セキュリティ管理支援システム

【課題】情報資産に関する情報を各部署によって管理し、当該情報資産についてのセキュリティ対策状況やリスクを部署毎に定量化して、各部署における現状把握と目標設定・管理を行うことを可能とするセキュリティ管理支援システムを提供する。

【解決手段】セキュリティ管理支援サーバ100とクライアント端末400とからなるセキュリティ管理支援システム1であって、セキュリティ管理支援サーバ100は、資産についての情報を資産データベース220に登録する資産管理部140と、資産に対する管理策の実施状況についての診断結果を診断データベース250に登録し、各部署における現状のセキュリティレベルもしくはリスクレベルを管理対象のセキュリティ基準に基づいて採点する現状分析部110と、セキュリティレベルもしくはリスクレベルの目標レベルとその達成時期を計画策定データベース240に登録する目標管理部120とを有する。

【解決手段】セキュリティ管理支援サーバ100とクライアント端末400とからなるセキュリティ管理支援システム1であって、セキュリティ管理支援サーバ100は、資産についての情報を資産データベース220に登録する資産管理部140と、資産に対する管理策の実施状況についての診断結果を診断データベース250に登録し、各部署における現状のセキュリティレベルもしくはリスクレベルを管理対象のセキュリティ基準に基づいて採点する現状分析部110と、セキュリティレベルもしくはリスクレベルの目標レベルとその達成時期を計画策定データベース240に登録する目標管理部120とを有する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、企業・組織等におけるセキュリティ管理業務をシステム化する技術に関し、特に、企業・組織等における情報資産等の要素をセキュリティ管理の対象とし、セキュリティ対策状況やリスクの現状把握・目標管理を行うセキュリティ管理支援システムに適用して有効な技術に関するものである。

【背景技術】

【0002】

近年、IT技術の急速な発展に伴いその重要性が高まる一方、障害や情報漏洩等が発生した場合の影響度も大きくなっており、企業において適切な情報セキュリティ対策を講じることは重要な課題となっている。しかし、企業における情報セキュリティ対策への取組みは、その効果が認識しづらく、また、ゴールが見えずどのような対策をどこまで実施すれば十分であるかが判断しづらいことから、セキュリティ対策に対して過剰投資となる場合も生じ、いわゆる「対策疲れ」の状況も生じている。

【0003】

これらの課題に対して、これまで、セキュリティ対策の状況(セキュリティレベル)やリスクを定量化することによって可視化するといった解決策が提案されてきた。これらの解決策は大きく分類して管理的(人的)アプローチと技術的アプローチに分けることができる。

【0004】

管理的アプローチとしては、例えば、企業の情報セキュリティのマネジメント体系に関する認証基準であるISMS(Information Security Management System:情報セキュリティマネジメントシステム)(ISO(International Organization for Standardization:国際標準化機構)/IEC(International Electrotechnical Commission:国際電気標準会議)27001)を始めとするセキュリティ基準についての各種認証の取得や、種々のリスク分析の手法を用いた企業のリスク評価の実施などがある。また、技術的アプローチとしては、例えば、SIM(Security Information Management:セキュリティ統合管理ツール)やログ分析ツール等のツール類を用いたセキュリティ管理の実施などがある。

【0005】

また、これらに該当するものとして、例えば、特開2003−150748号公報(特許文献1)には、セキュリティポリシーと、情報システムに関する情報とを所定のアプリケーションプログラミングインターフェースに基づきリスク評価用のデータ形式に変換し、変換後のセキュリティポリシー及び情報システムに関する情報に基づきリスク評価を実行し、リスク評価の結果に基づき適宜管理策が選択され、選択された管理策によってセキュリティポリシー等に変更を加えて管理策データとする技術が開示されている。このとき、管理策データを用いてセキュリティのシミュレーションを実行することで、リスク評価の結果をセキュリティポリシーの構築に反映することができる。

【先行技術文献】

【特許文献】

【0006】

【特許文献1】特開2003−150748号公報

【発明の概要】

【発明が解決しようとする課題】

【0007】

上述したように、セキュリティレベルやリスクを定量化する手法やツールはいくつか存在するが、これらはいずれも企業の経営的視点でセキュリティ管理が行えるようなレベルには至っていない。例えば、リスク分析ツールやSIMなどは、部分的な機能しか提供しておらず、また、セキュリティレベルの把握はあくまで現状を定量化して把握するに止まり、現状のセキュリティレベルに基づく将来の目標設定や、目標を達成するために実施すべき施策の決定を支援するといったことまでは十分にできていない。また、セキュリティレベルを企業における複数の拠点や部署(階層)毎に把握・管理するということもできていない。

【0008】

特に、大規模組織では、PCやサーバなどの管理対象の資産が多く、また、拠点や部署、グループ企業などの管理対象の組織も多岐にわたるため、セキュリティ管理業務は煩雑となり運営は非常に困難である。また、部署毎の対策レベルの現状把握が難しく、部署毎での対策レベルの差も大きいため、全体最適を実現することも困難である。例えば、ISMS認証を大規模組織で取得するのは非常に困難であり、実際は部署/拠点単位で取得するケースがほとんどである。

【0009】

また、セキュリティレベルを定量化する従来の手法やツールでは、利用に際して高度な専門的知識が必要であるため、企業等の組織体においては、セキュリティレベルの定量化による評価はセキュリティ管理部門など一定のスキルを持った特定の部署が全部署の評価を一括して肩代わりして行っているのが実情である。その結果、現場の各部署(ユーザ部門)にとってはセキュリティ管理が他人事となってしまい、セキュリティ意識をユーザ部門に広く浸透させるのが困難になっている。

【0010】

これらの課題を実効的に解決するには、セキュリティ管理「業務」をシステム化することが必要である。ここでの「業務」には、例えば、情報資産の洗い出しや分類、現状のセキュリティ対策状況の把握、リスク分析、セキュリティ対策(リスク対応)の目標設定と対策状況の管理など種々のものがある。これらの中には、例えば、情報資産の洗い出しや重要度設定による分類など、ユーザ部門で実施すべき、またはユーザ部門の協力が必要な作業は多く、また、実際のセキュリティ対策自体についてもユーザ部門で実施すべき対策は多い。

【0011】

従って、特に、大規模組織においては、ユーザ部門が主体的にセキュリティ対策やセキュリティリスクについて現状を把握し、目標設定・管理を行ってセキュリティ管理業務の運営に関与できるようにすることは、企業において効率的・効果的なセキュリティ管理を実現するうえで非常に重要である。

【0012】

そこで本発明の目的は、企業等の組織において、セキュリティ管理の対象となる情報資産に関する情報を各部署によって管理することを可能とし、また、当該情報資産についてのセキュリティ対策状況やリスクを部署毎に定量化して、各部署における現状把握と目標設定・管理を行うことを可能とするセキュリティ管理支援システムを提供することにある。本発明の前記ならびにその他の目的と新規な特徴は、本明細書の記述および添付図面から明らかになるであろう。

【課題を解決するための手段】

【0013】

本願において開示される発明のうち、代表的なものの概要を簡単に説明すれば、以下のとおりである。

【0014】

本発明の代表的な実施の形態によるセキュリティ管理支援システムは、1または複数の部署からなる組織体が保持する保護すべき情報資産についてのセキュリティレベルもしくはリスクレベルを評価して管理するセキュリティ管理支援サーバと、前記セキュリティ管理支援サーバにネットワーク経由で接続するクライアント端末とからなるセキュリティ管理支援システムである。

【0015】

前記セキュリティ管理支援サーバは、前記クライアント端末を介した前記各部署における前記ユーザからの要求により、前記部署毎に、前記部署が保持する資産についての情報を資産データベースに登録または更新する資産管理部と、前記クライアント端末を介した前記各部署における前記ユーザからの要求により、前記部署毎に、前記部署が保持する前記資産に対する管理策の実施状況についての診断結果を診断データベースに登録し、また、前記クライアント端末を介した前記各部署における前記ユーザからの要求により、前記診断データベースの内容に基づいて、前記各部署における現状の前記セキュリティレベルもしくは前記リスクレベルを管理対象のセキュリティ基準に基づいて採点し、前記ユーザにより指定された集計方法で集計した結果を前記クライアント端末に表示する現状分析部と、前記クライアント端末を介した前記各部署における前記ユーザからの要求により、前記部署に対して前記ユーザにより指定された、前記セキュリティレベルもしくは前記リスクレベルの目標レベルとその達成時期を計画策定データベースに登録または更新する目標管理部とを有することを特徴とするものである。

【発明の効果】

【0016】

本願において開示される発明のうち、代表的なものによって得られる効果を簡単に説明すれば以下のとおりである。

【0017】

本発明の代表的な実施の形態によれば、ユーザ部門等の各部署が情報資産の管理を容易に行うことができ、さらに、セキュリティ対策状況やセキュリティリスクを定量化することによって、各部署が現状把握と目標設定・管理を容易に行うことができるため、セキュリティ管理に要する負荷を企業内で分散して効率的・効果的なセキュリティ管理を行うことが可能となる。また、各部署毎に、セキュリティ対策の現状および実施した際の成果を定量的に把握することができるため、ユーザ部門のセキュリティ対策に対する関心を高めるとともに、部署間の競争心理を高めてセキュリティ対策を推進する効果を得ることができる。

【図面の簡単な説明】

【0018】

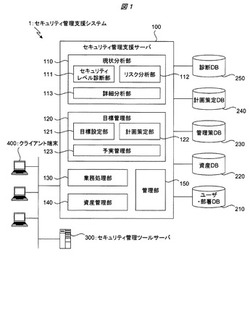

【図1】本発明の一実施の形態であるセキュリティ管理支援システムの構成例の概要を示す図である。

【図2】本発明の一実施の形態におけるセキュリティ管理業務の流れの概要を示した図である。

【図3】本発明の一実施の形態におけるユーザ・部署DBのテーブルの構成例を示した図である。

【図4】本発明の一実施の形態における資産DBのテーブルの構成例を示した図である。

【図5】本発明の一実施の形態における管理策DBのテーブルの構成例を示した図である。

【図6】本発明の一実施の形態における計画策定DBのテーブルの構成例を示した図である。

【図7】本発明の一実施の形態における診断DBのテーブルの構成例を示した図である。

【図8】本発明の一実施の形態における現状のセキュリティレベルの診断結果を表示するセキュリティ診断画面の例を示した図である。

【図9】本発明の一実施の形態における現状のセキュリティレベルの診断結果を部署毎に比較して表示する部署比較画面の例を示した図である。

【図10】本発明の一実施の形態における現状のセキュリティレベルの診断結果を管理策カテゴリ毎に比較して表示するレーダーチャート画面の例を示した図である。

【図11】本発明の一実施の形態における目標セキュリティレベルの値とこれまでのセキュリティレベルの値とを比較して表示する経年予実比較画面の例を示した図である。

【図12】本発明の一実施の形態における現状のセキュリティレベルの診断結果を管理策毎に詳細に表示する診断明細照会画面の例を示した図である。

【図13】本発明の一実施の形態における現状のセキュリティレベルの診断結果を資産毎に詳細に表示する診断明細照会(詳細)画面の例を示した図である。

【図14】本発明の一実施の形態における自部署のセキュリティレベルの目標を設定する自部署目標設定画面の例を示した図である。

【図15】本発明の一実施の形態における下位部署のセキュリティレベルの目標を設定する下位部署目標設定画面の例を示した図である。

【図16】本発明の一実施の形態における自部署の目標値を達成するために実施すべき管理策およびその実施時期を決定する計画策定画面の例を示した図である。

【図17】本発明の一実施の形態における自部署のセキュリティ対策の診断結果を入力する診断明細入力画面の例を示した図である。

【図18】本発明の一実施の形態における自部署のセキュリティ対策の診断結果を資産毎に入力する診断明細入力(詳細)画面の例を示した図である。

【発明を実施するための形態】

【0019】

以下、本発明の実施の形態を図面に基づいて詳細に説明する。なお、実施の形態を説明するための全図において、同一部には原則として同一の符号を付し、その繰り返しの説明は省略する。

【0020】

本発明の一実施の形態であるセキュリティ管理支援システムは、企業等の組織体におけるセキュリティ管理「業務」をシステム化するものである。この機能としては、例えば、部署毎に保護すべき情報資産についての情報をデータベース化して管理し、セキュリティ管理部門等ではなく現場(ユーザ部門)の担当者が情報を入力・更新することで分散管理する資産管理機能や、現状のセキュリティレベルやリスクレベルを定量化して部署別、対策ジャンル別など種々の切り口で把握する現状分析機能や、現状のセキュリティレベルやリスクレベルに基づく将来の目標レベルの決定や、目標レベルを達成するために実施すべき施策の決定を支援する目標管理機能などを有する。また、従業員への各種指示や上長による承認等の一連の業務をワークフローやタスクとして管理する業務処理機能を有していてもよい。

【0021】

<システム構成>

図1は、本発明の一実施の形態であるセキュリティ管理支援システムの構成例の概要を示す図である。セキュリティ管理支援システム1は、例えば、セキュリティ管理支援サーバ100と、セキュリティ管理支援サーバ100にネットワーク経由で接続されたおよびクライアント端末400から構成される。また、後述するセキュリティ管理ツールサーバ300とネットワーク経由で連携してもよい。

【0022】

セキュリティ管理支援サーバ100は、コンピュータシステムからなるサーバ機器によって構成され、例えば、現状分析部110、目標管理部120、業務処理部130、資産管理部140、管理部150などを有する。これら各部はソフトウェアプログラムとして実装され、例えば、セキュリティ管理支援サーバ100上の図示しないWebサーバプログラムと連携して、クライアント端末400からの処理要求を受けて所定の処理を行い、クライアント端末400に対して処理結果の画面を提示したり、また、日次等のバッチ処理により所定の処理を行ったりする。

【0023】

現状分析部110は、部署毎に保持する資産に対する管理策(セキュリティ対策についての具体的な施策)の実施状況についての診断結果を後述するデータベースに登録し、また、データベースに登録された診断結果に基づいて、各部署における現状のセキュリティレベルもしくはリスクレベルを管理対象のセキュリティ基準に基づいて採点し、部署別、対策ジャンル(管理策カテゴリ)別など種々の切り口(集計方法)で集計した結果をクライアント端末400に表示する現状分析機能を実現する。

【0024】

現状分析部110は、例えば、セキュリティレベル診断部111、リスク分析部112、詳細分析部113の各部から構成される。セキュリティレベル診断部111は、いわゆるベースラインアプローチによりセキュリティ対策状況(セキュリティレベル)を定量化する機能を有する。リスク分析部112は、いわゆるリスクベースアプローチによりセキュリティリスク(リスクレベル)を定量化する機能を有する。詳細分析部113は、部署別、管理策カテゴリ別、セキュリティ基準別などの種々の切り口からセキュリティレベルやリスクレベルを集計することで現状を分析し、分析結果をユーザに提示する機能を有する。

【0025】

目標管理部120は、部署毎の現状のセキュリティレベルやリスクレベルに基づく将来の目標レベルの決定や、目標レベルを達成するために実施すべき施策の決定を支援し、その結果ユーザによって当該部署に対して指定された、セキュリティレベルもしくはリスクレベルの目標レベルとその達成時期および実施すべき施策を後述するデータベースに登録または更新する目標管理機能を実現する。

【0026】

目標管理部120は、例えば、目標設定部121、計画策定部122、予実管理部123の各部から構成される。目標設定部121は、ユーザがセキュリティレベルもしくはリスクレベルの目標値を指定し、その達成期限と合わせて目標レベルとして設定・登録するための機能を有する。計画策定部122は、目標設定部121によって設定された目標レベルを達成するために必要な管理策をユーザが指定するための機能を有する。予実管理部123は、目標設定部121によって設定された目標レベルとその達成度をユーザが確認するための機能を提供する。

【0027】

業務処理部130は、従業員への各種指示や上長による承認等のセキュリティ管理業務に関する業務フローやその他の汎用的な業務フローをワークフローやタスクとして管理する業務処理機能を実現する。また、セキュリティ管理支援システム1にて蓄積・管理されている情報に基づいて、例えば内部監査等で必要となる項目を抽出したり、内部監査の結果を管理したりといった機能を有していてもよい。

【0028】

資産管理部140は、保護すべき情報資産(機密情報およびこれを保持するファイルサーバ、PCなどの機器等)についての情報をデータベース化して管理し、セキュリティ管理部門等ではなく現場(ユーザ部門)の担当者が情報を入力・更新することで分散管理する資産管理機能を実現する。また、管理部150は、セキュリティ管理支援システム1を利用するユーザや部署、その他のシステム的な情報などを管理する機能を実現する。また、ユーザのログイン時の認証なども行う。なお、上記各部の構成はあくまで一例であり、さらに上記以外の各部を有していてもよいし、また、上記各部の一部または全部がまとめられていたり、さらに細かく分けられたりしていてもよい。

【0029】

セキュリティ管理支援サーバ100は、さらに、ユーザ・部署DB210、資産DB220、管理策DB230、計画策定DB240、診断DB250の各データベースを有する。ユーザ・部署DB210は、管理部150によって登録された、セキュリティ管理支援システム1を利用する企業等のユーザや部署およびその階層等の情報を保持する。資産DB220は、資産管理部140によって登録された、情報資産に関する情報(重要度や管理者などを含む)を保持する。

【0030】

管理策DB230は、管理部150によって予め登録された、セキュリティ対策における管理策および対応するセキュリティ基準の情報等を保持する。計画策定DB240は、目標管理部120によって登録された、部署毎の目標レベルとこれを達成するための管理策の情報等を保持する。診断DB250は、現状分析部110等によって登録された、資産毎の管理策の実施状況についての診断結果、およびこれに基づいて現状分析部110によって作成された種々の切り口の現状分析用のサマリーを保持する。

【0031】

なお、これら各データベースは、セキュリティ管理支援サーバ100が直接保持する構成でもよいし、別のデータベースサーバ等に保持してネットワーク経由でアクセスする構成としてもよい。これら各データベースの詳細については後述する。

【0032】

セキュリティ管理ツールサーバ300は、一般的なセキュリティ管理製品やツール等、もしくは既存の社内システム等(以下では総称して「セキュリティ管理ツール」という場合がある)のサーバであり、管理対象の情報資産(特にPC)毎のセキュリティ関連の設定情報(すなわち管理策の実施状況)などを保持するサーバである。これらのセキュリティ管理ツールは、一般的に、資産管理対象のPCに導入されたプログラムによってセキュリティ関連の設定情報等を自動判別して取得し、ネットワーク経由でセキュリティ管理ツールサーバ300に送信することで、セキュリティ管理ツールサーバ300上で一元管理するものである。

【0033】

セキュリティ管理支援サーバ100の現状分析部110は、セキュリティ管理ツールサーバ300と連携して、セキュリティ管理ツールサーバ300によって収集され一元管理されている資産管理対象のPCの設定情報等を抽出し、フォーマット変換等によって診断DB250に取り込むことが可能である。これにより、情報資産の登録に係る作業を大きく軽減することができる。なお、セキュリティ管理ツールサーバ300は、連携するセキュリティ管理ツールに応じて複数種類有していてもよいし、全ての情報資産を手動で登録する場合は有していなくてもよい。また、図1に示すような独立したサーバ機器ではなく、例えば、セキュリティ管理支援サーバ100上にその機能を有していてもよい。

【0034】

クライアント端末400は、ユーザ(セキュリティ管理部門の担当者や各部署の担当者など)に対してセキュリティ管理支援サーバ100の各機能を利用するためのユーザインタフェースを提供する機器であり、PCや携帯端末などにより構成される。例えば図示しないWebブラウザを有し、セキュリティ管理支援サーバ100上の図示しないWebサーバプログラムとネットワーク経由により連携して、上記機能を実行するための指示を行ったり、実行結果の画面をユーザに提示したりする。

【0035】

<処理の流れ>

図2は、セキュリティ管理支援システム1を利用したセキュリティ管理業務の流れの概要を示した図である。まず、セキュリティ管理支援サーバ100の現状分析部110の機能を利用して、自部署および下位部署についてのセキュリティ対策状況およびセキュリティリスクの現状レベルを分析する(ステップS201)。

【0036】

次に、目標管理部120の機能を利用して、各部署の担当者は、自部署および下位部署(下位部署が存在する場合)の目標レベルを設定する(ステップS202)。このとき、一般的には例えば、所定の期限までに所定のセキュリティ基準(例えばISMS認証基準やいわゆる日本版SOX法(金融商品取引法)対応など)を達成することを目標として、目標レベルを数値設定する。自部署の目標レベルを設定する際に、上位部署によって目標レベルが設定されている場合には、それを下回らない(目標を達成できる)ような目標設定とする。さらに、設定された目標レベルに対して、これを達成できるように実施すべき管理策と実施期限を設定する。

【0037】

次に、各部署において設定された管理策を具体的に実施する(ステップS203)。その後、各部署が自部署における管理策の実施状況の自己点検を行う、あるいは独立したセキュリティ監査部門が各部署における管理策の実施状況の内部監査を行い、現状分析部110の機能を利用してセキュリティ管理支援システム1に診断結果を登録・更新する(ステップS204)。ステップS203の実施とステップS204の自己点検/内部監査を随時繰り返し、ステップS201の現状分析に戻る。このようないわゆるPDCA(Plan-Do-Check-Act)サイクルを、例えば四半期毎に繰り返すことによってセキュリティ管理業務を運営する。なお、上記各ステップでの処理例については後述する。

【0038】

<データベース構成>

図3は、ユーザ・部署DB210のテーブルの構成例を示した図である。ユーザ・部署DB210は、セキュリティ管理支援システム1を利用する企業等のユーザや部署およびその階層等を保持するデータベースであり、例えば、会社テーブル211、部署テーブル212、所属部署テーブル213、担当ロールテーブル214、ロールテーブル215、ユーザテーブル216のテーブルから構成される。なお、図中のテーブル間の矢印は、例えば、A→Bである場合に、A:B=1:nの関係(A has many Bs)にあることを示している。

【0039】

会社テーブル211は、例えば、会社ID、会社名などの会社の属性に関する項目を有する。部署テーブル212は、例えば、部署ID、会社ID、上位部署ID、部署名、場所などの各部署の属性に関する項目を有する。上位部署IDの項目を有することにより、各部署の階層構造を保持・把握することができる。ロールテーブル215は、例えば、ロールID、会社ID、ロール名などの項目を有する。ロール名は、例えば、「CISO」、「セキュリティ管理部門」、「各部署セキュリティ管理者」、「一般社員」、「セキュリティ監査部門」など、ユーザに割り当てられるロール(役割)の種別である。ユーザのロールに応じて利用可能な機能を制限してもよい。

【0040】

ユーザテーブル216は、例えば、ユーザID、会社ID、パスワード、ユーザ名、メールアドレスなどの各ユーザの属性に関する項目を有する。ユーザがセキュリティ管理支援システム1にログインする際の認証に使用されるデータや、認証結果などの情報も保持する。所属部署テーブル213は、例えば、ユーザID、部署IDなどの項目を有し、ユーザが所属する部署の情報を保持する。部署が階層構造となっていることから、ユーザが所属する部署も複数の階層にわたる場合がある。また、担当ロールテーブル214は、例えば、ユーザID、ロールIDなどの項目を有し、ユーザが担当するロールの情報を保持する。一人のユーザが複数のロールを担当しているという場合もある。

【0041】

これらのユーザ・部署DB210の各テーブルの情報は、例えば、システム管理者や人事担当者等によって、管理部150により予め登録され、また更新などの管理が行われる。

【0042】

図4は、資産DB220のテーブルの構成例を示した図である。資産DB220は、セキュリティ管理の対象である情報資産に関する情報等を保持するデータベースであり、例えば、資産種別テーブル221、資産テーブル222、資産種別格納情報テーブル223、情報テーブル224、システム格納情報225のテーブルから構成される。

【0043】

資産種別テーブル221は、例えば、資産種別ID、資産種別名、資産区分などの資産の種別に関する項目を有する。資産種別は、例えば、「デスクトップPC」、「ノートPC」、「携帯端末」、「記録媒体」、「机/キャビネット」、「業務系システム」、「OA系システム」、「ネットワーク」、「組織」などの管理対象資産の小分類区分である。また、資産区分は、例えば、「PC」、「携帯端末」、「記録媒体」、「机/キャビネット」、「システム」、「ネットワーク」、「組織」などの管理対象資産の大分類区分である。

【0044】

資産テーブル222は、例えば、資産ID、管理部署ID、資産種別ID、資産名、管理者ID、利用者ID、保管場所、金額、製品名、シリアル番号、セキュリティ管理ツールキー番号などの各資産(実物資産)の属性に関する項目を有する。セキュリティ管理ツールキー番号の項目は、対象の資産がセキュリティ管理ツールサーバ300によって設定情報等を自動収集することができる資産である場合に、その情報を特定するためのキー情報を保持する項目である。

【0045】

情報テーブル224は、例えば、情報ID、管理部署ID、情報名、情報区分、管理者ID、資産価値区分(機密性、完全性、可用性)、資産価値金額(機密性、完全性、可用性)、個人情報属性、現利用者などの企業で保持している各情報の属性に関する項目を有する。情報区分は、例えば、「自社個人情報」、「顧客個人情報」、「自社重要情報(戦略情報、財務情報等)」、「自社非重要情報(その他の文書、記録等)」などの情報の分類区分である。

【0046】

また、資産価値区分は、情報資産についての一般的なリスクの評価観点である機密性(C:Confidentiality)、完全性(I:Integrity)、可用性(A:Availability)の観点から、例えば1〜3などの数値により資産価値(当該情報の重要度)を評価したものである。また、資産価値金額は、上記の資産価値を機密性、完全性、可用性の観点から金額で評価したものである。本実施の形態では、情報のリスクの高さを資産価値区分で評価することもできるし、資産価値金額で評価することもできる。これらの資産価値の情報は、例えば、各部署セキュリティ管理者などが入力する。

【0047】

資産種別格納情報テーブル223は、例えば、情報ID、資産種別IDなどの項目を有し、各情報が属する(格納されている)資産種別の情報を保持する。一つの情報が複数の資産種別に属する場合もある。また、システム格納情報テーブル225は、例えば、情報ID、資産IDなどの項目を有し、各情報がシステムに属する(格納されている)場合に、そのシステム(資産)との対応を保持する。

【0048】

すなわち、各情報資産のリスクを評価するために、本実施の形態のセキュリティ管理支援システム1では、基本的に情報と資産(現物)とを直接紐付けるのではなく、情報と資産種別とを紐付け、資産種別単位で紐付けられた情報の資産価値(重要度)に基づいてリスクを評価する。資産(現物)単位で紐付けられた情報の資産価値に基づいてリスクを評価するほうが精緻なリスク評価が可能であるが、大規模組織で資産(現物)単位で管理を行うことは多大な労力を要する。一方、資産種別単位で紐付けられた情報の資産価値に基づいてリスクを評価した場合、簡便にリスク評価をすることが可能であり、かつ実用上支障のない精度の結果を得ることができる。

【0049】

なお、資産区分が「システム」の資産については、資産の数が一般のPC等と比べて少なく、また保持している情報がシステムの種類に応じて特性があり、データ量も多いことから、例外的に資産(現物のシステム)と情報との紐付けを行い、資産単位でリスクの評価を行う。また、資産区分(資産種別)が「ネットワーク」や「組織」の資産については、情報を保持していないものとして、情報との紐付けは行わない。すなわち、情報の資産価値に基づいたリスクの評価は行わない。また、資産区分(資産種別)が「机/キャビネット」に該当する資産であっても、オフィスやデータセンター、倉庫などについては、情報との紐付けは行わないが、重要度の高い情報が必ず含まれているものとして取り扱う。

【0050】

これらの資産DB220の各テーブルの情報は、例えば、各部署セキュリティ管理者等によって、資産管理部140により登録され、また更新などの管理が行われる。

【0051】

図5は、管理策DB230のテーブルの構成例を示した図である。管理策DB230は、管理策および管理策が含まれるセキュリティ基準の情報等を保持するデータベースであり、例えば、セキュリティ基準テーブル231、管理策セキュリティ基準テーブル232、管理策テーブル233、リスク内容テーブル234、管理策リスク内容テーブル235、管理策実行部署テーブル236、管理策実行パターンテーブル237のテーブルから構成される。

【0052】

セキュリティ基準テーブル231は、例えば、セキュリティ基準ID、セキュリティ基準名などの項目を有し、セキュリティレベルを定量化(採点)する際のベースとし、管理目標とすることができるセキュリティ基準の情報を保持する。セキュリティ基準は、例えば、ISMS認証(ISO/IEC27001)、FISC(The Center for Financial Industry Information Systems)安全対策基準、日本版SOX法、自社のセキュリティポリシーなどである。

【0053】

管理策テーブル233は、例えば、管理策ID、管理策名、管理策内容、管理策カテゴリ、判定手段、質問文、対応有無(機密性、完全性、可用性)などの項目を有し、セキュリティ管理における個別の対策の内容を保持する。管理策カテゴリは、管理策の内容を分類するものであり、例えば、「セキュア設定」、「アクセス管理」、「電子商取引管理」、「パスワード管理」、「外部委託先管理」、「監視」などに各管理策を分類する。

【0054】

判定手段は、当該管理策が実施されているか否かの判定をユーザが行い手動で結果を入力するもの(「手動」)であるか、手動入力であっても外部・内部監査によって判定するもの(「手動(監査)」であるか、セキュリティ管理ツールによる自動判定であるか(「自動」)を示す情報である。これにより、当該管理策の実施状況についての診断の実施(判定)もしくは診断結果の登録のいずれかがユーザ以外によって行われるものとそうでないもの、すなわち、判定結果が第三者判定によるもの(「手動(監査)」もしくは「自動」)であるか、自己判定によるもの(「手動」)であるかを識別することができる。

【0055】

また、質問文は、当該管理策の具体的な内容に相当し、当該管理策が実施できているか否かを判定するためのユーザに対する質問文(例えば「パスワードはXX文字以上であるか?」など)の形式で保持される。また、対応有無の項目は、当該管理策が機密性、完全性、可用性のそれぞれの観点に対応するものであるか否かを示すフラグである。

【0056】

リスク内容テーブル234は、例えば、リスク内容ID、リスク内容、優先度などの項目を有し、想定されるリスクの内容毎にその優先度を保持する。管理策セキュリティ基準テーブル232は、例えば、管理策ID、セキュリティ基準ID、基準重み付け、文書名、条項番号などの項目を有し、セキュリティ基準の内容に含まれる管理策の情報を保持する。一つの管理策が複数のセキュリティ基準で共通に含まれる場合もある。基準重み付けの項目は、当該管理策について含まれるセキュリティ基準が異なることによる重み付け値である。また、文書名、条項番号の項目は、当該管理策がセキュリティ基準のどの部分に該当するものかを特定する情報である。

【0057】

また、管理策リスク内容テーブル235は、例えば、管理策ID、リスク内容IDなどの項目を有し、管理策に該当するリスク内容の情報を保持する。また、管理策実行部署テーブル236は、例えば、管理策ID、実行部署IDなどの項目を有し、当該管理策を実行する部署の情報を保持する。また、管理策実行パターンテーブル237は、例えば、管理策ID、資産種別ID、資産種別重み付け、管理策実行単価などの項目を有し、当該管理策がどの資産種別に適用されるか、およびその場合のインパクトの情報を保持する。資産種別重み付けの項目は、当該管理策が適用される資産種別が異なることによる重み付け値である。また、管理策実行単価の項目は、当該管理策を対象の資産種別に対して実施した場合の概算のコストであり、後述する計画策定の際のシミュレーションに用いる。

【0058】

これらの管理策DB230の各テーブルの情報は、例えば、システム管理者等によって、管理部150により予め登録され、また更新などの管理が行われる。

【0059】

図6は、計画策定DB240のテーブルの構成例を示した図である。計画策定DB240は、部署毎の目標レベルとこれを達成するための管理策の情報等を保持するデータベースであり、例えば、目標設定テーブル241、リスク目標設定テーブル242、計画策定明細テーブル243、システム計画策定明細テーブル244のテーブルから構成される。

【0060】

目標設定テーブル241は、例えば、部署ID、作成基準年月、目標達成年月、自部署設定目標セキュリティレベル、上位部署設定目標セキュリティレベルなどの項目を有し、自部署および上位部署から設定された目標セキュリティレベル(ベースラインアプローチ)と達成期限の情報を保持する。同様に、リスク目標設定テーブル242は、例えば、部署ID、作成基準年月、目標達成年月、自部署設定目標リスクレベル、上位部署設定目標リスクレベルなどの項目を有し、自部署および上位部署から設定された目標リスクレベル(リスクベースアプローチ)と達成期限の情報を保持する。

【0061】

計画策定明細テーブル243は、例えば、部署ID、資産種別ID、管理策ID、作成基準年月、目標達成年月、計画設定区分などの項目を有し、部署毎の資産種別単位(資産区分がシステムのものは含まない)での実施すべき管理策の内容と達成期限の情報を保持する。また、システム計画策定明細テーブル244は、例えば、部署ID、資産ID、管理策ID、作成基準年月、目標達成年月、計画設定区分などの項目を有し、部署毎の資産単位(資産区分がシステムのもののみ)での実施すべき管理策の内容と達成期限の情報を保持する。

【0062】

すなわち、本実施の形態のセキュリティ管理支援システム1では、実施すべき管理策の設定単位は基本的に資産(現物)ではなく資産種別である。資産(現物)単位で実施すべき管理策を設定し管理するほうが精緻なセキュリティレベルの評価が可能であるが、大規模組織で資産単位で管理を行うことは多大な労力を要するからである。なお、資産区分が「システム」のものについては、上述したとおり、資産種別単位ではなく資産(システム)単位で実施すべき管理策の設定を行う。計画策定明細テーブル243およびシステム計画策定明細テーブル244における計画設定区分の項目は、当該管理策が実施対象として選択されているか否かを示すフラグである。

【0063】

これらの計画策定DB240の各テーブルの情報は、後述する目標管理部120の予実管理部123による経年予実比較や計画策定部122によるシミュレーションの際などに用いるため、更新された場合には以前のレコードを履歴レコードとして保持する。また、これらの各テーブルの情報は、例えば、各部署の担当者等によって、目標管理部120により登録され、また更新などの管理が行われる。

【0064】

図7は、診断DB250のテーブルの構成例を示した図である。診断DB250は、資産毎のセキュリティ対策状況やセキュリティリスク、およびこれに基づいて作成された種々の切り口の現状分析用のサマリーを保持するデータベースであり、例えば、診断明細テーブル251から構成される。

【0065】

診断明細テーブル251は、例えば、資産ID、管理策ID、部署ID、判定結果、判定手段、判定結果更新日時などの項目を有し、部署毎の各資産単位での管理策の実施状況の判定結果の情報を入力・保持する。判定結果の項目は、例えば、○(実施済み)、×(未実施)、N/A(非該当)などで表される。診断明細テーブル251の情報は、判定手段の項目が「手動」もしくは「手動(監査)」の資産については、例えば、各部署の担当者等によって、現状分析部110により登録・更新される。また、判定手段の項目が「自動」の資産については、セキュリティ管理ツールサーバ300から取得した情報によって自動的に判定結果が登録・更新される。

【0066】

本実施の形態のセキュリティ管理支援システム1では、管理策の実施状況の判定結果は資産(現物)単位で入力し管理するが、大規模組織で資産単位で入力・管理を行うことは多大な労力を要するため、上述したようにセキュリティ管理ツールサーバ300から情報を取得して自動登録したり、後述するように、資産種別単位で一括して入力できるようにしたりして作業負荷を軽減している。なお、この診断明細テーブル251の情報は、後述する目標管理部120の予実管理部123による経年予実比較の際などに用いるため、更新された場合には以前のレコードを履歴レコードとして保持する。

【0067】

詳細は後述するが、ベースラインアプローチでのセキュリティレベルの採点は、例えば、管理策の総数に対する実施数の割合に重み付けをして行う。また、リスクベースアプローチでのリスクレベルの採点は、例えば、ベースラインアプローチでのセキュリティレベルの採点結果に対してさらに資産価値に基づくリスク係数を考慮して行う。なお、以上に示した各DBの構成は一例であり、他のDBやテーブル、項目を有していてもよい。

【0068】

<現状分析>

以下、図2におけるセキュリティ対策およびセキュリティリスクの現状レベルの分析(ステップS201)での処理内容について説明する。ユーザがクライアント端末400から図示しないメイン画面等を介してセキュリティレベルの現状分析を行うよう要求すると、セキュリティ管理支援サーバ100の現状分析部110は、各DBの内容を参照して、例えば図8に示すような、現状のセキュリティレベルの診断結果を表示するセキュリティ診断画面を生成してクライアント端末400上に表示する。

【0069】

図8の例では、指定された部署について、指定された管理策カテゴリに属する各管理策についての実施状況に基づいて、指定されたセキュリティ基準毎にセキュリティレベルおよびリスクレベルを採点し、その結果を表示している。

【0070】

セキュリティレベルについては、現状分析部110のセキュリティレベル診断部111により、ベースラインアプローチによって採点を行う。各部署が保持する資産(資産テーブル222)の資産種別について、対象のセキュリティ基準によって割り当てられている各管理策(管理策実行パターンテーブル237)についての実施状況の判定結果(診断明細テーブル251)に基づいて、資産単位でのセキュリティレベルは、

セキュリティレベル=

Σ(重み付け値×判定結果○(実施済み)の管理策)×100

÷Σ(重み付け値×判定結果N/Aではない管理策) …式(1)

の式によって算出する。

【0071】

ここで、重み付け値は、例えば、管理策セキュリティ基準テーブル232の基準重み付け値と、管理策実行パターンテーブル237の資産種別重み付け値とを乗算したものであり、判定結果は診断明細テーブル251の判定結果である。また、Σは対象の資産について割り当てられている全ての管理策について合計することを示す。すなわち、対象の資産について割り当てられている管理策の総数と、そのうちの実施済み(判定結果○)の管理策の数との割合を重み付けして算出したものである。なお、ここでのセキュリティレベルは数値が高いほど良いことを示す。

【0072】

図8の例は、セキュリティレベルを部署単位で採点(集計)したものであり、式(1)による計算を、対象の部署が保持する全ての資産に割り当てられている管理策に対して行ったものである。対象の部署が階層の末端(現場)の部署ではない場合は、当該部署の直近の下位部署のセキュリティレベルを平均したものを用いてもよい。

【0073】

また、リスクレベルについては、現状分析部110のリスク分析部112により、リスクベースアプローチによって採点を行う。例えば、各部署が保持する資産の資産種別に保持される情報(情報テーブル224)から求められるリスク係数、および式(1)で算出したセキュリティレベルに基づいて、

リスクレベル=リスク係数×(100−セキュリティレベル) …式(2)

の式によって算出する。

【0074】

ここで、リスク係数は当該部署が保持する資産に保持される情報の資産価値に基づいて算出される情報のリスクの高さを示す係数であり、例えば、当該部署が保持する資産に保持される情報の情報テーブル224における資産価値区分(機密性、完全性、可用性)のそれぞれの最大値を用いる。これにより、機密性、完全性、可用性の区分毎にリスクレベルを算出する。なお、ここでのリスクレベルは数値が低いほど良いことを示す。

【0075】

本実施の形態のセキュリティ管理支援システム1では、リスク係数を情報テーブル224の資産価値区分に基づいて算出しているが、上述したように情報テーブル224の資産価値金額(機密性、完全性、可用性)の値を用いてもよいし、他のリスク評価のための指標を用いてもよい。また、本実施の形態のセキュリティ管理支援システム1では、セキュリティレベル、およびリスクレベルを上記の式(1)、式(2)を用いて比較的簡易な方法で採点しているが、他の採点方法であってもよいし、セキュリティ基準毎に異なる採点方法であってもよい。

【0076】

採点されたセキュリティレベルについては、図8に示すように、例えば、得点とともに最大幅を100%としたゲージによって表示する。また、リスクレベルについては機密性、完全性、可用性の区分毎に得点を表示する。さらに、第三者判定割合として、対象の管理策のうち第三者判定によるものの割合をゲージとともに表示する。第三者判定割合については、上述したように、例えば診断明細テーブル251の判定結果の項目が「手動(監査)」もしくは「自動」のものを第三者判定によるものとして、その数の管理策の総数に対する割合として求める。この第三者判定割合が高いものは診断結果の信頼性が高いものと判断することができる。

【0077】

図8のセキュリティ診断画面によってセキュリティ基準毎のセキュリティレベルの診断結果を参照したユーザは、さらに、例えば画面右のプルダウンメニューおよび「分析」ボタンでの操作により、対象のセキュリティ基準について種々の切り口(集計方法)での詳細分析を行うことができる。詳細分析の要求を受けたセキュリティ管理支援サーバ100は、現状分析部110の詳細分析部113により診断明細テーブル251を参照して詳細分析を行い、その結果をクライアント端末400に表示する。

【0078】

例えば、図9は、現状のセキュリティレベルの診断結果を部署毎に比較して表示する部署比較画面の例を示した図である。図9の例では、指定された部署について、その直近の下位部署毎に、指定された管理策カテゴリでのセキュリティレベルを集計し、その結果をグラフとして表示している。これにより、部署間でのセキュリティレベルの差異を把握することができる。この比較は、上位部署が各下位部署のセキュリティ対策の実施状況を把握するのに用いるとともに、下位部署が同一系列の他部署との間で実施状況を比較するのにも用いることができる。

【0079】

また、図10は、現状のセキュリティレベルの診断結果を管理策カテゴリ毎に比較して表示するレーダーチャート画面の例を示した図である。図10の例では、指定された部署について、管理策カテゴリ毎にセキュリティレベルを集計し、レーダーチャートの形式で表示している。これにより、管理策カテゴリ間でのセキュリティ対策の実施状況の差異(強み・弱み)を把握することができる。

【0080】

また、図11は、当該部署における管理策の実施状況についての計画と実績を対比(予実管理)する情報として、後述する目標設定の処理により設定された目標セキュリティレベル(将来および過去の設定履歴)の値とこれまでのセキュリティレベル(過去の診断履歴)の値とを比較して表示する経年予実比較画面の例を示した図である。図11の例では、指定された部署について、設定されたセキュリティレベルの期単位での目標値および実績値を集計し、目標値と実績値とを過去3期、当期、将来3期にわたってグラフ表示している。これにより、設定した目標のセキュリティレベルに対する達成状況を把握することができる。なお、ここでの処理は目標管理部120の予実管理部123によって行われる。

【0081】

また、図12は、現状のセキュリティレベルの診断結果を管理策毎に詳細に表示する診断明細照会画面の例を示した図である。図12の例では、指定された部署について、指定された資産種別および管理策カテゴリに該当する管理策毎の診断結果(判定結果)を集計し、表示している。下段の診断結果の表において、判定手段が「自動」の管理策については、上述したように、セキュリティ管理ツールサーバ300から判定結果を自動取得している。また、判定結果が「詳細設定」となっている管理策については、対象の資産毎に判定結果が異なる(「全て○」や「全て×」ではない)ことを示している。これについては、画面右の「詳細」ボタンを押下することにより、資産(機器)単位での診断結果の照会画面に遷移する。

【0082】

図13は、現状のセキュリティレベルの診断結果を資産毎に詳細に表示する診断明細照会(詳細)画面の例を示した図である。図13の例では、指定された部署、資産種別、管理策について、対応する資産(機器)毎に診断結果(判定結果)を診断明細テーブル251を参照して表示している。以上の図12、図13により、個別の管理策毎、資産毎に詳細にセキュリティ対策の実施状況を把握することができる。

【0083】

<目標設定>

以下、図2における自部署および下位部署の目標レベルの設定(ステップS202)での処理内容について説明する。ユーザがクライアント端末400から図示しないメイン画面等を介してセキュリティレベルの目標設定を行うよう要求すると、セキュリティ管理支援サーバ100の目標設定部121は、例えば図14に示すような、自部署のセキュリティレベルの目標を設定する自部署目標設定画面を生成してクライアント端末400上に表示する。

【0084】

図14の例では、指定された部署について、目標設定の対象のセキュリティ基準についてのこれまでのセキュリティレベルの目標設定値と実績の経年予実比較のグラフが表示されている。このグラフは上述した図11のものと同様であり、目標管理部120の予実管理部123により生成する。ユーザは、この経年予実比較のグラフを参照しながら、次期以降の自部署の目標のセキュリティレベルを設定することができる。

【0085】

自部署の目標値の設定に際しては、後述する下位部署目標設定画面により上位部署から設定された目標値についても目標設定テーブル241の上位部署設定目標セキュリティレベルもしくはリスク目標設定テーブル242の上位部署設定目標リスクレベルを参照して合わせて表示される。自部署の目標値として設定する値は、上位部署から設定された目標値より小さい値とすることはできないなどの制限を設けてもよい。

【0086】

設定した目標値は、目標設定部121により、目標設定テーブル241の自部署設定目標セキュリティレベルもしくはリスク目標設定テーブル242の自部署設定目標リスクレベルに登録される。このとき、自部署が保持する資産およびその資産種別と管理策実行パターンテーブル237の内容とに基づいて、計画策定明細テーブル243、およびシステム計画策定明細テーブル244のエントリ、すなわち自部署が保持する資産種別(資産区分が「システム」の場合は資産)に割り当てられた管理策のエントリを作成する。

【0087】

さらに、図14の自部署目標設定画面等から、図15に示すような下位部署のセキュリティレベルの目標を設定する下位部署目標設定画面に遷移することができる。図15の例では、指定された部署の直近の下位部署について、目標設定の対象のセキュリティ基準についての現状のセキュリティレベルのグラフが表示されている。このグラフは上述した図9のものと同様であり、現状分析部110の詳細分析部113により生成する。ユーザは、この各下位部署の現状のセキュリティレベルのグラフを参照しながら、次期以降の各下位部署の目標のセキュリティレベルを設定することができる。

【0088】

下位部署の目標値の設定に際しては、前述の自部署目標設定画面により設定した自部署の目標値についても目標設定テーブル241の自部署設定目標セキュリティレベルもしくはリスク目標設定テーブル242の自部署設定目標リスクレベルを参照して合わせて表示される。設定した目標値は、対象の下位部署についての目標設定テーブル241の上位部署設定目標セキュリティレベルもしくはリスク目標設定テーブル242の上位部署設定目標リスクレベルに登録される。このように、部署毎の目標設定を、部署の階層構造を考慮した形で行うことができる。

【0089】

さらに、各部署の担当者は、図14の自部署目標設定画面によって設定した自部署の目標値を達成するために実施すべき管理策およびその実施時期を、目標管理部120の計画策定部122により、図16に示すような計画策定画面によって決定することができる。図16の例では、指定された部署について、当該部署が保持する各資産種別について目標設定の対象であるセキュリティ基準によって割り当てられている管理策を、計画策定明細テーブル243およびシステム計画策定明細244から取得して計画明細として表示している。

【0090】

ここで、図中の表における優先度は、各計画明細の静的な優先度を示し、例えば、当該計画明細に対応する管理策についての管理策セキュリティ基準テーブル232の基準重み付けの値と、管理策実行パターンテーブル237の資産種別重み付けの値とを乗算したものとする。また、実施率は、当該計画明細に対応する管理策についての全資産の数と実施済みの資産の数との割合を示す。この情報は、診断明細テーブル251から算出もしくは取得する。

【0091】

また、管理策実行パターンテーブル237から取得した、各計画明細の管理策を実施する場合の概算単価、および未実施分の数量についても表示している。なお、図16の例では、上述した優先度の値に(1−実施率)の値を乗算した値の降順で各計画明細を並べ替えて表示している。これにより、優先度が高くかつ現時点で実施率の低い計画明細が表の上位に表示されるようにすることができる。

【0092】

このように表示された各計画明細に対して、ユーザは、当該部署での実施の要否とその完了目標時期を、例えばチェックボックスやプルダウンメニューを利用して選択する。ここで選択した内容は、計画策定明細テーブル243もしくはシステム計画策定明細テーブル244の計画設定区分および目標達成年月の項目に反映される。上述したように、本実施の形態のセキュリティ管理支援システム1では、実施すべき管理策の設定単位は基本的に資産ではなく資産種別である。資産単位で実施すべき管理策を設定し管理するほうが精緻なセキュリティレベルの評価が可能であるが、大規模組織で資産単位で管理を行うことは多大な労力を要するからである。

【0093】

なお、各計画明細についての実施の要否の設定は、対象の情報資産が各階層の部署に存在するため、基本的には各階層の部署で個別に行う必要があるが、例えば「セキュリティポリシーの策定」など、各部署で個別に行うのではなく、企業全体もしくは各事業部等の単位(上位部署)で実施すれば他の部署(下位部署)は実施の必要がないという管理策もある。このような管理策については、例えば、個別に管理策カテゴリを割り当てるなどして識別可能とし、上位部署で実施されるもしくは既にされている場合には下位部署では自動的に実施されるもしくは実施されたものとして処理するものとする。

【0094】

本実施の形態のセキュリティ管理支援システム1では、さらに、計画策定に際してどの計画明細を実施すれば効果的に目標のセキュリティレベルを達成できるのかを判断するために、シミュレーションの機能を有する。実施する計画明細と完了目標時期を設定して保存ボタンを押下すると、各時期に各計画明細が実施されたとした場合の達成セキュリティレベル(シミュレーション結果)と、実施に要する概算費用(実施費用総額)を算出し、各時期の当該部署の目標セキュリティレベルと合わせて下段の表に表示する。ここで、実施費用総額は、例えば、各計画明細について、各時期において実施されている場合にはその単価に数量を乗算した値を、実施されていない場合には零を、各計画明細について合算して算出する。

【0095】

このように、当該部署で保持する資産種別に応じて対象となる計画明細の一覧が提示され、さらに、シミュレーション結果を参照しながら実施する計画明細を設定することができるため、各部署の担当者が容易に目標達成のための計画を策定することができる。

【0096】

<自己点検/内部監査>

以下、図2における管理策の実施状況の自己点検(ステップS204)での処理内容について説明する。ユーザがクライアント端末400から図示しないメイン画面等を介して現在のセキュリティ対策状況についての自己点検を行うよう要求すると、セキュリティ管理支援サーバ100の現状分析部110は、例えば図17に示すような、自部署のセキュリティ対策の診断結果を入力する診断明細入力画面を生成してクライアント端末400上に表示する。

【0097】

図17の例では、上述の図12で示した診断明細照会画面と同様の画面から、指定された資産種別について管理策毎に診断結果(判定結果)をプルダウンメニューで入力することができる。入力された結果は、診断明細テーブル251に反映される。このように、資産単位ではなく、資産種別単位で管理策毎の診断結果を入力することで、ユーザの作業負荷を軽減することができる。一方、対象の管理策について全ての資産(機器)で判定結果が同じではなく混在する場合には、資産単位での診断結果を入力するため、画面右の「詳細」ボタンを押下することにより、資産単位での診断結果の入力画面に遷移することもできる。

【0098】

図18は、自部署のセキュリティ対策の診断結果を資産毎に入力する診断明細入力(詳細)画面の例を示した図である。図18の例では、上述の図13で示した診断明細照会(詳細)画面と同様の画面から、各資産(機器)について診断結果(判定結果)を個別にプルダウンメニューで入力することができる。入力された結果は、同様に診断明細テーブル251に反映される。なお、セキュリティ管理ツールサーバ300から判定結果を取得することが可能な資産(機器)については、自動で判定結果が診断明細テーブル251に反映されるため手動での入力は不要である。

【0099】

なお、セキュリティ監査部門が各部署における管理策の実施状況の内部監査を行う場合には、図17や図18の診断明細入力画面において、部署プルダウンメニューから監査対象の部署を選択したうえで、同様に診断結果(判定結果)を入力する。

【0100】

以上、図8〜図18を用いて本実施の形態のセキュリティ管理支援システム1での処理内容の概要について説明したが、図8〜図18で示した各種画面については、その種類や画面構成、入出力の項目や方法などのユーザインタフェースはあくまで一例であり、当然ながら他のユーザインタフェースであってもよい。

【0101】

以上に説明したように、本実施の形態のセキュリティ管理支援システム1によれば、各部署が保持する保護すべき情報資産に関する情報をデータベース上に体系的に保持・管理し、セキュリティ管理ツールとの連携や、資産種別単位でのセキュリティ対策状況の判定結果の入力および目標設定・管理を可能とすることにより、ユーザ部門が情報資産の管理を容易に行うことが可能となる。

【0102】

さらに、セキュリティレベルやリスクレベルを種々の切り口で簡易に定量化して提示することによって、部署の階層構造の中で各部署がセキュリティ対策状況の現状把握と目標設定・予実管理を容易に行うことが可能となる。このため、セキュリティ管理に要する負荷を企業内で分散して効率的・効果的なセキュリティ管理を行うことが可能となる。また、各階層の部署毎に、セキュリティ対策状況の現状や実施の成果を定量的に把握することができるため、ユーザ部門のセキュリティ対策に対する関心を高めるとともに、部署間の競争心理を高めてセキュリティ対策を推進する効果を得ることができる。

【0103】

以上、本発明者によってなされた発明を実施の形態に基づき具体的に説明したが、本発明は前記実施の形態に限定されるものではなく、その要旨を逸脱しない範囲で種々変更可能であることはいうまでもない。

【産業上の利用可能性】

【0104】

本発明は、企業・組織等における情報資産等の要素をセキュリティ管理の対象とし、セキュリティ対策状況やリスクの現状把握・目標管理を行うセキュリティ管理支援システムに利用可能である。

【符号の説明】

【0105】

1…セキュリティ管理支援システム、

100…セキュリティ管理支援サーバ、110…現状分析部、111…セキュリティレベル診断部、112…リスク分析部、113…詳細分析部、120…目標管理部、121…目標設定部、122…計画策定部、123…予実管理部、130…業務処理部、140…資産管理部、150…管理部、

210…ユーザ・部署DB、211…会社テーブル、212…部署テーブル、213…所属部署テーブル、214…担当ロールテーブル、215…ロールテーブル、216…ユーザテーブル、

220…資産DB、221…資産種別テーブル、222…資産テーブル、223…資産種別格納情報テーブル、224…情報テーブル、225…システム格納情報テーブル、

230…管理策DB、231…セキュリティ基準テーブル、232…管理策セキュリティ基準テーブル、233…管理策テーブル、234…リスク内容テーブル、235…管理策リスク内容テーブル、236…管理策実行部署テーブル、237…管理策実行パターンテーブル、

240…計画策定DB、241…目標設定テーブル、242…リスク目標設定テーブル、243…計画策定明細テーブル、244…システム計画策定明細テーブル、

250…診断DB、251…診断明細テーブル、

300…セキュリティ管理ツールサーバ、

400…クライアント端末。

【技術分野】

【0001】

本発明は、企業・組織等におけるセキュリティ管理業務をシステム化する技術に関し、特に、企業・組織等における情報資産等の要素をセキュリティ管理の対象とし、セキュリティ対策状況やリスクの現状把握・目標管理を行うセキュリティ管理支援システムに適用して有効な技術に関するものである。

【背景技術】

【0002】

近年、IT技術の急速な発展に伴いその重要性が高まる一方、障害や情報漏洩等が発生した場合の影響度も大きくなっており、企業において適切な情報セキュリティ対策を講じることは重要な課題となっている。しかし、企業における情報セキュリティ対策への取組みは、その効果が認識しづらく、また、ゴールが見えずどのような対策をどこまで実施すれば十分であるかが判断しづらいことから、セキュリティ対策に対して過剰投資となる場合も生じ、いわゆる「対策疲れ」の状況も生じている。

【0003】

これらの課題に対して、これまで、セキュリティ対策の状況(セキュリティレベル)やリスクを定量化することによって可視化するといった解決策が提案されてきた。これらの解決策は大きく分類して管理的(人的)アプローチと技術的アプローチに分けることができる。

【0004】

管理的アプローチとしては、例えば、企業の情報セキュリティのマネジメント体系に関する認証基準であるISMS(Information Security Management System:情報セキュリティマネジメントシステム)(ISO(International Organization for Standardization:国際標準化機構)/IEC(International Electrotechnical Commission:国際電気標準会議)27001)を始めとするセキュリティ基準についての各種認証の取得や、種々のリスク分析の手法を用いた企業のリスク評価の実施などがある。また、技術的アプローチとしては、例えば、SIM(Security Information Management:セキュリティ統合管理ツール)やログ分析ツール等のツール類を用いたセキュリティ管理の実施などがある。

【0005】

また、これらに該当するものとして、例えば、特開2003−150748号公報(特許文献1)には、セキュリティポリシーと、情報システムに関する情報とを所定のアプリケーションプログラミングインターフェースに基づきリスク評価用のデータ形式に変換し、変換後のセキュリティポリシー及び情報システムに関する情報に基づきリスク評価を実行し、リスク評価の結果に基づき適宜管理策が選択され、選択された管理策によってセキュリティポリシー等に変更を加えて管理策データとする技術が開示されている。このとき、管理策データを用いてセキュリティのシミュレーションを実行することで、リスク評価の結果をセキュリティポリシーの構築に反映することができる。

【先行技術文献】

【特許文献】

【0006】

【特許文献1】特開2003−150748号公報

【発明の概要】

【発明が解決しようとする課題】

【0007】

上述したように、セキュリティレベルやリスクを定量化する手法やツールはいくつか存在するが、これらはいずれも企業の経営的視点でセキュリティ管理が行えるようなレベルには至っていない。例えば、リスク分析ツールやSIMなどは、部分的な機能しか提供しておらず、また、セキュリティレベルの把握はあくまで現状を定量化して把握するに止まり、現状のセキュリティレベルに基づく将来の目標設定や、目標を達成するために実施すべき施策の決定を支援するといったことまでは十分にできていない。また、セキュリティレベルを企業における複数の拠点や部署(階層)毎に把握・管理するということもできていない。

【0008】

特に、大規模組織では、PCやサーバなどの管理対象の資産が多く、また、拠点や部署、グループ企業などの管理対象の組織も多岐にわたるため、セキュリティ管理業務は煩雑となり運営は非常に困難である。また、部署毎の対策レベルの現状把握が難しく、部署毎での対策レベルの差も大きいため、全体最適を実現することも困難である。例えば、ISMS認証を大規模組織で取得するのは非常に困難であり、実際は部署/拠点単位で取得するケースがほとんどである。

【0009】

また、セキュリティレベルを定量化する従来の手法やツールでは、利用に際して高度な専門的知識が必要であるため、企業等の組織体においては、セキュリティレベルの定量化による評価はセキュリティ管理部門など一定のスキルを持った特定の部署が全部署の評価を一括して肩代わりして行っているのが実情である。その結果、現場の各部署(ユーザ部門)にとってはセキュリティ管理が他人事となってしまい、セキュリティ意識をユーザ部門に広く浸透させるのが困難になっている。

【0010】

これらの課題を実効的に解決するには、セキュリティ管理「業務」をシステム化することが必要である。ここでの「業務」には、例えば、情報資産の洗い出しや分類、現状のセキュリティ対策状況の把握、リスク分析、セキュリティ対策(リスク対応)の目標設定と対策状況の管理など種々のものがある。これらの中には、例えば、情報資産の洗い出しや重要度設定による分類など、ユーザ部門で実施すべき、またはユーザ部門の協力が必要な作業は多く、また、実際のセキュリティ対策自体についてもユーザ部門で実施すべき対策は多い。

【0011】

従って、特に、大規模組織においては、ユーザ部門が主体的にセキュリティ対策やセキュリティリスクについて現状を把握し、目標設定・管理を行ってセキュリティ管理業務の運営に関与できるようにすることは、企業において効率的・効果的なセキュリティ管理を実現するうえで非常に重要である。

【0012】

そこで本発明の目的は、企業等の組織において、セキュリティ管理の対象となる情報資産に関する情報を各部署によって管理することを可能とし、また、当該情報資産についてのセキュリティ対策状況やリスクを部署毎に定量化して、各部署における現状把握と目標設定・管理を行うことを可能とするセキュリティ管理支援システムを提供することにある。本発明の前記ならびにその他の目的と新規な特徴は、本明細書の記述および添付図面から明らかになるであろう。

【課題を解決するための手段】

【0013】

本願において開示される発明のうち、代表的なものの概要を簡単に説明すれば、以下のとおりである。

【0014】

本発明の代表的な実施の形態によるセキュリティ管理支援システムは、1または複数の部署からなる組織体が保持する保護すべき情報資産についてのセキュリティレベルもしくはリスクレベルを評価して管理するセキュリティ管理支援サーバと、前記セキュリティ管理支援サーバにネットワーク経由で接続するクライアント端末とからなるセキュリティ管理支援システムである。

【0015】

前記セキュリティ管理支援サーバは、前記クライアント端末を介した前記各部署における前記ユーザからの要求により、前記部署毎に、前記部署が保持する資産についての情報を資産データベースに登録または更新する資産管理部と、前記クライアント端末を介した前記各部署における前記ユーザからの要求により、前記部署毎に、前記部署が保持する前記資産に対する管理策の実施状況についての診断結果を診断データベースに登録し、また、前記クライアント端末を介した前記各部署における前記ユーザからの要求により、前記診断データベースの内容に基づいて、前記各部署における現状の前記セキュリティレベルもしくは前記リスクレベルを管理対象のセキュリティ基準に基づいて採点し、前記ユーザにより指定された集計方法で集計した結果を前記クライアント端末に表示する現状分析部と、前記クライアント端末を介した前記各部署における前記ユーザからの要求により、前記部署に対して前記ユーザにより指定された、前記セキュリティレベルもしくは前記リスクレベルの目標レベルとその達成時期を計画策定データベースに登録または更新する目標管理部とを有することを特徴とするものである。

【発明の効果】

【0016】

本願において開示される発明のうち、代表的なものによって得られる効果を簡単に説明すれば以下のとおりである。

【0017】

本発明の代表的な実施の形態によれば、ユーザ部門等の各部署が情報資産の管理を容易に行うことができ、さらに、セキュリティ対策状況やセキュリティリスクを定量化することによって、各部署が現状把握と目標設定・管理を容易に行うことができるため、セキュリティ管理に要する負荷を企業内で分散して効率的・効果的なセキュリティ管理を行うことが可能となる。また、各部署毎に、セキュリティ対策の現状および実施した際の成果を定量的に把握することができるため、ユーザ部門のセキュリティ対策に対する関心を高めるとともに、部署間の競争心理を高めてセキュリティ対策を推進する効果を得ることができる。

【図面の簡単な説明】

【0018】

【図1】本発明の一実施の形態であるセキュリティ管理支援システムの構成例の概要を示す図である。

【図2】本発明の一実施の形態におけるセキュリティ管理業務の流れの概要を示した図である。

【図3】本発明の一実施の形態におけるユーザ・部署DBのテーブルの構成例を示した図である。

【図4】本発明の一実施の形態における資産DBのテーブルの構成例を示した図である。

【図5】本発明の一実施の形態における管理策DBのテーブルの構成例を示した図である。

【図6】本発明の一実施の形態における計画策定DBのテーブルの構成例を示した図である。

【図7】本発明の一実施の形態における診断DBのテーブルの構成例を示した図である。

【図8】本発明の一実施の形態における現状のセキュリティレベルの診断結果を表示するセキュリティ診断画面の例を示した図である。

【図9】本発明の一実施の形態における現状のセキュリティレベルの診断結果を部署毎に比較して表示する部署比較画面の例を示した図である。

【図10】本発明の一実施の形態における現状のセキュリティレベルの診断結果を管理策カテゴリ毎に比較して表示するレーダーチャート画面の例を示した図である。

【図11】本発明の一実施の形態における目標セキュリティレベルの値とこれまでのセキュリティレベルの値とを比較して表示する経年予実比較画面の例を示した図である。

【図12】本発明の一実施の形態における現状のセキュリティレベルの診断結果を管理策毎に詳細に表示する診断明細照会画面の例を示した図である。

【図13】本発明の一実施の形態における現状のセキュリティレベルの診断結果を資産毎に詳細に表示する診断明細照会(詳細)画面の例を示した図である。

【図14】本発明の一実施の形態における自部署のセキュリティレベルの目標を設定する自部署目標設定画面の例を示した図である。

【図15】本発明の一実施の形態における下位部署のセキュリティレベルの目標を設定する下位部署目標設定画面の例を示した図である。

【図16】本発明の一実施の形態における自部署の目標値を達成するために実施すべき管理策およびその実施時期を決定する計画策定画面の例を示した図である。

【図17】本発明の一実施の形態における自部署のセキュリティ対策の診断結果を入力する診断明細入力画面の例を示した図である。

【図18】本発明の一実施の形態における自部署のセキュリティ対策の診断結果を資産毎に入力する診断明細入力(詳細)画面の例を示した図である。

【発明を実施するための形態】

【0019】

以下、本発明の実施の形態を図面に基づいて詳細に説明する。なお、実施の形態を説明するための全図において、同一部には原則として同一の符号を付し、その繰り返しの説明は省略する。

【0020】

本発明の一実施の形態であるセキュリティ管理支援システムは、企業等の組織体におけるセキュリティ管理「業務」をシステム化するものである。この機能としては、例えば、部署毎に保護すべき情報資産についての情報をデータベース化して管理し、セキュリティ管理部門等ではなく現場(ユーザ部門)の担当者が情報を入力・更新することで分散管理する資産管理機能や、現状のセキュリティレベルやリスクレベルを定量化して部署別、対策ジャンル別など種々の切り口で把握する現状分析機能や、現状のセキュリティレベルやリスクレベルに基づく将来の目標レベルの決定や、目標レベルを達成するために実施すべき施策の決定を支援する目標管理機能などを有する。また、従業員への各種指示や上長による承認等の一連の業務をワークフローやタスクとして管理する業務処理機能を有していてもよい。

【0021】

<システム構成>

図1は、本発明の一実施の形態であるセキュリティ管理支援システムの構成例の概要を示す図である。セキュリティ管理支援システム1は、例えば、セキュリティ管理支援サーバ100と、セキュリティ管理支援サーバ100にネットワーク経由で接続されたおよびクライアント端末400から構成される。また、後述するセキュリティ管理ツールサーバ300とネットワーク経由で連携してもよい。

【0022】

セキュリティ管理支援サーバ100は、コンピュータシステムからなるサーバ機器によって構成され、例えば、現状分析部110、目標管理部120、業務処理部130、資産管理部140、管理部150などを有する。これら各部はソフトウェアプログラムとして実装され、例えば、セキュリティ管理支援サーバ100上の図示しないWebサーバプログラムと連携して、クライアント端末400からの処理要求を受けて所定の処理を行い、クライアント端末400に対して処理結果の画面を提示したり、また、日次等のバッチ処理により所定の処理を行ったりする。

【0023】

現状分析部110は、部署毎に保持する資産に対する管理策(セキュリティ対策についての具体的な施策)の実施状況についての診断結果を後述するデータベースに登録し、また、データベースに登録された診断結果に基づいて、各部署における現状のセキュリティレベルもしくはリスクレベルを管理対象のセキュリティ基準に基づいて採点し、部署別、対策ジャンル(管理策カテゴリ)別など種々の切り口(集計方法)で集計した結果をクライアント端末400に表示する現状分析機能を実現する。

【0024】

現状分析部110は、例えば、セキュリティレベル診断部111、リスク分析部112、詳細分析部113の各部から構成される。セキュリティレベル診断部111は、いわゆるベースラインアプローチによりセキュリティ対策状況(セキュリティレベル)を定量化する機能を有する。リスク分析部112は、いわゆるリスクベースアプローチによりセキュリティリスク(リスクレベル)を定量化する機能を有する。詳細分析部113は、部署別、管理策カテゴリ別、セキュリティ基準別などの種々の切り口からセキュリティレベルやリスクレベルを集計することで現状を分析し、分析結果をユーザに提示する機能を有する。

【0025】

目標管理部120は、部署毎の現状のセキュリティレベルやリスクレベルに基づく将来の目標レベルの決定や、目標レベルを達成するために実施すべき施策の決定を支援し、その結果ユーザによって当該部署に対して指定された、セキュリティレベルもしくはリスクレベルの目標レベルとその達成時期および実施すべき施策を後述するデータベースに登録または更新する目標管理機能を実現する。

【0026】

目標管理部120は、例えば、目標設定部121、計画策定部122、予実管理部123の各部から構成される。目標設定部121は、ユーザがセキュリティレベルもしくはリスクレベルの目標値を指定し、その達成期限と合わせて目標レベルとして設定・登録するための機能を有する。計画策定部122は、目標設定部121によって設定された目標レベルを達成するために必要な管理策をユーザが指定するための機能を有する。予実管理部123は、目標設定部121によって設定された目標レベルとその達成度をユーザが確認するための機能を提供する。

【0027】

業務処理部130は、従業員への各種指示や上長による承認等のセキュリティ管理業務に関する業務フローやその他の汎用的な業務フローをワークフローやタスクとして管理する業務処理機能を実現する。また、セキュリティ管理支援システム1にて蓄積・管理されている情報に基づいて、例えば内部監査等で必要となる項目を抽出したり、内部監査の結果を管理したりといった機能を有していてもよい。

【0028】

資産管理部140は、保護すべき情報資産(機密情報およびこれを保持するファイルサーバ、PCなどの機器等)についての情報をデータベース化して管理し、セキュリティ管理部門等ではなく現場(ユーザ部門)の担当者が情報を入力・更新することで分散管理する資産管理機能を実現する。また、管理部150は、セキュリティ管理支援システム1を利用するユーザや部署、その他のシステム的な情報などを管理する機能を実現する。また、ユーザのログイン時の認証なども行う。なお、上記各部の構成はあくまで一例であり、さらに上記以外の各部を有していてもよいし、また、上記各部の一部または全部がまとめられていたり、さらに細かく分けられたりしていてもよい。

【0029】

セキュリティ管理支援サーバ100は、さらに、ユーザ・部署DB210、資産DB220、管理策DB230、計画策定DB240、診断DB250の各データベースを有する。ユーザ・部署DB210は、管理部150によって登録された、セキュリティ管理支援システム1を利用する企業等のユーザや部署およびその階層等の情報を保持する。資産DB220は、資産管理部140によって登録された、情報資産に関する情報(重要度や管理者などを含む)を保持する。

【0030】

管理策DB230は、管理部150によって予め登録された、セキュリティ対策における管理策および対応するセキュリティ基準の情報等を保持する。計画策定DB240は、目標管理部120によって登録された、部署毎の目標レベルとこれを達成するための管理策の情報等を保持する。診断DB250は、現状分析部110等によって登録された、資産毎の管理策の実施状況についての診断結果、およびこれに基づいて現状分析部110によって作成された種々の切り口の現状分析用のサマリーを保持する。

【0031】

なお、これら各データベースは、セキュリティ管理支援サーバ100が直接保持する構成でもよいし、別のデータベースサーバ等に保持してネットワーク経由でアクセスする構成としてもよい。これら各データベースの詳細については後述する。

【0032】

セキュリティ管理ツールサーバ300は、一般的なセキュリティ管理製品やツール等、もしくは既存の社内システム等(以下では総称して「セキュリティ管理ツール」という場合がある)のサーバであり、管理対象の情報資産(特にPC)毎のセキュリティ関連の設定情報(すなわち管理策の実施状況)などを保持するサーバである。これらのセキュリティ管理ツールは、一般的に、資産管理対象のPCに導入されたプログラムによってセキュリティ関連の設定情報等を自動判別して取得し、ネットワーク経由でセキュリティ管理ツールサーバ300に送信することで、セキュリティ管理ツールサーバ300上で一元管理するものである。

【0033】

セキュリティ管理支援サーバ100の現状分析部110は、セキュリティ管理ツールサーバ300と連携して、セキュリティ管理ツールサーバ300によって収集され一元管理されている資産管理対象のPCの設定情報等を抽出し、フォーマット変換等によって診断DB250に取り込むことが可能である。これにより、情報資産の登録に係る作業を大きく軽減することができる。なお、セキュリティ管理ツールサーバ300は、連携するセキュリティ管理ツールに応じて複数種類有していてもよいし、全ての情報資産を手動で登録する場合は有していなくてもよい。また、図1に示すような独立したサーバ機器ではなく、例えば、セキュリティ管理支援サーバ100上にその機能を有していてもよい。

【0034】

クライアント端末400は、ユーザ(セキュリティ管理部門の担当者や各部署の担当者など)に対してセキュリティ管理支援サーバ100の各機能を利用するためのユーザインタフェースを提供する機器であり、PCや携帯端末などにより構成される。例えば図示しないWebブラウザを有し、セキュリティ管理支援サーバ100上の図示しないWebサーバプログラムとネットワーク経由により連携して、上記機能を実行するための指示を行ったり、実行結果の画面をユーザに提示したりする。

【0035】

<処理の流れ>

図2は、セキュリティ管理支援システム1を利用したセキュリティ管理業務の流れの概要を示した図である。まず、セキュリティ管理支援サーバ100の現状分析部110の機能を利用して、自部署および下位部署についてのセキュリティ対策状況およびセキュリティリスクの現状レベルを分析する(ステップS201)。

【0036】

次に、目標管理部120の機能を利用して、各部署の担当者は、自部署および下位部署(下位部署が存在する場合)の目標レベルを設定する(ステップS202)。このとき、一般的には例えば、所定の期限までに所定のセキュリティ基準(例えばISMS認証基準やいわゆる日本版SOX法(金融商品取引法)対応など)を達成することを目標として、目標レベルを数値設定する。自部署の目標レベルを設定する際に、上位部署によって目標レベルが設定されている場合には、それを下回らない(目標を達成できる)ような目標設定とする。さらに、設定された目標レベルに対して、これを達成できるように実施すべき管理策と実施期限を設定する。

【0037】

次に、各部署において設定された管理策を具体的に実施する(ステップS203)。その後、各部署が自部署における管理策の実施状況の自己点検を行う、あるいは独立したセキュリティ監査部門が各部署における管理策の実施状況の内部監査を行い、現状分析部110の機能を利用してセキュリティ管理支援システム1に診断結果を登録・更新する(ステップS204)。ステップS203の実施とステップS204の自己点検/内部監査を随時繰り返し、ステップS201の現状分析に戻る。このようないわゆるPDCA(Plan-Do-Check-Act)サイクルを、例えば四半期毎に繰り返すことによってセキュリティ管理業務を運営する。なお、上記各ステップでの処理例については後述する。

【0038】

<データベース構成>

図3は、ユーザ・部署DB210のテーブルの構成例を示した図である。ユーザ・部署DB210は、セキュリティ管理支援システム1を利用する企業等のユーザや部署およびその階層等を保持するデータベースであり、例えば、会社テーブル211、部署テーブル212、所属部署テーブル213、担当ロールテーブル214、ロールテーブル215、ユーザテーブル216のテーブルから構成される。なお、図中のテーブル間の矢印は、例えば、A→Bである場合に、A:B=1:nの関係(A has many Bs)にあることを示している。

【0039】

会社テーブル211は、例えば、会社ID、会社名などの会社の属性に関する項目を有する。部署テーブル212は、例えば、部署ID、会社ID、上位部署ID、部署名、場所などの各部署の属性に関する項目を有する。上位部署IDの項目を有することにより、各部署の階層構造を保持・把握することができる。ロールテーブル215は、例えば、ロールID、会社ID、ロール名などの項目を有する。ロール名は、例えば、「CISO」、「セキュリティ管理部門」、「各部署セキュリティ管理者」、「一般社員」、「セキュリティ監査部門」など、ユーザに割り当てられるロール(役割)の種別である。ユーザのロールに応じて利用可能な機能を制限してもよい。

【0040】

ユーザテーブル216は、例えば、ユーザID、会社ID、パスワード、ユーザ名、メールアドレスなどの各ユーザの属性に関する項目を有する。ユーザがセキュリティ管理支援システム1にログインする際の認証に使用されるデータや、認証結果などの情報も保持する。所属部署テーブル213は、例えば、ユーザID、部署IDなどの項目を有し、ユーザが所属する部署の情報を保持する。部署が階層構造となっていることから、ユーザが所属する部署も複数の階層にわたる場合がある。また、担当ロールテーブル214は、例えば、ユーザID、ロールIDなどの項目を有し、ユーザが担当するロールの情報を保持する。一人のユーザが複数のロールを担当しているという場合もある。

【0041】

これらのユーザ・部署DB210の各テーブルの情報は、例えば、システム管理者や人事担当者等によって、管理部150により予め登録され、また更新などの管理が行われる。

【0042】

図4は、資産DB220のテーブルの構成例を示した図である。資産DB220は、セキュリティ管理の対象である情報資産に関する情報等を保持するデータベースであり、例えば、資産種別テーブル221、資産テーブル222、資産種別格納情報テーブル223、情報テーブル224、システム格納情報225のテーブルから構成される。

【0043】

資産種別テーブル221は、例えば、資産種別ID、資産種別名、資産区分などの資産の種別に関する項目を有する。資産種別は、例えば、「デスクトップPC」、「ノートPC」、「携帯端末」、「記録媒体」、「机/キャビネット」、「業務系システム」、「OA系システム」、「ネットワーク」、「組織」などの管理対象資産の小分類区分である。また、資産区分は、例えば、「PC」、「携帯端末」、「記録媒体」、「机/キャビネット」、「システム」、「ネットワーク」、「組織」などの管理対象資産の大分類区分である。

【0044】

資産テーブル222は、例えば、資産ID、管理部署ID、資産種別ID、資産名、管理者ID、利用者ID、保管場所、金額、製品名、シリアル番号、セキュリティ管理ツールキー番号などの各資産(実物資産)の属性に関する項目を有する。セキュリティ管理ツールキー番号の項目は、対象の資産がセキュリティ管理ツールサーバ300によって設定情報等を自動収集することができる資産である場合に、その情報を特定するためのキー情報を保持する項目である。

【0045】

情報テーブル224は、例えば、情報ID、管理部署ID、情報名、情報区分、管理者ID、資産価値区分(機密性、完全性、可用性)、資産価値金額(機密性、完全性、可用性)、個人情報属性、現利用者などの企業で保持している各情報の属性に関する項目を有する。情報区分は、例えば、「自社個人情報」、「顧客個人情報」、「自社重要情報(戦略情報、財務情報等)」、「自社非重要情報(その他の文書、記録等)」などの情報の分類区分である。

【0046】

また、資産価値区分は、情報資産についての一般的なリスクの評価観点である機密性(C:Confidentiality)、完全性(I:Integrity)、可用性(A:Availability)の観点から、例えば1〜3などの数値により資産価値(当該情報の重要度)を評価したものである。また、資産価値金額は、上記の資産価値を機密性、完全性、可用性の観点から金額で評価したものである。本実施の形態では、情報のリスクの高さを資産価値区分で評価することもできるし、資産価値金額で評価することもできる。これらの資産価値の情報は、例えば、各部署セキュリティ管理者などが入力する。

【0047】

資産種別格納情報テーブル223は、例えば、情報ID、資産種別IDなどの項目を有し、各情報が属する(格納されている)資産種別の情報を保持する。一つの情報が複数の資産種別に属する場合もある。また、システム格納情報テーブル225は、例えば、情報ID、資産IDなどの項目を有し、各情報がシステムに属する(格納されている)場合に、そのシステム(資産)との対応を保持する。

【0048】

すなわち、各情報資産のリスクを評価するために、本実施の形態のセキュリティ管理支援システム1では、基本的に情報と資産(現物)とを直接紐付けるのではなく、情報と資産種別とを紐付け、資産種別単位で紐付けられた情報の資産価値(重要度)に基づいてリスクを評価する。資産(現物)単位で紐付けられた情報の資産価値に基づいてリスクを評価するほうが精緻なリスク評価が可能であるが、大規模組織で資産(現物)単位で管理を行うことは多大な労力を要する。一方、資産種別単位で紐付けられた情報の資産価値に基づいてリスクを評価した場合、簡便にリスク評価をすることが可能であり、かつ実用上支障のない精度の結果を得ることができる。

【0049】

なお、資産区分が「システム」の資産については、資産の数が一般のPC等と比べて少なく、また保持している情報がシステムの種類に応じて特性があり、データ量も多いことから、例外的に資産(現物のシステム)と情報との紐付けを行い、資産単位でリスクの評価を行う。また、資産区分(資産種別)が「ネットワーク」や「組織」の資産については、情報を保持していないものとして、情報との紐付けは行わない。すなわち、情報の資産価値に基づいたリスクの評価は行わない。また、資産区分(資産種別)が「机/キャビネット」に該当する資産であっても、オフィスやデータセンター、倉庫などについては、情報との紐付けは行わないが、重要度の高い情報が必ず含まれているものとして取り扱う。

【0050】

これらの資産DB220の各テーブルの情報は、例えば、各部署セキュリティ管理者等によって、資産管理部140により登録され、また更新などの管理が行われる。

【0051】

図5は、管理策DB230のテーブルの構成例を示した図である。管理策DB230は、管理策および管理策が含まれるセキュリティ基準の情報等を保持するデータベースであり、例えば、セキュリティ基準テーブル231、管理策セキュリティ基準テーブル232、管理策テーブル233、リスク内容テーブル234、管理策リスク内容テーブル235、管理策実行部署テーブル236、管理策実行パターンテーブル237のテーブルから構成される。

【0052】

セキュリティ基準テーブル231は、例えば、セキュリティ基準ID、セキュリティ基準名などの項目を有し、セキュリティレベルを定量化(採点)する際のベースとし、管理目標とすることができるセキュリティ基準の情報を保持する。セキュリティ基準は、例えば、ISMS認証(ISO/IEC27001)、FISC(The Center for Financial Industry Information Systems)安全対策基準、日本版SOX法、自社のセキュリティポリシーなどである。

【0053】

管理策テーブル233は、例えば、管理策ID、管理策名、管理策内容、管理策カテゴリ、判定手段、質問文、対応有無(機密性、完全性、可用性)などの項目を有し、セキュリティ管理における個別の対策の内容を保持する。管理策カテゴリは、管理策の内容を分類するものであり、例えば、「セキュア設定」、「アクセス管理」、「電子商取引管理」、「パスワード管理」、「外部委託先管理」、「監視」などに各管理策を分類する。

【0054】

判定手段は、当該管理策が実施されているか否かの判定をユーザが行い手動で結果を入力するもの(「手動」)であるか、手動入力であっても外部・内部監査によって判定するもの(「手動(監査)」であるか、セキュリティ管理ツールによる自動判定であるか(「自動」)を示す情報である。これにより、当該管理策の実施状況についての診断の実施(判定)もしくは診断結果の登録のいずれかがユーザ以外によって行われるものとそうでないもの、すなわち、判定結果が第三者判定によるもの(「手動(監査)」もしくは「自動」)であるか、自己判定によるもの(「手動」)であるかを識別することができる。

【0055】

また、質問文は、当該管理策の具体的な内容に相当し、当該管理策が実施できているか否かを判定するためのユーザに対する質問文(例えば「パスワードはXX文字以上であるか?」など)の形式で保持される。また、対応有無の項目は、当該管理策が機密性、完全性、可用性のそれぞれの観点に対応するものであるか否かを示すフラグである。

【0056】

リスク内容テーブル234は、例えば、リスク内容ID、リスク内容、優先度などの項目を有し、想定されるリスクの内容毎にその優先度を保持する。管理策セキュリティ基準テーブル232は、例えば、管理策ID、セキュリティ基準ID、基準重み付け、文書名、条項番号などの項目を有し、セキュリティ基準の内容に含まれる管理策の情報を保持する。一つの管理策が複数のセキュリティ基準で共通に含まれる場合もある。基準重み付けの項目は、当該管理策について含まれるセキュリティ基準が異なることによる重み付け値である。また、文書名、条項番号の項目は、当該管理策がセキュリティ基準のどの部分に該当するものかを特定する情報である。

【0057】

また、管理策リスク内容テーブル235は、例えば、管理策ID、リスク内容IDなどの項目を有し、管理策に該当するリスク内容の情報を保持する。また、管理策実行部署テーブル236は、例えば、管理策ID、実行部署IDなどの項目を有し、当該管理策を実行する部署の情報を保持する。また、管理策実行パターンテーブル237は、例えば、管理策ID、資産種別ID、資産種別重み付け、管理策実行単価などの項目を有し、当該管理策がどの資産種別に適用されるか、およびその場合のインパクトの情報を保持する。資産種別重み付けの項目は、当該管理策が適用される資産種別が異なることによる重み付け値である。また、管理策実行単価の項目は、当該管理策を対象の資産種別に対して実施した場合の概算のコストであり、後述する計画策定の際のシミュレーションに用いる。

【0058】

これらの管理策DB230の各テーブルの情報は、例えば、システム管理者等によって、管理部150により予め登録され、また更新などの管理が行われる。

【0059】

図6は、計画策定DB240のテーブルの構成例を示した図である。計画策定DB240は、部署毎の目標レベルとこれを達成するための管理策の情報等を保持するデータベースであり、例えば、目標設定テーブル241、リスク目標設定テーブル242、計画策定明細テーブル243、システム計画策定明細テーブル244のテーブルから構成される。

【0060】

目標設定テーブル241は、例えば、部署ID、作成基準年月、目標達成年月、自部署設定目標セキュリティレベル、上位部署設定目標セキュリティレベルなどの項目を有し、自部署および上位部署から設定された目標セキュリティレベル(ベースラインアプローチ)と達成期限の情報を保持する。同様に、リスク目標設定テーブル242は、例えば、部署ID、作成基準年月、目標達成年月、自部署設定目標リスクレベル、上位部署設定目標リスクレベルなどの項目を有し、自部署および上位部署から設定された目標リスクレベル(リスクベースアプローチ)と達成期限の情報を保持する。

【0061】

計画策定明細テーブル243は、例えば、部署ID、資産種別ID、管理策ID、作成基準年月、目標達成年月、計画設定区分などの項目を有し、部署毎の資産種別単位(資産区分がシステムのものは含まない)での実施すべき管理策の内容と達成期限の情報を保持する。また、システム計画策定明細テーブル244は、例えば、部署ID、資産ID、管理策ID、作成基準年月、目標達成年月、計画設定区分などの項目を有し、部署毎の資産単位(資産区分がシステムのもののみ)での実施すべき管理策の内容と達成期限の情報を保持する。

【0062】

すなわち、本実施の形態のセキュリティ管理支援システム1では、実施すべき管理策の設定単位は基本的に資産(現物)ではなく資産種別である。資産(現物)単位で実施すべき管理策を設定し管理するほうが精緻なセキュリティレベルの評価が可能であるが、大規模組織で資産単位で管理を行うことは多大な労力を要するからである。なお、資産区分が「システム」のものについては、上述したとおり、資産種別単位ではなく資産(システム)単位で実施すべき管理策の設定を行う。計画策定明細テーブル243およびシステム計画策定明細テーブル244における計画設定区分の項目は、当該管理策が実施対象として選択されているか否かを示すフラグである。

【0063】

これらの計画策定DB240の各テーブルの情報は、後述する目標管理部120の予実管理部123による経年予実比較や計画策定部122によるシミュレーションの際などに用いるため、更新された場合には以前のレコードを履歴レコードとして保持する。また、これらの各テーブルの情報は、例えば、各部署の担当者等によって、目標管理部120により登録され、また更新などの管理が行われる。

【0064】

図7は、診断DB250のテーブルの構成例を示した図である。診断DB250は、資産毎のセキュリティ対策状況やセキュリティリスク、およびこれに基づいて作成された種々の切り口の現状分析用のサマリーを保持するデータベースであり、例えば、診断明細テーブル251から構成される。

【0065】

診断明細テーブル251は、例えば、資産ID、管理策ID、部署ID、判定結果、判定手段、判定結果更新日時などの項目を有し、部署毎の各資産単位での管理策の実施状況の判定結果の情報を入力・保持する。判定結果の項目は、例えば、○(実施済み)、×(未実施)、N/A(非該当)などで表される。診断明細テーブル251の情報は、判定手段の項目が「手動」もしくは「手動(監査)」の資産については、例えば、各部署の担当者等によって、現状分析部110により登録・更新される。また、判定手段の項目が「自動」の資産については、セキュリティ管理ツールサーバ300から取得した情報によって自動的に判定結果が登録・更新される。

【0066】

本実施の形態のセキュリティ管理支援システム1では、管理策の実施状況の判定結果は資産(現物)単位で入力し管理するが、大規模組織で資産単位で入力・管理を行うことは多大な労力を要するため、上述したようにセキュリティ管理ツールサーバ300から情報を取得して自動登録したり、後述するように、資産種別単位で一括して入力できるようにしたりして作業負荷を軽減している。なお、この診断明細テーブル251の情報は、後述する目標管理部120の予実管理部123による経年予実比較の際などに用いるため、更新された場合には以前のレコードを履歴レコードとして保持する。

【0067】

詳細は後述するが、ベースラインアプローチでのセキュリティレベルの採点は、例えば、管理策の総数に対する実施数の割合に重み付けをして行う。また、リスクベースアプローチでのリスクレベルの採点は、例えば、ベースラインアプローチでのセキュリティレベルの採点結果に対してさらに資産価値に基づくリスク係数を考慮して行う。なお、以上に示した各DBの構成は一例であり、他のDBやテーブル、項目を有していてもよい。

【0068】

<現状分析>

以下、図2におけるセキュリティ対策およびセキュリティリスクの現状レベルの分析(ステップS201)での処理内容について説明する。ユーザがクライアント端末400から図示しないメイン画面等を介してセキュリティレベルの現状分析を行うよう要求すると、セキュリティ管理支援サーバ100の現状分析部110は、各DBの内容を参照して、例えば図8に示すような、現状のセキュリティレベルの診断結果を表示するセキュリティ診断画面を生成してクライアント端末400上に表示する。

【0069】

図8の例では、指定された部署について、指定された管理策カテゴリに属する各管理策についての実施状況に基づいて、指定されたセキュリティ基準毎にセキュリティレベルおよびリスクレベルを採点し、その結果を表示している。

【0070】

セキュリティレベルについては、現状分析部110のセキュリティレベル診断部111により、ベースラインアプローチによって採点を行う。各部署が保持する資産(資産テーブル222)の資産種別について、対象のセキュリティ基準によって割り当てられている各管理策(管理策実行パターンテーブル237)についての実施状況の判定結果(診断明細テーブル251)に基づいて、資産単位でのセキュリティレベルは、

セキュリティレベル=

Σ(重み付け値×判定結果○(実施済み)の管理策)×100

÷Σ(重み付け値×判定結果N/Aではない管理策) …式(1)

の式によって算出する。

【0071】

ここで、重み付け値は、例えば、管理策セキュリティ基準テーブル232の基準重み付け値と、管理策実行パターンテーブル237の資産種別重み付け値とを乗算したものであり、判定結果は診断明細テーブル251の判定結果である。また、Σは対象の資産について割り当てられている全ての管理策について合計することを示す。すなわち、対象の資産について割り当てられている管理策の総数と、そのうちの実施済み(判定結果○)の管理策の数との割合を重み付けして算出したものである。なお、ここでのセキュリティレベルは数値が高いほど良いことを示す。

【0072】

図8の例は、セキュリティレベルを部署単位で採点(集計)したものであり、式(1)による計算を、対象の部署が保持する全ての資産に割り当てられている管理策に対して行ったものである。対象の部署が階層の末端(現場)の部署ではない場合は、当該部署の直近の下位部署のセキュリティレベルを平均したものを用いてもよい。

【0073】

また、リスクレベルについては、現状分析部110のリスク分析部112により、リスクベースアプローチによって採点を行う。例えば、各部署が保持する資産の資産種別に保持される情報(情報テーブル224)から求められるリスク係数、および式(1)で算出したセキュリティレベルに基づいて、

リスクレベル=リスク係数×(100−セキュリティレベル) …式(2)

の式によって算出する。

【0074】

ここで、リスク係数は当該部署が保持する資産に保持される情報の資産価値に基づいて算出される情報のリスクの高さを示す係数であり、例えば、当該部署が保持する資産に保持される情報の情報テーブル224における資産価値区分(機密性、完全性、可用性)のそれぞれの最大値を用いる。これにより、機密性、完全性、可用性の区分毎にリスクレベルを算出する。なお、ここでのリスクレベルは数値が低いほど良いことを示す。

【0075】

本実施の形態のセキュリティ管理支援システム1では、リスク係数を情報テーブル224の資産価値区分に基づいて算出しているが、上述したように情報テーブル224の資産価値金額(機密性、完全性、可用性)の値を用いてもよいし、他のリスク評価のための指標を用いてもよい。また、本実施の形態のセキュリティ管理支援システム1では、セキュリティレベル、およびリスクレベルを上記の式(1)、式(2)を用いて比較的簡易な方法で採点しているが、他の採点方法であってもよいし、セキュリティ基準毎に異なる採点方法であってもよい。

【0076】

採点されたセキュリティレベルについては、図8に示すように、例えば、得点とともに最大幅を100%としたゲージによって表示する。また、リスクレベルについては機密性、完全性、可用性の区分毎に得点を表示する。さらに、第三者判定割合として、対象の管理策のうち第三者判定によるものの割合をゲージとともに表示する。第三者判定割合については、上述したように、例えば診断明細テーブル251の判定結果の項目が「手動(監査)」もしくは「自動」のものを第三者判定によるものとして、その数の管理策の総数に対する割合として求める。この第三者判定割合が高いものは診断結果の信頼性が高いものと判断することができる。

【0077】

図8のセキュリティ診断画面によってセキュリティ基準毎のセキュリティレベルの診断結果を参照したユーザは、さらに、例えば画面右のプルダウンメニューおよび「分析」ボタンでの操作により、対象のセキュリティ基準について種々の切り口(集計方法)での詳細分析を行うことができる。詳細分析の要求を受けたセキュリティ管理支援サーバ100は、現状分析部110の詳細分析部113により診断明細テーブル251を参照して詳細分析を行い、その結果をクライアント端末400に表示する。

【0078】

例えば、図9は、現状のセキュリティレベルの診断結果を部署毎に比較して表示する部署比較画面の例を示した図である。図9の例では、指定された部署について、その直近の下位部署毎に、指定された管理策カテゴリでのセキュリティレベルを集計し、その結果をグラフとして表示している。これにより、部署間でのセキュリティレベルの差異を把握することができる。この比較は、上位部署が各下位部署のセキュリティ対策の実施状況を把握するのに用いるとともに、下位部署が同一系列の他部署との間で実施状況を比較するのにも用いることができる。

【0079】

また、図10は、現状のセキュリティレベルの診断結果を管理策カテゴリ毎に比較して表示するレーダーチャート画面の例を示した図である。図10の例では、指定された部署について、管理策カテゴリ毎にセキュリティレベルを集計し、レーダーチャートの形式で表示している。これにより、管理策カテゴリ間でのセキュリティ対策の実施状況の差異(強み・弱み)を把握することができる。

【0080】

また、図11は、当該部署における管理策の実施状況についての計画と実績を対比(予実管理)する情報として、後述する目標設定の処理により設定された目標セキュリティレベル(将来および過去の設定履歴)の値とこれまでのセキュリティレベル(過去の診断履歴)の値とを比較して表示する経年予実比較画面の例を示した図である。図11の例では、指定された部署について、設定されたセキュリティレベルの期単位での目標値および実績値を集計し、目標値と実績値とを過去3期、当期、将来3期にわたってグラフ表示している。これにより、設定した目標のセキュリティレベルに対する達成状況を把握することができる。なお、ここでの処理は目標管理部120の予実管理部123によって行われる。

【0081】

また、図12は、現状のセキュリティレベルの診断結果を管理策毎に詳細に表示する診断明細照会画面の例を示した図である。図12の例では、指定された部署について、指定された資産種別および管理策カテゴリに該当する管理策毎の診断結果(判定結果)を集計し、表示している。下段の診断結果の表において、判定手段が「自動」の管理策については、上述したように、セキュリティ管理ツールサーバ300から判定結果を自動取得している。また、判定結果が「詳細設定」となっている管理策については、対象の資産毎に判定結果が異なる(「全て○」や「全て×」ではない)ことを示している。これについては、画面右の「詳細」ボタンを押下することにより、資産(機器)単位での診断結果の照会画面に遷移する。

【0082】

図13は、現状のセキュリティレベルの診断結果を資産毎に詳細に表示する診断明細照会(詳細)画面の例を示した図である。図13の例では、指定された部署、資産種別、管理策について、対応する資産(機器)毎に診断結果(判定結果)を診断明細テーブル251を参照して表示している。以上の図12、図13により、個別の管理策毎、資産毎に詳細にセキュリティ対策の実施状況を把握することができる。

【0083】

<目標設定>

以下、図2における自部署および下位部署の目標レベルの設定(ステップS202)での処理内容について説明する。ユーザがクライアント端末400から図示しないメイン画面等を介してセキュリティレベルの目標設定を行うよう要求すると、セキュリティ管理支援サーバ100の目標設定部121は、例えば図14に示すような、自部署のセキュリティレベルの目標を設定する自部署目標設定画面を生成してクライアント端末400上に表示する。

【0084】

図14の例では、指定された部署について、目標設定の対象のセキュリティ基準についてのこれまでのセキュリティレベルの目標設定値と実績の経年予実比較のグラフが表示されている。このグラフは上述した図11のものと同様であり、目標管理部120の予実管理部123により生成する。ユーザは、この経年予実比較のグラフを参照しながら、次期以降の自部署の目標のセキュリティレベルを設定することができる。

【0085】

自部署の目標値の設定に際しては、後述する下位部署目標設定画面により上位部署から設定された目標値についても目標設定テーブル241の上位部署設定目標セキュリティレベルもしくはリスク目標設定テーブル242の上位部署設定目標リスクレベルを参照して合わせて表示される。自部署の目標値として設定する値は、上位部署から設定された目標値より小さい値とすることはできないなどの制限を設けてもよい。

【0086】

設定した目標値は、目標設定部121により、目標設定テーブル241の自部署設定目標セキュリティレベルもしくはリスク目標設定テーブル242の自部署設定目標リスクレベルに登録される。このとき、自部署が保持する資産およびその資産種別と管理策実行パターンテーブル237の内容とに基づいて、計画策定明細テーブル243、およびシステム計画策定明細テーブル244のエントリ、すなわち自部署が保持する資産種別(資産区分が「システム」の場合は資産)に割り当てられた管理策のエントリを作成する。

【0087】

さらに、図14の自部署目標設定画面等から、図15に示すような下位部署のセキュリティレベルの目標を設定する下位部署目標設定画面に遷移することができる。図15の例では、指定された部署の直近の下位部署について、目標設定の対象のセキュリティ基準についての現状のセキュリティレベルのグラフが表示されている。このグラフは上述した図9のものと同様であり、現状分析部110の詳細分析部113により生成する。ユーザは、この各下位部署の現状のセキュリティレベルのグラフを参照しながら、次期以降の各下位部署の目標のセキュリティレベルを設定することができる。

【0088】

下位部署の目標値の設定に際しては、前述の自部署目標設定画面により設定した自部署の目標値についても目標設定テーブル241の自部署設定目標セキュリティレベルもしくはリスク目標設定テーブル242の自部署設定目標リスクレベルを参照して合わせて表示される。設定した目標値は、対象の下位部署についての目標設定テーブル241の上位部署設定目標セキュリティレベルもしくはリスク目標設定テーブル242の上位部署設定目標リスクレベルに登録される。このように、部署毎の目標設定を、部署の階層構造を考慮した形で行うことができる。

【0089】

さらに、各部署の担当者は、図14の自部署目標設定画面によって設定した自部署の目標値を達成するために実施すべき管理策およびその実施時期を、目標管理部120の計画策定部122により、図16に示すような計画策定画面によって決定することができる。図16の例では、指定された部署について、当該部署が保持する各資産種別について目標設定の対象であるセキュリティ基準によって割り当てられている管理策を、計画策定明細テーブル243およびシステム計画策定明細244から取得して計画明細として表示している。

【0090】

ここで、図中の表における優先度は、各計画明細の静的な優先度を示し、例えば、当該計画明細に対応する管理策についての管理策セキュリティ基準テーブル232の基準重み付けの値と、管理策実行パターンテーブル237の資産種別重み付けの値とを乗算したものとする。また、実施率は、当該計画明細に対応する管理策についての全資産の数と実施済みの資産の数との割合を示す。この情報は、診断明細テーブル251から算出もしくは取得する。

【0091】

また、管理策実行パターンテーブル237から取得した、各計画明細の管理策を実施する場合の概算単価、および未実施分の数量についても表示している。なお、図16の例では、上述した優先度の値に(1−実施率)の値を乗算した値の降順で各計画明細を並べ替えて表示している。これにより、優先度が高くかつ現時点で実施率の低い計画明細が表の上位に表示されるようにすることができる。

【0092】

このように表示された各計画明細に対して、ユーザは、当該部署での実施の要否とその完了目標時期を、例えばチェックボックスやプルダウンメニューを利用して選択する。ここで選択した内容は、計画策定明細テーブル243もしくはシステム計画策定明細テーブル244の計画設定区分および目標達成年月の項目に反映される。上述したように、本実施の形態のセキュリティ管理支援システム1では、実施すべき管理策の設定単位は基本的に資産ではなく資産種別である。資産単位で実施すべき管理策を設定し管理するほうが精緻なセキュリティレベルの評価が可能であるが、大規模組織で資産単位で管理を行うことは多大な労力を要するからである。

【0093】

なお、各計画明細についての実施の要否の設定は、対象の情報資産が各階層の部署に存在するため、基本的には各階層の部署で個別に行う必要があるが、例えば「セキュリティポリシーの策定」など、各部署で個別に行うのではなく、企業全体もしくは各事業部等の単位(上位部署)で実施すれば他の部署(下位部署)は実施の必要がないという管理策もある。このような管理策については、例えば、個別に管理策カテゴリを割り当てるなどして識別可能とし、上位部署で実施されるもしくは既にされている場合には下位部署では自動的に実施されるもしくは実施されたものとして処理するものとする。

【0094】

本実施の形態のセキュリティ管理支援システム1では、さらに、計画策定に際してどの計画明細を実施すれば効果的に目標のセキュリティレベルを達成できるのかを判断するために、シミュレーションの機能を有する。実施する計画明細と完了目標時期を設定して保存ボタンを押下すると、各時期に各計画明細が実施されたとした場合の達成セキュリティレベル(シミュレーション結果)と、実施に要する概算費用(実施費用総額)を算出し、各時期の当該部署の目標セキュリティレベルと合わせて下段の表に表示する。ここで、実施費用総額は、例えば、各計画明細について、各時期において実施されている場合にはその単価に数量を乗算した値を、実施されていない場合には零を、各計画明細について合算して算出する。

【0095】

このように、当該部署で保持する資産種別に応じて対象となる計画明細の一覧が提示され、さらに、シミュレーション結果を参照しながら実施する計画明細を設定することができるため、各部署の担当者が容易に目標達成のための計画を策定することができる。

【0096】

<自己点検/内部監査>

以下、図2における管理策の実施状況の自己点検(ステップS204)での処理内容について説明する。ユーザがクライアント端末400から図示しないメイン画面等を介して現在のセキュリティ対策状況についての自己点検を行うよう要求すると、セキュリティ管理支援サーバ100の現状分析部110は、例えば図17に示すような、自部署のセキュリティ対策の診断結果を入力する診断明細入力画面を生成してクライアント端末400上に表示する。

【0097】

図17の例では、上述の図12で示した診断明細照会画面と同様の画面から、指定された資産種別について管理策毎に診断結果(判定結果)をプルダウンメニューで入力することができる。入力された結果は、診断明細テーブル251に反映される。このように、資産単位ではなく、資産種別単位で管理策毎の診断結果を入力することで、ユーザの作業負荷を軽減することができる。一方、対象の管理策について全ての資産(機器)で判定結果が同じではなく混在する場合には、資産単位での診断結果を入力するため、画面右の「詳細」ボタンを押下することにより、資産単位での診断結果の入力画面に遷移することもできる。

【0098】

図18は、自部署のセキュリティ対策の診断結果を資産毎に入力する診断明細入力(詳細)画面の例を示した図である。図18の例では、上述の図13で示した診断明細照会(詳細)画面と同様の画面から、各資産(機器)について診断結果(判定結果)を個別にプルダウンメニューで入力することができる。入力された結果は、同様に診断明細テーブル251に反映される。なお、セキュリティ管理ツールサーバ300から判定結果を取得することが可能な資産(機器)については、自動で判定結果が診断明細テーブル251に反映されるため手動での入力は不要である。

【0099】

なお、セキュリティ監査部門が各部署における管理策の実施状況の内部監査を行う場合には、図17や図18の診断明細入力画面において、部署プルダウンメニューから監査対象の部署を選択したうえで、同様に診断結果(判定結果)を入力する。

【0100】

以上、図8〜図18を用いて本実施の形態のセキュリティ管理支援システム1での処理内容の概要について説明したが、図8〜図18で示した各種画面については、その種類や画面構成、入出力の項目や方法などのユーザインタフェースはあくまで一例であり、当然ながら他のユーザインタフェースであってもよい。

【0101】

以上に説明したように、本実施の形態のセキュリティ管理支援システム1によれば、各部署が保持する保護すべき情報資産に関する情報をデータベース上に体系的に保持・管理し、セキュリティ管理ツールとの連携や、資産種別単位でのセキュリティ対策状況の判定結果の入力および目標設定・管理を可能とすることにより、ユーザ部門が情報資産の管理を容易に行うことが可能となる。

【0102】

さらに、セキュリティレベルやリスクレベルを種々の切り口で簡易に定量化して提示することによって、部署の階層構造の中で各部署がセキュリティ対策状況の現状把握と目標設定・予実管理を容易に行うことが可能となる。このため、セキュリティ管理に要する負荷を企業内で分散して効率的・効果的なセキュリティ管理を行うことが可能となる。また、各階層の部署毎に、セキュリティ対策状況の現状や実施の成果を定量的に把握することができるため、ユーザ部門のセキュリティ対策に対する関心を高めるとともに、部署間の競争心理を高めてセキュリティ対策を推進する効果を得ることができる。

【0103】

以上、本発明者によってなされた発明を実施の形態に基づき具体的に説明したが、本発明は前記実施の形態に限定されるものではなく、その要旨を逸脱しない範囲で種々変更可能であることはいうまでもない。

【産業上の利用可能性】

【0104】

本発明は、企業・組織等における情報資産等の要素をセキュリティ管理の対象とし、セキュリティ対策状況やリスクの現状把握・目標管理を行うセキュリティ管理支援システムに利用可能である。

【符号の説明】

【0105】

1…セキュリティ管理支援システム、

100…セキュリティ管理支援サーバ、110…現状分析部、111…セキュリティレベル診断部、112…リスク分析部、113…詳細分析部、120…目標管理部、121…目標設定部、122…計画策定部、123…予実管理部、130…業務処理部、140…資産管理部、150…管理部、

210…ユーザ・部署DB、211…会社テーブル、212…部署テーブル、213…所属部署テーブル、214…担当ロールテーブル、215…ロールテーブル、216…ユーザテーブル、

220…資産DB、221…資産種別テーブル、222…資産テーブル、223…資産種別格納情報テーブル、224…情報テーブル、225…システム格納情報テーブル、

230…管理策DB、231…セキュリティ基準テーブル、232…管理策セキュリティ基準テーブル、233…管理策テーブル、234…リスク内容テーブル、235…管理策リスク内容テーブル、236…管理策実行部署テーブル、237…管理策実行パターンテーブル、

240…計画策定DB、241…目標設定テーブル、242…リスク目標設定テーブル、243…計画策定明細テーブル、244…システム計画策定明細テーブル、

250…診断DB、251…診断明細テーブル、

300…セキュリティ管理ツールサーバ、

400…クライアント端末。

【特許請求の範囲】

【請求項1】

1または複数の部署からなる組織体が保持する保護すべき情報資産についてのセキュリティレベルもしくはリスクレベルを評価して管理するセキュリティ管理支援サーバと、前記セキュリティ管理支援サーバにネットワーク経由で接続するクライアント端末とからなるセキュリティ管理支援システムであって、

前記セキュリティ管理支援サーバは、

前記クライアント端末を介した前記各部署におけるユーザからの要求により、前記部署毎に、前記部署が保持する資産についての情報を資産データベースに登録または更新する資産管理部と、

前記クライアント端末を介した前記各部署における前記ユーザからの要求により、前記部署毎に、前記部署が保持する前記資産に対する管理策の実施状況についての診断結果を診断データベースに登録し、また、前記クライアント端末を介した前記各部署における前記ユーザからの要求により、前記診断データベースの内容に基づいて、前記各部署における現状の前記セキュリティレベルもしくは前記リスクレベルを管理対象のセキュリティ基準に基づいて採点し、前記ユーザにより指定された集計方法で集計した結果を前記クライアント端末に表示する現状分析部と、

前記クライアント端末を介した前記各部署における前記ユーザからの要求により、前記部署に対して前記ユーザにより指定された、前記セキュリティレベルもしくは前記リスクレベルの目標レベルとその達成時期を計画策定データベースに登録または更新する目標管理部とを有することを特徴とするセキュリティ管理支援システム。

【請求項2】

請求項1に記載のセキュリティ管理支援システムにおいて、

前記現状分析部は、

前記部署が保持する前記資産の資産種別について前記セキュリティ基準によって割り当てられている実施すべき前記各管理策の総数と、実施済みの前記管理策の数との割合を所定の重み付けにより算出した値に基づいて前記セキュリティレベルを採点し、

前記セキュリティレベルと、前記部署が保持する前記資産に保持される情報の資産価値に基づいて算出したリスク係数とに基づいて前記リスクレベルを採点することを特徴とするセキュリティ管理支援システム。

【請求項3】

請求項1または2に記載のセキュリティ管理支援システムにおいて、

前記現状分析部は、

前記部署が保持する前記資産に対する前記管理策の実施状況についての前記診断結果を前記診断データベースに登録する際に、前記資産におけるセキュリティ関連の設定情報を自動判別して取得するセキュリティ管理ツールによって取得された前記設定情報から前記診断結果の情報を抽出して登録することを特徴とするセキュリティ管理支援システム。

【請求項4】

請求項1〜3のいずれか1項に記載のセキュリティ管理支援システムにおいて、

前記目標管理部は、

前記部署が保持する前記資産の前記資産種別について管理対象の前記セキュリティ基準によって割り当てられている前記各管理策を、前記管理策および前記管理策が含まれる前記セキュリティ基準に関する情報を保持する管理策データベースから取得して前記クライアント端末に表示し、

前記クライアント端末に表示された前記各管理策のうち、前記ユーザによって選択されたものを、前記部署における前記目標レベルを達成するために実施すべき前記管理策として前記計画策定データベースに登録または更新することを特徴とするセキュリティ管理支援システム。

【請求項5】

請求項4に記載のセキュリティ管理支援システムにおいて、

前記目標管理部は、

前記ユーザが前記クライアント端末に表示された前記管理策のうち、前記部署における前記目標レベルを達成するために実施すべきものを選択する際に、選択された前記管理策が前記ユーザによって指定された前記達成時期に実施された場合の前記セキュリティレベルもしくは前記リスクレベル、および、前記管理策を前記資産種別の前記資産に適用した場合の予め定めた概算単価に基づいて算出した概算費用を算出して前記クライアント端末に表示することを特徴とするセキュリティ管理支援システム。

【請求項6】

請求項4に記載のセキュリティ管理支援システムにおいて、

前記目標管理部は、

前記ユーザが前記クライアント端末に表示された前記管理策のうち、前記部署における前記目標レベルを達成するために実施すべきものを選択する際に、選択された前記管理策の内容が前記組織体単位もしくは複数の前記部署からなる階層単位で実施するものである場合は、対象の前記部署の下位層の部署においては、指定された実施時期に前記管理策が自動的に実施されるもしくはされたものとして処理することを特徴とするセキュリティ管理支援システム。

【請求項7】

請求項1〜6のいずれか1項に記載のセキュリティ管理支援システムにおいて、

前記目標管理部は、

前記ユーザが第1の部署における前記セキュリティレベルもしくは前記リスクレベルの第1の目標レベルとその達成時期を指定する際に、前記第1の部署の下位層の第2の部署における第2の目標レベルとその達成時期も指定可能とし、

前記第2の部署の前記ユーザが前記第2の部署における第3の目標レベルとその達成時期を指定する際に、前記第1の部署によって指定された前記第2の目標レベルとその達成時期を満たすように制限することを特徴とするセキュリティ管理支援システム。

【請求項8】

請求項1〜7のいずれか1項に記載のセキュリティ管理支援システムにおいて、

前記現状分析部は、

前記クライアント端末を介した前記各部署における前記ユーザからの要求により、前記部署毎に、前記部署が保持する前記資産に対する前記管理策の実施状況についての前記診断結果を前記診断データベースに登録する際に、以前の前記診断結果を履歴として前記診断データベースに登録し、

前記目標管理部は、

前記クライアント端末を介した前記各部署における前記ユーザからの要求により、前記計画策定データベースに登録された前記部署における前記目標レベルとその達成時期、および前記診断データベースに登録された前記診断結果の履歴とに基づいて、前記管理策の実施についての計画と実績を対比する情報を作成して前記クライアント端末に表示することを特徴とするセキュリティ管理支援システム。

【請求項9】

請求項1〜8のいずれか1項に記載のセキュリティ管理支援システムにおいて、

前記現状分析部は、

前記クライアント端末を介した前記各部署における前記ユーザからの要求により、前記各部署における現状の前記セキュリティレベルもしくは前記リスクレベルを管理対象の前記セキュリティ基準に基づいて採点して前記クライアント端末に表示する際に、実施した前記管理策の総数と、実施した前記管理策のうち、実施状況についての診断もしくは前記診断結果の登録のいずれかが前記ユーザ以外によって行われたものの数との割合に基づいて第三者判定割合を算出し、前記第三者判定割合を前記クライアント端末に表示することを特徴とするセキュリティ管理支援システム。

【請求項1】

1または複数の部署からなる組織体が保持する保護すべき情報資産についてのセキュリティレベルもしくはリスクレベルを評価して管理するセキュリティ管理支援サーバと、前記セキュリティ管理支援サーバにネットワーク経由で接続するクライアント端末とからなるセキュリティ管理支援システムであって、

前記セキュリティ管理支援サーバは、

前記クライアント端末を介した前記各部署におけるユーザからの要求により、前記部署毎に、前記部署が保持する資産についての情報を資産データベースに登録または更新する資産管理部と、

前記クライアント端末を介した前記各部署における前記ユーザからの要求により、前記部署毎に、前記部署が保持する前記資産に対する管理策の実施状況についての診断結果を診断データベースに登録し、また、前記クライアント端末を介した前記各部署における前記ユーザからの要求により、前記診断データベースの内容に基づいて、前記各部署における現状の前記セキュリティレベルもしくは前記リスクレベルを管理対象のセキュリティ基準に基づいて採点し、前記ユーザにより指定された集計方法で集計した結果を前記クライアント端末に表示する現状分析部と、

前記クライアント端末を介した前記各部署における前記ユーザからの要求により、前記部署に対して前記ユーザにより指定された、前記セキュリティレベルもしくは前記リスクレベルの目標レベルとその達成時期を計画策定データベースに登録または更新する目標管理部とを有することを特徴とするセキュリティ管理支援システム。

【請求項2】

請求項1に記載のセキュリティ管理支援システムにおいて、

前記現状分析部は、

前記部署が保持する前記資産の資産種別について前記セキュリティ基準によって割り当てられている実施すべき前記各管理策の総数と、実施済みの前記管理策の数との割合を所定の重み付けにより算出した値に基づいて前記セキュリティレベルを採点し、

前記セキュリティレベルと、前記部署が保持する前記資産に保持される情報の資産価値に基づいて算出したリスク係数とに基づいて前記リスクレベルを採点することを特徴とするセキュリティ管理支援システム。

【請求項3】

請求項1または2に記載のセキュリティ管理支援システムにおいて、

前記現状分析部は、

前記部署が保持する前記資産に対する前記管理策の実施状況についての前記診断結果を前記診断データベースに登録する際に、前記資産におけるセキュリティ関連の設定情報を自動判別して取得するセキュリティ管理ツールによって取得された前記設定情報から前記診断結果の情報を抽出して登録することを特徴とするセキュリティ管理支援システム。

【請求項4】

請求項1〜3のいずれか1項に記載のセキュリティ管理支援システムにおいて、

前記目標管理部は、

前記部署が保持する前記資産の前記資産種別について管理対象の前記セキュリティ基準によって割り当てられている前記各管理策を、前記管理策および前記管理策が含まれる前記セキュリティ基準に関する情報を保持する管理策データベースから取得して前記クライアント端末に表示し、

前記クライアント端末に表示された前記各管理策のうち、前記ユーザによって選択されたものを、前記部署における前記目標レベルを達成するために実施すべき前記管理策として前記計画策定データベースに登録または更新することを特徴とするセキュリティ管理支援システム。

【請求項5】

請求項4に記載のセキュリティ管理支援システムにおいて、

前記目標管理部は、

前記ユーザが前記クライアント端末に表示された前記管理策のうち、前記部署における前記目標レベルを達成するために実施すべきものを選択する際に、選択された前記管理策が前記ユーザによって指定された前記達成時期に実施された場合の前記セキュリティレベルもしくは前記リスクレベル、および、前記管理策を前記資産種別の前記資産に適用した場合の予め定めた概算単価に基づいて算出した概算費用を算出して前記クライアント端末に表示することを特徴とするセキュリティ管理支援システム。

【請求項6】

請求項4に記載のセキュリティ管理支援システムにおいて、

前記目標管理部は、

前記ユーザが前記クライアント端末に表示された前記管理策のうち、前記部署における前記目標レベルを達成するために実施すべきものを選択する際に、選択された前記管理策の内容が前記組織体単位もしくは複数の前記部署からなる階層単位で実施するものである場合は、対象の前記部署の下位層の部署においては、指定された実施時期に前記管理策が自動的に実施されるもしくはされたものとして処理することを特徴とするセキュリティ管理支援システム。

【請求項7】

請求項1〜6のいずれか1項に記載のセキュリティ管理支援システムにおいて、

前記目標管理部は、

前記ユーザが第1の部署における前記セキュリティレベルもしくは前記リスクレベルの第1の目標レベルとその達成時期を指定する際に、前記第1の部署の下位層の第2の部署における第2の目標レベルとその達成時期も指定可能とし、

前記第2の部署の前記ユーザが前記第2の部署における第3の目標レベルとその達成時期を指定する際に、前記第1の部署によって指定された前記第2の目標レベルとその達成時期を満たすように制限することを特徴とするセキュリティ管理支援システム。

【請求項8】

請求項1〜7のいずれか1項に記載のセキュリティ管理支援システムにおいて、

前記現状分析部は、

前記クライアント端末を介した前記各部署における前記ユーザからの要求により、前記部署毎に、前記部署が保持する前記資産に対する前記管理策の実施状況についての前記診断結果を前記診断データベースに登録する際に、以前の前記診断結果を履歴として前記診断データベースに登録し、

前記目標管理部は、

前記クライアント端末を介した前記各部署における前記ユーザからの要求により、前記計画策定データベースに登録された前記部署における前記目標レベルとその達成時期、および前記診断データベースに登録された前記診断結果の履歴とに基づいて、前記管理策の実施についての計画と実績を対比する情報を作成して前記クライアント端末に表示することを特徴とするセキュリティ管理支援システム。

【請求項9】

請求項1〜8のいずれか1項に記載のセキュリティ管理支援システムにおいて、

前記現状分析部は、

前記クライアント端末を介した前記各部署における前記ユーザからの要求により、前記各部署における現状の前記セキュリティレベルもしくは前記リスクレベルを管理対象の前記セキュリティ基準に基づいて採点して前記クライアント端末に表示する際に、実施した前記管理策の総数と、実施した前記管理策のうち、実施状況についての診断もしくは前記診断結果の登録のいずれかが前記ユーザ以外によって行われたものの数との割合に基づいて第三者判定割合を算出し、前記第三者判定割合を前記クライアント端末に表示することを特徴とするセキュリティ管理支援システム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図18】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図18】

【公開番号】特開2010−198194(P2010−198194A)

【公開日】平成22年9月9日(2010.9.9)

【国際特許分類】

【出願番号】特願2009−40885(P2009−40885)

【出願日】平成21年2月24日(2009.2.24)

【出願人】(000155469)株式会社野村総合研究所 (1,067)

【Fターム(参考)】

【公開日】平成22年9月9日(2010.9.9)

【国際特許分類】

【出願日】平成21年2月24日(2009.2.24)

【出願人】(000155469)株式会社野村総合研究所 (1,067)

【Fターム(参考)】

[ Back to top ]