情報処理装置、情報処理方法、プログラム

【課題】 利便性を低減させずに、クライアント端末に記憶されたファイルに対するアクセスを制御し情報漏洩を防ぐこと

【解決手段】 情報処理装置のネットワークへの接続形態に応じて、当該情報処理装置に記憶されたファイルを復号する鍵を送信するか否かを判定するサーバと通信可能な情報処理装置であって、ネットワークへの接続形態を検出し、検出された接続形態を含む鍵取得要求をサーバに送信し、サーバから送信される復号鍵を取得し、当該復号鍵を用いて情報処理装置に記憶されたファイルを復号する。

【解決手段】 情報処理装置のネットワークへの接続形態に応じて、当該情報処理装置に記憶されたファイルを復号する鍵を送信するか否かを判定するサーバと通信可能な情報処理装置であって、ネットワークへの接続形態を検出し、検出された接続形態を含む鍵取得要求をサーバに送信し、サーバから送信される復号鍵を取得し、当該復号鍵を用いて情報処理装置に記憶されたファイルを復号する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、ファイルへのアクセスを制御する技術に関する。

【背景技術】

【0002】

近年、機密情報を格納した情報処理装置からの情報漏洩が増加しており、その対策として外部への情報処理装置の持ち出し禁止や、外部のネットワークへの接続を禁止するといった対策がとられている。しかし、業務形態によっては、情報処理装置を外部に持ち出すことが必要となったり、ネットワークに接続しなければならなかったりする場合も多く、一律な対策では業務効率の低下等不都合も生じている。

【0003】

そこで、機密情報を暗号化して持ち出し、使用エリアによって復号を制限する方法が特許文献1で開示されている。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特開2008−141581号公報

【発明の開示】

【発明が解決しようとする課題】

【0005】

しかしながら、特許文献1に記載のシステムにおいては、使用エリアの特定にネットワーク装置が必要であり、外部利用に対する柔軟な対応が難しい。また、管理サーバが利用できない場合は機密ファイルを利用することができなくなる。

【0006】

更に、資格情報の漏洩又は盗難により、なりすましによる不正利用が発生した場合、ファイルを暗号化している全ての鍵を更新しなければならず、多大なコストが発生する。

【0007】

そこで本発明は、上記の課題を解決するためになされたものであり、利便性を低減させずに情報漏洩を防ぐことが可能な仕組みを提供することを目的とする。

【課題を解決するための手段】

【0008】

本発明は、ネットワークとの接続が可能であり、情報処理装置の復号鍵要求送信手段により送信された復号鍵要求に含まれる接続形態を示す情報に基づき、前記情報処理装置に対して復号鍵を送信するか否かを判定する外部サーバと接続可能な情報処理装置であって、ネットワークへの接続形態を検出する検出手段と、前記検出手段で検出された接続形態を示す情報を含む復号鍵要求を前記外部サーバに送信する復号鍵要求送信手段と、前記外部サーバから復号鍵を取得する復号鍵取得手段と、前記復号鍵取得手段により取得した復号鍵を用いて前記情報処理装置に記憶されたファイルを復号する復号手段と、を備えることを特徴とする。

【0009】

また、本発明は、ネットワークとの接続が可能であり、情報処理装置の復号鍵要求送信工程により送信された復号鍵要求に含まれる接続形態を示す情報に基づき、前記情報処理装置に対して復号鍵を送信するか否かを判定する外部サーバと接続可能な情報処理装置における情報処理方法であって、前記情報処理装置の検出手段が、ネットワークへの接続形態を検出する検出工程と、前記情報処理装置の復号鍵要求送信手段が、前記検出工程で検出された接続形態を示す情報を含む復号鍵要求を前記外部サーバに送信する復号鍵要求送信工程と、前記情報処理装置の復号鍵取得手段が、前記外部サーバから復号鍵を取得する復号鍵取得工程と、前記情報処理装置の復号手段が、前記復号鍵取得工程により取得した復号鍵を用いて前記情報処理装置に記憶されたファイルを復号する復号工程と、を備えることを特徴とする。

【0010】

また、本発明は、ネットワークとの接続が可能であり、情報処理装置の復号鍵要求送信手段により送信された復号鍵要求に含まれる接続形態を示す情報に基づき、前記情報処理装置に対して復号鍵を送信するか否かを判定する外部サーバと接続可能な情報処理装置で実行可能なプログラムあって、前記情報処理装置を、ネットワークへの接続形態を検出する検出手段と、前記検出手段で検出された接続形態を示す情報を含む復号鍵要求を前記外部サーバに送信する復号鍵要求送信手段と、前記外部サーバから復号鍵を取得する復号鍵取得手段と、前記復号鍵取得手段により取得した復号鍵を用いて前記情報処理装置に記憶されたファイルを復号する復号手段として機能させることを特徴とする。

【発明の効果】

【0011】

本発明によれば、利便性を低減させずに情報漏洩を防ぐことが可能な仕組みを提供することができる。

【図面の簡単な説明】

【0012】

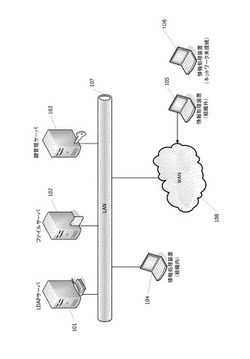

【図1】ファイルアクセス制御システムの構成の一例を示す図である。

【図2】ハードウエア構成の一例を示す図である。

【図3】図1で示した鍵管理サーバ103及び情報処理装置(104、105、106)の機能の一例を示す図である。

【図4】暗号化ファイルオープン時の処理の一例を示すフローチャートである。

【図5】鍵管理サーバが鍵を情報処理装置に発行する際の処理の一例を示すフローチャートである。

【図6】ファイル書き込み時の処理の一例を示すフローチャートである。

【図7】ファイル取得時の処理の一例を示すフローチャートである。

【図8】ファイルアップロード及び削除時の情報処理装置における処理の一例を示すフローチャートである。

【図9】ファイルアップロード時の鍵管理サーバにおける処理の一例を示すフローチャートである。

【図10】アクセスルール情報変更時の処理の一例を示すフローチャートである。

【図11】ファイル管理プログラムの画面の一例を示す図である。

【図12】サーバ管理プログラムの画面の一例を示す図である。

【図13】ネットワーク定義一覧画面の一例を示す図である。

【図14】アクセスルール一覧画面の一例を示す図である。

【図15】アクセスルール設定画面の一例を示す図である。

【図16】鍵送信設定画面の一例を示す図である。

【図17】ネットワーク定義情報の一例を示す図である。

【図18】アクセスルール情報の一例を示す図である。

【図19】アクセス制御情報の一例を示す図である。

【図20】鍵発行情報の一例を示す図である。

【図21】保持ファイル情報の一例を示す図である。

【発明を実施するための形態】

【0013】

以下、図面を参照して本発明の実施形態を詳細に説明する。

【0014】

図1は、本発明の実施形態におけるファイルアクセス制御システムの構成の一例を示す図である。

【0015】

以下、図面を参照して、本発明の実施形態を詳細に説明する。

【0016】

なお、図1のネットワーク107上に接続される各種端末の構成は一例であり、用途や目的に応じて様々な構成例があることは言うまでもない。

【0017】

101はLDAP(Lightweight Directory Access Protocol)サーバである。このLDAPサーバ101は、企業ネットワークを利用する組織や個人のディレクトリ情報を管理するディレクトリサービスを提供するものである。尚、本実施形態に適用可能なディレクトリサービスはLDAPに限られるものではなく、例えばActive Directory等他のものであってもよい。

【0018】

102はファイルサーバである。このファイルサーバは、業務で用いる機密ファイル及び機密でないファイルの保存機能を有している。

【0019】

103は鍵管理サーバである。本発明にかかるシステムの利用者は、機密ファイルをファイルサーバから取得する際、直接ファイルサーバにアクセスせずに鍵管理サーバ103経由でファイルを取得する。この鍵管理サーバはファイルの暗号化・復号機能及び、鍵の発行機能及び、LDAPサーバ101を用いた利用者認証機能を有する。

【0020】

104は組織内ネットワークに接続された情報処理装置である。この情報処理装置は専用のプログラムによって鍵管理サーバ103とファイルの送受信及び、ネットワーク接続形態検出及び、鍵の保存処理及び、暗号化ファイルの復号処理を行う。

【0021】

105は組織外のネットワークに接続された情報処理装置であり、組織内ネットワークに接続された情報処理装置104と同等の機能を有する情報処理装置である。なお、組織外ネットワークは別拠点の企業ネットワーク、情報処理装置所有者の個人ネットワーク、公衆ネットワーク等あらゆるネットワークが該当する。

【0022】

106は鍵管理サーバ103に接続できない情報処理装置であり、情報処理装置104と同等の機能を有する情報処理装置である。情報処理装置106には、ネットワークに接続していない情報処理装置だけでなく、鍵管理サーバ103へ到達不可能なネットワークに接続されている情報処理装置も含まれる。

【0023】

以下、図2を用いて、図1に示した各種サーバ(101、102、103)、情報処理装置(104、105、106)に適用可能な情報処理装置のハードウエア構成の一例について説明する。

【0024】

図2において、201はCPUで、システムバス204に接続される各デバイスやコントローラを統括的に制御する。また、ROM203あるいは外部メモリ211には、CPU201の制御プログラムであるBIOS(Basic Input / Output System)やオペレーティングシステムプログラム(以下、OS)や、各サーバ或いは各PCの実行する機能を実現するために必要な各種プログラム等が記憶されている。

【0025】

202はRAMで、CPU201の主メモリ、ワークエリア等として機能する。CPU201は、処理の実行に際して必要なプログラム等をROM203あるいは外部メモリ211からRAM202にロードして、該ロードしたプログラムを実行することで各種動作を実現するものである。

【0026】

また、205は入力コントローラで、入力装置209等からの入力を制御する。206はビデオコントローラで、液晶ディスプレイ等のディスプレイ装置210への表示を制御する。なお、ディスプレイ装置は、液晶ディスプレイに限られず、CRTディスプレイなどであっても良い。これらは必要に応じてクライアントが使用するものである。

【0027】

207はメモリコントローラで、ブートプログラム,各種のアプリケーション,フォントデータ,ユーザファイル,編集ファイル,各種データ等を記憶するハードディスク(HD)や、フレキシブルディスク(FD)、或いはPCMCIAカードスロットにアダプタを介して接続されるコンパクトフラッシュ(登録商標)メモリ等の外部メモリ211へのアクセスを制御する。

【0028】

208は通信I/Fコントローラで、ネットワーク(例えば、図1に示したLAN400)を介して外部機器と接続・通信するものであり、ネットワークでの通信制御処理を実行する。例えば、TCP/IPを用いた通信等が可能である。

【0029】

なお、CPU201は、例えばRAM202内の表示情報用領域へアウトラインフォントの展開(ラスタライズ)処理を実行することにより、ディスプレイ装置210上での表示を可能としている。また、CPU201は、ディスプレイ装置210上の不図示のマウスカーソル等でのユーザ指示を可能とする。

【0030】

ハードウエア上で動作する各種プログラムは、外部メモリ211に記録されており、必要に応じてRAM202にロードされることによりCPU201によって実行されるものである。

【0031】

なお、全ての装置がこれらの構成を備えているわけではなく、必要なものを夫々備えていればよい。

【0032】

図3は、図1で示した鍵管理サーバ103及び情報処理装置104、105、106の機能の一例を示す図である。

【0033】

301は、鍵管理サーバ103上で稼働するアクセス制御管理サービスであり、ネットワーク定義情報管理部302、アクセスルール情報管理部303、鍵発行処理部304、通信制御部305の機能を提供するものである。

【0034】

302は、ネットワーク定義情報管理部で、管理者が想定するネットワークの接続形態の追加・変更・削除の管理を行う機能を提供する。

【0035】

303は、アクセスルール情報管理部で、管理者がアクセス制御の対象とするファイル及びディレクトリ、制限対象となる操作、制限対象のユーザを定義するための機能を提供する。

【0036】

304は、鍵発行処理部で、鍵の生成・送信及び鍵発行情報の追加・削除を行う機能を提供する。

【0037】

305は、通信制御部で、情報処理装置104、105、106と各種情報のやり取りを制御する。

【0038】

306は、ネットワーク定義情報であり、図17に示すテーブルに対応する。

【0039】

307は、アクセスルール情報であり、図18に示すテーブルに対応する。

【0040】

308は、アクセス制御情報であり、図19に示すテーブルに対応する。

【0041】

309は、鍵発行情報であり、図20に示すテーブルに対応する。

【0042】

313は、情報処理装置104、105、106上で稼働するファイル管理プログラムで、鍵要求処理部314、ファイル送受信処理部315、前処理部316、後処理部317の機能を提供するものである。

【0043】

314は、鍵要求処理部で、ネットワーク接続形態の検出及び鍵管理サーバへ暗号化ファイルを復号する鍵の要求を行う機能を提供する。

【0044】

315は、ファイル送受信処理部で、鍵管理サーバから機密ファイルの取得及び、機密ファイルを鍵管理サーバへ送信する機能を提供する。

【0045】

316は、前処理部で、暗号化ファイルをオープンする際の処理を制御する。

【0046】

317は、後処理部で、ファイル書き込み時の処理を制御する。

【0047】

319は、保持ファイル情報であり、図21に示すテーブルに対応する。

【0048】

次に、図4を用いて、本発明の実施形態において情報処理装置(104、105、106)が行う暗号化ファイルをオープンする際の処理について説明する。

【0049】

なお、図4のフローチャートで示す処理については、情報処理装置のCPU201が所定の制御プログラムを読み出して実行する処理である。

【0050】

ステップS401では、情報処理装置のCPU201は、ユーザからの情報処理装置の記憶領域に記憶されたファイルに対するオープン要求を受け付ける。

【0051】

ステップS402では、情報処理装置のCPU201は、ステップS401でオープン要求を受けたファイルのハッシュ値を計算する。なお、ハッシュ値の計算にはMD5(Meesage Digest Algorithm5)などの公知技術を用いて、本発明におけるシステム全体で統一されたハッシュ関数を用いる。

【0052】

ステップS403では、情報処理装置のCPU201は、ステップS402で算出されたハッシュ値が保持ファイル情報319(図21)にあるか否かを判断する。

【0053】

ステップS403であると判断された場合(ステップS403:YES)は、処理をステップS405に移行する。

【0054】

ステップS403でないと判断された場合(ステップS403:NO)は、処理をステップS404に移行する。

【0055】

ステップS404では、情報処理装置のCPU201は、ステップS402で計算されたハッシュ値が保持ファイル情報にないことから、当該ファイルは、鍵管理サーバ103で管理されている機密ファイルではないと判断し、ファイルオープン処理をOSに委譲する。そして、本フローチャートに示す処理を終了する。

【0056】

ステップS405では、情報処理装置のCPU201は、ステップS401でユーザからオープン要求を受けたファイルに対応する保持ファイル情報に、当該ファイルの鍵情報があるか否かを判断する。

【0057】

鍵情報がある場合(ステップS405:YES)は、処理をステップS413に移行する。

【0058】

ステップS413では、情報処理装置のCPU201は、当該鍵情報の有効期限を確認し、有効期限内であるか否かを判断する。

【0059】

有効期限内であると判断された場合(ステップS413:YES)は、処理をステップS410に移行する。

【0060】

ステップS410では、情報処理装置のCPU201は、鍵管理サーバ103への確認をせずに復号をしてもよいファイルであると判断し、当該鍵情報を用いて、当該ファイルを復号する。なお、本発明において利用する暗号化方式は、共通鍵暗号方式と呼ばれるものであり、例えばAES(Advanced Encription Standard)などの公知技術を用いて、システム全体で統一された暗号化処理を行う。

【0061】

有効期限内ではないと判断された場合(ステップS413:NO)は、本フローチャートの処理を終了する。なお、この時点で、保持ファイル情報から鍵情報を削除する処理を実行するようにしても良い。

【0062】

鍵情報がない場合(ステップS405:NO)は、処理をステップS406に移行する。

【0063】

ステップS406では、情報処理装置のCPU201は、鍵管理サーバ103への鍵要求が必要であると判断し、鍵管理サーバ103への接続を試み、接続の可否を判断する。

【0064】

鍵管理サーバ103への接続が不可能であると判断された場合(ステップS406:NO)は、鍵情報の取得が不可能であると判断し、ユーザへその旨の通知(エラーメッセージの表示等)を行い、本フローチャートに示す処理を終了する。

【0065】

鍵管理サーバ103への接続が可能であると判断された場合(ステップS406:YES)は、処理をステップS407に移行する。

【0066】

ステップS407では、情報処理装置のCPU201は、ネットワークへの接続形態を検出する。ネットワークの接続形態を検出する方法としては、例えばOSに付属されたネットワーク構成ツール(Windows(登録商標)であればipconfig、Linuxであればifconfig)などの公知技術を用いて検出する。

【0067】

ステップS408では、情報処理装置のCPU201は、保持ファイル情報から取得できるファイルIDおよびファイル管理プログラム313の起動時にユーザによって入力されたユーザ情報およびステップS407で検出したネットワーク接続形態情報を鍵管理サーバ103に送信する。

【0068】

ここで、図5を用いて、図4のステップS408にて情報処理装置から鍵管理サーバ103に対してファイルID、ユーザ情報、ネットワーク接続形態が送信された場合における、鍵管理サーバ103が実行する鍵発行処理について説明する。

【0069】

なお、図5のフローチャートで示す処理については、鍵管理サーバ103のCPU201が所定の制御プログラムを読み出して実行する処理である。

【0070】

ステップS501では、鍵管理サーバ103のCPU201は、情報処理装置から送信されたファイルID、ユーザ情報、ネットワーク接続形態を受信する。

【0071】

ステップS502では、鍵管理サーバ103のCPU201は、受信したユーザ情報が正当なものであるか否かを判断する。具体的には、例えばLDAPサーバ101等を利用して、当該ユーザ情報が登録されているか否かによって判断する。

【0072】

正当なものであると判断された場合(ステップS502:YES)は、処理をステップS504に移行する。

【0073】

正当なものではないと判断された場合(ステップS502:NO)は、ステップS503にて鍵の送信を拒絶し、本フローチャートに示す処理を終了する。

【0074】

ステップS504では、鍵管理サーバ103は、ユーザ情報が正当であると判断されたユーザに対してステップS501で受信したファイルIDに対応する鍵が発行されているか否かを判断する。具体的には、鍵発行情報(図20)に登録されたユーザ名とファイルIDとをもとにして判断する。

【0075】

鍵が発行されていると判断された場合(ステップS504:YES)は、処理をステップS505に移行する。

【0076】

鍵が発行されていないと判断された場合(ステップS504:NO)は、ステップS503にて鍵の送信を拒絶し、本フローチャートに示す処理を終了する。

【0077】

ステップS505では、鍵管理サーバ103は、鍵発行情報(図20)からステップS501で取得したユーザ情報、ファイルIDに対応するエントリを取得する。

【0078】

ステップS506では、鍵管理サーバ103は、ステップS505で取得したエントリの鍵の有効期限が切れていないかを判断する。具体的には、現在時刻と有効期限とを比較することで判断する。

【0079】

有効期限が切れていると判断された場合(ステップS506:NO)は、ステップS503の処理を実行し、本フローチャートに示す処理を終了する。

【0080】

有効期限が切れていないと判断された場合(ステップS506:YES)は、処理をステップS507に移行する。

【0081】

ステップS507では、鍵管理サーバ103は、ステップS501で情報処理装置から受信したネットワーク接続形態がネットワーク定義情報306(図17)にあるか否かを判断する。

【0082】

ネットワーク定義情報にあると判断された場合(ステップS507:YES)は、処理をステップS508に移行する。

【0083】

ネットワーク定義情報にないと判断された場合(ステップS507:NO)は、管理者が想定していないネットワークからの接続であると判断され、ステップ503の処理を経て本フローチャートに示す処理を終了する。

【0084】

ステップS508では、鍵管理サーバ103のCPU201は、アクセス制御情報308(図19)からステップS501で受信したファイルIDに対応するエントリを取得する。

【0085】

ステップS509では、鍵管理サーバ103のCPU201は、ステップS508で取得したエントリに基づき、ステップS501で取得したユーザIDにより識別されるユーザが、ステップS501で取得したネットワーク接続形態において、ステップS501で取得したファイルIDで識別されるファイルに対してアクセス可能か否かを判断する。

【0086】

アクセス可能であると判断された場合(ステップS509:YES)は、処理をステップS510に移行する。

【0087】

アクセス不可であると判断された場合(ステップS509:NO)は、ステップS503の処理を実行し、本フローチャートに示す処理を終了する。

【0088】

ステップS510では、鍵管理サーバ103のCPU201は、ステップS509でアクセス可能と判断されたファイルおよびユーザから特定される鍵(鍵発行情報(図20)を用いて、ファイルID,ユーザから鍵を特定する)と、アクセス制限情報とアクセスルールIDにより当該ファイルに対して許可されている操作のリストを情報処理装置に送信する。そして、本フローチャートに示す処理を終了する。

図4に示すフローチャートの説明に戻る。

【0089】

ステップS409では、情報処理装置のCPU201は、鍵管理サーバ103から鍵情報の応答があるか否かを判断する。具体的には、ステップS510の処理が実行された場合には、鍵管理サーバ103からの応答あり(ステップS409:YES)と判断される。他方、ステップS503の処理が実行された場合には、鍵管理サーバ103からの応答なし(ステップS409:NO)と判断される。

【0090】

鍵管理サーバ103からの応答があった場合(ステップS409:YES)は、処理をステップS410に移行する。

【0091】

鍵管理サーバ103からの応答がなかった場合(ステップS409:NO)は、本フローチャートに示す処理を終了する。

【0092】

ステップS410では、情報処理装置のCPU201は、鍵管理サーバ103から送信された鍵を用いて、ステップS401でオープン要求をされたファイルを復号する。

【0093】

ステップS411では、情報処理装置のCPU201は、ステップS410で復号したファイルを開く適切なプログラムを子プロセスとして起動する。

【0094】

ステップS412では、情報処理装置のCPU201は、ステップS409で受信した鍵、許可操作リストおよびファイルの情報とプロセスの対応をメモリに記録する。ここで記録する各種情報は、後述するファイル書き込み時の処理(図6)において利用する。

【0095】

図4及び図5に示すフローチャートの処理により、情報処理装置が接続しているネットワークに応じて、ファイルを復号するための鍵を取得できるか否かが判断されため、ネットワーク接続形態によっては、ファイルを復号することが不可能となり、情報漏洩やファイルの改竄等の可能性を低減することが可能となる。

【0096】

また、一度復号鍵を取得した場合は、一定期間であれば当該鍵をサーバから取得することなくファイルを復号することが可能となるため、ネットワークに接続できない状態においてもファイルの利用が可能となり、利便性も確保することができる。

【0097】

次に、図6を用いて、本発明の実施形態において情報処理装置(104、105、106)が実行するファイル書き込み時の処理について説明する。

【0098】

なお、図6のフローチャートで示す処理については、情報処理装置のCPU201が所定の制御プログラムを読み出して実行する処理である。

【0099】

ステップS601では、情報処理装置のCPU201は、ステップS412において管理・監視されている子プロセスによる、ステップS410で復号されたファイルへの情報の書き込みを検知する。

【0100】

ステップS602では、情報処理装置のCPU201は、ステップS412において記録した許可操作リストに基づき、ステップS411にて起動したプロセスによる当該ファイルへの書き込みが許可されているか否かを判断する。

【0101】

許可されていると判断された場合(ステップS602:YES)は、処理をステップS604に移行する。

【0102】

許可されていないと判断された場合(ステップS602:NO)は、処理をステップS603に移行する。

【0103】

ステップS603では、情報処理装置のCPU201は、ステップS411で起動したプロセスによる書き込み処理を中止し、本フローチャートに示す処理を終了する。

【0104】

ステップS604では、情報処理装置のCPU201は、ステップS411で起動したプロセスによる書き込み処理が終了した後、当該プロセスに対応する鍵でファイルを暗号化する。

【0105】

ステップS605では、情報処理装置のCPU201は、ステップS604で暗号化された後のファイルのハッシュ値を計算する。

【0106】

ステップS606では、情報処理装置のCPU201は、ステップS605でハッシュ値を計算したファイルについての保持ファイル情報のハッシュ値を、ステップS605で計算したハッシュ値に更新する。

そして、本フローチャートに示す処理を終了する。

【0107】

以上の処理により、保持ファイル情報を当該書き込み後のファイルに更新することで、ファイルに書き込み処理が行われた場合にも、一定期間であれば再度復号鍵をサーバから取得することなく、従来の復号鍵を用いてファイルを復号することができる。これにより、ネットワークに接続できない場合等でもセキュリティを確保しつつ作業の利便性を確保することが可能となる。

【0108】

次に、図7を用いて、本発明の実施形態において情報処理装置(104、105、106)が鍵管理サーバ103からファイルを取得する際の情報処理装置(104、105、106)および鍵管理サーバ103の処理について説明する。

【0109】

なお、図7のフローチャートで示すS701、S704、S705、S710、S711、S714〜S716の処理については、情報処理装置のCPU201が所定の制御プログラムを読み出して実行する処理である。

【0110】

S702、S703、S706〜S709、S712、S713の処理については、鍵管理サーバ103のCPU201が所定の制御プログラムを読み出して実行する処理である。

【0111】

ステップS701では、情報処理装置のCPU201は、鍵管理サーバ103に対して、資格情報(ユーザ名、パスワード等、鍵管理サーバ103へのログインに必要なユーザ識別情報)を送信する。

【0112】

ステップS702では、鍵管理サーバ103のCPU201は、ステップS701で情報処理装置から送信された資格情報を、LDAPサーバ101を用いて照合する。

【0113】

ステップS703では、鍵管理サーバ103のCPU201は、LDAPサーバ101を用いた照合結果をもとに、ステップS701で情報処理装置から送信された資格情報が正当であるか否か(鍵管理サーバ103へのログインが許可されるユーザであるか否か)を判断する。

【0114】

正当であると判断された場合(ステップS703:YES)は、当該結果を情報処理装置に送信して、処理をステップS706に移行する。

【0115】

正当ではないと判断された場合(ステップS703:NO)は、当該結果を情報処理装置に送信して、本フローチャートに示す処理を終了する。

【0116】

ステップS704では、情報処理装置のCPU201は、ステップS703で鍵管理サーバ103から送信された結果からログインに成功したか否かを判断する。

【0117】

ログインに成功した場合(ステップS704:YES)は、処理をステップS705に移行する。

【0118】

ログインに失敗した場合(ステップS704:NO)は、本フローチャートに示す処理を終了する。

【0119】

ステップS705では、情報処理装置のCPU201は、鍵管理サーバ103に対してファイル取得要求を送信する。このファイル取得要求には、取得するファイルを特定する情報(ファイルIDやファイルパス等)や鍵情報の要求有無に関する情報が含まれる。

【0120】

ステップS706では、鍵管理サーバ103のCPU201は、情報処理装置からの取得要求を受信する。

【0121】

ステップS707では、鍵管理サーバ103のCPU201は、ステップS706で情報処理装置から取得要求がなされたファイルがファイルサーバ102から取得可能であるか否かを判断し、その結果を情報処理装置に送信する。

【0122】

なお、ステップS707におけるファイル取得可否の判断は、ファイルの作成者やサーバ、部門の管理者等がファイルに対して設定したアクセスルールに従って判断される。例えば、ファイルに対して「一般者によるファイル取得は禁止」というアクセスルールが設定されていた場合は、ログインユーザが一般者であればファイルの取得は不可能であると判断されることになる。また、設定によっては複数のルールに該当する可能性もあるが、その場合、少なくとも1つ以上のルールでファイルの取得が許可されていれば、ファイルの取得が可能となる。

【0123】

ファイルを取得可能と判断された場合(ステップS707:YES)は、処理をステップS708に移行する。

【0124】

ファイル取得が不可能と判断された場合(ステップS707:NO)は、本フローチャートに示す処理を終了する。

【0125】

ステップS708では、鍵管理サーバ103のCPU201は、当該ファイルを暗号化するための暗号鍵を作成し、鍵発行情報309(図20)を更新する。そして、当該暗号鍵で当該ファイルを暗号化する。

【0126】

なお、暗号鍵を作成する場合は、同じ鍵で異なるファイルを復号できないようにするため、以前に発行されたものとは重複しないようにする。

【0127】

ステップS709では、鍵管理サーバ103のCPU201は、ステップS708で暗号化されたファイルを情報処理装置へ送信する。

【0128】

ステップS710では、情報処理装置のCPUは、ステップ707で鍵管理サーバ103から送信された取得可否の結果を受信し、取得の可否を判断する。

【0129】

ファイルの取得が可能であると判断された場合(ステップS710:YES)は、処理をステップS711に移行する。

【0130】

ファイルの取得が不可能であると判断された場合(ステップS710:NO)は、本フローチャートに示す処理を終了する。

【0131】

ステップS711では、情報処理装置のCPU201は、ステップS709で鍵管理サーバ103から送信された暗号化されたファイルを受信する。

【0132】

ステップS712では、鍵管理サーバ103のCPU201は、ステップS705で情報処理装置から送信されたファイル取得要求に鍵情報の要求が含まれ、かつ当該取得要求がされたファイルについて、当該取得要求をしたユーザに対する鍵情報の送信許可があるか否かをアクセス制御情報(図19)をもとに判定する。そして、判定結果を情報処理装置へ送信する。

【0133】

鍵情報の送信許可がある場合(ステップS712:YES)は、処理をステップS713へ移行する。

【0134】

鍵情報の送信許可がない場合(ステップS712:NO)は、本フローチャートに示す処理を終了する。

【0135】

ステップS713では、鍵管理サーバ103のCPU201は、鍵情報を情報処理装置に送信する。

【0136】

ステップS714では、情報処理装置のCPU201は、ステップS712で鍵管理サーバ103から送信された鍵情報の送信可否の判定結果を受信し、鍵情報の取得の可否を判断する。

【0137】

鍵情報の取得が可能であると判断された場合(ステップS714:YES)は、処理をステップS715へ移行する。

【0138】

鍵情報の取得が不可能である場合、またはステップS705で鍵情報の取得要求をしていない場合(ステップS714:NO)は、処理をステップS716へ移行する。

【0139】

ステップS715では、情報処理装置のCPU201は、ステップS713で送信された鍵情報を取得し、保存する。なお、受信した鍵情報を保存する場合に、別途情報処理装置の使用者にパスワード等の入力を求めて暗号化することでセキュリティを高めるような構成としても良い。

【0140】

ステップS716では、情報処理装置のCPU201は、保持情報ファイル(図8)をステップS715で取得した鍵情報に更新する。そして、本フローチャートに示す処理を終了する。

【0141】

以上の処理により、サーバから取得するファイルについても暗号化されるため、当該ファイルについても本発明におけるアクセス制御システムの対象とすることができる。

【0142】

次に、図8を用いて、本発明の実施形態において情報処理装置(104、105、106)が鍵管理サーバ103に対してファイルをアップロードする場合の処理、およびファイルを削除する場合の処理について説明する。

【0143】

なお、図8のフローチャートで示す処理については、情報処理装置のCPU201が所定の制御プログラムを読み出して実行する処理である。

【0144】

ステップS801では、情報処理装置のCPU201は、ユーザによるファイルに対する操作がファイルの削除であるか、鍵管理サーバ103へのアップロードであるかを判断する。

【0145】

ファイルの削除である場合(ステップS801:削除)は、処理をステップS805に移行する。

【0146】

ファイルのアップロードである場合(ステップS801:アップロード)は、処理をステップS802に移行する。

【0147】

ステップS802では、情報処理装置のCPU201は、当該アップロードされるファイルと、鍵管理サーバ103にログインするために資格情報とを鍵管理サーバ103へ送信する。

【0148】

ステップS803では、情報処理装置のCPU201は、ステップS802において送信された送信処理の結果(送信に成功したか否か)を鍵管理サーバ103から受信する。

【0149】

ステップS804では、情報処理装置のCPU201は、ステップS803で受信した送信処理の結果を判断する。

【0150】

送信に失敗した場合(ステップS804:NO)は、本フローチャートに示す処理を終了する。

【0151】

送信に成功した場合(ステップS804:YES)は、処理をステップS805に移行する。

【0152】

ステップS805では、情報処理装置のCPU201は、当該送信した、またはユーザから削除操作が行われたファイルを情報処理装置の記憶領域から削除する。

【0153】

ステップS806では、情報処理装置のCPU201は、ステップS805で記憶領域から削除されたファイルに関する情報が保持ファイル情報319にあるか否かを判断する。

【0154】

あると判断された場合(ステップS806:YES)は、処理をステップS807に移行する。

【0155】

ないと判断された場合(ステップS806:NO)は、本フローチャートに示す処理を終了する。

【0156】

ステップS807では、情報処理装置のCPU201は、保持ファイル情報319からステップS805で記憶領域から削除されたファイルに関する情報を削除する。

【0157】

ステップS808では、情報処理装置のCPU201は、鍵管理サーバ103へ、当該ファイルの鍵発行情報の削除要求を送信する。そして本フローチャートに示す処理を終了する。

【0158】

なお、鍵管理サーバ103は、情報処理装置からの要求通りに鍵発行情報を削除しても構わないし、鍵の発行履歴を保存するために有効期限のみを書き換えるようにしてもかまわない。

【0159】

次に、図9を用いて、本発明の実施形態において鍵管理サーバ103におけるファイルのアップロード時の処理について説明する。

【0160】

なお、図9のフローチャートで示す処理については、鍵管理サーバ103のCPU201が所定の制御プログラムを読み出して実行する処理である。

【0161】

ステップS901では、鍵管理サーバ103のCPU201は、鍵管理サーバ103のCPU201は、ステップS802で情報処理装置から送信されたファイルおよび資格情報を受信する。

【0162】

ステップS902では、鍵管理サーバ103のCPU201は、ステップS901で受信した資格情報を用いてLDAPサーバ101に正当なユーザであるか否かを問い合わせる。

【0163】

ステップS903では、鍵管理サーバ103のCPU201は、ステップS902で問い合わせた結果をもとに、当該ユーザが正当なユーザであるか否かを判断する。

【0164】

正当なユーザである場合(ステップS903:YES)は、処理をステップS905に移行する。

【0165】

正当ではないユーザの場合(ステップS903:NO)は、処理をステップS904に移行する。

【0166】

ステップS904では、鍵管理サーバ103のCPU201は、情報処理装置に対して、ファイルのアップロードに失敗した旨の通知を出して、本フローチャートに示す処理を終了する。

【0167】

ステップS905では、鍵管理サーバ103のCPU201は、ステップS903で正当なユーザであると判断されたユーザが、アップロードをするファイルの保存先に対する書き込み権限があるか否かを判断する。

【0168】

書き込み権限がある場合(ステップS905:YES)は、処理をステップS906に移行する。

【0169】

書き込み権限がない場合(ステップS905:NO)は、処理をステップS904に移行し、情報処理装置に対して、ファイルのアップロードに失敗した旨の通知を出して、本フローチャートに示す処理を終了する。

【0170】

ステップS906では、鍵管理サーバ103のCPU201は、書き込み先に当該ファイルがあるか否かを判断する。すなわち、既存のファイルがアップロードされたか、それとも新規ファイルがアップロードされたかを判断する。

【0171】

書き込み先にファイルがあると判断された場合(すなわち既存のファイルがアップロードされた場合)(ステップS906:NO)は、処理をステップS907に移行する。

【0172】

書き込み先のファイルがないと判断された場合(すなわち新規ファイルがアップロードされた場合)(ステップS906:YES)は、処理をステップS910に移行する。

【0173】

ステップS907では、鍵管理サーバ103のCPU201は、当該ユーザと当該既存のファイルに対する鍵情報を鍵発行情報309から取得する。

【0174】

ステップS908では、鍵管理サーバ103のCPU201は、ステップS907で鍵発行情報を取得できたか否かを判断する。

【0175】

鍵発行情報を取得出来た場合(ステップS908:YES)は、処理をステップS909に移行する。

【0176】

鍵発行情報を取得出来なかった場合(ステップS908:NO)は、処理をステップS904に移行し、情報処理装置に対して、ファイルのアップロードに失敗した旨の通知を出して、本フローチャートに示す処理を終了する。

【0177】

ステップS909では、鍵管理サーバ103のCPU201は、該当する鍵でファイルを復号する。

【0178】

ステップS910では、鍵管理サーバ103のCPU201は、アップロードされたファイルの書き込み先がアクセスルールに該当するか否かを判断する。

【0179】

アクセスルールに該当すると判断された場合(ステップS910:YES)は、処理をステップS911に移行する。

【0180】

アクセスルールに該当しないと判断された場合(ステップS910:NO)は、処理をステップS912に移行する。

【0181】

ステップS911では、鍵管理サーバ103のCPU201は、アップロードされるファイルに対する新規アクセス制限情報を作成し、アクセス制限情報(図19)に追加登録する。

【0182】

ステップS912では、鍵管理サーバ103のCPU201は、書き込み先のファイルサーバ102にファイルを保存する。

【0183】

ステップS913では、鍵管理サーバ103のCPU201は、ファイルのアップロードに成功した旨を情報処理装置に対して通知する。そして本フローチャートに示す処理を終了する。

【0184】

次に、図10を用いて、本発明の実施形態において鍵管理サーバ103におけるアクセスルールの変更処理について説明する。

【0185】

なお、図10のフローチャートで示す処理については、鍵管理サーバ103のCPU201が所定の制御プログラムを読み出して実行する処理である。

【0186】

ステップS1001では、鍵管理サーバ103のCPU201は、情報処理装置からアクセスルールの変更要求を受け付ける。

【0187】

ステップS1002では、鍵管理サーバ103のCPU201は、ステップS1002で受け付けたアクセスルールの変更をアクセスルール情報307(図18)へ反映させる。

【0188】

ステップS1003では、鍵管理サーバ103のCPU201は、ステップS1002で追加および変更されたアクセスルールをアクセスルール情報307(図18)から取得し、当該ルールで指定されるファイルおよびディレクトリ内のファイルの情報を取得する。

【0189】

そして、ステップS1005〜S1008までの処理を繰り返す(ステップS1004)。

【0190】

ステップS1005では、鍵管理サーバ103のCPU201は、ステップS1005〜S1008の処理の対象となっているファイルに対するアクセス制御情報が存在するか否かを判断する。

【0191】

アクセス制御情報が存在すると判断された場合(ステップS1005:YES)は、処理をステップS1007に移行する。

【0192】

アクセス制御情報が存在しないと判断された場合(ステップS1005:NO)は、処理をステップS1006に移行する。

【0193】

ステップS1006では、鍵管理サーバ103のCPU201は、処理対象のファイルに対する新しいアクセス制御情報を作成し、次のファイルに対する繰り返し処理へ移行する。

【0194】

ステップS1007では、鍵管理サーバ103のCPU201は、ステップS1005で確認されたアクセス制御情報のアクセスルールIDに、ステップS1002で変更されたアクセスルールのIDが含まれるか否かを判断する。

【0195】

含まれると判断された場合(ステップS1007:YES)は、次のファイルに対する

繰り返し処理へ移行する。

【0196】

含まれないと判断された場合(ステップS1007:NO)は、処理をステップS1008に移行する。

【0197】

ステップS1008では、鍵管理サーバ103のCPU201は、ステップS1002で変更されたアクセスルールのIDを、ステップS1005で確認されたアクセス制御情報に追加する。そして、次のファイルに対する繰り返し処理へ移行する。

【0198】

以上の処理により、アクセス制限ルールが変更や追加された場合にも、変更・追加された新たなルールをファイルに適用することが可能となる。

次に、図11〜図16に示す各画面について説明する。

【0199】

図11は、情報処理装置で実行されるファイル管理プログラムの画面の一例である。

【0200】

画面1100は、サーバ側の管理ファイルシステムを表示する領域(1101)、1101において選択されたディレクトリ内のファイル一覧を表示する領域(1102)、ローカルのファイルシステムを表示する領域(1103)、1103において選択されたディレクトリ内のファイル一覧を表示する領域(1104)、サーバからのダウンロード指示を受け付けるボタン(1105)、サーバへのアップロード指示を受け付けるボタン(1106)、鍵を受信するか否かの選択を受け付けるチェックボックス(1107)で構成される。

【0201】

ユーザによりディレクトリ内のファイル一覧を表示する領域1102からファイルが選択され、必要に応じてチェックボックス1107がチェックされ、ダウンロード指示ボタン1105が押下されることで、図7に示すフローチャートの処理が実行される。

【0202】

ユーザによりディレクトリ内のファイル一覧を表示する領域1104からファイルが選択され、アップロード指示ボタン1106が押下されることで、図9に示すフローチャートの処理が実行される。

【0203】

ユーザによりディレクトリ内のファイル一覧を表示する領域1104からファイルが選択され、削除指示が行われることで、図8に示すフローチャートの処理が実行される。

【0204】

ユーザによりディレクトリ内のファイル一覧を表示する領域1104からファイルが選択され、ファイルオープン指示が行われることで、図4に示すフローチャートの処理が実行される。

【0205】

図12は、鍵管理サーバ103で実行されるサーバ管理プログラムの画面例である。

【0206】

画面1200は、鍵管理サーバ103が管理するファイルサーバのファイルシステムを表示する領域(1201)、領域1201でユーザにより選択されたディレクトリ内のファイル一覧を表示する領域(1202)、ネットワーク定義一覧画面を表示するためのメニュー項目(1203)、アクセスルール一覧画面を表示するためのメニュー項目(1204)で構成される。

図13は、ネットワーク定義一覧画面の一例である。

【0207】

この画面は、図12に示すメニュー項目1203に対するユーザの操作に応じて表示される。

【0208】

画面1300は、現在のネットワーク定義一覧を表示する領域(1301)、新しいネットワーク定義の追加指示を受け付けるボタン(1302)、既存のネットワーク定義の編集を受け付けるボタン(1303)、既存のネットワーク定義の削除指示を受け付けるボタン(1304)、変更された内容をネットワーク定義情報306に反映させる指示を受け付けるボタン(1305)、変更された内容を破棄する指示を受け付けるボタン(1306)で構成される。

【0209】

管理者により、ネットワーク定義追加ボタン1302が押下されることで、ネットワーク定義一覧表示領域1301に新しい行が追加され、これを編集することで新しいネットワーク定義が追加される。

【0210】

管理者により、ネットワーク定義一覧表示領域1301のネットワーク定義が選択された状態で編集ボタン1303が押下されることで、選択されたネットワーク定義が変更状態となり、これを編集することで、既存のネットワーク定義が編集される。

【0211】

管理者により、ネットワーク定義一覧表示領域1301のネットワーク定義が選択された状態で削除ボタン1304が押下されることで、選択したネットワーク定義が削除される。

図14はアクセスルール一覧画面の一例である。

【0212】

図14に示すアクセスルール一覧画面は、図12のメニュー項目1204が操作されることで表示される。

【0213】

画面1400は現在のアクセスルール一覧を表示する領域(1401)、新しいアクセスルールの追加を受け付けるボタン(1402)、既存のアクセスルールの編集を受け付けるボタン(1403)、既存のアクセスルールの削除を受け付けるボタン(1404)、変更された内容をアクセスルール情報307に反映指示を受け付けるボタン(1405)、変更された内容を破棄する指示を受け付けるボタン(1406)で構成される。

【0214】

管理者により、アクセスルール追加ボタン1402が押下される又は領域1401のアクセスルールが選択された状態で編集受付ボタン1403が押下されることで、後述するアクセスルール設定画面1500(図15)が表示される。

【0215】

管理者により、領域1401のアクセスルールが選択された状態で、削除ボタン1404が押下されることで、選択されたアクセスルールが削除される。

【0216】

管理者が、アクセスルールの編集後に1405を押下することで、図14のフローチャートの処理が実行される。

図15は、アクセスルール設定画面の一例を図である。

【0217】

画面1500は、接続形態の選択を受け付けるコンボボックス(1501)、アクセス制限の内容の選択を受け付ける領域(1502)、アクセス対象のユーザの選択を受け付けるコンボボックス(1503)、対象となるファイル・ディレクトリを表示する領域(1504)、対象となるファイル・ディレクトリの追加を受け付けるためのボタン(1505)、既存の対象ファイル・ディレクトリの削除を受け付けるためのボタン(1506)、内容を確定させるためのボタン(1507)、内容を破棄する指示を受け付けるためのボタン(1508)で構成される。

【0218】

なお、1501の内容は、ネットワーク定義情報306から作成される。

図16は、鍵送信設定画面の一例を示す図である。

【0219】

図16に示す鍵送信設定画面は、図12のファイル一覧表示領域1202からファイルが選択され、鍵送信設定の操作が行われることで表示される。

【0220】

画面1600は、送信許可の可否の選択を受け付けるチェックボックス(1601)、許可対象のユーザ・部署等の一覧を表示する領域(1602)、許可対象の追加を受け付けるためのボタン(1603)、選択された許可対象を削除する指示を受け付けるためのボタン(1604)、設定を反映させる指示を受け付けるためのボタン(1605)、設定を破棄する指示を受け付けるためのボタン(1606)で構成される。

【0221】

許可対象はLDAPサーバ101から情報を取得し、選択する。管理者により内容の編集がなされ、反映ボタン1605が押下されることで、アクセス制御情報308の鍵送信可否及び許可対象が変更される。

【0222】

以上の構成により、情報処理装置の利用場所を限定することなく、管理者が指定した信頼できるネットワーク接続のみにおいて、ファイルに適切なアクセス権を付与することができる。

【0223】

また、管理者が特別に許可したファイルにおいては、情報処理装置への鍵の保存が可能となるので、サービスが障害で利用できない場合やネットワークがサービスへ到達不能な場合であっても、ファイルの利用が可能になる。

【0224】

また、ユーザごとに鍵を管理しているので、特定のユーザの資格情報が漏洩した場合であっても、対策を講じるまでの間、該ユーザの鍵情報を無効にし、該ユーザに対する鍵の発行を停止することで、他のユーザに影響を与えることなく、許可ネットワークからのなりすましによる機密ファイルの取得・閲覧及びファイルサーバ内のファイルの改竄を防止することができる。

【0225】

なお、上述した各種データの構成及びその内容はこれに限定されるものではなく、用途や目的に応じて、様々な構成や内容で構成されることは言うまでもない。

【0226】

また、本発明におけるプログラムは、図4〜図10の処理方法をコンピュータが実行可能なプログラムである。なお、本発明におけるプログラムは図4〜図10の各装置の処理方法ごとのプログラムであってもよい。

【0227】

以上のように、前述した実施形態の機能を実現するプログラムを記録した記録媒体を、システムあるいは装置に供給し、そのシステムあるいは装置のコンピュータ(またはCPUやMPU)が記録媒体に格納されたプログラムを読み出し、実行することによっても本発明の目的が達成されることは言うまでもない。

【0228】

この場合、記録媒体から読み出されたプログラム自体が本発明の新規な機能を実現することになり、そのプログラムを記録した記録媒体は本発明を構成することになる。

【0229】

プログラムを供給するための記録媒体としては、例えば、フレキシブルディスク、ハードディスク、光ディスク、光磁気ディスク、CD−ROM、CD−R、DVD−ROM、磁気テープ、不揮発性のメモリカード、ROM、EEPROM、シリコンディスク等を用いることが出来る。

【0230】

また、コンピュータが読み出したプログラムを実行することにより、前述した実施形態の機能が実現されるだけでなく、そのプログラムの指示に基づき、コンピュータ上で稼働しているOS(オペレーティングシステム)等が実際の処理の一部または全部を行い、その処理によって前述した実施形態の機能が実現される場合も含まれることは言うまでもない。

【0231】

さらに、記録媒体から読み出されたプログラムが、コンピュータに挿入された機能拡張ボードやコンピュータに接続された機能拡張ユニットに備わるメモリに書き込まれた後、そのプログラムコードの指示に基づき、その機能拡張ボードや機能拡張ユニットに備わるCPU等が実際の処理の一部または全部を行い、その処理によって前述した実施形態の機能が実現される場合も含まれることは言うまでもない。

【0232】

また、本発明は、複数の機器から構成されるシステムに適用しても、ひとつの機器から成る装置に適用しても良い。また、本発明は、システムあるいは装置にプログラムを供給することによって達成される場合にも適応できることは言うまでもない。この場合、本発明を達成するためのプログラムを格納した記録媒体を該システムあるいは装置に読み出すことによって、そのシステムあるいは装置が、本発明の効果を享受することが可能となる。

【0233】

さらに、本発明を達成するためのプログラムをネットワーク上のサーバ、データベース等から通信プログラムによりダウンロードして読み出すことによって、そのシステムあるいは装置が、本発明の効果を享受することが可能となる。なお、上述した各実施形態およびその変形例を組み合わせた構成も全て本発明に含まれるものである。

【符号の説明】

【0234】

101 LDAPサーバ

102 ファイルサーバ

103 鍵管理サーバ

104 情報処理装置(組織内)

105 情報処理装置(組織外)

106 情報処理装置(ネットワーク未接続)

107 LAN

108 WAN

【技術分野】

【0001】

本発明は、ファイルへのアクセスを制御する技術に関する。

【背景技術】

【0002】

近年、機密情報を格納した情報処理装置からの情報漏洩が増加しており、その対策として外部への情報処理装置の持ち出し禁止や、外部のネットワークへの接続を禁止するといった対策がとられている。しかし、業務形態によっては、情報処理装置を外部に持ち出すことが必要となったり、ネットワークに接続しなければならなかったりする場合も多く、一律な対策では業務効率の低下等不都合も生じている。

【0003】

そこで、機密情報を暗号化して持ち出し、使用エリアによって復号を制限する方法が特許文献1で開示されている。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特開2008−141581号公報

【発明の開示】

【発明が解決しようとする課題】

【0005】

しかしながら、特許文献1に記載のシステムにおいては、使用エリアの特定にネットワーク装置が必要であり、外部利用に対する柔軟な対応が難しい。また、管理サーバが利用できない場合は機密ファイルを利用することができなくなる。

【0006】

更に、資格情報の漏洩又は盗難により、なりすましによる不正利用が発生した場合、ファイルを暗号化している全ての鍵を更新しなければならず、多大なコストが発生する。

【0007】

そこで本発明は、上記の課題を解決するためになされたものであり、利便性を低減させずに情報漏洩を防ぐことが可能な仕組みを提供することを目的とする。

【課題を解決するための手段】

【0008】

本発明は、ネットワークとの接続が可能であり、情報処理装置の復号鍵要求送信手段により送信された復号鍵要求に含まれる接続形態を示す情報に基づき、前記情報処理装置に対して復号鍵を送信するか否かを判定する外部サーバと接続可能な情報処理装置であって、ネットワークへの接続形態を検出する検出手段と、前記検出手段で検出された接続形態を示す情報を含む復号鍵要求を前記外部サーバに送信する復号鍵要求送信手段と、前記外部サーバから復号鍵を取得する復号鍵取得手段と、前記復号鍵取得手段により取得した復号鍵を用いて前記情報処理装置に記憶されたファイルを復号する復号手段と、を備えることを特徴とする。

【0009】

また、本発明は、ネットワークとの接続が可能であり、情報処理装置の復号鍵要求送信工程により送信された復号鍵要求に含まれる接続形態を示す情報に基づき、前記情報処理装置に対して復号鍵を送信するか否かを判定する外部サーバと接続可能な情報処理装置における情報処理方法であって、前記情報処理装置の検出手段が、ネットワークへの接続形態を検出する検出工程と、前記情報処理装置の復号鍵要求送信手段が、前記検出工程で検出された接続形態を示す情報を含む復号鍵要求を前記外部サーバに送信する復号鍵要求送信工程と、前記情報処理装置の復号鍵取得手段が、前記外部サーバから復号鍵を取得する復号鍵取得工程と、前記情報処理装置の復号手段が、前記復号鍵取得工程により取得した復号鍵を用いて前記情報処理装置に記憶されたファイルを復号する復号工程と、を備えることを特徴とする。

【0010】

また、本発明は、ネットワークとの接続が可能であり、情報処理装置の復号鍵要求送信手段により送信された復号鍵要求に含まれる接続形態を示す情報に基づき、前記情報処理装置に対して復号鍵を送信するか否かを判定する外部サーバと接続可能な情報処理装置で実行可能なプログラムあって、前記情報処理装置を、ネットワークへの接続形態を検出する検出手段と、前記検出手段で検出された接続形態を示す情報を含む復号鍵要求を前記外部サーバに送信する復号鍵要求送信手段と、前記外部サーバから復号鍵を取得する復号鍵取得手段と、前記復号鍵取得手段により取得した復号鍵を用いて前記情報処理装置に記憶されたファイルを復号する復号手段として機能させることを特徴とする。

【発明の効果】

【0011】

本発明によれば、利便性を低減させずに情報漏洩を防ぐことが可能な仕組みを提供することができる。

【図面の簡単な説明】

【0012】

【図1】ファイルアクセス制御システムの構成の一例を示す図である。

【図2】ハードウエア構成の一例を示す図である。

【図3】図1で示した鍵管理サーバ103及び情報処理装置(104、105、106)の機能の一例を示す図である。

【図4】暗号化ファイルオープン時の処理の一例を示すフローチャートである。

【図5】鍵管理サーバが鍵を情報処理装置に発行する際の処理の一例を示すフローチャートである。

【図6】ファイル書き込み時の処理の一例を示すフローチャートである。

【図7】ファイル取得時の処理の一例を示すフローチャートである。

【図8】ファイルアップロード及び削除時の情報処理装置における処理の一例を示すフローチャートである。

【図9】ファイルアップロード時の鍵管理サーバにおける処理の一例を示すフローチャートである。

【図10】アクセスルール情報変更時の処理の一例を示すフローチャートである。

【図11】ファイル管理プログラムの画面の一例を示す図である。

【図12】サーバ管理プログラムの画面の一例を示す図である。

【図13】ネットワーク定義一覧画面の一例を示す図である。

【図14】アクセスルール一覧画面の一例を示す図である。

【図15】アクセスルール設定画面の一例を示す図である。

【図16】鍵送信設定画面の一例を示す図である。

【図17】ネットワーク定義情報の一例を示す図である。

【図18】アクセスルール情報の一例を示す図である。

【図19】アクセス制御情報の一例を示す図である。

【図20】鍵発行情報の一例を示す図である。

【図21】保持ファイル情報の一例を示す図である。

【発明を実施するための形態】

【0013】

以下、図面を参照して本発明の実施形態を詳細に説明する。

【0014】

図1は、本発明の実施形態におけるファイルアクセス制御システムの構成の一例を示す図である。

【0015】

以下、図面を参照して、本発明の実施形態を詳細に説明する。

【0016】

なお、図1のネットワーク107上に接続される各種端末の構成は一例であり、用途や目的に応じて様々な構成例があることは言うまでもない。

【0017】

101はLDAP(Lightweight Directory Access Protocol)サーバである。このLDAPサーバ101は、企業ネットワークを利用する組織や個人のディレクトリ情報を管理するディレクトリサービスを提供するものである。尚、本実施形態に適用可能なディレクトリサービスはLDAPに限られるものではなく、例えばActive Directory等他のものであってもよい。

【0018】

102はファイルサーバである。このファイルサーバは、業務で用いる機密ファイル及び機密でないファイルの保存機能を有している。

【0019】

103は鍵管理サーバである。本発明にかかるシステムの利用者は、機密ファイルをファイルサーバから取得する際、直接ファイルサーバにアクセスせずに鍵管理サーバ103経由でファイルを取得する。この鍵管理サーバはファイルの暗号化・復号機能及び、鍵の発行機能及び、LDAPサーバ101を用いた利用者認証機能を有する。

【0020】

104は組織内ネットワークに接続された情報処理装置である。この情報処理装置は専用のプログラムによって鍵管理サーバ103とファイルの送受信及び、ネットワーク接続形態検出及び、鍵の保存処理及び、暗号化ファイルの復号処理を行う。

【0021】

105は組織外のネットワークに接続された情報処理装置であり、組織内ネットワークに接続された情報処理装置104と同等の機能を有する情報処理装置である。なお、組織外ネットワークは別拠点の企業ネットワーク、情報処理装置所有者の個人ネットワーク、公衆ネットワーク等あらゆるネットワークが該当する。

【0022】

106は鍵管理サーバ103に接続できない情報処理装置であり、情報処理装置104と同等の機能を有する情報処理装置である。情報処理装置106には、ネットワークに接続していない情報処理装置だけでなく、鍵管理サーバ103へ到達不可能なネットワークに接続されている情報処理装置も含まれる。

【0023】

以下、図2を用いて、図1に示した各種サーバ(101、102、103)、情報処理装置(104、105、106)に適用可能な情報処理装置のハードウエア構成の一例について説明する。

【0024】

図2において、201はCPUで、システムバス204に接続される各デバイスやコントローラを統括的に制御する。また、ROM203あるいは外部メモリ211には、CPU201の制御プログラムであるBIOS(Basic Input / Output System)やオペレーティングシステムプログラム(以下、OS)や、各サーバ或いは各PCの実行する機能を実現するために必要な各種プログラム等が記憶されている。

【0025】

202はRAMで、CPU201の主メモリ、ワークエリア等として機能する。CPU201は、処理の実行に際して必要なプログラム等をROM203あるいは外部メモリ211からRAM202にロードして、該ロードしたプログラムを実行することで各種動作を実現するものである。

【0026】

また、205は入力コントローラで、入力装置209等からの入力を制御する。206はビデオコントローラで、液晶ディスプレイ等のディスプレイ装置210への表示を制御する。なお、ディスプレイ装置は、液晶ディスプレイに限られず、CRTディスプレイなどであっても良い。これらは必要に応じてクライアントが使用するものである。

【0027】

207はメモリコントローラで、ブートプログラム,各種のアプリケーション,フォントデータ,ユーザファイル,編集ファイル,各種データ等を記憶するハードディスク(HD)や、フレキシブルディスク(FD)、或いはPCMCIAカードスロットにアダプタを介して接続されるコンパクトフラッシュ(登録商標)メモリ等の外部メモリ211へのアクセスを制御する。

【0028】

208は通信I/Fコントローラで、ネットワーク(例えば、図1に示したLAN400)を介して外部機器と接続・通信するものであり、ネットワークでの通信制御処理を実行する。例えば、TCP/IPを用いた通信等が可能である。

【0029】

なお、CPU201は、例えばRAM202内の表示情報用領域へアウトラインフォントの展開(ラスタライズ)処理を実行することにより、ディスプレイ装置210上での表示を可能としている。また、CPU201は、ディスプレイ装置210上の不図示のマウスカーソル等でのユーザ指示を可能とする。

【0030】

ハードウエア上で動作する各種プログラムは、外部メモリ211に記録されており、必要に応じてRAM202にロードされることによりCPU201によって実行されるものである。

【0031】

なお、全ての装置がこれらの構成を備えているわけではなく、必要なものを夫々備えていればよい。

【0032】

図3は、図1で示した鍵管理サーバ103及び情報処理装置104、105、106の機能の一例を示す図である。

【0033】

301は、鍵管理サーバ103上で稼働するアクセス制御管理サービスであり、ネットワーク定義情報管理部302、アクセスルール情報管理部303、鍵発行処理部304、通信制御部305の機能を提供するものである。

【0034】

302は、ネットワーク定義情報管理部で、管理者が想定するネットワークの接続形態の追加・変更・削除の管理を行う機能を提供する。

【0035】

303は、アクセスルール情報管理部で、管理者がアクセス制御の対象とするファイル及びディレクトリ、制限対象となる操作、制限対象のユーザを定義するための機能を提供する。

【0036】

304は、鍵発行処理部で、鍵の生成・送信及び鍵発行情報の追加・削除を行う機能を提供する。

【0037】

305は、通信制御部で、情報処理装置104、105、106と各種情報のやり取りを制御する。

【0038】

306は、ネットワーク定義情報であり、図17に示すテーブルに対応する。

【0039】

307は、アクセスルール情報であり、図18に示すテーブルに対応する。

【0040】

308は、アクセス制御情報であり、図19に示すテーブルに対応する。

【0041】

309は、鍵発行情報であり、図20に示すテーブルに対応する。

【0042】

313は、情報処理装置104、105、106上で稼働するファイル管理プログラムで、鍵要求処理部314、ファイル送受信処理部315、前処理部316、後処理部317の機能を提供するものである。

【0043】

314は、鍵要求処理部で、ネットワーク接続形態の検出及び鍵管理サーバへ暗号化ファイルを復号する鍵の要求を行う機能を提供する。

【0044】

315は、ファイル送受信処理部で、鍵管理サーバから機密ファイルの取得及び、機密ファイルを鍵管理サーバへ送信する機能を提供する。

【0045】

316は、前処理部で、暗号化ファイルをオープンする際の処理を制御する。

【0046】

317は、後処理部で、ファイル書き込み時の処理を制御する。

【0047】

319は、保持ファイル情報であり、図21に示すテーブルに対応する。

【0048】

次に、図4を用いて、本発明の実施形態において情報処理装置(104、105、106)が行う暗号化ファイルをオープンする際の処理について説明する。

【0049】

なお、図4のフローチャートで示す処理については、情報処理装置のCPU201が所定の制御プログラムを読み出して実行する処理である。

【0050】

ステップS401では、情報処理装置のCPU201は、ユーザからの情報処理装置の記憶領域に記憶されたファイルに対するオープン要求を受け付ける。

【0051】

ステップS402では、情報処理装置のCPU201は、ステップS401でオープン要求を受けたファイルのハッシュ値を計算する。なお、ハッシュ値の計算にはMD5(Meesage Digest Algorithm5)などの公知技術を用いて、本発明におけるシステム全体で統一されたハッシュ関数を用いる。

【0052】

ステップS403では、情報処理装置のCPU201は、ステップS402で算出されたハッシュ値が保持ファイル情報319(図21)にあるか否かを判断する。

【0053】

ステップS403であると判断された場合(ステップS403:YES)は、処理をステップS405に移行する。

【0054】

ステップS403でないと判断された場合(ステップS403:NO)は、処理をステップS404に移行する。

【0055】

ステップS404では、情報処理装置のCPU201は、ステップS402で計算されたハッシュ値が保持ファイル情報にないことから、当該ファイルは、鍵管理サーバ103で管理されている機密ファイルではないと判断し、ファイルオープン処理をOSに委譲する。そして、本フローチャートに示す処理を終了する。

【0056】

ステップS405では、情報処理装置のCPU201は、ステップS401でユーザからオープン要求を受けたファイルに対応する保持ファイル情報に、当該ファイルの鍵情報があるか否かを判断する。

【0057】

鍵情報がある場合(ステップS405:YES)は、処理をステップS413に移行する。

【0058】

ステップS413では、情報処理装置のCPU201は、当該鍵情報の有効期限を確認し、有効期限内であるか否かを判断する。

【0059】

有効期限内であると判断された場合(ステップS413:YES)は、処理をステップS410に移行する。

【0060】

ステップS410では、情報処理装置のCPU201は、鍵管理サーバ103への確認をせずに復号をしてもよいファイルであると判断し、当該鍵情報を用いて、当該ファイルを復号する。なお、本発明において利用する暗号化方式は、共通鍵暗号方式と呼ばれるものであり、例えばAES(Advanced Encription Standard)などの公知技術を用いて、システム全体で統一された暗号化処理を行う。

【0061】

有効期限内ではないと判断された場合(ステップS413:NO)は、本フローチャートの処理を終了する。なお、この時点で、保持ファイル情報から鍵情報を削除する処理を実行するようにしても良い。

【0062】

鍵情報がない場合(ステップS405:NO)は、処理をステップS406に移行する。

【0063】

ステップS406では、情報処理装置のCPU201は、鍵管理サーバ103への鍵要求が必要であると判断し、鍵管理サーバ103への接続を試み、接続の可否を判断する。

【0064】

鍵管理サーバ103への接続が不可能であると判断された場合(ステップS406:NO)は、鍵情報の取得が不可能であると判断し、ユーザへその旨の通知(エラーメッセージの表示等)を行い、本フローチャートに示す処理を終了する。

【0065】

鍵管理サーバ103への接続が可能であると判断された場合(ステップS406:YES)は、処理をステップS407に移行する。

【0066】

ステップS407では、情報処理装置のCPU201は、ネットワークへの接続形態を検出する。ネットワークの接続形態を検出する方法としては、例えばOSに付属されたネットワーク構成ツール(Windows(登録商標)であればipconfig、Linuxであればifconfig)などの公知技術を用いて検出する。

【0067】

ステップS408では、情報処理装置のCPU201は、保持ファイル情報から取得できるファイルIDおよびファイル管理プログラム313の起動時にユーザによって入力されたユーザ情報およびステップS407で検出したネットワーク接続形態情報を鍵管理サーバ103に送信する。

【0068】

ここで、図5を用いて、図4のステップS408にて情報処理装置から鍵管理サーバ103に対してファイルID、ユーザ情報、ネットワーク接続形態が送信された場合における、鍵管理サーバ103が実行する鍵発行処理について説明する。

【0069】

なお、図5のフローチャートで示す処理については、鍵管理サーバ103のCPU201が所定の制御プログラムを読み出して実行する処理である。

【0070】

ステップS501では、鍵管理サーバ103のCPU201は、情報処理装置から送信されたファイルID、ユーザ情報、ネットワーク接続形態を受信する。

【0071】

ステップS502では、鍵管理サーバ103のCPU201は、受信したユーザ情報が正当なものであるか否かを判断する。具体的には、例えばLDAPサーバ101等を利用して、当該ユーザ情報が登録されているか否かによって判断する。

【0072】

正当なものであると判断された場合(ステップS502:YES)は、処理をステップS504に移行する。

【0073】

正当なものではないと判断された場合(ステップS502:NO)は、ステップS503にて鍵の送信を拒絶し、本フローチャートに示す処理を終了する。

【0074】

ステップS504では、鍵管理サーバ103は、ユーザ情報が正当であると判断されたユーザに対してステップS501で受信したファイルIDに対応する鍵が発行されているか否かを判断する。具体的には、鍵発行情報(図20)に登録されたユーザ名とファイルIDとをもとにして判断する。

【0075】

鍵が発行されていると判断された場合(ステップS504:YES)は、処理をステップS505に移行する。

【0076】

鍵が発行されていないと判断された場合(ステップS504:NO)は、ステップS503にて鍵の送信を拒絶し、本フローチャートに示す処理を終了する。

【0077】

ステップS505では、鍵管理サーバ103は、鍵発行情報(図20)からステップS501で取得したユーザ情報、ファイルIDに対応するエントリを取得する。

【0078】

ステップS506では、鍵管理サーバ103は、ステップS505で取得したエントリの鍵の有効期限が切れていないかを判断する。具体的には、現在時刻と有効期限とを比較することで判断する。

【0079】

有効期限が切れていると判断された場合(ステップS506:NO)は、ステップS503の処理を実行し、本フローチャートに示す処理を終了する。

【0080】

有効期限が切れていないと判断された場合(ステップS506:YES)は、処理をステップS507に移行する。

【0081】

ステップS507では、鍵管理サーバ103は、ステップS501で情報処理装置から受信したネットワーク接続形態がネットワーク定義情報306(図17)にあるか否かを判断する。

【0082】

ネットワーク定義情報にあると判断された場合(ステップS507:YES)は、処理をステップS508に移行する。

【0083】

ネットワーク定義情報にないと判断された場合(ステップS507:NO)は、管理者が想定していないネットワークからの接続であると判断され、ステップ503の処理を経て本フローチャートに示す処理を終了する。

【0084】

ステップS508では、鍵管理サーバ103のCPU201は、アクセス制御情報308(図19)からステップS501で受信したファイルIDに対応するエントリを取得する。

【0085】

ステップS509では、鍵管理サーバ103のCPU201は、ステップS508で取得したエントリに基づき、ステップS501で取得したユーザIDにより識別されるユーザが、ステップS501で取得したネットワーク接続形態において、ステップS501で取得したファイルIDで識別されるファイルに対してアクセス可能か否かを判断する。

【0086】

アクセス可能であると判断された場合(ステップS509:YES)は、処理をステップS510に移行する。

【0087】

アクセス不可であると判断された場合(ステップS509:NO)は、ステップS503の処理を実行し、本フローチャートに示す処理を終了する。

【0088】

ステップS510では、鍵管理サーバ103のCPU201は、ステップS509でアクセス可能と判断されたファイルおよびユーザから特定される鍵(鍵発行情報(図20)を用いて、ファイルID,ユーザから鍵を特定する)と、アクセス制限情報とアクセスルールIDにより当該ファイルに対して許可されている操作のリストを情報処理装置に送信する。そして、本フローチャートに示す処理を終了する。

図4に示すフローチャートの説明に戻る。

【0089】

ステップS409では、情報処理装置のCPU201は、鍵管理サーバ103から鍵情報の応答があるか否かを判断する。具体的には、ステップS510の処理が実行された場合には、鍵管理サーバ103からの応答あり(ステップS409:YES)と判断される。他方、ステップS503の処理が実行された場合には、鍵管理サーバ103からの応答なし(ステップS409:NO)と判断される。

【0090】

鍵管理サーバ103からの応答があった場合(ステップS409:YES)は、処理をステップS410に移行する。

【0091】

鍵管理サーバ103からの応答がなかった場合(ステップS409:NO)は、本フローチャートに示す処理を終了する。

【0092】

ステップS410では、情報処理装置のCPU201は、鍵管理サーバ103から送信された鍵を用いて、ステップS401でオープン要求をされたファイルを復号する。

【0093】

ステップS411では、情報処理装置のCPU201は、ステップS410で復号したファイルを開く適切なプログラムを子プロセスとして起動する。

【0094】

ステップS412では、情報処理装置のCPU201は、ステップS409で受信した鍵、許可操作リストおよびファイルの情報とプロセスの対応をメモリに記録する。ここで記録する各種情報は、後述するファイル書き込み時の処理(図6)において利用する。

【0095】

図4及び図5に示すフローチャートの処理により、情報処理装置が接続しているネットワークに応じて、ファイルを復号するための鍵を取得できるか否かが判断されため、ネットワーク接続形態によっては、ファイルを復号することが不可能となり、情報漏洩やファイルの改竄等の可能性を低減することが可能となる。

【0096】

また、一度復号鍵を取得した場合は、一定期間であれば当該鍵をサーバから取得することなくファイルを復号することが可能となるため、ネットワークに接続できない状態においてもファイルの利用が可能となり、利便性も確保することができる。

【0097】

次に、図6を用いて、本発明の実施形態において情報処理装置(104、105、106)が実行するファイル書き込み時の処理について説明する。

【0098】

なお、図6のフローチャートで示す処理については、情報処理装置のCPU201が所定の制御プログラムを読み出して実行する処理である。

【0099】

ステップS601では、情報処理装置のCPU201は、ステップS412において管理・監視されている子プロセスによる、ステップS410で復号されたファイルへの情報の書き込みを検知する。

【0100】

ステップS602では、情報処理装置のCPU201は、ステップS412において記録した許可操作リストに基づき、ステップS411にて起動したプロセスによる当該ファイルへの書き込みが許可されているか否かを判断する。

【0101】

許可されていると判断された場合(ステップS602:YES)は、処理をステップS604に移行する。

【0102】

許可されていないと判断された場合(ステップS602:NO)は、処理をステップS603に移行する。

【0103】

ステップS603では、情報処理装置のCPU201は、ステップS411で起動したプロセスによる書き込み処理を中止し、本フローチャートに示す処理を終了する。

【0104】

ステップS604では、情報処理装置のCPU201は、ステップS411で起動したプロセスによる書き込み処理が終了した後、当該プロセスに対応する鍵でファイルを暗号化する。

【0105】

ステップS605では、情報処理装置のCPU201は、ステップS604で暗号化された後のファイルのハッシュ値を計算する。

【0106】

ステップS606では、情報処理装置のCPU201は、ステップS605でハッシュ値を計算したファイルについての保持ファイル情報のハッシュ値を、ステップS605で計算したハッシュ値に更新する。

そして、本フローチャートに示す処理を終了する。

【0107】

以上の処理により、保持ファイル情報を当該書き込み後のファイルに更新することで、ファイルに書き込み処理が行われた場合にも、一定期間であれば再度復号鍵をサーバから取得することなく、従来の復号鍵を用いてファイルを復号することができる。これにより、ネットワークに接続できない場合等でもセキュリティを確保しつつ作業の利便性を確保することが可能となる。

【0108】

次に、図7を用いて、本発明の実施形態において情報処理装置(104、105、106)が鍵管理サーバ103からファイルを取得する際の情報処理装置(104、105、106)および鍵管理サーバ103の処理について説明する。

【0109】

なお、図7のフローチャートで示すS701、S704、S705、S710、S711、S714〜S716の処理については、情報処理装置のCPU201が所定の制御プログラムを読み出して実行する処理である。

【0110】

S702、S703、S706〜S709、S712、S713の処理については、鍵管理サーバ103のCPU201が所定の制御プログラムを読み出して実行する処理である。

【0111】

ステップS701では、情報処理装置のCPU201は、鍵管理サーバ103に対して、資格情報(ユーザ名、パスワード等、鍵管理サーバ103へのログインに必要なユーザ識別情報)を送信する。

【0112】

ステップS702では、鍵管理サーバ103のCPU201は、ステップS701で情報処理装置から送信された資格情報を、LDAPサーバ101を用いて照合する。

【0113】

ステップS703では、鍵管理サーバ103のCPU201は、LDAPサーバ101を用いた照合結果をもとに、ステップS701で情報処理装置から送信された資格情報が正当であるか否か(鍵管理サーバ103へのログインが許可されるユーザであるか否か)を判断する。

【0114】

正当であると判断された場合(ステップS703:YES)は、当該結果を情報処理装置に送信して、処理をステップS706に移行する。

【0115】

正当ではないと判断された場合(ステップS703:NO)は、当該結果を情報処理装置に送信して、本フローチャートに示す処理を終了する。

【0116】

ステップS704では、情報処理装置のCPU201は、ステップS703で鍵管理サーバ103から送信された結果からログインに成功したか否かを判断する。

【0117】

ログインに成功した場合(ステップS704:YES)は、処理をステップS705に移行する。

【0118】

ログインに失敗した場合(ステップS704:NO)は、本フローチャートに示す処理を終了する。

【0119】

ステップS705では、情報処理装置のCPU201は、鍵管理サーバ103に対してファイル取得要求を送信する。このファイル取得要求には、取得するファイルを特定する情報(ファイルIDやファイルパス等)や鍵情報の要求有無に関する情報が含まれる。

【0120】

ステップS706では、鍵管理サーバ103のCPU201は、情報処理装置からの取得要求を受信する。

【0121】

ステップS707では、鍵管理サーバ103のCPU201は、ステップS706で情報処理装置から取得要求がなされたファイルがファイルサーバ102から取得可能であるか否かを判断し、その結果を情報処理装置に送信する。

【0122】

なお、ステップS707におけるファイル取得可否の判断は、ファイルの作成者やサーバ、部門の管理者等がファイルに対して設定したアクセスルールに従って判断される。例えば、ファイルに対して「一般者によるファイル取得は禁止」というアクセスルールが設定されていた場合は、ログインユーザが一般者であればファイルの取得は不可能であると判断されることになる。また、設定によっては複数のルールに該当する可能性もあるが、その場合、少なくとも1つ以上のルールでファイルの取得が許可されていれば、ファイルの取得が可能となる。

【0123】

ファイルを取得可能と判断された場合(ステップS707:YES)は、処理をステップS708に移行する。

【0124】

ファイル取得が不可能と判断された場合(ステップS707:NO)は、本フローチャートに示す処理を終了する。

【0125】

ステップS708では、鍵管理サーバ103のCPU201は、当該ファイルを暗号化するための暗号鍵を作成し、鍵発行情報309(図20)を更新する。そして、当該暗号鍵で当該ファイルを暗号化する。

【0126】

なお、暗号鍵を作成する場合は、同じ鍵で異なるファイルを復号できないようにするため、以前に発行されたものとは重複しないようにする。

【0127】

ステップS709では、鍵管理サーバ103のCPU201は、ステップS708で暗号化されたファイルを情報処理装置へ送信する。

【0128】

ステップS710では、情報処理装置のCPUは、ステップ707で鍵管理サーバ103から送信された取得可否の結果を受信し、取得の可否を判断する。

【0129】

ファイルの取得が可能であると判断された場合(ステップS710:YES)は、処理をステップS711に移行する。

【0130】

ファイルの取得が不可能であると判断された場合(ステップS710:NO)は、本フローチャートに示す処理を終了する。

【0131】

ステップS711では、情報処理装置のCPU201は、ステップS709で鍵管理サーバ103から送信された暗号化されたファイルを受信する。

【0132】

ステップS712では、鍵管理サーバ103のCPU201は、ステップS705で情報処理装置から送信されたファイル取得要求に鍵情報の要求が含まれ、かつ当該取得要求がされたファイルについて、当該取得要求をしたユーザに対する鍵情報の送信許可があるか否かをアクセス制御情報(図19)をもとに判定する。そして、判定結果を情報処理装置へ送信する。

【0133】

鍵情報の送信許可がある場合(ステップS712:YES)は、処理をステップS713へ移行する。

【0134】

鍵情報の送信許可がない場合(ステップS712:NO)は、本フローチャートに示す処理を終了する。

【0135】

ステップS713では、鍵管理サーバ103のCPU201は、鍵情報を情報処理装置に送信する。

【0136】

ステップS714では、情報処理装置のCPU201は、ステップS712で鍵管理サーバ103から送信された鍵情報の送信可否の判定結果を受信し、鍵情報の取得の可否を判断する。

【0137】

鍵情報の取得が可能であると判断された場合(ステップS714:YES)は、処理をステップS715へ移行する。

【0138】

鍵情報の取得が不可能である場合、またはステップS705で鍵情報の取得要求をしていない場合(ステップS714:NO)は、処理をステップS716へ移行する。

【0139】

ステップS715では、情報処理装置のCPU201は、ステップS713で送信された鍵情報を取得し、保存する。なお、受信した鍵情報を保存する場合に、別途情報処理装置の使用者にパスワード等の入力を求めて暗号化することでセキュリティを高めるような構成としても良い。

【0140】

ステップS716では、情報処理装置のCPU201は、保持情報ファイル(図8)をステップS715で取得した鍵情報に更新する。そして、本フローチャートに示す処理を終了する。

【0141】

以上の処理により、サーバから取得するファイルについても暗号化されるため、当該ファイルについても本発明におけるアクセス制御システムの対象とすることができる。

【0142】

次に、図8を用いて、本発明の実施形態において情報処理装置(104、105、106)が鍵管理サーバ103に対してファイルをアップロードする場合の処理、およびファイルを削除する場合の処理について説明する。

【0143】

なお、図8のフローチャートで示す処理については、情報処理装置のCPU201が所定の制御プログラムを読み出して実行する処理である。

【0144】

ステップS801では、情報処理装置のCPU201は、ユーザによるファイルに対する操作がファイルの削除であるか、鍵管理サーバ103へのアップロードであるかを判断する。

【0145】

ファイルの削除である場合(ステップS801:削除)は、処理をステップS805に移行する。

【0146】

ファイルのアップロードである場合(ステップS801:アップロード)は、処理をステップS802に移行する。

【0147】

ステップS802では、情報処理装置のCPU201は、当該アップロードされるファイルと、鍵管理サーバ103にログインするために資格情報とを鍵管理サーバ103へ送信する。

【0148】

ステップS803では、情報処理装置のCPU201は、ステップS802において送信された送信処理の結果(送信に成功したか否か)を鍵管理サーバ103から受信する。

【0149】

ステップS804では、情報処理装置のCPU201は、ステップS803で受信した送信処理の結果を判断する。

【0150】

送信に失敗した場合(ステップS804:NO)は、本フローチャートに示す処理を終了する。

【0151】

送信に成功した場合(ステップS804:YES)は、処理をステップS805に移行する。

【0152】

ステップS805では、情報処理装置のCPU201は、当該送信した、またはユーザから削除操作が行われたファイルを情報処理装置の記憶領域から削除する。

【0153】

ステップS806では、情報処理装置のCPU201は、ステップS805で記憶領域から削除されたファイルに関する情報が保持ファイル情報319にあるか否かを判断する。

【0154】

あると判断された場合(ステップS806:YES)は、処理をステップS807に移行する。

【0155】

ないと判断された場合(ステップS806:NO)は、本フローチャートに示す処理を終了する。

【0156】

ステップS807では、情報処理装置のCPU201は、保持ファイル情報319からステップS805で記憶領域から削除されたファイルに関する情報を削除する。

【0157】

ステップS808では、情報処理装置のCPU201は、鍵管理サーバ103へ、当該ファイルの鍵発行情報の削除要求を送信する。そして本フローチャートに示す処理を終了する。

【0158】

なお、鍵管理サーバ103は、情報処理装置からの要求通りに鍵発行情報を削除しても構わないし、鍵の発行履歴を保存するために有効期限のみを書き換えるようにしてもかまわない。

【0159】

次に、図9を用いて、本発明の実施形態において鍵管理サーバ103におけるファイルのアップロード時の処理について説明する。

【0160】

なお、図9のフローチャートで示す処理については、鍵管理サーバ103のCPU201が所定の制御プログラムを読み出して実行する処理である。

【0161】

ステップS901では、鍵管理サーバ103のCPU201は、鍵管理サーバ103のCPU201は、ステップS802で情報処理装置から送信されたファイルおよび資格情報を受信する。

【0162】

ステップS902では、鍵管理サーバ103のCPU201は、ステップS901で受信した資格情報を用いてLDAPサーバ101に正当なユーザであるか否かを問い合わせる。

【0163】

ステップS903では、鍵管理サーバ103のCPU201は、ステップS902で問い合わせた結果をもとに、当該ユーザが正当なユーザであるか否かを判断する。

【0164】

正当なユーザである場合(ステップS903:YES)は、処理をステップS905に移行する。

【0165】

正当ではないユーザの場合(ステップS903:NO)は、処理をステップS904に移行する。

【0166】

ステップS904では、鍵管理サーバ103のCPU201は、情報処理装置に対して、ファイルのアップロードに失敗した旨の通知を出して、本フローチャートに示す処理を終了する。

【0167】

ステップS905では、鍵管理サーバ103のCPU201は、ステップS903で正当なユーザであると判断されたユーザが、アップロードをするファイルの保存先に対する書き込み権限があるか否かを判断する。

【0168】

書き込み権限がある場合(ステップS905:YES)は、処理をステップS906に移行する。

【0169】

書き込み権限がない場合(ステップS905:NO)は、処理をステップS904に移行し、情報処理装置に対して、ファイルのアップロードに失敗した旨の通知を出して、本フローチャートに示す処理を終了する。

【0170】

ステップS906では、鍵管理サーバ103のCPU201は、書き込み先に当該ファイルがあるか否かを判断する。すなわち、既存のファイルがアップロードされたか、それとも新規ファイルがアップロードされたかを判断する。

【0171】

書き込み先にファイルがあると判断された場合(すなわち既存のファイルがアップロードされた場合)(ステップS906:NO)は、処理をステップS907に移行する。

【0172】

書き込み先のファイルがないと判断された場合(すなわち新規ファイルがアップロードされた場合)(ステップS906:YES)は、処理をステップS910に移行する。

【0173】

ステップS907では、鍵管理サーバ103のCPU201は、当該ユーザと当該既存のファイルに対する鍵情報を鍵発行情報309から取得する。

【0174】

ステップS908では、鍵管理サーバ103のCPU201は、ステップS907で鍵発行情報を取得できたか否かを判断する。

【0175】

鍵発行情報を取得出来た場合(ステップS908:YES)は、処理をステップS909に移行する。

【0176】

鍵発行情報を取得出来なかった場合(ステップS908:NO)は、処理をステップS904に移行し、情報処理装置に対して、ファイルのアップロードに失敗した旨の通知を出して、本フローチャートに示す処理を終了する。

【0177】

ステップS909では、鍵管理サーバ103のCPU201は、該当する鍵でファイルを復号する。

【0178】

ステップS910では、鍵管理サーバ103のCPU201は、アップロードされたファイルの書き込み先がアクセスルールに該当するか否かを判断する。

【0179】

アクセスルールに該当すると判断された場合(ステップS910:YES)は、処理をステップS911に移行する。

【0180】

アクセスルールに該当しないと判断された場合(ステップS910:NO)は、処理をステップS912に移行する。

【0181】

ステップS911では、鍵管理サーバ103のCPU201は、アップロードされるファイルに対する新規アクセス制限情報を作成し、アクセス制限情報(図19)に追加登録する。

【0182】

ステップS912では、鍵管理サーバ103のCPU201は、書き込み先のファイルサーバ102にファイルを保存する。

【0183】

ステップS913では、鍵管理サーバ103のCPU201は、ファイルのアップロードに成功した旨を情報処理装置に対して通知する。そして本フローチャートに示す処理を終了する。

【0184】

次に、図10を用いて、本発明の実施形態において鍵管理サーバ103におけるアクセスルールの変更処理について説明する。

【0185】

なお、図10のフローチャートで示す処理については、鍵管理サーバ103のCPU201が所定の制御プログラムを読み出して実行する処理である。

【0186】

ステップS1001では、鍵管理サーバ103のCPU201は、情報処理装置からアクセスルールの変更要求を受け付ける。

【0187】

ステップS1002では、鍵管理サーバ103のCPU201は、ステップS1002で受け付けたアクセスルールの変更をアクセスルール情報307(図18)へ反映させる。

【0188】

ステップS1003では、鍵管理サーバ103のCPU201は、ステップS1002で追加および変更されたアクセスルールをアクセスルール情報307(図18)から取得し、当該ルールで指定されるファイルおよびディレクトリ内のファイルの情報を取得する。

【0189】

そして、ステップS1005〜S1008までの処理を繰り返す(ステップS1004)。

【0190】

ステップS1005では、鍵管理サーバ103のCPU201は、ステップS1005〜S1008の処理の対象となっているファイルに対するアクセス制御情報が存在するか否かを判断する。

【0191】

アクセス制御情報が存在すると判断された場合(ステップS1005:YES)は、処理をステップS1007に移行する。

【0192】

アクセス制御情報が存在しないと判断された場合(ステップS1005:NO)は、処理をステップS1006に移行する。

【0193】

ステップS1006では、鍵管理サーバ103のCPU201は、処理対象のファイルに対する新しいアクセス制御情報を作成し、次のファイルに対する繰り返し処理へ移行する。

【0194】

ステップS1007では、鍵管理サーバ103のCPU201は、ステップS1005で確認されたアクセス制御情報のアクセスルールIDに、ステップS1002で変更されたアクセスルールのIDが含まれるか否かを判断する。

【0195】

含まれると判断された場合(ステップS1007:YES)は、次のファイルに対する

繰り返し処理へ移行する。

【0196】

含まれないと判断された場合(ステップS1007:NO)は、処理をステップS1008に移行する。

【0197】

ステップS1008では、鍵管理サーバ103のCPU201は、ステップS1002で変更されたアクセスルールのIDを、ステップS1005で確認されたアクセス制御情報に追加する。そして、次のファイルに対する繰り返し処理へ移行する。

【0198】

以上の処理により、アクセス制限ルールが変更や追加された場合にも、変更・追加された新たなルールをファイルに適用することが可能となる。

次に、図11〜図16に示す各画面について説明する。

【0199】

図11は、情報処理装置で実行されるファイル管理プログラムの画面の一例である。

【0200】

画面1100は、サーバ側の管理ファイルシステムを表示する領域(1101)、1101において選択されたディレクトリ内のファイル一覧を表示する領域(1102)、ローカルのファイルシステムを表示する領域(1103)、1103において選択されたディレクトリ内のファイル一覧を表示する領域(1104)、サーバからのダウンロード指示を受け付けるボタン(1105)、サーバへのアップロード指示を受け付けるボタン(1106)、鍵を受信するか否かの選択を受け付けるチェックボックス(1107)で構成される。

【0201】

ユーザによりディレクトリ内のファイル一覧を表示する領域1102からファイルが選択され、必要に応じてチェックボックス1107がチェックされ、ダウンロード指示ボタン1105が押下されることで、図7に示すフローチャートの処理が実行される。

【0202】

ユーザによりディレクトリ内のファイル一覧を表示する領域1104からファイルが選択され、アップロード指示ボタン1106が押下されることで、図9に示すフローチャートの処理が実行される。

【0203】

ユーザによりディレクトリ内のファイル一覧を表示する領域1104からファイルが選択され、削除指示が行われることで、図8に示すフローチャートの処理が実行される。

【0204】

ユーザによりディレクトリ内のファイル一覧を表示する領域1104からファイルが選択され、ファイルオープン指示が行われることで、図4に示すフローチャートの処理が実行される。

【0205】

図12は、鍵管理サーバ103で実行されるサーバ管理プログラムの画面例である。

【0206】

画面1200は、鍵管理サーバ103が管理するファイルサーバのファイルシステムを表示する領域(1201)、領域1201でユーザにより選択されたディレクトリ内のファイル一覧を表示する領域(1202)、ネットワーク定義一覧画面を表示するためのメニュー項目(1203)、アクセスルール一覧画面を表示するためのメニュー項目(1204)で構成される。

図13は、ネットワーク定義一覧画面の一例である。

【0207】

この画面は、図12に示すメニュー項目1203に対するユーザの操作に応じて表示される。

【0208】

画面1300は、現在のネットワーク定義一覧を表示する領域(1301)、新しいネットワーク定義の追加指示を受け付けるボタン(1302)、既存のネットワーク定義の編集を受け付けるボタン(1303)、既存のネットワーク定義の削除指示を受け付けるボタン(1304)、変更された内容をネットワーク定義情報306に反映させる指示を受け付けるボタン(1305)、変更された内容を破棄する指示を受け付けるボタン(1306)で構成される。

【0209】

管理者により、ネットワーク定義追加ボタン1302が押下されることで、ネットワーク定義一覧表示領域1301に新しい行が追加され、これを編集することで新しいネットワーク定義が追加される。

【0210】

管理者により、ネットワーク定義一覧表示領域1301のネットワーク定義が選択された状態で編集ボタン1303が押下されることで、選択されたネットワーク定義が変更状態となり、これを編集することで、既存のネットワーク定義が編集される。

【0211】

管理者により、ネットワーク定義一覧表示領域1301のネットワーク定義が選択された状態で削除ボタン1304が押下されることで、選択したネットワーク定義が削除される。

図14はアクセスルール一覧画面の一例である。

【0212】

図14に示すアクセスルール一覧画面は、図12のメニュー項目1204が操作されることで表示される。

【0213】

画面1400は現在のアクセスルール一覧を表示する領域(1401)、新しいアクセスルールの追加を受け付けるボタン(1402)、既存のアクセスルールの編集を受け付けるボタン(1403)、既存のアクセスルールの削除を受け付けるボタン(1404)、変更された内容をアクセスルール情報307に反映指示を受け付けるボタン(1405)、変更された内容を破棄する指示を受け付けるボタン(1406)で構成される。

【0214】

管理者により、アクセスルール追加ボタン1402が押下される又は領域1401のアクセスルールが選択された状態で編集受付ボタン1403が押下されることで、後述するアクセスルール設定画面1500(図15)が表示される。

【0215】

管理者により、領域1401のアクセスルールが選択された状態で、削除ボタン1404が押下されることで、選択されたアクセスルールが削除される。

【0216】

管理者が、アクセスルールの編集後に1405を押下することで、図14のフローチャートの処理が実行される。

図15は、アクセスルール設定画面の一例を図である。

【0217】

画面1500は、接続形態の選択を受け付けるコンボボックス(1501)、アクセス制限の内容の選択を受け付ける領域(1502)、アクセス対象のユーザの選択を受け付けるコンボボックス(1503)、対象となるファイル・ディレクトリを表示する領域(1504)、対象となるファイル・ディレクトリの追加を受け付けるためのボタン(1505)、既存の対象ファイル・ディレクトリの削除を受け付けるためのボタン(1506)、内容を確定させるためのボタン(1507)、内容を破棄する指示を受け付けるためのボタン(1508)で構成される。

【0218】

なお、1501の内容は、ネットワーク定義情報306から作成される。

図16は、鍵送信設定画面の一例を示す図である。

【0219】

図16に示す鍵送信設定画面は、図12のファイル一覧表示領域1202からファイルが選択され、鍵送信設定の操作が行われることで表示される。

【0220】

画面1600は、送信許可の可否の選択を受け付けるチェックボックス(1601)、許可対象のユーザ・部署等の一覧を表示する領域(1602)、許可対象の追加を受け付けるためのボタン(1603)、選択された許可対象を削除する指示を受け付けるためのボタン(1604)、設定を反映させる指示を受け付けるためのボタン(1605)、設定を破棄する指示を受け付けるためのボタン(1606)で構成される。

【0221】

許可対象はLDAPサーバ101から情報を取得し、選択する。管理者により内容の編集がなされ、反映ボタン1605が押下されることで、アクセス制御情報308の鍵送信可否及び許可対象が変更される。

【0222】

以上の構成により、情報処理装置の利用場所を限定することなく、管理者が指定した信頼できるネットワーク接続のみにおいて、ファイルに適切なアクセス権を付与することができる。

【0223】

また、管理者が特別に許可したファイルにおいては、情報処理装置への鍵の保存が可能となるので、サービスが障害で利用できない場合やネットワークがサービスへ到達不能な場合であっても、ファイルの利用が可能になる。

【0224】

また、ユーザごとに鍵を管理しているので、特定のユーザの資格情報が漏洩した場合であっても、対策を講じるまでの間、該ユーザの鍵情報を無効にし、該ユーザに対する鍵の発行を停止することで、他のユーザに影響を与えることなく、許可ネットワークからのなりすましによる機密ファイルの取得・閲覧及びファイルサーバ内のファイルの改竄を防止することができる。

【0225】

なお、上述した各種データの構成及びその内容はこれに限定されるものではなく、用途や目的に応じて、様々な構成や内容で構成されることは言うまでもない。

【0226】

また、本発明におけるプログラムは、図4〜図10の処理方法をコンピュータが実行可能なプログラムである。なお、本発明におけるプログラムは図4〜図10の各装置の処理方法ごとのプログラムであってもよい。

【0227】

以上のように、前述した実施形態の機能を実現するプログラムを記録した記録媒体を、システムあるいは装置に供給し、そのシステムあるいは装置のコンピュータ(またはCPUやMPU)が記録媒体に格納されたプログラムを読み出し、実行することによっても本発明の目的が達成されることは言うまでもない。

【0228】

この場合、記録媒体から読み出されたプログラム自体が本発明の新規な機能を実現することになり、そのプログラムを記録した記録媒体は本発明を構成することになる。

【0229】

プログラムを供給するための記録媒体としては、例えば、フレキシブルディスク、ハードディスク、光ディスク、光磁気ディスク、CD−ROM、CD−R、DVD−ROM、磁気テープ、不揮発性のメモリカード、ROM、EEPROM、シリコンディスク等を用いることが出来る。

【0230】

また、コンピュータが読み出したプログラムを実行することにより、前述した実施形態の機能が実現されるだけでなく、そのプログラムの指示に基づき、コンピュータ上で稼働しているOS(オペレーティングシステム)等が実際の処理の一部または全部を行い、その処理によって前述した実施形態の機能が実現される場合も含まれることは言うまでもない。

【0231】

さらに、記録媒体から読み出されたプログラムが、コンピュータに挿入された機能拡張ボードやコンピュータに接続された機能拡張ユニットに備わるメモリに書き込まれた後、そのプログラムコードの指示に基づき、その機能拡張ボードや機能拡張ユニットに備わるCPU等が実際の処理の一部または全部を行い、その処理によって前述した実施形態の機能が実現される場合も含まれることは言うまでもない。

【0232】

また、本発明は、複数の機器から構成されるシステムに適用しても、ひとつの機器から成る装置に適用しても良い。また、本発明は、システムあるいは装置にプログラムを供給することによって達成される場合にも適応できることは言うまでもない。この場合、本発明を達成するためのプログラムを格納した記録媒体を該システムあるいは装置に読み出すことによって、そのシステムあるいは装置が、本発明の効果を享受することが可能となる。

【0233】

さらに、本発明を達成するためのプログラムをネットワーク上のサーバ、データベース等から通信プログラムによりダウンロードして読み出すことによって、そのシステムあるいは装置が、本発明の効果を享受することが可能となる。なお、上述した各実施形態およびその変形例を組み合わせた構成も全て本発明に含まれるものである。

【符号の説明】

【0234】

101 LDAPサーバ

102 ファイルサーバ

103 鍵管理サーバ

104 情報処理装置(組織内)

105 情報処理装置(組織外)

106 情報処理装置(ネットワーク未接続)

107 LAN

108 WAN

【特許請求の範囲】

【請求項1】

ネットワークとの接続が可能であり、情報処理装置の復号鍵要求送信手段により送信された復号鍵要求に含まれる接続形態を示す情報に基づき、前記情報処理装置に対して復号鍵を送信するか否かを判定する外部サーバと接続可能な情報処理装置であって、

ネットワークへの接続形態を検出する検出手段と、

前記検出手段で検出された接続形態を示す情報を含む復号鍵要求を前記外部サーバに送信する復号鍵要求送信手段と、

前記外部サーバから復号鍵を取得する復号鍵取得手段と、

前記復号鍵取得手段により取得した復号鍵を用いて前記情報処理装置に記憶されたファイルを復号する復号手段と、

を備えることを特徴とする情報処理装置。

【請求項2】

前記復号鍵取得手段により取得した復号鍵を記憶する復号鍵記憶手段と、

前記情報処理装置に記憶されたファイルに対応する復号鍵が前記復号鍵記憶手段に記憶されているか否かを判定する判定手段とを備え、

前記復号手段は、前記判定手段により復号鍵が記憶されていると判定された場合、当該復号鍵を用いて、当該ファイルを復号することをさらに特徴とする請求項1に記載の情報処理装置。

【請求項3】

前記復号鍵記憶手段は、前記復号鍵取得手段により取得した復号鍵と当該復号鍵の有効期間を対応付けて記憶することをさらに特徴とし、

前記判定手段により復号鍵が記憶されていると判定された場合、当該復号鍵が有効期間内であるか否かを判定する有効期間判定手段をさらに備え、

前記復号手段は、前記有効期間判定手段により有効期間内であると判定された復号鍵を用いてファイルを復号することをさらに特徴とする請求項1または2に記載の情報処理装置。

【請求項4】

ネットワークとの接続が可能であり、情報処理装置の復号鍵要求送信工程により送信された復号鍵要求に含まれる接続形態を示す情報に基づき、前記情報処理装置に対して復号鍵を送信するか否かを判定する外部サーバと接続可能な情報処理装置における情報処理方法であって、

前記情報処理装置の検出手段が、ネットワークへの接続形態を検出する検出工程と、

前記情報処理装置の復号鍵要求送信手段が、前記検出工程で検出された接続形態を示す情報を含む復号鍵要求を前記外部サーバに送信する復号鍵要求送信工程と、

前記情報処理装置の復号鍵取得手段が、前記外部サーバから復号鍵を取得する復号鍵取得工程と、

前記情報処理装置の復号手段が、前記復号鍵取得工程により取得した復号鍵を用いて前記情報処理装置に記憶されたファイルを復号する復号工程と、

を備えることを特徴とする情報処理方法。

【請求項5】

ネットワークとの接続が可能であり、情報処理装置の復号鍵要求送信手段により送信された復号鍵要求に含まれる接続形態を示す情報に基づき、前記情報処理装置に対して復号鍵を送信するか否かを判定する外部サーバと接続可能な情報処理装置で実行可能なプログラムあって、

前記情報処理装置を、

ネットワークへの接続形態を検出する検出手段と、

前記検出手段で検出された接続形態を示す情報を含む復号鍵要求を前記外部サーバに送信する復号鍵要求送信手段と、

前記外部サーバから復号鍵を取得する復号鍵取得手段と、

前記復号鍵取得手段により取得した復号鍵を用いて前記情報処理装置に記憶されたファイルを復号する復号手段として機能させることを特徴とするプログラム。

【請求項1】

ネットワークとの接続が可能であり、情報処理装置の復号鍵要求送信手段により送信された復号鍵要求に含まれる接続形態を示す情報に基づき、前記情報処理装置に対して復号鍵を送信するか否かを判定する外部サーバと接続可能な情報処理装置であって、

ネットワークへの接続形態を検出する検出手段と、

前記検出手段で検出された接続形態を示す情報を含む復号鍵要求を前記外部サーバに送信する復号鍵要求送信手段と、

前記外部サーバから復号鍵を取得する復号鍵取得手段と、

前記復号鍵取得手段により取得した復号鍵を用いて前記情報処理装置に記憶されたファイルを復号する復号手段と、

を備えることを特徴とする情報処理装置。

【請求項2】

前記復号鍵取得手段により取得した復号鍵を記憶する復号鍵記憶手段と、

前記情報処理装置に記憶されたファイルに対応する復号鍵が前記復号鍵記憶手段に記憶されているか否かを判定する判定手段とを備え、

前記復号手段は、前記判定手段により復号鍵が記憶されていると判定された場合、当該復号鍵を用いて、当該ファイルを復号することをさらに特徴とする請求項1に記載の情報処理装置。

【請求項3】

前記復号鍵記憶手段は、前記復号鍵取得手段により取得した復号鍵と当該復号鍵の有効期間を対応付けて記憶することをさらに特徴とし、

前記判定手段により復号鍵が記憶されていると判定された場合、当該復号鍵が有効期間内であるか否かを判定する有効期間判定手段をさらに備え、

前記復号手段は、前記有効期間判定手段により有効期間内であると判定された復号鍵を用いてファイルを復号することをさらに特徴とする請求項1または2に記載の情報処理装置。

【請求項4】

ネットワークとの接続が可能であり、情報処理装置の復号鍵要求送信工程により送信された復号鍵要求に含まれる接続形態を示す情報に基づき、前記情報処理装置に対して復号鍵を送信するか否かを判定する外部サーバと接続可能な情報処理装置における情報処理方法であって、

前記情報処理装置の検出手段が、ネットワークへの接続形態を検出する検出工程と、

前記情報処理装置の復号鍵要求送信手段が、前記検出工程で検出された接続形態を示す情報を含む復号鍵要求を前記外部サーバに送信する復号鍵要求送信工程と、

前記情報処理装置の復号鍵取得手段が、前記外部サーバから復号鍵を取得する復号鍵取得工程と、

前記情報処理装置の復号手段が、前記復号鍵取得工程により取得した復号鍵を用いて前記情報処理装置に記憶されたファイルを復号する復号工程と、

を備えることを特徴とする情報処理方法。

【請求項5】

ネットワークとの接続が可能であり、情報処理装置の復号鍵要求送信手段により送信された復号鍵要求に含まれる接続形態を示す情報に基づき、前記情報処理装置に対して復号鍵を送信するか否かを判定する外部サーバと接続可能な情報処理装置で実行可能なプログラムあって、

前記情報処理装置を、

ネットワークへの接続形態を検出する検出手段と、

前記検出手段で検出された接続形態を示す情報を含む復号鍵要求を前記外部サーバに送信する復号鍵要求送信手段と、

前記外部サーバから復号鍵を取得する復号鍵取得手段と、

前記復号鍵取得手段により取得した復号鍵を用いて前記情報処理装置に記憶されたファイルを復号する復号手段として機能させることを特徴とするプログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図18】

【図19】

【図20】

【図21】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図18】

【図19】

【図20】

【図21】

【公開番号】特開2012−256253(P2012−256253A)

【公開日】平成24年12月27日(2012.12.27)

【国際特許分類】

【出願番号】特願2011−129636(P2011−129636)

【出願日】平成23年6月9日(2011.6.9)

【公序良俗違反の表示】

(特許庁注:以下のものは登録商標)

1.Linux

【出願人】(390002761)キヤノンマーケティングジャパン株式会社 (656)

【出願人】(312000206)キヤノンMJアイティグループホールディングス株式会社 (259)

【出願人】(592135203)キヤノンITソリューションズ株式会社 (528)

【Fターム(参考)】

【公開日】平成24年12月27日(2012.12.27)

【国際特許分類】

【出願日】平成23年6月9日(2011.6.9)

【公序良俗違反の表示】

(特許庁注:以下のものは登録商標)

1.Linux

【出願人】(390002761)キヤノンマーケティングジャパン株式会社 (656)

【出願人】(312000206)キヤノンMJアイティグループホールディングス株式会社 (259)

【出願人】(592135203)キヤノンITソリューションズ株式会社 (528)

【Fターム(参考)】

[ Back to top ]