情報処理装置および方法、プログラム、並びに記録媒体

【課題】 ユーザのプライバシーを尊重し、かつ確実な認証をおこなうことができるようにする。

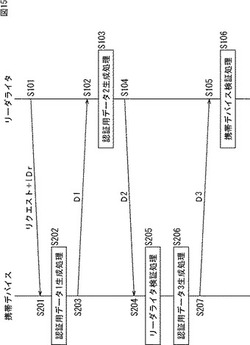

【解決手段】 ステップS101でリーダライタからリクエストコマンドとともに、リーダライタのIDであるIDrが送信されると、携帯デバイスは、ステップS202の認証用データ1生成処理で、IDrに基づいてリーダライタの暗号鍵を生成し、その暗号鍵で自分のIDと乱数とを暗号化して認証用データ1であるデータD1を生成し、ステップS203でリーダライタに送信する。その後、リーダライタによりステップS103で認証用データD1に基づいて認証用データ2であるデータD2が生成され、ステップS205のリーダライタ検証処理により、携帯デバイスによるリーダライタの認証が行われる。

【解決手段】 ステップS101でリーダライタからリクエストコマンドとともに、リーダライタのIDであるIDrが送信されると、携帯デバイスは、ステップS202の認証用データ1生成処理で、IDrに基づいてリーダライタの暗号鍵を生成し、その暗号鍵で自分のIDと乱数とを暗号化して認証用データ1であるデータD1を生成し、ステップS203でリーダライタに送信する。その後、リーダライタによりステップS103で認証用データD1に基づいて認証用データ2であるデータD2が生成され、ステップS205のリーダライタ検証処理により、携帯デバイスによるリーダライタの認証が行われる。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、情報処理装置および方法、プログラム、並びに記録媒体に関し、特に、ユーザのプライバシーを尊重し、かつ確実な認証をおこなうことができるようにする情報処理装置および方法、プログラム、並びに記録媒体に関する。

【背景技術】

【0002】

近年、無線通信の技術が進歩しており、例えば、2.4GHz帯域を用いる無線伝送方式(いわゆるBluetooth)によりパソコン、周辺機器、家電、携帯電話機など、デバイスを問わないデータ交換の実現が期待されているほか、人体など通常の通信媒体とはことなる導体を用いて送信機と受信機による通信を行う技術も提案されている(例えば、特許文献1または特許文献2参照。)。

【0003】

例えば、人体を通信媒体とする新型の無線通信に対応する電子機器などは今後、自動改札制御システムや商品の代金決済の取引などに幅広く用いられて普及していくものと考えられる。

【0004】

また、自動改札制御システムや商品の代金決済の取引などにおいては、不正な取引が行われないようにするために、ユーザが所有するデバイスと、サービス提供者が設置する機器(例えば、自動改札機、自動販売機など)との間で相互に認証を行う必要がある。このような取引においては、迅速かつ正確な認証が行われるようにする必要があり、出願人は、共通鍵暗号アルゴリズムを用いた相互認証の仕組みを提案している(例えば、特許文献3参照)。

【0005】

図1は、従来の共通鍵暗号アルゴリズムを用いた相互認証の例を示す図である。同図に示されるように、デバイスアクセス機器としてのリーダライタ(R/W)が64ビットの乱数Rbを生成し、Rbおよび自己のIDであるIDrwをデバイス(Device)に送信する。これを受信したデバイス(Device)は、新たに64ビットの乱数Raを生成し、双方向個別鍵認証用マスター鍵MKauth_DEV_AによるIDrwのDES暗号化処理により双方向個別鍵認証用共通鍵Kauth_DEV_Aを取得する。さらに、鍵Kauth_DEV_A、Kauth_DEV_Bを用いて、Ra,Rb,IDrwの順に、暗号アルゴリズムとして、例えばDES−CBCモードでデータを暗号化し、自己の識別子IDmとともにデバイスアクセス機器としてのリーダライタ(R/W)に返送する。

【0006】

これを受信したリーダライタ(R/W)は、まず、双方向個別鍵認証用マスター鍵MKauth_DEV_BによるIDmのDES暗号化処理により双方向個別鍵認証用共通鍵Kauth_DEV_Bを取得する。さらに、受信データを鍵Kauth_DEV_A、Kauth_DEV_Bで復号する。復号して得られたRbおよびIDrwが、デバイスアクセス機器としてのリーダライタ(R/W)が送信したものと一致するか検証する。この検証に通った場合、リーダライタ(R/W)はデバイス(Device)を正当なものとして認証する。

【0007】

次にリーダライタ(R/W)は、セッション鍵として使用する64ビットの乱数Ksesを生成し、双方向個別鍵認証用共通鍵Kauth_DEV_A、 Kauth_DEV_Bを用いて、Rb,Ra,Ksesの順に、DESアルゴリズムとしての例えばトリプルDESモードでデータを暗号化し、デバイス(Device)に返送する。

【0008】

これを受信したデバイスは、受信データを双方向個別鍵認証用共通鍵Kauth_DEV_A、 Kauth_DEV_Bで復号する。復号して得られたRa、Rbがデバイス(Device)が送信したものと一致するか検証する。この検証に通った場合、デバイス(Device)はリーダライタ(R/W)を正当なものとして認証し、認証後、セッション鍵Ksesを秘密通信のための共通鍵として利用する。

【0009】

このように、通信相手方のマスター鍵に基づく処理を実行して生成した通信相手の個別鍵と、自己の個別鍵の2つの鍵を共通鍵として設定し、設定した2つの鍵を用いて共通鍵方式による相互認証を実行すれば、デバイスまたはアクセス装置に予め共通鍵が格納される構成と比較してよりセキュアな認証が可能となる。

【0010】

【特許文献1】特表平11−509380号公報

【特許文献2】特開10−229357号公報

【特許文献3】特開2002−278838号公報

【発明の開示】

【発明が解決しようとする課題】

【0011】

ところで、人体を通信媒体とする新型の無線通信によれば、ユーザの意思に係らず、通信が行われる場合も考えられる。例えば、ユーザが人体通信用の信号電極の上を歩いたとき、ユーザが所有するデバイスと信号電極との間で、ユーザが気づくことなく、通信が行われることもあり、例えば、ユーザの行動(行先など)を不正に知ることも可能となってしまう。そこで、通信相手の正当性が認証されるまで、ユーザが所有するデバイスを特定可能な情報(例えば、IDなど)を提供しないようにすることが望ましい。

【0012】

しかしながら、特許文献3の技術では、デバイスまたはリーダライタのIDは、暗号化されるなど秘匿されることなく送信されてしまうので、ユーザの行動(行先など)を不正に知られてしまう恐れがある。

【0013】

一方、特許文献1の技術では、送信器、人体、受信器、アースグラウンドと結合された閉回路が構成され、信号が伝達されるというものであるため、送信器および受信器の人体から遠い方の電極とアースグラウンドとの結合はきわめて希薄で、実質的には閉回路を構成しにくい。また、特許文献2の技術では、送信器、人体、受信器、大気と結合された閉回路が構成され、信号を伝達するというものであるため、大気を介して結合するには、送信器と受信器がかなり近くに配置されなければならない。

【0014】

本発明はこのような状況に鑑みてなされたものであり、ユーザのプライバシーを尊重し、かつ確実な認証をおこなうことができるようにするものである。

【課題を解決するための手段】

【0015】

本発明の第1の側面は、ユーザにより携帯され、情報管理装置との間で通信を行い、前記情報管理装置と相互に認証を行う情報処理装置であって、前記情報管理装置から送信される前記情報管理装置のIDと、前記情報管理装置の認証用鍵とに基づいて前記情報管理装置に固有の暗号鍵を生成する暗号鍵生成手段と、乱数と自分のIDとを、前記暗号鍵生成手段により生成された暗号鍵により暗号化することで生成された第1の認証用データを、前記情報管理装置に送信する認証用データ送信手段と、前記情報管理装置が、前記第1の認証用データに基づいて生成して送信してきた第2の認証用データを自分に固有の暗号鍵を用いて復号する認証用データ復号手段と、前記認証用データ復号手段の復号の結果に基づいて、前記情報管理装置が正当であるか否かを判定することにより前記情報管理装置を認証する認証手段とを備える情報処理装置である。

【0016】

前記認証手段により、前記情報管理装置が認証された場合、前記認証用データ復号手段による復号の結果得られたデータと、乱数とを自分に固有の暗号鍵で暗号化することで生成した第3の認証用データを、前記情報管理装置に送信するデータ送信手段をさらに備えるようにすることができる。

【0017】

前記第3の認証用データは、前記情報管理装置に受信されて前記情報管理装置による自分の認証に用いられるようにすることができる。

【0018】

前記情報管理装置の認証用鍵は、複数の情報管理装置に対して共通の認証用鍵として割り当てられ、予め記憶されているようにすることができる。

【0019】

前記情報管理装置との通信は、自分に接続され、前記信号の出力値を判定するための基準点を得るための基準電極と、前記基準電極よりも通信媒体に対して静電結合が強くなるように設けられ、通信媒体を介して伝送させる信号を送信または受信するための信号電極との間に生じた電位差に基づいて行われるようにすることができる。

【0020】

前記通信媒体は、人体であるようにすることができる。

【0021】

本発明の第1の側面は、ユーザにより携帯され、情報管理装置との間で通信を行い、前記情報管理装置と相互に認証を行う情報処理装置の情報処理方法であって、前記情報管理装置から送信される前記情報管理装置のIDと、前記情報管理装置の認証用鍵とに基づいて前記情報管理装置に固有の暗号鍵を生成し、乱数と自分のIDとを、生成された暗号鍵により暗号化することで生成された第1の認証用データを、前記情報管理装置に送信し、前記情報管理装置が、前記第1の認証用データに基づいて生成して送信してきた第2の認証用データを自分に固有の暗号鍵を用いて復号し、前記復号の結果に基づいて、前記情報管理装置が正当であるか否かを判定することにより前記情報管理装置を認証するステップを含む情報処理方法である。

【0022】

本発明の第1の側面は、ユーザにより携帯され、情報管理装置との間で通信を行い、前記情報管理装置と相互に認証を行う情報処理装置に情報処理を実行させるプログラムであって、前記情報管理装置から送信される前記情報管理装置のIDと、前記情報管理装置の認証用鍵とに基づいて前記情報管理装置に固有の暗号鍵の生成を制御し、乱数と自分のIDとを、生成された暗号鍵により暗号化することで生成された第1の認証用データの前記情報管理装置への送信を制御し、前記情報管理装置が、前記第1の認証用データに基づいて生成して送信してきた第2の認証用データの自分に固有の暗号鍵を用いての復号を制御し、前記復号の結果に基づいて、前記情報管理装置が正当であるか否かを判定することにより前記情報管理装置の認証を制御するステップを含むコンピュータが読み取り可能なプログラムである。

【0023】

本発明の第1の側面においては、前記情報管理装置から送信される前記情報管理装置のIDと、前記情報管理装置の認証用鍵とに基づいて前記情報管理装置に固有の暗号鍵が生成され、乱数と自分のIDとを、前記暗号鍵により暗号化することで生成された第1の認証用データが、前記情報管理装置に送信され、前記情報管理装置が、前記第1の認証用データに基づいて生成して送信してきた第2の認証用データが自分に固有の暗号鍵を用いて復号され、前記復号の結果に基づいて、前記情報管理装置が正当であるか否かが判定される。

【0024】

本発明の第2の側面は、ユーザにより携帯される端末との間で通信を行い、前記端末と相互に認証を行う情報処理装置であって、前記端末に対して、暗号化された前記端末のIDを含む第1の認証用データの送信を要求する要求手段と、前記要求手段による要求に対応して前記端末から送信されてきた前記第1の認証用データを、自分に固有の暗号鍵を用いて復号する認証用データ復号手段と、前記認証用データ復号手段により復号された前記端末のIDを、前記端末の認証用鍵により暗号化することで前記端末に固有の暗号鍵を生成する暗号鍵生成手段と、前記認証用データ復号手段の復号の結果得られたデータと乱数とを、前記暗号鍵生成手段により生成された暗号鍵により暗号化することで生成された第2の認証用データを、前記端末に送信する認証用データ送信手段と、前記端末が、前記第2の認証用データに基づいて生成して送信してきた第3の認証用データを、前記暗号鍵生成手段により生成された暗号鍵を用いて復号するデータ復号手段と、前記データ復号手段の復号の結果に基づいて、前記端末が正当であるか否かを判定することにより前記端末を認証する認証手段とを備える情報処理装置である。

【0025】

前記第2の認証用データは、前記端末に受信されて前記端末による自分の認証に用いられるようにすることができる。

【0026】

前記第3の認証データは、前記端末により自分が認証された場合、前記端末から送信されて前記データ復号手段により受信されるようにすることができる。

【0027】

前記端末の認証用鍵は、複数の情報管理装置に対して共通の認証用鍵として割り当てられ、予め記憶されているようにすることができる。

【0028】

前記端末との通信は、自分に接続され、前記信号の出力値を判定するための基準点を得るための基準電極と、前記基準電極よりも通信媒体に対して静電結合が強くなるように設けられ、通信媒体を介して伝送させる信号を送信または受信するための信号電極との間に生じた電位差に基づいて行われるようにすることができる。

【0029】

前記通信媒体は人体であるようにすることができる。

【0030】

本発明の第2の側面は、ユーザにより携帯される端末との間で通信を行い、前記端末と相互に認証を行う情報処理装置の情報処理方法であって、前記端末に対して、暗号化された前記端末のIDを含む第1の認証用データの送信を要求し、前記要求に対応して前記端末から送信されてきた前記第1の認証用データを、自分に固有の暗号鍵を用いて復号し、復号された前記端末のIDを、前記端末の認証用鍵により暗号化することで前記端末に固有の暗号鍵を生成し、前記復号の結果得られたデータと乱数とを、生成された暗号鍵により暗号化することで生成された第2の認証用データを、前記端末に送信し、前記端末が、前記第2の認証用データに基づいて生成して送信してきた第3の認証用データを、生成された暗号鍵を用いて復号し、前記復号の結果に基づいて、前記端末が正当であるか否かを判定することにより前記端末を認証するステップを含む情報処理方法である。

【0031】

本発明の第2の側面は、ユーザにより携帯される端末との間で通信を行い、前記端末と相互に認証を行う情報処理装置の情報処理を実行させるプログラムであって、前記端末に対して、暗号化された前記端末のIDを含む第1の認証用データの送信の要求を制御し、前記要求に対応して前記端末から送信されてきた前記第1の認証用データの、自分に固有の暗号鍵を用いての復号を制御し、復号された前記端末のIDを、前記端末の認証用鍵により暗号化することで前記端末に固有の暗号鍵の生成を制御し、前記復号の結果得られたデータと乱数とを、生成された暗号鍵により暗号化することで生成された第2の認証用データの、前記端末への送信を制御し、前記端末が、前記第2の認証用データに基づいて生成して送信してきた第3の認証用データの、生成された暗号鍵を用いての復号を制御し、前記復号の結果に基づいて、前記端末が正当であるか否かを判定することにより前記端末の認証を制御するステップを含むコンピュータが読み取り可能なプログラムである。

【0032】

本発明の第2の側面においては、前記端末に対して、暗号化された前記端末のIDを含む第1の認証用データの送信が要求され、前記要求に対応して前記端末から送信されてきた前記第1の認証用データが、自分に固有の暗号鍵を用いて復号され、復号された前記端末のIDを、前記端末の認証用鍵により暗号化することで前記端末に固有の暗号鍵が生成され、復号の結果得られたデータと乱数とを、前記暗号鍵生成ステップの処理により生成された暗号鍵により暗号化することで生成された第2の認証用データが、前記端末に送信され、前記端末が、前記第2の認証用データに基づいて生成して送信してきた第3の認証用データが、前記暗号鍵生成ステップの処理により生成された暗号鍵を用いて復号され、復号の結果に基づいて、前記端末が正当であるか否かが判定される。

【発明の効果】

【0033】

本発明の第1の側面によれば、自分のIDを暗号化して秘匿し、通信相手に自分を認証させることが可能となる。従って、ユーザのプライバシーを尊重し、かつ確実な認証を行うことができる。

【0034】

本発明の第2の側面によれば、通信相手のIDが暗号化されて秘匿されていても、確実に認証を行うことが可能となる。従って、ユーザのプライバシーを尊重し、かつ確実な認証を行うことができる。

【発明を実施するための最良の形態】

【0035】

以下に本発明の実施の形態を説明するが、本発明の構成要件と、発明の詳細な説明に記載の実施の形態との対応関係を例示すると、次のようになる。この記載は、本発明をサポートする実施の形態が、発明の詳細な説明に記載されていることを確認するためのものである。従って、発明の詳細な説明中には記載されているが、本発明の構成要件に対応する実施の形態として、ここには記載されていない実施の形態があったとしても、そのことは、その実施の形態が、その構成要件に対応するものではないことを意味するものではない。逆に、実施の形態が構成要件に対応するものとしてここに記載されていたとしても、そのことは、その実施の形態が、その構成要件以外の構成要件には対応しないものであることを意味するものでもない。

【0036】

本発明の第1の側面の情報処理装置は、ユーザにより携帯され、情報管理装置(例えば、図10のリーダライタ1051−1乃至1051−3)との間で通信を行い、前記情報管理装置と相互に認証を行う情報処理装置であって、前記情報管理装置から送信される前記情報管理装置のIDと、前記情報管理装置の認証用鍵(例えば、図13の鍵Kmr)とに基づいて前記情報管理装置に固有の暗号鍵を生成する暗号鍵生成手段(例えば、図18のステップS301の処理を実行する図11の制御部1155)と、乱数と自分のIDとを、前記暗号鍵生成手段により生成された暗号鍵により暗号化することで生成された第1の認証用データを、前記情報管理装置に送信する認証用データ送信手段(例えば、図18のステップS302および図15のステップS203の処理を実行する図11の制御部1155)と、前記情報管理装置が、前記第1の認証用データに基づいて生成して送信してきた第2の認証用データを自分に固有の暗号鍵を用いて復号する認証用データ復号手段(例えば、図25のステップS501の処理を実行する図11の制御部1155)と、前記認証用データ復号手段の復号の結果に基づいて、前記情報管理装置が正当であるか否かを判定することにより前記情報管理装置を認証する認証手段(例えば、図25のステップS502の処理を実行する図11の制御部1155)とを備える。

【0037】

この情報処理装置は、前記認証手段により、前記情報管理装置が認証された場合、

前記認証用データ復号手段による復号の結果得られたデータと、乱数とを自分に固有の暗号鍵で暗号化することで生成した第3の認証用データを、前記情報管理装置に送信するデータ送信手段(例えば、図27のステップS601の処理を実行する図11の制御部1155)をさらに備えるようにすることができる。

【0038】

この情報処理装置は、前記情報管理装置との通信が、自分に接続され、前記信号の出力値を判定するための基準点を得るための基準電極(例えば、図11の基準電極1102)と、前記基準電極よりも通信媒体に対して静電結合が強くなるように設けられ、通信媒体を介して伝送させる信号を送信または受信するための信号電極(例えば、図11の信号電極1101)との間に生じた電位差に基づいて行われるようにすることができる。

【0039】

本発明の第1の側面の情報処理方法は、ユーザにより携帯され、情報管理装置(例えば、図10のリーダライタ1051−1乃至1051−3)との間で通信を行い、前記情報管理装置と相互に認証を行う情報処理装置の情報処理方法であって、前記情報管理装置から送信される前記情報管理装置のIDと、前記情報管理装置の認証用鍵(例えば、図13の鍵Kmr)とに基づいて前記情報管理装置に固有の暗号鍵を生成し(例えば、図18のステップS301の処理)、乱数と自分のIDとを、生成された暗号鍵により暗号化することで生成された第1の認証用データを、前記情報管理装置に送信し(例えば、図18のステップS302および図15のステップS203の処理)、前記情報管理装置が、前記第1の認証用データに基づいて生成して送信してきた第2の認証用データを自分に固有の暗号鍵を用いて復号し(例えば、図25のステップS501の処理)、前記復号の結果に基づいて、前記情報管理装置が正当であるか否かを判定することにより前記情報管理装置を認証する(例えば、図25のステップS502の処理)ステップを含む。

【0040】

本発明の第2の側面の情報処理装置は、ユーザにより携帯される端末(例えば、図10の携帯デバイス1002)との間で通信を行い、前記端末と相互に認証を行う情報処理装置であって、前記端末に対して、暗号化された前記端末のIDを含む第1の認証用データの送信を要求する要求手段(例えば、図15のステップS101の処理を実行する図12の制御部1255)と、前記要求手段による要求に対応して前記端末から送信されてきた前記第1の認証用データを、自分に固有の暗号鍵を用いて復号する認証用データ復号手段(例えば、図21のステップS401の処理を実行する図12の制御部1255)と、前記認証用データ復号手段により復号された前記端末のIDを、前記端末の認証用鍵(例えば、図14の鍵Kmd)により暗号化することで前記端末に固有の暗号鍵を生成する暗号鍵生成手段(例えば、図21のステップS402の処理を実行する図12の制御部1255)と、前記認証用データ復号手段の復号の結果得られたデータと乱数とを、前記暗号鍵生成手段により生成された暗号鍵により暗号化することで生成された第2の認証用データを、前記端末に送信する認証用データ送信手段(例えば、図21のステップS403および図15のステップS104の処理を実行する図12の制御部1255)と、前記端末が、前記第2の認証用データに基づいて生成して送信してきた第3の認証用データを、前記暗号鍵生成手段により生成された暗号鍵を用いて復号するデータ復号手段(例えば、図29のステップS701の処理を実行する図12の制御部1255)と、前記データ復号手段の復号の結果に基づいて、前記端末が正当であるか否かを判定することにより前記端末を認証する認証手段(例えば、図29のステップS702の処理を実行する図12の制御部1255)とを備える。

【0041】

この情報処理装置は、前記端末との通信が、自分に接続され、前記信号の出力値を判定するための基準点を得るための基準電極(例えば、図12の基準電極1022)と、前記基準電極よりも通信媒体に対して静電結合が強くなるように設けられ、通信媒体を介して伝送させる信号を送信または受信するための信号電極(例えば、図12の信号電極1021)との間に生じた電位差に基づいて行われるようにすることができる。

【0042】

本発明の第2の側面の情報処理方法は、ユーザにより携帯される端末(例えば、図10の携帯デバイス1002)との間で通信を行い、前記端末と相互に認証を行う情報処理装置の情報処理方法であって、前記端末に対して、暗号化された前記端末のIDを含む第1の認証用データの送信を要求し(例えば、図15のステップS101の処理)、前記要求に対応して前記端末から送信されてきた前記第1の認証用データを、自分に固有の暗号鍵を用いて復号し(例えば、図21のステップS401の処理)、復号された前記端末のIDを、前記端末の認証用鍵(例えば、図14の鍵Kmd)により暗号化することで前記端末に固有の暗号鍵を生成し(例えば、図21のステップS402の処理)、前記復号の結果得られたデータと乱数とを、生成された暗号鍵により暗号化することで生成された第2の認証用データを、前記端末に送信し(例えば、図21のステップS403および図15のステップS104の処理)、前記端末が、前記第2の認証用データに基づいて生成して送信してきた第3の認証用データを、生成された暗号鍵を用いて復号し(例えば、図29のステップS701の処理)、前記復号の結果に基づいて、前記端末が正当であるか否かを判定することにより前記端末を認証する(例えば、図29のステップS702の処理)ステップを含む。

【0043】

以下、図面を参照して、本発明の実施の形態について説明する。最初に本発明において利用する無線通信について図2乃至図9を参照して詳細に説明する。

【0044】

図2は、本発明を適用した通信システムの一実施形態に係る構成例を示す図である。

【0045】

図2において、通信システム100は、送信装置110、受信装置120、および通信媒体130により構成され、送信装置110と受信装置120が通信媒体130を介して信号を送受信するシステムである。つまり、通信システム100において、送信装置110より送信された信号は、通信媒体130を介して伝送され、受信装置120により受信される。

【0046】

送信装置110は、送信信号電極111、送信基準電極112、および送信部113を有している。送信信号電極111は、通信媒体130を介して伝送させる信号を送信するための電極であり、信号の高低差を判定するための基準点を得るための電極である送信基準電極112よりも通信媒体130に対して静電結合が強くなるように設けられる。送信部113は、送信信号電極111と送信基準電極112との間に設けられ、これらの電極間に受信装置120へ伝達したい電気信号(電位差)を与える。

【0047】

受信装置120は、受信信号電極121、受信基準電極122、および受信部123を有している。受信信号電極121は、通信媒体130を介して伝送される信号を受信するための電極であり、信号の高低差を判定するための基準点を得るための電極である受信基準電極122よりも通信媒体130に対して静電結合が強くなるように設けられる。受信部123は、受信信号電極121と受信基準電極122との間に設けられ、これらの電極間に生じた電気信号(電位差)を所望の電気信号に変換し、送信装置110の送信部113で生成された電気信号を復元する。

【0048】

通信媒体130は、電気信号を伝達可能な物理的特性を有する物質、例えば、導電体や誘電体等により構成される。例えば、通信媒体130は、金属に代表される導電体(例えば、銅、鉄、またはアルミ等)により構成される。また例えば、通信媒体130は、純水、ゴム、ガラス、若しくは食塩水等の電解液、または、これらの複合体である生体等の誘電体により構成される。この通信媒体130はどのような形状であってもよく、例えば、線状、板状、球状、角柱、または円柱等、任意の形状であってもよい。

【0049】

このような通信システム100において、最初に、各電極と、通信媒体または装置周辺空間との関係について説明する。なお、以下において、説明の便宜上、通信媒体130が完全導体であるものとする。また、送信信号電極111と通信媒体130との間、および、受信信号電極121と通信媒体130との間には空間が存在し、電気的な結合はないものとする。すなわち、送信信号電極111または受信信号電極121と、通信媒体130との間には、それぞれ、静電容量が形成される。

【0050】

また、送信基準電極112は送信装置110周辺の空間に向くように設けられており、受信基準電極122は受信装置120周辺の空間に向くように設けられている。一般的に、導体が空間に存在する場合、その導体の表面近傍の空間に静電容量が形成される。例えば、導体の形状を半径r[m]の球としたとき、その静電容量Cは、以下の式(1)のように求められる。

【0051】

【数1】

【0052】

式(1)において、πは円周率を示す。また、εは、導体を取り囲む媒質の誘電率を示し、以下の式(2)のように求められる。

【0053】

【数2】

【0054】

ただし、式(2)において、ε0は、真空中の誘電率を示し、8.854×10−12[F/m]である。また、εrは比誘電率を示し、真空の誘電率ε0に対する比率を示す。

【0055】

上述した式(1)に示されるように半径rが大きい程、静電容量Cは大きくなる。なお、球以外の複雑な形状の導体の静電容量Cの大きさは、上述した式(1)のように、簡単に表現することはできないが、その導体の表面積の大きさに応じて変化することは明らかである。

【0056】

以上のように、送信基準電極112は、送信装置110周辺の空間に対して静電容量を形成し、受信基準電極122は、受信装置120周辺の空間に対して静電容量を形成する。すなわち、送信装置110および受信装置120の外部の仮想無限遠点からみたとき、送信基準電極112や受信基準電極122の電位は固定的であり、変動しにくいことを示している。

【0057】

次に、通信システム100における通信の仕組みの原理について説明する。なお、以下において、説明の便宜上、または前後関係等から、コンデンサを単に静電容量と表現する場合もあるが、これらは同意である。

【0058】

また、以下において、図2の送信装置110と受信装置120は、装置間が十分な距離を保つように配置されており、相互の影響を無視できるものとする。また、送信装置110において、送信信号電極111は通信媒体130とのみ静電結合し、送信基準電極112は送信信号電極111に対して十分な距離が置かれ、相互の影響は無視できる(静電結合しない)ものとする。同様に、受信装置120において、受信信号電極121は通信媒体130とのみ静電結合し、受信基準電極122は受信信号電極121に対して十分な距離が置かれ、相互の影響は無視できる(静電結合しない)ものとする。さらに、実際には、送信信号電極111、受信信号電極121、および通信媒体130も、空間内に配置されている以上、それぞれ空間に対する静電容量を有することになるが、ここでは、説明の便宜上、それらを無視できるものとする。

【0059】

図3は、図2の通信システム100を等価回路で表した図である。通信システム200は、通信システム100を等価回路で表したものであり、実質的に通信システム100と等価である。

【0060】

すなわち、通信システム200は、送信装置210、受信装置220、および接続線2230を有しているが、この送信装置210は図2に示される通信システム100の送信装置110に対応し、受信装置220は図2に示される通信システム100の受信装置120に対応し、接続線230は図2に示される通信システム100の通信媒体130に対応する。

【0061】

図3の送信装置210において、信号源213−1および接地点213−2は、図2の送信部113に対応する。信号源213−1は、送信用の信号として、特定周期ω×t[rad]の正弦波を生成する。ここで、t[s]は時間を示す。また、ω[rad/s]は角周波数を示し、以下の式(3)のように表すことができる。

【0062】

【数3】

【0063】

式(3)において、πは円周率、f[Hz]は信号源213−1が生成する信号の周波数を示す。接地点213−2は、送信装置210内における回路のグランドに接続される点である。つまり信号源213の端子の一方は、送信装置210内における回路の、所定の基準電位に設定される。

【0064】

Cte214は、コンデンサであり、図2の送信信号電極111と通信媒体130との間の静電容量を表すものである。つまり、Cte214は、信号源213−1の接地点213−2と反対側の端子と、接続線230との間に設けられている。また、Ctg215は、コンデンサであり、図2の送信基準電極112の空間に対する静電容量を表すものである。Ctg215は、信号源213−1の設置点213−2側の端子と、空間上の、送信装置110を基準とした無限遠点(仮想点)を示す接地点216との間に設けられている。

【0065】

図3の受信装置220において、Rr223−1、検出器223−2、および接地点223−3は、図2の受信部123に対応する。Rr223−1は、受信信号を取り出すための負荷抵抗(受信負荷)であり、増幅器により構成される検出器223−2は、このRr223−1の両側の端子間の電位差を検出して増幅する。接地点223−3は、受信装置220内における回路のグランドに接続される点である。つまりRr223−1の端子の一方(検出器223−2の入力端子の一方)は、受信装置220内における回路の、所定の基準電位に設定される。

【0066】

なお、検出器223−2が、さらに、例えば、検出した変調信号を復調したり、検出された信号に含まれる符号化された情報を復号したりする等、その他の機能を備えるようにしてもよい。

【0067】

Cre224は、コンデンサであり、図2の受信信号電極121と通信媒体130との間の静電容量を表すものである。つまり、Cre224は、Rr223−1の接地点223−3と反対側の端子と、接続線230との間に設けられている。また、Crg225は、コンデンサであり、図2の受信基準電極122の空間に対する静電容量を表すものである。Crg225は、Rr223−1の設置点223−3側の端子と、空間上の、受信装置120を基準とした無限遠点(仮想点)を示す接地点226との間に設けられている。

【0068】

接続線230は、完全導体である通信媒体130を表している。なお、図3の通信システム200において、Ctg215とCrg225は、等価回路上、接地点216と接地点226を介して、互いに電気的に接続されているように表現されているが、実際には、これらは互いに電気的に接続されている必要はなく、それぞれが、送信装置210または受信装置220周辺の空間に対して静電容量を形成していればよい。つまり、接地点216と接地点226が電気的に接続されている必要はなく、互いに独立であってもよい。

【0069】

なお、導体があれば、周囲の空間に対して、必ずその表面積の大きさに比例した静電容量が形成される。つまり、例えば、送信装置210と受信装置220は、互いにどんなに離れていてもよい。例えば、図2の通信媒体130が完全導体である場合、接続線230の導電率は無限大とみなせるので、接続線230の長さは通信に影響しない。なお、通信媒体130が導電率の十分な導体であれば、実用上、送信装置と受信装置間との距離は通信の安定性に影響しない。

【0070】

通信システム200において、信号源213−1、Rr223−1、Cte214、Ctg215、Creコンデンサ224、およびCrg225から成る回路が形成されている。直列接続された4つのコンデンサ(Cte214、Ctg215、Creコンデンサ224、およびCrg225)の合成容量Cxは以下の式(4)で表すことができる。

【0071】

【数4】

【0072】

また、信号源213−1が生成する正弦波vt(t)を、以下の式(5)のように表す。

【0073】

【数5】

【0074】

ここで、Vm[V]は信号源電圧の最大振幅電圧を表しており、θ[rad]は初期位相角を表している。つまり、信号源213−1による電圧の実効値Vtrms[V]は以下の式(6)のように求めることができる。

【0075】

【数6】

【0076】

回路全体での合成インピーダンスZは、次の式(7)のように求めることができる。

【0077】

【数7】

【0078】

つまり、Rr223−1の両端に生じる電圧の実効値Vrrmsは式(8)のように求めることができる。

【0079】

【数8】

【0080】

従って、式(8)に示されるように、Rr223−1の抵抗値が大きい程、また、静電容量Cxが大きく、信号源213−1の周波数f[Hz]が高い程、1/((2×π×f×Cx)2)の項が小さくなり、Rr223−1の両端に、より大きな信号を生じさせることができる。

【0081】

例えば、送信装置210の信号源213−1による電圧の実効値Vtrmsを2[V]に固定し、信号源213−1が生成する信号の周波数fを1[MHz]、10[MHz]、または100[MHz]とし、Rr223−1の抵抗値を10K[Ω]、100K[Ω]、または1M[Ω]とし、回路全体の静電容量Cxを0.1[pF]、1[pF]、または10[pF]としたときの、Rr223−1の両端に生じる電圧の実効値Vrrmsの計算結果は図4に示される表250のようになる。

【0082】

表250に示されるように、実効値Vrrmsの計算結果は、その他の条件が同じ場合、周波数fが1[MHz]のときよりも10[MHz]のときの方が大きくなり、受信負荷であるRr223−1の抵抗値が10K[Ω]のときよりも1M[Ω]の時のほうが大きくなり、静電容量Cxが0.1[pF]のときよりも10[pF]の時のほうが大きな値をとる。すなわち、周波数fの値、Rr223−1の抵抗値、および静電容量Cxが大きいほど、大きな実効値Vrrms得られる。

【0083】

また、表250より、ピコファラド以下の静電容量でも、Rr223−1には電気信号が発生することが分かる。すなわち、伝送される信号の信号レベルが微小な場合、受信装置220の検出器223−2によって検出した信号を増幅する等すれば、通信が可能となる。

【0084】

以上の結果から、基本原理として、空間と成す静電容量を利用することによって、送信装置から受信装置への信号の受け渡しが可能である。

【0085】

以上において説明した送信基準電極や受信基準電極の空間に対する静電容量は、各電極の位置に空間が存在すれば形成可能である。従って、上述した送信装置および受信装置は、通信媒体によって送信信号電極と受信信号電極が結合されていれば、互いの距離に依存せずに通信の安定性を得ることができる。

【0086】

次に、送信装置と受信装置の間の距離の大きさによる通信への影響について説明する。上述したように、本発明の原理によれば、送信基準電極と受信基準電極の空間に十分な静電容量を形成できていれば、送受信装置間近辺の大地による経路や、その他の電気的な経路を必要とせず、送信信号電極と受信信号電極の距離に依存しない。従って、例えば、図5に示される通信システム700のように、送信装置710と受信装置720を遠距離におき、十分な導電性あるいは誘電性を持った通信媒体730により送信信号電極711、受信信号電極721を静電的に結合することによって通信が可能である。このとき、送信基準電極712は送信装置710の外部の空間と静電結合し、受信基準電極722は受信装置720の外部の空間と静電結合する。従って、送信基準電極712と受信基準電極722は、互いに静電結合する必要がない。但し、通信媒体730がより長く、大きくなることによって空間に対する静電容量も増加するため、各パラメータを決定する際にこれらについて考慮する必要がある。

【0087】

なお、図5の通信システム700は、図2の通信システム100に対応するシステムであり、送信装置710は送信装置110に対応し、受信装置720は受信装置120に対応し、通信媒体730は通信媒体130に対応する。

【0088】

送信装置710において、送信信号電極711、送信基準電極712、および信号源713−1は、それぞれ、送信信号電極111、送信基準電極112、および送信部113(またはその一部)に対応する。同様に、受信装置720において、受信信号電極721、受信基準電極722、およびRr723−1は、それぞれ、受信信号電極121、受信基準電極122、および受信部123(またはその一部)に対応する。

【0089】

従って、これらの各部についての説明は省略する。

【0090】

以上のように通信システム700は、物理的な基準点経路を不要とし、通信信号伝達経路のみによる通信を実現することができる。

【0091】

なお、以上においては、送信信号電極および受信信号電極が通信媒体と非接触であるように説明したが、これに限らず、送信基準電極および受信基準電極がそれぞれの装置周辺空間との間で十分な静電容量が得られるのであれば、送信信号電極と受信信号電極の間を、導電性を有する通信媒体で接続するようにしてもよい。

【0092】

次に、以上のような通信システムの具体的な適用例について説明する。例えば、以上のような通信システムは、生体を通信媒体とすることもできる。図6は、人体を介して通信を行う場合の通信システムの例を示す模式図である。図6において、通信システム750は、人体の腕部に取り付けられた送信装置760から音楽データを送信し、人体の頭部に取り付けられた受信装置770によってその音楽データを受信して音声に変換し、出力してユーザに視聴させるシステムである。この通信システム750は、上述した通信システム(例えば、通信システム100)に対応したシステムであり、送信装置760や受信装置770は、それぞれ、送信装置110や受信装置120に対応する。また、通信システム750において人体780は、通信媒体であり、図2の通信媒体130に対応する。

【0093】

つまり、送信装置760は、送信信号電極761、送信基準電極762、および送信部763を有しており、それぞれ、図2の送信信号電極111、送信基準電極112、および送信部113に対応する。また、受信装置770は、受信信号電極771、受信基準電極772、および受信部773を有しており、それぞれ、図2の受信信号電極121、受信基準電極122、および受信部123に対応する。

【0094】

従って、通信媒体である人体780に、送信信号電極761および受信信号電極771が接触または近接されるように、送信装置760および受信装置770が設置される。送信基準電極762および受信基準電極772は、空間に対して静電容量を持てばよいので、周辺に大地との結合や、送受信装置(または電極)同士の結合も不要である。

【0095】

図7は、通信システム750を実現する他の例について説明する図である。図7において、受信装置770は、人体780に対して足裏部において接触(または近接)し、人体780の腕部に取り付けられた送信装置760との間で通信を行う。この場合も、通信媒体である人体780に接触(または近接)されるように、送信信号電極761と受信信号電極771が設けられ、空間に向けて送信基準電極762と受信基準電極772が設けられている。特に、大地を通信経路の1つとしていた従来技術では実現不可能な応用例である。

【0096】

このように、本発明によれば、人体などを通信媒体として、ケーブルなどの有線設備を設けることなく、無線通信を行うことが可能となる。

【0097】

以上のような通信システムにおいて、通信媒体に流す信号の変調方式としては、送信装置と受信装置の両方において対応可能であれば、特に制限はなく、通信システム全体の系の特性を踏まえた上で、最適な方式を選択することが出来る。具体的に変調方式としては、ベースバンド、または振幅変調、または周波数変調されたアナログ信号か、ベースバンド、または振幅変調、または周波数変調、または位相変調されたデジタル信号のうちのいずれか1つ、または複数の混合であってもよい。

【0098】

さらに、以上のような通信システムにおいて、1つの通信媒体を利用して、複数の通信が成立させ、全二重通信や、単一の通信媒体による複数の装置同士による通信等を実行することができるようにしてもよい。

【0099】

このような多重通信を実現する方法の例を説明する。1つ目は、スペクトラム拡散方式を適用させる方法である。この場合、送信装置と受信装置の間で互いに周波数帯域幅と特定の時系列コードを取り決めておく。そして送信装置は、この周波数帯域幅の中で、もとの信号を時系列コードによって周波数的に変化させ、周波数帯域全体に拡散させてから送信する。受信装置は、この拡散した成分を受信した後、その受信した信号を積分することで受信信号を復号する。

【0100】

周波数の拡散によって得られる効果を説明する。シャノンとハートレーのチャネル容量の定理によれば、次の式が成り立つ。

【0101】

【数9】

【0102】

ここで、C[bps]はチャネル容量を示し、通信路に流すことの出来る理論上の最大データレートを示す。B[Hz]はチャネル帯域幅を示す。S/Nは信号対ノイズ電力比(SN比)を示す。さらに、上式をマクローリン展開し、S/Nが低いものとすると、上述した式(9)は、次の式(10)のように近似することができる。

【0103】

【数10】

【0104】

これにより、例えばS/Nがノイズフロア以下のレベルであったとすると、S/N<<1となるが、チャネル帯域幅Bを広げることで、チャネル容量Cを所望のレベルに引き上げることが出来る。

【0105】

時系列コードを通信路毎に異なるようし、周波数拡散の動きを異なるようにすれば、相互に干渉することなく周波数が拡散し、相互の混信がなくなることで、同時に複数の通信を行うことができる。

【0106】

2つ目は、送信装置と受信装置の間で互いに周波数帯域幅を決め、それをさらに複数の領域に分割する周波数分割方式を適用させる方法である。この場合、送信装置(または受信装置)は、特定の周波数帯域割り振りの規則に従うか、通信開始時に空いている周波数帯域を検出し、その検出結果に基づいて周波数帯域の割り振りを行う。

【0107】

つまり、通信経路毎に異なる周波数帯域を利用することにより、相互の混信を抑制し、1つの通信媒体において、同時に複数の通信を行うことができる。また、周波数分割方式を用いることにより、多対一通信や、多対多通信も行うことができる。

【0108】

3つ目は、送信装置と受信装置の間で互いに通信時間を複数に分割する時分割方式を適用させる方法である。この場合、送信装置(または受信装置)は、特定の時間分割規則に従うか、通信開始時に空いている時間領域を検出し、その検出結果に基づいて通信時間の分割を行う。

【0109】

つまり、通信経路毎に異なる時間帯域において通信を行うことにより、相互の混信を抑制し、1つの通信媒体において、同時に複数の通信を行うことができる。また、時分割方式を用いることにより、多対一通信や、多対多通信も行うことができる。

【0110】

さらに、上述した以外の方法として、1つ目から3つ目までの通信方式のうちの2つ以上を組み合わせるようにしてもよい。

【0111】

送信装置および受信装置が、同時に複数の他の装置と通信を行うことができるということは、特定のアプリケーションにおいては、特に重要になる。例えば、交通機関のチケットへの応用を想定すると、定期券の情報を有する装置Aと電子マネー機能を有する装置Bの両方を所持した利用者が、自動改札機を利用する際、上記のような方式を使用することで、装置A及び装置Bと同時に通信することで、例えば、利用区間が定期券外の区間も含まれていた場合に、不足金額分を装置Bの電子マネーから差し引くといった便利な用途に利用することが出来る。

【0112】

以上のような送信装置と受信装置との間の通信において実行される通信処理の流れについて、図2の通信システム100の送信装置110と受信装置120との通信の場合を例に、図8のフローチャートを参照して説明する。

【0113】

送信装置110の送信部113は、ステップS11において、送信対象となる信号を発生し、ステップS12において、その発生した信号を、送信信号電極111を介して、通信媒体130上に送信する。信号を送信すると送信装置の送信部113は、通信処理を終了する。送信装置110より送信された信号は、通信媒体130を介して受信装置120に供給される。受信装置120の受信部123は、ステップS21において、受信信号電極121を介して、その信号を受信し、ステップS22において、その受信した信号を出力する。受信した信号を出力した受信部123は、通信処理を終了する。

【0114】

以上のように、送信装置110および受信装置120は、通信媒体130を介して、複雑な処理を必要とせずに、単純な処理により、基本的な通信を行うことができる。つまり、送信装置110および受信装置120は、基準電極を用いて閉回路を構築する必要がないため、信号電極を介して送受信するのみで、環境に影響されずに安定した通信処理を容易に行うことができる。これにより送信装置110および受信装置120(通信システム100)は、環境に影響されずに安定した通信を行うための通信処理の負荷を軽減し、製造コストを削減することもできる。また、通信処理の構造が単純化されることにより、通信システム100は、変調、符号化、暗号化、または多重化など、多様な通信方式を容易に併用することができる。

【0115】

なお、以上の通信システムにおいては、送信装置と受信装置を別体として構成するように説明したが、これに限らず、上述した送信装置と受信装置の両方の機能を有する送受信装置を用いて通信システムを構築するようにしてもよい。

【0116】

図9は、本発明を適用した通信システムの他の構成例を示す図である。

【0117】

図9において、通信システム950は、送受信装置961、送受信装置962、および通信媒体130を有する。通信システム950は、送受信装置961と送受信装置962が通信媒体130を介して双方向に信号を送受信するシステムである。

【0118】

送受信装置961は、図2の送信装置110と同様の送信部110と、受信装置120と同様の受信部120の両方の構成を有している。すなわち、送受信装置961は、送信信号電極111、送信基準電極112、送信部113、受信信号電極121、受信基準電極122、および受信部123を有している。

【0119】

つまり送受信装置961は、送信部110を用いて通信媒体130を介して信号を送信し、受信部120を用いて通信媒体130を介して供給される信号を受信する。このとき、送受信装置961は、送信部110による通信と、受信部120による通信とが混信しないように構成されている。

【0120】

送受信装置962は、送受信装置961と同様の構成を有し、同様に動作するのでその説明を省略する。つまり送受信装置961と送受信装置962は、互いに同様の方法で、通信媒体130を介して、双方向に通信を行う。

【0121】

このようにすることにより、通信システム950(送受信装置961および送受信装置962)は、ケーブルなどの有線設備を設けることなく、双方向の無線通信を容易に実現することができる。

【0122】

なお、図9の例では、送受信で異なる電極を用いているが、信号電極、および基準電極を一組だけ設け、送受信を切り替えるようにしてもよい。

【0123】

図10は、図2乃至図9を参照して上述した無線通信を利用した、データ通信システムの例を示す図である。この例では、ユーザ1001が図2乃至図9を参照して上述した無線通信を行うことが可能な携帯デバイス1002を保持している。

【0124】

携帯デバイス1002を利用するサービスのサービス提供者は、路面や床面などに携帯デバイス1002と通信を行うための信号電極1021−乃至1021−3を予め埋設しており、例えば、ユーザ1001が信号電極1021−1乃至1021−3の上を歩いたとき、携帯デバイス1002に設けられた信号電極と、信号電極1021−1乃至1021−3がそれぞれユーザ1001の人体を通信媒体として、図2乃至図9を参照して上述した無線通信を行う。

【0125】

信号電極1021−1乃至1021−3には、それぞれリーダライタ1051−1乃至1051−3が接続されており、リーダライタ1051−1乃至1051−3は、携帯デバイス1002と通信を行って所定のデータを送受信することにより、ユーザ1001に、例えば、情報提供や課金などのサービスを提供する。

【0126】

図10のデータ通信システムにおいては、例えば、携帯デバイス1002が図9の送受信装置961に対応し、リーダライタ1051−1乃至1051−3のそれぞれが、図9の送受信装置962に対応することになる。なお、信号電極1021−1乃至1021−3またはリーダライタ1051−1乃至1051−3を、それぞれ個々に区別する必要がない場合、単に、信号電極1021またはリーダライタ1051と称する。

【0127】

このデータ通信システムにおいては、ユーザ1001が信号電極1021の上を歩くなどしたときに、ユーザ1001の指令などがなくても、自動的に携帯デバイス1002とリーダライタ1051との通信が行われる。

【0128】

図11は、携帯デバイス1002の内部構成例を示すブロック図である。同図において、信号発生部1151は、例えば、図2乃至図9を参照して上述した無線通信に対応したリーダライタ1051などに対して情報を送信するとき、制御部1155の制御に基づいてその情報に対応する信号を発生する。信号復調部1152は、上述したリーダライタ1051などから情報(情報に対応する信号)を受信したとき、信号を復調し、復調した信号を制御部1155に供給する。

【0129】

送受信切替部1153は、信号電極1101との接続を、例えば制御部1155からの制御に基づいて信号発生部1151または信号復調部1152のいずれか一方に切り替える。

【0130】

メモリ1154は、例えば、EEPROM(Electrically Erasable Programmable Read Only Memory)などにより構成され、制御部1155の制御に基づいて、必要となる情報を記憶する。なお、メモリ1154には、携帯デバイス1002(個々の携帯デバイス)に固有のIDが記憶されている。

【0131】

基準電極1102および信号電極1101は、図2乃至図9を参照して上述した無線通信に用いられる基準電極および信号電極であり、信号電極1101は、通信媒体(例えば、人体など)に近接するように設けられ、基準電極1102は、空間に向くように設けられる。例えば、基準電極1102は、図9の送信基準電極112、または受信基準電極122に対応し、信号電極1101は、図9の送信信号電極111、または受信信号電極121に対応することになる。

【0132】

制御部1155は、例えばCPU、ROM、およびRAM等を含んで構成され、各種のプログラムなどを実行することにより、信号発生部1151、または信号復調部1152の動作を制御する。例えば、制御部1155は、信号発生部1151、または信号復調部1152を制御して、新型の無線通信に対応した携帯デバイスなどとの間で送受信される信号の生成または復調を行わせる。さらに、制御部1155は、必要に応じて、各種のデータをメモリ1154に記憶させ、また、メモリ1154に記憶されているデータを読み出す。

【0133】

また、制御部1155は、DES(Data Encryption Standard)、トリプルDESなど、予め設定された暗号アルゴリズムに対応して、所定の鍵を用いたデータの暗号化または復号の処理を実行する。

【0134】

図12は、リーダライタ1051の内部構成例を示すブロック図である。同図において、信号発生部1251乃至制御部1255は、それぞれ図11の信号発生部1151乃至制御部1155に対応する機能ブロックであり、詳細な説明は省略する。また、信号電極1021は、図10に示されるように路面や床面に埋設されて取り付けられる。基準電極1022および信号電極1021は、図2乃至図9を参照して上述した無線通信に用いられる基準電極および信号電極であり、信号電極1021は、通信媒体(例えば、人体など)に近接するように設けられ、基準電極1022は、空間に向くように設けられる。例えば、基準電極1022は、図9の送信基準電極112、または受信基準電極122に対応し、信号電極1021は、図9の送信信号電極111、または受信信号電極121に対応することになる。

【0135】

図13は、携帯デバイス1002のメモリ1154に記憶されている情報の例を示す図である。この例では、携帯デバイス1002とリーダライタ1051との間で、互いの正当性を確認するために行われる認証処理(適宜、相互認証と称する)のためのデータとして、「自分のID(IDd)」、「自分の鍵(Kd)」、「リーダライタ認証用鍵(Kmr)」が記憶されている。

【0136】

図14は、リーダライタ1051のメモリ1254に記憶されている情報の例を示す図である。この例では、相互認証のためのデータとして、「自分のID(IDr)」、「自分の鍵(Kr)」、「携帯デバイス認証用鍵(Kmd)」が記憶されている。

【0137】

図13および図14において、自分のIDであるIDdおよびIDr、ならびに自分の鍵である鍵Kdおよび鍵Krは、それぞれ1台の携帯デバイス1002および1台のリーダライタ1051に固有のID並びに鍵であり、他の携帯デバイスまたはリーダライタに対しては、それぞれ異なるIDと鍵が割り当てられることになる。

【0138】

一方、リーダライタ認証用鍵または携帯デバイス認証用鍵である鍵KmrまたはKmdは、複数の携帯デバイスまたはリーダライタにおいて同じ鍵として記憶されている。そして、IDrを鍵Kmrで暗号化すると、鍵Krが得られるように構成され、IDdを鍵Kmdで暗号化すると、鍵Kdが得られるように構成されている。すなわち、個々のリーダライタまたは携帯デバイスに対して付与された(自分のID)IDrまたはIDdに対して、予め定められた鍵KmrまたはKmdを用いて暗号化することにより、個々のリーダライタまたは携帯デバイスに対して付与される鍵(自分の鍵)KrまたはKdが生成される。

【0139】

なお、鍵KmdとKmrは、携帯デバイス1002を提供する業者と、携帯デバイス1002を利用するサービスのサービス提供者(リーダライタ1005を設置する業者)とにより予め定められているものとする。

【0140】

次に、携帯デバイス1002と、リーダライタ1051との間で行われる相互認証について、図15のフローチャートを参照して説明する。相互認証は、例えば、携帯デバイス1002を保持したユーザ1001が、信号電極1021の上にいるとき実行される。

【0141】

最初にステップS101において、リーダライタ1051は、リクエストコマンドと自分のIDであるIDrとを携帯デバイス1002に送信し、ステップS201において携帯デバイス1002によりこれが受信される。ここで、リクエストコマンドは、相互認証に必要となる認証用データ(後述)の送信を要求するコマンドであり、携帯デバイス1002とリーダライタ1051との間で予め定められた信号とされる。

【0142】

ステップS202において、携帯デバイス1002は、ステップS201で受信したリクエストコマンドとIDr(リーダライタ1051のID)に基づいて、図18を参照して後述する認証用データ1生成処理を実行する。これにより、リーダライタ1051の鍵Krが生成され、携帯デバイス1002のIDであるIDdが携帯デバイス1002により発生(生成)された乱数R1とともに鍵Krで暗号化されて、相互認証のための認証用データ1としてデータD1が生成される。

【0143】

ステップS203において、携帯デバイス1002は、ステップS202の処理により生成されたデータD1をリーダライタ1051に送信し、ステップS102においてリーダライタ1051によりこれが受信される。

【0144】

ステップS103において、リーダライタ1051は、ステップS102で受信したデータD1に基づいて、図21を参照して後述する認証用データ2生成処理を実行する。これにより、データD1が復号され、乱数R1と、携帯デバイス1002のIDdとが取得され、携帯デバイス1002の鍵Kdが生成される。また、リーダライタ1051が発生(生成)した乱数R2が乱数R1とともに鍵Kdで暗号化され、相互認証のための認証用データ2としてデータD2が生成される。

【0145】

ステップS104において、リーダライタ1051は、ステップS103の処理により生成されたデータD2を携帯デバイス1002に送信し、ステップS204において、携帯デバイス1002によりこれが受信される。

【0146】

ステップS205において、携帯デバイス1002は、ステップS204で受信したデータD2に基づいて、図25を参照して後述するリーダライタ検証処理を実行する。これにより、データD2が復号されて乱数R1とR2が取得され、得られた乱数R1の値を検証することにより、リーダライタ1051の正当性(リーダライタ1051が正当なリーダライタであるか否か)が検証される。なお、ステップS205の処理で、リーダライタ1051が正当なリーダライタではないと判定された場合、エラーとなり処理は終了される。

【0147】

ステップS205の処理でリーダライタ1051が正当なリーダライタであると判定された場合、処理は、ステップS206に進み、携帯デバイス1002は、図27を参照して後述する認証用データ3生成処理を実行する。これにより、携帯デバイス1002により発生(生成)された乱数R3が乱数R2とともに鍵Kdで暗号化され、相互認証のための認証用データ3としてデータD3が生成される。

【0148】

ステップS207において、携帯デバイス1002は、ステップS206の処理により生成されたデータD3をリーダライタ1051に送信し、ステップS105において、リーダライタ1051によりこれが受信される。

【0149】

ステップS106において、リーダライタ1051は、ステップS105で受信したデータD3に基づいて、図29を参照して後述する携帯デバイス検証処理を実行する。これにより、データD3が復号されて乱数R3とR2が取得され、得られた乱数R2の値を検証することにより、携帯デバイス1002の正当性(携帯デバイス1002が正当な携帯デバイスであるか否か)が検証される。なお、ステップS106の処理で、携帯デバイス1002が正当な携帯デバイスではないと判定された場合、エラーとなり処理は終了される。また、ここで得られた乱数R3は、これ以後(このセッションにおいて)、リーダライタ1051と携帯デバイス1002との間で送受信されるデータを暗号化するときの鍵となるセッション鍵として利用されるようにしてもよい。

【0150】

このようにして相互認証が行われる。

【0151】

携帯デバイス1002とリーダライタ1051のように、ユーザ1001の人体を通信媒体として通信を行う場合、ユーザ1001が信号電極1021の上を歩いたとき、ユーザが保持する携帯デバイス1002と信号電極1021との間で、ユーザが気づくことなく、通信が行われることもあり、例えば、ユーザ1001の行動(行先など)を不正に知ることも可能となってしまう。

【0152】

このような不正を抑止するために、例えば、リーダライタ1051との通信において、携帯デバイス1002を特定可能なIDに代えて、通信が行われる都度、動的に変化するアドレスなどを用いる方法も考えられる。しかしながら、繁華街や駅など人が多く集まる場所に設置されるリーダライタ1051は、同時に複数の携帯デバイス1002と通信を行う頻度が高く、複数の携帯デバイス1002と同時に通信を行う場合、コリジョンを避けるため携帯デバイスのIDに基づいて、帯域やチャネルなどを割り当てることが検討されている。仮に、IDに代えて、通信が行われる都度、動的に変化するアドレスなどを用いた場合、複数の携帯デバイス1002が同じアドレスとなる可能性がありコリジョンを完全に回避することができない。

【0153】

そこで、携帯デバイス1002とリーダライタ1051は、例えば、次に示されるような方法でコリジョンを回避する。

【0154】

図16と図17は、携帯デバイス1002とリーダライタ1051によるコリジョンの回避の仕組の例を説明する図である。いま、図16に示されるように、リーダライタ1051は、基準電極1022および信号電極1021を有しており、信号電極1021上の複数のユーザが所有する携帯デバイス1002と通信を行うものとする。

【0155】

また、図16において、携帯デバイス1002−1はユーザ1001−1が有しており、携帯デバイス1002−2はユーザ1001−2が有しており、携帯デバイス1002−3はユーザ1001−3が有している。なお、携帯デバイス1002−1乃至1002−3は、それぞれ固有の識別情報であるIDを有しており、リーダライタ1051は、それらの識別情報(ID)を用いて通信相手(信号を送受信する相手)を特定する。この例では、IDは4ビットの2進数の情報であり、携帯デバイス1002−1のIDは「0001」であり、携帯デバイス1002−2のIDは「1111」であり、携帯デバイス1002−3のIDは「1010」とされている。

【0156】

このように、リーダライタ1051は、携帯デバイス1002−1乃至1002−3のIDを用いて、それぞれに対して互いに独立して通信を行うが、そのために、まず、通信可能な範囲に存在する携帯デバイスを特定する必要がある。つまり、例えば、図16の場合、リーダライタ1051と通信を行うために、携帯デバイスは、信号電極1021上に位置するユーザに保持(接触または近接)されている必要があるが、ユーザが任意に位置を移動することができるので、リーダライタ1051と通信可能な携帯デバイスは固定的でない。従ってリーダライタ1051は、携帯デバイスと通信を行うために、まず、現在通信可能な状態にある携帯デバイスを検索する(携帯デバイスのIDを取得する)。

【0157】

図17は、リーダライタ1051が携帯デバイスのIDを取得する際の処理の流れの例を説明するためのタイミングチャートである。

【0158】

図17のステップS251に示されるように、リーダライタ1051は、最初に、前回の処理と今回の処理とを区別するために、所定の時間待機する。その後、ステップS252において、リーダライタ1051は、信号電極1021上の携帯デバイスに対してIDを要求するID要求をブロードキャストで送信する(不特定多数に対して送信する)。携帯デバイス1002−1乃至1002−3は、それぞれ、ステップS261、ステップS271、ステップS281に示されるように、このブロードキャストされたID要求を取得する。

【0159】

ID要求を取得すると携帯デバイス1002−1乃至1002−3は、それぞれ、各自のIDを1ビットずつリーダライタ1051に送信する。このIDの送信処理においてはタイムスロットが設けられておらず、図17に示されるように、携帯デバイス1002−1乃至1002−3による各ビットの送信タイミングは互いに略同一である。つまり、ステップS262、ステップS272、およびステップS282に示されるように、携帯デバイス1002−1乃至1002−3は、互いに略同じタイミングでIDの1ビット目(1st bit)をリーダライタ1051に送信する。

【0160】

このとき、図17に示されるように、携帯デバイス1002−1は値「0」を送信し、携帯デバイス1002−2および携帯デバイス1002−3は値「1」を送信するので、異なる2つの値の信号がリーダライタ1001に供給され、信号衝突(コリジョン(Collision))が発生する。

【0161】

携帯デバイス1002−1乃至携帯デバイス1002−3は、それぞれ、1ビットの情報を送信するとともに、その時の通信媒体(いまの場合、ユーザの人体)上を流れる信号を検出し、その値からコリジョンの発生を検出する。つまり、自分自身が送信した信号の値と異なる値を検出した場合、携帯デバイス1002−1乃至携帯デバイス1002−3は、コリジョンが発生したと判定する。そして、例えばコリジョン発生時に値「0」を送信した携帯デバイスは、次以降のビットの送信を中止する。図17の例の場合、「1st bit」においてコリジョンが発生しており、そのときに値「0」を送信した(ステップS262)携帯デバイス1002−1は、「2nd bit」以降のビットの送信処理を中止する。

【0162】

また、リーダライタ1051も、同様に、その時の通信媒体上を流れる信号を検出し、その値からコリジョンの発生を検出する。そして、コリジョンが発生したと判定した場合、実際に受信した信号の値に関わらず、図17のステップS253に示されるように、値「1」を受信したものとする。

【0163】

次に、携帯デバイス1002−2および携帯デバイス1002−3は、ステップS273およびステップS283に示されるように、それぞれ、IDの「2nd bit」を送信する。このときも互いに異なる値を送信しているので、コリジョンが発生する。従って値「0」を送信した携帯デバイス1002−3は、IDの「3rd bit」以降の送信を中止する。また、リーダライタ1051は、信号衝突が発生しているので、実際に受信した信号の値に関わらず、ステップS254に示されるように、値「1」を受信したものとする。

【0164】

続いて、ここまでにIDの送信が中止されていない携帯デバイス1002−2は、図3ステップS274およびステップS275に示されるように、IDの「3rd bit」と「4th bit」を順に送信する。このとき他の携帯デバイスは信号を送信していないので、コリジョンは発生しない。従ってリーダライタ1051は、携帯デバイス1002−2が送信した値を受信する(ステップS255およびステップS256)。

【0165】

つまり、図17の場合、リーダライタ1051は、携帯デバイス1002−2のIDを受信することができる。従って、例えば、タイムスロットを設けた場合に発生する不要な待機時間の発生を抑制することができるので、リーダライタ1051は、より高速に携帯デバイスのIDを取得することができる。

【0166】

なお、リーダライタ1051は、携帯デバイス1002−2にIDを取得したことを通知してID要求に応答しないようにさせてから、再度ID要求を行う等、上述した処理を繰り返すことにより、携帯デバイス1002−1や携帯デバイス1002−3のIDも取得することができる。

【0167】

また、図17においては、コリジョン発生時に値「0」を出力した携帯デバイスのそれ以降のビットの出力を停止するように説明したが、もちろん、コリジョン発生時に値「1」を出力した携帯デバイスのそれ以降のビットの出力を停止するようにしてもよい。さらに、携帯デバイスは、IDを1ビット送信しながら同時に通信媒体上を伝送される信号を検出するようにしてもよいし、IDを1ビット送信した後に通信媒体上を伝送される信号を検出するようにしてもよい。

【0168】

なお、コリジョン発生の判定は、受信した信号に、値「0」を示す特徴と値「1」を示す特徴の両方が含まれる(コリジョン発生を示す特徴が含まれる)か否かによって行うが、その特徴は各デバイスが対応する変調方式により異なる。例えば、IDがFM変調方式により変調されて送信される場合、リーダライタ1051や携帯デバイス1002−1乃至1002−3は、値「0」を示す周波数成分と値「1」を示す周波数成分の両方が受信信号に含まれる場合、コリジョンが発生したと判定する。

【0169】

このとき、例えば、携帯デバイス1002−1乃至携帯デバイス1002−3が全て「0」を送信した場合、受信した信号には、値「0」を示す特徴のみが含まれる。逆に、携帯デバイス1002−1乃至携帯デバイス1002−3が全て「1」を送信した場合、受信した信号には、値「1」を示す特徴のみが含まれる。つまり、全ての携帯デバイスが互いに同じ値を送信した場合、リーダライタ1051や携帯デバイス1002−1乃至1002−3は、コリジョンが発生したと判定しない。

【0170】

このように、携帯デバイス1002−1乃至1002−3と、リーダライタ1051は、携帯デバイス1002−1乃至1002−3から送信されるそれぞれ異なるIDに基づいて、衝突の発生を検知することでコリジョンを回避しており、換言すれば、複数の携帯デバイスが同一のID(識別情報)を送信していると、衝突を検知することができず、コリジョンを回避することができない。

【0171】

本発明においては、携帯デバイス1002のIDであるIDdは、データD1として暗号化してリーダライタ1051に送信される。例えば、個々に異なる携帯デバイス1002−1乃至1002−3のIDが同一の暗号アルゴリズムと鍵により暗号化されたデータのそれぞれは、やはり個々に異なるので携帯デバイス1002−1乃至1002−3の識別情報として利用することができる。従って、個々の携帯デバイス1002に固有のID(いまの場合、暗号化されたID)に基づいて、図17を参照して上述したような方法で衝突の発生を検知することでコリジョンを回避し、リーダライタ1051は、携帯デバイス1002−1乃至1002−3のIDを取得することが可能となる。IDが取得された後は、そのID毎に、帯域やチャネルなどを割り当てるようにすれば、複数の携帯デバイス1002が同時に、1つのリーダライタ1051と通信している場合であっても、効率的に通信を行うことが可能となる。

【0172】

さらに、携帯デバイス1002のIDであるIDdが、データD1として暗号化してリーダライタ1051に送信されることで、不正なリーダライタに対してユーザ1001の携帯デバイス1002を特定可能な情報(ID)を秘匿することが可能となる。その結果、ユーザのプライバシーを尊重し、かつ確実な相互認証をおこなうことが可能となる。

【0173】

次に、図18のフローチャートを参照して、図15のステップS202の認証用データ1生成処理の詳細について説明する。

【0174】

ステップS301において、携帯デバイス1002の制御部1155は、図19を参照して後述するKr生成処理を実行する。これにより、リーダライタ1051の鍵Krが生成される。

【0175】

ここで、図19のフローチャートを参照して、図18のステップS301Kr生成処理の詳細について説明する。

【0176】

ステップS321において、制御部1155は、IDrを取得する。ここで、リーダライタ1051のIDであるIDrは、ステップS201(図15)受信され、例えば、メモリ1154に記憶されているものとする。

【0177】

ステップS322において、制御部1155は、ステップS321の処理で取得されたIDrを、リーダライタ認証用鍵である鍵Kmrで暗号化する。上述したように、リーダライタ1051の固有のIDであるIDrを鍵Kmrで暗号化すると、リーダライタ1051の固有の鍵Krが生成される。

【0178】

ステップS323において、制御部1155は、ステップS322の処理結果のデータを鍵Krとして生成し、例えば、メモリ1154に記憶する。

【0179】

図18に戻って、ステップS302において、制御部1155は、図20を参照して後述するD1生成処理を実行する。これにより、データD1が生成される。

【0180】

ここで、図20のフローチャートを参照して、図18のステップS302のD1生成処理の詳細について説明する。

【0181】

ステップS341において、制御部1155は、乱数R1を発生(生成)する。ここで乱数R1は、例えば、携帯デバイス1002のIDであるIDdと同じビット長(例えば、64ビット)のデータとして生成され、メモリ1154などに記憶される。なお、乱数は疑似乱数としてソフトウェア的に生成してもよいし、専用のハードウェアを用いたり、熱雑音その他外部からの入力に基づく真性乱数としてもよい。さらに、既に保持している暗号エンジン(ハードウェア的なものであっても、ソフトウェア的なものであってもよい)を用い、例えば、メモリに保持している前回出力値を、同じくメモリに保持している鍵で暗号化し、この暗号文を新規乱数値として出力してもよい。なお、新規乱数値は、メモリ内の前回出力値に上書き更新する。

【0182】

ステップS342において、制御部1155は、乱数R1を鍵Krで暗号化する。

【0183】

ステップS343において、制御部1155は、ステップS342の処理結果のデータを、データD1の上位64ビットのデータであるデータD1uとしてメモリ1154などに保持しておく。これにより、データD1の上位64ビットのデータであるデータD1uが生成されたことになる。

【0184】

ステップS344において、制御部1155は、データD1uとIDdの排他的論理和を演算する。ここで排他的論理和は、IDdの第1番目乃至第64番目のそれぞれのビットと、データD1u第1番目乃至第64番目のそれぞれのビットとの排他的論理和とされ、演算結果として64ビットのデータが得られることになる。

【0185】

ステップS345において、制御部1155は、ステップS344の処理による演算結果(64ビットのデータ)を、鍵Krで暗号化する。

【0186】

ステップS346において、制御部1155は、ステップS345の処理結果のデータを、データD1の下位64ビットのデータであるデータD1wとしてメモリ1154などに保持しておく。これにより、データD1の下位64ビットのデータであるデータD1wが生成されたことになる。

【0187】

ステップS347において、制御部1155は、ステップS343の処理により生成されたデータD1uと、ステップS346の処理により生成されたデータD1wから、128ビットのデータであるデータD1を、認証用データ1として生成する。

【0188】

なお、ここに示したものはデータD1の生成の一例であり、データD1の生成方法はこれに限られるものではない。データD1は、乱数R1とIDdを鍵Krで暗号化して生成されるデータ(鍵KrでデータD1を復号することにより乱数R1とIDdが得られる)であれば別の方法で生成されるようにしてもよい。

【0189】

このようにして、認証用データ1としてデータD1が生成される。

【0190】

次に、図21のフローチャートを参照して、図15のステップS103の認証用データ2生成処理の詳細について説明する。

【0191】

ステップS401において、リーダライタ1051の制御部1255は、図22を参照して後述するD1復号処理を実行する。これにより、データD1が復号され、乱数R1とIDdが取得される。

【0192】

ここで、図22のフローチャートを参照して、図21のステップS401のD1復号処理の詳細について説明する。

【0193】

ステップS421において、制御部1255は、データD1を、上位64ビットのデータD1uと下位64ビットのデータD1wに分解する。

【0194】

ステップS422において、制御部1255は、データD1uを鍵Krで復号し、ステップS423において、ステップS422の処理結果のデータを乱数R1として取得する。

【0195】

ステップS424において、制御部1255は、データD1wを鍵Krで復号する。

【0196】

ステップS425において、制御部1255は、ステップS424の処理結果(復号結果)のデータと、データD1uの排他的論理和を演算する。ここで排他的論理和は、ステップS424の処理結果のデータの第1番目乃至第64番目のそれぞれのビットと、データD1u第1番目乃至第64番目のそれぞれのビットとの排他的論理和とされ、演算結果として64ビットのデータが得られることになる。

【0197】

ステップS426において、制御部1255は、ステップS425の処理による演算結果のデータをIDdとして取得し、例えば、メモリ1254に記憶する。

【0198】

図21に戻って、ステップS401の処理の後、ステップS402において、制御部1255は、図23を参照して後述するKd生成処理を実行する。これにより、鍵Kdが生成される。

【0199】

ここで、図23のフローチャートを参照して、図21のステップS402のKd生成処理の詳細について説明する。

【0200】

ステップS441において、制御部1255は、ステップS426の処理で取得されたIDdを、携帯デバイス認証用鍵である鍵Kmdで暗号化する。上述したように、携帯デバイス1002の固有のIDであるIDdを鍵Kmdで暗号化すると、携帯デバイス1002の固有の鍵Kdが生成される。

【0201】

ステップS442において、制御部1255は、ステップS441の処理結果のデータを鍵Kdとして生成し、例えば、メモリ1254に記憶する。

【0202】

図21に戻って、ステップS402の処理の後、ステップS403において、制御部1255は、図24を参照して後述するD2生成処理を実行する。これにより、データD2が生成される。

【0203】

ここで、図24のフローチャートを参照して、図21のステップS403のデータD2生成処理の詳細について説明する。

【0204】

ステップS461において、制御部1255は、乱数R2を発生(生成)する。ここで乱数R2は、例えば、乱数R1と同じビット長(例えば、64ビット)のデータとして生成され、メモリ1254などに記憶される。

【0205】

ステップS462において、制御部1255は、乱数R2を鍵Kdで暗号化する。

【0206】

ステップS463において、制御部1255は、ステップS462の処理結果のデータを、データD2の上位64ビットのデータであるデータD2uとしてメモリ1254などに保持しておく。これにより、データD2の上位64ビットのデータであるデータD2uが生成されたことになる。

【0207】

ステップS464において、制御部1255は、データD2uと乱数R1の排他的論理和を演算する。ここで排他的論理和は、乱数R1の第1番目乃至第64番目のそれぞれのビットと、データD2u第1番目乃至第64番目のそれぞれのビットとの排他的論理和とされ、演算結果として64ビットのデータが得られることになる。

【0208】

ステップS465において、制御部1255は、ステップS464の処理による演算結果(64ビットのデータ)を、鍵Kdで暗号化する。

【0209】

ステップS466において、制御部1255は、ステップS465の処理結果のデータを、データD2の下位64ビットのデータであるデータD2wとしてメモリ1254などに保持しておく。これにより、データD2の下位64ビットのデータであるデータD2wが生成されたことになる。

【0210】

ステップS467において、制御部1255は、ステップS463の処理により生成されたデータD2uと、ステップS466の処理により生成されたデータD2wから、128ビットのデータであるデータD2を、認証用データ2として生成する。

【0211】

なお、ここに示したものはデータD2の生成の一例であり、データD2の生成方法はこれに限られるものではない。データD2は、乱数R1とR2を鍵Kdで暗号化して生成されるデータ(鍵KdでデータD2を復号することにより乱数R1とR2が得られる)であれば別の方法で生成されるようにしてもよい。

【0212】

また、ここでは、鍵Kdのみを使用してデータD2を生成する例について説明したが、鍵Kd及び鍵Krを両方用いてデータD2を生成するようにしてもよい。これは、リーダライタ1051及び携帯デバイス1002が既に双方の鍵(鍵Kdと鍵Kr)を共有しているからであり、この方がよりセキュリティレベルを高めることができる。

【0213】

このようにして、認証用データ2としてデータD2が生成される。

【0214】

次に、図25のフローチャートを参照して、図15のステップS205のリーダライタ検証処理の詳細について説明する。

【0215】

ステップS501において、制御部1155は、図26を参照して後述するD2復号処理を実行する。これによりデータD2が復号され、乱数R1とR2が取得される。

【0216】

ここで、図26のフローチャートを参照して、図25のステップS501のD2復号処理の詳細について説明する。

【0217】

ステップS521において、制御部1155は、データD2を、上位64ビットのデータD2uと下位64ビットのデータD2wに分解する。

【0218】

ステップS522において、制御部1155は、データD2uを鍵Kdで復号し、ステップS523において、ステップS522の処理結果のデータを乱数R2として取得する。

【0219】

ステップS524において、制御部1155は、データD2wを鍵Kdで復号する。

【0220】

ステップS525において、制御部1155は、ステップS524の処理結果(復号結果)のデータと、データD2uの排他的論理和を演算する。ここで排他的論理和は、ステップS524の処理結果のデータの第1番目乃至第64番目のそれぞれのビットと、データD2u第1番目乃至第64番目のそれぞれのビットとの排他的論理和とされ、演算結果として64ビットのデータが得られることになる。

【0221】

ステップS526において、制御部1155は、ステップS525の処理による演算結果のデータを乱数R1として取得し、例えば、メモリ1154に記憶する。

【0222】

図25に戻って、ステップS501の処理の後、ステップS502において制御部1155は、乱数R1は正しく復号されたか否かを判定する。すなわち、ステップS526(図26)の処理により得られた乱数R1の値が、ステップS341(図20)の処理で生成した乱数R1の値と等しいか否かが判定される。双方の値が等しければ、乱数R1は正しく復号されたと判定され、処理は、ステップS503に進む。

【0223】

乱数R1が正しく復号された場合、携帯デバイス1002の通信相手であるリーダライタ1051は、鍵Krおよび鍵Kmdを用いて上述したようにデータD2を生成しているものと確認でき、このようなリーダライタ1051は、正当なリーダライタであると考えられるので、ステップS503において、制御部1155は、通信相手の認証が成功したことを表すために認証フラグをONに設定する。

【0224】

一方、ステップS502において、乱数R1は正しく復号されなかったと判定された場合、処理は、ステップS504に進む。

【0225】

乱数R1が正しく復号されなかった場合、携帯デバイス1002の通信相手であるリーダライタ1051は、鍵Krおよび鍵Kmdを用いて上述したようにデータD2を生成していないと確認でき、このようなリーダライタ1051は、不正なリーダライタであると考えられるので、ステップS504において、制御部1155は、通信相手の認証が失敗したことを表すために認証フラグをOFFに設定する。

【0226】

このようにして、携帯デバイス1002によりリーダライタ1051が認証される。

【0227】

次に、図27のフローチャートを参照して、図15のステップS206の認証用データ3生成処理の詳細について説明する。すなわち、ステップS601において、図28を参照して後述するD3生成処理が実行される。

【0228】

ここで、図28のフローチャートを参照して、図27のステップS601のD3生成処理の詳細について説明する。

【0229】

ステップS621において、制御部1155は、乱数R3を発生(生成)する。ここで乱数R3は、例えば、乱数R1と同じビット長(例えば、64ビット)のデータとして生成され、メモリ1154などに記憶される。

【0230】

ステップS622において、制御部1155は、乱数R3を鍵Kdで暗号化する。

【0231】

ステップS623において、制御部1155は、ステップS622の処理結果のデータを、データD3の上位64ビットのデータであるデータD3uとしてメモリ1154などに保持しておく。これにより、データD3の上位64ビットのデータであるデータD3uが生成されたことになる。

【0232】

ステップS624において、制御部1155は、データD3uと乱数R2の排他的論理和を演算する。ここで排他的論理和は、乱数R2の第1番目乃至第64番目のそれぞれのビットと、データD3u第1番目乃至第64番目のそれぞれのビットとの排他的論理和とされ、演算結果として64ビットのデータが得られることになる。

【0233】

ステップS625において、制御部1155は、ステップS624の処理による演算結果(64ビットのデータ)を、鍵Kdで暗号化する。

【0234】

ステップS626において、制御部1155は、ステップS625の処理結果のデータを、データD3の下位64ビットのデータであるデータD3wとしてメモリ1154などに保持しておく。これにより、データD3の下位64ビットのデータであるデータD3wが生成されたことになる。

【0235】

ステップS627において、制御部1155は、ステップS623の処理により生成されたデータD3uと、ステップS626の処理により生成されたデータD3wから、128ビットのデータであるデータD3を、認証用データ3として生成する。

【0236】

なお、ここに示したものはデータD3の生成の一例であり、データD3の生成方法はこれに限られるものではない。データD3は、乱数R2とR3を鍵Kdで暗号化して生成されるデータ(鍵KdでデータD3を復号することにより乱数R2とR3が得られる)であれば別の方法で生成されるようにしてもよい。

【0237】

また、ここでは、鍵Kdのみを使用してデータD2を生成する例について説明したが、鍵Kd及び鍵Krを両方用いてデータD2を生成するようにしてもよい。これは、リーダライタ1051及び携帯デバイス1002が既に双方の鍵(鍵Kdと鍵Kr)を共有しているからであり、この方がよりセキュリティレベルを高めることができる。

【0238】

このようにして、認証用データ3としてデータD3が生成される。

【0239】

次に、図29のフローチャートを参照して、図15のステップS106の携帯デバイス検証処理の詳細について説明する。

【0240】

ステップS701において、制御部1255は、図30を参照して後述するD3復号処理を実行する。これによりデータD3が復号され、乱数R2とR3が取得される。

【0241】

ここで、図30のフローチャートを参照して、図29のステップS701のD3復号処理の詳細について説明する。

【0242】

ステップS721において、制御部1255は、データD3を、上位64ビットのデータD3uと下位64ビットのデータD3wに分解する。

【0243】

ステップS722において、制御部1255は、データD3uを鍵Kdで復号し、ステップS723において、ステップS722の処理結果のデータを乱数R3として取得する。

【0244】

ステップS724において、制御部1255は、データD3wを鍵Kdで復号する。

【0245】

ステップS725において、制御部1255は、ステップS724の処理結果(復号結果)のデータと、データD3uの排他的論理和を演算する。ここで排他的論理和は、ステップS724の処理結果のデータの第1番目乃至第64番目のそれぞれのビットと、データD3u第1番目乃至第64番目のそれぞれのビットとの排他的論理和とされ、演算結果として64ビットのデータが得られることになる。

【0246】

ステップS726において、制御部1255は、ステップS725の処理による演算結果のデータを乱数R2として取得し、例えば、メモリ1254に記憶する。

【0247】

図29に戻って、ステップS701の処理の後、ステップS702において制御部1255は、乱数R2は正しく復号されたか否かを判定する。すなわち、ステップS726(図30)の処理により得られた乱数R2の値が、ステップS461(図24)の処理で生成した乱数R2の値と等しいか否かが判定される。双方の値が等しければ、乱数R2は正しく復号されたと判定され、処理は、ステップS703に進む。

【0248】

乱数R2が正しく復号された場合、リーダライタ1051の通信相手である携帯デバイス1002は、鍵Kdおよび鍵Kmrを用いて上述したようにデータD3を生成しているものと確認でき、このような携帯デバイス1002は、正当な携帯デバイスであると考えられるので、ステップS703において、制御部1255は、通信相手の認証が成功したことを表すために認証フラグをONに設定する。

【0249】

一方、ステップS702において、乱数R2は正しく復号されなかったと判定された場合、処理は、ステップS704に進む。

【0250】

乱数R2が正しく復号されなかった場合、リーダライタ1051の通信相手である携帯デバイス1002は、鍵Kdおよび鍵Kmrを用いて上述したようにデータD3を生成していないと確認でき、このような携帯デバイス1002は、不正な携帯デバイスであると考えられるので、ステップS704において、制御部1255は、通信相手の認証が失敗したことを表すために認証フラグをOFFに設定する。

【0251】

このようにして、リーダライタ1051により携帯デバイス1002が認証される。

【0252】

上述したように、携帯デバイス1002とリーダライタ1051との間で行われる相互認証は、比較的処理の負荷が軽い共通鍵暗号アルゴリズムを利用して行われるので、例えば、比較的処理の負荷が重い公開鍵暗号アルゴリズムを利用した相互認証の場合と比較して処理に要する時間を短縮することができるとともに、携帯デバイス1002(またはリーダライタ1051)の構成を簡単かつ小型化することが可能となる。

【0253】

また、認証用データ1乃至認証用データ3は、暗号化されて送受信されるので、安全で確実な相互認証を行うことが可能となる。さらに、携帯デバイス1002の固有のIDであるIDdは、暗号化されて送信されるので(平文のまま送信されることはないので)ユーザ1001の行動(行先)などを不正に知るなどの行為が抑止され、その結果ユーザのプライバシーを尊重したデータ通信システムを提供することが可能となる。

【0254】

以上においては、携帯デバイス1002(またはリーダライタ1051)のメモリに、リーダライタ認証用鍵である鍵Kmr(または携帯デバイス認証用鍵である鍵Kmd)が1種類だけ記憶されるようにしたが、例えば、複数のサービス提供者がデータ通信システムを利用している場合、それらのサービス提供者に対応させて、複数の種類のリーダライタ認証用鍵である鍵Kmr(または携帯デバイス認証用鍵である鍵Kmd)が記憶されるようにすることも可能である。この場合、例えば、図15のステップS101において、リクエストコマンドとともに、サービス提供者の種類を特定するコードなどを送信し、そのコードに対応して、相互認証において利用されるリーダライタ認証用鍵(または携帯デバイス認証用鍵)が特定されるようにすればよい。

【0255】

また、以上においては、携帯デバイス1002とリーダライタ1051とが、図2乃至図9を参照して上述して無線通信を行う場合の例について説明したが、携帯デバイス1002とリーダライタ1051とが他の方式の通信を行う場合であっても本発明を適用することができる。

【0256】

さらに、以上においては、携帯デバイス1002と、リーダライタ1051との間で行われる相互認証の例について説明したが、これとは異なる機器同士の相互認証においても本発明を適用することができる。

【0257】

なお、上述した一連の処理は、ハードウェアにより実行させることもできるし、ソフトウェアにより実行させることもできる。上述した一連の処理をソフトウェアにより実行させる場合には、そのソフトウェアを構成するプログラムが、専用のハードウェアに組み込まれているコンピュータ、または、各種のプログラムをインストールすることで、各種の機能を実行することが可能な、例えば汎用のパーソナルコンピュータなどに、ネットワークや記録媒体からインストールされる。

【0258】

上述した一連の処理をソフトウェアにより実行させる場合には、そのソフトウェアを構成するプログラムが、インターネットなどのネットワークや、リムーバブルメディアなどからなる記録媒体からインストールされる。

【0259】

なお、この記録媒体は、ユーザにプログラムを配信するために配布される、プログラムが記録されている磁気ディスク(フロッピディスク(登録商標)を含む)、光ディスク(CD-ROM(Compact Disk-Read Only Memory),DVD(Digital Versatile Disk)を含む)、光磁気ディスク(MD(Mini-Disk)(登録商標)を含む)、もしくは半導体メモリなどよりなるリムーバブルメディアにより構成されるものだけでなく、装置本体に予め組み込まれた状態でユーザに配信される、プログラムが記録されているROMや、記憶部に含まれるハードディスクなどで構成されるものも含む。

【0260】

本明細書において上述した一連の処理を実行するステップは、記載された順序に沿って時系列的に行われる処理はもちろん、必ずしも時系列的に処理されなくとも、並列的あるいは個別に実行される処理をも含むものである。

【図面の簡単な説明】

【0261】

【図1】従来の相互認証の例を説明する図である。

【図2】本発明を適用した通信システムの一実施形態に係る構成例を示す図である。

【図3】理想状態における、図2の通信システムの等価回路の例を示す図である。

【図4】図3のモデルにおいて、受信負荷抵抗の両端に生じる電圧の実効値の計算結果の例を示す図である。

【図5】図2の通信システムの配置例を示す図である。

【図6】本発明を適用した通信システムの一実施形態に係る実際の利用例を示す図である。

【図7】本発明を適用した通信システムの一実施形態に係る他の利用例を示す図である。

【図8】通信処理の流れの例を示すフローチャートである。

【図9】本発明を適用した通信システムの、さらに他の構成例を示す図である。

【図10】本発明を適用したデータ通信システムの一実施形態に係る構成例を示す図である。

【図11】図10の携帯デバイスの内部構成例を示すブロック図である。

【図12】図10のリーダライタの内部構成例を示すブロック図である。

【図13】携帯デバイスのメモリに記憶される情報の例を示す図である。

【図14】リーダライタのメモリに記憶される情報の例を示す図である。

【図15】本発明の相互認証の例を説明するフローチャートである。

【図16】信号電極上の複数の携帯デバイスと通信を行う場合の例を示す図である。

【図17】リーダライタが携帯デバイスのIDを取得する際の処理の流れの例を説明するタイミングチャートである。

【図18】認証用データ1生成処理の例を説明するフローチャートである。

【図19】Kr生成処理の例を説明するフローチャートである。

【図20】D1生成処理の例を説明するフローチャートである。

【図21】認証用データ2生成処理の例を説明するフローチャートである。

【図22】D1復号処理の例を説明するフローチャートである。

【図23】Kd生成処理の例を説明するフローチャートである。

【図24】D2生成処理の例を説明するフローチャートである。

【図25】リーダライタ検証処理の例を説明するフローチャートである。

【図26】D2復号処理の例を説明するフローチャートである。

【図27】認証用データ3生成処理の例を説明するフローチャートである。

【図28】D3生成処理の例を説明するフローチャートである。

【図29】携帯デバイス検証処理の例を説明するフローチャートである。

【図30】D3復号処理の例を説明するフローチャートである。

【符号の説明】

【0262】

100 通信システム, 110 送信装置, 111 送信信号電極, 112 送信基準電極, 113 送信部, 120 受信装置, 121 受信信号電極, 122 受信基準電極, 123 受信部, 130 通信媒体, 961および962 送受信装置, 1001 ユーザ 1002 携帯デバイス 1021 信号電極, 1022 基準電極, 1051 リーダライタ, 1101 信号電極, 1102 基準電極, 1154 メモリ, 1155 制御部, 1254 メモリ, 1255 制御部

【技術分野】

【0001】

本発明は、情報処理装置および方法、プログラム、並びに記録媒体に関し、特に、ユーザのプライバシーを尊重し、かつ確実な認証をおこなうことができるようにする情報処理装置および方法、プログラム、並びに記録媒体に関する。

【背景技術】

【0002】

近年、無線通信の技術が進歩しており、例えば、2.4GHz帯域を用いる無線伝送方式(いわゆるBluetooth)によりパソコン、周辺機器、家電、携帯電話機など、デバイスを問わないデータ交換の実現が期待されているほか、人体など通常の通信媒体とはことなる導体を用いて送信機と受信機による通信を行う技術も提案されている(例えば、特許文献1または特許文献2参照。)。

【0003】

例えば、人体を通信媒体とする新型の無線通信に対応する電子機器などは今後、自動改札制御システムや商品の代金決済の取引などに幅広く用いられて普及していくものと考えられる。

【0004】

また、自動改札制御システムや商品の代金決済の取引などにおいては、不正な取引が行われないようにするために、ユーザが所有するデバイスと、サービス提供者が設置する機器(例えば、自動改札機、自動販売機など)との間で相互に認証を行う必要がある。このような取引においては、迅速かつ正確な認証が行われるようにする必要があり、出願人は、共通鍵暗号アルゴリズムを用いた相互認証の仕組みを提案している(例えば、特許文献3参照)。

【0005】

図1は、従来の共通鍵暗号アルゴリズムを用いた相互認証の例を示す図である。同図に示されるように、デバイスアクセス機器としてのリーダライタ(R/W)が64ビットの乱数Rbを生成し、Rbおよび自己のIDであるIDrwをデバイス(Device)に送信する。これを受信したデバイス(Device)は、新たに64ビットの乱数Raを生成し、双方向個別鍵認証用マスター鍵MKauth_DEV_AによるIDrwのDES暗号化処理により双方向個別鍵認証用共通鍵Kauth_DEV_Aを取得する。さらに、鍵Kauth_DEV_A、Kauth_DEV_Bを用いて、Ra,Rb,IDrwの順に、暗号アルゴリズムとして、例えばDES−CBCモードでデータを暗号化し、自己の識別子IDmとともにデバイスアクセス機器としてのリーダライタ(R/W)に返送する。

【0006】

これを受信したリーダライタ(R/W)は、まず、双方向個別鍵認証用マスター鍵MKauth_DEV_BによるIDmのDES暗号化処理により双方向個別鍵認証用共通鍵Kauth_DEV_Bを取得する。さらに、受信データを鍵Kauth_DEV_A、Kauth_DEV_Bで復号する。復号して得られたRbおよびIDrwが、デバイスアクセス機器としてのリーダライタ(R/W)が送信したものと一致するか検証する。この検証に通った場合、リーダライタ(R/W)はデバイス(Device)を正当なものとして認証する。

【0007】

次にリーダライタ(R/W)は、セッション鍵として使用する64ビットの乱数Ksesを生成し、双方向個別鍵認証用共通鍵Kauth_DEV_A、 Kauth_DEV_Bを用いて、Rb,Ra,Ksesの順に、DESアルゴリズムとしての例えばトリプルDESモードでデータを暗号化し、デバイス(Device)に返送する。

【0008】

これを受信したデバイスは、受信データを双方向個別鍵認証用共通鍵Kauth_DEV_A、 Kauth_DEV_Bで復号する。復号して得られたRa、Rbがデバイス(Device)が送信したものと一致するか検証する。この検証に通った場合、デバイス(Device)はリーダライタ(R/W)を正当なものとして認証し、認証後、セッション鍵Ksesを秘密通信のための共通鍵として利用する。

【0009】

このように、通信相手方のマスター鍵に基づく処理を実行して生成した通信相手の個別鍵と、自己の個別鍵の2つの鍵を共通鍵として設定し、設定した2つの鍵を用いて共通鍵方式による相互認証を実行すれば、デバイスまたはアクセス装置に予め共通鍵が格納される構成と比較してよりセキュアな認証が可能となる。

【0010】

【特許文献1】特表平11−509380号公報

【特許文献2】特開10−229357号公報

【特許文献3】特開2002−278838号公報

【発明の開示】

【発明が解決しようとする課題】

【0011】

ところで、人体を通信媒体とする新型の無線通信によれば、ユーザの意思に係らず、通信が行われる場合も考えられる。例えば、ユーザが人体通信用の信号電極の上を歩いたとき、ユーザが所有するデバイスと信号電極との間で、ユーザが気づくことなく、通信が行われることもあり、例えば、ユーザの行動(行先など)を不正に知ることも可能となってしまう。そこで、通信相手の正当性が認証されるまで、ユーザが所有するデバイスを特定可能な情報(例えば、IDなど)を提供しないようにすることが望ましい。

【0012】

しかしながら、特許文献3の技術では、デバイスまたはリーダライタのIDは、暗号化されるなど秘匿されることなく送信されてしまうので、ユーザの行動(行先など)を不正に知られてしまう恐れがある。

【0013】

一方、特許文献1の技術では、送信器、人体、受信器、アースグラウンドと結合された閉回路が構成され、信号が伝達されるというものであるため、送信器および受信器の人体から遠い方の電極とアースグラウンドとの結合はきわめて希薄で、実質的には閉回路を構成しにくい。また、特許文献2の技術では、送信器、人体、受信器、大気と結合された閉回路が構成され、信号を伝達するというものであるため、大気を介して結合するには、送信器と受信器がかなり近くに配置されなければならない。

【0014】

本発明はこのような状況に鑑みてなされたものであり、ユーザのプライバシーを尊重し、かつ確実な認証をおこなうことができるようにするものである。

【課題を解決するための手段】

【0015】

本発明の第1の側面は、ユーザにより携帯され、情報管理装置との間で通信を行い、前記情報管理装置と相互に認証を行う情報処理装置であって、前記情報管理装置から送信される前記情報管理装置のIDと、前記情報管理装置の認証用鍵とに基づいて前記情報管理装置に固有の暗号鍵を生成する暗号鍵生成手段と、乱数と自分のIDとを、前記暗号鍵生成手段により生成された暗号鍵により暗号化することで生成された第1の認証用データを、前記情報管理装置に送信する認証用データ送信手段と、前記情報管理装置が、前記第1の認証用データに基づいて生成して送信してきた第2の認証用データを自分に固有の暗号鍵を用いて復号する認証用データ復号手段と、前記認証用データ復号手段の復号の結果に基づいて、前記情報管理装置が正当であるか否かを判定することにより前記情報管理装置を認証する認証手段とを備える情報処理装置である。

【0016】

前記認証手段により、前記情報管理装置が認証された場合、前記認証用データ復号手段による復号の結果得られたデータと、乱数とを自分に固有の暗号鍵で暗号化することで生成した第3の認証用データを、前記情報管理装置に送信するデータ送信手段をさらに備えるようにすることができる。

【0017】

前記第3の認証用データは、前記情報管理装置に受信されて前記情報管理装置による自分の認証に用いられるようにすることができる。

【0018】

前記情報管理装置の認証用鍵は、複数の情報管理装置に対して共通の認証用鍵として割り当てられ、予め記憶されているようにすることができる。

【0019】

前記情報管理装置との通信は、自分に接続され、前記信号の出力値を判定するための基準点を得るための基準電極と、前記基準電極よりも通信媒体に対して静電結合が強くなるように設けられ、通信媒体を介して伝送させる信号を送信または受信するための信号電極との間に生じた電位差に基づいて行われるようにすることができる。

【0020】

前記通信媒体は、人体であるようにすることができる。

【0021】

本発明の第1の側面は、ユーザにより携帯され、情報管理装置との間で通信を行い、前記情報管理装置と相互に認証を行う情報処理装置の情報処理方法であって、前記情報管理装置から送信される前記情報管理装置のIDと、前記情報管理装置の認証用鍵とに基づいて前記情報管理装置に固有の暗号鍵を生成し、乱数と自分のIDとを、生成された暗号鍵により暗号化することで生成された第1の認証用データを、前記情報管理装置に送信し、前記情報管理装置が、前記第1の認証用データに基づいて生成して送信してきた第2の認証用データを自分に固有の暗号鍵を用いて復号し、前記復号の結果に基づいて、前記情報管理装置が正当であるか否かを判定することにより前記情報管理装置を認証するステップを含む情報処理方法である。

【0022】

本発明の第1の側面は、ユーザにより携帯され、情報管理装置との間で通信を行い、前記情報管理装置と相互に認証を行う情報処理装置に情報処理を実行させるプログラムであって、前記情報管理装置から送信される前記情報管理装置のIDと、前記情報管理装置の認証用鍵とに基づいて前記情報管理装置に固有の暗号鍵の生成を制御し、乱数と自分のIDとを、生成された暗号鍵により暗号化することで生成された第1の認証用データの前記情報管理装置への送信を制御し、前記情報管理装置が、前記第1の認証用データに基づいて生成して送信してきた第2の認証用データの自分に固有の暗号鍵を用いての復号を制御し、前記復号の結果に基づいて、前記情報管理装置が正当であるか否かを判定することにより前記情報管理装置の認証を制御するステップを含むコンピュータが読み取り可能なプログラムである。

【0023】

本発明の第1の側面においては、前記情報管理装置から送信される前記情報管理装置のIDと、前記情報管理装置の認証用鍵とに基づいて前記情報管理装置に固有の暗号鍵が生成され、乱数と自分のIDとを、前記暗号鍵により暗号化することで生成された第1の認証用データが、前記情報管理装置に送信され、前記情報管理装置が、前記第1の認証用データに基づいて生成して送信してきた第2の認証用データが自分に固有の暗号鍵を用いて復号され、前記復号の結果に基づいて、前記情報管理装置が正当であるか否かが判定される。

【0024】

本発明の第2の側面は、ユーザにより携帯される端末との間で通信を行い、前記端末と相互に認証を行う情報処理装置であって、前記端末に対して、暗号化された前記端末のIDを含む第1の認証用データの送信を要求する要求手段と、前記要求手段による要求に対応して前記端末から送信されてきた前記第1の認証用データを、自分に固有の暗号鍵を用いて復号する認証用データ復号手段と、前記認証用データ復号手段により復号された前記端末のIDを、前記端末の認証用鍵により暗号化することで前記端末に固有の暗号鍵を生成する暗号鍵生成手段と、前記認証用データ復号手段の復号の結果得られたデータと乱数とを、前記暗号鍵生成手段により生成された暗号鍵により暗号化することで生成された第2の認証用データを、前記端末に送信する認証用データ送信手段と、前記端末が、前記第2の認証用データに基づいて生成して送信してきた第3の認証用データを、前記暗号鍵生成手段により生成された暗号鍵を用いて復号するデータ復号手段と、前記データ復号手段の復号の結果に基づいて、前記端末が正当であるか否かを判定することにより前記端末を認証する認証手段とを備える情報処理装置である。

【0025】

前記第2の認証用データは、前記端末に受信されて前記端末による自分の認証に用いられるようにすることができる。

【0026】

前記第3の認証データは、前記端末により自分が認証された場合、前記端末から送信されて前記データ復号手段により受信されるようにすることができる。

【0027】

前記端末の認証用鍵は、複数の情報管理装置に対して共通の認証用鍵として割り当てられ、予め記憶されているようにすることができる。

【0028】

前記端末との通信は、自分に接続され、前記信号の出力値を判定するための基準点を得るための基準電極と、前記基準電極よりも通信媒体に対して静電結合が強くなるように設けられ、通信媒体を介して伝送させる信号を送信または受信するための信号電極との間に生じた電位差に基づいて行われるようにすることができる。

【0029】

前記通信媒体は人体であるようにすることができる。

【0030】

本発明の第2の側面は、ユーザにより携帯される端末との間で通信を行い、前記端末と相互に認証を行う情報処理装置の情報処理方法であって、前記端末に対して、暗号化された前記端末のIDを含む第1の認証用データの送信を要求し、前記要求に対応して前記端末から送信されてきた前記第1の認証用データを、自分に固有の暗号鍵を用いて復号し、復号された前記端末のIDを、前記端末の認証用鍵により暗号化することで前記端末に固有の暗号鍵を生成し、前記復号の結果得られたデータと乱数とを、生成された暗号鍵により暗号化することで生成された第2の認証用データを、前記端末に送信し、前記端末が、前記第2の認証用データに基づいて生成して送信してきた第3の認証用データを、生成された暗号鍵を用いて復号し、前記復号の結果に基づいて、前記端末が正当であるか否かを判定することにより前記端末を認証するステップを含む情報処理方法である。

【0031】

本発明の第2の側面は、ユーザにより携帯される端末との間で通信を行い、前記端末と相互に認証を行う情報処理装置の情報処理を実行させるプログラムであって、前記端末に対して、暗号化された前記端末のIDを含む第1の認証用データの送信の要求を制御し、前記要求に対応して前記端末から送信されてきた前記第1の認証用データの、自分に固有の暗号鍵を用いての復号を制御し、復号された前記端末のIDを、前記端末の認証用鍵により暗号化することで前記端末に固有の暗号鍵の生成を制御し、前記復号の結果得られたデータと乱数とを、生成された暗号鍵により暗号化することで生成された第2の認証用データの、前記端末への送信を制御し、前記端末が、前記第2の認証用データに基づいて生成して送信してきた第3の認証用データの、生成された暗号鍵を用いての復号を制御し、前記復号の結果に基づいて、前記端末が正当であるか否かを判定することにより前記端末の認証を制御するステップを含むコンピュータが読み取り可能なプログラムである。

【0032】

本発明の第2の側面においては、前記端末に対して、暗号化された前記端末のIDを含む第1の認証用データの送信が要求され、前記要求に対応して前記端末から送信されてきた前記第1の認証用データが、自分に固有の暗号鍵を用いて復号され、復号された前記端末のIDを、前記端末の認証用鍵により暗号化することで前記端末に固有の暗号鍵が生成され、復号の結果得られたデータと乱数とを、前記暗号鍵生成ステップの処理により生成された暗号鍵により暗号化することで生成された第2の認証用データが、前記端末に送信され、前記端末が、前記第2の認証用データに基づいて生成して送信してきた第3の認証用データが、前記暗号鍵生成ステップの処理により生成された暗号鍵を用いて復号され、復号の結果に基づいて、前記端末が正当であるか否かが判定される。

【発明の効果】

【0033】

本発明の第1の側面によれば、自分のIDを暗号化して秘匿し、通信相手に自分を認証させることが可能となる。従って、ユーザのプライバシーを尊重し、かつ確実な認証を行うことができる。

【0034】

本発明の第2の側面によれば、通信相手のIDが暗号化されて秘匿されていても、確実に認証を行うことが可能となる。従って、ユーザのプライバシーを尊重し、かつ確実な認証を行うことができる。

【発明を実施するための最良の形態】

【0035】

以下に本発明の実施の形態を説明するが、本発明の構成要件と、発明の詳細な説明に記載の実施の形態との対応関係を例示すると、次のようになる。この記載は、本発明をサポートする実施の形態が、発明の詳細な説明に記載されていることを確認するためのものである。従って、発明の詳細な説明中には記載されているが、本発明の構成要件に対応する実施の形態として、ここには記載されていない実施の形態があったとしても、そのことは、その実施の形態が、その構成要件に対応するものではないことを意味するものではない。逆に、実施の形態が構成要件に対応するものとしてここに記載されていたとしても、そのことは、その実施の形態が、その構成要件以外の構成要件には対応しないものであることを意味するものでもない。

【0036】

本発明の第1の側面の情報処理装置は、ユーザにより携帯され、情報管理装置(例えば、図10のリーダライタ1051−1乃至1051−3)との間で通信を行い、前記情報管理装置と相互に認証を行う情報処理装置であって、前記情報管理装置から送信される前記情報管理装置のIDと、前記情報管理装置の認証用鍵(例えば、図13の鍵Kmr)とに基づいて前記情報管理装置に固有の暗号鍵を生成する暗号鍵生成手段(例えば、図18のステップS301の処理を実行する図11の制御部1155)と、乱数と自分のIDとを、前記暗号鍵生成手段により生成された暗号鍵により暗号化することで生成された第1の認証用データを、前記情報管理装置に送信する認証用データ送信手段(例えば、図18のステップS302および図15のステップS203の処理を実行する図11の制御部1155)と、前記情報管理装置が、前記第1の認証用データに基づいて生成して送信してきた第2の認証用データを自分に固有の暗号鍵を用いて復号する認証用データ復号手段(例えば、図25のステップS501の処理を実行する図11の制御部1155)と、前記認証用データ復号手段の復号の結果に基づいて、前記情報管理装置が正当であるか否かを判定することにより前記情報管理装置を認証する認証手段(例えば、図25のステップS502の処理を実行する図11の制御部1155)とを備える。

【0037】

この情報処理装置は、前記認証手段により、前記情報管理装置が認証された場合、

前記認証用データ復号手段による復号の結果得られたデータと、乱数とを自分に固有の暗号鍵で暗号化することで生成した第3の認証用データを、前記情報管理装置に送信するデータ送信手段(例えば、図27のステップS601の処理を実行する図11の制御部1155)をさらに備えるようにすることができる。

【0038】

この情報処理装置は、前記情報管理装置との通信が、自分に接続され、前記信号の出力値を判定するための基準点を得るための基準電極(例えば、図11の基準電極1102)と、前記基準電極よりも通信媒体に対して静電結合が強くなるように設けられ、通信媒体を介して伝送させる信号を送信または受信するための信号電極(例えば、図11の信号電極1101)との間に生じた電位差に基づいて行われるようにすることができる。

【0039】

本発明の第1の側面の情報処理方法は、ユーザにより携帯され、情報管理装置(例えば、図10のリーダライタ1051−1乃至1051−3)との間で通信を行い、前記情報管理装置と相互に認証を行う情報処理装置の情報処理方法であって、前記情報管理装置から送信される前記情報管理装置のIDと、前記情報管理装置の認証用鍵(例えば、図13の鍵Kmr)とに基づいて前記情報管理装置に固有の暗号鍵を生成し(例えば、図18のステップS301の処理)、乱数と自分のIDとを、生成された暗号鍵により暗号化することで生成された第1の認証用データを、前記情報管理装置に送信し(例えば、図18のステップS302および図15のステップS203の処理)、前記情報管理装置が、前記第1の認証用データに基づいて生成して送信してきた第2の認証用データを自分に固有の暗号鍵を用いて復号し(例えば、図25のステップS501の処理)、前記復号の結果に基づいて、前記情報管理装置が正当であるか否かを判定することにより前記情報管理装置を認証する(例えば、図25のステップS502の処理)ステップを含む。

【0040】

本発明の第2の側面の情報処理装置は、ユーザにより携帯される端末(例えば、図10の携帯デバイス1002)との間で通信を行い、前記端末と相互に認証を行う情報処理装置であって、前記端末に対して、暗号化された前記端末のIDを含む第1の認証用データの送信を要求する要求手段(例えば、図15のステップS101の処理を実行する図12の制御部1255)と、前記要求手段による要求に対応して前記端末から送信されてきた前記第1の認証用データを、自分に固有の暗号鍵を用いて復号する認証用データ復号手段(例えば、図21のステップS401の処理を実行する図12の制御部1255)と、前記認証用データ復号手段により復号された前記端末のIDを、前記端末の認証用鍵(例えば、図14の鍵Kmd)により暗号化することで前記端末に固有の暗号鍵を生成する暗号鍵生成手段(例えば、図21のステップS402の処理を実行する図12の制御部1255)と、前記認証用データ復号手段の復号の結果得られたデータと乱数とを、前記暗号鍵生成手段により生成された暗号鍵により暗号化することで生成された第2の認証用データを、前記端末に送信する認証用データ送信手段(例えば、図21のステップS403および図15のステップS104の処理を実行する図12の制御部1255)と、前記端末が、前記第2の認証用データに基づいて生成して送信してきた第3の認証用データを、前記暗号鍵生成手段により生成された暗号鍵を用いて復号するデータ復号手段(例えば、図29のステップS701の処理を実行する図12の制御部1255)と、前記データ復号手段の復号の結果に基づいて、前記端末が正当であるか否かを判定することにより前記端末を認証する認証手段(例えば、図29のステップS702の処理を実行する図12の制御部1255)とを備える。

【0041】

この情報処理装置は、前記端末との通信が、自分に接続され、前記信号の出力値を判定するための基準点を得るための基準電極(例えば、図12の基準電極1022)と、前記基準電極よりも通信媒体に対して静電結合が強くなるように設けられ、通信媒体を介して伝送させる信号を送信または受信するための信号電極(例えば、図12の信号電極1021)との間に生じた電位差に基づいて行われるようにすることができる。

【0042】

本発明の第2の側面の情報処理方法は、ユーザにより携帯される端末(例えば、図10の携帯デバイス1002)との間で通信を行い、前記端末と相互に認証を行う情報処理装置の情報処理方法であって、前記端末に対して、暗号化された前記端末のIDを含む第1の認証用データの送信を要求し(例えば、図15のステップS101の処理)、前記要求に対応して前記端末から送信されてきた前記第1の認証用データを、自分に固有の暗号鍵を用いて復号し(例えば、図21のステップS401の処理)、復号された前記端末のIDを、前記端末の認証用鍵(例えば、図14の鍵Kmd)により暗号化することで前記端末に固有の暗号鍵を生成し(例えば、図21のステップS402の処理)、前記復号の結果得られたデータと乱数とを、生成された暗号鍵により暗号化することで生成された第2の認証用データを、前記端末に送信し(例えば、図21のステップS403および図15のステップS104の処理)、前記端末が、前記第2の認証用データに基づいて生成して送信してきた第3の認証用データを、生成された暗号鍵を用いて復号し(例えば、図29のステップS701の処理)、前記復号の結果に基づいて、前記端末が正当であるか否かを判定することにより前記端末を認証する(例えば、図29のステップS702の処理)ステップを含む。

【0043】

以下、図面を参照して、本発明の実施の形態について説明する。最初に本発明において利用する無線通信について図2乃至図9を参照して詳細に説明する。

【0044】

図2は、本発明を適用した通信システムの一実施形態に係る構成例を示す図である。

【0045】

図2において、通信システム100は、送信装置110、受信装置120、および通信媒体130により構成され、送信装置110と受信装置120が通信媒体130を介して信号を送受信するシステムである。つまり、通信システム100において、送信装置110より送信された信号は、通信媒体130を介して伝送され、受信装置120により受信される。

【0046】

送信装置110は、送信信号電極111、送信基準電極112、および送信部113を有している。送信信号電極111は、通信媒体130を介して伝送させる信号を送信するための電極であり、信号の高低差を判定するための基準点を得るための電極である送信基準電極112よりも通信媒体130に対して静電結合が強くなるように設けられる。送信部113は、送信信号電極111と送信基準電極112との間に設けられ、これらの電極間に受信装置120へ伝達したい電気信号(電位差)を与える。

【0047】

受信装置120は、受信信号電極121、受信基準電極122、および受信部123を有している。受信信号電極121は、通信媒体130を介して伝送される信号を受信するための電極であり、信号の高低差を判定するための基準点を得るための電極である受信基準電極122よりも通信媒体130に対して静電結合が強くなるように設けられる。受信部123は、受信信号電極121と受信基準電極122との間に設けられ、これらの電極間に生じた電気信号(電位差)を所望の電気信号に変換し、送信装置110の送信部113で生成された電気信号を復元する。

【0048】

通信媒体130は、電気信号を伝達可能な物理的特性を有する物質、例えば、導電体や誘電体等により構成される。例えば、通信媒体130は、金属に代表される導電体(例えば、銅、鉄、またはアルミ等)により構成される。また例えば、通信媒体130は、純水、ゴム、ガラス、若しくは食塩水等の電解液、または、これらの複合体である生体等の誘電体により構成される。この通信媒体130はどのような形状であってもよく、例えば、線状、板状、球状、角柱、または円柱等、任意の形状であってもよい。

【0049】

このような通信システム100において、最初に、各電極と、通信媒体または装置周辺空間との関係について説明する。なお、以下において、説明の便宜上、通信媒体130が完全導体であるものとする。また、送信信号電極111と通信媒体130との間、および、受信信号電極121と通信媒体130との間には空間が存在し、電気的な結合はないものとする。すなわち、送信信号電極111または受信信号電極121と、通信媒体130との間には、それぞれ、静電容量が形成される。

【0050】

また、送信基準電極112は送信装置110周辺の空間に向くように設けられており、受信基準電極122は受信装置120周辺の空間に向くように設けられている。一般的に、導体が空間に存在する場合、その導体の表面近傍の空間に静電容量が形成される。例えば、導体の形状を半径r[m]の球としたとき、その静電容量Cは、以下の式(1)のように求められる。

【0051】

【数1】

【0052】

式(1)において、πは円周率を示す。また、εは、導体を取り囲む媒質の誘電率を示し、以下の式(2)のように求められる。

【0053】

【数2】

【0054】

ただし、式(2)において、ε0は、真空中の誘電率を示し、8.854×10−12[F/m]である。また、εrは比誘電率を示し、真空の誘電率ε0に対する比率を示す。

【0055】

上述した式(1)に示されるように半径rが大きい程、静電容量Cは大きくなる。なお、球以外の複雑な形状の導体の静電容量Cの大きさは、上述した式(1)のように、簡単に表現することはできないが、その導体の表面積の大きさに応じて変化することは明らかである。

【0056】

以上のように、送信基準電極112は、送信装置110周辺の空間に対して静電容量を形成し、受信基準電極122は、受信装置120周辺の空間に対して静電容量を形成する。すなわち、送信装置110および受信装置120の外部の仮想無限遠点からみたとき、送信基準電極112や受信基準電極122の電位は固定的であり、変動しにくいことを示している。

【0057】

次に、通信システム100における通信の仕組みの原理について説明する。なお、以下において、説明の便宜上、または前後関係等から、コンデンサを単に静電容量と表現する場合もあるが、これらは同意である。

【0058】

また、以下において、図2の送信装置110と受信装置120は、装置間が十分な距離を保つように配置されており、相互の影響を無視できるものとする。また、送信装置110において、送信信号電極111は通信媒体130とのみ静電結合し、送信基準電極112は送信信号電極111に対して十分な距離が置かれ、相互の影響は無視できる(静電結合しない)ものとする。同様に、受信装置120において、受信信号電極121は通信媒体130とのみ静電結合し、受信基準電極122は受信信号電極121に対して十分な距離が置かれ、相互の影響は無視できる(静電結合しない)ものとする。さらに、実際には、送信信号電極111、受信信号電極121、および通信媒体130も、空間内に配置されている以上、それぞれ空間に対する静電容量を有することになるが、ここでは、説明の便宜上、それらを無視できるものとする。

【0059】

図3は、図2の通信システム100を等価回路で表した図である。通信システム200は、通信システム100を等価回路で表したものであり、実質的に通信システム100と等価である。

【0060】

すなわち、通信システム200は、送信装置210、受信装置220、および接続線2230を有しているが、この送信装置210は図2に示される通信システム100の送信装置110に対応し、受信装置220は図2に示される通信システム100の受信装置120に対応し、接続線230は図2に示される通信システム100の通信媒体130に対応する。

【0061】

図3の送信装置210において、信号源213−1および接地点213−2は、図2の送信部113に対応する。信号源213−1は、送信用の信号として、特定周期ω×t[rad]の正弦波を生成する。ここで、t[s]は時間を示す。また、ω[rad/s]は角周波数を示し、以下の式(3)のように表すことができる。

【0062】

【数3】

【0063】

式(3)において、πは円周率、f[Hz]は信号源213−1が生成する信号の周波数を示す。接地点213−2は、送信装置210内における回路のグランドに接続される点である。つまり信号源213の端子の一方は、送信装置210内における回路の、所定の基準電位に設定される。

【0064】

Cte214は、コンデンサであり、図2の送信信号電極111と通信媒体130との間の静電容量を表すものである。つまり、Cte214は、信号源213−1の接地点213−2と反対側の端子と、接続線230との間に設けられている。また、Ctg215は、コンデンサであり、図2の送信基準電極112の空間に対する静電容量を表すものである。Ctg215は、信号源213−1の設置点213−2側の端子と、空間上の、送信装置110を基準とした無限遠点(仮想点)を示す接地点216との間に設けられている。

【0065】

図3の受信装置220において、Rr223−1、検出器223−2、および接地点223−3は、図2の受信部123に対応する。Rr223−1は、受信信号を取り出すための負荷抵抗(受信負荷)であり、増幅器により構成される検出器223−2は、このRr223−1の両側の端子間の電位差を検出して増幅する。接地点223−3は、受信装置220内における回路のグランドに接続される点である。つまりRr223−1の端子の一方(検出器223−2の入力端子の一方)は、受信装置220内における回路の、所定の基準電位に設定される。

【0066】

なお、検出器223−2が、さらに、例えば、検出した変調信号を復調したり、検出された信号に含まれる符号化された情報を復号したりする等、その他の機能を備えるようにしてもよい。

【0067】

Cre224は、コンデンサであり、図2の受信信号電極121と通信媒体130との間の静電容量を表すものである。つまり、Cre224は、Rr223−1の接地点223−3と反対側の端子と、接続線230との間に設けられている。また、Crg225は、コンデンサであり、図2の受信基準電極122の空間に対する静電容量を表すものである。Crg225は、Rr223−1の設置点223−3側の端子と、空間上の、受信装置120を基準とした無限遠点(仮想点)を示す接地点226との間に設けられている。

【0068】

接続線230は、完全導体である通信媒体130を表している。なお、図3の通信システム200において、Ctg215とCrg225は、等価回路上、接地点216と接地点226を介して、互いに電気的に接続されているように表現されているが、実際には、これらは互いに電気的に接続されている必要はなく、それぞれが、送信装置210または受信装置220周辺の空間に対して静電容量を形成していればよい。つまり、接地点216と接地点226が電気的に接続されている必要はなく、互いに独立であってもよい。

【0069】

なお、導体があれば、周囲の空間に対して、必ずその表面積の大きさに比例した静電容量が形成される。つまり、例えば、送信装置210と受信装置220は、互いにどんなに離れていてもよい。例えば、図2の通信媒体130が完全導体である場合、接続線230の導電率は無限大とみなせるので、接続線230の長さは通信に影響しない。なお、通信媒体130が導電率の十分な導体であれば、実用上、送信装置と受信装置間との距離は通信の安定性に影響しない。

【0070】

通信システム200において、信号源213−1、Rr223−1、Cte214、Ctg215、Creコンデンサ224、およびCrg225から成る回路が形成されている。直列接続された4つのコンデンサ(Cte214、Ctg215、Creコンデンサ224、およびCrg225)の合成容量Cxは以下の式(4)で表すことができる。

【0071】

【数4】

【0072】

また、信号源213−1が生成する正弦波vt(t)を、以下の式(5)のように表す。

【0073】

【数5】

【0074】

ここで、Vm[V]は信号源電圧の最大振幅電圧を表しており、θ[rad]は初期位相角を表している。つまり、信号源213−1による電圧の実効値Vtrms[V]は以下の式(6)のように求めることができる。

【0075】

【数6】

【0076】

回路全体での合成インピーダンスZは、次の式(7)のように求めることができる。

【0077】

【数7】

【0078】

つまり、Rr223−1の両端に生じる電圧の実効値Vrrmsは式(8)のように求めることができる。

【0079】

【数8】

【0080】

従って、式(8)に示されるように、Rr223−1の抵抗値が大きい程、また、静電容量Cxが大きく、信号源213−1の周波数f[Hz]が高い程、1/((2×π×f×Cx)2)の項が小さくなり、Rr223−1の両端に、より大きな信号を生じさせることができる。

【0081】

例えば、送信装置210の信号源213−1による電圧の実効値Vtrmsを2[V]に固定し、信号源213−1が生成する信号の周波数fを1[MHz]、10[MHz]、または100[MHz]とし、Rr223−1の抵抗値を10K[Ω]、100K[Ω]、または1M[Ω]とし、回路全体の静電容量Cxを0.1[pF]、1[pF]、または10[pF]としたときの、Rr223−1の両端に生じる電圧の実効値Vrrmsの計算結果は図4に示される表250のようになる。

【0082】

表250に示されるように、実効値Vrrmsの計算結果は、その他の条件が同じ場合、周波数fが1[MHz]のときよりも10[MHz]のときの方が大きくなり、受信負荷であるRr223−1の抵抗値が10K[Ω]のときよりも1M[Ω]の時のほうが大きくなり、静電容量Cxが0.1[pF]のときよりも10[pF]の時のほうが大きな値をとる。すなわち、周波数fの値、Rr223−1の抵抗値、および静電容量Cxが大きいほど、大きな実効値Vrrms得られる。

【0083】

また、表250より、ピコファラド以下の静電容量でも、Rr223−1には電気信号が発生することが分かる。すなわち、伝送される信号の信号レベルが微小な場合、受信装置220の検出器223−2によって検出した信号を増幅する等すれば、通信が可能となる。

【0084】

以上の結果から、基本原理として、空間と成す静電容量を利用することによって、送信装置から受信装置への信号の受け渡しが可能である。

【0085】

以上において説明した送信基準電極や受信基準電極の空間に対する静電容量は、各電極の位置に空間が存在すれば形成可能である。従って、上述した送信装置および受信装置は、通信媒体によって送信信号電極と受信信号電極が結合されていれば、互いの距離に依存せずに通信の安定性を得ることができる。

【0086】

次に、送信装置と受信装置の間の距離の大きさによる通信への影響について説明する。上述したように、本発明の原理によれば、送信基準電極と受信基準電極の空間に十分な静電容量を形成できていれば、送受信装置間近辺の大地による経路や、その他の電気的な経路を必要とせず、送信信号電極と受信信号電極の距離に依存しない。従って、例えば、図5に示される通信システム700のように、送信装置710と受信装置720を遠距離におき、十分な導電性あるいは誘電性を持った通信媒体730により送信信号電極711、受信信号電極721を静電的に結合することによって通信が可能である。このとき、送信基準電極712は送信装置710の外部の空間と静電結合し、受信基準電極722は受信装置720の外部の空間と静電結合する。従って、送信基準電極712と受信基準電極722は、互いに静電結合する必要がない。但し、通信媒体730がより長く、大きくなることによって空間に対する静電容量も増加するため、各パラメータを決定する際にこれらについて考慮する必要がある。

【0087】

なお、図5の通信システム700は、図2の通信システム100に対応するシステムであり、送信装置710は送信装置110に対応し、受信装置720は受信装置120に対応し、通信媒体730は通信媒体130に対応する。

【0088】

送信装置710において、送信信号電極711、送信基準電極712、および信号源713−1は、それぞれ、送信信号電極111、送信基準電極112、および送信部113(またはその一部)に対応する。同様に、受信装置720において、受信信号電極721、受信基準電極722、およびRr723−1は、それぞれ、受信信号電極121、受信基準電極122、および受信部123(またはその一部)に対応する。

【0089】

従って、これらの各部についての説明は省略する。

【0090】

以上のように通信システム700は、物理的な基準点経路を不要とし、通信信号伝達経路のみによる通信を実現することができる。

【0091】

なお、以上においては、送信信号電極および受信信号電極が通信媒体と非接触であるように説明したが、これに限らず、送信基準電極および受信基準電極がそれぞれの装置周辺空間との間で十分な静電容量が得られるのであれば、送信信号電極と受信信号電極の間を、導電性を有する通信媒体で接続するようにしてもよい。

【0092】

次に、以上のような通信システムの具体的な適用例について説明する。例えば、以上のような通信システムは、生体を通信媒体とすることもできる。図6は、人体を介して通信を行う場合の通信システムの例を示す模式図である。図6において、通信システム750は、人体の腕部に取り付けられた送信装置760から音楽データを送信し、人体の頭部に取り付けられた受信装置770によってその音楽データを受信して音声に変換し、出力してユーザに視聴させるシステムである。この通信システム750は、上述した通信システム(例えば、通信システム100)に対応したシステムであり、送信装置760や受信装置770は、それぞれ、送信装置110や受信装置120に対応する。また、通信システム750において人体780は、通信媒体であり、図2の通信媒体130に対応する。

【0093】

つまり、送信装置760は、送信信号電極761、送信基準電極762、および送信部763を有しており、それぞれ、図2の送信信号電極111、送信基準電極112、および送信部113に対応する。また、受信装置770は、受信信号電極771、受信基準電極772、および受信部773を有しており、それぞれ、図2の受信信号電極121、受信基準電極122、および受信部123に対応する。

【0094】

従って、通信媒体である人体780に、送信信号電極761および受信信号電極771が接触または近接されるように、送信装置760および受信装置770が設置される。送信基準電極762および受信基準電極772は、空間に対して静電容量を持てばよいので、周辺に大地との結合や、送受信装置(または電極)同士の結合も不要である。

【0095】

図7は、通信システム750を実現する他の例について説明する図である。図7において、受信装置770は、人体780に対して足裏部において接触(または近接)し、人体780の腕部に取り付けられた送信装置760との間で通信を行う。この場合も、通信媒体である人体780に接触(または近接)されるように、送信信号電極761と受信信号電極771が設けられ、空間に向けて送信基準電極762と受信基準電極772が設けられている。特に、大地を通信経路の1つとしていた従来技術では実現不可能な応用例である。

【0096】

このように、本発明によれば、人体などを通信媒体として、ケーブルなどの有線設備を設けることなく、無線通信を行うことが可能となる。

【0097】

以上のような通信システムにおいて、通信媒体に流す信号の変調方式としては、送信装置と受信装置の両方において対応可能であれば、特に制限はなく、通信システム全体の系の特性を踏まえた上で、最適な方式を選択することが出来る。具体的に変調方式としては、ベースバンド、または振幅変調、または周波数変調されたアナログ信号か、ベースバンド、または振幅変調、または周波数変調、または位相変調されたデジタル信号のうちのいずれか1つ、または複数の混合であってもよい。

【0098】

さらに、以上のような通信システムにおいて、1つの通信媒体を利用して、複数の通信が成立させ、全二重通信や、単一の通信媒体による複数の装置同士による通信等を実行することができるようにしてもよい。

【0099】

このような多重通信を実現する方法の例を説明する。1つ目は、スペクトラム拡散方式を適用させる方法である。この場合、送信装置と受信装置の間で互いに周波数帯域幅と特定の時系列コードを取り決めておく。そして送信装置は、この周波数帯域幅の中で、もとの信号を時系列コードによって周波数的に変化させ、周波数帯域全体に拡散させてから送信する。受信装置は、この拡散した成分を受信した後、その受信した信号を積分することで受信信号を復号する。

【0100】

周波数の拡散によって得られる効果を説明する。シャノンとハートレーのチャネル容量の定理によれば、次の式が成り立つ。

【0101】

【数9】

【0102】

ここで、C[bps]はチャネル容量を示し、通信路に流すことの出来る理論上の最大データレートを示す。B[Hz]はチャネル帯域幅を示す。S/Nは信号対ノイズ電力比(SN比)を示す。さらに、上式をマクローリン展開し、S/Nが低いものとすると、上述した式(9)は、次の式(10)のように近似することができる。

【0103】

【数10】

【0104】

これにより、例えばS/Nがノイズフロア以下のレベルであったとすると、S/N<<1となるが、チャネル帯域幅Bを広げることで、チャネル容量Cを所望のレベルに引き上げることが出来る。

【0105】

時系列コードを通信路毎に異なるようし、周波数拡散の動きを異なるようにすれば、相互に干渉することなく周波数が拡散し、相互の混信がなくなることで、同時に複数の通信を行うことができる。

【0106】

2つ目は、送信装置と受信装置の間で互いに周波数帯域幅を決め、それをさらに複数の領域に分割する周波数分割方式を適用させる方法である。この場合、送信装置(または受信装置)は、特定の周波数帯域割り振りの規則に従うか、通信開始時に空いている周波数帯域を検出し、その検出結果に基づいて周波数帯域の割り振りを行う。

【0107】

つまり、通信経路毎に異なる周波数帯域を利用することにより、相互の混信を抑制し、1つの通信媒体において、同時に複数の通信を行うことができる。また、周波数分割方式を用いることにより、多対一通信や、多対多通信も行うことができる。

【0108】

3つ目は、送信装置と受信装置の間で互いに通信時間を複数に分割する時分割方式を適用させる方法である。この場合、送信装置(または受信装置)は、特定の時間分割規則に従うか、通信開始時に空いている時間領域を検出し、その検出結果に基づいて通信時間の分割を行う。

【0109】

つまり、通信経路毎に異なる時間帯域において通信を行うことにより、相互の混信を抑制し、1つの通信媒体において、同時に複数の通信を行うことができる。また、時分割方式を用いることにより、多対一通信や、多対多通信も行うことができる。

【0110】

さらに、上述した以外の方法として、1つ目から3つ目までの通信方式のうちの2つ以上を組み合わせるようにしてもよい。

【0111】

送信装置および受信装置が、同時に複数の他の装置と通信を行うことができるということは、特定のアプリケーションにおいては、特に重要になる。例えば、交通機関のチケットへの応用を想定すると、定期券の情報を有する装置Aと電子マネー機能を有する装置Bの両方を所持した利用者が、自動改札機を利用する際、上記のような方式を使用することで、装置A及び装置Bと同時に通信することで、例えば、利用区間が定期券外の区間も含まれていた場合に、不足金額分を装置Bの電子マネーから差し引くといった便利な用途に利用することが出来る。

【0112】

以上のような送信装置と受信装置との間の通信において実行される通信処理の流れについて、図2の通信システム100の送信装置110と受信装置120との通信の場合を例に、図8のフローチャートを参照して説明する。

【0113】

送信装置110の送信部113は、ステップS11において、送信対象となる信号を発生し、ステップS12において、その発生した信号を、送信信号電極111を介して、通信媒体130上に送信する。信号を送信すると送信装置の送信部113は、通信処理を終了する。送信装置110より送信された信号は、通信媒体130を介して受信装置120に供給される。受信装置120の受信部123は、ステップS21において、受信信号電極121を介して、その信号を受信し、ステップS22において、その受信した信号を出力する。受信した信号を出力した受信部123は、通信処理を終了する。

【0114】

以上のように、送信装置110および受信装置120は、通信媒体130を介して、複雑な処理を必要とせずに、単純な処理により、基本的な通信を行うことができる。つまり、送信装置110および受信装置120は、基準電極を用いて閉回路を構築する必要がないため、信号電極を介して送受信するのみで、環境に影響されずに安定した通信処理を容易に行うことができる。これにより送信装置110および受信装置120(通信システム100)は、環境に影響されずに安定した通信を行うための通信処理の負荷を軽減し、製造コストを削減することもできる。また、通信処理の構造が単純化されることにより、通信システム100は、変調、符号化、暗号化、または多重化など、多様な通信方式を容易に併用することができる。

【0115】

なお、以上の通信システムにおいては、送信装置と受信装置を別体として構成するように説明したが、これに限らず、上述した送信装置と受信装置の両方の機能を有する送受信装置を用いて通信システムを構築するようにしてもよい。

【0116】

図9は、本発明を適用した通信システムの他の構成例を示す図である。

【0117】

図9において、通信システム950は、送受信装置961、送受信装置962、および通信媒体130を有する。通信システム950は、送受信装置961と送受信装置962が通信媒体130を介して双方向に信号を送受信するシステムである。

【0118】

送受信装置961は、図2の送信装置110と同様の送信部110と、受信装置120と同様の受信部120の両方の構成を有している。すなわち、送受信装置961は、送信信号電極111、送信基準電極112、送信部113、受信信号電極121、受信基準電極122、および受信部123を有している。

【0119】

つまり送受信装置961は、送信部110を用いて通信媒体130を介して信号を送信し、受信部120を用いて通信媒体130を介して供給される信号を受信する。このとき、送受信装置961は、送信部110による通信と、受信部120による通信とが混信しないように構成されている。

【0120】

送受信装置962は、送受信装置961と同様の構成を有し、同様に動作するのでその説明を省略する。つまり送受信装置961と送受信装置962は、互いに同様の方法で、通信媒体130を介して、双方向に通信を行う。

【0121】

このようにすることにより、通信システム950(送受信装置961および送受信装置962)は、ケーブルなどの有線設備を設けることなく、双方向の無線通信を容易に実現することができる。

【0122】

なお、図9の例では、送受信で異なる電極を用いているが、信号電極、および基準電極を一組だけ設け、送受信を切り替えるようにしてもよい。

【0123】

図10は、図2乃至図9を参照して上述した無線通信を利用した、データ通信システムの例を示す図である。この例では、ユーザ1001が図2乃至図9を参照して上述した無線通信を行うことが可能な携帯デバイス1002を保持している。

【0124】

携帯デバイス1002を利用するサービスのサービス提供者は、路面や床面などに携帯デバイス1002と通信を行うための信号電極1021−乃至1021−3を予め埋設しており、例えば、ユーザ1001が信号電極1021−1乃至1021−3の上を歩いたとき、携帯デバイス1002に設けられた信号電極と、信号電極1021−1乃至1021−3がそれぞれユーザ1001の人体を通信媒体として、図2乃至図9を参照して上述した無線通信を行う。

【0125】

信号電極1021−1乃至1021−3には、それぞれリーダライタ1051−1乃至1051−3が接続されており、リーダライタ1051−1乃至1051−3は、携帯デバイス1002と通信を行って所定のデータを送受信することにより、ユーザ1001に、例えば、情報提供や課金などのサービスを提供する。

【0126】

図10のデータ通信システムにおいては、例えば、携帯デバイス1002が図9の送受信装置961に対応し、リーダライタ1051−1乃至1051−3のそれぞれが、図9の送受信装置962に対応することになる。なお、信号電極1021−1乃至1021−3またはリーダライタ1051−1乃至1051−3を、それぞれ個々に区別する必要がない場合、単に、信号電極1021またはリーダライタ1051と称する。

【0127】

このデータ通信システムにおいては、ユーザ1001が信号電極1021の上を歩くなどしたときに、ユーザ1001の指令などがなくても、自動的に携帯デバイス1002とリーダライタ1051との通信が行われる。

【0128】

図11は、携帯デバイス1002の内部構成例を示すブロック図である。同図において、信号発生部1151は、例えば、図2乃至図9を参照して上述した無線通信に対応したリーダライタ1051などに対して情報を送信するとき、制御部1155の制御に基づいてその情報に対応する信号を発生する。信号復調部1152は、上述したリーダライタ1051などから情報(情報に対応する信号)を受信したとき、信号を復調し、復調した信号を制御部1155に供給する。

【0129】

送受信切替部1153は、信号電極1101との接続を、例えば制御部1155からの制御に基づいて信号発生部1151または信号復調部1152のいずれか一方に切り替える。

【0130】

メモリ1154は、例えば、EEPROM(Electrically Erasable Programmable Read Only Memory)などにより構成され、制御部1155の制御に基づいて、必要となる情報を記憶する。なお、メモリ1154には、携帯デバイス1002(個々の携帯デバイス)に固有のIDが記憶されている。

【0131】

基準電極1102および信号電極1101は、図2乃至図9を参照して上述した無線通信に用いられる基準電極および信号電極であり、信号電極1101は、通信媒体(例えば、人体など)に近接するように設けられ、基準電極1102は、空間に向くように設けられる。例えば、基準電極1102は、図9の送信基準電極112、または受信基準電極122に対応し、信号電極1101は、図9の送信信号電極111、または受信信号電極121に対応することになる。

【0132】

制御部1155は、例えばCPU、ROM、およびRAM等を含んで構成され、各種のプログラムなどを実行することにより、信号発生部1151、または信号復調部1152の動作を制御する。例えば、制御部1155は、信号発生部1151、または信号復調部1152を制御して、新型の無線通信に対応した携帯デバイスなどとの間で送受信される信号の生成または復調を行わせる。さらに、制御部1155は、必要に応じて、各種のデータをメモリ1154に記憶させ、また、メモリ1154に記憶されているデータを読み出す。

【0133】

また、制御部1155は、DES(Data Encryption Standard)、トリプルDESなど、予め設定された暗号アルゴリズムに対応して、所定の鍵を用いたデータの暗号化または復号の処理を実行する。

【0134】

図12は、リーダライタ1051の内部構成例を示すブロック図である。同図において、信号発生部1251乃至制御部1255は、それぞれ図11の信号発生部1151乃至制御部1155に対応する機能ブロックであり、詳細な説明は省略する。また、信号電極1021は、図10に示されるように路面や床面に埋設されて取り付けられる。基準電極1022および信号電極1021は、図2乃至図9を参照して上述した無線通信に用いられる基準電極および信号電極であり、信号電極1021は、通信媒体(例えば、人体など)に近接するように設けられ、基準電極1022は、空間に向くように設けられる。例えば、基準電極1022は、図9の送信基準電極112、または受信基準電極122に対応し、信号電極1021は、図9の送信信号電極111、または受信信号電極121に対応することになる。

【0135】

図13は、携帯デバイス1002のメモリ1154に記憶されている情報の例を示す図である。この例では、携帯デバイス1002とリーダライタ1051との間で、互いの正当性を確認するために行われる認証処理(適宜、相互認証と称する)のためのデータとして、「自分のID(IDd)」、「自分の鍵(Kd)」、「リーダライタ認証用鍵(Kmr)」が記憶されている。

【0136】

図14は、リーダライタ1051のメモリ1254に記憶されている情報の例を示す図である。この例では、相互認証のためのデータとして、「自分のID(IDr)」、「自分の鍵(Kr)」、「携帯デバイス認証用鍵(Kmd)」が記憶されている。

【0137】

図13および図14において、自分のIDであるIDdおよびIDr、ならびに自分の鍵である鍵Kdおよび鍵Krは、それぞれ1台の携帯デバイス1002および1台のリーダライタ1051に固有のID並びに鍵であり、他の携帯デバイスまたはリーダライタに対しては、それぞれ異なるIDと鍵が割り当てられることになる。

【0138】

一方、リーダライタ認証用鍵または携帯デバイス認証用鍵である鍵KmrまたはKmdは、複数の携帯デバイスまたはリーダライタにおいて同じ鍵として記憶されている。そして、IDrを鍵Kmrで暗号化すると、鍵Krが得られるように構成され、IDdを鍵Kmdで暗号化すると、鍵Kdが得られるように構成されている。すなわち、個々のリーダライタまたは携帯デバイスに対して付与された(自分のID)IDrまたはIDdに対して、予め定められた鍵KmrまたはKmdを用いて暗号化することにより、個々のリーダライタまたは携帯デバイスに対して付与される鍵(自分の鍵)KrまたはKdが生成される。

【0139】

なお、鍵KmdとKmrは、携帯デバイス1002を提供する業者と、携帯デバイス1002を利用するサービスのサービス提供者(リーダライタ1005を設置する業者)とにより予め定められているものとする。

【0140】

次に、携帯デバイス1002と、リーダライタ1051との間で行われる相互認証について、図15のフローチャートを参照して説明する。相互認証は、例えば、携帯デバイス1002を保持したユーザ1001が、信号電極1021の上にいるとき実行される。

【0141】

最初にステップS101において、リーダライタ1051は、リクエストコマンドと自分のIDであるIDrとを携帯デバイス1002に送信し、ステップS201において携帯デバイス1002によりこれが受信される。ここで、リクエストコマンドは、相互認証に必要となる認証用データ(後述)の送信を要求するコマンドであり、携帯デバイス1002とリーダライタ1051との間で予め定められた信号とされる。

【0142】

ステップS202において、携帯デバイス1002は、ステップS201で受信したリクエストコマンドとIDr(リーダライタ1051のID)に基づいて、図18を参照して後述する認証用データ1生成処理を実行する。これにより、リーダライタ1051の鍵Krが生成され、携帯デバイス1002のIDであるIDdが携帯デバイス1002により発生(生成)された乱数R1とともに鍵Krで暗号化されて、相互認証のための認証用データ1としてデータD1が生成される。

【0143】

ステップS203において、携帯デバイス1002は、ステップS202の処理により生成されたデータD1をリーダライタ1051に送信し、ステップS102においてリーダライタ1051によりこれが受信される。

【0144】

ステップS103において、リーダライタ1051は、ステップS102で受信したデータD1に基づいて、図21を参照して後述する認証用データ2生成処理を実行する。これにより、データD1が復号され、乱数R1と、携帯デバイス1002のIDdとが取得され、携帯デバイス1002の鍵Kdが生成される。また、リーダライタ1051が発生(生成)した乱数R2が乱数R1とともに鍵Kdで暗号化され、相互認証のための認証用データ2としてデータD2が生成される。

【0145】

ステップS104において、リーダライタ1051は、ステップS103の処理により生成されたデータD2を携帯デバイス1002に送信し、ステップS204において、携帯デバイス1002によりこれが受信される。

【0146】

ステップS205において、携帯デバイス1002は、ステップS204で受信したデータD2に基づいて、図25を参照して後述するリーダライタ検証処理を実行する。これにより、データD2が復号されて乱数R1とR2が取得され、得られた乱数R1の値を検証することにより、リーダライタ1051の正当性(リーダライタ1051が正当なリーダライタであるか否か)が検証される。なお、ステップS205の処理で、リーダライタ1051が正当なリーダライタではないと判定された場合、エラーとなり処理は終了される。

【0147】

ステップS205の処理でリーダライタ1051が正当なリーダライタであると判定された場合、処理は、ステップS206に進み、携帯デバイス1002は、図27を参照して後述する認証用データ3生成処理を実行する。これにより、携帯デバイス1002により発生(生成)された乱数R3が乱数R2とともに鍵Kdで暗号化され、相互認証のための認証用データ3としてデータD3が生成される。

【0148】

ステップS207において、携帯デバイス1002は、ステップS206の処理により生成されたデータD3をリーダライタ1051に送信し、ステップS105において、リーダライタ1051によりこれが受信される。

【0149】

ステップS106において、リーダライタ1051は、ステップS105で受信したデータD3に基づいて、図29を参照して後述する携帯デバイス検証処理を実行する。これにより、データD3が復号されて乱数R3とR2が取得され、得られた乱数R2の値を検証することにより、携帯デバイス1002の正当性(携帯デバイス1002が正当な携帯デバイスであるか否か)が検証される。なお、ステップS106の処理で、携帯デバイス1002が正当な携帯デバイスではないと判定された場合、エラーとなり処理は終了される。また、ここで得られた乱数R3は、これ以後(このセッションにおいて)、リーダライタ1051と携帯デバイス1002との間で送受信されるデータを暗号化するときの鍵となるセッション鍵として利用されるようにしてもよい。

【0150】

このようにして相互認証が行われる。

【0151】

携帯デバイス1002とリーダライタ1051のように、ユーザ1001の人体を通信媒体として通信を行う場合、ユーザ1001が信号電極1021の上を歩いたとき、ユーザが保持する携帯デバイス1002と信号電極1021との間で、ユーザが気づくことなく、通信が行われることもあり、例えば、ユーザ1001の行動(行先など)を不正に知ることも可能となってしまう。

【0152】

このような不正を抑止するために、例えば、リーダライタ1051との通信において、携帯デバイス1002を特定可能なIDに代えて、通信が行われる都度、動的に変化するアドレスなどを用いる方法も考えられる。しかしながら、繁華街や駅など人が多く集まる場所に設置されるリーダライタ1051は、同時に複数の携帯デバイス1002と通信を行う頻度が高く、複数の携帯デバイス1002と同時に通信を行う場合、コリジョンを避けるため携帯デバイスのIDに基づいて、帯域やチャネルなどを割り当てることが検討されている。仮に、IDに代えて、通信が行われる都度、動的に変化するアドレスなどを用いた場合、複数の携帯デバイス1002が同じアドレスとなる可能性がありコリジョンを完全に回避することができない。

【0153】

そこで、携帯デバイス1002とリーダライタ1051は、例えば、次に示されるような方法でコリジョンを回避する。

【0154】

図16と図17は、携帯デバイス1002とリーダライタ1051によるコリジョンの回避の仕組の例を説明する図である。いま、図16に示されるように、リーダライタ1051は、基準電極1022および信号電極1021を有しており、信号電極1021上の複数のユーザが所有する携帯デバイス1002と通信を行うものとする。

【0155】

また、図16において、携帯デバイス1002−1はユーザ1001−1が有しており、携帯デバイス1002−2はユーザ1001−2が有しており、携帯デバイス1002−3はユーザ1001−3が有している。なお、携帯デバイス1002−1乃至1002−3は、それぞれ固有の識別情報であるIDを有しており、リーダライタ1051は、それらの識別情報(ID)を用いて通信相手(信号を送受信する相手)を特定する。この例では、IDは4ビットの2進数の情報であり、携帯デバイス1002−1のIDは「0001」であり、携帯デバイス1002−2のIDは「1111」であり、携帯デバイス1002−3のIDは「1010」とされている。

【0156】

このように、リーダライタ1051は、携帯デバイス1002−1乃至1002−3のIDを用いて、それぞれに対して互いに独立して通信を行うが、そのために、まず、通信可能な範囲に存在する携帯デバイスを特定する必要がある。つまり、例えば、図16の場合、リーダライタ1051と通信を行うために、携帯デバイスは、信号電極1021上に位置するユーザに保持(接触または近接)されている必要があるが、ユーザが任意に位置を移動することができるので、リーダライタ1051と通信可能な携帯デバイスは固定的でない。従ってリーダライタ1051は、携帯デバイスと通信を行うために、まず、現在通信可能な状態にある携帯デバイスを検索する(携帯デバイスのIDを取得する)。

【0157】

図17は、リーダライタ1051が携帯デバイスのIDを取得する際の処理の流れの例を説明するためのタイミングチャートである。

【0158】

図17のステップS251に示されるように、リーダライタ1051は、最初に、前回の処理と今回の処理とを区別するために、所定の時間待機する。その後、ステップS252において、リーダライタ1051は、信号電極1021上の携帯デバイスに対してIDを要求するID要求をブロードキャストで送信する(不特定多数に対して送信する)。携帯デバイス1002−1乃至1002−3は、それぞれ、ステップS261、ステップS271、ステップS281に示されるように、このブロードキャストされたID要求を取得する。

【0159】

ID要求を取得すると携帯デバイス1002−1乃至1002−3は、それぞれ、各自のIDを1ビットずつリーダライタ1051に送信する。このIDの送信処理においてはタイムスロットが設けられておらず、図17に示されるように、携帯デバイス1002−1乃至1002−3による各ビットの送信タイミングは互いに略同一である。つまり、ステップS262、ステップS272、およびステップS282に示されるように、携帯デバイス1002−1乃至1002−3は、互いに略同じタイミングでIDの1ビット目(1st bit)をリーダライタ1051に送信する。

【0160】

このとき、図17に示されるように、携帯デバイス1002−1は値「0」を送信し、携帯デバイス1002−2および携帯デバイス1002−3は値「1」を送信するので、異なる2つの値の信号がリーダライタ1001に供給され、信号衝突(コリジョン(Collision))が発生する。

【0161】

携帯デバイス1002−1乃至携帯デバイス1002−3は、それぞれ、1ビットの情報を送信するとともに、その時の通信媒体(いまの場合、ユーザの人体)上を流れる信号を検出し、その値からコリジョンの発生を検出する。つまり、自分自身が送信した信号の値と異なる値を検出した場合、携帯デバイス1002−1乃至携帯デバイス1002−3は、コリジョンが発生したと判定する。そして、例えばコリジョン発生時に値「0」を送信した携帯デバイスは、次以降のビットの送信を中止する。図17の例の場合、「1st bit」においてコリジョンが発生しており、そのときに値「0」を送信した(ステップS262)携帯デバイス1002−1は、「2nd bit」以降のビットの送信処理を中止する。

【0162】

また、リーダライタ1051も、同様に、その時の通信媒体上を流れる信号を検出し、その値からコリジョンの発生を検出する。そして、コリジョンが発生したと判定した場合、実際に受信した信号の値に関わらず、図17のステップS253に示されるように、値「1」を受信したものとする。

【0163】

次に、携帯デバイス1002−2および携帯デバイス1002−3は、ステップS273およびステップS283に示されるように、それぞれ、IDの「2nd bit」を送信する。このときも互いに異なる値を送信しているので、コリジョンが発生する。従って値「0」を送信した携帯デバイス1002−3は、IDの「3rd bit」以降の送信を中止する。また、リーダライタ1051は、信号衝突が発生しているので、実際に受信した信号の値に関わらず、ステップS254に示されるように、値「1」を受信したものとする。

【0164】

続いて、ここまでにIDの送信が中止されていない携帯デバイス1002−2は、図3ステップS274およびステップS275に示されるように、IDの「3rd bit」と「4th bit」を順に送信する。このとき他の携帯デバイスは信号を送信していないので、コリジョンは発生しない。従ってリーダライタ1051は、携帯デバイス1002−2が送信した値を受信する(ステップS255およびステップS256)。

【0165】

つまり、図17の場合、リーダライタ1051は、携帯デバイス1002−2のIDを受信することができる。従って、例えば、タイムスロットを設けた場合に発生する不要な待機時間の発生を抑制することができるので、リーダライタ1051は、より高速に携帯デバイスのIDを取得することができる。

【0166】

なお、リーダライタ1051は、携帯デバイス1002−2にIDを取得したことを通知してID要求に応答しないようにさせてから、再度ID要求を行う等、上述した処理を繰り返すことにより、携帯デバイス1002−1や携帯デバイス1002−3のIDも取得することができる。

【0167】

また、図17においては、コリジョン発生時に値「0」を出力した携帯デバイスのそれ以降のビットの出力を停止するように説明したが、もちろん、コリジョン発生時に値「1」を出力した携帯デバイスのそれ以降のビットの出力を停止するようにしてもよい。さらに、携帯デバイスは、IDを1ビット送信しながら同時に通信媒体上を伝送される信号を検出するようにしてもよいし、IDを1ビット送信した後に通信媒体上を伝送される信号を検出するようにしてもよい。

【0168】

なお、コリジョン発生の判定は、受信した信号に、値「0」を示す特徴と値「1」を示す特徴の両方が含まれる(コリジョン発生を示す特徴が含まれる)か否かによって行うが、その特徴は各デバイスが対応する変調方式により異なる。例えば、IDがFM変調方式により変調されて送信される場合、リーダライタ1051や携帯デバイス1002−1乃至1002−3は、値「0」を示す周波数成分と値「1」を示す周波数成分の両方が受信信号に含まれる場合、コリジョンが発生したと判定する。

【0169】

このとき、例えば、携帯デバイス1002−1乃至携帯デバイス1002−3が全て「0」を送信した場合、受信した信号には、値「0」を示す特徴のみが含まれる。逆に、携帯デバイス1002−1乃至携帯デバイス1002−3が全て「1」を送信した場合、受信した信号には、値「1」を示す特徴のみが含まれる。つまり、全ての携帯デバイスが互いに同じ値を送信した場合、リーダライタ1051や携帯デバイス1002−1乃至1002−3は、コリジョンが発生したと判定しない。

【0170】

このように、携帯デバイス1002−1乃至1002−3と、リーダライタ1051は、携帯デバイス1002−1乃至1002−3から送信されるそれぞれ異なるIDに基づいて、衝突の発生を検知することでコリジョンを回避しており、換言すれば、複数の携帯デバイスが同一のID(識別情報)を送信していると、衝突を検知することができず、コリジョンを回避することができない。

【0171】

本発明においては、携帯デバイス1002のIDであるIDdは、データD1として暗号化してリーダライタ1051に送信される。例えば、個々に異なる携帯デバイス1002−1乃至1002−3のIDが同一の暗号アルゴリズムと鍵により暗号化されたデータのそれぞれは、やはり個々に異なるので携帯デバイス1002−1乃至1002−3の識別情報として利用することができる。従って、個々の携帯デバイス1002に固有のID(いまの場合、暗号化されたID)に基づいて、図17を参照して上述したような方法で衝突の発生を検知することでコリジョンを回避し、リーダライタ1051は、携帯デバイス1002−1乃至1002−3のIDを取得することが可能となる。IDが取得された後は、そのID毎に、帯域やチャネルなどを割り当てるようにすれば、複数の携帯デバイス1002が同時に、1つのリーダライタ1051と通信している場合であっても、効率的に通信を行うことが可能となる。

【0172】

さらに、携帯デバイス1002のIDであるIDdが、データD1として暗号化してリーダライタ1051に送信されることで、不正なリーダライタに対してユーザ1001の携帯デバイス1002を特定可能な情報(ID)を秘匿することが可能となる。その結果、ユーザのプライバシーを尊重し、かつ確実な相互認証をおこなうことが可能となる。

【0173】

次に、図18のフローチャートを参照して、図15のステップS202の認証用データ1生成処理の詳細について説明する。

【0174】

ステップS301において、携帯デバイス1002の制御部1155は、図19を参照して後述するKr生成処理を実行する。これにより、リーダライタ1051の鍵Krが生成される。

【0175】

ここで、図19のフローチャートを参照して、図18のステップS301Kr生成処理の詳細について説明する。

【0176】

ステップS321において、制御部1155は、IDrを取得する。ここで、リーダライタ1051のIDであるIDrは、ステップS201(図15)受信され、例えば、メモリ1154に記憶されているものとする。

【0177】

ステップS322において、制御部1155は、ステップS321の処理で取得されたIDrを、リーダライタ認証用鍵である鍵Kmrで暗号化する。上述したように、リーダライタ1051の固有のIDであるIDrを鍵Kmrで暗号化すると、リーダライタ1051の固有の鍵Krが生成される。

【0178】