情報漏洩防止システム

【課題】情報漏洩防止システムに長時間ログインしたままのユーザがセキュリティの意識を維持するとともに、本来システムへのログインを許可されていないユーザによる認証情報格納装置の不正使用を防止する技術を提供することを目的とする。

【解決手段】認証情報格納装置が接続されたことを検出したとき、該認証情報格納装置内に格納されている認証情報を利用して認証システムへのログイン処理を行うとともに、ログインの完了後、所定時間が経過する毎に、直接入力による認証を要求し、その認証要求に応じてユーザが入力した情報と認証情報格納装置内の認証情報とを利用して、直接入力による認証を実行する。その認証が成功した場合は認証システムへのログイン状態を維持し、失敗した場合は認証システムからログアウトするとともに、認証情報格納装置内のシステムログイン用の認証情報を失効させる。

【解決手段】認証情報格納装置が接続されたことを検出したとき、該認証情報格納装置内に格納されている認証情報を利用して認証システムへのログイン処理を行うとともに、ログインの完了後、所定時間が経過する毎に、直接入力による認証を要求し、その認証要求に応じてユーザが入力した情報と認証情報格納装置内の認証情報とを利用して、直接入力による認証を実行する。その認証が成功した場合は認証システムへのログイン状態を維持し、失敗した場合は認証システムからログアウトするとともに、認証情報格納装置内のシステムログイン用の認証情報を失効させる。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、認証情報格納装置を用いてデータの持ち出しおよびデータの暗号化の権限を付与する情報漏洩防止システムに関し、特に認証情報格納装置内の認証情報の管理方式に関するものである。

【背景技術】

【0002】

従来の情報漏洩防止システムでは、ユーザが認証情報格納装置をPCに接続すること、またはユーザがPC上でID・パスワードを入力することによって、システムにログインし、これにより、持ち出しが許可されている媒体へデータを保存したり、任意の媒体へデータを暗号化して保存することが可能となるように制御していた。

【0003】

ここで、認証情報格納装置を接続した状態で長時間操作を行っていると、ユーザは、セキュリティ上危険な行為を実施しているという意識が薄れてくる。ユーザのセキュリティへの意識が薄れることで、持ち出すデータの機密性の高さに対する意識も低くなってしまう。

【0004】

また、ユーザのセキュリティへの意識が薄れることにより、認証情報格納装置を放置した状態で離席してしまうと、認証システムへのログインを許可されていないユーザによって、認証情報格納装置が不正に使用される可能性もある。

【0005】

本発明に類似する情報漏洩防止システムとして、例えば下記特許文献1に提案されているものがある。該文献に記載の技術は、クライアントのI/Oアクセスを制限し、クライアントがサーバもしくは携帯認証装置との認証に成功した場合に、クライアントのI/Oアクセスのロックを解除する方法である。

【先行技術文献】

【特許文献】

【0006】

【特許文献1】特開2006-251857

【発明の概要】

【発明が解決しようとする課題】

【0007】

しかしながら、上記特許文献1の技術では、一度システムにログインし、クライアントのI/Oアクセスのロックを解除されたユーザは、サーバとの接続を解除するまで、もしくは携帯認証装置の接続を解除するまで、クライアントのI/Oアクセスが可能となる。これでは、利便性が高い反面、アクセスしているデータの機密性への意識が薄れてしまう。

【0008】

また、上記特許文献1の技術では、携帯認証装置を用いた認証時にパスワードの入力を要求しない場合、セキュリティへの意識が薄れたユーザが携帯認証装置を放置して離席した際などに、他のユーザがその携帯認証装置を不正に取得することにより、本来システムログインを認められていないユーザが、I/Oアクセスのロックを解除することが可能となってしまう。

【0009】

本発明の目的は、情報漏洩防止システムに長時間ログインしたままのユーザがセキュリティの意識を維持するとともに、本来システムへのログインを許可されていないユーザによる認証情報格納装置の不正使用を防止する技術を提供することにある。

【課題を解決するための手段】

【0010】

上記目的を達成するために、本発明は、認証情報格納装置を使用して、認証システムへのログインを行う情報漏洩防止システムであって、認証情報格納装置が接続されたことを検出したとき、該認証情報格納装置内に格納されているシステムログイン用の認証情報を利用して認証システムへのログイン処理を行うとともに、ログインの完了後、所定時間が経過する毎に、直接入力による認証を要求し、その直接入力による認証要求に応じてユーザが入力した情報と認証情報格納装置内に格納されている直接入力用の認証情報とを利用して、直接入力による認証を実行することを特徴とする。そして、直接入力による認証が成功した場合は認証システムへのログイン状態を維持し、直接入力による認証が失敗した場合は認証システムからログアウトするとともに認証情報格納装置内のシステムログイン用の認証情報を失効させる。ログイン後、所定時間が経過する毎に、接続時間の超過を警告するようにしてもよい。

【0011】

認証情報格納装置が接続されたことを検出したとき、直接入力による認証を要求し、該要求に応じてユーザが入力した情報と認証情報格納装置内の直接入力用の認証情報とを利用して認証を行い、該認証に成功した場合には認証システムへのログイン処理を行い、失敗した場合には認証システムへのログイン処理を行うことなく認証情報格納装置内のシステムログイン用の認証情報を失効させるようにしてもよい。

【0012】

なお、直接入力による認証の失敗とは、誤ったデータの入力、または認証要求後所定時間認証が成功しない場合とする。認証の失敗とするまでの、データ入力可能回数や認証可能時間は、システムの管理者が決定できるようにするとよい。また、直接入力による認証において入力対象となるデータは、ID・パスワードまたは生体情報など、様々な情報を適用することができる。認証情報格納装置内に直接入力用の認証情報を格納していない場合には、直接入力による認証を行わずに認証システムにログインすることを可能に設定するようにしてもよい。

【発明の効果】

【0013】

本発明によれば、ユーザが情報漏洩防止システムにログインした場合、所定時間毎に直接入力による認証要求を発行したり接続時間の超過の警告を発行したりするので、例えば機密性の高いデータを外部媒体に持ち出すなどセキュリティ上危険な操作を実施する際でも、ユーザに操作の続行を確認させることができ、ログイン後長時間経過しても機密性の高いデータを取り扱っている、またセキュリティ上危険な操作を実施しているという意識を維持させることが可能となる。また、ユーザ自身が機密性の高いデータを扱わないと判断した場合にシステムからのログアウトを促すことができる。さらに、ログアウトおよび認証情報の失効を行うことにより、認証システムへのログインを許可されていないユーザによる認証情報格納装置の不正利用を防止することができる。ユーザが情報漏洩防止システムにログインする際に、直接入力による認証を求めることにより、認証システムへのログインを許可されていないユーザによる認証情報格納装置の不正利用を防止することができる。

【図面の簡単な説明】

【0014】

【図1】本発明の実施の形態例を示すシステム構成図である。

【図2】クライアントの機能ブロック図である。

【図3】認証システムの機能ブロック図である。

【図4】認証情報格納装置の機能ブロック図である。

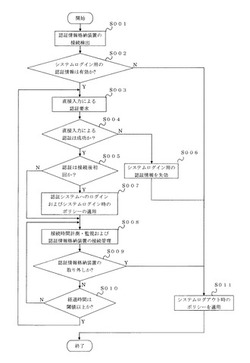

【図5】接続時および接続後所定時間経過時に直接認証を行う場合のクライアントの処理フローを示す図である。

【図6】直接入力による認証を行わない場合のクライアントの処理フローである。

【図7】接続時のみ直接入力による認証を行う場合のクライアントの処理フローである。

【図8】接続後所定時間経過時のみ直接入力による認証を行う場合のクライアントの処理フローである。

【発明を実施するための形態】

【0015】

以下、本発明に係る情報漏洩防止システムの実施の一形態について説明する。以下で説明する形態では、認証情報格納装置の接続時および接続後所定時間経過時に直接入力による認証を要求するものとする。

【0016】

図1は、本実施形態のシステム構成を示している。本システムは、クライアント200、認証システム300、および認証情報格納装置400を備える。

【0017】

ユーザ101は、本システムを利用する際、自己の認証情報等が格納されている認証情報格納装置400をクライアント200に接続する。クライアント200は、ユーザ101による認証情報格納装置400の接続を検出したとき、ユーザ101に対して認証(ユーザ確認)102を要求する。ユーザ101は、この要求に応じて、パスワード等の所定のデータを入力する。クライアント200は、ユーザ101が入力したデータと認証情報格納装置400に格納されている認証(ユーザ確認)102用の認証情報を使用して、ユーザ101が認証システム300へのログインを認められたユーザであることを確認する。認証(ユーザ確認)102が成功した場合、クライアント200は、認証情報格納装置400に格納されている認証(システムログイン)104用の認証情報を使用して、認証システム300へログインする。一方、認証(ユーザ確認)102が失敗した場合、クライアント200は、認証情報格納装置400に格納されている認証(システムログイン)104用の認証情報を失効させる。

【0018】

また、クライアント200は、認証情報格納装置400の接続後、所定時間の経過を検出した場合、ユーザ101に対して認証(ユーザ確認)102を要求する。この要求に対してユーザ101が所定のデータを入力すると、クライアント200はそのデータを使用してユーザ101が認証システム300へのログインを認められたユーザであることを確認する。この認証(ユーザ確認)102が成功した場合、クライアント200は、認証システム300へのログイン状態を維持する。一方、認証(ユーザ確認)102が失敗した場合、クライアント200は、認証システム300からログアウトし、認証情報格納装置400に格納されている認証(システムログイン)104用の認証情報を失効させる。

【0019】

さらに、クライアント200は、認証情報格納装置400の接続後に、認証情報格納装置400の接続解除を検出すると、認証システム300からログアウトする。

【0020】

図2は、クライアント200の機能ブロック図を示す。

【0021】

クライアント200は、あらかじめ、認証システム300に対してシステムログアウト状態にあるときに適用すべきポリシーを第1ポリシー記録部212に格納している。持ち出し制御部211は、常に第1ポリシー記録部212に格納しているポリシーに従って、I/O部230の動作を監視・制御する。第1ポリシー記録部212に格納されているポリシーが書き換えられたときには、書き換え後のポリシーが適用され、該ポリシーに従って持ち出し制御部211の監視・制御が行われる。従って、データの持ち出しや暗号化の権限は、第1ポリシー記録部212に格納されているポリシーに基づいて規定される。認証情報格納装置400が認証情報格納装置接続部240に接続されると、接続状態管理部216は、持ち出し制御部211に対して認証情報格納装置400の接続検出を通知する。上記の通知を受け取った持ち出し制御部211は、第2認証部219へ認証(ユーザ確認)102要求を発行する。

【0022】

時間計測部215は、認証情報格納装置400が認証情報格納装置接続部240に接続されてからの経過時間を計測し、経過時間が所定の閾値を超えた場合に持ち出し制御部211に時間経過を通知する。上記の通知を受け取った持ち出し制御部211は、第2認証部219へ認証(ユーザ確認)102要求を発行する。

【0023】

第2認証部219は、上記のように発行された認証(ユーザ確認)102要求を受け取った場合、I/O部230へ認証(ユーザ確認)102要求を発行する。また、第2認証部219は、I/O部230からユーザ101の入力したデータを受け取ると、認証情報格納装置接続部240に接続されている認証情報格納装置400に格納されている認証(ユーザ確認)102用の認証情報を用いて認証を行う。認証(ユーザ確認)102が成功した場合かつ認証(ユーザ確認)102が初回の場合、第2認証部219は、第1認証部214に対して、認証(システムログイン)104要求を発行する。認証(ユーザ確認)102が成功した場合かつ認証システム300へログイン状態である場合には、そのログイン状態を維持する。

【0024】

第1認証部214は、上記第2認証部219からの要求に応じて、通信部220を通して認証システム300へ認証(システムログイン)104要求を発行する。認証システム300へのログインが成功したとき、第1認証部214は、現在第1ポリシー記録部212に格納されているシステムログアウト状態のポリシーを第2ポリシー記録部213に退避し、認証システム300へのシステムログイン状態のポリシーを第1ポリシー記録部212に格納する。この「システムログイン状態のポリシー」とは、認証システム300に対してログイン状態にあるときに適用すべきポリシーであり、認証システム300から転送されるデータである。

【0025】

上記第2認証部219による認証(ユーザ確認)102が失敗した場合、認証情報格納装置制御部218は、認証情報失効部217へ認証(システムログイン)104用の認証情報失効103の要求を発行する。この要求を受けた認証情報失効部217は、認証情報格納装置接続部240に接続されている認証情報格納装置400に格納されている認証(システムログイン)104用の認証情報を失効させる。また、上記第2認証部219による認証(ユーザ確認)102が失敗した場合かつ第1ポリシー記録部212にシステムログイン状態のポリシーが格納されている場合には、第2ポリシー記録部213に格納されているシステムログアウト状態のポリシーを第1ポリシー記録部212に上書きして該ポリシーを適用する。

【0026】

なお、認証(ユーザ確認)102が失敗した場合とは、ユーザ101が認証(ユーザ確認)102時に、認証情報格納装置400より取得する認証可能回数を超えて誤ったデータを入力した場合、または第2認証部219がI/O部230へ認証(ユーザ確認)102要求を発行してからの経過時間が、認証情報格納装置400より取得する認証可能時間を越えた場合を指すものとする。

【0027】

認証情報格納装置制御部218は、認証情報格納装置接続部240に接続された認証情報格納装置400から認証可能回数や認証可能時間などの制御情報を取得し、直接入力による認証の可否の制御を行う。認証情報格納装置制御部218において、認証可能回数や認証可能時間と比較する値は、一時的に保持されるものであり、第2認証部219において直接入力による認証が成功した場合、または認証情報格納装置接続部240から認証情報格納装置400の接続が解除された場合には、初期値に戻るものとする。

【0028】

図3は、認証システム300の機能ブロック図である。通信部320が、認証(システムログイン)104用の認証情報を受け取ると、該認証情報は認証部310へ渡される。認証部310は、認証情報記録部340にあらかじめ格納されている認証(システムログイン)104用の認証情報と上記で受け取った認証情報とを用いて認証を行い、成功したらクライアント200のシステムログインを完了する。システムログイン完了後、認証部310は、ポリシー記録部330に格納されているポリシーのうち、クライアント200に適用するべきシステムログイン状態のポリシーを通信部320へ渡し、クライアント200へ送信する。

【0029】

図4は、認証情報格納装置400の機能ブロック図である。あらかじめ、第1認証情報記録部430には認証(システムログイン)104用の認証情報が、第2認証情報記録部440には認証(ユーザ確認)102用の認証情報が、それぞれ格納されている。制御部410は、接続部420より渡される要求に従って、第1認証情報記録部430または第2認証情報記録部440内の認証情報を接続部420へ渡し、クライアント200へ送信する。また、クライアント200から認証情報失効103要求を渡された場合には、第1認証情報記録部430に格納されている認証(システムログイン)104用の認証情報を失効(無効化)する。さらに、制御部410は、接続部420より渡される要求に従って、制御情報記録部450に格納されている、直接入力による認証の認証可能回数や認証可能時間などの制御情報を、接続部420に渡し、クライアント200へ送信する。

【0030】

図5は、図1〜図4で説明した構成のシステムにおいて、接続時および接続後所定時間経過時に直接認証を行う場合のクライアント200の処理フローを示す図である。

【0031】

クライアント200は、ステップS001で、認証情報格納装置400が接続されたことを検出する。ステップS002で、接続された認証情報格納装置400の第1認証情報記録部430に記録されている第1認証情報(システムログイン用の認証情報)が有効か(すなわち、失効していないか)判定する。有効でなければ(失効している場合)、ステップS011で、システムログアウト状態のポリシーを適用して終了する。この時点では、第1ポリシー記録部212に、システムログアウト状態のときに適用すべきポリシーが格納されているはずであるから、そのポリシーを適用すればよい。

【0032】

ステップS002でシステムログイン用の認証情報が有効であるときは、ステップS003で、ユーザに対して直接入力による認証(ユーザ確認)102を要求し、ステップS004で、ユーザ入力を受け付けるとともに、認証情報格納装置400の第2認証情報記録部440に格納されているユーザ確認用の認証情報を用いて該直接入力による認証が成功か判定する。失敗した場合は、ステップS006で、認証情報格納装置400内のシステムログイン用の認証情報(第1認証情報記録部430に記録されているもの)を失効させ、ステップS011に進む。

【0033】

直接入力による認証(ユーザ確認)102が成功した場合、ステップS005で、その認証は接続後初回か判定する。初回であるときは、ステップS007で、認証システム300にシステムログイン用の認証情報(認証情報格納装置400の第1認証情報記録部430に格納されているもの)を送信して認証(システムログイン)104を要求し、該認証が成功してシステムログインが完了したら、システムログイン状態のポリシーを適用して、ステップS008に進む。なお、システムログイン状態のポリシーは、認証システム300から取得する。また、この時点では、第1ポリシー記録部212にシステムログアウト状態のときに適用すべきポリシーが格納されているはずであるから、第1ポリシー記録部212内のポリシーを第2ポリシー記録部213に退避し、その後、認証システム300から取得したシステムログイン状態のポリシーを第1ポリシー記録部212に格納して適用する。ステップS005で初回でないときは、ステップS008に進む。

【0034】

ステップS008では、接続時間計測・監視および認証情報格納装置の接続管理を行う。接続時間計測・監視とは、認証情報格納装置400が接続されてからの経過時間(なお、後述するステップS010で経過時間が閾値以上となったと判定されたときは、経過時間の計測値を0リセットし、その時点からの経過時間を計測するものとする)を計測し、所定の閾値以上になっていないか監視する処理である。認証情報格納装置の接続管理とは、認証情報格納装置400が接続されているか取り外されているかを確認する処理である。ステップS009で、認証情報格納装置400が取り外されていたときは、ステップS011に進む。取り外されていないときは、ステップS010で、上記接続時間計測・監視の結果、経過時間が所定の閾値以上であったか否か判定する。所定の閾値以上であったときは、ステップS003に戻ってユーザ直接入力による認証要求を行う。閾値以上でないときは、ステップS008に戻る。

【0035】

上記図5の処理により、ユーザがシステムログインを要求した直後、およびログインしてから所定時間経過したとき(さらにログイン後は所定時間おき)に、ユーザがどのような処理を行っていたとしても、ユーザの直接入力による認証が行われるので、薄れてきたセキュリティ上の意識を再度喚起させることができ、長時間ログインしたままのユーザにセキュリティの意識を維持させることができる。

【0036】

図6は、直接入力による認証を行わない場合のクライアント200の処理フローを示す。上記実施形態において、図5の処理を図6の処理に置き換えるものである。図6のステップS101は図5のステップS001に、S102はS002に、S103はS007に、S104はS008に、S105はS009に、S106はS010に、S108はS011に、それぞれ対応し、同様の処理を行うステップである。図6では、図5のステップS003〜S006が無く、ステップS102でシステムログイン用の認証情報が有効な場合は、すぐにステップS103で認証システム300へのログインとシステムログイン状態のポリシーの適用が実行される。ステップS104〜S106の認証情報格納装置400が取り外されていないかのチェックと経過時間のチェックは図5と同様だが、図6の処理では、経過時間が閾値以上の場合、ステップS107で接続時間の超過を警告するようにしている。

【0037】

上記図6の処理によれば、図5の処理と比較すると直接入力による認証は行われないが、所定時間毎に、ユーザがどのような処理を行っていたとしても、接続時間の超過の警告が為されるので、長時間ログインしたままのユーザにセキュリティの意識を維持させることができる。

【0038】

図7は、接続時のみ直接入力による認証を行う場合のクライアント200の処理フローを示す。上記実施形態において、図5の処理を図7の処理に置き換えるものである。図7のステップS201は図5のステップS001に、S202はS002に、S203はS003に、S204はS004に、S205はS007に、S206はS006に、それぞれ対応し、同様の処理を行うステップである。また、図7のステップS207は図6のステップS104に、S208はS105に、S209はS106に、S210はS107に、S211はS108に、それぞれ対応し、同様の処理を行うステップである。図7では、図5のステップS005が無く、ステップS204で直接入力による認証が成功した場合は、すぐにステップS205で認証システム300へのログインとシステムログイン状態のポリシーの適用が実行される。ステップS209で経過時間が閾値以上の場合にステップS210で接続時間の超過を警告する点は、図6の処理と同様である。

【0039】

上記図7の処理によれば、図5の処理と比較すると直接入力による認証は接続開始時しか行われないが、所定時間毎に接続時間の超過の警告が為されるので、長時間ログインしたままのユーザにセキュリティの意識を維持させることができる。

【0040】

図8は、接続後所定時間経過時のみ直接入力による認証を行う場合のクライアント200の処理フローを示す。上記実施形態において、図5の処理を図8の処理に置き換えるものである。図8のステップS301は図5のステップS001に、S302はS002に、S304はS003に、S305はS004に、S306はS006に、S307はS007に、S308はS008に、S309はS009に、S310はS010に、S311はS011に、それぞれ対応し、同様の処理を行うステップである。図8では、ステップS302でシステムログイン用の認証情報が有効であるとき、ステップS303で接続直後であるか判定している。この判定で接続直後であるときは、直接入力による認証を行うことなく、すぐにステップS307で認証システム300へのログインとシステムログイン状態のポリシーの適用が実行される。接続直後でないときは、ステップS304,S305で直接入力による認証(ユーザ確認)を行っている。

【0041】

上記図8の処理によれば、接続開始時には直接入力による認証が為されないが、その後は、所定時間毎に直接入力による認証が為されるので、長時間ログインしたままのユーザにセキュリティの意識を維持させることができる。

【0042】

また、上記図5〜図8の何れの処理でも、認証情報格納装置が取り外されたときには、すぐにシステムログアウト時のポリシーが適用されるので、認証情報格納装置が取り外された状態でシステムログイン時のポリシーが適用され続けることがない。図5、図7、および図8の処理では、直接入力による認証が失敗した場合に認証情報格納装置内のシステムログイン用の認証情報が失効するので、それ以後、認証情報格納装置が不正利用されることがない。直接入力による認証が失敗した場合とは、ユーザが所定回数を超えて誤ったデータを入力した場合およびユーザが所定時間を超えて直接入力しなかった場合であるから、例えばログインしたままの状態でユーザが長時間離席すると、強制的にログアウトされ、認証情報格納装置内のシステムログイン用の認証情報が失効する。

【符号の説明】

【0043】

200…クライアント、300…認証システム、400…認証情報格納装置、211…持ち出し制御部、212…第1ポリシー記録部、213…第2ポリシー記録部、214…第1認証部、215…時間計測部、216…接続状態管理部、217…認証情報失効部、218…認証情報格納装置制御部、219…第2認証部、220…通信部、230…I/O部、240…認証情報格納装置接続部。

【技術分野】

【0001】

本発明は、認証情報格納装置を用いてデータの持ち出しおよびデータの暗号化の権限を付与する情報漏洩防止システムに関し、特に認証情報格納装置内の認証情報の管理方式に関するものである。

【背景技術】

【0002】

従来の情報漏洩防止システムでは、ユーザが認証情報格納装置をPCに接続すること、またはユーザがPC上でID・パスワードを入力することによって、システムにログインし、これにより、持ち出しが許可されている媒体へデータを保存したり、任意の媒体へデータを暗号化して保存することが可能となるように制御していた。

【0003】

ここで、認証情報格納装置を接続した状態で長時間操作を行っていると、ユーザは、セキュリティ上危険な行為を実施しているという意識が薄れてくる。ユーザのセキュリティへの意識が薄れることで、持ち出すデータの機密性の高さに対する意識も低くなってしまう。

【0004】

また、ユーザのセキュリティへの意識が薄れることにより、認証情報格納装置を放置した状態で離席してしまうと、認証システムへのログインを許可されていないユーザによって、認証情報格納装置が不正に使用される可能性もある。

【0005】

本発明に類似する情報漏洩防止システムとして、例えば下記特許文献1に提案されているものがある。該文献に記載の技術は、クライアントのI/Oアクセスを制限し、クライアントがサーバもしくは携帯認証装置との認証に成功した場合に、クライアントのI/Oアクセスのロックを解除する方法である。

【先行技術文献】

【特許文献】

【0006】

【特許文献1】特開2006-251857

【発明の概要】

【発明が解決しようとする課題】

【0007】

しかしながら、上記特許文献1の技術では、一度システムにログインし、クライアントのI/Oアクセスのロックを解除されたユーザは、サーバとの接続を解除するまで、もしくは携帯認証装置の接続を解除するまで、クライアントのI/Oアクセスが可能となる。これでは、利便性が高い反面、アクセスしているデータの機密性への意識が薄れてしまう。

【0008】

また、上記特許文献1の技術では、携帯認証装置を用いた認証時にパスワードの入力を要求しない場合、セキュリティへの意識が薄れたユーザが携帯認証装置を放置して離席した際などに、他のユーザがその携帯認証装置を不正に取得することにより、本来システムログインを認められていないユーザが、I/Oアクセスのロックを解除することが可能となってしまう。

【0009】

本発明の目的は、情報漏洩防止システムに長時間ログインしたままのユーザがセキュリティの意識を維持するとともに、本来システムへのログインを許可されていないユーザによる認証情報格納装置の不正使用を防止する技術を提供することにある。

【課題を解決するための手段】

【0010】

上記目的を達成するために、本発明は、認証情報格納装置を使用して、認証システムへのログインを行う情報漏洩防止システムであって、認証情報格納装置が接続されたことを検出したとき、該認証情報格納装置内に格納されているシステムログイン用の認証情報を利用して認証システムへのログイン処理を行うとともに、ログインの完了後、所定時間が経過する毎に、直接入力による認証を要求し、その直接入力による認証要求に応じてユーザが入力した情報と認証情報格納装置内に格納されている直接入力用の認証情報とを利用して、直接入力による認証を実行することを特徴とする。そして、直接入力による認証が成功した場合は認証システムへのログイン状態を維持し、直接入力による認証が失敗した場合は認証システムからログアウトするとともに認証情報格納装置内のシステムログイン用の認証情報を失効させる。ログイン後、所定時間が経過する毎に、接続時間の超過を警告するようにしてもよい。

【0011】

認証情報格納装置が接続されたことを検出したとき、直接入力による認証を要求し、該要求に応じてユーザが入力した情報と認証情報格納装置内の直接入力用の認証情報とを利用して認証を行い、該認証に成功した場合には認証システムへのログイン処理を行い、失敗した場合には認証システムへのログイン処理を行うことなく認証情報格納装置内のシステムログイン用の認証情報を失効させるようにしてもよい。

【0012】

なお、直接入力による認証の失敗とは、誤ったデータの入力、または認証要求後所定時間認証が成功しない場合とする。認証の失敗とするまでの、データ入力可能回数や認証可能時間は、システムの管理者が決定できるようにするとよい。また、直接入力による認証において入力対象となるデータは、ID・パスワードまたは生体情報など、様々な情報を適用することができる。認証情報格納装置内に直接入力用の認証情報を格納していない場合には、直接入力による認証を行わずに認証システムにログインすることを可能に設定するようにしてもよい。

【発明の効果】

【0013】

本発明によれば、ユーザが情報漏洩防止システムにログインした場合、所定時間毎に直接入力による認証要求を発行したり接続時間の超過の警告を発行したりするので、例えば機密性の高いデータを外部媒体に持ち出すなどセキュリティ上危険な操作を実施する際でも、ユーザに操作の続行を確認させることができ、ログイン後長時間経過しても機密性の高いデータを取り扱っている、またセキュリティ上危険な操作を実施しているという意識を維持させることが可能となる。また、ユーザ自身が機密性の高いデータを扱わないと判断した場合にシステムからのログアウトを促すことができる。さらに、ログアウトおよび認証情報の失効を行うことにより、認証システムへのログインを許可されていないユーザによる認証情報格納装置の不正利用を防止することができる。ユーザが情報漏洩防止システムにログインする際に、直接入力による認証を求めることにより、認証システムへのログインを許可されていないユーザによる認証情報格納装置の不正利用を防止することができる。

【図面の簡単な説明】

【0014】

【図1】本発明の実施の形態例を示すシステム構成図である。

【図2】クライアントの機能ブロック図である。

【図3】認証システムの機能ブロック図である。

【図4】認証情報格納装置の機能ブロック図である。

【図5】接続時および接続後所定時間経過時に直接認証を行う場合のクライアントの処理フローを示す図である。

【図6】直接入力による認証を行わない場合のクライアントの処理フローである。

【図7】接続時のみ直接入力による認証を行う場合のクライアントの処理フローである。

【図8】接続後所定時間経過時のみ直接入力による認証を行う場合のクライアントの処理フローである。

【発明を実施するための形態】

【0015】

以下、本発明に係る情報漏洩防止システムの実施の一形態について説明する。以下で説明する形態では、認証情報格納装置の接続時および接続後所定時間経過時に直接入力による認証を要求するものとする。

【0016】

図1は、本実施形態のシステム構成を示している。本システムは、クライアント200、認証システム300、および認証情報格納装置400を備える。

【0017】

ユーザ101は、本システムを利用する際、自己の認証情報等が格納されている認証情報格納装置400をクライアント200に接続する。クライアント200は、ユーザ101による認証情報格納装置400の接続を検出したとき、ユーザ101に対して認証(ユーザ確認)102を要求する。ユーザ101は、この要求に応じて、パスワード等の所定のデータを入力する。クライアント200は、ユーザ101が入力したデータと認証情報格納装置400に格納されている認証(ユーザ確認)102用の認証情報を使用して、ユーザ101が認証システム300へのログインを認められたユーザであることを確認する。認証(ユーザ確認)102が成功した場合、クライアント200は、認証情報格納装置400に格納されている認証(システムログイン)104用の認証情報を使用して、認証システム300へログインする。一方、認証(ユーザ確認)102が失敗した場合、クライアント200は、認証情報格納装置400に格納されている認証(システムログイン)104用の認証情報を失効させる。

【0018】

また、クライアント200は、認証情報格納装置400の接続後、所定時間の経過を検出した場合、ユーザ101に対して認証(ユーザ確認)102を要求する。この要求に対してユーザ101が所定のデータを入力すると、クライアント200はそのデータを使用してユーザ101が認証システム300へのログインを認められたユーザであることを確認する。この認証(ユーザ確認)102が成功した場合、クライアント200は、認証システム300へのログイン状態を維持する。一方、認証(ユーザ確認)102が失敗した場合、クライアント200は、認証システム300からログアウトし、認証情報格納装置400に格納されている認証(システムログイン)104用の認証情報を失効させる。

【0019】

さらに、クライアント200は、認証情報格納装置400の接続後に、認証情報格納装置400の接続解除を検出すると、認証システム300からログアウトする。

【0020】

図2は、クライアント200の機能ブロック図を示す。

【0021】

クライアント200は、あらかじめ、認証システム300に対してシステムログアウト状態にあるときに適用すべきポリシーを第1ポリシー記録部212に格納している。持ち出し制御部211は、常に第1ポリシー記録部212に格納しているポリシーに従って、I/O部230の動作を監視・制御する。第1ポリシー記録部212に格納されているポリシーが書き換えられたときには、書き換え後のポリシーが適用され、該ポリシーに従って持ち出し制御部211の監視・制御が行われる。従って、データの持ち出しや暗号化の権限は、第1ポリシー記録部212に格納されているポリシーに基づいて規定される。認証情報格納装置400が認証情報格納装置接続部240に接続されると、接続状態管理部216は、持ち出し制御部211に対して認証情報格納装置400の接続検出を通知する。上記の通知を受け取った持ち出し制御部211は、第2認証部219へ認証(ユーザ確認)102要求を発行する。

【0022】

時間計測部215は、認証情報格納装置400が認証情報格納装置接続部240に接続されてからの経過時間を計測し、経過時間が所定の閾値を超えた場合に持ち出し制御部211に時間経過を通知する。上記の通知を受け取った持ち出し制御部211は、第2認証部219へ認証(ユーザ確認)102要求を発行する。

【0023】

第2認証部219は、上記のように発行された認証(ユーザ確認)102要求を受け取った場合、I/O部230へ認証(ユーザ確認)102要求を発行する。また、第2認証部219は、I/O部230からユーザ101の入力したデータを受け取ると、認証情報格納装置接続部240に接続されている認証情報格納装置400に格納されている認証(ユーザ確認)102用の認証情報を用いて認証を行う。認証(ユーザ確認)102が成功した場合かつ認証(ユーザ確認)102が初回の場合、第2認証部219は、第1認証部214に対して、認証(システムログイン)104要求を発行する。認証(ユーザ確認)102が成功した場合かつ認証システム300へログイン状態である場合には、そのログイン状態を維持する。

【0024】

第1認証部214は、上記第2認証部219からの要求に応じて、通信部220を通して認証システム300へ認証(システムログイン)104要求を発行する。認証システム300へのログインが成功したとき、第1認証部214は、現在第1ポリシー記録部212に格納されているシステムログアウト状態のポリシーを第2ポリシー記録部213に退避し、認証システム300へのシステムログイン状態のポリシーを第1ポリシー記録部212に格納する。この「システムログイン状態のポリシー」とは、認証システム300に対してログイン状態にあるときに適用すべきポリシーであり、認証システム300から転送されるデータである。

【0025】

上記第2認証部219による認証(ユーザ確認)102が失敗した場合、認証情報格納装置制御部218は、認証情報失効部217へ認証(システムログイン)104用の認証情報失効103の要求を発行する。この要求を受けた認証情報失効部217は、認証情報格納装置接続部240に接続されている認証情報格納装置400に格納されている認証(システムログイン)104用の認証情報を失効させる。また、上記第2認証部219による認証(ユーザ確認)102が失敗した場合かつ第1ポリシー記録部212にシステムログイン状態のポリシーが格納されている場合には、第2ポリシー記録部213に格納されているシステムログアウト状態のポリシーを第1ポリシー記録部212に上書きして該ポリシーを適用する。

【0026】

なお、認証(ユーザ確認)102が失敗した場合とは、ユーザ101が認証(ユーザ確認)102時に、認証情報格納装置400より取得する認証可能回数を超えて誤ったデータを入力した場合、または第2認証部219がI/O部230へ認証(ユーザ確認)102要求を発行してからの経過時間が、認証情報格納装置400より取得する認証可能時間を越えた場合を指すものとする。

【0027】

認証情報格納装置制御部218は、認証情報格納装置接続部240に接続された認証情報格納装置400から認証可能回数や認証可能時間などの制御情報を取得し、直接入力による認証の可否の制御を行う。認証情報格納装置制御部218において、認証可能回数や認証可能時間と比較する値は、一時的に保持されるものであり、第2認証部219において直接入力による認証が成功した場合、または認証情報格納装置接続部240から認証情報格納装置400の接続が解除された場合には、初期値に戻るものとする。

【0028】

図3は、認証システム300の機能ブロック図である。通信部320が、認証(システムログイン)104用の認証情報を受け取ると、該認証情報は認証部310へ渡される。認証部310は、認証情報記録部340にあらかじめ格納されている認証(システムログイン)104用の認証情報と上記で受け取った認証情報とを用いて認証を行い、成功したらクライアント200のシステムログインを完了する。システムログイン完了後、認証部310は、ポリシー記録部330に格納されているポリシーのうち、クライアント200に適用するべきシステムログイン状態のポリシーを通信部320へ渡し、クライアント200へ送信する。

【0029】

図4は、認証情報格納装置400の機能ブロック図である。あらかじめ、第1認証情報記録部430には認証(システムログイン)104用の認証情報が、第2認証情報記録部440には認証(ユーザ確認)102用の認証情報が、それぞれ格納されている。制御部410は、接続部420より渡される要求に従って、第1認証情報記録部430または第2認証情報記録部440内の認証情報を接続部420へ渡し、クライアント200へ送信する。また、クライアント200から認証情報失効103要求を渡された場合には、第1認証情報記録部430に格納されている認証(システムログイン)104用の認証情報を失効(無効化)する。さらに、制御部410は、接続部420より渡される要求に従って、制御情報記録部450に格納されている、直接入力による認証の認証可能回数や認証可能時間などの制御情報を、接続部420に渡し、クライアント200へ送信する。

【0030】

図5は、図1〜図4で説明した構成のシステムにおいて、接続時および接続後所定時間経過時に直接認証を行う場合のクライアント200の処理フローを示す図である。

【0031】

クライアント200は、ステップS001で、認証情報格納装置400が接続されたことを検出する。ステップS002で、接続された認証情報格納装置400の第1認証情報記録部430に記録されている第1認証情報(システムログイン用の認証情報)が有効か(すなわち、失効していないか)判定する。有効でなければ(失効している場合)、ステップS011で、システムログアウト状態のポリシーを適用して終了する。この時点では、第1ポリシー記録部212に、システムログアウト状態のときに適用すべきポリシーが格納されているはずであるから、そのポリシーを適用すればよい。

【0032】

ステップS002でシステムログイン用の認証情報が有効であるときは、ステップS003で、ユーザに対して直接入力による認証(ユーザ確認)102を要求し、ステップS004で、ユーザ入力を受け付けるとともに、認証情報格納装置400の第2認証情報記録部440に格納されているユーザ確認用の認証情報を用いて該直接入力による認証が成功か判定する。失敗した場合は、ステップS006で、認証情報格納装置400内のシステムログイン用の認証情報(第1認証情報記録部430に記録されているもの)を失効させ、ステップS011に進む。

【0033】

直接入力による認証(ユーザ確認)102が成功した場合、ステップS005で、その認証は接続後初回か判定する。初回であるときは、ステップS007で、認証システム300にシステムログイン用の認証情報(認証情報格納装置400の第1認証情報記録部430に格納されているもの)を送信して認証(システムログイン)104を要求し、該認証が成功してシステムログインが完了したら、システムログイン状態のポリシーを適用して、ステップS008に進む。なお、システムログイン状態のポリシーは、認証システム300から取得する。また、この時点では、第1ポリシー記録部212にシステムログアウト状態のときに適用すべきポリシーが格納されているはずであるから、第1ポリシー記録部212内のポリシーを第2ポリシー記録部213に退避し、その後、認証システム300から取得したシステムログイン状態のポリシーを第1ポリシー記録部212に格納して適用する。ステップS005で初回でないときは、ステップS008に進む。

【0034】

ステップS008では、接続時間計測・監視および認証情報格納装置の接続管理を行う。接続時間計測・監視とは、認証情報格納装置400が接続されてからの経過時間(なお、後述するステップS010で経過時間が閾値以上となったと判定されたときは、経過時間の計測値を0リセットし、その時点からの経過時間を計測するものとする)を計測し、所定の閾値以上になっていないか監視する処理である。認証情報格納装置の接続管理とは、認証情報格納装置400が接続されているか取り外されているかを確認する処理である。ステップS009で、認証情報格納装置400が取り外されていたときは、ステップS011に進む。取り外されていないときは、ステップS010で、上記接続時間計測・監視の結果、経過時間が所定の閾値以上であったか否か判定する。所定の閾値以上であったときは、ステップS003に戻ってユーザ直接入力による認証要求を行う。閾値以上でないときは、ステップS008に戻る。

【0035】

上記図5の処理により、ユーザがシステムログインを要求した直後、およびログインしてから所定時間経過したとき(さらにログイン後は所定時間おき)に、ユーザがどのような処理を行っていたとしても、ユーザの直接入力による認証が行われるので、薄れてきたセキュリティ上の意識を再度喚起させることができ、長時間ログインしたままのユーザにセキュリティの意識を維持させることができる。

【0036】

図6は、直接入力による認証を行わない場合のクライアント200の処理フローを示す。上記実施形態において、図5の処理を図6の処理に置き換えるものである。図6のステップS101は図5のステップS001に、S102はS002に、S103はS007に、S104はS008に、S105はS009に、S106はS010に、S108はS011に、それぞれ対応し、同様の処理を行うステップである。図6では、図5のステップS003〜S006が無く、ステップS102でシステムログイン用の認証情報が有効な場合は、すぐにステップS103で認証システム300へのログインとシステムログイン状態のポリシーの適用が実行される。ステップS104〜S106の認証情報格納装置400が取り外されていないかのチェックと経過時間のチェックは図5と同様だが、図6の処理では、経過時間が閾値以上の場合、ステップS107で接続時間の超過を警告するようにしている。

【0037】

上記図6の処理によれば、図5の処理と比較すると直接入力による認証は行われないが、所定時間毎に、ユーザがどのような処理を行っていたとしても、接続時間の超過の警告が為されるので、長時間ログインしたままのユーザにセキュリティの意識を維持させることができる。

【0038】

図7は、接続時のみ直接入力による認証を行う場合のクライアント200の処理フローを示す。上記実施形態において、図5の処理を図7の処理に置き換えるものである。図7のステップS201は図5のステップS001に、S202はS002に、S203はS003に、S204はS004に、S205はS007に、S206はS006に、それぞれ対応し、同様の処理を行うステップである。また、図7のステップS207は図6のステップS104に、S208はS105に、S209はS106に、S210はS107に、S211はS108に、それぞれ対応し、同様の処理を行うステップである。図7では、図5のステップS005が無く、ステップS204で直接入力による認証が成功した場合は、すぐにステップS205で認証システム300へのログインとシステムログイン状態のポリシーの適用が実行される。ステップS209で経過時間が閾値以上の場合にステップS210で接続時間の超過を警告する点は、図6の処理と同様である。

【0039】

上記図7の処理によれば、図5の処理と比較すると直接入力による認証は接続開始時しか行われないが、所定時間毎に接続時間の超過の警告が為されるので、長時間ログインしたままのユーザにセキュリティの意識を維持させることができる。

【0040】

図8は、接続後所定時間経過時のみ直接入力による認証を行う場合のクライアント200の処理フローを示す。上記実施形態において、図5の処理を図8の処理に置き換えるものである。図8のステップS301は図5のステップS001に、S302はS002に、S304はS003に、S305はS004に、S306はS006に、S307はS007に、S308はS008に、S309はS009に、S310はS010に、S311はS011に、それぞれ対応し、同様の処理を行うステップである。図8では、ステップS302でシステムログイン用の認証情報が有効であるとき、ステップS303で接続直後であるか判定している。この判定で接続直後であるときは、直接入力による認証を行うことなく、すぐにステップS307で認証システム300へのログインとシステムログイン状態のポリシーの適用が実行される。接続直後でないときは、ステップS304,S305で直接入力による認証(ユーザ確認)を行っている。

【0041】

上記図8の処理によれば、接続開始時には直接入力による認証が為されないが、その後は、所定時間毎に直接入力による認証が為されるので、長時間ログインしたままのユーザにセキュリティの意識を維持させることができる。

【0042】

また、上記図5〜図8の何れの処理でも、認証情報格納装置が取り外されたときには、すぐにシステムログアウト時のポリシーが適用されるので、認証情報格納装置が取り外された状態でシステムログイン時のポリシーが適用され続けることがない。図5、図7、および図8の処理では、直接入力による認証が失敗した場合に認証情報格納装置内のシステムログイン用の認証情報が失効するので、それ以後、認証情報格納装置が不正利用されることがない。直接入力による認証が失敗した場合とは、ユーザが所定回数を超えて誤ったデータを入力した場合およびユーザが所定時間を超えて直接入力しなかった場合であるから、例えばログインしたままの状態でユーザが長時間離席すると、強制的にログアウトされ、認証情報格納装置内のシステムログイン用の認証情報が失効する。

【符号の説明】

【0043】

200…クライアント、300…認証システム、400…認証情報格納装置、211…持ち出し制御部、212…第1ポリシー記録部、213…第2ポリシー記録部、214…第1認証部、215…時間計測部、216…接続状態管理部、217…認証情報失効部、218…認証情報格納装置制御部、219…第2認証部、220…通信部、230…I/O部、240…認証情報格納装置接続部。

【特許請求の範囲】

【請求項1】

認証情報格納装置を使用して、認証システムへのログインを行う情報漏洩防止システムであって、

認証情報格納装置が接続されたことを検出したとき、該認証情報格納装置内に格納されているシステムログイン用の認証情報を利用して認証システムへのログイン処理を行う手段と、

ログインの完了後、所定時間が経過する毎に、直接入力による認証を要求する手段と、

前記直接入力による認証要求に応じてユーザが入力した情報と前記認証情報格納装置内に格納されている直接入力用の認証情報とを利用して、直接入力による認証を実行する手段と、

前記直接入力による認証が成功した場合は前記認証システムへのログイン状態を維持し、前記直接入力による認証が失敗した場合は前記認証システムからログアウトするとともに前記認証情報格納装置内のシステムログイン用の認証情報を失効させる手段と

を備えることを特徴とする情報漏洩防止システム。

【請求項2】

認証情報格納装置を使用して、認証システムへのログインを行う情報漏洩防止システムであって、

認証情報格納装置が接続されたことを検出したとき、該認証情報格納装置内に格納されているシステムログイン用の認証情報を利用して認証システムへのログイン処理を行う手段と、

ログインの完了後、所定時間が経過する毎に、接続時間の超過を警告する手段と

を備えることを特徴とする情報漏洩防止システム。

【請求項3】

請求項1または2に記載の情報漏洩防止システムにおいて、

前記認証システムへのログイン処理を行う手段は、

前記認証情報格納装置が接続されたことを検出したとき、直接入力による認証を要求し、該要求に応じてユーザが入力した情報と前記認証情報格納装置内の直接入力用の認証情報とを利用して認証を行い、該認証に成功した場合には前記認証システムへのログイン処理を行い、失敗した場合には前記認証システムへのログイン処理を行うことなく前記認証情報格納装置内のシステムログイン用の認証情報を失効させる

ことを特徴とする情報漏洩防止システム。

【請求項1】

認証情報格納装置を使用して、認証システムへのログインを行う情報漏洩防止システムであって、

認証情報格納装置が接続されたことを検出したとき、該認証情報格納装置内に格納されているシステムログイン用の認証情報を利用して認証システムへのログイン処理を行う手段と、

ログインの完了後、所定時間が経過する毎に、直接入力による認証を要求する手段と、

前記直接入力による認証要求に応じてユーザが入力した情報と前記認証情報格納装置内に格納されている直接入力用の認証情報とを利用して、直接入力による認証を実行する手段と、

前記直接入力による認証が成功した場合は前記認証システムへのログイン状態を維持し、前記直接入力による認証が失敗した場合は前記認証システムからログアウトするとともに前記認証情報格納装置内のシステムログイン用の認証情報を失効させる手段と

を備えることを特徴とする情報漏洩防止システム。

【請求項2】

認証情報格納装置を使用して、認証システムへのログインを行う情報漏洩防止システムであって、

認証情報格納装置が接続されたことを検出したとき、該認証情報格納装置内に格納されているシステムログイン用の認証情報を利用して認証システムへのログイン処理を行う手段と、

ログインの完了後、所定時間が経過する毎に、接続時間の超過を警告する手段と

を備えることを特徴とする情報漏洩防止システム。

【請求項3】

請求項1または2に記載の情報漏洩防止システムにおいて、

前記認証システムへのログイン処理を行う手段は、

前記認証情報格納装置が接続されたことを検出したとき、直接入力による認証を要求し、該要求に応じてユーザが入力した情報と前記認証情報格納装置内の直接入力用の認証情報とを利用して認証を行い、該認証に成功した場合には前記認証システムへのログイン処理を行い、失敗した場合には前記認証システムへのログイン処理を行うことなく前記認証情報格納装置内のシステムログイン用の認証情報を失効させる

ことを特徴とする情報漏洩防止システム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【公開番号】特開2010−176168(P2010−176168A)

【公開日】平成22年8月12日(2010.8.12)

【国際特許分類】

【出願番号】特願2009−15022(P2009−15022)

【出願日】平成21年1月27日(2009.1.27)

【出願人】(000233055)日立ソフトウエアエンジニアリング株式会社 (1,610)

【Fターム(参考)】

【公開日】平成22年8月12日(2010.8.12)

【国際特許分類】

【出願日】平成21年1月27日(2009.1.27)

【出願人】(000233055)日立ソフトウエアエンジニアリング株式会社 (1,610)

【Fターム(参考)】

[ Back to top ]