情報端末及びセキュリティ管理方法

【課題】情報端末が紛失または盗難に遭った場合に、情報端末の状況を容易に認識することができる情報端末を提供することである。

【解決手段】実施の形態の情報端末は、通信部と、不揮発性の記憶媒体と、制御部とを有する。通信部は、インターネットを介して所定のサーバとデータを送受する。不揮発性の記憶媒体は、オペレーティングシステムにログインした最終日時の情報を記憶する。制御部は、通信部が所定のサーバから特殊コマンドを受信すると、不揮発性の記憶媒体に記憶されたオペレーティングシステムにログインした最終日時の情報を、インターネットを介して所定のサーバへ送信させる制御を行う。

【解決手段】実施の形態の情報端末は、通信部と、不揮発性の記憶媒体と、制御部とを有する。通信部は、インターネットを介して所定のサーバとデータを送受する。不揮発性の記憶媒体は、オペレーティングシステムにログインした最終日時の情報を記憶する。制御部は、通信部が所定のサーバから特殊コマンドを受信すると、不揮発性の記憶媒体に記憶されたオペレーティングシステムにログインした最終日時の情報を、インターネットを介して所定のサーバへ送信させる制御を行う。

【発明の詳細な説明】

【技術分野】

【0001】

本発明の実施の形態は、情報端末及びセキュリティ管理方法に関する。

【背景技術】

【0002】

近年、ノート型パーソナルコンピュータ及び携帯電話端末等などの情報端末の広範な普及に伴い、情報端末で取り扱われる情報の的確な保護が求められている。また、何らかの不正利用が行われた場合には、迅速な原因究明が、被害拡大防止や、予防対策を講ずるために必須である。

【0003】

そのため、情報端末には、正当な所有者がその情報端末を紛失した、または、情報端末が盗難に遭った場合、その情報端末に記憶されている機密事項を取り扱うファイル等へのアクセスを防止するために、その情報端末を使用不可にする機構が設けられている。

【0004】

また、このような情報端末には、紛失または盗難に遭った場合に、その情報端末を使用不可にする前に、最近アクセスされたデータのログを構築し、そのログを正当な所有者のアドレスへ送信する機構が設けられている。これにより、正当な所有者は、機密事項を取り扱うファイル等にアクセスされたか否かを明確に知ることができる。

【0005】

しかしながら、情報端末の紛失または盗難に遭った際に、機密ファイルにアクセスされたか否かの情報だけでは、不十分である。例えば、ハードディスクドライブ(以下、HDDという)が情報端末から抜き取られた場合、ファイルアクセス履歴を正確に保持できない可能性が高い。また、ファイルアクセス以外にも情報端末に対して悪意のある行為が行われている可能性がある。

【先行技術文献】

【特許文献】

【0006】

【特許文献1】特開2010−9590号公報

【発明の概要】

【発明が解決しようとする課題】

【0007】

本発明の実施の形態が解決しようとする課題は、情報端末が紛失または盗難に遭った場合に、情報端末の状況を容易に認識することができる情報端末を提供することである。

【課題を解決するための手段】

【0008】

実施の形態の情報端末は、通信部と、不揮発性の記憶媒体と、制御部とを有する。通信部は、インターネットを介して所定のサーバとデータを送受する。不揮発性の記憶媒体は、オペレーティングシステムにログインした最終日時の情報を記憶する。制御部は、通信部が所定のサーバから特殊コマンドを受信すると、不揮発性の記憶媒体に記憶されたオペレーティングシステムにログインした最終日時の情報を、インターネットを介して所定のサーバへ送信させる制御を行う。

【図面の簡単な説明】

【0009】

【図1】本発明の一実施の形態に係るセキュリティ管理方法を実施する情報端末の構成を示す図である。

【図2】本発明の一実施の形態に係る情報端末の詳細構成を示す図である。

【図3】HDD13の抜き差しを検知するための構成の例を示した図である。

【図4】HDD13の抜き差しを検知するための他の構成の例を示した図である。

【図5】情報端末1を用いたセキュリティ管理方法について説明するための図である。

【発明を実施するための形態】

【0010】

以下、図面を参照して本発明の実施の形態について詳細に説明する。

【0011】

まず、図1及び図2に基づき、本発明の一実施の形態に係るセキュリティ管理方法を実施する情報端末の構成について説明する。

【0012】

図1は、本発明の一実施の形態に係るセキュリティ管理方法を実施する情報端末の構成を示す図であり、図2は、本発明の一実施の形態に係る情報端末の詳細構成を示す図である。

【0013】

図1に示すように、情報端末1は、ノート型パーソナルコンピュータ(以下、ノートPCという)であり、インターネット2を介して、サーバ3に接続されている。情報端末1及びサーバ3は、互いにインターネット2を介して、ショートメッセージサービス(以下、SMSという)の送受信することができる。

【0014】

なお、情報端末1は、ノートPCに限定されることなく、例えば、デスクトップ型のパーソナルコンピュータあるいは携帯電話端末等であってもよい。また、情報端末1及びサーバ3は、SMSに限定されることなく、例えば、電子メール等を用いて、情報を送受信してもよい。

【0015】

また、サーバ3は、インターネット2を介して、管理端末4に接続されている。この管理端末4は、情報端末1の正当な所有者からの依頼を受けて、情報端末1のセキュリティ管理を行う管理会社等に設置されているコンピュータである。管理端末4は、インターネット2を介して、サーバ3に情報端末1の紛失状態を設定することができる。この紛失状態の設定では、後述するHDDに記憶されているデータの削除、及び、情報端末1のロック等が設定される。サーバ3は、紛失状態の設定が指示されると、SMSを用いて、紛失状態の設定を情報端末1に指示する。

【0016】

情報端末1は、紛失状態を設定すると、その結果通知をサーバ3に対して行う。この際、情報端末1は、結果通知に加えて、情報端末1の紛失後の状態情報をサーバ3に送信し、紛失後の状態情報をサーバ3に書き込む。この紛失後の状態情報は、最後にオペレーティングシステム(以下、OSという)ログインした日時、最後にOSログインを試みた日時、最後にBIOS(Basic input/output system)パスワードをクリアした日時、最後にBIOSパスワードを入力した日時、最後にHDDを抜き差しされた日時、及び、バッテリの残量の情報である。

【0017】

管理端末4は、インターネット2を介して、サーバ3に書き込まれた情報端末1の紛失後の状態情報を読み出すことができる。読み出された情報端末1の紛失後の状態情報は、管理端末4を扱う管理者によって、情報端末1の正当な所有者に通知される。

【0018】

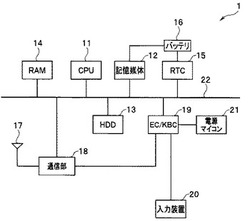

次に、情報端末1の詳細構成について、図2を用いて説明する。

図2に示すように、情報端末1は、中央処理装置(以下、CPUという)11と、記憶媒体12と、HDD13と、RMA14と、リアルタイムクロック(以下、RTCという)15と、バッテリ16と、アンテナ17と、通信部18と、エンベデッドコントローラ/キーボードコントローラ(以下、EC/KBCという)19と、入力装置20と、電源マイコン21と、バス22とを有して構成されている。

【0019】

CPU11、記憶媒体12、HDD13、RAM14、RTC15、通信部18及びEC/KBC19は、互いにバス22を介して接続されている。

【0020】

CPU11は、情報端末1の動作を制御する制御部であり、記憶媒体12に記憶されたBIOSを実行する。また、CPU11は、HDD13に記憶されるOS、及び、このOSの下で動作する各種アプリケーションプログラムを実行する。

【0021】

不揮発性の記憶媒体12は、CPU11によって実行されるBIOSが記憶されている。CPU11がBIOSを実行すると、BIOSパスワードをクリアした日時の情報と、BIOSパスワードを入力した日時の情報とが記憶媒体12に記憶される。

【0022】

HDD13は、CPU11によって実行されるOS、及び、各種アプリケーションプログラム等が記憶されている。CPU11がOSを実行すると、OSログインをした日時の情報と、OSログインを試みた日時の情報とが記憶媒体12に記憶される。

【0023】

RAM14は、一時記憶領域であり、HDD13に記憶されているOS、及び、各種アプリケーションプログラム等が、CPU11によって実行される際に、ロードされる。

【0024】

RTC15は、時間を計測するデバイスであり、時刻情報等を管理する。情報端末1内の各部は、このRTC15の計時する時刻情報を基準として動作する。

【0025】

バッテリ16は、ユーザが取り外し不可能なバッテリであり、記憶媒体12及びRTC15に電源を供給する。なお、バッテリ16は、記憶媒体12及びRTC15に電源を供給する構成であるが、記憶媒体12のバッテリと、RTC15のバッテリとを別体に設ける構成にしてもよい。

【0026】

アンテナ17は、サーバ3との間でSMSの送受を行う。

通信部18は、アンテナ17で受信したSMS、ここでは、後述する紛失状態設定を指示する特殊SMS(特殊コマンド)をEC/KBC19に出力する。また、通信部18は、紛失状態設定及び後述する最後に情報端末1にOSログインをした日時の情報等の各情報が記録された結果通知を、アンテナ17を介してサーバ3に送信する。

【0027】

EC/KBC19は、電力管理を行うためのエンベデッドコントローラと、キーボード等の入力装置20を制御するためのキーボードコントローラとが集積された1チップマイクロコンピュータである。EC/KBC19は、電源マイコン21と協働して、図示しないバッテリまたはACアダプタからの電力を各部に供給する制御を実行する。EC/KBC19は、通信部18から特殊SMSが入力されると、図示しないバッテリからの電力を情報端末1の各部へ供給し、CPU11にBIOSを実行させる。

【0028】

CPU11がBIOSを実行すると、紛失状態設定及び最後に情報端末1にOSログインをした日時の情報等の各情報が記憶媒体12から読み出され、読み出された各情報が記録された結果通知の情報がサーバ3に送信される。なお、結果通知の情報は、サーバ3に送信するようにしているが、例えば、予め決められたアドレスに送信する、あるいは、特殊SMSで指定されたサーバに送信するようにしてもよい。

【0029】

入力装置20は、ユーザからの操作指示を入力するためのキーボード、タッチパッドまたはマウス等である。

【0030】

電源マイコン21は、情報端末1の電源管理を行ない、図示しないACアダプタからの商用電力を情報端末1の各部へ供給する制御を行う、あるいは、図示しないバッテリの充放電制御を行う。

【0031】

次に、HDD13が情報端末1から抜き差しされたことを検知する構成について説明する。

【0032】

図3は、HDD13の抜き差しを検知するための構成の例を示した図である。

図3に示すように、記憶媒体12は、HDD13が抜き差しされたか否かを検知する検知端子23を有している。また、HDD13は、複数の端子を有しており、これらの複数の端子のうちの1つのGND端子24が検知端子23と接続されている。さらに、検知端子23及びGND端子24は、それぞれ抵抗Rを介して、ユーザが抜き差し不可のバッテリ16に接続されている。

【0033】

このような構成により、検知端子23は、HDD13が記憶媒体12に接続されている場合、Lレベルの信号を検知し、HDD13が記憶媒体12に接続されていない場合、Hレベルの信号を検知する。そのため、検知端子23は、HDD13が情報端末1から抜き取られた場合、LレベルからHレベルへの信号レベルの変化を検知し、HDD13が情報端末1に差し込まれた場合、HレベルからLレベルへの信号レベルの変化を検知する。

【0034】

記憶媒体12は、RTC15からの時刻情報に基づいて、検知端子23で信号レベルの変化を検知した時間を記憶する。これにより、記憶媒体12には、HDD13が情報端末1から抜き差しされた時間が記憶される。

【0035】

図4は、HDD13の抜き差しを検知するための他の構成の例を示した図である。なお、図4において、図3と同様の構成については、同一の符号を付して説明を省略する。

【0036】

図4の構成は、図3の抵抗Rが削除され、検出器25と、検出器25に設けられた突起部26とを有する。

【0037】

突起部26は、HDD13が収納されるHDDケース13a内に突起するように設けられている。そして、突起部26は、HDD13がHDDケース13aに収納されている場合、検出器25を押し込み、HDD13がHDDケース13aに収納されていない場合、検出器25を押し込まない構成になっている。

【0038】

検出器25は、突起部26が押し込まれているか否かを検出し、その検出信号を検知端子23に出力する。検出器25は、例えば、突起部26が押し込まれている場合、Lレベルの信号を検知端子23に出力し、突起部26が押し込まれていない場合、Hレベルの信号を検知端子23に出力する。

【0039】

その他の構成は図3と同様であり、記憶媒体12は、検知端子23で信号レベルの変化を検知した時間、即ち、HDD13が情報端末1から抜き差しされた時間を記憶する。

【0040】

次に、このように構成された情報端末1の作用について説明する。

図5は、情報端末1を用いたセキュリティ管理方法について説明するための図である。

【0041】

まず、情報端末1を紛失した所有者31は、紛失時のサービス提供を行う管理会社の管理者32に、情報端末1を紛失したことを連絡する(ステップS1)。このとき、管理者32は、情報端末1の紛失状態設定、例えば、情報端末1のロックを行うか、HDD13のデータ消去を行うか、あるいは、情報端末1のロック及びHDD13のデータ消去の両方を行うのかについて、所有者31に確認する。そして、管理者32は、所有者31から依頼を受けた紛失状態設定の情報をサーバ3に入力する(ステップS2)。

【0042】

次に、サーバ3は、紛失した情報端末1に対して、紛失状態設定を指示する特殊SMSを送信する(ステップS3)。特殊SMSを受信した情報端末1は、ハイバネーション状態(休止状態)及びシャットダウン状態の場合、BIOSを実行して起動状態にする。また、特殊SMSを受信した情報端末1は、サスペンド状態の場合、ハイバネーション状態またはシャットダウン状態に移行した後、BIOSを実行して起動状態にする。さらに、特殊SMSを受信した情報端末1は、起動状態の場合、その起動状態のままにする。

【0043】

起動状態になった情報端末1は、接続可能なインターネット2に接続することにより、サーバ3にアクセスし、サーバ3への接続要求を実行する(ステップS4)。サーバ3は、情報端末1との接続が確立されると、紛失状態設定の情報を情報端末1に通知する(ステップS5)。紛失状態設定の通知を受けた情報端末1は、通知された紛失状態設定の対応、ここでは、情報端末1のロックを行う、HDD13のデータ消去を行う、あるいは、情報端末1のロック及びHDD13のデータ消去の両方を行う。そして、情報端末1は、紛失状態設定の処理を終了した際、結果通知を行う(ステップS6)。

【0044】

このとき、情報端末1は、記憶媒体12に記憶されている最後にOSログインをした日時の情報、最後にOSログインを試みた日時の情報、最後にBIOSパスワードをクリアした日時の情報、最後にBIOSパスワードを入力した日時の情報、最後にHDD13が抜き差しされた日時の情報、及び、バッテリ残量の情報を読み出し、結果通知と合わせてサーバ3に通知する。これにより、サーバ3に紛失状態設定の結果の情報及びOSログインをした日時の情報等の各情報が記録される。

【0045】

管理者32は、サーバ3に記録された結果通知を入手する(ステップS7)。そして、管理者32は、情報端末1の所有者31に、OSログインをした日時の情報、OSログインを試みた日時の情報、BIOSパスワードをクリアした日時の情報、BIOSパスワードを入力した日時の情報、HDD13が抜き差しされた日時の情報、及び、バッテリ残量の情報を通知する(ステップS8)。

【0046】

以上のように、情報端末1は、所有者31が情報端末1を紛失した際に、所有者31の要求によって紛失状態設定を指示する特殊SMSが送信されると、最後に情報端末1にOSログインをした日時の情報、最後にOSログインを試みた日時の情報、最後にBIOSパスワードをクリアした日時の情報、最後にBIOSパスワードを入力した日時の情報、最後にHDD13が抜き差しされた日時の情報、及び、バッテリ残量の情報をサーバ3に書き込むようにした。管理者32は、サーバ3に書き込まれた各情報を読み出し、読み出した情報を情報端末1の所有者31に通知する。

【0047】

これにより、情報端末1の所有者31は、BIOSパスワードが破られたか否か、及び、OSログインに成功しているのか否かを認識することができる。また、情報端末1の所有者31は、HDD13が情報端末1から抜き取られた否かを認識することができる。さらに、情報端末1の所有者31は、バッテリの残量から、情報端末1があとどのくらいの時間、起動することができるかを認識することができる。

【0048】

よって、本実施の形態の情報端末1によれば、情報端末1が紛失または盗難に遭った場合に、情報端末1の状況を容易に認識することができる。

【0049】

また、HDD13が情報端末1から抜き差しされたかを示す情報は、紛失時に機密情報の漏洩の有無を判断するのに貴重な情報となるため、HDD13の状態、即ち、HDD13が情報端末1から抜き取られた否かを示す情報の通知は、所有者31にとって大変有用なサービスとなる。そのため、情報端末1は、より充実したセキュリティ管理のサービスが実現できる。

【0050】

本発明の一実施の形態を説明したが、この一実施の形態は、例として提示したものであり、発明の範囲を限定することは意図していない。この新規な実施の形態は、その他の様々な形態で実施されることが可能であり、発明の要旨を逸脱しない範囲で、種々の省略、置き換え、変更を行うことができる。この実施の形態やその変形は、発明の範囲や要旨に含まれるとともに、特許請求の範囲に記載された発明とその均等の範囲に含まれる。

【符号の説明】

【0051】

1…情報端末、2…インターネット、3…サーバ、4…管理端末、11…CPU、12…記憶媒体、13…HDD、13a…HDDカバー、14…RAM、15…RTC、16…バッテリ、17…アンテナ、18…通信部、19…EC/KBC、20…入力装置、21…電源マイコン、22…バス、23…検知端子、24…GND端子、25…検出器、26…突起部。

【技術分野】

【0001】

本発明の実施の形態は、情報端末及びセキュリティ管理方法に関する。

【背景技術】

【0002】

近年、ノート型パーソナルコンピュータ及び携帯電話端末等などの情報端末の広範な普及に伴い、情報端末で取り扱われる情報の的確な保護が求められている。また、何らかの不正利用が行われた場合には、迅速な原因究明が、被害拡大防止や、予防対策を講ずるために必須である。

【0003】

そのため、情報端末には、正当な所有者がその情報端末を紛失した、または、情報端末が盗難に遭った場合、その情報端末に記憶されている機密事項を取り扱うファイル等へのアクセスを防止するために、その情報端末を使用不可にする機構が設けられている。

【0004】

また、このような情報端末には、紛失または盗難に遭った場合に、その情報端末を使用不可にする前に、最近アクセスされたデータのログを構築し、そのログを正当な所有者のアドレスへ送信する機構が設けられている。これにより、正当な所有者は、機密事項を取り扱うファイル等にアクセスされたか否かを明確に知ることができる。

【0005】

しかしながら、情報端末の紛失または盗難に遭った際に、機密ファイルにアクセスされたか否かの情報だけでは、不十分である。例えば、ハードディスクドライブ(以下、HDDという)が情報端末から抜き取られた場合、ファイルアクセス履歴を正確に保持できない可能性が高い。また、ファイルアクセス以外にも情報端末に対して悪意のある行為が行われている可能性がある。

【先行技術文献】

【特許文献】

【0006】

【特許文献1】特開2010−9590号公報

【発明の概要】

【発明が解決しようとする課題】

【0007】

本発明の実施の形態が解決しようとする課題は、情報端末が紛失または盗難に遭った場合に、情報端末の状況を容易に認識することができる情報端末を提供することである。

【課題を解決するための手段】

【0008】

実施の形態の情報端末は、通信部と、不揮発性の記憶媒体と、制御部とを有する。通信部は、インターネットを介して所定のサーバとデータを送受する。不揮発性の記憶媒体は、オペレーティングシステムにログインした最終日時の情報を記憶する。制御部は、通信部が所定のサーバから特殊コマンドを受信すると、不揮発性の記憶媒体に記憶されたオペレーティングシステムにログインした最終日時の情報を、インターネットを介して所定のサーバへ送信させる制御を行う。

【図面の簡単な説明】

【0009】

【図1】本発明の一実施の形態に係るセキュリティ管理方法を実施する情報端末の構成を示す図である。

【図2】本発明の一実施の形態に係る情報端末の詳細構成を示す図である。

【図3】HDD13の抜き差しを検知するための構成の例を示した図である。

【図4】HDD13の抜き差しを検知するための他の構成の例を示した図である。

【図5】情報端末1を用いたセキュリティ管理方法について説明するための図である。

【発明を実施するための形態】

【0010】

以下、図面を参照して本発明の実施の形態について詳細に説明する。

【0011】

まず、図1及び図2に基づき、本発明の一実施の形態に係るセキュリティ管理方法を実施する情報端末の構成について説明する。

【0012】

図1は、本発明の一実施の形態に係るセキュリティ管理方法を実施する情報端末の構成を示す図であり、図2は、本発明の一実施の形態に係る情報端末の詳細構成を示す図である。

【0013】

図1に示すように、情報端末1は、ノート型パーソナルコンピュータ(以下、ノートPCという)であり、インターネット2を介して、サーバ3に接続されている。情報端末1及びサーバ3は、互いにインターネット2を介して、ショートメッセージサービス(以下、SMSという)の送受信することができる。

【0014】

なお、情報端末1は、ノートPCに限定されることなく、例えば、デスクトップ型のパーソナルコンピュータあるいは携帯電話端末等であってもよい。また、情報端末1及びサーバ3は、SMSに限定されることなく、例えば、電子メール等を用いて、情報を送受信してもよい。

【0015】

また、サーバ3は、インターネット2を介して、管理端末4に接続されている。この管理端末4は、情報端末1の正当な所有者からの依頼を受けて、情報端末1のセキュリティ管理を行う管理会社等に設置されているコンピュータである。管理端末4は、インターネット2を介して、サーバ3に情報端末1の紛失状態を設定することができる。この紛失状態の設定では、後述するHDDに記憶されているデータの削除、及び、情報端末1のロック等が設定される。サーバ3は、紛失状態の設定が指示されると、SMSを用いて、紛失状態の設定を情報端末1に指示する。

【0016】

情報端末1は、紛失状態を設定すると、その結果通知をサーバ3に対して行う。この際、情報端末1は、結果通知に加えて、情報端末1の紛失後の状態情報をサーバ3に送信し、紛失後の状態情報をサーバ3に書き込む。この紛失後の状態情報は、最後にオペレーティングシステム(以下、OSという)ログインした日時、最後にOSログインを試みた日時、最後にBIOS(Basic input/output system)パスワードをクリアした日時、最後にBIOSパスワードを入力した日時、最後にHDDを抜き差しされた日時、及び、バッテリの残量の情報である。

【0017】

管理端末4は、インターネット2を介して、サーバ3に書き込まれた情報端末1の紛失後の状態情報を読み出すことができる。読み出された情報端末1の紛失後の状態情報は、管理端末4を扱う管理者によって、情報端末1の正当な所有者に通知される。

【0018】

次に、情報端末1の詳細構成について、図2を用いて説明する。

図2に示すように、情報端末1は、中央処理装置(以下、CPUという)11と、記憶媒体12と、HDD13と、RMA14と、リアルタイムクロック(以下、RTCという)15と、バッテリ16と、アンテナ17と、通信部18と、エンベデッドコントローラ/キーボードコントローラ(以下、EC/KBCという)19と、入力装置20と、電源マイコン21と、バス22とを有して構成されている。

【0019】

CPU11、記憶媒体12、HDD13、RAM14、RTC15、通信部18及びEC/KBC19は、互いにバス22を介して接続されている。

【0020】

CPU11は、情報端末1の動作を制御する制御部であり、記憶媒体12に記憶されたBIOSを実行する。また、CPU11は、HDD13に記憶されるOS、及び、このOSの下で動作する各種アプリケーションプログラムを実行する。

【0021】

不揮発性の記憶媒体12は、CPU11によって実行されるBIOSが記憶されている。CPU11がBIOSを実行すると、BIOSパスワードをクリアした日時の情報と、BIOSパスワードを入力した日時の情報とが記憶媒体12に記憶される。

【0022】

HDD13は、CPU11によって実行されるOS、及び、各種アプリケーションプログラム等が記憶されている。CPU11がOSを実行すると、OSログインをした日時の情報と、OSログインを試みた日時の情報とが記憶媒体12に記憶される。

【0023】

RAM14は、一時記憶領域であり、HDD13に記憶されているOS、及び、各種アプリケーションプログラム等が、CPU11によって実行される際に、ロードされる。

【0024】

RTC15は、時間を計測するデバイスであり、時刻情報等を管理する。情報端末1内の各部は、このRTC15の計時する時刻情報を基準として動作する。

【0025】

バッテリ16は、ユーザが取り外し不可能なバッテリであり、記憶媒体12及びRTC15に電源を供給する。なお、バッテリ16は、記憶媒体12及びRTC15に電源を供給する構成であるが、記憶媒体12のバッテリと、RTC15のバッテリとを別体に設ける構成にしてもよい。

【0026】

アンテナ17は、サーバ3との間でSMSの送受を行う。

通信部18は、アンテナ17で受信したSMS、ここでは、後述する紛失状態設定を指示する特殊SMS(特殊コマンド)をEC/KBC19に出力する。また、通信部18は、紛失状態設定及び後述する最後に情報端末1にOSログインをした日時の情報等の各情報が記録された結果通知を、アンテナ17を介してサーバ3に送信する。

【0027】

EC/KBC19は、電力管理を行うためのエンベデッドコントローラと、キーボード等の入力装置20を制御するためのキーボードコントローラとが集積された1チップマイクロコンピュータである。EC/KBC19は、電源マイコン21と協働して、図示しないバッテリまたはACアダプタからの電力を各部に供給する制御を実行する。EC/KBC19は、通信部18から特殊SMSが入力されると、図示しないバッテリからの電力を情報端末1の各部へ供給し、CPU11にBIOSを実行させる。

【0028】

CPU11がBIOSを実行すると、紛失状態設定及び最後に情報端末1にOSログインをした日時の情報等の各情報が記憶媒体12から読み出され、読み出された各情報が記録された結果通知の情報がサーバ3に送信される。なお、結果通知の情報は、サーバ3に送信するようにしているが、例えば、予め決められたアドレスに送信する、あるいは、特殊SMSで指定されたサーバに送信するようにしてもよい。

【0029】

入力装置20は、ユーザからの操作指示を入力するためのキーボード、タッチパッドまたはマウス等である。

【0030】

電源マイコン21は、情報端末1の電源管理を行ない、図示しないACアダプタからの商用電力を情報端末1の各部へ供給する制御を行う、あるいは、図示しないバッテリの充放電制御を行う。

【0031】

次に、HDD13が情報端末1から抜き差しされたことを検知する構成について説明する。

【0032】

図3は、HDD13の抜き差しを検知するための構成の例を示した図である。

図3に示すように、記憶媒体12は、HDD13が抜き差しされたか否かを検知する検知端子23を有している。また、HDD13は、複数の端子を有しており、これらの複数の端子のうちの1つのGND端子24が検知端子23と接続されている。さらに、検知端子23及びGND端子24は、それぞれ抵抗Rを介して、ユーザが抜き差し不可のバッテリ16に接続されている。

【0033】

このような構成により、検知端子23は、HDD13が記憶媒体12に接続されている場合、Lレベルの信号を検知し、HDD13が記憶媒体12に接続されていない場合、Hレベルの信号を検知する。そのため、検知端子23は、HDD13が情報端末1から抜き取られた場合、LレベルからHレベルへの信号レベルの変化を検知し、HDD13が情報端末1に差し込まれた場合、HレベルからLレベルへの信号レベルの変化を検知する。

【0034】

記憶媒体12は、RTC15からの時刻情報に基づいて、検知端子23で信号レベルの変化を検知した時間を記憶する。これにより、記憶媒体12には、HDD13が情報端末1から抜き差しされた時間が記憶される。

【0035】

図4は、HDD13の抜き差しを検知するための他の構成の例を示した図である。なお、図4において、図3と同様の構成については、同一の符号を付して説明を省略する。

【0036】

図4の構成は、図3の抵抗Rが削除され、検出器25と、検出器25に設けられた突起部26とを有する。

【0037】

突起部26は、HDD13が収納されるHDDケース13a内に突起するように設けられている。そして、突起部26は、HDD13がHDDケース13aに収納されている場合、検出器25を押し込み、HDD13がHDDケース13aに収納されていない場合、検出器25を押し込まない構成になっている。

【0038】

検出器25は、突起部26が押し込まれているか否かを検出し、その検出信号を検知端子23に出力する。検出器25は、例えば、突起部26が押し込まれている場合、Lレベルの信号を検知端子23に出力し、突起部26が押し込まれていない場合、Hレベルの信号を検知端子23に出力する。

【0039】

その他の構成は図3と同様であり、記憶媒体12は、検知端子23で信号レベルの変化を検知した時間、即ち、HDD13が情報端末1から抜き差しされた時間を記憶する。

【0040】

次に、このように構成された情報端末1の作用について説明する。

図5は、情報端末1を用いたセキュリティ管理方法について説明するための図である。

【0041】

まず、情報端末1を紛失した所有者31は、紛失時のサービス提供を行う管理会社の管理者32に、情報端末1を紛失したことを連絡する(ステップS1)。このとき、管理者32は、情報端末1の紛失状態設定、例えば、情報端末1のロックを行うか、HDD13のデータ消去を行うか、あるいは、情報端末1のロック及びHDD13のデータ消去の両方を行うのかについて、所有者31に確認する。そして、管理者32は、所有者31から依頼を受けた紛失状態設定の情報をサーバ3に入力する(ステップS2)。

【0042】

次に、サーバ3は、紛失した情報端末1に対して、紛失状態設定を指示する特殊SMSを送信する(ステップS3)。特殊SMSを受信した情報端末1は、ハイバネーション状態(休止状態)及びシャットダウン状態の場合、BIOSを実行して起動状態にする。また、特殊SMSを受信した情報端末1は、サスペンド状態の場合、ハイバネーション状態またはシャットダウン状態に移行した後、BIOSを実行して起動状態にする。さらに、特殊SMSを受信した情報端末1は、起動状態の場合、その起動状態のままにする。

【0043】

起動状態になった情報端末1は、接続可能なインターネット2に接続することにより、サーバ3にアクセスし、サーバ3への接続要求を実行する(ステップS4)。サーバ3は、情報端末1との接続が確立されると、紛失状態設定の情報を情報端末1に通知する(ステップS5)。紛失状態設定の通知を受けた情報端末1は、通知された紛失状態設定の対応、ここでは、情報端末1のロックを行う、HDD13のデータ消去を行う、あるいは、情報端末1のロック及びHDD13のデータ消去の両方を行う。そして、情報端末1は、紛失状態設定の処理を終了した際、結果通知を行う(ステップS6)。

【0044】

このとき、情報端末1は、記憶媒体12に記憶されている最後にOSログインをした日時の情報、最後にOSログインを試みた日時の情報、最後にBIOSパスワードをクリアした日時の情報、最後にBIOSパスワードを入力した日時の情報、最後にHDD13が抜き差しされた日時の情報、及び、バッテリ残量の情報を読み出し、結果通知と合わせてサーバ3に通知する。これにより、サーバ3に紛失状態設定の結果の情報及びOSログインをした日時の情報等の各情報が記録される。

【0045】

管理者32は、サーバ3に記録された結果通知を入手する(ステップS7)。そして、管理者32は、情報端末1の所有者31に、OSログインをした日時の情報、OSログインを試みた日時の情報、BIOSパスワードをクリアした日時の情報、BIOSパスワードを入力した日時の情報、HDD13が抜き差しされた日時の情報、及び、バッテリ残量の情報を通知する(ステップS8)。

【0046】

以上のように、情報端末1は、所有者31が情報端末1を紛失した際に、所有者31の要求によって紛失状態設定を指示する特殊SMSが送信されると、最後に情報端末1にOSログインをした日時の情報、最後にOSログインを試みた日時の情報、最後にBIOSパスワードをクリアした日時の情報、最後にBIOSパスワードを入力した日時の情報、最後にHDD13が抜き差しされた日時の情報、及び、バッテリ残量の情報をサーバ3に書き込むようにした。管理者32は、サーバ3に書き込まれた各情報を読み出し、読み出した情報を情報端末1の所有者31に通知する。

【0047】

これにより、情報端末1の所有者31は、BIOSパスワードが破られたか否か、及び、OSログインに成功しているのか否かを認識することができる。また、情報端末1の所有者31は、HDD13が情報端末1から抜き取られた否かを認識することができる。さらに、情報端末1の所有者31は、バッテリの残量から、情報端末1があとどのくらいの時間、起動することができるかを認識することができる。

【0048】

よって、本実施の形態の情報端末1によれば、情報端末1が紛失または盗難に遭った場合に、情報端末1の状況を容易に認識することができる。

【0049】

また、HDD13が情報端末1から抜き差しされたかを示す情報は、紛失時に機密情報の漏洩の有無を判断するのに貴重な情報となるため、HDD13の状態、即ち、HDD13が情報端末1から抜き取られた否かを示す情報の通知は、所有者31にとって大変有用なサービスとなる。そのため、情報端末1は、より充実したセキュリティ管理のサービスが実現できる。

【0050】

本発明の一実施の形態を説明したが、この一実施の形態は、例として提示したものであり、発明の範囲を限定することは意図していない。この新規な実施の形態は、その他の様々な形態で実施されることが可能であり、発明の要旨を逸脱しない範囲で、種々の省略、置き換え、変更を行うことができる。この実施の形態やその変形は、発明の範囲や要旨に含まれるとともに、特許請求の範囲に記載された発明とその均等の範囲に含まれる。

【符号の説明】

【0051】

1…情報端末、2…インターネット、3…サーバ、4…管理端末、11…CPU、12…記憶媒体、13…HDD、13a…HDDカバー、14…RAM、15…RTC、16…バッテリ、17…アンテナ、18…通信部、19…EC/KBC、20…入力装置、21…電源マイコン、22…バス、23…検知端子、24…GND端子、25…検出器、26…突起部。

【特許請求の範囲】

【請求項1】

インターネットを介して所定のサーバとデータを送受する通信部と、

オペレーティングシステムにログインした最終日時の情報を記憶する不揮発性の記憶媒体と、

前記通信部が前記所定のサーバから特殊コマンドを受信すると、前記不揮発性の記憶媒体に記憶された前記オペレーティングシステムにログインした最終日時の情報を、前記インターネットを介して前記所定のサーバへ送信させる制御を行う制御部と、

を有することを特徴とする情報端末。

【請求項2】

インターネットを介して所定のサーバとデータを送受する通信部と、

オペレーティングシステムにログインを試みた最終日時の情報を記憶する不揮発性の記憶媒体と、

前記通信部が前記所定のサーバから特殊コマンドを受信すると、前記不揮発性の記憶媒体に記憶された前記オペレーティングシステムにログインを試みた最終日時の情報を、前記インターネットを介して前記所定のサーバへ送信させる制御を行う制御部と、

を有することを特徴とする情報端末。

【請求項3】

インターネットを介して所定のサーバとデータを送受する通信部と、

BIOSパスワードをクリアした最終日時の情報を記憶する不揮発性の記憶媒体と、

前記通信部が前記所定のサーバから特殊コマンドを受信すると、前記不揮発性の記憶媒体に記憶された前記BIOSパスワードをクリアした最終日時の情報を、前記インターネットを介して前記所定のサーバへ送信させる制御を行う制御部と、

を有することを特徴とする情報端末。

【請求項4】

インターネットを介して所定のサーバとデータを送受する通信部と、

BIOSパスワードを入力した最終日時の情報を記憶する不揮発性の記憶媒体と、

前記通信部が前記所定のサーバから特殊コマンドを受信すると、前記不揮発性の記憶媒体に記憶された前記BIOSパスワードを入力した最終日時の情報を、前記インターネットを介して前記所定のサーバへ送信させる制御を行う制御部と、

を有することを特徴とする情報端末。

【請求項5】

インターネットを介して所定のサーバとデータを送受する通信部と、

ハードディスクドライブが抜き差しされた最終日時の情報を記憶する不揮発性の記憶媒体と、

前記通信部が前記所定のサーバから特殊コマンドを受信すると、前記不揮発性の記憶媒体に記憶された前記ハードディスクドライブが抜き差しされた最終日時の情報を、前記インターネットを介して前記所定のサーバへ送信させる制御を行う制御部と、

を有することを特徴とする情報端末。

【請求項6】

インターネットを介して所定のサーバとデータを送受する通信部と、

前記通信部が前記所定のサーバから特殊コマンドを受信すると、バッテリの残量の情報を、前記インターネットを介して前記所定のサーバへ送信させる制御を行う制御部と、

を有することを特徴とする情報端末。

【請求項7】

前記情報を前記インターネットを介して前記所定のサーバへ送信させる制御は、BIOSで実行されることを特徴とする請求項1から6のいずれか1つに記載の情報端末。

【請求項8】

インターネットを介して所定のサーバとデータを送受する通信部を備えた情報端末におけるセキュリティ管理方法であって、

オペレーティングシステムにログインした最終日時の情報を不揮発性の記憶媒体に記憶し、

前記通信部が前記所定のサーバから特殊コマンドを受信すると、前記不揮発性の記憶媒体に記憶された前記オペレーティングシステムにログインした最終日時の情報を、前記インターネットを介して前記所定のサーバへ送信させる制御を行うことを特徴とするセキュリティ管理方法。

【請求項9】

インターネットを介して所定のサーバとデータを送受する通信部を備えた情報端末におけるセキュリティ管理方法であって、

オペレーティングシステムにログインを試みた最終日時の情報を不揮発性の記憶媒体に記憶し、

前記通信部が前記所定のサーバから特殊コマンドを受信すると、前記不揮発性の記憶媒体に記憶された前記オペレーティングシステムにログインを試みた最終日時の情報を、前記インターネットを介して前記所定のサーバへ送信させる制御を行うことを特徴とするセキュリティ管理方法。

【請求項10】

インターネットを介して所定のサーバとデータを送受する通信部を備えた情報端末におけるセキュリティ管理方法であって、

BIOSパスワードをクリアした最終日時の情報を不揮発性の記憶媒体に記憶し、

前記通信部が前記所定のサーバから特殊コマンドを受信すると、前記不揮発性の記憶媒体に記憶された前記BIOSパスワードをクリアした最終日時の情報を、前記インターネットを介して前記所定のサーバへ送信させる制御を行うことを特徴とするセキュリティ管理方法。

【請求項11】

インターネットを介して所定のサーバとデータを送受する通信部を備えた情報端末におけるセキュリティ管理方法であって、

BIOSパスワードを入力した最終日時の情報を不揮発性の記憶媒体に記憶し、

前記通信部が前記所定のサーバから特殊コマンドを受信すると、前記不揮発性の記憶媒体に記憶された前記BIOSパスワードを入力した最終日時の情報を、前記インターネットを介して前記所定のサーバへ送信させる制御を行うことを特徴とするセキュリティ管理方法。

【請求項12】

インターネットを介して所定のサーバとデータを送受する通信部を備えた情報端末におけるセキュリティ管理方法であって、

ハードディスクドライブが抜き差しされた最終日時の情報を不揮発性の記憶媒体に記憶し、

前記通信部が前記所定のサーバから特殊コマンドを受信すると、前記不揮発性の記憶媒体に記憶された前記ハードディスクドライブが抜き差しされた最終日時の情報を、前記インターネットを介して前記所定のサーバへ送信させる制御を行うことを特徴とするセキュリティ管理方法。

【請求項1】

インターネットを介して所定のサーバとデータを送受する通信部と、

オペレーティングシステムにログインした最終日時の情報を記憶する不揮発性の記憶媒体と、

前記通信部が前記所定のサーバから特殊コマンドを受信すると、前記不揮発性の記憶媒体に記憶された前記オペレーティングシステムにログインした最終日時の情報を、前記インターネットを介して前記所定のサーバへ送信させる制御を行う制御部と、

を有することを特徴とする情報端末。

【請求項2】

インターネットを介して所定のサーバとデータを送受する通信部と、

オペレーティングシステムにログインを試みた最終日時の情報を記憶する不揮発性の記憶媒体と、

前記通信部が前記所定のサーバから特殊コマンドを受信すると、前記不揮発性の記憶媒体に記憶された前記オペレーティングシステムにログインを試みた最終日時の情報を、前記インターネットを介して前記所定のサーバへ送信させる制御を行う制御部と、

を有することを特徴とする情報端末。

【請求項3】

インターネットを介して所定のサーバとデータを送受する通信部と、

BIOSパスワードをクリアした最終日時の情報を記憶する不揮発性の記憶媒体と、

前記通信部が前記所定のサーバから特殊コマンドを受信すると、前記不揮発性の記憶媒体に記憶された前記BIOSパスワードをクリアした最終日時の情報を、前記インターネットを介して前記所定のサーバへ送信させる制御を行う制御部と、

を有することを特徴とする情報端末。

【請求項4】

インターネットを介して所定のサーバとデータを送受する通信部と、

BIOSパスワードを入力した最終日時の情報を記憶する不揮発性の記憶媒体と、

前記通信部が前記所定のサーバから特殊コマンドを受信すると、前記不揮発性の記憶媒体に記憶された前記BIOSパスワードを入力した最終日時の情報を、前記インターネットを介して前記所定のサーバへ送信させる制御を行う制御部と、

を有することを特徴とする情報端末。

【請求項5】

インターネットを介して所定のサーバとデータを送受する通信部と、

ハードディスクドライブが抜き差しされた最終日時の情報を記憶する不揮発性の記憶媒体と、

前記通信部が前記所定のサーバから特殊コマンドを受信すると、前記不揮発性の記憶媒体に記憶された前記ハードディスクドライブが抜き差しされた最終日時の情報を、前記インターネットを介して前記所定のサーバへ送信させる制御を行う制御部と、

を有することを特徴とする情報端末。

【請求項6】

インターネットを介して所定のサーバとデータを送受する通信部と、

前記通信部が前記所定のサーバから特殊コマンドを受信すると、バッテリの残量の情報を、前記インターネットを介して前記所定のサーバへ送信させる制御を行う制御部と、

を有することを特徴とする情報端末。

【請求項7】

前記情報を前記インターネットを介して前記所定のサーバへ送信させる制御は、BIOSで実行されることを特徴とする請求項1から6のいずれか1つに記載の情報端末。

【請求項8】

インターネットを介して所定のサーバとデータを送受する通信部を備えた情報端末におけるセキュリティ管理方法であって、

オペレーティングシステムにログインした最終日時の情報を不揮発性の記憶媒体に記憶し、

前記通信部が前記所定のサーバから特殊コマンドを受信すると、前記不揮発性の記憶媒体に記憶された前記オペレーティングシステムにログインした最終日時の情報を、前記インターネットを介して前記所定のサーバへ送信させる制御を行うことを特徴とするセキュリティ管理方法。

【請求項9】

インターネットを介して所定のサーバとデータを送受する通信部を備えた情報端末におけるセキュリティ管理方法であって、

オペレーティングシステムにログインを試みた最終日時の情報を不揮発性の記憶媒体に記憶し、

前記通信部が前記所定のサーバから特殊コマンドを受信すると、前記不揮発性の記憶媒体に記憶された前記オペレーティングシステムにログインを試みた最終日時の情報を、前記インターネットを介して前記所定のサーバへ送信させる制御を行うことを特徴とするセキュリティ管理方法。

【請求項10】

インターネットを介して所定のサーバとデータを送受する通信部を備えた情報端末におけるセキュリティ管理方法であって、

BIOSパスワードをクリアした最終日時の情報を不揮発性の記憶媒体に記憶し、

前記通信部が前記所定のサーバから特殊コマンドを受信すると、前記不揮発性の記憶媒体に記憶された前記BIOSパスワードをクリアした最終日時の情報を、前記インターネットを介して前記所定のサーバへ送信させる制御を行うことを特徴とするセキュリティ管理方法。

【請求項11】

インターネットを介して所定のサーバとデータを送受する通信部を備えた情報端末におけるセキュリティ管理方法であって、

BIOSパスワードを入力した最終日時の情報を不揮発性の記憶媒体に記憶し、

前記通信部が前記所定のサーバから特殊コマンドを受信すると、前記不揮発性の記憶媒体に記憶された前記BIOSパスワードを入力した最終日時の情報を、前記インターネットを介して前記所定のサーバへ送信させる制御を行うことを特徴とするセキュリティ管理方法。

【請求項12】

インターネットを介して所定のサーバとデータを送受する通信部を備えた情報端末におけるセキュリティ管理方法であって、

ハードディスクドライブが抜き差しされた最終日時の情報を不揮発性の記憶媒体に記憶し、

前記通信部が前記所定のサーバから特殊コマンドを受信すると、前記不揮発性の記憶媒体に記憶された前記ハードディスクドライブが抜き差しされた最終日時の情報を、前記インターネットを介して前記所定のサーバへ送信させる制御を行うことを特徴とするセキュリティ管理方法。

【図1】

【図2】

【図3】

【図4】

【図5】

【図2】

【図3】

【図4】

【図5】

【公開番号】特開2012−216015(P2012−216015A)

【公開日】平成24年11月8日(2012.11.8)

【国際特許分類】

【出願番号】特願2011−80106(P2011−80106)

【出願日】平成23年3月31日(2011.3.31)

【出願人】(000003078)株式会社東芝 (54,554)

【Fターム(参考)】

【公開日】平成24年11月8日(2012.11.8)

【国際特許分類】

【出願日】平成23年3月31日(2011.3.31)

【出願人】(000003078)株式会社東芝 (54,554)

【Fターム(参考)】

[ Back to top ]