識別と認証を実行する装置および方法

ネットワークを介してサービスに接続している遠隔地のユーザを識別および認証する装置は、暗号化プロセッサと、少なくとも一つの暗号化キーと、記憶手段と、ならびにクライアント端末の標準入力手段を通じて、独自の認証コードを、エミュレートされたキーストロークとして生成し伝送する付加的な処理手段とインタフェース手段を備えている。このコードは、ユーザの明示的コマンドによってのみ伝送できる。

【発明の詳細な説明】

【技術分野】

【0001】

近年、インターネットの発達によって、信頼できる識別が、信頼性の高いネットワークに基づくサービスの基礎であることが明らかになってきた。顧客番号または利用者名などの識別情報を簡単に提供することは、セキュリティの観点から十分ではないので、識別情報が乱用されたりまたは制御不可能な状態で広がることがないように保証するため、付加的な認証手段を追加しなければならない。静的認証として知られている、利用者名または秘密のパスワードを提供する従来の方法は、まさに「静的」であるので、今日では、遠隔地のユーザを認証するには非常に弱い方法であることが知られている。利用者名-パスワードの対情報を傍受する盗聴などの手段は、直ちにサービスにアクセスできるので、識別情報が損なわれたと決定する実際的な方法は無い。利用者名-パスワードの対情報を漏洩させる最も基本的な方法は、「フィッシング(phishing)」として知られているが、この方法では、サービスオーナーからの一見本物に見えるメッセージが、ユーザに、その利用者名とパスワードを偽サイトに提供するよう求めており、予想外に有効である。「ソシアルエンジニアリング(Social Engineerring)」という別の方法があるが、「総当り法(Brute force)」によって、高い確実性をもって、利用者名/パスワード対情報を推定または解読できることが現実である。

【0002】

静的認証による問題に対応するために、いくつもの動的認証方法が開発されており、この方法としては、使用するたびに変化する「パスワード」を発することができる、すなわち静的方法を動的方法に切り換えることができる外部「トークン」、すなわち小さいポータブルカード、キーフォッブ(key-fob)などの他の装置を必要とするいくつもの方法がある。

【0003】

ユーザは、トランザクションを実行するために、物理的なものを有しかつ秘密も知っていなければならないから、2因子認証法(2 factor authentification)として知られている方法が、認証プロセスの強度を増大するのに有効な方法であるということは、今日、よく知られている。物理的な装置を有することを必要とすると、識別情報が1つであることがより容易に強制されるので、別の次元のセキュリティが加えられる。その物理的な装置が失われると、ユーザはそれを認識して、その装置が破棄されたことの証明書を要求できる。

【0004】

トークンに基づいた識別・認証法が幾つか、長年にわたって市場に紹介されているが、最もよく知られているのは「スマートカード(Smartcard)」であろう。暗号化プロセッサと暗号化キーをカードに埋め込むことによって、簡単な記述のパスワードがサービスプロバイダーだけに知られている方法で動的に作られる呼びかけ-応答法(challenge-response)として知られている双方向プロセスを使用できる。この方法は、静的パスワードを傍受して後に再現する伝統的な方法を失敗させるのに有効である。最初の呼掛けがサービスプロバイダーによって発せられ、次に暗号化プロセッサによってユーザのトークンの中で「スクランブルされる」ので、その応答を記録することは、次の呼掛けに対して働かないので意味が無い。

【0005】

スマートカードは、一見、遠隔識別の完全な解決策に見えるが、実際の設定で行なうことはかなり困難でかつ高い費用がかかることが分かっている。実際のハードウェアとそれを設置する費用は別として、クライアント側に見られる統合化の問題(integration issues)がより厄介な問題である。平均的なユーザ集団のオペレーティングシステムとコンピュータハードウェアはある程度一致しているが、置換(permutation)の数と、異なるシステム間およびハードウェアとソフトウェアのバージョン間の明らかな差異が非常に大きい。さらに、サービスと、ユーザのウエブブラウザあるいはクライアントのアプリケーションソフトウェアとの間の統一化と相互作用が、非標準のインプリメンテーションにやや開放化されている。さらに、ソフトウェアドライバをインストールするのに多少複雑な方法が一般に必要なので、かなりの比率でそのドライバをインストールすることからユーザを制限し、難しさのため、ユーザの観点から魅力が限定される。設置費用と所有権の費用の観点から、ほとんど分かっていない不確かな費用とサポートの負担が、サービスオーナーにその他の点では魅力的なこの解決法を敬遠させてしまうことが多い。

【0006】

スマートカードを活用するのに上記欠点と難しさがあるので、オフラインで作動する認証装置の市場が生まれた。クライアントのコンピュータに接続することを必要としないことによって、多くのユーザの相互作用と自動化された少ない呼掛け-応答法を犠牲にして、非互換性の問題は、ほとんど回避できる。いくつもの異なる種類があるが、それらは一般に、認証装置に入力する必要があるという以前の呼掛けがある無しにかかわらず、動的パスワードだけを生み出すことができる。このプロセスは本来手動で行なわれるので、認証装置との相互作用の回数は、最小限に少なくしなければならない。さらに、数字を一つずつタイプする必要があるので、このプロセスに使用される数字の数も同様に最小限に保持する必要があり、その結果、傍受された送信コードが暗号解読される危険性を小さくするためより複雑な方法が必要になる。この方法は、その装置が維持する必要がある時変コードを必要とするので、サーバーは、これを、各認証イベントごとに同期化する必要がある。したがって、これは、装置のタイムベースに基づいた安定性を必要とし、さらに、装置はそのタイムベースを維持するため電池を備えていなければならない。いうまでも無く、このため、付加的な問題と、潜在的なエラーの原因が加わる。

【0007】

近年、指紋走査法などのバイオメトリクスを利用する方法が、便利で安全な識別・認証法であることが認識されてきた。しかし、走査されたバイオメトリックデータは、それ自体識別データではないから、一般に、そのバイオメトリックデータが、識別コードと対になって予め記憶されたバイオメトリックテンプレートに突き合わすことができるように付加的な識別コードを提供する必要がある。したがって、そのバイオメトリックデータの静的性質によって、このデータは、静的パスワードと同様に安全ではなくなるといえる。さらに、バイオメトリックデータは取り消すことができず、無制限の生命を持っているので、バイオメトリックテンプレートを提供するとき、個人の整合性について全体的な不安がある。バイオメトリックデータの突合せが装置内で必ず行なわれかつ装置のユーザが一人のみまたは数人である設定では、この問題は回避できる。実際の設定では、これを利用して、ラップトップコンピュータなどの個人の項目にアクセスできる。利便性とセキュリティの両観点から、これは、識別情報を供給する必要が無く、かつバイオメトリックデータは装置自体で記憶されスキャンされおよび突き合わされるので、かなり魅力的な解決策である。したがって、これは、バイオメトリクテンプレートが拡散するのを回避し、かつ記憶されたテンプレートはいつでも削除できる。

【0008】

要約すると、利用者名-パスワード法の簡潔性、スマートカード法のセキュリティおよびオフライントークン法の可搬性をより好ましく折衷して、低い全費用で提供されるシステムが要望されている。さらに、特定の設定では、バイオメトリックテンプレートを伝送することなく、単純な指紋を提供する利便性と速度が望まれる。

【0009】

発明の詳細な説明

本発明は、ネットワークを介してサービスに接続している遠隔地(remote)のユーザを識別し認証する装置であって、暗号化プロセッサと、少なくとも一つの暗号化キーと、記憶手段と、装置所有者の明示的コマンドによって、クライアント端末の標準的な入力手段を通じてエミュレーションによって、動的部分とともに静的識別部分を生成しかつ伝送する付加的な処理手段とインタフェース手段とを備えている装置に関する。

【0010】

典型的なインターネットに基づいたサービスはすべて、キーボードポートを通じて、キーバイキー(key by key)で、クリアテキスト(clear text)で送られる英数字キーストロークによって行うキーボードエントリの最小共通項を有している。現在のコンピュータは、一般に、旧式のPS/2ポートおよび/または最新式のUSBポートを備え、そこに外部キーボードを取り付けることができる。旧式のPS/2キーボードポートは、特定のコンピュータのハードウェアにやや限定されるが、一般に、大部分のオペレーティングシステムにサポートされている。近年、Universal Serial Bus(USB)インタフェースを持つキーボードと整合性を持ち、Human Interaction Device(HID)として知られている簡単なキーバイキープロトコルが使用されている。そのような装置に対する一般的なビルトインサポート(「Plug-and-Play」)を伴うこの整合性は、付加的なドライバおよび/または特権を必要とせず、一般に、成功する高い可能性を持って、外部キーボードを非常に簡単にかつ容易に取り付けることができるようになる。PS/2ポートおよびUSBポートは、接続された装置を作動させる電力をコンピュータから提供して、その装置を、付加的な電池または他の電源を必要とせずに作動させることができる。

【0011】

基本的な設定では、本発明は、標準キーボードのポートに接続可能な装置を特徴とし,その装置はその端末から見て、あたかも外部キーボードのように動作する。すなわちその装置は、完全にキーボードをエミュレートし、かつ内蔵され、エミュレートされたキーコードを送る。ユーザのコマンドによって、その装置は、エミュレートされたキーストローク(keystroke、キーの動き)の唯一のシーケンスを生成することができ、そのシーケンスは、装置が接続されている端末に対するストリームとして送られる。

【0012】

認可されていない人によって使用されないよう装置を保護するために、装置は、合法的な利用にのみ利用を限定するため、二因子認証法の手段や他の手段を備えるべきである。最新の方法では、ユーザが、個人的なおよび/または秘密の認証情報を供給する手段、例えば個人認証番号(PIN)を入力するためのキーパッド、独特のコードパターンを入力するためのジョイスティック、指紋読取装置、音声認識装置または他のバイオメトリック走査手段を、装置に備えてもよい。提供された個人認証データは、次に、装置において、予め記憶させたテンプレートと突き合わせられる。提供された情報が一致した場合、装置は合法的ユーザの支配下にあるとみなされて、識別と認証のシーケンスが生成される。一致しない場合、プロセスは終了させられ、情報は装置から出ない。

【0013】

装置のハードウェアをさらに簡単にしかつ旧式の利用者名-パスワードシステムとの互換を維持するために、上記キーパッドは省略してもよい。適当なフィールドに旧式の利用者名-パスワードを入力して、装置の1つの起動(activation)キーを押すことによって、前記シーケンスが完了する。その結果、静的な利用者名-パスワードには、装置が生成した動的コードが付加される。この方法は、トロイの木馬が入力された利用者名-パスワード対情報を傍受できるので、セキュリティの面でやや劣っているが、物理的装置の要件と、起動を手動で実行する必要があるという付加的な要件は、傍受された利用者名-パスワード対情報を役に立たなくするであろう。

【0014】

セキュリティの観点から上記簡潔化された方法が受け入れられると、起動(activation)ボタンの全く無いさらに一層簡潔化された(したがって一層低コストの)装置が、提供できる。起動(activation)は、キーボードインタフェースによって提供される出力手段を使って行なわれる。この方法を、できるだけ可搬性のあるものにするため、キーボードドライバによって提供される標準化された出力メッセージが利用されるが、この方法は一般に、ほとんどの標準的なキーボードで利用される状態:Caps lock、Num Lockおよび/またはScroll Lockについての利用可能な標識コードの使用をできるようにすることを制限する。起動目的にのみ使用されるように選択すべき簡単な起動シーケンスを入力することによって、これらのキーは他の目的のためには保留される。簡単な方法としては、例えば、Scroll Lockを2回続けて押す方法がある。この方法によって標識更新コードが、取り付けられたすべてのキーボードに送られる。Scroll LockオンとScroll Lockオフを有するこのシーケンスは、 (やはりコンピュータによってキーボードとして識別される) 認証装置によって認識されて、その装置から、認証コードシーケンスを放出させる。あるいは、そのトリガーキーシーケンスは、秘密的なキーの組み合わせであってもよく、これはPINコードの代わりに利用される。認証装置は、標識更新コードの受信されたシーケンスを傍受して、認証コードシーケンスを放出する前に、装置所有者にのみ知られた予期されたシーケンスを待つ。

【0015】

その認証コードシーケンスは、特定のフィールドで構成され、ユーザを識別する独自の識別名(identifier)で始まり、暗号化された一回使用の長い番号の形式の認証コードが続いている。この認証コードは、一方向性に設計される。すなわちトークンだけが認証コードを生成することができ、受信サイトだけがそれをデコードすることができ、かつそのコードが真正のものであるかどうか決定する。

【0016】

フィッシングの試みと反復攻撃を阻止させるために、認証コードは、コードが生成されるたびごとに変化する可変フィールドを含んでいる。ワンタイムパッド(One-time-pad)はフィッシングの攻撃に対して多少敏感に反応することが多いが、装置がパワーアップ(power-up)の後に最初に使用されるとき、1だけインクリメントする不揮発性線形カウンタ(NVC)を含み、同時に揮発性タイマ(VT)値がゼロに初期化され、第三の揮発性カウンタ(VC)がゼロに初期化されることは、本発明に不可欠である。一旦パワーアップされると、タイマは、約5 Hzのかなり安定した周波数で計数される。

【0017】

新しい認証コードが装置によって放出されるたびごとに、現在のNVC値とVT値が獲得され、VCに連結され、その後VCは1だけインクリメントされる。これらの3フィールドはともに、より新しいコードが古いコードより常に高いという特徴を有する保証された特有の値を生成し、この値は、反復攻撃に対する対策も提供する。

【0018】

さらに、1つのセッション内では、受信された各認証コードは、予測可能な計画に従うものである。

【0019】

第一の放出認証コードは、常に、ゼロに設定されたVT値とVC値を有している。さらに、NVC値は、前に記録された値に1を加えた値のはずである。このコードが受信されると、タイムスタンプが、システムのリアルタイムクロックソース(real-time-clock source)から獲得されて、値VSが得られる

【0020】

第二の放出認証コードは、セッションスタート時、第一放出認証コードに等しいNVC値を持っているはずである。VC値は1のはずである。VTが約5 Hz(それ自体重要でない値)でカウントアップされると、VTの値は、VSの記憶された値から、当然分かるはずである。VSとVTとの間の比率は、絶対時間と、VTにより生成された余り正確でない時間との間の実際の周波数の比率の指示手段を提供する。

【0021】

第三の放出認証コードは、セッションスタート時、第一の放出認証コードに等しいNVC値を持っているはずであり、VC値は2のはずである。この場合、VT値は、より合理的に知られ与えられたVT(T-2)およびVT(T-1)である。

【0022】

第四の放出コードは、上記に記載したようなパターンなどに付随すべきものである。

【0023】

明らかに、上記方法は、受信された各認証コードが前のコードからの情報と比較されるという事実に依存しているので、故意でなく失われた単一コードに、やや敏感に反応する。ユーザが、セッションに入っていないときに故意ではなくコードを放出したとすると、VT値は、最初に使用されるとき期待されるようにゼロではない。このような場合、その検証サービスは、ユーザが不正な状況がある可能性があると考える場合または矛盾についてのもっともらしい説明があると考える場合には、方法は同期(sync)していないということを、ユーザに知らせるはずである。

【0024】

上記例外は別として、もしユーザが装置を時々「もてあそぶ(fiddle)」と、「真の」セッション間のNVC値に影響するという別の問題が起こることがある。不正操作によって、NVC値またはVC値に「ホール(hole)」が生じるので、この状態に対応することは重要である。やはり、最も直接的な方法は、矛盾があることを、ユーザに、知らせることである。不正なユーザ/中継ユーザが識別情報を不正に利用する疑いがある場合、サービスプロバイダーは、常に、「再同期化操作」を始動(trigger)させ、その結果、ユーザは、ランダムな期間内に、特定の質問に答えるよう要求される。ユーザが、この「再同期化方式」に適正に応答しないと、ユーザのアカウントは、サービスプロバイダーによってブロックされる。

【0025】

上記動的コードは別として、コードはさらに、サービスのみで知られている固定された秘密コードを含んでいる。装置のコストを低く維持するため、電池をバックアッップしおよび不揮発性手段に維持されている時間値を保持するという特定の要件があってはならない。さらに、コスト面から、揮発性の時間保持手段の特定の絶対精度を有するという要件があってはならず、この要件をなくすことによって、装置は、外部の水晶を必要とせずに単一チップの装置として製造することができ、その結果、その装置を標準のクレジットカード中に一体に組み込むことができる。

【0026】

このとき、全フィールドは連結され(暗号解読をより難しくしたいならば、固定ビットまたはランダムビットでパッドされる)、次いで固定された対称暗号化キーで暗号化される。

【0027】

キーボードの入力とは独立した、一般的な使用シナリオは下記の通りである。

A1) ユーザが、インターネットサービスのログインページ(login page)に、URLを入力する。この場合、デフォルト入力フォーカス(default input focus)は、利用者名のフィールドの中にある。利用社名のフィールドにパスワードのフィールドが続いている。提案されるシナリオでは、同じページおよび基本的なバックグラウンドロジックが、静的利用者名とパスワードだけを使用するログインをする(旧)ユーザのために使用できる。

【0028】

A2) 正しいPINを、装置のキーパッドもしくはジョイスティックに入力することによって(またはバイオメトリックオプションの場合は,装置の指紋スキャナの上に指を単に置くことによって)、装置は、予め記憶された利用者名のエミュレートされたキーストロークシーケンス、例えば "Alex-2285"を送る。

【0029】

A3) エミュレートされたTABキーストロークを装置で送った後、直ちに、スクリーン上の入力フォーカスをパスワードフィールドに移動させる。

【0030】

A4) 連結されたフィールドをすべて暗号化し、次いで英数字表示 (好ましくは、MIME coded/Base64の7ビット ASCIIまたはこれに類似のもの) に変換する。全128ビットの暗号化されたパッケージは、128/6=22の英数字を生成し、そのすべてが、キーストローク例えば "ks9Af48auzPmcAulhjf298"のエミュレートされたストリームとして、装置によって送られる。

【0031】

A5) 上記入力に続いて、随意選択的に、「ENTER」キーストロークが装置によって送られ、その入力は前記ページのデフォルト「ログイン」ボタンに適用され、次いで、入力された利用者名とパスワードの情報を、一般的な手動ログインプロセスでなされたのと同じ方式で送る。

【0032】

A6) 受信された利用者名を利用して、固定された秘密の利用者コードと、予想線形カウンター値と暗号化キーとが記憶されているデータベース内のユーザを探索する。

【0033】

A7) ユーザが前記データベース中に見つけられたならば、受信されたパスワードを、対称キーで解読する。解読されたとき、受信された秘密の利用者コードは、データベースに記憶された値で検証される。一致しない場合は、データが正しいキーで暗号化されなかったためであるので、処理(transaction)は拒否される。

【0034】

A8)さらに、記憶された秘密の利用者コード:NVC、VCおよびVTの値も検証される。NVCとVCのカウンタが期待値と等しい場合は、その記憶された値は、次のカウンタ期待値を反映するように、更新される。

【0035】

A9) 受信されたカウンタ値がいずれも期待値より小さい場合は、これはコードリプレイ(code replay)の試みであるかもしれないので、ログインは拒否される。しかし受信されたカウンタ値がいずれも期待値より大きい場合、ユーザは、連続しないコードかまたはいい加減に考えた(playing around)コードを生成したかもしれない。このような場合、ユーザは、この通りであると知らされ(および警告されることがあり)、次いでユーザは、これがオーケイである(もっともらしい原因がある)ことを見つけたかどうか、または認識情報が誤用されたと疑われる理由があるかどうか尋ねられる。もし、コードが、潜在的な攻撃者(attacker)によって装置から引き出されたならば、これらのコードは、線形カウンタがインクリメントされたとき自動的に無効化される。

【0036】

A10) 個人の認証データ(PINおよび/またはバイオメトリックス)が入力されて検証され、NVCが1だけインクリメントされると、VCとVTはともにゼロ初期化される。VTはさらに、約5Hzでカウントアップされ、新しく完全に特有なコードが、衝突(clash)の危険なしにいつでも生成される。

【0037】

A11) 今、サービスは、ユーザに、それ自体を再識別することを、いつでも要求できるので、個人の認証が、NVCが発生するところで再び提供される必要がある。しかし、ユーザを大きく煩わせることなくセッションの完全性のセキュリティを高いレベルで維持するため、特別な手続が定期的な「再認証」のために提供される。必要な場合はいつでも(どのページでもよく起こるが)、サービスは、入力フォーカスが認証コードフィールド内に設定されているページを提示することができる。装置のボタンを押すことによって、ユーザの認証に成功した後(PINまたはバイオメトリックス)、新しい認証コードが、ENTERキーを伴ってエミュレートされたキーストロークとして生成されストリームされる。その結果、有意なセッションのセキュリティを強化するために、付加的なアクション(通常のコンピュータのキーボードよりむしろ装置のENTERを押すこと)は全く必要でない。

【0038】

上記使用のシナリオは、秘密の個人認識コードを提供するため、PINまたはジョイスティックを有する装置に関するものであるが、バイオメトリックスの入力手段、例えば埋め込まれた小型の指紋スキャナを有する装置によって、いくつもの利益が得られる。バイオメトリック認証の従来の欠点は、指紋テンプレートを装置によって走査し、装置に記憶し、次いで装置内で突き合せ、記憶されたテンプレートを検索または変更する可能性無しにすべてを統合させると、回避できる。指紋を単一の装置だけで使用する場合、異なる読取装置のための補正を実施する必要がないので、より厳密なマッチィング(stricter matching)を実施することができる。

【0039】

さらに、個人の完全性の観点からバイオメトリックスに対する従来の疑念は、回避できる。装置が失われたかまたはアカウントが破棄された場合、装置保有者のバイオメトリックテンプレートを、誰かが悪用しまた分散させる恐れは全く無いであろう。

【0040】

さらに、近年、低コストの指紋スキャニングセンサが開発されており、コスト面での効率的な解決策になっている。

【0041】

前記指紋によるシナリオの基本ステップは、以下の通りである(上記に記述したPINに基づいた入力によって単純化されている):

B1) ユーザが、入力フォーカスを、利用者名のフィールドに、位置付ける。

B2) ユーザが、その指を、USBポート中に挿入されたフォブ(fob)の指紋スキャナ上に置くかまたはスイープさせる。

B3) 走査された指紋を、記憶されたテンプレートと比較する。テンプレートが一致した場合、利用者名と生成されたワンタイムコードを、エミュレートされたキーストロークによって送る。

【0042】

要約すると、上記バイオメトリックシナリオは、バイオメトリックデータを、「サービスベースごとに唯一で、動的かつ破棄可能に」する一方法とみなすことができる。

【0043】

単純化された設定では、装置は単一のボタンだけを備えているように製造してもよい。使用のシナリオは以下の通りである。

C1) ユーザが、利用者名を、利用者名のフィールドに、手動で入力する。

C2) ユーザが、そのパスワードを、パスワードのフィールドに入力する。

C3) ユーザが、装置のキーを押す。これによって、先に入力したパスワードに付加される動的パスワードが生成される。

【0044】

さらに一層単純化されたシナリオでは、装置は、ボタンを全く持たないように製造してもよい。使用のシナリオは以下の通りである。

D1) ユーザが、入力フォーカスを、利用者名のフィールドに、位置付ける。

D2) ユーザが、出力表示子であるCaps Look、Num LockおよびScroll Lookを制御するキーを使って、秘密にされたキーシーケンスたとえばCaps-Num-Caps-Scrollで、デフォルトキーボード上でタイプ入力する。

D3) その入力されたシーケンスが参照シーケンスに一致したならば、装置に記憶されている利用者名と動的アクセスコードが、装置によって得られる。

D4) 装置は、走査コードをシーケンスが入力される前の状態に戻すために、NumとScrollに対する適切な走査コードを送る。

【0045】

装置は、利便性と顧客の使用料の観点から、装置に予め記憶されたURLを、エミュレートされたキーストロークのストリームとして、自動的に伝送する手段を提供できる。このとき、ユーザは、そのブラウザを開始し、「接続」キーを押して、前記URLとENTER のキーストロークを伝送する必要がある。あるいは、このとき、初期の識別ステージと認証ステージとを両方とも組み込んでもよい。そのようなセッティングでは、初期の識別コードと認証のコードは、初期URL例えばhttp://www.acme.com/login.html?id=Alex-2285?auth=ks9Af48auz PmcAuLhjf 298に、パラメータとして送られる。

【0046】

近年、キーチェーン(keychain)型のUSBメモリスティック装置の人気が高まり、付加価値の利益として、メモリバンクも組み込むことができるようになった。この場合、装置は、大容量記憶装置とキーボード装置の両方をエミュレートする「複合」装置として働く。装置がキーパッド、単一キーまたはバイオメトリックスキャナを備えている設定であるとすると、これらは、正常に作動できなくしたメモリをロック解除するのに使用できる。与えられるアクセスコードによって、読取りおよび/または書込みの保護は、装置所有者のコマンドによってロックしたり、ロックを解除することができる。

【0047】

特定のセッティングでは、識別と認証を行なうために使用できる装置を2以上のサービスに提供することが有利である。そのようなセッティングでは、装置は、すべての異なるサービスを対象として、異なる利用者名、コードおよびキーが提供される。どの個人識別データが指定されたのかに依存して、装置は、どのサービスを利用するのかを決定する。バイオメトリック走査を行う装置の場合、ユーザがそれ自体を識別および認証したいサービスを選択するために、一組のキーが使われる。このような装置は、第三者の信頼性の高いソースによって予めプログラムされて、10個の異なるサービスに対して、10個の異なる利用者名、キーおよびコードが保持される。装置提供者コード(device issuer code)(URLでもよい)を予め印刷された装置が、ユーザに店頭で販売され、ユーザは利用したいサービスを契約するようにできる。登録サービスの一部として、ユーザは、前記印刷された提供者コードを、登録形式のフィールドに入力し、次いで利用者名とパスワードのフィールドに移動して、目的とするサービス番号を選択して、PIN(またはバイオメトリックス)を入力する。この後、そのサービスは、前記提供者コードを利用して、選択したサービス番号に対する適切な秘密コードと暗号化キーを自動的に検索できる。

【0048】

さらに、本発明の主要な側面としては、米国特許願第6,244,462号に記載されている知的医薬包装法のようなどのようなタイプの一方向性情報でも、ネットワークを介して、利用者が保持している装置から集中サービスに伝送できるように使用できることである。このような設定では、付加的な集められたデータを文字のストリームに変換し、エミュレートされたキーストロークとして送ることができ、その結果、このような装置は、ブランド(銘柄)あるいはインストールされたブラウザとは関係なく、さらにどのようなクライアントのソフトウエェアをインストールする必要もなく、どんなコンピュータとも、共に使用できる。

【0049】

この発明は、キーボードのエミュレーションによる純粋な一方向性伝送に依存しているので、付加的な電池とディスプレイによって、装置は、キーボードのポートを利用できないシナリオに使用できるようになり、情報はスクリーンから読み取られ、「手動または音声の手段」によって、端末に(または電話によって)転送される。しかし、このようなセッティングでは、装置は、ディスプレイから読取るべき数字の数は、実用上、著しく制限されるにちがいなにので、完全なセキュリティは恐らく得られないであろう。

【0050】

特定のタイプのサービスの付加価値的利益は、人が対話をくり返すための必須要件であり、「ボット(bot)」すなわちネットワークサービス上でヒトとして働くコンピュータである。実用面から見て、端末AまたはBのキーを入力することは現実の人間の観点からは明白なことであるが、「ボット」は、外部装置のボタンを物理的に押すことはできない。ポーカーのようなグループゲームサイトの場合には、上記のことは、差し迫ったセキュリティの問題は別として、実際の利益となりうるが、「ボット」は、本発明の特徴で対応できる別の災いをもたらす。

【0051】

本発明にとって重要なことではないけれども、製造された装置の個別化は、全体的な実現可能性とシステム配置のトータルコストの面で、重要な問題である。個別化する場合、オープン情報(ユーザid)と秘密情報(暗号化キーと秘密のユーザid)は、装置に転送された後、ユーザに送られる。典型的な方法は、装置をUSBポートに挿入し、次いでデータを、安全な限られた環境で書き込む方法である。しかし、これを行なうには単調で遅い手動のプロセスが必要であり、そして、装置がラッピングまたは他の形態のパッケージングで包装できる場合、異なる選択肢は、情報を、構成のユーティリティ(configuration utility)から装置に交換できる、ショートレンジのテレメトリーインタフェース(short-range telemetry interface)を備えることである。可能性のある適切な方法は、装置に無線周波数識別(RFID)アンテナを取り付け、最新式の設備を使って、装置をバルクで配置構成することができるようにする方法である。そのような方法によって、装置が、アクセス制御などのアプリケーションに適切なRFIDトークンとしても利用できるという付加的な利益が得られる。

【0052】

しかし、秘密情報が、この単一の操作で、クリアテキストで伝送されるように、前記初期化プロセスを、限定された安全な環境に保持することが常に重要である。好ましくは、そのキーとコードは、前記アクセスコードを検証するため使用されるシステムと同じシステムで生成させるべきである。セキュリティの手段によって、「閉ざされた機器」、すなわち外部から制御したり問い合わすことができない装置が好ましい。

【0053】

国際的観点から、多種類の各国のキーボードのレイアウトは、配置(deployment)の点で、少し問題がある。認証装置が、MIME/Base64でコードされたメッセージを伝送することになっている場合、USBキーボードの本質は、文字ではなく「走査コード」を伝送することである。例えば米国のキーボードのレイアウトで配置構成されている装置が、ドイツのコンピュータに使用されると、伝送された特定のキーストロークが、不適切に解釈されて、意味の無いコードが生成される。しかし、この問題に対応するために以下のいくつかの方法を、取ることができる。

【0054】

E1) コーディング方式を、ほとんどのキーボードのレイアウトに共通している文字を使用するように変更することができる。16進コード化方式によって、文字0..9とa..fが生成された場合、変形された方式では、0..fの代わりに、文字「bdefghijklnrtuv」と一つの追加文字を利用できる。

【0055】

E2) 前記動的パスワードにプレフィックス(prefix)が送られたとき、装置は、既知の一連の走査コードを送るようにしてもよい。この場合、受信アプリケーションは、現在のキーボードレイアウトのどれを使用するかを決定するために、これらの受信された「参照コード」を試験することができる。

【0056】

E3) より精密なホストアプリケーション(host application)は、「ゲスワーク(guesswork)」方式を実行することができ、この方式では、拒否されたコードは、幾つかの既知で共通のキーマッピヒングのうちの一つを利用してトライしてみることができる。米国のキーボード方式によって文字を生成する認証装置は、フランスのサイトによって、「ゲスワーク」によって翻訳することができ、ここでは、初期の検証が失敗した場合、既知のキーボードマッピングのリストが翻訳によってトライされる。

【0057】

もし、認証方式は、コードのセットの変更が、中央データベースに対する検証が必要であるということに依存しているのであれば、その方式は、実行手段によって、1対1の関係があるものだけにそれ自体限定され、すなわちいくつもの異なるサイトが、独立して、受信された認証コードを検証することはできない。非対称キーのみならずNVC、VCおよびVTの値を維持する中央集権化されたアービトレーター(centralized arbitrator)を導入することによって、この認証方式は、1対多数の関係にも拡張することができる。この中央アービトレーターは、個人の識別情報とキーのトラックを保持して、サービスを要求するための適切な翻訳を行なう。好ましい設定では、各サイトは、古い利用者名およびパスワードの対情報と、生成された認証コードとの間の1対1マッピングを行うようにすることができる。その後、前記アービトレーターは、検証された認証コードと、要求するサイトの古い利用者名とパスワードの対情報との間の適切な翻訳を行うことができる。前記要求するサイトとアービトレーターとの間のプロトコルとしては、伝送される要求を暗号化して署名(sign)するために、PKI法を用いることができる。

【0058】

装置が、既知のIT環境内でクライアントの既知のクライアントコンピュータアプリケーションとともに利用される設定において、装置は、さらに、認証コードを、ソフトウェアドライバによってトリガーして検索できるように設計することもできる。このような設定の利点は、認証操作が、アプリケーション自体の直接かつ自動的なコマンドによって実施できることである。しかし、このような設定は、トロイの木馬が認証コードを装置から不正に検索するのを防止するように、設計することが重要である。この設定の装置を保護する一方法としては、従来のスマートカードで実施されているのと類似の方法で、装置にアクセスするために、PINを利用することもできる。キーパッド、単一キーまたはバイオメトリックスキャナーを備えた認証装置は、これらの手段を使えば、ユーザにとって、要求された操作を「改善」させることができる。

【0059】

装置はさらに、二方向の方法、例えば呼掛け-応答法(challenge-response)を実行できるように設計してもよい。この場合、サーバーが発信した呼掛けが、クライアントのアプリケーションとドライバを通じて装置に転送され、その後、装置が前記呼掛けに基づいた応答を作成して、サーバーのアプリケーションに返信される。

【0060】

この方法は、それ自体公知であるといえるが、本発明のこの任意的な拡張によって、広範囲の設定に、その認証装置が使用できるようになる。機能の報告の手段による標準HIDプロトコルを使用することによって、キーボードのエミュレーション機能も使用することができ、特別な常駐クライアントドライバを、コンピュータにインストールする必要はない。

【0061】

要約すると、本発明は、所有権の全コストの観点からみても非常に低いコストで、ネットワーク内のサービスに対して、便利にかつ安全に、ユーザを識別して認証するための装置と方法に関する。独自に生成させたスクランブルコードを提供することによって、ブランド、オペレーティングシステムまたはインタネットブラウザに関係なく、あらゆるクライアントコンピュータのドライバあるいは他のソフトウェア部品もインストールする必要なしに、高レベルのセキュリティが、すべての最新式のコンピュータのために得られる。新しい認証コードをキーストロークによって迅速かつ自動的に提供できるようにすることによって、セキュリティの付加的なレベルが提供される。したがって、サービスは、ユーザに対して重大な障害が加わることのないように、要求される認証の回数を増大することができる。

【0062】

好ましい実施態様の説明

好ましい実施態様は、米国特許願第6,616,035号に記載されているような一体型キーパッドを有し、クレジットカードの大きさと形状で、認証性能を持つ識別カードである。

【0063】

前記カードは、標準のコンピュータ装置に接続して、前記コンピュータの観点から外部キーボードとして働くようにエミュレートを実行する性能を有するカード読取装置とともに使用されるように設計される。前記読取装置は、標準のPS/2キーボードもしくはUSBキーボードまたは両者のエミュレーション手段を提供してもよい。この方法によって、読取装置は、ブランド、操作システムまたはインタネットブラウザには関係なく、現存するほとんどすべてのパーソナル・コンピュータに、接続させることができる。

【0064】

さらに、前記カードは、カード保有者のコマンドに対して、クリアテキスト中の利用者名とともに、独自の認証コードを生成する機能を有し、その利用者名と認証コードは、ネットワークを介して、サービスに対する識別と認証の手続に使用される。

【0065】

認証コードは、以下のフィールドを含んでいる。なおここで提示したフィールドのビットのサイズは、例示することだけを目的としたものである。

【0066】

a.セッション識別カウンタ(16ビット)

このフィールドは、パワーアップの後、第一認証コードが生成されるとき、インクリメントされる線形カウンタを含んでいる。

b.セッションカウンタ(8ビット)

このセッションカウンタは、パワーアップの後、最初に使用するときゼロに初期化される揮発性値である。新しい認証コードが生成されるごとに、この値は1だけインクリメントされる。

【0067】

c.タイムスタンプ(24ビット)

このタイムスタンプは、セッション識別子が増加するとき、ゼロに初期化される線形カウンタである。このカウンタは、いつでも独自のコードを生成できるようにするために、約 5Hzの固定周波数ごとに増加させられる。

d.秘密のユーザ識別情報(identity)(48ビット)

これは、暗号化キーとともに、各認証コードの本質的な一意性を与える固定値である。あるいは、このフィールドは、各装置に対して独自(unique)でない固定数と置き替えることができる。この場合、認証は、暗号化の強さにのみ依存している。

【0068】

e.乱数(16ビット)

この付加的な「確率的な手段(means of stochastic)」は、暗号解読に幾つかの付加的な方策を加える。あるいはランダムソース(randam source)が利用できない場合、上記フィールドのハッシュの手段によって実行できる。

f.チェックサム(16ビット)

このコードは上記コードのチェックサムを生成する。どのデータも無効であるかあるいは無効な暗号解読キーが使用される場合、このチェックサムは整合しないであろう。サービスが、受信されて解読された情報が正しいかどうか決定する唯一の手段であるので、チェックサムは、暗号化的に安全である必要はない。さらに、上記時変コード(time variant code)とともに、これもいくつかの付加的な「確率的な手段」を付け加える。

【0069】

上記セッション識別子とタイムスタンプのフィールドは、生成したすべてのコードが、与えられた秘密のユーザ識別情報に対して絶対的に唯一なものであることを保証する。好ましくは、受信しているサービスは、再生(replay)および/またはフィッシングなどのあらゆる試みを阻止するために、これら二つの値の履歴(track)を保持すべきである

【0070】

連結されたこれらフィールドは合計128ビットで生成される。この128ビットのパッケージは、送る前に、記憶された128ビットの対称暗号化キーで暗号化され、その後、すべてのシステムによって受け入れられるクリアテキストとして転送できるように英数字形式に変換される。望ましい候補は広く利用されているMIMEまたはBase64の符号化法であり、これらの方法では、6ビットのデータが7ビットのASCII文字にパックされる。この後、128ビットの暗号文は、126/6=22個の英数字文字に変換されうる。

【0071】

あるいは、上記方法を一層国際化するため、16進コーディング法を利用できる。8ビットの値は各々、二つのキーストロークに変換され、次に従来のコーディング0..9とa..fの代わりに、各ニブル(nibble、4ビット)に対して16の組合せが、すべてのキーボードのレイアウトにほとんど共通しているキーストロークに翻訳される。そのようなキーは「bdefghijklnrtuv」であり、これには、付加的なワイルドカードが必要である。

【0072】

本発明は、特定の暗号化法、キーの長さ、または個々のフィールドの正確な位置と長さに依存しないが、望ましい候補は、強さ、高い処理速度および小さな足跡のため定評のある128ビットのAdvanced Encryption Standard(AES)で暗号化された128ビットの平文(plain text)である。より短いキーの長さまたはより長いフィールドは、ブロック暗号法を持つことによって、容易に実現できる。

【0073】

装置の意味のある用途は、信頼性の高いプロバイダーが、装置を、(定義上信頼できない)ユーザに提供するときである。しかし、相互に信頼性が無く、上記したような対称法を使用した結果、否認がないこと(non-repudiation)の問題が起こりうるシナリオでは、非対称の暗号化法を使用できる。このような場合、装置は、それ自体でキーペア(key pair)を生成する性能を有し、かつさらにその秘密キーを、どのような様式の装置からも検索されないように保護する手段を有するべきである。このような非対称の処理系では、サービスプロバイダーが公開キーを検索する手段が存在していなければならず、したがって、否認がないこと(non-repudiation)の論争が常に法廷で解決されている。

【0074】

装置は、いつでもPINを変更できるように構成されており、この場合、共通の方法は、旧PINを提供し、次いで新PINを入力して、最後にそれを確認することを、ユーザに要求する。装置が、可視的なフィードバックを有していない場合、実行する方法は、エミュレートされたキーストロークを送ることによって、その進行状況(progress)の情報を、クリアテキストで表示する方法である。典型的な手順は以下の通りである。

【0075】

F1). ユーザはOKを押して、3秒間そのキーを保持する。

F2). 装置は、テキスト「Change PIN(PINの変更)−supply old PIN(旧PINの提供)」を、エミュレートされたキーストロークを通じて、クリアテキストで送る。

F3). ユーザがPINを装置に入力すると、装置は,「?」を、クリアテキストで送る。

F4). 提供されたPINが正しければ、テキスト「Supply new PIN(新PINの提供)」が送られる。

F5). 入力された後、テキスト「Confirm new PIN(新PINの確認)」が送られる。

F6). 新PINが入力されかつ検証されたとき、新PINを記憶し、旧PINと置き替える。

【0076】

好ましい実施態様は、本明細書に記載されている識別・認証装置の現実の実施内容、設計または物理的外観に限定されないことは明らかであろう。非常に低いコストのアプリケーションでは、例えば、上記カードの機能と上記読取装置の機能を、単一のユニットに結合することが望ましい。高く評価されて広く許容されている形態の要因は、キーチェン(key chain)に適合(fit)するということである。このような装置は、物理的には共通に利用できる「フォッブ(fob)」または「USBメモリスティック(USB memory stick)」の外観を有し、すなわち、コンピュータのUSBポートに直接適合する小さい装置である。コンピュータのUSBポートが便利な位置にない場合は、外部拡張コードを設けることができる。この特別の装置の実施態様には、PINを入力するためのキーパッドを取り付けることもできるが、ユーザが、ユーザだけが知っている秘密コードを、所定のパターンでクリックすることによって、入力できる小型のジョイスティックやこれに類似するものを組み込むことが、より現実的であろう。

【0077】

フォッブのデザインの別の選択肢は、装置と一体化された小型指紋スキャナ(カードの実施態様に利用するには実際的でない)を組み込むことである。このような設定では、PINの入力は、ユーザが、単に、指紋スキャナの上に、その指を置く(またはその指をスイープさせる)ことに置きかえられる。次に、この指紋の走査は、フォッブに予め記憶された指紋テンプレートと照合される。ユーザ個人の完全性を維持するため、装置は一方向性の機能を有するように設計されねばならず、すなわちその指紋テンプレートは、割り当てられるだけであり、装置から検索されることは全くない。特別のシーケンスによって、装置は、新しい指紋テンプレートと一対のものとすることができ、この場合、隠れスイッチが活性化される(例えば、ペンの頂部に備えられる)。このとき、いくつものスキャンを検索するために、ユーザはその指をスキャナの上に置かなければならない。この新しいテンプレートが受理された場合、前のコードとキーはすべて消去される。

【0078】

物理的外観に関係なく、好ましい実施態様としては、複数の、予め記憶されたサービスの利用者名、秘密コードおよび暗号化キーの中から選択する方法がある。そのような設定では、装置は、信頼できる機関から提供され、この場合、ビジネスモデルは、識別・認証装置に、多数の予め記憶されたコードとキーを供給することに依存する。製造時には、装置がどのサービスに利用されようとするのかは分からない。ユーザは装置を購入し、次いで各サービスごとに契約し、それは、装置に付随するコードとパスワードを(各サービスに対して一つ)、クリアテキストで、サービスプロバイダーに供給する。その後、そのサービスプロバイダーは、秘密キーおよびユーザ識別コードを供給するように、信頼できる機関に要求することができる。

【0079】

別の実施態様では、従来のスマートカードの読取装置が従来のISO7816プロトコルの処理形態ではなく、キーボードインタフェースを有している場合、従来のスマートカードと読取装置を使用できる。より一層のセキュリティと二因子認証に対応するためには、スマートカードはキーパッドを有するべきである。周辺装置としてコンピュータに取り付けられているとき、コンピュータは、読取装置を、従来のキーボードとして検出する(それはスマートカードの読取装置であるけれども)。そのカードが挿入されPINが入力されたとき、そのスマートカードの読取装置は、エミュレートされたキーストロークをコンピュータに伝送する。

【0080】

逆に、別の設定では、丁度、従来のワイヤレスキーボードのように、装置とホストコンピュータに接続されたラジオ受信機との間に短距離の無線リンクを有することがより便利である。このような短距離の無線リンクは、ワイヤレスキーボードとマウスを広く利用できれば、非常に低いコストで実現できる。さらに、「無線USB」のようなイニシアチブ(initiatives)を採用することによって、広く受け入れられるであろう。しかし、このような認証装置は、そのような無線リンクに電力を効率的に提供できないので、電池が必要である。

【0081】

あるいは、無線の設定では、ホストから電力が供給される遠隔法(host-powered telemetry solution)、例えば、強力な無線周波数(RF)フィールドがトランシーバから放出されるRFIDで実現することができる。この場合、携帯可能な装置は、その装置に電池を全く必要とせずに、トランシーバから電力が供給される。しかし、このことは、トランシーバと携帯可能な装置との間の使用可能な範囲を限定することになる。

【図面の簡単な説明】

【0082】

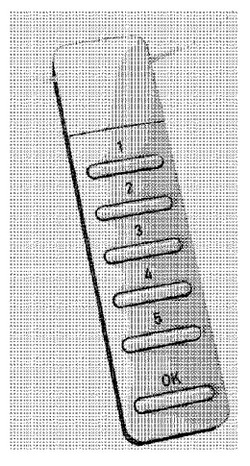

【図1】本発明の装置の可能な実施態様の一例である。

【技術分野】

【0001】

近年、インターネットの発達によって、信頼できる識別が、信頼性の高いネットワークに基づくサービスの基礎であることが明らかになってきた。顧客番号または利用者名などの識別情報を簡単に提供することは、セキュリティの観点から十分ではないので、識別情報が乱用されたりまたは制御不可能な状態で広がることがないように保証するため、付加的な認証手段を追加しなければならない。静的認証として知られている、利用者名または秘密のパスワードを提供する従来の方法は、まさに「静的」であるので、今日では、遠隔地のユーザを認証するには非常に弱い方法であることが知られている。利用者名-パスワードの対情報を傍受する盗聴などの手段は、直ちにサービスにアクセスできるので、識別情報が損なわれたと決定する実際的な方法は無い。利用者名-パスワードの対情報を漏洩させる最も基本的な方法は、「フィッシング(phishing)」として知られているが、この方法では、サービスオーナーからの一見本物に見えるメッセージが、ユーザに、その利用者名とパスワードを偽サイトに提供するよう求めており、予想外に有効である。「ソシアルエンジニアリング(Social Engineerring)」という別の方法があるが、「総当り法(Brute force)」によって、高い確実性をもって、利用者名/パスワード対情報を推定または解読できることが現実である。

【0002】

静的認証による問題に対応するために、いくつもの動的認証方法が開発されており、この方法としては、使用するたびに変化する「パスワード」を発することができる、すなわち静的方法を動的方法に切り換えることができる外部「トークン」、すなわち小さいポータブルカード、キーフォッブ(key-fob)などの他の装置を必要とするいくつもの方法がある。

【0003】

ユーザは、トランザクションを実行するために、物理的なものを有しかつ秘密も知っていなければならないから、2因子認証法(2 factor authentification)として知られている方法が、認証プロセスの強度を増大するのに有効な方法であるということは、今日、よく知られている。物理的な装置を有することを必要とすると、識別情報が1つであることがより容易に強制されるので、別の次元のセキュリティが加えられる。その物理的な装置が失われると、ユーザはそれを認識して、その装置が破棄されたことの証明書を要求できる。

【0004】

トークンに基づいた識別・認証法が幾つか、長年にわたって市場に紹介されているが、最もよく知られているのは「スマートカード(Smartcard)」であろう。暗号化プロセッサと暗号化キーをカードに埋め込むことによって、簡単な記述のパスワードがサービスプロバイダーだけに知られている方法で動的に作られる呼びかけ-応答法(challenge-response)として知られている双方向プロセスを使用できる。この方法は、静的パスワードを傍受して後に再現する伝統的な方法を失敗させるのに有効である。最初の呼掛けがサービスプロバイダーによって発せられ、次に暗号化プロセッサによってユーザのトークンの中で「スクランブルされる」ので、その応答を記録することは、次の呼掛けに対して働かないので意味が無い。

【0005】

スマートカードは、一見、遠隔識別の完全な解決策に見えるが、実際の設定で行なうことはかなり困難でかつ高い費用がかかることが分かっている。実際のハードウェアとそれを設置する費用は別として、クライアント側に見られる統合化の問題(integration issues)がより厄介な問題である。平均的なユーザ集団のオペレーティングシステムとコンピュータハードウェアはある程度一致しているが、置換(permutation)の数と、異なるシステム間およびハードウェアとソフトウェアのバージョン間の明らかな差異が非常に大きい。さらに、サービスと、ユーザのウエブブラウザあるいはクライアントのアプリケーションソフトウェアとの間の統一化と相互作用が、非標準のインプリメンテーションにやや開放化されている。さらに、ソフトウェアドライバをインストールするのに多少複雑な方法が一般に必要なので、かなりの比率でそのドライバをインストールすることからユーザを制限し、難しさのため、ユーザの観点から魅力が限定される。設置費用と所有権の費用の観点から、ほとんど分かっていない不確かな費用とサポートの負担が、サービスオーナーにその他の点では魅力的なこの解決法を敬遠させてしまうことが多い。

【0006】

スマートカードを活用するのに上記欠点と難しさがあるので、オフラインで作動する認証装置の市場が生まれた。クライアントのコンピュータに接続することを必要としないことによって、多くのユーザの相互作用と自動化された少ない呼掛け-応答法を犠牲にして、非互換性の問題は、ほとんど回避できる。いくつもの異なる種類があるが、それらは一般に、認証装置に入力する必要があるという以前の呼掛けがある無しにかかわらず、動的パスワードだけを生み出すことができる。このプロセスは本来手動で行なわれるので、認証装置との相互作用の回数は、最小限に少なくしなければならない。さらに、数字を一つずつタイプする必要があるので、このプロセスに使用される数字の数も同様に最小限に保持する必要があり、その結果、傍受された送信コードが暗号解読される危険性を小さくするためより複雑な方法が必要になる。この方法は、その装置が維持する必要がある時変コードを必要とするので、サーバーは、これを、各認証イベントごとに同期化する必要がある。したがって、これは、装置のタイムベースに基づいた安定性を必要とし、さらに、装置はそのタイムベースを維持するため電池を備えていなければならない。いうまでも無く、このため、付加的な問題と、潜在的なエラーの原因が加わる。

【0007】

近年、指紋走査法などのバイオメトリクスを利用する方法が、便利で安全な識別・認証法であることが認識されてきた。しかし、走査されたバイオメトリックデータは、それ自体識別データではないから、一般に、そのバイオメトリックデータが、識別コードと対になって予め記憶されたバイオメトリックテンプレートに突き合わすことができるように付加的な識別コードを提供する必要がある。したがって、そのバイオメトリックデータの静的性質によって、このデータは、静的パスワードと同様に安全ではなくなるといえる。さらに、バイオメトリックデータは取り消すことができず、無制限の生命を持っているので、バイオメトリックテンプレートを提供するとき、個人の整合性について全体的な不安がある。バイオメトリックデータの突合せが装置内で必ず行なわれかつ装置のユーザが一人のみまたは数人である設定では、この問題は回避できる。実際の設定では、これを利用して、ラップトップコンピュータなどの個人の項目にアクセスできる。利便性とセキュリティの両観点から、これは、識別情報を供給する必要が無く、かつバイオメトリックデータは装置自体で記憶されスキャンされおよび突き合わされるので、かなり魅力的な解決策である。したがって、これは、バイオメトリクテンプレートが拡散するのを回避し、かつ記憶されたテンプレートはいつでも削除できる。

【0008】

要約すると、利用者名-パスワード法の簡潔性、スマートカード法のセキュリティおよびオフライントークン法の可搬性をより好ましく折衷して、低い全費用で提供されるシステムが要望されている。さらに、特定の設定では、バイオメトリックテンプレートを伝送することなく、単純な指紋を提供する利便性と速度が望まれる。

【0009】

発明の詳細な説明

本発明は、ネットワークを介してサービスに接続している遠隔地(remote)のユーザを識別し認証する装置であって、暗号化プロセッサと、少なくとも一つの暗号化キーと、記憶手段と、装置所有者の明示的コマンドによって、クライアント端末の標準的な入力手段を通じてエミュレーションによって、動的部分とともに静的識別部分を生成しかつ伝送する付加的な処理手段とインタフェース手段とを備えている装置に関する。

【0010】

典型的なインターネットに基づいたサービスはすべて、キーボードポートを通じて、キーバイキー(key by key)で、クリアテキスト(clear text)で送られる英数字キーストロークによって行うキーボードエントリの最小共通項を有している。現在のコンピュータは、一般に、旧式のPS/2ポートおよび/または最新式のUSBポートを備え、そこに外部キーボードを取り付けることができる。旧式のPS/2キーボードポートは、特定のコンピュータのハードウェアにやや限定されるが、一般に、大部分のオペレーティングシステムにサポートされている。近年、Universal Serial Bus(USB)インタフェースを持つキーボードと整合性を持ち、Human Interaction Device(HID)として知られている簡単なキーバイキープロトコルが使用されている。そのような装置に対する一般的なビルトインサポート(「Plug-and-Play」)を伴うこの整合性は、付加的なドライバおよび/または特権を必要とせず、一般に、成功する高い可能性を持って、外部キーボードを非常に簡単にかつ容易に取り付けることができるようになる。PS/2ポートおよびUSBポートは、接続された装置を作動させる電力をコンピュータから提供して、その装置を、付加的な電池または他の電源を必要とせずに作動させることができる。

【0011】

基本的な設定では、本発明は、標準キーボードのポートに接続可能な装置を特徴とし,その装置はその端末から見て、あたかも外部キーボードのように動作する。すなわちその装置は、完全にキーボードをエミュレートし、かつ内蔵され、エミュレートされたキーコードを送る。ユーザのコマンドによって、その装置は、エミュレートされたキーストローク(keystroke、キーの動き)の唯一のシーケンスを生成することができ、そのシーケンスは、装置が接続されている端末に対するストリームとして送られる。

【0012】

認可されていない人によって使用されないよう装置を保護するために、装置は、合法的な利用にのみ利用を限定するため、二因子認証法の手段や他の手段を備えるべきである。最新の方法では、ユーザが、個人的なおよび/または秘密の認証情報を供給する手段、例えば個人認証番号(PIN)を入力するためのキーパッド、独特のコードパターンを入力するためのジョイスティック、指紋読取装置、音声認識装置または他のバイオメトリック走査手段を、装置に備えてもよい。提供された個人認証データは、次に、装置において、予め記憶させたテンプレートと突き合わせられる。提供された情報が一致した場合、装置は合法的ユーザの支配下にあるとみなされて、識別と認証のシーケンスが生成される。一致しない場合、プロセスは終了させられ、情報は装置から出ない。

【0013】

装置のハードウェアをさらに簡単にしかつ旧式の利用者名-パスワードシステムとの互換を維持するために、上記キーパッドは省略してもよい。適当なフィールドに旧式の利用者名-パスワードを入力して、装置の1つの起動(activation)キーを押すことによって、前記シーケンスが完了する。その結果、静的な利用者名-パスワードには、装置が生成した動的コードが付加される。この方法は、トロイの木馬が入力された利用者名-パスワード対情報を傍受できるので、セキュリティの面でやや劣っているが、物理的装置の要件と、起動を手動で実行する必要があるという付加的な要件は、傍受された利用者名-パスワード対情報を役に立たなくするであろう。

【0014】

セキュリティの観点から上記簡潔化された方法が受け入れられると、起動(activation)ボタンの全く無いさらに一層簡潔化された(したがって一層低コストの)装置が、提供できる。起動(activation)は、キーボードインタフェースによって提供される出力手段を使って行なわれる。この方法を、できるだけ可搬性のあるものにするため、キーボードドライバによって提供される標準化された出力メッセージが利用されるが、この方法は一般に、ほとんどの標準的なキーボードで利用される状態:Caps lock、Num Lockおよび/またはScroll Lockについての利用可能な標識コードの使用をできるようにすることを制限する。起動目的にのみ使用されるように選択すべき簡単な起動シーケンスを入力することによって、これらのキーは他の目的のためには保留される。簡単な方法としては、例えば、Scroll Lockを2回続けて押す方法がある。この方法によって標識更新コードが、取り付けられたすべてのキーボードに送られる。Scroll LockオンとScroll Lockオフを有するこのシーケンスは、 (やはりコンピュータによってキーボードとして識別される) 認証装置によって認識されて、その装置から、認証コードシーケンスを放出させる。あるいは、そのトリガーキーシーケンスは、秘密的なキーの組み合わせであってもよく、これはPINコードの代わりに利用される。認証装置は、標識更新コードの受信されたシーケンスを傍受して、認証コードシーケンスを放出する前に、装置所有者にのみ知られた予期されたシーケンスを待つ。

【0015】

その認証コードシーケンスは、特定のフィールドで構成され、ユーザを識別する独自の識別名(identifier)で始まり、暗号化された一回使用の長い番号の形式の認証コードが続いている。この認証コードは、一方向性に設計される。すなわちトークンだけが認証コードを生成することができ、受信サイトだけがそれをデコードすることができ、かつそのコードが真正のものであるかどうか決定する。

【0016】

フィッシングの試みと反復攻撃を阻止させるために、認証コードは、コードが生成されるたびごとに変化する可変フィールドを含んでいる。ワンタイムパッド(One-time-pad)はフィッシングの攻撃に対して多少敏感に反応することが多いが、装置がパワーアップ(power-up)の後に最初に使用されるとき、1だけインクリメントする不揮発性線形カウンタ(NVC)を含み、同時に揮発性タイマ(VT)値がゼロに初期化され、第三の揮発性カウンタ(VC)がゼロに初期化されることは、本発明に不可欠である。一旦パワーアップされると、タイマは、約5 Hzのかなり安定した周波数で計数される。

【0017】

新しい認証コードが装置によって放出されるたびごとに、現在のNVC値とVT値が獲得され、VCに連結され、その後VCは1だけインクリメントされる。これらの3フィールドはともに、より新しいコードが古いコードより常に高いという特徴を有する保証された特有の値を生成し、この値は、反復攻撃に対する対策も提供する。

【0018】

さらに、1つのセッション内では、受信された各認証コードは、予測可能な計画に従うものである。

【0019】

第一の放出認証コードは、常に、ゼロに設定されたVT値とVC値を有している。さらに、NVC値は、前に記録された値に1を加えた値のはずである。このコードが受信されると、タイムスタンプが、システムのリアルタイムクロックソース(real-time-clock source)から獲得されて、値VSが得られる

【0020】

第二の放出認証コードは、セッションスタート時、第一放出認証コードに等しいNVC値を持っているはずである。VC値は1のはずである。VTが約5 Hz(それ自体重要でない値)でカウントアップされると、VTの値は、VSの記憶された値から、当然分かるはずである。VSとVTとの間の比率は、絶対時間と、VTにより生成された余り正確でない時間との間の実際の周波数の比率の指示手段を提供する。

【0021】

第三の放出認証コードは、セッションスタート時、第一の放出認証コードに等しいNVC値を持っているはずであり、VC値は2のはずである。この場合、VT値は、より合理的に知られ与えられたVT(T-2)およびVT(T-1)である。

【0022】

第四の放出コードは、上記に記載したようなパターンなどに付随すべきものである。

【0023】

明らかに、上記方法は、受信された各認証コードが前のコードからの情報と比較されるという事実に依存しているので、故意でなく失われた単一コードに、やや敏感に反応する。ユーザが、セッションに入っていないときに故意ではなくコードを放出したとすると、VT値は、最初に使用されるとき期待されるようにゼロではない。このような場合、その検証サービスは、ユーザが不正な状況がある可能性があると考える場合または矛盾についてのもっともらしい説明があると考える場合には、方法は同期(sync)していないということを、ユーザに知らせるはずである。

【0024】

上記例外は別として、もしユーザが装置を時々「もてあそぶ(fiddle)」と、「真の」セッション間のNVC値に影響するという別の問題が起こることがある。不正操作によって、NVC値またはVC値に「ホール(hole)」が生じるので、この状態に対応することは重要である。やはり、最も直接的な方法は、矛盾があることを、ユーザに、知らせることである。不正なユーザ/中継ユーザが識別情報を不正に利用する疑いがある場合、サービスプロバイダーは、常に、「再同期化操作」を始動(trigger)させ、その結果、ユーザは、ランダムな期間内に、特定の質問に答えるよう要求される。ユーザが、この「再同期化方式」に適正に応答しないと、ユーザのアカウントは、サービスプロバイダーによってブロックされる。

【0025】

上記動的コードは別として、コードはさらに、サービスのみで知られている固定された秘密コードを含んでいる。装置のコストを低く維持するため、電池をバックアッップしおよび不揮発性手段に維持されている時間値を保持するという特定の要件があってはならない。さらに、コスト面から、揮発性の時間保持手段の特定の絶対精度を有するという要件があってはならず、この要件をなくすことによって、装置は、外部の水晶を必要とせずに単一チップの装置として製造することができ、その結果、その装置を標準のクレジットカード中に一体に組み込むことができる。

【0026】

このとき、全フィールドは連結され(暗号解読をより難しくしたいならば、固定ビットまたはランダムビットでパッドされる)、次いで固定された対称暗号化キーで暗号化される。

【0027】

キーボードの入力とは独立した、一般的な使用シナリオは下記の通りである。

A1) ユーザが、インターネットサービスのログインページ(login page)に、URLを入力する。この場合、デフォルト入力フォーカス(default input focus)は、利用者名のフィールドの中にある。利用社名のフィールドにパスワードのフィールドが続いている。提案されるシナリオでは、同じページおよび基本的なバックグラウンドロジックが、静的利用者名とパスワードだけを使用するログインをする(旧)ユーザのために使用できる。

【0028】

A2) 正しいPINを、装置のキーパッドもしくはジョイスティックに入力することによって(またはバイオメトリックオプションの場合は,装置の指紋スキャナの上に指を単に置くことによって)、装置は、予め記憶された利用者名のエミュレートされたキーストロークシーケンス、例えば "Alex-2285"を送る。

【0029】

A3) エミュレートされたTABキーストロークを装置で送った後、直ちに、スクリーン上の入力フォーカスをパスワードフィールドに移動させる。

【0030】

A4) 連結されたフィールドをすべて暗号化し、次いで英数字表示 (好ましくは、MIME coded/Base64の7ビット ASCIIまたはこれに類似のもの) に変換する。全128ビットの暗号化されたパッケージは、128/6=22の英数字を生成し、そのすべてが、キーストローク例えば "ks9Af48auzPmcAulhjf298"のエミュレートされたストリームとして、装置によって送られる。

【0031】

A5) 上記入力に続いて、随意選択的に、「ENTER」キーストロークが装置によって送られ、その入力は前記ページのデフォルト「ログイン」ボタンに適用され、次いで、入力された利用者名とパスワードの情報を、一般的な手動ログインプロセスでなされたのと同じ方式で送る。

【0032】

A6) 受信された利用者名を利用して、固定された秘密の利用者コードと、予想線形カウンター値と暗号化キーとが記憶されているデータベース内のユーザを探索する。

【0033】

A7) ユーザが前記データベース中に見つけられたならば、受信されたパスワードを、対称キーで解読する。解読されたとき、受信された秘密の利用者コードは、データベースに記憶された値で検証される。一致しない場合は、データが正しいキーで暗号化されなかったためであるので、処理(transaction)は拒否される。

【0034】

A8)さらに、記憶された秘密の利用者コード:NVC、VCおよびVTの値も検証される。NVCとVCのカウンタが期待値と等しい場合は、その記憶された値は、次のカウンタ期待値を反映するように、更新される。

【0035】

A9) 受信されたカウンタ値がいずれも期待値より小さい場合は、これはコードリプレイ(code replay)の試みであるかもしれないので、ログインは拒否される。しかし受信されたカウンタ値がいずれも期待値より大きい場合、ユーザは、連続しないコードかまたはいい加減に考えた(playing around)コードを生成したかもしれない。このような場合、ユーザは、この通りであると知らされ(および警告されることがあり)、次いでユーザは、これがオーケイである(もっともらしい原因がある)ことを見つけたかどうか、または認識情報が誤用されたと疑われる理由があるかどうか尋ねられる。もし、コードが、潜在的な攻撃者(attacker)によって装置から引き出されたならば、これらのコードは、線形カウンタがインクリメントされたとき自動的に無効化される。

【0036】

A10) 個人の認証データ(PINおよび/またはバイオメトリックス)が入力されて検証され、NVCが1だけインクリメントされると、VCとVTはともにゼロ初期化される。VTはさらに、約5Hzでカウントアップされ、新しく完全に特有なコードが、衝突(clash)の危険なしにいつでも生成される。

【0037】

A11) 今、サービスは、ユーザに、それ自体を再識別することを、いつでも要求できるので、個人の認証が、NVCが発生するところで再び提供される必要がある。しかし、ユーザを大きく煩わせることなくセッションの完全性のセキュリティを高いレベルで維持するため、特別な手続が定期的な「再認証」のために提供される。必要な場合はいつでも(どのページでもよく起こるが)、サービスは、入力フォーカスが認証コードフィールド内に設定されているページを提示することができる。装置のボタンを押すことによって、ユーザの認証に成功した後(PINまたはバイオメトリックス)、新しい認証コードが、ENTERキーを伴ってエミュレートされたキーストロークとして生成されストリームされる。その結果、有意なセッションのセキュリティを強化するために、付加的なアクション(通常のコンピュータのキーボードよりむしろ装置のENTERを押すこと)は全く必要でない。

【0038】

上記使用のシナリオは、秘密の個人認識コードを提供するため、PINまたはジョイスティックを有する装置に関するものであるが、バイオメトリックスの入力手段、例えば埋め込まれた小型の指紋スキャナを有する装置によって、いくつもの利益が得られる。バイオメトリック認証の従来の欠点は、指紋テンプレートを装置によって走査し、装置に記憶し、次いで装置内で突き合せ、記憶されたテンプレートを検索または変更する可能性無しにすべてを統合させると、回避できる。指紋を単一の装置だけで使用する場合、異なる読取装置のための補正を実施する必要がないので、より厳密なマッチィング(stricter matching)を実施することができる。

【0039】

さらに、個人の完全性の観点からバイオメトリックスに対する従来の疑念は、回避できる。装置が失われたかまたはアカウントが破棄された場合、装置保有者のバイオメトリックテンプレートを、誰かが悪用しまた分散させる恐れは全く無いであろう。

【0040】

さらに、近年、低コストの指紋スキャニングセンサが開発されており、コスト面での効率的な解決策になっている。

【0041】

前記指紋によるシナリオの基本ステップは、以下の通りである(上記に記述したPINに基づいた入力によって単純化されている):

B1) ユーザが、入力フォーカスを、利用者名のフィールドに、位置付ける。

B2) ユーザが、その指を、USBポート中に挿入されたフォブ(fob)の指紋スキャナ上に置くかまたはスイープさせる。

B3) 走査された指紋を、記憶されたテンプレートと比較する。テンプレートが一致した場合、利用者名と生成されたワンタイムコードを、エミュレートされたキーストロークによって送る。

【0042】

要約すると、上記バイオメトリックシナリオは、バイオメトリックデータを、「サービスベースごとに唯一で、動的かつ破棄可能に」する一方法とみなすことができる。

【0043】

単純化された設定では、装置は単一のボタンだけを備えているように製造してもよい。使用のシナリオは以下の通りである。

C1) ユーザが、利用者名を、利用者名のフィールドに、手動で入力する。

C2) ユーザが、そのパスワードを、パスワードのフィールドに入力する。

C3) ユーザが、装置のキーを押す。これによって、先に入力したパスワードに付加される動的パスワードが生成される。

【0044】

さらに一層単純化されたシナリオでは、装置は、ボタンを全く持たないように製造してもよい。使用のシナリオは以下の通りである。

D1) ユーザが、入力フォーカスを、利用者名のフィールドに、位置付ける。

D2) ユーザが、出力表示子であるCaps Look、Num LockおよびScroll Lookを制御するキーを使って、秘密にされたキーシーケンスたとえばCaps-Num-Caps-Scrollで、デフォルトキーボード上でタイプ入力する。

D3) その入力されたシーケンスが参照シーケンスに一致したならば、装置に記憶されている利用者名と動的アクセスコードが、装置によって得られる。

D4) 装置は、走査コードをシーケンスが入力される前の状態に戻すために、NumとScrollに対する適切な走査コードを送る。

【0045】

装置は、利便性と顧客の使用料の観点から、装置に予め記憶されたURLを、エミュレートされたキーストロークのストリームとして、自動的に伝送する手段を提供できる。このとき、ユーザは、そのブラウザを開始し、「接続」キーを押して、前記URLとENTER のキーストロークを伝送する必要がある。あるいは、このとき、初期の識別ステージと認証ステージとを両方とも組み込んでもよい。そのようなセッティングでは、初期の識別コードと認証のコードは、初期URL例えばhttp://www.acme.com/login.html?id=Alex-2285?auth=ks9Af48auz PmcAuLhjf 298に、パラメータとして送られる。

【0046】

近年、キーチェーン(keychain)型のUSBメモリスティック装置の人気が高まり、付加価値の利益として、メモリバンクも組み込むことができるようになった。この場合、装置は、大容量記憶装置とキーボード装置の両方をエミュレートする「複合」装置として働く。装置がキーパッド、単一キーまたはバイオメトリックスキャナを備えている設定であるとすると、これらは、正常に作動できなくしたメモリをロック解除するのに使用できる。与えられるアクセスコードによって、読取りおよび/または書込みの保護は、装置所有者のコマンドによってロックしたり、ロックを解除することができる。

【0047】

特定のセッティングでは、識別と認証を行なうために使用できる装置を2以上のサービスに提供することが有利である。そのようなセッティングでは、装置は、すべての異なるサービスを対象として、異なる利用者名、コードおよびキーが提供される。どの個人識別データが指定されたのかに依存して、装置は、どのサービスを利用するのかを決定する。バイオメトリック走査を行う装置の場合、ユーザがそれ自体を識別および認証したいサービスを選択するために、一組のキーが使われる。このような装置は、第三者の信頼性の高いソースによって予めプログラムされて、10個の異なるサービスに対して、10個の異なる利用者名、キーおよびコードが保持される。装置提供者コード(device issuer code)(URLでもよい)を予め印刷された装置が、ユーザに店頭で販売され、ユーザは利用したいサービスを契約するようにできる。登録サービスの一部として、ユーザは、前記印刷された提供者コードを、登録形式のフィールドに入力し、次いで利用者名とパスワードのフィールドに移動して、目的とするサービス番号を選択して、PIN(またはバイオメトリックス)を入力する。この後、そのサービスは、前記提供者コードを利用して、選択したサービス番号に対する適切な秘密コードと暗号化キーを自動的に検索できる。

【0048】

さらに、本発明の主要な側面としては、米国特許願第6,244,462号に記載されている知的医薬包装法のようなどのようなタイプの一方向性情報でも、ネットワークを介して、利用者が保持している装置から集中サービスに伝送できるように使用できることである。このような設定では、付加的な集められたデータを文字のストリームに変換し、エミュレートされたキーストロークとして送ることができ、その結果、このような装置は、ブランド(銘柄)あるいはインストールされたブラウザとは関係なく、さらにどのようなクライアントのソフトウエェアをインストールする必要もなく、どんなコンピュータとも、共に使用できる。

【0049】

この発明は、キーボードのエミュレーションによる純粋な一方向性伝送に依存しているので、付加的な電池とディスプレイによって、装置は、キーボードのポートを利用できないシナリオに使用できるようになり、情報はスクリーンから読み取られ、「手動または音声の手段」によって、端末に(または電話によって)転送される。しかし、このようなセッティングでは、装置は、ディスプレイから読取るべき数字の数は、実用上、著しく制限されるにちがいなにので、完全なセキュリティは恐らく得られないであろう。

【0050】

特定のタイプのサービスの付加価値的利益は、人が対話をくり返すための必須要件であり、「ボット(bot)」すなわちネットワークサービス上でヒトとして働くコンピュータである。実用面から見て、端末AまたはBのキーを入力することは現実の人間の観点からは明白なことであるが、「ボット」は、外部装置のボタンを物理的に押すことはできない。ポーカーのようなグループゲームサイトの場合には、上記のことは、差し迫ったセキュリティの問題は別として、実際の利益となりうるが、「ボット」は、本発明の特徴で対応できる別の災いをもたらす。

【0051】

本発明にとって重要なことではないけれども、製造された装置の個別化は、全体的な実現可能性とシステム配置のトータルコストの面で、重要な問題である。個別化する場合、オープン情報(ユーザid)と秘密情報(暗号化キーと秘密のユーザid)は、装置に転送された後、ユーザに送られる。典型的な方法は、装置をUSBポートに挿入し、次いでデータを、安全な限られた環境で書き込む方法である。しかし、これを行なうには単調で遅い手動のプロセスが必要であり、そして、装置がラッピングまたは他の形態のパッケージングで包装できる場合、異なる選択肢は、情報を、構成のユーティリティ(configuration utility)から装置に交換できる、ショートレンジのテレメトリーインタフェース(short-range telemetry interface)を備えることである。可能性のある適切な方法は、装置に無線周波数識別(RFID)アンテナを取り付け、最新式の設備を使って、装置をバルクで配置構成することができるようにする方法である。そのような方法によって、装置が、アクセス制御などのアプリケーションに適切なRFIDトークンとしても利用できるという付加的な利益が得られる。

【0052】

しかし、秘密情報が、この単一の操作で、クリアテキストで伝送されるように、前記初期化プロセスを、限定された安全な環境に保持することが常に重要である。好ましくは、そのキーとコードは、前記アクセスコードを検証するため使用されるシステムと同じシステムで生成させるべきである。セキュリティの手段によって、「閉ざされた機器」、すなわち外部から制御したり問い合わすことができない装置が好ましい。

【0053】

国際的観点から、多種類の各国のキーボードのレイアウトは、配置(deployment)の点で、少し問題がある。認証装置が、MIME/Base64でコードされたメッセージを伝送することになっている場合、USBキーボードの本質は、文字ではなく「走査コード」を伝送することである。例えば米国のキーボードのレイアウトで配置構成されている装置が、ドイツのコンピュータに使用されると、伝送された特定のキーストロークが、不適切に解釈されて、意味の無いコードが生成される。しかし、この問題に対応するために以下のいくつかの方法を、取ることができる。

【0054】

E1) コーディング方式を、ほとんどのキーボードのレイアウトに共通している文字を使用するように変更することができる。16進コード化方式によって、文字0..9とa..fが生成された場合、変形された方式では、0..fの代わりに、文字「bdefghijklnrtuv」と一つの追加文字を利用できる。

【0055】

E2) 前記動的パスワードにプレフィックス(prefix)が送られたとき、装置は、既知の一連の走査コードを送るようにしてもよい。この場合、受信アプリケーションは、現在のキーボードレイアウトのどれを使用するかを決定するために、これらの受信された「参照コード」を試験することができる。

【0056】

E3) より精密なホストアプリケーション(host application)は、「ゲスワーク(guesswork)」方式を実行することができ、この方式では、拒否されたコードは、幾つかの既知で共通のキーマッピヒングのうちの一つを利用してトライしてみることができる。米国のキーボード方式によって文字を生成する認証装置は、フランスのサイトによって、「ゲスワーク」によって翻訳することができ、ここでは、初期の検証が失敗した場合、既知のキーボードマッピングのリストが翻訳によってトライされる。

【0057】

もし、認証方式は、コードのセットの変更が、中央データベースに対する検証が必要であるということに依存しているのであれば、その方式は、実行手段によって、1対1の関係があるものだけにそれ自体限定され、すなわちいくつもの異なるサイトが、独立して、受信された認証コードを検証することはできない。非対称キーのみならずNVC、VCおよびVTの値を維持する中央集権化されたアービトレーター(centralized arbitrator)を導入することによって、この認証方式は、1対多数の関係にも拡張することができる。この中央アービトレーターは、個人の識別情報とキーのトラックを保持して、サービスを要求するための適切な翻訳を行なう。好ましい設定では、各サイトは、古い利用者名およびパスワードの対情報と、生成された認証コードとの間の1対1マッピングを行うようにすることができる。その後、前記アービトレーターは、検証された認証コードと、要求するサイトの古い利用者名とパスワードの対情報との間の適切な翻訳を行うことができる。前記要求するサイトとアービトレーターとの間のプロトコルとしては、伝送される要求を暗号化して署名(sign)するために、PKI法を用いることができる。

【0058】

装置が、既知のIT環境内でクライアントの既知のクライアントコンピュータアプリケーションとともに利用される設定において、装置は、さらに、認証コードを、ソフトウェアドライバによってトリガーして検索できるように設計することもできる。このような設定の利点は、認証操作が、アプリケーション自体の直接かつ自動的なコマンドによって実施できることである。しかし、このような設定は、トロイの木馬が認証コードを装置から不正に検索するのを防止するように、設計することが重要である。この設定の装置を保護する一方法としては、従来のスマートカードで実施されているのと類似の方法で、装置にアクセスするために、PINを利用することもできる。キーパッド、単一キーまたはバイオメトリックスキャナーを備えた認証装置は、これらの手段を使えば、ユーザにとって、要求された操作を「改善」させることができる。

【0059】

装置はさらに、二方向の方法、例えば呼掛け-応答法(challenge-response)を実行できるように設計してもよい。この場合、サーバーが発信した呼掛けが、クライアントのアプリケーションとドライバを通じて装置に転送され、その後、装置が前記呼掛けに基づいた応答を作成して、サーバーのアプリケーションに返信される。

【0060】

この方法は、それ自体公知であるといえるが、本発明のこの任意的な拡張によって、広範囲の設定に、その認証装置が使用できるようになる。機能の報告の手段による標準HIDプロトコルを使用することによって、キーボードのエミュレーション機能も使用することができ、特別な常駐クライアントドライバを、コンピュータにインストールする必要はない。

【0061】

要約すると、本発明は、所有権の全コストの観点からみても非常に低いコストで、ネットワーク内のサービスに対して、便利にかつ安全に、ユーザを識別して認証するための装置と方法に関する。独自に生成させたスクランブルコードを提供することによって、ブランド、オペレーティングシステムまたはインタネットブラウザに関係なく、あらゆるクライアントコンピュータのドライバあるいは他のソフトウェア部品もインストールする必要なしに、高レベルのセキュリティが、すべての最新式のコンピュータのために得られる。新しい認証コードをキーストロークによって迅速かつ自動的に提供できるようにすることによって、セキュリティの付加的なレベルが提供される。したがって、サービスは、ユーザに対して重大な障害が加わることのないように、要求される認証の回数を増大することができる。

【0062】

好ましい実施態様の説明

好ましい実施態様は、米国特許願第6,616,035号に記載されているような一体型キーパッドを有し、クレジットカードの大きさと形状で、認証性能を持つ識別カードである。

【0063】

前記カードは、標準のコンピュータ装置に接続して、前記コンピュータの観点から外部キーボードとして働くようにエミュレートを実行する性能を有するカード読取装置とともに使用されるように設計される。前記読取装置は、標準のPS/2キーボードもしくはUSBキーボードまたは両者のエミュレーション手段を提供してもよい。この方法によって、読取装置は、ブランド、操作システムまたはインタネットブラウザには関係なく、現存するほとんどすべてのパーソナル・コンピュータに、接続させることができる。

【0064】

さらに、前記カードは、カード保有者のコマンドに対して、クリアテキスト中の利用者名とともに、独自の認証コードを生成する機能を有し、その利用者名と認証コードは、ネットワークを介して、サービスに対する識別と認証の手続に使用される。

【0065】

認証コードは、以下のフィールドを含んでいる。なおここで提示したフィールドのビットのサイズは、例示することだけを目的としたものである。

【0066】

a.セッション識別カウンタ(16ビット)

このフィールドは、パワーアップの後、第一認証コードが生成されるとき、インクリメントされる線形カウンタを含んでいる。

b.セッションカウンタ(8ビット)

このセッションカウンタは、パワーアップの後、最初に使用するときゼロに初期化される揮発性値である。新しい認証コードが生成されるごとに、この値は1だけインクリメントされる。

【0067】

c.タイムスタンプ(24ビット)

このタイムスタンプは、セッション識別子が増加するとき、ゼロに初期化される線形カウンタである。このカウンタは、いつでも独自のコードを生成できるようにするために、約 5Hzの固定周波数ごとに増加させられる。

d.秘密のユーザ識別情報(identity)(48ビット)

これは、暗号化キーとともに、各認証コードの本質的な一意性を与える固定値である。あるいは、このフィールドは、各装置に対して独自(unique)でない固定数と置き替えることができる。この場合、認証は、暗号化の強さにのみ依存している。

【0068】

e.乱数(16ビット)

この付加的な「確率的な手段(means of stochastic)」は、暗号解読に幾つかの付加的な方策を加える。あるいはランダムソース(randam source)が利用できない場合、上記フィールドのハッシュの手段によって実行できる。

f.チェックサム(16ビット)

このコードは上記コードのチェックサムを生成する。どのデータも無効であるかあるいは無効な暗号解読キーが使用される場合、このチェックサムは整合しないであろう。サービスが、受信されて解読された情報が正しいかどうか決定する唯一の手段であるので、チェックサムは、暗号化的に安全である必要はない。さらに、上記時変コード(time variant code)とともに、これもいくつかの付加的な「確率的な手段」を付け加える。

【0069】

上記セッション識別子とタイムスタンプのフィールドは、生成したすべてのコードが、与えられた秘密のユーザ識別情報に対して絶対的に唯一なものであることを保証する。好ましくは、受信しているサービスは、再生(replay)および/またはフィッシングなどのあらゆる試みを阻止するために、これら二つの値の履歴(track)を保持すべきである

【0070】

連結されたこれらフィールドは合計128ビットで生成される。この128ビットのパッケージは、送る前に、記憶された128ビットの対称暗号化キーで暗号化され、その後、すべてのシステムによって受け入れられるクリアテキストとして転送できるように英数字形式に変換される。望ましい候補は広く利用されているMIMEまたはBase64の符号化法であり、これらの方法では、6ビットのデータが7ビットのASCII文字にパックされる。この後、128ビットの暗号文は、126/6=22個の英数字文字に変換されうる。

【0071】

あるいは、上記方法を一層国際化するため、16進コーディング法を利用できる。8ビットの値は各々、二つのキーストロークに変換され、次に従来のコーディング0..9とa..fの代わりに、各ニブル(nibble、4ビット)に対して16の組合せが、すべてのキーボードのレイアウトにほとんど共通しているキーストロークに翻訳される。そのようなキーは「bdefghijklnrtuv」であり、これには、付加的なワイルドカードが必要である。

【0072】

本発明は、特定の暗号化法、キーの長さ、または個々のフィールドの正確な位置と長さに依存しないが、望ましい候補は、強さ、高い処理速度および小さな足跡のため定評のある128ビットのAdvanced Encryption Standard(AES)で暗号化された128ビットの平文(plain text)である。より短いキーの長さまたはより長いフィールドは、ブロック暗号法を持つことによって、容易に実現できる。

【0073】

装置の意味のある用途は、信頼性の高いプロバイダーが、装置を、(定義上信頼できない)ユーザに提供するときである。しかし、相互に信頼性が無く、上記したような対称法を使用した結果、否認がないこと(non-repudiation)の問題が起こりうるシナリオでは、非対称の暗号化法を使用できる。このような場合、装置は、それ自体でキーペア(key pair)を生成する性能を有し、かつさらにその秘密キーを、どのような様式の装置からも検索されないように保護する手段を有するべきである。このような非対称の処理系では、サービスプロバイダーが公開キーを検索する手段が存在していなければならず、したがって、否認がないこと(non-repudiation)の論争が常に法廷で解決されている。

【0074】

装置は、いつでもPINを変更できるように構成されており、この場合、共通の方法は、旧PINを提供し、次いで新PINを入力して、最後にそれを確認することを、ユーザに要求する。装置が、可視的なフィードバックを有していない場合、実行する方法は、エミュレートされたキーストロークを送ることによって、その進行状況(progress)の情報を、クリアテキストで表示する方法である。典型的な手順は以下の通りである。

【0075】

F1). ユーザはOKを押して、3秒間そのキーを保持する。

F2). 装置は、テキスト「Change PIN(PINの変更)−supply old PIN(旧PINの提供)」を、エミュレートされたキーストロークを通じて、クリアテキストで送る。

F3). ユーザがPINを装置に入力すると、装置は,「?」を、クリアテキストで送る。

F4). 提供されたPINが正しければ、テキスト「Supply new PIN(新PINの提供)」が送られる。

F5). 入力された後、テキスト「Confirm new PIN(新PINの確認)」が送られる。

F6). 新PINが入力されかつ検証されたとき、新PINを記憶し、旧PINと置き替える。

【0076】

好ましい実施態様は、本明細書に記載されている識別・認証装置の現実の実施内容、設計または物理的外観に限定されないことは明らかであろう。非常に低いコストのアプリケーションでは、例えば、上記カードの機能と上記読取装置の機能を、単一のユニットに結合することが望ましい。高く評価されて広く許容されている形態の要因は、キーチェン(key chain)に適合(fit)するということである。このような装置は、物理的には共通に利用できる「フォッブ(fob)」または「USBメモリスティック(USB memory stick)」の外観を有し、すなわち、コンピュータのUSBポートに直接適合する小さい装置である。コンピュータのUSBポートが便利な位置にない場合は、外部拡張コードを設けることができる。この特別の装置の実施態様には、PINを入力するためのキーパッドを取り付けることもできるが、ユーザが、ユーザだけが知っている秘密コードを、所定のパターンでクリックすることによって、入力できる小型のジョイスティックやこれに類似するものを組み込むことが、より現実的であろう。

【0077】

フォッブのデザインの別の選択肢は、装置と一体化された小型指紋スキャナ(カードの実施態様に利用するには実際的でない)を組み込むことである。このような設定では、PINの入力は、ユーザが、単に、指紋スキャナの上に、その指を置く(またはその指をスイープさせる)ことに置きかえられる。次に、この指紋の走査は、フォッブに予め記憶された指紋テンプレートと照合される。ユーザ個人の完全性を維持するため、装置は一方向性の機能を有するように設計されねばならず、すなわちその指紋テンプレートは、割り当てられるだけであり、装置から検索されることは全くない。特別のシーケンスによって、装置は、新しい指紋テンプレートと一対のものとすることができ、この場合、隠れスイッチが活性化される(例えば、ペンの頂部に備えられる)。このとき、いくつものスキャンを検索するために、ユーザはその指をスキャナの上に置かなければならない。この新しいテンプレートが受理された場合、前のコードとキーはすべて消去される。

【0078】

物理的外観に関係なく、好ましい実施態様としては、複数の、予め記憶されたサービスの利用者名、秘密コードおよび暗号化キーの中から選択する方法がある。そのような設定では、装置は、信頼できる機関から提供され、この場合、ビジネスモデルは、識別・認証装置に、多数の予め記憶されたコードとキーを供給することに依存する。製造時には、装置がどのサービスに利用されようとするのかは分からない。ユーザは装置を購入し、次いで各サービスごとに契約し、それは、装置に付随するコードとパスワードを(各サービスに対して一つ)、クリアテキストで、サービスプロバイダーに供給する。その後、そのサービスプロバイダーは、秘密キーおよびユーザ識別コードを供給するように、信頼できる機関に要求することができる。

【0079】

別の実施態様では、従来のスマートカードの読取装置が従来のISO7816プロトコルの処理形態ではなく、キーボードインタフェースを有している場合、従来のスマートカードと読取装置を使用できる。より一層のセキュリティと二因子認証に対応するためには、スマートカードはキーパッドを有するべきである。周辺装置としてコンピュータに取り付けられているとき、コンピュータは、読取装置を、従来のキーボードとして検出する(それはスマートカードの読取装置であるけれども)。そのカードが挿入されPINが入力されたとき、そのスマートカードの読取装置は、エミュレートされたキーストロークをコンピュータに伝送する。

【0080】

逆に、別の設定では、丁度、従来のワイヤレスキーボードのように、装置とホストコンピュータに接続されたラジオ受信機との間に短距離の無線リンクを有することがより便利である。このような短距離の無線リンクは、ワイヤレスキーボードとマウスを広く利用できれば、非常に低いコストで実現できる。さらに、「無線USB」のようなイニシアチブ(initiatives)を採用することによって、広く受け入れられるであろう。しかし、このような認証装置は、そのような無線リンクに電力を効率的に提供できないので、電池が必要である。

【0081】

あるいは、無線の設定では、ホストから電力が供給される遠隔法(host-powered telemetry solution)、例えば、強力な無線周波数(RF)フィールドがトランシーバから放出されるRFIDで実現することができる。この場合、携帯可能な装置は、その装置に電池を全く必要とせずに、トランシーバから電力が供給される。しかし、このことは、トランシーバと携帯可能な装置との間の使用可能な範囲を限定することになる。

【図面の簡単な説明】

【0082】

【図1】本発明の装置の可能な実施態様の一例である。

【特許請求の範囲】

【請求項1】

ネットワークを介してサービスに接続され、サービスから離れた遠隔地の所有者を識別し認証する装置であって、暗号プロセッサと、少なくとも一つの暗号化キーと、記憶手段と、クライアント端末のキーボード入力を通じて、一連のエミュレートされたキーストロークとして、可変かつ独自の認証コードを生成し伝送する付加的な処理手段およびインタフェース手段とを備え、前記コードは、前記装置の所有者の明示的コマンドによってのみ伝送される装置。

【請求項2】

前記認証コードが、送られる前に暗号化キーで暗号化され、前記暗号化キーが、外部から検索できないように、装置の中に記憶されている請求項1に記載の装置。

【請求項3】

前記認証コードが、静的識別コードとともに送られ、装置所有者を一意的に識別する請求項1または2に記載の装置。

【請求項4】

装置に記憶されている付加的なデータが、前記認証コードとともに伝送される請求項3に記載の装置。

【請求項5】

装置所有者からのコマンドコードを受け取る入力手段を備え、かつコマンドの基準コードが装置に記憶されており、前記コマンドコードの入力が完了したとき、前記コマンドコードが前記記憶されたコマンドの基準コードと比較されて、等しいと分かった場合に、装置が前記認証コードを伝送できるようになる請求項1、2、3または4に記載の装置。

【請求項6】

前記入力手段が単一のトリガキーだけを備え、前記キーが装置と一体化された部分である請求項5に記載の装置。

【請求項7】

前記入力手段が、装置所有者からのバイオメトリックデータを記録できるバイオメトリックスキャナを備えている請求項5に記載の装置。

【請求項8】

前記装置がキーパッドを備え、前記コマンドコードが個人識別番号(PIN)を含んでいる請求項5に記載の装置。

【請求項9】

前記入力手段が複数の方向感受性スイッチを備え、および前記コマンドコードが、装置所有者にのみ知られている、前記スイッチに対する動作刺激(motion stimulus)を含んでいる請求項5に記載の装置。

【請求項10】

前記入力手段が、デフォルトキーボードに入力された特定のキーストロークを含み、前記キーストロークが、装置によって傍受できる出力メッセージを生成する請求項5に記載の装置。

【請求項11】

前記入力手段が、保持基準バイオメトリックテンプレートを有し、前記基準バイオメトリックテンプレートを使用して、ユーザが認証された者であるかどうか決定される請求項7に記載の装置。

【請求項12】

前記コードが、識別プロセスが開始されるたびごとに増加させられる不揮発性線形カウンタを含んでいる請求項1-11のいずれか一項に記載の装置。

【請求項13】

前記認証コードが、前記認証コードの一部として取り込まれて伝送されるフリーランニングタイムカウンタを含んでいる請求項1-11のいずれか一項に記載の装置。

【請求項14】

装置が、キーボード周辺機器の一体化された部分として作られている請求項5-13のいずれか一項に記載の装置。

【請求項15】

装置が、ポインティングデバイス周辺機器の一体化された部分として作られている請求項5-13のいずれか一項に記載の装置。

【請求項16】

さらに不揮発性メモリを備え、正しいコマンドコードが入力されるまで、前記メモリへのアクセスを無効とする従来の取りはずし可能なメモリトークン(token)をエミュレートする請求項5-15のいずれか一項に記載の装置。

【請求項17】

メモリ周辺機器としてホストコンピュータによって識別されかつ大容量記憶装置として知られている不揮発性メモリバンクを備えている請求項1-16のいずれか一項に記載の装置。

【請求項18】

前記メモリに対するアクセスが、前記入力手段によって制限されかつ制御される請求項17に記載の装置。

【請求項19】

装置所有者に配置する前に、装置を設定するのに使用される接点の少ないインタフェースを有する請求項1-18のいずれか一項に記載の装置。

【請求項20】

無線周波数識別(RFID)インタフェースを備え、前記インタフェースが、RFIDインフラストラクチャの中で前記装置を識別するのに利用されている請求項1-19のいずれか一項に記載の装置。

【請求項21】

複数の独立サービスに接続できるように予めプログラムされている請求項1-20のいずれか一項に記載の装置。

【請求項22】

装置が接続されているコンピュータからネットワークを介して送られたソフトウェアコマンドによって、認証コードを生成する手段を備えている請求項1-21のいずれか一項に記載の装置。

【請求項23】

装置に送られたデータに対する少なくとも一回の暗号化操作をするための手段を備え、前記暗号化操作の結果をリードバックできる請求項1-22のいずれか一項に記載の装置。

【請求項24】

さらに、装置に送られたデータに対して少なくとも一回の暗号化操作を実行する手段を備え、前記暗号化操作の結果をリードバックできる請求項1に記載の装置。

【請求項25】

コンピュータネットワークを介してサービスに接続しているユーザを認証するのに使用される装置であって、その装置が失われた場合に、認証プロセスをさらに強化するために、ユーザが供給した付加的な秘密コードを使う請求項1-24のいずれか一項に記載の装置。

【請求項26】

装置が二つの別個の部分に分割され、第一部分が前記クライアント端末に対するインタフェースからなり、第二部分が前記処理手段である請求項1-25のいずれか一項に記載の装置。

【請求項27】

前記二つの部分の間の通信が、無線周波数(RF)遠隔測定法(telemetry)で実行される請求項26に記載の装置。

【請求項28】

前記第一部分が、キーボードをエミュレートする周辺読取装置であり、そして第二部分が、標準ISO 7816またはISO 14443のいずれかに準拠しているスマートカードである請求項26に記載の装置。

【請求項1】

ネットワークを介してサービスに接続され、サービスから離れた遠隔地の所有者を識別し認証する装置であって、暗号プロセッサと、少なくとも一つの暗号化キーと、記憶手段と、クライアント端末のキーボード入力を通じて、一連のエミュレートされたキーストロークとして、可変かつ独自の認証コードを生成し伝送する付加的な処理手段およびインタフェース手段とを備え、前記コードは、前記装置の所有者の明示的コマンドによってのみ伝送される装置。

【請求項2】

前記認証コードが、送られる前に暗号化キーで暗号化され、前記暗号化キーが、外部から検索できないように、装置の中に記憶されている請求項1に記載の装置。

【請求項3】

前記認証コードが、静的識別コードとともに送られ、装置所有者を一意的に識別する請求項1または2に記載の装置。

【請求項4】

装置に記憶されている付加的なデータが、前記認証コードとともに伝送される請求項3に記載の装置。

【請求項5】

装置所有者からのコマンドコードを受け取る入力手段を備え、かつコマンドの基準コードが装置に記憶されており、前記コマンドコードの入力が完了したとき、前記コマンドコードが前記記憶されたコマンドの基準コードと比較されて、等しいと分かった場合に、装置が前記認証コードを伝送できるようになる請求項1、2、3または4に記載の装置。

【請求項6】

前記入力手段が単一のトリガキーだけを備え、前記キーが装置と一体化された部分である請求項5に記載の装置。

【請求項7】

前記入力手段が、装置所有者からのバイオメトリックデータを記録できるバイオメトリックスキャナを備えている請求項5に記載の装置。

【請求項8】

前記装置がキーパッドを備え、前記コマンドコードが個人識別番号(PIN)を含んでいる請求項5に記載の装置。

【請求項9】

前記入力手段が複数の方向感受性スイッチを備え、および前記コマンドコードが、装置所有者にのみ知られている、前記スイッチに対する動作刺激(motion stimulus)を含んでいる請求項5に記載の装置。

【請求項10】

前記入力手段が、デフォルトキーボードに入力された特定のキーストロークを含み、前記キーストロークが、装置によって傍受できる出力メッセージを生成する請求項5に記載の装置。

【請求項11】

前記入力手段が、保持基準バイオメトリックテンプレートを有し、前記基準バイオメトリックテンプレートを使用して、ユーザが認証された者であるかどうか決定される請求項7に記載の装置。

【請求項12】

前記コードが、識別プロセスが開始されるたびごとに増加させられる不揮発性線形カウンタを含んでいる請求項1-11のいずれか一項に記載の装置。

【請求項13】

前記認証コードが、前記認証コードの一部として取り込まれて伝送されるフリーランニングタイムカウンタを含んでいる請求項1-11のいずれか一項に記載の装置。

【請求項14】

装置が、キーボード周辺機器の一体化された部分として作られている請求項5-13のいずれか一項に記載の装置。

【請求項15】

装置が、ポインティングデバイス周辺機器の一体化された部分として作られている請求項5-13のいずれか一項に記載の装置。

【請求項16】

さらに不揮発性メモリを備え、正しいコマンドコードが入力されるまで、前記メモリへのアクセスを無効とする従来の取りはずし可能なメモリトークン(token)をエミュレートする請求項5-15のいずれか一項に記載の装置。

【請求項17】

メモリ周辺機器としてホストコンピュータによって識別されかつ大容量記憶装置として知られている不揮発性メモリバンクを備えている請求項1-16のいずれか一項に記載の装置。

【請求項18】

前記メモリに対するアクセスが、前記入力手段によって制限されかつ制御される請求項17に記載の装置。

【請求項19】

装置所有者に配置する前に、装置を設定するのに使用される接点の少ないインタフェースを有する請求項1-18のいずれか一項に記載の装置。

【請求項20】

無線周波数識別(RFID)インタフェースを備え、前記インタフェースが、RFIDインフラストラクチャの中で前記装置を識別するのに利用されている請求項1-19のいずれか一項に記載の装置。

【請求項21】

複数の独立サービスに接続できるように予めプログラムされている請求項1-20のいずれか一項に記載の装置。

【請求項22】

装置が接続されているコンピュータからネットワークを介して送られたソフトウェアコマンドによって、認証コードを生成する手段を備えている請求項1-21のいずれか一項に記載の装置。

【請求項23】

装置に送られたデータに対する少なくとも一回の暗号化操作をするための手段を備え、前記暗号化操作の結果をリードバックできる請求項1-22のいずれか一項に記載の装置。

【請求項24】

さらに、装置に送られたデータに対して少なくとも一回の暗号化操作を実行する手段を備え、前記暗号化操作の結果をリードバックできる請求項1に記載の装置。

【請求項25】

コンピュータネットワークを介してサービスに接続しているユーザを認証するのに使用される装置であって、その装置が失われた場合に、認証プロセスをさらに強化するために、ユーザが供給した付加的な秘密コードを使う請求項1-24のいずれか一項に記載の装置。

【請求項26】

装置が二つの別個の部分に分割され、第一部分が前記クライアント端末に対するインタフェースからなり、第二部分が前記処理手段である請求項1-25のいずれか一項に記載の装置。

【請求項27】

前記二つの部分の間の通信が、無線周波数(RF)遠隔測定法(telemetry)で実行される請求項26に記載の装置。

【請求項28】

前記第一部分が、キーボードをエミュレートする周辺読取装置であり、そして第二部分が、標準ISO 7816またはISO 14443のいずれかに準拠しているスマートカードである請求項26に記載の装置。

【図1】

【公表番号】特表2009−534768(P2009−534768A)

【公表日】平成21年9月24日(2009.9.24)

【国際特許分類】

【出願番号】特願2009−507054(P2009−507054)

【出願日】平成19年4月23日(2007.4.23)

【国際出願番号】PCT/EP2007/053966

【国際公開番号】WO2007/122224

【国際公開日】平成19年11月1日(2007.11.1)

【公序良俗違反の表示】

(特許庁注:以下のものは登録商標)

1.MEMORY STICK

【出願人】(507119766)シパック エービー (2)

【氏名又は名称原語表記】CYPAK AB

【住所又は居所原語表記】P.O.BOX 2332,S−103 18 Stockholm,SWEDEN

【Fターム(参考)】

【公表日】平成21年9月24日(2009.9.24)

【国際特許分類】

【出願日】平成19年4月23日(2007.4.23)

【国際出願番号】PCT/EP2007/053966

【国際公開番号】WO2007/122224

【国際公開日】平成19年11月1日(2007.11.1)

【公序良俗違反の表示】

(特許庁注:以下のものは登録商標)

1.MEMORY STICK

【出願人】(507119766)シパック エービー (2)

【氏名又は名称原語表記】CYPAK AB

【住所又は居所原語表記】P.O.BOX 2332,S−103 18 Stockholm,SWEDEN

【Fターム(参考)】

[ Back to top ]