通信システム、通信装置、通信方法及びプログラム

【課題】限られたリソースの下、より少ない通信データで、データの改ざんの検知を可能とし安全に通信を行うこと。

【解決手段】第一通信装置と第二通信装置とが通信する通信システムであって、第一通信装置は、認証の度に異なる共有認証情報を第二通信装置との間で交換するとともに、共有認証情報から送信側認証情報を生成して第二通信装置へ送信し、共有認証情報に所定の演算を行って生成された送信側セキュリティ初期化情報と、第二通信装置に対して送信されるデータと、に基づいてメッセージ認証情報を生成する。第一通信装置は、第二通信装置に対してデータを送信する際に、メッセージ認証情報とともに送信する。第二通信装置は、送信側セキュリティ初期化情報と同様の処理で得られた受信側セキュリティ初期化情報と、受信されたデータ及びメッセージ認証情報とに基づいて、データの改ざんの有無を判定する。

【解決手段】第一通信装置と第二通信装置とが通信する通信システムであって、第一通信装置は、認証の度に異なる共有認証情報を第二通信装置との間で交換するとともに、共有認証情報から送信側認証情報を生成して第二通信装置へ送信し、共有認証情報に所定の演算を行って生成された送信側セキュリティ初期化情報と、第二通信装置に対して送信されるデータと、に基づいてメッセージ認証情報を生成する。第一通信装置は、第二通信装置に対してデータを送信する際に、メッセージ認証情報とともに送信する。第二通信装置は、送信側セキュリティ初期化情報と同様の処理で得られた受信側セキュリティ初期化情報と、受信されたデータ及びメッセージ認証情報とに基づいて、データの改ざんの有無を判定する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、通信システム、通信装置、通信方法及びプログラムに関する。

【背景技術】

【0002】

無数に配置された無線端末から様々な情報を無線で送信し、その無線を複数の基地局で受信して収集するネットワークが提案されている。このようなネットワークでは、収集された情報に応じて各無線端末へ制御信号が送信されることもある。例えば、様々な種類のセンサーや家電機器などの装置に無線端末が設置され、各無線端末は各装置の状況や状態を表す情報を送信する。

【0003】

これらの無線端末から送信される情報のデータ量は、非常に小さい。また、情報が送信される頻度は非常に低い。コスト低減のため、広帯域の通信網を用いて上記ネットワークを構築せず、一般的にはコスト低減が図りやすい狭帯域の通信網を用いて構築される。例えば、一つの無線チャネル当たり最大9600bps(Bits Per Second)の通信帯域を一定時間毎に分割して半二重通信方式で数万台の無線端末で共有する。また、コスト低減のため、無線端末にはデータ記憶能力(メモリ容量、揮発性か否か、電池寿命など)、鍵更新能力、演算処理能力が乏しい装置を用いて上記ネットワークが構築される。

【0004】

一方、非特許文献1には、通信装置間で送受信するデータを、CCMP(counter mode with cipher block chaining/message authentication code protocol)を用いてメッセージ認証することが記載されている。

【先行技術文献】

【非特許文献】

【0005】

【非特許文献1】服部武、藤岡雅宣編著,「ワイヤレスブロードバンド教科書 改訂三版(高速IPワイヤレス編)」,インプレスR&D,2008年,p.339

【発明の概要】

【発明が解決しようとする課題】

【0006】

上記のように構築されたネットワークでは、収容される無線端末の台数が非常に多い。そのため、一台の無線端末によって送信されるデータ量のわずかな増減が、複数台の端末で構成されるネットワーク全体では非常に大きな問題となってしまう。

上記のネットワークでは、無線端末から基地局への通信、あるいは、基地局から無線端末への通信のそれぞれの片方向通信を前提としているため、双方向通信のように複数回の送受信データを用いてセキュリティ機能を構成することは難しい。

片方向通信において、CCMPを適用する事で独立した暗号化通信を行う事が可能となるが、十分なセキュリティ強度を保つために十分な長さのカウンタ情報を送信情報に付加する必要があるため、その付加情報により送信データ帯域が圧迫される。

また、一般的に複数回の送受信データを用いたセキュリティ機能を構成する場合には、暗号化と復号の処理のため端末の演算処理能力が消費され、その無線端末のメモリ容量やデータ処理速度の低下を引き起こす。さらに、安全性を確保するために鍵更新を行うには、鍵更新のための安全な領域確保や処理機能が必要となる。このように、セキュリティ用のデータ領域確保のために、各端末能力の高機能化を行うと、コスト増加の要因となる。

なお、このような課題は、通信端末が無線通信を行う場合に限ったものではなく、有線通信においても発生する場合がある。

【0007】

上記事情に鑑み、本発明は、片方向通信において、限られたリソースの下、より少ない通信データで、データの改ざんの検知を可能とし安全に通信を行うことができる通信システム、通信装置、通信方法及びプログラムを提供することを目的としている。

【課題を解決するための手段】

【0008】

本発明の一態様は、第一通信装置と第二通信装置とが、認証情報を生成するために共有する共有認証情報を用いて通信する通信システムであって、前記第一通信装置は、認証の度に異なる前記共有認証情報を前記第二通信装置との間で交換するとともに、前記共有認証情報から送信側認証情報を生成して前記第二通信装置へ送信する送信側認証部と、前記共有認証情報に所定の演算を行って生成された送信側セキュリティ初期化情報と、前記第二通信装置に対して送信されるデータと、に基づいてメッセージ認証情報を生成し、前記データに前記メッセージ認証情報を付与するメッセージ認証情報付与部と、前記メッセージ認証情報が付与された前記データを前記第二通信装置に送信するデータ送信部と、を備え、前記第二通信装置は、前記第一通信装置との間で前記共有認証情報を交換するとともに、前記第一通信装置から送信側認証情報を受信し、前記共有認証情報を用いて前記送信側認証情報を認証する受信側認証部と、前記第一通信装置から前記メッセージ認証情報が付与されたデータを受信する受信処理部と、前記受信側認証部において認証が成功したときに生成された前記共有認証情報に前記所定の演算を行って生成された受信側セキュリティ初期化情報を保存しておくセキュリティ初期化情報保持部と、前記受信処理部によって受信された前記データ及びメッセージ認証情報と前記セキュリティ初期化情報保持部に保存された前記受信側セキュリティ初期化情報と、に基づいて、前記受信されたデータが改ざんされたか否か判定するメッセージ認証情報検査部と、を備え、前記受信側認証部は、前記共有認証情報から受信側認証情報を生成して前記第一通信装置へ送信し、前記送信側認証部は、前記第二通信装置から前記受信側認証情報を受信し、前記共有認証情報を用いて前記受信側認証情報を認証する、ことを特徴とする。

【0009】

本発明の一態様は、上記の通信システムであって、前記第一通信装置は、送信するデータそれぞれにシーケンス番号を付与するシーケンス番号付与部をさらに備え、前記メッセージ認証情報付与部は、送信側セキュリティ初期化情報と、前記第二通信装置に対して送信されるデータと、前記シーケンス番号と、に基づいてメッセージ認証情報を生成し、前記データ送信部は、前記データに、前記シーケンス番号付与部が前記データに付与した前記シーケンス番号を付加して前記第二通信装置に送信し、前記認証情報検査部は、前記受信側セキュリティ初期化情報と、前記受信処理部によって受信された前記データ及びメッセージ認証情報と、前記シーケンス番号とに基づいて、前記受信されたデータが改ざんされたか否か判定することを特徴とする。

【0010】

本発明の一態様は、上記の通信システムであって、前記第一通信装置は、メッセージ認証鍵情報を記憶する送信側鍵情報記憶部をさらに備え、前記メッセージ認証情報付与部は、前記送信側記憶部内の前記メッセージ認証鍵情報を用いて前記メッセージ認証情報を生成し、前記第二通信装置は、前記メッセージ認証鍵情報を記憶する受信側鍵情報記憶部をさらに備え、前記メッセージ認証情報検査部は、前記受信側記憶部内の前記メッセージ認証鍵情報を用いて前記受信されたデータが改ざんされたか否か判定する、ことを特徴とする。

【0011】

本発明の一態様は、上記の通信システムであって、前記第二通信装置は、複数の前記第一通信装置と通信し、前記送信側認証部は、他の第二通信装置と通信する前記第一通信装置を含めた全ての前記第一通信装置を識別できる第一識別情報と、前記共有認証情報とを用いて送信側認証情報を生成し、生成した前記送信側認証情報を前記第二通信装置へ送信し、前記メッセージ認証情報付与部は、前記第一識別情報と、前記共有認証情報とに所定の演算を行って生成された送信側セキュリティ初期化情報に基づいて前記メッセージ認証情報を生成し、前記受信側認証部は、前記送信側認証情報の送信元の前記第一通信装置の前記第一識別情報と、前記送信側認証情報の送信元の前記第一通信装置との間で交換した前記共有認証情報とを用いて前記送信側認証情報を認証し、前記メッセージ認証情報検査部は、前記データの送信元の前記第一通信装置の前記第一識別情報と、前記受信側認証部において当該第一通信装置から受信した前記送信側認証情報の認証が成功したときに用いた前記共有認証情報とに所定の演算を行って生成された受信側セキュリティ初期化情報に基づいて、前記受信されたデータが改ざんされたか否か判定する、ことを特徴とする。

【0012】

本発明の一態様は、上記の通信システムであって、前記送信側認証部は、前記第一識別情報と、前記共有認証情報とに加えてさらに前記第二通信装置の識別情報を用いて送信側認証情報を生成して前記第二通信装置へ送信し、前記受信側認証部は、前記第一識別情報と、前記共有認証情報とに加えて前記第二通信装置の識別情報を用いて前記送信側認証情報を認証する、ことを特徴とする。

【0013】

本発明の一態様は、上記の通信システムであって、前記第一通信装置は、複数の前記第二通信装置と通信し、前記送信側認証部は、他の第一通信装置と通信する前記第二通信装置を含めた全ての前記第二通信装置を識別できる第一識別情報と、前記共有認証情報とを用いて送信側認証情報を生成し、生成した前記送信側認証情報を当該第二通信装置へ送信し、前記受信側認証部は、前記第一識別情報と、前記共有認証情報とを用いて前記第一通信装置から受信した前記送信側認証情報を認証し、前記メッセージ認証情報付与部は、前記データの送信先である前記第二通信装置の前記第一識別情報と、当該第二通信装置と交換した前記共有認証情報とに所定の演算を行って生成された送信側セキュリティ初期化情報に基づいて前記メッセージ認証情報を生成し、前記メッセージ認証情報検査部は、前記第一識別情報と、前記受信側認証部において認証が成功したときに用いた前記共有認証情報とに前記所定の演算を行って生成された受信側セキュリティ初期化情報に基づいて、前記受信されたデータが改ざんされたか否か判定する、ことを特徴とする。

【0014】

本発明の一態様は、上記の通信システムであって、前記受信側認証部は、前記第一識別情報と、前記共有認証情報から受信側認証情報を生成して前記第一通信装置へ送信し、前記送信側認証部は、前記第二通信装置から前記受信側認証情報を受信し、前記第一識別情報と、前記共有認証情報とを用いて前記受信側認証情報を認証する、ことを特徴とする。

【0015】

本発明の一態様は、通信装置であって、認証の度に異なる共有認証情報を他の通信装置との間で交換するとともに、前記共有認証情報から認証情報を生成して前記他の通信装置へ送信する認証要求部と、前記他の通信装置が前記共有認証情報から生成して送信する他の認証情報を受信し、前記共有認証情報を用いて前記他の認証情報を認証する認証部と、前記共有認証情報に前記他の通信装置と共通の所定の演算を行って生成されたセキュリティ初期化情報と、前記第他の通信装置に対して送信されるデータと、に基づいてメッセージ認証情報を生成し、前記データに前記メッセージ認証情報を付与するメッセージ認証情報付与部と、前記メッセージ認証情報が付与された前記データを前記他の通信装置に送信するデータ送信部と、を備えることを特徴とする。

【0016】

本発明の一態様は、通信装置であって、認証の度に異なる共有認証情報を他の通信装置との間で交換するとともに、前記他の通信装置から認証情報を受信し、前記共有認証情報を用いて前記認証情報を認証する認証部と、前記共有認証情報から他の認証情報を生成して前記他の通信装置に送信することによって前記他の通信装置における認証を受ける認証要求部と、前記他の通信装置から、前記共有認証情報に所定の演算を行って生成されるセキュリティ初期化情報及び送信されるデータに基づいて生成されたメッセージ認証情報を、前記送信されるデータとともに受信する受信処理部と、前記認証部において認証が成功したときに用いた前記共有認証情報に前記他の装置と共通の前記所定の演算を行って生成されたセキュリティ初期化情報と、前記受信処理部によって受信された前記データ及びメッセージ認証情報と、に基づいて、前記受信されたデータが改ざんされたか否か判定するメッセージ認証情報検査部と、を備えることを特徴とする。

【0017】

本発明の一態様は、第一通信装置と第二通信装置とが通信する通信システムにおいて実行される通信方法であって、前記第一通信装置と前記第二通信装置とが、認証の度に異なる共有認証情報を交換する共有認証情報交換ステップと、前記第一通信装置が、前記共有認証情報交換ステップにおいて交換した前記共有認証情報から送信側認証情報を生成して前記第二通信装置へ送信する送信側認証要求ステップと、前記第二通信装置が、前記第一通信装置から前記送信側認証情報を受信し、前記共有認証情報を用いて前記送信側認証情報を認証する受信側認証ステップと、前記第二通信装置が、前記共有認証情報から受信側認証情報を生成して前記第一通信装置へ送信するステップと、前記第一通信装置が、前記第二通信装置から前記受信側認証情報を受信し、前記共有認証情報を用いて前記受信側認証情報を認証するステップと、前記第一通信装置が、前記共有認証情報交換ステップにおいて交換した前記共有認証情報に所定の演算を行って生成された送信側セキュリティ初期化情報と、前記第二通信装置に対して送信されるデータと、に基づいてメッセージ認証情報を生成し、前記データに前記メッセージ認証情報を付与するメッセージ認証情報付与ステップと、前記メッセージ認証情報が付与された前記データを前記第二通信装置に送信するデータ送信ステップと、前記第二通信装置が、前記第一通信装置から前記メッセージ認証情報が付与されたデータを受信する受信ステップと、前記受信側認証ステップにおいて認証が成功したときに用いた前記共有認証情報に前記所定の演算を行って生成された受信側セキュリティ初期化情報と、前記受信ステップにおいて受信された前記データ及びメッセージ認証情報と、に基づいて、前記受信されたデータが改ざんされたか否か判定するメッセージ認証情報検査ステップと、を有することを特徴とする。

【0018】

本発明の一態様は、通信装置において実行される通信方法であって、認証の度に異なる共有認証情報を他の通信装置との間で交換するとともに、前記共有認証情報から認証情報を生成して前記他の通信装置へ送信する認証要求ステップと、前記他の通信装置が前記共有認証情報から生成して送信する他の認証情報を受信し、前記共有認証情報を用いて前記他の認証情報を認証する認証ステップと、前記共有認証情報に前記他の通信装置と共通の所定の演算を行って生成されたセキュリティ初期化情報と、前記第他の通信装置に対して送信されるデータと、に基づいてメッセージ認証情報を生成し、前記データに前記メッセージ認証情報を付与するメッセージ認証情報付与ステップと、前記メッセージ認証情報が付与された前記データを前記他の通信装置に送信するデータ送信ステップと、を有することを特徴とする。

【0019】

本発明の一態様は、通信装置において実行される通信方法であって、認証の度に異なる共有認証情報を他の通信装置との間で交換するとともに、前記他の通信装置から認証情報を受信し、前記共有認証情報を用いて前記認証情報を認証する認証ステップと、前記共有認証情報から他の認証情報を生成して前記他の通信装置に送信することによって前記他の通信装置における認証を受ける認証要求ステップと、前記他の通信装置から、前記共有認証情報に所定の演算を行って生成されるセキュリティ初期化情報及び送信されるデータに基づいて生成されたメッセージ認証情報を、前記送信されるデータとともに受信する受信ステップと、前記認証ステップにおいて認証が成功したときに用いた前記共有認証情報に前記他の装置と共通の所定の演算を行って生成されたセキュリティ初期化情報と、前記受信ステップにおいて受信された前記データ及びメッセージ認証情報と、に基づいて、前記受信されたデータが改ざんされたか否か判定するメッセージ認証情報検査ステップと、を有することを特徴とする。

【0020】

本発明の一態様は、通信装置のコンピュータに、認証の度に異なる共有認証情報を他の通信装置との間で交換するとともに、前記共有認証情報から認証情報を生成して前記他の通信装置へ送信する認証要求手順と、前記他の通信装置が前記共有認証情報から生成して送信する他の認証情報を受信し、前記共有認証情報を用いて前記他の認証情報を認証する認証手順と、前記共有認証情報に前記他の通信装置と共通の所定の演算を行って生成されたセキュリティ初期化情報と、前記第他の通信装置に対して送信されるデータと、に基づいてメッセージ認証情報を生成し、前記データに前記メッセージ認証情報を付与するメッセージ認証情報付与手順と、前記メッセージ認証情報が付与された前記データを前記他の通信装置に送信するデータ送信手順と、を実行させるためのプログラムである。

【0021】

本発明の一態様は、通信装置のコンピュータに、認証の度に異なる共有認証情報を他の通信装置との間で交換するとともに、前記他の通信装置から認証情報を受信し、前記共有認証情報を用いて前記認証情報を認証する認証手順と、前記共有認証情報から他の認証情報を生成して前記他の通信装置に送信することによって前記他の通信装置における認証を受ける認証要求手順と、前記他の通信装置から、前記共有認証情報に所定の演算を行って生成されるセキュリティ初期化情報及び送信されるデータに基づいて生成されたメッセージ認証情報を、前記送信されるデータとともに受信する受信手順と、前記認証手順において認証が成功したときに用いた前記共有認証情報に前記他の装置と共通の所定の演算を行って生成されたセキュリティ初期化情報と、前記受信手順において受信された前記データ及びメッセージ認証情報と、に基づいて、前記受信されたデータが改ざんされたか否か判定するメッセージ認証情報検査手順と、を実行させるためのプログラムである。

【発明の効果】

【0022】

本発明により、片方向通信を行なう通信装置間において、限られたリソースの下、より少ない通信データで、データの改ざんの検知を可能とし安全に通信を行うことが可能となる。

【図面の簡単な説明】

【0023】

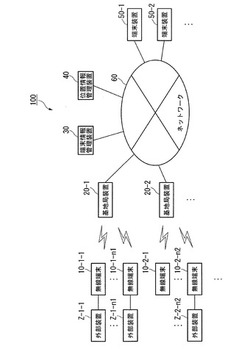

【図1】通信システム100のシステム構成を表すシステム構成図である。

【図2】各レイヤにおけるデータ構造を示す図である。

【図3】無線端末10の機能構成を表す概略ブロック図である。

【図4】図3に示す送信データ生成部105aの機能構成を表すブロック図である。

【図5】図3に示す受信データ取得部105bの機能構成を表すブロック図である。

【図6】基地局装置20の機能構成を表す概略ブロック図である。

【図7】図6に示す第一中継部206aの機能構成を表すブロック図である。

【図8】図6に示す第二中継部206bの機能構成を表すブロック図である。

【図9】端末識別情報テーブルの概略を表す図である。

【図10】鍵情報テーブルの概略を表す図である。

【図11】通信システム100における相互認証処理のシーケンスを表すシーケンス図である。

【図12】相互認証が完了した後の上り方向の通信のシーケンスを表すシーケンス図である。

【図13】相互認証が完了した後の下り方向の通信のシーケンスを表すシーケンス図である。

【図14】認証子及びセキュリティ初期化情報の生成を示す図である。

【図15】上り暗号処理カウンタを示す図である。

【図16】無線端末10から送信されるユーザデータの暗号化処理及び復号処理を示す図である。

【図17】下り暗号処理カウンタを示す図である。

【図18】基地局装置20から送信されるユーザデータの暗号化処理及び復号処理を示す図である。

【図19】カウンターモードの暗号化処理の例を示す図である。

【図20】カウンターモードの復号処理の例を示す図である。

【図21】無線端末10から送信される上りメッセージ認証コードの生成処理を示す図である。

【図22】基地局装置20から送信される下りメッセージ認証コードの生成処理を示す図である。

【発明を実施するための形態】

【0024】

図1は、通信システム100のシステム構成を表すシステム構成図である。通信システム100は、複数の無線端末10(10−1−1,10−1−2,・・・,10−2−1,10−2−2,・・・),複数の基地局装置20(20−1,20−2,・・・)、端末情報管理装置30、位置情報管理装置40、端末装置50を備える。基地局装置20、端末情報管理装置30、位置情報管理装置40、端末装置50(50−1,50−2,・・・)は、いずれもネットワーク60に接続されている。ネットワーク60は、例えば有線のIP通信網として構成されても良いし、他の態様で構成されても良い。

【0025】

複数の無線端末10は、それぞれ自装置に対応する基地局装置20と無線通信する。複数の基地局装置20は、それぞれ自装置に対応する複数の無線端末10と無線通信し、ネットワーク60に接続された装置(例えば端末装置50)と無線端末10との間でデータを中継する。例えば、複数の無線端末10−1(10−1−1,10−1−2,・・・)と基地局装置20−1とは互いに無線通信を行い、複数の無線端末10−2(10−2−1,10−2−2,・・・)と基地局装置20−2とは互いに無線通信を行う。

【0026】

各無線端末10には、MAC−ID(第三識別情報)とNET−ID(第一識別情報)という二つの識別情報が付与される。MAC−IDは、基地局装置20が自身と無線通信する複数の無線端末10の中で各無線端末10を一意に識別するための識別情報である。すなわち、MAC−IDはOSI参照モデルにおける第二層の情報である。そのため、一の基地局装置20が無線通信する無線端末10には、重複したMAC−IDは割り当てられることはない。ただし、MAC−IDは基地局から無線端末へ動的に割り当てられるため、一の基地局装置20と他の基地局装置20との間では、異なる無線端末10に同一のMAC−IDが重複して割り当てられる可能性はある。

【0027】

NET−IDは、通信システム100に設置された全ての無線端末10を一意に識別するための識別情報である。すなわち、NET−IDはOSI参照モデルにおける第三層(レイヤ3)の情報である。そのため、通信システム100に設置された無線端末10には、重複したNET−IDは割り当てられることはない。

【0028】

通信システム100では、無線端末10と基地局装置20との間において、NET−IDを用いずMAC−IDを用いて通信データを送信することで、NET−ID及びMAC−IDを用いて通信データが送信される場合に比べて通信データのデータ量を削減する。通信データとは、無線端末10と基地局装置20との間で送受信されるデータのことである。

以下、通信システム100の詳細について説明する。

【0029】

図2は、無線端末10及び基地局装置20がユーザデータを送信する際の各レイヤにおけるデータ構造を示す図である。

アプリケーションレイヤ(OSI参照モデルにおける第七層)の各種アプリケーションにより生成されるユーザデータは、無線端末10から送信されるデータ、あるいは、無線端末10へ送信されるデータである。レイヤ3(OSI参照モデルにおける第三層:以下、「L3」とも記載する。)のCNT(制御)レイヤにおける処理では、ユーザデータに、セキュリティシーケンス番号及びL3ヘッダが付加され、ユーザデータの部分が暗号化された後、暗号化されたユーザデータに基づいてメッセージ認証コード(MAC:Message Authentication Code)が生成され、暗号化されたユーザデータに付与される(Encryption then MAC)。L3ヘッダには、データ長や、メッセージの種類の情報が含まれる。また、メッセージ認証コードは、受信側でデータの改ざんを検出するための情報である。以下、セキュリティシーケンス番号、L3ヘッダ、暗号化されたユーザデータ(以下、「暗号化ユーザデータ」と記載する。)、及び、メッセージ認証コードを含むデータをL3データと記載する。

【0030】

レイヤ2(OSI参照モデルにおける第二層:以下、「L2」とも記載する。)のMAC(Media Access Control)レイヤにおける処理では、CNTレイヤの処理で生成されたL3データがフラグメンテーションにより先頭から固定長ずつ区切られ、フラグメントされたデータには、L2ヘッダ及びCRC(Cyclic Redundancy Check:巡回冗長検査)値が付加される。L2ヘッダには、データ長などの情報が含まれる。

レイヤ1(OSI参照モデルにおける第一層:以下、「L1」とも記載する。)のPHY(物理)レイヤにおける処理では、MACレイヤの処理で生成されたデータが無線により伝送される。

【0031】

以下、無線端末10から基地局装置20の方向を上り、基地局装置20から無線端末10の方向を下りと記載する。

【0032】

図3は、無線端末10の機能構成を表す概略ブロック図である。無線端末10は、バスで接続されたCPU(Central Processing Unit)やメモリや補助記憶装置などを備え、通信プログラムを実行する。通信プログラムの実行によって、無線端末10は、通信部101、記憶部102、NW認証用乱数生成部103、認証制御部104、データ処理部105を備える装置として機能する。なお、無線端末10の各機能の全て又は一部は、ASIC(Application Specific Integrated Circuit)やPLD(Programmable Logic Device)やFPGA(Field Programmable Gate Array)等のハードウェアを用いて実現されても良い。

【0033】

通信部101は、基地局装置20との間で無線通信を行う。具体的には、通信部101は、認証制御部104、データ処理部105によって生成された通信データを変調し、無線信号を基地局装置20へ送信する。また、通信部101は、基地局装置20から送信された無線信号を受信し、復調することによって通信データを復元し、認証制御部104、データ処理部105に転送する。すなわち、図2におけるMACレイヤで生成されるデータは通信データの一例であり、通信部101はPHYレイヤの処理を行う。

【0034】

記憶部102は、磁気ハードディスク装置や半導体記憶装置などの記憶装置を用いて構成される。記憶部102は、端末識別情報記憶部102a及び鍵情報記憶部102bとして機能する。端末識別情報記憶部102aは、自装置(無線端末10)に割り当てられたMAC−ID及びNET−IDと、自装置が無線通信する基地局装置20の識別情報である基地局ID(第二識別情報)を記憶する。基地局IDは、基地局装置20との間の無線通信でのみ用いられる識別情報である。鍵情報記憶部102bは、自装置(無線端末10)が基地局装置20との認証処理や通信で用いる認証鍵情報と、ユーザデータの暗号化及び復号に用いる暗号鍵情報と、ユーザデータの改ざん検知のためのメッセージ認証コード生成に用いるメッセージ認証鍵情報と、を記憶する。

【0035】

NW認証用乱数生成部103は、認証制御部104が基地局装置20を認証するための認証処理に用いる乱数であるNW(ネットワーク)認証用乱数(第二共有認証情報)を生成する。

認証制御部104は、無線端末10と基地局装置20との間で相互認証処理を行う。具体的には、認証制御部104は、NW認証用乱数生成部103によって生成されたNW認証用乱数を含む相互認証要求を生成し、基地局装置20に対して送信する。この処理によって無線端末10と基地局装置20との間における認証処理が開始される。また、認証制御部104は、MAC−ID、NET−ID、認証鍵情報、後述する基地局から送信される端末認証用乱数等に基づいて演算を行い、演算結果である端末認証子を基地局装置20に送信することによって、基地局装置20による認証を受ける。また、認証制御部104は、MAC−ID、NET−ID、認証鍵情報、NW認証用乱数、端末認証用乱数等に基づいて演算を行い、基地局装置20による同様の演算結果であるNW認証子と比較(照合)することによって、基地局装置20を認証する。

【0036】

相互認証処理において基地局装置20にデータを送信する場合、認証制御部104は、相互認証要求を送信する際には、MAC−ID及びNET−IDを用いてデータを送信する。一方、認証制御部104は、相互認証要求以外のデータを送信する際には、NET−IDを用いずに、MAC−IDを用いてデータを送信する。具体的には、認証制御部104は例えば以下のようにデータを送信しても良い。

【0037】

認証制御部104は、事前に帯域割当要求を基地局装置20に送信する。基地局装置20は、帯域割当要求に応じて、無線端末10に対して帯域とMAC−IDを割り当て、この帯域とMAC−IDとを対応付けて記憶する。基地局装置20は、割り当てた帯域を表す帯域割当応答を送信する。割り当てられる帯域は、例えば時間で特定されても良いし、周波数で特定されても良いし、時間及び周波数で特定されても良い。帯域割当要求と帯域割当応答との対応付けは、特定の周波数、あるいは時間割り当て、またはそれに付随する識別情報を用いることで実現される。このとき、基地局装置20は、MAC−IDを含むデータを帯域割当応答とともに送信する。認証制御部104は、帯域割当応答を受信し、自装置に割り当てられた帯域で、相互認証処理で送信すべきデータを基地局装置20へ送信する。このようにして、無線端末10が使用する帯域とMAC−IDとが関連づけられる。

【0038】

相互認証要求を送信する場合には、認証制御部104は、NET−IDを含むデータを、自装置に割り当てられた帯域で送信する。基地局装置20は、このデータを受信すると、受信したデータの送信に用いられた帯域に対応付けて記憶しているMAC−IDと、受信したデータに含まれるNET−IDとを対応付けて端末識別情報テーブルに登録する。また、相互認証要求以外のデータを送信する場合には、認証制御部104は、MAC−IDを含みNET−IDを含まないデータを、自装置に割り当てられた帯域で送信する。このようにして、認証制御部104が送信するデータは、MAC−ID及びNET−IDに関連づけられる。

【0039】

データ処理部105は、ネットワーク60を介して端末装置50へ送信するデータ(以下、「上り通信データ」という。)を生成し、通信部101へ出力する。また、データ処理部105は、通信部101がネットワーク60を介して端末装置50から送信されたデータ(以下、「下り通信データ」という。)を受信する。本説明から明らかなように、上り通信データ及び下り通信データは上記の通信データの一種である。データ処理部105は、送信データ生成部105a及び受信データ取得部105bを備える。

【0040】

送信データ生成部105aは、外部装置Zから出力されたユーザデータを暗号化し、ネットワーク60を介して端末装置50へ送信する上り通信データを生成して通信部101へ出力する。送信データ生成部105aは、上り通信データの送信元を表す識別情報として、NET−IDを用いず、MAC−IDを用いる。例えば、送信データ生成部105aは、事前に自装置に割り当てられたMAC−IDと帯域を用いて、上り通信データを送信しても良い。上り通信データは、例えば無線端末10が接続された外部装置Z(Z−1−1,Z−1−2,・・・,Z−2−1,Z−2−2,・・・)によって生成されたデータを含む。

【0041】

受信データ取得部105bは、通信部101がネットワーク60を介して端末装置50から送信された下り通信データを受信し、下り通信データに含まれる暗号化ユーザデータを復号する。下り通信データに送信先を表す識別情報が設定される場合、NET−IDを用いず、MAC−IDが用いられる。受信データ取得部105bは例えば、事前に自装置に割り当てられたMAC−IDを含みNET−IDを含まない帯域割当通知を基地局装置20から受信し、この通知に応じて自装置に割り当てられた帯域で下り通信データを受信しても良い。受信データ取得部105bは、取得した下り通信データに含まれるユーザデータを外部装置Zに出力する。

【0042】

図4は、図3に示す送信データ生成部105aの構成を表すブロック図である。送信データ生成部105aは、レイヤ3送信処理部110及びレイヤ2送信処理部120を備える。

【0043】

レイヤ3送信処理部110は、カウンタ生成部111、記憶部112、セキュリティシーケンス番号付与部113、暗号化部114、及び、メッセージ認証コード付与部115を備えて構成される。

【0044】

カウンタ生成部111は、暗号化部114が送信対象のユーザデータの暗号化に使用する上り暗号処理カウンタを生成する。また、カウンタ生成部111は、送信データ生成部105aが上り通信データを生成して送信する度に、上り暗号処理カウンタを更新する。記憶部112は、カウンタ生成部111が生成した上り暗号処理カウンタを記憶する。

【0045】

セキュリティシーケンス番号付与部113は、外部装置Zから出力されたユーザデータに、上りセキュリティシーケンス番号とL3ヘッダを付与する。暗号化部114は、鍵情報記憶部102bに記憶されている暗号鍵情報と、記憶部112に記憶されている上り暗号処理カウンタとを用いて、ユーザデータを暗号化する。メッセージ認証コード付与部115は、上りセキュリティ初期化情報と、上りセキュリティシーケンス番号と、暗号化ユーザデータとを入力とし、鍵情報記憶部102bに記憶されているメッセージ認証鍵情報を用いて、上りメッセージ認証コードを生成する。メッセージ認証コード付与部115は、上りセキュリティシーケンス番号、L3ヘッダ、暗号化ユーザデータ及び上りメッセージ認証コードを含むL3データをレイヤ2送信処理部120に出力する。

【0046】

レイヤ2送信処理部120は、フラグメント部121及びCRC付与部122を備える。フラグメント部121は、レイヤ3送信処理部110から入力されたL3データを分割(フラグメンテーション)してフラグメントデータを生成し、それぞれにL2ヘッダを付与する。L2ヘッダには、1つのL3データから生成された幾つ目のフラグメントデータあるかを示すフラグメント番号が含まれる。CRC付与部122は、フラグメント部121から入力されたL2ヘッダ及びフラグメントデータからCRC値を算出し、L2ヘッダ及びフラグメンデータにCRC値を付加した上り通信データを通信部101に出力する。

【0047】

図5は、図3が表す受信データ取得部105bの機能構成を表すブロック図である。受信データ取得部105bは、レイヤ2受信処理部130及びレイヤ3受信処理部140を備える。

【0048】

レイヤ2受信処理部130は、CRC検査部131を備える。

CRC検査部131は、通信部101から入力された下り通信データに付与されているCRC値を検査する。レイヤ2受信処理部130は、CRC検査の結果がOKであった場合、下り通信データから取得したフラグメントデータと、当該フラグメントデータに付加されているL2ヘッダから取得したフラグメント番号とに基づいて、L3データを復元する。そして、レイヤ2受信処理部130は、復元したL3データをレイヤ3受信処理部140に出力する。

【0049】

レイヤ3受信処理部140は、カウンタ生成部141、記憶部142、セキュリティシーケンス番号検査部143、メッセージ認証コード検査部144及び復号部145を備える。

カウンタ生成部141は、復号部145において下り通信データに含まれる暗号化ユーザデータを復号するために使用する下り暗号処理カウンタを生成する。また、カウンタ生成部141は、基地局20からの下り通信データを受信する度に、下り暗号処理カウンタを更新する。記憶部142は、カウンタ生成部141が生成した下り暗号処理カウンタを記憶する。

【0050】

セキュリティシーケンス番号検査部143は、レイヤ2受信処理部130から入力されたL3データに設定されている下りセキュリティシーケンス番号を検査し、検査がOKであればL3データをメッセージ認証コード検査部144に出力する。

【0051】

メッセージ認証コード検査部144は、セキュリティシーケンス番号検査部143から入力されたL3データに設定されている下りメッセージ認証コードを検査し、検査がOKであればL3データを復号部145に出力する。具体的には、メッセージ認証コード検査部144は、受信したL3データに基づいて、基地局装置20のメッセージ認証コード付与部255と同じアルゴリズムで、下りメッセージ認証コードを生成する。メッセージ認証コード検査部144は、自身が生成した下りメッセージ認証コードと、受信したL3データに設定されている下りメッセージ認証コードとを比較する。両者が一致する場合には、メッセージ認証コード検査部144は、受信されたL3データの暗号化ユーザデータが改ざんされていないと判定し、検査結果をOKとする。一方、両者が一致しない場合には、メッセージ認証コード検査部144は、受信されたL3データの暗号化ユーザデータが改ざんされていると判定し、検査結果をNGとする。復号部145は、メッセージ認証コード検査部144から入力されたL3データに含まれている暗号化ユーザデータを、鍵情報記憶部102bに記憶されている暗号鍵情報と、記憶部142に記憶されている下り暗号処理カウンタとを用いて復号し、復号したユーザデータを外部装置Zに出力する。

【0052】

図6は、基地局装置20の機能構成を表す概略ブロック図である。基地局装置20は、バスで接続されたCPUやメモリや補助記憶装置などを備え、中継プログラムを実行する。中継プログラムの実行によって、基地局装置20は、第一通信部201、第二通信部202、記憶部203、端末認証用乱数生成部204、認証制御部205及び中継部206を備える装置として機能する。なお、基地局装置20の各機能の全て又は一部は、ASICやPLDやFPGA等のハードウェアを用いて実現されても良い。

【0053】

第一通信部201は、無線端末10との間で無線通信を行う。具体的には、第一通信部201は、認証制御部205、第二中継部206bから出力された通信データを変調し、無線端末10に送信する。また、第一通信部201は、無線端末10から送信された無線信号を受信し、復調することによって通信データを復元し、認証制御部205、第一中継部206aに転送する。

【0054】

第二通信部202は、ネットワーク60との間で通信を行う。具体的には、第二通信部202は、第一中継部206aから出力された通信データを変換し、ネットワーク60に送信する。また、第二通信部202は、ネットワーク60から無線端末10宛に送信された信号を受信し、変換することによって通信データを第二中継部206bに転送する。

【0055】

記憶部203は、磁気ハードディスク装置や半導体記憶装置などの記憶装置を用いて構成される。記憶部203は、基地局識別情報記憶部203a、端末識別情報テーブル記憶部203b、鍵情報テーブル記憶部203cとして機能する。基地局識別情報記憶部203aは、自装置(基地局装置20)に割り当てられた基地局IDを記憶する。前述した通り、基地局IDは、端末装置10との間の無線通信でのみ用いられる識別情報である。基地局IDは、通信システム100に設置された全ての基地局装置20を一意に識別するための識別情報である。そのため、通信システム100に設置された基地局装置20には、重複した基地局IDは割り当てられることはない。ネットワーク60が有線のIP通信網で構成される場合、基地局識別情報記憶部203aは、ネットワーク60との間で通信を行うための識別情報として自装置(基地局装置20)に割り当てられたIPアドレスを記憶する。

【0056】

端末識別情報テーブル記憶部203bは、端末識別情報テーブルを記憶する。鍵情報テーブル記憶部203cは、鍵情報テーブルを記憶する。図9は、端末識別情報テーブルの概略を表す図である。端末識別情報テーブルは、無線端末10のNET−IDとMAC−IDとを対応付けた端末識別情報レコード21を、自装置(基地局装置20)と通信する無線端末10毎に有する。図10は、鍵情報テーブルの概略を表す図である。鍵情報テーブルは、無線端末10のNET−IDと認証鍵情報と暗号鍵情報とメッセージ認証鍵情報とを対応付けた鍵情報レコード22を、自装置(基地局装置20)と通信する無線端末10毎に有する。

【0057】

図6に戻って基地局装置20の構成の説明を続ける。端末認証用乱数生成部204は、認証制御部205が無線端末10を認証するための認証処理に用いる乱数である端末認証用乱数(第一共有認証情報)を生成する。

【0058】

認証制御部205は、無線端末10と基地局装置20との間で相互認証処理を行う。具体的には、認証制御部205は、MAC−ID、NET−ID、認証鍵情報、NW認証用乱数、端末認証用乱数等に基づいて演算を行い、演算結果であるNW認証子、及び端末認証用乱数を無線端末10に送信することによって、無線端末10による認証を受ける。また、認証制御部205は、MAC−ID、NET−ID、認証鍵情報、端末認証用乱数等に基づいて演算を行い、無線端末10による同様の演算結果である端末認証子と比較(照合)することによって、無線端末10を認証する。

【0059】

相互認証処理において無線端末10にデータを送信する場合、認証制御部205はMAC−IDを用いて、且つ、NET−IDを用いずにデータを送信する。具体的には、認証制御部205は例えば以下のようにデータを送信しても良い。認証制御部205は、事前に帯域割当要求に応じて、無線端末10に対して帯域を割り当て、この帯域とMAC−IDとを対応付けて記憶する。認証制御部205は、割り当てた帯域を表す帯域割当応答を無線端末10に送信する。このとき、認証制御部205は、MAC−IDを含みNET−IDを含まないデータとして帯域割当応答を送信する。無線端末10は、帯域割当応答を受信し、自装置に割り当てられた帯域を記憶する。そして、認証制御部205は、無線端末10に対して割り当てた帯域で、相互認証処理で送信すべきデータを無線端末10に送信する。このようにして、認証制御部205が送信するデータは、MAC−IDに関連づけられる。なお、上述したように、帯域割当応答にはNET−IDが含まれないため、認証制御部205が送信するデータはNET−IDには関連づけられない。相互認証処理の詳細については後述する。

【0060】

中継部206は、第一中継部206a及び第二中継部206bを備える。

第一中継部206aは、無線端末10からネットワーク60に接続された端末装置50宛に送信された上り通信データに含まれる暗号化ユーザデータを復号し、ネットワーク60に接続された端末装置50へ中継する。無線端末10からネットワーク60に接続された端末装置50宛に送信された上り通信データは、送信元の無線端末10を表す識別情報としてMAC−IDと関連づけられている。第一中継部206aは、端末識別情報テーブルに基づいて、上り通信データが関連づけられたMAC−IDに対応するNET−ID又はNET−IDと同等の識別情報を検索する。そして、第一中継部206aは、検索したNET−ID又はNET−IDと同等の識別情報をデータの送信元を表す識別情報として上り通信データに与え中継する。

【0061】

NET−IDと同等の識別情報とは、通信システム100に設置された全ての無線端末10を一意に識別できる識別情報である。NET−IDと同等の識別情報の具体例として、サービスIDがある。サービスIDは、ネットワーク60において用いられる識別情報である。サービスIDは、NET−IDよりもさらに大きなデータ量を有しても良い。サービスIDは、例えば端末識別情報テーブルのレコード21において、NET−ID及びMAC−IDとともに記録されていても良い。サービスIDの具体例として、例えばURL(Uniform Resource Locator)や、FQDN(Fully Qualified Domain Name)等がある。

【0062】

第二中継部206bは、ネットワーク60に接続された端末装置50から無線端末10宛に送信されたユーザデータ暗号化し、暗号化ユーザデータを含む下り通信データを無線端末10へ送信する。ネットワーク60に接続された端末装置50から無線端末10宛に送信された下り通信データには、宛先の無線端末10を表す識別情報としてNET−ID又はNET−IDと同等の識別情報(サービスID)が含まれている。第二中継部206bは、端末識別情報テーブルに基づいて、NET−ID又はサービスIDに対応するMAC−IDを検索する。第二中継部206bは、検索されたMAC−IDを用いて下り通信データを中継する。

【0063】

図7は、図6が表す第一中継部206aの機能構成を表すブロック図である。第一中継部206aは、レイヤ2受信処理部210、レイヤ3受信処理部220、及び、中継設定部230を備える。

【0064】

レイヤ2受信処理部210は、CRC検査部211を備える。

CRC検査部211は、第一通信部201から入力された上り通信データに付与されているCRC値を検査する。レイヤ2受信処理部210は、検査の結果がOKであった場合、同一のMAC−IDのフラグメントデータをフラグメント番号の順に結合してL3データを復元する。そして、レイヤ2受信処理部210は、復元したL3データと、上り通信データを受信した帯域に対応したMAC−IDとをレイヤ3受信処理部220に出力する。

【0065】

レイヤ3受信処理部220は、カウンタ生成部221、記憶部222、セキュリティシーケンス番号検査部223、メッセージ認証コード検査部224及び復号部225を備える。

カウンタ生成部221は、MAC−ID毎に、復号部225において上り通信データに含まれる暗号化ユーザデータを復号するために使用する上り暗号処理カウンタを生成する。また、カウンタ生成部221は、無線端末10から上り通信データを受信する度に、当該無線端末10のMAC−IDに対応した上り暗号処理カウンタを更新する。記憶部222は、カウンタ生成部221が生成した上り暗号処理カウンタをMAC−IDと対応付けて記憶する。

【0066】

セキュリティシーケンス番号検査部223は、L3データに設定されている上りセキュリティシーケンス番号を検査し、検査がOKであればL3データ及びMAC−IDをメッセージ認証コード検査部224に出力する。

【0067】

メッセージ認証コード検査部224は、セキュリティシーケンス番号検査部223から入力されたL3データに設定されている上りメッセージ認証コードを検査し、検査がOKであれば、L3データとMAC−IDを復号部225に出力する。具体的には、メッセージ認証コード検査部224は、受信したL3データに基づいて、無線端末10のメッセージ認証コード付与部115と同じアルゴリズムで、上りメッセージ認証コードを生成する。メッセージ認証コード検査部224は、自身が生成した上りメッセージ認証コードと、受信したL3データに設定されている上りメッセージ認証コードとを比較する。両者が一致する場合には、メッセージ認証コード検査部224は、受信されたL3データの暗号化ユーザデータが改ざんされていないと判定し、検査結果をOKとする。一方、両者が一致しない場合には、メッセージ認証コード検査部224は、受信されたL3データの暗号化ユーザデータが改ざんされていると判定し、検査結果をNGとする。復号部225は、メッセージ認証コード検査部224から入力されたL3データに含まれている暗号化ユーザデータを、MAC−IDに対応して鍵情報テーブル記憶部203cに記憶されている暗号鍵情報と、MAC−IDに対応して記憶部222に記憶されている上り暗号処理カウンタとを用いて復号し、復号したユーザデータとMAC−IDを中継設定部230に出力する。なお、復号部225は、受信したデータの宛先が当該基地局装置20である場合、復号したデータを基地局装置20が備える図示しない上位レイヤ処理部に出力する。

【0068】

中継設定部230は、端末識別情報テーブルに基づいて、MAC−IDに対応するNET−ID又はNET−IDと同等の識別情報を検索する。そして、中継設定部230は、検索したNET−ID又はNET−IDと同等の識別情報をデータの送信元を表す識別情報として上り通信データに与え中継する。

【0069】

図8は、図6に示す第二中継部206bの機能構成を表すブロック図である。第二中継部206bは、中継データ取得部240、レイヤ3送信処理部250及びレイヤ2送信処理部260を備える。

中継データ取得部240は、第二通信部202より、ネットワーク60から無線端末10宛に送信された下り通信データの入力を受ける。中継データ取得部240は、端末識別情報テーブルに基づいて、下り通信データに含まれるNET−ID又はNET−IDと同等の識別情報(サービスID)に対応するMAC−IDを検索する。中継データ取得部240は、第二通信部202から入力されたデータから取得したユーザデータと、検索したMAC−IDをレイヤ3送信処理部250に出力する。

なお、レイヤ3送信処理部250に入力されるユーザデータは、ネットワーク60から無線端末10宛てに送信されたユーザデータに限らない。例えば、基地局装置20が備える図示しない上位レイヤ処理部から、無線端末10宛に送信すべきユーザデータと、宛先となる無線端末10のMAC−IDをレイヤ3送信処理部250に出力してもよい。

【0070】

レイヤ3送信処理部250は、カウンタ生成部251、記憶部252、セキュリティシーケンス番号付与部253、暗号化部254、及び、メッセージ認証コード付与部255を備えて構成される。

カウンタ生成部251は、暗号化部254がユーザデータの暗号化に使用する下り暗号処理カウンタをMAC−ID毎に生成する。カウンタ生成部251は、第二中継部206bが無線端末10宛の下り通信データを送信して送信する度に、当該無線端末10のMAC−IDに対応した下り暗号処理カウンタを更新する。記憶部252は、カウンタ生成部251が生成した下り暗号処理カウンタをMAC−IDと対応付けて記憶する。

【0071】

セキュリティシーケンス番号付与部253は、中継データ取得部240から出力されたユーザデータに、下りセキュリティシーケンス番号とL3ヘッダを付与し、MAC−IDとともに暗号化部254に出力する。暗号化部254は、MAC−IDに対応して鍵情報テーブル記憶部203c内の鍵情報テーブルに登録されている暗号鍵情報と、MAC−IDに対応して記憶部252に記憶されている下り暗号処理カウンタとを用いてユーザデータを暗号化し、生成された暗号化ユーザデータをMAC−IDとともにメッセージ認証コード付与部255に出力する。メッセージ認証コード付与部255は、下りセキュリティ初期化情報と、下りセキュリティシーケンス番号と、暗号化ユーザデータとを入力とし、MAC−IDに対応して鍵情報テーブル記憶部203c内の鍵情報テーブルに登録されているメッセージ認証鍵情報を用いて、下りメッセージ認証コードを生成する。メッセージ認証コード付与部255は、下りセキュリティシーケンス番号、L3ヘッダ、暗号化ユーザデータ及び下りメッセージ認証コードを含むL3データを、MAC−IDとともにレイヤ2送信処理部260に出力する。

【0072】

レイヤ2送信処理部260は、フラグメント部261及びCRC付与部262を備える。フラグメント部261は、レイヤ3送信処理部250から入力されたL3データを分割(フラグメンテーション)してフラグメントデータを生成し、それぞれにL2ヘッダを付与する。L2ヘッダには、フラグメント番号が含まれる。CRC付与部262は、フラグメント部261から入力されたL2ヘッダ及びフラグメントデータからCRC値を算出する。CRC付与部262は、L2ヘッダ及びフラグメントデータにCRC値を付加した下り通信データを第一通信部201に出力する。第一通信部201は、MAC−IDに対応した帯域で下り通信データを送信する。

【0073】

端末情報管理装置30は、メインフレームやワークステーションやパーソナルコンピュータなどの情報処理装置を用いて構成される。端末情報管理装置30は、通信システム100に設置された全ての無線端末10のNET−IDと、その無線端末10に付与された認証鍵情報、暗号鍵情報及びメッセージ認証鍵情報と、を対応付けて記憶する。また、端末情報管理装置30は、通信システム100に設置された全ての無線端末10のNET−IDと、各無線端末10が上り通信データを送信する宛先となる端末装置50の識別情報(以下、「ホスト名」という。)と、を対応付けて記憶する。また、端末情報管理装置30は、通信システム100に設置された全ての無線端末10のNET−IDと、ネットワーク60において各無線端末10を表すサービスIDと、を対応付けて記憶する。端末情報管理装置30は、基地局装置20からNET−IDに基づいた問い合わせ(端末情報要求)を受けると、NET−IDに対応する認証鍵情報及び暗号鍵情報、ホスト名、サービスIDを端末情報応答として基地局装置20に返信する。

【0074】

位置情報管理装置40は、メインフレームやワークステーションやパーソナルコンピュータなどの情報処理装置を用いて構成される。位置情報管理装置40は、通信システム100に設置された全ての無線端末10のサービスIDと、各無線端末10が無線通信を行っている基地局装置20のIPアドレスと、を対応付けて記憶する。位置情報管理装置40が記憶するデータによって、無線端末10がどこに位置しているか、すなわちどの基地局装置20の配下にあるかを特定できる。位置情報管理装置40は、端末装置50から、サービスIDに基づいたIPアドレスの問い合わせ(DNS参照要求)を受けると、サービスIDに対応する基地局装置20のIPアドレスをDNS参照応答として端末装置50に返信する。また、位置情報管理装置40は、通信システム100に設置された端末装置50のホスト名とIPアドレスとを対応付けて記憶する。位置情報管理装置40は、基地局装置20から、ホスト名に基づいたIPアドレスの問い合わせ(DNS参照要求)を受けると、ホスト名に対応するIPアドレスをDNS参照応答として基地局装置20に返信する。

【0075】

端末装置50は、メインフレームやワークステーションやパーソナルコンピュータなどの情報処理装置を用いて構成される。端末装置50は、基地局装置20を介して無線端末10から送信された上り通信データを受信する。端末装置50は、位置情報管理装置40にデータ送信先となる無線端末10のサービスIDに基づいて無線端末10が接続している基地局装置20のIPアドレスを特定する事により、基地局装置20を介して無線端末10にデータを送信する事が可能となる。これにより、各無線端末10に接続された外部装置Zに対する制御信号などの下り通信データを無線端末10に対し送信する。

【0076】

図11は、通信システム100における相互認証処理のシーケンスを表すシーケンス図である。相互認証処理は、無線端末10が基地局装置20とデータの送受信を開始する際に行われる前処理である。相互認証処理によって互いに正当な装置であると認証した後に、無線端末10及び基地局装置20はデータの送受信を開始する。例えば、無線端末10による上り通信データの送信は、相互認証処理の後に開始される。以下、通信システム100の無線端末10及び基地局装置20が行う相互認証処理の流れについて説明する。

【0077】

まず、基地局装置20の無線信号が無線端末10にて受信可能になり、通信可能な基地局IDを取得できた時点で、無線端末10の端末識別情報記憶部102aには、通信可能な基地局装置20の基地局IDが記録される。

【0078】

次に、基地局装置20を介して通信システム100に接続しようとする無線端末10の認証制御部104が、基地局装置20に対してMAC−ID割当要求(前述の帯域割当要求と同義)を送信する(ステップS101)。この時点では、無線端末10にはNET−IDは割り当てられているものの、MAC−IDは割り当てられていない。そのため、この時点で無線端末10の端末識別情報記憶部102aには、NET−IDは記録されているが、MAC−IDは記録されていない。

【0079】

基地局装置20の認証制御部205は、無線端末10からMAC−ID割当要求を受信すると、自装置(基地局装置20)と現時点で無線通信を行っている他の無線端末10に未だ割り当てられていないMAC−IDを生成する。そして、認証制御部205は、生成したMAC−IDを含むMAC−ID割当応答を送信する(ステップS102)。MAC−ID割当要求の送信元である無線端末10は、基地局装置20から送信されたMAC−ID割当応答を受信する。例えば、無線端末10の認証制御部104は、自装置(無線端末10)に未だMAC−IDが割り当てられていない場合に、MAC−ID割当要求を送信した後に最初に受信したMAC−ID割当応答を自装置宛のデータであると判断しても良い。また、無線端末10の認証制御部104はMAC−ID割当要求に識別情報を付与して送信し、基地局装置20の認証制御部205は同じ識別情報を付与したMAC−ID割当応答を返信し、無線端末10の認証制御部104は同じ識別情報が付与されたMAC−ID割当応答が自装置宛のデータであると判断しても良い。無線端末10の認証制御部104が自装置宛のMAC−ID割当応答を判別する方法は他の方法であっても良い。

【0080】

無線端末10の認証制御部104は、自装置宛のMAC−ID割当応答を受信すると、MAC−ID割当応答に含まれるMAC−IDを自装置(無線端末10)に割り当てられたMAC−IDとして端末識別情報記憶部102aに書き込む。

【0081】

次に、無線端末10のNW認証用乱数生成部103が、NW認証用乱数を生成する(ステップS103)。次に、認証制御部104が、相互認証要求を生成し基地局装置20へ送信する(ステップS104)。相互認証要求は、NW認証用乱数を含み、自装置(無線端末10)に割り当てられているNET−ID及びMAC−IDを用いて送信される。

【0082】

基地局装置20の認証制御部205は、相互認証要求を受信すると、受信した相互認証要求の送信に用いられたNET−ID及びMAC−IDを取得し、取得したNET−ID及びMAC−IDを対応付けたレコード21を生成する。認証制御部205は、生成したレコード21を端末識別情報テーブルに書き込む。認証制御部205は、取得したNET−IDを含む端末情報要求を端末情報管理装置30へ送信する(ステップS105)。端末情報管理装置30は、端末情報要求を受信すると、端末情報要求に含まれるNET−IDに対応する認証鍵情報、暗号鍵情報、端末装置50のホスト名、サービスIDを検索する。そして、端末情報管理装置30は、検索された認証鍵情報、暗号鍵情報、端末装置50のホスト名、サービスIDを含む端末情報応答を生成し、端末情報要求の送信元である基地局装置20に送信する(ステップS106)。

【0083】

基地局装置20の認証制御部205は、端末情報応答を受信すると、端末情報応答から認証鍵情報及び暗証鍵情報を取得する。そして、認証制御部205は、ステップS104において受信した相互認証要求に含まれるNET−IDと取得した認証鍵情報及び暗証鍵情報とを対応付けたレコード22を生成し、鍵情報テーブルに書き込む。

【0084】

端末認証用乱数生成部204は、端末認証用乱数を生成する(ステップS107)。認証制御部205は、NW認証子及び下りセキュリティ初期化情報を生成し、下りセキュリティ初期化情報を保存する(ステップS108)。NW認証子及び下りセキュリティ初期化情報の生成方法の一例は以下の通りである。まず、認証制御部205は、ステップS104において受信した相互認証要求に含まれるNET−IDとMAC−IDとNW認証用乱数と、自装置(基地局装置20)の基地局IDと、端末認証用乱数と、NET−IDに対応する認証鍵情報と、を用いてNW認証子生成用の秘密情報を算出する。認証制御部205は、算出されたNW認証子生成用の秘密情報からNW認証子と、下り暗号処理カウンタの生成に用いる下りセキュリティ初期化情報とを生成する。例えば、認証制御部205は、算出されたNW認証子生成用の秘密情報の全部又は所定の一部をNW認証子として取り扱う。また、認証制御部205は、算出されたNW認証子生成用の秘密情報の全部又は所定の一部を下りセキュリティ初期化情報として保存する。上記処理において、NW認証子と下りセキュリティ初期化情報とは異なるデータとなるように処理が行われる。より望ましくは、算出されたNW認証子生成用の秘密情報のうち、一部がNW認証子として取り扱われ、NW認証子と重複しない他の一部が下りセキュリティ初期化情報として取り扱われる。このようにしてNW認証子及び下りセキュリティ初期化情報が生成され、下りセキュリティ初期化情報が保存される。なお、秘密情報の具体的な算出方法としては、鍵付きハッシュやブロック暗号などがある。

【0085】

図14(a)を用いて、NW認証子及び下りセキュリティ初期化情報の算出方法のさらに詳細な具体例について説明する。以下に説明する具体例では、NET−IDは48ビットであり、MAC−IDは16ビットであり、基地局IDは32ビットであり、NW認証用乱数及び端末認証用乱数はともに128ビットであり、認証鍵情報は128ビットである。まず、認証制御部205は、第一入力として以下の順に並んだ128ビットのビット列を生成する。1ビット分の“0”、31ビット分の“0”、48ビット分のNET−ID、16ビット分のMAC−ID、32ビット分の基地局ID。最初の1ビット分の“0”は、NW認証子の演算であることを表すビットである。次に続く31ビット分の“0”はパディング(padding)のためのビット列である。第二入力及び第三入力は、それぞれNW認証用乱数及び端末認証用乱数である。

【0086】

認証制御部205は、第一入力、第二入力、第三入力、及び認証鍵情報を用いて、認証子演算処理を実行する。認証子演算処理の具体例として128ビットブロック暗号を利用したCMAC(Cipher-based Message Authentication Code)等がある。また、CMACで用いるブロック暗号の具体例として、例えばCamelliaやAES(Advanced Encryption Standard)等がある。このような認証子演算処理の演算結果として、128ビットのNW認証子生成用の秘密情報が算出される。認証制御部205は、得られたNW認証子生成用の秘密情報からNW認証子と下りセキュリティ初期化情報とを生成する。例えば、認証制御部205は、NW認証子生成用の秘密情報の上位64ビットをNW認証子として生成し、下位64ビットを下りセキュリティ初期化情報として生成する。認証制御部205は、下りセキュリティ初期化情報と、MAC−IDとを対応付けて第二中継部206bの記憶部252に書き込んでおく。以上でNW認証子の算出方法の具体例についての説明を終え、相互認証処理のシーケンスの説明に戻る。

【0087】

NW認証子を生成すると、認証制御部205が、基地局認証応答を生成し無線端末10へ送信する(ステップS109)。基地局認証応答は、NW認証子と、端末認証用乱数と、を含む。基地局認証応答は、相互認証要求を送出した無線端末10に割り当てられたMAC−IDを用いて、且つ、NET−IDを用いずに送信される。

【0088】

無線端末10の認証制御部104は、基地局認証応答を受信すると、基地局認証処理を行う(ステップS110)。基地局認証処理は以下の通りである。まず、認証制御部104は、基地局装置20の認証制御部205と同じ演算を行うことによってNW認証子と下りセキュリティ初期化情報を算出する。このとき、認証制御部104が演算で用いる値のうち、端末認証用乱数は基地局認証応答に含まれていた値であり、他の値(NW認証用乱数、鍵情報、MAC−ID、NET−ID、基地局ID)は自装置(無線端末10)において保持している値である。認証制御部104は、算出したNW認証子と、受信した基地局認証応答に含まれるNW認証子とを比較する。両者が一致した場合には、認証制御部104は、基地局装置20が正当な装置であると認証し、受信データ取得部105bの記憶部142に下りセキュリティ初期化情報を書き込む。一方、両者が一致しない場合には、認証制御部104は、基地局装置20が正当な装置であるとは認証しない。また、認証制御部104は、NW認証子を算出する過程で得られるNW認証子生成用の秘密情報に基づいて、基地局装置20の認証制御部205と同じ演算を行うことによって下りセキュリティ初期化情報を算出する。NW認証子の長さが充分に長く、無線端末10と基地局装置20との間でNW認証子が一致する場合には、下りセキュリティ初期化情報も両装置の間で極めて高い確率で一致する。そのため、両装置の間で下りセキュリティ初期化情報を安全に共有することが可能となる。

【0089】

次に、無線端末10の認証制御部104は、端末認証子及び上りセキュリティ初期化情報を生成し、上りセキュリティ初期化情報を保存する(ステップS111)。端末認証子及び上りセキュリティ初期化情報の生成方法の一例は以下の通りである。まず、認証制御部104は、端末識別情報記憶部102aに記憶されるNET−IDとMAC−IDと基地局IDと、鍵情報記憶部102bに記憶される認証鍵情報と、基地局認証応答に含まれる端末認証用乱数と、を用いて端末認証子生成用の秘密情報を算出する。認証制御部104は、算出された端末認証子生成用の秘密情報の全部又は所定の一部を端末認証子として取り扱う。また、認証制御部104は、算出された端末認証子生成用の秘密情報の全部又は所定の一部を上りセキュリティ初期化情報として保存する。上記処理において、端末認証子と上りセキュリティ初期化情報とは異なるデータとなるように処理が行われる。より望ましくは、算出された端末認証子生成用の秘密情報のうち、一部が端末認証子として取り扱われ、端末認証子と重複しない他の一部が上りセキュリティ初期化情報として取り扱われる。このようにして端末認証子及び上りセキュリティ初期化情報が生成され、上りセキュリティ初期化情報が保存される。

【0090】

図14(b)を用いて、端末認証子の算出方法のさらに詳細な具体例について説明する。以下に説明する具体例では、NW認証子の算出方法における具体例と同様に、NET−IDは48ビットであり、MAC−IDは16ビットであり、基地局IDは32ビットであり、端末認証用乱数は128ビットであり、認証鍵情報は128ビットである。まず、認証制御部104は、第一入力として以下の順に並んだ128ビットのビット列を生成する。1ビット分の“1”、31ビット分の“0”、48ビット分のNET−ID、16ビット分のMAC−ID、32ビット分の基地局ID。最初の1ビット分の“1”は、端末認証子の演算であることを表すビットである。次に続く31ビット分の“0”はパディングのためのビット列である。第二入力は、端末認証用乱数である。

【0091】

認証制御部104は、第一入力、第二入力、及び認証鍵情報を用いて、認証子演算処理を実行する。認証子演算処理の具体例として128ビットブロック暗号を利用したCMAC(Cipher-based Message Authentication Code)等がある。また、CMACで用いるブロック暗号の具体例として、例えばCamelliaやAES等がある。このような認証子演算処理の演算結果として、128ビットの端末認証子生成用の秘密情報が算出される。認証制御部104は、得られた端末認証子生成用の秘密情報から端末認証子と、上り暗号処理カウンタの生成に用いる上りセキュリティ初期化情報とを生成する。例えば、認証制御部104は、端末認証子生成用の秘密情報の上位64ビットを端末認証子として生成し、下位64ビットを、上りセキュリティ初期化情報として生成する。なお、端末認証子の生成において、NW認証用乱数をさらに用いても良い。認証制御部104は、送信データ生成部105aの記憶部112に上りセキュリティ初期化情報を書き込む。以上で端末認証子の算出方法の具体例についての説明を終え、相互認証処理のシーケンスの説明に戻る。

【0092】

端末認証子を生成すると、認証制御部104が、端末認証応答を生成し基地局装置20へ送信する(ステップS112)。端末認証応答は、端末認証子を含む。端末認証応答は、自装置(無線端末10)のMAC−IDを用いて、且つ、NET−IDを用いずに送信される。

【0093】

基地局装置20の認証制御部205は、端末認証応答を受信すると、端末認証処理を行う(ステップS113)。端末認証処理は以下の通りである。まず、認証制御部205は、無線端末10の認証制御部104と同じ演算を行うことによって端末認証子と上りセキュリティ初期化情報とを算出する。このとき、認証制御部205が演算で用いる値(端末認証用乱数、鍵情報、MAC−ID、NET−ID、基地局ID)は、いずれも自装置(基地局装置20)において保持している値である。認証制御部205は、算出した端末認証子と、受信した端末認証応答に含まれる端末認証子とを比較する。両者が一致した場合には、認証制御部205は、無線端末10が正当な装置であると認証し、第二中継部206bの記憶部222にMAC−IDと対応づけて上りセキュリティ初期化情報を書き込む。一方、両者が一致しない場合には、認証制御部205は、無線端末10が正当な装置であるとは認証しない。また、認証制御部205は、端末認証子を算出する過程で得られる端末認証子生成用の秘密情報に基づいて、無線端末10の認証制御部104と同じ演算を行うことによって上りセキュリティ初期化情報を算出する。端末認証子の長さが充分に長く、無線端末10と基地局装置20との間で端末認証子が一致する場合には、上りセキュリティ初期化情報も両装置の間で極めて高い確率で一致する。そのため、両装置の間で上りセキュリティ初期化情報を安全に共有することが可能となる。

【0094】

端末認証処理において無線端末10が正当な装置であると認証した場合、認証制御部205は、端末登録要求を位置情報管理装置40へ送信する(ステップS114)。端末登録要求は、自装置(基地局装置20)のIPアドレスと、ステップS113の端末認証処理で認証した無線端末10のサービスIDとを含む。位置情報管理装置40は、端末登録要求を受信すると、端末登録要求に含まれているサービスID及び基地局装置20のIPアドレスを対応付けて記憶する。そして、位置情報管理装置40は、サービスID及び基地局装置20のIPアドレスの登録が完了したことを表す端末登録応答を基地局装置20へ送信する(ステップS115)。

【0095】

以上の処理で、無線端末10と基地局装置20との間で秘密情報に基づいた共有情報(上りセキュリティ初期化情報及び下りセキュリティ初期化情報)の生成が完了し、両者の間で行われる相互認証が完了する(ステップS116)。

【0096】

この処理の後、無線端末10は、相互認証を行った基地局装置20を経由することで、ネットワーク60に接続された端末装置50と通信することが可能となる。

上り方向通信の場合、無線端末10の送信データ生成部105aは、暗号化ユーザデータを含む上り通信データを生成し、基地局装置20へ送信する(ステップS117)。上り通信データの送信元を表す情報として、NET−IDは用いられず、MAC−IDが用いられる。基地局装置20の第一中継部206aは、上り通信データに含まれる暗号化ユーザデータを復号し、復号したユーザデータを設定したIP信号の上り通信データをネットワーク60へ送信する。第一中継部206aによって送信されたIP信号の上り通信データは、ネットワーク60を介して端末装置50へ到達する(ステップS118)。

【0097】

下り方向通信の場合、端末装置50は、IP信号により、ネットワーク60を介して無線端末10宛ての下り通信データを送信する(ステップS119)。IP信号の下り通信データには、サービスIDが付与される。基地局装置20の第二中継部206bは、IP信号の下り通信データに付与されているサービスIDをMAC−IDに変換し、下り通信データに設定されているユーザデータを暗号化する。基地局装置20の第一通信部201は、暗号化ユーザデータを設定した下り通信データを無線端末10に送信する(ステップS120)。下り通信データの送信元を表す情報として、NET−IDは用いられず、MAC−IDが用いられる。

【0098】

なお、OSI参照モデル第二層の情報であるMAC−IDは、同第三層の情報であるNET−IDに比べてデータ量が小さくなるように構成することが可能である。このように構成された場合には、より効果的に通信データのデータ量を削減することが可能となる。

【0099】

図12は、相互認証が完了した後の上り方向の通信のシーケンスを表すシーケンス図であり、図11のステップS117、S118の詳細を示す。

【0100】

まず、外部装置Zがデータを生成して無線端末10に出力する。無線端末10の送信データ生成部105aが外部装置Zからユーザデータの入力を受けると、セキュリティシーケンス番号付与部113は、上りセキュリティシーケンス番号を付与する。上りセキュリティシーケンス番号は、所定の値ずつ増加する16ビット長の番号であり、相互認証時に初期値、例えば、“0”にリセットされる。つまり、相互認証後、最初の上り方向のユーザデータの送信の場合は、初期値の上りセキュリティシーケンス番号が付与され、相互認証後2回目以降の上り方向のユーザデータの送信の場合、前回送信した上り方向のユーザデータに付与した上りセキュリティシーケンス番号に所定の値(例えば、1)を加算した値の上りセキュリティシーケンス番号が付与される。

【0101】

カウンタ生成部111は、基地局装置20との相互認証を行ってから最初の上り方向のユーザデータの送信である場合、上り暗号処理カウンタを生成する。暗号化部114は、鍵情報記憶部102bに記憶されている暗号鍵情報と、記憶部112に記憶されている上り暗号処理カウンタとを用いて、ユーザデータを暗号化する。具体的な上り暗号処理カウンタの構成と、暗号化処理を説明する。

【0102】

図15は、上り暗号処理カウンタの構成を示す図である。上り暗号処理カウンタの最初の8ビット分は上り暗号処理カウンタに共通の所定の値であり、“10000000”である。次の64ビット分は、上りセキュリティ初期化情報である。上りセキュリティ初期化情報は、記憶部112から読み出される。次の32ビット分は、将来の上りセキュリティシーケンス番号の拡張のために備えた予約であり、すべて“0”である。次の16ビット分は相互認証完了時にステップS116で生成された情報であり、上りセキュリティシーケンス番号であり、セキュリティシーケンス番号付与部113が付与した上りセキュリティシーケンス番号である。次の8ビット分は、上り暗号処理ブロックカウンタであり、初期値“0”が設定される。

【0103】

図16に示すように、暗号化部114は、128ビットの暗号鍵情報と、128ビットの上り暗号処理カウンタと、128ビット単位に分割されたユーザデータ(上り平文)を、128ビットブロック暗号化処理をカウンターモードで利用して、128ビット単位の暗号化ユーザデータ(上り暗号文)を生成する。128ビットブロック暗号の具体例として、例えばCamelliaやAESがある。

【0104】

図19は、カウンターモードを利用した暗号化の処理例を示す図である。

同図に示すように、暗号化部114は、暗号化対象のユーザデータである上り平文を128ビットの固定長ずつ区切る。区切られた上り平文を、先頭から順に、平文データ(1)、平文データ(2)、…と記載する。

【0105】

暗号化部114は、暗号鍵情報を用いて、記憶部112に記憶されている上り暗号処理カウンタを128ビットブロック暗号化処理により暗号化して128ビットの暗号化カウンタ(1)を生成する。暗号化部114は、暗号化カウンタ(1)と平文データ(1)の排他的論理和により128ビットの暗号化データ(1)を生成する。暗号化データ(1)が生成されると、カウンタ生成部111は、現在記憶部112に記憶されている上り暗号処理カウンタ内の上り暗号処理ブロックカウンタの値に1を加算して更新する。

【0106】

続いて、暗号化部114は、暗号鍵情報と、記憶部112に記憶されている上り暗号処理カウンタを128ビットブロック暗号化処理により暗号化して128ビットの暗号化カウンタ(2)を生成する。暗号化部114は、暗号化カウンタ(2)と平文データ(2)の排他的論理和により128ビットの暗号化データ(2)を生成する。暗号化データ(2)が生成されると、カウンタ生成部111は、現在記憶部112に記憶されている上り暗号処理カウンタ内の上り暗号処理ブロックカウンタの値に1を加算して更新する。

上記処理を、上り平文から生成された全ての平文データ(1)、(2)、…について実行し、生成された暗号化データ(1)、(2)、…を順に結合して暗号化ユーザデータ(上り暗号文)を生成する。

なお、上り暗号処理ブロックカウンタは8ビットであり、256(2の8乗)ブロックまでのユーザデータを暗号化することができる。

【0107】

図12に戻って上り方向通信のシーケンスの説明を続ける。暗号化部114は、上りセキュリティシーケンス番号と、暗号化ユーザデータをメッセージ認証コード付与部115に出力する。メッセージ認証コード付与部115は、上りセキュリティ初期化情報と、上りセキュリティシーケンス番号と、暗号化ユーザデータとを入力とし、鍵としてメッセージ認証鍵情報を用いて、上りメッセージ認証コードを生成する。そして、メッセージ認証コード付与部115は、上りセキュリティシーケンス番号、L3ヘッダ、暗号化ユーザデータ及び上りメッセージ認証コードを含むL3データをレイヤ2送信処理部120に出力する。

【0108】

レイヤ2送信処理部120のフラグメント部121は、L3データを固定長ずつ分割(フラグメンテーション)してフラグメントデータを生成し、各フラグメントデータにL2ヘッダを付与してCRC付与部122に出力する。CRC付与部122は、フラグメント部121から出力されたL2ヘッダ及びフラグメントデータからCRC値を算出し、L2ヘッダ及びフラグメントデータにCRC値を付加した上り通信データを生成して通信部101に出力する(ステップS201)。通信部101は、割り当てられた帯域の送信タイムスロットにおいて、暗号化ユーザデータが設定された上り通信データを基地局装置20に送信する(ステップS202)。送信データの送信元を表す情報として、NET−IDは用いられず、MAC−IDが用いられる。

【0109】

基地局装置20の第一通信部201が当該無線端末10からの上り通信データを受信すると、第一中継部206aに上り通信データを入力し、第一中継部206aのCRC検査部211は、第一通信部201から入力された上り通信データに設定されているCRC値を検査し、検査がNGであった場合はNACKを無線端末10に返送する。CRC検査部211は、検査がOKであった場合、ACKを無線端末10へ返送し、同一のMAC−IDのフラグメントデータをフラグメント番号の順に結合してL3データを復元する。そして、CRC検査部211は、復元したL3データと、上り通信データを受信した帯域に対応したMAC−IDとをレイヤ3受信処理部220に出力する。

【0110】

セキュリティシーケンス番号検査部223は、復元したL3データに設定されている上りセキュリティシーケンス番号を検査する。具体的には、セキュリティシーケンス番号検査部223は、以前に同一のMAC−IDの無線端末10から受信した上り通信データに基づいて生成されたL3データの上りセキュリティシーケンス番号のうち最新の番号を保持し、復元したL3データに設定されている上りセキュリティシーケンス番号が、保持した最新のセキュリティシーケンス番号よりも新しい番号であればOKと判断し、同一又は古い番号であればNGと判断する。セキュリティシーケンス番号検査部223は、検査がOKであればL3データ及びMAC−IDをメッセージ認証コード検査部224に出力し、NGであれば破棄する。

【0111】

メッセージ認証コード検査部224は、セキュリティシーケンス番号検査部223から入力されたL3データに設定されている上りメッセージ認証コードを検査する。メッセージ認証コード検査部224は、上りメッセージ認証コードの検査がOKであれば、L3データとMAC−IDを復号部225に出力し、検査がNGであれば破棄する。

【0112】

カウンタ生成部221は、無線端末10との間で相互認証を行ってから最初の上り方向のユーザデータの送信である場合、無線端末10のカウンタ生成部111と同様の処理により、上り暗号処理カウンタ(図15)を生成し、MAC−IDと対応づけて記憶部222に書き込む。但し、上り暗号処理カウンタの上りセキュリティ初期化情報には、MAC−IDに対応して記憶部222に記憶されている上りセキュリティ初期化情報が設定される。また、上り暗号処理カウンタの上りセキュリティシーケンス番号には、L3データに設定されている上りセキュリティシーケンス番号が設定される。また、上り暗号処理カウンタの上り暗号処理ブロックカウンタには、初期値“0”が設定される。

【0113】

復号部225は、鍵情報テーブル記憶部203c内の鍵情報テーブルにMAC−IDと対応づけて記憶されている暗号鍵情報を読み出し、暗号鍵情報と、記憶部112にMAC−IDと対応づけて記憶されている上り暗号処理カウンタとを用いてL3データに設定されている暗号化ユーザデータを復号する。具体的な復号処理を説明する。

【0114】

図16に示すように、復号部225は、128ビットブロック暗号化処理をカウンターモードで利用し、128ビットの暗号鍵情報と、128ビットの上り暗号処理カウンタと、128ビット単位に分割された暗号化ユーザデータ(上り暗号文)とから、128ビット単位に分割された平文のユーザデータ(上り平文)を生成する。復号部225が使用する128ビットブロック暗号化処理は、無線端末10の暗号化部114が用いた128ビットブロック暗号化処理と同じである。

【0115】

図20は、カウンターモードを利用した復号の処理例を示す図であり、図19に示す暗号化処理により生成された暗号化ユーザデータを復号する処理を示す。

同図に示すように、復号部225は、復号対象の暗号化ユーザデータである上り暗号文を128ビットの固定長ずつ区切る。区切られた上り暗号文を先頭から順に、暗号化データ(1)、暗号化データ(2)、…と記載する。

【0116】

復号部225は、暗号鍵情報を用いて、記憶部222にMAC−IDと対応づけて記憶されている上り暗号処理カウンタを128ビットブロック暗号化処理により暗号化して128ビットの暗号化カウンタ(1)を生成する。復号部225は、暗号化カウンタ(1)と暗号化データ(1)の排他的論理和により128ビットの平文データ(1)を生成する。平文データ(1)が生成されると、カウンタ生成部221は、現在記憶部222にMAC−IDと対応づけて記憶されている上り暗号処理カウンタ内の上り暗号処理ブロックカウンタの値に1を加算して更新する。

【0117】

続いて、復号部225は、MAC−IDに対応して鍵情報テーブル記憶部203c内の鍵情報テーブルに登録されている暗号鍵情報を用いて、記憶部222にMAC−IDと対応づけて記憶されている上り暗号処理カウンタを128ビットブロック暗号化処理により暗号化して128ビットの暗号化カウンタ(2)を生成する。復号部225は、暗号化カウンタ(2)と暗号化データ(2)の排他的論理和により128ビットの平文データ(2)を生成する。平文データ(2)が生成されると、カウンタ生成部221は、現在記憶部222にMAC−IDと対応付けて記憶されている上り暗号処理カウンタ内の上り暗号処理ブロックカウンタの値に1を加算して更新する。

上記処理を、上り暗号文から生成された全ての暗号文データ(1)、(2)、…について実行し、生成された平文データ(1)、(2)、…を順に結合して平文のユーザデータ(上り平文)を生成する。

【0118】

図12に戻って上り方向通信のシーケンスの説明を続ける。基地局装置20の復号部225は、上記により復号したユーザデータとMAC−IDを中継設定部230に出力する。中継設定部230は、端末識別情報テーブルに基づいて、MAC−IDに対応するNET−ID又はNET−IDと同等の識別情報を検索する(ステップS203)。そして、中継設定部230は、MAC−IDに基づいて端末識別情報テーブルを検索し、対応するサービスID及びホスト名を取得する。中継設定部230は、送信元を表す情報としてサービスIDを上り通信データに付与する(ステップS204)。また、中継設定部230は、ホスト名を設定したDNS参照要求を位置情報管理装置40へ送信する(ステップS205)。位置情報管理装置40は、ホスト名に対応するIPアドレスを設定したDNS参照応答を基地局装置20に返送する(ステップS206)。基地局装置20の中継設定部230は、DNS参照応答から取得したIPアドレスを、送信先のアドレスとして上り通信データに付与する(ステップS207)。そして、中継設定部230は、サービスIDが設定されたユーザデータを含むIP信号の上り通信データをネットワーク60へ送信する(ステップS208)。第一中継部206aによって送信された上り通信データは、ネットワーク60を介して端末装置50へ到達する。

【0119】

なお、セッションが切断される前に、再び、無線端末10がユーザデータを送信する場合、上述したステップS202、S207〜S208と同様の処理が行われる。

この場合、無線端末10のカウンタ生成部111は、すでに記憶部112に記憶されている上り暗号処理カウンタの上りセキュリティシーケンス番号に、セキュリティシーケンス番号付与部113が新たな送信対象のユーザデータに付与した上りセキュリティシーケンス番号を設定し、さらに、上り暗号処理ブロックカウンタに、初期値“0”を設定し、更新する。

また、基地局装置20のカウンタ生成部221は、すでに記憶部222にMAC−IDと対応して記憶されている上り暗号処理カウンタの上りセキュリティシーケンス番号に、新たに受信した上り通信データから生成されたL3データ内の上りセキュリティシーケンス番号を設定し、さらに、上り暗号処理ブロックカウンタに、初期値“0”を設定し、更新する。

【0120】

図13は、相互認証が完了した後の下り方向の通信のシーケンスを表すシーケンス図であり、図11のステップS119、S120の詳細を示す。

まず、端末装置50は、無線端末10に送信する送信データを生成する(ステップS301)。端末装置50は、位置情報管理装置40に対し、データ送信先の無線端末10のサービスIDに基づいたIPアドレスの問い合わせ(DNS参照要求)を送信する(ステップS302)。端末装置50は、無線端末10が接続している基地局装置20のIPアドレスを、位置情報管理装置40からDNS参照応答として取得する(ステップS303)。端末装置50は、取得した基地局装置20のIPアドレス宛てにデータを送信することによって、基地局装置20を介して無線端末10にデータを送信する(ステップS304)。基地局装置20の第二中継部206bの中継データ取得部240は、端末装置50から受信したIP信号の下り通信データからサービスIDとユーザデータを取得すると、サービスIDに基づいて端末識別情報テーブルを検索し、対応するMAC−IDを取得する(ステップS305)。中継データ取得部240は、取得したMAC−IDをユーザデータとともにレイヤ3送信処理部250に出力する(ステップS306)。

【0121】

レイヤ3送信処理部250のセキュリティシーケンス番号付与部253は、中継データ取得部240から入力されたユーザデータに下りセキュリティシーケンス番号を付与する。下りセキュリティシーケンス番号は、所定の値ずつ増加する16ビット長の番号であり、相互認証時に初期値、例えば、“0”にリセットされる。つまり、中継データ取得部240から入力されたMAC−IDで特定される無線端末10との相互認証後、最初の下り方向のユーザデータの送信の場合は、初期値の下りセキュリティシーケンス番号が付与される。相互認証後2回目以降の下り方向のユーザデータの送信の場合、MAC−IDにより特定される無線端末10宛に前回送信した下り方向のユーザデータに付与した下りセキュリティシーケンス番号に所定の値(例えば、1)を加算した値の下りセキュリティシーケンス番号が付与される。

【0122】

カウンタ生成部251は、MAC−IDにより特定される無線端末10との相互認証後、最初の下り方向のユーザデータの送信である場合、下り暗号処理カウンタを生成し、MAC−IDと対応付けて記憶部252に書き込む。暗号化部254は、鍵情報テーブル記憶部203c内の鍵情報テーブルにMAC−IDと対応付けて記憶されている暗号鍵情報と、記憶部252にMAC−IDと対応付けて記憶されている下り暗号処理カウンタとを用いて、ユーザデータを暗号化する。

【0123】

図17は、下り暗号処理カウンタの構成を示す図である。下り暗号処理カウンタの最初の8ビット分は下り暗号処理カウンタに共通の所定の値であり、すべて“0”である。次の64ビット分は、下りセキュリティ初期化情報であり、MAC−IDに対応して記憶部252から読み出した下りセキュリティ初期化情報を設定する。次の32ビット分は、将来の下りセキュリティシーケンス番号の拡張のために備えた予約であり、すべて“0”である。次の16ビット分は、セキュリティシーケンス番号付与部253が付与した下りセキュリティシーケンス番号である。次の8ビット分は、下り暗号処理ブロックカウンタであり、初期値“0”が設定される。

【0124】

図18に示すように、暗号化部254は、128ビットの暗号鍵情報と、128ビットの下り暗号処理カウンタと、128バイトのユーザデータ(下り平文)を、128ビットブロック暗号化処理をカウンターモードで利用して、128ビット単位に分割された暗号化ユーザデータ(下り暗号文)を生成する。128ビットブロック暗号の具体例として、例えばCamelliaやAESがある。

【0125】

例えば、暗号化部254は、図19に示す暗号化処理を行う。暗号化部254は、暗号化対象のユーザデータである下り平文を128ビットの固定長ずつ区切り、先頭から順に平文データ(1)、平文データ(2)、…を生成する。暗号化部254は、暗号鍵情報を用いて、記憶部252にMAC−IDと対応づけて記憶されている下り暗号処理カウンタを128ビットブロック暗号化処理により暗号化して128ビットの暗号化カウンタ(1)を生成する。暗号化部254は、暗号化カウンタ(1)と平文データ(1)の排他的論理和により128ビットの暗号化データ(1)を生成する。暗号化データ(1)が生成されると、カウンタ生成部251は、現在記憶部252にMAC−IDと対応付けて記憶されている下り暗号処理カウンタ内の下り暗号処理ブロックカウンタの値に1を加算して更新する。

【0126】

続いて、暗号化部254は、暗号鍵情報と、記憶部252にMAC−IDと対応付けて記憶されている下り暗号処理カウンタを128ビットブロック暗号化処理により暗号化して128ビットの暗号化カウンタ(2)を生成する。暗号化部254は、暗号化カウンタ(2)と平文データ(2)の排他的論理和により128ビットの暗号化データ(2)を生成する。暗号化データ(2)が生成されると、カウンタ生成部251は、現在記憶部252にMAC−IDと対応付けて記憶されている下り暗号処理カウンタ内の下り暗号処理ブロックカウンタの値に1を加算して更新する。

上記処理を、下り平文から生成された全ての平文データ(1)、(2)、…について実行し、生成された暗号化データ(1)、(2)、…を順に結合して暗号化ユーザデータ(下り暗号文)を生成する。

【0127】

図13に戻って下り方向通信のシーケンスの説明を続ける。暗号化部254は、下りセキュリティシーケンス番号が付加された暗号化ユーザデータとMAC−IDをメッセージ認証コード付与部255に出力する。メッセージ認証コード付与部255は、下りセキュリティ初期化情報と、下りセキュリティシーケンス番号と、暗号化ユーザデータとを入力とし、鍵としてメッセージ認証鍵情報を用いて、下りメッセージ認証コードを生成する。メッセージ認証コード付与部255は、下りセキュリティシーケンス番号、L3ヘッダ、暗号化ユーザデータ及び下りメッセージ認証コードを含むL3データとMAC−IDをレイヤ2送信処理部260に出力する。

【0128】

レイヤ2送信処理部260のフラグメント部261は、L3データを固定長ずつ分割してフラグメントデータを生成し、各フラグメントデータにL2ヘッダを付与してMAC−IDとともにCRC付与部262に出力する。CRC付与部262は、フラグメント部261から出力されたL2ヘッダ及びフラグメントデータからCRC値を算出し、L2ヘッダ及びフラグメントデータにCRC値を付加して下り通信データを生成する。CRC付与部262は、生成した下り通信データを第一通信部201に出力する。第一通信部201は、MAC−IDの無線端末10に割り当てられた帯域により、暗号化ユーザデータが設定された下り通信データを送信する(ステップS307)。

【0129】

無線端末10の通信部101は、基地局装置20から受信した下り通信データを受信データ取得部105bに出力する。CRC検査部131は、通信部101から入力された下り通信データに設定されているCRC値を検査し、検査がNGであった場合はNACKを基地局装置20に返送する。CRC検査部131は、検査がOKであった場合、ACKを基地局装置20へ返送し、下り通信データから取得したフラグメントデータと、L2ヘッダから取得した当該フラグメントデータのフラグメント番号とに基づいて、L3データを復元する。そして、CRC検査部131は、復元したL3データをレイヤ3受信処理部140に出力する。

【0130】

レイヤ3受信処理部140のセキュリティシーケンス番号検査部143は、復元したL3データに設定されている下りセキュリティシーケンス番号を検査する。具体的には、セキュリティシーケンス番号検査部143は、以前に基地局装置20から受信した下り通信データに基づいて生成されたL3データの上りセキュリティシーケンス番号のうち最新の番号を保持し、復元したL3データに設定されている下りセキュリティシーケンス番号が、保持した最新のセキュリティシーケンス番号よりも新しい番号であればOKと判断し、同一又は古い番号であればNGと判断する。セキュリティシーケンス番号検査部143は、検査がOKであればL3データをメッセージ認証コード検査部144に出力し、NGであれば破棄する。

【0131】

メッセージ認証コード検査部144は、セキュリティシーケンス番号検査部143から入力されたL3データに設定されている下りメッセージ認証コードを検査する。メッセージ認証コード検査部144は、下りメッセージ認証コードを検査がOKであれば、L3データとMAC−IDを復号部145に出力し、検査がNGであれば破棄する。

【0132】

カウンタ生成部141は、基地局装置20との間で相互認証を行ってから最初のユーザデータの受信である場合、基地局装置20のカウンタ生成部251と同様の処理により、下り暗号処理カウンタ(図17)を生成し、記憶部142に書き込む。但し、下り暗号処理カウンタの下りセキュリティ初期化情報には、記憶部142に記憶されている下りセキュリティ初期化情報が設定される。また、下り暗号処理カウンタの下りセキュリティシーケンス番号には、L3データに設定されている下りセキュリティシーケンス番号が設定される。

【0133】

復号部145は、鍵情報記憶部102bに記憶されている暗号鍵情報を読み出すと、暗号鍵情報と、記憶部142に記憶されている下り暗号処理カウンタとを用いてL3データに設定されている暗号化ユーザデータを復号する。

【0134】

図18に示すように、復号部145は、128ビットブロック暗号化処理をカウンターモードで利用し、128ビットの暗号鍵情報と、128ビットの下り暗号処理カウンタと、128ビット単位に分割された暗号化ユーザデータ(下り暗号文)とから、128ビット単位に分割された平文のユーザデータ(下り平文)を生成する。復号部145が使用する128ビットブロック暗号化処理は、基地局装置20の暗号化部254が用いた128ビットブロック暗号化処理と同じである。

【0135】

例えば、基地局装置20の暗号化部254が図19に示す暗号処理を行った場合、復号部145は、図20に示す復号処理を行う。復号部145は、暗号化ユーザデータである下り暗号文を128ビットの固定長ずつ区切る。区切られた下り暗号文を先頭から順に、暗号化データ(1)、暗号化データ(2)、…と記載する。

【0136】

復号部145は、暗号鍵情報を用いて、記憶部142に記憶されている下り暗号処理カウンタを128ビットブロック暗号化処理により暗号化して128ビットの暗号化カウンタ(1)を生成する。復号部145は、暗号化カウンタ(1)と暗号化データ(1)の排他的論理和により128ビットの平文データ(1)を生成する。平文データ(1)が生成されると、カウンタ生成部141は、現在記憶部142に記憶されている下り暗号処理カウンタ内の下り暗号処理ブロックカウンタの値に1を加算して更新する。

【0137】

続いて、復号部145は、暗号鍵情報と、記憶部142に記憶されている下り暗号処理カウンタを128ビットブロック暗号化処理により暗号化して128ビットの暗号化カウンタ(2)を生成する。復号部145は、暗号化カウンタ(2)と暗号化データ(2)の排他的論理和により128ビットの平文データ(2)を生成する。平文データ(2)が生成されると、カウンタ生成部141は、現在記憶部142に記憶されている下り暗号処理カウンタ内の下り暗号処理ブロックカウンタの値に1を加算して更新する。

上記処理を、下り暗号文から生成された全ての暗号化データ(1)、(2)、…について実行し、生成された平文データ(1)、(2)、…を順に結合して平文のユーザデータ(下り平文)を生成する。復号部145は、上記により復号したユーザデータを外部装置Zに出力する。

【0138】

なお、セッションが切断される前に、再び、端末装置50がユーザデータを送信する場合、上述したステップSS301、305〜S307と同様の処理が行われる。

この場合、基地局装置20のカウンタ生成部251は、すでに記憶部252に宛先MAC−IDと対応して記憶されている下り暗号処理カウンタの下りセキュリティシーケンス番号に、セキュリティシーケンス番号付与部253が新たに端末装置50から送信されたユーザデータに付与した下りセキュリティシーケンス番号を設定し、さらに、下り暗号処理ブロックカウンタに、初期値“0”を設定し、更新する。

また、無線端末10のカウンタ生成部141は、すでに記憶部142に記憶されている下り暗号処理カウンタの下りセキュリティシーケンス番号に、新たに受信した下り通信データから生成されたL3データ内の下りセキュリティシーケンス番号を設定し、さらに、下り暗号処理ブロックカウンタに、初期値“0”を設定し、更新する。

【0139】

図21は、無線端末10から送信される上りメッセージ認証コードの生成処理を示す図である。図21に示すように、メッセージ認証コード付与部115は、二つの入力値(入力1及び入力2)及び128ビットのメッセージ認証鍵情報を用いて上りメッセージ認証コード生成処理を行うことによって、上りメッセージ認証コードを生成する。上りメッセージ認証コード生成処理の具体例として128ビットブロック暗号を利用したCMAC(Cipher-based Message Authentication Code)等がある。また、CMACで用いるブロック暗号の具体例として、例えばCamelliaやAES等がある。メッセージ認証コード付与部115は、入力1として以下の順に並んだ128ビットのビット列を生成する。8ビットのビット列“10000000”、64ビット分の上りセキュリティ初期化情報、32ビット分の“0”、16ビット分の上りセキュリティシーケンス番号、8ビット分の“0”。最初の8ビット分のビット列は、上りメッセージ認証コードの演算であることを表すビット列である。32ビット分の“0”及び8ビット分の“0”は、いずれもパディングのためのビット列である。

【0140】

図22は、基地局装置20から送信される下りメッセージ認証コードの生成処理を示す図である。図22に示すように、メッセージ認証コード付与部255は、二つの入力値(入力1及び入力2)及び128ビットのメッセージ認証鍵情報を用いて下りメッセージ認証コード生成処理を行うことによって、下りメッセージ認証コードを生成する。下りメッセージ認証コード生成処理の具体例として128ビットブロック暗号を利用したCMAC(Cipher-based Message Authentication Code)等がある。また、CMACで用いるブロック暗号の具体例として、例えばCamelliaやAES等がある。メッセージ認証コード付与部255は、入力1として以下の順に並んだ128ビットのビット列を生成する。8ビットのビット列“00000000”、64ビット分の下りセキュリティ初期化情報、32ビット分の“0”、16ビット分の下りセキュリティシーケンス番号、8ビット分の“0”。最初の8ビット分のビット列は、下りメッセージ認証コードの演算であることを表すビット列である。32ビット分の“0”及び8ビット分の“0”は、いずれもパディングのためのビット列である。

【0141】

上記のように構成された通信システム100では、無線端末10と基地局装置20のセッション開始時の相互認証の都度、共有認証情報(端末認証用乱数、NW認証用乱数)を生成し、その乱数から生成した秘密情報の一部を認証情報(端末認証子、NW認証子)として送付し、相互認証を行う。そして、認証情報として使用しなかった秘密情報の残りの部分からセキュリティ初期化情報(上りセキュリティ初期化情報、下りセキュリティ初期化情報)を生成し、そのセキュリティ初期化情報とセキュリティシーケンス番号(例えば上りセキュリティシーケンス番号、下りセキュリティシーケンス番号)とから生成されたカウンタを用いて、カウンタモードによりユーザデータの暗号化を行う。従って、セッションが継続している間は、少ない共有情報(16ビットのセキュリティシーケンス番号)のみを無線端末10と基地局装置20との間でやり取りするのみで、ユーザデータを安全に暗号化して送受信することができる。

また同様に、セキュリティ初期化情報とセキュリティシーケンス番号とを用いてメッセージ認証コードを生成し、ユーザデータの改ざんが検知される。従って、セッションが継続している間は、少ない共有情報(例えば64ビットのメッセージ認証コード及び16ビットのセキュリティシーケンス番号)のみを無線端末10と基地局装置20との間でやり取りするのみで、ユーザデータを安全に暗号化して送受信することができる。

【0142】

また、本実施形態では、OSI参照モデル第二層の情報であるMAC−IDと、OSI参照モデル第三層のNET−IDとを用いて端末認証子生成用の秘密情報、NW認証子生成用の秘密情報を生成し、端末認証子生成用の秘密情報から端末認証子及び上りセキュリティ初期化情報を、また、NW認証子生成用の秘密情報からNW認証子及び下りセキュリティ初期化情報を生成している。このように、OSI参照モデルにおける異なる層であるL2の識別情報、L3の識別情報が、認証処理及び暗号処理において用いられる。よって、L2の識別情報とL3の識別情報との対応関係を詐称する攻撃に対しても安全な認証処理、暗号処理、改ざん検知処理を行うことができる。

【0143】

また、SSL(Secure Socket Layer)や3GPP(Third Generation Partnership Project)などの従来の技術では、端末間の認証処理と暗号処理においては別の乱数を用いており、これらの乱数を端末間で共有している。しかしこれは、電源がオフの時でも前の状態を記憶できる場合にのみ実現できる。一方、本実施形態では、電源がオフになった場合に情報を引き継げない通信システムであっても、安全にユーザデータを暗号化することや改ざん検知を行うことが可能になる。

また、暗号化や改ざん検知のために無線端末と基地局との間で共有する情報量が少なくて済み、無線帯域が消費されることがない。従って、無線装置間の無線帯域の節約が可能であり、帯域が狭小な無線システムにおいて特に有効である。

【0144】

また、上りメッセージ認証コードや下りメッセージ認証コードを用いた改ざん防止の通信は、Encryption then MACの方式で行われる。そのため、改ざん防止をより効果的に行うことが可能となる。また、暗号鍵情報とメッセージ認証鍵情報とは異なる鍵として構成されることによって、改ざん防止をさらに効果的に行うことが可能となる。また、上記通信システム100では、無線端末10毎にメッセージ認証鍵情報が固定的に割り当てられている。そのため、メッセージ認証鍵情報を更新できるシステムに比べて一見すると改ざん防止の効果が低下するようにも見える。しかしながら、メッセージ認証コードを生成する際の入力として、相互認証処理において生成されたセキュリティ初期化情報やセキュリティシーケンス番号が用いられるため、固定的な鍵情報を用いる場合であっても改ざん防止の効果を向上させる事が可能となる。

暗号化の処理においても同様に、暗号鍵が固定であるとしても、暗号化処理の入力として、相互認証処理において生成されたセキュリティ初期化情報やセキュリティシーケンス番号が用いられるため、固定的な鍵情報を用いる場合であっても暗号化の効果を向上させる事が可能となる。

【0145】

<変形例>

無線端末10は、有線通信を行う有線端末に置き換えられても良い。この場合、有線端末と基地局装置20との間の通信は、有線通信で実現される。このように構成された場合にも、データを暗号化して送受信する有線端末と基地局装置20との間の有線通信において、セキュリティを確保しながら、暗号及び復号に必要な情報を送受信するためのデータ量を削減することによって、通信帯域を削減することが可能となる。

また、無線端末10と基地局装置20との間で行われる認証処理について、互いに認証し合う相互認証処理を行い、送受信するユーザデータを暗号化する場合について説明したが、無線端末10または基地局装置20のいずれか一方の認証を行い、認証された無線端末10または基地局装置20が送信するユーザデータのみを暗号化して送信しても良い。

【0146】

また、上記においては、無線端末10及び基地局装置20は、同一の認証鍵情報を用いてNW認証子生成用の秘密情報や端末認証子生成用の秘密情報を生成しているが、これらが異なる認証鍵情報であってもよい。但し、無線端末10が端末認証子生成用の秘密情報を生成するための認証鍵情報と、基地局装置20が端末認証子生成用の秘密情報を生成するための認証鍵情報とは同一であり、無線端末10がNW認証子生成用の秘密情報を生成するための認証鍵情報と、基地局装置20がNW認証子生成用の秘密情報を生成するための認証鍵情報は同一である。

また、認証鍵情報と暗号鍵情報とが同じであってもよい。また、認証鍵情報とメッセージ認証鍵情報とが同じであっても良い。また、暗号鍵情報とメッセージ認証鍵情報とが同じであっても良い。また、認証鍵情報と暗号鍵情報とメッセージ認証鍵情報とが同じであっても良い。

なお、上記の認証鍵情報、暗号鍵情報、メッセージ認証鍵情報は秘密鍵である。

【0147】

また、上記においては、図14(a)に示すように、NW認証子生成用の秘密情報を生成するために用いられる第一入力は、NET−ID、MAC−ID及び基地局IDを含んでいるが、この第一入力は、NET−IDのみを含むもの、NET−ID及びMAC−IDを含むもの、あるいは、NET−ID及び基地局IDを含むものでもよい。

また、上記においては、図14(b)に示すように、端末認証子生成用の秘密情報を生成するために用いられる第一入力は、NET−ID、MAC−ID及び基地局IDを含んでいるが、この第一入力は、NET−IDのみを含むもの、NET−ID及びMAC−IDを含むもの、あるいは、NET−ID及び基地局IDを含むものでもよい。

【0148】

また、上記においては、セッション開始時の相互認証の都度、無線端末10に割り当てられるMAC−IDをNW認証子生成用の秘密情報、端末認証子生成用の秘密情報の生成に用いているが、認証の都度(セッションが開始される都度)、無線端末10に割り当てられる他の識別情報を用いてもよい。

また、上記においては、無線端末10と基地局装置20のセッション開始時の相互認証の都度、端末認証用乱数、NW認証用乱数を生成して交換しているが、それらの値の代わりに、乱数に所定の演算を行なった値や、乱数と所定の情報との組合せなど、乱数を元に生成された情報としてもよい。例えば、乱数と、認証の都度、無線端末10に割り当てられる識別情報との組合せであってもよい。

【0149】

また、上記においては、認証時に端末認証子生成用の秘密情報から端末認証子及び上りセキュリティ初期化情報を生成し、NW認証子生成用の秘密情報からNW認証子及び下りセキュリティ初期化情報を生成しているが、相互認証後、最初にユーザデータを暗号化する時、あるいは、暗号化ユーザデータを復号する時に、NW認証子生成用の秘密情報を生成して下りセキュリティ初期化情報を生成したり、端末認証子生成用の秘密情報を生成して上りセキュリティ初期化情報を生成してもよい。

つまり、無線端末10が基地局装置20との相互認証後、最初にユーザデータを送信するときに、カウンタ生成部111は、認証制御部104と同様に端末認証子生成用の秘密情報を生成し、生成した秘密情報から上りセキュリティ初期化情報を生成する。基地局装置20が無線端末10との相互認証後、最初にユーザデータを受信したときに、カウンタ生成部221は、認証制御部205と同様に端末認証子生成用の秘密情報を生成し、生成した秘密情報から上りセキュリティ初期化情報を生成する。

また、基地局装置20が無線端末10との相互認証後、最初にユーザデータを送信するときに、カウンタ生成部251は、認証制御部205と同様にNW認証子生成用の秘密情報を生成し、生成した秘密情報から下りセキュリティ初期化情報を生成する。無線端末10が基地局装置20との相互認証後、最初にユーザデータを受信したときに、認証制御部104と同様にNW認証子生成用の秘密情報を生成し、生成した秘密情報から上りセキュリティ初期化情報を生成する。

あるいは、認証時に生成したNW認証子生成用の秘密情報、及び、端末認証子生成用の秘密情報を記憶しておき、相互認証後最初に、ユーザデータを暗号化する時、あるいは、暗号化ユーザデータを復号する時に、NW認証子生成用の秘密情報から下りセキュリティ初期化情報を生成したり、端末認証子生成用の秘密情報から上りセキュリティ初期化情報を生成したりしてもよい。

【0150】

また、端末認証子生成用の秘密情報の生成、NW認証子生成用の秘密情報の生成に、上記実施形態とは異なる方式を用いてもよい。例えば、ハッシュ関数など一方向性の関数を暗号方式として用いてもよい。

また、ユーザデータの暗号化及び復号に、上記実施形態とは異なる方式を用いてもよい。

【0151】

また、基地局装置20によって無線端末10に対してMAC−IDが付与されるのではなく、無線端末10が予めMAC−IDを記憶していても良い。この場合、基地局装置20に対して無線通信を開始する以前に、無線端末10の端末識別情報記憶部102aは自装置(無無線端末10)に付与されたMAC−IDを予め記憶しておく。また、MAC−ID割当要求(ステップS101)及びMAC−ID割当応答(ステップS102)の処理は不要となり、認証制御部205は相互認証要求(ステップS104)に含まれるMAC−ID及びNET−IDを対応付けて端末識別情報テーブルに記録する。

【0152】

また、上記においては、暗号化されたユーザデータに基づいてメッセージ認証コードを生成するEncryption then MACについて説明したが、Encryption and MACであっても良いし、MAC then Encryptionであっても良い。また、ユーザデータを暗号化せずにメッセージ認証コードを付与しても良い。

【0153】

以上、この発明の実施形態について図面を参照して詳述してきたが、具体的な構成はこの実施形態に限られるものではなく、この発明の要旨を逸脱しない範囲の設計等も含まれる。

【符号の説明】

【0154】

100…通信システム, 10…無線端末, 20…基地局装置, 30…端末情報管理装置, 40…位置情報管理装置, 50…端末装置, 101…通信部, 102…記憶部, 102a…端末識別情報記憶部, 102b…鍵情報記憶部, 103…乱数生成部, 104…認証制御部(認証部), 105…送信データ生成部, 106…受信データ取得部, 107…上位レイヤ処理部, 109…データ処理部, 110…レイヤ3送信処理部, 111…カウンタ生成部, 112…記憶部, 113…セキュリティシーケンス番号付与部, 114…暗号化部, 115…メッセージ認証コード付与部, 120…レイヤ2送信処理部, 121…フラグメント部, 122…CRC付与部, 130…レイヤ2受信処理部, 131…CRC検査部, 140…レイヤ3受信処理部, 141…カウンタ生成部, 142…記憶部, 143…セキュリティシーケンス番号検査部, 144…メッセージ認証コード検査部, 145…復号部, 201…第一通信部, 202…第二通信部, 203…記憶部, 203a…基地局識別情報記憶部, 203b…端末識別情報テーブル記憶部(識別情報記憶部), 203c…鍵情報テーブル記憶部, 204…乱数生成部, 205…認証制御部(認証部), 206…第一中継部, 207…第二中継部,209…中継部, 210…レイヤ2受信処理部, 211…CRC検査部, 220…レイヤ3受信処理部, 221…カウンタ生成部, 222…記憶部, 223…セキュリティシーケンス番号検査部, 224…メッセージ認証コード検査部, 225…復号部, 230…中継設定部, 240…中継データ取得部, 250…レイヤ3送信処理部, 251…カウンタ生成部, 252…記憶部, 253…セキュリティシーケンス番号付与部, 254…暗号化部, 255…メッセージ認証コード付与部, 260…レイヤ2送信処理部, 261…フラグメント部, 262…CRC付与部

【技術分野】

【0001】

本発明は、通信システム、通信装置、通信方法及びプログラムに関する。

【背景技術】

【0002】

無数に配置された無線端末から様々な情報を無線で送信し、その無線を複数の基地局で受信して収集するネットワークが提案されている。このようなネットワークでは、収集された情報に応じて各無線端末へ制御信号が送信されることもある。例えば、様々な種類のセンサーや家電機器などの装置に無線端末が設置され、各無線端末は各装置の状況や状態を表す情報を送信する。

【0003】

これらの無線端末から送信される情報のデータ量は、非常に小さい。また、情報が送信される頻度は非常に低い。コスト低減のため、広帯域の通信網を用いて上記ネットワークを構築せず、一般的にはコスト低減が図りやすい狭帯域の通信網を用いて構築される。例えば、一つの無線チャネル当たり最大9600bps(Bits Per Second)の通信帯域を一定時間毎に分割して半二重通信方式で数万台の無線端末で共有する。また、コスト低減のため、無線端末にはデータ記憶能力(メモリ容量、揮発性か否か、電池寿命など)、鍵更新能力、演算処理能力が乏しい装置を用いて上記ネットワークが構築される。

【0004】

一方、非特許文献1には、通信装置間で送受信するデータを、CCMP(counter mode with cipher block chaining/message authentication code protocol)を用いてメッセージ認証することが記載されている。

【先行技術文献】

【非特許文献】

【0005】

【非特許文献1】服部武、藤岡雅宣編著,「ワイヤレスブロードバンド教科書 改訂三版(高速IPワイヤレス編)」,インプレスR&D,2008年,p.339

【発明の概要】

【発明が解決しようとする課題】

【0006】

上記のように構築されたネットワークでは、収容される無線端末の台数が非常に多い。そのため、一台の無線端末によって送信されるデータ量のわずかな増減が、複数台の端末で構成されるネットワーク全体では非常に大きな問題となってしまう。

上記のネットワークでは、無線端末から基地局への通信、あるいは、基地局から無線端末への通信のそれぞれの片方向通信を前提としているため、双方向通信のように複数回の送受信データを用いてセキュリティ機能を構成することは難しい。

片方向通信において、CCMPを適用する事で独立した暗号化通信を行う事が可能となるが、十分なセキュリティ強度を保つために十分な長さのカウンタ情報を送信情報に付加する必要があるため、その付加情報により送信データ帯域が圧迫される。

また、一般的に複数回の送受信データを用いたセキュリティ機能を構成する場合には、暗号化と復号の処理のため端末の演算処理能力が消費され、その無線端末のメモリ容量やデータ処理速度の低下を引き起こす。さらに、安全性を確保するために鍵更新を行うには、鍵更新のための安全な領域確保や処理機能が必要となる。このように、セキュリティ用のデータ領域確保のために、各端末能力の高機能化を行うと、コスト増加の要因となる。

なお、このような課題は、通信端末が無線通信を行う場合に限ったものではなく、有線通信においても発生する場合がある。

【0007】

上記事情に鑑み、本発明は、片方向通信において、限られたリソースの下、より少ない通信データで、データの改ざんの検知を可能とし安全に通信を行うことができる通信システム、通信装置、通信方法及びプログラムを提供することを目的としている。

【課題を解決するための手段】

【0008】

本発明の一態様は、第一通信装置と第二通信装置とが、認証情報を生成するために共有する共有認証情報を用いて通信する通信システムであって、前記第一通信装置は、認証の度に異なる前記共有認証情報を前記第二通信装置との間で交換するとともに、前記共有認証情報から送信側認証情報を生成して前記第二通信装置へ送信する送信側認証部と、前記共有認証情報に所定の演算を行って生成された送信側セキュリティ初期化情報と、前記第二通信装置に対して送信されるデータと、に基づいてメッセージ認証情報を生成し、前記データに前記メッセージ認証情報を付与するメッセージ認証情報付与部と、前記メッセージ認証情報が付与された前記データを前記第二通信装置に送信するデータ送信部と、を備え、前記第二通信装置は、前記第一通信装置との間で前記共有認証情報を交換するとともに、前記第一通信装置から送信側認証情報を受信し、前記共有認証情報を用いて前記送信側認証情報を認証する受信側認証部と、前記第一通信装置から前記メッセージ認証情報が付与されたデータを受信する受信処理部と、前記受信側認証部において認証が成功したときに生成された前記共有認証情報に前記所定の演算を行って生成された受信側セキュリティ初期化情報を保存しておくセキュリティ初期化情報保持部と、前記受信処理部によって受信された前記データ及びメッセージ認証情報と前記セキュリティ初期化情報保持部に保存された前記受信側セキュリティ初期化情報と、に基づいて、前記受信されたデータが改ざんされたか否か判定するメッセージ認証情報検査部と、を備え、前記受信側認証部は、前記共有認証情報から受信側認証情報を生成して前記第一通信装置へ送信し、前記送信側認証部は、前記第二通信装置から前記受信側認証情報を受信し、前記共有認証情報を用いて前記受信側認証情報を認証する、ことを特徴とする。

【0009】

本発明の一態様は、上記の通信システムであって、前記第一通信装置は、送信するデータそれぞれにシーケンス番号を付与するシーケンス番号付与部をさらに備え、前記メッセージ認証情報付与部は、送信側セキュリティ初期化情報と、前記第二通信装置に対して送信されるデータと、前記シーケンス番号と、に基づいてメッセージ認証情報を生成し、前記データ送信部は、前記データに、前記シーケンス番号付与部が前記データに付与した前記シーケンス番号を付加して前記第二通信装置に送信し、前記認証情報検査部は、前記受信側セキュリティ初期化情報と、前記受信処理部によって受信された前記データ及びメッセージ認証情報と、前記シーケンス番号とに基づいて、前記受信されたデータが改ざんされたか否か判定することを特徴とする。

【0010】

本発明の一態様は、上記の通信システムであって、前記第一通信装置は、メッセージ認証鍵情報を記憶する送信側鍵情報記憶部をさらに備え、前記メッセージ認証情報付与部は、前記送信側記憶部内の前記メッセージ認証鍵情報を用いて前記メッセージ認証情報を生成し、前記第二通信装置は、前記メッセージ認証鍵情報を記憶する受信側鍵情報記憶部をさらに備え、前記メッセージ認証情報検査部は、前記受信側記憶部内の前記メッセージ認証鍵情報を用いて前記受信されたデータが改ざんされたか否か判定する、ことを特徴とする。

【0011】

本発明の一態様は、上記の通信システムであって、前記第二通信装置は、複数の前記第一通信装置と通信し、前記送信側認証部は、他の第二通信装置と通信する前記第一通信装置を含めた全ての前記第一通信装置を識別できる第一識別情報と、前記共有認証情報とを用いて送信側認証情報を生成し、生成した前記送信側認証情報を前記第二通信装置へ送信し、前記メッセージ認証情報付与部は、前記第一識別情報と、前記共有認証情報とに所定の演算を行って生成された送信側セキュリティ初期化情報に基づいて前記メッセージ認証情報を生成し、前記受信側認証部は、前記送信側認証情報の送信元の前記第一通信装置の前記第一識別情報と、前記送信側認証情報の送信元の前記第一通信装置との間で交換した前記共有認証情報とを用いて前記送信側認証情報を認証し、前記メッセージ認証情報検査部は、前記データの送信元の前記第一通信装置の前記第一識別情報と、前記受信側認証部において当該第一通信装置から受信した前記送信側認証情報の認証が成功したときに用いた前記共有認証情報とに所定の演算を行って生成された受信側セキュリティ初期化情報に基づいて、前記受信されたデータが改ざんされたか否か判定する、ことを特徴とする。

【0012】

本発明の一態様は、上記の通信システムであって、前記送信側認証部は、前記第一識別情報と、前記共有認証情報とに加えてさらに前記第二通信装置の識別情報を用いて送信側認証情報を生成して前記第二通信装置へ送信し、前記受信側認証部は、前記第一識別情報と、前記共有認証情報とに加えて前記第二通信装置の識別情報を用いて前記送信側認証情報を認証する、ことを特徴とする。

【0013】

本発明の一態様は、上記の通信システムであって、前記第一通信装置は、複数の前記第二通信装置と通信し、前記送信側認証部は、他の第一通信装置と通信する前記第二通信装置を含めた全ての前記第二通信装置を識別できる第一識別情報と、前記共有認証情報とを用いて送信側認証情報を生成し、生成した前記送信側認証情報を当該第二通信装置へ送信し、前記受信側認証部は、前記第一識別情報と、前記共有認証情報とを用いて前記第一通信装置から受信した前記送信側認証情報を認証し、前記メッセージ認証情報付与部は、前記データの送信先である前記第二通信装置の前記第一識別情報と、当該第二通信装置と交換した前記共有認証情報とに所定の演算を行って生成された送信側セキュリティ初期化情報に基づいて前記メッセージ認証情報を生成し、前記メッセージ認証情報検査部は、前記第一識別情報と、前記受信側認証部において認証が成功したときに用いた前記共有認証情報とに前記所定の演算を行って生成された受信側セキュリティ初期化情報に基づいて、前記受信されたデータが改ざんされたか否か判定する、ことを特徴とする。

【0014】

本発明の一態様は、上記の通信システムであって、前記受信側認証部は、前記第一識別情報と、前記共有認証情報から受信側認証情報を生成して前記第一通信装置へ送信し、前記送信側認証部は、前記第二通信装置から前記受信側認証情報を受信し、前記第一識別情報と、前記共有認証情報とを用いて前記受信側認証情報を認証する、ことを特徴とする。

【0015】

本発明の一態様は、通信装置であって、認証の度に異なる共有認証情報を他の通信装置との間で交換するとともに、前記共有認証情報から認証情報を生成して前記他の通信装置へ送信する認証要求部と、前記他の通信装置が前記共有認証情報から生成して送信する他の認証情報を受信し、前記共有認証情報を用いて前記他の認証情報を認証する認証部と、前記共有認証情報に前記他の通信装置と共通の所定の演算を行って生成されたセキュリティ初期化情報と、前記第他の通信装置に対して送信されるデータと、に基づいてメッセージ認証情報を生成し、前記データに前記メッセージ認証情報を付与するメッセージ認証情報付与部と、前記メッセージ認証情報が付与された前記データを前記他の通信装置に送信するデータ送信部と、を備えることを特徴とする。

【0016】

本発明の一態様は、通信装置であって、認証の度に異なる共有認証情報を他の通信装置との間で交換するとともに、前記他の通信装置から認証情報を受信し、前記共有認証情報を用いて前記認証情報を認証する認証部と、前記共有認証情報から他の認証情報を生成して前記他の通信装置に送信することによって前記他の通信装置における認証を受ける認証要求部と、前記他の通信装置から、前記共有認証情報に所定の演算を行って生成されるセキュリティ初期化情報及び送信されるデータに基づいて生成されたメッセージ認証情報を、前記送信されるデータとともに受信する受信処理部と、前記認証部において認証が成功したときに用いた前記共有認証情報に前記他の装置と共通の前記所定の演算を行って生成されたセキュリティ初期化情報と、前記受信処理部によって受信された前記データ及びメッセージ認証情報と、に基づいて、前記受信されたデータが改ざんされたか否か判定するメッセージ認証情報検査部と、を備えることを特徴とする。

【0017】

本発明の一態様は、第一通信装置と第二通信装置とが通信する通信システムにおいて実行される通信方法であって、前記第一通信装置と前記第二通信装置とが、認証の度に異なる共有認証情報を交換する共有認証情報交換ステップと、前記第一通信装置が、前記共有認証情報交換ステップにおいて交換した前記共有認証情報から送信側認証情報を生成して前記第二通信装置へ送信する送信側認証要求ステップと、前記第二通信装置が、前記第一通信装置から前記送信側認証情報を受信し、前記共有認証情報を用いて前記送信側認証情報を認証する受信側認証ステップと、前記第二通信装置が、前記共有認証情報から受信側認証情報を生成して前記第一通信装置へ送信するステップと、前記第一通信装置が、前記第二通信装置から前記受信側認証情報を受信し、前記共有認証情報を用いて前記受信側認証情報を認証するステップと、前記第一通信装置が、前記共有認証情報交換ステップにおいて交換した前記共有認証情報に所定の演算を行って生成された送信側セキュリティ初期化情報と、前記第二通信装置に対して送信されるデータと、に基づいてメッセージ認証情報を生成し、前記データに前記メッセージ認証情報を付与するメッセージ認証情報付与ステップと、前記メッセージ認証情報が付与された前記データを前記第二通信装置に送信するデータ送信ステップと、前記第二通信装置が、前記第一通信装置から前記メッセージ認証情報が付与されたデータを受信する受信ステップと、前記受信側認証ステップにおいて認証が成功したときに用いた前記共有認証情報に前記所定の演算を行って生成された受信側セキュリティ初期化情報と、前記受信ステップにおいて受信された前記データ及びメッセージ認証情報と、に基づいて、前記受信されたデータが改ざんされたか否か判定するメッセージ認証情報検査ステップと、を有することを特徴とする。

【0018】

本発明の一態様は、通信装置において実行される通信方法であって、認証の度に異なる共有認証情報を他の通信装置との間で交換するとともに、前記共有認証情報から認証情報を生成して前記他の通信装置へ送信する認証要求ステップと、前記他の通信装置が前記共有認証情報から生成して送信する他の認証情報を受信し、前記共有認証情報を用いて前記他の認証情報を認証する認証ステップと、前記共有認証情報に前記他の通信装置と共通の所定の演算を行って生成されたセキュリティ初期化情報と、前記第他の通信装置に対して送信されるデータと、に基づいてメッセージ認証情報を生成し、前記データに前記メッセージ認証情報を付与するメッセージ認証情報付与ステップと、前記メッセージ認証情報が付与された前記データを前記他の通信装置に送信するデータ送信ステップと、を有することを特徴とする。

【0019】

本発明の一態様は、通信装置において実行される通信方法であって、認証の度に異なる共有認証情報を他の通信装置との間で交換するとともに、前記他の通信装置から認証情報を受信し、前記共有認証情報を用いて前記認証情報を認証する認証ステップと、前記共有認証情報から他の認証情報を生成して前記他の通信装置に送信することによって前記他の通信装置における認証を受ける認証要求ステップと、前記他の通信装置から、前記共有認証情報に所定の演算を行って生成されるセキュリティ初期化情報及び送信されるデータに基づいて生成されたメッセージ認証情報を、前記送信されるデータとともに受信する受信ステップと、前記認証ステップにおいて認証が成功したときに用いた前記共有認証情報に前記他の装置と共通の所定の演算を行って生成されたセキュリティ初期化情報と、前記受信ステップにおいて受信された前記データ及びメッセージ認証情報と、に基づいて、前記受信されたデータが改ざんされたか否か判定するメッセージ認証情報検査ステップと、を有することを特徴とする。

【0020】

本発明の一態様は、通信装置のコンピュータに、認証の度に異なる共有認証情報を他の通信装置との間で交換するとともに、前記共有認証情報から認証情報を生成して前記他の通信装置へ送信する認証要求手順と、前記他の通信装置が前記共有認証情報から生成して送信する他の認証情報を受信し、前記共有認証情報を用いて前記他の認証情報を認証する認証手順と、前記共有認証情報に前記他の通信装置と共通の所定の演算を行って生成されたセキュリティ初期化情報と、前記第他の通信装置に対して送信されるデータと、に基づいてメッセージ認証情報を生成し、前記データに前記メッセージ認証情報を付与するメッセージ認証情報付与手順と、前記メッセージ認証情報が付与された前記データを前記他の通信装置に送信するデータ送信手順と、を実行させるためのプログラムである。

【0021】

本発明の一態様は、通信装置のコンピュータに、認証の度に異なる共有認証情報を他の通信装置との間で交換するとともに、前記他の通信装置から認証情報を受信し、前記共有認証情報を用いて前記認証情報を認証する認証手順と、前記共有認証情報から他の認証情報を生成して前記他の通信装置に送信することによって前記他の通信装置における認証を受ける認証要求手順と、前記他の通信装置から、前記共有認証情報に所定の演算を行って生成されるセキュリティ初期化情報及び送信されるデータに基づいて生成されたメッセージ認証情報を、前記送信されるデータとともに受信する受信手順と、前記認証手順において認証が成功したときに用いた前記共有認証情報に前記他の装置と共通の所定の演算を行って生成されたセキュリティ初期化情報と、前記受信手順において受信された前記データ及びメッセージ認証情報と、に基づいて、前記受信されたデータが改ざんされたか否か判定するメッセージ認証情報検査手順と、を実行させるためのプログラムである。

【発明の効果】

【0022】

本発明により、片方向通信を行なう通信装置間において、限られたリソースの下、より少ない通信データで、データの改ざんの検知を可能とし安全に通信を行うことが可能となる。

【図面の簡単な説明】

【0023】

【図1】通信システム100のシステム構成を表すシステム構成図である。

【図2】各レイヤにおけるデータ構造を示す図である。

【図3】無線端末10の機能構成を表す概略ブロック図である。

【図4】図3に示す送信データ生成部105aの機能構成を表すブロック図である。

【図5】図3に示す受信データ取得部105bの機能構成を表すブロック図である。

【図6】基地局装置20の機能構成を表す概略ブロック図である。

【図7】図6に示す第一中継部206aの機能構成を表すブロック図である。

【図8】図6に示す第二中継部206bの機能構成を表すブロック図である。

【図9】端末識別情報テーブルの概略を表す図である。

【図10】鍵情報テーブルの概略を表す図である。

【図11】通信システム100における相互認証処理のシーケンスを表すシーケンス図である。

【図12】相互認証が完了した後の上り方向の通信のシーケンスを表すシーケンス図である。

【図13】相互認証が完了した後の下り方向の通信のシーケンスを表すシーケンス図である。

【図14】認証子及びセキュリティ初期化情報の生成を示す図である。

【図15】上り暗号処理カウンタを示す図である。

【図16】無線端末10から送信されるユーザデータの暗号化処理及び復号処理を示す図である。

【図17】下り暗号処理カウンタを示す図である。

【図18】基地局装置20から送信されるユーザデータの暗号化処理及び復号処理を示す図である。

【図19】カウンターモードの暗号化処理の例を示す図である。

【図20】カウンターモードの復号処理の例を示す図である。

【図21】無線端末10から送信される上りメッセージ認証コードの生成処理を示す図である。

【図22】基地局装置20から送信される下りメッセージ認証コードの生成処理を示す図である。

【発明を実施するための形態】

【0024】

図1は、通信システム100のシステム構成を表すシステム構成図である。通信システム100は、複数の無線端末10(10−1−1,10−1−2,・・・,10−2−1,10−2−2,・・・),複数の基地局装置20(20−1,20−2,・・・)、端末情報管理装置30、位置情報管理装置40、端末装置50を備える。基地局装置20、端末情報管理装置30、位置情報管理装置40、端末装置50(50−1,50−2,・・・)は、いずれもネットワーク60に接続されている。ネットワーク60は、例えば有線のIP通信網として構成されても良いし、他の態様で構成されても良い。

【0025】

複数の無線端末10は、それぞれ自装置に対応する基地局装置20と無線通信する。複数の基地局装置20は、それぞれ自装置に対応する複数の無線端末10と無線通信し、ネットワーク60に接続された装置(例えば端末装置50)と無線端末10との間でデータを中継する。例えば、複数の無線端末10−1(10−1−1,10−1−2,・・・)と基地局装置20−1とは互いに無線通信を行い、複数の無線端末10−2(10−2−1,10−2−2,・・・)と基地局装置20−2とは互いに無線通信を行う。

【0026】

各無線端末10には、MAC−ID(第三識別情報)とNET−ID(第一識別情報)という二つの識別情報が付与される。MAC−IDは、基地局装置20が自身と無線通信する複数の無線端末10の中で各無線端末10を一意に識別するための識別情報である。すなわち、MAC−IDはOSI参照モデルにおける第二層の情報である。そのため、一の基地局装置20が無線通信する無線端末10には、重複したMAC−IDは割り当てられることはない。ただし、MAC−IDは基地局から無線端末へ動的に割り当てられるため、一の基地局装置20と他の基地局装置20との間では、異なる無線端末10に同一のMAC−IDが重複して割り当てられる可能性はある。

【0027】

NET−IDは、通信システム100に設置された全ての無線端末10を一意に識別するための識別情報である。すなわち、NET−IDはOSI参照モデルにおける第三層(レイヤ3)の情報である。そのため、通信システム100に設置された無線端末10には、重複したNET−IDは割り当てられることはない。

【0028】

通信システム100では、無線端末10と基地局装置20との間において、NET−IDを用いずMAC−IDを用いて通信データを送信することで、NET−ID及びMAC−IDを用いて通信データが送信される場合に比べて通信データのデータ量を削減する。通信データとは、無線端末10と基地局装置20との間で送受信されるデータのことである。

以下、通信システム100の詳細について説明する。

【0029】

図2は、無線端末10及び基地局装置20がユーザデータを送信する際の各レイヤにおけるデータ構造を示す図である。

アプリケーションレイヤ(OSI参照モデルにおける第七層)の各種アプリケーションにより生成されるユーザデータは、無線端末10から送信されるデータ、あるいは、無線端末10へ送信されるデータである。レイヤ3(OSI参照モデルにおける第三層:以下、「L3」とも記載する。)のCNT(制御)レイヤにおける処理では、ユーザデータに、セキュリティシーケンス番号及びL3ヘッダが付加され、ユーザデータの部分が暗号化された後、暗号化されたユーザデータに基づいてメッセージ認証コード(MAC:Message Authentication Code)が生成され、暗号化されたユーザデータに付与される(Encryption then MAC)。L3ヘッダには、データ長や、メッセージの種類の情報が含まれる。また、メッセージ認証コードは、受信側でデータの改ざんを検出するための情報である。以下、セキュリティシーケンス番号、L3ヘッダ、暗号化されたユーザデータ(以下、「暗号化ユーザデータ」と記載する。)、及び、メッセージ認証コードを含むデータをL3データと記載する。

【0030】

レイヤ2(OSI参照モデルにおける第二層:以下、「L2」とも記載する。)のMAC(Media Access Control)レイヤにおける処理では、CNTレイヤの処理で生成されたL3データがフラグメンテーションにより先頭から固定長ずつ区切られ、フラグメントされたデータには、L2ヘッダ及びCRC(Cyclic Redundancy Check:巡回冗長検査)値が付加される。L2ヘッダには、データ長などの情報が含まれる。

レイヤ1(OSI参照モデルにおける第一層:以下、「L1」とも記載する。)のPHY(物理)レイヤにおける処理では、MACレイヤの処理で生成されたデータが無線により伝送される。

【0031】

以下、無線端末10から基地局装置20の方向を上り、基地局装置20から無線端末10の方向を下りと記載する。

【0032】

図3は、無線端末10の機能構成を表す概略ブロック図である。無線端末10は、バスで接続されたCPU(Central Processing Unit)やメモリや補助記憶装置などを備え、通信プログラムを実行する。通信プログラムの実行によって、無線端末10は、通信部101、記憶部102、NW認証用乱数生成部103、認証制御部104、データ処理部105を備える装置として機能する。なお、無線端末10の各機能の全て又は一部は、ASIC(Application Specific Integrated Circuit)やPLD(Programmable Logic Device)やFPGA(Field Programmable Gate Array)等のハードウェアを用いて実現されても良い。

【0033】

通信部101は、基地局装置20との間で無線通信を行う。具体的には、通信部101は、認証制御部104、データ処理部105によって生成された通信データを変調し、無線信号を基地局装置20へ送信する。また、通信部101は、基地局装置20から送信された無線信号を受信し、復調することによって通信データを復元し、認証制御部104、データ処理部105に転送する。すなわち、図2におけるMACレイヤで生成されるデータは通信データの一例であり、通信部101はPHYレイヤの処理を行う。

【0034】

記憶部102は、磁気ハードディスク装置や半導体記憶装置などの記憶装置を用いて構成される。記憶部102は、端末識別情報記憶部102a及び鍵情報記憶部102bとして機能する。端末識別情報記憶部102aは、自装置(無線端末10)に割り当てられたMAC−ID及びNET−IDと、自装置が無線通信する基地局装置20の識別情報である基地局ID(第二識別情報)を記憶する。基地局IDは、基地局装置20との間の無線通信でのみ用いられる識別情報である。鍵情報記憶部102bは、自装置(無線端末10)が基地局装置20との認証処理や通信で用いる認証鍵情報と、ユーザデータの暗号化及び復号に用いる暗号鍵情報と、ユーザデータの改ざん検知のためのメッセージ認証コード生成に用いるメッセージ認証鍵情報と、を記憶する。

【0035】

NW認証用乱数生成部103は、認証制御部104が基地局装置20を認証するための認証処理に用いる乱数であるNW(ネットワーク)認証用乱数(第二共有認証情報)を生成する。

認証制御部104は、無線端末10と基地局装置20との間で相互認証処理を行う。具体的には、認証制御部104は、NW認証用乱数生成部103によって生成されたNW認証用乱数を含む相互認証要求を生成し、基地局装置20に対して送信する。この処理によって無線端末10と基地局装置20との間における認証処理が開始される。また、認証制御部104は、MAC−ID、NET−ID、認証鍵情報、後述する基地局から送信される端末認証用乱数等に基づいて演算を行い、演算結果である端末認証子を基地局装置20に送信することによって、基地局装置20による認証を受ける。また、認証制御部104は、MAC−ID、NET−ID、認証鍵情報、NW認証用乱数、端末認証用乱数等に基づいて演算を行い、基地局装置20による同様の演算結果であるNW認証子と比較(照合)することによって、基地局装置20を認証する。

【0036】

相互認証処理において基地局装置20にデータを送信する場合、認証制御部104は、相互認証要求を送信する際には、MAC−ID及びNET−IDを用いてデータを送信する。一方、認証制御部104は、相互認証要求以外のデータを送信する際には、NET−IDを用いずに、MAC−IDを用いてデータを送信する。具体的には、認証制御部104は例えば以下のようにデータを送信しても良い。

【0037】

認証制御部104は、事前に帯域割当要求を基地局装置20に送信する。基地局装置20は、帯域割当要求に応じて、無線端末10に対して帯域とMAC−IDを割り当て、この帯域とMAC−IDとを対応付けて記憶する。基地局装置20は、割り当てた帯域を表す帯域割当応答を送信する。割り当てられる帯域は、例えば時間で特定されても良いし、周波数で特定されても良いし、時間及び周波数で特定されても良い。帯域割当要求と帯域割当応答との対応付けは、特定の周波数、あるいは時間割り当て、またはそれに付随する識別情報を用いることで実現される。このとき、基地局装置20は、MAC−IDを含むデータを帯域割当応答とともに送信する。認証制御部104は、帯域割当応答を受信し、自装置に割り当てられた帯域で、相互認証処理で送信すべきデータを基地局装置20へ送信する。このようにして、無線端末10が使用する帯域とMAC−IDとが関連づけられる。

【0038】

相互認証要求を送信する場合には、認証制御部104は、NET−IDを含むデータを、自装置に割り当てられた帯域で送信する。基地局装置20は、このデータを受信すると、受信したデータの送信に用いられた帯域に対応付けて記憶しているMAC−IDと、受信したデータに含まれるNET−IDとを対応付けて端末識別情報テーブルに登録する。また、相互認証要求以外のデータを送信する場合には、認証制御部104は、MAC−IDを含みNET−IDを含まないデータを、自装置に割り当てられた帯域で送信する。このようにして、認証制御部104が送信するデータは、MAC−ID及びNET−IDに関連づけられる。

【0039】

データ処理部105は、ネットワーク60を介して端末装置50へ送信するデータ(以下、「上り通信データ」という。)を生成し、通信部101へ出力する。また、データ処理部105は、通信部101がネットワーク60を介して端末装置50から送信されたデータ(以下、「下り通信データ」という。)を受信する。本説明から明らかなように、上り通信データ及び下り通信データは上記の通信データの一種である。データ処理部105は、送信データ生成部105a及び受信データ取得部105bを備える。

【0040】

送信データ生成部105aは、外部装置Zから出力されたユーザデータを暗号化し、ネットワーク60を介して端末装置50へ送信する上り通信データを生成して通信部101へ出力する。送信データ生成部105aは、上り通信データの送信元を表す識別情報として、NET−IDを用いず、MAC−IDを用いる。例えば、送信データ生成部105aは、事前に自装置に割り当てられたMAC−IDと帯域を用いて、上り通信データを送信しても良い。上り通信データは、例えば無線端末10が接続された外部装置Z(Z−1−1,Z−1−2,・・・,Z−2−1,Z−2−2,・・・)によって生成されたデータを含む。

【0041】

受信データ取得部105bは、通信部101がネットワーク60を介して端末装置50から送信された下り通信データを受信し、下り通信データに含まれる暗号化ユーザデータを復号する。下り通信データに送信先を表す識別情報が設定される場合、NET−IDを用いず、MAC−IDが用いられる。受信データ取得部105bは例えば、事前に自装置に割り当てられたMAC−IDを含みNET−IDを含まない帯域割当通知を基地局装置20から受信し、この通知に応じて自装置に割り当てられた帯域で下り通信データを受信しても良い。受信データ取得部105bは、取得した下り通信データに含まれるユーザデータを外部装置Zに出力する。

【0042】

図4は、図3に示す送信データ生成部105aの構成を表すブロック図である。送信データ生成部105aは、レイヤ3送信処理部110及びレイヤ2送信処理部120を備える。

【0043】

レイヤ3送信処理部110は、カウンタ生成部111、記憶部112、セキュリティシーケンス番号付与部113、暗号化部114、及び、メッセージ認証コード付与部115を備えて構成される。

【0044】

カウンタ生成部111は、暗号化部114が送信対象のユーザデータの暗号化に使用する上り暗号処理カウンタを生成する。また、カウンタ生成部111は、送信データ生成部105aが上り通信データを生成して送信する度に、上り暗号処理カウンタを更新する。記憶部112は、カウンタ生成部111が生成した上り暗号処理カウンタを記憶する。

【0045】

セキュリティシーケンス番号付与部113は、外部装置Zから出力されたユーザデータに、上りセキュリティシーケンス番号とL3ヘッダを付与する。暗号化部114は、鍵情報記憶部102bに記憶されている暗号鍵情報と、記憶部112に記憶されている上り暗号処理カウンタとを用いて、ユーザデータを暗号化する。メッセージ認証コード付与部115は、上りセキュリティ初期化情報と、上りセキュリティシーケンス番号と、暗号化ユーザデータとを入力とし、鍵情報記憶部102bに記憶されているメッセージ認証鍵情報を用いて、上りメッセージ認証コードを生成する。メッセージ認証コード付与部115は、上りセキュリティシーケンス番号、L3ヘッダ、暗号化ユーザデータ及び上りメッセージ認証コードを含むL3データをレイヤ2送信処理部120に出力する。

【0046】

レイヤ2送信処理部120は、フラグメント部121及びCRC付与部122を備える。フラグメント部121は、レイヤ3送信処理部110から入力されたL3データを分割(フラグメンテーション)してフラグメントデータを生成し、それぞれにL2ヘッダを付与する。L2ヘッダには、1つのL3データから生成された幾つ目のフラグメントデータあるかを示すフラグメント番号が含まれる。CRC付与部122は、フラグメント部121から入力されたL2ヘッダ及びフラグメントデータからCRC値を算出し、L2ヘッダ及びフラグメンデータにCRC値を付加した上り通信データを通信部101に出力する。

【0047】

図5は、図3が表す受信データ取得部105bの機能構成を表すブロック図である。受信データ取得部105bは、レイヤ2受信処理部130及びレイヤ3受信処理部140を備える。

【0048】

レイヤ2受信処理部130は、CRC検査部131を備える。

CRC検査部131は、通信部101から入力された下り通信データに付与されているCRC値を検査する。レイヤ2受信処理部130は、CRC検査の結果がOKであった場合、下り通信データから取得したフラグメントデータと、当該フラグメントデータに付加されているL2ヘッダから取得したフラグメント番号とに基づいて、L3データを復元する。そして、レイヤ2受信処理部130は、復元したL3データをレイヤ3受信処理部140に出力する。

【0049】

レイヤ3受信処理部140は、カウンタ生成部141、記憶部142、セキュリティシーケンス番号検査部143、メッセージ認証コード検査部144及び復号部145を備える。

カウンタ生成部141は、復号部145において下り通信データに含まれる暗号化ユーザデータを復号するために使用する下り暗号処理カウンタを生成する。また、カウンタ生成部141は、基地局20からの下り通信データを受信する度に、下り暗号処理カウンタを更新する。記憶部142は、カウンタ生成部141が生成した下り暗号処理カウンタを記憶する。

【0050】

セキュリティシーケンス番号検査部143は、レイヤ2受信処理部130から入力されたL3データに設定されている下りセキュリティシーケンス番号を検査し、検査がOKであればL3データをメッセージ認証コード検査部144に出力する。

【0051】

メッセージ認証コード検査部144は、セキュリティシーケンス番号検査部143から入力されたL3データに設定されている下りメッセージ認証コードを検査し、検査がOKであればL3データを復号部145に出力する。具体的には、メッセージ認証コード検査部144は、受信したL3データに基づいて、基地局装置20のメッセージ認証コード付与部255と同じアルゴリズムで、下りメッセージ認証コードを生成する。メッセージ認証コード検査部144は、自身が生成した下りメッセージ認証コードと、受信したL3データに設定されている下りメッセージ認証コードとを比較する。両者が一致する場合には、メッセージ認証コード検査部144は、受信されたL3データの暗号化ユーザデータが改ざんされていないと判定し、検査結果をOKとする。一方、両者が一致しない場合には、メッセージ認証コード検査部144は、受信されたL3データの暗号化ユーザデータが改ざんされていると判定し、検査結果をNGとする。復号部145は、メッセージ認証コード検査部144から入力されたL3データに含まれている暗号化ユーザデータを、鍵情報記憶部102bに記憶されている暗号鍵情報と、記憶部142に記憶されている下り暗号処理カウンタとを用いて復号し、復号したユーザデータを外部装置Zに出力する。

【0052】

図6は、基地局装置20の機能構成を表す概略ブロック図である。基地局装置20は、バスで接続されたCPUやメモリや補助記憶装置などを備え、中継プログラムを実行する。中継プログラムの実行によって、基地局装置20は、第一通信部201、第二通信部202、記憶部203、端末認証用乱数生成部204、認証制御部205及び中継部206を備える装置として機能する。なお、基地局装置20の各機能の全て又は一部は、ASICやPLDやFPGA等のハードウェアを用いて実現されても良い。

【0053】

第一通信部201は、無線端末10との間で無線通信を行う。具体的には、第一通信部201は、認証制御部205、第二中継部206bから出力された通信データを変調し、無線端末10に送信する。また、第一通信部201は、無線端末10から送信された無線信号を受信し、復調することによって通信データを復元し、認証制御部205、第一中継部206aに転送する。

【0054】

第二通信部202は、ネットワーク60との間で通信を行う。具体的には、第二通信部202は、第一中継部206aから出力された通信データを変換し、ネットワーク60に送信する。また、第二通信部202は、ネットワーク60から無線端末10宛に送信された信号を受信し、変換することによって通信データを第二中継部206bに転送する。

【0055】

記憶部203は、磁気ハードディスク装置や半導体記憶装置などの記憶装置を用いて構成される。記憶部203は、基地局識別情報記憶部203a、端末識別情報テーブル記憶部203b、鍵情報テーブル記憶部203cとして機能する。基地局識別情報記憶部203aは、自装置(基地局装置20)に割り当てられた基地局IDを記憶する。前述した通り、基地局IDは、端末装置10との間の無線通信でのみ用いられる識別情報である。基地局IDは、通信システム100に設置された全ての基地局装置20を一意に識別するための識別情報である。そのため、通信システム100に設置された基地局装置20には、重複した基地局IDは割り当てられることはない。ネットワーク60が有線のIP通信網で構成される場合、基地局識別情報記憶部203aは、ネットワーク60との間で通信を行うための識別情報として自装置(基地局装置20)に割り当てられたIPアドレスを記憶する。

【0056】

端末識別情報テーブル記憶部203bは、端末識別情報テーブルを記憶する。鍵情報テーブル記憶部203cは、鍵情報テーブルを記憶する。図9は、端末識別情報テーブルの概略を表す図である。端末識別情報テーブルは、無線端末10のNET−IDとMAC−IDとを対応付けた端末識別情報レコード21を、自装置(基地局装置20)と通信する無線端末10毎に有する。図10は、鍵情報テーブルの概略を表す図である。鍵情報テーブルは、無線端末10のNET−IDと認証鍵情報と暗号鍵情報とメッセージ認証鍵情報とを対応付けた鍵情報レコード22を、自装置(基地局装置20)と通信する無線端末10毎に有する。

【0057】

図6に戻って基地局装置20の構成の説明を続ける。端末認証用乱数生成部204は、認証制御部205が無線端末10を認証するための認証処理に用いる乱数である端末認証用乱数(第一共有認証情報)を生成する。

【0058】

認証制御部205は、無線端末10と基地局装置20との間で相互認証処理を行う。具体的には、認証制御部205は、MAC−ID、NET−ID、認証鍵情報、NW認証用乱数、端末認証用乱数等に基づいて演算を行い、演算結果であるNW認証子、及び端末認証用乱数を無線端末10に送信することによって、無線端末10による認証を受ける。また、認証制御部205は、MAC−ID、NET−ID、認証鍵情報、端末認証用乱数等に基づいて演算を行い、無線端末10による同様の演算結果である端末認証子と比較(照合)することによって、無線端末10を認証する。

【0059】

相互認証処理において無線端末10にデータを送信する場合、認証制御部205はMAC−IDを用いて、且つ、NET−IDを用いずにデータを送信する。具体的には、認証制御部205は例えば以下のようにデータを送信しても良い。認証制御部205は、事前に帯域割当要求に応じて、無線端末10に対して帯域を割り当て、この帯域とMAC−IDとを対応付けて記憶する。認証制御部205は、割り当てた帯域を表す帯域割当応答を無線端末10に送信する。このとき、認証制御部205は、MAC−IDを含みNET−IDを含まないデータとして帯域割当応答を送信する。無線端末10は、帯域割当応答を受信し、自装置に割り当てられた帯域を記憶する。そして、認証制御部205は、無線端末10に対して割り当てた帯域で、相互認証処理で送信すべきデータを無線端末10に送信する。このようにして、認証制御部205が送信するデータは、MAC−IDに関連づけられる。なお、上述したように、帯域割当応答にはNET−IDが含まれないため、認証制御部205が送信するデータはNET−IDには関連づけられない。相互認証処理の詳細については後述する。

【0060】

中継部206は、第一中継部206a及び第二中継部206bを備える。

第一中継部206aは、無線端末10からネットワーク60に接続された端末装置50宛に送信された上り通信データに含まれる暗号化ユーザデータを復号し、ネットワーク60に接続された端末装置50へ中継する。無線端末10からネットワーク60に接続された端末装置50宛に送信された上り通信データは、送信元の無線端末10を表す識別情報としてMAC−IDと関連づけられている。第一中継部206aは、端末識別情報テーブルに基づいて、上り通信データが関連づけられたMAC−IDに対応するNET−ID又はNET−IDと同等の識別情報を検索する。そして、第一中継部206aは、検索したNET−ID又はNET−IDと同等の識別情報をデータの送信元を表す識別情報として上り通信データに与え中継する。

【0061】

NET−IDと同等の識別情報とは、通信システム100に設置された全ての無線端末10を一意に識別できる識別情報である。NET−IDと同等の識別情報の具体例として、サービスIDがある。サービスIDは、ネットワーク60において用いられる識別情報である。サービスIDは、NET−IDよりもさらに大きなデータ量を有しても良い。サービスIDは、例えば端末識別情報テーブルのレコード21において、NET−ID及びMAC−IDとともに記録されていても良い。サービスIDの具体例として、例えばURL(Uniform Resource Locator)や、FQDN(Fully Qualified Domain Name)等がある。

【0062】

第二中継部206bは、ネットワーク60に接続された端末装置50から無線端末10宛に送信されたユーザデータ暗号化し、暗号化ユーザデータを含む下り通信データを無線端末10へ送信する。ネットワーク60に接続された端末装置50から無線端末10宛に送信された下り通信データには、宛先の無線端末10を表す識別情報としてNET−ID又はNET−IDと同等の識別情報(サービスID)が含まれている。第二中継部206bは、端末識別情報テーブルに基づいて、NET−ID又はサービスIDに対応するMAC−IDを検索する。第二中継部206bは、検索されたMAC−IDを用いて下り通信データを中継する。

【0063】

図7は、図6が表す第一中継部206aの機能構成を表すブロック図である。第一中継部206aは、レイヤ2受信処理部210、レイヤ3受信処理部220、及び、中継設定部230を備える。

【0064】

レイヤ2受信処理部210は、CRC検査部211を備える。

CRC検査部211は、第一通信部201から入力された上り通信データに付与されているCRC値を検査する。レイヤ2受信処理部210は、検査の結果がOKであった場合、同一のMAC−IDのフラグメントデータをフラグメント番号の順に結合してL3データを復元する。そして、レイヤ2受信処理部210は、復元したL3データと、上り通信データを受信した帯域に対応したMAC−IDとをレイヤ3受信処理部220に出力する。

【0065】

レイヤ3受信処理部220は、カウンタ生成部221、記憶部222、セキュリティシーケンス番号検査部223、メッセージ認証コード検査部224及び復号部225を備える。

カウンタ生成部221は、MAC−ID毎に、復号部225において上り通信データに含まれる暗号化ユーザデータを復号するために使用する上り暗号処理カウンタを生成する。また、カウンタ生成部221は、無線端末10から上り通信データを受信する度に、当該無線端末10のMAC−IDに対応した上り暗号処理カウンタを更新する。記憶部222は、カウンタ生成部221が生成した上り暗号処理カウンタをMAC−IDと対応付けて記憶する。

【0066】

セキュリティシーケンス番号検査部223は、L3データに設定されている上りセキュリティシーケンス番号を検査し、検査がOKであればL3データ及びMAC−IDをメッセージ認証コード検査部224に出力する。

【0067】

メッセージ認証コード検査部224は、セキュリティシーケンス番号検査部223から入力されたL3データに設定されている上りメッセージ認証コードを検査し、検査がOKであれば、L3データとMAC−IDを復号部225に出力する。具体的には、メッセージ認証コード検査部224は、受信したL3データに基づいて、無線端末10のメッセージ認証コード付与部115と同じアルゴリズムで、上りメッセージ認証コードを生成する。メッセージ認証コード検査部224は、自身が生成した上りメッセージ認証コードと、受信したL3データに設定されている上りメッセージ認証コードとを比較する。両者が一致する場合には、メッセージ認証コード検査部224は、受信されたL3データの暗号化ユーザデータが改ざんされていないと判定し、検査結果をOKとする。一方、両者が一致しない場合には、メッセージ認証コード検査部224は、受信されたL3データの暗号化ユーザデータが改ざんされていると判定し、検査結果をNGとする。復号部225は、メッセージ認証コード検査部224から入力されたL3データに含まれている暗号化ユーザデータを、MAC−IDに対応して鍵情報テーブル記憶部203cに記憶されている暗号鍵情報と、MAC−IDに対応して記憶部222に記憶されている上り暗号処理カウンタとを用いて復号し、復号したユーザデータとMAC−IDを中継設定部230に出力する。なお、復号部225は、受信したデータの宛先が当該基地局装置20である場合、復号したデータを基地局装置20が備える図示しない上位レイヤ処理部に出力する。

【0068】

中継設定部230は、端末識別情報テーブルに基づいて、MAC−IDに対応するNET−ID又はNET−IDと同等の識別情報を検索する。そして、中継設定部230は、検索したNET−ID又はNET−IDと同等の識別情報をデータの送信元を表す識別情報として上り通信データに与え中継する。

【0069】

図8は、図6に示す第二中継部206bの機能構成を表すブロック図である。第二中継部206bは、中継データ取得部240、レイヤ3送信処理部250及びレイヤ2送信処理部260を備える。

中継データ取得部240は、第二通信部202より、ネットワーク60から無線端末10宛に送信された下り通信データの入力を受ける。中継データ取得部240は、端末識別情報テーブルに基づいて、下り通信データに含まれるNET−ID又はNET−IDと同等の識別情報(サービスID)に対応するMAC−IDを検索する。中継データ取得部240は、第二通信部202から入力されたデータから取得したユーザデータと、検索したMAC−IDをレイヤ3送信処理部250に出力する。

なお、レイヤ3送信処理部250に入力されるユーザデータは、ネットワーク60から無線端末10宛てに送信されたユーザデータに限らない。例えば、基地局装置20が備える図示しない上位レイヤ処理部から、無線端末10宛に送信すべきユーザデータと、宛先となる無線端末10のMAC−IDをレイヤ3送信処理部250に出力してもよい。

【0070】

レイヤ3送信処理部250は、カウンタ生成部251、記憶部252、セキュリティシーケンス番号付与部253、暗号化部254、及び、メッセージ認証コード付与部255を備えて構成される。

カウンタ生成部251は、暗号化部254がユーザデータの暗号化に使用する下り暗号処理カウンタをMAC−ID毎に生成する。カウンタ生成部251は、第二中継部206bが無線端末10宛の下り通信データを送信して送信する度に、当該無線端末10のMAC−IDに対応した下り暗号処理カウンタを更新する。記憶部252は、カウンタ生成部251が生成した下り暗号処理カウンタをMAC−IDと対応付けて記憶する。

【0071】

セキュリティシーケンス番号付与部253は、中継データ取得部240から出力されたユーザデータに、下りセキュリティシーケンス番号とL3ヘッダを付与し、MAC−IDとともに暗号化部254に出力する。暗号化部254は、MAC−IDに対応して鍵情報テーブル記憶部203c内の鍵情報テーブルに登録されている暗号鍵情報と、MAC−IDに対応して記憶部252に記憶されている下り暗号処理カウンタとを用いてユーザデータを暗号化し、生成された暗号化ユーザデータをMAC−IDとともにメッセージ認証コード付与部255に出力する。メッセージ認証コード付与部255は、下りセキュリティ初期化情報と、下りセキュリティシーケンス番号と、暗号化ユーザデータとを入力とし、MAC−IDに対応して鍵情報テーブル記憶部203c内の鍵情報テーブルに登録されているメッセージ認証鍵情報を用いて、下りメッセージ認証コードを生成する。メッセージ認証コード付与部255は、下りセキュリティシーケンス番号、L3ヘッダ、暗号化ユーザデータ及び下りメッセージ認証コードを含むL3データを、MAC−IDとともにレイヤ2送信処理部260に出力する。

【0072】

レイヤ2送信処理部260は、フラグメント部261及びCRC付与部262を備える。フラグメント部261は、レイヤ3送信処理部250から入力されたL3データを分割(フラグメンテーション)してフラグメントデータを生成し、それぞれにL2ヘッダを付与する。L2ヘッダには、フラグメント番号が含まれる。CRC付与部262は、フラグメント部261から入力されたL2ヘッダ及びフラグメントデータからCRC値を算出する。CRC付与部262は、L2ヘッダ及びフラグメントデータにCRC値を付加した下り通信データを第一通信部201に出力する。第一通信部201は、MAC−IDに対応した帯域で下り通信データを送信する。

【0073】

端末情報管理装置30は、メインフレームやワークステーションやパーソナルコンピュータなどの情報処理装置を用いて構成される。端末情報管理装置30は、通信システム100に設置された全ての無線端末10のNET−IDと、その無線端末10に付与された認証鍵情報、暗号鍵情報及びメッセージ認証鍵情報と、を対応付けて記憶する。また、端末情報管理装置30は、通信システム100に設置された全ての無線端末10のNET−IDと、各無線端末10が上り通信データを送信する宛先となる端末装置50の識別情報(以下、「ホスト名」という。)と、を対応付けて記憶する。また、端末情報管理装置30は、通信システム100に設置された全ての無線端末10のNET−IDと、ネットワーク60において各無線端末10を表すサービスIDと、を対応付けて記憶する。端末情報管理装置30は、基地局装置20からNET−IDに基づいた問い合わせ(端末情報要求)を受けると、NET−IDに対応する認証鍵情報及び暗号鍵情報、ホスト名、サービスIDを端末情報応答として基地局装置20に返信する。

【0074】

位置情報管理装置40は、メインフレームやワークステーションやパーソナルコンピュータなどの情報処理装置を用いて構成される。位置情報管理装置40は、通信システム100に設置された全ての無線端末10のサービスIDと、各無線端末10が無線通信を行っている基地局装置20のIPアドレスと、を対応付けて記憶する。位置情報管理装置40が記憶するデータによって、無線端末10がどこに位置しているか、すなわちどの基地局装置20の配下にあるかを特定できる。位置情報管理装置40は、端末装置50から、サービスIDに基づいたIPアドレスの問い合わせ(DNS参照要求)を受けると、サービスIDに対応する基地局装置20のIPアドレスをDNS参照応答として端末装置50に返信する。また、位置情報管理装置40は、通信システム100に設置された端末装置50のホスト名とIPアドレスとを対応付けて記憶する。位置情報管理装置40は、基地局装置20から、ホスト名に基づいたIPアドレスの問い合わせ(DNS参照要求)を受けると、ホスト名に対応するIPアドレスをDNS参照応答として基地局装置20に返信する。

【0075】

端末装置50は、メインフレームやワークステーションやパーソナルコンピュータなどの情報処理装置を用いて構成される。端末装置50は、基地局装置20を介して無線端末10から送信された上り通信データを受信する。端末装置50は、位置情報管理装置40にデータ送信先となる無線端末10のサービスIDに基づいて無線端末10が接続している基地局装置20のIPアドレスを特定する事により、基地局装置20を介して無線端末10にデータを送信する事が可能となる。これにより、各無線端末10に接続された外部装置Zに対する制御信号などの下り通信データを無線端末10に対し送信する。

【0076】

図11は、通信システム100における相互認証処理のシーケンスを表すシーケンス図である。相互認証処理は、無線端末10が基地局装置20とデータの送受信を開始する際に行われる前処理である。相互認証処理によって互いに正当な装置であると認証した後に、無線端末10及び基地局装置20はデータの送受信を開始する。例えば、無線端末10による上り通信データの送信は、相互認証処理の後に開始される。以下、通信システム100の無線端末10及び基地局装置20が行う相互認証処理の流れについて説明する。

【0077】

まず、基地局装置20の無線信号が無線端末10にて受信可能になり、通信可能な基地局IDを取得できた時点で、無線端末10の端末識別情報記憶部102aには、通信可能な基地局装置20の基地局IDが記録される。

【0078】

次に、基地局装置20を介して通信システム100に接続しようとする無線端末10の認証制御部104が、基地局装置20に対してMAC−ID割当要求(前述の帯域割当要求と同義)を送信する(ステップS101)。この時点では、無線端末10にはNET−IDは割り当てられているものの、MAC−IDは割り当てられていない。そのため、この時点で無線端末10の端末識別情報記憶部102aには、NET−IDは記録されているが、MAC−IDは記録されていない。

【0079】

基地局装置20の認証制御部205は、無線端末10からMAC−ID割当要求を受信すると、自装置(基地局装置20)と現時点で無線通信を行っている他の無線端末10に未だ割り当てられていないMAC−IDを生成する。そして、認証制御部205は、生成したMAC−IDを含むMAC−ID割当応答を送信する(ステップS102)。MAC−ID割当要求の送信元である無線端末10は、基地局装置20から送信されたMAC−ID割当応答を受信する。例えば、無線端末10の認証制御部104は、自装置(無線端末10)に未だMAC−IDが割り当てられていない場合に、MAC−ID割当要求を送信した後に最初に受信したMAC−ID割当応答を自装置宛のデータであると判断しても良い。また、無線端末10の認証制御部104はMAC−ID割当要求に識別情報を付与して送信し、基地局装置20の認証制御部205は同じ識別情報を付与したMAC−ID割当応答を返信し、無線端末10の認証制御部104は同じ識別情報が付与されたMAC−ID割当応答が自装置宛のデータであると判断しても良い。無線端末10の認証制御部104が自装置宛のMAC−ID割当応答を判別する方法は他の方法であっても良い。

【0080】

無線端末10の認証制御部104は、自装置宛のMAC−ID割当応答を受信すると、MAC−ID割当応答に含まれるMAC−IDを自装置(無線端末10)に割り当てられたMAC−IDとして端末識別情報記憶部102aに書き込む。

【0081】

次に、無線端末10のNW認証用乱数生成部103が、NW認証用乱数を生成する(ステップS103)。次に、認証制御部104が、相互認証要求を生成し基地局装置20へ送信する(ステップS104)。相互認証要求は、NW認証用乱数を含み、自装置(無線端末10)に割り当てられているNET−ID及びMAC−IDを用いて送信される。

【0082】

基地局装置20の認証制御部205は、相互認証要求を受信すると、受信した相互認証要求の送信に用いられたNET−ID及びMAC−IDを取得し、取得したNET−ID及びMAC−IDを対応付けたレコード21を生成する。認証制御部205は、生成したレコード21を端末識別情報テーブルに書き込む。認証制御部205は、取得したNET−IDを含む端末情報要求を端末情報管理装置30へ送信する(ステップS105)。端末情報管理装置30は、端末情報要求を受信すると、端末情報要求に含まれるNET−IDに対応する認証鍵情報、暗号鍵情報、端末装置50のホスト名、サービスIDを検索する。そして、端末情報管理装置30は、検索された認証鍵情報、暗号鍵情報、端末装置50のホスト名、サービスIDを含む端末情報応答を生成し、端末情報要求の送信元である基地局装置20に送信する(ステップS106)。

【0083】

基地局装置20の認証制御部205は、端末情報応答を受信すると、端末情報応答から認証鍵情報及び暗証鍵情報を取得する。そして、認証制御部205は、ステップS104において受信した相互認証要求に含まれるNET−IDと取得した認証鍵情報及び暗証鍵情報とを対応付けたレコード22を生成し、鍵情報テーブルに書き込む。

【0084】

端末認証用乱数生成部204は、端末認証用乱数を生成する(ステップS107)。認証制御部205は、NW認証子及び下りセキュリティ初期化情報を生成し、下りセキュリティ初期化情報を保存する(ステップS108)。NW認証子及び下りセキュリティ初期化情報の生成方法の一例は以下の通りである。まず、認証制御部205は、ステップS104において受信した相互認証要求に含まれるNET−IDとMAC−IDとNW認証用乱数と、自装置(基地局装置20)の基地局IDと、端末認証用乱数と、NET−IDに対応する認証鍵情報と、を用いてNW認証子生成用の秘密情報を算出する。認証制御部205は、算出されたNW認証子生成用の秘密情報からNW認証子と、下り暗号処理カウンタの生成に用いる下りセキュリティ初期化情報とを生成する。例えば、認証制御部205は、算出されたNW認証子生成用の秘密情報の全部又は所定の一部をNW認証子として取り扱う。また、認証制御部205は、算出されたNW認証子生成用の秘密情報の全部又は所定の一部を下りセキュリティ初期化情報として保存する。上記処理において、NW認証子と下りセキュリティ初期化情報とは異なるデータとなるように処理が行われる。より望ましくは、算出されたNW認証子生成用の秘密情報のうち、一部がNW認証子として取り扱われ、NW認証子と重複しない他の一部が下りセキュリティ初期化情報として取り扱われる。このようにしてNW認証子及び下りセキュリティ初期化情報が生成され、下りセキュリティ初期化情報が保存される。なお、秘密情報の具体的な算出方法としては、鍵付きハッシュやブロック暗号などがある。

【0085】