アクセス制御システム、アクセス制御方法およびアクセス制御プログラム

【課題】正規なアクセス者によるアクセス要求であるか否かを確実に認証すること。

【解決手段】サービスセンタは、管理者から受け付けたアクセス許可者アドレス、リソース識別子および有効条件を鍵によって含んだアクセスURLを生成する。そして、サービスセンタは、アクセス者からアクセスURLを用いたアクセス要求を受け付けると、アクセスURLに含まれる有効条件を満たすことを条件に、同じくアクセスURLに含まれるアクセス許可者アドレス宛にパスワードを通知する。さらに、サービスセンタは、アクセス者からパスワードの入力を受け付け、アクセス者から受け付けたパスワードが先にアクセス許可者アドレス宛に通知したパスワードに対応することを条件に、アクセスURLに含まれるリソース識別子で特定されるリソースについてアクセスを許可する。

【解決手段】サービスセンタは、管理者から受け付けたアクセス許可者アドレス、リソース識別子および有効条件を鍵によって含んだアクセスURLを生成する。そして、サービスセンタは、アクセス者からアクセスURLを用いたアクセス要求を受け付けると、アクセスURLに含まれる有効条件を満たすことを条件に、同じくアクセスURLに含まれるアクセス許可者アドレス宛にパスワードを通知する。さらに、サービスセンタは、アクセス者からパスワードの入力を受け付け、アクセス者から受け付けたパスワードが先にアクセス許可者アドレス宛に通知したパスワードに対応することを条件に、アクセスURLに含まれるリソース識別子で特定されるリソースについてアクセスを許可する。

【発明の詳細な説明】

【技術分野】

【0001】

この発明は、アクセス者によるアクセスを制御するアクセス制御システム、アクセス制御方法およびアクセス制御プログラムに関する。

【背景技術】

【0002】

従来より、インターネット等のネットワーク上にあるWebサーバ等では、アクセス者であるユーザの本人性を認証した上でアクセスを許可することが行われている。かかる認証手法としては、特許文献1(特開2004−200740号公報)にも開示されているようなパスワード認証、すなわち、アクセスが許可されたユーザのユーザIDおよびパスワードを予めデータベース(DB)に対応付けて登録しておき、アクセスを要求してきたユーザに対してユーザIDおよびパスワードの入力を促し、ユーザが入力したユーザIDおよびパスワードがDBに対応付けて登録されていることを条件にアクセスを許可する手法が一般的である。

【0003】

なお、先行技術文献に該当する他の文献の存在を特許出願時に知れ得ておらず、また、従来の技術内容を記載した特許文献を探し当てることはできなかった。検索した技術範囲などは以下の通りである。検索対象:平成5年以降の出願公開および平成6年以降の特許公報。検索方法:Web、認証、メールアドレス等のキーワードからなる検索式で全文を検索。

【0004】

【特許文献1】特開2004−200740号公報

【発明の開示】

【発明が解決しようとする課題】

【0005】

ところで、上記した従来の技術は、以下に説明するように、アクセス者認証の確実性、アクセス者およびサービス提供者の負担、ユーザIDやパスワードの漏洩、データベースのリソース等の観点から、以下に説明するような課題がある。

【0006】

すなわち、上記したパスワード認証では、正規ユーザのユーザIDおよびパスワードを盗んだ不正な第三者がアクセスを要求してきたような場合でも、かかる第三者が入力したユーザIDおよびパスワードがデータベースに対応付けて登録されていればアクセスを許可してしまうので、アクセス者の認証が不十分であるという課題がある。

【0007】

また、上記したパスワード認証では、ユーザは自己のユーザIDおよびパスワードを継続的に覚えていなければならないという負担がある。そして、これらをユーザが忘れることも多いので、ユーザからサービス提供者への問い合わせも多くなり、パスワードの再設定等に要するサービス提供者の負担が大きくなってしまうという課題がある。さらに、ユーザIDやパスワードを忘れないように、これらをユーザがメモ書き等で継続的に書き留めておくことも多いが、これによって第三者にユーザIDやパスワードが漏洩するおそれが高くなってしまうという課題もある。

【0008】

また、上記したパスワード認証では、あるユーザに対してアクセス権を付与する度にユーザIDおよびパスワードをデータベースに登録しなければならないので、ユーザに付与したアクセス権の数に比例してシステムの記憶リソースが大きくなるという課題もある。

【0009】

そこで、この発明は、上述した従来技術の課題を解決するためになされたものであり、正規なアクセス者によるアクセス要求であるか否かを確実に認証することなどが可能なアクセス制御システム、アクセス制御方法およびアクセス制御プログラムを提供することを目的とする。

【課題を解決するための手段】

【0010】

上述した課題を解決し、目的を達成するため、請求項1に係る発明は、アクセス者によるアクセスを制御するアクセス制御システムであって、アクセスが許可された一または複数のアクセス許可者のアドレスに係る情報に対応付けてアクセスコードを生成するアクセスコード生成手段と、前記アクセス者からアクセスコードを受け付け、当該アクセスコードに基づいて取得した前記アクセス許可者のアドレス宛に所定の認証情報を通知する認証情報通知手段と、前記アクセス者から認証情報を受け付け、当該認証情報と前記認証情報通知手段によって通知した認証情報とが対応することを条件に、前記アクセス者によるアクセスを許可するアクセス制御手段と、を備えたことを特徴とする。

【0011】

また、請求項2に係る発明は、上記の発明において、前記アクセスコード生成手段は、アクセスが許可された一または複数のアクセス許可者のアドレスに係る情報を所定の鍵によって含んだアクセスコードを生成し、前記認証情報通知手段は、前記アクセス者からアクセスコードを受け付け、当該アクセスコードに含まれた前記アクセス許可者のアドレスを取得し、当該アクセス許可者のアドレス宛に所定の認証情報を通知することを特徴とする。

【0012】

また、請求項3に係る発明は、上記の発明において、前記アクセスコード生成手段は、前記アクセス許可者のアドレスに係る情報として、当該アドレスそのものを含んだアクセスコードを生成し、前記認証情報通知手段は、前記アクセスコードに含まれる前記アクセス許可者のアドレスを取得し、当該アドレス宛に前記認証情報を通知することを特徴とする。

【0013】

また、請求項4に係る発明は、上記の発明において、前記アクセス許可者のアドレスと当該アドレスを識別するためのアドレス識別情報とを対応付けて記憶するアドレス記憶手段を備え、前記アクセスコード生成手段は、前記アクセス許可者のアドレスに係る情報として、当該アドレスに対応するアドレス識別情報を含んだアクセスコードを生成し、前記認証情報通知手段は、前記アドレス記憶手段に記憶されたアドレスのなかから、前記アクセスコードに含まれるアドレス識別情報に対応するアドレスを取得し、当該アドレス宛に前記認証情報を通知することを特徴とする。

【0014】

また、請求項5に係る発明は、上記の発明において、前記認証情報通知手段は、前記アクセス者から前記アクセスコードとともに当該アクセス者のアドレスをさらに受け付け、当該アドレスが前記アクセスコードから取得する前記アクセス許可者のアドレスに対応することを条件に、当該アクセス許可者のアドレス宛に前記認証情報を通知することを特徴とする。

【0015】

また、請求項6に係る発明は、上記の発明において、前記認証情報通知手段は、前記アクセスコードから複数のアドレスが取得される場合には、当該複数のアドレスのなかに前記アクセス者から受け付けたアドレスに対応するものがあることを条件に、当該複数のアドレスのうちから当該対応するアドレス宛に前記認証情報を通知することを特徴とする。

【0016】

また、請求項7に係る発明は、上記の発明において、前記アクセスコード生成手段によって生成されたアクセスコードごとに、各アクセスコードに対応するアクセス許可者のアドレスに係る情報を記憶するアクセスコード記憶手段を備え、前記認証情報通知手段は、前記アクセス者からアクセスコードを受け付け、前記アクセスコード記憶手段に記憶されたアクセス許可者のアドレスのうち前記アクセスコードに対応する前記アクセス許可者のアドレスを取得し、当該アクセス許可者のアドレス宛に所定の認証情報を通知することを特徴とする。

【0017】

また、請求項8に係る発明は、前記アクセスコード記憶手段は、前記アクセス許可者のアドレスに係る情報として、当該アドレスそのものを記憶し、前記認証情報通知手段は、前記アクセスコード記憶手段に記憶されたアクセス許可者のアドレスのうち前記アクセスコードに対応する前記アクセス許可者のアドレスを取得し、当該アドレス宛に前記認証情報を通知することを特徴とする。

【0018】

また、請求項9に係る発明は、上記の発明において、前記アクセス許可者のアドレスと当該アドレスを識別するためのアドレス識別情報とを対応付けて記憶するアドレス記憶手段を備え、前記アクセスコード生成手段は、前記アクセス許可者のアドレスに係る情報として、当該アドレスに対応するアドレス識別情報に対応付けてアクセスコードを生成し、前記認証情報通知手段は、前記アドレス記憶手段に記憶されたアドレスのなかから、前記アクセスコード記憶手段に記憶されたアクセス許可者のアドレスのうち前記アクセスコードに対応する前記アクセス許可者のアドレスを取得し、当該アドレス宛に前記認証情報を通知することを特徴とする。

【0019】

また、請求項10に係る発明は、上記の発明において、前記認証情報通知手段は、前記アクセス者から前記アクセスコードとともに当該アクセス者のアドレスをさらに受け付け、当該アドレスが前記アクセスコード記憶手段によって記憶された前記アクセスコードに対応するアクセス許可者のアドレスに係る情報から取得する前記アクセス許可者のアドレスに対応することを条件に、当該アクセス許可者のアドレス宛に前記認証情報を通知することを特徴とする。

【0020】

また、請求項11に係る発明は、上記の発明において、前記認証情報通知手段は、前記アクセスコード記憶手段によって記憶された前記アクセスコードに対応するアクセス許可者のアドレスに係る情報から複数のアドレスが取得される場合には、当該複数のアドレスのなかに前記アクセス者から受け付けたアドレスに対応するものがあることを条件に、当該複数のアドレスのうちから当該対応するアドレス宛に前記認証情報を通知することを特徴とする。

【0021】

また、請求項12に係る発明は、上記の発明において、前記アクセスコード生成手段は、前記アクセス許可者のアドレスに係る情報として、当該アドレスを検証するためのアドレス検証コードを含んだアクセスコードを生成し、前記認証情報通知手段は、前記アクセス者から前記アクセスコードとともに当該アクセス者のアドレスをさらに受け付け、当該アドレスから生成されるアドレス検証コードが前記アクセスコードに含まれるアドレス検証コードに対応することを条件に、前記アクセス者から受け付けたアドレス宛に前記認証情報を通知することを特徴とする。

【0022】

また、請求項13に係る発明は、上記の発明において、前記アクセスコード生成手段は、前記アクセス許可者に要求される有効条件に係る情報をさらに含んだアクセスコードを生成し、前記認証情報通知手段は、前記アクセスコードから取得した有効条件を満たすことを条件に、前記認証情報を通知することを特徴とする。

【0023】

また、請求項14に係る発明は、上記の発明において、前記アクセスコード生成手段は、前記有効条件に係る情報として、アクセスが許可される期間、時間、回数若しくはこれらの組み合わせに係る情報を含んだアクセスコードを生成することを特徴とする。

【0024】

また、請求項15に係る発明は、上記の発明において、前記アクセスコード生成手段は、前記アクセス許可者のアドレスに係る情報として、前記アクセス許可者のメッセージアドレス、電話番号もしくはこれらの両者について情報を含んだアクセスコードを生成し、前記認証情報通知手段は、前記アクセス許可者のメッセージアドレス宛、電話番号宛もしくはこれらの両者宛に前記認証情報を通知することを特徴とする。

【0025】

また、請求項16に係る発明は、上記の発明において、前記アクセスコード生成手段は、前記アクセス許可者のアドレスに係る情報として、前記アクセス者からアクセスコードおよび認証情報を受け付ける通信経路とは異なる通信経路を用いるアドレスについて情報を含んだアクセスコードを生成し、前記認証情報通知手段は、前記アクセス者からアクセスコードおよび認証情報を受け付ける通信経路とは異なる通信経路を用いて、前記アドレス宛に前記認証情報を通知することを特徴とする。

【0026】

また、請求項17に係る発明は、上記の発明において、前記認証情報通知手段は、前記アクセス者からアクセスコードを受け付ける度に異なる認証情報を無作為に生成して通知することを特徴とする。

【0027】

また、請求項18に係る発明は、上記の発明において、前記認証情報の通知手続を一意に特定するセッションIDおよび当該セッションIDの通知手続で通知された認証情報を対応付けて記憶する認証情報記憶手段をさらに備え、前記アクセス制御手段は、前記セッションIDを含んだメッセージを前記アクセス者の利用者端末に送信して、当該メッセージに対する応答として前記セッションIDおよび前記認証情報を含んだ応答メッセージを受け付け、当該セッションIDおよび認証情報が前記認証情報記憶手段に対応付けて記憶されていることを条件に、前記アクセス者によるアクセスを許可することを特徴とする。

【0028】

また、請求項19に係る発明は、上記の発明において、前記認証情報の通知手続を一意に特定するとともに、当該通知手続で通知された認証情報を含んだ認証情報入りセッションIDを生成するID生成手段をさらに備え、前記アクセス制御手段は、前記ID生成手段によって生成された認証情報入りセッションIDを含んだメッセージを前記アクセス者の利用者端末に送信して、当該メッセージに対する応答として前記認証情報入りセッションIDおよび前記認証情報を含んだ応答メッセージを受け付け、当該応答メッセージに含まれる認証情報と前記セッションIDに含まれる認証情報とが対応することを条件に、前記アクセス者によるアクセスを許可することを特徴とする。

【0029】

また、請求項20に係る発明は、上記の発明において、前記アクセスコード生成手段は、前記アクセス許可者のアクセス先を示すアクセス先アドレスに係る情報をさらに対応付けてアクセスコードを生成し、前記アクセス制御手段は、前記アクセスコードに基づいて特定されるアクセス先アドレスについて、前記アクセス者によるアクセスを許可することを特徴とする。

【0030】

また、請求項21に係る発明は、上記の発明において、前記アクセスコード生成手段は、前記アクセス先アドレスとして、アクセス先のリソースを特定するファイル名、フォルダ名、ディレクトリ名もしくはこれらの組合せを対応付けてアクセスコードを生成し、前記アクセス制御手段は、前記アクセスコードに対応付けられるファイル名、フォルダ名、ディレクトリ名もしくはこれらの組合せによって特定されるリソースについて、前記アクセス者によるアクセスを許可することを特徴とする。

【0031】

また、請求項22に係る発明は、上記の発明において、前記認証情報通知手段およびアクセス制御手段を有して前記アクセス者を認証する認証サーバ、並びに、前記アクセス者に提供されるコンテンツを管理するコンテンツ管理サーバを備え、前記認証サーバのアクセス制御手段は、前記アクセス者によるアクセスを許可する場合には、前記コンテンツ管理サーバから前記アクセス者に提供するコンテンツを取得して、当該コンテンツを前記アクセス者に開示することを特徴とする。

【0032】

また、請求項23に係る発明は、上記の発明において、前記認証情報通知手段を有して前記アクセス者に認証情報を通知する認証サーバ、並びに、前記アクセス制御手段を有して前記アクセス者に提供されるコンテンツを管理するコンテンツ管理サーバを備え、前記認証サーバの認証情報通知手段は、前記コンテンツ管理サーバを介して前記アクセス者からアクセスコードを受け付け、前記コンテンツ管理サーバのアクセス制御手段は、前記アクセス者によるアクセスを許可する場合には、前記コンテンツを前記アクセス者に開示することを特徴とする。

【0033】

また、請求項24に係る発明は、上記の発明において、前記認証情報通知手段およびアクセス制御手段を有して前記アクセス者を認証する認証サーバ、並びに、前記アクセス者に提供されるコンテンツを管理するコンテンツ管理サーバを備え、前記認証サーバのアクセス制御手段は、前記アクセス者によるアクセスを許可する場合には、前記コンテンツ管理サーバにアクセスするための二次アクセスコードを生成し、当該二次アクセスコードを前記アクセス者に開示することを特徴とする。

【0034】

また、請求項25に係る発明は、上記の発明において、前記認証情報通知手段およびアクセス制御手段を有して前記アクセス者を認証する認証サーバ、並びに、前記アクセス者に提供されるコンテンツを管理するコンテンツ管理サーバを備え、前記認証サーバのアクセス制御手段は、前記コンテンツ管理サーバを介して前記アクセス者からアクセスコードを受け付けるとともに、前記コンテンツ管理サーバから前記アクセス者に提供するコンテンツを取得し、前記コンテンツ管理サーバのアクセス制御手段は、前記アクセス者によるアクセスを許可する場合には、前記コンテンツ管理サーバから取得した前記コンテンツを前記アクセス者に開示することを特徴とする。

【0035】

また、請求項26に係る発明は、上記の発明において、前記アクセス制御手段によってアクセス者によるアクセスが許可された場合に、当該許可されるアクセスを一意に特定するアクセスIDおよび当該アクセスに対する制御内容を対応付けて記憶するアクセスID記憶手段と、前記アクセスID記憶手段に記憶されたアクセスIDを前記アクセス者に通知するアクセスID通知手段と、前記アクセスID通知手段によって通知されたアクセスIDを前記アクセス者から受け付け、当該アクセスIDに対応付けて前記アクセスID記憶手段に記憶されている制御内容に基づいて前記アクセス者のアクセスを継続して制御するアクセス継続制御手段と、をさらに備えたことを特徴とする。

【0036】

また、請求項27に係る発明は、上記の発明において、前記アクセス制御手段によってアクセス者によるアクセスが許可された場合に、当該許可されるアクセスを一意に特定するとともに、当該アクセスに対する制御内容を含んだアクセスIDを生成するアクセスID生成手段と、前記アクセスID生成手段によって生成されたアクセスIDを前記アクセス者に通知するアクセスID通知手段と、前記アクセスID通知手段によって通知されたアクセスIDを前記アクセス者から受け付け、当該アクセスIDに含まれる制御内容に基づいて前記アクセス者のアクセスを継続して制御するアクセス継続制御手段と、をさらに備えたことを特徴とする。

【0037】

また、請求項28に係る発明は、上記の発明において、前記アクセスID生成手段は、前記アクセス制御手段によってアクセス者によるアクセスが許可された場合に、当該アクセス者のアクセス元を一意に特定するアクセス元情報を取得して、前記アクセス者のアクセス元情報と対応付けて前記アクセスIDを生成し、前記アクセス継続制御手段は、前記アクセスID生成手段によって生成されたアクセスIDをアクセス者から受け付けるとともに前記アクセス者のアクセス元情報を取得し、当該取得したアクセス元情報が前記アクセスIDと対応付けられたアクセス元情報と対応することを条件に、前記アクセスIDと対応付けられた制御内容に基づいて前記アクセス者のアクセスを継続して制御することを特徴とする。

【0038】

また、請求項29に係る発明は、上記の発明において、前記アクセス制御手段によってアクセス者によるアクセスが許可された場合に、当該アクセス者のアクセス元を一意に特定するアクセス元情報および当該アクセス者に対する制御内容を対応付けて記憶するアクセス元情報記憶手段と、前記アクセス者からアクセス要求を受け付けた場合に、当該アクセス要求に含まれるアクセス元情報を取得し、当該アクセス元情報に対応付けて前記アクセス元情報記憶手段に記憶されている制御内容に基づいて前記アクセス者のアクセスを継続して制御するアクセス継続制御手段と、をさらに備えたことを特徴とする。

【0039】

また、請求項30に係る発明は、上記の発明において、無効化すべきアクセスコードを特定するための情報として、前記アクセスコード自体または前記アクセスコードから導出可能な所定の無効化情報に係る条件情報または前記アクセスコードに対応付けられた所定の無効化情報に係る条件情報を記憶する無効化情報記憶手段を備え、前記認証情報通知手段は、前記アクセス者からアクセスコードを受け付けた場合に、当該アクセスコードに基づいて前記無効化情報を取得し、当該無効化情報が前記無効化情報記憶手段に記憶された条件情報に合致しないことを条件に、前記アクセスコードに基づいて取得した前記アクセス許可者のアドレス宛に所定の認証情報を通知することを特徴とする。

【0040】

また、請求項31に係る発明は、上記の発明において、前記無効化情報記憶手段は、前記アクセスコードに設定されている有効期限が経過するまで、当該アクセスコードに係る条件情報を記憶することを特徴とする。

【0041】

また、請求項32に係る発明は、上記の発明において、前記無効化情報記憶手段は、前記認証情報が通知されたアクセス元のアクセスコード自体または前記アクセス元のアクセスコードから導出可能な所定の無効化情報に係る条件情報または前記アクセス元のアクセスコードに対応付けられた所定の無効化情報に係る条件情報を記憶し、前記認証情報通知手段は、前記アクセス者からアクセスコードを受け付けた場合に、当該アクセスコードが前記無効化情報記憶手段によって記憶された条件情報に合致しないことを条件に前記アドレスコードに基づいて取得した前記アクセス許可者のアドレス宛に所定の認証情報を通知することを特徴とする。

【0042】

また、請求項33に係る発明は、アクセス者によるアクセスを制御するアクセス制御方法であって、アクセスが許可された一または複数のアクセス許可者のアドレスに係る情報に対応付けてアクセスコードを生成するアクセスコード生成工程と、前記アクセス者からアクセスコードを受け付け、当該アクセスコードに基づいて取得した前記アクセス許可者のアドレス宛に所定の認証情報を通知する認証情報通知工程と、前記アクセス者から認証情報を受け付け、当該認証情報と前記認証情報通知工程によって通知した認証情報とが対応することを条件に、前記アクセス者によるアクセスを許可するアクセス制御工程と、を含んだことを特徴とする。

【0043】

また、請求項34に係る発明は、上記の発明において、前記アクセスコード生成工程は、アクセスが許可された一または複数のアクセス許可者のアドレスに係る情報を所定の鍵によって含んだアクセスコードを生成し、前記認証情報通知工程は、前記アクセス者からアクセスコードを受け付け、当該アクセスコードに含まれた前記アクセス許可者のアドレスを取得し、当該アクセス許可者のアドレス宛に所定の認証情報を通知することを特徴とする。

【0044】

また、請求項35に係る発明は、上記の発明において、前記アクセスコード生成工程によって生成されたアクセスコードごとに、各アクセスコードに対応するアクセス許可者のアドレスに係る情報を記憶するアクセスコード記憶工程を含み、前記認証情報通知工程は、前記アクセス者からアクセスコードを受け付け、前記アクセスコード記憶工程に記憶されたアクセス許可者のアドレスのうち前記アクセスコードに対応する前記アクセス許可者のアドレスを取得し、当該アクセス許可者のアドレス宛に所定の認証情報を通知することを特徴とする。

【0045】

また、請求項36に係る発明は、アクセス者によるアクセスを制御するアクセス制御プログラムであって、アクセスが許可された一または複数のアクセス許可者のアドレスに係る情報に対応付けてアクセスコードを生成するアクセスコード生成手順と、前記アクセス者からアクセスコードを受け付け、当該アクセスコードに基づいて取得した前記アクセス許可者のアドレス宛に所定の認証情報を通知する認証情報通知手順と、前記アクセス者から認証情報を受け付け、当該認証情報と前記認証情報通知手順によって通知した認証情報とが対応することを条件に、前記アクセス者によるアクセスを許可するアクセス制御手順と、を備えたことを特徴とする。

【0046】

また、請求項37に係る発明は、上記の発明において、前記アクセスコード生成手順は、アクセスが許可された一または複数のアクセス許可者のアドレスに係る情報を所定の鍵によって含んだアクセスコードを生成し、前記認証情報通知手順は、前記アクセス者からアクセスコードを受け付け、当該アクセスコードに含まれた前記アクセス許可者のアドレスを取得し、当該アクセス許可者のアドレス宛に所定の認証情報を通知することを特徴とする。

【0047】

また、請求項38に係る発明は、上記の発明において、前記アクセスコード生成手段によって生成されたアクセスコードごとに、各アクセスコードに対応するアクセス許可者のアドレスに係る情報を記憶するアクセスコード記憶手順を含み、前記認証情報通知手順は、前記アクセス者からアクセスコードを受け付け、前記アクセスコード記憶手順に記憶されたアクセス許可者のアドレスのうち前記アクセスコードに対応する前記アクセス許可者のアドレスを取得し、当該アクセス許可者のアドレス宛に所定の認証情報を通知することを特徴とする。

【発明の効果】

【0048】

請求項1、33または36の発明によれば、アクセスコードを不正に入手した第三者がアクセスを要求しても、正規なアクセス者であるアクセス許可者のアドレス宛に対してのみ認証情報が通知され、不正なアクセス者には認証情報が通知されず、かかる不正なアクセス要求は拒絶されるので、正規なアクセス者によるアクセス要求であるか否かを確実に認証することが可能になる。また、アクセス者によるアクセス要求に応じて認証情報を払い出すので、アクセス者は認証情報を継続的に覚えておく必要がなく、アクセス者が認証情報を忘れてしまうことも少なくなるので、アクセス者およびサービス提供者の負担を軽減することが可能になる。さらに、アクセス者は認証情報をメモ書き等で継続的に書き留めておく必要性もなくなるので、第三者に認証情報が漏洩する危険性を軽減することも可能になる。また、アクセスコードを生成する度にアクセスコードをデータベースに蓄積することはしないので、アクセスコードによってシステムの記憶リソースを消費することなくアクセス者の認証を行うことが可能になる。また、鍵を用いてアクセスコードを生成するので、悪意の第三者によるアクセスコードの不正な生成や改ざんを困難にし、安全性の高いアクセス制御を実現することが可能になる。

【0049】

また、請求項2、34または37の発明によれば、アクセスが許可された一または複数のアクセス許可者のアドレスに係る情報を所定の鍵によって含んだアクセスコードを生成し、アクセス者からアクセスコードを受け付け、当該アクセスコードに含まれたアクセス許可者のアドレスを取得し、当該アクセス許可者のアドレス宛に所定の認証情報を通知するので、アクセスコードを生成する度にアクセスコードをデータベースに蓄積することはしない結果、アクセスコードによってシステムの記憶リソースを消費することなくアクセス者の認証を行うことが可能になる。

【0050】

また、請求項3または8の発明によれば、アクセス許可者のアドレスそのものを含んだアクセスコードを生成するので、アクセス者のアドレスを記憶するデータベースを全く不要にすることができ、この点で記憶リソースの消費を抑制することが可能になる。

【0051】

また、請求項4または9の発明によれば、アクセス許可者のアドレスを識別するためのアドレス識別情報をアクセスコードに含め、アドレスそのものはアドレス識別情報に対応付けてデータベースに記憶するので、アドレスそのものをアクセスコードに含める場合に比較してアクセスコードに含める情報量を少なくすることが可能になる。また、アクセスコードの生成後にアドレスを変更したいような場合でも、アクセスコードを新たに生成することなく、データベースに記憶されたアドレスを変更するだけでよく、アクセスコードを継続して利用することが可能になる。

【0052】

また、請求項5または10の発明によれば、認証情報を通知に先立ってアクセス者からアドレスを受け付け、当該アドレスがアクセスコードから取得するアドレスに対応することを条件に認証情報を通知するので、アクセス許可者アドレスさえも知らないような不正なアクセス者を事前に排除することが可能になる。また、アクセス許可者アドレスを秘密状態にしておけば、認証情報の通知を受けるアクセス者端末(例えば、アクセス許可者のアドレスが携帯メールアドレスである場合には携帯電話端末)を盗まれたとしても、かかるアクセス者端末に対する認証情報の通知を防ぐことができ、不正なアクセス要求を確実に拒絶することが可能になる。

【0053】

また、請求項6または11の発明によれば、アクセスコードから複数のアドレス(例えば、複数のアクセス許可者が有する各アドレス、一人のアクセス許可者が有する複数のアドレス)が取得される場合に、複数のアドレス宛に認証情報を通知するのではなく、アクセス者から受け付けたアドレスが複数のアドレスのいずれかに対応することを条件に当該対応するアドレス宛に認証情報を通知するので、不正なアクセス者を事前に排除することだけでなく、必要なアドレス宛に対してのみ無駄なく認証情報を通知することが可能になる。

【0054】

また、請求項7、35または38の発明によれば、アドレスに係る情報をデータベースに含めることで、データベースを変更することによりアクセスコードを変更することなくアドレスに係る情報の内容、数を随時更新することが可能になる。

【0055】

また、請求項12の発明によれば、アクセス許可者のアドレスそのものをアクセスコードに含めるのではなく、アドレス識別情報およびアドレスを対応付けてデータベースに記憶するのでもなく、アドレスの検証コード(少なくともアドレスから生成されるハッシュ値など)を含んだアクセスコードを生成するので、アドレス識別情報やアドレスの漏洩を防ぐとともに、上記のようなデータベースを用いることなくアクセスコードに含める情報量を少なくすることが可能になる。また、このように、アドレスそのものをアクセスコードに含めることなく、これをデータベースに記憶することもしない場合でも、アクセス者から受け付けたアドレス宛に無条件で認証情報を通知するのではなく、かかるアドレスの暗号化データがアクセスコードに含まれる暗号化データに対応することを条件に認証情報を通知するので、不正なアクセス者を事前に排除することが可能になる。

【0056】

また、請求項13の発明によれば、アクセスコードから取得した有効条件を満たすことを条件に認証情報を通知する結果、アクセス者認証とは別観点からアクセスの有効条件(アクセスを認可するための条件)を別途要求することができ、かかる有効条件を満たさない不正なアクセスを事前に排除することが可能になる。また、アクセスコードを生成する度に有効条件をデータベースに蓄積するのではなく、有効条件に係る情報(有効条件そのもの、または、データベースに記憶された有効条件を特定するための識別情報)をアクセスコードに含めるので、上記のようなデータベースを必要とすることなく不正なアクセスを排除することが可能になる。

【0057】

また、請求項14の発明によれば、アクセスが許可される期間、時間、回数若しくはこれらの組み合わせを有効条件とするので、確実なアクセス認証だけでなく、有効期間、有効時間、有効回数の観点から実用的なアクセス認可を実現することが可能になる。

【0058】

また、請求項15の発明によれば、アクセス許可者のメッセージアドレスや電話番号をアクセス許可者のアドレスとして認証情報を通知するので、アクセスコードの受け付けから時間をおくことなく、アクセス許可者は認証情報を早急に取得することが可能になる。

【0059】

また、請求項16の発明によれば、アクセス者からアクセスコードおよび認証情報を受け付ける通信経路とは異なる通信経路を用いるアドレス宛に認証情報を通知するので、同一の通信回路を用いる場合に比較して認証情報の漏洩に対して高い安全性を実現することが可能になる。

【0060】

また、請求項17の発明によれば、アクセス者からのアクセス要求を受け付ける度に認証情報を無作為に生成して通知するので、悪意の第三者による認証情報の解析を困難にし、安全性の高いアクセス制御を実現することが可能になる。

【0061】

また、請求項18の発明によれば、セッションIDおよび認証情報を対応付けてデータベースに登録するとともに、セッションIDを含んだメッセージを通じてアクセス者から認証情報を受け付けるので、複数のアクセス要求を同時期に処理して複数のアクセス者から同時期に認証情報を受け付ける場合でも、複数のアクセス認証をそれぞれ確実に行うことが可能になる。

【0062】

また、請求項19の発明によれば、認証情報を含んだセッションIDを生成するので、セッションIDおよび認証情報を対応付けて記憶するデータベースを全く不要にすることができ、この点で記憶リソースの消費を抑制することが可能になる。

【0063】

また、請求項20の発明によれば、アクセスコードを生成する度にアクセスコードおよびアクセス先アドレスをデータベースに蓄積するのではなく、アクセス先アドレスに係る情報(アクセス先アドレスそのもの、または、データベースに記憶されたアクセス先アドレスを特定するための識別情報)をアクセスコードに含めるので、上記のようなデータベースを必要とすることなくアクセス先を特定することが可能になる。

【0064】

また、請求項21の発明によれば、ファイル名、フォルダ名、ディレクトリ名をアクセス先アドレスとするので、例えば、ファイル名をアクセス先にすることで、アクセス先のリソースを固定することが可能になり、また、フォルダ名やディレクトリ名をアクセス先にすることで、アクセスコードの生成後にアクセス対象を変更したいような場合でも、アクセスコードを新たに生成することなく、フォルダ内やディレクトリ下にあるリソースを入れ替えるだけでよく、アクセスコードを継続して利用することが可能になる。

【0065】

また、請求項22の発明によれば、コンテンツ提供サーバは、認証サーバに対してのみコンテンツを提供する結果、コンテンツ提供サーバでのアクセス制御の設定を容易にすることが可能であり、また、複数のコンテンツ提供者からアクセス者に提供されたコンテンツを認証サーバが集中的に把握することにより、アクセス者に対して一括して課金を行うことが可能であり、また、アクセス履歴に応じた広告やリコメンドを提供することが可能になる。

【0066】

また、請求項23の発明によれば、アクセス者へのコンテンツ提供をコンテンツ提供サーバが行う結果、認証サーバがコンテンツ提供を行う場合に比べて認証サーバへの負荷集中を防ぐことが可能である。また、認証情報の通知を認証サーバが行うので、コンテンツ提供者がアクセス者のアドレスに係る情報を知ることなく適切なアクセス制御ができるようになり、コンテンツ提供サーバに対してアクセス者の匿名性を確保することが可能になる。

【0067】

また、請求項24の発明によれば、一度認証サーバに認証されたアクセス者が二次アクセスコードを保持する結果、アクセス者が所望のタイミングで所望のコンテンツ提供サーバに直接アクセスすることが可能になる。

【0068】

また、請求項25の発明によれば、コンテンツ提供サーバは、認証サーバに対してのみコンテンツを提供する結果、コンテンツ提供サーバでのアクセス制御設定を容易にすることが可能である。また、アクセス者がコンテンツ提供サーバに対して認証サーバを介することなく要求を伝える結果、コンテンツ提供サーバがアクセス者の要求に合わせてコンテンツを加工、生成した上で、アクセス制御を行うことが可能になる。

【0069】

また、請求項26の発明によれば、アクセス者が認証サーバ内に配備された複数のコンテンツにアクセスできる権限を持っている場合に一度認証手続きを経て認証された後はセッションIDによりアクセスが可能になるため、認証情報入力の手間を減らすことが可能になる。

【0070】

また、請求項27の発明によれば、アクセス者が提示するセッションID内に鍵により認証結果を含めるため、認証結果の改ざんを防止しつつ、認証結果を記憶する必要がなくなる。

【0071】

また、請求項28の発明によれば、アクセスIDが第三者に漏洩した場合にも特定のアクセス者からのアクセスのみを受け付けるようにし、成りすましを防止することが可能になる。

【0072】

また、請求項29の発明によれば、アクセス者は、新たにセッションIDを保持することなく、継続的なアクセスが可能になる。

【0073】

また、請求項30の発明によれば、発行者が誤って発行したアクセスコードを無効化することが可能になる。

【0074】

また、請求項31の発明によれば、システムの継続的運用に伴って無効化すべきアクセスコードが増大していくのを防止することが可能になる。

【0075】

また、請求項32の発明によれば、一度にアクセスできるアクセス者を一人に限定し、複数人が同時にアクセスすることを防止することが可能になる。

【発明を実施するための最良の形態】

【0076】

以下に添付図面を参照して、この発明に係るアクセス制御システム、アクセス制御方法およびアクセス制御プログラムの実施例1〜3を詳細に説明する。

【実施例1】

【0077】

実施例1では、本発明に係るアクセス制御をWeb上のリソース開示サービスに適用した場合を実施例とし、実施例1で用いる用語、実施例1に係るアクセス制御システムの概要および特徴を説明した後に、アクセス制御システムの構成、システムにおける各装置の詳細、URL生成要求からアクセス結果受信に至る処理の流れ、各処理手順の詳細などを説明し、最後に実施例1の効果を説明する。

【0078】

[用語の説明(実施例1)]

最初に、実施例1で用いる主要な用語を説明する。実施例1で用いる「アクセス者B」とは、後述するアクセスURL(UniformResourceLocator)を用いてリソース(ファイル)にアクセスする利用者のことである。また、実施例1で用いる「管理者A」とは、アクセス者がアクセスするリソースを管理する利用者のことである。すなわち、本実施例1では、複数の管理者Aがそれぞれ所有するリソースを、アクセス者Bのアクセス要求に応じて開示する場合を想定している。

【0079】

また、実施例1で用いる「アクセスURL(特許請求の範囲に記載の「アクセスコード」に対応する)」とは、アクセス者Bがリソースにアクセスする際に提示するコードのことであり、アクセスが許可されたアクセス者のメールアドレス(インターネットメールアドレスなど)および後述する「有効条件」を鍵によって含んだURLとして生成される。なお、実施例1では、アクセスが許可されたアクセス者のことを「アクセス許可者」と略称し、また、アクセス許可者のメールアドレスのことを「アクセス許可者アドレス」と略称する。

【0080】

また、実施例1で用いる「認証情報」とは、アクセス者Bがアクセス許可者であることを証明するために提示するパスワードのことであり、例えば、図11に例示するような数字列として生成される。また、実施例1で用いる「有効条件C」とは、アクセス許可者のアクセスに要求される条件(アクセス許可者によるアクセスの許可に必要な条件)のことであり、例えば、アクセス許可者によるアクセスを許可する期間(有効期間)を指定した有効期間指定などがこれに該当する。すなわち、実施例1では、アクセス者Bがアクセス許可者であり、かつ、有効条件Cを満たすことを条件に、リソースへのアクセスを許可する場合を想定している。

【0081】

[システムの概要および特徴]

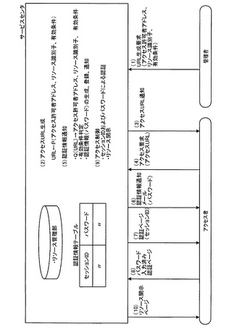

続いて、図1を用いて、実施例1に係るアクセス制御システムの概要および特徴を説明する。図1は、実施例1に係るアクセス制御システムの概要を説明するための図である。

【0082】

実施例1に係るアクセス制御システムの概要は、複数の管理者AがそれぞれWeb上で管理するリソース(ファイル)に対してアクセス要求を行ったアクセス者Bについて、当該アクセス者Bがアクセス許可者であるか否かを認証し、正当に認証されたアクセス者Bに対してのみリソースを開示するというものである。そして、かかるアクセス者Bの認証に用いられるのがアクセスURLであり、実施例1では、アクセス許可者ではない不正な第三者がアクセスURLを不正に利用しようとしても、正規なアクセス者(アクセス許可者)によるアクセス要求であるか否かを確実に認証することを可能にしている点に主たる特徴がある。

【0083】

これについて図1等を用いて簡単に説明すると、実施例1に係るアクセス制御システムにおいては、管理者Aおよびアクセス者B以外の第三者(例えば、Web上のリソース開示サービスを提供するサービスセンタ)は、複数の管理者Aがそれぞれ所有するリソース(ファイル)をリソース管理部に記憶している。

【0084】

そして、管理者Aがサービスセンタに対してアクセスURLの生成要求を行うと、サービスセンタは、アクセスURLを生成し、生成したアクセスURLをアクセス許可者(アクセスが許可されるアクセス者B)に通知する(図1の(1)〜(3)参照)。具体的には、アクセス許可者アドレス(アクセスが許可されるアクセス者のメールアドレス)、リソース識別子(アクセスを許可するリソースを識別するための識別子)および有効条件C(アクセスを許可する有効期間)を管理者Aから受け付け、図8や図9に例示するように、かかるアクセス許可者アドレス、リソース識別子および有効条件Cを所定の鍵によって暗号化して得られる文字列を「パス名部分」とするURLアドレスを生成する。なお、同図に示す「P」は鍵を用いることを意味する。

【0085】

その後、アクセス者BがアクセスURLを用いたWebアクセスによってサービスセンタにアクセス要求を行うと、サービスセンタは、以下のように、認証情報の通知判定、生成、登録、通知等を行う(図1の(4)〜(7)参照)。すなわち、サービスセンタは、アクセス者Bが用いたアクセスURLを所定の鍵によって復号化して、アクセス許可者アドレス、リソース識別子および有効条件Cを取り出し、有効条件C(有効期間)を満たすか否かを判定する。なお、図に示す「Q」は、鍵を用いて抽出することを意味する。

【0086】

その上で、サービスセンタは、有効条件Cを満たす場合には、乱数を用いて認証情報(パスワード)を生成するとともに、生成した認証情報の通知手続を一意に特定するセッションIDを生成し、かかるセッションIDおよびパスワードを認証情報テーブルに対応付けて記憶する。さらに、サービスセンタは、アクセスURLから取り出したアクセス許可者アドレスを宛先アドレスとし、かつ、パスワードを本文に記載したメール(図11参照)を発信するとともに、セッションIDを含んだ認証ページ(図12参照)をアクセス者Bの利用者端末に送信して、アクセス者Bによるパスワードの入力を受け付ける。

【0087】

そして、アクセス者Bが認証ページに対してパスワードを入力してサービスセンタに送信すると、サービスセンタは、以下のように、アクセス者Bの認証、リソースの開示等を行う(図1の(7)〜(10)参照)。すなわち、サービスセンタは、アクセス者Bから受け付けた認証ページに含まれるセッションIDおよびパスワードが認証情報テーブルに対応付けて記憶されているか否かを判定し、対応付けて記憶されている場合には、正規のアクセス者(アクセス許可者)によるアクセス要求であると認証する。

【0088】

その上で、サービスセンタは、アクセスURLから取り出したリソース識別子に対応するリソースをリソース管理部から取得し、かかるリソースの内容が記載されたリソース開示ページ(図13参照)をアクセス者Bの利用者端末に送信する。なお、認証ページに含まれるセッションIDおよびパスワードが認証情報テーブルに対応付けて記憶されていない場合には、不正なアクセス者Bによるアクセス要求であるとして、リソースのアクセス(開示)を許可しない。

【0089】

このように、実施例1に係るアクセス制御システム(メール転送システム)によれば、アクセスURLを不正に入手した第三者がアクセスを要求しても、正規なアクセス者Bであるアクセス許可者のアドレス宛に対してのみパスワードが通知され、不正なアクセス者Bにはパスワードが通知されず、かかる不正なアクセス要求は拒絶されるので、上記した主たる特徴の如く、正規なアクセス者Bによるアクセス要求であるか否かを確実に認証することが可能になる。

【0090】

[システムの構成(実施例1)]

続いて、図2を用いて、実施例1に係るアクセス制御システムの構成を説明する。図2は、実施例1に係るアクセス制御システムの構成を示す図である。

【0091】

同図に示すように、このアクセス制御システムは、管理者端末1と、アクセス者端末2と、アクセス処理サーバ10とを、ネットワーク(管理者IP網5、アクセス者IP網6、インターネット7、LAN8、ルータR、ファイアウォールFWなどによって形成される通信網)を介して相互に通信可能に接続して構成される。以下に、各装置の役割や構成を説明する。

【0092】

[管理者端末(実施例1)]

このうち、管理者端末1は、少なくとも電子メールソフトやWebブラウザ等の通信ソフトがインストールされた、既知のパーソナルコンピュータやワークステーション、家庭用ゲーム機、インターネットTV、PDA、あるいは携帯電話やPHSの如き移動体通信端末などである。より詳細には、管理者端末1は、管理者Aが利用する端末であり、主として、ログイン要求メッセージ(図6参照)をアクセス処理サーバ10に送信する役割、アクセスURLの生成要求メッセージ(図7参照)をアクセス処理サーバ10に送信する役割、アクセスURLの生成応答メッセージ(図8参照)をアクセス処理サーバ10から受信する役割などを有する。

【0093】

[アクセス者端末(実施例1)]

また、アクセス者端末2は、管理者端末1と同様、少なくとも電子メールソフトやWebブラウザ等の通信ソフトがインストールされた、既知のパーソナルコンピュータやワークステーション、家庭用ゲーム機、インターネットTV、PDA、あるいは携帯電話やPHSの如き移動体通信端末などである。より詳細には、アクセス者端末2は、アクセス者Bが利用する端末であり、主として、アクセスURLの生成通知メール(図9参照)をアクセス処理サーバ10から受信する役割、アクセスURLによるアクセス要求メッセージ(図10参照)をアクセス処理サーバ10に送信する役割、認証情報であるパスワードの通知メール(図11参照)をアクセス処理サーバ10から受信する役割、パスワードが入力された認証要求メッセージ(図12参照)をアクセス処理サーバ10に送信する役割、リソースが開示されたリソース開示メッセージ(図13参照)をアクセス処理サーバ10から受信する役割などを有する。

【0094】

[アクセス処理サーバ(実施例1)]

また、アクセス処理サーバ10は、Web上のリソース開示サービスを提供するサーバ装置であり、本発明に密接に関連するものとして、図2に示すように、通信部11と、管理者情報テーブル12と、管理者認証部13と、発行鍵記憶部14と、URL生成部15と、リソース管理部21と、通知判定部22と、認証情報通知部23と、認証情報テーブル24と、アクセス制御部25とを備える。なお、URL生成部15は特許請求の範囲に記載の「アクセスコード生成手段」に対応し、通知判定部22および認証情報通知部23は同じく「認証情報通知手段」に対応し、認証情報テーブル24は同じく「認証情報記憶手段」に対応し、アクセス制御部25は同じく「アクセス制御手段」に対応する。

【0095】

このうち、通信部21は、いわゆるSMTP(SimpleMailTransferProtocol)やHTTP(HyperTextTransferProtocol)等の通信プロトコルに従って、発信者端末2等との間における通信を制御する処理部である。具体的には、管理者端末1からログイン要求メッセージ(図6参照)やアクセスURL生成要求メッセージ(図7参照)を受信する処理、アクセスURL生成応答メッセージ(図8参照)を管理者端末1に送信する処理、アクセス者端末2からアクセスURLによるアクセス要求メッセージ(図10参照)やパスワードが入力された認証要求メッセージ(図12参照)を受信する処理、アクセスURL生成通知メール(図9参照)や認証情報通知メール(図11参照)、リソース開示メッセージ(図13参照)をアクセス者端末2に送信する処理などを実行する。

【0096】

管理者情報テーブル12は、管理者Aに係る情報を記憶する記憶手段(データベース)であり、具体的には、図3に例示するように、各管理者AのユーザIDに対応付けて、管理者認証用のパスワード、リソースの格納場所を示すパス名を記憶して構成される。

【0097】

管理者認証部13は、管理者AがアクセスURLの生成を要求し得る正当なユーザであるか否かを認証する処理部である。具体的には、管理者端末1からログイン画面(図8参照)で入力された情報からなるログイン要求メッセージを受信した場合に、当該要求メッセージに含まれる管理者IDおよびパスワードが管理者情報テーブル11に対応付けて記憶されているか否かを確認する。その結果、管理者認証が成功すれば、その旨を後述するURL生成部15に受け渡し、管理者認証が失敗すれば、その旨のメッセージを管理者端末1に対して応答する。

【0098】

発行鍵記憶部14は、アクセスURLの生成に用いる発行鍵(秘密鍵)を記憶する手段であり、この発行鍵は、後述する通知判定部22によるアクセスURLの復号化においても検証鍵として用いられる。なお、鍵としては共通鍵または公開鍵を適宜用いることができる。

【0099】

URL生成部15は、管理者認証部12によって管理者認証が成功した場合に、発行鍵記憶部14に記憶された発行鍵を用いてアクセスURLを生成する処理部である。なお、かかるアクセスURLの生成処理については後に図14を用いて詳述する。

【0100】

リソース管理部21は、各管理者Aが所有するリソース(ファイル)を記憶して管理する記憶手段(データベース)である。なお、管理者Aは管理者端末1からアクセス処理サーバ10にアクセスして、リソース管理部21に記憶される自らのファイルを追加、編集、削除等することができるようにしてもよい。

【0101】

通知判定部22は、アクセス者端末2からアクセスURLによるアクセス要求を受け付けた場合に、アクセスURLに含まれる有効条件Cを判定することで、アクセス者Bに認証情報(パスワード)を通知するか否かを判定する処理部である。なお、かかる認証情報の通知判定処理については後に図15を用いて詳述する。

【0102】

認証情報通知部23は、通知判定部22によって認証情報の通知が認められた場合に、アクセスURLに含まれるアクセス許可者アドレス宛に認証情報を通知する処理部である。なお、かかる認証情報の通知処理については後に図16を用いて詳述する。

【0103】

認証情報テーブル24は、アクセス許可者アドレス宛に通知される認証情報を記憶する記憶手段(データベース)であり、具体的には、図4に例示するように、アクセス者端末2に送信される認証ページ(図12参照)に含まれるセッションIDと、アクセス許可者アドレス宛に通知される認証情報と、アクセス者によるアクセスが許可されるリソースを示すリソース識別子とを対応付けて記憶して構成される。

【0104】

アクセス制御部25は、アクセス者端末2から認証ページ(図12参照)を通じて認証情報を受け付け、当該認証情報と認証情報通知部23によってアクセス許可者アドレス宛に通知した認証情報とが対応することを条件にアクセス者Bによるアクセスを許可する処理部である。なお、かかるアクセス制御処理の詳細については後に図17を用いて詳述する。

【0105】

[URL生成要求からアクセス結果受信に至る処理の流れ(実施例1)]

次に、図5を用いて、URL生成要求からアクセス結果受信に至る処理の流れを説明する。図5は、管理者AによるURL生成要求からアクセス者Bによるアクセス結果受信に至る処理の流れを示すシーケンス図である。

【0106】

同図に示すように、管理者端末1からアクセス処理サーバ10に対してアクセス要求メッセージが送信されると(ステップS501)、アクセス処理サーバ10は、図6に例示するような「ログインページ」からなる応答メッセージを管理者端末1に送信する(ステップS502)。

【0107】

続いて、管理者端末1において「ログインページ」に対して管理者IDおよびパスワードが入力され、これらの入力情報からなるログイン要求メッセージ(図6参照)がアクセス処理サーバ10に送信されると(ステップS503)、アクセス処理サーバ10は、当該要求メッセージに含まれる管理者IDおよびパスワードが管理者情報テーブル12に対応付けて記憶されているか否かを認証する(ステップS504)。なお、管理者認証としては、上記したようなパスワード認証に限られず、ディジタル証明証など、他のあらゆる認証方式(例えば、本発明で採用するアクセスURLによる認証)を採用してもよい。

【0108】

その結果、管理者認証が成功すれば(管理者IDおよびパスワードが管理者情報テーブル12に対応付けて記憶されている場合)、アクセス処理サーバ10は、図7に例示するような「アクセスURL発行ページ」からなる応答メッセージを管理者端末1に送信する(ステップS505)。一方、管理者認証が失敗すれば(管理者IDおよびパスワードが管理者情報テーブル12に対応付けて記憶されていない場合)、アクセス処理サーバ10は、その旨を管理者端末1に対して応答する。

【0109】

そして、管理者端末1で「アクセスURL発行ページ」に対して、アクセス許可者アドレス(アクセスが許可されるアクセス者のメールアドレス)、リソース識別子(アクセスを許可するリソースを識別するための識別子)および有効条件C(アクセスを許可する有効期間)が入力され、これらの入力情報からなるアクセスURL生成要求メッセージ(図7参照)がアクセス処理サーバ10に送信されると(ステップS506)、アクセス処理サーバ10は、アクセスURLを生成する(ステップS507)。具体的には、アクセス許可者アドレス、リソース識別子および有効条件Cを発行鍵記憶部14に記憶された発行鍵によって暗号化して得られる文字列を「パス名部分」とするURLアドレスを生成する。なお、かかるアクセスURLの生成処理については図14を用いて後に詳述する。

【0110】

続いて、アクセス処理サーバ10は、生成したアクセスURLを含んだアクセスURL生成応答メッセージ(図8参照)を管理者端末1に送信する(ステップS508)。さらに、アクセス処理サーバ10は、アクセス許可者アドレスを宛先とし、生成されたアクセスURLを含んだアクセスURL生成通知メール(図9参照)を生成し、これをアクセス許可者のアクセス端末2に送信する(ステップS509)。なお、アクセス者端末2では、図9に例示したような生成通知メールの内容がモニタ等に出力されるが、このメール上でアクセスURLがキーボードやマウスを介してアクセス者Bによって指定されると、アクセス者端末2は、指定されたアクセスURLを所定の記憶部(いわゆるWebブラウザソフトのブックマーク)に登録する。

【0111】

その後、アクセス者端末2は、アクセス者の指示に応じて、若しくは、所定時間ごと定期的に、上記で取得したアクセスURLによるアクセス要求メッセージ(図10参照)をアクセス処理サーバ10に送信する(ステップS510)。そして、アクセス処理サーバ10は、アクセスURLを発行鍵記憶部14の発行鍵によって復号化して、アクセス許可者アドレス、リソース識別子および有効条件C(有効期間)を取り出し、かかる有効条件Cを判定することで、アクセス者Bに認証情報(パスワード)を通知するか否かを判定する(ステップS511)。なお、かかる認証情報の通知判定処理については後に図15を用いて詳述する。

【0112】

かかる通知判定処理によって認証情報の通知が認められた場合には、アクセス処理サーバ10は、アクセスURLに含まれるアクセス許可者アドレス宛に認証情報を通知する(ステップS512)。具体的には、アクセスURLから取り出したアクセス許可者アドレスを宛先アドレスとし、かつ、乱数を用いて生成した認証情報(パスワード)を本文に記載したメール(図11参照)を発信する。なお、かかる認証情報の通知処理については後に図16を用いて詳述する。

【0113】

続いて、アクセス処理サーバ10は、アクセス者端末2から認証ページ(図12参照)を通じてパスワードを受け付け(ステップS513およびS514)、当該パスワードとアクセス許可者アドレス宛に通知したパスワードとが対応することを条件にアクセス者Bによるアクセスを許可し、リソース開示メッセージ(図13参照)をアクセス者端末2に送信する(ステップS515)。なお、かかるアクセス制御処理の詳細については後に図17を用いて詳述する。

【0114】

[アクセスURLの生成処理(実施例1)]

次に、図14を用いて、アクセス処理サーバ10によるアクセスURL生成処理(図5に示したステップS507に対応する処理)を説明する。図14は、かかるアクセスURL生成処理の詳細を示すフローチャートである。

【0115】

同図に示すように、アクセス処理サーバ10において、アクセス者端末2からアクセスURL生成要求メッセージ(図7参照)を受信し、アクセス許可者アドレス、リソース識別子および有効条件CがURL生成部15に入力されると、URL生成部15は、アクセス許可者アドレス(例えば「tanaka@somewhere.ne.jp」)の最後尾に区切り文字としてのストローク“|”を追加してデータAを生成する(ステップS1401)。

【0116】

また、URL生成部15は、リソース識別子(例えば「/suzuki/private_schedule.txt」)を文字列データとしてデータAの後ろに付加し、さらに最後尾に区切り文字としてのストローク記号“|”を追加する(ステップS1402)。なお、管理者Aから受け付けたリソース識別子が管理者情報テーブル12に登録されていない場合には、その旨を管理者端末1に応答してアクセスURLの生成要求を拒絶する。

【0117】

さらに、URL生成部15は、有効条件Cから下記のような1ビットの制御コード(データB)を生成する(ステップS1403)。すなわち、有効条件Cとして有効期間が指定されている場合にはデータBを「1」とし、有効期間が指定されていない場合には、データBを「0」とする。なお、図7に例示した「アクセスURL発行ページ」では、「数字」および「年、月または日」を指定することで、発行期間を入力するようにしている。

【0118】

そして、URL生成部15は、上記のステップS1403で有効期間が指定された場合には、有効期間の満了日を2004年1月1日から数えて日単位で数値化し、その日数を13ビットの整数値として符号化してデータB1を生成し、このデータB1をデータBの最後尾に追加する(ステップS1404)。

【0119】

その後、URL生成部15は、上記のステップS1402で得られたデータAおよびステップS1404で得られたデータBを連結してなるデータを発行鍵記憶部14の発行鍵で暗号化し、この暗号化データをBASE32符号化して得られる符号化データを、アクセス処理サーバ10のサーバURL(例えば「http://authenticationServer.co.jp/」)の最後尾に追加することでアクセスURLを生成する(ステップS1405)。

【0120】

なお、アクセス処理サーバ10は、上記したURL生成処理によって生成したアクセスURLを含んだアクセスURL生成応答メッセージ(図8参照)を管理者端末1に送信するとともに、アクセス許可者アドレスを宛先とし、アクセスURLを含んだアクセスURL生成通知メール(図9参照)をアクセス許可者のアクセス端末2に送信する。

【0121】

[認証情報の通知判定処理(実施例1)]

続いて、図15を用いて、アクセス処理サーバ10による認証情報の通知判定処理(図5に示したステップS511に対応する処理)を説明する。図15は、かかる通知判定処理の詳細を示すフローチャートである。

【0122】

同図に示すように、アクセス処理サーバ10において、アクセス者端末2からアクセスURLによるアクセス要求メッセージ(図10参照)を受信し、アクセスURLが通知判定部22に入力されると、通知判定部22は、アクセスURLから以下のようにしてデータを復元する(ステップS1501)。すなわち、同図に示すように、アクセスURLをBASE32復号化して得られるデータをさらに発行鍵記憶部14の発行鍵で復号して「データX」を復元し、また、かかるデータXの先頭から2番目にあるストローク“|”までを「データA」として復元し、さらに、データXの先頭から2番目にあるストローク“|”以降を「データB」として復元する。

【0123】

その上で、通知判定部22は、アクセスURLに含まれる有効条件Cを判定することで、アクセス者Bに認証情報(パスワード)を通知するか否かを判定する(ステップS1502)。具体的には、データBの先頭ビットが「1」の場合(有効期間が指定されている場合)、先頭ビットに続く13ビットを整数値とみなして得られる数(日数)を2004年1月1日に加算して有効期間の満了日を算出する。そして、現在の日付が満了日を過ぎているか否かを判定し、満了日を過ぎていない場合には、以下に示すステップS1503の処理に進むが、満了日を過ぎている場合には、その旨を記載した応答メッセージ(認証情報の通知が不可である旨を記載したページ)をアクセス者端末2に送信して通知判定処理を終了する。

【0124】

さらに、通知判定部22は、現在の日付が満了日を過ぎていない場合(もしくは、有効期間が指定されていない場合)には、アクセスURLからアクセス許可者アドレスおよびリソース識別子を取得する(ステップS1503)。具体的には、データAの先頭から1番目にあるストローク“|”までのデータをアクセス許可者アドレスとして取得するとともに、データAの先頭から1番目にあるストローク“|”以降のデータをリソース識別子として取得する。なお、通知判定部22は、取得したアクセス許可者アドレスおよびリソース識別子を、通知判定結果(通知OK)とともに認証情報通知部23に出力する。

【0125】

[認証情報の通知処理(実施例1)]

続いて、図16を用いて、アクセス処理サーバ10による認証情報(パスワード)の通知処理(図5に示したステップS512に対応する処理)を説明する。図16は、かかる認証情報通知処理の詳細を示すフローチャートである。

【0126】

同図に示すように、アクセス処理サーバ10において、図15に示した通知判定処理で通知OKが判定され、アクセスURLから取得したアクセス許可者アドレスおよびリソース識別子が認証情報通知部23に入力されると、認証情報通知部23は、認証情報(パスワード)およびセッションIDを生成する(ステップS1601)。具体的には、乱数アルゴリズムを用いてランダムにパスワード(例えば、6桁の数字列)を生成するとともに、生成した認証情報の通知手続を一意に特定するセッションID(例えば、生成順にインクリメントされる8桁の数字列)を生成する。

【0127】

そして、認証情報通知部23は、上記のステップS1601で生成したパスワードおよびセッションIDと、図15に示した通知判定処理で取得したリソース識別子とを、認証情報テーブル24に対応付けて登録する(ステップS1602)。なお、認証情報通知部23は、この処理に続いて、認証情報テーブル24に登録したセッションIDをアクセス制御部25に出力する。

【0128】

さらに、認証情報通知部23は、図15に示した通知判定処理で取得したアクセス許可者アドレスを宛先アドレスとし、かつ、上記のステップS1601で生成したパスワードを本文に記載した認証情報通知メール(図11参照)を作成して発信する(ステップS1603)。なお、アクセスURLを用いてアクセス処理サーバ10にアクセス要求してきたアクセス者Bがアクセス許可者であるならば、つまり、アクセス者Bのアクセス者端末2に設定されているアドレスがアクセスURLに含まれるアクセス許可者アドレスであるならば、アクセス者Bは、上記のステップS1603で発信された認証情報通知メールを自己のアクセス者端末2で受信することができる。

【0129】

[アクセス制御処理(実施例1)]

続いて、図17を用いて、アクセス処理サーバ10によるアクセス制御処理(図5に示したステップS513〜S515に対応する処理)を説明する。図17は、かかるアクセス制御処理の詳細を示すフローチャートである。

【0130】

同図に示すように、アクセス処理サーバ10において、図16に示した認証情報通知処理で生成されたセッションIDがアクセス制御部25に入力されると、アクセス制御部25は、セッションIDがHIDDENパラメータとして埋め込まれた認証ページ(図12参照)をアクセス者端末2に送信して、アクセス者Bによるパスワードの入力を受け付ける。

【0131】

続いて、アクセス者端末2において「認証ページ」に対してパスワードが入力され、かかるパスワードおよびセッションIDを含んだ認証要求メッセージ(図12参照)をアクセス者端末2から受信すると、アクセス制御部25は、アクセス者Bが正規のアクセス者(アクセス許可者)であるか否かを認証する(ステップS1701)。具体的には、受信した認証ページに含まれるセッションIDおよびパスワードが認証情報テーブル24に対応付けて記憶されているか否かを認証する。

【0132】

その結果、アクセス者Bの認証が成功すれば(セッションIDおよびパスワードが認証情報テーブル24に対応付けて記憶されている場合)、アクセス制御部25は、以下に示すステップS1702の処理に進むが、アクセス者Bの認証が失敗すれば(セッションIDおよびパスワードが認証情報テーブル24に対応付けて記憶されていない場合)、その旨を記載した応答メッセージ(認証が失敗した旨を記載したページ)をアクセス者端末2に送信してアクセス制御処理を終了する。

【0133】

さらに、アクセス制御部25は、アクセス者Bの認証が成功した場合には、アクセス者Bによるアクセスを許可してアクセス結果をアクセス者端末2に送信する(ステップS1702)。具体的には、上記のセッションIDおよびパスワードに対応付けて記憶されているリソース識別子を認証情報テーブル24から読み出した後、このリソース識別子に対応するリソース(ファイル)をリソース管理部21から読み出してリソース開示ページ(図13参照)を作成し、作成したリソース開示ページをアクセス者端末2に送信する。

【0134】

[実施例1の効果等]

上述してきたように、実施例1によれば、アクセスURLを不正に入手した第三者がアクセスを要求しても、正規なアクセス者であるアクセス許可者のアドレス宛に対してのみ認証情報(パスワード)が通知され、不正なアクセス者には認証情報が通知されず、かかる不正なアクセス要求は拒絶されるので、正規なアクセス者によるアクセス要求であるか否かを確実に認証することが可能になる。

【0135】

また、実施例1によれば、アクセス者によるアクセス要求に応じて認証情報を払い出すので、アクセス者は認証情報を継続的に覚えておく必要がなく、アクセス者が認証情報を忘れてしまうことも少なくなるので、アクセス者およびサービス提供者の負担を軽減することが可能になる。さらに、アクセス者は認証情報をメモ書き等で継続的に書き留めておく必要性もなくなるので、第三者に認証情報が漏洩する危険性を軽減することも可能になる。

【0136】

また、実施例1によれば、アクセスURLを生成する度にアクセスURLをデータベースに蓄積することはしないので、アクセスURLによってシステムの記憶リソースを消費することなくアクセス者の認証を行うことが可能になる。さらに、鍵を用いてアクセスURLを生成するので、悪意の第三者によるアクセスURLの不正な生成や改ざんを困難にし、安全性の高いアクセス制御を実現することが可能になる。

【0137】

また、実施例1によれば、アクセス許可者のアドレスそのものを含んだアクセスURLを生成するので、アクセス者のアドレスを記憶するデータベースを全く不要にすることができ、この点で記憶リソースの消費を抑制することが可能になる。

【0138】

また、実施例1によれば、アクセスURLから取得した有効条件を満たすことを条件に認証情報を通知するので、アクセス者認証とは別観点からアクセスの有効条件(アクセスを認可するための条件)を別途要求することができ、かかる有効条件を満たさない不正なアクセスを事前に排除することが可能になる。また、アクセスURLを生成する度に有効条件をデータベースに蓄積するのではなく、有効条件に係る情報(有効条件そのもの)をアクセスURLに含めるので、上記のようなデータベースを必要とすることなく不正なアクセスを排除することが可能になる。

【0139】

また、実施例1によれば、アクセス許可者のメールアドレスをアクセス許可者のアドレスとして認証情報を通知するので、アクセスURLの受け付けから時間をおくことなく、アクセス許可者は認証情報を早急に取得することが可能になる。

【0140】

また、実施例1によれば、アクセス者からアクセスURLおよび認証情報を受け付ける通信経路(HTTPによる通信経路)とは異なる通信経路(SMTPによる通信経路)を用いるメールアドレス宛に認証情報を通知するので、同一の通信回路を用いる場合に比較して認証情報の漏洩に対して高い安全性を実現することが可能になる。

【0141】

また、実施例1によれば、アクセス者からのアクセス要求を受け付ける度に認証情報を無作為に生成して通知するので、悪意の第三者による認証情報の解析を困難にし、安全性の高いアクセス制御を実現することが可能になる。

【0142】

また、実施例1によれば、セッションIDおよび認証情報を対応付けて認証情報テーブル25に登録するとともに、セッションIDを含んだ認証ページを通じてアクセス者から認証情報を受け付けるので、複数のアクセス要求を同時期に処理して複数のアクセス者から同時期に認証情報を受け付ける場合でも、複数のアクセス認証をそれぞれ確実に行うことが可能になる。

【0143】

また、実施例1によれば、アクセスURLを生成する度にアクセスURLおよびアクセス先アドレス(リソース識別子)をデータベースに蓄積するのではなく、リソース識別子をアクセスURLに含めるので、上記のようなデータベースを必要とすることなくアクセス先を特定することが可能になる。

【0144】

また、実施例1によれば、アクセス先のリソースを特定するためのファイル名をリソース識別子とするので、フォルダ名やディレクトリ名をリソース識別子とする場合に比較して、アクセス先のリソース(ファイル)を固定することが可能になる。

【実施例2】

【0145】

さて、これまで実施例1に係るアクセス制御システムについて説明したが、本発明は上述した実施例以外にも、種々の異なる形態にて実施されてよいものである。そこで、以下では実施例2に係るアクセス制御システムとして、種々の異なる実施例を(1)〜(16)に区分けして説明する。

【0146】

(1)アドレス識別子を含んだアクセスURL

例えば、上記の実施例では、アクセス許可者のメールアドレスそのものを含んだアクセスURLを生成する場合を説明したが、本発明はこれに限定されるものではなく、図18および図19に例示するように、アクセス許可者のメールアドレスおよび当該メールアドレスを一意に識別するためのアドレス識別子(例えば、ユーザ名、ユーザ番号など)を対応付けてデータベース(アドレス記憶部)に記憶する一方で、かかるアドレス識別子をアクセスURLに含めるようにしてもよい。

【0147】

この場合には、認証情報の通知処理に際して、アクセスURLから取り出されたアドレス識別子に対応するメールアドレスをアドレス記憶部から読み出し、かかるメールアドレス宛に認証情報を通知する。このように、アクセス許可者のアドレスを識別するためのアドレス識別情報をアクセスURLに含め、アドレスそのものはアドレス識別情報に対応付けてデータベースに記憶することにすれば、アドレスそのものをアクセスURLに含める場合に比較してアクセスURLに含める情報量を少なくすることが可能になる。

【0148】

また、アクセスURLの生成後にアドレスを変更したいような場合でも、アクセスURLを新たに生成することなく、データベースに記憶されたアドレスを変更するだけでよく、アクセスURLを継続して利用することが可能になる。なお、アドレス識別情報およびアドレスを対応付けて記憶するデータベースは必要であるが、アクセスURLを生成する度にアドレス等をデータベースに新たに蓄積するわけではないので(つまり、あるユーザに対してアドレス識別情報が同じである複数のアクセスURLを生成する場合でも、アドレス識別情報およびアドレスの対応付けを一つだけデータベースに記憶しておけばよいだけであるので)、この点においても記憶リソースの消費を抑制することが可能になる。

【0149】

(2)アクセス者に対するアドレスの問い合わせ

また、上記の実施例では、認証情報の通知判定において有効条件のみを判定する場合を説明したが、本発明はこれに限定されるものではなく、図20に例示するように、認証情報の通知判定においてアクセス者Bから自身のアドレス(アクセス許可者アドレスとしてアクセスURLに埋め込まれているだろうアドレス)を受け付け、かかるアドレスも用いて通知判定を行うようにしてもよい。

【0150】

この場合には、認証情報の通知判定において、図20に例示するような画面を通じてアクセス者Bから受け付けたアドレスと、アクセスURLから取得したアクセス許可者アドレスとが一致するか否かを判定し、両者が一致することも条件にして認証情報の通知を認める。

【0151】

このように、認証情報を通知に先立ってアクセス者からアドレスを受け付け、当該アドレスがアクセスコードから取得するアドレスに対応することを条件に認証情報を通知することにすれば、アクセス許可者アドレスさえも知らないような不正なアクセス者を事前に排除することが可能になる。また、アクセス許可者アドレスを秘密状態にしておけば、認証情報の通知を受けるアクセス者端末2(例えば、アクセス許可者のアドレスが携帯メールアドレスである場合には携帯電話端末)を盗まれたとしても、かかるアクセス者端末2に対する認証情報の通知を防ぐことができ、不正なアクセス要求を確実に拒絶することが可能になる。

【0152】

(3)アドレスのハッシュ値を含んだアクセスURL

また、上記の実施例では、アクセス許可者アドレスそのものを含んだアクセスURLを生成するか、データベースに記憶されたアクセス許可者アドレスに対応するアドレス識別子を含んだアクセスURLを生成する場合を説明したが、本発明はこれに限定されるものではなく、図21に例示するように、アクセス許可者アドレスのハッシュ値を含んだアクセスURLを生成するようにしてもよい。

【0153】

この場合には、認証情報の通知判定において、アクセスURLからアクセス許可者アドレスのハッシュ値を取り出すとともに、図20に例示するような画面を通じてアクセス者Bから受け付けたアドレスについてハッシュ値を求め、両者のハッシュ値が一致するか否かを判定し、両者が一致することも条件にして認証情報の通知を認める。そして、認証情報の通知処理において、アクセス者Bから受け付けたアドレス宛に認証情報を通知する。

【0154】

このように、アクセス許可者のアドレスそのものをアクセスURLに含めるのではなく、アドレス識別情報およびアドレスを対応付けてデータベースに記憶するのでもなく、アドレスの検証コード(少なくともアドレスから生成されるハッシュ値など)を含んだアクセスURLを生成することにすれば、アドレス識別情報やアドレスの漏洩を防ぐとともに、上記のようなデータベースを用いることなくアクセスURLに含める情報量を少なくすることが可能になる。

【0155】

また、このように、アドレスそのものをアクセスURLに含めることなく、これをデータベースに記憶することもしない場合でも、アクセス者から受け付けたアドレス宛に無条件で認証情報を通知するのではなく、かかるアドレスの暗号化データがアクセスURLに含まれる暗号化データに対応することを条件に認証情報を通知するので、不正なアクセス者を事前に排除することが可能になる。

【0156】

(4)複数のアクセス許可者アドレス

また、上記の実施例では、一つのアクセス許可者アドレスを含んだアクセスURLを生成する場合を説明したが、本発明はこれに限定されるものではなく、図22に例示するように、複数のアクセス許可者アドレス、複数のアドレス識別子、複数のハッシュ値、または、グループID(複数のアクセス許可者アドレスに対応付けられるグループID)を含んだアクセスURLを生成するようにしてもよい。

【0157】

この場合には、認証情報の通知処理において、アクセスURLから取得される複数のアクセス許可アドレス宛にそれぞれ認証情報を通知するようにしてもよいが、本発明は必ずしもこれに限定されるものではなく、図20に例示した画面を通じてアクセス者Bからアドレスを受け付け、アクセスURLから取得した複数のアクセス許可者アドレス(もしくはアドレスのハッシュ値)のなかにアクセス者Bから受け付けたアドレス(もしくはアドレスのハッシュ値)があることを条件にして、このアクセス者Bから受け付けたアドレス宛にのみ認証情報を通知するようにしてもよい。

【0158】

このように、アクセスURLから複数のアドレス(例えば、複数のアクセス許可者が有する各アドレス、一人のアクセス許可者が有する複数のアドレス)が取得される場合に、複数のアドレス宛に認証情報を通知するのではなく、アクセス者Bから受け付けたアドレスが複数のアドレスのいずれかに対応することを条件に当該対応するアドレス宛に認証情報を通知することにすれば、不正なアクセス者を事前に排除することだけでなく、必要なアドレス宛に対してのみ無駄なく認証情報を通知することが可能になる。

【0159】

(5)有効条件C

また、上記の実施例では、アクセス者Bのアクセスが許可される有効期間を有効条件Cとして指定する場合を説明したが、本発明はこれに限定されるものではなく、例えば、アクセスが許可される期限(例えば○年○月○日まで)、アクセスが許可される時間(例えば○時から○時まで)、アクセスが許可される回数(例えば○回。この場合にはアクセスの履歴をデータベースで管理し、かかるデータベースを参照しつつ有効条件を判定する。)など、他の有効条件Cを指定するようにしてもよい。

【0160】

言い換えれば、図23に例示するように、アクセス許可期間、アクセス許可期限、アクセス許可時間、アクセス許可回数もしくはこれらの組合せを、有効条件Cとして含んだアクセスURLを生成するようにしてもよい。このように、アクセスが許可される期間、時間、回数若しくはこれらの組み合わせを有効条件とすれば、確実なアクセス認証だけでなく、有効期間、有効時間、有効回数の観点から実用的なアクセス認可を実現することが可能になる。

【0161】

(6)アクセスURLの無効化

また、上記の実施例では、一旦生成されたアクセスURLが半永久的に有効である場合を説明したが、本発明はこれに限定されるものではなく、既に生成されたアクセスURLを無効化することで、アクセスURLが無効化されていないことも条件にして認証情報の通知判定を行うようにしてもよい。すなわち、この場合には、無効化されるアクセスURLを特定するための情報を記憶する無効化テーブルをさらに備え、認証情報の通知判定処理において、アクセス者から受け付けたアクセスURLが無効化されたものであるか否かを無効化テーブルに基づいてさらに判定し、無効化されていないことを条件に認証情報の通知処理を実行する。

【0162】

ここで、アクセスURLを無効化する手法としては、図24に例示するように、無効化対象のアクセスURLそのものを無効化テーブルに登録しておき、アクセス者から受け付けたアクセスURLが無効化テーブルに登録されていれば、認証情報の通知不可とする手法や、アクセスURLの生成に係る情報(すなわち、アクセス許可者アドレス、リソース識別子、有効条件もしくはこれらの組合せ)を無効化テーブルに登録しておき、アクセス者から受け付けたアクセスURLから抽出したアクセス許可者アドレス、リソース識別子、有効条件もしくはこれらの組合せが無効化テーブルに登録されていれば、認証情報の通知不可とする手法を採用することができる。

【0163】

さらに、同図に例示するように、アクセスURLに別途含まれる識別情報(例えば、生成要求者を一意に識別するための識別情報、生成要求の手続ごとに付与する識別情報もしくはこれらの組合せ)を無効化テーブルに登録しておき、アクセス者から受け付けたアクセスURLから抽出した識別情報が無効化テーブルに登録されていれば、認証情報の通知不可とする手法や、アクセスURLに別途含まれる生成情報(例えば、後に生成される程に値が大きく生成番号、生成日時もしくはこれらの組合せ)を無効化テーブルに登録しておき、アクセス者から受け付けたアクセスURLから抽出した生成情報が無効化テーブルに登録されていれば、認証情報の通知不可とする手法、アクセスURLに別途含まれる生成情報の範囲(例えば、生成番号の範囲、生成日時の範囲もしくは両者の範囲)を無効化テーブルに登録しておき、アクセス者から受け付けたアクセスURLから抽出した生成情報が無効化テーブルに登録されている生成情報の範囲に属せば、認証情報の通知不可とする手法などを採用することができる。

【0164】

このように、無効化されたアクセスURLによるアクセスを許可しないようにすれば、所定のアクセスURLが悪用されている等の理由から当該アクセスURLによるアクセスを停止したい場合には、かかるアクセスURLを無効化することで当該アクセスURLによるアクセスを後発的に拒絶することが可能になる。

【0165】

また、上記の実施例では、アクセス処理サーバに対して同時期に取得したアクセスURLによるアクセス要求をするアクセス者が複数いる場合でも、各アクセス者全員に通知判定処理および認証情報通知処理を行う場合を説明したが、本発明はこれに限定されるものではなく、アクセス者がアクセスを終了するまで、他のアクセス者のアクセスを無効にするようにしてもよい。

【0166】

具体的には、図32に示すように、アクセスを行ったアクセス者Aから受け付けたアクセスURL(http://XXX)を無効化テーブルに登録しておき、その後、アクセス者Bがアクセスを行って、当該アクセス者BのアクセスURL(http://XXX)が無効化テーブルに記憶されている場合は、アクセス者Bのアクセスに対して認証情報の通知処理を行わない。そして、アクセス者Aのアクセスが終了した場合には、無効化処理テーブルに登録されたアクセス者AのアクセスURLを削除し、その後も上記の処理を繰り返す。

【0167】

このように、アクセス者がアクセスを終了するまで、アクセスURLまたはアクセスURLから導出可能な所定の無効化情報に係る条件情報または前記アクセスコードに対応付けられた所定の無効化情報に係る条件情報を記憶するので、一度にアクセスできるアクセス者を一人に限定し、複数人が同時にアクセスすることを防止することが可能である。

【0168】

また、上記の実施例では、アクセスURLまたはアクセスURLに対応する情報を無効化テーブルに登録後、永続的に保持し続ける場合を説明したが、本発明はこれに限定されるものではなく、例えば、図33に示すように、無効化テーブルに登録されたアクセスURLに上述した有効条件に対応する有効期限が設定されている場合は、この設定されている有効期限までアクセスURLを保持し、有効期限経過後にそのアクセスURLを削除するようにしてもよい。

【0169】

このように、無効化テーブル内における有効期限経過後のアクセスURLを削除すれば、システムの継続的運用に伴って無効化データベースのエントリが増大していくのを防止することが可能になる。

【0170】

(7)認証情報

また、上記の実施例では、6桁の数字列からなる認証情報(パスワード)を生成する場合を説明したが、本発明はこれに限定されるものではなく、例えば、図25に記したように、任意の文字列からなるパスワードを生成するようにしてもよい。また、上記の実施例では、乱数アルゴリズムを用いてパスワードを生成する場合を説明したが、本発明はこれに限定されるものではなく、例えば、予め用意された複数のパスワードのなかからアクセス者Bに通知するパスワードを選択するようにしてもよい。

【0171】

また、上記の実施例では、パスワードとともにセッションIDを生成して両者を認証情報テーブル24に登録する場合を説明したが、本発明はこれに限定されるものではなく、例えば、図25に記したように、認証情報テーブル24を設けることなく、パスワードを含んだセッションIDを生成するようにしてもよい。すなわち、この場合には、アクセス制御処理において、認証ページからセッションIDを取り出した後に、このセッションIDからさらにパスワードを取り出し、このパスワードがアクセス者Bの入力したパスワードと一致するかを判定する。このように、認証情報を含んだセッションIDを生成することにすれば、セッションIDおよび認証情報を対応付けて記憶するデータベースを全く不要にすることができ、この点で記憶リソースの消費を抑制することが可能になる。

【0172】

また、上記の実施例では、セッションIDによって認証情報通知処理のトランザクションを特定する場合を説明したが、本発明はこれに限定されるものではなく、例えば、図25に記したように、タイムスタンプ入りのパスワードを生成することによって、セッションIDを不要にするようにしてもよい。すなわち、この場合には、アクセス制御処理において、アクセス者Bから受け付けたパスワードからタイムスタンプを取り出し、これが所定の時間範囲に属するか否かを判定する。なお、本発明では、上記したパスワード認証に限定されず、アクセス処理サーバ10とアクセス許可者との間で授受可能なパスワードであれば、如何なるパスワード認証を採用してもよい。

【0173】

(8)リソース識別子

また、上記の実施例では、リソース識別子としてファイル名を指定する場合を説明したが、本発明はこれに限定されるものではなく、図26に例示するように、ファイル名、フォルダ名、ディレクトリ名もしくはこれらの組合せ、さらには、所定のファイルを読み書きするためのコマンドを指定するようにしてもよい。

【0174】

ここで、フォルダ名やディレクトリ名をリソース識別子として指定した場合には、かかるフォルダ内やディレクトリ下にある全てのリソース(ファイル)を一度にアクセス者Bに開示するようにしてもよいが、本発明は必ずしもこれに限定されるものではなく、アクセス者によるアクセス対象の選択に応じて所定のリソース(ファイル)を開示するようにしてもよい。なお、かかる選択によってリソースを順次開示するような場合には、Webページに埋め込むセッションIDとしては同一のセッションIDを維持し、このセッションIDが認証情報テーブル25に記憶されていれば、同じく認証情報テーブル25に記憶されているフォルダ内やディレクトリ下に限ってアクセス許可を継続する。

【0175】

このように、フォルダ名やディレクトリ名をアクセス先アドレスとして指定すれば、アクセスURLの生成後にアクセス対象を変更したいような場合でも、アクセスURLを新たに生成することなく、フォルダ内やディレクトリ下にあるリソースを入れ替えるだけでよく、アクセスURLを継続して利用することが可能になる。すなわち、図27に例示するように、アクセス制御システムを、アクセス権の管理および制御を行うアクセス処理サーバ10と、コンテンツの管理および制御を行うコンテンツ管理サーバ30とに分離することができ、それぞれの変更が互いに影響を及ぼさなくなり、利便性を向上させることが可能になる。

【0176】

また、順次コンテンツを開示する場合には、セッションIDは認証時に用いていたものを用いなくても認証成功時に新たに作成してアクセス者に送信してもよいし、認証成功時のアクセス者の発IPアドレス等、発信者を一意に識別できるIDと認証結果を対応付けて記憶しておき、アクセス要求の発IPアドレスに基づいてアクセス制御することも可能である。さらに、セッションIDのかわりに認証結果およびコンテンツ識別子を発行鍵によって暗号化したセッション情報をアクセス者に送信することで認証情報テーブルにコンテンツ識別子を記憶しておくことなくアクセス制御を行うことができる。

【0177】

(9)アクセスURLの生成要求者

また、上記の実施例では、管理者AがアクセスURLの生成要求を行う場合を説明したが、本発明はこれに限定されるものではなく、例えば、アクセス者Bが管理者からキーワードを入手し、かかるキーワードを提示してアクセス者BがアクセスURLの生成要求を行うことで、アクセスURLを生成するようにしてもよい。なお、この場合には、アクセス処理サーバ10において、キーワードの認証を行うことで、アクセス者Bが管理者からアクセス許可者としてアクセスURLの生成を認められているかを認証する。

【0178】

(10)アクセスURLの通知

また、上記の実施例では、アクセス処理サーバ10が生成したアクセスURLをアクセス許可者に直接通知する場合を説明したが、本発明はこれに限定されるものではなく、生成したアクセスURLを管理者Aにのみ送信し、アクセス許可者は管理者AからアクセスURLを取得するようにしてもよい。

【0179】

また、上記の実施例では、アクセス者許可者がアクセスURLをメールによって取得する場合を説明したが、本発明は必ずしもこれに限定されるものではなく、例えば、ネットワーク上のホームページや掲示板でアクセスURLを別途公開すること、アクセスURLが記載された書類をアクセス許可者に郵送すること、アクセスURLをアクセス許可者に電話もしくは口頭で伝えることなど、オンラインであるかオフラインであるかを問わず、何らかの手段を介してアクセス許可者がアクセスURLを取得する態様であればよい。

【0180】

(11)アクセスURLの生成主体および検証主体

また、上記の実施例では、管理者Aでもアクセス者Bでもない第三者(サービスセンタ)がアクセスURLの生成および検証(認証情報の通知判定、認証情報の通知、アクセス制御)を行う場合を説明したが、本発明はこれに限定されるものではなく、管理者A(つまり管理者端末1)において、アクセスURLの生成および検証の全てまたは一部を行うようにしてもよい。このように、管理者AがアクセスURLの生成および検証を行うことにすれば、サービスセンタ側の負担を分散させることが可能になる。

【0181】

さらに、アクセスURLの生成は、サービスセンタや管理者Aに限定されるものではなく、例えば、アクセス許可者のアクセス端末2においてアクセスURLを生成し、これをサービスセンタや管理者端末1が検証するようにしてもよい。すなわち、この場合には、アクセス許可者の秘密鍵を用いてアクセスURLを生成し、サービスセンタや管理者端末1では、アクセス許可者の公開鍵を用いてアクセスURLを検証することになる。

【0182】

(12)アクセスURLに含まれる情報

また、上記の実施例では、アクセス許可者アドレス、リソース識別子および有効条件を含んだアクセスURLを生成する場合を説明したが、本発明はこれに限定されるものではなく、図28に記すように、アクセス許可者のアドレスに係る情報(例えば、アクセス許可者アドレス、アドレス識別子、アドレスのハッシュ値もしくはグループID)を少なくとも含んだアクセスURLであればよい。

【0183】

すなわち、かかるアドレスに係る情報の他に、有効条件に係る情報(有効条件、もしくは有効条件をDBに登録する場合には有効条件の識別子)、アクセス先に係る情報(アクセス先アドレス、もしくはアクセス先アドレスをDBに登録する場合にはアクセス先アドレスの識別子)もしくはこれらの組合せを含んだアクセスURLであってもよい。

【0184】

(13)アクセス許可者アドレス

また、上記の実施例では、アクセス許可者アドレスとしてメールアドレスを指定する場合を説明したが、本発明はこれに限定されるものではなく、図29に例示するように、PCメールアドレス(インターネットメールアドレス)、携帯メールアドレス(PHSメールアドレスも)、他のメッセージアドレス(SIPメッセージのアドレス)、固定電話番号、携帯電話番号、IP電話番号、内線電話番号もしくはこれらの組合せなど、認証情報の通知先となり得るアドレスであればよい。

【0185】

ここで、同一のアクセス許可者について複数のアドレスを指定したような場合には、複数のアドレス宛にパスワードが通知されるので、アクセス許可者によるパスワードの取得を確実にすることが可能になる。また、固定電話番号や内線電話番号などを指定することで、ユーザ端末(例えば携帯電話)の盗難によるパスワードの不正入手を回避することも可能になる。

【0186】

(14)アクセスコードの形式

また、上記の実施例では、URL形式のアクセスコードを用いる場合を説明したが、本発明はこれに限定されるものではなく、図30に例示するように、URI(UniformResourceIdentifier)形式、メッセージアドレス形式、電話番号形式、チケット形式、バーコード形式、各種のカード情報(例えば、カードの磁気情報、ICカードの内蔵情報)など、アクセスコードが表現可能な情報部材であれば、本発明を同様に適用することができる。

【0187】

より具体的には、メッセージアドレス形式の場合には、メールなどのメッセージでアクセス要求を受け取り、アクセス結果をメールなどで送信する。また、電話番号形式の場合には、かかる電話番号を接続先とするアクセス要求をアクセス者の電話端末から受け取り、アクセス結果をアクセス者の電話端末に回答する。さらに、バーコード形式の場合には、例えば、かかるバーコード付きの媒体(例えば、名刺やプリペイドカード)をバーコード読取装置(上記のアクセス処理サーバ10に対応する。)で読み取り、バーコード読取装置に接続された表示装置からアクセス結果を出力する。

【0188】

(15)アクセス制御の種類

また、上記の実施例では、リソースに対するアクセス制御として、情報開示(コンテンツ開示)に本発明を適用する場合を説明したが、本発明はこれに限定されるものではなく、例えば、図31に記すように、メッセージ転送、電話接続転送、本人認証(例えば入室管理における本人認証)など、あらゆるサービスにおいてアクセス者を認証する場合に適用することができる。

【0189】

すなわち、例を挙げると、電話接続転送サービスの場合には、電話番号形式のアクセスコードを接続先番号とする電話接続要求をアクセス者の電話端末から受け付け、アクセスコードから取り出したアクセス許可者アドレス宛にパスワードを通知し、このパスワードが電話端末から入力されることを条件に、アクセスコードから取り出したアクセス先アドレスの電話番号に電話接続要求を転送する。また、本人認証(例えば入室管理における本人認証)の場合には、入室制御装置において入室を要求するアクセス者のカードから磁気情報としてアクセスコードを読み出し、このアクセスコードから取り出したアクセス許可者アドレス宛にパスワードを通知し、このパスワードが入室制御装置に入力されることを条件に、アクセス者の入室を許可する。

【0190】

(16)システム構成等

また、上記の実施例で図示した各装置(特に、図2に例示したアクセス処理サーバ10)の各構成要素は機能概念的なものであり、必ずしも物理的に図示の如く構成されていることを要しない。すなわち、各装置の分散・統合の具体的形態は図示のものに限られず、例えば、アクセス処理サーバ10をアクセスURL生成処理、認証情報通知判定処理、認証情報通知処理、アクセス制御処理、リソース管理処理もしくはこれらの組合せごとに分離して構成するなど、各装置の全部または一部を、各種の負荷や使用状況などに応じて、任意の単位で機能的または物理的に分散・統合して構成することができる。さらに、各装置にて行なわれる各処理機能は、その全部または任意の一部が、CPUおよび当該CPUにて解析実行されるプログラムにて実現され、あるいは、ワイヤードロジックによるハードウェアとして実現され得る。

【0191】

また、上記の実施例で説明した各処理のうち、自動的におこなわれるものとして説明した処理の全部または一部を手動的におこなうこともでき、あるいは、手動的におこなわれるものとして説明した処理の全部または一部を公知の方法で自動的におこなうこともできる。この他、上記文書中や図面中で示した処理手順、制御手順、具体的名称、各種のデータやパラメータを含む情報(例えば、管理者情報テーブル12や認証情報テーブル24に記憶された情報等)については、特記する場合を除いて任意に変更することができる。

【0192】

なお、上記の実施例では、本発明を実現する各装置(管理者端末1、アクセス者端末2、アクセス処理サーバ10)を機能面から説明したが、各装置の各機能はパーソナルコンピュータやワークステーションなどのコンピュータにプログラムを実行させることによって実現することもできる。すなわち、本実施例1で説明した各種の処理手順は、あらかじめ用意されたプログラムをコンピュータ上で実行することによって実現することができる。そして、これらのプログラムは、インターネットなどのネットワークを介して配布することができる。さらに、これらのプログラムは、ハードディスク、フレキシブルディスク(FD)、CD−ROM、MO、DVDなどのコンピュータで読み取り可能な記録媒体に記録され、コンピュータによって記録媒体から読み出されることによって実行することもできる。つまり、例を挙げれば、実施例1に示したようなアクセス処理サーバ用プログラム(より詳細には、アクセスURL生成プログラム、認証情報通知判定プログラム、認証情報通知プログラム、アクセス制御プログラムなど)を格納したCD−ROMを配布し、このCD−ROMに格納されたプログラムを各コンピュータが読み出して実行するようにしてもよい。

【0193】

(17)認証成功後の継続的アクセス

また、上記の実施例では、アクセス者端末からアクセス要求が行われる度に認証情報を用いたアクセス制御処理を行う場合を説明したが、本発明はこれに限定されるものではなく、一度アクセスが許可された後、再度アクセスする際に、その許可されるアクセスを一意に特定するアクセスID(例えば、制御情報等の情報を所定の鍵によって暗号化したデータや制御情報等の情報に対して秘密鍵により生成した電子署名データを付加したもの)を用いて継続的にアクセスを制御するようにしてもよい。

【0194】

すなわち、アクセス者によるアクセスが許可された場合に、その許可されるアクセスを一意に特定するアクセスIDとそのアクセスに対する制御内容(有効期限、リソース識別子)を対応付けて記憶し、かかる記憶されたアクセスIDをアクセス者に通知し、かかる通知されたアクセスIDをアクセス者から受け付け、当該アクセスIDに対応付けて記憶されている制御内容に基づいてアクセス者のアクセスを継続して制御する。

【0195】

具体的には、アクセス者によるアクセスが許可された場合に、図34に示すように、アクセスID、有効期限およびリソース識別子を対応付けてアクセスIDテーブルに記憶し、アクセスIDをアクセス者に通知し、かかる通知されたアクセスIDをアクセス者から受け付ける。当該アクセスIDに対応付けてアクセスIDテーブルに記憶されている有効期限内であり、かつリソース識別子により特定されるリソース内であればアクセスを許可する。

【0196】

このように、アクセス者によるアクセスが許可された場合に、その許可されるアクセスを一意に特定するアクセスIDとそのアクセスに対する制御内容(有効期限、リソース識別子)を対応付けて記憶し、かかる記憶されたアクセスIDをアクセス者に通知し、かかる通知されたアクセスIDをアクセス者から受け付け、当該アクセスIDに対応付けて記憶されている制御内容に基づいてアクセス者のアクセスを継続して制御すれば、一度認証手続きを経て認証された後はアクセスIDによりアクセスが可能になるため、認証情報入力の手間を減らすことが可能である。

【0197】

また、上記の実施例では、アクセスIDとアクセスに対する制御内容(有効期限、リソース識別子)を対応付けて記憶して、継続的にアクセスを制御する場合について説明したが、アクセスID記憶時にアクセス者の発信元情報(IPアドレス、IPアドレスのハッシュ値、端末名等)をさらに取得して記憶し、アクセスIDによるアクセス要求受け付け時に、アクセスIDから得られる発信元情報と、アクセスIDを提示してアクセス要求を行ったアクセス者の発信元情報との比較を行い、両者が対応していることを条件に制御情報に従ったアクセス制御を実施してもよい。これにより、アクセスIDが第三者に漏洩した場合にも特定のアクセス者からのアクセスのみを受け付けるようにし、成りすましを防止することが可能である。

【0198】

また、上記の実施例では、アクセスIDとそのアクセスに対する制御内容(有効期限、リソース識別子)を対応付けて記憶して継続的にアクセスを制御する場合を説明したが、アクセスIDに制御情報や発信元情報を含めて継続的にアクセスを制御するようにしてもよい。具体的には、アクセス者によるアクセスが許可された場合に、図35に示すように、制御情報(有効期限、リソース識別子)や発信元情報を含めたアクセスIDを作成し、かかるアクセスIDをアクセス者に通知して、かかる通知されたアクセスIDをアクセス者から受け付け、かかるアクセスIDに含まれた制御情報や発信元情報に基づいてアクセス制御を行ってもよい。

【0199】

このように、アクセス者によるアクセスが許可された場合に、アクセスIDに含まれた制御情報や発信元情報に基づいてアクセス制御を行うので、認証結果の改ざんを防止しつつ、認証結果を記憶することが可能である。

【0200】

また、上記の実施例では、アクセスIDに制御情報を含めて継続的にアクセスを制御する場合を説明したが、アクセス者のアクセス元を一意に特定するアクセス元情報(例えば、IPアドレス、端末名等)を用いて継続的にアクセスを制御するようにしてもよい。具体的には、アクセス者によるアクセスが許可された場合に、図36に示すように、アクセス者のアクセス元情報および制御情報(有効期限、リソース識別子)を対応付けてアクセス元情報テーブルに記憶する。そして、アクセス者からアクセス要求を受け付けた場合に、アクセス要求に含まれたアクセス元情報を取得し、そのアクセス元情報に対応付けられた制御内容に基づいてアクセス制御を行ってもよい。

【0201】

(18)リバースプロキシ型

また、上記の実施例では、アクセス処理を行うアクセス処理サーバを備える場合を説明したが、本発明はこれに限定されるもではなく、認証情報通知およびアクセス制御を行ってアクセス者を認証する認証サーバとアクセス者に提供されるコンテンツを管理するコンテンツ提供サーバとを備えるようにしてもよい。

【0202】

具体的には、図37に示すように、認証成功後に(ステップS3705)、認証サーバがコンテンツ提供サーバからコンテンツを取得して(ステップS3706)、アクセス者に開示するようにする(ステップS3707)。つまり、図38に示すように、認証サーバにおけるアクセス制御処理において、コンテンツをコンテンツ管理部から取得するかわりに、コンテンツ提供サーバのURLを含んだコンテンツ識別子をもとに、コンテンツ提供サーバに要求を送信し、その応答としてコンテンツを取得すればよい。また、コンテンツ提供サーバが行うコンテンツ提供処理においては、認証サーバからコンテンツ識別子を含むコンテンツ要求を受け付けて、要求発信元が認証サーバであることを確認した上で(ステップS3801)、コンテンツを応答する(ステップS3802)。

【0203】

このように、アクセス者によるアクセスを許可する場合には、コンテンツ管理サーバからアクセス者に提供するコンテンツを取得して、コンテンツをアクセス者に開示するので、コンテンツ提供サーバは、認証サーバに対してのみコンテンツを提供する結果、コンテンツ提供サーバでのアクセス制御の設定を容易にすることが可能であり、また、複数のコンテンツ提供者からアクセス者に提供されたコンテンツを認証サーバが集中的に把握することにより、アクセス者に対して一括して課金を行うことが可能であり、また、アクセス履歴に応じた広告やリコメンドを提供することが可能である。

【0204】

(19)通知依頼型

また、上記の実施例では、アクセス処理を行うアクセス処理サーバを備える場合を説明したが、本発明はこれに限定されるものではなく、アクセス者を認証する認証サーバとアクセス者に提供されるコンテンツを管理するコンテンツ管理サーバとを備えて、認証情報通知とコンテンツ提供を別サーバにて行うようにしてもよい。

【0205】

具体的には、図39に示すように、認証サーバで行うアクセスURL生成処理よって生成されるアクセスURLに含めるサーバURLをコンテンツ提供サーバのURLにしておくことで、アクセス者からのアクセス要求をコンテンツ提供サーバで受け付ける(ステップS3901)。そして、アクセスURLを受け付けたコンテンツ提供サーバは、アクセスURLを認証サーバに送信してアクセスを許可された利用者への認証情報の通知を要求する(ステップS3902)。その後、認証サーバは、アクセスURLをもとに通知可否判断を行ったうえで(ステップS3903)、通知可と判断した場合には、以下に説明するように、認証情報通知処理を行う(ステップS3904)。

【0206】

図40に示すように、認証情報通知処理においては、まず認証情報を生成し(ステップS4001)、認証情報を含んだアクセス許可者アドレス宛のメールを作成して発信して(ステップS4002)、さらに、認証情報を含んだ認証情報応答をコンテンツ提供サーバへ送信する(ステップS4003)。

【0207】

その後、認証情報応答を受け付けたコンテンツ提供サーバは、アクセス者端末に対して認証ページを応答するためにアクセス応答処理を行う(ステップS3905)。かかるアクセス応答処理においては、図41示すように、まずセッションIDを作成する。そして、認証情報、セッションIDおよびコンテンツ識別子を認証情報テーブルに登録する。さらに、セッションIDを含んだ認証ページをアクセス者端末に送信する。以降の処理は、実施例1における認証サーバと同様である。

【0208】

このように、認証サーバは、コンテンツ管理サーバを介してアクセス者からアクセスコードを受け付け、コンテンツ管理サーバは、アクセス者によるアクセスを許可する場合には、前記コンテンツを前記アクセス者に開示するので、アクセス者へのコンテンツ提供をコンテンツ提供サーバが行うことで、認証サーバがコンテンツ提供をコンテンツ提供サーバが行う結果、認証サーバがコンテンツ提供を行う場合に比べて認証サーバへの負荷集中を防ぐことが可能である。また、認証情報の通知を認証サーバが行うので、コンテンツ提供者がアクセス者のアドレスに係る情報を知ることなく適切なアクセス制御ができるようになり、アクセス者の匿名性を確保することが可能である。

【0209】

また、上記の実施例では、アクセス処理を行うアクセス処理サーバを備える場合を説明したが、本発明はこれに限定されるものではなく、アクセス者を認証する認証サーバ、並びに、アクセス者に提供されるコンテンツを管理するコンテンツ管理サーバを備え、認証サーバでの認証結果に基づいてコンテンツ提供サーバが直接アクセス者にコンテンツを提供するようにしてもよい。

【0210】

具体的には図42に示すように、アクセス制御までの手順については実施例1と同様であるが、認証サーバにおけるアクセス制御処理は、図43に示すように、アクセス可否判定を行う。

【0211】

さらに、アクセス可と判断された場合には認証サーバは図44に示すような二次アクセスURL生成処理を行う。二次アクセスURL生成処理では、まずアクセス者端末のIPアドレスの最後尾に“|”を追加したデータをデータAとし(ステップS4401)、データAにコンテンツ識別子を文字列として付加してさらに最後尾に“|”を追加する(ステップS4402)。そして、現在の時刻を2004年1月1日0時0分から数えて分単位で数値化したデータをデータBとする(ステップS4403)。さらに、データAとデータBを連結してなるデータを発行鍵で暗号化し、この暗号化データをBASE32符号化して得られる符号化データをコンテンツ提供サーバURLの最後尾に追加することで、二次アクセスURLを作成する(ステップS4404)。

【0212】

認証サーバは、アクセス者に対して二次アクセスURLを応答として送信し、アクセス者にアクセスを促し、二次アクセスURLを受け付けたアクセス者の二次アクセスURLにアクセス要求を行う。図45にアクセス者から二次アクセスURLを受け付けたコンテンツ提供サーバのアクセス判定処理フローを示す。コンテンツ提供サーバは、アクセス者から二次アクセスURLを受け付けると、まず二次アクセスURLのコンテンツ提供サーバURLに続くデータを取得し、データTとする(ステップS4501)。そして、データT、アクセス者のIPアドレスRを認証サーバに送信して、認証結果とコンテンツ識別子を問い合わせる(ステップS4502)。認証サーバに問い合わせて得られた認証結果とコンテンツ識別子のうち、認証結果がOKであった場合にはアクセス判定結果をOKとし、認証結果がNGであった場合にはアクセス判定結果をNGとする(ステップS4503)。アクセス判定結果がOKの場合にはコンテンツ識別子に対応したコンテンツをコンテンツ提供サーバ内のコンテンツ管理部から取得し、アクセス者に開示する。

【0213】

一方、コンテンツ提供サーバからデータTとアクセス者のIPアドレスRを受け付けた認証サーバが認証結果、コンテンツ識別子を取得するために行う認証結果応答処理を図46に示す。

【0214】

まず、認証サーバは、二次アクセスURL中のコンテンツ提供サーバURL以降のデータTをBASE32復号して得られるデータをさらに発行鍵で復号化して得られるデータXを取得する(ステップS4601)。そして、データXの先頭から2番目の“|”までのデータをデータAとし、データXの先頭から2番目の“|”以降のデータをデータBとする。さらに、データAの先頭から1番目の“|”までのデータをデータGとし、先頭から1番目の“|”以降のデータをコンテンツ識別子として取得する(ステップS4602)。

【0215】

次に、データGとIPアドレスRを比較し(ステップS4603不一致)、一致しなかった場合は、認証結果をNGとする。一致した場合には(ステップS4603一致)、現在の時刻を2004年1月1日0時0分から数えて分単位で数値化したデータをデータCとして(ステップS4604)、データC−データBが0以上かつ30未満でなかった場合には(ステップS4605不成立)、認証結果をNGとし、0以上かつ30未満であった場合には(ステップS4605成立)、認証結果をOKとする。

【0216】

これにより、認証サーバは、アクセス者によるアクセスを許可する場合には、コンテンツ管理サーバにアクセスするための二次アクセスアドレスを生成し、その二次アクセスアドレスをアクセス者に開示するので、認証サーバでの認証結果に基づいてコンテンツ提供サーバが直接アクセス者にコンテンツを提供することが可能である。なお、上記の実施例は二次アクセスURLを用いる方法に限られたものではない。例えば、認証サーバがアクセス者に認証結果を特定する認証結果識別子を払出して認証結果と対応付けて記憶しておき、コンテンツ提供サーバがアクセス者からの認証結果識別子を受け付けたうえで認証サーバに認証結果識別子と対応付けられた認証結果を問い合わせることでも同様に実施可能である。

【0217】

(課金管理型)

また、上記の実施例では、アクセス処理を行うアクセス処理サーバを備える場合を説明したが、本発明はこれに限定されるものではなく、アクセス者を認証する認証サーバとアクセス者に提供されるコンテンツを管理するコンテンツ管理サーバとを備えて、アクセス者がコンテンツ提供サーバから認証サーバ経由でコンテンツを取得するようにしてもよい。

【0218】

具体的には、図47に示すように、認証サーバで行うアクセスURL生成処理において生成されるアクセスURLに含まれるサーバURLをコンテンツ提供サーバのURLとしておき、さらにアクセスURLの末尾に“?content=”およびコンテンツ識別子を付加しておくことで、アクセス者からのアクセス要求(ステップS4701)をコンテンツ提供サーバで受け付け、かつコンテンツ識別子をアクセスURLから取得できるようにする。アクセスURL生成処理を図48に示す。

【0219】

アクセス者からのアクセス要求には、さらにアクセス者の望むコンテンツデータの形式、質に関する嗜好情報、例えばデータ形式は、ビットマップ形式、画質等の情報を要求として受け付けるようにする。なお、要求を受け付けるのみではなく、アクセス者の要求とコンテンツ提供サーバの提供能力の調整のためにコンテンツ提供サーバとアクセス者の間で対話的にやり取りを行ってもよい。

【0220】

コンテンツ提供サーバではアクセス者からの要求に応じて、アクセスURLに含まれるコンテンツ識別子をもとに保持するコンテンツから新たにコンテンツを生成したり、加工を行ったりしてアクセス者の要求に応じたコンテンツを生成する(ステップS4702)。具体的には、コンテンツを指定された形式に変換したり、画質を調整したりする。

【0221】

次に、コンテンツ提供サーバはアクセス者のアクセスを識別するのに十分な長さのランダムな数字列をトランザクションIDとして生成し、認証サーバにアクセスURL、コンテンツとともに送信する。認証サーバではトランザクションID、アクセスURL、コンテンツをデータベースで対応付けて記憶する。

【0222】

さらに、コンテンツ提供サーバは、アクセス者を認証サーバへと誘導するために、トランザクションIDを通知するとともに、転送メッセージを送信する。かかる転送メッセージを受け付けたアクセス者は、認証サーバへトランザクションIDを送信し、アクセス要求を行う。そして、トランザクションIDを受け付けた認証サーバは、データベースからトランザクションIDに基づいてアクセスURLを取得し、アクセスURL中の“?content="とそれを含んで続くデータをアクセスURLとして、実施例1と同様な通知判定処理(ステップS4704)、認証情報通知処理(ステップS4705)およびアクセス制御処理(ステップS4708)を行う。

【0223】

また、アクセス制御処理においては、図49に示すように、有効条件の判定、およびアクセスURLの“?content="以降に含まれるコンテンツ識別子がアクセスURLに暗号化して含まれているものと一致するかの判定を行う。具体的には、アクセスURL中のコンテンツ提供サーバURL以降のデータのうち、“?content="以降のデータをデータYとし、“?content="以前のデータをBASE32復号して得られるデータをさらに発行鍵で復号化して得られるデータをデータXとする。さらに、データXの先頭から二番目の“|”までのデータをデータAとし、先頭から二番目の“|”以降のデータをデータBとする(ステップS4901)。

【0224】

そして、データBの先頭ビットが「1」の場合、すなわち有効期限が指定されている場合は、先頭ビットに続く13ビットを整数値とみなして得られる数を有効期限を表す日数として2004年1月1日に加算して有効期限の満了日を算出し、現在の日付が満了日を過ぎているかを判定する。過ぎている場合は、認証情報通知不可とする(ステップS4902)。

【0225】

さらに、データAの先頭から1番目の“|”までのデータをアクセス許可者アドレスとして取得するとともに、データAの先頭から1番目の“|”以降のデータをコンテンツ識別子として取得し、データYとコンテンツ識別子が一致しなかった場合は、認証情報通知不可とする(ステップS4903)。

【0226】

なお、以降の処理は実施例1と同様である。ただし、アクセス制御処理においては、アクセス者に開示するコンテンツをコンテンツ管理部からではなくトランザクションIDをもとにデータベースから取得することになる。また、図46に示すように、アクセス者へコンテンツを提供した後に、コンテンツ提供サーバに開示が成功したか否かを通知するようにしてもよいが、必須ではない。

【0227】

このように、認証サーバは、コンテンツ提供サーバを介してアクセス者からアクセスコードを受け付けるとともに、コンテンツ提供サーバからアクセス者に提供するコンテンツを取得し、コンテンツ提供サーバは、アクセス者によるアクセスを許可する場合には、コンテンツ提供サーバから取得したコンテンツをアクセス者に開示するので、コンテンツ提供サーバは、認証を行わずに認証サーバへのコンテンツ提供のみを行う結果、コンテンツ提供サーバでのアクセス制御の設定が容易になる。

【実施例3】

【0228】

ところで、上記の実施例1では、アクセス許可者のアドレスに係る情報を所定の鍵によってアクセスURLに含めてアクセスを制御する場合を説明したが、本発明はこれに限定されるものではなく、アクセス許可者のアドレスに係る情報をアクセスURLと対応付けてデータベースに格納してアクセスを制御するようにしてもよい。

【0229】

そこで、以下の実施例3では、アクセス許可者のアドレスに係る情報をアクセスURLと対応付けてデータベースに格納してアクセスを制御する場合として、図50を用いて、実施例3に係るアクセス制御システムの概要を説明する。図50は、実施例3に係るアクセス制御システムの概要を説明するための図である。

【0230】

実施例3に係るアクセス制御システムは、図50に示すように、実施例1のアクセス制御システムと比較して、アクセス許可者のアドレスに係る情報をアクセスURLと対応付けてデータベースに格納してアクセスを制御する点が相違する。具体的には、管理者がサービスセンタに対してアクセスURLの生成要求を行った後、サービスセンタは、アクセスURLを生成するとともに、URLテーブル内にアクセス許可者のアドレスをアクセスURLと対応付けて記憶し、生成したアクセスURLをアクセス許可者に通知する(図50の(1)〜(3)参照)。具体的には、アクセス許可者アドレス(アクセスが許可されるアクセス者のメールアドレス)、リソース識別子(アクセスを許可するリソースを識別するための識別子)および有効条件C(アクセスを許可する有効期間)を管理者Aから受け付け、かかるリソース識別子、有効条件Cおよび生成したURLの一意性を確保するに足りる長さの乱数データを所定の鍵によって暗号化して得られる文字列を「パス名部分」とするURLアドレスを生成するとともに、アクセス許可者アドレスを生成されたアクセスURLと対応付けてURLテーブルに記憶する。

【0231】

その後、アクセス者がアクセスURLを用いたWebアクセスによってサービスセンタにアクセス要求を行った後、サービスセンタは、アクセス者が用いたアクセスURLに対応するアクセス許可者アドレスをURLテーブルから取得し、かかる取得したアクセス許可者アドレスを宛先アドレスとし、かつ、パスワードを本文に記載したメール(図11参照)を発信するとともに、セッションIDを含んだ認証ページをアクセス者の利用者端末に送信して、アクセス者によるパスワードの入力を受け付ける(図50の(4)〜(6)参照)。

【0232】

そして、実施例1と同様に、アクセス者Bが認証ページに対してパスワードを入力してサービスセンタに送信すると、サービスセンタは、アクセス者の認証、リソースの開示等を行う(図50の(7)〜(10)参照)。

【0233】

このように、実施例3によれば、生成されたアクセスURLごとに、各アクセスURLに対応するアクセス許可者のアドレスに係る情報を記憶するので、データベースを変更することによりアクセスコードを変更することなくアドレスに係る情報の内容、和を随時更新することが可能である。

【0234】

また、上記の実施例では、アクセスURLとアクセス許可者のメールアドレスを対応付けて記憶する場合を説明したが、本発明はこれ限定されるものではなく、アドレス識別情報とアクセスURLとを対応付けてデータベースで記憶し、アドレス識別情報とアクセス許可者のメールアドレスとを対応付けて別途データベースで記憶するようにしてもよい。これにより、アクセス許可者の一つのメールアドレスに対して複数のアクセスURLを払い出した後にメールアドレスを変更したい場合でも、データベース中のアクセス許可者のメールアドレスを一箇所変更するのみでよくなる。

【0235】

また、認証情報の通知判定において有効条件のみを判定する場合を説明したが、本発明はこれに限定されるものではなく、認証情報の通知判定においてアクセス者Bから自身のアドレスを受け付け、かかるアドレスも用いて通知判定を行うようにしてもよい。このように、認証情報の通知に先立ってアクセス者からアドレスを受け付け、当該アドレスがアクセスコードから取得するアドレスに対応することを条件に認証情報を通知することにすれば、アクセス許可者アドレスさえも知らないような不正なアクセス者を事前に排除することが可能になる。

【0236】

また、上記の実施例では、アクセス許可者アドレスそのものとアクセスURLを対応付けてデータベースに記憶するか、データベースに記憶されたアクセス許可者アドレスに対応するアドレス識別子とアクセスURLを対応付けて記憶する場合を説明したが、本発明はこれに限定されるものではなく、アクセス許可者アドレスのハッシュ値とアクセスURLとを対応付けて記憶するようにしてもよい。このように、アクセス許可者のアドレスそのものをアクセスURLに含めるのではなく、アドレス識別情報およびアドレスを対応付けてデータベースに記憶するのでもなく、アドレスの検証コード(少なくともアドレスから生成されるハッシュ値など)を含んだアクセスURLと対応付けて記憶することにすれば、アドレス識別情報やアドレスの漏洩を防ぐことが可能になる。

【0237】

また、上記の実施例では、一つのアクセス許可者アドレスを含んだアクセスURLを記憶する場合を説明したが、本発明はこれに限定されるものではなく、図22に例示するように、複数のアクセス許可者アドレス、複数のアドレス識別子、複数のハッシュ値、または、グループID(複数のアクセス許可者アドレスに対応付けられるグループID)を含んだアクセスURLを記憶するようにしてもよい。

【0238】

このように、アクセスURLから複数のアドレス(例えば、複数のアクセス許可者が有する各アドレス、一人のアクセス許可者が有する複数のアドレス)が取得される場合に、複数のアドレス宛に認証情報を通知するのではなく、アクセス者Bから受け付けたアドレスが複数のアドレスのいずれかに対応することを条件に当該対応するアドレス宛に認証情報を通知することにすれば、不正なアクセス者を事前に排除することだけでなく、必要なアドレス宛に対してのみ無駄なく認証情報を通知することが可能になる。

【産業上の利用可能性】

【0239】

以上のように、本発明に係るアクセス制御システム、アクセス制御方法およびアクセス制御プログラムは、アクセス者によるアクセスを制御する場合に有用であり、特に、正規なアクセス者によるアクセス要求であるか否かを確実に認証することなどに適する。

【図面の簡単な説明】

【0240】

【図1】実施例1に係るアクセス制御システムの概要を説明するための図である。

【図2】実施例1に係るアクセス制御システムの構成を示す図である。

【図3】管理者情報テーブルに記憶される情報の例を示す図である。

【図4】認証情報テーブルに記憶される情報の例を示す図である。

【図5】管理者によるURL生成要求からアクセス者によるアクセス結果受信に至る処理の流れを示すシーケンス図である。

【図6】管理者のログイン要求に係る画面の例を示す図である。

【図7】アクセスURLの生成要求に係る画面の例を示す図である。

【図8】アクセスURLの生成応答に係る画面の例を示す図である。

【図9】アクセスURLの生成通知に係るメールの例を示す図である。

【図10】アクセスURLによるアクセス要求に係る画面の例を示す図である。

【図11】認証情報の通知に係るメールの例を示す図である。

【図12】アクセス者の認証要求に係る画面の例を示す図である。

【図13】アクセス結果に係る画面の例を示す図である。

【図14】アクセスURL生成処理の詳細を示すフローチャートである。

【図15】通知判定処理の詳細を示すフローチャートである。

【図16】認証情報通知処理の詳細を示すフローチャートである。

【図17】アクセス制御処理の詳細を示すフローチャートである。

【図18】アクセス許可者アドレスをデータベースに記憶する実施例を説明するための図である。

【図19】アクセス許可者アドレスをデータベースに記憶する実施例を説明するための図である。

【図20】アクセス者にアクセス許可者アドレスを問い合わせる実施例を説明するための図である。

【図21】アクセス許可者アドレスのハッシュ値をアクセスURLに含む実施例を説明するための図である。

【図22】アクセスURLから複数のアクセス許可者アドレスを取得する実施例を説明するための図である。

【図23】アクセスURLに含まれる有効条件の種類を説明するための図である。

【図24】アクセスURLを無効化する実施例を説明するための図である。

【図25】認証情報の種類を説明するための図である。

【図26】リソース識別子の種類を説明するための図である。

【図27】アクセス権の管理制御とコンテンツの管理制御とを分離する実施例を説明するための図である。

【図28】アクセスURLに含まれる情報の種類を説明するための図である。

【図29】アクセス許可者アドレスの種類を説明するための図である。

【図30】アクセスコードの形式を説明するための図である。

【図31】アクセス制御の種類を説明するための図である。

【図32】アクセスURLを無効化する実施例を説明するための図である。

【図33】無効化テーブルに記憶される情報の例を示す図である。

【図34】アクセスIDテーブルに記憶される情報の例を示す図である。

【図35】アクセスIDを説明するための図である。

【図36】アクセス元情報テーブルに記憶される情報の例を示す図である。

【図37】アクセス者が認証要求を認証サーバに対して行い、コンテンツ提供も認証サーバが行う実施例を説明するためのシーケンス図である。

【図38】アクセス制御処理を説明するためのフローチャートである。

【図39】アクセス者が認証要求をコンテンツサーバに対して行い、コンテンツ提供もコンテンツサーバが行う実施例を説明するためのシーケンス図である。

【図40】認証情報通知処理を説明するためのフローチャートである。

【図41】アクセス応答について説明するためのフローチャートである。

【図42】アクセス者が認証要求を認証サーバに対して行い、コンテンツ提供をコンテンツサーバが行う実施例を説明するためのシーケンス図である。

【図43】アクセス制御処理を説明するためのフローチャートである。

【図44】二次アクセスURL生成処理を説明するためのフローチャートである。

【図45】アクセス判定処理を説明するためのフローチャートである。

【図46】認証結果応答について説明するためのフローチャートである。

【図47】アクセス者が認証要求をコンテンツサーバに対して行い、コンテンツ提供を認証サーバが行う実施例を説明するためのシーケンス図である。

【図48】アクセスURL生成処理を説明するためのフローチャートである。

【図49】通知判定処理を説明するためのフローチャートである。

【図50】実施例3に係るアクセス制御システムの概要を説明するための図である。

【符号の説明】

【0241】

1 管理者端末

2 発信者端末

4 アクセ得者メールサーバ

5 管理者IP網

6 アクセス者IP網

7 インターネット

8 LAN(LocalAreaNetwork)

10 アクセス処理サーバ

11 通信部

12 管理者情報テーブル

13 管理者認証部

14 発行鍵記憶部

15 URL生成部

21 リソース管理部

22 通知判定部

23 認証情報通知部

24 認証情報テーブル

25 アクセス制御部

【技術分野】

【0001】

この発明は、アクセス者によるアクセスを制御するアクセス制御システム、アクセス制御方法およびアクセス制御プログラムに関する。

【背景技術】

【0002】

従来より、インターネット等のネットワーク上にあるWebサーバ等では、アクセス者であるユーザの本人性を認証した上でアクセスを許可することが行われている。かかる認証手法としては、特許文献1(特開2004−200740号公報)にも開示されているようなパスワード認証、すなわち、アクセスが許可されたユーザのユーザIDおよびパスワードを予めデータベース(DB)に対応付けて登録しておき、アクセスを要求してきたユーザに対してユーザIDおよびパスワードの入力を促し、ユーザが入力したユーザIDおよびパスワードがDBに対応付けて登録されていることを条件にアクセスを許可する手法が一般的である。

【0003】

なお、先行技術文献に該当する他の文献の存在を特許出願時に知れ得ておらず、また、従来の技術内容を記載した特許文献を探し当てることはできなかった。検索した技術範囲などは以下の通りである。検索対象:平成5年以降の出願公開および平成6年以降の特許公報。検索方法:Web、認証、メールアドレス等のキーワードからなる検索式で全文を検索。

【0004】

【特許文献1】特開2004−200740号公報

【発明の開示】

【発明が解決しようとする課題】

【0005】

ところで、上記した従来の技術は、以下に説明するように、アクセス者認証の確実性、アクセス者およびサービス提供者の負担、ユーザIDやパスワードの漏洩、データベースのリソース等の観点から、以下に説明するような課題がある。

【0006】

すなわち、上記したパスワード認証では、正規ユーザのユーザIDおよびパスワードを盗んだ不正な第三者がアクセスを要求してきたような場合でも、かかる第三者が入力したユーザIDおよびパスワードがデータベースに対応付けて登録されていればアクセスを許可してしまうので、アクセス者の認証が不十分であるという課題がある。

【0007】

また、上記したパスワード認証では、ユーザは自己のユーザIDおよびパスワードを継続的に覚えていなければならないという負担がある。そして、これらをユーザが忘れることも多いので、ユーザからサービス提供者への問い合わせも多くなり、パスワードの再設定等に要するサービス提供者の負担が大きくなってしまうという課題がある。さらに、ユーザIDやパスワードを忘れないように、これらをユーザがメモ書き等で継続的に書き留めておくことも多いが、これによって第三者にユーザIDやパスワードが漏洩するおそれが高くなってしまうという課題もある。

【0008】

また、上記したパスワード認証では、あるユーザに対してアクセス権を付与する度にユーザIDおよびパスワードをデータベースに登録しなければならないので、ユーザに付与したアクセス権の数に比例してシステムの記憶リソースが大きくなるという課題もある。

【0009】

そこで、この発明は、上述した従来技術の課題を解決するためになされたものであり、正規なアクセス者によるアクセス要求であるか否かを確実に認証することなどが可能なアクセス制御システム、アクセス制御方法およびアクセス制御プログラムを提供することを目的とする。

【課題を解決するための手段】

【0010】

上述した課題を解決し、目的を達成するため、請求項1に係る発明は、アクセス者によるアクセスを制御するアクセス制御システムであって、アクセスが許可された一または複数のアクセス許可者のアドレスに係る情報に対応付けてアクセスコードを生成するアクセスコード生成手段と、前記アクセス者からアクセスコードを受け付け、当該アクセスコードに基づいて取得した前記アクセス許可者のアドレス宛に所定の認証情報を通知する認証情報通知手段と、前記アクセス者から認証情報を受け付け、当該認証情報と前記認証情報通知手段によって通知した認証情報とが対応することを条件に、前記アクセス者によるアクセスを許可するアクセス制御手段と、を備えたことを特徴とする。

【0011】

また、請求項2に係る発明は、上記の発明において、前記アクセスコード生成手段は、アクセスが許可された一または複数のアクセス許可者のアドレスに係る情報を所定の鍵によって含んだアクセスコードを生成し、前記認証情報通知手段は、前記アクセス者からアクセスコードを受け付け、当該アクセスコードに含まれた前記アクセス許可者のアドレスを取得し、当該アクセス許可者のアドレス宛に所定の認証情報を通知することを特徴とする。

【0012】

また、請求項3に係る発明は、上記の発明において、前記アクセスコード生成手段は、前記アクセス許可者のアドレスに係る情報として、当該アドレスそのものを含んだアクセスコードを生成し、前記認証情報通知手段は、前記アクセスコードに含まれる前記アクセス許可者のアドレスを取得し、当該アドレス宛に前記認証情報を通知することを特徴とする。

【0013】

また、請求項4に係る発明は、上記の発明において、前記アクセス許可者のアドレスと当該アドレスを識別するためのアドレス識別情報とを対応付けて記憶するアドレス記憶手段を備え、前記アクセスコード生成手段は、前記アクセス許可者のアドレスに係る情報として、当該アドレスに対応するアドレス識別情報を含んだアクセスコードを生成し、前記認証情報通知手段は、前記アドレス記憶手段に記憶されたアドレスのなかから、前記アクセスコードに含まれるアドレス識別情報に対応するアドレスを取得し、当該アドレス宛に前記認証情報を通知することを特徴とする。

【0014】

また、請求項5に係る発明は、上記の発明において、前記認証情報通知手段は、前記アクセス者から前記アクセスコードとともに当該アクセス者のアドレスをさらに受け付け、当該アドレスが前記アクセスコードから取得する前記アクセス許可者のアドレスに対応することを条件に、当該アクセス許可者のアドレス宛に前記認証情報を通知することを特徴とする。

【0015】

また、請求項6に係る発明は、上記の発明において、前記認証情報通知手段は、前記アクセスコードから複数のアドレスが取得される場合には、当該複数のアドレスのなかに前記アクセス者から受け付けたアドレスに対応するものがあることを条件に、当該複数のアドレスのうちから当該対応するアドレス宛に前記認証情報を通知することを特徴とする。

【0016】

また、請求項7に係る発明は、上記の発明において、前記アクセスコード生成手段によって生成されたアクセスコードごとに、各アクセスコードに対応するアクセス許可者のアドレスに係る情報を記憶するアクセスコード記憶手段を備え、前記認証情報通知手段は、前記アクセス者からアクセスコードを受け付け、前記アクセスコード記憶手段に記憶されたアクセス許可者のアドレスのうち前記アクセスコードに対応する前記アクセス許可者のアドレスを取得し、当該アクセス許可者のアドレス宛に所定の認証情報を通知することを特徴とする。

【0017】

また、請求項8に係る発明は、前記アクセスコード記憶手段は、前記アクセス許可者のアドレスに係る情報として、当該アドレスそのものを記憶し、前記認証情報通知手段は、前記アクセスコード記憶手段に記憶されたアクセス許可者のアドレスのうち前記アクセスコードに対応する前記アクセス許可者のアドレスを取得し、当該アドレス宛に前記認証情報を通知することを特徴とする。

【0018】

また、請求項9に係る発明は、上記の発明において、前記アクセス許可者のアドレスと当該アドレスを識別するためのアドレス識別情報とを対応付けて記憶するアドレス記憶手段を備え、前記アクセスコード生成手段は、前記アクセス許可者のアドレスに係る情報として、当該アドレスに対応するアドレス識別情報に対応付けてアクセスコードを生成し、前記認証情報通知手段は、前記アドレス記憶手段に記憶されたアドレスのなかから、前記アクセスコード記憶手段に記憶されたアクセス許可者のアドレスのうち前記アクセスコードに対応する前記アクセス許可者のアドレスを取得し、当該アドレス宛に前記認証情報を通知することを特徴とする。

【0019】

また、請求項10に係る発明は、上記の発明において、前記認証情報通知手段は、前記アクセス者から前記アクセスコードとともに当該アクセス者のアドレスをさらに受け付け、当該アドレスが前記アクセスコード記憶手段によって記憶された前記アクセスコードに対応するアクセス許可者のアドレスに係る情報から取得する前記アクセス許可者のアドレスに対応することを条件に、当該アクセス許可者のアドレス宛に前記認証情報を通知することを特徴とする。

【0020】

また、請求項11に係る発明は、上記の発明において、前記認証情報通知手段は、前記アクセスコード記憶手段によって記憶された前記アクセスコードに対応するアクセス許可者のアドレスに係る情報から複数のアドレスが取得される場合には、当該複数のアドレスのなかに前記アクセス者から受け付けたアドレスに対応するものがあることを条件に、当該複数のアドレスのうちから当該対応するアドレス宛に前記認証情報を通知することを特徴とする。

【0021】

また、請求項12に係る発明は、上記の発明において、前記アクセスコード生成手段は、前記アクセス許可者のアドレスに係る情報として、当該アドレスを検証するためのアドレス検証コードを含んだアクセスコードを生成し、前記認証情報通知手段は、前記アクセス者から前記アクセスコードとともに当該アクセス者のアドレスをさらに受け付け、当該アドレスから生成されるアドレス検証コードが前記アクセスコードに含まれるアドレス検証コードに対応することを条件に、前記アクセス者から受け付けたアドレス宛に前記認証情報を通知することを特徴とする。

【0022】

また、請求項13に係る発明は、上記の発明において、前記アクセスコード生成手段は、前記アクセス許可者に要求される有効条件に係る情報をさらに含んだアクセスコードを生成し、前記認証情報通知手段は、前記アクセスコードから取得した有効条件を満たすことを条件に、前記認証情報を通知することを特徴とする。

【0023】

また、請求項14に係る発明は、上記の発明において、前記アクセスコード生成手段は、前記有効条件に係る情報として、アクセスが許可される期間、時間、回数若しくはこれらの組み合わせに係る情報を含んだアクセスコードを生成することを特徴とする。

【0024】

また、請求項15に係る発明は、上記の発明において、前記アクセスコード生成手段は、前記アクセス許可者のアドレスに係る情報として、前記アクセス許可者のメッセージアドレス、電話番号もしくはこれらの両者について情報を含んだアクセスコードを生成し、前記認証情報通知手段は、前記アクセス許可者のメッセージアドレス宛、電話番号宛もしくはこれらの両者宛に前記認証情報を通知することを特徴とする。

【0025】

また、請求項16に係る発明は、上記の発明において、前記アクセスコード生成手段は、前記アクセス許可者のアドレスに係る情報として、前記アクセス者からアクセスコードおよび認証情報を受け付ける通信経路とは異なる通信経路を用いるアドレスについて情報を含んだアクセスコードを生成し、前記認証情報通知手段は、前記アクセス者からアクセスコードおよび認証情報を受け付ける通信経路とは異なる通信経路を用いて、前記アドレス宛に前記認証情報を通知することを特徴とする。

【0026】

また、請求項17に係る発明は、上記の発明において、前記認証情報通知手段は、前記アクセス者からアクセスコードを受け付ける度に異なる認証情報を無作為に生成して通知することを特徴とする。

【0027】

また、請求項18に係る発明は、上記の発明において、前記認証情報の通知手続を一意に特定するセッションIDおよび当該セッションIDの通知手続で通知された認証情報を対応付けて記憶する認証情報記憶手段をさらに備え、前記アクセス制御手段は、前記セッションIDを含んだメッセージを前記アクセス者の利用者端末に送信して、当該メッセージに対する応答として前記セッションIDおよび前記認証情報を含んだ応答メッセージを受け付け、当該セッションIDおよび認証情報が前記認証情報記憶手段に対応付けて記憶されていることを条件に、前記アクセス者によるアクセスを許可することを特徴とする。

【0028】

また、請求項19に係る発明は、上記の発明において、前記認証情報の通知手続を一意に特定するとともに、当該通知手続で通知された認証情報を含んだ認証情報入りセッションIDを生成するID生成手段をさらに備え、前記アクセス制御手段は、前記ID生成手段によって生成された認証情報入りセッションIDを含んだメッセージを前記アクセス者の利用者端末に送信して、当該メッセージに対する応答として前記認証情報入りセッションIDおよび前記認証情報を含んだ応答メッセージを受け付け、当該応答メッセージに含まれる認証情報と前記セッションIDに含まれる認証情報とが対応することを条件に、前記アクセス者によるアクセスを許可することを特徴とする。

【0029】

また、請求項20に係る発明は、上記の発明において、前記アクセスコード生成手段は、前記アクセス許可者のアクセス先を示すアクセス先アドレスに係る情報をさらに対応付けてアクセスコードを生成し、前記アクセス制御手段は、前記アクセスコードに基づいて特定されるアクセス先アドレスについて、前記アクセス者によるアクセスを許可することを特徴とする。

【0030】

また、請求項21に係る発明は、上記の発明において、前記アクセスコード生成手段は、前記アクセス先アドレスとして、アクセス先のリソースを特定するファイル名、フォルダ名、ディレクトリ名もしくはこれらの組合せを対応付けてアクセスコードを生成し、前記アクセス制御手段は、前記アクセスコードに対応付けられるファイル名、フォルダ名、ディレクトリ名もしくはこれらの組合せによって特定されるリソースについて、前記アクセス者によるアクセスを許可することを特徴とする。

【0031】

また、請求項22に係る発明は、上記の発明において、前記認証情報通知手段およびアクセス制御手段を有して前記アクセス者を認証する認証サーバ、並びに、前記アクセス者に提供されるコンテンツを管理するコンテンツ管理サーバを備え、前記認証サーバのアクセス制御手段は、前記アクセス者によるアクセスを許可する場合には、前記コンテンツ管理サーバから前記アクセス者に提供するコンテンツを取得して、当該コンテンツを前記アクセス者に開示することを特徴とする。

【0032】

また、請求項23に係る発明は、上記の発明において、前記認証情報通知手段を有して前記アクセス者に認証情報を通知する認証サーバ、並びに、前記アクセス制御手段を有して前記アクセス者に提供されるコンテンツを管理するコンテンツ管理サーバを備え、前記認証サーバの認証情報通知手段は、前記コンテンツ管理サーバを介して前記アクセス者からアクセスコードを受け付け、前記コンテンツ管理サーバのアクセス制御手段は、前記アクセス者によるアクセスを許可する場合には、前記コンテンツを前記アクセス者に開示することを特徴とする。

【0033】

また、請求項24に係る発明は、上記の発明において、前記認証情報通知手段およびアクセス制御手段を有して前記アクセス者を認証する認証サーバ、並びに、前記アクセス者に提供されるコンテンツを管理するコンテンツ管理サーバを備え、前記認証サーバのアクセス制御手段は、前記アクセス者によるアクセスを許可する場合には、前記コンテンツ管理サーバにアクセスするための二次アクセスコードを生成し、当該二次アクセスコードを前記アクセス者に開示することを特徴とする。

【0034】

また、請求項25に係る発明は、上記の発明において、前記認証情報通知手段およびアクセス制御手段を有して前記アクセス者を認証する認証サーバ、並びに、前記アクセス者に提供されるコンテンツを管理するコンテンツ管理サーバを備え、前記認証サーバのアクセス制御手段は、前記コンテンツ管理サーバを介して前記アクセス者からアクセスコードを受け付けるとともに、前記コンテンツ管理サーバから前記アクセス者に提供するコンテンツを取得し、前記コンテンツ管理サーバのアクセス制御手段は、前記アクセス者によるアクセスを許可する場合には、前記コンテンツ管理サーバから取得した前記コンテンツを前記アクセス者に開示することを特徴とする。

【0035】

また、請求項26に係る発明は、上記の発明において、前記アクセス制御手段によってアクセス者によるアクセスが許可された場合に、当該許可されるアクセスを一意に特定するアクセスIDおよび当該アクセスに対する制御内容を対応付けて記憶するアクセスID記憶手段と、前記アクセスID記憶手段に記憶されたアクセスIDを前記アクセス者に通知するアクセスID通知手段と、前記アクセスID通知手段によって通知されたアクセスIDを前記アクセス者から受け付け、当該アクセスIDに対応付けて前記アクセスID記憶手段に記憶されている制御内容に基づいて前記アクセス者のアクセスを継続して制御するアクセス継続制御手段と、をさらに備えたことを特徴とする。

【0036】

また、請求項27に係る発明は、上記の発明において、前記アクセス制御手段によってアクセス者によるアクセスが許可された場合に、当該許可されるアクセスを一意に特定するとともに、当該アクセスに対する制御内容を含んだアクセスIDを生成するアクセスID生成手段と、前記アクセスID生成手段によって生成されたアクセスIDを前記アクセス者に通知するアクセスID通知手段と、前記アクセスID通知手段によって通知されたアクセスIDを前記アクセス者から受け付け、当該アクセスIDに含まれる制御内容に基づいて前記アクセス者のアクセスを継続して制御するアクセス継続制御手段と、をさらに備えたことを特徴とする。

【0037】

また、請求項28に係る発明は、上記の発明において、前記アクセスID生成手段は、前記アクセス制御手段によってアクセス者によるアクセスが許可された場合に、当該アクセス者のアクセス元を一意に特定するアクセス元情報を取得して、前記アクセス者のアクセス元情報と対応付けて前記アクセスIDを生成し、前記アクセス継続制御手段は、前記アクセスID生成手段によって生成されたアクセスIDをアクセス者から受け付けるとともに前記アクセス者のアクセス元情報を取得し、当該取得したアクセス元情報が前記アクセスIDと対応付けられたアクセス元情報と対応することを条件に、前記アクセスIDと対応付けられた制御内容に基づいて前記アクセス者のアクセスを継続して制御することを特徴とする。

【0038】

また、請求項29に係る発明は、上記の発明において、前記アクセス制御手段によってアクセス者によるアクセスが許可された場合に、当該アクセス者のアクセス元を一意に特定するアクセス元情報および当該アクセス者に対する制御内容を対応付けて記憶するアクセス元情報記憶手段と、前記アクセス者からアクセス要求を受け付けた場合に、当該アクセス要求に含まれるアクセス元情報を取得し、当該アクセス元情報に対応付けて前記アクセス元情報記憶手段に記憶されている制御内容に基づいて前記アクセス者のアクセスを継続して制御するアクセス継続制御手段と、をさらに備えたことを特徴とする。

【0039】

また、請求項30に係る発明は、上記の発明において、無効化すべきアクセスコードを特定するための情報として、前記アクセスコード自体または前記アクセスコードから導出可能な所定の無効化情報に係る条件情報または前記アクセスコードに対応付けられた所定の無効化情報に係る条件情報を記憶する無効化情報記憶手段を備え、前記認証情報通知手段は、前記アクセス者からアクセスコードを受け付けた場合に、当該アクセスコードに基づいて前記無効化情報を取得し、当該無効化情報が前記無効化情報記憶手段に記憶された条件情報に合致しないことを条件に、前記アクセスコードに基づいて取得した前記アクセス許可者のアドレス宛に所定の認証情報を通知することを特徴とする。

【0040】

また、請求項31に係る発明は、上記の発明において、前記無効化情報記憶手段は、前記アクセスコードに設定されている有効期限が経過するまで、当該アクセスコードに係る条件情報を記憶することを特徴とする。

【0041】

また、請求項32に係る発明は、上記の発明において、前記無効化情報記憶手段は、前記認証情報が通知されたアクセス元のアクセスコード自体または前記アクセス元のアクセスコードから導出可能な所定の無効化情報に係る条件情報または前記アクセス元のアクセスコードに対応付けられた所定の無効化情報に係る条件情報を記憶し、前記認証情報通知手段は、前記アクセス者からアクセスコードを受け付けた場合に、当該アクセスコードが前記無効化情報記憶手段によって記憶された条件情報に合致しないことを条件に前記アドレスコードに基づいて取得した前記アクセス許可者のアドレス宛に所定の認証情報を通知することを特徴とする。

【0042】

また、請求項33に係る発明は、アクセス者によるアクセスを制御するアクセス制御方法であって、アクセスが許可された一または複数のアクセス許可者のアドレスに係る情報に対応付けてアクセスコードを生成するアクセスコード生成工程と、前記アクセス者からアクセスコードを受け付け、当該アクセスコードに基づいて取得した前記アクセス許可者のアドレス宛に所定の認証情報を通知する認証情報通知工程と、前記アクセス者から認証情報を受け付け、当該認証情報と前記認証情報通知工程によって通知した認証情報とが対応することを条件に、前記アクセス者によるアクセスを許可するアクセス制御工程と、を含んだことを特徴とする。

【0043】

また、請求項34に係る発明は、上記の発明において、前記アクセスコード生成工程は、アクセスが許可された一または複数のアクセス許可者のアドレスに係る情報を所定の鍵によって含んだアクセスコードを生成し、前記認証情報通知工程は、前記アクセス者からアクセスコードを受け付け、当該アクセスコードに含まれた前記アクセス許可者のアドレスを取得し、当該アクセス許可者のアドレス宛に所定の認証情報を通知することを特徴とする。

【0044】

また、請求項35に係る発明は、上記の発明において、前記アクセスコード生成工程によって生成されたアクセスコードごとに、各アクセスコードに対応するアクセス許可者のアドレスに係る情報を記憶するアクセスコード記憶工程を含み、前記認証情報通知工程は、前記アクセス者からアクセスコードを受け付け、前記アクセスコード記憶工程に記憶されたアクセス許可者のアドレスのうち前記アクセスコードに対応する前記アクセス許可者のアドレスを取得し、当該アクセス許可者のアドレス宛に所定の認証情報を通知することを特徴とする。

【0045】

また、請求項36に係る発明は、アクセス者によるアクセスを制御するアクセス制御プログラムであって、アクセスが許可された一または複数のアクセス許可者のアドレスに係る情報に対応付けてアクセスコードを生成するアクセスコード生成手順と、前記アクセス者からアクセスコードを受け付け、当該アクセスコードに基づいて取得した前記アクセス許可者のアドレス宛に所定の認証情報を通知する認証情報通知手順と、前記アクセス者から認証情報を受け付け、当該認証情報と前記認証情報通知手順によって通知した認証情報とが対応することを条件に、前記アクセス者によるアクセスを許可するアクセス制御手順と、を備えたことを特徴とする。

【0046】

また、請求項37に係る発明は、上記の発明において、前記アクセスコード生成手順は、アクセスが許可された一または複数のアクセス許可者のアドレスに係る情報を所定の鍵によって含んだアクセスコードを生成し、前記認証情報通知手順は、前記アクセス者からアクセスコードを受け付け、当該アクセスコードに含まれた前記アクセス許可者のアドレスを取得し、当該アクセス許可者のアドレス宛に所定の認証情報を通知することを特徴とする。

【0047】

また、請求項38に係る発明は、上記の発明において、前記アクセスコード生成手段によって生成されたアクセスコードごとに、各アクセスコードに対応するアクセス許可者のアドレスに係る情報を記憶するアクセスコード記憶手順を含み、前記認証情報通知手順は、前記アクセス者からアクセスコードを受け付け、前記アクセスコード記憶手順に記憶されたアクセス許可者のアドレスのうち前記アクセスコードに対応する前記アクセス許可者のアドレスを取得し、当該アクセス許可者のアドレス宛に所定の認証情報を通知することを特徴とする。

【発明の効果】

【0048】

請求項1、33または36の発明によれば、アクセスコードを不正に入手した第三者がアクセスを要求しても、正規なアクセス者であるアクセス許可者のアドレス宛に対してのみ認証情報が通知され、不正なアクセス者には認証情報が通知されず、かかる不正なアクセス要求は拒絶されるので、正規なアクセス者によるアクセス要求であるか否かを確実に認証することが可能になる。また、アクセス者によるアクセス要求に応じて認証情報を払い出すので、アクセス者は認証情報を継続的に覚えておく必要がなく、アクセス者が認証情報を忘れてしまうことも少なくなるので、アクセス者およびサービス提供者の負担を軽減することが可能になる。さらに、アクセス者は認証情報をメモ書き等で継続的に書き留めておく必要性もなくなるので、第三者に認証情報が漏洩する危険性を軽減することも可能になる。また、アクセスコードを生成する度にアクセスコードをデータベースに蓄積することはしないので、アクセスコードによってシステムの記憶リソースを消費することなくアクセス者の認証を行うことが可能になる。また、鍵を用いてアクセスコードを生成するので、悪意の第三者によるアクセスコードの不正な生成や改ざんを困難にし、安全性の高いアクセス制御を実現することが可能になる。

【0049】

また、請求項2、34または37の発明によれば、アクセスが許可された一または複数のアクセス許可者のアドレスに係る情報を所定の鍵によって含んだアクセスコードを生成し、アクセス者からアクセスコードを受け付け、当該アクセスコードに含まれたアクセス許可者のアドレスを取得し、当該アクセス許可者のアドレス宛に所定の認証情報を通知するので、アクセスコードを生成する度にアクセスコードをデータベースに蓄積することはしない結果、アクセスコードによってシステムの記憶リソースを消費することなくアクセス者の認証を行うことが可能になる。

【0050】

また、請求項3または8の発明によれば、アクセス許可者のアドレスそのものを含んだアクセスコードを生成するので、アクセス者のアドレスを記憶するデータベースを全く不要にすることができ、この点で記憶リソースの消費を抑制することが可能になる。

【0051】

また、請求項4または9の発明によれば、アクセス許可者のアドレスを識別するためのアドレス識別情報をアクセスコードに含め、アドレスそのものはアドレス識別情報に対応付けてデータベースに記憶するので、アドレスそのものをアクセスコードに含める場合に比較してアクセスコードに含める情報量を少なくすることが可能になる。また、アクセスコードの生成後にアドレスを変更したいような場合でも、アクセスコードを新たに生成することなく、データベースに記憶されたアドレスを変更するだけでよく、アクセスコードを継続して利用することが可能になる。

【0052】

また、請求項5または10の発明によれば、認証情報を通知に先立ってアクセス者からアドレスを受け付け、当該アドレスがアクセスコードから取得するアドレスに対応することを条件に認証情報を通知するので、アクセス許可者アドレスさえも知らないような不正なアクセス者を事前に排除することが可能になる。また、アクセス許可者アドレスを秘密状態にしておけば、認証情報の通知を受けるアクセス者端末(例えば、アクセス許可者のアドレスが携帯メールアドレスである場合には携帯電話端末)を盗まれたとしても、かかるアクセス者端末に対する認証情報の通知を防ぐことができ、不正なアクセス要求を確実に拒絶することが可能になる。

【0053】

また、請求項6または11の発明によれば、アクセスコードから複数のアドレス(例えば、複数のアクセス許可者が有する各アドレス、一人のアクセス許可者が有する複数のアドレス)が取得される場合に、複数のアドレス宛に認証情報を通知するのではなく、アクセス者から受け付けたアドレスが複数のアドレスのいずれかに対応することを条件に当該対応するアドレス宛に認証情報を通知するので、不正なアクセス者を事前に排除することだけでなく、必要なアドレス宛に対してのみ無駄なく認証情報を通知することが可能になる。

【0054】

また、請求項7、35または38の発明によれば、アドレスに係る情報をデータベースに含めることで、データベースを変更することによりアクセスコードを変更することなくアドレスに係る情報の内容、数を随時更新することが可能になる。

【0055】

また、請求項12の発明によれば、アクセス許可者のアドレスそのものをアクセスコードに含めるのではなく、アドレス識別情報およびアドレスを対応付けてデータベースに記憶するのでもなく、アドレスの検証コード(少なくともアドレスから生成されるハッシュ値など)を含んだアクセスコードを生成するので、アドレス識別情報やアドレスの漏洩を防ぐとともに、上記のようなデータベースを用いることなくアクセスコードに含める情報量を少なくすることが可能になる。また、このように、アドレスそのものをアクセスコードに含めることなく、これをデータベースに記憶することもしない場合でも、アクセス者から受け付けたアドレス宛に無条件で認証情報を通知するのではなく、かかるアドレスの暗号化データがアクセスコードに含まれる暗号化データに対応することを条件に認証情報を通知するので、不正なアクセス者を事前に排除することが可能になる。

【0056】

また、請求項13の発明によれば、アクセスコードから取得した有効条件を満たすことを条件に認証情報を通知する結果、アクセス者認証とは別観点からアクセスの有効条件(アクセスを認可するための条件)を別途要求することができ、かかる有効条件を満たさない不正なアクセスを事前に排除することが可能になる。また、アクセスコードを生成する度に有効条件をデータベースに蓄積するのではなく、有効条件に係る情報(有効条件そのもの、または、データベースに記憶された有効条件を特定するための識別情報)をアクセスコードに含めるので、上記のようなデータベースを必要とすることなく不正なアクセスを排除することが可能になる。

【0057】

また、請求項14の発明によれば、アクセスが許可される期間、時間、回数若しくはこれらの組み合わせを有効条件とするので、確実なアクセス認証だけでなく、有効期間、有効時間、有効回数の観点から実用的なアクセス認可を実現することが可能になる。

【0058】

また、請求項15の発明によれば、アクセス許可者のメッセージアドレスや電話番号をアクセス許可者のアドレスとして認証情報を通知するので、アクセスコードの受け付けから時間をおくことなく、アクセス許可者は認証情報を早急に取得することが可能になる。

【0059】

また、請求項16の発明によれば、アクセス者からアクセスコードおよび認証情報を受け付ける通信経路とは異なる通信経路を用いるアドレス宛に認証情報を通知するので、同一の通信回路を用いる場合に比較して認証情報の漏洩に対して高い安全性を実現することが可能になる。

【0060】

また、請求項17の発明によれば、アクセス者からのアクセス要求を受け付ける度に認証情報を無作為に生成して通知するので、悪意の第三者による認証情報の解析を困難にし、安全性の高いアクセス制御を実現することが可能になる。

【0061】

また、請求項18の発明によれば、セッションIDおよび認証情報を対応付けてデータベースに登録するとともに、セッションIDを含んだメッセージを通じてアクセス者から認証情報を受け付けるので、複数のアクセス要求を同時期に処理して複数のアクセス者から同時期に認証情報を受け付ける場合でも、複数のアクセス認証をそれぞれ確実に行うことが可能になる。

【0062】

また、請求項19の発明によれば、認証情報を含んだセッションIDを生成するので、セッションIDおよび認証情報を対応付けて記憶するデータベースを全く不要にすることができ、この点で記憶リソースの消費を抑制することが可能になる。

【0063】

また、請求項20の発明によれば、アクセスコードを生成する度にアクセスコードおよびアクセス先アドレスをデータベースに蓄積するのではなく、アクセス先アドレスに係る情報(アクセス先アドレスそのもの、または、データベースに記憶されたアクセス先アドレスを特定するための識別情報)をアクセスコードに含めるので、上記のようなデータベースを必要とすることなくアクセス先を特定することが可能になる。

【0064】

また、請求項21の発明によれば、ファイル名、フォルダ名、ディレクトリ名をアクセス先アドレスとするので、例えば、ファイル名をアクセス先にすることで、アクセス先のリソースを固定することが可能になり、また、フォルダ名やディレクトリ名をアクセス先にすることで、アクセスコードの生成後にアクセス対象を変更したいような場合でも、アクセスコードを新たに生成することなく、フォルダ内やディレクトリ下にあるリソースを入れ替えるだけでよく、アクセスコードを継続して利用することが可能になる。

【0065】

また、請求項22の発明によれば、コンテンツ提供サーバは、認証サーバに対してのみコンテンツを提供する結果、コンテンツ提供サーバでのアクセス制御の設定を容易にすることが可能であり、また、複数のコンテンツ提供者からアクセス者に提供されたコンテンツを認証サーバが集中的に把握することにより、アクセス者に対して一括して課金を行うことが可能であり、また、アクセス履歴に応じた広告やリコメンドを提供することが可能になる。

【0066】

また、請求項23の発明によれば、アクセス者へのコンテンツ提供をコンテンツ提供サーバが行う結果、認証サーバがコンテンツ提供を行う場合に比べて認証サーバへの負荷集中を防ぐことが可能である。また、認証情報の通知を認証サーバが行うので、コンテンツ提供者がアクセス者のアドレスに係る情報を知ることなく適切なアクセス制御ができるようになり、コンテンツ提供サーバに対してアクセス者の匿名性を確保することが可能になる。

【0067】

また、請求項24の発明によれば、一度認証サーバに認証されたアクセス者が二次アクセスコードを保持する結果、アクセス者が所望のタイミングで所望のコンテンツ提供サーバに直接アクセスすることが可能になる。

【0068】

また、請求項25の発明によれば、コンテンツ提供サーバは、認証サーバに対してのみコンテンツを提供する結果、コンテンツ提供サーバでのアクセス制御設定を容易にすることが可能である。また、アクセス者がコンテンツ提供サーバに対して認証サーバを介することなく要求を伝える結果、コンテンツ提供サーバがアクセス者の要求に合わせてコンテンツを加工、生成した上で、アクセス制御を行うことが可能になる。

【0069】

また、請求項26の発明によれば、アクセス者が認証サーバ内に配備された複数のコンテンツにアクセスできる権限を持っている場合に一度認証手続きを経て認証された後はセッションIDによりアクセスが可能になるため、認証情報入力の手間を減らすことが可能になる。

【0070】

また、請求項27の発明によれば、アクセス者が提示するセッションID内に鍵により認証結果を含めるため、認証結果の改ざんを防止しつつ、認証結果を記憶する必要がなくなる。

【0071】

また、請求項28の発明によれば、アクセスIDが第三者に漏洩した場合にも特定のアクセス者からのアクセスのみを受け付けるようにし、成りすましを防止することが可能になる。

【0072】

また、請求項29の発明によれば、アクセス者は、新たにセッションIDを保持することなく、継続的なアクセスが可能になる。

【0073】

また、請求項30の発明によれば、発行者が誤って発行したアクセスコードを無効化することが可能になる。

【0074】

また、請求項31の発明によれば、システムの継続的運用に伴って無効化すべきアクセスコードが増大していくのを防止することが可能になる。

【0075】

また、請求項32の発明によれば、一度にアクセスできるアクセス者を一人に限定し、複数人が同時にアクセスすることを防止することが可能になる。

【発明を実施するための最良の形態】

【0076】

以下に添付図面を参照して、この発明に係るアクセス制御システム、アクセス制御方法およびアクセス制御プログラムの実施例1〜3を詳細に説明する。

【実施例1】

【0077】

実施例1では、本発明に係るアクセス制御をWeb上のリソース開示サービスに適用した場合を実施例とし、実施例1で用いる用語、実施例1に係るアクセス制御システムの概要および特徴を説明した後に、アクセス制御システムの構成、システムにおける各装置の詳細、URL生成要求からアクセス結果受信に至る処理の流れ、各処理手順の詳細などを説明し、最後に実施例1の効果を説明する。

【0078】

[用語の説明(実施例1)]

最初に、実施例1で用いる主要な用語を説明する。実施例1で用いる「アクセス者B」とは、後述するアクセスURL(UniformResourceLocator)を用いてリソース(ファイル)にアクセスする利用者のことである。また、実施例1で用いる「管理者A」とは、アクセス者がアクセスするリソースを管理する利用者のことである。すなわち、本実施例1では、複数の管理者Aがそれぞれ所有するリソースを、アクセス者Bのアクセス要求に応じて開示する場合を想定している。

【0079】

また、実施例1で用いる「アクセスURL(特許請求の範囲に記載の「アクセスコード」に対応する)」とは、アクセス者Bがリソースにアクセスする際に提示するコードのことであり、アクセスが許可されたアクセス者のメールアドレス(インターネットメールアドレスなど)および後述する「有効条件」を鍵によって含んだURLとして生成される。なお、実施例1では、アクセスが許可されたアクセス者のことを「アクセス許可者」と略称し、また、アクセス許可者のメールアドレスのことを「アクセス許可者アドレス」と略称する。

【0080】

また、実施例1で用いる「認証情報」とは、アクセス者Bがアクセス許可者であることを証明するために提示するパスワードのことであり、例えば、図11に例示するような数字列として生成される。また、実施例1で用いる「有効条件C」とは、アクセス許可者のアクセスに要求される条件(アクセス許可者によるアクセスの許可に必要な条件)のことであり、例えば、アクセス許可者によるアクセスを許可する期間(有効期間)を指定した有効期間指定などがこれに該当する。すなわち、実施例1では、アクセス者Bがアクセス許可者であり、かつ、有効条件Cを満たすことを条件に、リソースへのアクセスを許可する場合を想定している。

【0081】

[システムの概要および特徴]

続いて、図1を用いて、実施例1に係るアクセス制御システムの概要および特徴を説明する。図1は、実施例1に係るアクセス制御システムの概要を説明するための図である。

【0082】

実施例1に係るアクセス制御システムの概要は、複数の管理者AがそれぞれWeb上で管理するリソース(ファイル)に対してアクセス要求を行ったアクセス者Bについて、当該アクセス者Bがアクセス許可者であるか否かを認証し、正当に認証されたアクセス者Bに対してのみリソースを開示するというものである。そして、かかるアクセス者Bの認証に用いられるのがアクセスURLであり、実施例1では、アクセス許可者ではない不正な第三者がアクセスURLを不正に利用しようとしても、正規なアクセス者(アクセス許可者)によるアクセス要求であるか否かを確実に認証することを可能にしている点に主たる特徴がある。

【0083】

これについて図1等を用いて簡単に説明すると、実施例1に係るアクセス制御システムにおいては、管理者Aおよびアクセス者B以外の第三者(例えば、Web上のリソース開示サービスを提供するサービスセンタ)は、複数の管理者Aがそれぞれ所有するリソース(ファイル)をリソース管理部に記憶している。

【0084】

そして、管理者Aがサービスセンタに対してアクセスURLの生成要求を行うと、サービスセンタは、アクセスURLを生成し、生成したアクセスURLをアクセス許可者(アクセスが許可されるアクセス者B)に通知する(図1の(1)〜(3)参照)。具体的には、アクセス許可者アドレス(アクセスが許可されるアクセス者のメールアドレス)、リソース識別子(アクセスを許可するリソースを識別するための識別子)および有効条件C(アクセスを許可する有効期間)を管理者Aから受け付け、図8や図9に例示するように、かかるアクセス許可者アドレス、リソース識別子および有効条件Cを所定の鍵によって暗号化して得られる文字列を「パス名部分」とするURLアドレスを生成する。なお、同図に示す「P」は鍵を用いることを意味する。

【0085】

その後、アクセス者BがアクセスURLを用いたWebアクセスによってサービスセンタにアクセス要求を行うと、サービスセンタは、以下のように、認証情報の通知判定、生成、登録、通知等を行う(図1の(4)〜(7)参照)。すなわち、サービスセンタは、アクセス者Bが用いたアクセスURLを所定の鍵によって復号化して、アクセス許可者アドレス、リソース識別子および有効条件Cを取り出し、有効条件C(有効期間)を満たすか否かを判定する。なお、図に示す「Q」は、鍵を用いて抽出することを意味する。

【0086】

その上で、サービスセンタは、有効条件Cを満たす場合には、乱数を用いて認証情報(パスワード)を生成するとともに、生成した認証情報の通知手続を一意に特定するセッションIDを生成し、かかるセッションIDおよびパスワードを認証情報テーブルに対応付けて記憶する。さらに、サービスセンタは、アクセスURLから取り出したアクセス許可者アドレスを宛先アドレスとし、かつ、パスワードを本文に記載したメール(図11参照)を発信するとともに、セッションIDを含んだ認証ページ(図12参照)をアクセス者Bの利用者端末に送信して、アクセス者Bによるパスワードの入力を受け付ける。

【0087】

そして、アクセス者Bが認証ページに対してパスワードを入力してサービスセンタに送信すると、サービスセンタは、以下のように、アクセス者Bの認証、リソースの開示等を行う(図1の(7)〜(10)参照)。すなわち、サービスセンタは、アクセス者Bから受け付けた認証ページに含まれるセッションIDおよびパスワードが認証情報テーブルに対応付けて記憶されているか否かを判定し、対応付けて記憶されている場合には、正規のアクセス者(アクセス許可者)によるアクセス要求であると認証する。

【0088】

その上で、サービスセンタは、アクセスURLから取り出したリソース識別子に対応するリソースをリソース管理部から取得し、かかるリソースの内容が記載されたリソース開示ページ(図13参照)をアクセス者Bの利用者端末に送信する。なお、認証ページに含まれるセッションIDおよびパスワードが認証情報テーブルに対応付けて記憶されていない場合には、不正なアクセス者Bによるアクセス要求であるとして、リソースのアクセス(開示)を許可しない。

【0089】

このように、実施例1に係るアクセス制御システム(メール転送システム)によれば、アクセスURLを不正に入手した第三者がアクセスを要求しても、正規なアクセス者Bであるアクセス許可者のアドレス宛に対してのみパスワードが通知され、不正なアクセス者Bにはパスワードが通知されず、かかる不正なアクセス要求は拒絶されるので、上記した主たる特徴の如く、正規なアクセス者Bによるアクセス要求であるか否かを確実に認証することが可能になる。

【0090】

[システムの構成(実施例1)]

続いて、図2を用いて、実施例1に係るアクセス制御システムの構成を説明する。図2は、実施例1に係るアクセス制御システムの構成を示す図である。

【0091】

同図に示すように、このアクセス制御システムは、管理者端末1と、アクセス者端末2と、アクセス処理サーバ10とを、ネットワーク(管理者IP網5、アクセス者IP網6、インターネット7、LAN8、ルータR、ファイアウォールFWなどによって形成される通信網)を介して相互に通信可能に接続して構成される。以下に、各装置の役割や構成を説明する。

【0092】

[管理者端末(実施例1)]

このうち、管理者端末1は、少なくとも電子メールソフトやWebブラウザ等の通信ソフトがインストールされた、既知のパーソナルコンピュータやワークステーション、家庭用ゲーム機、インターネットTV、PDA、あるいは携帯電話やPHSの如き移動体通信端末などである。より詳細には、管理者端末1は、管理者Aが利用する端末であり、主として、ログイン要求メッセージ(図6参照)をアクセス処理サーバ10に送信する役割、アクセスURLの生成要求メッセージ(図7参照)をアクセス処理サーバ10に送信する役割、アクセスURLの生成応答メッセージ(図8参照)をアクセス処理サーバ10から受信する役割などを有する。

【0093】

[アクセス者端末(実施例1)]