アクセス制御システム、アクセス制御方法およびアクセス制御用プログラム

【課題】従来のアクセス制御システムでは、解釈できるアクセスポリシーが、アクセス主体・アクセス客体・アクションなどに関する条件の定義と、アクセス可否の定義のみを含み、責務の定義を含まないため、責務の定義を含むアクセスポリシーの実施が困難であった。

【解決手段】監視手段105は、仮想化手段103から伝達される入出力イベントに対して、アクセス可否を制御することに加えて、ポリシー解釈部106からの責務実施指示に応じて、責務実施インタフェース108を介して、適切な責務実施手段107を呼び出す。責務実施インタフェース108は、入出力イベントや責務の名前・パラメータ等の監視手段105からの入力に応じて、責務管理表1081を参照して、責務を実施すべき責務実施手段107を特定する。

【解決手段】監視手段105は、仮想化手段103から伝達される入出力イベントに対して、アクセス可否を制御することに加えて、ポリシー解釈部106からの責務実施指示に応じて、責務実施インタフェース108を介して、適切な責務実施手段107を呼び出す。責務実施インタフェース108は、入出力イベントや責務の名前・パラメータ等の監視手段105からの入力に応じて、責務管理表1081を参照して、責務を実施すべき責務実施手段107を特定する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、アクセス制御システム、アクセス制御方法およびアクセス制御用プログラムに関し、特に、アクセス制御において、アクセス要求の可否判定に加えて、暗号化やログ記録などの付帯条件としての責務を遂行することができるアクセス制御システム、アクセス制御方法およびアクセス制御用プログラムに関する。

【背景技術】

【0002】

増加の一途をたどるサーバ装置の電力消費量や運用コストの低減、さらに企業内パーソナルコンピュータ(PC)の集中管理やシンクライアント化などといったニーズから、マシン仮想化技術が注目されつつある。しかし、仮想マシンに対するセキュリティ対策技術が不十分であったことから、近年、いくつかの仮想マシン向けアクセス制御システムが提案されている。

【0003】

一例として、特許文献1に記載されているアクセス制御システムがある。特許文献1に記載されているシステムでは、ユーザ端末上に、「秘密」・「一般」の2種に分類された仮想マシンと、両仮想マシン間の通信を監視・制御するセキュリティゲートウェイとが備えられている。そして、セキュリティゲートウェイが、一般仮想マシンから秘密仮想マシンへのデータ送信のみを認めるように動作することによって、秘密仮想マシン内で扱われる業務データが一般仮想マシンに漏えいすることを防止する。

【0004】

また、情報漏えい防止や業務監査などの目的で、アクセス時に入出力されるデータの暗号化や、アクセス時のログ記録などといった対策の実施が求められている。仮想マシンに対して、アクセス可否の制御機能に加えて、IP暗号化機能をもつアクセス制御システムの一例として、非特許文献1に記載されているセキュアメッセージルータ(Secure Messaging Router ;SMR)がある。しかし、SMRにおけるアクセスポリシーに記載されるものは、アクセス可否に関するルールであり、暗号化の実施要否は記載されず、アクセスポリシーは任意の通信に対して適用される。

【0005】

暗号化やログ記録などの対策の要否や、実施に際するパラメータ設定(暗号鍵など)は、本来、アクセス可否判定と同様に、アクセス主体・アクセス客体・アクションなどに関する条件を伴う。例えば、アクセス客体やアクション(通信の方向性など)に付随するリスクと、対策実施のコストとを考慮して、対策実施の要否や組み合わせ方などを柔軟に定義できることが求められる。具体的には、社内のPCまたはサーバ装置において稼動する仮想マシンに対して、社外への通信については広くログを記録し、特に関係会社など重要な情報がやり取りされる通信について暗号化を施すが、社内への通信についてはログ記録も暗号化も行わないというように定義できることが好ましい。また、セキュリティ管理者の視点からは、アクセス可否の制御も、上記対策の一種であり、実際に社外の特定のWebサーバに対する通信を遮断することが広く行われている。

【0006】

このような状況を鑑みると、アクセスポリシーは、アクセス主体・アクセス客体・アクションなどに関する条件の定義、アクセス可否の定義、そして実施すべき対策の定義とを、一体として記述できることが望ましい。例えば、OASIS標準の1つであるXACML(eXtensible Access Control Markup Language )は、「責務(Obligation)」として実施すべき対策に関する定義を、上記の条件の定義やアクセス可否の定義とともに記述できる構文を備えている。

【0007】

そのような統合的なアクセスポリシーを実施するアクセス制御システムの一例が、特許文献2に記載されている。特許文献2に記載されているシステムは、図34に示すように、クライアント装置40と通信を行う文書管理サーバ20と、文書管理サーバ20と通信を行うセキュリティ管理サーバ10とを備えている。文書管理サーバ20は、クライアント装置40におけるアプリケーション41からの要求に応じて、セキュリティ管理サーバ10をアクセスする。セキュリティ管理サーバ10には、セキュリティ機能の管理を行うセキュリティ管理モジュール11が搭載されている。セキュリティ管理モジュール11には、セキュリティ情報として、主体分類情報111、資源分類情報112、ポリシー113および責務詳細情報114が記憶されている。文書管理サーバ20において、文書管理モジュール21は、文書管理サーバ20に格納されている文書へのアプリケーション41からのアクセスに伴う責務として、ログ記録を実施する。責務内容判定モジュール22は、所定のポリシー113の記述に従って、ログ記録の要否およびログの記録方法を決定して、文書管理モジュール21に指示を発行する。このような構成によって、例えば、文書に対するアクション(閲覧、印刷、消去など)などに応じて、ログ記録の要否や記録内容の詳細度などをアクセスポリシーで定義・制御することができる。

【0008】

なお、ポリシーにもとづいて所定の判断を行うシステムとして、特許文献3に記載されたシステムがある。

【0009】

【特許文献1】特開2006−201845号公報(図1)

【特許文献2】特開2006−134216号公報(図3)

【特許文献3】特開2007−156612号公報(図7)

【非特許文献1】Watanabe, Y., et al., “Bridging the Gap Between Inter-communication Boundary and Internal Trusted Components ”,Proceedings of ESORICS 2006 ,Lecture Notes on Computer Science ,vol. 4189 ,pp. 65-80 ,2006 (図3,72頁)

【発明の開示】

【発明が解決しようとする課題】

【0010】

特許文献1および非特許文献1に記載された仮想マシン向けアクセス制御システムでは、解釈できるアクセスポリシーが、いずれもアクセス主体・アクセス客体・アクションなどに関する条件の定義と、アクセス可否の定義のみを含み、責務の定義を含まないため、責務の定義を含むアクセスポリシーの実施が困難である。

【0011】

また、特許文献2に記載されている文書管理モジュール21は、文書アクセスの可否を判定・制御する手段を備えているので、特許文献1に記載されているセキュリティゲートウェイにログ記録の実施手段を設け、責務内容判定モジュール22と組み合わせることによって、仮想マシンに対する責務を含めたアクセス制御システムを構成することが考えられる。しかし、そのような構成では、実施できる責務がログ記録に限定される。

【0012】

さらに、非特許文献1に記載されているSMRを加えても、責務内容判定モジュール22は、記録すべきログの内容など、ログ記録に関する責務実施指示に特化しているので、ログ記録とは異なる指示内容(暗号鍵や暗号アルゴリズムなど)を持つSMR内部の暗号化手段に対する責務実施指示を生成できない。すなわち、責務の任意の組み合わせを実施することができない。

【0013】

また、仮想化手段から得られる仮想マシンの入出力イベントは、一般に低レベルのイベントである。すると、SMRのようなIPパケット毎の暗号化に加えて、電子メールの暗号化など、複数の入出力イベントで構成されるアプリケーションデータに対する責務を遂行することは難しい。

【0014】

さらに、仮想マシンに対するアクセス制御システム特有のもう1つの課題として、アクセス制御システム自身の使用リソース量の抑制が求められる。この課題は、仮想マシンとアクセス制御システムとが、双方を稼動させる物理マシンが有する限られたリソースを分け合って利用しているので、一般に有用なアプリケーションを稼動させる仮想マシンにできる限り多くのリソースを割り当てたいという要請に起因する。従って、与えられたアクセスポリシーの定義内容に応じて、アクセス制御システムを構成する各種手段から不用な手段を特定し、特定した手段を削除することが好ましい。

【0015】

本発明は、アクセス制御システムにおいて、特に、アクセス可否に加え、アプリケーションデータの暗号化やログ記録など責務の定義を含むアクセスポリシーを実施できるアクセス制御システムを提供することを目的とする。また、本発明の他の目的は、アクセスポリシー内の責務の定義に応じて、責務を実施するモジュールを自動配付できるアクセス制御システムを提供することである。

【課題を解決するための手段】

【0016】

本発明によるアクセス制御システムは、入出力イベントを監視し、入出力イベントにもとづいてアクセス可否の制御および責務の実施依頼を行う監視手段と、アクセス可否および責務の実施に関する条件を定義した所定のアクセスポリシーを解釈する手段であって、監視手段からの問い合わせに対して、アクセスポリシーにもとづいてアクセス可否および実施すべき責務を判定して監視手段に応答するポリシー解釈手段と、所定の責務を実施する複数の責務実施手段と、監視手段からの責務の実施依頼に応じて、該当する責務を実施する責務実施手段を複数の責務実施手段から特定して呼び出し、呼び出した責務実施手段の応答を監視手段に転送する責務実施インタフェースとを備えたことを特徴とする。

【0017】

本発明による端末装置は、アクセス要求の可否判定および所定の責務を実施するアクセス制御システムにおける端末装置であって、入出力イベントを監視し、入出力イベントにもとづいてアクセス可否の制御および責務の実施依頼を行う監視手段と、アクセス可否および責務の実施に関する条件を定義した所定のアクセスポリシーを解釈する手段であって、監視手段からの問い合わせに対して、アクセスポリシーにもとづいてアクセス可否および実施すべき責務を判定して監視手段に応答するポリシー解釈手段と、所定の責務を実施する複数の責務実施手段と、監視手段からの責務の実施依頼に応じて、該当する責務を実施する責務実施手段を複数の責務実施手段から特定して呼び出し、呼び出した責務実施手段の応答を監視手段に転送する責務実施インタフェースとを備えたことを特徴とする。

【0018】

本発明によるサーバ装置は、仮想マシンとデバイスとの間の入出力イベントを中継する仮想化手段と、仮想化手段から伝達される入出力イベントにもとづいてアクセス可否の制御および責務の実施依頼を行う監視手段と、アクセス可否および責務の実施に関する条件を定義した所定のアクセスポリシーを解釈する手段であって監視手段からの問い合わせに対してアクセスポリシーにもとづいてアクセス可否および実施すべき責務を判定して監視手段に応答するポリシー解釈手段と、所定の責務を実施する複数の責務実施手段と、監視手段からの責務の実施依頼に応じて、該当する責務を実施する責務実施手段を複数の責務実施手段から特定して呼び出し、呼び出した責務実施手段の応答を監視手段に転送する責務実施インタフェースと、アクセスポリシーに定義された責務のリストと登録ずみ責務実施手段のリストとを比較して、不要な責務実施手段を削除するとともに、不足している責務実施手段の配付を要求するコンピュータ管理手段とを備えた端末装置と通信可能に接続されるサーバ装置であって、責務実施手段を格納し、コンピュータ管理手段からの要求に応じて、責務実施手段をコンピュータ管理手段に配付する責務管理手段を備えたことを特徴とする。

【0019】

本発明によるアクセス制御方法は、入出力イベントを監視し、入出力イベントにもとづいてアクセス可否の制御および責務の実施依頼を行う監視し、アクセス可否および責務の実施に関する条件を定義した所定のアクセスポリシーを解釈する手段であって、問い合わせに対して、アクセス可否および実施すべき責務を判定して応答し、責務の実施依頼に応じて、該当する責務を実施する責務実施処理を複数の責務実施処理から特定して実施し、実施した責務実施処理の応答を、責務の実施依頼元に転送することを特徴とする。

【0020】

本発明によるアクセス制御用プログラムは、コンピュータを、仮想マシンとデバイスとの間の入出力イベントを中継する仮想化手段から伝達される入出力イベントを監視し、入出力イベントにもとづいて、アクセス可否の制御および責務の実施依頼を行う監視手段と、アクセス可否および責務の実施に関する条件を定義した所定のアクセスポリシーを解釈する手段であって、監視手段からの問い合わせに対して、アクセスポリシーにもとづいてアクセス可否および実施すべき責務を判定して監視手段に応答するポリシー解釈手段と、所定の責務を実施する複数の責務実施手段と、監視手段からの責務の実施依頼に応じて、該当する責務を実施する責務実施手段を複数の責務実施手段から特定して呼び出し、呼び出した責務実施手段の応答を監視手段に転送する責務実施インタフェース手段として機能させることを特徴とする。

【発明の効果】

【0021】

本発明によれば、電子メールなどのアプリケーション入出力に伴って発生する入出力イベントに対して、アクセス可否・暗号化・ログ記録などの多様なアクセスポリシーを適用できる。

【発明を実施するための最良の形態】

【0022】

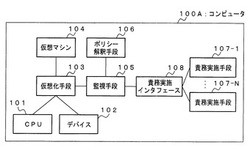

1.第1実施形態

1.1 構成

図1は、アクセス制御システムの第1実施形態の構成を示すブロック図である。アクセス制御システムの一例であるコンピュータ100Aは、中央制御装置(CPU)101と、2次記憶装置やネットワークインタフェース装置などのデバイス102と、仮想CPUや仮想デバイスなどを生成する仮想化手段103と、仮想マシン104と、監視手段105と、ポリシー解釈手段106と、1つ以上の責務実施手段107−1〜107−Nと、責務実施インタフェース108とを備えている。以下、責務実施手段107−1〜107−Nを、責務実施手段107と総称する。

【0023】

仮想マシン104は、仮想デバイス設定ファイル(仮想デバイスの構成が記録されたファイル)やOSディスクイメージ(OSがインストールされたディスクイメージ)等の仮想マシンイメージに相当する。仮想化手段103は、仮想マシン環境を構築するものであり、例えば、XenやVMWare(登録商標)で実現可能である。また、仮想化手段103は、仮想マシン104とデバイス102との間の入出力イベントを中継する。

【0024】

監視手段105は、仮想化手段103を監視し、仮想化手段103とデバイス102との間の入出力をフックし、得られた入出力イベントに応じたアクセス可否や実施すべき責務(遂行すべき責務)をポリシー解釈手段106に問い合わせる。問い合わせには、得られた入出力イベントが付随する。さらに、監視手段105は、ポリシー解釈手段106から責務の指示(責務実施指示)の応答を受けると、責務実施インタフェース108に責務実施指示を与える。責務実施指示には、パラメータ等が付随する。そして、監視手段105は、責務実施インタフェース108から、責務実施手段107による責務の実施結果を応答として受け取る。

【0025】

ポリシー解釈手段106は、監視手段105からの問い合わせに応じて、1次記憶装置または2次記憶装置内に格納されているポリシーを解釈し、監視手段105に対して、アクセス可否判定結果や責務実施指示を監視手段105に応答する。

【0026】

責務実施手段107は、責務実施インタフェース108からの呼出パラメータを伴う呼び出しに応じて、所定の責務を実施し、その実施結果を責務実施インタフェース108に出力する。

【0027】

責務実施インタフェース108は、図2に示すように、1次記憶装置または2次記憶装置に格納されている責務管理表1081と1次記憶装置または2次記憶装置に形成されているバッファ1082とを有する。責務実施インタフェース108は、監視手段105からの責務実施指示に応じて、責務実施指示に含まれる入出力イベントおよびパラメータリストをバッファ1082に格納し、責務管理表1081を参照して、適切な責務実施手段107を呼び出す。また、責務実施手段107の出力(実施結果)をバッファ1082に格納し、その格納データを監視手段105に応答として転送する。

【0028】

なお、監視手段105、ポリシー解釈手段106、責務実施インタフェース108および責務実施手段107は、それらの機能を実現するためのプログラムとプログラムに従って制御を実行するCPU101とによって実現可能である。

【0029】

1.2 全体の動作

図3のシーケンス図を用いて、本実施形態の全体の動作を詳細に説明する。

【0030】

仮想マシン104が入出力処理を行うと、仮想化手段103とデバイス102との間で入出力イベントが発生する(ステップa1)。監視手段105は、仮想化手段103から、仮想マシン102とデバイス102との間で発生する入出力イベントを得て(ステップa2)、ポリシー解釈手段106に対して問い合わせを行う(ステップa3)。問い合わせには、少なくとも、デバイス名と、入力であるか出力であるかの情報が含まれる。また、追加情報として、例えばネットワークインタフェースカード(NIC)に対する入出力である場合には、IPアドレスやポート番号などの情報が加わる。なお、この段階では、発生した入出力の処理の実行はまだ実行されない。

【0031】

ポリシー解釈手段106は、問い合わせを受け取ると、内部に保持しているポリシーを解釈して、実施すべき責務を特定する。すなわち、どの責務実施手段107に、どのような処理をさせればよいか判断し、責務実施指示を監視手段105に対して発行する(ステップa4)。責務実施指示は、例えば、「暗号化責務実施手段に暗号化の処理をさせる」、「ログ責務実施手段にログ記録の処理をさせる」などである。複数の責務がアクセスポリシーに定義されている場合には(図5や図6参照)、責務実施指示は、個々の責務実施手段107の呼び出しに対応する責務実施指示のリスト(集合)である。個々の責務実施指示は、アクセスポリシーで指定されたパラメータリストや、責務の実施結果の出力先などを含む。例えば、暗号化を行う責務実施手段107について、暗号鍵や暗号アルゴリズムの指定などがパラメータリストである。また、責務実施手段107が出力する暗号化データに対して、パスワードロックがかかるSDメモリカード等の耐タンパーデバイスなど特定のデバイス102に強制的に出力することがアクセスポリシーで規定されている場合には、出力先デバイス102の指定が責務実施指示に含まれる。なお、ポリシー解釈手段106のより詳細な動作については1.3節で説明する。

【0032】

次に、監視手段105は、責務実施インタフェース108を介して、責務実施指示で指定された責務実施手段107を呼び出し、必要な責務を実施させる(ステップa5)。より詳細な動作については1.4節で説明する。責務実施手段107は、暗号化やログ記録などの所定の責務実施処理を行い、その結果を、責務実施インタフェース108を介して、監視手段105に応答する。監視手段105は、責務実施インタフェース108から転送された責務実施手段107の応答を、責務実施指示に従って、仮想化手段103に転送する。仮想化手段103は、出力イベントが発生している場合には責務実施指示で指定されたデバイス102に情報を渡して、中断されている出力処理を再開して完了させる。入力イベントが発生している場合には仮想マシン104に情報を渡して、中断されている入力処理を再開して完了させる(ステップa6)。

【0033】

1.3 ポリシー解釈の詳細

1.3.1 ポリシー解釈手段106の詳細な動作

次に、図4のフローチャートを用いて、ポリシー解釈手段106が実行するポリシー解釈動作(図3におけるステップa4)を説明する。

【0034】

ポリシー解釈手段106は、まず、未処理のポリシーがあるかチェックし、無ければ処理をステップb5に遷移する(ステップb1)。未処理のポリシーがある場合は、ポリシー(1.3.2節で説明される<policy>タグ)を読み込む(ステップb2)。次に、読み込んだポリシーと監視手段105からの入出力イベントを含んだ問い合わせとを比較し、ポリシーの条件定義(1.3.2節で説明される<target>タグ)と入出力イベントとが合致するか否かを判断する(ステップb3)。合致しない場合は、ステップb1に戻る。

【0035】

ポリシーの条件定義と入出力イベントとが適合する場合には、ポリシー解釈手段106は、ポリシーの責務定義(1.3.2節で説明される<obligations> タグ)を解釈して、実施すべき責務を特定して、責務実施指示を生成する(ステップb4)。既に責務実施指示が生成されている場合には、それに対して、ステップb4で生成した責務実施指示を追記する。

【0036】

ポリシー解釈手段106は、全てのポリシーを処理した後、責務実施指示を監視手段105に出力する(ステップb5)。

【0037】

1.3.2 アクセスポリシーの記述形式と評価方法

本発明におけるアクセスポリシーには、仮想マシン104とデバイス102との間で発生する入出力イベントに対して、アクセス可否の条件と実施すべき責務とが、1組のルールとして記述される。図5に示す例では、「IP encryption 」と「USB logging 」と名づけられた2つのアクセスポリシー(<policy>タグ)が記載されている。<target>タグに、アクセス主体(<subject> )、アクセス客体(<object>)、およびアクション(<action>)に関する条件が定義され、<obligation>タグに、実施すべき責務が定義される。<rule>タグはアクセス可否を定義するタグであり、例えば、<rule effect = “allow ”> という記述は、<target>タグに合致する入出力イベントを許可することを意味している。

【0038】

[条件の記述形式]

<target>タグ内で、アクセス主体・アクセス客体・アクションのオブジェクトは、それぞれ定数sbj・obj・act として参照される。各オブジェクトはいくつかの属性を持ち、例えば、図5に示すIP encryption ポリシーでは、sbj.type・obj.device・act.nameといった属性が参照され、それぞれアクセス主体のタイプ属性(ユーザOSなど)・アクセス客体のデバイス属性(NICやUSBストレージなどのデバイス種別)・アクションの名前属性を意味している。

【0039】

ポリシー解釈手段106は、仮想化手段103から監視手段105を経て取得された入出力イベントを基に、これらの属性値を設定する。例えば、ある仮想マシン104がIPパケットを送出したとき、仮想化手段103は、仮想マシン104のIDやタイプなどの仮想マシン属性、アクセス先デバイスの種別やIPアドレスなどのデバイス属性、およびアクションの名前や入力・出力など情報流の方向性に関する属性を、IPパケット本体とともに入出力イベントに含める。ポリシー解釈手段106は、入出力イベントに含まれる各種属性情報を、対応するオブジェクトおよび属性にあらかじめ設定して、<target>タグを評価する。

【0040】

[責務の記述形式]

<obligations> タグは、1つ以上の責務の定義(<obligation>)を含む。例えば、図5を参照すると、「IP encryption 」ポリシーには、ログ記録(logging )と暗号化(encryption)の2つの責務が定義されている。各責務は記述順序の順に実施されることが望ましいが、ログ記録のように、入出力イベント(特に入出力データ)の書き換えを伴わない副作用のない責務については、この限りではない。

【0041】

各<obligation>タグにおける責務定義には、責務実施手段107に入力されるべきパラメータリストが記述される。例えば、図5を参照すると、「IP encryption 」ポリシーのログ記録に関する責務定義には、「item.1」〜「item.3」の3つのパラメータ名(name)と値(value )とを1組にして、システムの時間属性(System.time)やアクセス客体の宛先IPアドレス属性(obj.destination_ipaddr)などが指定されている。ポリシー解釈手段106は、これらのパラメータリストの定義を参照して、例えば、

<obligation function =“logging ”>

<parameter name = “item.1”>System.time</parameter>

<parameter name = “item.2”>sbj.ipaddr</parameter>

<parameter name = “item.3”>obj.destination_ipaddr</parameter>

</obligation>

といった責務定義から、以下のようなパラメータリストを生成し、責務実施指示に含める。

【0042】

・item.1=06−20−2007 13:30:38(System.time の値、すなわち現在時刻)

・item.2=10.2.3.4(sbj.ipaddrの値、すなわち送信元IPアドレス)

・item.3=133.1.2.3(obj.destination_ipaddrの値、すなわち宛先IPアドレス)

【0043】

生成したパラメータリストを責務実施指示に含めることによって、責務実施手段107に対して、現在時刻など動的に決定されるパラメータを入力可能になる。なお、図6に例示するように、パラメータ値をCNAME形式で書き下すようにして、改行などを含む長いパラメータ値の即値(ラテラル)を記述できるようにしてもよい。

【0044】

また、1つのポリシーに複数の責務が記述されているときには、責務に前の責務の処理結果に応じた条件を付けてもよい。例えば図6を参照すると、「firewall」責務定義につづく「logging 」責務定義に<condition>タグが含まれている。ポリシー解釈手段106は、<condition>タグで記述された条件定義を、責務実施条件として責務実施指示に含める。そのような処理を行うことによって、動的な条件にもとづく複数責務の制御構造(例えば、ある責務実施手段107の動作状態に応じて他の責務実施手段107を呼び出すような構造)をアクセスポリシーで定義できる。よって、ポリシーの記述力がさらに向上する。

【0045】

1.4 責務実施の詳細な動作

図7のフローチャートを参照して、監視手段105、責務実施インタフェース108および責務実施手段107が実行する責務実施動作を説明する。

【0046】

図3におけるステップa4の処理によって、ポリシー解釈手段106から責務実施指示を受け取った監視手段105は、責務実施インタフェース108に、入出力イベントを伴う責務実施指示で指定された責務実施手段107の呼び出しを依頼する(ステップa5−1)。ここで、監視手段105による責務実施手段107の呼出依頼情報には、少なくとも、責務実施手段107の名前(責務名)と、ポリシー解釈手段106による指示で指定されたパラメータリストと、仮想化手段103から得た入出力イベントとが含まれる。また、監視手段106は、責務実施指示に責務実施条件が含まれる場合には、その責務実施条件を評価し、その結果が真となるときのみ、責務実施手段107の呼び出しを責務実施インタフェース108に依頼する。

【0047】

責務実施インタフェース108は、監視手段105から依頼された責務実施手段107の呼び出しを行う(ステップa5−2)。このとき、責務実施インタフェース108は、まず、呼び出し依頼で指定された責務名に対応する責務実施手段107を、責務管理表1081(図8参照)を用いて特定する。そして、呼び出し依頼に含まれる入出力イベントやパラメータリストをバッファ1082に格納し、特定した責務実施手段107を呼び出す。図8に示すように、責務管理表1081には、責務名と責務実施手段107を示すデータとが対応付けられて設定されている。

【0048】

このとき、好適には、図2に示すように、バッファ1082内に入出力イベントの系列を格納するメモリ領域(入力キュー)を確保し、それらのアドレスを責務実施手段107に伝達する。すると、責務実施手段107が、複数の入出力イベントを参照できるようになり、アプリケーションデータに対する暗号化などの責務の実施が可能になる。図2において、入力キューから責務実施手段107にデータが渡されることが、”inbuf”として示されている。例えば、ブロック暗号を用いる場合、一般にブロック暗号の入力データ長(ブロック長)は暗号アルゴリズムにより、ある固定値(例えば64ビット)が定められる。一方、入出力イベントに含まれるアプリケーションデータ長は、デバイスによって様々に異なる。その結果、ブロック長より小さなアプリケーションデータ断片が発生しやすい。このようなデータ断片を処理するには、以降の入出力イベントの到達を待って、入力キュー内に十分なアプリケーションデータサイズが格納される必要がある。

【0049】

責務実施手段107は、以降の処理に十分なサイズの入力が得られるまで待機するため、入力キューに格納されたデータを逐次読み出しながら、内部的に備えられているバッファに追加することによって、断片化されたアプリケーションデータの統合およびサイズの確認を行う。

【0050】

その後、責務実施手段107は、責務実施インタフェース108からの呼び出しに応じて、暗号化やログ記録などの所定の責務実施処理を行い、その結果を、責務実施インタフェース108を介して、監視手段105に応答する(ステップa5−3)。

【0051】

このとき、責務実施インタフェース108は、バッファ1082内に確保した応答キュー(図2参照)に、責務実施手段107からの暗号化データなどの責務実施結果を格納する。図2において、責務実施手段107から応答キューにデータが格納されることが、”outbuf”として示されている。責務実施インタフェース108は、責務実施手段107の動作とは非同期に、応答キューの格納データを順次監視手段105に転送する。そのような処理を実行することによって、責務実施手段107に入力される入出力イベントの数と、責務実施手段107が出力する入出力イベントの数とが異なることが許容される。例えば、メールデータを暗号化する場合、一般に暗号化データは元のデータよりもサイズが増大する。すると、より低レベルなIPパケットに再符号化するときに、暗号化データを構成するIPパケットの数が、元のデータを構成するIPパケットの数よりも多くなる場合がある。この場合、入力キュー内の元の入出力イベント(=IPパケット)を、暗号化データを含む入出力イベントに書き換えるよりも、応答キューに暗号化データを含む入出力イベントを追加する方法を取ることが望ましい。

【0052】

そして、監視手段105は、責務実施インタフェース108から転送された責務実施手段107の応答を、責務実施指示に従って、仮想化手段103に転送するか、または次の責務実施手段107の呼び出しのため、責務実施インタフェース108に再入力する(ステップa5−4)。このとき、監視手段105は、責務実施指示を参照して、次の責務実施指示があるか否かを判定し、あれば入出力イベントに代えて、先の責務実施手段107の応答を次の責務実施手段107に入力する。次の責務実施指示がないとき、すなわち最後の責務実施指示の呼び出し時は、責務実施手段107の応答を責務実施指示で指定された出力先に転送するように仮想化手段103に指示する。なお、出力先の指定が責務実施指示に含まれない場合には、仮想マシン104が指定した元の出力先が責務実施指示に指定されているとして扱う。

【0053】

1.5 責務実施手段の追加削除

責務実施インタフェース108は、責務実施手段追加時に、責務実施手段名(具体的には、責務実施手段名を特定可能なデータ)と担当する責務(具体的には、責務を特定可能なデータ)とを責務管理表に追加する。例えば、ログ責務実施手段がインストールされたときは、責務実施手段名“ログ責務実施手段”と、担当する責務“ログの記録”とが責務管理表に追加される。また、責務実施インタフェース108は、責務実施手段削除時に、責務実施手段の項目を責務管理表から削除する。

【0054】

1.6 効果

本実施形態では、責務実施インタフェース108で、監視手段105と責務実施手段107との間で行われる責務実施手順を統一することによって、様々な責務実施処理をプラグイン化することができる。さらに、ポリシー解釈手段106からの責務実施指示に従って、監視手段105が責務実施インタフェース108を介して、責務実施手段107を呼び出すことによって、アクセス可否と責務実施の条件とが統合的に記述されたアクセスポリシーを、仮想マシン104に対して適用可能になる。

【0055】

また、このとき、責務実施手段107が、バッファ1082内に入力キューおよび応答キューを保持し、複数の入出力イベントを責務実施手段107から参照可能とし、責務実施手段107の応答を非同期に監視手段105に転送することによって、仮想マシン104が発する低レベルな入出力イベントに対して、アプリケーションデータの暗号化などの高度な責務実施が可能になる。

【0056】

1.7 第1実施形態の変形例1

第1実施形態では、コンピュータ100Aにおいて1つの仮想マシン104が備えられた例を示したが、図9に示すコンピュータ100Bのように、複数の仮想マシン104−1〜104−Nを備えていてもよい。この構成の場合、監視手段105は、仮想マシンとデバイス102との間の入出力だけではなく、仮想マシンと他の仮想マシンとの間の入出力の監視も行い、仮想マシン間の入出力イベントの処理が可能になる。なお、この場合には、アクセスポリシーには、仮想マシン104−1〜104−Nとデバイス102との間で発生する入出力イベントに対して、アクセス可否の条件と実施すべき責務とが1組のルールとして記述されるとともに、仮想マシンと他の仮想マシンとの間で発生する入出力イベントに対して、アクセス可否の条件と実施すべき責務とが1組のルールとして記述される。

【0057】

1.8 第1実施形態の変形例2

第1実施形態では、責務実施手段107は、監視手段105から受け取った情報の処理を内部で行っていたが、図10に示すように、ネットワークを介して通信可能なサーバと連携して処理を行ってもよい。図10に示す責務実施手段連携サーバ500Cは、コンピュータ100Cにおける責務実施手段107と連携するサーバであり、例えば、ログ責務実施手段と連携するログ記録サーバや、暗号化責務実施手段と連携する鍵管理サーバである。

【0058】

この構成の場合、例えば、ログ責務実施手段がログ記録サーバへログを書き出すことにより、コンピュータのHDD障害時にもログを確認できる。また、暗号化責務実施手段が鍵管理サーバと連携することで、鍵の配付を遠隔から行うことができる。

【0059】

2.第2実施形態

2.1 構成

図11は、アクセス制御システムの第2実施形態の構成を示すブロック図である。第2実施形態は、管理サーバ200が、ポリシー管理手段201と責務管理手段202とを備え、1台以上のコンピュータ100D−1〜100D−Nが、コンピュータ管理手段109を備えている点で、第1実施形態とは異なっている。以下、コンピュータ100D−1〜100D−Nを、コンピュータ100Dと総称することがある。

【0060】

ポリシー管理手段201は、管理者が作成したポリシーを、内部に備えているる不揮発性メモリ(1次記憶装置)や2次記憶装置に格納する。また、クライアントであるコンピュータ100D−1〜100D−Nのポリシー解釈手段106に対して、ネットワーク(通信路)を介してポリシーの配付を行う。

【0061】

責務管理手段202は、内部に備えている不揮発性メモリや2次記憶装置に、責務実施手段107を格納する。そして、コンピュータ100D−1〜100D−Nのコンピュータ管理手段109からの要求に応じて、責務実施手段107を配付する。コンピュータ管理手段109は、ポリシー解釈手段106に格納されているアクセスポリシーと、責務実施インタフェース108に格納されている責務管理表とを比較して、責務実施手段107の過不足を特定する。また、不足する責務実施手段107を責務管理手段202からダウンロードして、責務実施インタフェース108の責務管理表に対応するエントリを追加登録する。また、アクセスポリシーの更新などに伴って、不要になった責務実施手段107そのものを削除するとともに、責務実施インタフェース108の責務管理表から対応するエントリを削除する。

【0062】

2.2 動作

次に、図12のフローチャートを用いて、第2実施形態の責務実施手段107のアップデートやインストール、ポリシーのアップデートの動作を説明する。これら以外の動作は、第1実施形態と同様であり、説明を省略する。

【0063】

まず、コンピュータ100Dのポリシー解釈手段106が管理サーバ200のポリシー管理手段201に、ポリシーの追加、削除または修正があるかどうか確認する(ステップc1)。

【0064】

ポリシーの追加がある場合には、ポリシー解釈手段106が追加されたポリシーをポリシー管理手段201からダウンロードし、内部に備えている不揮発性メモリ(1次記憶装置)や2次記憶装置にポリシーを格納する。ポリシーの削除がある場合には、ポリシー解釈手段106は、どのポリシーを削除すればよいかポリシー管理手段201から指示を受け、指示されたポリシーを削除する。ポリシーの修正の場合には、どのポリシーをどのように変更すればよいかポリシー管理手段201から指示を受け、指示されたポリシーを修正する(ステップc2)。

【0065】

次に、コンピュータ管理手段109は、ポリシー解釈手段106に格納されているポリシーを参照し、必要な責務実施手段107を求める(ステップc3)。例えば、図6に示す例では、ファイアーウォールの記録とログの記録とが責務として記述されているので、ファイアーウォール責務実施手段とログ責務実施手段が必要であると求められる。具体的には、コンピュータ管理手段109が、ポリシー解釈手段106に格納されているアクセスポリシーの各責務定義(<obligation>タグ)を走査して、インストールを要する責務実施手段107に相当する責務名集合DEMANDEDを抽出する。

【0066】

そして、必要な責務実施手段107が求められると、コンピュータ管理手段109は既にインストールされている責務実施手段107を確認し、新たにインストールすべき責務実施手段107や、不要な責務実施手段107があるかどうか確認を行う(ステップc4)。具体的には、まず、コンピュータ管理手段109が、責務実施インタフェース108が保持する責務管理表(図8参照)の各レコードを走査して、インストール済みの責務実施手段107に相当する責務名の集合INSTALLED を取得する。そして、コンピュータ管理手段109は、DEMANDEDとINSTALLED の集合差TO_BE_INSTALLED およびTO_BE_REMOVED を計算して、インストールすべき責務実施手段107および削除すべき責務実施手段107を特定する。ここで、TO_BE_INSTALLED = DEMANDED − INSTALLED であり、TO_BE_REMOVED = INSTALLED − DEMANDED である。

【0067】

その後、新たにインストールすべき責務実施手段107がある場合(すなわち、TO_BE_INSTALLED が空でない場合)には、責務管理手段202から責務実施手段107をダウンロードして、インストールを行う。また、責務管理手段202からアップデート情報を受け取り、アップデートされている責務実施手段107をダウンロードして、アップデートを行う。また、削除すべき責務実施手段107がある場合(すなわち、TO_BE_REMOVED が空でない場合)には、不要な責務実施手段107を削除する(ステップc5)。

【0068】

以上のように、コンピュータ管理手段109は、責務管理手段202から責務実施手段107をダウンロードする。しかし、図13に示すように、ステップc2の処理を実行した後、責務管理手段202がポリシーから必要な責務実施手段107を求め、コンピュータ管理手段109に対して責務実施手段の配付を行ってもよい。図13に示す例では、コンピュータ管理手段109が、ステップc2の処理を実行した後、責務実施インタフェース108に保持されている責務管理表を責務管理手段202に送信する(ステップc3’)。

【0069】

そして、責務管理手段202は、ポリシー管理手段201に格納されているアクセスポリシーを参照しながら、コンピュータ管理手段109によるステップc3の処理同様の方法で、インストールを要する責務実施手段107に相当する責務名集合DEMANDEDを求める(ステップc4’)。

【0070】

その後、責務管理手段203は、送信された責務管理表から、インストール済みの責務実施手段107に相当する責務名の集合INSTALLED を求め、DEMANDEDとINSTALLED の集合差TO_BE_INSTALLED 、およびTO_BE_REMOVED を算出して、インストールすべき責務実施手段107および削除すべき責務実施手段107を特定する(ステップc5’)。

【0071】

インストールすべき責務実施手段107または削除すべき責務実施手段107がある場合には、責務管理手段203は、TO_BE_INSTALLEDの各要素に対応する責務実施手段107を示す情報と、TO_BE_REMOVEDの内容とを含むインストール情報を生成し、コンピュータ管理手段109に送信する(ステップc6’)。コンピュータ管理手段109は、インストール情報に含まれる責務実施手段107をインストールし、TO_BE_REMOVED で指定される責務実施手段107を削除する(ステップc7’)。

【0072】

2.3 効果

本実施形態では、コンピュータ管理手段109によって、アクセスポリシーで実施が求められている責務実施手段107のみが、コンピュータ100C−1〜100C−Nに格納されることが保証される。すなわち、アクセスポリシーの更新などによって不要になった責務実施手段107を保持するための無駄なリソース消費を削減できる。また、責務管理手段202が、不足している責務実施手段107を自動的に配付するので、コンピュータ100D−1〜100D−Nの管理者の運用負荷を低減できる。

【0073】

3.第3実施形態

3.1 構成

図14は、アクセス制御システムの第3実施形態の構成を示すブロック図である。本実施形態では、アクセス制御システムの一例であるコンピュータ100Eは、第1実施形態または第2実施形態における構成に加えて、属性抽出インタフェース手段110と、属性抽出手段111−1〜111−Nとを備えている。なお、属性抽出インタフェース手段110および属性抽出手段111−1〜111−Nは、それらの機能を実現するためのプログラムとプログラムに従って制御を実行するCPU101とによって実現可能である。また、属性抽出手段111−1〜111−Nを、属性抽出手段111と総称することがある。

【0074】

図15に示すように、属性抽出インタフェース手段110は、1次記憶装置または2次記憶装置に格納されている属性抽出手段管理表1101と、1次記憶装置または2次記憶装置に形成されているバッファ1102とを有する。属性抽出手段管理表1101には、関数名に対応付けられた属性抽出手段名が記載されている。属性抽出インタフェース手段110は、ポリシー解釈手段106から入力される属性抽出要求に応じて、属性抽出手段管理表1101を参照して、適切な属性抽出手段111−1〜111−Nのいずれかを呼び出す。また、属性抽出手段111−1〜111−Nの応答のデータをバッファ1102に格納した上で、そのデータを順次ポリシー解釈手段106に転送する。

【0075】

属性抽出手段111−1〜111−Nは、属性抽出インタフェース手段110から入出力イベントやその他パラメータリストなどを受け取り、入出力イベントから、アクセスポリシーの条件判定に必要なアクセス主体・客体などの属性を抽出し、応答する。例えば、属性抽出手段がSMTPメール属性抽出手段である場合には、SMTPパケットを解析して、メールの宛先、差出人、添付ファイルの有無の情報を抽出する。

【0076】

3.2 動作

第3実施形態におけるコンピュータ100Eにおけるポリシー解釈手段106の条件判定動作は、第1実施形態または第2実施形態におけるポリシー解釈手段106の条件判定動作(図4のステップb3)とは異なる。以下、図16を参照して、本実施形態におけるポリシー解釈手段106の条件判定動作を詳細に説明する。

【0077】

本実施形態では、ポリシー解釈手段106は、前段で読み込んだアクセスポリシーに定義された条件定義(<target>タグ)を参照し、「==」などの2項比較演算子を含む各条件節を抽出し、各条件節を参照しながら、以下のステップを繰り返す(ステップf1)。

【0078】

まず、条件節に関数呼出しがあるか否かを判定する(ステップf2)。ここで、関数呼出しは、例えば「IsSmtpRecipient (“taro@xxx.com”,“jiro@yyy.com”,・・・)」のように、関数名(IsSmtpRecipient )とパラメータリスト(“taro@xxx.com”,“jiro@yyy.com”,・・・)などの構文を持つものとする。ポリシー解釈手段106は、その構文に従った記述が条件節に現れるかどうかを、アクセスポリシーに対する構文解析処理で求める。

【0079】

条件節に関数呼び出しが含まれない場合には、第1実施形態または第2実施形態におけるステップb3の処理と同様に、オブジェクトの属性値を参照して、条件節の真偽値を算出し(ステップf3)、ステップf1に戻る。

【0080】

関数呼び出しが含まれる場合には、ポリシー解釈手段106は、属性抽出インタフェース110に、関数名、パラメータリスト、入出力イベントなどを入力するとともに、属性情報を問い合わせる。属性抽出インタフェース110は、関数名を基に属性抽出手段管理表1101を走査し、対応する属性抽出手段111−1〜111−Nを特定して、呼び出す(ステップf4)。このとき、属性抽出インタフェース110は、図15に示すように、バッファ1102内に入出力イベントの系列を格納するメモリ領域(入力キュー)などを確保し、それらのアドレスを属性抽出手段111に伝達する。

【0081】

その後、呼び出された属性抽出手段111−1〜111−Nは、属性抽出インタフェース110の入力キューやパラメータリストを参照しながら、入出力イベントから属性を抽出する属性抽出動作を行い、抽出した属性値を属性抽出インタフェース110の応答キューに格納する(ステップf5)。

【0082】

以上の処理によって、属性抽出手段111は、複数の入出力イベントを参照できるようになり、アプリケーションデータの内容から属性値を抽出できる。例えば、メールの宛先属性は、複数のIPパケット(=メール送信時の入出力イベント)にまたがって現れ得る。このような場合、メール宛先属性を抽出する属性抽出手段111は、複数IPパケット系列を格納した入力キューを参照することによって、正しくメールの宛先属性を抽出できる。

【0083】

そして、属性抽出インタフェース108は、応答キューに格納された属性値をポリシー解釈手段106に転送し、ポリシー解釈手段106が、属性値を用いて現在評価中の条件節の真偽値を決定する(ステップf3)。

【0084】

全ての条件節の評価を完了した後、条件文全体の真偽値にもとづいて、ポリシー解釈手段106は、第1実施形態または第2実施形態におけるポリシー解釈手段106のステップb4およびステップb5の処理と同様の処理によって責務実施指示を生成し、監視手段105に出力する。

【0085】

なお、ステップf5において、属性抽出手段111−1〜111−Nは、属性抽出に必要な入出力イベント系列が、入力キューに格納されていない場合、抽出不能を示す「INPROC例外」を発行する(ステップf6)。この場合、アクセスポリシーの特殊な判定値として、INPROC判定を監視手段105に出力し、以降の処理を中断する(ステップf7)。この場合、監視手段105は、現在参照中の入出力イベントを、仮想化手段103への転送も遮断もせず、次の入出力イベントを待ち合わせる。

【0086】

図17は、図14に示されたコンピュータ100Eに対して、第1実施形態や第2実施形態における責務実施インタフェース108および責務実施手段107が明示的に設けられているコンピュータ100Fの構成を示すブロック図である。図17に示す構成において、監視手段105は、ポリシー解釈手段106から責務実施指示の応答を受けると、責務実施インタフェース108に、入出力イベントを伴う責務実施指示で指定された責務実施手段107の呼び出しを依頼する。責務実施インタフェース108は、監視手段105から依頼された責務実施手段107の呼び出しを行う。責務実施手段107は、責務実施インタフェース108からの呼び出しに応じて、所定の責務実施処理を行い、その結果を、責務実施インタフェース108を介して、監視手段105に応答する。

【0087】

3.3 効果

本実施形態では、属性抽出インタフェース110によって、属性抽出手段111をプラグイン化することができるので、新たなアプリケーションに固有の属性抽出(例えば、メールの宛先情報など)への対応が容易になる。また、アクセスポリシーにアプリケーション固有の属性にもとづく条件が記述できるようになり、実施できるポリシーの表現力がさらに向上する。

【0088】

以上のように、上記の実施形態において、第1実施形態のアクセス制御システムは、仮想マシン104によるデバイス102への入出力イベントを中継する仮想化手段103から伝達された入出力イベントに対して入出力イベントの許可・拒否を制御する監視手段105と、アクセスポリシーを解釈するポリシー解釈手段106と、アクセスポリシーに指定された責務を実施する責務実施手段107と、責務実施手段108の特定・呼び出しを行う責務実施インタフェース109とを備えている。

【0089】

監視手段105は、仮想化手段103からある入出力イベントを受け取るたびに、入出力イベントに対する制御方法をポリシー解釈手段106に問い合わせる。ポリシー解釈手段106は、所定のアクセスポリシーと、問い合わせに含まれるイベント情報(どの仮想マシンがどのデバイスにどんなデータを入力もしくは出力したか)とを比較し、合致するポリシー単位を解釈して、入出力イベントに対応するアクセス可否の判定と、実施すべき責務の名前や実施時のパラメータ等とを含む、責務実施指示を生成し、責務実施指示を監視手段105に応答する。

【0090】

監視手段105は、責務実施指示に応じて、入出力イベントを仮想化手段103に中継したり遮断したりしてアクセス可否を制御するとともに、指示で求められる責務の実施を開始させるために、入出力イベントや責務の名前・パラメータ等を責務実施インタフェース108に入力する。

【0091】

責務実施インタフェース108は、入出力イベントや責務の名前・パラメータ等の監視手段105からの入力に応じて、責務管理表1081を参照して、責務を実施すべき責務実施手段107を特定し、入出力イベントやパラメータを伴って適切な責務実施手段107を呼び出した後、その応答を監視手段105に転送する。責務実施インタフェース108は、責務実施手段107の呼出しに際して、内部に備えているバッファ1082内に構成されたキューに、入出力イベントを追加し、キューの内容を責務実施手段107に参照させる。

【0092】

責務実施手段107は、入力された入出力イベントおよびパラメータ等に応じて、暗号化やログなどの所定の動作を行い、その結果を責務実施インタフェース108に応答する。例えば、暗号化のための責務実施手段107であれば、監視手段105からパラメータとして、入出力データ・暗号鍵・暗号アルゴリズム指定などのパラメータを受け取り、指定された暗号アルゴリズムと暗号鍵とを用いて、入出力データを暗号化し、暗号化データを責務実施インタフェース108に戻す。

【0093】

このような構成を採用して、責務実施インタフェース108で、監視手段105と責務実施手段107との間で行われる責務実施手順を統一することで、様々な責務実施処理をプラグイン化することができる。さらに、ポリシー解釈手段106からの責務実施指示に従って、監視手段105が責務実施インタフェース108を介して責務実施手段107を呼び出すように構成することによって、アクセスポリシーにアクセス可否と責務実施の条件とを統合的に記述・適用することが可能になる。また、責務実施インタフェース108が、バッファ1082を備え、複数の入出力イベントを責務実施手段107から参照可能とすることによって、例えば、IPパケット単独ではなく、一連のSMTPを構成するIPパケット系列で構成されるメールデータのみを暗号化するなど、複数の入出力イベントで構成されるアプリケーションデータに対する責務の実施が可能になる。

【0094】

第1実施形態では、固有のユーザOSに依存することなく、電子メールなどのアプリケーション入出力に伴って発生する仮想マシンの入出力に対して、アクセス可否・暗号化・ログ記録など、多様なアクセスポリシーを一貫して実施できる。その理由は、ポリシー解釈手段106が、アクセス可否のルールに加えて、暗号化・ログ記録など、実施すべきアクションを併記したアクセスポリシーを解釈して責務実施指示を生成し、監視手段105が責務実施指示に従って、責務実施インタフェース108を介して、適切な責務を実施する責務実施手段107を呼び出すためである。

【0095】

また、IPパケット等、仮想マシンによる低レベルな入出力データに対してだけでなく、メールデータなど、一連の入出力データの一部のみに、暗号化などの責務を適用することができる。その理由は、責務実施インタフェース108が、バッファ1082を備え、複数の入出力イベントを責務実施手段107から参照できるためである。

【0096】

また、第2実施形態のアクセス制御システムは、第1実施形態のアクセス制御システムの構成に加えて、コンピュータ管理手段109を備えている。コンピュータ管理手段109は、ポリシー解釈部106が格納するアクセスポリシーと、責務実施インタフェース108に接続されている責務実施手段107のリストとを比較して、アクセスポリシーの適用に必要な責務実施手段107の集合を特定し、不用な責務実施手段107の削除や、不足している責務実施手段107の追加などを行う。

【0097】

コンピュータ管理手段109が自動的に責務実施手段107の追加・削除を行うように構成されているので、アクセスポリシー内の責務の定義に応じて、責務を実施するモジュールを自動配付できるようにするという本発明の第2の目的を達成することができる。

【0098】

また、有限の物理的な記憶リソースを、仮想マシン104と、責務実施手段107等を含むプラットフォームソフトウェアとが共有するコンピュータ構成において、プラットフォームソフトウェアが使用する記憶リソースを必要最小限に抑えることができる。その理由は、コンピュータ100D−1〜100D−Nで実施されるアクセスポリシーを管理する管理サーバ200が、責務管理手段202およびコンピュータ管理手段109を用いて、アクセスポリシーに定義された責務に対応する責務実施手段107を自動的にコンピュータ100D−1〜100D−Nにインストールするとともに、ポリシーに定義されていない責務実施手段107をコンピュータ100から自動的に削除することによって、コンピュータ100D−1〜100D−Nが必要最小限の責務実施手段107を備えることが保証されるためである。

【0099】

なお、上記の各実施形態のアクセス制御システムは、仮想マシン104とデバイス102との間の入出力イベントを中継する仮想化手段103を備え、監視手段105は、仮想化手段103から伝達される入出力イベントにもとづいてアクセス可否の制御および責務の実施依頼を行うように構成されていたが、監視手段が、物理的なマシン(実マシン)に入力される入力イベントや実マシンから出力される出力イベントを監視する場合にも、本発明を適用することができる。

【0100】

4.第4実施形態

第3実施形態では、仮想マシン104が発生させる入出力データから属性を抽出する属性抽出手段111と、属性抽出手段111による属性抽出方法とを説明したが、属性を抽出することに代えて、端末位置や現在時刻など、入出力データとは独立して発生する、アクセス制御システム(具体的には、コンピュータ等)に係る位置に関する状況または時間に関する状況の情報(以下、コンテキスト情報という。)を抽出するようにしてもよい。

【0101】

4.1 構成

図18は、アクセス制御システムの第4実施形態の構成を示すブロック図である。本実施形態では、アクセス制御システムの一例であるコンピュータ100Jは、図14に示された第3実施形態におけるコンピュータ100Eにおける属性抽出手段111−1〜属性抽出手段111−Nに代えて、コンピュータ位置や時間などのコンテキスト情報をポリシー解釈手段106に提供するコンテキスト情報抽出手段112−1〜112−Nを備えている。なお、コンテキスト情報抽出手段112−1〜112−Nを、コンテキスト情報抽出手段112と総称することがある。また、コンピュータ100Jは、図14に示された属性抽出手段111−1〜属性抽出手段111−Nも備えていることが好ましい。その場合には、第3実施形態による効果も併せて得ることができる。また、属性抽出インタフェース110の構成は、第3実施形態におけるものと同様の構成であるが、本実施形態では、属性抽出手段管理表1101(図15参照)に、関数名に対応付けられた属性抽出手段名に代えて、コンテキスト情報抽出手段名が記載されている。

【0102】

図19に示すように、コンテキスト情報抽出手段112は、コンテキスト情報の最新状態を記憶する状態記憶手段1121と、コンテキスト情報の変化を通知するイベント発行手段1122とを備えている。

【0103】

状態記憶手段1121は、不揮発性メモリや2次記憶装置などで構成され、コンテキスト情報の最新状態を記憶する。そして、イベント発行手段1122からの変化通知に応じて、コンテキスト情報の状態を更新する。イベント発行手段1122は、無線タグ(RFID;Radio Frequency Identification)と通信を行う無線タグ装置、GPS(Global Positioning System )装置、無線アクセスポイント検出装置等のセンサ装置やアルタイムクロック装置などを備え、検出状態等が変化したことを状態記憶手段1121に通知する。

【0104】

4.2 動作

第4実施形態のアクセス制御システムの動作は、第3実施形態における属性抽出インタフェース110による属性抽出手段111の呼び出し、および属性抽出手段111の属性抽出動作(図16におけるステップf4〜f7)が、属性抽出インタフェース110によるコンテキスト情報抽出手段112の呼び出し、およびコンテキスト情報抽出手段112によるコンテキスト情報抽出動作(図20におけるステップj1〜j5)に置き換えられた点で、第3実施形態の動作とは異なる。以下、図20のフローチャートおよび図21のアクセスポリシーの一例を示す説明図を参照して、本実施形態におけるポリシー解釈手段106のコンテキスト情報抽出動作について詳細に説明する。

【0105】

まず、ポリシー解釈手段106は、アクセスポリシーの条件節(<condition>タグ)を逐次参照しながら(ステップf1)、第3実施形態におけるポリシー解釈手段106と同様に、条件節に関数呼出し(図21に示す例では、TerminalLocation()など)が含まれるか否か確認する(ステップf2)。

【0106】

条件節に関数呼び出しが含まれる場合には、ポリシー解釈手段106は、少なくとも関数名とパラメータリストとを含むコンテキスト情報抽出要求を属性抽出インタフェース110に出力する。属性抽出インタフェース110は、関数名を基に属性抽出手段管理表1101を走査して、対応するコンテキスト情報抽出手段112を特定して、呼び出す(ステップj1)。

【0107】

ステップj1の処理で呼び出されたコンテキスト情報抽出手段112は、状態記憶手段1121の記憶内容を参照して、最新のコンテキスト情報を取得する(ステップj2)。そして、属性抽出インタフェース110を介して、ポリシー解釈手段106に当該コンテキスト情報を出力する(ステップj3)。その後、ポリシー解釈手段106は、入力したコンテキスト情報を用いて条件判定を行う(ステップf3)。本実施形態では、ポリシー解釈手段106は、コンテキスト情報抽出手段112が検知した状況(コンテキスト)に応じてアクセス可否および実施すべき責務を判定することになる。

【0108】

なお、コンテキスト情報抽出手段112は、上述したコンテキスト情報抽出動作とは独立して、コンテキスト情報の更新を行う(ステップj4,j5)。具体的には、イベント発行手段1122がセンサ情報や時刻情報等のコンテキスト情報の変化を検知したときに、変化後のセンサ情報や時刻情報等を状態記憶手段1121に通知する(ステップj4)。すると、状態記憶手段1121は、イベント発行手段1122からの通知に含まれる情報で、過去のコンテキスト情報を最新の情報に更新する(ステップj5)。

【0109】

4.3 効果

本実施形態のアクセス制御システムは、コンテキスト情報抽出手段112によるステップj4,j5の動作によって、常に最新の位置情報やセンサ情報や時刻情報にもとづくアクセス制御を実現でき、営業業務や保守業務などでコンピュータ100Jを携帯するような場合に、移動中の不適切なインターネットアクセス等に起因する情報漏えい事故を防止することができる。

【0110】

また、ステップj1の動作を実行することによって、任意のコンテキスト情報を組み合わせた条件文を記載したアクセスポリシーを定義できるようになり、コンピュータ100Jの使用を特定の時間かつ特定のオフィス内に制限することができ、保守業務などで頻繁に発生する派遣先企業の重要データの漏えいなどを防止することができる。

【0111】

5.第5実施形態

第4実施形態では、入出力データとは独立して発生するコンテキスト情報を抽出するようにしたが、さらに、コンテキスト情報の変化にもとづいて責務を実施するタイミングを制御するようにしてもよい。

【0112】

5.1 構成

図22は、アクセス制御システムの第5実施形態の構成を示すブロック図である。本実施形態では、アクセス制御システムの一例であるコンピュータ100Kは、第4実施形態におけるコンピュータ100Jの構成に加えて、責務実施手段107と責務実施インタフェース108とを備えている。

【0113】

属性抽出インタフェース110には、第4実施形態の場合と同様に、ポリシー解釈手段106からコンテキスト情報抽出要求が入力される。さらに、本実施形態では、属性抽出インタフェース110は、コンテキスト情報抽出手段112がコンテキスト情報の変化を検知したときに、コンテキスト情報の変化通知を責務実施インタフェース108に対して出力する。コンテキスト情報の変化通知には、コンテキスト情報の名前と変更後の最新のコンテキスト情報とが含まれる。

【0114】

責務実施インタフェース108は、第1実施形態または第2実施形態における構成に加えて、不揮発性メモリや2次記憶装置などを含む責務実施待機手段1083を備えている。責務実施インタフェース108は、監視手段105から入力された責務実施指示に「責務実施条件」が含まれる場合に責務実施指示を責務実施待機手段1083に登録する。そして、その責務実施条件に合致するコンテキスト情報抽出手段112から属性抽出インタフェース110を介してコンテキスト情報の変化通知を受けたときに、責務実施指示に対応する責務実施手段107を呼び出し、責務実施手段107の出力(実施結果)を監視手段105に応答する。

【0115】

5.2 動作

図23は、第5実施形態の全体の動作を示すフローチャートである。図23を参照すると、本実施形態のアクセス制御システムは、第1実施形態のアクセス制御システムにおける責務実施インタフェース108が責務実施手段107を呼び出して責務を実施させる処理(ステップa5)を実行する前に、責務実施インタフェース108が、責務実施処理を待機する処理(ステップk1)と、属性抽出インタフェース110からコンテキスト情報の変化通知を待ち合わせる処理(ステップk2)とを実行する点で、第1実施形態と異なる。

【0116】

まず、ステップa1〜a4までの動作によって、監視手段105が責務実施インタフェース108に責務実施指示を出力する。責務実施指示は、下記のようなアクセスポリシーの責務定義に相当するものとする。下記の責務定義は、コンテンツ情報抽出手段112が「SSID_companyA 」以外のSSID(Service Set Identifier)を近傍の無線アクセスポイントから受信したときに、「/secret 」ディレクトリ配下にある全てのファイルを削除することを意味している。

<obligation function =”RemoveFiles ”>

<condition> TerminalLocation!=“SSID_companyA ”</condition>

<parameter name =”filename” value=”/secret/* ”/>

</obligation>

【0117】

上記の<condition> タグで記載される「責務実施条件」を含む責務実施指示に対して、責務実施インタフェース108は、当該責務実施指示を責務実施待機手段1083に入力して、以降の処理を一時中断する。責務実施待機手段1083は、ステップk1の処理で、責務実施指示に含まれる責務名(LogUpload )と、条件式(TerminalLocation!=“SSID_companyA ”)とを、不揮発性メモリまたは2次記憶装置内の待機表(図示せず)に登録する。

【0118】

その後、属性抽出インタフェース110は、属性抽出インタフェース110に接続されている任意のコンテキスト情報抽出手段112からコンテキスト情報の変化通知がある度に、コンテキスト情報の名前(例えば、TerminalLocation)と、変更後の最新のコンテキスト情報(SSID_CompanyB )との組を含む変化通知を責務実施インタフェース108に転送する。変化通知を受けた責務実施インタフェース108は、責務実施待機手段1083の待機表を走査して、コンテキスト情報の名前を含む条件式(TerminalLocation!=“SSID_companyA ”)を抽出し、コンテキスト情報(SSID_CompanyB )を用いて条件式の真偽値を評価する(ステップk2)。

【0119】

そして、条件式が真のときにのみ、責務実施インタフェース108は、責務名(RemoveFiles )に相当する責務実施手段107を呼び出す(ステップa5)。

【0120】

5.3 効果

以上の構成および動作にもとづいて、本実施形態におけるアクセス制御システムは、コンテキスト情報の変化に応じて責務を実施する。具体的には、責務実施インタフェース108が、責務実施手段107が責務を実施するタイミングを制御する。よって、さらに多様なアクセスポリシーを実現できるようになる。例えば、上記の例では、コンピュータ位置がComapanyA 以外になった場合、すなわちComapanyA のオフィスからコンピュータが持ち出された場合に、所定のディレクトリ(/secret/)に格納されたファイルを削除させることができ、当該ファイルの持ち出しを禁ずるアクセスポリシーの徹底が可能になる。

【0121】

なお、図22に示された第5実施形態のアクセス制御システムは、図1に示された第1実施形態のアクセス制御システムに、コンテキスト情報抽出に係る属性抽出インタフェース110とコンテキスト情報抽出手段112とを組み込んだ構成になっているが、第1実施形態の変形例のアクセス制御システム、第2実施形態のアクセス制御システムまたは第3実施形態のアクセス制御システムに、コンテキスト情報抽出に係る属性抽出インタフェース110とコンテキスト情報抽出手段112とを組み込んでもよい。

【実施例1】

【0122】

本発明によるアクセス制御システムの実施例を、図24を参照して説明する。

【0123】

(1)構成

図24に示すように、本実施例では、コンピュータ100G−1が、属性抽出手段としてのメール宛先属性抽出手段111G−1と責務実施手段としてのメール暗号化責務実施手段107G−1とを備え、コンピュータ100G−2が、責務実施手段としてのメール復号責務実施手段107G−2を備えている。

【0124】

メール宛先属性抽出手段111G−1は、ポリシー解釈手段106−1からSMTPパケットの入力を受けて、メールの宛先アドレスのリストを抽出し、ポリシー解釈手段106−1に返す。

【0125】

メール暗号化責務実施手段107G−1は、鍵管理サーバ500Gから暗号化のための鍵を受信し、監視手段105−1から渡されたメールを暗号化し、暗号化されたメールを監視手段105−1へ返す責務実施手段である。

【0126】

メール復号責務実施手段107G−2は、鍵管理サーバ500Gから復号のための鍵を受け取り、監視手段105−2から渡されたメールを復号し、復号されたメールを監視手段105−2に返す責務実施手段である。

【0127】

鍵管理サーバ500Gは、メール暗号化責務実施手段107G−1およびメール復号責務実施手段107G−2に鍵を配付する。鍵管理サーバ500Gは、鍵配布前に認証を行い、鍵を配付するコンピュータを限定してもよい。例えば、SSLのクライアント認証を用いることによって、悪意のある第3者が成りすましによって不正に鍵を取得することを防ぐことができる。

【0128】

メール送信サーバ300は、従来用いられているSMTPサーバであり、コンピュータ100G−1から、SMTPによるメール送信要求を受け付け、メール受信サーバ400にメールを転送する。

【0129】

メール受信サーバ400は、従来用いられているPOPサーバであり、メール送信サーバ300からメールを受信し、内部に設けられている2次記憶装置にメールを格納する。また、コンピュータ100G−2からのPOPによるメール受信要求に応じて、格納されたメールを送信する。

【0130】

なお、CPU101−1,101−2は、それぞれ図1に示されたCPU101と同様のものであり、NIC102−1,102−2は、それぞれ図1に示されたデバイス101の一例としてのNICである。仮想化手段103−1,103−2は、それぞれ図1に示された仮想化手段103に相当するものであり、仮想マシン104−1,104−2は、それぞれ図1に示された仮想マシン104に相当するものである。監視手段105−1,105−2は、それぞれ図1に示された監視手段105に相当するものであり、ポリシー解釈手段106−1,106−2は、それぞれ図1に示されたポリシー解釈手段106に相当するものである。責務実施インタフェース108−1,108−2は、それぞれ図1に示された責務実施インタフェース108に相当するものである。属性抽出インタフェース110−1は、図14に示された属性抽出インタフェース110に相当するものである。

【0131】

(2)利用シーン

本実施例において、コンピュータ100G−1はxxx 社のユーザtaroが用い、コンピュータ100G−2はyyy 社のユーザjiroが用いるものとする。また、taroとjiroはソフトウェア共同開発など、xxx-yyy 連携プロジェクトに属するメンバーであるとし、taroがjiroや、xxx 社内にメールを送信する場合を想定する。

【0132】

鍵管理サーバ500Gは、インターネットサービスプロバイダ(ISP)などの第三者サイトに設置してもよいが、本実施例ではxxx 社サイトに設置され、xxx 社のセキュリティ管理者によって、xxx-yyy 連携プロジェクト用の鍵(K<xxx,yyy>)や、xxx 社内専用の鍵(K<xxx>)などが生成され管理されているとする。

【0133】

また、メール送信サーバ300はxxx 社サイトで運用され、メール受信サーバ400はyyy 社サイトで運用され、xxx-yyy 連携プロジェクトやxxx 社内のメール送受信に限らず、その他インターネット上の他サイトとのメール送受信も行われているとする。

【0134】

(2.1)ポリシー記述例

本実施例では、taroによる送信メールを暗号化するために、図25に例示するポリシーが、コンピュータ100G−1のポリシー解釈手段106−1に設定されている。

【0135】

なお、

・「Mail to Prj<xxx,yyy>」ポリシー:仮想マシン104−1が送信したIPパケットのポート番号がSMTPである場合、「jiro@yyy.com」「proj-ml@xxx.com 」・・・のいずれかのみを含むときに、アクセスを許可する。ただし、メール暗号化責務実施手段107G−1によって、メールデータはxxx-yyy 連携プロジェクト鍵で暗号化される。

・「Mail to @xxx.com」ポリシー:仮想マシン104−1が送信したIPパケットのポート番号がSMTPである場合、アクセスを許可する。ただし、メール暗号化責務実施手段107G−1によって、メールデータはxxx 社内鍵で暗号化される。

【0136】

また、jiroがtaroからのメールを復号するために、図26に例示するポリシーが、コンピュータ100G−2のポリシー解釈手段106−2に設定されている。本ポリシー例は、以下のような意味をもつ。

・「Mail retrieval」ポリシー:仮想マシン104G−1が送信したIPパケットのポート番号がPOPである場合、アクセスを許可する。ただし、メール復号責務実施手段107G−2によって、メールデータはxxx-yyy 連携プロジェクト鍵で復号される。

【0137】

(3)動作

上記のポリシーに従って、コンピュータ100G−1とコンピュータ100G−2との間でメール送受信を行う際のアクセス制御システムの動作例を説明する。以下、コンピュータ100G−1によるメール送信動作と、コンピュータ100G−2によるメール受信動作とをそれぞれ示す。

【0138】

(3.1)メール送信動作

図27は、コンピュータ100G−1、メール送信サーバ300、および鍵管理サーバ500Gによるメール送信動作を示すフローチャートである。

【0139】

コンピュータ100G−1内の仮想マシン104−1から、SMTPによるメール送信要求が発行されたとき、メール送信要求を構成するIPパケットの系列(以下、便宜的にSMTPパケット系列と呼ぶ。)が、仮想化手段103−1を介して、監視手段105−1に到達する(ステップd1)。

【0140】

監視手段105−1は、SMTPパケット系列に含まれるIPパケットを順次ポリシー解釈手段106−1に入力して、責務実施指示を問い合わせる(ステップd2)。

【0141】

問い合わせに含まれるIPパケットのポート番号がSMTPであるので、ポリシー解釈手段106−1は、図25に示すアクセスポリシーに従って、IPパケットを、属性抽出インタフェース110−1を介して、メール宛先属性抽出手段111G−1に入力する。メール宛先属性抽出手段111G−1は、受信者のメールアドレスリストを、受信者属性として抽出する(ステップd3)。

【0142】

ここで、RFC−2821に記載されているように、SMTPは受信者のメールアドレスを逐一RCPTコマンドで指定する。また、RCPTコマンドの前には、送信者のメールアドレスのみを含むMAILコマンドが先行していなければならない。従って、メール宛先属性抽出手段111G−1は、SMTPパケット系列の先頭パケットのみから、受信者属性を抽出できない場合がある。このとき、3.2節で説明したように、メール宛先属性抽出手段111G−1が例外信号を発行して、属性抽出インタフェース110−1がIPパケットを入力キューに保持させて、後続するRCPTコマンドを全てバッファリングさせる。また、ポリシー解釈手段106−1がアクセス可否判定結果としてINPROC判定を発行することによって、監視手段105−1はIPパケットの責務実施インタフェース108−1への転送を一時待ち合わせる。このような動作によって、メール宛先属性抽出手段111G−1は、SMTPパケット系列から全ての受信者属性を抽出することができる。その結果、受信者のメールアドレスに関する条件を正しく判定できることになり、アクセスポリシーに従った適切なアクセス可否判定と責務実施を保証することができる。

【0143】

なお、INPROC判定を受けた監視手段105−1は、TCP ACKパケットなどの擬似的な応答パケットを生成して仮想マシン104−1に入力し、後続するSMTPパケット系列の送信を促すことが望ましい。

【0144】

メール宛先属性抽出手段111G−1が受信者属性の抽出を完了した後、ポリシー解釈手段106−1は、アクセスポリシーの評価を再開し、アクセス可否判定としてALLOW判定を応答するとともに、メール暗号化に係る責務実施指示を生成し、監視手段105−1に発行する(ステップd4)。

【0145】

監視手段105−1は、メール暗号化に係る責務実施指示を受けて、SMTPパケット系列、暗号鍵に関するパラメータ(Prj<xxx,yyy>)、および暗号アルゴリズムのパラメータ(AES)を、責務実施インタフェース108−1を介して、メール暗号化責務実施手段107G−1に入力し、呼び出す(ステップd5)。

【0146】

呼び出されたメール暗号化責務実施手段107G−1は、暗号鍵に関するパラメータとして指定されたグループ名「Prj<xxx,yyy>」を鍵管理サーバ500Gに入力して、xxx-yyy 連携プロジェクト鍵K_prj<xxx,yyy>を取得する。さらに、暗号鍵とパラメータで指定された暗号アルゴリズムであるAESを用いて、SMTPパケット系列(厳密には、DATAコマンドに後続するIPパケットの系列)に含まれるメールデータを暗号化する(ステップd6)。このとき、メールデータのボディ部または添付ファイルのみを暗号化することが望ましい。

【0147】

その後、メール暗号化責務実施手段107G−1が出力するSMTPパケット系列に含まれるIPパケットが、責務実施インタフェース108−1、監視手段105−1、および仮想化手段103−1を経て、順次メール送信サーバ300に送信される(ステップd7)。

【0148】

メール送信サーバ300は、RCPTコマンドで指示されたjiro@yyy.comに対応するメール受信サーバ400に、暗号化メールを転送する(ステップd8)。

【0149】

以上の動作によって、taro@xxx.comからjiro@yyy.comに宛てたメールが、アクセスポリシーに規定された通り、適切にxxx-yyy 連携プロジェクト鍵K_prj<xxx,yyy>によって暗号化される。

【0150】

(3.2)メール受信動作

図28は、コンピュータ100G−2によるメール受信の動作を示すフローチャートである。

【0151】

コンピュータ100G−2内の仮想マシン104−2が、メール受信サーバ400Dに向けて、POPによるメール受信要求を送信したとき、メール受信要求を構成するIPパケットの系列(便宜的にPOPパケット系列と呼ぶ。)が、仮想化手段103−2を経て、監視手段105−2に到達する(ステップe1)。監視手段105−2は、POPパケット系列に含まれるIPパケットを順次、ポリシー解釈手段106−2に入力して、アクセス可否判定および責務実施指示に関する問い合わせを行う(ステップe2)。

【0152】

このとき、問い合わせに含まれるIPパケットのポート番号がPOPであるので、ポリシー解釈手段106−2は、図26に示されたアクセスポリシーに従って、ALLOW判定を応答するとともに、メール復号に係る責務実施指示を生成し、監視手段105−2に発行する(ステップe3)。

【0153】

その後、監視手段105−2は、POPパケット系列、暗号鍵に関するパラメータ(Prj<xxx,yyy>)、および暗号アルゴリズムのパラメータ(AES)を、責務実施インタフェース108−2を介して、メール復号責務実施手段107G−2に入力し、呼び出す(ステップe4)。

【0154】

呼び出されたメール復号責務実施手段107G−2は、暗号鍵に関するパラメータとして指定されたグループ名「Prj<xxx,yyy>」を鍵管理サーバ500Gに入力して、xxx-yyy 連携プロジェクト鍵K<xxx,yyy>を取得する。さらに、暗号鍵とパラメータで指定された暗号アルゴリズムであるAESを用いて、POPパケット系列(厳密には、RETRコマンドへの応答IPパケットの系列)に含まれるメールデータを復号する(ステップe5)。このとき、メールデータのボディ部または添付ファイルのみを復号することが望ましい。

【0155】

その後、メール復号責務実施手段107G−2が出力するPOPパケット系列に含まれるIPパケットが、責務実施インタフェース108−2、監視手段105−2、および仮想化手段103−2を経て、順次仮想マシン104−2に送信される(ステップe6)。

【0156】

以上の動作によって、taro@xxx.comからjiro@yyy.comに宛てたメールが、アクセスポリシーに規定された通り、適切にxxx-yyy 連携プロジェクト鍵K<xxx,yyy>によって復号される。

【0157】

(4)効果

このように、コンピュータ100G−1および100G−2が備えている仮想化手段103−1および仮想化手段103−2と連携したメール暗号化およびメール復号処理によって、(a)ユーザOSやメールアプリケーションに依存しないメールデータの保護と、(b)企業間の連携プロジェクト毎にメール送信サーバ300やメール受信サーバ400を新たに設置する必要はなく、既存のサーバを利用可能であるといった効果が得られる。

【0158】

さらに、アクセスポリシーでグループ単位のメール暗号鍵およびメール復号鍵を指定できるので、メールデータの保護を確実に行うことができる。例えば、コンピュータ100G−1から「suzuki@xxx.com」など「jiro@yyy.com」や「proj-ml@xxx.com 」以外の宛先を含むメールを送信した場合、「Mail to joint project 」ポリシーではなく、「Mail to@xxx.com 」ポリシーに適合するので、社内専用の鍵K<xxx>がメール暗号化に適用される。このことは、xxx 社の機密文書を含むメールを送信する際に、誤って「jiro@yyy.com」を追加したような場合に、xxx 社内の機密文書が漏れることを防止できるという効果につながる。なぜなら、jiro@yyy.comが用いるコンピュータ100G−2に設定される「Mail retrieval」ポリシーには、社内専用の復号鍵K<xxx>の指定が含まれないためである。

【0159】

また、「Mail to joint project 」および「Mail retrieval」ポリシーに、ログ記録に関する責務定義を追加することによって、連携プロジェクト内のメール送受信ログを選択的に記録することができる。その場合には、情報漏えいの危険性の高い社外発注業務などで、より高い漏えい抑止効果が得られる。

【実施例2】

【0160】

第1実施例は、ネットワークI/Oの制御に関するものであったが、本発明を、ハードディスクやUSBメモリなどのストレージI/Oの制御にも適用できる。以下、具体的な例を用いて、第1実施形態におけるストレージI/Oの制御方法を説明する。

【0161】

(1)構成

図29を参照すると、本実施例におけるコンピュータ100Hは、第1実施形態におけるコンピュータ100Aの構成において、責務実施手段107として、ファイル暗号化責務実施手段107H−1と、ファイル復号責務実施手段107H−2とを有し、それらの責務実施手段に共通のサブモジュールであるファイルシステム解析手段1071Hを有する。また、デバイス102として、少なくともハードディスク装置やUSBメモリ装置などのストレージデバイス102Hを有する。

【0162】

ファイル暗号化責務実施手段107H−1は、責務実施インタフェース108からの呼出しに応じて、入力キュー内のI/Oイベントを読み込みながら、ファイルシステム解析手段1071Hを介して、I/Oイベントに対応するファイル情報を取得する。また、責務実施インタフェース108から、パラメータとして指定された暗号鍵や暗号アルゴリズムを用いて、I/Oイベント系列で構成されるファイルデータを暗号化し、出力キューに格納する。

【0163】

ファイル復号責務実施手段107H−2は、責務実施インタフェース108からの呼出しに応じて、入力キュー内のI/Oイベントを読み込みながら、ファイルシステム解析手段1071Hを介して、I/Oイベントに対応するファイル情報を取得する。また、責務実施インタフェース108から、パラメータとして指定された暗号鍵や暗号アルゴリズムを用いて、I/Oイベント系列で構成されるファイルデータを復号し、出力キューに格納する。

【0164】

ファイルシステム解析手段1071Hは、ファイル暗号化責務実施手段107H−1またはファイル復号責務実施手段107H−2から入力されたI/Oイベントを基に、ストレージデバイス102Hを走査して特定した、I/Oイベントに対応するファイル情報を応答する。

【0165】

(2)動作

以下、本実施例におけるコンピュータ100H内の仮想マシン104によるファイル書出し時および読込み時の動作を説明する。図30に示すように、ストレージデバイス102Hに対する書込みイベントおよび読込みイベントに対して、ファイル暗号化責務およびファイル復号責務が定義されたアクセスポリシーが与えられているとする。

【0166】

(2.1)ファイル書出し時の動作

あるファイルFの書き出しに伴って、仮想マシン104はストレージデバイス102Hに対して、一連の書込みイベントを発行する(図3におけるステップa1の処理に相当)。通常、そのような書込みイベントには、図31に示すようにストレージデバイス102H上の位置(セクタ番号)と、ファイルFのデータ断片が含まれている。その後、それぞれの書込みイベントは、仮想化手段103を経て、監視手段105に伝達され(図3におけるステップa2の処理に相当)、さらにポリシー解釈手段106に伝達される(図3におけるステップa3の処理に相当)。

【0167】

ポリシー解釈手段106は、書込みイベントを、アクセスポリシーと照合して、実施すべき責務としてファイル暗号化責務(File Encryption)を特定する。そして、責務実施指示を生成して、監視手段105に応答する(図3におけるステップa4の処理に相当)。

【0168】

監視手段105は、責務実施指示に従って、書込みイベントおよび責務実施指示に記載されたパラメータリストを、責務実施インタフェース108に入力して、ファイル暗号化責務実施手段107H−1を呼び出し、責務を実施させる(図3におけるステップa5の処理に相当)。

【0169】

図32は、ファイル暗号化責務実施手段107H−1の動作を示すフローチャートである。ファイル暗号化責務実施手段107H−1は、責務実施インタフェース108の入力キューから、書込みイベントを読み出し(ステップg1)、読み出した書込みイベントをファイルシステム解析手段1071Hに入力して、対応するファイル情報を取得する(ステップg2)。

【0170】

ステップg2の処理において、ファイルシステム解析手段1071Hは、ストレージデバイス102H内のファイルアロケーションテーブル(FAT)およびディレクトリエントリを探索して、ファイル名などを含むファイルFのファイル情報を抽出する。通常、FATは、ファイル毎に、ファイルが記録されているセクタ番号のリストを保持している。従って、ファイルシステム解析手段1071Hは、書込みイベントに含まれるセクタ番号をキーにしてリストを探索することによって、対応するファイルの先頭セクタ番号を特定できる。また、ディレクトリエントリはファイル名などのファイル情報とともに、先頭セクタ番号が記録されている。従って、ファイルシステム解析手段1071Hは、先頭セクタ番号をキーにして、ディレクトリエントリを検索することによって、書込みイベントに対応するファイルFのファイル情報を取得できる。また、ファイルシステム解析手段1071Hは、後段の処理のために、FAT内の対応するセクタ番号のリストをファイル情報に含める。

【0171】

ファイル暗号化責務実施手段107H−1は、取得したファイル情報を基にファイルF用のバッファを責務実施インタフェース108内のバッファ領域に確保し、バッファ領域に、書出しイベントに含まれるファイルFのデータ断片を格納する(ステップg3)。ファイル情報内のセクタ番号のリストを参照することによってデータ断片のファイルF内の順序が算出できるので、ファイル暗号化責務実施手段107H−1は、算出した順序に従って書出しイベントを格納する。

【0172】

このようにして、一連の書出しイベントが、全てファイルF用バッファに格納された後、ファイル暗号化責務実施手段107H−1は、ファイルF用バッファ内の書出しイベントを先頭から順に走査しながら、各書出しイベントに含まれるファイルデータ断片を、パラメータリストで指定された暗号アルゴリズムおよび暗号鍵を用いて暗号化したファイルデータ断片に置き換える(ステップg4)。

【0173】

そして、ファイル暗号化責務実施手段107H−1は、ファイルF用バッファに格納された各書出しイベントを、責務実施インタフェース108の出力キューに出力する(ステップg5)。その後、出力キュー内の暗号化された書出しイベントは、責務実施インタフェース108、監視手段105、仮想化手段103を介して、ストレージデバイス102Fに伝達される(ステップg6)。

【0174】

以上の動作によって、ストレージデバイス102Hに、ファイルFが暗号化されたファイルF’が格納される。

【0175】

(2.2)ファイル読込み時の動作

ファイルFの読込みに伴って、仮想マシン104は、ストレージデバイス102Hに対して、一連の読込みイベントを発行する(図3におけるステップa1の処理に相当)。その後、図3におけるステップa4の処理に相当する処理でファイル復号責務(File Decryption )が特定されること、図3におけるステップa5の処理に相当する処理でファイル復号責務実施手段107H−2が呼び出されること、図3におけるステップa6の処理に相当する処理で復号された読出しイベントが仮想マシン104に伝達されることを除いて、ファイル書込み時の動作と同様である。ただし、ファイル読込み時には、ステップg4の処理(図32参照)で、ファイル復号責務実施手段107H−2はファイルF用バッファに含まれるファイルデータ断片を、パラメータリストで指定された暗号アルゴリズムおよび暗号鍵を用いて、復号したファイルデータ断片に置き換える。

【0176】

以上のような処理によって、ストレージデバイス102Hに格納されたファイルF’は、復号されたファイルFとして、仮想マシン104に読み出される。

【0177】

(3)効果

以上の構成および動作によって、仮想マシン104上で動作するOSやアプリケーションに依存することなく、ストレージデバイス102H上のファイルを暗号化および復号することができる。責務実施インタフェース108が、ファイルF用バッファを提供することによって、ファイルのデータ断片ごとに発生する一連の書出しイベントおよび読込みイベントを、バッファに蓄積し、ファイルF全体のデータを、ファイル暗号化責務実施手段107H−1およびファイル復号責務実施手段107H−2から参照可にしたからである。

【0178】

また、第1実施例のようなネットワークI/Oに対する暗号化および復号と、第2実施例のようなストレージI/Oに対する暗号化および復号を同時に実現できる。責務実施インタフェース108が、ネットワークI/Oに対する暗号化および復号を行う責務実施手段と、ストレージI/Oに対する暗号化および復号を行う責務実施手段とを区別することなく、入力キューおよび出力キューを介した統一された責務実施手段の呼出し動作を行うからである。

【実施例3】

【0179】

図33は、アクセス制御システムの第3実施例の構成を示すブロック図である。第3実施例は、図18に示された第4実施形態についての実施例である。

【0180】

(1)構成

図33に示すように、コンピュータ100Jは、第4実施形態におけるコンテキスト情報抽出手段112として、SSID抽出手段112Jを備えている。SSID抽出手段112Jは、第4実施形態におけるイベント発行手段1122として、無線アクセスポイント検出装置1122Jを備えている。

【0181】

また、ポリシー解釈手段106には、図21に示すアクセスポリシーが登録されているとする。図21に示すアクセスポリシーには、コンピュータ100Jの位置周辺にある無線アクセスポイント700から、コンピュータ100Jが受信したSSID(Service Set Identifier)が、「SSID_CompanyA 」である場合にのみ、仮想マシン104によるNICまたはUSBデバイスへのアクセスを許可する旨が記載されている。

【0182】

(2)動作

仮想マシン104がNICまたはUSBデバイスにアクセスしたときに、ポリシー解釈手段106は、ステップf1(図20参照)の処理で<conditions>タグ中の<condition> タグを逐次参照し、ステップf2の処理で「TerminalLocation()」という関数呼出しを検知する。

【0183】

次いで、ステップj1の処理で、ポリシー解釈手段106が、関数名「TerminalLocation」と空のパラメータリストとを伴うコンテキスト情報抽出要求を属性抽出インタフェース110に入力したときに、属性抽出インタフェース110は、属性抽出手段管理表1101を走査することによって、コンテキスト情報抽出要求に対応するコンテキスト情報抽出手段112が、SSID抽出手段112Jであることを特定する。

【0184】

その後、ステップj2で、SSID抽出手段112Jは、状態記憶手段1121に格納されているSSIDを取得する。そして、ステップj3の処理で、取得したSSIDを、属性抽出インタフェース110を介してポリシー解釈手段106に出力する。

【0185】

無線アクセスポイント検出装置1122Jは、コンピュータ100Jの近傍に存在する無線アクセスポイント700からSSIDを検出している。SSIDに変化があった場合には、ステップj4の処理で、SSID抽出手段112Jは、SSIDに変化があったことを示す情報を状態記憶手段1121に通知する。

【0186】

状態記憶手段1121は、ステップj5の処理で、SSID抽出手段112Jから、SSIDが「SSID_ComapanyA」に変化した旨の通知を受けたときに、変化後の「SSID_ComapanyA」を最新の状態として記憶する。上記のように、SSID抽出手段112Jは、ステップj2,j3の処理で、「SSID_ComapanyA」を出力する。

【0187】

(3)効果

本実施例では、ポリシー解釈手段106は、コンピュータ100Jの近傍に存在する無線アクセスポイント700から「SSID_CompanyA 」であるSSIDを検出できたか否かの情報を含むコンテキスト情報を用いて条件判定を行うことができる。そして、仮想マシン104によるNICまたはUSBデバイスへのアクセスを禁止することが可能になる。よって、一般にオフィス内に限定されるSSIDを用いて、仮想マシン104からのネットワークアクセスを制限できる。その結果、オフィス外にコンピュータ100Jを持ち出した場合に、仮想マシン104で作成した任意の情報の漏えいを防止できる。

【0188】

なお、本実施例では、無線アクセスポイント700による端末位置(コンピュータ位置)の検知を例にしたが、その他、無線タグ装置やGPS装置を備えたコンテキスト情報抽出手段112を用いて、オフィスの入退場ゲートの通過状態や緯度・経度情報を検知する方法を用いても、オフィス外でのアクセス制限の効果を得ることができる。

【0189】

また、イベント発行手段1122として、リアルタイムクロック装置などの時計装置(図示せず)を備えたコンテキスト情報抽出手段112を用い、アクセスポリシーにおいて、そのコンテキスト情報抽出手段112に対応する関数名(例えば、CurrentTime ())を<condition> タグで記述することによって、現在時刻を条件としたアクセスポリシーの記述と、その記述に応じたアクセス制御の実施が可能になる。

【0190】

さらに、イベント発行手段1122としてリアルタイムクロック装置を有するコンテキスト情報抽出手段112を用いることによって、仮想マシン104での重要データアクセスを就業時間に限定させることができる。

【産業上の利用可能性】

【0191】

本発明は、企業または複数企業間の協働プロジェクトにおけるアクセス制御機能を備えたパーソナルコンピュータやサーバ装置に適用可能である。また、インターネットプロバイダが顧客のパーソナルコンピュータのアクセスポリシーを一括して管理することによって、遠隔セキュリティサービスを行うといった用途にも適用可能である。

【図面の簡単な説明】

【0192】

【図1】本発明の第1実施形態の構成を示すブロック図である。

【図2】責務実施インタフェースの内部構成を示すブロック図である。

【図3】本発明の第1実施形態の全体の動作を示すフローチャートである。

【図4】ポリシー解釈手段の動作を示すフローチャートである。

【図5】アクセスポリシーの一例を示す説明図である。

【図6】アクセスポリシーの別の一例を示す説明図である。

【図7】本発明における責務実施インタフェースの動作を示すフローチャートである。

【図8】責務管理表の一例を示す説明図である。

【図9】本発明の第1実施形態の変形例を示すブロック図である。

【図10】本発明の第1実施形態の他の変形例を示すブロック図である。

【図11】本発明の第2実施形態の構成を示すブロック図である。

【図12】本発明の第2実施形態におけるポリシー管理手段、責務管理手段、ポリシー解釈手段およびコンピュータ管理手段によるアクセスポリシーの更新および責務実施手段の更新の動作を示すフローチャートである。

【図13】ポリシー管理手段、責務管理手段、ポリシー解釈手段およびコンピュータ管理手段によるアクセスポリシーの更新および責務実施手段の更新の他の動作を示すフローチャートである。

【図14】本発明の第3実施形態の構成を示すブロック図である。

【図15】本発明の第3実施形態における属性抽出インタフェースの内部構成を示すブロック図である。

【図16】本発明の第3実施形態におけるポリシー解釈手段による条件文判定動作を示すフローチャートである。

【図17】本発明の第3実施形態の他の構成例を示すブロック図である。

【図18】本発明の第4実施形態の構成を示すブロック図である。

【図19】コンテキスト情報抽出手段の構成例を示すブロック図である。

【図20】本発明の第4実施形態におけるポリシー解釈手段による条件文判定動作を示すフローチャートである。

【図21】アクセスポリシーの他の例を示す説明図である。

【図22】本発明の第5実施形態の構成を示すブロック図である。

【図23】本発明の第5実施形態の全体の動作を示すフローチャートである。

【図24】本発明の第1実施例における全体の構成を示すブロック図である。

【図25】第1実施例におけるメール送信ポリシーの一例を示す説明図である。

【図26】第1実施例におけるメール受信ポリシーの一例を示す説明図である。

【図27】第1実施例におけるコンピュータからのメール送信に係る全体の動作を示すフローチャートである。

【図28】第1実施例におけるコンピュータによるメール受信に係る全体の動作を示すフローチャートである。

【図29】本発明の第2実施例におけるコンピュータの構成を示すブロック図である。

【図30】第2実施例におけるアクセスポリシーの一例を示す説明図である。

【図31】第2実施例におけるファイルと書出しイベントとの関係を示す概念図である。

【図32】第2実施例におけるファイル暗号化責務実施手段の動作を示すフローチャートである。

【図33】本発明の第3実施例におけるコンピュータの構成を示すブロック図である。

【図34】特許文献2に記載されたアクセス制御システムの構成を示すブロック図である。

【符号の説明】

【0193】

100A,100B,100C,100D−1〜100D−N,100E,100F,100G−1,100G−2,100H コンピュータ

101,101−1,101−2 中央処理装置(CPU)

102 デバイス

102−1,102−2 NIC

103,103−1,103−2 仮想化手段

104,104−1,104−2 仮想マシン

105,105−1,105−2 監視手段

106,106−1,106−2 ポリシー解釈手段

107 責務実施手段

107G−1 メール暗号化責務実施手段

107G−2 メール復号責務実施手段

107H−1 ファイル暗号化責務実施手段

107H−2 ファイル復号責務実施手段

1071H ファイルシステム解析手段

108 責務実施インタフェース

1081 責務管理表

1082 バッファ

109 コンピュータ管理手段

110 属性抽出インタフェース

1101 属性抽出手段管理表

1102 バッファ

111 属性抽出手段

112 コンテキスト情報抽出手段

1121 状態記憶手段

1122 イベント発行手段

112J SSID抽出手段

1122J 無線アクセスポイント検出手段

200 管理サーバ

201 ポリシー管理手段

202 責務管理手段

500C 責務実施手段連携サーバ

500G 鍵管理サーバ

700 無線アクセスポイント

【技術分野】

【0001】

本発明は、アクセス制御システム、アクセス制御方法およびアクセス制御用プログラムに関し、特に、アクセス制御において、アクセス要求の可否判定に加えて、暗号化やログ記録などの付帯条件としての責務を遂行することができるアクセス制御システム、アクセス制御方法およびアクセス制御用プログラムに関する。

【背景技術】

【0002】

増加の一途をたどるサーバ装置の電力消費量や運用コストの低減、さらに企業内パーソナルコンピュータ(PC)の集中管理やシンクライアント化などといったニーズから、マシン仮想化技術が注目されつつある。しかし、仮想マシンに対するセキュリティ対策技術が不十分であったことから、近年、いくつかの仮想マシン向けアクセス制御システムが提案されている。

【0003】

一例として、特許文献1に記載されているアクセス制御システムがある。特許文献1に記載されているシステムでは、ユーザ端末上に、「秘密」・「一般」の2種に分類された仮想マシンと、両仮想マシン間の通信を監視・制御するセキュリティゲートウェイとが備えられている。そして、セキュリティゲートウェイが、一般仮想マシンから秘密仮想マシンへのデータ送信のみを認めるように動作することによって、秘密仮想マシン内で扱われる業務データが一般仮想マシンに漏えいすることを防止する。

【0004】

また、情報漏えい防止や業務監査などの目的で、アクセス時に入出力されるデータの暗号化や、アクセス時のログ記録などといった対策の実施が求められている。仮想マシンに対して、アクセス可否の制御機能に加えて、IP暗号化機能をもつアクセス制御システムの一例として、非特許文献1に記載されているセキュアメッセージルータ(Secure Messaging Router ;SMR)がある。しかし、SMRにおけるアクセスポリシーに記載されるものは、アクセス可否に関するルールであり、暗号化の実施要否は記載されず、アクセスポリシーは任意の通信に対して適用される。

【0005】

暗号化やログ記録などの対策の要否や、実施に際するパラメータ設定(暗号鍵など)は、本来、アクセス可否判定と同様に、アクセス主体・アクセス客体・アクションなどに関する条件を伴う。例えば、アクセス客体やアクション(通信の方向性など)に付随するリスクと、対策実施のコストとを考慮して、対策実施の要否や組み合わせ方などを柔軟に定義できることが求められる。具体的には、社内のPCまたはサーバ装置において稼動する仮想マシンに対して、社外への通信については広くログを記録し、特に関係会社など重要な情報がやり取りされる通信について暗号化を施すが、社内への通信についてはログ記録も暗号化も行わないというように定義できることが好ましい。また、セキュリティ管理者の視点からは、アクセス可否の制御も、上記対策の一種であり、実際に社外の特定のWebサーバに対する通信を遮断することが広く行われている。

【0006】

このような状況を鑑みると、アクセスポリシーは、アクセス主体・アクセス客体・アクションなどに関する条件の定義、アクセス可否の定義、そして実施すべき対策の定義とを、一体として記述できることが望ましい。例えば、OASIS標準の1つであるXACML(eXtensible Access Control Markup Language )は、「責務(Obligation)」として実施すべき対策に関する定義を、上記の条件の定義やアクセス可否の定義とともに記述できる構文を備えている。

【0007】

そのような統合的なアクセスポリシーを実施するアクセス制御システムの一例が、特許文献2に記載されている。特許文献2に記載されているシステムは、図34に示すように、クライアント装置40と通信を行う文書管理サーバ20と、文書管理サーバ20と通信を行うセキュリティ管理サーバ10とを備えている。文書管理サーバ20は、クライアント装置40におけるアプリケーション41からの要求に応じて、セキュリティ管理サーバ10をアクセスする。セキュリティ管理サーバ10には、セキュリティ機能の管理を行うセキュリティ管理モジュール11が搭載されている。セキュリティ管理モジュール11には、セキュリティ情報として、主体分類情報111、資源分類情報112、ポリシー113および責務詳細情報114が記憶されている。文書管理サーバ20において、文書管理モジュール21は、文書管理サーバ20に格納されている文書へのアプリケーション41からのアクセスに伴う責務として、ログ記録を実施する。責務内容判定モジュール22は、所定のポリシー113の記述に従って、ログ記録の要否およびログの記録方法を決定して、文書管理モジュール21に指示を発行する。このような構成によって、例えば、文書に対するアクション(閲覧、印刷、消去など)などに応じて、ログ記録の要否や記録内容の詳細度などをアクセスポリシーで定義・制御することができる。

【0008】

なお、ポリシーにもとづいて所定の判断を行うシステムとして、特許文献3に記載されたシステムがある。

【0009】

【特許文献1】特開2006−201845号公報(図1)

【特許文献2】特開2006−134216号公報(図3)

【特許文献3】特開2007−156612号公報(図7)

【非特許文献1】Watanabe, Y., et al., “Bridging the Gap Between Inter-communication Boundary and Internal Trusted Components ”,Proceedings of ESORICS 2006 ,Lecture Notes on Computer Science ,vol. 4189 ,pp. 65-80 ,2006 (図3,72頁)

【発明の開示】

【発明が解決しようとする課題】

【0010】

特許文献1および非特許文献1に記載された仮想マシン向けアクセス制御システムでは、解釈できるアクセスポリシーが、いずれもアクセス主体・アクセス客体・アクションなどに関する条件の定義と、アクセス可否の定義のみを含み、責務の定義を含まないため、責務の定義を含むアクセスポリシーの実施が困難である。

【0011】

また、特許文献2に記載されている文書管理モジュール21は、文書アクセスの可否を判定・制御する手段を備えているので、特許文献1に記載されているセキュリティゲートウェイにログ記録の実施手段を設け、責務内容判定モジュール22と組み合わせることによって、仮想マシンに対する責務を含めたアクセス制御システムを構成することが考えられる。しかし、そのような構成では、実施できる責務がログ記録に限定される。

【0012】

さらに、非特許文献1に記載されているSMRを加えても、責務内容判定モジュール22は、記録すべきログの内容など、ログ記録に関する責務実施指示に特化しているので、ログ記録とは異なる指示内容(暗号鍵や暗号アルゴリズムなど)を持つSMR内部の暗号化手段に対する責務実施指示を生成できない。すなわち、責務の任意の組み合わせを実施することができない。

【0013】

また、仮想化手段から得られる仮想マシンの入出力イベントは、一般に低レベルのイベントである。すると、SMRのようなIPパケット毎の暗号化に加えて、電子メールの暗号化など、複数の入出力イベントで構成されるアプリケーションデータに対する責務を遂行することは難しい。

【0014】

さらに、仮想マシンに対するアクセス制御システム特有のもう1つの課題として、アクセス制御システム自身の使用リソース量の抑制が求められる。この課題は、仮想マシンとアクセス制御システムとが、双方を稼動させる物理マシンが有する限られたリソースを分け合って利用しているので、一般に有用なアプリケーションを稼動させる仮想マシンにできる限り多くのリソースを割り当てたいという要請に起因する。従って、与えられたアクセスポリシーの定義内容に応じて、アクセス制御システムを構成する各種手段から不用な手段を特定し、特定した手段を削除することが好ましい。

【0015】

本発明は、アクセス制御システムにおいて、特に、アクセス可否に加え、アプリケーションデータの暗号化やログ記録など責務の定義を含むアクセスポリシーを実施できるアクセス制御システムを提供することを目的とする。また、本発明の他の目的は、アクセスポリシー内の責務の定義に応じて、責務を実施するモジュールを自動配付できるアクセス制御システムを提供することである。

【課題を解決するための手段】

【0016】

本発明によるアクセス制御システムは、入出力イベントを監視し、入出力イベントにもとづいてアクセス可否の制御および責務の実施依頼を行う監視手段と、アクセス可否および責務の実施に関する条件を定義した所定のアクセスポリシーを解釈する手段であって、監視手段からの問い合わせに対して、アクセスポリシーにもとづいてアクセス可否および実施すべき責務を判定して監視手段に応答するポリシー解釈手段と、所定の責務を実施する複数の責務実施手段と、監視手段からの責務の実施依頼に応じて、該当する責務を実施する責務実施手段を複数の責務実施手段から特定して呼び出し、呼び出した責務実施手段の応答を監視手段に転送する責務実施インタフェースとを備えたことを特徴とする。

【0017】

本発明による端末装置は、アクセス要求の可否判定および所定の責務を実施するアクセス制御システムにおける端末装置であって、入出力イベントを監視し、入出力イベントにもとづいてアクセス可否の制御および責務の実施依頼を行う監視手段と、アクセス可否および責務の実施に関する条件を定義した所定のアクセスポリシーを解釈する手段であって、監視手段からの問い合わせに対して、アクセスポリシーにもとづいてアクセス可否および実施すべき責務を判定して監視手段に応答するポリシー解釈手段と、所定の責務を実施する複数の責務実施手段と、監視手段からの責務の実施依頼に応じて、該当する責務を実施する責務実施手段を複数の責務実施手段から特定して呼び出し、呼び出した責務実施手段の応答を監視手段に転送する責務実施インタフェースとを備えたことを特徴とする。

【0018】

本発明によるサーバ装置は、仮想マシンとデバイスとの間の入出力イベントを中継する仮想化手段と、仮想化手段から伝達される入出力イベントにもとづいてアクセス可否の制御および責務の実施依頼を行う監視手段と、アクセス可否および責務の実施に関する条件を定義した所定のアクセスポリシーを解釈する手段であって監視手段からの問い合わせに対してアクセスポリシーにもとづいてアクセス可否および実施すべき責務を判定して監視手段に応答するポリシー解釈手段と、所定の責務を実施する複数の責務実施手段と、監視手段からの責務の実施依頼に応じて、該当する責務を実施する責務実施手段を複数の責務実施手段から特定して呼び出し、呼び出した責務実施手段の応答を監視手段に転送する責務実施インタフェースと、アクセスポリシーに定義された責務のリストと登録ずみ責務実施手段のリストとを比較して、不要な責務実施手段を削除するとともに、不足している責務実施手段の配付を要求するコンピュータ管理手段とを備えた端末装置と通信可能に接続されるサーバ装置であって、責務実施手段を格納し、コンピュータ管理手段からの要求に応じて、責務実施手段をコンピュータ管理手段に配付する責務管理手段を備えたことを特徴とする。

【0019】

本発明によるアクセス制御方法は、入出力イベントを監視し、入出力イベントにもとづいてアクセス可否の制御および責務の実施依頼を行う監視し、アクセス可否および責務の実施に関する条件を定義した所定のアクセスポリシーを解釈する手段であって、問い合わせに対して、アクセス可否および実施すべき責務を判定して応答し、責務の実施依頼に応じて、該当する責務を実施する責務実施処理を複数の責務実施処理から特定して実施し、実施した責務実施処理の応答を、責務の実施依頼元に転送することを特徴とする。

【0020】

本発明によるアクセス制御用プログラムは、コンピュータを、仮想マシンとデバイスとの間の入出力イベントを中継する仮想化手段から伝達される入出力イベントを監視し、入出力イベントにもとづいて、アクセス可否の制御および責務の実施依頼を行う監視手段と、アクセス可否および責務の実施に関する条件を定義した所定のアクセスポリシーを解釈する手段であって、監視手段からの問い合わせに対して、アクセスポリシーにもとづいてアクセス可否および実施すべき責務を判定して監視手段に応答するポリシー解釈手段と、所定の責務を実施する複数の責務実施手段と、監視手段からの責務の実施依頼に応じて、該当する責務を実施する責務実施手段を複数の責務実施手段から特定して呼び出し、呼び出した責務実施手段の応答を監視手段に転送する責務実施インタフェース手段として機能させることを特徴とする。

【発明の効果】

【0021】

本発明によれば、電子メールなどのアプリケーション入出力に伴って発生する入出力イベントに対して、アクセス可否・暗号化・ログ記録などの多様なアクセスポリシーを適用できる。

【発明を実施するための最良の形態】

【0022】

1.第1実施形態

1.1 構成

図1は、アクセス制御システムの第1実施形態の構成を示すブロック図である。アクセス制御システムの一例であるコンピュータ100Aは、中央制御装置(CPU)101と、2次記憶装置やネットワークインタフェース装置などのデバイス102と、仮想CPUや仮想デバイスなどを生成する仮想化手段103と、仮想マシン104と、監視手段105と、ポリシー解釈手段106と、1つ以上の責務実施手段107−1〜107−Nと、責務実施インタフェース108とを備えている。以下、責務実施手段107−1〜107−Nを、責務実施手段107と総称する。

【0023】

仮想マシン104は、仮想デバイス設定ファイル(仮想デバイスの構成が記録されたファイル)やOSディスクイメージ(OSがインストールされたディスクイメージ)等の仮想マシンイメージに相当する。仮想化手段103は、仮想マシン環境を構築するものであり、例えば、XenやVMWare(登録商標)で実現可能である。また、仮想化手段103は、仮想マシン104とデバイス102との間の入出力イベントを中継する。

【0024】

監視手段105は、仮想化手段103を監視し、仮想化手段103とデバイス102との間の入出力をフックし、得られた入出力イベントに応じたアクセス可否や実施すべき責務(遂行すべき責務)をポリシー解釈手段106に問い合わせる。問い合わせには、得られた入出力イベントが付随する。さらに、監視手段105は、ポリシー解釈手段106から責務の指示(責務実施指示)の応答を受けると、責務実施インタフェース108に責務実施指示を与える。責務実施指示には、パラメータ等が付随する。そして、監視手段105は、責務実施インタフェース108から、責務実施手段107による責務の実施結果を応答として受け取る。

【0025】

ポリシー解釈手段106は、監視手段105からの問い合わせに応じて、1次記憶装置または2次記憶装置内に格納されているポリシーを解釈し、監視手段105に対して、アクセス可否判定結果や責務実施指示を監視手段105に応答する。

【0026】

責務実施手段107は、責務実施インタフェース108からの呼出パラメータを伴う呼び出しに応じて、所定の責務を実施し、その実施結果を責務実施インタフェース108に出力する。

【0027】

責務実施インタフェース108は、図2に示すように、1次記憶装置または2次記憶装置に格納されている責務管理表1081と1次記憶装置または2次記憶装置に形成されているバッファ1082とを有する。責務実施インタフェース108は、監視手段105からの責務実施指示に応じて、責務実施指示に含まれる入出力イベントおよびパラメータリストをバッファ1082に格納し、責務管理表1081を参照して、適切な責務実施手段107を呼び出す。また、責務実施手段107の出力(実施結果)をバッファ1082に格納し、その格納データを監視手段105に応答として転送する。

【0028】

なお、監視手段105、ポリシー解釈手段106、責務実施インタフェース108および責務実施手段107は、それらの機能を実現するためのプログラムとプログラムに従って制御を実行するCPU101とによって実現可能である。

【0029】

1.2 全体の動作

図3のシーケンス図を用いて、本実施形態の全体の動作を詳細に説明する。

【0030】

仮想マシン104が入出力処理を行うと、仮想化手段103とデバイス102との間で入出力イベントが発生する(ステップa1)。監視手段105は、仮想化手段103から、仮想マシン102とデバイス102との間で発生する入出力イベントを得て(ステップa2)、ポリシー解釈手段106に対して問い合わせを行う(ステップa3)。問い合わせには、少なくとも、デバイス名と、入力であるか出力であるかの情報が含まれる。また、追加情報として、例えばネットワークインタフェースカード(NIC)に対する入出力である場合には、IPアドレスやポート番号などの情報が加わる。なお、この段階では、発生した入出力の処理の実行はまだ実行されない。

【0031】

ポリシー解釈手段106は、問い合わせを受け取ると、内部に保持しているポリシーを解釈して、実施すべき責務を特定する。すなわち、どの責務実施手段107に、どのような処理をさせればよいか判断し、責務実施指示を監視手段105に対して発行する(ステップa4)。責務実施指示は、例えば、「暗号化責務実施手段に暗号化の処理をさせる」、「ログ責務実施手段にログ記録の処理をさせる」などである。複数の責務がアクセスポリシーに定義されている場合には(図5や図6参照)、責務実施指示は、個々の責務実施手段107の呼び出しに対応する責務実施指示のリスト(集合)である。個々の責務実施指示は、アクセスポリシーで指定されたパラメータリストや、責務の実施結果の出力先などを含む。例えば、暗号化を行う責務実施手段107について、暗号鍵や暗号アルゴリズムの指定などがパラメータリストである。また、責務実施手段107が出力する暗号化データに対して、パスワードロックがかかるSDメモリカード等の耐タンパーデバイスなど特定のデバイス102に強制的に出力することがアクセスポリシーで規定されている場合には、出力先デバイス102の指定が責務実施指示に含まれる。なお、ポリシー解釈手段106のより詳細な動作については1.3節で説明する。

【0032】

次に、監視手段105は、責務実施インタフェース108を介して、責務実施指示で指定された責務実施手段107を呼び出し、必要な責務を実施させる(ステップa5)。より詳細な動作については1.4節で説明する。責務実施手段107は、暗号化やログ記録などの所定の責務実施処理を行い、その結果を、責務実施インタフェース108を介して、監視手段105に応答する。監視手段105は、責務実施インタフェース108から転送された責務実施手段107の応答を、責務実施指示に従って、仮想化手段103に転送する。仮想化手段103は、出力イベントが発生している場合には責務実施指示で指定されたデバイス102に情報を渡して、中断されている出力処理を再開して完了させる。入力イベントが発生している場合には仮想マシン104に情報を渡して、中断されている入力処理を再開して完了させる(ステップa6)。

【0033】

1.3 ポリシー解釈の詳細

1.3.1 ポリシー解釈手段106の詳細な動作

次に、図4のフローチャートを用いて、ポリシー解釈手段106が実行するポリシー解釈動作(図3におけるステップa4)を説明する。

【0034】

ポリシー解釈手段106は、まず、未処理のポリシーがあるかチェックし、無ければ処理をステップb5に遷移する(ステップb1)。未処理のポリシーがある場合は、ポリシー(1.3.2節で説明される<policy>タグ)を読み込む(ステップb2)。次に、読み込んだポリシーと監視手段105からの入出力イベントを含んだ問い合わせとを比較し、ポリシーの条件定義(1.3.2節で説明される<target>タグ)と入出力イベントとが合致するか否かを判断する(ステップb3)。合致しない場合は、ステップb1に戻る。

【0035】

ポリシーの条件定義と入出力イベントとが適合する場合には、ポリシー解釈手段106は、ポリシーの責務定義(1.3.2節で説明される<obligations> タグ)を解釈して、実施すべき責務を特定して、責務実施指示を生成する(ステップb4)。既に責務実施指示が生成されている場合には、それに対して、ステップb4で生成した責務実施指示を追記する。

【0036】

ポリシー解釈手段106は、全てのポリシーを処理した後、責務実施指示を監視手段105に出力する(ステップb5)。

【0037】

1.3.2 アクセスポリシーの記述形式と評価方法

本発明におけるアクセスポリシーには、仮想マシン104とデバイス102との間で発生する入出力イベントに対して、アクセス可否の条件と実施すべき責務とが、1組のルールとして記述される。図5に示す例では、「IP encryption 」と「USB logging 」と名づけられた2つのアクセスポリシー(<policy>タグ)が記載されている。<target>タグに、アクセス主体(<subject> )、アクセス客体(<object>)、およびアクション(<action>)に関する条件が定義され、<obligation>タグに、実施すべき責務が定義される。<rule>タグはアクセス可否を定義するタグであり、例えば、<rule effect = “allow ”> という記述は、<target>タグに合致する入出力イベントを許可することを意味している。

【0038】

[条件の記述形式]

<target>タグ内で、アクセス主体・アクセス客体・アクションのオブジェクトは、それぞれ定数sbj・obj・act として参照される。各オブジェクトはいくつかの属性を持ち、例えば、図5に示すIP encryption ポリシーでは、sbj.type・obj.device・act.nameといった属性が参照され、それぞれアクセス主体のタイプ属性(ユーザOSなど)・アクセス客体のデバイス属性(NICやUSBストレージなどのデバイス種別)・アクションの名前属性を意味している。

【0039】

ポリシー解釈手段106は、仮想化手段103から監視手段105を経て取得された入出力イベントを基に、これらの属性値を設定する。例えば、ある仮想マシン104がIPパケットを送出したとき、仮想化手段103は、仮想マシン104のIDやタイプなどの仮想マシン属性、アクセス先デバイスの種別やIPアドレスなどのデバイス属性、およびアクションの名前や入力・出力など情報流の方向性に関する属性を、IPパケット本体とともに入出力イベントに含める。ポリシー解釈手段106は、入出力イベントに含まれる各種属性情報を、対応するオブジェクトおよび属性にあらかじめ設定して、<target>タグを評価する。

【0040】

[責務の記述形式]

<obligations> タグは、1つ以上の責務の定義(<obligation>)を含む。例えば、図5を参照すると、「IP encryption 」ポリシーには、ログ記録(logging )と暗号化(encryption)の2つの責務が定義されている。各責務は記述順序の順に実施されることが望ましいが、ログ記録のように、入出力イベント(特に入出力データ)の書き換えを伴わない副作用のない責務については、この限りではない。

【0041】

各<obligation>タグにおける責務定義には、責務実施手段107に入力されるべきパラメータリストが記述される。例えば、図5を参照すると、「IP encryption 」ポリシーのログ記録に関する責務定義には、「item.1」〜「item.3」の3つのパラメータ名(name)と値(value )とを1組にして、システムの時間属性(System.time)やアクセス客体の宛先IPアドレス属性(obj.destination_ipaddr)などが指定されている。ポリシー解釈手段106は、これらのパラメータリストの定義を参照して、例えば、

<obligation function =“logging ”>

<parameter name = “item.1”>System.time</parameter>

<parameter name = “item.2”>sbj.ipaddr</parameter>

<parameter name = “item.3”>obj.destination_ipaddr</parameter>

</obligation>

といった責務定義から、以下のようなパラメータリストを生成し、責務実施指示に含める。

【0042】

・item.1=06−20−2007 13:30:38(System.time の値、すなわち現在時刻)

・item.2=10.2.3.4(sbj.ipaddrの値、すなわち送信元IPアドレス)

・item.3=133.1.2.3(obj.destination_ipaddrの値、すなわち宛先IPアドレス)

【0043】

生成したパラメータリストを責務実施指示に含めることによって、責務実施手段107に対して、現在時刻など動的に決定されるパラメータを入力可能になる。なお、図6に例示するように、パラメータ値をCNAME形式で書き下すようにして、改行などを含む長いパラメータ値の即値(ラテラル)を記述できるようにしてもよい。

【0044】

また、1つのポリシーに複数の責務が記述されているときには、責務に前の責務の処理結果に応じた条件を付けてもよい。例えば図6を参照すると、「firewall」責務定義につづく「logging 」責務定義に<condition>タグが含まれている。ポリシー解釈手段106は、<condition>タグで記述された条件定義を、責務実施条件として責務実施指示に含める。そのような処理を行うことによって、動的な条件にもとづく複数責務の制御構造(例えば、ある責務実施手段107の動作状態に応じて他の責務実施手段107を呼び出すような構造)をアクセスポリシーで定義できる。よって、ポリシーの記述力がさらに向上する。

【0045】

1.4 責務実施の詳細な動作

図7のフローチャートを参照して、監視手段105、責務実施インタフェース108および責務実施手段107が実行する責務実施動作を説明する。

【0046】

図3におけるステップa4の処理によって、ポリシー解釈手段106から責務実施指示を受け取った監視手段105は、責務実施インタフェース108に、入出力イベントを伴う責務実施指示で指定された責務実施手段107の呼び出しを依頼する(ステップa5−1)。ここで、監視手段105による責務実施手段107の呼出依頼情報には、少なくとも、責務実施手段107の名前(責務名)と、ポリシー解釈手段106による指示で指定されたパラメータリストと、仮想化手段103から得た入出力イベントとが含まれる。また、監視手段106は、責務実施指示に責務実施条件が含まれる場合には、その責務実施条件を評価し、その結果が真となるときのみ、責務実施手段107の呼び出しを責務実施インタフェース108に依頼する。

【0047】

責務実施インタフェース108は、監視手段105から依頼された責務実施手段107の呼び出しを行う(ステップa5−2)。このとき、責務実施インタフェース108は、まず、呼び出し依頼で指定された責務名に対応する責務実施手段107を、責務管理表1081(図8参照)を用いて特定する。そして、呼び出し依頼に含まれる入出力イベントやパラメータリストをバッファ1082に格納し、特定した責務実施手段107を呼び出す。図8に示すように、責務管理表1081には、責務名と責務実施手段107を示すデータとが対応付けられて設定されている。

【0048】

このとき、好適には、図2に示すように、バッファ1082内に入出力イベントの系列を格納するメモリ領域(入力キュー)を確保し、それらのアドレスを責務実施手段107に伝達する。すると、責務実施手段107が、複数の入出力イベントを参照できるようになり、アプリケーションデータに対する暗号化などの責務の実施が可能になる。図2において、入力キューから責務実施手段107にデータが渡されることが、”inbuf”として示されている。例えば、ブロック暗号を用いる場合、一般にブロック暗号の入力データ長(ブロック長)は暗号アルゴリズムにより、ある固定値(例えば64ビット)が定められる。一方、入出力イベントに含まれるアプリケーションデータ長は、デバイスによって様々に異なる。その結果、ブロック長より小さなアプリケーションデータ断片が発生しやすい。このようなデータ断片を処理するには、以降の入出力イベントの到達を待って、入力キュー内に十分なアプリケーションデータサイズが格納される必要がある。

【0049】

責務実施手段107は、以降の処理に十分なサイズの入力が得られるまで待機するため、入力キューに格納されたデータを逐次読み出しながら、内部的に備えられているバッファに追加することによって、断片化されたアプリケーションデータの統合およびサイズの確認を行う。

【0050】

その後、責務実施手段107は、責務実施インタフェース108からの呼び出しに応じて、暗号化やログ記録などの所定の責務実施処理を行い、その結果を、責務実施インタフェース108を介して、監視手段105に応答する(ステップa5−3)。

【0051】

このとき、責務実施インタフェース108は、バッファ1082内に確保した応答キュー(図2参照)に、責務実施手段107からの暗号化データなどの責務実施結果を格納する。図2において、責務実施手段107から応答キューにデータが格納されることが、”outbuf”として示されている。責務実施インタフェース108は、責務実施手段107の動作とは非同期に、応答キューの格納データを順次監視手段105に転送する。そのような処理を実行することによって、責務実施手段107に入力される入出力イベントの数と、責務実施手段107が出力する入出力イベントの数とが異なることが許容される。例えば、メールデータを暗号化する場合、一般に暗号化データは元のデータよりもサイズが増大する。すると、より低レベルなIPパケットに再符号化するときに、暗号化データを構成するIPパケットの数が、元のデータを構成するIPパケットの数よりも多くなる場合がある。この場合、入力キュー内の元の入出力イベント(=IPパケット)を、暗号化データを含む入出力イベントに書き換えるよりも、応答キューに暗号化データを含む入出力イベントを追加する方法を取ることが望ましい。

【0052】

そして、監視手段105は、責務実施インタフェース108から転送された責務実施手段107の応答を、責務実施指示に従って、仮想化手段103に転送するか、または次の責務実施手段107の呼び出しのため、責務実施インタフェース108に再入力する(ステップa5−4)。このとき、監視手段105は、責務実施指示を参照して、次の責務実施指示があるか否かを判定し、あれば入出力イベントに代えて、先の責務実施手段107の応答を次の責務実施手段107に入力する。次の責務実施指示がないとき、すなわち最後の責務実施指示の呼び出し時は、責務実施手段107の応答を責務実施指示で指定された出力先に転送するように仮想化手段103に指示する。なお、出力先の指定が責務実施指示に含まれない場合には、仮想マシン104が指定した元の出力先が責務実施指示に指定されているとして扱う。

【0053】

1.5 責務実施手段の追加削除

責務実施インタフェース108は、責務実施手段追加時に、責務実施手段名(具体的には、責務実施手段名を特定可能なデータ)と担当する責務(具体的には、責務を特定可能なデータ)とを責務管理表に追加する。例えば、ログ責務実施手段がインストールされたときは、責務実施手段名“ログ責務実施手段”と、担当する責務“ログの記録”とが責務管理表に追加される。また、責務実施インタフェース108は、責務実施手段削除時に、責務実施手段の項目を責務管理表から削除する。

【0054】

1.6 効果

本実施形態では、責務実施インタフェース108で、監視手段105と責務実施手段107との間で行われる責務実施手順を統一することによって、様々な責務実施処理をプラグイン化することができる。さらに、ポリシー解釈手段106からの責務実施指示に従って、監視手段105が責務実施インタフェース108を介して、責務実施手段107を呼び出すことによって、アクセス可否と責務実施の条件とが統合的に記述されたアクセスポリシーを、仮想マシン104に対して適用可能になる。

【0055】

また、このとき、責務実施手段107が、バッファ1082内に入力キューおよび応答キューを保持し、複数の入出力イベントを責務実施手段107から参照可能とし、責務実施手段107の応答を非同期に監視手段105に転送することによって、仮想マシン104が発する低レベルな入出力イベントに対して、アプリケーションデータの暗号化などの高度な責務実施が可能になる。

【0056】

1.7 第1実施形態の変形例1

第1実施形態では、コンピュータ100Aにおいて1つの仮想マシン104が備えられた例を示したが、図9に示すコンピュータ100Bのように、複数の仮想マシン104−1〜104−Nを備えていてもよい。この構成の場合、監視手段105は、仮想マシンとデバイス102との間の入出力だけではなく、仮想マシンと他の仮想マシンとの間の入出力の監視も行い、仮想マシン間の入出力イベントの処理が可能になる。なお、この場合には、アクセスポリシーには、仮想マシン104−1〜104−Nとデバイス102との間で発生する入出力イベントに対して、アクセス可否の条件と実施すべき責務とが1組のルールとして記述されるとともに、仮想マシンと他の仮想マシンとの間で発生する入出力イベントに対して、アクセス可否の条件と実施すべき責務とが1組のルールとして記述される。

【0057】

1.8 第1実施形態の変形例2

第1実施形態では、責務実施手段107は、監視手段105から受け取った情報の処理を内部で行っていたが、図10に示すように、ネットワークを介して通信可能なサーバと連携して処理を行ってもよい。図10に示す責務実施手段連携サーバ500Cは、コンピュータ100Cにおける責務実施手段107と連携するサーバであり、例えば、ログ責務実施手段と連携するログ記録サーバや、暗号化責務実施手段と連携する鍵管理サーバである。

【0058】

この構成の場合、例えば、ログ責務実施手段がログ記録サーバへログを書き出すことにより、コンピュータのHDD障害時にもログを確認できる。また、暗号化責務実施手段が鍵管理サーバと連携することで、鍵の配付を遠隔から行うことができる。

【0059】

2.第2実施形態

2.1 構成

図11は、アクセス制御システムの第2実施形態の構成を示すブロック図である。第2実施形態は、管理サーバ200が、ポリシー管理手段201と責務管理手段202とを備え、1台以上のコンピュータ100D−1〜100D−Nが、コンピュータ管理手段109を備えている点で、第1実施形態とは異なっている。以下、コンピュータ100D−1〜100D−Nを、コンピュータ100Dと総称することがある。

【0060】

ポリシー管理手段201は、管理者が作成したポリシーを、内部に備えているる不揮発性メモリ(1次記憶装置)や2次記憶装置に格納する。また、クライアントであるコンピュータ100D−1〜100D−Nのポリシー解釈手段106に対して、ネットワーク(通信路)を介してポリシーの配付を行う。

【0061】

責務管理手段202は、内部に備えている不揮発性メモリや2次記憶装置に、責務実施手段107を格納する。そして、コンピュータ100D−1〜100D−Nのコンピュータ管理手段109からの要求に応じて、責務実施手段107を配付する。コンピュータ管理手段109は、ポリシー解釈手段106に格納されているアクセスポリシーと、責務実施インタフェース108に格納されている責務管理表とを比較して、責務実施手段107の過不足を特定する。また、不足する責務実施手段107を責務管理手段202からダウンロードして、責務実施インタフェース108の責務管理表に対応するエントリを追加登録する。また、アクセスポリシーの更新などに伴って、不要になった責務実施手段107そのものを削除するとともに、責務実施インタフェース108の責務管理表から対応するエントリを削除する。

【0062】

2.2 動作

次に、図12のフローチャートを用いて、第2実施形態の責務実施手段107のアップデートやインストール、ポリシーのアップデートの動作を説明する。これら以外の動作は、第1実施形態と同様であり、説明を省略する。

【0063】

まず、コンピュータ100Dのポリシー解釈手段106が管理サーバ200のポリシー管理手段201に、ポリシーの追加、削除または修正があるかどうか確認する(ステップc1)。

【0064】

ポリシーの追加がある場合には、ポリシー解釈手段106が追加されたポリシーをポリシー管理手段201からダウンロードし、内部に備えている不揮発性メモリ(1次記憶装置)や2次記憶装置にポリシーを格納する。ポリシーの削除がある場合には、ポリシー解釈手段106は、どのポリシーを削除すればよいかポリシー管理手段201から指示を受け、指示されたポリシーを削除する。ポリシーの修正の場合には、どのポリシーをどのように変更すればよいかポリシー管理手段201から指示を受け、指示されたポリシーを修正する(ステップc2)。

【0065】

次に、コンピュータ管理手段109は、ポリシー解釈手段106に格納されているポリシーを参照し、必要な責務実施手段107を求める(ステップc3)。例えば、図6に示す例では、ファイアーウォールの記録とログの記録とが責務として記述されているので、ファイアーウォール責務実施手段とログ責務実施手段が必要であると求められる。具体的には、コンピュータ管理手段109が、ポリシー解釈手段106に格納されているアクセスポリシーの各責務定義(<obligation>タグ)を走査して、インストールを要する責務実施手段107に相当する責務名集合DEMANDEDを抽出する。

【0066】

そして、必要な責務実施手段107が求められると、コンピュータ管理手段109は既にインストールされている責務実施手段107を確認し、新たにインストールすべき責務実施手段107や、不要な責務実施手段107があるかどうか確認を行う(ステップc4)。具体的には、まず、コンピュータ管理手段109が、責務実施インタフェース108が保持する責務管理表(図8参照)の各レコードを走査して、インストール済みの責務実施手段107に相当する責務名の集合INSTALLED を取得する。そして、コンピュータ管理手段109は、DEMANDEDとINSTALLED の集合差TO_BE_INSTALLED およびTO_BE_REMOVED を計算して、インストールすべき責務実施手段107および削除すべき責務実施手段107を特定する。ここで、TO_BE_INSTALLED = DEMANDED − INSTALLED であり、TO_BE_REMOVED = INSTALLED − DEMANDED である。

【0067】

その後、新たにインストールすべき責務実施手段107がある場合(すなわち、TO_BE_INSTALLED が空でない場合)には、責務管理手段202から責務実施手段107をダウンロードして、インストールを行う。また、責務管理手段202からアップデート情報を受け取り、アップデートされている責務実施手段107をダウンロードして、アップデートを行う。また、削除すべき責務実施手段107がある場合(すなわち、TO_BE_REMOVED が空でない場合)には、不要な責務実施手段107を削除する(ステップc5)。

【0068】

以上のように、コンピュータ管理手段109は、責務管理手段202から責務実施手段107をダウンロードする。しかし、図13に示すように、ステップc2の処理を実行した後、責務管理手段202がポリシーから必要な責務実施手段107を求め、コンピュータ管理手段109に対して責務実施手段の配付を行ってもよい。図13に示す例では、コンピュータ管理手段109が、ステップc2の処理を実行した後、責務実施インタフェース108に保持されている責務管理表を責務管理手段202に送信する(ステップc3’)。

【0069】

そして、責務管理手段202は、ポリシー管理手段201に格納されているアクセスポリシーを参照しながら、コンピュータ管理手段109によるステップc3の処理同様の方法で、インストールを要する責務実施手段107に相当する責務名集合DEMANDEDを求める(ステップc4’)。

【0070】

その後、責務管理手段203は、送信された責務管理表から、インストール済みの責務実施手段107に相当する責務名の集合INSTALLED を求め、DEMANDEDとINSTALLED の集合差TO_BE_INSTALLED 、およびTO_BE_REMOVED を算出して、インストールすべき責務実施手段107および削除すべき責務実施手段107を特定する(ステップc5’)。

【0071】

インストールすべき責務実施手段107または削除すべき責務実施手段107がある場合には、責務管理手段203は、TO_BE_INSTALLEDの各要素に対応する責務実施手段107を示す情報と、TO_BE_REMOVEDの内容とを含むインストール情報を生成し、コンピュータ管理手段109に送信する(ステップc6’)。コンピュータ管理手段109は、インストール情報に含まれる責務実施手段107をインストールし、TO_BE_REMOVED で指定される責務実施手段107を削除する(ステップc7’)。

【0072】

2.3 効果

本実施形態では、コンピュータ管理手段109によって、アクセスポリシーで実施が求められている責務実施手段107のみが、コンピュータ100C−1〜100C−Nに格納されることが保証される。すなわち、アクセスポリシーの更新などによって不要になった責務実施手段107を保持するための無駄なリソース消費を削減できる。また、責務管理手段202が、不足している責務実施手段107を自動的に配付するので、コンピュータ100D−1〜100D−Nの管理者の運用負荷を低減できる。

【0073】

3.第3実施形態

3.1 構成

図14は、アクセス制御システムの第3実施形態の構成を示すブロック図である。本実施形態では、アクセス制御システムの一例であるコンピュータ100Eは、第1実施形態または第2実施形態における構成に加えて、属性抽出インタフェース手段110と、属性抽出手段111−1〜111−Nとを備えている。なお、属性抽出インタフェース手段110および属性抽出手段111−1〜111−Nは、それらの機能を実現するためのプログラムとプログラムに従って制御を実行するCPU101とによって実現可能である。また、属性抽出手段111−1〜111−Nを、属性抽出手段111と総称することがある。

【0074】

図15に示すように、属性抽出インタフェース手段110は、1次記憶装置または2次記憶装置に格納されている属性抽出手段管理表1101と、1次記憶装置または2次記憶装置に形成されているバッファ1102とを有する。属性抽出手段管理表1101には、関数名に対応付けられた属性抽出手段名が記載されている。属性抽出インタフェース手段110は、ポリシー解釈手段106から入力される属性抽出要求に応じて、属性抽出手段管理表1101を参照して、適切な属性抽出手段111−1〜111−Nのいずれかを呼び出す。また、属性抽出手段111−1〜111−Nの応答のデータをバッファ1102に格納した上で、そのデータを順次ポリシー解釈手段106に転送する。

【0075】

属性抽出手段111−1〜111−Nは、属性抽出インタフェース手段110から入出力イベントやその他パラメータリストなどを受け取り、入出力イベントから、アクセスポリシーの条件判定に必要なアクセス主体・客体などの属性を抽出し、応答する。例えば、属性抽出手段がSMTPメール属性抽出手段である場合には、SMTPパケットを解析して、メールの宛先、差出人、添付ファイルの有無の情報を抽出する。

【0076】

3.2 動作

第3実施形態におけるコンピュータ100Eにおけるポリシー解釈手段106の条件判定動作は、第1実施形態または第2実施形態におけるポリシー解釈手段106の条件判定動作(図4のステップb3)とは異なる。以下、図16を参照して、本実施形態におけるポリシー解釈手段106の条件判定動作を詳細に説明する。

【0077】

本実施形態では、ポリシー解釈手段106は、前段で読み込んだアクセスポリシーに定義された条件定義(<target>タグ)を参照し、「==」などの2項比較演算子を含む各条件節を抽出し、各条件節を参照しながら、以下のステップを繰り返す(ステップf1)。

【0078】

まず、条件節に関数呼出しがあるか否かを判定する(ステップf2)。ここで、関数呼出しは、例えば「IsSmtpRecipient (“taro@xxx.com”,“jiro@yyy.com”,・・・)」のように、関数名(IsSmtpRecipient )とパラメータリスト(“taro@xxx.com”,“jiro@yyy.com”,・・・)などの構文を持つものとする。ポリシー解釈手段106は、その構文に従った記述が条件節に現れるかどうかを、アクセスポリシーに対する構文解析処理で求める。

【0079】

条件節に関数呼び出しが含まれない場合には、第1実施形態または第2実施形態におけるステップb3の処理と同様に、オブジェクトの属性値を参照して、条件節の真偽値を算出し(ステップf3)、ステップf1に戻る。

【0080】

関数呼び出しが含まれる場合には、ポリシー解釈手段106は、属性抽出インタフェース110に、関数名、パラメータリスト、入出力イベントなどを入力するとともに、属性情報を問い合わせる。属性抽出インタフェース110は、関数名を基に属性抽出手段管理表1101を走査し、対応する属性抽出手段111−1〜111−Nを特定して、呼び出す(ステップf4)。このとき、属性抽出インタフェース110は、図15に示すように、バッファ1102内に入出力イベントの系列を格納するメモリ領域(入力キュー)などを確保し、それらのアドレスを属性抽出手段111に伝達する。

【0081】

その後、呼び出された属性抽出手段111−1〜111−Nは、属性抽出インタフェース110の入力キューやパラメータリストを参照しながら、入出力イベントから属性を抽出する属性抽出動作を行い、抽出した属性値を属性抽出インタフェース110の応答キューに格納する(ステップf5)。

【0082】

以上の処理によって、属性抽出手段111は、複数の入出力イベントを参照できるようになり、アプリケーションデータの内容から属性値を抽出できる。例えば、メールの宛先属性は、複数のIPパケット(=メール送信時の入出力イベント)にまたがって現れ得る。このような場合、メール宛先属性を抽出する属性抽出手段111は、複数IPパケット系列を格納した入力キューを参照することによって、正しくメールの宛先属性を抽出できる。

【0083】

そして、属性抽出インタフェース108は、応答キューに格納された属性値をポリシー解釈手段106に転送し、ポリシー解釈手段106が、属性値を用いて現在評価中の条件節の真偽値を決定する(ステップf3)。

【0084】

全ての条件節の評価を完了した後、条件文全体の真偽値にもとづいて、ポリシー解釈手段106は、第1実施形態または第2実施形態におけるポリシー解釈手段106のステップb4およびステップb5の処理と同様の処理によって責務実施指示を生成し、監視手段105に出力する。

【0085】

なお、ステップf5において、属性抽出手段111−1〜111−Nは、属性抽出に必要な入出力イベント系列が、入力キューに格納されていない場合、抽出不能を示す「INPROC例外」を発行する(ステップf6)。この場合、アクセスポリシーの特殊な判定値として、INPROC判定を監視手段105に出力し、以降の処理を中断する(ステップf7)。この場合、監視手段105は、現在参照中の入出力イベントを、仮想化手段103への転送も遮断もせず、次の入出力イベントを待ち合わせる。

【0086】

図17は、図14に示されたコンピュータ100Eに対して、第1実施形態や第2実施形態における責務実施インタフェース108および責務実施手段107が明示的に設けられているコンピュータ100Fの構成を示すブロック図である。図17に示す構成において、監視手段105は、ポリシー解釈手段106から責務実施指示の応答を受けると、責務実施インタフェース108に、入出力イベントを伴う責務実施指示で指定された責務実施手段107の呼び出しを依頼する。責務実施インタフェース108は、監視手段105から依頼された責務実施手段107の呼び出しを行う。責務実施手段107は、責務実施インタフェース108からの呼び出しに応じて、所定の責務実施処理を行い、その結果を、責務実施インタフェース108を介して、監視手段105に応答する。

【0087】

3.3 効果

本実施形態では、属性抽出インタフェース110によって、属性抽出手段111をプラグイン化することができるので、新たなアプリケーションに固有の属性抽出(例えば、メールの宛先情報など)への対応が容易になる。また、アクセスポリシーにアプリケーション固有の属性にもとづく条件が記述できるようになり、実施できるポリシーの表現力がさらに向上する。

【0088】

以上のように、上記の実施形態において、第1実施形態のアクセス制御システムは、仮想マシン104によるデバイス102への入出力イベントを中継する仮想化手段103から伝達された入出力イベントに対して入出力イベントの許可・拒否を制御する監視手段105と、アクセスポリシーを解釈するポリシー解釈手段106と、アクセスポリシーに指定された責務を実施する責務実施手段107と、責務実施手段108の特定・呼び出しを行う責務実施インタフェース109とを備えている。

【0089】

監視手段105は、仮想化手段103からある入出力イベントを受け取るたびに、入出力イベントに対する制御方法をポリシー解釈手段106に問い合わせる。ポリシー解釈手段106は、所定のアクセスポリシーと、問い合わせに含まれるイベント情報(どの仮想マシンがどのデバイスにどんなデータを入力もしくは出力したか)とを比較し、合致するポリシー単位を解釈して、入出力イベントに対応するアクセス可否の判定と、実施すべき責務の名前や実施時のパラメータ等とを含む、責務実施指示を生成し、責務実施指示を監視手段105に応答する。

【0090】

監視手段105は、責務実施指示に応じて、入出力イベントを仮想化手段103に中継したり遮断したりしてアクセス可否を制御するとともに、指示で求められる責務の実施を開始させるために、入出力イベントや責務の名前・パラメータ等を責務実施インタフェース108に入力する。

【0091】

責務実施インタフェース108は、入出力イベントや責務の名前・パラメータ等の監視手段105からの入力に応じて、責務管理表1081を参照して、責務を実施すべき責務実施手段107を特定し、入出力イベントやパラメータを伴って適切な責務実施手段107を呼び出した後、その応答を監視手段105に転送する。責務実施インタフェース108は、責務実施手段107の呼出しに際して、内部に備えているバッファ1082内に構成されたキューに、入出力イベントを追加し、キューの内容を責務実施手段107に参照させる。

【0092】

責務実施手段107は、入力された入出力イベントおよびパラメータ等に応じて、暗号化やログなどの所定の動作を行い、その結果を責務実施インタフェース108に応答する。例えば、暗号化のための責務実施手段107であれば、監視手段105からパラメータとして、入出力データ・暗号鍵・暗号アルゴリズム指定などのパラメータを受け取り、指定された暗号アルゴリズムと暗号鍵とを用いて、入出力データを暗号化し、暗号化データを責務実施インタフェース108に戻す。

【0093】

このような構成を採用して、責務実施インタフェース108で、監視手段105と責務実施手段107との間で行われる責務実施手順を統一することで、様々な責務実施処理をプラグイン化することができる。さらに、ポリシー解釈手段106からの責務実施指示に従って、監視手段105が責務実施インタフェース108を介して責務実施手段107を呼び出すように構成することによって、アクセスポリシーにアクセス可否と責務実施の条件とを統合的に記述・適用することが可能になる。また、責務実施インタフェース108が、バッファ1082を備え、複数の入出力イベントを責務実施手段107から参照可能とすることによって、例えば、IPパケット単独ではなく、一連のSMTPを構成するIPパケット系列で構成されるメールデータのみを暗号化するなど、複数の入出力イベントで構成されるアプリケーションデータに対する責務の実施が可能になる。

【0094】

第1実施形態では、固有のユーザOSに依存することなく、電子メールなどのアプリケーション入出力に伴って発生する仮想マシンの入出力に対して、アクセス可否・暗号化・ログ記録など、多様なアクセスポリシーを一貫して実施できる。その理由は、ポリシー解釈手段106が、アクセス可否のルールに加えて、暗号化・ログ記録など、実施すべきアクションを併記したアクセスポリシーを解釈して責務実施指示を生成し、監視手段105が責務実施指示に従って、責務実施インタフェース108を介して、適切な責務を実施する責務実施手段107を呼び出すためである。

【0095】

また、IPパケット等、仮想マシンによる低レベルな入出力データに対してだけでなく、メールデータなど、一連の入出力データの一部のみに、暗号化などの責務を適用することができる。その理由は、責務実施インタフェース108が、バッファ1082を備え、複数の入出力イベントを責務実施手段107から参照できるためである。

【0096】

また、第2実施形態のアクセス制御システムは、第1実施形態のアクセス制御システムの構成に加えて、コンピュータ管理手段109を備えている。コンピュータ管理手段109は、ポリシー解釈部106が格納するアクセスポリシーと、責務実施インタフェース108に接続されている責務実施手段107のリストとを比較して、アクセスポリシーの適用に必要な責務実施手段107の集合を特定し、不用な責務実施手段107の削除や、不足している責務実施手段107の追加などを行う。

【0097】

コンピュータ管理手段109が自動的に責務実施手段107の追加・削除を行うように構成されているので、アクセスポリシー内の責務の定義に応じて、責務を実施するモジュールを自動配付できるようにするという本発明の第2の目的を達成することができる。

【0098】

また、有限の物理的な記憶リソースを、仮想マシン104と、責務実施手段107等を含むプラットフォームソフトウェアとが共有するコンピュータ構成において、プラットフォームソフトウェアが使用する記憶リソースを必要最小限に抑えることができる。その理由は、コンピュータ100D−1〜100D−Nで実施されるアクセスポリシーを管理する管理サーバ200が、責務管理手段202およびコンピュータ管理手段109を用いて、アクセスポリシーに定義された責務に対応する責務実施手段107を自動的にコンピュータ100D−1〜100D−Nにインストールするとともに、ポリシーに定義されていない責務実施手段107をコンピュータ100から自動的に削除することによって、コンピュータ100D−1〜100D−Nが必要最小限の責務実施手段107を備えることが保証されるためである。

【0099】

なお、上記の各実施形態のアクセス制御システムは、仮想マシン104とデバイス102との間の入出力イベントを中継する仮想化手段103を備え、監視手段105は、仮想化手段103から伝達される入出力イベントにもとづいてアクセス可否の制御および責務の実施依頼を行うように構成されていたが、監視手段が、物理的なマシン(実マシン)に入力される入力イベントや実マシンから出力される出力イベントを監視する場合にも、本発明を適用することができる。

【0100】

4.第4実施形態

第3実施形態では、仮想マシン104が発生させる入出力データから属性を抽出する属性抽出手段111と、属性抽出手段111による属性抽出方法とを説明したが、属性を抽出することに代えて、端末位置や現在時刻など、入出力データとは独立して発生する、アクセス制御システム(具体的には、コンピュータ等)に係る位置に関する状況または時間に関する状況の情報(以下、コンテキスト情報という。)を抽出するようにしてもよい。

【0101】

4.1 構成

図18は、アクセス制御システムの第4実施形態の構成を示すブロック図である。本実施形態では、アクセス制御システムの一例であるコンピュータ100Jは、図14に示された第3実施形態におけるコンピュータ100Eにおける属性抽出手段111−1〜属性抽出手段111−Nに代えて、コンピュータ位置や時間などのコンテキスト情報をポリシー解釈手段106に提供するコンテキスト情報抽出手段112−1〜112−Nを備えている。なお、コンテキスト情報抽出手段112−1〜112−Nを、コンテキスト情報抽出手段112と総称することがある。また、コンピュータ100Jは、図14に示された属性抽出手段111−1〜属性抽出手段111−Nも備えていることが好ましい。その場合には、第3実施形態による効果も併せて得ることができる。また、属性抽出インタフェース110の構成は、第3実施形態におけるものと同様の構成であるが、本実施形態では、属性抽出手段管理表1101(図15参照)に、関数名に対応付けられた属性抽出手段名に代えて、コンテキスト情報抽出手段名が記載されている。

【0102】

図19に示すように、コンテキスト情報抽出手段112は、コンテキスト情報の最新状態を記憶する状態記憶手段1121と、コンテキスト情報の変化を通知するイベント発行手段1122とを備えている。

【0103】

状態記憶手段1121は、不揮発性メモリや2次記憶装置などで構成され、コンテキスト情報の最新状態を記憶する。そして、イベント発行手段1122からの変化通知に応じて、コンテキスト情報の状態を更新する。イベント発行手段1122は、無線タグ(RFID;Radio Frequency Identification)と通信を行う無線タグ装置、GPS(Global Positioning System )装置、無線アクセスポイント検出装置等のセンサ装置やアルタイムクロック装置などを備え、検出状態等が変化したことを状態記憶手段1121に通知する。

【0104】

4.2 動作

第4実施形態のアクセス制御システムの動作は、第3実施形態における属性抽出インタフェース110による属性抽出手段111の呼び出し、および属性抽出手段111の属性抽出動作(図16におけるステップf4〜f7)が、属性抽出インタフェース110によるコンテキスト情報抽出手段112の呼び出し、およびコンテキスト情報抽出手段112によるコンテキスト情報抽出動作(図20におけるステップj1〜j5)に置き換えられた点で、第3実施形態の動作とは異なる。以下、図20のフローチャートおよび図21のアクセスポリシーの一例を示す説明図を参照して、本実施形態におけるポリシー解釈手段106のコンテキスト情報抽出動作について詳細に説明する。

【0105】

まず、ポリシー解釈手段106は、アクセスポリシーの条件節(<condition>タグ)を逐次参照しながら(ステップf1)、第3実施形態におけるポリシー解釈手段106と同様に、条件節に関数呼出し(図21に示す例では、TerminalLocation()など)が含まれるか否か確認する(ステップf2)。

【0106】

条件節に関数呼び出しが含まれる場合には、ポリシー解釈手段106は、少なくとも関数名とパラメータリストとを含むコンテキスト情報抽出要求を属性抽出インタフェース110に出力する。属性抽出インタフェース110は、関数名を基に属性抽出手段管理表1101を走査して、対応するコンテキスト情報抽出手段112を特定して、呼び出す(ステップj1)。

【0107】

ステップj1の処理で呼び出されたコンテキスト情報抽出手段112は、状態記憶手段1121の記憶内容を参照して、最新のコンテキスト情報を取得する(ステップj2)。そして、属性抽出インタフェース110を介して、ポリシー解釈手段106に当該コンテキスト情報を出力する(ステップj3)。その後、ポリシー解釈手段106は、入力したコンテキスト情報を用いて条件判定を行う(ステップf3)。本実施形態では、ポリシー解釈手段106は、コンテキスト情報抽出手段112が検知した状況(コンテキスト)に応じてアクセス可否および実施すべき責務を判定することになる。

【0108】

なお、コンテキスト情報抽出手段112は、上述したコンテキスト情報抽出動作とは独立して、コンテキスト情報の更新を行う(ステップj4,j5)。具体的には、イベント発行手段1122がセンサ情報や時刻情報等のコンテキスト情報の変化を検知したときに、変化後のセンサ情報や時刻情報等を状態記憶手段1121に通知する(ステップj4)。すると、状態記憶手段1121は、イベント発行手段1122からの通知に含まれる情報で、過去のコンテキスト情報を最新の情報に更新する(ステップj5)。

【0109】

4.3 効果

本実施形態のアクセス制御システムは、コンテキスト情報抽出手段112によるステップj4,j5の動作によって、常に最新の位置情報やセンサ情報や時刻情報にもとづくアクセス制御を実現でき、営業業務や保守業務などでコンピュータ100Jを携帯するような場合に、移動中の不適切なインターネットアクセス等に起因する情報漏えい事故を防止することができる。

【0110】

また、ステップj1の動作を実行することによって、任意のコンテキスト情報を組み合わせた条件文を記載したアクセスポリシーを定義できるようになり、コンピュータ100Jの使用を特定の時間かつ特定のオフィス内に制限することができ、保守業務などで頻繁に発生する派遣先企業の重要データの漏えいなどを防止することができる。

【0111】

5.第5実施形態

第4実施形態では、入出力データとは独立して発生するコンテキスト情報を抽出するようにしたが、さらに、コンテキスト情報の変化にもとづいて責務を実施するタイミングを制御するようにしてもよい。

【0112】

5.1 構成

図22は、アクセス制御システムの第5実施形態の構成を示すブロック図である。本実施形態では、アクセス制御システムの一例であるコンピュータ100Kは、第4実施形態におけるコンピュータ100Jの構成に加えて、責務実施手段107と責務実施インタフェース108とを備えている。

【0113】

属性抽出インタフェース110には、第4実施形態の場合と同様に、ポリシー解釈手段106からコンテキスト情報抽出要求が入力される。さらに、本実施形態では、属性抽出インタフェース110は、コンテキスト情報抽出手段112がコンテキスト情報の変化を検知したときに、コンテキスト情報の変化通知を責務実施インタフェース108に対して出力する。コンテキスト情報の変化通知には、コンテキスト情報の名前と変更後の最新のコンテキスト情報とが含まれる。

【0114】

責務実施インタフェース108は、第1実施形態または第2実施形態における構成に加えて、不揮発性メモリや2次記憶装置などを含む責務実施待機手段1083を備えている。責務実施インタフェース108は、監視手段105から入力された責務実施指示に「責務実施条件」が含まれる場合に責務実施指示を責務実施待機手段1083に登録する。そして、その責務実施条件に合致するコンテキスト情報抽出手段112から属性抽出インタフェース110を介してコンテキスト情報の変化通知を受けたときに、責務実施指示に対応する責務実施手段107を呼び出し、責務実施手段107の出力(実施結果)を監視手段105に応答する。

【0115】

5.2 動作

図23は、第5実施形態の全体の動作を示すフローチャートである。図23を参照すると、本実施形態のアクセス制御システムは、第1実施形態のアクセス制御システムにおける責務実施インタフェース108が責務実施手段107を呼び出して責務を実施させる処理(ステップa5)を実行する前に、責務実施インタフェース108が、責務実施処理を待機する処理(ステップk1)と、属性抽出インタフェース110からコンテキスト情報の変化通知を待ち合わせる処理(ステップk2)とを実行する点で、第1実施形態と異なる。

【0116】

まず、ステップa1〜a4までの動作によって、監視手段105が責務実施インタフェース108に責務実施指示を出力する。責務実施指示は、下記のようなアクセスポリシーの責務定義に相当するものとする。下記の責務定義は、コンテンツ情報抽出手段112が「SSID_companyA 」以外のSSID(Service Set Identifier)を近傍の無線アクセスポイントから受信したときに、「/secret 」ディレクトリ配下にある全てのファイルを削除することを意味している。

<obligation function =”RemoveFiles ”>

<condition> TerminalLocation!=“SSID_companyA ”</condition>

<parameter name =”filename” value=”/secret/* ”/>

</obligation>

【0117】

上記の<condition> タグで記載される「責務実施条件」を含む責務実施指示に対して、責務実施インタフェース108は、当該責務実施指示を責務実施待機手段1083に入力して、以降の処理を一時中断する。責務実施待機手段1083は、ステップk1の処理で、責務実施指示に含まれる責務名(LogUpload )と、条件式(TerminalLocation!=“SSID_companyA ”)とを、不揮発性メモリまたは2次記憶装置内の待機表(図示せず)に登録する。

【0118】

その後、属性抽出インタフェース110は、属性抽出インタフェース110に接続されている任意のコンテキスト情報抽出手段112からコンテキスト情報の変化通知がある度に、コンテキスト情報の名前(例えば、TerminalLocation)と、変更後の最新のコンテキスト情報(SSID_CompanyB )との組を含む変化通知を責務実施インタフェース108に転送する。変化通知を受けた責務実施インタフェース108は、責務実施待機手段1083の待機表を走査して、コンテキスト情報の名前を含む条件式(TerminalLocation!=“SSID_companyA ”)を抽出し、コンテキスト情報(SSID_CompanyB )を用いて条件式の真偽値を評価する(ステップk2)。

【0119】

そして、条件式が真のときにのみ、責務実施インタフェース108は、責務名(RemoveFiles )に相当する責務実施手段107を呼び出す(ステップa5)。

【0120】

5.3 効果

以上の構成および動作にもとづいて、本実施形態におけるアクセス制御システムは、コンテキスト情報の変化に応じて責務を実施する。具体的には、責務実施インタフェース108が、責務実施手段107が責務を実施するタイミングを制御する。よって、さらに多様なアクセスポリシーを実現できるようになる。例えば、上記の例では、コンピュータ位置がComapanyA 以外になった場合、すなわちComapanyA のオフィスからコンピュータが持ち出された場合に、所定のディレクトリ(/secret/)に格納されたファイルを削除させることができ、当該ファイルの持ち出しを禁ずるアクセスポリシーの徹底が可能になる。

【0121】

なお、図22に示された第5実施形態のアクセス制御システムは、図1に示された第1実施形態のアクセス制御システムに、コンテキスト情報抽出に係る属性抽出インタフェース110とコンテキスト情報抽出手段112とを組み込んだ構成になっているが、第1実施形態の変形例のアクセス制御システム、第2実施形態のアクセス制御システムまたは第3実施形態のアクセス制御システムに、コンテキスト情報抽出に係る属性抽出インタフェース110とコンテキスト情報抽出手段112とを組み込んでもよい。

【実施例1】

【0122】

本発明によるアクセス制御システムの実施例を、図24を参照して説明する。

【0123】

(1)構成

図24に示すように、本実施例では、コンピュータ100G−1が、属性抽出手段としてのメール宛先属性抽出手段111G−1と責務実施手段としてのメール暗号化責務実施手段107G−1とを備え、コンピュータ100G−2が、責務実施手段としてのメール復号責務実施手段107G−2を備えている。

【0124】

メール宛先属性抽出手段111G−1は、ポリシー解釈手段106−1からSMTPパケットの入力を受けて、メールの宛先アドレスのリストを抽出し、ポリシー解釈手段106−1に返す。

【0125】

メール暗号化責務実施手段107G−1は、鍵管理サーバ500Gから暗号化のための鍵を受信し、監視手段105−1から渡されたメールを暗号化し、暗号化されたメールを監視手段105−1へ返す責務実施手段である。

【0126】

メール復号責務実施手段107G−2は、鍵管理サーバ500Gから復号のための鍵を受け取り、監視手段105−2から渡されたメールを復号し、復号されたメールを監視手段105−2に返す責務実施手段である。

【0127】

鍵管理サーバ500Gは、メール暗号化責務実施手段107G−1およびメール復号責務実施手段107G−2に鍵を配付する。鍵管理サーバ500Gは、鍵配布前に認証を行い、鍵を配付するコンピュータを限定してもよい。例えば、SSLのクライアント認証を用いることによって、悪意のある第3者が成りすましによって不正に鍵を取得することを防ぐことができる。

【0128】

メール送信サーバ300は、従来用いられているSMTPサーバであり、コンピュータ100G−1から、SMTPによるメール送信要求を受け付け、メール受信サーバ400にメールを転送する。

【0129】

メール受信サーバ400は、従来用いられているPOPサーバであり、メール送信サーバ300からメールを受信し、内部に設けられている2次記憶装置にメールを格納する。また、コンピュータ100G−2からのPOPによるメール受信要求に応じて、格納されたメールを送信する。

【0130】