アクセス制御システム、アクセス制御方法およびプログラム

【課題】利用者の認可のもとで、サービス提供者がネットワーク上のユーザプロファイルサーバから利用者のプライバシー情報を取得できる。

【解決手段】サービス提供サーバ(SP)は、自身のサービスを提供するために必要なユーザのプライバシー情報をユーザ端末(UT)に要求する。UTは、チケット作成に際して、認証鍵を生成し、チケットデータとアクセス制御モジュール(AM)に登録している秘密鍵で暗号化した認証鍵とを格納するチケットを生成する。また、作成したチケットと認証鍵とをSPに送付する。SPは、認証鍵を使ってチケットデータを復号し、プライバシー情報が要求した内容と一致しているかを確認し、ユーザプロファイルサーバにアクセスする。AMは、チケットに付与されたユーザの署名を検証し、自身の鍵で復号して認証鍵を入手する。そして、作成したプライバシー情報(PI)を認証鍵で暗号化し、SPに暗号化したPIを返送する。SPは、受け取った情報を認証鍵で復号し、PIを得る。

【解決手段】サービス提供サーバ(SP)は、自身のサービスを提供するために必要なユーザのプライバシー情報をユーザ端末(UT)に要求する。UTは、チケット作成に際して、認証鍵を生成し、チケットデータとアクセス制御モジュール(AM)に登録している秘密鍵で暗号化した認証鍵とを格納するチケットを生成する。また、作成したチケットと認証鍵とをSPに送付する。SPは、認証鍵を使ってチケットデータを復号し、プライバシー情報が要求した内容と一致しているかを確認し、ユーザプロファイルサーバにアクセスする。AMは、チケットに付与されたユーザの署名を検証し、自身の鍵で復号して認証鍵を入手する。そして、作成したプライバシー情報(PI)を認証鍵で暗号化し、SPに暗号化したPIを返送する。SPは、受け取った情報を認証鍵で復号し、PIを得る。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、アクセス制御システム、アクセス制御方法およびプログラムに関し、特に、複数のユーザのプライバシー情報を集約的に管理するシステムにおいて、そのプライバシーを保護したアクセス制御を行うアクセス制御システム、アクセス制御方法およびプログラムに関する。

【背景技術】

【0002】

近年、クラウドコンピューティングという技術が注目を集めている。ここで、クラウドコンピューティングとは、インターネット上にグローバルに拡散したコンピューティングリソースを使って、ユーザに情報サービスやアプリケーションサービスを提供する技術をいう。

【0003】

このクラウドコンピューティングでは、すべてのサービスのみならず、ユーザ端末のリソースもネットワーク上に配置され、ユーザ端末は必要最小限の機能のみを具備するようになる。従って、利用者の履歴情報、個人情報などもネットワーク上に配置されることになる。

【0004】

一方で、クラウドコンピューティングを用いた場合であっても、従来のように、利用者の好みに応じたサービス提供などを考えると、利用者の許可を前提として、個人情報の一部やサービス利用履歴の一部をサービス提供者に提供する必要がある(例えば、特許文献1参照。)。

【先行技術文献】

【特許文献】

【0005】

【特許文献1】特開平11−96099号公報

【発明の概要】

【発明が解決しようとする課題】

【0006】

しかしながら、既存技術では、ネットワーク上に置かれた利用者のリソースから、適切なアクセス制御によって情報をサービス提供者に受け渡す仕組みが確立していないという問題がある。また、既存の方式の組合せでは、計算量、通信データサイズ等の面で最適化が図れないという問題があった。

【0007】

そこで、本発明は、上述の課題に鑑みてなされたものであり、利用者の認可のもとで、サービス提供者がネットワーク上のユーザプロファイルサーバから利用者のプライバシー情報を取得できるアクセス制御システム、アクセス制御方法およびプログラムを提供することを目的とする。

【課題を解決するための手段】

【0008】

本発明は、上記の課題を解決するために、以下の事項を提案している。なお、理解を容易にするために、本発明の実施形態に対応する符号を付して説明するが、これに限定されるものではない。

【0009】

(1)本発明は、ユーザ端末とサービス提供サーバと複数のユーザのプライベート情報を集約的に格納するプライベート情報格納手段を有し、該プライベート情報に対するアクセスを制御するアクセス制御モジュールとを備えたユーザプロファイルサーバとからなるアクセス制御システムであって、前記ユーザ端末が、秘密鍵と公開鍵のペアを生成するペア鍵生成手段と、前記サービス提供サーバを認証する認証手段と、前記サービス提供サーバと鍵共有を行う鍵共有手段と、前記サービス提供サーバからプライバシー情報の提供要求を前記鍵共有を行った鍵によるセキュアな通信により受信する受信手段と、チケットと対応する認証鍵を生成する認証鍵生成手段と、該生成した秘密鍵と公開鍵のペアを用いて、少なくとも認証情報と暗号化された前記認証鍵とを格納するチケットを生成するチケット生成手段と、前記サービス提供サーバにプライバシー情報の提供を許可する場合に、前記チケットと認証鍵とを前記サービス提供サーバに送信する第1の送信手段と、を備え、前記サービス提供サーバが、受信したチケットを検証し、前記ユーザ端末に送信したプライバシー情報の提供要求と一致するか否かを確認する確認手段と、一致している場合に、前記受信したチケットと自己の電子署名を送信して、前記アクセス制御モジュールにアクセスするアクセス手段と、前記アクセス制御モジュールから、返信されたプライバシー情報を前記認証鍵を用いて復号する第1の復号手段と、を備え、前記アクセス制御モジュールが、前記サービス提供サーバからチケットを受信し、前記チケットから暗号化された認証鍵を取り出して復号する第2の復号手段と、前記受信したチケットを検証する検証手段と、該検証の結果、前記チケットが正当であると判断したときに、ユーザが許可したプライバシー情報を前記復号した認証鍵で暗号化する第1の暗号化手段と、該暗号化されたプライバシー情報を前記サービス提供サーバに送信する第2の送信手段と、を備えたことを特徴とするアクセス制御システム。を提案している。

【0010】

この発明によれば、ユーザ端末の第1のペア鍵生成手段は、秘密鍵と公開鍵のペアを生成する。ユーザ端末の認証手段は、サービス提供サーバを認証する。ユーザ端末の鍵共有手段は、サービス提供サーバと鍵共有を行う。ユーザ端末の受信手段は、サービス提供サーバからプライバシー情報の提供要求を鍵共有を行った鍵によるセキュアな通信により受信する。ユーザ端末の認証鍵生成手段は、チケットと対応する認証鍵を生成する。ユーザ端末のチケット生成手段は、その生成した秘密鍵と公開鍵のペアを用いて、少なくとも認証情報と暗号化された認証鍵とを格納するチケットを生成する。ユーザ端末の第1の送信手段は、サービス提供サーバにプライバシー情報の提供を許可する場合に、チケットと認証鍵とをサービス提供サーバに送信する。サービス提供サーバの確認手段は、受信したチケットを検証し、ユーザ端末に送信したプライバシー情報の提供要求と一致するか否かを確認する。サービス提供サーバのアクセス手段は、一致している場合に、受信したチケットと自己の電子署名を送信して、アクセス制御モジュールにアクセスする。サービス提供サーバの第1の復号手段は、アクセス制御モジュールから、返信されたプライバシー情報を認証鍵を用いて復号する。アクセス制御モジュールの第2の復号手段は、サービス提供サーバからチケットを受信し、チケットから暗号化された認証鍵を取り出して復号する。アクセス制御モジュールの検証手段は、受信したチケットを検証する。アクセス制御モジュールの第1の暗号化手段は、その検証の結果、チケットが正当であると判断したときに、ユーザが許可したプライバシー情報を復号した認証鍵で暗号化する。アクセス制御モジュールの第2の送信手段は、その暗号化されたプライバシー情報をサービス提供サーバに送信する。したがって、利用者の認可のもとで、サービス提供者がネットワーク上のユーザプロファイルサーバから利用者のプライバシー情報をセキュアに取得できる。

【0011】

(2)本発明は、(1)のアクセス制御システムについて、前記ユーザ端末が、前記アクセス制御モジュール用の公開鍵と秘密鍵のペアを生成する第2のペア鍵生成手段と、前記生成した公開鍵を格納する格納手段と、前記第2のペア鍵生成手段が生成した秘密鍵を予め前記アクセス制御モジュールに登録する登録手段と、前記生成した認証鍵を前記アクセス制御モジュールに登録した秘密鍵で暗号化する第2の暗号化手段と、を備えたことを特徴とする請求項1に記載のアクセス制御システムを提案している。

【0012】

この発明によれば、ユーザ端末の第2のペア鍵生成手段は、アクセス制御モジュール用の公開鍵と秘密鍵のペアを生成する。格納手段は、生成した公開鍵を格納する。登録手段は、第2のペア鍵生成手段が生成した秘密鍵を予め前記アクセス制御モジュールに登録する。第2の暗号化手段は、生成した認証鍵をアクセス制御モジュールに登録した秘密鍵で暗号化する。したがって、ユーザ端末がアクセス制御モジュール用に別の公開鍵と秘密鍵のペアを生成し、そのうち秘密鍵をアクセス制御モジュールに登録するとともに、認証鍵をアクセス制御モジュールに登録した秘密鍵で暗号化するため、鍵の漏洩を防止して、セキュアなアクセス制御システムを構築することができる。

【0013】

(3)本発明は、(1)のアクセス制御システムについて、前記ユーザ端末が、前記アクセス制御モジュールと共有する共有鍵を生成する共有鍵生成手段と、該生成した共有鍵を前記ユーザ端末と前記アクセス制御モジュールとの間で共有することを特徴とするアクセス制御システムを提案している。

【0014】

この発明によれば、ユーザ端末の共有鍵生成手段は、アクセス制御モジュールと共有する共有鍵を生成する。そして、その生成した共有鍵をユーザ端末とアクセス制御モジュールとの間で共有する。したがって、この方式では、共有鍵を生成するのみの処理を実行するだけであるため、鍵生成の手間がかからず、コストの削減を実現できる。

【0015】

(4)本発明は、(1)から(3)のアクセス制御システムについて、前記チケット生成手段が、チケットデータとして、チケットの再利用防止情報、前記ユーザプロファイルサーバのアドレス、開示を許可する内容を認証鍵により暗号化して、結合させたチケットを生成することを特徴とするアクセス制御システムを提案している。

【0016】

この発明によれば、チケット生成手段が、チケットデータとして、チケットの再利用防止情報、ユーザプロファイルサーバのアドレス、開示を許可する内容を認証鍵により暗号化して、結合させたチケットを生成する。したがって、チケットの中に、チケットの発行時刻やID、MACアドレス等の再利用防止情報を含むことから、チケットの使いまわしを防止することができる。

【0017】

(5)本発明は、(4)のアクセス制御システムについて、前記生成されたチケットに、前記暗号化された認証鍵、前記暗号化されたチケットデータに対する電子署名を計算し付与する電子署名付与手段を備えたことを特徴とするアクセス制御システムを提案している。

【0018】

この発明によれば、生成されたチケットに、暗号化された認証鍵、暗号化されたチケットデータに対する電子署名を計算し付与する。したがって、上記の電子署名を付与することにより、第三者によるチケットの偽造を防止することができる。

【0019】

(6)本発明は、(5)のアクセス制御システムについて、前記電子署名は、前記ユーザ端末が格納する秘密鍵により計算されることを特徴とするアクセス制御システムを提案している。

【0020】

この発明によれば、電子署名は、ユーザ端末が格納する秘密鍵により計算される。したがって、電子署名が公開鍵証明書を有する秘密鍵により計算されることから、セキュリティを高めることができる。

【0021】

(7)本発明は、(1)のアクセス制御システムについて、前記サービス提供サーバの電子署名が、前記チケットとチケットの再利用防止情報に対する電子署名であることを特徴とするアクセス制御システムを提案している。

【0022】

この発明によれば、サービス提供サーバの電子署名が、チケットとチケットの再利用防止情報に対する電子署名である。したがって、これにより、チケットの使いまわしを防止することができる。

【0023】

(8)本発明は、(1)のアクセス制御システムについて、前記アクセス制御モジュールが、前記暗号化されたプライバシー情報を前記サービス提供サーバに送信した後に、前記サービス提供サーバから受信した電子署名が付されたチケットを前記プライベート情報格納手段に格納することを特徴とするアクセス制御システムを提案している。

【0024】

この発明によれば、アクセス制御モジュールが、暗号化されたプライバシー情報をサービス提供サーバに送信した後に、サービス提供サーバから受信した電子署名が付されたチケットをプライベート情報格納手段に格納する。したがって、これにより、サービス提供者がプライバシー情報を取得した証拠を保存することができる。

【0025】

(9)本発明は、(1)から(8)のアクセス制御システムについて、ユーザ端末とサービス提供サーバと前記ユーザプロファイルサーバとが、クラウドコンピューティングシステムを構築していることを特徴とするアクセス制御システムを提案している。

【0026】

(10)本発明は、ユーザ端末とサービス提供サーバと複数のユーザのプライベート情報を集約的に格納するプライベート情報格納手段を有し、該プライベート情報に対するアクセスを制御するアクセス制御モジュールとを備えたユーザプロファイルサーバとからなるアクセス制御システムにおけるアクセス制御方法であって、前記ユーザ端末が、事前に公開鍵、秘密鍵を生成し保有する第1のステップと、前記ユーザ端末が、前記サービス提供サーバのサーバ認証を行い第2のステップと、前記ユーザ端末が、前記サービス提供者サーバとユーザ端末との間で鍵共有を行う第3のステップと、前記サービス提供者サーバが、自身のサービスを提供するために必要なユーザのプライバシー情報をユーザ端末に要求する第4のステップと、前記ユーザ端末が、チケット作成に際して、ランダムに認証鍵を生成する第5のステップと、前記ユーザ端末が、チケットデータとアクセス制御モジュールに登録している秘密鍵で暗号化した認証鍵とを格納するチケットを生成する第6のステップと、前記ユーザ端末が、作成したチケットと認証鍵とをセキュア通信路を使ってサービス提供者サーバに送付する第7のステップと、前記サービス提供者サーバが、認証鍵を使ってチケットデータを復号し、プライバシー情報が要求した内容と一致しているかを確認する第8のステップと、前記サービス提供者サーバが、アクセス制御モジュール経由でユーザプロファイルサーバにアクセスする第9のステップと、前記アクセス制御モジュールが、チケットに付与されたユーザの署名を検証することで正しいチケットであることを確認する第10のステップと、前記アクセス制御モジュールが、自身の鍵で復号することで認証鍵を入手する第11のステップと、前記アクセス制御モジュールが、作成したプライバシー情報を認証鍵で暗号化する第12のステップと、前記アクセス制御モジュールが、サービス提供者サーバに暗号化したプライバシー情報を返送する第13のステップと、前記サービス提供者サーバが、受け取った情報を認証鍵で復号し、プライバシー情報を得る第14のステップと、を備えたことを特徴とするアクセス制御方法を提案している。

【0027】

この発明によれば、ユーザ端末が、事前に公開鍵、秘密鍵を生成し保有する。次に、ユーザ端末が、サービス提供サーバのサーバ認証を行い、サービス提供者サーバとユーザ端末との間で鍵共有を行う。サービス提供者サーバは、自身のサービスを提供するために必要なユーザのプライバシー情報をユーザ端末に要求する。ユーザ端末は、チケット作成に際して、ランダムに認証鍵を生成する。また、チケットデータとアクセス制御モジュールに登録している秘密鍵で暗号化した認証鍵とを格納するチケットを生成する。さらに、作成したチケットと認証鍵とをセキュア通信路を使ってサービス提供者サーバに送付する。サービス提供者サーバは、認証鍵を使ってチケットデータを復号し、プライバシー情報が要求した内容と一致しているかを確認し、アクセス制御モジュール経由でユーザプロファイルサーバにアクセスする。アクセス制御モジュールは、チケットに付与されたユーザの署名を検証し、正しいチケットであることを確認し、自身の鍵で復号することで認証鍵を入手する。そして、作成したプライバシー情報を認証鍵で暗号化し、サービス提供者サーバに暗号化したプライバシー情報を返送する。サービス提供者サーバは、受け取った情報を認証鍵で復号し、プライバシー情報を得る。したがって、利用者の認可のもとで、サービス提供者がネットワーク上のユーザプロファイルサーバから利用者のプライバシー情報をセキュアに取得できる。

【0028】

(11)本発明は、ユーザ端末とサービス提供サーバと複数のユーザのプライベート情報を集約的に格納するプライベート情報格納手段を有し、該プライベート情報に対するアクセスを制御するアクセス制御モジュールとを備えたユーザプロファイルサーバとからなるアクセス制御システムにおけるアクセス制御方法をコンピュータに実行させるためのプログラムであって、前記ユーザ端末が、事前に公開鍵、秘密鍵を生成し保有する第1のステップと、前記ユーザ端末が、前記サービス提供サーバのサーバ認証を行い第2のステップと、前記ユーザ端末が、前記サービス提供者サーバとユーザ端末との間で鍵共有を行う第3のステップと、前記サービス提供者サーバが、自身のサービスを提供するために必要なユーザのプライバシー情報をユーザ端末に要求する第4のステップと、前記ユーザ端末が、チケット作成に際して、ランダムに認証鍵を生成する第5のステップと、前記ユーザ端末が、チケットデータとアクセス制御モジュールに登録している秘密鍵で暗号化した認証鍵とを格納するチケットを生成する第6のステップと、前記ユーザ端末が、作成したチケットと認証鍵とをセキュア通信路を使ってサービス提供者サーバに送付する第7のステップと、前記サービス提供者サーバが、認証鍵を使ってチケットデータを復号し、プライバシー情報が要求した内容と一致しているかを確認する第8のステップと、前記サービス提供者サーバが、アクセス制御モジュール経由でユーザプロファイルサーバにアクセスする第9のステップと、前記アクセス制御モジュールが、チケットに付与されたユーザの署名を検証することで正しいチケットであることを確認する第10のステップと、前記アクセス制御モジュールが、自身の鍵で復号することで認証鍵を入手する第11のステップと、前記アクセス制御モジュールが、作成したプライバシー情報を認証鍵で暗号化する第12のステップと、前記アクセス制御モジュールが、サービス提供者サーバに暗号化したプライバシー情報を返送する第13のステップと、前記サービス提供者サーバが、受け取った情報を認証鍵で復号し、プライバシー情報を得る第14のステップと、をコンピュータに実行させるためのプログラムを提案している。

【0029】

この発明によれば、ユーザ端末が、事前に公開鍵、秘密鍵を生成し保有する。次に、ユーザ端末が、サービス提供サーバのサーバ認証を行い、サービス提供者サーバとユーザ端末との間で鍵共有を行う。サービス提供者サーバは、自身のサービスを提供するために必要なユーザのプライバシー情報をユーザ端末に要求する。ユーザ端末は、チケット作成に際して、ランダムに認証鍵を生成する。また、チケットデータとアクセス制御モジュールに登録している秘密鍵で暗号化した認証鍵とを格納するチケットを生成する。さらに、作成したチケットと認証鍵とをセキュア通信路を使ってサービス提供者サーバに送付する。サービス提供者サーバは、認証鍵を使ってチケットデータを復号し、プライバシー情報が要求した内容と一致しているかを確認し、アクセス制御モジュール経由でユーザプロファイルサーバにアクセスする。アクセス制御モジュールは、チケットに付与されたユーザの署名を検証し、正しいチケットであることを確認し、自身の鍵で復号することで認証鍵を入手する。そして、作成したプライバシー情報を認証鍵で暗号化し、サービス提供者サーバに暗号化したプライバシー情報を返送する。サービス提供者サーバは、受け取った情報を認証鍵で復号し、プライバシー情報を得る。したがって、利用者の認可のもとで、サービス提供者がネットワーク上のユーザプロファイルサーバから利用者のプライバシー情報をセキュアに取得できる。

【発明の効果】

【0030】

本発明によれば、利用者がチケットを発行し、利用者のアクセス制御プログラムをネットワーク上に配置し、同プログラムがチケットを検証しアクセス制御することによって、安全なプライバシー情報の提供を可能にするシステムを構築できるという効果がある。

【図面の簡単な説明】

【0031】

【図1】本実施形態に係るアクセス制御システムの構成図である。

【図2】本実施形態に係るユーザ端末の機能ブロック構成図である。

【図3】本実施形態に係るユーザ端末の機能ブロック構成図である。

【図4】本実施形態に係るサービス提供サーバの機能ブロック構成図である。

【図5】本実施形態に係るアクセス制御モジュールの機能ブロック構成図である。

【図6】本実施形態に係るアクセス制御システムの処理フローである。

【図7】本実施形態に係るアクセス制御システムの処理フローである。

【発明を実施するための形態】

【0032】

以下、本発明の実施形態について、図面を用いて、詳細に説明する。

なお、本実施形態における構成要素は適宜、既存の構成要素等との置き換えが可能であり、また、他の既存の構成要素との組合せを含む様々なバリエーションが可能である。したがって、本実施形態の記載をもって、特許請求の範囲に記載された発明の内容を限定するものではない。

【0033】

<アクセス制御システムの構成>

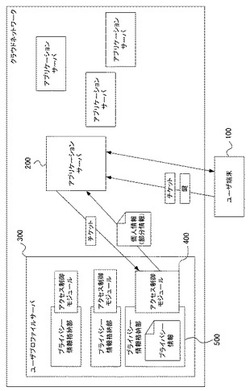

図1を用いて、本実施形態に係るアクセス制御システムの構成について説明する。

本実施形態に係るアクセス制御システムは、図1に示すように、ユーザ端末100と、アプリケーションサーバ(サービス提供サーバ)200と、ユーザプロファイルサーバ300とから構成されている。また、ユーザプロファイルサーバ300は、複数のアクセス制御モジュール400と、アクセス制御モジュール400と対になったプライバシー情報格納部500とから構成されている。

【0034】

本実施形態では、これらが、クラウドコンピューティングシステムを構成している例について説明するが、これに限らず、例えば、複数のユーザの情報を一元的に管理するストレージシステム等にも適用することができる。

【0035】

ユーザ端末100は、ユーザの保有する端末であって、アプリケーションサーバ200からのユーザ情報の開示要求に対して、これを認める場合に、認証情報やユーザプロファイルサーバ300のアドレス等を含む暗号化されたチケットと、チケットを復号するための鍵をアプリケーションサーバ200に送信する。

【0036】

アプリケーションサーバ200は、ユーザ端末100に所望のサービスを提供するものである。そのため、このサービスの提供にあたって必要なユーザ情報の開示をユーザ端末に対して要求する。そして、ユーザ端末100から、暗号化されたチケットと、チケットを復号するための鍵を受信し、アクセス制御モジュール400に受信した暗号化されたチケットを送付してアクセスすることにより、ユーザのプライバシー情報を入手する。

【0037】

ユーザプロファイルサーバ300は、複数のユーザのプライバシー情報を一元管理するサーバであり、暗号化されたチケットを送付してアクセス制御モジュール400にアクセスしてくるアプリケーションサーバ200に暗号化されたプライバシー情報を提供する。

【0038】

<ユーザ端末の構成>

図2を用いて、本実施形態に係るユーザ端末の構成について説明する。

本実施形態に係るユーザ端末100は、図2に示すように、認証部101と、鍵共有部102と、受信部103と、認証鍵生成部104と、第2のペア鍵生成部105と、格納部106と、登録部107と、認証鍵暗号化部108と、第1のペア鍵生成部109と、チケットデータ格納部110と、チケット生成部111と、署名付与部112と、送信部113とから構成されている。

【0039】

認証部101は、サービス提供サーバ200の認証を行う。なお、認証は、サービス提供サーバ200がユーザ端末100を認証する相互認証でもよい。鍵共有部102は、サービス提供サーバ200と鍵共有を行う。なお、これらの処理は、SSL(Secure Socket Layer)など既存技術で代用してもよい。

【0040】

受信部103は、サービス提供サーバ200からプライバシー情報の提供要求を鍵共有を行った鍵によるセキュアな通信により受信する。これにより、送付データの漏洩や改竄を防止することができる。認証鍵生成部104は、チケットと対応する認証鍵を生成する。

【0041】

第2のペア鍵生成部105は、アクセス制御モジュール用の公開鍵と秘密鍵のペアを生成する。格納部106は、第2のペア鍵生成部105が生成した公開鍵を格納する。登録部107は、第2のペア鍵生成部105が生成した秘密鍵を予めアクセス制御モジュール400に登録する。

【0042】

認証鍵暗号化部108は、認証鍵生成部104が生成した認証鍵をアクセス制御モジュール400に登録した秘密鍵で暗号化する。第1のペア鍵生成部109は、チケットの発行に利用する秘密鍵と公開鍵のペアを生成する。

【0043】

チケットデータ格納部110は、チケットデータとして、チケットの再利用防止情報、ユーザプロファイルサーバ300のアドレス、開示を許可する内容を格納する。チケットの再利用防止情報としては、チケットの発行時刻やID、MACアドレス等を含む。チケット生成部111は、認証鍵暗号化部108において暗号化した認証鍵とチケットデータ格納部110に格納れたデータを認証鍵により暗号化して、結合させたチケットを生成する。

【0044】

署名付与部112は、暗号化された認証鍵、暗号化されたチケットデータに対する電子署名を計算し、付与する。電子署名を付与することにより、第三者によるチケットの偽造を防止することができる。なお、電子署名は、ユーザの秘密鍵により計算される。これにより、電子署名が公開鍵証明書を有する秘密鍵により計算されることから、セキュリティを高めることができる。送信部113は、サービス提供サーバ200にプライバシー情報の提供を許可する場合に、チケットと認証鍵とをサービス提供サーバ200に送信する。

【0045】

なお、図3に示すように、アクセス制御モジュール用の公開鍵と秘密鍵のペアを生成に変えて、共有鍵生成部114において、共有鍵を生成し、これを、ユーザ端末100とアクセス制御モジュール400との間で共有してもよい。この方式によれば、共有鍵を生成するのみの処理を実行するだけであるため、鍵生成の手間がかからず、コストの削減を実現できる。

【0046】

<サービス提供サーバの構成>

図4を用いて、本実施形態に係るサービス提供サーバについて説明する。

本実施形態に係るサービス提供サーバ200は、図4に示すように、送信部201と、受信部202と、確認部203と、アクセス部204と、復号化部205と、サービス提供部206とから構成されている。

【0047】

送信部201は、ユーザ端末100にプライバシー情報の提供要求を鍵共有を行った鍵によるセキュアな通信により送信する。受信部202は、ユーザ端末100からチケットと認証鍵とを受信する。また、アクセス制御モジュール400から、プライバシー情報を受信する。

【0048】

確認部203は、受信部202が受信したチケットを認証鍵により復号するとともに、チケットデータを取得し、プライバシー情報が要求した内容と一致しているかを確認する。そして、ユーザプロファイルサーバ300のアドレスを確認する。アクセス部204は、プライバシー情報が要求した内容と一致している場合に、受信したチケットに例えば、現在時刻情報を付加し、そのチケットと現在時刻情報との組み合わせに自己の電子署名を付与して、アクセス制御モジュール400にアクセスする。

【0049】

復号化部205は、アクセス制御モジュール400から、返信されたプライバシー情報を認証鍵を用いて復号する。サービス提供部206は、プライバシー情報をもとに、ユーザにサービスを提供する。

【0050】

<アクセス制御モジュールの構成>

図4を用いて、本実施形態に係るアクセス制御モジュールについて説明する。

本実施形態に係るアクセス制御モジュール400は、図5に示すように、受信部401と、復号化部402と、検証部403と、暗号化部404と、送信部405とから構成されている。

【0051】

受信部401は、サービス提供サーバ200から署名付きのチケットを受信する。復号化部402は、チケットから暗号化された認証鍵を取り出して復号する。そして、復号した認証鍵を用いて、チケットデータを復号する。

【0052】

検証部403は、復号化部402が復号したチケットデータからプライバシー情報を検証する。暗号化部404は、検証部403における検証の結果、チケットが正当であると判断したときに、ユーザが許可したプライバシー情報を復号した認証鍵で暗号化する。送信部405は、暗号化されたプライバシー情報をサービス提供サーバ200に送信する。

【0053】

<アクセス制御システムの構成>

図6および図7を用いて、本実施形態に係るアクセス制御システムの処理について説明する。

まず、ユーザ端末100は、事前に公開鍵、秘密鍵を生成し保有する(ステップS101)。また、アクセス制御モジュール400用に別の公開鍵、秘密鍵のペアを作成し、アクセス制御モジュール400の公開鍵をユーザ端末100に、秘密鍵をアクセス制御モジュール400に登録する。なお、ユーザ端末100とアクセス制御モジュール400との間で、ある秘密鍵の鍵を共有する仕組みとしても良い。

【0054】

次に、サービス提供サーバ200のサーバ認証(もしくはユーザ端末100も認証する相互認証)を行い(ステップS102)、サービス提供サーバ200とユーザ端末100との間で鍵共有を行う(ステップS103)。

【0055】

サービス提供サーバ200は、自身のサービスを提供するために必要なユーザのプライバシー情報をユーザ端末100に要求する(ステップS104)。要求として送付されるデータは、共有した鍵により構築したセキュア通信路により、漏洩・改ざんから保護される。

【0056】

ユーザ端末100は、送られてきた要求を確認し、許可する場合はチケットの作製を行う。具体的には、チケット作成に際して、まず、ランダムに認証鍵と呼ばれる鍵を生成する(ステップS105)。そして、チケットデータとアクセス制御モジュール400に登録している秘密鍵で暗号化した認証鍵とを格納するチケットを生成する(ステップS106)。チケットデータとしては、発行時刻やID、MAC等の再利用防止情報、ユーザプロファイルサーバ300のアドレス、許可する内容(プライバシポリシー)を共通鍵暗号方式により認証鍵を使って暗号化して、結合させる。この暗号化された認証鍵、暗号化されたチケットデータに対する電子署名を計算し、付与する。電子署名は、ユーザ端末100の秘密鍵により計算される。

【0057】

ユーザ端末100は、作成したチケットと認証鍵とをセキュア通信路を使ってサービス提供サーバ200に送付する(ステップS107)。サービス提供サーバ200は、認証鍵を使ってチケットデータを復号し、プライバシー情報が要求した内容と一致しているかを確認する(ステップS108)。そして、ユーザプロファイルサーバ300のアドレスを確認する。そして、チケットに現在時刻やID、MAC等の再利用防止情報を付加し、これ対する電子署名を付与する。サービス提供サーバ200は、アクセス制御モジュール400経由でユーザプロファイルサーバ300にアクセスする(ステップS109)。その際に、先ほど作成した署名付きチケットを送付する。

【0058】

アクセス制御モジュール400は、チケットに付与されたユーザの署名を検証することで正しいチケットであることを確認する(ステップS110)。次に、自身の鍵で復号することで認証鍵を入手する(ステップS111)。アクセス制御モジュール400は、認証鍵を使ってチケットデータを復号し、プライバシポリシーを確認する。そして、ポリシーに従って、提供するプライバシー情報を作成する。

【0059】

アクセス制御モジュール400は、作成したプライバシー情報を認証鍵で暗号化して(ステップS112)、サービス提供サーバ200に返送する(ステップS113)。アクセス制御モジュール400は、署名付きチケットをユーザのプライバシー情報格納部500に格納する。これは、サービス提供200がプライバシー情報を取得した証拠となる。サービス提供サーバ200は、受け取った情報を認証鍵で復号することで、プライバシー情報を得る(ステップS114)。そして、サービス提供サーバ200は、プライバシー情報をもとに、ユーザにサービスを提供する。

【0060】

したがって、本実施形態によれば、利用者の認可のもとで、サービス提供者がネットワーク上のユーザプロファイルサーバから利用者のプライバシー情報をセキュアに取得できる。

【0061】

なお、アクセス制御システムの処理をコンピュータ読み取り可能な記録媒体に記録し、この記録媒体に記録されたプログラムをユーザ端末、サービス提供サーバ、ユーザプロファイルサーバに読み込ませ、実行することによって本発明のアクセス制御システムを実現することができる。ここでいうコンピュータシステムとは、OSや周辺装置等のハードウェアを含む。

【0062】

また、「コンピュータシステム」は、WWW(World Wide Web)システムを利用している場合であれば、ホームページ提供環境(あるいは表示環境)も含むものとする。また、上記プログラムは、このプログラムを記憶装置等に格納したコンピュータシステムから、伝送媒体を介して、あるいは、伝送媒体中の伝送波により他のコンピュータシステムに伝送されても良い。ここで、プログラムを伝送する「伝送媒体」は、インターネット等のネットワーク(通信網)や電話回線等の通信回線(通信線)のように情報を伝送する機能を有する媒体のことをいう。

【0063】

また、上記プログラムは、前述した機能の一部を実現するためのものであっても良い。さらに、前述した機能をコンピュータシステムにすでに記録されているプログラムとの組合せで実現できるもの、いわゆる差分ファイル(差分プログラム)であっても良い。

【0064】

以上、この発明の実施形態につき、図面を参照して詳述してきたが、具体的な構成はこの実施形態に限られるものではなく、この発明の要旨を逸脱しない範囲の設計等も含まれる。

【符号の説明】

【0065】

100;ユーザ端末

101;認証部

102;鍵共有部

103;受信部

104;認証鍵生成部

105;第2のペア鍵生成部

106;格納部

107;登録部

108;認証鍵暗号化部

109;第1のペア鍵生成部

110;チケットデータ格納部

111;チケット生成部

112;署名付与部

113;送信部

200;アプリケーションサーバ(サービス提供サーバ)

201;送信部

202;受信部

203;確認部

204;アクセス部

205;復号化部

206;サービス提供部

300;ユーザプロファイルサーバ

400;アクセス制御モジュール

401;受信部

402;復号化部

403;検証部

404;暗号化部

405;送信部

500;プライバシー情報格納部

【技術分野】

【0001】

本発明は、アクセス制御システム、アクセス制御方法およびプログラムに関し、特に、複数のユーザのプライバシー情報を集約的に管理するシステムにおいて、そのプライバシーを保護したアクセス制御を行うアクセス制御システム、アクセス制御方法およびプログラムに関する。

【背景技術】

【0002】

近年、クラウドコンピューティングという技術が注目を集めている。ここで、クラウドコンピューティングとは、インターネット上にグローバルに拡散したコンピューティングリソースを使って、ユーザに情報サービスやアプリケーションサービスを提供する技術をいう。

【0003】

このクラウドコンピューティングでは、すべてのサービスのみならず、ユーザ端末のリソースもネットワーク上に配置され、ユーザ端末は必要最小限の機能のみを具備するようになる。従って、利用者の履歴情報、個人情報などもネットワーク上に配置されることになる。

【0004】

一方で、クラウドコンピューティングを用いた場合であっても、従来のように、利用者の好みに応じたサービス提供などを考えると、利用者の許可を前提として、個人情報の一部やサービス利用履歴の一部をサービス提供者に提供する必要がある(例えば、特許文献1参照。)。

【先行技術文献】

【特許文献】

【0005】

【特許文献1】特開平11−96099号公報

【発明の概要】

【発明が解決しようとする課題】

【0006】

しかしながら、既存技術では、ネットワーク上に置かれた利用者のリソースから、適切なアクセス制御によって情報をサービス提供者に受け渡す仕組みが確立していないという問題がある。また、既存の方式の組合せでは、計算量、通信データサイズ等の面で最適化が図れないという問題があった。

【0007】

そこで、本発明は、上述の課題に鑑みてなされたものであり、利用者の認可のもとで、サービス提供者がネットワーク上のユーザプロファイルサーバから利用者のプライバシー情報を取得できるアクセス制御システム、アクセス制御方法およびプログラムを提供することを目的とする。

【課題を解決するための手段】

【0008】

本発明は、上記の課題を解決するために、以下の事項を提案している。なお、理解を容易にするために、本発明の実施形態に対応する符号を付して説明するが、これに限定されるものではない。

【0009】

(1)本発明は、ユーザ端末とサービス提供サーバと複数のユーザのプライベート情報を集約的に格納するプライベート情報格納手段を有し、該プライベート情報に対するアクセスを制御するアクセス制御モジュールとを備えたユーザプロファイルサーバとからなるアクセス制御システムであって、前記ユーザ端末が、秘密鍵と公開鍵のペアを生成するペア鍵生成手段と、前記サービス提供サーバを認証する認証手段と、前記サービス提供サーバと鍵共有を行う鍵共有手段と、前記サービス提供サーバからプライバシー情報の提供要求を前記鍵共有を行った鍵によるセキュアな通信により受信する受信手段と、チケットと対応する認証鍵を生成する認証鍵生成手段と、該生成した秘密鍵と公開鍵のペアを用いて、少なくとも認証情報と暗号化された前記認証鍵とを格納するチケットを生成するチケット生成手段と、前記サービス提供サーバにプライバシー情報の提供を許可する場合に、前記チケットと認証鍵とを前記サービス提供サーバに送信する第1の送信手段と、を備え、前記サービス提供サーバが、受信したチケットを検証し、前記ユーザ端末に送信したプライバシー情報の提供要求と一致するか否かを確認する確認手段と、一致している場合に、前記受信したチケットと自己の電子署名を送信して、前記アクセス制御モジュールにアクセスするアクセス手段と、前記アクセス制御モジュールから、返信されたプライバシー情報を前記認証鍵を用いて復号する第1の復号手段と、を備え、前記アクセス制御モジュールが、前記サービス提供サーバからチケットを受信し、前記チケットから暗号化された認証鍵を取り出して復号する第2の復号手段と、前記受信したチケットを検証する検証手段と、該検証の結果、前記チケットが正当であると判断したときに、ユーザが許可したプライバシー情報を前記復号した認証鍵で暗号化する第1の暗号化手段と、該暗号化されたプライバシー情報を前記サービス提供サーバに送信する第2の送信手段と、を備えたことを特徴とするアクセス制御システム。を提案している。

【0010】

この発明によれば、ユーザ端末の第1のペア鍵生成手段は、秘密鍵と公開鍵のペアを生成する。ユーザ端末の認証手段は、サービス提供サーバを認証する。ユーザ端末の鍵共有手段は、サービス提供サーバと鍵共有を行う。ユーザ端末の受信手段は、サービス提供サーバからプライバシー情報の提供要求を鍵共有を行った鍵によるセキュアな通信により受信する。ユーザ端末の認証鍵生成手段は、チケットと対応する認証鍵を生成する。ユーザ端末のチケット生成手段は、その生成した秘密鍵と公開鍵のペアを用いて、少なくとも認証情報と暗号化された認証鍵とを格納するチケットを生成する。ユーザ端末の第1の送信手段は、サービス提供サーバにプライバシー情報の提供を許可する場合に、チケットと認証鍵とをサービス提供サーバに送信する。サービス提供サーバの確認手段は、受信したチケットを検証し、ユーザ端末に送信したプライバシー情報の提供要求と一致するか否かを確認する。サービス提供サーバのアクセス手段は、一致している場合に、受信したチケットと自己の電子署名を送信して、アクセス制御モジュールにアクセスする。サービス提供サーバの第1の復号手段は、アクセス制御モジュールから、返信されたプライバシー情報を認証鍵を用いて復号する。アクセス制御モジュールの第2の復号手段は、サービス提供サーバからチケットを受信し、チケットから暗号化された認証鍵を取り出して復号する。アクセス制御モジュールの検証手段は、受信したチケットを検証する。アクセス制御モジュールの第1の暗号化手段は、その検証の結果、チケットが正当であると判断したときに、ユーザが許可したプライバシー情報を復号した認証鍵で暗号化する。アクセス制御モジュールの第2の送信手段は、その暗号化されたプライバシー情報をサービス提供サーバに送信する。したがって、利用者の認可のもとで、サービス提供者がネットワーク上のユーザプロファイルサーバから利用者のプライバシー情報をセキュアに取得できる。

【0011】

(2)本発明は、(1)のアクセス制御システムについて、前記ユーザ端末が、前記アクセス制御モジュール用の公開鍵と秘密鍵のペアを生成する第2のペア鍵生成手段と、前記生成した公開鍵を格納する格納手段と、前記第2のペア鍵生成手段が生成した秘密鍵を予め前記アクセス制御モジュールに登録する登録手段と、前記生成した認証鍵を前記アクセス制御モジュールに登録した秘密鍵で暗号化する第2の暗号化手段と、を備えたことを特徴とする請求項1に記載のアクセス制御システムを提案している。

【0012】

この発明によれば、ユーザ端末の第2のペア鍵生成手段は、アクセス制御モジュール用の公開鍵と秘密鍵のペアを生成する。格納手段は、生成した公開鍵を格納する。登録手段は、第2のペア鍵生成手段が生成した秘密鍵を予め前記アクセス制御モジュールに登録する。第2の暗号化手段は、生成した認証鍵をアクセス制御モジュールに登録した秘密鍵で暗号化する。したがって、ユーザ端末がアクセス制御モジュール用に別の公開鍵と秘密鍵のペアを生成し、そのうち秘密鍵をアクセス制御モジュールに登録するとともに、認証鍵をアクセス制御モジュールに登録した秘密鍵で暗号化するため、鍵の漏洩を防止して、セキュアなアクセス制御システムを構築することができる。

【0013】

(3)本発明は、(1)のアクセス制御システムについて、前記ユーザ端末が、前記アクセス制御モジュールと共有する共有鍵を生成する共有鍵生成手段と、該生成した共有鍵を前記ユーザ端末と前記アクセス制御モジュールとの間で共有することを特徴とするアクセス制御システムを提案している。

【0014】

この発明によれば、ユーザ端末の共有鍵生成手段は、アクセス制御モジュールと共有する共有鍵を生成する。そして、その生成した共有鍵をユーザ端末とアクセス制御モジュールとの間で共有する。したがって、この方式では、共有鍵を生成するのみの処理を実行するだけであるため、鍵生成の手間がかからず、コストの削減を実現できる。

【0015】

(4)本発明は、(1)から(3)のアクセス制御システムについて、前記チケット生成手段が、チケットデータとして、チケットの再利用防止情報、前記ユーザプロファイルサーバのアドレス、開示を許可する内容を認証鍵により暗号化して、結合させたチケットを生成することを特徴とするアクセス制御システムを提案している。

【0016】

この発明によれば、チケット生成手段が、チケットデータとして、チケットの再利用防止情報、ユーザプロファイルサーバのアドレス、開示を許可する内容を認証鍵により暗号化して、結合させたチケットを生成する。したがって、チケットの中に、チケットの発行時刻やID、MACアドレス等の再利用防止情報を含むことから、チケットの使いまわしを防止することができる。

【0017】

(5)本発明は、(4)のアクセス制御システムについて、前記生成されたチケットに、前記暗号化された認証鍵、前記暗号化されたチケットデータに対する電子署名を計算し付与する電子署名付与手段を備えたことを特徴とするアクセス制御システムを提案している。

【0018】

この発明によれば、生成されたチケットに、暗号化された認証鍵、暗号化されたチケットデータに対する電子署名を計算し付与する。したがって、上記の電子署名を付与することにより、第三者によるチケットの偽造を防止することができる。

【0019】

(6)本発明は、(5)のアクセス制御システムについて、前記電子署名は、前記ユーザ端末が格納する秘密鍵により計算されることを特徴とするアクセス制御システムを提案している。

【0020】

この発明によれば、電子署名は、ユーザ端末が格納する秘密鍵により計算される。したがって、電子署名が公開鍵証明書を有する秘密鍵により計算されることから、セキュリティを高めることができる。

【0021】

(7)本発明は、(1)のアクセス制御システムについて、前記サービス提供サーバの電子署名が、前記チケットとチケットの再利用防止情報に対する電子署名であることを特徴とするアクセス制御システムを提案している。

【0022】

この発明によれば、サービス提供サーバの電子署名が、チケットとチケットの再利用防止情報に対する電子署名である。したがって、これにより、チケットの使いまわしを防止することができる。

【0023】

(8)本発明は、(1)のアクセス制御システムについて、前記アクセス制御モジュールが、前記暗号化されたプライバシー情報を前記サービス提供サーバに送信した後に、前記サービス提供サーバから受信した電子署名が付されたチケットを前記プライベート情報格納手段に格納することを特徴とするアクセス制御システムを提案している。

【0024】

この発明によれば、アクセス制御モジュールが、暗号化されたプライバシー情報をサービス提供サーバに送信した後に、サービス提供サーバから受信した電子署名が付されたチケットをプライベート情報格納手段に格納する。したがって、これにより、サービス提供者がプライバシー情報を取得した証拠を保存することができる。

【0025】

(9)本発明は、(1)から(8)のアクセス制御システムについて、ユーザ端末とサービス提供サーバと前記ユーザプロファイルサーバとが、クラウドコンピューティングシステムを構築していることを特徴とするアクセス制御システムを提案している。

【0026】

(10)本発明は、ユーザ端末とサービス提供サーバと複数のユーザのプライベート情報を集約的に格納するプライベート情報格納手段を有し、該プライベート情報に対するアクセスを制御するアクセス制御モジュールとを備えたユーザプロファイルサーバとからなるアクセス制御システムにおけるアクセス制御方法であって、前記ユーザ端末が、事前に公開鍵、秘密鍵を生成し保有する第1のステップと、前記ユーザ端末が、前記サービス提供サーバのサーバ認証を行い第2のステップと、前記ユーザ端末が、前記サービス提供者サーバとユーザ端末との間で鍵共有を行う第3のステップと、前記サービス提供者サーバが、自身のサービスを提供するために必要なユーザのプライバシー情報をユーザ端末に要求する第4のステップと、前記ユーザ端末が、チケット作成に際して、ランダムに認証鍵を生成する第5のステップと、前記ユーザ端末が、チケットデータとアクセス制御モジュールに登録している秘密鍵で暗号化した認証鍵とを格納するチケットを生成する第6のステップと、前記ユーザ端末が、作成したチケットと認証鍵とをセキュア通信路を使ってサービス提供者サーバに送付する第7のステップと、前記サービス提供者サーバが、認証鍵を使ってチケットデータを復号し、プライバシー情報が要求した内容と一致しているかを確認する第8のステップと、前記サービス提供者サーバが、アクセス制御モジュール経由でユーザプロファイルサーバにアクセスする第9のステップと、前記アクセス制御モジュールが、チケットに付与されたユーザの署名を検証することで正しいチケットであることを確認する第10のステップと、前記アクセス制御モジュールが、自身の鍵で復号することで認証鍵を入手する第11のステップと、前記アクセス制御モジュールが、作成したプライバシー情報を認証鍵で暗号化する第12のステップと、前記アクセス制御モジュールが、サービス提供者サーバに暗号化したプライバシー情報を返送する第13のステップと、前記サービス提供者サーバが、受け取った情報を認証鍵で復号し、プライバシー情報を得る第14のステップと、を備えたことを特徴とするアクセス制御方法を提案している。

【0027】

この発明によれば、ユーザ端末が、事前に公開鍵、秘密鍵を生成し保有する。次に、ユーザ端末が、サービス提供サーバのサーバ認証を行い、サービス提供者サーバとユーザ端末との間で鍵共有を行う。サービス提供者サーバは、自身のサービスを提供するために必要なユーザのプライバシー情報をユーザ端末に要求する。ユーザ端末は、チケット作成に際して、ランダムに認証鍵を生成する。また、チケットデータとアクセス制御モジュールに登録している秘密鍵で暗号化した認証鍵とを格納するチケットを生成する。さらに、作成したチケットと認証鍵とをセキュア通信路を使ってサービス提供者サーバに送付する。サービス提供者サーバは、認証鍵を使ってチケットデータを復号し、プライバシー情報が要求した内容と一致しているかを確認し、アクセス制御モジュール経由でユーザプロファイルサーバにアクセスする。アクセス制御モジュールは、チケットに付与されたユーザの署名を検証し、正しいチケットであることを確認し、自身の鍵で復号することで認証鍵を入手する。そして、作成したプライバシー情報を認証鍵で暗号化し、サービス提供者サーバに暗号化したプライバシー情報を返送する。サービス提供者サーバは、受け取った情報を認証鍵で復号し、プライバシー情報を得る。したがって、利用者の認可のもとで、サービス提供者がネットワーク上のユーザプロファイルサーバから利用者のプライバシー情報をセキュアに取得できる。

【0028】

(11)本発明は、ユーザ端末とサービス提供サーバと複数のユーザのプライベート情報を集約的に格納するプライベート情報格納手段を有し、該プライベート情報に対するアクセスを制御するアクセス制御モジュールとを備えたユーザプロファイルサーバとからなるアクセス制御システムにおけるアクセス制御方法をコンピュータに実行させるためのプログラムであって、前記ユーザ端末が、事前に公開鍵、秘密鍵を生成し保有する第1のステップと、前記ユーザ端末が、前記サービス提供サーバのサーバ認証を行い第2のステップと、前記ユーザ端末が、前記サービス提供者サーバとユーザ端末との間で鍵共有を行う第3のステップと、前記サービス提供者サーバが、自身のサービスを提供するために必要なユーザのプライバシー情報をユーザ端末に要求する第4のステップと、前記ユーザ端末が、チケット作成に際して、ランダムに認証鍵を生成する第5のステップと、前記ユーザ端末が、チケットデータとアクセス制御モジュールに登録している秘密鍵で暗号化した認証鍵とを格納するチケットを生成する第6のステップと、前記ユーザ端末が、作成したチケットと認証鍵とをセキュア通信路を使ってサービス提供者サーバに送付する第7のステップと、前記サービス提供者サーバが、認証鍵を使ってチケットデータを復号し、プライバシー情報が要求した内容と一致しているかを確認する第8のステップと、前記サービス提供者サーバが、アクセス制御モジュール経由でユーザプロファイルサーバにアクセスする第9のステップと、前記アクセス制御モジュールが、チケットに付与されたユーザの署名を検証することで正しいチケットであることを確認する第10のステップと、前記アクセス制御モジュールが、自身の鍵で復号することで認証鍵を入手する第11のステップと、前記アクセス制御モジュールが、作成したプライバシー情報を認証鍵で暗号化する第12のステップと、前記アクセス制御モジュールが、サービス提供者サーバに暗号化したプライバシー情報を返送する第13のステップと、前記サービス提供者サーバが、受け取った情報を認証鍵で復号し、プライバシー情報を得る第14のステップと、をコンピュータに実行させるためのプログラムを提案している。

【0029】

この発明によれば、ユーザ端末が、事前に公開鍵、秘密鍵を生成し保有する。次に、ユーザ端末が、サービス提供サーバのサーバ認証を行い、サービス提供者サーバとユーザ端末との間で鍵共有を行う。サービス提供者サーバは、自身のサービスを提供するために必要なユーザのプライバシー情報をユーザ端末に要求する。ユーザ端末は、チケット作成に際して、ランダムに認証鍵を生成する。また、チケットデータとアクセス制御モジュールに登録している秘密鍵で暗号化した認証鍵とを格納するチケットを生成する。さらに、作成したチケットと認証鍵とをセキュア通信路を使ってサービス提供者サーバに送付する。サービス提供者サーバは、認証鍵を使ってチケットデータを復号し、プライバシー情報が要求した内容と一致しているかを確認し、アクセス制御モジュール経由でユーザプロファイルサーバにアクセスする。アクセス制御モジュールは、チケットに付与されたユーザの署名を検証し、正しいチケットであることを確認し、自身の鍵で復号することで認証鍵を入手する。そして、作成したプライバシー情報を認証鍵で暗号化し、サービス提供者サーバに暗号化したプライバシー情報を返送する。サービス提供者サーバは、受け取った情報を認証鍵で復号し、プライバシー情報を得る。したがって、利用者の認可のもとで、サービス提供者がネットワーク上のユーザプロファイルサーバから利用者のプライバシー情報をセキュアに取得できる。

【発明の効果】

【0030】

本発明によれば、利用者がチケットを発行し、利用者のアクセス制御プログラムをネットワーク上に配置し、同プログラムがチケットを検証しアクセス制御することによって、安全なプライバシー情報の提供を可能にするシステムを構築できるという効果がある。

【図面の簡単な説明】

【0031】

【図1】本実施形態に係るアクセス制御システムの構成図である。

【図2】本実施形態に係るユーザ端末の機能ブロック構成図である。

【図3】本実施形態に係るユーザ端末の機能ブロック構成図である。

【図4】本実施形態に係るサービス提供サーバの機能ブロック構成図である。

【図5】本実施形態に係るアクセス制御モジュールの機能ブロック構成図である。

【図6】本実施形態に係るアクセス制御システムの処理フローである。

【図7】本実施形態に係るアクセス制御システムの処理フローである。

【発明を実施するための形態】

【0032】

以下、本発明の実施形態について、図面を用いて、詳細に説明する。

なお、本実施形態における構成要素は適宜、既存の構成要素等との置き換えが可能であり、また、他の既存の構成要素との組合せを含む様々なバリエーションが可能である。したがって、本実施形態の記載をもって、特許請求の範囲に記載された発明の内容を限定するものではない。

【0033】

<アクセス制御システムの構成>

図1を用いて、本実施形態に係るアクセス制御システムの構成について説明する。

本実施形態に係るアクセス制御システムは、図1に示すように、ユーザ端末100と、アプリケーションサーバ(サービス提供サーバ)200と、ユーザプロファイルサーバ300とから構成されている。また、ユーザプロファイルサーバ300は、複数のアクセス制御モジュール400と、アクセス制御モジュール400と対になったプライバシー情報格納部500とから構成されている。

【0034】

本実施形態では、これらが、クラウドコンピューティングシステムを構成している例について説明するが、これに限らず、例えば、複数のユーザの情報を一元的に管理するストレージシステム等にも適用することができる。

【0035】

ユーザ端末100は、ユーザの保有する端末であって、アプリケーションサーバ200からのユーザ情報の開示要求に対して、これを認める場合に、認証情報やユーザプロファイルサーバ300のアドレス等を含む暗号化されたチケットと、チケットを復号するための鍵をアプリケーションサーバ200に送信する。

【0036】

アプリケーションサーバ200は、ユーザ端末100に所望のサービスを提供するものである。そのため、このサービスの提供にあたって必要なユーザ情報の開示をユーザ端末に対して要求する。そして、ユーザ端末100から、暗号化されたチケットと、チケットを復号するための鍵を受信し、アクセス制御モジュール400に受信した暗号化されたチケットを送付してアクセスすることにより、ユーザのプライバシー情報を入手する。

【0037】

ユーザプロファイルサーバ300は、複数のユーザのプライバシー情報を一元管理するサーバであり、暗号化されたチケットを送付してアクセス制御モジュール400にアクセスしてくるアプリケーションサーバ200に暗号化されたプライバシー情報を提供する。

【0038】

<ユーザ端末の構成>

図2を用いて、本実施形態に係るユーザ端末の構成について説明する。

本実施形態に係るユーザ端末100は、図2に示すように、認証部101と、鍵共有部102と、受信部103と、認証鍵生成部104と、第2のペア鍵生成部105と、格納部106と、登録部107と、認証鍵暗号化部108と、第1のペア鍵生成部109と、チケットデータ格納部110と、チケット生成部111と、署名付与部112と、送信部113とから構成されている。

【0039】

認証部101は、サービス提供サーバ200の認証を行う。なお、認証は、サービス提供サーバ200がユーザ端末100を認証する相互認証でもよい。鍵共有部102は、サービス提供サーバ200と鍵共有を行う。なお、これらの処理は、SSL(Secure Socket Layer)など既存技術で代用してもよい。

【0040】

受信部103は、サービス提供サーバ200からプライバシー情報の提供要求を鍵共有を行った鍵によるセキュアな通信により受信する。これにより、送付データの漏洩や改竄を防止することができる。認証鍵生成部104は、チケットと対応する認証鍵を生成する。

【0041】

第2のペア鍵生成部105は、アクセス制御モジュール用の公開鍵と秘密鍵のペアを生成する。格納部106は、第2のペア鍵生成部105が生成した公開鍵を格納する。登録部107は、第2のペア鍵生成部105が生成した秘密鍵を予めアクセス制御モジュール400に登録する。

【0042】

認証鍵暗号化部108は、認証鍵生成部104が生成した認証鍵をアクセス制御モジュール400に登録した秘密鍵で暗号化する。第1のペア鍵生成部109は、チケットの発行に利用する秘密鍵と公開鍵のペアを生成する。

【0043】

チケットデータ格納部110は、チケットデータとして、チケットの再利用防止情報、ユーザプロファイルサーバ300のアドレス、開示を許可する内容を格納する。チケットの再利用防止情報としては、チケットの発行時刻やID、MACアドレス等を含む。チケット生成部111は、認証鍵暗号化部108において暗号化した認証鍵とチケットデータ格納部110に格納れたデータを認証鍵により暗号化して、結合させたチケットを生成する。

【0044】

署名付与部112は、暗号化された認証鍵、暗号化されたチケットデータに対する電子署名を計算し、付与する。電子署名を付与することにより、第三者によるチケットの偽造を防止することができる。なお、電子署名は、ユーザの秘密鍵により計算される。これにより、電子署名が公開鍵証明書を有する秘密鍵により計算されることから、セキュリティを高めることができる。送信部113は、サービス提供サーバ200にプライバシー情報の提供を許可する場合に、チケットと認証鍵とをサービス提供サーバ200に送信する。

【0045】

なお、図3に示すように、アクセス制御モジュール用の公開鍵と秘密鍵のペアを生成に変えて、共有鍵生成部114において、共有鍵を生成し、これを、ユーザ端末100とアクセス制御モジュール400との間で共有してもよい。この方式によれば、共有鍵を生成するのみの処理を実行するだけであるため、鍵生成の手間がかからず、コストの削減を実現できる。

【0046】

<サービス提供サーバの構成>

図4を用いて、本実施形態に係るサービス提供サーバについて説明する。

本実施形態に係るサービス提供サーバ200は、図4に示すように、送信部201と、受信部202と、確認部203と、アクセス部204と、復号化部205と、サービス提供部206とから構成されている。

【0047】

送信部201は、ユーザ端末100にプライバシー情報の提供要求を鍵共有を行った鍵によるセキュアな通信により送信する。受信部202は、ユーザ端末100からチケットと認証鍵とを受信する。また、アクセス制御モジュール400から、プライバシー情報を受信する。

【0048】

確認部203は、受信部202が受信したチケットを認証鍵により復号するとともに、チケットデータを取得し、プライバシー情報が要求した内容と一致しているかを確認する。そして、ユーザプロファイルサーバ300のアドレスを確認する。アクセス部204は、プライバシー情報が要求した内容と一致している場合に、受信したチケットに例えば、現在時刻情報を付加し、そのチケットと現在時刻情報との組み合わせに自己の電子署名を付与して、アクセス制御モジュール400にアクセスする。

【0049】

復号化部205は、アクセス制御モジュール400から、返信されたプライバシー情報を認証鍵を用いて復号する。サービス提供部206は、プライバシー情報をもとに、ユーザにサービスを提供する。

【0050】

<アクセス制御モジュールの構成>

図4を用いて、本実施形態に係るアクセス制御モジュールについて説明する。

本実施形態に係るアクセス制御モジュール400は、図5に示すように、受信部401と、復号化部402と、検証部403と、暗号化部404と、送信部405とから構成されている。

【0051】

受信部401は、サービス提供サーバ200から署名付きのチケットを受信する。復号化部402は、チケットから暗号化された認証鍵を取り出して復号する。そして、復号した認証鍵を用いて、チケットデータを復号する。

【0052】

検証部403は、復号化部402が復号したチケットデータからプライバシー情報を検証する。暗号化部404は、検証部403における検証の結果、チケットが正当であると判断したときに、ユーザが許可したプライバシー情報を復号した認証鍵で暗号化する。送信部405は、暗号化されたプライバシー情報をサービス提供サーバ200に送信する。

【0053】

<アクセス制御システムの構成>

図6および図7を用いて、本実施形態に係るアクセス制御システムの処理について説明する。

まず、ユーザ端末100は、事前に公開鍵、秘密鍵を生成し保有する(ステップS101)。また、アクセス制御モジュール400用に別の公開鍵、秘密鍵のペアを作成し、アクセス制御モジュール400の公開鍵をユーザ端末100に、秘密鍵をアクセス制御モジュール400に登録する。なお、ユーザ端末100とアクセス制御モジュール400との間で、ある秘密鍵の鍵を共有する仕組みとしても良い。

【0054】

次に、サービス提供サーバ200のサーバ認証(もしくはユーザ端末100も認証する相互認証)を行い(ステップS102)、サービス提供サーバ200とユーザ端末100との間で鍵共有を行う(ステップS103)。

【0055】

サービス提供サーバ200は、自身のサービスを提供するために必要なユーザのプライバシー情報をユーザ端末100に要求する(ステップS104)。要求として送付されるデータは、共有した鍵により構築したセキュア通信路により、漏洩・改ざんから保護される。

【0056】

ユーザ端末100は、送られてきた要求を確認し、許可する場合はチケットの作製を行う。具体的には、チケット作成に際して、まず、ランダムに認証鍵と呼ばれる鍵を生成する(ステップS105)。そして、チケットデータとアクセス制御モジュール400に登録している秘密鍵で暗号化した認証鍵とを格納するチケットを生成する(ステップS106)。チケットデータとしては、発行時刻やID、MAC等の再利用防止情報、ユーザプロファイルサーバ300のアドレス、許可する内容(プライバシポリシー)を共通鍵暗号方式により認証鍵を使って暗号化して、結合させる。この暗号化された認証鍵、暗号化されたチケットデータに対する電子署名を計算し、付与する。電子署名は、ユーザ端末100の秘密鍵により計算される。

【0057】

ユーザ端末100は、作成したチケットと認証鍵とをセキュア通信路を使ってサービス提供サーバ200に送付する(ステップS107)。サービス提供サーバ200は、認証鍵を使ってチケットデータを復号し、プライバシー情報が要求した内容と一致しているかを確認する(ステップS108)。そして、ユーザプロファイルサーバ300のアドレスを確認する。そして、チケットに現在時刻やID、MAC等の再利用防止情報を付加し、これ対する電子署名を付与する。サービス提供サーバ200は、アクセス制御モジュール400経由でユーザプロファイルサーバ300にアクセスする(ステップS109)。その際に、先ほど作成した署名付きチケットを送付する。

【0058】

アクセス制御モジュール400は、チケットに付与されたユーザの署名を検証することで正しいチケットであることを確認する(ステップS110)。次に、自身の鍵で復号することで認証鍵を入手する(ステップS111)。アクセス制御モジュール400は、認証鍵を使ってチケットデータを復号し、プライバシポリシーを確認する。そして、ポリシーに従って、提供するプライバシー情報を作成する。

【0059】

アクセス制御モジュール400は、作成したプライバシー情報を認証鍵で暗号化して(ステップS112)、サービス提供サーバ200に返送する(ステップS113)。アクセス制御モジュール400は、署名付きチケットをユーザのプライバシー情報格納部500に格納する。これは、サービス提供200がプライバシー情報を取得した証拠となる。サービス提供サーバ200は、受け取った情報を認証鍵で復号することで、プライバシー情報を得る(ステップS114)。そして、サービス提供サーバ200は、プライバシー情報をもとに、ユーザにサービスを提供する。

【0060】

したがって、本実施形態によれば、利用者の認可のもとで、サービス提供者がネットワーク上のユーザプロファイルサーバから利用者のプライバシー情報をセキュアに取得できる。

【0061】

なお、アクセス制御システムの処理をコンピュータ読み取り可能な記録媒体に記録し、この記録媒体に記録されたプログラムをユーザ端末、サービス提供サーバ、ユーザプロファイルサーバに読み込ませ、実行することによって本発明のアクセス制御システムを実現することができる。ここでいうコンピュータシステムとは、OSや周辺装置等のハードウェアを含む。

【0062】

また、「コンピュータシステム」は、WWW(World Wide Web)システムを利用している場合であれば、ホームページ提供環境(あるいは表示環境)も含むものとする。また、上記プログラムは、このプログラムを記憶装置等に格納したコンピュータシステムから、伝送媒体を介して、あるいは、伝送媒体中の伝送波により他のコンピュータシステムに伝送されても良い。ここで、プログラムを伝送する「伝送媒体」は、インターネット等のネットワーク(通信網)や電話回線等の通信回線(通信線)のように情報を伝送する機能を有する媒体のことをいう。

【0063】

また、上記プログラムは、前述した機能の一部を実現するためのものであっても良い。さらに、前述した機能をコンピュータシステムにすでに記録されているプログラムとの組合せで実現できるもの、いわゆる差分ファイル(差分プログラム)であっても良い。

【0064】

以上、この発明の実施形態につき、図面を参照して詳述してきたが、具体的な構成はこの実施形態に限られるものではなく、この発明の要旨を逸脱しない範囲の設計等も含まれる。

【符号の説明】

【0065】

100;ユーザ端末

101;認証部

102;鍵共有部

103;受信部

104;認証鍵生成部

105;第2のペア鍵生成部

106;格納部

107;登録部

108;認証鍵暗号化部

109;第1のペア鍵生成部

110;チケットデータ格納部

111;チケット生成部

112;署名付与部

113;送信部

200;アプリケーションサーバ(サービス提供サーバ)

201;送信部

202;受信部

203;確認部

204;アクセス部

205;復号化部

206;サービス提供部

300;ユーザプロファイルサーバ

400;アクセス制御モジュール

401;受信部

402;復号化部

403;検証部

404;暗号化部

405;送信部

500;プライバシー情報格納部

【特許請求の範囲】

【請求項1】

ユーザ端末とサービス提供サーバと複数のユーザのプライベート情報を集約的に格納するプライベート情報格納手段を有し、該プライベート情報に対するアクセスを制御するアクセス制御モジュールとを備えたユーザプロファイルサーバとからなるアクセス制御システムであって、

前記ユーザ端末が、

秘密鍵と公開鍵のペアを生成する第1のペア鍵生成手段と、

前記サービス提供サーバを認証する認証手段と、

前記サービス提供サーバと鍵共有を行う鍵共有手段と、

前記サービス提供サーバからプライバシー情報の提供要求を前記鍵共有を行った鍵によるセキュアな通信により受信する受信手段と、

チケットと対応する認証鍵を生成する認証鍵生成手段と、

該生成した秘密鍵と公開鍵のペアを用いて、少なくとも認証情報と暗号化された前記認証鍵とを格納するチケットを生成するチケット生成手段と、

前記サービス提供サーバにプライバシー情報の提供を許可する場合に、前記チケットと認証鍵とを前記サービス提供サーバに送信する第1の送信手段と、

を備え、

前記サービス提供サーバが、

受信したチケットを検証し、前記ユーザ端末に送信したプライバシー情報の提供要求と一致するか否かを確認する確認手段と、

一致している場合に、前記受信したチケットと自己の電子署名を送信して、前記アクセス制御モジュールにアクセスするアクセス手段と、

前記アクセス制御モジュールから、返信されたプライバシー情報を前記認証鍵を用いて復号する第1の復号手段と、

を備え、

前記アクセス制御モジュールが、

前記サービス提供サーバからチケットを受信し、前記チケットから暗号化された認証鍵を取り出して復号する第2の復号手段と、

前記受信したチケットを検証する検証手段と、

該検証の結果、前記チケットが正当であると判断したときに、ユーザが許可したプライバシー情報を前記復号した認証鍵で暗号化する第1の暗号化手段と、

該暗号化されたプライバシー情報を前記サービス提供サーバに送信する第2の送信手段と、

を備えたことを特徴とするアクセス制御システム。

【請求項2】

前記ユーザ端末が、

前記アクセス制御モジュール用の公開鍵と秘密鍵のペアを生成する第2のペア鍵生成手段と、

前記生成した公開鍵を格納する格納手段と、

前記第2のペア鍵生成手段が生成した秘密鍵を予め前記アクセス制御モジュールに登録する登録手段と、

前記生成した認証鍵を前記アクセス制御モジュールに登録した秘密鍵で暗号化する第2の暗号化手段と、

を備えたことを特徴とする請求項1に記載のアクセス制御システム。

【請求項3】

前記ユーザ端末が、

前記アクセス制御モジュールと共有する共有鍵を生成する共有鍵生成手段と、

該生成した共有鍵を前記ユーザ端末と前記アクセス制御モジュールとの間で共有することを特徴とする請求項1に記載のアクセス制御システム。

【請求項4】

前記チケット生成手段が、チケットデータとして、チケットの再利用防止情報、前記ユーザプロファイルサーバのアドレス、開示を許可する内容を認証鍵により暗号化して、結合させたチケットを生成することを特徴とする請求項1から請求項3のいずれかに記載のアクセス制御システム。

【請求項5】

前記生成されたチケットに、前記暗号化された認証鍵、前記暗号化されたチケットデータに対する電子署名を計算し付与する電子署名付与手段を備えたことを特徴とする請求項4に記載のアクセス制御システム。

【請求項6】

前記電子署名は、前記ユーザ端末が格納する秘密鍵により計算されることを特徴とする請求項5に記載のアクセス制御システム。

【請求項7】

前記サービス提供サーバの電子署名が、前記チケットとチケットの再利用防止情報に対する電子署名であることを特徴とする請求項1に記載のアクセス制御システム。

【請求項8】

前記アクセス制御モジュールが、前記暗号化されたプライバシー情報を前記サービス提供サーバに送信した後に、前記サービス提供サーバから受信した電子署名が付されたチケットを前記プライベート情報格納手段に格納することを特徴とする請求項1に記載のアクセス制御システム。

【請求項9】

ユーザ端末とサービス提供サーバと前記ユーザプロファイルサーバとが、クラウドコンピューティングシステムを構築していることを特徴とする請求項1から請求項8のいずれかに記載のアクセス制御システム。

【請求項10】

ユーザ端末とサービス提供サーバと複数のユーザのプライベート情報を集約的に格納するプライベート情報格納手段を有し、該プライベート情報に対するアクセスを制御するアクセス制御モジュールとを備えたユーザプロファイルサーバとからなるアクセス制御システムにおけるアクセス制御方法であって、

前記ユーザ端末が、事前に公開鍵、秘密鍵を生成し保有する第1のステップと、

前記ユーザ端末が、前記サービス提供サーバのサーバ認証を行い第2のステップと、

前記ユーザ端末が、前記サービス提供者サーバとユーザ端末との間で鍵共有を行う第3のステップと、

前記サービス提供者サーバが、自身のサービスを提供するために必要なユーザのプライバシー情報をユーザ端末に要求する第4のステップと、

前記ユーザ端末が、チケット作成に際して、ランダムに認証鍵を生成する第5のステップと、

前記ユーザ端末が、チケットデータとアクセス制御モジュールに登録している秘密鍵で暗号化した認証鍵とを格納するチケットを生成する第6のステップと、

前記ユーザ端末が、作成したチケットと認証鍵とをセキュア通信路を使ってサービス提供者サーバに送付する第7のステップと、

前記サービス提供者サーバが、認証鍵を使ってチケットデータを復号し、プライバシー情報が要求した内容と一致しているかを確認する第8のステップと、

前記サービス提供者サーバが、アクセス制御モジュール経由でユーザプロファイルサーバにアクセスする第9のステップと、

前記アクセス制御モジュールが、チケットに付与されたユーザの署名を検証することで正しいチケットであることを確認する第10のステップと、

前記アクセス制御モジュールが、自身の鍵で復号することで認証鍵を入手する第11のステップと、

前記アクセス制御モジュールが、作成したプライバシー情報を認証鍵で暗号化する第12のステップと、

前記アクセス制御モジュールが、サービス提供者サーバに暗号化したプライバシー情報を返送する第13のステップと、

前記サービス提供者サーバが、受け取った情報を認証鍵で復号し、プライバシー情報を得る第14のステップと、

を備えたことを特徴とするアクセス制御方法。

【請求項11】

ユーザ端末とサービス提供サーバと複数のユーザのプライベート情報を集約的に格納するプライベート情報格納手段を有し、該プライベート情報に対するアクセスを制御するアクセス制御モジュールとを備えたユーザプロファイルサーバとからなるアクセス制御システムにおけるアクセス制御方法をコンピュータに実行させるためのプログラムであって、

前記ユーザ端末が、事前に公開鍵、秘密鍵を生成し保有する第1のステップと、

前記ユーザ端末が、前記サービス提供サーバのサーバ認証を行い第2のステップと、

前記ユーザ端末が、前記サービス提供者サーバとユーザ端末との間で鍵共有を行う第3のステップと、

前記サービス提供者サーバが、自身のサービスを提供するために必要なユーザのプライバシー情報をユーザ端末に要求する第4のステップと、

前記ユーザ端末が、チケット作成に際して、ランダムに認証鍵を生成する第5のステップと、

前記ユーザ端末が、チケットデータとアクセス制御モジュールに登録している秘密鍵で暗号化した認証鍵とを格納するチケットを生成する第6のステップと、

前記ユーザ端末が、作成したチケットと認証鍵とをセキュア通信路を使ってサービス提供者サーバに送付する第7のステップと、

前記サービス提供者サーバが、認証鍵を使ってチケットデータを復号し、プライバシー情報が要求した内容と一致しているかを確認する第8のステップと、

前記サービス提供者サーバが、アクセス制御モジュール経由でユーザプロファイルサーバにアクセスする第9のステップと、

前記アクセス制御モジュールが、チケットに付与されたユーザの署名を検証することで正しいチケットであることを確認する第10のステップと、

前記アクセス制御モジュールが、自身の鍵で復号することで認証鍵を入手する第11のステップと、

前記アクセス制御モジュールが、作成したプライバシー情報を認証鍵で暗号化する第12のステップと、

前記アクセス制御モジュールが、サービス提供者サーバに暗号化したプライバシー情報を返送する第13のステップと、

前記サービス提供者サーバが、受け取った情報を認証鍵で復号し、プライバシー情報を得る第14のステップと、

をコンピュータに実行させるためのプログラム。

【請求項1】

ユーザ端末とサービス提供サーバと複数のユーザのプライベート情報を集約的に格納するプライベート情報格納手段を有し、該プライベート情報に対するアクセスを制御するアクセス制御モジュールとを備えたユーザプロファイルサーバとからなるアクセス制御システムであって、

前記ユーザ端末が、

秘密鍵と公開鍵のペアを生成する第1のペア鍵生成手段と、

前記サービス提供サーバを認証する認証手段と、

前記サービス提供サーバと鍵共有を行う鍵共有手段と、

前記サービス提供サーバからプライバシー情報の提供要求を前記鍵共有を行った鍵によるセキュアな通信により受信する受信手段と、

チケットと対応する認証鍵を生成する認証鍵生成手段と、

該生成した秘密鍵と公開鍵のペアを用いて、少なくとも認証情報と暗号化された前記認証鍵とを格納するチケットを生成するチケット生成手段と、

前記サービス提供サーバにプライバシー情報の提供を許可する場合に、前記チケットと認証鍵とを前記サービス提供サーバに送信する第1の送信手段と、

を備え、

前記サービス提供サーバが、

受信したチケットを検証し、前記ユーザ端末に送信したプライバシー情報の提供要求と一致するか否かを確認する確認手段と、

一致している場合に、前記受信したチケットと自己の電子署名を送信して、前記アクセス制御モジュールにアクセスするアクセス手段と、

前記アクセス制御モジュールから、返信されたプライバシー情報を前記認証鍵を用いて復号する第1の復号手段と、

を備え、

前記アクセス制御モジュールが、

前記サービス提供サーバからチケットを受信し、前記チケットから暗号化された認証鍵を取り出して復号する第2の復号手段と、

前記受信したチケットを検証する検証手段と、

該検証の結果、前記チケットが正当であると判断したときに、ユーザが許可したプライバシー情報を前記復号した認証鍵で暗号化する第1の暗号化手段と、

該暗号化されたプライバシー情報を前記サービス提供サーバに送信する第2の送信手段と、

を備えたことを特徴とするアクセス制御システム。

【請求項2】

前記ユーザ端末が、

前記アクセス制御モジュール用の公開鍵と秘密鍵のペアを生成する第2のペア鍵生成手段と、

前記生成した公開鍵を格納する格納手段と、

前記第2のペア鍵生成手段が生成した秘密鍵を予め前記アクセス制御モジュールに登録する登録手段と、

前記生成した認証鍵を前記アクセス制御モジュールに登録した秘密鍵で暗号化する第2の暗号化手段と、

を備えたことを特徴とする請求項1に記載のアクセス制御システム。

【請求項3】

前記ユーザ端末が、

前記アクセス制御モジュールと共有する共有鍵を生成する共有鍵生成手段と、

該生成した共有鍵を前記ユーザ端末と前記アクセス制御モジュールとの間で共有することを特徴とする請求項1に記載のアクセス制御システム。

【請求項4】

前記チケット生成手段が、チケットデータとして、チケットの再利用防止情報、前記ユーザプロファイルサーバのアドレス、開示を許可する内容を認証鍵により暗号化して、結合させたチケットを生成することを特徴とする請求項1から請求項3のいずれかに記載のアクセス制御システム。

【請求項5】

前記生成されたチケットに、前記暗号化された認証鍵、前記暗号化されたチケットデータに対する電子署名を計算し付与する電子署名付与手段を備えたことを特徴とする請求項4に記載のアクセス制御システム。

【請求項6】

前記電子署名は、前記ユーザ端末が格納する秘密鍵により計算されることを特徴とする請求項5に記載のアクセス制御システム。

【請求項7】

前記サービス提供サーバの電子署名が、前記チケットとチケットの再利用防止情報に対する電子署名であることを特徴とする請求項1に記載のアクセス制御システム。

【請求項8】

前記アクセス制御モジュールが、前記暗号化されたプライバシー情報を前記サービス提供サーバに送信した後に、前記サービス提供サーバから受信した電子署名が付されたチケットを前記プライベート情報格納手段に格納することを特徴とする請求項1に記載のアクセス制御システム。

【請求項9】

ユーザ端末とサービス提供サーバと前記ユーザプロファイルサーバとが、クラウドコンピューティングシステムを構築していることを特徴とする請求項1から請求項8のいずれかに記載のアクセス制御システム。

【請求項10】

ユーザ端末とサービス提供サーバと複数のユーザのプライベート情報を集約的に格納するプライベート情報格納手段を有し、該プライベート情報に対するアクセスを制御するアクセス制御モジュールとを備えたユーザプロファイルサーバとからなるアクセス制御システムにおけるアクセス制御方法であって、

前記ユーザ端末が、事前に公開鍵、秘密鍵を生成し保有する第1のステップと、

前記ユーザ端末が、前記サービス提供サーバのサーバ認証を行い第2のステップと、

前記ユーザ端末が、前記サービス提供者サーバとユーザ端末との間で鍵共有を行う第3のステップと、

前記サービス提供者サーバが、自身のサービスを提供するために必要なユーザのプライバシー情報をユーザ端末に要求する第4のステップと、

前記ユーザ端末が、チケット作成に際して、ランダムに認証鍵を生成する第5のステップと、

前記ユーザ端末が、チケットデータとアクセス制御モジュールに登録している秘密鍵で暗号化した認証鍵とを格納するチケットを生成する第6のステップと、

前記ユーザ端末が、作成したチケットと認証鍵とをセキュア通信路を使ってサービス提供者サーバに送付する第7のステップと、

前記サービス提供者サーバが、認証鍵を使ってチケットデータを復号し、プライバシー情報が要求した内容と一致しているかを確認する第8のステップと、

前記サービス提供者サーバが、アクセス制御モジュール経由でユーザプロファイルサーバにアクセスする第9のステップと、

前記アクセス制御モジュールが、チケットに付与されたユーザの署名を検証することで正しいチケットであることを確認する第10のステップと、

前記アクセス制御モジュールが、自身の鍵で復号することで認証鍵を入手する第11のステップと、

前記アクセス制御モジュールが、作成したプライバシー情報を認証鍵で暗号化する第12のステップと、

前記アクセス制御モジュールが、サービス提供者サーバに暗号化したプライバシー情報を返送する第13のステップと、

前記サービス提供者サーバが、受け取った情報を認証鍵で復号し、プライバシー情報を得る第14のステップと、

を備えたことを特徴とするアクセス制御方法。

【請求項11】

ユーザ端末とサービス提供サーバと複数のユーザのプライベート情報を集約的に格納するプライベート情報格納手段を有し、該プライベート情報に対するアクセスを制御するアクセス制御モジュールとを備えたユーザプロファイルサーバとからなるアクセス制御システムにおけるアクセス制御方法をコンピュータに実行させるためのプログラムであって、

前記ユーザ端末が、事前に公開鍵、秘密鍵を生成し保有する第1のステップと、

前記ユーザ端末が、前記サービス提供サーバのサーバ認証を行い第2のステップと、

前記ユーザ端末が、前記サービス提供者サーバとユーザ端末との間で鍵共有を行う第3のステップと、

前記サービス提供者サーバが、自身のサービスを提供するために必要なユーザのプライバシー情報をユーザ端末に要求する第4のステップと、

前記ユーザ端末が、チケット作成に際して、ランダムに認証鍵を生成する第5のステップと、

前記ユーザ端末が、チケットデータとアクセス制御モジュールに登録している秘密鍵で暗号化した認証鍵とを格納するチケットを生成する第6のステップと、

前記ユーザ端末が、作成したチケットと認証鍵とをセキュア通信路を使ってサービス提供者サーバに送付する第7のステップと、

前記サービス提供者サーバが、認証鍵を使ってチケットデータを復号し、プライバシー情報が要求した内容と一致しているかを確認する第8のステップと、

前記サービス提供者サーバが、アクセス制御モジュール経由でユーザプロファイルサーバにアクセスする第9のステップと、

前記アクセス制御モジュールが、チケットに付与されたユーザの署名を検証することで正しいチケットであることを確認する第10のステップと、

前記アクセス制御モジュールが、自身の鍵で復号することで認証鍵を入手する第11のステップと、

前記アクセス制御モジュールが、作成したプライバシー情報を認証鍵で暗号化する第12のステップと、

前記アクセス制御モジュールが、サービス提供者サーバに暗号化したプライバシー情報を返送する第13のステップと、

前記サービス提供者サーバが、受け取った情報を認証鍵で復号し、プライバシー情報を得る第14のステップと、

をコンピュータに実行させるためのプログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【公開番号】特開2011−118592(P2011−118592A)

【公開日】平成23年6月16日(2011.6.16)

【国際特許分類】

【出願番号】特願2009−274543(P2009−274543)

【出願日】平成21年12月2日(2009.12.2)

【出願人】(000208891)KDDI株式会社 (2,700)

【Fターム(参考)】

【公開日】平成23年6月16日(2011.6.16)

【国際特許分類】

【出願日】平成21年12月2日(2009.12.2)

【出願人】(000208891)KDDI株式会社 (2,700)

【Fターム(参考)】

[ Back to top ]