アクセス制御システム、アクセス制御装置、アクセス制御方法

【課題】 Webサービスが要求するセキュリティ強度に応じてユーザのアクセスを制御可能とする。

【解決手段】アクセス制御システム1は、ユーザ端末10と、パスワード強度の異なるWebサービス31A〜31Cを有するWebサービス群30と、ユーザ端末10からWebサービス群30へのアクセスを制御するアクセス制御装置20とを備え、アクセス制御装置20は、各Webサービス31A〜31Cのパスワード強度(A)を記憶するパスワードポリシー記憶部26、ユーザ認証用のパスワードを受信しパスワード強度(B)をパスワード強度(A)に基づき決定するパスワード登録部21、受信したパスワードとパスワード強度(B)を記憶するID情報記憶部22、ユーザ端末10からWebサービス31A〜31Cへアクセス要求された場合にパスワード強度(A)とパスワード強度(B)とに基づきアクセス要求の許否を判別するパスワード強度判別処理部24、を備える。

【解決手段】アクセス制御システム1は、ユーザ端末10と、パスワード強度の異なるWebサービス31A〜31Cを有するWebサービス群30と、ユーザ端末10からWebサービス群30へのアクセスを制御するアクセス制御装置20とを備え、アクセス制御装置20は、各Webサービス31A〜31Cのパスワード強度(A)を記憶するパスワードポリシー記憶部26、ユーザ認証用のパスワードを受信しパスワード強度(B)をパスワード強度(A)に基づき決定するパスワード登録部21、受信したパスワードとパスワード強度(B)を記憶するID情報記憶部22、ユーザ端末10からWebサービス31A〜31Cへアクセス要求された場合にパスワード強度(A)とパスワード強度(B)とに基づきアクセス要求の許否を判別するパスワード強度判別処理部24、を備える。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、複数の認証方式が混在するWebサービスへのアクセスを、各Webサービスのセキュリティ強度に応じて制御するアクセス制御システムに関するものである。

【背景技術】

【0002】

Webサービスは通常、サービスごとにそれぞれ異なるセキュリティポリシーを有する。これら複数のWebサービスを用いたシステムがシングルサインオンに対応している場合、いったん認証されたユーザは、たとえ低いパスワード強度を要するWebサービスで認証された場合であっても、高いパスワード強度を要するWebサービスへのアクセスが可能となる。

【0003】

そこで、アプリケーションのセキュリティポリシーの違いを利用してサービスを安全に利用する方法として、従来、インターネットサービス群に接続されたクライアントPCにセキュリティ管理を行う代行プログラムを内蔵し、このクライアントPCがユーザ認証に成功したインターネットサービス群からセキュリティポリシーをダウンロードすることでサービスごとのセキュリティポリシーの違いを吸収し、代行プログラムにサービスに必要なセキュリティ処理を行わせるセキュリティ処理代行方法がある(例えば、特許文献1参照)。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特開2003−296280号公報

【発明の概要】

【発明が解決しようとする課題】

【0005】

しかしながら、上記のようなセキュリティ処理代行方法は、ユーザに要求されるセキュリティの手続きを簡略化するためにセキュリティポリシーの違いを吸収するものであるから、セキュリティポリシーの違いを吸収しても、Webサービスが要求するセキュリティ強度に応じてユーザのアクセスを制御することはできないという課題があった。

【0006】

本発明はこのような課題を解決するためになされたもので、Webサービスが要求するセキュリティ強度に応じてユーザのアクセスを制御可能とするアクセス制御システム、アクセス制御装置、及びアクセス制御方法を得ることを目的とする。

【課題を解決するための手段】

【0007】

本発明に係るアクセス制御システムは、ユーザにより使用されるユーザ端末と、ユーザ端末からアクセス可能に設けられたアプリケーション部と、ユーザ端末からアプリケーション部へのアクセスを制御するアクセス制御装置と、を備えたアクセス制御システムであって、アプリケーション部は、第1のセキュリティ強度を必要とする第1のアプリケーションプログラム、第2のセキュリティ強度を必要とする第1のアプリケーションプログラムとは異なる第2のアプリケーションプログラム、を有し、アクセス制御装置は、アプリケーション部が有する第1のアプリケーションプログラムに関する情報及び第2のアプリケーションプログラムに関する情報を記憶する第1の記憶部、ユーザ端末からユーザ認証用にパスワードを受信し、第1の記憶部に記憶された第1及び第2のアプリケーションプログラムに関する情報に基づき、受信したパスワードのセキュリティ強度を決定するパスワード強度決定部、パスワード強度決定部により受信されたパスワード、及びパスワード強度決定部により決定されたパスワードのセキュリティ強度を対応付けて記憶する第2の記憶部、ユーザ端末がパスワードを用いてアプリケーション部へのアクセスを要求した場合に、第1の記憶部に記憶された第1及び第2のアプリケーションプログラムに関する情報のうちアクセスを要求されたアプリケーションプログラムに対応する情報、及びアクセスの要求に用いられたパスワードに対応する第2の記憶部に記憶されたパスワードのセキュリティ強度に基づいて、アクセスの要求を許可するか否か判別する判別部、を有するものである。

【0008】

本発明に係るアクセス制御装置は、ユーザにより使用されるユーザ端末と、第1のセキュリティ強度を必要とする第1のアプリケーションプログラム及び第2のセキュリティ強度を必要とする第2のアプリケーションプログラムを有するアプリケーション部と、を備えたアクセス制御システムに設けられ、ユーザ端末からアプリケーション部へのアクセスを制御するアクセス制御装置であって、アプリケーション部が有する第1のアプリケーションプログラムに関する情報及び第2のアプリケーションプログラムに関する情報を記憶する第1の記憶部、ユーザ端末からユーザ認証用にパスワードを受信し、第1の記憶部に記憶された第1及び第2のアプリケーションプログラムに関する情報に基づき、受信したパスワードのセキュリティ強度を決定するパスワード強度決定部、パスワード強度決定部により受信されたパスワード、及びパスワード強度決定部により決定されたパスワードのセキュリティ強度を対応付けて記憶する第2の記憶部、ユーザ端末がパスワードを用いてアプリケーション部へのアクセスを要求した場合に、第1の記憶部に記憶された第1及び第2のアプリケーションプログラムに関する情報のうちアクセスを要求されたアプリケーションに対応する情報、及びアクセスの要求に用いられたパスワードに対応する第2の記憶部に記憶されたパスワードのセキュリティ強度に基づいて、アクセスの要求を許可するか否か判別する判別部、を有するものである。

【0009】

本発明に係るアクセス制御方法は、ユーザにより使用されるユーザ端末と、第1のセキュリティ強度を必要とする第1のアプリケーションプログラム及び第2のセキュリティ強度を必要とする第2のアプリケーションプログラムを有するアプリケーション部と、ユーザ端末からアプリケーション部へのアクセスを制御するアクセス制御装置と、アクセス制御装置にアプリケーション部の情報を登録する管理者端末と、を備えたアクセス制御システムで用いられるアクセス制御方法であって、管理者端末が、アクセス制御装置にアプリケーション部が有する第1のアプリケーションプログラムに対応する第1のセキュリティ強度及び第2のアプリケーションプログラムに対応する第2のセキュリティ強度を記憶させる第1の記憶ステップと、ユーザ端末が、アクセス制御装置へユーザ認証用にパスワードを送信する第1の送信ステップと、アクセス制御装置が、ユーザ端末から第1の送信ステップにより送信されたパスワードを受信する受信ステップと、アクセス制御装置が、受信ステップにより受信したパスワードのセキュリティ強度を、第1の記憶ステップにより記憶した第1及び第2のセキュリティ強度に基づき決定するパスワード強度決定ステップと、アクセス制御装置が、受信ステップにより受信したパスワード及びパスワード強度決定ステップにより決定したパスワードのセキュリティ強度を対応付けて記憶する第2の記憶ステップと、ユーザ端末が、第1の送信ステップにより送信したパスワードと同じパスワードを用いてアプリケーション部へのアクセスを要求するアクセス要求ステップと、アクセス制御装置が、アクセス要求ステップにより要求されたユーザ端末からアプリケーション部へのアクセスの要求を検知し、第1の記憶ステップにより記憶した第1及び第2のセキュリティ強度、及びアクセスの要求に用いられたパスワードに対応する第2の記憶ステップにより記憶したパスワードのセキュリティ強度に基づき、アクセスの要求を許可するか否か判別する判別ステップと、を備えたものである。

【発明の効果】

【0010】

本発明によれば、アクセス制御システム、アクセス制御装置、及びアクセス制御方法は、上記構成を備えたことにより、Webサービスが要求するセキュリティ強度に応じてユーザのアクセスを制御できる。

【図面の簡単な説明】

【0011】

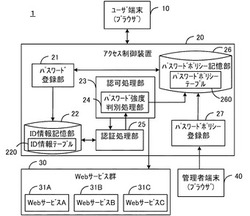

【図1】実施の形態1に係るアクセス制御システムを示す機能ブロック図である。

【図2】実施の形態1に係るパスワードポリシーテーブルの登録例を示す図である。

【図3】実施の形態1におけるアクセス制御の手順を示すフローチャートの一部である。

【図4】図3の続きのアクセス制御の手順を示すフローチャートである。

【図5】実施の形態2におけるアクセス制御の手順を示すフローチャートである。

【図6】図5の続きのアクセス制御の手順を示すフローチャートである。

【図7】実施の形態3に係るアクセス制御システムを示す機能ブロック図である。

【図8】実施の形態3におけるアクセス制御の手順を示すフローチャートである。

【図9】図8の続きのアクセス制御の手順を示すフローチャートである。

【図10】図9の続きのアクセス制御の手順を示すフローチャートである。

【発明を実施するための形態】

【0012】

実施の形態1.

本発明を実施するための実施の形態1に係るアクセス制御システムを図1ないし図4を用いて説明する。

【0013】

図1において、アクセス制御システム1は、ユーザにより使用されるユーザ端末10、ユーザ端末10の認証処理やアクセス制御を行うアクセス制御装置20、ユーザ端末10により利用される複数のWebサービス31A〜31Cを有するWebサービス群30、ユーザ端末10の認証処理やアクセス制御を管理する管理者が使用する管理者端末40、を備え、それぞれネットワーク回線を介して接続されている。

【0014】

アクセス制御装置20には、ユーザ端末10により入力されるパスワードを登録するパスワード登録部21と、ユーザ端末10により入力される認証用ID、パスワード、パスワードのセキュリティ強度を示すパスワード強度(B)、利用するWebサービス、の各情報をID情報テーブル220として保持するID情報記憶部22と、ユーザ端末10からWebサービス群30へのアクセスを認可する認可処理部23と、ユーザ認証を行う認証処理部25と、Webサービス31A〜31Cごとにパスワードポリシーをパスワードポリシーテーブル260に記憶して管理するパスワードポリシー記憶部26と、管理者端末40からの指示に従い、Webサービス31A〜31Cごとに必要とされるパスワードポリシー、例えばセキュリティ強度をパスワードポリシー記憶部26に登録するパスワードポリシー登録部27と、が設けられている。

ここでは、パスワードポリシー記憶部26に記憶されるパスワードのセキュリティ強度をパスワード強度(A)とし、以下の説明をする。

【0015】

認可処理部23には、ID情報テーブル220に格納されたパスワード強度(B)とパスワードポリシーテーブル260に格納されたパスワード強度(A)とを比較して判別するパスワード強度判別処理部24が設けられている。なお、図1ではパスワード強度判別処理部24は認可処理部23に内蔵されているが、外付けにして認可処理部23と連携して動作するような構成であっても良い。

【0016】

また、アクセス制御装置20は認証基盤と称することもあり、必ずしも一つの筐体で構成する必要はない。例えば、ID情報記憶部22やパスワードポリシー記憶部26は、アクセス制御装置20に接続された外部のハードディスクやメモリ等で構成しても良い。

【0017】

Webサービス群30に含まれる複数のWebサービス31A〜31Cは、1つ又は複数の装置により提供されるアプリケーションプログラムであって、それぞれ異なるセキュリティポリシーを有する。図2は、各Webサービス31のセキュリティポリシーを登録したセキュリティポリシーテーブル260の一例であり、Webサービス31それぞれに対応して、パスワードのセキュリティ強度を示すパスワード強度(A)及びパスワードの設定条件が登録されている。

【0018】

図2では、パスワードの設定条件として文字長、文字種、世代制限、有効期限を設定しているが、条件はこれらに限るものではなく、パスワードの文字の組合せ等、他の要素により構成しても良い。なお、Webサービス31A〜31Cは同じコンピュータにより提供されるものであっても良いし、異なるコンピュータにより提供されるものであっても良い。

また、ユーザ端末10及び管理者端末40は、データを表示するディスプレイとデータ入力に用いられるキーボード等を有し、例えばPC等で構成される。

【0019】

ここで、アクセス制御システム1の動作を説明する。

【0020】

まず、事前処理として管理者端末40からアクセス制御システム1に含まれるWebサービス31A〜31Cのパスワードポリシーを登録する手順を説明する。

図3に示すように、管理者は管理者端末40のブラウザを利用してパスワードポリシー登録部27へアクセスし、それぞれのWebサービス31について必要なパスワードの設定条件すなわちパスワードポリシーを入力する(ステップS101)。なお、パスワードポリシーの設定方法は、管理者端末40に表示されるブラウザ画面上で入力する方法や、管理者端末40にローカルに保存したファイルをアップロードする方法等がある。

【0021】

パスワードポリシー登録部27は、ステップS101で設定された情報をパスワードポリシー記憶部26のパスワードポリシーテーブル260へ登録する(ステップS102)。このとき、図2に示すようなパスワードの条件をWebサービス31ごとに設定し、この条件に対応するパスワードのセキュリティ強度をパスワード強度(A)として数値化して登録する。

【0022】

次に、アクセス制御システム1にパスワードを登録していないユーザが、アクセス制御装置20にユーザ認証のためにパスワードを登録する手順を説明する。

ユーザがユーザ端末10のブラウザを利用してパスワード登録部21にアクセスし、ユーザ認証に用いるIDとパスワードを入力すると(ステップS103)、パスワード登録部21はこれらを受信し、パスワードポリシーテーブル260を参照し(ステップS104)、ユーザ端末10から入力されたパスワードが条件(パスワードポリシー)を満たすパスワードの強度をパスワード強度(B)として決定する(ステップS105)。

【0023】

パスワード登録部21は、また、ステップS103にて入力されたIDとパスワード、ステップS105で決定されたパスワード強度(B)を、ID情報記憶部22のID情報テーブル220にそれぞれ対応付けて登録する(ステップS106)。

【0024】

次に、ユーザ端末10がWebサービス31を利用するためにアクセスする際のアクセス制御の手順を説明する。

ユーザ端末10からWebサービス31に対するアクセスの要求が送信されると、アクセス制御装置1の認可処理部23がこのWebサービス31へのアクセス要求を受付け(ステップS107)、認証処理部25へユーザ認証の要求を指示する(ステップS108)。

【0025】

認証処理部25は、Webサービス31へのアクセス要求を送信してきたユーザが認証済みのユーザであるか否かを判断し(ステップS109)、ユーザ認証が未だであると判断した場合はユーザ端末10のディスプレイに認証に必要な情報を入力するための認証画面を出力する(ステップS110)。

ユーザ端末10の認証画面上でID及びパスワードといった認証情報が入力されると(ステップS111)、認証処理部25はステップS111で入力されたID及びパスワードが正しいか否かを、ID情報テーブル220を参照して確認する(ステップS112)。

【0026】

ステップS112でIDとパスワードが正しいと判断した場合、及びステップS109でユーザ認証済と判断した場合、認証処理部25はこのパスワードに対応するパスワード強度(B)をID情報テーブル220から取得し(ステップS113)、パスワード強度判別処理部24へ送信する(ステップS114)。

【0027】

パスワード強度判別処理部24はパスワード強度(B)を受信すると、ユーザ端末10から要求されたWebサービス31へのアクセスに必要なパスワード強度(A)をパスワードポリシーテーブル260から取得する(ステップS115)。そして、ステップS113で取得したパスワード強度(B)とステップS115で取得したパスワード強度(A)とを比較する(ステップS116)。

【0028】

ステップS116において、ユーザ端末10から入力されたパスワード強度(B)が管理者端末40により設定されたパスワード強度(A)と同等またはこれより高い場合、認可処理部23はパスワード強度判別処理部24からこの判別結果の情報を得てユーザのWebサービス31へのアクセスを許可し、ユーザ端末10からのアクセスを可能にして(ステップS117)フローを終了する。

【0029】

一方、ステップS116でパスワード強度(B)がパスワード強度(A)よりも低い場合、パスワード強度判別処理部24からこの判別結果の情報を得た認可処理部23は、入力されたパスワードがWebサービス31の要求するパスワード強度を満たしていない旨、アクセス要求したWebサービス31に必要とされるパスワード強度、及び新しいパスワードの入力を促す表示、をユーザ端末10のディスプレイに出力し(ステップS118)、ステップS111に戻る。

【0030】

また、ステップS112において認証処理部25がユーザにより入力された認証情報では正しくないと判断した場合、ユーザ端末10により入力されたIDまたはパスワードが正しくない旨をユーザ端末10のディスプレイに出力し(ステップS119)、このフローを終了する。

【0031】

本実施の形態によれば、アクセス制御システム1は、アクセス制御装置20に管理者端末により設定されたパスワード強度(A)を保持するパスワードポリシー記憶部26と、ユーザ端末10からパスワードを受信し対応するパスワード強度(B)を決定するパスワード登録部21と、受信したパスワードとパスワード強度(B)を対応付けて記憶するID情報記憶部22と、パスワード強度(A)とパスワード強度(B)とを比較し、ユーザ端末10から入力されたパスワードがWebサービス31の要求するパスワード強度を満たしているか否かを判断するパスワード強度判別処理部24と、を備えたことにより、ユーザ端末10がWebサービス31へのアクセスを要求する場合にユーザ端末10から入力されたパスワードのパスワード強度(B)を確認するため、Webサービス31が要求するセキュリティ強度に応じたユーザのアクセスを制御できる。

すなわち、ユーザ端末10がセキュリティ強度の低いパスワードでユーザ認証されていても、これより高いセキュリティ強度を要するWebサービス31へのアクセスを要求する際には、パスワード強度の高いパスワードを用いて再度ユーザ認証を行うため、Webサービス31が要求するセキュリティ強度に応じてユーザのアクセスを制御できる。

【0032】

実施の形態2.

本発明を実施するための実施の形態2に係るアクセス制御システムを図5及び図6を用いて説明する。

実施の形態1では、アクセス制御装置20は、ユーザ端末10がWebサービス31へのアクセスを要求する際にこのWebサービス31が要求するパスワード強度の判断をしていた。本実施の形態に係るアクセス制御装置20Aは、ユーザがパスワードを変更する際に、既にユーザが契約しているWebサービス31のパスワードポリシーに基づき、アクセス可能なWebサービス31の情報をユーザ端末10に表示するものである。

【0033】

アクセス制御システム1Aは、アクセス制御装置20Aの機能が、実施の形態1に記載のアクセス制御装置20と一部異なる。具体的には、パスワード登録部21Aがユーザ端末10からのパスワード変更の要求を受付ける点と、認証処理部25がパスワード強度の比較に変更されたパスワードのパスワード強度(C)を用いる点が異なる。その他の構成は実施の形態1と同じであるため、説明を省略する。

【0034】

ここで、アクセス制御システム1Aの動作を説明する。

【0035】

まず、事前処理として管理者端末40からアクセス制御システム1Aに含まれるWebサービス31A〜31Cのパスワードポリシーを登録する手順を説明する。

図5に示すように、管理者が管理者端末40のブラウザを利用してパスワードポリシー登録部27へアクセスし、それぞれのWebサービス31について必要なパスワードの設定条件を入力する(ステップS201)。なお、パスワードポリシーの設定は、実施の形態1に記載した方法等により行う。

【0036】

パスワードポリシー登録部27は、ステップS201で設定された情報をパスワードポリシー記憶部26のパスワードポリシーテーブル260へ登録する(ステップS202)。このとき、パスワードの条件すなわちパスワードポリシーをWebサービス31ごとに設定し、この条件に対応するパスワードのセキュリティ強度をパスワード強度(A)として数値化して登録する。

【0037】

次に、アクセス制御システム1Aにパスワードを登録しているユーザが、パスワードを変更する手順を説明する。

ユーザがユーザ端末10のブラウザを利用してパスワード登録部21Aにアクセスし、パスワードの変更を要求する。具体的には、ユーザ端末10からユーザ認証に用いるID、現在のパスワード、及び変更後のパスワードを入力する(ステップS203)。

【0038】

アクセス制御装置1AがステップS203で入力されたID、現在及び変更後のパスワードを受信すると、認証処理部25はIDと現在のパスワードを用いてユーザ認証を行い(ステップS204)、ユーザ認証に成功した場合はパスワード登録部21Aに認証結果を伝達する(ステップS205)。

一方、ステップS204においてユーザ認証に失敗した場合、認証処理部25はユーザ端末10のディスプレイにユーザ認証に失敗した旨を出力し(ステップS206)、このフローを終了する。

【0039】

ステップS205にてユーザ認証に成功した旨の通知を受けたパスワード登録部21Aは、パスワードポリシーテーブル260を参照し(ステップS207)、ユーザ端末10から送信された変更後のパスワードが条件(パスワードポリシー)を満たすパスワードの強度をパスワード強度(C)として決定する(ステップS208)。

【0040】

パスワード登録部21Aは、また、ID情報記憶部22に保持されたID情報テーブル220を参照し、このユーザ端末10を使用しているユーザが契約しているWebサービス31の情報を取得する(ステップS209)。そして、取得したWebサービス31A〜31Cが変更後のパスワードでアクセス可能か否かそれぞれについて判断し(ステップS210)、判断したそれぞれの結果をユーザ端末10のディスプレイに出力する(ステップS211)。

【0041】

パスワード登録部21Aは、ステップS211においてアクセス不可と判断されたWebサービス31をユーザが利用したい場合に対応するため、パスワードの変更を受付ける表示を出力し(ステップS212)、ユーザ端末10から新たなパスワードが入力されると(すなわち、パスワード変更の要求を受付けると)ステップS204に戻る。なお、Webサービス31へのアクセス可能と判断された場合にもパスワードの変更の受付をしても良い。また、アクセス不可と判断されたWebサービス31が存在しない場合には、ステップS212を省略してもよい。

【0042】

ステップS212において、ユーザ端末10からパスワード変更の要求がない場合、パスワード登録部21AはステップS203にて入力されたIDと変更後のパスワード、及びステップS208で決定された変更後のパスワードのパスワード強度(C)を、ID情報記憶部22のID情報テーブル220にそれぞれ登録する(ステップS213)。

【0043】

次に、ユーザ端末10がWebサービス31を利用するためにアクセスする際のアクセス制御の手順を説明する。使用するパスワードは変更後のものであるが、その他は実施の形態1のステップS107以降と同じである。

【0044】

ユーザ端末10からWebサービス31へのアクセス要求が送信されると、認可処理部23はこのWebサービス31へのアクセス要求を受付け(ステップS214)、認証処理部25へユーザ認証の要求を指示する(ステップS215)。

【0045】

認証処理部25は、Webサービス31へのアクセス要求を送信してきたユーザが認証済みのユーザであるか否かを判断し(ステップS216)、ユーザ認証が未だであると判断した場合はユーザ端末10のディスプレイに認証に必要な情報を入力するための認証画面を出力する(ステップS217)。

ユーザ端末10の認証画面上でID及び変更後のパスワードといった認証情報が入力されると(ステップS218)、アクセス制御装置1Aはこれらを受信し、認証処理部25はステップS218で入力されたID及び変更後のパスワードが正しいか否かを、ID情報テーブル220を参照して確認する(ステップS219)。

【0046】

ステップS219でIDと変更後のパスワードが正しいと判断した場合、及びステップS216でユーザ認証済と判断した場合、認証処理部25はこの変更後のパスワードに対応するパスワード強度(C)をID情報テーブル220から取得し(ステップS220)、パスワード強度判別処理部24へ送信する(ステップS221)。

【0047】

パスワード強度判別処理部24はパスワード強度(C)を受信すると、ユーザ端末10から要求されたWebサービス31へのアクセスに必要なパスワード強度(A)をパスワードポリシーテーブル260から取得する(ステップS222)。そして、ステップS220で取得したパスワード強度(C)とステップS222で取得したパスワード強度(A)とを比較する(ステップS223)。

【0048】

ステップS223において、ユーザ端末10から入力されたパスワード強度(C)が管理者端末40により設定されたパスワード強度(A)と同等またはこれより高い場合、認可処理部23はパスワード強度判別処理部24からこの判別結果の情報を得てユーザのWebサービス31のアクセスを許可し、ユーザ端末10からのアクセスを可能にして(ステップS224)フローを終了する。

【0049】

一方、ステップS223でパスワード強度(C)がパスワード強度(A)よりも低い場合、パスワード強度判別処理部24からこの判別結果の情報を得た認可処理部23は、入力された変更後のパスワードがWebサービス31の要求するパスワード強度を満たしていない旨、アクセス要求したWebサービス31に必要とされるパスワード強度、及び新しいパスワードの入力を促す表示、をユーザ端末10のディスプレイに出力し(ステップS225)、ステップS218に戻る。

【0050】

また、ステップS219において認証処理部25がユーザにより入力された認証情報では正しくないと判断した場合、入力されたIDまたは変更後のパスワードが正しくない旨をユーザ端末10のディスプレイに出力し(ステップS226)、このフローを終了する。

【0051】

本実施の形態によれば、アクセス制御システム1Aは、アクセス制御装置20Aにパスワードの変更を受付ける機能を備え、パスワードを変更する際にWebサービス31A〜31Cが必要とするそれぞれのパスワード強度をユーザ端末10に表示することにより、実施の形態1に記載の効果に加え、ユーザはWebサービス31A〜31Cが必要とするパスワード強度よりもセキュリティ強度の高いパスワードを1度の手順で設定することができる。例えば、ユーザ端末10が契約する可能性のあるWebサービス31で必要とされるパスワード強度よりもセキュリティ強度の高いパスワードを予め設定しておけば、以前にアクセスしたWebサービス31よりも高いパスワード強度を必要とするWebサービス31へアクセスする場合であっても、パスワードを変更せずにアクセスすることができ、アクセス制御が容易となる。

【0052】

実施の形態3.

本発明を実施するための実施の形態3に係るアクセス制御システムを図7ないし図10を用いて説明する。

実施の形態2では、アクセス制御装置20Aは、パスワードを変更する際に各Webサービス31が必要とするパスワード強度をユーザ端末10のディスプレイに表示していた。本実施の形態に係るアクセス制御システム1Bは、Webサービス群30Bにポータルサイト32を備え、ユーザ端末10がWebサービス31へアクセスする際に各Webサービス31A〜31Cへのアクセス可否をポータルサイト32がアクセス制御装置20Bを介して表示するものである。

【0053】

アクセス制御システム1Bは、図7に示すように、実施の形態2に記載の構成に加えてWebサービス群30Bにポータルサイト32を備えたものである。ポータルサイト32は、インターネットの入口に相当するWebサイトであり、ユーザ端末10はポータルサイト32を経由して各Webサービス31A〜31Cとアクセスする。ポータルサイト32はWebサービス31A〜31Cのいずれかと同じコンピュータに設定しても良いし、Webサービス31A〜31Cとは異なるサーバに設定しても良い。

【0054】

ここで、アクセス制御システム1Bの動作を説明する。

【0055】

まず、事前処理として管理者端末40からアクセス制御システム1Cに含まれるWebサービス31A〜31Cのパスワードポリシーを登録する手順を説明する。

図8に示すように、管理者が管理者端末40のブラウザを利用してパスワードポリシー登録部27へアクセスし、それぞれのWebサービス31に必要なパスワードポリシーを入力する(ステップS301)。なお、パスワードポリシーの設定は、実施の形態1に記載した方法等により行う。

【0056】

パスワードポリシー登録部27は、ステップS301で設定された情報をパスワードポリシー記憶部26のパスワードポリシーテーブル260へ登録する(ステップS302)。このとき、パスワードの条件すなわちパスワードポリシーをWebサービス31ごとに設定し、この条件に対応するパスワードのセキュリティ強度をパスワード強度(A)として数値化して登録する。

【0057】

次に、アクセス制御システム1Bにパスワードを登録していないユーザが、アクセス制御装置20Bにパスワードを登録する手順を説明する。

ユーザがユーザ端末10のブラウザを利用してパスワード登録部21Aにアクセスし、ユーザ認証に用いるIDとパスワードを入力すると(ステップS303)、パスワード登録部21Aはこれらを受信し、パスワードポリシーテーブル260を参照し(ステップS304)、ユーザ端末10から入力されたパスワードが条件(パスワードポリシー)を満たすパスワードの強度をパスワード強度(B)として決定する(ステップS305)。

【0058】

パスワード登録部21Aは、また、ステップS303にて入力されたIDとパスワード、ステップS305で決定されたパスワード強度(B)を、ID情報記憶部22のID情報テーブル220にそれぞれ登録する(ステップS306)。

【0059】

次に、ユーザ端末10がWebサービス31を利用するためにアクセスする際のアクセス制御の手順を説明する。

ユーザ端末10からWebサービス31へのアクセス要求が発生すると、認可処理部23がこのWebサービス31へのアクセス要求を受付け(ステップS307)、認証処理部25へユーザ認証の要求を指示する(ステップS308)。

【0060】

認証処理部25は、Webサービス31へのアクセス要求を送信してきたユーザが認証済みのユーザであるか否かを判断し(ステップS309)、ユーザ認証が未だであると判断した場合はユーザ端末10のディスプレイに認証に必要な情報を入力するための認証画面を出力する(ステップS310)。

ユーザ端末10の認証画面上でID及びパスワードといった認証情報が入力されると(ステップS311)、認証処理部25はステップS111で入力されたID及びパスワードが正しいか否かを、ID情報テーブル220を参照して確認する(ステップS312)。

【0061】

ステップS312でIDとパスワードが正しいと判断した場合、及びステップS309でユーザ認証済と判断した場合、認証処理部25はこのパスワードに対応するパスワード強度(B)をID情報テーブル220から取得し(ステップS313)、パスワード強度判別処理部24へ送信する(ステップS314)。

【0062】

パスワード強度判別処理部24はパスワード強度(B)を受信すると、ユーザ端末10からアクセス要求されたWebサービス31へのアクセスに必要なパスワード強度(A)をパスワードポリシーテーブル260から取得する(ステップS315)。そして、ステップS313で取得したパスワード強度(B)とステップS315で取得したパスワード強度(A)とを比較する(ステップS316)。

【0063】

ステップS316において、ユーザ端末10から入力されたパスワード強度(B)が管理者端末40により設定されたパスワード強度(A)と同等またはこれより高い場合、認可処理部23はパスワード強度判別処理部24からこの判別結果の情報を得てユーザのWebサービス31へのアクセスを許可し、Webサービス群30Bのポータルサイト32からユーザ端末10のディスプレイに判別結果の情報を表示する(ステップS317)。

【0064】

一方、ステップS316でパスワード強度(B)がパスワード強度(A)よりも低い場合、パスワード強度判別処理部24からこの判別結果の情報を得た認可処理部23は、入力されたパスワードがWebサービス31の要求するパスワード強度を満たしていない旨、アクセス要求したWebサービス31に必要とされるパスワード強度、及び新しいパスワードの入力を促す表示、をユーザ端末10のディスプレイに出力し(ステップS318)、ステップS311に戻る。

【0065】

また、ステップS312において認証処理部25がユーザにより入力された認証情報では正しくないと判断した場合、ユーザ端末10から受信したIDまたはパスワードが正しくない旨をユーザ端末10のディスプレイに出力し(ステップS319)、このフローを終了する。

【0066】

次に、ユーザ端末10がポータルサイト32を介してWebサービス31にアクセスする手順を説明する。

ステップS317にてユーザ端末10に表示されたポータルサイト32において、ユーザがパスワードポリシーを満たしていないアクセス許可のないWebサービス31を選択すると(ステップS320)、ポータルサイト32が認可処理部23を経由して、ユーザ端末10にパスワードを変更するための変更画面及びユーザが選択したWebサービス31に必要とされるパスワードの条件(パスワードポリシー)を表示する(ステップS321)。

【0067】

ユーザが提示されたパスワードポリシーに従い、ユーザ端末10から新しいパスワードに変更して入力すると(ステップS322)、パスワード登録部21Aはパスワードポリシーテーブル260を参照し(ステップS323)、ユーザ端末10から入力された変更後のパスワードの強度をパスワード強度(C)として決定する(ステップS324)。

【0068】

パスワード登録部21Aは、また、ID情報記憶部22に保持されたID情報テーブル220を参照し、このユーザ端末10を使用しているユーザが契約しているWebサービス31の情報を取得する(ステップS325)。そして、取得したWebサービス31A〜31Cが変更後のパスワードでアクセス可能か否かそれぞれについて判断し(ステップS326)、判断したそれぞれの結果をポータルサイト32に通知し、ポータルサイト32からこれらの結果をユーザ端末10のディスプレイに出力する(ステップS327)。

【0069】

パスワード登録部21Aは、ステップS327においてアクセス不可と判断されたWebサービス31をユーザが利用したい場合に対応するため、パスワードの変更を受付ける表示を、ポータルサイト32を介して出力し(ステップS328)、ユーザ端末10から新たなパスワードが入力される、すなわちパスワード変更の要求を受付けると、ステップS323に戻る。なお、Webサービス31がアクセス可能と判断された場合にもパスワードの変更の受付をしても良い。また、アクセス不可と判断されたWebサービス31が存在しない場合には、ステップS328を省略してもよい。

【0070】

ステップS328においてユーザ端末10からパスワード変更の要求がない場合、パスワード登録部21Aは、ステップS303にて入力されたIDに対応するパスワード及びパスワード強度として、ステップS322にて入力された新規パスワード及びステップS324で決定されたパスワード強度(C)を、ID情報記憶部22のID情報テーブル220にそれぞれ更新登録して(ステップS329)フローを終了する。

【0071】

本実施の形態によれば、アクセス制御システム1Bは、Webサービス群30Bにポータルサイト32を備えたことにより、実施の形態2に記載の効果に加えて次の効果を得ることができる。

アクセス制御装置20Bにパスワードが登録された後にユーザが新たなWebサービス31の利用契約を結んだとしても、ユーザからこのWebサービス31へのアクセスを要求された場合に、ポータルサイト32がユーザ端末10にアクセス可否を表示することができる。

また、ユーザ端末10からアクセス許可のないWebサービス31へのアクセスを要求された場合に、ポータルサイト32がこのWebサービス31に必要とされるパスワードポリシーとパスワードの変更受付け画面をユーザ端末10に表示することにより、ユーザ端末10が新たなパスワードを設定することが可能となり、各Webサービス31のパスワードポリシーに応じたアクセス制御が可能となる。

【0072】

なお、上記実施の形態1〜3で「〜部」と説明したものは、ハードウェア、ソフトウェアのどちらでも良く、同様の機能を果たすものであれば「〜手段」、「〜プログラム」等であっても良い。

また、Webサービス群は「アプリケーション部」、Webサービスは「アプリケーションプログラム」、パスワードポリシー記憶部は「第1の記憶部」、パスワード登録部は「パスワード強度決定部」、ID情報記憶部は「第2の記憶部」、と言い換えることもできる。

【符号の説明】

【0073】

1、1A、1B アクセス制御システム

10 ユーザ端末

20、20A、20B アクセス制御装置

21、21A パスワード登録部

22 ID情報記憶部

220 ID情報テーブル

23 認可処理部

24 パスワード強度判別処理部

25 認証処理部

26 パスワードポリシー記憶部

260 パスワードポリシーテーブル

27 パスワードポリシー登録部

30、30B Webサービス群

31A〜31C Webサービス

32 ポータルサイト

40 管理者端末

【技術分野】

【0001】

本発明は、複数の認証方式が混在するWebサービスへのアクセスを、各Webサービスのセキュリティ強度に応じて制御するアクセス制御システムに関するものである。

【背景技術】

【0002】

Webサービスは通常、サービスごとにそれぞれ異なるセキュリティポリシーを有する。これら複数のWebサービスを用いたシステムがシングルサインオンに対応している場合、いったん認証されたユーザは、たとえ低いパスワード強度を要するWebサービスで認証された場合であっても、高いパスワード強度を要するWebサービスへのアクセスが可能となる。

【0003】

そこで、アプリケーションのセキュリティポリシーの違いを利用してサービスを安全に利用する方法として、従来、インターネットサービス群に接続されたクライアントPCにセキュリティ管理を行う代行プログラムを内蔵し、このクライアントPCがユーザ認証に成功したインターネットサービス群からセキュリティポリシーをダウンロードすることでサービスごとのセキュリティポリシーの違いを吸収し、代行プログラムにサービスに必要なセキュリティ処理を行わせるセキュリティ処理代行方法がある(例えば、特許文献1参照)。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特開2003−296280号公報

【発明の概要】

【発明が解決しようとする課題】

【0005】

しかしながら、上記のようなセキュリティ処理代行方法は、ユーザに要求されるセキュリティの手続きを簡略化するためにセキュリティポリシーの違いを吸収するものであるから、セキュリティポリシーの違いを吸収しても、Webサービスが要求するセキュリティ強度に応じてユーザのアクセスを制御することはできないという課題があった。

【0006】

本発明はこのような課題を解決するためになされたもので、Webサービスが要求するセキュリティ強度に応じてユーザのアクセスを制御可能とするアクセス制御システム、アクセス制御装置、及びアクセス制御方法を得ることを目的とする。

【課題を解決するための手段】

【0007】

本発明に係るアクセス制御システムは、ユーザにより使用されるユーザ端末と、ユーザ端末からアクセス可能に設けられたアプリケーション部と、ユーザ端末からアプリケーション部へのアクセスを制御するアクセス制御装置と、を備えたアクセス制御システムであって、アプリケーション部は、第1のセキュリティ強度を必要とする第1のアプリケーションプログラム、第2のセキュリティ強度を必要とする第1のアプリケーションプログラムとは異なる第2のアプリケーションプログラム、を有し、アクセス制御装置は、アプリケーション部が有する第1のアプリケーションプログラムに関する情報及び第2のアプリケーションプログラムに関する情報を記憶する第1の記憶部、ユーザ端末からユーザ認証用にパスワードを受信し、第1の記憶部に記憶された第1及び第2のアプリケーションプログラムに関する情報に基づき、受信したパスワードのセキュリティ強度を決定するパスワード強度決定部、パスワード強度決定部により受信されたパスワード、及びパスワード強度決定部により決定されたパスワードのセキュリティ強度を対応付けて記憶する第2の記憶部、ユーザ端末がパスワードを用いてアプリケーション部へのアクセスを要求した場合に、第1の記憶部に記憶された第1及び第2のアプリケーションプログラムに関する情報のうちアクセスを要求されたアプリケーションプログラムに対応する情報、及びアクセスの要求に用いられたパスワードに対応する第2の記憶部に記憶されたパスワードのセキュリティ強度に基づいて、アクセスの要求を許可するか否か判別する判別部、を有するものである。

【0008】

本発明に係るアクセス制御装置は、ユーザにより使用されるユーザ端末と、第1のセキュリティ強度を必要とする第1のアプリケーションプログラム及び第2のセキュリティ強度を必要とする第2のアプリケーションプログラムを有するアプリケーション部と、を備えたアクセス制御システムに設けられ、ユーザ端末からアプリケーション部へのアクセスを制御するアクセス制御装置であって、アプリケーション部が有する第1のアプリケーションプログラムに関する情報及び第2のアプリケーションプログラムに関する情報を記憶する第1の記憶部、ユーザ端末からユーザ認証用にパスワードを受信し、第1の記憶部に記憶された第1及び第2のアプリケーションプログラムに関する情報に基づき、受信したパスワードのセキュリティ強度を決定するパスワード強度決定部、パスワード強度決定部により受信されたパスワード、及びパスワード強度決定部により決定されたパスワードのセキュリティ強度を対応付けて記憶する第2の記憶部、ユーザ端末がパスワードを用いてアプリケーション部へのアクセスを要求した場合に、第1の記憶部に記憶された第1及び第2のアプリケーションプログラムに関する情報のうちアクセスを要求されたアプリケーションに対応する情報、及びアクセスの要求に用いられたパスワードに対応する第2の記憶部に記憶されたパスワードのセキュリティ強度に基づいて、アクセスの要求を許可するか否か判別する判別部、を有するものである。

【0009】

本発明に係るアクセス制御方法は、ユーザにより使用されるユーザ端末と、第1のセキュリティ強度を必要とする第1のアプリケーションプログラム及び第2のセキュリティ強度を必要とする第2のアプリケーションプログラムを有するアプリケーション部と、ユーザ端末からアプリケーション部へのアクセスを制御するアクセス制御装置と、アクセス制御装置にアプリケーション部の情報を登録する管理者端末と、を備えたアクセス制御システムで用いられるアクセス制御方法であって、管理者端末が、アクセス制御装置にアプリケーション部が有する第1のアプリケーションプログラムに対応する第1のセキュリティ強度及び第2のアプリケーションプログラムに対応する第2のセキュリティ強度を記憶させる第1の記憶ステップと、ユーザ端末が、アクセス制御装置へユーザ認証用にパスワードを送信する第1の送信ステップと、アクセス制御装置が、ユーザ端末から第1の送信ステップにより送信されたパスワードを受信する受信ステップと、アクセス制御装置が、受信ステップにより受信したパスワードのセキュリティ強度を、第1の記憶ステップにより記憶した第1及び第2のセキュリティ強度に基づき決定するパスワード強度決定ステップと、アクセス制御装置が、受信ステップにより受信したパスワード及びパスワード強度決定ステップにより決定したパスワードのセキュリティ強度を対応付けて記憶する第2の記憶ステップと、ユーザ端末が、第1の送信ステップにより送信したパスワードと同じパスワードを用いてアプリケーション部へのアクセスを要求するアクセス要求ステップと、アクセス制御装置が、アクセス要求ステップにより要求されたユーザ端末からアプリケーション部へのアクセスの要求を検知し、第1の記憶ステップにより記憶した第1及び第2のセキュリティ強度、及びアクセスの要求に用いられたパスワードに対応する第2の記憶ステップにより記憶したパスワードのセキュリティ強度に基づき、アクセスの要求を許可するか否か判別する判別ステップと、を備えたものである。

【発明の効果】

【0010】

本発明によれば、アクセス制御システム、アクセス制御装置、及びアクセス制御方法は、上記構成を備えたことにより、Webサービスが要求するセキュリティ強度に応じてユーザのアクセスを制御できる。

【図面の簡単な説明】

【0011】

【図1】実施の形態1に係るアクセス制御システムを示す機能ブロック図である。

【図2】実施の形態1に係るパスワードポリシーテーブルの登録例を示す図である。

【図3】実施の形態1におけるアクセス制御の手順を示すフローチャートの一部である。

【図4】図3の続きのアクセス制御の手順を示すフローチャートである。

【図5】実施の形態2におけるアクセス制御の手順を示すフローチャートである。

【図6】図5の続きのアクセス制御の手順を示すフローチャートである。

【図7】実施の形態3に係るアクセス制御システムを示す機能ブロック図である。

【図8】実施の形態3におけるアクセス制御の手順を示すフローチャートである。

【図9】図8の続きのアクセス制御の手順を示すフローチャートである。

【図10】図9の続きのアクセス制御の手順を示すフローチャートである。

【発明を実施するための形態】

【0012】

実施の形態1.

本発明を実施するための実施の形態1に係るアクセス制御システムを図1ないし図4を用いて説明する。

【0013】

図1において、アクセス制御システム1は、ユーザにより使用されるユーザ端末10、ユーザ端末10の認証処理やアクセス制御を行うアクセス制御装置20、ユーザ端末10により利用される複数のWebサービス31A〜31Cを有するWebサービス群30、ユーザ端末10の認証処理やアクセス制御を管理する管理者が使用する管理者端末40、を備え、それぞれネットワーク回線を介して接続されている。

【0014】

アクセス制御装置20には、ユーザ端末10により入力されるパスワードを登録するパスワード登録部21と、ユーザ端末10により入力される認証用ID、パスワード、パスワードのセキュリティ強度を示すパスワード強度(B)、利用するWebサービス、の各情報をID情報テーブル220として保持するID情報記憶部22と、ユーザ端末10からWebサービス群30へのアクセスを認可する認可処理部23と、ユーザ認証を行う認証処理部25と、Webサービス31A〜31Cごとにパスワードポリシーをパスワードポリシーテーブル260に記憶して管理するパスワードポリシー記憶部26と、管理者端末40からの指示に従い、Webサービス31A〜31Cごとに必要とされるパスワードポリシー、例えばセキュリティ強度をパスワードポリシー記憶部26に登録するパスワードポリシー登録部27と、が設けられている。

ここでは、パスワードポリシー記憶部26に記憶されるパスワードのセキュリティ強度をパスワード強度(A)とし、以下の説明をする。

【0015】

認可処理部23には、ID情報テーブル220に格納されたパスワード強度(B)とパスワードポリシーテーブル260に格納されたパスワード強度(A)とを比較して判別するパスワード強度判別処理部24が設けられている。なお、図1ではパスワード強度判別処理部24は認可処理部23に内蔵されているが、外付けにして認可処理部23と連携して動作するような構成であっても良い。

【0016】

また、アクセス制御装置20は認証基盤と称することもあり、必ずしも一つの筐体で構成する必要はない。例えば、ID情報記憶部22やパスワードポリシー記憶部26は、アクセス制御装置20に接続された外部のハードディスクやメモリ等で構成しても良い。

【0017】

Webサービス群30に含まれる複数のWebサービス31A〜31Cは、1つ又は複数の装置により提供されるアプリケーションプログラムであって、それぞれ異なるセキュリティポリシーを有する。図2は、各Webサービス31のセキュリティポリシーを登録したセキュリティポリシーテーブル260の一例であり、Webサービス31それぞれに対応して、パスワードのセキュリティ強度を示すパスワード強度(A)及びパスワードの設定条件が登録されている。

【0018】

図2では、パスワードの設定条件として文字長、文字種、世代制限、有効期限を設定しているが、条件はこれらに限るものではなく、パスワードの文字の組合せ等、他の要素により構成しても良い。なお、Webサービス31A〜31Cは同じコンピュータにより提供されるものであっても良いし、異なるコンピュータにより提供されるものであっても良い。

また、ユーザ端末10及び管理者端末40は、データを表示するディスプレイとデータ入力に用いられるキーボード等を有し、例えばPC等で構成される。

【0019】

ここで、アクセス制御システム1の動作を説明する。

【0020】

まず、事前処理として管理者端末40からアクセス制御システム1に含まれるWebサービス31A〜31Cのパスワードポリシーを登録する手順を説明する。

図3に示すように、管理者は管理者端末40のブラウザを利用してパスワードポリシー登録部27へアクセスし、それぞれのWebサービス31について必要なパスワードの設定条件すなわちパスワードポリシーを入力する(ステップS101)。なお、パスワードポリシーの設定方法は、管理者端末40に表示されるブラウザ画面上で入力する方法や、管理者端末40にローカルに保存したファイルをアップロードする方法等がある。

【0021】

パスワードポリシー登録部27は、ステップS101で設定された情報をパスワードポリシー記憶部26のパスワードポリシーテーブル260へ登録する(ステップS102)。このとき、図2に示すようなパスワードの条件をWebサービス31ごとに設定し、この条件に対応するパスワードのセキュリティ強度をパスワード強度(A)として数値化して登録する。

【0022】

次に、アクセス制御システム1にパスワードを登録していないユーザが、アクセス制御装置20にユーザ認証のためにパスワードを登録する手順を説明する。

ユーザがユーザ端末10のブラウザを利用してパスワード登録部21にアクセスし、ユーザ認証に用いるIDとパスワードを入力すると(ステップS103)、パスワード登録部21はこれらを受信し、パスワードポリシーテーブル260を参照し(ステップS104)、ユーザ端末10から入力されたパスワードが条件(パスワードポリシー)を満たすパスワードの強度をパスワード強度(B)として決定する(ステップS105)。

【0023】

パスワード登録部21は、また、ステップS103にて入力されたIDとパスワード、ステップS105で決定されたパスワード強度(B)を、ID情報記憶部22のID情報テーブル220にそれぞれ対応付けて登録する(ステップS106)。

【0024】

次に、ユーザ端末10がWebサービス31を利用するためにアクセスする際のアクセス制御の手順を説明する。

ユーザ端末10からWebサービス31に対するアクセスの要求が送信されると、アクセス制御装置1の認可処理部23がこのWebサービス31へのアクセス要求を受付け(ステップS107)、認証処理部25へユーザ認証の要求を指示する(ステップS108)。

【0025】

認証処理部25は、Webサービス31へのアクセス要求を送信してきたユーザが認証済みのユーザであるか否かを判断し(ステップS109)、ユーザ認証が未だであると判断した場合はユーザ端末10のディスプレイに認証に必要な情報を入力するための認証画面を出力する(ステップS110)。

ユーザ端末10の認証画面上でID及びパスワードといった認証情報が入力されると(ステップS111)、認証処理部25はステップS111で入力されたID及びパスワードが正しいか否かを、ID情報テーブル220を参照して確認する(ステップS112)。

【0026】

ステップS112でIDとパスワードが正しいと判断した場合、及びステップS109でユーザ認証済と判断した場合、認証処理部25はこのパスワードに対応するパスワード強度(B)をID情報テーブル220から取得し(ステップS113)、パスワード強度判別処理部24へ送信する(ステップS114)。

【0027】

パスワード強度判別処理部24はパスワード強度(B)を受信すると、ユーザ端末10から要求されたWebサービス31へのアクセスに必要なパスワード強度(A)をパスワードポリシーテーブル260から取得する(ステップS115)。そして、ステップS113で取得したパスワード強度(B)とステップS115で取得したパスワード強度(A)とを比較する(ステップS116)。

【0028】

ステップS116において、ユーザ端末10から入力されたパスワード強度(B)が管理者端末40により設定されたパスワード強度(A)と同等またはこれより高い場合、認可処理部23はパスワード強度判別処理部24からこの判別結果の情報を得てユーザのWebサービス31へのアクセスを許可し、ユーザ端末10からのアクセスを可能にして(ステップS117)フローを終了する。

【0029】

一方、ステップS116でパスワード強度(B)がパスワード強度(A)よりも低い場合、パスワード強度判別処理部24からこの判別結果の情報を得た認可処理部23は、入力されたパスワードがWebサービス31の要求するパスワード強度を満たしていない旨、アクセス要求したWebサービス31に必要とされるパスワード強度、及び新しいパスワードの入力を促す表示、をユーザ端末10のディスプレイに出力し(ステップS118)、ステップS111に戻る。

【0030】

また、ステップS112において認証処理部25がユーザにより入力された認証情報では正しくないと判断した場合、ユーザ端末10により入力されたIDまたはパスワードが正しくない旨をユーザ端末10のディスプレイに出力し(ステップS119)、このフローを終了する。

【0031】

本実施の形態によれば、アクセス制御システム1は、アクセス制御装置20に管理者端末により設定されたパスワード強度(A)を保持するパスワードポリシー記憶部26と、ユーザ端末10からパスワードを受信し対応するパスワード強度(B)を決定するパスワード登録部21と、受信したパスワードとパスワード強度(B)を対応付けて記憶するID情報記憶部22と、パスワード強度(A)とパスワード強度(B)とを比較し、ユーザ端末10から入力されたパスワードがWebサービス31の要求するパスワード強度を満たしているか否かを判断するパスワード強度判別処理部24と、を備えたことにより、ユーザ端末10がWebサービス31へのアクセスを要求する場合にユーザ端末10から入力されたパスワードのパスワード強度(B)を確認するため、Webサービス31が要求するセキュリティ強度に応じたユーザのアクセスを制御できる。

すなわち、ユーザ端末10がセキュリティ強度の低いパスワードでユーザ認証されていても、これより高いセキュリティ強度を要するWebサービス31へのアクセスを要求する際には、パスワード強度の高いパスワードを用いて再度ユーザ認証を行うため、Webサービス31が要求するセキュリティ強度に応じてユーザのアクセスを制御できる。

【0032】

実施の形態2.

本発明を実施するための実施の形態2に係るアクセス制御システムを図5及び図6を用いて説明する。

実施の形態1では、アクセス制御装置20は、ユーザ端末10がWebサービス31へのアクセスを要求する際にこのWebサービス31が要求するパスワード強度の判断をしていた。本実施の形態に係るアクセス制御装置20Aは、ユーザがパスワードを変更する際に、既にユーザが契約しているWebサービス31のパスワードポリシーに基づき、アクセス可能なWebサービス31の情報をユーザ端末10に表示するものである。

【0033】

アクセス制御システム1Aは、アクセス制御装置20Aの機能が、実施の形態1に記載のアクセス制御装置20と一部異なる。具体的には、パスワード登録部21Aがユーザ端末10からのパスワード変更の要求を受付ける点と、認証処理部25がパスワード強度の比較に変更されたパスワードのパスワード強度(C)を用いる点が異なる。その他の構成は実施の形態1と同じであるため、説明を省略する。

【0034】

ここで、アクセス制御システム1Aの動作を説明する。

【0035】

まず、事前処理として管理者端末40からアクセス制御システム1Aに含まれるWebサービス31A〜31Cのパスワードポリシーを登録する手順を説明する。

図5に示すように、管理者が管理者端末40のブラウザを利用してパスワードポリシー登録部27へアクセスし、それぞれのWebサービス31について必要なパスワードの設定条件を入力する(ステップS201)。なお、パスワードポリシーの設定は、実施の形態1に記載した方法等により行う。

【0036】

パスワードポリシー登録部27は、ステップS201で設定された情報をパスワードポリシー記憶部26のパスワードポリシーテーブル260へ登録する(ステップS202)。このとき、パスワードの条件すなわちパスワードポリシーをWebサービス31ごとに設定し、この条件に対応するパスワードのセキュリティ強度をパスワード強度(A)として数値化して登録する。

【0037】

次に、アクセス制御システム1Aにパスワードを登録しているユーザが、パスワードを変更する手順を説明する。

ユーザがユーザ端末10のブラウザを利用してパスワード登録部21Aにアクセスし、パスワードの変更を要求する。具体的には、ユーザ端末10からユーザ認証に用いるID、現在のパスワード、及び変更後のパスワードを入力する(ステップS203)。

【0038】

アクセス制御装置1AがステップS203で入力されたID、現在及び変更後のパスワードを受信すると、認証処理部25はIDと現在のパスワードを用いてユーザ認証を行い(ステップS204)、ユーザ認証に成功した場合はパスワード登録部21Aに認証結果を伝達する(ステップS205)。

一方、ステップS204においてユーザ認証に失敗した場合、認証処理部25はユーザ端末10のディスプレイにユーザ認証に失敗した旨を出力し(ステップS206)、このフローを終了する。

【0039】

ステップS205にてユーザ認証に成功した旨の通知を受けたパスワード登録部21Aは、パスワードポリシーテーブル260を参照し(ステップS207)、ユーザ端末10から送信された変更後のパスワードが条件(パスワードポリシー)を満たすパスワードの強度をパスワード強度(C)として決定する(ステップS208)。

【0040】

パスワード登録部21Aは、また、ID情報記憶部22に保持されたID情報テーブル220を参照し、このユーザ端末10を使用しているユーザが契約しているWebサービス31の情報を取得する(ステップS209)。そして、取得したWebサービス31A〜31Cが変更後のパスワードでアクセス可能か否かそれぞれについて判断し(ステップS210)、判断したそれぞれの結果をユーザ端末10のディスプレイに出力する(ステップS211)。

【0041】

パスワード登録部21Aは、ステップS211においてアクセス不可と判断されたWebサービス31をユーザが利用したい場合に対応するため、パスワードの変更を受付ける表示を出力し(ステップS212)、ユーザ端末10から新たなパスワードが入力されると(すなわち、パスワード変更の要求を受付けると)ステップS204に戻る。なお、Webサービス31へのアクセス可能と判断された場合にもパスワードの変更の受付をしても良い。また、アクセス不可と判断されたWebサービス31が存在しない場合には、ステップS212を省略してもよい。

【0042】

ステップS212において、ユーザ端末10からパスワード変更の要求がない場合、パスワード登録部21AはステップS203にて入力されたIDと変更後のパスワード、及びステップS208で決定された変更後のパスワードのパスワード強度(C)を、ID情報記憶部22のID情報テーブル220にそれぞれ登録する(ステップS213)。

【0043】

次に、ユーザ端末10がWebサービス31を利用するためにアクセスする際のアクセス制御の手順を説明する。使用するパスワードは変更後のものであるが、その他は実施の形態1のステップS107以降と同じである。

【0044】

ユーザ端末10からWebサービス31へのアクセス要求が送信されると、認可処理部23はこのWebサービス31へのアクセス要求を受付け(ステップS214)、認証処理部25へユーザ認証の要求を指示する(ステップS215)。

【0045】

認証処理部25は、Webサービス31へのアクセス要求を送信してきたユーザが認証済みのユーザであるか否かを判断し(ステップS216)、ユーザ認証が未だであると判断した場合はユーザ端末10のディスプレイに認証に必要な情報を入力するための認証画面を出力する(ステップS217)。

ユーザ端末10の認証画面上でID及び変更後のパスワードといった認証情報が入力されると(ステップS218)、アクセス制御装置1Aはこれらを受信し、認証処理部25はステップS218で入力されたID及び変更後のパスワードが正しいか否かを、ID情報テーブル220を参照して確認する(ステップS219)。

【0046】

ステップS219でIDと変更後のパスワードが正しいと判断した場合、及びステップS216でユーザ認証済と判断した場合、認証処理部25はこの変更後のパスワードに対応するパスワード強度(C)をID情報テーブル220から取得し(ステップS220)、パスワード強度判別処理部24へ送信する(ステップS221)。

【0047】

パスワード強度判別処理部24はパスワード強度(C)を受信すると、ユーザ端末10から要求されたWebサービス31へのアクセスに必要なパスワード強度(A)をパスワードポリシーテーブル260から取得する(ステップS222)。そして、ステップS220で取得したパスワード強度(C)とステップS222で取得したパスワード強度(A)とを比較する(ステップS223)。

【0048】

ステップS223において、ユーザ端末10から入力されたパスワード強度(C)が管理者端末40により設定されたパスワード強度(A)と同等またはこれより高い場合、認可処理部23はパスワード強度判別処理部24からこの判別結果の情報を得てユーザのWebサービス31のアクセスを許可し、ユーザ端末10からのアクセスを可能にして(ステップS224)フローを終了する。

【0049】

一方、ステップS223でパスワード強度(C)がパスワード強度(A)よりも低い場合、パスワード強度判別処理部24からこの判別結果の情報を得た認可処理部23は、入力された変更後のパスワードがWebサービス31の要求するパスワード強度を満たしていない旨、アクセス要求したWebサービス31に必要とされるパスワード強度、及び新しいパスワードの入力を促す表示、をユーザ端末10のディスプレイに出力し(ステップS225)、ステップS218に戻る。

【0050】

また、ステップS219において認証処理部25がユーザにより入力された認証情報では正しくないと判断した場合、入力されたIDまたは変更後のパスワードが正しくない旨をユーザ端末10のディスプレイに出力し(ステップS226)、このフローを終了する。

【0051】

本実施の形態によれば、アクセス制御システム1Aは、アクセス制御装置20Aにパスワードの変更を受付ける機能を備え、パスワードを変更する際にWebサービス31A〜31Cが必要とするそれぞれのパスワード強度をユーザ端末10に表示することにより、実施の形態1に記載の効果に加え、ユーザはWebサービス31A〜31Cが必要とするパスワード強度よりもセキュリティ強度の高いパスワードを1度の手順で設定することができる。例えば、ユーザ端末10が契約する可能性のあるWebサービス31で必要とされるパスワード強度よりもセキュリティ強度の高いパスワードを予め設定しておけば、以前にアクセスしたWebサービス31よりも高いパスワード強度を必要とするWebサービス31へアクセスする場合であっても、パスワードを変更せずにアクセスすることができ、アクセス制御が容易となる。

【0052】

実施の形態3.

本発明を実施するための実施の形態3に係るアクセス制御システムを図7ないし図10を用いて説明する。

実施の形態2では、アクセス制御装置20Aは、パスワードを変更する際に各Webサービス31が必要とするパスワード強度をユーザ端末10のディスプレイに表示していた。本実施の形態に係るアクセス制御システム1Bは、Webサービス群30Bにポータルサイト32を備え、ユーザ端末10がWebサービス31へアクセスする際に各Webサービス31A〜31Cへのアクセス可否をポータルサイト32がアクセス制御装置20Bを介して表示するものである。

【0053】

アクセス制御システム1Bは、図7に示すように、実施の形態2に記載の構成に加えてWebサービス群30Bにポータルサイト32を備えたものである。ポータルサイト32は、インターネットの入口に相当するWebサイトであり、ユーザ端末10はポータルサイト32を経由して各Webサービス31A〜31Cとアクセスする。ポータルサイト32はWebサービス31A〜31Cのいずれかと同じコンピュータに設定しても良いし、Webサービス31A〜31Cとは異なるサーバに設定しても良い。

【0054】

ここで、アクセス制御システム1Bの動作を説明する。

【0055】

まず、事前処理として管理者端末40からアクセス制御システム1Cに含まれるWebサービス31A〜31Cのパスワードポリシーを登録する手順を説明する。

図8に示すように、管理者が管理者端末40のブラウザを利用してパスワードポリシー登録部27へアクセスし、それぞれのWebサービス31に必要なパスワードポリシーを入力する(ステップS301)。なお、パスワードポリシーの設定は、実施の形態1に記載した方法等により行う。

【0056】

パスワードポリシー登録部27は、ステップS301で設定された情報をパスワードポリシー記憶部26のパスワードポリシーテーブル260へ登録する(ステップS302)。このとき、パスワードの条件すなわちパスワードポリシーをWebサービス31ごとに設定し、この条件に対応するパスワードのセキュリティ強度をパスワード強度(A)として数値化して登録する。

【0057】

次に、アクセス制御システム1Bにパスワードを登録していないユーザが、アクセス制御装置20Bにパスワードを登録する手順を説明する。

ユーザがユーザ端末10のブラウザを利用してパスワード登録部21Aにアクセスし、ユーザ認証に用いるIDとパスワードを入力すると(ステップS303)、パスワード登録部21Aはこれらを受信し、パスワードポリシーテーブル260を参照し(ステップS304)、ユーザ端末10から入力されたパスワードが条件(パスワードポリシー)を満たすパスワードの強度をパスワード強度(B)として決定する(ステップS305)。

【0058】

パスワード登録部21Aは、また、ステップS303にて入力されたIDとパスワード、ステップS305で決定されたパスワード強度(B)を、ID情報記憶部22のID情報テーブル220にそれぞれ登録する(ステップS306)。

【0059】

次に、ユーザ端末10がWebサービス31を利用するためにアクセスする際のアクセス制御の手順を説明する。

ユーザ端末10からWebサービス31へのアクセス要求が発生すると、認可処理部23がこのWebサービス31へのアクセス要求を受付け(ステップS307)、認証処理部25へユーザ認証の要求を指示する(ステップS308)。

【0060】

認証処理部25は、Webサービス31へのアクセス要求を送信してきたユーザが認証済みのユーザであるか否かを判断し(ステップS309)、ユーザ認証が未だであると判断した場合はユーザ端末10のディスプレイに認証に必要な情報を入力するための認証画面を出力する(ステップS310)。

ユーザ端末10の認証画面上でID及びパスワードといった認証情報が入力されると(ステップS311)、認証処理部25はステップS111で入力されたID及びパスワードが正しいか否かを、ID情報テーブル220を参照して確認する(ステップS312)。

【0061】

ステップS312でIDとパスワードが正しいと判断した場合、及びステップS309でユーザ認証済と判断した場合、認証処理部25はこのパスワードに対応するパスワード強度(B)をID情報テーブル220から取得し(ステップS313)、パスワード強度判別処理部24へ送信する(ステップS314)。

【0062】

パスワード強度判別処理部24はパスワード強度(B)を受信すると、ユーザ端末10からアクセス要求されたWebサービス31へのアクセスに必要なパスワード強度(A)をパスワードポリシーテーブル260から取得する(ステップS315)。そして、ステップS313で取得したパスワード強度(B)とステップS315で取得したパスワード強度(A)とを比較する(ステップS316)。

【0063】

ステップS316において、ユーザ端末10から入力されたパスワード強度(B)が管理者端末40により設定されたパスワード強度(A)と同等またはこれより高い場合、認可処理部23はパスワード強度判別処理部24からこの判別結果の情報を得てユーザのWebサービス31へのアクセスを許可し、Webサービス群30Bのポータルサイト32からユーザ端末10のディスプレイに判別結果の情報を表示する(ステップS317)。

【0064】

一方、ステップS316でパスワード強度(B)がパスワード強度(A)よりも低い場合、パスワード強度判別処理部24からこの判別結果の情報を得た認可処理部23は、入力されたパスワードがWebサービス31の要求するパスワード強度を満たしていない旨、アクセス要求したWebサービス31に必要とされるパスワード強度、及び新しいパスワードの入力を促す表示、をユーザ端末10のディスプレイに出力し(ステップS318)、ステップS311に戻る。

【0065】

また、ステップS312において認証処理部25がユーザにより入力された認証情報では正しくないと判断した場合、ユーザ端末10から受信したIDまたはパスワードが正しくない旨をユーザ端末10のディスプレイに出力し(ステップS319)、このフローを終了する。

【0066】

次に、ユーザ端末10がポータルサイト32を介してWebサービス31にアクセスする手順を説明する。

ステップS317にてユーザ端末10に表示されたポータルサイト32において、ユーザがパスワードポリシーを満たしていないアクセス許可のないWebサービス31を選択すると(ステップS320)、ポータルサイト32が認可処理部23を経由して、ユーザ端末10にパスワードを変更するための変更画面及びユーザが選択したWebサービス31に必要とされるパスワードの条件(パスワードポリシー)を表示する(ステップS321)。

【0067】

ユーザが提示されたパスワードポリシーに従い、ユーザ端末10から新しいパスワードに変更して入力すると(ステップS322)、パスワード登録部21Aはパスワードポリシーテーブル260を参照し(ステップS323)、ユーザ端末10から入力された変更後のパスワードの強度をパスワード強度(C)として決定する(ステップS324)。

【0068】

パスワード登録部21Aは、また、ID情報記憶部22に保持されたID情報テーブル220を参照し、このユーザ端末10を使用しているユーザが契約しているWebサービス31の情報を取得する(ステップS325)。そして、取得したWebサービス31A〜31Cが変更後のパスワードでアクセス可能か否かそれぞれについて判断し(ステップS326)、判断したそれぞれの結果をポータルサイト32に通知し、ポータルサイト32からこれらの結果をユーザ端末10のディスプレイに出力する(ステップS327)。

【0069】

パスワード登録部21Aは、ステップS327においてアクセス不可と判断されたWebサービス31をユーザが利用したい場合に対応するため、パスワードの変更を受付ける表示を、ポータルサイト32を介して出力し(ステップS328)、ユーザ端末10から新たなパスワードが入力される、すなわちパスワード変更の要求を受付けると、ステップS323に戻る。なお、Webサービス31がアクセス可能と判断された場合にもパスワードの変更の受付をしても良い。また、アクセス不可と判断されたWebサービス31が存在しない場合には、ステップS328を省略してもよい。

【0070】

ステップS328においてユーザ端末10からパスワード変更の要求がない場合、パスワード登録部21Aは、ステップS303にて入力されたIDに対応するパスワード及びパスワード強度として、ステップS322にて入力された新規パスワード及びステップS324で決定されたパスワード強度(C)を、ID情報記憶部22のID情報テーブル220にそれぞれ更新登録して(ステップS329)フローを終了する。

【0071】

本実施の形態によれば、アクセス制御システム1Bは、Webサービス群30Bにポータルサイト32を備えたことにより、実施の形態2に記載の効果に加えて次の効果を得ることができる。

アクセス制御装置20Bにパスワードが登録された後にユーザが新たなWebサービス31の利用契約を結んだとしても、ユーザからこのWebサービス31へのアクセスを要求された場合に、ポータルサイト32がユーザ端末10にアクセス可否を表示することができる。

また、ユーザ端末10からアクセス許可のないWebサービス31へのアクセスを要求された場合に、ポータルサイト32がこのWebサービス31に必要とされるパスワードポリシーとパスワードの変更受付け画面をユーザ端末10に表示することにより、ユーザ端末10が新たなパスワードを設定することが可能となり、各Webサービス31のパスワードポリシーに応じたアクセス制御が可能となる。

【0072】

なお、上記実施の形態1〜3で「〜部」と説明したものは、ハードウェア、ソフトウェアのどちらでも良く、同様の機能を果たすものであれば「〜手段」、「〜プログラム」等であっても良い。

また、Webサービス群は「アプリケーション部」、Webサービスは「アプリケーションプログラム」、パスワードポリシー記憶部は「第1の記憶部」、パスワード登録部は「パスワード強度決定部」、ID情報記憶部は「第2の記憶部」、と言い換えることもできる。

【符号の説明】

【0073】

1、1A、1B アクセス制御システム

10 ユーザ端末

20、20A、20B アクセス制御装置

21、21A パスワード登録部

22 ID情報記憶部

220 ID情報テーブル

23 認可処理部

24 パスワード強度判別処理部

25 認証処理部

26 パスワードポリシー記憶部

260 パスワードポリシーテーブル

27 パスワードポリシー登録部

30、30B Webサービス群

31A〜31C Webサービス

32 ポータルサイト

40 管理者端末

【特許請求の範囲】

【請求項1】

ユーザにより使用されるユーザ端末と、

前記ユーザ端末からアクセス可能に設けられたアプリケーション部と、

前記ユーザ端末から前記アプリケーション部へのアクセスを制御するアクセス制御装置と、を備えたアクセス制御システムにおいて、

前記アプリケーション部は、

第1のセキュリティ強度を必要とする第1のアプリケーションプログラム、

第2のセキュリティ強度を必要とする前記第1のアプリケーションプログラムとは異なる第2のアプリケーションプログラム、を有し、

前記アクセス制御装置は、

前記アプリケーション部が有する前記第1のアプリケーションプログラムに関する情報及び前記第2のアプリケーションプログラムに関する情報を記憶する第1の記憶部、

前記ユーザ端末からユーザ認証用にパスワードを受信し、前記第1の記憶部に記憶された前記第1及び第2のアプリケーションプログラムに関する情報に基づき、前記受信したパスワードのセキュリティ強度を決定するパスワード強度決定部、

前記パスワード強度決定部により受信された前記パスワード、及び前記パスワード強度決定部により決定された前記パスワードのセキュリティ強度を対応付けて記憶する第2の記憶部、

前記ユーザ端末が前記パスワードを用いて前記アプリケーション部へのアクセスを要求した場合に、前記第1の記憶部に記憶された前記第1及び第2のアプリケーションプログラムに関する情報のうち該アクセスを要求されたアプリケーションプログラムに対応する情報、及び該アクセスの要求に用いられたパスワードに対応する前記第2の記憶部に記憶された前記パスワードのセキュリティ強度に基づいて、該アクセスの要求を許可するか否か判別する判別部、を有すること、

を特徴とするアクセス制御システム。

【請求項2】

前記第1の記憶部は、

前記第1のアプリケーションプログラムに関する情報として、前記第1のアプリケーションプログラムに対応する前記第1のセキュリティ強度を記憶し、

前記第2のアプリケーションプログラムに関する情報として、前記第2のアプリケーションプログラムに対応する前記第2のセキュリティ強度を記憶し、

前記判別部は、

前記第1の記憶部に記憶された前記第1のセキュリティ強度及び前記第2のセキュリティ強度のうち該アクセスを要求されたアプリケーションプログラムに対応するセキュリティ強度と、該アクセスの要求に用いられたパスワードに対応する前記第2の記憶部に記憶されたパスワードのセキュリティ強度とを比較し、前記パスワードのセキュリティ強度が前記第1又は第2のセキュリティ強度以上の場合に該アクセスの要求を許可すること、

を特徴とする請求項1に記載のアクセス制御システム。

【請求項3】

前記パスワード強度決定部は、

前記ユーザ端末からパスワードを受信した場合に、前記第1の記憶部から前記第1及び第2のアプリケーションプログラムに関する情報を取得し、

前記判別部は、

前記取得した情報に基づき、前記第1及び第2のアプリケーションプログラムへのアクセス可否を判別して前記ユーザ端末に通知すること、

を特徴とする請求項2に記載のアクセス制御システム。

【請求項4】

前記アプリケーション部はポータルサイトを有し、

前記パスワード強度決定部は、

前記ユーザ端末から前記第1又は第2のアプリケーションプログラムへのアクセスの要求を受信した場合に、前記第1の記憶部から前記第1及び第2のアプリケーションプログラムに関する情報を取得し、

前記判別部は、

前記取得した情報に基づき、前記第1及び第2のアプリケーションプログラムへのアクセス可否を判別して前記ポータルサイトへ通知し、

前記ポータルサイトは、

前記判別部により判別された前記第1及び第2のアプリケーションプログラムへのアクセス可否の情報及び前記アクセス否と判別されたアプリケーションプログラムで必要とされるセキュリティ強度の情報を、前記ユーザ端末に通知すること、

を特徴とする請求項2に記載のアクセス制御システム。

【請求項5】

ユーザにより使用されるユーザ端末と、第1のセキュリティ強度を必要とする第1のアプリケーションプログラム及び第2のセキュリティ強度を必要とする第2のアプリケーションプログラムを有するアプリケーション部と、を備えたアクセス制御システムに設けられ、前記ユーザ端末から前記アプリケーション部へのアクセスを制御するアクセス制御装置において、

前記アプリケーション部が有する第1のアプリケーションプログラムに関する情報及び前記第2のアプリケーションプログラムに関する情報を記憶する第1の記憶部、

前記ユーザ端末からユーザ認証用にパスワードを受信し、前記第1の記憶部に記憶された前記第1及び第2のアプリケーションプログラムに関する情報に基づき、前記受信したパスワードのセキュリティ強度を決定するパスワード強度決定部、

前記パスワード強度決定部により受信された前記パスワード、及び前記パスワード強度決定部により決定された前記パスワードのセキュリティ強度を対応付けて記憶する第2の記憶部、

前記ユーザ端末が前記パスワードを用いて前記アプリケーション部へのアクセスを要求した場合に、前記第1の記憶部に記憶された前記第1及び第2のアプリケーションプログラムに関する情報のうち該アクセスを要求されたアプリケーションに対応する情報、及び該アクセスの要求に用いられたパスワードに対応する前記第2の記憶部に記憶された前記パスワードのセキュリティ強度に基づいて、該アクセスの要求を許可するか否か判別する判別部、を有すること、

を特徴とするアクセス制御装置。

【請求項6】

ユーザにより使用されるユーザ端末と、第1のセキュリティ強度を必要とする第1のアプリケーションプログラム及び第2のセキュリティ強度を必要とする第2のアプリケーションプログラムを有するアプリケーション部と、前記ユーザ端末から前記アプリケーション部へのアクセスを制御するアクセス制御装置と、前記アクセス制御装置に前記アプリケーション部の情報を登録する管理者端末と、を備えたアクセス制御システムで用いられるアクセス制御方法において、

前記管理者端末が、前記アクセス制御装置に前記アプリケーション部が有する前記第1のアプリケーションプログラムに対応する前記第1のセキュリティ強度及び前記第2のアプリケーションプログラムに対応する前記第2のセキュリティ強度を記憶させる第1の記憶ステップと、

前記ユーザ端末が、前記アクセス制御装置へユーザ認証用にパスワードを送信する第1の送信ステップと、

前記アクセス制御装置が、前記ユーザ端末から前記第1の送信ステップにより送信されたパスワードを受信する受信ステップと、

前記アクセス制御装置が、前記受信ステップにより受信したパスワードのセキュリティ強度を、前記第1の記憶ステップにより記憶した前記第1及び第2のセキュリティ強度に基づき決定するパスワード強度決定ステップと、

前記アクセス制御装置が、前記受信ステップにより受信した前記パスワード及び前記パスワード強度決定ステップにより決定した前記パスワードのセキュリティ強度を対応付けて記憶する第2の記憶ステップと、

前記ユーザ端末が、前記第1の送信ステップにより送信したパスワードと同じパスワードを用いて前記アプリケーション部へのアクセスを要求するアクセス要求ステップと、

前記アクセス制御装置が、前記アクセス要求ステップにより要求された前記ユーザ端末から前記アプリケーション部へのアクセスの要求を検知し、前記第1の記憶ステップにより記憶した前記第1及び第2のセキュリティ強度、及び該アクセスの要求に用いられたパスワードに対応する前記第2の記憶ステップにより記憶した前記パスワードのセキュリティ強度に基づき、該アクセスの要求を許可するか否か判別する判別ステップと、

を備えたことを特徴とするアクセス制御方法。

【請求項7】

前記判別ステップは、

前記第1のセキュリティ強度及び前記第2のセキュリティ強度のうちアクセスを要求されたアプリケーションプログラムに対応するセキュリティ強度と、前記第2の記憶ステップにより記憶した前記パスワードのセキュリティ強度とを比較し、前記パスワードのセキュリティ強度が前記第1又は第2のセキュリティ強度と同等以上の場合に該アクセスの要求を許可すること、

を特徴とする請求項6に記載のアクセス制御方法。

【請求項1】

ユーザにより使用されるユーザ端末と、

前記ユーザ端末からアクセス可能に設けられたアプリケーション部と、

前記ユーザ端末から前記アプリケーション部へのアクセスを制御するアクセス制御装置と、を備えたアクセス制御システムにおいて、

前記アプリケーション部は、

第1のセキュリティ強度を必要とする第1のアプリケーションプログラム、

第2のセキュリティ強度を必要とする前記第1のアプリケーションプログラムとは異なる第2のアプリケーションプログラム、を有し、

前記アクセス制御装置は、

前記アプリケーション部が有する前記第1のアプリケーションプログラムに関する情報及び前記第2のアプリケーションプログラムに関する情報を記憶する第1の記憶部、

前記ユーザ端末からユーザ認証用にパスワードを受信し、前記第1の記憶部に記憶された前記第1及び第2のアプリケーションプログラムに関する情報に基づき、前記受信したパスワードのセキュリティ強度を決定するパスワード強度決定部、

前記パスワード強度決定部により受信された前記パスワード、及び前記パスワード強度決定部により決定された前記パスワードのセキュリティ強度を対応付けて記憶する第2の記憶部、

前記ユーザ端末が前記パスワードを用いて前記アプリケーション部へのアクセスを要求した場合に、前記第1の記憶部に記憶された前記第1及び第2のアプリケーションプログラムに関する情報のうち該アクセスを要求されたアプリケーションプログラムに対応する情報、及び該アクセスの要求に用いられたパスワードに対応する前記第2の記憶部に記憶された前記パスワードのセキュリティ強度に基づいて、該アクセスの要求を許可するか否か判別する判別部、を有すること、

を特徴とするアクセス制御システム。

【請求項2】

前記第1の記憶部は、

前記第1のアプリケーションプログラムに関する情報として、前記第1のアプリケーションプログラムに対応する前記第1のセキュリティ強度を記憶し、

前記第2のアプリケーションプログラムに関する情報として、前記第2のアプリケーションプログラムに対応する前記第2のセキュリティ強度を記憶し、

前記判別部は、

前記第1の記憶部に記憶された前記第1のセキュリティ強度及び前記第2のセキュリティ強度のうち該アクセスを要求されたアプリケーションプログラムに対応するセキュリティ強度と、該アクセスの要求に用いられたパスワードに対応する前記第2の記憶部に記憶されたパスワードのセキュリティ強度とを比較し、前記パスワードのセキュリティ強度が前記第1又は第2のセキュリティ強度以上の場合に該アクセスの要求を許可すること、

を特徴とする請求項1に記載のアクセス制御システム。

【請求項3】

前記パスワード強度決定部は、

前記ユーザ端末からパスワードを受信した場合に、前記第1の記憶部から前記第1及び第2のアプリケーションプログラムに関する情報を取得し、

前記判別部は、

前記取得した情報に基づき、前記第1及び第2のアプリケーションプログラムへのアクセス可否を判別して前記ユーザ端末に通知すること、

を特徴とする請求項2に記載のアクセス制御システム。

【請求項4】

前記アプリケーション部はポータルサイトを有し、

前記パスワード強度決定部は、

前記ユーザ端末から前記第1又は第2のアプリケーションプログラムへのアクセスの要求を受信した場合に、前記第1の記憶部から前記第1及び第2のアプリケーションプログラムに関する情報を取得し、

前記判別部は、

前記取得した情報に基づき、前記第1及び第2のアプリケーションプログラムへのアクセス可否を判別して前記ポータルサイトへ通知し、

前記ポータルサイトは、

前記判別部により判別された前記第1及び第2のアプリケーションプログラムへのアクセス可否の情報及び前記アクセス否と判別されたアプリケーションプログラムで必要とされるセキュリティ強度の情報を、前記ユーザ端末に通知すること、

を特徴とする請求項2に記載のアクセス制御システム。

【請求項5】

ユーザにより使用されるユーザ端末と、第1のセキュリティ強度を必要とする第1のアプリケーションプログラム及び第2のセキュリティ強度を必要とする第2のアプリケーションプログラムを有するアプリケーション部と、を備えたアクセス制御システムに設けられ、前記ユーザ端末から前記アプリケーション部へのアクセスを制御するアクセス制御装置において、

前記アプリケーション部が有する第1のアプリケーションプログラムに関する情報及び前記第2のアプリケーションプログラムに関する情報を記憶する第1の記憶部、

前記ユーザ端末からユーザ認証用にパスワードを受信し、前記第1の記憶部に記憶された前記第1及び第2のアプリケーションプログラムに関する情報に基づき、前記受信したパスワードのセキュリティ強度を決定するパスワード強度決定部、

前記パスワード強度決定部により受信された前記パスワード、及び前記パスワード強度決定部により決定された前記パスワードのセキュリティ強度を対応付けて記憶する第2の記憶部、

前記ユーザ端末が前記パスワードを用いて前記アプリケーション部へのアクセスを要求した場合に、前記第1の記憶部に記憶された前記第1及び第2のアプリケーションプログラムに関する情報のうち該アクセスを要求されたアプリケーションに対応する情報、及び該アクセスの要求に用いられたパスワードに対応する前記第2の記憶部に記憶された前記パスワードのセキュリティ強度に基づいて、該アクセスの要求を許可するか否か判別する判別部、を有すること、

を特徴とするアクセス制御装置。

【請求項6】

ユーザにより使用されるユーザ端末と、第1のセキュリティ強度を必要とする第1のアプリケーションプログラム及び第2のセキュリティ強度を必要とする第2のアプリケーションプログラムを有するアプリケーション部と、前記ユーザ端末から前記アプリケーション部へのアクセスを制御するアクセス制御装置と、前記アクセス制御装置に前記アプリケーション部の情報を登録する管理者端末と、を備えたアクセス制御システムで用いられるアクセス制御方法において、

前記管理者端末が、前記アクセス制御装置に前記アプリケーション部が有する前記第1のアプリケーションプログラムに対応する前記第1のセキュリティ強度及び前記第2のアプリケーションプログラムに対応する前記第2のセキュリティ強度を記憶させる第1の記憶ステップと、

前記ユーザ端末が、前記アクセス制御装置へユーザ認証用にパスワードを送信する第1の送信ステップと、

前記アクセス制御装置が、前記ユーザ端末から前記第1の送信ステップにより送信されたパスワードを受信する受信ステップと、

前記アクセス制御装置が、前記受信ステップにより受信したパスワードのセキュリティ強度を、前記第1の記憶ステップにより記憶した前記第1及び第2のセキュリティ強度に基づき決定するパスワード強度決定ステップと、

前記アクセス制御装置が、前記受信ステップにより受信した前記パスワード及び前記パスワード強度決定ステップにより決定した前記パスワードのセキュリティ強度を対応付けて記憶する第2の記憶ステップと、

前記ユーザ端末が、前記第1の送信ステップにより送信したパスワードと同じパスワードを用いて前記アプリケーション部へのアクセスを要求するアクセス要求ステップと、

前記アクセス制御装置が、前記アクセス要求ステップにより要求された前記ユーザ端末から前記アプリケーション部へのアクセスの要求を検知し、前記第1の記憶ステップにより記憶した前記第1及び第2のセキュリティ強度、及び該アクセスの要求に用いられたパスワードに対応する前記第2の記憶ステップにより記憶した前記パスワードのセキュリティ強度に基づき、該アクセスの要求を許可するか否か判別する判別ステップと、

を備えたことを特徴とするアクセス制御方法。

【請求項7】

前記判別ステップは、

前記第1のセキュリティ強度及び前記第2のセキュリティ強度のうちアクセスを要求されたアプリケーションプログラムに対応するセキュリティ強度と、前記第2の記憶ステップにより記憶した前記パスワードのセキュリティ強度とを比較し、前記パスワードのセキュリティ強度が前記第1又は第2のセキュリティ強度と同等以上の場合に該アクセスの要求を許可すること、

を特徴とする請求項6に記載のアクセス制御方法。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【公開番号】特開2013−41514(P2013−41514A)

【公開日】平成25年2月28日(2013.2.28)

【国際特許分類】

【出願番号】特願2011−179283(P2011−179283)

【出願日】平成23年8月19日(2011.8.19)

【出願人】(000006013)三菱電機株式会社 (33,312)

【Fターム(参考)】

【公開日】平成25年2月28日(2013.2.28)

【国際特許分類】

【出願日】平成23年8月19日(2011.8.19)

【出願人】(000006013)三菱電機株式会社 (33,312)

【Fターム(参考)】

[ Back to top ]