アクセス制御方法

【課題】エネルギーマネイジメントの場合、アクセス対象となる情報がいくつかのサービスプロバイダのデータベースにエネルギーに関する情報を格納しておき、利用者に利用させることがある。利用者には公開したいが、サービスプロバイダに対して公開したくない場合、非公開として制御することが可能なアクセス制御技術を提供する。

【解決手段】特定の機関に対して情報が公開されるように、情報に添付された証明書内のデータDistinguished Name(DN)を利用したアクセスコントロールリストを、当該情報に付与して送信する。詳細には、アクセス権を有する機関の証明書のDNおよびそのシリアル番号を記録しておく。

【解決手段】特定の機関に対して情報が公開されるように、情報に添付された証明書内のデータDistinguished Name(DN)を利用したアクセスコントロールリストを、当該情報に付与して送信する。詳細には、アクセス権を有する機関の証明書のDNおよびそのシリアル番号を記録しておく。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、電子証明書を用いた、情報アクセス制御方法に関する。その中でも特に、省エネルギーなどのために電力等を制御するエネルギーマネイジメントを行うため、ないし、その結果を確認するために、これに関する情報へのアクセス制御に関する。

【背景技術】

【0002】

現在、低炭素化に向けた地域エネルギーマネイジメントの必要性が訴えられている。地域エネルギーマネイジメントとは、住宅、ビル、EV(電気自動車)など様々なエネルギー需要を対象に地域のエネルギーマネイジメントを行うものである。このためには、これら様々な需要に対する供給の制御やマネイジメントによる効果を可視化する技術が必要になる。これらのニーズに応えるためには、マネイジメントに関する情報へのアクセスの制御が必要になってくる。すなわち、供給の制御を行うためのアクセスを制限しない場合、悪意のある第三者が情報を改ざんすることで適切な制御ができなくなったり、プライバシーに関わる情報が漏洩する可能性がある。

【0003】

ここで、従来からアクセス制御に関する技術がいくつか提案されている。例えば、特許文献1では、アクセス制御の対象となる情報として、ドキュメントを扱っており、必要なドキュメントに対して必要なときに迅速にアクセスでき、かつ、さまざまなセキュリティーレベルに応じて確実にアクセスを制限することを目的としている。この目的を達成するために、特許文献1では、以下の特徴と有するアクセスコントロールリストを用いる。このアクセスコントロールリストの一つの行は、各列の先頭行に記載された複数のフィールドから構成される。そして、一つの行(レコード)に含まれる各フィールドの情報が、ある一つの文字列を含むドキュメントに対して所定のアクセス制限を設定するのに必要とされる情報の全体である。「文字列」フィールドは、データベースに蓄積されている多数のドキュメントのうち、このフィールドに記載されている文字列を含むドキュメントが、アクセスを制限される対象となるドキュメントであることを意味する。

【0004】

また、特許文献2では、アクセス制御の対象となるコンテンツに含まれる部分毎に、閲覧することのできる利用者を制限することを目的としている。この目的を達成するために、特許文献2では、利用者装置140A〜140Cの制御部141の暗号処理部144は、コンテンツデータの構成要素を暗号対象部分として特定し、当該暗号化対象部分毎に閲覧を許可する第二利用者の公開鍵を公開鍵記憶領域150から読み出し、コンテンツデータの管理者の秘密鍵を、読み出した公開鍵でべき乗し、剰余演算を行うことで暗号化鍵生成用鍵を生成し、当該暗号化鍵生成用鍵を用いて、暗号化対象部分毎に対応する乱数を暗号化して、暗号化対象部分毎に暗号化鍵を生成し、暗号化対象部分毎に生成した暗号化鍵で当該暗号化対象部分を暗号化する。この際、特に、SSL証明書を用いていることに特徴がある。

【先行技術文献】

【特許文献】

【0005】

【特許文献1】特開2002−207739号公報

【特許文献2】特開2008−61197号公報

【発明の概要】

【発明が解決しようとする課題】

【0006】

ここで、本発明が一つの対象としているエネルギーマネイジメントのようなものの場合、アクセス対象となる情報がいくつかの機関(サーバ)を経由することがある。例えば、サービスプロバイダと呼ばれる機関において、それが管理するデータベースにエネルギーに関する情報(アクセス対象となる情報)を格納しておき、これを利用者に利用させることがある。この場合、利用者には公開したいが、サービスプロバイダに対して公開したくない場合がある。このような場合、それらの機関には非公開として制御することが必要になる。本発明では、この点を考慮したアクセス制御技術を提供することを目的とする。

【課題を解決するための手段】

【0007】

上記の目的を達成するために、本発明では、特定の機関(装置)に対して情報(データ)が公開されるように、情報に添付された証明書内のデータDistinguished Name(DN)を利用したアクセスコントロールリストを、当該情報に付与して送信するものである。より詳細には、アクセス権を有する機関(装置)の証明書のDNおよびそのシリアル番号を記録しておくものである。

【発明の効果】

【0008】

本発明によれば、簡易な構成で地域エネルギーマネイジメントのような適用先に対しても、アクセス制御が可能になる。

【図面の簡単な説明】

【0009】

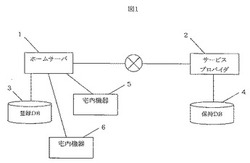

【図1】本発明の一実施例のシステム構成図である。

【図2】本発明の一実施例の処理を説明するフローチャートである。

【図3】本発明の一実施例の処理を説明するフローチャートである。

【図4】本発明の一実施例の処理を説明するフローチャートである。

【図5】本発明の一実施例の処理を説明するフローチャートである。

【図6】サービスデータの項目例を説明する表である。

【図7】AC(アクセスコントロール)リストの項目例を説明する表である。

【発明を実施するための形態】

【0010】

以下、本発明の実施例を、図面を用いて説明する。図1は、本発明のシステム構成図である。本実施例は、ホームサーバ1とサービスプロバイダ2、データベース3〜4、宅内機器5〜6から構成される。ここで、ホームサーバ1は、サービスデータを要求し受信する機能と、電子署名を検証する機能と、サービスプロバイダの証明書を検証する機能と、サービスデータを登録する機能と、サービスプロバイダ向けデータを作成する機能と、データ鍵とACリストを生成する機能と、データを暗号化する機能と、サービスプロバイダへデータセットを送信する機能と、サービスプロバイダの証明書を要求し受信し登録する機能を持つ。サービスプロバイダ2は、サービスデータを送信する機能と、ホームサーバからデータセットを受信する機能と、ACリストを確認する機能と、データを復号化する機能と、ホームサーバへサービスプロバイダ2の証明書を送信する機能を持つ。登録DB3は、ホームサーバ1がサービスデータとサービスプロバイダの証明書を登録するためのデータベースである。保持DB4は、サービスプロバイダ2がサービスデータとサービスプロバイダ2の証明書を保持するためのデータベースである。宅内機器5〜6は、ホームサーバ1へ稼動状況のデータを送信する。なお、上述した各機能および後述する処理は、図示しないプログラムに従って、CPUの如き演算装置の処理よって実現されるものである。

【0011】

図2に、本実施例における前準備となるサービスデータの取得方法を記述したフロー図を示す。ホームサーバ1は、サービスプロバイダに対し、サービスデータの要求情報(R−01)を送信する(S11)。サービスプロバイダ2は、サービスデータの要求情報(R−01)を受信すると(S12)、保持DB4にあるサービスデータ(SD−1)をホームサーバ1に向けて送信する(S13)。

【0012】

S13で送信を行うサービスデータ(SD−1)の項目例は、図6に示すように、サービスID(1001)、サービス名(サービスA)、ロジックデータ(LD−A1)、電子署名(ES−A1)、プロバイダ証明書(S−A1)である。サービスIDとは、サービスを識別するIDである。サービス名とは、サービスにつけられた名称である。ロジックデータとは、サービスがホームサーバより受け取りたいデータの内容を示すものである。電子署名とは、サービスデータがサービスプロバイダによって正しく作成されたものであることを証明するための電子署名である。プロバイダ証明書とは、サービスプロバイダの証明書である。証明書の中には、DNとシリアル番号、サービスプロバイダの公開鍵が含まれる。

【0013】

ホームサーバ1は、サービスデータ(SD−1)を受信し(S14)、プロバイダ証明書(S−A1)を用いて電子署名(ES−A1)の検証を行い(S15)、プロバイダ証明書(S−A1)の発行元の検証を行い(S16)、サービスデータ(SD−1)を登録DB3に登録する(S17)。なお、電子署名の検証およびプロバイダ証明書の発行元の検証の方式は限定しない。

【0014】

図3に、本実施例におけるアクセスコントロールをしたデータ送信の方法を記述したフロー図を示す。ホームサーバ1は、登録DB3に登録されている、送信したいサービスプロバイダ2のサービスデータ(SD−1)のプロバイダ証明書(S−A1)の有効期限と、ホームサーバ1の時刻を比較し(S21)、ホームサーバ1の時刻が、プロバイダ証明書(S−A1)の有効期限外であればサービスプロバイダ2へ最新の証明書の要求(RS−01)を送信する(S22)。なお、プロバイダ証明書(S−A1)の有効期限は、当該証明書に記録してもよいし、管理サーバ(図示せず)に記録しておきこれにアクセスし、比較してもよい。有効期限内であれば、登録DB3に登録されているサービスデータ(SD−1)にあるロジックデータ(LD−A1)に従い、宅内機器5〜6より取得したデータを元に、サービスプロバイダ向けのデータ(SPD−1)を作成する(S23)。

【0015】

作成したサービスプロバイダ向けのデータ(SPD−1)を暗号化するためのデータ鍵(DK−1)を生成し(S24)、ACリスト(ACL−1)を作成する(S25)。S25で作成するACリストの項目例は図7に示すように、アクセス権があるDNと証明書のシリアル番号である。ACリスト(ACL−1)を作成する際、アクセス権があるDNには、登録DB3に登録されているサービスデータ(SD−1)にあるプロバイダ証明書のDN(DN−X001)を記述し、証明書のシリアル番号にはサービスデータにあるプロバイダ証明書のシリアル番号(11223344)を記述する。ホームサーバ1は、データ鍵(DK−1)でサービスプロバイダ向けデータ(SPD−1)を暗号化し(S26)、プロバイダ証明書(S−A1)内の公開鍵(S−PK1)でデータ鍵(DK−1)を暗号化する(S27)。ホームサーバ1は、暗号化したサービスプロバイダ向けデータ(SPD−1)と、暗号化したデータ鍵(DK−1)と、ACリスト(ACL−1)をセットにしたデータセット(DS−1)を作成し(S28)、データセット(DS−1)をサービスプロバイダ2へ送信する(S29)。

【0016】

図4に、本実施例におけるアクセスコントロールが施された、すなわち、上記データセット(DS−1)の受信の方法を記述したフロー図を示す。サービスプロバイダ2は、ホームサーバ1よりデータセット(DS−1)を受信したのち(S31)、ACリスト(ACL−1)の確認を行う(S32)。サービスプロバイダ2は、ACリスト(ACL−1)に記載のDN(DN−X001)と、保持DB4にあるサービスプロバイダ2の証明書のDN(DN−X001)が一致しているかを確認し(S33)、一致していない場合は、アクセス権限がないため、受信したデータセットを破棄する(S34)。サービスプロバイダ2は、ACリスト(ACL−1)に記載のDN(DN−X001)と、保持DB4にあるサービスプロバイダ2の証明書のDN(DN−X001)が一致している場合は、ACリスト(ACL−1)に記載のシリアル番号(11223344)が保持DB4にあるサービスプロバイダ2の証明書のシリアル番号(11223344)と一致しているかを確認する(S35)。一致していない場合は、後述のサービスプロバイダの証明書の更新登録のフローに従い、一致している場合は、保持DB4にあるサービスプロバイダ2の証明書(S−A1)に対応するサービスプロバイダ2の秘密鍵(S−SK1)で、データ鍵(DK−1)を復号化する(S36)。サービスプロバイダ2は、データ鍵(DK−1)を使って、暗号化されたサービスプロバイダ向けデータ(SPD−1)を復号化する(S37)。

【0017】

図5に、本実施例におけるサービスプロバイダの証明書の更新登録の方法を記述したフロー図を示す。サービスプロバイダ2は、ホームサーバ1へ、保持DB4にあるサービスプロバイダ2の証明書(S−A2)を送付する(S41)。ホームサーバ1は、サービスプロバイダ2の証明書(S−A2)を受信し(S42)、登録DB3にあるサービスデータ(SD−1)内のプロバイダ証明書(S−A1)のDN(DN−X001)と、受信したサービスプロバイダ2の証明書(S−A2)のDN(DN−X001)が同一であるか確認し(S43)、同一であれば、登録DB3にあるサービスデータ(SD−1)内のプロバイダ証明書(S−A1)を、受信したサービスプロバイダ2の証明書(S−A2)に更新登録する(S44)。ホームサーバ1は、再度、図3の送信処理から行う。

【符号の説明】

【0018】

1…ホームサーバ、2…サービスプロバイダ、3…登録DB、4…保持DB、5、6…宅内機器

【技術分野】

【0001】

本発明は、電子証明書を用いた、情報アクセス制御方法に関する。その中でも特に、省エネルギーなどのために電力等を制御するエネルギーマネイジメントを行うため、ないし、その結果を確認するために、これに関する情報へのアクセス制御に関する。

【背景技術】

【0002】

現在、低炭素化に向けた地域エネルギーマネイジメントの必要性が訴えられている。地域エネルギーマネイジメントとは、住宅、ビル、EV(電気自動車)など様々なエネルギー需要を対象に地域のエネルギーマネイジメントを行うものである。このためには、これら様々な需要に対する供給の制御やマネイジメントによる効果を可視化する技術が必要になる。これらのニーズに応えるためには、マネイジメントに関する情報へのアクセスの制御が必要になってくる。すなわち、供給の制御を行うためのアクセスを制限しない場合、悪意のある第三者が情報を改ざんすることで適切な制御ができなくなったり、プライバシーに関わる情報が漏洩する可能性がある。

【0003】

ここで、従来からアクセス制御に関する技術がいくつか提案されている。例えば、特許文献1では、アクセス制御の対象となる情報として、ドキュメントを扱っており、必要なドキュメントに対して必要なときに迅速にアクセスでき、かつ、さまざまなセキュリティーレベルに応じて確実にアクセスを制限することを目的としている。この目的を達成するために、特許文献1では、以下の特徴と有するアクセスコントロールリストを用いる。このアクセスコントロールリストの一つの行は、各列の先頭行に記載された複数のフィールドから構成される。そして、一つの行(レコード)に含まれる各フィールドの情報が、ある一つの文字列を含むドキュメントに対して所定のアクセス制限を設定するのに必要とされる情報の全体である。「文字列」フィールドは、データベースに蓄積されている多数のドキュメントのうち、このフィールドに記載されている文字列を含むドキュメントが、アクセスを制限される対象となるドキュメントであることを意味する。

【0004】

また、特許文献2では、アクセス制御の対象となるコンテンツに含まれる部分毎に、閲覧することのできる利用者を制限することを目的としている。この目的を達成するために、特許文献2では、利用者装置140A〜140Cの制御部141の暗号処理部144は、コンテンツデータの構成要素を暗号対象部分として特定し、当該暗号化対象部分毎に閲覧を許可する第二利用者の公開鍵を公開鍵記憶領域150から読み出し、コンテンツデータの管理者の秘密鍵を、読み出した公開鍵でべき乗し、剰余演算を行うことで暗号化鍵生成用鍵を生成し、当該暗号化鍵生成用鍵を用いて、暗号化対象部分毎に対応する乱数を暗号化して、暗号化対象部分毎に暗号化鍵を生成し、暗号化対象部分毎に生成した暗号化鍵で当該暗号化対象部分を暗号化する。この際、特に、SSL証明書を用いていることに特徴がある。

【先行技術文献】

【特許文献】

【0005】

【特許文献1】特開2002−207739号公報

【特許文献2】特開2008−61197号公報

【発明の概要】

【発明が解決しようとする課題】

【0006】

ここで、本発明が一つの対象としているエネルギーマネイジメントのようなものの場合、アクセス対象となる情報がいくつかの機関(サーバ)を経由することがある。例えば、サービスプロバイダと呼ばれる機関において、それが管理するデータベースにエネルギーに関する情報(アクセス対象となる情報)を格納しておき、これを利用者に利用させることがある。この場合、利用者には公開したいが、サービスプロバイダに対して公開したくない場合がある。このような場合、それらの機関には非公開として制御することが必要になる。本発明では、この点を考慮したアクセス制御技術を提供することを目的とする。

【課題を解決するための手段】

【0007】

上記の目的を達成するために、本発明では、特定の機関(装置)に対して情報(データ)が公開されるように、情報に添付された証明書内のデータDistinguished Name(DN)を利用したアクセスコントロールリストを、当該情報に付与して送信するものである。より詳細には、アクセス権を有する機関(装置)の証明書のDNおよびそのシリアル番号を記録しておくものである。

【発明の効果】

【0008】

本発明によれば、簡易な構成で地域エネルギーマネイジメントのような適用先に対しても、アクセス制御が可能になる。

【図面の簡単な説明】

【0009】

【図1】本発明の一実施例のシステム構成図である。

【図2】本発明の一実施例の処理を説明するフローチャートである。

【図3】本発明の一実施例の処理を説明するフローチャートである。

【図4】本発明の一実施例の処理を説明するフローチャートである。

【図5】本発明の一実施例の処理を説明するフローチャートである。

【図6】サービスデータの項目例を説明する表である。

【図7】AC(アクセスコントロール)リストの項目例を説明する表である。

【発明を実施するための形態】

【0010】

以下、本発明の実施例を、図面を用いて説明する。図1は、本発明のシステム構成図である。本実施例は、ホームサーバ1とサービスプロバイダ2、データベース3〜4、宅内機器5〜6から構成される。ここで、ホームサーバ1は、サービスデータを要求し受信する機能と、電子署名を検証する機能と、サービスプロバイダの証明書を検証する機能と、サービスデータを登録する機能と、サービスプロバイダ向けデータを作成する機能と、データ鍵とACリストを生成する機能と、データを暗号化する機能と、サービスプロバイダへデータセットを送信する機能と、サービスプロバイダの証明書を要求し受信し登録する機能を持つ。サービスプロバイダ2は、サービスデータを送信する機能と、ホームサーバからデータセットを受信する機能と、ACリストを確認する機能と、データを復号化する機能と、ホームサーバへサービスプロバイダ2の証明書を送信する機能を持つ。登録DB3は、ホームサーバ1がサービスデータとサービスプロバイダの証明書を登録するためのデータベースである。保持DB4は、サービスプロバイダ2がサービスデータとサービスプロバイダ2の証明書を保持するためのデータベースである。宅内機器5〜6は、ホームサーバ1へ稼動状況のデータを送信する。なお、上述した各機能および後述する処理は、図示しないプログラムに従って、CPUの如き演算装置の処理よって実現されるものである。

【0011】

図2に、本実施例における前準備となるサービスデータの取得方法を記述したフロー図を示す。ホームサーバ1は、サービスプロバイダに対し、サービスデータの要求情報(R−01)を送信する(S11)。サービスプロバイダ2は、サービスデータの要求情報(R−01)を受信すると(S12)、保持DB4にあるサービスデータ(SD−1)をホームサーバ1に向けて送信する(S13)。

【0012】

S13で送信を行うサービスデータ(SD−1)の項目例は、図6に示すように、サービスID(1001)、サービス名(サービスA)、ロジックデータ(LD−A1)、電子署名(ES−A1)、プロバイダ証明書(S−A1)である。サービスIDとは、サービスを識別するIDである。サービス名とは、サービスにつけられた名称である。ロジックデータとは、サービスがホームサーバより受け取りたいデータの内容を示すものである。電子署名とは、サービスデータがサービスプロバイダによって正しく作成されたものであることを証明するための電子署名である。プロバイダ証明書とは、サービスプロバイダの証明書である。証明書の中には、DNとシリアル番号、サービスプロバイダの公開鍵が含まれる。

【0013】

ホームサーバ1は、サービスデータ(SD−1)を受信し(S14)、プロバイダ証明書(S−A1)を用いて電子署名(ES−A1)の検証を行い(S15)、プロバイダ証明書(S−A1)の発行元の検証を行い(S16)、サービスデータ(SD−1)を登録DB3に登録する(S17)。なお、電子署名の検証およびプロバイダ証明書の発行元の検証の方式は限定しない。

【0014】

図3に、本実施例におけるアクセスコントロールをしたデータ送信の方法を記述したフロー図を示す。ホームサーバ1は、登録DB3に登録されている、送信したいサービスプロバイダ2のサービスデータ(SD−1)のプロバイダ証明書(S−A1)の有効期限と、ホームサーバ1の時刻を比較し(S21)、ホームサーバ1の時刻が、プロバイダ証明書(S−A1)の有効期限外であればサービスプロバイダ2へ最新の証明書の要求(RS−01)を送信する(S22)。なお、プロバイダ証明書(S−A1)の有効期限は、当該証明書に記録してもよいし、管理サーバ(図示せず)に記録しておきこれにアクセスし、比較してもよい。有効期限内であれば、登録DB3に登録されているサービスデータ(SD−1)にあるロジックデータ(LD−A1)に従い、宅内機器5〜6より取得したデータを元に、サービスプロバイダ向けのデータ(SPD−1)を作成する(S23)。

【0015】

作成したサービスプロバイダ向けのデータ(SPD−1)を暗号化するためのデータ鍵(DK−1)を生成し(S24)、ACリスト(ACL−1)を作成する(S25)。S25で作成するACリストの項目例は図7に示すように、アクセス権があるDNと証明書のシリアル番号である。ACリスト(ACL−1)を作成する際、アクセス権があるDNには、登録DB3に登録されているサービスデータ(SD−1)にあるプロバイダ証明書のDN(DN−X001)を記述し、証明書のシリアル番号にはサービスデータにあるプロバイダ証明書のシリアル番号(11223344)を記述する。ホームサーバ1は、データ鍵(DK−1)でサービスプロバイダ向けデータ(SPD−1)を暗号化し(S26)、プロバイダ証明書(S−A1)内の公開鍵(S−PK1)でデータ鍵(DK−1)を暗号化する(S27)。ホームサーバ1は、暗号化したサービスプロバイダ向けデータ(SPD−1)と、暗号化したデータ鍵(DK−1)と、ACリスト(ACL−1)をセットにしたデータセット(DS−1)を作成し(S28)、データセット(DS−1)をサービスプロバイダ2へ送信する(S29)。

【0016】

図4に、本実施例におけるアクセスコントロールが施された、すなわち、上記データセット(DS−1)の受信の方法を記述したフロー図を示す。サービスプロバイダ2は、ホームサーバ1よりデータセット(DS−1)を受信したのち(S31)、ACリスト(ACL−1)の確認を行う(S32)。サービスプロバイダ2は、ACリスト(ACL−1)に記載のDN(DN−X001)と、保持DB4にあるサービスプロバイダ2の証明書のDN(DN−X001)が一致しているかを確認し(S33)、一致していない場合は、アクセス権限がないため、受信したデータセットを破棄する(S34)。サービスプロバイダ2は、ACリスト(ACL−1)に記載のDN(DN−X001)と、保持DB4にあるサービスプロバイダ2の証明書のDN(DN−X001)が一致している場合は、ACリスト(ACL−1)に記載のシリアル番号(11223344)が保持DB4にあるサービスプロバイダ2の証明書のシリアル番号(11223344)と一致しているかを確認する(S35)。一致していない場合は、後述のサービスプロバイダの証明書の更新登録のフローに従い、一致している場合は、保持DB4にあるサービスプロバイダ2の証明書(S−A1)に対応するサービスプロバイダ2の秘密鍵(S−SK1)で、データ鍵(DK−1)を復号化する(S36)。サービスプロバイダ2は、データ鍵(DK−1)を使って、暗号化されたサービスプロバイダ向けデータ(SPD−1)を復号化する(S37)。

【0017】

図5に、本実施例におけるサービスプロバイダの証明書の更新登録の方法を記述したフロー図を示す。サービスプロバイダ2は、ホームサーバ1へ、保持DB4にあるサービスプロバイダ2の証明書(S−A2)を送付する(S41)。ホームサーバ1は、サービスプロバイダ2の証明書(S−A2)を受信し(S42)、登録DB3にあるサービスデータ(SD−1)内のプロバイダ証明書(S−A1)のDN(DN−X001)と、受信したサービスプロバイダ2の証明書(S−A2)のDN(DN−X001)が同一であるか確認し(S43)、同一であれば、登録DB3にあるサービスデータ(SD−1)内のプロバイダ証明書(S−A1)を、受信したサービスプロバイダ2の証明書(S−A2)に更新登録する(S44)。ホームサーバ1は、再度、図3の送信処理から行う。

【符号の説明】

【0018】

1…ホームサーバ、2…サービスプロバイダ、3…登録DB、4…保持DB、5、6…宅内機器

【特許請求の範囲】

【請求項1】

ネットワークを介して収集され、前記ネットワークに接続された保持データベースに格納された情報に対するアクセスを制御するアクセス制御方法において、

前記情報を収集する拠点毎に設置された拠点装置が、前記情報を受付け、

前記拠点装置が、受付けた各情報に対して、アクセス権を有する装置の証明書のDistinguished Nameおよびシリアル番号が記録され、当該Distinguished Nameおよびシリアル番号の証明書を有する装置に対して、前記情報へのアクセスを許容するアクセスコントロールリストを添付し、

前記拠点装置が、前記情報および前記アクセスコントールリストを、前記保持データベースに送信することを特徴とするアクセス制御方法。

【請求項2】

請求項1に記載のアクセス制御方法において、

前記拠点装置は、前記情報に対する暗号化を施すデータ鍵を生成し、

前記拠点装置は、前記情報に対して、前記データ鍵を用いて暗号化を施し、

前記拠点装置は、前記データ鍵に対して、前記保持データベースの公開鍵を用いて暗号化を施し、

前記拠点装置は、前記暗号化されたデータ鍵、前記暗号化された情報および前記アクセスコントロールリストを、前記保持データベースに送信し、

前記保持データベースでは、前記アクセスコントロールリストに記載されたDistinguished Nameおよびシリアル番号が、自身が有する証明書のDistinguished Nameおよびシリアル番号と比較し、

前記保持データベースでは、前記比較の結果一致する場合に、自身の有する秘密鍵で、前記暗号化されたデータ鍵を復号化し、

前記保持データベースでは、前記復号化されたデータ鍵で、前記情報を復号化することを特徴とするアクセス制御方法。

【請求項3】

請求項1または2のいずれかに記載のアクセス制御方法において、

前記拠点装置は、前記保持データベースの証明書を記憶しており、

前記拠点装置は、前記保持データベースに対して前記情報を公開する場合、記憶された前記証明書に記録されたDistinguished Nameおよびシリアル番号を、前記アクセスコントロールリストに書き込むことを特徴とするアクセス制御方法。

【請求項4】

請求項3に記載のアクセス制御方法において、

前記拠点装置は、記憶された前記保持データベースの証明書の有効期限を過ぎていないかを確認し、

前記拠点装置は、前記有効期限が過ぎている場合には、前記保持データベースに対して、有効な証明書の送信要求を送信することを特徴とするアクセス制御方法。

【請求項5】

請求項4に記載のアクセス制御方法において、

前記拠点装置は、前記有効期限の確認を、記憶された前記証明書に記録された有効期限と、当該拠点装置の有する計時機能で計時された時間データを比較して行うことを特徴とするアクセス制御方法。

【請求項1】

ネットワークを介して収集され、前記ネットワークに接続された保持データベースに格納された情報に対するアクセスを制御するアクセス制御方法において、

前記情報を収集する拠点毎に設置された拠点装置が、前記情報を受付け、

前記拠点装置が、受付けた各情報に対して、アクセス権を有する装置の証明書のDistinguished Nameおよびシリアル番号が記録され、当該Distinguished Nameおよびシリアル番号の証明書を有する装置に対して、前記情報へのアクセスを許容するアクセスコントロールリストを添付し、

前記拠点装置が、前記情報および前記アクセスコントールリストを、前記保持データベースに送信することを特徴とするアクセス制御方法。

【請求項2】

請求項1に記載のアクセス制御方法において、

前記拠点装置は、前記情報に対する暗号化を施すデータ鍵を生成し、

前記拠点装置は、前記情報に対して、前記データ鍵を用いて暗号化を施し、

前記拠点装置は、前記データ鍵に対して、前記保持データベースの公開鍵を用いて暗号化を施し、

前記拠点装置は、前記暗号化されたデータ鍵、前記暗号化された情報および前記アクセスコントロールリストを、前記保持データベースに送信し、

前記保持データベースでは、前記アクセスコントロールリストに記載されたDistinguished Nameおよびシリアル番号が、自身が有する証明書のDistinguished Nameおよびシリアル番号と比較し、

前記保持データベースでは、前記比較の結果一致する場合に、自身の有する秘密鍵で、前記暗号化されたデータ鍵を復号化し、

前記保持データベースでは、前記復号化されたデータ鍵で、前記情報を復号化することを特徴とするアクセス制御方法。

【請求項3】

請求項1または2のいずれかに記載のアクセス制御方法において、

前記拠点装置は、前記保持データベースの証明書を記憶しており、

前記拠点装置は、前記保持データベースに対して前記情報を公開する場合、記憶された前記証明書に記録されたDistinguished Nameおよびシリアル番号を、前記アクセスコントロールリストに書き込むことを特徴とするアクセス制御方法。

【請求項4】

請求項3に記載のアクセス制御方法において、

前記拠点装置は、記憶された前記保持データベースの証明書の有効期限を過ぎていないかを確認し、

前記拠点装置は、前記有効期限が過ぎている場合には、前記保持データベースに対して、有効な証明書の送信要求を送信することを特徴とするアクセス制御方法。

【請求項5】

請求項4に記載のアクセス制御方法において、

前記拠点装置は、前記有効期限の確認を、記憶された前記証明書に記録された有効期限と、当該拠点装置の有する計時機能で計時された時間データを比較して行うことを特徴とするアクセス制御方法。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【公開番号】特開2012−103876(P2012−103876A)

【公開日】平成24年5月31日(2012.5.31)

【国際特許分類】

【出願番号】特願2010−251400(P2010−251400)

【出願日】平成22年11月10日(2010.11.10)

【出願人】(000005108)株式会社日立製作所 (27,607)

【Fターム(参考)】

【公開日】平成24年5月31日(2012.5.31)

【国際特許分類】

【出願日】平成22年11月10日(2010.11.10)

【出願人】(000005108)株式会社日立製作所 (27,607)

【Fターム(参考)】

[ Back to top ]