アクセス制御装置、端末装置、及びプログラム

【課題】サーバクライアントシステムにおけるセキュリティ管理を強固にすると同時にクライアント端末の利用者の操作性も向上させること。

【解決手段】サーバ装置は、クライアント端末に対するセキュリティに関する設定データをクライアント端末から受信し、クライアント端末の利用者のセキュリティレベルを定義した利用者管理テーブルにおけるセキュリティレベルを基に、前記受信した設定データを反映させた実行時のセキュリティレベル(実効セキュリティレベル)を算出し、その算出した実行時のセキュリティレベルに応じた、情報資源に対するアクセスの許可をする基準となるセキュリティレベルを情報資源毎に定義したセキュリティレベル管理テーブルでの定義に従って、前記情報資源に対するアクセスの許可を制御する。

【解決手段】サーバ装置は、クライアント端末に対するセキュリティに関する設定データをクライアント端末から受信し、クライアント端末の利用者のセキュリティレベルを定義した利用者管理テーブルにおけるセキュリティレベルを基に、前記受信した設定データを反映させた実行時のセキュリティレベル(実効セキュリティレベル)を算出し、その算出した実行時のセキュリティレベルに応じた、情報資源に対するアクセスの許可をする基準となるセキュリティレベルを情報資源毎に定義したセキュリティレベル管理テーブルでの定義に従って、前記情報資源に対するアクセスの許可を制御する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、ネットワークを介したクライアント端末からのアクセス要求に基づいて当該サーバ装置の情報資源に対するアクセスの許可を制御するサーバ装置、並びに、クライアント端末からのサーバ装置の情報資源に対するアクセスの許可を制御するアクセス制御システム及びアクセス制御プログラムに関する。

【背景技術】

【0002】

昨今のセキュリティに対する意識向上により、サーバクライアントシステムのサーバ装置にもセキュリティ対策システムが導入され、ユーザ毎にファイルやプロセスのアクセス制限など細かい設定を行うことが可能になってきている。

【0003】

例えば、特許文献1には、認証方法の組み合わせとその認証順番、さらにはユーザに応じてアクセス制限を行うことでセキュリティを向上させるようにしたアクセス制御プログラムおよび情報処理装置およびアクセス制御方法が開示されている。

【0004】

これは、サーバ装置への認証に際して、ユーザは、クライアント端末上から、1または複数の認証方法(パスワード認証、カード認証、証明書認証、生体認証、…等)を組み合わせて認証情報を入力し、これを受けたサーバ装置では、入力された認証方法の組み合わせとその認証順番とに基づいて認証レベルを決定するようにし、ファイルヘのアクセス操作に際して、当該認証レベルでの当該ユーザによる当該アクセス操作を制限するか否かを判定し、アクセス権がないときには当該アクセス操作を制限するというものである。

【0005】

また、サーバクライアントシステムのクライアント端末としては、PCだけでなく、スマートフォンや携帯電話のような携帯端末も利用されるようになってきており、そのような携帯端末自体においても、一定時間未使用時のロック機能や遠隔オートロック機能など、様々なセキュリティ機能を持つものが増えてきている。

【先行技術文献】

【特許文献】

【0006】

【特許文献1】特開2007−156959号公報

【発明の概要】

【発明が解決しようとする課題】

【0007】

前記特許文献1は、サーバクライアントシステムにおいて、予め認証方法の組み合わせとその認証順番とに基づいて認証レベルを設定しておき、サーバ装置が入力された認証方法の組み合わせとその認証順番とに基づいて認証レベルを決定し、決定した認証レベルに従ってファイルのアクセス制御を行うようにしている。しかしながら、クライアント端末のセキュリティに関連する設定状態は考慮されていない。

【0008】

セキュリティを高めるにはクライアント端末で頻繁にパスワード入力を行う必要があるが、特に入力が不便な携帯端末では、操作の煩わしさからパスワード入力を要するロック機能を解除してしまうことがあり得る。このような状態のクライアント端末を使用すると、簡単にサーバ装置にアクセスすることが可能になってしまい、いくらサーバ装置側のセキュリティを向上させても、総合的なセキュリティを向上させることができない。

【0009】

本発明は、前記の点に鑑みてなされたもので、サーバ装置側に設定したセキュリティのレベルだけでなく、クライアント端末側で設定データも反映させて、セキュリティ管理を強固にすると同時にクライアント端末の利用者の操作性も向上させるサーバ装置、アクセス制御システム、及びアクセス制御プログラムを提供することを目的とする。

【課題を解決するための手段】

【0010】

請求項1に記載のサーバ装置は、ネットワークを介したクライアント端末からのアクセス要求に基づいて当該サーバ装置の情報資源に対するアクセスの許可を制御するサーバ装置であって、前記情報資源に対するアクセスの許可をする基準となるセキュリティレベルを前記情報資源毎に定義したセキュリティレベル管理テーブルを記憶するセキュリティレベル管理テーブル記憶手段と、前記クライアント端末の利用者の前記セキュリティレベルを定義した利用者管理テーブルを記憶する利用者管理テーブル記憶手段と、前記クライアント端末に対するセキュリティに関する設定データを前記クライアント端末から受信する受信手段と、前記利用者管理テーブルで定義されているセキュリティレベルを基に、前記クライアント端末から受信した前記設定データを反映させた実行時のセキュリティレベルを算出し、その算出した実行時のセキュリティレベルに応じた前記セキュリティレベル管理テーブルでの定義に従って前記サーバ装置の情報資源に対するアクセスの許可を制御する制御手段と、を備えたことを特徴としている。

【0011】

請求項2に記載のサーバ装置は、ネットワークを介したクライアント端末からのアクセス要求に基づいて当該サーバ装置の情報資源に対するアクセスの許可を制御するサーバ装置であって、前記クライアント端末の利用者のセキュリティレベルを定義した利用者管理テーブルを記憶する利用者管理テーブル記憶手段と、前記クライアント端末に対するセキュリティに関する設定データを前記クライアント端末から受信する受信手段と、前記利用者管理テーブルで定義されているセキュリティレベルを基に、前記クライアント端末から受信した前記設定データを反映させた実行時のセキュリティレベルを算出し、その算出した実行時のセキュリティレベルに応じて前記サーバ装置の情報資源に対するアクセスの許可を制御する制御手段と、を備えたことを特徴としている。

【0012】

請求項6に記載のアクセス制御システムは、サーバ装置に対してアクセス要求を行なうクライアント端末と、前記クライアント端末からのアクセス要求に基づいて当該サーバ装置の情報資源に対するアクセスの許可を制御するサーバ装置とが、ネットワークを介して相互に接続可能に構成されたサーバクライアントシステムにおいて、前記サーバ装置は、前記クライアント端末の利用者の前記セキュリティレベルを定義した利用者管理テーブルを記憶する利用者管理テーブル記憶手段と、前記クライアント端末に対するセキュリティに関する設定データを前記クライアント端末から受信する受信手段と、前記利用者管理テーブルで定義されているセキュリティレベルを基に、前記クライアント端末から受信した前記設定データを反映させた実行時のセキュリティレベルを算出し、その算出した実行時のセキュリティレベルに応じて前記サーバ装置の情報資源に対するアクセスの許可を制御する制御手段と、を備え、前記クライアント端末は、前記クライアント端末の利用者が設定した設定データに従って前記クライアント端末に対するセキュリティを制御するセキュリティ制御手段と、前記設定データを前記サーバ装置へ送信する送信手段と、を備えたことを特徴とすることを特徴としている。

【0013】

請求項7に記載のアクセス制御プログラムは、サーバ装置のコンピュータを、ネットワークを介したクライアント端末からのアクセス要求に基づいて当該クライアント端末の利用者のセキュリティレベルを定義した利用者管理テーブルにおけるセキュリティレベルを基に、前記クライアント端末から受信した前記クライアント端末に対するセキュリティに関する設定データを反映させた実行時のセキュリティレベルを算出し、その算出した実行時のセキュリティレベルに応じた、当該サーバ装置の情報資源に対するアクセスの許可をする基準となるセキュリティレベルを前記情報資源毎に定義したセキュリティレベル管理テーブルでの定義に従って、前記サーバ装置の情報資源に対するアクセスの許可を制御する制御手段、として機能させることを特徴としている。

請求項8に記載のアクセス制御プログラムは、サーバ装置のコンピュータを、ネットワークを介したクライアント端末からのアクセス要求に基づいて当該クライアント端末の利用者のセキュリティレベルを定義した利用者管理テーブルにおけるセキュリティレベルを基に、前記クライアント端末から受信した前記クライアント端末に対するセキュリティに関する設定データを反映させた実行時のセキュリティレベルを算出し、その算出した実行時のセキュリティレベルに応じて前記サーバ装置の情報資源に対するアクセスの可否を制御する制御手段、として機能させることを特徴としている。

【発明の効果】

【0014】

本発明によれば、クライアント端末の設定データをセキュリティ管理に反映でき、セキュリティ管理を強固にすることができる。

【0015】

また、クライアント端末の利用者の操作性を向上させることができる。

【図面の簡単な説明】

【0016】

【図1】図1は、本発明の一実施形態に係るアクセス制御システムが適用されるサーバクライアントシステムのネットワーク構成例を示す図である。

【図2】図2は、一実施形態に係るアクセス制御システムの構成例を示す図である。

【図3】図3は、本発明の一実施形態に係るサーバ装置並びにクライアント端末のハードウェア構成例を示すブロック図である。

【図4】図4は、サーバ装置が備えるセキュリティレベル管理テーブルの一例を示す図である。

【図5】図5は、サーバ装置が備えるユーザ管理テーブルの一例を示す図である。

【図6】図6は、クライアント端末が備える端末ロック設定テーブルの一例を示す図である。

【図7】図7は、クライアント端末のロック解除番号入力画面の一例を示す図である。

【図8】図8は、クライアント端末の端末ロック設定画面の一例を示す図である。

【図9】図9は、クライアント端末が備えるログイン認証用設定テーブルの一例を示す図である。

【図10】図10は、クライアント端末のログイン認証設定画面の一例を示す図である。

【図11】図11(A)は、ログイン認証設定が「毎回入力する」設定となっている場合のクライアント端末のログイン認証入力画面の一例を示す図であり、図11(B)は、ログイン認証設定が「前回値を残す」設定となっている場合のクライアント端末のログイン認証入力画面の一例を示す図である。

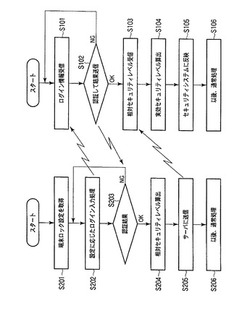

【図12】図12は、クライアント端末及びサーバ装置のコンピュータで実行される接続ソフト及び本発明の一実施形態に係るアクセス制御プログラムの動作フローチャートを示す図である。

【発明を実施するための形態】

【0017】

以下、本発明を実施するための形態を図面を参照して説明する。

【0018】

図1は、本発明の一実施形態に係るアクセス制御システムが適用されるサーバクライアントシステムのネットワーク構成を示す図である。

【0019】

このサーバクライアントシステムは、LAN(Local Area Network)やWAN(Wide Area Network)からなるネットワークN上に接続されたサーバ装置10及び複数のクライアント端末20を備える。なお、前記クライアント端末20としては、例えばデスクトップタイプ、ラップトップタイプ、ノートタイプ、携帯端末タイプなど、様々なタイプがある。また、ネットワークN上には無線機能を備えた中継装置30が設けられ、スマートフォンや携帯電話のような無線機能を持つ携帯端末タイプのクライアント端末20が、この中継装置30を介してネットワークNに接続されるようになっている。

【0020】

図2は、本実施形態に係るアクセス制御システムの構成例を示す図である。

本アクセス制御システムは、クライアント端末20からのリモート操作によりサーバ装置10側で所望のアプリケーションプログラムを起動実行させるようにしたシンクライアント(Thin client)システムであるものとする。また、クライアント端末20は、携帯端末タイプである携帯電話を使用するものとする。クライアント端末20は、一定時間未操作の時にはロックする機能(以後、端末ロック機能と称する。)を持ち、シンクライアント接続用プログラム(以後、接続ソフトし称する。)を内蔵する。

【0021】

シンクライアントシステムでは、クライアント端末20のユーザ操作に応じたキー出力信号やマウス出力信号などの入力情報が、その発生の都度イベント信号としてサーバ装置10へ送信される。そしてサーバ装置10では、前記クライアント端末20からのイベント信号に応じたアプリケーションプログラム(テキスト作成処理プログラム,Webブラウザプログラム,表計算処理プログラム,メール処理プログラム,等)を実行させて処理を行い、この処理に伴って生成された表示用の描画データを画面更新情報としてその描画更新の都度クライアント端末20へ転送して、クライアント端末20の表示装置に画面表示させる。

【0022】

つまり、本アクセス制御システムにおける各クライアント端末20は、何れもキーボードやマウスなどのユーザ操作に応じた入力機能と表示装置(携帯端末タイプ以外のタイプではプリンタなども含む)への出力機能を主要な機能として有し、少なくとも前記サーバ装置10が有している各種のアプリケーション機能やデータファイルの管理機能を一切持っていない。そして、クライアント端末20からの操作入力(入力イベント)の入力情報に応じてサーバ装置10にて起動実行される各種の処理に伴い生成されたデータファイルは、基本的には、当該サーバ装置10内あるいは該サーバ装置10にて接続管理される磁気ディスクなどの記憶装置にユーザアカウント毎あるいは共有ファイルとして記憶され保存される。

【0023】

図3は、前記サーバ装置10のハードウェア構成例を示すブロック図である。

サーバ装置10は、コンピュータとしてのCPU11を備え、このCPU11には、バス12を介して、ROM13、RAM14、VRAM15、表示装置16、キーボード,マウスなどの入力装置17、クライアント端末20との通信I/F(インターフェイス)18が接続される。

【0024】

CPU11は、ROM13に予め記憶されているシステムプログラムや種々のアプリケーションプログラムに従ってRAM14を作業用メモリとし回路各部の動作を制御するもので、入力装置17からのキー入力信号や通信I/F18を介して受信されるクライアント端末20からのユーザ操作に応じた処理指令(入力イベント)の入力情報などに応じて前記種々のプログラムが起動・実行される。

【0025】

このサーバ装置10において、クライアント端末20からの入力情報に応じて起動・実行されるアプリケーションプログラムに従って、クライアント表示用の描画データは、RAM14内にクライアント毎に設けられたクライアント用VRAM(図示せず)を使用して生成されると共に、圧縮処理された後、通信I/F18からクライアント端末20へ画像個運情報として転送されて表示出力される。なお、当該サーバ装置10自身の表示装置16にて表示させるための描画データは、VRAM15上に生成される。

【0026】

このサーバ装置10において、クライアント端末20からの入力情報に応じて起動・実行されるアプリケーションプログラムに従い生成された種々のデータは、例えばそのユーザIDに対応付けられて、図示しない外部記憶装置に記憶される。

【0027】

また、前記ROM13にはさらに、クライアント端末20からの当該サーバ装置10の情報資源に対するアクセスの許可を制御するための、詳細を後述する本発明の一実施形態に係るアクセス制御プログラムが記憶され、前記RAM14にはさらに、そのための管理テーブルなどが記憶される。なお、前記ROM13は、書き替え可能なフラッシュメモリによって構成しても良く、その場合には管理テーブルなどを前記ROM13に記憶するようにしても構わない。

【0028】

図4は、前記RAM14(又はフラッシュメモリで構成したROM13)に記憶されるセキュリティレベル管理テーブル141の一例を示す図である。

【0029】

このセキュリティレベル管理テーブル141は、当該サーバ装置10の情報資源に対するアクセスの許可をする基準となるセキュリティレベルを前記情報資源毎に定義したものである。即ち、セキュリティレベル毎にアクセス可能な情報資源が規定されている。

【0030】

ここで、情報資源とは、この例では、アクセスしようとするユーザ自身が作成する等して自分に所有権のある「自分のデータ」、当該ユーザが所属するグループで共有する「グループデータ」、予め決められた特定の者だけがアクセスできる「重要データ」、当該システムに係わるプログラムやデータといったシステム管理者等の極々限られた者のみがアクセスできる「システム」を含む。また、図4において、「○」は操作可能を、「×」は操作不可能、アクセス禁止を、「RW」は読み書き可能を、「R」は読み出し可能を、「W」は書き込み可能を、それぞれ示している。

【0031】

なお、このセキュリティレベル管理テーブル141自体は、「システム」情報資源に属し、システム管理者等の極々限られた者のみが操作可能となっている。また、この例では、セキュリティベルを7段階としているが、それに限定するものではなく、また、情報資源についても、さらに多数の分類を行っても構わないことは勿論である。

【0032】

図5は、前記RAM14(又はフラッシュメモリで構成したROM13)に記憶されるユーザ管理テーブル142の一例を示す図である。

【0033】

前記クライアント端末20の各ユーザはグループに所属することができ、このユーザ管理テーブル142によって、デフォルトセキュリティレベルと共に管理される。

【0034】

即ち、このユーザ管理テーブル142においては、各ユーザのユーザIDに対応させて、パスワード、グループ、デフォルトセキュリティレベルを登録してある。このユーザ管理テーブル142も「システム」情報資源に属し、システム管理者等の極々限られた者のみが操作可能となっている。但し、パスワードについては、任意の時点で行った各ユーザの設定に応じて、プログラムによって自動的に書き替えられるようになっている。

【0035】

ユーザID「admin」はシステム管理者であり、全てのグループに所属し、デフォルトセキュリティレベルも最高の「7」となっている。

【0036】

また、クライアント端末20のハードウェア構成は、図3に示したサーバ装置10と同様である。そこで、図3に括弧書きで参照符号を付すことで、新たな図面は用いない。

【0037】

即ち、クライアント端末20は、コンピュータとしてのCPU21を備え、このCPU21には、バス22を介してROM23、RAM24、VRAM25、表示装置26、入力装置27、通信I/F28が接続される。

【0038】

CPU21は、ROM23に予め記憶されているシステムプログラムに従ってRAM24を作業用メモリとし回路各部の動作を制御するもので、入力装置27からのキー入力信号、通信I/F28を介して受信されるサーバ装置10からのアプリケーション応答信号や画面更新情報などに応じて前記システムプログラムが起動され実行される。なお、通信端末タイプである本クライアント端末20では、通信I/F28は、無線通信を行う通信装置として構成される。

【0039】

前記サーバ装置10におけるアプリケーションプログラムを実行させて生成した種々のデータは、適宜、前記サーバ装置10の不図示外部記憶装置に記憶されると共に、適宜、表示用の画面更新情報としてこのクライアント端末20に転送されて来る。そして、このクライアント端末20において、その圧縮が解凍されてVRAM25に書き込まれ表示装置26で表示出力される。

【0040】

また、前記ROM23にはさらに、当該クライアント端末20からの前記サーバ装置10の情報資源に対するアクセスの許可を制御するためのアクセス制御プログラムに対応した接続ソフトが記憶され、前記RAM24にはさらに、そのための管理テーブルなどが記憶される。なお、前記ROM23は、書き替え可能なフラッシュメモリによって構成しても良く、その場合には管理テーブルなどを前記ROM23に記憶するようにしても構わない。

【0041】

図6は、前記RAM24(又はフラッシュメモリで構成したROM23)に記憶される端末ロック設定テーブル241の一例を示す図である。

【0042】

この端末ロック設定テーブル241の例では、端末ロック機能の設定データが「設定ON」設定であれば相対レベルは「0」、「設定OFF」設定であれば相対レベルは「−1」という値が登録されている。この値は、予め設定されているものであるが、前記接続ソフトの起動時にサーバ装置10と通信して、値を書き替えるような構成としても構わない。サーバ装置10でコンピュータで実行されるアクセス制御プログラムは、前記ユーザ管理テーブル142で管理している当該クライアント端末20(ユーザ)のセキュリティレベルに、このクライアント端末に対するセキュリティに関する設定データを反映させて、サーバ装置10の情報資源に対するアクセスの許可を制御するようになっている。その詳細については後述する。

【0043】

クライアント端末20は、前述したように、一定時間未操作の時にはロックする端末ロック機能を持つ。図7は、表示装置26の端末画面261上に表示されるロック解除番号入力画面262の一例を示す図である。端末ロック機能は、このロック解除番号入力画面262において、ユーザが入力装置27により登録された番号を入力することでロックを解除することができる。

【0044】

図8は、表示装置26の端末画面261上に表示される端末ロック設定画面263の一例を示す図である。端末ロック機能の設定は、この端末ロック設定画面263においてユーザが「設定する」か「解除する」のどちらかを選択することで設定でき、その設定データがRAM24(又はフラッシュメモリで構成したROM23)の所定のエリアに登録される。「設定する」が選択された場合が端末ロック設定テーブル241における「設定ON」設定の状態であり、「解除する」が選択された場合が端末ロック設定テーブル241における「設定OFF」設定の状態である。

【0045】

端末ロック機能の設定を「解除する」設定とした場合には、「設定する」設定時に比してセキュリティが弱い。つまり、「解除する」設定の場合には、当該クライアント端末20は、前記サーバ装置10のユーザ管理テーブル142で管理されるセキュリティレベルより弱いセキュリティの状態にある。そのため、前記端末ロック設定テーブル241では、「解除する」設定の相対レベルの値として負の値が設定されている。

【0046】

図9は、前記RAM24(又はフラッシュメモリで構成したROM23)に記憶されるログイン認証用設定テーブル242の一例を示す図である。

【0047】

このログイン認証用設定テーブル242の例では、ログイン認証の設定データが「毎回入力する」設定であれば相対レベルは「0」、「前回値を残す」設定であれば相対レベルは「−2」、「入力を省略する」設定であれば相対レベルは「最低」(例えば図4に示したように7段階のセキュリティレベルを使用する場合には「−6」)という値が登録されている。この値は、予め設定されているものであるが、前記接続ソフトの起動時にサーバ装置10と通信して、値を書き替えるような構成としても構わない。サーバ装置10でコンピュータで実行されるアクセス制御プログラムは、前記ユーザ管理テーブル142で管理している当該クライアント端末20(ユーザ)のセキュリティレベルに、このクライアント端末に対するセキュリティに関する設定データを反映させて、サーバ装置10の情報資源に対するアクセスの許可を制御するようになっている。その詳細については後述する。

【0048】

図10は、表示装置26の端末画面261上に表示されるログイン認証用設定画面264の一例を示す図である。ログイン認証の設定は、このログイン認証用設定画面264においてユーザが「毎回入力する」か「前回値を残す」か「入力を省略する」かを選択することで設定でき、その設定データがRAM24(又はフラッシュメモリで構成したROM23)の所定のエリアに登録される。「毎回入力する」が選択された場合がログイン認証用設定テーブル242における「毎回入力する」設定の状態であり、「前回値を残す」が選択された場合がログイン認証用設定テーブル242における「前回値を残す」設定の状態であり、「入力を省略する」が選択された場合がログイン認証用設定テーブル242における「入力を省略する」設定の状態である。

【0049】

クライアント端末20のコンピュータで実行される接続ソフトは、ユーザによるサーバ接続の操作に応じて、前記RAM24(又はフラッシュメモリで構成したROM23)の所定のエリアに登録された前記ログイン認証設定の設定データに従って表示装置26の端末画面261上にログイン認証入力画面を表示する。

【0050】

図11(A)は、前記ログイン認証設定の設定データが「毎回入力する」設定となっている場合のログイン認証入力画面265の一例を示す図であり、ユーザIDとパスワードをそれぞれユーザが入力しなければならない。

【0051】

これに対して、図11(B)は、ログイン認証設定データが「前回値を残す」設定となっている場合のログイン認証入力画面265の一例を示す図であり、ユーザIDとパスワードにはそれぞれ前回入力した値が自動的に入力される。ユーザIDとパスワードをこのまま利用することもできるし、編集するつまり別の値を入力することもできる。従って、この「前回値を残す」設定では、「毎回入力する」設定に比してセキュリティが弱い。つまり、「前回値を残す」設定の場合には、当該クライアント端末20は、前記サーバ装置10のユーザ管理テーブル142で管理されるセキュリティレベルより弱いセキュリティの状態にある。そのため、前記ログイン認証用設定テーブル242では、「前回値を残す」設定の相対レベルの値として負の値が設定されている。

【0052】

そして、ログイン認証設定データが「入力を省略する」設定となっている場合には、このログイン認証入力画面265すら表示されない。従って、「前回値を残す」設定よりも更にセキュリティが弱い。そのため、前記ログイン認証用設定テーブル242では、「入力を省略する」設定の相対レベルの値として、最低の値が設定されている。

【0053】

次に、前記構成のアクセス制御システムの動作について説明する。

【0054】

図12は、クライアント端末及びサーバ装置のコンピュータで実行される接続ソフト及び本発明の一実施形態に係るアクセス制御プログラムの動作フローチャートを示す図である。

【0055】

即ち、クライアント端末20のコンピュータ(CPU21)で接続ソフトが起動されると、まず、前記RAM24(又はフラッシュメモリで構成したROM23)に記憶された端末ロック機能の設定状態を取得する(ステップS201)。このとき、取得した端末ロック機能の設定データが「設定ON」設定であれば、表示装置26の端末画面261上にロック解除番号入力画面262を表示してロックNo.の入力を受け付け、ユーザより入力装置27によって登録された番号が入力されたならばロックを解除することとなる。なお、取得した端末ロック機能の設定データが「設定OFF」設定の場合は、そもそもロックされていないので、何もせずに次の動作に移る。

【0056】

その後、ユーザが所定のサーバ接続操作を行うと、前記RAM24(又はフラッシュメモリで構成したROM23)に記憶されたログイン認証設定の設定データに応じたログイン入力処理を実行する(ステップS202)。

【0057】

このとき、ログイン認証設定データが「毎回入力する」設定であれば、ログイン認証入力画面265を表示装置26の端末画面261上に表示して、ユーザの入力装置27の操作によるユーザID及びパスワードの入力を受け付けて、ログイン処理を開始する。このログイン処理においては、入力されたユーザID及びパスワードをログイン情報として通信I/F28を介してサーバ装置10に送信して、サーバ装置10からの認証結果の受信待ちとなる。

【0058】

また、「前回値を残す」設定であれば、ログイン認証入力画面265を表示装置26の端末画面261上に表示する。但しこの場合には、前回の値が既に入力された状態で表示する。この前回の値そのままでも、また編集することも可能である。そして、ユーザの操作に応じて、前回の値又は編集された値をログイン情報として用いて、ログイン処理を行う。

【0059】

また、「入力を省略する」設定となっている場合には、予め保存しているデフォルト値をログイン情報として使用して、自動的にログイン処理を開始する。

【0060】

一方、サーバ装置10のコンピュータ(CPU11)では、一般的な認証方式であるユーザIDとパスワードによる接続認証を行い、セキュリティレベルによって資源アクセス制限を行うアクセス制御プログラムが起動されている。そして、クライアント端末20からのログイン情報(ユーザID、パスワード)を受信すると(ステップS101)、RAM14(又はフラッシュメモリで構成したROM13)に記憶されたユーザ管理テーブル142を参照して、その受信したログイン情報を用いてログイン認証処理を行い、その認証結果をクライアント端末20に返信する(ステップS102)。ここで、認証に失敗(NG)したならば、ステップS101に戻って、再度ログイン情報を待つこととなる。これに対して、認証が成功(OK)したならば、クライアント端末20からの相対セキュリティレベルの受信を待つ。

【0061】

クライアント端末20では、サーバ装置10からの認証結果としてNGを受信した場合には(ステップS203)、前記ステップS202に戻って、再度ログイン処理を行うことになる。

【0062】

これに対して、サーバ装置10からの認証結果としてOKを受信した場合には(ステップS203)、相対セキュリティレベルを算出する(ステップS204)。即ち、前記ステップS201で取得した端末ロック機能の設定状態に応じて、前記RAM24(又はフラッシュメモリで構成したROM23)に記憶された端末ロック設定テーブル241より相対レベルの値を読み出すと共に、前記ステップS202で取得したログイン認証設定の内容に応じて、前記RAM24(又はフラッシュメモリで構成したROM23)に記憶されたログイン認証用設定テーブル242より相対レベルの値を読み出す。そして、それら読み出した2つの相対レベルの値を加算し、その結果を相対セキュリティベルとして算出する。なお、読み出した相対レベルの値が最低値であった場合には、その最低値を相対セキュリティレベルとする。

【0063】

例えば、ユーザIDが「userA」の場合、端末ロック機能の設定データが「設定OFF」、ログイン認証設定データが「前回値を残す」設定であったとすれば、それぞれ相対レベルは「−1」、「−2」であるので、相対セキュリティレベルは「−3」となる。

【0064】

こうして相対セキュリティレベルが算出されたならば、それをサーバ装置10に送信する(ステップS205)。その後は、従来のクライアント端末で実行されるのと同様の通常処理に移行する(ステップS206)。

【0065】

また、サーバ装置10においては、前記相対セキュリティレベルを受信すると(ステップS103)、前記認証処理において使用したユーザのログイン情報に含まれるユーザIDに対応するデフォルトセキュリティレベルを前記ユーザ管理テーブル142から読み出し、その読み出したデフォルトセキュリティレベルと受信した相対セキュリティレベルとを加算し、その結果を実効セキュリティベルとして算出する。ただし、受信した相対セキュリティレベルが最低値であった場合には、その最低値を実効セキュリティレベルとする。

【0066】

例えば、ユーザIDが「userA」の場合、端末ロック機能の設定データが「設定OFF」、ログイン認証設定データが「前回値を残す」設定であったとすれば、前述のように相対セキュリティレベルは「−3」となり、デフォルトセキュリティレベルは「5」であるので、実効セキュリティレベルは、「5+(−3)」で「2」となる。

【0067】

こうして実効セキュリティレベルが算出されたならば、当該ユーザ(クライアント端末20)のセキュリティベルをその算出した実効セキュリティレベルとするよう、セキュリティシステムに反映する(ステップS105)。これは、例えば、前記RAM14(又はフラッシュメモリで構成したROM13)の所定領域に設けた各ユーザ毎の実効セキュリティレベルを登録する領域にその値を登録することでおこなっても良いし、前記ユーザ管理テーブル142に更に実効セキュリティレベルの項目を追加して、そこに登録するような形態であっても構わない。

【0068】

そしてその後は、従来のサーバ装置で実行されるのと同様の通常処理に移行する(ステップS106)。但し、前記クライアント端末20から当該サーバ装置10の情報資源に対するアクセス要求があった場合には、サーバ装置10のコンピュータ(CPU11)は、実行時のセキュリティレベルである前記実効セキュリティレベルに応じた前記セキュリティレベル管理テーブル141での定義に従って、アクセスの許可を制御することとなる。

【0069】

例えば、前記「userA」のユーザ(クライアント端末20)の例では、デフォルトセキュリティレベルは「5」であったにもかかわらず、セキュリティレベルは「2」であるとして扱われるので、本来であれば、重要データを見たり、グループデータの書き換えが可能な状態であるが、セキュリティの弱いクライアント端末20からのアクセスであるので、自分のデータしかアクセスできないように制御される。

【0070】

以上のように、サーバ装置10に予め設定されたセキュリティレベルを、クライアント端末20のセキュリティに関連する利用時の設定状態に従ってサーバ装置10がセキュリティが強固になるよう変更するので、クライアント端末20の利用状態をセキュリティ管理に反映でき、セキュリティ管理を強固にすることができる。従って、ユーザがクライアント端末20のセキュリティ強度を弱い設定にしたとしても、盗難などに対する被害を最小限に防ぐことができる。

【0071】

また、サーバ装置に予め設定されたセキュリティレベルを、クライアント端末20のセキュリティに関連する利用時の設定状態に従ってサーバ装置10がセキュリティが強固になるよう変更するので、セキュリティが強固に変更されても良い場合は、クライアント端末20の利用者が利用時の設定状態を簡素化できるので、クライアント端末20の利用者の操作性を向上させることができる。即ち、アクセスしたい情報資源の重要度に応じて、クライアント端末20の設定を変更するだけで、認証用の手間の軽減を図れるという利点がある。

【0072】

さらに、クライアント端末20に対するセキュリティは、クライアント端末20に対する操作のロック機能、ログイン認証時のログインデータの入力方法の指定機能、を含むことで、クライアント端末20が備えるセキュリティを有効に利用することができるので、別途新たなセキュリティを設ける必要がない。

【0073】

また、実効セキュリティレベルは、前記ユーザ管理テーブル142で定義されているセキュリティレベルの値を基に相対セキュリティレベルの値を加算することで算出するので、演算が簡単であり、サーバ装置10の負担とはならない。

【0074】

なお、この実効セキュリティレベルの算出においては、そのようなデフォルトセキュリティレベルに相対セキュリティレベル(「0」または負の値)を加算する手法に限定するものではなく、相対セキュリティレベル(並びに端末ロック設定テーブル241及びログイン認証用設定テーブル242の相対レベル)の値を「1」以下の小数値として、デフォルトセキュリティレベルに乗算することで実効セキュリティレベルを算出するようにしても、同様の効果を奏することができる。この場合、相対セキュリティレベル(及び相対レベル)の数値が大きいほど、アクセスの権限が大きくなる、即ち、セキュリティは弱くなるものとする。

【0075】

また、相対セキュリティレベルをクライアント端末20からサーバ装置10に送信するものとしたが、クライアント端末20からは端末ロック設定テーブル241及びログイン認証用設定テーブル242より読み出した設定データに対応する相対レベルの値をサーバ装置10に送信するものとし、サーバ装置10においてそれら受信した相対レベルの値に従って相対セキュリティレベルを求めるようにしても良い。

【0076】

さらには、前記RAM24(又はフラッシュメモリで構成したROM23)に記憶された該クライアント端末20に対するセキュリティに関する設定データそのものをサーバ装置10に送信し、サーバ装置10に前記端末ロック設定テーブル241及びログイン認証用設定テーブル242に相当するテーブルを用意しておいて、サーバ装置10においてそれら受信した設定データに従って相対セキュリティレベルを求めるようにしても良い。

【0077】

さらに、クライアント端末20のセキュリティ機能として、端末ロック機能とログイン認証機能とを例に説明したが、クライアント端末20のセキュリティ機能は、他にも遠隔ロック機能などがあり、ユーザが設定可能なセキュリティ機能であれば、何でも良く、また、その内の2種類に限定するものではなく、何種類用いても構わない。

【0078】

また、前記実施形態では、シンクライアントシステムであるとして説明したが、クライアント端末20からサーバ装置10にアクセスする方式で、セキュリティ機能を保有しているものであれば、何でも良い。そして、クライアント端末20も、スマートフォンや携帯電話のような携帯端末タイプに限らず、デスクトップタイプ、ラップトップタイプ、ノートタイプ、等であっても構わない。

【0079】

さらに、サーバ装置10のアクセス制御対象の情報資源として、データのみとしたが、他にもプロセスの起動やWEBサイトへの閲覧許可、プロトコル制限など、様々な情報資源に対する制御を行うことができる。

【0080】

なお、前記一実施形態において記載したアクセス制御システムによる各処理の手法、即ち、図12のフローチャートに示すクライアント端末及びサーバ装置による処理などの各手法は、何れもコンピュータに実行させることができるプログラムとして、メモリカード(ROMカード、RAMカード等)、磁気ディスク(フロッピディスク、ハードディスク等)、光ディスク(CD−ROM、DVD等)、半導体メモリ等の外部記憶装置の記憶媒体に格納して配布することができる。そして、サーバ装置やクライアント端末のコンピュータ(CPU)は、この外部記憶装置の記憶媒体に記憶されたプログラムをRAMに読み込み、この読み込んだプログラムによって動作が制御されることにより、前記一実施形態において説明したアクセス制御機能を実現し、前述した手法による同様の処理を実行することができる。

【0081】

また、前記各手法を実現するためのプログラムのデータは、プログラムコードの形態として通信ネットワーク上を伝送させることができ、前記のプログラムデータを、この通信ネットワークに接続されたコンピュータ装置(プログラムサーバ)から取り込んでROM(フラッシュメモリ)に記憶させてRAMに読み込み、あるいは直接RAMに取り込んで記憶させ、前述したアクセス制御機能を実現することもできる。

【0082】

なお、本願発明は、前記一実施形態に限定されるものではなく、実施段階ではその要旨を逸脱しない範囲で種々に変形することが可能である。さらに、前記一実施形態には種々の段階の発明が含まれており、開示される複数の構成要件における適宜な組み合わせにより種々の発明が抽出され得る。例えば、一実施形態に示される全構成要件から幾つかの構成要件が削除されたり、幾つかの構成要件が異なる形態にして組み合わされても、発明が解決しようとする課題の欄で述べた課題が解決でき、発明の効果の欄で述べられている効果が得られる場合には、この構成要件が削除されたり組み合わされた構成が発明として抽出され得るものである。

【符号の説明】

【0083】

10…サーバ装置

11,21…CPU

12,22…バス

13,23…ROM

14,24…RAM

15,25…VRAM

16,26…表示装置

17,27…入力装置

18,28…通信I/F

20…クライアント端末

30…中継装置

141…セキュリティレベル管理テーブル

142…ユーザ管理テーブル

241…端末ロック設定テーブル

242…ログイン認証用設定テーブル

261…端末画面

262…ロック解除番号入力画面

263…端末ロック設定画面

264…ログイン認証用設定画面

265…ログイン認証入力画面

N…ネットワーク

【技術分野】

【0001】

本発明は、ネットワークを介したクライアント端末からのアクセス要求に基づいて当該サーバ装置の情報資源に対するアクセスの許可を制御するサーバ装置、並びに、クライアント端末からのサーバ装置の情報資源に対するアクセスの許可を制御するアクセス制御システム及びアクセス制御プログラムに関する。

【背景技術】

【0002】

昨今のセキュリティに対する意識向上により、サーバクライアントシステムのサーバ装置にもセキュリティ対策システムが導入され、ユーザ毎にファイルやプロセスのアクセス制限など細かい設定を行うことが可能になってきている。

【0003】

例えば、特許文献1には、認証方法の組み合わせとその認証順番、さらにはユーザに応じてアクセス制限を行うことでセキュリティを向上させるようにしたアクセス制御プログラムおよび情報処理装置およびアクセス制御方法が開示されている。

【0004】

これは、サーバ装置への認証に際して、ユーザは、クライアント端末上から、1または複数の認証方法(パスワード認証、カード認証、証明書認証、生体認証、…等)を組み合わせて認証情報を入力し、これを受けたサーバ装置では、入力された認証方法の組み合わせとその認証順番とに基づいて認証レベルを決定するようにし、ファイルヘのアクセス操作に際して、当該認証レベルでの当該ユーザによる当該アクセス操作を制限するか否かを判定し、アクセス権がないときには当該アクセス操作を制限するというものである。

【0005】

また、サーバクライアントシステムのクライアント端末としては、PCだけでなく、スマートフォンや携帯電話のような携帯端末も利用されるようになってきており、そのような携帯端末自体においても、一定時間未使用時のロック機能や遠隔オートロック機能など、様々なセキュリティ機能を持つものが増えてきている。

【先行技術文献】

【特許文献】

【0006】

【特許文献1】特開2007−156959号公報

【発明の概要】

【発明が解決しようとする課題】

【0007】

前記特許文献1は、サーバクライアントシステムにおいて、予め認証方法の組み合わせとその認証順番とに基づいて認証レベルを設定しておき、サーバ装置が入力された認証方法の組み合わせとその認証順番とに基づいて認証レベルを決定し、決定した認証レベルに従ってファイルのアクセス制御を行うようにしている。しかしながら、クライアント端末のセキュリティに関連する設定状態は考慮されていない。

【0008】

セキュリティを高めるにはクライアント端末で頻繁にパスワード入力を行う必要があるが、特に入力が不便な携帯端末では、操作の煩わしさからパスワード入力を要するロック機能を解除してしまうことがあり得る。このような状態のクライアント端末を使用すると、簡単にサーバ装置にアクセスすることが可能になってしまい、いくらサーバ装置側のセキュリティを向上させても、総合的なセキュリティを向上させることができない。

【0009】

本発明は、前記の点に鑑みてなされたもので、サーバ装置側に設定したセキュリティのレベルだけでなく、クライアント端末側で設定データも反映させて、セキュリティ管理を強固にすると同時にクライアント端末の利用者の操作性も向上させるサーバ装置、アクセス制御システム、及びアクセス制御プログラムを提供することを目的とする。

【課題を解決するための手段】

【0010】

請求項1に記載のサーバ装置は、ネットワークを介したクライアント端末からのアクセス要求に基づいて当該サーバ装置の情報資源に対するアクセスの許可を制御するサーバ装置であって、前記情報資源に対するアクセスの許可をする基準となるセキュリティレベルを前記情報資源毎に定義したセキュリティレベル管理テーブルを記憶するセキュリティレベル管理テーブル記憶手段と、前記クライアント端末の利用者の前記セキュリティレベルを定義した利用者管理テーブルを記憶する利用者管理テーブル記憶手段と、前記クライアント端末に対するセキュリティに関する設定データを前記クライアント端末から受信する受信手段と、前記利用者管理テーブルで定義されているセキュリティレベルを基に、前記クライアント端末から受信した前記設定データを反映させた実行時のセキュリティレベルを算出し、その算出した実行時のセキュリティレベルに応じた前記セキュリティレベル管理テーブルでの定義に従って前記サーバ装置の情報資源に対するアクセスの許可を制御する制御手段と、を備えたことを特徴としている。

【0011】

請求項2に記載のサーバ装置は、ネットワークを介したクライアント端末からのアクセス要求に基づいて当該サーバ装置の情報資源に対するアクセスの許可を制御するサーバ装置であって、前記クライアント端末の利用者のセキュリティレベルを定義した利用者管理テーブルを記憶する利用者管理テーブル記憶手段と、前記クライアント端末に対するセキュリティに関する設定データを前記クライアント端末から受信する受信手段と、前記利用者管理テーブルで定義されているセキュリティレベルを基に、前記クライアント端末から受信した前記設定データを反映させた実行時のセキュリティレベルを算出し、その算出した実行時のセキュリティレベルに応じて前記サーバ装置の情報資源に対するアクセスの許可を制御する制御手段と、を備えたことを特徴としている。

【0012】

請求項6に記載のアクセス制御システムは、サーバ装置に対してアクセス要求を行なうクライアント端末と、前記クライアント端末からのアクセス要求に基づいて当該サーバ装置の情報資源に対するアクセスの許可を制御するサーバ装置とが、ネットワークを介して相互に接続可能に構成されたサーバクライアントシステムにおいて、前記サーバ装置は、前記クライアント端末の利用者の前記セキュリティレベルを定義した利用者管理テーブルを記憶する利用者管理テーブル記憶手段と、前記クライアント端末に対するセキュリティに関する設定データを前記クライアント端末から受信する受信手段と、前記利用者管理テーブルで定義されているセキュリティレベルを基に、前記クライアント端末から受信した前記設定データを反映させた実行時のセキュリティレベルを算出し、その算出した実行時のセキュリティレベルに応じて前記サーバ装置の情報資源に対するアクセスの許可を制御する制御手段と、を備え、前記クライアント端末は、前記クライアント端末の利用者が設定した設定データに従って前記クライアント端末に対するセキュリティを制御するセキュリティ制御手段と、前記設定データを前記サーバ装置へ送信する送信手段と、を備えたことを特徴とすることを特徴としている。

【0013】

請求項7に記載のアクセス制御プログラムは、サーバ装置のコンピュータを、ネットワークを介したクライアント端末からのアクセス要求に基づいて当該クライアント端末の利用者のセキュリティレベルを定義した利用者管理テーブルにおけるセキュリティレベルを基に、前記クライアント端末から受信した前記クライアント端末に対するセキュリティに関する設定データを反映させた実行時のセキュリティレベルを算出し、その算出した実行時のセキュリティレベルに応じた、当該サーバ装置の情報資源に対するアクセスの許可をする基準となるセキュリティレベルを前記情報資源毎に定義したセキュリティレベル管理テーブルでの定義に従って、前記サーバ装置の情報資源に対するアクセスの許可を制御する制御手段、として機能させることを特徴としている。

請求項8に記載のアクセス制御プログラムは、サーバ装置のコンピュータを、ネットワークを介したクライアント端末からのアクセス要求に基づいて当該クライアント端末の利用者のセキュリティレベルを定義した利用者管理テーブルにおけるセキュリティレベルを基に、前記クライアント端末から受信した前記クライアント端末に対するセキュリティに関する設定データを反映させた実行時のセキュリティレベルを算出し、その算出した実行時のセキュリティレベルに応じて前記サーバ装置の情報資源に対するアクセスの可否を制御する制御手段、として機能させることを特徴としている。

【発明の効果】

【0014】

本発明によれば、クライアント端末の設定データをセキュリティ管理に反映でき、セキュリティ管理を強固にすることができる。

【0015】

また、クライアント端末の利用者の操作性を向上させることができる。

【図面の簡単な説明】

【0016】

【図1】図1は、本発明の一実施形態に係るアクセス制御システムが適用されるサーバクライアントシステムのネットワーク構成例を示す図である。

【図2】図2は、一実施形態に係るアクセス制御システムの構成例を示す図である。

【図3】図3は、本発明の一実施形態に係るサーバ装置並びにクライアント端末のハードウェア構成例を示すブロック図である。

【図4】図4は、サーバ装置が備えるセキュリティレベル管理テーブルの一例を示す図である。

【図5】図5は、サーバ装置が備えるユーザ管理テーブルの一例を示す図である。

【図6】図6は、クライアント端末が備える端末ロック設定テーブルの一例を示す図である。

【図7】図7は、クライアント端末のロック解除番号入力画面の一例を示す図である。

【図8】図8は、クライアント端末の端末ロック設定画面の一例を示す図である。

【図9】図9は、クライアント端末が備えるログイン認証用設定テーブルの一例を示す図である。

【図10】図10は、クライアント端末のログイン認証設定画面の一例を示す図である。

【図11】図11(A)は、ログイン認証設定が「毎回入力する」設定となっている場合のクライアント端末のログイン認証入力画面の一例を示す図であり、図11(B)は、ログイン認証設定が「前回値を残す」設定となっている場合のクライアント端末のログイン認証入力画面の一例を示す図である。

【図12】図12は、クライアント端末及びサーバ装置のコンピュータで実行される接続ソフト及び本発明の一実施形態に係るアクセス制御プログラムの動作フローチャートを示す図である。

【発明を実施するための形態】

【0017】

以下、本発明を実施するための形態を図面を参照して説明する。

【0018】

図1は、本発明の一実施形態に係るアクセス制御システムが適用されるサーバクライアントシステムのネットワーク構成を示す図である。

【0019】

このサーバクライアントシステムは、LAN(Local Area Network)やWAN(Wide Area Network)からなるネットワークN上に接続されたサーバ装置10及び複数のクライアント端末20を備える。なお、前記クライアント端末20としては、例えばデスクトップタイプ、ラップトップタイプ、ノートタイプ、携帯端末タイプなど、様々なタイプがある。また、ネットワークN上には無線機能を備えた中継装置30が設けられ、スマートフォンや携帯電話のような無線機能を持つ携帯端末タイプのクライアント端末20が、この中継装置30を介してネットワークNに接続されるようになっている。

【0020】

図2は、本実施形態に係るアクセス制御システムの構成例を示す図である。

本アクセス制御システムは、クライアント端末20からのリモート操作によりサーバ装置10側で所望のアプリケーションプログラムを起動実行させるようにしたシンクライアント(Thin client)システムであるものとする。また、クライアント端末20は、携帯端末タイプである携帯電話を使用するものとする。クライアント端末20は、一定時間未操作の時にはロックする機能(以後、端末ロック機能と称する。)を持ち、シンクライアント接続用プログラム(以後、接続ソフトし称する。)を内蔵する。

【0021】

シンクライアントシステムでは、クライアント端末20のユーザ操作に応じたキー出力信号やマウス出力信号などの入力情報が、その発生の都度イベント信号としてサーバ装置10へ送信される。そしてサーバ装置10では、前記クライアント端末20からのイベント信号に応じたアプリケーションプログラム(テキスト作成処理プログラム,Webブラウザプログラム,表計算処理プログラム,メール処理プログラム,等)を実行させて処理を行い、この処理に伴って生成された表示用の描画データを画面更新情報としてその描画更新の都度クライアント端末20へ転送して、クライアント端末20の表示装置に画面表示させる。

【0022】

つまり、本アクセス制御システムにおける各クライアント端末20は、何れもキーボードやマウスなどのユーザ操作に応じた入力機能と表示装置(携帯端末タイプ以外のタイプではプリンタなども含む)への出力機能を主要な機能として有し、少なくとも前記サーバ装置10が有している各種のアプリケーション機能やデータファイルの管理機能を一切持っていない。そして、クライアント端末20からの操作入力(入力イベント)の入力情報に応じてサーバ装置10にて起動実行される各種の処理に伴い生成されたデータファイルは、基本的には、当該サーバ装置10内あるいは該サーバ装置10にて接続管理される磁気ディスクなどの記憶装置にユーザアカウント毎あるいは共有ファイルとして記憶され保存される。

【0023】

図3は、前記サーバ装置10のハードウェア構成例を示すブロック図である。

サーバ装置10は、コンピュータとしてのCPU11を備え、このCPU11には、バス12を介して、ROM13、RAM14、VRAM15、表示装置16、キーボード,マウスなどの入力装置17、クライアント端末20との通信I/F(インターフェイス)18が接続される。

【0024】

CPU11は、ROM13に予め記憶されているシステムプログラムや種々のアプリケーションプログラムに従ってRAM14を作業用メモリとし回路各部の動作を制御するもので、入力装置17からのキー入力信号や通信I/F18を介して受信されるクライアント端末20からのユーザ操作に応じた処理指令(入力イベント)の入力情報などに応じて前記種々のプログラムが起動・実行される。

【0025】

このサーバ装置10において、クライアント端末20からの入力情報に応じて起動・実行されるアプリケーションプログラムに従って、クライアント表示用の描画データは、RAM14内にクライアント毎に設けられたクライアント用VRAM(図示せず)を使用して生成されると共に、圧縮処理された後、通信I/F18からクライアント端末20へ画像個運情報として転送されて表示出力される。なお、当該サーバ装置10自身の表示装置16にて表示させるための描画データは、VRAM15上に生成される。

【0026】

このサーバ装置10において、クライアント端末20からの入力情報に応じて起動・実行されるアプリケーションプログラムに従い生成された種々のデータは、例えばそのユーザIDに対応付けられて、図示しない外部記憶装置に記憶される。

【0027】

また、前記ROM13にはさらに、クライアント端末20からの当該サーバ装置10の情報資源に対するアクセスの許可を制御するための、詳細を後述する本発明の一実施形態に係るアクセス制御プログラムが記憶され、前記RAM14にはさらに、そのための管理テーブルなどが記憶される。なお、前記ROM13は、書き替え可能なフラッシュメモリによって構成しても良く、その場合には管理テーブルなどを前記ROM13に記憶するようにしても構わない。

【0028】

図4は、前記RAM14(又はフラッシュメモリで構成したROM13)に記憶されるセキュリティレベル管理テーブル141の一例を示す図である。

【0029】

このセキュリティレベル管理テーブル141は、当該サーバ装置10の情報資源に対するアクセスの許可をする基準となるセキュリティレベルを前記情報資源毎に定義したものである。即ち、セキュリティレベル毎にアクセス可能な情報資源が規定されている。

【0030】

ここで、情報資源とは、この例では、アクセスしようとするユーザ自身が作成する等して自分に所有権のある「自分のデータ」、当該ユーザが所属するグループで共有する「グループデータ」、予め決められた特定の者だけがアクセスできる「重要データ」、当該システムに係わるプログラムやデータといったシステム管理者等の極々限られた者のみがアクセスできる「システム」を含む。また、図4において、「○」は操作可能を、「×」は操作不可能、アクセス禁止を、「RW」は読み書き可能を、「R」は読み出し可能を、「W」は書き込み可能を、それぞれ示している。

【0031】

なお、このセキュリティレベル管理テーブル141自体は、「システム」情報資源に属し、システム管理者等の極々限られた者のみが操作可能となっている。また、この例では、セキュリティベルを7段階としているが、それに限定するものではなく、また、情報資源についても、さらに多数の分類を行っても構わないことは勿論である。

【0032】

図5は、前記RAM14(又はフラッシュメモリで構成したROM13)に記憶されるユーザ管理テーブル142の一例を示す図である。

【0033】

前記クライアント端末20の各ユーザはグループに所属することができ、このユーザ管理テーブル142によって、デフォルトセキュリティレベルと共に管理される。

【0034】

即ち、このユーザ管理テーブル142においては、各ユーザのユーザIDに対応させて、パスワード、グループ、デフォルトセキュリティレベルを登録してある。このユーザ管理テーブル142も「システム」情報資源に属し、システム管理者等の極々限られた者のみが操作可能となっている。但し、パスワードについては、任意の時点で行った各ユーザの設定に応じて、プログラムによって自動的に書き替えられるようになっている。

【0035】

ユーザID「admin」はシステム管理者であり、全てのグループに所属し、デフォルトセキュリティレベルも最高の「7」となっている。

【0036】

また、クライアント端末20のハードウェア構成は、図3に示したサーバ装置10と同様である。そこで、図3に括弧書きで参照符号を付すことで、新たな図面は用いない。

【0037】

即ち、クライアント端末20は、コンピュータとしてのCPU21を備え、このCPU21には、バス22を介してROM23、RAM24、VRAM25、表示装置26、入力装置27、通信I/F28が接続される。

【0038】

CPU21は、ROM23に予め記憶されているシステムプログラムに従ってRAM24を作業用メモリとし回路各部の動作を制御するもので、入力装置27からのキー入力信号、通信I/F28を介して受信されるサーバ装置10からのアプリケーション応答信号や画面更新情報などに応じて前記システムプログラムが起動され実行される。なお、通信端末タイプである本クライアント端末20では、通信I/F28は、無線通信を行う通信装置として構成される。

【0039】

前記サーバ装置10におけるアプリケーションプログラムを実行させて生成した種々のデータは、適宜、前記サーバ装置10の不図示外部記憶装置に記憶されると共に、適宜、表示用の画面更新情報としてこのクライアント端末20に転送されて来る。そして、このクライアント端末20において、その圧縮が解凍されてVRAM25に書き込まれ表示装置26で表示出力される。

【0040】

また、前記ROM23にはさらに、当該クライアント端末20からの前記サーバ装置10の情報資源に対するアクセスの許可を制御するためのアクセス制御プログラムに対応した接続ソフトが記憶され、前記RAM24にはさらに、そのための管理テーブルなどが記憶される。なお、前記ROM23は、書き替え可能なフラッシュメモリによって構成しても良く、その場合には管理テーブルなどを前記ROM23に記憶するようにしても構わない。

【0041】

図6は、前記RAM24(又はフラッシュメモリで構成したROM23)に記憶される端末ロック設定テーブル241の一例を示す図である。

【0042】

この端末ロック設定テーブル241の例では、端末ロック機能の設定データが「設定ON」設定であれば相対レベルは「0」、「設定OFF」設定であれば相対レベルは「−1」という値が登録されている。この値は、予め設定されているものであるが、前記接続ソフトの起動時にサーバ装置10と通信して、値を書き替えるような構成としても構わない。サーバ装置10でコンピュータで実行されるアクセス制御プログラムは、前記ユーザ管理テーブル142で管理している当該クライアント端末20(ユーザ)のセキュリティレベルに、このクライアント端末に対するセキュリティに関する設定データを反映させて、サーバ装置10の情報資源に対するアクセスの許可を制御するようになっている。その詳細については後述する。

【0043】

クライアント端末20は、前述したように、一定時間未操作の時にはロックする端末ロック機能を持つ。図7は、表示装置26の端末画面261上に表示されるロック解除番号入力画面262の一例を示す図である。端末ロック機能は、このロック解除番号入力画面262において、ユーザが入力装置27により登録された番号を入力することでロックを解除することができる。

【0044】

図8は、表示装置26の端末画面261上に表示される端末ロック設定画面263の一例を示す図である。端末ロック機能の設定は、この端末ロック設定画面263においてユーザが「設定する」か「解除する」のどちらかを選択することで設定でき、その設定データがRAM24(又はフラッシュメモリで構成したROM23)の所定のエリアに登録される。「設定する」が選択された場合が端末ロック設定テーブル241における「設定ON」設定の状態であり、「解除する」が選択された場合が端末ロック設定テーブル241における「設定OFF」設定の状態である。

【0045】

端末ロック機能の設定を「解除する」設定とした場合には、「設定する」設定時に比してセキュリティが弱い。つまり、「解除する」設定の場合には、当該クライアント端末20は、前記サーバ装置10のユーザ管理テーブル142で管理されるセキュリティレベルより弱いセキュリティの状態にある。そのため、前記端末ロック設定テーブル241では、「解除する」設定の相対レベルの値として負の値が設定されている。

【0046】

図9は、前記RAM24(又はフラッシュメモリで構成したROM23)に記憶されるログイン認証用設定テーブル242の一例を示す図である。

【0047】

このログイン認証用設定テーブル242の例では、ログイン認証の設定データが「毎回入力する」設定であれば相対レベルは「0」、「前回値を残す」設定であれば相対レベルは「−2」、「入力を省略する」設定であれば相対レベルは「最低」(例えば図4に示したように7段階のセキュリティレベルを使用する場合には「−6」)という値が登録されている。この値は、予め設定されているものであるが、前記接続ソフトの起動時にサーバ装置10と通信して、値を書き替えるような構成としても構わない。サーバ装置10でコンピュータで実行されるアクセス制御プログラムは、前記ユーザ管理テーブル142で管理している当該クライアント端末20(ユーザ)のセキュリティレベルに、このクライアント端末に対するセキュリティに関する設定データを反映させて、サーバ装置10の情報資源に対するアクセスの許可を制御するようになっている。その詳細については後述する。

【0048】

図10は、表示装置26の端末画面261上に表示されるログイン認証用設定画面264の一例を示す図である。ログイン認証の設定は、このログイン認証用設定画面264においてユーザが「毎回入力する」か「前回値を残す」か「入力を省略する」かを選択することで設定でき、その設定データがRAM24(又はフラッシュメモリで構成したROM23)の所定のエリアに登録される。「毎回入力する」が選択された場合がログイン認証用設定テーブル242における「毎回入力する」設定の状態であり、「前回値を残す」が選択された場合がログイン認証用設定テーブル242における「前回値を残す」設定の状態であり、「入力を省略する」が選択された場合がログイン認証用設定テーブル242における「入力を省略する」設定の状態である。

【0049】

クライアント端末20のコンピュータで実行される接続ソフトは、ユーザによるサーバ接続の操作に応じて、前記RAM24(又はフラッシュメモリで構成したROM23)の所定のエリアに登録された前記ログイン認証設定の設定データに従って表示装置26の端末画面261上にログイン認証入力画面を表示する。

【0050】

図11(A)は、前記ログイン認証設定の設定データが「毎回入力する」設定となっている場合のログイン認証入力画面265の一例を示す図であり、ユーザIDとパスワードをそれぞれユーザが入力しなければならない。

【0051】

これに対して、図11(B)は、ログイン認証設定データが「前回値を残す」設定となっている場合のログイン認証入力画面265の一例を示す図であり、ユーザIDとパスワードにはそれぞれ前回入力した値が自動的に入力される。ユーザIDとパスワードをこのまま利用することもできるし、編集するつまり別の値を入力することもできる。従って、この「前回値を残す」設定では、「毎回入力する」設定に比してセキュリティが弱い。つまり、「前回値を残す」設定の場合には、当該クライアント端末20は、前記サーバ装置10のユーザ管理テーブル142で管理されるセキュリティレベルより弱いセキュリティの状態にある。そのため、前記ログイン認証用設定テーブル242では、「前回値を残す」設定の相対レベルの値として負の値が設定されている。

【0052】

そして、ログイン認証設定データが「入力を省略する」設定となっている場合には、このログイン認証入力画面265すら表示されない。従って、「前回値を残す」設定よりも更にセキュリティが弱い。そのため、前記ログイン認証用設定テーブル242では、「入力を省略する」設定の相対レベルの値として、最低の値が設定されている。

【0053】

次に、前記構成のアクセス制御システムの動作について説明する。

【0054】

図12は、クライアント端末及びサーバ装置のコンピュータで実行される接続ソフト及び本発明の一実施形態に係るアクセス制御プログラムの動作フローチャートを示す図である。

【0055】

即ち、クライアント端末20のコンピュータ(CPU21)で接続ソフトが起動されると、まず、前記RAM24(又はフラッシュメモリで構成したROM23)に記憶された端末ロック機能の設定状態を取得する(ステップS201)。このとき、取得した端末ロック機能の設定データが「設定ON」設定であれば、表示装置26の端末画面261上にロック解除番号入力画面262を表示してロックNo.の入力を受け付け、ユーザより入力装置27によって登録された番号が入力されたならばロックを解除することとなる。なお、取得した端末ロック機能の設定データが「設定OFF」設定の場合は、そもそもロックされていないので、何もせずに次の動作に移る。

【0056】

その後、ユーザが所定のサーバ接続操作を行うと、前記RAM24(又はフラッシュメモリで構成したROM23)に記憶されたログイン認証設定の設定データに応じたログイン入力処理を実行する(ステップS202)。

【0057】

このとき、ログイン認証設定データが「毎回入力する」設定であれば、ログイン認証入力画面265を表示装置26の端末画面261上に表示して、ユーザの入力装置27の操作によるユーザID及びパスワードの入力を受け付けて、ログイン処理を開始する。このログイン処理においては、入力されたユーザID及びパスワードをログイン情報として通信I/F28を介してサーバ装置10に送信して、サーバ装置10からの認証結果の受信待ちとなる。

【0058】

また、「前回値を残す」設定であれば、ログイン認証入力画面265を表示装置26の端末画面261上に表示する。但しこの場合には、前回の値が既に入力された状態で表示する。この前回の値そのままでも、また編集することも可能である。そして、ユーザの操作に応じて、前回の値又は編集された値をログイン情報として用いて、ログイン処理を行う。

【0059】

また、「入力を省略する」設定となっている場合には、予め保存しているデフォルト値をログイン情報として使用して、自動的にログイン処理を開始する。

【0060】

一方、サーバ装置10のコンピュータ(CPU11)では、一般的な認証方式であるユーザIDとパスワードによる接続認証を行い、セキュリティレベルによって資源アクセス制限を行うアクセス制御プログラムが起動されている。そして、クライアント端末20からのログイン情報(ユーザID、パスワード)を受信すると(ステップS101)、RAM14(又はフラッシュメモリで構成したROM13)に記憶されたユーザ管理テーブル142を参照して、その受信したログイン情報を用いてログイン認証処理を行い、その認証結果をクライアント端末20に返信する(ステップS102)。ここで、認証に失敗(NG)したならば、ステップS101に戻って、再度ログイン情報を待つこととなる。これに対して、認証が成功(OK)したならば、クライアント端末20からの相対セキュリティレベルの受信を待つ。

【0061】

クライアント端末20では、サーバ装置10からの認証結果としてNGを受信した場合には(ステップS203)、前記ステップS202に戻って、再度ログイン処理を行うことになる。

【0062】

これに対して、サーバ装置10からの認証結果としてOKを受信した場合には(ステップS203)、相対セキュリティレベルを算出する(ステップS204)。即ち、前記ステップS201で取得した端末ロック機能の設定状態に応じて、前記RAM24(又はフラッシュメモリで構成したROM23)に記憶された端末ロック設定テーブル241より相対レベルの値を読み出すと共に、前記ステップS202で取得したログイン認証設定の内容に応じて、前記RAM24(又はフラッシュメモリで構成したROM23)に記憶されたログイン認証用設定テーブル242より相対レベルの値を読み出す。そして、それら読み出した2つの相対レベルの値を加算し、その結果を相対セキュリティベルとして算出する。なお、読み出した相対レベルの値が最低値であった場合には、その最低値を相対セキュリティレベルとする。

【0063】

例えば、ユーザIDが「userA」の場合、端末ロック機能の設定データが「設定OFF」、ログイン認証設定データが「前回値を残す」設定であったとすれば、それぞれ相対レベルは「−1」、「−2」であるので、相対セキュリティレベルは「−3」となる。

【0064】

こうして相対セキュリティレベルが算出されたならば、それをサーバ装置10に送信する(ステップS205)。その後は、従来のクライアント端末で実行されるのと同様の通常処理に移行する(ステップS206)。

【0065】

また、サーバ装置10においては、前記相対セキュリティレベルを受信すると(ステップS103)、前記認証処理において使用したユーザのログイン情報に含まれるユーザIDに対応するデフォルトセキュリティレベルを前記ユーザ管理テーブル142から読み出し、その読み出したデフォルトセキュリティレベルと受信した相対セキュリティレベルとを加算し、その結果を実効セキュリティベルとして算出する。ただし、受信した相対セキュリティレベルが最低値であった場合には、その最低値を実効セキュリティレベルとする。

【0066】

例えば、ユーザIDが「userA」の場合、端末ロック機能の設定データが「設定OFF」、ログイン認証設定データが「前回値を残す」設定であったとすれば、前述のように相対セキュリティレベルは「−3」となり、デフォルトセキュリティレベルは「5」であるので、実効セキュリティレベルは、「5+(−3)」で「2」となる。

【0067】

こうして実効セキュリティレベルが算出されたならば、当該ユーザ(クライアント端末20)のセキュリティベルをその算出した実効セキュリティレベルとするよう、セキュリティシステムに反映する(ステップS105)。これは、例えば、前記RAM14(又はフラッシュメモリで構成したROM13)の所定領域に設けた各ユーザ毎の実効セキュリティレベルを登録する領域にその値を登録することでおこなっても良いし、前記ユーザ管理テーブル142に更に実効セキュリティレベルの項目を追加して、そこに登録するような形態であっても構わない。

【0068】

そしてその後は、従来のサーバ装置で実行されるのと同様の通常処理に移行する(ステップS106)。但し、前記クライアント端末20から当該サーバ装置10の情報資源に対するアクセス要求があった場合には、サーバ装置10のコンピュータ(CPU11)は、実行時のセキュリティレベルである前記実効セキュリティレベルに応じた前記セキュリティレベル管理テーブル141での定義に従って、アクセスの許可を制御することとなる。

【0069】

例えば、前記「userA」のユーザ(クライアント端末20)の例では、デフォルトセキュリティレベルは「5」であったにもかかわらず、セキュリティレベルは「2」であるとして扱われるので、本来であれば、重要データを見たり、グループデータの書き換えが可能な状態であるが、セキュリティの弱いクライアント端末20からのアクセスであるので、自分のデータしかアクセスできないように制御される。

【0070】

以上のように、サーバ装置10に予め設定されたセキュリティレベルを、クライアント端末20のセキュリティに関連する利用時の設定状態に従ってサーバ装置10がセキュリティが強固になるよう変更するので、クライアント端末20の利用状態をセキュリティ管理に反映でき、セキュリティ管理を強固にすることができる。従って、ユーザがクライアント端末20のセキュリティ強度を弱い設定にしたとしても、盗難などに対する被害を最小限に防ぐことができる。

【0071】

また、サーバ装置に予め設定されたセキュリティレベルを、クライアント端末20のセキュリティに関連する利用時の設定状態に従ってサーバ装置10がセキュリティが強固になるよう変更するので、セキュリティが強固に変更されても良い場合は、クライアント端末20の利用者が利用時の設定状態を簡素化できるので、クライアント端末20の利用者の操作性を向上させることができる。即ち、アクセスしたい情報資源の重要度に応じて、クライアント端末20の設定を変更するだけで、認証用の手間の軽減を図れるという利点がある。

【0072】

さらに、クライアント端末20に対するセキュリティは、クライアント端末20に対する操作のロック機能、ログイン認証時のログインデータの入力方法の指定機能、を含むことで、クライアント端末20が備えるセキュリティを有効に利用することができるので、別途新たなセキュリティを設ける必要がない。

【0073】

また、実効セキュリティレベルは、前記ユーザ管理テーブル142で定義されているセキュリティレベルの値を基に相対セキュリティレベルの値を加算することで算出するので、演算が簡単であり、サーバ装置10の負担とはならない。

【0074】

なお、この実効セキュリティレベルの算出においては、そのようなデフォルトセキュリティレベルに相対セキュリティレベル(「0」または負の値)を加算する手法に限定するものではなく、相対セキュリティレベル(並びに端末ロック設定テーブル241及びログイン認証用設定テーブル242の相対レベル)の値を「1」以下の小数値として、デフォルトセキュリティレベルに乗算することで実効セキュリティレベルを算出するようにしても、同様の効果を奏することができる。この場合、相対セキュリティレベル(及び相対レベル)の数値が大きいほど、アクセスの権限が大きくなる、即ち、セキュリティは弱くなるものとする。

【0075】

また、相対セキュリティレベルをクライアント端末20からサーバ装置10に送信するものとしたが、クライアント端末20からは端末ロック設定テーブル241及びログイン認証用設定テーブル242より読み出した設定データに対応する相対レベルの値をサーバ装置10に送信するものとし、サーバ装置10においてそれら受信した相対レベルの値に従って相対セキュリティレベルを求めるようにしても良い。

【0076】

さらには、前記RAM24(又はフラッシュメモリで構成したROM23)に記憶された該クライアント端末20に対するセキュリティに関する設定データそのものをサーバ装置10に送信し、サーバ装置10に前記端末ロック設定テーブル241及びログイン認証用設定テーブル242に相当するテーブルを用意しておいて、サーバ装置10においてそれら受信した設定データに従って相対セキュリティレベルを求めるようにしても良い。

【0077】

さらに、クライアント端末20のセキュリティ機能として、端末ロック機能とログイン認証機能とを例に説明したが、クライアント端末20のセキュリティ機能は、他にも遠隔ロック機能などがあり、ユーザが設定可能なセキュリティ機能であれば、何でも良く、また、その内の2種類に限定するものではなく、何種類用いても構わない。

【0078】

また、前記実施形態では、シンクライアントシステムであるとして説明したが、クライアント端末20からサーバ装置10にアクセスする方式で、セキュリティ機能を保有しているものであれば、何でも良い。そして、クライアント端末20も、スマートフォンや携帯電話のような携帯端末タイプに限らず、デスクトップタイプ、ラップトップタイプ、ノートタイプ、等であっても構わない。

【0079】

さらに、サーバ装置10のアクセス制御対象の情報資源として、データのみとしたが、他にもプロセスの起動やWEBサイトへの閲覧許可、プロトコル制限など、様々な情報資源に対する制御を行うことができる。

【0080】

なお、前記一実施形態において記載したアクセス制御システムによる各処理の手法、即ち、図12のフローチャートに示すクライアント端末及びサーバ装置による処理などの各手法は、何れもコンピュータに実行させることができるプログラムとして、メモリカード(ROMカード、RAMカード等)、磁気ディスク(フロッピディスク、ハードディスク等)、光ディスク(CD−ROM、DVD等)、半導体メモリ等の外部記憶装置の記憶媒体に格納して配布することができる。そして、サーバ装置やクライアント端末のコンピュータ(CPU)は、この外部記憶装置の記憶媒体に記憶されたプログラムをRAMに読み込み、この読み込んだプログラムによって動作が制御されることにより、前記一実施形態において説明したアクセス制御機能を実現し、前述した手法による同様の処理を実行することができる。

【0081】

また、前記各手法を実現するためのプログラムのデータは、プログラムコードの形態として通信ネットワーク上を伝送させることができ、前記のプログラムデータを、この通信ネットワークに接続されたコンピュータ装置(プログラムサーバ)から取り込んでROM(フラッシュメモリ)に記憶させてRAMに読み込み、あるいは直接RAMに取り込んで記憶させ、前述したアクセス制御機能を実現することもできる。

【0082】

なお、本願発明は、前記一実施形態に限定されるものではなく、実施段階ではその要旨を逸脱しない範囲で種々に変形することが可能である。さらに、前記一実施形態には種々の段階の発明が含まれており、開示される複数の構成要件における適宜な組み合わせにより種々の発明が抽出され得る。例えば、一実施形態に示される全構成要件から幾つかの構成要件が削除されたり、幾つかの構成要件が異なる形態にして組み合わされても、発明が解決しようとする課題の欄で述べた課題が解決でき、発明の効果の欄で述べられている効果が得られる場合には、この構成要件が削除されたり組み合わされた構成が発明として抽出され得るものである。

【符号の説明】

【0083】

10…サーバ装置

11,21…CPU

12,22…バス

13,23…ROM

14,24…RAM

15,25…VRAM

16,26…表示装置

17,27…入力装置

18,28…通信I/F

20…クライアント端末

30…中継装置

141…セキュリティレベル管理テーブル

142…ユーザ管理テーブル

241…端末ロック設定テーブル

242…ログイン認証用設定テーブル

261…端末画面

262…ロック解除番号入力画面

263…端末ロック設定画面

264…ログイン認証用設定画面

265…ログイン認証入力画面

N…ネットワーク

【特許請求の範囲】

【請求項1】

ネットワークを介したクライアント端末からのアクセス要求に基づいて当該サーバ装置の情報資源に対するアクセスの許可を制御するサーバ装置であって、

前記情報資源に対するアクセスの許可をする基準となるセキュリティレベルを前記情報資源毎に定義したセキュリティレベル管理テーブルを記憶するセキュリティレベル管理テーブル記憶手段と、

前記クライアント端末の利用者の前記セキュリティレベルを定義した利用者管理テーブルを記憶する利用者管理テーブル記憶手段と、

前記クライアント端末に対するセキュリティに関する設定データを前記クライアント端末から受信する受信手段と、

前記利用者管理テーブルで定義されているセキュリティレベルを基に、前記クライアント端末から受信した前記設定データを反映させた実行時のセキュリティレベルを算出し、その算出した実行時のセキュリティレベルに応じた前記セキュリティレベル管理テーブルでの定義に従って前記サーバ装置の情報資源に対するアクセスの許可を制御する制御手段と、

を備えたことを特徴とするサーバ装置。

【請求項2】

ネットワークを介したクライアント端末からのアクセス要求に基づいて当該サーバ装置の情報資源に対するアクセスの許可を制御するサーバ装置であって、

前記クライアント端末の利用者のセキュリティレベルを定義した利用者管理テーブルを記憶する利用者管理テーブル記憶手段と、

前記クライアント端末に対するセキュリティに関する設定データを前記クライアント端末から受信する受信手段と、

前記利用者管理テーブルで定義されているセキュリティレベルを基に、前記クライアント端末から受信した前記設定データを反映させた実行時のセキュリティレベルを算出し、その算出した実行時のセキュリティレベルに応じて前記サーバ装置の情報資源に対するアクセスの許可を制御する制御手段と、

を備えたことを特徴とするサーバ装置。

【請求項3】

前記クライアント端末に対するセキュリティは、前記クライアント端末に対する操作のロック機能、ログイン認証時のログインデータの入力方法の指定機能、を含むことを特徴とする請求項1又は2に記載のサーバ装置。

【請求項4】

前記制御手段は、前記利用者管理テーブルで定義されているセキュリティレベルを基に前記設定データの値に従って求めた値を加算して実行時のセキュリティレベルを算出することを特徴とする請求項1〜3の何れかに記載のサーバ装置。

【請求項5】

前記制御手段は、前記利用者管理テーブルで定義されているセキュリティレベルを基に前記設定データの値に従って求めた値を乗算して実行時のセキュリティレベルを算出することを特徴とする請求項1〜4の何れかに記載のサーバ装置。

【請求項6】

サーバ装置に対してアクセス要求を行なうクライアント端末と、前記クライアント端末からのアクセス要求に基づいて当該サーバ装置の情報資源に対するアクセスの許可を制御するサーバ装置とが、ネットワークを介して相互に接続可能に構成されたサーバクライアントシステムにおいて、

前記サーバ装置は、

前記クライアント端末の利用者の前記セキュリティレベルを定義した利用者管理テーブルを記憶する利用者管理テーブル記憶手段と、

前記クライアント端末に対するセキュリティに関する設定データを前記クライアント端末から受信する受信手段と、

前記利用者管理テーブルで定義されているセキュリティレベルを基に、前記クライアント端末から受信した前記設定データを反映させた実行時のセキュリティレベルを算出し、その算出した実行時のセキュリティレベルに応じて前記サーバ装置の情報資源に対するアクセスの許可を制御する制御手段と、

を備え、

前記クライアント端末は、

前記クライアント端末の利用者が設定した設定データに従って前記クライアント端末に対するセキュリティを制御するセキュリティ制御手段と、

前記設定データを前記サーバ装置へ送信する送信手段と、

を備えたことを特徴とするアクセス制御システム。

【請求項7】

サーバ装置のコンピュータを、

ネットワークを介したクライアント端末からのアクセス要求に基づいて当該クライアント端末の利用者のセキュリティレベルを定義した利用者管理テーブルにおけるセキュリティレベルを基に、前記クライアント端末から受信した前記クライアント端末に対するセキュリティに関する設定データを反映させた実行時のセキュリティレベルを算出し、その算出した実行時のセキュリティレベルに応じた、当該サーバ装置の情報資源に対するアクセスの許可をする基準となるセキュリティレベルを前記情報資源毎に定義したセキュリティレベル管理テーブルでの定義に従って、前記サーバ装置の情報資源に対するアクセスの許

可を制御する制御手段、

として機能させるためのアクセス制御プログラム。

【請求項8】

サーバ装置のコンピュータを、

ネットワークを介したクライアント端末からのアクセス要求に基づいて当該クライアント端末の利用者のセキュリティレベルを定義した利用者管理テーブルにおけるセキュリティレベルを基に、前記クライアント端末から受信した前記クライアント端末に対するセキュリティに関する設定データを反映させた実行時のセキュリティレベルを算出し、その算出した実行時のセキュリティレベルに応じて前記サーバ装置の情報資源に対するアクセスの可否を制御する制御手段、

として機能させるためのアクセス制御プログラム。

【請求項1】

ネットワークを介したクライアント端末からのアクセス要求に基づいて当該サーバ装置の情報資源に対するアクセスの許可を制御するサーバ装置であって、

前記情報資源に対するアクセスの許可をする基準となるセキュリティレベルを前記情報資源毎に定義したセキュリティレベル管理テーブルを記憶するセキュリティレベル管理テーブル記憶手段と、

前記クライアント端末の利用者の前記セキュリティレベルを定義した利用者管理テーブルを記憶する利用者管理テーブル記憶手段と、

前記クライアント端末に対するセキュリティに関する設定データを前記クライアント端末から受信する受信手段と、

前記利用者管理テーブルで定義されているセキュリティレベルを基に、前記クライアント端末から受信した前記設定データを反映させた実行時のセキュリティレベルを算出し、その算出した実行時のセキュリティレベルに応じた前記セキュリティレベル管理テーブルでの定義に従って前記サーバ装置の情報資源に対するアクセスの許可を制御する制御手段と、

を備えたことを特徴とするサーバ装置。

【請求項2】

ネットワークを介したクライアント端末からのアクセス要求に基づいて当該サーバ装置の情報資源に対するアクセスの許可を制御するサーバ装置であって、

前記クライアント端末の利用者のセキュリティレベルを定義した利用者管理テーブルを記憶する利用者管理テーブル記憶手段と、

前記クライアント端末に対するセキュリティに関する設定データを前記クライアント端末から受信する受信手段と、

前記利用者管理テーブルで定義されているセキュリティレベルを基に、前記クライアント端末から受信した前記設定データを反映させた実行時のセキュリティレベルを算出し、その算出した実行時のセキュリティレベルに応じて前記サーバ装置の情報資源に対するアクセスの許可を制御する制御手段と、

を備えたことを特徴とするサーバ装置。

【請求項3】

前記クライアント端末に対するセキュリティは、前記クライアント端末に対する操作のロック機能、ログイン認証時のログインデータの入力方法の指定機能、を含むことを特徴とする請求項1又は2に記載のサーバ装置。

【請求項4】

前記制御手段は、前記利用者管理テーブルで定義されているセキュリティレベルを基に前記設定データの値に従って求めた値を加算して実行時のセキュリティレベルを算出することを特徴とする請求項1〜3の何れかに記載のサーバ装置。

【請求項5】

前記制御手段は、前記利用者管理テーブルで定義されているセキュリティレベルを基に前記設定データの値に従って求めた値を乗算して実行時のセキュリティレベルを算出することを特徴とする請求項1〜4の何れかに記載のサーバ装置。

【請求項6】

サーバ装置に対してアクセス要求を行なうクライアント端末と、前記クライアント端末からのアクセス要求に基づいて当該サーバ装置の情報資源に対するアクセスの許可を制御するサーバ装置とが、ネットワークを介して相互に接続可能に構成されたサーバクライアントシステムにおいて、

前記サーバ装置は、

前記クライアント端末の利用者の前記セキュリティレベルを定義した利用者管理テーブルを記憶する利用者管理テーブル記憶手段と、

前記クライアント端末に対するセキュリティに関する設定データを前記クライアント端末から受信する受信手段と、

前記利用者管理テーブルで定義されているセキュリティレベルを基に、前記クライアント端末から受信した前記設定データを反映させた実行時のセキュリティレベルを算出し、その算出した実行時のセキュリティレベルに応じて前記サーバ装置の情報資源に対するアクセスの許可を制御する制御手段と、

を備え、

前記クライアント端末は、

前記クライアント端末の利用者が設定した設定データに従って前記クライアント端末に対するセキュリティを制御するセキュリティ制御手段と、

前記設定データを前記サーバ装置へ送信する送信手段と、

を備えたことを特徴とするアクセス制御システム。

【請求項7】

サーバ装置のコンピュータを、

ネットワークを介したクライアント端末からのアクセス要求に基づいて当該クライアント端末の利用者のセキュリティレベルを定義した利用者管理テーブルにおけるセキュリティレベルを基に、前記クライアント端末から受信した前記クライアント端末に対するセキュリティに関する設定データを反映させた実行時のセキュリティレベルを算出し、その算出した実行時のセキュリティレベルに応じた、当該サーバ装置の情報資源に対するアクセスの許可をする基準となるセキュリティレベルを前記情報資源毎に定義したセキュリティレベル管理テーブルでの定義に従って、前記サーバ装置の情報資源に対するアクセスの許

可を制御する制御手段、

として機能させるためのアクセス制御プログラム。

【請求項8】

サーバ装置のコンピュータを、

ネットワークを介したクライアント端末からのアクセス要求に基づいて当該クライアント端末の利用者のセキュリティレベルを定義した利用者管理テーブルにおけるセキュリティレベルを基に、前記クライアント端末から受信した前記クライアント端末に対するセキュリティに関する設定データを反映させた実行時のセキュリティレベルを算出し、その算出した実行時のセキュリティレベルに応じて前記サーバ装置の情報資源に対するアクセスの可否を制御する制御手段、

として機能させるためのアクセス制御プログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【公開番号】特開2013−101719(P2013−101719A)

【公開日】平成25年5月23日(2013.5.23)

【国際特許分類】

【出願番号】特願2013−43647(P2013−43647)

【出願日】平成25年3月6日(2013.3.6)

【分割の表示】特願2009−79508(P2009−79508)の分割

【原出願日】平成21年3月27日(2009.3.27)

【出願人】(000001443)カシオ計算機株式会社 (8,748)

【公開日】平成25年5月23日(2013.5.23)

【国際特許分類】

【出願日】平成25年3月6日(2013.3.6)

【分割の表示】特願2009−79508(P2009−79508)の分割

【原出願日】平成21年3月27日(2009.3.27)

【出願人】(000001443)カシオ計算機株式会社 (8,748)

[ Back to top ]