アクセス監視プログラム、情報処理装置およびアクセス監視方法

【課題】認証情報の送信先が不正な送信先であったかを判定できるようにする。

【解決手段】判定部13は、リンク情報(リンクAまたはリンクA1)が示すリンク先へのアクセス要求操作を検知すると、そのリンク情報を記憶部14に記録する。アクセス処理部11は、そのリンク先へのアクセスに応じて受信した画面データに基づく入力画面を、表示装置に表示させ、入力画面内の入力欄に入力された認証情報41を、画面データの送信元装置に送信する。判定部13は、電子メール受信部12が受信した電子メール42に含まれるリンク情報(リンクB)が示すリンク先へのアクセス要求操作を検知すると、そのリンク情報の所定領域が、記憶部14に記録したリンク情報の所定領域と一致するかを判定する。

【解決手段】判定部13は、リンク情報(リンクAまたはリンクA1)が示すリンク先へのアクセス要求操作を検知すると、そのリンク情報を記憶部14に記録する。アクセス処理部11は、そのリンク先へのアクセスに応じて受信した画面データに基づく入力画面を、表示装置に表示させ、入力画面内の入力欄に入力された認証情報41を、画面データの送信元装置に送信する。判定部13は、電子メール受信部12が受信した電子メール42に含まれるリンク情報(リンクB)が示すリンク先へのアクセス要求操作を検知すると、そのリンク情報の所定領域が、記憶部14に記録したリンク情報の所定領域と一致するかを判定する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、アクセス監視プログラム、情報処理装置およびアクセス監視方法に関する。

【背景技術】

【0002】

ユーザに対してネットワークを通じてサービスを提供する際に、不正なユーザを識別可能にする技術としては、例えば、ユーザからユーザID、パスワードなどの認証情報を受信し、認証情報を基にユーザを認証する技術がある。

【0003】

また、同種の他の技術として、アクセス元からユーザの認証情報を受信すると、アクセスがあったことを電子メールなどによってユーザに通知し、ユーザからの応答を受けるとアクセスに対する制御を開始する接続管理方法もある。

【0004】

さらに、エンドユーザからのアクセスに対し、アクセス権を確認すると、コンテンツ取得のためのURL(Uniform Resource Locator)を生成してエンドユーザに通知し、通知したURLに対して一定時間以内にアクセスしたエンドユーザに対してコンテンツを提供する管理サーバもある。

【0005】

また、電子メールの送信時に本人認証を行い、認証に成功した場合に、認証したユーザのメールアドレスと、電子メールのヘッダから取得したメールアドレスとを比較し、アドレス同士が一致した場合に電子メールを送信するメールサーバもある。

【0006】

一方、正規のサービス提供者になりすまして、ユーザの認証情報などを不正に収集する「フィッシング」と呼ばれる犯罪が急増している。例えば、正規のWebサイトに似せた「フィッシングサイト」と呼ばれるWebサイトのURLを、ユーザに対して電子メールなどを用いて通知し、フィッシングサイトにアクセスしたユーザに認証情報の入力を求めるといった情報の収集方法がとられている。

【先行技術文献】

【特許文献】

【0007】

【特許文献1】特開2002−91917号公報

【特許文献2】特開2002−288134号公報

【特許文献3】特開2004−64215号公報

【発明の概要】

【発明が解決しようとする課題】

【0008】

フィッシングサイトは、例えば、ワクチンソフトウェアのメーカによって検出されている。ワクチンソフトウェアのメーカは、検出したフィッシングサイトへのアクセスを防止するように、ワクチンソフトウェアを更新する。しかしながら、このようなフィッシングサイトの検出方法は、ユーザが使用する端末装置側で新たなフィッシングサイトを検出できる方法ではなかった。

【0009】

本発明はこのような課題に鑑みてなされたものであり、認証情報の送信先が不正な送信先であったかを判定できるようにしたアクセス監視プログラム、情報処理装置およびアクセス監視方法を提供することを目的とする。

【課題を解決するための手段】

【0010】

上記目的を達成するために、アクセス監視プログラムが提供される。このアクセス監視プログラムが実行されるコンピュータは、サーバ装置に接続されている。サーバ装置は、認証情報を受信すると、その認証情報にあらかじめ対応付けられたアドレスに対して第1のリンク情報を含む電子メールを送信し、第1のリンク情報が示すリンク先へのアクセスを受けると、認証情報の送信元装置を通じたサービス提供を許可する。また、アクセス監視プログラムが実行されるコンピュータは、第2のリンク情報が示すリンク先へのアクセスに応じて受信した画面データに基づく入力画面を表示装置に表示させ、入力画面内の入力欄に入力された認証情報を画面データの送信元装置に送信する処理を実行可能である。

【0011】

コンピュータは、アクセス監視プログラムに従って、次のような処理を実行する。コンピュータは、第2のリンク情報が示すリンク先へのアクセス要求操作を検知すると、第2のリンク情報を記憶装置に記録する。また、コンピュータは、コンピュータ自身が受信した電子メールに含まれる第1のリンク情報が示すリンク先へのアクセス要求操作を検知すると、第1のリンク情報の所定領域が、記憶装置に記録した第2のリンク情報の所定領域と一致するかを判定する。

【0012】

また、上記目的を達成するために、上記コンピュータと同様の処理を実行する情報処理装置およびアクセス監視方法が提供される。

【発明の効果】

【0013】

上記のアクセス監視プログラム、情報処理装置およびアクセス監視方法によれば、認証情報の送信先が不正な送信先であったかを判定できる。

【図面の簡単な説明】

【0014】

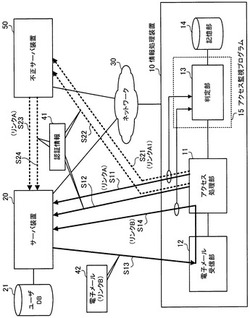

【図1】第1の実施の形態に係るコンピュータシステムの構成例を示す図である。

【図2】第2の実施の形態に係るコンピュータシステムの構成例を示す図である。

【図3】PCのハードウェア構成例を示す図である。

【図4】真サイトのログインページの表示例を示す図である。

【図5】確認メールの表示例を示す図である。

【図6】会員用ページの表示例を示す図である。

【図7】不正サーバからのURL通知メールの表示例を示す図である。

【図8】偽サイトのログインページの表示例を示す図である。

【図9】ECサーバおよび不正サーバの処理機能の例を示すブロック図である。

【図10】顧客DBに登録される情報の例を示す図である。

【図11】顧客端末装置であるPCおよびワクチン更新サーバの処理機能の例を示すブロック図である。

【図12】ウィルス定義ファイルに登録される情報の例を示す図である。

【図13】ログ情報に記録される情報の例を示す図である。

【図14】PCがフィッシングサイトを介してECサイトにアクセスする際の処理例を示すシーケンス図(その1)である。

【図15】PCがフィッシングサイトを介してECサイトにアクセスする際の処理例を示すシーケンス図(その2)である。

【図16】PCが監視プログラムに従って実行する処理の手順を示すフローチャートである。

【図17】第3の実施の形態におけるPCの処理機能の構成例を示すブロック図である。

【図18】PCが監視プログラムに従って実行する処理の手順を示すフローチャートである。

【発明を実施するための形態】

【0015】

以下、実施の形態について図面を参照して詳細に説明する。

〔第1の実施の形態〕

図1は、第1の実施の形態に係るコンピュータシステムの構成例を示す図である。

【0016】

図1に示すコンピュータシステムにおいて、情報処理装置10は、サーバ装置20に対してネットワーク30を通じてアクセス可能になっている。情報処理装置10は、例えば、リンク情報が示すリンク先へのアクセス要求操作に応じて、そのリンク先にアクセスする。リンク情報とは、例えばURLである。アクセスを要求されたリンク先がサーバ装置20であるとき、情報処理装置10はサーバ装置20にアクセスすることになる。

【0017】

サーバ装置20は、例えば、商品販売サービスなどの所定のサービスを、ネットワーク30を通じて、情報処理装置10を操作するユーザに提供する。サーバ装置20は、ユーザDB(データベース)21を参照可能である。ユーザDB21には、少なくとも、ユーザを認証するための認証情報と、ユーザの電子メールアドレスとが登録されている。

【0018】

情報処理装置10は、サーバ装置20からサービスを受けるための処理機能として、アクセス処理部11と電子メール受信部12とを備える。アクセス処理部11および電子メール受信部12の各処理は、例えば、情報処理装置10が備えるCPU(Central Processing Unit)が所定のプログラムを実行することによって実現される。

【0019】

ここで、サーバ装置20が、情報処理装置10を通じたサービスの提供を開始するまでの処理手順について説明する。

サーバ装置20は、まず、情報処理装置10から送信された認証情報41に基づく第1の認証処理を行う。認証情報41は、例えば、ユーザの識別情報やパスワードなど、サービスを受ける正当なユーザであるかをサーバ装置20が判別可能にするものである。サーバ装置20は、例えば、次のような手順で、認証情報41を受信する。

【0020】

情報処理装置10のアクセス処理部11は、ユーザによるアクセス要求操作に応じて、リンク情報「リンクA」が示すリンク先にアクセスする(ステップS11)。アクセス処理部11は、例えば、電子メール受信部12が受信した電子メール内に記載された「リンクA」に対する選択操作に応じて、「リンクA」が示すリンク先にアクセスする。「リンクA」が示すリンク先はサーバ装置20であり、アクセスを受けたサーバ装置20は、そのアクセス元である情報処理装置10に対して、認証情報41の入力画面を表示するための画面データを送信する。

【0021】

情報処理装置10は、受信した画面データに基づく入力画面を表示装置に表示させ、入力画面内の入力欄に対する認証情報41の入力操作を受け付ける。そして、アクセス処理部11は、ユーザによるアクセス要求操作に応じて、入力画面に入力された認証情報41を、画面データの送信元であるサーバ装置20に送信する(ステップS12)。

【0022】

サーバ装置20は、受信した認証情報41とユーザDB21内の情報とを照合して、第1の認証処理を行う。第1の認証処理に成功すると、サーバ装置20は、第2の認証処理を開始する。第2の認証処理において、サーバ装置20はまず、受信した認証情報41に対応付けられたユーザの電子メールアドレスを、ユーザDB21から取得する。サーバ装置20は、ユーザDB21から取得した電子メールアドレスを宛先として、リンク情報「リンクB」が記載された電子メール42を送信する(ステップS13)。ここで、「リンクB」が示すリンク先はサーバ装置20であるが、サーバ装置20は、例えば、「リンクB」を構成する文字列の一部がランダムな文字列となるように、「リンクB」を生成してもよい。

【0023】

情報処理装置10の電子メール受信部12は、サーバ装置20から送信された電子メール42を受信する。アクセス処理部11は、電子メール42に記載された「リンクB」が示すリンク先へのアクセス要求操作に応じて、「リンクB」が示すリンク先であるサーバ装置20にアクセスする(ステップS14)。なお、「リンクB」が示すリンク先へのアクセス要求操作とは、例えば、電子メール42の表示画面に表示された「リンクB」に対する選択操作である。

【0024】

情報処理装置10からのアクセスを受けたサーバ装置20は、第2の認証処理に成功したと判定して、情報処理装置10を通じたサービス提供を許可する。サーバ装置20は、例えば、会員専用の画面の閲覧を許可する、商品購入などの各種の申し込みを受け付けるなどのサービスの提供を開始する。

【0025】

以上のステップS11〜S14の処理手順によれば、サーバ装置20は、第1の認証処理および第2の認証処理という二重の認証処理を行うことで、サービスの提供を受けることができない不当なユーザに対してサービスを提供することを防止できる。

【0026】

ところで、ネットワーク30にはさらに、不正サーバ装置50が接続されている。不正サーバ装置50は、次のような手順で、情報処理装置10からユーザの認証情報41を不正に取得する。

【0027】

不正サーバ装置50は、例えば、ユーザの電子メールアドレス宛に、真のサービス提供者を装った電子メール(以下、「不正電子メール」と呼ぶ)を送信する。この不正電子メールには、認証情報41の入力画面にリンクするためのリンク情報「リンクA1」が記載されている。情報処理装置10の電子メール受信部12は、不正電子メールを受信する。アクセス処理部11は、不正電子メールに記載された「リンクA1」が示すリンク策へのアクセス要求操作に応じて、「リンクA1」が示すリンク先である不正サーバ装置50にアクセスする(ステップS21)。

【0028】

なお、不正電子メールの送信元は、不正サーバ装置50以外の装置であってもよい。また、「リンクA1」は、電子メール以外の方法で情報処理装置10に通知されてもよい。例えば、情報処理装置10は、所定のサーバ装置からの表示データを基に、「リンクA1」を含む画面を表示装置に表示させる。アクセス処理部11は、表示された画面内の「リンクA1」に対する選択操作に応じて、「リンクA1」が示すリンク先にアクセスする。

【0029】

不正サーバ装置50は、情報処理装置10からのアクセスに応じて、アクセス元である情報処理装置10に対して、認証情報41の入力画面を表示するための画面データを送信する。情報処理装置10は、受信した画面データに基づく入力画面を表示装置に表示させる。この入力画面は、「リンクA」が示すリンク先へのアクセスに応じてサーバ装置20が提供する入力画面に似た構成になっており、情報処理装置10は、入力画面内の入力欄に対する認証情報41の入力操作を受け付ける。そして、アクセス処理部11は、ユーザによるアクセス要求操作に応じて、入力画面に入力された認証情報41を、画面データの送信元である不正サーバ装置50に送信する(ステップS22)。これにより、不正サーバ装置50は、認証情報41を不正に取得する。

【0030】

また、不正サーバ装置50は、取得した認証情報41を用いて、上記のステップS11,S12と同様の手順で、サーバ装置20にアクセスする。すなわち、不正サーバ装置50は、「リンクA」が示すリンク先にアクセスし(ステップS23)、サーバ装置20が提供する入力画面を通じて、不正に取得した認証情報41をサーバ装置20に送信する(ステップS24)。

【0031】

認証情報41を受信したサーバ装置20は、上記のステップS13と同様に、ユーザに対して電子メール42を送信する。情報処理装置10において、電子メール受信部12は、電子メール42を受信し、アクセス処理部11は、上記のステップS14と同様に、電子メール42に記載された「リンクB」が示すリンク先へのアクセス要求操作に応じて、サーバ装置20にアクセスする。このように、「リンクA1」が示すリンク先へのアクセスを起点とした場合でも、サーバ装置20からは正常にサービスが提供されるので、ユーザは認証情報41を盗まれたことに気づかない。

【0032】

これに対し、情報処理装置10は、認証情報41が盗まれたことを検出するための処理機能として、判定部13を備えている。判定部13の処理は、情報処理装置10が備えるCPUが所定のプログラムを実行することによって実現される。図1の例では、判定部13の処理は、アクセス監視プログラム15を実行することで実現されるものとする。

【0033】

判定部13は、リンク情報が示すリンク先へのアクセスを要求する入力操作を検知すると、そのリンク情報を記憶部14に記録する。例えば、判定部13は、「リンクA」が示すリンク先、または「リンクA1」が示すリンク先へのアクセス要求操作を検知し、リンク先に対応する「リンクA」または「リンクA1」を記憶部14に記録する。なお、記憶部14は、情報処理装置10の外部に接続されていてもよい。

【0034】

判定部13は、さらに、電子メール受信部12が受信した電子メールに含まれるリンク情報が示すリンク先へのアクセス要求操作を検知すると、そのリンク情報の所定領域と、記憶部14に記録したリンク情報の所定領域とが一致するかを判定する。判定部13は、各領域が一致しなかった場合、記憶部14に記録したリンク情報が示すリンク先が不正なリンク先であると判定する。ここで、リンク情報の所定領域とは、例えば、URL内のドメイン名である。

【0035】

例えば、アクセス処理部11が「リンクA」または「リンクA1」のいずれかが示すリンク先にアクセスした場合、電子メール受信部12は、「リンクB」が記載された電子メール42を受信する。この場合、判定部13は、電子メール42に記載された「リンクB」が示すリンク先へのアクセス要求操作を検知すると、「リンクB」の所定領域と、記憶部14に記録した「リンクA」または「リンクA1」の所定領域とを比較する。

【0036】

正当なリンク先を示す「リンクA」の所定領域は、「リンクB」の所定領域と一致する。一方、「リンクA1」の所定領域は、「リンクB」の所定領域と一致しない。後者の場合、判定部13は、「リンクA1」が示すリンク先が不正なリンク先であることを判定できる。

【0037】

〔第2の実施の形態〕

次に、第2の実施の形態として、ユーザがネットワークを通じて商品の購入を申し込むことが可能なコンピュータシステムについて説明する。

【0038】

図2は、第2の実施の形態に係るコンピュータシステムの構成例を示す図である。

図2に示すコンピュータシステムにおいて、PC(Personal Computer)100a〜100cは、商品販売サービスの顧客によって使用される顧客端末装置である。PC100a〜100cは、ネットワーク200に接続されている。

【0039】

ネットワーク200には、さらに、EC(Electronic Commerce)サーバ300が接続されている。ECサーバ300は、Webサーバ機能を備え、ネットワーク200に接続された顧客端末装置に対して、商品販売用のWebサイトであるECサイトを提供する。例えば、PC100aを使用する顧客は、ECサーバ300が提供するECサイトをPC100aの表示装置に表示させ、ECサーバ300に対して、購入する商品の選択や購入申し込みをECサイトを通じて行うことが可能になっている。PC100b,100cをそれぞれ使用する顧客も、PC100aのユーザと同様に、ECサーバ300が提供する商品販売サービスを受けることが可能である。また、ECサーバ300は、顧客に対して電子メールを送信する機能も備える。

【0040】

また、図2に示す不正サーバ400は、ECサーバ300が提供する商品販売サービスの顧客についての認証情報や個人情報などの顧客情報を、ネットワーク200を通じて顧客端末装置から不正に収集する。不正サーバ400は、顧客情報を収集するためのWebサイトであるフィッシングサイトを提供する。

【0041】

後述するように、不正サーバ400が提供するフィッシングサイトは、ECサーバ300が提供する本物のECサイト(以下、「真サイト」と呼ぶ)に似せた偽のWebサイト(以下、「偽サイト」と呼ぶ)である。不正サーバ400は、例えば電子メールを用いて、顧客に対して偽サイトのURLを通知する。不正サーバ400は、偽サイトのURLに対してアクセスしてきた顧客端末装置に対して、偽サイトのWebページを表示させ、表示させたWebページを通じて顧客情報を送信させる。このような手順により、不正サーバ400は、偽サイトのWebページを通じて顧客情報を不正に取得する。

【0042】

ネットワーク200には、さらに、ワクチン更新サーバ500が接続されている。ワクチン更新サーバ500は、例えば、ワクチンプログラム(コンピュータウィルス検出プログラム)のメーカによって運営される。ワクチン更新サーバ500は、PC100a〜100cに対して最新のウィルス定義ファイルを送信して、PC100a〜100cにインストールされたワクチンプログラムを更新させる。

【0043】

ここで、PC100a〜100cのそれぞれは、ワクチンプログラムとともに、フィッシングサイトを検出するためのフィッシングサイト検出プログラムも実行する。PC100a〜100cのそれぞれは、フィッシングサイト検出プログラムの実行により、フィッシングサイトへアクセスしたことを検出すると、検出したフィッシングサイトのURLをワクチン更新サーバ500に通知する。ワクチン更新サーバ500は、フィッシングサイト検出プログラムを実行するPC100a〜100cから、フィッシングサイトのURLを収集し、それらの収集結果を反映したウィルス定義ファイルをPC100a〜100cに対して送信する。

【0044】

図3は、PCのハードウェア構成例を示す図である。なお、図3では、例としてPC100aについて示すが、PC100b,100cについても図3と同様のハードウェア構成によって実現される。

【0045】

PC100aは、CPU101によって装置全体が制御されている。CPU101には、バス108を介して、RAM(Random Access Memory)102と複数の周辺機器が接続されている。

【0046】

RAM102は、PC100aの主記憶装置として使用される。RAM102には、CPU101に実行させるOS(Operating System)プログラムやアプリケーションプログラムの少なくとも一部が一時的に格納される。また、RAM102には、CPU101による処理に必要な各種データが格納される。

【0047】

バス108に接続されている周辺機器としては、HDD(Hard Disk Drive)103、グラフィックインタフェース104、入力インタフェース105、光学ドライブ装置106および通信インタフェース107がある。

【0048】

HDD103は、内蔵した磁気ディスクに対して、磁気的にデータの書き込みおよび読み出しを行う。HDD103は、PC100aの二次記憶装置として使用される。HDD103には、OSプログラム、アプリケーションプログラム、および各種データが格納される。なお、二次記憶装置としては、フラッシュメモリなどの半導体記憶装置を使用することもできる。

【0049】

グラフィックインタフェース104には、モニタ104aが接続されている。グラフィックインタフェース104は、CPU101からの命令に従って、画像をモニタ104aに表示させる。なお、モニタ104aは、例えば、液晶ディスプレイである。

【0050】

入力インタフェース105には、キーボード105aおよびマウス105bが接続されている。入力インタフェース105は、キーボード105aやマウス105bからの出力信号をCPU101に送信する。なお、マウス105bは、ポインティングデバイスの一例であり、他のポインティングデバイスを使用することもできる。他のポインティングデバイスとしては、タッチパネル、タブレット、タッチパッド、トラックボールなどがある。

【0051】

光学ドライブ装置106は、レーザ光などを利用して、光ディスク106aに記録されたデータの読み取りを行う。光ディスク106aは、光の反射によって読み取り可能なようにデータが記録された可搬型の記録媒体である。光ディスク106aには、DVD(Digital Versatile Disc)、DVD−RAM、CD−ROM(Compact Disc Read Only Memory)、CD−R(Recordable)/RW(Rewritable)などがある。

【0052】

通信インタフェース107は、ネットワーク200に接続されている。通信インタフェース107は、ネットワーク200を介して、ECサーバ300などの他の機器との間でデータを送受信する。

【0053】

なお、ECサーバ300、不正サーバ400およびワクチン更新サーバ500についても、図3と同様のハードウェア構成によって実現可能である。

次に、ECサーバ300によって提供される真サイトを通じて顧客が商品販売サービスを受ける際の、PCにおける画面遷移について説明する。なお、以下の説明では、例として、顧客がPC100aを用いて商品販売サービスを受けるものとする。

【0054】

まず、図4は、真サイトのログインページの表示例を示す図である。

図4に示すブラウザ画面611は、PC100aがWebブラウザプログラムを実行することで、PC100aに接続されたモニタ104aに表示される画面(ウィンドウ)である。ブラウザ画面611は、Webページが表示されるWebページ表示部611aを含む。また、ブラウザ画面611は、例えば、Webページ表示部611aに表示されたWebページのURLが表示されるURL表示部611bを含んでもよい。

【0055】

図4において、Webページ表示部611aには、ECサーバ300によって提供される真サイトのログインページ710が表示されている。ログインページ710は、商品販売サービスに対して会員登録済みの顧客が、真サイトにログインするためのログイン情報を入力するためのWebページである。ログインページ710には、ログイン情報としてそれぞれログインIDおよびパスワードが入力される入力領域711,712が表示される。顧客は、入力領域711,712に対してそれぞれログインIDおよびパスワードを入力する操作を行い、さらに、ログインページ710内のログインボタン713に対するクリック操作を行う。これにより、PC100aからECサーバ300に対して、入力されたログインIDおよびパスワードが送信される。

【0056】

なお、ログインページ710は、顧客の入力操作により、例えば、URL表示部611bに対してログインページ710のURLが入力されて、このURLへのリンクが要求されたときに表示される。あるいは、ログインページ710は、Webページ表示部611aに表示された所定のWebページ内のハイパーリンクに対するクリック操作に応じて表示されてもよい。あるいは、ログインページ710は、電子メールに記載されたハイパーリンクに対するクリック操作に応じて表示されてもよい。

【0057】

ECサーバ300は、ログインIDおよびパスワードを含む顧客情報が登録された顧客データベースを参照可能になっている。ECサーバ300は、PC100aから受信したログインIDおよびパスワードを、顧客データベース内の情報と照合して、ログインIDとパスワードとの組合せが正しいかを判定する。ログインIDとパスワードとの組合せが正しい場合、ECサーバ300は、顧客データベースにおいてログインIDに対応付けられている、顧客の電子メールアドレスを宛先として、ログインが要求されたことを確認するための電子メールである確認メールを送信する。

【0058】

図5は、確認メールの表示例を示す図である。

図5に示す受信メール表示画面612は、PC100aが電子メールプログラムを実行することで、PC100aに接続されたモニタ104aに表示される画面(ウィンドウ)のうち、メールサーバから受信した電子メールを表示するための画面である。受信メール表示画面612は、受信メールの本文が表示されるメール本文表示部612aを含む。図5において、メール本文表示部612aには、ECサーバ300から送信された確認メール720が表示される。また、受信メール表示画面612は、例えば、受信メールの送信者のメールアドレスが表示されるアドレス表示部612bと、受信メールの件名が表示される件名表示部612cとを含んでもよい。

【0059】

ECサーバ300は、確認メールを送信する際、顧客からログインの確認操作を受け付けるための確認用URLを生成し、生成した確認用URLを確認メールの本文に記述する。ECサーバ300は、ECサイトのドメイン名(図4,図5の例では「abcdef.co.jp」)の後に、ランダムな文字(図5の例では「xx1yy2zz3」)を付加することで、確認用URLを生成する。

【0060】

図5に示す確認メール720には、ECサーバ300によって生成された確認用URLが、ハイパーリンク721として表示されている。図4に示したログインページ710を通じてログイン操作を行った顧客は、自身が確かにログインを行ったことをECサーバ300に通知するために、確認用URLのハイパーリンク721に対するクリック操作を行う。ハイパーリンク721のリンク先はECサーバ300が提供するWebページとなっており、PC100aは、ハイパーリンク721へのクリック操作に応じてECサーバ300にアクセスする。ECサーバ300は、確認用URLへのアクセスを検知すると、顧客の認証に成功したと判定し、確認用URLへのアクセス元であるPC100aに、商品販売サービスの会員専用のWebページ(会員用ページ)を表示させる。

【0061】

図6は、会員用ページの表示例を示す図である。

図6に示すブラウザ画面611において、Webページ表示部611aには、会員用ページ730の一例が表示されている。会員用ページ730には、例えば、顧客が購入可能な商品が一覧表示された商品一覧表示部731が表示されている。顧客は、商品一覧表示部731に表示された商品に対する購入操作を行うことで、購入操作対象の商品の購入申し込みを行うことができる。

【0062】

以上の図4〜図6に示したように、ECサーバ300は、ログインを要求する顧客の認証処理として、ログインIDとパスワードとの組合せに基づく第1認証と、ランダムに生成した確認用URLに対するアクセスに基づく第2認証とを行う。そして、ECサーバ300は、両方の認証に成功した場合に、顧客に対して会員用ページの閲覧を許可する。ECサーバ300は、このように二重の認証処理を行うことで、顧客のなりすましなどの不正アクセスを防止する。

【0063】

次に、顧客がフィッシングサイトである偽サイトを通じて商品販売サービスを受ける場合のPC100aにおける画面遷移について説明する。不正サーバ400は、例えば、偽サイトのログインページのURLを記載した電子メールであるURL通知メールを送信する。

【0064】

図7は、不正サーバからのURL通知メールの表示例を示す図である。

図7に示す受信メール表示画面612において、メール本文表示部612aには、不正サーバ400から送信されたURL通知メール740の本文が表示されている。URL通知メール740の本文には、偽サイトのログインページのURLが記載されている。メール本文表示部612aには、URL通知メール740に記載されたURLが、ハイパーリンク741として表示される。

【0065】

なお、不正サーバ400からのURL通知メールでは、送信元メールアドレスは偽装されている場合がある。図7において、アドレス表示部612bに表示された送信者アドレスのドメイン名は、本サイトのドメイン名である「abcdef.co.jp」に偽装されている。

【0066】

ハイパーリンク741のリンク先は、不正サーバ400が提供する偽サイトのログインページとなっており、PC100aを操作する顧客がハイパーリンク741に対するクリック操作を行うと、PC100aは不正サーバ400にアクセスする。不正サーバ400は、偽サイトのログインページへのアクセスを検知すると、アクセス元であるPC100aに対して、偽サイトのログインページを表示させる。

【0067】

図8は、偽サイトのログインページの表示例を示す図である。

図8に示すブラウザ画面611において、Webページ表示部611aには、偽サイトのログインページ750が表示されている。偽サイトのログインページ750には、例えば、ログインIDおよびパスワードがそれぞれ入力される入力領域751,752と、ログインボタン753とが表示される。このように、偽サイトのログインページ750は、図4に示した本サイトのログインページ710と同様の構成を有しており、見分けが付きにくくなっている。顧客は、入力領域751,752に対してそれぞれログインIDおよびパスワードを入力する操作を行い、さらにログインボタン713に対するクリック操作を行う。これにより、顧客はECサーバ300にログインIDおよびパスワードを送信したつもりでも、実際にはログインIDおよびパスワードはPC100aから不正サーバ400に送信されてしまう。

【0068】

不正サーバ400は、PC100aから受信したログインIDおよびパスワードを、記憶装置などに保存するとともに、受信したログインIDおよびパスワードをECサーバ300に送信し、ECサーバ300が提供する真サイトへのログインを要求する。ECサーバ300は、不正サーバ400から受信したログインIDおよびパスワードを基に前述の第1認証を行うが、この第1認証ではログインIDとパスワードとの組合せが正しいと判定される。ECサーバ300は、受信したログインIDに対応する顧客の電子メールアドレスを宛先として、前述の確認メールを送信する。

【0069】

PC100aは、ECサーバ300からの確認メールを受信する。顧客は、確認メールに記載された確認用URLのハイパーリンク(図5のハイパーリンク721に対応)に対するクリック操作を行い、PC100aは、クリック操作に応じてECサーバ300にアクセスする。PC100aからのアクセスを受けたECサーバ300は、前述の第2認証に成功したと判定し、PC100aに会員用ページを表示させる。

【0070】

以上のように、PC100aを使用する顧客は、偽サイトのログインページに対してログインIDおよびパスワードを入力した場合でも、それ以後、真サイトのログインページに入力した場合と同様の手順で、真サイトにログインできてしまう。不正サーバ400は、ログインIDおよびパスワードを、顧客が気づかないまま不正に取得することになる。

【0071】

ところで、ワクチンプログラムのメーカは、一般的に、ネットワーク上からフィッシングサイトを見つけ出し、見つかったフィッシングサイトへのアクセスが阻止されるように、ワクチンプログラムのウィルス定義ファイルを更新する。また、ワクチンプログラムのメーカは、フィッシングサイトを見つけたユーザから通知される情報を基に、ウィルス定義ファイルを更新することもある。

【0072】

しかしながら、新たなフィッシングサイトが出現してから、そのフィッシングサイトへのアクセスが阻止されるように更新されたウィルス定義ファイルがユーザの端末装置に配信されるまでには、時間差が生じる。このため、更新されたウィルス定義ファイルが配信されるまでの間に、フィッシングサイトに顧客情報を盗まれる被害が拡大してしまうという問題がある。

【0073】

これに対して、本実施の形態のPC100a〜100cは、ワクチンプログラムとともに、フィッシングサイトを検出するためのフィッシングサイト検出プログラムも実行する。フィッシングサイト検出プログラムを実行することで、例えばPC100aでは次のような処理が実行される。

【0074】

PC100aは、フィッシングサイト検出プログラムの実行により、フィッシングサイトへアクセスしたことを自ら検出できる。PC100aは、検出したフィッシングサイトのURLをワクチン更新サーバ500に対して通知するとともに、自装置で実行されているワクチンプログラムのウィルス定義ファイルに対し、検出したフィッシングサイトのURLのうち少なくともドメイン名を仮登録する。

【0075】

ワクチンプログラムのメーカの検証者は、ワクチン更新サーバ500に通知されたフィッシングサイトのURLを基に、そのURLにリンクした後の処理を検証する。検証者によって、そのURLのリンク先が確かにフィッシングサイトであると判断された場合、ワクチン更新サーバ500は、フィッシングサイトを検出したPC100aに対し、ウィルス定義ファイルに仮登録した情報を本登録するように要求する。

【0076】

さらに、そのリンク先がフィッシングサイトであると判断されたURLのうちの少なくともドメイン名が登録されたウィルス定義ファイルが生成され、ワクチン更新サーバ500は、生成されたウィルス定義ファイルを、ワクチンプログラムを実行する他のPC100b,100cに配信する。

【0077】

このように、フィッシングサイト検出プログラムを実行するPC100aは、フィッシングサイトを検出すると、そのフィッシングサイトのURLのうち少なくともドメイン名を、ウィルス定義ファイルに仮登録する。これにより、PC100aは、検出したフィッシングサイトへの再度のアクセスを即座に阻止することができる。また、異なるサービスへのログインページなどを提供する、同じドメイン名を持つ他のフィッシングサイトへのアクセスも阻止することもできる。従って、フィッシングサイトに顧客情報を盗まれる被害が拡大することを防止できる。

【0078】

次に、PC100a〜100cおよび各サーバの処理について、具体的に説明する。まず、図9は、ECサーバおよび不正サーバの処理機能の例を示すブロック図である。

ECサーバ300は、サービス提供処理部310およびメール送信処理部320を備える。サービス提供処理部310およびメール送信処理部320の各処理は、例えば、ECサーバが備えるCPUが所定のプログラムを実行することで実現される。

【0079】

また、ECサーバ300に接続された記憶装置には、商品DB(データベース)330および顧客DB(データベース)340が格納されている。商品DB330には、顧客に販売する商品に関する情報が登録されている。例えば、商品DB330には、商品を識別する商品ID、商品名、商品の価格、商品の詳細を紹介するWebページのURLなどが登録される。一方、顧客DB340には、会員として登録された顧客についての情報が登録されている。

【0080】

ここで、図10は、顧客DBに登録される情報の例を示す図である。

顧客DB340には、顧客ごとにレコードが登録される。顧客DB340の各レコードには、例えば、顧客を識別する顧客ID、顧客がECサーバ300にログインするためのパスワード、顧客の氏名、住所、電話番号および電子メールアドレスなどが登録される。なお、図10の例では、顧客IDは、ログインIDを兼ねるものとする。

【0081】

以下、図9に戻り、サービス提供処理部310は、ECサイトを提供するWebサーバとしての処理を実行する。また、メール送信処理部320は、サービス提供処理部310からの要求に応じて、電子メールを送信する。

【0082】

サービス提供処理部310は、顧客端末装置からのログイン要求に応じた認証処理を実行し、認証に成功した場合に、会員用のWebページの提供を開始する。例えば、サービス提供処理部310は、顧客端末装置に対して、商品DB330に記憶された、商品に関する情報をユーザに選択させるWebページ(例えば、図6の会員用ページ730)を表示させ、商品の選択入力を受け付ける。さらに、サービス提供処理部310は、例えば、選択された商品の購入手続きをユーザに実行させるWebページを顧客端末装置に表示させ、Webページを通じて、クレジットカード情報、商品の送付先の情報など、商品購入に必要な情報の入力を受け付け、購入処理を完了させる。

【0083】

また、ログイン要求に応じた認証処理では、前述の第1認証および第2認証が行われる。サービス提供処理部310は、顧客端末装置に対して図4のようなログインページを表示させ、ログインIDおよびパスワードを顧客端末装置から受信する。サービス提供処理部310は、顧客DB340を参照して、受信したログインIDとパスワードとの組合せが正しいかを判定し、組合せが正しい場合に第1認証が成功したと判定する。

【0084】

第1認証に成功すると、サービス提供処理部310は、顧客DB340から、受信したログインIDに対応付けられた電子メールアドレスを抽出するとともに、確認用URLを生成する。サービス提供処理部310は、ECサイトのドメイン名の後に、ランダムな文字を付加することで、確認用URLを生成する。サービス提供処理部310は、確認用URLを本文中に記載した確認メールを、顧客DB340から抽出した電子メールアドレスを送信先として、メール送信処理部320に送信させる。その後、サービス提供処理部310は、確認用URLに対してアクセスされたことを検知すると、第2認証に成功したと判定する。

【0085】

次に、不正サーバ400は、メール送信処理部410、顧客情報受信部420およびサーバアクセス処理部430を備える。メール送信処理部410、顧客情報受信部420およびサーバアクセス処理部430の処理は、例えば、不正サーバ400が備えるCPUが所定のプログラムを実行することで実現される。

【0086】

メール送信処理部410は、図7に示したような、偽サイトのログインページのURLを通知するためのURL通知メールを、図示しないメールサーバに送信する。なお、メール送信処理部410は、例えば、不正サーバ400とは別の装置に設けられていてもよい。

【0087】

顧客情報受信部420は、図8に示したような、偽サイトのログインページを提供するWebサーバとしての処理を行う。顧客情報受信部420は、URL通知メールに記載したURLが示すリンク先へのアクセスを検知すると、アクセス元の装置に、偽サイトのログインページを表示させる。さらに、顧客情報受信部420は、表示させたログインページ内の入力欄に入力されたログインIDおよびパスワードを、アクセス元の装置から受信し、受信したログインIDおよびパスワードを顧客情報記憶部440に記録する。

【0088】

サーバアクセス処理部430は、ECサーバ300にアクセスし、サービス提供処理部310からログインページのデータを受信する。サーバアクセス処理部430は、顧客情報受信部420が受信したログインIDおよびパスワードを、ログインページを通じてECサーバ300のサービス提供処理部310に送信し、ログインを要求する。

【0089】

図11は、顧客端末装置であるPCおよびワクチン更新サーバの処理機能の例を示すブロック図である。なお、図11では例として、PC100aを示しているが、PC100b,100cもPC100aと同様の構成を有する。

【0090】

PC100aは、Web閲覧処理部111、メール受信部121、メール表示制御部122、アクセス制限処理部131、リンク操作検知部141、ログ記録部142、判定部143およびアクセス制限制御部144を備える。

【0091】

Web閲覧処理部111の処理は、例えば、PC100aのCPU101がブラウザプログラム110を実行することによって実現される。Web閲覧処理部111は、Webサーバと通信して、Webサーバから提供されるWebページをモニタ104aに表示させる処理や、表示させたWebページ内の入力欄に入力された情報をWebサーバに送信する処理などを実行する。Web閲覧処理部111が通信するWebサーバとしては、例えば、ECサーバ300のサービス提供処理部310や、不正サーバ400の顧客情報受信部420などがあり得る。

【0092】

メール受信部121およびメール表示制御部122の各処理は、例えば、PC100aのCPU101が電子メールプログラム120を実行することによって実現される。メール受信部121は、メールサーバから電子メールを受信する。メール受信部121が受信する電子メールとしては、例えば、ECサーバ300のメール送信処理部320から送信される確認メールや、不正サーバ400のメール送信処理部410から送信されるURL通知メールなどがあり得る。

【0093】

メール表示制御部122は、メール受信部121が受信した電子メールを、モニタ104aに表示させる。また、メール表示制御部122は、電子メールの本文に記載されたURLを、ハイパーリンクとして表示する。そして、メール表示制御部122は、電子メールの本文中のハイパーリンクに対するクリック操作を検知すると、クリックされたハイパーリンクが示すリンク先にアクセスするように、Web閲覧処理部111に要求する。

【0094】

アクセス制限処理部131の処理は、例えば、PC100aのCPU101がワクチンプログラム130を実行することによって実現される。アクセス制限処理部131は、Web閲覧処理部111など、PC100aが備える外部装置へのアクセス処理部の処理を監視し、ウィルス定義ファイル132に登録されたアクセス先へのアクセスを禁止する。また、アクセス制限処理部131は、ワクチン更新サーバ500またはアクセス制限制御部144からの要求に応じて、ウィルス定義ファイル132を更新する。

【0095】

ここで、図12は、ウィルス定義ファイルに登録される情報の例を示す図である。

ウィルス定義ファイル132には、例えば、PC100aのHDD103に格納される。図12に示すように、ウィルス定義ファイル132には、アクセスを禁止するアクセス先を示すURLのリストが登録されている。さらに、ウィルス定義ファイル132には、各URLに対してステータスが登録されている。ステータスは、URLがウィルス定義ファイル132に対して仮登録されたものか、あるいは本登録されたものかを示す。ステータスの値は、例えば、仮登録の状態では「0」とされ、本登録の状態では「1」とされる。

【0096】

以下、図11に戻り、リンク操作検知部141、ログ記録部142、判定部143およびアクセス制限制御部144の各処理は、例えば、PC100aのCPU101が監視プログラム140を実行することによって実現される。なお、監視プログラム140は、例えば、ワクチンプログラム130に含まれてもよい。

【0097】

リンク操作検知部141は、メール表示制御部122がモニタ104aに表示させた電子メールの本文に、ハイパーリンク化されたURLが表示されている場合に、そのURLに対するクリック操作を検知する。リンク操作検知部141は、ハイパーリンク化されたURLに対するクリック操作を検知すると、そのURLを判定部143に通知する。

【0098】

ログ記録部142は、判定部143からの要求に応じた期間において、PC100aで実行される処理のログを、ログ情報145として、例えばPC100aのRAM102に記録する。

【0099】

ここで、図13は、ログ情報に記録される情報の例を示す図である。ログ情報145には、ブラウザプログラム110の実行に関する処理の履歴と、電子メールプログラム120の実行に関する処理の履歴とが、処理が実行された日時とともに記録される。

【0100】

例えば、ログ記録部142は、ログ情報145に、Web閲覧処理部111によるWebサーバへのアクセスの履歴を記録する。この場合、ログ情報145には、アクセス先のURLが記録される。また、ログ記録部142は、ログ情報145に、Web閲覧処理部111によるWebページの表示処理の履歴を記録する。また、ログ記録部142は、表示されたWebページ内の入力欄へのデータ入力操作や、リンク画像などへのクリック操作の履歴を記録する。この場合、ログ情報145には、入力されたデータの内容や、データが入力された入力欄の位置を示す情報、クリック操作されたリンク画像の位置を示す情報などが記録される。

【0101】

また、ログ記録部142は、ログ情報145に、メール受信部121による電子メールの受信処理の履歴を記録する。この場合、ログ情報145には、受信した電子メールの送信元アドレスや送信先アドレスなどが記録される。また、ログ記録部142は、ログ情報145に、メール表示制御部122によって表示された電子メール内のハイパーリンク化されたURLに対するクリック操作の履歴を記録する。この場合、ログ情報145には、クリック操作されたURLなどが記録される。

【0102】

以下、図11に戻り、判定部143は、リンク操作検知部141から通知されるURLに基づいて、フィッシングサイトへのアクセスが行われたかを判定する。判定部143は、リンク操作検知部141からURLが通知されると、そのURLを例えばPC100aのRAM102に格納する。これとともに、判定部143は、ログ記録部142に対してログの記録を開始させる。

【0103】

判定部143は、次に、リンク操作検知部141から再度URLが通知されると、ログ記録部142にログの記録を終了させるとともに、通知されたURLのドメイン名と、RAM102に格納したURLのドメイン名とを比較する。判定部143は、ドメイン名同士が一致しなかった場合に、RAM102に格納したURLのリンク先がフィッシングサイトであると判定する。

【0104】

アクセス制限制御部144は、判定部143によって検出されたフィッシングサイトのURLを、ウィルス定義ファイル132に仮登録するようにアクセス制限処理部131に要求する。これとともに、アクセス制限制御部144は、検出されたフィッシングサイトのURLとログ情報145とを、ワクチン更新サーバ500に送信して、URLが示すフィッシングサイトの検証を依頼する。

【0105】

アクセス制限制御部144は、ワクチン更新サーバ500に対する検証の依頼後、ワクチン更新サーバ500から、ウィルス定義ファイル132に仮登録させたURLを本登録させるかを示す指示を受ける。本登録させるように指示された場合、アクセス制限制御部144は、アクセス制限処理部131に対して、仮登録したURLを本登録にするよう要求する。一方、本登録させないように指示された場合、アクセス制限制御部144は、アクセス制限処理部131に対して、仮登録したURLをウィルス定義ファイル132から削除するように要求する。

【0106】

次に、ワクチン更新サーバ500は、受信部510、検証部520および更新要求部530を備える。受信部510、検証部520および更新要求部530の各処理は、例えば、ワクチン更新サーバ500が備えるCPUが所定のプログラムを実行することによって実現される。

【0107】

受信部510は、顧客端末装置(例えばPC100a)のアクセス制限制御部144から、フィッシングサイトのURLおよびログ情報を受信する。

検証部520は、受信部510が受信したURLのリンク先がフィッシングサイトであるかを検証する作業を支援する処理を行う。例えば、検証部520は、受信したログ情報を表示装置に表示させる。検証作業を行うオペレータは、例えば、表示されたログ情報を参照しながら、受信したURLが示すWebサイトにアクセスする操作を行い、顧客端末装置で実行された処理と同様の処理が再現されるかを検証する。オペレータによって検証結果が入力されると、検証部520は、入力された検証結果を更新要求部530に通知する。

【0108】

更新要求部530は、検証部520による検証によって、顧客端末装置のアクセス制限制御部144から通知されたURLのリンク先がフィッシングサイトであると判定された場合、URLの送信元の顧客端末装置のアクセス制限制御部144に対して、ウィルス定義ファイル132に仮登録したURLを本登録するように指示する。これとともに、更新要求部530は、URLの送信元以外の顧客端末装置のアクセス制限処理部131に対して、リンク先がフィッシングサイトであると判定されたURLを通知し、そのURLをウィルス定義ファイル132に登録するように要求する。一方、更新要求部530は、検証部520による検証によって、顧客端末装置のアクセス制限制御部144から通知されたURLのリンク先がフィッシングサイトでないと判定された場合、URLの送信元の顧客端末装置のアクセス制限制御部144に対して、ウィルス定義ファイル132に仮登録したURLを削除するように指示する。

【0109】

次に、図14,図15は、PCがフィッシングサイトを介してECサイトにアクセスする際の処理例を示すシーケンス図である。

[ステップS101]不正サーバ400のメール送信処理部410は、偽のログインページのURLを記載したURL通知メールを送信する。PC100aのメール受信部121は、URL通知メールを受信する。

【0110】

[ステップS102]PC100aのメール表示制御部122は、ステップS101で受信したURL通知メールを、モニタ104aに表示させる。表示させたURL通知メール内の、ハイパーリンク化されたURLに対するクリック操作を受け付けると、メール表示制御部122は、クリック操作されたURLが示すリンク先(不正サーバ400)へのアクセスを、PC100aのWeb閲覧処理部111に要求する。このとき、PC100aのリンク操作検知部141は、ハイパーリンク化されたURLに対するクリック操作を検知する。Web閲覧処理部111は、メール表示制御部122からの要求に応じて、不正サーバ400にアクセスする。

【0111】

[ステップS103]ハイパーリンク化されたURLに対するクリック操作がリンク操作検知部141によって検知されると、PC100aの判定部143は、そのURLをRAM102に記録するとともに、ログ記録部142にログの記録を開始させる。

【0112】

[ステップS104]不正サーバ400の顧客情報受信部420は、ステップS102でのアクセスに応じて、PC100aに対して偽のログインページを表示させる。PC100aのWeb閲覧処理部111は、偽のログインページをモニタ104aに表示させる。

【0113】

Web閲覧処理部111は、表示させたログインページ内の入力欄に対するログインIDおよびパスワードの入力を受け付けた後、ログインページ内のログインボタンに対する選択操作を受け付ける。Web閲覧処理部111は、ログインボタンに対する選択操作に応じて、入力されたログインIDおよびパスワードを、不正サーバ400に送信する。

【0114】

[ステップS105]不正サーバ400の顧客情報受信部420は、PC100aから送信されたログインIDおよびパスワードを受信して、顧客情報記憶部440に格納する。また、不正サーバ400のサーバアクセス処理部430は、ECサーバ300にアクセスする。サーバアクセス処理部430は、ECサイトのログインページのデータをECサーバ300から受信し、受信したデータに基づき、PC100aから受信したログインIDおよびパスワードをECサーバ300に送信して、ECサイトへのログインを要求する。

【0115】

[ステップS106]ECサーバ300のサービス提供処理部310は、不正サーバ400から受信したログインIDおよびパスワードを基に、第1認証処理を行う。サービス提供処理部310は、顧客DB340から、受信したログインIDを検索し、検索されたログインIDに対応付けられたパスワードを抽出して、抽出したパスワードと受信したパスワードとが一致するかを判定する。サービス提供処理部310は、パスワード同士が一致した場合に、第1認証処理に成功したと判定する。

【0116】

[ステップS107]第1認証処理に成功したと判定した場合、サービス提供処理部310は、顧客DB340から、ステップS106で検索されたログインIDに対応付けられた電子メールアドレスを抽出するとともに、確認用URLを生成する。サービス提供処理部310は、確認用URLを本文中に記載した確認メールを、顧客DB340から抽出した電子メールアドレスを送信先として、ECサーバ300のメール送信処理部320に送信させる。

【0117】

[ステップS108]PC100aのメール受信部121は、確認メールを受信し、PC100aのメール表示制御部122は、受信された確認メールをモニタ104aに表示させる。表示させた確認メール内の、ハイパーリンク化された確認用URLに対するクリック操作を受け付けると、メール表示制御部122は、クリック操作されたURLが示すリンク先(ECサーバ300)へのアクセスを、PC100aのWeb閲覧処理部111に要求する。このとき、PC100aのリンク操作検知部141は、ハイパーリンク化された確認用URLに対するクリック操作を検知する。Web閲覧処理部111は、メール表示制御部122からの要求に応じて、ECサーバ300にアクセスする。

【0118】

[ステップS109]ECサーバ300のサービス提供処理部310は、ステップS107で確認メールを送信してから一定時間以内に、確認用URLに対するPC100aからのアクセスを検知すると、第2認証処理に成功したと判定する。

【0119】

[ステップS110]第2認証処理に成功したと判定したサービス提供処理部310は、アクセス元のPC100aに会員用ページを表示させて、商品販売サービスの提供を開始する。

【0120】

なお、第1認証処理(ステップS106)と第2認証処理(ステップS109)との間では、さらに別の認証処理(「第3認証処理」と呼ぶ)が実行されてもよい。例えば、ECサーバ300のサービス提供処理部310は、第1認証処理に成功したと判定すると(ステップS106)、顧客DB340においてログインIDに対応付けられた電話番号に対して発呼する。サービス提供処理部310は、例えば、通話相手に対して自動で音声を流し、通話相手による電話機へのボタン操作などに応じて、通話相手が確かにログインの操作を行ったかを確認する。通話相手がログインの操作を行ったことが確認された場合、サービス提供処理部310は、第3認証処理が成功したと判定して、メール送信処理部320に確認メールを送信させる(ステップS107)。

【0121】

また、サービス提供処理部310は、第1認証処理に成功したと判定すると(ステップS106)、ログインIDに対応付けられた電子メールアドレスを宛先とした電子メールを送信するようにメール送信処理部320に要求する。サービス提供処理部310は、送信された電子メールに対する返信の電子メールを受信した場合に、第3認証処理に成功したと判定して、メール送信処理部320に確認メールを送信させる(ステップS107)。

【0122】

[ステップS111]ステップS108において、ハイパーリンク化された確認用URLに対するクリック操作が行われたことを、PC100aのリンク操作検知部141が検知すると、PC100aの判定部143は、確認用URLのドメイン名と、ステップS103でRAM102に記録したURLのドメイン名とが一致するかを判定する。

【0123】

ここで、ドメイン名同士が一致しない場合、ステップS102でのリンク先のWebページは、ECサーバ300が提供する正当なECサイト内のWebページではない。この場合、判定部143は、PC100aのアクセス制限制御部144に対して、フィッシングサイトを検出したことを通知するとともに、フィッシングサイトのURLとして、ステップS103でRAM102に記録したURLをアクセス制限制御部144に通知する。

【0124】

[ステップS112]アクセス制限制御部144は、判定部143から通知されたURLと、ログ記録部142によって記録されたログ情報145とを、ワクチン更新サーバ500に送信する。

【0125】

[ステップS113]アクセス制限制御部144はさらに、判定部143から通知されたURLをウィルス定義ファイル132に仮登録するように、PC100aのアクセス制限処理部131に要求する。アクセス制限処理部131は、登録を要求されたURLをウィルス定義ファイル132に追加するとともに、追加したURLに対応付けられたステータスを「0」に設定することで、URLを仮登録する。これにより、アクセス制限処理部131は、フィッシングサイトであると推定されたWebページに対する再度のアクセスを、即座に阻止することができる。

【0126】

ここで、アクセス制限処理部131は、例えば、登録を要求されたURLのうち、先頭からドメイン名までの文字列のみを、ウィルス定義ファイル132に登録する。これにより、アクセス制限処理部131は、Web閲覧処理部111が同じドメイン名を持つリンク先に対してアクセスしようとしたときに、そのアクセス処理を阻止できる。

【0127】

例えば、不正サーバ400は、ECサーバ300が提供するECサイト以外の他のWebサイトについての偽のログインページも提供しているとする。この場合、不正サーバ400は、他のWebサイトについての偽のログインページのURLを、URL通知メールを用いて広める。ここで、不正サーバ400が提供するWebページのURLは、同じドメイン名を持つ場合が多い。このため、リンク先がフィッシングサイトであると判定されたURLのドメイン名がウィルス定義ファイル132に登録されることで、PC100aのアクセス制限処理部131は、不正サーバ400が提供する、他のWebサイトについての偽のログインページに対して、Web閲覧処理部111がアクセスすることを阻止できる。これにより、他のWebサイトに対するログインIDやパスワードを、不正サーバ400にさらに盗まれることを防止できる。

【0128】

[ステップS114]ワクチン更新サーバ500の受信部510は、PC100aのアクセス制限制御部144から受信したURLおよびログ情報を、検証部520に渡す。検証部520は、受信部510が受信したURLのリンク先がフィッシングサイトであるかを検証する作業を支援する処理を行う。

【0129】

例えば、検証部520は、受信したログ情報を表示装置に表示させる。オペレータは、例えば、表示されたログ情報を参照しながら検証作業を行う。オペレータは、例えば、不正サーバ400を通じて、ECサーバ300に対して会員登録を行った後、受信部510が受信したURLが示すリンク先(すなわち不正サーバ400)にアクセスし、PC100aで実行された処理と同様の処理が再現されるかを検証する。ここで、PC100aからワクチン更新サーバ500に対して、URLだけでなくログ情報も送信されることで、検証作業の効率や正確性を高めることができる。また、検証部520は、ログ情報を基に、不正サーバ400やECサーバ300に対するアクセスなど、検証作業の一部を自動実行してもよい。

【0130】

また、検証部520はさらに、ログ情報に基づかない検証処理を行ってもよい。例えば、検証部520は、フィッシングサイトのURLが登録されているデータベースサーバに対して、PC100aから受信したURLを送信し、送信したURLのリンク先がフィッシングサイトであるかを問い合わせる。

【0131】

[ステップS115]検証作業により、URLが示すリンク先がフィッシングサイトであると判定された場合、オペレータは、その旨をワクチン更新サーバ500に入力する。フィッシングサイトと判定されたことの入力を受け付けた検証部520は、更新要求部530に、ウィルス定義ファイルを更新するための処理の実行を要求する。

【0132】

[ステップS116]更新要求部530は、URLおよびログ情報の送信元であるPC100aに対して、ウィルス定義ファイル132に仮登録したURLを本登録するように指示する。

【0133】

[ステップS117]PC100aのアクセス制限制御部144は、ワクチン更新サーバ500の更新要求部530からの指示に応じて、ステップS113でウィルス定義ファイル132に追加したURLを本登録するように、アクセス制限処理部131に要求する。アクセス制限処理部131は、ステップS113でウィルス定義ファイル132に追加したURLに対応付けられたステータスを「0」から「1」に変更することで、このURLを本登録する。

【0134】

[ステップS118]ワクチン更新サーバ500の更新要求部530は、さらに、ワクチンプログラム130がインストールされた他の顧客端末装置(ここではPC100b,100c)に対して、ステップS112でPC100aから通知されたURLを通知し、各顧客端末装置内のウィルス定義ファイル132を更新するように要求する。

【0135】

[ステップS119]PC100bのアクセス制限処理部131は、ウィルス定義ファイル132の更新要求に応じて、通知されたURL(または、そのURLの先頭からドメイン名までの領域)を、自装置のHDDに記憶されたウィルス定義ファイル132に追加登録する。このとき、追加登録したURLに対応付けられたステータスを「1」とする。

【0136】

[ステップS120]PC100cのアクセス制限処理部131も同様に、ウィルス定義ファイル132の更新要求に応じて、通知されたURL(または、そのURLの先頭からドメイン名までの領域)を、自装置のHDDに記憶されたウィルス定義ファイル132に追加登録する。このとき、追加登録したURLに対応付けられたステータスを「1」とする。

【0137】

以上の図14,図15に示した処理によれば、PC100aの判定部143は、ステップS103で記録した、ログインページのURLのドメイン名と、ステップS107で受信した確認メールに記載されたURLのドメイン名とを比較する。そして、その比較結果が一致しなかった場合に、ログインページがフィッシングサイトのWebページであったと判定する。これにより、顧客端末側でフィッシングサイトを判定できるようになる。

【0138】

また、PC100aのアクセス制限制御部144は、判定部143によってフィッシングサイトのWebページが検出されると、ワクチン更新サーバ500での検証処理を待たずに、そのWebページのURLをウィルス定義ファイル132に仮登録するようにアクセス制限処理部131に要求する。これにより、同じWebページへのアクセスが即座に禁止される。さらに、ウィルス定義ファイル132へのURLの仮登録の際、URLのうちドメイン名が登録されることで、他のWebサイトにログインするための認証情報が不正サーバ400に盗まれる事態を即座に防止することができ、PC100aを操作する顧客の被害を小さくすることができる。

【0139】

また、アクセス制限制御部144は、ウィルス定義ファイル132に仮登録したURLを本登録するか否かを、ワクチン更新サーバ500での検証結果に基づいて決定する。これにより、フィッシングサイトの検出精度が向上し、アクセス制限処理部131が、フィッシングサイト以外のWebサイトへのアクセスを誤って阻止する確率を低減できる。

【0140】

次に、図16は、PCが監視プログラムに従って実行する処理の手順を示すフローチャートである。

[ステップS131]リンク操作検知部141は、メール表示制御部122によってモニタ104aに表示された電子メール内の、ハイパーリンク化されたURLに対するクリック操作を監視する。リンク操作検知部141によってクリック操作が検出されると、ステップS132の処理が実行される。

【0141】

[ステップS132]判定部143は、ステップS131でクリック操作されたURLを、RAM102に記録する。

[ステップS133]判定部143は、ログ記録部142に対してログの記録を開始するように要求し、要求を受けたログ記録部142は、ログ情報145の記録を開始する。

【0142】

[ステップS134]リンク操作検知部141は、メール表示制御部122によってモニタ104aに表示された電子メール内の、ハイパーリンク化されたURLに対するクリック操作を監視する。リンク操作検知部141によってクリック操作が検出されると、ステップS135の処理が実行される。

【0143】

なお、例えば、ステップS131でクリック操作が検出されてから一定時間以内に、クリック操作が再度検出されなかった場合、判定部143は、ステップS132でRAM102に記録したURLを削除するとともに、ログ記録部142にログの記録を終了させ、記録されたログ情報145を削除してもよい。

【0144】

[ステップS135]判定部143は、ログ記録部142にログの記録を終了させる。

[ステップS136]判定部143は、ステップS132でRAM102に記録したURLのドメイン名と、ステップS134でクリック操作されたURLのドメイン名とを比較する。判定部143は、ドメイン名同士が一致した場合、ステップS137の処理を実行する一方、ドメイン名同士が一致しなかった場合、ステップS138の処理を実行する。

【0145】

[ステップS137]判定部143は、ステップS132でRAM102に記録したURLを削除するとともに、ログ情報145を削除する。この後、ステップS131に戻る。

【0146】

[ステップS138]判定部143は、ステップS132でRAM102に記録したURLをアクセス制限制御部144に通知する。アクセス制限制御部144は、判定部143から通知されたURLと、ログ記録部142によって記録されたログ情報145とを、ワクチン更新サーバ500に送信する。

【0147】

[ステップS139]アクセス制限制御部144は、判定部143から通知されたURLをウィルス定義ファイル132に仮登録するように、アクセス制限処理部131に要求する。アクセス制限処理部131は、登録を要求されたURL(または、その先頭からドメイン名までの領域)をウィルス定義ファイル132に追加するとともに、追加したURLに対応付けられたステータスを「0」に設定することで、URLを仮登録する。

【0148】

なお、ステップS138,S139の処理順は逆であってもよい。

[ステップS140]アクセス制限制御部144は、ワクチン更新サーバ500からの指示を待つ。アクセス制限制御部144は、ワクチン更新サーバ500から、仮登録したURLを本登録するように指示された場合、ステップS141の処理を実行する。一方、アクセス制限制御部144は、ワクチン更新サーバ500から、仮登録したURLを削除するように指示された場合、ステップS142の処理を実行する。

【0149】

[ステップS141]アクセス制限制御部144は、ステップS139でウィルス定義ファイル132に追加したURLを本登録するように、アクセス制限処理部131に要求する。アクセス制限処理部131は、ステップS139でウィルス定義ファイル132に追加したURLに対応付けられたステータスを「0」から「1」に変更することで、このURLを本登録する。この後、ステップS131の処理が実行される。

【0150】

[ステップS142]アクセス制限制御部144は、ステップS139でウィルス定義ファイル132に追加したURLを削除するように、アクセス制限処理部131に要求する。アクセス制限処理部131は、ステップS139でウィルス定義ファイル132に追加したURLを削除する。この後、ステップS131の処理が実行される。

【0151】

〔第3の実施の形態〕

上記の第2の実施の形態では、PCは、電子メールに記載された、ログインページのURLに対するクリック操作を検知した。これに対して、第3の実施の形態では、Webページ上のハイパーリンクに対するクリック操作に応じてログインページにリンクした場合でも、リンク先のログインページがフィッシングサイトのWebページであったかを判定できるようにする。

【0152】

図17は、第3の実施の形態におけるPCの処理機能の構成例を示すブロック図である。なお、この図17では、図11に対応する構成要素には同じ符号を付して示す。

図17において、PC100aのリンク操作検知部141は、メール表示制御部122によってモニタ104aに表示された電子メール内のURLに対するクリック操作を監視する。これとともに、リンク操作検知部141は、Web閲覧処理部111によってモニタ104aに表示されたWebページ内のハイパーリンクに対するクリック操作を監視する。

【0153】

リンク操作検知部141、ログ記録部142、判定部143およびアクセス制限制御部144は、図16に示した処理に加えて、次の図18に示す処理も実行可能である。

図18は、PCが監視プログラムに従って実行する処理の手順を示すフローチャートである。

【0154】

[ステップS161]リンク操作検知部141は、Web閲覧処理部111によってモニタ104aに表示されたWebページ内のハイパーリンクに対するクリック操作を監視する。リンク操作検知部141によってハイパーリンクに対するクリック操作が検出されると、ステップS162の処理が実行される。なお、このとき、Web閲覧処理部111は、クリック操作されたハイパーリンクに関連付けられたリンク先に対してアクセスして、新たなWebページをモニタ104aに表示させる。

【0155】

[ステップS162]判定部143は、ステップS161でクリック操作されたハイパーリンクに関連付けられたURLを、RAM102に記録する。

[ステップS163]ログ記録部142に対してログの記録を開始するように要求し、要求を受けたログ記録部142は、ログ情報145の記録を開始する。

【0156】

[ステップS164]Web閲覧処理部111によってモニタ104aに表示されたWebページ内のハイパーリンクに対するクリック操作を監視する。リンク操作検知部141によって、一定時間以内にハイパーリンクに対するクリック操作が検出されない場合には、ステップS166の処理が実行される。一方、リンク操作検知部141によって、他のWebページへリンクするためのハイパーリンクに対するクリック操作が検出されると、ステップS165の処理が実行される。

【0157】

なお、ステップS161,S164でリンク操作検知部141が検知する入力操作は、他のWebページにリンクするためのハイパーリンクに対するクリック操作であって、例えば、入力された情報を送信するための送信ボタンに対するクリック操作などは検知されない。

【0158】

[ステップS165]ステップS164で他のWebページへリンクするためのハイパーリンクがクリック操作された場合には、ステップS164の直前でWeb閲覧処理部111によって表示されていたWebページは、ECサーバ300が提供するログインページ、不正サーバ400が提供する偽のログインページのどちらでもない。なぜなら、ステップS164の直前で表示されていたWebページがログインページであった場合、その後に別のWebページへリンクする操作が行われる前に、ECサーバ300から確認メールが受信され、その確認メール内のURLに対するクリック操作が行われるからである。なお、確認メール内のURLに対するクリック操作は、ステップS166で検知される。

【0159】

ステップS164で他のWebページへリンクするためのハイパーリンクがクリック操作された場合、判定部143は、ステップS162でRAM102に記録したURLを削除する。さらに、判定部143は、ログ記録部142にログ情報145の記録を終了させるとともに、記録されたログ情報145を削除させる。

【0160】

この後、ステップS162の処理が実行される。なお、ステップS165の次にステップS162が実行される場合、ステップS162では、直前のステップS164でクリック操作されたハイパーリンクに関連付けられたURLが、RAM102に記録される。

【0161】

[ステップS166]リンク操作検知部141は、メール表示制御部122によってモニタ104aに表示された電子メール内の、ハイパーリンク化されたURLに対するクリック操作を監視する。リンク操作検知部141によって、一定時間以内にクリック操作が検出されない場合、ステップS164の処理が実行される。一方、リンク操作検知部141によってクリック操作が検出されると、ステップS167の処理が実行される。

【0162】

以下のステップS167〜S174の処理は、それぞれ図16のステップS135〜S142の処理と同様である。

[ステップS167]判定部143は、ログ記録部142にログの記録を終了させる。

【0163】

[ステップS168]判定部143は、ステップS162でRAM102に記録したURLのドメイン名と、ステップS166でクリック操作されたURLのドメイン名とを比較する。判定部143は、ドメイン名同士が一致した場合、ステップS169の処理を実行する一方、ドメイン名同士が一致しなかった場合、ステップS170の処理を実行する。

【0164】

[ステップS169]判定部143は、ステップS162でRAM102に記録したURLを削除するとともに、ログ情報145を削除する。この後、ステップS161に戻る。

【0165】

[ステップS170]判定部143は、ステップS162でRAM102に記録したURLをアクセス制限制御部144に通知する。アクセス制限制御部144は、判定部143から通知されたURLと、ログ記録部142によって記録されたログ情報145とを、ワクチン更新サーバ500に送信する。

【0166】

[ステップS171]アクセス制限制御部144は、アクセス制限処理部131に、判定部143から通知されたURLをウィルス定義ファイル132に仮登録させる。

なお、ステップS170,S171の処理順は逆であってもよい。

【0167】

[ステップS172]アクセス制限制御部144は、ワクチン更新サーバ500から、仮登録したURLを本登録するように指示された場合、ステップS173の処理を実行する。一方、アクセス制限制御部144は、ワクチン更新サーバ500から、仮登録したURLを削除するように指示された場合、ステップS174の処理を実行する。

【0168】

[ステップS173]アクセス制限制御部144は、アクセス制限処理部131に、ステップS171でウィルス定義ファイル132に追加したURLを本登録させる。この後、ステップS161の処理が実行される。

【0169】

[ステップS174]アクセス制限制御部144は、アクセス制限処理部131に、ステップS171でウィルス定義ファイル132に仮登録したURLを削除させる。この後、ステップS161の処理が実行される。

【0170】

以上の図18の処理によれば、PC100aは、Webページ上のハイパーリンクに対するクリック操作に応じてフィッシングサイトにリンクし、不正サーバ400に対して認証情報を送信してしまったことを検出できるようになる。

【0171】

なお、上記の各実施の形態における各装置の処理機能は、コンピュータによって実現することができる。その場合、上記各装置が有すべき機能の処理内容を記述したプログラムが提供され、そのプログラムをコンピュータで実行することにより、上記処理機能がコンピュータ上で実現される。処理内容を記述したプログラムは、コンピュータで読み取り可能な記録媒体に記録しておくことができる。コンピュータで読み取り可能な記録媒体としては、磁気記憶装置、光ディスク、光磁気記録媒体、半導体メモリなどがある。磁気記憶装置には、ハードディスク装置(HDD)、フレキシブルディスク(FD)、磁気テープなどがある。光ディスクには、DVD、DVD−RAM、CD−ROM/RWなどがある。光磁気記録媒体には、MO(Magneto-Optical disk)などがある。

【0172】

プログラムを流通させる場合には、例えば、そのプログラムが記録されたDVD、CD−ROMなどの可搬型記録媒体が販売される。また、プログラムをサーバコンピュータの記憶装置に格納しておき、ネットワークを介して、サーバコンピュータから他のコンピュータにそのプログラムを転送することもできる。

【0173】

プログラムを実行するコンピュータは、例えば、可搬型記録媒体に記録されたプログラムまたはサーバコンピュータから転送されたプログラムを、自己の記憶装置に格納する。そして、コンピュータは、自己の記憶装置からプログラムを読み取り、プログラムに従った処理を実行する。なお、コンピュータは、可搬型記録媒体から直接プログラムを読み取り、そのプログラムに従った処理を実行することもできる。また、コンピュータは、ネットワークを介して接続されたサーバコンピュータからプログラムが転送されるごとに、逐次、受け取ったプログラムに従った処理を実行することもできる。

【0174】

以上の各実施の形態に関し、さらに以下の付記を開示する。

(付記1) 認証情報を受信すると、前記認証情報にあらかじめ対応付けられたアドレスに対して第1のリンク情報を含む電子メールを送信し、前記第1のリンク情報が示すリンク先へのアクセスを受けると、前記認証情報の送信元装置を通じたサービス提供を許可するサーバ装置に接続されたコンピュータであって、第2のリンク情報が示すリンク先へのアクセスに応じて受信した画面データに基づく入力画面を表示装置に表示させ、前記入力画面内の入力欄に入力された前記認証情報を前記画面データの送信元装置に送信する処理を実行可能な前記コンピュータに、

前記第2のリンク情報が示すリンク先へのアクセス要求操作を検知すると、前記第2のリンク情報を記憶装置に記録し、

前記コンピュータが受信した電子メールに含まれる前記第1のリンク情報が示すリンク先へのアクセス要求操作を検知すると、前記第1のリンク情報の所定領域が、前記記憶装置に記録した前記第2のリンク情報の所定領域と一致するかを判定する、

処理を実行させることを特徴とするアクセス監視プログラム。

【0175】

(付記2) 前記第1のリンク情報の所定領域が、前記記憶装置に記録した前記第2のリンク情報の所定領域と一致しなかった場合、リンク先を示すリンク情報の所定領域が前記第2のリンク情報の所定領域と一致するようなリンク先へのアクセスを、前記コンピュータが備えるアクセス制限処理部に禁止させる、

処理を前記コンピュータに実行させることを特徴とする付記1記載のアクセス監視プログラム。

【0176】

(付記3) 前記第1のリンク情報の所定領域が、前記記憶装置に記録した前記第2のリンク情報の所定領域と一致しなかった場合、前記第2のリンク情報をリンク情報収集サーバに送信し、

前記リンク情報収集サーバからの指示に応じて、リンク先を示すリンク情報の所定領域が前記第2のリンク情報の所定領域と一致するようなリンク先へのアクセスを禁止する状態を継続するかを決定する、

処理を前記コンピュータに実行させることを特徴とする付記2記載のアクセス監視プログラム。

【0177】

(付記4) 前記第2のリンク情報が示すリンク先へのアクセス要求操作を検知してから、前記第1のリンク情報が示すリンク先へのアクセス要求操作を検知するまでの間、前記コンピュータにおける処理についてのログ情報を前記記憶装置に記録し、前記第1のリンク情報の所定領域が、前記記憶装置に記録した前記第2のリンク情報の所定領域と一致しなかった場合、前記ログ情報を前記リンク情報収集サーバに送信する、

処理を前記コンピュータに実行させることを特徴とする付記3記載のアクセス監視プログラム。

【0178】

(付記5) 前記第2のリンク情報が示すリンク先へのアクセス要求操作を検知する処理では、前記第1のリンク情報を含む電子メールの受信前に前記コンピュータが受信した他の電子メールに含まれる前記第2のリンク情報に対する選択操作を検知することを特徴とする付記1〜4のいずれか1つに記載のアクセス監視プログラム。

【0179】

(付記6) 認証情報を受信すると、前記認証情報にあらかじめ対応付けられたアドレスに対して第1のリンク情報を含む電子メールを送信し、前記第1のリンク情報が示すリンク先へのアクセスを受けると、前記認証情報の送信元装置を通じたサービス提供を許可するサーバ装置に接続された情報処理装置において、

第2のリンク情報が示すリンク先へのアクセスに応じて受信した画面データに基づく入力画面を表示装置に表示させ、前記入力画面内の入力欄に入力された前記認証情報を前記画面データの送信元装置に送信する認証情報送信部と、

前記第2のリンク情報が示すリンク先へのアクセス要求操作を検知すると、前記第2のリンク情報を記憶装置に記録し、前記情報処理装置が受信した電子メールに含まれる前記第1のリンク情報が示すリンク先へのアクセス要求操作を検知すると、前記第1のリンク情報の所定領域が、前記記憶装置に記録した前記第2のリンク情報の所定領域と一致するかを判定する判定部と、

を有することを特徴とする情報処理装置。

【0180】

(付記7) 前記第1のリンク情報の所定領域が、前記記憶装置に記録した前記第2のリンク情報の所定領域と一致しなかった場合、リンク先を示すリンク情報の所定領域が前記第2のリンク情報の所定領域と一致するようなリンク先へのアクセスを禁止するリンク制限処理部をさらに有することを特徴とする付記6記載の情報処理装置。

【0181】

(付記8) 前記判定部は、前記第1のリンク情報の所定領域が、前記記憶装置に記録した前記第2のリンク情報の所定領域と一致しなかった場合、前記第2のリンク情報をリンク情報収集サーバに送信し、

前記リンク制限処理部は、前記リンク情報収集サーバからの指示に応じて、リンク先を示すリンク情報の所定領域が前記第2のリンク情報の所定領域と一致するようなリンク先へのアクセスを禁止する状態を継続するかを決定する、

ことを特徴とする付記7記載の情報処理装置。

【0182】

(付記9) 前記第2のリンク情報が示すリンク先へのアクセス要求操作を検知してから、前記第1のリンク情報が示すリンク先へのアクセス要求操作を検知するまでの間、前記コンピュータにおける処理についてのログ情報を前記記憶装置に記録するログ記録部をさらに有し、

前記判定部は、前記第1のリンク情報の所定領域が、前記記憶装置に記録した前記第2のリンク情報の所定領域と一致しなかった場合、前記ログ情報を前記リンク情報収集サーバに送信する、

ことを特徴とする付記8記載の情報処理装置。

【0183】

(付記10) 前記判定部は、前記第2のリンク情報が示すリンク先へのアクセス要求操作を検知する処理において、前記第1のリンク情報を含む電子メールの受信前に前記コンピュータが受信した他の電子メールに含まれる前記第2のリンク情報に対する選択操作を検知することを特徴とする付記6〜9のいずれか1つに記載の情報処理装置。

【0184】

(付記11) 認証情報を受信すると、前記認証情報にあらかじめ対応付けられたアドレスに対して第1のリンク情報を含む電子メールを送信し、前記第1のリンク情報が示すリンク先へのアクセスを受けると、前記認証情報の送信元装置を通じたサービス提供を許可するサーバ装置に接続された情報処理装置におけるアクセス監視方法であって、

前記情報処理装置が、

第2のリンク情報が示すリンク先へのアクセス要求操作を検知すると、前記第2のリンク情報を記憶装置に記録し、

前記第2のリンク情報が示すリンク先へのアクセスに応じて受信した画面データに基づく入力画面を表示装置に表示させ、

前記入力画面内の入力欄に入力された前記認証情報を前記画面データの送信元装置に送信し、

前記情報処理装置が受信した電子メールに含まれる前記第1のリンク情報が示すリンク先へのアクセス要求操作を検知すると、前記第1のリンク情報の所定領域が、前記記憶装置に記録した前記第2のリンク情報の所定領域と一致するかを判定する、

ことを特徴とするアクセス監視方法。

【0185】

(付記12) 前記第1のリンク情報の所定領域が、前記記憶装置に記録した前記第2のリンク情報の所定領域と一致しなかった場合、リンク先を示すリンク情報の所定領域が前記第2のリンク情報の所定領域と一致するようなリンク先へのアクセスを禁止することを特徴とする付記11記載のアクセス監視方法。

【0186】

(付記13) 前記第1のリンク情報の所定領域が、前記記憶装置に記録した前記第2のリンク情報の所定領域と一致しなかった場合、前記第2のリンク情報をリンク情報収集サーバに送信し、

前記リンク情報収集サーバからの指示に応じて、リンク先を示すリンク情報の所定領域が前記第2のリンク情報の所定領域と一致するようなリンク先へのアクセスを禁止する状態を継続するかを決定する、

ことを特徴とする付記12記載のアクセス監視方法。

【0187】

(付記14) 前記第2のリンク情報が示すリンク先へのアクセス要求操作を検知してから、前記第1のリンク情報が示すリンク先へのアクセス要求操作を検知するまでの間、前記コンピュータにおける処理についてのログ情報を前記記憶装置に記録し、前記第1のリンク情報の所定領域が、前記記憶装置に記録した前記第2のリンク情報の所定領域と一致しなかった場合、前記ログ情報を前記リンク情報収集サーバに送信することを特徴とする付記13記載のアクセス監視方法。

【0188】

(付記15) 前記第2のリンク情報が示すリンク先へのアクセス要求操作を検知する処理では、前記第1のリンク情報を含む電子メールの受信前に前記コンピュータが受信した他の電子メールに含まれる前記第2のリンク情報に対する選択操作を検知することを特徴とする付記11〜14のいずれか1つに記載のアクセス監視方法。

【符号の説明】

【0189】

10 情報処理装置

11 アクセス処理部

12 電子メール受信部

13 判定部

14 記憶部

15 アクセス監視プログラム

20 サーバ装置

21 ユーザDB

30 ネットワーク

41 認証情報

42 電子メール

50 不正サーバ装置

【技術分野】

【0001】

本発明は、アクセス監視プログラム、情報処理装置およびアクセス監視方法に関する。

【背景技術】

【0002】

ユーザに対してネットワークを通じてサービスを提供する際に、不正なユーザを識別可能にする技術としては、例えば、ユーザからユーザID、パスワードなどの認証情報を受信し、認証情報を基にユーザを認証する技術がある。

【0003】

また、同種の他の技術として、アクセス元からユーザの認証情報を受信すると、アクセスがあったことを電子メールなどによってユーザに通知し、ユーザからの応答を受けるとアクセスに対する制御を開始する接続管理方法もある。

【0004】

さらに、エンドユーザからのアクセスに対し、アクセス権を確認すると、コンテンツ取得のためのURL(Uniform Resource Locator)を生成してエンドユーザに通知し、通知したURLに対して一定時間以内にアクセスしたエンドユーザに対してコンテンツを提供する管理サーバもある。

【0005】

また、電子メールの送信時に本人認証を行い、認証に成功した場合に、認証したユーザのメールアドレスと、電子メールのヘッダから取得したメールアドレスとを比較し、アドレス同士が一致した場合に電子メールを送信するメールサーバもある。

【0006】

一方、正規のサービス提供者になりすまして、ユーザの認証情報などを不正に収集する「フィッシング」と呼ばれる犯罪が急増している。例えば、正規のWebサイトに似せた「フィッシングサイト」と呼ばれるWebサイトのURLを、ユーザに対して電子メールなどを用いて通知し、フィッシングサイトにアクセスしたユーザに認証情報の入力を求めるといった情報の収集方法がとられている。

【先行技術文献】

【特許文献】

【0007】

【特許文献1】特開2002−91917号公報

【特許文献2】特開2002−288134号公報

【特許文献3】特開2004−64215号公報

【発明の概要】

【発明が解決しようとする課題】

【0008】

フィッシングサイトは、例えば、ワクチンソフトウェアのメーカによって検出されている。ワクチンソフトウェアのメーカは、検出したフィッシングサイトへのアクセスを防止するように、ワクチンソフトウェアを更新する。しかしながら、このようなフィッシングサイトの検出方法は、ユーザが使用する端末装置側で新たなフィッシングサイトを検出できる方法ではなかった。

【0009】

本発明はこのような課題に鑑みてなされたものであり、認証情報の送信先が不正な送信先であったかを判定できるようにしたアクセス監視プログラム、情報処理装置およびアクセス監視方法を提供することを目的とする。

【課題を解決するための手段】

【0010】

上記目的を達成するために、アクセス監視プログラムが提供される。このアクセス監視プログラムが実行されるコンピュータは、サーバ装置に接続されている。サーバ装置は、認証情報を受信すると、その認証情報にあらかじめ対応付けられたアドレスに対して第1のリンク情報を含む電子メールを送信し、第1のリンク情報が示すリンク先へのアクセスを受けると、認証情報の送信元装置を通じたサービス提供を許可する。また、アクセス監視プログラムが実行されるコンピュータは、第2のリンク情報が示すリンク先へのアクセスに応じて受信した画面データに基づく入力画面を表示装置に表示させ、入力画面内の入力欄に入力された認証情報を画面データの送信元装置に送信する処理を実行可能である。

【0011】

コンピュータは、アクセス監視プログラムに従って、次のような処理を実行する。コンピュータは、第2のリンク情報が示すリンク先へのアクセス要求操作を検知すると、第2のリンク情報を記憶装置に記録する。また、コンピュータは、コンピュータ自身が受信した電子メールに含まれる第1のリンク情報が示すリンク先へのアクセス要求操作を検知すると、第1のリンク情報の所定領域が、記憶装置に記録した第2のリンク情報の所定領域と一致するかを判定する。

【0012】

また、上記目的を達成するために、上記コンピュータと同様の処理を実行する情報処理装置およびアクセス監視方法が提供される。

【発明の効果】

【0013】

上記のアクセス監視プログラム、情報処理装置およびアクセス監視方法によれば、認証情報の送信先が不正な送信先であったかを判定できる。

【図面の簡単な説明】

【0014】

【図1】第1の実施の形態に係るコンピュータシステムの構成例を示す図である。

【図2】第2の実施の形態に係るコンピュータシステムの構成例を示す図である。

【図3】PCのハードウェア構成例を示す図である。

【図4】真サイトのログインページの表示例を示す図である。

【図5】確認メールの表示例を示す図である。

【図6】会員用ページの表示例を示す図である。

【図7】不正サーバからのURL通知メールの表示例を示す図である。

【図8】偽サイトのログインページの表示例を示す図である。

【図9】ECサーバおよび不正サーバの処理機能の例を示すブロック図である。

【図10】顧客DBに登録される情報の例を示す図である。

【図11】顧客端末装置であるPCおよびワクチン更新サーバの処理機能の例を示すブロック図である。

【図12】ウィルス定義ファイルに登録される情報の例を示す図である。

【図13】ログ情報に記録される情報の例を示す図である。

【図14】PCがフィッシングサイトを介してECサイトにアクセスする際の処理例を示すシーケンス図(その1)である。

【図15】PCがフィッシングサイトを介してECサイトにアクセスする際の処理例を示すシーケンス図(その2)である。

【図16】PCが監視プログラムに従って実行する処理の手順を示すフローチャートである。

【図17】第3の実施の形態におけるPCの処理機能の構成例を示すブロック図である。

【図18】PCが監視プログラムに従って実行する処理の手順を示すフローチャートである。

【発明を実施するための形態】

【0015】

以下、実施の形態について図面を参照して詳細に説明する。

〔第1の実施の形態〕

図1は、第1の実施の形態に係るコンピュータシステムの構成例を示す図である。

【0016】

図1に示すコンピュータシステムにおいて、情報処理装置10は、サーバ装置20に対してネットワーク30を通じてアクセス可能になっている。情報処理装置10は、例えば、リンク情報が示すリンク先へのアクセス要求操作に応じて、そのリンク先にアクセスする。リンク情報とは、例えばURLである。アクセスを要求されたリンク先がサーバ装置20であるとき、情報処理装置10はサーバ装置20にアクセスすることになる。

【0017】

サーバ装置20は、例えば、商品販売サービスなどの所定のサービスを、ネットワーク30を通じて、情報処理装置10を操作するユーザに提供する。サーバ装置20は、ユーザDB(データベース)21を参照可能である。ユーザDB21には、少なくとも、ユーザを認証するための認証情報と、ユーザの電子メールアドレスとが登録されている。

【0018】

情報処理装置10は、サーバ装置20からサービスを受けるための処理機能として、アクセス処理部11と電子メール受信部12とを備える。アクセス処理部11および電子メール受信部12の各処理は、例えば、情報処理装置10が備えるCPU(Central Processing Unit)が所定のプログラムを実行することによって実現される。

【0019】

ここで、サーバ装置20が、情報処理装置10を通じたサービスの提供を開始するまでの処理手順について説明する。

サーバ装置20は、まず、情報処理装置10から送信された認証情報41に基づく第1の認証処理を行う。認証情報41は、例えば、ユーザの識別情報やパスワードなど、サービスを受ける正当なユーザであるかをサーバ装置20が判別可能にするものである。サーバ装置20は、例えば、次のような手順で、認証情報41を受信する。

【0020】

情報処理装置10のアクセス処理部11は、ユーザによるアクセス要求操作に応じて、リンク情報「リンクA」が示すリンク先にアクセスする(ステップS11)。アクセス処理部11は、例えば、電子メール受信部12が受信した電子メール内に記載された「リンクA」に対する選択操作に応じて、「リンクA」が示すリンク先にアクセスする。「リンクA」が示すリンク先はサーバ装置20であり、アクセスを受けたサーバ装置20は、そのアクセス元である情報処理装置10に対して、認証情報41の入力画面を表示するための画面データを送信する。

【0021】

情報処理装置10は、受信した画面データに基づく入力画面を表示装置に表示させ、入力画面内の入力欄に対する認証情報41の入力操作を受け付ける。そして、アクセス処理部11は、ユーザによるアクセス要求操作に応じて、入力画面に入力された認証情報41を、画面データの送信元であるサーバ装置20に送信する(ステップS12)。

【0022】

サーバ装置20は、受信した認証情報41とユーザDB21内の情報とを照合して、第1の認証処理を行う。第1の認証処理に成功すると、サーバ装置20は、第2の認証処理を開始する。第2の認証処理において、サーバ装置20はまず、受信した認証情報41に対応付けられたユーザの電子メールアドレスを、ユーザDB21から取得する。サーバ装置20は、ユーザDB21から取得した電子メールアドレスを宛先として、リンク情報「リンクB」が記載された電子メール42を送信する(ステップS13)。ここで、「リンクB」が示すリンク先はサーバ装置20であるが、サーバ装置20は、例えば、「リンクB」を構成する文字列の一部がランダムな文字列となるように、「リンクB」を生成してもよい。

【0023】

情報処理装置10の電子メール受信部12は、サーバ装置20から送信された電子メール42を受信する。アクセス処理部11は、電子メール42に記載された「リンクB」が示すリンク先へのアクセス要求操作に応じて、「リンクB」が示すリンク先であるサーバ装置20にアクセスする(ステップS14)。なお、「リンクB」が示すリンク先へのアクセス要求操作とは、例えば、電子メール42の表示画面に表示された「リンクB」に対する選択操作である。

【0024】

情報処理装置10からのアクセスを受けたサーバ装置20は、第2の認証処理に成功したと判定して、情報処理装置10を通じたサービス提供を許可する。サーバ装置20は、例えば、会員専用の画面の閲覧を許可する、商品購入などの各種の申し込みを受け付けるなどのサービスの提供を開始する。

【0025】

以上のステップS11〜S14の処理手順によれば、サーバ装置20は、第1の認証処理および第2の認証処理という二重の認証処理を行うことで、サービスの提供を受けることができない不当なユーザに対してサービスを提供することを防止できる。

【0026】

ところで、ネットワーク30にはさらに、不正サーバ装置50が接続されている。不正サーバ装置50は、次のような手順で、情報処理装置10からユーザの認証情報41を不正に取得する。

【0027】

不正サーバ装置50は、例えば、ユーザの電子メールアドレス宛に、真のサービス提供者を装った電子メール(以下、「不正電子メール」と呼ぶ)を送信する。この不正電子メールには、認証情報41の入力画面にリンクするためのリンク情報「リンクA1」が記載されている。情報処理装置10の電子メール受信部12は、不正電子メールを受信する。アクセス処理部11は、不正電子メールに記載された「リンクA1」が示すリンク策へのアクセス要求操作に応じて、「リンクA1」が示すリンク先である不正サーバ装置50にアクセスする(ステップS21)。

【0028】

なお、不正電子メールの送信元は、不正サーバ装置50以外の装置であってもよい。また、「リンクA1」は、電子メール以外の方法で情報処理装置10に通知されてもよい。例えば、情報処理装置10は、所定のサーバ装置からの表示データを基に、「リンクA1」を含む画面を表示装置に表示させる。アクセス処理部11は、表示された画面内の「リンクA1」に対する選択操作に応じて、「リンクA1」が示すリンク先にアクセスする。

【0029】

不正サーバ装置50は、情報処理装置10からのアクセスに応じて、アクセス元である情報処理装置10に対して、認証情報41の入力画面を表示するための画面データを送信する。情報処理装置10は、受信した画面データに基づく入力画面を表示装置に表示させる。この入力画面は、「リンクA」が示すリンク先へのアクセスに応じてサーバ装置20が提供する入力画面に似た構成になっており、情報処理装置10は、入力画面内の入力欄に対する認証情報41の入力操作を受け付ける。そして、アクセス処理部11は、ユーザによるアクセス要求操作に応じて、入力画面に入力された認証情報41を、画面データの送信元である不正サーバ装置50に送信する(ステップS22)。これにより、不正サーバ装置50は、認証情報41を不正に取得する。

【0030】

また、不正サーバ装置50は、取得した認証情報41を用いて、上記のステップS11,S12と同様の手順で、サーバ装置20にアクセスする。すなわち、不正サーバ装置50は、「リンクA」が示すリンク先にアクセスし(ステップS23)、サーバ装置20が提供する入力画面を通じて、不正に取得した認証情報41をサーバ装置20に送信する(ステップS24)。

【0031】

認証情報41を受信したサーバ装置20は、上記のステップS13と同様に、ユーザに対して電子メール42を送信する。情報処理装置10において、電子メール受信部12は、電子メール42を受信し、アクセス処理部11は、上記のステップS14と同様に、電子メール42に記載された「リンクB」が示すリンク先へのアクセス要求操作に応じて、サーバ装置20にアクセスする。このように、「リンクA1」が示すリンク先へのアクセスを起点とした場合でも、サーバ装置20からは正常にサービスが提供されるので、ユーザは認証情報41を盗まれたことに気づかない。

【0032】

これに対し、情報処理装置10は、認証情報41が盗まれたことを検出するための処理機能として、判定部13を備えている。判定部13の処理は、情報処理装置10が備えるCPUが所定のプログラムを実行することによって実現される。図1の例では、判定部13の処理は、アクセス監視プログラム15を実行することで実現されるものとする。

【0033】

判定部13は、リンク情報が示すリンク先へのアクセスを要求する入力操作を検知すると、そのリンク情報を記憶部14に記録する。例えば、判定部13は、「リンクA」が示すリンク先、または「リンクA1」が示すリンク先へのアクセス要求操作を検知し、リンク先に対応する「リンクA」または「リンクA1」を記憶部14に記録する。なお、記憶部14は、情報処理装置10の外部に接続されていてもよい。

【0034】

判定部13は、さらに、電子メール受信部12が受信した電子メールに含まれるリンク情報が示すリンク先へのアクセス要求操作を検知すると、そのリンク情報の所定領域と、記憶部14に記録したリンク情報の所定領域とが一致するかを判定する。判定部13は、各領域が一致しなかった場合、記憶部14に記録したリンク情報が示すリンク先が不正なリンク先であると判定する。ここで、リンク情報の所定領域とは、例えば、URL内のドメイン名である。

【0035】

例えば、アクセス処理部11が「リンクA」または「リンクA1」のいずれかが示すリンク先にアクセスした場合、電子メール受信部12は、「リンクB」が記載された電子メール42を受信する。この場合、判定部13は、電子メール42に記載された「リンクB」が示すリンク先へのアクセス要求操作を検知すると、「リンクB」の所定領域と、記憶部14に記録した「リンクA」または「リンクA1」の所定領域とを比較する。

【0036】

正当なリンク先を示す「リンクA」の所定領域は、「リンクB」の所定領域と一致する。一方、「リンクA1」の所定領域は、「リンクB」の所定領域と一致しない。後者の場合、判定部13は、「リンクA1」が示すリンク先が不正なリンク先であることを判定できる。

【0037】

〔第2の実施の形態〕

次に、第2の実施の形態として、ユーザがネットワークを通じて商品の購入を申し込むことが可能なコンピュータシステムについて説明する。

【0038】

図2は、第2の実施の形態に係るコンピュータシステムの構成例を示す図である。

図2に示すコンピュータシステムにおいて、PC(Personal Computer)100a〜100cは、商品販売サービスの顧客によって使用される顧客端末装置である。PC100a〜100cは、ネットワーク200に接続されている。

【0039】

ネットワーク200には、さらに、EC(Electronic Commerce)サーバ300が接続されている。ECサーバ300は、Webサーバ機能を備え、ネットワーク200に接続された顧客端末装置に対して、商品販売用のWebサイトであるECサイトを提供する。例えば、PC100aを使用する顧客は、ECサーバ300が提供するECサイトをPC100aの表示装置に表示させ、ECサーバ300に対して、購入する商品の選択や購入申し込みをECサイトを通じて行うことが可能になっている。PC100b,100cをそれぞれ使用する顧客も、PC100aのユーザと同様に、ECサーバ300が提供する商品販売サービスを受けることが可能である。また、ECサーバ300は、顧客に対して電子メールを送信する機能も備える。

【0040】

また、図2に示す不正サーバ400は、ECサーバ300が提供する商品販売サービスの顧客についての認証情報や個人情報などの顧客情報を、ネットワーク200を通じて顧客端末装置から不正に収集する。不正サーバ400は、顧客情報を収集するためのWebサイトであるフィッシングサイトを提供する。

【0041】

後述するように、不正サーバ400が提供するフィッシングサイトは、ECサーバ300が提供する本物のECサイト(以下、「真サイト」と呼ぶ)に似せた偽のWebサイト(以下、「偽サイト」と呼ぶ)である。不正サーバ400は、例えば電子メールを用いて、顧客に対して偽サイトのURLを通知する。不正サーバ400は、偽サイトのURLに対してアクセスしてきた顧客端末装置に対して、偽サイトのWebページを表示させ、表示させたWebページを通じて顧客情報を送信させる。このような手順により、不正サーバ400は、偽サイトのWebページを通じて顧客情報を不正に取得する。

【0042】

ネットワーク200には、さらに、ワクチン更新サーバ500が接続されている。ワクチン更新サーバ500は、例えば、ワクチンプログラム(コンピュータウィルス検出プログラム)のメーカによって運営される。ワクチン更新サーバ500は、PC100a〜100cに対して最新のウィルス定義ファイルを送信して、PC100a〜100cにインストールされたワクチンプログラムを更新させる。

【0043】

ここで、PC100a〜100cのそれぞれは、ワクチンプログラムとともに、フィッシングサイトを検出するためのフィッシングサイト検出プログラムも実行する。PC100a〜100cのそれぞれは、フィッシングサイト検出プログラムの実行により、フィッシングサイトへアクセスしたことを検出すると、検出したフィッシングサイトのURLをワクチン更新サーバ500に通知する。ワクチン更新サーバ500は、フィッシングサイト検出プログラムを実行するPC100a〜100cから、フィッシングサイトのURLを収集し、それらの収集結果を反映したウィルス定義ファイルをPC100a〜100cに対して送信する。

【0044】

図3は、PCのハードウェア構成例を示す図である。なお、図3では、例としてPC100aについて示すが、PC100b,100cについても図3と同様のハードウェア構成によって実現される。

【0045】

PC100aは、CPU101によって装置全体が制御されている。CPU101には、バス108を介して、RAM(Random Access Memory)102と複数の周辺機器が接続されている。

【0046】

RAM102は、PC100aの主記憶装置として使用される。RAM102には、CPU101に実行させるOS(Operating System)プログラムやアプリケーションプログラムの少なくとも一部が一時的に格納される。また、RAM102には、CPU101による処理に必要な各種データが格納される。

【0047】

バス108に接続されている周辺機器としては、HDD(Hard Disk Drive)103、グラフィックインタフェース104、入力インタフェース105、光学ドライブ装置106および通信インタフェース107がある。

【0048】

HDD103は、内蔵した磁気ディスクに対して、磁気的にデータの書き込みおよび読み出しを行う。HDD103は、PC100aの二次記憶装置として使用される。HDD103には、OSプログラム、アプリケーションプログラム、および各種データが格納される。なお、二次記憶装置としては、フラッシュメモリなどの半導体記憶装置を使用することもできる。

【0049】

グラフィックインタフェース104には、モニタ104aが接続されている。グラフィックインタフェース104は、CPU101からの命令に従って、画像をモニタ104aに表示させる。なお、モニタ104aは、例えば、液晶ディスプレイである。

【0050】

入力インタフェース105には、キーボード105aおよびマウス105bが接続されている。入力インタフェース105は、キーボード105aやマウス105bからの出力信号をCPU101に送信する。なお、マウス105bは、ポインティングデバイスの一例であり、他のポインティングデバイスを使用することもできる。他のポインティングデバイスとしては、タッチパネル、タブレット、タッチパッド、トラックボールなどがある。

【0051】

光学ドライブ装置106は、レーザ光などを利用して、光ディスク106aに記録されたデータの読み取りを行う。光ディスク106aは、光の反射によって読み取り可能なようにデータが記録された可搬型の記録媒体である。光ディスク106aには、DVD(Digital Versatile Disc)、DVD−RAM、CD−ROM(Compact Disc Read Only Memory)、CD−R(Recordable)/RW(Rewritable)などがある。

【0052】

通信インタフェース107は、ネットワーク200に接続されている。通信インタフェース107は、ネットワーク200を介して、ECサーバ300などの他の機器との間でデータを送受信する。

【0053】

なお、ECサーバ300、不正サーバ400およびワクチン更新サーバ500についても、図3と同様のハードウェア構成によって実現可能である。

次に、ECサーバ300によって提供される真サイトを通じて顧客が商品販売サービスを受ける際の、PCにおける画面遷移について説明する。なお、以下の説明では、例として、顧客がPC100aを用いて商品販売サービスを受けるものとする。

【0054】

まず、図4は、真サイトのログインページの表示例を示す図である。

図4に示すブラウザ画面611は、PC100aがWebブラウザプログラムを実行することで、PC100aに接続されたモニタ104aに表示される画面(ウィンドウ)である。ブラウザ画面611は、Webページが表示されるWebページ表示部611aを含む。また、ブラウザ画面611は、例えば、Webページ表示部611aに表示されたWebページのURLが表示されるURL表示部611bを含んでもよい。

【0055】

図4において、Webページ表示部611aには、ECサーバ300によって提供される真サイトのログインページ710が表示されている。ログインページ710は、商品販売サービスに対して会員登録済みの顧客が、真サイトにログインするためのログイン情報を入力するためのWebページである。ログインページ710には、ログイン情報としてそれぞれログインIDおよびパスワードが入力される入力領域711,712が表示される。顧客は、入力領域711,712に対してそれぞれログインIDおよびパスワードを入力する操作を行い、さらに、ログインページ710内のログインボタン713に対するクリック操作を行う。これにより、PC100aからECサーバ300に対して、入力されたログインIDおよびパスワードが送信される。

【0056】

なお、ログインページ710は、顧客の入力操作により、例えば、URL表示部611bに対してログインページ710のURLが入力されて、このURLへのリンクが要求されたときに表示される。あるいは、ログインページ710は、Webページ表示部611aに表示された所定のWebページ内のハイパーリンクに対するクリック操作に応じて表示されてもよい。あるいは、ログインページ710は、電子メールに記載されたハイパーリンクに対するクリック操作に応じて表示されてもよい。

【0057】

ECサーバ300は、ログインIDおよびパスワードを含む顧客情報が登録された顧客データベースを参照可能になっている。ECサーバ300は、PC100aから受信したログインIDおよびパスワードを、顧客データベース内の情報と照合して、ログインIDとパスワードとの組合せが正しいかを判定する。ログインIDとパスワードとの組合せが正しい場合、ECサーバ300は、顧客データベースにおいてログインIDに対応付けられている、顧客の電子メールアドレスを宛先として、ログインが要求されたことを確認するための電子メールである確認メールを送信する。

【0058】

図5は、確認メールの表示例を示す図である。

図5に示す受信メール表示画面612は、PC100aが電子メールプログラムを実行することで、PC100aに接続されたモニタ104aに表示される画面(ウィンドウ)のうち、メールサーバから受信した電子メールを表示するための画面である。受信メール表示画面612は、受信メールの本文が表示されるメール本文表示部612aを含む。図5において、メール本文表示部612aには、ECサーバ300から送信された確認メール720が表示される。また、受信メール表示画面612は、例えば、受信メールの送信者のメールアドレスが表示されるアドレス表示部612bと、受信メールの件名が表示される件名表示部612cとを含んでもよい。

【0059】

ECサーバ300は、確認メールを送信する際、顧客からログインの確認操作を受け付けるための確認用URLを生成し、生成した確認用URLを確認メールの本文に記述する。ECサーバ300は、ECサイトのドメイン名(図4,図5の例では「abcdef.co.jp」)の後に、ランダムな文字(図5の例では「xx1yy2zz3」)を付加することで、確認用URLを生成する。

【0060】

図5に示す確認メール720には、ECサーバ300によって生成された確認用URLが、ハイパーリンク721として表示されている。図4に示したログインページ710を通じてログイン操作を行った顧客は、自身が確かにログインを行ったことをECサーバ300に通知するために、確認用URLのハイパーリンク721に対するクリック操作を行う。ハイパーリンク721のリンク先はECサーバ300が提供するWebページとなっており、PC100aは、ハイパーリンク721へのクリック操作に応じてECサーバ300にアクセスする。ECサーバ300は、確認用URLへのアクセスを検知すると、顧客の認証に成功したと判定し、確認用URLへのアクセス元であるPC100aに、商品販売サービスの会員専用のWebページ(会員用ページ)を表示させる。

【0061】

図6は、会員用ページの表示例を示す図である。

図6に示すブラウザ画面611において、Webページ表示部611aには、会員用ページ730の一例が表示されている。会員用ページ730には、例えば、顧客が購入可能な商品が一覧表示された商品一覧表示部731が表示されている。顧客は、商品一覧表示部731に表示された商品に対する購入操作を行うことで、購入操作対象の商品の購入申し込みを行うことができる。

【0062】

以上の図4〜図6に示したように、ECサーバ300は、ログインを要求する顧客の認証処理として、ログインIDとパスワードとの組合せに基づく第1認証と、ランダムに生成した確認用URLに対するアクセスに基づく第2認証とを行う。そして、ECサーバ300は、両方の認証に成功した場合に、顧客に対して会員用ページの閲覧を許可する。ECサーバ300は、このように二重の認証処理を行うことで、顧客のなりすましなどの不正アクセスを防止する。

【0063】

次に、顧客がフィッシングサイトである偽サイトを通じて商品販売サービスを受ける場合のPC100aにおける画面遷移について説明する。不正サーバ400は、例えば、偽サイトのログインページのURLを記載した電子メールであるURL通知メールを送信する。

【0064】

図7は、不正サーバからのURL通知メールの表示例を示す図である。

図7に示す受信メール表示画面612において、メール本文表示部612aには、不正サーバ400から送信されたURL通知メール740の本文が表示されている。URL通知メール740の本文には、偽サイトのログインページのURLが記載されている。メール本文表示部612aには、URL通知メール740に記載されたURLが、ハイパーリンク741として表示される。

【0065】

なお、不正サーバ400からのURL通知メールでは、送信元メールアドレスは偽装されている場合がある。図7において、アドレス表示部612bに表示された送信者アドレスのドメイン名は、本サイトのドメイン名である「abcdef.co.jp」に偽装されている。

【0066】

ハイパーリンク741のリンク先は、不正サーバ400が提供する偽サイトのログインページとなっており、PC100aを操作する顧客がハイパーリンク741に対するクリック操作を行うと、PC100aは不正サーバ400にアクセスする。不正サーバ400は、偽サイトのログインページへのアクセスを検知すると、アクセス元であるPC100aに対して、偽サイトのログインページを表示させる。

【0067】

図8は、偽サイトのログインページの表示例を示す図である。

図8に示すブラウザ画面611において、Webページ表示部611aには、偽サイトのログインページ750が表示されている。偽サイトのログインページ750には、例えば、ログインIDおよびパスワードがそれぞれ入力される入力領域751,752と、ログインボタン753とが表示される。このように、偽サイトのログインページ750は、図4に示した本サイトのログインページ710と同様の構成を有しており、見分けが付きにくくなっている。顧客は、入力領域751,752に対してそれぞれログインIDおよびパスワードを入力する操作を行い、さらにログインボタン713に対するクリック操作を行う。これにより、顧客はECサーバ300にログインIDおよびパスワードを送信したつもりでも、実際にはログインIDおよびパスワードはPC100aから不正サーバ400に送信されてしまう。

【0068】

不正サーバ400は、PC100aから受信したログインIDおよびパスワードを、記憶装置などに保存するとともに、受信したログインIDおよびパスワードをECサーバ300に送信し、ECサーバ300が提供する真サイトへのログインを要求する。ECサーバ300は、不正サーバ400から受信したログインIDおよびパスワードを基に前述の第1認証を行うが、この第1認証ではログインIDとパスワードとの組合せが正しいと判定される。ECサーバ300は、受信したログインIDに対応する顧客の電子メールアドレスを宛先として、前述の確認メールを送信する。

【0069】

PC100aは、ECサーバ300からの確認メールを受信する。顧客は、確認メールに記載された確認用URLのハイパーリンク(図5のハイパーリンク721に対応)に対するクリック操作を行い、PC100aは、クリック操作に応じてECサーバ300にアクセスする。PC100aからのアクセスを受けたECサーバ300は、前述の第2認証に成功したと判定し、PC100aに会員用ページを表示させる。

【0070】

以上のように、PC100aを使用する顧客は、偽サイトのログインページに対してログインIDおよびパスワードを入力した場合でも、それ以後、真サイトのログインページに入力した場合と同様の手順で、真サイトにログインできてしまう。不正サーバ400は、ログインIDおよびパスワードを、顧客が気づかないまま不正に取得することになる。

【0071】

ところで、ワクチンプログラムのメーカは、一般的に、ネットワーク上からフィッシングサイトを見つけ出し、見つかったフィッシングサイトへのアクセスが阻止されるように、ワクチンプログラムのウィルス定義ファイルを更新する。また、ワクチンプログラムのメーカは、フィッシングサイトを見つけたユーザから通知される情報を基に、ウィルス定義ファイルを更新することもある。

【0072】

しかしながら、新たなフィッシングサイトが出現してから、そのフィッシングサイトへのアクセスが阻止されるように更新されたウィルス定義ファイルがユーザの端末装置に配信されるまでには、時間差が生じる。このため、更新されたウィルス定義ファイルが配信されるまでの間に、フィッシングサイトに顧客情報を盗まれる被害が拡大してしまうという問題がある。

【0073】

これに対して、本実施の形態のPC100a〜100cは、ワクチンプログラムとともに、フィッシングサイトを検出するためのフィッシングサイト検出プログラムも実行する。フィッシングサイト検出プログラムを実行することで、例えばPC100aでは次のような処理が実行される。

【0074】

PC100aは、フィッシングサイト検出プログラムの実行により、フィッシングサイトへアクセスしたことを自ら検出できる。PC100aは、検出したフィッシングサイトのURLをワクチン更新サーバ500に対して通知するとともに、自装置で実行されているワクチンプログラムのウィルス定義ファイルに対し、検出したフィッシングサイトのURLのうち少なくともドメイン名を仮登録する。

【0075】

ワクチンプログラムのメーカの検証者は、ワクチン更新サーバ500に通知されたフィッシングサイトのURLを基に、そのURLにリンクした後の処理を検証する。検証者によって、そのURLのリンク先が確かにフィッシングサイトであると判断された場合、ワクチン更新サーバ500は、フィッシングサイトを検出したPC100aに対し、ウィルス定義ファイルに仮登録した情報を本登録するように要求する。

【0076】

さらに、そのリンク先がフィッシングサイトであると判断されたURLのうちの少なくともドメイン名が登録されたウィルス定義ファイルが生成され、ワクチン更新サーバ500は、生成されたウィルス定義ファイルを、ワクチンプログラムを実行する他のPC100b,100cに配信する。

【0077】

このように、フィッシングサイト検出プログラムを実行するPC100aは、フィッシングサイトを検出すると、そのフィッシングサイトのURLのうち少なくともドメイン名を、ウィルス定義ファイルに仮登録する。これにより、PC100aは、検出したフィッシングサイトへの再度のアクセスを即座に阻止することができる。また、異なるサービスへのログインページなどを提供する、同じドメイン名を持つ他のフィッシングサイトへのアクセスも阻止することもできる。従って、フィッシングサイトに顧客情報を盗まれる被害が拡大することを防止できる。

【0078】

次に、PC100a〜100cおよび各サーバの処理について、具体的に説明する。まず、図9は、ECサーバおよび不正サーバの処理機能の例を示すブロック図である。

ECサーバ300は、サービス提供処理部310およびメール送信処理部320を備える。サービス提供処理部310およびメール送信処理部320の各処理は、例えば、ECサーバが備えるCPUが所定のプログラムを実行することで実現される。

【0079】

また、ECサーバ300に接続された記憶装置には、商品DB(データベース)330および顧客DB(データベース)340が格納されている。商品DB330には、顧客に販売する商品に関する情報が登録されている。例えば、商品DB330には、商品を識別する商品ID、商品名、商品の価格、商品の詳細を紹介するWebページのURLなどが登録される。一方、顧客DB340には、会員として登録された顧客についての情報が登録されている。

【0080】

ここで、図10は、顧客DBに登録される情報の例を示す図である。

顧客DB340には、顧客ごとにレコードが登録される。顧客DB340の各レコードには、例えば、顧客を識別する顧客ID、顧客がECサーバ300にログインするためのパスワード、顧客の氏名、住所、電話番号および電子メールアドレスなどが登録される。なお、図10の例では、顧客IDは、ログインIDを兼ねるものとする。

【0081】

以下、図9に戻り、サービス提供処理部310は、ECサイトを提供するWebサーバとしての処理を実行する。また、メール送信処理部320は、サービス提供処理部310からの要求に応じて、電子メールを送信する。

【0082】

サービス提供処理部310は、顧客端末装置からのログイン要求に応じた認証処理を実行し、認証に成功した場合に、会員用のWebページの提供を開始する。例えば、サービス提供処理部310は、顧客端末装置に対して、商品DB330に記憶された、商品に関する情報をユーザに選択させるWebページ(例えば、図6の会員用ページ730)を表示させ、商品の選択入力を受け付ける。さらに、サービス提供処理部310は、例えば、選択された商品の購入手続きをユーザに実行させるWebページを顧客端末装置に表示させ、Webページを通じて、クレジットカード情報、商品の送付先の情報など、商品購入に必要な情報の入力を受け付け、購入処理を完了させる。

【0083】

また、ログイン要求に応じた認証処理では、前述の第1認証および第2認証が行われる。サービス提供処理部310は、顧客端末装置に対して図4のようなログインページを表示させ、ログインIDおよびパスワードを顧客端末装置から受信する。サービス提供処理部310は、顧客DB340を参照して、受信したログインIDとパスワードとの組合せが正しいかを判定し、組合せが正しい場合に第1認証が成功したと判定する。

【0084】

第1認証に成功すると、サービス提供処理部310は、顧客DB340から、受信したログインIDに対応付けられた電子メールアドレスを抽出するとともに、確認用URLを生成する。サービス提供処理部310は、ECサイトのドメイン名の後に、ランダムな文字を付加することで、確認用URLを生成する。サービス提供処理部310は、確認用URLを本文中に記載した確認メールを、顧客DB340から抽出した電子メールアドレスを送信先として、メール送信処理部320に送信させる。その後、サービス提供処理部310は、確認用URLに対してアクセスされたことを検知すると、第2認証に成功したと判定する。

【0085】

次に、不正サーバ400は、メール送信処理部410、顧客情報受信部420およびサーバアクセス処理部430を備える。メール送信処理部410、顧客情報受信部420およびサーバアクセス処理部430の処理は、例えば、不正サーバ400が備えるCPUが所定のプログラムを実行することで実現される。

【0086】

メール送信処理部410は、図7に示したような、偽サイトのログインページのURLを通知するためのURL通知メールを、図示しないメールサーバに送信する。なお、メール送信処理部410は、例えば、不正サーバ400とは別の装置に設けられていてもよい。

【0087】

顧客情報受信部420は、図8に示したような、偽サイトのログインページを提供するWebサーバとしての処理を行う。顧客情報受信部420は、URL通知メールに記載したURLが示すリンク先へのアクセスを検知すると、アクセス元の装置に、偽サイトのログインページを表示させる。さらに、顧客情報受信部420は、表示させたログインページ内の入力欄に入力されたログインIDおよびパスワードを、アクセス元の装置から受信し、受信したログインIDおよびパスワードを顧客情報記憶部440に記録する。

【0088】

サーバアクセス処理部430は、ECサーバ300にアクセスし、サービス提供処理部310からログインページのデータを受信する。サーバアクセス処理部430は、顧客情報受信部420が受信したログインIDおよびパスワードを、ログインページを通じてECサーバ300のサービス提供処理部310に送信し、ログインを要求する。

【0089】

図11は、顧客端末装置であるPCおよびワクチン更新サーバの処理機能の例を示すブロック図である。なお、図11では例として、PC100aを示しているが、PC100b,100cもPC100aと同様の構成を有する。

【0090】

PC100aは、Web閲覧処理部111、メール受信部121、メール表示制御部122、アクセス制限処理部131、リンク操作検知部141、ログ記録部142、判定部143およびアクセス制限制御部144を備える。

【0091】

Web閲覧処理部111の処理は、例えば、PC100aのCPU101がブラウザプログラム110を実行することによって実現される。Web閲覧処理部111は、Webサーバと通信して、Webサーバから提供されるWebページをモニタ104aに表示させる処理や、表示させたWebページ内の入力欄に入力された情報をWebサーバに送信する処理などを実行する。Web閲覧処理部111が通信するWebサーバとしては、例えば、ECサーバ300のサービス提供処理部310や、不正サーバ400の顧客情報受信部420などがあり得る。

【0092】

メール受信部121およびメール表示制御部122の各処理は、例えば、PC100aのCPU101が電子メールプログラム120を実行することによって実現される。メール受信部121は、メールサーバから電子メールを受信する。メール受信部121が受信する電子メールとしては、例えば、ECサーバ300のメール送信処理部320から送信される確認メールや、不正サーバ400のメール送信処理部410から送信されるURL通知メールなどがあり得る。

【0093】

メール表示制御部122は、メール受信部121が受信した電子メールを、モニタ104aに表示させる。また、メール表示制御部122は、電子メールの本文に記載されたURLを、ハイパーリンクとして表示する。そして、メール表示制御部122は、電子メールの本文中のハイパーリンクに対するクリック操作を検知すると、クリックされたハイパーリンクが示すリンク先にアクセスするように、Web閲覧処理部111に要求する。

【0094】

アクセス制限処理部131の処理は、例えば、PC100aのCPU101がワクチンプログラム130を実行することによって実現される。アクセス制限処理部131は、Web閲覧処理部111など、PC100aが備える外部装置へのアクセス処理部の処理を監視し、ウィルス定義ファイル132に登録されたアクセス先へのアクセスを禁止する。また、アクセス制限処理部131は、ワクチン更新サーバ500またはアクセス制限制御部144からの要求に応じて、ウィルス定義ファイル132を更新する。

【0095】

ここで、図12は、ウィルス定義ファイルに登録される情報の例を示す図である。

ウィルス定義ファイル132には、例えば、PC100aのHDD103に格納される。図12に示すように、ウィルス定義ファイル132には、アクセスを禁止するアクセス先を示すURLのリストが登録されている。さらに、ウィルス定義ファイル132には、各URLに対してステータスが登録されている。ステータスは、URLがウィルス定義ファイル132に対して仮登録されたものか、あるいは本登録されたものかを示す。ステータスの値は、例えば、仮登録の状態では「0」とされ、本登録の状態では「1」とされる。

【0096】

以下、図11に戻り、リンク操作検知部141、ログ記録部142、判定部143およびアクセス制限制御部144の各処理は、例えば、PC100aのCPU101が監視プログラム140を実行することによって実現される。なお、監視プログラム140は、例えば、ワクチンプログラム130に含まれてもよい。

【0097】

リンク操作検知部141は、メール表示制御部122がモニタ104aに表示させた電子メールの本文に、ハイパーリンク化されたURLが表示されている場合に、そのURLに対するクリック操作を検知する。リンク操作検知部141は、ハイパーリンク化されたURLに対するクリック操作を検知すると、そのURLを判定部143に通知する。

【0098】

ログ記録部142は、判定部143からの要求に応じた期間において、PC100aで実行される処理のログを、ログ情報145として、例えばPC100aのRAM102に記録する。

【0099】

ここで、図13は、ログ情報に記録される情報の例を示す図である。ログ情報145には、ブラウザプログラム110の実行に関する処理の履歴と、電子メールプログラム120の実行に関する処理の履歴とが、処理が実行された日時とともに記録される。

【0100】

例えば、ログ記録部142は、ログ情報145に、Web閲覧処理部111によるWebサーバへのアクセスの履歴を記録する。この場合、ログ情報145には、アクセス先のURLが記録される。また、ログ記録部142は、ログ情報145に、Web閲覧処理部111によるWebページの表示処理の履歴を記録する。また、ログ記録部142は、表示されたWebページ内の入力欄へのデータ入力操作や、リンク画像などへのクリック操作の履歴を記録する。この場合、ログ情報145には、入力されたデータの内容や、データが入力された入力欄の位置を示す情報、クリック操作されたリンク画像の位置を示す情報などが記録される。

【0101】

また、ログ記録部142は、ログ情報145に、メール受信部121による電子メールの受信処理の履歴を記録する。この場合、ログ情報145には、受信した電子メールの送信元アドレスや送信先アドレスなどが記録される。また、ログ記録部142は、ログ情報145に、メール表示制御部122によって表示された電子メール内のハイパーリンク化されたURLに対するクリック操作の履歴を記録する。この場合、ログ情報145には、クリック操作されたURLなどが記録される。

【0102】

以下、図11に戻り、判定部143は、リンク操作検知部141から通知されるURLに基づいて、フィッシングサイトへのアクセスが行われたかを判定する。判定部143は、リンク操作検知部141からURLが通知されると、そのURLを例えばPC100aのRAM102に格納する。これとともに、判定部143は、ログ記録部142に対してログの記録を開始させる。

【0103】

判定部143は、次に、リンク操作検知部141から再度URLが通知されると、ログ記録部142にログの記録を終了させるとともに、通知されたURLのドメイン名と、RAM102に格納したURLのドメイン名とを比較する。判定部143は、ドメイン名同士が一致しなかった場合に、RAM102に格納したURLのリンク先がフィッシングサイトであると判定する。

【0104】

アクセス制限制御部144は、判定部143によって検出されたフィッシングサイトのURLを、ウィルス定義ファイル132に仮登録するようにアクセス制限処理部131に要求する。これとともに、アクセス制限制御部144は、検出されたフィッシングサイトのURLとログ情報145とを、ワクチン更新サーバ500に送信して、URLが示すフィッシングサイトの検証を依頼する。

【0105】

アクセス制限制御部144は、ワクチン更新サーバ500に対する検証の依頼後、ワクチン更新サーバ500から、ウィルス定義ファイル132に仮登録させたURLを本登録させるかを示す指示を受ける。本登録させるように指示された場合、アクセス制限制御部144は、アクセス制限処理部131に対して、仮登録したURLを本登録にするよう要求する。一方、本登録させないように指示された場合、アクセス制限制御部144は、アクセス制限処理部131に対して、仮登録したURLをウィルス定義ファイル132から削除するように要求する。

【0106】

次に、ワクチン更新サーバ500は、受信部510、検証部520および更新要求部530を備える。受信部510、検証部520および更新要求部530の各処理は、例えば、ワクチン更新サーバ500が備えるCPUが所定のプログラムを実行することによって実現される。

【0107】

受信部510は、顧客端末装置(例えばPC100a)のアクセス制限制御部144から、フィッシングサイトのURLおよびログ情報を受信する。

検証部520は、受信部510が受信したURLのリンク先がフィッシングサイトであるかを検証する作業を支援する処理を行う。例えば、検証部520は、受信したログ情報を表示装置に表示させる。検証作業を行うオペレータは、例えば、表示されたログ情報を参照しながら、受信したURLが示すWebサイトにアクセスする操作を行い、顧客端末装置で実行された処理と同様の処理が再現されるかを検証する。オペレータによって検証結果が入力されると、検証部520は、入力された検証結果を更新要求部530に通知する。

【0108】

更新要求部530は、検証部520による検証によって、顧客端末装置のアクセス制限制御部144から通知されたURLのリンク先がフィッシングサイトであると判定された場合、URLの送信元の顧客端末装置のアクセス制限制御部144に対して、ウィルス定義ファイル132に仮登録したURLを本登録するように指示する。これとともに、更新要求部530は、URLの送信元以外の顧客端末装置のアクセス制限処理部131に対して、リンク先がフィッシングサイトであると判定されたURLを通知し、そのURLをウィルス定義ファイル132に登録するように要求する。一方、更新要求部530は、検証部520による検証によって、顧客端末装置のアクセス制限制御部144から通知されたURLのリンク先がフィッシングサイトでないと判定された場合、URLの送信元の顧客端末装置のアクセス制限制御部144に対して、ウィルス定義ファイル132に仮登録したURLを削除するように指示する。

【0109】

次に、図14,図15は、PCがフィッシングサイトを介してECサイトにアクセスする際の処理例を示すシーケンス図である。

[ステップS101]不正サーバ400のメール送信処理部410は、偽のログインページのURLを記載したURL通知メールを送信する。PC100aのメール受信部121は、URL通知メールを受信する。

【0110】

[ステップS102]PC100aのメール表示制御部122は、ステップS101で受信したURL通知メールを、モニタ104aに表示させる。表示させたURL通知メール内の、ハイパーリンク化されたURLに対するクリック操作を受け付けると、メール表示制御部122は、クリック操作されたURLが示すリンク先(不正サーバ400)へのアクセスを、PC100aのWeb閲覧処理部111に要求する。このとき、PC100aのリンク操作検知部141は、ハイパーリンク化されたURLに対するクリック操作を検知する。Web閲覧処理部111は、メール表示制御部122からの要求に応じて、不正サーバ400にアクセスする。

【0111】

[ステップS103]ハイパーリンク化されたURLに対するクリック操作がリンク操作検知部141によって検知されると、PC100aの判定部143は、そのURLをRAM102に記録するとともに、ログ記録部142にログの記録を開始させる。

【0112】

[ステップS104]不正サーバ400の顧客情報受信部420は、ステップS102でのアクセスに応じて、PC100aに対して偽のログインページを表示させる。PC100aのWeb閲覧処理部111は、偽のログインページをモニタ104aに表示させる。

【0113】

Web閲覧処理部111は、表示させたログインページ内の入力欄に対するログインIDおよびパスワードの入力を受け付けた後、ログインページ内のログインボタンに対する選択操作を受け付ける。Web閲覧処理部111は、ログインボタンに対する選択操作に応じて、入力されたログインIDおよびパスワードを、不正サーバ400に送信する。

【0114】

[ステップS105]不正サーバ400の顧客情報受信部420は、PC100aから送信されたログインIDおよびパスワードを受信して、顧客情報記憶部440に格納する。また、不正サーバ400のサーバアクセス処理部430は、ECサーバ300にアクセスする。サーバアクセス処理部430は、ECサイトのログインページのデータをECサーバ300から受信し、受信したデータに基づき、PC100aから受信したログインIDおよびパスワードをECサーバ300に送信して、ECサイトへのログインを要求する。

【0115】

[ステップS106]ECサーバ300のサービス提供処理部310は、不正サーバ400から受信したログインIDおよびパスワードを基に、第1認証処理を行う。サービス提供処理部310は、顧客DB340から、受信したログインIDを検索し、検索されたログインIDに対応付けられたパスワードを抽出して、抽出したパスワードと受信したパスワードとが一致するかを判定する。サービス提供処理部310は、パスワード同士が一致した場合に、第1認証処理に成功したと判定する。

【0116】

[ステップS107]第1認証処理に成功したと判定した場合、サービス提供処理部310は、顧客DB340から、ステップS106で検索されたログインIDに対応付けられた電子メールアドレスを抽出するとともに、確認用URLを生成する。サービス提供処理部310は、確認用URLを本文中に記載した確認メールを、顧客DB340から抽出した電子メールアドレスを送信先として、ECサーバ300のメール送信処理部320に送信させる。

【0117】

[ステップS108]PC100aのメール受信部121は、確認メールを受信し、PC100aのメール表示制御部122は、受信された確認メールをモニタ104aに表示させる。表示させた確認メール内の、ハイパーリンク化された確認用URLに対するクリック操作を受け付けると、メール表示制御部122は、クリック操作されたURLが示すリンク先(ECサーバ300)へのアクセスを、PC100aのWeb閲覧処理部111に要求する。このとき、PC100aのリンク操作検知部141は、ハイパーリンク化された確認用URLに対するクリック操作を検知する。Web閲覧処理部111は、メール表示制御部122からの要求に応じて、ECサーバ300にアクセスする。

【0118】

[ステップS109]ECサーバ300のサービス提供処理部310は、ステップS107で確認メールを送信してから一定時間以内に、確認用URLに対するPC100aからのアクセスを検知すると、第2認証処理に成功したと判定する。

【0119】

[ステップS110]第2認証処理に成功したと判定したサービス提供処理部310は、アクセス元のPC100aに会員用ページを表示させて、商品販売サービスの提供を開始する。

【0120】

なお、第1認証処理(ステップS106)と第2認証処理(ステップS109)との間では、さらに別の認証処理(「第3認証処理」と呼ぶ)が実行されてもよい。例えば、ECサーバ300のサービス提供処理部310は、第1認証処理に成功したと判定すると(ステップS106)、顧客DB340においてログインIDに対応付けられた電話番号に対して発呼する。サービス提供処理部310は、例えば、通話相手に対して自動で音声を流し、通話相手による電話機へのボタン操作などに応じて、通話相手が確かにログインの操作を行ったかを確認する。通話相手がログインの操作を行ったことが確認された場合、サービス提供処理部310は、第3認証処理が成功したと判定して、メール送信処理部320に確認メールを送信させる(ステップS107)。

【0121】

また、サービス提供処理部310は、第1認証処理に成功したと判定すると(ステップS106)、ログインIDに対応付けられた電子メールアドレスを宛先とした電子メールを送信するようにメール送信処理部320に要求する。サービス提供処理部310は、送信された電子メールに対する返信の電子メールを受信した場合に、第3認証処理に成功したと判定して、メール送信処理部320に確認メールを送信させる(ステップS107)。

【0122】

[ステップS111]ステップS108において、ハイパーリンク化された確認用URLに対するクリック操作が行われたことを、PC100aのリンク操作検知部141が検知すると、PC100aの判定部143は、確認用URLのドメイン名と、ステップS103でRAM102に記録したURLのドメイン名とが一致するかを判定する。

【0123】

ここで、ドメイン名同士が一致しない場合、ステップS102でのリンク先のWebページは、ECサーバ300が提供する正当なECサイト内のWebページではない。この場合、判定部143は、PC100aのアクセス制限制御部144に対して、フィッシングサイトを検出したことを通知するとともに、フィッシングサイトのURLとして、ステップS103でRAM102に記録したURLをアクセス制限制御部144に通知する。

【0124】

[ステップS112]アクセス制限制御部144は、判定部143から通知されたURLと、ログ記録部142によって記録されたログ情報145とを、ワクチン更新サーバ500に送信する。

【0125】

[ステップS113]アクセス制限制御部144はさらに、判定部143から通知されたURLをウィルス定義ファイル132に仮登録するように、PC100aのアクセス制限処理部131に要求する。アクセス制限処理部131は、登録を要求されたURLをウィルス定義ファイル132に追加するとともに、追加したURLに対応付けられたステータスを「0」に設定することで、URLを仮登録する。これにより、アクセス制限処理部131は、フィッシングサイトであると推定されたWebページに対する再度のアクセスを、即座に阻止することができる。

【0126】

ここで、アクセス制限処理部131は、例えば、登録を要求されたURLのうち、先頭からドメイン名までの文字列のみを、ウィルス定義ファイル132に登録する。これにより、アクセス制限処理部131は、Web閲覧処理部111が同じドメイン名を持つリンク先に対してアクセスしようとしたときに、そのアクセス処理を阻止できる。

【0127】

例えば、不正サーバ400は、ECサーバ300が提供するECサイト以外の他のWebサイトについての偽のログインページも提供しているとする。この場合、不正サーバ400は、他のWebサイトについての偽のログインページのURLを、URL通知メールを用いて広める。ここで、不正サーバ400が提供するWebページのURLは、同じドメイン名を持つ場合が多い。このため、リンク先がフィッシングサイトであると判定されたURLのドメイン名がウィルス定義ファイル132に登録されることで、PC100aのアクセス制限処理部131は、不正サーバ400が提供する、他のWebサイトについての偽のログインページに対して、Web閲覧処理部111がアクセスすることを阻止できる。これにより、他のWebサイトに対するログインIDやパスワードを、不正サーバ400にさらに盗まれることを防止できる。

【0128】

[ステップS114]ワクチン更新サーバ500の受信部510は、PC100aのアクセス制限制御部144から受信したURLおよびログ情報を、検証部520に渡す。検証部520は、受信部510が受信したURLのリンク先がフィッシングサイトであるかを検証する作業を支援する処理を行う。

【0129】

例えば、検証部520は、受信したログ情報を表示装置に表示させる。オペレータは、例えば、表示されたログ情報を参照しながら検証作業を行う。オペレータは、例えば、不正サーバ400を通じて、ECサーバ300に対して会員登録を行った後、受信部510が受信したURLが示すリンク先(すなわち不正サーバ400)にアクセスし、PC100aで実行された処理と同様の処理が再現されるかを検証する。ここで、PC100aからワクチン更新サーバ500に対して、URLだけでなくログ情報も送信されることで、検証作業の効率や正確性を高めることができる。また、検証部520は、ログ情報を基に、不正サーバ400やECサーバ300に対するアクセスなど、検証作業の一部を自動実行してもよい。

【0130】

また、検証部520はさらに、ログ情報に基づかない検証処理を行ってもよい。例えば、検証部520は、フィッシングサイトのURLが登録されているデータベースサーバに対して、PC100aから受信したURLを送信し、送信したURLのリンク先がフィッシングサイトであるかを問い合わせる。

【0131】

[ステップS115]検証作業により、URLが示すリンク先がフィッシングサイトであると判定された場合、オペレータは、その旨をワクチン更新サーバ500に入力する。フィッシングサイトと判定されたことの入力を受け付けた検証部520は、更新要求部530に、ウィルス定義ファイルを更新するための処理の実行を要求する。

【0132】

[ステップS116]更新要求部530は、URLおよびログ情報の送信元であるPC100aに対して、ウィルス定義ファイル132に仮登録したURLを本登録するように指示する。

【0133】

[ステップS117]PC100aのアクセス制限制御部144は、ワクチン更新サーバ500の更新要求部530からの指示に応じて、ステップS113でウィルス定義ファイル132に追加したURLを本登録するように、アクセス制限処理部131に要求する。アクセス制限処理部131は、ステップS113でウィルス定義ファイル132に追加したURLに対応付けられたステータスを「0」から「1」に変更することで、このURLを本登録する。

【0134】

[ステップS118]ワクチン更新サーバ500の更新要求部530は、さらに、ワクチンプログラム130がインストールされた他の顧客端末装置(ここではPC100b,100c)に対して、ステップS112でPC100aから通知されたURLを通知し、各顧客端末装置内のウィルス定義ファイル132を更新するように要求する。

【0135】

[ステップS119]PC100bのアクセス制限処理部131は、ウィルス定義ファイル132の更新要求に応じて、通知されたURL(または、そのURLの先頭からドメイン名までの領域)を、自装置のHDDに記憶されたウィルス定義ファイル132に追加登録する。このとき、追加登録したURLに対応付けられたステータスを「1」とする。

【0136】

[ステップS120]PC100cのアクセス制限処理部131も同様に、ウィルス定義ファイル132の更新要求に応じて、通知されたURL(または、そのURLの先頭からドメイン名までの領域)を、自装置のHDDに記憶されたウィルス定義ファイル132に追加登録する。このとき、追加登録したURLに対応付けられたステータスを「1」とする。

【0137】

以上の図14,図15に示した処理によれば、PC100aの判定部143は、ステップS103で記録した、ログインページのURLのドメイン名と、ステップS107で受信した確認メールに記載されたURLのドメイン名とを比較する。そして、その比較結果が一致しなかった場合に、ログインページがフィッシングサイトのWebページであったと判定する。これにより、顧客端末側でフィッシングサイトを判定できるようになる。

【0138】

また、PC100aのアクセス制限制御部144は、判定部143によってフィッシングサイトのWebページが検出されると、ワクチン更新サーバ500での検証処理を待たずに、そのWebページのURLをウィルス定義ファイル132に仮登録するようにアクセス制限処理部131に要求する。これにより、同じWebページへのアクセスが即座に禁止される。さらに、ウィルス定義ファイル132へのURLの仮登録の際、URLのうちドメイン名が登録されることで、他のWebサイトにログインするための認証情報が不正サーバ400に盗まれる事態を即座に防止することができ、PC100aを操作する顧客の被害を小さくすることができる。

【0139】

また、アクセス制限制御部144は、ウィルス定義ファイル132に仮登録したURLを本登録するか否かを、ワクチン更新サーバ500での検証結果に基づいて決定する。これにより、フィッシングサイトの検出精度が向上し、アクセス制限処理部131が、フィッシングサイト以外のWebサイトへのアクセスを誤って阻止する確率を低減できる。

【0140】

次に、図16は、PCが監視プログラムに従って実行する処理の手順を示すフローチャートである。

[ステップS131]リンク操作検知部141は、メール表示制御部122によってモニタ104aに表示された電子メール内の、ハイパーリンク化されたURLに対するクリック操作を監視する。リンク操作検知部141によってクリック操作が検出されると、ステップS132の処理が実行される。

【0141】

[ステップS132]判定部143は、ステップS131でクリック操作されたURLを、RAM102に記録する。

[ステップS133]判定部143は、ログ記録部142に対してログの記録を開始するように要求し、要求を受けたログ記録部142は、ログ情報145の記録を開始する。

【0142】

[ステップS134]リンク操作検知部141は、メール表示制御部122によってモニタ104aに表示された電子メール内の、ハイパーリンク化されたURLに対するクリック操作を監視する。リンク操作検知部141によってクリック操作が検出されると、ステップS135の処理が実行される。

【0143】

なお、例えば、ステップS131でクリック操作が検出されてから一定時間以内に、クリック操作が再度検出されなかった場合、判定部143は、ステップS132でRAM102に記録したURLを削除するとともに、ログ記録部142にログの記録を終了させ、記録されたログ情報145を削除してもよい。

【0144】

[ステップS135]判定部143は、ログ記録部142にログの記録を終了させる。

[ステップS136]判定部143は、ステップS132でRAM102に記録したURLのドメイン名と、ステップS134でクリック操作されたURLのドメイン名とを比較する。判定部143は、ドメイン名同士が一致した場合、ステップS137の処理を実行する一方、ドメイン名同士が一致しなかった場合、ステップS138の処理を実行する。

【0145】

[ステップS137]判定部143は、ステップS132でRAM102に記録したURLを削除するとともに、ログ情報145を削除する。この後、ステップS131に戻る。

【0146】

[ステップS138]判定部143は、ステップS132でRAM102に記録したURLをアクセス制限制御部144に通知する。アクセス制限制御部144は、判定部143から通知されたURLと、ログ記録部142によって記録されたログ情報145とを、ワクチン更新サーバ500に送信する。

【0147】

[ステップS139]アクセス制限制御部144は、判定部143から通知されたURLをウィルス定義ファイル132に仮登録するように、アクセス制限処理部131に要求する。アクセス制限処理部131は、登録を要求されたURL(または、その先頭からドメイン名までの領域)をウィルス定義ファイル132に追加するとともに、追加したURLに対応付けられたステータスを「0」に設定することで、URLを仮登録する。

【0148】

なお、ステップS138,S139の処理順は逆であってもよい。

[ステップS140]アクセス制限制御部144は、ワクチン更新サーバ500からの指示を待つ。アクセス制限制御部144は、ワクチン更新サーバ500から、仮登録したURLを本登録するように指示された場合、ステップS141の処理を実行する。一方、アクセス制限制御部144は、ワクチン更新サーバ500から、仮登録したURLを削除するように指示された場合、ステップS142の処理を実行する。

【0149】

[ステップS141]アクセス制限制御部144は、ステップS139でウィルス定義ファイル132に追加したURLを本登録するように、アクセス制限処理部131に要求する。アクセス制限処理部131は、ステップS139でウィルス定義ファイル132に追加したURLに対応付けられたステータスを「0」から「1」に変更することで、このURLを本登録する。この後、ステップS131の処理が実行される。

【0150】

[ステップS142]アクセス制限制御部144は、ステップS139でウィルス定義ファイル132に追加したURLを削除するように、アクセス制限処理部131に要求する。アクセス制限処理部131は、ステップS139でウィルス定義ファイル132に追加したURLを削除する。この後、ステップS131の処理が実行される。

【0151】

〔第3の実施の形態〕

上記の第2の実施の形態では、PCは、電子メールに記載された、ログインページのURLに対するクリック操作を検知した。これに対して、第3の実施の形態では、Webページ上のハイパーリンクに対するクリック操作に応じてログインページにリンクした場合でも、リンク先のログインページがフィッシングサイトのWebページであったかを判定できるようにする。

【0152】

図17は、第3の実施の形態におけるPCの処理機能の構成例を示すブロック図である。なお、この図17では、図11に対応する構成要素には同じ符号を付して示す。

図17において、PC100aのリンク操作検知部141は、メール表示制御部122によってモニタ104aに表示された電子メール内のURLに対するクリック操作を監視する。これとともに、リンク操作検知部141は、Web閲覧処理部111によってモニタ104aに表示されたWebページ内のハイパーリンクに対するクリック操作を監視する。

【0153】

リンク操作検知部141、ログ記録部142、判定部143およびアクセス制限制御部144は、図16に示した処理に加えて、次の図18に示す処理も実行可能である。

図18は、PCが監視プログラムに従って実行する処理の手順を示すフローチャートである。

【0154】

[ステップS161]リンク操作検知部141は、Web閲覧処理部111によってモニタ104aに表示されたWebページ内のハイパーリンクに対するクリック操作を監視する。リンク操作検知部141によってハイパーリンクに対するクリック操作が検出されると、ステップS162の処理が実行される。なお、このとき、Web閲覧処理部111は、クリック操作されたハイパーリンクに関連付けられたリンク先に対してアクセスして、新たなWebページをモニタ104aに表示させる。

【0155】

[ステップS162]判定部143は、ステップS161でクリック操作されたハイパーリンクに関連付けられたURLを、RAM102に記録する。

[ステップS163]ログ記録部142に対してログの記録を開始するように要求し、要求を受けたログ記録部142は、ログ情報145の記録を開始する。

【0156】

[ステップS164]Web閲覧処理部111によってモニタ104aに表示されたWebページ内のハイパーリンクに対するクリック操作を監視する。リンク操作検知部141によって、一定時間以内にハイパーリンクに対するクリック操作が検出されない場合には、ステップS166の処理が実行される。一方、リンク操作検知部141によって、他のWebページへリンクするためのハイパーリンクに対するクリック操作が検出されると、ステップS165の処理が実行される。

【0157】

なお、ステップS161,S164でリンク操作検知部141が検知する入力操作は、他のWebページにリンクするためのハイパーリンクに対するクリック操作であって、例えば、入力された情報を送信するための送信ボタンに対するクリック操作などは検知されない。

【0158】

[ステップS165]ステップS164で他のWebページへリンクするためのハイパーリンクがクリック操作された場合には、ステップS164の直前でWeb閲覧処理部111によって表示されていたWebページは、ECサーバ300が提供するログインページ、不正サーバ400が提供する偽のログインページのどちらでもない。なぜなら、ステップS164の直前で表示されていたWebページがログインページであった場合、その後に別のWebページへリンクする操作が行われる前に、ECサーバ300から確認メールが受信され、その確認メール内のURLに対するクリック操作が行われるからである。なお、確認メール内のURLに対するクリック操作は、ステップS166で検知される。

【0159】

ステップS164で他のWebページへリンクするためのハイパーリンクがクリック操作された場合、判定部143は、ステップS162でRAM102に記録したURLを削除する。さらに、判定部143は、ログ記録部142にログ情報145の記録を終了させるとともに、記録されたログ情報145を削除させる。

【0160】

この後、ステップS162の処理が実行される。なお、ステップS165の次にステップS162が実行される場合、ステップS162では、直前のステップS164でクリック操作されたハイパーリンクに関連付けられたURLが、RAM102に記録される。

【0161】

[ステップS166]リンク操作検知部141は、メール表示制御部122によってモニタ104aに表示された電子メール内の、ハイパーリンク化されたURLに対するクリック操作を監視する。リンク操作検知部141によって、一定時間以内にクリック操作が検出されない場合、ステップS164の処理が実行される。一方、リンク操作検知部141によってクリック操作が検出されると、ステップS167の処理が実行される。

【0162】

以下のステップS167〜S174の処理は、それぞれ図16のステップS135〜S142の処理と同様である。

[ステップS167]判定部143は、ログ記録部142にログの記録を終了させる。

【0163】

[ステップS168]判定部143は、ステップS162でRAM102に記録したURLのドメイン名と、ステップS166でクリック操作されたURLのドメイン名とを比較する。判定部143は、ドメイン名同士が一致した場合、ステップS169の処理を実行する一方、ドメイン名同士が一致しなかった場合、ステップS170の処理を実行する。

【0164】

[ステップS169]判定部143は、ステップS162でRAM102に記録したURLを削除するとともに、ログ情報145を削除する。この後、ステップS161に戻る。

【0165】

[ステップS170]判定部143は、ステップS162でRAM102に記録したURLをアクセス制限制御部144に通知する。アクセス制限制御部144は、判定部143から通知されたURLと、ログ記録部142によって記録されたログ情報145とを、ワクチン更新サーバ500に送信する。

【0166】

[ステップS171]アクセス制限制御部144は、アクセス制限処理部131に、判定部143から通知されたURLをウィルス定義ファイル132に仮登録させる。

なお、ステップS170,S171の処理順は逆であってもよい。

【0167】

[ステップS172]アクセス制限制御部144は、ワクチン更新サーバ500から、仮登録したURLを本登録するように指示された場合、ステップS173の処理を実行する。一方、アクセス制限制御部144は、ワクチン更新サーバ500から、仮登録したURLを削除するように指示された場合、ステップS174の処理を実行する。

【0168】

[ステップS173]アクセス制限制御部144は、アクセス制限処理部131に、ステップS171でウィルス定義ファイル132に追加したURLを本登録させる。この後、ステップS161の処理が実行される。

【0169】

[ステップS174]アクセス制限制御部144は、アクセス制限処理部131に、ステップS171でウィルス定義ファイル132に仮登録したURLを削除させる。この後、ステップS161の処理が実行される。

【0170】

以上の図18の処理によれば、PC100aは、Webページ上のハイパーリンクに対するクリック操作に応じてフィッシングサイトにリンクし、不正サーバ400に対して認証情報を送信してしまったことを検出できるようになる。

【0171】

なお、上記の各実施の形態における各装置の処理機能は、コンピュータによって実現することができる。その場合、上記各装置が有すべき機能の処理内容を記述したプログラムが提供され、そのプログラムをコンピュータで実行することにより、上記処理機能がコンピュータ上で実現される。処理内容を記述したプログラムは、コンピュータで読み取り可能な記録媒体に記録しておくことができる。コンピュータで読み取り可能な記録媒体としては、磁気記憶装置、光ディスク、光磁気記録媒体、半導体メモリなどがある。磁気記憶装置には、ハードディスク装置(HDD)、フレキシブルディスク(FD)、磁気テープなどがある。光ディスクには、DVD、DVD−RAM、CD−ROM/RWなどがある。光磁気記録媒体には、MO(Magneto-Optical disk)などがある。

【0172】

プログラムを流通させる場合には、例えば、そのプログラムが記録されたDVD、CD−ROMなどの可搬型記録媒体が販売される。また、プログラムをサーバコンピュータの記憶装置に格納しておき、ネットワークを介して、サーバコンピュータから他のコンピュータにそのプログラムを転送することもできる。

【0173】

プログラムを実行するコンピュータは、例えば、可搬型記録媒体に記録されたプログラムまたはサーバコンピュータから転送されたプログラムを、自己の記憶装置に格納する。そして、コンピュータは、自己の記憶装置からプログラムを読み取り、プログラムに従った処理を実行する。なお、コンピュータは、可搬型記録媒体から直接プログラムを読み取り、そのプログラムに従った処理を実行することもできる。また、コンピュータは、ネットワークを介して接続されたサーバコンピュータからプログラムが転送されるごとに、逐次、受け取ったプログラムに従った処理を実行することもできる。

【0174】

以上の各実施の形態に関し、さらに以下の付記を開示する。

(付記1) 認証情報を受信すると、前記認証情報にあらかじめ対応付けられたアドレスに対して第1のリンク情報を含む電子メールを送信し、前記第1のリンク情報が示すリンク先へのアクセスを受けると、前記認証情報の送信元装置を通じたサービス提供を許可するサーバ装置に接続されたコンピュータであって、第2のリンク情報が示すリンク先へのアクセスに応じて受信した画面データに基づく入力画面を表示装置に表示させ、前記入力画面内の入力欄に入力された前記認証情報を前記画面データの送信元装置に送信する処理を実行可能な前記コンピュータに、

前記第2のリンク情報が示すリンク先へのアクセス要求操作を検知すると、前記第2のリンク情報を記憶装置に記録し、

前記コンピュータが受信した電子メールに含まれる前記第1のリンク情報が示すリンク先へのアクセス要求操作を検知すると、前記第1のリンク情報の所定領域が、前記記憶装置に記録した前記第2のリンク情報の所定領域と一致するかを判定する、

処理を実行させることを特徴とするアクセス監視プログラム。

【0175】

(付記2) 前記第1のリンク情報の所定領域が、前記記憶装置に記録した前記第2のリンク情報の所定領域と一致しなかった場合、リンク先を示すリンク情報の所定領域が前記第2のリンク情報の所定領域と一致するようなリンク先へのアクセスを、前記コンピュータが備えるアクセス制限処理部に禁止させる、

処理を前記コンピュータに実行させることを特徴とする付記1記載のアクセス監視プログラム。

【0176】

(付記3) 前記第1のリンク情報の所定領域が、前記記憶装置に記録した前記第2のリンク情報の所定領域と一致しなかった場合、前記第2のリンク情報をリンク情報収集サーバに送信し、

前記リンク情報収集サーバからの指示に応じて、リンク先を示すリンク情報の所定領域が前記第2のリンク情報の所定領域と一致するようなリンク先へのアクセスを禁止する状態を継続するかを決定する、

処理を前記コンピュータに実行させることを特徴とする付記2記載のアクセス監視プログラム。

【0177】

(付記4) 前記第2のリンク情報が示すリンク先へのアクセス要求操作を検知してから、前記第1のリンク情報が示すリンク先へのアクセス要求操作を検知するまでの間、前記コンピュータにおける処理についてのログ情報を前記記憶装置に記録し、前記第1のリンク情報の所定領域が、前記記憶装置に記録した前記第2のリンク情報の所定領域と一致しなかった場合、前記ログ情報を前記リンク情報収集サーバに送信する、

処理を前記コンピュータに実行させることを特徴とする付記3記載のアクセス監視プログラム。

【0178】

(付記5) 前記第2のリンク情報が示すリンク先へのアクセス要求操作を検知する処理では、前記第1のリンク情報を含む電子メールの受信前に前記コンピュータが受信した他の電子メールに含まれる前記第2のリンク情報に対する選択操作を検知することを特徴とする付記1〜4のいずれか1つに記載のアクセス監視プログラム。

【0179】

(付記6) 認証情報を受信すると、前記認証情報にあらかじめ対応付けられたアドレスに対して第1のリンク情報を含む電子メールを送信し、前記第1のリンク情報が示すリンク先へのアクセスを受けると、前記認証情報の送信元装置を通じたサービス提供を許可するサーバ装置に接続された情報処理装置において、

第2のリンク情報が示すリンク先へのアクセスに応じて受信した画面データに基づく入力画面を表示装置に表示させ、前記入力画面内の入力欄に入力された前記認証情報を前記画面データの送信元装置に送信する認証情報送信部と、

前記第2のリンク情報が示すリンク先へのアクセス要求操作を検知すると、前記第2のリンク情報を記憶装置に記録し、前記情報処理装置が受信した電子メールに含まれる前記第1のリンク情報が示すリンク先へのアクセス要求操作を検知すると、前記第1のリンク情報の所定領域が、前記記憶装置に記録した前記第2のリンク情報の所定領域と一致するかを判定する判定部と、

を有することを特徴とする情報処理装置。

【0180】

(付記7) 前記第1のリンク情報の所定領域が、前記記憶装置に記録した前記第2のリンク情報の所定領域と一致しなかった場合、リンク先を示すリンク情報の所定領域が前記第2のリンク情報の所定領域と一致するようなリンク先へのアクセスを禁止するリンク制限処理部をさらに有することを特徴とする付記6記載の情報処理装置。

【0181】

(付記8) 前記判定部は、前記第1のリンク情報の所定領域が、前記記憶装置に記録した前記第2のリンク情報の所定領域と一致しなかった場合、前記第2のリンク情報をリンク情報収集サーバに送信し、

前記リンク制限処理部は、前記リンク情報収集サーバからの指示に応じて、リンク先を示すリンク情報の所定領域が前記第2のリンク情報の所定領域と一致するようなリンク先へのアクセスを禁止する状態を継続するかを決定する、

ことを特徴とする付記7記載の情報処理装置。

【0182】

(付記9) 前記第2のリンク情報が示すリンク先へのアクセス要求操作を検知してから、前記第1のリンク情報が示すリンク先へのアクセス要求操作を検知するまでの間、前記コンピュータにおける処理についてのログ情報を前記記憶装置に記録するログ記録部をさらに有し、

前記判定部は、前記第1のリンク情報の所定領域が、前記記憶装置に記録した前記第2のリンク情報の所定領域と一致しなかった場合、前記ログ情報を前記リンク情報収集サーバに送信する、

ことを特徴とする付記8記載の情報処理装置。

【0183】

(付記10) 前記判定部は、前記第2のリンク情報が示すリンク先へのアクセス要求操作を検知する処理において、前記第1のリンク情報を含む電子メールの受信前に前記コンピュータが受信した他の電子メールに含まれる前記第2のリンク情報に対する選択操作を検知することを特徴とする付記6〜9のいずれか1つに記載の情報処理装置。

【0184】

(付記11) 認証情報を受信すると、前記認証情報にあらかじめ対応付けられたアドレスに対して第1のリンク情報を含む電子メールを送信し、前記第1のリンク情報が示すリンク先へのアクセスを受けると、前記認証情報の送信元装置を通じたサービス提供を許可するサーバ装置に接続された情報処理装置におけるアクセス監視方法であって、

前記情報処理装置が、