アクセス認証システム

【課題】複雑なセッション管理をすることなく、高いセキュリティ性を提供する。

【解決手段】アクセス要求に対して、ユーザIDとパスワードによる第1の認証を行う。アクセス要求を管理するための要求識別子を生成し、要求識別子と生成日時を保持する。ユーザ本人を特定するため、当該ユーザしか操作できない携帯電話の電子メールに要求識別子を送信する。当該ユーザは携帯電話の電子メールより受信した要求識別子を、制限時間以内に認証部に返信する。認証部は、制限時間以内に自身が生成した要求識別子を受信することで、第2の認証を行う。認証部は、アクセス権のないWebサーバーに代わって、代理処理部にWeb資源(Webページ、ネット機器など)へのアクセスを依頼する。代理処理部はWeb資源にアクセスし、認証部へアクセス情報を渡す。認証部はアクセス情報をWebサーバーに送信する。これにより、認証部の認証を受けないで、Webサーバーにアクセス権限のない重要なWeb資源にアクセスできない。

【解決手段】アクセス要求に対して、ユーザIDとパスワードによる第1の認証を行う。アクセス要求を管理するための要求識別子を生成し、要求識別子と生成日時を保持する。ユーザ本人を特定するため、当該ユーザしか操作できない携帯電話の電子メールに要求識別子を送信する。当該ユーザは携帯電話の電子メールより受信した要求識別子を、制限時間以内に認証部に返信する。認証部は、制限時間以内に自身が生成した要求識別子を受信することで、第2の認証を行う。認証部は、アクセス権のないWebサーバーに代わって、代理処理部にWeb資源(Webページ、ネット機器など)へのアクセスを依頼する。代理処理部はWeb資源にアクセスし、認証部へアクセス情報を渡す。認証部はアクセス情報をWebサーバーに送信する。これにより、認証部の認証を受けないで、Webサーバーにアクセス権限のない重要なWeb資源にアクセスできない。

【発明の詳細な説明】

【技術分野】

【0001】

本発明はWeb資源(情報、HTMLテキスト、ネット機器など)へのアクセスの認証とアクセスの実行を行うためのアクセス認証に関する。

【背景技術】

【0002】

近年、ネットワーク技術の発達などにともない、インターネットを介した電子決済の利用や、社内ネットワークへのログインなどの機会が増加している。このような状況において、不正なアクセスを防止するためのアクセス認証処理が益々必要となっている。

【0003】

従来のサーバーは、ユーザ認証後、アクセスの正当性を確保するため、サーバーは、認証ユーザであること保障する一意のセッションIDを生成し、WebページにユーザIDとセッションIDを付与する必要があり、さらに、セッションが終了(ログアウト)するまで、セッションIDを1つのサーバーで一元管理する必要がある。また、Webページは付与されたユーザIDとセッションIDを保持し、サーバーへアクセスするときは、ユーザIDとセッションIDをサーバーに送る必要がある。この様に、サーバーは認証されたユーザであることをユーザIDとセッションIDを使って確認する必要があった。

【0004】

また、ユーザ認証の方法として、ユーザの音声情報を用いたユーザ認証システムに[特許文献1]、ユーザの指紋情報を用いたユーザ認証システムに[特許文献2]がある。さらに、セッション管理として、URL(Uniform Resource Locator)にセッションIDを付与し、セッション管理を行うシステムに[特許文献3]がある。

【特許文献1】特開2002−24182号公報

【特許文献2】特開2001−290778号公報

【特許文献3】特開平11−212912号公報

【発明の開示】

【発明が解決しようとする課題】

【0005】

声紋や指紋を使う場合、高いセキュリティレベルのユーザ認証を実現することが出来る反面、ユーザ側に声紋や指紋を、サーバーに送る仕組みが必要になり、不特定多数のユーザにそれを要求するのは困難である。また、個人が運営するサイトで、声紋や指紋データを解析するは、大変困難である。

【0006】

セッション管理においは、ユーザ認証後は、セッション管理しないと、認証されたユーザと、非認証ユーザの区別がつかなくなる。そのため、ユーザ認証後は、セッション管理は必須である。個人で運営しているサイトでセッション管理を実現することは、少々困難である。

【0007】

本発明は、上記のような問題点を解決するためになされたもので、セキュリティ性を損なうことなく簡単に認証作業及びWeb資源へのアクセスを行うことを目的とする。

【課題を解決するための手段】

【0008】

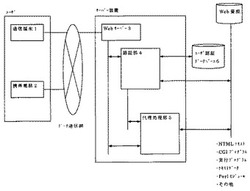

上記のような目的を達成するために、Web資源(情報、HTMLテキスト、ネット機器など)にアクセス要求を送信する通信端末1と、通信端末1とサーバー装置間で情報送信を行なうWebサーバー3と、ユーザの認証、ユーザの特定、ユーザの要求を管理するための情報を保持するユーザ認証データベース6と、ユーザの認証機能と電子メールの送信機能を持つ認証部4と、Web資源にアクセス権限を持ちサーバー装置に代わってアクセスを代理する代理処理部5と、インターネット機能と電子メール機能を持つ携帯電話2より構成され、

【0009】

図2に示すように、ユーザ認証データベース6は、ユーザテーブルと要求管理テーブルから成り、ユーザIDをキーにして、1対多の関係にある。ユーザテーブルはユーザの認証及び確定に必要なユーザID、パスワード、電子メールアドレスを持つ。

【0010】

ユーザIDとパスワードを照合することで、第一のユーザ認証を行う。認証後、携帯電話の持ち主に電子メールを送信することで、ユーザを高い確率で特定できる。

【0011】

要求管理テーブルは、ユーザのアクセス要求と、認証後のアクセス要求からアクセス終了までのセッションを管理するために使用し、要求識別子、ユーザID、生成日時、一時ファイル名、要求内容を持つ。

【0012】

要求識別子は、ユーザのアクセス要求に対して、一意に生成され、要求管理テーブルの主キーであり、ユーザからのアクセス要求を管理し識別する。ユーザIDは、ユーザテーブルとの関連キーとして使う。

【0013】

生成日時は要求識別子を生成した日時(年月日時分秒)であり、要求識別子をユーザに送信してから、返信されるまでの時間を調べるのに使う。これにより制限時間以内に要求識別子の返信がない場合、ユーザIDとパスワードが不正利用されていることがわかる。

【0014】

要求内容は、ユーザの要求内容を保存したもので、代理処理部がユーザのアクセス要求を実行するときに使用する。これにより、サーバー装置からアクセス権限のない重要なWeb資源に直接アクセスできない。

【0015】

一時ファイル名は、認証部がユーザから受信したデータを保存するときに用いる一時ファイルに付けた名称である。

【0016】

本発明は、このような構成と特徴を持つアクセス認証システムである。

【発明の効果】

【0017】

第1の認証と第2の認証を行うので、高いセキュリティが得られる。第2の認証として、認証部は、生成した要求識別子を携帯電話の持ち主に送信し、これを受信した携帯電話の持ち主が、要求識別子を制限時間以内に認証部へ返信する。この様に、携帯電話の持ち主しかできない操作を確認することで、高い確率(携帯電話を盗まれない限り)でユーザ本人を特定できる。

【0018】

ユーザのアクセス要求ごとに要求識別子を生成し、生成日時を管理することで、アクセス要求からアクセス完了までの短い期間のセッションを管理するだけで、認証されたユーザを特定できる。また、情報のアクセス時における排他制御の時間を短縮出来る。

【0019】

ユ−ザーは、アクセス権のないWeb資源にアクセスする場合、認証部の認証を受けた後、代理処理部にアクセスを依頼しないと出来ないので、高いセキュリティが得られる。

【発明を実施するための最良の形態】

【0020】

第1の実施形態として、正当ユーザが、携帯電話と、通信端末を使って、Webサイトの情報を更新する場合の認証について図3を用いて説明する。

【0021】

(ステップS001として)

通信端末は、ユーザID、パスワード、「更新」ボタンの情報、更新データ(X)を、Webサーバーに送信する。Webサーバーは、ユーザID、パスワード、「更新」ボタンの情報、更新データ(X)を、認証部に送信する。

【0022】

(ステップS002として)

認証部は、第1の認証として、送られてきたユーザIDとパスワードが、ユーザ認証データベースに登録されているかを確認する。

【0023】

登録されている場合、認証部はユーザの要求を管理するための要求識別子を生成する。

【0024】

ユーザから送信された「更新」ボタンの情報より要求内容を決定する。例えば、図3の更新画面の「更新」ボタンに関して、

<form action=”“http://Webサーバー/xxx.cgi”>

<input type=”submit”name=”ファイルA″value=”更新”></form>

と書かれていた場合、ユーザが更新画面の「更新」ボタンを押下すると、Webブラウザーは、「更新」ボタンの情報を「ファイルA=更新」として扱う。この場合、要求内容は、ファイルAの更新要求となる。

【0025】

一時ファイルに名前を付けて、更新データ(X)の内容を保存する。ユーザ認証データベースの要求管理テーブルに、要求識別子、要求識別子の生成日時、要求内容、一時ファイル名、ユーザIDを保存する。

【0026】

(ステップS003として)

Webサーバーに、無応答(No Response:ステータスコード204)を送信する。と同時に、認証部は、自身へのURLにユーザIDと要求識別子を付加し、自身へのURLを、該当ユーザの携帯電話へ送信する。

【0027】

Webサーバーは、通信端末に、無応答を送信する。通信端末は、無応答を受信すると現在のページをそのまま表示する。

【0028】

(ステップS004として)

ユーザは、携帯電話の電子メールからユーザIDと要求識別子がURLに付加されているのを確認する。次に、電子メールのURLを実行し、認証部へユーザIDと要求識別子を送信する。

【0029】

携帯電話は、Webブラウザーの機能を使って、WebサーバーにユーザIDと要求識別子を送信する。Webサーバーは、認証部に、ユーザIDと要求識別子を送信する。

【0030】

(ステップS005として)

認証部は、ユーザ認証データベースの要求管理テーブルを用いて、ユーザより送信されて来た要求識別子が第1の認証後に、該当ユーザの携帯電話へ送信した要求識別子と同じか確認する。

【0031】

同一の場合、要求識別子を受信した現在の日時と生成した日時より経過時間を算出する。第2の認証として、上記の経過時間が制限時間(数分)以内であることを確認する。経過時間が制限時間以内の場合、正規ユーザと判断できる。

【0032】

(ステップS006として)

正規ユーザの場合、認証部は、代理処理部を起動し要求識別子を渡す。代理処理部は、要求識別子をもとに、要求内容を調べ、要求内容(ファイルAの更新要求)に従って、一時ファイルから更新データ(X)を読み込み、ファイルAの内容を更新データ(X)に更新する。次に、要求識別子の情報を、要求管理テーブルから削除する。

【0033】

(ステップS007として)

認証部は、更新完了を伝えるWebページ(HTMLテキスト)を、Webサーバーに送信する。Webサーバーは、更新完了を伝えるWebページ(HTMLテキスト)を、携帯電話に送信する。携帯電話は、更新完了を伝えるWebページ(HTMLテキスト)を受信し表示する。

【0034】

第2の実施形態として、不正ユーザが、通信端末を使って、Webサイトの情報を更新しようとした場合の認証について図4を用いて説明する。

【0035】

(ステップS011として)

通信端末は、ユーザID、パスワード、「更新」ボタンの情報、更新データ(X)を、Webサーバーに送信する。Webサーバーは、ユーザID、パスワード、「更新」ボタンの情報、更新データ(X)を認証部に送信する。

【0036】

(ステップS012として)

認証部は、第1の認証として、送られてきたユーザIDとパスワードがユーザ認証データベースに登録されているかを確認する。

【0037】

登録されていない場合、認証部は、Webサーバーに無応答(No Response:ステータスコード204)を送信する。

【0038】

登録されている場合、認証部は、ユーザの要求を管理するための要求識別子を生成する。

ユーザから送信された「更新」ボタンの情報より要求内容を決定する。

例えば、図4の更新画面の「更新」ボタンに関して、

<form action=”“http://Webサーバー/xxx.cgi”>

<input type=”submit”name=”ファイルA”value=”更新”></form>

と書かれていた場合、ユーザが更新画面の「更新」ボタンを押下すると、Webブラウザーは、「更新」ボタンの情報を「ファイルA=更新」として扱う。この場合、要求内容は、ファイルAの更新要求となる。

【0039】

一時ファイルに名前を付けて、更新データの内容(X)を保存する。

【0040】

ユーザ認証データベースの要求管理テーブルに、要求識別子、要求識別子の生成日時、要求内容、一時ファイル名、ユーザIDを保存する。

【0041】

(ステップS013として)

Webサーバーに、無応答(No Response:ステータスコード204)を送信する。と同時に、認証部は、自身へのURLにユーザIDと要求識別子を付加し、自身へのURLを、該当ユーザの携帯電話へ送信する。

【0042】

Webサーバーは、通信端末に、無応答を送信する。通信端末は、無応答を受信すると現在のページをそのまま表示する。

【0043】

(ステップS014として)

正規ユーザは、自分の携帯電話に認証部からの電子メールが送信されているのを確認した場合、このメールを無視する。このとき、正規ユーザは、自分のユーザIDとパスワードが不正使用されていると分かる。

【0044】

(ステップS015として)

不正ユーザが、通信端末を使って再度、Webサイトの情報を更新しようとした場合、通信端末は、ユーザID、パスワード、「更新」ボタンの情報、更新データを、Webサーバーに送信する。Webサーバーは、ユーザID、パスワード、「更新」ボタンの情報、更新データを、認証部に送信する。

【0045】

(ステップS016として)

認証部は、第1の認証として、送られてきたユーザIDとパスワードがユーザ認証データベースに登録されているかを確認する。

【0046】

登録されている場合、認証部は、要求管理テーブルよりユーザIDが所有する要求識別子を調べ、要求識別子が生成からの経過時間が制限時間を超える場合は、段落番号0038以降を繰り返す。

【0047】

上記以外の場合は、認証部は、Webサーバーに、無応答を送信する。

【図面の簡単な説明】

【0048】

【図1】 本発明の実施形態を示したアクセス認証システムの構成図である。

【図2】 本発明の実施形態において、用いるデータベース関連図である。

【図3】 本発明の実施形態において、正当ユーザからの更新処理を示したイベント図である。

【図4】 本発明の実施形態において、不正ユーザからの更新処理を示したイベント図である。

【符号の説明】

【0049】

1 通信端末

2 携帯電話

3 Webサーバー

4 認証部

5 代理処理部。

6 ユーザ認証データベース

S001〜S007 図3におけるイベントの流れ

S011〜S016 図4におけるイベントの流れ

【技術分野】

【0001】

本発明はWeb資源(情報、HTMLテキスト、ネット機器など)へのアクセスの認証とアクセスの実行を行うためのアクセス認証に関する。

【背景技術】

【0002】

近年、ネットワーク技術の発達などにともない、インターネットを介した電子決済の利用や、社内ネットワークへのログインなどの機会が増加している。このような状況において、不正なアクセスを防止するためのアクセス認証処理が益々必要となっている。

【0003】

従来のサーバーは、ユーザ認証後、アクセスの正当性を確保するため、サーバーは、認証ユーザであること保障する一意のセッションIDを生成し、WebページにユーザIDとセッションIDを付与する必要があり、さらに、セッションが終了(ログアウト)するまで、セッションIDを1つのサーバーで一元管理する必要がある。また、Webページは付与されたユーザIDとセッションIDを保持し、サーバーへアクセスするときは、ユーザIDとセッションIDをサーバーに送る必要がある。この様に、サーバーは認証されたユーザであることをユーザIDとセッションIDを使って確認する必要があった。

【0004】

また、ユーザ認証の方法として、ユーザの音声情報を用いたユーザ認証システムに[特許文献1]、ユーザの指紋情報を用いたユーザ認証システムに[特許文献2]がある。さらに、セッション管理として、URL(Uniform Resource Locator)にセッションIDを付与し、セッション管理を行うシステムに[特許文献3]がある。

【特許文献1】特開2002−24182号公報

【特許文献2】特開2001−290778号公報

【特許文献3】特開平11−212912号公報

【発明の開示】

【発明が解決しようとする課題】

【0005】

声紋や指紋を使う場合、高いセキュリティレベルのユーザ認証を実現することが出来る反面、ユーザ側に声紋や指紋を、サーバーに送る仕組みが必要になり、不特定多数のユーザにそれを要求するのは困難である。また、個人が運営するサイトで、声紋や指紋データを解析するは、大変困難である。

【0006】

セッション管理においは、ユーザ認証後は、セッション管理しないと、認証されたユーザと、非認証ユーザの区別がつかなくなる。そのため、ユーザ認証後は、セッション管理は必須である。個人で運営しているサイトでセッション管理を実現することは、少々困難である。

【0007】

本発明は、上記のような問題点を解決するためになされたもので、セキュリティ性を損なうことなく簡単に認証作業及びWeb資源へのアクセスを行うことを目的とする。

【課題を解決するための手段】

【0008】

上記のような目的を達成するために、Web資源(情報、HTMLテキスト、ネット機器など)にアクセス要求を送信する通信端末1と、通信端末1とサーバー装置間で情報送信を行なうWebサーバー3と、ユーザの認証、ユーザの特定、ユーザの要求を管理するための情報を保持するユーザ認証データベース6と、ユーザの認証機能と電子メールの送信機能を持つ認証部4と、Web資源にアクセス権限を持ちサーバー装置に代わってアクセスを代理する代理処理部5と、インターネット機能と電子メール機能を持つ携帯電話2より構成され、

【0009】

図2に示すように、ユーザ認証データベース6は、ユーザテーブルと要求管理テーブルから成り、ユーザIDをキーにして、1対多の関係にある。ユーザテーブルはユーザの認証及び確定に必要なユーザID、パスワード、電子メールアドレスを持つ。

【0010】

ユーザIDとパスワードを照合することで、第一のユーザ認証を行う。認証後、携帯電話の持ち主に電子メールを送信することで、ユーザを高い確率で特定できる。

【0011】

要求管理テーブルは、ユーザのアクセス要求と、認証後のアクセス要求からアクセス終了までのセッションを管理するために使用し、要求識別子、ユーザID、生成日時、一時ファイル名、要求内容を持つ。

【0012】

要求識別子は、ユーザのアクセス要求に対して、一意に生成され、要求管理テーブルの主キーであり、ユーザからのアクセス要求を管理し識別する。ユーザIDは、ユーザテーブルとの関連キーとして使う。

【0013】

生成日時は要求識別子を生成した日時(年月日時分秒)であり、要求識別子をユーザに送信してから、返信されるまでの時間を調べるのに使う。これにより制限時間以内に要求識別子の返信がない場合、ユーザIDとパスワードが不正利用されていることがわかる。

【0014】

要求内容は、ユーザの要求内容を保存したもので、代理処理部がユーザのアクセス要求を実行するときに使用する。これにより、サーバー装置からアクセス権限のない重要なWeb資源に直接アクセスできない。

【0015】

一時ファイル名は、認証部がユーザから受信したデータを保存するときに用いる一時ファイルに付けた名称である。

【0016】

本発明は、このような構成と特徴を持つアクセス認証システムである。

【発明の効果】

【0017】

第1の認証と第2の認証を行うので、高いセキュリティが得られる。第2の認証として、認証部は、生成した要求識別子を携帯電話の持ち主に送信し、これを受信した携帯電話の持ち主が、要求識別子を制限時間以内に認証部へ返信する。この様に、携帯電話の持ち主しかできない操作を確認することで、高い確率(携帯電話を盗まれない限り)でユーザ本人を特定できる。

【0018】

ユーザのアクセス要求ごとに要求識別子を生成し、生成日時を管理することで、アクセス要求からアクセス完了までの短い期間のセッションを管理するだけで、認証されたユーザを特定できる。また、情報のアクセス時における排他制御の時間を短縮出来る。

【0019】

ユ−ザーは、アクセス権のないWeb資源にアクセスする場合、認証部の認証を受けた後、代理処理部にアクセスを依頼しないと出来ないので、高いセキュリティが得られる。

【発明を実施するための最良の形態】

【0020】

第1の実施形態として、正当ユーザが、携帯電話と、通信端末を使って、Webサイトの情報を更新する場合の認証について図3を用いて説明する。

【0021】

(ステップS001として)

通信端末は、ユーザID、パスワード、「更新」ボタンの情報、更新データ(X)を、Webサーバーに送信する。Webサーバーは、ユーザID、パスワード、「更新」ボタンの情報、更新データ(X)を、認証部に送信する。

【0022】

(ステップS002として)

認証部は、第1の認証として、送られてきたユーザIDとパスワードが、ユーザ認証データベースに登録されているかを確認する。

【0023】

登録されている場合、認証部はユーザの要求を管理するための要求識別子を生成する。

【0024】

ユーザから送信された「更新」ボタンの情報より要求内容を決定する。例えば、図3の更新画面の「更新」ボタンに関して、

<form action=”“http://Webサーバー/xxx.cgi”>

<input type=”submit”name=”ファイルA″value=”更新”></form>

と書かれていた場合、ユーザが更新画面の「更新」ボタンを押下すると、Webブラウザーは、「更新」ボタンの情報を「ファイルA=更新」として扱う。この場合、要求内容は、ファイルAの更新要求となる。

【0025】

一時ファイルに名前を付けて、更新データ(X)の内容を保存する。ユーザ認証データベースの要求管理テーブルに、要求識別子、要求識別子の生成日時、要求内容、一時ファイル名、ユーザIDを保存する。

【0026】

(ステップS003として)

Webサーバーに、無応答(No Response:ステータスコード204)を送信する。と同時に、認証部は、自身へのURLにユーザIDと要求識別子を付加し、自身へのURLを、該当ユーザの携帯電話へ送信する。

【0027】

Webサーバーは、通信端末に、無応答を送信する。通信端末は、無応答を受信すると現在のページをそのまま表示する。

【0028】

(ステップS004として)

ユーザは、携帯電話の電子メールからユーザIDと要求識別子がURLに付加されているのを確認する。次に、電子メールのURLを実行し、認証部へユーザIDと要求識別子を送信する。

【0029】

携帯電話は、Webブラウザーの機能を使って、WebサーバーにユーザIDと要求識別子を送信する。Webサーバーは、認証部に、ユーザIDと要求識別子を送信する。

【0030】

(ステップS005として)

認証部は、ユーザ認証データベースの要求管理テーブルを用いて、ユーザより送信されて来た要求識別子が第1の認証後に、該当ユーザの携帯電話へ送信した要求識別子と同じか確認する。

【0031】

同一の場合、要求識別子を受信した現在の日時と生成した日時より経過時間を算出する。第2の認証として、上記の経過時間が制限時間(数分)以内であることを確認する。経過時間が制限時間以内の場合、正規ユーザと判断できる。

【0032】

(ステップS006として)

正規ユーザの場合、認証部は、代理処理部を起動し要求識別子を渡す。代理処理部は、要求識別子をもとに、要求内容を調べ、要求内容(ファイルAの更新要求)に従って、一時ファイルから更新データ(X)を読み込み、ファイルAの内容を更新データ(X)に更新する。次に、要求識別子の情報を、要求管理テーブルから削除する。

【0033】

(ステップS007として)

認証部は、更新完了を伝えるWebページ(HTMLテキスト)を、Webサーバーに送信する。Webサーバーは、更新完了を伝えるWebページ(HTMLテキスト)を、携帯電話に送信する。携帯電話は、更新完了を伝えるWebページ(HTMLテキスト)を受信し表示する。

【0034】

第2の実施形態として、不正ユーザが、通信端末を使って、Webサイトの情報を更新しようとした場合の認証について図4を用いて説明する。

【0035】

(ステップS011として)

通信端末は、ユーザID、パスワード、「更新」ボタンの情報、更新データ(X)を、Webサーバーに送信する。Webサーバーは、ユーザID、パスワード、「更新」ボタンの情報、更新データ(X)を認証部に送信する。

【0036】

(ステップS012として)

認証部は、第1の認証として、送られてきたユーザIDとパスワードがユーザ認証データベースに登録されているかを確認する。

【0037】

登録されていない場合、認証部は、Webサーバーに無応答(No Response:ステータスコード204)を送信する。

【0038】

登録されている場合、認証部は、ユーザの要求を管理するための要求識別子を生成する。

ユーザから送信された「更新」ボタンの情報より要求内容を決定する。

例えば、図4の更新画面の「更新」ボタンに関して、

<form action=”“http://Webサーバー/xxx.cgi”>

<input type=”submit”name=”ファイルA”value=”更新”></form>

と書かれていた場合、ユーザが更新画面の「更新」ボタンを押下すると、Webブラウザーは、「更新」ボタンの情報を「ファイルA=更新」として扱う。この場合、要求内容は、ファイルAの更新要求となる。

【0039】

一時ファイルに名前を付けて、更新データの内容(X)を保存する。

【0040】

ユーザ認証データベースの要求管理テーブルに、要求識別子、要求識別子の生成日時、要求内容、一時ファイル名、ユーザIDを保存する。

【0041】

(ステップS013として)

Webサーバーに、無応答(No Response:ステータスコード204)を送信する。と同時に、認証部は、自身へのURLにユーザIDと要求識別子を付加し、自身へのURLを、該当ユーザの携帯電話へ送信する。

【0042】

Webサーバーは、通信端末に、無応答を送信する。通信端末は、無応答を受信すると現在のページをそのまま表示する。

【0043】

(ステップS014として)

正規ユーザは、自分の携帯電話に認証部からの電子メールが送信されているのを確認した場合、このメールを無視する。このとき、正規ユーザは、自分のユーザIDとパスワードが不正使用されていると分かる。

【0044】

(ステップS015として)

不正ユーザが、通信端末を使って再度、Webサイトの情報を更新しようとした場合、通信端末は、ユーザID、パスワード、「更新」ボタンの情報、更新データを、Webサーバーに送信する。Webサーバーは、ユーザID、パスワード、「更新」ボタンの情報、更新データを、認証部に送信する。

【0045】

(ステップS016として)

認証部は、第1の認証として、送られてきたユーザIDとパスワードがユーザ認証データベースに登録されているかを確認する。

【0046】

登録されている場合、認証部は、要求管理テーブルよりユーザIDが所有する要求識別子を調べ、要求識別子が生成からの経過時間が制限時間を超える場合は、段落番号0038以降を繰り返す。

【0047】

上記以外の場合は、認証部は、Webサーバーに、無応答を送信する。

【図面の簡単な説明】

【0048】

【図1】 本発明の実施形態を示したアクセス認証システムの構成図である。

【図2】 本発明の実施形態において、用いるデータベース関連図である。

【図3】 本発明の実施形態において、正当ユーザからの更新処理を示したイベント図である。

【図4】 本発明の実施形態において、不正ユーザからの更新処理を示したイベント図である。

【符号の説明】

【0049】

1 通信端末

2 携帯電話

3 Webサーバー

4 認証部

5 代理処理部。

6 ユーザ認証データベース

S001〜S007 図3におけるイベントの流れ

S011〜S016 図4におけるイベントの流れ

【特許請求の範囲】

【請求項1】

通信端末からのサーバ装置が保有する資源(HTMLテキスト、ネット機器など)へのアクセスを認証し、実行するための方法であって、通信端末からのアクセス要求に対して、

第1の段階として、アクセスの認証を行う認証部は、ユーザ識別子とパスワードによる第1のユーザ認証を行う。次に、ユーザのアクセス要求を管理するための要求識別子を生成し、要求識別子と、生成日時と、要求識別子に対応した要求内容を保持する。第1のユーザ認証で本人でしか操作出来ない携帯電話に、ユーザ識別子と要求識別子を電子メールを使って送信する。

第2の段階として、ユーザは、ユーザ本人の携帯電話に送信されたユーザ識別子と要求識別子を、制限時間以内に、サーバ装置の認証部へ返信する。この様にユーザ本人でしか出来ない操作を制限時間以内に行う。

第3の段階として、サーバ装置の認証部は、ユーザ識別子と要求識別子が、制限時間以内に、返信されて来たか確認する。この様に、ユーザ本人でしか出来ない操作を制限時間以内に確認することで、第2のユーザ認証を行う。

第4の段階として、第2のユーザ認証後、認証部は、要求識別子に対応付けされたアクセス要求を代理処理部に依頼する。

第5の段階として、代理処理部は、アクセス権を持たないサーバ装置に代わって、サーバ装置が保有する資源へアクセスする。サーバ装置は、代理処理部がアクセスした資源の情報を受信する。

以上の段階よりなるアクセス認証とアクセスの実行を備える、アクセス認証システム。

【請求項2】

前記、携帯電話3のメールアドレスの代わりに、ユーザ本人専用のメールアドレスを使用するすることを特徴とする請求項1に記載のアクセス認証システム。

【請求項3】

前記、第1の段階において、要求識別子の生成と同時に、要求識別子に関連付けた代理処理部を生成し、サーバー装置からのアクセス権を付加し、代理処理部のURL(Uniform Resource Locator)と、ユーザIDと、要求識別子を携帯電話へ送信し、前記、第2の段階において、ユーザ本人の携帯電話が受信したURLに基づく、サーバ装置へのアクセスを特徴とする請求項1に記載のアクセス認証システム。

【請求項4】

前記、サーバ装置にWeb資源へのアクセス権を与えない方法として、HTMLテキストなどのWeb資源をデータベース化することを特徴とする請求項1に記載のアクセス認証システム。

【請求項1】

通信端末からのサーバ装置が保有する資源(HTMLテキスト、ネット機器など)へのアクセスを認証し、実行するための方法であって、通信端末からのアクセス要求に対して、

第1の段階として、アクセスの認証を行う認証部は、ユーザ識別子とパスワードによる第1のユーザ認証を行う。次に、ユーザのアクセス要求を管理するための要求識別子を生成し、要求識別子と、生成日時と、要求識別子に対応した要求内容を保持する。第1のユーザ認証で本人でしか操作出来ない携帯電話に、ユーザ識別子と要求識別子を電子メールを使って送信する。

第2の段階として、ユーザは、ユーザ本人の携帯電話に送信されたユーザ識別子と要求識別子を、制限時間以内に、サーバ装置の認証部へ返信する。この様にユーザ本人でしか出来ない操作を制限時間以内に行う。

第3の段階として、サーバ装置の認証部は、ユーザ識別子と要求識別子が、制限時間以内に、返信されて来たか確認する。この様に、ユーザ本人でしか出来ない操作を制限時間以内に確認することで、第2のユーザ認証を行う。

第4の段階として、第2のユーザ認証後、認証部は、要求識別子に対応付けされたアクセス要求を代理処理部に依頼する。

第5の段階として、代理処理部は、アクセス権を持たないサーバ装置に代わって、サーバ装置が保有する資源へアクセスする。サーバ装置は、代理処理部がアクセスした資源の情報を受信する。

以上の段階よりなるアクセス認証とアクセスの実行を備える、アクセス認証システム。

【請求項2】

前記、携帯電話3のメールアドレスの代わりに、ユーザ本人専用のメールアドレスを使用するすることを特徴とする請求項1に記載のアクセス認証システム。

【請求項3】

前記、第1の段階において、要求識別子の生成と同時に、要求識別子に関連付けた代理処理部を生成し、サーバー装置からのアクセス権を付加し、代理処理部のURL(Uniform Resource Locator)と、ユーザIDと、要求識別子を携帯電話へ送信し、前記、第2の段階において、ユーザ本人の携帯電話が受信したURLに基づく、サーバ装置へのアクセスを特徴とする請求項1に記載のアクセス認証システム。

【請求項4】

前記、サーバ装置にWeb資源へのアクセス権を与えない方法として、HTMLテキストなどのWeb資源をデータベース化することを特徴とする請求項1に記載のアクセス認証システム。

【図1】

【図2】

【図3】

【図4】

【図2】

【図3】

【図4】

【公開番号】特開2008−4059(P2008−4059A)

【公開日】平成20年1月10日(2008.1.10)

【国際特許分類】

【出願番号】特願2006−198742(P2006−198742)

【出願日】平成18年6月22日(2006.6.22)

【出願人】(502027019)

【Fターム(参考)】

【公開日】平成20年1月10日(2008.1.10)

【国際特許分類】

【出願日】平成18年6月22日(2006.6.22)

【出願人】(502027019)

【Fターム(参考)】

[ Back to top ]