ウェブサイト評価装置およびプログラム

【課題】従来の手法で検出できなかった悪性ウェブサイトを検出することができるウェブサイト評価装置およびプログラムを提供する。

【解決手段】通信部10は、ネットワークを介してウェブサイトにアクセスし、当該ウェブサイトからデータを受信する。通信制御部10は、受信したデータと関連付けられているウェブサイトに通信部10をアクセスさせる。ウェブサイト情報記憶部16は、通信部10がアクセスしたウェブサイトを記憶する。判定部12は、アクセスしたウェブサイトが悪性であるか否かを判定し、ウェブサイトが悪性であると判定された場合に、ウェブサイト情報記憶部16に記憶されている、当該ウェブサイトにアクセスするまでに経由したウェブサイトが悪性であると判定する。

【解決手段】通信部10は、ネットワークを介してウェブサイトにアクセスし、当該ウェブサイトからデータを受信する。通信制御部10は、受信したデータと関連付けられているウェブサイトに通信部10をアクセスさせる。ウェブサイト情報記憶部16は、通信部10がアクセスしたウェブサイトを記憶する。判定部12は、アクセスしたウェブサイトが悪性であるか否かを判定し、ウェブサイトが悪性であると判定された場合に、ウェブサイト情報記憶部16に記憶されている、当該ウェブサイトにアクセスするまでに経由したウェブサイトが悪性であると判定する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、ウェブサイトが悪性であるか否かを評価するウェブサイト評価装置に関する。また、本発明は、本ウェブサイト評価装置としてコンピュータを機能させるためのプログラムにも関する。

【背景技術】

【0002】

昨今、ウェブ(Web)ブラウザでウェブサイトにアクセスしコンテンツを閲覧しただけで、パーソナルコンピュータ(PC)がウイルス(マルウェア)に感染する問題が発生している。一般に、こうしたウェブサイトをいち早く見つけ出し、悪性ウェブサイトとしてリスト化するブラックリスト化が進められている。

【0003】

従来、ファイル変化検知システムやウイルス対策ソフトの利用により、評価対象のウェブサイトが評価されていた。具体的には、評価対象のウェブサイトにアクセスした後、アクセス元のPCのシステムファイルが改竄されたりファイルが追加されたりした場合、もしくはウイルス対策ソフトによる検査でウイルスが発見された場合に、評価対象のウェブサイトが悪性のウェブサイトであると判断されていた(例えば非特許文献1参照)。また、改竄されたホームページ(HP)に挿入される典型的な文字列である“<script<script src=http://*”などの文字列を検索サイトで検索することで、悪性ウェブサイトへ誘導する入り口サイトを見つけ出す手法が提案されていた(例えば非特許文献2参照)。

【先行技術文献】

【特許文献】

【0004】

【非特許文献1】秋山 満昭, 川古谷 裕平, 岩村 誠, 伊藤 光恭,“クライアントハニーポットを用いたWeb感染型マルウェアの実態調査”,情報処理学会,CSS2008,A4-1.

【非特許文献2】田村 佑輔, 甲斐 俊文, 佐々木 良一,“ユーザ標的型Webサイト改ざんに対する検索エンジンを用いた検知手法の提案”,情処研報,CSEC-44,Vol. 2009,No.20,pp. 229-234,2009年3月.

【発明の概要】

【発明が解決しようとする課題】

【0005】

評価対象のウェブサイトは、ウイルスの置かれているウェブサイトへ誘導するだけの機能を持つ入り口サイトであることが多い。また、悪性ウェブサイトは、入り口サイトから別の入り口サイトへ誘導する多段構成となっていることが多い。このため、悪性ウェブサイトであるか否かの判断が困難になっている。具体的には、評価対象のウェブサイトや途中の入り口サイトから改竄による攻撃やウイルスを受けとらなかった場合、そのようなサイトを悪性ウェブサイトとして検出することができないという問題があった。

【0006】

また、悪性ウェブサイトから、未知の攻撃を受けたり未知のウイルスを仕込まれたりした場合、ファイル変化検知システムやウイルス対策ソフトを利用しても、その悪性ウェブサイトを検出することができないという問題があった。さらに、悪性ウェブサイトから、ウェブブラウザを乗っ取るだけの攻撃を受けたり、ウェブブラウザ内で動作する悪意のコードを受け取ったりした場合、PC内のファイルに変化がないため、ファイル変化検知システムやウイルス対策ソフトを利用しても、その悪性ウェブサイトを検出することができないという問題があった。さらに、入り口サイトを見つけ出すための検索に利用される典型的な文字列は、事前に判明している既知の文字列であるため、未知の文字列で改竄された入り口サイトを検索することができず、その入り口サイトを持つ悪性ウェブサイトを検出することができないという問題があった。

【0007】

本発明は、上述した課題に鑑みてなされたものであって、従来の手法で検出できなかった悪性ウェブサイトを検出することができるウェブサイト評価装置およびプログラムを提供することを目的とする。

【課題を解決するための手段】

【0008】

悪性ウェブサイト同士は、互いにリンクしていることが多い。例えば、第1の悪性ウェブサイトから得られるHTML(HyperText Markup Language)ファイルにおいて、第2の悪性ウェブサイトのIPアドレスまたはFQDN(Fully Qualified Domain Name)が記載されている。あるいは例えば、ウェブブラウザが、スクリプト言語を用いて作成されたスクリプトを第1の悪性ウェブサイトから受信し、そのスクリプトに従った処理により第2の悪性ウェブサイトにアクセスする。あるいは例えば、ウェブブラウザが、.exeの拡張子を有する実行ファイルを第1の悪性ウェブサイトから受信し、その実行ファイルを実行することにより第2の悪性ウェブサイトにアクセスする。これらは、悪性ウェブサイト同士のリンクを示す一例である。

【0009】

上記のリンクを利用して、ウェブサイトに次々とアクセスした場合、アクセスした一連のウェブサイトの中に、未知の攻撃を行うなどの理由により悪性ウェブサイトとして検出することができないウェブサイトが存在していても、既知の手法などを利用することにより、いずれかのウェブサイトを悪性ウェブサイトとして検出できることが多い。悪性ウェブサイトが検出された場合、上記のように互いにリンクしているウェブサイトを悪性ウェブサイトとして検出することができる。

【0010】

本発明は、上記に鑑みてなされたもので、ネットワークを介してウェブサイトにアクセスし、当該ウェブサイトからデータを受信するアクセス手段と、前記アクセス手段が受信したデータと関連付けられているウェブサイトに前記アクセス手段をアクセスさせる制御手段と、前記アクセス手段がアクセスしたウェブサイトを記憶するウェブサイト記憶手段と、前記アクセス手段がアクセスしたウェブサイトが悪性であるか否かを判定する第1の判定手段と、前記第1の判定手段によってウェブサイトが悪性であると判定された場合に、前記ウェブサイト記憶手段に記憶されている、当該ウェブサイトにアクセスするまでに経由したウェブサイトが悪性であると判定する第2の判定手段と、を備えたことを特徴とするウェブサイト評価装置である。

【0011】

また、本発明のウェブサイト評価装置は、ファイルを記憶するファイル記憶手段をさらに備え、前記第1の判定手段は、前記アクセス手段がウェブサイトにアクセスした後に前記ファイルの変化を検知した場合に、前記アクセス手段がアクセスしたウェブサイトが悪性であると判定することを特徴とする。

【0012】

また、本発明のウェブサイト評価装置は、ウイルスの特徴を定義した定義ファイルを記憶するファイル記憶手段をさらに備え、前記第1の判定手段は、前記アクセス手段がウェブサイトにアクセスした後に、前記定義ファイルに定義された特徴と一致する挙動を検知した場合に、前記アクセス手段がアクセスしたウェブサイトが悪性であると判定することを特徴とする。

【0013】

また、本発明のウェブサイト評価装置は、悪性であることが判明しているウェブサイトのIPアドレスまたはFQDN(Fully Qualified Domain Name)を記憶する悪性ウェブサイト情報記憶手段をさらに備え、前記第1の判定手段は、前記アクセス手段がアクセスしたウェブサイトのIPアドレスまたはFQDNが、前記悪性ウェブサイト情報記憶手段に記憶されているIPアドレスまたはFQDNと一致した場合に、前記アクセス手段がアクセスしたウェブサイトが悪性であると判定することを特徴とする。

【0014】

また、本発明のウェブサイト評価装置は、ウイルスに感染していないことが判明している状態でホストにアクセスするときに使用されるポート番号を記憶するポート番号記憶手段をさらに備え、前記第1の判定手段は、前記アクセス手段がウェブサイトにアクセスした後、ネットワーク上のホストにアクセスしたときに使用されたポート番号が、前記ポート番号記憶手段によって記憶されているポート番号と一致しなかった場合に、前記アクセス手段がアクセスしたウェブサイトが悪性であると判定することを特徴とする。

【0015】

また、本発明のウェブサイト評価装置は、前記第1の判定手段および前記第2の判定手段によって悪性であると判定されたウェブサイトを、前記アクセス手段がアクセスした順序に基づいて互いに関連付ける処理を実行する処理手段をさらに備えたことを特徴とする。

【0016】

また、本発明のウェブサイト評価装置において、前記処理手段はさらに、前記第1の判定手段および前記第2の判定手段によって悪性であると判定されたウェブサイトを、前記アクセス手段が受信したデータに基づくアクセスの種類と関連付ける処理を実行することを特徴とする。

【0017】

また、本発明は、ネットワークを介してウェブサイトにアクセスし、当該ウェブサイトからデータを受信するアクセス手段と、前記アクセス手段が受信したデータと関連付けられているウェブサイトに前記アクセス手段をアクセスさせる制御手段と、前記アクセス手段がアクセスしたウェブサイトを記憶するウェブサイト記憶手段と、前記アクセス手段がアクセスしたウェブサイトが悪性であるか否かを判定する第1の判定手段と、前記第1の判定手段によってウェブサイトが悪性であると判定された場合に、前記ウェブサイト記憶手段に記憶されている、当該ウェブサイトにアクセスするまでに経由したウェブサイトが悪性であると判定する第2の判定手段と、としてコンピュータを機能させるためのプログラムである。

【発明の効果】

【0018】

本発明によれば、第1の判定手段によってウェブサイトが悪性であると判定された場合に、当該ウェブサイトにアクセスするまでに経由したウェブサイトが悪性であると判定することによって、従来の手法で検出できなかった悪性ウェブサイトを検出することができる。

【図面の簡単な説明】

【0019】

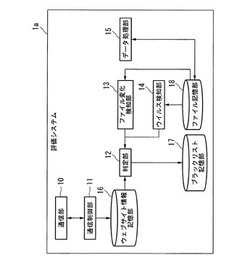

【図1】本発明の第1の実施形態による評価システムの構成を示すブロック図である。

【図2】本発明の第1の実施形態による評価システムの動作の手順を示すフローチャートである。

【図3】本発明の第1の実施形態において、ウェブサイトを評価する動作を示す参考図である。

【図4】本発明の第1の実施形態において、ブラックリストで互いに関連付けられた悪性ウェブサイトを示す参考図である。

【図5】本発明の第2の実施形態による評価システムの構成を示すブロック図である。

【図6】本発明の第2の実施形態による評価システムの動作の手順を示すフローチャートである。

【図7】本発明の第2の実施形態において、ウェブサイトを評価する動作を示す参考図である。

【図8】本発明の第3の実施形態による評価システムの構成を示すブロック図である。

【図9】本発明の第3の実施形態による評価システムの動作の手順を示すフローチャートである。

【図10】本発明の第3の実施形態において、ウェブサイトを評価する動作を示す参考図である。

【発明を実施するための形態】

【0020】

以下、図面を参照し、本発明の実施形態を説明する。

【0021】

(第1の実施形態)

まず、本発明の第1の実施形態を説明する。図1は、本実施形態による評価システム(本発明のウェブサイト評価装置に対応)の構成を示している。図1に示す評価システム1aは、通信部10、通信制御部11、判定部12、ファイル変化検知部13、ウイルス検知部14、データ処理部15、ウェブサイト情報記憶部16、ブラックリスト記憶部17、ファイル記憶部18を有する。

【0022】

通信部10は、外部のネットワークを介してウェブサイトにアクセスし、ウェブサイトの管理サーバから、ウェブページを表示するためのHTMLファイルなどのコンテンツのデータを受信する。通信制御部11は、通信部10の動作を制御する。判定部12は、通信部10がアクセスしたウェブページが悪性ウェブページであるか否かを判定する。

【0023】

ファイル変化検知部13は、ファイル記憶部18に格納されているファイルの状態を監視し、ファイルの変化(hostsファイルの改竄、DLLの追加・変更など)を検知する。より具体的には、ファイル変化検知部13は、ファイルの状態をデータベースに保存しておき、現在のファイルの状態が、データベースに保存されている状態と異なっている場合に、ファイルの変化を検知する。ウイルス検知部14は、評価システム1aの動作を監視し、既知のウイルスを検知する。より具体的には、ウイルス検知部14は、データ処理部15による処理結果を監視し、ファイル記憶部18に格納されているウイルス定義ファイル(ウイルスパターンファイル)に記載されているウイルスパターンと一致するパターンを検出した場合にウイルスを検知する。データ処理部15は各種データ処理を行う。

【0024】

ウェブサイト情報記憶部16は、通信部10がアクセスしたウェブサイトのIPアドレスおよびFQDNなどの情報を一時的に記憶する。ブラックリスト記憶部17は、判定部12によって悪性ウェブページであると判定されたウェブページの各種情報をブラックリストとして記憶する。ファイル記憶部18は、評価システム1aを動作させるためのシステムファイルや、ユーザが作成したユーザファイルなどのファイルを記憶する。

【0025】

次に、図2を参照しながら、評価システム1aの動作を説明する。ウェブサイトから受信するHTMLファイルには、他のウェブサイトへのリンクが記載されていることがある。また、ウェブサイトから受信するスクリプトを実行すると、他のウェブサイトへ誘導されることがある。また、ウェブサイトから受信する.exe形式の実行ファイルを実行すると、他のウェブサイトへ誘導されることがある。評価システム1aは、上記のようなウェブサイト同士のリンクを利用して、ウェブサイトに次々とアクセスし、各ウェブサイトの評価を行う。

【0026】

最初にアクセスする評価対象のウェブサイトは予め判明しており、そのウェブサイトにアクセスするためのURLなどの情報はウェブサイト情報記憶部16等の記憶装置に予め格納されているものとする。通信制御部11は、通信部10を評価対象のウェブサイトにアクセスさせる(ステップS100)。通信部10は、評価対象のウェブサイトからHTMLファイルなどのデータを受信し、通信制御部11へ出力する(ステップS105)。通信制御部11は、通信部10がウェブサイトとの間で送受信するパケットのヘッダを見るなどの手法により、通信部10がアクセスしたウェブサイトのIPアドレスおよびFQDNの情報を抽出し、ウェブサイト情報記憶部16に格納する(ステップS110)。

【0027】

後述するステップS145で、HTMLファイルによりリンクしているウェブサイトにアクセスした場合、またはスクリプトもしくは実行ファイルの実行によりウェブサイトにアクセスした場合、ステップS110では、そのHTMLファイル、スクリプト、または実行ファイルの送信元であるウェブサイトの情報と、そのウェブサイトの次にアクセスしたウェブサイトの情報とが関連付けられてウェブサイト情報記憶部16に格納される。すなわち、ウェブサイト情報記憶部16では、HTMLファイルのリンクをたどる、またはスクリプトもしくは実行ファイルを実行することによりアクセスした一連のウェブサイトの情報が関連付けられている。

【0028】

ステップS110の後、ファイルの改竄やウイルスの挙動を検知するため、悪性ウェブサイトの検出に関する処理は一定時間、中断する。一定時間が経過すると、判定部12は、ファイル変化検知部13がファイルの状態を監視した結果に基づいて、ファイルの変化が検知されたか否かを判定する(ステップS115)。ファイル変化検知部13によってファイルの変化が検知された場合、判定部12は、評価対象のウェブサイトを起点として通信部10がアクセスした一連のウェブサイトが悪性ウェブサイトであると判定し、一連のウェブサイトの情報をウェブサイト情報記憶部16から読み出し、ブラックリスト記憶部17に格納する(ステップS125)。

【0029】

ステップS115において、ファイル変化検知部13によってファイルの変化が検知されなかった場合、判定部12は、ウイルス検知部14が評価システム1aの動作を監視した結果に基づいて、ウイルスが検知されたか否かを判定する(ステップS120)。ウイルス検知部14によってウイルスが検知された場合、判定部12は、評価対象のウェブサイトを起点として通信部10がアクセスした一連のウェブサイトが悪性ウェブサイトであると判定し、一連のウェブサイトの情報をウェブサイト情報記憶部16から読み出し、ブラックリスト記憶部17に格納する(ステップS125)。ステップS120において、ウイルス検知部14によってウイルスが検知されなかった場合、処理はステップS130に進む。

【0030】

ステップS125に続いて、通信制御部11は、ステップS105で受信したHTMLファイルに他のウェブサイトへのリンクが含まれているか否かを判定する(ステップS130)。HTMLファイルに他のウェブサイトへのリンクが含まれている場合、通信制御部11は、そのリンクが示すウェブサイトに通信部10をアクセスさせる(ステップS145)。

【0031】

ステップS130において、HTMLファイルに他のウェブサイトへのリンクが含まれていなかった場合、通信制御部11は、ステップS105で受信したスクリプトを実行する。スクリプトによって指示される処理の中にウェブサイトへのアクセス処理が含まれる場合(ステップS135でYESの場合)、通信制御部11は、スクリプトによって指示されるウェブサイトに通信部10をアクセスさせる(ステップS145)。

【0032】

スクリプトによって指示される処理の中にウェブサイトへのアクセス処理が含まれない場合、またはステップS105でスクリプトを受信していない場合(ステップS135でNOの場合)、通信制御部11は、ステップS105で受信した実行ファイルを実行する(ステップS140)。実行ファイルによって指示される処理の中にウェブサイトへのアクセス処理が含まれる場合(ステップS140でYESの場合)、通信制御部11は、実行ファイルによって指示されるウェブサイトに通信部10をアクセスさせる(ステップS145)。

【0033】

実行ファイルによって指示される処理の中にウェブサイトへのアクセス処理が含まれない場合、またはステップS105で実行ファイルを受信していない場合(ステップS140でNOの場合)、ウェブサイトの評価が終了する。

【0034】

上記の処理に従ってウェブサイトにアクセスし、異常(ファイルの変化またはウイルス)が一度でも検知されると、そのウェブサイトの情報、およびそのウェブサイトにアクセスするまでに経由した全てのウェブサイトの情報がブラックリスト記憶部17に格納される。

【0035】

図3は、ウェブサイトを評価する動作の一例を示している。まず、評価システム1aは、評価対象のウェブサイト300にアクセスし、ウェブサイト300から様々なコンテンツ(HTMLファイル、スクリプト、実行ファイルなど)を受信する(図3(a))。この後の一定時間内にファイルの変化やウイルスは検知されなかったとする。

【0036】

続いて、評価システム1aは、ウェブサイト300から受信したコンテンツに基づいて、他のウェブサイト310にアクセスし、ウェブサイト310からコンテンツを受信する(図3(a))。この後の一定時間内にファイルの改竄が検知されたとする。このため、ウェブサイト300,310が悪性ウェブサイトと判定され、各ウェブサイトのIPアドレスやFQDNなどが互いに関連付けられてブラックリストに記録される(図3(b))。

【0037】

続いて、評価システム1aは、ウェブサイト310から受信したコンテンツに基づいて、他のウェブサイト320にアクセスし、ウェブサイト320からコンテンツを受信する(図3(a))。この後の一定時間内に既知のウイルスが検知されたとする。このため、ウェブサイト300,310,320が悪性ウェブサイトと判定され、各ウェブサイトのIPアドレスやFQDNなどが互いに関連付けられてブラックリストに記録される(図3(b))。このとき、ウェブサイト300,310の情報が既にブラックリストに記録されているので、ウェブサイト320の情報が新たに追加される。この結果、ウェブサイト300,310,320のIPアドレスやFQDNなどが、互いに関連付けられた状態でブラックリストに保存される。

【0038】

次に、本実施形態におけるブラックリストのフォーマットを説明する。ブラックリストには、以下の情報が含まれる。

(1)各悪性ウェブサイトのIPアドレス

(2)各悪性ウェブサイトのFQDN

(3)各悪性ウェブサイトのURL

(4)グループIDとウェブサイトID

(5)ブラックリストへの登録日時

(6)各悪性ウェブサイトのドメイン名取得日時

(7)誘導手法

(8)改竄されたファイルのファイル名

(9)検知されたウイルスのウイルス名

(10)悪性の評価理由

【0039】

(4)のグループIDは、関連付けられた悪性ウェブサイトからなるグループ全体に付与されるIDである。(4)のウェブサイトIDは、各悪性ウェブサイトに付与されるIDである。(6)のドメイン名取得日時は、悪性ウェブサイトがドメイン名を取得した日時である。ドメイン名取得日時は、whois検索を行うことにより知ることができる。

【0040】

(7)の誘導手法は、あるウェブサイトにアクセスしてそのウェブサイトから受信したデータに基づいて他のウェブサイトにアクセスした際のアクセスの種類である。本実施形態では、HTMLファイルに含まれるリンクに基づいてウェブサイトにアクセスした場合の誘導手法をHTML誘導とする。また、スクリプトを実行することでウェブサイトにアクセスした場合の誘導手法をスクリプト誘導とする。また、実行ファイルを実行することでウェブサイトにアクセスした場合の誘導手法を*.exe誘導とする。(10)の悪性の評価理由は、悪性ウェブサイトであると評価された理由である。本実施形態では、「攻撃」と「ウイルス」の2種類の評価理由がある。

【0041】

図4は、ブラックリストにおいて互いに関連付けられた悪性ウェブサイトの一例を示している。ウェブサイト400,410,420,430は、AというIDを有するグループAに属している。ウェブサイト400,410,420,430のウェブサイトIDはそれぞれ、A-1、A-2、A-3、A-4である。ウェブサイト440,450は、BというIDを有するグループBに属している。ウェブサイト430はグループAとグループBの両方に属している。ウェブサイト440,450のウェブサイトIDはそれぞれ、B-1、B-2である。

【0042】

グループAにおいては、ウェブサイト400が、最初にアクセスしたウェブサイトである。ウェブサイト400から受信したHTMLファイルに含まれるリンクに基づいてウェブサイト410へのアクセスが行われている。また、ウェブサイト410から受信したスクリプトを実行することでウェブサイト420へのアクセスが行われている。また、ウェブサイト420から受信した実行ファイルを実行することでウェブサイト430へのアクセスが行われている。

【0043】

グループBにおいては、ウェブサイト440が、最初にアクセスしたウェブサイトである。ウェブサイト440から受信したHTMLファイルに含まれるリンクに基づいてウェブサイト450へのアクセスが行われている。また、ウェブサイト450から受信したスクリプトを実行することでウェブサイト430へのアクセスが行われている。

【0044】

通信制御部11は、図2のステップS110において、通信部10がアクセスしたウェブサイトのIPアドレスおよびFQDNの情報を、時刻情報、グループID、およびウェブサイトIDと関連付けてウェブサイト情報記憶部16に格納する。時刻情報は、ウェブサイトにアクセスした時刻を示している。

【0045】

判定部12は、ステップS125において、同一のグループIDが付与された悪性ウェブサイトの情報をウェブサイト情報記憶部16から読み出し、時刻情報に基づいてアクセスの順序を決定する。続いて、判定部12は、悪性ウェブサイトのIPアドレスおよびFQDNの情報と、アクセスの順序を示す順序情報、誘導手法、グループID、およびウェブサイトIDとを関連付けてブラックリスト記憶部17に格納する。同一のグループIDを有する情報が既にブラックリスト記憶部17に存在した場合、判定部12は、その情報に対して、新たに上記の情報を追加する。

【0046】

誘導手法は、ステップS130,S135,S140の判定結果に応じて決定される。すなわち、ステップS130でYESの場合、誘導手法はHTML誘導である。また、ステップS135でYESの場合、誘導手法はスクリプト誘導である。また、ステップS140でYESの場合、誘導手法は*.exe誘導である。

【0047】

図4に示す情報を参照することで、ある悪性ウェブサイトから他の悪性ウェブサイトへ誘導されるときの両者の関係を把握することができる。また、図4に示す情報を、ルータにおけるフィルタリングルールの決定に利用することができる。例えば、図4に示すように、2種類の経路によって同一のウェブサイト430に誘導される場合、ルータに対して、ウェブサイト430へのルーティングを禁止する設定を行うことによって、ユーザ端末が悪性ウェブサイトへ誘導されることを未然に防止するためのルーティングの設定を効率的に行うことができる。また、*.exe誘導によって誘導された悪性ウェブサイトから攻撃を受けたりウイルスを仕込まれたりすることが多いので、特に*.exe誘導によって誘導される悪性ウェブサイトへのルーティングを禁止する設定を行うことによって、ユーザ端末が悪性ウェブサイトへ誘導されることを効果的に防止することができる。

【0048】

上述したように、本実施形態によれば、アクセスしたウェブサイトが悪性であると判定された場合に、そのウェブサイトにアクセスするまでに経由した全てのウェブサイトも悪性であると判定される。悪性ウェブサイト同士は、図4に示したような形態で互いにリンクしていることが多い。このリンクを利用して、ウェブサイトに次々とアクセスした場合、アクセスした一連のウェブサイトの中に、未知の攻撃を行ったり未知のウイルスを仕込んだりするなどの理由により悪性ウェブサイトとして検出することができないウェブサイトや、入り口サイトとしてのみ機能するウェブサイトが存在していても、ファイル変化検知機能またはウイルス検知機能により、いずれかの悪性ウェブサイトを検出できることが多い。このようにして悪性ウェブサイトが検出された場合、上記のように互いにリンクしているウェブサイトを悪性ウェブサイトとして検出することができる。したがって、従来の手法で検出できなかった悪性ウェブサイトを検出することができる。

【0049】

(第2の実施形態)

次に、本発明の第2の実施形態を説明する。図5は、本実施形態による評価システムの構成を示している。図5に示す評価システム1bは、通信部10、通信制御部11、判定部12、ウェブサイト情報記憶部16、およびブラックリスト記憶部19を有する。本実施形態のブラックリスト記憶部19は、予め判明している悪性ウェブページの各種情報をブラックリストとして記憶している。

【0050】

以下、図6を参照しながら、評価システム1bの動作を説明する。ステップS200〜S210の内容は図2のステップS100〜S110の内容と同様であるので、説明を省略する。ステップS210に続いて、判定部12は、通信部10が直前にアクセスしたウェブサイトのIPアドレスおよびFQDNをウェブサイト情報記憶部16から読み出すと共に、ブラックリストをブラックリスト記憶部17から読み出す。そして、判定部12は、通信部10が直前にアクセスしたウェブサイトのIPアドレスおよびFQDNの組合せがブラックリスト中のIPアドレスおよびFQDNの組合せと一致するか否かを判定する(ステップS215)。

【0051】

通信部10が直前にアクセスしたウェブサイトのIPアドレスおよびFQDNの組合せがブラックリスト中のIPアドレスおよびFQDNの組合せのいずれかと一致した場合、判定部12は、評価対象のウェブサイトを起点として通信部10がアクセスした一連のウェブサイトが悪性ウェブサイトであると判定し、一連のウェブサイトの情報をウェブサイト情報記憶部16から読み出し、ブラックリスト記憶部17に格納する(ステップS220)。また、ステップS215において、通信部10が直前にアクセスしたウェブサイトのIPアドレスおよびFQDNの組合せがブラックリスト中のIPアドレスおよびFQDNの組合せのいずれとも一致しなかった場合、処理はステップS225に進む。ステップS225〜S240の内容は図2のステップS130〜S145の内容と同様であるので、説明を省略する。

【0052】

上記の処理に従ってウェブサイトにアクセスし、そのウェブサイトがブラックリスト中の悪性ウェブサイトと一致すると、そのウェブサイトの情報、およびそのウェブサイトにアクセスするまでに経由した全てのウェブサイトの情報がブラックリスト記憶部17に格納される。

【0053】

図7は、ウェブサイトを評価する動作の一例を示している。まず、評価システム1bは、評価対象のウェブサイト700にアクセスし、ウェブサイト700から様々なコンテンツ(HTMLファイル、スクリプト、実行ファイルなど)を受信する(図7(a))。このとき、ウェブサイト700のIPアドレスおよびFQDNはブラックリストに登録されていなかったとする。

【0054】

続いて、評価システム1bは、ウェブサイト700から受信したコンテンツに基づいて、他のウェブサイト710にアクセスし、ウェブサイト710からコンテンツを受信する(図7(a))。このとき、ウェブサイト710のIPアドレスおよびFQDNはブラックリストに登録されていなかったとする。

【0055】

続いて、評価システム1bは、ウェブサイト710から受信したコンテンツに基づいて、他のウェブサイト720にアクセスし、ウェブサイト720からコンテンツを受信する(図7(a))。このとき、ウェブサイト720のIPアドレスおよびFQDNはブラックリストに登録されていたとする。このため、ウェブサイト700,710,720が悪性ウェブサイトと判定され、各ウェブサイトのIPアドレスやFQDNなどが互いに関連付けられてブラックリストに記録される(図7(b))。このとき、ウェブサイト700,710の情報が既にブラックリストに記録されているので、ウェブサイト720の情報が新たに追加される。この結果、ウェブサイト700,710,720のIPアドレスやFQDNなどが、互いに関連付けられた状態でブラックリストに保存される。

【0056】

上述したように、本実施形態によれば、アクセスしたウェブサイトが悪性であると判定された場合に、そのウェブサイトにアクセスするまでに経由した全てのウェブサイトも悪性であると判定される。ウェブサイトが悪性であるか否かを判定する際に既存のブラックリストを利用することによって、評価システムがファイル変化検知機能やウイルス検知機能を備えていなくても悪性ウェブサイトを検出することができる。また、アクセスした一連のウェブサイトの中に、既存のブラックリストに登録されていない悪性ウェブサイト(入り口サイトを含む)が存在していても、既存のブラックリストを利用することにより、いずれかの悪性ウェブサイトを検出できることが多い。このようにして悪性ウェブサイトが検出された場合、互いにリンクしているウェブサイトを悪性ウェブサイトとして検出することができる。したがって、従来の手法で検出できなかった悪性ウェブサイトを検出することができる。

【0057】

(第3の実施形態)

次に、本発明の第3の実施形態を説明する。図8は、本実施形態による評価システムの構成を示している。図8に示す評価システム1cは、通信部10、通信制御部11、判定部12、ウェブサイト情報記憶部16、ブラックリスト記憶部17、およびホワイトリスト記憶部20を有する。本実施形態のホワイトリスト記憶部20は、ウイルスに感染していないことが判明しているホストがネットワーク上の他のホストにアクセスするときに宛先ポート番号(Destination Port)として通常利用するポート番号をホワイトリストとして予め記憶している。

【0058】

ホワイトリストには、ウェブブラウザが一般的に利用する80/TCP(TCP80番ポート)、443/TCP(TCP443番ポート)や、名前解決に利用される53/UDPなどのポート番号が登録されている。ホワイトリストに登録されるポート番号は、正規のホストが利用するポート番号の状況に合わせて適宜、追記および修正される。

【0059】

以下、図9を参照しながら、評価システム1cの動作を説明する。図9に示す処理が実行される前には評価システム1cがウイルスに感染していないことが保証されているものとする。ステップS300〜S310の内容は図2のステップS100〜S110の内容と同様であるので、説明を省略する。ウェブサイトにアクセスしてウイルスに感染したことにより行われる通信の挙動を監視するため、ステップS310の後、悪性ウェブサイトの検出に関する処理は一定時間、中断する。一定時間内にネットワーク上のホストとの通信が行われた場合、通信制御部11は、通信部10がホストとの間で送受信するパケットのヘッダを見るなどの手法により、通信部10がホストとのアクセスに利用した宛先ポート番号(評価システム1cからの発信における宛先ポート番号)を抽出し、ウェブサイト情報記憶部16に格納する。

【0060】

一定時間が経過すると、判定部12は、通信部10がホストにアクセスしたときに使用された宛先ポート番号をウェブサイト情報記憶部16から読み出すと共に、ホワイトリストをホワイトリスト記憶部20から読み出す。そして、判定部12は、通信部10がホストにアクセスしたときに使用された宛先ポート番号がホワイトリスト中のポート番号と一致するか否かを判定する(ステップS315)。

【0061】

通信部10がホストにアクセスしたときに使用された宛先ポート番号がホワイトリスト中のポート番号のいずれとも一致しなかった場合、判定部12は、通信部10がアクセスした一連のウェブサイトが悪性ウェブサイトであると判定し、一連のウェブサイトの情報をウェブサイト情報記憶部16から読み出し、ブラックリスト記憶部17に格納する(ステップS320)。また、ステップS315において、通信部10がホストにアクセスしたときに使用された宛先ポート番号がホワイトリスト中のポート番号のいずれかと一致した場合、処理はステップS325に進む。また、図示していないが、一定時間内にホストとの通信が行われなかった場合も、処理はステップS325に進む。ステップS325〜S340の内容は図2のステップS130〜S145の内容と同様であるので、説明を省略する。

【0062】

上記の処理に従ってウェブサイトにアクセスした後にネットワーク上のホストにアクセスしたときに使用された宛先ポート番号がホワイトリスト中のポート番号と一致しないと、そのウェブサイトの情報、およびそのウェブサイトにアクセスするまでに経由した全てのウェブサイトの情報がブラックリスト記憶部17に格納される。

【0063】

図10は、ウェブサイトを評価する動作の一例を示している。まず、評価システム1cは、評価対象のウェブサイト1000にアクセスし、ウェブサイト1000から様々なコンテンツ(HTMLファイル、スクリプト、実行ファイルなど)を受信する(図10(a))。この後の一定時間内にネットワーク上のホストとの通信は行われなかったとする。

【0064】

続いて、評価システム1cは、ウェブサイト1000から受信したコンテンツに基づいて、他のウェブサイト1010にアクセスし、ウェブサイト1010からコンテンツを受信する(図10(a))。この後の一定時間内にネットワーク上のホストとの通信は行われなかったとする。

【0065】

続いて、評価システム1cは、ウェブサイト1010から受信したコンテンツに基づいて、他のウェブサイト1020にアクセスし、ウェブサイト1020からコンテンツを受信する(図10(a))。この後の一定時間内にネットワーク上のホストとの通信が行われ、そのホストへのアクセスに使用された宛先ポート番号(例えば、135/TCP)はホワイトリストに登録されていなかったとする。このため、ウェブサイト1000,1010,1020が悪性ウェブサイトと判定され、各ウェブサイトのIPアドレスやFQDNなどが互いに関連付けられてブラックリストに記録される(図10(b))。このとき、ウェブサイト1000,1010の情報が既にブラックリストに記録されているので、ウェブサイト1020の情報が新たに追加される。この結果、ウェブサイト1000,1010,1020のIPアドレスやFQDNなどが、互いに関連付けられた状態でブラックリストに保存される。

【0066】

上述したように、本実施形態によれば、アクセスしたウェブサイトが悪性であると判定された場合に、そのウェブサイトにアクセスするまでに経由した全てのウェブサイトも悪性であると判定される。ウェブサイトが悪性であるか否かを判定する際に、ホストとの通信で使用される宛先ポート番号のホワイトリストを利用することによって、評価システムがファイル変化検知機能やウイルス検知機能を備えていなくても悪性ウェブサイトを検出することができる。また、アクセスした一連のウェブサイトの中に、未知の攻撃を行ったり未知のウイルスを仕込んだりするなどの理由により悪性ウェブサイトとして検出することができないウェブサイトや、入り口サイトとしてのみ機能するウェブサイトが存在していても、ホワイトリストを利用することにより、いずれかの悪性ウェブサイトを検出できることが多い。このようにして悪性ウェブサイトが検出された場合、互いにリンクしているウェブサイトを悪性ウェブサイトとして検出することができる。したがって、従来の手法で検出できなかった悪性ウェブサイトを検出することができる。

【0067】

以上、図面を参照して本発明の実施形態について詳述してきたが、具体的な構成は上記の実施形態に限られるものではなく、本発明の要旨を逸脱しない範囲の設計変更等も含まれる。例えば、上記の評価システムの動作および機能を実現するためのプログラムをコンピュータ読み取り可能な記録媒体に記録して、この記録媒体に記録されたプログラムをコンピュータに読み込ませ、実行させてもよい。

【0068】

ここで、「コンピュータ」は、WWWシステムを利用している場合であれば、ホームページ提供環境(あるいは表示環境)も含むものとする。また、「コンピュータ読み取り可能な記録媒体」とは、フレキシブルディスク、光磁気ディスク、ROM、CD−ROM等の可搬媒体、コンピュータに内蔵されるハードディスク等の記憶装置のことをいう。さらに「コンピュータ読み取り可能な記録媒体」とは、インターネット等のネットワークや電話回線等の通信回線を介してプログラムが送信された場合のサーバやクライアントとなるコンピュータシステム内部の揮発性メモリ(RAM)のように、一定時間プログラムを保持しているものも含むものとする。

【0069】

また、上述したプログラムは、このプログラムを記憶装置等に格納したコンピュータから、伝送媒体を介して、あるいは伝送媒体中の伝送波により他のコンピュータに伝送されてもよい。ここで、プログラムを伝送する「伝送媒体」は、インターネット等のネットワーク(通信網)や電話回線等の通信回線(通信線)のように、情報を伝送する機能を有する媒体のことをいう。また、上述したプログラムは、前述した機能の一部を実現するためのものであってもよい。さらに、前述した機能を、コンピュータに既に記録されているプログラムとの組合せで実現できるもの、いわゆる差分ファイル(差分プログラム)であってもよい。

【符号の説明】

【0070】

1a,1b,1c・・・評価システム、10・・・通信部(アクセス手段)、11・・・通信制御部(制御手段)、12・・・判定部(判定手段、処理手段)、13・・・ファイル変化検知部、14・・・ウイルス検知部、15・・・データ処理部、16・・・ウェブサイト情報記憶部(ウェブサイト記憶手段)、17,19・・・ブラックリスト記憶部(悪性ウェブサイト情報記憶手段)、18・・・ファイル記憶部(ファイル記憶手段)、20・・・ホワイトリスト記憶部(ポート番号記憶手段)

【技術分野】

【0001】

本発明は、ウェブサイトが悪性であるか否かを評価するウェブサイト評価装置に関する。また、本発明は、本ウェブサイト評価装置としてコンピュータを機能させるためのプログラムにも関する。

【背景技術】

【0002】

昨今、ウェブ(Web)ブラウザでウェブサイトにアクセスしコンテンツを閲覧しただけで、パーソナルコンピュータ(PC)がウイルス(マルウェア)に感染する問題が発生している。一般に、こうしたウェブサイトをいち早く見つけ出し、悪性ウェブサイトとしてリスト化するブラックリスト化が進められている。

【0003】

従来、ファイル変化検知システムやウイルス対策ソフトの利用により、評価対象のウェブサイトが評価されていた。具体的には、評価対象のウェブサイトにアクセスした後、アクセス元のPCのシステムファイルが改竄されたりファイルが追加されたりした場合、もしくはウイルス対策ソフトによる検査でウイルスが発見された場合に、評価対象のウェブサイトが悪性のウェブサイトであると判断されていた(例えば非特許文献1参照)。また、改竄されたホームページ(HP)に挿入される典型的な文字列である“<script<script src=http://*”などの文字列を検索サイトで検索することで、悪性ウェブサイトへ誘導する入り口サイトを見つけ出す手法が提案されていた(例えば非特許文献2参照)。

【先行技術文献】

【特許文献】

【0004】

【非特許文献1】秋山 満昭, 川古谷 裕平, 岩村 誠, 伊藤 光恭,“クライアントハニーポットを用いたWeb感染型マルウェアの実態調査”,情報処理学会,CSS2008,A4-1.

【非特許文献2】田村 佑輔, 甲斐 俊文, 佐々木 良一,“ユーザ標的型Webサイト改ざんに対する検索エンジンを用いた検知手法の提案”,情処研報,CSEC-44,Vol. 2009,No.20,pp. 229-234,2009年3月.

【発明の概要】

【発明が解決しようとする課題】

【0005】

評価対象のウェブサイトは、ウイルスの置かれているウェブサイトへ誘導するだけの機能を持つ入り口サイトであることが多い。また、悪性ウェブサイトは、入り口サイトから別の入り口サイトへ誘導する多段構成となっていることが多い。このため、悪性ウェブサイトであるか否かの判断が困難になっている。具体的には、評価対象のウェブサイトや途中の入り口サイトから改竄による攻撃やウイルスを受けとらなかった場合、そのようなサイトを悪性ウェブサイトとして検出することができないという問題があった。

【0006】

また、悪性ウェブサイトから、未知の攻撃を受けたり未知のウイルスを仕込まれたりした場合、ファイル変化検知システムやウイルス対策ソフトを利用しても、その悪性ウェブサイトを検出することができないという問題があった。さらに、悪性ウェブサイトから、ウェブブラウザを乗っ取るだけの攻撃を受けたり、ウェブブラウザ内で動作する悪意のコードを受け取ったりした場合、PC内のファイルに変化がないため、ファイル変化検知システムやウイルス対策ソフトを利用しても、その悪性ウェブサイトを検出することができないという問題があった。さらに、入り口サイトを見つけ出すための検索に利用される典型的な文字列は、事前に判明している既知の文字列であるため、未知の文字列で改竄された入り口サイトを検索することができず、その入り口サイトを持つ悪性ウェブサイトを検出することができないという問題があった。

【0007】

本発明は、上述した課題に鑑みてなされたものであって、従来の手法で検出できなかった悪性ウェブサイトを検出することができるウェブサイト評価装置およびプログラムを提供することを目的とする。

【課題を解決するための手段】

【0008】

悪性ウェブサイト同士は、互いにリンクしていることが多い。例えば、第1の悪性ウェブサイトから得られるHTML(HyperText Markup Language)ファイルにおいて、第2の悪性ウェブサイトのIPアドレスまたはFQDN(Fully Qualified Domain Name)が記載されている。あるいは例えば、ウェブブラウザが、スクリプト言語を用いて作成されたスクリプトを第1の悪性ウェブサイトから受信し、そのスクリプトに従った処理により第2の悪性ウェブサイトにアクセスする。あるいは例えば、ウェブブラウザが、.exeの拡張子を有する実行ファイルを第1の悪性ウェブサイトから受信し、その実行ファイルを実行することにより第2の悪性ウェブサイトにアクセスする。これらは、悪性ウェブサイト同士のリンクを示す一例である。

【0009】

上記のリンクを利用して、ウェブサイトに次々とアクセスした場合、アクセスした一連のウェブサイトの中に、未知の攻撃を行うなどの理由により悪性ウェブサイトとして検出することができないウェブサイトが存在していても、既知の手法などを利用することにより、いずれかのウェブサイトを悪性ウェブサイトとして検出できることが多い。悪性ウェブサイトが検出された場合、上記のように互いにリンクしているウェブサイトを悪性ウェブサイトとして検出することができる。

【0010】

本発明は、上記に鑑みてなされたもので、ネットワークを介してウェブサイトにアクセスし、当該ウェブサイトからデータを受信するアクセス手段と、前記アクセス手段が受信したデータと関連付けられているウェブサイトに前記アクセス手段をアクセスさせる制御手段と、前記アクセス手段がアクセスしたウェブサイトを記憶するウェブサイト記憶手段と、前記アクセス手段がアクセスしたウェブサイトが悪性であるか否かを判定する第1の判定手段と、前記第1の判定手段によってウェブサイトが悪性であると判定された場合に、前記ウェブサイト記憶手段に記憶されている、当該ウェブサイトにアクセスするまでに経由したウェブサイトが悪性であると判定する第2の判定手段と、を備えたことを特徴とするウェブサイト評価装置である。

【0011】

また、本発明のウェブサイト評価装置は、ファイルを記憶するファイル記憶手段をさらに備え、前記第1の判定手段は、前記アクセス手段がウェブサイトにアクセスした後に前記ファイルの変化を検知した場合に、前記アクセス手段がアクセスしたウェブサイトが悪性であると判定することを特徴とする。

【0012】

また、本発明のウェブサイト評価装置は、ウイルスの特徴を定義した定義ファイルを記憶するファイル記憶手段をさらに備え、前記第1の判定手段は、前記アクセス手段がウェブサイトにアクセスした後に、前記定義ファイルに定義された特徴と一致する挙動を検知した場合に、前記アクセス手段がアクセスしたウェブサイトが悪性であると判定することを特徴とする。

【0013】

また、本発明のウェブサイト評価装置は、悪性であることが判明しているウェブサイトのIPアドレスまたはFQDN(Fully Qualified Domain Name)を記憶する悪性ウェブサイト情報記憶手段をさらに備え、前記第1の判定手段は、前記アクセス手段がアクセスしたウェブサイトのIPアドレスまたはFQDNが、前記悪性ウェブサイト情報記憶手段に記憶されているIPアドレスまたはFQDNと一致した場合に、前記アクセス手段がアクセスしたウェブサイトが悪性であると判定することを特徴とする。

【0014】

また、本発明のウェブサイト評価装置は、ウイルスに感染していないことが判明している状態でホストにアクセスするときに使用されるポート番号を記憶するポート番号記憶手段をさらに備え、前記第1の判定手段は、前記アクセス手段がウェブサイトにアクセスした後、ネットワーク上のホストにアクセスしたときに使用されたポート番号が、前記ポート番号記憶手段によって記憶されているポート番号と一致しなかった場合に、前記アクセス手段がアクセスしたウェブサイトが悪性であると判定することを特徴とする。

【0015】

また、本発明のウェブサイト評価装置は、前記第1の判定手段および前記第2の判定手段によって悪性であると判定されたウェブサイトを、前記アクセス手段がアクセスした順序に基づいて互いに関連付ける処理を実行する処理手段をさらに備えたことを特徴とする。

【0016】

また、本発明のウェブサイト評価装置において、前記処理手段はさらに、前記第1の判定手段および前記第2の判定手段によって悪性であると判定されたウェブサイトを、前記アクセス手段が受信したデータに基づくアクセスの種類と関連付ける処理を実行することを特徴とする。

【0017】

また、本発明は、ネットワークを介してウェブサイトにアクセスし、当該ウェブサイトからデータを受信するアクセス手段と、前記アクセス手段が受信したデータと関連付けられているウェブサイトに前記アクセス手段をアクセスさせる制御手段と、前記アクセス手段がアクセスしたウェブサイトを記憶するウェブサイト記憶手段と、前記アクセス手段がアクセスしたウェブサイトが悪性であるか否かを判定する第1の判定手段と、前記第1の判定手段によってウェブサイトが悪性であると判定された場合に、前記ウェブサイト記憶手段に記憶されている、当該ウェブサイトにアクセスするまでに経由したウェブサイトが悪性であると判定する第2の判定手段と、としてコンピュータを機能させるためのプログラムである。

【発明の効果】

【0018】

本発明によれば、第1の判定手段によってウェブサイトが悪性であると判定された場合に、当該ウェブサイトにアクセスするまでに経由したウェブサイトが悪性であると判定することによって、従来の手法で検出できなかった悪性ウェブサイトを検出することができる。

【図面の簡単な説明】

【0019】

【図1】本発明の第1の実施形態による評価システムの構成を示すブロック図である。

【図2】本発明の第1の実施形態による評価システムの動作の手順を示すフローチャートである。

【図3】本発明の第1の実施形態において、ウェブサイトを評価する動作を示す参考図である。

【図4】本発明の第1の実施形態において、ブラックリストで互いに関連付けられた悪性ウェブサイトを示す参考図である。

【図5】本発明の第2の実施形態による評価システムの構成を示すブロック図である。

【図6】本発明の第2の実施形態による評価システムの動作の手順を示すフローチャートである。

【図7】本発明の第2の実施形態において、ウェブサイトを評価する動作を示す参考図である。

【図8】本発明の第3の実施形態による評価システムの構成を示すブロック図である。

【図9】本発明の第3の実施形態による評価システムの動作の手順を示すフローチャートである。

【図10】本発明の第3の実施形態において、ウェブサイトを評価する動作を示す参考図である。

【発明を実施するための形態】

【0020】

以下、図面を参照し、本発明の実施形態を説明する。

【0021】

(第1の実施形態)

まず、本発明の第1の実施形態を説明する。図1は、本実施形態による評価システム(本発明のウェブサイト評価装置に対応)の構成を示している。図1に示す評価システム1aは、通信部10、通信制御部11、判定部12、ファイル変化検知部13、ウイルス検知部14、データ処理部15、ウェブサイト情報記憶部16、ブラックリスト記憶部17、ファイル記憶部18を有する。

【0022】

通信部10は、外部のネットワークを介してウェブサイトにアクセスし、ウェブサイトの管理サーバから、ウェブページを表示するためのHTMLファイルなどのコンテンツのデータを受信する。通信制御部11は、通信部10の動作を制御する。判定部12は、通信部10がアクセスしたウェブページが悪性ウェブページであるか否かを判定する。

【0023】

ファイル変化検知部13は、ファイル記憶部18に格納されているファイルの状態を監視し、ファイルの変化(hostsファイルの改竄、DLLの追加・変更など)を検知する。より具体的には、ファイル変化検知部13は、ファイルの状態をデータベースに保存しておき、現在のファイルの状態が、データベースに保存されている状態と異なっている場合に、ファイルの変化を検知する。ウイルス検知部14は、評価システム1aの動作を監視し、既知のウイルスを検知する。より具体的には、ウイルス検知部14は、データ処理部15による処理結果を監視し、ファイル記憶部18に格納されているウイルス定義ファイル(ウイルスパターンファイル)に記載されているウイルスパターンと一致するパターンを検出した場合にウイルスを検知する。データ処理部15は各種データ処理を行う。

【0024】

ウェブサイト情報記憶部16は、通信部10がアクセスしたウェブサイトのIPアドレスおよびFQDNなどの情報を一時的に記憶する。ブラックリスト記憶部17は、判定部12によって悪性ウェブページであると判定されたウェブページの各種情報をブラックリストとして記憶する。ファイル記憶部18は、評価システム1aを動作させるためのシステムファイルや、ユーザが作成したユーザファイルなどのファイルを記憶する。

【0025】

次に、図2を参照しながら、評価システム1aの動作を説明する。ウェブサイトから受信するHTMLファイルには、他のウェブサイトへのリンクが記載されていることがある。また、ウェブサイトから受信するスクリプトを実行すると、他のウェブサイトへ誘導されることがある。また、ウェブサイトから受信する.exe形式の実行ファイルを実行すると、他のウェブサイトへ誘導されることがある。評価システム1aは、上記のようなウェブサイト同士のリンクを利用して、ウェブサイトに次々とアクセスし、各ウェブサイトの評価を行う。

【0026】

最初にアクセスする評価対象のウェブサイトは予め判明しており、そのウェブサイトにアクセスするためのURLなどの情報はウェブサイト情報記憶部16等の記憶装置に予め格納されているものとする。通信制御部11は、通信部10を評価対象のウェブサイトにアクセスさせる(ステップS100)。通信部10は、評価対象のウェブサイトからHTMLファイルなどのデータを受信し、通信制御部11へ出力する(ステップS105)。通信制御部11は、通信部10がウェブサイトとの間で送受信するパケットのヘッダを見るなどの手法により、通信部10がアクセスしたウェブサイトのIPアドレスおよびFQDNの情報を抽出し、ウェブサイト情報記憶部16に格納する(ステップS110)。

【0027】

後述するステップS145で、HTMLファイルによりリンクしているウェブサイトにアクセスした場合、またはスクリプトもしくは実行ファイルの実行によりウェブサイトにアクセスした場合、ステップS110では、そのHTMLファイル、スクリプト、または実行ファイルの送信元であるウェブサイトの情報と、そのウェブサイトの次にアクセスしたウェブサイトの情報とが関連付けられてウェブサイト情報記憶部16に格納される。すなわち、ウェブサイト情報記憶部16では、HTMLファイルのリンクをたどる、またはスクリプトもしくは実行ファイルを実行することによりアクセスした一連のウェブサイトの情報が関連付けられている。

【0028】

ステップS110の後、ファイルの改竄やウイルスの挙動を検知するため、悪性ウェブサイトの検出に関する処理は一定時間、中断する。一定時間が経過すると、判定部12は、ファイル変化検知部13がファイルの状態を監視した結果に基づいて、ファイルの変化が検知されたか否かを判定する(ステップS115)。ファイル変化検知部13によってファイルの変化が検知された場合、判定部12は、評価対象のウェブサイトを起点として通信部10がアクセスした一連のウェブサイトが悪性ウェブサイトであると判定し、一連のウェブサイトの情報をウェブサイト情報記憶部16から読み出し、ブラックリスト記憶部17に格納する(ステップS125)。

【0029】

ステップS115において、ファイル変化検知部13によってファイルの変化が検知されなかった場合、判定部12は、ウイルス検知部14が評価システム1aの動作を監視した結果に基づいて、ウイルスが検知されたか否かを判定する(ステップS120)。ウイルス検知部14によってウイルスが検知された場合、判定部12は、評価対象のウェブサイトを起点として通信部10がアクセスした一連のウェブサイトが悪性ウェブサイトであると判定し、一連のウェブサイトの情報をウェブサイト情報記憶部16から読み出し、ブラックリスト記憶部17に格納する(ステップS125)。ステップS120において、ウイルス検知部14によってウイルスが検知されなかった場合、処理はステップS130に進む。

【0030】

ステップS125に続いて、通信制御部11は、ステップS105で受信したHTMLファイルに他のウェブサイトへのリンクが含まれているか否かを判定する(ステップS130)。HTMLファイルに他のウェブサイトへのリンクが含まれている場合、通信制御部11は、そのリンクが示すウェブサイトに通信部10をアクセスさせる(ステップS145)。

【0031】

ステップS130において、HTMLファイルに他のウェブサイトへのリンクが含まれていなかった場合、通信制御部11は、ステップS105で受信したスクリプトを実行する。スクリプトによって指示される処理の中にウェブサイトへのアクセス処理が含まれる場合(ステップS135でYESの場合)、通信制御部11は、スクリプトによって指示されるウェブサイトに通信部10をアクセスさせる(ステップS145)。

【0032】

スクリプトによって指示される処理の中にウェブサイトへのアクセス処理が含まれない場合、またはステップS105でスクリプトを受信していない場合(ステップS135でNOの場合)、通信制御部11は、ステップS105で受信した実行ファイルを実行する(ステップS140)。実行ファイルによって指示される処理の中にウェブサイトへのアクセス処理が含まれる場合(ステップS140でYESの場合)、通信制御部11は、実行ファイルによって指示されるウェブサイトに通信部10をアクセスさせる(ステップS145)。

【0033】

実行ファイルによって指示される処理の中にウェブサイトへのアクセス処理が含まれない場合、またはステップS105で実行ファイルを受信していない場合(ステップS140でNOの場合)、ウェブサイトの評価が終了する。

【0034】

上記の処理に従ってウェブサイトにアクセスし、異常(ファイルの変化またはウイルス)が一度でも検知されると、そのウェブサイトの情報、およびそのウェブサイトにアクセスするまでに経由した全てのウェブサイトの情報がブラックリスト記憶部17に格納される。

【0035】

図3は、ウェブサイトを評価する動作の一例を示している。まず、評価システム1aは、評価対象のウェブサイト300にアクセスし、ウェブサイト300から様々なコンテンツ(HTMLファイル、スクリプト、実行ファイルなど)を受信する(図3(a))。この後の一定時間内にファイルの変化やウイルスは検知されなかったとする。

【0036】

続いて、評価システム1aは、ウェブサイト300から受信したコンテンツに基づいて、他のウェブサイト310にアクセスし、ウェブサイト310からコンテンツを受信する(図3(a))。この後の一定時間内にファイルの改竄が検知されたとする。このため、ウェブサイト300,310が悪性ウェブサイトと判定され、各ウェブサイトのIPアドレスやFQDNなどが互いに関連付けられてブラックリストに記録される(図3(b))。

【0037】

続いて、評価システム1aは、ウェブサイト310から受信したコンテンツに基づいて、他のウェブサイト320にアクセスし、ウェブサイト320からコンテンツを受信する(図3(a))。この後の一定時間内に既知のウイルスが検知されたとする。このため、ウェブサイト300,310,320が悪性ウェブサイトと判定され、各ウェブサイトのIPアドレスやFQDNなどが互いに関連付けられてブラックリストに記録される(図3(b))。このとき、ウェブサイト300,310の情報が既にブラックリストに記録されているので、ウェブサイト320の情報が新たに追加される。この結果、ウェブサイト300,310,320のIPアドレスやFQDNなどが、互いに関連付けられた状態でブラックリストに保存される。

【0038】

次に、本実施形態におけるブラックリストのフォーマットを説明する。ブラックリストには、以下の情報が含まれる。

(1)各悪性ウェブサイトのIPアドレス

(2)各悪性ウェブサイトのFQDN

(3)各悪性ウェブサイトのURL

(4)グループIDとウェブサイトID

(5)ブラックリストへの登録日時

(6)各悪性ウェブサイトのドメイン名取得日時

(7)誘導手法

(8)改竄されたファイルのファイル名

(9)検知されたウイルスのウイルス名

(10)悪性の評価理由

【0039】

(4)のグループIDは、関連付けられた悪性ウェブサイトからなるグループ全体に付与されるIDである。(4)のウェブサイトIDは、各悪性ウェブサイトに付与されるIDである。(6)のドメイン名取得日時は、悪性ウェブサイトがドメイン名を取得した日時である。ドメイン名取得日時は、whois検索を行うことにより知ることができる。

【0040】

(7)の誘導手法は、あるウェブサイトにアクセスしてそのウェブサイトから受信したデータに基づいて他のウェブサイトにアクセスした際のアクセスの種類である。本実施形態では、HTMLファイルに含まれるリンクに基づいてウェブサイトにアクセスした場合の誘導手法をHTML誘導とする。また、スクリプトを実行することでウェブサイトにアクセスした場合の誘導手法をスクリプト誘導とする。また、実行ファイルを実行することでウェブサイトにアクセスした場合の誘導手法を*.exe誘導とする。(10)の悪性の評価理由は、悪性ウェブサイトであると評価された理由である。本実施形態では、「攻撃」と「ウイルス」の2種類の評価理由がある。

【0041】

図4は、ブラックリストにおいて互いに関連付けられた悪性ウェブサイトの一例を示している。ウェブサイト400,410,420,430は、AというIDを有するグループAに属している。ウェブサイト400,410,420,430のウェブサイトIDはそれぞれ、A-1、A-2、A-3、A-4である。ウェブサイト440,450は、BというIDを有するグループBに属している。ウェブサイト430はグループAとグループBの両方に属している。ウェブサイト440,450のウェブサイトIDはそれぞれ、B-1、B-2である。

【0042】

グループAにおいては、ウェブサイト400が、最初にアクセスしたウェブサイトである。ウェブサイト400から受信したHTMLファイルに含まれるリンクに基づいてウェブサイト410へのアクセスが行われている。また、ウェブサイト410から受信したスクリプトを実行することでウェブサイト420へのアクセスが行われている。また、ウェブサイト420から受信した実行ファイルを実行することでウェブサイト430へのアクセスが行われている。

【0043】

グループBにおいては、ウェブサイト440が、最初にアクセスしたウェブサイトである。ウェブサイト440から受信したHTMLファイルに含まれるリンクに基づいてウェブサイト450へのアクセスが行われている。また、ウェブサイト450から受信したスクリプトを実行することでウェブサイト430へのアクセスが行われている。

【0044】

通信制御部11は、図2のステップS110において、通信部10がアクセスしたウェブサイトのIPアドレスおよびFQDNの情報を、時刻情報、グループID、およびウェブサイトIDと関連付けてウェブサイト情報記憶部16に格納する。時刻情報は、ウェブサイトにアクセスした時刻を示している。

【0045】

判定部12は、ステップS125において、同一のグループIDが付与された悪性ウェブサイトの情報をウェブサイト情報記憶部16から読み出し、時刻情報に基づいてアクセスの順序を決定する。続いて、判定部12は、悪性ウェブサイトのIPアドレスおよびFQDNの情報と、アクセスの順序を示す順序情報、誘導手法、グループID、およびウェブサイトIDとを関連付けてブラックリスト記憶部17に格納する。同一のグループIDを有する情報が既にブラックリスト記憶部17に存在した場合、判定部12は、その情報に対して、新たに上記の情報を追加する。

【0046】

誘導手法は、ステップS130,S135,S140の判定結果に応じて決定される。すなわち、ステップS130でYESの場合、誘導手法はHTML誘導である。また、ステップS135でYESの場合、誘導手法はスクリプト誘導である。また、ステップS140でYESの場合、誘導手法は*.exe誘導である。

【0047】

図4に示す情報を参照することで、ある悪性ウェブサイトから他の悪性ウェブサイトへ誘導されるときの両者の関係を把握することができる。また、図4に示す情報を、ルータにおけるフィルタリングルールの決定に利用することができる。例えば、図4に示すように、2種類の経路によって同一のウェブサイト430に誘導される場合、ルータに対して、ウェブサイト430へのルーティングを禁止する設定を行うことによって、ユーザ端末が悪性ウェブサイトへ誘導されることを未然に防止するためのルーティングの設定を効率的に行うことができる。また、*.exe誘導によって誘導された悪性ウェブサイトから攻撃を受けたりウイルスを仕込まれたりすることが多いので、特に*.exe誘導によって誘導される悪性ウェブサイトへのルーティングを禁止する設定を行うことによって、ユーザ端末が悪性ウェブサイトへ誘導されることを効果的に防止することができる。

【0048】

上述したように、本実施形態によれば、アクセスしたウェブサイトが悪性であると判定された場合に、そのウェブサイトにアクセスするまでに経由した全てのウェブサイトも悪性であると判定される。悪性ウェブサイト同士は、図4に示したような形態で互いにリンクしていることが多い。このリンクを利用して、ウェブサイトに次々とアクセスした場合、アクセスした一連のウェブサイトの中に、未知の攻撃を行ったり未知のウイルスを仕込んだりするなどの理由により悪性ウェブサイトとして検出することができないウェブサイトや、入り口サイトとしてのみ機能するウェブサイトが存在していても、ファイル変化検知機能またはウイルス検知機能により、いずれかの悪性ウェブサイトを検出できることが多い。このようにして悪性ウェブサイトが検出された場合、上記のように互いにリンクしているウェブサイトを悪性ウェブサイトとして検出することができる。したがって、従来の手法で検出できなかった悪性ウェブサイトを検出することができる。

【0049】

(第2の実施形態)

次に、本発明の第2の実施形態を説明する。図5は、本実施形態による評価システムの構成を示している。図5に示す評価システム1bは、通信部10、通信制御部11、判定部12、ウェブサイト情報記憶部16、およびブラックリスト記憶部19を有する。本実施形態のブラックリスト記憶部19は、予め判明している悪性ウェブページの各種情報をブラックリストとして記憶している。

【0050】

以下、図6を参照しながら、評価システム1bの動作を説明する。ステップS200〜S210の内容は図2のステップS100〜S110の内容と同様であるので、説明を省略する。ステップS210に続いて、判定部12は、通信部10が直前にアクセスしたウェブサイトのIPアドレスおよびFQDNをウェブサイト情報記憶部16から読み出すと共に、ブラックリストをブラックリスト記憶部17から読み出す。そして、判定部12は、通信部10が直前にアクセスしたウェブサイトのIPアドレスおよびFQDNの組合せがブラックリスト中のIPアドレスおよびFQDNの組合せと一致するか否かを判定する(ステップS215)。

【0051】

通信部10が直前にアクセスしたウェブサイトのIPアドレスおよびFQDNの組合せがブラックリスト中のIPアドレスおよびFQDNの組合せのいずれかと一致した場合、判定部12は、評価対象のウェブサイトを起点として通信部10がアクセスした一連のウェブサイトが悪性ウェブサイトであると判定し、一連のウェブサイトの情報をウェブサイト情報記憶部16から読み出し、ブラックリスト記憶部17に格納する(ステップS220)。また、ステップS215において、通信部10が直前にアクセスしたウェブサイトのIPアドレスおよびFQDNの組合せがブラックリスト中のIPアドレスおよびFQDNの組合せのいずれとも一致しなかった場合、処理はステップS225に進む。ステップS225〜S240の内容は図2のステップS130〜S145の内容と同様であるので、説明を省略する。

【0052】

上記の処理に従ってウェブサイトにアクセスし、そのウェブサイトがブラックリスト中の悪性ウェブサイトと一致すると、そのウェブサイトの情報、およびそのウェブサイトにアクセスするまでに経由した全てのウェブサイトの情報がブラックリスト記憶部17に格納される。

【0053】

図7は、ウェブサイトを評価する動作の一例を示している。まず、評価システム1bは、評価対象のウェブサイト700にアクセスし、ウェブサイト700から様々なコンテンツ(HTMLファイル、スクリプト、実行ファイルなど)を受信する(図7(a))。このとき、ウェブサイト700のIPアドレスおよびFQDNはブラックリストに登録されていなかったとする。

【0054】

続いて、評価システム1bは、ウェブサイト700から受信したコンテンツに基づいて、他のウェブサイト710にアクセスし、ウェブサイト710からコンテンツを受信する(図7(a))。このとき、ウェブサイト710のIPアドレスおよびFQDNはブラックリストに登録されていなかったとする。

【0055】

続いて、評価システム1bは、ウェブサイト710から受信したコンテンツに基づいて、他のウェブサイト720にアクセスし、ウェブサイト720からコンテンツを受信する(図7(a))。このとき、ウェブサイト720のIPアドレスおよびFQDNはブラックリストに登録されていたとする。このため、ウェブサイト700,710,720が悪性ウェブサイトと判定され、各ウェブサイトのIPアドレスやFQDNなどが互いに関連付けられてブラックリストに記録される(図7(b))。このとき、ウェブサイト700,710の情報が既にブラックリストに記録されているので、ウェブサイト720の情報が新たに追加される。この結果、ウェブサイト700,710,720のIPアドレスやFQDNなどが、互いに関連付けられた状態でブラックリストに保存される。

【0056】

上述したように、本実施形態によれば、アクセスしたウェブサイトが悪性であると判定された場合に、そのウェブサイトにアクセスするまでに経由した全てのウェブサイトも悪性であると判定される。ウェブサイトが悪性であるか否かを判定する際に既存のブラックリストを利用することによって、評価システムがファイル変化検知機能やウイルス検知機能を備えていなくても悪性ウェブサイトを検出することができる。また、アクセスした一連のウェブサイトの中に、既存のブラックリストに登録されていない悪性ウェブサイト(入り口サイトを含む)が存在していても、既存のブラックリストを利用することにより、いずれかの悪性ウェブサイトを検出できることが多い。このようにして悪性ウェブサイトが検出された場合、互いにリンクしているウェブサイトを悪性ウェブサイトとして検出することができる。したがって、従来の手法で検出できなかった悪性ウェブサイトを検出することができる。

【0057】

(第3の実施形態)

次に、本発明の第3の実施形態を説明する。図8は、本実施形態による評価システムの構成を示している。図8に示す評価システム1cは、通信部10、通信制御部11、判定部12、ウェブサイト情報記憶部16、ブラックリスト記憶部17、およびホワイトリスト記憶部20を有する。本実施形態のホワイトリスト記憶部20は、ウイルスに感染していないことが判明しているホストがネットワーク上の他のホストにアクセスするときに宛先ポート番号(Destination Port)として通常利用するポート番号をホワイトリストとして予め記憶している。

【0058】

ホワイトリストには、ウェブブラウザが一般的に利用する80/TCP(TCP80番ポート)、443/TCP(TCP443番ポート)や、名前解決に利用される53/UDPなどのポート番号が登録されている。ホワイトリストに登録されるポート番号は、正規のホストが利用するポート番号の状況に合わせて適宜、追記および修正される。

【0059】

以下、図9を参照しながら、評価システム1cの動作を説明する。図9に示す処理が実行される前には評価システム1cがウイルスに感染していないことが保証されているものとする。ステップS300〜S310の内容は図2のステップS100〜S110の内容と同様であるので、説明を省略する。ウェブサイトにアクセスしてウイルスに感染したことにより行われる通信の挙動を監視するため、ステップS310の後、悪性ウェブサイトの検出に関する処理は一定時間、中断する。一定時間内にネットワーク上のホストとの通信が行われた場合、通信制御部11は、通信部10がホストとの間で送受信するパケットのヘッダを見るなどの手法により、通信部10がホストとのアクセスに利用した宛先ポート番号(評価システム1cからの発信における宛先ポート番号)を抽出し、ウェブサイト情報記憶部16に格納する。

【0060】

一定時間が経過すると、判定部12は、通信部10がホストにアクセスしたときに使用された宛先ポート番号をウェブサイト情報記憶部16から読み出すと共に、ホワイトリストをホワイトリスト記憶部20から読み出す。そして、判定部12は、通信部10がホストにアクセスしたときに使用された宛先ポート番号がホワイトリスト中のポート番号と一致するか否かを判定する(ステップS315)。

【0061】

通信部10がホストにアクセスしたときに使用された宛先ポート番号がホワイトリスト中のポート番号のいずれとも一致しなかった場合、判定部12は、通信部10がアクセスした一連のウェブサイトが悪性ウェブサイトであると判定し、一連のウェブサイトの情報をウェブサイト情報記憶部16から読み出し、ブラックリスト記憶部17に格納する(ステップS320)。また、ステップS315において、通信部10がホストにアクセスしたときに使用された宛先ポート番号がホワイトリスト中のポート番号のいずれかと一致した場合、処理はステップS325に進む。また、図示していないが、一定時間内にホストとの通信が行われなかった場合も、処理はステップS325に進む。ステップS325〜S340の内容は図2のステップS130〜S145の内容と同様であるので、説明を省略する。

【0062】

上記の処理に従ってウェブサイトにアクセスした後にネットワーク上のホストにアクセスしたときに使用された宛先ポート番号がホワイトリスト中のポート番号と一致しないと、そのウェブサイトの情報、およびそのウェブサイトにアクセスするまでに経由した全てのウェブサイトの情報がブラックリスト記憶部17に格納される。

【0063】

図10は、ウェブサイトを評価する動作の一例を示している。まず、評価システム1cは、評価対象のウェブサイト1000にアクセスし、ウェブサイト1000から様々なコンテンツ(HTMLファイル、スクリプト、実行ファイルなど)を受信する(図10(a))。この後の一定時間内にネットワーク上のホストとの通信は行われなかったとする。

【0064】

続いて、評価システム1cは、ウェブサイト1000から受信したコンテンツに基づいて、他のウェブサイト1010にアクセスし、ウェブサイト1010からコンテンツを受信する(図10(a))。この後の一定時間内にネットワーク上のホストとの通信は行われなかったとする。

【0065】

続いて、評価システム1cは、ウェブサイト1010から受信したコンテンツに基づいて、他のウェブサイト1020にアクセスし、ウェブサイト1020からコンテンツを受信する(図10(a))。この後の一定時間内にネットワーク上のホストとの通信が行われ、そのホストへのアクセスに使用された宛先ポート番号(例えば、135/TCP)はホワイトリストに登録されていなかったとする。このため、ウェブサイト1000,1010,1020が悪性ウェブサイトと判定され、各ウェブサイトのIPアドレスやFQDNなどが互いに関連付けられてブラックリストに記録される(図10(b))。このとき、ウェブサイト1000,1010の情報が既にブラックリストに記録されているので、ウェブサイト1020の情報が新たに追加される。この結果、ウェブサイト1000,1010,1020のIPアドレスやFQDNなどが、互いに関連付けられた状態でブラックリストに保存される。

【0066】

上述したように、本実施形態によれば、アクセスしたウェブサイトが悪性であると判定された場合に、そのウェブサイトにアクセスするまでに経由した全てのウェブサイトも悪性であると判定される。ウェブサイトが悪性であるか否かを判定する際に、ホストとの通信で使用される宛先ポート番号のホワイトリストを利用することによって、評価システムがファイル変化検知機能やウイルス検知機能を備えていなくても悪性ウェブサイトを検出することができる。また、アクセスした一連のウェブサイトの中に、未知の攻撃を行ったり未知のウイルスを仕込んだりするなどの理由により悪性ウェブサイトとして検出することができないウェブサイトや、入り口サイトとしてのみ機能するウェブサイトが存在していても、ホワイトリストを利用することにより、いずれかの悪性ウェブサイトを検出できることが多い。このようにして悪性ウェブサイトが検出された場合、互いにリンクしているウェブサイトを悪性ウェブサイトとして検出することができる。したがって、従来の手法で検出できなかった悪性ウェブサイトを検出することができる。

【0067】

以上、図面を参照して本発明の実施形態について詳述してきたが、具体的な構成は上記の実施形態に限られるものではなく、本発明の要旨を逸脱しない範囲の設計変更等も含まれる。例えば、上記の評価システムの動作および機能を実現するためのプログラムをコンピュータ読み取り可能な記録媒体に記録して、この記録媒体に記録されたプログラムをコンピュータに読み込ませ、実行させてもよい。

【0068】

ここで、「コンピュータ」は、WWWシステムを利用している場合であれば、ホームページ提供環境(あるいは表示環境)も含むものとする。また、「コンピュータ読み取り可能な記録媒体」とは、フレキシブルディスク、光磁気ディスク、ROM、CD−ROM等の可搬媒体、コンピュータに内蔵されるハードディスク等の記憶装置のことをいう。さらに「コンピュータ読み取り可能な記録媒体」とは、インターネット等のネットワークや電話回線等の通信回線を介してプログラムが送信された場合のサーバやクライアントとなるコンピュータシステム内部の揮発性メモリ(RAM)のように、一定時間プログラムを保持しているものも含むものとする。

【0069】

また、上述したプログラムは、このプログラムを記憶装置等に格納したコンピュータから、伝送媒体を介して、あるいは伝送媒体中の伝送波により他のコンピュータに伝送されてもよい。ここで、プログラムを伝送する「伝送媒体」は、インターネット等のネットワーク(通信網)や電話回線等の通信回線(通信線)のように、情報を伝送する機能を有する媒体のことをいう。また、上述したプログラムは、前述した機能の一部を実現するためのものであってもよい。さらに、前述した機能を、コンピュータに既に記録されているプログラムとの組合せで実現できるもの、いわゆる差分ファイル(差分プログラム)であってもよい。

【符号の説明】

【0070】

1a,1b,1c・・・評価システム、10・・・通信部(アクセス手段)、11・・・通信制御部(制御手段)、12・・・判定部(判定手段、処理手段)、13・・・ファイル変化検知部、14・・・ウイルス検知部、15・・・データ処理部、16・・・ウェブサイト情報記憶部(ウェブサイト記憶手段)、17,19・・・ブラックリスト記憶部(悪性ウェブサイト情報記憶手段)、18・・・ファイル記憶部(ファイル記憶手段)、20・・・ホワイトリスト記憶部(ポート番号記憶手段)

【特許請求の範囲】

【請求項1】

ネットワークを介してウェブサイトにアクセスし、当該ウェブサイトからデータを受信するアクセス手段と、

前記アクセス手段が受信したデータと関連付けられているウェブサイトに前記アクセス手段をアクセスさせる制御手段と、

前記アクセス手段がアクセスしたウェブサイトを記憶するウェブサイト記憶手段と、

前記アクセス手段がアクセスしたウェブサイトが悪性であるか否かを判定する第1の判定手段と、

前記第1の判定手段によってウェブサイトが悪性であると判定された場合に、前記ウェブサイト記憶手段に記憶されている、当該ウェブサイトにアクセスするまでに経由したウェブサイトが悪性であると判定する第2の判定手段と、

を備えたことを特徴とするウェブサイト評価装置。

【請求項2】

ファイルを記憶するファイル記憶手段をさらに備え、

前記第1の判定手段は、前記アクセス手段がウェブサイトにアクセスした後に前記ファイルの変化を検知した場合に、前記アクセス手段がアクセスしたウェブサイトが悪性であると判定する

ことを特徴とする請求項1に記載のウェブサイト評価装置。

【請求項3】

ウイルスの特徴を定義した定義ファイルを記憶するファイル記憶手段をさらに備え、

前記第1の判定手段は、前記アクセス手段がウェブサイトにアクセスした後に、前記定義ファイルに定義された特徴と一致する挙動を検知した場合に、前記アクセス手段がアクセスしたウェブサイトが悪性であると判定する

ことを特徴とする請求項1に記載のウェブサイト評価装置。

【請求項4】

悪性であることが判明しているウェブサイトのIPアドレスまたはFQDN(Fully Qualified Domain Name)を記憶する悪性ウェブサイト情報記憶手段をさらに備え、

前記第1の判定手段は、前記アクセス手段がアクセスしたウェブサイトのIPアドレスまたはFQDNが、前記悪性ウェブサイト情報記憶手段に記憶されているIPアドレスまたはFQDNと一致した場合に、前記アクセス手段がアクセスしたウェブサイトが悪性であると判定する

ことを特徴とする請求項1に記載のウェブサイト評価装置。

【請求項5】

ウイルスに感染していないことが判明している状態でホストにアクセスするときに使用されるポート番号を記憶するポート番号記憶手段をさらに備え、

前記第1の判定手段は、前記アクセス手段がウェブサイトにアクセスした後、ネットワーク上のホストにアクセスしたときに使用されたポート番号が、前記ポート番号記憶手段によって記憶されているポート番号と一致しなかった場合に、前記アクセス手段がアクセスしたウェブサイトが悪性であると判定する

ことを特徴とする請求項1に記載のウェブサイト評価装置。

【請求項6】

前記第1の判定手段および前記第2の判定手段によって悪性であると判定されたウェブサイトを、前記アクセス手段がアクセスした順序に基づいて互いに関連付ける処理を実行する処理手段をさらに備えたことを特徴とする請求項1〜請求項5のいずれかに記載のウェブサイト評価装置。

【請求項7】

前記処理手段はさらに、前記第1の判定手段および前記第2の判定手段によって悪性であると判定されたウェブサイトを、前記アクセス手段が受信したデータに基づくアクセスの種類と関連付ける処理を実行することを特徴とする請求項6に記載のウェブサイト評価装置。

【請求項8】

ネットワークを介してウェブサイトにアクセスし、当該ウェブサイトからデータを受信するアクセス手段と、

前記アクセス手段が受信したデータと関連付けられているウェブサイトに前記アクセス手段をアクセスさせる制御手段と、

前記アクセス手段がアクセスしたウェブサイトを記憶するウェブサイト記憶手段と、

前記アクセス手段がアクセスしたウェブサイトが悪性であるか否かを判定する第1の判定手段と、

前記第1の判定手段によってウェブサイトが悪性であると判定された場合に、前記ウェブサイト記憶手段に記憶されている、当該ウェブサイトにアクセスするまでに経由したウェブサイトが悪性であると判定する第2の判定手段と、

としてコンピュータを機能させるためのプログラム。

【請求項1】

ネットワークを介してウェブサイトにアクセスし、当該ウェブサイトからデータを受信するアクセス手段と、

前記アクセス手段が受信したデータと関連付けられているウェブサイトに前記アクセス手段をアクセスさせる制御手段と、

前記アクセス手段がアクセスしたウェブサイトを記憶するウェブサイト記憶手段と、

前記アクセス手段がアクセスしたウェブサイトが悪性であるか否かを判定する第1の判定手段と、

前記第1の判定手段によってウェブサイトが悪性であると判定された場合に、前記ウェブサイト記憶手段に記憶されている、当該ウェブサイトにアクセスするまでに経由したウェブサイトが悪性であると判定する第2の判定手段と、

を備えたことを特徴とするウェブサイト評価装置。

【請求項2】

ファイルを記憶するファイル記憶手段をさらに備え、

前記第1の判定手段は、前記アクセス手段がウェブサイトにアクセスした後に前記ファイルの変化を検知した場合に、前記アクセス手段がアクセスしたウェブサイトが悪性であると判定する

ことを特徴とする請求項1に記載のウェブサイト評価装置。

【請求項3】

ウイルスの特徴を定義した定義ファイルを記憶するファイル記憶手段をさらに備え、

前記第1の判定手段は、前記アクセス手段がウェブサイトにアクセスした後に、前記定義ファイルに定義された特徴と一致する挙動を検知した場合に、前記アクセス手段がアクセスしたウェブサイトが悪性であると判定する

ことを特徴とする請求項1に記載のウェブサイト評価装置。

【請求項4】

悪性であることが判明しているウェブサイトのIPアドレスまたはFQDN(Fully Qualified Domain Name)を記憶する悪性ウェブサイト情報記憶手段をさらに備え、

前記第1の判定手段は、前記アクセス手段がアクセスしたウェブサイトのIPアドレスまたはFQDNが、前記悪性ウェブサイト情報記憶手段に記憶されているIPアドレスまたはFQDNと一致した場合に、前記アクセス手段がアクセスしたウェブサイトが悪性であると判定する

ことを特徴とする請求項1に記載のウェブサイト評価装置。

【請求項5】

ウイルスに感染していないことが判明している状態でホストにアクセスするときに使用されるポート番号を記憶するポート番号記憶手段をさらに備え、

前記第1の判定手段は、前記アクセス手段がウェブサイトにアクセスした後、ネットワーク上のホストにアクセスしたときに使用されたポート番号が、前記ポート番号記憶手段によって記憶されているポート番号と一致しなかった場合に、前記アクセス手段がアクセスしたウェブサイトが悪性であると判定する

ことを特徴とする請求項1に記載のウェブサイト評価装置。

【請求項6】

前記第1の判定手段および前記第2の判定手段によって悪性であると判定されたウェブサイトを、前記アクセス手段がアクセスした順序に基づいて互いに関連付ける処理を実行する処理手段をさらに備えたことを特徴とする請求項1〜請求項5のいずれかに記載のウェブサイト評価装置。

【請求項7】

前記処理手段はさらに、前記第1の判定手段および前記第2の判定手段によって悪性であると判定されたウェブサイトを、前記アクセス手段が受信したデータに基づくアクセスの種類と関連付ける処理を実行することを特徴とする請求項6に記載のウェブサイト評価装置。

【請求項8】

ネットワークを介してウェブサイトにアクセスし、当該ウェブサイトからデータを受信するアクセス手段と、

前記アクセス手段が受信したデータと関連付けられているウェブサイトに前記アクセス手段をアクセスさせる制御手段と、

前記アクセス手段がアクセスしたウェブサイトを記憶するウェブサイト記憶手段と、

前記アクセス手段がアクセスしたウェブサイトが悪性であるか否かを判定する第1の判定手段と、

前記第1の判定手段によってウェブサイトが悪性であると判定された場合に、前記ウェブサイト記憶手段に記憶されている、当該ウェブサイトにアクセスするまでに経由したウェブサイトが悪性であると判定する第2の判定手段と、

としてコンピュータを機能させるためのプログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【公開番号】特開2011−13974(P2011−13974A)

【公開日】平成23年1月20日(2011.1.20)

【国際特許分類】

【出願番号】特願2009−158070(P2009−158070)

【出願日】平成21年7月2日(2009.7.2)

【出願人】(000208891)KDDI株式会社 (2,700)

【公開日】平成23年1月20日(2011.1.20)

【国際特許分類】

【出願日】平成21年7月2日(2009.7.2)

【出願人】(000208891)KDDI株式会社 (2,700)

[ Back to top ]