エネルギー管理装置および電力管理システム

【課題】本来の電力制御の処理に影響を与えずにネットワークからの不正アクセスを防止する。

【解決手段】電力管理用を含む少なくとも一つ以上のアプリケーションが記憶されたアプリケーション記憶部36と、アプリケーション実行部31と、複数のネットワークインタフェース部38〜41と、個々のアプリケーションごとに、ネットワークインタフェース部38〜41の夫々に対するアクセスを許可するか否かを設定するポリシー設定部34と、アプリケーションの識別情報と、ネットワークインタフェース部38〜41の夫々に対するアクセスを許可するか否かを示すアクセス可否情報とを記憶するポリシー記憶部33と、ネットワークインタフェース部38〜41を特定するI/F管理部37と、ポリシー記憶部33に記憶されたアクセス可否情報に基づいて判断するアクセス制御部32と、を備える。

【解決手段】電力管理用を含む少なくとも一つ以上のアプリケーションが記憶されたアプリケーション記憶部36と、アプリケーション実行部31と、複数のネットワークインタフェース部38〜41と、個々のアプリケーションごとに、ネットワークインタフェース部38〜41の夫々に対するアクセスを許可するか否かを設定するポリシー設定部34と、アプリケーションの識別情報と、ネットワークインタフェース部38〜41の夫々に対するアクセスを許可するか否かを示すアクセス可否情報とを記憶するポリシー記憶部33と、ネットワークインタフェース部38〜41を特定するI/F管理部37と、ポリシー記憶部33に記憶されたアクセス可否情報に基づいて判断するアクセス制御部32と、を備える。

【発明の詳細な説明】

【技術分野】

【0001】

本発明の実施形態は、電力系統から供給される電力と、宅内で消費あるいは発生する電力とを管理するエネルギー管理装置および電力管理システムに関する。

【背景技術】

【0002】

原子力や火力などの枯渇性エネルギーと太陽光や風力などの再生可能エネルギーとを併用して電力品質の安定化を図るために、次世代電力網(スマートグリッド)を構築する計画が進められている。

【0003】

次世代電力網では、メンテナンスや電力需要の予測処理のために、EMS(Energy Management System)などの系統機器がインターネットに接続されることになる。ところが、インターネットは、コンピュータウイルスや情報漏洩、不正アクセスなどの脅威に晒されており、EMS等の系統機器をインターネットに接続すると、情報セキュリティ上の問題が生じるおそれがある。

【0004】

例えば、従来の不正アクセス対策技術としては、ネットワークやEMS上に侵入検知システム(Intrusion Detection System: IDS)を設置したり、脆弱性(セキュリティ上の欠陥)に対処するためのパッチを定期的に適用するといった手法が一般的である。しかしながら、系統機器、特にEMSの場合、Webサーバなどの従来のサーバ機器とは異なり、系統ネットワークを介してRTU(Remote Terminal Unit)などの機器から発電量などの情報を収集し、等時間間隔で定期的に発電命令などの信号を伝送する必要があり、レイテンシの制約が生じることが考えられる。このため、不正アクセスの検出のような処理負荷の高い煩雑な処理を系統機器で実行するのは現実的ではない。系統機器ではインターネットからの不正アクセスを防止しつつ本来の電力制御の処理に影響を与えない不正アクセス防止機能を備えていることが望ましい。

【先行技術文献】

【特許文献】

【0005】

【特許文献1】特許第4406346号公報

【発明の概要】

【発明が解決しようとする課題】

【0006】

本発明の一実施形態は、本来の電力制御の処理に影響を与えずにネットワークからの不正アクセスを防止可能なエネルギー管理装置および電力管理システムを提供することにある。

【課題を解決するための手段】

【0007】

本実施形態に係るエネルギー管理装置は、電力管理用のアプリケーションを含む少なくとも一つ以上のアプリケーションが記憶されたアプリケーション記憶部と、アプリケーション記憶部に記憶されたアプリケーションを実行するアプリケーション実行部と、複数のネットワークのそれぞれに対応して設けられる複数のネットワークインタフェース部と、個々のアプリケーションごとに、複数のネットワークインタフェース部のそれぞれに対するアクセスを許可するか否かを設定するポリシー設定部と、ポリシー設定部が設定する個々のアプリケーションごとに、アプリケーションの識別情報と、複数のネットワークインタフェース部のそれぞれに対するアクセスを許可するか否かを示すアクセス可否情報とを記憶するポリシー記憶部と、ネットワークアドレスと、複数のネットワークインタフェース部のそれぞれとの対応関係を管理し、アプリケーション実行部が実行するアプリケーションが利用するネットワークインタフェース部を特定するI/F管理部と、アプリケーション実行部が実行するアプリケーションが利用するネットワークインタフェース部に対するアクセスが許可されているか否かをポリシー記憶部に記憶されたアクセス可否情報に基づいて判断するアクセス制御部と、を備える。

【0008】

また、本発明の一実施形態は、電力管理用のアプリケーションを含む少なくとも一つ以上のアプリケーションが記憶されたアプリケーション記憶部と、アプリケーション記憶部に記憶されたアプリケーションを実行するアプリケーション実行部と、公衆ネットワークおよび専用ネットワークを含む複数のネットワークのそれぞれに対応して設けられる複数のネットワークインタフェース部と、個々のアプリケーションごとに、複数のネットワークインタフェース部のそれぞれに対するアクセスを許可するか否かを設定するポリシー設定部と、ポリシー設定部が設定する個々のアプリケーションごとに、アプリケーションの識別情報と、複数のネットワークインタフェース部のそれぞれに対するアクセスを許可するか否かを示すアクセス可否情報とを記憶するポリシー記憶部と、アプリケーション実行部が実行するアプリケーションが利用するネットワークインタフェース部に対するアクセスが許可されているか否かをポリシー記憶部に記憶されたアクセス可否情報に基づいて判断するアクセス制御部と、アプリケーション実行部が現在実行中のアプリケーションについての識別情報と複数のネットワークインタフェース部に対するアクセス可否情報とを登録した管理テーブルを作成して、現在実行中のアプリケーションを管理するアプリケーション実行管理部と、を備え、アプリケーション実行管理部は、アプリケーション実行部が実行するアプリケーションが専用ネットワークに対するアクセスを許可されているか否かを前記ポリシー記憶部に記憶されたアクセス可否情報に基づいて判定し、許可されていれば、管理テーブル中の該アプリケーションのアクセス可否情報を許可モードに設定し、許可されていなければ禁止モードに設定する開始時モード設定部と、アプリケーションの終了時に、該アプリケーションが専用ネットワークに対するアクセスが禁止されているか否かをポリシー記憶部に記憶されたアクセス可否情報に基づいて判定し、禁止されていなければ、そのまま終了し、禁止されていれば、他のアプリケーションが前記管理テーブルに登録されているか否かを検出し、登録されていれば実行中のすべてのアプリケーションについて専用ネットワークに対するアクセスを禁止する前記禁止モードに設定し、登録されていなければ実行中のすべてのアプリケーションについて前記専用ネットワークに対するアクセスを許可する許可モードに設定する終了時モード設定部と、終了時モード設定部でモード設定を行なった後に、終了したアプリケーションに関する登録情報を管理テーブルから削除する登録削除部と、を有する。

【図面の簡単な説明】

【0009】

【図1】第1の実施形態に係る電力管理システムの概略構成を示すブロック図。

【図2】EMSのネットワーク構成を示す第1の実施形態のブロック図。

【図3】EMSの他のネットワーク構成を示す第1の実施形態のブロック図

【図4】第1の実施形態によるEMSの概略構成を示すブロック図。

【図5】ポリシー記憶部に登録される情報のデータ構成の一例を示す図。

【図6】ポリシー設定部アプリケーションをポリシー記憶部に登録手順例を示す図。

【図7】アプリケーションパッケージのファイル構成例を示す図。

【図8】アプリ実行部とアクセス制御部の処理手順例を示す図。

【図9】I/F管理部が管理するテーブル例を示す図。

【図10】ネットワークI/Fを問い合わせる場合の処理手順例を示す図。

【図11】第1の変形例に係る電力管理システムの概略構成を示すブロック図。

【図12】図11のEMSの内部構成例を示すブロック図。

【図13】ポリシー記憶部が管理する情報の構成例を示す図。

【図14】アクセス制御の処理手順例を示す図。

【図15】第2の実施形態によるEMSの概略構成を示すブロック図。

【図16】アプリ実行管理部が管理するデータ構造例を示す図。

【図17】第2の実施形態によるアプリ実行部とアクセス制御部の処理手順を示す図。

【図18】第2の実施形態の一変形例によるEMSの概略構成を示すブロック図。

【図19】アクセス制御フェーズの処理手順例を示す図。

【図20】アプリ実行管理部に登録されるアプリケーションのリスト例を示す図。

【図21】コネクション確立要求が通知された時の処理手順例を示す図。

【発明を実施するための形態】

【0010】

(第1の実施形態)

図1は第1の実施形態に係るエネルギー管理装置(EMS)を備えた電力管理システム1の概略構成を示すブロック図である。図1の電力管理システム1は、電力系統管理装置2と、この電力系統管理装置2とインターネット3を介して通信を行う宅内電力管理装置4と、電力系統管理装置2とインターネット3を介して通信を行うメンテナンス用管理端末5および天気予報サーバ6とを備えている。

【0011】

電力系統管理装置2は、EMS(エネルギー管理装置)10と、MDMS(Meter Data Management System)11と、コンセントレータ12と、RTU(Remote Terminal Unit)13と、分散電源14と、蓄電装置15と、送配電制御装置16とを有する。電力系統管理装置2内のEMS10、MDMS11、RTU13は内部ネットワーク17に接続されている。この内部ネットワーク17は、系統ネットワークあるいは専用ネットワークとも呼ばれる。

【0012】

宅内電力管理装置4は、各家庭ごとに設けられるものであり、スマートメータ18とHEMS19(Home Energy Management System)とを有する。各家庭で太陽電池パネル等により発生した余剰電力を電力系統側に供給する場合には、その制御を行う装置を宅内電力管理装置4内に設けてもよい。

【0013】

スマートメータ18は、インターネット3を介して、電力系統管理装置2内のコンセントレータ12と呼ばれる中継器によって数台ごとにまとめられ、内部ネットワーク17を介してMDMS11と通信する。MDMS11は、各家庭のスマートメータ18から一定の時間間隔で電力使用量を受信して記憶する。MDMS11はインターネット3を介してHEMS19と接続されており、電力の需要抑制命令や発電命令などをHEMS19に送信する。

【0014】

EMS10は、MDMS11に集約された複数の家庭の電力使用量、あるいは電力系統管理装置2内に設置されたセンサ(不図示)からの情報に基づいて、各家庭のスマートメータ18やHEMS19に対して電力使用の抑制を要求するなどの電力制御を行う。また、EMS10は、RTU13に接続された太陽光発電や風力発電などの分散電源14、蓄電装置15、および送配電制御装置16を制御し、スマートグリッド全体の電圧や周波数を安定化するための制御を行う。

【0015】

さらに、EMS10は、EMS10内に蓄積されたログ情報の収集や設定の変更などのメンテナンスを行うために、遠隔地に設置されたメンテナンス用管理端末5とインターネット3を介して通信する。同様に、EMS10は電力供給量の制御を行ったり電力需要量の抑制を行うために電力需要の予測処理を行うことがある。その場合、インターネット3を介して天気予報サーバ6などから予測処理に必要な各地の天気予報などの情報を取得する。

【0016】

なお、天気予報サーバ6は一例であり、電力管理に役立つ各種情報を提供するサーバであればよい。

【0017】

図1ではEMS10とメンテナンス用管理端末5、MDMS11と家庭内に設置されるスマートメータ18、およびMDMS11と同じく家庭内に設置されるHEMS19をそれぞれインターネット3で接続しているが、インターネット3に直接接続する代わりに、不図示のブリッジやルータ、ファイアウォールなどのネットワーク機器を介して接続していてもよい。これにより、セキュリティの向上が図れる。

【0018】

また、図1では、EMS10とRTU13、EMS10とMDMS11を内部ネットワーク17(イントラネット)に接続しているが、内部ネットワーク17に不図示のブリッジやルータなどのネットワーク機器を接続してもよい。なお、EMS10とRTU13はインターネット3を経由して接続してもよい。

【0019】

図2および図3はEMS10のネットワーク構成を示すブロック図である。図2の例では、EMS10、MDMS11およびRTU13は内部ネットワーク17(系統ネットワーク17)に接続されている。EMS10は、遠隔管理用ネットワーク21にも接続されており、この遠隔管理用ネットワーク21は、ゲートウェイ(GW)/ファイアウォール(FW)22を介してインターネット3に接続されている。インターネット3には天気予報サーバ6とメンテナンス用管理端末5が接続されており、EMS10は、遠隔管理用ネットワーク21、ファイアウォール22およびインターネット3を介して、天気予報サーバ6およびメンテナンス用管理端末5と通信を行う。

【0020】

また、図3の例では、EMS10は、ルータ23を介して内部ネットワーク17に接続されている。内部ネットワーク17には、MDMS11とRTU13が接続されている。ルータ23には遠隔管理用ネットワーク21も接続されている。

【0021】

図2および図3は一例であり、他のネットワーク構成を採用してもよい。ただし、本実施形態のEMS10は、基本的なネットワーク機能として、インターネット3接続用のインタフェースと、内部ネットワーク17接続用のインタフェースとを有する。この機能を備えている限り、種々のネットワーク形態を採用することができる。

【0022】

なお、遠隔管理用ネットワーク21と系統ネットワーク17の物理レイヤおよびリンクレイヤとして、イーサネット(登録商標)やIEEE802.11に準拠した無線LANなどの種々の形態が採用可能である。ネットワークレイヤとして、インターネット3プロトコル(IP)を使用する場合、IPv4とIPv6のいずれでもよい。

【0023】

図2では、EMS10が二つのネットワークに接続するために物理的に二つのネットワークインタフェース(以下、ネットワークI/F)を有する例を示しているが、図3に示すように、EMS10が物理的に一つのネットワークI/Fを有し、EMS10に二つ以上のIPアドレスを付与して論理的に複数のインタフェースを持つようにしてもよい。この場合、ルータ23は、EMS10のアドレスXから送信されるパケットを遠隔管理用ネットワーク21に転送し、アドレスYから送信されるパケットを系統ネットワーク17に転送するように設定しておく。

【0024】

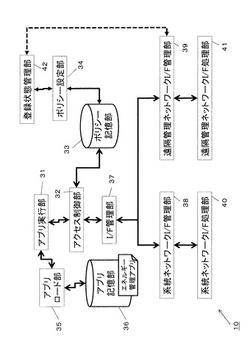

図4は本実施形態によるEMS10の概略構成を示すブロック図である。図4に示したEMS10はアプリ実行部31、アクセス制御部32、ポリシー記憶部33、ポリシー設定部34、アプリロード部35、アプリ記憶部36、I/F管理部37、系統ネットワークI/F管理部38、遠隔管理用ネットワークI/F管理部39、系統ネットワークI/F処理部40、遠隔管理用ネットワークI/F処理部41、および登録状態管理部42を有する。

【0025】

アプリ記憶部36は、EMS10が実行するアプリケーションを記憶する。ここで、アプリケーションとは、プログラムモジュールであり、例えば、MDMS11と通信を行って消費電力情報を取得したり、電力の需給予測の計算を行ってRTU13と通信して電力供給量を調整する処理を行うプログラムモジュールを指す。また、アプリケーションとは、インターネット3経由で接続されたメンテナンス用管理端末5と通信を行い、どのようなログ情報を記録すべきかの指示を受け付けたり、ログ情報などをメンテナンス用管理端末5に送信する処理を行うプログラムモジュールも指す。

【0026】

プログラムモジュールの実装形態はハードウェアでもソフトウェアでも、その組み合わせでもよいが、ここではソフトウェアモジュールとして実装した場合の例について述べる。なお、図4ではエネルギー管理アプリがアプリ記憶部36に格納されている例を示しているが、これ以外のアプリケーションがアプリ記憶部36に格納されていてもよい。

【0027】

アプリロード部35はアプリ記憶部36に格納されたアプリケーションを必要に応じてロードする処理を行う。アプリケーションのロードはユーザの指示で行ってもよいし、毎日決まった時刻などに定期的にロードしてもよいし、電力消費が一定の閾値を超えた場合など特定のイベントが発生した場合にロードしてもよいし、ネットワークからの所定の信号を受信する事によってロードしてもよい。

【0028】

アプリ実行部31はアプリロード部35がロードしたアプリケーションを実行する。アプリケーションは複数同時に実行されることを想定しており、また系統ネットワーク17に接続された機器を制御したりデータを取得したりするアプリケーションと、メンテナンス用の処理を行うアプリケーションとは、別々のアプリケーション(例えば別々のファイルのソフトウェアモジュール)として構成されることを想定している。なお、複数のアプリケーションは必ずしも同時に実行されるとは限らず、場合によっては、一つのアプリケーションが実行される場合もありうる。

【0029】

I/F管理部37は、アプリケーションが接続先機器を指定した場合にアプリケーションから送受信されるデータ(パケット)が、系統ネットワークI/F管理部38で処理するデータか、遠隔管理用ネットワークI/F管理部39で処理するデータかを選別する処理を行う。接続先機器は、例えばIPアドレスを用いて指定される。その場合、I/F管理部37はアプリケーションから送信されたパケットに含まれる宛先IPアドレスから、どちらのI/F管理部37で処理させるデータかを選別する。

【0030】

系統ネットワークI/F管理部38は、系統ネットワーク17に接続された機器と通信を行うためのデータリンクレイヤ処理、ネットワークレイヤ処理、およびトランスポートレイヤ処理を行う。一方、遠隔管理用ネットワークI/F管理部39は、遠隔管理用ネットワーク21に接続された機器あるいはメンテナンス用管理端末5と通信を行うためのデータリンクレイヤ処理、ネットワークレイヤ処理、およびトランスポートレイヤ処理を行う。

【0031】

なお、系統ネットワーク17と遠隔管理用ネットワーク21がともにネットワークプロトコルとしてTCP/IPを用いる場合、系統ネットワーク17に付与されるIPアドレスと遠隔管理用ネットワーク21に付与されるIPアドレスに違いはあるものの、両I/F管理部38,39の処理内容に違いはない。

【0032】

両I/F管理部38,39の処理が終わると、系統ネットワークI/F処理部40または遠隔管理用ネットワークI/F処理部41の処理が行われる。系統ネットワークI/F処理部40は系統ネットワーク17と通信を行うための物理レイヤ処理の処理を行う。遠隔管理用ネットワークI/F処理部41は遠隔管理用ネットワーク21に接続された機器と通信を行うための物理レイヤ処理の処理を行う。

【0033】

系統ネットワークI/F管理部38と系統ネットワークI/F処理部40を専用ネットワークI/F部に対応し、遠隔管理用ネットワークI/F管理部39と遠隔管理用ネットワークI/F処理部41は公衆ネットワークI/F部に対応する。本実施形態では、2つのネットワークI/F処理部を有するが、3つ以上のネットワークI/F処理部を設けて、I/F管理部37で任意の一つを選択してもよい。

【0034】

図2に示すように、EMS10は異なるネットワーク(内部ネットワーク17と遠隔管理用ネットワーク21)に接続されており、二つの物理インタフェースを有する。これらの物理インタフェースがそれぞれ系統ネットワークI/F処理部40と遠隔管理用ネットワークI/F処理部41に対応する。

【0035】

また、図2に示すネットワーク構成では、系統ネットワーク17と遠隔管理用ネットワーク21は異なるネットワークアドレス(例えばIPアドレス)が付与される。I/F管理部37は、アプリケーションで指定された宛先IPアドレスが系統ネットワーク17と遠隔管理用ネットワーク21のどちらのネットワークアドレスの範囲に含まれるか検索し、利用するネットワークI/Fを決定する処理を行うことになる。

【0036】

ポリシー記憶部33は、アプリケーションごとに、どのネットワークI/Fに対するアクセスを許可するかを定めたアクセス可否情報(ポリシー)を蓄積する。つまり、ポリシー記憶部33は、個々のアプリケーションごとに、アプリケーションの識別情報と、複数のネットワークI/F部のそれぞれに対するアクセスを許可するか否かを示すアクセス可否情報とを、対応付けて記憶する。

【0037】

ポリシー設定部34は、ポリシー記憶部33に対してポリシーを設定する。つまり、ポリシー設定部34は、個々のアプリケーションごとに、複数のネットワークI/F部のそれぞれに対するアクセスを許可するか否かを設定する。ポリシーのデータ構造や設定方法については後述する。

【0038】

アクセス制御部32は、アプリケーションからのネットワークI/F利用要求に基づいて、ポリシー記憶部33からポリシーを取得し、比較処理を行ってアプリケーションがネットワークI/Fのアクセスを許可されているか否かを判断するアクセス制御処理を行う。アクセス制御の処理の詳細については後述する。

【0039】

本実施形態によるEMS10は、アプリケーション登録フェーズとアクセス制御フェーズとの二つの処理を行う。アプリケーション登録フェーズでは、アプリケーションのネットワークI/F利用に先立ち、ネットワークを利用してよいアプリケーションをあらかじめ登録しておく処理を行う。一方、アクセス制御フェーズでは、実際にアプリケーションがネットワークI/Fを利用する時に、そのアプリケーションが利用してよいインタフェースか否か判別処理を行う。

【0040】

まず、EMS10が行うアプリケーション登録フェーズの処理手順について説明する。アプリケーション登録フェーズでは、ポリシー設定部34を使ってポリシー記憶部33に対して、どのアプリケーションがどのネットワークI/Fのアクセスを許可するかを登録する処理を行う。

【0041】

図5はポリシー記憶部33に登録される情報のデータ構成の一例を示す図である。図5に示すように、ポリシー記憶部33には、各アプリケーションごとに、アプリケーション識別情報、系統用ネットワークI/Fのアクセス可否情報、遠隔管理用ネットワークI/Fのアクセス可否情報が登録されている。アプリケーション識別情報はアプリケーションを識別するための情報である。アプリケーションを識別する情報として、以下の3つのいずれか、あるいはその任意の組み合わせが考えられる。

(a)アプリケーションプログラムファイルが保存されている場所(パス名+ファイル名)。

(b)アプリケーションが実行される時に付与されるプロセス名またはプロセス識別情報。

(c)アプリケーションプログラムのハッシュ値。

【0042】

このように、ポリシー記憶部33は、アプリケーションの種類によって、どちらのネットワークI/Fに対するアクセスを許可するかのアクセス可否情報を登録する。例えば、系統ネットワーク17を経由してMDMS11に対して電力需要抑制命令を送信するアプリケーションについては、系統用ネットワークI/Fに対するアクセスを許可するが、遠隔管理用ネットワークI/Fに対するアクセスを禁止する。

【0043】

同様に、RTU13から発電情報を取得したり、RTU13に対して発電命令を送信したりするアプリケーションについても、系統用ネットワークI/Fに対するアクセスを許可するが、遠隔管理用ネットワークI/Fに対するアクセスは禁止する。

【0044】

一方、インターネット3を経由してメンテナンス用管理端末5に対してログ情報を送信したりするアプリケーションについては、遠隔管理用ネットワークI/Fに対するアクセスを許可し、系統用ネットワークI/Fに対するアクセスは禁止する。同様にインターネット3上のサーバからインターネット3を経由して天気情報を取得するアプリケーションについてもインターネット3に接続する遠隔管理用ネットワークI/Fのアクセスを許可し、系統用ネットワークI/Fに対するアクセスは禁止する。また、ログ情報を記録するといったネットワークの機能を用いないアプリケーションに対しては両方のネットワークI/Fに対するアクセスを禁止する。

【0045】

なお、後述するように、登録されていないアプリケーションについてはネットワークI/Fに対するアクセスを禁止するというルールにしておけば、ネットワークI/Fを利用するアプリケーションのポリシーをポリシー記憶部33に登録しておけばよく、ネットワークI/Fに対するアクセスを禁止するアプリケーションを明示的に登録しておくことは必須ではないため、アプリケーション登録の手間を省くことができる。

【0046】

一般的なEMS10では、メンテナンス用管理端末5と通信するアプリケーションは系統用ネットワークI/Fを利用するが、本実施形態では明示的にポリシー記憶部33にポリシーを登録しておかない限り、アプリケーションが系統用ネットワークI/Fにアクセスすることを禁止する設定にすることに利点がある。

【0047】

特にアプリケーションが外部からのアクセスを許可するような、いわゆるサーバとして機能する場合に極めて有用である。昨今、インターネット3から管理者の権限を不正に取得して装置に侵入したり、不正にデータを取得したりするような不正アクセスによるサイバー犯罪が後を絶たない。EMS10では電力の需給予測などを行う他、RTU13などEMS10以外の装置に対して電力の需要命令を送信したりするため、EMS10内のデータが改ざんされたり、EMS10以外の装置に対して不正な電力の需要命令を送信したりすると正常に需給を管理することができず、需給のバランスが崩れて停電などの大規模災害を引き起こす危険性がある。

【0048】

特にアプリケーションがインターネット3からアクセス可能な状態でサーバ機能を提供する場合、アプリケーションの実装ミスや設定ミスによって不正に管理者権限が取得されてしまうと、攻撃者はインターネット3を経由して系統ネットワーク17に不正なデータを送信可能となり、RTU13やMDMS11などの装置に不正な命令を送信したり、EMS10をRTU13やMDMS11に対して侵入を仕掛ける際の踏み台として利用されたりする危険性がある。各アプリケーションがアクセス可能なネットワークI/Fを制限することで、仮にアプリケーションに脆弱性が含まれていて攻撃者がその脆弱性を利用してアプリケーションを乗っ取り、遠隔管理用ネットワーク21から侵入したとしても、そのアプリケーションを使って系統ネットワーク17に不正なパケットを送信することを防ぐことができる。

【0049】

登録状態管理部42はポリシー記憶部33にアプリケーションを登録してもよい状態か否かを判別する。前述のようにポリシー記憶部33にアプリケーションを登録できるのはポリシー設定部34に限定されるが、ポリシー設定部34がポリシー記憶部33にアプリケーションを登録する際、登録状態管理部42は、ポリシー設定部34がアプリケーションの登録を許可できる状態(登録許可状態)にあるか否かを確認する。登録禁止状態の場合はポリシー設定部34によるアプリケーションの登録を禁止し、登録許可状態の時にポリシー設定部34によるアプリケーションの登録を許可する。これは不正にアプリケーションが登録されることを防ぐためである。

【0050】

上述のように、遠隔管理用ネットワーク21を経由して不正者がEMS10に侵入し、本来許可されていないアプリケーションに対してネットワークI/Fのアクセスが許可されるようポリシー設定部34に登録する危険性がある。これを防ぐためにポリシーへの登録が正規のオペレーターによる操作であることを確認する処理が必要となる。

【0051】

なお、登録情報管理部が確認する登録許可状態とは、以下の3つのいずれか、あるいはその任意の組み合わせである。

(a)アプリケーションが遠隔管理用ネットワークI/F管理部39を使ってパケットの送受信を行っていない時(遠隔管理用ネットワーク21を経由したネットワークコネクションが確立されていない時)。

(b)ポリシー設定部34が遠隔管理用ネットワークI/F管理部39からの入力ではなく、キーボードからの入力に基づいてポリシー記憶部33への登録を行っていることが確認できたとき。

(c)系統ネットワークI/F管理部38を使ってパケットの送受信を行っていないとき。

【0052】

図6はポリシー設定部34がアプリケーションをポリシー記憶部33に登録する処理手順の一例を示すフローチャートである。まず、登録対象のアプリケーションを選択し、ポリシー設定部34に登録対象のアプリケーションを指定する(ステップS1)。次に、ポリシー設定部34またはポリシー記憶部33は登録対象のアプリケーション識別情報を収集する(ステップS2)。これらの手順はEMS10をネットワークに接続する前に行ってもよいし、ネットワーク接続後のアプリケーションのインストール時に行ってもよい。

【0053】

アプリケーション識別情報の収集は、オペレーターに手入力させてもよい。以降では、ポリシー設定部34が自動的に情報を収集する処理の例について説明する。その前提として、アプリケーション開発者がアプリケーション識別情報をアプリケーションパッケージのファイルに含めておく。

【0054】

図7はアプリケーションパッケージのファイル構成を示す図である。なお、図7ではアプリケーション識別情報としてアプリケーション実行プログラムのハッシュ値を使うものとする。アプリケーション識別情報はアプリケーションを識別可能な値であれば、アプリケーション開発者が一意に付けたID、一意に付けたファイル名(パッケージ名)などでもよい。図7に示すように、アプリケーションパッケージには複数のファイルが含まれている。これらファイルは、アプリケーションの実態であるアプリケーション実行ファイル、設定データやインストーラーなどが含まれたアプリケーションデータ、それにアプリケーション識別情報(ハッシュ値)などを含んでいる。

【0055】

なお、オプションとしてどのネットワークI/Fを利用するアプリケーションかを示す情報を記述したファイルを含めてもよい。

【0056】

アプリケーション開発者はアプリケーションインストールに先立ちアプリケーション生成時にアプリケーション識別情報(ハッシュ値)を事前に計算しておき、パッケージファイルと共に配布する。

【0057】

ポリシー設定部34はEMS10にインストールされているアプリケーション実行プログラムのハッシュ値を計算するか、またはアプリケーションパッケージに含まれていたファイルに含まれるハッシュ値をアプリケーション識別情報とする。

【0058】

ポリシー設定部34は、アプリケーションの登録に必要な情報の収集が終了すると、登録状態管理部42の状態を検査する(ステップS3)。その結果、登録状態管理部42が登録許可状態か否かを判定し(ステップS4)、登録許可状態でなければ(ステップS5)、エラー処理を行って(ステップS6)、以降の処理は行わない。登録可能状態であれば、ポリシー設定部34は収集した情報をポリシー記憶部33に登録する(ステップS7)。この時、EMS10にインストールされているアプリケーション実行プログラムのハッシュ値を計算し、その計算値がアプリケーションパッケージに含まれていたファイルに含まれるハッシュ値と一致するか否かを検査し、一致する場合にアプリケーションをハッシュ値と共に登録する。この時さらに、アプリケーションパッケージのハッシュ値にアプリケーション開発者の秘密鍵で署名を施してアプリケーションパッケージファイルに含め、かつポリシー記憶部33は事前に秘密鍵に対応する公開鍵をインストールしておけば、ポリシー設定部34はアプリケーション登録時にその公開鍵で署名を検証し、署名検証処理が成功した時に登録する。このように、署名検証処理を行うことで、信頼できるアプリケーション開発者が開発したアプリケーションであること、さらにアプリケーションパッケージが改変されていないことが保証できる。

【0059】

なお、アプリケーションパッケージのハッシュ値に署名を施してもよいし、アプリケーションパッケージ内の特定のファイル、例えばアプリケーション実行ファイルやアプリケーション識別情報に署名を施してもよい。その後、ポリシー設定部34はアプリケーション識別情報と、系統用ネットワークI/Fまたは遠隔管理用ネットワークI/Fのいずれかのインタフェースに対するアクセスを許可するかを示すアクセス可否情報をポリシー記憶部33に登録する(ステップS7)。これにより、アプリケーションの登録処理が終了する(ステップS8)。

【0060】

どのインタフェースに対するアクセスを許可するかを示すアクセス可否情報として、どのネットワークI/Fにアクセスするアプリケーションかを示す情報がアプリケーションパッケージ内に含まれている場合は、その情報を利用してもよいし、含まれていない場合には管理者がアプリケーションの内容に応じてアクセス可能なインタフェースを選択してもよい。もしアプリケーションパッケージにアプリケーション実行ファイルがどのIPアドレスの機器と接続するかそのIPアドレス利用情報が含まれていれば、その情報を利用して登録してもよい。

【0061】

なお、IPアドレス利用情報はIPアドレス(123.456.789.123)の形式でもよいし、DNSドメイン名(bar.foo.com)でもよい。

【0062】

次に、EMS10が行うアクセス制御フェーズの処理手順について説明する。図8はアクセス制御フェーズにおけるアプリ実行部31とアクセス制御部32の処理手順の一例を示すフローチャートである。まず、アプリ実行部31はアプリケーションが利用するIPアドレス(またはDNSドメイン)とアプリケーション識別情報をアクセス制御部32に通知する(ステップS11)。この処理はアプリケーション実行プログラム自身がアクセス制御部32に通知してもよいし、アプリケーション実行に先立ち、アプリ実行部31がアプリケーションパッケージ内に含まれるIPアドレス利用情報とアプリケーション識別情報を取得してアクセス制御部32に通知してもよい。アクセス制御部32は受信したIPアドレスから系統用ネットワークと遠隔管理用ネットワーク21のどちらのネットワークにアクセスするかをI/F管理部37に問い合わせる(ステップS12)。

【0063】

なお、IPアドレスの代わりにDNSドメイン名を利用している場合は、I/F管理部37に通知する前にDNSサーバからIPアドレスに変換する処理を行ってもよい。

【0064】

図9はI/F管理部37が管理するテーブルの一例を示す図である。この管理テーブルは、どのIPアドレスがどちらのネットワークI/Fに対応するかを管理する。図9に示すように、IPアドレスとネットワークI/Fは1対1に対応してもよいし、アドレス範囲ごとにネットワークI/Fに対応していてもよい。I/P管理部は、アクセス制御部32から指定されたIPアドレスがどのネットワークI/Fに対応するかをテーブルから検索し、ネットワークI/F名をアクセス制御部32に回答する(ステップS13)。

【0065】

アクセス制御部32は、許可されたネットワークI/Fに対するアクセスであるか否かをポリシー記憶部33に問い合わせる(ステップS14)。ポリシー記憶部33は図5に示したテーブルに従って許可か禁止かをアクセス制御部32に回答する。アクセス制御部32は、ポリシー記憶部33からの回答に基づいて、アプリケーションがアクセスを要求したネットワークI/Fのアクセスが許可されているか否かを判定する(ステップS15,S16)。

【0066】

禁止されたアクセスであればアプリ実行部31またはアプリケーションに対してそのことを通知し(ステップS17)、アプリケーションはエラー処理を行う(ステップS18)。もちろん、禁止されていてもアプリケーション実行中にネットワークI/Fを利用してネットワーク上の機器とコネクションを確立しようとする場合にはそのコネクション確立を禁止する。ネットワークI/Fに対するアクセスが許可されていれば、そのことをアプリケーションに通知して(ステップS19)、アプリケーションはネットワーク上の機器とネットワークコネクションの確立が成功する(ステップS20)。

【0067】

なお、このネットワークI/Fに対するアクセスの可否はファイアウォール装置などでよく用いられている機器のネットワークフィルタリングの仕組みを用いてもよいし、ネットワークコネクション確立命令をオペレーティングシステムに通知する際に、その命令をアクセス制御部32がブロックするように実装してもよい。

【0068】

図8ではアプリケーションがどちらのネットワークI/Fにアクセスするかをアクセス制御部32がI/F管理部37に問い合わせていたが、アプリ実行部31がI/F管理部37に対してネットワークI/Fを問い合わせてもよい。

【0069】

図10はアプリ実行部31がI/F管理部37に対してネットワークI/Fを問い合わせる場合の処理手順の一例を示すフローチャートである。まずアプリ実行部31はアプリケーションが利用するIPアドレスをI/F管理部37に問い合わせる(ステップS31)。I/F管理部37は図9のテーブルに従ってネットワークI/Fを特定して、アプリ実行部31に回答する(ステップS32)。アプリ実行部31はアプリケーションがアクセスするネットワークI/Fとアプリケーション識別情報をアクセス制御部32に通知する(ステップS33)。その後のアクセス制御部32の処理(ステップS34〜S39)は図8のステップS15〜S20と同じである。

【0070】

なお、この場合、アプリケーション開発者が必ずネットワークコネクション利用に先立ち、I/F管理部37にどちらのネットワークI/Fを利用するか問い合わせる処理を含めるよう、合意しておく必要がある。

【0071】

次に、IPアドレスとネットワークI/Fの対応を管理する別例について示す。次世代電力網の特徴の一つにネットワーク構成が機器によって管理されていることが挙げられる。一般的なインターネット3では個々のネットワーク管理者が個々の機器に個々のドメイン名やIPアドレスを割り振るローカルネットワークをそれぞれ運用・管理しており、すべてのローカルネットワーク上の機器を統一的に管理する管理者は存在しない。しかし次世代電力網では、図1に示す分散電源14や蓄電装置15などがどの内部ネットワーク17(電力系統ネットワーク17)に接続されており、個々の電力系統ネットワーク17を束ねるネットワーク構成がどのような形態であるかを示すネットワークトポロジーの情報が管理されている。より具体的には、IEC 61850規格(CIM(Common Information Model))に代表されるようにネットワークトポロジーのモデルの記述方法が規定されている。すなわち、次世代電力網(系統ネットワーク17)に蓄電装置15などの機器が新たに接続されたり、停電やメンテナンス作業などによって切断されたりした場合に、データベースの内容を更新する仕組みが次世代電力網では提供されている。このデータベース管理はEMS10が行ってもよいし、CIMデータベースの専用装置が行ってもよい。以下では、EMS10がCIMデータベースを管理する構成について説明する。

【0072】

図11は第1の実施形態の第1の変形例に係る電力管理システム1aの概略構成を示すブロック図である。図1では、EMS10とすべてのRTU13が共通の内部ネットワーク17に接続される例を説明したが、図11では、電力系統管理装置2内に複数の系統ネットワークが設けられ、それぞれの系統ネットワークがルータを介して接続される。

【0073】

より具体的には、図1では電力系統管理装置2内のEMS10やRTU13などが接続されるネットワークを内部ネットワーク17(系統ネットワーク17)と総称したが、図11に示す電力系統管理装置2では、分散電源14と蓄電装置15およびそれらに接続されるRTU13は系統ネットワーク17内のネットワークAに接続され、送配電制御装置16とそれに接続されるRTU13は系統ネットワーク17内のネットワークBに接続されている。そしてネットワークAとネットワークBはルータAを介してEMS10と接続されている。

【0074】

以下に示す例では、EMS10がCIMデータベース(CIM DB)を利用することで、アプリケーションが系統ネットワーク17か遠隔管理用ネットワーク21のどちらのネットワークに所属する機器と接続しようとしているかを特定し、かつ系統ネットワーク17の中のどのネットワークあるいは機器に接続しようとしているかを特定して、アクセス制御を行うものである。すなわち、図11の電力管理システム1aは、アプリケーションが天気予報サーバ6やRTU13に接続してよいかだけでなく、分散電源14に接続されたRTU13に接続してよいか(ネットワークAの機器に接続してよいか)、あるいは送配電制御装置16のRTU13に接続してよいか(ネットワークBの機器に接続してよいか)といったことまで管理することができる。

【0075】

図12は図11のEMS10aの内部構成の一例を示すブロック図である。図12のEMS10aはCIM DB記憶部43とCIM DB管理部44を備えている点が図4と異なる。CIM DB記憶部43は上述したCIMデータベースのデータを格納する。CIM DB管理部44は、ネットワークに機器が接続された時や、ネットワークから機器が切断された時など、ネットワークの構成が変更された時に、そのことを示すメッセージを外部の機器から受信し、CIM DB記憶部43に通知して、ネットワークの構成とCIM DB記憶部43の内容が一致するようにCIM DB記憶部43のデータを書き換える処理を行う機能を有する。

【0076】

図13はポリシー記憶部33が管理する情報の構成の一例を示す図である。図13のポリシー記憶部33は、遠隔管理用ネットワークI/Fに加えて、系統ネットワーク17のうちネットワークAとネットワークBの利用許可情報についても管理できる点が図5とは異なる。

【0077】

図14は図13のEMS10aが行うアクセス制御の処理手順を示すフローチャートである。図13のEMS10aが行うポリシー記憶部33への登録処理手順は図6と比べて、個々のアプリケーションがネットワークAとネットワークBへのアクセス許可情報を加えるだけの違いしかないため、説明を省略する。

【0078】

図14において、アプリ実行部31がI/F管理部37を使ってインタフェースを特定するまでのステップS41〜S43は図8のステップS11〜S13と同様の処理手順でよい。その後、遠隔管理用I/Fか否かを判定し(ステップS44)、遠隔管理用ネットワークI/Fではなく系統用ネットワークI/Fだった場合、アクセス制御部32はCIM DB記憶部43からネットワーク構成を取得する(ステップS45)。そしてアクセス制御部32はアプリケーションが該当するネットワーク(ネットワークA、ネットワークB、遠隔管理用ネットワーク21)へのアクセスが許可されているか否かをポリシー記憶部33に問い合わせ、許可されたアクセスであるか否かを判定する。それ以降の処理(ステップS46〜S52)は図8のステップS14〜S20と同じ処理手順でよい。

【0079】

このように、第1の実施形態では、 個々のアプリケーションごとに、個々のネットワークI/F部のアクセス可否情報をポリシー設定部34で判断してポリシー記憶部33に記憶しておくため、アプリ実行部31が実行するアプリケーションに対して特定のネットワークI/F部のアクセスを許可するか否かを簡易かつ迅速に決定できる。これにより、不正なアプリケーションによるネットワークI/F部へのアクセスを禁止でき、本来の電力制御の処理に影響を与えずにネットワークからの不正アクセスを防止できる。

【0080】

また、系統ネットワーク17の詳細なネットワーク構成を記憶するCIM DB記憶部43を設ければ、系統ネットワーク17内の個々のネットワークごとに、アプリケーションによるアクセスを許可するか否かを設定でき、系統ネットワーク17内の個々のネットワーク単位でアクセス制限をかけることができ、不正アクセス防止をより徹底させることができる。

【0081】

(第2の実施形態)

第1の実施形態では、ネットワークI/Fを利用するアプリケーションを事前に登録しておき、アプリケーションはネットワークI/F利用時にネットワークI/Fを利用してよいかどうかアプリケーション自身がEMS10aに可否を問い合わせる。ネットワークI/Fの利用が許可されていることを示すポリシーが登録されているアプリケーションであれば特定のネットワークI/Fに対するアクセスを許可し、そうでなければアクセスを禁止することで、特定のアプリケーションしか特定のネットワークI/Fの利用をできないように禁止することを実現していた。すなわち、第1の実施形態は、アクセス制御の判定をアプリケーションがネットワーク上の機器とネットワークコネクションを確立する前に行っている。これに対して、第2の実施形態は、アプリケーションがネットワーク上の機器とネットワークコネクションを確立する時に自動的にネットワークI/Fのアクセス可否を判定する処理を行う。

【0082】

図15は第2の実施形態によるEMS10bの概略構成を示すブロック図である。図15のEMS10bはアプリ実行管理部45を備えている点が図4のブロック図とは異なる。前述したように、EMS10bでは複数のアプリケーションが同時に実行される場合がある。第2の実施形態ではアプリケーションの実行が開始されると、その実行中のアプリケーションがアプリ実行管理部45に登録される。アプリケーションの実行が終了するとアプリ実行管理部45からアプリケーションが削除される。すなわちアプリ実行管理部45は現在どのようなアプリケーションが実行されているかを管理する処理を行う。

【0083】

図16はアプリ実行管理部45が管理するデータ構造を示す図である。ここで、図13に示すようなデータがポリシー記憶部33に登録されているものとする。アプリ実行管理部45はアプリケーションの実行を監視し、アプリ実行部31がアプリケーションの実行を開始するとポリシー記憶部33に登録されたアプリケーションか否かを調べる。

【0084】

例えば、アプリケーションAが実行された場合、アプリ実行管理部45はアプリケーションAが実行されたことを検出して、ポリシー記憶部33にアプリケーションAが登録されているか否かを確認する。例えば、アプリケーションAのポリシーがポリシー記憶部33に登録されている場合には、図16に示すように、アプリケーション名とアプリケーション識別情報、ネットワークI/F情報をアプリ実行管理部45にロードする。

【0085】

同様に、アプリケーションAが実行されている状態で、アプリケーションCとアプリケーションEが実行されると、アプリ実行管理部45にロードされるデータは図16に示すようなものになる。ポリシー記憶部33に登録されていないアプリケーションであればネットワークI/Fの利用は禁止状態として登録する。すなわち、図16に示すようにアプリ実行管理部45には現在実行中のアプリケーションに関するポリシーがロードされることになる。図16の例では、アプリケーションA、C、Eが現在実行されており、AとCはポリシー設定部34に登録されたアクセス可否情報がそのままアプリ実行管理部45に登録される。アプリケーションBやDは現在実行されていないため、アプリ実行管理部45にはロードされていない。一方、アプリケーションEはポリシー設定部34にはアクセス可否情報が登録されていないが実行中のアプリケーションであるため、ネットワークI/Fの利用はすべて禁止状態となる。

【0086】

なお、アプリケーション識別情報は、第1の実施形態と同様に、(a)アプリケーションプログラムファイルが保存されている場所(パス名+ファイル名)、(b)アプリケーションが実行される時に付与されるプロセス名またはプロセス識別情報、(c)アプリケーションプログラムのハッシュ値のいずれでもよく、これらの任意の組み合わせでもよい。以下では(c)の情報を用いた例について説明する。

【0087】

仮にアプリケーションCの実行が終了した場合には、アプリ実行管理部45はアプリケーションCに対応するエントリー(ポリシー)をアプリ実行管理部45から削除する。

【0088】

ただし、ポリシー記憶部33に格納されたアプリケーションCに対応するエントリーは削除しない。これはポリシー記憶部33に格納されたデータは現在実行中のアプリケーションとは関係なくポリシーを管理するデータベースであり、かつポリシー記憶部33のデータを追加・削除できるのはポリシー設定部34に限定しているためである。

【0089】

また、アプリケーションの実行に先立ち、アプリケーションをポリシー記憶部33に登録する必要があるが、この処理手順は第1の実施形態と同じであるため説明を省略する。

【0090】

次に、第2の実施形態によるEMS10bが行うアクセス制御フェーズの処理手順について説明する。図17は第2の実施形態によるEMS10bが行うアクセス制御フェーズのアプリ実行部31とアクセス制御部32の処理手順を示す図である。まず、アプリケーションの実行時にアプリ実行管理部45にアプリケーションを登録する。次にアプリ実行部31はネットワーク上の機器と接続するためにネットワークコネクション確立要求をアクセス制御部32に送信する(ステップS61)。このネットワークコネクション確立要求には少なくとも確立先の機器のIPアドレスまたはDNSドメイン名が含まれる。アクセス制御部32はコネクション確立要求の通知を受けると、そのコネクション確立要求がどのアプリケーションから発行されたものであるかを調査して、アプリケーションを特定する(ステップS62)。この調査にはアプリ実行管理部45が管理している情報(図16の情報)を用いる。別の方法として、現在動作中のアプリケーションプロセスリストの中から特定してもよいし、もしネットワークコネクション確立要求に実行中のアプリケーション名またはアプリケーション識別情報が含まれている場合には、その情報を用いてアプリケーションを特定してもよい。

【0091】

次に、アクセス制御部32はコネクション確立要求に含まれるIPアドレスがどのインタフェースに対応するかI/F管理部37に問い合わせて(ステップS63)、系統用ネットワークI/Fか遠隔管理用ネットワークI/Fかを特定する(ステップS64)。

【0092】

次に、遠隔管理用I/Fか否かを判定して(ステップS65)、系統用ネットワークI/Fであれば、CIM DB記憶部43からネットワーク構成を取得する(ステップS66)。ステップS66の処理が終了した場合、またはステップS65で遠隔管理用I/Fと判定された場合、アクセス制御部32は、ネットワーク情報とアプリケーション識別情報をポリシー記憶部33に問い合わせる(ステップS67)。

【0093】

次に、アクセス制御部32は、アプリケーション識別情報に基づいて、ネットワークI/Fのアクセスが許可されているかをアプリ実行管理部45に問い合わせる(ステップS68、S69)。もしアクセスが許可されていればコネクション確立要求を受け付けて所定の処理を行い(ステップS70)、もし禁止されていればコネクション確立要求に対してエラーを返す(ステップS71)。

【0094】

なお、この例では、図16に示すように、現在実行中のアプリケーションが個々のネットワークおよびネットワークI/Fを利用できるか否かのアクセス可否情報をアプリ実行管理部45が管理する例を示した。この例とは別に、アプリ実行管理部45が現在実行中のアプリケーションに対応するアプリケーション識別情報を管理し、個々のネットワークおよびネットワークI/Fを利用できるか否かのアクセス可否情報は管理しないようにしてもよい。その場合、アクセス制御部32がアプリケーション識別情報に基づいてネットワークアクセスが許可されているアプリケーションであるか否かをアプリ実行管理部45に問い合わせた場合、アプリ実行管理部45は、アプリケーションに該当するエントリーがポリシー記憶部33に格納されているかどうか検査し、格納されていない場合にはアクセスを拒否し、格納されている場合はそのアプリケーションに対応するエントリーをポリシー記憶部33からロードし、アプリケーションが利用するネットワークI/Fへのアクセスが許可されているか否かを判定してもよい。

【0095】

第1の実施形態では、アプリケーションに対してネットワークI/F部の利用が許可されているか否かをアクセス制御部32が通知する処理を行ったが、第2の実施形態ではコネクション確立要求処理が正常に行われるか、あるいはエラー処理を返すかで、アプリケーションによるネットワークI/Fの利用可否を判定するため、アプリケーション開発者は通常の手順に沿ってアプリケーションを開発すればよく、アプリケーション開発コストを下げることができる利点がある。

【0096】

以下では、EMS10bの処理をより簡略化した構成を説明する。図18は第2の実施形態の一変形例によるEMS10cの概略構成を示すブロック図である。図18に示したEMS10cはI/F管理部37がなく、その代わりにアプリ実行管理部45がポリシー記憶部33を呼び出す点が図12のブロック図と異なる。図18のEMS10cはCIM DB記憶部43とCIM DB管理部44を備えているが、これらは必須の構成ではなく、省略してもよい。

【0097】

図19は図18のEMS10cが行うアクセス制御フェーズの処理手順を示すフローチャートである。より具体的には、図19(a)はアプリケーション実行時におけるアプリ実行部31とアプリ実行管理部45の処理手順を示し。図19(b)はアプリケーション終了時におけるアプリ実行部31とアプリ実行管理部45の処理手順を示す。

【0098】

図19(a)において、まずアプリケーションが実行されると、アプリ実行管理部45は系統用ネットワークI/Fにアクセスしてよいアプリケーションかをポリシー記憶部33に問い合わせる(ステップS81)。この時、ポリシー記憶部33に加えてCIM DB記憶部43を使って系統用ネットワークのネットワークAまたはBにアクセスしてよいアプリケーションか否かを問い合わせてもよい(ステップS82)。もし系統用ネットワークI/Fにアクセスしてもよいアプリケーションの場合にはアプリ実行管理部45は許可モードに入る(ステップS83)。

【0099】

一方、系統用ネットワークI/Fに対するアクセスを禁止されているアプリケーションの場合にはアプリケーションをアプリ実行管理部45に登録し(ステップS84)、禁止モードに入る(ステップS85)。すなわち、アプリ実行管理部45には現在実行中で系統用ネットワークI/Fの利用が禁止されているアプリケーションのリストが登録されることになる。なお、禁止モードで系統用ネットワークI/Fにアクセスしてもよいアプリケーションが実行された場合でも、許可モードに入る事はなく、禁止モードのままである(不図示)。

【0100】

図20はアプリ実行管理部45に登録されるアプリケーションのリストの一例を示す図である。図20に示すように、実際には系統用ネットワークI/Fに対するアクセスが許可されているアプリケーションA,Cが実行されているが、アプリ実行管理部45には登録されず、その代わり系統用ネットワークI/Fに対するアクセスが禁止されているアプリケーションEが登録されている。

【0101】

アプリケーションが終了した場合は、図19(b)に示すように、そのアプリケーションが系統用ネットワークI/Fをアクセスしてよいかをポリシー記憶部33に問い合わせる(ステップS91、S92)。もしアクセスが許可されているアプリケーションであれば、その状態を保持したまま処理を終える。

【0102】

一方、禁止されているアプリケーションであれば他にアプリ実行管理部45に登録されているアプリケーションがあるか否かを調べ(ステップS93)、もしあればアプリ実行管理部45のモードを禁止モードのままにし(ステップS94)、もしアプリケーションがなければ許可モードに設定し(ステップS95)、終了したアプリケーションについての情報をアプリ実行管理部45から削除して終了する(ステップS96)。

【0103】

ここで、禁止モードに設定された場合は、ポリシー記憶部33とアプリ実行管理部45に登録されていない実行中のアプリケーションすべてについて、系統用ネットワークI/Fに対するアクセスが禁止される。逆に、許可モードに設定された場合は、ポリシー記憶部33とアプリ実行管理部45に登録されていない実行中のアプリケーションすべてについて、系統用ネットワークI/Fに対するアクセスが許可される。

【0104】

なお、アプリ実行管理部45のアプリケーションの登録と削除は同時に実行されないよう排他的に管理することが望ましい。

【0105】

図21はアプリ実行部31がネットワーク上の機器に対してコネクション確立要求がアクセス制御部32に通知された時の処理手順を示すフローチャートである。アクセス制御部32はコネクション確立要求の通知を受けると(ステップS101)、アプリ実行管理部45にモードを問い合わせる(ステップS102、S103)。もし禁止モードであればコネクション確立要求に対してエラーを返す(ステップS104)。許可モードであれば所定のコネクション確立処理を行う(ステップS105)。

【0106】

ここで、アプリ実行管理部45が禁止モードの場合とは、系統用ネットワークI/Fに対するアクセスが禁止されているアプリケーションが一つ以上実行されている状態にあるため、すべてのアプリケーションに対して系統用ネットワークI/Fに対するアクセスを禁止してしまう。これにより、アクセス制御部32がコネクション確立要求の発行元を調べる処理を省略することができるため、機器の構成を簡略化することができるだけでなく、実行速度を保ちつつアクセス制御を両立させることができる。

【0107】

以上説明したように、第2の実施形態によれば、ネットワーク上の機器と接続する処理を行うアプリケーションを開発する開発者が特別な処理を記述しなくても、図19の処理によって許可モードまたは禁止モードの設定を行うため、簡易な処理で個々のアプリケーションのネットワークアクセス制御を実現することができる。

【0108】

上述した実施形態で説明したエネルギー管理装置および電力管理システムの少なくとも一部は、ハードウェアで構成してもよいし、ソフトウェアで構成してもよい。ソフトウェアで構成する場合には、エネルギー管理装置および電力管理システムの少なくとも一部の機能を実現するプログラムをフレキシブルディスクやCD−ROM等の記録媒体に収納し、コンピュータに読み込ませて実行させてもよい。記録媒体は、磁気ディスクや光ディスク等の着脱可能なものに限定されず、ハードディスク装置やメモリなどの固定型の記録媒体でもよい。

【0109】

また、エネルギー管理装置および電力管理システムの少なくとも一部の機能を実現するプログラムを、インターネット3等の通信回線(無線通信も含む)を介して頒布してもよい。さらに、同プログラムを暗号化したり、変調をかけたり、圧縮した状態で、インターネット3等の有線回線や無線回線を介して、あるいは記録媒体に収納して頒布してもよい。

【0110】

本発明の態様は、上述した個々の実施形態に限定されるものではなく、当業者が想到しうる種々の変形も含むものであり、本発明の効果も上述した内容に限定されない。すなわち、特許請求の範囲に規定された内容およびその均等物から導き出される本発明の概念的な思想と趣旨を逸脱しない範囲で種々の追加、変更および部分的削除が可能である。

【符号の説明】

【0111】

1 電力管理システム

2 電力系統管理装置

3 インターネット

4 宅内電力管理装置

5 メンテナンス用管理端末

6 天気予報サーバ

10 EMS(エネルギー管理装置)

11 MDMS

12 コンテントレータ

13 RTU

14 分散電源

15 蓄電装置

16 送配電制御装置

17 内部ネットワーク

18 スマートメータ

19 HEMS

21 遠隔管理用ネットワーク

22 ファイアウォール

23 ルータ

31 アプリ実行部

32 アクセス制御部

33 ポリシー記憶部

34 ポリシー設定部

35 アプリロード部

36 アプリ記憶部

37 I/F管理部

38 系統ネットワークI/F管理部

39 遠隔管理用ネットワークI/F管理部

40 系統ネットワークI/F処理部

41 遠隔管理用ネットワークI/F処理部

42 登録状態管理部

【技術分野】

【0001】

本発明の実施形態は、電力系統から供給される電力と、宅内で消費あるいは発生する電力とを管理するエネルギー管理装置および電力管理システムに関する。

【背景技術】

【0002】

原子力や火力などの枯渇性エネルギーと太陽光や風力などの再生可能エネルギーとを併用して電力品質の安定化を図るために、次世代電力網(スマートグリッド)を構築する計画が進められている。

【0003】

次世代電力網では、メンテナンスや電力需要の予測処理のために、EMS(Energy Management System)などの系統機器がインターネットに接続されることになる。ところが、インターネットは、コンピュータウイルスや情報漏洩、不正アクセスなどの脅威に晒されており、EMS等の系統機器をインターネットに接続すると、情報セキュリティ上の問題が生じるおそれがある。

【0004】

例えば、従来の不正アクセス対策技術としては、ネットワークやEMS上に侵入検知システム(Intrusion Detection System: IDS)を設置したり、脆弱性(セキュリティ上の欠陥)に対処するためのパッチを定期的に適用するといった手法が一般的である。しかしながら、系統機器、特にEMSの場合、Webサーバなどの従来のサーバ機器とは異なり、系統ネットワークを介してRTU(Remote Terminal Unit)などの機器から発電量などの情報を収集し、等時間間隔で定期的に発電命令などの信号を伝送する必要があり、レイテンシの制約が生じることが考えられる。このため、不正アクセスの検出のような処理負荷の高い煩雑な処理を系統機器で実行するのは現実的ではない。系統機器ではインターネットからの不正アクセスを防止しつつ本来の電力制御の処理に影響を与えない不正アクセス防止機能を備えていることが望ましい。

【先行技術文献】

【特許文献】

【0005】

【特許文献1】特許第4406346号公報

【発明の概要】

【発明が解決しようとする課題】

【0006】

本発明の一実施形態は、本来の電力制御の処理に影響を与えずにネットワークからの不正アクセスを防止可能なエネルギー管理装置および電力管理システムを提供することにある。

【課題を解決するための手段】

【0007】

本実施形態に係るエネルギー管理装置は、電力管理用のアプリケーションを含む少なくとも一つ以上のアプリケーションが記憶されたアプリケーション記憶部と、アプリケーション記憶部に記憶されたアプリケーションを実行するアプリケーション実行部と、複数のネットワークのそれぞれに対応して設けられる複数のネットワークインタフェース部と、個々のアプリケーションごとに、複数のネットワークインタフェース部のそれぞれに対するアクセスを許可するか否かを設定するポリシー設定部と、ポリシー設定部が設定する個々のアプリケーションごとに、アプリケーションの識別情報と、複数のネットワークインタフェース部のそれぞれに対するアクセスを許可するか否かを示すアクセス可否情報とを記憶するポリシー記憶部と、ネットワークアドレスと、複数のネットワークインタフェース部のそれぞれとの対応関係を管理し、アプリケーション実行部が実行するアプリケーションが利用するネットワークインタフェース部を特定するI/F管理部と、アプリケーション実行部が実行するアプリケーションが利用するネットワークインタフェース部に対するアクセスが許可されているか否かをポリシー記憶部に記憶されたアクセス可否情報に基づいて判断するアクセス制御部と、を備える。

【0008】

また、本発明の一実施形態は、電力管理用のアプリケーションを含む少なくとも一つ以上のアプリケーションが記憶されたアプリケーション記憶部と、アプリケーション記憶部に記憶されたアプリケーションを実行するアプリケーション実行部と、公衆ネットワークおよび専用ネットワークを含む複数のネットワークのそれぞれに対応して設けられる複数のネットワークインタフェース部と、個々のアプリケーションごとに、複数のネットワークインタフェース部のそれぞれに対するアクセスを許可するか否かを設定するポリシー設定部と、ポリシー設定部が設定する個々のアプリケーションごとに、アプリケーションの識別情報と、複数のネットワークインタフェース部のそれぞれに対するアクセスを許可するか否かを示すアクセス可否情報とを記憶するポリシー記憶部と、アプリケーション実行部が実行するアプリケーションが利用するネットワークインタフェース部に対するアクセスが許可されているか否かをポリシー記憶部に記憶されたアクセス可否情報に基づいて判断するアクセス制御部と、アプリケーション実行部が現在実行中のアプリケーションについての識別情報と複数のネットワークインタフェース部に対するアクセス可否情報とを登録した管理テーブルを作成して、現在実行中のアプリケーションを管理するアプリケーション実行管理部と、を備え、アプリケーション実行管理部は、アプリケーション実行部が実行するアプリケーションが専用ネットワークに対するアクセスを許可されているか否かを前記ポリシー記憶部に記憶されたアクセス可否情報に基づいて判定し、許可されていれば、管理テーブル中の該アプリケーションのアクセス可否情報を許可モードに設定し、許可されていなければ禁止モードに設定する開始時モード設定部と、アプリケーションの終了時に、該アプリケーションが専用ネットワークに対するアクセスが禁止されているか否かをポリシー記憶部に記憶されたアクセス可否情報に基づいて判定し、禁止されていなければ、そのまま終了し、禁止されていれば、他のアプリケーションが前記管理テーブルに登録されているか否かを検出し、登録されていれば実行中のすべてのアプリケーションについて専用ネットワークに対するアクセスを禁止する前記禁止モードに設定し、登録されていなければ実行中のすべてのアプリケーションについて前記専用ネットワークに対するアクセスを許可する許可モードに設定する終了時モード設定部と、終了時モード設定部でモード設定を行なった後に、終了したアプリケーションに関する登録情報を管理テーブルから削除する登録削除部と、を有する。

【図面の簡単な説明】

【0009】

【図1】第1の実施形態に係る電力管理システムの概略構成を示すブロック図。

【図2】EMSのネットワーク構成を示す第1の実施形態のブロック図。

【図3】EMSの他のネットワーク構成を示す第1の実施形態のブロック図

【図4】第1の実施形態によるEMSの概略構成を示すブロック図。

【図5】ポリシー記憶部に登録される情報のデータ構成の一例を示す図。

【図6】ポリシー設定部アプリケーションをポリシー記憶部に登録手順例を示す図。

【図7】アプリケーションパッケージのファイル構成例を示す図。

【図8】アプリ実行部とアクセス制御部の処理手順例を示す図。

【図9】I/F管理部が管理するテーブル例を示す図。

【図10】ネットワークI/Fを問い合わせる場合の処理手順例を示す図。

【図11】第1の変形例に係る電力管理システムの概略構成を示すブロック図。

【図12】図11のEMSの内部構成例を示すブロック図。

【図13】ポリシー記憶部が管理する情報の構成例を示す図。

【図14】アクセス制御の処理手順例を示す図。

【図15】第2の実施形態によるEMSの概略構成を示すブロック図。

【図16】アプリ実行管理部が管理するデータ構造例を示す図。

【図17】第2の実施形態によるアプリ実行部とアクセス制御部の処理手順を示す図。

【図18】第2の実施形態の一変形例によるEMSの概略構成を示すブロック図。

【図19】アクセス制御フェーズの処理手順例を示す図。

【図20】アプリ実行管理部に登録されるアプリケーションのリスト例を示す図。

【図21】コネクション確立要求が通知された時の処理手順例を示す図。

【発明を実施するための形態】

【0010】

(第1の実施形態)

図1は第1の実施形態に係るエネルギー管理装置(EMS)を備えた電力管理システム1の概略構成を示すブロック図である。図1の電力管理システム1は、電力系統管理装置2と、この電力系統管理装置2とインターネット3を介して通信を行う宅内電力管理装置4と、電力系統管理装置2とインターネット3を介して通信を行うメンテナンス用管理端末5および天気予報サーバ6とを備えている。

【0011】

電力系統管理装置2は、EMS(エネルギー管理装置)10と、MDMS(Meter Data Management System)11と、コンセントレータ12と、RTU(Remote Terminal Unit)13と、分散電源14と、蓄電装置15と、送配電制御装置16とを有する。電力系統管理装置2内のEMS10、MDMS11、RTU13は内部ネットワーク17に接続されている。この内部ネットワーク17は、系統ネットワークあるいは専用ネットワークとも呼ばれる。

【0012】

宅内電力管理装置4は、各家庭ごとに設けられるものであり、スマートメータ18とHEMS19(Home Energy Management System)とを有する。各家庭で太陽電池パネル等により発生した余剰電力を電力系統側に供給する場合には、その制御を行う装置を宅内電力管理装置4内に設けてもよい。

【0013】

スマートメータ18は、インターネット3を介して、電力系統管理装置2内のコンセントレータ12と呼ばれる中継器によって数台ごとにまとめられ、内部ネットワーク17を介してMDMS11と通信する。MDMS11は、各家庭のスマートメータ18から一定の時間間隔で電力使用量を受信して記憶する。MDMS11はインターネット3を介してHEMS19と接続されており、電力の需要抑制命令や発電命令などをHEMS19に送信する。

【0014】

EMS10は、MDMS11に集約された複数の家庭の電力使用量、あるいは電力系統管理装置2内に設置されたセンサ(不図示)からの情報に基づいて、各家庭のスマートメータ18やHEMS19に対して電力使用の抑制を要求するなどの電力制御を行う。また、EMS10は、RTU13に接続された太陽光発電や風力発電などの分散電源14、蓄電装置15、および送配電制御装置16を制御し、スマートグリッド全体の電圧や周波数を安定化するための制御を行う。

【0015】

さらに、EMS10は、EMS10内に蓄積されたログ情報の収集や設定の変更などのメンテナンスを行うために、遠隔地に設置されたメンテナンス用管理端末5とインターネット3を介して通信する。同様に、EMS10は電力供給量の制御を行ったり電力需要量の抑制を行うために電力需要の予測処理を行うことがある。その場合、インターネット3を介して天気予報サーバ6などから予測処理に必要な各地の天気予報などの情報を取得する。

【0016】

なお、天気予報サーバ6は一例であり、電力管理に役立つ各種情報を提供するサーバであればよい。

【0017】

図1ではEMS10とメンテナンス用管理端末5、MDMS11と家庭内に設置されるスマートメータ18、およびMDMS11と同じく家庭内に設置されるHEMS19をそれぞれインターネット3で接続しているが、インターネット3に直接接続する代わりに、不図示のブリッジやルータ、ファイアウォールなどのネットワーク機器を介して接続していてもよい。これにより、セキュリティの向上が図れる。

【0018】

また、図1では、EMS10とRTU13、EMS10とMDMS11を内部ネットワーク17(イントラネット)に接続しているが、内部ネットワーク17に不図示のブリッジやルータなどのネットワーク機器を接続してもよい。なお、EMS10とRTU13はインターネット3を経由して接続してもよい。

【0019】

図2および図3はEMS10のネットワーク構成を示すブロック図である。図2の例では、EMS10、MDMS11およびRTU13は内部ネットワーク17(系統ネットワーク17)に接続されている。EMS10は、遠隔管理用ネットワーク21にも接続されており、この遠隔管理用ネットワーク21は、ゲートウェイ(GW)/ファイアウォール(FW)22を介してインターネット3に接続されている。インターネット3には天気予報サーバ6とメンテナンス用管理端末5が接続されており、EMS10は、遠隔管理用ネットワーク21、ファイアウォール22およびインターネット3を介して、天気予報サーバ6およびメンテナンス用管理端末5と通信を行う。

【0020】

また、図3の例では、EMS10は、ルータ23を介して内部ネットワーク17に接続されている。内部ネットワーク17には、MDMS11とRTU13が接続されている。ルータ23には遠隔管理用ネットワーク21も接続されている。

【0021】

図2および図3は一例であり、他のネットワーク構成を採用してもよい。ただし、本実施形態のEMS10は、基本的なネットワーク機能として、インターネット3接続用のインタフェースと、内部ネットワーク17接続用のインタフェースとを有する。この機能を備えている限り、種々のネットワーク形態を採用することができる。

【0022】

なお、遠隔管理用ネットワーク21と系統ネットワーク17の物理レイヤおよびリンクレイヤとして、イーサネット(登録商標)やIEEE802.11に準拠した無線LANなどの種々の形態が採用可能である。ネットワークレイヤとして、インターネット3プロトコル(IP)を使用する場合、IPv4とIPv6のいずれでもよい。

【0023】

図2では、EMS10が二つのネットワークに接続するために物理的に二つのネットワークインタフェース(以下、ネットワークI/F)を有する例を示しているが、図3に示すように、EMS10が物理的に一つのネットワークI/Fを有し、EMS10に二つ以上のIPアドレスを付与して論理的に複数のインタフェースを持つようにしてもよい。この場合、ルータ23は、EMS10のアドレスXから送信されるパケットを遠隔管理用ネットワーク21に転送し、アドレスYから送信されるパケットを系統ネットワーク17に転送するように設定しておく。

【0024】

図4は本実施形態によるEMS10の概略構成を示すブロック図である。図4に示したEMS10はアプリ実行部31、アクセス制御部32、ポリシー記憶部33、ポリシー設定部34、アプリロード部35、アプリ記憶部36、I/F管理部37、系統ネットワークI/F管理部38、遠隔管理用ネットワークI/F管理部39、系統ネットワークI/F処理部40、遠隔管理用ネットワークI/F処理部41、および登録状態管理部42を有する。

【0025】

アプリ記憶部36は、EMS10が実行するアプリケーションを記憶する。ここで、アプリケーションとは、プログラムモジュールであり、例えば、MDMS11と通信を行って消費電力情報を取得したり、電力の需給予測の計算を行ってRTU13と通信して電力供給量を調整する処理を行うプログラムモジュールを指す。また、アプリケーションとは、インターネット3経由で接続されたメンテナンス用管理端末5と通信を行い、どのようなログ情報を記録すべきかの指示を受け付けたり、ログ情報などをメンテナンス用管理端末5に送信する処理を行うプログラムモジュールも指す。

【0026】

プログラムモジュールの実装形態はハードウェアでもソフトウェアでも、その組み合わせでもよいが、ここではソフトウェアモジュールとして実装した場合の例について述べる。なお、図4ではエネルギー管理アプリがアプリ記憶部36に格納されている例を示しているが、これ以外のアプリケーションがアプリ記憶部36に格納されていてもよい。

【0027】

アプリロード部35はアプリ記憶部36に格納されたアプリケーションを必要に応じてロードする処理を行う。アプリケーションのロードはユーザの指示で行ってもよいし、毎日決まった時刻などに定期的にロードしてもよいし、電力消費が一定の閾値を超えた場合など特定のイベントが発生した場合にロードしてもよいし、ネットワークからの所定の信号を受信する事によってロードしてもよい。

【0028】

アプリ実行部31はアプリロード部35がロードしたアプリケーションを実行する。アプリケーションは複数同時に実行されることを想定しており、また系統ネットワーク17に接続された機器を制御したりデータを取得したりするアプリケーションと、メンテナンス用の処理を行うアプリケーションとは、別々のアプリケーション(例えば別々のファイルのソフトウェアモジュール)として構成されることを想定している。なお、複数のアプリケーションは必ずしも同時に実行されるとは限らず、場合によっては、一つのアプリケーションが実行される場合もありうる。

【0029】

I/F管理部37は、アプリケーションが接続先機器を指定した場合にアプリケーションから送受信されるデータ(パケット)が、系統ネットワークI/F管理部38で処理するデータか、遠隔管理用ネットワークI/F管理部39で処理するデータかを選別する処理を行う。接続先機器は、例えばIPアドレスを用いて指定される。その場合、I/F管理部37はアプリケーションから送信されたパケットに含まれる宛先IPアドレスから、どちらのI/F管理部37で処理させるデータかを選別する。

【0030】

系統ネットワークI/F管理部38は、系統ネットワーク17に接続された機器と通信を行うためのデータリンクレイヤ処理、ネットワークレイヤ処理、およびトランスポートレイヤ処理を行う。一方、遠隔管理用ネットワークI/F管理部39は、遠隔管理用ネットワーク21に接続された機器あるいはメンテナンス用管理端末5と通信を行うためのデータリンクレイヤ処理、ネットワークレイヤ処理、およびトランスポートレイヤ処理を行う。

【0031】

なお、系統ネットワーク17と遠隔管理用ネットワーク21がともにネットワークプロトコルとしてTCP/IPを用いる場合、系統ネットワーク17に付与されるIPアドレスと遠隔管理用ネットワーク21に付与されるIPアドレスに違いはあるものの、両I/F管理部38,39の処理内容に違いはない。

【0032】

両I/F管理部38,39の処理が終わると、系統ネットワークI/F処理部40または遠隔管理用ネットワークI/F処理部41の処理が行われる。系統ネットワークI/F処理部40は系統ネットワーク17と通信を行うための物理レイヤ処理の処理を行う。遠隔管理用ネットワークI/F処理部41は遠隔管理用ネットワーク21に接続された機器と通信を行うための物理レイヤ処理の処理を行う。

【0033】

系統ネットワークI/F管理部38と系統ネットワークI/F処理部40を専用ネットワークI/F部に対応し、遠隔管理用ネットワークI/F管理部39と遠隔管理用ネットワークI/F処理部41は公衆ネットワークI/F部に対応する。本実施形態では、2つのネットワークI/F処理部を有するが、3つ以上のネットワークI/F処理部を設けて、I/F管理部37で任意の一つを選択してもよい。

【0034】

図2に示すように、EMS10は異なるネットワーク(内部ネットワーク17と遠隔管理用ネットワーク21)に接続されており、二つの物理インタフェースを有する。これらの物理インタフェースがそれぞれ系統ネットワークI/F処理部40と遠隔管理用ネットワークI/F処理部41に対応する。

【0035】

また、図2に示すネットワーク構成では、系統ネットワーク17と遠隔管理用ネットワーク21は異なるネットワークアドレス(例えばIPアドレス)が付与される。I/F管理部37は、アプリケーションで指定された宛先IPアドレスが系統ネットワーク17と遠隔管理用ネットワーク21のどちらのネットワークアドレスの範囲に含まれるか検索し、利用するネットワークI/Fを決定する処理を行うことになる。

【0036】

ポリシー記憶部33は、アプリケーションごとに、どのネットワークI/Fに対するアクセスを許可するかを定めたアクセス可否情報(ポリシー)を蓄積する。つまり、ポリシー記憶部33は、個々のアプリケーションごとに、アプリケーションの識別情報と、複数のネットワークI/F部のそれぞれに対するアクセスを許可するか否かを示すアクセス可否情報とを、対応付けて記憶する。

【0037】

ポリシー設定部34は、ポリシー記憶部33に対してポリシーを設定する。つまり、ポリシー設定部34は、個々のアプリケーションごとに、複数のネットワークI/F部のそれぞれに対するアクセスを許可するか否かを設定する。ポリシーのデータ構造や設定方法については後述する。

【0038】

アクセス制御部32は、アプリケーションからのネットワークI/F利用要求に基づいて、ポリシー記憶部33からポリシーを取得し、比較処理を行ってアプリケーションがネットワークI/Fのアクセスを許可されているか否かを判断するアクセス制御処理を行う。アクセス制御の処理の詳細については後述する。

【0039】

本実施形態によるEMS10は、アプリケーション登録フェーズとアクセス制御フェーズとの二つの処理を行う。アプリケーション登録フェーズでは、アプリケーションのネットワークI/F利用に先立ち、ネットワークを利用してよいアプリケーションをあらかじめ登録しておく処理を行う。一方、アクセス制御フェーズでは、実際にアプリケーションがネットワークI/Fを利用する時に、そのアプリケーションが利用してよいインタフェースか否か判別処理を行う。

【0040】

まず、EMS10が行うアプリケーション登録フェーズの処理手順について説明する。アプリケーション登録フェーズでは、ポリシー設定部34を使ってポリシー記憶部33に対して、どのアプリケーションがどのネットワークI/Fのアクセスを許可するかを登録する処理を行う。

【0041】

図5はポリシー記憶部33に登録される情報のデータ構成の一例を示す図である。図5に示すように、ポリシー記憶部33には、各アプリケーションごとに、アプリケーション識別情報、系統用ネットワークI/Fのアクセス可否情報、遠隔管理用ネットワークI/Fのアクセス可否情報が登録されている。アプリケーション識別情報はアプリケーションを識別するための情報である。アプリケーションを識別する情報として、以下の3つのいずれか、あるいはその任意の組み合わせが考えられる。

(a)アプリケーションプログラムファイルが保存されている場所(パス名+ファイル名)。

(b)アプリケーションが実行される時に付与されるプロセス名またはプロセス識別情報。

(c)アプリケーションプログラムのハッシュ値。

【0042】

このように、ポリシー記憶部33は、アプリケーションの種類によって、どちらのネットワークI/Fに対するアクセスを許可するかのアクセス可否情報を登録する。例えば、系統ネットワーク17を経由してMDMS11に対して電力需要抑制命令を送信するアプリケーションについては、系統用ネットワークI/Fに対するアクセスを許可するが、遠隔管理用ネットワークI/Fに対するアクセスを禁止する。

【0043】

同様に、RTU13から発電情報を取得したり、RTU13に対して発電命令を送信したりするアプリケーションについても、系統用ネットワークI/Fに対するアクセスを許可するが、遠隔管理用ネットワークI/Fに対するアクセスは禁止する。

【0044】

一方、インターネット3を経由してメンテナンス用管理端末5に対してログ情報を送信したりするアプリケーションについては、遠隔管理用ネットワークI/Fに対するアクセスを許可し、系統用ネットワークI/Fに対するアクセスは禁止する。同様にインターネット3上のサーバからインターネット3を経由して天気情報を取得するアプリケーションについてもインターネット3に接続する遠隔管理用ネットワークI/Fのアクセスを許可し、系統用ネットワークI/Fに対するアクセスは禁止する。また、ログ情報を記録するといったネットワークの機能を用いないアプリケーションに対しては両方のネットワークI/Fに対するアクセスを禁止する。

【0045】

なお、後述するように、登録されていないアプリケーションについてはネットワークI/Fに対するアクセスを禁止するというルールにしておけば、ネットワークI/Fを利用するアプリケーションのポリシーをポリシー記憶部33に登録しておけばよく、ネットワークI/Fに対するアクセスを禁止するアプリケーションを明示的に登録しておくことは必須ではないため、アプリケーション登録の手間を省くことができる。

【0046】

一般的なEMS10では、メンテナンス用管理端末5と通信するアプリケーションは系統用ネットワークI/Fを利用するが、本実施形態では明示的にポリシー記憶部33にポリシーを登録しておかない限り、アプリケーションが系統用ネットワークI/Fにアクセスすることを禁止する設定にすることに利点がある。

【0047】

特にアプリケーションが外部からのアクセスを許可するような、いわゆるサーバとして機能する場合に極めて有用である。昨今、インターネット3から管理者の権限を不正に取得して装置に侵入したり、不正にデータを取得したりするような不正アクセスによるサイバー犯罪が後を絶たない。EMS10では電力の需給予測などを行う他、RTU13などEMS10以外の装置に対して電力の需要命令を送信したりするため、EMS10内のデータが改ざんされたり、EMS10以外の装置に対して不正な電力の需要命令を送信したりすると正常に需給を管理することができず、需給のバランスが崩れて停電などの大規模災害を引き起こす危険性がある。

【0048】

特にアプリケーションがインターネット3からアクセス可能な状態でサーバ機能を提供する場合、アプリケーションの実装ミスや設定ミスによって不正に管理者権限が取得されてしまうと、攻撃者はインターネット3を経由して系統ネットワーク17に不正なデータを送信可能となり、RTU13やMDMS11などの装置に不正な命令を送信したり、EMS10をRTU13やMDMS11に対して侵入を仕掛ける際の踏み台として利用されたりする危険性がある。各アプリケーションがアクセス可能なネットワークI/Fを制限することで、仮にアプリケーションに脆弱性が含まれていて攻撃者がその脆弱性を利用してアプリケーションを乗っ取り、遠隔管理用ネットワーク21から侵入したとしても、そのアプリケーションを使って系統ネットワーク17に不正なパケットを送信することを防ぐことができる。

【0049】

登録状態管理部42はポリシー記憶部33にアプリケーションを登録してもよい状態か否かを判別する。前述のようにポリシー記憶部33にアプリケーションを登録できるのはポリシー設定部34に限定されるが、ポリシー設定部34がポリシー記憶部33にアプリケーションを登録する際、登録状態管理部42は、ポリシー設定部34がアプリケーションの登録を許可できる状態(登録許可状態)にあるか否かを確認する。登録禁止状態の場合はポリシー設定部34によるアプリケーションの登録を禁止し、登録許可状態の時にポリシー設定部34によるアプリケーションの登録を許可する。これは不正にアプリケーションが登録されることを防ぐためである。

【0050】

上述のように、遠隔管理用ネットワーク21を経由して不正者がEMS10に侵入し、本来許可されていないアプリケーションに対してネットワークI/Fのアクセスが許可されるようポリシー設定部34に登録する危険性がある。これを防ぐためにポリシーへの登録が正規のオペレーターによる操作であることを確認する処理が必要となる。

【0051】

なお、登録情報管理部が確認する登録許可状態とは、以下の3つのいずれか、あるいはその任意の組み合わせである。

(a)アプリケーションが遠隔管理用ネットワークI/F管理部39を使ってパケットの送受信を行っていない時(遠隔管理用ネットワーク21を経由したネットワークコネクションが確立されていない時)。

(b)ポリシー設定部34が遠隔管理用ネットワークI/F管理部39からの入力ではなく、キーボードからの入力に基づいてポリシー記憶部33への登録を行っていることが確認できたとき。

(c)系統ネットワークI/F管理部38を使ってパケットの送受信を行っていないとき。

【0052】

図6はポリシー設定部34がアプリケーションをポリシー記憶部33に登録する処理手順の一例を示すフローチャートである。まず、登録対象のアプリケーションを選択し、ポリシー設定部34に登録対象のアプリケーションを指定する(ステップS1)。次に、ポリシー設定部34またはポリシー記憶部33は登録対象のアプリケーション識別情報を収集する(ステップS2)。これらの手順はEMS10をネットワークに接続する前に行ってもよいし、ネットワーク接続後のアプリケーションのインストール時に行ってもよい。

【0053】

アプリケーション識別情報の収集は、オペレーターに手入力させてもよい。以降では、ポリシー設定部34が自動的に情報を収集する処理の例について説明する。その前提として、アプリケーション開発者がアプリケーション識別情報をアプリケーションパッケージのファイルに含めておく。

【0054】

図7はアプリケーションパッケージのファイル構成を示す図である。なお、図7ではアプリケーション識別情報としてアプリケーション実行プログラムのハッシュ値を使うものとする。アプリケーション識別情報はアプリケーションを識別可能な値であれば、アプリケーション開発者が一意に付けたID、一意に付けたファイル名(パッケージ名)などでもよい。図7に示すように、アプリケーションパッケージには複数のファイルが含まれている。これらファイルは、アプリケーションの実態であるアプリケーション実行ファイル、設定データやインストーラーなどが含まれたアプリケーションデータ、それにアプリケーション識別情報(ハッシュ値)などを含んでいる。

【0055】

なお、オプションとしてどのネットワークI/Fを利用するアプリケーションかを示す情報を記述したファイルを含めてもよい。

【0056】

アプリケーション開発者はアプリケーションインストールに先立ちアプリケーション生成時にアプリケーション識別情報(ハッシュ値)を事前に計算しておき、パッケージファイルと共に配布する。

【0057】

ポリシー設定部34はEMS10にインストールされているアプリケーション実行プログラムのハッシュ値を計算するか、またはアプリケーションパッケージに含まれていたファイルに含まれるハッシュ値をアプリケーション識別情報とする。

【0058】

ポリシー設定部34は、アプリケーションの登録に必要な情報の収集が終了すると、登録状態管理部42の状態を検査する(ステップS3)。その結果、登録状態管理部42が登録許可状態か否かを判定し(ステップS4)、登録許可状態でなければ(ステップS5)、エラー処理を行って(ステップS6)、以降の処理は行わない。登録可能状態であれば、ポリシー設定部34は収集した情報をポリシー記憶部33に登録する(ステップS7)。この時、EMS10にインストールされているアプリケーション実行プログラムのハッシュ値を計算し、その計算値がアプリケーションパッケージに含まれていたファイルに含まれるハッシュ値と一致するか否かを検査し、一致する場合にアプリケーションをハッシュ値と共に登録する。この時さらに、アプリケーションパッケージのハッシュ値にアプリケーション開発者の秘密鍵で署名を施してアプリケーションパッケージファイルに含め、かつポリシー記憶部33は事前に秘密鍵に対応する公開鍵をインストールしておけば、ポリシー設定部34はアプリケーション登録時にその公開鍵で署名を検証し、署名検証処理が成功した時に登録する。このように、署名検証処理を行うことで、信頼できるアプリケーション開発者が開発したアプリケーションであること、さらにアプリケーションパッケージが改変されていないことが保証できる。

【0059】

なお、アプリケーションパッケージのハッシュ値に署名を施してもよいし、アプリケーションパッケージ内の特定のファイル、例えばアプリケーション実行ファイルやアプリケーション識別情報に署名を施してもよい。その後、ポリシー設定部34はアプリケーション識別情報と、系統用ネットワークI/Fまたは遠隔管理用ネットワークI/Fのいずれかのインタフェースに対するアクセスを許可するかを示すアクセス可否情報をポリシー記憶部33に登録する(ステップS7)。これにより、アプリケーションの登録処理が終了する(ステップS8)。

【0060】

どのインタフェースに対するアクセスを許可するかを示すアクセス可否情報として、どのネットワークI/Fにアクセスするアプリケーションかを示す情報がアプリケーションパッケージ内に含まれている場合は、その情報を利用してもよいし、含まれていない場合には管理者がアプリケーションの内容に応じてアクセス可能なインタフェースを選択してもよい。もしアプリケーションパッケージにアプリケーション実行ファイルがどのIPアドレスの機器と接続するかそのIPアドレス利用情報が含まれていれば、その情報を利用して登録してもよい。

【0061】

なお、IPアドレス利用情報はIPアドレス(123.456.789.123)の形式でもよいし、DNSドメイン名(bar.foo.com)でもよい。

【0062】

次に、EMS10が行うアクセス制御フェーズの処理手順について説明する。図8はアクセス制御フェーズにおけるアプリ実行部31とアクセス制御部32の処理手順の一例を示すフローチャートである。まず、アプリ実行部31はアプリケーションが利用するIPアドレス(またはDNSドメイン)とアプリケーション識別情報をアクセス制御部32に通知する(ステップS11)。この処理はアプリケーション実行プログラム自身がアクセス制御部32に通知してもよいし、アプリケーション実行に先立ち、アプリ実行部31がアプリケーションパッケージ内に含まれるIPアドレス利用情報とアプリケーション識別情報を取得してアクセス制御部32に通知してもよい。アクセス制御部32は受信したIPアドレスから系統用ネットワークと遠隔管理用ネットワーク21のどちらのネットワークにアクセスするかをI/F管理部37に問い合わせる(ステップS12)。

【0063】

なお、IPアドレスの代わりにDNSドメイン名を利用している場合は、I/F管理部37に通知する前にDNSサーバからIPアドレスに変換する処理を行ってもよい。

【0064】

図9はI/F管理部37が管理するテーブルの一例を示す図である。この管理テーブルは、どのIPアドレスがどちらのネットワークI/Fに対応するかを管理する。図9に示すように、IPアドレスとネットワークI/Fは1対1に対応してもよいし、アドレス範囲ごとにネットワークI/Fに対応していてもよい。I/P管理部は、アクセス制御部32から指定されたIPアドレスがどのネットワークI/Fに対応するかをテーブルから検索し、ネットワークI/F名をアクセス制御部32に回答する(ステップS13)。

【0065】

アクセス制御部32は、許可されたネットワークI/Fに対するアクセスであるか否かをポリシー記憶部33に問い合わせる(ステップS14)。ポリシー記憶部33は図5に示したテーブルに従って許可か禁止かをアクセス制御部32に回答する。アクセス制御部32は、ポリシー記憶部33からの回答に基づいて、アプリケーションがアクセスを要求したネットワークI/Fのアクセスが許可されているか否かを判定する(ステップS15,S16)。

【0066】

禁止されたアクセスであればアプリ実行部31またはアプリケーションに対してそのことを通知し(ステップS17)、アプリケーションはエラー処理を行う(ステップS18)。もちろん、禁止されていてもアプリケーション実行中にネットワークI/Fを利用してネットワーク上の機器とコネクションを確立しようとする場合にはそのコネクション確立を禁止する。ネットワークI/Fに対するアクセスが許可されていれば、そのことをアプリケーションに通知して(ステップS19)、アプリケーションはネットワーク上の機器とネットワークコネクションの確立が成功する(ステップS20)。

【0067】

なお、このネットワークI/Fに対するアクセスの可否はファイアウォール装置などでよく用いられている機器のネットワークフィルタリングの仕組みを用いてもよいし、ネットワークコネクション確立命令をオペレーティングシステムに通知する際に、その命令をアクセス制御部32がブロックするように実装してもよい。

【0068】

図8ではアプリケーションがどちらのネットワークI/Fにアクセスするかをアクセス制御部32がI/F管理部37に問い合わせていたが、アプリ実行部31がI/F管理部37に対してネットワークI/Fを問い合わせてもよい。

【0069】

図10はアプリ実行部31がI/F管理部37に対してネットワークI/Fを問い合わせる場合の処理手順の一例を示すフローチャートである。まずアプリ実行部31はアプリケーションが利用するIPアドレスをI/F管理部37に問い合わせる(ステップS31)。I/F管理部37は図9のテーブルに従ってネットワークI/Fを特定して、アプリ実行部31に回答する(ステップS32)。アプリ実行部31はアプリケーションがアクセスするネットワークI/Fとアプリケーション識別情報をアクセス制御部32に通知する(ステップS33)。その後のアクセス制御部32の処理(ステップS34〜S39)は図8のステップS15〜S20と同じである。

【0070】

なお、この場合、アプリケーション開発者が必ずネットワークコネクション利用に先立ち、I/F管理部37にどちらのネットワークI/Fを利用するか問い合わせる処理を含めるよう、合意しておく必要がある。

【0071】

次に、IPアドレスとネットワークI/Fの対応を管理する別例について示す。次世代電力網の特徴の一つにネットワーク構成が機器によって管理されていることが挙げられる。一般的なインターネット3では個々のネットワーク管理者が個々の機器に個々のドメイン名やIPアドレスを割り振るローカルネットワークをそれぞれ運用・管理しており、すべてのローカルネットワーク上の機器を統一的に管理する管理者は存在しない。しかし次世代電力網では、図1に示す分散電源14や蓄電装置15などがどの内部ネットワーク17(電力系統ネットワーク17)に接続されており、個々の電力系統ネットワーク17を束ねるネットワーク構成がどのような形態であるかを示すネットワークトポロジーの情報が管理されている。より具体的には、IEC 61850規格(CIM(Common Information Model))に代表されるようにネットワークトポロジーのモデルの記述方法が規定されている。すなわち、次世代電力網(系統ネットワーク17)に蓄電装置15などの機器が新たに接続されたり、停電やメンテナンス作業などによって切断されたりした場合に、データベースの内容を更新する仕組みが次世代電力網では提供されている。このデータベース管理はEMS10が行ってもよいし、CIMデータベースの専用装置が行ってもよい。以下では、EMS10がCIMデータベースを管理する構成について説明する。

【0072】

図11は第1の実施形態の第1の変形例に係る電力管理システム1aの概略構成を示すブロック図である。図1では、EMS10とすべてのRTU13が共通の内部ネットワーク17に接続される例を説明したが、図11では、電力系統管理装置2内に複数の系統ネットワークが設けられ、それぞれの系統ネットワークがルータを介して接続される。

【0073】

より具体的には、図1では電力系統管理装置2内のEMS10やRTU13などが接続されるネットワークを内部ネットワーク17(系統ネットワーク17)と総称したが、図11に示す電力系統管理装置2では、分散電源14と蓄電装置15およびそれらに接続されるRTU13は系統ネットワーク17内のネットワークAに接続され、送配電制御装置16とそれに接続されるRTU13は系統ネットワーク17内のネットワークBに接続されている。そしてネットワークAとネットワークBはルータAを介してEMS10と接続されている。

【0074】

以下に示す例では、EMS10がCIMデータベース(CIM DB)を利用することで、アプリケーションが系統ネットワーク17か遠隔管理用ネットワーク21のどちらのネットワークに所属する機器と接続しようとしているかを特定し、かつ系統ネットワーク17の中のどのネットワークあるいは機器に接続しようとしているかを特定して、アクセス制御を行うものである。すなわち、図11の電力管理システム1aは、アプリケーションが天気予報サーバ6やRTU13に接続してよいかだけでなく、分散電源14に接続されたRTU13に接続してよいか(ネットワークAの機器に接続してよいか)、あるいは送配電制御装置16のRTU13に接続してよいか(ネットワークBの機器に接続してよいか)といったことまで管理することができる。

【0075】

図12は図11のEMS10aの内部構成の一例を示すブロック図である。図12のEMS10aはCIM DB記憶部43とCIM DB管理部44を備えている点が図4と異なる。CIM DB記憶部43は上述したCIMデータベースのデータを格納する。CIM DB管理部44は、ネットワークに機器が接続された時や、ネットワークから機器が切断された時など、ネットワークの構成が変更された時に、そのことを示すメッセージを外部の機器から受信し、CIM DB記憶部43に通知して、ネットワークの構成とCIM DB記憶部43の内容が一致するようにCIM DB記憶部43のデータを書き換える処理を行う機能を有する。

【0076】

図13はポリシー記憶部33が管理する情報の構成の一例を示す図である。図13のポリシー記憶部33は、遠隔管理用ネットワークI/Fに加えて、系統ネットワーク17のうちネットワークAとネットワークBの利用許可情報についても管理できる点が図5とは異なる。

【0077】

図14は図13のEMS10aが行うアクセス制御の処理手順を示すフローチャートである。図13のEMS10aが行うポリシー記憶部33への登録処理手順は図6と比べて、個々のアプリケーションがネットワークAとネットワークBへのアクセス許可情報を加えるだけの違いしかないため、説明を省略する。

【0078】

図14において、アプリ実行部31がI/F管理部37を使ってインタフェースを特定するまでのステップS41〜S43は図8のステップS11〜S13と同様の処理手順でよい。その後、遠隔管理用I/Fか否かを判定し(ステップS44)、遠隔管理用ネットワークI/Fではなく系統用ネットワークI/Fだった場合、アクセス制御部32はCIM DB記憶部43からネットワーク構成を取得する(ステップS45)。そしてアクセス制御部32はアプリケーションが該当するネットワーク(ネットワークA、ネットワークB、遠隔管理用ネットワーク21)へのアクセスが許可されているか否かをポリシー記憶部33に問い合わせ、許可されたアクセスであるか否かを判定する。それ以降の処理(ステップS46〜S52)は図8のステップS14〜S20と同じ処理手順でよい。

【0079】

このように、第1の実施形態では、 個々のアプリケーションごとに、個々のネットワークI/F部のアクセス可否情報をポリシー設定部34で判断してポリシー記憶部33に記憶しておくため、アプリ実行部31が実行するアプリケーションに対して特定のネットワークI/F部のアクセスを許可するか否かを簡易かつ迅速に決定できる。これにより、不正なアプリケーションによるネットワークI/F部へのアクセスを禁止でき、本来の電力制御の処理に影響を与えずにネットワークからの不正アクセスを防止できる。

【0080】

また、系統ネットワーク17の詳細なネットワーク構成を記憶するCIM DB記憶部43を設ければ、系統ネットワーク17内の個々のネットワークごとに、アプリケーションによるアクセスを許可するか否かを設定でき、系統ネットワーク17内の個々のネットワーク単位でアクセス制限をかけることができ、不正アクセス防止をより徹底させることができる。

【0081】

(第2の実施形態)

第1の実施形態では、ネットワークI/Fを利用するアプリケーションを事前に登録しておき、アプリケーションはネットワークI/F利用時にネットワークI/Fを利用してよいかどうかアプリケーション自身がEMS10aに可否を問い合わせる。ネットワークI/Fの利用が許可されていることを示すポリシーが登録されているアプリケーションであれば特定のネットワークI/Fに対するアクセスを許可し、そうでなければアクセスを禁止することで、特定のアプリケーションしか特定のネットワークI/Fの利用をできないように禁止することを実現していた。すなわち、第1の実施形態は、アクセス制御の判定をアプリケーションがネットワーク上の機器とネットワークコネクションを確立する前に行っている。これに対して、第2の実施形態は、アプリケーションがネットワーク上の機器とネットワークコネクションを確立する時に自動的にネットワークI/Fのアクセス可否を判定する処理を行う。

【0082】

図15は第2の実施形態によるEMS10bの概略構成を示すブロック図である。図15のEMS10bはアプリ実行管理部45を備えている点が図4のブロック図とは異なる。前述したように、EMS10bでは複数のアプリケーションが同時に実行される場合がある。第2の実施形態ではアプリケーションの実行が開始されると、その実行中のアプリケーションがアプリ実行管理部45に登録される。アプリケーションの実行が終了するとアプリ実行管理部45からアプリケーションが削除される。すなわちアプリ実行管理部45は現在どのようなアプリケーションが実行されているかを管理する処理を行う。

【0083】

図16はアプリ実行管理部45が管理するデータ構造を示す図である。ここで、図13に示すようなデータがポリシー記憶部33に登録されているものとする。アプリ実行管理部45はアプリケーションの実行を監視し、アプリ実行部31がアプリケーションの実行を開始するとポリシー記憶部33に登録されたアプリケーションか否かを調べる。

【0084】

例えば、アプリケーションAが実行された場合、アプリ実行管理部45はアプリケーションAが実行されたことを検出して、ポリシー記憶部33にアプリケーションAが登録されているか否かを確認する。例えば、アプリケーションAのポリシーがポリシー記憶部33に登録されている場合には、図16に示すように、アプリケーション名とアプリケーション識別情報、ネットワークI/F情報をアプリ実行管理部45にロードする。

【0085】

同様に、アプリケーションAが実行されている状態で、アプリケーションCとアプリケーションEが実行されると、アプリ実行管理部45にロードされるデータは図16に示すようなものになる。ポリシー記憶部33に登録されていないアプリケーションであればネットワークI/Fの利用は禁止状態として登録する。すなわち、図16に示すようにアプリ実行管理部45には現在実行中のアプリケーションに関するポリシーがロードされることになる。図16の例では、アプリケーションA、C、Eが現在実行されており、AとCはポリシー設定部34に登録されたアクセス可否情報がそのままアプリ実行管理部45に登録される。アプリケーションBやDは現在実行されていないため、アプリ実行管理部45にはロードされていない。一方、アプリケーションEはポリシー設定部34にはアクセス可否情報が登録されていないが実行中のアプリケーションであるため、ネットワークI/Fの利用はすべて禁止状態となる。

【0086】

なお、アプリケーション識別情報は、第1の実施形態と同様に、(a)アプリケーションプログラムファイルが保存されている場所(パス名+ファイル名)、(b)アプリケーションが実行される時に付与されるプロセス名またはプロセス識別情報、(c)アプリケーションプログラムのハッシュ値のいずれでもよく、これらの任意の組み合わせでもよい。以下では(c)の情報を用いた例について説明する。

【0087】

仮にアプリケーションCの実行が終了した場合には、アプリ実行管理部45はアプリケーションCに対応するエントリー(ポリシー)をアプリ実行管理部45から削除する。

【0088】

ただし、ポリシー記憶部33に格納されたアプリケーションCに対応するエントリーは削除しない。これはポリシー記憶部33に格納されたデータは現在実行中のアプリケーションとは関係なくポリシーを管理するデータベースであり、かつポリシー記憶部33のデータを追加・削除できるのはポリシー設定部34に限定しているためである。

【0089】

また、アプリケーションの実行に先立ち、アプリケーションをポリシー記憶部33に登録する必要があるが、この処理手順は第1の実施形態と同じであるため説明を省略する。

【0090】

次に、第2の実施形態によるEMS10bが行うアクセス制御フェーズの処理手順について説明する。図17は第2の実施形態によるEMS10bが行うアクセス制御フェーズのアプリ実行部31とアクセス制御部32の処理手順を示す図である。まず、アプリケーションの実行時にアプリ実行管理部45にアプリケーションを登録する。次にアプリ実行部31はネットワーク上の機器と接続するためにネットワークコネクション確立要求をアクセス制御部32に送信する(ステップS61)。このネットワークコネクション確立要求には少なくとも確立先の機器のIPアドレスまたはDNSドメイン名が含まれる。アクセス制御部32はコネクション確立要求の通知を受けると、そのコネクション確立要求がどのアプリケーションから発行されたものであるかを調査して、アプリケーションを特定する(ステップS62)。この調査にはアプリ実行管理部45が管理している情報(図16の情報)を用いる。別の方法として、現在動作中のアプリケーションプロセスリストの中から特定してもよいし、もしネットワークコネクション確立要求に実行中のアプリケーション名またはアプリケーション識別情報が含まれている場合には、その情報を用いてアプリケーションを特定してもよい。

【0091】

次に、アクセス制御部32はコネクション確立要求に含まれるIPアドレスがどのインタフェースに対応するかI/F管理部37に問い合わせて(ステップS63)、系統用ネットワークI/Fか遠隔管理用ネットワークI/Fかを特定する(ステップS64)。

【0092】

次に、遠隔管理用I/Fか否かを判定して(ステップS65)、系統用ネットワークI/Fであれば、CIM DB記憶部43からネットワーク構成を取得する(ステップS66)。ステップS66の処理が終了した場合、またはステップS65で遠隔管理用I/Fと判定された場合、アクセス制御部32は、ネットワーク情報とアプリケーション識別情報をポリシー記憶部33に問い合わせる(ステップS67)。

【0093】

次に、アクセス制御部32は、アプリケーション識別情報に基づいて、ネットワークI/Fのアクセスが許可されているかをアプリ実行管理部45に問い合わせる(ステップS68、S69)。もしアクセスが許可されていればコネクション確立要求を受け付けて所定の処理を行い(ステップS70)、もし禁止されていればコネクション確立要求に対してエラーを返す(ステップS71)。

【0094】

なお、この例では、図16に示すように、現在実行中のアプリケーションが個々のネットワークおよびネットワークI/Fを利用できるか否かのアクセス可否情報をアプリ実行管理部45が管理する例を示した。この例とは別に、アプリ実行管理部45が現在実行中のアプリケーションに対応するアプリケーション識別情報を管理し、個々のネットワークおよびネットワークI/Fを利用できるか否かのアクセス可否情報は管理しないようにしてもよい。その場合、アクセス制御部32がアプリケーション識別情報に基づいてネットワークアクセスが許可されているアプリケーションであるか否かをアプリ実行管理部45に問い合わせた場合、アプリ実行管理部45は、アプリケーションに該当するエントリーがポリシー記憶部33に格納されているかどうか検査し、格納されていない場合にはアクセスを拒否し、格納されている場合はそのアプリケーションに対応するエントリーをポリシー記憶部33からロードし、アプリケーションが利用するネットワークI/Fへのアクセスが許可されているか否かを判定してもよい。

【0095】

第1の実施形態では、アプリケーションに対してネットワークI/F部の利用が許可されているか否かをアクセス制御部32が通知する処理を行ったが、第2の実施形態ではコネクション確立要求処理が正常に行われるか、あるいはエラー処理を返すかで、アプリケーションによるネットワークI/Fの利用可否を判定するため、アプリケーション開発者は通常の手順に沿ってアプリケーションを開発すればよく、アプリケーション開発コストを下げることができる利点がある。

【0096】

以下では、EMS10bの処理をより簡略化した構成を説明する。図18は第2の実施形態の一変形例によるEMS10cの概略構成を示すブロック図である。図18に示したEMS10cはI/F管理部37がなく、その代わりにアプリ実行管理部45がポリシー記憶部33を呼び出す点が図12のブロック図と異なる。図18のEMS10cはCIM DB記憶部43とCIM DB管理部44を備えているが、これらは必須の構成ではなく、省略してもよい。

【0097】

図19は図18のEMS10cが行うアクセス制御フェーズの処理手順を示すフローチャートである。より具体的には、図19(a)はアプリケーション実行時におけるアプリ実行部31とアプリ実行管理部45の処理手順を示し。図19(b)はアプリケーション終了時におけるアプリ実行部31とアプリ実行管理部45の処理手順を示す。

【0098】

図19(a)において、まずアプリケーションが実行されると、アプリ実行管理部45は系統用ネットワークI/Fにアクセスしてよいアプリケーションかをポリシー記憶部33に問い合わせる(ステップS81)。この時、ポリシー記憶部33に加えてCIM DB記憶部43を使って系統用ネットワークのネットワークAまたはBにアクセスしてよいアプリケーションか否かを問い合わせてもよい(ステップS82)。もし系統用ネットワークI/Fにアクセスしてもよいアプリケーションの場合にはアプリ実行管理部45は許可モードに入る(ステップS83)。

【0099】

一方、系統用ネットワークI/Fに対するアクセスを禁止されているアプリケーションの場合にはアプリケーションをアプリ実行管理部45に登録し(ステップS84)、禁止モードに入る(ステップS85)。すなわち、アプリ実行管理部45には現在実行中で系統用ネットワークI/Fの利用が禁止されているアプリケーションのリストが登録されることになる。なお、禁止モードで系統用ネットワークI/Fにアクセスしてもよいアプリケーションが実行された場合でも、許可モードに入る事はなく、禁止モードのままである(不図示)。

【0100】

図20はアプリ実行管理部45に登録されるアプリケーションのリストの一例を示す図である。図20に示すように、実際には系統用ネットワークI/Fに対するアクセスが許可されているアプリケーションA,Cが実行されているが、アプリ実行管理部45には登録されず、その代わり系統用ネットワークI/Fに対するアクセスが禁止されているアプリケーションEが登録されている。

【0101】

アプリケーションが終了した場合は、図19(b)に示すように、そのアプリケーションが系統用ネットワークI/Fをアクセスしてよいかをポリシー記憶部33に問い合わせる(ステップS91、S92)。もしアクセスが許可されているアプリケーションであれば、その状態を保持したまま処理を終える。

【0102】

一方、禁止されているアプリケーションであれば他にアプリ実行管理部45に登録されているアプリケーションがあるか否かを調べ(ステップS93)、もしあればアプリ実行管理部45のモードを禁止モードのままにし(ステップS94)、もしアプリケーションがなければ許可モードに設定し(ステップS95)、終了したアプリケーションについての情報をアプリ実行管理部45から削除して終了する(ステップS96)。

【0103】

ここで、禁止モードに設定された場合は、ポリシー記憶部33とアプリ実行管理部45に登録されていない実行中のアプリケーションすべてについて、系統用ネットワークI/Fに対するアクセスが禁止される。逆に、許可モードに設定された場合は、ポリシー記憶部33とアプリ実行管理部45に登録されていない実行中のアプリケーションすべてについて、系統用ネットワークI/Fに対するアクセスが許可される。

【0104】

なお、アプリ実行管理部45のアプリケーションの登録と削除は同時に実行されないよう排他的に管理することが望ましい。

【0105】

図21はアプリ実行部31がネットワーク上の機器に対してコネクション確立要求がアクセス制御部32に通知された時の処理手順を示すフローチャートである。アクセス制御部32はコネクション確立要求の通知を受けると(ステップS101)、アプリ実行管理部45にモードを問い合わせる(ステップS102、S103)。もし禁止モードであればコネクション確立要求に対してエラーを返す(ステップS104)。許可モードであれば所定のコネクション確立処理を行う(ステップS105)。

【0106】

ここで、アプリ実行管理部45が禁止モードの場合とは、系統用ネットワークI/Fに対するアクセスが禁止されているアプリケーションが一つ以上実行されている状態にあるため、すべてのアプリケーションに対して系統用ネットワークI/Fに対するアクセスを禁止してしまう。これにより、アクセス制御部32がコネクション確立要求の発行元を調べる処理を省略することができるため、機器の構成を簡略化することができるだけでなく、実行速度を保ちつつアクセス制御を両立させることができる。

【0107】

以上説明したように、第2の実施形態によれば、ネットワーク上の機器と接続する処理を行うアプリケーションを開発する開発者が特別な処理を記述しなくても、図19の処理によって許可モードまたは禁止モードの設定を行うため、簡易な処理で個々のアプリケーションのネットワークアクセス制御を実現することができる。

【0108】

上述した実施形態で説明したエネルギー管理装置および電力管理システムの少なくとも一部は、ハードウェアで構成してもよいし、ソフトウェアで構成してもよい。ソフトウェアで構成する場合には、エネルギー管理装置および電力管理システムの少なくとも一部の機能を実現するプログラムをフレキシブルディスクやCD−ROM等の記録媒体に収納し、コンピュータに読み込ませて実行させてもよい。記録媒体は、磁気ディスクや光ディスク等の着脱可能なものに限定されず、ハードディスク装置やメモリなどの固定型の記録媒体でもよい。

【0109】

また、エネルギー管理装置および電力管理システムの少なくとも一部の機能を実現するプログラムを、インターネット3等の通信回線(無線通信も含む)を介して頒布してもよい。さらに、同プログラムを暗号化したり、変調をかけたり、圧縮した状態で、インターネット3等の有線回線や無線回線を介して、あるいは記録媒体に収納して頒布してもよい。

【0110】

本発明の態様は、上述した個々の実施形態に限定されるものではなく、当業者が想到しうる種々の変形も含むものであり、本発明の効果も上述した内容に限定されない。すなわち、特許請求の範囲に規定された内容およびその均等物から導き出される本発明の概念的な思想と趣旨を逸脱しない範囲で種々の追加、変更および部分的削除が可能である。

【符号の説明】

【0111】

1 電力管理システム

2 電力系統管理装置

3 インターネット

4 宅内電力管理装置

5 メンテナンス用管理端末

6 天気予報サーバ

10 EMS(エネルギー管理装置)

11 MDMS

12 コンテントレータ

13 RTU

14 分散電源

15 蓄電装置

16 送配電制御装置

17 内部ネットワーク

18 スマートメータ

19 HEMS

21 遠隔管理用ネットワーク

22 ファイアウォール

23 ルータ

31 アプリ実行部

32 アクセス制御部

33 ポリシー記憶部

34 ポリシー設定部

35 アプリロード部

36 アプリ記憶部

37 I/F管理部

38 系統ネットワークI/F管理部

39 遠隔管理用ネットワークI/F管理部

40 系統ネットワークI/F処理部

41 遠隔管理用ネットワークI/F処理部

42 登録状態管理部

【特許請求の範囲】

【請求項1】

電力管理用のアプリケーションを含む少なくとも一つ以上のアプリケーションが記憶されたアプリケーション記憶部と、

前記アプリケーション記憶部に記憶されたアプリケーションを実行するアプリケーション実行部と、

複数のネットワークのそれぞれに対応して設けられる複数のネットワークインタフェース部と、

個々のアプリケーションごとに、前記複数のネットワークインタフェース部のそれぞれに対するアクセスを許可するか否かを設定するポリシー設定部と、

前記ポリシー設定部が設定する個々のアプリケーションごとに、アプリケーションの識別情報と、前記複数のネットワークインタフェース部のそれぞれに対するアクセスを許可するか否かを示すアクセス可否情報とを記憶するポリシー記憶部と、

ネットワークアドレスと、前記複数のネットワークインタフェース部のそれぞれとの対応関係を管理し、前記アプリケーション実行部が実行するアプリケーションが利用するネットワークインタフェース部を特定するI/F管理部と、

前記アプリケーション実行部が実行するアプリケーションが利用するネットワークインタフェース部に対するアクセスが許可されているか否かを前記ポリシー記憶部に記憶されたアクセス可否情報に基づいて判断するアクセス制御部と、を備えることを特徴とするエネルギー管理装置。

【請求項2】

前記アクセス制御部は、アクセスを許可する旨のアクセス可否情報が前記ポリシー記憶部に記憶されたネットワークインタフェース部によるアクセスを許可し、前記ポリシー記憶部に記憶されないネットワークインタフェース部によるアクセスを拒否することを特徴とする請求項1に記載のエネルギー管理装置。

【請求項3】

前記アプリケーション実行部は、実行対象のアプリケーションが利用するIPアドレスと、該アプリケーションの識別情報とを、前記アクセス制御部に通知し、

前記I/F管理部は、実行対象のアプリケーションが利用するIPアドレスに基づいて、利用されるネットワークインタフェース部を特定して前記アクセス制御部に通知し、

前記アクセス制御部は、実行対象のアプリケーションが利用するIPアドレスに対応するネットワークインタフェース部を前記I/F管理部に問合せるとともに、前記I/F管理部から通知されたネットワークインタフェース部を取得して、該ネットワークインタフェース部に対するアクセスが許可されているか否かを前記ポリシー記憶部に問い合せることを特徴とする請求項1または2に記載のエネルギー管理装置。

【請求項4】

前記複数のネットワークインタフェース部は、専用ネットワーク用のインタフェース部と、公衆ネットワーク用のインタフェース部とを含むことを特徴とする請求項1乃至3のいずれかに記載のエネルギー管理装置。

【請求項5】

前記ポリシー設定部は、専用ネットワークに接続された機器に対するアクセスを要求するアプリケーションに対しては、専用ネットワーク用のネットワークインタフェース部に対するアクセスは許可するが、公衆ネットワーク用のネットワークインタフェース部に対する利用は禁止することを特徴とする請求項4に記載のエネルギー管理装置。

【請求項6】

前記ポリシー設定部は、公衆ネットワークに接続された機器に対するアクセスを要求するアプリケーションに対しては、公衆ネットワーク用のネットワークインタフェース部に対するアクセスは許可するが、専用ネットワーク用のネットワークインタフェース部に対するアクセスは禁止することを特徴とする請求項4または5に記載のエネルギー管理装置。

【請求項7】

専用ネットワークの構成に変更が生じたことを検出するネットワーク構成管理部と、

専用ネットワークの構成情報を記憶するとともに、前記ネットワーク構成管理部にて専用ネットワークの構成の変更が検出されると、記憶されている専用ネットワークの構成情報を更新するネットワーク構成情報記憶部と、を備え、

前記アクセス制御部は、前記アプリケーション実行部が実行するアプリケーションが利用するネットワークインタフェース部が専用ネットワーク用のネットワークインタフェース部の場合には、前記ネットワーク構成情報記憶部から最新の構成情報を読出して、読出した構成情報に対応する個々のネットワークに対するアクセスが許可されているか否かを前記ポリシー記憶部に基づいて検出することを特徴とする請求項1乃至6のいずれかに記載のエネルギー管理装置。

【請求項8】

前記アプリケーション実行部が現在実行中のアプリケーションを管理するアプリケーション実行管理部を備え、

前記アプリケーション実行管理部は、前記ネットワーク構成情報記憶部から読出された最新の構成情報と前記ポリシー記憶部に記憶されたアクセス可否情報とに基づいて、個々のアプリケーションごとに、アプリケーションの識別情報と、個々の専用ネットワークに対するアクセスを許可するか否かのアクセス可否情報と、公衆ネットワーク用の公衆ネットワークインタフェース部に対するアクセスを許可するか否かのアクセス可否情報とを含む管理テーブルを作成して管理し、

前記アクセス制御部は、前記アプリケーション実行部が実行するアプリケーションが利用するネットワークインタフェース部に対するアクセスが許可されているか否かを前記アプリケーション実行管理部が管理するアクセス可否情報に基づいて判断することを特徴とする請求項7に記載のエネルギー管理装置。

【請求項9】

前記アプリケーション実行管理部は、前記アプリケーション実行部によるアプリケーションの実行が終了した場合には、該アプリケーションについての識別情報とアクセス可否情報とを前記管理テーブルから削除し、

前記ポリシー記憶部は、個々のアプリケーションを実行中か否かにかかわらず、個々のアプリケーションについての識別情報とアクセス可否情報とを記憶することを特徴とする請求項8に記載のエネルギー管理装置。

【請求項10】

電力管理用のアプリケーションを含む少なくとも一つ以上のアプリケーションが記憶されたアプリケーション記憶部と、

前記アプリケーション記憶部に記憶されたアプリケーションを実行するアプリケーション実行部と、

公衆ネットワークおよび専用ネットワークを含む複数のネットワークのそれぞれに対応して設けられる複数のネットワークインタフェース部と、

個々のアプリケーションごとに、前記複数のネットワークインタフェース部のそれぞれに対するアクセスを許可するか否かを設定するポリシー設定部と、

前記ポリシー設定部が設定する個々のアプリケーションごとに、アプリケーションの識別情報と、前記複数のネットワークインタフェース部のそれぞれに対するアクセスを許可するか否かを示すアクセス可否情報とを記憶するポリシー記憶部と、

前記アプリケーション実行部が実行するアプリケーションが利用するネットワークインタフェース部に対するアクセスが許可されているか否かを前記ポリシー記憶部に記憶されたアクセス可否情報に基づいて判断するアクセス制御部と、

前記アプリケーション実行部が現在実行中のアプリケーションについての識別情報と前記複数のネットワークインタフェース部に対するアクセス可否情報とを登録した管理テーブルを作成して、現在実行中のアプリケーションを管理するアプリケーション実行管理部と、を備え、

前記アプリケーション実行管理部は、

前記アプリケーション実行部が実行するアプリケーションが前記専用ネットワークに対するアクセスを許可されているか否かを前記ポリシー記憶部に記憶されたアクセス可否情報に基づいて判定し、許可されていれば、前記管理テーブル中の該アプリケーションのアクセス可否情報を許可モードに設定し、許可されていなければ禁止モードに設定する開始時モード設定部と、

アプリケーションの終了時に、該アプリケーションが前記専用ネットワークに対するアクセスが禁止されているか否かを前記ポリシー記憶部に記憶されたアクセス可否情報に基づいて判定し、禁止されていなければ、そのまま終了し、前記禁止されていれば、他のアプリケーションが前記管理テーブルに登録されているか否かを検出し、登録されていれば実行中のすべてのアプリケーションについて前記専用ネットワークに対するアクセスを禁止する前記禁止モードに設定し、登録されていなければ実行中のすべてのアプリケーションについて前記専用ネットワークに対するアクセスを許可する前記許可モードに設定する終了時モード設定部と、

前記終了時モード設定部でモード設定を行なった後に、終了したアプリケーションに関する登録情報を前記管理テーブルから削除する登録削除部と、を有することを特徴とするエネルギー管理装置。

【請求項11】

電力系統管理装置と、

公衆ネットワークを介して前記電力系統管理装置と通信を行う宅内電力管理装置と、

公衆ネットワークを介して前記電力系統管理装置と通信を行う電力関連情報提供サーバと、

公衆ネットワークを介して前記電力系統管理装置と通信を行う保守管理装置と、を備えた電力管理システムにおいて、

前記電力系統管理装置は、

エネルギー管理装置と、

系統ネットワークを介して前記エネルギー管理装置と通信を行う電力メータ管理装置と、

前記電力メータ管理装置と前記宅内電力管理装置との通信の中継を行う中継器と、

系統ネットワークを介して前記エネルギー管理装置と通信を行う遠隔端末ユニットと、を有し、

前記宅内電力管理装置は、

公衆ネットワークを介して前記中継器と通信を行うスマートメータと、

公衆ネットワークを介して前記電力メータ関連装置と通信を行うホームサーバと、を有し、

前記エネルギー管理装置は、

電力管理用のアプリケーションを含む少なくとも一つ以上のアプリケーションが記憶されたアプリケーション記憶部と、

前記アプリケーション記憶部に記憶されたアプリケーションを実行するアプリケーション実行部と、

前記公衆ネットワークおよび前記系統ネットワークを含む複数のネットワークのそれぞれに対応して設けられる複数のネットワークインタフェース部と、

個々のアプリケーションごとに、前記複数のネットワークインタフェース部のそれぞれに対するアクセスを許可するか否かを設定するポリシー設定部と、

前記ポリシー設定部が設定する個々のアプリケーションごとに、アプリケーションの識別情報と、前記複数のネットワークインタフェース部のそれぞれに対するアクセスを許可するか否かを示すアクセス可否情報とを記憶するポリシー記憶部と、

ネットワークアドレスと、前記複数のネットワークインタフェース部のそれぞれとの対応関係を管理し、前記アプリケーション実行部が実行するアプリケーションが利用するネットワークインタフェース部を特定するI/F管理部と、

前記アプリケーション実行部が実行するアプリケーションが利用するネットワークインタフェース部に対するアクセスが許可されているか否かを前記ポリシー記憶部に記憶されたアクセス可否情報に基づいて判断するアクセス制御部と、を有することを特徴とする電力管理システム。

【請求項1】

電力管理用のアプリケーションを含む少なくとも一つ以上のアプリケーションが記憶されたアプリケーション記憶部と、

前記アプリケーション記憶部に記憶されたアプリケーションを実行するアプリケーション実行部と、

複数のネットワークのそれぞれに対応して設けられる複数のネットワークインタフェース部と、

個々のアプリケーションごとに、前記複数のネットワークインタフェース部のそれぞれに対するアクセスを許可するか否かを設定するポリシー設定部と、

前記ポリシー設定部が設定する個々のアプリケーションごとに、アプリケーションの識別情報と、前記複数のネットワークインタフェース部のそれぞれに対するアクセスを許可するか否かを示すアクセス可否情報とを記憶するポリシー記憶部と、

ネットワークアドレスと、前記複数のネットワークインタフェース部のそれぞれとの対応関係を管理し、前記アプリケーション実行部が実行するアプリケーションが利用するネットワークインタフェース部を特定するI/F管理部と、

前記アプリケーション実行部が実行するアプリケーションが利用するネットワークインタフェース部に対するアクセスが許可されているか否かを前記ポリシー記憶部に記憶されたアクセス可否情報に基づいて判断するアクセス制御部と、を備えることを特徴とするエネルギー管理装置。

【請求項2】

前記アクセス制御部は、アクセスを許可する旨のアクセス可否情報が前記ポリシー記憶部に記憶されたネットワークインタフェース部によるアクセスを許可し、前記ポリシー記憶部に記憶されないネットワークインタフェース部によるアクセスを拒否することを特徴とする請求項1に記載のエネルギー管理装置。

【請求項3】

前記アプリケーション実行部は、実行対象のアプリケーションが利用するIPアドレスと、該アプリケーションの識別情報とを、前記アクセス制御部に通知し、

前記I/F管理部は、実行対象のアプリケーションが利用するIPアドレスに基づいて、利用されるネットワークインタフェース部を特定して前記アクセス制御部に通知し、

前記アクセス制御部は、実行対象のアプリケーションが利用するIPアドレスに対応するネットワークインタフェース部を前記I/F管理部に問合せるとともに、前記I/F管理部から通知されたネットワークインタフェース部を取得して、該ネットワークインタフェース部に対するアクセスが許可されているか否かを前記ポリシー記憶部に問い合せることを特徴とする請求項1または2に記載のエネルギー管理装置。

【請求項4】

前記複数のネットワークインタフェース部は、専用ネットワーク用のインタフェース部と、公衆ネットワーク用のインタフェース部とを含むことを特徴とする請求項1乃至3のいずれかに記載のエネルギー管理装置。

【請求項5】

前記ポリシー設定部は、専用ネットワークに接続された機器に対するアクセスを要求するアプリケーションに対しては、専用ネットワーク用のネットワークインタフェース部に対するアクセスは許可するが、公衆ネットワーク用のネットワークインタフェース部に対する利用は禁止することを特徴とする請求項4に記載のエネルギー管理装置。

【請求項6】

前記ポリシー設定部は、公衆ネットワークに接続された機器に対するアクセスを要求するアプリケーションに対しては、公衆ネットワーク用のネットワークインタフェース部に対するアクセスは許可するが、専用ネットワーク用のネットワークインタフェース部に対するアクセスは禁止することを特徴とする請求項4または5に記載のエネルギー管理装置。

【請求項7】

専用ネットワークの構成に変更が生じたことを検出するネットワーク構成管理部と、

専用ネットワークの構成情報を記憶するとともに、前記ネットワーク構成管理部にて専用ネットワークの構成の変更が検出されると、記憶されている専用ネットワークの構成情報を更新するネットワーク構成情報記憶部と、を備え、

前記アクセス制御部は、前記アプリケーション実行部が実行するアプリケーションが利用するネットワークインタフェース部が専用ネットワーク用のネットワークインタフェース部の場合には、前記ネットワーク構成情報記憶部から最新の構成情報を読出して、読出した構成情報に対応する個々のネットワークに対するアクセスが許可されているか否かを前記ポリシー記憶部に基づいて検出することを特徴とする請求項1乃至6のいずれかに記載のエネルギー管理装置。

【請求項8】

前記アプリケーション実行部が現在実行中のアプリケーションを管理するアプリケーション実行管理部を備え、

前記アプリケーション実行管理部は、前記ネットワーク構成情報記憶部から読出された最新の構成情報と前記ポリシー記憶部に記憶されたアクセス可否情報とに基づいて、個々のアプリケーションごとに、アプリケーションの識別情報と、個々の専用ネットワークに対するアクセスを許可するか否かのアクセス可否情報と、公衆ネットワーク用の公衆ネットワークインタフェース部に対するアクセスを許可するか否かのアクセス可否情報とを含む管理テーブルを作成して管理し、

前記アクセス制御部は、前記アプリケーション実行部が実行するアプリケーションが利用するネットワークインタフェース部に対するアクセスが許可されているか否かを前記アプリケーション実行管理部が管理するアクセス可否情報に基づいて判断することを特徴とする請求項7に記載のエネルギー管理装置。

【請求項9】

前記アプリケーション実行管理部は、前記アプリケーション実行部によるアプリケーションの実行が終了した場合には、該アプリケーションについての識別情報とアクセス可否情報とを前記管理テーブルから削除し、

前記ポリシー記憶部は、個々のアプリケーションを実行中か否かにかかわらず、個々のアプリケーションについての識別情報とアクセス可否情報とを記憶することを特徴とする請求項8に記載のエネルギー管理装置。

【請求項10】

電力管理用のアプリケーションを含む少なくとも一つ以上のアプリケーションが記憶されたアプリケーション記憶部と、

前記アプリケーション記憶部に記憶されたアプリケーションを実行するアプリケーション実行部と、

公衆ネットワークおよび専用ネットワークを含む複数のネットワークのそれぞれに対応して設けられる複数のネットワークインタフェース部と、

個々のアプリケーションごとに、前記複数のネットワークインタフェース部のそれぞれに対するアクセスを許可するか否かを設定するポリシー設定部と、

前記ポリシー設定部が設定する個々のアプリケーションごとに、アプリケーションの識別情報と、前記複数のネットワークインタフェース部のそれぞれに対するアクセスを許可するか否かを示すアクセス可否情報とを記憶するポリシー記憶部と、

前記アプリケーション実行部が実行するアプリケーションが利用するネットワークインタフェース部に対するアクセスが許可されているか否かを前記ポリシー記憶部に記憶されたアクセス可否情報に基づいて判断するアクセス制御部と、

前記アプリケーション実行部が現在実行中のアプリケーションについての識別情報と前記複数のネットワークインタフェース部に対するアクセス可否情報とを登録した管理テーブルを作成して、現在実行中のアプリケーションを管理するアプリケーション実行管理部と、を備え、

前記アプリケーション実行管理部は、

前記アプリケーション実行部が実行するアプリケーションが前記専用ネットワークに対するアクセスを許可されているか否かを前記ポリシー記憶部に記憶されたアクセス可否情報に基づいて判定し、許可されていれば、前記管理テーブル中の該アプリケーションのアクセス可否情報を許可モードに設定し、許可されていなければ禁止モードに設定する開始時モード設定部と、

アプリケーションの終了時に、該アプリケーションが前記専用ネットワークに対するアクセスが禁止されているか否かを前記ポリシー記憶部に記憶されたアクセス可否情報に基づいて判定し、禁止されていなければ、そのまま終了し、前記禁止されていれば、他のアプリケーションが前記管理テーブルに登録されているか否かを検出し、登録されていれば実行中のすべてのアプリケーションについて前記専用ネットワークに対するアクセスを禁止する前記禁止モードに設定し、登録されていなければ実行中のすべてのアプリケーションについて前記専用ネットワークに対するアクセスを許可する前記許可モードに設定する終了時モード設定部と、

前記終了時モード設定部でモード設定を行なった後に、終了したアプリケーションに関する登録情報を前記管理テーブルから削除する登録削除部と、を有することを特徴とするエネルギー管理装置。

【請求項11】

電力系統管理装置と、

公衆ネットワークを介して前記電力系統管理装置と通信を行う宅内電力管理装置と、

公衆ネットワークを介して前記電力系統管理装置と通信を行う電力関連情報提供サーバと、

公衆ネットワークを介して前記電力系統管理装置と通信を行う保守管理装置と、を備えた電力管理システムにおいて、

前記電力系統管理装置は、

エネルギー管理装置と、

系統ネットワークを介して前記エネルギー管理装置と通信を行う電力メータ管理装置と、

前記電力メータ管理装置と前記宅内電力管理装置との通信の中継を行う中継器と、

系統ネットワークを介して前記エネルギー管理装置と通信を行う遠隔端末ユニットと、を有し、

前記宅内電力管理装置は、

公衆ネットワークを介して前記中継器と通信を行うスマートメータと、

公衆ネットワークを介して前記電力メータ関連装置と通信を行うホームサーバと、を有し、

前記エネルギー管理装置は、

電力管理用のアプリケーションを含む少なくとも一つ以上のアプリケーションが記憶されたアプリケーション記憶部と、

前記アプリケーション記憶部に記憶されたアプリケーションを実行するアプリケーション実行部と、

前記公衆ネットワークおよび前記系統ネットワークを含む複数のネットワークのそれぞれに対応して設けられる複数のネットワークインタフェース部と、

個々のアプリケーションごとに、前記複数のネットワークインタフェース部のそれぞれに対するアクセスを許可するか否かを設定するポリシー設定部と、

前記ポリシー設定部が設定する個々のアプリケーションごとに、アプリケーションの識別情報と、前記複数のネットワークインタフェース部のそれぞれに対するアクセスを許可するか否かを示すアクセス可否情報とを記憶するポリシー記憶部と、

ネットワークアドレスと、前記複数のネットワークインタフェース部のそれぞれとの対応関係を管理し、前記アプリケーション実行部が実行するアプリケーションが利用するネットワークインタフェース部を特定するI/F管理部と、

前記アプリケーション実行部が実行するアプリケーションが利用するネットワークインタフェース部に対するアクセスが許可されているか否かを前記ポリシー記憶部に記憶されたアクセス可否情報に基づいて判断するアクセス制御部と、を有することを特徴とする電力管理システム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図18】

【図19】

【図20】

【図21】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図18】

【図19】

【図20】

【図21】

【公開番号】特開2013−41370(P2013−41370A)

【公開日】平成25年2月28日(2013.2.28)

【国際特許分類】

【出願番号】特願2011−176935(P2011−176935)

【出願日】平成23年8月12日(2011.8.12)

【出願人】(000003078)株式会社東芝 (54,554)

【Fターム(参考)】

【公開日】平成25年2月28日(2013.2.28)

【国際特許分類】

【出願日】平成23年8月12日(2011.8.12)

【出願人】(000003078)株式会社東芝 (54,554)

【Fターム(参考)】

[ Back to top ]