エンティティの認証と暗号化キー生成の機密保護されたリンクのための方法と構成

【課題】通信ノード間の信頼を維持し、関連するオーバヘッドメッセージトラフィック量を低減する。

【解決手段】エンティティ認証処理が暗号化キー70を用いて実行する。認証処理中、暗号化オフセット(COF)値50が生成される。各ノードA,BはCOF値50を格納し、COF値50を用いてノードA、B間で送信されるデータを暗号化するために用いられる次の暗号化キー70を生成する。それで、最新のエンティティ認証処理と次に生成される暗号化キー70との間には論理的な関係がある。これは機密保護機能を強化し、リンクやエンティティの認証処理を繰り返すことに関連するオーバヘッド処理/遅延を低減するのに用いられる。その方法と構成は、例えば、汎欧州デジタル移動電話方式のような移動通信システムを含むどんな通信システムにでも機密保護機能を強化するのに用いることが出来る。

【解決手段】エンティティ認証処理が暗号化キー70を用いて実行する。認証処理中、暗号化オフセット(COF)値50が生成される。各ノードA,BはCOF値50を格納し、COF値50を用いてノードA、B間で送信されるデータを暗号化するために用いられる次の暗号化キー70を生成する。それで、最新のエンティティ認証処理と次に生成される暗号化キー70との間には論理的な関係がある。これは機密保護機能を強化し、リンクやエンティティの認証処理を繰り返すことに関連するオーバヘッド処理/遅延を低減するのに用いられる。その方法と構成は、例えば、汎欧州デジタル移動電話方式のような移動通信システムを含むどんな通信システムにでも機密保護機能を強化するのに用いることが出来る。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は機密保護通信に関し、特に、機密保護通信中にエンティティ認証処理と暗号キー生成処理との間の論理的な関係を提供する方法と装置に関する。

【背景技術】

【0002】

例えば、通信システムにおける2つのノード間における機密保護通信は通常、少なくとも初期認証処理が実行されて接続されたノードが機密保護通信を実行するために認められていることを保証することが要求される。この初期認証処理により、ノードは、それらが正しい相手方ノードとの通信リンクを確立し、データを送信するに先立って十分に機密保護されていることを確立することが可能になる。付加的な認証処理が機密保護通信のセション中に種々の時刻に実行され、さらにそのノードが合法的なものでありそのリンクが依然として機密保護されていることを検証する。

【0003】

このように、認証処理が設計されて通信ノードに、送信データを盗もうと試みるかもしれない潜在的な盗聴者、他人になりすます者、及び/或いはハイジャッカー(詐欺師)に対する理にかなったレベルの保護を提供する。

【0004】

例えば、ある従来の通信システムでは、認証処理とデータ暗号化処理とを組み合わせることによって認可されていないエンティティに対して保護が備えられている。その認証処理は通常、試行(challenge)応答方式を採用し、その方式を通し、ノードは互いに対して、自分が共通の機密共用キーや公開/プライベート暗号化法のキーをもっていることを証明する。また、試行/応答は、後で認証されたリンクによって送信されるデータの暗号化のために用いられる暗号化キーを生成するための暗号化キー生成器に対する入力として用いられる。

【0005】

パーティの必要に依存して、認証処理は相互方向か或いは一方向であっても良い。相互認証処理において、ノード各々は他のノードに秘密キーを用いて生成される応答メッセージを要求する試行メッセージを送信することにより試行する。一方向認証処理では、そのノードの1つだけが他のノードに試行を行なう。

【0006】

いずれの場合でも、2つのノード間で交換される必要がある必須レベルのメッセージトラフィックがある。認証処理中はデータが送信されないので、この付加的なメッセージトラフィックは通信効率を低下させる傾向がある。この付加的な“オーバヘッド”は、通信セション中に複数のリンク認証処理を実行する必要があるときにはやっかいなものとなる。例えば、もし機密保護トランザクションへのパーティが、暗号化キーが毎分変更されることを要求するなら、新しいリンク認証処理が通常毎分必要とされるか、或いはさもなければ、他のノードが認証されていることを再検証することなく、暗号化キーが生成される。

【発明の概要】

【発明が解決しようとする課題】

【0007】

その結果、この種の機密保護通信に関連したオーバヘッドを低減する新しい方法や構成を備えることが望まれる。好適には、その方法や構成は非常に信頼される機密保護リンクに対して備えられる一方で、通信ノード間の信頼を維持することに関連するオーバヘッドメッセージトラフィック量を低減する。

【課題を解決するための手段】

【0008】

本発明をある側面から見れば、繰返されるエンティティ認証処理に関連したオーバヘッドの低減に役立つ通信システムで用いるために新しい方法と構成とが備えられる。

【0009】

従って、例えば、本発明のある実施形態に従えば、 第1のノードと第2のノードとの間の機密保護リンクのセットアップにおける暗号化キーを生成する方法が備えられる。その方法は、暗号化法のキーと関連技術とを用いて第1と第2のノードとの間の認証処理を実行する工程と、その認証処理中に暗号化オフセットを生成する工程と、それらのノードの夫々においてその暗号化オフセットを格納する工程と、その後、少なくとも1つのランダム入力値、暗号化法のキー、及び暗号化オフセットとを用いて、それらのノード各々において暗号化キーを生成する工程とを含む。このようにして、送信データを暗号化し、また、暗号翻訳するために用いられる暗号化キーが論理的にその認証処理に関連付けられる。さらに、ある実施形態では、第1のノードは基地局であり、第2のノードは移動局であり、それら各々は、例えば、改良型汎欧州デジタル移動電話方式(GSM)のような移動通信システムの各部である。

【0010】

上述された必要性や他の事柄はまた、本発明のある実施形態に従う通信ノードにおいて暗号化キーを生成する構成によって満たされる。その構成は、データを格納するために構成されたメモリと、通信リンクによってデータを送受信するために構成可能なトランシーバと、そのメモリとそのトランシーバとに接続されるプロセッサとを含む。その構成は、暗号化法のキーを用いて、外部通信ノードとの通信リンクにより認証処理を実行し、その認証処理中に暗号化オフセットを生成し、その暗号化オフセットを前記メモリに格納し、その後、少なくとも1つの生成されたランダム入力値、暗号化法のキー、及び暗号化オフセットとを用いて、その暗号化キーを生成するために構成されている。

【0011】

本発明のさらに別の実施形態に従えば、通信システムが備えられる。その通信システムは、第1のノードと第2のノードとの間に接続される通信リンクを含む。第1と第2のノードの両方は、その通信リンクによってデータを送受信し、暗号化法のキーを用いてその通信リンクにより認証処理を実行し、その認証処理中に暗号化オフセットを生成し、その暗号化オフセットを格納し、その後、少なくとも1つの生成されたランダム入力値、暗号化法のキー、及び暗号化オフセットとを用いて、暗号化キーを生成するために構成されている。そのようにして、結果として得られる暗号化キーは論理的に認証処理に関連付けられる。

【0012】

本発明の種々の方法と装置のより完全な理解は添付図面に関連してとられた詳細な説明への参照によって得ることができるかもしれない。

【図面の簡単な説明】

【0013】

【図1】2つのノード間に機密保護リンクを備える代表的な通信システムを描写するブロック図である。

【図2】基地局ノードと移動局ノードとの間に機密保護無線インタフェースリンクを備える代表的な移動通信システムを描写するブロック図である。

【図3】例えば、図1や図2に示すような機密保護通信システムに関連した従来の認証処理と構成とを描写するブロック図である。

【図4】本発明のある実施形態に従う、例えば、図1や図2に示すような機密保護通信システムに関連した改良された認証処理と構成とを描写するブロック図である。

【図5】本発明のある実施形態に従う、例えば、図4に示すような機密保護通信システム内のノードと関連した代表的な構成を描写するブロック図である。

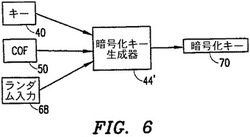

【図6】本発明のある実施形態に従う、例えば、図4に示すような機密保護通信システム内のノードと関連した代表的な機能構成を描写するブロック図である。

【図7】本発明のある実施形態に従う機密保護通信システムで用いられる代表的な認証と暗号化キー生成処理を描写するフローチャートである。

【発明を実施するための形態】

【0014】

図1は2つのノード間の機密保護通信を備えるために構成される通信システム10を示している。通信システム10は、第1のノード12(ノードA)と、通信リンク14と、第2のノード16(ノードB)とを含んでいる。ノード12と14とは両方ともリンク14に結合されて、リンク14によりデータを送受信するように構成されている。リンク14は1つ以上の接続、ネットワーク、或いは他の通信資源を含むことができる。

【0015】

図2は、例えば、機密保護無線インタフェースリンク24により基地局(BS)26と通信するために構成されている移動局(MS)22(例えば、セルラ電話)を有する汎欧州デジタル移動電話方式(GSM)のような代表的な移動通信システム30を示している。従って、図1に描かれているように、MS22はノード12と類似しており、BS26はノード16と類似している。それで、無線インタフェースリンク24により機密保護するようにして、MS22はアップリンク信号をBS26に送信でき、BS26はダウンリンク信号をMS22に送信することができる。

【0016】

BS26はさらに移動交換センタ/在圏ローケーションレジスタ(MSC/VLR)28に接続される。MSC/VLR28は、ホームローケーションレジスタ(HLR)30によって定義されているように、通信サービスをMS12に関係した加入者に提供する。例えば、MSC/VLR28は、ゲートウェイ移動交換センタ(GMSC)32と1つ以上のネットワーク34とを介して、MS22と遠隔通信端末(TT)36との間の呼のための備えをする。

【0017】

図3は上述の通信システム10と20において用いられるのに適した代表的な従来の認証処理と構成とを示している。

【0018】

図3に描写されているように、各ノード12と16内には暗号化法のキー40がある。暗号化法のキー40はリンク14によって機密保護通信セションを実行することを求めるパーティに対して以前に同意が与えられて備えられたキーである。従って、例えば、暗号化法のキー40は秘密キーであるか、或いは公開/プライベートキーのペアである。

【0019】

暗号化法のキー40が、各ノード(12と16)内で、認証ユニット(A3)42と暗号化キー発生器(A8)44に備えられる。認証ユニット42は、リンク14によって試行メッセージ46を送受信し、リンク14によって試行応答メッセージ48を送受信することにより認証処理を実行するように構成されている。リンク14による試行メッセージの受信時、認証ユニット42は暗号化法のキー40を用いて生成される応答メッセージ48を出力する。応答メッセージの受信時、認証ユニット42はその受信データを処理し、送信ノードが暗号化法のキー40を用いて応答メッセージ48を生成したことを検証する。上述のように、その認証処理は一方向でも或いは相互的なもの(両方向)でも良く、初期的に、ランダムに、周期的になど、必要であると思うときに実行して良い。

【0020】

うまくいった認証処理に続いて、暗号化キー発生器44は、例えば、ランダム入力値(例えば、試行値)と暗号化法のキー40とを用いて暗号化キーを生成する。それから、その暗号化キーが用いられてリンク14によってデータを送信するのに先立ってデータを暗号化し、そして受信データを暗号翻訳する。好適には、暗号化キーは認証処理における応答の計算後すぐに(或いは、それに平行して)計算される。

【0021】

機密保護通信セション中のある時点で、新しい暗号化キーを生成して機密保護が維持されることを保証する必要があるかもしれない。例えば、ノード12とノード16との少なくともいずれかが、ある一定時間経過後かデータの送信後の少なくともいずれかに新しい暗号化キーの生成を要求するように構成されていても良い。

【0022】

通常の手順ではそれらノードの1つが試行メッセージ46で新しいランダム試行値を送信し、その値がそれから用いられて(うまくいった最新の認証処理の完了に続いて)新しい暗号化キーを計算する。あるシステムでは、簡略化された認証処理が実行される。そこでは、応答メッセージ48を送信する必要はない。この種の簡略化された認証処理はオーバヘッドを低減し、新しい暗号化キーが生成されるのを可能にする一方で、その新しい暗号化キーがもはや機密保護通信セションの始まりで実行された認証に(即ち、論理的には)関連しないという欠点がある。

【0023】

本発明のある側面からすれば、この機密保護の潜在的な喪失は、重大な付加的なオーバヘッド時間/処理を必要とすることなく、以前に実行された認証処理に論理的に関連づけられる暗号化キーを保持する種々の方法と構成によって回避される。

【0024】

このことを考慮して、図4は本発明のある実施形態に従って、上述の通信システム10と20で用いられるのに適した改良された認証処理の代表的な例を描がいている。

【0025】

図示されているように、ノード12′内には改良された認証ユニット42′と暗号化キー生成器44′とが備えられている。認証ユニット42′は、認証ユニット42(上述)が初期或いは全認証処理中に暗号化オフセット(COF)50を生成するという付加的な能力を備えているように構成される。COFは、例えば、暗号化キー発生器44′での将来の使用のために格納されるビットのどんなストリングでも良い。好適には、COF50は暗号化キー40を用いて生成される。COF50が暗号化キー発生器44′によって次に用いられるとき、その結果得られる暗号化キーは論理的に認証処理に関連付けられる。これは、リンク14における機密保護の信用/信頼性が強化するのに貢献する。

【0026】

その結果、リンク14によってデータを搬送するペイロードは、例えば、通信ノード間の通信セションが初期化したときに実行された認証処理に論理的に関連付けられる暗号化キーで暗号化される。

【0027】

この新規な認証処理は、認証手順を実行するのみならず、各ノードが記憶するCOF50を生成する。例えば、図5には、ノード12′と16′とで用いられる構成60が示されている。構成60はメモリ64とトランシーバ66との接続されたプロセッサ62を含んでいる。プロセッサ62は、メモリ64の格納能力とトランシーバ66の通信能力とを用いて、認証ユニット42′と暗号化キー発生器44′とに関連した処理を実行するように構成されている。従って、例えば、プロセッサ62は、初期の或いはこれに続く認証処理中にCOF50を生成(或いは、さもなければ提供)し、メモリ64に格納することができる。それから、プロセッサ62はCOF50にアクセスし、後で必要に応じて新しい暗号化キーを生成できる。

【0028】

図6に示されているように、暗号化法のキー40とランダム入力値68とともに、暗号化キー発生器44′によりCOF50は用いられて、暗号化キー70を生成(或いは、さもなければ提供)する。それから、暗号化キー70は、例えば、プロセッサ62によって用いられて、リンク14によるトランシーバ66による送信に先立ってデータを暗号化する。

【0029】

それで、暗号化されたデータと最新の認証処理との間の論理的な関係が維持される。それ故に、リンクの機密保護とエンティティの認証の暗号化法による結合が強化され、リンクのハイジャックや詐欺行為などの潜在的な可能性が大幅に軽減される。

【0030】

この方法と構成とは、暗号化法の技術に基づく公開キー或いは暗号化法の技術に基づく秘密キーを用いる一方向と相互方向とのリンク認証処理の少なくともいずれかに使用可能である。

【0031】

このことを考慮して、図7は、本発明のある実施形態に従う機密保護通信システム10に用いられる代表的な認証及び暗号化キー生成処理100を描写している。

【0032】

処理100のステップ102において、認証処理が暗号化法のキー40を用いて実行される。ステップ104では、暗号化オフセット(COF)50が各ノード12′と16′において生成されるか、さもなければ提供される。ステップ106では、COF値50が各ノード12′と16′で格納される。次に、ステップ108では、暗号化キー70が暗号化法のキー40とCOF値50とランダム入力値68とを用いて生成される。ステップ110では、リンク14によって送信されるデータが、ステップ108で生成されたような暗号化キー70を用いて暗号化されるか、さもなければ符号化される。

【0033】

本発明の方法と構成のいくつかの好適な実施形態が添付図面において図示され、前述の詳細な説明で説明されたが、本発明はその開示された実施形態に限定されるものではなく、数多くの再構成、変形例、代用が、請求の範囲によって説明され定義されるような本発明の精神を逸脱することなく可能であることが理解されるべきである。

【技術分野】

【0001】

本発明は機密保護通信に関し、特に、機密保護通信中にエンティティ認証処理と暗号キー生成処理との間の論理的な関係を提供する方法と装置に関する。

【背景技術】

【0002】

例えば、通信システムにおける2つのノード間における機密保護通信は通常、少なくとも初期認証処理が実行されて接続されたノードが機密保護通信を実行するために認められていることを保証することが要求される。この初期認証処理により、ノードは、それらが正しい相手方ノードとの通信リンクを確立し、データを送信するに先立って十分に機密保護されていることを確立することが可能になる。付加的な認証処理が機密保護通信のセション中に種々の時刻に実行され、さらにそのノードが合法的なものでありそのリンクが依然として機密保護されていることを検証する。

【0003】

このように、認証処理が設計されて通信ノードに、送信データを盗もうと試みるかもしれない潜在的な盗聴者、他人になりすます者、及び/或いはハイジャッカー(詐欺師)に対する理にかなったレベルの保護を提供する。

【0004】

例えば、ある従来の通信システムでは、認証処理とデータ暗号化処理とを組み合わせることによって認可されていないエンティティに対して保護が備えられている。その認証処理は通常、試行(challenge)応答方式を採用し、その方式を通し、ノードは互いに対して、自分が共通の機密共用キーや公開/プライベート暗号化法のキーをもっていることを証明する。また、試行/応答は、後で認証されたリンクによって送信されるデータの暗号化のために用いられる暗号化キーを生成するための暗号化キー生成器に対する入力として用いられる。

【0005】

パーティの必要に依存して、認証処理は相互方向か或いは一方向であっても良い。相互認証処理において、ノード各々は他のノードに秘密キーを用いて生成される応答メッセージを要求する試行メッセージを送信することにより試行する。一方向認証処理では、そのノードの1つだけが他のノードに試行を行なう。

【0006】

いずれの場合でも、2つのノード間で交換される必要がある必須レベルのメッセージトラフィックがある。認証処理中はデータが送信されないので、この付加的なメッセージトラフィックは通信効率を低下させる傾向がある。この付加的な“オーバヘッド”は、通信セション中に複数のリンク認証処理を実行する必要があるときにはやっかいなものとなる。例えば、もし機密保護トランザクションへのパーティが、暗号化キーが毎分変更されることを要求するなら、新しいリンク認証処理が通常毎分必要とされるか、或いはさもなければ、他のノードが認証されていることを再検証することなく、暗号化キーが生成される。

【発明の概要】

【発明が解決しようとする課題】

【0007】

その結果、この種の機密保護通信に関連したオーバヘッドを低減する新しい方法や構成を備えることが望まれる。好適には、その方法や構成は非常に信頼される機密保護リンクに対して備えられる一方で、通信ノード間の信頼を維持することに関連するオーバヘッドメッセージトラフィック量を低減する。

【課題を解決するための手段】

【0008】

本発明をある側面から見れば、繰返されるエンティティ認証処理に関連したオーバヘッドの低減に役立つ通信システムで用いるために新しい方法と構成とが備えられる。

【0009】

従って、例えば、本発明のある実施形態に従えば、 第1のノードと第2のノードとの間の機密保護リンクのセットアップにおける暗号化キーを生成する方法が備えられる。その方法は、暗号化法のキーと関連技術とを用いて第1と第2のノードとの間の認証処理を実行する工程と、その認証処理中に暗号化オフセットを生成する工程と、それらのノードの夫々においてその暗号化オフセットを格納する工程と、その後、少なくとも1つのランダム入力値、暗号化法のキー、及び暗号化オフセットとを用いて、それらのノード各々において暗号化キーを生成する工程とを含む。このようにして、送信データを暗号化し、また、暗号翻訳するために用いられる暗号化キーが論理的にその認証処理に関連付けられる。さらに、ある実施形態では、第1のノードは基地局であり、第2のノードは移動局であり、それら各々は、例えば、改良型汎欧州デジタル移動電話方式(GSM)のような移動通信システムの各部である。

【0010】

上述された必要性や他の事柄はまた、本発明のある実施形態に従う通信ノードにおいて暗号化キーを生成する構成によって満たされる。その構成は、データを格納するために構成されたメモリと、通信リンクによってデータを送受信するために構成可能なトランシーバと、そのメモリとそのトランシーバとに接続されるプロセッサとを含む。その構成は、暗号化法のキーを用いて、外部通信ノードとの通信リンクにより認証処理を実行し、その認証処理中に暗号化オフセットを生成し、その暗号化オフセットを前記メモリに格納し、その後、少なくとも1つの生成されたランダム入力値、暗号化法のキー、及び暗号化オフセットとを用いて、その暗号化キーを生成するために構成されている。

【0011】

本発明のさらに別の実施形態に従えば、通信システムが備えられる。その通信システムは、第1のノードと第2のノードとの間に接続される通信リンクを含む。第1と第2のノードの両方は、その通信リンクによってデータを送受信し、暗号化法のキーを用いてその通信リンクにより認証処理を実行し、その認証処理中に暗号化オフセットを生成し、その暗号化オフセットを格納し、その後、少なくとも1つの生成されたランダム入力値、暗号化法のキー、及び暗号化オフセットとを用いて、暗号化キーを生成するために構成されている。そのようにして、結果として得られる暗号化キーは論理的に認証処理に関連付けられる。

【0012】

本発明の種々の方法と装置のより完全な理解は添付図面に関連してとられた詳細な説明への参照によって得ることができるかもしれない。

【図面の簡単な説明】

【0013】

【図1】2つのノード間に機密保護リンクを備える代表的な通信システムを描写するブロック図である。

【図2】基地局ノードと移動局ノードとの間に機密保護無線インタフェースリンクを備える代表的な移動通信システムを描写するブロック図である。

【図3】例えば、図1や図2に示すような機密保護通信システムに関連した従来の認証処理と構成とを描写するブロック図である。

【図4】本発明のある実施形態に従う、例えば、図1や図2に示すような機密保護通信システムに関連した改良された認証処理と構成とを描写するブロック図である。

【図5】本発明のある実施形態に従う、例えば、図4に示すような機密保護通信システム内のノードと関連した代表的な構成を描写するブロック図である。

【図6】本発明のある実施形態に従う、例えば、図4に示すような機密保護通信システム内のノードと関連した代表的な機能構成を描写するブロック図である。

【図7】本発明のある実施形態に従う機密保護通信システムで用いられる代表的な認証と暗号化キー生成処理を描写するフローチャートである。

【発明を実施するための形態】

【0014】

図1は2つのノード間の機密保護通信を備えるために構成される通信システム10を示している。通信システム10は、第1のノード12(ノードA)と、通信リンク14と、第2のノード16(ノードB)とを含んでいる。ノード12と14とは両方ともリンク14に結合されて、リンク14によりデータを送受信するように構成されている。リンク14は1つ以上の接続、ネットワーク、或いは他の通信資源を含むことができる。

【0015】

図2は、例えば、機密保護無線インタフェースリンク24により基地局(BS)26と通信するために構成されている移動局(MS)22(例えば、セルラ電話)を有する汎欧州デジタル移動電話方式(GSM)のような代表的な移動通信システム30を示している。従って、図1に描かれているように、MS22はノード12と類似しており、BS26はノード16と類似している。それで、無線インタフェースリンク24により機密保護するようにして、MS22はアップリンク信号をBS26に送信でき、BS26はダウンリンク信号をMS22に送信することができる。

【0016】

BS26はさらに移動交換センタ/在圏ローケーションレジスタ(MSC/VLR)28に接続される。MSC/VLR28は、ホームローケーションレジスタ(HLR)30によって定義されているように、通信サービスをMS12に関係した加入者に提供する。例えば、MSC/VLR28は、ゲートウェイ移動交換センタ(GMSC)32と1つ以上のネットワーク34とを介して、MS22と遠隔通信端末(TT)36との間の呼のための備えをする。

【0017】

図3は上述の通信システム10と20において用いられるのに適した代表的な従来の認証処理と構成とを示している。

【0018】

図3に描写されているように、各ノード12と16内には暗号化法のキー40がある。暗号化法のキー40はリンク14によって機密保護通信セションを実行することを求めるパーティに対して以前に同意が与えられて備えられたキーである。従って、例えば、暗号化法のキー40は秘密キーであるか、或いは公開/プライベートキーのペアである。

【0019】

暗号化法のキー40が、各ノード(12と16)内で、認証ユニット(A3)42と暗号化キー発生器(A8)44に備えられる。認証ユニット42は、リンク14によって試行メッセージ46を送受信し、リンク14によって試行応答メッセージ48を送受信することにより認証処理を実行するように構成されている。リンク14による試行メッセージの受信時、認証ユニット42は暗号化法のキー40を用いて生成される応答メッセージ48を出力する。応答メッセージの受信時、認証ユニット42はその受信データを処理し、送信ノードが暗号化法のキー40を用いて応答メッセージ48を生成したことを検証する。上述のように、その認証処理は一方向でも或いは相互的なもの(両方向)でも良く、初期的に、ランダムに、周期的になど、必要であると思うときに実行して良い。

【0020】

うまくいった認証処理に続いて、暗号化キー発生器44は、例えば、ランダム入力値(例えば、試行値)と暗号化法のキー40とを用いて暗号化キーを生成する。それから、その暗号化キーが用いられてリンク14によってデータを送信するのに先立ってデータを暗号化し、そして受信データを暗号翻訳する。好適には、暗号化キーは認証処理における応答の計算後すぐに(或いは、それに平行して)計算される。

【0021】

機密保護通信セション中のある時点で、新しい暗号化キーを生成して機密保護が維持されることを保証する必要があるかもしれない。例えば、ノード12とノード16との少なくともいずれかが、ある一定時間経過後かデータの送信後の少なくともいずれかに新しい暗号化キーの生成を要求するように構成されていても良い。

【0022】

通常の手順ではそれらノードの1つが試行メッセージ46で新しいランダム試行値を送信し、その値がそれから用いられて(うまくいった最新の認証処理の完了に続いて)新しい暗号化キーを計算する。あるシステムでは、簡略化された認証処理が実行される。そこでは、応答メッセージ48を送信する必要はない。この種の簡略化された認証処理はオーバヘッドを低減し、新しい暗号化キーが生成されるのを可能にする一方で、その新しい暗号化キーがもはや機密保護通信セションの始まりで実行された認証に(即ち、論理的には)関連しないという欠点がある。

【0023】

本発明のある側面からすれば、この機密保護の潜在的な喪失は、重大な付加的なオーバヘッド時間/処理を必要とすることなく、以前に実行された認証処理に論理的に関連づけられる暗号化キーを保持する種々の方法と構成によって回避される。

【0024】

このことを考慮して、図4は本発明のある実施形態に従って、上述の通信システム10と20で用いられるのに適した改良された認証処理の代表的な例を描がいている。

【0025】

図示されているように、ノード12′内には改良された認証ユニット42′と暗号化キー生成器44′とが備えられている。認証ユニット42′は、認証ユニット42(上述)が初期或いは全認証処理中に暗号化オフセット(COF)50を生成するという付加的な能力を備えているように構成される。COFは、例えば、暗号化キー発生器44′での将来の使用のために格納されるビットのどんなストリングでも良い。好適には、COF50は暗号化キー40を用いて生成される。COF50が暗号化キー発生器44′によって次に用いられるとき、その結果得られる暗号化キーは論理的に認証処理に関連付けられる。これは、リンク14における機密保護の信用/信頼性が強化するのに貢献する。

【0026】

その結果、リンク14によってデータを搬送するペイロードは、例えば、通信ノード間の通信セションが初期化したときに実行された認証処理に論理的に関連付けられる暗号化キーで暗号化される。

【0027】

この新規な認証処理は、認証手順を実行するのみならず、各ノードが記憶するCOF50を生成する。例えば、図5には、ノード12′と16′とで用いられる構成60が示されている。構成60はメモリ64とトランシーバ66との接続されたプロセッサ62を含んでいる。プロセッサ62は、メモリ64の格納能力とトランシーバ66の通信能力とを用いて、認証ユニット42′と暗号化キー発生器44′とに関連した処理を実行するように構成されている。従って、例えば、プロセッサ62は、初期の或いはこれに続く認証処理中にCOF50を生成(或いは、さもなければ提供)し、メモリ64に格納することができる。それから、プロセッサ62はCOF50にアクセスし、後で必要に応じて新しい暗号化キーを生成できる。

【0028】

図6に示されているように、暗号化法のキー40とランダム入力値68とともに、暗号化キー発生器44′によりCOF50は用いられて、暗号化キー70を生成(或いは、さもなければ提供)する。それから、暗号化キー70は、例えば、プロセッサ62によって用いられて、リンク14によるトランシーバ66による送信に先立ってデータを暗号化する。

【0029】

それで、暗号化されたデータと最新の認証処理との間の論理的な関係が維持される。それ故に、リンクの機密保護とエンティティの認証の暗号化法による結合が強化され、リンクのハイジャックや詐欺行為などの潜在的な可能性が大幅に軽減される。

【0030】

この方法と構成とは、暗号化法の技術に基づく公開キー或いは暗号化法の技術に基づく秘密キーを用いる一方向と相互方向とのリンク認証処理の少なくともいずれかに使用可能である。

【0031】

このことを考慮して、図7は、本発明のある実施形態に従う機密保護通信システム10に用いられる代表的な認証及び暗号化キー生成処理100を描写している。

【0032】

処理100のステップ102において、認証処理が暗号化法のキー40を用いて実行される。ステップ104では、暗号化オフセット(COF)50が各ノード12′と16′において生成されるか、さもなければ提供される。ステップ106では、COF値50が各ノード12′と16′で格納される。次に、ステップ108では、暗号化キー70が暗号化法のキー40とCOF値50とランダム入力値68とを用いて生成される。ステップ110では、リンク14によって送信されるデータが、ステップ108で生成されたような暗号化キー70を用いて暗号化されるか、さもなければ符号化される。

【0033】

本発明の方法と構成のいくつかの好適な実施形態が添付図面において図示され、前述の詳細な説明で説明されたが、本発明はその開示された実施形態に限定されるものではなく、数多くの再構成、変形例、代用が、請求の範囲によって説明され定義されるような本発明の精神を逸脱することなく可能であることが理解されるべきである。

【特許請求の範囲】

【請求項1】

第1のノードと第2のノードとの間の機密保護されたリンクのセットアップにおいて暗号化キーを生成する方法であって、前記方法は、

暗号化法のキーを用いて前記第1と第2のノードとの間の認証処理を実行する工程と、

前記認証処理中に暗号化オフセットを生成する工程と、

前記第1と第2のノードの夫々において前記暗号化オフセットを格納する工程と、

その後、少なくとも1つのランダム入力値、前記暗号化法のキー、及び前記暗号化オフセットとを用いて、前記暗号化キーが論理的に前記認証処理に関連付けられるように前記第1及び第2のノードの両方において暗号化キーを生成する工程とを有することを特徴とする方法。

【請求項2】

前記暗号化キーを用いて、前記第1及び第2のノード間で送信されるデータを暗号化する工程をさらに有することを特徴とする請求項1に記載の方法。

【請求項3】

少なくとも1つの新しいランダム入力値、前記暗号化法のキー、及び前記暗号化オフセットとを用いて、新しい暗号化キーが論理的に前記認証処理に関連付けられるように前記新しい暗号化キーを周期的に生成する工程と、

前記新しい暗号化キーを用いて、前記第1及び第2のノード間で送信されるデータを暗号化する工程をさらに有することを特徴とする請求項2に記載の方法。

【請求項4】

前記認証処理を実行する工程は、さらに、

前記第1のノードと前記第2のノードとに前記暗号化法のキーを提供する工程と、

前記第1のノードに、前記第2のノードが前記暗号化法のキーをもっていることを検証させる工程とを含むことを特徴とする請求項1に記載の方法。

【請求項5】

前記認証処理を実行する工程は、さらに、前記第2のノードに、前記第1のノードが前記暗号化法のキーをもっていることを検証させる工程を含むことを特徴とする請求項4に記載の方法。

【請求項6】

前記暗号化法のキーは、秘密キーであることを特徴とする請求項1に記載の方法。

【請求項7】

前記暗号化法のキーは、公開/プライベートキーのペアの一部であることを特徴とする請求項1に記載の方法。

【請求項8】

前記第1のノードは基地局であり、前記第2のノードは移動局であり、それらは移動通信システムの各部であることを特徴とする請求項1に記載の方法。

【請求項9】

前記移動通信システムは汎欧州デジタル移動電話方式(GSM)であることを特徴とする請求項9に記載の方法。

【請求項10】

通信ノードにおいて暗号キーを生成する装置であって、前記装置は、

データを格納するために構成されたメモリと、

通信リンクによってデータを送受信するために構成可能なトランシーバと、

前記メモリと前記トランシーバに接続され、暗号化法のキーを用いて、外部通信ノードとの通信リンクにより認証処理を実行し、前記認証処理中に暗号化オフセットを生成し、前記暗号化オフセットを前記メモリに格納し、その後、少なくとも1つの生成されたランダム入力値、前記暗号化法のキー、及び前記暗号化オフセットとを用いて、暗号化キーが論理的に前記認証処理に関連付けられるように前記暗号化キーを生成するために構成されたプロセッサとを有することを特徴とする装置。

【請求項11】

前記プロセッサはさらに、前記通信リンクによる送信のために、データを前記トランシーバに提供するのに先立って、前記暗号化キーを用いて、前記データを暗号化するために構成されていることを特徴とする請求項10に記載の装置。

【請求項12】

前記プロセッサはさらに、少なくとも1つの新しく生成されたランダム入力値、前記暗号化法のキー、及び前記暗号化オフセットとを用いて、新しい暗号化キーが論理的に前記認証処理に関連付けられるように前記新しい暗号化キーを周期的に生成するために構成され、そして、

前記プロセッサはさらに、前記通信リンクによる送信のために、データを前記トランシーバに提供するのに先立って、前記新しい暗号化キーを用いて、前記データを暗号化するために構成されていることを特徴とする請求項11に記載の装置。

【請求項13】

前記プロセッサはさらに、

前記外部通信ノードが前記認証処理の間に前記暗号化法のキーをもっていることを検証するために構成されていることを特徴とする請求項10に記載の装置。

【請求項14】

前記プロセッサはさらに、前記暗号化法のキーを用いて、前記外部通信ノードから受信される検証の試行に応答するために構成されていることを特徴とする請求項13に記載の装置。

【請求項15】

前記暗号化法のキーは、秘密キーであることを特徴とする請求項10に記載の装置。

【請求項16】

前記暗号化法のキーは、公開/プライベートキーのペアの一部であることを特徴とする請求項10に記載の装置。

【請求項17】

前記通信ノードは、移動通信システムの一部であることを特徴とする請求項10に記載の装置。

【請求項18】

前記通信ノードは、基地局と移動局とを有する前記移動通信システム内のノードのグループから選択されることを特徴とする請求項17に記載の装置。

【請求項19】

前記移動通信システムは汎欧州デジタル移動電話方式(GSM)であることを特徴とする請求項18に記載の装置。

【請求項20】

通信リンクと、

前記通信リンクに接続され、前記通信リンクによってデータを送受信し、暗号化法のキーを用いて前記通信リンクにより認証処理を実行し、前記認証処理中に暗号化オフセットを生成し、前記暗号化オフセットを格納し、その後、少なくとも1つの生成されたランダム入力値、前記暗号化法のキー、及び前記暗号化オフセットとを用いて、暗号化キーを生成するために構成された第1のノードと、

前記通信リンクに接続され、前記通信リンクによってデータを送受信し、前記暗号化法のキーを用いて前記通信リンクにより前記第1のノードとの前記認証処理を実行し、前記認証処理中に前記暗号化オフセットを生成し、前記暗号化オフセットを格納し、その後、少なくとも1つの生成されたランダム入力値、前記暗号化法のキー、及び前記暗号化オフセットとを用いて、前記暗号化キーが前記第1のノードと前記第2のノードとの両方において同じであり、論理的に前記認証処理に関連付けられるように前記暗号化キーを生成するために構成された第2のノードとを有することを特徴とするシステム。

【請求項21】

前記第1及び第2のノードはさらに、前記通信リンクによってデータを送信するのに先立って、前記暗号化キーを用いて、前記データを暗号化するために構成されていることを特徴とする請求項20に記載のシステム。

【請求項22】

前記第1及び第2のノードはさらに、少なくとも1つの新しく生成されたランダム入力値、前記暗号化法のキー、及び前記暗号化オフセットとを用いて、新しい暗号化キーが論理的に前記認証処理に関連付けられて維持されるように前記新しい暗号化キーを周期的に生成するために構成され、そして、

前記第1及び第2のノードはさらに、前記通信リンクによりデータを送信するのに先立って、前記新しい暗号化キーを用いて、前記データを暗号化するために構成されていることを特徴とする請求項21に記載のシステム。

【請求項23】

前記第1のノードはさらに、

前記認証処理中、前記第2のノードが前記暗号化法のキーをもっていることを検証するために構成されていることを特徴とする請求項20に記載のシステム。

【請求項24】

前記第2のノードはさらに、

前記認証処理中、前記第1のノードが前記暗号化法のキーをもっていることを検証するために構成されていることを特徴とする請求項23に記載のシステム。

【請求項25】

前記暗号化法のキーは、秘密キーであることを特徴とする請求項20に記載のシステム。

【請求項26】

前記暗号化法のキーは、公開/プライベートキーのペアの一部であることを特徴とする請求項20に記載のシステム。

【請求項27】

前記第1及び第2のノードは、移動通信システムの一部であることを特徴とする請求項20に記載のシステム。

【請求項28】

前記第1のノードは基地局であり、前記第2のノードは移動局であることを特徴とする請求項27に記載のシステム。

【請求項29】

前記移動通信システムは汎欧州デジタル移動電話方式(GSM)であることを特徴とする請求項27に記載のシステム。

【請求項1】

第1のノードと第2のノードとの間の機密保護されたリンクのセットアップにおいて暗号化キーを生成する方法であって、前記方法は、

暗号化法のキーを用いて前記第1と第2のノードとの間の認証処理を実行する工程と、

前記認証処理中に暗号化オフセットを生成する工程と、

前記第1と第2のノードの夫々において前記暗号化オフセットを格納する工程と、

その後、少なくとも1つのランダム入力値、前記暗号化法のキー、及び前記暗号化オフセットとを用いて、前記暗号化キーが論理的に前記認証処理に関連付けられるように前記第1及び第2のノードの両方において暗号化キーを生成する工程とを有することを特徴とする方法。

【請求項2】

前記暗号化キーを用いて、前記第1及び第2のノード間で送信されるデータを暗号化する工程をさらに有することを特徴とする請求項1に記載の方法。

【請求項3】

少なくとも1つの新しいランダム入力値、前記暗号化法のキー、及び前記暗号化オフセットとを用いて、新しい暗号化キーが論理的に前記認証処理に関連付けられるように前記新しい暗号化キーを周期的に生成する工程と、

前記新しい暗号化キーを用いて、前記第1及び第2のノード間で送信されるデータを暗号化する工程をさらに有することを特徴とする請求項2に記載の方法。

【請求項4】

前記認証処理を実行する工程は、さらに、

前記第1のノードと前記第2のノードとに前記暗号化法のキーを提供する工程と、

前記第1のノードに、前記第2のノードが前記暗号化法のキーをもっていることを検証させる工程とを含むことを特徴とする請求項1に記載の方法。

【請求項5】

前記認証処理を実行する工程は、さらに、前記第2のノードに、前記第1のノードが前記暗号化法のキーをもっていることを検証させる工程を含むことを特徴とする請求項4に記載の方法。

【請求項6】

前記暗号化法のキーは、秘密キーであることを特徴とする請求項1に記載の方法。

【請求項7】

前記暗号化法のキーは、公開/プライベートキーのペアの一部であることを特徴とする請求項1に記載の方法。

【請求項8】

前記第1のノードは基地局であり、前記第2のノードは移動局であり、それらは移動通信システムの各部であることを特徴とする請求項1に記載の方法。

【請求項9】

前記移動通信システムは汎欧州デジタル移動電話方式(GSM)であることを特徴とする請求項9に記載の方法。

【請求項10】

通信ノードにおいて暗号キーを生成する装置であって、前記装置は、

データを格納するために構成されたメモリと、

通信リンクによってデータを送受信するために構成可能なトランシーバと、

前記メモリと前記トランシーバに接続され、暗号化法のキーを用いて、外部通信ノードとの通信リンクにより認証処理を実行し、前記認証処理中に暗号化オフセットを生成し、前記暗号化オフセットを前記メモリに格納し、その後、少なくとも1つの生成されたランダム入力値、前記暗号化法のキー、及び前記暗号化オフセットとを用いて、暗号化キーが論理的に前記認証処理に関連付けられるように前記暗号化キーを生成するために構成されたプロセッサとを有することを特徴とする装置。

【請求項11】

前記プロセッサはさらに、前記通信リンクによる送信のために、データを前記トランシーバに提供するのに先立って、前記暗号化キーを用いて、前記データを暗号化するために構成されていることを特徴とする請求項10に記載の装置。

【請求項12】

前記プロセッサはさらに、少なくとも1つの新しく生成されたランダム入力値、前記暗号化法のキー、及び前記暗号化オフセットとを用いて、新しい暗号化キーが論理的に前記認証処理に関連付けられるように前記新しい暗号化キーを周期的に生成するために構成され、そして、

前記プロセッサはさらに、前記通信リンクによる送信のために、データを前記トランシーバに提供するのに先立って、前記新しい暗号化キーを用いて、前記データを暗号化するために構成されていることを特徴とする請求項11に記載の装置。

【請求項13】

前記プロセッサはさらに、

前記外部通信ノードが前記認証処理の間に前記暗号化法のキーをもっていることを検証するために構成されていることを特徴とする請求項10に記載の装置。

【請求項14】

前記プロセッサはさらに、前記暗号化法のキーを用いて、前記外部通信ノードから受信される検証の試行に応答するために構成されていることを特徴とする請求項13に記載の装置。

【請求項15】

前記暗号化法のキーは、秘密キーであることを特徴とする請求項10に記載の装置。

【請求項16】

前記暗号化法のキーは、公開/プライベートキーのペアの一部であることを特徴とする請求項10に記載の装置。

【請求項17】

前記通信ノードは、移動通信システムの一部であることを特徴とする請求項10に記載の装置。

【請求項18】

前記通信ノードは、基地局と移動局とを有する前記移動通信システム内のノードのグループから選択されることを特徴とする請求項17に記載の装置。

【請求項19】

前記移動通信システムは汎欧州デジタル移動電話方式(GSM)であることを特徴とする請求項18に記載の装置。

【請求項20】

通信リンクと、

前記通信リンクに接続され、前記通信リンクによってデータを送受信し、暗号化法のキーを用いて前記通信リンクにより認証処理を実行し、前記認証処理中に暗号化オフセットを生成し、前記暗号化オフセットを格納し、その後、少なくとも1つの生成されたランダム入力値、前記暗号化法のキー、及び前記暗号化オフセットとを用いて、暗号化キーを生成するために構成された第1のノードと、

前記通信リンクに接続され、前記通信リンクによってデータを送受信し、前記暗号化法のキーを用いて前記通信リンクにより前記第1のノードとの前記認証処理を実行し、前記認証処理中に前記暗号化オフセットを生成し、前記暗号化オフセットを格納し、その後、少なくとも1つの生成されたランダム入力値、前記暗号化法のキー、及び前記暗号化オフセットとを用いて、前記暗号化キーが前記第1のノードと前記第2のノードとの両方において同じであり、論理的に前記認証処理に関連付けられるように前記暗号化キーを生成するために構成された第2のノードとを有することを特徴とするシステム。

【請求項21】

前記第1及び第2のノードはさらに、前記通信リンクによってデータを送信するのに先立って、前記暗号化キーを用いて、前記データを暗号化するために構成されていることを特徴とする請求項20に記載のシステム。

【請求項22】

前記第1及び第2のノードはさらに、少なくとも1つの新しく生成されたランダム入力値、前記暗号化法のキー、及び前記暗号化オフセットとを用いて、新しい暗号化キーが論理的に前記認証処理に関連付けられて維持されるように前記新しい暗号化キーを周期的に生成するために構成され、そして、

前記第1及び第2のノードはさらに、前記通信リンクによりデータを送信するのに先立って、前記新しい暗号化キーを用いて、前記データを暗号化するために構成されていることを特徴とする請求項21に記載のシステム。

【請求項23】

前記第1のノードはさらに、

前記認証処理中、前記第2のノードが前記暗号化法のキーをもっていることを検証するために構成されていることを特徴とする請求項20に記載のシステム。

【請求項24】

前記第2のノードはさらに、

前記認証処理中、前記第1のノードが前記暗号化法のキーをもっていることを検証するために構成されていることを特徴とする請求項23に記載のシステム。

【請求項25】

前記暗号化法のキーは、秘密キーであることを特徴とする請求項20に記載のシステム。

【請求項26】

前記暗号化法のキーは、公開/プライベートキーのペアの一部であることを特徴とする請求項20に記載のシステム。

【請求項27】

前記第1及び第2のノードは、移動通信システムの一部であることを特徴とする請求項20に記載のシステム。

【請求項28】

前記第1のノードは基地局であり、前記第2のノードは移動局であることを特徴とする請求項27に記載のシステム。

【請求項29】

前記移動通信システムは汎欧州デジタル移動電話方式(GSM)であることを特徴とする請求項27に記載のシステム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【公開番号】特開2012−110009(P2012−110009A)

【公開日】平成24年6月7日(2012.6.7)

【国際特許分類】

【外国語出願】

【出願番号】特願2012−3596(P2012−3596)

【出願日】平成24年1月11日(2012.1.11)

【分割の表示】特願2001−506186(P2001−506186)の分割

【原出願日】平成12年6月21日(2000.6.21)

【公序良俗違反の表示】

(特許庁注:以下のものは登録商標)

1.GSM

【出願人】(598036300)テレフオンアクチーボラゲット エル エム エリクソン(パブル) (2,266)

【Fターム(参考)】

【公開日】平成24年6月7日(2012.6.7)

【国際特許分類】

【出願番号】特願2012−3596(P2012−3596)

【出願日】平成24年1月11日(2012.1.11)

【分割の表示】特願2001−506186(P2001−506186)の分割

【原出願日】平成12年6月21日(2000.6.21)

【公序良俗違反の表示】

(特許庁注:以下のものは登録商標)

1.GSM

【出願人】(598036300)テレフオンアクチーボラゲット エル エム エリクソン(パブル) (2,266)

【Fターム(参考)】

[ Back to top ]