コントローラー、ホスト装置、認証情報サーバー、及びネットワークシステム

【課題】記憶装置として機能するコントローラーへの不正アクセスを制限しつつ記憶装置へのアクセスが可能なコントローラー、ホスト装置、認証情報サーバー、及びネットワークシステムを得る。

【解決手段】データを格納する記憶装置110と、ネットワーク300に接続されるホスト装置200と通信を行う通信部120と、ホスト装置200から送信された通信接続のための認証要求に対し、予め定めた認証情報に基づいて認証を行う認証部130と、認証部130により認証されたホスト装置200から発行されるデータアクセスに関するコマンドを受信して解析し、該解析結果に基づく命令を生成するコマンド解析部140と、コマンド解析部140からの命令に基づいて、記憶装置100にアクセスするデータ提供部150とを備えた。

【解決手段】データを格納する記憶装置110と、ネットワーク300に接続されるホスト装置200と通信を行う通信部120と、ホスト装置200から送信された通信接続のための認証要求に対し、予め定めた認証情報に基づいて認証を行う認証部130と、認証部130により認証されたホスト装置200から発行されるデータアクセスに関するコマンドを受信して解析し、該解析結果に基づく命令を生成するコマンド解析部140と、コマンド解析部140からの命令に基づいて、記憶装置100にアクセスするデータ提供部150とを備えた。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、コントローラー、ホスト装置、認証情報サーバー、及びネットワークシステムに関し、特にホスト装置からコントローラーの記憶装置へのアクセスに関する。

【背景技術】

【0002】

従来より、通信接続されたコンピューターからアクセス可能な記憶装置がある。このような記憶装置の一つであるUSBストレージデバイスとして、「フラッシュメモリの記憶領域を少なくとも第1の領域と第2の領域に分けて定義し・・・第1の領域に対しては、上位装置から受け取ったSCSIコマンドセットの標準コマンドに基づいて情報の読み出しのみを実行し、第2の領域に対しては、当該第2の領域にアクセスするための専用のコマンドに基づきアクセス可能に構成される」ものが提案されている(例えば、特許文献1参照)。

【先行技術文献】

【特許文献】

【0003】

【特許文献1】特開2005−266934号公報(第4頁、図3)

【発明の概要】

【発明が解決しようとする課題】

【0004】

上記特許文献1に記載の技術によれば、上位装置(ホスト装置)のオペレーティングシステムは第1の領域の情報を読み出し可能であるが、第2の領域は認識できないため、専用のコマンドを用いない限りその情報を読み出すことはできない。したがって、第1の領域は情報が誤って消去されることがなく、また、第2の領域は不正なハッキングから保護される。

【0005】

しかし、例えば遠隔地にあるホスト装置から、そのホスト装置のオペレーティングシステムを通じて記憶装置に対してデータの書き込みを行いたい場合がある。上記特許文献1に記載の技術では、記憶装置にデータを書き込む際のセキュリティ確保のための手段が開示されていない。このため、ホスト装置は読み込み専用としてしか記憶装置を利用できなかった。

【0006】

本発明は、上記のような課題を解決するためになされたもので、記憶装置として機能するコントローラーへの不正アクセスを制限しつつ記憶装置へのアクセスが可能なコントローラー、ホスト装置、認証情報サーバー、及びネットワークシステムを提供するものである。

【課題を解決するための手段】

【0007】

本発明に係るコントローラーは、ネットワークに接続されるコントローラーであって、データを格納する記憶手段と、前記ネットワークに接続されるホスト装置と通信を行う通信手段と、前記ホスト装置から送信された通信接続のための認証要求に対し、予め定めた認証情報に基づいて認証を行う認証手段と、前記認証手段により認証されたホスト装置から発行されるデータアクセスに関するコマンドを受信して解析し、該解析結果に基づく命令を生成するコマンド解析手段と、前記コマンド解析手段からの命令に基づいて、前記記憶手段に格納されたデータにアクセスするデータ提供手段とを備えたものである。

【発明の効果】

【0008】

本発明に係るコントローラーは、ホスト装置から送信された通信接続のための認証要求に対して認証を行う認証手段を備えた。

このため、コントローラーが格納するデータへの、ホスト装置からのアクセスを制限でき、不正アクセスを抑止することができる。

【図面の簡単な説明】

【0009】

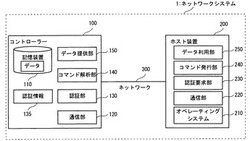

【図1】実施の形態1に係るネットワークシステムの構成を示す図である。

【図2】実施の形態1に係るコントローラーとホスト装置の通信フローを示す図である。

【図3】実施の形態2に係るネットワークシステムの構成を示す図である。

【図4】実施の形態2に係るコントローラー、ホスト装置、及び認証情報サーバー間の通信フローを示す図である。

【発明を実施するための形態】

【0010】

実施の形態1.

以下、本発明に係るコントローラー、ホスト装置、及びネットワークシステムの好適な実施の形態について図を参照しながら説明する。

【0011】

図1は本実施の形態1に係るネットワークシステム1の構成を示す図である。図1に示すように、ネットワークシステム1は、コントローラー100と、ホスト装置200とが、ネットワーク300により接続されている。

【0012】

コントローラー100は、ネットワーク300を介して接続されたホスト装置200に対して認証処理を行い、認証できた場合にホスト装置200からのデータアクセスを可能とするものである。

ホスト装置200は、ネットワーク300を介してコントローラー100に対して認証要求を行い、認証された場合にはコントローラー100のデータにアクセス可能となる。

【0013】

コントローラー100は、図示しない機器と接続されてこれらの機器の制御や管理を行う装置である。コントローラー100は、記憶装置110、通信部120、認証部130、認証情報135、コマンド解析部140、及びデータ提供部150を備える。

【0014】

記憶装置110は、コントローラー100が機器の制御や管理を行うために必要となるデータや、機器から収集した各種データを一時的あるいは長期的に記憶する装置である。

【0015】

通信部120は、ネットワーク300を経由して接続されるホスト装置200との間で通信パケットの送受信を行う。この通信部120は、TCP/IP、UDP等のプロトコルスタック上に搭載される。

【0016】

認証部130は、ホスト装置200から通信接続のための認証要求があると、認証情報135を参照して認証処理を行う。そして、認証できてホスト装置200からのアクセスを許可する場合はその旨を、接続を拒絶する場合はその旨をホスト装置200に通知する。この動作については後述する。

【0017】

認証情報135は、認証部130がホスト装置200を認証するための情報である。認証情報135としては、ホスト装置200のホスト名、ユーザー名、パスワードのうち少なくとも一つ以上を含む。認証情報135は、ネットワーク300に接続されるホスト装置200ごとの情報を予め収集して格納してある。

【0018】

コマンド解析部140は、記憶装置110に格納されたデータにアクセスするためのコマンドを受信し、解析する。そして、解析結果に基づき、データ提供部150に対してデータアクセスの命令を出す。

【0019】

データ提供部150は、コマンド解析部140からの命令に基づいて、記憶装置110に格納されたデータに対してアクセスする。ここでアクセスするとは、データの読み込み、データの書き込み、データ削除の動作を含むものとする。そしてデータ提供部150は、記憶装置110へのアクセス結果を通信部120を介してホスト装置200に送信する。

【0020】

ホスト装置200は、オペレーティングシステム210、通信部220、認証要求部230、コマンド発行部240、及びデータ利用部250を備える。

【0021】

オペレーティングシステム210は、ホスト装置200を統括的に制御するソフトウェアである。ホスト装置200は、オペレーティングシステム210の制御により、以下に述べる各種処理動作を行う。

【0022】

通信部220は、ネットワーク300を経由して接続されるコントローラー100との間で通信パケットの送受信を行う。

【0023】

認証要求部230は、コントローラー100に対して、通信接続のための認証要求を行う。この動作については後述する。

【0024】

コマンド発行部240は、記憶装置110に格納されたデータへのアクセスに関する各種コマンドを発行する。例えば、読み出しコマンド、書き込みコマンド、削除コマンドなどを発行する。

【0025】

データ利用部250は、記憶装置110に格納されたデータへのアクセスに対する応答を取得し、利用する。例えば、記憶装置110から読み出したデータを一覧表示する、集計するなど、その利用形態は問わない。

【0026】

ネットワーク300は、USB、有線LAN、シリアル通信、無線通信等の任意の通信方式を用いることができる。

【0027】

図2は、本実施の形態1に係るコントローラー100とホスト装置200の間の通信フローを示す図である。以下、図2に基づき通信動作を説明する。

【0028】

(S300)

ホスト装置200の認証要求部230は、コントローラー100に対して認証要求を行う。具体的には、予め定めたデータフォーマットに従って、ホスト装置200のホスト名、ユーザー名、及びパスワード(以下、認証要求情報と称する)を、通信部220を経由して送信する。

【0029】

(S310)

コントローラー100は、ホスト装置200からの認証要求を通信部120により受信し、認証部130により認証処理を行う。認証処理においては、ホスト装置200から送信された認証要求情報と認証情報135とを照合し、合致するか否かを判定する。

【0030】

(S320)

コントローラー100の認証部130は、認証処理(S310)での認証結果を、認証応答として通信部120を経由してホスト装置200に送信する。ここでは、認証を得たものとして説明する。

【0031】

(S330)

コントローラー100からの認証応答を受信すると、ホスト装置200のコマンド発行部240は、記憶装置110に格納されたデータにアクセスするためのコマンドを選定する。例えば、どのデータを読み出すか、あるいは、どのようなデータを書き込むか、といったコマンドを選定する。

(S340)

ホスト装置200のコマンド発行部240は、ステップS330で選定したコマンドを通信部220を経由してホスト装置200に送信する。

【0032】

(S350)

コントローラー100は、通信部120を経由してホスト装置200からのコマンドを受信すると、コマンド解析部140によりコマンドの解析を行う。コマンド解析においては、コマンドの種類とそのパラメーターを特定する。そして、解析結果に基づき、データ提供部150に対してデータアクセスの命令を行う。

【0033】

(S360)

コントローラー100のデータ提供部150は、コマンド解析部140からの命令に応じてデータの読み込みや書き込みなどのデータアクセスを行う。

(S370)

コントローラー100のデータ提供部150は、データアクセスの結果を、コマンド応答として通信部120を介してホスト装置200に送信する。

【0034】

(S380)

ホスト装置200のデータ利用部250、通信部220を介してコントローラー100からのコマンド応答を受信すると、この受信したデータを利用する。

【0035】

なお、ステップS310の認証処理において、ホスト装置200を認証できなかった場合には、コントローラー100はホスト装置200との接続を拒否する。したがって、ホスト装置200はコントローラー100の記憶装置110に格納されたデータにアクセスすることができない。

【0036】

以上のように本実施の形態1に係るネットワークシステム1においては、ホスト装置200がコントローラー100の記憶装置110に格納されたデータにアクセスする際、事前にホスト装置200の認証処理を行うようにした。このため、コントローラー100の記憶装置110への、ホスト装置200からのアクセスを制限し、ホスト装置200からの不正アクセスを抑止することができる。また、認証できた場合には、ホスト装置200は、記憶装置110に格納されたデータの読み出し、書き込み、削除等を行うことができる。このため、不正アクセスを抑止しつつも、ホスト装置200は特に制限なく記憶装置110に格納されたデータを利用することができる。

【0037】

なお、図2のステップS310の認証処理においては、記憶装置110へのアクセス制限レベルに応じた認証方式を採用するようにしてもよい。例えば、データの読み出しのみ許可する場合と書き込みも許可する場合とで、認証情報135を変えることができる。このようにすることで、より精密なアクセス制限を行うことができるとともに、ホスト装置200からのデータアクセスに関する利便性も向上する。

【0038】

実施の形態2.

図3は本実施の形態2に係るネットワークシステム1Aの構成を示す図である。図3に示すように、ネットワークシステム1Aは、前述の実施の形態1と同様のコントローラー100とホスト装置200を備え、さらに、コントローラー100にはインターネット400を介して認証情報サーバー500が接続されている。なお、前述の実施の形態1と同一の構成要素または対応する構成要素については同一の符号を付しており、以下、異なる点を中心に説明する。

【0039】

本実施の形態2で説明するネットワークシステム1Aは、認証情報サーバー500によりコントローラー100の認証情報135を更新し、より精度の高い認証を行うものである。

【0040】

認証情報サーバー500は、OS認証情報510を有し、このOS認証情報510をコントローラー100に提供するサーバーである。

OS認証情報510は、ホスト装置200のオペレーティングシステム210の種類とそのセキュリティパッチ情報を備える。さらにOS認証情報510は、コントローラー100へのアクセスを可能とする、オペレーティングシステムの種類とセキュリティパッチの組み合わせに関する情報も備える。例えば、あるオペレーティングシステム(X1)に対し、セキュリティパッチ(Y1)が適用されていればアクセス認証し、セキュリティパッチ(Y1)が適用されていなければアクセス認証しない、といった情報である。

【0041】

コントローラー100の認証情報135Aは、前述の実施の形態1で説明した情報に加え、OS認証情報510も備えている。

コントローラー100は、OS認証情報510をインターネット400経由で認証情報サーバー500からダウンロードし、認証情報135Aを更新する。

【0042】

図4は、本実施の形態2に係るコントローラー100と、ホスト装置200と、認証情報サーバー500の間の通信フローを示す図である。図4において、図2と同様の処理には同一の符号を付し、異なる処理にはS600〜S620、S300A、S310Aという符号を付している。以下、前述の実施の形態1と異なる点を中心に、図4に基づいて通信動作を説明する。

【0043】

(S600)

認証情報サーバー500は、例えばオペレーティングシステムの製造元やセキュリティパッチの製造元などが提供する図示しないサーバーから、インターネット400を経由してオペレーティングシステムの種類とセキュリティパッチに関する情報を取得する。これらの情報の取得を定期的に行い、OS認証情報510を更新し、OS認証情報510を最新の状態に保つようにする。

そして、取得した情報に基づいて、コントローラー100にアクセス可能な、オペレーティングシステムの種類とセキュリティパッチの組み合わせを決定する。基本的には、最新の組み合わせ(最新のオペレーティングシステムに対して最新のセキュリティパッチ)が有効となるが、例えばセキュリティパッチに不具合が生じた場合はそれ以前の組み合わせに戻すなどして、信頼性の高い状態を保つようにする。

【0044】

(S610)

コントローラー100は、認証情報サーバー500から、インターネットを介してOS認証情報510をダウンロードする。

(S620)

コントローラー100は、ダウンロードしたOS認証情報510に基づいて、認証情報135Aを更新する。

【0045】

(S300A)

ホスト装置200の認証要求部230は、コントローラー100に対して認証要求を行う。このとき、前述の実施の形態1で説明した認証要求情報に加え、ホスト装置200のオペレーティングシステム210の種類、及びセキュリティパッチの適用状況に関する情報を送信する。

【0046】

(S310A)

コントローラー100の認証部130は、ホスト装置200から送信された認証要求の認証処理を行う。認証処理においては、ホスト装置200から送信された認証要求情報(オペレーティングシステム210の種類とセキュリティパッチの適用状況を含む)と認証情報135Aとを照合し、合致するか否かを判定する。

【0047】

以降の動作は、前述の実施の形態1と同様である。

なお、本実施の形態2では、OS認証情報510をインターネット400経由で認証情報サーバー500から取得する場合を例に説明したが、コントローラー100はこれ以外の方法によってOS認証情報510に相当する情報を取得してもよい。その際は、定期的に最新の情報を取得する仕組みとし、より信頼性の高い状態を保つようにする。

【0048】

以上のように本実施の形態2に係るネットワークシステム1Aでは、前述の実施の形態1で述べた認証情報に加え、ホスト装置200のオペレーティングシステムの種類とセキュリティパッチの情報に基づいてホスト装置200の認証を行うようにした。このため、オペレーティングシステム210に適切なセキュリティパッチが適用されていない場合は、ホスト装置200はコントローラー100の記憶装置110に格納されたデータにアクセスすることができない。したがって、オペレーティングシステム210のセキュリティホール等を原因とする、コントローラー100への不正アクセスのリスクを低減することができ、データ利用に関する安全性をより向上させることができる。

【符号の説明】

【0049】

1 ネットワークシステム、1A ネットワークシステム、100 コントローラー、110 記憶装置、120 通信部、130 認証部、135 認証情報、135A 認証情報、140 コマンド解析部、150 データ提供部、200 ホスト装置、210 オペレーティングシステム、220 通信部、230 認証要求部、240 コマンド発行部、250 データ利用部、300 ネットワーク、400 インターネット、500 認証情報サーバー、510 OS認証情報。

【技術分野】

【0001】

本発明は、コントローラー、ホスト装置、認証情報サーバー、及びネットワークシステムに関し、特にホスト装置からコントローラーの記憶装置へのアクセスに関する。

【背景技術】

【0002】

従来より、通信接続されたコンピューターからアクセス可能な記憶装置がある。このような記憶装置の一つであるUSBストレージデバイスとして、「フラッシュメモリの記憶領域を少なくとも第1の領域と第2の領域に分けて定義し・・・第1の領域に対しては、上位装置から受け取ったSCSIコマンドセットの標準コマンドに基づいて情報の読み出しのみを実行し、第2の領域に対しては、当該第2の領域にアクセスするための専用のコマンドに基づきアクセス可能に構成される」ものが提案されている(例えば、特許文献1参照)。

【先行技術文献】

【特許文献】

【0003】

【特許文献1】特開2005−266934号公報(第4頁、図3)

【発明の概要】

【発明が解決しようとする課題】

【0004】

上記特許文献1に記載の技術によれば、上位装置(ホスト装置)のオペレーティングシステムは第1の領域の情報を読み出し可能であるが、第2の領域は認識できないため、専用のコマンドを用いない限りその情報を読み出すことはできない。したがって、第1の領域は情報が誤って消去されることがなく、また、第2の領域は不正なハッキングから保護される。

【0005】

しかし、例えば遠隔地にあるホスト装置から、そのホスト装置のオペレーティングシステムを通じて記憶装置に対してデータの書き込みを行いたい場合がある。上記特許文献1に記載の技術では、記憶装置にデータを書き込む際のセキュリティ確保のための手段が開示されていない。このため、ホスト装置は読み込み専用としてしか記憶装置を利用できなかった。

【0006】

本発明は、上記のような課題を解決するためになされたもので、記憶装置として機能するコントローラーへの不正アクセスを制限しつつ記憶装置へのアクセスが可能なコントローラー、ホスト装置、認証情報サーバー、及びネットワークシステムを提供するものである。

【課題を解決するための手段】

【0007】

本発明に係るコントローラーは、ネットワークに接続されるコントローラーであって、データを格納する記憶手段と、前記ネットワークに接続されるホスト装置と通信を行う通信手段と、前記ホスト装置から送信された通信接続のための認証要求に対し、予め定めた認証情報に基づいて認証を行う認証手段と、前記認証手段により認証されたホスト装置から発行されるデータアクセスに関するコマンドを受信して解析し、該解析結果に基づく命令を生成するコマンド解析手段と、前記コマンド解析手段からの命令に基づいて、前記記憶手段に格納されたデータにアクセスするデータ提供手段とを備えたものである。

【発明の効果】

【0008】

本発明に係るコントローラーは、ホスト装置から送信された通信接続のための認証要求に対して認証を行う認証手段を備えた。

このため、コントローラーが格納するデータへの、ホスト装置からのアクセスを制限でき、不正アクセスを抑止することができる。

【図面の簡単な説明】

【0009】

【図1】実施の形態1に係るネットワークシステムの構成を示す図である。

【図2】実施の形態1に係るコントローラーとホスト装置の通信フローを示す図である。

【図3】実施の形態2に係るネットワークシステムの構成を示す図である。

【図4】実施の形態2に係るコントローラー、ホスト装置、及び認証情報サーバー間の通信フローを示す図である。

【発明を実施するための形態】

【0010】

実施の形態1.

以下、本発明に係るコントローラー、ホスト装置、及びネットワークシステムの好適な実施の形態について図を参照しながら説明する。

【0011】

図1は本実施の形態1に係るネットワークシステム1の構成を示す図である。図1に示すように、ネットワークシステム1は、コントローラー100と、ホスト装置200とが、ネットワーク300により接続されている。

【0012】

コントローラー100は、ネットワーク300を介して接続されたホスト装置200に対して認証処理を行い、認証できた場合にホスト装置200からのデータアクセスを可能とするものである。

ホスト装置200は、ネットワーク300を介してコントローラー100に対して認証要求を行い、認証された場合にはコントローラー100のデータにアクセス可能となる。

【0013】

コントローラー100は、図示しない機器と接続されてこれらの機器の制御や管理を行う装置である。コントローラー100は、記憶装置110、通信部120、認証部130、認証情報135、コマンド解析部140、及びデータ提供部150を備える。

【0014】

記憶装置110は、コントローラー100が機器の制御や管理を行うために必要となるデータや、機器から収集した各種データを一時的あるいは長期的に記憶する装置である。

【0015】

通信部120は、ネットワーク300を経由して接続されるホスト装置200との間で通信パケットの送受信を行う。この通信部120は、TCP/IP、UDP等のプロトコルスタック上に搭載される。

【0016】

認証部130は、ホスト装置200から通信接続のための認証要求があると、認証情報135を参照して認証処理を行う。そして、認証できてホスト装置200からのアクセスを許可する場合はその旨を、接続を拒絶する場合はその旨をホスト装置200に通知する。この動作については後述する。

【0017】

認証情報135は、認証部130がホスト装置200を認証するための情報である。認証情報135としては、ホスト装置200のホスト名、ユーザー名、パスワードのうち少なくとも一つ以上を含む。認証情報135は、ネットワーク300に接続されるホスト装置200ごとの情報を予め収集して格納してある。

【0018】

コマンド解析部140は、記憶装置110に格納されたデータにアクセスするためのコマンドを受信し、解析する。そして、解析結果に基づき、データ提供部150に対してデータアクセスの命令を出す。

【0019】

データ提供部150は、コマンド解析部140からの命令に基づいて、記憶装置110に格納されたデータに対してアクセスする。ここでアクセスするとは、データの読み込み、データの書き込み、データ削除の動作を含むものとする。そしてデータ提供部150は、記憶装置110へのアクセス結果を通信部120を介してホスト装置200に送信する。

【0020】

ホスト装置200は、オペレーティングシステム210、通信部220、認証要求部230、コマンド発行部240、及びデータ利用部250を備える。

【0021】

オペレーティングシステム210は、ホスト装置200を統括的に制御するソフトウェアである。ホスト装置200は、オペレーティングシステム210の制御により、以下に述べる各種処理動作を行う。

【0022】

通信部220は、ネットワーク300を経由して接続されるコントローラー100との間で通信パケットの送受信を行う。

【0023】

認証要求部230は、コントローラー100に対して、通信接続のための認証要求を行う。この動作については後述する。

【0024】

コマンド発行部240は、記憶装置110に格納されたデータへのアクセスに関する各種コマンドを発行する。例えば、読み出しコマンド、書き込みコマンド、削除コマンドなどを発行する。

【0025】

データ利用部250は、記憶装置110に格納されたデータへのアクセスに対する応答を取得し、利用する。例えば、記憶装置110から読み出したデータを一覧表示する、集計するなど、その利用形態は問わない。

【0026】

ネットワーク300は、USB、有線LAN、シリアル通信、無線通信等の任意の通信方式を用いることができる。

【0027】

図2は、本実施の形態1に係るコントローラー100とホスト装置200の間の通信フローを示す図である。以下、図2に基づき通信動作を説明する。

【0028】

(S300)

ホスト装置200の認証要求部230は、コントローラー100に対して認証要求を行う。具体的には、予め定めたデータフォーマットに従って、ホスト装置200のホスト名、ユーザー名、及びパスワード(以下、認証要求情報と称する)を、通信部220を経由して送信する。

【0029】

(S310)

コントローラー100は、ホスト装置200からの認証要求を通信部120により受信し、認証部130により認証処理を行う。認証処理においては、ホスト装置200から送信された認証要求情報と認証情報135とを照合し、合致するか否かを判定する。

【0030】

(S320)

コントローラー100の認証部130は、認証処理(S310)での認証結果を、認証応答として通信部120を経由してホスト装置200に送信する。ここでは、認証を得たものとして説明する。

【0031】

(S330)

コントローラー100からの認証応答を受信すると、ホスト装置200のコマンド発行部240は、記憶装置110に格納されたデータにアクセスするためのコマンドを選定する。例えば、どのデータを読み出すか、あるいは、どのようなデータを書き込むか、といったコマンドを選定する。

(S340)

ホスト装置200のコマンド発行部240は、ステップS330で選定したコマンドを通信部220を経由してホスト装置200に送信する。

【0032】

(S350)

コントローラー100は、通信部120を経由してホスト装置200からのコマンドを受信すると、コマンド解析部140によりコマンドの解析を行う。コマンド解析においては、コマンドの種類とそのパラメーターを特定する。そして、解析結果に基づき、データ提供部150に対してデータアクセスの命令を行う。

【0033】

(S360)

コントローラー100のデータ提供部150は、コマンド解析部140からの命令に応じてデータの読み込みや書き込みなどのデータアクセスを行う。

(S370)

コントローラー100のデータ提供部150は、データアクセスの結果を、コマンド応答として通信部120を介してホスト装置200に送信する。

【0034】

(S380)

ホスト装置200のデータ利用部250、通信部220を介してコントローラー100からのコマンド応答を受信すると、この受信したデータを利用する。

【0035】

なお、ステップS310の認証処理において、ホスト装置200を認証できなかった場合には、コントローラー100はホスト装置200との接続を拒否する。したがって、ホスト装置200はコントローラー100の記憶装置110に格納されたデータにアクセスすることができない。

【0036】

以上のように本実施の形態1に係るネットワークシステム1においては、ホスト装置200がコントローラー100の記憶装置110に格納されたデータにアクセスする際、事前にホスト装置200の認証処理を行うようにした。このため、コントローラー100の記憶装置110への、ホスト装置200からのアクセスを制限し、ホスト装置200からの不正アクセスを抑止することができる。また、認証できた場合には、ホスト装置200は、記憶装置110に格納されたデータの読み出し、書き込み、削除等を行うことができる。このため、不正アクセスを抑止しつつも、ホスト装置200は特に制限なく記憶装置110に格納されたデータを利用することができる。

【0037】

なお、図2のステップS310の認証処理においては、記憶装置110へのアクセス制限レベルに応じた認証方式を採用するようにしてもよい。例えば、データの読み出しのみ許可する場合と書き込みも許可する場合とで、認証情報135を変えることができる。このようにすることで、より精密なアクセス制限を行うことができるとともに、ホスト装置200からのデータアクセスに関する利便性も向上する。

【0038】

実施の形態2.

図3は本実施の形態2に係るネットワークシステム1Aの構成を示す図である。図3に示すように、ネットワークシステム1Aは、前述の実施の形態1と同様のコントローラー100とホスト装置200を備え、さらに、コントローラー100にはインターネット400を介して認証情報サーバー500が接続されている。なお、前述の実施の形態1と同一の構成要素または対応する構成要素については同一の符号を付しており、以下、異なる点を中心に説明する。

【0039】

本実施の形態2で説明するネットワークシステム1Aは、認証情報サーバー500によりコントローラー100の認証情報135を更新し、より精度の高い認証を行うものである。

【0040】

認証情報サーバー500は、OS認証情報510を有し、このOS認証情報510をコントローラー100に提供するサーバーである。

OS認証情報510は、ホスト装置200のオペレーティングシステム210の種類とそのセキュリティパッチ情報を備える。さらにOS認証情報510は、コントローラー100へのアクセスを可能とする、オペレーティングシステムの種類とセキュリティパッチの組み合わせに関する情報も備える。例えば、あるオペレーティングシステム(X1)に対し、セキュリティパッチ(Y1)が適用されていればアクセス認証し、セキュリティパッチ(Y1)が適用されていなければアクセス認証しない、といった情報である。

【0041】

コントローラー100の認証情報135Aは、前述の実施の形態1で説明した情報に加え、OS認証情報510も備えている。

コントローラー100は、OS認証情報510をインターネット400経由で認証情報サーバー500からダウンロードし、認証情報135Aを更新する。

【0042】

図4は、本実施の形態2に係るコントローラー100と、ホスト装置200と、認証情報サーバー500の間の通信フローを示す図である。図4において、図2と同様の処理には同一の符号を付し、異なる処理にはS600〜S620、S300A、S310Aという符号を付している。以下、前述の実施の形態1と異なる点を中心に、図4に基づいて通信動作を説明する。

【0043】

(S600)

認証情報サーバー500は、例えばオペレーティングシステムの製造元やセキュリティパッチの製造元などが提供する図示しないサーバーから、インターネット400を経由してオペレーティングシステムの種類とセキュリティパッチに関する情報を取得する。これらの情報の取得を定期的に行い、OS認証情報510を更新し、OS認証情報510を最新の状態に保つようにする。

そして、取得した情報に基づいて、コントローラー100にアクセス可能な、オペレーティングシステムの種類とセキュリティパッチの組み合わせを決定する。基本的には、最新の組み合わせ(最新のオペレーティングシステムに対して最新のセキュリティパッチ)が有効となるが、例えばセキュリティパッチに不具合が生じた場合はそれ以前の組み合わせに戻すなどして、信頼性の高い状態を保つようにする。

【0044】

(S610)

コントローラー100は、認証情報サーバー500から、インターネットを介してOS認証情報510をダウンロードする。

(S620)

コントローラー100は、ダウンロードしたOS認証情報510に基づいて、認証情報135Aを更新する。

【0045】

(S300A)

ホスト装置200の認証要求部230は、コントローラー100に対して認証要求を行う。このとき、前述の実施の形態1で説明した認証要求情報に加え、ホスト装置200のオペレーティングシステム210の種類、及びセキュリティパッチの適用状況に関する情報を送信する。

【0046】

(S310A)

コントローラー100の認証部130は、ホスト装置200から送信された認証要求の認証処理を行う。認証処理においては、ホスト装置200から送信された認証要求情報(オペレーティングシステム210の種類とセキュリティパッチの適用状況を含む)と認証情報135Aとを照合し、合致するか否かを判定する。

【0047】

以降の動作は、前述の実施の形態1と同様である。

なお、本実施の形態2では、OS認証情報510をインターネット400経由で認証情報サーバー500から取得する場合を例に説明したが、コントローラー100はこれ以外の方法によってOS認証情報510に相当する情報を取得してもよい。その際は、定期的に最新の情報を取得する仕組みとし、より信頼性の高い状態を保つようにする。

【0048】

以上のように本実施の形態2に係るネットワークシステム1Aでは、前述の実施の形態1で述べた認証情報に加え、ホスト装置200のオペレーティングシステムの種類とセキュリティパッチの情報に基づいてホスト装置200の認証を行うようにした。このため、オペレーティングシステム210に適切なセキュリティパッチが適用されていない場合は、ホスト装置200はコントローラー100の記憶装置110に格納されたデータにアクセスすることができない。したがって、オペレーティングシステム210のセキュリティホール等を原因とする、コントローラー100への不正アクセスのリスクを低減することができ、データ利用に関する安全性をより向上させることができる。

【符号の説明】

【0049】

1 ネットワークシステム、1A ネットワークシステム、100 コントローラー、110 記憶装置、120 通信部、130 認証部、135 認証情報、135A 認証情報、140 コマンド解析部、150 データ提供部、200 ホスト装置、210 オペレーティングシステム、220 通信部、230 認証要求部、240 コマンド発行部、250 データ利用部、300 ネットワーク、400 インターネット、500 認証情報サーバー、510 OS認証情報。

【特許請求の範囲】

【請求項1】

ネットワークに接続されるコントローラーであって、

データを格納する記憶手段と、

前記ネットワークに接続されるホスト装置と通信を行う通信手段と、

前記ホスト装置から送信された通信接続のための認証要求に対し、予め定めた認証情報に基づいて認証を行う認証手段と、

前記認証手段により認証されたホスト装置から発行されるデータアクセスに関するコマンドを受信して解析し、該解析結果に基づく命令を生成するコマンド解析手段と、

前記コマンド解析手段からの命令に基づいて、前記記憶手段に格納されたデータにアクセスするデータ提供手段とを備えた

ことを特徴とするコントローラー。

【請求項2】

前記認証手段は、

接続可能なホスト装置の固有情報、ユーザー情報、パスワード情報の少なくとも一つを認証情報として管理し、

前記ホスト装置から送信された認証要求の情報と、前記認証情報とが合致するか否かにより認証を行い、認証結果を前記ホスト装置に送信する

ことを特徴とする請求項1記載のコントローラー。

【請求項3】

前記データ提供手段は、

前記コマンド解析手段からの命令に基づいて、前記記憶手段に格納されたデータの読み出しまたは前記記憶手段へのデータの書き込みのいずれかまたは両方を行う

ことを特徴とする請求項1または請求項2記載のコントローラー。

【請求項4】

前記認証情報は、さらに、前記ホスト装置のオペレーティングシステムの種類とそのセキュリティパッチに関する情報を含む

ことを特徴とする請求項1〜請求項3のいずれか記載のコントローラー。

【請求項5】

前記ホスト装置のオペレーティングシステムの種類とそのセキュリティパッチに関する情報を、ネットワークを介して接続された認証情報サーバーから取得する

ことを特徴とする請求項4記載のコントローラー。

【請求項6】

ネットワークに接続されるホスト装置であって、

前記ネットワークに接続されるコントローラーと通信を行う通信手段と、

前記コントローラーに対して通信接続のための認証要求を送信する認証要求手段と、

前記コントローラーが格納するデータに対してアクセスするためのコマンドを発行するコマンド発行手段と、

前記コントローラーから読み出したデータを利用するデータ利用手段とを備えた

ことを特徴とするホスト装置。

【請求項7】

ネットワークを介してコントローラーに接続される認証情報サーバーであって、

前記コントローラーに接続されるホスト装置のオペレーティングシステムの種類とそのセキュリティパッチに関する情報を保持し、該情報を前記コントローラーに提供する

ことを特徴とする認証情報サーバー。

【請求項8】

請求項1〜請求項5のいずれか記載のコントローラーと、

請求項6記載のホスト装置とを備えた

ことを特徴とするネットワークシステム。

【請求項9】

請求項1〜請求項5のいずれか記載のコントローラーと、

請求項6記載のホスト装置と、

請求項7記載の認証情報サーバーとを備えた

ことを特徴とするネットワークシステム。

【請求項1】

ネットワークに接続されるコントローラーであって、

データを格納する記憶手段と、

前記ネットワークに接続されるホスト装置と通信を行う通信手段と、

前記ホスト装置から送信された通信接続のための認証要求に対し、予め定めた認証情報に基づいて認証を行う認証手段と、

前記認証手段により認証されたホスト装置から発行されるデータアクセスに関するコマンドを受信して解析し、該解析結果に基づく命令を生成するコマンド解析手段と、

前記コマンド解析手段からの命令に基づいて、前記記憶手段に格納されたデータにアクセスするデータ提供手段とを備えた

ことを特徴とするコントローラー。

【請求項2】

前記認証手段は、

接続可能なホスト装置の固有情報、ユーザー情報、パスワード情報の少なくとも一つを認証情報として管理し、

前記ホスト装置から送信された認証要求の情報と、前記認証情報とが合致するか否かにより認証を行い、認証結果を前記ホスト装置に送信する

ことを特徴とする請求項1記載のコントローラー。

【請求項3】

前記データ提供手段は、

前記コマンド解析手段からの命令に基づいて、前記記憶手段に格納されたデータの読み出しまたは前記記憶手段へのデータの書き込みのいずれかまたは両方を行う

ことを特徴とする請求項1または請求項2記載のコントローラー。

【請求項4】

前記認証情報は、さらに、前記ホスト装置のオペレーティングシステムの種類とそのセキュリティパッチに関する情報を含む

ことを特徴とする請求項1〜請求項3のいずれか記載のコントローラー。

【請求項5】

前記ホスト装置のオペレーティングシステムの種類とそのセキュリティパッチに関する情報を、ネットワークを介して接続された認証情報サーバーから取得する

ことを特徴とする請求項4記載のコントローラー。

【請求項6】

ネットワークに接続されるホスト装置であって、

前記ネットワークに接続されるコントローラーと通信を行う通信手段と、

前記コントローラーに対して通信接続のための認証要求を送信する認証要求手段と、

前記コントローラーが格納するデータに対してアクセスするためのコマンドを発行するコマンド発行手段と、

前記コントローラーから読み出したデータを利用するデータ利用手段とを備えた

ことを特徴とするホスト装置。

【請求項7】

ネットワークを介してコントローラーに接続される認証情報サーバーであって、

前記コントローラーに接続されるホスト装置のオペレーティングシステムの種類とそのセキュリティパッチに関する情報を保持し、該情報を前記コントローラーに提供する

ことを特徴とする認証情報サーバー。

【請求項8】

請求項1〜請求項5のいずれか記載のコントローラーと、

請求項6記載のホスト装置とを備えた

ことを特徴とするネットワークシステム。

【請求項9】

請求項1〜請求項5のいずれか記載のコントローラーと、

請求項6記載のホスト装置と、

請求項7記載の認証情報サーバーとを備えた

ことを特徴とするネットワークシステム。

【図1】

【図2】

【図3】

【図4】

【図2】

【図3】

【図4】

【公開番号】特開2010−186286(P2010−186286A)

【公開日】平成22年8月26日(2010.8.26)

【国際特許分類】

【出願番号】特願2009−29327(P2009−29327)

【出願日】平成21年2月12日(2009.2.12)

【出願人】(000006013)三菱電機株式会社 (33,312)

【Fターム(参考)】

【公開日】平成22年8月26日(2010.8.26)

【国際特許分類】

【出願日】平成21年2月12日(2009.2.12)

【出願人】(000006013)三菱電機株式会社 (33,312)

【Fターム(参考)】

[ Back to top ]