サーバ冗長化システム、仮想ルータおよびサーバ

【課題】元々サーバ冗長を取っていないシステムで、サーバの二重化を図ることができるサーバ冗長化システムを提供する。

【解決手段】同一IPアドレスの運用系サーバS1と予備系サーバS2とを有するサーバ冗長化システムにおいて、運用系サーバに接続される第一ルータR1および第三ルータR3の間を監視用ポートにより接続する。第三ルータR3は、経路障害の検出時にリンク断検出通知を第一ルータR1に送信し、優先度を予備系サーバが接続される第四ルータR4より低く設定すると共に、伝送装置側のVRRPに属するポートを閉塞し、優先度の高くなった第四ルータR4は、伝送装置側のポートをVRRP機能により開放する。第一ルータR1は、優先度を第二ルータR2より低く設定すると共に、制御端末側のVRRPに属するポートを閉塞し、優先度の高くなった第二ルータR2は、制御端末側のポートをVRRP機能により開放する。

【解決手段】同一IPアドレスの運用系サーバS1と予備系サーバS2とを有するサーバ冗長化システムにおいて、運用系サーバに接続される第一ルータR1および第三ルータR3の間を監視用ポートにより接続する。第三ルータR3は、経路障害の検出時にリンク断検出通知を第一ルータR1に送信し、優先度を予備系サーバが接続される第四ルータR4より低く設定すると共に、伝送装置側のVRRPに属するポートを閉塞し、優先度の高くなった第四ルータR4は、伝送装置側のポートをVRRP機能により開放する。第一ルータR1は、優先度を第二ルータR2より低く設定すると共に、制御端末側のVRRPに属するポートを閉塞し、優先度の高くなった第二ルータR2は、制御端末側のポートをVRRP機能により開放する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、ネットワークにおけるサーバ冗長化技術に関する。

【背景技術】

【0002】

一般的なネットワークシステムでは、サーバやルータの障害発生時にサービスを停止しないように冗長化が求められる。一方、VRRP(Virtual Router Redundancy Protocol)と呼ばれるルータの多重化を行うためのプロトコルが知られている。VRRPは、複数のルータを一つのグループとして扱い、グループ内のルータには優先度が与えられる。そして、通常時は優先度が高いルータによる通信が行われ、障害時には同じグループの他のルータの中で優先度が高いルータに自動的に切り替えて通信を継続できるようになっている。VRRPでは、優先度の高い稼働中のルータがVRRPパケット(アドバタイズメント)を定期的に送信することにより、優先度の低いルータを待機させておき、稼働中のルータに問題が発生して待機中のルータがVRRPパケットを一定期間受信されなくなった場合に待機中のルータの中で優先度が高いルータが自動的に稼動を開始してバックアップすることができる。このようなVRRP技術を用いたサーバ冗長化の技術が考えられている(例えば特許文献1,2参照)。

【先行技術文献】

【特許文献】

【0003】

【特許文献1】特開2005−136690号公報

【特許文献2】WO2006−030623号公報

【発明の概要】

【発明が解決しようとする課題】

【0004】

ところが、サーバ冗長化のためにシステム自体のプログラムを改版する必要があったり、元々サーバ冗長を取っていないシステムでユーザ端末の接続が行われている場合は、サーバ冗長化のために多数のユーザ端末の設定を変更しなければならないという問題が生じる。また、運用系サーバと同一のIPアドレスを持つ予備系サーバを冗長化サーバとして用いる場合は、同じネットワークに接続される予備系サーバをコールドスタンバイさせる必要がある。そして、ルータに障害が発生した場合、VRRPにより自動的に経路は切り替わるが、手動で運用系サーバを停止して予備系サーバを起動しなければならないという問題が生じる。さらに、運用系サーバ側のポートで障害が発生した場合、ルータ自身には障害が発生していないため経路は変更されず、手動でルータの経路を変更する必要がある。このように、従来はシステムを長時間停止しなければならないという問題があった。

【0005】

上記課題に鑑み、本発明の目的は、元々サーバ冗長を取っていないシステムでサーバの二重化を図ることができるサーバ冗長化システム、仮想ルータおよびサーバを提供することである。

【課題を解決するための手段】

【0006】

本発明に係るサーバ冗長化システムは、第一ネットワークに収容される制御端末と、第二ネットワークに収容される伝送装置と、前記第一ネットワークを介して前記制御端末に接続され、設定された優先度の高いルータが動作するVRRP機能による仮想ルータを形成する第一ルータおよび第二ルータと、前記第二ネットワークを介して前記伝送装置に接続され、設定された優先度の高いルータが動作するVRRP機能による仮想ルータを形成する第三ルータおよび第四ルータと、前記第一ルータに対して第一IPアドレス、前記第三ルータに対して第二IPアドレスをそれぞれ有する運用系サーバと、前記第二ルータに対して前記第一IPアドレス、前記第四ルータに対して前記第二IPアドレスをそれぞれ有する予備系サーバとで構成されるサーバ冗長化システムにおいて、前記運用系サーバに接続される前記第一ルータおよび前記第三ルータの間を監視用ポートにより接続し、前記第三ルータは、前記伝送装置から前記運用系サーバにアクセスする経路の障害を検出した場合、リンク断検出通知を前記第一ルータに前記監視用ポートにより送信し、優先度を前記第四ルータより低く設定すると共に、前記伝送装置を収容する前記第二ネットワークに接続するVRRPに属するポートを閉塞し、前記第四ルータは、優先度が前記第三ルータより高くなった場合、前記伝送装置を収容する前記第二ネットワークに接続するポートをVRRP機能により開放し、前記第一ルータは、前記第三ルータから前記リンク断検出通知を前記監視用ポートにより受信した場合、優先度を前記第二ルータより低く設定すると共に、前記制御端末を収容する前記第一ネットワークに接続するVRRPに属するポートを閉塞し、前記第二ルータは、優先度が前記第一ルータより高くなった場合、前記制御端末を収容する前記第一ネットワークに接続するポートをVRRP機能により開放することを特徴とする。

【0007】

また、本発明に係るサーバ冗長化システムは、第一ネットワークに収容される制御端末と、第二ネットワークに収容される伝送装置と、前記第一ネットワークを介して前記制御端末に接続され、設定された優先度の高いルータが動作するVRRP機能による仮想ルータを形成する第一ルータおよび第二ルータと、前記第二ネットワークを介して前記伝送装置に接続され、設定された優先度の高いルータが動作するVRRP機能による仮想ルータを形成する第三ルータおよび第四ルータと、前記第一ルータに対して第一IPアドレス、前記第三ルータに対して第二IPアドレスをそれぞれ有する運用系サーバと、前記第二ルータに対して前記第一IPアドレス、前記第四ルータに対して前記第二IPアドレスをそれぞれ有する予備系サーバとで構成されるサーバ冗長化システムにおいて、前記運用系サーバは、前記第三ルータとの間の障害を検出した場合、信号断検出通知を前記第一ルータに主信号により送信し、前記第三ルータは、前記運用系サーバとの間の障害を検出した場合、優先度を前記第四ルータより低く設定すると共に、前記伝送装置を収容する前記第二ネットワークに接続するVRRPに属するポートを閉塞し、前記第四ルータは、優先度が前記第三ルータより高くなった場合、前記伝送装置を収容する前記第二ネットワークに接続するポートをVRRP機能により開放し、前記第一ルータは、前記運用系サーバから前記信号断検出通知を主信号により受信した場合、優先度を前記第二ルータより低く設定すると共に、前記制御端末を収容する前記第一ネットワークに接続するVRRPに属するポートを閉塞し、前記第二ルータは、優先度が前記第一ルータより高くなった場合、前記制御端末を収容する前記第一ネットワークに接続するポートをVRRP機能により開放することを特徴とする。

【0008】

また、ネットワークを介して制御端末に接続され、第一IPアドレスと第二IPアドレスをそれぞれ有する運用系サーバおよび予備系サーバとで構成されるサーバ冗長化システムに用いられる仮想ルータにおいて、前記仮想ルータは、設定された優先度の高いルータが動作するVRRP機能を有する第一ルータおよび第二ルータで構成され、前記第一ルータは、VRRPに属さないポートに前記第一IPアドレスで前記運用系サーバに接続すると共に、VRRPに属するポートに前記ネットワークを介して前記制御端末を接続し、前記第二ルータは、VRRPに属さないポートに前記第一IPアドレスで前記予備系サーバに接続すると共に、VRRPに属するポートに前記ネットワークを介して前記制御端末を接続し、優先度が前記第一ルータより低い場合、VRRPに属するポートを開放し、VRRPに属さないポートを閉塞することを特徴とする。

【0009】

また、本発明に係るサーバ冗長化システムは、ネットワークを介して制御端末に接続され、設定された優先度の高いルータが動作するVRRP機能による仮想ルータを形成する第一ルータおよび第二ルータと、前記第一ルータに第一IPアドレスで接続される運用系サーバと、前記第二ルータに前記運用系サーバと同じ前記第一IPアドレスで接続される予備系サーバとで構成されるサーバ冗長化システムにおいて、前記第一ルータは、VRRPに属さないポートに前記第一IPアドレスで前記運用系サーバに接続すると共に、VRRPに属するポートに前記ネットワークを介して前記制御端末を接続し、且つ、前記第二ルータに対して前記予備系サーバに接続するポートから入力する前記第一IPアドレスのパケットをフィルタリングして廃棄するフィルタ開始指示を送信し、前記第二ルータは、VRRPに属さないポートに前記第一IPアドレスで前記予備系サーバに接続すると共に、VRRPに属するポートに前記ネットワークを介して前記制御端末を接続し、前記第一ルータからフィルタ開始指示を受信した場合、前記予備系サーバに接続するVRRPに属さないポートから入力するパケットのフィルタリングを開始して廃棄することを特徴とする。

【0010】

本発明に係る仮想ルータは、第一ネットワークに収容される制御端末と、第二ネットワークに収容される伝送装置と、第一IPアドレスと第二IPアドレスをそれぞれ有する運用系サーバおよび予備系サーバとで構成されるサーバ冗長化システムに用いられる仮想ルータにおいて、前記仮想ルータは、設定された優先度の高いルータが動作するVRRP機能を有し、前記第一ネットワークを介して前記制御端末に接続され、前記仮想ルータを形成する第一ルータおよび第二ルータと、前記第二ネットワークを介して前記伝送装置に接続され、前記仮想ルータを形成する第三ルータおよび第四ルータとで構成され、前記運用系サーバに接続される前記第一ルータおよび前記第三ルータの間を監視用ポートにより接続し、前記第三ルータは、前記伝送装置から前記運用系サーバにアクセスする経路の障害を検出した場合、リンク断検出通知を前記第一ルータに前記監視用ポートにより送信し、優先度を前記第四ルータより低く設定すると共に、前記伝送装置を収容する前記第二ネットワークに接続するVRRPに属するポートを閉塞し、前記第四ルータは、優先度が前記第三ルータより高くなった場合、前記伝送装置を収容する前記第二ネットワークに接続するポートをVRRP機能により開放し、前記第一ルータは、前記第三ルータから前記リンク断検出通知を前記監視用ポートにより受信した場合、優先度を前記第二ルータより低く設定すると共に、前記制御端末を収容する前記第一ネットワークに接続するVRRPに属するポートを閉塞し、前記第二ルータは、優先度が前記第一ルータより高くなった場合、前記制御端末を収容する前記第一ネットワークに接続するポートをVRRP機能により開放することを特徴とする。

【0011】

また、本発明に係る仮想ルータは、ネットワークを介して制御端末に接続され、第一IPアドレスと第二IPアドレスをそれぞれ有する運用系サーバおよび予備系サーバとで構成されるサーバ冗長化システムに用いられる仮想ルータにおいて、前記仮想ルータは、設定された優先度の高いルータが動作するVRRP機能を有する第一ルータおよび第二ルータで構成され、前記第一ルータは、VRRPに属さないポートに前記第一IPアドレスで前記運用系サーバに接続すると共に、VRRPに属するポートに前記ネットワークを介して前記制御端末を接続し、前記第二ルータは、VRRPに属さないポートに前記第一IPアドレスで前記予備系サーバに接続すると共に、VRRPに属するポートに前記ネットワークを介して前記制御端末を接続し、優先度が前記第一ルータより低い場合、VRRPに属するポートを開放し、VRRPに属さないポートを閉塞することを特徴とする。

【0012】

また、本発明に係る仮想ルータは、ネットワークを介して制御端末に接続され、第一IPアドレスと第二IPアドレスをそれぞれ有する運用系サーバおよび予備系サーバとで構成されるサーバ冗長化システムに用いられる仮想ルータにおいて、前記仮想ルータは、設定された優先度の高いルータが動作するVRRP機能を有する第一ルータおよび第二ルータで構成され、前記第一ルータは、VRRPに属さないポートに前記第一IPアドレスで前記運用系サーバに接続すると共に、VRRPに属するポートに前記ネットワークを介して前記制御端末を接続し、且つ、前記第二ルータに対して前記予備系サーバに接続するポートから入力する前記第一IPアドレスのパケットをフィルタリングして廃棄するフィルタ開始指示を送信し、前記第二ルータは、VRRPに属さないポートに前記第一IPアドレスで前記予備系サーバに接続すると共に、VRRPに属するポートに前記ネットワークを介して前記制御端末を接続し、前記第一ルータからフィルタ開始指示を受信した場合、前記予備系サーバに接続するVRRPに属さないポートから入力するパケットのフィルタリングを開始して廃棄することを特徴とする。

【0013】

本発明に係るサーバは、第一ネットワークを介して制御端末に接続され、設定された優先度の高いルータが動作するVRRP機能による仮想ルータを形成する第一ルータおよび第二ルータと、第二ネットワークを介して伝送装置に接続され、設定された優先度の高いルータが動作するVRRP機能による仮想ルータを形成する第三ルータおよび第四ルータと、前記第一ルータおよび前記第二ルータに対して第一IPアドレス、前記第三ルータおよび前記第四ルータに対して第二IPアドレスをそれぞれ有する冗長化された複数のサーバにおいて、前記サーバは、前記第一ルータに対して第一IPアドレス、前記第三ルータに対して第二IPアドレスをそれぞれ有する運用系サーバと、前記第二ルータに対して前記第一IPアドレス、前記第四ルータに対して前記第二IPアドレスをそれぞれ有する予備系サーバとで構成され、前記運用系サーバは、前記第三ルータとの間の障害を検出した場合、信号断検出通知を前記第一ルータに主信号により送信することを特徴とする。

【発明の効果】

【0014】

本発明に係るサーバ冗長化システム、仮想ルータおよびサーバは、元々サーバ冗長を取っていないシステムにおいてサーバの二重化を図ることができる。また、同じIPアドレスを有するサーバを共存させることができる。さらに、同じIPアドレスを有する予備系サーバのホットスタンバイが可能になる。

【図面の簡単な説明】

【0015】

【図1】第一実施形態に係る監視制御システム101の構成および通常時の状態を示す図である。

【図2】仮想ルータの通常時の状態を示す図である。

【図3】仮想ルータの予備系への切替時の状態を示す図である。

【図4】第一実施形態に係る監視制御システム101の障害発生時の状態を示す図である。

【図5】第一実施形態に係る監視制御システム101の障害発生時の動作を示す図である。

【図6】第一実施形態の応用例1に係る監視制御システム101の構成および通常時の状態を示す図である。

【図7】第一実施形態の応用例1に係る監視制御システム101の障害発生時の状態を示す図である。

【図8】第一実施形態の応用例1に係る監視制御システム101の障害発生時の動作を示す図である。

【図9】第一実施形態の応用例2に係る監視制御システム101の障害発生時の動作を示す図である。

【図10】第二実施形態に係る監視制御システム101aの構成および通常時の状態を示す図である。

【図11】第二実施形態に係る監視制御システム101aの障害発生時の状態を示す図である。

【図12】第二実施形態に係る監視制御システム101aの障害発生時の動作を示す図である。

【図13】第三実施形態に係るサーバ冗長化システム201の構成および通常時の状態を示す図である。

【図14】第三実施形態に係るサーバ冗長化システム201の障害発生時の状態を示す図である。

【図15】第三実施形態に係るサーバ冗長化システム201の障害発生時の動作を示す図である。

【図16】第三実施形態に係るサーバ冗長化システム201の障害発生時のその他の動作を示す図である。

【図17】第三実施形態に係るサーバ冗長化システム201のサーバ側障害発生時の状態を示す図である。

【図18】第三実施形態に係るサーバ冗長化システム201のサーバ側障害発生時の動作を示す図である。

【図19】第三実施形態に係るサーバ冗長化システム201のサーバ側障害発生時のその他の動作を示す図である。

【図20】第四実施形態に係るサーバ冗長化システム301の構成および通常時の状態を示す図である。

【図21】第四実施形態に係るサーバ冗長化システム301の障害発生時の状態を示す図である。

【図22】第四実施形態に係るサーバ冗長化システム301の障害発生時の動作を示す図である。

【図23】第五実施形態に係るサーバ冗長化システム401の構成および通常時の状態を示す図である。

【図24】第五実施形態に係るサーバ冗長化システム401の障害発生時の状態を示す図である。

【図25】第五実施形態に係るサーバ冗長化システム401の障害発生時の動作を示す図である。

【図26】第五実施形態に係るサーバ冗長化システム401の障害発生時のその他の動作を示す図である。

【図27】第五実施形態に係るサーバ冗長化システム401のサーバ側障害発生時の状態を示す図である。

【図28】第五実施形態に係るサーバ冗長化システム401のサーバ側障害発生時の動作を示す図である。

【図29】第五実施形態に係るサーバ冗長化システム401のサーバ側障害発生時のその他の動作を示す図である。

【図30】第六実施形態に係るサーバ冗長化システム501の構成および通常時の状態を示す図である。

【図31】第六実施形態に係るサーバ冗長化システム501の障害発生時の状態を示す図である。

【図32】第六実施形態に係るサーバ冗長化システム501の障害発生時の動作を示す図である。

【図33】第一実施形態から第四実施形態における各ルータの構成例を示す図である。

【図34】第五実施形態および第六実施形態における各ルータの構成例を示す図である。

【発明を実施するための形態】

【0016】

以下、本発明に係る「サーバ冗長化システム、仮想ルータおよびサーバ」の実施形態について詳しく説明する。

【0017】

(第一実施形態)

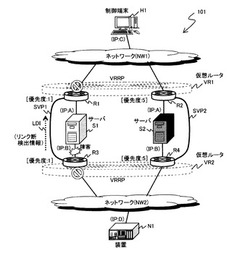

第一実施形態では、本発明に係る「サーバ冗長化システム、仮想ルータおよびサーバ」の一例として監視制御システム101に適用する場合について説明する。図1は監視制御システム101の構成例を示す図である。図1において、監視制御システム101は、監視対象であるネットワーク上の装置(N1)と、オペレータが監視や制御を行うためのHMI(Human Machine Interface)を提供する制御端末(H1)と、冗長化された監視用のサーバ(S1)およびサーバ(S2)と、制御端末(H1)側のネットワーク(NW1)に接続される仮想ルータ(VR1)と、装置(N1)側のネットワーク(NW2)に接続される仮想ルータ(VR2)とで構成される。監視制御システム101は、制御端末(H10)からサーバ(サーバ(S1)およびサーバ(S2))にアクセスし、ネットワーク上の装置(N1)を監視・制御するシステムで、例えば装置(N1)の動作設定を変更したり、装置(N1)の動作状態を監視したり、装置(N1)に異常が発生した場合の警報をモニタすることができる。特にサーバが冗長化されていないシステムでは、サーバ自体やサーバへの経路に問題が発生した場合、全ての装置の監視や制御を行えない状態になり、通信システムに多大な影響を及ぼすためサーバや経路の冗長化は必須であり、本実施形態に係る監視制御システム101のようなサーバを冗長化するシステムが有効である。

【0018】

[仮想ルータについて]

ここで、仮想ルータについて説明する。仮想ルータは、複数の物理ルータを用いて多重化を行うための周知のプロトコル(VRRP)に対応する。VRRPでは、複数のルータに優先度を割り当てて1つのグループとして扱い、通常はそのうち1つのルータが稼動中の運用ルータとして通信を行い、その他のルータは待機する。そして、運用ルータが障害を起こした場合に、同じグループに属する待機中の予備ルータの中で優先度の高いものが自動的に通信を受け継いで稼動する。図2は、仮想ルータの仕組みを説明するための図で、IPアドレス(IP:B10)の制御端末(H10)からIPアドレス(IP:A10)のサーバ(S10)へアクセスする例を示している。図2において、サーバ(S10)はネットワーク(NW10)を介して仮想ルータ(VR10)の仮想IPアドレス(IP:RL)で接続され、制御端末(H10)はネットワーク(NW11)を介して仮想ルータ(VR11)の仮想IPアドレス(IP:RW)で接続されている。そして、仮想ルータ(VR10)および仮想ルータ(VR11)は、共にルータ(R10)およびルータ(R11)の物理ルータで構成され、ルータ(R10)には優先度:10、ルータ(R11)には優先度:5がそれぞれ与えられている。ここで、ルータ(R10)のポート(IP:r1L)とルータ(R11)のポート(IP:r2L)は、仮想ルータVR10のVRRP機能に属するポートであり、ルータ(R10)のポート(IP:r1W)とルータ(R11)のポート(IP:r2W)は、VRRP機能に属さないポートである。

【0019】

図2において、ルータ(R10)の物理IPアドレス(IP:r1L)のポートとルータ(R11)の物理IPアドレス(IP:r2L)のポートは、共に仮想IPアドレス(IP:RL)としてネットワーク(NW10)に接続されるが、ルータ(R10)よりも優先度が低いルータ(R11)のネットワーク(NW10)側のポートは仮想ルータ(VR10)のVRRP機能により閉塞されている。同様に、ルータ(R10)の物理IPアドレス(IP:r1W)のポートとルータ(R11)の物理IPアドレス(IP:r2W)のポートは、共に仮想IPアドレス(IP:RW)としてネットワーク(NW11)に接続されるが、ルータ(R10)よりも優先度が低いルータ(R11)のネットワーク(NW11)側のポートは仮想ルータ(VR11)のVRRP機能により閉塞されている。この場合、ルータ(R10)が運用ルータとして稼動し、ルータ(R11)は予備ルータとして待機する。そして、優先度の高い稼働中のルータ(R10)から優先度の低い待機中のルータ(R11)に対して、優先度などの情報を含むVRRPパケット(アドバタイズメント)を予め設定された時間間隔で定期的に送信し、待機中のルータ(R11)はルータ(R10)の優先度が下げられた場合やVRRPパケットが予め設定された期間内に受信されなくなった場合に待機中のルータの中で優先度が高いルータ(図2の例ではルータ(R11))が自動的に稼動を開始して通信を継続する。図3の例では、ルータ(R10)は自装置を優先度:1に下げると共に物理IPアドレス(IP:r1L)と物理IPアドレス(IP:r1W)に対応する各ポートを閉塞する。一方、優先度が最上位になったルータ(R11)は、物理IPアドレス(IP:r1L)と物理IPアドレス(IP:r1W)に対応する各ポートを開放し、制御端末(H10)からネットワーク(NW11)を介して仮想IPアドレス(IP:RW)に接続されるパケットは、ルータ(R11)を経由してネットワーク(NW10)からサーバ(S10)に伝送される。

【0020】

このように、VRRP機能に対応する仮想ルータ(VR10)および仮想ルータ(VR11)の間での経路は変更されるが、制御端末(H10)は仮想IPアドレス(IP:RW)で通信するのでルータ間の経路変更を意識する必要はなく、制御端末(H10)のネットワーク設定も変更する必要はない。同様に、サーバ(S10)においても仮想IPアドレス(IP:RL)として仮想ルータ(VR10)と通信するのでルータ間の経路変更を意識する必要はなく、サーバ(S10)のネットワーク設定を変更する必要はない。

【0021】

[監視制御システム101の動作]

図1において、2台のサーバ(S1)とサーバ(S2)は、インターフェースカードをそれぞれ2枚実装しており、同時に異なる2つのネットワークを構成できる。特に、サーバ(S1)とサーバ(S2)は冗長構成をとっており、制御端末(H1)から各サーバにアクセスする場合、同一のIPアドレス(IP:A)で接続することができる。同様に、装置(N1)から各サーバにアクセスする場合は、同一のIPアドレス(IP:B)で接続することができる。尚、図1の例では、サーバ(S1)とサーバ(S2)のIPアドレスが重複しないように、サーバ(S2)は電源が投入されていない状態になっている(コールドスタンバイ状態)。

【0022】

図1において、仮想ルータ(VR1)は、物理ルータのルータ(R1)とルータ(R2)とで構成され、ネットワーク(NW1)側の制御端末(H1)が接続されるポートは、VRRP機能により連携して動作する。一般に、仮想ルータは複数の物理ルータで構成され、VRRP機能により複数の物理ルータが多重化されて一つの仮想的なルータとして扱うことができる。そして、先に図2で説明したように、同じグループ内の各ルータには優先度が与えられ、常に優先度が高いルータが稼動する仕組みになっている。もし運用ルータに障害が発生した場合、予備ルータの中で優先度が高いルータが自動的に運用ルータとして動作を開始する。例えば図1において、仮想ルータ(VR1)を構成する物理ルータは、優先度:10が与えられたルータ(R1)と優先度:5が与えられたルータ(R2)である。そして、ルータ(R1)よりも優先度が低いルータ(R2)のVRRPに対応するネットワーク(NW1)側の制御端末(H1)が接続されるポートは閉塞された状態になっている。これにより、IPアドレス(IP:C)を有する制御端末(H1)からルータ(R1)を介してIPアドレス(IP:A)のサーバ(S1)に接続される。同様に、仮想ルータ(VR2)を構成する物理ルータは、優先度:10が与えられたルータ(R3)と優先度:5が与えられたルータ(R4)である。そして、ルータ(R3)よりも優先度が低いルータ(R4)のネットワーク(NW2)側の装置(N1)が接続されるVRRPに対応するポートは閉塞された状態になっている。これにより、IPアドレス(IP:D)を有する装置(N1)からルータ(R3)を介してIPアドレス(IP:B)のサーバ(S1)に接続される。

【0023】

尚、本実施形態に係る監視制御システム101では、同じサーバを収容するルータ間で制御情報を送受信するための監視用ポートが設けられている。例えば図1の例では、サーバ(S1)を収容するルータ(R1)とルータ(R3)とは監視用ポート(SVP1)で接続され、サーバ(S2)を収容するルータ(R2)とルータ(R4)とは監視用ポート(SVP2)で接続されている。尚、各ルータは、例えばIP:AとIP:Bが同じサーバに接続されることを示すIPアドレスおよびポートの対応テーブルを有している。

【0024】

[障害発生時の動作]

ここで、図1において、サーバ(S1)にアクセスする経路に障害が発生した場合にルータ(R2)、ルータ(R4)、サーバ(S2)で構成される経路に切り替える動作について図4および図5を用いて説明する。尚、図5は、図4の各ルータ間の処理の流れを示す図である。図4において、ルータ(R3)とサーバ(S1)の間で障害が発生した場合、ルータ(R3)はサーバ(S1)との間のリンクが切断されたことを検出する(図5のステップS101)。そして、ルータ(R3)は装置(N1)が接続されるネットワーク(NW2)側のVRRP機能に対応するポートを閉塞すると共に優先度を1に下げる(ステップS102)。これにより、ルータ(R4)に対してVRRPによる切り替え機能が発動され(ステップS103)、ルータ(R4)のIPアドレス(IP:B)に対応するネットワーク(NW2)側の装置(N1)に接続されるVRRPに属するポートを開放する(ステップS104)。

【0025】

さらに、ルータ(R3)は監視用ポート(SVP1)を経由して同じサーバ(S1)を収容する対向のルータ(R1)にリンク断検出情報(LDI)を送信する(ステップS105)。尚、リンク断検出情報(LDI)にはリンク断が検出された接続先のIPアドレス情報(ここではIP:B)が含まれている。

【0026】

一方、ルータ(R3)から監視用ポート(SVP1)を介してリンク断検出情報(LDI)を受信したルータ(R1)は、IPアドレスおよびポートの対応テーブルを参照して、リンク断検出情報(LDI)に含まれるIPアドレス情報から対応するIPアドレス(ここではIP:A)にアクセスするネットワーク(NW1)側のVRRPに属するポートを閉塞すると共に優先度を1に下げる(ステップS106)。これにより、ルータ(R3)に対してVRRPによる切り替え機能が発動され(ステップS107)、ルータ(R3)のIPアドレス(IP:A)に対応するネットワーク(NW1)側の制御端末(H1)に接続されるVRRPに属するポートを開放する(ステップS108)。

【0027】

このようにして、制御端末(H1)からサーバ(S1)に接続される経路と装置(N1)からサーバ(S1)に接続される経路を、制御端末(H1)からサーバ(S2)に接続される経路と装置(N1)からサーバ(S2)に接続される経路に切り替えることができる。但し、図1および図4の例では、サーバ(S2)はコールドスタンバイ状態になっているので、保守者がサーバ(S2)の電源を投入して立ち上げる必要がある。尚、図1などでは明示していないが、サーバ(S1)の経路に異常が発生したことを検出したルータ(R3)は、一般的な監視制御システムの動作と同様に、制御端末(H1)に警報を発するので、保守者がサーバ(S2)の立ち上げ作業に対応することができる。

【0028】

このように本実施形態に係る監視制御システム101では、同じIPアドレスを有するサーバ(S1)およびサーバ(S2)は、ネットワーク(NW1)を介して接続される制御端末(H1)からは1つのIPアドレス(IP:A)のサーバとして見え、ネットワーク(NW2)を介して接続される装置(N1)からは別の1つのIPアドレス(IP:B)のサーバとして見える。そして、稼働中のサーバ(S1)の経路に異常が発生した場合、サーバ(S1)にアクセスする制御端末(H1)および装置(N1)の両方の経路をサーバ(S2)側に切り替えることができる。

【0029】

「応用例1」

ここで、上記実施形態の応用例1について説明する。図1および図4の例では、サーバ(S2)はコールドスタンバイ状態になっているので、保守者がサーバ(S2)の電源を投入して立ち上げる必要があった。そこで、サーバ(S2)をホットスタンバイ状態にしておき、保守者がサーバ(S2)の立ち上げを行うことなく、サーバ(S1)からサーバ(S2)に自動的に切り替える例について図6、図7および図8を用いて説明する。

【0030】

図6は、先の実施形態の図1に対応する図である。図1との相違点は、サーバ(S2)の電源が投入され立ち上がった状態になっていることと、ルータ(R2)のサーバ(S2)側のポートが閉塞されていることと、ルータ(R4)のサーバ(S2)側のポートが閉塞されていることである。上記以外の点は図1の例と同じであり、通常時において、制御端末(H1)はネットワーク(NW1)および仮想ルータ(VR1)のルータ(R1)の経路でサーバ(S1)に接続され、装置(N1)はネットワーク(NW2)および仮想ルータ(VR2)のルータ(R3)の経路でサーバ(S1)に接続されている。図1の例では、サーバ(S1)とサーバ(S2)は、同じIPアドレス(IP:A)で常に接続された状態になっているので、サーバ(S2)を立ち上げておいた場合、IPアドレスが重複してしまうことになる。同様に、サーバ(S1)とサーバ(S2)のIPアドレス(IP:B)も重複してしまう。このため、図1の例では、サーバ(S2)をコールドスタンバイ状態にしておく必要があった。これに対して、図6の例では、サーバ(S2)は立ち上がった状態になっているが、IPアドレス(IP:A)で接続されるルータ(R2)のポートは閉塞されているので、IPアドレス(IP:A)が衝突することはない。同様に、IPアドレス(IP:B)で接続されるルータ(R4)のポートも閉塞されているので、IPアドレス(IP:B)が衝突することはない。

【0031】

[障害発生時の動作]

ここで、図6において、サーバ(S1)にアクセスする経路に障害が発生した場合にルータ(R2)、ルータ(R4)、サーバ(S2)で構成される経路に切り替える動作について図7および図8を用いて説明する。尚、図8は、図6の各ルータ間の処理の流れを示す図である。

【0032】

図7および図8は、先の実施形態の図4および図5にそれぞれ対応する図である。図7と図4との相違点は、サーバ(S2)の電源が投入され立ち上がった状態になっていることである。また、図8と図5との相違点は、ステップS109、ステップS110およびステップS111が追加されていることで、ステップS101からステップS108までの処理は図5と同じである。

【0033】

図7において、ルータ(R3)とサーバ(S1)の間で障害が発生した場合、ステップS101からステップS104が実行されて、VRRP機能により、ルータ(R3)のVRRPに属する装置(N1)側のポートの閉塞と、ルータ(R4)のVRRPに属する装置(N1)側のポートの開放とが行われる。尚、この時点では、図6で説明したように、IPアドレス(IP:B)で接続されるルータ(R4)のサーバ(S2)側のポートは未だ閉塞された状態にある。

【0034】

さらに、ステップS105からステップS108が実行されて、VRRP機能により、ルータ(R1)のVRRPに属する制御端末(H1)側のポートの閉塞と、ルータ(R2)のVRRPに属する制御端末(H1)側のポートの開放とが行われる。尚、この時点では、図6で説明したように、IPアドレス(IP:A)で接続されるルータ(R2)のサーバ(S2)側のポートは未だ閉塞された状態にある。

【0035】

ここまでの処理は、図5の例と同じであるが、サーバ(S2)に接続されるルータ(R2)およびルータ(R4)の各ポートは閉塞状態のままであり、サーバ(S2)へのリンクは確立されていない。

【0036】

そして、本応用例1では、ルータ(R2)は拡張VRRP機能により、IPアドレス(IP:A)の接続ポートを開放する(ステップS109)。この時点で、ルータ(R2)はサーバ(S2)との間のリンクを確立する。尚、拡張VRRP機能とは、本明細書内で便宜的に用いる独自の言葉で、一般的に用いられているVRRP機能を拡張した本発明特有の機能を意味し、周知の技術ではないことを明記しておく。

【0037】

さらに、ルータ(R2)は、IPアドレス(IP:A)のサーバ(S2)との間で信号開通したことを示す信号開通検出情報(SDI)を監視用ポート(SVP2)経由でルータ(R4)に送信する(ステップS110)。ルータ(R2)から信号開通検出情報(SDI)を受信したルータ(R4)は、IPアドレス(IP:A)に対応するIPアドレス(IP:B)の接続ポートを開放する(ステップS111)。この時点で、ルータ(R4)はサーバ(S2)との間のリンクを確立する。

【0038】

このようにして、制御端末(H1)からサーバ(S1)に接続される経路と装置(N1)からサーバ(S1)に接続される経路を、制御端末(H1)からサーバ(S2)に接続される経路と装置(N1)からサーバ(S2)に接続される経路に切り替えることができる。特に応用例1では、サーバ(S2)はホットスタンバイ状態になっているので、ルータ(R2)およびルータ(R4)とサーバ(S2)との間のポートの閉塞が解除された時点で、制御端末(H1)および装置(N1)は直ぐにサーバ(S2)にアクセスすることができるので、先の実施形態のように、保守者がサーバ(S2)の電源を投入して立ち上げる必要がなくなる。

【0039】

「応用例2」

ここで、上記実施形態の応用例2について説明する。応用例1では、サーバ(S2)をホットスタンバイ状態にしておき、サーバ(S2)に接続されるルータ(R2)およびルータ(R4)のサーバ(S2)側のポートが開放されると直ぐに稼動できるようになっていた。ところが、サーバ(S2)を常に稼動状態にしておかなければならず、無駄な電力を消費するという課題が生じる。そこで、本応用例2では、サーバ(S2)をスリープ状態にしておき、サーバ(S1)からサーバ(S2)に切り替わったときに、サーバ(S2)をウェイクアップさせる。これにより、保守者がサーバ(S2)の立ち上げを行うことなく、且つ、省電力化を図ることができる。

【0040】

図9は、先の応用例1の図8に対応する図である。図9において、ステップS101からステップS111までの処理は図8と同じである。そして、応用例2では、ルータ(R4)はIPアドレス(IP:B)のサーバ(S2)に対してWOL(Wake On LAN)用のフレームを送信する(ステップS112)。ここで、WOLはスリープ状態にある装置をウェイクアップさせるためのフレームとして規格化されているものである。WOL用フレームを受信したサーバ(S2)は自動的に起動され、稼動状態になる(ステップS113)。尚、サーバ(S2)は、WOL用フレーム受信時にウェイクアップするモードに設定されているものとする。

【0041】

このようにして、制御端末(H1)からサーバ(S1)にアクセスする経路と装置(N1)からサーバ(S1)にアクセスする経路を、制御端末(H1)からサーバ(S2)にアクセスする経路と装置(N1)からサーバ(S2)にアクセスする経路に切り替えることができる。特に応用例2では、サーバ(S2)はスリープ状態になっているので、先の実施形態のように、保守者がサーバ(S2)の電源を投入して立ち上げる必要がなく、且つ、先の応用例1のようにサーバ(S2)をホットスタンバイ状態にしておく必要がないのでサーバ(S2)の省電力化が可能になる。

【0042】

(第二実施形態)

次に、第二実施形態に係る監視制御システム101aについて説明する。図10は監視制御システム101aの構成例を示す図である。尚、図10の監視制御システム101aにおいて、図1の監視制御システム101と同符号のものは同じ機能のブロックを示す。図1と異なる部分は、図1のルータ(R1)とルータ(R3)との間の監視用ポート(SVP1)が図10のルータ(R1a)とルータ(R3a)との間には配置されていないことと、図1のルータ(R2)とルータ(R4)との間の監視用ポート(SVP2)が図10のルータ(R2a)とルータ(R4a)との間には配置されていないことである。また、リンク断を検出したときの稼働中のサーバ(S1a)(或いはサーバ(S2a))の動作と各ルータの動作が異なるが、通常稼働中の動作については図1の監視制御システム101と同じである。

【0043】

[障害発生時の動作]

次に、障害発生時の動作について図11および図12を用いて説明する。尚、図12は先の実施形態の図5に対応し、同符号の処理ステップは同じ処理を示す。

【0044】

図11において、ルータ(R3a)とサーバ(S1a)の間で障害が発生した場合のルータ(R3a)とルータ(R4a)の動作は、図5のステップS101からステップS104までの処理と同じなので説明を省略する。図11の例では、サーバ(S1a)においてもルータ(R3a)との間の障害を検出する(ステップS201)。そして、サーバ(S1a)は、ルータ(R1a)との間の主信号を用いてルータ(R1a)に信号断検出情報(SFI)を送信する(ステップS202)。信号断検出情報(SFI)をサーバ(S1a)から受信したルータ(R1a)は、IPアドレス(ここではIP:A)に接続されるネットワーク(NW1)側のVRRPに属するポートを閉塞すると共に優先度を1に下げる(ステップS106)。尚、ステップS106からステップS108の動作は図5の同符号のステップと同じで、ルータ(R2a)に対してVRRPによる切り替え機能が発動され(ステップS107)、ルータ(R2a)のIPアドレス(IP:A)に対応するネットワーク(NW1)側の制御端末(H1)に接続されるVRRPに属するポートを開放する(ステップS108)。

【0045】

このようにして、制御端末(H1)からサーバ(S1a)に接続される経路および装置(N1)からサーバ(S1a)に接続される経路を、制御端末(H1)からサーバ(S2a)に接続される経路および装置(N1)からサーバ(S2a)に接続される経路に切り替えることができる。但し、図10から図12の例では、サーバ(S2a)はコールドスタンバイ状態になっているので、保守者がサーバ(S2a)の電源を投入して立ち上げる必要がある。

【0046】

尚、本実施形態においても、第一実施形態で説明した応用例1と同様にして、サーバ(S2a)をホットスタンバイ状態にしておき、図6で説明したように、ルータ(R2a)のサーバ(S2a)側のポートと、ルータ(R4a)のサーバ(S2a)側のポートとを閉塞状態にしておくことにより、サーバ(S1a)とサーバ(S2a)とが同じIPアドレスで衝突することを回避できる。そして、図8で説明したステップS109からステップS111までの処理を実行することにより、ルータ(R2a)およびルータ(R4a)はサーバ(S2a)との間のリンクをそれぞれ確立することができる。但し、この場合は、ルータ(R2a)とルータ(R4a)との間に、図7で説明した監視用ポート(SVP2)を設けて信号開通検出情報(SDI)を送受信する必要がある。同様に、図9で説明した応用例2のように、サーバ(S2a)をスリープ状態にしてルータ(R2a)からWOL用フレームをサーバ(S2a)に送信することにより、サーバ(S2a)を起動することも可能である。

【0047】

このように本実施形態に係る監視制御システム101aでは、同じIPアドレスを有するサーバ(S1a)およびサーバ(S2a)は、ネットワーク(NW1)を介して接続される制御端末(H1)からは1つのIPアドレス(IP:A)のサーバとして見え、ネットワーク(NW2)を介して接続される装置(N1)からは別の1つのIPアドレス(IP:B)のサーバとして見える。そして、稼働中のサーバ(S1a)の経路に異常が発生した場合、サーバ(S1a)にアクセスする制御端末(H1)および装置(N1)の両方の経路をサーバ(S2a)側に切り替えることができる。

【0048】

(第三実施形態)

次に、第三実施形態に係るサーバ冗長化システム201について説明する。図13は、先にVRRP機能を説明するために用いた図2の構成の一部に該当し、サーバ(S10)を冗長化して運用系のサーバ(S11)および予備系のサーバ(S12)をルータ(R10)およびルータ(R11)に接続している。そして、IPアドレス(IP:B10)を有する制御端末(H10)は、ネットワーク(NW11)を介して仮想ルータ(VR11)に仮想IPアドレス(IP:RW)で接続され、運用系のサーバ(S11)および予備系のサーバ(S12)を意識することなく同じIPアドレス(IP:A10)でアクセスできるようになっている。また、図13において、ルータ(R10)とルータ(R11)は、ネットワーク(NW11)側のポートはVRRP機能に対応し、制御端末(H10)からのアクセスは優先度の高い方のルータ(図13の例ではルータ(R10))に接続される。

【0049】

図13において、ルータ(R10)の優先度は10で、ルータ(R11)の優先度は5なので、仮想ルータ(VR10)のVRRP機能により、ルータ(R10)のVRRP機能に対応するポート(IP:r1W)は開放状態で、ルータ(R11)のVRRP機能に対応するポート(IP:r2W)は閉塞状態になっている。また、本発明特有の拡張VRRPの機能により、仮想ルータ(VR11)のVRRP機能に対応しない予備系のサーバ(S12)側のルータ(R11)のポート(IP:r2L)も閉塞状態になっている。これにより、運用系のサーバ(S11)と同じIPアドレス(IP:A10)を有する予備系のサーバ(S12)は、ルータ(R11)のポート(IP:r2L)から切り離されるので予備系のサーバ(S12)をホットスタンバイ状態にしておいても運用系のサーバ(S11)と衝突することはない。

【0050】

ここで、図13において、ルータ(R10)とルータ(R11)の間はネットワーク(NW11)とネットワーク(NW12)を介して冗長化されて接続されており、ルータ間で制御情報を送受信することができる。これにより、ルータ(R10)からネットワーク(NW11)を介してルータ(R11)に制御情報を送信できない場合でも、ネットワーク(NW12)を介してルータ(R10)からルータ(R11)へ制御情報を送信することができる。例えば、拡張VRRP機能では、運用系のサーバ(S11)のIPアドレス(IP:A10)に接続されるルータ(R10)のポート(IP:r1L)が開放されているか閉塞されているかの情報をネットワーク(NW12)を介してルータ(R11)に送信し、ルータ(R10)のポート(IP:r1L)が開放されている場合はルータ(R11)のポート(IP:r2L)を閉塞し、ルータ(R10)のポート(IP:r1L)が閉塞された場合はルータ(R11)のポート(IP:r2L)を開放するように動作する。

【0051】

[ルータ(R10)の制御端末(H10)側の経路で障害が発生した場合]

次に、ルータ(R10)の制御端末(H10)側の経路において障害が発生した時の動作について図14および図15を用いて説明する。尚、図14は図13においてネットワーク(NW11)とルータ(R10)との間で障害が発生した場合の様子を示す図で、図13と同符号のものは同じものを示す。

【0052】

図14において、例えば制御端末(H10)が接続されるネットワーク(NW11)とルータ(R10)のポート(IP:r1W)との間で障害が発生した場合、図15に示すように処理される。

【0053】

(ステップS301)ルータ(R10)は、VRRP機能における優先度を10から1に下げると共に、障害発生側のポート(IP:r1W)に対応するポート(IP:r1L)を閉塞し、運用系のサーバ(S11)との通信を停止する。ここで、先の実施形態と同様に、ポート(IP:r1W)とポート(IP:r1L)とを対応付けるIPアドレスおよびポートの対応テーブルがルータ(R10)の内部に予め記憶されている。尚、ルータ(R10)は、ポート(IP:r1L)を閉塞後、ネットワーク(NW12)を介してルータ(R11)にポート開放依頼通知(POI)を送信する。

【0054】

(ステップS302)ルータ(R10)とルータ(R11)との間でVRRP機能による制御が行われ、ルータ(R10)の優先度が1に下がったことをVRRPパケットの送受信によりルータ(R11)に通知される。

【0055】

(ステップS303)ルータ(R11)は、仮想ルータ(VR11)内で自分が最高優先度のルータになったことを認識し、運用系のルータに移行してポート(IP:r2W)を開放する。

【0056】

(ステップS304)ルータ(R11)は、自装置内のタイマの計時を開始する。尚、タイマには予め決められた時間が設定されている。

【0057】

(ステップS305)ルータ(R11)は、ルータ(R10)からポート開放依頼通知(POI)を受信したか否かを判別し、ポート開放依頼通知(POI)を受信した場合はステップS308に進み、受信していない場合はステップS306に進む。

【0058】

(ステップS306)ルータ(R11)は、タイマがタイムアウトしたか否かを判別し、タイムアウトした場合はステップS307に進み、タイムアウトしていない場合はステップS305に戻ってポート開放依頼通知(POI)を待つ動作を繰り返す。

【0059】

(ステップS307)ルータ(R11)は、ポート(IP:r2L)を開放する。

【0060】

(ステップS308)ルータ(R11)は、予備系のサーバ(S12)との通信を開始する。

【0061】

このようにして、ルータ(R10)と制御端末(H10)との間で障害が発生した場合に、仮想ルータ(VR11)を形成するルータ(R10)からルータ(R11)に経路が移行されるので、制御端末(H10)は意識することなく運用系のサーバ(S11)から予備系のサーバ(S12)にアクセスできる。特に、運用系のサーバ(S11)が稼働中は、予備系のサーバ(S12)に接続されるルータ(R11)のポート(IP:r2L)を閉塞状態にしておくので、同じIPアドレス(IP:A10)の予備系のサーバ(S12)をホットスタンバイ状態で待機させることができ、障害発生時に直ぐに運用系サーバ(S11)から予備系のサーバ(S12)に移行できる。

【0062】

また、ルータ(R10)とルータ(R11)との間でポート開放依頼通知(POI)を送受信してルータ(R11)のポート(IP:r2L)を開放するので、同じIPアドレス(IP:A10)の運用系のサーバ(S11)のポート閉塞後に予備系のサーバ(S12)のポートが開放されるので、両方のサーバの同じIPアドレスのポートが同時に開放状態になることはなく、予備系のサーバ(S12)に確実に切り替えることができる。また、何らかの要因により、ルータ(R10)からルータ(R11)にポート開放依頼通知(POI)が送信できない場合でも、タイマにより予め設定した時間が経過した段階でルータ(R11)のポート(IP:r2L)を開放することにより、予備系のサーバ(S12)を強制的に稼動することができる。

【0063】

ここで、ポート開放依頼通知(POI)が来ない理由として、ルータ(R10)自体に問題が発生していることが考えられる。そこで、図16に示すように、ルータ(R10)が活きているか否かを確認する処理を行った上でルータ(R11)のポート(IP:r2L)を開放するようにしてもよい。尚、図16において、ステップS301からステップS306までの処理は、図15の同符号の処理ステップと同じ処理なので重複する説明は省略する。そして、ステップS306でタイマがタイムアウトした時(或いはタイマ動作中でもよい)にルータ(R10)対して死活確認を行う(ステップS351)。死活確認は、例えばPingなどの周知のパケットを用い、ルータ(R10)から応答があるか否かにより判断する(ステップS352)。そして、ルータ(R10)から応答があった場合はステップS353に進み、ルータ(R10)から応答がなかった場合はステップS307に進む。応答があった場合はルータ(R10)が活きているので、ステップS305に戻ってポート開放依頼通知(POI)を待つ処理をリトライするが、予め設定された最大リトライ回数を超過したか否かを判別し、超過していない場合にリトライを繰り返す(ステップS353)。尚、ステップS353でステップS305に戻る際にポート開放依頼通知(POI)を待つ処理のリトライ回数をカウントする。そして、ステップS353で最大リトライ回数を超過した場合、ステップS352でルータ(R10)からの応答が無かった場合、或いは、ポート開放依頼通知(POI)を受信した場合のいずれかの場合は、図15と同様にポート(IP:r2L)を開放し(ステップS307)、予備系のサーバ(S12)との通信を開始する(ステップS308)。

【0064】

このようにして、ルータ(R10)が活きているか否かの確認を行った上でルータ(R11)のポート(IP:r2L)を開放できるので、ルータ(R10)のポート開放依頼通知(POI)の送信が何らかの理由で遅れている場合にも対応でき、運用系のサーバ(S11)と予備系のサーバ(S12)との衝突を回避することができる。

【0065】

[ルータ(R10)のサーバ(S11)側の経路で障害が発生した場合]

次に、ルータ(R10)の運用系のサーバ(S11)側の経路において障害が発生した時の動作について図17および図18を用いて説明する。尚、図17は、先に説明した図13においてルータ(R10)と運用系のサーバ(S11)との間で障害が発生した場合の様子を示す図で、図13と同符号のものは同じものを示す。

【0066】

図17において、例えば運用系のサーバ(S11)が接続されるルータ(R10)のポート(IP:r1L)と運用系のサーバ(S11)との間で障害が発生した場合、図18に示すように処理される。

【0067】

(ステップS301a)ルータ(R10)は、VRRP機能における優先度を10から1に下げると共に、ポート(IP:r1L)に対応するポート(IP:r1W)を閉塞し、運用系のサーバ(S11)との通信を停止する。ここで、先の実施形態と同様に、ポート(IP:r1L)とポート(IP:r1W)とを対応付けるIPアドレスおよびポートの対応テーブルがルータ(R10)の内部に予め記憶されている。尚、ルータ(R10)は、ポート(IP:r1L)を閉塞後、ネットワーク(NW12)を介してルータ(R11)にポート開放依頼通知(POI)を送信する。

【0068】

次のステップS302からステップS308までの処理については、図15と同じなので詳しい説明は省略するが、VRRP機能によってルータ(R11)に運用系のルータが移行してポート(IP:r2W)を開放し、タイマを動作させると共にルータ(R10)からのポート開放依頼通知(POI)の到来を待つ。そして、ルータ(R11)は、タイマがタイムアウトした場合、或いはポート開放依頼通知(POI)を受信した場合にポート(IP:r2L)を開放して、予備系のサーバ(S12)との通信を開始する。

【0069】

このようにして、運用系のサーバ(S11)とルータ(R10)との間で障害が発生した場合でも、図14および図15で説明したルータ(R10)と制御端末(H10)との間で障害が発生した場合と同様に、仮想ルータ(VR11)を形成するルータ(R10)からルータ(R11)に経路が移行されるので、制御端末(H10)は運用系のサーバ(S11)から予備系のサーバ(S12)に移行されたことを意識することなく同じIPアドレス(IP:A10)によりアクセスできる。特に、運用系のサーバ(S11)が稼働中は、予備系のサーバ(S12)に接続されるルータ(R11)のポート(IP:r2L)を閉塞状態にしておくので、同じIPアドレス(IP:A10)の予備系のサーバ(S12)をホットスタンバイ状態で待機させることができ、障害発生時に直ぐに運用系サーバ(S11)から予備系のサーバ(S12)に移行できる。

【0070】

また、図14および図15の例と同様に、ポート開放依頼通知(POI)によりルータ(R11)のポート(IP:r2L)を開放するので、ルータ(R10)のポート(IP:r1L)と同時にルータ(R11)のポート(IP:r2L)が開放状態になることなく予備系のサーバ(S12)に切り替えることができる。そして、何らかの要因でルータ(R10)からポート開放依頼通知(POI)を受信できない場合でも、タイマによりルータ(R11)のポート(IP:r2L)を開放して予備系のサーバ(S12)に強制的に接続することができる。

【0071】

ここで、図16の例と同様に、ルータ(R10)に問題が発生してポート開放依頼通知(POI)が来ない場合に対応して、ルータ(R10)の死活を確認する処理を行った上でルータ(R11)のポート(IP:r2L)を開放するようにしてもよい。この場合の処理を図19に示す。

【0072】

図19において、ステップS301aからステップS306までの処理は、図18の同符号の処理ステップと同じ処理である。そして、ステップS306でタイマがタイムアウトした時(或いはタイマ動作中でもよい)にルータ(R10)対して死活確認を行う処理が追加される。尚、ステップS351からステップS353までの処理は図16の例と同じなので詳しい説明は省略するが、ルータ(R10)が活きている場合は予め設定された最大リトライ回数までルータ(R10)からのポート開放依頼通知(POI)を待つ処理を繰り返し、最大リトライ回数を超過した場合、ルータ(R10)からの応答が無かった場合、或いは、ポート開放依頼通知(POI)を受信した場合のいずれかの場合は、図15および図18と同様にポート(IP:r2L)を開放し(ステップS307)、予備系のサーバ(S12)との通信を開始する(ステップS308)。

【0073】

このようにして、ルータ(R10)が活きているか否かの確認を行った上でルータ(R11)のポート(IP:r2L)を開放するので、ルータ(R10)のポート開放依頼通知(POI)の送信が何らかの理由で遅れている場合にも対応でき、運用系のサーバ(S11)と予備系のサーバ(S12)との衝突を回避することができる。

【0074】

(第四実施形態)

次に、第四実施形態に係るサーバ冗長化システム301について説明する。図13のサーバ冗長化システム201の例では、ルータ(R10)とルータ(R11)の間はネットワーク(NW11)とネットワーク(NW12)を介して冗長化されており、例えばネットワーク(NW11)に障害が発生した場合でもルータ(R10)からネットワーク(NW12)を介してルータ(R11)にポート開放依頼通知(POI)を送信することができた。これに対して、本実施形態に係るサーバ冗長化システム301は、図20に示すようにルータ(R10)とルータ(R11)との間にネットワーク(NW12)が配置されていないので、ルータ(R10)とネットワーク(NW11)との間で障害が発生した場合、図14の例のようにルータ(R10)からルータ(R11)にポート開放依頼通知(POI)を送信することができない。

【0075】

そこで、本実施形態に係るサーバ冗長化システム301では、即時開放モードを設け、即座にルータ(R11)のサーバ(S12)側のポート(IP:r2L)を開放することができる。

【0076】

[ルータ(R10)の制御端末(H10)側の経路で障害が発生した場合]

次に、ネットワーク(NW11)とルータ(R10)との間で障害が発生した時の即時開放モードにおける動作について図21および図22を用いて説明する。尚、図22において、先に説明した図15と同符号のものは同じ処理を示す。

【0077】

図20において、ルータ(R10)のVRRPに属するポート(IP:r1W)とルータ(R10)との間で障害が発生した場合、図21および図22のように処理される。以下、処理の流れについて説明する。

【0078】

(ステップS301b)ルータ(R10)は、ポート(IP:r1W)側で障害が発生した場合、VRRP機能における優先度を10から1に下げると共に、ポート(IP:r1L)を閉塞し、運用系のサーバ(S11)との通信を停止する。

【0079】

ここで、先の実施形態と同様に、ポート(IP:r1L)とポート(IP:r1W)とを対応付けるIPアドレスおよびポートの対応テーブルがルータ(R10)の内部に予め記憶されているので、ルータ(R10)は障害が発生したポート(IP:r1W)に対応するポート(IP:r1L)を知ることができる。

【0080】

尚、ルータ(R10)とルータ(R11)との間で定期的に送受信される従来技術のVRRPパケットも障害により送受信できないので(ステップS302b)、仮想ルータ(VR11)の中でルータ(R10)の次に優先度が高いルータ(R11)は自らが運用系のルータに移行し、VRRP機能に対応するポート(IP:r2W)を開放する(ステップS303b)。また、図15の例では、ステップS302でルータ(R10)から定期的に送信されるVRRPパケットをネットワーク(NW12)を介してルータ(R11)側で受信できるので、ルータ(R11)はルータ(R10)の優先度が1に下がったことを知ることができたが、図22の例ではVRRPパケットを送受信できないので、ルータ(R11)は一定期間ルータ(R10)からVRRPパケットが来ないことを検出して自身が仮想ルータ(VR11)内の最高優先度のルータになったことを認識する点が図15の例とは異なる。

【0081】

以降、ステップS307およびステップS308の処理は図15の例と同じであり、VRRP機能に対応しないポート(IP:r2L)を開放して、予備系のサーバ(S12)との通信を開始する。

【0082】

このようにして、ルータ(R10)とネットワーク(NW11)との間で障害が発生した場合、図14および図15で説明したルータ(R10)と制御端末(H10)との間で障害が発生した場合と同様に、仮想ルータ(VR11)を形成するルータ(R10)からルータ(R11)に経路が移行されるので、制御端末(H10)は意識することなく運用系のサーバ(S11)から予備系のサーバ(S12)にアクセスできる。特に、運用系のサーバ(S11)が稼働中は、予備系のサーバ(S12)に接続されるルータ(R11)のポート(IP:r2L)を閉塞状態にしておくので、同じIPアドレス(IP:A10)の予備系のサーバ(S12)をホットスタンバイ状態で待機させることができ、障害発生時に直ぐに運用系サーバ(S11)から予備系のサーバ(S12)に移行できる。

【0083】

(第五実施形態)

次に、第五実施形態に係るサーバ冗長化システム401について説明する。図23は、先の実施形態の図13に対応する図で、図13と同符号のものは同じものを示す。図23において、仮想ルータ(VR11a)を構成するルータ(R10a)およびルータ(R11a)の動作が図13の例と異なるが、それ以外の動作については図13の例と基本的に同じである。

【0084】

図23において、ルータ(R10a)の優先度は10で、ルータ(R11a)の優先度は5なので、仮想ルータ(VR10a)内のVRRP機能により、優先度が高いルータ(R10a)のVRRPに対応するポート(IP:r1W)は開放状態で、優先度が低いルータ(R11a)のVRRP機能に対応するポート(IP:r2W)は閉塞状態になっている。尚、ポート(IP:r1W)とポート(IP:r2W)は、制御端末(H10)からは仮想IPアドレス(IP:RW)としてアクセスされる。

【0085】

また、本実施形態に係るサーバ冗長化システム401では、仮想ルータ(VR11a)のVRRP機能に対応しないルータ(R11a)のポート(IP:r2L)は、図13の例とは異なり開放状態になっているが、予備系のサーバ(S12)から入力するフレームを廃棄するフィルタリングの機能を有している。これにより、運用系のサーバ(S11)と同じIPアドレス(IP:A10)を有する予備系のサーバ(S12)は、ルータ(R11)のポート(IP:r2L)から切り離されているのと同じ状態になるので、予備系のサーバ(S12)をホットスタンバイ状態にしておいても運用系のサーバ(S11)と衝突することはない。

【0086】

ここで、図23において、ルータ(R10a)とルータ(R11a)の間はネットワーク(NW11)とネットワーク(NW12)を介して冗長化されており、ルータ間で制御情報を送受信することができる。これにより、ルータ(R10a)からネットワーク(NW11)を介してルータ(R11a)に制御情報を送信できない場合でも、ネットワーク(NW12)を介してルータ(R10a)からルータ(R11a)へ制御情報を送信することができる。尚、本実施形態で送受信する制御情報は、ルータ(R11a)のポート(IP:r2L)から入力するフレームのフィルタリング開始を指示するフィルタ指示(FLI)と、このフィルタリングを解除するフィルタ解除通知(FRI)である。例えば、通常動作時はルータ(R10a)からルータ(R11a)にフィルタ指示(FLI)を送信して、ルータ(R11a)のポート(IP:r2L)から入力するフレームをフィルタリングし、障害発生時に予備系のサーバ(S12)が運用系のサーバに移行する場合にルータ(R10a)からルータ(R11a)にフィルタ解除通知(FRI)を送信して、ルータ(R11a)のポート(IP:r2L)から入力するフレームのフィルタリングを解除する。

【0087】

[ルータ(R10a)の制御端末(H10)側の経路で障害が発生した場合]

次に、ルータ(R10a)の制御端末(H10)側の経路において障害が発生した時の動作について図24および図25を用いて説明する。尚、図24は図23においてネットワーク(NW11)とルータ(R10a)との間で障害が発生した場合の様子を示す図で、図23と同符号のものは同じものを示す。

【0088】

図24において、例えばルータ(R10a)に制御端末(H10)が接続されるネットワーク(NW11)側のポート(IP:r1W)とルータ(R10a)との間で障害が発生した場合、図25に示すように処理される。尚、図25において、先に説明した図15と同符号の処理ステップは同じ処理を示す。以下、処理の流れについて説明する。

【0089】

(ステップS301c)ルータ(R10a)は、VRRP機能における優先度を10から1に下げると共に、障害が発生した運用系のサーバ(S11)側のポート(IP:r1L)から入力するフレームのフィルタリングを開始し、運用系のサーバ(S11)との通信を実質的に停止する。ここで、先の各実施形態と同様に、ポート(IP:r1L)とポート(IP:r1W)とを対応付けるIPアドレスおよびポートの対応テーブルがルータ(R10a)の内部に予め記憶されている。尚、ルータ(R10a)は、ポート(IP:r1L)のフィルタリングを開始後、ネットワーク(NW12)を介してルータ(R11a)にフィルタ解除通知(FRI)を送信する。

【0090】

次のステップS302およびステップS303の処理は、図15と同様に実行され、VRRP機能によって優先度がルータ(R10a)より高くなったことを認識したルータ(R11a)は運用系のルータに移行してVRRPに対応するポート(IP:r2W)を開放する。そして、ルータ(R11a)はタイマを動作させ(ステップS304c)、ルータ(R10a)からのフィルタ解除通知(FRI)の到来を待つ(ステップS305c)。その後、タイマがタイムアウトした場合(ステップS306)、或いはフィルタ解除通知(FRI)を受信した場合、ルータ(R11a)は、ポート(IP:r2L)のフィルタリングを解除して透過状態にし(ステップS307c)、予備系のサーバ(S12)との通信を開始する(ステップS308)。

【0091】

このようにして、運用系のサーバ(S11)とルータ(R10)との間で障害が発生した場合でも、図14および図15で説明したルータ(R10)と制御端末(H10)との間で障害が発生した場合と同様に、仮想ルータ(VR11a)を形成するルータ(R10a)からルータ(R11a)に経路が移行されるので、制御端末(H10)は運用系のサーバ(S11)から予備系のサーバ(S12)に移行されたことを意識することなく同じIPアドレス(IP:A10)によりアクセスできる。特に、運用系のサーバ(S11)が稼働中は、予備系のサーバ(S12)に接続されるルータ(R11a)のポート(IP:r2L)から入力するフレームをフィルタリングするので、同じIPアドレス(IP:A10)の予備系のサーバ(S12)をホットスタンバイ状態で待機させることができ、障害発生時に直ぐに運用系サーバ(S11)から予備系のサーバ(S12)に移行できる。

【0092】

また、何らかの要因でルータ(R10a)からフィルタ解除通知(FRI)を受信できない場合を除いて、ルータ(R10a)から送信されるフィルタ解除通知(FRI)を受信するまでルータ(R11a)のポート(IP:r2L)のフィルタリングを解除しないので、ルータ(R10a)のポート(IP:r1L)と重複してフィルタリングが解除された状態になることはなく、運用系のサーバ(S11)と予備系のサーバ(S12)との衝突を回避できる。そして、何らかの要因でルータ(R10a)からフィルタ解除通知(FRI)を受信できない場合でも、ルータ(R11a)はタイマのタイムアウトによりポート(IP:r2L)のフィルタリングを解除して予備系のサーバ(S12)に移行することができる。尚、ルータ(R10a)からフィルタ解除通知(FRI)が来ない場合はルータ(R10a)自体に障害が発生していると考えられるので、予備系のサーバ(S12)を稼動しても運用系のサーバ(S11)とは衝突しない。

【0093】

ここで、図16の例と同様に、ルータ(R10a)に問題が発生してフィルタ解除通知(FRI)が来ない場合に対応して、ルータ(R10a)の死活を確認する処理を行った上でルータ(R11a)のポート(IP:r2L)のフィルタリングを解除するようにしてもよい。この場合の処理を図26に示す。

【0094】

図26において、ステップS301cからステップS306までの処理は、図25の同符号の処理ステップと同じ処理である。そして、ステップS306でタイマがタイムアウトした時(或いはタイマ動作中でもよい)にルータ(R10a)対して死活確認を行う処理が追加される。尚、ステップS351からステップS353までの処理は図16の例と同じなので詳しい説明は省略するが、ルータ(R10a)が活きている場合は予め設定された最大リトライ回数までルータ(R10a)からのフィルタ解除通知(FRI)を待つ処理を繰り返し、最大リトライ回数を超過した場合、ルータ(R10a)からの応答が無かった場合、或いは、フィルタ解除通知(FRI)を受信できた場合のいずれかの場合は、図25と同様にポート(IP:r2L)のフィルタリングを解除し(ステップS307c)、予備系のサーバ(S12)との通信を開始する(ステップS308)。

【0095】

このようにして、ルータ(R10a)が活きているか否かの確認を行った上でルータ(R11a)のポート(IP:r2L)のフィルタリングを解除するので、ルータ(R10a)のフィルタ解除通知(FRI)の送信がルータ(R10a)の処理上の遅延などの理由で遅れている場合にも対応でき、運用系のサーバ(S11)と予備系のサーバ(S12)との衝突を回避することができる。

【0096】

[ルータ(R10a)のサーバ(S11)側の経路で障害が発生した場合]

次に、ルータ(R10a)の運用系のサーバ(S11)側の経路において障害が発生した時の動作について図27および図28を用いて説明する。尚、図27は、先に説明した図24においてルータ(R10a)と運用系のサーバ(S11)との間で障害が発生した場合の様子を示す図で、図24と同符号のものは同じものを示す。

【0097】

図27において、例えば運用系のサーバ(S11)が接続されるルータ(R10a)のポート(IP:r1L)と運用系のサーバ(S11)との間で障害が発生した場合、図28に示すように処理される。尚、図28は、先に説明した図25に対応する図で、同符号の処理ステップは同じ処理を示し、障害の発生がポート(IP:r1L)側であることと、次に説明するステップS301dの一部の処理以外は図25の例と全く同じである。

【0098】

(ステップS301d)ルータ(R10a)は、VRRP機能における優先度を10から1に下げると共に、障害が発生した運用系のサーバ(S11)側のポート(IP:r1L)から入力するフレームのフィルタリングを開始し、運用系のサーバ(S11)との通信を実質的に停止する。また、ポート(IP:r1L)に対応するポート(IP:r1W)を閉塞する。

【0099】

ここで、先の各実施形態と同様に、ポート(IP:r1L)とポート(IP:r1W)とを対応付けるIPアドレスおよびポートの対応テーブルがルータ(R10a)の内部に予め記憶されている。尚、ルータ(R10a)は、ポート(IP:r1L)のフィルタリングを開始後、ネットワーク(NW12)を介してルータ(R11a)にフィルタ解除通知(FRI)を送信する。

【0100】

尚、運用系のサーバ(S11)とルータ(R10a)との間で障害が発生しているので、サーバ(S11)側のポート(IP:r1L)から入力するフレームのフィルタリングを行う必要がないように見えるが、ルータ(R10a)からサーバ(S11)への送信信号だけに障害がある場合、サーバ(S11)から制御端末(H10)宛の余計なパケットが送信されることがある。このような問題を回避するために運用系のサーバ(S11)から流入するパケットをルータ(R10a)のポート(IP:r1L)側でフィルタリングしている。

【0101】

以降、ステップS302からステップS308までの処理については、図25と同じなので詳しい説明は省略するが、VRRP機能によってルータ(R11a)に運用系のルータが移行してポート(IP:r2W)を開放し、タイマを動作させると共にルータ(R10a)からのフィルタ解除通知(FRI)の到来を待つ。そして、ルータ(R11a)は、タイマがタイムアウトした場合、或いはフィルタ解除通知(FRI)を受信した場合にポート(IP:r2L)のフィルタリングを解除して透過状態にし、予備系のサーバ(S12)との通信を開始する。

【0102】

このようにして、運用系のサーバ(S11)とルータ(R10a)との間で障害が発生した場合でも、図24および図25で説明したルータ(R10a)と制御端末(H10)との間で障害が発生した場合と同様に、仮想ルータ(VR11a)を形成するルータ(R10aからルータ(R11a)に経路が移行されるので、制御端末(H10)は運用系のサーバ(S11)から予備系のサーバ(S12)に移行されたことを意識することなく同じIPアドレス(IP:A10)によりアクセスできる。特に、運用系のサーバ(S11)が稼働中は、予備系のサーバ(S12)に接続されるルータ(R11a)のポート(IP:r2L)から入力される予備系のサーバ(S12)のパケットをフィルタリングするので、同じIPアドレス(IP:A10)の予備系のサーバ(S12)をホットスタンバイ状態で待機させることができ、障害発生時に直ぐに運用系サーバ(S11)から予備系のサーバ(S12)に移行できる。

【0103】

また、図24および図25の例と同様に、フィルタ解除通知(FRI)によりルータ(R11a)のポート(IP:r2L)のフィルタリングを解除するので、ルータ(R10a)のポート(IP:r1L)が同時にフィルタリング解除状態になることがなく、運用系のサーバ(S11)と予備系のサーバ(S12)との衝突を回避できる。そして、何らかの要因でルータ(R10a)からフィルタ解除通知(FRI)を受信できない場合でも、タイマによりルータ(R11a)のポート(IP:r2L)のフィルタリングを解除して透過状態にし、予備系のサーバ(S12)に接続することができる。

【0104】

ここで、図26の例と同様に、ルータ(R10a)自体に問題が発生してフィルタ解除通知(FRI)が来ない場合に対応して、ルータ(R10a)の死活を確認する処理を行った上でルータ(R11a)のポート(IP:r2L)のフィルタリングを解除するようにしてもよい。この場合の処理を図29に示す。

【0105】

図29において、ステップS301dからステップS306までの処理は、図28の同符号の処理ステップと同じ処理である。そして、ステップS306でタイマがタイムアウトした時(或いはタイマ動作中でもよい)にルータ(R10a)対して死活確認を行う処理が追加される。尚、ステップS351からステップS353までの処理は図16の例と同じなので詳しい説明は省略するが、ルータ(R10a)が活きている場合は予め設定された最大リトライ回数までルータ(R10a)からのフィルタ解除通知(FRI)を待つ処理を繰り返し、最大リトライ回数を超過した場合、ルータ(R10a)からの応答が無かった場合、或いは、フィルタ解除通知(FRI)を受信できた場合のいずれかの場合は、図28と同様にポート(IP:r2L)のフィルタリングを解除し(ステップS307c)、予備系のサーバ(S12)との通信を開始する(ステップS308)。

【0106】

このようにして、ルータ(R10a)が活きているか否かの確認を行った上でルータ(R11a)のポート(IP:r2L)のフィルタリングを解除するので、ルータ(R10a)のフィルタ解除通知(FRI)の送信がルータ(R10a)の処理上の遅延などの理由で遅れている場合にも対応でき、運用系のサーバ(S11)と予備系のサーバ(S12)との衝突を回避することができる。

【0107】

(第六実施形態)

次に、第六実施形態に係るサーバ冗長化システム501について説明する。図23のサーバ冗長化システム401の例では、ルータ(R10a)とルータ(R11a)の間はネットワーク(NW11)とネットワーク(NW12)を介して冗長化されており、例えば図24のように、ネットワーク(NW11)に障害が発生した場合でもルータ(R10a)からネットワーク(NW12)を介してルータ(R11a)にフィルタ解除通知(FRI)を送信することができた。これに対して、本実施形態に係るサーバ冗長化システム501は、図30に示すようにルータ(R10a)とルータ(R11a)との間にネットワーク(NW12)が配置されていないので、ルータ(R10a)とネットワーク(NW11)との間に障害が発生した場合、図24の例のようにルータ(R10a)からルータ(R11a)にフィルタ解除通知(FRI)を送信することができない。

【0108】

そこで、本実施形態に係るサーバ冗長化システム501では、第四実施形態と同様に即時開放モードを設け、即座にルータ(R11a)のサーバ(S12)側のポート(IP:r2L)を開放(本実施形態ではフィルタリングを解除)することができる。

【0109】

[ルータ(R10a)の制御端末(H10)側の経路で障害が発生した場合]

次に、ネットワーク(NW11)とルータ(R10a)との間で障害が発生した時の即時開放モードにおける動作について図31および図32を用いて説明する。尚、図32において、先に説明した図25と同符号のものは同じ処理を示す。

【0110】

図31において、ルータ(R10a)のVRRPに属するポート(IP:r1W)とルータ(R10a)との間で障害が発生した場合、図32のように処理される。尚、ステップS301cの処理は図25と同じであり、ルータ(R10a)は、VRRP機能における優先度を10から1に下げると共に、障害が発生した運用系のサーバ(S11)側のポート(IP:r1L)から入力するフレームのフィルタリングを開始し、運用系のサーバ(S11)との通信を実質的に停止する。ここで、図25の例では、定期的に送受信される従来技術のVRRPパケットをルータ(R10a)とルータ(R11a)との間でネットワーク(NW12)を介して送受信できたが(ステップS302)、本実施形態ではネットワーク(NW12)が配置されていないので図32に示すようにルータ(R10a)とルータ(R11a)との間でVRRPパケットを送受信できない(ステップS302b)。

【0111】

そして、ルータ(R10a)とルータ(R11a)との間で送受信されるVRRPパケットが障害により送受信できないので、仮想ルータ(VR11a)の中でルータ(R10a)の次に優先度が高いルータ(R11a)は自らが運用系のルータに移行し、VRRP機能に対応するポート(IP:r2W)を開放する(ステップS303c)。ここで、図25の例では、ステップS302でルータ(R10a)から定期的に送信されるVRRPパケットをネットワーク(NW12)を介してルータ(R11a)側で受信できるので、ルータ(R11a)はルータ(R10a)の優先度が1に下がったことを知ることができたが、図32の例ではVRRPパケットを送受信できないので、ルータ(R11a)は一定期間ルータ(R10a)からVRRPパケットが来ないことを検出して自身が仮想ルータ(VR11a)内の最高優先度のルータになったことを認識する点が図25の例とは異なる。

【0112】

以降、ステップS307cおよびステップS308の処理は、図25の例と同じなので詳しい説明は省略するが、ポート(IP:r2L)から入力するパケットのフィルタリングを解除して、予備系のサーバ(S12)との通信を開始する。

【0113】

このようにして、ルータ(R10a)とネットワーク(NW11)との間で障害が発生した場合、図24および図25で説明したルータ(R10a)と制御端末(H10)との間で障害が発生した場合と同様に、仮想ルータ(VR11a)を形成するルータ(R10a)からルータ(R11a)に経路が移行されるので、制御端末(H10)は意識することなく運用系のサーバ(S11)から予備系のサーバ(S12)にアクセスできる。特に、運用系のサーバ(S11)が稼働中は、予備系のサーバ(S12)に接続されるルータ(R11a)のポート(IP:r2L)をフィルタリング状態にしておくので、同じIPアドレス(IP:A10)の予備系のサーバ(S12)をホットスタンバイ状態で待機させることができ、障害発生時に直ぐに運用系サーバ(S11)から予備系のサーバ(S12)に移行できる。

【0114】

[ルータの構成例1]

次に、第一実施形態から第四実施形態におけるルータの構成例について説明する。図33は、ルータ150の構成を示すブロック図で、本発明に関係するブロックを中心に描いてある。図33において、ルータ150は、OS(オペレーションシステム)151と、ポート制御部152と、状態管理部153と、コマンド処理部154と、ルーティングテーブル管理部155と、VRRP機能部156と、ルータ間通信部157と、ポート閉塞制御部158と、ポート閉塞管理テーブル159とで構成される。

【0115】

図33において、OS151は、オペレーティングシステムで、ルータ150全体の動作を制御するソフトウェアのプラットホームを提供する。例えばポート制御部152、状態管理部153、コマンド処理部154、ルーティングテーブル管理部155、VRRP機能部156、ルータ間通信部157およびポート閉塞制御部158の各ブロックの処理は、OS151上で実行される。

【0116】

ポート制御部152は、実ポートへの直接の設定変更やデータ転送などの処理を行う。例えば各実施形態において、ポート(IP:r1L)、ポート(IP:r2L)、ポート(IP:r1W)およびポート(IP:r2W)の閉塞や開放などの設定や各ポートを介してデータの送受信を行う。尚、ポートの閉塞や開放は、VRRP機能部156やポート閉塞制御部158などから指令される。

【0117】

状態管理部153は、各ポートやルータの障害状態や、コマンド処理部154からの更新情報を処理する。例えばサーバ(S11)が接続されるポート(IP:r1L)側の障害検出やネットワーク(NW11)が接続されるポート(IP:r1W)側の障害検出などを行う。或いは、制御端末(H10)からポート設定の変更やルーティングテーブルの変更などを要求するコマンドが送られてきた場合にコマンド処理部154を介してポート設定変更指示やルーティングテーブル変更指示を受け取ってポート制御部152やルーティングテーブル管理部155を制御する。

【0118】

コマンド処理部154は、制御端末(H10)からユーザが入力したコマンドを処理する。例えば制御端末(H10)からポート設定変更のコマンドを受けた場合は状態管理部153にポート設定変更を指示する。

【0119】

ルーティングテーブル管理部155は、ルータ150でルーティングするフレームのルーティング情報を管理する。例えばポート(IP:r1L)から入力するフレームをポート(IP:r1W)に出力するなどの情報を管理し、状態管理部153やVRRP機能部156を介してポート制御部152に出力され、ポート制御部152はルーティング情報に応じたパケットの転送を行う。

【0120】

VRRP機能部156は、周知のVRRP規格に準拠した機能制御を行う。例えば、仮想ルータを形成するグループ内の運用ルータや予備ルータの状態管理および優先度管理などを行い、状態管理部153からの障害通知や設定変更などの指示に応じて、優先度の変更などのVRRP機能を動作させる。具体的例として、図14のルータ(R10)の状態管理部153がネットワーク(NW11)との間の障害を検出した場合に、ルータ(R10)のVRRP機能部156は、自身の優先度を1に下げると共に、ポート制御部152に指令してポート(IP:r1W)の閉塞を行う。一方、ルータ(R11)のVRRP機能部156は、自身の優先度が同じグループの仮想ルータ内で一番高くなったことを認識して、ルータ(R11)のポート制御部152に指令してVRRPに属するポート(IP:r2W)を開放する。また、VRRP機能部156は、優先度が一番高い実ルータ(運用ルータ)から予備ルータに対して定期的にVRRPパケットを送受信する処理も実行する。

【0121】

ルータ間通信部157は、VRRPに関する情報(優先度など)、リンク断検出情報(LDI)、信号開通検出情報(SDI)、ポート開放依頼通知(POI)、或いは死活確認メッセージ(Pingなど)をルータ間で送受信する。

【0122】

ポート閉塞制御部158は、障害発生時に本発明における拡張VRRP機能によるポート閉塞の判定処理を行ったり、予備系のルータへ各制御情報(リンク断検出情報(LDI)、信号開通検出情報(SDI)、ポート開放依頼通知(POI)、或いは死活確認メッセージ(Pingなど))の送信や各情報の判定を行う。尚、どのポートを閉塞または開放するかは、ポート閉塞管理テーブル159を参照して判定する。

【0123】

ポート閉塞管理テーブル159は、本発明における拡張VRRP機能によるポートの閉塞/開放状態を管理するテーブルで、ポートの対応関係が記憶されている。例えば、先の各実施形態におけるIPアドレスおよびポートの対応テーブルに相当する。

【0124】

このように、第一実施形態から第四実施形態における各ルータは、ルータ150のように構成される。尚、第一実施形態に係る監視制御システム101では、仮想ルータ(VR1)と仮想ルータ(VR2)のそれぞれを構成するルータ(R1)およびルータ(R2)とルータ(R3)およびルータ(R4)とが図33のルータ150と同様に構成される。また、第二実施形態に係る監視制御システム101aでは、仮想ルータ(VR1a)と仮想ルータ(VR2a)のそれぞれを構成するルータ(R1a)およびルータ(R2a)とルータ(R3a)およびルータ(R4a)とが図33のルータ150と同様に構成される。さらに、第三実施形態に係るサーバ冗長化システム201および第四実施形態に係るサーバ冗長化システム301では、仮想ルータ(VR11)を構成するルータ(R10)とルータ(R11)が図33のルータ150と同様に構成される。

【0125】

[ルータの構成例2]

次に、第五実施形態および第六実施形態におけるルータの構成例について説明する。図34は、ルータ150aの構成を示すブロック図である。図34において、ルータ150aは、OS(オペレーションシステム)151と、ポート制御部152と、状態管理部153と、コマンド処理部154と、ルーティングテーブル管理部155と、VRRP機能部156と、ルータ間通信部157aと、フィルタリング制御部160と、フィルタリング管理テーブル161とで構成される。尚、図33と同符号のブロックの基本的な動作は同じなので重複する説明は省略するが、図33と同様に、ポート制御部152、状態管理部153、コマンド処理部154、ルーティングテーブル管理部155、VRRP機能部156、ルータ間通信部157aおよびフィルタリング制御部160の各ブロックの処理は、OS151上で実行される。

【0126】

ここで、ルータ150aと図33のルータ150との違いは、ポート閉塞制御部158とポート閉塞管理テーブル159の代わりに、フィルタリング制御部160とフィルタリング管理テーブル161とが配置されていることである。

【0127】

フィルタリング制御部160は、障害発生時に本発明における拡張VRRP機能によるポートのフィルタリングの有無を判定する処理を行ったり、予備系のルータへ各制御情報(フィルタ指示(FLI)、フィルタ解除通知(FRI)、或いは死活確認メッセージ(Pingなど))の送信や各情報の判定を行う。尚、どのポートでフィルタリングを行うか否かは、ポート閉塞管理テーブル159を参照して判定する。

【0128】

フィルタリング管理テーブル161は、本発明における拡張VRRP機能によるポートのフィルタリング状態を管理するテーブルで、ポートの対応関係が記憶されている。例えば、先の各実施形態におけるIPアドレスおよびポートの対応テーブルに相当する。

【0129】

ルータ間通信部157aは、VRRPに関する情報(優先度など)、フィルタ指示(FLI)、フィルタ解除通知(FRI)、或いは死活確認メッセージ(Pingなど)を仮想ルータを構成するルータ間で送受信する。

【0130】

このように、第五実施形態および第六実施形態における各ルータは、ルータ150aのように構成される。尚、第五実施形態に係るサーバ冗長化システム401では、仮想ルータ(VR11a)を構成するルータ(R10a)とルータ(R11a)が図34のルータ150aと同様に構成される。また、第五実施形態に係るサーバ冗長化システム401および第六実施形態に係るサーバ冗長化システム501では、仮想ルータ(VR11a)を構成するルータ(R10a)とルータ(R11a)が図34のルータ150aと同様に構成される。

【0131】

以上、各実施形態において説明してきたように、本発明に係るサーバ冗長化システム、仮想ルータおよびサーバは、以下のような効果が得られる。

【0132】

元々サーバ冗長を取っていないシステムを二重化した場合、従来の方法では、サーバが設置された局での保守員による作業が必要であり、障害発生時にはシステムの長時間停止が必至であったが、本発明を適用することにより、冗長化されたサーバが同じIPアドレスを持っていても同時に起動しておくことができる。この結果、障害時にホットスタンバイ状態での切替を行うことができ、非運用時間を大幅に短縮することができる。

【0133】

また、制御端末側においても、障害が発生したことを意識して設定変更(接続先のIPアドレスの変更など)を行うことなく、自動的にサーバの切替が行われるので、制御端末側での作業も発生することは無い。つまり、サーバや制御端末の機能改版も不要にできる。

【0134】

また、同一IPアドレスを冗長化サーバに使用できるので、管理するサーバアドレスが半分(2台で冗長化する場合)となりサーバの管理が容易になる。

【0135】

尚、本発明は、サーバを冗長していないネットワーク装置を監視する監視制御システムにおけるサーバ冗長化システムに適用することができ、監視や制御は、サーバを経由して制御端末で確認や実行を行うシステムにおいて、災害対策などによりサーバ拠点を2ヶ所に分ける場合において有効である。

【0136】

このようにして、本発明に係るサーバ冗長化システム、仮想ルータおよびサーバは、サーバプログラムの改版やネットワーク装置(装置(N1))および制御端末(H10)の改版を行うことなく、二重化システムを構築できる。特に、予備系のサーバをコールドスタンバイ状態だけでなく、ホットスタンバイ状態やスリープ状態での運用も可能になる。

【0137】

尚、本発明に係るサーバ冗長化システム、仮想ルータおよびサーバについて、各実施例を挙げて説明してきたが、その精神またはその主要な特徴から逸脱することなく他の多様な形で実施することができる。そのため、上述した実施例はあらゆる点で単なる例示に過ぎず、限定的に解釈してはならない。本発明は、特許請求の範囲によって示されるものであって、本発明は明細書本文にはなんら拘束されない。さらに、特許請求の範囲の均等範囲に属する変形や変更は、全て本発明の範囲内である。

【符号の説明】

【0138】

S1、S2、S1a、S2a、S10、S11、S12・・・サーバ

R1、R2、R3、R4、R10、R11、R1a、R2a、R3a、R4a、R10a、R11a・・・ルータ

VR1、VR2、VR10、VR11、VR1a、VR2a、VR11a・・・仮想ルータ

H1、H10・・・制御端末

N1・・・装置

NW1、NW2、NW10、NW11、NW12・・・ネットワーク

SVP1、SVP2・・・監視用ポート

LDI・・・リンク断検出情報

SDI・・・信号開通検出情報

POI・・・ポート開放依頼通知

SFI・・・信号断検出情報

FLI・・・フィルタ指示

FRI・・・フィルタ解除通知

150、150a・・・ルータ

151・・・OS

152・・・ポート制御部

153・・・状態管理部

154・・・コマンド処理部

155・・・ルーティングテーブル管理部

156・・・VRRP機能部

157・・・ルータ間通信部

157a・・・ルータ間通信部

158・・・ポート閉塞制御部

159・・・ポート閉塞管理テーブル

160・・・フィルタリング制御部

161・・・フィルタリング管理テーブル

【技術分野】

【0001】

本発明は、ネットワークにおけるサーバ冗長化技術に関する。

【背景技術】

【0002】

一般的なネットワークシステムでは、サーバやルータの障害発生時にサービスを停止しないように冗長化が求められる。一方、VRRP(Virtual Router Redundancy Protocol)と呼ばれるルータの多重化を行うためのプロトコルが知られている。VRRPは、複数のルータを一つのグループとして扱い、グループ内のルータには優先度が与えられる。そして、通常時は優先度が高いルータによる通信が行われ、障害時には同じグループの他のルータの中で優先度が高いルータに自動的に切り替えて通信を継続できるようになっている。VRRPでは、優先度の高い稼働中のルータがVRRPパケット(アドバタイズメント)を定期的に送信することにより、優先度の低いルータを待機させておき、稼働中のルータに問題が発生して待機中のルータがVRRPパケットを一定期間受信されなくなった場合に待機中のルータの中で優先度が高いルータが自動的に稼動を開始してバックアップすることができる。このようなVRRP技術を用いたサーバ冗長化の技術が考えられている(例えば特許文献1,2参照)。

【先行技術文献】

【特許文献】

【0003】

【特許文献1】特開2005−136690号公報

【特許文献2】WO2006−030623号公報

【発明の概要】

【発明が解決しようとする課題】

【0004】

ところが、サーバ冗長化のためにシステム自体のプログラムを改版する必要があったり、元々サーバ冗長を取っていないシステムでユーザ端末の接続が行われている場合は、サーバ冗長化のために多数のユーザ端末の設定を変更しなければならないという問題が生じる。また、運用系サーバと同一のIPアドレスを持つ予備系サーバを冗長化サーバとして用いる場合は、同じネットワークに接続される予備系サーバをコールドスタンバイさせる必要がある。そして、ルータに障害が発生した場合、VRRPにより自動的に経路は切り替わるが、手動で運用系サーバを停止して予備系サーバを起動しなければならないという問題が生じる。さらに、運用系サーバ側のポートで障害が発生した場合、ルータ自身には障害が発生していないため経路は変更されず、手動でルータの経路を変更する必要がある。このように、従来はシステムを長時間停止しなければならないという問題があった。

【0005】

上記課題に鑑み、本発明の目的は、元々サーバ冗長を取っていないシステムでサーバの二重化を図ることができるサーバ冗長化システム、仮想ルータおよびサーバを提供することである。

【課題を解決するための手段】

【0006】

本発明に係るサーバ冗長化システムは、第一ネットワークに収容される制御端末と、第二ネットワークに収容される伝送装置と、前記第一ネットワークを介して前記制御端末に接続され、設定された優先度の高いルータが動作するVRRP機能による仮想ルータを形成する第一ルータおよび第二ルータと、前記第二ネットワークを介して前記伝送装置に接続され、設定された優先度の高いルータが動作するVRRP機能による仮想ルータを形成する第三ルータおよび第四ルータと、前記第一ルータに対して第一IPアドレス、前記第三ルータに対して第二IPアドレスをそれぞれ有する運用系サーバと、前記第二ルータに対して前記第一IPアドレス、前記第四ルータに対して前記第二IPアドレスをそれぞれ有する予備系サーバとで構成されるサーバ冗長化システムにおいて、前記運用系サーバに接続される前記第一ルータおよび前記第三ルータの間を監視用ポートにより接続し、前記第三ルータは、前記伝送装置から前記運用系サーバにアクセスする経路の障害を検出した場合、リンク断検出通知を前記第一ルータに前記監視用ポートにより送信し、優先度を前記第四ルータより低く設定すると共に、前記伝送装置を収容する前記第二ネットワークに接続するVRRPに属するポートを閉塞し、前記第四ルータは、優先度が前記第三ルータより高くなった場合、前記伝送装置を収容する前記第二ネットワークに接続するポートをVRRP機能により開放し、前記第一ルータは、前記第三ルータから前記リンク断検出通知を前記監視用ポートにより受信した場合、優先度を前記第二ルータより低く設定すると共に、前記制御端末を収容する前記第一ネットワークに接続するVRRPに属するポートを閉塞し、前記第二ルータは、優先度が前記第一ルータより高くなった場合、前記制御端末を収容する前記第一ネットワークに接続するポートをVRRP機能により開放することを特徴とする。

【0007】

また、本発明に係るサーバ冗長化システムは、第一ネットワークに収容される制御端末と、第二ネットワークに収容される伝送装置と、前記第一ネットワークを介して前記制御端末に接続され、設定された優先度の高いルータが動作するVRRP機能による仮想ルータを形成する第一ルータおよび第二ルータと、前記第二ネットワークを介して前記伝送装置に接続され、設定された優先度の高いルータが動作するVRRP機能による仮想ルータを形成する第三ルータおよび第四ルータと、前記第一ルータに対して第一IPアドレス、前記第三ルータに対して第二IPアドレスをそれぞれ有する運用系サーバと、前記第二ルータに対して前記第一IPアドレス、前記第四ルータに対して前記第二IPアドレスをそれぞれ有する予備系サーバとで構成されるサーバ冗長化システムにおいて、前記運用系サーバは、前記第三ルータとの間の障害を検出した場合、信号断検出通知を前記第一ルータに主信号により送信し、前記第三ルータは、前記運用系サーバとの間の障害を検出した場合、優先度を前記第四ルータより低く設定すると共に、前記伝送装置を収容する前記第二ネットワークに接続するVRRPに属するポートを閉塞し、前記第四ルータは、優先度が前記第三ルータより高くなった場合、前記伝送装置を収容する前記第二ネットワークに接続するポートをVRRP機能により開放し、前記第一ルータは、前記運用系サーバから前記信号断検出通知を主信号により受信した場合、優先度を前記第二ルータより低く設定すると共に、前記制御端末を収容する前記第一ネットワークに接続するVRRPに属するポートを閉塞し、前記第二ルータは、優先度が前記第一ルータより高くなった場合、前記制御端末を収容する前記第一ネットワークに接続するポートをVRRP機能により開放することを特徴とする。

【0008】

また、ネットワークを介して制御端末に接続され、第一IPアドレスと第二IPアドレスをそれぞれ有する運用系サーバおよび予備系サーバとで構成されるサーバ冗長化システムに用いられる仮想ルータにおいて、前記仮想ルータは、設定された優先度の高いルータが動作するVRRP機能を有する第一ルータおよび第二ルータで構成され、前記第一ルータは、VRRPに属さないポートに前記第一IPアドレスで前記運用系サーバに接続すると共に、VRRPに属するポートに前記ネットワークを介して前記制御端末を接続し、前記第二ルータは、VRRPに属さないポートに前記第一IPアドレスで前記予備系サーバに接続すると共に、VRRPに属するポートに前記ネットワークを介して前記制御端末を接続し、優先度が前記第一ルータより低い場合、VRRPに属するポートを開放し、VRRPに属さないポートを閉塞することを特徴とする。

【0009】

また、本発明に係るサーバ冗長化システムは、ネットワークを介して制御端末に接続され、設定された優先度の高いルータが動作するVRRP機能による仮想ルータを形成する第一ルータおよび第二ルータと、前記第一ルータに第一IPアドレスで接続される運用系サーバと、前記第二ルータに前記運用系サーバと同じ前記第一IPアドレスで接続される予備系サーバとで構成されるサーバ冗長化システムにおいて、前記第一ルータは、VRRPに属さないポートに前記第一IPアドレスで前記運用系サーバに接続すると共に、VRRPに属するポートに前記ネットワークを介して前記制御端末を接続し、且つ、前記第二ルータに対して前記予備系サーバに接続するポートから入力する前記第一IPアドレスのパケットをフィルタリングして廃棄するフィルタ開始指示を送信し、前記第二ルータは、VRRPに属さないポートに前記第一IPアドレスで前記予備系サーバに接続すると共に、VRRPに属するポートに前記ネットワークを介して前記制御端末を接続し、前記第一ルータからフィルタ開始指示を受信した場合、前記予備系サーバに接続するVRRPに属さないポートから入力するパケットのフィルタリングを開始して廃棄することを特徴とする。

【0010】

本発明に係る仮想ルータは、第一ネットワークに収容される制御端末と、第二ネットワークに収容される伝送装置と、第一IPアドレスと第二IPアドレスをそれぞれ有する運用系サーバおよび予備系サーバとで構成されるサーバ冗長化システムに用いられる仮想ルータにおいて、前記仮想ルータは、設定された優先度の高いルータが動作するVRRP機能を有し、前記第一ネットワークを介して前記制御端末に接続され、前記仮想ルータを形成する第一ルータおよび第二ルータと、前記第二ネットワークを介して前記伝送装置に接続され、前記仮想ルータを形成する第三ルータおよび第四ルータとで構成され、前記運用系サーバに接続される前記第一ルータおよび前記第三ルータの間を監視用ポートにより接続し、前記第三ルータは、前記伝送装置から前記運用系サーバにアクセスする経路の障害を検出した場合、リンク断検出通知を前記第一ルータに前記監視用ポートにより送信し、優先度を前記第四ルータより低く設定すると共に、前記伝送装置を収容する前記第二ネットワークに接続するVRRPに属するポートを閉塞し、前記第四ルータは、優先度が前記第三ルータより高くなった場合、前記伝送装置を収容する前記第二ネットワークに接続するポートをVRRP機能により開放し、前記第一ルータは、前記第三ルータから前記リンク断検出通知を前記監視用ポートにより受信した場合、優先度を前記第二ルータより低く設定すると共に、前記制御端末を収容する前記第一ネットワークに接続するVRRPに属するポートを閉塞し、前記第二ルータは、優先度が前記第一ルータより高くなった場合、前記制御端末を収容する前記第一ネットワークに接続するポートをVRRP機能により開放することを特徴とする。

【0011】

また、本発明に係る仮想ルータは、ネットワークを介して制御端末に接続され、第一IPアドレスと第二IPアドレスをそれぞれ有する運用系サーバおよび予備系サーバとで構成されるサーバ冗長化システムに用いられる仮想ルータにおいて、前記仮想ルータは、設定された優先度の高いルータが動作するVRRP機能を有する第一ルータおよび第二ルータで構成され、前記第一ルータは、VRRPに属さないポートに前記第一IPアドレスで前記運用系サーバに接続すると共に、VRRPに属するポートに前記ネットワークを介して前記制御端末を接続し、前記第二ルータは、VRRPに属さないポートに前記第一IPアドレスで前記予備系サーバに接続すると共に、VRRPに属するポートに前記ネットワークを介して前記制御端末を接続し、優先度が前記第一ルータより低い場合、VRRPに属するポートを開放し、VRRPに属さないポートを閉塞することを特徴とする。

【0012】

また、本発明に係る仮想ルータは、ネットワークを介して制御端末に接続され、第一IPアドレスと第二IPアドレスをそれぞれ有する運用系サーバおよび予備系サーバとで構成されるサーバ冗長化システムに用いられる仮想ルータにおいて、前記仮想ルータは、設定された優先度の高いルータが動作するVRRP機能を有する第一ルータおよび第二ルータで構成され、前記第一ルータは、VRRPに属さないポートに前記第一IPアドレスで前記運用系サーバに接続すると共に、VRRPに属するポートに前記ネットワークを介して前記制御端末を接続し、且つ、前記第二ルータに対して前記予備系サーバに接続するポートから入力する前記第一IPアドレスのパケットをフィルタリングして廃棄するフィルタ開始指示を送信し、前記第二ルータは、VRRPに属さないポートに前記第一IPアドレスで前記予備系サーバに接続すると共に、VRRPに属するポートに前記ネットワークを介して前記制御端末を接続し、前記第一ルータからフィルタ開始指示を受信した場合、前記予備系サーバに接続するVRRPに属さないポートから入力するパケットのフィルタリングを開始して廃棄することを特徴とする。

【0013】

本発明に係るサーバは、第一ネットワークを介して制御端末に接続され、設定された優先度の高いルータが動作するVRRP機能による仮想ルータを形成する第一ルータおよび第二ルータと、第二ネットワークを介して伝送装置に接続され、設定された優先度の高いルータが動作するVRRP機能による仮想ルータを形成する第三ルータおよび第四ルータと、前記第一ルータおよび前記第二ルータに対して第一IPアドレス、前記第三ルータおよび前記第四ルータに対して第二IPアドレスをそれぞれ有する冗長化された複数のサーバにおいて、前記サーバは、前記第一ルータに対して第一IPアドレス、前記第三ルータに対して第二IPアドレスをそれぞれ有する運用系サーバと、前記第二ルータに対して前記第一IPアドレス、前記第四ルータに対して前記第二IPアドレスをそれぞれ有する予備系サーバとで構成され、前記運用系サーバは、前記第三ルータとの間の障害を検出した場合、信号断検出通知を前記第一ルータに主信号により送信することを特徴とする。

【発明の効果】

【0014】

本発明に係るサーバ冗長化システム、仮想ルータおよびサーバは、元々サーバ冗長を取っていないシステムにおいてサーバの二重化を図ることができる。また、同じIPアドレスを有するサーバを共存させることができる。さらに、同じIPアドレスを有する予備系サーバのホットスタンバイが可能になる。

【図面の簡単な説明】

【0015】

【図1】第一実施形態に係る監視制御システム101の構成および通常時の状態を示す図である。

【図2】仮想ルータの通常時の状態を示す図である。

【図3】仮想ルータの予備系への切替時の状態を示す図である。

【図4】第一実施形態に係る監視制御システム101の障害発生時の状態を示す図である。

【図5】第一実施形態に係る監視制御システム101の障害発生時の動作を示す図である。

【図6】第一実施形態の応用例1に係る監視制御システム101の構成および通常時の状態を示す図である。

【図7】第一実施形態の応用例1に係る監視制御システム101の障害発生時の状態を示す図である。

【図8】第一実施形態の応用例1に係る監視制御システム101の障害発生時の動作を示す図である。

【図9】第一実施形態の応用例2に係る監視制御システム101の障害発生時の動作を示す図である。

【図10】第二実施形態に係る監視制御システム101aの構成および通常時の状態を示す図である。

【図11】第二実施形態に係る監視制御システム101aの障害発生時の状態を示す図である。

【図12】第二実施形態に係る監視制御システム101aの障害発生時の動作を示す図である。

【図13】第三実施形態に係るサーバ冗長化システム201の構成および通常時の状態を示す図である。

【図14】第三実施形態に係るサーバ冗長化システム201の障害発生時の状態を示す図である。

【図15】第三実施形態に係るサーバ冗長化システム201の障害発生時の動作を示す図である。

【図16】第三実施形態に係るサーバ冗長化システム201の障害発生時のその他の動作を示す図である。

【図17】第三実施形態に係るサーバ冗長化システム201のサーバ側障害発生時の状態を示す図である。

【図18】第三実施形態に係るサーバ冗長化システム201のサーバ側障害発生時の動作を示す図である。

【図19】第三実施形態に係るサーバ冗長化システム201のサーバ側障害発生時のその他の動作を示す図である。

【図20】第四実施形態に係るサーバ冗長化システム301の構成および通常時の状態を示す図である。

【図21】第四実施形態に係るサーバ冗長化システム301の障害発生時の状態を示す図である。

【図22】第四実施形態に係るサーバ冗長化システム301の障害発生時の動作を示す図である。

【図23】第五実施形態に係るサーバ冗長化システム401の構成および通常時の状態を示す図である。

【図24】第五実施形態に係るサーバ冗長化システム401の障害発生時の状態を示す図である。

【図25】第五実施形態に係るサーバ冗長化システム401の障害発生時の動作を示す図である。

【図26】第五実施形態に係るサーバ冗長化システム401の障害発生時のその他の動作を示す図である。

【図27】第五実施形態に係るサーバ冗長化システム401のサーバ側障害発生時の状態を示す図である。

【図28】第五実施形態に係るサーバ冗長化システム401のサーバ側障害発生時の動作を示す図である。

【図29】第五実施形態に係るサーバ冗長化システム401のサーバ側障害発生時のその他の動作を示す図である。

【図30】第六実施形態に係るサーバ冗長化システム501の構成および通常時の状態を示す図である。

【図31】第六実施形態に係るサーバ冗長化システム501の障害発生時の状態を示す図である。

【図32】第六実施形態に係るサーバ冗長化システム501の障害発生時の動作を示す図である。

【図33】第一実施形態から第四実施形態における各ルータの構成例を示す図である。

【図34】第五実施形態および第六実施形態における各ルータの構成例を示す図である。

【発明を実施するための形態】

【0016】

以下、本発明に係る「サーバ冗長化システム、仮想ルータおよびサーバ」の実施形態について詳しく説明する。

【0017】

(第一実施形態)

第一実施形態では、本発明に係る「サーバ冗長化システム、仮想ルータおよびサーバ」の一例として監視制御システム101に適用する場合について説明する。図1は監視制御システム101の構成例を示す図である。図1において、監視制御システム101は、監視対象であるネットワーク上の装置(N1)と、オペレータが監視や制御を行うためのHMI(Human Machine Interface)を提供する制御端末(H1)と、冗長化された監視用のサーバ(S1)およびサーバ(S2)と、制御端末(H1)側のネットワーク(NW1)に接続される仮想ルータ(VR1)と、装置(N1)側のネットワーク(NW2)に接続される仮想ルータ(VR2)とで構成される。監視制御システム101は、制御端末(H10)からサーバ(サーバ(S1)およびサーバ(S2))にアクセスし、ネットワーク上の装置(N1)を監視・制御するシステムで、例えば装置(N1)の動作設定を変更したり、装置(N1)の動作状態を監視したり、装置(N1)に異常が発生した場合の警報をモニタすることができる。特にサーバが冗長化されていないシステムでは、サーバ自体やサーバへの経路に問題が発生した場合、全ての装置の監視や制御を行えない状態になり、通信システムに多大な影響を及ぼすためサーバや経路の冗長化は必須であり、本実施形態に係る監視制御システム101のようなサーバを冗長化するシステムが有効である。

【0018】

[仮想ルータについて]

ここで、仮想ルータについて説明する。仮想ルータは、複数の物理ルータを用いて多重化を行うための周知のプロトコル(VRRP)に対応する。VRRPでは、複数のルータに優先度を割り当てて1つのグループとして扱い、通常はそのうち1つのルータが稼動中の運用ルータとして通信を行い、その他のルータは待機する。そして、運用ルータが障害を起こした場合に、同じグループに属する待機中の予備ルータの中で優先度の高いものが自動的に通信を受け継いで稼動する。図2は、仮想ルータの仕組みを説明するための図で、IPアドレス(IP:B10)の制御端末(H10)からIPアドレス(IP:A10)のサーバ(S10)へアクセスする例を示している。図2において、サーバ(S10)はネットワーク(NW10)を介して仮想ルータ(VR10)の仮想IPアドレス(IP:RL)で接続され、制御端末(H10)はネットワーク(NW11)を介して仮想ルータ(VR11)の仮想IPアドレス(IP:RW)で接続されている。そして、仮想ルータ(VR10)および仮想ルータ(VR11)は、共にルータ(R10)およびルータ(R11)の物理ルータで構成され、ルータ(R10)には優先度:10、ルータ(R11)には優先度:5がそれぞれ与えられている。ここで、ルータ(R10)のポート(IP:r1L)とルータ(R11)のポート(IP:r2L)は、仮想ルータVR10のVRRP機能に属するポートであり、ルータ(R10)のポート(IP:r1W)とルータ(R11)のポート(IP:r2W)は、VRRP機能に属さないポートである。

【0019】

図2において、ルータ(R10)の物理IPアドレス(IP:r1L)のポートとルータ(R11)の物理IPアドレス(IP:r2L)のポートは、共に仮想IPアドレス(IP:RL)としてネットワーク(NW10)に接続されるが、ルータ(R10)よりも優先度が低いルータ(R11)のネットワーク(NW10)側のポートは仮想ルータ(VR10)のVRRP機能により閉塞されている。同様に、ルータ(R10)の物理IPアドレス(IP:r1W)のポートとルータ(R11)の物理IPアドレス(IP:r2W)のポートは、共に仮想IPアドレス(IP:RW)としてネットワーク(NW11)に接続されるが、ルータ(R10)よりも優先度が低いルータ(R11)のネットワーク(NW11)側のポートは仮想ルータ(VR11)のVRRP機能により閉塞されている。この場合、ルータ(R10)が運用ルータとして稼動し、ルータ(R11)は予備ルータとして待機する。そして、優先度の高い稼働中のルータ(R10)から優先度の低い待機中のルータ(R11)に対して、優先度などの情報を含むVRRPパケット(アドバタイズメント)を予め設定された時間間隔で定期的に送信し、待機中のルータ(R11)はルータ(R10)の優先度が下げられた場合やVRRPパケットが予め設定された期間内に受信されなくなった場合に待機中のルータの中で優先度が高いルータ(図2の例ではルータ(R11))が自動的に稼動を開始して通信を継続する。図3の例では、ルータ(R10)は自装置を優先度:1に下げると共に物理IPアドレス(IP:r1L)と物理IPアドレス(IP:r1W)に対応する各ポートを閉塞する。一方、優先度が最上位になったルータ(R11)は、物理IPアドレス(IP:r1L)と物理IPアドレス(IP:r1W)に対応する各ポートを開放し、制御端末(H10)からネットワーク(NW11)を介して仮想IPアドレス(IP:RW)に接続されるパケットは、ルータ(R11)を経由してネットワーク(NW10)からサーバ(S10)に伝送される。

【0020】

このように、VRRP機能に対応する仮想ルータ(VR10)および仮想ルータ(VR11)の間での経路は変更されるが、制御端末(H10)は仮想IPアドレス(IP:RW)で通信するのでルータ間の経路変更を意識する必要はなく、制御端末(H10)のネットワーク設定も変更する必要はない。同様に、サーバ(S10)においても仮想IPアドレス(IP:RL)として仮想ルータ(VR10)と通信するのでルータ間の経路変更を意識する必要はなく、サーバ(S10)のネットワーク設定を変更する必要はない。

【0021】

[監視制御システム101の動作]

図1において、2台のサーバ(S1)とサーバ(S2)は、インターフェースカードをそれぞれ2枚実装しており、同時に異なる2つのネットワークを構成できる。特に、サーバ(S1)とサーバ(S2)は冗長構成をとっており、制御端末(H1)から各サーバにアクセスする場合、同一のIPアドレス(IP:A)で接続することができる。同様に、装置(N1)から各サーバにアクセスする場合は、同一のIPアドレス(IP:B)で接続することができる。尚、図1の例では、サーバ(S1)とサーバ(S2)のIPアドレスが重複しないように、サーバ(S2)は電源が投入されていない状態になっている(コールドスタンバイ状態)。

【0022】

図1において、仮想ルータ(VR1)は、物理ルータのルータ(R1)とルータ(R2)とで構成され、ネットワーク(NW1)側の制御端末(H1)が接続されるポートは、VRRP機能により連携して動作する。一般に、仮想ルータは複数の物理ルータで構成され、VRRP機能により複数の物理ルータが多重化されて一つの仮想的なルータとして扱うことができる。そして、先に図2で説明したように、同じグループ内の各ルータには優先度が与えられ、常に優先度が高いルータが稼動する仕組みになっている。もし運用ルータに障害が発生した場合、予備ルータの中で優先度が高いルータが自動的に運用ルータとして動作を開始する。例えば図1において、仮想ルータ(VR1)を構成する物理ルータは、優先度:10が与えられたルータ(R1)と優先度:5が与えられたルータ(R2)である。そして、ルータ(R1)よりも優先度が低いルータ(R2)のVRRPに対応するネットワーク(NW1)側の制御端末(H1)が接続されるポートは閉塞された状態になっている。これにより、IPアドレス(IP:C)を有する制御端末(H1)からルータ(R1)を介してIPアドレス(IP:A)のサーバ(S1)に接続される。同様に、仮想ルータ(VR2)を構成する物理ルータは、優先度:10が与えられたルータ(R3)と優先度:5が与えられたルータ(R4)である。そして、ルータ(R3)よりも優先度が低いルータ(R4)のネットワーク(NW2)側の装置(N1)が接続されるVRRPに対応するポートは閉塞された状態になっている。これにより、IPアドレス(IP:D)を有する装置(N1)からルータ(R3)を介してIPアドレス(IP:B)のサーバ(S1)に接続される。

【0023】

尚、本実施形態に係る監視制御システム101では、同じサーバを収容するルータ間で制御情報を送受信するための監視用ポートが設けられている。例えば図1の例では、サーバ(S1)を収容するルータ(R1)とルータ(R3)とは監視用ポート(SVP1)で接続され、サーバ(S2)を収容するルータ(R2)とルータ(R4)とは監視用ポート(SVP2)で接続されている。尚、各ルータは、例えばIP:AとIP:Bが同じサーバに接続されることを示すIPアドレスおよびポートの対応テーブルを有している。

【0024】

[障害発生時の動作]

ここで、図1において、サーバ(S1)にアクセスする経路に障害が発生した場合にルータ(R2)、ルータ(R4)、サーバ(S2)で構成される経路に切り替える動作について図4および図5を用いて説明する。尚、図5は、図4の各ルータ間の処理の流れを示す図である。図4において、ルータ(R3)とサーバ(S1)の間で障害が発生した場合、ルータ(R3)はサーバ(S1)との間のリンクが切断されたことを検出する(図5のステップS101)。そして、ルータ(R3)は装置(N1)が接続されるネットワーク(NW2)側のVRRP機能に対応するポートを閉塞すると共に優先度を1に下げる(ステップS102)。これにより、ルータ(R4)に対してVRRPによる切り替え機能が発動され(ステップS103)、ルータ(R4)のIPアドレス(IP:B)に対応するネットワーク(NW2)側の装置(N1)に接続されるVRRPに属するポートを開放する(ステップS104)。

【0025】

さらに、ルータ(R3)は監視用ポート(SVP1)を経由して同じサーバ(S1)を収容する対向のルータ(R1)にリンク断検出情報(LDI)を送信する(ステップS105)。尚、リンク断検出情報(LDI)にはリンク断が検出された接続先のIPアドレス情報(ここではIP:B)が含まれている。

【0026】

一方、ルータ(R3)から監視用ポート(SVP1)を介してリンク断検出情報(LDI)を受信したルータ(R1)は、IPアドレスおよびポートの対応テーブルを参照して、リンク断検出情報(LDI)に含まれるIPアドレス情報から対応するIPアドレス(ここではIP:A)にアクセスするネットワーク(NW1)側のVRRPに属するポートを閉塞すると共に優先度を1に下げる(ステップS106)。これにより、ルータ(R3)に対してVRRPによる切り替え機能が発動され(ステップS107)、ルータ(R3)のIPアドレス(IP:A)に対応するネットワーク(NW1)側の制御端末(H1)に接続されるVRRPに属するポートを開放する(ステップS108)。

【0027】

このようにして、制御端末(H1)からサーバ(S1)に接続される経路と装置(N1)からサーバ(S1)に接続される経路を、制御端末(H1)からサーバ(S2)に接続される経路と装置(N1)からサーバ(S2)に接続される経路に切り替えることができる。但し、図1および図4の例では、サーバ(S2)はコールドスタンバイ状態になっているので、保守者がサーバ(S2)の電源を投入して立ち上げる必要がある。尚、図1などでは明示していないが、サーバ(S1)の経路に異常が発生したことを検出したルータ(R3)は、一般的な監視制御システムの動作と同様に、制御端末(H1)に警報を発するので、保守者がサーバ(S2)の立ち上げ作業に対応することができる。

【0028】

このように本実施形態に係る監視制御システム101では、同じIPアドレスを有するサーバ(S1)およびサーバ(S2)は、ネットワーク(NW1)を介して接続される制御端末(H1)からは1つのIPアドレス(IP:A)のサーバとして見え、ネットワーク(NW2)を介して接続される装置(N1)からは別の1つのIPアドレス(IP:B)のサーバとして見える。そして、稼働中のサーバ(S1)の経路に異常が発生した場合、サーバ(S1)にアクセスする制御端末(H1)および装置(N1)の両方の経路をサーバ(S2)側に切り替えることができる。

【0029】

「応用例1」

ここで、上記実施形態の応用例1について説明する。図1および図4の例では、サーバ(S2)はコールドスタンバイ状態になっているので、保守者がサーバ(S2)の電源を投入して立ち上げる必要があった。そこで、サーバ(S2)をホットスタンバイ状態にしておき、保守者がサーバ(S2)の立ち上げを行うことなく、サーバ(S1)からサーバ(S2)に自動的に切り替える例について図6、図7および図8を用いて説明する。

【0030】

図6は、先の実施形態の図1に対応する図である。図1との相違点は、サーバ(S2)の電源が投入され立ち上がった状態になっていることと、ルータ(R2)のサーバ(S2)側のポートが閉塞されていることと、ルータ(R4)のサーバ(S2)側のポートが閉塞されていることである。上記以外の点は図1の例と同じであり、通常時において、制御端末(H1)はネットワーク(NW1)および仮想ルータ(VR1)のルータ(R1)の経路でサーバ(S1)に接続され、装置(N1)はネットワーク(NW2)および仮想ルータ(VR2)のルータ(R3)の経路でサーバ(S1)に接続されている。図1の例では、サーバ(S1)とサーバ(S2)は、同じIPアドレス(IP:A)で常に接続された状態になっているので、サーバ(S2)を立ち上げておいた場合、IPアドレスが重複してしまうことになる。同様に、サーバ(S1)とサーバ(S2)のIPアドレス(IP:B)も重複してしまう。このため、図1の例では、サーバ(S2)をコールドスタンバイ状態にしておく必要があった。これに対して、図6の例では、サーバ(S2)は立ち上がった状態になっているが、IPアドレス(IP:A)で接続されるルータ(R2)のポートは閉塞されているので、IPアドレス(IP:A)が衝突することはない。同様に、IPアドレス(IP:B)で接続されるルータ(R4)のポートも閉塞されているので、IPアドレス(IP:B)が衝突することはない。

【0031】

[障害発生時の動作]

ここで、図6において、サーバ(S1)にアクセスする経路に障害が発生した場合にルータ(R2)、ルータ(R4)、サーバ(S2)で構成される経路に切り替える動作について図7および図8を用いて説明する。尚、図8は、図6の各ルータ間の処理の流れを示す図である。

【0032】

図7および図8は、先の実施形態の図4および図5にそれぞれ対応する図である。図7と図4との相違点は、サーバ(S2)の電源が投入され立ち上がった状態になっていることである。また、図8と図5との相違点は、ステップS109、ステップS110およびステップS111が追加されていることで、ステップS101からステップS108までの処理は図5と同じである。

【0033】

図7において、ルータ(R3)とサーバ(S1)の間で障害が発生した場合、ステップS101からステップS104が実行されて、VRRP機能により、ルータ(R3)のVRRPに属する装置(N1)側のポートの閉塞と、ルータ(R4)のVRRPに属する装置(N1)側のポートの開放とが行われる。尚、この時点では、図6で説明したように、IPアドレス(IP:B)で接続されるルータ(R4)のサーバ(S2)側のポートは未だ閉塞された状態にある。

【0034】

さらに、ステップS105からステップS108が実行されて、VRRP機能により、ルータ(R1)のVRRPに属する制御端末(H1)側のポートの閉塞と、ルータ(R2)のVRRPに属する制御端末(H1)側のポートの開放とが行われる。尚、この時点では、図6で説明したように、IPアドレス(IP:A)で接続されるルータ(R2)のサーバ(S2)側のポートは未だ閉塞された状態にある。

【0035】

ここまでの処理は、図5の例と同じであるが、サーバ(S2)に接続されるルータ(R2)およびルータ(R4)の各ポートは閉塞状態のままであり、サーバ(S2)へのリンクは確立されていない。

【0036】

そして、本応用例1では、ルータ(R2)は拡張VRRP機能により、IPアドレス(IP:A)の接続ポートを開放する(ステップS109)。この時点で、ルータ(R2)はサーバ(S2)との間のリンクを確立する。尚、拡張VRRP機能とは、本明細書内で便宜的に用いる独自の言葉で、一般的に用いられているVRRP機能を拡張した本発明特有の機能を意味し、周知の技術ではないことを明記しておく。

【0037】

さらに、ルータ(R2)は、IPアドレス(IP:A)のサーバ(S2)との間で信号開通したことを示す信号開通検出情報(SDI)を監視用ポート(SVP2)経由でルータ(R4)に送信する(ステップS110)。ルータ(R2)から信号開通検出情報(SDI)を受信したルータ(R4)は、IPアドレス(IP:A)に対応するIPアドレス(IP:B)の接続ポートを開放する(ステップS111)。この時点で、ルータ(R4)はサーバ(S2)との間のリンクを確立する。

【0038】

このようにして、制御端末(H1)からサーバ(S1)に接続される経路と装置(N1)からサーバ(S1)に接続される経路を、制御端末(H1)からサーバ(S2)に接続される経路と装置(N1)からサーバ(S2)に接続される経路に切り替えることができる。特に応用例1では、サーバ(S2)はホットスタンバイ状態になっているので、ルータ(R2)およびルータ(R4)とサーバ(S2)との間のポートの閉塞が解除された時点で、制御端末(H1)および装置(N1)は直ぐにサーバ(S2)にアクセスすることができるので、先の実施形態のように、保守者がサーバ(S2)の電源を投入して立ち上げる必要がなくなる。

【0039】

「応用例2」

ここで、上記実施形態の応用例2について説明する。応用例1では、サーバ(S2)をホットスタンバイ状態にしておき、サーバ(S2)に接続されるルータ(R2)およびルータ(R4)のサーバ(S2)側のポートが開放されると直ぐに稼動できるようになっていた。ところが、サーバ(S2)を常に稼動状態にしておかなければならず、無駄な電力を消費するという課題が生じる。そこで、本応用例2では、サーバ(S2)をスリープ状態にしておき、サーバ(S1)からサーバ(S2)に切り替わったときに、サーバ(S2)をウェイクアップさせる。これにより、保守者がサーバ(S2)の立ち上げを行うことなく、且つ、省電力化を図ることができる。

【0040】

図9は、先の応用例1の図8に対応する図である。図9において、ステップS101からステップS111までの処理は図8と同じである。そして、応用例2では、ルータ(R4)はIPアドレス(IP:B)のサーバ(S2)に対してWOL(Wake On LAN)用のフレームを送信する(ステップS112)。ここで、WOLはスリープ状態にある装置をウェイクアップさせるためのフレームとして規格化されているものである。WOL用フレームを受信したサーバ(S2)は自動的に起動され、稼動状態になる(ステップS113)。尚、サーバ(S2)は、WOL用フレーム受信時にウェイクアップするモードに設定されているものとする。

【0041】

このようにして、制御端末(H1)からサーバ(S1)にアクセスする経路と装置(N1)からサーバ(S1)にアクセスする経路を、制御端末(H1)からサーバ(S2)にアクセスする経路と装置(N1)からサーバ(S2)にアクセスする経路に切り替えることができる。特に応用例2では、サーバ(S2)はスリープ状態になっているので、先の実施形態のように、保守者がサーバ(S2)の電源を投入して立ち上げる必要がなく、且つ、先の応用例1のようにサーバ(S2)をホットスタンバイ状態にしておく必要がないのでサーバ(S2)の省電力化が可能になる。

【0042】

(第二実施形態)

次に、第二実施形態に係る監視制御システム101aについて説明する。図10は監視制御システム101aの構成例を示す図である。尚、図10の監視制御システム101aにおいて、図1の監視制御システム101と同符号のものは同じ機能のブロックを示す。図1と異なる部分は、図1のルータ(R1)とルータ(R3)との間の監視用ポート(SVP1)が図10のルータ(R1a)とルータ(R3a)との間には配置されていないことと、図1のルータ(R2)とルータ(R4)との間の監視用ポート(SVP2)が図10のルータ(R2a)とルータ(R4a)との間には配置されていないことである。また、リンク断を検出したときの稼働中のサーバ(S1a)(或いはサーバ(S2a))の動作と各ルータの動作が異なるが、通常稼働中の動作については図1の監視制御システム101と同じである。

【0043】

[障害発生時の動作]

次に、障害発生時の動作について図11および図12を用いて説明する。尚、図12は先の実施形態の図5に対応し、同符号の処理ステップは同じ処理を示す。

【0044】

図11において、ルータ(R3a)とサーバ(S1a)の間で障害が発生した場合のルータ(R3a)とルータ(R4a)の動作は、図5のステップS101からステップS104までの処理と同じなので説明を省略する。図11の例では、サーバ(S1a)においてもルータ(R3a)との間の障害を検出する(ステップS201)。そして、サーバ(S1a)は、ルータ(R1a)との間の主信号を用いてルータ(R1a)に信号断検出情報(SFI)を送信する(ステップS202)。信号断検出情報(SFI)をサーバ(S1a)から受信したルータ(R1a)は、IPアドレス(ここではIP:A)に接続されるネットワーク(NW1)側のVRRPに属するポートを閉塞すると共に優先度を1に下げる(ステップS106)。尚、ステップS106からステップS108の動作は図5の同符号のステップと同じで、ルータ(R2a)に対してVRRPによる切り替え機能が発動され(ステップS107)、ルータ(R2a)のIPアドレス(IP:A)に対応するネットワーク(NW1)側の制御端末(H1)に接続されるVRRPに属するポートを開放する(ステップS108)。

【0045】

このようにして、制御端末(H1)からサーバ(S1a)に接続される経路および装置(N1)からサーバ(S1a)に接続される経路を、制御端末(H1)からサーバ(S2a)に接続される経路および装置(N1)からサーバ(S2a)に接続される経路に切り替えることができる。但し、図10から図12の例では、サーバ(S2a)はコールドスタンバイ状態になっているので、保守者がサーバ(S2a)の電源を投入して立ち上げる必要がある。

【0046】

尚、本実施形態においても、第一実施形態で説明した応用例1と同様にして、サーバ(S2a)をホットスタンバイ状態にしておき、図6で説明したように、ルータ(R2a)のサーバ(S2a)側のポートと、ルータ(R4a)のサーバ(S2a)側のポートとを閉塞状態にしておくことにより、サーバ(S1a)とサーバ(S2a)とが同じIPアドレスで衝突することを回避できる。そして、図8で説明したステップS109からステップS111までの処理を実行することにより、ルータ(R2a)およびルータ(R4a)はサーバ(S2a)との間のリンクをそれぞれ確立することができる。但し、この場合は、ルータ(R2a)とルータ(R4a)との間に、図7で説明した監視用ポート(SVP2)を設けて信号開通検出情報(SDI)を送受信する必要がある。同様に、図9で説明した応用例2のように、サーバ(S2a)をスリープ状態にしてルータ(R2a)からWOL用フレームをサーバ(S2a)に送信することにより、サーバ(S2a)を起動することも可能である。

【0047】

このように本実施形態に係る監視制御システム101aでは、同じIPアドレスを有するサーバ(S1a)およびサーバ(S2a)は、ネットワーク(NW1)を介して接続される制御端末(H1)からは1つのIPアドレス(IP:A)のサーバとして見え、ネットワーク(NW2)を介して接続される装置(N1)からは別の1つのIPアドレス(IP:B)のサーバとして見える。そして、稼働中のサーバ(S1a)の経路に異常が発生した場合、サーバ(S1a)にアクセスする制御端末(H1)および装置(N1)の両方の経路をサーバ(S2a)側に切り替えることができる。

【0048】

(第三実施形態)

次に、第三実施形態に係るサーバ冗長化システム201について説明する。図13は、先にVRRP機能を説明するために用いた図2の構成の一部に該当し、サーバ(S10)を冗長化して運用系のサーバ(S11)および予備系のサーバ(S12)をルータ(R10)およびルータ(R11)に接続している。そして、IPアドレス(IP:B10)を有する制御端末(H10)は、ネットワーク(NW11)を介して仮想ルータ(VR11)に仮想IPアドレス(IP:RW)で接続され、運用系のサーバ(S11)および予備系のサーバ(S12)を意識することなく同じIPアドレス(IP:A10)でアクセスできるようになっている。また、図13において、ルータ(R10)とルータ(R11)は、ネットワーク(NW11)側のポートはVRRP機能に対応し、制御端末(H10)からのアクセスは優先度の高い方のルータ(図13の例ではルータ(R10))に接続される。

【0049】

図13において、ルータ(R10)の優先度は10で、ルータ(R11)の優先度は5なので、仮想ルータ(VR10)のVRRP機能により、ルータ(R10)のVRRP機能に対応するポート(IP:r1W)は開放状態で、ルータ(R11)のVRRP機能に対応するポート(IP:r2W)は閉塞状態になっている。また、本発明特有の拡張VRRPの機能により、仮想ルータ(VR11)のVRRP機能に対応しない予備系のサーバ(S12)側のルータ(R11)のポート(IP:r2L)も閉塞状態になっている。これにより、運用系のサーバ(S11)と同じIPアドレス(IP:A10)を有する予備系のサーバ(S12)は、ルータ(R11)のポート(IP:r2L)から切り離されるので予備系のサーバ(S12)をホットスタンバイ状態にしておいても運用系のサーバ(S11)と衝突することはない。

【0050】

ここで、図13において、ルータ(R10)とルータ(R11)の間はネットワーク(NW11)とネットワーク(NW12)を介して冗長化されて接続されており、ルータ間で制御情報を送受信することができる。これにより、ルータ(R10)からネットワーク(NW11)を介してルータ(R11)に制御情報を送信できない場合でも、ネットワーク(NW12)を介してルータ(R10)からルータ(R11)へ制御情報を送信することができる。例えば、拡張VRRP機能では、運用系のサーバ(S11)のIPアドレス(IP:A10)に接続されるルータ(R10)のポート(IP:r1L)が開放されているか閉塞されているかの情報をネットワーク(NW12)を介してルータ(R11)に送信し、ルータ(R10)のポート(IP:r1L)が開放されている場合はルータ(R11)のポート(IP:r2L)を閉塞し、ルータ(R10)のポート(IP:r1L)が閉塞された場合はルータ(R11)のポート(IP:r2L)を開放するように動作する。

【0051】

[ルータ(R10)の制御端末(H10)側の経路で障害が発生した場合]

次に、ルータ(R10)の制御端末(H10)側の経路において障害が発生した時の動作について図14および図15を用いて説明する。尚、図14は図13においてネットワーク(NW11)とルータ(R10)との間で障害が発生した場合の様子を示す図で、図13と同符号のものは同じものを示す。

【0052】

図14において、例えば制御端末(H10)が接続されるネットワーク(NW11)とルータ(R10)のポート(IP:r1W)との間で障害が発生した場合、図15に示すように処理される。

【0053】

(ステップS301)ルータ(R10)は、VRRP機能における優先度を10から1に下げると共に、障害発生側のポート(IP:r1W)に対応するポート(IP:r1L)を閉塞し、運用系のサーバ(S11)との通信を停止する。ここで、先の実施形態と同様に、ポート(IP:r1W)とポート(IP:r1L)とを対応付けるIPアドレスおよびポートの対応テーブルがルータ(R10)の内部に予め記憶されている。尚、ルータ(R10)は、ポート(IP:r1L)を閉塞後、ネットワーク(NW12)を介してルータ(R11)にポート開放依頼通知(POI)を送信する。

【0054】

(ステップS302)ルータ(R10)とルータ(R11)との間でVRRP機能による制御が行われ、ルータ(R10)の優先度が1に下がったことをVRRPパケットの送受信によりルータ(R11)に通知される。

【0055】

(ステップS303)ルータ(R11)は、仮想ルータ(VR11)内で自分が最高優先度のルータになったことを認識し、運用系のルータに移行してポート(IP:r2W)を開放する。

【0056】

(ステップS304)ルータ(R11)は、自装置内のタイマの計時を開始する。尚、タイマには予め決められた時間が設定されている。

【0057】

(ステップS305)ルータ(R11)は、ルータ(R10)からポート開放依頼通知(POI)を受信したか否かを判別し、ポート開放依頼通知(POI)を受信した場合はステップS308に進み、受信していない場合はステップS306に進む。

【0058】

(ステップS306)ルータ(R11)は、タイマがタイムアウトしたか否かを判別し、タイムアウトした場合はステップS307に進み、タイムアウトしていない場合はステップS305に戻ってポート開放依頼通知(POI)を待つ動作を繰り返す。

【0059】

(ステップS307)ルータ(R11)は、ポート(IP:r2L)を開放する。

【0060】

(ステップS308)ルータ(R11)は、予備系のサーバ(S12)との通信を開始する。

【0061】

このようにして、ルータ(R10)と制御端末(H10)との間で障害が発生した場合に、仮想ルータ(VR11)を形成するルータ(R10)からルータ(R11)に経路が移行されるので、制御端末(H10)は意識することなく運用系のサーバ(S11)から予備系のサーバ(S12)にアクセスできる。特に、運用系のサーバ(S11)が稼働中は、予備系のサーバ(S12)に接続されるルータ(R11)のポート(IP:r2L)を閉塞状態にしておくので、同じIPアドレス(IP:A10)の予備系のサーバ(S12)をホットスタンバイ状態で待機させることができ、障害発生時に直ぐに運用系サーバ(S11)から予備系のサーバ(S12)に移行できる。

【0062】

また、ルータ(R10)とルータ(R11)との間でポート開放依頼通知(POI)を送受信してルータ(R11)のポート(IP:r2L)を開放するので、同じIPアドレス(IP:A10)の運用系のサーバ(S11)のポート閉塞後に予備系のサーバ(S12)のポートが開放されるので、両方のサーバの同じIPアドレスのポートが同時に開放状態になることはなく、予備系のサーバ(S12)に確実に切り替えることができる。また、何らかの要因により、ルータ(R10)からルータ(R11)にポート開放依頼通知(POI)が送信できない場合でも、タイマにより予め設定した時間が経過した段階でルータ(R11)のポート(IP:r2L)を開放することにより、予備系のサーバ(S12)を強制的に稼動することができる。

【0063】

ここで、ポート開放依頼通知(POI)が来ない理由として、ルータ(R10)自体に問題が発生していることが考えられる。そこで、図16に示すように、ルータ(R10)が活きているか否かを確認する処理を行った上でルータ(R11)のポート(IP:r2L)を開放するようにしてもよい。尚、図16において、ステップS301からステップS306までの処理は、図15の同符号の処理ステップと同じ処理なので重複する説明は省略する。そして、ステップS306でタイマがタイムアウトした時(或いはタイマ動作中でもよい)にルータ(R10)対して死活確認を行う(ステップS351)。死活確認は、例えばPingなどの周知のパケットを用い、ルータ(R10)から応答があるか否かにより判断する(ステップS352)。そして、ルータ(R10)から応答があった場合はステップS353に進み、ルータ(R10)から応答がなかった場合はステップS307に進む。応答があった場合はルータ(R10)が活きているので、ステップS305に戻ってポート開放依頼通知(POI)を待つ処理をリトライするが、予め設定された最大リトライ回数を超過したか否かを判別し、超過していない場合にリトライを繰り返す(ステップS353)。尚、ステップS353でステップS305に戻る際にポート開放依頼通知(POI)を待つ処理のリトライ回数をカウントする。そして、ステップS353で最大リトライ回数を超過した場合、ステップS352でルータ(R10)からの応答が無かった場合、或いは、ポート開放依頼通知(POI)を受信した場合のいずれかの場合は、図15と同様にポート(IP:r2L)を開放し(ステップS307)、予備系のサーバ(S12)との通信を開始する(ステップS308)。

【0064】

このようにして、ルータ(R10)が活きているか否かの確認を行った上でルータ(R11)のポート(IP:r2L)を開放できるので、ルータ(R10)のポート開放依頼通知(POI)の送信が何らかの理由で遅れている場合にも対応でき、運用系のサーバ(S11)と予備系のサーバ(S12)との衝突を回避することができる。

【0065】

[ルータ(R10)のサーバ(S11)側の経路で障害が発生した場合]

次に、ルータ(R10)の運用系のサーバ(S11)側の経路において障害が発生した時の動作について図17および図18を用いて説明する。尚、図17は、先に説明した図13においてルータ(R10)と運用系のサーバ(S11)との間で障害が発生した場合の様子を示す図で、図13と同符号のものは同じものを示す。

【0066】

図17において、例えば運用系のサーバ(S11)が接続されるルータ(R10)のポート(IP:r1L)と運用系のサーバ(S11)との間で障害が発生した場合、図18に示すように処理される。

【0067】

(ステップS301a)ルータ(R10)は、VRRP機能における優先度を10から1に下げると共に、ポート(IP:r1L)に対応するポート(IP:r1W)を閉塞し、運用系のサーバ(S11)との通信を停止する。ここで、先の実施形態と同様に、ポート(IP:r1L)とポート(IP:r1W)とを対応付けるIPアドレスおよびポートの対応テーブルがルータ(R10)の内部に予め記憶されている。尚、ルータ(R10)は、ポート(IP:r1L)を閉塞後、ネットワーク(NW12)を介してルータ(R11)にポート開放依頼通知(POI)を送信する。

【0068】

次のステップS302からステップS308までの処理については、図15と同じなので詳しい説明は省略するが、VRRP機能によってルータ(R11)に運用系のルータが移行してポート(IP:r2W)を開放し、タイマを動作させると共にルータ(R10)からのポート開放依頼通知(POI)の到来を待つ。そして、ルータ(R11)は、タイマがタイムアウトした場合、或いはポート開放依頼通知(POI)を受信した場合にポート(IP:r2L)を開放して、予備系のサーバ(S12)との通信を開始する。

【0069】

このようにして、運用系のサーバ(S11)とルータ(R10)との間で障害が発生した場合でも、図14および図15で説明したルータ(R10)と制御端末(H10)との間で障害が発生した場合と同様に、仮想ルータ(VR11)を形成するルータ(R10)からルータ(R11)に経路が移行されるので、制御端末(H10)は運用系のサーバ(S11)から予備系のサーバ(S12)に移行されたことを意識することなく同じIPアドレス(IP:A10)によりアクセスできる。特に、運用系のサーバ(S11)が稼働中は、予備系のサーバ(S12)に接続されるルータ(R11)のポート(IP:r2L)を閉塞状態にしておくので、同じIPアドレス(IP:A10)の予備系のサーバ(S12)をホットスタンバイ状態で待機させることができ、障害発生時に直ぐに運用系サーバ(S11)から予備系のサーバ(S12)に移行できる。

【0070】

また、図14および図15の例と同様に、ポート開放依頼通知(POI)によりルータ(R11)のポート(IP:r2L)を開放するので、ルータ(R10)のポート(IP:r1L)と同時にルータ(R11)のポート(IP:r2L)が開放状態になることなく予備系のサーバ(S12)に切り替えることができる。そして、何らかの要因でルータ(R10)からポート開放依頼通知(POI)を受信できない場合でも、タイマによりルータ(R11)のポート(IP:r2L)を開放して予備系のサーバ(S12)に強制的に接続することができる。

【0071】

ここで、図16の例と同様に、ルータ(R10)に問題が発生してポート開放依頼通知(POI)が来ない場合に対応して、ルータ(R10)の死活を確認する処理を行った上でルータ(R11)のポート(IP:r2L)を開放するようにしてもよい。この場合の処理を図19に示す。

【0072】

図19において、ステップS301aからステップS306までの処理は、図18の同符号の処理ステップと同じ処理である。そして、ステップS306でタイマがタイムアウトした時(或いはタイマ動作中でもよい)にルータ(R10)対して死活確認を行う処理が追加される。尚、ステップS351からステップS353までの処理は図16の例と同じなので詳しい説明は省略するが、ルータ(R10)が活きている場合は予め設定された最大リトライ回数までルータ(R10)からのポート開放依頼通知(POI)を待つ処理を繰り返し、最大リトライ回数を超過した場合、ルータ(R10)からの応答が無かった場合、或いは、ポート開放依頼通知(POI)を受信した場合のいずれかの場合は、図15および図18と同様にポート(IP:r2L)を開放し(ステップS307)、予備系のサーバ(S12)との通信を開始する(ステップS308)。

【0073】

このようにして、ルータ(R10)が活きているか否かの確認を行った上でルータ(R11)のポート(IP:r2L)を開放するので、ルータ(R10)のポート開放依頼通知(POI)の送信が何らかの理由で遅れている場合にも対応でき、運用系のサーバ(S11)と予備系のサーバ(S12)との衝突を回避することができる。

【0074】

(第四実施形態)

次に、第四実施形態に係るサーバ冗長化システム301について説明する。図13のサーバ冗長化システム201の例では、ルータ(R10)とルータ(R11)の間はネットワーク(NW11)とネットワーク(NW12)を介して冗長化されており、例えばネットワーク(NW11)に障害が発生した場合でもルータ(R10)からネットワーク(NW12)を介してルータ(R11)にポート開放依頼通知(POI)を送信することができた。これに対して、本実施形態に係るサーバ冗長化システム301は、図20に示すようにルータ(R10)とルータ(R11)との間にネットワーク(NW12)が配置されていないので、ルータ(R10)とネットワーク(NW11)との間で障害が発生した場合、図14の例のようにルータ(R10)からルータ(R11)にポート開放依頼通知(POI)を送信することができない。

【0075】

そこで、本実施形態に係るサーバ冗長化システム301では、即時開放モードを設け、即座にルータ(R11)のサーバ(S12)側のポート(IP:r2L)を開放することができる。

【0076】

[ルータ(R10)の制御端末(H10)側の経路で障害が発生した場合]

次に、ネットワーク(NW11)とルータ(R10)との間で障害が発生した時の即時開放モードにおける動作について図21および図22を用いて説明する。尚、図22において、先に説明した図15と同符号のものは同じ処理を示す。

【0077】

図20において、ルータ(R10)のVRRPに属するポート(IP:r1W)とルータ(R10)との間で障害が発生した場合、図21および図22のように処理される。以下、処理の流れについて説明する。

【0078】

(ステップS301b)ルータ(R10)は、ポート(IP:r1W)側で障害が発生した場合、VRRP機能における優先度を10から1に下げると共に、ポート(IP:r1L)を閉塞し、運用系のサーバ(S11)との通信を停止する。

【0079】

ここで、先の実施形態と同様に、ポート(IP:r1L)とポート(IP:r1W)とを対応付けるIPアドレスおよびポートの対応テーブルがルータ(R10)の内部に予め記憶されているので、ルータ(R10)は障害が発生したポート(IP:r1W)に対応するポート(IP:r1L)を知ることができる。

【0080】

尚、ルータ(R10)とルータ(R11)との間で定期的に送受信される従来技術のVRRPパケットも障害により送受信できないので(ステップS302b)、仮想ルータ(VR11)の中でルータ(R10)の次に優先度が高いルータ(R11)は自らが運用系のルータに移行し、VRRP機能に対応するポート(IP:r2W)を開放する(ステップS303b)。また、図15の例では、ステップS302でルータ(R10)から定期的に送信されるVRRPパケットをネットワーク(NW12)を介してルータ(R11)側で受信できるので、ルータ(R11)はルータ(R10)の優先度が1に下がったことを知ることができたが、図22の例ではVRRPパケットを送受信できないので、ルータ(R11)は一定期間ルータ(R10)からVRRPパケットが来ないことを検出して自身が仮想ルータ(VR11)内の最高優先度のルータになったことを認識する点が図15の例とは異なる。

【0081】

以降、ステップS307およびステップS308の処理は図15の例と同じであり、VRRP機能に対応しないポート(IP:r2L)を開放して、予備系のサーバ(S12)との通信を開始する。

【0082】

このようにして、ルータ(R10)とネットワーク(NW11)との間で障害が発生した場合、図14および図15で説明したルータ(R10)と制御端末(H10)との間で障害が発生した場合と同様に、仮想ルータ(VR11)を形成するルータ(R10)からルータ(R11)に経路が移行されるので、制御端末(H10)は意識することなく運用系のサーバ(S11)から予備系のサーバ(S12)にアクセスできる。特に、運用系のサーバ(S11)が稼働中は、予備系のサーバ(S12)に接続されるルータ(R11)のポート(IP:r2L)を閉塞状態にしておくので、同じIPアドレス(IP:A10)の予備系のサーバ(S12)をホットスタンバイ状態で待機させることができ、障害発生時に直ぐに運用系サーバ(S11)から予備系のサーバ(S12)に移行できる。

【0083】

(第五実施形態)

次に、第五実施形態に係るサーバ冗長化システム401について説明する。図23は、先の実施形態の図13に対応する図で、図13と同符号のものは同じものを示す。図23において、仮想ルータ(VR11a)を構成するルータ(R10a)およびルータ(R11a)の動作が図13の例と異なるが、それ以外の動作については図13の例と基本的に同じである。

【0084】

図23において、ルータ(R10a)の優先度は10で、ルータ(R11a)の優先度は5なので、仮想ルータ(VR10a)内のVRRP機能により、優先度が高いルータ(R10a)のVRRPに対応するポート(IP:r1W)は開放状態で、優先度が低いルータ(R11a)のVRRP機能に対応するポート(IP:r2W)は閉塞状態になっている。尚、ポート(IP:r1W)とポート(IP:r2W)は、制御端末(H10)からは仮想IPアドレス(IP:RW)としてアクセスされる。

【0085】

また、本実施形態に係るサーバ冗長化システム401では、仮想ルータ(VR11a)のVRRP機能に対応しないルータ(R11a)のポート(IP:r2L)は、図13の例とは異なり開放状態になっているが、予備系のサーバ(S12)から入力するフレームを廃棄するフィルタリングの機能を有している。これにより、運用系のサーバ(S11)と同じIPアドレス(IP:A10)を有する予備系のサーバ(S12)は、ルータ(R11)のポート(IP:r2L)から切り離されているのと同じ状態になるので、予備系のサーバ(S12)をホットスタンバイ状態にしておいても運用系のサーバ(S11)と衝突することはない。

【0086】

ここで、図23において、ルータ(R10a)とルータ(R11a)の間はネットワーク(NW11)とネットワーク(NW12)を介して冗長化されており、ルータ間で制御情報を送受信することができる。これにより、ルータ(R10a)からネットワーク(NW11)を介してルータ(R11a)に制御情報を送信できない場合でも、ネットワーク(NW12)を介してルータ(R10a)からルータ(R11a)へ制御情報を送信することができる。尚、本実施形態で送受信する制御情報は、ルータ(R11a)のポート(IP:r2L)から入力するフレームのフィルタリング開始を指示するフィルタ指示(FLI)と、このフィルタリングを解除するフィルタ解除通知(FRI)である。例えば、通常動作時はルータ(R10a)からルータ(R11a)にフィルタ指示(FLI)を送信して、ルータ(R11a)のポート(IP:r2L)から入力するフレームをフィルタリングし、障害発生時に予備系のサーバ(S12)が運用系のサーバに移行する場合にルータ(R10a)からルータ(R11a)にフィルタ解除通知(FRI)を送信して、ルータ(R11a)のポート(IP:r2L)から入力するフレームのフィルタリングを解除する。

【0087】

[ルータ(R10a)の制御端末(H10)側の経路で障害が発生した場合]

次に、ルータ(R10a)の制御端末(H10)側の経路において障害が発生した時の動作について図24および図25を用いて説明する。尚、図24は図23においてネットワーク(NW11)とルータ(R10a)との間で障害が発生した場合の様子を示す図で、図23と同符号のものは同じものを示す。

【0088】

図24において、例えばルータ(R10a)に制御端末(H10)が接続されるネットワーク(NW11)側のポート(IP:r1W)とルータ(R10a)との間で障害が発生した場合、図25に示すように処理される。尚、図25において、先に説明した図15と同符号の処理ステップは同じ処理を示す。以下、処理の流れについて説明する。

【0089】

(ステップS301c)ルータ(R10a)は、VRRP機能における優先度を10から1に下げると共に、障害が発生した運用系のサーバ(S11)側のポート(IP:r1L)から入力するフレームのフィルタリングを開始し、運用系のサーバ(S11)との通信を実質的に停止する。ここで、先の各実施形態と同様に、ポート(IP:r1L)とポート(IP:r1W)とを対応付けるIPアドレスおよびポートの対応テーブルがルータ(R10a)の内部に予め記憶されている。尚、ルータ(R10a)は、ポート(IP:r1L)のフィルタリングを開始後、ネットワーク(NW12)を介してルータ(R11a)にフィルタ解除通知(FRI)を送信する。

【0090】

次のステップS302およびステップS303の処理は、図15と同様に実行され、VRRP機能によって優先度がルータ(R10a)より高くなったことを認識したルータ(R11a)は運用系のルータに移行してVRRPに対応するポート(IP:r2W)を開放する。そして、ルータ(R11a)はタイマを動作させ(ステップS304c)、ルータ(R10a)からのフィルタ解除通知(FRI)の到来を待つ(ステップS305c)。その後、タイマがタイムアウトした場合(ステップS306)、或いはフィルタ解除通知(FRI)を受信した場合、ルータ(R11a)は、ポート(IP:r2L)のフィルタリングを解除して透過状態にし(ステップS307c)、予備系のサーバ(S12)との通信を開始する(ステップS308)。

【0091】

このようにして、運用系のサーバ(S11)とルータ(R10)との間で障害が発生した場合でも、図14および図15で説明したルータ(R10)と制御端末(H10)との間で障害が発生した場合と同様に、仮想ルータ(VR11a)を形成するルータ(R10a)からルータ(R11a)に経路が移行されるので、制御端末(H10)は運用系のサーバ(S11)から予備系のサーバ(S12)に移行されたことを意識することなく同じIPアドレス(IP:A10)によりアクセスできる。特に、運用系のサーバ(S11)が稼働中は、予備系のサーバ(S12)に接続されるルータ(R11a)のポート(IP:r2L)から入力するフレームをフィルタリングするので、同じIPアドレス(IP:A10)の予備系のサーバ(S12)をホットスタンバイ状態で待機させることができ、障害発生時に直ぐに運用系サーバ(S11)から予備系のサーバ(S12)に移行できる。

【0092】

また、何らかの要因でルータ(R10a)からフィルタ解除通知(FRI)を受信できない場合を除いて、ルータ(R10a)から送信されるフィルタ解除通知(FRI)を受信するまでルータ(R11a)のポート(IP:r2L)のフィルタリングを解除しないので、ルータ(R10a)のポート(IP:r1L)と重複してフィルタリングが解除された状態になることはなく、運用系のサーバ(S11)と予備系のサーバ(S12)との衝突を回避できる。そして、何らかの要因でルータ(R10a)からフィルタ解除通知(FRI)を受信できない場合でも、ルータ(R11a)はタイマのタイムアウトによりポート(IP:r2L)のフィルタリングを解除して予備系のサーバ(S12)に移行することができる。尚、ルータ(R10a)からフィルタ解除通知(FRI)が来ない場合はルータ(R10a)自体に障害が発生していると考えられるので、予備系のサーバ(S12)を稼動しても運用系のサーバ(S11)とは衝突しない。

【0093】

ここで、図16の例と同様に、ルータ(R10a)に問題が発生してフィルタ解除通知(FRI)が来ない場合に対応して、ルータ(R10a)の死活を確認する処理を行った上でルータ(R11a)のポート(IP:r2L)のフィルタリングを解除するようにしてもよい。この場合の処理を図26に示す。

【0094】

図26において、ステップS301cからステップS306までの処理は、図25の同符号の処理ステップと同じ処理である。そして、ステップS306でタイマがタイムアウトした時(或いはタイマ動作中でもよい)にルータ(R10a)対して死活確認を行う処理が追加される。尚、ステップS351からステップS353までの処理は図16の例と同じなので詳しい説明は省略するが、ルータ(R10a)が活きている場合は予め設定された最大リトライ回数までルータ(R10a)からのフィルタ解除通知(FRI)を待つ処理を繰り返し、最大リトライ回数を超過した場合、ルータ(R10a)からの応答が無かった場合、或いは、フィルタ解除通知(FRI)を受信できた場合のいずれかの場合は、図25と同様にポート(IP:r2L)のフィルタリングを解除し(ステップS307c)、予備系のサーバ(S12)との通信を開始する(ステップS308)。

【0095】

このようにして、ルータ(R10a)が活きているか否かの確認を行った上でルータ(R11a)のポート(IP:r2L)のフィルタリングを解除するので、ルータ(R10a)のフィルタ解除通知(FRI)の送信がルータ(R10a)の処理上の遅延などの理由で遅れている場合にも対応でき、運用系のサーバ(S11)と予備系のサーバ(S12)との衝突を回避することができる。

【0096】

[ルータ(R10a)のサーバ(S11)側の経路で障害が発生した場合]

次に、ルータ(R10a)の運用系のサーバ(S11)側の経路において障害が発生した時の動作について図27および図28を用いて説明する。尚、図27は、先に説明した図24においてルータ(R10a)と運用系のサーバ(S11)との間で障害が発生した場合の様子を示す図で、図24と同符号のものは同じものを示す。

【0097】

図27において、例えば運用系のサーバ(S11)が接続されるルータ(R10a)のポート(IP:r1L)と運用系のサーバ(S11)との間で障害が発生した場合、図28に示すように処理される。尚、図28は、先に説明した図25に対応する図で、同符号の処理ステップは同じ処理を示し、障害の発生がポート(IP:r1L)側であることと、次に説明するステップS301dの一部の処理以外は図25の例と全く同じである。

【0098】

(ステップS301d)ルータ(R10a)は、VRRP機能における優先度を10から1に下げると共に、障害が発生した運用系のサーバ(S11)側のポート(IP:r1L)から入力するフレームのフィルタリングを開始し、運用系のサーバ(S11)との通信を実質的に停止する。また、ポート(IP:r1L)に対応するポート(IP:r1W)を閉塞する。

【0099】

ここで、先の各実施形態と同様に、ポート(IP:r1L)とポート(IP:r1W)とを対応付けるIPアドレスおよびポートの対応テーブルがルータ(R10a)の内部に予め記憶されている。尚、ルータ(R10a)は、ポート(IP:r1L)のフィルタリングを開始後、ネットワーク(NW12)を介してルータ(R11a)にフィルタ解除通知(FRI)を送信する。

【0100】

尚、運用系のサーバ(S11)とルータ(R10a)との間で障害が発生しているので、サーバ(S11)側のポート(IP:r1L)から入力するフレームのフィルタリングを行う必要がないように見えるが、ルータ(R10a)からサーバ(S11)への送信信号だけに障害がある場合、サーバ(S11)から制御端末(H10)宛の余計なパケットが送信されることがある。このような問題を回避するために運用系のサーバ(S11)から流入するパケットをルータ(R10a)のポート(IP:r1L)側でフィルタリングしている。

【0101】

以降、ステップS302からステップS308までの処理については、図25と同じなので詳しい説明は省略するが、VRRP機能によってルータ(R11a)に運用系のルータが移行してポート(IP:r2W)を開放し、タイマを動作させると共にルータ(R10a)からのフィルタ解除通知(FRI)の到来を待つ。そして、ルータ(R11a)は、タイマがタイムアウトした場合、或いはフィルタ解除通知(FRI)を受信した場合にポート(IP:r2L)のフィルタリングを解除して透過状態にし、予備系のサーバ(S12)との通信を開始する。

【0102】

このようにして、運用系のサーバ(S11)とルータ(R10a)との間で障害が発生した場合でも、図24および図25で説明したルータ(R10a)と制御端末(H10)との間で障害が発生した場合と同様に、仮想ルータ(VR11a)を形成するルータ(R10aからルータ(R11a)に経路が移行されるので、制御端末(H10)は運用系のサーバ(S11)から予備系のサーバ(S12)に移行されたことを意識することなく同じIPアドレス(IP:A10)によりアクセスできる。特に、運用系のサーバ(S11)が稼働中は、予備系のサーバ(S12)に接続されるルータ(R11a)のポート(IP:r2L)から入力される予備系のサーバ(S12)のパケットをフィルタリングするので、同じIPアドレス(IP:A10)の予備系のサーバ(S12)をホットスタンバイ状態で待機させることができ、障害発生時に直ぐに運用系サーバ(S11)から予備系のサーバ(S12)に移行できる。

【0103】

また、図24および図25の例と同様に、フィルタ解除通知(FRI)によりルータ(R11a)のポート(IP:r2L)のフィルタリングを解除するので、ルータ(R10a)のポート(IP:r1L)が同時にフィルタリング解除状態になることがなく、運用系のサーバ(S11)と予備系のサーバ(S12)との衝突を回避できる。そして、何らかの要因でルータ(R10a)からフィルタ解除通知(FRI)を受信できない場合でも、タイマによりルータ(R11a)のポート(IP:r2L)のフィルタリングを解除して透過状態にし、予備系のサーバ(S12)に接続することができる。

【0104】

ここで、図26の例と同様に、ルータ(R10a)自体に問題が発生してフィルタ解除通知(FRI)が来ない場合に対応して、ルータ(R10a)の死活を確認する処理を行った上でルータ(R11a)のポート(IP:r2L)のフィルタリングを解除するようにしてもよい。この場合の処理を図29に示す。

【0105】

図29において、ステップS301dからステップS306までの処理は、図28の同符号の処理ステップと同じ処理である。そして、ステップS306でタイマがタイムアウトした時(或いはタイマ動作中でもよい)にルータ(R10a)対して死活確認を行う処理が追加される。尚、ステップS351からステップS353までの処理は図16の例と同じなので詳しい説明は省略するが、ルータ(R10a)が活きている場合は予め設定された最大リトライ回数までルータ(R10a)からのフィルタ解除通知(FRI)を待つ処理を繰り返し、最大リトライ回数を超過した場合、ルータ(R10a)からの応答が無かった場合、或いは、フィルタ解除通知(FRI)を受信できた場合のいずれかの場合は、図28と同様にポート(IP:r2L)のフィルタリングを解除し(ステップS307c)、予備系のサーバ(S12)との通信を開始する(ステップS308)。

【0106】

このようにして、ルータ(R10a)が活きているか否かの確認を行った上でルータ(R11a)のポート(IP:r2L)のフィルタリングを解除するので、ルータ(R10a)のフィルタ解除通知(FRI)の送信がルータ(R10a)の処理上の遅延などの理由で遅れている場合にも対応でき、運用系のサーバ(S11)と予備系のサーバ(S12)との衝突を回避することができる。

【0107】

(第六実施形態)

次に、第六実施形態に係るサーバ冗長化システム501について説明する。図23のサーバ冗長化システム401の例では、ルータ(R10a)とルータ(R11a)の間はネットワーク(NW11)とネットワーク(NW12)を介して冗長化されており、例えば図24のように、ネットワーク(NW11)に障害が発生した場合でもルータ(R10a)からネットワーク(NW12)を介してルータ(R11a)にフィルタ解除通知(FRI)を送信することができた。これに対して、本実施形態に係るサーバ冗長化システム501は、図30に示すようにルータ(R10a)とルータ(R11a)との間にネットワーク(NW12)が配置されていないので、ルータ(R10a)とネットワーク(NW11)との間に障害が発生した場合、図24の例のようにルータ(R10a)からルータ(R11a)にフィルタ解除通知(FRI)を送信することができない。

【0108】

そこで、本実施形態に係るサーバ冗長化システム501では、第四実施形態と同様に即時開放モードを設け、即座にルータ(R11a)のサーバ(S12)側のポート(IP:r2L)を開放(本実施形態ではフィルタリングを解除)することができる。

【0109】

[ルータ(R10a)の制御端末(H10)側の経路で障害が発生した場合]

次に、ネットワーク(NW11)とルータ(R10a)との間で障害が発生した時の即時開放モードにおける動作について図31および図32を用いて説明する。尚、図32において、先に説明した図25と同符号のものは同じ処理を示す。

【0110】

図31において、ルータ(R10a)のVRRPに属するポート(IP:r1W)とルータ(R10a)との間で障害が発生した場合、図32のように処理される。尚、ステップS301cの処理は図25と同じであり、ルータ(R10a)は、VRRP機能における優先度を10から1に下げると共に、障害が発生した運用系のサーバ(S11)側のポート(IP:r1L)から入力するフレームのフィルタリングを開始し、運用系のサーバ(S11)との通信を実質的に停止する。ここで、図25の例では、定期的に送受信される従来技術のVRRPパケットをルータ(R10a)とルータ(R11a)との間でネットワーク(NW12)を介して送受信できたが(ステップS302)、本実施形態ではネットワーク(NW12)が配置されていないので図32に示すようにルータ(R10a)とルータ(R11a)との間でVRRPパケットを送受信できない(ステップS302b)。

【0111】

そして、ルータ(R10a)とルータ(R11a)との間で送受信されるVRRPパケットが障害により送受信できないので、仮想ルータ(VR11a)の中でルータ(R10a)の次に優先度が高いルータ(R11a)は自らが運用系のルータに移行し、VRRP機能に対応するポート(IP:r2W)を開放する(ステップS303c)。ここで、図25の例では、ステップS302でルータ(R10a)から定期的に送信されるVRRPパケットをネットワーク(NW12)を介してルータ(R11a)側で受信できるので、ルータ(R11a)はルータ(R10a)の優先度が1に下がったことを知ることができたが、図32の例ではVRRPパケットを送受信できないので、ルータ(R11a)は一定期間ルータ(R10a)からVRRPパケットが来ないことを検出して自身が仮想ルータ(VR11a)内の最高優先度のルータになったことを認識する点が図25の例とは異なる。

【0112】

以降、ステップS307cおよびステップS308の処理は、図25の例と同じなので詳しい説明は省略するが、ポート(IP:r2L)から入力するパケットのフィルタリングを解除して、予備系のサーバ(S12)との通信を開始する。

【0113】

このようにして、ルータ(R10a)とネットワーク(NW11)との間で障害が発生した場合、図24および図25で説明したルータ(R10a)と制御端末(H10)との間で障害が発生した場合と同様に、仮想ルータ(VR11a)を形成するルータ(R10a)からルータ(R11a)に経路が移行されるので、制御端末(H10)は意識することなく運用系のサーバ(S11)から予備系のサーバ(S12)にアクセスできる。特に、運用系のサーバ(S11)が稼働中は、予備系のサーバ(S12)に接続されるルータ(R11a)のポート(IP:r2L)をフィルタリング状態にしておくので、同じIPアドレス(IP:A10)の予備系のサーバ(S12)をホットスタンバイ状態で待機させることができ、障害発生時に直ぐに運用系サーバ(S11)から予備系のサーバ(S12)に移行できる。

【0114】

[ルータの構成例1]

次に、第一実施形態から第四実施形態におけるルータの構成例について説明する。図33は、ルータ150の構成を示すブロック図で、本発明に関係するブロックを中心に描いてある。図33において、ルータ150は、OS(オペレーションシステム)151と、ポート制御部152と、状態管理部153と、コマンド処理部154と、ルーティングテーブル管理部155と、VRRP機能部156と、ルータ間通信部157と、ポート閉塞制御部158と、ポート閉塞管理テーブル159とで構成される。

【0115】

図33において、OS151は、オペレーティングシステムで、ルータ150全体の動作を制御するソフトウェアのプラットホームを提供する。例えばポート制御部152、状態管理部153、コマンド処理部154、ルーティングテーブル管理部155、VRRP機能部156、ルータ間通信部157およびポート閉塞制御部158の各ブロックの処理は、OS151上で実行される。

【0116】

ポート制御部152は、実ポートへの直接の設定変更やデータ転送などの処理を行う。例えば各実施形態において、ポート(IP:r1L)、ポート(IP:r2L)、ポート(IP:r1W)およびポート(IP:r2W)の閉塞や開放などの設定や各ポートを介してデータの送受信を行う。尚、ポートの閉塞や開放は、VRRP機能部156やポート閉塞制御部158などから指令される。

【0117】

状態管理部153は、各ポートやルータの障害状態や、コマンド処理部154からの更新情報を処理する。例えばサーバ(S11)が接続されるポート(IP:r1L)側の障害検出やネットワーク(NW11)が接続されるポート(IP:r1W)側の障害検出などを行う。或いは、制御端末(H10)からポート設定の変更やルーティングテーブルの変更などを要求するコマンドが送られてきた場合にコマンド処理部154を介してポート設定変更指示やルーティングテーブル変更指示を受け取ってポート制御部152やルーティングテーブル管理部155を制御する。

【0118】

コマンド処理部154は、制御端末(H10)からユーザが入力したコマンドを処理する。例えば制御端末(H10)からポート設定変更のコマンドを受けた場合は状態管理部153にポート設定変更を指示する。

【0119】

ルーティングテーブル管理部155は、ルータ150でルーティングするフレームのルーティング情報を管理する。例えばポート(IP:r1L)から入力するフレームをポート(IP:r1W)に出力するなどの情報を管理し、状態管理部153やVRRP機能部156を介してポート制御部152に出力され、ポート制御部152はルーティング情報に応じたパケットの転送を行う。