サービス提供サーバ、認可情報取得方法及び認可情報取得プログラム

【課題】 別の情報サービスのユーザの情報を取得する情報サービスを利用する場合のユーザの手間を軽減する。

【解決手段】 サービス提供サーバ10は、ネットワークN1を介して情報の送受信を行う認可サービスプロバイダ30からユーザの情報を取得して、当該情報に基づく情報サービスをユーザに提供する装置である。サービス提供サーバ10は、ユーザが情報サービスの提供を受ける権限を有していることを示す認証情報を取得する認証情報取得部13と、取得された認証情報に基づいてユーザの情報を取得するための認可情報の要求を認可サービスプロバイダ30に対して行う認可情報要求部14と、当該要求に応じて送信される認可情報を受信する認可情報受信部15と、受信された認可情報をユーザに情報サービスを提供するための認可情報として記憶する認可情報記憶部16とを備える。

【解決手段】 サービス提供サーバ10は、ネットワークN1を介して情報の送受信を行う認可サービスプロバイダ30からユーザの情報を取得して、当該情報に基づく情報サービスをユーザに提供する装置である。サービス提供サーバ10は、ユーザが情報サービスの提供を受ける権限を有していることを示す認証情報を取得する認証情報取得部13と、取得された認証情報に基づいてユーザの情報を取得するための認可情報の要求を認可サービスプロバイダ30に対して行う認可情報要求部14と、当該要求に応じて送信される認可情報を受信する認可情報受信部15と、受信された認可情報をユーザに情報サービスを提供するための認可情報として記憶する認可情報記憶部16とを備える。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、別のサイトからユーザの情報を取得して、当該情報に基づく情報サービスをユーザに提供するサービス提供サーバ、及び当該サービス提供サーバによる認可情報取得方法並びに認可情報取得プログラムに関する。

【背景技術】

【0002】

インターネット等のネットワーク上の情報サービスを利用する場合、情報サービスを提供するサイトは、通常、ユーザが当該情報サービスを受ける権限を有しているかを確認するためにユーザの認証を行う。従来からユーザ側での認証用IDの管理を軽減したり、サイト側での認証の手間を軽減したりする目的で第三者による認証が行われている。このような認証システムとして、例えば、特許文献1に記載されたようなOpenIDがある。OpenIDを利用することによって、ユーザは使い慣れた1つのIDとパスワードとで複数の情報サービスを利用することができる。

【先行技術文献】

【特許文献】

【0003】

【特許文献1】特願2009−282561号公報

【発明の概要】

【発明が解決しようとする課題】

【0004】

ところで、ネットワーク上で提供される情報サービスには、別の情報サービスのユーザの情報を取得して、取得した情報に基づいて情報サービスを提供するものがある。例えば、ユーザが短文を投稿して閲覧される別の情報サービスのサイト(具体的には例えば、Twitter)から、ユーザの複数の投稿のデータを取得して、取得した複数の投稿をまとめて1つのコンテンツとしてユーザに提供するというものがある(具体的には例えば、Togetter)。ある情報サービスのサイトが別の情報サービスのサイトからユーザの情報を取得する場合、通常、情報管理等の観点からユーザがその取得を許可することが必要となる。即ち、ユーザは、ユーザの情報を管理して提供するサイトに対して、ユーザの情報を取得するサイトへの情報の提供を認可する。

【0005】

別の情報サービスのユーザの情報を取得して、取得した情報に基づいて情報を提供する情報サービスを利用する場合、ユーザは上記の認証と認可とをそれぞれ行わなければならず、大きな手間が発生していた。

【0006】

本発明は、上記を鑑みてなされたものであり、別の情報サービスのユーザの情報を取得して取得した情報に基づいて情報を提供する情報サービスを利用する場合のユーザの手間を軽減することができるサービス提供サーバ、認可情報取得方法及び認可情報取得プログラムを提供することを目的とする。

【課題を解決するための手段】

【0007】

上記目的を達成するために、本発明に係るサービス提供サーバは、別のサイトからユーザの情報を取得して、当該情報に基づく情報サービスをユーザに提供するサービス提供サーバであって、ユーザが情報サービスの提供を受ける権限を有していることを示す認証情報を取得する認証情報取得手段と、認証情報取得手段によって取得された認証情報に基づいて、当該認証情報に係るユーザの情報を取得するための認可情報の要求を別のサイトに対して行う認可情報要求手段と、認可要求手段による要求に応じて、別のサイトから送信される認可情報を受信する認可情報受信手段と、認可情報受信手段によって受信された認可情報を、ユーザに情報サービスを提供するための認可情報として記憶する認可情報記憶手段と、を備えることを特徴とする。

【0008】

本発明に係るサービス提供サーバによれば、ユーザの認証情報が取得されて、取得された認証情報に基づいて認可情報が取得される。取得された認可情報が用いられて、ユーザに情報を提供するために別のサイトから当該ユーザの情報が取得される。従って、ユーザは認可情報の取得のためだけの操作等を行う必要がなく、ユーザの手間を軽減することができる。

【0009】

認可情報要求手段は、認証情報取得手段によって取得された認証情報のセキュリティレベルを判定して、判定されたセキュリティレベルに応じて認可情報の要求を行うことが望ましい。この構成によれば、認証情報のセキュリティレベルに応じた適切な認可情報の取得が可能になる。

【0010】

認可情報要求手段は、別のサイトにも応じて認可情報の要求を行うことが望ましい。この構成によれば、認可元の別のサイトに応じた適切な認可情報の取得が可能になる。

【0011】

認証情報取得手段は、複数の認証方法による認証に係る認証情報を取得して、認可情報要求手段は、複数の認証方法に基づいてセキュリティレベルを判定する、ことが望ましい。この構成によれば、複数の認証方法の組み合わせに応じた認可情報の取得を行うことができ、確実な認証に応じた認証情報の認可情報が可能になる。

【0012】

認可情報要求手段は、判定されたセキュリティレベルに応じた認可レベルの認可情報の要求を行うことが望ましい。この構成によれば、適切な認可レベルの認可情報の取得が可能になる。

【0013】

認可情報記憶手段は、複数のユーザ及び複数の別のサイトに係る認可情報を記憶し、認可情報要求手段は、認可情報記憶手段による認可情報の記憶状況に基づいて認可情報の優先度を決定して、決定した優先度に基づいて認可情報の要求を行う、ことが望ましい。この構成によれば、例えば、認可情報を要求する別のサイトの数が多い場合に適切な認可情報の取得が可能になる。

【0014】

認可情報記憶手段は、利用可能とされた認可情報の利用を許可し、利用不能とされた認可情報の利用を禁止させるように、記憶した認可情報に関する利用可否を示す情報を入力して記憶することが望ましい。この構成によれば、適切な認可情報の活用が可能となり、ユーザの利便性を向上させることができる。

【0015】

認証情報取得手段は、自サーバとは別体として構成される認証サーバからユーザの認証情報を受信することが望ましい。この構成によれば、OpenID等の第三者による認証を利用することができ、ユーザが一元的に認証用の情報を管理できる等、ユーザの利便性を向上させることができる。

【0016】

ところで、本発明は、上記のようにサービス提供サーバの発明として記述できる他に、以下のように認可情報取得方法及び認可情報取得プログラムの発明としても記述することができる。これはカテゴリが異なるだけで、実質的に同一の発明であり、同様の作用及び効果を奏する。

【0017】

即ち、本発明に係る認可情報取得方法は、別のサイトからユーザの情報を取得して、当該情報に基づく情報サービスをユーザに提供するサービス提供サーバによる認可情報取得方法であって、ユーザが情報サービスの提供を受ける権限を有していることを示す認証情報を取得する認証情報取得ステップと、認証情報取得ステップによって取得された認証情報に基づいて、当該認証情報に係るユーザの情報を取得するための認可情報の要求を別のサイトに対して行う認可情報要求ステップと、認可要求ステップにおける要求に応じて、別のサイトから送信される認可情報を受信する認可情報受信ステップと、認可情報受信ステップによって受信された認可情報を、ユーザに情報サービスを提供するための認可情報として記憶する認可情報記憶ステップと、を含むことを特徴とする。

【0018】

本発明に係る認可情報取得プログラムは、別のサイトからユーザの情報を取得して、当該情報に基づく情報サービスをユーザに提供するサービス提供サーバであるコンピュータを、ユーザが情報サービスの提供を受ける権限を有していることを示す認証情報を取得する認証情報取得手段と、認証情報取得手段によって取得された認証情報に基づいて、当該認証情報に係るユーザの情報を取得するための認可情報の要求を別のサイトに対して行う認可情報要求手段と、認可情報要求手段による要求に応じて、別のサイトから送信される認可情報を受信する認可情報受信手段と、認可情報受信手段によって受信された認可情報を、ユーザに情報サービスを提供するための認可情報として記憶する認可情報記憶手段と、して機能させることを特徴とする。

【発明の効果】

【0019】

本発明によれば、ユーザの認証情報が取得されて、取得された認証情報に基づいて認可情報が取得される。従って、ユーザは認可情報の取得のためだけの操作等を行う必要がなく、ユーザの手間を軽減することができる。

【図面の簡単な説明】

【0020】

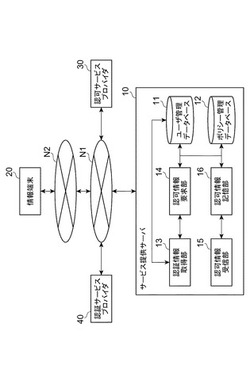

【図1】本発明の実施形態に係るサービス提供サーバの機能構成を示す図である。

【図2】ユーザ管理データベースに格納される、ユーザと認証に関する情報との対応を示す情報の例である。

【図3】ユーザ管理データベースに格納される、ユーザと認可情報との対応を示す情報の例である。

【図4】ポリシー管理データベースに格納される情報の例である。

【図5】本発明の実施形態に係るサービス提供サーバのハードウェア構成を示す図である。

【図6】本発明の実施形態に係るサービス提供サーバで認可情報の取得時に実行される処理(認可情報取得方法)を示すシーケンス図である。

【図7】本発明の実施形態に係るサービス提供サーバで情報サービスの提供時に実行される処理を示すシーケンス図である。

【図8】本発明の実施形態に係る認可情報取得プログラムの構成を記録媒体と共に示す図である。

【発明を実施するための形態】

【0021】

以下、図面と共に本発明に係るサービス提供サーバ、認可情報取得方法及び認可情報取得プログラムの好適な実施形態について詳細に説明する。なお、図面の説明においては同一要素には同一符号を付し、重複する説明を省略する。

【0022】

図1に本実施形態に係るサービス提供サーバ10の構成を示す。サービス提供サーバ10は、情報端末20からの要求に応じて、ネットワークN1を介して当該情報端末20に対して情報サービスを提供する装置である。具体的には、サービス提供サーバ10は、情報端末20からの要求に応じて情報端末20用のコンテンツ(情報コンテンツ)を生成して情報端末20に送信する。上記のネットワークN1は、具体的にはインターネット等に相当する。

【0023】

情報端末20は、ユーザに所持される、例えば携帯電話機等の端末である。情報端末20は、移動体通信網N2に接続して移動体通信を行うことができる。移動体通信網N2は、ネットワークN1と接続されており、情報端末20は、移動体通信網N2及びネットワークN1を介してサービス提供サーバ10との間で情報の送受信を行うことができる。情報端末20は、CPU(Central Processing Unit)、メモリ、無線通信モジュール等のハードウェアによって構成されている。情報端末20は、ユーザの操作に応じてサービス提供サーバ10にコンテンツの要求を行い、要求に応じてサービス提供サーバ10からコンテンツを受信する。情報端末20は、受信したコンテンツを表示する等のコンテンツに応じて出力する。上記の情報端末20は、図1では1つのみ示しているが、通常、複数の情報端末20が存在している。

【0024】

サービス提供サーバ10において生成される情報端末20用の情報コンテンツは、認可サービスプロバイダ30から当該情報端末20のユーザの情報を取得して、当該情報に基づいて生成される。認可サービスプロバイダ30は、情報端末20にサービス提供サーバ10とは別の情報サービスを提供するサイトを構成する。認可サービスプロバイダ30は、ネットワークN1を介してサービス提供サーバ10との間で情報の送受信を行うことができる。また、認可サービスプロバイダ30は、ネットワークN1及び移動体通信網N2を介して情報端末20との間で情報の送受信を行うことができる。

【0025】

認可サービスプロバイダ30は、情報端末20のユーザ毎の情報を記憶している。例えば、認可サービスプロバイダ30は、情報端末20からユーザの投稿データを受け付けて、ネットワークN1を介して公開する情報サービスを提供する。具体的には、Twitterのようなサービスである。認可サービスプロバイダ30は、上記の投稿データをユーザ毎の情報として記憶している。サービス提供サーバ10は、認可サービスプロバイダ30からユーザ毎の情報を取得して、自身の情報サービスとして提供するコンテンツを生成する。具体的には、Togetterのようなサービスである。サービス提供サーバ10は、ユーザからの複数の投稿データをまとめて1つのコンテンツとする。

【0026】

サービス提供サーバ10が認可サービスプロバイダ30からユーザの情報を取得する(認可サービスプロバイダ30が記憶するユーザの情報にアクセスする)際には、予め認可サービスプロバイダ30がサービス提供サーバ10に情報を提供する認可を行っておく。認可サービスプロバイダ30は、サービス提供サーバ10にデータの提供の認可を行ったことを示す認可情報を送信する。認可情報は、例えば、Tokenと呼ばれる情報である。認可情報は、提供される情報に係るユーザ毎の情報である。サービス提供サーバ10は、ユーザの情報を要求する際には、認可情報を認可サービスプロバイダ30に送信する。この認可には、ユーザの情報の全体の取得を許可する認可とユーザの情報の一部の取得を許可する認可との種別があってもよい(認可対象の情報が設定されていてもよい)。

【0027】

上記の認可サービスプロバイダ30は、図1では1つのみ示しているが、通常、提供される情報サービス毎に複数の認可サービスプロバイダ30が存在している。

【0028】

情報端末20が、サービス提供サーバ10の情報サービスを利用する際には、ユーザが正当な利用権限を有しているかの認証が行われる。当該認証は、認証サービスプロバイダ40が行う。即ち、認証サービスプロバイダ40は、ユーザの認証を行う認証サーバである。認証サービスプロバイダ40は、ネットワークN1を介してサービス提供サーバ10との間で情報の送受信を行うことができる。また、認証サービスプロバイダ40は、ネットワークN1及び移動体通信網N2を介して情報端末20との間で情報の送受信を行うことができる。

【0029】

認証サービスプロバイダ40は、ユーザを特定する情報(例えば、ユーザID)と、当該ユーザを認証するための情報(例えば、パスワード)とを対応付けて保持しておく。サービス提供サーバ10は、情報端末20に情報サービスを提供する際に認証サービスプロバイダ40にユーザの認証要求を行う。認証サービスプロバイダ40は、情報端末20に認証に必要な情報(例えば、パスワード)を要求する。認証サービスプロバイダ40は、当該要求によって得られた情報と、予め当該ユーザのユーザ識別子に対応付けて記憶した認証用の情報とが一致するかによって認証を行う。認証サービスプロバイダ40は、情報端末20のユーザが利用権限を有しているか否かを示す認証結果の情報をサービス提供サーバ10に送信する。

【0030】

後述するように認証には、パスワードによる認証、移動体通信網N2への接続の情報に基づく認証(移動体通信網N2を提供する通信事業者による認証)及び生態認証(具体的には、指紋、静脈及び虹彩)等の複数のものがある。また、パスワードによる認証も、複数の認証サービスプロバイダ40によって(それぞれ異なるユーザIDとパスワードとで)行われえる。通常、認証サービスプロバイダ40は上記の認証方法毎に存在している。なお、1つの認証サービスプロバイダ40が複数の認証方法による認証を行うこととしてもよい。

【0031】

引き続いて、サービス提供サーバ10の機能について説明する。図1に示すようにサービス提供サーバ10は、ユーザ管理データベース11と、ポリシー管理データベース12と、認証情報取得部13と、認可情報要求部14と、認可情報受信部15と、認可情報記憶部16とを備えて構成される。なお、サービス提供サーバ10は、上述した情報端末20に対してコンテンツを提供する機能も備えているが上記のブロック図では省略している。

【0032】

ユーザ管理データベース11は、サービス提供サーバ10における情報サービスの提供に関して、上記の認証及び認可に関する情報をユーザ毎に格納するデータベースである。ユーザ管理データベース11は、認証に関する情報を図2に示すテーブルに格納する。この情報は、各ユーザがどのような認証を利用するのかを示した情報である。上記のテーブルには、ユーザ識別子と、認証に関する情報とが対応付けられて格納されている。ユーザ識別子は、ユーザを一意に特定する情報である。認証に関する情報は、レベル、内容、詳細及び利用状況の各情報を含む。

【0033】

レベルは、対応する認証情報のセキュリティレベルを示し、レベルが高いほどセキュリティレベルが高いことを示している。セキュリティレベルとは、認証を確実に行いえる(確実に権限を有する本人であることを確認できる)度合いを示したものである。内容は、どのような認証が行われるかを示す情報である。例えば、パスワードによる認証や生態認証等である。詳細は、認証内容の具体的な内容を示す。例えば、ID及びパスワードによる認証である場合、何れの認証サービスプロバイダ40による認証であるかを示す。また、生態認証である場合、どのような生態情報が用いられるかを示す。利用状況は、対応する認証方法が対応するユーザに用いられるか否かを示す情報である。利用状況がマルで示される認証方法は当該ユーザに用いられる認証方法であることを示し、利用状況がバツで示される認証方法は当該ユーザに用いられない認証方法であることを示している。

【0034】

図2に示す各情報は、情報端末20から送信される等によって、予め入力、記憶されている。この情報は、情報端末20がサービス提供サーバ10による情報サービスを利用するときの認証の際に参照される。

【0035】

ユーザ管理データベース11は、認可に関する情報を図3に示すテーブルに格納する。この情報は、サービス提供サーバ10が、何れの認可サービスプロバイダ30からユーザの情報を取得できることを示す認可情報を格納した情報である。上記のテーブルには、ユーザ識別子と認可情報とが対応付けられて格納されている。ユーザ識別子は、図2のテーブルのユーザ識別子と同様の情報である。認証情報は、内容及び利用状況の各情報を含む。

【0036】

内容は、認可情報本体である。また、内容の情報を参照することによって、何れの認可サービスプロバイダ30から認可情報を取得しているかを把握することができる。この情報は、後述するように認可情報記憶部16から入力されてテーブルに格納される。利用状況は、対応する認可情報が利用可能か否かを示す情報である。利用状況がマルで示される認可情報は利用可能であることを示し、利用状況がバツで示される認可情報は利用不可であることを示している。利用状況の情報についても、後述するように認可情報記憶部16から入力されてテーブルに格納される。

【0037】

この情報は、情報端末20がサービス提供サーバ10による情報サービスを利用するときにサービス提供サーバ10から認可サービスプロバイダ30からユーザの情報が取得される際に利用される。

【0038】

ポリシー管理データベース12は、認可サービスプロバイダ30毎に、認証のセキュリティレベルと認可の内容との対応を格納するデータベースである。ポリシー管理データベース12は、上記の情報を図4に示すテーブルに格納する。この情報は、認可サービスプロバイダ30(によって提供される情報サービス)毎に、認証のセキュリティレベルに応じてどの程度、認可するかを示した情報である。上記のテーブルには、サービスプロバイダ毎に要求認証セキュリティレベルとアクセス認可レベルとを示す情報が対応付けられて格納されている。サービスプロバイダは、認可サービスプロバイダ30を特定する情報である。

【0039】

要求認証セキュリティレベルとアクセス認可レベルとを示す情報は、認証が単一認証の場合と複数認証である場合のそれぞれの場合について格納されている。単一認証とは、1つの認証方法でユーザが認証されることである。複数認証とは、複数の認証方法でユーザが認証されることである。要求認証セキュリティレベルは、実行される認証のセキュリティレベルを示し、図2のテーブルのレベルに対応している。アクセス認可レベルは、認可の内容を示している。

【0040】

例えば、認可サービスプロバイダ30“SP1”では、セキュリティレベルが“Lv.3”の認証が行われた場合には、全ての情報が取得可能な認可情報が得られ、セキュリティレベルが“Lv.1”又は“Lv.2”の認証が行われた場合には、一部の情報が取得可能な認可情報が得られることを示している。また、“Lv.1”以上の複数のセキュリティレベルの方法で認証が行われた場合には、全ての情報が取得可能な認可情報が得られることを示している。

【0041】

図4に示す各情報は、サービス提供サーバ10の管理者等によって、予め入力、記憶されている。この情報は、サービス提供サーバ10が、認可サービスプロバイダ30から認可情報を取得する際に参照される。

【0042】

認証情報取得部13は、ユーザがサービス提供サーバ10の情報サービスの提供を受ける権限を有していることを示す認証情報を取得する認証情報取得手段である。認証情報の取得は、携帯端末20のユーザに係る認可情報を取得する際、及び携帯端末20からサービス提供サーバ10による情報サービスが利用される際に行われる。具体的には、認証情報取得部13は、以下のように認証情報を取得する。

【0043】

まず、認可情報の取得の際、及びサービス提供サーバ10による情報サービスの利用の際、認証情報取得部13は、情報端末20から情報サービスを受けるユーザのユーザ識別子と認証サービスプロバイダ40を特定する情報(外部認証サービスを示すサービス情報)とをユーザの要求として受信する。認証サービスプロバイダ40を特定する情報は、図2に示すテーブルの内容及び詳細の情報に対応しており、この認証サービスプロバイダ40によってユーザの認証が行われる。

【0044】

認証情報取得部13は、ユーザ管理データベース11の図2に示すテーブル(に利用状況の欄)を参照して情報端末20から送信された情報で示される認証方法が当該ユーザに用いられる認証方法であるか否かを判断する。認証情報取得部13は、当該認証方法がユーザに用いられるものであると判断した場合は、当該認証方法による認証を実行する認証サービスプロバイダ40に当該ユーザの認証要求を行う。認証要求には、当該認証サービスプロバイダ40でユーザを特定するための情報(例えば、ユーザID)が含められる。

【0045】

認証サービスプロバイダ40では、認証要求が受信されて上述したようにユーザの認証を行い、認証結果を示す情報がサービス提供サーバ10に送信される。認証情報取得部13は、認証サービスプロバイダ40から送信された認証情報を受信する。

【0046】

認証情報取得部13は、認証情報を取得した後に認可情報の取得を行う場合には、取得した認証情報を認可情報要求部14に入力する。なお、認証情報を取得した後に認可情報の取得を行うか否かは上記のユーザの要求に含められており、それによって判断が可能である。

【0047】

また、情報端末20がサービス提供サーバ10による情報サービスを利用する場合には、当該認証情報に応じて情報端末20に対してサービス提供サーバ10による情報サービスが提供される。なお、この場合の処理については、後述する図7のシーケンス図を用いた説明で詳細に説明する。

【0048】

上記で認証情報取得部13は、図2に示すテーブルを参照して情報端末20から送信された情報で示される認証方法がユーザに用いられるものでないと判断した場合は上記の認証のための処理を行わず、例えば認証が行われない旨のメッセージを情報端末20に送信する。

【0049】

なお、認証情報取得部13は、複数の認証方法による認証(例えば、パスワードによる認証と生態認証との2種類の認証)に係る認証情報を取得することとしてもよい。また、認証情報取得部13は、認証サービスプロバイダ40にユーザの認証をさせるのではなく自身でユーザの認証を行うこととしてもよい。その場合、認証情報取得部13は、認証サービスプロバイダ40が有する認証機能を有する。

【0050】

認可情報要求部14は、認証情報取得部13によって取得された認証情報に基づいて、当該認証情報に係るユーザの情報を取得するための認可情報の要求を認可サービスプロバイダ30に対して行う認可情報要求手段である。具体的には、認可情報要求部14は、認証情報を含む認可要求を認可サービスプロバイダ30に対して行う。ここで、認可要求に認証情報を含めるのは、当該ユーザが認証済みであることを認可サービスプロバイダ30に示すためである。認可を要求する認可サービスプロバイダ30は、サービス提供サーバ10により提供される情報サービスに応じて、予めサービス提供サーバ10の管理者あるいは情報端末20のユーザによって設定され、認可情報要求部14に予め記憶されている。認可情報の要求は、複数の認可サービスプロバイダ30に対して行われてもよい。

【0051】

認可情報要求部14は、認証情報取得部13によって取得された認証情報のセキュリティレベルを判定して、判定されたセキュリティレベルに応じて認可情報の要求を行うこととしてもよい。例えば、認証情報が一定以上のセキュリティレベルであった場合のみに認可情報の要求を行うこととしてもよい。認証情報のセキュリティレベルは、例えば、認証情報取得部13によって認証情報の取得時に図2に示すテーブルが参照されて判断されて、認可情報要求部14に通知されてもよい。あるいは、認可情報要求部14が、認証情報に含まれるセキュリティレベルを示す情報を取得して、それを参照して判断してもよい。上記の判断の結果、認可情報の取得を行わない場合には、その旨を情報端末20に通知することが望ましい。

【0052】

また、認可サービスプロバイダ30にも応じて認可情報の要求を行うこととしてもよい。例えば、ある認可サービスプロバイダ30には、認証情報のセキュリティレベルが“Lv.1”以上の場合に認可を行うこととし、別の認可サービスプロバイダ30には、認証情報のセキュリティレベルが“Lv.2”以上の場合に認可を行うこととしてもよい。

【0053】

更に、認可情報要求部14は、判定されたセキュリティレベルに応じた認可レベルの認可情報の要求を行うこととしてもよい。セキュリティレベルに応じた認可レベルとは、例えば、認可サービスプロバイダ30に対してどの範囲の情報の取得(アクセス)の認可を要求するかである。要求を行う認可レベルは、ポリシー管理データベース12の図4に示すテーブルが参照されて判断される。例えば、認可サービスプロバイダ30“SP1”については、認証情報のセキュリティレベルが“Lv.3”である場合には、全部の情報について取得可能である認可情報を要求し、認証情報のセキュリティレベルが“Lv.1”又は“Lv.2”である場合には、一部の情報について取得可能である認可情報を要求する。

【0054】

認可情報要求部14は、複数の認証方法に基づいてセキュリティレベルを判定することとしてもよい。具体的には、ポリシー管理データベース12の図4に示すテーブルの複数認証の欄が参照されて判断される。例えば、認可サービスプロバイダ30“SP1”については、認証情報が複数の認証方法で認証が行われそれぞれセキュリティレベルが“Lv.1”以上であった場合に、全部の情報について取得可能である認可情報を要求するに相当するセキュリティレベルであると判定される。

【0055】

また、認可対象の認可サービスプロバイダ30の数が膨大になる場合にはネットワークN1の負荷を抑えることを目的として、認可情報要求部14は、認可情報の優先度を決定して決定した優先度に基づいて認可情報の要求を行うこととしてもよい。例えば、一人のユーザについて、優先度が高い順に予め設定された一定数の認可情報を取得することとしてもよい。優先度は、既に取得されている認可情報、即ちユーザ管理データベース11の図3に示すテーブルが参照されて決定される。即ち、優先度は、認可情報の記憶状況に基づいて決定される。例えば、取得数が多い認可情報ほど高い優先度とされる。

【0056】

認可情報受信部15は、認可情報要求部14による要求に応じて、認可サービスプロバイダ30から送信される認可情報を受信する認可情報受信手段である。認可情報受信部15は、受信した認可情報を認可情報記憶部16に出力する。

【0057】

認可情報記憶部16は、認可情報受信部15から入力された認可情報を、ユーザ(情報端末20)にサービス提供サーバ10の情報サービスを提供するための認可情報として記憶する認可情報記憶手段である。具体的には、認可情報記憶部16は、認可情報受信部15から入力された認可情報をユーザ管理データベース11の図3に示すテーブルにユーザの識別子に対応付けて格納する。認可情報の格納は、図3に示すテーブルに示すようにユーザ及び認可サービスプロバイダ30毎に行われる。

【0058】

認可情報記憶部16は、記憶した認可情報に関する利用可否を示す情報を入力して認可情報に対応付けて記憶する。利用可否を示す情報は、具体的には図3のテーブルの利用状況の欄に示す情報である。当該情報の入力は、例えば、情報端末20から送信された情報を受信することによって行われる。ユーザが、認可情報の利用可否を適宜設定できるようにするためである。サービス提供サーバ10において、利用可能とされた認可情報は利用を許可し、利用不能とされた認可情報の利用を禁止させるように制御が行われる。即ち、サービス提供サーバ10には、当該制御を行う制御手段が備えられる(図示は省略する。認可情報記憶部16が制御手段であってもよい)。以上が、サービス提供サーバ10の機能構成である。

【0059】

図5にサービス提供サーバ10のハードウェア構成を示す。図5に示すようにサービス提供サーバ10は、CPU101、主記憶装置であるRAM(Random Access Memory)102及びROM(Read Only Memory)103、通信を行うための通信モジュール104、並びにハードディスク等の補助記憶装置105等のハードウェアを備えるコンピュータを含むものとして構成される。これらの構成要素がプログラム等により動作することにより、上述したサービス提供サーバ10の機能が発揮される。なお、上記の認可サービスプロバイダ30及び認証サービスプロバイダ40も、サービス提供サーバ10と同様のハードウェア構成のサーバ装置として構成される。以上が、サービス提供サーバ10の構成である。

【0060】

引き続いて、図6及び図7のシーケンス図を用いて、本実施形態に係るサービス提供サーバ10で実行される処理を説明する。まず、図6のシーケンス図を用いて、認可情報の取得時に行われる処理(認可情報取得方法)を説明する。この処理は、例えば、ユーザが、サービス提供サーバ10の情報サービスを初めて利用する際に行われる。

【0061】

まず、情報端末20では、外部認証サービスの選択が行われる。即ち、ユーザの認証を行う認証サービスプロバイダ40の選択が行われる(S01)。具体的には情報端末20において、ユーザの操作による認証サービスプロバイダ40を示す情報の入力を受け付ける。続いて、ユーザ識別子が取得される(S02)。例えば、ユーザ識別子は、予め情報端末20に記憶されておりそれが読み出されて取得される。あるいは、ユーザの操作によるユーザ識別子の入力が受け付けられて取得されてもよい。続いて、上記の外部認証サービスを示すサービス情報とユーザ識別子とが情報端末20からサービス提供サーバ10に送信される(S03)。

【0062】

また、送信される情報は、フラグを情報に含める等サービス提供サーバ10において認可情報の取得が必要でことが判断できるようにしておく。これによって、サービス提供サーバ10において認可サービスプロバイダ30から認可情報の取得が必要であることが判断される。

【0063】

サービス提供サーバ10では、情報端末20から送信された情報が認証情報取得部13によって受信される(S03)。続いて、認証情報取得部13によってユーザ管理データベース11の図2に示すテーブルが参照されて、受信されたユーザ識別子とサービス情報とから、選択された認証サービスプロバイダ40が利用可能か否かが判断される(S04)。具体的には、図2に示すテーブルの受信されたユーザ識別子とサービス情報(内容及び詳細に対応)とに対応する利用状況の欄が利用可能であることを示すものであるか否かが判断される。情報端末20から送信された情報で示される認証方法がユーザに用いられるものでないと判断された場合に認証のための処理は行われず、情報端末20に対して認証が行われない旨の通知が行われる(図示せず)。

【0064】

当該認証方法がユーザに用いられるものであると判断された場合は、当該認証方法による認証を実行する認証サービスプロバイダ40に当該ユーザの認証要求が行われる(S05、認証情報取得ステップ)。

【0065】

認証サービスプロバイダ40では、ユーザの認証要求が受信される(S05)。続いて、認証サービスプロバイダ40から情報端末20に対して、認証に必要な情報(例えば、パスワード)が要求される(S06)。

【0066】

情報端末20では、当該要求が受け付けられると、認証に必要な情報が入力される(S07)。この入力は、例えば、ユーザの情報端末20に対する操作によって行われる。入力された情報は、情報端末20から認証サービスプロバイダ40に送信される(S08)。

【0067】

認証サービスプロバイダ40では、送信された情報に基づいてユーザの認証が行われ、認証の結果を示す認証結果が生成される(S09)。生成された認証情報は、認証サービスプロバイダ40からサービス提供サーバ10に送信される(S10)。

【0068】

サービス提供サーバ10では、認証情報取得部13によって認証情報が受信される(S10、認証情報取得ステップ)。受信された認証情報は、認証情報取得部13から認可情報要求部14に出力される。なお、認証サービスプロバイダ40によるユーザの認証が失敗した場合(即ち、ユーザがサービス提供サーバ10による情報サービスを受ける正当権限を有してないとされた場合)、以降の処理は行われない。

【0069】

続いて、認証情報取得部13によって、認証情報のセキュリティレベルが判定され、当該セキュリティレベルに応じて認可情報の取得の可否、あるいは取得される認可情報が判断される(S11、認証情報取得ステップ)。上記の判断は、上述したように認可サービスプロバイダ30毎に行われてもよい。また、ここで上述したように認可情報の優先度に基づいて、取得される認可情報が判断されてもよい。

【0070】

続いて、認証情報取得部13によって、取得すると判断された認可情報を取得するために、認可サービスプロバイダ30に対して認可要求が行われる(S12、認可情報要求ステップ)。認可要求には、当該ユーザの認証情報が含められる。認可サービスプロバイダ30では、認可要求が受信されて、認可要求に含まれる認証情報が参照されて認可情報(例えば、上述したようなToken)が発行される(S13)。生成された認可情報は、認可サービスプロバイダ30からサービス提供サーバ10に送信される(S14)。

【0071】

サービス提供サーバ10では、認可情報受信部15によって、認可情報が受信される(S14、認可情報受信ステップ)。受信された認可情報は、認可情報受信部15から認可情報記憶部16に出力される。続いて、認可情報は、認可情報記憶部16によって、ユーザ管理データベース11の図3に示すテーブルにユーザの識別子に対応付けられて格納される(S15、認可情報記憶ステップ)。以上が、認可情報の取得時に行われる処理である。なお、認可情報が取得された後、サービス提供サーバ10から情報端末20にその旨の通知がなされてもよい。

【0072】

続いて、図7のシーケンス図を用いて、上記のように取得された認可情報が利用されて、情報端末20にサービス提供サーバ10の情報サービスが提供される時に行われる処理を説明する。

【0073】

サービス提供サーバ10、情報端末20及び認証サービスプロバイダ40の間で行われるユーザの認証処理(S21〜S30)は、図6に示した認証処理(S01〜S10)と同様である。但し、S23において情報端末20からサービス提供サーバ10に送信される情報は、情報サービスの提供を要求(コンテンツの要求)するものであり、図6のS03に示す認可情報の取得の要求に係るものではない。これにより、サービス提供サーバ10では、情報端末20に情報サービスの提供する処理を行うものと認識される。

【0074】

サービス提供サーバ10では、S30の処理によって認証情報が受信されると、認証情報のセキュリティレベルが判定される(S31)。このセキュリティレベルの判定は、認可情報を取得したとき以上の認証情報のセキュリティレベルがあるかが判定される。認可情報の取得時以上のセキュリティレベルの認証情報であった場合のみ以下の処理が行われ、認可情報の取得時より低いセキュリティレベルの認証情報であった場合は、以下の処理は行われない。認可情報の取得時より低いセキュリティレベルの認証情報であった場合、その認可情報を利用することが適切でないからである。その場合、認可サービスプロバイダ30からの情報が取得できないものとして情報端末20に通知(接続不可通知)が行われる。情報端末20では、その通知が表示される。

【0075】

続いて、サービス提供サーバ10では、ユーザ管理データベース11の図3に示すテーブルに格納された当該ユーザの認可情報が取得される(S32)。このとき、取得されるのは、図3のテーブルに示す利用状況の欄が利用可能なことを示すもののみである。利用状況の欄が利用不可なことを示す認可情報については、取得が禁止される。この場合にも上記の接続不可通知が行われてもよい。

【0076】

続いて、サービス提供サーバ10から認可サービスプロバイダ30に、認可サービスプロバイダ30で記憶されていると共にサービス提供サーバ10においてコンテンツを生成するために用いられるユーザの情報(サービスデータ)の要求が行われる(S33)。当該要求には認可情報が含められる。

【0077】

認可サービスプロバイダ30では、認可情報が受信され、当該認可情報の検証が行われる(S34)。認可情報の検証の結果、適切な認可情報であった場合には、認可サービスプロバイダ30からサービス提供サーバ10に、要求に係るサービスデータが送信される(S35)。

【0078】

サービス提供サーバ10では、当該サービスデータが受信されて当該サービスデータに基づいてコンテンツが生成される(S36)。生成されたコンテンツは、サービス提供サーバ10から情報端末20に送信される(S37)。情報端末20では、コンテンツが受信されて表示等の出力が行われる。以上が、認可情報が利用されて、情報端末20にサービス提供サーバ10の情報サービスが提供される時に行われる処理である。

【0079】

上述したように、本実施形態に係るサービス提供サーバ10によれば、ユーザの認証情報が取得されて、取得された認証情報に基づいて認可情報が取得される。従って、ユーザはサービス提供サーバ10の情報サービスを利用するために認証を受けるだけで認可サービスプロバイダ30の認可情報も取得することができる。従って、ユーザは認可情報の取得のためだけの操作等を行う必要がなく、ユーザの手間を軽減することができる。

【0080】

また、本実施形態のように認証情報のセキュリティレベルや認可サービスプロバイダ30に応じた認可情報の取得を行うこととすれば、より適切な認可情報の取得が可能になる。また、セキュリティレベルに応じた認可レベルの認証情報を取得することも望ましい。また、複数の認証情報に応じて認可情報を取得することも好適である。但し、認証方法や認可元の認可サービスプロバイダ30のバリエーションがないシステム等では、必ずしもセキュリティレベルや認可サービスプロバイダ30に応じた認可情報の取得を行う必要はない。

【0081】

また、本実施形態のように認可情報の優先度に基づいて認可情報を取得することとすれば、例えば、多くのユーザに用いられる認証情報を確実に取得することができると共に、限定された数の認可情報の取得とすることができるのでネットワークN1の負荷を抑えることもできる。但し、取得する認可情報の数がネットワークの負荷の観点において多くない場合等には、優先度に基づく認可情報の取得を行う必要はない。

【0082】

また、本実施形態のように取得した認証情報に利用可否の情報を対応付けて管理することによって、適切な認可情報の活用が可能となり、ユーザの利便性を向上させることができる。

【0083】

また、本実施形態のように外部の認証サービスプロバイダ40に認証処理を行わせることも望ましい。この構成によれば、OpenID等の第三者による認証を利用することができ、ユーザが一元的に認証用の情報を管理できる等、ユーザの利便性を向上させることができる。

【0084】

なお、上述した実施形態では、認可サービスプロバイダ30及びサービス提供サーバ10による情報サービスの例として、それぞれTwitter及びTogetterを挙げたがこれらに限られるものではない。認可サービスプロバイダ30でユーザ毎の情報を記憶しており、サービス提供サーバ10が認可サービスプロバイダ30の認可の上で当該ユーザ毎の情報を取得して情報サービスを行うようなものであれば任意の情報サービスに適用することができる。

【0085】

引き続いて、上述した一連のサービス提供サーバ10の上述した認可情報取得処理をコンピュータに実行させるための認可情報取得プログラムを説明する。図8に示すように、認可情報取得プログラム51は、サービス提供サーバであるコンピュータに挿入されてアクセスされる、あるいは当該コンピュータが備える記録媒体50に形成されたプログラム格納領域50a内に格納される。

【0086】

認可情報取得プログラム51は、認可情報取得処理を統括的に制御するメインモジュール51aと、ユーザ管理データベースモジュール51bと、ポリシー管理データベースモジュール51cと、認証情報取得モジュール51dと、認可情報要求モジュール51eと、認可情報受信モジュール51fと、認可情報記憶モジュール51gとを備えて構成される。ユーザ管理データベースモジュール51bと、ポリシー管理データベースモジュール51cと、認証情報取得モジュール51dと、認可情報要求モジュール51eと、認可情報受信モジュール51fと、認可情報記憶モジュール51gとを実行させることにより実現される機能は、上述したサービス提供サーバ10のユーザ管理データベース11と、ポリシー管理データベース12と、認証情報取得部13と、認可情報要求部14と、認可情報受信部15と、認可情報記憶部16との機能とそれぞれ同様である。

【0087】

なお、認可情報取得プログラム51は、その一部若しくは全部が、通信回線等の伝送媒体を介して伝送され、他の機器により受信されて記録(インストールを含む)される構成としてもよい。また、認可情報取得プログラム51の各モジュールは、1つのコンピュータでなく、複数のコンピュータのいずれかにインストールされてもよい。その場合、当該複数のコンピュータによるコンピュータシステムよって上述した一連のサービス提供サーバ10の認可情報取得処理が行われる。

【符号の説明】

【0088】

10…サービス提供サーバ、11…ユーザ管理データベース、12…ポリシー管理データベース、13…認証情報取得部、14…認可情報要求部、15…認可情報受信部、16…認可情報記憶部、101…CPU、102…RAM、103…ROM、104…通信モジュール、105…補助記憶装置、20…情報端末、30…認可サービスプロバイダ、40…認証サービスプロバイダ、N1…ネットワーク、N2…移動体通信網、50…記録媒体、50a…プログラム格納領域、51…認可情報取得プログラム、51a…メインモジュール、51b…ユーザ管理データベースモジュール、51c…ポリシー管理データベースモジュール、51d…認証情報取得モジュール、51e…認可情報要求モジュール、51f…認可情報受信モジュール、51g…認可情報記憶モジュール。

【技術分野】

【0001】

本発明は、別のサイトからユーザの情報を取得して、当該情報に基づく情報サービスをユーザに提供するサービス提供サーバ、及び当該サービス提供サーバによる認可情報取得方法並びに認可情報取得プログラムに関する。

【背景技術】

【0002】

インターネット等のネットワーク上の情報サービスを利用する場合、情報サービスを提供するサイトは、通常、ユーザが当該情報サービスを受ける権限を有しているかを確認するためにユーザの認証を行う。従来からユーザ側での認証用IDの管理を軽減したり、サイト側での認証の手間を軽減したりする目的で第三者による認証が行われている。このような認証システムとして、例えば、特許文献1に記載されたようなOpenIDがある。OpenIDを利用することによって、ユーザは使い慣れた1つのIDとパスワードとで複数の情報サービスを利用することができる。

【先行技術文献】

【特許文献】

【0003】

【特許文献1】特願2009−282561号公報

【発明の概要】

【発明が解決しようとする課題】

【0004】

ところで、ネットワーク上で提供される情報サービスには、別の情報サービスのユーザの情報を取得して、取得した情報に基づいて情報サービスを提供するものがある。例えば、ユーザが短文を投稿して閲覧される別の情報サービスのサイト(具体的には例えば、Twitter)から、ユーザの複数の投稿のデータを取得して、取得した複数の投稿をまとめて1つのコンテンツとしてユーザに提供するというものがある(具体的には例えば、Togetter)。ある情報サービスのサイトが別の情報サービスのサイトからユーザの情報を取得する場合、通常、情報管理等の観点からユーザがその取得を許可することが必要となる。即ち、ユーザは、ユーザの情報を管理して提供するサイトに対して、ユーザの情報を取得するサイトへの情報の提供を認可する。

【0005】

別の情報サービスのユーザの情報を取得して、取得した情報に基づいて情報を提供する情報サービスを利用する場合、ユーザは上記の認証と認可とをそれぞれ行わなければならず、大きな手間が発生していた。

【0006】

本発明は、上記を鑑みてなされたものであり、別の情報サービスのユーザの情報を取得して取得した情報に基づいて情報を提供する情報サービスを利用する場合のユーザの手間を軽減することができるサービス提供サーバ、認可情報取得方法及び認可情報取得プログラムを提供することを目的とする。

【課題を解決するための手段】

【0007】

上記目的を達成するために、本発明に係るサービス提供サーバは、別のサイトからユーザの情報を取得して、当該情報に基づく情報サービスをユーザに提供するサービス提供サーバであって、ユーザが情報サービスの提供を受ける権限を有していることを示す認証情報を取得する認証情報取得手段と、認証情報取得手段によって取得された認証情報に基づいて、当該認証情報に係るユーザの情報を取得するための認可情報の要求を別のサイトに対して行う認可情報要求手段と、認可要求手段による要求に応じて、別のサイトから送信される認可情報を受信する認可情報受信手段と、認可情報受信手段によって受信された認可情報を、ユーザに情報サービスを提供するための認可情報として記憶する認可情報記憶手段と、を備えることを特徴とする。

【0008】

本発明に係るサービス提供サーバによれば、ユーザの認証情報が取得されて、取得された認証情報に基づいて認可情報が取得される。取得された認可情報が用いられて、ユーザに情報を提供するために別のサイトから当該ユーザの情報が取得される。従って、ユーザは認可情報の取得のためだけの操作等を行う必要がなく、ユーザの手間を軽減することができる。

【0009】

認可情報要求手段は、認証情報取得手段によって取得された認証情報のセキュリティレベルを判定して、判定されたセキュリティレベルに応じて認可情報の要求を行うことが望ましい。この構成によれば、認証情報のセキュリティレベルに応じた適切な認可情報の取得が可能になる。

【0010】

認可情報要求手段は、別のサイトにも応じて認可情報の要求を行うことが望ましい。この構成によれば、認可元の別のサイトに応じた適切な認可情報の取得が可能になる。

【0011】

認証情報取得手段は、複数の認証方法による認証に係る認証情報を取得して、認可情報要求手段は、複数の認証方法に基づいてセキュリティレベルを判定する、ことが望ましい。この構成によれば、複数の認証方法の組み合わせに応じた認可情報の取得を行うことができ、確実な認証に応じた認証情報の認可情報が可能になる。

【0012】

認可情報要求手段は、判定されたセキュリティレベルに応じた認可レベルの認可情報の要求を行うことが望ましい。この構成によれば、適切な認可レベルの認可情報の取得が可能になる。

【0013】

認可情報記憶手段は、複数のユーザ及び複数の別のサイトに係る認可情報を記憶し、認可情報要求手段は、認可情報記憶手段による認可情報の記憶状況に基づいて認可情報の優先度を決定して、決定した優先度に基づいて認可情報の要求を行う、ことが望ましい。この構成によれば、例えば、認可情報を要求する別のサイトの数が多い場合に適切な認可情報の取得が可能になる。

【0014】

認可情報記憶手段は、利用可能とされた認可情報の利用を許可し、利用不能とされた認可情報の利用を禁止させるように、記憶した認可情報に関する利用可否を示す情報を入力して記憶することが望ましい。この構成によれば、適切な認可情報の活用が可能となり、ユーザの利便性を向上させることができる。

【0015】

認証情報取得手段は、自サーバとは別体として構成される認証サーバからユーザの認証情報を受信することが望ましい。この構成によれば、OpenID等の第三者による認証を利用することができ、ユーザが一元的に認証用の情報を管理できる等、ユーザの利便性を向上させることができる。

【0016】

ところで、本発明は、上記のようにサービス提供サーバの発明として記述できる他に、以下のように認可情報取得方法及び認可情報取得プログラムの発明としても記述することができる。これはカテゴリが異なるだけで、実質的に同一の発明であり、同様の作用及び効果を奏する。

【0017】

即ち、本発明に係る認可情報取得方法は、別のサイトからユーザの情報を取得して、当該情報に基づく情報サービスをユーザに提供するサービス提供サーバによる認可情報取得方法であって、ユーザが情報サービスの提供を受ける権限を有していることを示す認証情報を取得する認証情報取得ステップと、認証情報取得ステップによって取得された認証情報に基づいて、当該認証情報に係るユーザの情報を取得するための認可情報の要求を別のサイトに対して行う認可情報要求ステップと、認可要求ステップにおける要求に応じて、別のサイトから送信される認可情報を受信する認可情報受信ステップと、認可情報受信ステップによって受信された認可情報を、ユーザに情報サービスを提供するための認可情報として記憶する認可情報記憶ステップと、を含むことを特徴とする。

【0018】

本発明に係る認可情報取得プログラムは、別のサイトからユーザの情報を取得して、当該情報に基づく情報サービスをユーザに提供するサービス提供サーバであるコンピュータを、ユーザが情報サービスの提供を受ける権限を有していることを示す認証情報を取得する認証情報取得手段と、認証情報取得手段によって取得された認証情報に基づいて、当該認証情報に係るユーザの情報を取得するための認可情報の要求を別のサイトに対して行う認可情報要求手段と、認可情報要求手段による要求に応じて、別のサイトから送信される認可情報を受信する認可情報受信手段と、認可情報受信手段によって受信された認可情報を、ユーザに情報サービスを提供するための認可情報として記憶する認可情報記憶手段と、して機能させることを特徴とする。

【発明の効果】

【0019】

本発明によれば、ユーザの認証情報が取得されて、取得された認証情報に基づいて認可情報が取得される。従って、ユーザは認可情報の取得のためだけの操作等を行う必要がなく、ユーザの手間を軽減することができる。

【図面の簡単な説明】

【0020】

【図1】本発明の実施形態に係るサービス提供サーバの機能構成を示す図である。

【図2】ユーザ管理データベースに格納される、ユーザと認証に関する情報との対応を示す情報の例である。

【図3】ユーザ管理データベースに格納される、ユーザと認可情報との対応を示す情報の例である。

【図4】ポリシー管理データベースに格納される情報の例である。

【図5】本発明の実施形態に係るサービス提供サーバのハードウェア構成を示す図である。

【図6】本発明の実施形態に係るサービス提供サーバで認可情報の取得時に実行される処理(認可情報取得方法)を示すシーケンス図である。

【図7】本発明の実施形態に係るサービス提供サーバで情報サービスの提供時に実行される処理を示すシーケンス図である。

【図8】本発明の実施形態に係る認可情報取得プログラムの構成を記録媒体と共に示す図である。

【発明を実施するための形態】

【0021】

以下、図面と共に本発明に係るサービス提供サーバ、認可情報取得方法及び認可情報取得プログラムの好適な実施形態について詳細に説明する。なお、図面の説明においては同一要素には同一符号を付し、重複する説明を省略する。

【0022】

図1に本実施形態に係るサービス提供サーバ10の構成を示す。サービス提供サーバ10は、情報端末20からの要求に応じて、ネットワークN1を介して当該情報端末20に対して情報サービスを提供する装置である。具体的には、サービス提供サーバ10は、情報端末20からの要求に応じて情報端末20用のコンテンツ(情報コンテンツ)を生成して情報端末20に送信する。上記のネットワークN1は、具体的にはインターネット等に相当する。

【0023】

情報端末20は、ユーザに所持される、例えば携帯電話機等の端末である。情報端末20は、移動体通信網N2に接続して移動体通信を行うことができる。移動体通信網N2は、ネットワークN1と接続されており、情報端末20は、移動体通信網N2及びネットワークN1を介してサービス提供サーバ10との間で情報の送受信を行うことができる。情報端末20は、CPU(Central Processing Unit)、メモリ、無線通信モジュール等のハードウェアによって構成されている。情報端末20は、ユーザの操作に応じてサービス提供サーバ10にコンテンツの要求を行い、要求に応じてサービス提供サーバ10からコンテンツを受信する。情報端末20は、受信したコンテンツを表示する等のコンテンツに応じて出力する。上記の情報端末20は、図1では1つのみ示しているが、通常、複数の情報端末20が存在している。

【0024】

サービス提供サーバ10において生成される情報端末20用の情報コンテンツは、認可サービスプロバイダ30から当該情報端末20のユーザの情報を取得して、当該情報に基づいて生成される。認可サービスプロバイダ30は、情報端末20にサービス提供サーバ10とは別の情報サービスを提供するサイトを構成する。認可サービスプロバイダ30は、ネットワークN1を介してサービス提供サーバ10との間で情報の送受信を行うことができる。また、認可サービスプロバイダ30は、ネットワークN1及び移動体通信網N2を介して情報端末20との間で情報の送受信を行うことができる。

【0025】

認可サービスプロバイダ30は、情報端末20のユーザ毎の情報を記憶している。例えば、認可サービスプロバイダ30は、情報端末20からユーザの投稿データを受け付けて、ネットワークN1を介して公開する情報サービスを提供する。具体的には、Twitterのようなサービスである。認可サービスプロバイダ30は、上記の投稿データをユーザ毎の情報として記憶している。サービス提供サーバ10は、認可サービスプロバイダ30からユーザ毎の情報を取得して、自身の情報サービスとして提供するコンテンツを生成する。具体的には、Togetterのようなサービスである。サービス提供サーバ10は、ユーザからの複数の投稿データをまとめて1つのコンテンツとする。

【0026】

サービス提供サーバ10が認可サービスプロバイダ30からユーザの情報を取得する(認可サービスプロバイダ30が記憶するユーザの情報にアクセスする)際には、予め認可サービスプロバイダ30がサービス提供サーバ10に情報を提供する認可を行っておく。認可サービスプロバイダ30は、サービス提供サーバ10にデータの提供の認可を行ったことを示す認可情報を送信する。認可情報は、例えば、Tokenと呼ばれる情報である。認可情報は、提供される情報に係るユーザ毎の情報である。サービス提供サーバ10は、ユーザの情報を要求する際には、認可情報を認可サービスプロバイダ30に送信する。この認可には、ユーザの情報の全体の取得を許可する認可とユーザの情報の一部の取得を許可する認可との種別があってもよい(認可対象の情報が設定されていてもよい)。

【0027】

上記の認可サービスプロバイダ30は、図1では1つのみ示しているが、通常、提供される情報サービス毎に複数の認可サービスプロバイダ30が存在している。

【0028】

情報端末20が、サービス提供サーバ10の情報サービスを利用する際には、ユーザが正当な利用権限を有しているかの認証が行われる。当該認証は、認証サービスプロバイダ40が行う。即ち、認証サービスプロバイダ40は、ユーザの認証を行う認証サーバである。認証サービスプロバイダ40は、ネットワークN1を介してサービス提供サーバ10との間で情報の送受信を行うことができる。また、認証サービスプロバイダ40は、ネットワークN1及び移動体通信網N2を介して情報端末20との間で情報の送受信を行うことができる。

【0029】

認証サービスプロバイダ40は、ユーザを特定する情報(例えば、ユーザID)と、当該ユーザを認証するための情報(例えば、パスワード)とを対応付けて保持しておく。サービス提供サーバ10は、情報端末20に情報サービスを提供する際に認証サービスプロバイダ40にユーザの認証要求を行う。認証サービスプロバイダ40は、情報端末20に認証に必要な情報(例えば、パスワード)を要求する。認証サービスプロバイダ40は、当該要求によって得られた情報と、予め当該ユーザのユーザ識別子に対応付けて記憶した認証用の情報とが一致するかによって認証を行う。認証サービスプロバイダ40は、情報端末20のユーザが利用権限を有しているか否かを示す認証結果の情報をサービス提供サーバ10に送信する。

【0030】

後述するように認証には、パスワードによる認証、移動体通信網N2への接続の情報に基づく認証(移動体通信網N2を提供する通信事業者による認証)及び生態認証(具体的には、指紋、静脈及び虹彩)等の複数のものがある。また、パスワードによる認証も、複数の認証サービスプロバイダ40によって(それぞれ異なるユーザIDとパスワードとで)行われえる。通常、認証サービスプロバイダ40は上記の認証方法毎に存在している。なお、1つの認証サービスプロバイダ40が複数の認証方法による認証を行うこととしてもよい。

【0031】

引き続いて、サービス提供サーバ10の機能について説明する。図1に示すようにサービス提供サーバ10は、ユーザ管理データベース11と、ポリシー管理データベース12と、認証情報取得部13と、認可情報要求部14と、認可情報受信部15と、認可情報記憶部16とを備えて構成される。なお、サービス提供サーバ10は、上述した情報端末20に対してコンテンツを提供する機能も備えているが上記のブロック図では省略している。

【0032】

ユーザ管理データベース11は、サービス提供サーバ10における情報サービスの提供に関して、上記の認証及び認可に関する情報をユーザ毎に格納するデータベースである。ユーザ管理データベース11は、認証に関する情報を図2に示すテーブルに格納する。この情報は、各ユーザがどのような認証を利用するのかを示した情報である。上記のテーブルには、ユーザ識別子と、認証に関する情報とが対応付けられて格納されている。ユーザ識別子は、ユーザを一意に特定する情報である。認証に関する情報は、レベル、内容、詳細及び利用状況の各情報を含む。

【0033】

レベルは、対応する認証情報のセキュリティレベルを示し、レベルが高いほどセキュリティレベルが高いことを示している。セキュリティレベルとは、認証を確実に行いえる(確実に権限を有する本人であることを確認できる)度合いを示したものである。内容は、どのような認証が行われるかを示す情報である。例えば、パスワードによる認証や生態認証等である。詳細は、認証内容の具体的な内容を示す。例えば、ID及びパスワードによる認証である場合、何れの認証サービスプロバイダ40による認証であるかを示す。また、生態認証である場合、どのような生態情報が用いられるかを示す。利用状況は、対応する認証方法が対応するユーザに用いられるか否かを示す情報である。利用状況がマルで示される認証方法は当該ユーザに用いられる認証方法であることを示し、利用状況がバツで示される認証方法は当該ユーザに用いられない認証方法であることを示している。

【0034】

図2に示す各情報は、情報端末20から送信される等によって、予め入力、記憶されている。この情報は、情報端末20がサービス提供サーバ10による情報サービスを利用するときの認証の際に参照される。

【0035】

ユーザ管理データベース11は、認可に関する情報を図3に示すテーブルに格納する。この情報は、サービス提供サーバ10が、何れの認可サービスプロバイダ30からユーザの情報を取得できることを示す認可情報を格納した情報である。上記のテーブルには、ユーザ識別子と認可情報とが対応付けられて格納されている。ユーザ識別子は、図2のテーブルのユーザ識別子と同様の情報である。認証情報は、内容及び利用状況の各情報を含む。

【0036】

内容は、認可情報本体である。また、内容の情報を参照することによって、何れの認可サービスプロバイダ30から認可情報を取得しているかを把握することができる。この情報は、後述するように認可情報記憶部16から入力されてテーブルに格納される。利用状況は、対応する認可情報が利用可能か否かを示す情報である。利用状況がマルで示される認可情報は利用可能であることを示し、利用状況がバツで示される認可情報は利用不可であることを示している。利用状況の情報についても、後述するように認可情報記憶部16から入力されてテーブルに格納される。

【0037】

この情報は、情報端末20がサービス提供サーバ10による情報サービスを利用するときにサービス提供サーバ10から認可サービスプロバイダ30からユーザの情報が取得される際に利用される。

【0038】

ポリシー管理データベース12は、認可サービスプロバイダ30毎に、認証のセキュリティレベルと認可の内容との対応を格納するデータベースである。ポリシー管理データベース12は、上記の情報を図4に示すテーブルに格納する。この情報は、認可サービスプロバイダ30(によって提供される情報サービス)毎に、認証のセキュリティレベルに応じてどの程度、認可するかを示した情報である。上記のテーブルには、サービスプロバイダ毎に要求認証セキュリティレベルとアクセス認可レベルとを示す情報が対応付けられて格納されている。サービスプロバイダは、認可サービスプロバイダ30を特定する情報である。

【0039】

要求認証セキュリティレベルとアクセス認可レベルとを示す情報は、認証が単一認証の場合と複数認証である場合のそれぞれの場合について格納されている。単一認証とは、1つの認証方法でユーザが認証されることである。複数認証とは、複数の認証方法でユーザが認証されることである。要求認証セキュリティレベルは、実行される認証のセキュリティレベルを示し、図2のテーブルのレベルに対応している。アクセス認可レベルは、認可の内容を示している。

【0040】

例えば、認可サービスプロバイダ30“SP1”では、セキュリティレベルが“Lv.3”の認証が行われた場合には、全ての情報が取得可能な認可情報が得られ、セキュリティレベルが“Lv.1”又は“Lv.2”の認証が行われた場合には、一部の情報が取得可能な認可情報が得られることを示している。また、“Lv.1”以上の複数のセキュリティレベルの方法で認証が行われた場合には、全ての情報が取得可能な認可情報が得られることを示している。

【0041】

図4に示す各情報は、サービス提供サーバ10の管理者等によって、予め入力、記憶されている。この情報は、サービス提供サーバ10が、認可サービスプロバイダ30から認可情報を取得する際に参照される。

【0042】

認証情報取得部13は、ユーザがサービス提供サーバ10の情報サービスの提供を受ける権限を有していることを示す認証情報を取得する認証情報取得手段である。認証情報の取得は、携帯端末20のユーザに係る認可情報を取得する際、及び携帯端末20からサービス提供サーバ10による情報サービスが利用される際に行われる。具体的には、認証情報取得部13は、以下のように認証情報を取得する。

【0043】

まず、認可情報の取得の際、及びサービス提供サーバ10による情報サービスの利用の際、認証情報取得部13は、情報端末20から情報サービスを受けるユーザのユーザ識別子と認証サービスプロバイダ40を特定する情報(外部認証サービスを示すサービス情報)とをユーザの要求として受信する。認証サービスプロバイダ40を特定する情報は、図2に示すテーブルの内容及び詳細の情報に対応しており、この認証サービスプロバイダ40によってユーザの認証が行われる。

【0044】

認証情報取得部13は、ユーザ管理データベース11の図2に示すテーブル(に利用状況の欄)を参照して情報端末20から送信された情報で示される認証方法が当該ユーザに用いられる認証方法であるか否かを判断する。認証情報取得部13は、当該認証方法がユーザに用いられるものであると判断した場合は、当該認証方法による認証を実行する認証サービスプロバイダ40に当該ユーザの認証要求を行う。認証要求には、当該認証サービスプロバイダ40でユーザを特定するための情報(例えば、ユーザID)が含められる。

【0045】

認証サービスプロバイダ40では、認証要求が受信されて上述したようにユーザの認証を行い、認証結果を示す情報がサービス提供サーバ10に送信される。認証情報取得部13は、認証サービスプロバイダ40から送信された認証情報を受信する。

【0046】

認証情報取得部13は、認証情報を取得した後に認可情報の取得を行う場合には、取得した認証情報を認可情報要求部14に入力する。なお、認証情報を取得した後に認可情報の取得を行うか否かは上記のユーザの要求に含められており、それによって判断が可能である。

【0047】

また、情報端末20がサービス提供サーバ10による情報サービスを利用する場合には、当該認証情報に応じて情報端末20に対してサービス提供サーバ10による情報サービスが提供される。なお、この場合の処理については、後述する図7のシーケンス図を用いた説明で詳細に説明する。

【0048】

上記で認証情報取得部13は、図2に示すテーブルを参照して情報端末20から送信された情報で示される認証方法がユーザに用いられるものでないと判断した場合は上記の認証のための処理を行わず、例えば認証が行われない旨のメッセージを情報端末20に送信する。

【0049】

なお、認証情報取得部13は、複数の認証方法による認証(例えば、パスワードによる認証と生態認証との2種類の認証)に係る認証情報を取得することとしてもよい。また、認証情報取得部13は、認証サービスプロバイダ40にユーザの認証をさせるのではなく自身でユーザの認証を行うこととしてもよい。その場合、認証情報取得部13は、認証サービスプロバイダ40が有する認証機能を有する。

【0050】

認可情報要求部14は、認証情報取得部13によって取得された認証情報に基づいて、当該認証情報に係るユーザの情報を取得するための認可情報の要求を認可サービスプロバイダ30に対して行う認可情報要求手段である。具体的には、認可情報要求部14は、認証情報を含む認可要求を認可サービスプロバイダ30に対して行う。ここで、認可要求に認証情報を含めるのは、当該ユーザが認証済みであることを認可サービスプロバイダ30に示すためである。認可を要求する認可サービスプロバイダ30は、サービス提供サーバ10により提供される情報サービスに応じて、予めサービス提供サーバ10の管理者あるいは情報端末20のユーザによって設定され、認可情報要求部14に予め記憶されている。認可情報の要求は、複数の認可サービスプロバイダ30に対して行われてもよい。

【0051】

認可情報要求部14は、認証情報取得部13によって取得された認証情報のセキュリティレベルを判定して、判定されたセキュリティレベルに応じて認可情報の要求を行うこととしてもよい。例えば、認証情報が一定以上のセキュリティレベルであった場合のみに認可情報の要求を行うこととしてもよい。認証情報のセキュリティレベルは、例えば、認証情報取得部13によって認証情報の取得時に図2に示すテーブルが参照されて判断されて、認可情報要求部14に通知されてもよい。あるいは、認可情報要求部14が、認証情報に含まれるセキュリティレベルを示す情報を取得して、それを参照して判断してもよい。上記の判断の結果、認可情報の取得を行わない場合には、その旨を情報端末20に通知することが望ましい。

【0052】

また、認可サービスプロバイダ30にも応じて認可情報の要求を行うこととしてもよい。例えば、ある認可サービスプロバイダ30には、認証情報のセキュリティレベルが“Lv.1”以上の場合に認可を行うこととし、別の認可サービスプロバイダ30には、認証情報のセキュリティレベルが“Lv.2”以上の場合に認可を行うこととしてもよい。

【0053】

更に、認可情報要求部14は、判定されたセキュリティレベルに応じた認可レベルの認可情報の要求を行うこととしてもよい。セキュリティレベルに応じた認可レベルとは、例えば、認可サービスプロバイダ30に対してどの範囲の情報の取得(アクセス)の認可を要求するかである。要求を行う認可レベルは、ポリシー管理データベース12の図4に示すテーブルが参照されて判断される。例えば、認可サービスプロバイダ30“SP1”については、認証情報のセキュリティレベルが“Lv.3”である場合には、全部の情報について取得可能である認可情報を要求し、認証情報のセキュリティレベルが“Lv.1”又は“Lv.2”である場合には、一部の情報について取得可能である認可情報を要求する。

【0054】

認可情報要求部14は、複数の認証方法に基づいてセキュリティレベルを判定することとしてもよい。具体的には、ポリシー管理データベース12の図4に示すテーブルの複数認証の欄が参照されて判断される。例えば、認可サービスプロバイダ30“SP1”については、認証情報が複数の認証方法で認証が行われそれぞれセキュリティレベルが“Lv.1”以上であった場合に、全部の情報について取得可能である認可情報を要求するに相当するセキュリティレベルであると判定される。

【0055】

また、認可対象の認可サービスプロバイダ30の数が膨大になる場合にはネットワークN1の負荷を抑えることを目的として、認可情報要求部14は、認可情報の優先度を決定して決定した優先度に基づいて認可情報の要求を行うこととしてもよい。例えば、一人のユーザについて、優先度が高い順に予め設定された一定数の認可情報を取得することとしてもよい。優先度は、既に取得されている認可情報、即ちユーザ管理データベース11の図3に示すテーブルが参照されて決定される。即ち、優先度は、認可情報の記憶状況に基づいて決定される。例えば、取得数が多い認可情報ほど高い優先度とされる。

【0056】

認可情報受信部15は、認可情報要求部14による要求に応じて、認可サービスプロバイダ30から送信される認可情報を受信する認可情報受信手段である。認可情報受信部15は、受信した認可情報を認可情報記憶部16に出力する。

【0057】

認可情報記憶部16は、認可情報受信部15から入力された認可情報を、ユーザ(情報端末20)にサービス提供サーバ10の情報サービスを提供するための認可情報として記憶する認可情報記憶手段である。具体的には、認可情報記憶部16は、認可情報受信部15から入力された認可情報をユーザ管理データベース11の図3に示すテーブルにユーザの識別子に対応付けて格納する。認可情報の格納は、図3に示すテーブルに示すようにユーザ及び認可サービスプロバイダ30毎に行われる。

【0058】

認可情報記憶部16は、記憶した認可情報に関する利用可否を示す情報を入力して認可情報に対応付けて記憶する。利用可否を示す情報は、具体的には図3のテーブルの利用状況の欄に示す情報である。当該情報の入力は、例えば、情報端末20から送信された情報を受信することによって行われる。ユーザが、認可情報の利用可否を適宜設定できるようにするためである。サービス提供サーバ10において、利用可能とされた認可情報は利用を許可し、利用不能とされた認可情報の利用を禁止させるように制御が行われる。即ち、サービス提供サーバ10には、当該制御を行う制御手段が備えられる(図示は省略する。認可情報記憶部16が制御手段であってもよい)。以上が、サービス提供サーバ10の機能構成である。

【0059】

図5にサービス提供サーバ10のハードウェア構成を示す。図5に示すようにサービス提供サーバ10は、CPU101、主記憶装置であるRAM(Random Access Memory)102及びROM(Read Only Memory)103、通信を行うための通信モジュール104、並びにハードディスク等の補助記憶装置105等のハードウェアを備えるコンピュータを含むものとして構成される。これらの構成要素がプログラム等により動作することにより、上述したサービス提供サーバ10の機能が発揮される。なお、上記の認可サービスプロバイダ30及び認証サービスプロバイダ40も、サービス提供サーバ10と同様のハードウェア構成のサーバ装置として構成される。以上が、サービス提供サーバ10の構成である。

【0060】

引き続いて、図6及び図7のシーケンス図を用いて、本実施形態に係るサービス提供サーバ10で実行される処理を説明する。まず、図6のシーケンス図を用いて、認可情報の取得時に行われる処理(認可情報取得方法)を説明する。この処理は、例えば、ユーザが、サービス提供サーバ10の情報サービスを初めて利用する際に行われる。

【0061】

まず、情報端末20では、外部認証サービスの選択が行われる。即ち、ユーザの認証を行う認証サービスプロバイダ40の選択が行われる(S01)。具体的には情報端末20において、ユーザの操作による認証サービスプロバイダ40を示す情報の入力を受け付ける。続いて、ユーザ識別子が取得される(S02)。例えば、ユーザ識別子は、予め情報端末20に記憶されておりそれが読み出されて取得される。あるいは、ユーザの操作によるユーザ識別子の入力が受け付けられて取得されてもよい。続いて、上記の外部認証サービスを示すサービス情報とユーザ識別子とが情報端末20からサービス提供サーバ10に送信される(S03)。

【0062】

また、送信される情報は、フラグを情報に含める等サービス提供サーバ10において認可情報の取得が必要でことが判断できるようにしておく。これによって、サービス提供サーバ10において認可サービスプロバイダ30から認可情報の取得が必要であることが判断される。

【0063】

サービス提供サーバ10では、情報端末20から送信された情報が認証情報取得部13によって受信される(S03)。続いて、認証情報取得部13によってユーザ管理データベース11の図2に示すテーブルが参照されて、受信されたユーザ識別子とサービス情報とから、選択された認証サービスプロバイダ40が利用可能か否かが判断される(S04)。具体的には、図2に示すテーブルの受信されたユーザ識別子とサービス情報(内容及び詳細に対応)とに対応する利用状況の欄が利用可能であることを示すものであるか否かが判断される。情報端末20から送信された情報で示される認証方法がユーザに用いられるものでないと判断された場合に認証のための処理は行われず、情報端末20に対して認証が行われない旨の通知が行われる(図示せず)。

【0064】

当該認証方法がユーザに用いられるものであると判断された場合は、当該認証方法による認証を実行する認証サービスプロバイダ40に当該ユーザの認証要求が行われる(S05、認証情報取得ステップ)。

【0065】

認証サービスプロバイダ40では、ユーザの認証要求が受信される(S05)。続いて、認証サービスプロバイダ40から情報端末20に対して、認証に必要な情報(例えば、パスワード)が要求される(S06)。

【0066】

情報端末20では、当該要求が受け付けられると、認証に必要な情報が入力される(S07)。この入力は、例えば、ユーザの情報端末20に対する操作によって行われる。入力された情報は、情報端末20から認証サービスプロバイダ40に送信される(S08)。

【0067】

認証サービスプロバイダ40では、送信された情報に基づいてユーザの認証が行われ、認証の結果を示す認証結果が生成される(S09)。生成された認証情報は、認証サービスプロバイダ40からサービス提供サーバ10に送信される(S10)。

【0068】

サービス提供サーバ10では、認証情報取得部13によって認証情報が受信される(S10、認証情報取得ステップ)。受信された認証情報は、認証情報取得部13から認可情報要求部14に出力される。なお、認証サービスプロバイダ40によるユーザの認証が失敗した場合(即ち、ユーザがサービス提供サーバ10による情報サービスを受ける正当権限を有してないとされた場合)、以降の処理は行われない。

【0069】

続いて、認証情報取得部13によって、認証情報のセキュリティレベルが判定され、当該セキュリティレベルに応じて認可情報の取得の可否、あるいは取得される認可情報が判断される(S11、認証情報取得ステップ)。上記の判断は、上述したように認可サービスプロバイダ30毎に行われてもよい。また、ここで上述したように認可情報の優先度に基づいて、取得される認可情報が判断されてもよい。

【0070】

続いて、認証情報取得部13によって、取得すると判断された認可情報を取得するために、認可サービスプロバイダ30に対して認可要求が行われる(S12、認可情報要求ステップ)。認可要求には、当該ユーザの認証情報が含められる。認可サービスプロバイダ30では、認可要求が受信されて、認可要求に含まれる認証情報が参照されて認可情報(例えば、上述したようなToken)が発行される(S13)。生成された認可情報は、認可サービスプロバイダ30からサービス提供サーバ10に送信される(S14)。

【0071】

サービス提供サーバ10では、認可情報受信部15によって、認可情報が受信される(S14、認可情報受信ステップ)。受信された認可情報は、認可情報受信部15から認可情報記憶部16に出力される。続いて、認可情報は、認可情報記憶部16によって、ユーザ管理データベース11の図3に示すテーブルにユーザの識別子に対応付けられて格納される(S15、認可情報記憶ステップ)。以上が、認可情報の取得時に行われる処理である。なお、認可情報が取得された後、サービス提供サーバ10から情報端末20にその旨の通知がなされてもよい。

【0072】

続いて、図7のシーケンス図を用いて、上記のように取得された認可情報が利用されて、情報端末20にサービス提供サーバ10の情報サービスが提供される時に行われる処理を説明する。

【0073】

サービス提供サーバ10、情報端末20及び認証サービスプロバイダ40の間で行われるユーザの認証処理(S21〜S30)は、図6に示した認証処理(S01〜S10)と同様である。但し、S23において情報端末20からサービス提供サーバ10に送信される情報は、情報サービスの提供を要求(コンテンツの要求)するものであり、図6のS03に示す認可情報の取得の要求に係るものではない。これにより、サービス提供サーバ10では、情報端末20に情報サービスの提供する処理を行うものと認識される。

【0074】

サービス提供サーバ10では、S30の処理によって認証情報が受信されると、認証情報のセキュリティレベルが判定される(S31)。このセキュリティレベルの判定は、認可情報を取得したとき以上の認証情報のセキュリティレベルがあるかが判定される。認可情報の取得時以上のセキュリティレベルの認証情報であった場合のみ以下の処理が行われ、認可情報の取得時より低いセキュリティレベルの認証情報であった場合は、以下の処理は行われない。認可情報の取得時より低いセキュリティレベルの認証情報であった場合、その認可情報を利用することが適切でないからである。その場合、認可サービスプロバイダ30からの情報が取得できないものとして情報端末20に通知(接続不可通知)が行われる。情報端末20では、その通知が表示される。

【0075】

続いて、サービス提供サーバ10では、ユーザ管理データベース11の図3に示すテーブルに格納された当該ユーザの認可情報が取得される(S32)。このとき、取得されるのは、図3のテーブルに示す利用状況の欄が利用可能なことを示すもののみである。利用状況の欄が利用不可なことを示す認可情報については、取得が禁止される。この場合にも上記の接続不可通知が行われてもよい。

【0076】

続いて、サービス提供サーバ10から認可サービスプロバイダ30に、認可サービスプロバイダ30で記憶されていると共にサービス提供サーバ10においてコンテンツを生成するために用いられるユーザの情報(サービスデータ)の要求が行われる(S33)。当該要求には認可情報が含められる。

【0077】

認可サービスプロバイダ30では、認可情報が受信され、当該認可情報の検証が行われる(S34)。認可情報の検証の結果、適切な認可情報であった場合には、認可サービスプロバイダ30からサービス提供サーバ10に、要求に係るサービスデータが送信される(S35)。

【0078】

サービス提供サーバ10では、当該サービスデータが受信されて当該サービスデータに基づいてコンテンツが生成される(S36)。生成されたコンテンツは、サービス提供サーバ10から情報端末20に送信される(S37)。情報端末20では、コンテンツが受信されて表示等の出力が行われる。以上が、認可情報が利用されて、情報端末20にサービス提供サーバ10の情報サービスが提供される時に行われる処理である。

【0079】

上述したように、本実施形態に係るサービス提供サーバ10によれば、ユーザの認証情報が取得されて、取得された認証情報に基づいて認可情報が取得される。従って、ユーザはサービス提供サーバ10の情報サービスを利用するために認証を受けるだけで認可サービスプロバイダ30の認可情報も取得することができる。従って、ユーザは認可情報の取得のためだけの操作等を行う必要がなく、ユーザの手間を軽減することができる。

【0080】

また、本実施形態のように認証情報のセキュリティレベルや認可サービスプロバイダ30に応じた認可情報の取得を行うこととすれば、より適切な認可情報の取得が可能になる。また、セキュリティレベルに応じた認可レベルの認証情報を取得することも望ましい。また、複数の認証情報に応じて認可情報を取得することも好適である。但し、認証方法や認可元の認可サービスプロバイダ30のバリエーションがないシステム等では、必ずしもセキュリティレベルや認可サービスプロバイダ30に応じた認可情報の取得を行う必要はない。

【0081】

また、本実施形態のように認可情報の優先度に基づいて認可情報を取得することとすれば、例えば、多くのユーザに用いられる認証情報を確実に取得することができると共に、限定された数の認可情報の取得とすることができるのでネットワークN1の負荷を抑えることもできる。但し、取得する認可情報の数がネットワークの負荷の観点において多くない場合等には、優先度に基づく認可情報の取得を行う必要はない。

【0082】

また、本実施形態のように取得した認証情報に利用可否の情報を対応付けて管理することによって、適切な認可情報の活用が可能となり、ユーザの利便性を向上させることができる。

【0083】

また、本実施形態のように外部の認証サービスプロバイダ40に認証処理を行わせることも望ましい。この構成によれば、OpenID等の第三者による認証を利用することができ、ユーザが一元的に認証用の情報を管理できる等、ユーザの利便性を向上させることができる。

【0084】

なお、上述した実施形態では、認可サービスプロバイダ30及びサービス提供サーバ10による情報サービスの例として、それぞれTwitter及びTogetterを挙げたがこれらに限られるものではない。認可サービスプロバイダ30でユーザ毎の情報を記憶しており、サービス提供サーバ10が認可サービスプロバイダ30の認可の上で当該ユーザ毎の情報を取得して情報サービスを行うようなものであれば任意の情報サービスに適用することができる。

【0085】

引き続いて、上述した一連のサービス提供サーバ10の上述した認可情報取得処理をコンピュータに実行させるための認可情報取得プログラムを説明する。図8に示すように、認可情報取得プログラム51は、サービス提供サーバであるコンピュータに挿入されてアクセスされる、あるいは当該コンピュータが備える記録媒体50に形成されたプログラム格納領域50a内に格納される。

【0086】

認可情報取得プログラム51は、認可情報取得処理を統括的に制御するメインモジュール51aと、ユーザ管理データベースモジュール51bと、ポリシー管理データベースモジュール51cと、認証情報取得モジュール51dと、認可情報要求モジュール51eと、認可情報受信モジュール51fと、認可情報記憶モジュール51gとを備えて構成される。ユーザ管理データベースモジュール51bと、ポリシー管理データベースモジュール51cと、認証情報取得モジュール51dと、認可情報要求モジュール51eと、認可情報受信モジュール51fと、認可情報記憶モジュール51gとを実行させることにより実現される機能は、上述したサービス提供サーバ10のユーザ管理データベース11と、ポリシー管理データベース12と、認証情報取得部13と、認可情報要求部14と、認可情報受信部15と、認可情報記憶部16との機能とそれぞれ同様である。

【0087】

なお、認可情報取得プログラム51は、その一部若しくは全部が、通信回線等の伝送媒体を介して伝送され、他の機器により受信されて記録(インストールを含む)される構成としてもよい。また、認可情報取得プログラム51の各モジュールは、1つのコンピュータでなく、複数のコンピュータのいずれかにインストールされてもよい。その場合、当該複数のコンピュータによるコンピュータシステムよって上述した一連のサービス提供サーバ10の認可情報取得処理が行われる。

【符号の説明】

【0088】

10…サービス提供サーバ、11…ユーザ管理データベース、12…ポリシー管理データベース、13…認証情報取得部、14…認可情報要求部、15…認可情報受信部、16…認可情報記憶部、101…CPU、102…RAM、103…ROM、104…通信モジュール、105…補助記憶装置、20…情報端末、30…認可サービスプロバイダ、40…認証サービスプロバイダ、N1…ネットワーク、N2…移動体通信網、50…記録媒体、50a…プログラム格納領域、51…認可情報取得プログラム、51a…メインモジュール、51b…ユーザ管理データベースモジュール、51c…ポリシー管理データベースモジュール、51d…認証情報取得モジュール、51e…認可情報要求モジュール、51f…認可情報受信モジュール、51g…認可情報記憶モジュール。

【特許請求の範囲】

【請求項1】

別のサイトからユーザの情報を取得して、当該情報に基づく情報サービスをユーザに提供するサービス提供サーバであって、

前記ユーザが前記情報サービスの提供を受ける権限を有していることを示す認証情報を取得する認証情報取得手段と、

前記認証情報取得手段によって取得された認証情報に基づいて、当該認証情報に係るユーザの情報を取得するための認可情報の要求を前記別のサイトに対して行う認可情報要求手段と、

前記認可情報要求手段による要求に応じて、前記別のサイトから送信される前記認可情報を受信する認可情報受信手段と、

前記認可情報受信手段によって受信された前記認可情報を、前記ユーザに情報サービスを提供するための認可情報として記憶する認可情報記憶手段と、

を備えるサービス提供サーバ。

【請求項2】

前記認可情報要求手段は、前記認証情報取得手段によって取得された認証情報のセキュリティレベルを判定して、判定されたセキュリティレベルに応じて認可情報の要求を行うことを特徴とする請求項1に記載のサービス提供サーバ。

【請求項3】

前記認可情報要求手段は、前記別のサイトにも応じて認可情報の要求を行うことを特徴とする請求項2に記載のサービス提供サーバ。

【請求項4】

前記認証情報取得手段は、複数の認証方法による認証に係る前記認証情報を取得して、

前記認可情報要求手段は、前記複数の認証方法に基づいて前記セキュリティレベルを判定する、

ことを特徴とする請求項2又は3に記載のサービス提供サーバ。

【請求項5】

前記認可情報要求手段は、前記判定されたセキュリティレベルに応じた認可レベルの認可情報の要求を行うことを特徴とする請求項2〜4の何れか一項に記載のサービス提供サーバ。

【請求項6】

前記認可情報記憶手段は、複数の前記ユーザ及び複数の前記別のサイトに係る認可情報を記憶し、

前記認可情報要求手段は、前記認可情報記憶手段による前記認可情報の記憶状況に基づいて前記認可情報の優先度を決定して、決定した優先度に基づいて前記認可情報の要求を行う、

ことを特徴とする請求項1〜5の何れか一項に記載のサービス提供サーバ。

【請求項7】

前記認可情報記憶手段は、利用可能とされた認可情報の利用を許可し、利用不能とされた認可情報の利用を禁止させるように、記憶した前記認可情報に関する利用可否を示す情報を入力して記憶することを特徴とする請求項1〜6の何れか一項に記載のサービス提供サーバ。

【請求項8】

前記認証情報取得手段は、自サーバとは別体として構成される認証サーバから前記ユーザの認証情報を受信することを特徴とする請求項1〜7の何れか一項に記載のサービス提供サーバ。

【請求項9】

別のサイトからユーザの情報を取得して、当該情報に基づく情報サービスをユーザに提供するサービス提供サーバによる認可情報取得方法であって、

前記ユーザが前記情報サービスの提供を受ける権限を有していることを示す認証情報を取得する認証情報取得ステップと、

前記認証情報取得ステップによって取得された認証情報に基づいて、当該認証情報に係るユーザの情報を取得するための認可情報の要求を前記別のサイトに対して行う認可情報要求ステップと、

前記認可情報要求ステップにおける要求に応じて、前記別のサイトから送信される前記認可情報を受信する認可情報受信ステップと、

前記認可情報受信ステップによって受信された前記認可情報を、前記ユーザに情報サービスを提供するための認可情報として記憶する認可情報記憶ステップと、

を含む認可情報取得方法。

【請求項10】

別のサイトからユーザの情報を取得して、当該情報に基づく情報サービスをユーザに提供するサービス提供サーバであるコンピュータを、

前記ユーザが前記情報サービスの提供を受ける権限を有していることを示す認証情報を取得する認証情報取得手段と、

前記認証情報取得手段によって取得された認証情報に基づいて、当該認証情報に係るユーザの情報を取得するための認可情報の要求を前記別のサイトに対して行う認可情報要求手段と、

前記認可情報要求手段による要求に応じて、前記別のサイトから送信される前記認可情報を受信する認可情報受信手段と、

前記認可情報受信手段によって受信された前記認可情報を、前記ユーザに情報サービスを提供するための認可情報として記憶する認可情報記憶手段と、

して機能させる認可情報取得プログラム。

【請求項1】

別のサイトからユーザの情報を取得して、当該情報に基づく情報サービスをユーザに提供するサービス提供サーバであって、

前記ユーザが前記情報サービスの提供を受ける権限を有していることを示す認証情報を取得する認証情報取得手段と、

前記認証情報取得手段によって取得された認証情報に基づいて、当該認証情報に係るユーザの情報を取得するための認可情報の要求を前記別のサイトに対して行う認可情報要求手段と、

前記認可情報要求手段による要求に応じて、前記別のサイトから送信される前記認可情報を受信する認可情報受信手段と、

前記認可情報受信手段によって受信された前記認可情報を、前記ユーザに情報サービスを提供するための認可情報として記憶する認可情報記憶手段と、

を備えるサービス提供サーバ。

【請求項2】

前記認可情報要求手段は、前記認証情報取得手段によって取得された認証情報のセキュリティレベルを判定して、判定されたセキュリティレベルに応じて認可情報の要求を行うことを特徴とする請求項1に記載のサービス提供サーバ。

【請求項3】

前記認可情報要求手段は、前記別のサイトにも応じて認可情報の要求を行うことを特徴とする請求項2に記載のサービス提供サーバ。

【請求項4】

前記認証情報取得手段は、複数の認証方法による認証に係る前記認証情報を取得して、

前記認可情報要求手段は、前記複数の認証方法に基づいて前記セキュリティレベルを判定する、

ことを特徴とする請求項2又は3に記載のサービス提供サーバ。

【請求項5】

前記認可情報要求手段は、前記判定されたセキュリティレベルに応じた認可レベルの認可情報の要求を行うことを特徴とする請求項2〜4の何れか一項に記載のサービス提供サーバ。

【請求項6】

前記認可情報記憶手段は、複数の前記ユーザ及び複数の前記別のサイトに係る認可情報を記憶し、

前記認可情報要求手段は、前記認可情報記憶手段による前記認可情報の記憶状況に基づいて前記認可情報の優先度を決定して、決定した優先度に基づいて前記認可情報の要求を行う、

ことを特徴とする請求項1〜5の何れか一項に記載のサービス提供サーバ。

【請求項7】

前記認可情報記憶手段は、利用可能とされた認可情報の利用を許可し、利用不能とされた認可情報の利用を禁止させるように、記憶した前記認可情報に関する利用可否を示す情報を入力して記憶することを特徴とする請求項1〜6の何れか一項に記載のサービス提供サーバ。

【請求項8】

前記認証情報取得手段は、自サーバとは別体として構成される認証サーバから前記ユーザの認証情報を受信することを特徴とする請求項1〜7の何れか一項に記載のサービス提供サーバ。

【請求項9】

別のサイトからユーザの情報を取得して、当該情報に基づく情報サービスをユーザに提供するサービス提供サーバによる認可情報取得方法であって、

前記ユーザが前記情報サービスの提供を受ける権限を有していることを示す認証情報を取得する認証情報取得ステップと、

前記認証情報取得ステップによって取得された認証情報に基づいて、当該認証情報に係るユーザの情報を取得するための認可情報の要求を前記別のサイトに対して行う認可情報要求ステップと、

前記認可情報要求ステップにおける要求に応じて、前記別のサイトから送信される前記認可情報を受信する認可情報受信ステップと、

前記認可情報受信ステップによって受信された前記認可情報を、前記ユーザに情報サービスを提供するための認可情報として記憶する認可情報記憶ステップと、

を含む認可情報取得方法。

【請求項10】

別のサイトからユーザの情報を取得して、当該情報に基づく情報サービスをユーザに提供するサービス提供サーバであるコンピュータを、

前記ユーザが前記情報サービスの提供を受ける権限を有していることを示す認証情報を取得する認証情報取得手段と、

前記認証情報取得手段によって取得された認証情報に基づいて、当該認証情報に係るユーザの情報を取得するための認可情報の要求を前記別のサイトに対して行う認可情報要求手段と、

前記認可情報要求手段による要求に応じて、前記別のサイトから送信される前記認可情報を受信する認可情報受信手段と、

前記認可情報受信手段によって受信された前記認可情報を、前記ユーザに情報サービスを提供するための認可情報として記憶する認可情報記憶手段と、

して機能させる認可情報取得プログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【公開番号】特開2012−141883(P2012−141883A)

【公開日】平成24年7月26日(2012.7.26)

【国際特許分類】

【出願番号】特願2011−563(P2011−563)

【出願日】平成23年1月5日(2011.1.5)

【出願人】(392026693)株式会社エヌ・ティ・ティ・ドコモ (5,876)

【Fターム(参考)】

【公開日】平成24年7月26日(2012.7.26)

【国際特許分類】

【出願日】平成23年1月5日(2011.1.5)

【出願人】(392026693)株式会社エヌ・ティ・ティ・ドコモ (5,876)

【Fターム(参考)】

[ Back to top ]