サービス提供システム、情報処理装置、サービス提供サーバ及びユーザ認証方法

【課題】 ユーザに煩雑な作業を強いることなく、セキュリティレベルを維持できるサービス提供システム、情報処理装置、サービス提供サーバ及びユーザ認証方法を提供することを目的とする。

【解決手段】 独立して認証機構を持つ情報処理装置10及びサービス提供サーバ20がネットワークを介して接続され、情報処理装置10及びサービス提供サーバ20が、認証されたユーザからの要求に応じてサービスを提供するサービス提供システムであって、情報処理装置10は、自機で認証されたユーザに対応付けられているサービス提供サーバ20の認証のための情報を取得する情報取得手段と、取得したサービス提供サーバ20の認証のための情報を含む処理要求を、サービス提供サーバ20に対して行なう処理要求手段とを有することにより上記課題を解決する。

【解決手段】 独立して認証機構を持つ情報処理装置10及びサービス提供サーバ20がネットワークを介して接続され、情報処理装置10及びサービス提供サーバ20が、認証されたユーザからの要求に応じてサービスを提供するサービス提供システムであって、情報処理装置10は、自機で認証されたユーザに対応付けられているサービス提供サーバ20の認証のための情報を取得する情報取得手段と、取得したサービス提供サーバ20の認証のための情報を含む処理要求を、サービス提供サーバ20に対して行なう処理要求手段とを有することにより上記課題を解決する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、サービス提供システム、情報処理装置、サービス提供サーバ及びユーザ認証方法に係り、特に認証が必要な情報処理装置、サービス提供サーバ、その情報処理装置及びサービス提供サーバを有するサービス提供システム、その情報処理装置及びサービス提供サーバで行うユーザ認証方法に関する。

【背景技術】

【0002】

近年、ソフトウェア資源又はハードウェア資源を共有化するために、複数のサーバや装置をLAN(ローカルエリアネットワーク)やインターネット等のネットワーク上に接続させることが行われている(例えば特許文献1)。

【0003】

通常、LANやインターネット等のネットワーク上で複数のサーバや装置を利用する為には、サーバや装置毎に認証を行う必要がある。図1は、複数のサーバや装置を利用するシステムの一例の構成図である。

【0004】

図1のシステムでは、クライアントPC30からの要求に基づき、画像形成装置10に蓄積されている文書が配信サーバ20に転送される。ここでは、画像形成装置10の認証情報を認証情報[A]、配信サーバ20の認証情報を認証情報[B]として説明する。図1のシステムは、画像形成装置10の認証情報[A],配信サーバ20の認証情報[B]が異なるため、画像形成装置10,配信サーバ20を操作する場合、画像形成装置10,配信サーバ20のそれぞれに対して認証を行う必要があった。

【0005】

図2は、複数のサーバや装置を利用するシステムの他の例の構成図である。図2のシステムでは、画像形成装置10の操作パネルからの操作に基づき、画像形成装置10に蓄積されている文書が配信サーバ20に転送される。例えば操作パネルからの操作の場合、図2のシステムでは画像形成装置10に対しての認証を行っても、配信サーバ20に対しての認証を省略することが多かった。

【特許文献1】特開2003−122514号公報

【発明の開示】

【発明が解決しようとする課題】

【0006】

図1のシステムの場合、画像形成装置10,配信サーバ20のそれぞれに対して認証を行う必要があった。したがって、利用するサーバや装置の数が増えると必要な認証の数も増えるため、クライアントPC30を操作するユーザに煩雑な作業を強いるという問題があった。

【0007】

図2のシステムの場合、画像形成装置10に対しての認証を行っても、配信サーバ20に対しての認証を省略している。通常、画像形成装置10では蓄積されている文書を配信サーバ20に転送する場合、送信者を自由に選択できることが多い。したがって、画像形成装置10のユーザは「送信者のなりすまし」が可能であるという問題があった。

【0008】

なお、図2のシステムの場合であっても、画像形成装置10,配信サーバ20のそれぞれに対して認証を行うようにすると、操作パネルを操作するユーザに煩雑な作業を強いるという問題があった。

【0009】

本発明は、上記の点に鑑みなされたもので、ユーザに煩雑な作業を強いることなく、セキュリティレベルを維持できるサービス提供システム、情報処理装置、サービス提供サーバ及びユーザ認証方法を提供することを目的とする。

【課題を解決するための手段】

【0010】

上記課題を解決するため、本発明は、独立して認証機構を持つ情報処理装置及びサービス提供サーバが所定のネットワークを介して接続されており、前記情報処理装置及びサービス提供サーバが、認証されたユーザからの要求に応じてサービスを提供するサービス提供システムであって、前記情報処理装置は、自機で認証されたユーザに対応付けられている前記サービス提供サーバの認証のための情報を取得する情報取得手段と、取得した前記サービス提供サーバの認証のための情報を含む処理要求を、前記サービス提供サーバに対して行なう処理要求手段とを有することを特徴とする。

【0011】

また、本発明は、独立して認証機構を持つサービス提供サーバに所定のネットワークを介して接続されており、認証したユーザからの要求に応じて前記サービス提供サーバに処理要求を行なう情報処理装置であって、自機で認証されたユーザに対応付けられている前記サービス提供サーバの認証のための情報を取得する情報取得手段と、取得した前記サービス提供サーバの認証のための情報を含む処理要求を、前記サービス提供サーバに対して行なう処理要求手段とを有することを特徴とする。

【0012】

また、本発明は、独立して認証機構を持つ情報処理装置に所定のネットワークを介して接続され、認証したユーザからの要求に応じてサービスを提供するサービス提供サーバであって、前記情報処理装置からの処理要求があると、その処理要求に含まれる認証のための情報を取得する情報取得手段と、前記認証のための情報で認証が正常終了した後に、前記処理要求に応じた処理を行う処理実行手段とを有することを特徴とする。

【0013】

また、本発明は、独立して認証機構を持つ情報処理装置及びサービス提供サーバが所定のネットワークを介して接続されており、前記情報処理装置及びサービス提供サーバが、認証されたユーザからの要求に応じてサービスを提供するサービス提供システムのサービス提供方法であって、前記情報処理装置が、自機で認証されたユーザに対応付けられている前記サービス提供サーバの認証のための情報を取得するステップと、取得した前記サービス提供サーバの認証のための情報を含む処理要求を、前記サービス提供サーバに対して行なうステップとを有することを特徴とする。

【0014】

本発明では、情報処理装置で認証されたユーザに対応付けられているサービス提供サーバの認証のための情報を取得し、認証のための情報でサービス提供サーバに対して認証を行うことができる。

【0015】

即ち、ユーザは情報処理装置に対して認証を行えば、煩雑な作業を行うことなく、認証が必要な1つ以上のサービス提供サーバの認証を行うことができる。また、情報処理装置からサービス提供サーバへの処理要求には、情報処理装置で認証されたユーザに対応付けられている認証のための情報が含まれているため、「送信者のなりすまし」を防止でき、セキュリティレベルを維持することが可能である。

【発明の効果】

【0016】

本発明によれば、ユーザに煩雑な作業を強いることなく、セキュリティレベルを維持できるサービス提供システム、情報処理装置、サービス提供サーバ及びユーザ認証方法を提供可能である。

【発明を実施するための最良の形態】

【0017】

次に、本発明を実施するための最良の形態を、以下の実施例に基づき図面を参照しつつ説明していく。なお、本実施例では情報処理装置としての画像形成装置を一例として説明するが、認証が必要な如何なる情報処理装置であってもよい。また、本実施例ではサービス提供サーバとしての配信サーバ,ワークフローサーバを一例として説明するが、認証が必要な如何なるサービス提供サーバであってもよい。

【0018】

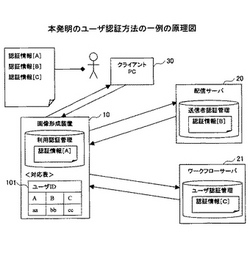

図3は、本発明のユーザ認証方法の一例の原理図である。図3のシステムは、画像形成装置10,配信サーバ20,ワークフローサーバ21,クライアントPC30が、LANやインターネット等のネットワーク(図示せず)を介して接続されている。例えば図3のシステムでは、クライアントPC30からの要求に基づき、画像形成装置10に蓄積されている文書が配信サーバ20に配信またはワークフローサーバ21に登録される。

【0019】

なお、クライアントPC30に入力されるユーザからの要求は、配信サーバ20またはワークフローサーバ21に要求するサービスを直接に指定するものでもよいし、間接的に指定するものでもよい。

【0020】

また、図3のシステムでは、画像形成装置10,配信サーバ20,ワークフローサーバ21が独立して認証機構を持つ。したがって、図3のシステムは画像形成装置10,配信サーバ20,ワークフローサーバ21のそれぞれに対して認証を行なう必要がある。

【0021】

なお、以下の説明では、画像形成装置10の認証情報を認証情報[A]、配信サーバ20の認証情報を認証情報[B],ワークフローサーバ21の認証情報を認証情報[C]として説明する。まず、クライアントPC30を操作するユーザは、認証情報[A]を利用して画像形成装置10に認証を行う。

【0022】

クライアントPC30からの要求に基づき文書を配信サーバ20に配信する場合、画像形成装置10は認証情報[A]で認証されたユーザのユーザIDに基づき、自機内の認証情報対応表101から配信サーバ20の認証情報[B]を取得する。認証情報対応表101は、ユーザのユーザID,画像形成装置10の認証情報[A],配信サーバ20の認証情報[B],ワークフローサーバ21の認証情報[C]が対応付けられている。従って、画像形成装置10は認証情報[B]で配信サーバ20に対して認証を行うことができる。

【0023】

クライアントPC30からの要求に基づき文書をワークフローサーバ21に登録する場合、画像形成装置10は認証情報[A]で認証されたユーザのユーザIDに基づき、自機内の認証情報対応表101からワークフローサーバ21の認証情報[C]を取得する。従って、画像形成装置10は認証情報[C]でワークフローサーバ21に対して認証を行うことができる。

【0024】

図3のシステムでは、クライアント30を操作するユーザが認証情報[A]を利用して画像形成装置10に1回認証を行えば、認証されたユーザのユーザIDに基づき、認証情報対応表101から配信サーバ20の認証情報[B]およびワークフローサーバ21の認証情報[C]を取得できる。したがって、クライアント30を操作するユーザは利用するサービス提供サーバの数が増えても認証情報[A]を1回入力すればよい。

【0025】

また、図3のシステムでは、画像形成装置10から配信サーバ20への配信要求またはワークフローサーバ21への登録要求に、認証情報[A]で認証されたユーザのユーザIDを含ませる。画像形成装置10で認証済みのユーザのユーザIDを送信者として含ませることにより、「送信者のなりすまし」を効果的に防止できる。

【0026】

なお、図3のシステムでは、認証情報対応表101が画像形成装置10内に設けられているが、配信サーバ20又はワークフローサーバ21に設けてもよいし、ネットワークに接続された後述するディレクトリサーバに設けてもよい。ディレクトリサーバは、ネットワークを介して接続された外部の機器の一例である。認証情報対応表101が画像形成装置10以外に設けられているときの処理の詳細は、後述する。

【0027】

さらに、図3のシステムでは認証情報対応表101を利用しているが、画像形成装置10の認証情報[A],配信サーバ20の認証情報[B]およびワークフローサーバ21の認証情報[C]の同期を取っておけば、認証情報対応表101を利用しなくてもよい。

【0028】

このように、ユーザは画像形成装置10に対して認証を1回行えば、認証の必要な配信サーバ20,ワークフローサーバ21への認証を容易に行うことができる。また、画像形成装置10から配信サーバ20,ワークフローサーバ21への処理要求には、画像形成装置10で認証済みのユーザのユーザIDが含まれているため、「送信者のなりすまし」を防止でき、セキュリティレベルを維持することが可能である。

【0029】

次に、画像形成装置10の一例の構成について説明する。図4は、本発明による画像形成装置の一実施例の構成図である。画像形成装置10は、ハードウェア資源110,起動部120,ソフトウェア群130を含むように構成されている。

【0030】

ハードウェア資源110は、プロッタ,スキャナ,その他のハードウェアリソースを含む。ソフトウェア群130はUNIX(登録商標)などのOS(オペレーティングシステム)上で実行されているアプリケーション140とプラットフォーム150とを含む。起動部120は画像形成装置10の電源投入時に最初に実行され、アプリケーション140やプラットフォーム150をOS上に起動するものである。

【0031】

アプリケーション140は、プリンタアプリ,コピーアプリ,ファックスアプリ,スキャナアプリ,Webサービス実行部などを含む。また、プラットフォーム150はコントロールサービス151,SRM(システムリソースマネージャ)152,ハンドラ層153を含む。プラットフォーム150は、API(アプリケーションプログラムインターフェース)154を含むように構成されている。

【0032】

コントロールサービス151は、NCS(ネットワークコントロールサービス)と,DCS(デリバリーコントロールサービス)と,OCS(オペレーションパネルコントロールサービス)と,FCS(ファックスコントロールサービス)と,ECS(エンジンコントロールサービス)と,MCS(メモリコントロールサービス)と,UCS(ユーザインフォメーションコントロールサービス)と,CCS(認証コントロールサービス)と,SCS(システムコントロールサービス)とを含むように構成されている。

【0033】

ハンドラ層153は、FCUH(ファックスコントロールユニットハンドラ)及びIMH(イメージメモリハンドラ)を含む。図4の画像形成装置10を構成する各ブロックの機能や動作の詳細は、例えば特開2002−84383号公報に記載されている。

【0034】

図5は、本発明による画像形成装置の一実施例のハードウェア構成図である。画像形成装置10は、コントローラ160と,操作パネル161と,FCU162と,エンジン部163とを含むように構成されている。

【0035】

コントローラ160は、CPU,システムメモリ,ローカルメモリ,HDD(ハードディスクドライブ),NB(ノースブリッジ),ASIC,SB(サウスブリッジ),NIC(ネットワークインターフェースカード),USBI/F,IEEE1394I/F,セントロニクスI/F,SDカードリーダ,ICカードリーダなどを含む。図5の画像形成装置10を構成する各ブロックの機能や動作の詳細は、例えば特開2002−84383号公報に記載されている。

【0036】

以下、画像形成装置10に蓄積されている文書を配信サーバ20に配信する処理を実施例1として、画像形成装置10に蓄積されている文書をワークフローサーバ21に登録する処理を実施例2として説明する。

【実施例1】

【0037】

図6は、本発明のユーザ認証方法を実現するシステムの一実施例の構成図である。図6のシステムは、認証情報対応表が画像形成装置10に保持されている例を表す。図6のシステムは、画像形成装置10,配信サーバ20及びクライアントPC30がネットワーク40を介して接続されている。なお、図6の画像形成装置10,配信サーバ20及びクライアントPC30の構成は、説明に必要のない構成を適宜省略したものである。

【0038】

画像形成装置10は、スキャナアプリ171と,ネットワークI/F172と,Webサービス実行部173と,CCS174と,UCS175と,DCS176と,MCS177と,アドレス帳178と,認証情報対応表179と,HDD180とを含む構成である。配信サーバ20は、ネットワークI/F201と,配信モジュール202と,認証実行部203と,アドレス帳204とを含む構成である。クライアントPC30は、アプリケーション301と,ネットワークI/F302とを含む構成である。

【0039】

図7は、本発明のユーザ認証方法を実現するシステムの他の実施例の構成図である。図7のシステムは、認証情報対応表が配信サーバ20に保持されている例を表す。図7のシステムでは、画像形成装置10が認証情報対応表を保持しておらず、配信サーバ20が認証情報対応表205を保持している。その他、図7のシステムは一部を除いて図6のシステムと同様であり、同一部分に同一符号を付して説明を省略する。

【0040】

図8は、本発明のユーザ認証方法を実現するシステムの他の実施例の構成図である。図8のシステムは、認証情報対応表がディレクトリサーバ50に保持されている例を表している。図8のシステムは、画像形成装置10,配信サーバ20,クライアントPC30及びディレクトリサーバ50がネットワーク40を介して接続されている。

【0041】

図8のシステムでは、画像形成装置10が認証情報対応表を保持しておらず、ディレクトリサーバ50が認証情報対応表503を保持している。その他、図8のシステムは一部を除いて図6のシステムと同様であり、同一部分に同一符号を付して説明を省略する。

【0042】

図9は、本発明のユーザ認証方法を実現するシステムの他の実施例の構成図である。図9のシステムは、認証情報対応表が無く、画像形成装置10及び配信サーバ20で共通のアドレス帳を利用する例を表している。図9のシステムは、画像形成装置10のアドレス帳178と配信サーバ20のアドレス帳204とで同期を取ることで、画像形成装置10の認証情報[A],配信サーバ20の認証情報[B]を同じにしている。その他、図9のシステムは一部を除いて図6のシステムと同様であり、同一部分に同一符号を付して説明を省略する。

【0043】

図6〜図9のシステムでは、画像形成装置10,配信サーバ20,クライアントPC30及びディレクトリサーバ50が、それぞれのネットワークI/F172,201,302及び501を介してデータ通信可能である。

【0044】

次に、図6〜図9のシステムの処理について、シーケンス図に基づき説明する。図10は、ユーザログインからアドレス帳取得までの処理を表したシーケンス図である。画像形成装置10を操作するユーザが、操作パネル161からユーザID及びパスワードを入力してユーザログインを行うと、ステップS1に進み、操作パネル161からユーザID及びパスワードを含む認証要求がCCS174に送信される。

【0045】

CCS174では、認証要求に含まれるユーザID及びパスワードを利用してユーザ認証を行い、認証が正常に終了するとユーザチケットの生成を行う。CCS174では、生成したユーザチケットの管理を行う。ステップS2に進み、CCS174はユーザチケットをスキャナアプリ171に送信する。

【0046】

ユーザチケットを受信すると、スキャナアプリ171はステップS3に進み、ユーザチケットを含むアドレス帳取得要求をUCS175に対して行う。UCS175は、アドレス帳取得要求に含まれるユーザチケットからユーザIDを取得する。UCS175は、取得したユーザIDを利用して、アドレス帳178からユーザの個人宛先アドレス帳を取得する。

【0047】

ステップS4に進み、UCS175は取得した個人宛先アドレス帳をスキャナアプリ171に送信する。このように、スキャナアプリ171はユーザ認証されたユーザの個人宛先アドレス帳を取得できる。

【0048】

なお、UCS175は図11のシーケンス図に表した処理により、配信サーバ20からユーザの個人宛先アドレス帳を取得するようにしてもよい。図11は、配信サーバからアドレス帳を取得する処理を表したシーケンス図である。

【0049】

ステップS11に進み、UCS175は、取得したユーザIDを含むアドレス帳取得要求を、配信サーバ20の配信モジュール202に対して行う。配信サーバ20の配信モジュール202は、アドレス帳取得要求に含まれるユーザIDを利用して、アドレス帳204からユーザの個人宛先アドレス帳を取得する。

【0050】

ステップS12に進み、配信モジュール202は取得した個人宛先アドレス帳を画像形成装置10のUCS175に送信する。このように、UCS175は配信サーバ20からユーザの個人宛先アドレス帳を取得できる。

【0051】

図12は、文書作成から文書配信までの処理を表した一例のシーケンス図である。画像形成装置10を操作するユーザが、操作パネル161に表示された個人宛先アドレス帳から文書を配信する宛先を選択指示すると、スキャナアプリ171は選択指示された宛先の宛先IDを取得する。ユーザは配信する文書をセットし、画像形成装置10のスキャナ機能を利用してスキャンを開始する。

【0052】

スキャンが終了すると、スキャナアプリ171はステップS21に進み、ユーザチケット,文書,宛先IDを含む文書配信要求をDCS176に対して行う。DCS176は文書配信要求に含まれるユーザチケットからユーザIDを取得する。DCS176はステップS22に進み、取得したユーザIDを含む認証情報取得要求をUCS175に対して行う。UCS175は、認証情報取得要求に含まれるユーザIDを利用して、後述するようにユーザIDに対応する認証情報(例えば、パスワードなど)を取得する。ステップS23に進み、UCS175は取得した認証情報をDCS176に送信する。

【0053】

DCS176は、受信した認証情報を文書書誌情報に追加する。文書書誌情報には、送信者の認証情報,送信者名,宛先,指定時刻,画像ファイル名,画像フォーマット,画像圧縮形式などが含まれる。なお、UCS175又はDCS176は認証情報を暗号化してもよい。

【0054】

ステップS24に進み、DCS176は文書,文書書誌情報を含む配信要求をステップS21の文書配信要求に含まれる宛先IDに対応した配信サーバ20の配信モジュール202に対して行う。

【0055】

配信サーバ20の配信モジュール202は、配信要求に含まれる文書書誌情報から認証情報を取得し、その認証情報を利用してユーザ認証を行う。なお、認証情報が暗号化されている場合、配信モジュール202は認証情報を復号してからユーザ認証を行う。配信モジュール202は、認証が正常に終了するとステップS25に進み、ステップS24の配信要求に対する応答を画像形成装置10のDCS176に対して行う。ステップS26に進み、DCS176はステップS21の文書配信要求に対する応答をスキャナアプリ171に対して行う。このように、画像形成装置10は配信サーバ20を利用するための認証情報を取得できる。

【0056】

図13は、文書作成から文書配信までの処理を表した他の例のシーケンス図である。画像形成装置10を操作するユーザが、操作パネル161に表示された個人宛先アドレス帳から文書を配信する宛先を選択指示すると、スキャナアプリ171は選択指示された宛先の宛先IDを取得する。ユーザは配信する文書をセットし、画像形成装置10のスキャナ機能を利用してスキャンを開始する。

【0057】

スキャンが終了すると、ユーザは操作パネル161から文書の保存を指示する。ユーザから文書の保存を指示されると、スキャナアプリ171はステップS31に進み、文書を含む文書保存要求をMCS177に対して行う。MCS177は文書保存要求に含まれる文書を取得し、HDD180に格納する。MCS177は、HDD180に格納した文書の文書IDを発行する。ステップS32に進み、MCS177は発行した文書IDをスキャナアプリ171に送信する。

【0058】

ステップS33に進み、スキャナアプリ171はユーザチケット,文書ID,宛先IDを含む文書配信要求をDCS176に対して行う。DCS176は文書配信要求に含まれるユーザチケットからユーザIDを取得する。DCS176はステップS34に進み、取得したユーザIDを含む認証情報取得要求をUCS175に対して行う。UCS175は認証情報取得要求に含まれるユーザIDを利用して、後述するようにユーザIDに対応する認証情報を取得する。ステップS35に進み、UCS175は取得した認証情報をDCS176に送信する。

【0059】

ステップS36に進み、DCS176は文書配信要求に含まれるユーザチケットから文書IDを取得する。DCS176は、取得した文書IDを含む文書取得要求をMCS177に対して行う。MCS177は文書取得要求に含まれる文書IDを利用して、文書IDに対応する文書,文書書誌情報をHDD180から取得する。ステップS37に進み、MCS177は取得した文書,文書書誌情報をDCS176に送信する。

【0060】

DCS176は、受信した認証情報を文書書誌情報に追加する。なお、DCS176は認証情報を暗号化してもよい。ステップS38に進み、DCS176は文書,文書書誌情報を含む配信要求を、ステップS33の文書配信要求に含まれる宛先IDに対応した配信サーバ20の配信モジュール202に対して行う。

【0061】

配信サーバ20の配信モジュール202は、配信要求に含まれる文書書誌情報から認証情報を取得し、その認証情報を利用してユーザ認証を行う。なお、認証情報が暗号化されている場合、配信モジュール202は認証情報を復号してからユーザ認証を行う。配信モジュール202は、認証が正常に終了するとステップS39に進み、ステップS38の配信要求に対する応答を画像形成装置10のDCS176に対して行う。ステップS40に進み、DCS176はステップS33の文書配信要求に対する応答をスキャナアプリ171に対して行う。このように、画像形成装置10は配信サーバ20を利用するための認証情報を取得できる。

【0062】

図12又は図13において、配信サーバ20で送信者のユーザ認証を行うために画像形成装置10から配信サーバ20に送信される認証情報は、前述した図6〜図9のシステムにより異なっている。即ち、画像形成装置10から配信サーバ20に送信される認証情報は認証情報対応表の管理が、どこで行われているかにより異なる。

【0063】

図14は、画像形成装置から配信サーバに送信される認証情報の違いを表した説明図である。図6のシステムように、画像形成装置10が認証情報対応表179を保持している場合、画像形成装置10で認証されたユーザのユーザIDに基づき、UCS175は認証情報対応表179から配信サーバ20の認証情報[B]を取得する。この為、画像形成装置10から配信サーバ20に送信される認証情報は、配信サーバ20の認証情報[B]となる。

【0064】

図24は画像形成装置で管理が行われる認証情報対応表の一例の構成図である。図25は画像形成装置で管理が行われる認証情報対応表の他の例の構成図である。図24の認証情報対応表179では、機器間で共通のユーザID毎に、画像形成装置10,配信サーバ20及びワークフローサーバ21の認証情報が対応付けられている。図24の認証情報対応表179では、認証情報がパスワードにより構成されている。パスワードは、ユーザを確認する為の情報である。図25の認証情報対応表179では、機器間で共通のユーザID毎に、画像形成装置10,配信サーバ20及びワークフローサーバ21の認証情報が対応付けられている。図25の認証情報対応表179では、認証情報がID及びパスワードにより構成されている。ユーザIDは機器間でユーザを識別する為の情報である。IDは機器毎にユーザを識別する為の情報である。

【0065】

また、図7のシステムように、配信サーバ20が認証情報対応表205を保持している場合、画像形成装置10で認証されたユーザのユーザIDに基づき、認証実行部203は認証情報対応表205から配信サーバ20の認証情報[B]を取得する。したがって、画像形成装置10から配信サーバ20に送信される認証情報は、画像形成装置10の認証情報[A]となる。

【0066】

この場合、認証情報[A]は画像形成装置10で認証されたユーザのユーザIDにより構成されている。例えば配信サーバ20は、ユーザIDの他に、ユーザを認証した機器が信用のある機器であることを証明する電子署名を受信することで、配信要求を行った機器が信用のある機器かどうかを認証できる。電子署名は、ユーザを認証した機器を確認する為の情報である。

【0067】

なお、電子署名の確認に利用する公開鍵は図26に示す機器認証情報対応表206により機器毎に管理される。図26は、配信サーバで管理が行われる機器認証情報対応表の一例の構成図である。画像形成装置10は、自機の秘密鍵で暗号化した電子署名を配信サーバ20に送信する。配信サーバ20は、受信した電子署名を機器認証情報対応表206によって管理されている画像形成装置10の公開鍵で復号することにより、配信要求を行った機器が信用のある機器かどうかを確認できる。

【0068】

また、図8のシステムのように、ディレクトリサーバ50が認証情報対応表503を保持している場合、画像形成装置10で認証されたユーザのユーザIDに基づき、ディレクトリサーバ50のユーザディレクトリサービス502は、認証情報対応表503から配信サーバ20の認証情報[B]を取得し、その認証情報[B]を画像形成装置10に送信する。

【0069】

この為、画像形成装置10から配信サーバ20に送信される認証情報は、配信サーバ20の認証情報[B]となる。なお、ディレクトリサーバ50のユーザディレクトリサービス502は、認証情報対応表503から配信サーバ20の認証情報[B]を取得し、その認証情報[B]を配信サーバ20に送信するようにしてもよい。

【0070】

また、図9のシステムのように、画像形成装置10及び配信サーバ20で共通のアドレス帳を利用している場合、画像形成装置10の認証情報[A]および配信サーバ20の認証情報[B]が同じであるため、配信サーバ20は認証情報[A]をそのまま利用することができる。したがって、画像形成装置10から配信サーバ20に送信される認証情報は画像形成装置10の認証情報[A]となる。

【0071】

ここまで、ユーザが画像形成装置10を操作する例を説明してきたが、クライアントPC30からリモートで操作することもできる。そこで、クライアントPC30から画像形成装置10及び配信サーバ20をリモートで操作するときの図6〜図9のシステムの処理について、シーケンス図に基づき説明する。図15は、セッション開始からアドレス帳取得までの処理を表したシーケンス図である。ここでは、画像形成装置10がDCS176からでなく配信サービスから配信する例を説明する。

【0072】

まず、クライアントPC30を操作するユーザは、ユーザID及びパスワードを入力する。ユーザID及びパスワードを入力されると、クライアントPC30のアプリケーション301はステップS51に進み、ユーザID及びパスワードを含むセッション開始要求を画像形成装置10の配信サービス181に対して行う。配信サービス181は、Webサービスの一例である。

【0073】

ステップS52に進み、配信サービス181はセッション開始要求に含まれるユーザID及びパスワードを取得し、そのユーザID及びパスワードを含む認証要求をCCS174に対して行う。CCS174では、認証要求に含まれるユーザID及びパスワードを利用してユーザ認証を行い、認証が正常に終了するとユーザチケットの生成を行う。CCS174では、生成したユーザチケットの管理を行う。ステップS53に進み、CCS174はユーザチケットを配信サービス181に送信する。

【0074】

ユーザチケットを受信すると、配信サービス181はユーザチケットに基づき、セッションIDを発行する。配信サービス181はステップS54に進み、発行したセッションIDをクライアントPC30のアプリケーション301に送信する。

【0075】

ステップS55に進み、アプリケーション301は受信したセッションIDを含むアドレス帳取得要求を、配信サーバ20の配信モジュール202に対して行う。配信サーバ20の配信モジュール202は、アドレス帳取得要求に含まれるユーザIDを利用して、アドレス帳204からユーザの個人宛先アドレス帳を取得する。

【0076】

ステップS56に進み、配信モジュール202は取得した個人宛先アドレス帳をクライアントPC30のアプリケーション301に送信する。このように、クライアントPC30は配信サーバ20からユーザの個人宛先アドレス帳を取得できる。

【0077】

図16は、文書選択から文書配信までの処理を表した一例のシーケンス図である。図15のステップS51〜S54と同様に、クライアントPC30のアプリケーション301は画像形成装置10の文書管理サービス182に対してセッション開始要求を行い、セッションIDを取得する。

【0078】

ステップS61に進み、アプリケーション301は受信したセッションIDを含む文書一覧取得要求を、画像形成装置10の文書管理サービス182に対して行う。ステップS62に進み、画像形成装置10の文書管理サービス182は、文書一覧取得要求に含まれるセッションIDを利用して、クライアントPC30のアプリケーション301に文書IDのリストを送信する。

【0079】

クライアントPC30を操作するユーザは、ディスプレイ等に表示された文書のリストから配信する文書を選択指示すると共に、表示された個人宛先アドレス帳から文書を配信する宛先を選択指示する。アプリケーション301は、選択指示された文書の文書IDおよび宛先の宛先IDを取得する。

【0080】

ステップS63に進み、アプリケーション301はセッションID,文書管理サービスのURL,文書ID,宛先IDを含む文書配信要求を画像形成装置10の配信サービス181に対して行う。配信サービス181は、文書配信要求に含まれるセッションIDを利用して、セッションIDに対応するユーザIDを取得する。

【0081】

ステップS64に進み、配信サービス181は文書配信要求に含まれる文書IDを取得する。配信サービス181は、取得した文書IDを含む文書取得要求を文書管理サービス182に対して行う。文書管理サービス182は文書取得要求に含まれる文書IDを利用して、文書IDに対応する文書をHDD180から取得する。ステップS65に進み、文書管理サービス182は取得した文書を配信サービス181に送信する。

【0082】

その後、図12のステップS24〜S26と同様に、文書,文書書誌情報を含む配信要求を、ステップS63の文書配信要求に含まれる宛先IDに対応した配信サーバ20の配信モジュール202に対して行う。

【0083】

配信サーバ20の配信モジュール202は、配信要求に含まれる文書書誌情報から認証情報を取得し、その認証情報を利用してユーザ認証を行う。なお、認証情報が暗号化されている場合、配信モジュール202は認証情報を復号してからユーザ認証を行う。配信モジュール202は、認証が正常に終了すると配信要求に対する応答を画像形成装置10の配信サービス181に対して行う。配信サービス181は、ステップS63の文書配信要求に対する応答をクライアントPC30のアプリケーション301に対して行う。このように、クライアントPC30からのリモートによる操作に基づき、画像形成装置10は配信サーバ20を利用するための認証情報を取得できる。

【0084】

図17は、文書選択から文書配信までの処理を表した他の例のシーケンス図である。図15のステップS51〜S54と同様に、クライアントPC30のアプリケーション301は画像形成装置10の文書管理サービス182に対してセッション開始要求を行い、セッションIDを取得する。

【0085】

ステップS71に進み、アプリケーション301は受信したセッションIDを含む文書一覧取得要求を、画像形成装置10の文書管理サービス182に対して行う。ステップS72に進み、画像形成装置10の文書管理サービス182は、文書一覧取得要求に含まれるセッションIDを利用して、クライアントPC30のアプリケーション301に文書IDのリストを送信する。

【0086】

クライアントPC30を操作するユーザは、ディスプレイ等に表示された文書のリストから配信する文書を選択指示する。アプリケーション301は、選択指示された文書の文書IDを取得する。ステップS73に進み、アプリケーション301はセッションID及び選択指示した文書の文書IDのリストを含む文書チケット取得要求を画像形成装置10の文書管理サービス182に対して行う。文書管理サービス182は、文書チケット取得要求に含まれるセッションID及び文書IDのリストを利用して文書チケットの生成を行う。文書管理サービス182は、文書チケットの管理を行う。ステップS74に進み、文書管理サービス182は文書チケットをクライアントPC30のアプリケーション301に送信する。

【0087】

クライアントPC30を操作するユーザは、ディスプレイ等に表示された個人宛先アドレス帳から文書を配信する宛先を選択指示する。アプリケーション301は、選択指示された宛先の宛先IDを取得する。

【0088】

ステップS75に進み、アプリケーション301はセッションID,文書管理サービスのURL,文書チケット,宛先IDを含む文書配信要求を画像形成装置10の配信サービス181に対して行う。配信サービス181は、文書配信要求に含まれるセッションIDを利用して、セッションIDに対応するユーザIDを取得する。

【0089】

ステップS76に進み、配信サービス181は文書配信要求に含まれる文書チケットを取得する。配信サービス181は、取得した文書チケットを含む文書取得要求を文書管理サービス182に対して行う。文書管理サービス182は文書取得要求に含まれる文書チケットを利用して、文書チケットに対応する文書をHDD180から取得する。ステップS77に進み、文書管理サービス182はHDD180から取得した文書を配信サービス181に送信する。

【0090】

その後、図12のステップS24〜S26と同様に、文書,文書書誌情報を含む配信要求を、ステップS75の文書配信要求に含まれる宛先IDに対応した配信サーバ20の配信モジュール202に対して行う。

【0091】

配信サーバ20の配信モジュール202は、配信要求に含まれる文書書誌情報から認証情報を取得し、その認証情報を利用してユーザ認証を行う。なお、認証情報が暗号化されている場合、配信モジュール202は認証情報を復号してからユーザ認証を行う。配信モジュール202は、認証が正常に終了すると配信要求に対する応答を画像形成装置10の配信サービス181に対して行う。配信サービス181は、ステップS75の文書配信要求に対する応答をクライアントPC30のアプリケーション301に対して行う。このように、クライアントPC30からのリモートによる操作に基づき、画像形成装置10は配信サーバ20を利用するための認証情報を取得できる。

【0092】

画像形成装置10から配信サーバ20に送信する認証情報を暗号化する場合、予め配信サーバ20の暗号鍵を画像形成装置10内に登録しておく必要がある。図18は、暗号鍵を登録する処理を表したシーケンス図である。

【0093】

ステップS81に進み、配信サーバ20の配信モジュール202は機器のケーパビリティ取得要求を画像形成装置10の配信サービス181に対して行う。ステップS82に進み、配信サービス181は暗号化方式の候補を配信サーバ20の配信モジュール202に送信する。ステップS83に進み、配信モジュール202は受信した暗号化方式の候補から暗号化方式を選択し、その暗号化方式および暗号鍵を含む暗号鍵の登録要求を画像形成装置10の配信サービス181に対して行う。ステップS84に進み、配信サービス181は暗号鍵の登録OKを配信サーバ20の配信モジュール202に通知する。なお、ステップS81の機器のケーパビリティ取得は、機器管理サービスに行わせてもよい。

【0094】

次に、アドレス帳の同期処理について説明する。図27は、認証情報対応表が画像形成装置又は配信サーバにあるときのアドレス帳の同期処理を表すシーケンス図である。図27のシーケンス図は、ポーリング形式、且つ一括更新の場合を表す。

【0095】

まず、画像形成装置10のUCS175は、図24又は図25のような認証情報対応表179から配信サーバ20のURLを取得する。ステップS100に進み、UCS175は配信サーバ20のURLを指定してDCS176に認証情報取得要求を行なう。UCS175は、特定のユーザの認証情報を取得するならば、ユーザIDを指定してDCS176に認証情報取得要求を行なう。また、UCS175は配信サーバ20のアドレス帳204に含まれる認証情報の全てを一括で取得してもよい。このとき、UCS175はユーザIDを指定しなくてもよい。

【0096】

ステップS101に進み、DCS176はURLにより指定された配信サーバ20の配信モジュール202に認証情報取得要求を送信する。配信モジュール202はアドレス帳204から認証情報を取得する。ステップS102に進み、配信モジュール202はステップS101の認証情報取得要求の応答として認証情報リストを画像形成装置10のDCS176に送信する。ここで、認証情報リストとはユーザIDとパスワードとが組みになったリストである。

【0097】

ステップS103に進み、DCS176はステップS100の認証情報取得要求の応答として認証情報リストをUCS175に送信する。UCS175は、受信した認証情報リストを用いてアドレス帳178の認証情報を配信サーバ20のアドレス帳204と同期させることができる。

【0098】

図28は、認証情報対応表が画像形成装置又は配信サーバにあるときのアドレス帳の同期処理を表すシーケンス図である。図28のシーケンス図は、アドレス帳更新時に同期を取る場合を表す。図28のシーケンス図では、配信サーバ20からの認証情報変更通知の中にユーザID,パスワードを含めている。

【0099】

まず、配信サーバ20の配信モジュール202は認証情報の更新を検出する。ステップS110に進み、配信サーバ20の配信モジュール202はユーザID,パスワードを指定した認証情報変更通知を画像形成装置10のDCS176に通知する。ステップS111に進み、DCS176はユーザID,パスワードを指定した認証情報変更通知をUCS175に通知する。UCS175は、受信したユーザID,パスワードを用いてアドレス帳178の認証情報を配信サーバ20のアドレス帳204と同期させることができる。

【0100】

図29は、認証情報対応表が画像形成装置又は配信サーバにあるときのアドレス帳の同期処理を表すシーケンス図である。図29のシーケンス図は、アドレス帳更新時に同期を取る場合を表す。

【0101】

図29のシーケンス図では、配信サーバ20からの認証情報変更通知後、画像形成装置10から認証情報取得要求を行っている。まず、配信サーバ20の配信モジュール202は認証情報の更新を検出する。

【0102】

ステップS120に進み、配信サーバ20の配信モジュール202はユーザIDを指定した認証情報変更通知を画像形成装置10のDCS176に通知する。ステップS121に進み、DCS176はユーザIDを指定した認証情報変更通知をUCS175に通知する。

【0103】

ステップS122に進み、UCS175はユーザIDを指定してDCS176に認証情報取得要求を行なう。ステップS123に進み、DCS176はユーザIDを指定して配信サーバ20の配信モジュール202に認証情報取得要求を行なう。配信モジュール202はアドレス帳204から認証情報を取得する。

【0104】

ステップS124に進み、配信モジュール202はステップS123の認証情報取得要求の応答としてユーザID及びパスワードを、画像形成装置10のDCS176に送信する。ステップS125に進み、DCS176はステップS122の認証情報取得要求の応答としてユーザID及びパスワードをUCS175に送信する。UCS175は、受信したユーザID及びパスワードを用いてアドレス帳178の認証情報を配信サーバ20のアドレス帳204と同期させることができる。

【0105】

図30は、認証情報対応表がディレクトリサーバにあるときのアドレス帳の同期処理を表すシーケンス図である。図30のシーケンス図は、一括更新の場合を表す。

【0106】

まず、ディレクトリサーバ50のユーザディレクトリサービス502は、図24又は図25のような認証情報対応表179から画像形成装置10及び配信サーバ20のURLを取得する。ステップS130に進み、ユーザディレクトリサービス502は画像形成装置10のURLを指定してWebサービス実行部173に認証情報取得要求を行なう。

【0107】

ステップS131に進み、Webサービス実行部173はUCS175に認証情報取得要求を送信する。UCS175はアドレス帳178から認証情報を取得する。ステップS132に進み、UCS175はステップS131の認証情報取得要求の応答として認証情報リストをディレクトリサーバ50のユーザディレクトリサービス502に送信する。

【0108】

ステップS134に進み、ユーザディレクトリサービス502は配信サーバ20のURLを指定して配信モジュール202に認証情報取得要求を行なう。配信モジュール202はアドレス帳204から認証情報を取得する。ステップS135に進み、配信モジュール202はステップS134の認証情報取得要求の応答として認証情報リストをディレクトリサーバ50のユーザディレクトリサービス502に送信する。ディレクトリサーバ50のユーザディレクトリサービス502は、受信した認証情報リストを用いて認証情報対応表503を画像形成装置10のアドレス帳178及び配信サーバ20のアドレス帳204と同期させることができる。

【実施例2】

【0109】

図19は、本発明のユーザ認証方法を実現するシステムの一実施例の構成図である。図19のシステムは、認証情報対応表が画像形成装置10に保持されている例を表す。図19のシステムは、画像形成装置10,ワークフローサーバ21およびクライアントPC30が、ネットワーク40を介して接続されている。図19の画像形成装置10,ワークフローサーバ21およびクライアントPC30の構成は、説明に必要のない構成を適宜省略したものである。

【0110】

画像形成装置10は、スキャナアプリ171と,ネットワークI/F172と,Webサービス実行部173と,CCS174と,UCS175と,DCS176と,MCS177と,アドレス帳178と,認証情報対応表179と,HDD180とを含む構成である。また、ワークフローサーバ21は、ネットワークI/F211と,ワークフロー制御モジュール212と,認証実行部213と,アドレス帳214とを含む構成である。クライアントPC30は、アプリケーション301と,ネットワークI/F302とを含む構成である。

【0111】

また、図20は本発明のユーザ認証方法を実現するシステムの他の実施例の構成図である。図20のシステムは、認証情報対応表がワークフローサーバ21に保持されている例を表す。図20のシステムでは画像形成装置10が認証情報対応表を保持せず、ワークフローサーバ21が認証情報対応表215を保持している。その他、図20のシステムは一部を除いて図19のシステムと同様であるため、同一部分に同一符号を付して説明を省略する。

【0112】

また、図21は本発明のユーザ認証方法を実現するシステムの他の実施例の構成図である。図21のシステムは、認証情報対応表がディレクトリサーバ50に保持されている例を表している。図21のシステムは、画像形成装置10,ワークフローサーバ21,クライアントPC30及びディレクトリサーバ50がネットワーク40を介して接続されている。図21のシステムでは、画像形成装置10が認証情報対応表を保持せず、ディレクトリサーバ50が認証情報対応表503を保持している。その他、図21のシステムは一部を除いて図19のシステムと同様であるため、同一部分に同一符号を付して説明を省略する。

【0113】

また、図22は本発明のユーザ認証方法を実現するシステムの他の実施例の構成図である。図22のシステムは認証情報対応表が無く、画像形成装置10,ワークフローサーバ21で共通のアドレス帳を利用する例を表している。図22のシステムは、画像形成装置10のアドレス帳178とワークフローサーバ21のアドレス帳214とで同期を取ることで、画像形成装置10の認証情報[A],ワークフローサーバ21の認証情報[C]を同じにしている。その他、図22のシステムは一部を除いて図19のシステムと同様であるため、同一部分に同一符号を付して説明を省略する。

【0114】

図19〜図22のシステムでは、画像形成装置10,ワークフローサーバ21,クライアントPC30及びディレクトリサーバ50が、ネットワークI/F172,211,302及び501を介してデータ通信可能である。

【0115】

図19〜図22のシステムの処理については、図6〜図9のシステムの処理と一部を除いて同様である。具体的には、画像形成装置10のDCS176からワークフローサーバ21のワークフロー制御モジュール212への図23に表した要求名のみ異なる。

【0116】

図23は、画像形成装置とワークフローサーバとの間で行う文書登録処理のシーケンス図である。なお、図23のステップS91は図12及び図13のステップS24及びS38に相当する。

【0117】

ステップS91では、DCS176が、文書,文書書誌情報を含む文書登録要求を宛先IDに対応したワークフローサーバ21のワークフロー制御モジュール212に対して行う。

【0118】

ワークフローサーバ21のワークフロー制御モジュール212は、文書登録要求に含まれる文書書誌情報から認証情報を取得し、その認証情報を利用してユーザ認証を行う。なお、認証情報が暗号化されている場合、ワークフロー制御モジュール212は認証情報を復号してからユーザ認証を行う。ワークフロー制御モジュール212は、認証が正常に終了するとステップS92に進み、ステップS91の文書登録要求に対する応答を画像形成装置10のDCS176に対して行う。ステップS93に進み、DCS176は文書登録OKをスキャナアプリ171に通知する。

【0119】

このように、図19〜図22のシステムの処理についても図6〜図9のシステムの処理と同様に、図10に表したユーザログインからアドレス帳取得までの処理,図11に表した配信サーバからアドレス帳を取得する処理,図12及び図13に表した文書作成から文書配信までの処理,図15に表したセッション開始からアドレス帳取得までの処理,図16及び図17に表した文書選択から文書配信までの処理,図18に表した暗号鍵を登録する処理を行うことができる。

【0120】

本発明は、具体的に開示された実施例に限定されるものではなく、特許請求の範囲から逸脱することなく、種々の変形や変更が可能である。

【図面の簡単な説明】

【0121】

【図1】複数のサーバや装置を利用するシステムの一例の構成図である。

【図2】複数のサーバや装置を利用するシステムの他の例の構成図である。

【図3】本発明のユーザ認証方法の一例の原理図である。

【図4】本発明による画像形成装置の一実施例の構成図である。

【図5】本発明による画像形成装置の一実施例のハードウェア構成図である。

【図6】本発明のユーザ認証方法を実現するシステムの一実施例の構成図である。

【図7】本発明のユーザ認証方法を実現するシステムの他の実施例の構成図である。

【図8】本発明のユーザ認証方法を実現するシステムの他の実施例の構成図である。

【図9】本発明のユーザ認証方法を実現するシステムの他の実施例の構成図である。

【図10】ユーザログインからアドレス帳取得までの処理を表したシーケンス図である。

【図11】配信サーバからアドレス帳を取得する処理を表したシーケンス図である。

【図12】文書作成から文書配信までの処理を表した一例のシーケンス図である。

【図13】文書作成から文書配信までの処理を表した他の例のシーケンス図である。

【図14】画像形成装置から配信サーバに送信される認証情報の違いを表した説明図である。

【図15】セッション開始からアドレス帳取得までの処理を表したシーケンス図である。

【図16】文書選択から文書配信までの処理を表した一例のシーケンス図である。

【図17】文書選択から文書配信までの処理を表した他の例のシーケンス図である。

【図18】暗号鍵を登録する処理を表したシーケンス図である。

【図19】本発明のユーザ認証方法を実現するシステムの一実施例の構成図である。

【図20】本発明のユーザ認証方法を実現するシステムの他の実施例の構成図である。

【図21】本発明のユーザ認証方法を実現するシステムの他の実施例の構成図である。

【図22】本発明のユーザ認証方法を実現するシステムの他の実施例の構成図である。

【図23】画像形成装置とワークフローサーバとの間で行う文書登録処理のシーケンス図である。

【図24】画像形成装置で管理が行われる認証情報対応表の一例の構成図である。

【図25】画像形成装置で管理が行われる認証情報対応表の他の例の構成図である。

【図26】配信サーバで管理が行われる機器認証情報対応表の一例の構成図である。

【図27】認証情報対応表が画像形成装置又は配信サーバにあるときのアドレス帳の同期処理を表すシーケンス図である。

【図28】認証情報対応表が画像形成装置又は配信サーバにあるときのアドレス帳の同期処理を表すシーケンス図である。

【図29】認証情報対応表が画像形成装置又は配信サーバにあるときのアドレス帳の同期処理を表すシーケンス図である。

【図30】認証情報対応表がディレクトリサーバにあるときのアドレス帳の同期処理を表すシーケンス図である。

【符号の説明】

【0122】

10 画像形成装置

20 配信サーバ

21 ワークフローサーバ

30 クライアントPC

40 ネットワーク

50 ディレクトリサーバ

101,179,205,215,503 認証情報対応表

161 操作パネル

171 スキャナアプリ

172,201,211,302,501 ネットワークI/F

173 Webサービス実行部

174 CCS

175 UCS

176 DCS

177 MCS

178,204,214 アドレス帳

180 HDD

181 配信サービス

182 文書管理サービス

202 配信モジュール

203,213 認証実行部

206 機器認証情報対応表

212 ワークフロー制御モジュール

301 アプリケーション

502 ユーザディレクトリサービス

【技術分野】

【0001】

本発明は、サービス提供システム、情報処理装置、サービス提供サーバ及びユーザ認証方法に係り、特に認証が必要な情報処理装置、サービス提供サーバ、その情報処理装置及びサービス提供サーバを有するサービス提供システム、その情報処理装置及びサービス提供サーバで行うユーザ認証方法に関する。

【背景技術】

【0002】

近年、ソフトウェア資源又はハードウェア資源を共有化するために、複数のサーバや装置をLAN(ローカルエリアネットワーク)やインターネット等のネットワーク上に接続させることが行われている(例えば特許文献1)。

【0003】

通常、LANやインターネット等のネットワーク上で複数のサーバや装置を利用する為には、サーバや装置毎に認証を行う必要がある。図1は、複数のサーバや装置を利用するシステムの一例の構成図である。

【0004】

図1のシステムでは、クライアントPC30からの要求に基づき、画像形成装置10に蓄積されている文書が配信サーバ20に転送される。ここでは、画像形成装置10の認証情報を認証情報[A]、配信サーバ20の認証情報を認証情報[B]として説明する。図1のシステムは、画像形成装置10の認証情報[A],配信サーバ20の認証情報[B]が異なるため、画像形成装置10,配信サーバ20を操作する場合、画像形成装置10,配信サーバ20のそれぞれに対して認証を行う必要があった。

【0005】

図2は、複数のサーバや装置を利用するシステムの他の例の構成図である。図2のシステムでは、画像形成装置10の操作パネルからの操作に基づき、画像形成装置10に蓄積されている文書が配信サーバ20に転送される。例えば操作パネルからの操作の場合、図2のシステムでは画像形成装置10に対しての認証を行っても、配信サーバ20に対しての認証を省略することが多かった。

【特許文献1】特開2003−122514号公報

【発明の開示】

【発明が解決しようとする課題】

【0006】

図1のシステムの場合、画像形成装置10,配信サーバ20のそれぞれに対して認証を行う必要があった。したがって、利用するサーバや装置の数が増えると必要な認証の数も増えるため、クライアントPC30を操作するユーザに煩雑な作業を強いるという問題があった。

【0007】

図2のシステムの場合、画像形成装置10に対しての認証を行っても、配信サーバ20に対しての認証を省略している。通常、画像形成装置10では蓄積されている文書を配信サーバ20に転送する場合、送信者を自由に選択できることが多い。したがって、画像形成装置10のユーザは「送信者のなりすまし」が可能であるという問題があった。

【0008】

なお、図2のシステムの場合であっても、画像形成装置10,配信サーバ20のそれぞれに対して認証を行うようにすると、操作パネルを操作するユーザに煩雑な作業を強いるという問題があった。

【0009】

本発明は、上記の点に鑑みなされたもので、ユーザに煩雑な作業を強いることなく、セキュリティレベルを維持できるサービス提供システム、情報処理装置、サービス提供サーバ及びユーザ認証方法を提供することを目的とする。

【課題を解決するための手段】

【0010】

上記課題を解決するため、本発明は、独立して認証機構を持つ情報処理装置及びサービス提供サーバが所定のネットワークを介して接続されており、前記情報処理装置及びサービス提供サーバが、認証されたユーザからの要求に応じてサービスを提供するサービス提供システムであって、前記情報処理装置は、自機で認証されたユーザに対応付けられている前記サービス提供サーバの認証のための情報を取得する情報取得手段と、取得した前記サービス提供サーバの認証のための情報を含む処理要求を、前記サービス提供サーバに対して行なう処理要求手段とを有することを特徴とする。

【0011】

また、本発明は、独立して認証機構を持つサービス提供サーバに所定のネットワークを介して接続されており、認証したユーザからの要求に応じて前記サービス提供サーバに処理要求を行なう情報処理装置であって、自機で認証されたユーザに対応付けられている前記サービス提供サーバの認証のための情報を取得する情報取得手段と、取得した前記サービス提供サーバの認証のための情報を含む処理要求を、前記サービス提供サーバに対して行なう処理要求手段とを有することを特徴とする。

【0012】

また、本発明は、独立して認証機構を持つ情報処理装置に所定のネットワークを介して接続され、認証したユーザからの要求に応じてサービスを提供するサービス提供サーバであって、前記情報処理装置からの処理要求があると、その処理要求に含まれる認証のための情報を取得する情報取得手段と、前記認証のための情報で認証が正常終了した後に、前記処理要求に応じた処理を行う処理実行手段とを有することを特徴とする。

【0013】

また、本発明は、独立して認証機構を持つ情報処理装置及びサービス提供サーバが所定のネットワークを介して接続されており、前記情報処理装置及びサービス提供サーバが、認証されたユーザからの要求に応じてサービスを提供するサービス提供システムのサービス提供方法であって、前記情報処理装置が、自機で認証されたユーザに対応付けられている前記サービス提供サーバの認証のための情報を取得するステップと、取得した前記サービス提供サーバの認証のための情報を含む処理要求を、前記サービス提供サーバに対して行なうステップとを有することを特徴とする。

【0014】

本発明では、情報処理装置で認証されたユーザに対応付けられているサービス提供サーバの認証のための情報を取得し、認証のための情報でサービス提供サーバに対して認証を行うことができる。

【0015】

即ち、ユーザは情報処理装置に対して認証を行えば、煩雑な作業を行うことなく、認証が必要な1つ以上のサービス提供サーバの認証を行うことができる。また、情報処理装置からサービス提供サーバへの処理要求には、情報処理装置で認証されたユーザに対応付けられている認証のための情報が含まれているため、「送信者のなりすまし」を防止でき、セキュリティレベルを維持することが可能である。

【発明の効果】

【0016】

本発明によれば、ユーザに煩雑な作業を強いることなく、セキュリティレベルを維持できるサービス提供システム、情報処理装置、サービス提供サーバ及びユーザ認証方法を提供可能である。

【発明を実施するための最良の形態】

【0017】

次に、本発明を実施するための最良の形態を、以下の実施例に基づき図面を参照しつつ説明していく。なお、本実施例では情報処理装置としての画像形成装置を一例として説明するが、認証が必要な如何なる情報処理装置であってもよい。また、本実施例ではサービス提供サーバとしての配信サーバ,ワークフローサーバを一例として説明するが、認証が必要な如何なるサービス提供サーバであってもよい。

【0018】

図3は、本発明のユーザ認証方法の一例の原理図である。図3のシステムは、画像形成装置10,配信サーバ20,ワークフローサーバ21,クライアントPC30が、LANやインターネット等のネットワーク(図示せず)を介して接続されている。例えば図3のシステムでは、クライアントPC30からの要求に基づき、画像形成装置10に蓄積されている文書が配信サーバ20に配信またはワークフローサーバ21に登録される。

【0019】

なお、クライアントPC30に入力されるユーザからの要求は、配信サーバ20またはワークフローサーバ21に要求するサービスを直接に指定するものでもよいし、間接的に指定するものでもよい。

【0020】

また、図3のシステムでは、画像形成装置10,配信サーバ20,ワークフローサーバ21が独立して認証機構を持つ。したがって、図3のシステムは画像形成装置10,配信サーバ20,ワークフローサーバ21のそれぞれに対して認証を行なう必要がある。

【0021】

なお、以下の説明では、画像形成装置10の認証情報を認証情報[A]、配信サーバ20の認証情報を認証情報[B],ワークフローサーバ21の認証情報を認証情報[C]として説明する。まず、クライアントPC30を操作するユーザは、認証情報[A]を利用して画像形成装置10に認証を行う。

【0022】

クライアントPC30からの要求に基づき文書を配信サーバ20に配信する場合、画像形成装置10は認証情報[A]で認証されたユーザのユーザIDに基づき、自機内の認証情報対応表101から配信サーバ20の認証情報[B]を取得する。認証情報対応表101は、ユーザのユーザID,画像形成装置10の認証情報[A],配信サーバ20の認証情報[B],ワークフローサーバ21の認証情報[C]が対応付けられている。従って、画像形成装置10は認証情報[B]で配信サーバ20に対して認証を行うことができる。

【0023】

クライアントPC30からの要求に基づき文書をワークフローサーバ21に登録する場合、画像形成装置10は認証情報[A]で認証されたユーザのユーザIDに基づき、自機内の認証情報対応表101からワークフローサーバ21の認証情報[C]を取得する。従って、画像形成装置10は認証情報[C]でワークフローサーバ21に対して認証を行うことができる。

【0024】

図3のシステムでは、クライアント30を操作するユーザが認証情報[A]を利用して画像形成装置10に1回認証を行えば、認証されたユーザのユーザIDに基づき、認証情報対応表101から配信サーバ20の認証情報[B]およびワークフローサーバ21の認証情報[C]を取得できる。したがって、クライアント30を操作するユーザは利用するサービス提供サーバの数が増えても認証情報[A]を1回入力すればよい。

【0025】

また、図3のシステムでは、画像形成装置10から配信サーバ20への配信要求またはワークフローサーバ21への登録要求に、認証情報[A]で認証されたユーザのユーザIDを含ませる。画像形成装置10で認証済みのユーザのユーザIDを送信者として含ませることにより、「送信者のなりすまし」を効果的に防止できる。

【0026】

なお、図3のシステムでは、認証情報対応表101が画像形成装置10内に設けられているが、配信サーバ20又はワークフローサーバ21に設けてもよいし、ネットワークに接続された後述するディレクトリサーバに設けてもよい。ディレクトリサーバは、ネットワークを介して接続された外部の機器の一例である。認証情報対応表101が画像形成装置10以外に設けられているときの処理の詳細は、後述する。

【0027】

さらに、図3のシステムでは認証情報対応表101を利用しているが、画像形成装置10の認証情報[A],配信サーバ20の認証情報[B]およびワークフローサーバ21の認証情報[C]の同期を取っておけば、認証情報対応表101を利用しなくてもよい。

【0028】

このように、ユーザは画像形成装置10に対して認証を1回行えば、認証の必要な配信サーバ20,ワークフローサーバ21への認証を容易に行うことができる。また、画像形成装置10から配信サーバ20,ワークフローサーバ21への処理要求には、画像形成装置10で認証済みのユーザのユーザIDが含まれているため、「送信者のなりすまし」を防止でき、セキュリティレベルを維持することが可能である。

【0029】

次に、画像形成装置10の一例の構成について説明する。図4は、本発明による画像形成装置の一実施例の構成図である。画像形成装置10は、ハードウェア資源110,起動部120,ソフトウェア群130を含むように構成されている。

【0030】

ハードウェア資源110は、プロッタ,スキャナ,その他のハードウェアリソースを含む。ソフトウェア群130はUNIX(登録商標)などのOS(オペレーティングシステム)上で実行されているアプリケーション140とプラットフォーム150とを含む。起動部120は画像形成装置10の電源投入時に最初に実行され、アプリケーション140やプラットフォーム150をOS上に起動するものである。

【0031】

アプリケーション140は、プリンタアプリ,コピーアプリ,ファックスアプリ,スキャナアプリ,Webサービス実行部などを含む。また、プラットフォーム150はコントロールサービス151,SRM(システムリソースマネージャ)152,ハンドラ層153を含む。プラットフォーム150は、API(アプリケーションプログラムインターフェース)154を含むように構成されている。

【0032】

コントロールサービス151は、NCS(ネットワークコントロールサービス)と,DCS(デリバリーコントロールサービス)と,OCS(オペレーションパネルコントロールサービス)と,FCS(ファックスコントロールサービス)と,ECS(エンジンコントロールサービス)と,MCS(メモリコントロールサービス)と,UCS(ユーザインフォメーションコントロールサービス)と,CCS(認証コントロールサービス)と,SCS(システムコントロールサービス)とを含むように構成されている。

【0033】

ハンドラ層153は、FCUH(ファックスコントロールユニットハンドラ)及びIMH(イメージメモリハンドラ)を含む。図4の画像形成装置10を構成する各ブロックの機能や動作の詳細は、例えば特開2002−84383号公報に記載されている。

【0034】

図5は、本発明による画像形成装置の一実施例のハードウェア構成図である。画像形成装置10は、コントローラ160と,操作パネル161と,FCU162と,エンジン部163とを含むように構成されている。

【0035】

コントローラ160は、CPU,システムメモリ,ローカルメモリ,HDD(ハードディスクドライブ),NB(ノースブリッジ),ASIC,SB(サウスブリッジ),NIC(ネットワークインターフェースカード),USBI/F,IEEE1394I/F,セントロニクスI/F,SDカードリーダ,ICカードリーダなどを含む。図5の画像形成装置10を構成する各ブロックの機能や動作の詳細は、例えば特開2002−84383号公報に記載されている。

【0036】

以下、画像形成装置10に蓄積されている文書を配信サーバ20に配信する処理を実施例1として、画像形成装置10に蓄積されている文書をワークフローサーバ21に登録する処理を実施例2として説明する。

【実施例1】

【0037】

図6は、本発明のユーザ認証方法を実現するシステムの一実施例の構成図である。図6のシステムは、認証情報対応表が画像形成装置10に保持されている例を表す。図6のシステムは、画像形成装置10,配信サーバ20及びクライアントPC30がネットワーク40を介して接続されている。なお、図6の画像形成装置10,配信サーバ20及びクライアントPC30の構成は、説明に必要のない構成を適宜省略したものである。

【0038】

画像形成装置10は、スキャナアプリ171と,ネットワークI/F172と,Webサービス実行部173と,CCS174と,UCS175と,DCS176と,MCS177と,アドレス帳178と,認証情報対応表179と,HDD180とを含む構成である。配信サーバ20は、ネットワークI/F201と,配信モジュール202と,認証実行部203と,アドレス帳204とを含む構成である。クライアントPC30は、アプリケーション301と,ネットワークI/F302とを含む構成である。

【0039】

図7は、本発明のユーザ認証方法を実現するシステムの他の実施例の構成図である。図7のシステムは、認証情報対応表が配信サーバ20に保持されている例を表す。図7のシステムでは、画像形成装置10が認証情報対応表を保持しておらず、配信サーバ20が認証情報対応表205を保持している。その他、図7のシステムは一部を除いて図6のシステムと同様であり、同一部分に同一符号を付して説明を省略する。

【0040】

図8は、本発明のユーザ認証方法を実現するシステムの他の実施例の構成図である。図8のシステムは、認証情報対応表がディレクトリサーバ50に保持されている例を表している。図8のシステムは、画像形成装置10,配信サーバ20,クライアントPC30及びディレクトリサーバ50がネットワーク40を介して接続されている。

【0041】

図8のシステムでは、画像形成装置10が認証情報対応表を保持しておらず、ディレクトリサーバ50が認証情報対応表503を保持している。その他、図8のシステムは一部を除いて図6のシステムと同様であり、同一部分に同一符号を付して説明を省略する。

【0042】

図9は、本発明のユーザ認証方法を実現するシステムの他の実施例の構成図である。図9のシステムは、認証情報対応表が無く、画像形成装置10及び配信サーバ20で共通のアドレス帳を利用する例を表している。図9のシステムは、画像形成装置10のアドレス帳178と配信サーバ20のアドレス帳204とで同期を取ることで、画像形成装置10の認証情報[A],配信サーバ20の認証情報[B]を同じにしている。その他、図9のシステムは一部を除いて図6のシステムと同様であり、同一部分に同一符号を付して説明を省略する。

【0043】

図6〜図9のシステムでは、画像形成装置10,配信サーバ20,クライアントPC30及びディレクトリサーバ50が、それぞれのネットワークI/F172,201,302及び501を介してデータ通信可能である。

【0044】

次に、図6〜図9のシステムの処理について、シーケンス図に基づき説明する。図10は、ユーザログインからアドレス帳取得までの処理を表したシーケンス図である。画像形成装置10を操作するユーザが、操作パネル161からユーザID及びパスワードを入力してユーザログインを行うと、ステップS1に進み、操作パネル161からユーザID及びパスワードを含む認証要求がCCS174に送信される。

【0045】

CCS174では、認証要求に含まれるユーザID及びパスワードを利用してユーザ認証を行い、認証が正常に終了するとユーザチケットの生成を行う。CCS174では、生成したユーザチケットの管理を行う。ステップS2に進み、CCS174はユーザチケットをスキャナアプリ171に送信する。

【0046】

ユーザチケットを受信すると、スキャナアプリ171はステップS3に進み、ユーザチケットを含むアドレス帳取得要求をUCS175に対して行う。UCS175は、アドレス帳取得要求に含まれるユーザチケットからユーザIDを取得する。UCS175は、取得したユーザIDを利用して、アドレス帳178からユーザの個人宛先アドレス帳を取得する。

【0047】

ステップS4に進み、UCS175は取得した個人宛先アドレス帳をスキャナアプリ171に送信する。このように、スキャナアプリ171はユーザ認証されたユーザの個人宛先アドレス帳を取得できる。

【0048】

なお、UCS175は図11のシーケンス図に表した処理により、配信サーバ20からユーザの個人宛先アドレス帳を取得するようにしてもよい。図11は、配信サーバからアドレス帳を取得する処理を表したシーケンス図である。

【0049】

ステップS11に進み、UCS175は、取得したユーザIDを含むアドレス帳取得要求を、配信サーバ20の配信モジュール202に対して行う。配信サーバ20の配信モジュール202は、アドレス帳取得要求に含まれるユーザIDを利用して、アドレス帳204からユーザの個人宛先アドレス帳を取得する。

【0050】

ステップS12に進み、配信モジュール202は取得した個人宛先アドレス帳を画像形成装置10のUCS175に送信する。このように、UCS175は配信サーバ20からユーザの個人宛先アドレス帳を取得できる。

【0051】

図12は、文書作成から文書配信までの処理を表した一例のシーケンス図である。画像形成装置10を操作するユーザが、操作パネル161に表示された個人宛先アドレス帳から文書を配信する宛先を選択指示すると、スキャナアプリ171は選択指示された宛先の宛先IDを取得する。ユーザは配信する文書をセットし、画像形成装置10のスキャナ機能を利用してスキャンを開始する。

【0052】

スキャンが終了すると、スキャナアプリ171はステップS21に進み、ユーザチケット,文書,宛先IDを含む文書配信要求をDCS176に対して行う。DCS176は文書配信要求に含まれるユーザチケットからユーザIDを取得する。DCS176はステップS22に進み、取得したユーザIDを含む認証情報取得要求をUCS175に対して行う。UCS175は、認証情報取得要求に含まれるユーザIDを利用して、後述するようにユーザIDに対応する認証情報(例えば、パスワードなど)を取得する。ステップS23に進み、UCS175は取得した認証情報をDCS176に送信する。

【0053】

DCS176は、受信した認証情報を文書書誌情報に追加する。文書書誌情報には、送信者の認証情報,送信者名,宛先,指定時刻,画像ファイル名,画像フォーマット,画像圧縮形式などが含まれる。なお、UCS175又はDCS176は認証情報を暗号化してもよい。

【0054】

ステップS24に進み、DCS176は文書,文書書誌情報を含む配信要求をステップS21の文書配信要求に含まれる宛先IDに対応した配信サーバ20の配信モジュール202に対して行う。

【0055】

配信サーバ20の配信モジュール202は、配信要求に含まれる文書書誌情報から認証情報を取得し、その認証情報を利用してユーザ認証を行う。なお、認証情報が暗号化されている場合、配信モジュール202は認証情報を復号してからユーザ認証を行う。配信モジュール202は、認証が正常に終了するとステップS25に進み、ステップS24の配信要求に対する応答を画像形成装置10のDCS176に対して行う。ステップS26に進み、DCS176はステップS21の文書配信要求に対する応答をスキャナアプリ171に対して行う。このように、画像形成装置10は配信サーバ20を利用するための認証情報を取得できる。

【0056】

図13は、文書作成から文書配信までの処理を表した他の例のシーケンス図である。画像形成装置10を操作するユーザが、操作パネル161に表示された個人宛先アドレス帳から文書を配信する宛先を選択指示すると、スキャナアプリ171は選択指示された宛先の宛先IDを取得する。ユーザは配信する文書をセットし、画像形成装置10のスキャナ機能を利用してスキャンを開始する。

【0057】

スキャンが終了すると、ユーザは操作パネル161から文書の保存を指示する。ユーザから文書の保存を指示されると、スキャナアプリ171はステップS31に進み、文書を含む文書保存要求をMCS177に対して行う。MCS177は文書保存要求に含まれる文書を取得し、HDD180に格納する。MCS177は、HDD180に格納した文書の文書IDを発行する。ステップS32に進み、MCS177は発行した文書IDをスキャナアプリ171に送信する。

【0058】

ステップS33に進み、スキャナアプリ171はユーザチケット,文書ID,宛先IDを含む文書配信要求をDCS176に対して行う。DCS176は文書配信要求に含まれるユーザチケットからユーザIDを取得する。DCS176はステップS34に進み、取得したユーザIDを含む認証情報取得要求をUCS175に対して行う。UCS175は認証情報取得要求に含まれるユーザIDを利用して、後述するようにユーザIDに対応する認証情報を取得する。ステップS35に進み、UCS175は取得した認証情報をDCS176に送信する。

【0059】

ステップS36に進み、DCS176は文書配信要求に含まれるユーザチケットから文書IDを取得する。DCS176は、取得した文書IDを含む文書取得要求をMCS177に対して行う。MCS177は文書取得要求に含まれる文書IDを利用して、文書IDに対応する文書,文書書誌情報をHDD180から取得する。ステップS37に進み、MCS177は取得した文書,文書書誌情報をDCS176に送信する。

【0060】

DCS176は、受信した認証情報を文書書誌情報に追加する。なお、DCS176は認証情報を暗号化してもよい。ステップS38に進み、DCS176は文書,文書書誌情報を含む配信要求を、ステップS33の文書配信要求に含まれる宛先IDに対応した配信サーバ20の配信モジュール202に対して行う。

【0061】

配信サーバ20の配信モジュール202は、配信要求に含まれる文書書誌情報から認証情報を取得し、その認証情報を利用してユーザ認証を行う。なお、認証情報が暗号化されている場合、配信モジュール202は認証情報を復号してからユーザ認証を行う。配信モジュール202は、認証が正常に終了するとステップS39に進み、ステップS38の配信要求に対する応答を画像形成装置10のDCS176に対して行う。ステップS40に進み、DCS176はステップS33の文書配信要求に対する応答をスキャナアプリ171に対して行う。このように、画像形成装置10は配信サーバ20を利用するための認証情報を取得できる。

【0062】

図12又は図13において、配信サーバ20で送信者のユーザ認証を行うために画像形成装置10から配信サーバ20に送信される認証情報は、前述した図6〜図9のシステムにより異なっている。即ち、画像形成装置10から配信サーバ20に送信される認証情報は認証情報対応表の管理が、どこで行われているかにより異なる。

【0063】

図14は、画像形成装置から配信サーバに送信される認証情報の違いを表した説明図である。図6のシステムように、画像形成装置10が認証情報対応表179を保持している場合、画像形成装置10で認証されたユーザのユーザIDに基づき、UCS175は認証情報対応表179から配信サーバ20の認証情報[B]を取得する。この為、画像形成装置10から配信サーバ20に送信される認証情報は、配信サーバ20の認証情報[B]となる。

【0064】

図24は画像形成装置で管理が行われる認証情報対応表の一例の構成図である。図25は画像形成装置で管理が行われる認証情報対応表の他の例の構成図である。図24の認証情報対応表179では、機器間で共通のユーザID毎に、画像形成装置10,配信サーバ20及びワークフローサーバ21の認証情報が対応付けられている。図24の認証情報対応表179では、認証情報がパスワードにより構成されている。パスワードは、ユーザを確認する為の情報である。図25の認証情報対応表179では、機器間で共通のユーザID毎に、画像形成装置10,配信サーバ20及びワークフローサーバ21の認証情報が対応付けられている。図25の認証情報対応表179では、認証情報がID及びパスワードにより構成されている。ユーザIDは機器間でユーザを識別する為の情報である。IDは機器毎にユーザを識別する為の情報である。

【0065】

また、図7のシステムように、配信サーバ20が認証情報対応表205を保持している場合、画像形成装置10で認証されたユーザのユーザIDに基づき、認証実行部203は認証情報対応表205から配信サーバ20の認証情報[B]を取得する。したがって、画像形成装置10から配信サーバ20に送信される認証情報は、画像形成装置10の認証情報[A]となる。

【0066】

この場合、認証情報[A]は画像形成装置10で認証されたユーザのユーザIDにより構成されている。例えば配信サーバ20は、ユーザIDの他に、ユーザを認証した機器が信用のある機器であることを証明する電子署名を受信することで、配信要求を行った機器が信用のある機器かどうかを認証できる。電子署名は、ユーザを認証した機器を確認する為の情報である。

【0067】

なお、電子署名の確認に利用する公開鍵は図26に示す機器認証情報対応表206により機器毎に管理される。図26は、配信サーバで管理が行われる機器認証情報対応表の一例の構成図である。画像形成装置10は、自機の秘密鍵で暗号化した電子署名を配信サーバ20に送信する。配信サーバ20は、受信した電子署名を機器認証情報対応表206によって管理されている画像形成装置10の公開鍵で復号することにより、配信要求を行った機器が信用のある機器かどうかを確認できる。

【0068】

また、図8のシステムのように、ディレクトリサーバ50が認証情報対応表503を保持している場合、画像形成装置10で認証されたユーザのユーザIDに基づき、ディレクトリサーバ50のユーザディレクトリサービス502は、認証情報対応表503から配信サーバ20の認証情報[B]を取得し、その認証情報[B]を画像形成装置10に送信する。

【0069】

この為、画像形成装置10から配信サーバ20に送信される認証情報は、配信サーバ20の認証情報[B]となる。なお、ディレクトリサーバ50のユーザディレクトリサービス502は、認証情報対応表503から配信サーバ20の認証情報[B]を取得し、その認証情報[B]を配信サーバ20に送信するようにしてもよい。

【0070】

また、図9のシステムのように、画像形成装置10及び配信サーバ20で共通のアドレス帳を利用している場合、画像形成装置10の認証情報[A]および配信サーバ20の認証情報[B]が同じであるため、配信サーバ20は認証情報[A]をそのまま利用することができる。したがって、画像形成装置10から配信サーバ20に送信される認証情報は画像形成装置10の認証情報[A]となる。

【0071】

ここまで、ユーザが画像形成装置10を操作する例を説明してきたが、クライアントPC30からリモートで操作することもできる。そこで、クライアントPC30から画像形成装置10及び配信サーバ20をリモートで操作するときの図6〜図9のシステムの処理について、シーケンス図に基づき説明する。図15は、セッション開始からアドレス帳取得までの処理を表したシーケンス図である。ここでは、画像形成装置10がDCS176からでなく配信サービスから配信する例を説明する。

【0072】

まず、クライアントPC30を操作するユーザは、ユーザID及びパスワードを入力する。ユーザID及びパスワードを入力されると、クライアントPC30のアプリケーション301はステップS51に進み、ユーザID及びパスワードを含むセッション開始要求を画像形成装置10の配信サービス181に対して行う。配信サービス181は、Webサービスの一例である。

【0073】

ステップS52に進み、配信サービス181はセッション開始要求に含まれるユーザID及びパスワードを取得し、そのユーザID及びパスワードを含む認証要求をCCS174に対して行う。CCS174では、認証要求に含まれるユーザID及びパスワードを利用してユーザ認証を行い、認証が正常に終了するとユーザチケットの生成を行う。CCS174では、生成したユーザチケットの管理を行う。ステップS53に進み、CCS174はユーザチケットを配信サービス181に送信する。

【0074】

ユーザチケットを受信すると、配信サービス181はユーザチケットに基づき、セッションIDを発行する。配信サービス181はステップS54に進み、発行したセッションIDをクライアントPC30のアプリケーション301に送信する。

【0075】

ステップS55に進み、アプリケーション301は受信したセッションIDを含むアドレス帳取得要求を、配信サーバ20の配信モジュール202に対して行う。配信サーバ20の配信モジュール202は、アドレス帳取得要求に含まれるユーザIDを利用して、アドレス帳204からユーザの個人宛先アドレス帳を取得する。

【0076】

ステップS56に進み、配信モジュール202は取得した個人宛先アドレス帳をクライアントPC30のアプリケーション301に送信する。このように、クライアントPC30は配信サーバ20からユーザの個人宛先アドレス帳を取得できる。

【0077】

図16は、文書選択から文書配信までの処理を表した一例のシーケンス図である。図15のステップS51〜S54と同様に、クライアントPC30のアプリケーション301は画像形成装置10の文書管理サービス182に対してセッション開始要求を行い、セッションIDを取得する。

【0078】

ステップS61に進み、アプリケーション301は受信したセッションIDを含む文書一覧取得要求を、画像形成装置10の文書管理サービス182に対して行う。ステップS62に進み、画像形成装置10の文書管理サービス182は、文書一覧取得要求に含まれるセッションIDを利用して、クライアントPC30のアプリケーション301に文書IDのリストを送信する。

【0079】

クライアントPC30を操作するユーザは、ディスプレイ等に表示された文書のリストから配信する文書を選択指示すると共に、表示された個人宛先アドレス帳から文書を配信する宛先を選択指示する。アプリケーション301は、選択指示された文書の文書IDおよび宛先の宛先IDを取得する。

【0080】

ステップS63に進み、アプリケーション301はセッションID,文書管理サービスのURL,文書ID,宛先IDを含む文書配信要求を画像形成装置10の配信サービス181に対して行う。配信サービス181は、文書配信要求に含まれるセッションIDを利用して、セッションIDに対応するユーザIDを取得する。

【0081】

ステップS64に進み、配信サービス181は文書配信要求に含まれる文書IDを取得する。配信サービス181は、取得した文書IDを含む文書取得要求を文書管理サービス182に対して行う。文書管理サービス182は文書取得要求に含まれる文書IDを利用して、文書IDに対応する文書をHDD180から取得する。ステップS65に進み、文書管理サービス182は取得した文書を配信サービス181に送信する。

【0082】

その後、図12のステップS24〜S26と同様に、文書,文書書誌情報を含む配信要求を、ステップS63の文書配信要求に含まれる宛先IDに対応した配信サーバ20の配信モジュール202に対して行う。

【0083】

配信サーバ20の配信モジュール202は、配信要求に含まれる文書書誌情報から認証情報を取得し、その認証情報を利用してユーザ認証を行う。なお、認証情報が暗号化されている場合、配信モジュール202は認証情報を復号してからユーザ認証を行う。配信モジュール202は、認証が正常に終了すると配信要求に対する応答を画像形成装置10の配信サービス181に対して行う。配信サービス181は、ステップS63の文書配信要求に対する応答をクライアントPC30のアプリケーション301に対して行う。このように、クライアントPC30からのリモートによる操作に基づき、画像形成装置10は配信サーバ20を利用するための認証情報を取得できる。

【0084】

図17は、文書選択から文書配信までの処理を表した他の例のシーケンス図である。図15のステップS51〜S54と同様に、クライアントPC30のアプリケーション301は画像形成装置10の文書管理サービス182に対してセッション開始要求を行い、セッションIDを取得する。

【0085】

ステップS71に進み、アプリケーション301は受信したセッションIDを含む文書一覧取得要求を、画像形成装置10の文書管理サービス182に対して行う。ステップS72に進み、画像形成装置10の文書管理サービス182は、文書一覧取得要求に含まれるセッションIDを利用して、クライアントPC30のアプリケーション301に文書IDのリストを送信する。

【0086】

クライアントPC30を操作するユーザは、ディスプレイ等に表示された文書のリストから配信する文書を選択指示する。アプリケーション301は、選択指示された文書の文書IDを取得する。ステップS73に進み、アプリケーション301はセッションID及び選択指示した文書の文書IDのリストを含む文書チケット取得要求を画像形成装置10の文書管理サービス182に対して行う。文書管理サービス182は、文書チケット取得要求に含まれるセッションID及び文書IDのリストを利用して文書チケットの生成を行う。文書管理サービス182は、文書チケットの管理を行う。ステップS74に進み、文書管理サービス182は文書チケットをクライアントPC30のアプリケーション301に送信する。

【0087】

クライアントPC30を操作するユーザは、ディスプレイ等に表示された個人宛先アドレス帳から文書を配信する宛先を選択指示する。アプリケーション301は、選択指示された宛先の宛先IDを取得する。

【0088】

ステップS75に進み、アプリケーション301はセッションID,文書管理サービスのURL,文書チケット,宛先IDを含む文書配信要求を画像形成装置10の配信サービス181に対して行う。配信サービス181は、文書配信要求に含まれるセッションIDを利用して、セッションIDに対応するユーザIDを取得する。

【0089】

ステップS76に進み、配信サービス181は文書配信要求に含まれる文書チケットを取得する。配信サービス181は、取得した文書チケットを含む文書取得要求を文書管理サービス182に対して行う。文書管理サービス182は文書取得要求に含まれる文書チケットを利用して、文書チケットに対応する文書をHDD180から取得する。ステップS77に進み、文書管理サービス182はHDD180から取得した文書を配信サービス181に送信する。

【0090】

その後、図12のステップS24〜S26と同様に、文書,文書書誌情報を含む配信要求を、ステップS75の文書配信要求に含まれる宛先IDに対応した配信サーバ20の配信モジュール202に対して行う。

【0091】

配信サーバ20の配信モジュール202は、配信要求に含まれる文書書誌情報から認証情報を取得し、その認証情報を利用してユーザ認証を行う。なお、認証情報が暗号化されている場合、配信モジュール202は認証情報を復号してからユーザ認証を行う。配信モジュール202は、認証が正常に終了すると配信要求に対する応答を画像形成装置10の配信サービス181に対して行う。配信サービス181は、ステップS75の文書配信要求に対する応答をクライアントPC30のアプリケーション301に対して行う。このように、クライアントPC30からのリモートによる操作に基づき、画像形成装置10は配信サーバ20を利用するための認証情報を取得できる。

【0092】

画像形成装置10から配信サーバ20に送信する認証情報を暗号化する場合、予め配信サーバ20の暗号鍵を画像形成装置10内に登録しておく必要がある。図18は、暗号鍵を登録する処理を表したシーケンス図である。

【0093】

ステップS81に進み、配信サーバ20の配信モジュール202は機器のケーパビリティ取得要求を画像形成装置10の配信サービス181に対して行う。ステップS82に進み、配信サービス181は暗号化方式の候補を配信サーバ20の配信モジュール202に送信する。ステップS83に進み、配信モジュール202は受信した暗号化方式の候補から暗号化方式を選択し、その暗号化方式および暗号鍵を含む暗号鍵の登録要求を画像形成装置10の配信サービス181に対して行う。ステップS84に進み、配信サービス181は暗号鍵の登録OKを配信サーバ20の配信モジュール202に通知する。なお、ステップS81の機器のケーパビリティ取得は、機器管理サービスに行わせてもよい。

【0094】

次に、アドレス帳の同期処理について説明する。図27は、認証情報対応表が画像形成装置又は配信サーバにあるときのアドレス帳の同期処理を表すシーケンス図である。図27のシーケンス図は、ポーリング形式、且つ一括更新の場合を表す。

【0095】

まず、画像形成装置10のUCS175は、図24又は図25のような認証情報対応表179から配信サーバ20のURLを取得する。ステップS100に進み、UCS175は配信サーバ20のURLを指定してDCS176に認証情報取得要求を行なう。UCS175は、特定のユーザの認証情報を取得するならば、ユーザIDを指定してDCS176に認証情報取得要求を行なう。また、UCS175は配信サーバ20のアドレス帳204に含まれる認証情報の全てを一括で取得してもよい。このとき、UCS175はユーザIDを指定しなくてもよい。

【0096】

ステップS101に進み、DCS176はURLにより指定された配信サーバ20の配信モジュール202に認証情報取得要求を送信する。配信モジュール202はアドレス帳204から認証情報を取得する。ステップS102に進み、配信モジュール202はステップS101の認証情報取得要求の応答として認証情報リストを画像形成装置10のDCS176に送信する。ここで、認証情報リストとはユーザIDとパスワードとが組みになったリストである。

【0097】

ステップS103に進み、DCS176はステップS100の認証情報取得要求の応答として認証情報リストをUCS175に送信する。UCS175は、受信した認証情報リストを用いてアドレス帳178の認証情報を配信サーバ20のアドレス帳204と同期させることができる。

【0098】

図28は、認証情報対応表が画像形成装置又は配信サーバにあるときのアドレス帳の同期処理を表すシーケンス図である。図28のシーケンス図は、アドレス帳更新時に同期を取る場合を表す。図28のシーケンス図では、配信サーバ20からの認証情報変更通知の中にユーザID,パスワードを含めている。

【0099】

まず、配信サーバ20の配信モジュール202は認証情報の更新を検出する。ステップS110に進み、配信サーバ20の配信モジュール202はユーザID,パスワードを指定した認証情報変更通知を画像形成装置10のDCS176に通知する。ステップS111に進み、DCS176はユーザID,パスワードを指定した認証情報変更通知をUCS175に通知する。UCS175は、受信したユーザID,パスワードを用いてアドレス帳178の認証情報を配信サーバ20のアドレス帳204と同期させることができる。

【0100】

図29は、認証情報対応表が画像形成装置又は配信サーバにあるときのアドレス帳の同期処理を表すシーケンス図である。図29のシーケンス図は、アドレス帳更新時に同期を取る場合を表す。

【0101】

図29のシーケンス図では、配信サーバ20からの認証情報変更通知後、画像形成装置10から認証情報取得要求を行っている。まず、配信サーバ20の配信モジュール202は認証情報の更新を検出する。

【0102】

ステップS120に進み、配信サーバ20の配信モジュール202はユーザIDを指定した認証情報変更通知を画像形成装置10のDCS176に通知する。ステップS121に進み、DCS176はユーザIDを指定した認証情報変更通知をUCS175に通知する。

【0103】

ステップS122に進み、UCS175はユーザIDを指定してDCS176に認証情報取得要求を行なう。ステップS123に進み、DCS176はユーザIDを指定して配信サーバ20の配信モジュール202に認証情報取得要求を行なう。配信モジュール202はアドレス帳204から認証情報を取得する。

【0104】

ステップS124に進み、配信モジュール202はステップS123の認証情報取得要求の応答としてユーザID及びパスワードを、画像形成装置10のDCS176に送信する。ステップS125に進み、DCS176はステップS122の認証情報取得要求の応答としてユーザID及びパスワードをUCS175に送信する。UCS175は、受信したユーザID及びパスワードを用いてアドレス帳178の認証情報を配信サーバ20のアドレス帳204と同期させることができる。

【0105】

図30は、認証情報対応表がディレクトリサーバにあるときのアドレス帳の同期処理を表すシーケンス図である。図30のシーケンス図は、一括更新の場合を表す。

【0106】

まず、ディレクトリサーバ50のユーザディレクトリサービス502は、図24又は図25のような認証情報対応表179から画像形成装置10及び配信サーバ20のURLを取得する。ステップS130に進み、ユーザディレクトリサービス502は画像形成装置10のURLを指定してWebサービス実行部173に認証情報取得要求を行なう。

【0107】

ステップS131に進み、Webサービス実行部173はUCS175に認証情報取得要求を送信する。UCS175はアドレス帳178から認証情報を取得する。ステップS132に進み、UCS175はステップS131の認証情報取得要求の応答として認証情報リストをディレクトリサーバ50のユーザディレクトリサービス502に送信する。

【0108】

ステップS134に進み、ユーザディレクトリサービス502は配信サーバ20のURLを指定して配信モジュール202に認証情報取得要求を行なう。配信モジュール202はアドレス帳204から認証情報を取得する。ステップS135に進み、配信モジュール202はステップS134の認証情報取得要求の応答として認証情報リストをディレクトリサーバ50のユーザディレクトリサービス502に送信する。ディレクトリサーバ50のユーザディレクトリサービス502は、受信した認証情報リストを用いて認証情報対応表503を画像形成装置10のアドレス帳178及び配信サーバ20のアドレス帳204と同期させることができる。

【実施例2】

【0109】

図19は、本発明のユーザ認証方法を実現するシステムの一実施例の構成図である。図19のシステムは、認証情報対応表が画像形成装置10に保持されている例を表す。図19のシステムは、画像形成装置10,ワークフローサーバ21およびクライアントPC30が、ネットワーク40を介して接続されている。図19の画像形成装置10,ワークフローサーバ21およびクライアントPC30の構成は、説明に必要のない構成を適宜省略したものである。

【0110】

画像形成装置10は、スキャナアプリ171と,ネットワークI/F172と,Webサービス実行部173と,CCS174と,UCS175と,DCS176と,MCS177と,アドレス帳178と,認証情報対応表179と,HDD180とを含む構成である。また、ワークフローサーバ21は、ネットワークI/F211と,ワークフロー制御モジュール212と,認証実行部213と,アドレス帳214とを含む構成である。クライアントPC30は、アプリケーション301と,ネットワークI/F302とを含む構成である。

【0111】

また、図20は本発明のユーザ認証方法を実現するシステムの他の実施例の構成図である。図20のシステムは、認証情報対応表がワークフローサーバ21に保持されている例を表す。図20のシステムでは画像形成装置10が認証情報対応表を保持せず、ワークフローサーバ21が認証情報対応表215を保持している。その他、図20のシステムは一部を除いて図19のシステムと同様であるため、同一部分に同一符号を付して説明を省略する。

【0112】

また、図21は本発明のユーザ認証方法を実現するシステムの他の実施例の構成図である。図21のシステムは、認証情報対応表がディレクトリサーバ50に保持されている例を表している。図21のシステムは、画像形成装置10,ワークフローサーバ21,クライアントPC30及びディレクトリサーバ50がネットワーク40を介して接続されている。図21のシステムでは、画像形成装置10が認証情報対応表を保持せず、ディレクトリサーバ50が認証情報対応表503を保持している。その他、図21のシステムは一部を除いて図19のシステムと同様であるため、同一部分に同一符号を付して説明を省略する。

【0113】

また、図22は本発明のユーザ認証方法を実現するシステムの他の実施例の構成図である。図22のシステムは認証情報対応表が無く、画像形成装置10,ワークフローサーバ21で共通のアドレス帳を利用する例を表している。図22のシステムは、画像形成装置10のアドレス帳178とワークフローサーバ21のアドレス帳214とで同期を取ることで、画像形成装置10の認証情報[A],ワークフローサーバ21の認証情報[C]を同じにしている。その他、図22のシステムは一部を除いて図19のシステムと同様であるため、同一部分に同一符号を付して説明を省略する。

【0114】

図19〜図22のシステムでは、画像形成装置10,ワークフローサーバ21,クライアントPC30及びディレクトリサーバ50が、ネットワークI/F172,211,302及び501を介してデータ通信可能である。

【0115】

図19〜図22のシステムの処理については、図6〜図9のシステムの処理と一部を除いて同様である。具体的には、画像形成装置10のDCS176からワークフローサーバ21のワークフロー制御モジュール212への図23に表した要求名のみ異なる。

【0116】

図23は、画像形成装置とワークフローサーバとの間で行う文書登録処理のシーケンス図である。なお、図23のステップS91は図12及び図13のステップS24及びS38に相当する。

【0117】

ステップS91では、DCS176が、文書,文書書誌情報を含む文書登録要求を宛先IDに対応したワークフローサーバ21のワークフロー制御モジュール212に対して行う。

【0118】

ワークフローサーバ21のワークフロー制御モジュール212は、文書登録要求に含まれる文書書誌情報から認証情報を取得し、その認証情報を利用してユーザ認証を行う。なお、認証情報が暗号化されている場合、ワークフロー制御モジュール212は認証情報を復号してからユーザ認証を行う。ワークフロー制御モジュール212は、認証が正常に終了するとステップS92に進み、ステップS91の文書登録要求に対する応答を画像形成装置10のDCS176に対して行う。ステップS93に進み、DCS176は文書登録OKをスキャナアプリ171に通知する。

【0119】

このように、図19〜図22のシステムの処理についても図6〜図9のシステムの処理と同様に、図10に表したユーザログインからアドレス帳取得までの処理,図11に表した配信サーバからアドレス帳を取得する処理,図12及び図13に表した文書作成から文書配信までの処理,図15に表したセッション開始からアドレス帳取得までの処理,図16及び図17に表した文書選択から文書配信までの処理,図18に表した暗号鍵を登録する処理を行うことができる。

【0120】

本発明は、具体的に開示された実施例に限定されるものではなく、特許請求の範囲から逸脱することなく、種々の変形や変更が可能である。

【図面の簡単な説明】

【0121】

【図1】複数のサーバや装置を利用するシステムの一例の構成図である。

【図2】複数のサーバや装置を利用するシステムの他の例の構成図である。

【図3】本発明のユーザ認証方法の一例の原理図である。

【図4】本発明による画像形成装置の一実施例の構成図である。

【図5】本発明による画像形成装置の一実施例のハードウェア構成図である。

【図6】本発明のユーザ認証方法を実現するシステムの一実施例の構成図である。

【図7】本発明のユーザ認証方法を実現するシステムの他の実施例の構成図である。

【図8】本発明のユーザ認証方法を実現するシステムの他の実施例の構成図である。

【図9】本発明のユーザ認証方法を実現するシステムの他の実施例の構成図である。

【図10】ユーザログインからアドレス帳取得までの処理を表したシーケンス図である。

【図11】配信サーバからアドレス帳を取得する処理を表したシーケンス図である。

【図12】文書作成から文書配信までの処理を表した一例のシーケンス図である。

【図13】文書作成から文書配信までの処理を表した他の例のシーケンス図である。

【図14】画像形成装置から配信サーバに送信される認証情報の違いを表した説明図である。

【図15】セッション開始からアドレス帳取得までの処理を表したシーケンス図である。

【図16】文書選択から文書配信までの処理を表した一例のシーケンス図である。

【図17】文書選択から文書配信までの処理を表した他の例のシーケンス図である。

【図18】暗号鍵を登録する処理を表したシーケンス図である。

【図19】本発明のユーザ認証方法を実現するシステムの一実施例の構成図である。

【図20】本発明のユーザ認証方法を実現するシステムの他の実施例の構成図である。

【図21】本発明のユーザ認証方法を実現するシステムの他の実施例の構成図である。

【図22】本発明のユーザ認証方法を実現するシステムの他の実施例の構成図である。

【図23】画像形成装置とワークフローサーバとの間で行う文書登録処理のシーケンス図である。

【図24】画像形成装置で管理が行われる認証情報対応表の一例の構成図である。

【図25】画像形成装置で管理が行われる認証情報対応表の他の例の構成図である。

【図26】配信サーバで管理が行われる機器認証情報対応表の一例の構成図である。

【図27】認証情報対応表が画像形成装置又は配信サーバにあるときのアドレス帳の同期処理を表すシーケンス図である。

【図28】認証情報対応表が画像形成装置又は配信サーバにあるときのアドレス帳の同期処理を表すシーケンス図である。

【図29】認証情報対応表が画像形成装置又は配信サーバにあるときのアドレス帳の同期処理を表すシーケンス図である。

【図30】認証情報対応表がディレクトリサーバにあるときのアドレス帳の同期処理を表すシーケンス図である。

【符号の説明】

【0122】

10 画像形成装置

20 配信サーバ

21 ワークフローサーバ

30 クライアントPC

40 ネットワーク

50 ディレクトリサーバ

101,179,205,215,503 認証情報対応表

161 操作パネル

171 スキャナアプリ

172,201,211,302,501 ネットワークI/F

173 Webサービス実行部

174 CCS

175 UCS

176 DCS

177 MCS

178,204,214 アドレス帳

180 HDD

181 配信サービス

182 文書管理サービス

202 配信モジュール

203,213 認証実行部

206 機器認証情報対応表

212 ワークフロー制御モジュール

301 アプリケーション

502 ユーザディレクトリサービス

【特許請求の範囲】

【請求項1】

独立して認証機構を持つ情報処理装置及びサービス提供サーバが所定のネットワークを介して接続されており、前記情報処理装置及びサービス提供サーバが、認証されたユーザからの要求に応じてサービスを提供するサービス提供システムであって、

前記情報処理装置は、自機で認証されたユーザに対応付けられている前記サービス提供サーバの認証のための情報を取得する情報取得手段と、

取得した前記サービス提供サーバの認証のための情報を含む処理要求を、前記サービス提供サーバに対して行なう処理要求手段と

を有するサービス提供システム。

【請求項2】

前記サービス提供サーバは、前記情報処理装置からの処理要求があると、その処理要求に含まれる前記認証のための情報を取得する情報取得手段と、

前記認証のための情報で認証が正常終了した後に、前記処理要求に応じた処理を行う処理実行手段と

を有する請求項1記載のサービス提供システム。

【請求項3】

前記情報処理装置は、自機で認証されたユーザに対応付けられている認証された情報を取得する情報取得手段と、

前記認証された情報及び自機を確認する為の情報を含む処理要求を、前記サービス提供サーバに対して行なう処理要求手段と

を有する請求項1記載のサービス提供システム。

【請求項4】

前記サービス提供サーバは、前記情報処理装置からの処理要求があると、その処理要求に含まれる前記認証された情報及び情報処理装置を確認する為の情報を取得する情報取得手段と、

前記情報処理装置を確認するための情報で認証が正常終了した後に、前記認証された情報に対応付けられている自機の認証のための情報を取得し、前記認証のための情報で認証が正常終了した後に、前記処理要求に応じた処理を行う処理実行手段と

を有する請求項3記載のサービス提供システム。

【請求項5】

前記情報処理装置の処理要求手段は、取得した前記サービス提供サーバの認証のための情報として、ユーザを確認するための情報を前記処理要求に含ませることを特徴とする請求項2記載のサービス提供システム。

【請求項6】

前記情報処理装置の処理要求手段は、取得した前記サービス提供サーバの認証のための情報として、ユーザを識別するための情報およびユーザを確認するための情報を前記処理要求に含ませることを特徴とする請求項2記載のサービス提供システム。

【請求項7】

前記情報処理装置の処理要求手段は、前記認証された情報として、ユーザを識別するための情報を前記処理要求に含ませることを特徴とする請求項3記載のサービス提供システム。

【請求項8】

独立して認証機構を持つサービス提供サーバに所定のネットワークを介して接続されており、認証したユーザからの要求に応じて前記サービス提供サーバに処理要求を行なう情報処理装置であって、

自機で認証されたユーザに対応付けられている前記サービス提供サーバの認証のための情報を取得する情報取得手段と、

取得した前記サービス提供サーバの認証のための情報を含む処理要求を、前記サービス提供サーバに対して行なう処理要求手段と

を有する情報処理装置。

【請求項9】

前記情報処理手段は、自機で認証されたユーザに対応付けられている認証された情報を取得し、

前記処理要求手段は、前記認証された情報及び自機を確認する為の情報を含む処理要求を前記サービス提供サーバに対して行なうこと

を特徴とする請求項8記載の情報処理装置。

【請求項10】

前記処理要求手段は、取得した前記サービス提供サーバの認証のための情報として、ユーザを確認するための情報を前記処理要求に含ませることを特徴とする請求項8記載の情報処理装置。

【請求項11】

前記処理要求手段は、取得した前記サービス提供サーバの認証のための情報として、ユーザを識別するための情報およびユーザを確認するための情報を前記処理要求に含ませることを特徴とする請求項8記載の情報処理装置。

【請求項12】

前記処理要求手段は、前記認証された情報として、ユーザを識別するための情報を前記処理要求に含ませることを特徴とする請求項9記載の情報処理装置。

【請求項13】

独立して認証機構を持つ情報処理装置に所定のネットワークを介して接続され、認証したユーザからの要求に応じてサービスを提供するサービス提供サーバであって、

前記情報処理装置からの処理要求があると、その処理要求に含まれる認証のための情報を取得する情報取得手段と、

前記認証のための情報で認証が正常終了した後に、前記処理要求に応じた処理を行う処理実行手段と

を有するサービス提供サーバ。

【請求項14】

前記情報取得手段は、前記情報処理装置からの処理要求があると、その処理要求に含まれる前記認証された情報及び情報処理装置を確認する為の情報を取得し、

前記処理実行手段は、前記情報処理装置を確認するための情報で認証が正常終了した後に、前記認証された情報に対応付けられている自機の認証のための情報を取得し、前記認証のための情報で認証が正常終了した後に、前記処理要求に応じた処理を行う

ことを特徴とする請求項13記載のサービス提供サーバ。

【請求項15】

独立して認証機構を持つ情報処理装置及びサービス提供サーバが所定のネットワークを介して接続されており、前記情報処理装置及びサービス提供サーバが、認証されたユーザからの要求に応じてサービスを提供するサービス提供システムのサービス提供方法であって、

前記情報処理装置が、自機で認証されたユーザに対応付けられている前記サービス提供サーバの認証のための情報を取得するステップと、

取得した前記サービス提供サーバの認証のための情報を含む処理要求を、前記サービス提供サーバに対して行なうステップと

を有するサービス提供方法。

【請求項16】

前記サービス提供サーバが、前記情報処理装置からの処理要求があると、その処理要求に含まれる前記認証のための情報を取得するステップと、

前記認証のための情報で認証が正常終了した後に、前記処理要求に応じた処理を行うステップと

を有する請求項15記載のサービス提供方法。

【請求項17】

前記情報処理装置が、自機で認証されたユーザに対応付けられている認証された情報を取得するステップと、

前記認証された情報及び自機を確認する為の情報を含む処理要求を、前記サービス提供サーバに対して行なうステップと

を有する請求項15記載のサービス提供方法。

【請求項1】

独立して認証機構を持つ情報処理装置及びサービス提供サーバが所定のネットワークを介して接続されており、前記情報処理装置及びサービス提供サーバが、認証されたユーザからの要求に応じてサービスを提供するサービス提供システムであって、

前記情報処理装置は、自機で認証されたユーザに対応付けられている前記サービス提供サーバの認証のための情報を取得する情報取得手段と、

取得した前記サービス提供サーバの認証のための情報を含む処理要求を、前記サービス提供サーバに対して行なう処理要求手段と

を有するサービス提供システム。

【請求項2】

前記サービス提供サーバは、前記情報処理装置からの処理要求があると、その処理要求に含まれる前記認証のための情報を取得する情報取得手段と、

前記認証のための情報で認証が正常終了した後に、前記処理要求に応じた処理を行う処理実行手段と

を有する請求項1記載のサービス提供システム。

【請求項3】

前記情報処理装置は、自機で認証されたユーザに対応付けられている認証された情報を取得する情報取得手段と、

前記認証された情報及び自機を確認する為の情報を含む処理要求を、前記サービス提供サーバに対して行なう処理要求手段と

を有する請求項1記載のサービス提供システム。

【請求項4】

前記サービス提供サーバは、前記情報処理装置からの処理要求があると、その処理要求に含まれる前記認証された情報及び情報処理装置を確認する為の情報を取得する情報取得手段と、

前記情報処理装置を確認するための情報で認証が正常終了した後に、前記認証された情報に対応付けられている自機の認証のための情報を取得し、前記認証のための情報で認証が正常終了した後に、前記処理要求に応じた処理を行う処理実行手段と

を有する請求項3記載のサービス提供システム。

【請求項5】

前記情報処理装置の処理要求手段は、取得した前記サービス提供サーバの認証のための情報として、ユーザを確認するための情報を前記処理要求に含ませることを特徴とする請求項2記載のサービス提供システム。

【請求項6】

前記情報処理装置の処理要求手段は、取得した前記サービス提供サーバの認証のための情報として、ユーザを識別するための情報およびユーザを確認するための情報を前記処理要求に含ませることを特徴とする請求項2記載のサービス提供システム。

【請求項7】

前記情報処理装置の処理要求手段は、前記認証された情報として、ユーザを識別するための情報を前記処理要求に含ませることを特徴とする請求項3記載のサービス提供システム。

【請求項8】

独立して認証機構を持つサービス提供サーバに所定のネットワークを介して接続されており、認証したユーザからの要求に応じて前記サービス提供サーバに処理要求を行なう情報処理装置であって、

自機で認証されたユーザに対応付けられている前記サービス提供サーバの認証のための情報を取得する情報取得手段と、

取得した前記サービス提供サーバの認証のための情報を含む処理要求を、前記サービス提供サーバに対して行なう処理要求手段と

を有する情報処理装置。

【請求項9】

前記情報処理手段は、自機で認証されたユーザに対応付けられている認証された情報を取得し、

前記処理要求手段は、前記認証された情報及び自機を確認する為の情報を含む処理要求を前記サービス提供サーバに対して行なうこと

を特徴とする請求項8記載の情報処理装置。

【請求項10】

前記処理要求手段は、取得した前記サービス提供サーバの認証のための情報として、ユーザを確認するための情報を前記処理要求に含ませることを特徴とする請求項8記載の情報処理装置。

【請求項11】

前記処理要求手段は、取得した前記サービス提供サーバの認証のための情報として、ユーザを識別するための情報およびユーザを確認するための情報を前記処理要求に含ませることを特徴とする請求項8記載の情報処理装置。

【請求項12】

前記処理要求手段は、前記認証された情報として、ユーザを識別するための情報を前記処理要求に含ませることを特徴とする請求項9記載の情報処理装置。

【請求項13】

独立して認証機構を持つ情報処理装置に所定のネットワークを介して接続され、認証したユーザからの要求に応じてサービスを提供するサービス提供サーバであって、

前記情報処理装置からの処理要求があると、その処理要求に含まれる認証のための情報を取得する情報取得手段と、

前記認証のための情報で認証が正常終了した後に、前記処理要求に応じた処理を行う処理実行手段と

を有するサービス提供サーバ。

【請求項14】

前記情報取得手段は、前記情報処理装置からの処理要求があると、その処理要求に含まれる前記認証された情報及び情報処理装置を確認する為の情報を取得し、

前記処理実行手段は、前記情報処理装置を確認するための情報で認証が正常終了した後に、前記認証された情報に対応付けられている自機の認証のための情報を取得し、前記認証のための情報で認証が正常終了した後に、前記処理要求に応じた処理を行う

ことを特徴とする請求項13記載のサービス提供サーバ。

【請求項15】

独立して認証機構を持つ情報処理装置及びサービス提供サーバが所定のネットワークを介して接続されており、前記情報処理装置及びサービス提供サーバが、認証されたユーザからの要求に応じてサービスを提供するサービス提供システムのサービス提供方法であって、

前記情報処理装置が、自機で認証されたユーザに対応付けられている前記サービス提供サーバの認証のための情報を取得するステップと、

取得した前記サービス提供サーバの認証のための情報を含む処理要求を、前記サービス提供サーバに対して行なうステップと

を有するサービス提供方法。

【請求項16】

前記サービス提供サーバが、前記情報処理装置からの処理要求があると、その処理要求に含まれる前記認証のための情報を取得するステップと、

前記認証のための情報で認証が正常終了した後に、前記処理要求に応じた処理を行うステップと

を有する請求項15記載のサービス提供方法。

【請求項17】

前記情報処理装置が、自機で認証されたユーザに対応付けられている認証された情報を取得するステップと、

前記認証された情報及び自機を確認する為の情報を含む処理要求を、前記サービス提供サーバに対して行なうステップと

を有する請求項15記載のサービス提供方法。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図18】

【図19】

【図20】

【図21】

【図22】

【図23】

【図24】

【図25】

【図26】

【図27】

【図28】

【図29】

【図30】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図18】

【図19】

【図20】

【図21】

【図22】

【図23】

【図24】

【図25】

【図26】

【図27】

【図28】

【図29】

【図30】

【公開番号】特開2006−134301(P2006−134301A)

【公開日】平成18年5月25日(2006.5.25)

【国際特許分類】

【出願番号】特願2005−282063(P2005−282063)

【出願日】平成17年9月28日(2005.9.28)

【出願人】(000006747)株式会社リコー (37,907)

【Fターム(参考)】

【公開日】平成18年5月25日(2006.5.25)

【国際特許分類】

【出願日】平成17年9月28日(2005.9.28)

【出願人】(000006747)株式会社リコー (37,907)

【Fターム(参考)】

[ Back to top ]