サービス提供システム、認証サーバ、サービス提供装置およびプログラム

【課題】名寄せの危険性が低く、かつサービス提供装置のURLが変更された場合でも同一ユーザに対して同一の仮IDを発行することができるサービス提供システムを提供する。

【解決手段】サービス提供装置102は、サービス提供装置102を一意に特定するRP識別子を格納する記憶部604を有し、認証サーバ101は、前記RP識別子を発行するRP識別子発行部204と、記憶部604から前記RP識別子を取得するRP識別子取得部205とを有し、クライアント端末100から受信したユーザIDと、前記RP識別子とに基づき、仮IDをサービス提供装置102に発行することを特徴とする。

【解決手段】サービス提供装置102は、サービス提供装置102を一意に特定するRP識別子を格納する記憶部604を有し、認証サーバ101は、前記RP識別子を発行するRP識別子発行部204と、記憶部604から前記RP識別子を取得するRP識別子取得部205とを有し、クライアント端末100から受信したユーザIDと、前記RP識別子とに基づき、仮IDをサービス提供装置102に発行することを特徴とする。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、サービス提供システム、認証サーバ、サービス提供装置およびプログラムに関する。

【背景技術】

【0002】

近年、ひとつのIDでインターネット上の様々なウェブサイトの認証を実現する仕組みとしてOpenIDがある(例えば非特許文献1)。図12に非特許文献1に係る技術の概要図を示す。OpenIDが利用可能なサービス提供サイトを介してクライアント端末1200からURL“example.com”にて特定される認証サーバ1201が認証要求を受けると、認証サーバ1201においてクライアント端末1200からOp−local Identifier(以下、「ユーザID」という。)及びパスワードを受信し、認証処理が行われる。認証処理が成功すると、認証サーバ1201はサービス提供サイトに対してclaimed_id(以下、「仮ID」という。)を発行する。サービス提供サイトでは当該仮IDを用いて以後のサービス提供をすることができる。一方でユーザは、認証サーバ1201に送る一組のユーザID及びパスワードで各種サービス提供サイトからサービス提供を受けることができる。

【0003】

しかしながらOpenIDの仕組みでは、図12に示すとおり、第1のサービス提供装置1202及び第2のサービス提供装置1203に対して同一の仮ID“example.com/alice”を発行する。そのため、悪意のある複数のサービス提供装置管理者が結託した場合に、各サービス提供装置に分散した断片的な個人情報に関し、仮IDをキーにして個人情報を一元化できてしまう、いわゆる名寄せの問題があった。

【0004】

これに対し、名寄せの問題に対する先行技術が非特許文献2に開示されている。図13に非特許文献2に係る技術の概要図を示す。非特許文献2に係る技術では、認証サーバ1301がサービス提供装置から取得するパラメータのひとつであるレルム(realm)の値に基づき、仮IDを発行する。レルムの値はサービス提供装置のURLに依存し、サービス提供装置毎にそれぞれ異なる値である。したがってレルムに基づく仮IDはサービス提供装置毎に異なり、図13に示すとおり第1のサービス提供装置1302に発行する仮IDが“example.com/abc”であり、第2のサービス提供装置1303に発行する仮IDが“example.com/def”であり、サービス提供装置毎に仮IDが異なることになる。このようにして、名寄せの危険性を低減することができる。

【先行技術文献】

【非特許文献】

【0005】

【非特許文献1】"OpenID Authentication 2.0 - Final"2007, OpenID Foundation, [online][retrieved on 2011-05-12]Internet <URL:http://openid.net/specs/openid-authentication-2#0.html>

【非特許文献2】NTTコミュニケーションズ株式会社、“NTT IDログインサービス インターフェイス仕様書第1.1版”、2010年7月2日、[online]、[2011年5月12日検索]、インターネット<URL: http://www.nttid.jp/download/nttid#interface#manual.pdf>

【発明の概要】

【発明が解決しようとする課題】

【0006】

しかしながら、非特許文献2に係る従来技術は、名寄せの危険性を低減できるものの、レルムの値を用いることで各サービス提供装置に対して仮IDを発行しているため、仮にサーバ移転等によりサービス提供装置のURLが変更されてレルムパラメータが変更されると、仮IDも変更されることになる。そうするとサーバ移転前に所定の仮IDにてサービス提供装置を利用していたユーザが、サーバ移転後に新たな仮IDにてログインすることになり、過去のサービスの履歴等を利用できなくなってしまう等の問題がある。すなわちサービス提供装置のURLが変更された場合に、同一ユーザに対して同一の仮IDを発行することができず、サービス提供装置のサービス提供に支障をきたすという問題があった。

【0007】

従って、上記のような問題点に鑑みてなされた本発明の目的は、名寄せの危険性が低く、かつサービス提供装置のURLが変更された場合でも同一ユーザに対して同一の仮IDを発行することができるサービス提供システム、認証サーバ、サービス提供装置およびプログラムを提供することにある。

【課題を解決するための手段】

【0008】

上記課題を解決するために本発明に係るサービス提供システムは、クライアント端末と、前記クライアント端末にサービスを提供するサービス提供装置と、前記クライアント端末からユーザIDを受信して認証処理を行う認証サーバと、を備えるサービス提供システムであって、前記サービス提供装置は、当該サービス提供装置を一意に特定するRP識別子を格納する記憶部を有し、前記認証サーバは、前記RP識別子を発行するRP識別子発行部と、前記記憶部から前記RP識別子を取得するRP識別子取得部と、前記ユーザID及び前記RP識別子に基づき仮IDを前記サービス提供装置に発行する認証制御部と、を有することを特徴とする。

【0009】

また本発明に係るサービス提供システムにおける認証サーバは、クライアント端末と、前記クライアント端末にサービスを提供するサービス提供装置と、前記クライアント端末からユーザIDを受信して認証処理を行う認証サーバと、を備えるサービス提供システムに用いられる認証サーバであって、前記認証サーバは、前記サービス提供装置を一意に特定するRP識別子を発行するRP識別子発行部と、前記サービス提供装置から前記RP識別子を取得するRP識別子取得部と、前記クライアント端末から受信した前記ユーザIDと、前記RP識別子取得部が取得した前記RP識別子とに基づき、仮IDを前記サービス提供装置に発行する認証制御部と、を有することを特徴とする。

【0010】

また本発明に係るサービス提供システムにおけるサービス提供装置は、クライアント端末と、前記クライアント端末にサービスを提供するサービス提供装置と、前記クライアント端末からユーザIDを受信して認証処理を行う認証サーバと、を備えるサービス提供システムに用いられるサービス提供装置であって、前記サービス提供装置は、当該サービス提供装置を一意に特定するRP識別子を格納する記憶部と、前記クライアント端末から認証要求を受信した場合に前記記憶部に格納された前記RP識別子を前記認証サーバに送信するRP識別子送信制御部と、を有し、前記認証サーバから、前記ユーザID及び前記RP識別子に基づき仮IDを受信することを特徴とする。

【0011】

また本発明に係るプログラムは、クライアント端末と、前記クライアント端末にサービスを提供するサービス提供装置と、前記クライアント端末からユーザIDを受信して認証処理を行う認証サーバと、を備えるサービス提供システムにおける前記認証サーバとして機能するコンピュータに、前記サービス提供装置を一意に特定するRP識別子を発行するRP識別子発行手順と、前記サービス提供装置から前記RP識別子を取得するRP識別子取得手順と、前記ユーザID及び前記RP識別子に基づき、仮IDを前記サービス提供装置に発行する認証手順と、を実行させることを特徴とする。

【発明の効果】

【0012】

本発明によるサービス提供システムは、名寄せの危険性が低く、かつサービス提供装置のURLが変更された場合でも同一ユーザに対して同一の仮IDを発行することができる。

【図面の簡単な説明】

【0013】

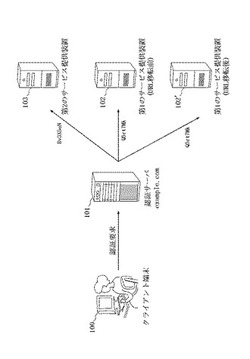

【図1】実施の形態1に係るサービス提供システムの概要図である。

【図2】実施の形態1の認証サーバの構成を表すブロック図である。

【図3】実施の形態1の認証サーバ利用登録画面の例を表す図である。

【図4】実施の形態1のRP識別子取得画面の例を示す図である。

【図5】実施の形態1のハッシュテーブルを表す図である。

【図6】実施の形態1のサービス提供装置の構成を表すブロック図である。

【図7】実施の形態1の記憶部のディレクトリ構成を表す図である。

【図8】実施の形態1のサービス提供システムの動作を示すフローチャートである。

【図9】実施の形態1のサービス提供システムにおける仮ID発行の概念図である。

【図10】実施の形態2のサービス提供装置の構成を表すブロック図である。

【図11】実施の形態2のサービス提供システムの動作を示すフローチャートである。

【図12】従来技術(非特許文献1)における仮ID発行の概念図である。

【図13】従来技術(非特許文献2)における仮ID発行の概念図である。

【発明を実施するための形態】

【0014】

以下、本発明の実施の形態について説明する。

【0015】

(実施の形態1)

図1は本発明の実施の形態1に係るサービス提供システムの概要構成を示す概要図である。本発明の実施の形態1に係るサービス提供システムは、クライアント端末100と、認証サーバ101と、第1のサービス提供装置102と、第2のサービス提供装置103とを備えている。クライアント端末100、認証サーバ101、第1のサービス提供装置102、第2のサービス提供装置103は夫々インターネット104を介して相互に接続される。ここでサービス提供装置は2つ図示しているが、これに限られず、1つでもよく、あるいは3つ以上備えていてもよい。

【0016】

クライアント端末100は、無線及び/又は有線により認証サーバ101と第1のサービス提供装置102と第2のサービス提供装置103にインターネット104を介して接続される通信機器である。クライアント端末100は、好ましくは携帯電話、タブレット端末、パーソナル・コンピュータ等で構成される。図1ではパーソナル・コンピュータとして図示しているがこれに限定されない。クライアント端末100は、通信部、ディスプレイ、キーボード等を有しており、通信部により認証サーバ101、第1のサービス提供装置102、及び第2のサービス提供装置103との情報を送受信する。そしてクライアント端末100は、受信したウェブサイト等の情報をディスプレイに表示し、ユーザがウェブサイトを閲覧し、また各種ウェブサイト上のログイン画面等でキーボードにより文字、記号、数字等を入力するように構成されている。

【0017】

認証サーバ101は、クライアント端末100からユーザIDを受信して第1のサービス提供装置102等において提供される各種サービスの認証処理を行うサーバである。図2に認証サーバ101の構成を表すブロック図を示す。認証サーバ101は、通信部201と、認証制御部202と、ユーザIDデータベース(DB)203と、RP識別子発行部204と、RP識別子取得部205と、ハッシュテーブル206と、ハッシュテーブル制御部207とを備える。通信部201はクライアント端末100、第1のサービス提供装置102及び第2のサービス提供装置103とのデータの送受信を行う。認証制御部202はクライアント端末100からの認証要求に基づきユーザIDデータベース203を参照し認証処理を行う。ユーザIDデータベース203には少なくともユーザID及びパスワードが対応付けられて格納されており、認証制御部202はユーザから送信されたユーザIDとパスワードと、ユーザIDデータベースに記憶されたユーザID及びパスワードを照合し、認証処理を行う。ここで、認証サーバ101として機能させるために、コンピュータを好適に用いることができ、そのようなコンピュータは、サービス提供サーバ102の各機能を実現する処理内容を記述したプログラムを、当該コンピュータの記憶部に格納しておき、当該コンピュータの中央演算処理装置(CPU)によってこのプログラムを読み出して実行させることで実現することができる。

【0018】

RP識別子発行部204は各サービス提供装置に対しRP識別子を発行する。またRP識別子取得部205は、各サービス提供装置に発行されたRP識別子を取得する。ここでRP識別子とは本システムにおいて各サービス提供装置を一意に特定するための識別子であり、文字、数字、若しくは記号、又はこれらの組合せにより構成される。例えば第1のサービス提供装置102に対してはRP識別子発行部204により“Fe4PweX”が発行され、第2のサービス提供装置103には“le9Uy1AG”が発行される。発行されるRP識別子はランダムな文字列である。RP識別子発行部204は、過去に発行されたRP識別子と重複しないようにRP識別子を照合し、RP識別子を発行する。なおRP識別子はこれに限られず、サービス提供装置毎に異なる値であれば如何なる識別子でもよい。例えば第1のサービス提供装置102には“001”を付与し、第2のサービス提供装置103には“002”を付与するのでもよい。ただし後述するハッシュ値における衝突を防止するためには、長い文字列から構成されるRP識別子の方が好ましい。

【0019】

RP識別子発行部204がサービス提供装置にRP識別子を発行する場合に、各サービス提供装置に提供する認証サーバ利用登録画面300を図3に示す。認証サーバ利用登録画面300は、認証サーバ101における認証処理を利用する場合にサービス提供装置の管理者(以下、「サービス管理者」という。)がクリックすることで登録申請可能な登録ボタン301を備える。以下、第1のサービス提供装置102が認証サーバ101における認証処理を利用するものとし、認証サーバ101からRP識別子の発行を受ける場合について説明する。第1のサービス提供装置102は図示しないディスプレイによりサービス管理者に認証サーバ利用登録画面300を表示する。またサービス提供装置102は図示しないキーボード、マウス等の入力部によりサービス管理者の入力を受付ける。以下登録ボタン301がクリックされたものとして説明する。

【0020】

図4に、第1のサービス提供装置102が認証サーバ利用登録画面300にて登録申請をした場合に表示されるRP識別子取得画面400の例を示す。RP識別子取得画面400は、ログインボタン用のソースコード表示領域401と、RP識別子ダウンロードボタン402を備える。ここでログインボタンとは、第1のサービス提供装置102が提供するウェブサイトのトップページ等において設置される、ユーザが認証サーバ101を用いた認証処理用のログインに用いるためのボタンである。ログインボタン用のソースコード表示領域401に表示されたソースコードを、第1のサービス提供装置102のトップページのHTMLファイルに記載すれば、トップページにログインボタンが表示される。

【0021】

また第1のサービス提供装置102は、サービス管理者がRP識別子ダウンロードボタン402をクリックすることによりRP識別子ファイルをダウンロードし、RP識別子を後述する記憶部604に格納する。この実施例において、RP識別子ファイルとは、当該ファイル名が、RP識別子に、拡張子“key”が付加された形式となるファイルである。なお当該ファイルの拡張子はこれに限られず、いかなる拡張子でもよく、また拡張子が付加されなくてもよい。またファイル名にRP識別子にかかる文字列が記載されていなくてもよく、その場合は、例えばファイル名を“.key”とし、当該ファイル中にテキスト形式等でRP識別子が記述されていてもよい。

【0022】

図5に、ハッシュテーブル206の例を示す。ハッシュテーブル206は、ユーザID及びRP識別子に基づくハッシュ値と、仮IDとを対応付けて格納し、ハッシュテーブル制御部207により制御される。例えばハッシュテーブル制御部207はユーザID“alice@example.com”及びRP識別子“Fe4PweX”に基づくハッシュ値“4fe5r98er9”を生成し、当該ハッシュ値と、仮ID“Q5rt7Mk”とを対応付けてハッシュテーブル206に格納する。

【0023】

同様にハッシュテーブル制御部207は、ユーザID“alice@example.com”及びRP識別子“le9Uy1Ag”に基づくハッシュ値“8c13pq7x66y”を生成し、当該ハッシュ値と、仮ID“Bv3X5eN”とを対応付けてハッシュテーブル206に格納し、ユーザID“Bob@example.com”及びRP識別子“Fe4PweX”に基づくハッシュ値“Gu8x2q64um”を生成し、当該ハッシュ値と、仮ID“D8r1OPu”とを対応付けてハッシュテーブル206に格納し、ユーザID“Bob@example.com”及びRP識別子“Saw3H92”に基づくハッシュ値“9we73bk24i”を生成し、当該ハッシュ値と、仮ID“Vj6r7Xq”とを対応付けてハッシュテーブル206に格納する。なお図5に示すハッシュテーブル206では、ハッシュ値と共にユーザIDとRP識別子を括弧書きで記載しているが、括弧書きは説明のために記載しているものであり、ハッシュテーブル206には格納されない。

【0024】

なおユーザ名とRP識別子に基づくハッシュ値は、ハッシュ関数を用いて各種方法により算出することができる。例えばユーザID“alice@example.com”と、RP識別子“Fe4PweX”の文字列を連結した文字列“alice@example.comFe4PweX”を入力としたハッシュ関数の出力をハッシュ値とすることができる。用いるハッシュ関数は、あるデータが与えられた場合にそのデータを代表する値を出力する関数であれば如何なるものでもよい。当該ハッシュテーブルはシステム動作時にあらかじめ必要なデータが格納される。

【0025】

第1のサービス提供装置102は、クライアント端末100が認証サーバ101で認証終了した後に、クライアント端末100に各種サービスを提供する。同様に第2のサービス提供装置103も、クライアント端末100が認証サーバ101で認証終了した後に、クライアント端末100に各種サービスを提供する。図6に、第1のサービス提供装置102の構成を表すブロック図を示す。第1のサービス提供装置102は、通信部601と、サービス提供装置制御部602と、顧客管理データベース603と、記憶部604とを備える。通信部601はクライアント端末100、認証サーバ101とのデータの送受信を行う。サービス提供装置制御部602は顧客管理データベース603を制御し、記憶部604に必要な情報を格納する等、第1のサービス提供装置102における各種制御を行う。

【0026】

顧客管理データベース603には、認証サーバ101が発行した仮IDとともに当該仮IDにかかるユーザの個人情報、当該仮IDにかかるサービスの利用履歴等が格納される。サービス提供装置制御部602は顧客管理データベース603を参照し、ユーザの個人情報及びサービスの利用履歴等を参照することができる。

【0027】

記憶部604には、認証サーバ101から発行されたRP識別子が格納される。図7に記憶部604のディレクトリ構成を示す。記憶部604は、ルートディレクトリ701と、xxxディレクトリ702と、yyyディレクトリ703と、zzzディレクトリ704とを備える。xxxディレクトリ702とyyyディレクトリ703は認証サーバ101がアクセス可能であり、zzzディレクトリ704は認証サーバ101がアクセス不可能であるものとして説明する。RP識別子ファイル705はxxxディレクトリ702に格納される。好ましくは、xxxディレクトリ702にはXRDS文書ファイル706が格納される。XRDS文書とは第1のサービス提供装置102にかかる各種情報が記載されたテキストであり、認証サーバ101はXRDS文書ファイル706を参照することにより、第1のサービス提供装置102のURLの正当性等を検証することができる。RP識別子ファイル705をXRDS文書ファイル706と同一のディレクトリに格納することで、認証サーバ102はRP識別子ファイル705を確実に取得することができる。なおRP識別子ファイル705が格納されるディレクトリはこれに限られず、認証サーバ101がアクセスすることのできるディレクトリであればいずれのディレクトリであってもよく、例えばyyyディレクトリ703に格納されてもよい。またディレクトリ構成はこれに限られず、認証サーバ101が全てのディレクトリにアクセス可能であるように構成してもよい。

【0028】

第2のサービス提供装置103は第1のサービス提供装置102と同一の構成である。ただし、認証サーバ101が発行するRP識別子が異なるため、第2のサービス提供装置103が記憶部に格納するRP識別子は第1のサービス提供装置102が記憶部604に格納するRP識別子とは異なる。

【0029】

次に、本発明に係るサービス提供システムについて、図8に示すフローチャートによりその動作を説明する。ここでクライアント端末100を使用するユーザのユーザIDは“alice@example.com”であるものとして説明する。

【0030】

はじめにステップS801において、クライアント端末100は、ユーザの入力操作に基づき、第1のサービス提供装置102に対してログイン要求をする。なお当該ログイン要求は、認証サーバ101における認証処理を利用したものである。ログイン要求する際にクライアント端末100は、ユーザID、すなわち“alice@example.com”を第1のサービス提供装置102に送信する。ログイン要求は、第1のサービス提供装置102のトップ画面等に設けられたログインボタンにより行う。すなわち、クライアント端末100が、図4のソースコードによりトップ画面等に配置された認証処理用のログインボタンに基づき、ログイン要求をする。

【0031】

当該要求を受信するとサービス提供装置制御部602は、受信したユーザIDを認証サーバ101に送信して認証サーバ101に接続し、当該認証サーバ101の情報を要求する(ステップS802)。当該情報は具体的には、認証サーバ101に認証要求をするためのURL情報である。情報を要求された認証サーバ101は、第1のサービス提供装置102に認証サーバの情報を送信し(ステップS803)、第1のサービス提供装置102が当該情報を受信する(ステップS804)。好ましくは、ステップS802、ステップS803、及びステップS804は、OpenID Authentication2.0の仕様であるDiscoveryの定めに従い行われる。すなわち第1のサービス提供装置102は認証サーバ101から認証要求をするためのURL情報である、“OP Endpoint URL”を取得する。

【0032】

次に、ステップS805及びステップS806において第1のサービス提供装置102と、認証サーバ101とは、双方間の通信を暗号化するための共通鍵を共有する。好ましくは、共通鍵はDiffie−Hellman鍵により構成される。

【0033】

続いてサービス提供装置制御部602は、クライアント端末100に、認証サーバ101での認証処理を要求する(ステップS807)。このときサービス提供装置制御部602は第1のサービス提供装置102のURL情報をクライアント端末100に送信する。当該要求を受けるとクライアント端末100は、認証サーバ101へ認証要求をする(ステップS808)。このときクライアント端末100はサービス提供装置制御部602から受信した第1のサービス提供装置102のURL情報を認証サーバ101に送信する。好ましくは、ステップS807及びステップS808は、OpenID Authentication2.0の仕様であるRequesting Authenticationの定めに従い行われる。すなわち前記URL情報は、return_toの値として定義され、第1のサービス提供装置102から認証サーバ101に間接的に(クライアント端末100を介して)送信されることになる。

【0034】

クライアント端末100からの認証要求を受けると認証サーバ101の認証制御部202は、前記URLに基づき、第1のサービス提供装置102にXRDS文書の送信を要求する。さらにこのときRP識別子取得部205は、第1のサービス提供装置102に対しRP識別子の送信を要求する(ステップS809)。当該要求を受けるとサービス提供装置制御部602は、XRDS文書及びRP識別子を認証サーバ101に送信し(ステップS810)、認証制御部202はXRDS文書を取得し、RP識別子取得部205はRP識別子を取得する(ステップS811)。

【0035】

続くステップS812において認証制御部202は、XRDS文書から第1のサービス提供装置102の正当性を検証する。仮に正当でなければ処理が終了する。ここでは第1のサービス提供装置102が正当であるものとし、次のステップS813に進む。好ましくは、ステップS809、ステップS810、及びステップS811によるサービス提供装置の検証は、OpenID Authentication2.0の仕様であるDiscovering OpenID Relying Partiesの定めに従い行われる。すなわちXRDS文書に基づき得られたreturn_toの値と、前記URLとを比較することで第1のサービス提供装置102の正当性を判断する。

【0036】

ステップS813において、認証制御部202は、クライアント端末100にパスワードを要求する。当該要求を受けたクライアント端末100は、ユーザの入力に基づき認証サーバ101にパスワードを送信する(ステップS814)。

【0037】

パスワードを受信すると認証制御部202は、ユーザIDデータベース203を参照しユーザの認証処理をする(ステップS815)。ユーザのパスワードが正当であり認証が成功したら次のステップS816に進む。パスワードが正当でない場合には処理が終了する。ここでは認証が成功したものとして説明する。

【0038】

認証が成功すると、ステップS816において、ハッシュテーブル制御部207は、認証サーバ101が受信したユーザIDと、RP識別子取得部205が取得したRP識別子とに基づきハッシュ値を生成する。具体的にはハッシュテーブル制御部207は、ユーザID“alice@example.com”と、RP識別子“Fe4PweX”とに基づくハッシュ値“4fe5r98er9”を生成する。さらにハッシュテーブル制御部207はハッシュテーブル206を参照し、当該生成したハッシュ値をキーにして、仮ID“Q5rt7Mk”を取得する。なお、生成したハッシュ値に対応する仮IDが存在しない場合は、新規に仮IDを生成し、当該仮IDとハッシュ値とを対応付けてハッシュテーブル206に格納する。

【0039】

続いてステップS817において認証制御部202は、ハッシュテーブル制御部207が取得した仮IDをクライアント端末100に送信する。クライアント端末100は当該仮IDを第1のサービス提供装置102に転送する(ステップS818)。すなわち認証サーバ101は第1のサービス提供装置102に対して、クライアント端末100を介して間接的に仮IDを発行する。

【0040】

最後にステップS819において、サービス提供装置制御部602がクライアント端末100のログインを受理する。サービス提供装置制御部602は、仮IDに基づき当該ユーザを管理し、必要な個人情報やサービスの利用履歴等を顧客データベース603を参照し取得及び格納する。

【0041】

図9に本発明における仮ID発行の概念図を示す。クライアント端末100から認証サーバ101が認証要求を受けた場合に、認証サーバ101は、第1のサービス提供装置102には仮IDとして“Q5rt7Mk”を発行する。一方第2のサービス提供装置103には仮IDとして“Bv3X5eN”を発行する。また認証サーバ101はURL移転後の第1のサービス提供装置102'には、仮IDとして、移転前の仮IDと同一である“Q5rt7Mk”を発行する。なお、第1のサービス提供装置102の移転前と後でRP識別子及びユーザIDが同一であり、同一のハッシュ値が生成されるため、仮IDは同一になる。

【0042】

このように、本発明によれば、サービス提供装置毎に異なる仮IDを発行するため、名寄せの危険性を低減することができる。またクライアント端末100から受信したユーザID及びRP識別子に基づくハッシュ値と、仮IDとを対応付けているため、サービス提供装置のURLが変更された場合でもあるユーザIDを有するユーザに対して同一の仮IDを発行することができる。したがって当該ユーザがURL変更前のサービス提供装置で提供を受けていたサービスの履歴等を、URL変更後も引き続き利用可能となる。

【0043】

また、ユーザIDと、RP識別子と、仮IDとを直接対応付けるのではなく、ユーザIDとRP識別子とに基づくハッシュ値と、仮IDとを対応付けている。そのため、認証サーバ101における仮IDの検索の効率を向上させることができるとともに、ハッシュ値からユーザIDを推定することができないため、セキュリティ上安全な認証処理を提供することができる。

【0044】

(実施の形態2)

以下に、本発明の実施の形態2について説明をする。図10は本発明の実施の形態2の第1のサービス提供装置1000の構成を示すブロック図である。実施の形態1と同一の構成については同一の符号を付し、説明は省略する。実施の形態2に係るサービス提供システムは、実施の形態1にかかる構成と比較して、第一のサービス提供装置1000が更にRP識別子送信制御部1001を備える点が相違する。また実施の形態1では認証サーバ101のRP識別子取得部205が第1のサービス提供装置102にRP識別子の送信要求をし、RP識別子を取得していたのに対し、実施の形態2では、RP識別子送信制御部1001は、利用者のログイン要求に基づきRP識別子を、認証サーバ101に送信することによりRP識別子取得部205がRP識別子を取得する点が相違する。

【0045】

次に、実施の形態2に係るサービス提供システムについて、図11によりその動作を説明する。実施の形態1と同一の動作については同一の符号を付し、説明は省略する。実施の形態2に係るサービス提供システムは、概略として、認証サーバ101からのRP識別子の送信要求を受けずに、第1のサービス提供装置1000がRP識別子を送信する点が異なる。

【0046】

ステップS805及びステップS806において共通鍵を共有すると、ステップS1107において、サービス提供装置制御部602は、クライアント端末100に、認証サーバ101での認証処理を要求する。さらに、RP識別子送信制御部1001が記憶部605を参照し、RP識別子をクライアント端末100に送信する。

【0047】

続いてステップS1108において、クライアント端末100は認証サーバ101へ認証要求をする。さらに、クライアント端末100はRP識別子を認証サーバ101に転送し、ステップS1109において、認証サーバ101のRP識別子取得部205がRP識別子を取得する。以降のステップS813からステップS819は、実施の形態1と同一の動作をし、処理が完了する。

【0048】

このように実施の形態2に係るサービス提供システムでは、RP識別子送信制御部1001が、クライアント端末100を介して認証サーバ101に間接的にRP識別子を送信するためするため、認証サーバ101によるRP識別子の要求処理をしないで済む。また第1のサービス提供装置1000がRP識別子を送信するため、記憶部605の如何なる場所にRP識別子ファイルを格納してもよい。

【0049】

本発明を諸図面や実施例に基づき説明してきたが、当業者であれば本開示に基づき種々の変形や修正を行うことが容易であることに注意されたい。従って、これらの変形や修正は本発明の範囲に含まれることに留意されたい。例えば、各部材、各手段、各ステップ等に含まれる機能等は論理的に矛盾しないように再配置可能であり、複数の手段やステップ等を1つに組み合わせたり、或いは分割したりすることが可能である。

【符号の説明】

【0050】

100 クライアント端末

101 認証サーバ

102 第1のサービス提供装置

103 第2のサービス提供装置

104 インターネット

201 通信部

202 認証制御部

203 ユーザIDデータベース

204 RP識別子発行部

205 RP識別子取得部

206 ハッシュテーブル

207 ハッシュテーブル制御部

300 認証サーバ利用登録画面

301 登録ボタン

400 RP識別子取得画面

401 ログインボタン用のソースコード表示領域

402 RP識別子ダウンロードボタン

601 通信部

602 サービス提供装置制御部

603 顧客管理データベース

604 記憶部

701 ルートディレクトリ

702 xxxディレクトリ

703 yyyディレクトリ

704 zzzディレクトリ

705 RP識別子ファイル

706 XRDS文書ファイル

1000 第1のサービス提供装置

1001 RP識別子送信制御部

1200 クライアント端末

1201 認証サーバ

1202 第1のサービス提供装置

1203 第2のサービス提供装置

1300 クライアント端末

1301 認証サーバ

1302 第1のサービス提供装置

1303 第2のサービス提供装置

【技術分野】

【0001】

本発明は、サービス提供システム、認証サーバ、サービス提供装置およびプログラムに関する。

【背景技術】

【0002】

近年、ひとつのIDでインターネット上の様々なウェブサイトの認証を実現する仕組みとしてOpenIDがある(例えば非特許文献1)。図12に非特許文献1に係る技術の概要図を示す。OpenIDが利用可能なサービス提供サイトを介してクライアント端末1200からURL“example.com”にて特定される認証サーバ1201が認証要求を受けると、認証サーバ1201においてクライアント端末1200からOp−local Identifier(以下、「ユーザID」という。)及びパスワードを受信し、認証処理が行われる。認証処理が成功すると、認証サーバ1201はサービス提供サイトに対してclaimed_id(以下、「仮ID」という。)を発行する。サービス提供サイトでは当該仮IDを用いて以後のサービス提供をすることができる。一方でユーザは、認証サーバ1201に送る一組のユーザID及びパスワードで各種サービス提供サイトからサービス提供を受けることができる。

【0003】

しかしながらOpenIDの仕組みでは、図12に示すとおり、第1のサービス提供装置1202及び第2のサービス提供装置1203に対して同一の仮ID“example.com/alice”を発行する。そのため、悪意のある複数のサービス提供装置管理者が結託した場合に、各サービス提供装置に分散した断片的な個人情報に関し、仮IDをキーにして個人情報を一元化できてしまう、いわゆる名寄せの問題があった。

【0004】

これに対し、名寄せの問題に対する先行技術が非特許文献2に開示されている。図13に非特許文献2に係る技術の概要図を示す。非特許文献2に係る技術では、認証サーバ1301がサービス提供装置から取得するパラメータのひとつであるレルム(realm)の値に基づき、仮IDを発行する。レルムの値はサービス提供装置のURLに依存し、サービス提供装置毎にそれぞれ異なる値である。したがってレルムに基づく仮IDはサービス提供装置毎に異なり、図13に示すとおり第1のサービス提供装置1302に発行する仮IDが“example.com/abc”であり、第2のサービス提供装置1303に発行する仮IDが“example.com/def”であり、サービス提供装置毎に仮IDが異なることになる。このようにして、名寄せの危険性を低減することができる。

【先行技術文献】

【非特許文献】

【0005】

【非特許文献1】"OpenID Authentication 2.0 - Final"2007, OpenID Foundation, [online][retrieved on 2011-05-12]Internet <URL:http://openid.net/specs/openid-authentication-2#0.html>

【非特許文献2】NTTコミュニケーションズ株式会社、“NTT IDログインサービス インターフェイス仕様書第1.1版”、2010年7月2日、[online]、[2011年5月12日検索]、インターネット<URL: http://www.nttid.jp/download/nttid#interface#manual.pdf>

【発明の概要】

【発明が解決しようとする課題】

【0006】

しかしながら、非特許文献2に係る従来技術は、名寄せの危険性を低減できるものの、レルムの値を用いることで各サービス提供装置に対して仮IDを発行しているため、仮にサーバ移転等によりサービス提供装置のURLが変更されてレルムパラメータが変更されると、仮IDも変更されることになる。そうするとサーバ移転前に所定の仮IDにてサービス提供装置を利用していたユーザが、サーバ移転後に新たな仮IDにてログインすることになり、過去のサービスの履歴等を利用できなくなってしまう等の問題がある。すなわちサービス提供装置のURLが変更された場合に、同一ユーザに対して同一の仮IDを発行することができず、サービス提供装置のサービス提供に支障をきたすという問題があった。

【0007】

従って、上記のような問題点に鑑みてなされた本発明の目的は、名寄せの危険性が低く、かつサービス提供装置のURLが変更された場合でも同一ユーザに対して同一の仮IDを発行することができるサービス提供システム、認証サーバ、サービス提供装置およびプログラムを提供することにある。

【課題を解決するための手段】

【0008】

上記課題を解決するために本発明に係るサービス提供システムは、クライアント端末と、前記クライアント端末にサービスを提供するサービス提供装置と、前記クライアント端末からユーザIDを受信して認証処理を行う認証サーバと、を備えるサービス提供システムであって、前記サービス提供装置は、当該サービス提供装置を一意に特定するRP識別子を格納する記憶部を有し、前記認証サーバは、前記RP識別子を発行するRP識別子発行部と、前記記憶部から前記RP識別子を取得するRP識別子取得部と、前記ユーザID及び前記RP識別子に基づき仮IDを前記サービス提供装置に発行する認証制御部と、を有することを特徴とする。

【0009】

また本発明に係るサービス提供システムにおける認証サーバは、クライアント端末と、前記クライアント端末にサービスを提供するサービス提供装置と、前記クライアント端末からユーザIDを受信して認証処理を行う認証サーバと、を備えるサービス提供システムに用いられる認証サーバであって、前記認証サーバは、前記サービス提供装置を一意に特定するRP識別子を発行するRP識別子発行部と、前記サービス提供装置から前記RP識別子を取得するRP識別子取得部と、前記クライアント端末から受信した前記ユーザIDと、前記RP識別子取得部が取得した前記RP識別子とに基づき、仮IDを前記サービス提供装置に発行する認証制御部と、を有することを特徴とする。

【0010】

また本発明に係るサービス提供システムにおけるサービス提供装置は、クライアント端末と、前記クライアント端末にサービスを提供するサービス提供装置と、前記クライアント端末からユーザIDを受信して認証処理を行う認証サーバと、を備えるサービス提供システムに用いられるサービス提供装置であって、前記サービス提供装置は、当該サービス提供装置を一意に特定するRP識別子を格納する記憶部と、前記クライアント端末から認証要求を受信した場合に前記記憶部に格納された前記RP識別子を前記認証サーバに送信するRP識別子送信制御部と、を有し、前記認証サーバから、前記ユーザID及び前記RP識別子に基づき仮IDを受信することを特徴とする。

【0011】

また本発明に係るプログラムは、クライアント端末と、前記クライアント端末にサービスを提供するサービス提供装置と、前記クライアント端末からユーザIDを受信して認証処理を行う認証サーバと、を備えるサービス提供システムにおける前記認証サーバとして機能するコンピュータに、前記サービス提供装置を一意に特定するRP識別子を発行するRP識別子発行手順と、前記サービス提供装置から前記RP識別子を取得するRP識別子取得手順と、前記ユーザID及び前記RP識別子に基づき、仮IDを前記サービス提供装置に発行する認証手順と、を実行させることを特徴とする。

【発明の効果】

【0012】

本発明によるサービス提供システムは、名寄せの危険性が低く、かつサービス提供装置のURLが変更された場合でも同一ユーザに対して同一の仮IDを発行することができる。

【図面の簡単な説明】

【0013】

【図1】実施の形態1に係るサービス提供システムの概要図である。

【図2】実施の形態1の認証サーバの構成を表すブロック図である。

【図3】実施の形態1の認証サーバ利用登録画面の例を表す図である。

【図4】実施の形態1のRP識別子取得画面の例を示す図である。

【図5】実施の形態1のハッシュテーブルを表す図である。

【図6】実施の形態1のサービス提供装置の構成を表すブロック図である。

【図7】実施の形態1の記憶部のディレクトリ構成を表す図である。

【図8】実施の形態1のサービス提供システムの動作を示すフローチャートである。

【図9】実施の形態1のサービス提供システムにおける仮ID発行の概念図である。

【図10】実施の形態2のサービス提供装置の構成を表すブロック図である。

【図11】実施の形態2のサービス提供システムの動作を示すフローチャートである。

【図12】従来技術(非特許文献1)における仮ID発行の概念図である。

【図13】従来技術(非特許文献2)における仮ID発行の概念図である。

【発明を実施するための形態】

【0014】

以下、本発明の実施の形態について説明する。

【0015】

(実施の形態1)

図1は本発明の実施の形態1に係るサービス提供システムの概要構成を示す概要図である。本発明の実施の形態1に係るサービス提供システムは、クライアント端末100と、認証サーバ101と、第1のサービス提供装置102と、第2のサービス提供装置103とを備えている。クライアント端末100、認証サーバ101、第1のサービス提供装置102、第2のサービス提供装置103は夫々インターネット104を介して相互に接続される。ここでサービス提供装置は2つ図示しているが、これに限られず、1つでもよく、あるいは3つ以上備えていてもよい。

【0016】

クライアント端末100は、無線及び/又は有線により認証サーバ101と第1のサービス提供装置102と第2のサービス提供装置103にインターネット104を介して接続される通信機器である。クライアント端末100は、好ましくは携帯電話、タブレット端末、パーソナル・コンピュータ等で構成される。図1ではパーソナル・コンピュータとして図示しているがこれに限定されない。クライアント端末100は、通信部、ディスプレイ、キーボード等を有しており、通信部により認証サーバ101、第1のサービス提供装置102、及び第2のサービス提供装置103との情報を送受信する。そしてクライアント端末100は、受信したウェブサイト等の情報をディスプレイに表示し、ユーザがウェブサイトを閲覧し、また各種ウェブサイト上のログイン画面等でキーボードにより文字、記号、数字等を入力するように構成されている。

【0017】

認証サーバ101は、クライアント端末100からユーザIDを受信して第1のサービス提供装置102等において提供される各種サービスの認証処理を行うサーバである。図2に認証サーバ101の構成を表すブロック図を示す。認証サーバ101は、通信部201と、認証制御部202と、ユーザIDデータベース(DB)203と、RP識別子発行部204と、RP識別子取得部205と、ハッシュテーブル206と、ハッシュテーブル制御部207とを備える。通信部201はクライアント端末100、第1のサービス提供装置102及び第2のサービス提供装置103とのデータの送受信を行う。認証制御部202はクライアント端末100からの認証要求に基づきユーザIDデータベース203を参照し認証処理を行う。ユーザIDデータベース203には少なくともユーザID及びパスワードが対応付けられて格納されており、認証制御部202はユーザから送信されたユーザIDとパスワードと、ユーザIDデータベースに記憶されたユーザID及びパスワードを照合し、認証処理を行う。ここで、認証サーバ101として機能させるために、コンピュータを好適に用いることができ、そのようなコンピュータは、サービス提供サーバ102の各機能を実現する処理内容を記述したプログラムを、当該コンピュータの記憶部に格納しておき、当該コンピュータの中央演算処理装置(CPU)によってこのプログラムを読み出して実行させることで実現することができる。

【0018】

RP識別子発行部204は各サービス提供装置に対しRP識別子を発行する。またRP識別子取得部205は、各サービス提供装置に発行されたRP識別子を取得する。ここでRP識別子とは本システムにおいて各サービス提供装置を一意に特定するための識別子であり、文字、数字、若しくは記号、又はこれらの組合せにより構成される。例えば第1のサービス提供装置102に対してはRP識別子発行部204により“Fe4PweX”が発行され、第2のサービス提供装置103には“le9Uy1AG”が発行される。発行されるRP識別子はランダムな文字列である。RP識別子発行部204は、過去に発行されたRP識別子と重複しないようにRP識別子を照合し、RP識別子を発行する。なおRP識別子はこれに限られず、サービス提供装置毎に異なる値であれば如何なる識別子でもよい。例えば第1のサービス提供装置102には“001”を付与し、第2のサービス提供装置103には“002”を付与するのでもよい。ただし後述するハッシュ値における衝突を防止するためには、長い文字列から構成されるRP識別子の方が好ましい。

【0019】

RP識別子発行部204がサービス提供装置にRP識別子を発行する場合に、各サービス提供装置に提供する認証サーバ利用登録画面300を図3に示す。認証サーバ利用登録画面300は、認証サーバ101における認証処理を利用する場合にサービス提供装置の管理者(以下、「サービス管理者」という。)がクリックすることで登録申請可能な登録ボタン301を備える。以下、第1のサービス提供装置102が認証サーバ101における認証処理を利用するものとし、認証サーバ101からRP識別子の発行を受ける場合について説明する。第1のサービス提供装置102は図示しないディスプレイによりサービス管理者に認証サーバ利用登録画面300を表示する。またサービス提供装置102は図示しないキーボード、マウス等の入力部によりサービス管理者の入力を受付ける。以下登録ボタン301がクリックされたものとして説明する。

【0020】

図4に、第1のサービス提供装置102が認証サーバ利用登録画面300にて登録申請をした場合に表示されるRP識別子取得画面400の例を示す。RP識別子取得画面400は、ログインボタン用のソースコード表示領域401と、RP識別子ダウンロードボタン402を備える。ここでログインボタンとは、第1のサービス提供装置102が提供するウェブサイトのトップページ等において設置される、ユーザが認証サーバ101を用いた認証処理用のログインに用いるためのボタンである。ログインボタン用のソースコード表示領域401に表示されたソースコードを、第1のサービス提供装置102のトップページのHTMLファイルに記載すれば、トップページにログインボタンが表示される。

【0021】

また第1のサービス提供装置102は、サービス管理者がRP識別子ダウンロードボタン402をクリックすることによりRP識別子ファイルをダウンロードし、RP識別子を後述する記憶部604に格納する。この実施例において、RP識別子ファイルとは、当該ファイル名が、RP識別子に、拡張子“key”が付加された形式となるファイルである。なお当該ファイルの拡張子はこれに限られず、いかなる拡張子でもよく、また拡張子が付加されなくてもよい。またファイル名にRP識別子にかかる文字列が記載されていなくてもよく、その場合は、例えばファイル名を“.key”とし、当該ファイル中にテキスト形式等でRP識別子が記述されていてもよい。

【0022】

図5に、ハッシュテーブル206の例を示す。ハッシュテーブル206は、ユーザID及びRP識別子に基づくハッシュ値と、仮IDとを対応付けて格納し、ハッシュテーブル制御部207により制御される。例えばハッシュテーブル制御部207はユーザID“alice@example.com”及びRP識別子“Fe4PweX”に基づくハッシュ値“4fe5r98er9”を生成し、当該ハッシュ値と、仮ID“Q5rt7Mk”とを対応付けてハッシュテーブル206に格納する。

【0023】

同様にハッシュテーブル制御部207は、ユーザID“alice@example.com”及びRP識別子“le9Uy1Ag”に基づくハッシュ値“8c13pq7x66y”を生成し、当該ハッシュ値と、仮ID“Bv3X5eN”とを対応付けてハッシュテーブル206に格納し、ユーザID“Bob@example.com”及びRP識別子“Fe4PweX”に基づくハッシュ値“Gu8x2q64um”を生成し、当該ハッシュ値と、仮ID“D8r1OPu”とを対応付けてハッシュテーブル206に格納し、ユーザID“Bob@example.com”及びRP識別子“Saw3H92”に基づくハッシュ値“9we73bk24i”を生成し、当該ハッシュ値と、仮ID“Vj6r7Xq”とを対応付けてハッシュテーブル206に格納する。なお図5に示すハッシュテーブル206では、ハッシュ値と共にユーザIDとRP識別子を括弧書きで記載しているが、括弧書きは説明のために記載しているものであり、ハッシュテーブル206には格納されない。

【0024】

なおユーザ名とRP識別子に基づくハッシュ値は、ハッシュ関数を用いて各種方法により算出することができる。例えばユーザID“alice@example.com”と、RP識別子“Fe4PweX”の文字列を連結した文字列“alice@example.comFe4PweX”を入力としたハッシュ関数の出力をハッシュ値とすることができる。用いるハッシュ関数は、あるデータが与えられた場合にそのデータを代表する値を出力する関数であれば如何なるものでもよい。当該ハッシュテーブルはシステム動作時にあらかじめ必要なデータが格納される。

【0025】

第1のサービス提供装置102は、クライアント端末100が認証サーバ101で認証終了した後に、クライアント端末100に各種サービスを提供する。同様に第2のサービス提供装置103も、クライアント端末100が認証サーバ101で認証終了した後に、クライアント端末100に各種サービスを提供する。図6に、第1のサービス提供装置102の構成を表すブロック図を示す。第1のサービス提供装置102は、通信部601と、サービス提供装置制御部602と、顧客管理データベース603と、記憶部604とを備える。通信部601はクライアント端末100、認証サーバ101とのデータの送受信を行う。サービス提供装置制御部602は顧客管理データベース603を制御し、記憶部604に必要な情報を格納する等、第1のサービス提供装置102における各種制御を行う。

【0026】

顧客管理データベース603には、認証サーバ101が発行した仮IDとともに当該仮IDにかかるユーザの個人情報、当該仮IDにかかるサービスの利用履歴等が格納される。サービス提供装置制御部602は顧客管理データベース603を参照し、ユーザの個人情報及びサービスの利用履歴等を参照することができる。

【0027】

記憶部604には、認証サーバ101から発行されたRP識別子が格納される。図7に記憶部604のディレクトリ構成を示す。記憶部604は、ルートディレクトリ701と、xxxディレクトリ702と、yyyディレクトリ703と、zzzディレクトリ704とを備える。xxxディレクトリ702とyyyディレクトリ703は認証サーバ101がアクセス可能であり、zzzディレクトリ704は認証サーバ101がアクセス不可能であるものとして説明する。RP識別子ファイル705はxxxディレクトリ702に格納される。好ましくは、xxxディレクトリ702にはXRDS文書ファイル706が格納される。XRDS文書とは第1のサービス提供装置102にかかる各種情報が記載されたテキストであり、認証サーバ101はXRDS文書ファイル706を参照することにより、第1のサービス提供装置102のURLの正当性等を検証することができる。RP識別子ファイル705をXRDS文書ファイル706と同一のディレクトリに格納することで、認証サーバ102はRP識別子ファイル705を確実に取得することができる。なおRP識別子ファイル705が格納されるディレクトリはこれに限られず、認証サーバ101がアクセスすることのできるディレクトリであればいずれのディレクトリであってもよく、例えばyyyディレクトリ703に格納されてもよい。またディレクトリ構成はこれに限られず、認証サーバ101が全てのディレクトリにアクセス可能であるように構成してもよい。

【0028】

第2のサービス提供装置103は第1のサービス提供装置102と同一の構成である。ただし、認証サーバ101が発行するRP識別子が異なるため、第2のサービス提供装置103が記憶部に格納するRP識別子は第1のサービス提供装置102が記憶部604に格納するRP識別子とは異なる。

【0029】

次に、本発明に係るサービス提供システムについて、図8に示すフローチャートによりその動作を説明する。ここでクライアント端末100を使用するユーザのユーザIDは“alice@example.com”であるものとして説明する。

【0030】

はじめにステップS801において、クライアント端末100は、ユーザの入力操作に基づき、第1のサービス提供装置102に対してログイン要求をする。なお当該ログイン要求は、認証サーバ101における認証処理を利用したものである。ログイン要求する際にクライアント端末100は、ユーザID、すなわち“alice@example.com”を第1のサービス提供装置102に送信する。ログイン要求は、第1のサービス提供装置102のトップ画面等に設けられたログインボタンにより行う。すなわち、クライアント端末100が、図4のソースコードによりトップ画面等に配置された認証処理用のログインボタンに基づき、ログイン要求をする。

【0031】

当該要求を受信するとサービス提供装置制御部602は、受信したユーザIDを認証サーバ101に送信して認証サーバ101に接続し、当該認証サーバ101の情報を要求する(ステップS802)。当該情報は具体的には、認証サーバ101に認証要求をするためのURL情報である。情報を要求された認証サーバ101は、第1のサービス提供装置102に認証サーバの情報を送信し(ステップS803)、第1のサービス提供装置102が当該情報を受信する(ステップS804)。好ましくは、ステップS802、ステップS803、及びステップS804は、OpenID Authentication2.0の仕様であるDiscoveryの定めに従い行われる。すなわち第1のサービス提供装置102は認証サーバ101から認証要求をするためのURL情報である、“OP Endpoint URL”を取得する。

【0032】

次に、ステップS805及びステップS806において第1のサービス提供装置102と、認証サーバ101とは、双方間の通信を暗号化するための共通鍵を共有する。好ましくは、共通鍵はDiffie−Hellman鍵により構成される。

【0033】

続いてサービス提供装置制御部602は、クライアント端末100に、認証サーバ101での認証処理を要求する(ステップS807)。このときサービス提供装置制御部602は第1のサービス提供装置102のURL情報をクライアント端末100に送信する。当該要求を受けるとクライアント端末100は、認証サーバ101へ認証要求をする(ステップS808)。このときクライアント端末100はサービス提供装置制御部602から受信した第1のサービス提供装置102のURL情報を認証サーバ101に送信する。好ましくは、ステップS807及びステップS808は、OpenID Authentication2.0の仕様であるRequesting Authenticationの定めに従い行われる。すなわち前記URL情報は、return_toの値として定義され、第1のサービス提供装置102から認証サーバ101に間接的に(クライアント端末100を介して)送信されることになる。

【0034】

クライアント端末100からの認証要求を受けると認証サーバ101の認証制御部202は、前記URLに基づき、第1のサービス提供装置102にXRDS文書の送信を要求する。さらにこのときRP識別子取得部205は、第1のサービス提供装置102に対しRP識別子の送信を要求する(ステップS809)。当該要求を受けるとサービス提供装置制御部602は、XRDS文書及びRP識別子を認証サーバ101に送信し(ステップS810)、認証制御部202はXRDS文書を取得し、RP識別子取得部205はRP識別子を取得する(ステップS811)。

【0035】

続くステップS812において認証制御部202は、XRDS文書から第1のサービス提供装置102の正当性を検証する。仮に正当でなければ処理が終了する。ここでは第1のサービス提供装置102が正当であるものとし、次のステップS813に進む。好ましくは、ステップS809、ステップS810、及びステップS811によるサービス提供装置の検証は、OpenID Authentication2.0の仕様であるDiscovering OpenID Relying Partiesの定めに従い行われる。すなわちXRDS文書に基づき得られたreturn_toの値と、前記URLとを比較することで第1のサービス提供装置102の正当性を判断する。

【0036】

ステップS813において、認証制御部202は、クライアント端末100にパスワードを要求する。当該要求を受けたクライアント端末100は、ユーザの入力に基づき認証サーバ101にパスワードを送信する(ステップS814)。

【0037】

パスワードを受信すると認証制御部202は、ユーザIDデータベース203を参照しユーザの認証処理をする(ステップS815)。ユーザのパスワードが正当であり認証が成功したら次のステップS816に進む。パスワードが正当でない場合には処理が終了する。ここでは認証が成功したものとして説明する。

【0038】

認証が成功すると、ステップS816において、ハッシュテーブル制御部207は、認証サーバ101が受信したユーザIDと、RP識別子取得部205が取得したRP識別子とに基づきハッシュ値を生成する。具体的にはハッシュテーブル制御部207は、ユーザID“alice@example.com”と、RP識別子“Fe4PweX”とに基づくハッシュ値“4fe5r98er9”を生成する。さらにハッシュテーブル制御部207はハッシュテーブル206を参照し、当該生成したハッシュ値をキーにして、仮ID“Q5rt7Mk”を取得する。なお、生成したハッシュ値に対応する仮IDが存在しない場合は、新規に仮IDを生成し、当該仮IDとハッシュ値とを対応付けてハッシュテーブル206に格納する。

【0039】

続いてステップS817において認証制御部202は、ハッシュテーブル制御部207が取得した仮IDをクライアント端末100に送信する。クライアント端末100は当該仮IDを第1のサービス提供装置102に転送する(ステップS818)。すなわち認証サーバ101は第1のサービス提供装置102に対して、クライアント端末100を介して間接的に仮IDを発行する。

【0040】

最後にステップS819において、サービス提供装置制御部602がクライアント端末100のログインを受理する。サービス提供装置制御部602は、仮IDに基づき当該ユーザを管理し、必要な個人情報やサービスの利用履歴等を顧客データベース603を参照し取得及び格納する。

【0041】

図9に本発明における仮ID発行の概念図を示す。クライアント端末100から認証サーバ101が認証要求を受けた場合に、認証サーバ101は、第1のサービス提供装置102には仮IDとして“Q5rt7Mk”を発行する。一方第2のサービス提供装置103には仮IDとして“Bv3X5eN”を発行する。また認証サーバ101はURL移転後の第1のサービス提供装置102'には、仮IDとして、移転前の仮IDと同一である“Q5rt7Mk”を発行する。なお、第1のサービス提供装置102の移転前と後でRP識別子及びユーザIDが同一であり、同一のハッシュ値が生成されるため、仮IDは同一になる。

【0042】

このように、本発明によれば、サービス提供装置毎に異なる仮IDを発行するため、名寄せの危険性を低減することができる。またクライアント端末100から受信したユーザID及びRP識別子に基づくハッシュ値と、仮IDとを対応付けているため、サービス提供装置のURLが変更された場合でもあるユーザIDを有するユーザに対して同一の仮IDを発行することができる。したがって当該ユーザがURL変更前のサービス提供装置で提供を受けていたサービスの履歴等を、URL変更後も引き続き利用可能となる。

【0043】

また、ユーザIDと、RP識別子と、仮IDとを直接対応付けるのではなく、ユーザIDとRP識別子とに基づくハッシュ値と、仮IDとを対応付けている。そのため、認証サーバ101における仮IDの検索の効率を向上させることができるとともに、ハッシュ値からユーザIDを推定することができないため、セキュリティ上安全な認証処理を提供することができる。

【0044】

(実施の形態2)

以下に、本発明の実施の形態2について説明をする。図10は本発明の実施の形態2の第1のサービス提供装置1000の構成を示すブロック図である。実施の形態1と同一の構成については同一の符号を付し、説明は省略する。実施の形態2に係るサービス提供システムは、実施の形態1にかかる構成と比較して、第一のサービス提供装置1000が更にRP識別子送信制御部1001を備える点が相違する。また実施の形態1では認証サーバ101のRP識別子取得部205が第1のサービス提供装置102にRP識別子の送信要求をし、RP識別子を取得していたのに対し、実施の形態2では、RP識別子送信制御部1001は、利用者のログイン要求に基づきRP識別子を、認証サーバ101に送信することによりRP識別子取得部205がRP識別子を取得する点が相違する。

【0045】

次に、実施の形態2に係るサービス提供システムについて、図11によりその動作を説明する。実施の形態1と同一の動作については同一の符号を付し、説明は省略する。実施の形態2に係るサービス提供システムは、概略として、認証サーバ101からのRP識別子の送信要求を受けずに、第1のサービス提供装置1000がRP識別子を送信する点が異なる。

【0046】

ステップS805及びステップS806において共通鍵を共有すると、ステップS1107において、サービス提供装置制御部602は、クライアント端末100に、認証サーバ101での認証処理を要求する。さらに、RP識別子送信制御部1001が記憶部605を参照し、RP識別子をクライアント端末100に送信する。

【0047】

続いてステップS1108において、クライアント端末100は認証サーバ101へ認証要求をする。さらに、クライアント端末100はRP識別子を認証サーバ101に転送し、ステップS1109において、認証サーバ101のRP識別子取得部205がRP識別子を取得する。以降のステップS813からステップS819は、実施の形態1と同一の動作をし、処理が完了する。

【0048】

このように実施の形態2に係るサービス提供システムでは、RP識別子送信制御部1001が、クライアント端末100を介して認証サーバ101に間接的にRP識別子を送信するためするため、認証サーバ101によるRP識別子の要求処理をしないで済む。また第1のサービス提供装置1000がRP識別子を送信するため、記憶部605の如何なる場所にRP識別子ファイルを格納してもよい。

【0049】

本発明を諸図面や実施例に基づき説明してきたが、当業者であれば本開示に基づき種々の変形や修正を行うことが容易であることに注意されたい。従って、これらの変形や修正は本発明の範囲に含まれることに留意されたい。例えば、各部材、各手段、各ステップ等に含まれる機能等は論理的に矛盾しないように再配置可能であり、複数の手段やステップ等を1つに組み合わせたり、或いは分割したりすることが可能である。

【符号の説明】

【0050】

100 クライアント端末

101 認証サーバ

102 第1のサービス提供装置

103 第2のサービス提供装置

104 インターネット

201 通信部

202 認証制御部

203 ユーザIDデータベース

204 RP識別子発行部

205 RP識別子取得部

206 ハッシュテーブル

207 ハッシュテーブル制御部

300 認証サーバ利用登録画面

301 登録ボタン

400 RP識別子取得画面

401 ログインボタン用のソースコード表示領域

402 RP識別子ダウンロードボタン

601 通信部

602 サービス提供装置制御部

603 顧客管理データベース

604 記憶部

701 ルートディレクトリ

702 xxxディレクトリ

703 yyyディレクトリ

704 zzzディレクトリ

705 RP識別子ファイル

706 XRDS文書ファイル

1000 第1のサービス提供装置

1001 RP識別子送信制御部

1200 クライアント端末

1201 認証サーバ

1202 第1のサービス提供装置

1203 第2のサービス提供装置

1300 クライアント端末

1301 認証サーバ

1302 第1のサービス提供装置

1303 第2のサービス提供装置

【特許請求の範囲】

【請求項1】

クライアント端末と、前記クライアント端末にサービスを提供するサービス提供装置と、前記クライアント端末からユーザIDを受信して認証処理を行う認証サーバと、を備えるサービス提供システムであって、

前記サービス提供装置は、

当該サービス提供装置を一意に特定するRP識別子を格納する記憶部を有し、

前記認証サーバは、

前記RP識別子を発行するRP識別子発行部と、

前記記憶部から前記RP識別子を取得するRP識別子取得部と、

前記ユーザID及び前記RP識別子に基づき仮IDを前記サービス提供装置に発行する認証制御部と、

を有することを特徴とするサービス提供システム。

【請求項2】

前記サービス提供装置は、

前記ユーザID及び前記RP識別子に基づくハッシュ値と、仮IDとを関連付けて格納するハッシュテーブルと、

前記クライアント端末から受信した前記ユーザIDと、前記RP識別子取得部が取得した前記RP識別子とに基づくハッシュ値を算出し、該ハッシュ値に対応付けられた仮IDを前記ハッシュテーブルから取得するハッシュテーブル制御部と、

前記ハッシュテーブル制御部が取得した仮IDを前記サービス提供装置に発行する認証制御部と、

を有することを特徴とする請求項1に記載のサービス提供システム。

【請求項3】

前記RP識別子取得部は、前記サービス提供装置に前記RP識別子の送信を要求することにより、前記記憶部から前記RP識別子を取得することを特徴とする請求項1又は2に記載のサービス提供システム。

【請求項4】

前記サービス提供装置はさらに、

前記クライアント端末からログイン要求を受信した場合に前記記憶部に格納された前記RP識別子を前記認証サーバに送信するRP識別子送信制御部を有することを特徴とする請求項1又は2に記載のサービス提供システム。

【請求項5】

クライアント端末と、前記クライアント端末にサービスを提供するサービス提供装置と、前記クライアント端末からユーザIDを受信して認証処理を行う認証サーバと、を備えるサービス提供システムに用いられる認証サーバであって、

前記認証サーバは、

前記サービス提供装置を一意に特定するRP識別子を発行するRP識別子発行部と、

前記サービス提供装置から前記RP識別子を取得するRP識別子取得部と、

前記クライアント端末から受信した前記ユーザIDと、前記RP識別子取得部が取得した前記RP識別子とに基づき、仮IDを前記サービス提供装置に発行する認証制御部と、

を有することを特徴とする認証サーバ。

【請求項6】

クライアント端末と、前記クライアント端末にサービスを提供するサービス提供装置と、前記クライアント端末からユーザIDを受信して認証処理を行う認証サーバと、を備えるサービス提供システムに用いられるサービス提供装置であって、

前記サービス提供装置は、

当該サービス提供装置を一意に特定するRP識別子を格納する記憶部と、

前記クライアント端末から認証要求を受信した場合に前記記憶部に格納された前記RP識別子を前記認証サーバに送信するRP識別子送信制御部と、

を有し、

前記認証サーバから、前記ユーザID及び前記RP識別子に基づき仮IDを受信することを特徴とするサービス提供装置。

【請求項7】

クライアント端末と、前記クライアント端末にサービスを提供するサービス提供装置と、前記クライアント端末からユーザIDを受信して認証処理を行う認証サーバと、を備えるサービス提供システムにおける前記認証サーバとして機能するコンピュータに、

前記サービス提供装置を一意に特定するRP識別子を発行するRP識別子発行手順と、

前記サービス提供装置から前記RP識別子を取得するRP識別子取得手順と、

前記ユーザID及び前記RP識別子に基づき、仮IDを前記サービス提供装置に発行する認証手順と、

を実行させるためのプログラム。

【請求項1】

クライアント端末と、前記クライアント端末にサービスを提供するサービス提供装置と、前記クライアント端末からユーザIDを受信して認証処理を行う認証サーバと、を備えるサービス提供システムであって、

前記サービス提供装置は、

当該サービス提供装置を一意に特定するRP識別子を格納する記憶部を有し、

前記認証サーバは、

前記RP識別子を発行するRP識別子発行部と、

前記記憶部から前記RP識別子を取得するRP識別子取得部と、

前記ユーザID及び前記RP識別子に基づき仮IDを前記サービス提供装置に発行する認証制御部と、

を有することを特徴とするサービス提供システム。

【請求項2】

前記サービス提供装置は、

前記ユーザID及び前記RP識別子に基づくハッシュ値と、仮IDとを関連付けて格納するハッシュテーブルと、

前記クライアント端末から受信した前記ユーザIDと、前記RP識別子取得部が取得した前記RP識別子とに基づくハッシュ値を算出し、該ハッシュ値に対応付けられた仮IDを前記ハッシュテーブルから取得するハッシュテーブル制御部と、

前記ハッシュテーブル制御部が取得した仮IDを前記サービス提供装置に発行する認証制御部と、

を有することを特徴とする請求項1に記載のサービス提供システム。

【請求項3】

前記RP識別子取得部は、前記サービス提供装置に前記RP識別子の送信を要求することにより、前記記憶部から前記RP識別子を取得することを特徴とする請求項1又は2に記載のサービス提供システム。

【請求項4】

前記サービス提供装置はさらに、

前記クライアント端末からログイン要求を受信した場合に前記記憶部に格納された前記RP識別子を前記認証サーバに送信するRP識別子送信制御部を有することを特徴とする請求項1又は2に記載のサービス提供システム。

【請求項5】

クライアント端末と、前記クライアント端末にサービスを提供するサービス提供装置と、前記クライアント端末からユーザIDを受信して認証処理を行う認証サーバと、を備えるサービス提供システムに用いられる認証サーバであって、

前記認証サーバは、

前記サービス提供装置を一意に特定するRP識別子を発行するRP識別子発行部と、

前記サービス提供装置から前記RP識別子を取得するRP識別子取得部と、

前記クライアント端末から受信した前記ユーザIDと、前記RP識別子取得部が取得した前記RP識別子とに基づき、仮IDを前記サービス提供装置に発行する認証制御部と、

を有することを特徴とする認証サーバ。

【請求項6】

クライアント端末と、前記クライアント端末にサービスを提供するサービス提供装置と、前記クライアント端末からユーザIDを受信して認証処理を行う認証サーバと、を備えるサービス提供システムに用いられるサービス提供装置であって、

前記サービス提供装置は、

当該サービス提供装置を一意に特定するRP識別子を格納する記憶部と、

前記クライアント端末から認証要求を受信した場合に前記記憶部に格納された前記RP識別子を前記認証サーバに送信するRP識別子送信制御部と、

を有し、

前記認証サーバから、前記ユーザID及び前記RP識別子に基づき仮IDを受信することを特徴とするサービス提供装置。

【請求項7】

クライアント端末と、前記クライアント端末にサービスを提供するサービス提供装置と、前記クライアント端末からユーザIDを受信して認証処理を行う認証サーバと、を備えるサービス提供システムにおける前記認証サーバとして機能するコンピュータに、

前記サービス提供装置を一意に特定するRP識別子を発行するRP識別子発行手順と、

前記サービス提供装置から前記RP識別子を取得するRP識別子取得手順と、

前記ユーザID及び前記RP識別子に基づき、仮IDを前記サービス提供装置に発行する認証手順と、

を実行させるためのプログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【公開番号】特開2013−3865(P2013−3865A)

【公開日】平成25年1月7日(2013.1.7)

【国際特許分類】

【出願番号】特願2011−134710(P2011−134710)

【出願日】平成23年6月17日(2011.6.17)

【出願人】(000004226)日本電信電話株式会社 (13,992)

【出願人】(899000068)学校法人早稲田大学 (602)

【Fターム(参考)】

【公開日】平成25年1月7日(2013.1.7)

【国際特許分類】

【出願日】平成23年6月17日(2011.6.17)

【出願人】(000004226)日本電信電話株式会社 (13,992)

【出願人】(899000068)学校法人早稲田大学 (602)

【Fターム(参考)】

[ Back to top ]