セキュアデバイスおよび中継端末

【課題】情報を安全かつ確実にセキュアメモリに書き込むことができるセキュアデバイスを提供する。

【解決手段】ICカード10は、1以上のアプリケーション16とICカード10の動作を制御するカード制御部14とを有する耐タンパモジュール12と、耐タンパモジュール12からのみアクセス可能なセキュアメモリ領域18と、サービス端末60と通信するための非接触インターフェース24とを備える。カード制御部14は、格納指示情報を生成し、非接触インターフェース24は、格納指示情報をサービス端末60へ送信する。格納指示情報には、データの書込み先のセキュアメモリ領域18のアドレスと、一時的にデータを保管するための保管先を示す通常メモリ領域20のアドレスと、通常メモリ領域20からセキュアメモリ領域18へのデータ移動を実行するアプリケーションの識別子と、データを中継する中継端末40のアドレスとを含む。

【解決手段】ICカード10は、1以上のアプリケーション16とICカード10の動作を制御するカード制御部14とを有する耐タンパモジュール12と、耐タンパモジュール12からのみアクセス可能なセキュアメモリ領域18と、サービス端末60と通信するための非接触インターフェース24とを備える。カード制御部14は、格納指示情報を生成し、非接触インターフェース24は、格納指示情報をサービス端末60へ送信する。格納指示情報には、データの書込み先のセキュアメモリ領域18のアドレスと、一時的にデータを保管するための保管先を示す通常メモリ領域20のアドレスと、通常メモリ領域20からセキュアメモリ領域18へのデータ移動を実行するアプリケーションの識別子と、データを中継する中継端末40のアドレスとを含む。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、耐タンパ領域を有するセキュアデバイスおよびセキュアデバイスにデータを書き込む中継端末に関する。

【背景技術】

【0002】

従来、デジタルコンテンツをセキュアに格納する方法として、例えばICカードを用いた方法がとられていた。ICカードは、耐タンパモジュールからのみアクセスが可能で不正な手段では読み出すことができないセキュアメモリ領域を備えているが、セキュアメモリ領域は少容量であったため、保護すべきデジタルコンテンツを暗号化して復号用の鍵をセキュアメモリ領域に格納し、暗号化されたデジタルコンテンツは端末の通常メモリ領域やメモリカード上に格納されていた。このような格納の形態を採用する場合、例えば特許文献1に開示されているように、デジタルコンテンツを復号化する鍵を、暗号通信路を用いてセキュアメモリに配信し、暗号化されたデジタルコンテンツを後から通常メモリ領域に配信する。

【特許文献1】特開2002−124960号公報

【発明の開示】

【発明が解決しようとする課題】

【0003】

近年のICカードのメモリの大容量化に伴い、デジタルコンテンツ自体をセキュアメモリに格納したいという要望が高まっている。しかし、セキュアメモリ領域には、外部から受信したデータを直接書き込むことはできず、耐タンパモジュールからのみアクセスすることが可能である。従って、耐タンパモジュールが他の高負荷な処理を行っている場合等には、配信した情報を保存できないおそれがある。

【0004】

このような不都合を防止するため、耐タンパモジュールが他の処理を行っている場合、つまりビジー状態のときには、中継端末にデータを一時的に保存しておき、適当なタイミングで一時保存データを耐タンパモジュールを介してセキュアメモリへ移動させる手順が考えられる。

【0005】

しかし、この手順では、ICカードを別のカードリーダライタに移動させると、一時保存されたデータを最終格納先であるセキュアメモリに移動することができない。また、カードリーダライタに保存されたデータが一時的に保存されているデータであることも把握できない。さらに、カードリーダライタが、耐タンパモジュールに転送するための情報を記憶しておくことは、カードリーダライタの負荷を増大させるばかりでなく、セキュリティ上も問題がある。

【0006】

本発明は、上記背景に鑑み、耐タンパモジュールの状況によらず、データを安全かつ確実にセキュアメモリ領域に書き込むことができるセキュアデバイスおよび中継端末を提供することを目的とする。

【課題を解決するための手段】

【0007】

本発明のセキュアデバイスは、サービス端末から送信されるデータを、情報書込み機能を有する中継端末を介して受信するセキュアデバイスであって、1以上のアプリケーションと前記セキュアデバイスの動作を制御するデバイス制御部とを有する耐タンパモジュールと、前記耐タンパモジュールからのみアクセス可能なセキュアメモリと、前記サービス端末と通信するための通信部とを備え、前記デバイス制御部は、前記データの書込み先を示すセキュアメモリのアドレスと、前記セキュアメモリへのデータ書込みが不能であった場合の対処法に関する情報とから成る格納指示情報を生成、格納し、前記通信部は、前記格納指示情報を前記サービス端末へ送信する。

【0008】

このように格納指示情報を生成してサービス端末に送信することにより、セキュアデバイスにて指定した中継端末を介してデータを受信できる。また、格納指示情報に書込みが不能であった場合の対処法に関する情報を含めることにより、セキュアメモリへのデータ書込みを行えないときには、セキュアデバイスが上記対処法に関する情報を参照することで、受信したデータを所定の場所に緊急避難的に保存しておくといった措置をとることができる。

【0009】

上記書込みが不能であった場合の対処法に関する情報は、一時的に前記データを保管するための保管先を示す前記セキュアデバイス又は前記中継端末の有する通常メモリのアドレスと、前記通常メモリに保管されたデータを前記セキュアメモリへ移動させる前記アプリケーションの識別子を有していてもよい。

【0010】

データを一時的に保管するための通常メモリのアドレスを含めることにより、セキュアメモリへのデータ書込みを行えないときには、データを一旦通常メモリに書き込んでおくことができる。従って、セキュアメモリへのデータ書込みが可能となった後に、通常メモリからデータを読み出し、セキュアメモリへのデータ書込みを実行できる。これにより、一時的にセキュアメモリへのデータ書込みを行えない状態であっても、確実にセキュアメモリへのデータ書込みを行うことができる。

【0011】

上記書込みが不能であった場合の対処法に関する情報は、一時的に前記データを保管するための保管先、または、前記データの書き込み先のメモリ領域の少なくとも一方を確保しておく期限を示す格納先確保期限を有していてもよい。

【0012】

メモリの確保期限を含めることにより、期限を過ぎてもデータが格納されないメモリを解放することが出来る。これにより、メモリ領域が不当に確保されたままになることによるメモリ容量減少を防ぐことができる。

【0013】

上記セキュアデバイスにおいて、前記通信部は、前記サービス端末から送信されるデータの属性情報を受信し、前記デバイス制御部は、前記属性情報に基づいて前記サービス端末から送信されるデータを中継する中継端末を決定し、決定された前記中継端末のアドレスを前記格納指示情報に含めてもよい。

【0014】

この構成により、サービス端末から受信した属性情報に応じて、適切な中継端末を決定することができる。ここで属性情報としては、例えば、送信されるデータのデータ量、拡張子、中継端末の種類などがある。例えば、データ量の属性に応じて、データ量が大きい場合には家庭のPC、データ量が小さいときには携帯端末を受信する中継端末として決定することにより、データ量が大きい場合に、すべてのデータを受信するまで携帯端末での処理ができないという不都合を回避できる。

【0015】

上記セキュアデバイスにおいて、前記通信部は、前記サービス端末から送信されるデータの属性情報を受信し、前記デバイス制御部は、前記属性情報に基づいて前記中継端末と前記サービス端末との間の通信方式を決定し、前記格納指示情報に含めてもよい。

【0016】

この構成により、サービス端末から受信した属性情報に応じて、適切な通信方式を決定することができる。

【0017】

本発明の中継端末は、前記サービス端末から送信されたデータを通信可能に接続されたセキュアデバイスに書き込む中継端末であって、前記データと、前記データの書込み先を示す前記セキュアデバイスが有するセキュアメモリのアドレスと前記セキュアメモリへのデータ書込みが不能であった場合の対処法に関する情報とから成る前記格納指示情報を受信するデータ受信部と、受信したデータを前記格納指示情報で指定されたセキュアメモリのアドレスへ書き込む命令を前記セキュアデバイスに送信し、前記命令に対する前記セキュアデバイスからの応答を受信する命令送信部と、前記応答に基づいて前記セキュアメモリへのデータ書込みの可否を判断し、書込み不能と判断した場合に、前記格納指示情報で指定された対処法に関する情報に基づいて、前記セキュアデバイス又は中継端末の有する通常メモリに前記データを書き込む制御部と、を備えた構成を有する。

【0018】

このようにセキュアメモリへのデータ書込みを行えないときに、通常メモリにデータを書き込んでおくことにより、後でセキュアメモリへのデータ書込みが可能となったときに、通常メモリからセキュアメモリにデータを移動することができる。これにより、一時的にセキュアメモリへのデータ書込みを行えない状態であっても、確実にセキュアメモリへのデータ書込みを行うことができる。

【0019】

本発明の別の態様に係る中継端末は、サービス端末から送信されたデータを通信可能に接続されたセキュアデバイスに書込む中継端末であって、前記データと、前記データの書込み先を示す前記セキュアデバイスが有するセキュアメモリのアドレスと前記セキュアメモリへのデータ書込みが不能であった場合の対処法に関する情報とから成る格納指示情報とを、前記サービス端末から受信するデータ受信部と、前記セキュアデバイスの処理状態を管理し、前記処理状態に基づいて前記セキュアメモリへのデータ書込みの可否を判断し、書込み不能と判断した場合に、前記格納指示情報で指定された対処法に関する情報に基づいて、前記セキュアデバイス又は該中継端末の有する通常メモリに前記データを書き込む制御部と、を備えた構成を有する。

【0020】

このように、制御部がセキュアデバイスの処理状態を管理しており、処理状態に基づいて書込みが不能と判断した場合は、通常メモリにデータを書き込んでおくことにより、後でセキュアメモリへのデータ書込みが可能となったときに、通常メモリからセキュアメモリにデータを移動することができる。これにより、一時的にセキュアメモリへのデータ書込みを行えない状態であっても、確実にセキュアメモリへのデータ書込みを行うことができる。

【0021】

本発明の別の態様に係る中継端末は、格納指示情報にて指定された通常メモリのアドレスへのデータの書込みの完了に応じて前記格納指示情報を削除する削除部を備えた構成を有する。

【0022】

これにより、中継端末から格納指示情報を不正に読み取られる危険を低減し、セキュリティを向上させることができる。

【0023】

上記対処法に関する情報は、一時的に前記データを保管するための保管先を示す前記セキュアデバイス又は前記中継端末の有する通常メモリのアドレスと、前記通常メモリに保管されたデータを前記セキュアメモリへ移動させる前記アプリケーションの識別子を含んでいてもよい。

【0024】

これにより、データを一時的に保管するための通常メモリのアドレスを含めることにより、セキュアメモリへのデータ書込みを行えないときには、データを一旦通常メモリに書き込んでおくことができる。従って、セキュアメモリへのデータ書込みが可能となった後に、通常メモリからデータを読み出し、セキュアメモリへのデータ書込みを実行できる。これにより、一時的にセキュアメモリへのデータ書込みを行えない状態であっても、確実にセキュアメモリへのデータ書込みを行うことができる。

【0025】

上記対処法に関する情報は、一時的に前記データを保管するための保管先、または、前記データの書き込み先のメモリ領域の少なくとも一方を確保しておく期限を示す格納先確保期限を含んでいてもよい。

【0026】

これにより、期限を過ぎてもデータが格納されないメモリを解放させることができ、メモリ領域が不当に確保されたままになることによるメモリ容量減少を防ぐことができる。

【0027】

上記中継端末において、前記命令送信部は、前記格納指示情報で指定されたアプリケーションの識別子に基づいて、前記アプリケーション識別子に対応するアプリケーションの起動命令を出力し、起動した前記アプリケーションに対し、前記通常メモリに一時的に保管された前記データを前記セキュアメモリのアドレスに移動させるデータ移動命令を出力してもよい。

【0028】

このようにセキュアデバイスから読み出した格納指示情報にて指定されたアプリケーションの識別子と共に、通常メモリからセキュアメモリへのデータの移動命令をセキュアデバイスに送信することにより、セキュアデバイスは、通常メモリからデータを読み出し、読み出したデータをセキュアメモリに格納することができる。これにより、通常メモリに一時的に保管されていたデータをセキュアメモリに移動させることができる。

【0029】

上記中継端末において、前記命令送信部は、前記格納指示情報で指定されたアプリケーションの識別子に基づいて、前記アプリケーション識別子に対応するアプリケーションの起動命令を出力し、起動した前記アプリケーションは、前記格納指示情報を参照し、前記通常メモリに一時的に保管されたデータを前記セキュアメモリのアドレスに移動させてもよい。

【0030】

このようにセキュアデバイスから読み出した格納指示情報にて指定されるアプリケーションの識別子をセキュアデバイスに送信することにより、セキュアデバイスは指定されたアプリケーションを起動する。そして、起動されたアプリケーションは、セキュアデバイス自身が保持する格納指示情報を参照し、通常メモリに格納されたデータを読み出してセキュアメモリに格納するので、通常メモリに一時的に保管されていたデータをセキュアメモリに移動させることができる。

【0031】

上記中継端末は、前記格納指示情報で指定された通常メモリのアドレスにアクセスして、前記通常メモリに一時的に保管されたデータを読み出すデータ読出部をさらに備え、前記命令送信部は、前記格納指示情報で指定されたアプリケーションの識別子に基づいて、前記アプリケーション識別子に対応するアプリケーションの起動命令を出力し、起動した前記アプリケーションに対し、前記データ読出部で読み出した前記データの前記セキュアメモリのアドレスへの書き込みを指示する書込み命令を出力してもよい。

【0032】

このようにセキュアデバイスから読み出した格納指示情報にて指定される通常メモリのアドレスに基づいて、通常メモリに格納されたデータを読み出し、読み出したデータと共にセキュアメモリへのデータ書込み命令をセキュアデバイスに送信することにより、通常メモリに一時的に保管されていたデータをセキュアメモリに移動させることができる。

【0033】

本発明のセキュアデバイスの動作方法は、サービス端末から送信されるデータを、情報書込み機能を有する中継端末を介して受信するセキュアデバイスの動作方法であって、前記セキュアデバイスが、前記データの書込み先を示すセキュアデバイスの有するセキュアメモリのアドレスと、前記セキュアメモリへのデータ書込み不能であった場合の対処法に関する情報とから成る格納指示情報を生成するステップと、前記セキュアデバイスが前記格納指示情報を前記サービス端末へ送信するステップとを備えた構成を有する。

【0034】

この構成により、本発明のセキュアデバイスと同様に、一時的にセキュアメモリへのデータ書込みを行えない状態であっても、格納指示情報に基づいて確実にセキュアメモリへのデータ書込みを行うことができる。また、本発明のセキュアデバイスの各種の構成を本発明のセキュアデバイスの動作方法に適用することも可能である。

【0035】

本発明のプログラムは、サービス端末から送信されるデータを情報書込み機能を有する中継端末を介して受信するセキュアデバイスの動作プログラムであって、前記データの書込み先を示すセキュアメモリのアドレスと前記セキュアメモリへのデータ書込み不能であった場合の対処法に関する情報とから成る格納指示情報を生成するステップと、前記格納指示情報を前記サービス端末へ送信するステップとを前記セキュアデバイスに実行させる。

【0036】

この構成により、本発明のセキュアデバイスと同様に、一時的にセキュアメモリへのデータ書込みを行えない状態であっても、格納指示情報に基づいて確実にセキュアメモリへのデータ書込みを行うことができる。また、本発明のセキュアデバイスの各種の構成を本発明のプログラムに適用することも可能である。

【発明の効果】

【0037】

本発明によれば、格納指示情報にデータを一時的に保管するための通常メモリのアドレスを含めることにより、セキュアメモリ領域へのデータ書込みを行えないときには、データを一旦通常メモリに書き込んでおき、セキュアメモリ領域へのデータ書込みが可能となった後に、書込みを実行可能となり、一時的にセキュアメモリ領域へのデータ書込みを行えない状態であっても、確実にセキュアメモリ領域へのデータ書込みを行うことができる。

【発明を実施するための最良の形態】

【0038】

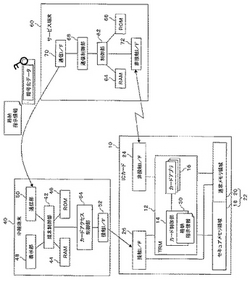

以下、本発明の実施の形態のセキュアデバイスおよび中継端末について図面を用いて説明する。以下の説明では、サービス端末60から中継端末40にデータを送信し、中継端末40がセキュアデバイスの一つであるICカード10にデータを書き込むICカードシステムを例として説明する。本システムでは、サービス端末60とICカード10との通信によりコンテンツの購入を決定し、購入された対象のコンテンツデータをサービス端末60から中継端末40に配信する。そして、中継端末40がICカード10のセキュアメモリ領域18にコンテンツデータを格納するという流れで動作する。

【0039】

図1は、本発明の第1の実施の形態のICカードおよび中継端末を含んだICカードシステムを示す図である。ICカードシステムは、ICカード10と、ICカード10に情報を提供するサービス端末60と、ICカード10に情報を書き込む中継端末40とを備えている。

【0040】

ICカード10は、耐タンパモジュール(Tamper Resistant Module、以下「TRM」

という)12と、セキュアメモリ領域18と通常メモリ領域20とを含むメモリ22を備えている。セキュアメモリ領域18は、TRM12によってのみアクセス可能な領域である。通常メモリ領域20は、TRM12および接触インターフェース26からアクセス可能な領域である。

【0041】

TRM12は、ICカード10の動作を制御するカード制御部14、および単数または複数のカードアプリケーション(以下、「カードアプリ」という)16を含んでいる。TRM12のハードウェアは、CPUとROMを備えた1個のモジュールである。ROMにカードアプリ16が格納され、CPUがROMからカードアプリ16を読み出して実行することによりICカード10の動作を制御する。

【0042】

また、ICカード10は、非接触インターフェース24と接触インターフェース26とを有している。本実施の形態においては、非接触インターフェース24によってサービス端末60との通信を行い、接触インターフェース26によって中継端末40との通信を行う。

【0043】

接触インターフェース26は、TRM12および通常メモリ領域20に接続されている。接触インターフェース26は、外部からメモリアクセスコマンドを受信した場合には通常メモリ領域20にアクセスし、ICカードアクセスコマンドを受信した場合にはTRM12を介してセキュアメモリ領域18にアクセスする。メモリアクセスコマンドが接触インターフェース26によって常時受信されるのに対し、ICカードアクセスコマンドは、ICカード10がビジー状態の場合には受信されず、接触I/F52に対しエラーを返す。ICカード10のビジー状態の例としては、非接触インターフェース24と接触インターフェース26とが同時に動作できないICカード10において非接触インターフェース24が処理中の場合や、シングルチャネルのICカード10において他の処理が行われている場合がある。

【0044】

また、ICカード10にICカードアクセスコマンドを送りエラーを受信することでビジーを検知するのではなく、中継端末40のカードアクセス制御部54で、ICカード10が非接触処理開始中であることや接触処理開始中であることを管理し、いずれか一方の処理を行っているときには他方の通信処理の開始要求をICカード10に送信しないようにしてもよい。また、接触処理中に最大チャネル数までコネクションを張っている場合も、カードアクセス制御部54でビジー状態であることを判断し、更なるアクセス要求をICカード10に送信しないようにしてもよい。

【0045】

非接触インターフェース24はTRM12に接続されている。非接触インターフェース24は、外部から入力された情報をTRM12に送信すると共に、TRM12から渡された情報を外部に送信する。非接触インターフェース24としては、例えば、ISO/IEC 14443 のType AやType B、JICSAP 2.0、赤外線通信、ブルートゥース等のインターフェースを用いることができる。なお、図1に示した例においては、非接触I/F24はICカード10内にあるとしているが、これに限ったものではなく、非接触I/Fの一部、もしくは全部が中継端末40側にあり、接触I/F26、52を介してICカード10がサービス端末60と非接触通信を行うように構成してもよい。

【0046】

中継端末40は、一般的なコンピュータが備える端末制御部42、RAM44、ROM46、表示部48、通信部50の構成に加え、ICカード10の情報を読み書きするための接触インターフェース52と、カードアクセス制御部54を備えている。中継端末40としては、例えば、携帯電話機能付きの携帯端末、インターネット接続されたPCやインターネット接続されたTVなどを用いることができる。

【0047】

サービス端末60は、一般的なコンピュータが備える制御部62、RAM64、ROM66、通信制御部68、通信インターフェース70の構成に加え、ICカード10と無線通信するための非接触インターフェース72を備えている。サービス端末60のROM66には、ICカード10に送信するコンテンツデータが格納されている。

【0048】

次に、第1の実施の形態のICカードシステムの動作について説明する。最初に、ICカード10がビジーでなくセキュアメモリ領域18へのデータ書込みを正常に行える場合の動作について説明し、その後でTRM12がビジーの場合の動作について説明する。

【0049】

図2は、ICカード10、サービス端末60および中継端末40の間で送受信されるデータの流れを示す図である。まず、ICカード10とサービス端末60との間で非接触通信を行い、セッションを接続する(S10)。

【0050】

図3は、ICカード10およびサービス端末60の処理を詳細に示す図である。まず、ICカード10およびサービス端末60は、カードアプリ16を起動する(S40)。その後、ICカード10とサービス端末60との間で相互認証を行って(S42)、セキュア通信路を生成し、セッション鍵を共有する(S44)。ここまでの動作により、ICカード10およびサービス端末60では、図2に示す共通のセッション鍵の保存までが行われる(S12)。

【0051】

次に、図3に示すように、ICカード10とサービス端末60との間で決済処理を行う(S46)。ここでは、ICカード10が、サービス端末60にコンテンツデータの購入要求を送信し、サービス端末60が購入要求に応じてコンテンツデータの配信を決定する。これにより、ICカード10とサービス端末60との間でコンテンツデータ購入の決済処理が行われる。続いて、サービス端末60は、コンテンツデータの属性情報をICカード10に送信する(S48)。

【0052】

ICカード10は、サービス端末60から送信された属性情報を受信すると(S50)、受信した属性情報に基づいて格納指示情報30を生成する(S52)。ここで、ICカード10にて生成される格納指示情報30について説明する。

【0053】

図4は、ICカード10が格納指示情報30を生成し、サービス端末60に送信する動作を示す図である。まず、サービス端末60がICカード10にデータの属性情報を送信する(S60)。データの属性情報としては、データ量、データ種別などがある。ICカード10のカードアプリ16は、サービス端末60から送信された属性情報を受信すると、受信した属性情報をカード制御部14に渡す(S62)。カード制御部14は、属性情報に基づいてサービス端末60から送信されるデータの送信先および送信経路を決定する(S64)。なお、カード制御部のS64からS74の処理は、ライブラリの形でカードOSに組み込んでもよいし、カードアプリケーションの形でTRMに保持するとしてもよい。

【0054】

図5は、属性情報としてデータサイズを受信したときに送信先および書込みエラー時の一時保管先を決定するための、カード制御部が保持するテーブルの一例を示す図である。図5に示されるように、テーブルは、データサイズに関連付けて送信先情報およびエラー時の対処法を示す情報を有する。図5に示すテーブルでは、データサイズが100KB未満の場合には、中継端末として携帯端末のデバイスアドレスが指定され、100KB以上の場合には、中継端末としてホームサーバのデバイスアドレスが指定されている。これにより、少量のデータの場合には携帯端末で受信して円滑に利用でき、大量のデータの場合には記憶容量の大きいホームサーバで受信することが可能となる。また、エラー時の対処法については、データが100KB未満の場合には、ICカード10内の通常メモリ領域20に保管するよう指定されている。これにより、携帯端末のメモリの圧迫を回避できる。データが100KB以上100MB未満の場合には、ホームサーバの通常メモリに保管するよう指定されている。これにより、一般的に大容量のホームサーバの通常メモリを一時保管領域として利用できる。このように、図5に示すテーブルを用いて、データサイズに応じて適切な送信先および一時保管先を決定できる。なお、エラー時の対処法を二つ以上指定してもよい。例えば、一番目の対処法としてICカード10内の通常メモリ領域20への保管を指定し、二番目の対処法として中継端末40内の通常メモリ領域への保管を指定する。こうしておくことで、中継端末にICカードがささっていない場合にも、二番目の対処法により中継端末40内の通常メモリに一時保存することが出来る。また、サービス端末60から受信する属性情報は、データサイズに限られず、例えば、属性情報としてデータ種別を受信してもよい。この場合は、例えば図6に示すようなテーブルを備え、データ種別に応じて送信先を決定する。

【0055】

なお、エラー時の対処方法については、空きメモリ領域の確認(図4のS66、S68、S70、S72)の後にICカードの10のカード制御部14でメモリ領域の空き状態に応じて動的に決定してもよい。その場合、図5および図6のテーブルにおいてエラー時の対処法の列は省略してもよい。

【0056】

図4に示すように、カード制御部14は、送信先を決定した後、セキュアメモリ領域18の空き領域を確認し(S66)、データの格納領域を確保する(S68)。これにより、確保したデータ格納用の領域への他のデータの書込みを防止し、セキュアメモリ領域18に確実にデータを格納することができる。続いて、カード制御部14は、通常メモリ領域20内の空き領域を確認し(S70)、データの一時保管先の領域を確保する(S72)。これにより、確保した一時保管用の領域への他のデータの書込みを防止し、ICカード10がビジー状態でセキュアメモリ領域18にデータを格納できない場合にも、通常メモリ領域20に確実にデータを保管できる。ただし、データの一時保管先である通常メモリ領域20については書き込み先の指定やメモリ領域の確保は行わず、空いている領域に書き込ませることとしてもよい。つまり、ステップS72は省略してもよい。次に、カード制御部14は、格納指示情報30を作成する(S74)。

【0057】

図7は、格納指示情報30の例を示す図である。図7に示すように、格納指示情報30は、「送信先情報」「カードアプリID」「格納先アドレス」「エラー時の保管先」「データサイズ」の各情報を含んでいる。送信先情報は、送信先決定のステップにて決定された送信先のアドレスである。図7に示す例では、送信先情報には、送信先の中継端末としての携帯端末のデバイスアドレスが含まれる他、通信方式がブルートゥースであることを示す情報「blt」が含まれている。通信方式が、赤外線、IP、ファイル転送などの場合には、図8に示す情報が送信先情報に含まれることになる。カードアプリIDは、データの受信処理を実行するカードアプリ16を識別する情報である。格納先アドレスは、ステップS68にて確保された格納先の領域のアドレスを示す情報である。エラー時の保管先は、ステップS72にて確保された保管先の領域のアドレスを示す情報である。データサイズは、確保した領域のデータサイズを示す情報である。なお、エラー時の保管先領域を確保しない場合は、エラー時の保管先には通常メモリ領域とのみ指定する。

【0058】

また、格納指示情報30に、他に「格納先確保期限」を含んでもよい。「格納先確保期限」はステップS68およびステップS72にて確保された領域を確保しておく期限を示す日時である。

【0059】

図4に示すように、ICカード10のカード制御部14は、生成したカードアプリ16に格納指示情報30を送信する(S76)。カードアプリ16は、受信した格納指示情報30を保存すると共に、格納指示情報30をサービス端末60に送信する(S78、S80)。なお、ICカード10内に保存する格納指示情報30は、図9に示すように、送信先情報を含まなくてもよい。送信先情報は、サービス端末60がデータを送信すべき中継端末40を把握するための情報なので、サービス端末60から中継端末40に送信するデータには含まれなくてもよい。以上、格納指示情報について説明した。

【0060】

図3に示すように、ICカード10は格納指示情報30をサービス端末60に送信する(S54)。サービス端末60がICカード10から送信された格納指示情報30を受信して、ICカード10とサービス端末60との間の通信が完了する(S56)。

【0061】

図2に示すように、サービス端末60は、ICカード10から送信された格納指示情報30を受信すると(S20)、ICカード10から要求されたコンテンツデータを格納指示情報30にて指定された中継端末40に送信する(S22〜S28)。

【0062】

図10は、サービス端末60および中継端末40の処理を詳細に示す図である。まず、サービス端末60は、送信すべきデータをセッション鍵で暗号化し、暗号化データを生成する(S90)。暗号化が終了すると、サービス端末60は、暗号化に用いたセッション鍵を削除する(S92)。次に、サービス端末60は、暗号化データにヘッダを付加して中継端末40に送信する(S94)。

【0063】

図11(a)および図11(b)は、サービス端末60から中継端末40に送信されるデータの例を示す図である。図11(a)に示すように、ここで送信されるデータには暗号化データにヘッダが付加されている。ヘッダには、TLV形式を採用することが好ましい。図11(b)はヘッダに含まれるデータの内容である。ヘッダには、中継端末40を特定する端末ミドルウェア(MW)ID、および格納指示情報30が含まれる。また、図11(b)に示すように、ヘッダに、セッションID、データID、R/W IDを含めてもよい。

【0064】

中継端末40の通信部50は、サービス端末60から送信された暗号化データを受信する(S96)。そして、中継端末40は、暗号化データの受信処理についての応答信号をサービス端末60に送信し(S98)、サービス端末60が応答信号を受信して、サービス端末60と中継端末40との間の通信が完了する(S100)。ここまでの動作により、図2に示す暗号化データの送信およびその応答の送信まで完了する(S26、S28)。

【0065】

次に、中継端末40は、受信した暗号化データをICカード10にデータを書き込む(S30)。

【0066】

図12は中継端末40およびICカード10の処理を詳しく示す図、図13はICカード10へのデータ書込み時のデータの流れを示す図である。図12に示すように、中継端末40が、サービス端末60から送信された格納指示情報30および暗号化データを受信すると(S110)、ICカード10に対して、アプリケーションIDを指定してカードアプリ16の起動を指示する(S112)。具体的には、中継端末40のカードアクセス制御部54が、カードアプリ16を起動させるICアクセスコマンドを送信する。ICカード10のカード制御部14は、中継端末40から送信されたICアクセスコマンドを受信すると、指定されたカードアプリ16を起動し、その処理結果を中継端末40に送信する(S114)。

【0067】

次に、中継端末40のカードアクセス制御部54は、ICカード10に対し、暗号化データを送信すると共に、格納指示情報30にて指定される格納先アドレスへの暗号化データの格納を指示する(S116)。ICカード10のカードアプリ16は、受信した暗号化データをセッション鍵で復号化し(S118)、復号化したデータをカード制御部14に渡す(S120)。カード制御部14は、復号されたデータを格納鍵で暗号化し(S122)、暗号化したデータをセキュアメモリ領域18に格納する(S124)。カード制御部14は、暗号化データを正しく格納された結果を示すOK通知を受けると(S126)、格納処理の結果をカードアプリ16に通知する(S128)。カードアプリ16は、データが正しく格納された結果を示すOKの通知を受けると、セッション鍵を削除し(S130)、カード制御部14に結果を送信する(S132)。カード制御部14は、カードアプリ16からOKの通知を受けると、エラー時の一時保管先として確保されていた保管先メモリを解放する(S133)。そして、格納指示情報30を削除し(S134)、データの格納処理の結果を中継端末40に送信する(S136)。中継端末40は、データが正しく格納された結果を示すOKの通知を受信すると、格納指示情報30を削除する(S138)。なお、セッション鍵の削除処理(S128〜S132)、保管先メモリの解放処理(S133)の処理順序は上記に限らず、入れ替わっていてもよい。また、エラー時の一時保管先の確保を行わず、空き領域に一時保存するとしていた場合は、ステップS133は無くてよい。以上、ICカード10がビジー状態でなく、正常にデータを書き込む動作を説明した。

【0068】

次に、セキュアメモリ領域18のデータ書込み時に、ICカード10のTRM12がビジー状態の場合の動作について説明する。動作の概要について説明すると、TRM12がビジーの場合には、中継端末40は、暗号化データを一時的に通常メモリ領域20に保管しておき、適当なタイミングで格納指示情報30をICカード10から読み出して、格納指示情報30に基づいて通常メモリ領域20からセキュアメモリ領域18にデータを移動させる。なお、ICカード10のビジー状態は、ICカード10にアクセスした際のエラー通知によって検出してもよいし、中継端末40のカードアクセス制御部54で判断してもよい。

【0069】

図14は中継端末40およびICカード10の処理を示す図、図15はセキュアメモリのデータ書込み時にICカード10がビジー状態の場合のデータの流れを示す図である。図14に示すように、中継端末40は、サービス端末60から格納指示情報30と暗号化データを受信すると(S140)、ICカード10に対して、アプリケーションIDを指定してカードアプリ16の起動を指示する(S142)。具体的には、中継端末40のカードアクセス制御部54が、カードアプリ16を起動させるICアクセスコマンドを送信する。ICカード10は、ICカード10がビジー状態なので、アプリケーションの起動失敗を示すNGの処理結果を中継端末40に送信する(S144)。

【0070】

中継端末40は、ICカード10からNGの処理結果を受信すると、暗号化データをICカード10の通常メモリ領域20に格納する(S146)。具体的には、中継端末40のカードアクセス制御部54が、格納指示情報30にて指定された一時保管先のアドレスを指定してメモリアクセスコマンドを送信する。メモリアクセスコマンドは、常時ICカード10によって受け付けられ、かつ通常メモリ領域20にはデータを保管するための領域が確保されているので、暗号化データを確実に通常メモリ領域20に格納できる。なお、ここでは、図15に示すように、中継端末40が受信した暗号化データがそのまま通常メモリ領域20に保管される。格納指示情報30のエラー時の保管先に通常メモリのみが指定されている場合は、保管先のアドレスはカード制御部により動的に行われる。そして、カード制御部は、内部で保持している格納指示情報30のエラー時の保管先にデータを保管したアドレスを追加する。なお、カードアクセス制御部54でカードのビジー状態を判断するできる中継端末40の場合は、カードアプリ16の起動指示(S142)とNGの処理結果の受信(S144)を行わず、直接暗号化データをICカード10の通常メモリ領域20に格納する(S146)を行う。

【0071】

中継端末40は、ICカード10から、通常メモリ領域20への暗号化データ格納が成功したことを示すOKの処理結果を受信すると(S148)、格納指示情報30を削除する(S150)。以上の動作により、ICカード10がビジー状態の場合には、通常メモリ領域20に一時的にデータを保管することができる。

【0072】

次に、通常メモリ領域20に保管されたデータを、適当なタイミングでセキュアメモリ領域18に移動する動作について説明する。

【0073】

図16は中継端末40およびICカード10の処理を示す図、図17は通常メモリ領域20に保管されたデータをセキュアメモリ領域18に移動する場合のデータの流れを示す図である。図16に示すように、中継端末40は、ICカード10に対して格納指示情報30の取得要求を送信する(S160)。格納指示情報30の取得要求を送信するタイミングは、ICカード10のビジーを検出してから一定時間経過したときでもよいし、ICカード10の状態を監視するためのICカードアクセスコマンドをICカード10に送信してOK応答を受信したときでもよい。

【0074】

ICカード10のカード制御部14は、中継端末40から格納指示情報30の取得要求を受信すると、格納指示情報30を中継端末40に送信する(S162)。次に、中継端末40は、取得した格納指示情報30にて指定されるアプリケーションIDを指定して、カードアプリ16を起動させるICアクセスコマンドをICカード10に送信する(S164)。ICカード10のカード制御部14は、ICアクセスコマンドを受信すると、指定されたカードアプリ16の起動処理を行い、その処理結果を中継端末40に送信する(S166)。図16に示す例では、正常にカードアプリ16が起動され、処理結果としてOKが中継端末40に送信されている。

【0075】

中継端末40は、カードアプリ16の起動後、通常メモリ領域20からセキュアメモリ領域18へのデータの移動命令をICカード10に送信する(S168)。具体的には、暗号化データが一時保管されたアドレスおよび格納先であるセキュアメモリ領域18のアドレスを格納指示情報30から抽出し、抽出したアドレス情報を含むICアクセスコマンドをICカード10に送信する。ICカード10のカードアプリ16は、中継端末40からデータ移動命令を受信すると、受信したデータ移動命令に基づいてデータを移動する。すなわち、カードアプリ16は、指定された保管先アドレスに基づいて通常メモリ領域20にアクセスし、通常メモリ領域20に格納された暗号化データを読み出す(S170、S172)。続いて、カードアプリ16は、読み出した暗号化データをセッション鍵で復号化し(S174)、復号化したデータおよびデータの格納先アドレスをカード制御部14に渡す(S176)。

【0076】

カード制御部14は、カードアプリ16から渡されたデータを格納鍵で暗号化し(S178)、暗号化したデータを指定された格納先アドレスで示されるセキュアメモリ領域18に格納する(S180)。カード制御部14は、暗号化データの格納が成功したことを示すOKの応答を受信すると(S182)、カードアプリ16にOKの応答を送信する(S184)。このOKの応答を受けてカードアプリ16はセッション鍵を削除し(S186)、カード制御部14にOKの応答を送信する(S188)。このOKの応答を受けてカード制御部14は、格納指示情報30を削除し(S190)、中継端末40にOKの応答を送信する(S192)。中継端末40は、データの移動が正常に完了したことを示すOKの通知をICカード10から受信すると、格納指示情報30を削除する(S194)。なお、このデータの移動(S170、S172)によりステップ72で確保されていたデータの一時保管先のメモリ領域は解放される。このように図16および図17に示す動作により、通常メモリ領域20に一時保管されたデータをセキュアメモリ領域18に移動することができる。

【0077】

次に、通常メモリ領域20に保管されたデータを、適当なタイミングでセキュアメモリ領域18に移動することができず、格納指示情報30に指示された「格納先確保期限」が来てしまった場合について説明する。

【0078】

図27は格納先確保期限が来てしまった場合の中継端末40およびICカード10の処理を示す図である。なお、中継端末40のカードアクセス制御部54は、「格納先確保期限」に示された日時に到達したことを、カード制御部14からの通知、もしくは、中継端末40がカード制御部14内に保持されている格納指示情報30を取得することで検知する。カード制御部14からの通知で検知する場合、中継端末40は直後にICカード10から格納指示情報30を取得する。格納指示情報30の取得については、図16に示す手順と同様であるため、図27では省略する。

【0079】

中継端末40のカードアクセス制御部54は、「格納先確保期限」に示された日時に到達したことを検知すると(S271)、再度通常メモリ領域20に保管されたデータをセキュアメモリ領域18に移動させる処理を行う。具体的には、格納指示情報30にて指定されるアプリケーションIDを指定して、カードアプリ16を起動させるICアクセスコマンドをICカード10に送信する(S272)。カードアプリ16の起動が失敗となった(S273)場合、もしくは、図16に示すようなデータ移動処理の途中でエラーが発生し正常に移動が行われなかった場合、中継端末40のカードアクセス制御54はカード制御部14にクリア命令を送る(S274)。カード制御部14は、クリア命令を受けると通常メモリに一時保管されているデータの削除(S275〜S277)、カードアプリが保存しているセッション鍵の削除(S278〜S280)、ステップ68で確保されたセキュアメモリ領域18の解放(S281)を行う。そして、格納指示情報30を削除し(S282)、中継端末40に成功した旨を通知する(S283)。中継端末40は通知を受け、事前に取得していた格納指示情報30を削除する(S284)。なお、通常メモリに一時保管されているデータの削除処理、カードアプリが保存しているセッション鍵の削除処理、セキュアメモリ領域18の解放処理の処理順序は上記に限らず、入れ替わっていてもよい。

【0080】

このように図27に示す動作により、セキュアメモリ領域が確保されたまま、データは格納されていないのにメモリ残量が少なくなることを防ぐことが出来る。

【0081】

また、サービス端末60から中継端末40に暗号化データの送信(図2のS26)が行われず、格納指示情報30に指示された「格納先確保期限」が来てしまった場合についても、図27と同様に中継端末40のカードアクセス制御部54はカード制御部14にクリア命令を送る(S274)。ただし、この場合は、通常メモリに一時保管されているデータの削除(S275〜S277)は省略してよい。

【0082】

本発明の実施の形態において、中継端末40のカードアクセス制御部54は中継端末40にICカード10が挿入されICカードの初期処理が行われる際に、必ずカード制御部14に格納指示情報30が保存されていないかチェックを行う。格納指示情報30が保存されていた場合は、上述した保存データの移動処理を実施する。また、格納先確保期限が切れている場合は図27に示すクリア処理を実施する。

【0083】

以上、本発明の第1の実施の形態のICカード10および中継端末40について説明した。

【0084】

第1の実施の形態のICカード10は、データの格納先および一時保管先を指定した格納指示情報30を格納してカード制御部14に保存する。そして、中継端末40からICカード10のセキュアメモリ領域18のデータを書き込む際に、ICカード10のTRM12がビジーの場合には、一時保管先の通常メモリ領域20にデータを一時的に保管しておき、後で一時保管先から最終的な格納先であるセキュアメモリ領域18にデータを移動する。これにより、TRM12がビジーの状態でも確実にデータをICカード10のセキュアメモリ領域18に格納することができる。

【0085】

また、中継端末40は、データを通常メモリ領域20に一時保管した後は、格納指示情報30を削除し、後でデータを移動させる際にICカード10から格納指示情報30を読み出すので、データの一時保管先のアドレスを含む格納指示情報30を中継端末40から読み出される危険を低減でき、セキュリティを向上させることができる。

【0086】

また、データの属性情報に応じてデータ送信先の中継端末40を決定し、その中継端末40を特定する送信先情報を含む格納指示情報30をサービス端末60に送信しているので、サービス端末60は適切な中継端末40にデータを送信できる。

【0087】

また、カード制御部14がセキュアメモリ領域18に格納先を確保しているため、メモリ不足を起こすことなくセキュアメモリ領域18にデータを格納することが出来ると共に、格納先確保期限に応じて中継端末40がクリア処理を実行させることで、メモリが確保されたままになりセキュアメモリ領域の利用可能領域が減ることを防ぐことができる。

【0088】

また、中継端末40は、ICカード10が新たに挿入された際に、必ず格納指示情報30の有無を調べるので、セキュアに保存したいデータが通常メモリ領域20に保管されたままの状態になることを防ぎ、セキュリティを向上させることができる。

【0089】

次に、第1の実施の形態のICカードシステムの変形例について説明する。変形例に係るICカードシステムの基本的な構成は、第1の実施の形態のICカードシステムと同じであるが、通常メモリ領域20からセキュアメモリ領域18へデータを移動させるときの動作が異なる。

【0090】

図18は中継端末40およびICカード10の処理を示す図、図19は通常メモリ領域20に保管されたデータをセキュアメモリ領域18に移動する場合のデータの流れを示す図である。変形例に係るICカードシステムでは、通常メモリ領域20からセキュアメモリ領域18にデータを移動させる動作は第1の実施の形態と基本的に同じであるが、ICカード10が送信するデータ移動命令には、一時保管先アドレス、格納先アドレスが含まれない点が異なる。ICカード10のカードアプリ16は、中継端末40からデータ移動命令を受信すると(S208)、カード制御部14に格納された格納指示情報30を読み出し(S210、S212)、一時保管先アドレスと格納先アドレスを取得する。一時保管先アドレスと格納先アドレスを取得した後の動作は、第1の実施の形態のICカードシステムと同じである。

【0091】

次に、本発明の第2の実施の形態のICカードシステムについて説明する。第2の実施の形態のICカードシステムの基本的な構成は、第1の実施の形態のICカードシステムと同じであるが、第2の実施の形態で用いられるICカード10の構成が第1の実施の形態とは異なる。また、これに伴い、通常メモリ領域20に一時的に保管されたデータをセキュア領域に移動させる手順も、第1の実施の形態とは異なる。

【0092】

図20は、第2の実施の形態で用いられるICカード10の構成を示す図である。第2の実施の形態のICカード10は、第1の実施の形態と異なり、TRM12が通常メモリ領域20にアクセスできない。この構成により、TRM12およびセキュアメモリ領域18を通常メモリ領域20から分離して、さらにセキュリティを向上させることができる。

【0093】

図21は中継端末40およびICカード10の処理を示す図、図22は通常メモリ領域20に保管されたデータをセキュアメモリ領域18に移動する場合のデータの流れを示す図である。

【0094】

図21に示すように、中継端末40が適切なタイミングでICカード10から格納指示情報30を取得し、カードアプリ16を起動するまでの動作は(S240〜S246)、第1の実施の形態と同じである。第2の実施の形態では、カードアプリ16を起動した後、中継端末40はICカード10の通常メモリ領域20にアクセスして一時保管されているデータを読み出す。具体的には、中継端末40は、格納指示情報30にて指定された保管先アドレスから暗号化データを読み出すメモリアクセスコマンドを送信し(S248)、ICカード10からデータを受信する(S250)。

【0095】

次に、中継端末40は、通常メモリ領域20から読み出した暗号化データをICカード10に送信すると共に、暗号化データを格納するICアクセスコマンドを送信する(S252)。ICカード10のカードアプリ16は受信した暗号化データをセッション鍵で復号化し(S254)、復号化したデータをカード制御部14に渡す(S256)。カード制御部14は、カードアプリ16から渡されたデータを格納鍵で暗号化し(S258)、暗号化されたデータをセキュアメモリ領域18に格納する(S260)。カード制御部14が、セキュアメモリ領域18にデータを格納した後の動作は(S262〜S274)、第1の実施の形態と同じである。

【0096】

以上、本発明の第2の実施の形態のICカード10および中継端末40について説明した。

【0097】

第2の実施の形態の中継端末40は、ICカード10の通常メモリ領域20に一時保管されたデータを読み出し、読み出したデータをセキュアメモリ領域18に書き込む。この構成により、TRM12が通常メモリ領域20にアクセスできないタイプのICカード10においても、第1の実施の形態と同様に、確実にデータを受信できるという効果を有する。

【0098】

次に、第2の実施の形態のICカードシステムの変形例について説明する。変形例に係るICカードシステムは、中継端末40が受信したデータを一時保管するのが端末メモリ領域(RAM)44である点が第2の実施の形態と異なる。

【0099】

図23は中継端末40およびICカード10の処理を示す図、図24は端末メモリ領域44に保管されたデータをセキュアメモリ領域18に移動する場合のデータの流れを示す図である。

【0100】

図23に示すように、中継端末40が適切なタイミングでICカード10から格納指示情報30を取得し、カードアプリ16を起動するまでの動作は(S280〜S286)、第2の実施の形態と同じである。変形例では、中継端末40のカードアクセス制御部54は、カードアプリ16起動後、端末メモリ領域44にアクセスし(S288)、一時保管されたデータを読み出す(S290)。一時保管されたデータを読み出した後の動作は(S292〜S314)、第2の実施の形態と同じである。

【0101】

このように、受信したデータを端末メモリ領域44に一時保管しておき、端末メモリ領域44からセキュアメモリ領域18のデータを移動させる構成により、ICカード10の通常メモリ領域20の残容量の制限を受けない。すなわち、通常メモリ領域20の残容量が少ない場合にも、ICカード10に確実にデータを受信させることができる。

【0102】

以上、本発明のセキュアデバイスおよび中継端末について、実施の形態を挙げて詳細に説明したが、本発明のセキュアデバイスおよび中継端末は上記した実施の形態に限定されるものではない。

【0103】

上記した実施の形態において、中継端末40からICカード10にデータを書き込む際に、セッション鍵で署名検証を行ってもよい。

【0104】

図25は、セッション鍵による署名検証のステップS330を備えたデータ書込み処理を示す図である。図25に示すように、ICカード10が暗号化データを受信した後にセッション鍵による署名検証を行うことにより、セキュリティをさらに向上させることができる。

【0105】

また、上記した実施の形態において、セッションIDごとにセッション鍵を管理する構成としてもよい。

【0106】

図26は、セッションIDに応じてセッション鍵を選択するステップS332を備えたデータ書込み処理を示す図である。図25に示すように、ICカード10が暗号化データを受信した後にヘッダからセッションIDを読み出し、セッションIDに応じたセッション鍵を選択する。そして、ICカード10は、選択したセッション鍵を用いてデータを復号化する。この構成により、セッションIDに応じて適切なセッション鍵を選択できるので、サービス端末60からICカード10にデータを送信するセッションが複数存在する場合にも適切にデータを処理することができる。

【0107】

上記した実施の形態では、セキュアデバイスの例としてICカード10を例として説明したが、本発明はICカード以外のセキュアデバイスに適用することも可能である。

【産業上の利用可能性】

【0108】

以上説明したように、本発明は確実にセキュアメモリへのデータ書込みを行うことができるという効果を有し、耐タンパ領域を有するセキュアデバイス等として有用である。

【図面の簡単な説明】

【0109】

【図1】第1の実施の形態のICカードシステムの構成を示す図

【図2】第1の実施の形態のICカードシステムの動作の概要を示す図

【図3】ICカードおよびサービス端末の処理の詳細を示す図

【図4】格納指示情報の生成の動作を示す図

【図5】送信先決定に用いるテーブルの例を示す図

【図6】送信先決定に用いるテーブルの例を示す図

【図7】格納指示情報の例を示す図

【図8】格納指示情報に含まれる送信先情報の例を示す図

【図9】格納指示情報の例を示す図

【図10】中継端末およびサービス端末の処理を示す図

【図11】(a)サービス端末から中継端末に送信されるデータの形式を示す図(b)ヘッダの内容を示す図

【図12】ICカードへのデータ書込みの動作を示す図

【図13】ICカードへのデータ書込みの際のデータの流れを示す図

【図14】ICカードがビジーの場合のデータ書込みの動作を示す図

【図15】ICカードがビジーの場合のデータ書込みの際のデータの流れを示す図

【図16】通常メモリ領域からセキュアメモリ領域へデータを移動する動作を示す図

【図17】通常メモリ領域からセキュアメモリ領域へデータを移動する際のデータの流れを示す図

【図18】通常メモリ領域からセキュアメモリ領域へデータを移動する動作を示す図

【図19】通常メモリ領域からセキュアメモリ領域へデータを移動する際のデータの流れを示す図

【図20】第2の実施の形態で用いられるICカードの構成を示す図

【図21】第2の実施の形態におけるデータ移動の動作を示す図

【図22】第2の実施の形態におけるデータ移動のデータの流れを示す図

【図23】第2の実施の形態におけるデータ移動の動作を示す図

【図24】第2の実施の形態におけるデータ移動のデータの流れを示す図

【図25】変形例におけるICカードへのデータ書込みの動作を示す図

【図26】変形例におけるICカードへのデータ書込みの動作を示す図

【図27】格納先確保期限に到達した場合のデータ削除の動作を示す図

【符号の説明】

【0110】

10 ICカード

12 耐タンパモジュール

14 カード制御部

16 カードアプリケーション

18 セキュアメモリ領域

20 通常メモリ領域

22 メモリ

24 非接触インターフェース

26 接触インターフェース

30 格納指示情報

40 中継端末

42 端末制御部

44 RAM

46 ROM

48 表示部

50 通信部

52 接触インターフェース

54 カードアクセス制御部

60 サービス端末

62 制御部

64 RAM

66 ROM

68 通信制御部

70 通信インターフェース

72 非接触インターフェース

【技術分野】

【0001】

本発明は、耐タンパ領域を有するセキュアデバイスおよびセキュアデバイスにデータを書き込む中継端末に関する。

【背景技術】

【0002】

従来、デジタルコンテンツをセキュアに格納する方法として、例えばICカードを用いた方法がとられていた。ICカードは、耐タンパモジュールからのみアクセスが可能で不正な手段では読み出すことができないセキュアメモリ領域を備えているが、セキュアメモリ領域は少容量であったため、保護すべきデジタルコンテンツを暗号化して復号用の鍵をセキュアメモリ領域に格納し、暗号化されたデジタルコンテンツは端末の通常メモリ領域やメモリカード上に格納されていた。このような格納の形態を採用する場合、例えば特許文献1に開示されているように、デジタルコンテンツを復号化する鍵を、暗号通信路を用いてセキュアメモリに配信し、暗号化されたデジタルコンテンツを後から通常メモリ領域に配信する。

【特許文献1】特開2002−124960号公報

【発明の開示】

【発明が解決しようとする課題】

【0003】

近年のICカードのメモリの大容量化に伴い、デジタルコンテンツ自体をセキュアメモリに格納したいという要望が高まっている。しかし、セキュアメモリ領域には、外部から受信したデータを直接書き込むことはできず、耐タンパモジュールからのみアクセスすることが可能である。従って、耐タンパモジュールが他の高負荷な処理を行っている場合等には、配信した情報を保存できないおそれがある。

【0004】

このような不都合を防止するため、耐タンパモジュールが他の処理を行っている場合、つまりビジー状態のときには、中継端末にデータを一時的に保存しておき、適当なタイミングで一時保存データを耐タンパモジュールを介してセキュアメモリへ移動させる手順が考えられる。

【0005】

しかし、この手順では、ICカードを別のカードリーダライタに移動させると、一時保存されたデータを最終格納先であるセキュアメモリに移動することができない。また、カードリーダライタに保存されたデータが一時的に保存されているデータであることも把握できない。さらに、カードリーダライタが、耐タンパモジュールに転送するための情報を記憶しておくことは、カードリーダライタの負荷を増大させるばかりでなく、セキュリティ上も問題がある。

【0006】

本発明は、上記背景に鑑み、耐タンパモジュールの状況によらず、データを安全かつ確実にセキュアメモリ領域に書き込むことができるセキュアデバイスおよび中継端末を提供することを目的とする。

【課題を解決するための手段】

【0007】

本発明のセキュアデバイスは、サービス端末から送信されるデータを、情報書込み機能を有する中継端末を介して受信するセキュアデバイスであって、1以上のアプリケーションと前記セキュアデバイスの動作を制御するデバイス制御部とを有する耐タンパモジュールと、前記耐タンパモジュールからのみアクセス可能なセキュアメモリと、前記サービス端末と通信するための通信部とを備え、前記デバイス制御部は、前記データの書込み先を示すセキュアメモリのアドレスと、前記セキュアメモリへのデータ書込みが不能であった場合の対処法に関する情報とから成る格納指示情報を生成、格納し、前記通信部は、前記格納指示情報を前記サービス端末へ送信する。

【0008】

このように格納指示情報を生成してサービス端末に送信することにより、セキュアデバイスにて指定した中継端末を介してデータを受信できる。また、格納指示情報に書込みが不能であった場合の対処法に関する情報を含めることにより、セキュアメモリへのデータ書込みを行えないときには、セキュアデバイスが上記対処法に関する情報を参照することで、受信したデータを所定の場所に緊急避難的に保存しておくといった措置をとることができる。

【0009】

上記書込みが不能であった場合の対処法に関する情報は、一時的に前記データを保管するための保管先を示す前記セキュアデバイス又は前記中継端末の有する通常メモリのアドレスと、前記通常メモリに保管されたデータを前記セキュアメモリへ移動させる前記アプリケーションの識別子を有していてもよい。

【0010】

データを一時的に保管するための通常メモリのアドレスを含めることにより、セキュアメモリへのデータ書込みを行えないときには、データを一旦通常メモリに書き込んでおくことができる。従って、セキュアメモリへのデータ書込みが可能となった後に、通常メモリからデータを読み出し、セキュアメモリへのデータ書込みを実行できる。これにより、一時的にセキュアメモリへのデータ書込みを行えない状態であっても、確実にセキュアメモリへのデータ書込みを行うことができる。

【0011】

上記書込みが不能であった場合の対処法に関する情報は、一時的に前記データを保管するための保管先、または、前記データの書き込み先のメモリ領域の少なくとも一方を確保しておく期限を示す格納先確保期限を有していてもよい。

【0012】

メモリの確保期限を含めることにより、期限を過ぎてもデータが格納されないメモリを解放することが出来る。これにより、メモリ領域が不当に確保されたままになることによるメモリ容量減少を防ぐことができる。

【0013】

上記セキュアデバイスにおいて、前記通信部は、前記サービス端末から送信されるデータの属性情報を受信し、前記デバイス制御部は、前記属性情報に基づいて前記サービス端末から送信されるデータを中継する中継端末を決定し、決定された前記中継端末のアドレスを前記格納指示情報に含めてもよい。

【0014】

この構成により、サービス端末から受信した属性情報に応じて、適切な中継端末を決定することができる。ここで属性情報としては、例えば、送信されるデータのデータ量、拡張子、中継端末の種類などがある。例えば、データ量の属性に応じて、データ量が大きい場合には家庭のPC、データ量が小さいときには携帯端末を受信する中継端末として決定することにより、データ量が大きい場合に、すべてのデータを受信するまで携帯端末での処理ができないという不都合を回避できる。

【0015】

上記セキュアデバイスにおいて、前記通信部は、前記サービス端末から送信されるデータの属性情報を受信し、前記デバイス制御部は、前記属性情報に基づいて前記中継端末と前記サービス端末との間の通信方式を決定し、前記格納指示情報に含めてもよい。

【0016】

この構成により、サービス端末から受信した属性情報に応じて、適切な通信方式を決定することができる。

【0017】

本発明の中継端末は、前記サービス端末から送信されたデータを通信可能に接続されたセキュアデバイスに書き込む中継端末であって、前記データと、前記データの書込み先を示す前記セキュアデバイスが有するセキュアメモリのアドレスと前記セキュアメモリへのデータ書込みが不能であった場合の対処法に関する情報とから成る前記格納指示情報を受信するデータ受信部と、受信したデータを前記格納指示情報で指定されたセキュアメモリのアドレスへ書き込む命令を前記セキュアデバイスに送信し、前記命令に対する前記セキュアデバイスからの応答を受信する命令送信部と、前記応答に基づいて前記セキュアメモリへのデータ書込みの可否を判断し、書込み不能と判断した場合に、前記格納指示情報で指定された対処法に関する情報に基づいて、前記セキュアデバイス又は中継端末の有する通常メモリに前記データを書き込む制御部と、を備えた構成を有する。

【0018】

このようにセキュアメモリへのデータ書込みを行えないときに、通常メモリにデータを書き込んでおくことにより、後でセキュアメモリへのデータ書込みが可能となったときに、通常メモリからセキュアメモリにデータを移動することができる。これにより、一時的にセキュアメモリへのデータ書込みを行えない状態であっても、確実にセキュアメモリへのデータ書込みを行うことができる。

【0019】

本発明の別の態様に係る中継端末は、サービス端末から送信されたデータを通信可能に接続されたセキュアデバイスに書込む中継端末であって、前記データと、前記データの書込み先を示す前記セキュアデバイスが有するセキュアメモリのアドレスと前記セキュアメモリへのデータ書込みが不能であった場合の対処法に関する情報とから成る格納指示情報とを、前記サービス端末から受信するデータ受信部と、前記セキュアデバイスの処理状態を管理し、前記処理状態に基づいて前記セキュアメモリへのデータ書込みの可否を判断し、書込み不能と判断した場合に、前記格納指示情報で指定された対処法に関する情報に基づいて、前記セキュアデバイス又は該中継端末の有する通常メモリに前記データを書き込む制御部と、を備えた構成を有する。

【0020】

このように、制御部がセキュアデバイスの処理状態を管理しており、処理状態に基づいて書込みが不能と判断した場合は、通常メモリにデータを書き込んでおくことにより、後でセキュアメモリへのデータ書込みが可能となったときに、通常メモリからセキュアメモリにデータを移動することができる。これにより、一時的にセキュアメモリへのデータ書込みを行えない状態であっても、確実にセキュアメモリへのデータ書込みを行うことができる。

【0021】

本発明の別の態様に係る中継端末は、格納指示情報にて指定された通常メモリのアドレスへのデータの書込みの完了に応じて前記格納指示情報を削除する削除部を備えた構成を有する。

【0022】

これにより、中継端末から格納指示情報を不正に読み取られる危険を低減し、セキュリティを向上させることができる。

【0023】

上記対処法に関する情報は、一時的に前記データを保管するための保管先を示す前記セキュアデバイス又は前記中継端末の有する通常メモリのアドレスと、前記通常メモリに保管されたデータを前記セキュアメモリへ移動させる前記アプリケーションの識別子を含んでいてもよい。

【0024】

これにより、データを一時的に保管するための通常メモリのアドレスを含めることにより、セキュアメモリへのデータ書込みを行えないときには、データを一旦通常メモリに書き込んでおくことができる。従って、セキュアメモリへのデータ書込みが可能となった後に、通常メモリからデータを読み出し、セキュアメモリへのデータ書込みを実行できる。これにより、一時的にセキュアメモリへのデータ書込みを行えない状態であっても、確実にセキュアメモリへのデータ書込みを行うことができる。

【0025】

上記対処法に関する情報は、一時的に前記データを保管するための保管先、または、前記データの書き込み先のメモリ領域の少なくとも一方を確保しておく期限を示す格納先確保期限を含んでいてもよい。

【0026】

これにより、期限を過ぎてもデータが格納されないメモリを解放させることができ、メモリ領域が不当に確保されたままになることによるメモリ容量減少を防ぐことができる。

【0027】

上記中継端末において、前記命令送信部は、前記格納指示情報で指定されたアプリケーションの識別子に基づいて、前記アプリケーション識別子に対応するアプリケーションの起動命令を出力し、起動した前記アプリケーションに対し、前記通常メモリに一時的に保管された前記データを前記セキュアメモリのアドレスに移動させるデータ移動命令を出力してもよい。

【0028】

このようにセキュアデバイスから読み出した格納指示情報にて指定されたアプリケーションの識別子と共に、通常メモリからセキュアメモリへのデータの移動命令をセキュアデバイスに送信することにより、セキュアデバイスは、通常メモリからデータを読み出し、読み出したデータをセキュアメモリに格納することができる。これにより、通常メモリに一時的に保管されていたデータをセキュアメモリに移動させることができる。

【0029】

上記中継端末において、前記命令送信部は、前記格納指示情報で指定されたアプリケーションの識別子に基づいて、前記アプリケーション識別子に対応するアプリケーションの起動命令を出力し、起動した前記アプリケーションは、前記格納指示情報を参照し、前記通常メモリに一時的に保管されたデータを前記セキュアメモリのアドレスに移動させてもよい。

【0030】

このようにセキュアデバイスから読み出した格納指示情報にて指定されるアプリケーションの識別子をセキュアデバイスに送信することにより、セキュアデバイスは指定されたアプリケーションを起動する。そして、起動されたアプリケーションは、セキュアデバイス自身が保持する格納指示情報を参照し、通常メモリに格納されたデータを読み出してセキュアメモリに格納するので、通常メモリに一時的に保管されていたデータをセキュアメモリに移動させることができる。

【0031】

上記中継端末は、前記格納指示情報で指定された通常メモリのアドレスにアクセスして、前記通常メモリに一時的に保管されたデータを読み出すデータ読出部をさらに備え、前記命令送信部は、前記格納指示情報で指定されたアプリケーションの識別子に基づいて、前記アプリケーション識別子に対応するアプリケーションの起動命令を出力し、起動した前記アプリケーションに対し、前記データ読出部で読み出した前記データの前記セキュアメモリのアドレスへの書き込みを指示する書込み命令を出力してもよい。

【0032】

このようにセキュアデバイスから読み出した格納指示情報にて指定される通常メモリのアドレスに基づいて、通常メモリに格納されたデータを読み出し、読み出したデータと共にセキュアメモリへのデータ書込み命令をセキュアデバイスに送信することにより、通常メモリに一時的に保管されていたデータをセキュアメモリに移動させることができる。

【0033】

本発明のセキュアデバイスの動作方法は、サービス端末から送信されるデータを、情報書込み機能を有する中継端末を介して受信するセキュアデバイスの動作方法であって、前記セキュアデバイスが、前記データの書込み先を示すセキュアデバイスの有するセキュアメモリのアドレスと、前記セキュアメモリへのデータ書込み不能であった場合の対処法に関する情報とから成る格納指示情報を生成するステップと、前記セキュアデバイスが前記格納指示情報を前記サービス端末へ送信するステップとを備えた構成を有する。

【0034】

この構成により、本発明のセキュアデバイスと同様に、一時的にセキュアメモリへのデータ書込みを行えない状態であっても、格納指示情報に基づいて確実にセキュアメモリへのデータ書込みを行うことができる。また、本発明のセキュアデバイスの各種の構成を本発明のセキュアデバイスの動作方法に適用することも可能である。

【0035】

本発明のプログラムは、サービス端末から送信されるデータを情報書込み機能を有する中継端末を介して受信するセキュアデバイスの動作プログラムであって、前記データの書込み先を示すセキュアメモリのアドレスと前記セキュアメモリへのデータ書込み不能であった場合の対処法に関する情報とから成る格納指示情報を生成するステップと、前記格納指示情報を前記サービス端末へ送信するステップとを前記セキュアデバイスに実行させる。

【0036】

この構成により、本発明のセキュアデバイスと同様に、一時的にセキュアメモリへのデータ書込みを行えない状態であっても、格納指示情報に基づいて確実にセキュアメモリへのデータ書込みを行うことができる。また、本発明のセキュアデバイスの各種の構成を本発明のプログラムに適用することも可能である。

【発明の効果】

【0037】

本発明によれば、格納指示情報にデータを一時的に保管するための通常メモリのアドレスを含めることにより、セキュアメモリ領域へのデータ書込みを行えないときには、データを一旦通常メモリに書き込んでおき、セキュアメモリ領域へのデータ書込みが可能となった後に、書込みを実行可能となり、一時的にセキュアメモリ領域へのデータ書込みを行えない状態であっても、確実にセキュアメモリ領域へのデータ書込みを行うことができる。

【発明を実施するための最良の形態】

【0038】

以下、本発明の実施の形態のセキュアデバイスおよび中継端末について図面を用いて説明する。以下の説明では、サービス端末60から中継端末40にデータを送信し、中継端末40がセキュアデバイスの一つであるICカード10にデータを書き込むICカードシステムを例として説明する。本システムでは、サービス端末60とICカード10との通信によりコンテンツの購入を決定し、購入された対象のコンテンツデータをサービス端末60から中継端末40に配信する。そして、中継端末40がICカード10のセキュアメモリ領域18にコンテンツデータを格納するという流れで動作する。

【0039】

図1は、本発明の第1の実施の形態のICカードおよび中継端末を含んだICカードシステムを示す図である。ICカードシステムは、ICカード10と、ICカード10に情報を提供するサービス端末60と、ICカード10に情報を書き込む中継端末40とを備えている。

【0040】

ICカード10は、耐タンパモジュール(Tamper Resistant Module、以下「TRM」

という)12と、セキュアメモリ領域18と通常メモリ領域20とを含むメモリ22を備えている。セキュアメモリ領域18は、TRM12によってのみアクセス可能な領域である。通常メモリ領域20は、TRM12および接触インターフェース26からアクセス可能な領域である。

【0041】

TRM12は、ICカード10の動作を制御するカード制御部14、および単数または複数のカードアプリケーション(以下、「カードアプリ」という)16を含んでいる。TRM12のハードウェアは、CPUとROMを備えた1個のモジュールである。ROMにカードアプリ16が格納され、CPUがROMからカードアプリ16を読み出して実行することによりICカード10の動作を制御する。

【0042】

また、ICカード10は、非接触インターフェース24と接触インターフェース26とを有している。本実施の形態においては、非接触インターフェース24によってサービス端末60との通信を行い、接触インターフェース26によって中継端末40との通信を行う。

【0043】

接触インターフェース26は、TRM12および通常メモリ領域20に接続されている。接触インターフェース26は、外部からメモリアクセスコマンドを受信した場合には通常メモリ領域20にアクセスし、ICカードアクセスコマンドを受信した場合にはTRM12を介してセキュアメモリ領域18にアクセスする。メモリアクセスコマンドが接触インターフェース26によって常時受信されるのに対し、ICカードアクセスコマンドは、ICカード10がビジー状態の場合には受信されず、接触I/F52に対しエラーを返す。ICカード10のビジー状態の例としては、非接触インターフェース24と接触インターフェース26とが同時に動作できないICカード10において非接触インターフェース24が処理中の場合や、シングルチャネルのICカード10において他の処理が行われている場合がある。

【0044】

また、ICカード10にICカードアクセスコマンドを送りエラーを受信することでビジーを検知するのではなく、中継端末40のカードアクセス制御部54で、ICカード10が非接触処理開始中であることや接触処理開始中であることを管理し、いずれか一方の処理を行っているときには他方の通信処理の開始要求をICカード10に送信しないようにしてもよい。また、接触処理中に最大チャネル数までコネクションを張っている場合も、カードアクセス制御部54でビジー状態であることを判断し、更なるアクセス要求をICカード10に送信しないようにしてもよい。

【0045】

非接触インターフェース24はTRM12に接続されている。非接触インターフェース24は、外部から入力された情報をTRM12に送信すると共に、TRM12から渡された情報を外部に送信する。非接触インターフェース24としては、例えば、ISO/IEC 14443 のType AやType B、JICSAP 2.0、赤外線通信、ブルートゥース等のインターフェースを用いることができる。なお、図1に示した例においては、非接触I/F24はICカード10内にあるとしているが、これに限ったものではなく、非接触I/Fの一部、もしくは全部が中継端末40側にあり、接触I/F26、52を介してICカード10がサービス端末60と非接触通信を行うように構成してもよい。

【0046】

中継端末40は、一般的なコンピュータが備える端末制御部42、RAM44、ROM46、表示部48、通信部50の構成に加え、ICカード10の情報を読み書きするための接触インターフェース52と、カードアクセス制御部54を備えている。中継端末40としては、例えば、携帯電話機能付きの携帯端末、インターネット接続されたPCやインターネット接続されたTVなどを用いることができる。

【0047】

サービス端末60は、一般的なコンピュータが備える制御部62、RAM64、ROM66、通信制御部68、通信インターフェース70の構成に加え、ICカード10と無線通信するための非接触インターフェース72を備えている。サービス端末60のROM66には、ICカード10に送信するコンテンツデータが格納されている。

【0048】

次に、第1の実施の形態のICカードシステムの動作について説明する。最初に、ICカード10がビジーでなくセキュアメモリ領域18へのデータ書込みを正常に行える場合の動作について説明し、その後でTRM12がビジーの場合の動作について説明する。

【0049】

図2は、ICカード10、サービス端末60および中継端末40の間で送受信されるデータの流れを示す図である。まず、ICカード10とサービス端末60との間で非接触通信を行い、セッションを接続する(S10)。

【0050】

図3は、ICカード10およびサービス端末60の処理を詳細に示す図である。まず、ICカード10およびサービス端末60は、カードアプリ16を起動する(S40)。その後、ICカード10とサービス端末60との間で相互認証を行って(S42)、セキュア通信路を生成し、セッション鍵を共有する(S44)。ここまでの動作により、ICカード10およびサービス端末60では、図2に示す共通のセッション鍵の保存までが行われる(S12)。

【0051】

次に、図3に示すように、ICカード10とサービス端末60との間で決済処理を行う(S46)。ここでは、ICカード10が、サービス端末60にコンテンツデータの購入要求を送信し、サービス端末60が購入要求に応じてコンテンツデータの配信を決定する。これにより、ICカード10とサービス端末60との間でコンテンツデータ購入の決済処理が行われる。続いて、サービス端末60は、コンテンツデータの属性情報をICカード10に送信する(S48)。

【0052】

ICカード10は、サービス端末60から送信された属性情報を受信すると(S50)、受信した属性情報に基づいて格納指示情報30を生成する(S52)。ここで、ICカード10にて生成される格納指示情報30について説明する。

【0053】

図4は、ICカード10が格納指示情報30を生成し、サービス端末60に送信する動作を示す図である。まず、サービス端末60がICカード10にデータの属性情報を送信する(S60)。データの属性情報としては、データ量、データ種別などがある。ICカード10のカードアプリ16は、サービス端末60から送信された属性情報を受信すると、受信した属性情報をカード制御部14に渡す(S62)。カード制御部14は、属性情報に基づいてサービス端末60から送信されるデータの送信先および送信経路を決定する(S64)。なお、カード制御部のS64からS74の処理は、ライブラリの形でカードOSに組み込んでもよいし、カードアプリケーションの形でTRMに保持するとしてもよい。

【0054】

図5は、属性情報としてデータサイズを受信したときに送信先および書込みエラー時の一時保管先を決定するための、カード制御部が保持するテーブルの一例を示す図である。図5に示されるように、テーブルは、データサイズに関連付けて送信先情報およびエラー時の対処法を示す情報を有する。図5に示すテーブルでは、データサイズが100KB未満の場合には、中継端末として携帯端末のデバイスアドレスが指定され、100KB以上の場合には、中継端末としてホームサーバのデバイスアドレスが指定されている。これにより、少量のデータの場合には携帯端末で受信して円滑に利用でき、大量のデータの場合には記憶容量の大きいホームサーバで受信することが可能となる。また、エラー時の対処法については、データが100KB未満の場合には、ICカード10内の通常メモリ領域20に保管するよう指定されている。これにより、携帯端末のメモリの圧迫を回避できる。データが100KB以上100MB未満の場合には、ホームサーバの通常メモリに保管するよう指定されている。これにより、一般的に大容量のホームサーバの通常メモリを一時保管領域として利用できる。このように、図5に示すテーブルを用いて、データサイズに応じて適切な送信先および一時保管先を決定できる。なお、エラー時の対処法を二つ以上指定してもよい。例えば、一番目の対処法としてICカード10内の通常メモリ領域20への保管を指定し、二番目の対処法として中継端末40内の通常メモリ領域への保管を指定する。こうしておくことで、中継端末にICカードがささっていない場合にも、二番目の対処法により中継端末40内の通常メモリに一時保存することが出来る。また、サービス端末60から受信する属性情報は、データサイズに限られず、例えば、属性情報としてデータ種別を受信してもよい。この場合は、例えば図6に示すようなテーブルを備え、データ種別に応じて送信先を決定する。

【0055】

なお、エラー時の対処方法については、空きメモリ領域の確認(図4のS66、S68、S70、S72)の後にICカードの10のカード制御部14でメモリ領域の空き状態に応じて動的に決定してもよい。その場合、図5および図6のテーブルにおいてエラー時の対処法の列は省略してもよい。

【0056】

図4に示すように、カード制御部14は、送信先を決定した後、セキュアメモリ領域18の空き領域を確認し(S66)、データの格納領域を確保する(S68)。これにより、確保したデータ格納用の領域への他のデータの書込みを防止し、セキュアメモリ領域18に確実にデータを格納することができる。続いて、カード制御部14は、通常メモリ領域20内の空き領域を確認し(S70)、データの一時保管先の領域を確保する(S72)。これにより、確保した一時保管用の領域への他のデータの書込みを防止し、ICカード10がビジー状態でセキュアメモリ領域18にデータを格納できない場合にも、通常メモリ領域20に確実にデータを保管できる。ただし、データの一時保管先である通常メモリ領域20については書き込み先の指定やメモリ領域の確保は行わず、空いている領域に書き込ませることとしてもよい。つまり、ステップS72は省略してもよい。次に、カード制御部14は、格納指示情報30を作成する(S74)。

【0057】

図7は、格納指示情報30の例を示す図である。図7に示すように、格納指示情報30は、「送信先情報」「カードアプリID」「格納先アドレス」「エラー時の保管先」「データサイズ」の各情報を含んでいる。送信先情報は、送信先決定のステップにて決定された送信先のアドレスである。図7に示す例では、送信先情報には、送信先の中継端末としての携帯端末のデバイスアドレスが含まれる他、通信方式がブルートゥースであることを示す情報「blt」が含まれている。通信方式が、赤外線、IP、ファイル転送などの場合には、図8に示す情報が送信先情報に含まれることになる。カードアプリIDは、データの受信処理を実行するカードアプリ16を識別する情報である。格納先アドレスは、ステップS68にて確保された格納先の領域のアドレスを示す情報である。エラー時の保管先は、ステップS72にて確保された保管先の領域のアドレスを示す情報である。データサイズは、確保した領域のデータサイズを示す情報である。なお、エラー時の保管先領域を確保しない場合は、エラー時の保管先には通常メモリ領域とのみ指定する。

【0058】

また、格納指示情報30に、他に「格納先確保期限」を含んでもよい。「格納先確保期限」はステップS68およびステップS72にて確保された領域を確保しておく期限を示す日時である。

【0059】

図4に示すように、ICカード10のカード制御部14は、生成したカードアプリ16に格納指示情報30を送信する(S76)。カードアプリ16は、受信した格納指示情報30を保存すると共に、格納指示情報30をサービス端末60に送信する(S78、S80)。なお、ICカード10内に保存する格納指示情報30は、図9に示すように、送信先情報を含まなくてもよい。送信先情報は、サービス端末60がデータを送信すべき中継端末40を把握するための情報なので、サービス端末60から中継端末40に送信するデータには含まれなくてもよい。以上、格納指示情報について説明した。

【0060】

図3に示すように、ICカード10は格納指示情報30をサービス端末60に送信する(S54)。サービス端末60がICカード10から送信された格納指示情報30を受信して、ICカード10とサービス端末60との間の通信が完了する(S56)。

【0061】

図2に示すように、サービス端末60は、ICカード10から送信された格納指示情報30を受信すると(S20)、ICカード10から要求されたコンテンツデータを格納指示情報30にて指定された中継端末40に送信する(S22〜S28)。

【0062】

図10は、サービス端末60および中継端末40の処理を詳細に示す図である。まず、サービス端末60は、送信すべきデータをセッション鍵で暗号化し、暗号化データを生成する(S90)。暗号化が終了すると、サービス端末60は、暗号化に用いたセッション鍵を削除する(S92)。次に、サービス端末60は、暗号化データにヘッダを付加して中継端末40に送信する(S94)。

【0063】

図11(a)および図11(b)は、サービス端末60から中継端末40に送信されるデータの例を示す図である。図11(a)に示すように、ここで送信されるデータには暗号化データにヘッダが付加されている。ヘッダには、TLV形式を採用することが好ましい。図11(b)はヘッダに含まれるデータの内容である。ヘッダには、中継端末40を特定する端末ミドルウェア(MW)ID、および格納指示情報30が含まれる。また、図11(b)に示すように、ヘッダに、セッションID、データID、R/W IDを含めてもよい。

【0064】

中継端末40の通信部50は、サービス端末60から送信された暗号化データを受信する(S96)。そして、中継端末40は、暗号化データの受信処理についての応答信号をサービス端末60に送信し(S98)、サービス端末60が応答信号を受信して、サービス端末60と中継端末40との間の通信が完了する(S100)。ここまでの動作により、図2に示す暗号化データの送信およびその応答の送信まで完了する(S26、S28)。

【0065】

次に、中継端末40は、受信した暗号化データをICカード10にデータを書き込む(S30)。

【0066】

図12は中継端末40およびICカード10の処理を詳しく示す図、図13はICカード10へのデータ書込み時のデータの流れを示す図である。図12に示すように、中継端末40が、サービス端末60から送信された格納指示情報30および暗号化データを受信すると(S110)、ICカード10に対して、アプリケーションIDを指定してカードアプリ16の起動を指示する(S112)。具体的には、中継端末40のカードアクセス制御部54が、カードアプリ16を起動させるICアクセスコマンドを送信する。ICカード10のカード制御部14は、中継端末40から送信されたICアクセスコマンドを受信すると、指定されたカードアプリ16を起動し、その処理結果を中継端末40に送信する(S114)。

【0067】

次に、中継端末40のカードアクセス制御部54は、ICカード10に対し、暗号化データを送信すると共に、格納指示情報30にて指定される格納先アドレスへの暗号化データの格納を指示する(S116)。ICカード10のカードアプリ16は、受信した暗号化データをセッション鍵で復号化し(S118)、復号化したデータをカード制御部14に渡す(S120)。カード制御部14は、復号されたデータを格納鍵で暗号化し(S122)、暗号化したデータをセキュアメモリ領域18に格納する(S124)。カード制御部14は、暗号化データを正しく格納された結果を示すOK通知を受けると(S126)、格納処理の結果をカードアプリ16に通知する(S128)。カードアプリ16は、データが正しく格納された結果を示すOKの通知を受けると、セッション鍵を削除し(S130)、カード制御部14に結果を送信する(S132)。カード制御部14は、カードアプリ16からOKの通知を受けると、エラー時の一時保管先として確保されていた保管先メモリを解放する(S133)。そして、格納指示情報30を削除し(S134)、データの格納処理の結果を中継端末40に送信する(S136)。中継端末40は、データが正しく格納された結果を示すOKの通知を受信すると、格納指示情報30を削除する(S138)。なお、セッション鍵の削除処理(S128〜S132)、保管先メモリの解放処理(S133)の処理順序は上記に限らず、入れ替わっていてもよい。また、エラー時の一時保管先の確保を行わず、空き領域に一時保存するとしていた場合は、ステップS133は無くてよい。以上、ICカード10がビジー状態でなく、正常にデータを書き込む動作を説明した。

【0068】

次に、セキュアメモリ領域18のデータ書込み時に、ICカード10のTRM12がビジー状態の場合の動作について説明する。動作の概要について説明すると、TRM12がビジーの場合には、中継端末40は、暗号化データを一時的に通常メモリ領域20に保管しておき、適当なタイミングで格納指示情報30をICカード10から読み出して、格納指示情報30に基づいて通常メモリ領域20からセキュアメモリ領域18にデータを移動させる。なお、ICカード10のビジー状態は、ICカード10にアクセスした際のエラー通知によって検出してもよいし、中継端末40のカードアクセス制御部54で判断してもよい。

【0069】

図14は中継端末40およびICカード10の処理を示す図、図15はセキュアメモリのデータ書込み時にICカード10がビジー状態の場合のデータの流れを示す図である。図14に示すように、中継端末40は、サービス端末60から格納指示情報30と暗号化データを受信すると(S140)、ICカード10に対して、アプリケーションIDを指定してカードアプリ16の起動を指示する(S142)。具体的には、中継端末40のカードアクセス制御部54が、カードアプリ16を起動させるICアクセスコマンドを送信する。ICカード10は、ICカード10がビジー状態なので、アプリケーションの起動失敗を示すNGの処理結果を中継端末40に送信する(S144)。

【0070】

中継端末40は、ICカード10からNGの処理結果を受信すると、暗号化データをICカード10の通常メモリ領域20に格納する(S146)。具体的には、中継端末40のカードアクセス制御部54が、格納指示情報30にて指定された一時保管先のアドレスを指定してメモリアクセスコマンドを送信する。メモリアクセスコマンドは、常時ICカード10によって受け付けられ、かつ通常メモリ領域20にはデータを保管するための領域が確保されているので、暗号化データを確実に通常メモリ領域20に格納できる。なお、ここでは、図15に示すように、中継端末40が受信した暗号化データがそのまま通常メモリ領域20に保管される。格納指示情報30のエラー時の保管先に通常メモリのみが指定されている場合は、保管先のアドレスはカード制御部により動的に行われる。そして、カード制御部は、内部で保持している格納指示情報30のエラー時の保管先にデータを保管したアドレスを追加する。なお、カードアクセス制御部54でカードのビジー状態を判断するできる中継端末40の場合は、カードアプリ16の起動指示(S142)とNGの処理結果の受信(S144)を行わず、直接暗号化データをICカード10の通常メモリ領域20に格納する(S146)を行う。

【0071】

中継端末40は、ICカード10から、通常メモリ領域20への暗号化データ格納が成功したことを示すOKの処理結果を受信すると(S148)、格納指示情報30を削除する(S150)。以上の動作により、ICカード10がビジー状態の場合には、通常メモリ領域20に一時的にデータを保管することができる。

【0072】

次に、通常メモリ領域20に保管されたデータを、適当なタイミングでセキュアメモリ領域18に移動する動作について説明する。

【0073】

図16は中継端末40およびICカード10の処理を示す図、図17は通常メモリ領域20に保管されたデータをセキュアメモリ領域18に移動する場合のデータの流れを示す図である。図16に示すように、中継端末40は、ICカード10に対して格納指示情報30の取得要求を送信する(S160)。格納指示情報30の取得要求を送信するタイミングは、ICカード10のビジーを検出してから一定時間経過したときでもよいし、ICカード10の状態を監視するためのICカードアクセスコマンドをICカード10に送信してOK応答を受信したときでもよい。

【0074】

ICカード10のカード制御部14は、中継端末40から格納指示情報30の取得要求を受信すると、格納指示情報30を中継端末40に送信する(S162)。次に、中継端末40は、取得した格納指示情報30にて指定されるアプリケーションIDを指定して、カードアプリ16を起動させるICアクセスコマンドをICカード10に送信する(S164)。ICカード10のカード制御部14は、ICアクセスコマンドを受信すると、指定されたカードアプリ16の起動処理を行い、その処理結果を中継端末40に送信する(S166)。図16に示す例では、正常にカードアプリ16が起動され、処理結果としてOKが中継端末40に送信されている。

【0075】

中継端末40は、カードアプリ16の起動後、通常メモリ領域20からセキュアメモリ領域18へのデータの移動命令をICカード10に送信する(S168)。具体的には、暗号化データが一時保管されたアドレスおよび格納先であるセキュアメモリ領域18のアドレスを格納指示情報30から抽出し、抽出したアドレス情報を含むICアクセスコマンドをICカード10に送信する。ICカード10のカードアプリ16は、中継端末40からデータ移動命令を受信すると、受信したデータ移動命令に基づいてデータを移動する。すなわち、カードアプリ16は、指定された保管先アドレスに基づいて通常メモリ領域20にアクセスし、通常メモリ領域20に格納された暗号化データを読み出す(S170、S172)。続いて、カードアプリ16は、読み出した暗号化データをセッション鍵で復号化し(S174)、復号化したデータおよびデータの格納先アドレスをカード制御部14に渡す(S176)。

【0076】

カード制御部14は、カードアプリ16から渡されたデータを格納鍵で暗号化し(S178)、暗号化したデータを指定された格納先アドレスで示されるセキュアメモリ領域18に格納する(S180)。カード制御部14は、暗号化データの格納が成功したことを示すOKの応答を受信すると(S182)、カードアプリ16にOKの応答を送信する(S184)。このOKの応答を受けてカードアプリ16はセッション鍵を削除し(S186)、カード制御部14にOKの応答を送信する(S188)。このOKの応答を受けてカード制御部14は、格納指示情報30を削除し(S190)、中継端末40にOKの応答を送信する(S192)。中継端末40は、データの移動が正常に完了したことを示すOKの通知をICカード10から受信すると、格納指示情報30を削除する(S194)。なお、このデータの移動(S170、S172)によりステップ72で確保されていたデータの一時保管先のメモリ領域は解放される。このように図16および図17に示す動作により、通常メモリ領域20に一時保管されたデータをセキュアメモリ領域18に移動することができる。

【0077】

次に、通常メモリ領域20に保管されたデータを、適当なタイミングでセキュアメモリ領域18に移動することができず、格納指示情報30に指示された「格納先確保期限」が来てしまった場合について説明する。

【0078】

図27は格納先確保期限が来てしまった場合の中継端末40およびICカード10の処理を示す図である。なお、中継端末40のカードアクセス制御部54は、「格納先確保期限」に示された日時に到達したことを、カード制御部14からの通知、もしくは、中継端末40がカード制御部14内に保持されている格納指示情報30を取得することで検知する。カード制御部14からの通知で検知する場合、中継端末40は直後にICカード10から格納指示情報30を取得する。格納指示情報30の取得については、図16に示す手順と同様であるため、図27では省略する。

【0079】

中継端末40のカードアクセス制御部54は、「格納先確保期限」に示された日時に到達したことを検知すると(S271)、再度通常メモリ領域20に保管されたデータをセキュアメモリ領域18に移動させる処理を行う。具体的には、格納指示情報30にて指定されるアプリケーションIDを指定して、カードアプリ16を起動させるICアクセスコマンドをICカード10に送信する(S272)。カードアプリ16の起動が失敗となった(S273)場合、もしくは、図16に示すようなデータ移動処理の途中でエラーが発生し正常に移動が行われなかった場合、中継端末40のカードアクセス制御54はカード制御部14にクリア命令を送る(S274)。カード制御部14は、クリア命令を受けると通常メモリに一時保管されているデータの削除(S275〜S277)、カードアプリが保存しているセッション鍵の削除(S278〜S280)、ステップ68で確保されたセキュアメモリ領域18の解放(S281)を行う。そして、格納指示情報30を削除し(S282)、中継端末40に成功した旨を通知する(S283)。中継端末40は通知を受け、事前に取得していた格納指示情報30を削除する(S284)。なお、通常メモリに一時保管されているデータの削除処理、カードアプリが保存しているセッション鍵の削除処理、セキュアメモリ領域18の解放処理の処理順序は上記に限らず、入れ替わっていてもよい。

【0080】

このように図27に示す動作により、セキュアメモリ領域が確保されたまま、データは格納されていないのにメモリ残量が少なくなることを防ぐことが出来る。

【0081】

また、サービス端末60から中継端末40に暗号化データの送信(図2のS26)が行われず、格納指示情報30に指示された「格納先確保期限」が来てしまった場合についても、図27と同様に中継端末40のカードアクセス制御部54はカード制御部14にクリア命令を送る(S274)。ただし、この場合は、通常メモリに一時保管されているデータの削除(S275〜S277)は省略してよい。

【0082】

本発明の実施の形態において、中継端末40のカードアクセス制御部54は中継端末40にICカード10が挿入されICカードの初期処理が行われる際に、必ずカード制御部14に格納指示情報30が保存されていないかチェックを行う。格納指示情報30が保存されていた場合は、上述した保存データの移動処理を実施する。また、格納先確保期限が切れている場合は図27に示すクリア処理を実施する。

【0083】

以上、本発明の第1の実施の形態のICカード10および中継端末40について説明した。

【0084】

第1の実施の形態のICカード10は、データの格納先および一時保管先を指定した格納指示情報30を格納してカード制御部14に保存する。そして、中継端末40からICカード10のセキュアメモリ領域18のデータを書き込む際に、ICカード10のTRM12がビジーの場合には、一時保管先の通常メモリ領域20にデータを一時的に保管しておき、後で一時保管先から最終的な格納先であるセキュアメモリ領域18にデータを移動する。これにより、TRM12がビジーの状態でも確実にデータをICカード10のセキュアメモリ領域18に格納することができる。

【0085】

また、中継端末40は、データを通常メモリ領域20に一時保管した後は、格納指示情報30を削除し、後でデータを移動させる際にICカード10から格納指示情報30を読み出すので、データの一時保管先のアドレスを含む格納指示情報30を中継端末40から読み出される危険を低減でき、セキュリティを向上させることができる。

【0086】

また、データの属性情報に応じてデータ送信先の中継端末40を決定し、その中継端末40を特定する送信先情報を含む格納指示情報30をサービス端末60に送信しているので、サービス端末60は適切な中継端末40にデータを送信できる。

【0087】

また、カード制御部14がセキュアメモリ領域18に格納先を確保しているため、メモリ不足を起こすことなくセキュアメモリ領域18にデータを格納することが出来ると共に、格納先確保期限に応じて中継端末40がクリア処理を実行させることで、メモリが確保されたままになりセキュアメモリ領域の利用可能領域が減ることを防ぐことができる。

【0088】

また、中継端末40は、ICカード10が新たに挿入された際に、必ず格納指示情報30の有無を調べるので、セキュアに保存したいデータが通常メモリ領域20に保管されたままの状態になることを防ぎ、セキュリティを向上させることができる。

【0089】

次に、第1の実施の形態のICカードシステムの変形例について説明する。変形例に係るICカードシステムの基本的な構成は、第1の実施の形態のICカードシステムと同じであるが、通常メモリ領域20からセキュアメモリ領域18へデータを移動させるときの動作が異なる。

【0090】

図18は中継端末40およびICカード10の処理を示す図、図19は通常メモリ領域20に保管されたデータをセキュアメモリ領域18に移動する場合のデータの流れを示す図である。変形例に係るICカードシステムでは、通常メモリ領域20からセキュアメモリ領域18にデータを移動させる動作は第1の実施の形態と基本的に同じであるが、ICカード10が送信するデータ移動命令には、一時保管先アドレス、格納先アドレスが含まれない点が異なる。ICカード10のカードアプリ16は、中継端末40からデータ移動命令を受信すると(S208)、カード制御部14に格納された格納指示情報30を読み出し(S210、S212)、一時保管先アドレスと格納先アドレスを取得する。一時保管先アドレスと格納先アドレスを取得した後の動作は、第1の実施の形態のICカードシステムと同じである。

【0091】

次に、本発明の第2の実施の形態のICカードシステムについて説明する。第2の実施の形態のICカードシステムの基本的な構成は、第1の実施の形態のICカードシステムと同じであるが、第2の実施の形態で用いられるICカード10の構成が第1の実施の形態とは異なる。また、これに伴い、通常メモリ領域20に一時的に保管されたデータをセキュア領域に移動させる手順も、第1の実施の形態とは異なる。

【0092】

図20は、第2の実施の形態で用いられるICカード10の構成を示す図である。第2の実施の形態のICカード10は、第1の実施の形態と異なり、TRM12が通常メモリ領域20にアクセスできない。この構成により、TRM12およびセキュアメモリ領域18を通常メモリ領域20から分離して、さらにセキュリティを向上させることができる。

【0093】

図21は中継端末40およびICカード10の処理を示す図、図22は通常メモリ領域20に保管されたデータをセキュアメモリ領域18に移動する場合のデータの流れを示す図である。

【0094】

図21に示すように、中継端末40が適切なタイミングでICカード10から格納指示情報30を取得し、カードアプリ16を起動するまでの動作は(S240〜S246)、第1の実施の形態と同じである。第2の実施の形態では、カードアプリ16を起動した後、中継端末40はICカード10の通常メモリ領域20にアクセスして一時保管されているデータを読み出す。具体的には、中継端末40は、格納指示情報30にて指定された保管先アドレスから暗号化データを読み出すメモリアクセスコマンドを送信し(S248)、ICカード10からデータを受信する(S250)。

【0095】

次に、中継端末40は、通常メモリ領域20から読み出した暗号化データをICカード10に送信すると共に、暗号化データを格納するICアクセスコマンドを送信する(S252)。ICカード10のカードアプリ16は受信した暗号化データをセッション鍵で復号化し(S254)、復号化したデータをカード制御部14に渡す(S256)。カード制御部14は、カードアプリ16から渡されたデータを格納鍵で暗号化し(S258)、暗号化されたデータをセキュアメモリ領域18に格納する(S260)。カード制御部14が、セキュアメモリ領域18にデータを格納した後の動作は(S262〜S274)、第1の実施の形態と同じである。

【0096】

以上、本発明の第2の実施の形態のICカード10および中継端末40について説明した。

【0097】

第2の実施の形態の中継端末40は、ICカード10の通常メモリ領域20に一時保管されたデータを読み出し、読み出したデータをセキュアメモリ領域18に書き込む。この構成により、TRM12が通常メモリ領域20にアクセスできないタイプのICカード10においても、第1の実施の形態と同様に、確実にデータを受信できるという効果を有する。

【0098】

次に、第2の実施の形態のICカードシステムの変形例について説明する。変形例に係るICカードシステムは、中継端末40が受信したデータを一時保管するのが端末メモリ領域(RAM)44である点が第2の実施の形態と異なる。

【0099】

図23は中継端末40およびICカード10の処理を示す図、図24は端末メモリ領域44に保管されたデータをセキュアメモリ領域18に移動する場合のデータの流れを示す図である。

【0100】

図23に示すように、中継端末40が適切なタイミングでICカード10から格納指示情報30を取得し、カードアプリ16を起動するまでの動作は(S280〜S286)、第2の実施の形態と同じである。変形例では、中継端末40のカードアクセス制御部54は、カードアプリ16起動後、端末メモリ領域44にアクセスし(S288)、一時保管されたデータを読み出す(S290)。一時保管されたデータを読み出した後の動作は(S292〜S314)、第2の実施の形態と同じである。

【0101】

このように、受信したデータを端末メモリ領域44に一時保管しておき、端末メモリ領域44からセキュアメモリ領域18のデータを移動させる構成により、ICカード10の通常メモリ領域20の残容量の制限を受けない。すなわち、通常メモリ領域20の残容量が少ない場合にも、ICカード10に確実にデータを受信させることができる。

【0102】

以上、本発明のセキュアデバイスおよび中継端末について、実施の形態を挙げて詳細に説明したが、本発明のセキュアデバイスおよび中継端末は上記した実施の形態に限定されるものではない。

【0103】

上記した実施の形態において、中継端末40からICカード10にデータを書き込む際に、セッション鍵で署名検証を行ってもよい。

【0104】

図25は、セッション鍵による署名検証のステップS330を備えたデータ書込み処理を示す図である。図25に示すように、ICカード10が暗号化データを受信した後にセッション鍵による署名検証を行うことにより、セキュリティをさらに向上させることができる。

【0105】

また、上記した実施の形態において、セッションIDごとにセッション鍵を管理する構成としてもよい。

【0106】

図26は、セッションIDに応じてセッション鍵を選択するステップS332を備えたデータ書込み処理を示す図である。図25に示すように、ICカード10が暗号化データを受信した後にヘッダからセッションIDを読み出し、セッションIDに応じたセッション鍵を選択する。そして、ICカード10は、選択したセッション鍵を用いてデータを復号化する。この構成により、セッションIDに応じて適切なセッション鍵を選択できるので、サービス端末60からICカード10にデータを送信するセッションが複数存在する場合にも適切にデータを処理することができる。

【0107】

上記した実施の形態では、セキュアデバイスの例としてICカード10を例として説明したが、本発明はICカード以外のセキュアデバイスに適用することも可能である。

【産業上の利用可能性】

【0108】

以上説明したように、本発明は確実にセキュアメモリへのデータ書込みを行うことができるという効果を有し、耐タンパ領域を有するセキュアデバイス等として有用である。

【図面の簡単な説明】

【0109】

【図1】第1の実施の形態のICカードシステムの構成を示す図

【図2】第1の実施の形態のICカードシステムの動作の概要を示す図

【図3】ICカードおよびサービス端末の処理の詳細を示す図

【図4】格納指示情報の生成の動作を示す図

【図5】送信先決定に用いるテーブルの例を示す図

【図6】送信先決定に用いるテーブルの例を示す図

【図7】格納指示情報の例を示す図

【図8】格納指示情報に含まれる送信先情報の例を示す図

【図9】格納指示情報の例を示す図

【図10】中継端末およびサービス端末の処理を示す図

【図11】(a)サービス端末から中継端末に送信されるデータの形式を示す図(b)ヘッダの内容を示す図

【図12】ICカードへのデータ書込みの動作を示す図

【図13】ICカードへのデータ書込みの際のデータの流れを示す図

【図14】ICカードがビジーの場合のデータ書込みの動作を示す図

【図15】ICカードがビジーの場合のデータ書込みの際のデータの流れを示す図

【図16】通常メモリ領域からセキュアメモリ領域へデータを移動する動作を示す図

【図17】通常メモリ領域からセキュアメモリ領域へデータを移動する際のデータの流れを示す図

【図18】通常メモリ領域からセキュアメモリ領域へデータを移動する動作を示す図

【図19】通常メモリ領域からセキュアメモリ領域へデータを移動する際のデータの流れを示す図

【図20】第2の実施の形態で用いられるICカードの構成を示す図

【図21】第2の実施の形態におけるデータ移動の動作を示す図

【図22】第2の実施の形態におけるデータ移動のデータの流れを示す図

【図23】第2の実施の形態におけるデータ移動の動作を示す図

【図24】第2の実施の形態におけるデータ移動のデータの流れを示す図

【図25】変形例におけるICカードへのデータ書込みの動作を示す図

【図26】変形例におけるICカードへのデータ書込みの動作を示す図

【図27】格納先確保期限に到達した場合のデータ削除の動作を示す図

【符号の説明】

【0110】

10 ICカード

12 耐タンパモジュール

14 カード制御部

16 カードアプリケーション

18 セキュアメモリ領域

20 通常メモリ領域

22 メモリ

24 非接触インターフェース

26 接触インターフェース

30 格納指示情報

40 中継端末

42 端末制御部

44 RAM

46 ROM

48 表示部

50 通信部

52 接触インターフェース

54 カードアクセス制御部

60 サービス端末

62 制御部

64 RAM

66 ROM

68 通信制御部

70 通信インターフェース

72 非接触インターフェース

【特許請求の範囲】

【請求項1】

サービス端末から送信されるデータを、情報書込み機能を有する中継端末を介して受信するセキュアデバイスであって、

1以上のアプリケーションと前記セキュアデバイスの動作を制御するデバイス制御部とを有する耐タンパモジュールと、

前記耐タンパモジュールからのみアクセス可能なセキュアメモリと、

前記サービス端末と通信するための通信部と、

を備え、

前記デバイス制御部は、前記データの書込み先を示す前記セキュアメモリのアドレスと前記セキュアメモリへのデータ書込みが不能であった場合の対処法に関する情報とから成る格納指示情報を生成、格納し、

前記通信部は、前記格納指示情報を前記サービス端末へ送信するセキュアデバイス。

【請求項2】

前記対処法に関する情報は、一時的に前記データを保管するための保管先を示す前記セキュアデバイス又は前記中継端末の有する通常メモリのアドレスと、前記通常メモリに保管されたデータを前記セキュアメモリへ移動させる前記アプリケーションの識別子を有する請求項1に記載のセキュアデバイス。

【請求項3】

前記対処法に関する情報は、一時的に前記データを保管するための保管先、または、前記データの書き込み先のメモリ領域の少なくとも一方を確保しておく期限を示す格納先確保期限を有する請求項2に記載のセキュアデバイス。

【請求項4】

前記通信部は、前記サービス端末から送信されるデータの属性情報を受信し、

前記デバイス制御部は、前記属性情報に基づいて前記サービス端末から送信されるデータを中継する中継端末を決定し、決定された前記中継端末のアドレスを前記格納指示情報に含める請求項1に記載のセキュアデバイス。

【請求項5】

前記通信部は、前記サービス端末から送信されるデータの属性情報を受信し、

前記デバイス制御部は、前記属性情報に基づいて前記中継端末と前記サービス端末との間の通信方式を決定し、前記格納指示情報に含める請求項1に記載のセキュアデバイス。

【請求項6】

サービス端末から送信されたデータを通信可能に接続されたセキュアデバイスに書き込む中継端末であって、

前記データと、前記データの書込み先を示す前記セキュアデバイスが有するセキュアメモリのアドレスと前記セキュアメモリへのデータ書込みが不能であった場合の対処法に関する情報とから成る格納指示情報とを、前記サービス端末から受信するデータ受信部と、

受信したデータを前記格納指示情報で指定された前記セキュアメモリのアドレスへ書き込む命令を前記セキュアデバイスに送信し、前記命令に対する前記セキュアデバイスからの応答を受信する命令送信部と、

前記応答に基づいて前記セキュアメモリへのデータ書込みの可否を判断し、書込み不能と判断した場合に、前記格納指示情報で指定された対処法に関する情報に基づいて、前記セキュアデバイス又は該中継端末の有する通常メモリに前記データを書き込む制御部と、

を備える中継端末。

【請求項7】

サービス端末から送信されたデータを通信可能に接続されたセキュアデバイスに書込む中継端末であって、

前記データと、前記データの書込み先を示す前記セキュアデバイスが有するセキュアメモリのアドレスと前記セキュアメモリへのデータ書込みが不能であった場合の対処法に関する情報とから成る格納指示情報とを、前記サービス端末から受信するデータ受信部と、

前記セキュアデバイスの処理状態を管理し、前記処理状態に基づいて前記セキュアメモリへのデータ書込みの可否を判断し、書込み不能と判断した場合に、前記格納指示情報で指定された対処法に関する情報に基づいて、前記セキュアデバイス又は該中継端末の有する通常メモリに前記データを書き込む制御部と、

を備える中継端末。

【請求項8】

前記中継端末は、さらに、前記格納指示情報にて指定された通常メモリのアドレスへのデータの書込みの完了に応じて前記格納指示情報を削除する削除部を備える請求項6または7に記載の中継端末。

【請求項9】

前記対処法に関する情報は、一時的に前記データを保管するための保管先を示す前記セキュアデバイス又は前記中継端末の有する通常メモリのアドレスと、前記通常メモリに保管されたデータを前記セキュアメモリへ移動させる前記アプリケーションの識別子を含む請求項6に記載の中継端末。

【請求項10】

前記命令送信部は、前記格納指示情報で指定されたアプリケーションの識別子に基づいて、前記アプリケーション識別子に対応するアプリケーションの起動命令を出力し、

起動した前記アプリケーションに対し、前記通常メモリに一時的に保管された前記データを前記セキュアメモリのアドレスに移動させるデータ移動命令を出力する請求項9に記載の中継端末。

【請求項11】

前記対処法に関する情報は、一時的に前記データを保管するための保管先を示す前記セキュアデバイス又は前記中継端末の有する通常メモリのアドレスと、前記通常メモリに保管されたデータを前記セキュアメモリへ移動させる前記アプリケーションの識別子を含む請求項7に記載の中継端末。

【請求項12】

前記対処法に関する情報は、一時的に前記データを保管するための保管先、または、前記データの書き込み先のメモリ領域の少なくとも一方を確保しておく期限を示す格納先確保期限を有する請求項11に記載の中継端末。

【請求項13】

前記命令送信部は、

前記格納指示情報で指定されたアプリケーションの識別子に基づいて、前記アプリケーション識別子に対応するアプリケーションの起動命令を出力し、

起動した前記アプリケーションは、前記格納指示情報を参照し、前記通常メモリに一時的に保管されたデータを前記セキュアメモリのアドレスに移動させる請求項9または請求項11に記載の中継端末。

【請求項14】

前記格納指示情報で指定された通常メモリのアドレスにアクセスして、前記通常メモリに一時的に保管されたデータを読み出すデータ読出部をさらに備え、

前記命令送信部は、

前記格納指示情報で指定されたアプリケーションの識別子に基づいて、前記アプリケーション識別子に対応するアプリケーションの起動命令を出力し、

起動した前記アプリケーションに対し、前記データ読出部で読み出した前記データの前記セキュアメモリのアドレスへの書き込みを指示する書込み命令を出力する請求項9または請求項11に記載の中継端末。

【請求項15】

前記命令送信部は、

前記格納指示情報で指定された格納先確保期限を参照し、前記通常メモリに一時的に保管されたデータを削除する請求項12に記載の中継端末。

【請求項16】

サービス端末から送信されるデータを、情報書込み機能を有する中継端末を介して受信するセキュアデバイスの動作方法であって、

前記セキュアデバイスが、前記データの書込み先を示す前記セキュアデバイスの有するセキュアメモリのアドレスと前記セキュアメモリへのデータ書込み不能であった場合の対処法に関する情報とから成る格納指示情報を生成するステップと、

前記セキュアデバイスが前記格納指示情報を前記サービス端末へ送信するステップと、

を備えるセキュアデバイスの動作方法。

【請求項17】

サービス端末から送信されるデータを情報書込み機能を有する中継端末を介して受信するためのセキュアデバイスによって読み取り可能なプログラムであって、

前記データの書込み先を示す前記セキュアデバイスの有するセキュアメモリのアドレスと前記セキュアメモリへのデータ書込み不能であった場合の対処法に関する情報とから成る格納指示情報を生成するステップと、

前記格納指示情報を前記サービス端末へ送信するステップと、

を前記セキュアデバイスに実行させるプログラム。

【請求項1】

サービス端末から送信されるデータを、情報書込み機能を有する中継端末を介して受信するセキュアデバイスであって、

1以上のアプリケーションと前記セキュアデバイスの動作を制御するデバイス制御部とを有する耐タンパモジュールと、

前記耐タンパモジュールからのみアクセス可能なセキュアメモリと、

前記サービス端末と通信するための通信部と、

を備え、

前記デバイス制御部は、前記データの書込み先を示す前記セキュアメモリのアドレスと前記セキュアメモリへのデータ書込みが不能であった場合の対処法に関する情報とから成る格納指示情報を生成、格納し、

前記通信部は、前記格納指示情報を前記サービス端末へ送信するセキュアデバイス。

【請求項2】

前記対処法に関する情報は、一時的に前記データを保管するための保管先を示す前記セキュアデバイス又は前記中継端末の有する通常メモリのアドレスと、前記通常メモリに保管されたデータを前記セキュアメモリへ移動させる前記アプリケーションの識別子を有する請求項1に記載のセキュアデバイス。

【請求項3】

前記対処法に関する情報は、一時的に前記データを保管するための保管先、または、前記データの書き込み先のメモリ領域の少なくとも一方を確保しておく期限を示す格納先確保期限を有する請求項2に記載のセキュアデバイス。

【請求項4】

前記通信部は、前記サービス端末から送信されるデータの属性情報を受信し、

前記デバイス制御部は、前記属性情報に基づいて前記サービス端末から送信されるデータを中継する中継端末を決定し、決定された前記中継端末のアドレスを前記格納指示情報に含める請求項1に記載のセキュアデバイス。

【請求項5】

前記通信部は、前記サービス端末から送信されるデータの属性情報を受信し、

前記デバイス制御部は、前記属性情報に基づいて前記中継端末と前記サービス端末との間の通信方式を決定し、前記格納指示情報に含める請求項1に記載のセキュアデバイス。

【請求項6】

サービス端末から送信されたデータを通信可能に接続されたセキュアデバイスに書き込む中継端末であって、

前記データと、前記データの書込み先を示す前記セキュアデバイスが有するセキュアメモリのアドレスと前記セキュアメモリへのデータ書込みが不能であった場合の対処法に関する情報とから成る格納指示情報とを、前記サービス端末から受信するデータ受信部と、

受信したデータを前記格納指示情報で指定された前記セキュアメモリのアドレスへ書き込む命令を前記セキュアデバイスに送信し、前記命令に対する前記セキュアデバイスからの応答を受信する命令送信部と、

前記応答に基づいて前記セキュアメモリへのデータ書込みの可否を判断し、書込み不能と判断した場合に、前記格納指示情報で指定された対処法に関する情報に基づいて、前記セキュアデバイス又は該中継端末の有する通常メモリに前記データを書き込む制御部と、

を備える中継端末。

【請求項7】

サービス端末から送信されたデータを通信可能に接続されたセキュアデバイスに書込む中継端末であって、

前記データと、前記データの書込み先を示す前記セキュアデバイスが有するセキュアメモリのアドレスと前記セキュアメモリへのデータ書込みが不能であった場合の対処法に関する情報とから成る格納指示情報とを、前記サービス端末から受信するデータ受信部と、

前記セキュアデバイスの処理状態を管理し、前記処理状態に基づいて前記セキュアメモリへのデータ書込みの可否を判断し、書込み不能と判断した場合に、前記格納指示情報で指定された対処法に関する情報に基づいて、前記セキュアデバイス又は該中継端末の有する通常メモリに前記データを書き込む制御部と、

を備える中継端末。

【請求項8】

前記中継端末は、さらに、前記格納指示情報にて指定された通常メモリのアドレスへのデータの書込みの完了に応じて前記格納指示情報を削除する削除部を備える請求項6または7に記載の中継端末。

【請求項9】

前記対処法に関する情報は、一時的に前記データを保管するための保管先を示す前記セキュアデバイス又は前記中継端末の有する通常メモリのアドレスと、前記通常メモリに保管されたデータを前記セキュアメモリへ移動させる前記アプリケーションの識別子を含む請求項6に記載の中継端末。

【請求項10】

前記命令送信部は、前記格納指示情報で指定されたアプリケーションの識別子に基づいて、前記アプリケーション識別子に対応するアプリケーションの起動命令を出力し、

起動した前記アプリケーションに対し、前記通常メモリに一時的に保管された前記データを前記セキュアメモリのアドレスに移動させるデータ移動命令を出力する請求項9に記載の中継端末。

【請求項11】

前記対処法に関する情報は、一時的に前記データを保管するための保管先を示す前記セキュアデバイス又は前記中継端末の有する通常メモリのアドレスと、前記通常メモリに保管されたデータを前記セキュアメモリへ移動させる前記アプリケーションの識別子を含む請求項7に記載の中継端末。

【請求項12】

前記対処法に関する情報は、一時的に前記データを保管するための保管先、または、前記データの書き込み先のメモリ領域の少なくとも一方を確保しておく期限を示す格納先確保期限を有する請求項11に記載の中継端末。

【請求項13】

前記命令送信部は、

前記格納指示情報で指定されたアプリケーションの識別子に基づいて、前記アプリケーション識別子に対応するアプリケーションの起動命令を出力し、

起動した前記アプリケーションは、前記格納指示情報を参照し、前記通常メモリに一時的に保管されたデータを前記セキュアメモリのアドレスに移動させる請求項9または請求項11に記載の中継端末。

【請求項14】

前記格納指示情報で指定された通常メモリのアドレスにアクセスして、前記通常メモリに一時的に保管されたデータを読み出すデータ読出部をさらに備え、

前記命令送信部は、

前記格納指示情報で指定されたアプリケーションの識別子に基づいて、前記アプリケーション識別子に対応するアプリケーションの起動命令を出力し、

起動した前記アプリケーションに対し、前記データ読出部で読み出した前記データの前記セキュアメモリのアドレスへの書き込みを指示する書込み命令を出力する請求項9または請求項11に記載の中継端末。

【請求項15】

前記命令送信部は、

前記格納指示情報で指定された格納先確保期限を参照し、前記通常メモリに一時的に保管されたデータを削除する請求項12に記載の中継端末。

【請求項16】

サービス端末から送信されるデータを、情報書込み機能を有する中継端末を介して受信するセキュアデバイスの動作方法であって、

前記セキュアデバイスが、前記データの書込み先を示す前記セキュアデバイスの有するセキュアメモリのアドレスと前記セキュアメモリへのデータ書込み不能であった場合の対処法に関する情報とから成る格納指示情報を生成するステップと、

前記セキュアデバイスが前記格納指示情報を前記サービス端末へ送信するステップと、

を備えるセキュアデバイスの動作方法。

【請求項17】

サービス端末から送信されるデータを情報書込み機能を有する中継端末を介して受信するためのセキュアデバイスによって読み取り可能なプログラムであって、

前記データの書込み先を示す前記セキュアデバイスの有するセキュアメモリのアドレスと前記セキュアメモリへのデータ書込み不能であった場合の対処法に関する情報とから成る格納指示情報を生成するステップと、

前記格納指示情報を前記サービス端末へ送信するステップと、

を前記セキュアデバイスに実行させるプログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図18】

【図19】

【図20】

【図21】

【図22】

【図23】

【図24】

【図25】

【図26】

【図27】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図18】

【図19】

【図20】

【図21】

【図22】

【図23】

【図24】

【図25】

【図26】

【図27】

【公開番号】特開2006−155589(P2006−155589A)

【公開日】平成18年6月15日(2006.6.15)

【国際特許分類】

【出願番号】特願2005−300832(P2005−300832)

【出願日】平成17年10月14日(2005.10.14)

【出願人】(000005821)松下電器産業株式会社 (73,050)

【Fターム(参考)】

【公開日】平成18年6月15日(2006.6.15)

【国際特許分類】

【出願日】平成17年10月14日(2005.10.14)

【出願人】(000005821)松下電器産業株式会社 (73,050)

【Fターム(参考)】

[ Back to top ]