セキュア通信システム、管理装置および通信端末

【課題】 セキュア通信におけるセキュリティポリシーの変更に対して円滑に対応するとともに、通信端末の負担を軽減することができるセキュア通信システムを実現する。

【解決手段】 セキュア通信を行うグループに所属する複数の通信端末1と、通信端末1に設定すべきセキュリティポリシーを記憶するデータベース10と、管理サーバ2とを有し、データベース10は通信端末1のグループごとにセキュリティポリシーおよびマルチキャストアドレスを記憶し、管理サーバ2はデータベース10中のセキュリティポリシーが変更された時に、当該変更情報を当該グループのマルチキャストアドレスを使用して送信し、通信端末1はマルチキャスト形式で受信したセキュリティポリシーの変更情報に基づき、自端末で保持するセキュリティポリシーを更新することを特徴とする。

【解決手段】 セキュア通信を行うグループに所属する複数の通信端末1と、通信端末1に設定すべきセキュリティポリシーを記憶するデータベース10と、管理サーバ2とを有し、データベース10は通信端末1のグループごとにセキュリティポリシーおよびマルチキャストアドレスを記憶し、管理サーバ2はデータベース10中のセキュリティポリシーが変更された時に、当該変更情報を当該グループのマルチキャストアドレスを使用して送信し、通信端末1はマルチキャスト形式で受信したセキュリティポリシーの変更情報に基づき、自端末で保持するセキュリティポリシーを更新することを特徴とする。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、セキュア通信システム、管理装置および通信端末に関する。

【背景技術】

【0002】

従来、IP(Internet Protocol)ネットワーク上でセキュアな通信を行うためのプロトコルとして、IETF(Internet Engineering Task Force)のRFC2401(Security Architecture for the Internet Protocol)で規定されているIPsecと呼ばれる方式が知られている。IETFは、TCP(Transmission Control Protocol)/IPなどのインターネットで利用される技術の実質的な標準化組織として知られる。また、IPsecを使用する際に必要となる秘密鍵の自動生成および管理プロトコルとして、IKEと呼ばれる方式がIETFのRFC2409(The Internet Key Exchange)で規定されている。

【0003】

上記したIPsecやIKEを使用する際に必要な設定は一般的に複雑なものである。例えば、通信端末間でIPsecを用いてセキュア通信を行う場合、通信相手と事前にIPsecで通信を行うことの合意を取り、設定事項を交渉する必要がある。このため、一般のユーザがIPsecを使用することは困難となっている。また、専門知識を有するユーザであっても、セキュア通信を行いたい時に即時にIPsecで通信することは、通信相手との事前交渉が必要なために困難である。

【0004】

上記した問題に対処する従来の技術として、通信端末が設定すべきIPsec及びIKE設定情報などのセキュリティポリシーを記憶する通信管理サーバを備え、セキュア通信を行う通信端末は、随時又は定期的に、通信管理サーバにアクセスして、当該セキュア通信で設定すべき複数の通信相手に係るセキュリティポリシーを取得し、この取得したセキュリティポリシーを用いてIPsec及びIKEに係る設定を行い、セキュア通信を行うものが知られている(例えば、特許文献1参照)。

【特許文献1】特開2004−48458号公報

【発明の開示】

【発明が解決しようとする課題】

【0005】

しかし、上述した従来の技術では、通信端末はセキュア通信を行う度に随時、通信管理サーバから最新のセキュリティポリシーを取得しなければ、セキュリティポリシーの変更に対して円滑に対応することができない。このため、通信端末にかかる負荷が大きく、負担であるという問題がある。また、通信端末の負荷を軽減するために、定期的にしか通信管理サーバへアクセスしないようにすると、セキュリティポリシーが変更されていた場合、最新のセキュリティポリシーを未取得のままセキュア通信を行う可能性があり、セキュア通信の失敗を招くという事態が生じる。

【0006】

また、セキュア通信を開始する際、通信相手の端末がセキュア通信を受け入れる準備が整っているか否かを知るためには、実際に通信相手に対してセキュア通信における接続要求をパケットで送信し、その応答の有無を判定する必要がある。このため、通信端末ではセキュア通信を開始する度に、通信相手の準備完了を確認するための負荷が発生し、負担となる。

【0007】

本発明は、このような事情を考慮してなされたもので、その目的は、セキュア通信におけるセキュリティポリシーの変更に対して円滑に対応するとともに、通信端末の負担を軽減することができるセキュア通信システムを提供することにある。

【0008】

また、本発明の他の目的は、本発明のセキュア通信システムに適用可能な管理装置および通信端末を提供することにある。

【課題を解決するための手段】

【0009】

上記の課題を解決するために、本発明に係るセキュア通信システムは、セキュア通信を行うグループに所属する複数の通信端末と、前記通信端末に設定すべきセキュリティポリシーを記憶するデータベースを有する管理装置とを有するセキュア通信システムであって、前記データベースは、前記通信端末のグループごとに、前記セキュリティポリシーおよびマルチキャストアドレスを記憶し、前記管理装置は、前記データベース中のセキュリティポリシーが変更された時に、当該変更情報を当該グループのマルチキャストアドレスを使用して送信する変更情報送信手段を有し、前記通信端末は、前記マルチキャストアドレスに基づき、ネットワークから情報を受信する受信手段と、同一グループ内のセキュリティポリシーを記憶するグループ情報記憶手段と、マルチキャスト形式で受信した前記セキュリティポリシーの変更情報に基づき、前記グループ情報記憶手段中のセキュリティポリシーを更新する更新手段とを有することを特徴としている。

【0010】

本発明に係るセキュア通信システムにおいては、前記通信端末は、自端末がセキュア通信を受け入れる状態にあることを示すユーザ広告メッセージを前記マルチキャストアドレスを使用して送信するメッセージ送信手段と、同一グループ内の他の通信端末ごとにセキュリティポリシーを記憶するセキュリティポリシーデータベース記憶手段と、同一グループ内の他の通信端末からのユーザ広告メッセージの受信状態に基づき、前記セキュリティポリシーデータベース記憶手段に当該メッセージの送信元端末用のセキュリティポリシーを書き込み、或いは削除するセキュリティポリシー設定手段とを有することを特徴とする。

【0011】

本発明に係る管理装置は、セキュア通信を行うグループに所属する複数の通信端末に設定すべきセキュリティポリシーを記憶するデータベースを有する管理装置であって、前記データベースは、前記通信端末のグループごとに、前記セキュリティポリシーおよびマルチキャストアドレスを記憶し、前記管理装置は、前記データベース中のセキュリティポリシーが変更された時に、当該変更情報を当該グループのマルチキャストアドレスを使用して送信する変更情報送信手段を有することを特徴としている。

【0012】

本発明に係る通信端末は、セキュア通信を行うグループに所属する通信端末であって、前記グループのマルチキャストアドレスに基づき、ネットワークから情報を受信する受信手段と、前記グループ内のセキュリティポリシーを記憶するグループ情報記憶手段と、マルチキャスト形式で受信した前記セキュリティポリシーの変更情報に基づき、前記グループ情報記憶手段中のセキュリティポリシーを更新する更新手段とを有することを特徴としている。

【0013】

本発明に係る通信端末においては、自端末がセキュア通信を受け入れる状態にあることを示すユーザ広告メッセージを前記マルチキャストアドレスを使用して送信するメッセージ送信手段と、同一グループ内の他の通信端末ごとにセキュリティポリシーを記憶するセキュリティポリシーデータベース記憶手段と、同一グループ内の他の通信端末からのユーザ広告メッセージの受信状態に基づき、前記セキュリティポリシーデータベース記憶手段に当該メッセージの送信元端末用のセキュリティポリシーを書き込み、或いは削除するセキュリティポリシー設定手段とを有することを特徴とする。

【発明の効果】

【0014】

本発明によれば、あるグループのセキュリティポリシーが変更された時、管理装置からマルチキャスト形式で当該グループ内の通信端末にセキュリティポリシーの変更情報が配信されるので、通信端末は、セキュリティポリシーの変更に対して円滑に対応することができるとともに、セキュリティポリシーの変更を問合せする負担が軽減される。

【0015】

また、通信端末は、自分がセキュア通信を受け入れる状態にあることをマルチキャスト形式で同一グループ内の他の通信端末に通知するので、セキュア通信を開始する際、通信相手の端末がセキュア通信を受け入れる準備が整っているかを事前に知ることが可能となるので、通信相手の準備完了を確認する負担が軽減される。

【発明を実施するための最良の形態】

【0016】

以下、図面を参照し、本発明の一実施形態について説明する。

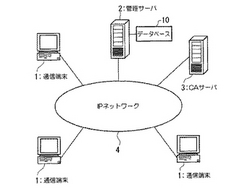

図1は、本発明の一実施形態に係るセキュア通信システムの構成を示すブロック図である。図1において、通信端末1は、IPsec及びIKE方式を用いてセキュア通信を行う機能を有する。管理サーバ2は、セキュア通信者のグループ構成やセキュア通信時に通信端末1で設定すべきセキュリティポリシーなどを管理する。CA(認証)サーバ3は、公開鍵証明書の発行および管理を行う。IPネットワーク4は、IPバージョン6(IPv6)またはIPバージョン4(IPv4)プロトコルを用いたパケット通信ネットワークである。IPネットワーク4は、マルチキャストアドレスを使用したマルチキャスト形式のパケット通信をサポートしている。通信端末1、管理サーバ2およびCAサーバ3は、各々IPネットワーク4に接続し、IPネットワーク4を介してパケット通信を行うことができる。

【0017】

データベース10は、セキュア通信者のグループ構成やセキュア通信時に通信端末1で設定すべきセキュリティポリシーなどを蓄積し、管理サーバ2からアクセスされる。図2は、データベース10の構成例を示す図である。図2において、データベース10は、セキュア通信者のグループごとにグループ情報を格納する。グループ情報は、セキュア通信者のグループを識別するグループ識別子(グループID)、グループに所属するユーザを識別するユーザ識別子(ユーザID)、グループに割り当てられたマルチキャストアドレス、グループ内で使用されるセキュリティポリシーおよびグループ内のユーザ間で共有するグループキーを含む情報である。セキュリティポリシーは、通信端末が設定すべきIPsec及びIKE設定情報などからなる。例えばプロトコル種別や暗号化に使用するハッシュ関数種別などの情報を含む。

【0018】

データベース10に格納されるグループ情報は、管理サーバ2の管理者、または当該グループの管理者のみが変更可能となっている。あるグループのセキュリティポリシーが変更された時、管理サーバ2は、当該グループのマルチキャストアドレスを宛先アドレスに使用して、IPネットワーク4を介してポリシー変更メッセージをマルチキャスト配信する。ポリシー変更メッセージは、セキュリティポリシーの変更部分の情報を有する。さらに、CAサーバ3によって発行された管理サーバ2の公開鍵証明書と、管理サーバ2の秘密鍵を使用して作成された電子署名とを含む。これにより、ポリシー変更メッセージを受信した通信端末1は、受信したポリシー変更メッセージが正規の管理サーバ2から送信されたものか否かを判定することができる。管理サーバ2は、ポリシー変更メッセージを送信する際、当該グループのグループキーを使用して暗号化する。

【0019】

図3は、図1に示す通信端末1の構成を示すブロック図である。図3において、管理サーバ通信部11は、IPネットワーク4を介して管理サーバ2とSSL(Secure Sockets Layer)或いはTLS(Transport Layer Security)などのセキュリティプロトコルを用いた通信を行い、管理サーバ2から所属グループのマルチキャストアドレス、セキュリティポリシーおよびグループキーを取得する。これら取得された情報は、グループデータベース(グループDB)12に格納される。グループDB12は、所属グループ内の全ユーザに共通の情報を記憶する。

【0020】

マルチキャストメッセージ送信部13は、グループDB12に格納されているマルチキャストアドレスを宛先アドレスに使用して、IPネットワーク4を介してユーザ広告メッセージをマルチキャスト配信する。このユーザ広告メッセージの配信は、自端末がセキュア通信を受け入れる準備が整っている場合に行う。

【0021】

図4はユーザ広告メッセージの構成例を示す図である。図4において、ユーザ広告メッセージはUDP(User Datagram Protocol)に基づき作成されている。UAヘッダ部はシーケンス番号を有する。シーケンス番号は、ユーザ広告メッセージの配信ごとに1ずつ増やす。UAデータ部は、グループID、自己のユーザID、自己のIPアドレス、CAサーバ3によって発行された自己の公開鍵証明書および電子署名を有する。電子署名については、UAヘッダ部のデータ、並びにUAデータ部中のグループID、ユーザID、IPアドレスおよび公開鍵証明書のデータをハッシュ関数で変換し、このハッシュデータを自己の秘密鍵で暗号化して作成する。そして、UAデータ部については、所属するグループのグループキーを使用して暗号化したデータを配信する。

上記電子署名の作成用のハッシュ関数および暗号化アルゴリズム、並びにユーザ広告メッセージの暗号化用のグループキーおよび暗号化アルゴリズムには、グループDB12に格納されているものを使用する。

【0022】

マルチキャストメッセージ受信部14は、グループDB12に格納されているマルチキャストアドレスに基づき、IPネットワーク4からパケットを受信する。例えば、ポリシー変更メッセージを受信し、ポリシー変更メッセージ中のセキュリティポリシーの変更部分の情報を抽出し、この情報に基づき、グループDB12中のセキュリティポリシーを更新する。また、ユーザ広告メッセージを受信し、ユーザ広告メッセージ中のユーザ固有のデータ(ユーザID、IPアドレス、シーケンス番号および公開鍵証明書)を抽出し、このデータをグループユーザデータベース(グループユーザDB)15に格納する。グループユーザDB15は、所属グループ内のユーザごとの情報を記憶する。

【0023】

IKE/IPsec設定部16は、グループDB12中のセキュリティポリシーに基づき、IPsec及びIKEに係る設定情報を設定情報記憶部17に書き込む。設定情報記憶部17は、所属グループ内のユーザごとに設定情報を記憶する。IKE/IPsec設定部16は、あるユーザからのユーザ広告メッセージを初めて受信したときに、当該ユーザ用の設定情報を設定情報記憶部17に書き込む。そして、ユーザ広告メッセージの受信が継続している間は、書き込んだ設定情報を維持する。しかし、あるユーザからのユーザ広告メッセージの受信が一定期間途絶えたときには、当該ユーザ用の設定情報を設定情報記憶部17から削除する。なお、設定情報記憶部17で記憶しているIPsec及びIKEに係る設定情報は、セキュア通信を実行する機能部(図示せず)によって使用される。

【0024】

ユーザ証明書記憶部18は、CAサーバ3によって発行された自己の公開鍵証明書、公開鍵および秘密鍵を記憶する。

【0025】

次に、上述した図1のセキュア通信システムに係る動作を説明する。

図5は、図1に示すセキュア通信システムに係る処理の流れを示すシーケンス図である。

初めに、ユーザはCAサーバ3から自己の公開鍵証明書を発行してもらう。ここで、ユーザは公開鍵と秘密鍵の組を生成し、公開鍵をCAサーバ3に送信する。CAサーバ3は、ユーザから受信した公開鍵に対して公開鍵証明書を作成し、返信する。ユーザは、CAサーバ3から受信した公開鍵証明書、並びに公開鍵と秘密鍵の組を通信端末1内(ユーザ証明書記憶部18)に保存する。

次いで、ユーザは、セキュア通信者のグループのいずれかに所属する申請を行う。この申請が許可されると、グループ管理者は、データベース10に対して、当該ユーザのユーザIDを自グループ情報に含める更新を行う。

【0026】

図5において、例えば図2のグループID“soumu”に所属するユーザ“abc”が通信端末1を用いて管理サーバ2にアクセスし、SSL或いはTLSなどのセキュアプロトコルによる通信接続を要求する(ステップS1)。次いで、通信端末1および管理サーバ2は、各々公開鍵証明書を提示して相互認証を行う(ステップS2)。この相互認証が成功すると、管理サーバ2は、当該ユーザが所属するグループ情報をデータベース10から読み出して、通信端末1に送信する(ステップS3)。このグループ情報には、当該ユーザが所属するグループのマルチキャストアドレス、セキュリティポリシーおよびグループキーが含まれる。なお、相互認証が失敗した場合は、その時点で通信端末1と管理サーバ2間の通信を終了する。

【0027】

次いで、通信端末1は、管理サーバ2からのグループ情報を受信すると、受信した情報をグループDB12に格納する。そして、グループ情報中のマルチキャストアドレスを宛先アドレスに使用してユーザ広告メッセージを定期的に送信する(ステップS4)。これにより、グループID“soumu”に所属する他のユーザ“cba”および“def”は、ユーザ“abc”からのユーザ広告メッセージをマルチキャストアドレスに基づき受信する。

【0028】

また、通信端末1は、マルチキャストアドレスに基づき、他のユーザ“cba”または“def”からのユーザ広告メッセージを受信する(ステップS5)。図6は、通信端末1におけるユーザ広告メッセージ受信時の処理フロー図である。図6において、通信端末1は、あるユーザからのユーザ広告メッセージを受信すると(ステップS101)、ユーザ広告メッセージ中のシーケンス番号をグループユーザDB15中の当該ユーザの過去に受信したシーケンス番号に基づき検証する(ステップS102)。そして、今回受信したシーケンス番号が、過去に受信したシーケンス番号よりもM以上大きい場合(Mは自然数)、または過去に受信したシーケンス番号と同一である場合には、受信したユーザ広告メッセージを廃棄する(ステップS103)。

【0029】

次いで、シーケンス番号の検証が成功すると、通信端末1は、グループDB12中のグループキーを使用してユーザ広告メッセージを復号化する(ステップS104)。次いで、復号されたユーザ広告メッセージについてフォーマットの検証を行い、メッセージの中身が理解可能か否かを判断する(ステップS105)。この検証が失敗した場合、当該ユーザ広告メッセージを廃棄する(ステップS103)。

【0030】

次いで、ステップS104の検証が成功すると、通信端末1は、ユーザ広告メッセージ中の電子署名を検証する(ステップS106)。この検証では、先ず、グループユーザDB15中の当該ユーザの公開鍵証明書に基づき、ユーザ広告メッセージ中の公開鍵証明書を検証する。この検証の結果、公開鍵証明書が正当なものならば、ユーザ広告メッセージ中の電子証明書に含まれる公開鍵を使用して、ユーザ広告メッセージ中の電子署名を検証する。この電子署名の検証が失敗ならば(ステップS107がNO)、当該ユーザ広告メッセージを廃棄する(ステップS103)。

【0031】

一方、電子署名の検証が成功ならば(ステップS107がYES)、ユーザ広告メッセージ中のデータ(ユーザID、IPアドレス、シーケンス番号および公開鍵証明書)を抽出し、当該ユーザIDに関連付けて各データをグループユーザDB15に格納する(ステップS108)。次いで、通信端末1は、グループDB12中のセキュリティポリシーに基づき、当該ユーザ用のIPsec及びIKEに係る設定情報を設定情報記憶部17に書き込む(ステップS109)。これにより、当該ユーザ用のセキュリティポリシーデータベースが設定情報記憶部17内に生成される。ユーザ広告メッセージは、通信端末がセキュア通信を受け入れる準備が整っている場合に送信されるので、セキュリティポリシーデータベースの存在は、当該ユーザの通信端末においてセキュア通信を受け入れ可能なことを示す。

【0032】

次いで、通信端末1は、セキュリティポリシーデータベースが生成されたユーザに関し、当該ユーザからのユーザ広告メッセージの受信の有無を監視する。そして、ユーザ広告メッセージの受信なしの状態が、所定期間継続した場合、当該ユーザの通信端末においてセキュア通信を受け入れ不可能な状態になったと判断し、当該ユーザのセキュリティポリシーデータベースを削除する。

【0033】

これにより、通信端末1は、通信を開始する際、先ず、設定情報記憶部17を探索し、当該通信相手用のセキュリティポリシーデータベースがあるか否か、つまり、当該通信相手の通信端末用のIPsec及びIKEに係る設定情報が設定済みであるか否かを確認する。この確認結果に基づき、当該通信相手の通信端末との間でIPsec及びIKE方式によるセキュア通信が可能であるか否かを判断することができる。つまり、セキュリティポリシーデータベースが存在し、つまりIPsec及びIKEに係る設定情報が設定済みである場合、通信相手の通信端末との間でIPsec及びIKE方式によるセキュア通信を行うことができると判断する。一方、セキュリティポリシーデータベースが存在せず、つまりIPsec及びIKEに係る設定情報が設定されていない場合、通信相手の通信端末との間でIPsec及びIKE方式によるセキュア通信を行うことができないと判断する。

【0034】

なお、セキュア通信を実行する際には、セキュアな通信路(SA)が既に確立している場合は、そのSAを利用してパケットを送信する。一方、SAが未確立の場合には、IKEによりパケットの宛先の通信端末との間のSAを確立した後、当該SAを利用してパケットを送信する。

【0035】

上述したように本実施形態によれば、あるグループのセキュリティポリシーが変更された時、管理サーバからマルチキャスト形式で当該グループ内の通信端末にセキュリティポリシーの変更部分の情報が配信される。これにより、通信端末は、セキュリティポリシーの変更に対して円滑に対応することができるとともに、セキュリティポリシーの変更を問合せする負担が軽減される。

【0036】

また、通信端末は、自分がセキュア通信を受け入れる状態にあることをマルチキャスト形式で同一グループ内の他の通信端末に通知するので、セキュア通信を開始する際、通信相手の端末がセキュア通信を受け入れる準備が整っているかを事前に知ることが可能となる。これにより、セキュア通信を開始する度に、通信相手の準備完了を確認するための試しのパケット送信および応答の有無判定が不要となり、通信端末の負荷が軽減される。

【0037】

以上、本発明の実施形態を図面を参照して詳述してきたが、具体的な構成はこの実施形態に限られるものではなく、本発明の要旨を逸脱しない範囲の設計変更等も含まれる。

【図面の簡単な説明】

【0038】

【図1】本発明の一実施形態に係るセキュア通信システムの構成を示すブロック図である。

【図2】データベース10の構成例を示す図である。

【図3】図1に示す通信端末1の構成を示すブロック図である。

【図4】ユーザ広告メッセージの構成例を示す図である。

【図5】図1に示すセキュア通信システムに係る処理の流れを示すシーケンス図である。

【図6】通信端末1におけるユーザ広告メッセージ受信時の処理フロー図である。

【符号の説明】

【0039】

1…通信端末、2…管理サーバ、3…CAサーバ、4…IPネットワーク、10…データベース、11…管理サーバ通信部、12…グループデータベース(グループDB)、13…マルチキャストメッセージ送信部、14…マルチキャストメッセージ受信部、15…グループユーザデータベース(グループユーザDB)、16…IKE/IPsec設定部、17…設定情報記憶部、18…ユーザ証明書記憶部。

【技術分野】

【0001】

本発明は、セキュア通信システム、管理装置および通信端末に関する。

【背景技術】

【0002】

従来、IP(Internet Protocol)ネットワーク上でセキュアな通信を行うためのプロトコルとして、IETF(Internet Engineering Task Force)のRFC2401(Security Architecture for the Internet Protocol)で規定されているIPsecと呼ばれる方式が知られている。IETFは、TCP(Transmission Control Protocol)/IPなどのインターネットで利用される技術の実質的な標準化組織として知られる。また、IPsecを使用する際に必要となる秘密鍵の自動生成および管理プロトコルとして、IKEと呼ばれる方式がIETFのRFC2409(The Internet Key Exchange)で規定されている。

【0003】

上記したIPsecやIKEを使用する際に必要な設定は一般的に複雑なものである。例えば、通信端末間でIPsecを用いてセキュア通信を行う場合、通信相手と事前にIPsecで通信を行うことの合意を取り、設定事項を交渉する必要がある。このため、一般のユーザがIPsecを使用することは困難となっている。また、専門知識を有するユーザであっても、セキュア通信を行いたい時に即時にIPsecで通信することは、通信相手との事前交渉が必要なために困難である。

【0004】

上記した問題に対処する従来の技術として、通信端末が設定すべきIPsec及びIKE設定情報などのセキュリティポリシーを記憶する通信管理サーバを備え、セキュア通信を行う通信端末は、随時又は定期的に、通信管理サーバにアクセスして、当該セキュア通信で設定すべき複数の通信相手に係るセキュリティポリシーを取得し、この取得したセキュリティポリシーを用いてIPsec及びIKEに係る設定を行い、セキュア通信を行うものが知られている(例えば、特許文献1参照)。

【特許文献1】特開2004−48458号公報

【発明の開示】

【発明が解決しようとする課題】

【0005】

しかし、上述した従来の技術では、通信端末はセキュア通信を行う度に随時、通信管理サーバから最新のセキュリティポリシーを取得しなければ、セキュリティポリシーの変更に対して円滑に対応することができない。このため、通信端末にかかる負荷が大きく、負担であるという問題がある。また、通信端末の負荷を軽減するために、定期的にしか通信管理サーバへアクセスしないようにすると、セキュリティポリシーが変更されていた場合、最新のセキュリティポリシーを未取得のままセキュア通信を行う可能性があり、セキュア通信の失敗を招くという事態が生じる。

【0006】

また、セキュア通信を開始する際、通信相手の端末がセキュア通信を受け入れる準備が整っているか否かを知るためには、実際に通信相手に対してセキュア通信における接続要求をパケットで送信し、その応答の有無を判定する必要がある。このため、通信端末ではセキュア通信を開始する度に、通信相手の準備完了を確認するための負荷が発生し、負担となる。

【0007】

本発明は、このような事情を考慮してなされたもので、その目的は、セキュア通信におけるセキュリティポリシーの変更に対して円滑に対応するとともに、通信端末の負担を軽減することができるセキュア通信システムを提供することにある。

【0008】

また、本発明の他の目的は、本発明のセキュア通信システムに適用可能な管理装置および通信端末を提供することにある。

【課題を解決するための手段】

【0009】

上記の課題を解決するために、本発明に係るセキュア通信システムは、セキュア通信を行うグループに所属する複数の通信端末と、前記通信端末に設定すべきセキュリティポリシーを記憶するデータベースを有する管理装置とを有するセキュア通信システムであって、前記データベースは、前記通信端末のグループごとに、前記セキュリティポリシーおよびマルチキャストアドレスを記憶し、前記管理装置は、前記データベース中のセキュリティポリシーが変更された時に、当該変更情報を当該グループのマルチキャストアドレスを使用して送信する変更情報送信手段を有し、前記通信端末は、前記マルチキャストアドレスに基づき、ネットワークから情報を受信する受信手段と、同一グループ内のセキュリティポリシーを記憶するグループ情報記憶手段と、マルチキャスト形式で受信した前記セキュリティポリシーの変更情報に基づき、前記グループ情報記憶手段中のセキュリティポリシーを更新する更新手段とを有することを特徴としている。

【0010】

本発明に係るセキュア通信システムにおいては、前記通信端末は、自端末がセキュア通信を受け入れる状態にあることを示すユーザ広告メッセージを前記マルチキャストアドレスを使用して送信するメッセージ送信手段と、同一グループ内の他の通信端末ごとにセキュリティポリシーを記憶するセキュリティポリシーデータベース記憶手段と、同一グループ内の他の通信端末からのユーザ広告メッセージの受信状態に基づき、前記セキュリティポリシーデータベース記憶手段に当該メッセージの送信元端末用のセキュリティポリシーを書き込み、或いは削除するセキュリティポリシー設定手段とを有することを特徴とする。

【0011】

本発明に係る管理装置は、セキュア通信を行うグループに所属する複数の通信端末に設定すべきセキュリティポリシーを記憶するデータベースを有する管理装置であって、前記データベースは、前記通信端末のグループごとに、前記セキュリティポリシーおよびマルチキャストアドレスを記憶し、前記管理装置は、前記データベース中のセキュリティポリシーが変更された時に、当該変更情報を当該グループのマルチキャストアドレスを使用して送信する変更情報送信手段を有することを特徴としている。

【0012】

本発明に係る通信端末は、セキュア通信を行うグループに所属する通信端末であって、前記グループのマルチキャストアドレスに基づき、ネットワークから情報を受信する受信手段と、前記グループ内のセキュリティポリシーを記憶するグループ情報記憶手段と、マルチキャスト形式で受信した前記セキュリティポリシーの変更情報に基づき、前記グループ情報記憶手段中のセキュリティポリシーを更新する更新手段とを有することを特徴としている。

【0013】

本発明に係る通信端末においては、自端末がセキュア通信を受け入れる状態にあることを示すユーザ広告メッセージを前記マルチキャストアドレスを使用して送信するメッセージ送信手段と、同一グループ内の他の通信端末ごとにセキュリティポリシーを記憶するセキュリティポリシーデータベース記憶手段と、同一グループ内の他の通信端末からのユーザ広告メッセージの受信状態に基づき、前記セキュリティポリシーデータベース記憶手段に当該メッセージの送信元端末用のセキュリティポリシーを書き込み、或いは削除するセキュリティポリシー設定手段とを有することを特徴とする。

【発明の効果】

【0014】

本発明によれば、あるグループのセキュリティポリシーが変更された時、管理装置からマルチキャスト形式で当該グループ内の通信端末にセキュリティポリシーの変更情報が配信されるので、通信端末は、セキュリティポリシーの変更に対して円滑に対応することができるとともに、セキュリティポリシーの変更を問合せする負担が軽減される。

【0015】

また、通信端末は、自分がセキュア通信を受け入れる状態にあることをマルチキャスト形式で同一グループ内の他の通信端末に通知するので、セキュア通信を開始する際、通信相手の端末がセキュア通信を受け入れる準備が整っているかを事前に知ることが可能となるので、通信相手の準備完了を確認する負担が軽減される。

【発明を実施するための最良の形態】

【0016】

以下、図面を参照し、本発明の一実施形態について説明する。

図1は、本発明の一実施形態に係るセキュア通信システムの構成を示すブロック図である。図1において、通信端末1は、IPsec及びIKE方式を用いてセキュア通信を行う機能を有する。管理サーバ2は、セキュア通信者のグループ構成やセキュア通信時に通信端末1で設定すべきセキュリティポリシーなどを管理する。CA(認証)サーバ3は、公開鍵証明書の発行および管理を行う。IPネットワーク4は、IPバージョン6(IPv6)またはIPバージョン4(IPv4)プロトコルを用いたパケット通信ネットワークである。IPネットワーク4は、マルチキャストアドレスを使用したマルチキャスト形式のパケット通信をサポートしている。通信端末1、管理サーバ2およびCAサーバ3は、各々IPネットワーク4に接続し、IPネットワーク4を介してパケット通信を行うことができる。

【0017】

データベース10は、セキュア通信者のグループ構成やセキュア通信時に通信端末1で設定すべきセキュリティポリシーなどを蓄積し、管理サーバ2からアクセスされる。図2は、データベース10の構成例を示す図である。図2において、データベース10は、セキュア通信者のグループごとにグループ情報を格納する。グループ情報は、セキュア通信者のグループを識別するグループ識別子(グループID)、グループに所属するユーザを識別するユーザ識別子(ユーザID)、グループに割り当てられたマルチキャストアドレス、グループ内で使用されるセキュリティポリシーおよびグループ内のユーザ間で共有するグループキーを含む情報である。セキュリティポリシーは、通信端末が設定すべきIPsec及びIKE設定情報などからなる。例えばプロトコル種別や暗号化に使用するハッシュ関数種別などの情報を含む。

【0018】

データベース10に格納されるグループ情報は、管理サーバ2の管理者、または当該グループの管理者のみが変更可能となっている。あるグループのセキュリティポリシーが変更された時、管理サーバ2は、当該グループのマルチキャストアドレスを宛先アドレスに使用して、IPネットワーク4を介してポリシー変更メッセージをマルチキャスト配信する。ポリシー変更メッセージは、セキュリティポリシーの変更部分の情報を有する。さらに、CAサーバ3によって発行された管理サーバ2の公開鍵証明書と、管理サーバ2の秘密鍵を使用して作成された電子署名とを含む。これにより、ポリシー変更メッセージを受信した通信端末1は、受信したポリシー変更メッセージが正規の管理サーバ2から送信されたものか否かを判定することができる。管理サーバ2は、ポリシー変更メッセージを送信する際、当該グループのグループキーを使用して暗号化する。

【0019】

図3は、図1に示す通信端末1の構成を示すブロック図である。図3において、管理サーバ通信部11は、IPネットワーク4を介して管理サーバ2とSSL(Secure Sockets Layer)或いはTLS(Transport Layer Security)などのセキュリティプロトコルを用いた通信を行い、管理サーバ2から所属グループのマルチキャストアドレス、セキュリティポリシーおよびグループキーを取得する。これら取得された情報は、グループデータベース(グループDB)12に格納される。グループDB12は、所属グループ内の全ユーザに共通の情報を記憶する。

【0020】

マルチキャストメッセージ送信部13は、グループDB12に格納されているマルチキャストアドレスを宛先アドレスに使用して、IPネットワーク4を介してユーザ広告メッセージをマルチキャスト配信する。このユーザ広告メッセージの配信は、自端末がセキュア通信を受け入れる準備が整っている場合に行う。

【0021】

図4はユーザ広告メッセージの構成例を示す図である。図4において、ユーザ広告メッセージはUDP(User Datagram Protocol)に基づき作成されている。UAヘッダ部はシーケンス番号を有する。シーケンス番号は、ユーザ広告メッセージの配信ごとに1ずつ増やす。UAデータ部は、グループID、自己のユーザID、自己のIPアドレス、CAサーバ3によって発行された自己の公開鍵証明書および電子署名を有する。電子署名については、UAヘッダ部のデータ、並びにUAデータ部中のグループID、ユーザID、IPアドレスおよび公開鍵証明書のデータをハッシュ関数で変換し、このハッシュデータを自己の秘密鍵で暗号化して作成する。そして、UAデータ部については、所属するグループのグループキーを使用して暗号化したデータを配信する。

上記電子署名の作成用のハッシュ関数および暗号化アルゴリズム、並びにユーザ広告メッセージの暗号化用のグループキーおよび暗号化アルゴリズムには、グループDB12に格納されているものを使用する。

【0022】

マルチキャストメッセージ受信部14は、グループDB12に格納されているマルチキャストアドレスに基づき、IPネットワーク4からパケットを受信する。例えば、ポリシー変更メッセージを受信し、ポリシー変更メッセージ中のセキュリティポリシーの変更部分の情報を抽出し、この情報に基づき、グループDB12中のセキュリティポリシーを更新する。また、ユーザ広告メッセージを受信し、ユーザ広告メッセージ中のユーザ固有のデータ(ユーザID、IPアドレス、シーケンス番号および公開鍵証明書)を抽出し、このデータをグループユーザデータベース(グループユーザDB)15に格納する。グループユーザDB15は、所属グループ内のユーザごとの情報を記憶する。

【0023】

IKE/IPsec設定部16は、グループDB12中のセキュリティポリシーに基づき、IPsec及びIKEに係る設定情報を設定情報記憶部17に書き込む。設定情報記憶部17は、所属グループ内のユーザごとに設定情報を記憶する。IKE/IPsec設定部16は、あるユーザからのユーザ広告メッセージを初めて受信したときに、当該ユーザ用の設定情報を設定情報記憶部17に書き込む。そして、ユーザ広告メッセージの受信が継続している間は、書き込んだ設定情報を維持する。しかし、あるユーザからのユーザ広告メッセージの受信が一定期間途絶えたときには、当該ユーザ用の設定情報を設定情報記憶部17から削除する。なお、設定情報記憶部17で記憶しているIPsec及びIKEに係る設定情報は、セキュア通信を実行する機能部(図示せず)によって使用される。

【0024】

ユーザ証明書記憶部18は、CAサーバ3によって発行された自己の公開鍵証明書、公開鍵および秘密鍵を記憶する。

【0025】

次に、上述した図1のセキュア通信システムに係る動作を説明する。

図5は、図1に示すセキュア通信システムに係る処理の流れを示すシーケンス図である。

初めに、ユーザはCAサーバ3から自己の公開鍵証明書を発行してもらう。ここで、ユーザは公開鍵と秘密鍵の組を生成し、公開鍵をCAサーバ3に送信する。CAサーバ3は、ユーザから受信した公開鍵に対して公開鍵証明書を作成し、返信する。ユーザは、CAサーバ3から受信した公開鍵証明書、並びに公開鍵と秘密鍵の組を通信端末1内(ユーザ証明書記憶部18)に保存する。

次いで、ユーザは、セキュア通信者のグループのいずれかに所属する申請を行う。この申請が許可されると、グループ管理者は、データベース10に対して、当該ユーザのユーザIDを自グループ情報に含める更新を行う。

【0026】

図5において、例えば図2のグループID“soumu”に所属するユーザ“abc”が通信端末1を用いて管理サーバ2にアクセスし、SSL或いはTLSなどのセキュアプロトコルによる通信接続を要求する(ステップS1)。次いで、通信端末1および管理サーバ2は、各々公開鍵証明書を提示して相互認証を行う(ステップS2)。この相互認証が成功すると、管理サーバ2は、当該ユーザが所属するグループ情報をデータベース10から読み出して、通信端末1に送信する(ステップS3)。このグループ情報には、当該ユーザが所属するグループのマルチキャストアドレス、セキュリティポリシーおよびグループキーが含まれる。なお、相互認証が失敗した場合は、その時点で通信端末1と管理サーバ2間の通信を終了する。

【0027】

次いで、通信端末1は、管理サーバ2からのグループ情報を受信すると、受信した情報をグループDB12に格納する。そして、グループ情報中のマルチキャストアドレスを宛先アドレスに使用してユーザ広告メッセージを定期的に送信する(ステップS4)。これにより、グループID“soumu”に所属する他のユーザ“cba”および“def”は、ユーザ“abc”からのユーザ広告メッセージをマルチキャストアドレスに基づき受信する。

【0028】

また、通信端末1は、マルチキャストアドレスに基づき、他のユーザ“cba”または“def”からのユーザ広告メッセージを受信する(ステップS5)。図6は、通信端末1におけるユーザ広告メッセージ受信時の処理フロー図である。図6において、通信端末1は、あるユーザからのユーザ広告メッセージを受信すると(ステップS101)、ユーザ広告メッセージ中のシーケンス番号をグループユーザDB15中の当該ユーザの過去に受信したシーケンス番号に基づき検証する(ステップS102)。そして、今回受信したシーケンス番号が、過去に受信したシーケンス番号よりもM以上大きい場合(Mは自然数)、または過去に受信したシーケンス番号と同一である場合には、受信したユーザ広告メッセージを廃棄する(ステップS103)。

【0029】

次いで、シーケンス番号の検証が成功すると、通信端末1は、グループDB12中のグループキーを使用してユーザ広告メッセージを復号化する(ステップS104)。次いで、復号されたユーザ広告メッセージについてフォーマットの検証を行い、メッセージの中身が理解可能か否かを判断する(ステップS105)。この検証が失敗した場合、当該ユーザ広告メッセージを廃棄する(ステップS103)。

【0030】

次いで、ステップS104の検証が成功すると、通信端末1は、ユーザ広告メッセージ中の電子署名を検証する(ステップS106)。この検証では、先ず、グループユーザDB15中の当該ユーザの公開鍵証明書に基づき、ユーザ広告メッセージ中の公開鍵証明書を検証する。この検証の結果、公開鍵証明書が正当なものならば、ユーザ広告メッセージ中の電子証明書に含まれる公開鍵を使用して、ユーザ広告メッセージ中の電子署名を検証する。この電子署名の検証が失敗ならば(ステップS107がNO)、当該ユーザ広告メッセージを廃棄する(ステップS103)。

【0031】

一方、電子署名の検証が成功ならば(ステップS107がYES)、ユーザ広告メッセージ中のデータ(ユーザID、IPアドレス、シーケンス番号および公開鍵証明書)を抽出し、当該ユーザIDに関連付けて各データをグループユーザDB15に格納する(ステップS108)。次いで、通信端末1は、グループDB12中のセキュリティポリシーに基づき、当該ユーザ用のIPsec及びIKEに係る設定情報を設定情報記憶部17に書き込む(ステップS109)。これにより、当該ユーザ用のセキュリティポリシーデータベースが設定情報記憶部17内に生成される。ユーザ広告メッセージは、通信端末がセキュア通信を受け入れる準備が整っている場合に送信されるので、セキュリティポリシーデータベースの存在は、当該ユーザの通信端末においてセキュア通信を受け入れ可能なことを示す。

【0032】

次いで、通信端末1は、セキュリティポリシーデータベースが生成されたユーザに関し、当該ユーザからのユーザ広告メッセージの受信の有無を監視する。そして、ユーザ広告メッセージの受信なしの状態が、所定期間継続した場合、当該ユーザの通信端末においてセキュア通信を受け入れ不可能な状態になったと判断し、当該ユーザのセキュリティポリシーデータベースを削除する。

【0033】

これにより、通信端末1は、通信を開始する際、先ず、設定情報記憶部17を探索し、当該通信相手用のセキュリティポリシーデータベースがあるか否か、つまり、当該通信相手の通信端末用のIPsec及びIKEに係る設定情報が設定済みであるか否かを確認する。この確認結果に基づき、当該通信相手の通信端末との間でIPsec及びIKE方式によるセキュア通信が可能であるか否かを判断することができる。つまり、セキュリティポリシーデータベースが存在し、つまりIPsec及びIKEに係る設定情報が設定済みである場合、通信相手の通信端末との間でIPsec及びIKE方式によるセキュア通信を行うことができると判断する。一方、セキュリティポリシーデータベースが存在せず、つまりIPsec及びIKEに係る設定情報が設定されていない場合、通信相手の通信端末との間でIPsec及びIKE方式によるセキュア通信を行うことができないと判断する。

【0034】

なお、セキュア通信を実行する際には、セキュアな通信路(SA)が既に確立している場合は、そのSAを利用してパケットを送信する。一方、SAが未確立の場合には、IKEによりパケットの宛先の通信端末との間のSAを確立した後、当該SAを利用してパケットを送信する。

【0035】

上述したように本実施形態によれば、あるグループのセキュリティポリシーが変更された時、管理サーバからマルチキャスト形式で当該グループ内の通信端末にセキュリティポリシーの変更部分の情報が配信される。これにより、通信端末は、セキュリティポリシーの変更に対して円滑に対応することができるとともに、セキュリティポリシーの変更を問合せする負担が軽減される。

【0036】

また、通信端末は、自分がセキュア通信を受け入れる状態にあることをマルチキャスト形式で同一グループ内の他の通信端末に通知するので、セキュア通信を開始する際、通信相手の端末がセキュア通信を受け入れる準備が整っているかを事前に知ることが可能となる。これにより、セキュア通信を開始する度に、通信相手の準備完了を確認するための試しのパケット送信および応答の有無判定が不要となり、通信端末の負荷が軽減される。

【0037】

以上、本発明の実施形態を図面を参照して詳述してきたが、具体的な構成はこの実施形態に限られるものではなく、本発明の要旨を逸脱しない範囲の設計変更等も含まれる。

【図面の簡単な説明】

【0038】

【図1】本発明の一実施形態に係るセキュア通信システムの構成を示すブロック図である。

【図2】データベース10の構成例を示す図である。

【図3】図1に示す通信端末1の構成を示すブロック図である。

【図4】ユーザ広告メッセージの構成例を示す図である。

【図5】図1に示すセキュア通信システムに係る処理の流れを示すシーケンス図である。

【図6】通信端末1におけるユーザ広告メッセージ受信時の処理フロー図である。

【符号の説明】

【0039】

1…通信端末、2…管理サーバ、3…CAサーバ、4…IPネットワーク、10…データベース、11…管理サーバ通信部、12…グループデータベース(グループDB)、13…マルチキャストメッセージ送信部、14…マルチキャストメッセージ受信部、15…グループユーザデータベース(グループユーザDB)、16…IKE/IPsec設定部、17…設定情報記憶部、18…ユーザ証明書記憶部。

【特許請求の範囲】

【請求項1】

セキュア通信を行うグループに所属する複数の通信端末と、前記通信端末に設定すべきセキュリティポリシーを記憶するデータベースを有する管理装置とを有するセキュア通信システムであって、

前記データベースは、

前記通信端末のグループごとに、前記セキュリティポリシーおよびマルチキャストアドレスを記憶し、

前記管理装置は、

前記データベース中のセキュリティポリシーが変更された時に、当該変更情報を当該グループのマルチキャストアドレスを使用して送信する変更情報送信手段を有し、

前記通信端末は、

前記マルチキャストアドレスに基づき、ネットワークから情報を受信する受信手段と、

同一グループ内のセキュリティポリシーを記憶するグループ情報記憶手段と、

マルチキャスト形式で受信した前記セキュリティポリシーの変更情報に基づき、前記グループ情報記憶手段中のセキュリティポリシーを更新する更新手段とを有する

ことを特徴とするセキュア通信システム。

【請求項2】

前記通信端末は、

自端末がセキュア通信を受け入れる状態にあることを示すユーザ広告メッセージを前記マルチキャストアドレスを使用して送信するメッセージ送信手段と、

同一グループ内の他の通信端末ごとにセキュリティポリシーを記憶するセキュリティポリシーデータベース記憶手段と、

同一グループ内の他の通信端末からのユーザ広告メッセージの受信状態に基づき、前記セキュリティポリシーデータベース記憶手段に当該メッセージの送信元端末用のセキュリティポリシーを書き込み、或いは削除するセキュリティポリシー設定手段と、

を有することを特徴とする請求項1に記載のセキュア通信システム。

【請求項3】

セキュア通信を行うグループに所属する複数の通信端末に設定すべきセキュリティポリシーを記憶するデータベースを有する管理装置であって、

前記データベースは、

前記通信端末のグループごとに、前記セキュリティポリシーおよびマルチキャストアドレスを記憶し、

前記管理装置は、

前記データベース中のセキュリティポリシーが変更された時に、当該変更情報を当該グループのマルチキャストアドレスを使用して送信する変更情報送信手段を有する

ことを特徴とする管理装置。

【請求項4】

セキュア通信を行うグループに所属する通信端末であって、

前記グループのマルチキャストアドレスに基づき、ネットワークから情報を受信する受信手段と、

前記グループ内のセキュリティポリシーを記憶するグループ情報記憶手段と、

マルチキャスト形式で受信した前記セキュリティポリシーの変更情報に基づき、前記グループ情報記憶手段中のセキュリティポリシーを更新する更新手段とを有する

ことを特徴とする通信端末。

【請求項5】

自端末がセキュア通信を受け入れる状態にあることを示すユーザ広告メッセージを前記マルチキャストアドレスを使用して送信するメッセージ送信手段と、

同一グループ内の他の通信端末ごとにセキュリティポリシーを記憶するセキュリティポリシーデータベース記憶手段と、

同一グループ内の他の通信端末からのユーザ広告メッセージの受信状態に基づき、前記セキュリティポリシーデータベース記憶手段に当該メッセージの送信元端末用のセキュリティポリシーを書き込み、或いは削除するセキュリティポリシー設定手段と、

を有することを特徴とする請求項4に記載の通信端末。

【請求項1】

セキュア通信を行うグループに所属する複数の通信端末と、前記通信端末に設定すべきセキュリティポリシーを記憶するデータベースを有する管理装置とを有するセキュア通信システムであって、

前記データベースは、

前記通信端末のグループごとに、前記セキュリティポリシーおよびマルチキャストアドレスを記憶し、

前記管理装置は、

前記データベース中のセキュリティポリシーが変更された時に、当該変更情報を当該グループのマルチキャストアドレスを使用して送信する変更情報送信手段を有し、

前記通信端末は、

前記マルチキャストアドレスに基づき、ネットワークから情報を受信する受信手段と、

同一グループ内のセキュリティポリシーを記憶するグループ情報記憶手段と、

マルチキャスト形式で受信した前記セキュリティポリシーの変更情報に基づき、前記グループ情報記憶手段中のセキュリティポリシーを更新する更新手段とを有する

ことを特徴とするセキュア通信システム。

【請求項2】

前記通信端末は、

自端末がセキュア通信を受け入れる状態にあることを示すユーザ広告メッセージを前記マルチキャストアドレスを使用して送信するメッセージ送信手段と、

同一グループ内の他の通信端末ごとにセキュリティポリシーを記憶するセキュリティポリシーデータベース記憶手段と、

同一グループ内の他の通信端末からのユーザ広告メッセージの受信状態に基づき、前記セキュリティポリシーデータベース記憶手段に当該メッセージの送信元端末用のセキュリティポリシーを書き込み、或いは削除するセキュリティポリシー設定手段と、

を有することを特徴とする請求項1に記載のセキュア通信システム。

【請求項3】

セキュア通信を行うグループに所属する複数の通信端末に設定すべきセキュリティポリシーを記憶するデータベースを有する管理装置であって、

前記データベースは、

前記通信端末のグループごとに、前記セキュリティポリシーおよびマルチキャストアドレスを記憶し、

前記管理装置は、

前記データベース中のセキュリティポリシーが変更された時に、当該変更情報を当該グループのマルチキャストアドレスを使用して送信する変更情報送信手段を有する

ことを特徴とする管理装置。

【請求項4】

セキュア通信を行うグループに所属する通信端末であって、

前記グループのマルチキャストアドレスに基づき、ネットワークから情報を受信する受信手段と、

前記グループ内のセキュリティポリシーを記憶するグループ情報記憶手段と、

マルチキャスト形式で受信した前記セキュリティポリシーの変更情報に基づき、前記グループ情報記憶手段中のセキュリティポリシーを更新する更新手段とを有する

ことを特徴とする通信端末。

【請求項5】

自端末がセキュア通信を受け入れる状態にあることを示すユーザ広告メッセージを前記マルチキャストアドレスを使用して送信するメッセージ送信手段と、

同一グループ内の他の通信端末ごとにセキュリティポリシーを記憶するセキュリティポリシーデータベース記憶手段と、

同一グループ内の他の通信端末からのユーザ広告メッセージの受信状態に基づき、前記セキュリティポリシーデータベース記憶手段に当該メッセージの送信元端末用のセキュリティポリシーを書き込み、或いは削除するセキュリティポリシー設定手段と、

を有することを特徴とする請求項4に記載の通信端末。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図2】

【図3】

【図4】

【図5】

【図6】

【公開番号】特開2006−19824(P2006−19824A)

【公開日】平成18年1月19日(2006.1.19)

【国際特許分類】

【出願番号】特願2004−193128(P2004−193128)

【出願日】平成16年6月30日(2004.6.30)

【出願人】(000208891)KDDI株式会社 (2,700)

【Fターム(参考)】

【公開日】平成18年1月19日(2006.1.19)

【国際特許分類】

【出願日】平成16年6月30日(2004.6.30)

【出願人】(000208891)KDDI株式会社 (2,700)

【Fターム(参考)】

[ Back to top ]