セキュリティを強化したコンピュータおよび電源の制御方法

【課題】ソフトウエア的な攻撃から確実に防御することができるコンピュータを提供する。

【解決手段】パワー・コントローラ31は起動ボタン101が押下されたときにDC/DCコンバータ33を制御してコンピュータの各デバイスに電力を供給することができる。スイッチ103は、一定の条件下ではオフになっている。スイッチ103がオフになっている間は指紋認証装置41の認証が成功したときだけパワー・コントローラは電力を供給することができる。指紋認証が成功しない第3者は、BIOSのパスワード入力画面にアクセスすることができない。

【解決手段】パワー・コントローラ31は起動ボタン101が押下されたときにDC/DCコンバータ33を制御してコンピュータの各デバイスに電力を供給することができる。スイッチ103は、一定の条件下ではオフになっている。スイッチ103がオフになっている間は指紋認証装置41の認証が成功したときだけパワー・コントローラは電力を供給することができる。指紋認証が成功しない第3者は、BIOSのパスワード入力画面にアクセスすることができない。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、コンピュータのセキュリティを強化する技術に関し、さらに詳細にはソフトウエア的な攻撃からユーザ・データを確実に保護する技術に関する。

【背景技術】

【0002】

コンピュータは不正なアクセスに対するセキュリティを向上するために、電源が投入されてブートする際にパワー・オン認証を行う。パワー・オン認証では、あらかじめ登録された真正なユーザだけにコンピュータを使用させるために、OSが動作を開始する前にBIOSがパワーオン・パスワート、スーパーバイザ・パスワード、およびハードディスク・ドライブ(HDD)・パスワードなどの複数のBIOSパスワードを要求する。BIOSの動作環境では、ネットワークに接続されたり他のプログラムが同時に実行されたりすることがないので認証処理を比較的安全に行うことができる。

【0003】

本発明の発明者を共同発明者とし本発明の出願人に譲渡された特許文献1の発明は、指紋認証装置を利用して、コンピュータの電源の投入と、TCG(Trusted Computing Group)の規定に基づくフィジカル・プリゼンスの認証を行う技術を開示する。同文献には、指紋認証が成功したときには、起動ボタンの擬似押下信号を生成してコンピュータを起動するが、指紋認証が失敗したときには起動ボタンの押下により起動することが記載されている。

【0004】

特許文献2は、OSを起動する前のユーザ認証を、パスワードか生体データのどちらか一方で行う技術を開示する。特許文献3には、コンピュータの起動時の認証に生体データ認証を唯一の認証方法として利用することが記載されている。同文献には、生体データ認証を唯一の起動時の認証方法として設定すると、システム管理者が指に怪我をしたり生体データ認証機器が故障したりした場合に、システム管理者がシステムを起動できなくなるため問題があることが記載されている。

【0005】

同文献にはその解決策として起動時にパスワードの入力による認証と生体データによる認証とのいずれも受け付けることを基本にしながら、一般ユーザにはパスワード認証ができない画面を提供し、システム管理者にはパスワード認証ができる画面を提供することで一般ユーザの認証におけるセキュリティ・レベルの低下を防ぎなからシステム管理者によるパスワード認証を可能にすることが記載されている。

【先行技術文献】

【特許文献】

【0006】

【特許文献1】特開2010−146048号公報

【特許文献2】特開2002−222022号公報

【特許文献3】特開2007−280216号公報

【発明の概要】

【発明が解決しようとする課題】

【0007】

コンピュータは電源が投入されると最初に自動的にBIOSを実行し、BIOSパスワードを設定している場合はBIOSパスワードの入力画面を表示する。しかし、一旦紛失や盗難などによりコンピュータが第3者の支配下におかれてしまうと、BIOSパスワードが辞書攻撃や総当たり攻撃を受けたり、パスワード自体が推測しやすい文字列であったりした場合には解読されてしまう危険性がある。コンピュータの電源の投入を真正なユーザしかできないようにすることができれば、ソフトウエア的な攻撃に対するセキュリティのレベルを最大にすることができる。

【0008】

指紋や静脈などを利用した生体認証装置はパスワードよりも安全性が高くユーザに複雑なパスワードを記憶させる負担も軽減することができるので、先行技術文献に示したようにノートブック型携帯式コンピュータ(以下、ノートPCという。)では指紋認証の結果に基づいてコンピュータを起動する方式を採用しているものがある。特許文献1の発明では、指紋認証装置による認証が成功したことを条件にしてコンピュータの電源を投入しているが、起動ボタンによる電源の投入も許可しているので、不正にノートPCを取得した第3者はBIOSパスワードの入力画面に容易に到達することができる。

【0009】

特許文献2、3の発明では、指紋認証装置を電源の投入にではなく電源投入後に要求されるパスワード入力の代替方法として利用している。またこれらの発明では指紋認証装置と並行して起動ボタンの押下によっても電源を投入できるようにしている。特許文献2、3の発明ではパスワードに比べてセキュリティが向上しているという生体認証が備える特質を利用してはいるが、第3者はやはりコンピュータの電源を投入することができる。

【0010】

特許文献1〜3において、指紋認証装置を利用してブートする場合に起動ボタンの操作も可能にしていたのは、コンピュータのブートを指紋認証装置だけで行うとすれば、登録者の指の怪我、ユーザの変更、または、装置の故障などにより当該コンピュータをブートできなくなるためである。また、指紋認証装置だけで電源を投入できるようにしても起動ボタンの押下により起動したいユーザに適応する必要がある。このときそれまで蓄積されたユーザ・データを保護してセキュリティのレベルを低下させないようにする必要がある。また生体認証装置が不正に取り外されたり故障したりした場合にも、セキュリティのレベルを低下させないようにする必要がある。

【0011】

そこで本発明の目的は、セキュリティを強化したコンピュータを提供することにある。さらに本発明の目的は、ソフトウエア的な攻撃から確実に防御することができるコンピュータを提供することにある。さらに本発明の目的は、そのようなコンピュータにおける電源の制御方法およびコンピュータの電源投入システムを提供することにある。

【課題を解決するための手段】

【0012】

本発明はセキュリティを強化したコンピュータを提供する。コンピュータは新たなユーザが使用を開始する際にはすべての電力が停止したメカニカル・オフ状態に遷移する。コンピュータはメカニカル・オフ状態で電力源が接続されたときに自動的にパワー・オン状態に遷移するように構成されている。またコンピュータは自動的にパワー・オン状態に遷移したときに起動ボタンのスイッチ操作を無効にし、その後ソフト・オフ状態に遷移する。ソフト・オフ状態に遷移したあとは、認証が成功した生体認証装置の出力だけでパワー・オン状態に遷移する。なお、起動ボタンは生体認証装置以外でコンピュータに電源を投入することができるあらゆる手段を意味する。

【0013】

したがって、生体認証装置に登録されたユーザ以外はコンピュータに電源を投入することができないため、コンピュータが第3者の支配下に移ってもソフトウエア的な攻撃を受ける可能性を完全に排除できる。起動ボタンのスイッチ操作を無効にするのは、OSに制御が移る前のBIOSのブート処理の中で安全に行うことができる。そして、ソフト・オフ状態に遷移する前にBIOSパスワードを設定しておくことで生体認証装置による電源の投入をしない場合の安全を確保することができる。

【0014】

本発明では生体認証により本人の真正を確認できるので、ソフト・オフ状態からパワー・オン状態に遷移したあとのBIOSによるブート処理を、BIOSパスワードの入力を要求しないで完了させることができる。起動ボタンのスイッチ操作を無効にする際には、BIOSが起動ボタンのスイッチ操作を有効または無効にするための起動フラグの設定画面を表示することができる。ユーザは起動フラグを設定することで起動ボタンによる電源の投入と生体認証装置による電源の投入を設定することができる。

【0015】

このとき起動フラグの設定画面を起動フラグが設定されていないときに限り表示するようにすれば、一旦起動フラグを設定するとメカニカル・オフ状態から電源が投入されたときは必ず起動ボタンのスイッチ操作が無効にされてソフト・オフ状態に遷移する。しかも起動フラグが設定されるときはソフト・オフ状態でも起動ボタンのスイッチ操作は無効になるので、第3者はメカニカル・オフ状態でもソフト・オフ常置でも電源を投入できないので起動フラグを不正に書き換えることができない。起動フラグを設定することで、メカニカル・オフ状態からパワー・オン状態に遷移した後に、起動フラグが設定されているときには起動ボタンのスイッチ操作を無効にし、起動フラグが解除されているときに起動ボタンのスイッチ操作を有効にしてからソフト・オフ状態に遷移するようにすることができる。

【0016】

本発明では、ユーザが起動フラグを設定するということはコンピュータのセキュリティ・レベルを高くしたいという意思の現れである。したがって、起動フラグが設定されたあとに起動ボタンによる電源の投入ができるようにすると、真正な所有者だけでなく第3者も可能になるのでセキュリティ・レベルの低下につながる。したがって、起動フラグが設定されたときはメカニカル・オフ状態からの電源投入もソフト・オフ状態からの電源投入も起動ボタンではできないようにしている。

【0017】

しかし、一旦起動フラグを設定したあとであっても、使用者の変更や生体認証装置の故障などにより起動フラグを解除したいというニーズが存在する。本発明ではコンピュータの保護すべき最も重要な財産は、ユーザ・データであることに着目しユーザ・データが保護される場合に限り起動フラグを解除できるようにしてセキュリティ・レベルの低下を防ぎながらコンピュータの有効利用を可能にしている。

【0018】

本発明では、ユーザ・データを格納する記憶装置が接続されていないときにメカニカル・オフ状態から自動的に電源が投入されると起動フラグを解除してからソフト・オフ状態に遷移することで起動ボタンの利用を可能にしている。また、生体認証装置から電源の投入ができない場合も、記憶装置が接続されていないときにはメカニカル・オフ状態から自動的に電源が投入されると起動フラグを解除してからソフト・オフ状態に遷移することで起動ボタンの利用を可能にしている。

【発明の効果】

【0019】

本発明により、セキュリティを強化したコンピュータを提供することができた。さらに本発明により、ソフトウエア的な攻撃から確実に防御することができるコンピュータを提供することができた。さらに本発明により、そのようなコンピュータにおける電源の制御方法およびコンピュータの電源投入システムを提供することができた。

【図面の簡単な説明】

【0020】

【図1】ノートPCの主要なハードウエアの構成を示す機能ブロック図である。

【図2】各パワー・ステートに対応するDC/DCコンバータの電源系統を説明する図である。

【図3】指紋認証装置の構成を示す機能ブロック図である。

【図4】BIOS_ROMのデータ構成を示す図である。

【図5】セキュアNVRAMのデータ構成を示す図である。

【図6】POA起動回路のハードウエアの構成を示す機能ブロック図である。

【図7】POA起動のリセット時の手順を説明するフローチャートである。

【図8】POA起動の通常動作の手順を説明するフローチャートである。

【発明を実施するための形態】

【0021】

[定義]

最初に本明細書において使用する用語を定義する。パワー・オン認証(POA)とは、コンピュータをパワー・オフ状態からパワー・オン状態に遷移させる際に最初に実行されるBIOSがあらかじめ設定されたパワー・オン・パスワード、スーパーバイザ・パスワード、またはHDDパスワードなどのBIOSパスワードの入力を要求して使用者の正当性を認証することをいう。本実施の形態では指紋認証装置による認証でパワー・オン認証が行うことができる。電源の投入とはコンピュータを構成するデバイスに電力を供給してパワー・ステートをパワー・オフ状態からパワー・オン状態に遷移させることをいう。

【0022】

ブートとは、コンピュータに電源を投入したときに最初にBIOSが実行され、その後オペレーティング・システム(OS)およびその他のプログラムがメイン・メモリにロードされて実行環境が構築されるまでのコンピュータの一連の処理をいう。ブートには電源の投入後に最初にBIOSが行う処理とBIOSの処理が終わってからOSが行う処理がある。

【0023】

したがって、本明細書における「電源の投入」と、BIOS段階のブート処理または完全なブート処理が完了することを意味する「コンピュータの起動」とは動作および状態が異なる。BIOSパスワードが設定されている場合はBIOS段階のブート処理を完了するにはパワー・オン認証をする必要があり、パワー・オン認証をするにはコンピュータに電源を投入してBIOSを実行する必要がある。

【0024】

POA起動とは、生体認証装置によりコンピュータに電源を投入し、さらにBIOSパスワードが設定されていてもそれを入力しないでBIOSによるブート処理を完了させることをいう。BIOSパスワードは、BIOSが要求するパスワードであって、パワー・オン・パスワード、スーパーバイザ・パスワード、およびHDDパスワードを含む。パワー・オン・パスワードとはコンピュータに電源を投入したときにBIOS段階のブート処理を進めるためにシステムに設定するパスワードをいう。スーパーバイザ・パスワードとは、BIOSの設定を変更するためにシステムに設定するパスワードをいう。HDDパスワードとは、HDDに対するアクセスを制限するためにHDDに設定するパスワードをいう。

【0025】

[ハードウエアの全体構成]

図1は、ノートPC10の主要なハードウエアの構成を示す機能ブロック図である。CPU11は、ノートPC10の中枢機能を担う演算処理装置で、OS、BIOS、デバイス・ドライバ、あるいはアプリケーション・プログラムなどを実行する。ノース・ブリッジ13は、メイン・メモリ15、ビデオ・コントローラ17およびサウス・ブリッジ21に接続され、メイン・メモリ15へのアクセス動作を制御するためのメモリ・コントローラ機能や、CPU11と他のデバイスとの間のデータ転送速度の差を吸収するためのデータ・バッファ機能などを含む。

【0026】

ビデオ・コントローラ17は、グラフィック・アクセラレータおよびVRAMを備えており、CPU11からの描画命令を受けて描画すべきイメージを生成してVRAMに書き込み、VRAMから読み出したイメージを描画データとしてLCD19に送る。メイン・メモリ15は、CPU11が実行するプログラムの読み込み領域、処理データを書き込む作業領域として利用されるランダム・アクセス・メモリである。サウス・ブリッジ21はさまざまな規格のインターフェース機能を備えておりさまざまな入出力デバイスが接続される。図1では、一例としてサウス・ブリッジ21にHDD23が接続されている。サウス・ブリッジ21は、ノートPC10のパワー・ステートを記憶するレジスタを備えている。

【0027】

HDD23には、OS、デバイス・ドライバ、アプリケーション・プログラムなどの周知のプログラムとユーザ・データが格納される。ユーザ・データはノートPC10において保護対象とするデータであり、ノートPC10はPOA起動を採用してセキュリティ・レベルを向上させることでHDD23に格納されたユーザ・データの保護を強化する。なお、HDD23はユーザ・データを記憶する記憶装置の一例であり、プログラムだけをHDD23に記憶しユーザ・データを別の記憶装置に記憶することもできる。

【0028】

サウス・ブリッジ21は、PCIバスまたはLPCバス25を介して、従来からノートPC10に使用されているレガシー・デバイス、あるいは高速なデータ転送を要求しないデバイスに接続される。LPCバス25には、TCGという業界団体が定める仕様に基づくセキュリティ・チップ(TPM:Trusted Platform Module)26、BIOS_ROM27、エンベデッド・コントローラ(EC)29、およびセキュアNVRAM43が接続されている。

【0029】

BIOS_ROM27およびセキュアNVRAM43については図4、図5を参照して後に説明する。EC29は、8〜16ビットのCPU、ROM、RAMなどで構成されたマイクロ・コンピュータであり、さらに複数チャネルのA/D入力端子、D/A出力端子、タイマー、およびディジタル入出力端子を備えている。EC29は、ノートPC10の電源や温度の管理をするプログラムをCPU11とは独立して実行することができる。EC29は、キーボード/マウス・コントローラを備えており、キーボード/マウス45が接続される。

【0030】

パワー・コントローラ31は、EC29、指紋認証装置41およびDC/DCコンバータ33に接続され、EC29からの指示に基づいてDC/DCコンバータ33を制御するワイヤード・ロジックのディジタル制御回路(ASIC)である。DC/DCコンバータ33は、AC/DCアダプタ39または電池パック35から供給される直流電圧を、ノートPC10を動作させるために必要な複数の電圧に変換し、さらにパワー・ステートに応じて定義された電力供給区分に基づいて各々のデバイスに電力を供給する。パワー・ステートと電力供給区分の関係は、後に図2を参照して説明する。AC/DCアダプタ39はノートPC10に接続されると、電池パック35を充電する充電器37とDC/DCコンバータ33に電力を供給する。

【0031】

ノートPC10は、ACPI(Advanced Configuration and Power Interface)の規格に適合しており、G0ステート、G1ステート、G2ステート、およびG3ステートの4つのグローバル・システム・ステートに遷移することができる。G0ステートはパワー・ステートとしてのS0ステート(パワー・オン状態)に相当し、CPU11はアプリケーション・プログラムを実行できる状態となり、すべてのデバイスに電力が供給される。このとき各デバイスは独自の機能に基づいてD0ステートからS3ステートまでのデバイス・パワー・ステートに従って省電力動作をすることができる。

【0032】

G1ステートはスリーピング・ステートともいわれ、S1ステートからS4ステートまでの4つのスリーピング・ステートを含む。ノートPC10には、S3ステートとS4ステートが定義されている。S3ステートはサスペンド状態またはスタンバイ状態ともいわれメイン・メモリ15の記憶を保持するために必要なデバイス以外のデバイスに対する電力を停止する。ただし、サスペンド状態で、直接メイン・メモリ15の記憶保持に関係のない最小限のデバイスに電力を供給してもよい。サスペンド状態では、CPU11に対する電力の供給およびシステム・クロックの供給は停止する。

【0033】

S4ステートは、ハイバネーション状態または休止状態ともいわれ、CPU11のコンテキストやメイン・メモリ15が記憶するデータがHDD23に記憶されてほとんどのデバイスの電源は停止する。ハイバネーション状態では、メイン・メモリ15の記憶保持動作は停止する。G2ステートはソフト・オフ状態ともいわれるパワー・ステートとしてのS5ステートに相当し、ほとんどのデバイスの電源は停止する。G3ステートは、メカニカル・オフ状態ともいわれ、電池パック35およびAC/DCアダプタ39が取り外されてRTC(Real Time Clock)に電力を供給するボタン電池を除いて一切の電源が停止し待機電力を消費しない状態をいう。S4ステート、S5ステートおよびG3ステートをパワー・オフ状態という。

【0034】

パワー・オフ状態からパワー・オン状態に遷移することをコールド・スタートまたはコールド・ブートといい、サスペンド状態からパワー・オン状態に遷移することをウォーム・スタートまたはウォーム・ブートという。図2は、各パワー・ステートに対応するDC/DCコンバータ33の電源系統を説明する図である。ノートPC10では、S0ステート、S3ステート、S4ステート、S5(AC)ステート、およびS5(DC)ステートが定義されている。ただし、S1ステートとS2ステートをサポートするコンピュータも本発明の範囲に含まれる。

【0035】

S5(AC)ステートは、AC/DCアダプタ39が接続されているパワー・オフ状態を意味し、S5(DC)ステートはAC/DCアダプタ39が外されて電池パック35が装着されているパワー・オフ状態を意味する。なお、以下の説明においては特に注記しない限り単にソフト・オフ状態と記載した場合は、S5(AC)ステートとS5(DC)ステートの両方を含むものとする。

【0036】

S5(DC)ステートでは、パワー・オフ状態でのバッテリィの消耗を極力少なくするために、ノートPC10の電源を起動するのに必要な最小限のデバイスにだけ電力が供給する。DC/DCコンバータ33は、VCC1系統からVCC4系統までの4つの電源系統で電力供給できるように構成されている。メカニカル・オフ状態ではいずれの電源系統からも電力は供給しない。

【0037】

VCC1系統は、G3ステートを除いていずれのパワー・ステートでも動作する必要があるパワー・コントローラ31、指紋認証装置41、LCD19が開かれた状態を検知するリッド・センサ(図示せず。)、および電源の投入に関連するサウス・ブリッジ21内のデバイスなどの最小限のデバイスにだけ電力を供給する。

【0038】

VCC2系統は、G3ステートとS5(DC)ステートを除いた各パワー・ステートのときに動作するEC29、指紋認証装置41およびサウス・ブリッジ21などに電力を供給する。指紋認証装置41は、待機状態のときにはVCC1系統から電力が供給され、指をスワイプして実際の認証処理を行うときにはVCC2系統から電力が供給されるようにDC/DCコンバータ33の動作が制御され指紋認証装置41の内部で電力系統が切り換わる。VCC3系統は、S0ステートおよびS3ステートのときに動作するメイン・メモリ15およびノース・ブリッジ13などに電力を供給する。VCC4系統は、S0ステートのときに動作するCPU11、LCD19、HDD23などに電力を供給する。

【0039】

VCC1系統は、構成が簡単で軽負荷時の効率に優れたリニア・レギュレータで構成されている。リニア・レギュレータは可変抵抗素子の抵抗値を制御して出力電圧を所定の範囲に維持するが、負荷が大きくなると効率が低下するので小さい負荷の電力源に適している。メカニカル・オフ状態のノートPC10が、電池パック35またはAC/DCアダプタ39の少なくともいずれか一方から電力が供給される状態になることを電源のリセットという。

【0040】

VCC2系統〜VCC4系統は、構成は複雑であるが高負荷時の効率に優れたスイッチング・レギュレータで構成されている。スイッチング・レギュレータは、スイッチング素子のデューティ比を制御して出力電圧を所定の範囲に維持する。スイッチング・レギュレータは、軽負荷時にもスイッチング損失が発生するので、VCC1系統のような小さい負荷に対してはリニア・レギュレータよりも効率が低い。また、S4ステートとS5(AC)ステートでは電力が供給されるデバイスの範囲が同じであるため、S4ステートをS5ステートの一部として扱うこともできる。

【0041】

図1に戻ってEC29は、パワー・コントローラ31を介してDC/DCコンバータ33を制御し、図2に定義されたパワー・ステートに応じて必要な電源系統を動作させる。指紋認証装置41はパワー・コントローラ31、指紋センサ42およびサウス・ブリッジ21に接続されている。指紋センサ42は、スワイプ式の指紋センサでユーザの指紋画像を生成する。指紋認証装置41および指紋センサ42はそれぞれ、ノートPC10の筐体と物理的に一体になるように取り付けられている。ただし、指紋認証装置41および指紋センサ42は、必ずしも筐体に固定されている必要はなく、ノートPC10を直接支配しているユーザが認証を行い得る範囲に配置されていてもよい。

【0042】

[指紋認証装置の構成]

図3は、POA起動を行うための指紋認証装置41の構成を示す機能ブロック図である。特徴抽出部83は、指紋センサ42から受け取った指紋画像を芯線化して特徴点を抽出し、さらに抽出した特徴点の相関関係を数値化して照合指紋データを作成する。指紋センサ42には、電界または静電容量などの変化によりスワイプ時に指が指紋センサ42に置かれたことを検出する接近センサ82が設けられている。テンプレート格納部87は、あらかじめ登録する真正なユーザの照合指紋データをテンプレートとして格納する。照合部85は、認証のために指紋センサ42および特徴抽出部83が生成した照合指紋データとテンプレートを比較し、一致点が所定のスコアを越えた場合に認証が成功したと判定する。

【0043】

データ格納部91は指紋認証装置41によりフィジカル・オーナーシップ・プリゼンスを認証するためのデータおよび指紋認証装置41でシングル・サイン・オンするためのパワー・オン・パスワード、スーパーバイザ・パスワード、およびHDDパスワードを格納するセキュアな不揮発性のメモリである。データ格納部91に格納されたデータを書き換えるためには、ユーザはOSが動作を開始する前に指紋認証装置41による認証またはスーパーバイザ・パスワードによる認証を受ける必要がある。

【0044】

入出力制御部89は、サウス・ブリッジ21を通じて外部とのデータ転送を制御したり、データ格納部91にアクセスしたりする。入出力制御部89は、さらに照合部85による指紋認証が成功したときに起動ボタン101(図6参照)が押下されたときの起動信号に相応する擬似起動信号を起動信号ライン107(図6参照)に送る。電源部84はDC/DCコンバータ33のVCC1系統とVCC2系統から電力を受け取り、指紋認証装置41の内部デバイスおよび指紋センサ42に電力を供給する。

【0045】

指紋認証装置41は、指紋認証のために指をスワイプするまでは消費電力が少ないアイドル・モードで動作するため、パワー・コントローラ31は電源部84にVCC1系統から電力を送るようにDC/DCコンバータを制御する。指紋センサ42に指がセットされて認証モードで動作する必要があるときは、接近センサ82が指の接近を検出すると入出力制御部89はパワー・コントローラ31にVCC1系統からVCC2系統に電源を切り換えるための信号を送る。このようにして指紋認証装置41はパワー・オフ状態での消費電力が少なくなるように動作する。

【0046】

[BIOS_ROM27の構成]

図4は、BIOS_ROM27のデータ構成を示す図である。BIOS_ROM27は、記憶内容の電気的な書き替えが可能な不揮発性のメモリであり、書き換えに伴うリスクを軽減するためにブート・ブロック方式を採用している。ブート・ブロック27aは、書き込み保護がされている記憶領域でここに格納されたコードはTPMの仕様書に規定するCRTM(Core Root of Trust for Measurement)コード130として扱われ特別な権限がないと書き換えができないようになっている。CRTMコード130は、プラットフォームの初期化コードの中で一貫性のある部分として構成され、プラットフォームのリセット時には必ず最初に実行されなければならない。

【0047】

CRTMコード130は、ノートPC10がコールド・ブートするときにはすべて実行されるがウォーム・ブートするときはメイン・メモリの記憶維持に関連するコードしか実行されない。ノートPC10のプラットフォームに関するすべての一貫性の計測は、このCRTMコード130に基づいて行われる。ブート・ブロック27aには、POA起動コード131、CRTM認証コード133、POSTコード135およびI/Oコード137がCRTMコード130として格納されている。

【0048】

POA起動コード131は、指紋認証装置41によるPOA起動に必要な処理をするためのコードである。CRTM認証コード133は指紋認証装置41を利用してフィジカル・プリゼンスの認証を行うためのコードで、BIOS_ROM27の書き換えを行うコードを含む。POST(Power-On Self Test)コード135は、ハードウエアの検査、設定および初期化を行うコードである。I/Oコード137は、BIOSの動作環境下でハードウエアにアクセスするためのコードである。

【0049】

システム・ブロック27bは、ブート・ブロック27aに格納されたコードでは実行されないBIOSの機能を担うユーティリティ・コード139およびパスワード認証コード141を格納する。システム・ブロック27bに格納されたコードの一貫性は、ブート・ブロック27aに格納されたCRTMコード130に基づいて計算される。ユーティリティ・コード139は、電源および筐体内の温度などを制御するコードである。パスワード認証コード141は、パワー・オン・パスワード、スーパーバイザ・パスワード、およびHDDパスワードの認証を行うコードである。BIOS_ROM27に格納されたBIOSコードは、CPU11により実行される。

【0050】

[セキュアNVRAMの構成]

図5は、セキュアNVRAM43のデータ構成を示す図である。セキュアNVRAM43は、OSの環境下ではアクセスが制限された不揮発性のメモリである。セキュアNVRAM43は、POA起動フラグ151、HDD識別子153、パワー・オン・パスワード155、およびスーパーバイザ・パスワード157を格納する。POA起動フラグ151は、POA起動を有効にするフラグでPOA起動コード121により書き込まれる。HDD識別子153は、POA起動コード131が、HDD23が最初に登録されたものかその後交換されたものかを確認するためのバインディング・データである。

【0051】

[POA起動回路]

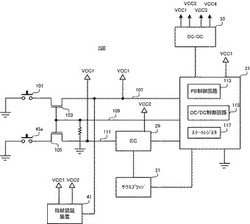

図6は、指紋認証装置41によりPOA起動を行うためのPOA起動回路100のハードウエアの構成を示す機能ブロック図である。パワー・コントローラ31は、PB制御回路113、DC/DC制御回路115、ステート・レジスタ117を備えている。ステート・レジスタ117の設定は、ノートPC10のパワー・ステートが、パワー・オン状態(S0)からハイバネーション状態(S4)またはソフト・オフ状態(S5)に遷移する際に、遷移後のパワー・ステートとしてサウス・ブリッジ21により設定される。ステート・レジスタ117は、メカニカル・オフ状態(G3)に遷移してVCC1系統の電源が停止したときにリセットされる。したがって、ステート・レジスタ117は、メカニカル・オフ状態(G3)、ハイバネーション状態(S4)またはソフト・オフ状態(S5)のいずれかの状態を記憶することができる。

【0052】

PB制御回路113はEC29の指示により、起動ボタン101およびファンクション・キー(Fnキー)45aのスイッチ操作を有効または無効にするためにスイッチ103、105の動作を制御する。DC/DC制御回路115はEC29の指示により、DC/DCコンバータ33のVCC1系統からVCC4系統までの電力供給をパワー・ステートに応じて制御する。DC/DC制御回路115は、ノートPC10の電源がリセットされたときは、自動的にVCC1系統からVCC4系統まで電力を供給するように構成されている。POA起動コード131はEC29を通じてPB制御回路113およびDC/DC制御回路115を制御する。

【0053】

起動ボタン101は、ノートPC10の筐体に物理的に一体になるように取り付けられている。起動ボタン101はスイッチ103を経由して起動信号ライン107でDC/DC制御回路115に接続されている。Fnキー45aは、キーボード/マウス43の一部を構成しスイッチ105を経由してEC29に接続されている。

【0054】

スイッチ103、105は、Nチャネル型のMOS_FETである。スイッチ103、105のゲートは、スイッチ制御ライン109でPB制御回路113に接続されている。スイッチ制御ライン109はプルダウン抵抗でグランドに接続されており、スイッチ制御ライン109に電圧が印加されないときはスイッチ103、105を確実にオフにする。指紋認証装置41は、起動信号ライン107を経由してパワー・コントローラ31のDC/DC制御回路115に接続されている。

【0055】

VCC1系統に電力が供給されており、スイッチ103がオンのときにユーザが起動ボタン101を押下すると、起動信号ライン107を通じて送られた信号によりパワー・コントローラ31からサウス・ブリッジ21に起動イベントが送られ、サウス・ブリッジ21からDC/DC制御回路115に起動信号が送られる。起動信号を受け取ったDC/DC制御回路115は、ノートPC10をパワー・オン状態に遷移させるために、DC/DCコンバータ33の動作を制御する。起動ボタン101の押下では、コールド・ブートもウォーム・ブートも可能である。

【0056】

また、スイッチ105がオンのときユーザがFnキー45aを押下すると、起動信号ライン111を通じて送られた信号によりEC29からサウス・ブリッジ21に起動イベントが送られ、サウス・ブリッジ21からDC/DC制御回路115に起動信号が送られる。スイッチ105がオンのときにFnキー45aを押下するとサスペンド状態(S3)からのウォーム・ブートが可能である。ウォーム・ブートが行われる場合も、POSTコード135の一部が実行されるので、POA起動をするときはFnキー45aも無効にすることでよりセキュリティを強化することができる。

【0057】

POA起動を行うためには、HDD23に格納されたユーザ・データのセキュリティが確実な場合を除いて指紋認証装置41がノートPC10に電源を投入する唯一のデバイスである必要がある。したがってPOA起動回路100では、一旦POA起動フラグ151が設定されるとスイッチ103、105をオフにして、起動ボタン101とFnキー45aを無効にする。そして、ノートPC10は指紋認証装置41だけで電源が投入できるようになる。指紋認証装置41は、指紋認証が成功すると起動信号ライン107に擬似起動信号を送る。DC/DC制御回路115は、擬似起動信号を起動ボタン101が生成した起動信号と同等に扱ってDC/DCコンバータ33の動作を制御する。

【0058】

なお、図1〜図5は本実施の形態を説明するために、本実施の形態に関連する主要なハードウエアの構成および接続関係を簡略化して記載したに過ぎないものである。ここまでの説明で言及した以外にも、ノートPC10を構成するには多くのデバイスが使われる。しかしそれらは当業者には周知であるので、ここでは詳しく言及しない。複数のブロックを1個の集積回路もしくは装置としたり、逆に1個のブロックを複数の集積回路もしくは装置に分割して構成したりすることも、当業者が任意に選択することができる範囲においては本発明の範囲に含まれる。

【0059】

また、各々のデバイスの間を接続するバスおよびインターフェースなどの種類は特に本発明を限定するものではなく、それら以外の接続であっても当業者が任意に選択することができる範囲においては本発明の範囲に含まれる。さらに図6の、起動ボタン101とFnキー45aのスイッチ操作を有効または無効に切り換える回路は一例であり、たとえば、EC29だけで構成したりEC29とパワー・コントローラ31との機能分担を変えた構成にしたりすることも当業者が任意に選択することができる範囲においては本発明の範囲に含まれる。

【0060】

[POA起動の方法]

つぎに図7、図8のフローチャートを参照して、ノートPC10がPOA起動するときの動作手順を説明する。図7は電源がリセットされたときのPOA起動の手順を示し、図8は電源がリセットされたあとの通常の動作におけるPOA起動の手順を示している。POA起動は、図6のPOA起動回路100とBIOSコードにより行われる。図7のブロック201では、ノートPC10をユーザが初めて使用することを想定しており、電池パック35は装着されずかつAC/DCアダプタ39も接続されていない状態である。

【0061】

したがって、ノートPC10はメカニカル・オフ状態(G3)に遷移している。メカニカル・オフ状態ではVCC1系統の電源は停止しており、PB制御回路113はスイッチ制御ライン109に電圧を印加しないためスイッチ103、105はオフになっている。ブロック203では、ノートPC10に電池パック35またはAC/DCアダプタ39のいずれかから電力が供給され電源がリセットされる。ブロック205でステート・レジスタ117はリセットされてメカニカル・オフ状態を示している。なお、図8のブロック319またはブロック335においては、サウス・ブリッジ21がEC29を通じてステート・レジスタ117をハイバネーション状態(S4)またはソフト・オフ状態(S5)に設定する。

【0062】

ブロック207では、VCC1系統に電力が供給されるとDC/DC制御回路115は、VCC2系統からVCC4系統まで自動的に電力を供給してノートPC10をパワー・オン状態に遷移させる。パワー・オン状態に遷移すると、最初に必ずBIOS_ROM27に格納されたCRTMコード130がCPU11で実行されBIOSのブート処理が開始される。POA起動コード131はブート処理の中で、EC29を通じてPB制御回路113およびDC/DC制御回路115の動作を制御したり、ステート・レジスタ117の内容を読み取ったりして以下の手順を実行する。ブロック209では、POA起動コード131は、ステート・レジスタ117がメカニカル・オフ状態を示すか否かを判断する。

【0063】

POA起動コード131は、ステート・レジスタ117がメカニカル・オフ状態を示すと判断したときはブロック213に移行し、ハイバネーション状態(S4)またはソフト・オフ状態(S5)を示すと判断したときは図8のブロック315またはブロック333に移行する。ブロック213では、POSTコード135が取得したHDD23の識別子を、POA起動コード131が、NVRAM43に格納されたHDD識別子153と比較して登録されていたHDD23がノートPC10に取り付けられているか否かを判断する。

【0064】

ここでのHDD23の意義は保護対象となるユーザ・データが格納されている記憶装置にあり、ユーザ・データをOSやアプリケーション・プログラムとは異なる第2の記憶装置に記憶する場合は第2の記憶装置が接続されているか否かを判断する。HDDが取り付けられていると判断した場合はブロック215に移行し、HDDが取り付けられていないか登録されていないHDDが取り付けられていると判断した場合はブロック251に移行する。

【0065】

ブロック215では、POA起動コード131がNVRAM43を参照してPOA起動フラグ151が設定されているか否かを判断する。図8のブロック319またはブロック335からブロック215に移行してきた場合は、ブロック225でNVRAM43にPOA起動フラグ151が設定されている可能性がある。POA起動フラグ151が設定されている場合はブロック217に移行し、設定されていない場合はブロック221に移行する。

【0066】

ブロック217では、POA起動コード131は、EC29を通じてPB制御回路113に何ら指示をせず、スイッチ103、105をオフに維持し起動ボタン101およびFnキー45aのスイッチ操作は無効状態を維持する。ブロック220では、POA起動コード131はユーザの操作を介在させないで自動的に、ノートPC10をハイバネーション状態(S4)またはソフト・オフ状態(S5)に遷移させる。

【0067】

図8のブロック319またはブロック335からブロック215に移行してきた場合は、ブロック219でNVRAM43にスーパーバイザ・パスワード157が設定されている可能性がある。ブロック221では、スーパーバイザ・パスワード157が設定されている場合には、パスワード認証コード141はLCD19にスーパーバイザ・パスワード157の入力画面を表示する。ブロック223で、ユーザがNVRAM43に登録されたスーパーバイザ・パスワード157と同じ文字列を入力した場合は、POA起動コード131はブロック225でLCD19にPOA起動フラグ151の設定画面を表示する。なお、このときLCD19にノートPC10を使用するユーザの照合指紋データを登録する画面を表示して指紋認証装置41に対する登録を求める。ブロック221でスーパーバイザ・パスワードが設定されていない場合は、ブロック219に移行し、続いてブロック220に移行する。

【0068】

ブロック219では、パスワード認証コード141はLCD19にスーパーバイザ・パスワード157、パワー・オン・パスワード155およびHDDパスワードの設定画面を表示する。ブロック219でBIOSパスワードを入力するかどうかはユーザの自由であるが、POA起動ができない事情が発生したときのために、スーパーバイザ・パスワード157を設定しておくことが望ましい。HDD23がノートPC10に装着されている限りは、指紋認証装置41の認証が成功しない限り第3者はHDD23にアクセスできないのでユーザ・データは安全であるが、HDD23がノートPC10から取り外されたときの安全のためにはHDDパスワードも設定しておくことが望ましい。ユーザがHDDパスワードを入力するとパスワード認証コード141はそれをHDD23のセキュアな記憶領域に書き込む。

【0069】

なおブロック223で、ユーザが正しいスーパーバイザ・パスワード157を入力しない場合はブロック220に移行する。その後はブロック203で電源をリセットするしかノートPC10に電源を投入することはできない。ブロック225でユーザがPOA起動フラグ151を設定した場合はブロック217に移行し設定しない場合はブロック227に移行する。ブロック227では、POA起動コード131はEC29を通じてPB制御回路113にスイッチ制御ライン109に電圧を印加するように指示する。その結果スイッチ103、105はオンになり起動ボタン101とFnキー45のスイッチ操作は有効になってブロック220に移行する。

【0070】

ブロック251では、パスワード認証コード141はNVRAM43を参照してスーパーバイザ・パスワード157が設定されていると判断した場合に、LCD19にスーパーバイザ・パスワード157の入力画面を表示してブロック253に移行する。ブロック221でパスワード認証コード141がスーパーバイザ・パスワード157は設定されていないと判断した場合は、ブロック219に移行する。ブロック219でスーパーバイザ・パスワード157を設定しない限りブロック255に移行することはないので、メカニカル・オフ状態から自動的に電源を投入して起動ボタン101のスイッチ操作を有効にすることはできない。

【0071】

ブロック253で、ユーザがNVRAM43に登録されたスーパーバイザ・パスワード157と同じ文字列を入力した場合は、POA起動コード131はブロック255でNVRAM43のPOA起動フラグ151を解除してブロック257に移行する。ブロック257ではPOA起動コード131は、EC29を通じてPB制御回路113を制御してスイッチ103、105をオンにし、ブロック220に移行する。その結果、起動ボタン101とFnキー43aのスイッチ操作は有効になる。ブロック253でユーザが正しいスーパーバイザ・パスワード157を入力しない場合は、工場に持ち込まない限りユーザはノートPC10の電源を投入することはできない。

【0072】

つづいて、図8を参照してハイバネーション状態(S4)またはソフト・オフ状態(S5)に遷移しているノートPC10を起動するときの手順を説明する。ブロック301には、必ずブロック221を経由してから移行する。したがって、起動ボタン101のスイッチ操作はPOA起動フラグ151が設定されると無効になり、解除されると有効になる。

【0073】

ブロック303は、ノートPC10が起動していない状態で指紋認証装置303が存在する場合と存在しない場合で手順が分かれることを示している。指紋認証装置41は、通常はノートPC10の筐体に組み込まれているため分離することはないが、何らかの不正な行為により取り外されることがある。また、正常に認証動作をしない場合も指紋認証装置41が存在しない場合に相当する。指紋認証装置41が存在しない場合は、ブロック305に移行し存在する場合はブロック331に移行する。

【0074】

ブロック331では、ユーザは指紋センサ42に指をスワイプする。指紋認証装置41はユーザを認証すると、DC/DC制御回路115に擬似起動信号を送る。なお、このとき起動ボタン101のスイッチ操作は有効であっても無効であってもよい。ブロック257を経由して起動ボタン101のスイッチ操作が有効な場合はHDD23が取り付けられていないので電源投入に実質的な意味はない。ブロック227を経由して起動ボタン101のスイッチ操作が有効な場合は、ユーザの意思によりPOA起動フラグ151を解除している場合であるため、起動ボタン101の押下による電源の投入を許可してもセキュリティ上の問題はない。

【0075】

ブロック333では、パスワード認証コード141はブロック219でパワー・オン・パスワード155およびHDDパスワードが設定されていてもそれらのパスワードを要求しないでパワー・オン認証を終了する。BIOSによるブート処理とOSによるブート処理が完了してコンピュータが完全に起動し、その後作業が終了するとブロック335で電源はハイバネーション状態(S4)またはソフト・オフ状態(S5)に遷移する。このときサウス・ブリッジ21はEC29を通じてステート・レジスタ117に遷移後のパワー・ステートを記憶する。

【0076】

さらには、電池パック35とAC/DCアダプタ39が外されてメカニカル・オフ状態(G3)に遷移する場合もある。その後はブロック203に移行して電源をリセットしてから自動的に電源を投入するか、ブロック209に移行してハイバネーション状態(S4)またはソフト・オフ状態(S5)からブロック331に戻って電源を投入することができる。

【0077】

ブロック305は、起動ボタン101のスイッチ操作が有効または無効のいずれの状態であるかを示している。ユーザは起動ボタン101のスイッチ操作が有効の場合はブロック311に移行し無効の場合はブロック307に移行して操作をする。起動ボタン101のスイッチ操作が有効になっているのは図7のブロック257、227を経由した場合で、無効になっているのはブロック217を経由した場合である。起動ボタン101のスイッチ操作が有効か無効かは、ユーザが起動ボタン101を押下して確認することができる。

【0078】

起動ボタン101のスイッチ操作が無効の場合は、ブロック307でユーザはHDD23がノートPC10に取り付けられているか否かを判断する。HDD23がノートPC10に取り付けられている場合はブロック309に移行するためノートPC10を起動する方法はない。すなわち、図7のブロック203で電源をリセットしてもブロック213、215、217を経由してブロック307に戻る。これに対してHDD23が取り外されている場合は、図7のブロック203から電源をリセットして電源を投入することによりブロック257で起動ボタン101のスイッチ操作を有効にして電源を投入することができる。

【0079】

ブロック311では、ブロック257を経由している場合にノートPC10に新しいHDDを取り付けることができる。ブロック313では、ユーザは起動ボタン101を押下して電源を投入する。POSTコード135は、ノートPC10に取り付けられた新しいHDDを認識すると、NVRAM43にHDD識別子153を登録する。さらにパスワード認証コード141は、LCD19にHDDパスワードの入力画面を表示してユーザに登録を促すが登録するかどうかはユーザの自由である。その後はブロック317でブートが完全に完了し、ブロック319でパワー・オフ状態に移行する。その後はブロック335と同じ手順でステート・レジスタ117が設定されて電源を投入することができる。

【0080】

つぎに、ノートPC10のPOA起動によるセキュリティの特徴について説明する。ノートPC10は、工場から出荷された時点では起動ボタン101は必ず無効になっている(ブロック203)。最初にユーザが電池パック35の装着およびAC/DCアダプタの接続またはいずれか一方により電源を投入すると、自動的に起動し図7に示した手順を終了すると必ずハイバネーション状態またはソフト・オフ状態に遷移する。ハイバネーション状態またはソフト・オフ状態に至るまでの間に、ユーザはPOA起動フラグの設定をすることでPOA起動を有効にすることができる(ブロック225)。

【0081】

ノートPC10の通常の使い方では、ハイバネーション状態またはソフト・オフ状態とパワー・オン状態の間でパワー・ステートが遷移する。一旦POA起動フラグ151を設定すると起動ボタン101のスイッチ操作は無効になり、通常の使い方では指紋センサでしか起動できなくなる(ブロック331)。したがって、指紋センサに登録された真正なユーザしか電源の投入ができなくなり、第3者はBIOS段階のブート処理を開始させてBIOSパスワードの入力状態にまで到達しソフトウエア的な攻撃をすることができなくなるためセキュリティが強化される。

【0082】

このとき、ノートPC10ではパワー・オン・パスワードが設定されていてもユーザにその入力を要求しないでパワー・オン認証が行われたとみなしてBIOSによるブート処理を完了する。パワー・オン・パスワードを入力しないでも指紋認証装置41により電源を投入したのが真正なユーザであることが認証されているので、セキュリティ・レベルが低下することはなく、ユーザがパスワードを記憶する負担もなくなる。

【0083】

また、ハイバネーション状態またはソフト・オフ状態に至るまでの間に、ユーザがPOA起動フラグの設定をしない場合は従来と同じように起動ボタン101のスイッチ操作は有効になる(ブロック227)。この場合は、BIOSパスワードの安全性は従来と同等であるが、ユーザは指紋認証装置41または起動ボタン101のいずれかで電源を投入することができるので利便性が向上する。

【0084】

電源をリセットする場合は必ず図7の手順を経ることでセキュリティを強化するか否かをユーザの意思により決定してPOA起動フラグ151を設定することができる。ここでPOA起動フラグ151を設定したあとに、ノートPC10を他のユーザが使用したい場合がある。このときPOA起動フラグ151を解除するにはノートPC10に電源を投入する必要がある。しかし、電源の投入により指紋認証装置41を唯一の電源投入手段にすることで強化したセキュリティ・レベルが低下しないようにする必要がある。

【0085】

本実施の形態では、メカニカル・オフ状態から電源を投入したときにHDD23が取り付けられていない場合は、スーパーバイザ・パスワードの入力によりPOA起動フラグ151を解除して起動ボタン101のスイッチ操作を有効にすることができる(ブロック257)。HDD23には、保護する対象となるユーザ・データが格納されており、HDD23が取り付けられていない場合はそこにアクセスされる可能性はないので、電源の投入を許可しても強化したセキュリティ・レベルを維持することができる。

【0086】

POA起動フラグ151が設定されたあとに指紋認証装置41が故障したり取り外されたりする場合でもノートPC10は使用できる必要があるが、同様にメカニカル・オフ状態から電源を投入したときにHDD23が取り付けられていないときは起動フラグ151を解除する(ブロック255、307)。なお、ノートPC10から取り外されたHDD29が他のコンピュータに取り付けられてユーザ・データが盗聴される危険性はあるが、HDD29にはHDDパスワード以外にも一旦登録したコンピュータ以外のコンピュータからのアクセスを禁止するさまざまな技術が導入されている。本発明におけるPOA起動は指紋認証装置41に代えて掌形、網膜、虹彩、音声または静脈などの他の生体情報を用いた生体認証装置を利用して行うことができる。

【0087】

これまで本発明について図面に示した特定の実施の形態をもって説明してきたが、本発明は図面に示した実施の形態に限定されるものではなく、本発明の効果を奏する限り、これまで知られたいかなる構成であっても採用することができることはいうまでもないことである。

【符号の説明】

【0088】

27…BIOS_ROM

31…パワー・コントローラ

43…セキュアNVRAM

100…POA起動回路

101…起動ボタン

【技術分野】

【0001】

本発明は、コンピュータのセキュリティを強化する技術に関し、さらに詳細にはソフトウエア的な攻撃からユーザ・データを確実に保護する技術に関する。

【背景技術】

【0002】

コンピュータは不正なアクセスに対するセキュリティを向上するために、電源が投入されてブートする際にパワー・オン認証を行う。パワー・オン認証では、あらかじめ登録された真正なユーザだけにコンピュータを使用させるために、OSが動作を開始する前にBIOSがパワーオン・パスワート、スーパーバイザ・パスワード、およびハードディスク・ドライブ(HDD)・パスワードなどの複数のBIOSパスワードを要求する。BIOSの動作環境では、ネットワークに接続されたり他のプログラムが同時に実行されたりすることがないので認証処理を比較的安全に行うことができる。

【0003】

本発明の発明者を共同発明者とし本発明の出願人に譲渡された特許文献1の発明は、指紋認証装置を利用して、コンピュータの電源の投入と、TCG(Trusted Computing Group)の規定に基づくフィジカル・プリゼンスの認証を行う技術を開示する。同文献には、指紋認証が成功したときには、起動ボタンの擬似押下信号を生成してコンピュータを起動するが、指紋認証が失敗したときには起動ボタンの押下により起動することが記載されている。

【0004】

特許文献2は、OSを起動する前のユーザ認証を、パスワードか生体データのどちらか一方で行う技術を開示する。特許文献3には、コンピュータの起動時の認証に生体データ認証を唯一の認証方法として利用することが記載されている。同文献には、生体データ認証を唯一の起動時の認証方法として設定すると、システム管理者が指に怪我をしたり生体データ認証機器が故障したりした場合に、システム管理者がシステムを起動できなくなるため問題があることが記載されている。

【0005】

同文献にはその解決策として起動時にパスワードの入力による認証と生体データによる認証とのいずれも受け付けることを基本にしながら、一般ユーザにはパスワード認証ができない画面を提供し、システム管理者にはパスワード認証ができる画面を提供することで一般ユーザの認証におけるセキュリティ・レベルの低下を防ぎなからシステム管理者によるパスワード認証を可能にすることが記載されている。

【先行技術文献】

【特許文献】

【0006】

【特許文献1】特開2010−146048号公報

【特許文献2】特開2002−222022号公報

【特許文献3】特開2007−280216号公報

【発明の概要】

【発明が解決しようとする課題】

【0007】

コンピュータは電源が投入されると最初に自動的にBIOSを実行し、BIOSパスワードを設定している場合はBIOSパスワードの入力画面を表示する。しかし、一旦紛失や盗難などによりコンピュータが第3者の支配下におかれてしまうと、BIOSパスワードが辞書攻撃や総当たり攻撃を受けたり、パスワード自体が推測しやすい文字列であったりした場合には解読されてしまう危険性がある。コンピュータの電源の投入を真正なユーザしかできないようにすることができれば、ソフトウエア的な攻撃に対するセキュリティのレベルを最大にすることができる。

【0008】

指紋や静脈などを利用した生体認証装置はパスワードよりも安全性が高くユーザに複雑なパスワードを記憶させる負担も軽減することができるので、先行技術文献に示したようにノートブック型携帯式コンピュータ(以下、ノートPCという。)では指紋認証の結果に基づいてコンピュータを起動する方式を採用しているものがある。特許文献1の発明では、指紋認証装置による認証が成功したことを条件にしてコンピュータの電源を投入しているが、起動ボタンによる電源の投入も許可しているので、不正にノートPCを取得した第3者はBIOSパスワードの入力画面に容易に到達することができる。

【0009】

特許文献2、3の発明では、指紋認証装置を電源の投入にではなく電源投入後に要求されるパスワード入力の代替方法として利用している。またこれらの発明では指紋認証装置と並行して起動ボタンの押下によっても電源を投入できるようにしている。特許文献2、3の発明ではパスワードに比べてセキュリティが向上しているという生体認証が備える特質を利用してはいるが、第3者はやはりコンピュータの電源を投入することができる。

【0010】

特許文献1〜3において、指紋認証装置を利用してブートする場合に起動ボタンの操作も可能にしていたのは、コンピュータのブートを指紋認証装置だけで行うとすれば、登録者の指の怪我、ユーザの変更、または、装置の故障などにより当該コンピュータをブートできなくなるためである。また、指紋認証装置だけで電源を投入できるようにしても起動ボタンの押下により起動したいユーザに適応する必要がある。このときそれまで蓄積されたユーザ・データを保護してセキュリティのレベルを低下させないようにする必要がある。また生体認証装置が不正に取り外されたり故障したりした場合にも、セキュリティのレベルを低下させないようにする必要がある。

【0011】

そこで本発明の目的は、セキュリティを強化したコンピュータを提供することにある。さらに本発明の目的は、ソフトウエア的な攻撃から確実に防御することができるコンピュータを提供することにある。さらに本発明の目的は、そのようなコンピュータにおける電源の制御方法およびコンピュータの電源投入システムを提供することにある。

【課題を解決するための手段】

【0012】

本発明はセキュリティを強化したコンピュータを提供する。コンピュータは新たなユーザが使用を開始する際にはすべての電力が停止したメカニカル・オフ状態に遷移する。コンピュータはメカニカル・オフ状態で電力源が接続されたときに自動的にパワー・オン状態に遷移するように構成されている。またコンピュータは自動的にパワー・オン状態に遷移したときに起動ボタンのスイッチ操作を無効にし、その後ソフト・オフ状態に遷移する。ソフト・オフ状態に遷移したあとは、認証が成功した生体認証装置の出力だけでパワー・オン状態に遷移する。なお、起動ボタンは生体認証装置以外でコンピュータに電源を投入することができるあらゆる手段を意味する。

【0013】

したがって、生体認証装置に登録されたユーザ以外はコンピュータに電源を投入することができないため、コンピュータが第3者の支配下に移ってもソフトウエア的な攻撃を受ける可能性を完全に排除できる。起動ボタンのスイッチ操作を無効にするのは、OSに制御が移る前のBIOSのブート処理の中で安全に行うことができる。そして、ソフト・オフ状態に遷移する前にBIOSパスワードを設定しておくことで生体認証装置による電源の投入をしない場合の安全を確保することができる。

【0014】

本発明では生体認証により本人の真正を確認できるので、ソフト・オフ状態からパワー・オン状態に遷移したあとのBIOSによるブート処理を、BIOSパスワードの入力を要求しないで完了させることができる。起動ボタンのスイッチ操作を無効にする際には、BIOSが起動ボタンのスイッチ操作を有効または無効にするための起動フラグの設定画面を表示することができる。ユーザは起動フラグを設定することで起動ボタンによる電源の投入と生体認証装置による電源の投入を設定することができる。

【0015】

このとき起動フラグの設定画面を起動フラグが設定されていないときに限り表示するようにすれば、一旦起動フラグを設定するとメカニカル・オフ状態から電源が投入されたときは必ず起動ボタンのスイッチ操作が無効にされてソフト・オフ状態に遷移する。しかも起動フラグが設定されるときはソフト・オフ状態でも起動ボタンのスイッチ操作は無効になるので、第3者はメカニカル・オフ状態でもソフト・オフ常置でも電源を投入できないので起動フラグを不正に書き換えることができない。起動フラグを設定することで、メカニカル・オフ状態からパワー・オン状態に遷移した後に、起動フラグが設定されているときには起動ボタンのスイッチ操作を無効にし、起動フラグが解除されているときに起動ボタンのスイッチ操作を有効にしてからソフト・オフ状態に遷移するようにすることができる。

【0016】

本発明では、ユーザが起動フラグを設定するということはコンピュータのセキュリティ・レベルを高くしたいという意思の現れである。したがって、起動フラグが設定されたあとに起動ボタンによる電源の投入ができるようにすると、真正な所有者だけでなく第3者も可能になるのでセキュリティ・レベルの低下につながる。したがって、起動フラグが設定されたときはメカニカル・オフ状態からの電源投入もソフト・オフ状態からの電源投入も起動ボタンではできないようにしている。

【0017】

しかし、一旦起動フラグを設定したあとであっても、使用者の変更や生体認証装置の故障などにより起動フラグを解除したいというニーズが存在する。本発明ではコンピュータの保護すべき最も重要な財産は、ユーザ・データであることに着目しユーザ・データが保護される場合に限り起動フラグを解除できるようにしてセキュリティ・レベルの低下を防ぎながらコンピュータの有効利用を可能にしている。

【0018】

本発明では、ユーザ・データを格納する記憶装置が接続されていないときにメカニカル・オフ状態から自動的に電源が投入されると起動フラグを解除してからソフト・オフ状態に遷移することで起動ボタンの利用を可能にしている。また、生体認証装置から電源の投入ができない場合も、記憶装置が接続されていないときにはメカニカル・オフ状態から自動的に電源が投入されると起動フラグを解除してからソフト・オフ状態に遷移することで起動ボタンの利用を可能にしている。

【発明の効果】

【0019】

本発明により、セキュリティを強化したコンピュータを提供することができた。さらに本発明により、ソフトウエア的な攻撃から確実に防御することができるコンピュータを提供することができた。さらに本発明により、そのようなコンピュータにおける電源の制御方法およびコンピュータの電源投入システムを提供することができた。

【図面の簡単な説明】

【0020】

【図1】ノートPCの主要なハードウエアの構成を示す機能ブロック図である。

【図2】各パワー・ステートに対応するDC/DCコンバータの電源系統を説明する図である。

【図3】指紋認証装置の構成を示す機能ブロック図である。

【図4】BIOS_ROMのデータ構成を示す図である。

【図5】セキュアNVRAMのデータ構成を示す図である。

【図6】POA起動回路のハードウエアの構成を示す機能ブロック図である。

【図7】POA起動のリセット時の手順を説明するフローチャートである。

【図8】POA起動の通常動作の手順を説明するフローチャートである。

【発明を実施するための形態】

【0021】

[定義]

最初に本明細書において使用する用語を定義する。パワー・オン認証(POA)とは、コンピュータをパワー・オフ状態からパワー・オン状態に遷移させる際に最初に実行されるBIOSがあらかじめ設定されたパワー・オン・パスワード、スーパーバイザ・パスワード、またはHDDパスワードなどのBIOSパスワードの入力を要求して使用者の正当性を認証することをいう。本実施の形態では指紋認証装置による認証でパワー・オン認証が行うことができる。電源の投入とはコンピュータを構成するデバイスに電力を供給してパワー・ステートをパワー・オフ状態からパワー・オン状態に遷移させることをいう。

【0022】

ブートとは、コンピュータに電源を投入したときに最初にBIOSが実行され、その後オペレーティング・システム(OS)およびその他のプログラムがメイン・メモリにロードされて実行環境が構築されるまでのコンピュータの一連の処理をいう。ブートには電源の投入後に最初にBIOSが行う処理とBIOSの処理が終わってからOSが行う処理がある。

【0023】

したがって、本明細書における「電源の投入」と、BIOS段階のブート処理または完全なブート処理が完了することを意味する「コンピュータの起動」とは動作および状態が異なる。BIOSパスワードが設定されている場合はBIOS段階のブート処理を完了するにはパワー・オン認証をする必要があり、パワー・オン認証をするにはコンピュータに電源を投入してBIOSを実行する必要がある。

【0024】

POA起動とは、生体認証装置によりコンピュータに電源を投入し、さらにBIOSパスワードが設定されていてもそれを入力しないでBIOSによるブート処理を完了させることをいう。BIOSパスワードは、BIOSが要求するパスワードであって、パワー・オン・パスワード、スーパーバイザ・パスワード、およびHDDパスワードを含む。パワー・オン・パスワードとはコンピュータに電源を投入したときにBIOS段階のブート処理を進めるためにシステムに設定するパスワードをいう。スーパーバイザ・パスワードとは、BIOSの設定を変更するためにシステムに設定するパスワードをいう。HDDパスワードとは、HDDに対するアクセスを制限するためにHDDに設定するパスワードをいう。

【0025】

[ハードウエアの全体構成]

図1は、ノートPC10の主要なハードウエアの構成を示す機能ブロック図である。CPU11は、ノートPC10の中枢機能を担う演算処理装置で、OS、BIOS、デバイス・ドライバ、あるいはアプリケーション・プログラムなどを実行する。ノース・ブリッジ13は、メイン・メモリ15、ビデオ・コントローラ17およびサウス・ブリッジ21に接続され、メイン・メモリ15へのアクセス動作を制御するためのメモリ・コントローラ機能や、CPU11と他のデバイスとの間のデータ転送速度の差を吸収するためのデータ・バッファ機能などを含む。

【0026】

ビデオ・コントローラ17は、グラフィック・アクセラレータおよびVRAMを備えており、CPU11からの描画命令を受けて描画すべきイメージを生成してVRAMに書き込み、VRAMから読み出したイメージを描画データとしてLCD19に送る。メイン・メモリ15は、CPU11が実行するプログラムの読み込み領域、処理データを書き込む作業領域として利用されるランダム・アクセス・メモリである。サウス・ブリッジ21はさまざまな規格のインターフェース機能を備えておりさまざまな入出力デバイスが接続される。図1では、一例としてサウス・ブリッジ21にHDD23が接続されている。サウス・ブリッジ21は、ノートPC10のパワー・ステートを記憶するレジスタを備えている。

【0027】

HDD23には、OS、デバイス・ドライバ、アプリケーション・プログラムなどの周知のプログラムとユーザ・データが格納される。ユーザ・データはノートPC10において保護対象とするデータであり、ノートPC10はPOA起動を採用してセキュリティ・レベルを向上させることでHDD23に格納されたユーザ・データの保護を強化する。なお、HDD23はユーザ・データを記憶する記憶装置の一例であり、プログラムだけをHDD23に記憶しユーザ・データを別の記憶装置に記憶することもできる。

【0028】

サウス・ブリッジ21は、PCIバスまたはLPCバス25を介して、従来からノートPC10に使用されているレガシー・デバイス、あるいは高速なデータ転送を要求しないデバイスに接続される。LPCバス25には、TCGという業界団体が定める仕様に基づくセキュリティ・チップ(TPM:Trusted Platform Module)26、BIOS_ROM27、エンベデッド・コントローラ(EC)29、およびセキュアNVRAM43が接続されている。

【0029】

BIOS_ROM27およびセキュアNVRAM43については図4、図5を参照して後に説明する。EC29は、8〜16ビットのCPU、ROM、RAMなどで構成されたマイクロ・コンピュータであり、さらに複数チャネルのA/D入力端子、D/A出力端子、タイマー、およびディジタル入出力端子を備えている。EC29は、ノートPC10の電源や温度の管理をするプログラムをCPU11とは独立して実行することができる。EC29は、キーボード/マウス・コントローラを備えており、キーボード/マウス45が接続される。

【0030】

パワー・コントローラ31は、EC29、指紋認証装置41およびDC/DCコンバータ33に接続され、EC29からの指示に基づいてDC/DCコンバータ33を制御するワイヤード・ロジックのディジタル制御回路(ASIC)である。DC/DCコンバータ33は、AC/DCアダプタ39または電池パック35から供給される直流電圧を、ノートPC10を動作させるために必要な複数の電圧に変換し、さらにパワー・ステートに応じて定義された電力供給区分に基づいて各々のデバイスに電力を供給する。パワー・ステートと電力供給区分の関係は、後に図2を参照して説明する。AC/DCアダプタ39はノートPC10に接続されると、電池パック35を充電する充電器37とDC/DCコンバータ33に電力を供給する。

【0031】

ノートPC10は、ACPI(Advanced Configuration and Power Interface)の規格に適合しており、G0ステート、G1ステート、G2ステート、およびG3ステートの4つのグローバル・システム・ステートに遷移することができる。G0ステートはパワー・ステートとしてのS0ステート(パワー・オン状態)に相当し、CPU11はアプリケーション・プログラムを実行できる状態となり、すべてのデバイスに電力が供給される。このとき各デバイスは独自の機能に基づいてD0ステートからS3ステートまでのデバイス・パワー・ステートに従って省電力動作をすることができる。

【0032】

G1ステートはスリーピング・ステートともいわれ、S1ステートからS4ステートまでの4つのスリーピング・ステートを含む。ノートPC10には、S3ステートとS4ステートが定義されている。S3ステートはサスペンド状態またはスタンバイ状態ともいわれメイン・メモリ15の記憶を保持するために必要なデバイス以外のデバイスに対する電力を停止する。ただし、サスペンド状態で、直接メイン・メモリ15の記憶保持に関係のない最小限のデバイスに電力を供給してもよい。サスペンド状態では、CPU11に対する電力の供給およびシステム・クロックの供給は停止する。

【0033】

S4ステートは、ハイバネーション状態または休止状態ともいわれ、CPU11のコンテキストやメイン・メモリ15が記憶するデータがHDD23に記憶されてほとんどのデバイスの電源は停止する。ハイバネーション状態では、メイン・メモリ15の記憶保持動作は停止する。G2ステートはソフト・オフ状態ともいわれるパワー・ステートとしてのS5ステートに相当し、ほとんどのデバイスの電源は停止する。G3ステートは、メカニカル・オフ状態ともいわれ、電池パック35およびAC/DCアダプタ39が取り外されてRTC(Real Time Clock)に電力を供給するボタン電池を除いて一切の電源が停止し待機電力を消費しない状態をいう。S4ステート、S5ステートおよびG3ステートをパワー・オフ状態という。

【0034】

パワー・オフ状態からパワー・オン状態に遷移することをコールド・スタートまたはコールド・ブートといい、サスペンド状態からパワー・オン状態に遷移することをウォーム・スタートまたはウォーム・ブートという。図2は、各パワー・ステートに対応するDC/DCコンバータ33の電源系統を説明する図である。ノートPC10では、S0ステート、S3ステート、S4ステート、S5(AC)ステート、およびS5(DC)ステートが定義されている。ただし、S1ステートとS2ステートをサポートするコンピュータも本発明の範囲に含まれる。

【0035】

S5(AC)ステートは、AC/DCアダプタ39が接続されているパワー・オフ状態を意味し、S5(DC)ステートはAC/DCアダプタ39が外されて電池パック35が装着されているパワー・オフ状態を意味する。なお、以下の説明においては特に注記しない限り単にソフト・オフ状態と記載した場合は、S5(AC)ステートとS5(DC)ステートの両方を含むものとする。

【0036】

S5(DC)ステートでは、パワー・オフ状態でのバッテリィの消耗を極力少なくするために、ノートPC10の電源を起動するのに必要な最小限のデバイスにだけ電力が供給する。DC/DCコンバータ33は、VCC1系統からVCC4系統までの4つの電源系統で電力供給できるように構成されている。メカニカル・オフ状態ではいずれの電源系統からも電力は供給しない。

【0037】

VCC1系統は、G3ステートを除いていずれのパワー・ステートでも動作する必要があるパワー・コントローラ31、指紋認証装置41、LCD19が開かれた状態を検知するリッド・センサ(図示せず。)、および電源の投入に関連するサウス・ブリッジ21内のデバイスなどの最小限のデバイスにだけ電力を供給する。

【0038】

VCC2系統は、G3ステートとS5(DC)ステートを除いた各パワー・ステートのときに動作するEC29、指紋認証装置41およびサウス・ブリッジ21などに電力を供給する。指紋認証装置41は、待機状態のときにはVCC1系統から電力が供給され、指をスワイプして実際の認証処理を行うときにはVCC2系統から電力が供給されるようにDC/DCコンバータ33の動作が制御され指紋認証装置41の内部で電力系統が切り換わる。VCC3系統は、S0ステートおよびS3ステートのときに動作するメイン・メモリ15およびノース・ブリッジ13などに電力を供給する。VCC4系統は、S0ステートのときに動作するCPU11、LCD19、HDD23などに電力を供給する。

【0039】

VCC1系統は、構成が簡単で軽負荷時の効率に優れたリニア・レギュレータで構成されている。リニア・レギュレータは可変抵抗素子の抵抗値を制御して出力電圧を所定の範囲に維持するが、負荷が大きくなると効率が低下するので小さい負荷の電力源に適している。メカニカル・オフ状態のノートPC10が、電池パック35またはAC/DCアダプタ39の少なくともいずれか一方から電力が供給される状態になることを電源のリセットという。

【0040】

VCC2系統〜VCC4系統は、構成は複雑であるが高負荷時の効率に優れたスイッチング・レギュレータで構成されている。スイッチング・レギュレータは、スイッチング素子のデューティ比を制御して出力電圧を所定の範囲に維持する。スイッチング・レギュレータは、軽負荷時にもスイッチング損失が発生するので、VCC1系統のような小さい負荷に対してはリニア・レギュレータよりも効率が低い。また、S4ステートとS5(AC)ステートでは電力が供給されるデバイスの範囲が同じであるため、S4ステートをS5ステートの一部として扱うこともできる。

【0041】

図1に戻ってEC29は、パワー・コントローラ31を介してDC/DCコンバータ33を制御し、図2に定義されたパワー・ステートに応じて必要な電源系統を動作させる。指紋認証装置41はパワー・コントローラ31、指紋センサ42およびサウス・ブリッジ21に接続されている。指紋センサ42は、スワイプ式の指紋センサでユーザの指紋画像を生成する。指紋認証装置41および指紋センサ42はそれぞれ、ノートPC10の筐体と物理的に一体になるように取り付けられている。ただし、指紋認証装置41および指紋センサ42は、必ずしも筐体に固定されている必要はなく、ノートPC10を直接支配しているユーザが認証を行い得る範囲に配置されていてもよい。

【0042】

[指紋認証装置の構成]

図3は、POA起動を行うための指紋認証装置41の構成を示す機能ブロック図である。特徴抽出部83は、指紋センサ42から受け取った指紋画像を芯線化して特徴点を抽出し、さらに抽出した特徴点の相関関係を数値化して照合指紋データを作成する。指紋センサ42には、電界または静電容量などの変化によりスワイプ時に指が指紋センサ42に置かれたことを検出する接近センサ82が設けられている。テンプレート格納部87は、あらかじめ登録する真正なユーザの照合指紋データをテンプレートとして格納する。照合部85は、認証のために指紋センサ42および特徴抽出部83が生成した照合指紋データとテンプレートを比較し、一致点が所定のスコアを越えた場合に認証が成功したと判定する。

【0043】

データ格納部91は指紋認証装置41によりフィジカル・オーナーシップ・プリゼンスを認証するためのデータおよび指紋認証装置41でシングル・サイン・オンするためのパワー・オン・パスワード、スーパーバイザ・パスワード、およびHDDパスワードを格納するセキュアな不揮発性のメモリである。データ格納部91に格納されたデータを書き換えるためには、ユーザはOSが動作を開始する前に指紋認証装置41による認証またはスーパーバイザ・パスワードによる認証を受ける必要がある。

【0044】

入出力制御部89は、サウス・ブリッジ21を通じて外部とのデータ転送を制御したり、データ格納部91にアクセスしたりする。入出力制御部89は、さらに照合部85による指紋認証が成功したときに起動ボタン101(図6参照)が押下されたときの起動信号に相応する擬似起動信号を起動信号ライン107(図6参照)に送る。電源部84はDC/DCコンバータ33のVCC1系統とVCC2系統から電力を受け取り、指紋認証装置41の内部デバイスおよび指紋センサ42に電力を供給する。

【0045】

指紋認証装置41は、指紋認証のために指をスワイプするまでは消費電力が少ないアイドル・モードで動作するため、パワー・コントローラ31は電源部84にVCC1系統から電力を送るようにDC/DCコンバータを制御する。指紋センサ42に指がセットされて認証モードで動作する必要があるときは、接近センサ82が指の接近を検出すると入出力制御部89はパワー・コントローラ31にVCC1系統からVCC2系統に電源を切り換えるための信号を送る。このようにして指紋認証装置41はパワー・オフ状態での消費電力が少なくなるように動作する。

【0046】

[BIOS_ROM27の構成]

図4は、BIOS_ROM27のデータ構成を示す図である。BIOS_ROM27は、記憶内容の電気的な書き替えが可能な不揮発性のメモリであり、書き換えに伴うリスクを軽減するためにブート・ブロック方式を採用している。ブート・ブロック27aは、書き込み保護がされている記憶領域でここに格納されたコードはTPMの仕様書に規定するCRTM(Core Root of Trust for Measurement)コード130として扱われ特別な権限がないと書き換えができないようになっている。CRTMコード130は、プラットフォームの初期化コードの中で一貫性のある部分として構成され、プラットフォームのリセット時には必ず最初に実行されなければならない。

【0047】

CRTMコード130は、ノートPC10がコールド・ブートするときにはすべて実行されるがウォーム・ブートするときはメイン・メモリの記憶維持に関連するコードしか実行されない。ノートPC10のプラットフォームに関するすべての一貫性の計測は、このCRTMコード130に基づいて行われる。ブート・ブロック27aには、POA起動コード131、CRTM認証コード133、POSTコード135およびI/Oコード137がCRTMコード130として格納されている。

【0048】

POA起動コード131は、指紋認証装置41によるPOA起動に必要な処理をするためのコードである。CRTM認証コード133は指紋認証装置41を利用してフィジカル・プリゼンスの認証を行うためのコードで、BIOS_ROM27の書き換えを行うコードを含む。POST(Power-On Self Test)コード135は、ハードウエアの検査、設定および初期化を行うコードである。I/Oコード137は、BIOSの動作環境下でハードウエアにアクセスするためのコードである。

【0049】

システム・ブロック27bは、ブート・ブロック27aに格納されたコードでは実行されないBIOSの機能を担うユーティリティ・コード139およびパスワード認証コード141を格納する。システム・ブロック27bに格納されたコードの一貫性は、ブート・ブロック27aに格納されたCRTMコード130に基づいて計算される。ユーティリティ・コード139は、電源および筐体内の温度などを制御するコードである。パスワード認証コード141は、パワー・オン・パスワード、スーパーバイザ・パスワード、およびHDDパスワードの認証を行うコードである。BIOS_ROM27に格納されたBIOSコードは、CPU11により実行される。

【0050】

[セキュアNVRAMの構成]

図5は、セキュアNVRAM43のデータ構成を示す図である。セキュアNVRAM43は、OSの環境下ではアクセスが制限された不揮発性のメモリである。セキュアNVRAM43は、POA起動フラグ151、HDD識別子153、パワー・オン・パスワード155、およびスーパーバイザ・パスワード157を格納する。POA起動フラグ151は、POA起動を有効にするフラグでPOA起動コード121により書き込まれる。HDD識別子153は、POA起動コード131が、HDD23が最初に登録されたものかその後交換されたものかを確認するためのバインディング・データである。

【0051】

[POA起動回路]

図6は、指紋認証装置41によりPOA起動を行うためのPOA起動回路100のハードウエアの構成を示す機能ブロック図である。パワー・コントローラ31は、PB制御回路113、DC/DC制御回路115、ステート・レジスタ117を備えている。ステート・レジスタ117の設定は、ノートPC10のパワー・ステートが、パワー・オン状態(S0)からハイバネーション状態(S4)またはソフト・オフ状態(S5)に遷移する際に、遷移後のパワー・ステートとしてサウス・ブリッジ21により設定される。ステート・レジスタ117は、メカニカル・オフ状態(G3)に遷移してVCC1系統の電源が停止したときにリセットされる。したがって、ステート・レジスタ117は、メカニカル・オフ状態(G3)、ハイバネーション状態(S4)またはソフト・オフ状態(S5)のいずれかの状態を記憶することができる。

【0052】

PB制御回路113はEC29の指示により、起動ボタン101およびファンクション・キー(Fnキー)45aのスイッチ操作を有効または無効にするためにスイッチ103、105の動作を制御する。DC/DC制御回路115はEC29の指示により、DC/DCコンバータ33のVCC1系統からVCC4系統までの電力供給をパワー・ステートに応じて制御する。DC/DC制御回路115は、ノートPC10の電源がリセットされたときは、自動的にVCC1系統からVCC4系統まで電力を供給するように構成されている。POA起動コード131はEC29を通じてPB制御回路113およびDC/DC制御回路115を制御する。

【0053】

起動ボタン101は、ノートPC10の筐体に物理的に一体になるように取り付けられている。起動ボタン101はスイッチ103を経由して起動信号ライン107でDC/DC制御回路115に接続されている。Fnキー45aは、キーボード/マウス43の一部を構成しスイッチ105を経由してEC29に接続されている。

【0054】

スイッチ103、105は、Nチャネル型のMOS_FETである。スイッチ103、105のゲートは、スイッチ制御ライン109でPB制御回路113に接続されている。スイッチ制御ライン109はプルダウン抵抗でグランドに接続されており、スイッチ制御ライン109に電圧が印加されないときはスイッチ103、105を確実にオフにする。指紋認証装置41は、起動信号ライン107を経由してパワー・コントローラ31のDC/DC制御回路115に接続されている。

【0055】

VCC1系統に電力が供給されており、スイッチ103がオンのときにユーザが起動ボタン101を押下すると、起動信号ライン107を通じて送られた信号によりパワー・コントローラ31からサウス・ブリッジ21に起動イベントが送られ、サウス・ブリッジ21からDC/DC制御回路115に起動信号が送られる。起動信号を受け取ったDC/DC制御回路115は、ノートPC10をパワー・オン状態に遷移させるために、DC/DCコンバータ33の動作を制御する。起動ボタン101の押下では、コールド・ブートもウォーム・ブートも可能である。

【0056】

また、スイッチ105がオンのときユーザがFnキー45aを押下すると、起動信号ライン111を通じて送られた信号によりEC29からサウス・ブリッジ21に起動イベントが送られ、サウス・ブリッジ21からDC/DC制御回路115に起動信号が送られる。スイッチ105がオンのときにFnキー45aを押下するとサスペンド状態(S3)からのウォーム・ブートが可能である。ウォーム・ブートが行われる場合も、POSTコード135の一部が実行されるので、POA起動をするときはFnキー45aも無効にすることでよりセキュリティを強化することができる。

【0057】

POA起動を行うためには、HDD23に格納されたユーザ・データのセキュリティが確実な場合を除いて指紋認証装置41がノートPC10に電源を投入する唯一のデバイスである必要がある。したがってPOA起動回路100では、一旦POA起動フラグ151が設定されるとスイッチ103、105をオフにして、起動ボタン101とFnキー45aを無効にする。そして、ノートPC10は指紋認証装置41だけで電源が投入できるようになる。指紋認証装置41は、指紋認証が成功すると起動信号ライン107に擬似起動信号を送る。DC/DC制御回路115は、擬似起動信号を起動ボタン101が生成した起動信号と同等に扱ってDC/DCコンバータ33の動作を制御する。

【0058】

なお、図1〜図5は本実施の形態を説明するために、本実施の形態に関連する主要なハードウエアの構成および接続関係を簡略化して記載したに過ぎないものである。ここまでの説明で言及した以外にも、ノートPC10を構成するには多くのデバイスが使われる。しかしそれらは当業者には周知であるので、ここでは詳しく言及しない。複数のブロックを1個の集積回路もしくは装置としたり、逆に1個のブロックを複数の集積回路もしくは装置に分割して構成したりすることも、当業者が任意に選択することができる範囲においては本発明の範囲に含まれる。

【0059】

また、各々のデバイスの間を接続するバスおよびインターフェースなどの種類は特に本発明を限定するものではなく、それら以外の接続であっても当業者が任意に選択することができる範囲においては本発明の範囲に含まれる。さらに図6の、起動ボタン101とFnキー45aのスイッチ操作を有効または無効に切り換える回路は一例であり、たとえば、EC29だけで構成したりEC29とパワー・コントローラ31との機能分担を変えた構成にしたりすることも当業者が任意に選択することができる範囲においては本発明の範囲に含まれる。

【0060】

[POA起動の方法]

つぎに図7、図8のフローチャートを参照して、ノートPC10がPOA起動するときの動作手順を説明する。図7は電源がリセットされたときのPOA起動の手順を示し、図8は電源がリセットされたあとの通常の動作におけるPOA起動の手順を示している。POA起動は、図6のPOA起動回路100とBIOSコードにより行われる。図7のブロック201では、ノートPC10をユーザが初めて使用することを想定しており、電池パック35は装着されずかつAC/DCアダプタ39も接続されていない状態である。

【0061】

したがって、ノートPC10はメカニカル・オフ状態(G3)に遷移している。メカニカル・オフ状態ではVCC1系統の電源は停止しており、PB制御回路113はスイッチ制御ライン109に電圧を印加しないためスイッチ103、105はオフになっている。ブロック203では、ノートPC10に電池パック35またはAC/DCアダプタ39のいずれかから電力が供給され電源がリセットされる。ブロック205でステート・レジスタ117はリセットされてメカニカル・オフ状態を示している。なお、図8のブロック319またはブロック335においては、サウス・ブリッジ21がEC29を通じてステート・レジスタ117をハイバネーション状態(S4)またはソフト・オフ状態(S5)に設定する。

【0062】

ブロック207では、VCC1系統に電力が供給されるとDC/DC制御回路115は、VCC2系統からVCC4系統まで自動的に電力を供給してノートPC10をパワー・オン状態に遷移させる。パワー・オン状態に遷移すると、最初に必ずBIOS_ROM27に格納されたCRTMコード130がCPU11で実行されBIOSのブート処理が開始される。POA起動コード131はブート処理の中で、EC29を通じてPB制御回路113およびDC/DC制御回路115の動作を制御したり、ステート・レジスタ117の内容を読み取ったりして以下の手順を実行する。ブロック209では、POA起動コード131は、ステート・レジスタ117がメカニカル・オフ状態を示すか否かを判断する。

【0063】

POA起動コード131は、ステート・レジスタ117がメカニカル・オフ状態を示すと判断したときはブロック213に移行し、ハイバネーション状態(S4)またはソフト・オフ状態(S5)を示すと判断したときは図8のブロック315またはブロック333に移行する。ブロック213では、POSTコード135が取得したHDD23の識別子を、POA起動コード131が、NVRAM43に格納されたHDD識別子153と比較して登録されていたHDD23がノートPC10に取り付けられているか否かを判断する。

【0064】

ここでのHDD23の意義は保護対象となるユーザ・データが格納されている記憶装置にあり、ユーザ・データをOSやアプリケーション・プログラムとは異なる第2の記憶装置に記憶する場合は第2の記憶装置が接続されているか否かを判断する。HDDが取り付けられていると判断した場合はブロック215に移行し、HDDが取り付けられていないか登録されていないHDDが取り付けられていると判断した場合はブロック251に移行する。

【0065】

ブロック215では、POA起動コード131がNVRAM43を参照してPOA起動フラグ151が設定されているか否かを判断する。図8のブロック319またはブロック335からブロック215に移行してきた場合は、ブロック225でNVRAM43にPOA起動フラグ151が設定されている可能性がある。POA起動フラグ151が設定されている場合はブロック217に移行し、設定されていない場合はブロック221に移行する。

【0066】

ブロック217では、POA起動コード131は、EC29を通じてPB制御回路113に何ら指示をせず、スイッチ103、105をオフに維持し起動ボタン101およびFnキー45aのスイッチ操作は無効状態を維持する。ブロック220では、POA起動コード131はユーザの操作を介在させないで自動的に、ノートPC10をハイバネーション状態(S4)またはソフト・オフ状態(S5)に遷移させる。

【0067】

図8のブロック319またはブロック335からブロック215に移行してきた場合は、ブロック219でNVRAM43にスーパーバイザ・パスワード157が設定されている可能性がある。ブロック221では、スーパーバイザ・パスワード157が設定されている場合には、パスワード認証コード141はLCD19にスーパーバイザ・パスワード157の入力画面を表示する。ブロック223で、ユーザがNVRAM43に登録されたスーパーバイザ・パスワード157と同じ文字列を入力した場合は、POA起動コード131はブロック225でLCD19にPOA起動フラグ151の設定画面を表示する。なお、このときLCD19にノートPC10を使用するユーザの照合指紋データを登録する画面を表示して指紋認証装置41に対する登録を求める。ブロック221でスーパーバイザ・パスワードが設定されていない場合は、ブロック219に移行し、続いてブロック220に移行する。

【0068】

ブロック219では、パスワード認証コード141はLCD19にスーパーバイザ・パスワード157、パワー・オン・パスワード155およびHDDパスワードの設定画面を表示する。ブロック219でBIOSパスワードを入力するかどうかはユーザの自由であるが、POA起動ができない事情が発生したときのために、スーパーバイザ・パスワード157を設定しておくことが望ましい。HDD23がノートPC10に装着されている限りは、指紋認証装置41の認証が成功しない限り第3者はHDD23にアクセスできないのでユーザ・データは安全であるが、HDD23がノートPC10から取り外されたときの安全のためにはHDDパスワードも設定しておくことが望ましい。ユーザがHDDパスワードを入力するとパスワード認証コード141はそれをHDD23のセキュアな記憶領域に書き込む。

【0069】

なおブロック223で、ユーザが正しいスーパーバイザ・パスワード157を入力しない場合はブロック220に移行する。その後はブロック203で電源をリセットするしかノートPC10に電源を投入することはできない。ブロック225でユーザがPOA起動フラグ151を設定した場合はブロック217に移行し設定しない場合はブロック227に移行する。ブロック227では、POA起動コード131はEC29を通じてPB制御回路113にスイッチ制御ライン109に電圧を印加するように指示する。その結果スイッチ103、105はオンになり起動ボタン101とFnキー45のスイッチ操作は有効になってブロック220に移行する。

【0070】

ブロック251では、パスワード認証コード141はNVRAM43を参照してスーパーバイザ・パスワード157が設定されていると判断した場合に、LCD19にスーパーバイザ・パスワード157の入力画面を表示してブロック253に移行する。ブロック221でパスワード認証コード141がスーパーバイザ・パスワード157は設定されていないと判断した場合は、ブロック219に移行する。ブロック219でスーパーバイザ・パスワード157を設定しない限りブロック255に移行することはないので、メカニカル・オフ状態から自動的に電源を投入して起動ボタン101のスイッチ操作を有効にすることはできない。

【0071】

ブロック253で、ユーザがNVRAM43に登録されたスーパーバイザ・パスワード157と同じ文字列を入力した場合は、POA起動コード131はブロック255でNVRAM43のPOA起動フラグ151を解除してブロック257に移行する。ブロック257ではPOA起動コード131は、EC29を通じてPB制御回路113を制御してスイッチ103、105をオンにし、ブロック220に移行する。その結果、起動ボタン101とFnキー43aのスイッチ操作は有効になる。ブロック253でユーザが正しいスーパーバイザ・パスワード157を入力しない場合は、工場に持ち込まない限りユーザはノートPC10の電源を投入することはできない。

【0072】

つづいて、図8を参照してハイバネーション状態(S4)またはソフト・オフ状態(S5)に遷移しているノートPC10を起動するときの手順を説明する。ブロック301には、必ずブロック221を経由してから移行する。したがって、起動ボタン101のスイッチ操作はPOA起動フラグ151が設定されると無効になり、解除されると有効になる。

【0073】

ブロック303は、ノートPC10が起動していない状態で指紋認証装置303が存在する場合と存在しない場合で手順が分かれることを示している。指紋認証装置41は、通常はノートPC10の筐体に組み込まれているため分離することはないが、何らかの不正な行為により取り外されることがある。また、正常に認証動作をしない場合も指紋認証装置41が存在しない場合に相当する。指紋認証装置41が存在しない場合は、ブロック305に移行し存在する場合はブロック331に移行する。

【0074】

ブロック331では、ユーザは指紋センサ42に指をスワイプする。指紋認証装置41はユーザを認証すると、DC/DC制御回路115に擬似起動信号を送る。なお、このとき起動ボタン101のスイッチ操作は有効であっても無効であってもよい。ブロック257を経由して起動ボタン101のスイッチ操作が有効な場合はHDD23が取り付けられていないので電源投入に実質的な意味はない。ブロック227を経由して起動ボタン101のスイッチ操作が有効な場合は、ユーザの意思によりPOA起動フラグ151を解除している場合であるため、起動ボタン101の押下による電源の投入を許可してもセキュリティ上の問題はない。

【0075】

ブロック333では、パスワード認証コード141はブロック219でパワー・オン・パスワード155およびHDDパスワードが設定されていてもそれらのパスワードを要求しないでパワー・オン認証を終了する。BIOSによるブート処理とOSによるブート処理が完了してコンピュータが完全に起動し、その後作業が終了するとブロック335で電源はハイバネーション状態(S4)またはソフト・オフ状態(S5)に遷移する。このときサウス・ブリッジ21はEC29を通じてステート・レジスタ117に遷移後のパワー・ステートを記憶する。

【0076】

さらには、電池パック35とAC/DCアダプタ39が外されてメカニカル・オフ状態(G3)に遷移する場合もある。その後はブロック203に移行して電源をリセットしてから自動的に電源を投入するか、ブロック209に移行してハイバネーション状態(S4)またはソフト・オフ状態(S5)からブロック331に戻って電源を投入することができる。

【0077】

ブロック305は、起動ボタン101のスイッチ操作が有効または無効のいずれの状態であるかを示している。ユーザは起動ボタン101のスイッチ操作が有効の場合はブロック311に移行し無効の場合はブロック307に移行して操作をする。起動ボタン101のスイッチ操作が有効になっているのは図7のブロック257、227を経由した場合で、無効になっているのはブロック217を経由した場合である。起動ボタン101のスイッチ操作が有効か無効かは、ユーザが起動ボタン101を押下して確認することができる。

【0078】

起動ボタン101のスイッチ操作が無効の場合は、ブロック307でユーザはHDD23がノートPC10に取り付けられているか否かを判断する。HDD23がノートPC10に取り付けられている場合はブロック309に移行するためノートPC10を起動する方法はない。すなわち、図7のブロック203で電源をリセットしてもブロック213、215、217を経由してブロック307に戻る。これに対してHDD23が取り外されている場合は、図7のブロック203から電源をリセットして電源を投入することによりブロック257で起動ボタン101のスイッチ操作を有効にして電源を投入することができる。

【0079】

ブロック311では、ブロック257を経由している場合にノートPC10に新しいHDDを取り付けることができる。ブロック313では、ユーザは起動ボタン101を押下して電源を投入する。POSTコード135は、ノートPC10に取り付けられた新しいHDDを認識すると、NVRAM43にHDD識別子153を登録する。さらにパスワード認証コード141は、LCD19にHDDパスワードの入力画面を表示してユーザに登録を促すが登録するかどうかはユーザの自由である。その後はブロック317でブートが完全に完了し、ブロック319でパワー・オフ状態に移行する。その後はブロック335と同じ手順でステート・レジスタ117が設定されて電源を投入することができる。

【0080】

つぎに、ノートPC10のPOA起動によるセキュリティの特徴について説明する。ノートPC10は、工場から出荷された時点では起動ボタン101は必ず無効になっている(ブロック203)。最初にユーザが電池パック35の装着およびAC/DCアダプタの接続またはいずれか一方により電源を投入すると、自動的に起動し図7に示した手順を終了すると必ずハイバネーション状態またはソフト・オフ状態に遷移する。ハイバネーション状態またはソフト・オフ状態に至るまでの間に、ユーザはPOA起動フラグの設定をすることでPOA起動を有効にすることができる(ブロック225)。

【0081】

ノートPC10の通常の使い方では、ハイバネーション状態またはソフト・オフ状態とパワー・オン状態の間でパワー・ステートが遷移する。一旦POA起動フラグ151を設定すると起動ボタン101のスイッチ操作は無効になり、通常の使い方では指紋センサでしか起動できなくなる(ブロック331)。したがって、指紋センサに登録された真正なユーザしか電源の投入ができなくなり、第3者はBIOS段階のブート処理を開始させてBIOSパスワードの入力状態にまで到達しソフトウエア的な攻撃をすることができなくなるためセキュリティが強化される。

【0082】

このとき、ノートPC10ではパワー・オン・パスワードが設定されていてもユーザにその入力を要求しないでパワー・オン認証が行われたとみなしてBIOSによるブート処理を完了する。パワー・オン・パスワードを入力しないでも指紋認証装置41により電源を投入したのが真正なユーザであることが認証されているので、セキュリティ・レベルが低下することはなく、ユーザがパスワードを記憶する負担もなくなる。

【0083】

また、ハイバネーション状態またはソフト・オフ状態に至るまでの間に、ユーザがPOA起動フラグの設定をしない場合は従来と同じように起動ボタン101のスイッチ操作は有効になる(ブロック227)。この場合は、BIOSパスワードの安全性は従来と同等であるが、ユーザは指紋認証装置41または起動ボタン101のいずれかで電源を投入することができるので利便性が向上する。

【0084】

電源をリセットする場合は必ず図7の手順を経ることでセキュリティを強化するか否かをユーザの意思により決定してPOA起動フラグ151を設定することができる。ここでPOA起動フラグ151を設定したあとに、ノートPC10を他のユーザが使用したい場合がある。このときPOA起動フラグ151を解除するにはノートPC10に電源を投入する必要がある。しかし、電源の投入により指紋認証装置41を唯一の電源投入手段にすることで強化したセキュリティ・レベルが低下しないようにする必要がある。

【0085】

本実施の形態では、メカニカル・オフ状態から電源を投入したときにHDD23が取り付けられていない場合は、スーパーバイザ・パスワードの入力によりPOA起動フラグ151を解除して起動ボタン101のスイッチ操作を有効にすることができる(ブロック257)。HDD23には、保護する対象となるユーザ・データが格納されており、HDD23が取り付けられていない場合はそこにアクセスされる可能性はないので、電源の投入を許可しても強化したセキュリティ・レベルを維持することができる。

【0086】

POA起動フラグ151が設定されたあとに指紋認証装置41が故障したり取り外されたりする場合でもノートPC10は使用できる必要があるが、同様にメカニカル・オフ状態から電源を投入したときにHDD23が取り付けられていないときは起動フラグ151を解除する(ブロック255、307)。なお、ノートPC10から取り外されたHDD29が他のコンピュータに取り付けられてユーザ・データが盗聴される危険性はあるが、HDD29にはHDDパスワード以外にも一旦登録したコンピュータ以外のコンピュータからのアクセスを禁止するさまざまな技術が導入されている。本発明におけるPOA起動は指紋認証装置41に代えて掌形、網膜、虹彩、音声または静脈などの他の生体情報を用いた生体認証装置を利用して行うことができる。

【0087】

これまで本発明について図面に示した特定の実施の形態をもって説明してきたが、本発明は図面に示した実施の形態に限定されるものではなく、本発明の効果を奏する限り、これまで知られたいかなる構成であっても採用することができることはいうまでもないことである。

【符号の説明】

【0088】

27…BIOS_ROM

31…パワー・コントローラ

43…セキュアNVRAM

100…POA起動回路

101…起動ボタン

【特許請求の範囲】

【請求項1】

コンピュータが電源を制御する方法であって、

メカニカル・オフ状態の前記コンピュータに電力源が接続されたときに自動的にパワー・オン状態に遷移するステップと、

自動的にパワー・オン状態に遷移したときに前記コンピュータが起動ボタンのスイッチ操作を無効にするステップと、

前記スイッチ操作を無効にした状態で前記コンピュータがソフト・オフ状態に遷移するステップと、

前記ソフト・オフ状態に遷移している間に生体認証装置が認証を行うステップと、

前記生体認証装置による認証が成功したことに応答して前記ソフト・オフ状態から前記パワー・オン状態に遷移するステップと

を有する方法。

【請求項2】

前記ソフト・オフ状態から前記パワー・オン状態に遷移したあとのブート処理を、BIOSパスワードの入力を要求しないで完了させるための機能をBIOSが前記コンピュータに実現させるステップを有する請求項1に記載の方法。

【請求項3】

前記起動ボタンのスイッチ操作を無効にするステップが、前記起動ボタンのスイッチ操作を有効または無効にする起動フラグの設定画面を表示するための機能をBIOSが前記コンピュータに実現させるステップを含む請求項1または請求項2に記載の方法。

【請求項4】

前記起動フラグの設定画面は、前記起動フラグが設定されていないときに限り表示される請求項3に記載の方法。

【請求項5】

前記メカニカル・オフ状態から前記パワー・オン状態に遷移したあとに、前記起動フラグが設定されているときに前記起動ボタンのスイッチ操作を無効にし、前記起動フラグが解除されているときに前記起動ボタンのスイッチ操作を有効にしてから自動的に前記ソフト・オフ状態に遷移するための機能をBIOSが前記コンピュータに実現させるステップを有する請求項3または請求項4に記載の方法。

【請求項6】

ユーザ・データを格納する記憶装置が接続されているか否かを判断する機能をBIOSが前記コンピュータに実現させるステップと、

前記記憶装置が接続されていない状態で前記メカニカル・オフ状態から自動的に前記パワー・オン状態に遷移したときに、前記起動フラグを解除して前記ソフト・オフ状態に遷移する機能をBIOSが前記コンピュータに実現させるステップと

を有する請求項3から請求項5のいずれかに記載の方法。

【請求項7】

前記生体認証装置による認証ができない状態で前記メカニカル・オフ状態から自動的に前記パワー・オン状態に遷移したときに、前記起動フラグを解除して前記ソフト・オフ状態に遷移する機能をBIOSが前記コンピュータに実現させるステップを有する請求項6に記載の方法。

【請求項8】

前記ソフト・オフ状態がハイバネーション状態を含む請求項1から請求項7のいずれかに記載の方法。

【請求項9】

ソフト・オフ状態からパワー・オン状態に遷移することが可能なコンピュータであって、

前記コンピュータの電力を制御するパワー・コントローラと、

スイッチ操作により前記パワー・コントローラに起動信号を送って前記ソフト・オフ状態から前記パワー・オン状態に遷移させる起動ボタンと、

前記起動ボタンが生成した起動信号を有効または無効に制御するスイッチ制御回路と、

前記スイッチ制御回路が前記起動信号を無効にしている間に前記パワー・コントローラに擬似起動信号を送って前記ソフト・オフ状態から前記パワー・オン状態に遷移させる生体認証装置と

を有するコンピュータ。

【請求項10】

前記起動ボタンのスイッチ操作を無効にするように設定された起動フラグを記憶する記憶装置を有し、

前記パワー・コントローラはメカニカル・オフ状態で電力源が接続されたときに自動的に前記コンピュータに電力を供給するように構成され、自動的に電力が供給された前記コンピュータは前記起動フラグが解除されているときに前記起動フラグを設定する画面を表示してからパワー・オフ状態に遷移する請求項9に記載のコンピュータ。

【請求項11】

前記メカニカル・オフ状態で自動的に電力が供給された前記コンピュータは前記起動フラグが設定されているときに、前記起動信号を無効にしてから前記パワー・オフ状態に遷移する請求項10に記載のコンピュータ。

【請求項12】

前記メカニカル・オフ状態で自動的に電力が供給された前記コンピュータは前記起動フラグが解除されているときに、前記起動信号を有効にしてから前記パワー・オフ状態に遷移する請求項10または請求項11に記載のコンピュータ。

【請求項13】

前記メカニカル・オフ状態で自動的に電力が供給されたとき、ユーザ・データを記憶した記憶装置が前記コンピュータに取り付けられていないときに前記起動フラグが解除される請求項10から請求項12のいずれかに記載のコンピュータ。

【請求項14】

前記スイッチ制御回路が前記起動信号を無効にするための機能をBIOSのブート処理において行う請求項9から請求項13のいずれかに記載のコンピュータ。

【請求項15】

コンピュータの電源投入システムであって、

プロセッサと、

スイッチ操作により起動信号を生成して前記プロセッサに電力を供給する操作手段と、

前記スイッチ操作を有効または無効に設定するスイッチ制御手段と、

前記スイッチ操作が無効に設定された状態で擬似起動信号を生成して前記プロセッサに電力を供給することができる生体認証手段と

を有する電源投入システム。

【請求項16】

メカニカル・オフ状態で電源が接続されたときに自動的に前記プロセッサに電力を供給し、前記スイッチ制御手段が前記スイッチ操作を有効または無効に設定した状態で前記プロセッサへの電力を停止する請求項15に記載の電源投入システム。

【請求項17】

メカニカル・オフ状態で電源が接続されたときに自動的に前記プロセッサに電力を供給し、ユーザ・データを記憶する記憶手段が前記コンピュータに接続されていないときに前記スイッチ制御手段が前記スイッチ操作を有効に設定してから前記プロセッサへの電力を停止する請求項15または請求項16に記載の電源投入システム。

【請求項18】

メカニカル・オフ状態で電源が接続されたときに自動的に前記プロセッサに電力を供給し、前記生体認証手段が前記擬似起動信号を生成できないときに前記スイッチ制御手段が前記スイッチ操作を有効に設定してから前記プロセッサへの電力を停止する請求項17に記載の電源投入システム。

【請求項1】

コンピュータが電源を制御する方法であって、

メカニカル・オフ状態の前記コンピュータに電力源が接続されたときに自動的にパワー・オン状態に遷移するステップと、

自動的にパワー・オン状態に遷移したときに前記コンピュータが起動ボタンのスイッチ操作を無効にするステップと、

前記スイッチ操作を無効にした状態で前記コンピュータがソフト・オフ状態に遷移するステップと、

前記ソフト・オフ状態に遷移している間に生体認証装置が認証を行うステップと、

前記生体認証装置による認証が成功したことに応答して前記ソフト・オフ状態から前記パワー・オン状態に遷移するステップと

を有する方法。

【請求項2】

前記ソフト・オフ状態から前記パワー・オン状態に遷移したあとのブート処理を、BIOSパスワードの入力を要求しないで完了させるための機能をBIOSが前記コンピュータに実現させるステップを有する請求項1に記載の方法。

【請求項3】

前記起動ボタンのスイッチ操作を無効にするステップが、前記起動ボタンのスイッチ操作を有効または無効にする起動フラグの設定画面を表示するための機能をBIOSが前記コンピュータに実現させるステップを含む請求項1または請求項2に記載の方法。

【請求項4】

前記起動フラグの設定画面は、前記起動フラグが設定されていないときに限り表示される請求項3に記載の方法。

【請求項5】

前記メカニカル・オフ状態から前記パワー・オン状態に遷移したあとに、前記起動フラグが設定されているときに前記起動ボタンのスイッチ操作を無効にし、前記起動フラグが解除されているときに前記起動ボタンのスイッチ操作を有効にしてから自動的に前記ソフト・オフ状態に遷移するための機能をBIOSが前記コンピュータに実現させるステップを有する請求項3または請求項4に記載の方法。

【請求項6】

ユーザ・データを格納する記憶装置が接続されているか否かを判断する機能をBIOSが前記コンピュータに実現させるステップと、

前記記憶装置が接続されていない状態で前記メカニカル・オフ状態から自動的に前記パワー・オン状態に遷移したときに、前記起動フラグを解除して前記ソフト・オフ状態に遷移する機能をBIOSが前記コンピュータに実現させるステップと

を有する請求項3から請求項5のいずれかに記載の方法。

【請求項7】

前記生体認証装置による認証ができない状態で前記メカニカル・オフ状態から自動的に前記パワー・オン状態に遷移したときに、前記起動フラグを解除して前記ソフト・オフ状態に遷移する機能をBIOSが前記コンピュータに実現させるステップを有する請求項6に記載の方法。

【請求項8】

前記ソフト・オフ状態がハイバネーション状態を含む請求項1から請求項7のいずれかに記載の方法。

【請求項9】

ソフト・オフ状態からパワー・オン状態に遷移することが可能なコンピュータであって、

前記コンピュータの電力を制御するパワー・コントローラと、

スイッチ操作により前記パワー・コントローラに起動信号を送って前記ソフト・オフ状態から前記パワー・オン状態に遷移させる起動ボタンと、

前記起動ボタンが生成した起動信号を有効または無効に制御するスイッチ制御回路と、

前記スイッチ制御回路が前記起動信号を無効にしている間に前記パワー・コントローラに擬似起動信号を送って前記ソフト・オフ状態から前記パワー・オン状態に遷移させる生体認証装置と

を有するコンピュータ。

【請求項10】

前記起動ボタンのスイッチ操作を無効にするように設定された起動フラグを記憶する記憶装置を有し、

前記パワー・コントローラはメカニカル・オフ状態で電力源が接続されたときに自動的に前記コンピュータに電力を供給するように構成され、自動的に電力が供給された前記コンピュータは前記起動フラグが解除されているときに前記起動フラグを設定する画面を表示してからパワー・オフ状態に遷移する請求項9に記載のコンピュータ。

【請求項11】

前記メカニカル・オフ状態で自動的に電力が供給された前記コンピュータは前記起動フラグが設定されているときに、前記起動信号を無効にしてから前記パワー・オフ状態に遷移する請求項10に記載のコンピュータ。

【請求項12】

前記メカニカル・オフ状態で自動的に電力が供給された前記コンピュータは前記起動フラグが解除されているときに、前記起動信号を有効にしてから前記パワー・オフ状態に遷移する請求項10または請求項11に記載のコンピュータ。

【請求項13】

前記メカニカル・オフ状態で自動的に電力が供給されたとき、ユーザ・データを記憶した記憶装置が前記コンピュータに取り付けられていないときに前記起動フラグが解除される請求項10から請求項12のいずれかに記載のコンピュータ。

【請求項14】

前記スイッチ制御回路が前記起動信号を無効にするための機能をBIOSのブート処理において行う請求項9から請求項13のいずれかに記載のコンピュータ。

【請求項15】

コンピュータの電源投入システムであって、

プロセッサと、

スイッチ操作により起動信号を生成して前記プロセッサに電力を供給する操作手段と、

前記スイッチ操作を有効または無効に設定するスイッチ制御手段と、

前記スイッチ操作が無効に設定された状態で擬似起動信号を生成して前記プロセッサに電力を供給することができる生体認証手段と

を有する電源投入システム。

【請求項16】

メカニカル・オフ状態で電源が接続されたときに自動的に前記プロセッサに電力を供給し、前記スイッチ制御手段が前記スイッチ操作を有効または無効に設定した状態で前記プロセッサへの電力を停止する請求項15に記載の電源投入システム。

【請求項17】

メカニカル・オフ状態で電源が接続されたときに自動的に前記プロセッサに電力を供給し、ユーザ・データを記憶する記憶手段が前記コンピュータに接続されていないときに前記スイッチ制御手段が前記スイッチ操作を有効に設定してから前記プロセッサへの電力を停止する請求項15または請求項16に記載の電源投入システム。

【請求項18】

メカニカル・オフ状態で電源が接続されたときに自動的に前記プロセッサに電力を供給し、前記生体認証手段が前記擬似起動信号を生成できないときに前記スイッチ制御手段が前記スイッチ操作を有効に設定してから前記プロセッサへの電力を停止する請求項17に記載の電源投入システム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【公開番号】特開2012−133506(P2012−133506A)

【公開日】平成24年7月12日(2012.7.12)

【国際特許分類】

【出願番号】特願2010−284019(P2010−284019)

【出願日】平成22年12月21日(2010.12.21)

【出願人】(505205731)レノボ・シンガポール・プライベート・リミテッド (292)

【復代理人】

【識別番号】100106699

【弁理士】

【氏名又は名称】渡部 弘道

【復代理人】

【識別番号】100077584

【弁理士】

【氏名又は名称】守谷 一雄

【Fターム(参考)】

【公開日】平成24年7月12日(2012.7.12)

【国際特許分類】

【出願日】平成22年12月21日(2010.12.21)

【出願人】(505205731)レノボ・シンガポール・プライベート・リミテッド (292)

【復代理人】

【識別番号】100106699

【弁理士】

【氏名又は名称】渡部 弘道

【復代理人】

【識別番号】100077584

【弁理士】

【氏名又は名称】守谷 一雄

【Fターム(参考)】

[ Back to top ]