セキュリティ・アソシエーションを確立するための方法および装置

【課題】サービス・ノードからクライアントに情報をプッシュ配信するためセキュリティ・アソシエーションをクライアントとサービス・ノードとの間に確立するための方法を提供する。

【解決手段】クライアントと鍵サーバは基本秘密を共有し、サービス鍵の生成および提供に対する要求をサービス・ノードから鍵サーバに送信する。当該要求はクライアントおよびサービス・ノードを識別する、ステップと、クライアントおよびサービス・ノードの識別情報、基本秘密、付加情報を使用してサービス鍵を鍵サーバで生成し付加情報と一緒にサービス鍵をサービス・ノードに送信するステップと、付加情報をサービス・ノードからクライアントに転送するステップと、受信した付加情報および基本鍵を使用してクライアントでサービス鍵を生成するステップとで構成する。同様な手法はp2p鍵管理にも適用出来る。

【解決手段】クライアントと鍵サーバは基本秘密を共有し、サービス鍵の生成および提供に対する要求をサービス・ノードから鍵サーバに送信する。当該要求はクライアントおよびサービス・ノードを識別する、ステップと、クライアントおよびサービス・ノードの識別情報、基本秘密、付加情報を使用してサービス鍵を鍵サーバで生成し付加情報と一緒にサービス鍵をサービス・ノードに送信するステップと、付加情報をサービス・ノードからクライアントに転送するステップと、受信した付加情報および基本鍵を使用してクライアントでサービス鍵を生成するステップとで構成する。同様な手法はp2p鍵管理にも適用出来る。

【発明の詳細な説明】

【技術分野】

【0001】

本発明はプッシュ型サービスを配信するためにクライアント端末とサービス・ノードとの間にセキュリティ・アソシエーションを確立するための方法および装置に関するものであり、必ずしもそうではないが、特に、汎用ブートストラッピング・アーキテクチャを採用する方法および装置に関するものである。

【背景技術】

【0002】

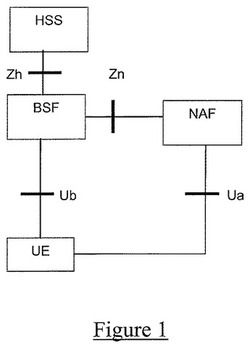

ユーザ端末へのサービスの提供を容易にするために、3Gネットワークのようなモバイル・ネットワークは大抵、クライアント端末(すなわち移動端末)とサービスを提供するネットワーク基盤サービス・ノードとの間に安全な通信チャネル、すなわち“セキュリティ・アソシエーション”の確立を必要とする。汎用ブートストラッピング・アーキテクチャ(GBA)は3GPP技術仕様書TS33.220で論じられており、そしてクライアント端末(UE)がネットワーク認証機能(サービス・ノード)により認証されるメカニズム、および、クライアント端末とネットワーク認証機能との間での使用のために得られる安全なセッション鍵を提供する。このアーキテクチャに対する簡単なネットワーク・モデルが図1に描かれている。このメカニズムは、クライアント端末がクライアントのホーム・ネットワークのブートストラッピング・サーバ機能(BSF)に、クライアント端末のUSIMと加入者のホーム・ネットワークのホーム加入者システム(HSS)との間で共有される秘密Kに基づいて、認証されるようにできる周知の認証/暗号鍵配送方式(AKA)手順[3GPP TS33.102]でブートする。AKA手順はさらに、セッション鍵を確立し、この鍵は後でクライアント端末とネットワーク・アプリケーション機能(NAF)との間で適用される。クライアント端末およびNAFがBSFからセッション鍵を得ようとする場合、NAFはトランザクション識別子をBSFに送り、トランザクション識別子にはBSFがクライアント端末を識別するために使用するインデックスおよびNAFに転送する適切な鍵を含んでいる。

【0003】

GBAメカニズムに従って、UEは鍵の生成処理を、ユーザ識別情報を含む要求をBSFに送ることにより開始する。要求はまたNAFの識別情報を含む。BSFは認証ベクトルをホーム加入者システム(HSS)から読み出し、各々の認証ベクトルは乱数RAND、想定される認証応答XRES、暗号鍵CK、インテグリティ鍵IKおよび認証トークンAUTNで構成されている。BSFは、認証ベクトルに含まれるCKおよびIKを連結することにより鍵素材KSを生成する。BSFは鍵識別子B−TIDを、RAND値をbase64符号化し、そして符号化された値をBSFのサーバ名と組み合わせることにより、すなわち

base64encode(RAND)@BSF_servers_domain_name

としてNAIフォーマットで生成する。

【0004】

BSFは鍵KSをトランザクション識別子B−TIDおよびNAF識別情報と併せて保持する。B−TIDおよびAUTNはBSFによりUEに送られ、クライアント端末のUSIMは、値AUTNを共有秘密Kを使用して確認し、そして想定される認証応答XRESの要約をBSFに戻す。USIMはまた、鍵素材KSを秘密Kおよび(B−TIDから元に戻された)値RANDを使用して生成する。

【0005】

この手順の完了に続き、UEはNAFに、受信したB−TIDを伝える。NAFおよびBSFは相互に認証され、そしてNAFはBSFに受信したB−TIDをそれ自身の識別情報と一緒に送る。BSFはB−TIDおよびNAFの識別情報を使用して正しい鍵KSを検索し、そしてKSを使用してNAF鍵を生成する。NAF識別情報のような他の情報はまた、NAF鍵の生成の際に使用される。生成されたNAF鍵はNAFに戻される。UEは、同様にNAF鍵を、既に生成されている鍵KSを使用して生成することができる。

【0006】

GBAメカニズムが初めて実行されてから、UEと同じまたは異なるNAFとの間にセキュリティ・アソシエーションを確立する後続の要求は、鍵が失効していなければ、既に確立された鍵素材KSを使用することができる。しかしながら、これはなお、B−TIDをNAFに送ることによりUEがセキュリティ・アソシエーションの確立要求を開始することを要求するであろう。

【発明の概要】

【0007】

NAFがUEとのセキュリティ・アソシエーションの確立を開始するようにできることが望ましい場合がある。たとえば、プッシュ型のサービスが考えられ、それは予めサービスに対して登録を済ませているユーザに、ニュース、スポーツおよび金融等の情報を配信する。これを達成する標準的な操作手順は、サービス提供業者がSMSメッセージを、ユーザに安全なコネクションをオープンするように要求するUEに送ることであろう。しかしながら、SMSが巧妙に操作され、無認可パーティにより送られ、リプレイされる恐れのあるこのモデルに関連する多くの脅威がある。セキュリティ・アソシエーションが存在していたか、またはサービス・ノードが実際のサービス・データが送られるまでにセキュリティ・アソシエーションを開始できていれば、セキュリティ手順はこれに基づくことができ、そして大抵の問題は軽減されることができよう。

【0008】

本発明の第1の態様では、第1のノードから第2のノードに情報をプッシュ配信するために前記第1のノードと前記第2のノードとの間にセキュリティ・アソシエーションを確立する方法が提供され、前記第2のノードおよび鍵生成機能は基本秘密を共有しており、該方法は、

サービス鍵の生成および提供の要求を前記第1のノードから前記鍵生成機能に送信するステップであって、前記要求は前記第1および第2のノードの識別情報を含む、ステップと、

前記第1のノードの前記識別情報と前記基本秘密と付加情報とを使用して前記鍵生成機能でサービス鍵を生成し、該サービス鍵を前記付加情報と共に前記第1のノードに送信するステップと、

前記付加情報と前記第1のノードの前記識別情報とを前記第1のノードから前記第2のノードに転送するステップと、

受信した前記付加情報と前記第1のユーザの識別情報と前記基本秘密とを使用して前記第2のノードで前記サービス鍵を生成するステップと、

を備える。

【0009】

当然のことながら、鍵生成機能はスタンドアロン・ノードであってもよく、また、分散サーバであってもよい。汎用ブートストラッピング・アーキテクチャを採用する3Gネットワークの場合、ブートストラッピング・サーバ機能およびホーム加入者サーバはともに、鍵生成機能を提供することができ、ブートストラッピング・サーバ機能はサービス・ノードとおよびホーム加入者サーバと通信する。2Gネットワークの場合、鍵生成機能はブートストラッピング・サーバ機能とAuCサーバとの組み合わせであることができる。

【0010】

汎用ブートストラッピング・アーキテクチャを採用する3Gネットワークの場合、サービス・ノードはネットワーク・アプリケーション機能を備える。サービス鍵を鍵生成機能で生成するステップは:

前記基本秘密を使用して鍵素材KSを生成するステップと、

前記鍵素材KSと前記サービス・ノードの前記識別情報と前記付加情報とを使用して前記サービス鍵を生成するステップと、

を備える。

【0011】

クライアントでサービス鍵を生成するステップはまた、これらの2つのステップを備える。

【0012】

鍵サーバでサービス鍵を生成する前記ステップは、サービス・ノードからクライアントに送信されたもの以外の他の値を利用する場合がある。クライアントは鍵サーバからそれらの他の値のうちのいくつかを得ることができる。

【0013】

前記付加情報は、1以上の、

ランダム値;

タイムスタンプ;

シーケンス番号;

他の識別子

を含む。汎用ブートストラッピング・アーキテクチャの場合、前記ランダム値はRANDパラメータであり、そしてB−TIDにより運ばれる。

【0014】

前記付加情報はNAIフォーマットのトランザクション識別子を含むことができ、そして符号化ランダム値を含む。

【0015】

前記付加情報はサービス・ノードからクライアントにサービス・データをまた含むメッセージで転送されることができ、サービス・データはサービス鍵で暗号化されており、クライアントは一旦サービス鍵を生成していると暗号化されたデータを復号することができる。

【0016】

本発明の1つの実施形態では、鍵生成機能はサービス・ノードにネットワーク認証値を送る。サービス・ノードはこの値をクライアントに前記付加情報と一緒に転送する。クライアントは基本秘密および認証値を使用して鍵生成機能を認証する。鍵生成機能が認証されている場合に限り、クライアントはサービス鍵を生成し使用する。

【0017】

本発明の別の実施形態では、クライアントは認証値を鍵生成機能に、前記付加情報をサービス・ノードから受信し終わってから要求する。クライアントが鍵生成機能を認証している場合のみ、サービス鍵が生成され使用される。

【0018】

端末はサービス・ノードからメッセージ認証コードを受信するための手段を備えることができ、端末は1以上の認証鍵を少なくとも一部の鍵生成情報から生成し、1以上の認証鍵を使用してメッセージ認証コードを認証するための手段を備える。生成手段はUSIM/ISIMである場合がある。

【0019】

前記サービス鍵は第2のノードに対するDiffie−Hellman鍵であることができ、方法はさらに第1のノードに第1のノードに対するDiffie−Hellman鍵を提供し、および第1のノードに対するDiffie−Hellman鍵を第2のノードに送るステップを備え、前記セキュリティ・アソシエーションが2つのDiffie−Hellman鍵に基づいて確立される。

【0020】

本発明の第2の態様では、安全な通信リンクを経由してプッシュ型サービスをクライアントに配信するためのサービス・ノードが提供され、サービス・ノードは、

サービス鍵の生成および提供の要求を鍵生成機能に送信する手段であって、前記要求は前記クライアントおよび前記サービス・ノードを識別する、手段と、

前記鍵生成機能からサービス鍵を付加情報と共に受信する手段と、

前記付加情報を前記クライアントに転送する手段と、

前記サービス鍵を使用してサービス情報の暗号化および/または完全性保護を行い、該暗号化および/または完全性保護された情報を前記クライアントに送信する手段と、

を備える。

【0021】

汎用ブートストラッピング・アーキテクチャの場合、前記付加情報はRAND値を含むB−TIDを備える。転送するための前記手段はまた、クライアントにサービス・ノードの識別情報を転送するように構成される。

【0022】

本発明の第3の態様では、サービス・ノードにより配信されるプッシュ型サービスを受信するためのクライアント端末が提供され、クライアント端末は、

鍵生成機能との共有秘密を格納する記憶手段と、

前記サービス・ノードから鍵生成情報を受信する手段と、

前記共有秘密と前記鍵生成情報とを使用してサービス鍵を生成する手段と、

前記サービス・ノードとの通信の復号および/または完全性検証のために前記サービス鍵を使用する手段と、

を備える。

【0023】

本発明の第4の態様では、サービス・ノードからクライアントに情報をプッシュ配信するために前記クライアントと前記サービス・ノードとの間にセキュリティ・アソシエーションを確立する際に使用する鍵生成機能が提供され、鍵サーバは、

前記クライアントと共有される秘密を格納する記憶手段と、

サービス鍵の生成および提供の要求を前記サービス・ノードから受信する手段であって、前記要求は前記クライアントおよび前記サービス・ノードを識別する、手段と、

前記サービス・ノードの前記クライアントの前記識別情報と前記基本秘密と付加情報とを使用してサービス鍵を生成し、該サービス鍵を前記付加情報と共に前記サービス・ノードに送信する手段と、

を備える。

【0024】

本発明の第5の態様では、第1のクライアントから第2のクライアントに情報をプッシュ配信するために前記第1および第2のクライアントの間でセキュリティ・アソシエーションを確立する方法が提供され、前記第1および第2のクライアントはそれぞれ第1および第2の鍵サーバとの信頼関係を有しそれぞれの鍵サーバと秘密を共有しており、該方法は、

サービス鍵の生成および提供の要求を前記第1の鍵サーバを経由して前記第1のクライアントから前記第2の鍵サーバに送信するステップであって、前記要求は前記第1および第2のノードを識別する、ステップと、

前記第1のノードの前記識別情報と前記基本秘密と付加情報とを使用して前記第2の鍵サーバでサービス鍵を生成し、該サービス鍵を前記付加情報と共に前記第1のノードに送信するステップと、

前記付加情報を前記第1のノードから前記第2のノードに転送するステップと、

前記第2のノードで、受信した前記付加情報と前記基本秘密とを使用して前記サービス鍵を生成するステップと、

を備える。

【0025】

本発明の第6の態様では、リプレイ攻撃に対してノードを保護する方法が提供され、該方法は、

ブートストラッピング・サーバ機能でサービス鍵を生成するステップと、

前記サービス鍵を該サービス鍵の生成に必要な情報と共に第1のノードに提供するステップと、

前記第1のノードから前記第2のノードに鍵生成メッセージを送信するステップであって、前記メッセージは前記情報とリプレイ防止値と該リプレイ防止値を含む前記メッセージ本体にわたって計算されるメッセージ認証コードとを含み、前記リプレイ防止値は前記手順の実行のたびにインクリメントまたはデクリメントされる、ステップと、

前記第2のノードで前記鍵生成メッセージを受信し、該鍵生成メッセージに含まれる前記リプレイ防止値を格納するステップと、

前記第2のノードで、鍵生成メッセージが受信されるたびに、前記メッセージ認証コードを検証し、前記メッセージに含まれる前記リプレイ防止値が前記第2のノードに既に格納されているか否かを決定し、格納されている場合前記メッセージを拒絶する、ステップと、

を備える。

【0026】

本発明のこの態様の実施形態は、有効なGBA手順に関して第2のノードに予め送られるメッセージに基づいて第2のノードがリプレイ攻撃を拒絶できるようにする。攻撃者がリプレイ防止値を以前未使用の値に単にインクリメントするだけであれば、第2のノードはこの変化を不正なMAC値に基づいて検出し、それ故攻撃を検出するであろう。また、第1のノードはNAFサーバで、第2のノードがクライアントである場合があり、または第1および第2のノードが共にクライアントである場合もある。当然のことながら、本発明の第1から第5までの態様の特徴は第6の態様のそれらと組み合わされ得、また逆も同様である。

【図面の簡単な説明】

【0027】

【図1】汎用ブートストラッピング・アーキテクチャに対する簡単なネットワーク・モデルを説明する図である。

【図2】セキュリティ・アソシエーションをクライアント(UE)とNAFとの間に確立するためのそれぞれの手順に関連するシグナリングフローを説明する図である。

【図3】セキュリティ・アソシエーションをクライアント(UE)とNAFとの間に確立するためのそれぞれの手順に関連するシグナリングフローを説明する図である。

【図4】セキュリティ・アソシエーションをクライアント(UE)とNAFとの間に確立するためのそれぞれの手順に関連するシグナリングフローを説明する図である。

【図5】セキュリティ・アソシエーションをクライアント(UE)とNAFとの間に確立するためのそれぞれの手順に関連するシグナリングフローを説明する図である。

【図6】セキュリティ・アソシエーションをクライアント(UE)とNAFとの間に確立するためのそれぞれの手順に関連するシグナリングフローを説明する図である。

【図7】セキュリティ・アソシエーションを一対のクライアント(UEAおよびUEB)間に確立するためのそれぞれの手順に関連するシグナリングフローを説明する図である。

【図8】セキュリティ・アソシエーションを一対のクライアント(UEAおよびUEB)間に確立するためのそれぞれの手順に関連するシグナリングフローを説明する図である。

【発明を実施するための形態】

【0028】

3Gネットワークに対する一般的な汎用ブートストラッピング・アーキテクチャ(GBA)を図1を参照して説明しており、種々のエンティティ間のインタフェース(Ua、Ub、Zn、およびZh)を説明している。本明細書は比較的高レベルにあり、そして実際の実装は異なって“見える”場合があるが、全く同じ一般的な機能性を採用しているということに留意しておくべきである。たとえば、(以下に説明されるであろうように)BSFがサービス鍵要求をNAFから受信する場合、受信側のBSFはアドレス解決ステップを実行してNAFまたはクライアント(UE)に対して“在圏”BSFを識別しなければならず、そして受信側のBSFが在圏BSFでないと、要求は在圏BSFに転送されるという可能性がある。

【0029】

この議論はクライアントへのプッシュ型サービスの提供に関係している。通常、クライアントはサービス提供業者に事前登録しているであろうが、しかし特定の情報をプッシュ配信する主導権はサービス提供業者にある。そのような状況では、(セキュリティ・アソシエーションは通常存続期間が短いため)サービス提供業者およびクライアントは互いに確立されたセキュリティ・アソシエーションをまた持たないため、セキュリティ・アソシエーションを確立しなければならない。

【0030】

本明細書で提案される第1の解決策は、NAFがBSFにNAF(またはサービス)鍵を求めるという手法を取る。BSFはNAFに、NAF鍵をクライアントのトランザクション識別子(B−TID)および対応するネットワーク認証値(AUTN)と一緒に返信する。上述したように、B−TIDは符号化されたRAND値(NAIプレフィックスとして)を含み、それはクライアントにより基本鍵(KS)を得るために使用されることができる。NAFはこれからB−TID、AUTN、およびクライアントがNAF鍵を得るために必要とするNAF識別情報を含む更なるデータを含むメッセージを作成し、そしてこのメッセージをクライアントに送ることができる。このメッセージはSAの設定(すなわちサービス鍵の共有)をトリガするだけのメッセージであってもよく、またはサービス鍵で暗号化されたサービス・データ(すなわちペイロード・データ)を含むことができよう。どちらの場合も、値B−TID、AUTN、およびクライアントによりKSを生成するように要求される他のデータが平文で送られるが、メッセージ認証コードで“署名されて”いる。SA内の1以上の鍵はHSSとUEとで共有される鍵を使用して得られること、およびAUTNはメッセージ内に含まれていることに留意されたい。したがって、たとえメッセージを完全性保護するために使用される鍵が確立されようとしているSAから得られるとしても、メッセージを“偽造する”ことはできない。

【0031】

クライアントがメッセージを受信する場合、(符号化の逆をして)B−TIDのRAND部およびAUTNを検索し、それらをUSIM/ISIMに適用して基本鍵KSを得る。それから更なるデータを使用してNAF鍵を得て、受信メッセージをMACを使用して検証する。

【0032】

この手順に関連したシグナリング交換が図2に説明されている。

【0033】

(クライアントにより要求される)更なるデータのNAFによる操作を防止するために、BSFはデータにKSから派生したものを使用して署名することができる。これは、たとえばNAFが鍵の存続期間を延長することを防止するために重要でありえよう。

【0034】

上で提示した解決策はNAFがクライアントに、セキュリティ・アソシエーションを2つのパーティの間に確立するために必要な情報をプッシュ配信できるようにする。このように、クライアントはこれらのタスクを行うためにBSFとのコネクションを設定しなくてもよい。このことは極めて時間効率の良い解決策を表わしている。しかしながら、NAFが全ての鍵関連情報(鍵の存続期間、付加情報等)をBSFからUEに保護された形式で中継することが必要である。B−TIDおよびその他のデータはその場合相当大きなデータ構造を備える可能性がある。このことは、メッセージ構造に組み込まれることができる大量のデータがクライアントとNAFとの間で使用される場合、たとえばこの構造がSMSである場合には解決が難しくなるであろう。

【0035】

NAFとクライアントとの間でセキュリティ・アソシエーションを確立するために交換される要求データ量を減らすために、上記の解決策はBSFによりNAFに送られるデータからAUTN値を除外することにより変更され得る。NAFは今度は、B−TIDおよび端末がNAF鍵を得るために必要とする他の必要なデータ(NAF識別情報を含む)を含むメッセージを作成し、そしてそれをクライアントに送信する。再び、このメッセージは、セキュリティ・アソシエーションの設定をトリガするだけのメッセージであり得、または暗号化されたペイロード・データを含むことができる。

【0036】

クライアントがNAFからメッセージを受信する場合、B−TIDをそれに送信するBSFに接続し、それ自身を認証して、B−TIDに関連する鍵素材、すなわち、たとえばAUTNを得るのに必要な残りの情報を要求する。この情報を受信し終わってから、サービス(NAF)鍵を得て、そしてメッセージの完全性を検証する。クライアントはBSFに接続しなければならないので、同時に鍵素材に関連する全ての情報、すなわち付加情報、鍵存続期間等を得ることができ、このようにして、NAFからクライアントに送信されなければならない“管理”情報の総量を削減する。

【0037】

この手順に関連したシグナリング交換が、KS生成シナリオ(すなわち図2に類似)を想定して、図3に示されている。

【0038】

状況次第では値RANDをNAFに明らかにすることは望ましくない場合がある。これは、B−TIDを、実際のRAND値(または実効RAND(RANDe))に対する参照を使用して形成することにより避けることができ、NAFは参照値のみを見るようになる。実効RAND(RANDe)はその場合AUTNと一緒にBSFからクライアントに信号で伝えられなければならないであろう。この修正された手順が図4に説明されている。

【0039】

図3および図4を参照して説明されている解決策の主たる利点は、BSFがクライアントにおける鍵生成を制御する更なる機会を有するであろうということである。クライアントは鍵を得るためにAUTNを必要とする。一方、クライアントはBSFに接続し、Ubインタフェース上でGBAプロトコルの新しい変形を要するBSFに向かって自身を認証しなければならないであろう。

【0040】

図3および図4の解決策に対する1つの脅威は、攻撃者が一群の(有効なB−TIDを含むと主張する)メッセージを生成し、それらを異なるクライアントに送りサービス不能(DoS)攻撃を開始する可能性があるということである。クライアントはメッセージを認証する手段(すなわちAUTN)を有しないので、受信したメッセージを認証しようとしてBSFに接続するであろう。そのような攻撃に対して反撃しない場合、BSF側でかなりの資源を消耗するであろう。そのようなDoS攻撃をさらに困難にするには、クライアントがNAFによりプッシュ配信されたメッセージのMACを直ちに確認し、BSFに接続しなくてもメッセージの正当性を立証することができるようにすることが望ましいであろう。これを達成するために、クライアントはメッセージのMAC化のために使用される鍵を得ることができなければならない。AUTNはプッシュ配信されるメッセージのなかではクライアントに送られないので、この導出はB−TID内のRAND(または派生値、図4)のみに基づかなければならない。

【0041】

1つの解決策はB−TID内のRAND(または派生値)を使用して2つの鍵Ck’およびIk’をBSFで得ることである。それからBSFはこれらの鍵を使用してMAC鍵を得て、MAC鍵をNAFに送る。このインテグリティ鍵はまた、好適にはNAFの識別情報に依存するべきである。NAF鍵をインテグリティ鍵の導出の際に得るために必要とされるその他の必要情報の“フィンガープリント”を使用することは、全ての情報をUEに送らなくてもこれを達成する1つの方法となるであろう。NAFは第2の(短い)MACをクライアントに送られるべき少なくとも一部のデータにわたって計算し、クライアントに送られるメッセージにMACを含める。クライアントで、USIM/ISIMはAKAアルゴリズムを使用してCk’およびIk’およびそれ故第2のMAC鍵を生成し、それからクライアントはメッセージを検証することができる。あるいは、BSFは鍵Ck’およびIk’をNAFに提供することができ、NAFが第2のMAC鍵それ自身を生成できるようにする。これは(タイムスタンプを使用して扱われ得るが)古いメッセージのリプレイを阻止しない、しかし攻撃者がランダムなメッセージを生成するのを阻止する。

【0042】

別の解決策は、図5のシグナリング図で説明され、BSFはNAF鍵それ自身を、所与のユーザに対するPUSH鍵に対するNAF要求に応えて生成し、NAFに送るようなことはしない。その代わりに、BSFはNAF_Key(または関連する共有秘密Ksに基づいた何らかの他の値)に基づいたDiffie−Hellman公開値gNAF Keyおよび、関係するパーティの識別情報および鍵の使用目的に関連したデータ送る。NAFは、今度はそれ自身の秘密値RANDを選択し、そして秘密値に対応する公開Diffie−Hellman値gRANDをUEに送信される情報に追加することができる。そして両方のパーティは共通の共有鍵、S_Key=gRAND*NAF Keyを得ることができる。S_KeyはMACに鍵を掛けるのに使用される。Diffie−Hellman方式は異なる種別のグループにわたって実装され得ることが知られている。ここで、標準的な表記法を使用しており、グループはZp、使用される生成g要素はgと表わされる。

【0043】

さらなる別の解決策は、図6のシグナリング図に説明され、NAFが所与のユーザに対するPUSH鍵を要求する場合、BSFは標準的なNAF鍵を含まず、その代わりにUE識別情報とNAF識別情報と(そして任意のさらなるデータ)の両方に依存する鍵を導出する。そのような鍵は、図では“NAF_UE_Key”と表示されている。BSFからNAFへの鍵の配信を保護にするために、BSFはBSFへのメッセージにNAF_UE_Keyを使用して計算されたMACを含める。

【0044】

上述の議論は、ユーザおよびサービス・ノードへのサービス関連の鍵の提供に対する本発明の適用を考察してきた。本発明の別の適用は、1つのクライアント端末がピア・クライアント端末にメッセージを安全な方法でプッシュ配信できるようにクライアント端末への鍵の提供に関連する、すなわちピア・ツー・ピア(p2p)鍵管理に関連する。

【0045】

1つの解決策に従って、開始側のUE、すなわちUEAは図7で一般的に説明される方法を採用する。この手法はBSFAとBSFBとの間の明確な信頼関係に依存している。開始側のパーティはまずホーム・ネットワークのBSFAを用いる標準的なGBA手順を行い、基本鍵KSAを得る。それからUEAは、基本鍵を使用してUEAがメッセージをプッシュ配信しようと望むもう一方のパーティUEBに関係するRANDを導出する。このことはNAF鍵が導出されるのと同様になされることができる。UEAにより行われる第2の動作はUEBに対する鍵情報を要求することである。この要求は、両方のクライアントの識別情報を含み、BSFAに送信され、要求をUEBのホーム・ネットワーク内のBSF、すなわちBSFBに転送する。

【0046】

BSFBはUEAに、BSFAを経由して、UEBに対するDiffie−Hellman公開値、すなわちgNAF Keyを返信する。それはまた、B−TID(NAF_Keyを生成するのに使用されるRAND値を含む)、AUTNおよび所要のさらなるデータを返信する。それから開始側のパーティUEAは、自身の公開Diffie−Hellman値、gRANDと、KSB、関連NAF_Key、そしてセッション鍵gRAND*NAF Keyを導出するために受信者により必要とされる情報と、を含むメッセージを形成する。UEAは勿論同一のセッション鍵を得ることができる。

【0047】

別のp2p鍵管理の解決策は図8に説明されており、そしてBSFBがピアにより共有されるべき鍵を生成することを要求する。起動側のパーティUEAによる第1の動作は一方のパーティUEBに対する鍵を要求することである。この要求は起動側パーティのBSFAに送られ、要求を受信側パーティのBSFBに転送する。起動側のパーティは識別情報のほかに要求内の受信側パーティのBSFBの識別情報をも含み、そしてBSFBは共有されるべき鍵、すなわちNAF_UE_Keyを得る。得られた鍵はB−TID、AUTN等と一緒にそれからUEAに配信される。

【0048】

この方式を用いて、受信側のパーティは、送信側の主張した識別情報の間接的な検証を受信し、この識別情報はNAF_UE_Keyの導出に使用される。受信側のパーティはまた、BSFBが全データをカバーする“NAF_Key”に基づくMACを含む場合、上述のように明確な認証を得ることができよう。

【0049】

当業者には当然のことなから、本発明の要旨を逸脱しない範囲で様々な変更が上述した実施形態になされ得る。たとえば、上記で提示された解決策はGBAに関係しているが、本発明は、情報がサービス提供業者からプッシュ配信されることになっているような、そしてサービス提供業者およびクライアントが共通秘密を共有しないようなアーキテクチャへの一般的な適用性を有する。別の変更では、複数の解決策が並行して実装され、BSFに送られる認証要求がいずれの解決策をNAF/UEが採用することになるかを示す選択肢を含む。

【技術分野】

【0001】

本発明はプッシュ型サービスを配信するためにクライアント端末とサービス・ノードとの間にセキュリティ・アソシエーションを確立するための方法および装置に関するものであり、必ずしもそうではないが、特に、汎用ブートストラッピング・アーキテクチャを採用する方法および装置に関するものである。

【背景技術】

【0002】

ユーザ端末へのサービスの提供を容易にするために、3Gネットワークのようなモバイル・ネットワークは大抵、クライアント端末(すなわち移動端末)とサービスを提供するネットワーク基盤サービス・ノードとの間に安全な通信チャネル、すなわち“セキュリティ・アソシエーション”の確立を必要とする。汎用ブートストラッピング・アーキテクチャ(GBA)は3GPP技術仕様書TS33.220で論じられており、そしてクライアント端末(UE)がネットワーク認証機能(サービス・ノード)により認証されるメカニズム、および、クライアント端末とネットワーク認証機能との間での使用のために得られる安全なセッション鍵を提供する。このアーキテクチャに対する簡単なネットワーク・モデルが図1に描かれている。このメカニズムは、クライアント端末がクライアントのホーム・ネットワークのブートストラッピング・サーバ機能(BSF)に、クライアント端末のUSIMと加入者のホーム・ネットワークのホーム加入者システム(HSS)との間で共有される秘密Kに基づいて、認証されるようにできる周知の認証/暗号鍵配送方式(AKA)手順[3GPP TS33.102]でブートする。AKA手順はさらに、セッション鍵を確立し、この鍵は後でクライアント端末とネットワーク・アプリケーション機能(NAF)との間で適用される。クライアント端末およびNAFがBSFからセッション鍵を得ようとする場合、NAFはトランザクション識別子をBSFに送り、トランザクション識別子にはBSFがクライアント端末を識別するために使用するインデックスおよびNAFに転送する適切な鍵を含んでいる。

【0003】

GBAメカニズムに従って、UEは鍵の生成処理を、ユーザ識別情報を含む要求をBSFに送ることにより開始する。要求はまたNAFの識別情報を含む。BSFは認証ベクトルをホーム加入者システム(HSS)から読み出し、各々の認証ベクトルは乱数RAND、想定される認証応答XRES、暗号鍵CK、インテグリティ鍵IKおよび認証トークンAUTNで構成されている。BSFは、認証ベクトルに含まれるCKおよびIKを連結することにより鍵素材KSを生成する。BSFは鍵識別子B−TIDを、RAND値をbase64符号化し、そして符号化された値をBSFのサーバ名と組み合わせることにより、すなわち

base64encode(RAND)@BSF_servers_domain_name

としてNAIフォーマットで生成する。

【0004】

BSFは鍵KSをトランザクション識別子B−TIDおよびNAF識別情報と併せて保持する。B−TIDおよびAUTNはBSFによりUEに送られ、クライアント端末のUSIMは、値AUTNを共有秘密Kを使用して確認し、そして想定される認証応答XRESの要約をBSFに戻す。USIMはまた、鍵素材KSを秘密Kおよび(B−TIDから元に戻された)値RANDを使用して生成する。

【0005】

この手順の完了に続き、UEはNAFに、受信したB−TIDを伝える。NAFおよびBSFは相互に認証され、そしてNAFはBSFに受信したB−TIDをそれ自身の識別情報と一緒に送る。BSFはB−TIDおよびNAFの識別情報を使用して正しい鍵KSを検索し、そしてKSを使用してNAF鍵を生成する。NAF識別情報のような他の情報はまた、NAF鍵の生成の際に使用される。生成されたNAF鍵はNAFに戻される。UEは、同様にNAF鍵を、既に生成されている鍵KSを使用して生成することができる。

【0006】

GBAメカニズムが初めて実行されてから、UEと同じまたは異なるNAFとの間にセキュリティ・アソシエーションを確立する後続の要求は、鍵が失効していなければ、既に確立された鍵素材KSを使用することができる。しかしながら、これはなお、B−TIDをNAFに送ることによりUEがセキュリティ・アソシエーションの確立要求を開始することを要求するであろう。

【発明の概要】

【0007】

NAFがUEとのセキュリティ・アソシエーションの確立を開始するようにできることが望ましい場合がある。たとえば、プッシュ型のサービスが考えられ、それは予めサービスに対して登録を済ませているユーザに、ニュース、スポーツおよび金融等の情報を配信する。これを達成する標準的な操作手順は、サービス提供業者がSMSメッセージを、ユーザに安全なコネクションをオープンするように要求するUEに送ることであろう。しかしながら、SMSが巧妙に操作され、無認可パーティにより送られ、リプレイされる恐れのあるこのモデルに関連する多くの脅威がある。セキュリティ・アソシエーションが存在していたか、またはサービス・ノードが実際のサービス・データが送られるまでにセキュリティ・アソシエーションを開始できていれば、セキュリティ手順はこれに基づくことができ、そして大抵の問題は軽減されることができよう。

【0008】

本発明の第1の態様では、第1のノードから第2のノードに情報をプッシュ配信するために前記第1のノードと前記第2のノードとの間にセキュリティ・アソシエーションを確立する方法が提供され、前記第2のノードおよび鍵生成機能は基本秘密を共有しており、該方法は、

サービス鍵の生成および提供の要求を前記第1のノードから前記鍵生成機能に送信するステップであって、前記要求は前記第1および第2のノードの識別情報を含む、ステップと、

前記第1のノードの前記識別情報と前記基本秘密と付加情報とを使用して前記鍵生成機能でサービス鍵を生成し、該サービス鍵を前記付加情報と共に前記第1のノードに送信するステップと、

前記付加情報と前記第1のノードの前記識別情報とを前記第1のノードから前記第2のノードに転送するステップと、

受信した前記付加情報と前記第1のユーザの識別情報と前記基本秘密とを使用して前記第2のノードで前記サービス鍵を生成するステップと、

を備える。

【0009】

当然のことながら、鍵生成機能はスタンドアロン・ノードであってもよく、また、分散サーバであってもよい。汎用ブートストラッピング・アーキテクチャを採用する3Gネットワークの場合、ブートストラッピング・サーバ機能およびホーム加入者サーバはともに、鍵生成機能を提供することができ、ブートストラッピング・サーバ機能はサービス・ノードとおよびホーム加入者サーバと通信する。2Gネットワークの場合、鍵生成機能はブートストラッピング・サーバ機能とAuCサーバとの組み合わせであることができる。

【0010】

汎用ブートストラッピング・アーキテクチャを採用する3Gネットワークの場合、サービス・ノードはネットワーク・アプリケーション機能を備える。サービス鍵を鍵生成機能で生成するステップは:

前記基本秘密を使用して鍵素材KSを生成するステップと、

前記鍵素材KSと前記サービス・ノードの前記識別情報と前記付加情報とを使用して前記サービス鍵を生成するステップと、

を備える。

【0011】

クライアントでサービス鍵を生成するステップはまた、これらの2つのステップを備える。

【0012】

鍵サーバでサービス鍵を生成する前記ステップは、サービス・ノードからクライアントに送信されたもの以外の他の値を利用する場合がある。クライアントは鍵サーバからそれらの他の値のうちのいくつかを得ることができる。

【0013】

前記付加情報は、1以上の、

ランダム値;

タイムスタンプ;

シーケンス番号;

他の識別子

を含む。汎用ブートストラッピング・アーキテクチャの場合、前記ランダム値はRANDパラメータであり、そしてB−TIDにより運ばれる。

【0014】

前記付加情報はNAIフォーマットのトランザクション識別子を含むことができ、そして符号化ランダム値を含む。

【0015】

前記付加情報はサービス・ノードからクライアントにサービス・データをまた含むメッセージで転送されることができ、サービス・データはサービス鍵で暗号化されており、クライアントは一旦サービス鍵を生成していると暗号化されたデータを復号することができる。

【0016】

本発明の1つの実施形態では、鍵生成機能はサービス・ノードにネットワーク認証値を送る。サービス・ノードはこの値をクライアントに前記付加情報と一緒に転送する。クライアントは基本秘密および認証値を使用して鍵生成機能を認証する。鍵生成機能が認証されている場合に限り、クライアントはサービス鍵を生成し使用する。

【0017】

本発明の別の実施形態では、クライアントは認証値を鍵生成機能に、前記付加情報をサービス・ノードから受信し終わってから要求する。クライアントが鍵生成機能を認証している場合のみ、サービス鍵が生成され使用される。

【0018】

端末はサービス・ノードからメッセージ認証コードを受信するための手段を備えることができ、端末は1以上の認証鍵を少なくとも一部の鍵生成情報から生成し、1以上の認証鍵を使用してメッセージ認証コードを認証するための手段を備える。生成手段はUSIM/ISIMである場合がある。

【0019】

前記サービス鍵は第2のノードに対するDiffie−Hellman鍵であることができ、方法はさらに第1のノードに第1のノードに対するDiffie−Hellman鍵を提供し、および第1のノードに対するDiffie−Hellman鍵を第2のノードに送るステップを備え、前記セキュリティ・アソシエーションが2つのDiffie−Hellman鍵に基づいて確立される。

【0020】

本発明の第2の態様では、安全な通信リンクを経由してプッシュ型サービスをクライアントに配信するためのサービス・ノードが提供され、サービス・ノードは、

サービス鍵の生成および提供の要求を鍵生成機能に送信する手段であって、前記要求は前記クライアントおよび前記サービス・ノードを識別する、手段と、

前記鍵生成機能からサービス鍵を付加情報と共に受信する手段と、

前記付加情報を前記クライアントに転送する手段と、

前記サービス鍵を使用してサービス情報の暗号化および/または完全性保護を行い、該暗号化および/または完全性保護された情報を前記クライアントに送信する手段と、

を備える。

【0021】

汎用ブートストラッピング・アーキテクチャの場合、前記付加情報はRAND値を含むB−TIDを備える。転送するための前記手段はまた、クライアントにサービス・ノードの識別情報を転送するように構成される。

【0022】

本発明の第3の態様では、サービス・ノードにより配信されるプッシュ型サービスを受信するためのクライアント端末が提供され、クライアント端末は、

鍵生成機能との共有秘密を格納する記憶手段と、

前記サービス・ノードから鍵生成情報を受信する手段と、

前記共有秘密と前記鍵生成情報とを使用してサービス鍵を生成する手段と、

前記サービス・ノードとの通信の復号および/または完全性検証のために前記サービス鍵を使用する手段と、

を備える。

【0023】

本発明の第4の態様では、サービス・ノードからクライアントに情報をプッシュ配信するために前記クライアントと前記サービス・ノードとの間にセキュリティ・アソシエーションを確立する際に使用する鍵生成機能が提供され、鍵サーバは、

前記クライアントと共有される秘密を格納する記憶手段と、

サービス鍵の生成および提供の要求を前記サービス・ノードから受信する手段であって、前記要求は前記クライアントおよび前記サービス・ノードを識別する、手段と、

前記サービス・ノードの前記クライアントの前記識別情報と前記基本秘密と付加情報とを使用してサービス鍵を生成し、該サービス鍵を前記付加情報と共に前記サービス・ノードに送信する手段と、

を備える。

【0024】

本発明の第5の態様では、第1のクライアントから第2のクライアントに情報をプッシュ配信するために前記第1および第2のクライアントの間でセキュリティ・アソシエーションを確立する方法が提供され、前記第1および第2のクライアントはそれぞれ第1および第2の鍵サーバとの信頼関係を有しそれぞれの鍵サーバと秘密を共有しており、該方法は、

サービス鍵の生成および提供の要求を前記第1の鍵サーバを経由して前記第1のクライアントから前記第2の鍵サーバに送信するステップであって、前記要求は前記第1および第2のノードを識別する、ステップと、

前記第1のノードの前記識別情報と前記基本秘密と付加情報とを使用して前記第2の鍵サーバでサービス鍵を生成し、該サービス鍵を前記付加情報と共に前記第1のノードに送信するステップと、

前記付加情報を前記第1のノードから前記第2のノードに転送するステップと、

前記第2のノードで、受信した前記付加情報と前記基本秘密とを使用して前記サービス鍵を生成するステップと、

を備える。

【0025】

本発明の第6の態様では、リプレイ攻撃に対してノードを保護する方法が提供され、該方法は、

ブートストラッピング・サーバ機能でサービス鍵を生成するステップと、

前記サービス鍵を該サービス鍵の生成に必要な情報と共に第1のノードに提供するステップと、

前記第1のノードから前記第2のノードに鍵生成メッセージを送信するステップであって、前記メッセージは前記情報とリプレイ防止値と該リプレイ防止値を含む前記メッセージ本体にわたって計算されるメッセージ認証コードとを含み、前記リプレイ防止値は前記手順の実行のたびにインクリメントまたはデクリメントされる、ステップと、

前記第2のノードで前記鍵生成メッセージを受信し、該鍵生成メッセージに含まれる前記リプレイ防止値を格納するステップと、

前記第2のノードで、鍵生成メッセージが受信されるたびに、前記メッセージ認証コードを検証し、前記メッセージに含まれる前記リプレイ防止値が前記第2のノードに既に格納されているか否かを決定し、格納されている場合前記メッセージを拒絶する、ステップと、

を備える。

【0026】

本発明のこの態様の実施形態は、有効なGBA手順に関して第2のノードに予め送られるメッセージに基づいて第2のノードがリプレイ攻撃を拒絶できるようにする。攻撃者がリプレイ防止値を以前未使用の値に単にインクリメントするだけであれば、第2のノードはこの変化を不正なMAC値に基づいて検出し、それ故攻撃を検出するであろう。また、第1のノードはNAFサーバで、第2のノードがクライアントである場合があり、または第1および第2のノードが共にクライアントである場合もある。当然のことながら、本発明の第1から第5までの態様の特徴は第6の態様のそれらと組み合わされ得、また逆も同様である。

【図面の簡単な説明】

【0027】

【図1】汎用ブートストラッピング・アーキテクチャに対する簡単なネットワーク・モデルを説明する図である。

【図2】セキュリティ・アソシエーションをクライアント(UE)とNAFとの間に確立するためのそれぞれの手順に関連するシグナリングフローを説明する図である。

【図3】セキュリティ・アソシエーションをクライアント(UE)とNAFとの間に確立するためのそれぞれの手順に関連するシグナリングフローを説明する図である。

【図4】セキュリティ・アソシエーションをクライアント(UE)とNAFとの間に確立するためのそれぞれの手順に関連するシグナリングフローを説明する図である。

【図5】セキュリティ・アソシエーションをクライアント(UE)とNAFとの間に確立するためのそれぞれの手順に関連するシグナリングフローを説明する図である。

【図6】セキュリティ・アソシエーションをクライアント(UE)とNAFとの間に確立するためのそれぞれの手順に関連するシグナリングフローを説明する図である。

【図7】セキュリティ・アソシエーションを一対のクライアント(UEAおよびUEB)間に確立するためのそれぞれの手順に関連するシグナリングフローを説明する図である。

【図8】セキュリティ・アソシエーションを一対のクライアント(UEAおよびUEB)間に確立するためのそれぞれの手順に関連するシグナリングフローを説明する図である。

【発明を実施するための形態】

【0028】

3Gネットワークに対する一般的な汎用ブートストラッピング・アーキテクチャ(GBA)を図1を参照して説明しており、種々のエンティティ間のインタフェース(Ua、Ub、Zn、およびZh)を説明している。本明細書は比較的高レベルにあり、そして実際の実装は異なって“見える”場合があるが、全く同じ一般的な機能性を採用しているということに留意しておくべきである。たとえば、(以下に説明されるであろうように)BSFがサービス鍵要求をNAFから受信する場合、受信側のBSFはアドレス解決ステップを実行してNAFまたはクライアント(UE)に対して“在圏”BSFを識別しなければならず、そして受信側のBSFが在圏BSFでないと、要求は在圏BSFに転送されるという可能性がある。

【0029】

この議論はクライアントへのプッシュ型サービスの提供に関係している。通常、クライアントはサービス提供業者に事前登録しているであろうが、しかし特定の情報をプッシュ配信する主導権はサービス提供業者にある。そのような状況では、(セキュリティ・アソシエーションは通常存続期間が短いため)サービス提供業者およびクライアントは互いに確立されたセキュリティ・アソシエーションをまた持たないため、セキュリティ・アソシエーションを確立しなければならない。

【0030】

本明細書で提案される第1の解決策は、NAFがBSFにNAF(またはサービス)鍵を求めるという手法を取る。BSFはNAFに、NAF鍵をクライアントのトランザクション識別子(B−TID)および対応するネットワーク認証値(AUTN)と一緒に返信する。上述したように、B−TIDは符号化されたRAND値(NAIプレフィックスとして)を含み、それはクライアントにより基本鍵(KS)を得るために使用されることができる。NAFはこれからB−TID、AUTN、およびクライアントがNAF鍵を得るために必要とするNAF識別情報を含む更なるデータを含むメッセージを作成し、そしてこのメッセージをクライアントに送ることができる。このメッセージはSAの設定(すなわちサービス鍵の共有)をトリガするだけのメッセージであってもよく、またはサービス鍵で暗号化されたサービス・データ(すなわちペイロード・データ)を含むことができよう。どちらの場合も、値B−TID、AUTN、およびクライアントによりKSを生成するように要求される他のデータが平文で送られるが、メッセージ認証コードで“署名されて”いる。SA内の1以上の鍵はHSSとUEとで共有される鍵を使用して得られること、およびAUTNはメッセージ内に含まれていることに留意されたい。したがって、たとえメッセージを完全性保護するために使用される鍵が確立されようとしているSAから得られるとしても、メッセージを“偽造する”ことはできない。

【0031】

クライアントがメッセージを受信する場合、(符号化の逆をして)B−TIDのRAND部およびAUTNを検索し、それらをUSIM/ISIMに適用して基本鍵KSを得る。それから更なるデータを使用してNAF鍵を得て、受信メッセージをMACを使用して検証する。

【0032】

この手順に関連したシグナリング交換が図2に説明されている。

【0033】

(クライアントにより要求される)更なるデータのNAFによる操作を防止するために、BSFはデータにKSから派生したものを使用して署名することができる。これは、たとえばNAFが鍵の存続期間を延長することを防止するために重要でありえよう。

【0034】

上で提示した解決策はNAFがクライアントに、セキュリティ・アソシエーションを2つのパーティの間に確立するために必要な情報をプッシュ配信できるようにする。このように、クライアントはこれらのタスクを行うためにBSFとのコネクションを設定しなくてもよい。このことは極めて時間効率の良い解決策を表わしている。しかしながら、NAFが全ての鍵関連情報(鍵の存続期間、付加情報等)をBSFからUEに保護された形式で中継することが必要である。B−TIDおよびその他のデータはその場合相当大きなデータ構造を備える可能性がある。このことは、メッセージ構造に組み込まれることができる大量のデータがクライアントとNAFとの間で使用される場合、たとえばこの構造がSMSである場合には解決が難しくなるであろう。

【0035】

NAFとクライアントとの間でセキュリティ・アソシエーションを確立するために交換される要求データ量を減らすために、上記の解決策はBSFによりNAFに送られるデータからAUTN値を除外することにより変更され得る。NAFは今度は、B−TIDおよび端末がNAF鍵を得るために必要とする他の必要なデータ(NAF識別情報を含む)を含むメッセージを作成し、そしてそれをクライアントに送信する。再び、このメッセージは、セキュリティ・アソシエーションの設定をトリガするだけのメッセージであり得、または暗号化されたペイロード・データを含むことができる。

【0036】

クライアントがNAFからメッセージを受信する場合、B−TIDをそれに送信するBSFに接続し、それ自身を認証して、B−TIDに関連する鍵素材、すなわち、たとえばAUTNを得るのに必要な残りの情報を要求する。この情報を受信し終わってから、サービス(NAF)鍵を得て、そしてメッセージの完全性を検証する。クライアントはBSFに接続しなければならないので、同時に鍵素材に関連する全ての情報、すなわち付加情報、鍵存続期間等を得ることができ、このようにして、NAFからクライアントに送信されなければならない“管理”情報の総量を削減する。

【0037】

この手順に関連したシグナリング交換が、KS生成シナリオ(すなわち図2に類似)を想定して、図3に示されている。

【0038】

状況次第では値RANDをNAFに明らかにすることは望ましくない場合がある。これは、B−TIDを、実際のRAND値(または実効RAND(RANDe))に対する参照を使用して形成することにより避けることができ、NAFは参照値のみを見るようになる。実効RAND(RANDe)はその場合AUTNと一緒にBSFからクライアントに信号で伝えられなければならないであろう。この修正された手順が図4に説明されている。

【0039】

図3および図4を参照して説明されている解決策の主たる利点は、BSFがクライアントにおける鍵生成を制御する更なる機会を有するであろうということである。クライアントは鍵を得るためにAUTNを必要とする。一方、クライアントはBSFに接続し、Ubインタフェース上でGBAプロトコルの新しい変形を要するBSFに向かって自身を認証しなければならないであろう。

【0040】

図3および図4の解決策に対する1つの脅威は、攻撃者が一群の(有効なB−TIDを含むと主張する)メッセージを生成し、それらを異なるクライアントに送りサービス不能(DoS)攻撃を開始する可能性があるということである。クライアントはメッセージを認証する手段(すなわちAUTN)を有しないので、受信したメッセージを認証しようとしてBSFに接続するであろう。そのような攻撃に対して反撃しない場合、BSF側でかなりの資源を消耗するであろう。そのようなDoS攻撃をさらに困難にするには、クライアントがNAFによりプッシュ配信されたメッセージのMACを直ちに確認し、BSFに接続しなくてもメッセージの正当性を立証することができるようにすることが望ましいであろう。これを達成するために、クライアントはメッセージのMAC化のために使用される鍵を得ることができなければならない。AUTNはプッシュ配信されるメッセージのなかではクライアントに送られないので、この導出はB−TID内のRAND(または派生値、図4)のみに基づかなければならない。

【0041】

1つの解決策はB−TID内のRAND(または派生値)を使用して2つの鍵Ck’およびIk’をBSFで得ることである。それからBSFはこれらの鍵を使用してMAC鍵を得て、MAC鍵をNAFに送る。このインテグリティ鍵はまた、好適にはNAFの識別情報に依存するべきである。NAF鍵をインテグリティ鍵の導出の際に得るために必要とされるその他の必要情報の“フィンガープリント”を使用することは、全ての情報をUEに送らなくてもこれを達成する1つの方法となるであろう。NAFは第2の(短い)MACをクライアントに送られるべき少なくとも一部のデータにわたって計算し、クライアントに送られるメッセージにMACを含める。クライアントで、USIM/ISIMはAKAアルゴリズムを使用してCk’およびIk’およびそれ故第2のMAC鍵を生成し、それからクライアントはメッセージを検証することができる。あるいは、BSFは鍵Ck’およびIk’をNAFに提供することができ、NAFが第2のMAC鍵それ自身を生成できるようにする。これは(タイムスタンプを使用して扱われ得るが)古いメッセージのリプレイを阻止しない、しかし攻撃者がランダムなメッセージを生成するのを阻止する。

【0042】

別の解決策は、図5のシグナリング図で説明され、BSFはNAF鍵それ自身を、所与のユーザに対するPUSH鍵に対するNAF要求に応えて生成し、NAFに送るようなことはしない。その代わりに、BSFはNAF_Key(または関連する共有秘密Ksに基づいた何らかの他の値)に基づいたDiffie−Hellman公開値gNAF Keyおよび、関係するパーティの識別情報および鍵の使用目的に関連したデータ送る。NAFは、今度はそれ自身の秘密値RANDを選択し、そして秘密値に対応する公開Diffie−Hellman値gRANDをUEに送信される情報に追加することができる。そして両方のパーティは共通の共有鍵、S_Key=gRAND*NAF Keyを得ることができる。S_KeyはMACに鍵を掛けるのに使用される。Diffie−Hellman方式は異なる種別のグループにわたって実装され得ることが知られている。ここで、標準的な表記法を使用しており、グループはZp、使用される生成g要素はgと表わされる。

【0043】

さらなる別の解決策は、図6のシグナリング図に説明され、NAFが所与のユーザに対するPUSH鍵を要求する場合、BSFは標準的なNAF鍵を含まず、その代わりにUE識別情報とNAF識別情報と(そして任意のさらなるデータ)の両方に依存する鍵を導出する。そのような鍵は、図では“NAF_UE_Key”と表示されている。BSFからNAFへの鍵の配信を保護にするために、BSFはBSFへのメッセージにNAF_UE_Keyを使用して計算されたMACを含める。

【0044】

上述の議論は、ユーザおよびサービス・ノードへのサービス関連の鍵の提供に対する本発明の適用を考察してきた。本発明の別の適用は、1つのクライアント端末がピア・クライアント端末にメッセージを安全な方法でプッシュ配信できるようにクライアント端末への鍵の提供に関連する、すなわちピア・ツー・ピア(p2p)鍵管理に関連する。

【0045】

1つの解決策に従って、開始側のUE、すなわちUEAは図7で一般的に説明される方法を採用する。この手法はBSFAとBSFBとの間の明確な信頼関係に依存している。開始側のパーティはまずホーム・ネットワークのBSFAを用いる標準的なGBA手順を行い、基本鍵KSAを得る。それからUEAは、基本鍵を使用してUEAがメッセージをプッシュ配信しようと望むもう一方のパーティUEBに関係するRANDを導出する。このことはNAF鍵が導出されるのと同様になされることができる。UEAにより行われる第2の動作はUEBに対する鍵情報を要求することである。この要求は、両方のクライアントの識別情報を含み、BSFAに送信され、要求をUEBのホーム・ネットワーク内のBSF、すなわちBSFBに転送する。

【0046】

BSFBはUEAに、BSFAを経由して、UEBに対するDiffie−Hellman公開値、すなわちgNAF Keyを返信する。それはまた、B−TID(NAF_Keyを生成するのに使用されるRAND値を含む)、AUTNおよび所要のさらなるデータを返信する。それから開始側のパーティUEAは、自身の公開Diffie−Hellman値、gRANDと、KSB、関連NAF_Key、そしてセッション鍵gRAND*NAF Keyを導出するために受信者により必要とされる情報と、を含むメッセージを形成する。UEAは勿論同一のセッション鍵を得ることができる。

【0047】

別のp2p鍵管理の解決策は図8に説明されており、そしてBSFBがピアにより共有されるべき鍵を生成することを要求する。起動側のパーティUEAによる第1の動作は一方のパーティUEBに対する鍵を要求することである。この要求は起動側パーティのBSFAに送られ、要求を受信側パーティのBSFBに転送する。起動側のパーティは識別情報のほかに要求内の受信側パーティのBSFBの識別情報をも含み、そしてBSFBは共有されるべき鍵、すなわちNAF_UE_Keyを得る。得られた鍵はB−TID、AUTN等と一緒にそれからUEAに配信される。

【0048】

この方式を用いて、受信側のパーティは、送信側の主張した識別情報の間接的な検証を受信し、この識別情報はNAF_UE_Keyの導出に使用される。受信側のパーティはまた、BSFBが全データをカバーする“NAF_Key”に基づくMACを含む場合、上述のように明確な認証を得ることができよう。

【0049】

当業者には当然のことなから、本発明の要旨を逸脱しない範囲で様々な変更が上述した実施形態になされ得る。たとえば、上記で提示された解決策はGBAに関係しているが、本発明は、情報がサービス提供業者からプッシュ配信されることになっているような、そしてサービス提供業者およびクライアントが共通秘密を共有しないようなアーキテクチャへの一般的な適用性を有する。別の変更では、複数の解決策が並行して実装され、BSFに送られる認証要求がいずれの解決策をNAF/UEが採用することになるかを示す選択肢を含む。

【特許請求の範囲】

【請求項1】

第1のノードから第2のノードに情報をプッシュ配信するために前記第1のノードと前記第2のノードとの間にセキュリティ・アソシエーションを確立する方法であって、前記第2のノードおよび鍵生成機能は基本秘密を共有しており、該方法は、

サービス鍵の生成および提供の要求を前記第1のノードから前記鍵生成機能に送信するステップであって、前記要求は前記第1および第2のノードの識別情報を含む、ステップと、

前記第1のノードの前記識別情報と前記基本秘密と付加情報とを使用して前記鍵生成機能でサービス鍵を生成し、該サービス鍵を前記付加情報と共に前記第1のノードに送信するステップと、

前記付加情報と前記第1のノードの前記識別情報とを前記第1のノードから前記第2のノードに転送するステップと、

受信した前記付加情報と前記第1のユーザの識別情報と前記基本秘密とを使用して前記第2のノードで前記サービス鍵を生成するステップと、

を備えることを特徴とする方法。

【請求項2】

前記第1のノードはサービス・ノードであり、前記第2のノードはクライアントであることを特徴とする請求項1に記載の方法。

【請求項3】

前記クライアントは汎用ブートストラッピング・アーキテクチャを採用する3Gネットワークのクライアント端末であり、前記サービス・ノードはネットワーク・アプリケーション機能を備え、前記鍵生成機能はブートストラッピング・サーバ機能を備えることを特徴とする請求項2に記載の方法。

【請求項4】

前記鍵生成機能は、ホーム加入者システムまたはホーム・ロケーション・レジスタ/認証センタをさらに備え、前記基本秘密は前記ホーム加入者システムまたはHE?/認証センタにより既知であるかまたはアクセス可能であることを特徴とする請求項3に記載の方法。

【請求項5】

前記鍵生成機能でサービス鍵を生成する前記ステップは、

前記基本秘密を使用して鍵素材KSを生成するステップと、

前記鍵素材KSと前記サービス・ノードの前記識別情報と前記付加情報とを使用して前記サービス鍵を生成するステップと、

を備えることを特徴とする請求項3または4に記載の方法。

【請求項6】

前記クライアントで前記サービス鍵を生成する前記ステップは、

前記基本秘密を使用して鍵素材KSを生成するステップと、

前記鍵素材KSと前記付加情報とを使用して前記サービス鍵を生成するステップと、

を備えることを特徴とする請求項3に記載の方法。

【請求項7】

前記基本秘密は前記クライアントのISIM/USIMに格納されており、前記鍵素材KSを生成する前記ステップは前記ISIM/USIM内で実行されることを特徴とする請求項6に記載の方法。

【請求項8】

前記鍵生成機能でサービス鍵を生成する前記ステップは、前記サービス・ノードから前記クライアントに送信されたもの以外の他の値を利用することを特徴とする請求項1乃至7の何れか一項に記載の方法。

【請求項9】

前記他の値の少なくともいくつかは前記クライアントにより前記鍵生成機能から取得されることを特徴とする請求項8に記載の方法。

【請求項10】

前記付加情報は、1以上の

トランザクション識別子、

ネットワーク認証値、

を含むことを特徴とする請求項1乃至9の何れか一項に記載の方法。

【請求項11】

前記付加情報はNAIフォーマットのトランザクション識別子を含み、前記トランザクション識別子は前記鍵生成機能により生成される符号化ランダム値を含み、前記符号化ランダム値は前記サービス鍵を生成するために使用される、ことを特徴とする請求項1乃至9の何れか一項に記載の方法。

【請求項12】

前記付加情報はNAIフォーマットのトランザクション識別子を含み、前記トランザクション識別子は前記鍵生成機能により生成され格納されるランダム値へのポインタを含み、前記ランダム値は前記サービス鍵を生成するために使用され、

前記方法は、

前記ポインタを含む要求を前記クライアントから前記鍵生成機能に送信するステップと、

前記クライアントが前記サービス鍵を生成可能となるように前記ランダム値を前記クライアントに返送するステップと、

を備えることを特徴とする請求項2に記載の方法。

【請求項13】

前記鍵生成機能は前記サービス・ノードにネットワーク認証値を送信し、前記サービス・ノードは当該値を前記付加情報と共に前記クライアントに転送し、前記クライアントは前記鍵生成機能を認証するために前記基本秘密および前記認証値を使用する、ことを特徴とする請求項2に記載の方法。

【請求項14】

前記クライアントが前記付加情報を前記サービス・ノードから受信した後に前記クライアントから前記鍵生成機能に認証値の要求を送信するステップと、

前記認証値を前記クライアントで受信するステップと、

当該値に基づいて前記サービス・ノードから受信した前記セキュリティ・アソシエーション要求を認証するステップと、

を備えることを特徴とする請求項2に記載の方法。

【請求項15】

前記付加情報はサービス・データを併せて含むメッセージで前記サービス・ノードから前記クライアントに転送され、前記サービス・データは前記サービス鍵により暗号化および/または完全性保護がなされ、前記クライアントは一旦前記サービス鍵が生成されると前記暗号化データを復号可能となる、ことを特徴とする請求項2に記載の方法。

【請求項16】

サービス鍵を前記鍵生成機能で生成する前記ステップは前記第2のノードの前記識別情報を使用するステップを備えることを特徴とする請求項1乃至15の何れか一項に記載の方法。

【請求項17】

前記サービス鍵は前記第2のノードのDiffie−Hellman鍵であり、

前記方法は、

前記第1のノードのDiffie−Hellman鍵を前記第1のノードに提供するステップと、

前記第1のノードの前記Diffie−Hellman鍵を前記第2のノードに送信するステップと、

をさらに備え、前記セキュリティ・アソシエーションは2つの前記Diffie−Hellman鍵に基づいて確立される、ことを特徴とする請求項1乃至16の何れか一項に記載の方法。

【請求項18】

前記第1および第2のノードはそれぞれ第1および第2のクライアントであることを特徴とする請求項1に記載の方法。

【請求項19】

前記鍵生成機能は前記第2のクライアントと信頼関係を有する鍵サーバを含み、サービス鍵の生成および提供の前記要求は前記第1のクライアントと信頼関係を有する第2の鍵サーバを経由して前記鍵サーバに送信されることを特徴とする請求項18に記載の方法。

【請求項20】

前記第1のノードから前記第2のノードに前記第1のノードにより得られたサービス鍵を送信するステップと、

前記第1および第2のノードで、前記サービス鍵の両方を使用してセッション鍵を導出するステップと、

を備えることを特徴とする請求項19に記載の方法。

【請求項21】

前記付加情報を前記第1のノードから前記第2のノードに転送するステップと、受信した前記付加情報と前記基本秘密とを使用して前記第2のノードで前記サービス鍵を生成する前記ステップと、はDiffie−Hellman交換手順の一部を形成することを特徴とする請求項18に記載の方法。

【請求項22】

安全な通信リンクを経由してプッシュ型サービスをクライアントに配信するためのサービス・ノードであって、

サービス鍵の生成および提供の要求を鍵生成機能に送信する手段であって、前記要求は前記クライアントおよび前記サービス・ノードを識別する、手段と、

前記鍵生成機能からサービス鍵を付加情報と共に受信する手段と、

前記付加情報を前記クライアントに転送する手段と、

前記サービス鍵を使用してサービス情報の暗号化および/または完全性保護を行い、該暗号化および/または完全性保護された情報を前記クライアントに送信する手段と、

を備えることを特徴とするサービス・ノード。

【請求項23】

サービス・ノードにより配信されるプッシュ型サービスを受信するためのクライアント端末であって、

鍵生成機能との共有秘密を格納する記憶手段と、

前記サービス・ノードから鍵生成情報を受信する手段と、

前記共有秘密と前記鍵生成情報とを使用してサービス鍵を生成する手段と、

前記サービス・ノードとの通信の復号および/または完全性検証のために前記サービス鍵を使用する手段と、

を備えることを特徴とするクライアント端末。

【請求項24】

前記サービス・ノードからメッセージ認証コードを受信する手段と、

前記鍵生成情報の少なくとも一部から1以上の認証鍵を生成し、該1以上の認証鍵を使用して前記メッセージ認証コードを認証する手段と、

を備えることを特徴とする請求項23に記載の端末。

【請求項25】

1以上の認証鍵を生成する前記手段はUSIM/ISIMを含むことを特徴とする請求項23に記載の端末。

【請求項26】

サービス・ノードからクライアントに情報をプッシュ配信するために前記クライアントと前記サービス・ノードとの間にセキュリティ・アソシエーションを確立する際に使用する鍵生成機能であって、

鍵サーバは、

前記クライアントと共有される秘密を格納する記憶手段と、

サービス鍵の生成および提供の要求を前記サービス・ノードから受信する手段であって、前記要求は前記クライアントおよび前記サービス・ノードを識別する、手段と、

前記サービス・ノードの前記識別情報と前記基本秘密と付加情報とを使用してサービス鍵を生成し、該サービス鍵を前記付加情報と共に前記サービス・ノードに送信する手段と、

を備えることを特徴とする鍵生成機能。

【請求項27】

第1のクライアントから第2のクライアントに情報をプッシュ配信するために前記第1および第2のクライアントの間でセキュリティ・アソシエーションを確立する方法であって、前記第1および第2のクライアントはそれぞれ第1および第2の鍵サーバとの信頼関係を有しそれぞれの鍵サーバと秘密を共有しており、該方法は、

サービス鍵の生成および提供の要求を前記第1の鍵サーバを経由して前記第1のクライアントから前記第2の鍵サーバに送信するステップであって、前記要求は前記第1および第2のノードを識別する、ステップと、

前記第1のノードの前記識別情報と前記基本秘密と付加情報とを使用して前記第2の鍵サーバでサービス鍵を生成し、該サービス鍵を前記付加情報と共に前記第1のノードに送信するステップと、

前記付加情報を前記第1のノードから前記第2のノードに転送するステップと、

前記第2のノードで、受信した前記付加情報と前記基本秘密とを使用して前記サービス鍵を生成するステップと、

を備えることを特徴とする方法。

【請求項28】

リプレイ攻撃に対してノードを保護する方法であって、該方法は、

ブートストラッピング・サーバ機能でサービス鍵を生成するステップと、

前記サービス鍵を該サービス鍵の生成に必要な情報と共に第1のノードに提供するステップと、

前記第1のノードから前記第2のノードに鍵生成メッセージを送信するステップであって、前記メッセージは前記情報とリプレイ防止値と該リプレイ防止値を含む前記メッセージ本体にわたって計算されるメッセージ認証コードとを含み、前記リプレイ防止値は前記手順の実行のたびにインクリメントまたはデクリメントされる、ステップと、

前記第2のノードで前記鍵生成メッセージを受信し、該鍵生成メッセージに含まれる前記リプレイ防止値を格納するステップと、

前記第2のノードで、鍵生成メッセージが受信されるたびに、前記メッセージ認証コードを検証し、前記メッセージに含まれる前記リプレイ防止値が前記第2のノードに既に格納されているか否かを決定し、格納されている場合前記メッセージを拒絶する、ステップと、

を備えることを特徴とする方法。

【請求項1】

第1のノードから第2のノードに情報をプッシュ配信するために前記第1のノードと前記第2のノードとの間にセキュリティ・アソシエーションを確立する方法であって、前記第2のノードおよび鍵生成機能は基本秘密を共有しており、該方法は、

サービス鍵の生成および提供の要求を前記第1のノードから前記鍵生成機能に送信するステップであって、前記要求は前記第1および第2のノードの識別情報を含む、ステップと、

前記第1のノードの前記識別情報と前記基本秘密と付加情報とを使用して前記鍵生成機能でサービス鍵を生成し、該サービス鍵を前記付加情報と共に前記第1のノードに送信するステップと、

前記付加情報と前記第1のノードの前記識別情報とを前記第1のノードから前記第2のノードに転送するステップと、

受信した前記付加情報と前記第1のユーザの識別情報と前記基本秘密とを使用して前記第2のノードで前記サービス鍵を生成するステップと、

を備えることを特徴とする方法。

【請求項2】

前記第1のノードはサービス・ノードであり、前記第2のノードはクライアントであることを特徴とする請求項1に記載の方法。

【請求項3】

前記クライアントは汎用ブートストラッピング・アーキテクチャを採用する3Gネットワークのクライアント端末であり、前記サービス・ノードはネットワーク・アプリケーション機能を備え、前記鍵生成機能はブートストラッピング・サーバ機能を備えることを特徴とする請求項2に記載の方法。

【請求項4】

前記鍵生成機能は、ホーム加入者システムまたはホーム・ロケーション・レジスタ/認証センタをさらに備え、前記基本秘密は前記ホーム加入者システムまたはHE?/認証センタにより既知であるかまたはアクセス可能であることを特徴とする請求項3に記載の方法。

【請求項5】

前記鍵生成機能でサービス鍵を生成する前記ステップは、

前記基本秘密を使用して鍵素材KSを生成するステップと、

前記鍵素材KSと前記サービス・ノードの前記識別情報と前記付加情報とを使用して前記サービス鍵を生成するステップと、

を備えることを特徴とする請求項3または4に記載の方法。

【請求項6】

前記クライアントで前記サービス鍵を生成する前記ステップは、

前記基本秘密を使用して鍵素材KSを生成するステップと、

前記鍵素材KSと前記付加情報とを使用して前記サービス鍵を生成するステップと、

を備えることを特徴とする請求項3に記載の方法。

【請求項7】

前記基本秘密は前記クライアントのISIM/USIMに格納されており、前記鍵素材KSを生成する前記ステップは前記ISIM/USIM内で実行されることを特徴とする請求項6に記載の方法。

【請求項8】

前記鍵生成機能でサービス鍵を生成する前記ステップは、前記サービス・ノードから前記クライアントに送信されたもの以外の他の値を利用することを特徴とする請求項1乃至7の何れか一項に記載の方法。

【請求項9】

前記他の値の少なくともいくつかは前記クライアントにより前記鍵生成機能から取得されることを特徴とする請求項8に記載の方法。

【請求項10】

前記付加情報は、1以上の

トランザクション識別子、

ネットワーク認証値、

を含むことを特徴とする請求項1乃至9の何れか一項に記載の方法。

【請求項11】

前記付加情報はNAIフォーマットのトランザクション識別子を含み、前記トランザクション識別子は前記鍵生成機能により生成される符号化ランダム値を含み、前記符号化ランダム値は前記サービス鍵を生成するために使用される、ことを特徴とする請求項1乃至9の何れか一項に記載の方法。

【請求項12】

前記付加情報はNAIフォーマットのトランザクション識別子を含み、前記トランザクション識別子は前記鍵生成機能により生成され格納されるランダム値へのポインタを含み、前記ランダム値は前記サービス鍵を生成するために使用され、

前記方法は、

前記ポインタを含む要求を前記クライアントから前記鍵生成機能に送信するステップと、

前記クライアントが前記サービス鍵を生成可能となるように前記ランダム値を前記クライアントに返送するステップと、

を備えることを特徴とする請求項2に記載の方法。

【請求項13】

前記鍵生成機能は前記サービス・ノードにネットワーク認証値を送信し、前記サービス・ノードは当該値を前記付加情報と共に前記クライアントに転送し、前記クライアントは前記鍵生成機能を認証するために前記基本秘密および前記認証値を使用する、ことを特徴とする請求項2に記載の方法。

【請求項14】

前記クライアントが前記付加情報を前記サービス・ノードから受信した後に前記クライアントから前記鍵生成機能に認証値の要求を送信するステップと、

前記認証値を前記クライアントで受信するステップと、

当該値に基づいて前記サービス・ノードから受信した前記セキュリティ・アソシエーション要求を認証するステップと、

を備えることを特徴とする請求項2に記載の方法。

【請求項15】

前記付加情報はサービス・データを併せて含むメッセージで前記サービス・ノードから前記クライアントに転送され、前記サービス・データは前記サービス鍵により暗号化および/または完全性保護がなされ、前記クライアントは一旦前記サービス鍵が生成されると前記暗号化データを復号可能となる、ことを特徴とする請求項2に記載の方法。

【請求項16】

サービス鍵を前記鍵生成機能で生成する前記ステップは前記第2のノードの前記識別情報を使用するステップを備えることを特徴とする請求項1乃至15の何れか一項に記載の方法。

【請求項17】

前記サービス鍵は前記第2のノードのDiffie−Hellman鍵であり、

前記方法は、

前記第1のノードのDiffie−Hellman鍵を前記第1のノードに提供するステップと、

前記第1のノードの前記Diffie−Hellman鍵を前記第2のノードに送信するステップと、

をさらに備え、前記セキュリティ・アソシエーションは2つの前記Diffie−Hellman鍵に基づいて確立される、ことを特徴とする請求項1乃至16の何れか一項に記載の方法。

【請求項18】

前記第1および第2のノードはそれぞれ第1および第2のクライアントであることを特徴とする請求項1に記載の方法。

【請求項19】

前記鍵生成機能は前記第2のクライアントと信頼関係を有する鍵サーバを含み、サービス鍵の生成および提供の前記要求は前記第1のクライアントと信頼関係を有する第2の鍵サーバを経由して前記鍵サーバに送信されることを特徴とする請求項18に記載の方法。

【請求項20】

前記第1のノードから前記第2のノードに前記第1のノードにより得られたサービス鍵を送信するステップと、

前記第1および第2のノードで、前記サービス鍵の両方を使用してセッション鍵を導出するステップと、

を備えることを特徴とする請求項19に記載の方法。

【請求項21】

前記付加情報を前記第1のノードから前記第2のノードに転送するステップと、受信した前記付加情報と前記基本秘密とを使用して前記第2のノードで前記サービス鍵を生成する前記ステップと、はDiffie−Hellman交換手順の一部を形成することを特徴とする請求項18に記載の方法。

【請求項22】

安全な通信リンクを経由してプッシュ型サービスをクライアントに配信するためのサービス・ノードであって、

サービス鍵の生成および提供の要求を鍵生成機能に送信する手段であって、前記要求は前記クライアントおよび前記サービス・ノードを識別する、手段と、

前記鍵生成機能からサービス鍵を付加情報と共に受信する手段と、

前記付加情報を前記クライアントに転送する手段と、

前記サービス鍵を使用してサービス情報の暗号化および/または完全性保護を行い、該暗号化および/または完全性保護された情報を前記クライアントに送信する手段と、

を備えることを特徴とするサービス・ノード。

【請求項23】

サービス・ノードにより配信されるプッシュ型サービスを受信するためのクライアント端末であって、

鍵生成機能との共有秘密を格納する記憶手段と、

前記サービス・ノードから鍵生成情報を受信する手段と、

前記共有秘密と前記鍵生成情報とを使用してサービス鍵を生成する手段と、

前記サービス・ノードとの通信の復号および/または完全性検証のために前記サービス鍵を使用する手段と、

を備えることを特徴とするクライアント端末。

【請求項24】

前記サービス・ノードからメッセージ認証コードを受信する手段と、

前記鍵生成情報の少なくとも一部から1以上の認証鍵を生成し、該1以上の認証鍵を使用して前記メッセージ認証コードを認証する手段と、

を備えることを特徴とする請求項23に記載の端末。

【請求項25】

1以上の認証鍵を生成する前記手段はUSIM/ISIMを含むことを特徴とする請求項23に記載の端末。

【請求項26】

サービス・ノードからクライアントに情報をプッシュ配信するために前記クライアントと前記サービス・ノードとの間にセキュリティ・アソシエーションを確立する際に使用する鍵生成機能であって、

鍵サーバは、

前記クライアントと共有される秘密を格納する記憶手段と、

サービス鍵の生成および提供の要求を前記サービス・ノードから受信する手段であって、前記要求は前記クライアントおよび前記サービス・ノードを識別する、手段と、

前記サービス・ノードの前記識別情報と前記基本秘密と付加情報とを使用してサービス鍵を生成し、該サービス鍵を前記付加情報と共に前記サービス・ノードに送信する手段と、

を備えることを特徴とする鍵生成機能。

【請求項27】

第1のクライアントから第2のクライアントに情報をプッシュ配信するために前記第1および第2のクライアントの間でセキュリティ・アソシエーションを確立する方法であって、前記第1および第2のクライアントはそれぞれ第1および第2の鍵サーバとの信頼関係を有しそれぞれの鍵サーバと秘密を共有しており、該方法は、

サービス鍵の生成および提供の要求を前記第1の鍵サーバを経由して前記第1のクライアントから前記第2の鍵サーバに送信するステップであって、前記要求は前記第1および第2のノードを識別する、ステップと、

前記第1のノードの前記識別情報と前記基本秘密と付加情報とを使用して前記第2の鍵サーバでサービス鍵を生成し、該サービス鍵を前記付加情報と共に前記第1のノードに送信するステップと、

前記付加情報を前記第1のノードから前記第2のノードに転送するステップと、

前記第2のノードで、受信した前記付加情報と前記基本秘密とを使用して前記サービス鍵を生成するステップと、

を備えることを特徴とする方法。

【請求項28】

リプレイ攻撃に対してノードを保護する方法であって、該方法は、

ブートストラッピング・サーバ機能でサービス鍵を生成するステップと、

前記サービス鍵を該サービス鍵の生成に必要な情報と共に第1のノードに提供するステップと、

前記第1のノードから前記第2のノードに鍵生成メッセージを送信するステップであって、前記メッセージは前記情報とリプレイ防止値と該リプレイ防止値を含む前記メッセージ本体にわたって計算されるメッセージ認証コードとを含み、前記リプレイ防止値は前記手順の実行のたびにインクリメントまたはデクリメントされる、ステップと、

前記第2のノードで前記鍵生成メッセージを受信し、該鍵生成メッセージに含まれる前記リプレイ防止値を格納するステップと、

前記第2のノードで、鍵生成メッセージが受信されるたびに、前記メッセージ認証コードを検証し、前記メッセージに含まれる前記リプレイ防止値が前記第2のノードに既に格納されているか否かを決定し、格納されている場合前記メッセージを拒絶する、ステップと、

を備えることを特徴とする方法。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【公開番号】特開2013−34220(P2013−34220A)

【公開日】平成25年2月14日(2013.2.14)

【国際特許分類】

【外国語出願】

【出願番号】特願2012−208854(P2012−208854)

【出願日】平成24年9月21日(2012.9.21)

【分割の表示】特願2008−535012(P2008−535012)の分割

【原出願日】平成18年10月10日(2006.10.10)

【出願人】(598036300)テレフオンアクチーボラゲット エル エム エリクソン(パブル) (2,266)

【Fターム(参考)】

【公開日】平成25年2月14日(2013.2.14)

【国際特許分類】

【出願番号】特願2012−208854(P2012−208854)

【出願日】平成24年9月21日(2012.9.21)

【分割の表示】特願2008−535012(P2008−535012)の分割

【原出願日】平成18年10月10日(2006.10.10)

【出願人】(598036300)テレフオンアクチーボラゲット エル エム エリクソン(パブル) (2,266)

【Fターム(参考)】

[ Back to top ]