セキュリティ管理システム、セキュリティ管理方法およびセキュリティ管理プログラム

【課題】ユーザ、文書およびシステム内の装置ごとに設定を可能にしてセキュリティを確保するセキュリティ管理システムを提供する。

【解決手段】認証サーバ5は、複数の画像処理装置2,3,4の各々を識別する装置識別情報ごとに、処理の許可または不許可を示すデータが、複数のユーザの各々を識別するユーザ識別情報と複数の画像処理装置で実行される処理の対象になる文書を識別する文書識別情報との組合せに対応して記憶された記憶手段6と、複数の画像処理装置のうちのいずれかの画像処理装置から処理を要求するユーザのユーザ識別情報と処理の対象になる文書の文書識別情報とを受信したときに、記憶手段に記憶されているデータを参照して、当該画像処理装置の当該文書を対象にした処理の実行を許可するか許可しないかを決定する認証手段7とを備えている。

【解決手段】認証サーバ5は、複数の画像処理装置2,3,4の各々を識別する装置識別情報ごとに、処理の許可または不許可を示すデータが、複数のユーザの各々を識別するユーザ識別情報と複数の画像処理装置で実行される処理の対象になる文書を識別する文書識別情報との組合せに対応して記憶された記憶手段6と、複数の画像処理装置のうちのいずれかの画像処理装置から処理を要求するユーザのユーザ識別情報と処理の対象になる文書の文書識別情報とを受信したときに、記憶手段に記憶されているデータを参照して、当該画像処理装置の当該文書を対象にした処理の実行を許可するか許可しないかを決定する認証手段7とを備えている。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、画像処理装置による処理の実行を管理するセキュリティ管理システム、セキュリティ管理方法およびセキュリティ管理プログラムに関する。

【背景技術】

【0002】

近年、情報技術が発達し、情報の取り扱いが容易になるとともに情報の取り扱いに関して社会的な関心が高まっている。その中で、文書を取り扱うコピー、スキャンおよびプリント等の機能を持つ画像処理装置(複合機)のセキュリティに対する意識が高まっている。

【0003】

ネットワークで接続された複合機のセキュリティを確保する方法の1つとして、サーバマシンによるサーバ認証を用いて文書の管理を行う方法がある。

【0004】

特許文献1には、機密性の高い文書のセキュリティ情報を管理する画像形成システムが記載されている。特許文献1に記載された画像形成システムは、サーバ認証を行って、サーバに登録されているセキュリティ情報と、取得した情報とが一致した場合に対象装置の動作を許可するので、ユーザと文書に対するセキュリティの確保を実現することができ、出力する文書に対する機密性を高めることができる。

【先行技術文献】

【特許文献】

【0005】

【特許文献1】特開2006−185115号公報(段落0011,段落0132−0135)

【発明の概要】

【発明が解決しようとする課題】

【0006】

しかし、特許文献1に記載された画像形成システムでは、ユーザ情報と文書の情報をサーバに置くことによって、セキュリティ管理を容易にしているが、ユーザおよび文書に依存した機密性を重視したシステムであって、対象装置に対するセキュリティに留意したものではない。ネットワークを介して複数の装置が接続されている場合には、装置の設置場所や運用環境によって、装置ごとに異なる管理設定が求められる可能性がある。例えば、機密性の高い部屋に設置された装置では動作を許可するが、機密性の低い部屋に設置された装置では動作を許可しないといった設定である。しかし、特許文献1に記載された画像形成システムでは、ユーザと文書に対する許可があれば、どの部屋に設置された装置からでも文書に対する動作が実行できてしまう。

【0007】

そこで、本発明は、ユーザ、文書およびシステム内の装置ごとにきめ細かくセキュリティ管理を行うことができるセキュリティ管理システム、セキュリティ管理方法およびセキュリティ管理プログラムを提供することを目的とする。

【課題を解決するための手段】

【0008】

本発明によるセキュリティ管理システムは、文書を対象にした処理を実行する複数の画像処理装置にネットワークを介して接続された認証サーバがそれぞれの画像処理装置のセキュリティの管理を行うセキュリティ管理システムであって、認証サーバは、複数の画像処理装置の各々を識別する装置識別情報ごとに、処理の許可または不許可を示すデータが、複数のユーザの各々を識別するユーザ識別情報と複数の画像処理装置で実行される処理の対象になる文書を識別する文書識別情報との組合せに対応して記憶された記憶手段と、複数の画像処理装置のうちのいずれかの画像処理装置から処理を要求するユーザのユーザ識別情報と処理の対象になる文書の文書識別情報とを受信したときに、記憶手段に記憶されているデータを参照して、当該画像処理装置の当該文書を対象にした処理の実行を許可するか許可しないかを決定する認証手段とを備えたことを特徴とする。

【0009】

本発明によるセキュリティ管理方法は、文書を対象にした処理を実行する複数の画像処理装置にネットワークを介して接続された認証サーバがそれぞれの画像処理装置のセキュリティの管理を行うセキュリティ管理システムにおけるセキュリティ管理方法であって、認証サーバに、複数の画像処理装置の各々を識別する装置識別情報ごとに、処理の許可または不許可を示すデータを、複数のユーザの各々を識別するユーザ識別情報と複数の画像処理装置で実行される処理の対象になる文書を識別する文書識別情報との組合せに対応して記憶させ、認証サーバが、複数の画像処理装置のうちのいずれかの画像処理装置から処理を要求するユーザのユーザ識別情報と処理の対象になる文書の文書識別情報とを受信したときに、記憶手段に記憶されているデータを参照して、当該画像処理装置の当該文書を対象にした処理の実行を許可するか許可しないかを決定することを特徴とする。

【0010】

本発明によるセキュリティ管理プログラムは、文書を対象にした処理を実行する複数の画像処理装置に接続される認証サーバに、複数の画像処理装置のうちのいずれかの画像処理装置から処理を要求するユーザのユーザ識別情報と処理の対象になる文書識別情報とを受信したときに、複数の画像処理装置の各々を識別する装置識別情報ごとに、処理の許可または不許可を示すデータが、複数のユーザの各々を識別するユーザ識別情報と複数の画像処理装置で実行される処理の対象になる文書を識別する文書の文書識別情報との組合せに対応して記憶手段に記憶されているデータを参照して、当該画像処理装置の当該文書を対象にした処理の実行を許可するか許可しないかを決定する処理を実行させることを特徴とする。

【発明の効果】

【0011】

本発明によれば、ユーザ、文書およびシステム内の装置ごとにきめ細かくセキュリティ管理を行うことができる。

【図面の簡単な説明】

【0012】

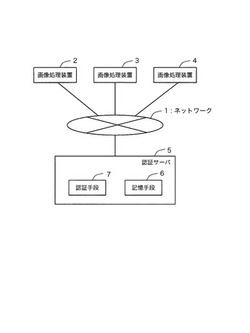

【図1】本発明によるセキュリティ管理システムの第1の実施形態の構成を示すブロック図である。

【図2】図1に示すセキュリティ管理システムの構成を示す説明図である。

【図3】図1に示すセキュリティ管理システムによる、コピー時の認証の動作を示すフローチャートである。

【図4】ユーザIDと複合機IDとに関連付けられた文書番号ごとの権限情報を示す説明図である。

【図5】図1に示すセキュリティ管理システムの構成を示す説明図である。

【図6】図1に示すセキュリティ管理システムによる、スキャン時の認証の動作を示すフローチャートである。

【図7】図1に示すセキュリティ管理システムの構成を示す説明図である。

【図8】図1に示すセキュリティ管理システムによる、プリント時の認証の動作を示すフローチャートである。

【図9】本発明によるセキュリティ管理システムの主要部を示すブロック図である。

【発明を実施するための形態】

【0013】

実施形態1.

図1は、本発明によるセキュリティ管理システムの第1の実施形態(実施形態1)の構成を示すブロック図である。図2は、図1に示すセキュリティ管理システムの構成を示す説明図である。図2は、IDカード52を所持するユーザ51の操作によって、複合機11が原稿53を複写して出力するコピー動作に着目した説明図である。図1および図2を参照して、本発明によるセキュリティ管理システムの第1の実施形態の構成を説明する。

【0014】

IDカード52には、ユーザ51を識別するための識別情報(ユーザID)が登録されたICチップが埋め込まれている。原稿53には、所定の文書番号が登録されたICチップが埋め込まれている。

【0015】

図1に示すセキュリティ管理システムにおいて、認証サーバ21は、複合機11のセキュリティを管理する処理を行う。複合機11は、ネットワーク31を介して認証サーバ21と通信可能に接続されている。なお、図1に示すセキュリティ管理システムでは、複合機11と同様の構成を有する複数の複合機(例えば、図2に示す複合機12,13に相当)が存在してもよく、各複合機11〜13は、ネットワーク31を介して認証サーバ21と通信可能に接続される。また、各複合機11〜13には、それぞれを識別可能な複合機IDが割り当てられる。

【0016】

複合機11は、原稿の画像データを出力用紙に複写して出力するコピー機能、ファクシミリの送受信を行うFAX機能、原稿の画像データを読み取って格納または出力するスキャン機能、および複合機11や複合機11に接続された情報端末に格納されているファイルデータを出力用紙に描画して出力するプリント機能等のうちの1つ以上の機能を有する。なお、第1の実施形態のセキュリティ管理システムにおける複合機は、少なくともコピー機能を有する。また、1つの機能を有する場合には、単体のコピー装置になるが、以下、複合機は単体の装置を含むものであるとする。

【0017】

複合機11は、IDカード用RFIDリーダ101、原稿用RFIDカードリーダ102、RFIDライタ103、ユーザインタフェース部104、原稿読取部105、描画部106、演算回路部107、ファイルメモリ108、ネットワークインタフェース部109、およびFAXインタフェース部110を備える。

【0018】

IDカード用RFIDリーダ101は、RFID(Radio Frequency Identification)技術を利用して、複合機11を操作しようとするユーザが所持するIDカードから当該ユーザを識別するユーザIDを読み取る。IDカード用RFIDリーダ101は、ユーザIDが記録されている媒体、例えば、図2に示すIDカード52に電波を発信し、IDカード52に埋め込まれているICチップからユーザ51のユーザIDを読み取る。IDカード用RFIDリーダ101は、複合機11のユーザインタフェース部104の近傍に設置され、ユーザが複合機11を使用する前に認証を行うことが可能な構成になっている。

【0019】

原稿用RFIDカードリーダ102は、複合機11でコピーしようとする原稿から当該原稿を識別する文書番号を読み取る。原稿用RFIDカードリーダ102は、文書番号が記録されている文書、例えば、図2に示す原稿53に電波を発信し、原稿53に埋め込まれているRFIDタグ(ICチップ)から原稿53の文書番号を読み取る。

【0020】

RFIDライタ103は、出力用紙に文書番号を書き込む。具体的には例えば、RFIDライタ103は、演算回路部107による指示に従って、出力用紙に埋め込まれたICチップに、原稿53の文書番号を書き込む。RFIDライタ103が、原稿53と同じ文書番号を出力用紙に書き込むことによって、原稿53が複写された出力用紙をさらにコピーする場合にも、原稿53と同様のセキュリティを確保することができる。

【0021】

ユーザインタフェース部104は、表示部(図示せず)や音声出力部(図示せず)等を制御して、ユーザに対して表示や音声による出力を行う出力機能を有する。例えば、ユーザインタフェース部104は、ユーザメニューや認証結果をLCDパネルの表示部に表示する。また、ユーザインタフェース部104は、テンキーやタッチパネル等を制御し、テンキーやタッチパネル等に対するユーザの入力操作を処理する入力機能を有する。

【0022】

原稿読取部105は、原稿から画像データを読み取る。原稿読取部105が読み取った画像データは、所定の画像処理が行われる。描画部106は、画像処理が行われた画像データを出力用紙に描画(原稿の画像データを複写)し、出力する。

【0023】

演算回路部107は、複合機11の各部を制御する。例えば、演算回路部107は、CPUを用いてROMおよびRAMにストアされた命令を実行したり、原稿読取部105や描画部106等を制御するための専用回路を動作させたりする。ファイルメモリ108は、原稿読取部105によって読み取られた画像データをファイルデータとして格納する。

【0024】

ネットワークインタフェース部109は、ネットワーク31を介して認証サーバ21に接続される。ネットワークインタフェース部109は、複合機11の複合機ID、IDカード用RFIDリーダ101によって読み取られたユーザID、および原稿用RFIDリーダ102によって読み取られた原稿53の文書番号を認証サーバ21に送信する。

【0025】

FAXインタフェース部110は、複合機11がファクシミリの送受信を行うFAX機能を有する場合に、電話回線21に接続してファクシミリの送受信を行う。

【0026】

認証サーバ21は、複合機ID、ユーザIDおよび文書番号について、認証処理を行う。認証サーバ21は、認証部201とメモリ部202とを備える。

【0027】

メモリ部202には、コピー機能、スキャン機能またはプリント機能といった複合機の各機能の実行を許可するか否かが、あらかじめ、複合機、ユーザおよび原稿の各項目について関連付けて登録されている。認証部201は、メモリ部202にあらかじめ登録されている登録内容と、複合機のネットワークインタフェース部109から送信される複合機ID、ユーザIDおよび文書番号とに基づいて、要求された機能の実行を許可するか否かを判断する。認証部201は、例えばプログラムに従って処理を実行するCPUによって実現される。

【0028】

図3は、図1に示すセキュリティ管理システムによる、コピー時の認証の動作を示すフローチャートである。図3を参照して、IDカード52を所持するユーザ51が複合機11で原稿53をコピーしようとする場合に、図1に示すセキュリティ管理システムが行う認証の動作を説明する。

【0029】

まず、複合機11のIDカード用RFIDリーダ101は、ユーザ51が所持するIDカード52に埋め込まれているICチップから、ユーザ51のユーザIDを読み取る(ステップS11)。

【0030】

ネットワークインタフェース部109は、IDカード用RFIDリーダ101によって読み取られたIDカード52のユーザIDを、ネットワーク31を介して認証サーバ21の認証部201に送信する。認証サーバ21の認証部201は、受信したユーザIDに対して認証処理を行う(ステップS12)。具体的には、認証部201は、受信したユーザIDが、あらかじめメモリ部202に登録されているユーザIDに含まれているか否かを判定し、あらかじめメモリ部202に登録されているユーザIDに含まれていた場合には、認証処理を成功とする。認証部201は、受信したユーザIDが、あらかじめメモリ部202に登録されているユーザIDに含まれていなかった場合には、認証処理を失敗とする。認証部201は、認証処理の結果をネットワーク31を介してネットワークインタフェース部109に送信する。

【0031】

ステップS12において認証処理が成功した場合には、ユーザインタフェース部104は、表示部にユーザメニューを表示する(ステップS13)。ユーザメニューには、例えば、詳細なコピー機能の選択画面やファクシミリの送信先アドレス等が表示される。ここで、ユーザ51によってコピー動作が選択されると、ユーザインタフェース部104は、入力操作に応じた処理を行う(ステップS14)。

【0032】

ステップS14においてコピー動作が選択されると、原稿読取部105が原稿53から画像データを読み取る。ファイルメモリ108は、原稿読取部105によって読み取られた画像データをファイルデータとして格納する。また、このとき、原稿用RFIDリーダ102は、原稿53に埋め込まれているICチップから原稿53の文書番号を読み取る(ステップS15)。

【0033】

ネットワークインタフェース部109は、原稿用RFIDリーダ102によって読み取られた原稿53の文書番号を、ネットワーク31を介して認証サーバ21の認証部201に送信する。認証部201は、受信した文書番号に対して認証処理を行う(ステップS16)。具体的には、認証部201は、受信した文書番号が、あらかじめメモリ部202に登録されている文書番号に含まれているか否かを判定し、あらかじめメモリ部202に登録されている文書番号に含まれていた場合には、認証処理を成功とする。認証部201は、受信した文書番号が、あらかじめメモリ部202に登録されている文書番号に含まれていなかった場合には、認証処理を失敗とする。

【0034】

ステップS16において認証処理が成功した場合には、認証部201は、複合機IDに対する認証処理を行う(ステップS17)。複合機11の複合機IDは、ユーザIDまたは文書番号の取得時に合わせて複合機11から認証部201に送信されてもよく、また、その他のタイミングで複合機11から認証部201に送信されてもよい。

【0035】

図4は、ユーザIDと複合機IDとに関連付けられた文書番号ごとの権限情報を示す説明図である。権限情報は、メモリ部202に記憶されている。図4に示す「○」は、当該ユーザIDと複合機との組み合わせにおいて、当該文書番号に対する動作を許可する、すなわち、認証処理を成功とすることを示す。図4に示す「×」は、当該ユーザIDと複合機との組み合わせにおいて、当該文書番号に対する動作を許可しない、すなわち、認証処理を失敗とすることを示す。認証サーバ21のメモリ部202には、図4に示された権限情報があらかじめデータとして登録されている。

【0036】

図4(a)は、文書番号Xの権限情報を示す。図4(a)を参照すると、文書番号Xは、ユーザIDが「10001」の場合には、複合機11および複合機12による動作が許可され、ユーザIDが「10002」の場合には、複合機11による動作が許可される。また、ユーザIDが「10003」の場合には、複合機11〜13のいずれの複合機による動作も許可されない。

【0037】

図4(b)は、文書番号Yの権限情報を示す。図4(b)を参照すると、文書番号Yは、ユーザIDが「10001」「10002」「10003」の場合には、複合機11および複合機12による動作が許可される。また、ユーザIDが「10001」「10002」「10003」のいずれであっても、文書番号Yの複合機13による動作は許可されない。

【0038】

メモリ部202には、図4に示すように、複数の複合機11,12,13の各々を識別するための複合機IDごとに、処理の許可または不許可を示すデータが、複数のユーザの各々を識別するためのユーザIDと複数の複合機11,12,13で実行される処理の対象になる文書を識別するための文書番号X,Yとの組合せに対応して記憶されている。すなわち、認証サーバ21に、複合機IDごとに、処理の許可または不許可を示すデータを、ユーザ識別情報と文書識別情報との組合せに対応してあらかじめ記憶させておく。

【0039】

例えば、ステップS17において、ユーザID「10002」を持つユーザ51が文書番号Xを付与された原稿53をコピーしようとする場合には、図2に示すように、ユーザ51は、複合機11でのみコピー動作が許可されることになる。

【0040】

ステップS17において、認証部201は、図4に例示された権限情報に基づいて複合機IDに対する認証処理を行い、認証処理の結果をネットワーク31を介してネットワークインタフェース部109に送信する。

【0041】

ステップS17において認証処理が成功した場合には、RFIDライタ103は、出力用紙に埋め込まれたICチップに、原稿53の文書番号を書き込む(ステップS18)。そして、描画部106は、ファイルメモリ108に格納されている原稿53のファイルデータを文書番号が書き込まれた出力用紙に描画し、コピーを出力する(ステップS19)。

【0042】

ステップS12,S16またはS17において認証処理が失敗した場合には、ユーザインタフェース部104は、表示部に認証処理が失敗したことを表示する(ステップS20)。特に、ステップS16またはS17において認証処理が失敗した場合には、演算回路部107は、ファイルメモリ108に格納されている原稿53のファイルデータを削除する。その結果、認証処理が失敗した場合には、ユーザ51は、複合機11による原稿53のコピー動作を実行することができない。

【0043】

このようなセキュリティ管理システムでは、ユーザ51のユーザIDや原稿53の文書番号によってコピー動作を制限するだけでなく、複合機11の複合機IDによってもコピー動作を制限することができるので、例えば、ユーザIDや文書番号の認証処理が成功した場合に、入室が制限されている機密性の高い部屋に設置された複合機ではコピー動作を許可し、機密性の低い部屋に設置された複合機ではコピー動作を許可しないといった設定が可能になり、情報漏洩の可能性を抑制することができる。

【0044】

また、このようなセキュリティ管理システムでは、認証サーバ21の認証処理によってコピー動作を許可された場合に、複合機11のRFIDライタ103によって出力用紙に原稿53と同じ文書番号が書き込まれるので、原稿53が複写された出力用紙に対してもセキュリティ管理上の対策が施される。すなわち、原稿53が複写された出力用紙を原稿としてさらにコピーを行おうとする場合にも、原稿53と同様のセキュリティ設定が適用されることになり、原稿53に設定された機密性を維持することができる。

【0045】

また、このようなセキュリティ管理システムでは、ネットワーク31を介して複数の複合機11〜13が接続されている場合にも、1つの認証サーバ21だけでまとめて認証処理が行われるので、セキュリティの管理コストを抑えることができる。

【0046】

なお、図3に示すステップS16における文書番号の認証処理、およびステップS17における複合機IDの認証処理を行ってから、ステップS15における原稿53のファイルデータの格納を行ってもよい。

【0047】

また、本実施形態では、複合機11でコピーが行われる場合を例にしたが、複合機12,13においてコピーが行われるときにも、認証サーバ21は、複合機11でコピーが行われるときと同様の処理を行う。

【0048】

本実施形態では、認証サーバ21は、複数の複合機11,12,13のうちのいずれかの複合機から処理を要求するユーザのユーザIDと処理の対象になる文書の文書番号とを受信したときに、メモリ部202に記憶されているデータを参照して、複合機の当該文書を対象にした処理の実行を許可するか許可しないかを決定するので、複合機ごとにきめ細かくセキュリティ管理を行うことができる。

【0049】

実施形態2.

本発明によるセキュリティ管理システムの第2の実施形態(実施形態2)について説明する。本発明によるセキュリティ管理システムの第2の実施形態の複合機および認証サーバの構成は、図1に示す複合機11および認証サーバ21の構成と同じである。ただし、第2の実施形態のセキュリティ管理システムにおける複合機は、少なくともスキャン機能を有する。

【0050】

図5は、図1に示すセキュリティ管理システムの構成を示す説明図である。図5は、IDカード52を所持するユーザ51の操作によって、複合機11が原稿53の画像データを読み取るスキャン動作に着目した説明図である。

【0051】

複合機14は、電話回線32を介して複合機11と通信可能に接続される。複合機14は、複合機11とファクシミリ通信によってデータの送受信を行うことができる。

【0052】

データサーバ22は、データを格納するサーバである。データサーバ22は、ネットワーク31を介して、複合機11と通信可能に接続される。

【0053】

情報端末23は、表示部、操作部、演算部、送受信部および格納部(いずれも図示せず)を備えた端末である。情報端末23は、ネットワーク31を介して複合機11と通信可能に接続される。情報端末23は、例えば、PC(Personal Computer )や携帯電話機である。

【0054】

ここで、第2の実施形態のセキュリティ管理システムにおける複合機11が有するスキャン機能には、例えば、複合機11で読み取った原稿の画像データを複合機11のファイルメモリ108に格納するだけでなく、データサーバ22に送信して格納するデータスキャンや、情報端末23にE−mailで送信するE−mail送信や、ファクシミリ通信によって他の複合機14に送信するファクシミリ送信といった機能も含まれる。また、第2の実施形態のセキュリティ管理システムにおける複合機11は、スキャン機能を有していればよいので、RFIDライタおよび描画部106を備えていなくてもよい。

【0055】

図6は、図1に示すセキュリティ管理システムによる、スキャン時の認証の動作を示すフローチャートである。図6を参照して、IDカード52を所持するユーザ51が複合機11で原稿53をスキャンしようとする場合に、図1に示すセキュリティ管理システムが行う認証の動作を説明する。

【0056】

まず、複合機11のIDカード用RFIDリーダ101は、ユーザ51が所持するIDカード52に埋め込まれているICチップから、ユーザ51のユーザIDを読み取る(ステップS21)。

【0057】

ネットワークインタフェース部109は、IDカード用RFIDリーダ101によって読み取られたIDカード52のユーザIDを、ネットワーク31を介して認証サーバ21の認証部201に送信する。認証サーバ21の認証部201は、受信したユーザIDに対して認証処理を行う(ステップS22)。具体的には、認証部201は、受信したユーザIDが、あらかじめメモリ部202に登録されているユーザIDに含まれているか否かを判定し、あらかじめメモリ部202に登録されているユーザIDに含まれていた場合には、認証処理を成功とする。認証部201は、受信したユーザIDが、あらかじめメモリ部202に登録されているユーザIDに含まれていなかった場合には、認証処理を失敗とする。認証部201は、認証処理の結果をネットワーク31を介してネットワークインタフェース部109に送信する。

【0058】

ステップS22において認証処理が成功した場合には、ユーザインタフェース部104は、表示部にユーザメニューを表示する(ステップS23)。ユーザメニューには、例えば、詳細なスキャン機能の選択画面やファクシミリの送信先アドレス等が表示される。ここで、ユーザ51によってスキャン動作が選択されると、ユーザインタフェース部104は、入力操作に応じた処理を行う(ステップS24)。スキャン動作の選択時には、原稿53から読み取った画像データの送信先または格納先も指定される。

【0059】

ステップS24においてスキャン動作が選択されると、原稿読取部105が原稿53から画像データを読み取る。ファイルメモリ108は、原稿読取部105によって読み取られた画像データをファイルデータとして格納する。また、このとき、原稿用RFIDリーダ102は、原稿53に埋め込まれているICチップから原稿53の文書番号を読み取る(ステップS25)。

【0060】

ネットワークインタフェース部109は、原稿用RFIDリーダ102によって読み取られた原稿53の文書番号を、ネットワーク31を介して認証サーバ21の認証部201に送信する。認証部201は、受信した文書番号に対して認証処理を行う(ステップS26)。具体的には、認証部201は、受信した文書番号が、あらかじめメモリ部202に登録されている文書番号に含まれているか否かを判定し、あらかじめメモリ部202に登録されている文書番号に含まれていた場合には、認証処理を成功とする。認証部201は、受信した文書番号が、あらかじめメモリ部202に登録されている文書番号に含まれていなかった場合には、認証処理を失敗とする。認証部201は、認証処理の結果をネットワーク31を介してネットワークインタフェース部109に送信する。

【0061】

ステップS26において認証処理が成功した場合には、認証部201は、複合機IDに対する認証処理を行う(ステップS27)。複合機11の複合機IDは、ユーザIDまたは文書番号の取得時に合わせて複合機11から認証部201に送信されてもよく、また、その他のタイミングで複合機11から認証部201に送信されてもよい。

【0062】

認証部201は、あらかじめメモリ部202に登録されているユーザIDと複合機IDとに関連付けられた文書番号ごとの権限情報に基づいて、複合機11によるスキャン動作を許可するか否かを判定する。認証部201は、複合機11によるスキャン動作を許可する場合には、認証処理を成功とし、複合機11によるスキャン動作を許可しない場合には、認証処理を失敗とする。認証部201は、認証処理の結果をネットワーク31を介してネットワークインタフェース部109に送信する。

【0063】

ステップS27において認証処理が成功した場合には、演算回路部107は、ネットワークインタフェース部109やFAXインタフェース部110を制御して、ファイルメモリ108に格納されている原稿53のファイルデータを、ステップS24において指定された送信先(例えば、データサーバ22、情報端末23または複合機14等)に送信する(ステップS28)。

【0064】

ステップS22,S26またはS27において認証処理が失敗した場合には、ユーザインタフェース部104は、表示部に認証処理が失敗したことを表示する(ステップS29)。特に、ステップS26またはS27において認証処理が失敗した場合には、演算回路部107は、ファイルメモリ108に格納されている原稿53のファイルデータを削除する。その結果、認証処理が失敗した場合には、ユーザ51は、複合機11による原稿53のスキャン動作を実行することができない。

【0065】

このようなセキュリティ管理システムでは、ユーザ51のユーザIDや原稿53の文書番号によってスキャン動作を制限するだけでなく、複合機11の複合機IDによってもスキャン動作を制限することができるので、例えば、ユーザIDや文書番号の認証処理が成功した場合であっても、読み取ったファイルデータの送信先が限定されていない複合機ではスキャン動作を許可しないといった設定が可能になり、情報漏洩の可能性を抑制することができる。

【0066】

なお、図6に示すステップS26における文書番号の認証処理、およびステップS27における複合機IDの認証処理を行ってから、ステップS25における原稿53のファイルデータの格納を行ってもよい。このようなセキュリティ管理システムでは、ユーザID、文書番号および複合機IDのいずれかの認証処理が失敗した場合には、複合機11において原稿53の画像データが読み取られてファイルメモリ108に格納されないので、原稿53の機密性を維持することができる。

【0067】

実施形態3.

本発明によるセキュリティ管理システムの第3の実施形態(実施形態3)について説明する。本発明によるセキュリティ管理システムの第3の実施形態の複合機および認証サーバの構成は、図1に示す複合機11および認証サーバ21の構成と同じである。ただし、第3の実施形態のセキュリティ管理システムにおける複合機は、少なくともプリント機能を有する。

【0068】

図7は、図1に示すセキュリティ管理システムの構成を示す説明図である。図7は、IDカード52を所持するユーザ51の操作によって、複合機11が、情報端末23の格納部に格納されている文書データ54をプリンタ出力する動作(プリント動作)に着目した説明図である。

【0069】

文書データ54には、所定の文書番号が登録されている。また、情報端末23には、IDカードに埋め込まれているICチップからユーザIDを読み取るためのIDカード用リーダが設けられている。

【0070】

第3の実施形態のセキュリティ管理システムにおける複合機11は、情報端末23またはデータサーバ22等に格納されている文書データを出力用紙に描画し出力することができる。また、第3の実施形態のセキュリティ管理システムにおける複合機11は、プリント機能を有していればよいので、原稿用RFIDリーダ102および原稿読取部105を備えていなくてもよい。

【0071】

図8は、図1に示すセキュリティ管理システムによる、プリント時の認証の動作を示すフローチャートである。図8を参照して、IDカード52を所持するユーザ51が文書データ54を複合機11からプリンタ出力しようとする場合に、図1に示すセキュリティ管理システムが行う認証の動作を説明する。

【0072】

まず、ユーザ51によって情報端末23の操作部に入力操作が行われ、文書データ54を複合機11から出力するプリント動作が選択される。このとき、情報端末23に設けられたIDカード用RFIDリーダは、ユーザ51が所持するIDカード52に埋め込まれているICチップから、ユーザ51のユーザIDを読み取る(ステップS31)。

【0073】

情報端末23の送受信部は、IDカード用RFIDリーダによって読み取られたIDカード52のユーザIDを、ネットワーク31を介して認証サーバ21の認証部201に送信する。認証サーバ21の認証部201は、受信したユーザIDに対して認証処理を行う(ステップS32)。具体的には、認証部201は、受信したユーザIDが、あらかじめメモリ部202に登録されているユーザIDに含まれているか否かを判定し、あらかじめメモリ部202に登録されているユーザIDに含まれていた場合には、認証処理を成功とする。認証部201は、受信したユーザIDが、あらかじめメモリ部202に登録されているユーザIDに含まれていなかった場合には、認証処理を失敗とする。認証部201は、情報端末23の送受信部および複合機11のネットワークインタフェース部109に、認証処理の結果を送信する。

【0074】

ステップS32において認証処理が成功した場合には、情報端末23の送受信部は、文書データ54に登録されている文書番号を、ネットワーク31を介して認証サーバ21の認証部201に送信する(ステップS33)。

【0075】

認証部201は、受信した文書データ54の文書番号に対して認証処理を行う(ステップS34)。具体的には、認証部201は、受信した文書番号が、あらかじめメモリ部202に登録されている文書番号に含まれているか否かを判定し、あらかじめメモリ部202に登録されている文書番号に含まれていた場合には、認証処理を成功とする。認証部201は、受信した文書番号が、あらかじめメモリ部202に登録されている文書番号に含まれていなかった場合には、認証処理を失敗とする。認証部201は、情報端末23の送受信部および複合機11のネットワークインタフェース部109に、認証処理の結果を送信する。

【0076】

ステップS34において認証処理が成功した場合には、認証部201は、複合機IDに対する認証処理を行う(ステップS35)。なお、プリント機能の出力先である複合機11の複合機IDは、情報端末23から認証部201にユーザIDおよび文書番号が送信された後の任意のタイミングで、複合機11から認証部201に送信される。

【0077】

認証部201は、あらかじめメモリ部202に登録されているユーザIDと複合機IDとに関連付けられた文書番号ごとの権限情報に基づいて、複合機11によるプリント動作を許可するか否かを判定する。認証部201は、複合機11によるプリント動作を許可する場合には、認証処理を成功とし、複合機11によるプリント動作を許可しない場合には、認証処理を失敗とする。認証部201は、情報端末23の送受信部および複合機11のネットワークインタフェース部109に、認証処理の結果を送信する。

【0078】

ステップS35において認証処理が成功した場合には、情報端末23の演算部は、文書データ54および文書番号を複合機11のネットワークインタフェース部に送信する。そして、複合機11のRFIDライタ103は、出力用紙に埋め込まれたICチップに、受信した文書データ54の文書番号を書き込む(ステップS36)。次に、描画部106が、受信した文書データ54を文書番号が書き込まれた出力用紙に描画し、出力する(ステップS37)。

【0079】

ステップS32,S34またはS35において認証処理が失敗した場合には、情報端末23の表示部は、認証処理が失敗したことを表示する(ステップS38)。認証処理が失敗した場合には、ユーザ51は、複合機11による文書データ54のプリント動作を実行することができない。

【0080】

このようなセキュリティ管理システムでは、ユーザ51のユーザIDや文書データ54の文書番号によってプリント動作を制限するだけでなく、出力先として選択された複合機11の複合機IDによってもプリント動作を制限することができるので、例えば、ユーザIDや文書番号の認証処理が成功した場合であっても、入室が制限されている機密性の高い部屋に設置された複合機でなければプリンタ出力を許可しないといった設定が可能になり、情報漏洩の可能性を抑制することができる。

【0081】

なお、ステップS32において、認証部201は、ステップS31においてIDカード用RFIDリーダを用いてIDカード52から読み取ったユーザIDに基づいて、ユーザIDの認証処理を行ったが、例えば、情報端末23の操作部から所定のIDおよびパスワードを入力させて、ユーザIDの認証処理を行ってもよい。このようなセキュリティ管理システムでは、RFIDリーダがない場合にもセキュリティが確保される。

【0082】

また、図8に示す動作では、情報端末23から認証サーバ21にユーザIDと文書番号とを送信して認証処理を行っているが、情報端末23から複合機11にユーザIDと文書データとを送信し、複合機11が、認証サーバ21に、ユーザID、文書番号および複合機IDを送信するようにしてもよい。このようなセキュリティ管理システムでは、複合機11から認証サーバ21に、認証用のデータをまとめて送信することができるので、プログラムの処理を簡素化することができる。

【0083】

なお、各実施形態のセキュリティ管理システムでは、RFID技術を用いてユーザIDや文書番号の読み書きを行っているが、例えば、バーコードまたは多次元バーコードを用いてユーザIDや文書番号の読み書きを行ってもよい。このとき、構成要素のRFIDリーダはバーコードリーダとなり、RFIDライタはバーコードライタとなる。また、画像解析による識別方法を用いてユーザIDや文書番号の読み書きを行ってもよい。このようなセキュリティ管理システムでは、RFID用のICチップ、RFID用リーダおよびRFID用ライタが不要となるので、コストを抑えることができる。

【0084】

また、各実施形態のセキュリティ管理システムでは、認証サーバ21のメモリ部202にあらかじめ文書番号が登録されているが、例えば、複合機におけるスキャン動作時に文書番号を認証サーバ21のメモリ部202に登録したり、情報端末23から文書データ54を認証サーバ21に送信して文書番号をメモリ部202に登録させたりする等の処理を行ってもよい。

【0085】

図9は、本発明によるセキュリティ管理システムの主要部を示すブロック図である。図9に示すように、セキュリティ管理システムは、文書(例えば、原稿)を対象にした処理を実行する複数の画像処理装置2,3,4(図1および図2に示す複合機11〜13に相当)にネットワーク1(図1に示すネットワーク31に相当)を介して接続された認証サーバ5(図1に示す認証サーバ21に相当)がそれぞれの画像処理装置のセキュリティの管理を行うセキュリティ管理システムであって、複数の画像処理装置の各々を識別する装置識別情報(例えば、複合機ID)ごとに、処理の許可または不許可を示すデータが、複数のユーザの各々を識別するユーザ識別情報(例えば、第1の実施形態におけるユーザID)と複数の画像処理装置で実行される処理の対象になる文書を識別する文書識別情報(例えば、文書番号)との組合せに対応して記憶された記憶手段6(図1に示すメモリ部202に相当)と、複数の画像処理装置のうちのいずれかの画像処理装置から処理を要求するユーザのユーザ識別情報と処理の対象になる文書の文書識別情報とを受信したときに、記憶手段に記憶されているデータを参照して、当該画像処理装置の当該文書を対象にした処理の実行を許可するか許可しないかを決定する認証手段7(図1に示す認証部201に相当)とを備えている。

【0086】

また、上記の各実施形態では、以下の(1)〜(4)に示すようなセキュリティ管理システムも開示されている。

【0087】

(1)画像処理装置が、文書に記録されている文書識別情報を認識する文書識別情報認識手段(例えば、原稿用RFIDリーダ102)と、ユーザ識別情報が記録されている記録媒体(例えば、IDカード)からユーザ識別情報を認識するユーザ識別情報認識手段(例えば、IDカード用RFIDリーダ101)と、文書識別情報読取手段が認識した文書識別情報とユーザ識別情報読取手段が読み取ったユーザ識別情報とを認証サーバに送信する識別情報送信手段(例えば、ネットワークインタフェース部109)とを含むセキュリティ管理システム。

【0088】

(2)文書識別情報は、文書に付されているICタグに記録されているか、またはバーコードで表現され、文書識別情報読取手段は、文書に添付されているICタグまたは文書に記載されているバーコードから文書識別情報を認識するセキュリティ管理システム。

【0089】

(3)ユーザ識別情報が記録されている記録媒体は、ICタグが付されているIDカードであり、ユーザ識別情報認識手段は、IDカードに付されているICタグからユーザ識別情報を認識するセキュリティ管理システム。

【0090】

(4)画像処理装置は、要求された処理の実行時に出力する出力用紙に、当該処理の対象の文書から取得した文書識別情報を書き込む(例えば、図3のステップS18に示す処理によって実現される。)セキュリティ管理システム。

【符号の説明】

【0091】

1 ネットワーク

2,3,4 画像処理装置

5 認証サーバ

6 記憶手段

7 認証手段

11,12,13,14 複合機

101 IDカード用RFIDリーダ

102 原稿用RFIDリーダ

103 RFIDライタ

104 ユーザインタフェース部

105 原稿読取部

106 描画部

107 演算回路部

108 ファイルメモリ

109 ネットワークインタフェース部

110 FAXインタフェース部

21 認証サーバ

201 認証部

202 メモリ部

22 データサーバ

23 情報端末

31 ネットワーク

32 電話回線

51 ユーザ

52 IDカード

53 原稿

54 文書データ

【技術分野】

【0001】

本発明は、画像処理装置による処理の実行を管理するセキュリティ管理システム、セキュリティ管理方法およびセキュリティ管理プログラムに関する。

【背景技術】

【0002】

近年、情報技術が発達し、情報の取り扱いが容易になるとともに情報の取り扱いに関して社会的な関心が高まっている。その中で、文書を取り扱うコピー、スキャンおよびプリント等の機能を持つ画像処理装置(複合機)のセキュリティに対する意識が高まっている。

【0003】

ネットワークで接続された複合機のセキュリティを確保する方法の1つとして、サーバマシンによるサーバ認証を用いて文書の管理を行う方法がある。

【0004】

特許文献1には、機密性の高い文書のセキュリティ情報を管理する画像形成システムが記載されている。特許文献1に記載された画像形成システムは、サーバ認証を行って、サーバに登録されているセキュリティ情報と、取得した情報とが一致した場合に対象装置の動作を許可するので、ユーザと文書に対するセキュリティの確保を実現することができ、出力する文書に対する機密性を高めることができる。

【先行技術文献】

【特許文献】

【0005】

【特許文献1】特開2006−185115号公報(段落0011,段落0132−0135)

【発明の概要】

【発明が解決しようとする課題】

【0006】

しかし、特許文献1に記載された画像形成システムでは、ユーザ情報と文書の情報をサーバに置くことによって、セキュリティ管理を容易にしているが、ユーザおよび文書に依存した機密性を重視したシステムであって、対象装置に対するセキュリティに留意したものではない。ネットワークを介して複数の装置が接続されている場合には、装置の設置場所や運用環境によって、装置ごとに異なる管理設定が求められる可能性がある。例えば、機密性の高い部屋に設置された装置では動作を許可するが、機密性の低い部屋に設置された装置では動作を許可しないといった設定である。しかし、特許文献1に記載された画像形成システムでは、ユーザと文書に対する許可があれば、どの部屋に設置された装置からでも文書に対する動作が実行できてしまう。

【0007】

そこで、本発明は、ユーザ、文書およびシステム内の装置ごとにきめ細かくセキュリティ管理を行うことができるセキュリティ管理システム、セキュリティ管理方法およびセキュリティ管理プログラムを提供することを目的とする。

【課題を解決するための手段】

【0008】

本発明によるセキュリティ管理システムは、文書を対象にした処理を実行する複数の画像処理装置にネットワークを介して接続された認証サーバがそれぞれの画像処理装置のセキュリティの管理を行うセキュリティ管理システムであって、認証サーバは、複数の画像処理装置の各々を識別する装置識別情報ごとに、処理の許可または不許可を示すデータが、複数のユーザの各々を識別するユーザ識別情報と複数の画像処理装置で実行される処理の対象になる文書を識別する文書識別情報との組合せに対応して記憶された記憶手段と、複数の画像処理装置のうちのいずれかの画像処理装置から処理を要求するユーザのユーザ識別情報と処理の対象になる文書の文書識別情報とを受信したときに、記憶手段に記憶されているデータを参照して、当該画像処理装置の当該文書を対象にした処理の実行を許可するか許可しないかを決定する認証手段とを備えたことを特徴とする。

【0009】

本発明によるセキュリティ管理方法は、文書を対象にした処理を実行する複数の画像処理装置にネットワークを介して接続された認証サーバがそれぞれの画像処理装置のセキュリティの管理を行うセキュリティ管理システムにおけるセキュリティ管理方法であって、認証サーバに、複数の画像処理装置の各々を識別する装置識別情報ごとに、処理の許可または不許可を示すデータを、複数のユーザの各々を識別するユーザ識別情報と複数の画像処理装置で実行される処理の対象になる文書を識別する文書識別情報との組合せに対応して記憶させ、認証サーバが、複数の画像処理装置のうちのいずれかの画像処理装置から処理を要求するユーザのユーザ識別情報と処理の対象になる文書の文書識別情報とを受信したときに、記憶手段に記憶されているデータを参照して、当該画像処理装置の当該文書を対象にした処理の実行を許可するか許可しないかを決定することを特徴とする。

【0010】

本発明によるセキュリティ管理プログラムは、文書を対象にした処理を実行する複数の画像処理装置に接続される認証サーバに、複数の画像処理装置のうちのいずれかの画像処理装置から処理を要求するユーザのユーザ識別情報と処理の対象になる文書識別情報とを受信したときに、複数の画像処理装置の各々を識別する装置識別情報ごとに、処理の許可または不許可を示すデータが、複数のユーザの各々を識別するユーザ識別情報と複数の画像処理装置で実行される処理の対象になる文書を識別する文書の文書識別情報との組合せに対応して記憶手段に記憶されているデータを参照して、当該画像処理装置の当該文書を対象にした処理の実行を許可するか許可しないかを決定する処理を実行させることを特徴とする。

【発明の効果】

【0011】

本発明によれば、ユーザ、文書およびシステム内の装置ごとにきめ細かくセキュリティ管理を行うことができる。

【図面の簡単な説明】

【0012】

【図1】本発明によるセキュリティ管理システムの第1の実施形態の構成を示すブロック図である。

【図2】図1に示すセキュリティ管理システムの構成を示す説明図である。

【図3】図1に示すセキュリティ管理システムによる、コピー時の認証の動作を示すフローチャートである。

【図4】ユーザIDと複合機IDとに関連付けられた文書番号ごとの権限情報を示す説明図である。

【図5】図1に示すセキュリティ管理システムの構成を示す説明図である。

【図6】図1に示すセキュリティ管理システムによる、スキャン時の認証の動作を示すフローチャートである。

【図7】図1に示すセキュリティ管理システムの構成を示す説明図である。

【図8】図1に示すセキュリティ管理システムによる、プリント時の認証の動作を示すフローチャートである。

【図9】本発明によるセキュリティ管理システムの主要部を示すブロック図である。

【発明を実施するための形態】

【0013】

実施形態1.

図1は、本発明によるセキュリティ管理システムの第1の実施形態(実施形態1)の構成を示すブロック図である。図2は、図1に示すセキュリティ管理システムの構成を示す説明図である。図2は、IDカード52を所持するユーザ51の操作によって、複合機11が原稿53を複写して出力するコピー動作に着目した説明図である。図1および図2を参照して、本発明によるセキュリティ管理システムの第1の実施形態の構成を説明する。

【0014】

IDカード52には、ユーザ51を識別するための識別情報(ユーザID)が登録されたICチップが埋め込まれている。原稿53には、所定の文書番号が登録されたICチップが埋め込まれている。

【0015】

図1に示すセキュリティ管理システムにおいて、認証サーバ21は、複合機11のセキュリティを管理する処理を行う。複合機11は、ネットワーク31を介して認証サーバ21と通信可能に接続されている。なお、図1に示すセキュリティ管理システムでは、複合機11と同様の構成を有する複数の複合機(例えば、図2に示す複合機12,13に相当)が存在してもよく、各複合機11〜13は、ネットワーク31を介して認証サーバ21と通信可能に接続される。また、各複合機11〜13には、それぞれを識別可能な複合機IDが割り当てられる。

【0016】

複合機11は、原稿の画像データを出力用紙に複写して出力するコピー機能、ファクシミリの送受信を行うFAX機能、原稿の画像データを読み取って格納または出力するスキャン機能、および複合機11や複合機11に接続された情報端末に格納されているファイルデータを出力用紙に描画して出力するプリント機能等のうちの1つ以上の機能を有する。なお、第1の実施形態のセキュリティ管理システムにおける複合機は、少なくともコピー機能を有する。また、1つの機能を有する場合には、単体のコピー装置になるが、以下、複合機は単体の装置を含むものであるとする。

【0017】

複合機11は、IDカード用RFIDリーダ101、原稿用RFIDカードリーダ102、RFIDライタ103、ユーザインタフェース部104、原稿読取部105、描画部106、演算回路部107、ファイルメモリ108、ネットワークインタフェース部109、およびFAXインタフェース部110を備える。

【0018】

IDカード用RFIDリーダ101は、RFID(Radio Frequency Identification)技術を利用して、複合機11を操作しようとするユーザが所持するIDカードから当該ユーザを識別するユーザIDを読み取る。IDカード用RFIDリーダ101は、ユーザIDが記録されている媒体、例えば、図2に示すIDカード52に電波を発信し、IDカード52に埋め込まれているICチップからユーザ51のユーザIDを読み取る。IDカード用RFIDリーダ101は、複合機11のユーザインタフェース部104の近傍に設置され、ユーザが複合機11を使用する前に認証を行うことが可能な構成になっている。

【0019】

原稿用RFIDカードリーダ102は、複合機11でコピーしようとする原稿から当該原稿を識別する文書番号を読み取る。原稿用RFIDカードリーダ102は、文書番号が記録されている文書、例えば、図2に示す原稿53に電波を発信し、原稿53に埋め込まれているRFIDタグ(ICチップ)から原稿53の文書番号を読み取る。

【0020】

RFIDライタ103は、出力用紙に文書番号を書き込む。具体的には例えば、RFIDライタ103は、演算回路部107による指示に従って、出力用紙に埋め込まれたICチップに、原稿53の文書番号を書き込む。RFIDライタ103が、原稿53と同じ文書番号を出力用紙に書き込むことによって、原稿53が複写された出力用紙をさらにコピーする場合にも、原稿53と同様のセキュリティを確保することができる。

【0021】

ユーザインタフェース部104は、表示部(図示せず)や音声出力部(図示せず)等を制御して、ユーザに対して表示や音声による出力を行う出力機能を有する。例えば、ユーザインタフェース部104は、ユーザメニューや認証結果をLCDパネルの表示部に表示する。また、ユーザインタフェース部104は、テンキーやタッチパネル等を制御し、テンキーやタッチパネル等に対するユーザの入力操作を処理する入力機能を有する。

【0022】

原稿読取部105は、原稿から画像データを読み取る。原稿読取部105が読み取った画像データは、所定の画像処理が行われる。描画部106は、画像処理が行われた画像データを出力用紙に描画(原稿の画像データを複写)し、出力する。

【0023】

演算回路部107は、複合機11の各部を制御する。例えば、演算回路部107は、CPUを用いてROMおよびRAMにストアされた命令を実行したり、原稿読取部105や描画部106等を制御するための専用回路を動作させたりする。ファイルメモリ108は、原稿読取部105によって読み取られた画像データをファイルデータとして格納する。

【0024】

ネットワークインタフェース部109は、ネットワーク31を介して認証サーバ21に接続される。ネットワークインタフェース部109は、複合機11の複合機ID、IDカード用RFIDリーダ101によって読み取られたユーザID、および原稿用RFIDリーダ102によって読み取られた原稿53の文書番号を認証サーバ21に送信する。

【0025】

FAXインタフェース部110は、複合機11がファクシミリの送受信を行うFAX機能を有する場合に、電話回線21に接続してファクシミリの送受信を行う。

【0026】

認証サーバ21は、複合機ID、ユーザIDおよび文書番号について、認証処理を行う。認証サーバ21は、認証部201とメモリ部202とを備える。

【0027】

メモリ部202には、コピー機能、スキャン機能またはプリント機能といった複合機の各機能の実行を許可するか否かが、あらかじめ、複合機、ユーザおよび原稿の各項目について関連付けて登録されている。認証部201は、メモリ部202にあらかじめ登録されている登録内容と、複合機のネットワークインタフェース部109から送信される複合機ID、ユーザIDおよび文書番号とに基づいて、要求された機能の実行を許可するか否かを判断する。認証部201は、例えばプログラムに従って処理を実行するCPUによって実現される。

【0028】

図3は、図1に示すセキュリティ管理システムによる、コピー時の認証の動作を示すフローチャートである。図3を参照して、IDカード52を所持するユーザ51が複合機11で原稿53をコピーしようとする場合に、図1に示すセキュリティ管理システムが行う認証の動作を説明する。

【0029】

まず、複合機11のIDカード用RFIDリーダ101は、ユーザ51が所持するIDカード52に埋め込まれているICチップから、ユーザ51のユーザIDを読み取る(ステップS11)。

【0030】

ネットワークインタフェース部109は、IDカード用RFIDリーダ101によって読み取られたIDカード52のユーザIDを、ネットワーク31を介して認証サーバ21の認証部201に送信する。認証サーバ21の認証部201は、受信したユーザIDに対して認証処理を行う(ステップS12)。具体的には、認証部201は、受信したユーザIDが、あらかじめメモリ部202に登録されているユーザIDに含まれているか否かを判定し、あらかじめメモリ部202に登録されているユーザIDに含まれていた場合には、認証処理を成功とする。認証部201は、受信したユーザIDが、あらかじめメモリ部202に登録されているユーザIDに含まれていなかった場合には、認証処理を失敗とする。認証部201は、認証処理の結果をネットワーク31を介してネットワークインタフェース部109に送信する。

【0031】

ステップS12において認証処理が成功した場合には、ユーザインタフェース部104は、表示部にユーザメニューを表示する(ステップS13)。ユーザメニューには、例えば、詳細なコピー機能の選択画面やファクシミリの送信先アドレス等が表示される。ここで、ユーザ51によってコピー動作が選択されると、ユーザインタフェース部104は、入力操作に応じた処理を行う(ステップS14)。

【0032】

ステップS14においてコピー動作が選択されると、原稿読取部105が原稿53から画像データを読み取る。ファイルメモリ108は、原稿読取部105によって読み取られた画像データをファイルデータとして格納する。また、このとき、原稿用RFIDリーダ102は、原稿53に埋め込まれているICチップから原稿53の文書番号を読み取る(ステップS15)。

【0033】

ネットワークインタフェース部109は、原稿用RFIDリーダ102によって読み取られた原稿53の文書番号を、ネットワーク31を介して認証サーバ21の認証部201に送信する。認証部201は、受信した文書番号に対して認証処理を行う(ステップS16)。具体的には、認証部201は、受信した文書番号が、あらかじめメモリ部202に登録されている文書番号に含まれているか否かを判定し、あらかじめメモリ部202に登録されている文書番号に含まれていた場合には、認証処理を成功とする。認証部201は、受信した文書番号が、あらかじめメモリ部202に登録されている文書番号に含まれていなかった場合には、認証処理を失敗とする。

【0034】

ステップS16において認証処理が成功した場合には、認証部201は、複合機IDに対する認証処理を行う(ステップS17)。複合機11の複合機IDは、ユーザIDまたは文書番号の取得時に合わせて複合機11から認証部201に送信されてもよく、また、その他のタイミングで複合機11から認証部201に送信されてもよい。

【0035】

図4は、ユーザIDと複合機IDとに関連付けられた文書番号ごとの権限情報を示す説明図である。権限情報は、メモリ部202に記憶されている。図4に示す「○」は、当該ユーザIDと複合機との組み合わせにおいて、当該文書番号に対する動作を許可する、すなわち、認証処理を成功とすることを示す。図4に示す「×」は、当該ユーザIDと複合機との組み合わせにおいて、当該文書番号に対する動作を許可しない、すなわち、認証処理を失敗とすることを示す。認証サーバ21のメモリ部202には、図4に示された権限情報があらかじめデータとして登録されている。

【0036】

図4(a)は、文書番号Xの権限情報を示す。図4(a)を参照すると、文書番号Xは、ユーザIDが「10001」の場合には、複合機11および複合機12による動作が許可され、ユーザIDが「10002」の場合には、複合機11による動作が許可される。また、ユーザIDが「10003」の場合には、複合機11〜13のいずれの複合機による動作も許可されない。

【0037】

図4(b)は、文書番号Yの権限情報を示す。図4(b)を参照すると、文書番号Yは、ユーザIDが「10001」「10002」「10003」の場合には、複合機11および複合機12による動作が許可される。また、ユーザIDが「10001」「10002」「10003」のいずれであっても、文書番号Yの複合機13による動作は許可されない。

【0038】

メモリ部202には、図4に示すように、複数の複合機11,12,13の各々を識別するための複合機IDごとに、処理の許可または不許可を示すデータが、複数のユーザの各々を識別するためのユーザIDと複数の複合機11,12,13で実行される処理の対象になる文書を識別するための文書番号X,Yとの組合せに対応して記憶されている。すなわち、認証サーバ21に、複合機IDごとに、処理の許可または不許可を示すデータを、ユーザ識別情報と文書識別情報との組合せに対応してあらかじめ記憶させておく。

【0039】

例えば、ステップS17において、ユーザID「10002」を持つユーザ51が文書番号Xを付与された原稿53をコピーしようとする場合には、図2に示すように、ユーザ51は、複合機11でのみコピー動作が許可されることになる。

【0040】

ステップS17において、認証部201は、図4に例示された権限情報に基づいて複合機IDに対する認証処理を行い、認証処理の結果をネットワーク31を介してネットワークインタフェース部109に送信する。

【0041】

ステップS17において認証処理が成功した場合には、RFIDライタ103は、出力用紙に埋め込まれたICチップに、原稿53の文書番号を書き込む(ステップS18)。そして、描画部106は、ファイルメモリ108に格納されている原稿53のファイルデータを文書番号が書き込まれた出力用紙に描画し、コピーを出力する(ステップS19)。

【0042】

ステップS12,S16またはS17において認証処理が失敗した場合には、ユーザインタフェース部104は、表示部に認証処理が失敗したことを表示する(ステップS20)。特に、ステップS16またはS17において認証処理が失敗した場合には、演算回路部107は、ファイルメモリ108に格納されている原稿53のファイルデータを削除する。その結果、認証処理が失敗した場合には、ユーザ51は、複合機11による原稿53のコピー動作を実行することができない。

【0043】

このようなセキュリティ管理システムでは、ユーザ51のユーザIDや原稿53の文書番号によってコピー動作を制限するだけでなく、複合機11の複合機IDによってもコピー動作を制限することができるので、例えば、ユーザIDや文書番号の認証処理が成功した場合に、入室が制限されている機密性の高い部屋に設置された複合機ではコピー動作を許可し、機密性の低い部屋に設置された複合機ではコピー動作を許可しないといった設定が可能になり、情報漏洩の可能性を抑制することができる。

【0044】

また、このようなセキュリティ管理システムでは、認証サーバ21の認証処理によってコピー動作を許可された場合に、複合機11のRFIDライタ103によって出力用紙に原稿53と同じ文書番号が書き込まれるので、原稿53が複写された出力用紙に対してもセキュリティ管理上の対策が施される。すなわち、原稿53が複写された出力用紙を原稿としてさらにコピーを行おうとする場合にも、原稿53と同様のセキュリティ設定が適用されることになり、原稿53に設定された機密性を維持することができる。

【0045】

また、このようなセキュリティ管理システムでは、ネットワーク31を介して複数の複合機11〜13が接続されている場合にも、1つの認証サーバ21だけでまとめて認証処理が行われるので、セキュリティの管理コストを抑えることができる。

【0046】

なお、図3に示すステップS16における文書番号の認証処理、およびステップS17における複合機IDの認証処理を行ってから、ステップS15における原稿53のファイルデータの格納を行ってもよい。

【0047】

また、本実施形態では、複合機11でコピーが行われる場合を例にしたが、複合機12,13においてコピーが行われるときにも、認証サーバ21は、複合機11でコピーが行われるときと同様の処理を行う。

【0048】

本実施形態では、認証サーバ21は、複数の複合機11,12,13のうちのいずれかの複合機から処理を要求するユーザのユーザIDと処理の対象になる文書の文書番号とを受信したときに、メモリ部202に記憶されているデータを参照して、複合機の当該文書を対象にした処理の実行を許可するか許可しないかを決定するので、複合機ごとにきめ細かくセキュリティ管理を行うことができる。

【0049】

実施形態2.

本発明によるセキュリティ管理システムの第2の実施形態(実施形態2)について説明する。本発明によるセキュリティ管理システムの第2の実施形態の複合機および認証サーバの構成は、図1に示す複合機11および認証サーバ21の構成と同じである。ただし、第2の実施形態のセキュリティ管理システムにおける複合機は、少なくともスキャン機能を有する。

【0050】

図5は、図1に示すセキュリティ管理システムの構成を示す説明図である。図5は、IDカード52を所持するユーザ51の操作によって、複合機11が原稿53の画像データを読み取るスキャン動作に着目した説明図である。

【0051】

複合機14は、電話回線32を介して複合機11と通信可能に接続される。複合機14は、複合機11とファクシミリ通信によってデータの送受信を行うことができる。

【0052】

データサーバ22は、データを格納するサーバである。データサーバ22は、ネットワーク31を介して、複合機11と通信可能に接続される。

【0053】

情報端末23は、表示部、操作部、演算部、送受信部および格納部(いずれも図示せず)を備えた端末である。情報端末23は、ネットワーク31を介して複合機11と通信可能に接続される。情報端末23は、例えば、PC(Personal Computer )や携帯電話機である。

【0054】

ここで、第2の実施形態のセキュリティ管理システムにおける複合機11が有するスキャン機能には、例えば、複合機11で読み取った原稿の画像データを複合機11のファイルメモリ108に格納するだけでなく、データサーバ22に送信して格納するデータスキャンや、情報端末23にE−mailで送信するE−mail送信や、ファクシミリ通信によって他の複合機14に送信するファクシミリ送信といった機能も含まれる。また、第2の実施形態のセキュリティ管理システムにおける複合機11は、スキャン機能を有していればよいので、RFIDライタおよび描画部106を備えていなくてもよい。

【0055】

図6は、図1に示すセキュリティ管理システムによる、スキャン時の認証の動作を示すフローチャートである。図6を参照して、IDカード52を所持するユーザ51が複合機11で原稿53をスキャンしようとする場合に、図1に示すセキュリティ管理システムが行う認証の動作を説明する。

【0056】

まず、複合機11のIDカード用RFIDリーダ101は、ユーザ51が所持するIDカード52に埋め込まれているICチップから、ユーザ51のユーザIDを読み取る(ステップS21)。

【0057】

ネットワークインタフェース部109は、IDカード用RFIDリーダ101によって読み取られたIDカード52のユーザIDを、ネットワーク31を介して認証サーバ21の認証部201に送信する。認証サーバ21の認証部201は、受信したユーザIDに対して認証処理を行う(ステップS22)。具体的には、認証部201は、受信したユーザIDが、あらかじめメモリ部202に登録されているユーザIDに含まれているか否かを判定し、あらかじめメモリ部202に登録されているユーザIDに含まれていた場合には、認証処理を成功とする。認証部201は、受信したユーザIDが、あらかじめメモリ部202に登録されているユーザIDに含まれていなかった場合には、認証処理を失敗とする。認証部201は、認証処理の結果をネットワーク31を介してネットワークインタフェース部109に送信する。

【0058】

ステップS22において認証処理が成功した場合には、ユーザインタフェース部104は、表示部にユーザメニューを表示する(ステップS23)。ユーザメニューには、例えば、詳細なスキャン機能の選択画面やファクシミリの送信先アドレス等が表示される。ここで、ユーザ51によってスキャン動作が選択されると、ユーザインタフェース部104は、入力操作に応じた処理を行う(ステップS24)。スキャン動作の選択時には、原稿53から読み取った画像データの送信先または格納先も指定される。

【0059】

ステップS24においてスキャン動作が選択されると、原稿読取部105が原稿53から画像データを読み取る。ファイルメモリ108は、原稿読取部105によって読み取られた画像データをファイルデータとして格納する。また、このとき、原稿用RFIDリーダ102は、原稿53に埋め込まれているICチップから原稿53の文書番号を読み取る(ステップS25)。

【0060】

ネットワークインタフェース部109は、原稿用RFIDリーダ102によって読み取られた原稿53の文書番号を、ネットワーク31を介して認証サーバ21の認証部201に送信する。認証部201は、受信した文書番号に対して認証処理を行う(ステップS26)。具体的には、認証部201は、受信した文書番号が、あらかじめメモリ部202に登録されている文書番号に含まれているか否かを判定し、あらかじめメモリ部202に登録されている文書番号に含まれていた場合には、認証処理を成功とする。認証部201は、受信した文書番号が、あらかじめメモリ部202に登録されている文書番号に含まれていなかった場合には、認証処理を失敗とする。認証部201は、認証処理の結果をネットワーク31を介してネットワークインタフェース部109に送信する。

【0061】

ステップS26において認証処理が成功した場合には、認証部201は、複合機IDに対する認証処理を行う(ステップS27)。複合機11の複合機IDは、ユーザIDまたは文書番号の取得時に合わせて複合機11から認証部201に送信されてもよく、また、その他のタイミングで複合機11から認証部201に送信されてもよい。

【0062】

認証部201は、あらかじめメモリ部202に登録されているユーザIDと複合機IDとに関連付けられた文書番号ごとの権限情報に基づいて、複合機11によるスキャン動作を許可するか否かを判定する。認証部201は、複合機11によるスキャン動作を許可する場合には、認証処理を成功とし、複合機11によるスキャン動作を許可しない場合には、認証処理を失敗とする。認証部201は、認証処理の結果をネットワーク31を介してネットワークインタフェース部109に送信する。

【0063】

ステップS27において認証処理が成功した場合には、演算回路部107は、ネットワークインタフェース部109やFAXインタフェース部110を制御して、ファイルメモリ108に格納されている原稿53のファイルデータを、ステップS24において指定された送信先(例えば、データサーバ22、情報端末23または複合機14等)に送信する(ステップS28)。

【0064】

ステップS22,S26またはS27において認証処理が失敗した場合には、ユーザインタフェース部104は、表示部に認証処理が失敗したことを表示する(ステップS29)。特に、ステップS26またはS27において認証処理が失敗した場合には、演算回路部107は、ファイルメモリ108に格納されている原稿53のファイルデータを削除する。その結果、認証処理が失敗した場合には、ユーザ51は、複合機11による原稿53のスキャン動作を実行することができない。

【0065】

このようなセキュリティ管理システムでは、ユーザ51のユーザIDや原稿53の文書番号によってスキャン動作を制限するだけでなく、複合機11の複合機IDによってもスキャン動作を制限することができるので、例えば、ユーザIDや文書番号の認証処理が成功した場合であっても、読み取ったファイルデータの送信先が限定されていない複合機ではスキャン動作を許可しないといった設定が可能になり、情報漏洩の可能性を抑制することができる。

【0066】

なお、図6に示すステップS26における文書番号の認証処理、およびステップS27における複合機IDの認証処理を行ってから、ステップS25における原稿53のファイルデータの格納を行ってもよい。このようなセキュリティ管理システムでは、ユーザID、文書番号および複合機IDのいずれかの認証処理が失敗した場合には、複合機11において原稿53の画像データが読み取られてファイルメモリ108に格納されないので、原稿53の機密性を維持することができる。

【0067】

実施形態3.

本発明によるセキュリティ管理システムの第3の実施形態(実施形態3)について説明する。本発明によるセキュリティ管理システムの第3の実施形態の複合機および認証サーバの構成は、図1に示す複合機11および認証サーバ21の構成と同じである。ただし、第3の実施形態のセキュリティ管理システムにおける複合機は、少なくともプリント機能を有する。

【0068】

図7は、図1に示すセキュリティ管理システムの構成を示す説明図である。図7は、IDカード52を所持するユーザ51の操作によって、複合機11が、情報端末23の格納部に格納されている文書データ54をプリンタ出力する動作(プリント動作)に着目した説明図である。

【0069】

文書データ54には、所定の文書番号が登録されている。また、情報端末23には、IDカードに埋め込まれているICチップからユーザIDを読み取るためのIDカード用リーダが設けられている。

【0070】

第3の実施形態のセキュリティ管理システムにおける複合機11は、情報端末23またはデータサーバ22等に格納されている文書データを出力用紙に描画し出力することができる。また、第3の実施形態のセキュリティ管理システムにおける複合機11は、プリント機能を有していればよいので、原稿用RFIDリーダ102および原稿読取部105を備えていなくてもよい。

【0071】

図8は、図1に示すセキュリティ管理システムによる、プリント時の認証の動作を示すフローチャートである。図8を参照して、IDカード52を所持するユーザ51が文書データ54を複合機11からプリンタ出力しようとする場合に、図1に示すセキュリティ管理システムが行う認証の動作を説明する。

【0072】

まず、ユーザ51によって情報端末23の操作部に入力操作が行われ、文書データ54を複合機11から出力するプリント動作が選択される。このとき、情報端末23に設けられたIDカード用RFIDリーダは、ユーザ51が所持するIDカード52に埋め込まれているICチップから、ユーザ51のユーザIDを読み取る(ステップS31)。

【0073】

情報端末23の送受信部は、IDカード用RFIDリーダによって読み取られたIDカード52のユーザIDを、ネットワーク31を介して認証サーバ21の認証部201に送信する。認証サーバ21の認証部201は、受信したユーザIDに対して認証処理を行う(ステップS32)。具体的には、認証部201は、受信したユーザIDが、あらかじめメモリ部202に登録されているユーザIDに含まれているか否かを判定し、あらかじめメモリ部202に登録されているユーザIDに含まれていた場合には、認証処理を成功とする。認証部201は、受信したユーザIDが、あらかじめメモリ部202に登録されているユーザIDに含まれていなかった場合には、認証処理を失敗とする。認証部201は、情報端末23の送受信部および複合機11のネットワークインタフェース部109に、認証処理の結果を送信する。

【0074】

ステップS32において認証処理が成功した場合には、情報端末23の送受信部は、文書データ54に登録されている文書番号を、ネットワーク31を介して認証サーバ21の認証部201に送信する(ステップS33)。

【0075】

認証部201は、受信した文書データ54の文書番号に対して認証処理を行う(ステップS34)。具体的には、認証部201は、受信した文書番号が、あらかじめメモリ部202に登録されている文書番号に含まれているか否かを判定し、あらかじめメモリ部202に登録されている文書番号に含まれていた場合には、認証処理を成功とする。認証部201は、受信した文書番号が、あらかじめメモリ部202に登録されている文書番号に含まれていなかった場合には、認証処理を失敗とする。認証部201は、情報端末23の送受信部および複合機11のネットワークインタフェース部109に、認証処理の結果を送信する。

【0076】

ステップS34において認証処理が成功した場合には、認証部201は、複合機IDに対する認証処理を行う(ステップS35)。なお、プリント機能の出力先である複合機11の複合機IDは、情報端末23から認証部201にユーザIDおよび文書番号が送信された後の任意のタイミングで、複合機11から認証部201に送信される。

【0077】

認証部201は、あらかじめメモリ部202に登録されているユーザIDと複合機IDとに関連付けられた文書番号ごとの権限情報に基づいて、複合機11によるプリント動作を許可するか否かを判定する。認証部201は、複合機11によるプリント動作を許可する場合には、認証処理を成功とし、複合機11によるプリント動作を許可しない場合には、認証処理を失敗とする。認証部201は、情報端末23の送受信部および複合機11のネットワークインタフェース部109に、認証処理の結果を送信する。

【0078】

ステップS35において認証処理が成功した場合には、情報端末23の演算部は、文書データ54および文書番号を複合機11のネットワークインタフェース部に送信する。そして、複合機11のRFIDライタ103は、出力用紙に埋め込まれたICチップに、受信した文書データ54の文書番号を書き込む(ステップS36)。次に、描画部106が、受信した文書データ54を文書番号が書き込まれた出力用紙に描画し、出力する(ステップS37)。

【0079】

ステップS32,S34またはS35において認証処理が失敗した場合には、情報端末23の表示部は、認証処理が失敗したことを表示する(ステップS38)。認証処理が失敗した場合には、ユーザ51は、複合機11による文書データ54のプリント動作を実行することができない。

【0080】

このようなセキュリティ管理システムでは、ユーザ51のユーザIDや文書データ54の文書番号によってプリント動作を制限するだけでなく、出力先として選択された複合機11の複合機IDによってもプリント動作を制限することができるので、例えば、ユーザIDや文書番号の認証処理が成功した場合であっても、入室が制限されている機密性の高い部屋に設置された複合機でなければプリンタ出力を許可しないといった設定が可能になり、情報漏洩の可能性を抑制することができる。

【0081】

なお、ステップS32において、認証部201は、ステップS31においてIDカード用RFIDリーダを用いてIDカード52から読み取ったユーザIDに基づいて、ユーザIDの認証処理を行ったが、例えば、情報端末23の操作部から所定のIDおよびパスワードを入力させて、ユーザIDの認証処理を行ってもよい。このようなセキュリティ管理システムでは、RFIDリーダがない場合にもセキュリティが確保される。

【0082】

また、図8に示す動作では、情報端末23から認証サーバ21にユーザIDと文書番号とを送信して認証処理を行っているが、情報端末23から複合機11にユーザIDと文書データとを送信し、複合機11が、認証サーバ21に、ユーザID、文書番号および複合機IDを送信するようにしてもよい。このようなセキュリティ管理システムでは、複合機11から認証サーバ21に、認証用のデータをまとめて送信することができるので、プログラムの処理を簡素化することができる。

【0083】

なお、各実施形態のセキュリティ管理システムでは、RFID技術を用いてユーザIDや文書番号の読み書きを行っているが、例えば、バーコードまたは多次元バーコードを用いてユーザIDや文書番号の読み書きを行ってもよい。このとき、構成要素のRFIDリーダはバーコードリーダとなり、RFIDライタはバーコードライタとなる。また、画像解析による識別方法を用いてユーザIDや文書番号の読み書きを行ってもよい。このようなセキュリティ管理システムでは、RFID用のICチップ、RFID用リーダおよびRFID用ライタが不要となるので、コストを抑えることができる。

【0084】

また、各実施形態のセキュリティ管理システムでは、認証サーバ21のメモリ部202にあらかじめ文書番号が登録されているが、例えば、複合機におけるスキャン動作時に文書番号を認証サーバ21のメモリ部202に登録したり、情報端末23から文書データ54を認証サーバ21に送信して文書番号をメモリ部202に登録させたりする等の処理を行ってもよい。

【0085】

図9は、本発明によるセキュリティ管理システムの主要部を示すブロック図である。図9に示すように、セキュリティ管理システムは、文書(例えば、原稿)を対象にした処理を実行する複数の画像処理装置2,3,4(図1および図2に示す複合機11〜13に相当)にネットワーク1(図1に示すネットワーク31に相当)を介して接続された認証サーバ5(図1に示す認証サーバ21に相当)がそれぞれの画像処理装置のセキュリティの管理を行うセキュリティ管理システムであって、複数の画像処理装置の各々を識別する装置識別情報(例えば、複合機ID)ごとに、処理の許可または不許可を示すデータが、複数のユーザの各々を識別するユーザ識別情報(例えば、第1の実施形態におけるユーザID)と複数の画像処理装置で実行される処理の対象になる文書を識別する文書識別情報(例えば、文書番号)との組合せに対応して記憶された記憶手段6(図1に示すメモリ部202に相当)と、複数の画像処理装置のうちのいずれかの画像処理装置から処理を要求するユーザのユーザ識別情報と処理の対象になる文書の文書識別情報とを受信したときに、記憶手段に記憶されているデータを参照して、当該画像処理装置の当該文書を対象にした処理の実行を許可するか許可しないかを決定する認証手段7(図1に示す認証部201に相当)とを備えている。

【0086】

また、上記の各実施形態では、以下の(1)〜(4)に示すようなセキュリティ管理システムも開示されている。

【0087】

(1)画像処理装置が、文書に記録されている文書識別情報を認識する文書識別情報認識手段(例えば、原稿用RFIDリーダ102)と、ユーザ識別情報が記録されている記録媒体(例えば、IDカード)からユーザ識別情報を認識するユーザ識別情報認識手段(例えば、IDカード用RFIDリーダ101)と、文書識別情報読取手段が認識した文書識別情報とユーザ識別情報読取手段が読み取ったユーザ識別情報とを認証サーバに送信する識別情報送信手段(例えば、ネットワークインタフェース部109)とを含むセキュリティ管理システム。

【0088】

(2)文書識別情報は、文書に付されているICタグに記録されているか、またはバーコードで表現され、文書識別情報読取手段は、文書に添付されているICタグまたは文書に記載されているバーコードから文書識別情報を認識するセキュリティ管理システム。

【0089】

(3)ユーザ識別情報が記録されている記録媒体は、ICタグが付されているIDカードであり、ユーザ識別情報認識手段は、IDカードに付されているICタグからユーザ識別情報を認識するセキュリティ管理システム。

【0090】

(4)画像処理装置は、要求された処理の実行時に出力する出力用紙に、当該処理の対象の文書から取得した文書識別情報を書き込む(例えば、図3のステップS18に示す処理によって実現される。)セキュリティ管理システム。

【符号の説明】

【0091】

1 ネットワーク

2,3,4 画像処理装置

5 認証サーバ

6 記憶手段

7 認証手段

11,12,13,14 複合機

101 IDカード用RFIDリーダ

102 原稿用RFIDリーダ

103 RFIDライタ

104 ユーザインタフェース部

105 原稿読取部

106 描画部

107 演算回路部

108 ファイルメモリ

109 ネットワークインタフェース部

110 FAXインタフェース部

21 認証サーバ

201 認証部

202 メモリ部

22 データサーバ

23 情報端末

31 ネットワーク

32 電話回線

51 ユーザ

52 IDカード

53 原稿

54 文書データ

【特許請求の範囲】

【請求項1】

文書を対象にした処理を実行する複数の画像処理装置にネットワークを介して接続された認証サーバがそれぞれの画像処理装置のセキュリティの管理を行うセキュリティ管理システムであって、

前記認証サーバは、

前記複数の画像処理装置の各々を識別する装置識別情報ごとに、処理の許可または不許可を示すデータが、複数のユーザの各々を識別するユーザ識別情報と前記複数の画像処理装置で実行される処理の対象になる文書を識別する文書識別情報との組合せに対応して記憶された記憶手段と、

前記複数の画像処理装置のうちのいずれかの画像処理装置から処理を要求するユーザのユーザ識別情報と処理の対象になる文書の文書識別情報とを受信したときに、前記記憶手段に記憶されているデータを参照して、当該画像処理装置の当該文書を対象にした処理の実行を許可するか許可しないかを決定する認証手段とを備えた

ことを特徴とするセキュリティ管理システム。

【請求項2】

画像処理装置は、

文書に記録されている文書識別情報を認識する文書識別情報認識手段と、

ユーザ識別情報が記録されている記録媒体からユーザ識別情報を認識するユーザ識別情報認識手段と、

前記文書識別情報読取手段が認識した文書識別情報と前記ユーザ識別情報読取手段が読み取ったユーザ識別情報とを認証サーバに送信する識別情報送信手段とを含む

請求項1記載のセキュリティ管理システム。

【請求項3】

文書識別情報は、文書に付されているICタグに記録されているか、またはバーコードで表現され、

文書識別情報読取手段は、文書に添付されているICタグまたは文書に記載されているバーコードから文書識別情報を認識する

請求項2記載のセキュリティ管理システム。

【請求項4】

ユーザ識別情報が記録されている記録媒体は、ICタグが付されているIDカードであり、

ユーザ識別情報認識手段は、IDカードに付されているICタグからユーザ識別情報を認識する

請求項2または請求項3記載のセキュリティ管理システム。

【請求項5】

画像処理装置は、要求された処理の実行時に出力する出力用紙に、当該処理の対象の文書から取得した文書識別情報を書き込む

請求項1から請求項4のうちのいずれか1項に記載のセキュリティ管理システム。

【請求項6】

文書を対象にした処理を実行する複数の画像処理装置にネットワークを介して接続された認証サーバがそれぞれの画像処理装置のセキュリティの管理を行うセキュリティ管理システムにおけるセキュリティ管理方法であって、

前記認証サーバに、前記複数の画像処理装置の各々を識別する装置識別情報ごとに、処理の許可または不許可を示すデータを、複数のユーザの各々を識別するユーザ識別情報と前記複数の画像処理装置で実行される処理の対象になる文書を識別する文書識別情報との組合せに対応して記憶させ、

前記認証サーバが、前記複数の画像処理装置のうちのいずれかの画像処理装置から処理を要求するユーザのユーザ識別情報と処理の対象になる文書の文書識別情報とを受信したときに、前記記憶手段に記憶されているデータを参照して、当該画像処理装置の当該文書を対象にした処理の実行を許可するか許可しないかを決定する

ことを特徴とするセキュリティ管理方法。

【請求項7】

文書を対象にした処理を実行する複数の画像処理装置に接続される認証サーバに、

前記複数の画像処理装置のうちのいずれかの画像処理装置から処理を要求するユーザのユーザ識別情報と処理の対象になる文書の文書識別情報とを受信したときに、前記複数の画像処理装置の各々を識別する装置識別情報ごとに、処理の許可または不許可を示すデータが、複数のユーザの各々を識別するユーザ識別情報と前記複数の画像処理装置で実行される処理の対象になる文書を識別する文書識別情報との組合せに対応して記憶手段に記憶されているデータを参照して、当該画像処理装置の当該文書を対象にした処理の実行を許可するか許可しないかを決定する処理を実行させるための

セキュリティ管理プログラム。

【請求項1】

文書を対象にした処理を実行する複数の画像処理装置にネットワークを介して接続された認証サーバがそれぞれの画像処理装置のセキュリティの管理を行うセキュリティ管理システムであって、

前記認証サーバは、

前記複数の画像処理装置の各々を識別する装置識別情報ごとに、処理の許可または不許可を示すデータが、複数のユーザの各々を識別するユーザ識別情報と前記複数の画像処理装置で実行される処理の対象になる文書を識別する文書識別情報との組合せに対応して記憶された記憶手段と、

前記複数の画像処理装置のうちのいずれかの画像処理装置から処理を要求するユーザのユーザ識別情報と処理の対象になる文書の文書識別情報とを受信したときに、前記記憶手段に記憶されているデータを参照して、当該画像処理装置の当該文書を対象にした処理の実行を許可するか許可しないかを決定する認証手段とを備えた

ことを特徴とするセキュリティ管理システム。

【請求項2】

画像処理装置は、

文書に記録されている文書識別情報を認識する文書識別情報認識手段と、

ユーザ識別情報が記録されている記録媒体からユーザ識別情報を認識するユーザ識別情報認識手段と、

前記文書識別情報読取手段が認識した文書識別情報と前記ユーザ識別情報読取手段が読み取ったユーザ識別情報とを認証サーバに送信する識別情報送信手段とを含む

請求項1記載のセキュリティ管理システム。

【請求項3】

文書識別情報は、文書に付されているICタグに記録されているか、またはバーコードで表現され、

文書識別情報読取手段は、文書に添付されているICタグまたは文書に記載されているバーコードから文書識別情報を認識する

請求項2記載のセキュリティ管理システム。

【請求項4】

ユーザ識別情報が記録されている記録媒体は、ICタグが付されているIDカードであり、

ユーザ識別情報認識手段は、IDカードに付されているICタグからユーザ識別情報を認識する

請求項2または請求項3記載のセキュリティ管理システム。

【請求項5】

画像処理装置は、要求された処理の実行時に出力する出力用紙に、当該処理の対象の文書から取得した文書識別情報を書き込む

請求項1から請求項4のうちのいずれか1項に記載のセキュリティ管理システム。

【請求項6】

文書を対象にした処理を実行する複数の画像処理装置にネットワークを介して接続された認証サーバがそれぞれの画像処理装置のセキュリティの管理を行うセキュリティ管理システムにおけるセキュリティ管理方法であって、

前記認証サーバに、前記複数の画像処理装置の各々を識別する装置識別情報ごとに、処理の許可または不許可を示すデータを、複数のユーザの各々を識別するユーザ識別情報と前記複数の画像処理装置で実行される処理の対象になる文書を識別する文書識別情報との組合せに対応して記憶させ、

前記認証サーバが、前記複数の画像処理装置のうちのいずれかの画像処理装置から処理を要求するユーザのユーザ識別情報と処理の対象になる文書の文書識別情報とを受信したときに、前記記憶手段に記憶されているデータを参照して、当該画像処理装置の当該文書を対象にした処理の実行を許可するか許可しないかを決定する

ことを特徴とするセキュリティ管理方法。

【請求項7】

文書を対象にした処理を実行する複数の画像処理装置に接続される認証サーバに、

前記複数の画像処理装置のうちのいずれかの画像処理装置から処理を要求するユーザのユーザ識別情報と処理の対象になる文書の文書識別情報とを受信したときに、前記複数の画像処理装置の各々を識別する装置識別情報ごとに、処理の許可または不許可を示すデータが、複数のユーザの各々を識別するユーザ識別情報と前記複数の画像処理装置で実行される処理の対象になる文書を識別する文書識別情報との組合せに対応して記憶手段に記憶されているデータを参照して、当該画像処理装置の当該文書を対象にした処理の実行を許可するか許可しないかを決定する処理を実行させるための

セキュリティ管理プログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【公開番号】特開2011−257983(P2011−257983A)

【公開日】平成23年12月22日(2011.12.22)

【国際特許分類】

【出願番号】特願2010−131862(P2010−131862)

【出願日】平成22年6月9日(2010.6.9)

【出願人】(000197366)NECアクセステクニカ株式会社 (1,236)

【Fターム(参考)】

【公開日】平成23年12月22日(2011.12.22)

【国際特許分類】

【出願日】平成22年6月9日(2010.6.9)

【出願人】(000197366)NECアクセステクニカ株式会社 (1,236)

【Fターム(参考)】

[ Back to top ]