セキュリティ管理システムおよびその方法

【課題】

コンピュータのセキュリティ管理レベルの変化に対応して,システム内のセキュリティ対策を適切に保つことである。

【解決手段】

本発明では,コンピュータとセキュリティ管理コンピュータを有したセキュリティ管理を行うセキュリティ管理システムであり,前記コンピュータは,前記コンピュータが有するデータの機密情報を取得し,前記セキュリティ管理コンピュータは,取得した前記機密情報から前記コンピュータに対応した機密情報保持レベルを求め,前記機密情報保持レベルから前記コンピュータのセキュリティ管理レベルを求める。

コンピュータのセキュリティ管理レベルの変化に対応して,システム内のセキュリティ対策を適切に保つことである。

【解決手段】

本発明では,コンピュータとセキュリティ管理コンピュータを有したセキュリティ管理を行うセキュリティ管理システムであり,前記コンピュータは,前記コンピュータが有するデータの機密情報を取得し,前記セキュリティ管理コンピュータは,取得した前記機密情報から前記コンピュータに対応した機密情報保持レベルを求め,前記機密情報保持レベルから前記コンピュータのセキュリティ管理レベルを求める。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は,コンピュータのセキュリティ対策状況を管理する方法およびシステムに関するものである。

【背景技術】

【0002】

従来のセキュリティ管理システムでは,管理するコンピュータのセキュリティ管理レベルに応じて必要とするセキュリティ対策状況を変える場合,あらかじめ各コンピュータのセキュリティ管理レベルを定義付け,セキュリティ管理レベルに応じたセキュリティポリシーと各コンピュータの資産情報を照らし合わせることで,セキュリティ対策状況の管理を行っていた例としては,例えば特許文献1がある。

【0003】

【特許文献1】特開2004−289260号公報

【発明の開示】

【発明が解決しようとする課題】

【0004】

背景技術に記載した上記従来システムでは,運用開始当初セキュリティ管理レベルが低いと定義付けたコンピュータが,運用中にセキュリティ管理レベルが高く変化した場合,現在のセキュリティ管理レベルが高いにも関わらずあまりセキュリティ対策を実施していなくとも問題ないとシステムが判断してしまうことにより,重要なファイルサーバ等に対するセキュリティ強度が保たれないという課題があった。本発明の目的はコンピュータのセキュリティ管理レベルの変化に対応して,システム内のセキュリティ対策を適切に保つことである。

【課題を解決するための手段】

【0005】

本発明は,コンピュータとセキュリティ管理コンピュータを有したセキュリティ管理を行うセキュリティ管理システムであって,前記コンピュータは,前記コンピュータが有するデータの機密情報を取得する手段を有し,前記セキュリティ管理コンピュータは,

取得した前記機密情報から前記コンピュータに対応した機密情報保持レベルを求める手段と,前記機密情報保持レベルから前記コンピュータのセキュリティ管理レベルを求める手段とを有するセキュリティ管理システムに特徴がある。

【発明の効果】

【0006】

運用中にセキュリティ管理レベルが変化したコンピュータに対してもセキュリティ管理レベルの変化に対応したセキュリティ対策を実施できる。

【発明を実施するための最良の形態】

【0007】

以下,本発明を実施するための最良の形態を図面に基づいて詳細に説明する。

【0008】

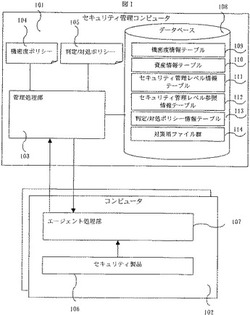

図1は,本発明における一実施例であるセキュリティ管理システムを表す機能ブロック図の構成を示すものである。同図に示すようにセキュリティ管理システムはセキュリティ管理コンピュータ101およびコンピュータ102を備える。セキュリティ管理コンピュータ101はセキュリティ管理コンピュータ101上で各処理を行う管理処理部103,各情報を格納するデータベース108,機密度ポリシー104,判定/対処ポリシー105などのデータを有している。データベース108は機密度情報テーブル109,資産情報テーブル110,セキュリティ管理レベル情報テーブル111,セキュリティ管理レベル参照情報テーブル112,判定/対処ポリシー情報テーブル113および対策用ファイル群114を有している。コンピュータ102は,業務プログラムの稼働やデータベース管理プログラム(DBMS)の稼働などを行う業務コンピュータであっても良いし,クライアントコンピュータと使用されても良く,コンピュータ上で各処理を行うエージェント処理部107および情報漏えい対策製品やアクセス制御製品などのセキュリティ製品106を有している。セキュリティ製品106は,ウィルスチェックを行う機能を有する製品,ウィルスを駆除する機能を有する製品,ファイル数をカウントする機能を有する製品,コンピュータ102へのアクセス数をカウントする機能を有する製品,暗号化を行う機能を有する製品,持出制御を行う機能を有する製品,任意のファイルやプログラムの実行可否を制御するものであってもよい。以下処理の流れについて記述する。

【0009】

セキュリティ管理コンピュータ101における管理処理部103では,各コンピュータ102のエージェント処理部107から機密度情報を収集し機密度ポリシー104を生成する。機密度ポリシー104は,システム内部で機密情報とされるファイルに含まれるキーワードとそのキーワードの機密情報レベルを対応付けたデータであり,ファイル等の形式で格納されている。セキュリティ管理コンピュータ101は機密度ポリシー104を各コンピュータ102に配布する。各コンピュータ102のエージェント処理部107では,機密度ポリシー104にしたがってコンピュータ102の機密度情報を収集する。また,IPアドレスやソフトウェアなどの資産情報についても収集を行い,それらの情報をセキュリティ管理コンピュータ101の管理処理部103に通知する。機密度情報の収集は,リアルタイムに行っても良いが,定期的に行っても良く,コンピュータ102の使われ方に従っても良い。また,機密度情報の収集を定期的に行うとともに,リアルタイムに行う方法を併用しても良い。管理処理部103は各コンピュータ102から収集した機密度情報から各コンピュータ102のセキュリティ管理レベルを決定する。また,管理処理部103は各コンピュータ102から収集した資産情報と各コンピュータ102のセキュリティ管理レベルに応じた判定/対処ポリシー105を照らし合わせ,セキュリティ対策が不十分なコンピュータ102に対して対処を行う。判定/対処ポリシー105はコンピュータ102が実施すべきセキュリティ対策の内容および,セキュリティ対策が不十分であるときの対処の内容を記述したデータであり,ファイルやデータベース等の形式で格納されている。

【0010】

図2は,本発明に係わる一実施例としてのセキュリティ管理システムのハードウェア構成を示した図である。セキュリティ管理コンピュータ101およびコンピュータ102はCPU(Central Processing Unit)201,RAM(Random Access Memory)202,ハードディスク等の記憶装置203およびバス204から構成される。セキュリティ管理コンピュータ101において,記憶装置203には図1における機密度ポリシー104,判定/対処ポリシー105,データベース108などのデータおよび管理処理部103を実現するプログラムが記憶されており,コンピュータ102においては,エージェント処理部107およびセキュリティ製品106を実装しているプログラムおよびデータを保持している。CPU201は管理処理部103やエージェント処理部107およびセキュリティ製品106を実現するプログラムおよび各種データを読み出して所定の機能を実現する。RAM(Random Access Memory)202にはCPU201が管理処理部101によって利用される作業領域としてデータベース108から読み込んだデータや機密度ポリシー104,判定/対処ポリシー105などのファイルから読み込んだデータなどが確保される。CPU201,RAM202,記憶装置203におけるデータのやり取りはバスを経由して行われる。管理処理部103およびエージェント処理部107はCPU201上で動作するプログラムでもよいが,専用のハードウェアで実現してもよい。また,セキュリティ管理コンピュータ101とコンピュータ102の間にはLAN等の通信回路205が存在し,それぞれ有線または無線のネットワーク206でつながれ,通信が可能となっている。図3で述べる各処理部は,図2のCPUがそれぞれの処理部に対応したプログラムを実行することで,処理が実行される。

【0011】

図3は,図1のセキュリティ管理コンピュータ101の管理処理部103および各コンピュータ102のエージェント処理部107を機能ブロック図として説明した図である。管理処理部103は,機密度ポリシー104の生成,配布を行う機密度ポリシー管理処理部301,判定/対処ポリシー105の管理を行う判定/対処ポリシー管理処理部302,コンピュータ102のIPアドレス,ソフトウェア情報,ハードウェア情報といった資産情報を管理する資産情報管理処理部303,コンピュータ102のセキュリティ管理レベルの判定および管理を行うセキュリティ管理レベル情報管理処理部304,判定/対処ポリシー105と資産情報テーブル110の情報を比較することでセキュリティ対策情報の判定を行い,コンピュータ102に対する対処方法を決定するセキュリティ対策状況判定処理部305,セキュリティ対策状況判定処理部305から通知された情報をもとに対策用ファイル群から対策用のファイルを検索しコンピュータ102に転送する対処実行処理部306を有する。

【0012】

エージェント処理部107は,セキュリティ製品106からアクセス制御の情報等を収集し,機密度ポリシー管理処理部に通知するアクセス制御情報収集/通知処理部307,配布された機密度ポリシー104をもとにコンピュータ102の機密情報,コンピュータへのアクセス回数,コンピュータの保持するファイル数などの情報を収集し,セキュリティ管理レベル情報管理処理部304に通知するセキュリティ管理レベル情報収集/通知処理部308,コンピュータ102のIPアドレス,ソフトウェア情報,ハードウェア情報といった資産情報を収集し資産情報管理処理部303に通知する資産情報収集/通知処理部309,対処実行処理部306から配布されたセキュリティ対策用の実行ファイルを実行する対策実行処理部310,セキュリティ管理レベルの更新確認用ダイアログを表示し,更新結果をセキュリティ管理レベル情報管理処理部304に通知するセキュリティ管理レベル情報更新処理部311を有する。

【0013】

図4は,図3で示したアクセス制御情報収集/通知処理部307および機密度ポリシー管理処理部301を機能ブロックで説明した図である。アクセス制御情報収集/通知処理部307では,各コンピュータ102にインストールされているセキュリティ製品106で管理されているファイルの設定情報401を各セキュリティ製品106の設定ファイルや設定情報401を取得するためのアプリケーション等を通じて取得する。例えばコンピュータ102にアクセス制御製品が導入されている場合は,アクセス制御が行われているファイルの情報およびそのアクセス制御のレベルを取得する。アクセス制御のレベルは,アクセス制御製品ごとに異なるものであるが,例えば,コンピュータ102の管理者からのアクセスのみを可能とするファイルを「アクセス制御高」,ファイルを作成したユーザおよびコンピュータ102の管理者からのアクセスのみを可能とするファイルを「アクセス制御中」,ファイルを作成したユーザと同じユーザグループに属しているユーザからのアクセスのみを可能とするファイルを「アクセス制御低」などのように設定する。ただし前記は一例であり,アクセス制御レベルの定義についてはポリシーにより変更可能とする。

【0014】

また情報漏えい対策製品を導入している場合は,暗号化や持ち出し制御が行われているファイルの情報を取得する。セキュリティ製品106が導入されていないコンピュータ102においては,OS(Operating System)のアクセス制限情報(読み取り専用属性など)などを取得しても良い。それぞれ取得する情報はファイルに特定せず,フォルダやディレクトリといった情報も取得する。

取得したファイル情報またはフォルダやディレクトリの情報からセキュリティ製品106で管理されているファイルを特定し,そのファイル内部のデータを参照することにより,そのファイル内で使用されているキーワード(単語)を抽出することができる。ファイル内部からのキーワード抽出は自然言語解析を行うソフトウェア等を利用し,名詞のみを抽出することで可能となる。ただし,各コンピュータ102の負荷を低減させるために,ファイルの内部ではなくファイル名からキーワードを抽出しても良い。これにより,システム内に導入されたセキュリティ製品106またはOSによりアクセス制限がかけられているファイルのファイル名から機密情報を表わすキーワードを求めることが可能となる。

【0015】

さらに,取得したキーワードと各キーワードの出現回数をファイルのアクセス制御レベルのようなセキュリティ対策のレベル別にカウントし,その情報を機密度ポリシー管理処理部301に通知する。

機密度ポリシー管理処理部301では受信したデータを集計し,機密度情報テーブル109に集計したデータを格納する。図5に示すように機密度情報テーブル109は,各キーワード501別にアクセス制御製品におけるアクセス制御レベル(アクセス制御レベル高502,アクセス制御レベル中503,アクセス制御レベル低504),暗号化製品などによるファイルの暗号化505,持出制御製品における外部メディア(フロッピー(登録商標)ディスクやUSBメモリ等)へのファイルコピーなどの持ち出し制御506,OSによりファイルに読み取り専用属性をつける等のOSアクセス制御設定507など,セキュリティ対策のレベル別に各キーワード501が登場した回数を集計したデータおよび各データをもとに求めた機密度508を保持している。アクセス制御レベルの設定例として,本実施例においては,ファイルの所有者のみ参照可能にするアクセス制御をアクセス制御レベル高,ファイルの所有者と同一の部署に属している人のみ参照可能するアクセス制御をアクセス制御レベル中,どの部署からも参照のみ可能にするアクセス制御をアクセス制御レベル低と定義する。機密度508の導出方法については後述する。

【0016】

機密度ポリシー管理処理部301では機密度情報テーブル109におけるキーワード501に対する機密度508のレベルに応じて,図6に示す機密度ポリシー104の各レベル601にキーワード602を設定する。機密度ポリシー104は機密度601とそれに対応したキーワード602のデータのことであり,データはファイルやデータベースの形式で記憶装置203に保存される。

【0017】

図7は,アクセス制御情報収集/通知処理部307および機密度ポリシー管理処理部301のフローチャートを示した図である。アクセス制御情報収集/通知処理部307では,アクセス制御製品や情報漏えい対策製品等のセキュリティ製品106のアクセス制御設定情報401および,ファイルの情報を取得する(701)。取得したファイル情報から各ファイルで使用されているキーワード501とそのファイルのアクセス制御レベルおよび暗号化されているかといった情報を抽出する(702)。集計した結果を機密度ポリシー管理処理部301に通知する(703)。機密度ポリシー管理処理部301では,収集した情報を集計し機密度情報テーブル109に格納する(704)。

機密度情報テーブルに格納されたキーワード501ごとに,アクセス制御レベル高502,アクセス制御レベル中503,アクセス制御レベル低504,暗号化505,持ち出し制御506およびOSによるアクセス制御507の中で最も多いセキュリティ対策のレベルはどれであるかを取得する(705)。アクセス制御レベル高の場合や暗号化などをされているファイルが最も多いキーワード501は機密度Aと判断する(706)。アクセス制御レベル中や持ち出し制御をかけられているファイルが最も多い場合は機密度Bと判断する(707)。アクセス制御レベル低やOSのアクセス制御しかかかっていないファイルが最も多い場合は機密度Cとして判断する(708)。なお,本実施例においては,機密度を表わすために,そのファイルの機密性が高い順にA,B,Cの記号を用いている。で判断した機密度508を機密度情報テーブル109に格納し,さらに機密度ポリシー104の各機密度にキーワード602を登録する(709)。これにより,機密情報を表わすキーワード602を記述した機密度ポリシー104を作成することができる。

【0018】

本実施例では,機密度Aをアクセス制御高および暗号化,機密度Bをアクセス制御中および持ち出し制御,機密度Cをアクセス制御低およびOSによるアクセス制御と規定したが,アクセス制御と機密度の関係や機密度の種類の数はポリシーにより変更可能とする。これにより,各システムのセキュリティポリシーに応じた運用が可能となる。上記のようにセキュリティ製品106を導入している場合には,システム内に導入されたセキュリティ製品102の設定情報から機密情報を表わすキーワードを求めることが可能となる。また,セキュリティ製品106が導入されていない環境においても,オペレーションシステムによるアクセス制御がかけられているファイルの情報から機密情報を表わすキーワード501を求めることが可能となる。

また,キーワード501の機密度508を判断する際,セキュリティ製品106やOSなどによりアクセス制御されているファイルが少ないキーワード501はしきい値法などにより,機密度ポリシー104に登録しなくてもよい。これにより機密情報とは関係ないキーワードを検索する時間を短縮することができる。逆に,システム管理者が機密度ポリシー104を編集し,機密度が高いキーワード602を登録しても良い。

【0019】

図8は,図3で示したセキュリティ管理レベル情報収集/通知処理部308およびセキュリティ管理レベル情報管理処理部304を,機能ブロックを使い説明した図である。セキュリティ管理レベル情報収集/通知処理部308は機密度情報収集処理部802,共有ファイル情報収集部803,リモートアクセス情報収集処理部804で構成されている。

【0020】

図9は,セキュリティ管理レベル情報収集/通知処理部308およびセキュリティ管理レベル情報管理処理部304のフローチャートを示した図である。まず,機密度情報収集処理部802では,コンピュータ102で管理しているファイルやデータベース801の内部を,機密度ポリシー104に登録されているキーワード602で検索し(901),各キーワード602にマッチする単語が使用されているファイルの個数をカウントする(902)。カウントした結果は機密度ごとに,それぞれの個数をファイルやメモリ上に保持しておく(903)。ここで,各コンピュータ102における負荷を低減させるためにファイル内部ではなくファイル名に対し各キーワード602がマッチするかを調べるという手法を用いても良い。

【0021】

共有ファイル情報収集処理部803では,OSやアプリケーションプログラムが発行する共有ファイルの情報を調べるコマンドやアプリケーションインタフェース等を使用し,コンピュータ102における共有フォルダ,共有ディレクトリ,共有ファイルの情報を取得する(904)。さらに,取得した情報から共有されているファイルの数を取得し(905),ファイルやメモリ上に保持しておく(906)。

リモートアクセス情報収集処理部804では,OSやアプリケーションプログラムが発行するリモートアクセス数を調べるコマンドやアプリケーションインタフェース等を使用し,コンピュータ102へのリモートアクセス数を定期的に調査し取得する(907)。取得した情報はファイルやメモリ上に保持しておく(908)。セキュリティ管理レベル情報収集/通知処理部308では機密度情報収集処理部802,共有ファイル情報収集処理部803,リモートアクセス情報収集処理部804で保持している各情報をセキュリティ管理レベル情報管理処理部304に通知する(909)。

【0022】

セキュリティ管理レベル情報管理処理部304では,セキュリティ管理レベル情報管理処理部304から収集した各情報をセキュリティ管理レベル情報テーブル111に格納する(910)。その後,各機密度のファイル数1002をもとに各コンピュータ102の機密情報保持レベル1003を求め,セキュリティ管理レベル情報テーブル111に格納する(911)。また,リモートアクセス回数1004や共有ファイル数1005から各コンピュータ102の役割1006を求め,セキュリティ管理レベル情報テーブル111に格納する(912)。さらに,求めた機密情報保持レベル1003と役割1006をもとにセキュリティ管理レベル参照情報テーブル112を参照し,各コンピュータ102のセキュリティ管理レベル1007を求め,セキュリティ管理レベル管理テーブル111に格納する(913)。ここで、セキュリティ管理レベル管理テーブル111とセキュリティ管理レベル参照情報テーブル112とは、別々のテーブルとして記載されていますが、一体化したテーブルとして、テーブル内の情報を対応付けるような記憶手段として構成しても良い。

【0023】

図10に示すように,セキュリティ管理レベル情報テーブル111は,各コンピュータ102をユニークに識別するための情報である資産ID1001,コンピュータ102が保持するデータの機密情報保持レベル1003および機密情報保持レベル1003を求めるのに必要となる機密度ごとのファイル数1002(機密度Aのファイル数1008,機密度Bのファイル数10010,機密度Cのファイル数1010),コンピュータ102の役割1006および役割1006を求めるのに必要となるリモートアクセス回数1004,共有ファイル数1005,さらにコンピュータ102のセキュリティ管理レベル1007を保持している。各コンピュータ102の機密情報保持レベル1003,役割1006およびセキュリティ管理レベル1007を求める方法については後述する。

【0024】

図11は,セキュリティ管理レベル情報管理処理部304の機密情報保持レベル判断処理におけるフローチャートを示した図である。各コンピュータ102の機密情報保持レベルを判断する際,セキュリティ管理レベル情報テーブル111における機密度別のファイル数1002を取得し,機密情報保持レベルを求めるためのポイントを算出する(1101)。ポイント算出の一例としては,機密度Aのファイル数1008×100(ポイント)+機密度Bのファイル数1009×10(ポイント)+機密度Cのファイル数1010×1(ポイント)の計算を行い,この計算結果の値をあらかじめ定めた値と比較する(1102)。計算結果が100ポイント以上の場合には機密情報保持レベルAと判断する(1103)。また,計算結果が10〜99ポイントの場合は機密情報保持レベルB(1104),0〜9ポイントの場合は機密情報保持レベルCと判断する(1105)。判断した機密情報保持レベル1003はセキュリティ管理レベル情報テーブル111に格納する(1106)。

【0025】

例えば機密度Aのファイル数1008が1つでもある場合は計算した値が100以上になるので,そのコンピュータ102の機密情報保持レベル1003をAと判断する。また,機密度Cのファイルの数が100以上ある場合も計算した値が100以上になるので,そのコンピュータ102の機密情報保持レベル1003をAと判断する。これにより,各コンピュータ102が保持する機密情報の数や機密レベルの情報をもとに各コンピュータ102の機密情報保持レベル1003を決定することができる。

【0026】

また本実施例においては,機密度Aのファイルを100ポイント,機密度Bのファイルを10ポイント,機密度Cのファイルを1ポイントとして計算したが,それぞれの機密情報保持レベル1003におけるポイントはファイル等に定義された値を読み込んで処理できるようにすることで,システムの規模やセキュリティポリシー従い管理者が自由に変更可能となる。同様に,機密度を判断する際のしきい値についても,ファイル等に定義された値を読み込んで処理できるようにすることで,システムの規模やセキュリティポリシー従い管理者が自由に変更可能となる。

【0027】

図12は,セキュリティ管理レベル情報管理処理部304の役割判断処理におけるフローチャートを示した図である。各コンピュータ102における役割を判断する際,リモートアクセス数を取得し,あらかじめ定めた一定数以上の値であるかを判断する(1201)。リモートアクセス数が数以上の場合,さらに共有ファイル数があらかじめ定めた一定数以上の値であるかどうかを判断し(1205),一定数以上の場合はファイルサーバ(1207),一定数未満の場合はテスト用コンピュータと判断する(1206)。また,リモートアクセス数が一定数未満の場合,さらに共有ファイル数があらかじめ定めた一定数以上の値であるかどうかを判断し(1202),一定数以上の場合は旧ファイルサーバ(1204),一定数未満の場合はクライアントと判断する(1203)。その後,役割を判断した結果1006をセキュリティ管理レベル情報テーブル121に格納する(1208)。これにより,各コンピュータ102の使用状況から各コンピュータ102の役割1006を特定することができる。各役割1006を判断する上でのしきい値は,ファイル等に定義された値を読み込んで処理できるようにすることで,システムの規模やセキュリティポリシー従い管理者が自由に変更可能となる。

【0028】

図13は,セキュリティ管理レベル情報管理処理部304におけるコンピュータ102の役割1006を判断する基準を説明する概念図である。図のリモートアクセス数および共有ファイル数は,それぞれ矢印方向に多くなることを示している。リモートアクセス数1004も共有ファイル数1005も少ないコンピュータ102はクライアント,リモートアクセス数1004は多いが共有ファイル数1005が少ないコンピュータ102はテスト用のコンピュータ,共有ファイル数1005は多いがリモートアクセス数1004が少ないコンピュータ102は旧ファイルサーバ,リモートアクセス数1004も共有ファイル数1005も多いコンピュータ102はファイルサーバと判断する。役割1006を判断する際に使用する共有ファイル数1005やリモートアクセス数1004のしきい値は,ファイル等に定義された値を読み込んで処理できるようにすることで,コンピュータのハードディスクの容量やシステムに存在するコンピュータの台数などを考慮して管理者が値を設定することが可能となる。

【0029】

図14は,セキュリティ管理レベル参照情報テーブル112の内容を示した表であり,セキュリティ管理レベル情報テーブル111の機密情報保持レベル1003と役割1006からセキュリティ管理レベル1007を決定するために使用される。セキュリティ管理レベル参照情報テーブル112には,機密情報保持レベル1401およびコンピュータの役割1402(ファイルサーバ1403,旧ファイルサーバ1404,クライアント1405,テスト用コンピュータ1406)の項目があり,データとしてセキュリティ管理レベル1406を格納している。コンピュータの役割1402が重要なサーバであったり機密情報保持レベル1401が高いほどセキュリティ管理レベル1407は高く,コンピュータの役割1402がテスト用のコンピュータであったり機密情報保持レベル1401が低いコンピュータ102はセキュリティ管理レベル1407を低く設定する。例えば機密情報保持レベル1401がB,コンピュータの役割1402がクライアント1405であるコンピュータ102はセキュリティ管理レベル1407をDと判断する。このようなマッピングを行うことで,セキュリティ管理レベル情報テーブル111において,各コンピュータ102の機密情報保持レベル1003および各コンピュータ102の役割1006から各コンピュータ102のセキュリティ管理レベル1007を決定することができる。

【0030】

なお,本実施例においてはコンピュータ102の機密情報保持レベル1003とコンピュータ102の役割1006をマッピングすることでセキュリティ管理レベル1007を決定しているが,図7に示すセキュリティ管理レベル情報テーブル111においてコンピュータ102の役割1006を固定して判断することにより,コンピュータ102の機密情報保持レベル1003のみからセキュリティ管理レベル1007を決定することも可能である。例えばセキュリティ管理レベル情報テーブル111の役割1006に「クライアント」を格納することで,機密情報保持レベル1003がAの場合はセキュリティ管理レベル1007をCと決定することができる。なお,本実施例においては,セキュリティ管理レベルを表わすために,そのコンピュータのセキュリティ管理レベルが高い順にA,B,・・・,E,Fの記号を用いている。

【0031】

同様に図10に示すセキュリティ管理レベル情報テーブル111においてコンピュータ102の機密情報保持レベル1003を固定することにより,コンピュータ102の役割1006のみからセキュリティ管理レベル1007を決定することも可能である。例えばセキュリティ管理レベル情報テーブル111の機密情報保持レベル1003に「A」を格納することで,コンピュータ102の役割1006がファイルサーバの場合はセキュリティ管理レベル1007をAと決定することができる。

【0032】

図15は,コンピュータ102の機密情報保持レベル1003および役割1006をセキュリティ管理レベル情報管理処理部304が自動的に反映するのではなく,コンピュータ102を使用するユーザが確認した後に反映する場合について,セキュリティ管理レベル情報管理処理部304およびセキュリティ管理レベル情報更新処理部311を機能ブロック図で説明した図である。管理処理部103に対し,セキュリティ管理レベル決定についてユーザの確認をするようなオプションを設定していた場合には,セキュリティ管理レベル情報管理処理部304では機密情報保持レベル1003および役割1006を求めた後に,どちらか一方でも変更があれば,対象となるコンピュータ102のセキュリティ管理レベル情報更新処理部311に対し,変更前および変更後の機密情報保持レベル1003および変更前および変更後の役割1006の情報を通知する。セキュリティ管理レベル情報更新処理部311では,受け取ったデータをもとに図16に示すダイアログを表示する。コンピュータ102を使用するユーザは,変更前機密情報保持レベル1601および変更後機密情報保持レベル1602に表示される情報を見て機密情報保持レベルの変更状況を確認する。

【0033】

また変更前役割1603と変更後役割ダイアログボックス1604に表示されている情報を確認し,ユーザの判断で役割を変更する必要があれば適宜変更し,更新ボタン1605を押下する。更新ボタン1605を押下した場合は,ダイアログを閉じ,変更後の情報をセキュリティ管理レベル情報管理処理部304に通知する。セキュリティ管理レベル情報管理処理部304では,受け取った情報を元にセキュリティ管理レベル情報テーブル111に機密情報保持レベル1003および役割1006を格納し,セキュリティ管理レベル1007を求める。

【0034】

また,図16のダイアログにおいてキャンセルボタン1606を押下した場合には,ダイアログを閉じるが,セキュリティ管理レベル情報管理処理部304には何も通知しない。この場合,一定期間セキュリティ管理レベル情報更新処理部311から通知がない場合は強制的にセキュリティ管理レベルを変更する,などの処理を行うことで,運用が滞ることなく,柔軟に対応できる。

【0035】

図17はセキュリティ管理レベル決定についてユーザの確認をするようなオプションを設定していた場合のセキュリティ管理レベル情報管理処理部304およびセキュリティ管理レベル情報更新処理部311のフローチャートを示した図である。セキュリティ管理レベル情報管理処理部304では,コンピュータ102の機密情報保持レベル1003および役割1006を求める(1701)。求めた機密情報保持レベル1003および役割1006とセキュリティ管理レベル情報管理テーブル111に格納されている機密情報保持レベル1003および役割1006を比較し(1702),差異がある場合には,求めた機密情報保持レベル1003および役割1006とセキュリティ管理レベル情報管理テーブル111に格納されている機密情報保持レベル1003および役割1006の情報をセキュリティ管理レベル情報更新処理部311に通知する(1703)。セキュリティ管理レベル情報更新処理部311では,受け取った情報を元にダイアログを表示する(1704)。ユーザはダイアログの情報を確認および適宜変更し,ボタンを押下する(1705)。更新ボタンを押下した場合は,ダイアログが閉じ(1706)変更後の機密情報保持レベル1003および役割1006の情報をセキュリティ管理レベル情報管理処理部304に通知する(1707)。セキュリティ管理レベル情報管理処理部304では,通知された機密情報保持レベル1003および役割1006をセキュリティ管理レベル情報管理テーブル111に格納し(1710),セキュリティ管理レベルを求める(1711)。キャンセルボタンを押下した場合は,ダイアログが閉じる(1708)がセキュリティ管理レベル情報管理処理部304には何も通知されない。キャンセルボタンを押下した場合またはボタンを押下せずに一定期間経過した場合(1709),セキュリティ管理レベル情報管理処理部304では,求めた機密情報保持レベル1003および役割1006をセキュリティ管理レベル情報管理テーブル111に格納し(1710),セキュリティ管理レベルを求める(1711)。

【0036】

図18は,図3で示した資産情報収集/通知処理部309および資産情報管理処理部303を,機能ブロックで説明した図である。資産情報収集/通知処理部309では,コンピュータ102の設定ファイルやレジストリ1801などからホスト名,IPアドレス,MACアドレスといったシステム構成情報やインストールされているパッチやソフトウェアなどの情報を取得し,資産情報管理処理部303に通知する。通知する際,各コンピュータ102をユニークに識別できるようにするため,MACアドレスと乱数を組み合わせた文字列または数値のハッシュ値を計算し,その計算結果も通知する。この計算結果をホスト識別子と定義する。ホスト識別子については,次に資産情報を通知する際にも使用できるようファイルなどに保存しておく。そのため,2回目以降に資産情報を通知する際はハッシュ値の計算は行われない。

【0037】

また,DHCP環境ではコンピュータ102がネットワークに接続するたびにIPアドレスが変わるため,IPアドレスでコンピュータ102をユニークに識別することはできないが,この手法により,IPアドレスに依存することなくコンピュータ102をユニークに識別することが可能となる。同様に,仮想マシンを使用している環境では,仮想マシン同士でMACアドレスが重複するため,MACアドレスで仮想マシンをユニークに識別することはできないが,MACアドレスと乱数を組み合わせたこの手法により,仮想マシンをユニークに識別することが可能となる。

資産情報管理処理部303では資産情報収集/通知処理部309から通知された情報を資産情報テーブル110に格納する。図19に示すように資産情報テーブル110にはコンピュータ102の情報として,先ほど計算したハッシュ値であるホスト識別子1902,ホスト名1903,IPアドレス1904,MACアドレス1905,パッチ情報1906,ウィルス対策製品1907,OSのパスワード設定1908(パスワードの長さ,パスワードに使用すべき文字,パスワードの更新間隔,以前使用したパスワードの再設定防止などのパスワード設定などに関するオペレーションシステムの設定情報),ハードディスクの暗号化の有無1909などの情報に加え,テーブルのキーとなる資産ID1901を格納する。資産ID1901は各コンピュータでユニークとなるように,ホスト識別子1902ごとにユニークに割り振った値である。

【0038】

資産情報収集/通知処理部309で取得する情報および資産情報管理処理部303で資産情報テーブル110に格納する情報は,本実施例で示した情報の他,コンピュータ102にインストールされているソフトウェアの情報やハードウェアの情報を扱うことも可能である。

【0039】

図20は,資産情報収集/通知処理部309および資産情報管理処理部303のフローチャートを示した図である。資産情報収集/通知処理部309では,コンピュータ102の設定ファイルやレジストリ等1801から各種資産情報を収集する(2001)。ホスト識別子がすでにファイルに保存されているかを調べ(2002),保存されていない場合は,最初の収集であると判断し,乱数とMACアドレスからハッシュ値を計算し(2003),計算したハッシュ値をホスト識別子としてファイル等に保存しておく(2004)。ファイルに保存されたホスト識別子および収集した各種資産情報を資産情報管理処理部に通知する(2005)。

【0040】

資産情報管理処理部303では,資産情報収集/通知処理部309から受け取ったホスト識別子が資産情報テーブル110に登録されているかを調べる(2006)。登録されていない場合には未登録のコンピュータ102であると判断し,現在の資産IDの最大値を調べその値より1大きい値(ユニークな値)をそのコンピュータに割り当て(2007),ホスト識別子,資産情報とともに資産情報テーブル110に追加する(2008)。資産情報収集/通知処理部309から受け取ったホスト識別子が資産情報テーブル110に登録されている場合には,受け取ったデータを資産情報テーブル110に格納し,資産情報を更新する(2009)。

【0041】

図21は,図2で示した判定/対処ポリシー管理処理部302を機能ブロックで説明した図である。判定/対処ポリシー管理処理部302では,セキュリティ管理レベルごとに作成された判定/対処ポリシー105と各セキュリティ管理レベルを対応付け,判定/対処ポリシー情報テーブル113に格納する。図22は,判定/対処ポリシー管理処理部302のフローチャートを示した図である。判定/対処ポリシー管理処理部302では,図23に示すように,判定/対処ポリシーテーブル113に,セキュリティ管理レベル2301とそれに対応した判定/対処ポリシー105のファイル名2302を格納する(2201)。例えば判定/対処ポリシーAという名前の判定/対処ポリシー105をセキュリティ管理レベルAの判定/対処ポリシー105と設定したい場合には,判定/対処ポリシー情報テーブル113のセキュリティ管理レベルAの行に判定/対処ポリシーAという名前を格納する。

【0042】

図24は判定/対処ポリシー105に格納される情報の一例を示した図である。判定/対処ポリシーは判定部2401と対処部2402に分けられる。判定部2401では,適用すべきパッチ,OSのパスワードの長さ設定,インストールすべきウィルス対策製品名称,ハードディスクの暗号化の情報など,必要とされるセキュリティ対策事項に関するデータを定義する。対処部2402には判定部2401に記述したセキュリティ対策が実施できていないコンピュータ102に対する対処内容に関するデータとして,未適用パッチ適用やウィルス対策製品のインストールおよび,OSのパスワード設定やハードディスクの暗号化などについて定義する。判定/対処ポリシー105は,データはファイルやデータベースの形式で記憶装置203に保存される。

【0043】

図25は,図3で示したセキュリティ対策状況判定処理部305,対処実行処理部306および対策実行処理部310の関係を説明する図である。セキュリティ対策状況判定処理部305では,OSのパスワード設定や情報漏えい対策製品における暗号化の設定が適切であるかを判定する。OSのパスワード設定の場合には,判定/対処ポリシー105の判定部2401に指定されているパスワード設定の情報を取得し,資産情報テーブル110に格納されているパスワード設定の情報1908と比較する。また,情報漏えい対策製品などによるハードディスクの暗号化などの情報については,判定/対処ポリシー105の判定部2401における暗号化のパラメータがONになっている場合,資産情報テーブル110の暗号化1909の情報を参照し,暗号化が行われているかを判断する。項目を比較した結果,コンピュータ102のOSパスワード設定が判定/対処ポリシー105に指定したOSパスワード設定を満たしていない場合または,コンピュータ102の暗号化がされていない場合は,判定/対処ポリシー105の情報を取得し,対処実行処理部306に対処を通知する。

【0044】

対処実行処理部306では判定/対処ポリシー105の対処部2402を参照し,OSパスワードの適用がONとなっている場合は,対処実行処理部306から通知されたOSパスワード設定の情報をもとにOSパスワード設定を行う実行ファイルを対策用ファイル群114から取得し,FTP等で対象コンピュータ102の対策実行処理部310に送付する。また,暗号化に暗号化するためのソフトウェア名が指定されている場合には,対策用ファイル群114から,対象となるソフトウェアを取得し,FTP等で対象コンピュータ102の対策実行処理部310に送付する。なお,対策用ファイル群114にはセキュリティ対策を行う実行ファイルと簡単なファイルの内容説明を記載したファイルを圧縮したような形式で格納されている。

【0045】

対策実行処理部310では,送付されたファイルを展開した後に,ファイルリストを作成し,図26に示すようなダイアログを表示する。ダイアログには,実行ファイル名2601,その内容2602および実行有無2603が表示されており,ユーザは実施すべき対策について実行有無2603のチェックボックスにチェックを付け,実行ボタン2604を押下することで,コンピュータ102のセキュリティ対策を行う。また,オプションとして,ユーザの判断を求めるダイアログを表示せず,自動でセキュリティ対策を行っても良い。このようにセキュリティ対策が不十分なコンピュータ102に対して,セキュリティ管理レベルに応じた適切なセキュリティ対策を自動または手動で行うことが可能となる。

【0046】

図27は,セキュリティ対策状況判定処理部305のフローチャートを示した図である。セキュリティ対策状況判定処理部305では,セキュリティ管理レベル情報テーブル111から判定対象となる資産のセキュリティ管理レベル807を取得する(2701)。取得したセキュリティ管理レベルを参照し(2702),セキュリティ管理レベルがAの場合にはセキュリティ管理レベルAに対応した判定/対処ポリシー名(2703),セキュリティ管理レベルがBの場合にはセキュリティ管理レベルBに対応した判定/対処ポリシー名を取得する(2704)。セキュリティ管理レベルがA,B以外の場合も同様に,判定/対処ポリシー情報管理テーブル113からセキュリティ管理レベルに対応した判定/対処ポリシー名を取得する。

【0047】

取得した判定/対処ポリシー名から判定/対処ポリシー105のデータを参照する(2705)。これにより,各コンピュータ102のセキュリティ管理レベル807に応じてセキュリティ対策状況を判定することが可能となる。判定/対処ポリシー105における判定部2401に指定されているOSパスワードの設定文字数1908と資産情報テーブル110のOSパスワード設定の情報を比べ(2006),判定/対処ポリシー105に指定された文字数の方が大きい場合には,コンピュータ102のセキュリティ対策が不十分であると判断し,判定/対処ポリシー105の対処部2402のOSパスワードの設定を参照し(2707),設定がONになっている場合には,対処実行処理部にOSパスワードの情報を通知する(2708)。なお,OSパスワードの設定文字数1908と資産情報テーブル110のOSパスワード設定の情報を比べ(2006),同じまたは資産情報テーブル110のOSパスワード文字数の方が大きい場合にはコンピュータ102のセキュリティ対策が十分であると判断し,処理を終了する。また,判定/対処ポリシー105の対処部2402のOSパスワードの設定を参照し(2707),設定がOFFになっている場合には何も対策をせず,処理を終了する。

【0048】

また,判定/対処ポリシー105の判定部2401における暗号化がONになっている場合は,資産情報テーブル110の暗号化の情報1909を調べ(2709),資産情報テーブルから取得した暗号化のデータ1909がOFFになっている場合は,コンピュータ102のセキュリティ対策が不十分であると判断し,次に判定/対処ポリシー105の対処部2402の暗号化パラメータを参照する(2710)。判定/対処ポリシー105の対処部2402の暗号化パラメータに対策用のソフトウェア名が指定されている場合には,そのソフトウェアの情報を対処実行処理部306に通知する(2711)。なお,資産情報テーブルから取得した暗号化のデータ1909がONになっている場合には,コンピュータ102のセキュリティ対策が十分であると判断し,処理を終了する。また,判定/対処ポリシー105の対処部2402の暗号化パラメータがOFFになっている場合には,何も対策せず,処理を終了する。

【0049】

図28は対処実行処理部306,対策実行処理部310のフローチャートを示した図である。対処実行処理部306では,セキュリティ対策状況判定処理部305から受け取ったソフトウェアや実行ファイルの情報をもとに対策用ファイル群114を検索し,暗号化ソフトウェアのインストール実行ファイル(2802)やOSの設定を変更するような実行ファイルを取得する(2801)。取得した実行ファイルはFTP等で対策実行処理部310に送付し(2803),対策実行処理部310では送付されたファイルを展開する(2804)。オプションを参照し(2805),手動に設定されている場合は,展開したファイル群からファイルリストを作成し,ダイアログを表示する(2806)。ユーザが実行ファイルを選択し,実行ボタンが押下されると(2807),実行有無にチェックがついているかを判断し(2808),実行有無にチェックがついている場合には対策ファイルを実行しソフトウェアのインストール等を行う(2809)。また,オプションが自動の場合には,全ての対策ファイルを自動で実行し,ソフトウェアのインストール等を行う(2810)。これにより,各コンピュータ102のセキュリティ管理レベル808に応じてコンピュータ102に対してセキュリティ対策が行われ,システム内の脆弱なコンピュータ102のセキュリティ強度を保つことができる。

【0050】

図29はコンピュータ102の代わりに仮想マシン2901を管理対象とした場合のセキュリティ管理システムを機能ブロックで説明した図である。仮想マシン2901についてもコンピュータ102を管理する場合と同様に,仮想マシン2901にエージェント処理部107や情報漏えい対策製品やアクセス制御製品などのセキュリティ製品106を入れることにより,仮想マシンのセキュリティ管理レベルに応じたセキュリティ管理が可能となる。

【0051】

これまでに示した手法により,システム内に一台でも適切なセキュリティ設定(OSの設定,セキュリティ製品106の導入,セキュリティ製品106の設定など)を行っているコンピュータ102があれば,そこから機密情報を表わすキーワード602を作成し,そのコンピュータ102と同等のセキュリティ設定が必要な他のコンピュータ102のセキュリティ設定を自動的に行うことが可能となる。

【図面の簡単な説明】

【0052】

【図1】本発明に係わる一実施例としてのセキュリティ管理システムを機能ブロックとして表した図である。

【図2】本発明に係わる一実施例としてのセキュリティ管理システムをハードウェア構成として表した図である。

【図3】本発明に係わるセキュリティ管理コンピュータの管理処理部およびコンピュータのエージェント処理部を機能ブロックとして示した図である。

【図4】本発明に係わるアクセス制御情報収集/通知処理部および機密度ポリシー管理処理部を機能ブロックとして示した図である。

【図5】本発明に係わる機密度ポリシーに格納する情報の一例を示した図である。

【図6】本発明に係わる機密度情報テーブルを示した図である。

【図7】本発明に係わるアクセス制御情報収集/通知処理部および機密度ポリシー管理処理部の処理フローを示した図である。

【図8】セキュリティ管理レベル情報収集/通知処理部およびセキュリティ管理レベル情報管理処理部を機能ブロックとして示した図である。

【図9】セキュリティ管理レベル情報収集/通知処理部およびセキュリティ管理レベル情報管理処理部の処理フローを示した図である。

【図10】本発明に係わるセキュリティ管理レベル情報テーブルを示した図である。

【図11】コンピュータの機密情報保持レベルを判断する処理フローを示した図である。

【図12】コンピュータの役割を判断する処理フローを示した図である。

【図13】コンピュータの役割の判断基準を説明するための概念図である。

【図14】本発明に係わるセキュリティ管理レベル参照情報テーブルを示した図である。

【図15】ユーザ確認後にセキュリティ管理レベルを更新する場合に,セキュリティ管理レベル情報管理処理部およびセキュリティ管理レベル情報更新処理部を機能ブロックとして示した図である。

【図16】ユーザがセキュリティ管理レベルを確認する際に表示されるダイアログを示した図である。

【図17】ユーザ確認後にセキュリティ管理レベルを更新する場合に,セキュリティ管理レベル情報管理処理部およびセキュリティ管理レベル情報更新処理部の処理フローを示した図である。

【図18】資産情報収集/通知処理部および資産情報管理処理部を機能ブロックとして示した図である。

【図19】本発明に係わる資産情報テーブルを示した図である。

【図20】資産情報収集/通知処理部および資産情報管理処理部の処理フローを示した図である。

【図21】判定/対処ポリシー管理処理部の機能ブロックを示した図である。

【図22】判定/対処ポリシー管理処理部の処理フローを示した図である。

【図23】本発明に係わる判定/対処ポリシー情報テーブルを示した図である。

【図24】本発明に係わる判定/対処ポリシーに格納する情報の一例を示した図である。

【図25】セキュリティ対策状況判定処理部,対処実行処理部および対策実行処理部の関係を説明する図である。

【図26】ユーザが対策ファイルを選択する際に表示されるダイアログを示した図である。

【図27】セキュリティ対策状況判定処理部の処理フローを示した図である。

【図28】対処実行処理部および対策実行処理部の処理フローを示した図である。

【図29】仮想マシンを管理する際のセキュリティ管理システムを機能ブロックとして示した図である。

【符号の説明】

【0053】

101 セキュリティ管理コンピュータ

102 コンピュータ

103 管理処理部

104 機密度ポリシー

105 判定/対処ポリシー

106 セキュリティ製品

107 エージェント処理部

108 データベース

109 機密度情報テーブル

110 資産情報テーブル

111 セキュリティ管理レベル情報テーブル

112 セキュリティ管理レベル参照情報テーブル

113 判定/対処ポリシー情報テーブル

114 対策用ファイル群

201 CPU

202 RAM

203 記憶装置

204 バス

205 通信回路

206 ネットワーク

301 機密度ポリシー管理処理部

302 判定/対処ポリシー管理処理部

303 資産情報管理処理部

304 セキュリティ管理レベル情報管理処理部

305 セキュリティ対策状況判定処理部

306 対処実行処理部

307 アクセス制御情報収集/通知処理部

308 セキュリティ管理レベル情報収集/通知処理部

309 資産情報収集/通知処理部

310 対策実行処理部

401 セキュリティ製品の設定情報

801 ファイルやデータベース

802 機密度情報収集処理部

803 共有ファイル情報収集処理部

804 リモートアクセス情報収集処理部

1801 設定ファイルやレジストリ

2201 判定/対処ポリシーの判定処理部

2202 判定/対処ポリシーの対処部

2901 仮想マシン

【技術分野】

【0001】

本発明は,コンピュータのセキュリティ対策状況を管理する方法およびシステムに関するものである。

【背景技術】

【0002】

従来のセキュリティ管理システムでは,管理するコンピュータのセキュリティ管理レベルに応じて必要とするセキュリティ対策状況を変える場合,あらかじめ各コンピュータのセキュリティ管理レベルを定義付け,セキュリティ管理レベルに応じたセキュリティポリシーと各コンピュータの資産情報を照らし合わせることで,セキュリティ対策状況の管理を行っていた例としては,例えば特許文献1がある。

【0003】

【特許文献1】特開2004−289260号公報

【発明の開示】

【発明が解決しようとする課題】

【0004】

背景技術に記載した上記従来システムでは,運用開始当初セキュリティ管理レベルが低いと定義付けたコンピュータが,運用中にセキュリティ管理レベルが高く変化した場合,現在のセキュリティ管理レベルが高いにも関わらずあまりセキュリティ対策を実施していなくとも問題ないとシステムが判断してしまうことにより,重要なファイルサーバ等に対するセキュリティ強度が保たれないという課題があった。本発明の目的はコンピュータのセキュリティ管理レベルの変化に対応して,システム内のセキュリティ対策を適切に保つことである。

【課題を解決するための手段】

【0005】

本発明は,コンピュータとセキュリティ管理コンピュータを有したセキュリティ管理を行うセキュリティ管理システムであって,前記コンピュータは,前記コンピュータが有するデータの機密情報を取得する手段を有し,前記セキュリティ管理コンピュータは,

取得した前記機密情報から前記コンピュータに対応した機密情報保持レベルを求める手段と,前記機密情報保持レベルから前記コンピュータのセキュリティ管理レベルを求める手段とを有するセキュリティ管理システムに特徴がある。

【発明の効果】

【0006】

運用中にセキュリティ管理レベルが変化したコンピュータに対してもセキュリティ管理レベルの変化に対応したセキュリティ対策を実施できる。

【発明を実施するための最良の形態】

【0007】

以下,本発明を実施するための最良の形態を図面に基づいて詳細に説明する。

【0008】

図1は,本発明における一実施例であるセキュリティ管理システムを表す機能ブロック図の構成を示すものである。同図に示すようにセキュリティ管理システムはセキュリティ管理コンピュータ101およびコンピュータ102を備える。セキュリティ管理コンピュータ101はセキュリティ管理コンピュータ101上で各処理を行う管理処理部103,各情報を格納するデータベース108,機密度ポリシー104,判定/対処ポリシー105などのデータを有している。データベース108は機密度情報テーブル109,資産情報テーブル110,セキュリティ管理レベル情報テーブル111,セキュリティ管理レベル参照情報テーブル112,判定/対処ポリシー情報テーブル113および対策用ファイル群114を有している。コンピュータ102は,業務プログラムの稼働やデータベース管理プログラム(DBMS)の稼働などを行う業務コンピュータであっても良いし,クライアントコンピュータと使用されても良く,コンピュータ上で各処理を行うエージェント処理部107および情報漏えい対策製品やアクセス制御製品などのセキュリティ製品106を有している。セキュリティ製品106は,ウィルスチェックを行う機能を有する製品,ウィルスを駆除する機能を有する製品,ファイル数をカウントする機能を有する製品,コンピュータ102へのアクセス数をカウントする機能を有する製品,暗号化を行う機能を有する製品,持出制御を行う機能を有する製品,任意のファイルやプログラムの実行可否を制御するものであってもよい。以下処理の流れについて記述する。

【0009】

セキュリティ管理コンピュータ101における管理処理部103では,各コンピュータ102のエージェント処理部107から機密度情報を収集し機密度ポリシー104を生成する。機密度ポリシー104は,システム内部で機密情報とされるファイルに含まれるキーワードとそのキーワードの機密情報レベルを対応付けたデータであり,ファイル等の形式で格納されている。セキュリティ管理コンピュータ101は機密度ポリシー104を各コンピュータ102に配布する。各コンピュータ102のエージェント処理部107では,機密度ポリシー104にしたがってコンピュータ102の機密度情報を収集する。また,IPアドレスやソフトウェアなどの資産情報についても収集を行い,それらの情報をセキュリティ管理コンピュータ101の管理処理部103に通知する。機密度情報の収集は,リアルタイムに行っても良いが,定期的に行っても良く,コンピュータ102の使われ方に従っても良い。また,機密度情報の収集を定期的に行うとともに,リアルタイムに行う方法を併用しても良い。管理処理部103は各コンピュータ102から収集した機密度情報から各コンピュータ102のセキュリティ管理レベルを決定する。また,管理処理部103は各コンピュータ102から収集した資産情報と各コンピュータ102のセキュリティ管理レベルに応じた判定/対処ポリシー105を照らし合わせ,セキュリティ対策が不十分なコンピュータ102に対して対処を行う。判定/対処ポリシー105はコンピュータ102が実施すべきセキュリティ対策の内容および,セキュリティ対策が不十分であるときの対処の内容を記述したデータであり,ファイルやデータベース等の形式で格納されている。

【0010】

図2は,本発明に係わる一実施例としてのセキュリティ管理システムのハードウェア構成を示した図である。セキュリティ管理コンピュータ101およびコンピュータ102はCPU(Central Processing Unit)201,RAM(Random Access Memory)202,ハードディスク等の記憶装置203およびバス204から構成される。セキュリティ管理コンピュータ101において,記憶装置203には図1における機密度ポリシー104,判定/対処ポリシー105,データベース108などのデータおよび管理処理部103を実現するプログラムが記憶されており,コンピュータ102においては,エージェント処理部107およびセキュリティ製品106を実装しているプログラムおよびデータを保持している。CPU201は管理処理部103やエージェント処理部107およびセキュリティ製品106を実現するプログラムおよび各種データを読み出して所定の機能を実現する。RAM(Random Access Memory)202にはCPU201が管理処理部101によって利用される作業領域としてデータベース108から読み込んだデータや機密度ポリシー104,判定/対処ポリシー105などのファイルから読み込んだデータなどが確保される。CPU201,RAM202,記憶装置203におけるデータのやり取りはバスを経由して行われる。管理処理部103およびエージェント処理部107はCPU201上で動作するプログラムでもよいが,専用のハードウェアで実現してもよい。また,セキュリティ管理コンピュータ101とコンピュータ102の間にはLAN等の通信回路205が存在し,それぞれ有線または無線のネットワーク206でつながれ,通信が可能となっている。図3で述べる各処理部は,図2のCPUがそれぞれの処理部に対応したプログラムを実行することで,処理が実行される。

【0011】

図3は,図1のセキュリティ管理コンピュータ101の管理処理部103および各コンピュータ102のエージェント処理部107を機能ブロック図として説明した図である。管理処理部103は,機密度ポリシー104の生成,配布を行う機密度ポリシー管理処理部301,判定/対処ポリシー105の管理を行う判定/対処ポリシー管理処理部302,コンピュータ102のIPアドレス,ソフトウェア情報,ハードウェア情報といった資産情報を管理する資産情報管理処理部303,コンピュータ102のセキュリティ管理レベルの判定および管理を行うセキュリティ管理レベル情報管理処理部304,判定/対処ポリシー105と資産情報テーブル110の情報を比較することでセキュリティ対策情報の判定を行い,コンピュータ102に対する対処方法を決定するセキュリティ対策状況判定処理部305,セキュリティ対策状況判定処理部305から通知された情報をもとに対策用ファイル群から対策用のファイルを検索しコンピュータ102に転送する対処実行処理部306を有する。

【0012】

エージェント処理部107は,セキュリティ製品106からアクセス制御の情報等を収集し,機密度ポリシー管理処理部に通知するアクセス制御情報収集/通知処理部307,配布された機密度ポリシー104をもとにコンピュータ102の機密情報,コンピュータへのアクセス回数,コンピュータの保持するファイル数などの情報を収集し,セキュリティ管理レベル情報管理処理部304に通知するセキュリティ管理レベル情報収集/通知処理部308,コンピュータ102のIPアドレス,ソフトウェア情報,ハードウェア情報といった資産情報を収集し資産情報管理処理部303に通知する資産情報収集/通知処理部309,対処実行処理部306から配布されたセキュリティ対策用の実行ファイルを実行する対策実行処理部310,セキュリティ管理レベルの更新確認用ダイアログを表示し,更新結果をセキュリティ管理レベル情報管理処理部304に通知するセキュリティ管理レベル情報更新処理部311を有する。

【0013】

図4は,図3で示したアクセス制御情報収集/通知処理部307および機密度ポリシー管理処理部301を機能ブロックで説明した図である。アクセス制御情報収集/通知処理部307では,各コンピュータ102にインストールされているセキュリティ製品106で管理されているファイルの設定情報401を各セキュリティ製品106の設定ファイルや設定情報401を取得するためのアプリケーション等を通じて取得する。例えばコンピュータ102にアクセス制御製品が導入されている場合は,アクセス制御が行われているファイルの情報およびそのアクセス制御のレベルを取得する。アクセス制御のレベルは,アクセス制御製品ごとに異なるものであるが,例えば,コンピュータ102の管理者からのアクセスのみを可能とするファイルを「アクセス制御高」,ファイルを作成したユーザおよびコンピュータ102の管理者からのアクセスのみを可能とするファイルを「アクセス制御中」,ファイルを作成したユーザと同じユーザグループに属しているユーザからのアクセスのみを可能とするファイルを「アクセス制御低」などのように設定する。ただし前記は一例であり,アクセス制御レベルの定義についてはポリシーにより変更可能とする。

【0014】

また情報漏えい対策製品を導入している場合は,暗号化や持ち出し制御が行われているファイルの情報を取得する。セキュリティ製品106が導入されていないコンピュータ102においては,OS(Operating System)のアクセス制限情報(読み取り専用属性など)などを取得しても良い。それぞれ取得する情報はファイルに特定せず,フォルダやディレクトリといった情報も取得する。

取得したファイル情報またはフォルダやディレクトリの情報からセキュリティ製品106で管理されているファイルを特定し,そのファイル内部のデータを参照することにより,そのファイル内で使用されているキーワード(単語)を抽出することができる。ファイル内部からのキーワード抽出は自然言語解析を行うソフトウェア等を利用し,名詞のみを抽出することで可能となる。ただし,各コンピュータ102の負荷を低減させるために,ファイルの内部ではなくファイル名からキーワードを抽出しても良い。これにより,システム内に導入されたセキュリティ製品106またはOSによりアクセス制限がかけられているファイルのファイル名から機密情報を表わすキーワードを求めることが可能となる。

【0015】

さらに,取得したキーワードと各キーワードの出現回数をファイルのアクセス制御レベルのようなセキュリティ対策のレベル別にカウントし,その情報を機密度ポリシー管理処理部301に通知する。

機密度ポリシー管理処理部301では受信したデータを集計し,機密度情報テーブル109に集計したデータを格納する。図5に示すように機密度情報テーブル109は,各キーワード501別にアクセス制御製品におけるアクセス制御レベル(アクセス制御レベル高502,アクセス制御レベル中503,アクセス制御レベル低504),暗号化製品などによるファイルの暗号化505,持出制御製品における外部メディア(フロッピー(登録商標)ディスクやUSBメモリ等)へのファイルコピーなどの持ち出し制御506,OSによりファイルに読み取り専用属性をつける等のOSアクセス制御設定507など,セキュリティ対策のレベル別に各キーワード501が登場した回数を集計したデータおよび各データをもとに求めた機密度508を保持している。アクセス制御レベルの設定例として,本実施例においては,ファイルの所有者のみ参照可能にするアクセス制御をアクセス制御レベル高,ファイルの所有者と同一の部署に属している人のみ参照可能するアクセス制御をアクセス制御レベル中,どの部署からも参照のみ可能にするアクセス制御をアクセス制御レベル低と定義する。機密度508の導出方法については後述する。

【0016】

機密度ポリシー管理処理部301では機密度情報テーブル109におけるキーワード501に対する機密度508のレベルに応じて,図6に示す機密度ポリシー104の各レベル601にキーワード602を設定する。機密度ポリシー104は機密度601とそれに対応したキーワード602のデータのことであり,データはファイルやデータベースの形式で記憶装置203に保存される。

【0017】

図7は,アクセス制御情報収集/通知処理部307および機密度ポリシー管理処理部301のフローチャートを示した図である。アクセス制御情報収集/通知処理部307では,アクセス制御製品や情報漏えい対策製品等のセキュリティ製品106のアクセス制御設定情報401および,ファイルの情報を取得する(701)。取得したファイル情報から各ファイルで使用されているキーワード501とそのファイルのアクセス制御レベルおよび暗号化されているかといった情報を抽出する(702)。集計した結果を機密度ポリシー管理処理部301に通知する(703)。機密度ポリシー管理処理部301では,収集した情報を集計し機密度情報テーブル109に格納する(704)。

機密度情報テーブルに格納されたキーワード501ごとに,アクセス制御レベル高502,アクセス制御レベル中503,アクセス制御レベル低504,暗号化505,持ち出し制御506およびOSによるアクセス制御507の中で最も多いセキュリティ対策のレベルはどれであるかを取得する(705)。アクセス制御レベル高の場合や暗号化などをされているファイルが最も多いキーワード501は機密度Aと判断する(706)。アクセス制御レベル中や持ち出し制御をかけられているファイルが最も多い場合は機密度Bと判断する(707)。アクセス制御レベル低やOSのアクセス制御しかかかっていないファイルが最も多い場合は機密度Cとして判断する(708)。なお,本実施例においては,機密度を表わすために,そのファイルの機密性が高い順にA,B,Cの記号を用いている。で判断した機密度508を機密度情報テーブル109に格納し,さらに機密度ポリシー104の各機密度にキーワード602を登録する(709)。これにより,機密情報を表わすキーワード602を記述した機密度ポリシー104を作成することができる。

【0018】

本実施例では,機密度Aをアクセス制御高および暗号化,機密度Bをアクセス制御中および持ち出し制御,機密度Cをアクセス制御低およびOSによるアクセス制御と規定したが,アクセス制御と機密度の関係や機密度の種類の数はポリシーにより変更可能とする。これにより,各システムのセキュリティポリシーに応じた運用が可能となる。上記のようにセキュリティ製品106を導入している場合には,システム内に導入されたセキュリティ製品102の設定情報から機密情報を表わすキーワードを求めることが可能となる。また,セキュリティ製品106が導入されていない環境においても,オペレーションシステムによるアクセス制御がかけられているファイルの情報から機密情報を表わすキーワード501を求めることが可能となる。

また,キーワード501の機密度508を判断する際,セキュリティ製品106やOSなどによりアクセス制御されているファイルが少ないキーワード501はしきい値法などにより,機密度ポリシー104に登録しなくてもよい。これにより機密情報とは関係ないキーワードを検索する時間を短縮することができる。逆に,システム管理者が機密度ポリシー104を編集し,機密度が高いキーワード602を登録しても良い。

【0019】

図8は,図3で示したセキュリティ管理レベル情報収集/通知処理部308およびセキュリティ管理レベル情報管理処理部304を,機能ブロックを使い説明した図である。セキュリティ管理レベル情報収集/通知処理部308は機密度情報収集処理部802,共有ファイル情報収集部803,リモートアクセス情報収集処理部804で構成されている。

【0020】

図9は,セキュリティ管理レベル情報収集/通知処理部308およびセキュリティ管理レベル情報管理処理部304のフローチャートを示した図である。まず,機密度情報収集処理部802では,コンピュータ102で管理しているファイルやデータベース801の内部を,機密度ポリシー104に登録されているキーワード602で検索し(901),各キーワード602にマッチする単語が使用されているファイルの個数をカウントする(902)。カウントした結果は機密度ごとに,それぞれの個数をファイルやメモリ上に保持しておく(903)。ここで,各コンピュータ102における負荷を低減させるためにファイル内部ではなくファイル名に対し各キーワード602がマッチするかを調べるという手法を用いても良い。

【0021】

共有ファイル情報収集処理部803では,OSやアプリケーションプログラムが発行する共有ファイルの情報を調べるコマンドやアプリケーションインタフェース等を使用し,コンピュータ102における共有フォルダ,共有ディレクトリ,共有ファイルの情報を取得する(904)。さらに,取得した情報から共有されているファイルの数を取得し(905),ファイルやメモリ上に保持しておく(906)。

リモートアクセス情報収集処理部804では,OSやアプリケーションプログラムが発行するリモートアクセス数を調べるコマンドやアプリケーションインタフェース等を使用し,コンピュータ102へのリモートアクセス数を定期的に調査し取得する(907)。取得した情報はファイルやメモリ上に保持しておく(908)。セキュリティ管理レベル情報収集/通知処理部308では機密度情報収集処理部802,共有ファイル情報収集処理部803,リモートアクセス情報収集処理部804で保持している各情報をセキュリティ管理レベル情報管理処理部304に通知する(909)。

【0022】

セキュリティ管理レベル情報管理処理部304では,セキュリティ管理レベル情報管理処理部304から収集した各情報をセキュリティ管理レベル情報テーブル111に格納する(910)。その後,各機密度のファイル数1002をもとに各コンピュータ102の機密情報保持レベル1003を求め,セキュリティ管理レベル情報テーブル111に格納する(911)。また,リモートアクセス回数1004や共有ファイル数1005から各コンピュータ102の役割1006を求め,セキュリティ管理レベル情報テーブル111に格納する(912)。さらに,求めた機密情報保持レベル1003と役割1006をもとにセキュリティ管理レベル参照情報テーブル112を参照し,各コンピュータ102のセキュリティ管理レベル1007を求め,セキュリティ管理レベル管理テーブル111に格納する(913)。ここで、セキュリティ管理レベル管理テーブル111とセキュリティ管理レベル参照情報テーブル112とは、別々のテーブルとして記載されていますが、一体化したテーブルとして、テーブル内の情報を対応付けるような記憶手段として構成しても良い。

【0023】

図10に示すように,セキュリティ管理レベル情報テーブル111は,各コンピュータ102をユニークに識別するための情報である資産ID1001,コンピュータ102が保持するデータの機密情報保持レベル1003および機密情報保持レベル1003を求めるのに必要となる機密度ごとのファイル数1002(機密度Aのファイル数1008,機密度Bのファイル数10010,機密度Cのファイル数1010),コンピュータ102の役割1006および役割1006を求めるのに必要となるリモートアクセス回数1004,共有ファイル数1005,さらにコンピュータ102のセキュリティ管理レベル1007を保持している。各コンピュータ102の機密情報保持レベル1003,役割1006およびセキュリティ管理レベル1007を求める方法については後述する。

【0024】

図11は,セキュリティ管理レベル情報管理処理部304の機密情報保持レベル判断処理におけるフローチャートを示した図である。各コンピュータ102の機密情報保持レベルを判断する際,セキュリティ管理レベル情報テーブル111における機密度別のファイル数1002を取得し,機密情報保持レベルを求めるためのポイントを算出する(1101)。ポイント算出の一例としては,機密度Aのファイル数1008×100(ポイント)+機密度Bのファイル数1009×10(ポイント)+機密度Cのファイル数1010×1(ポイント)の計算を行い,この計算結果の値をあらかじめ定めた値と比較する(1102)。計算結果が100ポイント以上の場合には機密情報保持レベルAと判断する(1103)。また,計算結果が10〜99ポイントの場合は機密情報保持レベルB(1104),0〜9ポイントの場合は機密情報保持レベルCと判断する(1105)。判断した機密情報保持レベル1003はセキュリティ管理レベル情報テーブル111に格納する(1106)。

【0025】

例えば機密度Aのファイル数1008が1つでもある場合は計算した値が100以上になるので,そのコンピュータ102の機密情報保持レベル1003をAと判断する。また,機密度Cのファイルの数が100以上ある場合も計算した値が100以上になるので,そのコンピュータ102の機密情報保持レベル1003をAと判断する。これにより,各コンピュータ102が保持する機密情報の数や機密レベルの情報をもとに各コンピュータ102の機密情報保持レベル1003を決定することができる。

【0026】

また本実施例においては,機密度Aのファイルを100ポイント,機密度Bのファイルを10ポイント,機密度Cのファイルを1ポイントとして計算したが,それぞれの機密情報保持レベル1003におけるポイントはファイル等に定義された値を読み込んで処理できるようにすることで,システムの規模やセキュリティポリシー従い管理者が自由に変更可能となる。同様に,機密度を判断する際のしきい値についても,ファイル等に定義された値を読み込んで処理できるようにすることで,システムの規模やセキュリティポリシー従い管理者が自由に変更可能となる。

【0027】

図12は,セキュリティ管理レベル情報管理処理部304の役割判断処理におけるフローチャートを示した図である。各コンピュータ102における役割を判断する際,リモートアクセス数を取得し,あらかじめ定めた一定数以上の値であるかを判断する(1201)。リモートアクセス数が数以上の場合,さらに共有ファイル数があらかじめ定めた一定数以上の値であるかどうかを判断し(1205),一定数以上の場合はファイルサーバ(1207),一定数未満の場合はテスト用コンピュータと判断する(1206)。また,リモートアクセス数が一定数未満の場合,さらに共有ファイル数があらかじめ定めた一定数以上の値であるかどうかを判断し(1202),一定数以上の場合は旧ファイルサーバ(1204),一定数未満の場合はクライアントと判断する(1203)。その後,役割を判断した結果1006をセキュリティ管理レベル情報テーブル121に格納する(1208)。これにより,各コンピュータ102の使用状況から各コンピュータ102の役割1006を特定することができる。各役割1006を判断する上でのしきい値は,ファイル等に定義された値を読み込んで処理できるようにすることで,システムの規模やセキュリティポリシー従い管理者が自由に変更可能となる。

【0028】

図13は,セキュリティ管理レベル情報管理処理部304におけるコンピュータ102の役割1006を判断する基準を説明する概念図である。図のリモートアクセス数および共有ファイル数は,それぞれ矢印方向に多くなることを示している。リモートアクセス数1004も共有ファイル数1005も少ないコンピュータ102はクライアント,リモートアクセス数1004は多いが共有ファイル数1005が少ないコンピュータ102はテスト用のコンピュータ,共有ファイル数1005は多いがリモートアクセス数1004が少ないコンピュータ102は旧ファイルサーバ,リモートアクセス数1004も共有ファイル数1005も多いコンピュータ102はファイルサーバと判断する。役割1006を判断する際に使用する共有ファイル数1005やリモートアクセス数1004のしきい値は,ファイル等に定義された値を読み込んで処理できるようにすることで,コンピュータのハードディスクの容量やシステムに存在するコンピュータの台数などを考慮して管理者が値を設定することが可能となる。

【0029】

図14は,セキュリティ管理レベル参照情報テーブル112の内容を示した表であり,セキュリティ管理レベル情報テーブル111の機密情報保持レベル1003と役割1006からセキュリティ管理レベル1007を決定するために使用される。セキュリティ管理レベル参照情報テーブル112には,機密情報保持レベル1401およびコンピュータの役割1402(ファイルサーバ1403,旧ファイルサーバ1404,クライアント1405,テスト用コンピュータ1406)の項目があり,データとしてセキュリティ管理レベル1406を格納している。コンピュータの役割1402が重要なサーバであったり機密情報保持レベル1401が高いほどセキュリティ管理レベル1407は高く,コンピュータの役割1402がテスト用のコンピュータであったり機密情報保持レベル1401が低いコンピュータ102はセキュリティ管理レベル1407を低く設定する。例えば機密情報保持レベル1401がB,コンピュータの役割1402がクライアント1405であるコンピュータ102はセキュリティ管理レベル1407をDと判断する。このようなマッピングを行うことで,セキュリティ管理レベル情報テーブル111において,各コンピュータ102の機密情報保持レベル1003および各コンピュータ102の役割1006から各コンピュータ102のセキュリティ管理レベル1007を決定することができる。

【0030】

なお,本実施例においてはコンピュータ102の機密情報保持レベル1003とコンピュータ102の役割1006をマッピングすることでセキュリティ管理レベル1007を決定しているが,図7に示すセキュリティ管理レベル情報テーブル111においてコンピュータ102の役割1006を固定して判断することにより,コンピュータ102の機密情報保持レベル1003のみからセキュリティ管理レベル1007を決定することも可能である。例えばセキュリティ管理レベル情報テーブル111の役割1006に「クライアント」を格納することで,機密情報保持レベル1003がAの場合はセキュリティ管理レベル1007をCと決定することができる。なお,本実施例においては,セキュリティ管理レベルを表わすために,そのコンピュータのセキュリティ管理レベルが高い順にA,B,・・・,E,Fの記号を用いている。

【0031】

同様に図10に示すセキュリティ管理レベル情報テーブル111においてコンピュータ102の機密情報保持レベル1003を固定することにより,コンピュータ102の役割1006のみからセキュリティ管理レベル1007を決定することも可能である。例えばセキュリティ管理レベル情報テーブル111の機密情報保持レベル1003に「A」を格納することで,コンピュータ102の役割1006がファイルサーバの場合はセキュリティ管理レベル1007をAと決定することができる。

【0032】

図15は,コンピュータ102の機密情報保持レベル1003および役割1006をセキュリティ管理レベル情報管理処理部304が自動的に反映するのではなく,コンピュータ102を使用するユーザが確認した後に反映する場合について,セキュリティ管理レベル情報管理処理部304およびセキュリティ管理レベル情報更新処理部311を機能ブロック図で説明した図である。管理処理部103に対し,セキュリティ管理レベル決定についてユーザの確認をするようなオプションを設定していた場合には,セキュリティ管理レベル情報管理処理部304では機密情報保持レベル1003および役割1006を求めた後に,どちらか一方でも変更があれば,対象となるコンピュータ102のセキュリティ管理レベル情報更新処理部311に対し,変更前および変更後の機密情報保持レベル1003および変更前および変更後の役割1006の情報を通知する。セキュリティ管理レベル情報更新処理部311では,受け取ったデータをもとに図16に示すダイアログを表示する。コンピュータ102を使用するユーザは,変更前機密情報保持レベル1601および変更後機密情報保持レベル1602に表示される情報を見て機密情報保持レベルの変更状況を確認する。

【0033】

また変更前役割1603と変更後役割ダイアログボックス1604に表示されている情報を確認し,ユーザの判断で役割を変更する必要があれば適宜変更し,更新ボタン1605を押下する。更新ボタン1605を押下した場合は,ダイアログを閉じ,変更後の情報をセキュリティ管理レベル情報管理処理部304に通知する。セキュリティ管理レベル情報管理処理部304では,受け取った情報を元にセキュリティ管理レベル情報テーブル111に機密情報保持レベル1003および役割1006を格納し,セキュリティ管理レベル1007を求める。

【0034】

また,図16のダイアログにおいてキャンセルボタン1606を押下した場合には,ダイアログを閉じるが,セキュリティ管理レベル情報管理処理部304には何も通知しない。この場合,一定期間セキュリティ管理レベル情報更新処理部311から通知がない場合は強制的にセキュリティ管理レベルを変更する,などの処理を行うことで,運用が滞ることなく,柔軟に対応できる。

【0035】

図17はセキュリティ管理レベル決定についてユーザの確認をするようなオプションを設定していた場合のセキュリティ管理レベル情報管理処理部304およびセキュリティ管理レベル情報更新処理部311のフローチャートを示した図である。セキュリティ管理レベル情報管理処理部304では,コンピュータ102の機密情報保持レベル1003および役割1006を求める(1701)。求めた機密情報保持レベル1003および役割1006とセキュリティ管理レベル情報管理テーブル111に格納されている機密情報保持レベル1003および役割1006を比較し(1702),差異がある場合には,求めた機密情報保持レベル1003および役割1006とセキュリティ管理レベル情報管理テーブル111に格納されている機密情報保持レベル1003および役割1006の情報をセキュリティ管理レベル情報更新処理部311に通知する(1703)。セキュリティ管理レベル情報更新処理部311では,受け取った情報を元にダイアログを表示する(1704)。ユーザはダイアログの情報を確認および適宜変更し,ボタンを押下する(1705)。更新ボタンを押下した場合は,ダイアログが閉じ(1706)変更後の機密情報保持レベル1003および役割1006の情報をセキュリティ管理レベル情報管理処理部304に通知する(1707)。セキュリティ管理レベル情報管理処理部304では,通知された機密情報保持レベル1003および役割1006をセキュリティ管理レベル情報管理テーブル111に格納し(1710),セキュリティ管理レベルを求める(1711)。キャンセルボタンを押下した場合は,ダイアログが閉じる(1708)がセキュリティ管理レベル情報管理処理部304には何も通知されない。キャンセルボタンを押下した場合またはボタンを押下せずに一定期間経過した場合(1709),セキュリティ管理レベル情報管理処理部304では,求めた機密情報保持レベル1003および役割1006をセキュリティ管理レベル情報管理テーブル111に格納し(1710),セキュリティ管理レベルを求める(1711)。

【0036】

図18は,図3で示した資産情報収集/通知処理部309および資産情報管理処理部303を,機能ブロックで説明した図である。資産情報収集/通知処理部309では,コンピュータ102の設定ファイルやレジストリ1801などからホスト名,IPアドレス,MACアドレスといったシステム構成情報やインストールされているパッチやソフトウェアなどの情報を取得し,資産情報管理処理部303に通知する。通知する際,各コンピュータ102をユニークに識別できるようにするため,MACアドレスと乱数を組み合わせた文字列または数値のハッシュ値を計算し,その計算結果も通知する。この計算結果をホスト識別子と定義する。ホスト識別子については,次に資産情報を通知する際にも使用できるようファイルなどに保存しておく。そのため,2回目以降に資産情報を通知する際はハッシュ値の計算は行われない。

【0037】

また,DHCP環境ではコンピュータ102がネットワークに接続するたびにIPアドレスが変わるため,IPアドレスでコンピュータ102をユニークに識別することはできないが,この手法により,IPアドレスに依存することなくコンピュータ102をユニークに識別することが可能となる。同様に,仮想マシンを使用している環境では,仮想マシン同士でMACアドレスが重複するため,MACアドレスで仮想マシンをユニークに識別することはできないが,MACアドレスと乱数を組み合わせたこの手法により,仮想マシンをユニークに識別することが可能となる。

資産情報管理処理部303では資産情報収集/通知処理部309から通知された情報を資産情報テーブル110に格納する。図19に示すように資産情報テーブル110にはコンピュータ102の情報として,先ほど計算したハッシュ値であるホスト識別子1902,ホスト名1903,IPアドレス1904,MACアドレス1905,パッチ情報1906,ウィルス対策製品1907,OSのパスワード設定1908(パスワードの長さ,パスワードに使用すべき文字,パスワードの更新間隔,以前使用したパスワードの再設定防止などのパスワード設定などに関するオペレーションシステムの設定情報),ハードディスクの暗号化の有無1909などの情報に加え,テーブルのキーとなる資産ID1901を格納する。資産ID1901は各コンピュータでユニークとなるように,ホスト識別子1902ごとにユニークに割り振った値である。

【0038】

資産情報収集/通知処理部309で取得する情報および資産情報管理処理部303で資産情報テーブル110に格納する情報は,本実施例で示した情報の他,コンピュータ102にインストールされているソフトウェアの情報やハードウェアの情報を扱うことも可能である。

【0039】

図20は,資産情報収集/通知処理部309および資産情報管理処理部303のフローチャートを示した図である。資産情報収集/通知処理部309では,コンピュータ102の設定ファイルやレジストリ等1801から各種資産情報を収集する(2001)。ホスト識別子がすでにファイルに保存されているかを調べ(2002),保存されていない場合は,最初の収集であると判断し,乱数とMACアドレスからハッシュ値を計算し(2003),計算したハッシュ値をホスト識別子としてファイル等に保存しておく(2004)。ファイルに保存されたホスト識別子および収集した各種資産情報を資産情報管理処理部に通知する(2005)。

【0040】

資産情報管理処理部303では,資産情報収集/通知処理部309から受け取ったホスト識別子が資産情報テーブル110に登録されているかを調べる(2006)。登録されていない場合には未登録のコンピュータ102であると判断し,現在の資産IDの最大値を調べその値より1大きい値(ユニークな値)をそのコンピュータに割り当て(2007),ホスト識別子,資産情報とともに資産情報テーブル110に追加する(2008)。資産情報収集/通知処理部309から受け取ったホスト識別子が資産情報テーブル110に登録されている場合には,受け取ったデータを資産情報テーブル110に格納し,資産情報を更新する(2009)。

【0041】

図21は,図2で示した判定/対処ポリシー管理処理部302を機能ブロックで説明した図である。判定/対処ポリシー管理処理部302では,セキュリティ管理レベルごとに作成された判定/対処ポリシー105と各セキュリティ管理レベルを対応付け,判定/対処ポリシー情報テーブル113に格納する。図22は,判定/対処ポリシー管理処理部302のフローチャートを示した図である。判定/対処ポリシー管理処理部302では,図23に示すように,判定/対処ポリシーテーブル113に,セキュリティ管理レベル2301とそれに対応した判定/対処ポリシー105のファイル名2302を格納する(2201)。例えば判定/対処ポリシーAという名前の判定/対処ポリシー105をセキュリティ管理レベルAの判定/対処ポリシー105と設定したい場合には,判定/対処ポリシー情報テーブル113のセキュリティ管理レベルAの行に判定/対処ポリシーAという名前を格納する。

【0042】

図24は判定/対処ポリシー105に格納される情報の一例を示した図である。判定/対処ポリシーは判定部2401と対処部2402に分けられる。判定部2401では,適用すべきパッチ,OSのパスワードの長さ設定,インストールすべきウィルス対策製品名称,ハードディスクの暗号化の情報など,必要とされるセキュリティ対策事項に関するデータを定義する。対処部2402には判定部2401に記述したセキュリティ対策が実施できていないコンピュータ102に対する対処内容に関するデータとして,未適用パッチ適用やウィルス対策製品のインストールおよび,OSのパスワード設定やハードディスクの暗号化などについて定義する。判定/対処ポリシー105は,データはファイルやデータベースの形式で記憶装置203に保存される。

【0043】

図25は,図3で示したセキュリティ対策状況判定処理部305,対処実行処理部306および対策実行処理部310の関係を説明する図である。セキュリティ対策状況判定処理部305では,OSのパスワード設定や情報漏えい対策製品における暗号化の設定が適切であるかを判定する。OSのパスワード設定の場合には,判定/対処ポリシー105の判定部2401に指定されているパスワード設定の情報を取得し,資産情報テーブル110に格納されているパスワード設定の情報1908と比較する。また,情報漏えい対策製品などによるハードディスクの暗号化などの情報については,判定/対処ポリシー105の判定部2401における暗号化のパラメータがONになっている場合,資産情報テーブル110の暗号化1909の情報を参照し,暗号化が行われているかを判断する。項目を比較した結果,コンピュータ102のOSパスワード設定が判定/対処ポリシー105に指定したOSパスワード設定を満たしていない場合または,コンピュータ102の暗号化がされていない場合は,判定/対処ポリシー105の情報を取得し,対処実行処理部306に対処を通知する。

【0044】

対処実行処理部306では判定/対処ポリシー105の対処部2402を参照し,OSパスワードの適用がONとなっている場合は,対処実行処理部306から通知されたOSパスワード設定の情報をもとにOSパスワード設定を行う実行ファイルを対策用ファイル群114から取得し,FTP等で対象コンピュータ102の対策実行処理部310に送付する。また,暗号化に暗号化するためのソフトウェア名が指定されている場合には,対策用ファイル群114から,対象となるソフトウェアを取得し,FTP等で対象コンピュータ102の対策実行処理部310に送付する。なお,対策用ファイル群114にはセキュリティ対策を行う実行ファイルと簡単なファイルの内容説明を記載したファイルを圧縮したような形式で格納されている。

【0045】

対策実行処理部310では,送付されたファイルを展開した後に,ファイルリストを作成し,図26に示すようなダイアログを表示する。ダイアログには,実行ファイル名2601,その内容2602および実行有無2603が表示されており,ユーザは実施すべき対策について実行有無2603のチェックボックスにチェックを付け,実行ボタン2604を押下することで,コンピュータ102のセキュリティ対策を行う。また,オプションとして,ユーザの判断を求めるダイアログを表示せず,自動でセキュリティ対策を行っても良い。このようにセキュリティ対策が不十分なコンピュータ102に対して,セキュリティ管理レベルに応じた適切なセキュリティ対策を自動または手動で行うことが可能となる。

【0046】

図27は,セキュリティ対策状況判定処理部305のフローチャートを示した図である。セキュリティ対策状況判定処理部305では,セキュリティ管理レベル情報テーブル111から判定対象となる資産のセキュリティ管理レベル807を取得する(2701)。取得したセキュリティ管理レベルを参照し(2702),セキュリティ管理レベルがAの場合にはセキュリティ管理レベルAに対応した判定/対処ポリシー名(2703),セキュリティ管理レベルがBの場合にはセキュリティ管理レベルBに対応した判定/対処ポリシー名を取得する(2704)。セキュリティ管理レベルがA,B以外の場合も同様に,判定/対処ポリシー情報管理テーブル113からセキュリティ管理レベルに対応した判定/対処ポリシー名を取得する。

【0047】

取得した判定/対処ポリシー名から判定/対処ポリシー105のデータを参照する(2705)。これにより,各コンピュータ102のセキュリティ管理レベル807に応じてセキュリティ対策状況を判定することが可能となる。判定/対処ポリシー105における判定部2401に指定されているOSパスワードの設定文字数1908と資産情報テーブル110のOSパスワード設定の情報を比べ(2006),判定/対処ポリシー105に指定された文字数の方が大きい場合には,コンピュータ102のセキュリティ対策が不十分であると判断し,判定/対処ポリシー105の対処部2402のOSパスワードの設定を参照し(2707),設定がONになっている場合には,対処実行処理部にOSパスワードの情報を通知する(2708)。なお,OSパスワードの設定文字数1908と資産情報テーブル110のOSパスワード設定の情報を比べ(2006),同じまたは資産情報テーブル110のOSパスワード文字数の方が大きい場合にはコンピュータ102のセキュリティ対策が十分であると判断し,処理を終了する。また,判定/対処ポリシー105の対処部2402のOSパスワードの設定を参照し(2707),設定がOFFになっている場合には何も対策をせず,処理を終了する。

【0048】

また,判定/対処ポリシー105の判定部2401における暗号化がONになっている場合は,資産情報テーブル110の暗号化の情報1909を調べ(2709),資産情報テーブルから取得した暗号化のデータ1909がOFFになっている場合は,コンピュータ102のセキュリティ対策が不十分であると判断し,次に判定/対処ポリシー105の対処部2402の暗号化パラメータを参照する(2710)。判定/対処ポリシー105の対処部2402の暗号化パラメータに対策用のソフトウェア名が指定されている場合には,そのソフトウェアの情報を対処実行処理部306に通知する(2711)。なお,資産情報テーブルから取得した暗号化のデータ1909がONになっている場合には,コンピュータ102のセキュリティ対策が十分であると判断し,処理を終了する。また,判定/対処ポリシー105の対処部2402の暗号化パラメータがOFFになっている場合には,何も対策せず,処理を終了する。

【0049】

図28は対処実行処理部306,対策実行処理部310のフローチャートを示した図である。対処実行処理部306では,セキュリティ対策状況判定処理部305から受け取ったソフトウェアや実行ファイルの情報をもとに対策用ファイル群114を検索し,暗号化ソフトウェアのインストール実行ファイル(2802)やOSの設定を変更するような実行ファイルを取得する(2801)。取得した実行ファイルはFTP等で対策実行処理部310に送付し(2803),対策実行処理部310では送付されたファイルを展開する(2804)。オプションを参照し(2805),手動に設定されている場合は,展開したファイル群からファイルリストを作成し,ダイアログを表示する(2806)。ユーザが実行ファイルを選択し,実行ボタンが押下されると(2807),実行有無にチェックがついているかを判断し(2808),実行有無にチェックがついている場合には対策ファイルを実行しソフトウェアのインストール等を行う(2809)。また,オプションが自動の場合には,全ての対策ファイルを自動で実行し,ソフトウェアのインストール等を行う(2810)。これにより,各コンピュータ102のセキュリティ管理レベル808に応じてコンピュータ102に対してセキュリティ対策が行われ,システム内の脆弱なコンピュータ102のセキュリティ強度を保つことができる。

【0050】

図29はコンピュータ102の代わりに仮想マシン2901を管理対象とした場合のセキュリティ管理システムを機能ブロックで説明した図である。仮想マシン2901についてもコンピュータ102を管理する場合と同様に,仮想マシン2901にエージェント処理部107や情報漏えい対策製品やアクセス制御製品などのセキュリティ製品106を入れることにより,仮想マシンのセキュリティ管理レベルに応じたセキュリティ管理が可能となる。

【0051】

これまでに示した手法により,システム内に一台でも適切なセキュリティ設定(OSの設定,セキュリティ製品106の導入,セキュリティ製品106の設定など)を行っているコンピュータ102があれば,そこから機密情報を表わすキーワード602を作成し,そのコンピュータ102と同等のセキュリティ設定が必要な他のコンピュータ102のセキュリティ設定を自動的に行うことが可能となる。

【図面の簡単な説明】

【0052】

【図1】本発明に係わる一実施例としてのセキュリティ管理システムを機能ブロックとして表した図である。

【図2】本発明に係わる一実施例としてのセキュリティ管理システムをハードウェア構成として表した図である。

【図3】本発明に係わるセキュリティ管理コンピュータの管理処理部およびコンピュータのエージェント処理部を機能ブロックとして示した図である。

【図4】本発明に係わるアクセス制御情報収集/通知処理部および機密度ポリシー管理処理部を機能ブロックとして示した図である。

【図5】本発明に係わる機密度ポリシーに格納する情報の一例を示した図である。

【図6】本発明に係わる機密度情報テーブルを示した図である。

【図7】本発明に係わるアクセス制御情報収集/通知処理部および機密度ポリシー管理処理部の処理フローを示した図である。

【図8】セキュリティ管理レベル情報収集/通知処理部およびセキュリティ管理レベル情報管理処理部を機能ブロックとして示した図である。

【図9】セキュリティ管理レベル情報収集/通知処理部およびセキュリティ管理レベル情報管理処理部の処理フローを示した図である。

【図10】本発明に係わるセキュリティ管理レベル情報テーブルを示した図である。

【図11】コンピュータの機密情報保持レベルを判断する処理フローを示した図である。

【図12】コンピュータの役割を判断する処理フローを示した図である。

【図13】コンピュータの役割の判断基準を説明するための概念図である。

【図14】本発明に係わるセキュリティ管理レベル参照情報テーブルを示した図である。

【図15】ユーザ確認後にセキュリティ管理レベルを更新する場合に,セキュリティ管理レベル情報管理処理部およびセキュリティ管理レベル情報更新処理部を機能ブロックとして示した図である。

【図16】ユーザがセキュリティ管理レベルを確認する際に表示されるダイアログを示した図である。

【図17】ユーザ確認後にセキュリティ管理レベルを更新する場合に,セキュリティ管理レベル情報管理処理部およびセキュリティ管理レベル情報更新処理部の処理フローを示した図である。

【図18】資産情報収集/通知処理部および資産情報管理処理部を機能ブロックとして示した図である。

【図19】本発明に係わる資産情報テーブルを示した図である。

【図20】資産情報収集/通知処理部および資産情報管理処理部の処理フローを示した図である。

【図21】判定/対処ポリシー管理処理部の機能ブロックを示した図である。

【図22】判定/対処ポリシー管理処理部の処理フローを示した図である。

【図23】本発明に係わる判定/対処ポリシー情報テーブルを示した図である。

【図24】本発明に係わる判定/対処ポリシーに格納する情報の一例を示した図である。

【図25】セキュリティ対策状況判定処理部,対処実行処理部および対策実行処理部の関係を説明する図である。

【図26】ユーザが対策ファイルを選択する際に表示されるダイアログを示した図である。

【図27】セキュリティ対策状況判定処理部の処理フローを示した図である。

【図28】対処実行処理部および対策実行処理部の処理フローを示した図である。

【図29】仮想マシンを管理する際のセキュリティ管理システムを機能ブロックとして示した図である。

【符号の説明】

【0053】

101 セキュリティ管理コンピュータ

102 コンピュータ

103 管理処理部

104 機密度ポリシー

105 判定/対処ポリシー

106 セキュリティ製品

107 エージェント処理部

108 データベース

109 機密度情報テーブル

110 資産情報テーブル

111 セキュリティ管理レベル情報テーブル

112 セキュリティ管理レベル参照情報テーブル

113 判定/対処ポリシー情報テーブル

114 対策用ファイル群

201 CPU

202 RAM

203 記憶装置

204 バス

205 通信回路

206 ネットワーク

301 機密度ポリシー管理処理部

302 判定/対処ポリシー管理処理部

303 資産情報管理処理部

304 セキュリティ管理レベル情報管理処理部

305 セキュリティ対策状況判定処理部

306 対処実行処理部

307 アクセス制御情報収集/通知処理部

308 セキュリティ管理レベル情報収集/通知処理部

309 資産情報収集/通知処理部

310 対策実行処理部

401 セキュリティ製品の設定情報

801 ファイルやデータベース

802 機密度情報収集処理部

803 共有ファイル情報収集処理部

804 リモートアクセス情報収集処理部

1801 設定ファイルやレジストリ

2201 判定/対処ポリシーの判定処理部

2202 判定/対処ポリシーの対処部

2901 仮想マシン

【特許請求の範囲】

【請求項1】

コンピュータとセキュリティ管理コンピュータを有したセキュリティ管理を行うセキュリティ管理システムにおいて、

前記コンピュータは、

前記コンピュータが有するデータの機密情報を取得する手段を有し、

前記セキュリティ管理コンピュータは,

取得した前記機密情報から前記コンピュータに対応した機密情報保持レベルを求める手段と,前記機密情報保持レベルから前記コンピュータのセキュリティ管理レベルを求める手段とを有することを特徴とするセキュリティ管理システム。

【請求項2】

前記セキュリティ管理コンピュータは,前記各コンピュータのセキュリティ管理レベルに対応した判定および対処のポリシーを有する判定/対処ポリシー情報記憶手段を有しており,前記セキュリティ管理レベルに基づいて,前記各コンピュータのセキュリティ判定/対処ポリシー求めて,求めたポリシーに対応した対策状況を判定する対策状況判定部と,求めたポリシーに対応した対処を実行する対処実行処理部とを有することを特徴とする請求項1に記載のセキュリティ管理システム。

【請求項3】

各コンピュータの機密情報保持レベルおよび前記各コンピュータの役割をコンピュータに対応させて記憶したセキュリティ管理レベル情報記憶手段と,前記機密情報保持レベルと前記役割に対応したセキュリティ管理レベルを記憶したセキュリティ管理レベル参照情報記憶手段を有し,

前記機密情報保持レベルと前記役割が決まることで,前記セキュリティ管理レベル情報記憶手段と前記セキュリティ管理レベル参照情報記憶手段から各コンピュータのセキュリティ管理レベルを求めるセキュリティ管理レベル情報管理処理部を,前記セキュリティ管理コンピュータが有することを特徴とする請求項1に記載のセキュリティ管理システム。

【請求項4】

前記各コンピュータが,前記各コンピュータにおけるセキュリティに関する情報を収集し,そのセキュリティ情報を受けた前記セキュリティ管理コンピュータの機密度ポリシー管理処理部が,機密情報を表わすキーワードを有したポリシーを作成することを特徴とする請求項1に記載のセキュリティ管理システム。

【請求項5】

前記各コンピュータの機密情報保持レベルを決定する際,前記機密情報を表すキーワードに基づいて,各コンピュータが保持する機密情報の数や機密レベルを収集し,収集した情報をもとに各コンピュータの機密情報保持レベルを決定することを特徴とする請求項4に記載のセキュリティ管理システム。

【請求項6】

前記各コンピュータは,各コンピュータにおける共有ファイル数を取得する共有ファイル情報収集処理部と,各コンピュータにおけるリモートアクセス数を取得するリモートアクセス情報収集処理部を有し,取得した各コンピュータの共有ファイル数や,リモートアクセス数から役割を判断する役割判断処理部を前記セキュリティ管理コンピュータが有することを特徴とする請求項3に記載のセキュリティ管理システム。

【請求項7】

前記機密情報を表すキーワードは,前記コンピュータが有するセキュリティ製品の設定情報から取得することを特徴とする請求項4に記載のセキュリティ管理システム。

【請求項8】

前記機密情報を表すキーワードは,オペレーションシステムによりアクセス制御がかけられているファイルの情報から取得することを特徴とする請求項4に記載のセキュリティ管理システム。

【請求項9】

前記機密情報を表わすキーワードは,前記コンピュータが有するセキュリティ製品によりアクセス制御がかけられているファイルのファイル名から取得することを特徴とする請求項4に記載のセキュリティ管理システム。

【請求項10】

前記機密情報を表わすキーワードは,オペレーションシステムによりアクセス制限がかけられているファイルのファイル名から取得することを特徴とする請求項4に記載のセキュリティ管理システム。

【請求項11】

前記コンピュータのセキュリティ管理レベルを変更する際,ユーザに確認画面を出力し,確認の入力を受けた後に,セキュリティ管理レベルを求めることを特徴とする請求項1に記載のセキュリティ管理システム。

【請求項12】

前記コンピュータに仮想マシンを導入している環境のセキュリティ対策状況を管理することを特徴とする請求項1に記載のセキュリティ管理システム。

【請求項13】

コンピュータとセキュリティ管理コンピュータを備えセキュリティ管理を行うセキュリティ管理システムにおけるセキュリティ管理方法において,

前記コンピュータにおけるエージェント処理部が,

前記コンピュータが有するデータの機密情報を取得し,

前記セキュリティ管理コンピュータにおける管理処理部が,

前記取得した前記機密情報から前記コンピュータに対応した機密情報保持レベルを求め,前記機密情報保持レベルから前記コンピュータのセキュリティ管理レベルを求めることを特徴とするセキュリティ管理方法。

【請求項14】

前記セキュリティ管理コンピュータが,前記各コンピュータのセキュリティ管理レベルに対応した判定および対処のポリシーを有する判定/対処ポリシー情報記憶手段を有しており,前記セキュリティ管理レベルに基づいて,前記各コンピュータのセキュリティ判定/対処ポリシーを求め,求めたポリシーに対応した対策状況を判定し,求めたポリシーに対応した対処を実行することを特徴とする請求項13に記載のセキュリティ管理方法。

【請求項15】

各コンピュータの機密情報保持レベルおよび前記各コンピュータの役割をコンピュータに対応させて記憶したセキュリティ管理レベル情報記憶手段と,前記機密情報保持レベルと前記役割に対応したセキュリティ管理レベルを記憶したセキュリティ管理レベル参照情報記憶手段を有し,

前記機密情報保持レベルと前記役割が決まることで,前記セキュリティ管理レベル情報記憶手段と前記セキュリティ管理レベル参照情報記憶手段から各コンピュータのセキュリティ管理レベルを求めることを特徴とする請求項14に記載のセキュリティ管理方法。

【請求項16】

前記各コンピュータは,各コンピュータにおける共有ファイル数を取得する共有ファイル情報収集し,各コンピュータにおけるリモートアクセス数を取得し,取得した各コンピュータの共有ファイル数や,リモートアクセス数から役割を判断することを特徴とする請求項15に記載のセキュリティ管理方法。

【請求項1】

コンピュータとセキュリティ管理コンピュータを有したセキュリティ管理を行うセキュリティ管理システムにおいて、

前記コンピュータは、

前記コンピュータが有するデータの機密情報を取得する手段を有し、

前記セキュリティ管理コンピュータは,

取得した前記機密情報から前記コンピュータに対応した機密情報保持レベルを求める手段と,前記機密情報保持レベルから前記コンピュータのセキュリティ管理レベルを求める手段とを有することを特徴とするセキュリティ管理システム。

【請求項2】

前記セキュリティ管理コンピュータは,前記各コンピュータのセキュリティ管理レベルに対応した判定および対処のポリシーを有する判定/対処ポリシー情報記憶手段を有しており,前記セキュリティ管理レベルに基づいて,前記各コンピュータのセキュリティ判定/対処ポリシー求めて,求めたポリシーに対応した対策状況を判定する対策状況判定部と,求めたポリシーに対応した対処を実行する対処実行処理部とを有することを特徴とする請求項1に記載のセキュリティ管理システム。

【請求項3】

各コンピュータの機密情報保持レベルおよび前記各コンピュータの役割をコンピュータに対応させて記憶したセキュリティ管理レベル情報記憶手段と,前記機密情報保持レベルと前記役割に対応したセキュリティ管理レベルを記憶したセキュリティ管理レベル参照情報記憶手段を有し,

前記機密情報保持レベルと前記役割が決まることで,前記セキュリティ管理レベル情報記憶手段と前記セキュリティ管理レベル参照情報記憶手段から各コンピュータのセキュリティ管理レベルを求めるセキュリティ管理レベル情報管理処理部を,前記セキュリティ管理コンピュータが有することを特徴とする請求項1に記載のセキュリティ管理システム。

【請求項4】

前記各コンピュータが,前記各コンピュータにおけるセキュリティに関する情報を収集し,そのセキュリティ情報を受けた前記セキュリティ管理コンピュータの機密度ポリシー管理処理部が,機密情報を表わすキーワードを有したポリシーを作成することを特徴とする請求項1に記載のセキュリティ管理システム。

【請求項5】

前記各コンピュータの機密情報保持レベルを決定する際,前記機密情報を表すキーワードに基づいて,各コンピュータが保持する機密情報の数や機密レベルを収集し,収集した情報をもとに各コンピュータの機密情報保持レベルを決定することを特徴とする請求項4に記載のセキュリティ管理システム。

【請求項6】

前記各コンピュータは,各コンピュータにおける共有ファイル数を取得する共有ファイル情報収集処理部と,各コンピュータにおけるリモートアクセス数を取得するリモートアクセス情報収集処理部を有し,取得した各コンピュータの共有ファイル数や,リモートアクセス数から役割を判断する役割判断処理部を前記セキュリティ管理コンピュータが有することを特徴とする請求項3に記載のセキュリティ管理システム。

【請求項7】

前記機密情報を表すキーワードは,前記コンピュータが有するセキュリティ製品の設定情報から取得することを特徴とする請求項4に記載のセキュリティ管理システム。

【請求項8】

前記機密情報を表すキーワードは,オペレーションシステムによりアクセス制御がかけられているファイルの情報から取得することを特徴とする請求項4に記載のセキュリティ管理システム。

【請求項9】

前記機密情報を表わすキーワードは,前記コンピュータが有するセキュリティ製品によりアクセス制御がかけられているファイルのファイル名から取得することを特徴とする請求項4に記載のセキュリティ管理システム。

【請求項10】

前記機密情報を表わすキーワードは,オペレーションシステムによりアクセス制限がかけられているファイルのファイル名から取得することを特徴とする請求項4に記載のセキュリティ管理システム。

【請求項11】

前記コンピュータのセキュリティ管理レベルを変更する際,ユーザに確認画面を出力し,確認の入力を受けた後に,セキュリティ管理レベルを求めることを特徴とする請求項1に記載のセキュリティ管理システム。

【請求項12】

前記コンピュータに仮想マシンを導入している環境のセキュリティ対策状況を管理することを特徴とする請求項1に記載のセキュリティ管理システム。

【請求項13】

コンピュータとセキュリティ管理コンピュータを備えセキュリティ管理を行うセキュリティ管理システムにおけるセキュリティ管理方法において,

前記コンピュータにおけるエージェント処理部が,

前記コンピュータが有するデータの機密情報を取得し,

前記セキュリティ管理コンピュータにおける管理処理部が,

前記取得した前記機密情報から前記コンピュータに対応した機密情報保持レベルを求め,前記機密情報保持レベルから前記コンピュータのセキュリティ管理レベルを求めることを特徴とするセキュリティ管理方法。

【請求項14】

前記セキュリティ管理コンピュータが,前記各コンピュータのセキュリティ管理レベルに対応した判定および対処のポリシーを有する判定/対処ポリシー情報記憶手段を有しており,前記セキュリティ管理レベルに基づいて,前記各コンピュータのセキュリティ判定/対処ポリシーを求め,求めたポリシーに対応した対策状況を判定し,求めたポリシーに対応した対処を実行することを特徴とする請求項13に記載のセキュリティ管理方法。

【請求項15】

各コンピュータの機密情報保持レベルおよび前記各コンピュータの役割をコンピュータに対応させて記憶したセキュリティ管理レベル情報記憶手段と,前記機密情報保持レベルと前記役割に対応したセキュリティ管理レベルを記憶したセキュリティ管理レベル参照情報記憶手段を有し,

前記機密情報保持レベルと前記役割が決まることで,前記セキュリティ管理レベル情報記憶手段と前記セキュリティ管理レベル参照情報記憶手段から各コンピュータのセキュリティ管理レベルを求めることを特徴とする請求項14に記載のセキュリティ管理方法。

【請求項16】

前記各コンピュータは,各コンピュータにおける共有ファイル数を取得する共有ファイル情報収集し,各コンピュータにおけるリモートアクセス数を取得し,取得した各コンピュータの共有ファイル数や,リモートアクセス数から役割を判断することを特徴とする請求項15に記載のセキュリティ管理方法。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図18】

【図19】

【図20】

【図21】

【図22】

【図23】

【図24】

【図25】

【図26】

【図27】

【図28】

【図29】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図18】

【図19】

【図20】

【図21】

【図22】

【図23】

【図24】

【図25】

【図26】

【図27】

【図28】

【図29】

【公開番号】特開2008−27322(P2008−27322A)

【公開日】平成20年2月7日(2008.2.7)

【国際特許分類】

【出願番号】特願2006−201420(P2006−201420)

【出願日】平成18年7月25日(2006.7.25)

【出願人】(000005108)株式会社日立製作所 (27,607)

【Fターム(参考)】

【公開日】平成20年2月7日(2008.2.7)

【国際特許分類】

【出願日】平成18年7月25日(2006.7.25)

【出願人】(000005108)株式会社日立製作所 (27,607)

【Fターム(参考)】

[ Back to top ]