セキュリティ評価装置及びセキュリティ評価方法及びセキュリティ評価プログラム

【課題】多面的、網羅的で精度の高いセキュリティ評価・分析を行えるようにすることを目的とする。

【解決手段】複数のセキュリティ管理策を対策箇所と脅威の種類との組み合わせによって複数のグループに分類する。対策実施率計算部227は、グループごとに、実施する必要があるセキュリティ管理策の数と、実際に実施しているセキュリティ管理策の数との比率を対策実施率として計算する。対策充足率計算部228は、グループごとに、各セキュリティ管理策の実施内容を数値評価した場合の目標値の合計と実績値の合計との比率を対策充足率として計算する。評価マップ作成部229は、対策箇所を縦軸に配置し、脅威の種類を横軸に配置し、グループごとに、対策実施率計算部227により計算された対策実施率と対策充足率計算部228により計算された対策充足率とを表示した評価マップを作成する。

【解決手段】複数のセキュリティ管理策を対策箇所と脅威の種類との組み合わせによって複数のグループに分類する。対策実施率計算部227は、グループごとに、実施する必要があるセキュリティ管理策の数と、実際に実施しているセキュリティ管理策の数との比率を対策実施率として計算する。対策充足率計算部228は、グループごとに、各セキュリティ管理策の実施内容を数値評価した場合の目標値の合計と実績値の合計との比率を対策充足率として計算する。評価マップ作成部229は、対策箇所を縦軸に配置し、脅威の種類を横軸に配置し、グループごとに、対策実施率計算部227により計算された対策実施率と対策充足率計算部228により計算された対策充足率とを表示した評価マップを作成する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、セキュリティ評価装置及びセキュリティ評価方法及びセキュリティ評価プログラムに関するものである。本発明は、特に、情報システム(コンピュータシステム)のセキュリティ評価・分析方法及び装置に関するものである。

【背景技術】

【0002】

従来、情報システムのセキュリティ評価・分析方法に関し、対象システムの構成情報、セキュリティポリシー等に基づいて、高度な専門的知識をもつシステム管理者でなくても、対象システムのセキュリティを評価したり、セキュリティ施策を作成したりできるものがある(例えば、特許文献1参照)。

【先行技術文献】

【特許文献】

【0003】

【特許文献1】特開2001−101135号公報

【発明の概要】

【発明が解決しようとする課題】

【0004】

従来技術では、セキュリティ評価の対象を1つ以上の「機器」で構成される「システム」としており、セキュリティ評価項目は対象となる「機器」に従属して定義されている。この場合、次の課題が生じる。

(1)セキュリティ評価の対象を「機器」、「システム」としているため、「機器」、「システム」に従属しないセキュリティ評価項目が定義できない。例えば、「組織」、「人」、「設備」等のセキュリティ評価項目の設定ができない、又は、設定し難い。つまり、セキュリティ評価項目の網羅性に欠けるという課題がある。

(2)セキュリティ評価項目が「機器」、「システム」に従属して定義されているため、評価対象「機器」、「システム」の増加に伴い、対象「機器」、「システム」のセキュリティ評価項目を追加設定する必要がある。つまり、評価システムのメンテナンス性がよくないという課題がある。

【0005】

従来技術では、セキュリティ評価結果を対策機能グループ(施策種別)ごとに、対策の実施有無のみでレーダチャートの評価レポートを作成しているため、以下に示すように対策の弱点分析の精度に課題がある。

(1)セキュリティ管理策を施す領域(対策箇所)には、ネットワーク、サーバ、端末、データ等、様々な対策領域が存在するが、対策機能だけで分類したレーダチャートでは、各対策領域のどこに過不足があるのか分からない。

(2)対策機能の有無の確認だけでは、その対策機能が十分に機能しているか否かを測ることができない。また、その対策がどのように運用されているかを評価しないと、その対策が十分機能しているか判断することができない。

【0006】

従来技術では、セキュリティ評価のセキュリティ強度を「最強」、「強」、「並」といった単純なレベル分けで分類し、分類に応じて評価レベル(ベースライン)を変動させている。この場合、次の課題が生じる。

(1)セキュリティの強度は、セキュリティ事故が発生した場合のビジネスインパクトに応じて木目細かく設定できることが好ましいが、「最強」、「強」、「並」といった単純なレベル分けでは、システムのビジネスインパクトに応じた木目細かな評価レベル設定はできない。

(2)機密性(情報が漏れないこと等)、完全性(情報が改ざんされないこと等)、可用性(情報が常に使用できること等)、信頼性(ソフトウェアに不具合が発生しないこと等)、遵守性(法令違反や契約違反がないこと等)といったセキュリティ機能要件に応じた、木目細かい評価レベルの分類を行う必要があるが、従来技術ではできない。

【0007】

このように、従来技術は「機器」、「システム」に従属したセキュリティ評価方法として成り立つが、セキュリティ対策領域の全体を網羅し、かつ、どの対策領域に、どんな対策機能が、どのように施されているかといった、木目細かな評価ができない。また、セキュリティ強度の評価レベル(ベースライン)の設定基準が単純なため、木目細かな評価レベルの調整もできないという課題がある。

【0008】

本発明は、例えば、多面的、網羅的で精度の高いセキュリティ評価・分析を行えるようにすることを目的とする。

【課題を解決するための手段】

【0009】

本発明の一の態様に係るセキュリティ評価装置は、

情報システムのセキュリティに係る対策である複数のセキュリティ管理策を2種類以上の分類項目の組み合わせによって複数のグループに分類し、セキュリティ管理策のグループごとにセキュリティの評価を行うセキュリティ評価装置であって、

セキュリティ管理策ごとに、各セキュリティ管理策の実施の要否を示す目標フラグと、各セキュリティ管理策の実施内容を数値評価した場合の目標値とを記憶装置に記憶する目標記憶部と、

セキュリティ管理策ごとに、各セキュリティ管理策の実施の有無を示す実績フラグと、各セキュリティ管理策の実施内容を数値評価した実績値とを入力し、記憶装置に記憶する実績入力部と、

セキュリティ管理策のグループごとに、前記目標記憶部により記憶された目標フラグと前記実績入力部により記憶された実績フラグとを参照して、実施する必要があるセキュリティ管理策の数と、実際に実施しているセキュリティ管理策の数との比率を対策実施率として処理装置により計算する対策実施率計算部と、

セキュリティ管理策のグループごとに、前記目標記憶部により記憶された目標値の合計と前記実績入力部により記憶された実績値の合計との比率を対策充足率として処理装置により計算する対策充足率計算部と、

セキュリティ管理策のグループごとに、前記対策実施率計算部により計算された対策実施率と前記対策充足率計算部により計算された対策充足率とを表示装置に出力する出力部とを備えることを特徴とする。

【0010】

本発明の他の態様に係るセキュリティ評価装置は、

情報システムのセキュリティに係る対策である複数のセキュリティ管理策を2種類以上の分類項目の組み合わせによって複数のグループに分類し、セキュリティ管理策のグループごとにセキュリティの評価を行うセキュリティ評価装置であって、

セキュリティ管理策ごとに、各セキュリティ管理策の実施の要否を示す目標フラグと、各セキュリティ管理策の実施内容を数値評価した場合の目標値とを記憶装置に記憶する目標記憶部と、

セキュリティ管理策ごとに、各セキュリティ管理策の実施の有無を示す実績フラグと、各セキュリティ管理策の実施内容を数値評価した実績値とを入力し、記憶装置に記憶する実績入力部と、

セキュリティ管理策のグループごとに、前記目標記憶部により記憶された目標フラグと前記実績入力部により記憶された実績フラグとを参照して、実施する必要があるセキュリティ管理策の数と、実際に実施しているセキュリティ管理策の数との比率を対策実施率として処理装置により計算する対策実施率計算部と、

セキュリティ管理策のグループごとに、前記目標記憶部により目標値が記憶されているセキュリティ管理策の数と、前記実績入力部により記憶された実績値が前記目標記憶部により記憶された目標値に達しているセキュリティ管理策の数との比率を対策充足率として処理装置により計算する対策充足率計算部と、

セキュリティ管理策のグループごとに、前記対策実施率計算部により計算された対策実施率と前記対策充足率計算部により計算された対策充足率とを表示装置に出力する出力部とを備えることを特徴とする。

【0011】

前記出力部は、2種類の分類項目の一方を縦軸に配置し、他方を横軸に配置し、セキュリティ管理策のグループごとに、前記対策実施率計算部により計算された対策実施率と前記対策充足率計算部により計算された対策充足率とを表示した評価マップを作成し、表示装置に出力する評価マップ作成部であることを特徴とする。

【0012】

前記評価マップ作成部は、前記対策実施率計算部により計算された対策実施率と前記対策充足率計算部により計算された対策充足率とをそれぞれの値に応じて色分け表示した評価マップを作成することを特徴とする。

【0013】

前記評価マップ作成部は、セキュリティ管理策のグループごとに、前記対策実施率計算部により計算された対策実施率と前記対策充足率計算部により計算された対策充足率とを上下又は左右2段に並べて表示した評価マップを作成することを特徴とする。

【0014】

前記セキュリティ評価装置は、さらに、

特定のセキュリティ管理策を組み合わせ、当該セキュリティ管理策のそれぞれの実施内容を定めた共通対策ソリューションを複数定義するソリューション情報を記憶装置に記憶するソリューション情報記憶部と、

前記ソリューション情報記憶部により記憶されたソリューション情報で定義された複数の共通対策ソリューションのうち、情報システムに導入された共通対策ソリューションを選択し、選択した共通対策ソリューションに含まれるセキュリティ管理策の実績フラグと実績値とを当該ソリューション情報に基づいて設定する実績設定部とを備え、

前記実績入力部は、前記実績設定部により選択された共通対策ソリューションに含まれるセキュリティ管理策以外のセキュリティ管理策の実績フラグと実績値とを入力し、入力したセキュリティ管理策の実績フラグと実績値と、前記実績設定部により設定されたセキュリティ管理策の実績フラグと実績値とを記憶装置に記憶することを特徴とする。

【0015】

前記セキュリティ評価装置は、さらに、

前記出力部により対策実施率と対策充足率とが出力された後に、前記ソリューション情報記憶部により記憶されたソリューション情報で定義された複数の共通対策ソリューションのいずれかを任意に選択し、選択した共通対策ソリューションに含まれるセキュリティ管理策の実績フラグと実績値とを当該ソリューション情報に基づいて設定した場合に前記対策実施率計算部により計算される対策実施率と前記対策充足率計算部により計算される対策充足率とを表示装置に出力するシミュレーション部を備えることを特徴とする。

【0016】

前記対策充足率計算部は、さらに、セキュリティ管理策ごとに、前記実績入力部により記憶された実績値から前記目標記憶部により記憶された目標値を減算し、セキュリティ管理策のグループごとに、当該減算結果の最小値と最大値との少なくともいずれかを対策充足度として処理装置により計算し、

前記出力部は、セキュリティ管理策のグループごとに、前記対策充足率計算部により計算された対策充足度を表示装置に出力することを特徴とする。

【0017】

本発明の一の態様に係るセキュリティ評価方法は、

情報システムのセキュリティに係る対策である複数のセキュリティ管理策を2種類以上の分類項目の組み合わせによって複数のグループに分類し、セキュリティ管理策のグループごとにセキュリティの評価を行うセキュリティ評価方法であって、

セキュリティ管理策ごとに、各セキュリティ管理策の実施の要否を示す目標フラグと、各セキュリティ管理策の実施内容を数値評価した場合の目標値とを記憶装置に記憶し、

セキュリティ管理策ごとに、各セキュリティ管理策の実施の有無を示す実績フラグと、各セキュリティ管理策の実施内容を数値評価した実績値とを入力し、記憶装置に記憶し、

セキュリティ管理策のグループごとに、記憶装置に記憶された目標フラグと実績フラグとを参照して、実施する必要があるセキュリティ管理策の数と、実際に実施しているセキュリティ管理策の数との比率を対策実施率として処理装置により計算し、

セキュリティ管理策のグループごとに、記憶装置に記憶された目標値の合計と記憶装置に記憶された実績値の合計との比率を対策充足率として処理装置により計算し、

セキュリティ管理策のグループごとに、計算された対策実施率と対策充足率とを表示装置に出力することを特徴とする。

【0018】

本発明の他の態様に係るセキュリティ評価方法は、

情報システムのセキュリティに係る対策である複数のセキュリティ管理策を2種類以上の分類項目の組み合わせによって複数のグループに分類し、セキュリティ管理策のグループごとにセキュリティの評価を行うセキュリティ評価方法であって、

セキュリティ管理策ごとに、各セキュリティ管理策の実施の要否を示す目標フラグと、各セキュリティ管理策の実施内容を数値評価した場合の目標値とを記憶装置に記憶し、

セキュリティ管理策ごとに、各セキュリティ管理策の実施の有無を示す実績フラグと、各セキュリティ管理策の実施内容を数値評価した実績値とを入力し、記憶装置に記憶し、

セキュリティ管理策のグループごとに、記憶装置に記憶された目標フラグと実績フラグとを参照して、実施する必要があるセキュリティ管理策の数と、実際に実施しているセキュリティ管理策の数との比率を対策実施率として処理装置により計算し、

セキュリティ管理策のグループごとに、記憶装置に目標値が記憶されているセキュリティ管理策の数と、記憶装置に記憶された実績値が目標値に達しているセキュリティ管理策の数との比率を対策充足率として処理装置により計算し、

セキュリティ管理策のグループごとに、計算された対策実施率と対策充足率とを表示装置に出力することを特徴とする。

【0019】

本発明の一の態様に係るセキュリティ評価プログラムは、

情報システムのセキュリティに係る対策である複数のセキュリティ管理策を2種類以上の分類項目の組み合わせによって複数のグループに分類し、セキュリティ管理策のグループごとにセキュリティの評価を行うセキュリティ評価プログラムであって、

セキュリティ管理策ごとに、各セキュリティ管理策の実施の要否を示す目標フラグと、各セキュリティ管理策の実施内容を数値評価した場合の目標値とを記憶装置に記憶する目標記憶処理と、

セキュリティ管理策ごとに、各セキュリティ管理策の実施の有無を示す実績フラグと、各セキュリティ管理策の実施内容を数値評価した実績値とを入力し、記憶装置に記憶する実績入力処理と、

セキュリティ管理策のグループごとに、前記目標記憶処理により記憶された目標フラグと前記実績入力処理により記憶された実績フラグとを参照して、実施する必要があるセキュリティ管理策の数と、実際に実施しているセキュリティ管理策の数との比率を対策実施率として処理装置により計算する対策実施率計算処理と、

セキュリティ管理策のグループごとに、前記目標記憶処理により記憶された目標値の合計と前記実績入力処理により記憶された実績値の合計との比率を対策充足率として処理装置により計算する対策充足率計算処理と、

セキュリティ管理策のグループごとに、前記対策実施率計算処理により計算された対策実施率と前記対策充足率計算処理により計算された対策充足率とを表示装置に出力する出力処理とをコンピュータに実行させることを特徴とする。

【0020】

本発明の他の態様に係るセキュリティ評価プログラムは、

情報システムのセキュリティに係る対策である複数のセキュリティ管理策を2種類以上の分類項目の組み合わせによって複数のグループに分類し、セキュリティ管理策のグループごとにセキュリティの評価を行うセキュリティ評価プログラムであって、

セキュリティ管理策ごとに、各セキュリティ管理策の実施の要否を示す目標フラグと、各セキュリティ管理策の実施内容を数値評価した場合の目標値とを記憶装置に記憶する目標記憶処理と、

セキュリティ管理策ごとに、各セキュリティ管理策の実施の有無を示す実績フラグと、各セキュリティ管理策の実施内容を数値評価した実績値とを入力し、記憶装置に記憶する実績入力処理と、

セキュリティ管理策のグループごとに、前記目標記憶処理により記憶された目標フラグと前記実績入力処理により記憶された実績フラグとを参照して、実施する必要があるセキュリティ管理策の数と、実際に実施しているセキュリティ管理策の数との比率を対策実施率として処理装置により計算する対策実施率計算処理と、

セキュリティ管理策のグループごとに、前記目標記憶処理により目標値が記憶されているセキュリティ管理策の数と、前記実績入力処理により記憶された実績値が前記目標記憶処理により記憶された目標値に達しているセキュリティ管理策の数との比率を対策充足率として処理装置により計算する対策充足率計算処理と、

セキュリティ管理策のグループごとに、前記対策実施率計算処理により計算された対策実施率と前記対策充足率計算処理により計算された対策充足率とを表示装置に出力する出力処理とをコンピュータに実行させることを特徴とする。

【発明の効果】

【0021】

本発明の一の態様によれば、セキュリティ評価装置において、

複数のセキュリティ管理策を2種類以上の分類項目の組み合わせによって複数のグループに分類し、

対策実施率計算部が、セキュリティ管理策のグループごとに、実施する必要があるセキュリティ管理策の数と、実際に実施しているセキュリティ管理策の数との比率を対策実施率として計算し、

対策充足率計算部が、セキュリティ管理策のグループごとに、各セキュリティ管理策の実施内容を数値評価した場合の目標値の合計と実績値の合計との比率を対策充足率として計算し、

出力部が、セキュリティ管理策のグループごとに、前記対策実施率計算部により計算された対策実施率と前記対策充足率計算部により計算された対策充足率とを出力することにより、

多面的、網羅的で精度の高いセキュリティ評価・分析を行うことが可能となる。

【図面の簡単な説明】

【0022】

【図1】実施の形態1に係るセキュリティ評価システムの構成を示すブロック図である。

【図2】実施の形態1に係るセキュリティ管理策DBの具体例を示す表である。

【図3】実施の形態1に係る運用レベルDBの具体例を示す表である。

【図4】実施の形態1に係る共通対策ソリューションDBの具体例を示す表である。

【図5】実施の形態1に係るサーバ装置の構成を示すブロック図である。

【図6】実施の形態1に係るサーバ装置、端末装置のハードウェア構成の一例を示す図である。

【図7】実施の形態1に係るセキュリティ評価システムの動作を示すフローチャートである。

【図8】実施の形態1に係るビジネスインパクトDBの具体例を示す表である。

【図9】実施の形態1に係るセキュリティ管理策DBの具体例を示す表である。

【図10】実施の形態1に係る運用レベル定義DBの具体例を示す表である。

【図11】実施の形態1に係るセキュリティ管理策一覧の具体例を示す表である。

【図12】実施の形態1に係るセキュリティ管理策一覧の具体例を示す表である。

【図13】実施の形態1に係る評価マップの色分け方法の具体例を示す表である。

【図14】実施の形態1に係る評価マップの具体例を示す図である。

【図15】実施の形態2に係るセキュリティ評価システムの動作の詳細を示すフローチャートである。

【図16】実施の形態2に係るセキュリティ評価システムの動作の詳細を示すフローチャートである。

【図17】実施の形態2に係るセキュリティ評価システムの動作の詳細を示すフローチャートである。

【図18】実施の形態2に係るセキュリティ評価システムの動作の詳細を示すフローチャートである。

【図19】実施の形態5に係るサーバ装置の構成を示すブロック図である。

【図20】実施の形態5に係るセキュリティ評価システムの動作を示すフローチャートである。

【発明を実施するための形態】

【0023】

以下、本発明の実施の形態について、図を用いて説明する。

【0024】

実施の形態1.

図1は、本実施の形態に係るセキュリティ評価システム100の構成を示すブロック図である。

【0025】

図1において、セキュリティ評価システム100は、情報システム(コンピュータシステム)のセキュリティ評価・分析を行うシステムであり、ネットワーク150を介して接続されたサーバ装置200(以下、単に「サーバ」という場合がある)と端末装置300(以下、単に「端末」という場合がある)とを備えている。サーバ装置200、端末装置300は、それぞれ複数設置してもよく、これにより利便性、耐障害性、可用性、効率性等を向上させることができる。

【0026】

サーバ装置200は、セキュリティ評価装置の一例であり、情報システムのセキュリティに係る対策である複数のセキュリティ管理策を2種類以上の分類項目の組み合わせによって複数のグループに分類し、セキュリティ管理策のグループごとにセキュリティの評価を行う。そのために、サーバ装置200には、ビジネスインパクト設定機能201、セキュリティ管理策選定機能202、共通対策ソリューション設定機能203、実施有無・運用レベル設定機能204、評価マップ作成機能205が実装されている。これらの機能の詳細については後述する。また、サーバ装置200は、データベース210を具備している。データベース210(DB)には、セキュリティ管理策DB211、ビジネスインパクトDB212、運用レベルDB213、共通対策ソリューションDB214、運用レベル定義DB215が含まれている。

【0027】

端末装置300は、ネットワーク150を介して、サーバ装置200からセキュリティの評価結果を取得して、ユーザ(情報システムの管理者等)に提示する。そのために、端末装置300には、ビジネスインパクト条件入力機能301、セキュリティ管理策一覧表示機能302、共通対策ソリューション入力機能303、実施有無・運用レベル入力機能304、評価マップ表示機能305が実装されている。これらの機能の詳細については後述する。また、端末装置300は、入力装置351、表示装置352を具備している。ユーザは、端末装置300を利用してセキュリティの評価結果を参照し、セキュリティの分析及び改善策の検討等を行うことができる。

【0028】

情報システムに対するセキュリティ管理策は、対応する「脅威」の種類によって異なり、その「対策領域」も様々であるが、従来は、どの脅威に対して、どこに、どれだけの対策が、どのように施されているかを、システム全体で俯瞰することは非常に困難であった。そのため、実施しているセキュリティ管理策の妥当性や網羅性が判断しにくく、どんな対策を、どこまで、どのように実施すればよいのか分からないといった課題があった。これに対し、本実施の形態では、サーバ装置200及び端末装置300において、上記の各機能を活用することにより、多面的、網羅的で精度の高いセキュリティ評価・分析を行うことを可能にしているため、どの脅威に対して、どこに、どれだけの対策が、どのように施されているかを容易に把握することができる。また、これにより、情報システムのセキュリティ上の弱点等を簡単に見つけられるため、どんな対策を、どこまで、どのように追加して実施すればよいのかが分かりやすくなるという効果を奏する。

【0029】

前述したように、本実施の形態において、セキュリティ管理策は、2種類以上の分類項目の組み合わせによって複数のグループに分類され、セキュリティ管理策DB211に記憶される。ここでは、例として、セキュリティ管理策1つ1つに対し、次の4つの視点で分類、指標化がなされるものとする。

(1)対策箇所:セキュリティ管理策を施す領域である。

(2)脅威:セキュリティ管理策が対応する脅威である。

(3)セキュリティ機能要件:セキュリティ管理策に対する情報セキュリティ機能要件である。

(4)対策手段:セキュリティ管理策の対策手段である。

【0030】

上記のように、多種多様なセキュリティ管理策を4種類の分類項目で分類することによって、各セキュリティ管理策の属性を明確にし、属性データを利用して多面的なセキュリティ評価・分析を実現することが可能となる。また、セキュリティ管理策の属性ごとに、現在のセキュリティ対策状況の弱点を分析することにより、網羅的で精度の高い弱点分析を行うことが可能となる。さらに、セキュリティの最も弱い部分を強化するために必要性の高いセキュリティ管理策を見つけやすくなるので、効率的にセキュリティ強化を行うことが可能となる。

【0031】

上記4種類の分類項目のうち、(1)対策箇所は、セキュリティ管理策を施す領域を表し、情報システム全体を、いくつかの視点で分類したものである。本実施の形態では、一例として、人や情報セキュリティに注目した分類を行っている。人に係る領域としては、「利用者」、「管理者」等がある。情報セキュリティに係る領域としては、「ネットワーク」等がある。その他、物理セキュリティ、組織等に注目した分類を行って、領域を任意に定義することが可能である。このように、情報システムを構成する物理的な機器ではなく、論理的なレイヤで分類してセキュリティ管理策を管理することにより、機器以外の「人」や「組織」に対する管理策を含めて網羅的に管理を行うことが可能となる。また、論理的なレイヤにより分類して管理するため、物理的な機器が増えても新たに管理策を定義する必要がなく、メンテナンスが容易になるという効果がある。

【0032】

ここで、図2にセキュリティ管理策DB211の具体例を示す。

【0033】

例えば、図2において、「顧客情報、取引情報等の機密情報へのアクセス権限者を明確にしている」というセキュリティ管理策(セキュリティ管理策番号:1)は、利用者である顧客に対して実施するものであるから、対応する対策箇所が「利用者」に設定されている。

【0034】

また、例えば、図2において、「ファイアウォールを設定している場合、アカウント使用履歴や、リソース使用状況等を定期的に監視している」というセキュリティ管理策(セキュリティ管理策番号:21)は、ネットワーク機器の1つであるファイアウォールに対して実施するものであるから、対応する対策箇所が「ネットワーク」に設定されている。

【0035】

他のセキュリティ管理策についても、それぞれの内容に従い、対応する対策箇所が設定されている。なお、図2に示したものは例であり、どのセキュリティ管理策をどの対策箇所に対応付けるかは任意に決めてよい。

【0036】

上記4種類の分類項目のうち、(2)脅威は、情報システムがさらされる脅威を、故意的、偶発的、環境的な視点等、異なる視点で列挙し、いくつかの脅威に分類したものである。本実施の形態では、一例として、故意的なものや偶発的なものに注目した分類を行っている。故意的な脅威としては、「不正侵入」、「盗聴」、「権限乱用」、「漏洩」、「なりすまし」、「否認」、「情報改ざん」等がある。偶発的な脅威としては、「過失」等がある。その他、環境的なもの等に注目した分類を行って、脅威を任意に定義することが可能である。

【0037】

ここでも、図2に示したセキュリティ管理策DB211の具体例を参照する。

【0038】

例えば、図2において、前述した「顧客情報、取引情報等の機密情報へのアクセス権限者を明確にしている」というセキュリティ管理策(セキュリティ管理策番号:1)は、機密情報の漏洩や改ざんを予防するために実施するものであるから、対応する脅威が「漏洩」、「情報改ざん」に設定されている。

【0039】

また、例えば、図2において、「ファイアウォールを設定している場合、アカウント使用履歴や、リソース使用状況等を定期的に監視している」というセキュリティ管理策(セキュリティ管理策番号:21)は、外部ネットワークからの不正侵入やアカウント権限の乱用等を検知するために実施するものであるから、対応する脅威が「不正侵入」、「権限乱用」等に設定されている。

【0040】

他のセキュリティ管理策についても、それぞれの内容に従い、対応する脅威が設定されている。なお、図2に示したものは例であり、どのセキュリティ管理策をどの脅威に対応付けるかは任意に決めてよい。

【0041】

上記4種類の分類項目のうち、(3)セキュリティ機能要件は、セキュリティ管理策の目的を5つの機能要件に分類したものである。機能要件としては、「機密性」、「完全性」、「可用性」、「信頼性」、「遵守性」がある。機能要件は、後述するセキュリティ対策レベルの指標となる「ベースライン」の決定因子となる。このように、セキュリティ対策状況を機能要件ごとに分類・整理して分析することにより、高度なセキュリティレベルが必要な機能要件を確保するための対策を優先して実施することが可能となる。

【0042】

ここでも、図2に示したセキュリティ管理策DB211の具体例を参照する。

【0043】

例えば、図2において、前述した「顧客情報、取引情報等の機密情報へのアクセス権限者を明確にしている」というセキュリティ管理策(セキュリティ管理策番号:1)は、機密性及び完全性を維持するために実施するものであるから、対応するセキュリティ機能要件が「機密性」、「完全性」に設定されている。

【0044】

また、例えば、図2において、「ファイアウォールを設定している場合、アカウント使用履歴や、リソース使用状況等を定期的に監視している」というセキュリティ管理策(セキュリティ管理策番号:21)も、機密性及び完全性を維持するために実施するものであるから、対応するセキュリティ機能要件が「機密性」、「完全性」に設定されている。

【0045】

他のセキュリティ管理策についても、それぞれの内容に従い、対応するセキュリティ機能要件が設定されている。なお、図2に示したものは例であり、どのセキュリティ管理策をどのセキュリティ機能要件に対応付けるかは任意に決めてよい。

【0046】

上記4種類の分類項目のうち、(4)対策手段は、セキュリティ管理策のプロセスを3つの手段に分類したものである。手段としては、「予防」、「検知」、「対処」がある。このように、セキュリティ対策状況を対策手段ごとに分類・整理して分析することにより、予防の管理策は実施しているが、検知、対処の管理策の実施ができていないといった、詳細な弱点分析を行うことが可能となる。

【0047】

ここでも、図2に示したセキュリティ管理策DB211の具体例を参照する。

【0048】

例えば、図2において、前述した「顧客情報、取引情報等の機密情報へのアクセス権限者を明確にしている」というセキュリティ管理策(セキュリティ管理策番号:1)は、機密情報の漏洩や改ざんを予防するために実施するものであるから、対応する対策手段が「予防」に設定されている。

【0049】

また、例えば、図2において、「ファイアウォールを設定している場合、アカウント使用履歴や、リソース使用状況等を定期的に監視している」というセキュリティ管理策(セキュリティ管理策番号:21)は、外部ネットワークからの不正侵入やアカウント権限の乱用等を検知するために実施するものであるから、対応する対策手段が「検知」に設定されている。

【0050】

他のセキュリティ管理策についても、それぞれの内容に従い、対応する対策手段が設定されている。なお、図2に示したものは例であり、どのセキュリティ管理策をどの対策手段に対応付けるかは任意に決めてよい。

【0051】

本実施の形態において、一部のセキュリティ管理策については、運用レベルが定義され、運用レベルDB213に記憶される。運用レベルは、セキュリティ管理策を実施する際に運用が伴う場合、その運用の質を表す指標である。言い換えれば、運用レベルは、各セキュリティ管理策の実施内容を数値評価したものである。ここでは、例として、対象となるセキュリティ管理策ごとに、レベル1から5までの5段階の運用レベルが定義されるものとする。即ち、各セキュリティ管理策の実施内容は1から5までの5段階で数値評価される。

【0052】

ここで、図3に運用レベルDB213の具体例を示す。

【0053】

例えば、図3において、「顧客情報、取引情報等の機密情報へのアクセス権限者を明確にしている」というセキュリティ管理策(セキュリティ管理策番号:1)については、「アクセス権限者の特定方法」に関し、どのような運用をしているかに応じて、レベル2から5までの運用レベルが定義されている。具体的には、「二人の権限者の合意で操作できる」場合はレベル5、「権限者を最小限に制限し、定期的に見直している」場合はレベル4、「権限者の数は制限していないが、定期的に見直している」場合はレベル3、「権限者の数の制限や定期的な見直しはなし」の場合はレベル2として定義されている(このように、必ずしも5段階全ての運用レベルを定義しなければならないわけではない)。

【0054】

また、例えば、図3において、「ファイアウォールを設定している場合、アカウント使用履歴や、リソース使用状況等を定期的に監視している」というセキュリティ管理策(セキュリティ管理策番号:21)については、「アカウント使用履歴の監視インターバル」に関し、どのような運用をしているかに応じて、レベル1から5までの運用レベルが定義されている。具体的には、「リアルタイム」の場合はレベル5、「1時間以内」の場合はレベル4、「6時間以内」の場合はレベル3、「24時間以内」の場合はレベル2、「それ以上」の場合はレベル1として定義されている。

【0055】

他のセキュリティ管理策についても、それぞれの運用レベルが定義されている。なお、図3に示したものは例であり、どのセキュリティ管理策について、どのような運用レベルを定義するかは任意に決めてよい。

【0056】

本実施の形態では、特定のセキュリティ管理策を組み合わせ、当該セキュリティ管理策のそれぞれの実施内容を定めた共通対策ソリューションが複数定義される。それぞれの共通対策ソリューションを定義するソリューション情報は、共通対策ソリューションDB214に記憶される。ソリューション情報では、それぞれの共通対策ソリューションにソリューション番号及びソリューション名が付され、これらによって共通対策ソリューションDB214が管理される。以下で説明するように、共通対策ソリューションDB214において定義された共通対策ソリューションが選択された場合、その共通対策ソリューションに対応するセキュリティ管理策は特定の実施内容で(例えば、特定の運用レベルで)実施済であるとみなされる。

【0057】

ここで、図4に共通対策ソリューションDB214の具体例を示す。

【0058】

例えば、図4において、「××社ネットワーク監視サービス」というソリューション名をもつ共通対策ソリューション(ソリューション番号:4)は、セキュリティ管理策番号:19のセキュリティ管理策(「外部ネットワークと接続する場合は、ファイアウォールを設置して通信を制御している」)とセキュリティ管理策番号:21のセキュリティ管理策(「ファイアウォールを設定している場合、アカウント使用履歴や、リソース使用状況等を定期的に監視している」)を組み合わせたものであることが定義されている。よって、「××社ネットワーク監視サービス」が選択されると、セキュリティ管理策番号:19のセキュリティ管理策とセキュリティ管理策番号:21のセキュリティ管理策が実施済であるとみなされることになる。また、「××社ネットワーク監視サービス」では、セキュリティ管理策番号:21のセキュリティ管理策が実施される際に、その運用レベルがレベル5(「リアルタイム」に「アカウント使用履歴の監視」を行う)となることが定義されている。よって、「××社ネットワーク監視サービス」が選択されると、セキュリティ管理策番号:19のセキュリティ管理策とセキュリティ管理策番号:21のセキュリティ管理策が実施済であるとみなされるだけでなく、セキュリティ管理策番号:21のセキュリティ管理策がレベル5で実施されているとみなされることになる。この例では、共通対策ソリューションに対応するセキュリティ管理策の各々について、運用レベルが直接定められているが、運用レベル以外の表現でセキュリティ管理策の実施内容が定められていてもよい。この場合、定められた実施内容がどの運用レベルに相当するかが運用レベルDB213を参照することにより、判断されることになる。

【0059】

他の共通対策ソリューションについても、セキュリティ管理策の組み合わせ、及び、それぞれの運用レベルが設定されている。なお、図4に示したものは例であり、どの共通対策ソリューションについて、どのセキュリティ管理策を組み合わせ、どの運用レベルを設定するかは任意に決めてよい。

【0060】

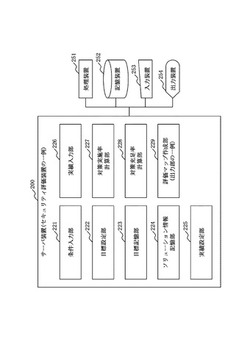

図5は、サーバ装置200の構成を示すブロック図である。

【0061】

図5において、サーバ装置200は、条件入力部221、目標設定部222、目標記憶部223、ソリューション情報記憶部224、実績設定部225、実績入力部226、対策実施率計算部227、対策充足率計算部228、評価マップ作成部229(出力部の一例)を備える。また、サーバ装置200は、処理装置251、記憶装置252、入力装置253、出力装置254等のハードウェアを備える。ハードウェアはサーバ装置200の各部によって利用される。例えば、処理装置251は、サーバ装置200の各部でデータや情報の演算、加工、読み取り、書き込み等を行うために利用される。記憶装置252は、そのデータや情報を記憶するために利用される。また、入力装置253は、そのデータや情報を入力するために、出力装置254は、そのデータや情報を出力するために利用される。

【0062】

記憶装置252には、データベース210が実装される。例えば、図2に示したセキュリティ管理策DB211、図3に示した運用レベルDB213、図4に示した共通対策ソリューションDB214、後述するビジネスインパクトDB212、運用レベル定義DB215が、記憶装置252に記憶されている。

【0063】

条件入力部221には、ビジネスインパクト設定機能201が実装される。目標設定部222、目標記憶部223には、セキュリティ管理策選定機能202が実装される。実績設定部225には、共通対策ソリューション設定機能203、実施有無・運用レベル設定機能204の一部が実装される。実績入力部226には、実施有無・運用レベル設定機能204の一部が実装される。対策実施率計算部227、対策充足率計算部228、評価マップ作成部229には、評価マップ作成機能205が実装される。各部の動作については後述する。

【0064】

図6は、サーバ装置200、端末装置300それぞれのハードウェア構成の一例を示す図である。

【0065】

図6において、サーバ装置200、端末装置300は、それぞれコンピュータであり、LCD901(Liquid・Crystal・Display)、キーボード902(K/B)、マウス903、FDD904(Flexible・Disk・Drive)、CDD905(Compact・Disc・Drive)、プリンタ906といったハードウェアデバイスを備えている。これらのハードウェアデバイスはケーブルや信号線で接続されている。LCD901の代わりに、CRT(Cathode・Ray・Tube)、あるいは、その他の表示装置が用いられてもよい。マウス903の代わりに、タッチパネル、タッチパッド、トラックボール、ペンタブレット、あるいは、その他のポインティングデバイスが用いられてもよい。

【0066】

サーバ装置200、端末装置300は、それぞれプログラムを実行するCPU911(Central・Processing・Unit)を備えている。サーバ装置200において、CPU911は、処理装置251の一例である。CPU911は、バス912を介してROM913(Read・Only・Memory)、RAM914(Random・Access・Memory)、通信ボード915、LCD901、キーボード902、マウス903、FDD904、CDD905、プリンタ906、HDD920(Hard・Disk・Drive)と接続され、これらのハードウェアデバイスを制御する。HDD920の代わりに、フラッシュメモリ、光ディスク装置、メモリカードリーダライタ又はその他の記憶媒体が用いられてもよい。

【0067】

RAM914は、揮発性メモリの一例である。ROM913、FDD904、CDD905、HDD920は、不揮発性メモリの一例である。サーバ装置200において、これらは、記憶装置252の一例である。通信ボード915、キーボード902、マウス903、FDD904、CDD905は、入力装置253の一例である。通信ボード915、LCD901、プリンタ906は、出力装置254の一例である。また、端末装置300において、通信ボード915、キーボード902、マウス903、FDD904、CDD905は、入力装置351の一例である。LCD901は、表示装置352の一例である。

【0068】

通信ボード915は、LAN(Local・Area・Network)等に接続されている。通信ボード915は、LANに限らず、IP−VPN(Internet・Protocol・Virtual・Private・Network)、広域LAN、ATM(Asynchronous・Transfer・Mode)ネットワークといったWAN(Wide・Area・Network)、あるいは、インターネットに接続されていても構わない。LAN、WAN、インターネットは、ネットワーク150の一例である。

【0069】

HDD920には、オペレーティングシステム921(OS)、ウィンドウシステム922、プログラム群923、ファイル群924が記憶されている。プログラム群923のプログラムは、CPU911、オペレーティングシステム921、ウィンドウシステム922により実行される。プログラム群923には、本実施の形態の説明において「〜部」、「〜機能」として説明する機能を実行するプログラムが含まれている。プログラムは、CPU911により読み出され実行される。ファイル群924には、本実施の形態の説明において、「〜データ」、「〜情報」、「〜ID(識別子)」、「〜フラグ」、「〜結果」として説明するデータや情報や信号値や変数値やパラメータが、「〜ファイル」や「〜DB」や「〜テーブル」の各項目として含まれている。「〜ファイル」や「〜DB」や「〜テーブル」は、RAM914やHDD920等の記憶媒体に記憶される。RAM914やHDD920等の記憶媒体に記憶されたデータや情報や信号値や変数値やパラメータは、読み書き回路を介してCPU911によりメインメモリやキャッシュメモリに読み出され、抽出、検索、参照、比較、演算、計算、制御、出力、印刷、表示といったCPU911の処理(動作)に用いられる。抽出、検索、参照、比較、演算、計算、制御、出力、印刷、表示といったCPU911の処理中、データや情報や信号値や変数値やパラメータは、メインメモリやキャッシュメモリやバッファメモリに一時的に記憶される。

【0070】

本実施の形態の説明において用いるブロック図やフローチャートの矢印の部分は主としてデータや信号の入出力を示す。データや信号は、RAM914等のメモリ、FDD904のフレキシブルディスク(FD)、CDD905のコンパクトディスク(CD)、HDD920の磁気ディスク、光ディスク、DVD(Digital・Versatile・Disc)、あるいは、その他の記録媒体に記録される。また、データや信号は、バス912、信号線、ケーブル、あるいは、その他の伝送媒体により伝送される。

【0071】

本実施の形態の説明において「〜部」、「〜機能」として説明するものは、「〜回路」、「〜装置」、「〜機器」であってもよく、また、「〜ステップ」、「〜工程」、「〜手順」、「〜処理」であってもよい。即ち、「〜部」、「〜機能」として説明するものは、ROM913に記憶されたファームウェアで実現されていても構わない。あるいは、「〜部」、「〜機能」として説明するものは、ソフトウェアのみ、あるいは、素子、デバイス、基板、配線といったハードウェアのみで実現されていても構わない。あるいは、「〜部」、「〜機能」として説明するものは、ソフトウェアとハードウェアとの組み合わせ、あるいは、ソフトウェアとハードウェアとファームウェアとの組み合わせで実現されていても構わない。ファームウェアとソフトウェアは、プログラムとして、フレキシブルディスク、コンパクトディスク、磁気ディスク、光ディスク、DVD等の記録媒体に記憶される。プログラムはCPU911により読み出され、CPU911により実行される。即ち、プログラムは、本実施の形態の説明で述べる「〜部」としてコンピュータを機能させるものである。あるいは、プログラムは、本実施の形態の説明で述べる「〜部」、「〜機能」の手順や方法をコンピュータに実行させるものである。

【0072】

図7は、セキュリティ評価システム100の動作(本実施の形態に係るセキュリティ評価方法、本実施の形態に係るセキュリティ評価プログラムの処理手順)を示すフローチャートである。

【0073】

ステップS101において、サーバ装置200の条件入力部221は、ネットワーク150を介して、端末装置300に対し、ビジネスインパクト条件の入力を要求する。

【0074】

ビジネスインパクトとは、セキュリティ事故がビジネス(事業)に及ぼす影響度のことをいう。ビジネスインパクト条件は、ビジネスインパクトの大きさを決めるための条件を定義したものである。ビジネスインパクトは、対象業務のセキュリティ機能要件ごとに異なる。そのため、本実施の形態では、ビジネスインパクト条件ごとに、情報システムの機密性、完全性、可用性、信頼性、遵守性が侵された場合のそれぞれについて、情報システムの運用者である企業等にとってビジネスにどの程度の影響が出るかを予めビジネスインパクトとして定義し、ビジネスインパクトDB212に記憶する。

【0075】

ここで、図8にビジネスインパクトDB212の具体例を示す。

【0076】

例えば、図8において、「外部接続の形態」のビジネスインパクト条件(条件区分番号:4)が「インターネット接続」(条件内容番号:1)のとき、機密性、完全性、可用性が侵された場合のビジネスインパクトは、それぞれ「A」(インパクト大)、「B」(インパクト中)、「B」と定義されている。また、同条件が「専用線にて接続」(条件内容番号:2)のとき、機密性、完全性、可用性が侵された場合のビジネスインパクトは、それぞれ「B」、「B」、「B」と定義されている。また、同条件が「外部接続なし」(条件内容番号:3)のとき、機密性、完全性、可用性が侵された場合のビジネスインパクトは、それぞれ「C」(インパクト小)、「C」、「C」と定義されている。

【0077】

他のビジネスインパクト条件についても、セキュリティ機能要件ごとにビジネスインパクトの大きさが定義されている。なお、図8に示したものは例であり、どのビジネスインパクト条件がどういった内容のときに、どの程度のビジネスインパクトとなるかはセキュリティ機能要件ごとに任意に決めてよい。

【0078】

ステップS102(ビジネスインパクト条件入力機能301)において、端末装置300は、ステップS101の要求に応じて、入力装置351によりユーザからのビジネスインパクト条件の入力を受け付ける。そして、端末装置300は、ユーザから入力されたビジネスインパクト条件を、ネットワーク150を介して、サーバ装置200に通知する。

【0079】

ステップS103(ビジネスインパクト設定機能201)において、サーバ装置200の条件入力部221は、ビジネスインパクトDB212を参照し、ステップS102で端末装置300から通知されたビジネスインパクト条件の内容に応じたビジネスインパクトをセキュリティ機能要件ごとに特定する。このとき、同じセキュリティ機能要件に関し、ビジネスインパクト条件によってビジネスインパクトの大きさが異なる場合には、最大値をとるものとする。例えば、3つのビジネスインパクト条件の入力があり、それぞれに対応する、機密性が侵された場合のビジネスインパクトが「A」、「B」、「C」であれば、機密性が侵された場合のビジネスインパクトは「A」とする。

【0080】

前述したように、ビジネスインパクトDB212では、どのビジネスインパクト条件がどういった内容のときに、どの程度のビジネスインパクトとなるかが、セキュリティ機能要件ごとに定義されている。セキュリティ管理策DB211では、ビジネスインパクトDB212にて定義されたビジネスインパクトがどの程度のときに、どのセキュリティ管理策を実施する必要があるかが、セキュリティ機能要件ごとに定められている。

【0081】

ここで、図9にセキュリティ管理策DB211の具体例を示す。セキュリティ管理策DB211の具体例については、図2に示したが、図9に示すセキュリティ管理策DB211の各項目は、図2に示したセキュリティ管理策DB211の各項目に続いているものとする。つまり、セキュリティ管理策DB211は、(例えば1つのテーブルに)図2に例示したカラムと図9に例示したカラムとの全てをもつものとする。

【0082】

例えば、図9において、「顧客情報、取引情報等の機密情報へのアクセス権限者を明確にしている」というセキュリティ管理策(セキュリティ管理策番号:1)は、機密性又は完全性が侵された場合のビジネスインパクトが「A」又は「B」のときに実施する必要があると定められている。

【0083】

また、例えば、図9において、「ファイアウォールを設定している場合、アカウント使用履歴や、リソース使用状況等を定期的に監視している」というセキュリティ管理策(セキュリティ管理策番号:21)は、機密性又は完全性が侵された場合のビジネスインパクトが「A」のときにのみ実施する必要があると定められている。

【0084】

他のセキュリティ管理策についても、ビジネスインパクトがどの程度のときに実施する必要があるかが、セキュリティ機能要件ごとに定められている。なお、図9に示したものは例であり、ビジネスインパクトがどの程度のときに、どのセキュリティ管理策を実施する必要があるかはセキュリティ機能要件ごとに任意に決めてよい。

【0085】

運用レベル定義DB215では、ビジネスインパクトDB212にて定義されたビジネスインパクトがどの程度のときに、各セキュリティ管理策をどの運用レベルで実施する必要があるかが、セキュリティ機能要件ごとに定められている。なお、本実施の形態では、セキュリティ機能要件ごとに、ビジネスインパクトに対応する運用レベルを一律に定めているが、セキュリティ管理策ごとに運用レベルを個別に定めてもよい。

【0086】

ここで、図10に運用レベル定義DB215の具体例を示す。

【0087】

例えば、図10において、機密性が侵された場合のビジネスインパクトが「A」のときに実施する必要があるセキュリティ管理策のうち、運用レベルが定義されているものについては、レベル5で実施する必要があると定められている。同様に、機密性が侵された場合のビジネスインパクトが「B」のときは、該当するセキュリティ管理策をレベル4で、「C」のときはレベル2で実施する必要があると定められている。

【0088】

他のセキュリティ機能要件についても、ビジネスインパクトがどの程度のときに各セキュリティ管理策をどの運用レベルで実施する必要があるかが、セキュリティ機能要件ごとに定められている。なお、図10に示したものは例であり、ビジネスインパクトがどの程度のときに、各セキュリティ管理策をどの運用レベルで実施する必要があるかはセキュリティ機能要件ごとに任意に決めてよい。

【0089】

ステップS104(セキュリティ管理策選定機能202)において、サーバ装置200の目標設定部222は、セキュリティ管理策DB211及び運用レベル定義DB215を参照し、ステップS103で特定したビジネスインパクトに対応するセキュリティ管理策及び運用レベルをセキュリティ機能要件ごとに特定する。このとき、同じセキュリティ管理策に関し、セキュリティ機能要件によって実施の要否が異なる場合には、そのセキュリティ管理策は実施する必要があると判断される。また、同じセキュリティ管理策に関し、セキュリティ機能要件によって運用レベルが異なる場合には、最大値をとるものとする。また、特定したセキュリティ管理策の運用レベルが5段階の一部しか設定されていない場合で、特定した運用レベルが設定されていないものに該当するときには、その運用レベルより上のレベルで最も近いものとする(例えば、レベル2から4までしか設定されていない場合に、特定した運用レベルがレベル1であれば、レベル2となる)。もし上のレベルがない(あるいは、何も設定されていない)ときには、下のレベルで最も近いものとする(例えば、レベル2から4までしか設定されていない場合に、特定した運用レベルがレベル5であれば、レベル4となる)。

【0090】

本実施の形態では、ステップS104で特定されたセキュリティ管理策及び運用レベルをベースラインという。即ち、ベースラインとは、機密性、完全性、可用性、信頼性、遵守性の各セキュリティ機能要件について、実施すべきセキュリティ管理策の項目と、運用レベル値の目標値を定めたものである。サーバ装置200の目標記憶部223は、目標設定部222により特定されたベースラインを記憶装置252に記憶する。つまり、目標記憶部223は、セキュリティ管理策ごとに、各セキュリティ管理策の実施の要否を示す目標フラグと、各セキュリティ管理策の実施内容を数値評価した場合の目標値とを記憶装置252に記憶する。

【0091】

上記のように、本実施の形態では、評価対象業務のビジネスインパクトに応じたベースラインの設定ができるように、ビジネスインパクトとベースラインを連動させて管理する。ビジネスインパクトを機密性、完全性、可用性、信頼性、遵守性の各セキュリティ機能要件について管理することで、対象業務のセキュリティ機能要件に最適なベースラインを設定して、対象業務のセキュリティ対策レベルを管理することができる。対象システムのビジネスインパクトは、対象システムが保持する情報資産の種類や、対象システムの利用者種別、外部ネットワークとの接続形態等、対象システムの構成や対象システムが実行する業務の特性により決定する。ビジネスインパクトを決める条件と、その条件に適合する場合の、5つのセキュリティ機能要件が侵害された場合の影響度を定義しておく。システム管理者と業務管理者がこれらの条件に当てはまるかどうかを入力することで、ビジネスインパクトを自動的に判別するため、ビジネスインパクトの判断に属人性が入ることがなく、客観的に判断することができる。さらに、ビジネスインパクトに連動してベースラインを決定することができるため、そのシステムに対して実施すべきセキュリティ対策の妥当性を確保することが可能となる。

【0092】

ステップS105(セキュリティ管理策一覧表示機能302)において、端末装置300は、ステップS104で特定されたベースラインの一覧を、ネットワーク150を介して、サーバ装置200から取得し、表示装置352によりセキュリティ管理策一覧401aとして画面上に表示する。

【0093】

ここで、図11にセキュリティ管理策一覧401aの具体例を示す。この例では、ステップS103において機密性、完全性、可用性、信頼性、遵守性が侵された場合のビジネスインパクトが、それぞれ「A」、「B」、「B」、「C」、「B」に特定されたものとする。

【0094】

例えば、図11において、「顧客情報、取引情報等の機密情報へのアクセス権限者を明確にしている」というセキュリティ管理策(セキュリティ管理策番号:1)については、「対策実施の評価」の「ベースライン」として、実施する必要があることを示す「○」が表示されている。これは、図9のセキュリティ管理策DB211にて、当該セキュリティ管理策は、機密性又は完全性が侵された場合のビジネスインパクトが「A」又は「B」のときに実施する必要があると定められていることに基づく。また、図11において、当該セキュリティ管理策については、「運用レベルの評価」の「ベースライン」として、運用レベルをレベル5とする必要があることを示す「5」が表示されている。これは、図10の運用レベル定義DB215にて、機密性が侵された場合のビジネスインパクトが「A」のときに実施する必要があるセキュリティ管理策のうち、運用レベルが定義されているものについては、レベル5で実施する必要があると定められており、図3の運用レベルDB213にて、当該セキュリティ管理策の運用レベルとしてレベル5の定義が存在することに基づく(図10の運用レベル定義DB215では、完全性が侵された場合のビジネスインパクトが「B」のときに実施する必要があるセキュリティ管理策のうち、運用レベルが定義されているものについては、レベル3で実施する必要があると定められているが、それより値が大きいレベル5が適用される)。

【0095】

他のセキュリティ管理策についても、それぞれのベースラインが表示されている。「対策実施の評価」及び「運用レベルの評価」の「実績」は、後述するように、自動的に入力される欄又はユーザから入力される欄である。

【0096】

ステップS106において、サーバ装置200の実績設定部225は、ネットワーク150を介して、端末装置300に対し、情報システムに導入されている共通対策ソリューションの入力を要求する。

【0097】

ステップS107(共通対策ソリューション入力機能303)において、端末装置300は、ステップS106の要求に応じて、入力装置351によりユーザからの共通対策ソリューションの入力を受け付ける。そして、端末装置300は、ユーザから入力された共通対策ソリューションを、ネットワーク150を介して、サーバ装置200に通知する。このとき、サーバ装置200のソリューション情報記憶部224は、共通対策ソリューションを複数定義するソリューション情報を共通対策ソリューションDB214に予め記憶している。

【0098】

ステップS108(共通対策ソリューション設定機能203)において、サーバ装置200の実績設定部225は、共通対策ソリューションDB214を参照し、ステップS107で端末装置300から通知された共通対策ソリューションを特定する。つまり、実績設定部225は、ソリューション情報記憶部224により記憶されたソリューション情報で定義された複数の共通対策ソリューションのうち、情報システムに導入された共通対策ソリューションを選択する。続けて、実績設定部225は、共通対策ソリューションDB214を参照し、特定した共通対策ソリューションで、どのセキュリティ管理策が実施され、それぞれのセキュリティ管理策がどの運用レベルで実施されるかを確認する。

【0099】

ステップS109において、サーバ装置200の実績入力部226は、ネットワーク150を介して、端末装置300に対し、ステップS108で特定された共通対策ソリューションに含まれていないセキュリティ管理策の実施有無と、実施しているセキュリティ管理策の運用レベルの入力を要求する。このとき、実績入力部226は、前述したセキュリティ管理策一覧401aにステップS108で確認した情報を自動入力したセキュリティ管理策一覧401bを端末装置300に送信する。

【0100】

ステップS110(実施有無・運用レベル入力機能304)において、端末装置300は、ステップS109で送信されたセキュリティ管理策一覧401bを表示装置352により画面上に表示する。そして、端末装置300は、ステップS109の要求に応じて、入力装置351によりユーザからのセキュリティ管理策の実施有無と、実施しているセキュリティ管理策の運用レベルの入力をセキュリティ管理策一覧401bで受け付ける。そして、端末装置300は、ユーザからセキュリティ管理策一覧401bに入力された情報を、ネットワーク150を介して、サーバ装置200に通知する。

【0101】

ここで、図12にセキュリティ管理策一覧401bの具体例を示す。このセキュリティ管理策一覧401bは、図11のセキュリティ管理策一覧401aに対応するものである。この例では、ステップS108において「××社ネットワーク監視サービス」というソリューション名をもつ共通対策ソリューション(ソリューション番号:4)が特定され、図4の共通対策ソリューションDB214から、当該共通対策ソリューションでは、セキュリティ管理策番号:19のセキュリティ管理策(「外部ネットワークと接続する場合は、ファイアウォールを設置して通信を制御している」)とセキュリティ管理策番号:21のセキュリティ管理策(「ファイアウォールを設定している場合、アカウント使用履歴や、リソース使用状況等を定期的に監視している」)が実施されることが確認されているものとする。また、「××社ネットワーク監視サービス」では、セキュリティ管理策番号:21のセキュリティ管理策が実施される際に、その運用レベルがレベル5(「リアルタイム」に「アカウント使用履歴の監視」を行う)となることが確認されているものとする。

【0102】

例えば、図12において、「顧客情報、取引情報等の機密情報へのアクセス権限者を明確にしている」というセキュリティ管理策(セキュリティ管理策番号:1)については、「対策実施の評価」の「実績」として、実施していることを示す「○」がユーザから入力されている。また、図12において、当該セキュリティ管理策については、「運用レベルの評価」の「実績」として、運用レベルがレベル3であることを示す「3」がユーザから入力されている。

【0103】

また、例えば、図12において、「ファイアウォールを設定している場合、アカウント使用履歴や、リソース使用状況等を定期的に監視している」というセキュリティ管理策(セキュリティ管理策番号:21)については、「対策実施の評価」の「実績」として、実施していることを示す「◎」が自動入力されている。また、図12において、当該セキュリティ管理策については、「運用レベルの評価」の「実績」として、運用レベルがレベル5であることを示す「5」が自動入力されている。「対策実施の評価」の「実績」への「◎」、及び、「運用レベルの評価」の「実績」(運用レベル)への「5」の自動入力は、図7に示した処理フローの中の、ステップS108の処理によって入力されるものであるが、このように「◎」といった区別可能な表示をすることにより、ユーザからの入力ではなく、共通対策ソリューションの選択により設定されたことが、一目でわかるようになる。

【0104】

他のセキュリティ管理策についても、それぞれの実績が入力されている。なお、実施されていないセキュリティ管理策については、「対策実施の評価」の「実績」として「×」が入力されている。また、そのようなセキュリティ管理策の「運用レベルの評価」の「実績」としては「0」が(自動的に)入力されている。

【0105】

ステップS111(実施有無・運用レベル設定機能204)において、サーバ装置200の実績設定部225は、ステップS108で確認した内容に基づき、各セキュリティ管理策が現在実施されているか否か、及び、現在の運用レベルを記憶装置252に記憶する。つまり、実績設定部225は、ステップS108で選択した共通対策ソリューションに含まれるセキュリティ管理策の実績フラグと実績値とをソリューション情報に基づいて設定する。サーバ装置200の実績入力部226は、ステップS110で端末装置300から通知された情報に基づき、さらに、各セキュリティ管理策が現在実施されているか否か、及び、現在の運用レベルを記憶装置252に記憶する。つまり、実績入力部226は、セキュリティ管理策ごとに、各セキュリティ管理策の実施の有無を示す実績フラグと、各セキュリティ管理策の実施内容を数値評価した実績値とを入力し、記憶装置252に記憶する。このとき、実績入力部226は、実績設定部225により選択された共通対策ソリューションに含まれるセキュリティ管理策以外のセキュリティ管理策の実績フラグと実績値とを入力し、入力したセキュリティ管理策の実績フラグと実績値と、実績設定部225により設定されたセキュリティ管理策の実績フラグと実績値とを記憶装置252に記憶する。

【0106】

ステップS112(評価マップ作成機能205)において、まず、サーバ装置200の対策実施率計算部227は、2種類の分類項目の組み合わせ(例えば、対策箇所と脅威との組み合わせ)によって分類されるセキュリティ管理策のグループごとに、ステップS104で目標記憶部223により記憶された目標フラグを参照して、実施する必要があるセキュリティ管理策の数を処理装置251により計算する。また、対策実施率計算部227は、セキュリティ管理策のグループごとに、ステップS111で実績入力部226により記憶された実績フラグを参照して、実際に実施しているセキュリティ管理策の数を処理装置251により計算する。そして、対策実施率計算部227は、セキュリティ管理策のグループごとに、実施する必要があるセキュリティ管理策の数と、実際に実施しているセキュリティ管理策の数との比率を対策実施率として処理装置251により計算する。

【0107】

次に、サーバ装置200の対策充足率計算部228は、セキュリティ管理策のグループごとに、ステップS104で目標記憶部223により記憶された目標値の合計を処理装置251により計算する。また、対策充足率計算部228は、セキュリティ管理策のグループごとに、ステップS111で実績入力部226により記憶された実績値の合計を処理装置251により計算する。そして、対策充足率計算部228は、セキュリティ管理策のグループごとに、目標値の合計と実績値の合計との比率を対策充足率として処理装置251により計算する。

【0108】

最後に、サーバ装置200の評価マップ作成部229は、評価マップを作成する。この評価マップは、上記2種類の分類項目の一方(例えば、対策箇所)を縦軸に配置し、他方(例えば、脅威)を横軸に配置した2次元マップである。そして、この評価マップは、セキュリティ管理策のグループごとに、対策実施率計算部227により計算された対策実施率と対策充足率計算部228により計算された対策充足率とを表示したものである。評価マップ作成部229は、作成した評価マップを、ネットワーク150を介して、端末装置300に送信し、表示装置352に出力させる。なお、評価マップ作成部229(出力部)は、評価マップを作成する代わりに、単に、セキュリティ管理策のグループごとに、対策実施率計算部227により計算された対策実施率と対策充足率計算部228により計算された対策充足率とを、ネットワーク150を介して、端末装置300に通知し、表示装置352に出力させてもよい。この場合、ユーザは、端末装置300を利用して自由に情報システムのセキュリティ評価・分析を行うことが可能となる(例えば、ユーザが手作業で評価マップを作成することも可能である)。

【0109】

ステップS113(評価マップ表示機能305)において、端末装置300は、ステップS112で送信された評価マップを、ネットワーク150を介して、サーバ装置200から受信し、表示装置352により画面上に表示する。

【0110】

本実施の形態において、評価マップは、サーバ装置200の対策実施率計算部227により計算された対策実施率とサーバ装置200の対策充足率計算部228により計算された対策充足率とをそれぞれの値に応じて色分け表示したものとする。これにより、ユーザが直観的に情報システムのセキュリティ評価・分析を行うことが可能となる。

【0111】

また、本実施の形態において、評価マップは、セキュリティ管理策のグループごとに、サーバ装置200の対策実施率計算部227により計算された対策実施率とサーバ装置200の対策充足率計算部228により計算された対策充足率とを上下(左右でもよい)2段に並べて表示したものとする。これにより、セキュリティ管理策を実施している数によるセキュリティの評価結果とセキュリティ管理策の実施内容の質によるセキュリティの評価結果とを見比べることが可能となる。その結果、情報システムにおいてセキュリティ上の弱点がどの部分にあるかが分かりやすくなるだけではなく、その部分のセキュリティを強化するために、実施するセキュリティ管理策を追加したほうがよいのか、それとも、実施しているセキュリティ管理策の内容を改善したほうがよいのか等を容易に判断することが可能となる。

【0112】

ここで、図13に評価マップの色分け方法の具体例を示す。そして、図14に、図13の色分け方法を適用した評価マップ402の具体例を示す。

【0113】

例えば、図14において、対応する対策箇所が「利用者」、対応する脅威が「漏洩」となるセキュリティ管理策のグループ(前述した「顧客情報、取引情報等の機密情報へのアクセス権限者を明確にしている」というセキュリティ管理策(セキュリティ管理策番号:1)等が該当する)については、上の段に表示された対策実施率が75%であるため、その欄が黄緑で表示されている。その下の段に表示された対策充足率は40%であるため、その欄は橙で表示されている。2つの欄を見比べると、「漏洩」を防ぐために「利用者」に対して実施されているセキュリティ管理策の数は決して少なくないが、その内容は改善する必要性が高いといった分析が簡単にできる。

【0114】

上記のように、本実施の形態では、セキュリティ管理策の対策レベルを対策実施の有無で指標化した対策実施率と、対策実施の内容で指標化した対策充足率との2つの指標化データを使って表している。これらの2つの指標で評価を行うことにより、例えば、セキュリティ管理策を実施しているがその運用方法が弱い対策領域を見つけることができるため、セキュリティ管理策の弱点分析の精度が向上する。さらに、対策強化をするために必要な具体的な運用方法を容易に示すことができるため、セキュリティ強化対策を容易に立案することができる。

【0115】

また、本実施の形態では、セキュリティ管理策を、例えば、「対策箇所」軸と「脅威」軸の2次元マップに展開し、2軸が交差する「対策領域」に細分化した領域で管理する。これにより、情報システム全体の対策状況を網羅的に俯瞰して全体傾向を分析できるとともに、どの脅威に対する、どの対策箇所へのセキュリティ対策が弱いかといった詳細な弱点分析を行うことができる。

【0116】

さらに、本実施の形態では、セキュリティ評価時に対象システムが利用している共通対策ソリューションを回答するだけで、当該ソリューションがカバーする回答を自動入力することができるため、セキュリティ評価のための入力作業を効率化することが可能となる。

【0117】

なお、サーバ装置200は、評価マップとともにレーダチャート等によるセキュリティ評価結果を出力してもよい。この場合、例えば、セキュリティ管理策のグループごとの対策実施率又は対策充足率を比較できるレーダチャートや、複数の情報システムについて、ある分類項目(例えば、対策箇所や脅威)に関する各情報システムの対策実施率又は対策充足率を比較できるレーダチャート等を作成し、端末装置300の表示装置352等に出力することが考えられる。

【0118】

実施の形態2.

以下では、図7を用いて説明した実施の形態1に係るセキュリティ評価システム100の動作の例について、図15〜図18のフローチャートを用いて説明する。

【0119】

図15に示す処理フローは、実施の形態1の説明で用いた図7の処理フローのステップS102〜S105に対応する。

【0120】

図15において、サーバ装置200の条件入力部221が、ネットワーク150を介して、端末装置300に対し、ビジネスインパクト条件の入力を要求すると、端末装置300は、ビジネスインパクト条件入力画面を表示装置352により表示する(ステップS201)。

【0121】

端末装置300は、入力装置351によりユーザからのビジネスインパクト条件の入力をビジネスインパクト条件入力画面で受け付ける(ステップS202)。

【0122】

全てのビジネスインパクト条件の入力が完了すると、端末装置300は、ユーザから入力されたビジネスインパクト条件をビジネスインパクト条件入力画面から取り込み、ネットワーク150を介して、サーバ装置200に通知する(ステップS203)。

【0123】

サーバ装置200の条件入力部221は、ビジネスインパクトDB212を参照し、セキュリティ機能要件ごとに、ステップS203で端末装置300から通知されたビジネスインパクト条件の内容に応じたビジネスインパクトを特定する。そして、条件入力部221は、セキュリティ機能要件ごとに、特定したビジネスインパクトの中で最大のものを選択する(ステップS204)。

【0124】

サーバ装置200の目標設定部222は、セキュリティ管理策DB211及び運用レベル定義DB215を参照し、セキュリティ機能要件ごとに、ステップS204で選択したビジネスインパクトに対応するセキュリティ管理策及び運用レベルを読み出す。サーバ装置200の目標記憶部223は、目標設定部222が読み出したセキュリティ管理策及び運用レベルをベースラインとして記憶装置252に記憶する(ステップS205)。

【0125】

端末装置300は、ステップS205で読み出されたセキュリティ管理策及び運用レベルの一覧を、ネットワーク150を介して、サーバ装置200から取得し、表示装置352によりセキュリティ管理策一覧401aとして画面上に表示する(ステップS206)。

【0126】

図16に示す処理フローは、実施の形態1の説明で用いた図7の処理フローのステップS106〜S107に対応する。

【0127】

図16において、サーバ装置200の実績設定部225は、情報システムに導入されている共通対策ソリューションを選択させるため、共通対策ソリューションDB214から共通対策ソリューションを読み出し、ネットワーク150を介して、端末装置300に対し、読み出した共通対策ソリューションの一覧を送信する(ステップS301)。

【0128】

端末装置300は、ステップS301で送信された共通対策ソリューションの一覧を受信し、その一覧を用いて共通対策ソリューション選択画面を作成し、表示装置352により表示する(ステップS302)。

【0129】

端末装置300は、入力装置351によりユーザに共通対策ソリューション選択画面から共通対策ソリューションを選択させる(ステップS303)。

【0130】

端末装置300は、ユーザにより選択された共通対策ソリューションを共通対策ソリューション選択画面から取り込み、ネットワーク150を介して、サーバ装置200に通知する(ステップS304)。

【0131】

図17に示す処理フローは、実施の形態1の説明で用いた図7の処理フローのステップS108〜S111に対応する。

【0132】

図17において、サーバ装置200の実績入力部226は、運用レベルDB213から各セキュリティ管理策の運用レベルの名称や定義を読み出す(ステップS401)。

【0133】

ステップS304で端末装置300から通知された共通対策ソリューションがあれば、サーバ装置200の実績設定部225は、共通対策ソリューションDB214を参照し、通知された共通対策ソリューションにより実施ありとなるセキュリティ管理策と、実現できる運用レベルをセキュリティ管理策一覧401aに対して自動的に設定し、セキュリティ管理策一覧401bを作成する(ステップS402)。

【0134】

サーバ装置200の実績入力部226は、ネットワーク150を介して、端末装置300に対し、ステップS402で作成したセキュリティ管理策一覧401bを送信する。端末装置300は、サーバ装置200から送信されたセキュリティ管理策一覧401bを用いて実施有無・運用レベル入力画面を作成し、表示装置352により表示する(ステップS403)。

【0135】

端末装置300は、ステップS402で自動的に設定されたセキュリティ管理策と運用レベル以外のセキュリティ管理策の実施有無と運用レベルの入力をユーザから実施有無・運用レベル入力画面で受け付ける(ステップS404)。

【0136】

全てのセキュリティ管理策の実施有無と運用レベルの入力が完了すると、端末装置300は、ユーザから入力されたセキュリティ管理策の実施有無と運用レベルを実施有無・運用レベル入力画面から取り込み、ネットワーク150を介して、サーバ装置200に通知する(ステップS405)。

【0137】

図18に示す処理フローは、実施の形態1の説明で用いた図7の処理フローのステップS112〜S113に対応する。

【0138】

図18において、サーバ装置200の対策実施率計算部227は、セキュリティ管理策DB211から、各対策箇所に対応するセキュリティ管理策を読み出す(ステップS501)。

【0139】

サーバ装置200の対策実施率計算部227は、セキュリティ管理策DB211から、ステップS501で読み出したセキュリティ管理策のうち、各脅威に対応するセキュリティ管理策を読み出す(ステップS502)。

【0140】

サーバ装置200の対策実施率計算部227は、ステップS502で読み出したセキュリティ管理策、即ち、1つの対策箇所と1つの脅威との組み合わせ(対策領域)に対応するセキュリティ管理策のグループについて、対策実施率を処理装置251により算出する(ステップS503)。対策実施率は、当該グループ内で実施している管理策数/当該グループ内で必要な管理策数×100(%)として算出する。

【0141】

サーバ装置200の評価マップ作成部229は、ステップS503で算出された対策実施率に対応する表示色を設定する(ステップS504)。

【0142】

サーバ装置200の対策充足率計算部228は、ステップS503と同じセキュリティ管理策のグループについて、対策充足率(運用レベルの充足度)を処理装置251により算出する(ステップS505)。対策充足率は、当該グループ内の実際の運用レベル合計/当該グループ内で必要な運用レベル合計×100(%)として算出する。

【0143】

サーバ装置200の評価マップ作成部229は、ステップS505で算出された対策充足率に対応する表示色を設定する(ステップS506)。

【0144】

同じ対策箇所と他のそれぞれの脅威との組み合わせに対応するセキュリティ管理策のグループについて、ステップS502〜S506が完了すると、ステップS501で次に読み出された対策箇所と各脅威との組み合わせに対応するセキュリティ管理策のグループについて、ステップS502〜S506が実行される。全ての対策箇所と全ての脅威との組わせに対応するセキュリティ管理策のグループについて、ステップS501〜S506が完了すると、サーバ装置200の評価マップ作成部229は、ステップS504で設定した対策実施率に対応する表示色とステップS506で設定した対策充足率に対応する表示色を使って、評価マップ402を作成する(ステップS507)。なお、ステップS503で算出された対策実施率とステップS505で算出された対策充足率との数値を評価マップ402に表示するかどうかは任意に決めてよい。

【0145】

端末装置300は、ステップS507で作成された評価マップ402を、ネットワーク150を介して、サーバ装置200から取得し、表示装置352により画面上に表示する(ステップS508)。

【0146】

なお、ここでは、セキュリティ管理策の分類軸のうち、対策箇所と脅威の2軸を使って評価マップを作成するフローを示したが、その他の分類軸を使う場合も、同様なフローで評価マップを作成できる。

【0147】

実施の形態3.

本実施の形態について、実施の形態2のセキュリティ評価システム100の動作と異なる部分を中心に、説明する。

【0148】

具体的には、図18において、評価マップを作成する前処理として、対策実施率と対策充足率を算出する処理において、対策充足率を算出する方法が異なる。つまり実施の形態2では、サーバ装置200の対策充足率計算部228は、ステップS503と同じセキュリティ管理策のグループについて、対策充足率(運用レベルの充足度)を処理装置251により算出する(ステップS505)。対策充足率は、当該グループ内の実際の運用レベル合計/当該グループ内で必要な運用レベル合計×100(%)として算出する。

【0149】

本実施の形態では、ステップS505の処理において対策充足率は、当該グループ内の運用レベルの目標を達成している管理策数/当該グループ内の全セキュリティ管理策数×100(%)として算出する。運用レベルの目標を達成しているかどうかの判定は、運用レベルの結果(共通対策ソリューションの選択かユーザからの入力により決定する)が定義された運用レベルのベースラインと等しいか、高い場合は、達成していると判定する。例えば、ベースラインが「3」と設定され、結果が「3」、「4」、「5」の管理策は、運用レベルの目標を達成している管理策数に加算される。またベースラインが「4」と設定され、結果が「3」のときは、運用レベルの目標を達成している管理策数には加算されない。

【0150】

このように本実施の形態によれば、実施の形態2とは異なる視点で対策充足率を算出することができる。

【0151】

本実施の形態について、さらに、図7を用いて説明する。

【0152】

本実施の形態では、図7のステップS112において、サーバ装置200の対策充足率計算部228は、セキュリティ管理策のグループごとに、ステップS104で目標記憶部223により目標値が記憶されているセキュリティ管理策の数を処理装置251によりカウントする。また、対策充足率計算部228は、セキュリティ管理策のグループごとに、ステップS111で実績入力部226により記憶された実績値がステップS104で目標記憶部223により記憶された目標値に達しているセキュリティ管理策の数を処理装置251によりカウントする。そして、対策充足率計算部228は、セキュリティ管理策のグループごとに、目標値が記憶されているセキュリティ管理策の数と実績値が目標値に達しているセキュリティ管理策の数との比率を対策充足率として処理装置251により計算する。これにより、実施の形態1及び実施の形態2とは異なる指標を用いて情報システムのセキュリティ評価・分析を行うことが可能となる。

【0153】

実施の形態4.

本実施の形態について、実施の形態2のセキュリティ評価システム100の動作と異なる部分を中心に、説明する。

【0154】

具体的には、図18のステップS505で対策充足率を算出するが、本実施の形態ではステップS505の処理に続いて、対策充足度を算出する。対策充足度とは、運用レベルのベースラインと結果との乖離を表す数値である。

【0155】

実施の形態2及び実施の形態3で算出した、対策充足率は、該当グループ内の全管理策に対する結果を割合で算出した数値であるため、特異的な結果が得られたものが数件あったとしても、全体の割合としてはみえづらい。その点対策充足度は、特異的な結果が表示されるものである。

【0156】

算出の方法としては、結果の数値からベースラインの数値を減算して、一番数値が小さいものを、min(数値)とし、一番数値が大きいものを、max(数値)として算出する。min(x)は、xが比較対象の数値の中で最小値となることを示す。一方、max(x)は、xが比較対象の数値の中で最大値となることを示す。

【0157】

具体的な例を示す。ベースラインが「4」、「3」、「3」、結果が「1」、「4」、「2」の管理策があったとする。その場合乖離値としては、結果の数値からベースラインの数値を減算するため、−3、+1、−1となり、min(−3)、max(+1)と算出される。

【0158】

その後ステップS507の処理で、対策充足率の付加情報として、対策充足度を評価マップに表示する。

【0159】

このように対策充足度として、min(数値)、max(数値)を算出、表示する。min(数値)により、ベースラインと比較して、一番結果が達成されていないもの(運用レベルが一番不足しているもの)の乖離度が把握できる。またmax(数値)により、ベースラインと比較して、一番結果が高いもの(運用レベルが一番過度と考えられるもの)の乖離度が把握できる。

【0160】

本実施の形態について、さらに、図7を用いて説明する。

【0161】

本実施の形態では、図7のステップS112において、サーバ装置200の対策充足率計算部228は、セキュリティ管理策のグループごとに、対策充足率を計算するとともに(又は、対策充足率を計算する代わりに)、セキュリティ管理策ごとに、ステップS111で実績入力部226により記憶された実績値からステップS104で目標記憶部223により記憶された目標値を処理装置251により減算する。そして、対策充足率計算部228は、セキュリティ管理策のグループごとに、当該減算結果の最小値と最大値との少なくともいずれかを対策充足度として処理装置251により計算する。

【0162】

最後に、サーバ装置200の評価マップ作成部229は、評価マップを作成する。この評価マップは、セキュリティ管理策のグループごとに、対策実施率計算部227により計算された対策実施率と対策充足率計算部228により計算された対策充足率と対策充足度と(対策充足率は省略してもよい)を表示したものである。評価マップ作成部229は、作成した評価マップを、ネットワーク150を介して、端末装置300に送信し、表示装置352に出力させる。なお、評価マップ作成部229(出力部)は、評価マップを作成する代わりに、単に、セキュリティ管理策のグループごとに、対策実施率計算部227により計算された対策実施率と対策充足率計算部228により計算された対策充足率と対策充足度とを、ネットワーク150を介して、端末装置300に通知し、表示装置352に出力させてもよい。

【0163】

このように、本実施の形態では、対策充足率だけでなく対策充足度をユーザに通知することで、情報システムのセキュリティの分析及び改善策の検討等がさらに行いやすくなる。

【0164】

実施の形態5.

本実施の形態について、主に実施の形態1との差異を説明する。

【0165】

図19は、本実施の形態に係るサーバ装置200の構成を示すブロック図である。

【0166】

図19において、サーバ装置200は、図5に示したもののほか、シミュレーション部230を備える。シミュレーション部230の動作については後述する。

【0167】

図20は、本実施の形態に係るセキュリティ評価システム100の動作(本実施の形態に係るセキュリティ評価方法、本実施の形態に係るセキュリティ評価プログラムの処理手順)を示すフローチャートである。

【0168】

ステップS113(評価マップ表示機能305)までの動作は実施の形態1と同様であるため、説明を省略する(ステップS101〜S112については、図示もしていない)。

【0169】

ステップS114において、サーバ装置200のシミュレーション部230は、ネットワーク150を介して、端末装置300に対し、情報システムに導入されていない共通対策ソリューションでユーザが新たに導入したいと思うもの(あるいは、その他のシミュレーション対象としたい共通対策ソリューション)の入力を要求する。

【0170】

ステップS115(共通対策ソリューション入力機能303)において、端末装置300は、ステップS114の要求に応じて、入力装置351によりユーザからの共通対策ソリューションの入力を受け付ける。そして、端末装置300は、ユーザから入力された共通対策ソリューションを、ネットワーク150を介して、サーバ装置200に通知する。

【0171】

ステップS116(共通対策ソリューション設定機能203)において、サーバ装置200の実績設定部225は、シミュレーション部230の制御により、共通対策ソリューションDB214を参照し、ステップS115で端末装置300から通知された共通対策ソリューションで、どのセキュリティ管理策が実施され、それぞれのセキュリティ管理策がどの運用レベルで実施されるかを確認する。

【0172】

ステップS117(実施有無・運用レベル設定機能204)において、サーバ装置200の実績設定部225は、シミュレーション部230の制御により、ステップS116で確認した内容に基づき、ユーザが新たに導入したい共通対策ソリューションで各セキュリティ管理策が実施されるか否か、及び、それぞれの運用レベルを記憶装置252に記憶する。つまり、実績設定部225は、ステップS116で特定した共通対策ソリューションに含まれるセキュリティ管理策の実績フラグと実績値とをソリューション情報に基づいて更新する(あるいは、シミュレーション用に別途設定し、残りの部分については既に入力されているデータをコピーする)。

【0173】

ステップS118(評価マップ作成機能205)において、サーバ装置200の対策実施率計算部227は、シミュレーション部230の制御により、セキュリティ管理策のグループごとに、ステップS117で更新された実績フラグを参照して、対策実施率を処理装置251により再計算する。同様に、サーバ装置200の対策充足率計算部228は、シミュレーション部230の制御により、セキュリティ管理策のグループごとに、ステップS117で更新された実績値の合計を再計算した上で、対策充足率を処理装置251により再計算する。サーバ装置200の評価マップ作成部229は、シミュレーション部230の制御により、再計算された対策実施率と対策充足率とを数値及び/又は色で表した評価マップを作成する。シミュレーション部230は、評価マップ作成部229に作成させた評価マップを、ネットワーク150を介して、端末装置300に送信する。

【0174】

ステップS119(評価マップ表示機能305)において、端末装置300は、ステップS118で送信された評価マップを、ネットワーク150を介して、サーバ装置200から受信し、表示装置352により画面上に表示する。

【0175】

上記のように、本実施の形態では、サーバ装置200のシミュレーション部230が、ステップS113で評価マップが出力された後に、ソリューション情報記憶部224により記憶されたソリューション情報で定義された複数の共通対策ソリューションのいずれかをユーザに選択させる(即ち、任意に選択する)。そして、シミュレーション部230は、選択された共通対策ソリューションに含まれるセキュリティ管理策の実績フラグと実績値とを当該ソリューション情報に基づいて設定した場合に対策実施率計算部227により計算される対策実施率と対策充足率計算部228により計算される対策充足率とを数値及び/又は色で表示した評価マップを作成し、端末装置300の表示装置352に出力する。これにより、ユーザは、情報システムのセキュリティ評価・分析を行うだけでなく、セキュリティを向上させるために、情報システムに導入すべき共通対策ソリューションを検討することが容易になり、利便性、効率性が向上する。

【0176】

サーバ装置200のシミュレーション部230は、情報システムに未だ導入されていない共通対策ソリューションをユーザに選択させる代わりに、情報システムのセキュリティを強化できる共通対策ソリューションを自動的に選択し、ユーザに対して提示してもよい。選択基準としては、例えば、図14に示した評価マップ402を対象にした場合、なるべく多くの赤色の欄を黄色、黄緑色、緑色に変えることができる共通対策ソリューションを優先的に選択すること等が考えられる。この場合、さらに、その効果の大きさ(赤色の欄をいくつ黄色、黄緑色、緑色に変えられるか等)の順にソートした共通対策ソリューションのリストをユーザに提示してもよい。そして、さらに、リスト内の各共通対策ソリューションのソリューション名の横にチェック欄を設け、ユーザがチェックをON/OFFする度に、チェックがONになっている共通対策ソリューションのみを導入した場合の評価マップ402を作成し、端末装置300の表示装置352に出力する(画面上の評価マップ402を更新する)ようにしてもよい。

【0177】

以上、本発明の実施の形態について説明したが、これらのうち、2つ以上の実施の形態を組み合わせて実施しても構わない。あるいは、これらのうち、1つの実施の形態を部分的に実施しても構わない。あるいは、これらのうち、2つ以上の実施の形態を部分的に組み合わせて実施しても構わない。

【符号の説明】

【0178】

100 セキュリティ評価システム、150 ネットワーク、200 サーバ装置、201 ビジネスインパクト設定機能、202 セキュリティ管理策選定機能、203 共通対策ソリューション設定機能、204 実施有無・運用レベル設定機能、205 評価マップ作成機能、210 データベース、211 セキュリティ管理策DB、212 ビジネスインパクトDB、213 運用レベルDB、214 共通対策ソリューションDB、215 運用レベル定義DB、221 条件入力部、222 目標設定部、223 目標記憶部、224 ソリューション情報記憶部、225 実績設定部、226 実績入力部、227 対策実施率計算部、228 対策充足率計算部、229 評価マップ作成部、230 シミュレーション部、251 処理装置、252 記憶装置、253 入力装置、254 出力装置、300 端末装置、301 ビジネスインパクト条件入力機能、302 セキュリティ管理策一覧表示機能、303 共通対策ソリューション入力機能、304 実施有無・運用レベル入力機能、305 評価マップ表示機能、351 入力装置、352 表示装置、401a,b セキュリティ管理策一覧、402 評価マップ、901 LCD、902 キーボード、903 マウス、904 FDD、905 CDD、906 プリンタ、911 CPU、912 バス、913 ROM、914 RAM、915 通信ボード、920 HDD、921 オペレーティングシステム、922 ウィンドウシステム、923 プログラム群、924 ファイル群。

【技術分野】

【0001】

本発明は、セキュリティ評価装置及びセキュリティ評価方法及びセキュリティ評価プログラムに関するものである。本発明は、特に、情報システム(コンピュータシステム)のセキュリティ評価・分析方法及び装置に関するものである。

【背景技術】

【0002】

従来、情報システムのセキュリティ評価・分析方法に関し、対象システムの構成情報、セキュリティポリシー等に基づいて、高度な専門的知識をもつシステム管理者でなくても、対象システムのセキュリティを評価したり、セキュリティ施策を作成したりできるものがある(例えば、特許文献1参照)。

【先行技術文献】

【特許文献】

【0003】

【特許文献1】特開2001−101135号公報

【発明の概要】

【発明が解決しようとする課題】

【0004】

従来技術では、セキュリティ評価の対象を1つ以上の「機器」で構成される「システム」としており、セキュリティ評価項目は対象となる「機器」に従属して定義されている。この場合、次の課題が生じる。

(1)セキュリティ評価の対象を「機器」、「システム」としているため、「機器」、「システム」に従属しないセキュリティ評価項目が定義できない。例えば、「組織」、「人」、「設備」等のセキュリティ評価項目の設定ができない、又は、設定し難い。つまり、セキュリティ評価項目の網羅性に欠けるという課題がある。

(2)セキュリティ評価項目が「機器」、「システム」に従属して定義されているため、評価対象「機器」、「システム」の増加に伴い、対象「機器」、「システム」のセキュリティ評価項目を追加設定する必要がある。つまり、評価システムのメンテナンス性がよくないという課題がある。

【0005】

従来技術では、セキュリティ評価結果を対策機能グループ(施策種別)ごとに、対策の実施有無のみでレーダチャートの評価レポートを作成しているため、以下に示すように対策の弱点分析の精度に課題がある。

(1)セキュリティ管理策を施す領域(対策箇所)には、ネットワーク、サーバ、端末、データ等、様々な対策領域が存在するが、対策機能だけで分類したレーダチャートでは、各対策領域のどこに過不足があるのか分からない。

(2)対策機能の有無の確認だけでは、その対策機能が十分に機能しているか否かを測ることができない。また、その対策がどのように運用されているかを評価しないと、その対策が十分機能しているか判断することができない。

【0006】

従来技術では、セキュリティ評価のセキュリティ強度を「最強」、「強」、「並」といった単純なレベル分けで分類し、分類に応じて評価レベル(ベースライン)を変動させている。この場合、次の課題が生じる。

(1)セキュリティの強度は、セキュリティ事故が発生した場合のビジネスインパクトに応じて木目細かく設定できることが好ましいが、「最強」、「強」、「並」といった単純なレベル分けでは、システムのビジネスインパクトに応じた木目細かな評価レベル設定はできない。

(2)機密性(情報が漏れないこと等)、完全性(情報が改ざんされないこと等)、可用性(情報が常に使用できること等)、信頼性(ソフトウェアに不具合が発生しないこと等)、遵守性(法令違反や契約違反がないこと等)といったセキュリティ機能要件に応じた、木目細かい評価レベルの分類を行う必要があるが、従来技術ではできない。

【0007】

このように、従来技術は「機器」、「システム」に従属したセキュリティ評価方法として成り立つが、セキュリティ対策領域の全体を網羅し、かつ、どの対策領域に、どんな対策機能が、どのように施されているかといった、木目細かな評価ができない。また、セキュリティ強度の評価レベル(ベースライン)の設定基準が単純なため、木目細かな評価レベルの調整もできないという課題がある。

【0008】

本発明は、例えば、多面的、網羅的で精度の高いセキュリティ評価・分析を行えるようにすることを目的とする。

【課題を解決するための手段】

【0009】

本発明の一の態様に係るセキュリティ評価装置は、

情報システムのセキュリティに係る対策である複数のセキュリティ管理策を2種類以上の分類項目の組み合わせによって複数のグループに分類し、セキュリティ管理策のグループごとにセキュリティの評価を行うセキュリティ評価装置であって、

セキュリティ管理策ごとに、各セキュリティ管理策の実施の要否を示す目標フラグと、各セキュリティ管理策の実施内容を数値評価した場合の目標値とを記憶装置に記憶する目標記憶部と、

セキュリティ管理策ごとに、各セキュリティ管理策の実施の有無を示す実績フラグと、各セキュリティ管理策の実施内容を数値評価した実績値とを入力し、記憶装置に記憶する実績入力部と、

セキュリティ管理策のグループごとに、前記目標記憶部により記憶された目標フラグと前記実績入力部により記憶された実績フラグとを参照して、実施する必要があるセキュリティ管理策の数と、実際に実施しているセキュリティ管理策の数との比率を対策実施率として処理装置により計算する対策実施率計算部と、

セキュリティ管理策のグループごとに、前記目標記憶部により記憶された目標値の合計と前記実績入力部により記憶された実績値の合計との比率を対策充足率として処理装置により計算する対策充足率計算部と、

セキュリティ管理策のグループごとに、前記対策実施率計算部により計算された対策実施率と前記対策充足率計算部により計算された対策充足率とを表示装置に出力する出力部とを備えることを特徴とする。

【0010】

本発明の他の態様に係るセキュリティ評価装置は、

情報システムのセキュリティに係る対策である複数のセキュリティ管理策を2種類以上の分類項目の組み合わせによって複数のグループに分類し、セキュリティ管理策のグループごとにセキュリティの評価を行うセキュリティ評価装置であって、

セキュリティ管理策ごとに、各セキュリティ管理策の実施の要否を示す目標フラグと、各セキュリティ管理策の実施内容を数値評価した場合の目標値とを記憶装置に記憶する目標記憶部と、

セキュリティ管理策ごとに、各セキュリティ管理策の実施の有無を示す実績フラグと、各セキュリティ管理策の実施内容を数値評価した実績値とを入力し、記憶装置に記憶する実績入力部と、

セキュリティ管理策のグループごとに、前記目標記憶部により記憶された目標フラグと前記実績入力部により記憶された実績フラグとを参照して、実施する必要があるセキュリティ管理策の数と、実際に実施しているセキュリティ管理策の数との比率を対策実施率として処理装置により計算する対策実施率計算部と、

セキュリティ管理策のグループごとに、前記目標記憶部により目標値が記憶されているセキュリティ管理策の数と、前記実績入力部により記憶された実績値が前記目標記憶部により記憶された目標値に達しているセキュリティ管理策の数との比率を対策充足率として処理装置により計算する対策充足率計算部と、

セキュリティ管理策のグループごとに、前記対策実施率計算部により計算された対策実施率と前記対策充足率計算部により計算された対策充足率とを表示装置に出力する出力部とを備えることを特徴とする。

【0011】

前記出力部は、2種類の分類項目の一方を縦軸に配置し、他方を横軸に配置し、セキュリティ管理策のグループごとに、前記対策実施率計算部により計算された対策実施率と前記対策充足率計算部により計算された対策充足率とを表示した評価マップを作成し、表示装置に出力する評価マップ作成部であることを特徴とする。

【0012】

前記評価マップ作成部は、前記対策実施率計算部により計算された対策実施率と前記対策充足率計算部により計算された対策充足率とをそれぞれの値に応じて色分け表示した評価マップを作成することを特徴とする。

【0013】

前記評価マップ作成部は、セキュリティ管理策のグループごとに、前記対策実施率計算部により計算された対策実施率と前記対策充足率計算部により計算された対策充足率とを上下又は左右2段に並べて表示した評価マップを作成することを特徴とする。

【0014】

前記セキュリティ評価装置は、さらに、

特定のセキュリティ管理策を組み合わせ、当該セキュリティ管理策のそれぞれの実施内容を定めた共通対策ソリューションを複数定義するソリューション情報を記憶装置に記憶するソリューション情報記憶部と、

前記ソリューション情報記憶部により記憶されたソリューション情報で定義された複数の共通対策ソリューションのうち、情報システムに導入された共通対策ソリューションを選択し、選択した共通対策ソリューションに含まれるセキュリティ管理策の実績フラグと実績値とを当該ソリューション情報に基づいて設定する実績設定部とを備え、

前記実績入力部は、前記実績設定部により選択された共通対策ソリューションに含まれるセキュリティ管理策以外のセキュリティ管理策の実績フラグと実績値とを入力し、入力したセキュリティ管理策の実績フラグと実績値と、前記実績設定部により設定されたセキュリティ管理策の実績フラグと実績値とを記憶装置に記憶することを特徴とする。

【0015】

前記セキュリティ評価装置は、さらに、

前記出力部により対策実施率と対策充足率とが出力された後に、前記ソリューション情報記憶部により記憶されたソリューション情報で定義された複数の共通対策ソリューションのいずれかを任意に選択し、選択した共通対策ソリューションに含まれるセキュリティ管理策の実績フラグと実績値とを当該ソリューション情報に基づいて設定した場合に前記対策実施率計算部により計算される対策実施率と前記対策充足率計算部により計算される対策充足率とを表示装置に出力するシミュレーション部を備えることを特徴とする。

【0016】

前記対策充足率計算部は、さらに、セキュリティ管理策ごとに、前記実績入力部により記憶された実績値から前記目標記憶部により記憶された目標値を減算し、セキュリティ管理策のグループごとに、当該減算結果の最小値と最大値との少なくともいずれかを対策充足度として処理装置により計算し、

前記出力部は、セキュリティ管理策のグループごとに、前記対策充足率計算部により計算された対策充足度を表示装置に出力することを特徴とする。

【0017】

本発明の一の態様に係るセキュリティ評価方法は、

情報システムのセキュリティに係る対策である複数のセキュリティ管理策を2種類以上の分類項目の組み合わせによって複数のグループに分類し、セキュリティ管理策のグループごとにセキュリティの評価を行うセキュリティ評価方法であって、

セキュリティ管理策ごとに、各セキュリティ管理策の実施の要否を示す目標フラグと、各セキュリティ管理策の実施内容を数値評価した場合の目標値とを記憶装置に記憶し、

セキュリティ管理策ごとに、各セキュリティ管理策の実施の有無を示す実績フラグと、各セキュリティ管理策の実施内容を数値評価した実績値とを入力し、記憶装置に記憶し、

セキュリティ管理策のグループごとに、記憶装置に記憶された目標フラグと実績フラグとを参照して、実施する必要があるセキュリティ管理策の数と、実際に実施しているセキュリティ管理策の数との比率を対策実施率として処理装置により計算し、

セキュリティ管理策のグループごとに、記憶装置に記憶された目標値の合計と記憶装置に記憶された実績値の合計との比率を対策充足率として処理装置により計算し、

セキュリティ管理策のグループごとに、計算された対策実施率と対策充足率とを表示装置に出力することを特徴とする。

【0018】

本発明の他の態様に係るセキュリティ評価方法は、

情報システムのセキュリティに係る対策である複数のセキュリティ管理策を2種類以上の分類項目の組み合わせによって複数のグループに分類し、セキュリティ管理策のグループごとにセキュリティの評価を行うセキュリティ評価方法であって、

セキュリティ管理策ごとに、各セキュリティ管理策の実施の要否を示す目標フラグと、各セキュリティ管理策の実施内容を数値評価した場合の目標値とを記憶装置に記憶し、

セキュリティ管理策ごとに、各セキュリティ管理策の実施の有無を示す実績フラグと、各セキュリティ管理策の実施内容を数値評価した実績値とを入力し、記憶装置に記憶し、

セキュリティ管理策のグループごとに、記憶装置に記憶された目標フラグと実績フラグとを参照して、実施する必要があるセキュリティ管理策の数と、実際に実施しているセキュリティ管理策の数との比率を対策実施率として処理装置により計算し、

セキュリティ管理策のグループごとに、記憶装置に目標値が記憶されているセキュリティ管理策の数と、記憶装置に記憶された実績値が目標値に達しているセキュリティ管理策の数との比率を対策充足率として処理装置により計算し、

セキュリティ管理策のグループごとに、計算された対策実施率と対策充足率とを表示装置に出力することを特徴とする。

【0019】

本発明の一の態様に係るセキュリティ評価プログラムは、

情報システムのセキュリティに係る対策である複数のセキュリティ管理策を2種類以上の分類項目の組み合わせによって複数のグループに分類し、セキュリティ管理策のグループごとにセキュリティの評価を行うセキュリティ評価プログラムであって、

セキュリティ管理策ごとに、各セキュリティ管理策の実施の要否を示す目標フラグと、各セキュリティ管理策の実施内容を数値評価した場合の目標値とを記憶装置に記憶する目標記憶処理と、

セキュリティ管理策ごとに、各セキュリティ管理策の実施の有無を示す実績フラグと、各セキュリティ管理策の実施内容を数値評価した実績値とを入力し、記憶装置に記憶する実績入力処理と、

セキュリティ管理策のグループごとに、前記目標記憶処理により記憶された目標フラグと前記実績入力処理により記憶された実績フラグとを参照して、実施する必要があるセキュリティ管理策の数と、実際に実施しているセキュリティ管理策の数との比率を対策実施率として処理装置により計算する対策実施率計算処理と、

セキュリティ管理策のグループごとに、前記目標記憶処理により記憶された目標値の合計と前記実績入力処理により記憶された実績値の合計との比率を対策充足率として処理装置により計算する対策充足率計算処理と、

セキュリティ管理策のグループごとに、前記対策実施率計算処理により計算された対策実施率と前記対策充足率計算処理により計算された対策充足率とを表示装置に出力する出力処理とをコンピュータに実行させることを特徴とする。

【0020】

本発明の他の態様に係るセキュリティ評価プログラムは、

情報システムのセキュリティに係る対策である複数のセキュリティ管理策を2種類以上の分類項目の組み合わせによって複数のグループに分類し、セキュリティ管理策のグループごとにセキュリティの評価を行うセキュリティ評価プログラムであって、

セキュリティ管理策ごとに、各セキュリティ管理策の実施の要否を示す目標フラグと、各セキュリティ管理策の実施内容を数値評価した場合の目標値とを記憶装置に記憶する目標記憶処理と、

セキュリティ管理策ごとに、各セキュリティ管理策の実施の有無を示す実績フラグと、各セキュリティ管理策の実施内容を数値評価した実績値とを入力し、記憶装置に記憶する実績入力処理と、

セキュリティ管理策のグループごとに、前記目標記憶処理により記憶された目標フラグと前記実績入力処理により記憶された実績フラグとを参照して、実施する必要があるセキュリティ管理策の数と、実際に実施しているセキュリティ管理策の数との比率を対策実施率として処理装置により計算する対策実施率計算処理と、

セキュリティ管理策のグループごとに、前記目標記憶処理により目標値が記憶されているセキュリティ管理策の数と、前記実績入力処理により記憶された実績値が前記目標記憶処理により記憶された目標値に達しているセキュリティ管理策の数との比率を対策充足率として処理装置により計算する対策充足率計算処理と、

セキュリティ管理策のグループごとに、前記対策実施率計算処理により計算された対策実施率と前記対策充足率計算処理により計算された対策充足率とを表示装置に出力する出力処理とをコンピュータに実行させることを特徴とする。

【発明の効果】

【0021】

本発明の一の態様によれば、セキュリティ評価装置において、

複数のセキュリティ管理策を2種類以上の分類項目の組み合わせによって複数のグループに分類し、

対策実施率計算部が、セキュリティ管理策のグループごとに、実施する必要があるセキュリティ管理策の数と、実際に実施しているセキュリティ管理策の数との比率を対策実施率として計算し、

対策充足率計算部が、セキュリティ管理策のグループごとに、各セキュリティ管理策の実施内容を数値評価した場合の目標値の合計と実績値の合計との比率を対策充足率として計算し、

出力部が、セキュリティ管理策のグループごとに、前記対策実施率計算部により計算された対策実施率と前記対策充足率計算部により計算された対策充足率とを出力することにより、

多面的、網羅的で精度の高いセキュリティ評価・分析を行うことが可能となる。

【図面の簡単な説明】

【0022】

【図1】実施の形態1に係るセキュリティ評価システムの構成を示すブロック図である。

【図2】実施の形態1に係るセキュリティ管理策DBの具体例を示す表である。

【図3】実施の形態1に係る運用レベルDBの具体例を示す表である。

【図4】実施の形態1に係る共通対策ソリューションDBの具体例を示す表である。

【図5】実施の形態1に係るサーバ装置の構成を示すブロック図である。

【図6】実施の形態1に係るサーバ装置、端末装置のハードウェア構成の一例を示す図である。

【図7】実施の形態1に係るセキュリティ評価システムの動作を示すフローチャートである。

【図8】実施の形態1に係るビジネスインパクトDBの具体例を示す表である。

【図9】実施の形態1に係るセキュリティ管理策DBの具体例を示す表である。

【図10】実施の形態1に係る運用レベル定義DBの具体例を示す表である。

【図11】実施の形態1に係るセキュリティ管理策一覧の具体例を示す表である。

【図12】実施の形態1に係るセキュリティ管理策一覧の具体例を示す表である。

【図13】実施の形態1に係る評価マップの色分け方法の具体例を示す表である。

【図14】実施の形態1に係る評価マップの具体例を示す図である。

【図15】実施の形態2に係るセキュリティ評価システムの動作の詳細を示すフローチャートである。

【図16】実施の形態2に係るセキュリティ評価システムの動作の詳細を示すフローチャートである。

【図17】実施の形態2に係るセキュリティ評価システムの動作の詳細を示すフローチャートである。

【図18】実施の形態2に係るセキュリティ評価システムの動作の詳細を示すフローチャートである。

【図19】実施の形態5に係るサーバ装置の構成を示すブロック図である。

【図20】実施の形態5に係るセキュリティ評価システムの動作を示すフローチャートである。

【発明を実施するための形態】

【0023】

以下、本発明の実施の形態について、図を用いて説明する。

【0024】

実施の形態1.

図1は、本実施の形態に係るセキュリティ評価システム100の構成を示すブロック図である。

【0025】

図1において、セキュリティ評価システム100は、情報システム(コンピュータシステム)のセキュリティ評価・分析を行うシステムであり、ネットワーク150を介して接続されたサーバ装置200(以下、単に「サーバ」という場合がある)と端末装置300(以下、単に「端末」という場合がある)とを備えている。サーバ装置200、端末装置300は、それぞれ複数設置してもよく、これにより利便性、耐障害性、可用性、効率性等を向上させることができる。

【0026】

サーバ装置200は、セキュリティ評価装置の一例であり、情報システムのセキュリティに係る対策である複数のセキュリティ管理策を2種類以上の分類項目の組み合わせによって複数のグループに分類し、セキュリティ管理策のグループごとにセキュリティの評価を行う。そのために、サーバ装置200には、ビジネスインパクト設定機能201、セキュリティ管理策選定機能202、共通対策ソリューション設定機能203、実施有無・運用レベル設定機能204、評価マップ作成機能205が実装されている。これらの機能の詳細については後述する。また、サーバ装置200は、データベース210を具備している。データベース210(DB)には、セキュリティ管理策DB211、ビジネスインパクトDB212、運用レベルDB213、共通対策ソリューションDB214、運用レベル定義DB215が含まれている。

【0027】

端末装置300は、ネットワーク150を介して、サーバ装置200からセキュリティの評価結果を取得して、ユーザ(情報システムの管理者等)に提示する。そのために、端末装置300には、ビジネスインパクト条件入力機能301、セキュリティ管理策一覧表示機能302、共通対策ソリューション入力機能303、実施有無・運用レベル入力機能304、評価マップ表示機能305が実装されている。これらの機能の詳細については後述する。また、端末装置300は、入力装置351、表示装置352を具備している。ユーザは、端末装置300を利用してセキュリティの評価結果を参照し、セキュリティの分析及び改善策の検討等を行うことができる。

【0028】

情報システムに対するセキュリティ管理策は、対応する「脅威」の種類によって異なり、その「対策領域」も様々であるが、従来は、どの脅威に対して、どこに、どれだけの対策が、どのように施されているかを、システム全体で俯瞰することは非常に困難であった。そのため、実施しているセキュリティ管理策の妥当性や網羅性が判断しにくく、どんな対策を、どこまで、どのように実施すればよいのか分からないといった課題があった。これに対し、本実施の形態では、サーバ装置200及び端末装置300において、上記の各機能を活用することにより、多面的、網羅的で精度の高いセキュリティ評価・分析を行うことを可能にしているため、どの脅威に対して、どこに、どれだけの対策が、どのように施されているかを容易に把握することができる。また、これにより、情報システムのセキュリティ上の弱点等を簡単に見つけられるため、どんな対策を、どこまで、どのように追加して実施すればよいのかが分かりやすくなるという効果を奏する。

【0029】

前述したように、本実施の形態において、セキュリティ管理策は、2種類以上の分類項目の組み合わせによって複数のグループに分類され、セキュリティ管理策DB211に記憶される。ここでは、例として、セキュリティ管理策1つ1つに対し、次の4つの視点で分類、指標化がなされるものとする。

(1)対策箇所:セキュリティ管理策を施す領域である。

(2)脅威:セキュリティ管理策が対応する脅威である。

(3)セキュリティ機能要件:セキュリティ管理策に対する情報セキュリティ機能要件である。

(4)対策手段:セキュリティ管理策の対策手段である。

【0030】

上記のように、多種多様なセキュリティ管理策を4種類の分類項目で分類することによって、各セキュリティ管理策の属性を明確にし、属性データを利用して多面的なセキュリティ評価・分析を実現することが可能となる。また、セキュリティ管理策の属性ごとに、現在のセキュリティ対策状況の弱点を分析することにより、網羅的で精度の高い弱点分析を行うことが可能となる。さらに、セキュリティの最も弱い部分を強化するために必要性の高いセキュリティ管理策を見つけやすくなるので、効率的にセキュリティ強化を行うことが可能となる。

【0031】

上記4種類の分類項目のうち、(1)対策箇所は、セキュリティ管理策を施す領域を表し、情報システム全体を、いくつかの視点で分類したものである。本実施の形態では、一例として、人や情報セキュリティに注目した分類を行っている。人に係る領域としては、「利用者」、「管理者」等がある。情報セキュリティに係る領域としては、「ネットワーク」等がある。その他、物理セキュリティ、組織等に注目した分類を行って、領域を任意に定義することが可能である。このように、情報システムを構成する物理的な機器ではなく、論理的なレイヤで分類してセキュリティ管理策を管理することにより、機器以外の「人」や「組織」に対する管理策を含めて網羅的に管理を行うことが可能となる。また、論理的なレイヤにより分類して管理するため、物理的な機器が増えても新たに管理策を定義する必要がなく、メンテナンスが容易になるという効果がある。

【0032】

ここで、図2にセキュリティ管理策DB211の具体例を示す。

【0033】

例えば、図2において、「顧客情報、取引情報等の機密情報へのアクセス権限者を明確にしている」というセキュリティ管理策(セキュリティ管理策番号:1)は、利用者である顧客に対して実施するものであるから、対応する対策箇所が「利用者」に設定されている。

【0034】

また、例えば、図2において、「ファイアウォールを設定している場合、アカウント使用履歴や、リソース使用状況等を定期的に監視している」というセキュリティ管理策(セキュリティ管理策番号:21)は、ネットワーク機器の1つであるファイアウォールに対して実施するものであるから、対応する対策箇所が「ネットワーク」に設定されている。

【0035】

他のセキュリティ管理策についても、それぞれの内容に従い、対応する対策箇所が設定されている。なお、図2に示したものは例であり、どのセキュリティ管理策をどの対策箇所に対応付けるかは任意に決めてよい。

【0036】

上記4種類の分類項目のうち、(2)脅威は、情報システムがさらされる脅威を、故意的、偶発的、環境的な視点等、異なる視点で列挙し、いくつかの脅威に分類したものである。本実施の形態では、一例として、故意的なものや偶発的なものに注目した分類を行っている。故意的な脅威としては、「不正侵入」、「盗聴」、「権限乱用」、「漏洩」、「なりすまし」、「否認」、「情報改ざん」等がある。偶発的な脅威としては、「過失」等がある。その他、環境的なもの等に注目した分類を行って、脅威を任意に定義することが可能である。

【0037】

ここでも、図2に示したセキュリティ管理策DB211の具体例を参照する。

【0038】

例えば、図2において、前述した「顧客情報、取引情報等の機密情報へのアクセス権限者を明確にしている」というセキュリティ管理策(セキュリティ管理策番号:1)は、機密情報の漏洩や改ざんを予防するために実施するものであるから、対応する脅威が「漏洩」、「情報改ざん」に設定されている。

【0039】

また、例えば、図2において、「ファイアウォールを設定している場合、アカウント使用履歴や、リソース使用状況等を定期的に監視している」というセキュリティ管理策(セキュリティ管理策番号:21)は、外部ネットワークからの不正侵入やアカウント権限の乱用等を検知するために実施するものであるから、対応する脅威が「不正侵入」、「権限乱用」等に設定されている。

【0040】

他のセキュリティ管理策についても、それぞれの内容に従い、対応する脅威が設定されている。なお、図2に示したものは例であり、どのセキュリティ管理策をどの脅威に対応付けるかは任意に決めてよい。

【0041】

上記4種類の分類項目のうち、(3)セキュリティ機能要件は、セキュリティ管理策の目的を5つの機能要件に分類したものである。機能要件としては、「機密性」、「完全性」、「可用性」、「信頼性」、「遵守性」がある。機能要件は、後述するセキュリティ対策レベルの指標となる「ベースライン」の決定因子となる。このように、セキュリティ対策状況を機能要件ごとに分類・整理して分析することにより、高度なセキュリティレベルが必要な機能要件を確保するための対策を優先して実施することが可能となる。

【0042】

ここでも、図2に示したセキュリティ管理策DB211の具体例を参照する。

【0043】

例えば、図2において、前述した「顧客情報、取引情報等の機密情報へのアクセス権限者を明確にしている」というセキュリティ管理策(セキュリティ管理策番号:1)は、機密性及び完全性を維持するために実施するものであるから、対応するセキュリティ機能要件が「機密性」、「完全性」に設定されている。

【0044】

また、例えば、図2において、「ファイアウォールを設定している場合、アカウント使用履歴や、リソース使用状況等を定期的に監視している」というセキュリティ管理策(セキュリティ管理策番号:21)も、機密性及び完全性を維持するために実施するものであるから、対応するセキュリティ機能要件が「機密性」、「完全性」に設定されている。

【0045】

他のセキュリティ管理策についても、それぞれの内容に従い、対応するセキュリティ機能要件が設定されている。なお、図2に示したものは例であり、どのセキュリティ管理策をどのセキュリティ機能要件に対応付けるかは任意に決めてよい。

【0046】

上記4種類の分類項目のうち、(4)対策手段は、セキュリティ管理策のプロセスを3つの手段に分類したものである。手段としては、「予防」、「検知」、「対処」がある。このように、セキュリティ対策状況を対策手段ごとに分類・整理して分析することにより、予防の管理策は実施しているが、検知、対処の管理策の実施ができていないといった、詳細な弱点分析を行うことが可能となる。

【0047】

ここでも、図2に示したセキュリティ管理策DB211の具体例を参照する。

【0048】

例えば、図2において、前述した「顧客情報、取引情報等の機密情報へのアクセス権限者を明確にしている」というセキュリティ管理策(セキュリティ管理策番号:1)は、機密情報の漏洩や改ざんを予防するために実施するものであるから、対応する対策手段が「予防」に設定されている。

【0049】

また、例えば、図2において、「ファイアウォールを設定している場合、アカウント使用履歴や、リソース使用状況等を定期的に監視している」というセキュリティ管理策(セキュリティ管理策番号:21)は、外部ネットワークからの不正侵入やアカウント権限の乱用等を検知するために実施するものであるから、対応する対策手段が「検知」に設定されている。

【0050】

他のセキュリティ管理策についても、それぞれの内容に従い、対応する対策手段が設定されている。なお、図2に示したものは例であり、どのセキュリティ管理策をどの対策手段に対応付けるかは任意に決めてよい。

【0051】

本実施の形態において、一部のセキュリティ管理策については、運用レベルが定義され、運用レベルDB213に記憶される。運用レベルは、セキュリティ管理策を実施する際に運用が伴う場合、その運用の質を表す指標である。言い換えれば、運用レベルは、各セキュリティ管理策の実施内容を数値評価したものである。ここでは、例として、対象となるセキュリティ管理策ごとに、レベル1から5までの5段階の運用レベルが定義されるものとする。即ち、各セキュリティ管理策の実施内容は1から5までの5段階で数値評価される。

【0052】

ここで、図3に運用レベルDB213の具体例を示す。

【0053】

例えば、図3において、「顧客情報、取引情報等の機密情報へのアクセス権限者を明確にしている」というセキュリティ管理策(セキュリティ管理策番号:1)については、「アクセス権限者の特定方法」に関し、どのような運用をしているかに応じて、レベル2から5までの運用レベルが定義されている。具体的には、「二人の権限者の合意で操作できる」場合はレベル5、「権限者を最小限に制限し、定期的に見直している」場合はレベル4、「権限者の数は制限していないが、定期的に見直している」場合はレベル3、「権限者の数の制限や定期的な見直しはなし」の場合はレベル2として定義されている(このように、必ずしも5段階全ての運用レベルを定義しなければならないわけではない)。

【0054】

また、例えば、図3において、「ファイアウォールを設定している場合、アカウント使用履歴や、リソース使用状況等を定期的に監視している」というセキュリティ管理策(セキュリティ管理策番号:21)については、「アカウント使用履歴の監視インターバル」に関し、どのような運用をしているかに応じて、レベル1から5までの運用レベルが定義されている。具体的には、「リアルタイム」の場合はレベル5、「1時間以内」の場合はレベル4、「6時間以内」の場合はレベル3、「24時間以内」の場合はレベル2、「それ以上」の場合はレベル1として定義されている。

【0055】

他のセキュリティ管理策についても、それぞれの運用レベルが定義されている。なお、図3に示したものは例であり、どのセキュリティ管理策について、どのような運用レベルを定義するかは任意に決めてよい。

【0056】

本実施の形態では、特定のセキュリティ管理策を組み合わせ、当該セキュリティ管理策のそれぞれの実施内容を定めた共通対策ソリューションが複数定義される。それぞれの共通対策ソリューションを定義するソリューション情報は、共通対策ソリューションDB214に記憶される。ソリューション情報では、それぞれの共通対策ソリューションにソリューション番号及びソリューション名が付され、これらによって共通対策ソリューションDB214が管理される。以下で説明するように、共通対策ソリューションDB214において定義された共通対策ソリューションが選択された場合、その共通対策ソリューションに対応するセキュリティ管理策は特定の実施内容で(例えば、特定の運用レベルで)実施済であるとみなされる。

【0057】

ここで、図4に共通対策ソリューションDB214の具体例を示す。

【0058】

例えば、図4において、「××社ネットワーク監視サービス」というソリューション名をもつ共通対策ソリューション(ソリューション番号:4)は、セキュリティ管理策番号:19のセキュリティ管理策(「外部ネットワークと接続する場合は、ファイアウォールを設置して通信を制御している」)とセキュリティ管理策番号:21のセキュリティ管理策(「ファイアウォールを設定している場合、アカウント使用履歴や、リソース使用状況等を定期的に監視している」)を組み合わせたものであることが定義されている。よって、「××社ネットワーク監視サービス」が選択されると、セキュリティ管理策番号:19のセキュリティ管理策とセキュリティ管理策番号:21のセキュリティ管理策が実施済であるとみなされることになる。また、「××社ネットワーク監視サービス」では、セキュリティ管理策番号:21のセキュリティ管理策が実施される際に、その運用レベルがレベル5(「リアルタイム」に「アカウント使用履歴の監視」を行う)となることが定義されている。よって、「××社ネットワーク監視サービス」が選択されると、セキュリティ管理策番号:19のセキュリティ管理策とセキュリティ管理策番号:21のセキュリティ管理策が実施済であるとみなされるだけでなく、セキュリティ管理策番号:21のセキュリティ管理策がレベル5で実施されているとみなされることになる。この例では、共通対策ソリューションに対応するセキュリティ管理策の各々について、運用レベルが直接定められているが、運用レベル以外の表現でセキュリティ管理策の実施内容が定められていてもよい。この場合、定められた実施内容がどの運用レベルに相当するかが運用レベルDB213を参照することにより、判断されることになる。

【0059】

他の共通対策ソリューションについても、セキュリティ管理策の組み合わせ、及び、それぞれの運用レベルが設定されている。なお、図4に示したものは例であり、どの共通対策ソリューションについて、どのセキュリティ管理策を組み合わせ、どの運用レベルを設定するかは任意に決めてよい。

【0060】

図5は、サーバ装置200の構成を示すブロック図である。

【0061】

図5において、サーバ装置200は、条件入力部221、目標設定部222、目標記憶部223、ソリューション情報記憶部224、実績設定部225、実績入力部226、対策実施率計算部227、対策充足率計算部228、評価マップ作成部229(出力部の一例)を備える。また、サーバ装置200は、処理装置251、記憶装置252、入力装置253、出力装置254等のハードウェアを備える。ハードウェアはサーバ装置200の各部によって利用される。例えば、処理装置251は、サーバ装置200の各部でデータや情報の演算、加工、読み取り、書き込み等を行うために利用される。記憶装置252は、そのデータや情報を記憶するために利用される。また、入力装置253は、そのデータや情報を入力するために、出力装置254は、そのデータや情報を出力するために利用される。

【0062】

記憶装置252には、データベース210が実装される。例えば、図2に示したセキュリティ管理策DB211、図3に示した運用レベルDB213、図4に示した共通対策ソリューションDB214、後述するビジネスインパクトDB212、運用レベル定義DB215が、記憶装置252に記憶されている。

【0063】

条件入力部221には、ビジネスインパクト設定機能201が実装される。目標設定部222、目標記憶部223には、セキュリティ管理策選定機能202が実装される。実績設定部225には、共通対策ソリューション設定機能203、実施有無・運用レベル設定機能204の一部が実装される。実績入力部226には、実施有無・運用レベル設定機能204の一部が実装される。対策実施率計算部227、対策充足率計算部228、評価マップ作成部229には、評価マップ作成機能205が実装される。各部の動作については後述する。

【0064】

図6は、サーバ装置200、端末装置300それぞれのハードウェア構成の一例を示す図である。

【0065】

図6において、サーバ装置200、端末装置300は、それぞれコンピュータであり、LCD901(Liquid・Crystal・Display)、キーボード902(K/B)、マウス903、FDD904(Flexible・Disk・Drive)、CDD905(Compact・Disc・Drive)、プリンタ906といったハードウェアデバイスを備えている。これらのハードウェアデバイスはケーブルや信号線で接続されている。LCD901の代わりに、CRT(Cathode・Ray・Tube)、あるいは、その他の表示装置が用いられてもよい。マウス903の代わりに、タッチパネル、タッチパッド、トラックボール、ペンタブレット、あるいは、その他のポインティングデバイスが用いられてもよい。

【0066】

サーバ装置200、端末装置300は、それぞれプログラムを実行するCPU911(Central・Processing・Unit)を備えている。サーバ装置200において、CPU911は、処理装置251の一例である。CPU911は、バス912を介してROM913(Read・Only・Memory)、RAM914(Random・Access・Memory)、通信ボード915、LCD901、キーボード902、マウス903、FDD904、CDD905、プリンタ906、HDD920(Hard・Disk・Drive)と接続され、これらのハードウェアデバイスを制御する。HDD920の代わりに、フラッシュメモリ、光ディスク装置、メモリカードリーダライタ又はその他の記憶媒体が用いられてもよい。

【0067】

RAM914は、揮発性メモリの一例である。ROM913、FDD904、CDD905、HDD920は、不揮発性メモリの一例である。サーバ装置200において、これらは、記憶装置252の一例である。通信ボード915、キーボード902、マウス903、FDD904、CDD905は、入力装置253の一例である。通信ボード915、LCD901、プリンタ906は、出力装置254の一例である。また、端末装置300において、通信ボード915、キーボード902、マウス903、FDD904、CDD905は、入力装置351の一例である。LCD901は、表示装置352の一例である。

【0068】

通信ボード915は、LAN(Local・Area・Network)等に接続されている。通信ボード915は、LANに限らず、IP−VPN(Internet・Protocol・Virtual・Private・Network)、広域LAN、ATM(Asynchronous・Transfer・Mode)ネットワークといったWAN(Wide・Area・Network)、あるいは、インターネットに接続されていても構わない。LAN、WAN、インターネットは、ネットワーク150の一例である。

【0069】

HDD920には、オペレーティングシステム921(OS)、ウィンドウシステム922、プログラム群923、ファイル群924が記憶されている。プログラム群923のプログラムは、CPU911、オペレーティングシステム921、ウィンドウシステム922により実行される。プログラム群923には、本実施の形態の説明において「〜部」、「〜機能」として説明する機能を実行するプログラムが含まれている。プログラムは、CPU911により読み出され実行される。ファイル群924には、本実施の形態の説明において、「〜データ」、「〜情報」、「〜ID(識別子)」、「〜フラグ」、「〜結果」として説明するデータや情報や信号値や変数値やパラメータが、「〜ファイル」や「〜DB」や「〜テーブル」の各項目として含まれている。「〜ファイル」や「〜DB」や「〜テーブル」は、RAM914やHDD920等の記憶媒体に記憶される。RAM914やHDD920等の記憶媒体に記憶されたデータや情報や信号値や変数値やパラメータは、読み書き回路を介してCPU911によりメインメモリやキャッシュメモリに読み出され、抽出、検索、参照、比較、演算、計算、制御、出力、印刷、表示といったCPU911の処理(動作)に用いられる。抽出、検索、参照、比較、演算、計算、制御、出力、印刷、表示といったCPU911の処理中、データや情報や信号値や変数値やパラメータは、メインメモリやキャッシュメモリやバッファメモリに一時的に記憶される。

【0070】

本実施の形態の説明において用いるブロック図やフローチャートの矢印の部分は主としてデータや信号の入出力を示す。データや信号は、RAM914等のメモリ、FDD904のフレキシブルディスク(FD)、CDD905のコンパクトディスク(CD)、HDD920の磁気ディスク、光ディスク、DVD(Digital・Versatile・Disc)、あるいは、その他の記録媒体に記録される。また、データや信号は、バス912、信号線、ケーブル、あるいは、その他の伝送媒体により伝送される。

【0071】

本実施の形態の説明において「〜部」、「〜機能」として説明するものは、「〜回路」、「〜装置」、「〜機器」であってもよく、また、「〜ステップ」、「〜工程」、「〜手順」、「〜処理」であってもよい。即ち、「〜部」、「〜機能」として説明するものは、ROM913に記憶されたファームウェアで実現されていても構わない。あるいは、「〜部」、「〜機能」として説明するものは、ソフトウェアのみ、あるいは、素子、デバイス、基板、配線といったハードウェアのみで実現されていても構わない。あるいは、「〜部」、「〜機能」として説明するものは、ソフトウェアとハードウェアとの組み合わせ、あるいは、ソフトウェアとハードウェアとファームウェアとの組み合わせで実現されていても構わない。ファームウェアとソフトウェアは、プログラムとして、フレキシブルディスク、コンパクトディスク、磁気ディスク、光ディスク、DVD等の記録媒体に記憶される。プログラムはCPU911により読み出され、CPU911により実行される。即ち、プログラムは、本実施の形態の説明で述べる「〜部」としてコンピュータを機能させるものである。あるいは、プログラムは、本実施の形態の説明で述べる「〜部」、「〜機能」の手順や方法をコンピュータに実行させるものである。

【0072】

図7は、セキュリティ評価システム100の動作(本実施の形態に係るセキュリティ評価方法、本実施の形態に係るセキュリティ評価プログラムの処理手順)を示すフローチャートである。

【0073】

ステップS101において、サーバ装置200の条件入力部221は、ネットワーク150を介して、端末装置300に対し、ビジネスインパクト条件の入力を要求する。

【0074】

ビジネスインパクトとは、セキュリティ事故がビジネス(事業)に及ぼす影響度のことをいう。ビジネスインパクト条件は、ビジネスインパクトの大きさを決めるための条件を定義したものである。ビジネスインパクトは、対象業務のセキュリティ機能要件ごとに異なる。そのため、本実施の形態では、ビジネスインパクト条件ごとに、情報システムの機密性、完全性、可用性、信頼性、遵守性が侵された場合のそれぞれについて、情報システムの運用者である企業等にとってビジネスにどの程度の影響が出るかを予めビジネスインパクトとして定義し、ビジネスインパクトDB212に記憶する。

【0075】

ここで、図8にビジネスインパクトDB212の具体例を示す。

【0076】

例えば、図8において、「外部接続の形態」のビジネスインパクト条件(条件区分番号:4)が「インターネット接続」(条件内容番号:1)のとき、機密性、完全性、可用性が侵された場合のビジネスインパクトは、それぞれ「A」(インパクト大)、「B」(インパクト中)、「B」と定義されている。また、同条件が「専用線にて接続」(条件内容番号:2)のとき、機密性、完全性、可用性が侵された場合のビジネスインパクトは、それぞれ「B」、「B」、「B」と定義されている。また、同条件が「外部接続なし」(条件内容番号:3)のとき、機密性、完全性、可用性が侵された場合のビジネスインパクトは、それぞれ「C」(インパクト小)、「C」、「C」と定義されている。

【0077】

他のビジネスインパクト条件についても、セキュリティ機能要件ごとにビジネスインパクトの大きさが定義されている。なお、図8に示したものは例であり、どのビジネスインパクト条件がどういった内容のときに、どの程度のビジネスインパクトとなるかはセキュリティ機能要件ごとに任意に決めてよい。

【0078】

ステップS102(ビジネスインパクト条件入力機能301)において、端末装置300は、ステップS101の要求に応じて、入力装置351によりユーザからのビジネスインパクト条件の入力を受け付ける。そして、端末装置300は、ユーザから入力されたビジネスインパクト条件を、ネットワーク150を介して、サーバ装置200に通知する。

【0079】

ステップS103(ビジネスインパクト設定機能201)において、サーバ装置200の条件入力部221は、ビジネスインパクトDB212を参照し、ステップS102で端末装置300から通知されたビジネスインパクト条件の内容に応じたビジネスインパクトをセキュリティ機能要件ごとに特定する。このとき、同じセキュリティ機能要件に関し、ビジネスインパクト条件によってビジネスインパクトの大きさが異なる場合には、最大値をとるものとする。例えば、3つのビジネスインパクト条件の入力があり、それぞれに対応する、機密性が侵された場合のビジネスインパクトが「A」、「B」、「C」であれば、機密性が侵された場合のビジネスインパクトは「A」とする。

【0080】

前述したように、ビジネスインパクトDB212では、どのビジネスインパクト条件がどういった内容のときに、どの程度のビジネスインパクトとなるかが、セキュリティ機能要件ごとに定義されている。セキュリティ管理策DB211では、ビジネスインパクトDB212にて定義されたビジネスインパクトがどの程度のときに、どのセキュリティ管理策を実施する必要があるかが、セキュリティ機能要件ごとに定められている。

【0081】

ここで、図9にセキュリティ管理策DB211の具体例を示す。セキュリティ管理策DB211の具体例については、図2に示したが、図9に示すセキュリティ管理策DB211の各項目は、図2に示したセキュリティ管理策DB211の各項目に続いているものとする。つまり、セキュリティ管理策DB211は、(例えば1つのテーブルに)図2に例示したカラムと図9に例示したカラムとの全てをもつものとする。

【0082】

例えば、図9において、「顧客情報、取引情報等の機密情報へのアクセス権限者を明確にしている」というセキュリティ管理策(セキュリティ管理策番号:1)は、機密性又は完全性が侵された場合のビジネスインパクトが「A」又は「B」のときに実施する必要があると定められている。

【0083】

また、例えば、図9において、「ファイアウォールを設定している場合、アカウント使用履歴や、リソース使用状況等を定期的に監視している」というセキュリティ管理策(セキュリティ管理策番号:21)は、機密性又は完全性が侵された場合のビジネスインパクトが「A」のときにのみ実施する必要があると定められている。

【0084】

他のセキュリティ管理策についても、ビジネスインパクトがどの程度のときに実施する必要があるかが、セキュリティ機能要件ごとに定められている。なお、図9に示したものは例であり、ビジネスインパクトがどの程度のときに、どのセキュリティ管理策を実施する必要があるかはセキュリティ機能要件ごとに任意に決めてよい。

【0085】

運用レベル定義DB215では、ビジネスインパクトDB212にて定義されたビジネスインパクトがどの程度のときに、各セキュリティ管理策をどの運用レベルで実施する必要があるかが、セキュリティ機能要件ごとに定められている。なお、本実施の形態では、セキュリティ機能要件ごとに、ビジネスインパクトに対応する運用レベルを一律に定めているが、セキュリティ管理策ごとに運用レベルを個別に定めてもよい。

【0086】

ここで、図10に運用レベル定義DB215の具体例を示す。

【0087】

例えば、図10において、機密性が侵された場合のビジネスインパクトが「A」のときに実施する必要があるセキュリティ管理策のうち、運用レベルが定義されているものについては、レベル5で実施する必要があると定められている。同様に、機密性が侵された場合のビジネスインパクトが「B」のときは、該当するセキュリティ管理策をレベル4で、「C」のときはレベル2で実施する必要があると定められている。

【0088】

他のセキュリティ機能要件についても、ビジネスインパクトがどの程度のときに各セキュリティ管理策をどの運用レベルで実施する必要があるかが、セキュリティ機能要件ごとに定められている。なお、図10に示したものは例であり、ビジネスインパクトがどの程度のときに、各セキュリティ管理策をどの運用レベルで実施する必要があるかはセキュリティ機能要件ごとに任意に決めてよい。

【0089】

ステップS104(セキュリティ管理策選定機能202)において、サーバ装置200の目標設定部222は、セキュリティ管理策DB211及び運用レベル定義DB215を参照し、ステップS103で特定したビジネスインパクトに対応するセキュリティ管理策及び運用レベルをセキュリティ機能要件ごとに特定する。このとき、同じセキュリティ管理策に関し、セキュリティ機能要件によって実施の要否が異なる場合には、そのセキュリティ管理策は実施する必要があると判断される。また、同じセキュリティ管理策に関し、セキュリティ機能要件によって運用レベルが異なる場合には、最大値をとるものとする。また、特定したセキュリティ管理策の運用レベルが5段階の一部しか設定されていない場合で、特定した運用レベルが設定されていないものに該当するときには、その運用レベルより上のレベルで最も近いものとする(例えば、レベル2から4までしか設定されていない場合に、特定した運用レベルがレベル1であれば、レベル2となる)。もし上のレベルがない(あるいは、何も設定されていない)ときには、下のレベルで最も近いものとする(例えば、レベル2から4までしか設定されていない場合に、特定した運用レベルがレベル5であれば、レベル4となる)。

【0090】

本実施の形態では、ステップS104で特定されたセキュリティ管理策及び運用レベルをベースラインという。即ち、ベースラインとは、機密性、完全性、可用性、信頼性、遵守性の各セキュリティ機能要件について、実施すべきセキュリティ管理策の項目と、運用レベル値の目標値を定めたものである。サーバ装置200の目標記憶部223は、目標設定部222により特定されたベースラインを記憶装置252に記憶する。つまり、目標記憶部223は、セキュリティ管理策ごとに、各セキュリティ管理策の実施の要否を示す目標フラグと、各セキュリティ管理策の実施内容を数値評価した場合の目標値とを記憶装置252に記憶する。

【0091】

上記のように、本実施の形態では、評価対象業務のビジネスインパクトに応じたベースラインの設定ができるように、ビジネスインパクトとベースラインを連動させて管理する。ビジネスインパクトを機密性、完全性、可用性、信頼性、遵守性の各セキュリティ機能要件について管理することで、対象業務のセキュリティ機能要件に最適なベースラインを設定して、対象業務のセキュリティ対策レベルを管理することができる。対象システムのビジネスインパクトは、対象システムが保持する情報資産の種類や、対象システムの利用者種別、外部ネットワークとの接続形態等、対象システムの構成や対象システムが実行する業務の特性により決定する。ビジネスインパクトを決める条件と、その条件に適合する場合の、5つのセキュリティ機能要件が侵害された場合の影響度を定義しておく。システム管理者と業務管理者がこれらの条件に当てはまるかどうかを入力することで、ビジネスインパクトを自動的に判別するため、ビジネスインパクトの判断に属人性が入ることがなく、客観的に判断することができる。さらに、ビジネスインパクトに連動してベースラインを決定することができるため、そのシステムに対して実施すべきセキュリティ対策の妥当性を確保することが可能となる。

【0092】

ステップS105(セキュリティ管理策一覧表示機能302)において、端末装置300は、ステップS104で特定されたベースラインの一覧を、ネットワーク150を介して、サーバ装置200から取得し、表示装置352によりセキュリティ管理策一覧401aとして画面上に表示する。

【0093】

ここで、図11にセキュリティ管理策一覧401aの具体例を示す。この例では、ステップS103において機密性、完全性、可用性、信頼性、遵守性が侵された場合のビジネスインパクトが、それぞれ「A」、「B」、「B」、「C」、「B」に特定されたものとする。

【0094】

例えば、図11において、「顧客情報、取引情報等の機密情報へのアクセス権限者を明確にしている」というセキュリティ管理策(セキュリティ管理策番号:1)については、「対策実施の評価」の「ベースライン」として、実施する必要があることを示す「○」が表示されている。これは、図9のセキュリティ管理策DB211にて、当該セキュリティ管理策は、機密性又は完全性が侵された場合のビジネスインパクトが「A」又は「B」のときに実施する必要があると定められていることに基づく。また、図11において、当該セキュリティ管理策については、「運用レベルの評価」の「ベースライン」として、運用レベルをレベル5とする必要があることを示す「5」が表示されている。これは、図10の運用レベル定義DB215にて、機密性が侵された場合のビジネスインパクトが「A」のときに実施する必要があるセキュリティ管理策のうち、運用レベルが定義されているものについては、レベル5で実施する必要があると定められており、図3の運用レベルDB213にて、当該セキュリティ管理策の運用レベルとしてレベル5の定義が存在することに基づく(図10の運用レベル定義DB215では、完全性が侵された場合のビジネスインパクトが「B」のときに実施する必要があるセキュリティ管理策のうち、運用レベルが定義されているものについては、レベル3で実施する必要があると定められているが、それより値が大きいレベル5が適用される)。

【0095】

他のセキュリティ管理策についても、それぞれのベースラインが表示されている。「対策実施の評価」及び「運用レベルの評価」の「実績」は、後述するように、自動的に入力される欄又はユーザから入力される欄である。

【0096】

ステップS106において、サーバ装置200の実績設定部225は、ネットワーク150を介して、端末装置300に対し、情報システムに導入されている共通対策ソリューションの入力を要求する。

【0097】

ステップS107(共通対策ソリューション入力機能303)において、端末装置300は、ステップS106の要求に応じて、入力装置351によりユーザからの共通対策ソリューションの入力を受け付ける。そして、端末装置300は、ユーザから入力された共通対策ソリューションを、ネットワーク150を介して、サーバ装置200に通知する。このとき、サーバ装置200のソリューション情報記憶部224は、共通対策ソリューションを複数定義するソリューション情報を共通対策ソリューションDB214に予め記憶している。

【0098】

ステップS108(共通対策ソリューション設定機能203)において、サーバ装置200の実績設定部225は、共通対策ソリューションDB214を参照し、ステップS107で端末装置300から通知された共通対策ソリューションを特定する。つまり、実績設定部225は、ソリューション情報記憶部224により記憶されたソリューション情報で定義された複数の共通対策ソリューションのうち、情報システムに導入された共通対策ソリューションを選択する。続けて、実績設定部225は、共通対策ソリューションDB214を参照し、特定した共通対策ソリューションで、どのセキュリティ管理策が実施され、それぞれのセキュリティ管理策がどの運用レベルで実施されるかを確認する。

【0099】

ステップS109において、サーバ装置200の実績入力部226は、ネットワーク150を介して、端末装置300に対し、ステップS108で特定された共通対策ソリューションに含まれていないセキュリティ管理策の実施有無と、実施しているセキュリティ管理策の運用レベルの入力を要求する。このとき、実績入力部226は、前述したセキュリティ管理策一覧401aにステップS108で確認した情報を自動入力したセキュリティ管理策一覧401bを端末装置300に送信する。

【0100】

ステップS110(実施有無・運用レベル入力機能304)において、端末装置300は、ステップS109で送信されたセキュリティ管理策一覧401bを表示装置352により画面上に表示する。そして、端末装置300は、ステップS109の要求に応じて、入力装置351によりユーザからのセキュリティ管理策の実施有無と、実施しているセキュリティ管理策の運用レベルの入力をセキュリティ管理策一覧401bで受け付ける。そして、端末装置300は、ユーザからセキュリティ管理策一覧401bに入力された情報を、ネットワーク150を介して、サーバ装置200に通知する。

【0101】

ここで、図12にセキュリティ管理策一覧401bの具体例を示す。このセキュリティ管理策一覧401bは、図11のセキュリティ管理策一覧401aに対応するものである。この例では、ステップS108において「××社ネットワーク監視サービス」というソリューション名をもつ共通対策ソリューション(ソリューション番号:4)が特定され、図4の共通対策ソリューションDB214から、当該共通対策ソリューションでは、セキュリティ管理策番号:19のセキュリティ管理策(「外部ネットワークと接続する場合は、ファイアウォールを設置して通信を制御している」)とセキュリティ管理策番号:21のセキュリティ管理策(「ファイアウォールを設定している場合、アカウント使用履歴や、リソース使用状況等を定期的に監視している」)が実施されることが確認されているものとする。また、「××社ネットワーク監視サービス」では、セキュリティ管理策番号:21のセキュリティ管理策が実施される際に、その運用レベルがレベル5(「リアルタイム」に「アカウント使用履歴の監視」を行う)となることが確認されているものとする。

【0102】

例えば、図12において、「顧客情報、取引情報等の機密情報へのアクセス権限者を明確にしている」というセキュリティ管理策(セキュリティ管理策番号:1)については、「対策実施の評価」の「実績」として、実施していることを示す「○」がユーザから入力されている。また、図12において、当該セキュリティ管理策については、「運用レベルの評価」の「実績」として、運用レベルがレベル3であることを示す「3」がユーザから入力されている。

【0103】

また、例えば、図12において、「ファイアウォールを設定している場合、アカウント使用履歴や、リソース使用状況等を定期的に監視している」というセキュリティ管理策(セキュリティ管理策番号:21)については、「対策実施の評価」の「実績」として、実施していることを示す「◎」が自動入力されている。また、図12において、当該セキュリティ管理策については、「運用レベルの評価」の「実績」として、運用レベルがレベル5であることを示す「5」が自動入力されている。「対策実施の評価」の「実績」への「◎」、及び、「運用レベルの評価」の「実績」(運用レベル)への「5」の自動入力は、図7に示した処理フローの中の、ステップS108の処理によって入力されるものであるが、このように「◎」といった区別可能な表示をすることにより、ユーザからの入力ではなく、共通対策ソリューションの選択により設定されたことが、一目でわかるようになる。

【0104】

他のセキュリティ管理策についても、それぞれの実績が入力されている。なお、実施されていないセキュリティ管理策については、「対策実施の評価」の「実績」として「×」が入力されている。また、そのようなセキュリティ管理策の「運用レベルの評価」の「実績」としては「0」が(自動的に)入力されている。

【0105】

ステップS111(実施有無・運用レベル設定機能204)において、サーバ装置200の実績設定部225は、ステップS108で確認した内容に基づき、各セキュリティ管理策が現在実施されているか否か、及び、現在の運用レベルを記憶装置252に記憶する。つまり、実績設定部225は、ステップS108で選択した共通対策ソリューションに含まれるセキュリティ管理策の実績フラグと実績値とをソリューション情報に基づいて設定する。サーバ装置200の実績入力部226は、ステップS110で端末装置300から通知された情報に基づき、さらに、各セキュリティ管理策が現在実施されているか否か、及び、現在の運用レベルを記憶装置252に記憶する。つまり、実績入力部226は、セキュリティ管理策ごとに、各セキュリティ管理策の実施の有無を示す実績フラグと、各セキュリティ管理策の実施内容を数値評価した実績値とを入力し、記憶装置252に記憶する。このとき、実績入力部226は、実績設定部225により選択された共通対策ソリューションに含まれるセキュリティ管理策以外のセキュリティ管理策の実績フラグと実績値とを入力し、入力したセキュリティ管理策の実績フラグと実績値と、実績設定部225により設定されたセキュリティ管理策の実績フラグと実績値とを記憶装置252に記憶する。

【0106】

ステップS112(評価マップ作成機能205)において、まず、サーバ装置200の対策実施率計算部227は、2種類の分類項目の組み合わせ(例えば、対策箇所と脅威との組み合わせ)によって分類されるセキュリティ管理策のグループごとに、ステップS104で目標記憶部223により記憶された目標フラグを参照して、実施する必要があるセキュリティ管理策の数を処理装置251により計算する。また、対策実施率計算部227は、セキュリティ管理策のグループごとに、ステップS111で実績入力部226により記憶された実績フラグを参照して、実際に実施しているセキュリティ管理策の数を処理装置251により計算する。そして、対策実施率計算部227は、セキュリティ管理策のグループごとに、実施する必要があるセキュリティ管理策の数と、実際に実施しているセキュリティ管理策の数との比率を対策実施率として処理装置251により計算する。

【0107】

次に、サーバ装置200の対策充足率計算部228は、セキュリティ管理策のグループごとに、ステップS104で目標記憶部223により記憶された目標値の合計を処理装置251により計算する。また、対策充足率計算部228は、セキュリティ管理策のグループごとに、ステップS111で実績入力部226により記憶された実績値の合計を処理装置251により計算する。そして、対策充足率計算部228は、セキュリティ管理策のグループごとに、目標値の合計と実績値の合計との比率を対策充足率として処理装置251により計算する。

【0108】

最後に、サーバ装置200の評価マップ作成部229は、評価マップを作成する。この評価マップは、上記2種類の分類項目の一方(例えば、対策箇所)を縦軸に配置し、他方(例えば、脅威)を横軸に配置した2次元マップである。そして、この評価マップは、セキュリティ管理策のグループごとに、対策実施率計算部227により計算された対策実施率と対策充足率計算部228により計算された対策充足率とを表示したものである。評価マップ作成部229は、作成した評価マップを、ネットワーク150を介して、端末装置300に送信し、表示装置352に出力させる。なお、評価マップ作成部229(出力部)は、評価マップを作成する代わりに、単に、セキュリティ管理策のグループごとに、対策実施率計算部227により計算された対策実施率と対策充足率計算部228により計算された対策充足率とを、ネットワーク150を介して、端末装置300に通知し、表示装置352に出力させてもよい。この場合、ユーザは、端末装置300を利用して自由に情報システムのセキュリティ評価・分析を行うことが可能となる(例えば、ユーザが手作業で評価マップを作成することも可能である)。

【0109】

ステップS113(評価マップ表示機能305)において、端末装置300は、ステップS112で送信された評価マップを、ネットワーク150を介して、サーバ装置200から受信し、表示装置352により画面上に表示する。

【0110】

本実施の形態において、評価マップは、サーバ装置200の対策実施率計算部227により計算された対策実施率とサーバ装置200の対策充足率計算部228により計算された対策充足率とをそれぞれの値に応じて色分け表示したものとする。これにより、ユーザが直観的に情報システムのセキュリティ評価・分析を行うことが可能となる。

【0111】

また、本実施の形態において、評価マップは、セキュリティ管理策のグループごとに、サーバ装置200の対策実施率計算部227により計算された対策実施率とサーバ装置200の対策充足率計算部228により計算された対策充足率とを上下(左右でもよい)2段に並べて表示したものとする。これにより、セキュリティ管理策を実施している数によるセキュリティの評価結果とセキュリティ管理策の実施内容の質によるセキュリティの評価結果とを見比べることが可能となる。その結果、情報システムにおいてセキュリティ上の弱点がどの部分にあるかが分かりやすくなるだけではなく、その部分のセキュリティを強化するために、実施するセキュリティ管理策を追加したほうがよいのか、それとも、実施しているセキュリティ管理策の内容を改善したほうがよいのか等を容易に判断することが可能となる。

【0112】

ここで、図13に評価マップの色分け方法の具体例を示す。そして、図14に、図13の色分け方法を適用した評価マップ402の具体例を示す。

【0113】

例えば、図14において、対応する対策箇所が「利用者」、対応する脅威が「漏洩」となるセキュリティ管理策のグループ(前述した「顧客情報、取引情報等の機密情報へのアクセス権限者を明確にしている」というセキュリティ管理策(セキュリティ管理策番号:1)等が該当する)については、上の段に表示された対策実施率が75%であるため、その欄が黄緑で表示されている。その下の段に表示された対策充足率は40%であるため、その欄は橙で表示されている。2つの欄を見比べると、「漏洩」を防ぐために「利用者」に対して実施されているセキュリティ管理策の数は決して少なくないが、その内容は改善する必要性が高いといった分析が簡単にできる。

【0114】

上記のように、本実施の形態では、セキュリティ管理策の対策レベルを対策実施の有無で指標化した対策実施率と、対策実施の内容で指標化した対策充足率との2つの指標化データを使って表している。これらの2つの指標で評価を行うことにより、例えば、セキュリティ管理策を実施しているがその運用方法が弱い対策領域を見つけることができるため、セキュリティ管理策の弱点分析の精度が向上する。さらに、対策強化をするために必要な具体的な運用方法を容易に示すことができるため、セキュリティ強化対策を容易に立案することができる。

【0115】

また、本実施の形態では、セキュリティ管理策を、例えば、「対策箇所」軸と「脅威」軸の2次元マップに展開し、2軸が交差する「対策領域」に細分化した領域で管理する。これにより、情報システム全体の対策状況を網羅的に俯瞰して全体傾向を分析できるとともに、どの脅威に対する、どの対策箇所へのセキュリティ対策が弱いかといった詳細な弱点分析を行うことができる。

【0116】

さらに、本実施の形態では、セキュリティ評価時に対象システムが利用している共通対策ソリューションを回答するだけで、当該ソリューションがカバーする回答を自動入力することができるため、セキュリティ評価のための入力作業を効率化することが可能となる。

【0117】

なお、サーバ装置200は、評価マップとともにレーダチャート等によるセキュリティ評価結果を出力してもよい。この場合、例えば、セキュリティ管理策のグループごとの対策実施率又は対策充足率を比較できるレーダチャートや、複数の情報システムについて、ある分類項目(例えば、対策箇所や脅威)に関する各情報システムの対策実施率又は対策充足率を比較できるレーダチャート等を作成し、端末装置300の表示装置352等に出力することが考えられる。

【0118】

実施の形態2.

以下では、図7を用いて説明した実施の形態1に係るセキュリティ評価システム100の動作の例について、図15〜図18のフローチャートを用いて説明する。

【0119】

図15に示す処理フローは、実施の形態1の説明で用いた図7の処理フローのステップS102〜S105に対応する。

【0120】

図15において、サーバ装置200の条件入力部221が、ネットワーク150を介して、端末装置300に対し、ビジネスインパクト条件の入力を要求すると、端末装置300は、ビジネスインパクト条件入力画面を表示装置352により表示する(ステップS201)。

【0121】

端末装置300は、入力装置351によりユーザからのビジネスインパクト条件の入力をビジネスインパクト条件入力画面で受け付ける(ステップS202)。

【0122】

全てのビジネスインパクト条件の入力が完了すると、端末装置300は、ユーザから入力されたビジネスインパクト条件をビジネスインパクト条件入力画面から取り込み、ネットワーク150を介して、サーバ装置200に通知する(ステップS203)。

【0123】

サーバ装置200の条件入力部221は、ビジネスインパクトDB212を参照し、セキュリティ機能要件ごとに、ステップS203で端末装置300から通知されたビジネスインパクト条件の内容に応じたビジネスインパクトを特定する。そして、条件入力部221は、セキュリティ機能要件ごとに、特定したビジネスインパクトの中で最大のものを選択する(ステップS204)。

【0124】

サーバ装置200の目標設定部222は、セキュリティ管理策DB211及び運用レベル定義DB215を参照し、セキュリティ機能要件ごとに、ステップS204で選択したビジネスインパクトに対応するセキュリティ管理策及び運用レベルを読み出す。サーバ装置200の目標記憶部223は、目標設定部222が読み出したセキュリティ管理策及び運用レベルをベースラインとして記憶装置252に記憶する(ステップS205)。

【0125】

端末装置300は、ステップS205で読み出されたセキュリティ管理策及び運用レベルの一覧を、ネットワーク150を介して、サーバ装置200から取得し、表示装置352によりセキュリティ管理策一覧401aとして画面上に表示する(ステップS206)。

【0126】

図16に示す処理フローは、実施の形態1の説明で用いた図7の処理フローのステップS106〜S107に対応する。

【0127】

図16において、サーバ装置200の実績設定部225は、情報システムに導入されている共通対策ソリューションを選択させるため、共通対策ソリューションDB214から共通対策ソリューションを読み出し、ネットワーク150を介して、端末装置300に対し、読み出した共通対策ソリューションの一覧を送信する(ステップS301)。

【0128】

端末装置300は、ステップS301で送信された共通対策ソリューションの一覧を受信し、その一覧を用いて共通対策ソリューション選択画面を作成し、表示装置352により表示する(ステップS302)。

【0129】

端末装置300は、入力装置351によりユーザに共通対策ソリューション選択画面から共通対策ソリューションを選択させる(ステップS303)。

【0130】

端末装置300は、ユーザにより選択された共通対策ソリューションを共通対策ソリューション選択画面から取り込み、ネットワーク150を介して、サーバ装置200に通知する(ステップS304)。

【0131】

図17に示す処理フローは、実施の形態1の説明で用いた図7の処理フローのステップS108〜S111に対応する。

【0132】

図17において、サーバ装置200の実績入力部226は、運用レベルDB213から各セキュリティ管理策の運用レベルの名称や定義を読み出す(ステップS401)。

【0133】

ステップS304で端末装置300から通知された共通対策ソリューションがあれば、サーバ装置200の実績設定部225は、共通対策ソリューションDB214を参照し、通知された共通対策ソリューションにより実施ありとなるセキュリティ管理策と、実現できる運用レベルをセキュリティ管理策一覧401aに対して自動的に設定し、セキュリティ管理策一覧401bを作成する(ステップS402)。

【0134】

サーバ装置200の実績入力部226は、ネットワーク150を介して、端末装置300に対し、ステップS402で作成したセキュリティ管理策一覧401bを送信する。端末装置300は、サーバ装置200から送信されたセキュリティ管理策一覧401bを用いて実施有無・運用レベル入力画面を作成し、表示装置352により表示する(ステップS403)。

【0135】

端末装置300は、ステップS402で自動的に設定されたセキュリティ管理策と運用レベル以外のセキュリティ管理策の実施有無と運用レベルの入力をユーザから実施有無・運用レベル入力画面で受け付ける(ステップS404)。

【0136】

全てのセキュリティ管理策の実施有無と運用レベルの入力が完了すると、端末装置300は、ユーザから入力されたセキュリティ管理策の実施有無と運用レベルを実施有無・運用レベル入力画面から取り込み、ネットワーク150を介して、サーバ装置200に通知する(ステップS405)。

【0137】

図18に示す処理フローは、実施の形態1の説明で用いた図7の処理フローのステップS112〜S113に対応する。

【0138】

図18において、サーバ装置200の対策実施率計算部227は、セキュリティ管理策DB211から、各対策箇所に対応するセキュリティ管理策を読み出す(ステップS501)。

【0139】

サーバ装置200の対策実施率計算部227は、セキュリティ管理策DB211から、ステップS501で読み出したセキュリティ管理策のうち、各脅威に対応するセキュリティ管理策を読み出す(ステップS502)。

【0140】

サーバ装置200の対策実施率計算部227は、ステップS502で読み出したセキュリティ管理策、即ち、1つの対策箇所と1つの脅威との組み合わせ(対策領域)に対応するセキュリティ管理策のグループについて、対策実施率を処理装置251により算出する(ステップS503)。対策実施率は、当該グループ内で実施している管理策数/当該グループ内で必要な管理策数×100(%)として算出する。

【0141】

サーバ装置200の評価マップ作成部229は、ステップS503で算出された対策実施率に対応する表示色を設定する(ステップS504)。

【0142】

サーバ装置200の対策充足率計算部228は、ステップS503と同じセキュリティ管理策のグループについて、対策充足率(運用レベルの充足度)を処理装置251により算出する(ステップS505)。対策充足率は、当該グループ内の実際の運用レベル合計/当該グループ内で必要な運用レベル合計×100(%)として算出する。

【0143】

サーバ装置200の評価マップ作成部229は、ステップS505で算出された対策充足率に対応する表示色を設定する(ステップS506)。

【0144】

同じ対策箇所と他のそれぞれの脅威との組み合わせに対応するセキュリティ管理策のグループについて、ステップS502〜S506が完了すると、ステップS501で次に読み出された対策箇所と各脅威との組み合わせに対応するセキュリティ管理策のグループについて、ステップS502〜S506が実行される。全ての対策箇所と全ての脅威との組わせに対応するセキュリティ管理策のグループについて、ステップS501〜S506が完了すると、サーバ装置200の評価マップ作成部229は、ステップS504で設定した対策実施率に対応する表示色とステップS506で設定した対策充足率に対応する表示色を使って、評価マップ402を作成する(ステップS507)。なお、ステップS503で算出された対策実施率とステップS505で算出された対策充足率との数値を評価マップ402に表示するかどうかは任意に決めてよい。

【0145】

端末装置300は、ステップS507で作成された評価マップ402を、ネットワーク150を介して、サーバ装置200から取得し、表示装置352により画面上に表示する(ステップS508)。

【0146】

なお、ここでは、セキュリティ管理策の分類軸のうち、対策箇所と脅威の2軸を使って評価マップを作成するフローを示したが、その他の分類軸を使う場合も、同様なフローで評価マップを作成できる。

【0147】

実施の形態3.

本実施の形態について、実施の形態2のセキュリティ評価システム100の動作と異なる部分を中心に、説明する。

【0148】

具体的には、図18において、評価マップを作成する前処理として、対策実施率と対策充足率を算出する処理において、対策充足率を算出する方法が異なる。つまり実施の形態2では、サーバ装置200の対策充足率計算部228は、ステップS503と同じセキュリティ管理策のグループについて、対策充足率(運用レベルの充足度)を処理装置251により算出する(ステップS505)。対策充足率は、当該グループ内の実際の運用レベル合計/当該グループ内で必要な運用レベル合計×100(%)として算出する。

【0149】

本実施の形態では、ステップS505の処理において対策充足率は、当該グループ内の運用レベルの目標を達成している管理策数/当該グループ内の全セキュリティ管理策数×100(%)として算出する。運用レベルの目標を達成しているかどうかの判定は、運用レベルの結果(共通対策ソリューションの選択かユーザからの入力により決定する)が定義された運用レベルのベースラインと等しいか、高い場合は、達成していると判定する。例えば、ベースラインが「3」と設定され、結果が「3」、「4」、「5」の管理策は、運用レベルの目標を達成している管理策数に加算される。またベースラインが「4」と設定され、結果が「3」のときは、運用レベルの目標を達成している管理策数には加算されない。

【0150】

このように本実施の形態によれば、実施の形態2とは異なる視点で対策充足率を算出することができる。

【0151】

本実施の形態について、さらに、図7を用いて説明する。

【0152】