セルラーネットワーク内の移動局に関する所在位置情報を処理する方法、ネットワーク・エレメント、パケットデータ・デバイス及び移動局

【課題】セルラーネットワーク内のある移動局に関する所在位置情報を処理する方法である。

【解決手段】セルラーネットワークに接続された第1のネットワーク・エレメント(NE)と、パケットデータ・ネットワークに接続された第2および第3のネットワーク・エレメント(NE)とが含まれ、第1のNEは、移動局に関する所在位置の探索要求(201)を第2のNEから受け取る。ここに第2のNEに関するセキュリティ・ドキュメントが第3のNEから要求され(404)、第2のNEから第1のNEへ向けて、かつ、そのドキュメントの中に情報を含む1つのセキュリティ・アソシエーションの確立(406)が開始され、この確立後、データ発信元が認証され(408)、その認証後、所在位置探索手順が開始される(410)。

【解決手段】セルラーネットワークに接続された第1のネットワーク・エレメント(NE)と、パケットデータ・ネットワークに接続された第2および第3のネットワーク・エレメント(NE)とが含まれ、第1のNEは、移動局に関する所在位置の探索要求(201)を第2のNEから受け取る。ここに第2のNEに関するセキュリティ・ドキュメントが第3のNEから要求され(404)、第2のNEから第1のNEへ向けて、かつ、そのドキュメントの中に情報を含む1つのセキュリティ・アソシエーションの確立(406)が開始され、この確立後、データ発信元が認証され(408)、その認証後、所在位置探索手順が開始される(410)。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は一般に、アクセス・ネットワークを介してパケットデータ・ネットワークと接続されたデバイスの所在位置を見つける方法に関する。本発明は、特に、パケットデータ・ネットワーク内でのアクセス・ネットワークから位置探索サーバ(location server)への所在位置情報の伝送に関する。

【背景技術】

【0002】

セルラーネットワーク、例えば、汎欧州ディジタル移動電話方式(GSM)では、セルラーネットワークによって、少なくともセル・レベルで移動局(MS)の所在位置の追跡が行われる。MSの地理的所在位置の決定を行うことも可能である。MSの地理的所在位置に関する情報は、例えば、ある種のサービスや緊急事態において有用な情報となり得る。

【0003】

インターネットで利用可能な様々なサービスが存在する。これらのサービスの多くは、サービスを求めるデバイスの所在位置を示す情報の受信から利益を得ることになる。例えば、国際ビジネスは、ユーザの現在の所在位置の近くに在る店舗またはサービス・ポイントに関する情報を自動的に提供するサービスを受けることができる。現在、IPデバイスのIPアドレスを使用せずに、インターネットと接続されたIPデバイスの所在位置を見つけることは不可能である。一方、IPアドレスは、デバイスの所在位置を見つける信頼性の高い方法ではない。なぜなら、モバイルIPが使用されている場合、IPアドレスを変更することなく、一時的にあるいは永久的にデバイスの所在位置の変えることができるからである。

【0004】

GSMでは、ある回線交換型データ・サービスが存在し、このサービスを利用して、例えば、カード電話を備えたラップトップ・コンピュータとインターネット内のサーバとの間のデータ接続が可能である。GSMの付加サービスである一般パケット無線サービス(GPRS)は、無線パケット交換ネットワークの一例である。他のセルラーネットワークの中で、GPRSとGSMは、パケットデータ・ネットワークへのアクセス・ネットワークとして利用することができる。パケットデータ・デバイスは移動局と接続することができ、この移動局と、セルラーネットワークとを介して、パケットデータ・デバイスはパケットデータ・ネットワークと通信を行うことができる。例えば、パケットデータ・デバイスと接続されている移動局の所在位置を見つけることにより、パケットデータ・デバイスの所在位置を見つけることが可能となる。アクセス・ネットワーク、例えば、セルラーネットワークからパケットデータ・ネットワーク内のサーバへ、パケットデータ・デバイスに関する所在位置情報を伝送するのが便利である。しかし、所在位置情報の機密性および所在位置情報を要求する通信相手の認証の必要性に関する問題が存在する。

【0005】

図1は、アクセス・ネットワークの一例として、GSMネットワークとGPRSネットワークの概略図である。このアクセス・ネットワークを通じてパケットデータ・デバイスをパケットデータ・ネットワーク130と接続することができる。移動局(MS)101は基地局(BTS)112aと通信する。例えば、移動局101と接続されたラップトップ・コンピュータやその他のパケットデータ・デバイス102などが存在し得る。移動局がパケットデータの伝送と処理を行う能力を有する場合もある。GSM無線アクセス・ネットワーク(RAN)110では、基地局は基地局コントローラ(BSC)と接続されている。図1では、基地局112aと112bは、基地局コントローラ(BSC)113と接続されている。例えば、基地局コントローラは、無線資源の割振りに対して責任を負い、さらに、移動局が通信する対象基地局の変更を行うハンドオーバーの処理に対して責任を負う。この基地局と基地局コントローラとによってGSM RAN110が形成される。

【0006】

GSMとGPRS用として別個のコア・ネットワークが存在する。GSMコア・ネットワーク140はネットワークの固定部に移動通信サービス交換センター(MSC)を有し、BSC113が接続されている1つのMSC141が、一例として図1に示されている。GSMコア・ネットワーク140は、通常、公衆電話交換網(PSTN)と接続される。GPRSコア・ネットワーク120はGPRSサポート・ノード(GSN)を有する。これらのノードの中で、パケットデータ・ネットワーク130をインタフェースするノードとして、例えば、インターネットがあり、ゲートウェイGPRSサポート・ノード(GGSN)と呼ばれる。図1に、GGSN122が示されている。データパケットは、ルータとして機能する多くのGSNを通して転送される。移動局、または移動局と接続されたパケットデータ・デバイスは、データ接続のエンドポイントであり、1つの基地局コントローラを介して着信可能である。この基地局コントローラと接続されたGSNは、サービス提供GPRSサポート・ノード(SGSN)と呼ばれる。図1では、移動局101またはデバイス102はBSC113を介して着信可能であり、このBSCと接続されたGSNはSGSN121である。

【0007】

また、GSMとGPRSネットワークとに共通のネットワーク・エレメントも存在する。図1では、GSMとGPRSネットワークとの共通部分が、別個のネットワークの集合体150として示されている。GSMとGPRSの共通部分は、例えば、ホーム・ロケーション・レジスタ(HLR)151と、ビジター・ロケーション・レジスタ(VLR)152とからなり、これらは加入者管理と移動管理とを行う。さらに、移動体所在位置センター(MLC)153と呼ばれる構成体(entity)が存在し、移動局の所在位置の測定に責任を負う。

【0008】

GSMネットワークの外部にある構成体が、所在位置探索要求をゲートウェイ移動局所在位置探索センター(GMLC)に対して送信することにより、ある移動局の所在位置の質問を行う場合がある。図2は、移動局の所在位置を見つけ出すことに関連するメッセージ・シーケンスの一例を示す図である。図2では、この手順に関連するネットワーク・エレメントは、垂直のラインでマークされ、構成体名は各ラインの上方にある。メッセージは矢印でマークされている。これらのメッセージおよびメッセージ名は例として示すものである。上記とは別に、図2に示されている方法とは異なる方法で所在位置探索手順を実行してもよい。ある移動局の所在位置探索を要求する構成体は、通常、所在位置サービス(LCS)クライアントと呼ばれる。この構成体はGMLCへLCS要求201を送信する。LCS要求には、例えば、IMSI(国際移動通信加入者識別子)やMSISDNなどの識別子が含まれ、この識別子によって、所在位置の質問を行う対象移動局が指定される。GMLCはLCSクライアントを認証して、該LCSクライアントに所在位置情報を受け取る資格が与えられていることを確認する。認証に成功した後、GMLCは、ルート選定データ・メッセージ202を用いて、移動局に関するHLRに、移動局が着信可能となるように、現在のすなわち最新のMSCについて尋ねる。このMSCは在圏MSC(VMSC)と呼ばれる。HLRからVMSCに関する情報を受け取った後、GMLCは加入者の要求203をこのVMSCへ送信する。VMSCは、典型的には、当該MSのページングを行い(204)、移動局が現在存在するセルに関する情報を受け取る。その後、移動局は、LCS通知205によって所在位置質問についての通知を受ける。移動局は自分の所在位置が通知されることを許可することもできるし、拒絶することもできる。移動局が自分の所在位置の通知を許可した場合、VMSCは、移動局が現在存在するネットワーク内の移動局の所在位置を処理するサービス提供移動局所在位置探索センター(SMLC)に対して、移動局の所在位置を見つけるようにメッセージ206で要求する。その後、移動局の地理的所在位置が決定される。移動局の所在位置を決定する様々な可能な方法が存在する:セルラーネットワークは、自分が持っている情報だけを用いて移動局の所在位置を計算することができ、移動局は所在位置検知処理を行うための何らかの情報を提供することができる、あるいは、移動局が所在位置の計算を自身で行ってネットワークに自分の現在の所在位置について通知することができる。SMLCが移動局の所在位置を決定するとき、BSCや、BSや、MS自身のような様々なネットワーク・エレメントが所在位置探索処理に関与することができる。所在位置の決定に関連するメッセージが、図2に矢印207で示されている。所在位置の決定後、SMLCはVMSCへ所在位置情報を返信する(メッセージ208)。VMSCはGMLCへ所在位置情報を転送し(メッセージ209)、次いで、所在位置質問を開始したLCSクライアントへLCS応答210を送る。

【0009】

セルラーネットワークの一部分ではないある通信相手へ、ある移動局の所在位置に関する情報を提供することが可能である。図2のLCSクライアントは、このような通信相手の一例である。所在位置情報は一般に機密保持を必要とするため、位置情報を要求する通話相手は通常認証を受ける必要がある。一般的には、セルラーネットワーク・オペレータと所在位置情報を要求する通話相手との間に予め交渉した契約が存在しなければならない。契約時に、何らかの秘密認証情報(例えば、共有鍵)が交換され、各々の要求に対して、通話相手は、例えば、この秘密鍵を用いて所在位置探索要求メッセージの一部分を暗号化することより、この秘密認証情報を所有していることを示さなければならない。GMLCは、例えば、LCSクライアントに関するこの秘密鍵のコピーを持っている。例えば、LCSクライアントがその識別子を通知すると、GMLCは、LCSクライアントが正しい鍵を用いてそのテキストを暗号化しているかどうかを秘密鍵のコピーを用いてチェックすることができる。別のタイプの認証手順を実行することも可能である。

【0010】

所在位置追跡能力を備えたアクセス・ネットワークを介してパケットデータ・ネットワークと接続されたパケットデータ・デバイス101の所在位置を見つけることも可能である。例えば、パケットデータ・ネットワーク130、例えばインターネット、と接続された位置探索サーバ(Location Server)LS131が存在する場合もある。インターネットでは、一般に、互いにデバイスを識別する識別子はIPアドレスである。したがって、位置探索サーバは、例えば、あるIPデバイスのIPアドレスを認知することができる。セルラーネットワークからIPデバイスの所在位置を尋ねることができるようにするためには、位置探索サーバはどの移動局とIPデバイスが接続されているかを認知する必要がある。したがってIPデバイスは、例えば、この目的のために設計されたあるアプリケーションおよびプロトコルを用いて、位置探索サーバに対して、IPデバイスのIPアドレスとIPデバイスと接続された移動局のMSISDN番号とについて通知することができる。IPアドレスは、移動デバイス/移動局の所在位置が変化する場合でも動かない静的IPアドレスである場合もあれば、例えば、GPRSネットワークによって割り振られる動的IPアドレスである場合もある。動的IPアドレスが使用される場合、一般に、位置探索サーバへIPデバイスの同一性を一緒に通知する、MSISDNのような他の何らかの識別子が存在することは言うまでもない。

【0011】

インターネットの中には膨大な数の位置探索サーバが存在する。原則として、位置探索サーバ・オペレータの各々は、セルラーネットワークを介してインターネットと接続されているIPデバイスの所在位置を見つけることができることを保証するため、契約を各セルラーネットワーク・オペレータと交わす必要がある。したがって、セルラーネットワーク・オペレータまたは位置探索サーバのオペレータが行うべき契約数は、膨大なものとなる。さらに、インターネットでのサービスは寿命が短いので、例えば、セルラーネットワークから所在位置情報を受け取るために認証される位置探索サーバのIPアドレスと認証情報を含むデータベースの維持は退屈な作業となる可能性がある。さらに、パケットデータ・デバイスの所在位置に関する情報を位置探索サーバへ伝送する前に、アクセス・ネットワーク、例えば、セルラーネットワークを介してパケット・ネットワークと接続されたパケットデータ・デバイスが位置探索サーバの認証を望む場合もある。

【発明の概要】

【発明が解決しようとする課題】

【0012】

本発明の目的は、所在位置の決定可能なアクセス・ネットワークを介してパケットデータ・ネットワークと接続されたパケットデータ・デバイスに関する所在位置情報を処理するための、適応性のある、拡張可能な方法であって、所在位置情報を要求するネットワーク・エレメントの認証を行った後、パケットデータ・ネットワークと接続された該ネットワーク・エレメントに前記所在位置情報を提供する方法を提案することである。本発明のさらなる目的は、パケットデータ・デバイスが、所在位置情報を要求するネットワーク・エレメントを認証できるようにすることである。

【課題を解決するための手段】

【0013】

本発明の目的は、第1のネットワーク・エレメントに向けたセキュリティ・アソシエーション(security association)を確立することにより達成される。この第1のネットワーク・エレメントは所在位置決定能力を有するアクセス・ネットワークと接続され、また、第3のネットワーク・エレメントの助けによって、第2のネットワーク・エレメントからこの第1のネットワーク・エレメントへ、パケットデータ・ネットワークからの所在位置の探索要求が送られる。該第2および第3のネットワーク・エレメントはパケットデータ・ネットワークと接続される。オプションとして、第2のネットワーク・エレメントからパケットデータ・デバイスに向けたセキュリティ・アソシエーションが確立される。

【0014】

本発明に基づく方法は、セルラーネットワーク内のある移動局に関する所在位置情報の処理方法であり該処理方法は、

セルラーネットワークと接続された第1のネットワーク・エレメントが、パケットデータ・ネットワークと接続された第2のネットワーク・エレメントから、移動局に関する所在位置の探索要求を受け取るステップを含む、セルラーネットワーク内である移動局に関する位置情報を処理する方法において、

パケットデータ・ネットワークと接続された第3のネットワーク・エレメントから、第2のネットワーク・エレメントに関するセキュリティ・ドキュメントを要求するステップと、

少なくとも1つのセキュリティ・アソシエーションの確立を開始するステップであって、該セキュリティ・アソシエーションが少なくともデータ発信元認証を指定し、第2のネットワーク・エレメントから第1のネットワーク・エレメントへ向かうようになし、さらに、該確立が、セキュリティ・ドキュメントの中に含まれる情報の利用を含む、セキュリティ・アソシエーションの確立を開始するステップと、

前記セキュリティ・アソシエーションの確立が成功した後、所在位置探索サービス要求のデータ発信元を認証するステップと、

所在位置探索サービス要求のデータ発信元の認証が成功した場合、セルラーネットワーク内で移動局に関する所在位置探索手順を開始するステップと、をさらに含むことを特徴とする。

【0015】

セルラーネットワークのネットワーク・エレメントは本発明に基づくネットワーク・エレメンであり、以下の手段を有する:

パケットデータ・ネットワークから、ある移動局に関する所在位置情報の探索要求を受け取る手段と、

セルラーネットワークの中で所在位置探索手順を開始する手段と、を有するネットワーク・エレメントにおいて、該開始する手段が、

パケットデータ・ネットワークのネットワーク・エレメントからネットワーク・エレメントへ向けてセキュリティ・アソシエーションを確立する手段と、

パケットデータ・ネットワークから受け取るデータに対して、セキュリティ・アソシエーションによって指定されるようなセキュリティ機能を実行する手段と、

所在位置情報の探索要求の送信者からネットワーク・エレメントへ向けた既存のセキュリティ・アソシエーションが存在するかどうかを判定するように構成される手段と、

セキュリティ・アソシエーションの確立の開始手段であって、所在位置情報の探索要求を行う送信者からネットワーク・エレメントへ向けたセキュリティ・アソシエーションが存在しない場合、セキュリティ・アソシエーションを確立するように構成される、セキュリティ・アソシエーションの確立の開始手段と、をさらに有してなることを特徴とする。

【0016】

本発明はさらに、移動局の必須部分である、または、移動局に装着可能であるデバイスに関し、以下の手段を有することを特徴とする。

所在位置情報の探索要求に関する情報と、所在位置情報の探索要求を行う送信者に関する情報と、を移動局から受け取る手段と、

セルラーネットワークと接続されたネットワーク・エレメントとの間で、所在位置情報の探索を要求する送信者からネットワーク・エレメントへ向かうセキュリティ・アソシエーションに関する情報を交換する手段。

【0017】

本発明はまた移動局に関し、セルラーネットワークから、所在位置情報の探索要求についての通知を受け取る手段と、セルラーネットワークに対して通知応答を用いて応答する手段とを有する移動局において、移動局の必須部分であるか、移動局に装着されるかのいずれかであるデバイスに対して、所在位置情報の探索要求について通知を行う手段をさらに有することを特徴とする。

【0018】

本発明に基づく方法では、第1のネットワーク・エレメントが存在し、該第1のネットワーク・エレメントは、一般に、パケットデータ・ネットワークへのアクセス・ネットワークとして機能するセルラーネットワークのネットワーク・エレメントである。このネットワーク・エレメントは、外部ネットワーク・エレメントを用いて所在位置情報の探索要求と応答とを処理することができる。上述のゲートウェイ移動局所在位置探索センターはこのような第1のネットワーク・エレメントの一例である。移動局の実際の所在位置は、アクセス・ネットワークの他のネットワーク・エレメントにより決定することが可能である。あるいは、移動局自身が自分の所在位置についてアクセス・ネットワークに通知することもできる。第1および第2のネットワーク・エレメントがパケットデータ・ネットワークと接続され、このパケットデータ・ネットワークを介して、第2のネットワーク・エレメントは第1のネットワーク・エレメントと情報の交換を行うことができる。

【0019】

所在位置情報が第2のネットワーク・エレメントへ伝送される前に、第2のネットワークは認証を受ける。この認証は、第2のネットワーク・エレメントから第1のネットワーク・エレメントに対してセキュリティ・アソシエーションを確立することにより行うことができる。本明細書では、セキュリティ・アソシエーションという用語は、第1の構成体から第2の構成体へ伝送されるデータに適用されるべき合意された1組のセキュリティ・サービスを意味する。単一方向(unidirectional)のセキュリティ・アソシエーションは、第2の構成体へ向かう。各セキュリティ・アソシエーションは、少なくとも1つのセキュリティ・サービスを指定する。データ発信元認証(送信元ネットワーク・エレメントの認証)と、データ保全と、データの暗号化とはこのようなセキュリティ・サービスの例である。このようなセキュリティ・サービスの中には、セキュリティ鍵の管理に関するいくつかの詳細が含まれる場合もある。秘密鍵暗号化法を使用する場合、これらの詳細は鍵配布センターを指すこともある。また、公開鍵暗号法を使用する場合、これらの詳細は認証センターを示すことがある。双方向セキュリティ・アソシエーションは、2つのネットワーク・エレメント間のいずれかの方向へ送られるデータに対して適用されるべきセキュリティ・サービスを示す。第1の方向に関連するセキュリティ・サービスは、反対方向に関連するセキュリティ・サービスとは異なる場合もある。

【0020】

セキュリティ・アソシエーションによって示されるセキュリティ・サービスが利用できるようになる前に、セキュリティ・アソシエーションを確立する必要がある。特に、専用接続が存在しないパケットデータ・ネットワークでは、セキュリティ・アソシエーションの存在は、データを安全に伝送できるようにするために重要である。本明細書では、セキュリティ・アソシエーションの確立という用語の意味は、第1のネットワーク・エレメントと第2のネットワーク・エレメントがこれら2つのエレメントのうちの一方へ向けたセキュリティ・アソシエーションの詳細のネゴシエーションを安全に行う手順を意味する。セキュリティ・アソシエーションを得る1つの方法として、例えば会社間の個別の契約を利用し、その契約に準拠するセキュリティ・アソシエーションが確立されるように、ネットワーク・エレメントを構成する方法がある。さらに適応性のある自動的な方法として、第1のネットワーク・エレメントと第2のネットワーク・エレメントの双方(または実際には、第1および第2のネットワーク・エレメントを所有するオペレータ)が信頼する第3のネットワーク・エレメントをアービトレータ(arbitrator)として使用する方法がある。アービトレータとしての第3のネットワーク・エレメントは、第1および第2のネットワーク・エレメントへセキュリティ・ドキュメントを提供することができ、これらのセキュリティ・ドキュメント内に含まれる情報を用いて、第1および第2のネットワーク・エレメントはメッセージの発信元をチェックし、その後ネゴシエーションを行い、第1のネットワーク・エレメントへ向かう少なくとも1つのセキュリティ・アソシエーションの確立を行うことができる。セキュリティ・アソシエーションの設定後、ネゴシエーションが行われたセキュリティ・サービスは、そのセキュリティ・アソシエーションに関連するデータパケットに対して適用されると仮定することができる。

【0021】

鍵管理センターとしての第3のネットワーク・エレメントの使用によって、第1のネットワーク・エレメントと第2のネットワーク・エレメントは、予めネゴシエーションが行った契約なしに、セキュリティ・アソシエーションの確立を行うことが可能になる。本発明に基づく方法では、例えば、第1のネットワーク・エレメントによって、所在位置探索要求の発信元が第2のネットワーク・エレメントであることが認証され、所在位置探索要求が改竄されていないことをチェックするためには、第1のネットワーク・エレメントへ向けた単一方向セキュリティ・アソシエーションで十分である。第2のネットワーク・エレメントへ向けた第2の単一方向セキュリティ・アソシエーションが存在する場合もあり、このセキュリティ・アソシエーションでは発信元の認証が指定される。このようにして、第2のネットワーク・エレメントは、所在位置応答が第1のネットワーク・エレメントによって送られたことをチェックすることができる。さらに、所在位置情報を秘密にするために、第2のセキュリティ・アソシエーションはデータが暗号化されていることを示すことができる。

【0022】

しかし、通常、所在位置情報の伝送にはセキュリティ・アソシエーションの確立だけでは十分ではない。第1のネットワーク・エレメントは、第2のネットワーク構成体による所在位置情報の受信が許可されていることをチェックすることができ、あるいは、移動局が、移動局の所在位置情報が第2のネットワーク・エレメントへ送られることを拒む場合もある。さらに、移動局または移動局と接続された別個のパケットデータ・デバイスが、第2のネットワーク・エレメントから自身の方へ向かう別個のセキュリティ・アソシエーションの設定(set up)を望み、その後で、所在位置情報の探索要求の発信元をチェックする場合もある。所在位置情報の探索要求の発信元の認証が成功した後、第1のネットワーク・エレメントを介して、第2のネットワーク・エレメントへ所在位置データの伝送を行うことができ、この所在位置データは、セルラーネットワーク・プロトコルを用いてセルラーネットワークにより、第2のネットワーク・エレメントへ配布される。上記とは別に、あるいは、これに加えて、この所在位置データは、パケットデータ・プロトコルを用いてパケットデータ・デバイスから直接第2のネットワーク・エレメントへ伝送することもできる。あるいは、パケットデータ・デバイスが移動局の必須部分である場合、パケットデータ・プロトコルを用いて移動局から直接第2のネットワーク・エレメントへ伝送することもできる。パケットデータ・デバイスの所在位置が要求されていることを、移動局、および、移動局と接続されたパケットデータ・デバイスに通知するためだけに、セルラーネットワークの所在位置探索手順を用いることが可能である。その後、パケットデータ・デバイスは、セルラーネットワークに関わることなく、その所在位置を決定し、第2のネットワーク・エレメントへその所在位置情報を直接伝送することができる。

【図面の簡単な説明】

【0023】

【図1】端末とパケットデータ・ネットワークの所在位置を見つけることが可能な、従来技術によるアクセス・ネットワークを概略的に示す図である。

【図2】従来技術による所在位置の情報転送について説明するメッセージ・シーケンスを示す図である。

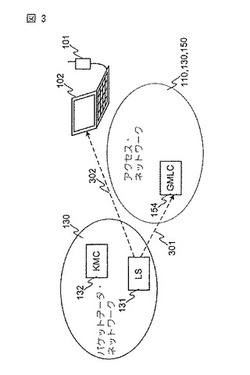

【図3】パケットデータ・ネットワーク内の鍵管理センターおよび、該鍵管理センターと位置探索サーバとゲートウェイ移動局所在位置探索センターとの間のセキュリティ・アソシエーション構成を概略的に示す図である。

【図4】本発明の第1の実施例に基づく方法を示すフローチャートを示す図である。

【図5】本発明の第2の実施例に基づく、セキュリティ・ドキュメントおよびセキュリティ・アソシエーションの確立に関するメッセージ・シーケンスを示す図である。

【図6】本発明の第3の実施例に基づくセキュリティ・ドキュメントおよびセキュリティ・アソシエーションの確立に関するメッセージ・シーケンスを示す図である。

【図7】本発明の第4の実施例に基づく方法を示すフローチャートを示す図である。

【図8】本発明に基づくセキュリティ・ドキュメントおよびセキュリティ・アソシエーションの確立に関するメッセージ・シーケンスを示す図である。

【図9】本発明に基づくネットワーク・エレメントと、パケットデータ・デバイスと、移動局を示す図である。

【発明を実施するための形態】

【0024】

本発明の特徴を示すものと考えられる新規の特徴は特許請求の範囲に記載されている。従属請求項は本発明のいくつかの望ましい実施例について記載する。しかし、本発明自体は、本発明の追加目的および利点と共に、本発明の構成と動作方法の双方に関して、添付図面と関連して読むとき、具体的な実施例についての以下の説明からもっとも良く理解することができる。

【0025】

図1〜2については従来技術に関連する説明の中で詳細に解説した。以下、アクセス・ネットワークと通信する端末の所在位置を見つけることが可能で、パケットデータ・ネットワークとの接続が可能なアクセス・ネットワークの一例としてGSMとGPRSネットワークを用いる。ユニバーサル移動通信システム(UMTS:Universal Mobile Telecommunication System)はこのようなアクセス・ネットワークのさらなる1例である。さらに、パケットデータ・ネットワークの一例としてIPネットワークが用いられ、パケットデータ・デバイスの一例としてIPデバイスが用いられる。第1のネットワーク・エレメントの一例としてGMLCが用いられ、第2のネットワーク・エレメントの一例として位置探索サーバが用いられ、第3のネットワーク・エレメントの一例として鍵管理センターが用いられる。

【0026】

インターネット・プロトコル(RFC2401)用のセキュリティ・アーキテクチャに記載されているインターネット・セキュリティ・アソシエーションは、セキュリティ・アソシエーションの一例である。インターネット・セキュリティ・アソシエーションとして、インターネット・セキュリティ・アソシエーションがデータ発信元認証あるいはデータの暗号化を求めることができることが規定されている。データ発信元認証とデータの暗号化の双方を利用する場合、複数のインターネット・セキュリティ・アソシエーションの確立が必要となる。例えば、反対方向に向けた2つのインターネット・セキュリティ・アソシエーションを用いて、双方向セキュリティ・アソシエーションの実行が可能である。インターネット・セキュリティ・アソシエーションが使用されるとき、実際のデータ発信元と、データ保全サービスと、データ暗号化サービスとは、IPSecあるいはIPv6プロトコルによって提供される。データ発信元とデータ保全サービスには認証ヘッダ(AH)が与えられ、データの暗号化にはセキュリティ・ペイロード(ESP)の暗号化が与えられる。インターネット・セキュリティ・アソシエーションの利用によって、IPデータパケットに対して適用されるセキュリティ・サービスが提供される。インターネット・セキュリティ・アソシエーションは、例えば、ISAKMPプロトコルあるいはOakley鍵交換プロトコルなどを用いて、確立される。したがって、インターネット・セキュリティ・アソシエーションのエンドポイントであるネットワーク・エレメントが、IPSecまたはIPv6とISAKMPなどに加えて、付加的なアプリケーションやソフトウェアを持つ必要はなくなる。

【0027】

本発明に基づく方法では、インターネット・セキュリティ・アソシエーション以外の他のセキュリティ・アソシエーションの使用も可能である。2つの上位層(ネットワーク層以上)プロトコルまたはアプリケーションの間でも、そのセキュリティ・アソシエーションを確立することができる。いくつかのネットワーク・エレメントを介してセキュリティ・アソシエーションの中を通したり、または可遷的(transitive)セキュリティ・アソシエーションを利用することも可能である。可遷的セキュリティ・アソシエーションとは、AからBへの第1のセキュリティ・アソシエーションと、BからCへの第2のセキュリティ・アソシエーションとが存在するとき、AからBへの可遷的セキュリティ・アソシエーションが存在することを意味する。

【0028】

図3は、パケットデータ・ネットワーク130内の鍵管理センターKMC(Key Management Center)132と位置探索サーバLS131とを例示する。この図には、さらに、GSM/GPRSネットワーク内で、位置探索サーバを用いて、パケットデータ・ネットワークを介し、パケットデータを交換できるゲートウェイ移動局所在位置探索センターGMLC(Gateway Mobile Location Center)154が示されている。移動局101も例示され、この移動局と接続されたIPデバイス102も例示されている。この図の場合も、IPデバイスを移動局の必須部分としてもよい。

【0029】

位置探索サーバが所在位置情報を受信するために、GMLCは、所在位置の探索要求の発信元を認証できる必要がある。言い換えれば、所在位置の探索要求を送る外部クライアント(位置探索サーバ)の同一性を確認できる必要がある。これを行う1つの方法として、位置探索サーバからGMLCへ向けた少なくともデータ発信元認証を指定する確立されたセキュリティ・アソシエーションを行う方法がある。このセキュリティ・アソシエーション(Security Association)は図3の点線の矢印301で示されている。

【0030】

鍵管理センターは、セキュリティ・ドキュメントの作成によるセキュリティ・アソシエーションの確立に関与し、このセキュリティ・ドキュメントによって、セキュリティ・アソシエーション301の確立前またはセキュリティ・アソシエーションの301の確立中、GMLCはLS(Location Server)を認証することが可能になる。したがって、KMCは、(予めオフラインにするか、所在位置の探索要求手順中オンラインのいずれかで)少なくともLSを認証し、少なくともGMLCによって(好適にはGMLCとLSの双方によって)信頼(trust)されることが望ましい。言い換えれば、GMLCは、KMCが署名した公開鍵証明書を受け取ることが望ましい。あるいは、共有秘密鍵を使用する場合には、GMLCとLSの双方が各々、KMCと共通の共有鍵を持つことが望ましい。第1のケースでは、KMCは、通常、証明(certificate)エージェントと呼ばれ、後者のケースでは鍵配布センターである。ケルベロス(Kerberos)・システムは鍵配布センターの1つの例である。KMCは実際には鍵管理センターのツリーであってもよく、GMLCが1つのリーフ(leaf)−KMCを処理し、LSが他のリーフ−KMCを処理する。リーフ−KMCが同じツリーに属するので、GMLCによる安全なLSの認証を可能にするセキュリティ・ドキュメントの作成が可能である。

【0031】

図4は、本発明の第1の実施例に基づく方法を表すフローチャートを示す。ステップ401では、GMLCは、所在位置の探索要求メッセージを受け取る。例えば、データパケットのプロトコル・ヘッダを用いて、GMLCは、少なくともデータ発信元認証がそのデータパケットに適用されるかどうかのチェックを、ステップ402で行うことができる。データ発信元認証情報がデータパケット内に与えられない場合、送信者からGMLCへ向けたセキュリティ・アソシエーションが存在しないと想定することができる。したがって、GMLCはステップ403で、セキュリティ・アソシエーションの確立を開始する。位置探索サーバが所在位置情報を要求する前に、この位置探索サーバがセキュリティ・アソシエーションの確立を開始することも可能である。その場合、手順はステップ403で開始される。セキュリティ・アソシエーションの確立の詳細について以下説明する。このセキュリティ・アソシエーションの確立には、送信者に関するセキュリティ・ドキュメントの作成をKMCに求めるステップ404と、GMLCがそのセキュリティ・ドキュメントを受け取るステップ406とが含まれる。その後、セキュリティ・ドキュメントの中で与えられる少なくとも何らかの情報を用いて、セキュリティ・アソシエーションの確立が実行される。適切なデータ発信元認証を用いて保証された所在位置の探索要求を受け取るために、GMLCは、ステップ407で、送信者にその要求を再び(または、手順がステップ403から開始された場合は初めて)伝送するように求めることができる。

【0032】

少なくともデータ発信元認証情報が、所在位置の探索要求に関するデータパケット中に存在する場合、ステップ408で送信者の認証に成功した後で、所在位置情報を受け取るべく委任(authorize)されたことを、GMLCはステップ409でチェックすることができる。その後、GMLCはステップ410でGSM/GPRS所在位置探索手順を開始する。GSM/GPRS所在位置探索手順は、例えば、図2に示されるような手順となる場合もある。さらに、GMLCが暗号化された所在位置情報の伝送を望むこともある。この場合、GMLCからLSへ向けた第2のセキュリティ・アソシエーションも確立される。

【0033】

KMCによって発行されるセキュリティ・ドキュメントの内容は、秘密鍵暗号化法または公開鍵暗号化法のいずれを使用するかに依存する。公開鍵暗号化法が使用される場合、構成体Xに関するセキュリティ・ドキュメントは証明書(Certificate)C(PKX,IDX;SKMC)となる。この場合、PKXはXの公開鍵(Public Key)であり、IDXはXを示す識別子(通常そのIPアドレス)であり、SKMCは、証明書の真正性を証明するためKMCによって作成された暗号署名である。公開鍵証明書の中には通常このような暗号署名が存在するので、データ保全とデータ発信元認証を提供する方法を用いて、証明書を伝送する必要はない。秘密鍵暗号法を使用する場合には、KMCは通常、セキュリティ・アソシエーションの確立に関わるXおよびY構成体双方の同一性を知っている必要がある。KMCは鍵KX-Yを作成し、識別子IDXと共に、セキュリティ・ドキュメントの中へこの鍵を入れることができる。その後、KMCは、一般に、Yと共有する秘密鍵KKMC-Yを用いてセキュリティ・ドキュメントの暗号化を行う。Xに関し、かつ、Yへ配布されるセキュリティ・ドキュメント(Security Document)SDは、SD(IDX,KX-Y;KKMC-Y)となる。セキュリティ・ドキュメントSD内の、少なくとも鍵(Key)KX-Yは、最後の引数KKMC-Yを用いて暗号化される。KMCは、一般に、第2のセキュリティ・ドキュメントSD(IDY,KX-Y;KKMC-X)内に同一の秘密鍵KX-Yと識別子IDYとを配布する。鍵KKMC-Xは、XとKMCとの間で共有される秘密鍵である。

【0034】

図5は、秘密鍵暗号化法を用いて、本発明の第2の実施例に基づくセキュリティ・アソシエーションの確立を実行するためのメッセージ・シーケンス図を一例として示す。図5で、GMLCは、LSに対してセキュリティ・アソシエーションの確立要求501を送ることにより、手順を開始する。要求されたセキュリティ・アソシエーションは、GMLCへ向けたセキュリティ・アソシエーションであり、この図ではSA(GMLC)で印されている。要求501は、例えば、セキュリティ・アソシエーションのエンドポイントについて積極的に記述することができる。すなわち、受信者は、エンドポイントが要求501の送信者であることを推論することができる。LSは、要求501を受け取った後、要求502によって第2のセキュリティ・アソシエーションSA(LS)の確立を希望することを示すことができる。一般に、SA(LS)はデータの暗号化を求める。GMLCは、セキュリティ・アソシエーションSA(LS)を要求することもできる。その場合、メッセージ501と502とは単一のメッセージであってもよい。LSは、セキュリティ・ドキュメント要求503を用いて、GMLCに関するセキュリティ・ドキュメントをKMCに求め、次いで、KMCは、セキュリティ・ドキュメントSD(GMLC)(図5のメッセージ504)を配布する。セキュリティ・ドキュメントSD(GMLC)は、例えば、上述のようにSD(IDGMLC、KLS-GMLC;KKMC-LS)であってもよい。同様に、GMLCは、セキュリティ・ドキュメント要求505を用いて、LSに関するセキュリティ・ドキュメントをKMCに求め、次いで、KMCは、セキュリティ・ドキュメントSD(LS)(図5のメッセージ506)を配布する。セキュリティ・ドキュメントを受け取った後、GMLCとLSは、要求されたセキュリティ・アソシエーション(図5の矢印507)の確立を行うことができる。典型的には、セキュリティ・アソシエーションを確立するための別個のプロトコルが存在し、相互の認証は一般にセキュリティ・アソシエーション確立の中に含まれる。秘密鍵暗号化法を使用する場合、鍵KLS-GMLCについての知識が認証のときに通常テストされる。セキュリティ・アソシエーションがインターネット・セキュリティ・アソシエーションである場合には、そのセキュリティ・アソシエーションを確立するプロトコルは一般にISAKMPである。さらに、Oakley鍵決定プロトコルのような既存のプロトコル、あるいは、セキュリティ・アソシエーションを確立するためのその他の可能なプロトコルの中の1つの中に、メッセージ501〜506または同様のメッセージを含むことも可能である。

【0035】

図5に示されるメッセージの順序とメッセージ名は1つの例である。これらのメッセージは異なる順序で配布することができる。例えば、GMLCがLSによって送られてきた所在位置の探索要求を受け取るとすぐに、LSとGMLCは、互いの同一性を知る。LSとGMLCは、セキュリティ確立要求が送られる前に、セキュリティ・ドキュメントを配布するようにKMCに求めることができる。

【0036】

図6は、本発明の第3の実施例に基づくセキュリティ・アソシエーションの確立を、公開鍵暗号化法を用いて、実行するためのメッセージ・シーケンス図を一例として示すものである。公開鍵証明書を使用する場合、GMLCは、例えば、証明書C(PKGMLC,IDGMLC;SKMC)を配布し、セキュリティ・アソシエーション要求メッセージの中で、この証明書をLSへ配布するように、KMCに求めることができる。LSがKMCから証明書C(PKGMLC,IDGMLC;SKMC)をフェッチすることも可能である。図6で、GMLCは、証明書C(PKGMLC,IDGMLC;SKMC)を配布するようにKMCに求める。これは、図6のSD(GMLC)(メッセージ503)として印されている。KMCは証明書(メッセージ504)を配布し、その後、GMLCは、セキュリティ・アソシエーション(Security Association)SA(GMLC)確立要求601をLSへ送信する。この要求601には証明書も含まれる。LSは、要求601を受け取った後、GMLCの認証を行うことができる。この認証は、例えばチャレンジ−アンド−レスポンス(challenge-and-response)認証などを用いて実行することができる。あるいは、LSは、GMLCが要求601に入れた暗号署名の正当性のチェックを行うことができる。GMLCだけの認証で、セキュリティ・アソシエーションSA(GMCL)の確立にとって十分である場合、この時点でセキュリティ・アソシエーションを確立することができる(矢印602)。第2のセキュリティ・アソシエーションSA(LS)が要求された場合には、LSとKMCとの間(メッセージ505と506)、および、LSとGMLCとの間で(セキュリティ・アソシエーションSA(LS)要求603)、同様のメッセージが交換される。その後、セキュリティ・アソシエーションSA(LS)の確立を行うことができる(矢印604)。

【0037】

上述のように、一般に、セキュリティ・アソシエーションを確立するための別個のプロトコルが存在する。セキュリティ・アソシエーションを確立するための既存プロトコルが、メッセージ601と602あるいは同様のメッセージを含むこともできる。図6に示されるメッセージの順序とメッセージ名は1例である。これらのメッセージは異なる順序で配布することができる。一般に、KMCから(または、さらに正確に述べれば、証明エージェントCAから)、ある一定の手順の間はオンラインで、または、その手順の前ならばオフラインで、公開鍵証明書を求めることができる。もしLSとGMLCが、既に相手構成体の証明書を持っているならば、KMCから再度証明書を求める必要はない。

【0038】

本発明の第4の実施例では、所在位置が求められているIPデバイスは、所在位置情報がLSへ配布される前に、LSを認証することを望む。第4の実施例に基づく方法を示すフローチャートが図7に示されている。このフローチャートは図4のフローチャートの続きであり、セルラーネットワークの所在位置探索手順が開始されるステップ410から始まる。ステップ701で、所在位置探索手順が実行され、この手順のある時点で、移動局は、典型的には、その所在位置が要求されている旨の通知を受け取る。図7でこの通知はステップ702で行われる。移動局は、移動局と接続されたIPデバイスに、所在位置探索要求について通知することができる(ステップ703)。移動局へ送信されるこの通知には、LSの識別子が含まれ、例えば、事前に合意した共有秘密鍵を用いて、IPデバイスと位置探索サーバが相互に認証することが可能である。公開鍵を用いた認証も可能である。この認証はステップ704で示される。認証の成功後、IPデバイスと位置探索サーバは、所在位置情報の保護に使用する暗号化方法に合意することができる(ステップ705)。IPデバイスは、その所在位置を決定する何らかの手段、例えば全地球測位システム(GPS)用受信装置を持つことができ、自分自身の所在位置を見つけることができる。その後、IPデバイスは、ステップ707で、位置探索サーバに所在位置情報を送信することができる。

【0039】

また、図7にはまた、IPデバイスが位置探索サーバからIPデバイス自身へ向けたセキュリティ・アソシエーションの確立を望む選択ステップも示される(ステップ708)。GMLCが第3者として、このセキュリティ・アソシエーションの確立に含まれることもある(ステップ709)。これについてさらに詳細に以下解説する。IPデバイスから位置探索サーバへ向けて、例えばデータの暗号化等を指定した第2のセキュリティ・アソシエーションを確立することも可能である(ステップ710)。第1のセキュリティ・アソシエーションが、IPデバイスが位置探索サーバを認証することを許可する。IPデバイスが自分自身の所在位置を決定するとき(ステップ706)、典型的には第2のセキュリティ・アソシエーションが利用され、そしてこの第2のセキュリティ・アソシエーションは、IPデバイスが位置探索サーバへ極秘に所在位置情報の伝送を行うことを許可する(ステップ707)。IPデバイスが移動局に、位置探索サーバへの所在位置情報の伝送許可を与えることを一任することも可能である(ステップ711)。この場合、典型的には、ただ1つのセキュリティ・アソシエーションをIPデバイスへ向けるだけで十分である。認証を行った後、移動局は、セルラーネットワークへメッセージを送り、所在位置情報の伝送を許可する(ステップ712)。もし移動局の所在位置がまだ決定されていないならば、所在位置探索手順はこの時点で完了する。移動局はこのステップに関与し、自分自身の所在位置さえも決定し、セルラーネットワークを介してGMLCへその情報を伝送する場合もある。この所在位置情報は、ステップ713で、典型的にはGMLCから位置探索サーバへ伝送される。図7のステップのシーケンスは、図7に示される代替ステップと同様、本発明に基づく方法の一例に過ぎない。1つのさらなる選択ステップとして、例えば移動局がその所在位置を決定し、その後、IPデバイスが位置探索サーバへその情報を伝送するステップがある。

【0040】

このようにして、本発明に基づく方法では、位置探索サーバとIPデバイスは、もしそれらがインターネットの中に共通の鍵管理センターを持っているならば、付加的にあるいはオプションとして、これら2つ自身の間でセキュリティ・アソシエーションを確立することもできる。一旦IPデバイスがLSを認証したときは、IPデバイスは移動局に通知して、GMLC(またはセルラーネットワーク内の別のネットワーク構成体)にその所在位置情報を伝送する許可を送るようにすることができる。IPデバイスがLSを認証する1つの代替ステップとして、IPデバイス自身からLSへ向けたセキュリティ・アソシエーションの確立に関与させるステップがある。適切に選択されたセキュリティ・アソシエーションによって、LSとIPデバイスとが相互に認証することが可能になる。

【0041】

上述のように、IPデバイスまたはLSが、IPデバイスとLSとの間でセキュリティ・アソシエーションの確立を望む場合があり得るにもかかわらず、インターネットの中に、IPデバイスとLSのデータ発信元認証とペイロード暗号化について、IPデバイスとLSの双方が信頼できるような共通の鍵管理センターが存在しない場合がある。GMLCは、移動局がセルラーネットワークによって認証されているので、移動局を信頼する。移動局は、デフォルトによって、あるいは、GMLCと移動局間でのセキュリティ・アソシエーションを構築することによって、セルラーネットワークとGMLCとを信頼する。移動局のHRLは、必要な場合、MSとGMLCのための鍵管理センターとして機能することができる。さらにまた、移動局は、IPデバイスと相互認証を行うこともできる。これは、鍵管理センターとしてGMLCを用いてGMLCが、位置探索サーバを認証した後、位置探索サーバとIPデバイスとの間でセキュリティ・アソシエーションを確立する実行可能な方法である。位置探索サーバの認証は、例えば図5と図6に示される、位置探索サーバとGMLCとの間のセキュリティ・アソシエーションを確立するステップの一部分とすることができる。

図8は、IPデバイスとLSとの間の双方向セキュリティ・アソシエーションの確立に関するメッセージ・シーケンス図を示すものである(図7のステップ708〜710参照)。IPデバイスは、GMLCからLSへ向けたセキュリティ・アソシエーションの確立を求める(メッセージ801)。あるいは、位置探索サーバによってこのメッセージを送ることができる。もしGMLCが予め位置探索サーバを認証していないならば、GMLCは、典型的には、初めに位置探索サーバとセキュリティ・アソシエーションを確立する必要がある。GMLCは、この時点で図5または図6に示される手順を実行してもよい。例えば、位置探索サーバとGMLCとの間に、少なくともデータ発信元認証を可能にする双方向セキュリティ・アソシエーションが既に存在するならば、GMLCは、位置探索サーバに関するセキュリティ・ドキュメントをIPデバイスへ送信するステップへ進むことができる(メッセージ802)。このセキュリティ・ドキュメントは、典型的には、位置探索サーバへ送られる、セキュリティ・ドキュメントSD(IDLS,KLS-IPdevice;KGMLC-IPdevice)、および、同様のセキュリティ・ドキュメントSD(IDIPdevice,KLS-IPdevice;KGMLC-LS)である(メッセージ803)。あるいは、セキュリティ・ドキュメントは、もしGMLCが、位置探索サーバとIPデバイスの公開鍵を知っているならば、GMLCによって発行される公開鍵証明書であってもよい。セキュリティ・ドキュメント内に含まれる情報の助けを借りて、位置探索サーバとIPデバイスとは、これら2つの間の双方向セキュリティ・アソシエーションを確立することができる(矢印804)。もしこのセキュリティ・アソシエーションがインターネット・セキュリティ・アソシエーションであるならば、複数の単一方向インターネット・セキュリティ・アソシエーションを確立することができる。

【0042】

特にIPデバイス自身がIPデバイスの中に測位能力(例えば内蔵型GPS受信装置が存在する)を持っている場合、IPデバイスが、その地理的所在位置に関する情報を位置探索サーバと直接交換することを望む場合がある。この場合、移動局がLCS通知を受け取った後、IPデバイスと位置探索サーバが、これら2つの間でセキュリティ・アソシエーションを確立し、上述のように位置情報の交換を行うことが可能である。例えば、GMLCから位置探索サーバへの所在位置情報の伝送に加えて、この所在位置情報の交換を行うことができる。移動局が、セルラーネットワークに対して位置探索サーバへの情報の伝送を拒否し、位置探索サーバの認証後に、IPデバイスが、位置探索サーバへ所在位置情報を伝送することも可能である。

【0043】

図9は、本発明の1つの実施例に基づくセルラーネットワークのネットワーク・エレメント900と、移動局あるいは移動局の必須部分に対して装着可能な、本発明に基づくパケットデータ・デバイス950と、本発明に基づく移動局901とを概略的に例示する。ネットワーク・エレメント900と、パケットデータ・デバイス950と、移動局901は、本発明に基づくいずれの方法、好適には、本発明の実施例として説明した方法の1つをサポートすることができる。

【0044】

セルラーネットワークのネットワーク・エレメント900は、以下の手段すなわち:パケットデータ・ネットワークから、ある移動局に関する所在位置の探索要求を受け取る手段(910)、セルラーネットワークの中で所在位置探索手順を開始する手段(920)を有する。さらに、ネットワーク・エレメント900は、パケットデータ・ネットワークのあるネットワーク・エレメントからネットワーク・エレメント900へ向けて単一方向セキュリティ・アソシエーションを確立する手段(930)を有する。このセキュリティ・アソシエーションの確立には、典型的には、公衆パケットデータ・ネットワーク内の鍵管理センターが含まれる。さらに、ネットワーク・エレメント900は、パケットデータ・ネットワークから受け取るデータに対して、セキュリティ・アソシエーションによって指定されるセキュリティ機能の実行手段(931)と、所在位置の探索要求を行う送信者からネットワーク・エレメントへ向けた既存のセキュリティ・アソシエーションが存在するかどうかを判定するように構成される手段(932)と、所在位置の探索要求を行う送信者からネットワーク・エレメントへ向けたセキュリティ・アソシエーションが存在しない場合に、セキュリティ・アソシエーションを確立するように構成される、セキュリティ・アソシエーションの確立の開始手段(933)と、を有する。典型的には、上記手段はマイクロプロセッサとソフトウェアを用いて実現される。セキュリティ・ブロックに含まれる上記手段は、典型的には、インターネット・プロトコルと、IPSecプロトコルと、例えばISAKMPとOakleyを用いて実現される。

【0045】

ネットワーク・エレメント900は、パケットデータ・ネットワークのあるネットワーク・エレメントからネットワーク・エレメントへ向けたセキュリティ・アソシエーションに関する要求を、セルラーネットワークを介して、例えば着信可能なIPデバイスから受け取る手段(940)を追加して備えてもよい。ネットワーク・エレメント900は、要求されたセキュリティ・アソシエーションが存在するかどうかを判定する手段(932)と、要求されたセキュリティ・アソシエーションに関する情報を該デバイスへ伝送する手段(940)とを備えてもよい。また、ネットワーク・エレメント900は、該デバイスに関するセキュリティ・ドキュメントであって、所在位置の探索要求を行う送信者に関するセキュリティ・ドキュメントの作成要求を受信する手段(943)と、デバイスに関する第1のセキュリティ・ドキュメントと、所在位置情報を要求する送信者に関する第2のセキュリティ・ドキュメントとを作成する手段(944)と、を追加して備えてもよい。

【0046】

ネットワーク・エレメント900は、GSM/GPRSネットワークのネットワーク・エレメント、好適には、ゲートウェイ移動局所在位置探索センター、あるいは、UMTSネットワークのネットワーク・エレメントであってもよい。

【0047】

パケットデータ・デバイス950は、移動局の必須部分であるか、あるいは、移動局に装着可能な別個のデバイスのいずれかである。後者の場合、パケットデータ・デバイス950は例えばラップトップ・コンピュータや個人用情報機器であってもよい。パケットデータ・デバイス950は、所在位置の探索要求についての情報と、所在位置の探索要求を行う送信者についての情報とを移動局から受け取る手段(960)と、所在位置情報を要求する送信者からネットワーク・エレメントへ向けたセキュリティ・アソシエーションについての情報をセルラーネットワークと接続されたネットワーク・エレメントと交換する手段(970)とを有する。

【0048】

パケットデータ・デバイス950は、所在位置情報を要求する送信者からデバイスへ向けて、少なくともデータ発信元認証を指定する第2のセキュリティ・アソシエーション(図3に矢印302として示される)を確立する手段(980)を追加して有してもよい。パケットデータ・デバイス950は、セルラーネットワークのネットワーク・エレメントに対して、該デバイスに関する、および、図7と関連して説明したような、第2のセキュリティ・アソシエーションの確立のための情報要求を行う送信者に関する、セキュリティ・ドキュメントの作成を要求する手段をさらに有してもよい。

【0049】

さらに、パケットデータ・デバイス950は、所在位置情報を要求する送信者から例えばGMLCへ向けたセキュリティ・アソシエーションが存在する場合、所在位置情報を要求する送信者へ所在位置情報を送信する許可を移動局へ伝送する手段(990)を有してもよい。該デバイスは、GMLCが位置探索サーバを認証したことを一旦確認すると、所在位置情報の伝送を許可することができる。パケットデータ・デバイス950が、自身の所在位置を見つける手段(例えば内蔵型GPS受信装置995)を有することも可能である。

【0050】

移動局901は、セルラーネットワークから所在位置の探索要求についての通知を受け取る手段と、通知応答を用いてセルラーネットワークに応答する手段とを有する。移動局901は、移動局に装着されたデバイスに所在位置の探索要求について通知する手段をさらに有する。

【0051】

セルラーネットワークに対して応答する上記手段は、該デバイスが許可を与えることを予期することができ、この許可を受けた後にのみ、肯定応答がセルラーネットワークへ送られる。すなわち、セルラーネットワークへの該応答手段は、該デバイスによって送られた許可によって開始される。

【符号の説明】

【0052】

101 移動局

102 IPデバイス

110 GSM無線アクセス・ネットワーク(RAN)

130 パケットデータ・ネットワーク

131 LS(位置探索サーバ)

132 KMC(鍵管理センター)

150 集合体

154 GMLC(ゲートウェイ移動局所在位置探索センター)

301 セキュリティ・アソシエーション

302 所在位置情報の要求

【技術分野】

【0001】

本発明は一般に、アクセス・ネットワークを介してパケットデータ・ネットワークと接続されたデバイスの所在位置を見つける方法に関する。本発明は、特に、パケットデータ・ネットワーク内でのアクセス・ネットワークから位置探索サーバ(location server)への所在位置情報の伝送に関する。

【背景技術】

【0002】

セルラーネットワーク、例えば、汎欧州ディジタル移動電話方式(GSM)では、セルラーネットワークによって、少なくともセル・レベルで移動局(MS)の所在位置の追跡が行われる。MSの地理的所在位置の決定を行うことも可能である。MSの地理的所在位置に関する情報は、例えば、ある種のサービスや緊急事態において有用な情報となり得る。

【0003】

インターネットで利用可能な様々なサービスが存在する。これらのサービスの多くは、サービスを求めるデバイスの所在位置を示す情報の受信から利益を得ることになる。例えば、国際ビジネスは、ユーザの現在の所在位置の近くに在る店舗またはサービス・ポイントに関する情報を自動的に提供するサービスを受けることができる。現在、IPデバイスのIPアドレスを使用せずに、インターネットと接続されたIPデバイスの所在位置を見つけることは不可能である。一方、IPアドレスは、デバイスの所在位置を見つける信頼性の高い方法ではない。なぜなら、モバイルIPが使用されている場合、IPアドレスを変更することなく、一時的にあるいは永久的にデバイスの所在位置の変えることができるからである。

【0004】

GSMでは、ある回線交換型データ・サービスが存在し、このサービスを利用して、例えば、カード電話を備えたラップトップ・コンピュータとインターネット内のサーバとの間のデータ接続が可能である。GSMの付加サービスである一般パケット無線サービス(GPRS)は、無線パケット交換ネットワークの一例である。他のセルラーネットワークの中で、GPRSとGSMは、パケットデータ・ネットワークへのアクセス・ネットワークとして利用することができる。パケットデータ・デバイスは移動局と接続することができ、この移動局と、セルラーネットワークとを介して、パケットデータ・デバイスはパケットデータ・ネットワークと通信を行うことができる。例えば、パケットデータ・デバイスと接続されている移動局の所在位置を見つけることにより、パケットデータ・デバイスの所在位置を見つけることが可能となる。アクセス・ネットワーク、例えば、セルラーネットワークからパケットデータ・ネットワーク内のサーバへ、パケットデータ・デバイスに関する所在位置情報を伝送するのが便利である。しかし、所在位置情報の機密性および所在位置情報を要求する通信相手の認証の必要性に関する問題が存在する。

【0005】

図1は、アクセス・ネットワークの一例として、GSMネットワークとGPRSネットワークの概略図である。このアクセス・ネットワークを通じてパケットデータ・デバイスをパケットデータ・ネットワーク130と接続することができる。移動局(MS)101は基地局(BTS)112aと通信する。例えば、移動局101と接続されたラップトップ・コンピュータやその他のパケットデータ・デバイス102などが存在し得る。移動局がパケットデータの伝送と処理を行う能力を有する場合もある。GSM無線アクセス・ネットワーク(RAN)110では、基地局は基地局コントローラ(BSC)と接続されている。図1では、基地局112aと112bは、基地局コントローラ(BSC)113と接続されている。例えば、基地局コントローラは、無線資源の割振りに対して責任を負い、さらに、移動局が通信する対象基地局の変更を行うハンドオーバーの処理に対して責任を負う。この基地局と基地局コントローラとによってGSM RAN110が形成される。

【0006】

GSMとGPRS用として別個のコア・ネットワークが存在する。GSMコア・ネットワーク140はネットワークの固定部に移動通信サービス交換センター(MSC)を有し、BSC113が接続されている1つのMSC141が、一例として図1に示されている。GSMコア・ネットワーク140は、通常、公衆電話交換網(PSTN)と接続される。GPRSコア・ネットワーク120はGPRSサポート・ノード(GSN)を有する。これらのノードの中で、パケットデータ・ネットワーク130をインタフェースするノードとして、例えば、インターネットがあり、ゲートウェイGPRSサポート・ノード(GGSN)と呼ばれる。図1に、GGSN122が示されている。データパケットは、ルータとして機能する多くのGSNを通して転送される。移動局、または移動局と接続されたパケットデータ・デバイスは、データ接続のエンドポイントであり、1つの基地局コントローラを介して着信可能である。この基地局コントローラと接続されたGSNは、サービス提供GPRSサポート・ノード(SGSN)と呼ばれる。図1では、移動局101またはデバイス102はBSC113を介して着信可能であり、このBSCと接続されたGSNはSGSN121である。

【0007】

また、GSMとGPRSネットワークとに共通のネットワーク・エレメントも存在する。図1では、GSMとGPRSネットワークとの共通部分が、別個のネットワークの集合体150として示されている。GSMとGPRSの共通部分は、例えば、ホーム・ロケーション・レジスタ(HLR)151と、ビジター・ロケーション・レジスタ(VLR)152とからなり、これらは加入者管理と移動管理とを行う。さらに、移動体所在位置センター(MLC)153と呼ばれる構成体(entity)が存在し、移動局の所在位置の測定に責任を負う。

【0008】

GSMネットワークの外部にある構成体が、所在位置探索要求をゲートウェイ移動局所在位置探索センター(GMLC)に対して送信することにより、ある移動局の所在位置の質問を行う場合がある。図2は、移動局の所在位置を見つけ出すことに関連するメッセージ・シーケンスの一例を示す図である。図2では、この手順に関連するネットワーク・エレメントは、垂直のラインでマークされ、構成体名は各ラインの上方にある。メッセージは矢印でマークされている。これらのメッセージおよびメッセージ名は例として示すものである。上記とは別に、図2に示されている方法とは異なる方法で所在位置探索手順を実行してもよい。ある移動局の所在位置探索を要求する構成体は、通常、所在位置サービス(LCS)クライアントと呼ばれる。この構成体はGMLCへLCS要求201を送信する。LCS要求には、例えば、IMSI(国際移動通信加入者識別子)やMSISDNなどの識別子が含まれ、この識別子によって、所在位置の質問を行う対象移動局が指定される。GMLCはLCSクライアントを認証して、該LCSクライアントに所在位置情報を受け取る資格が与えられていることを確認する。認証に成功した後、GMLCは、ルート選定データ・メッセージ202を用いて、移動局に関するHLRに、移動局が着信可能となるように、現在のすなわち最新のMSCについて尋ねる。このMSCは在圏MSC(VMSC)と呼ばれる。HLRからVMSCに関する情報を受け取った後、GMLCは加入者の要求203をこのVMSCへ送信する。VMSCは、典型的には、当該MSのページングを行い(204)、移動局が現在存在するセルに関する情報を受け取る。その後、移動局は、LCS通知205によって所在位置質問についての通知を受ける。移動局は自分の所在位置が通知されることを許可することもできるし、拒絶することもできる。移動局が自分の所在位置の通知を許可した場合、VMSCは、移動局が現在存在するネットワーク内の移動局の所在位置を処理するサービス提供移動局所在位置探索センター(SMLC)に対して、移動局の所在位置を見つけるようにメッセージ206で要求する。その後、移動局の地理的所在位置が決定される。移動局の所在位置を決定する様々な可能な方法が存在する:セルラーネットワークは、自分が持っている情報だけを用いて移動局の所在位置を計算することができ、移動局は所在位置検知処理を行うための何らかの情報を提供することができる、あるいは、移動局が所在位置の計算を自身で行ってネットワークに自分の現在の所在位置について通知することができる。SMLCが移動局の所在位置を決定するとき、BSCや、BSや、MS自身のような様々なネットワーク・エレメントが所在位置探索処理に関与することができる。所在位置の決定に関連するメッセージが、図2に矢印207で示されている。所在位置の決定後、SMLCはVMSCへ所在位置情報を返信する(メッセージ208)。VMSCはGMLCへ所在位置情報を転送し(メッセージ209)、次いで、所在位置質問を開始したLCSクライアントへLCS応答210を送る。

【0009】

セルラーネットワークの一部分ではないある通信相手へ、ある移動局の所在位置に関する情報を提供することが可能である。図2のLCSクライアントは、このような通信相手の一例である。所在位置情報は一般に機密保持を必要とするため、位置情報を要求する通話相手は通常認証を受ける必要がある。一般的には、セルラーネットワーク・オペレータと所在位置情報を要求する通話相手との間に予め交渉した契約が存在しなければならない。契約時に、何らかの秘密認証情報(例えば、共有鍵)が交換され、各々の要求に対して、通話相手は、例えば、この秘密鍵を用いて所在位置探索要求メッセージの一部分を暗号化することより、この秘密認証情報を所有していることを示さなければならない。GMLCは、例えば、LCSクライアントに関するこの秘密鍵のコピーを持っている。例えば、LCSクライアントがその識別子を通知すると、GMLCは、LCSクライアントが正しい鍵を用いてそのテキストを暗号化しているかどうかを秘密鍵のコピーを用いてチェックすることができる。別のタイプの認証手順を実行することも可能である。

【0010】

所在位置追跡能力を備えたアクセス・ネットワークを介してパケットデータ・ネットワークと接続されたパケットデータ・デバイス101の所在位置を見つけることも可能である。例えば、パケットデータ・ネットワーク130、例えばインターネット、と接続された位置探索サーバ(Location Server)LS131が存在する場合もある。インターネットでは、一般に、互いにデバイスを識別する識別子はIPアドレスである。したがって、位置探索サーバは、例えば、あるIPデバイスのIPアドレスを認知することができる。セルラーネットワークからIPデバイスの所在位置を尋ねることができるようにするためには、位置探索サーバはどの移動局とIPデバイスが接続されているかを認知する必要がある。したがってIPデバイスは、例えば、この目的のために設計されたあるアプリケーションおよびプロトコルを用いて、位置探索サーバに対して、IPデバイスのIPアドレスとIPデバイスと接続された移動局のMSISDN番号とについて通知することができる。IPアドレスは、移動デバイス/移動局の所在位置が変化する場合でも動かない静的IPアドレスである場合もあれば、例えば、GPRSネットワークによって割り振られる動的IPアドレスである場合もある。動的IPアドレスが使用される場合、一般に、位置探索サーバへIPデバイスの同一性を一緒に通知する、MSISDNのような他の何らかの識別子が存在することは言うまでもない。

【0011】

インターネットの中には膨大な数の位置探索サーバが存在する。原則として、位置探索サーバ・オペレータの各々は、セルラーネットワークを介してインターネットと接続されているIPデバイスの所在位置を見つけることができることを保証するため、契約を各セルラーネットワーク・オペレータと交わす必要がある。したがって、セルラーネットワーク・オペレータまたは位置探索サーバのオペレータが行うべき契約数は、膨大なものとなる。さらに、インターネットでのサービスは寿命が短いので、例えば、セルラーネットワークから所在位置情報を受け取るために認証される位置探索サーバのIPアドレスと認証情報を含むデータベースの維持は退屈な作業となる可能性がある。さらに、パケットデータ・デバイスの所在位置に関する情報を位置探索サーバへ伝送する前に、アクセス・ネットワーク、例えば、セルラーネットワークを介してパケット・ネットワークと接続されたパケットデータ・デバイスが位置探索サーバの認証を望む場合もある。

【発明の概要】

【発明が解決しようとする課題】

【0012】

本発明の目的は、所在位置の決定可能なアクセス・ネットワークを介してパケットデータ・ネットワークと接続されたパケットデータ・デバイスに関する所在位置情報を処理するための、適応性のある、拡張可能な方法であって、所在位置情報を要求するネットワーク・エレメントの認証を行った後、パケットデータ・ネットワークと接続された該ネットワーク・エレメントに前記所在位置情報を提供する方法を提案することである。本発明のさらなる目的は、パケットデータ・デバイスが、所在位置情報を要求するネットワーク・エレメントを認証できるようにすることである。

【課題を解決するための手段】

【0013】

本発明の目的は、第1のネットワーク・エレメントに向けたセキュリティ・アソシエーション(security association)を確立することにより達成される。この第1のネットワーク・エレメントは所在位置決定能力を有するアクセス・ネットワークと接続され、また、第3のネットワーク・エレメントの助けによって、第2のネットワーク・エレメントからこの第1のネットワーク・エレメントへ、パケットデータ・ネットワークからの所在位置の探索要求が送られる。該第2および第3のネットワーク・エレメントはパケットデータ・ネットワークと接続される。オプションとして、第2のネットワーク・エレメントからパケットデータ・デバイスに向けたセキュリティ・アソシエーションが確立される。

【0014】

本発明に基づく方法は、セルラーネットワーク内のある移動局に関する所在位置情報の処理方法であり該処理方法は、

セルラーネットワークと接続された第1のネットワーク・エレメントが、パケットデータ・ネットワークと接続された第2のネットワーク・エレメントから、移動局に関する所在位置の探索要求を受け取るステップを含む、セルラーネットワーク内である移動局に関する位置情報を処理する方法において、

パケットデータ・ネットワークと接続された第3のネットワーク・エレメントから、第2のネットワーク・エレメントに関するセキュリティ・ドキュメントを要求するステップと、

少なくとも1つのセキュリティ・アソシエーションの確立を開始するステップであって、該セキュリティ・アソシエーションが少なくともデータ発信元認証を指定し、第2のネットワーク・エレメントから第1のネットワーク・エレメントへ向かうようになし、さらに、該確立が、セキュリティ・ドキュメントの中に含まれる情報の利用を含む、セキュリティ・アソシエーションの確立を開始するステップと、

前記セキュリティ・アソシエーションの確立が成功した後、所在位置探索サービス要求のデータ発信元を認証するステップと、

所在位置探索サービス要求のデータ発信元の認証が成功した場合、セルラーネットワーク内で移動局に関する所在位置探索手順を開始するステップと、をさらに含むことを特徴とする。

【0015】

セルラーネットワークのネットワーク・エレメントは本発明に基づくネットワーク・エレメンであり、以下の手段を有する:

パケットデータ・ネットワークから、ある移動局に関する所在位置情報の探索要求を受け取る手段と、

セルラーネットワークの中で所在位置探索手順を開始する手段と、を有するネットワーク・エレメントにおいて、該開始する手段が、

パケットデータ・ネットワークのネットワーク・エレメントからネットワーク・エレメントへ向けてセキュリティ・アソシエーションを確立する手段と、

パケットデータ・ネットワークから受け取るデータに対して、セキュリティ・アソシエーションによって指定されるようなセキュリティ機能を実行する手段と、

所在位置情報の探索要求の送信者からネットワーク・エレメントへ向けた既存のセキュリティ・アソシエーションが存在するかどうかを判定するように構成される手段と、

セキュリティ・アソシエーションの確立の開始手段であって、所在位置情報の探索要求を行う送信者からネットワーク・エレメントへ向けたセキュリティ・アソシエーションが存在しない場合、セキュリティ・アソシエーションを確立するように構成される、セキュリティ・アソシエーションの確立の開始手段と、をさらに有してなることを特徴とする。

【0016】

本発明はさらに、移動局の必須部分である、または、移動局に装着可能であるデバイスに関し、以下の手段を有することを特徴とする。

所在位置情報の探索要求に関する情報と、所在位置情報の探索要求を行う送信者に関する情報と、を移動局から受け取る手段と、

セルラーネットワークと接続されたネットワーク・エレメントとの間で、所在位置情報の探索を要求する送信者からネットワーク・エレメントへ向かうセキュリティ・アソシエーションに関する情報を交換する手段。

【0017】

本発明はまた移動局に関し、セルラーネットワークから、所在位置情報の探索要求についての通知を受け取る手段と、セルラーネットワークに対して通知応答を用いて応答する手段とを有する移動局において、移動局の必須部分であるか、移動局に装着されるかのいずれかであるデバイスに対して、所在位置情報の探索要求について通知を行う手段をさらに有することを特徴とする。

【0018】

本発明に基づく方法では、第1のネットワーク・エレメントが存在し、該第1のネットワーク・エレメントは、一般に、パケットデータ・ネットワークへのアクセス・ネットワークとして機能するセルラーネットワークのネットワーク・エレメントである。このネットワーク・エレメントは、外部ネットワーク・エレメントを用いて所在位置情報の探索要求と応答とを処理することができる。上述のゲートウェイ移動局所在位置探索センターはこのような第1のネットワーク・エレメントの一例である。移動局の実際の所在位置は、アクセス・ネットワークの他のネットワーク・エレメントにより決定することが可能である。あるいは、移動局自身が自分の所在位置についてアクセス・ネットワークに通知することもできる。第1および第2のネットワーク・エレメントがパケットデータ・ネットワークと接続され、このパケットデータ・ネットワークを介して、第2のネットワーク・エレメントは第1のネットワーク・エレメントと情報の交換を行うことができる。

【0019】

所在位置情報が第2のネットワーク・エレメントへ伝送される前に、第2のネットワークは認証を受ける。この認証は、第2のネットワーク・エレメントから第1のネットワーク・エレメントに対してセキュリティ・アソシエーションを確立することにより行うことができる。本明細書では、セキュリティ・アソシエーションという用語は、第1の構成体から第2の構成体へ伝送されるデータに適用されるべき合意された1組のセキュリティ・サービスを意味する。単一方向(unidirectional)のセキュリティ・アソシエーションは、第2の構成体へ向かう。各セキュリティ・アソシエーションは、少なくとも1つのセキュリティ・サービスを指定する。データ発信元認証(送信元ネットワーク・エレメントの認証)と、データ保全と、データの暗号化とはこのようなセキュリティ・サービスの例である。このようなセキュリティ・サービスの中には、セキュリティ鍵の管理に関するいくつかの詳細が含まれる場合もある。秘密鍵暗号化法を使用する場合、これらの詳細は鍵配布センターを指すこともある。また、公開鍵暗号法を使用する場合、これらの詳細は認証センターを示すことがある。双方向セキュリティ・アソシエーションは、2つのネットワーク・エレメント間のいずれかの方向へ送られるデータに対して適用されるべきセキュリティ・サービスを示す。第1の方向に関連するセキュリティ・サービスは、反対方向に関連するセキュリティ・サービスとは異なる場合もある。

【0020】

セキュリティ・アソシエーションによって示されるセキュリティ・サービスが利用できるようになる前に、セキュリティ・アソシエーションを確立する必要がある。特に、専用接続が存在しないパケットデータ・ネットワークでは、セキュリティ・アソシエーションの存在は、データを安全に伝送できるようにするために重要である。本明細書では、セキュリティ・アソシエーションの確立という用語の意味は、第1のネットワーク・エレメントと第2のネットワーク・エレメントがこれら2つのエレメントのうちの一方へ向けたセキュリティ・アソシエーションの詳細のネゴシエーションを安全に行う手順を意味する。セキュリティ・アソシエーションを得る1つの方法として、例えば会社間の個別の契約を利用し、その契約に準拠するセキュリティ・アソシエーションが確立されるように、ネットワーク・エレメントを構成する方法がある。さらに適応性のある自動的な方法として、第1のネットワーク・エレメントと第2のネットワーク・エレメントの双方(または実際には、第1および第2のネットワーク・エレメントを所有するオペレータ)が信頼する第3のネットワーク・エレメントをアービトレータ(arbitrator)として使用する方法がある。アービトレータとしての第3のネットワーク・エレメントは、第1および第2のネットワーク・エレメントへセキュリティ・ドキュメントを提供することができ、これらのセキュリティ・ドキュメント内に含まれる情報を用いて、第1および第2のネットワーク・エレメントはメッセージの発信元をチェックし、その後ネゴシエーションを行い、第1のネットワーク・エレメントへ向かう少なくとも1つのセキュリティ・アソシエーションの確立を行うことができる。セキュリティ・アソシエーションの設定後、ネゴシエーションが行われたセキュリティ・サービスは、そのセキュリティ・アソシエーションに関連するデータパケットに対して適用されると仮定することができる。

【0021】

鍵管理センターとしての第3のネットワーク・エレメントの使用によって、第1のネットワーク・エレメントと第2のネットワーク・エレメントは、予めネゴシエーションが行った契約なしに、セキュリティ・アソシエーションの確立を行うことが可能になる。本発明に基づく方法では、例えば、第1のネットワーク・エレメントによって、所在位置探索要求の発信元が第2のネットワーク・エレメントであることが認証され、所在位置探索要求が改竄されていないことをチェックするためには、第1のネットワーク・エレメントへ向けた単一方向セキュリティ・アソシエーションで十分である。第2のネットワーク・エレメントへ向けた第2の単一方向セキュリティ・アソシエーションが存在する場合もあり、このセキュリティ・アソシエーションでは発信元の認証が指定される。このようにして、第2のネットワーク・エレメントは、所在位置応答が第1のネットワーク・エレメントによって送られたことをチェックすることができる。さらに、所在位置情報を秘密にするために、第2のセキュリティ・アソシエーションはデータが暗号化されていることを示すことができる。

【0022】

しかし、通常、所在位置情報の伝送にはセキュリティ・アソシエーションの確立だけでは十分ではない。第1のネットワーク・エレメントは、第2のネットワーク構成体による所在位置情報の受信が許可されていることをチェックすることができ、あるいは、移動局が、移動局の所在位置情報が第2のネットワーク・エレメントへ送られることを拒む場合もある。さらに、移動局または移動局と接続された別個のパケットデータ・デバイスが、第2のネットワーク・エレメントから自身の方へ向かう別個のセキュリティ・アソシエーションの設定(set up)を望み、その後で、所在位置情報の探索要求の発信元をチェックする場合もある。所在位置情報の探索要求の発信元の認証が成功した後、第1のネットワーク・エレメントを介して、第2のネットワーク・エレメントへ所在位置データの伝送を行うことができ、この所在位置データは、セルラーネットワーク・プロトコルを用いてセルラーネットワークにより、第2のネットワーク・エレメントへ配布される。上記とは別に、あるいは、これに加えて、この所在位置データは、パケットデータ・プロトコルを用いてパケットデータ・デバイスから直接第2のネットワーク・エレメントへ伝送することもできる。あるいは、パケットデータ・デバイスが移動局の必須部分である場合、パケットデータ・プロトコルを用いて移動局から直接第2のネットワーク・エレメントへ伝送することもできる。パケットデータ・デバイスの所在位置が要求されていることを、移動局、および、移動局と接続されたパケットデータ・デバイスに通知するためだけに、セルラーネットワークの所在位置探索手順を用いることが可能である。その後、パケットデータ・デバイスは、セルラーネットワークに関わることなく、その所在位置を決定し、第2のネットワーク・エレメントへその所在位置情報を直接伝送することができる。

【図面の簡単な説明】

【0023】

【図1】端末とパケットデータ・ネットワークの所在位置を見つけることが可能な、従来技術によるアクセス・ネットワークを概略的に示す図である。

【図2】従来技術による所在位置の情報転送について説明するメッセージ・シーケンスを示す図である。

【図3】パケットデータ・ネットワーク内の鍵管理センターおよび、該鍵管理センターと位置探索サーバとゲートウェイ移動局所在位置探索センターとの間のセキュリティ・アソシエーション構成を概略的に示す図である。

【図4】本発明の第1の実施例に基づく方法を示すフローチャートを示す図である。

【図5】本発明の第2の実施例に基づく、セキュリティ・ドキュメントおよびセキュリティ・アソシエーションの確立に関するメッセージ・シーケンスを示す図である。

【図6】本発明の第3の実施例に基づくセキュリティ・ドキュメントおよびセキュリティ・アソシエーションの確立に関するメッセージ・シーケンスを示す図である。

【図7】本発明の第4の実施例に基づく方法を示すフローチャートを示す図である。

【図8】本発明に基づくセキュリティ・ドキュメントおよびセキュリティ・アソシエーションの確立に関するメッセージ・シーケンスを示す図である。

【図9】本発明に基づくネットワーク・エレメントと、パケットデータ・デバイスと、移動局を示す図である。

【発明を実施するための形態】

【0024】

本発明の特徴を示すものと考えられる新規の特徴は特許請求の範囲に記載されている。従属請求項は本発明のいくつかの望ましい実施例について記載する。しかし、本発明自体は、本発明の追加目的および利点と共に、本発明の構成と動作方法の双方に関して、添付図面と関連して読むとき、具体的な実施例についての以下の説明からもっとも良く理解することができる。

【0025】

図1〜2については従来技術に関連する説明の中で詳細に解説した。以下、アクセス・ネットワークと通信する端末の所在位置を見つけることが可能で、パケットデータ・ネットワークとの接続が可能なアクセス・ネットワークの一例としてGSMとGPRSネットワークを用いる。ユニバーサル移動通信システム(UMTS:Universal Mobile Telecommunication System)はこのようなアクセス・ネットワークのさらなる1例である。さらに、パケットデータ・ネットワークの一例としてIPネットワークが用いられ、パケットデータ・デバイスの一例としてIPデバイスが用いられる。第1のネットワーク・エレメントの一例としてGMLCが用いられ、第2のネットワーク・エレメントの一例として位置探索サーバが用いられ、第3のネットワーク・エレメントの一例として鍵管理センターが用いられる。

【0026】

インターネット・プロトコル(RFC2401)用のセキュリティ・アーキテクチャに記載されているインターネット・セキュリティ・アソシエーションは、セキュリティ・アソシエーションの一例である。インターネット・セキュリティ・アソシエーションとして、インターネット・セキュリティ・アソシエーションがデータ発信元認証あるいはデータの暗号化を求めることができることが規定されている。データ発信元認証とデータの暗号化の双方を利用する場合、複数のインターネット・セキュリティ・アソシエーションの確立が必要となる。例えば、反対方向に向けた2つのインターネット・セキュリティ・アソシエーションを用いて、双方向セキュリティ・アソシエーションの実行が可能である。インターネット・セキュリティ・アソシエーションが使用されるとき、実際のデータ発信元と、データ保全サービスと、データ暗号化サービスとは、IPSecあるいはIPv6プロトコルによって提供される。データ発信元とデータ保全サービスには認証ヘッダ(AH)が与えられ、データの暗号化にはセキュリティ・ペイロード(ESP)の暗号化が与えられる。インターネット・セキュリティ・アソシエーションの利用によって、IPデータパケットに対して適用されるセキュリティ・サービスが提供される。インターネット・セキュリティ・アソシエーションは、例えば、ISAKMPプロトコルあるいはOakley鍵交換プロトコルなどを用いて、確立される。したがって、インターネット・セキュリティ・アソシエーションのエンドポイントであるネットワーク・エレメントが、IPSecまたはIPv6とISAKMPなどに加えて、付加的なアプリケーションやソフトウェアを持つ必要はなくなる。

【0027】

本発明に基づく方法では、インターネット・セキュリティ・アソシエーション以外の他のセキュリティ・アソシエーションの使用も可能である。2つの上位層(ネットワーク層以上)プロトコルまたはアプリケーションの間でも、そのセキュリティ・アソシエーションを確立することができる。いくつかのネットワーク・エレメントを介してセキュリティ・アソシエーションの中を通したり、または可遷的(transitive)セキュリティ・アソシエーションを利用することも可能である。可遷的セキュリティ・アソシエーションとは、AからBへの第1のセキュリティ・アソシエーションと、BからCへの第2のセキュリティ・アソシエーションとが存在するとき、AからBへの可遷的セキュリティ・アソシエーションが存在することを意味する。

【0028】

図3は、パケットデータ・ネットワーク130内の鍵管理センターKMC(Key Management Center)132と位置探索サーバLS131とを例示する。この図には、さらに、GSM/GPRSネットワーク内で、位置探索サーバを用いて、パケットデータ・ネットワークを介し、パケットデータを交換できるゲートウェイ移動局所在位置探索センターGMLC(Gateway Mobile Location Center)154が示されている。移動局101も例示され、この移動局と接続されたIPデバイス102も例示されている。この図の場合も、IPデバイスを移動局の必須部分としてもよい。

【0029】

位置探索サーバが所在位置情報を受信するために、GMLCは、所在位置の探索要求の発信元を認証できる必要がある。言い換えれば、所在位置の探索要求を送る外部クライアント(位置探索サーバ)の同一性を確認できる必要がある。これを行う1つの方法として、位置探索サーバからGMLCへ向けた少なくともデータ発信元認証を指定する確立されたセキュリティ・アソシエーションを行う方法がある。このセキュリティ・アソシエーション(Security Association)は図3の点線の矢印301で示されている。

【0030】

鍵管理センターは、セキュリティ・ドキュメントの作成によるセキュリティ・アソシエーションの確立に関与し、このセキュリティ・ドキュメントによって、セキュリティ・アソシエーション301の確立前またはセキュリティ・アソシエーションの301の確立中、GMLCはLS(Location Server)を認証することが可能になる。したがって、KMCは、(予めオフラインにするか、所在位置の探索要求手順中オンラインのいずれかで)少なくともLSを認証し、少なくともGMLCによって(好適にはGMLCとLSの双方によって)信頼(trust)されることが望ましい。言い換えれば、GMLCは、KMCが署名した公開鍵証明書を受け取ることが望ましい。あるいは、共有秘密鍵を使用する場合には、GMLCとLSの双方が各々、KMCと共通の共有鍵を持つことが望ましい。第1のケースでは、KMCは、通常、証明(certificate)エージェントと呼ばれ、後者のケースでは鍵配布センターである。ケルベロス(Kerberos)・システムは鍵配布センターの1つの例である。KMCは実際には鍵管理センターのツリーであってもよく、GMLCが1つのリーフ(leaf)−KMCを処理し、LSが他のリーフ−KMCを処理する。リーフ−KMCが同じツリーに属するので、GMLCによる安全なLSの認証を可能にするセキュリティ・ドキュメントの作成が可能である。

【0031】

図4は、本発明の第1の実施例に基づく方法を表すフローチャートを示す。ステップ401では、GMLCは、所在位置の探索要求メッセージを受け取る。例えば、データパケットのプロトコル・ヘッダを用いて、GMLCは、少なくともデータ発信元認証がそのデータパケットに適用されるかどうかのチェックを、ステップ402で行うことができる。データ発信元認証情報がデータパケット内に与えられない場合、送信者からGMLCへ向けたセキュリティ・アソシエーションが存在しないと想定することができる。したがって、GMLCはステップ403で、セキュリティ・アソシエーションの確立を開始する。位置探索サーバが所在位置情報を要求する前に、この位置探索サーバがセキュリティ・アソシエーションの確立を開始することも可能である。その場合、手順はステップ403で開始される。セキュリティ・アソシエーションの確立の詳細について以下説明する。このセキュリティ・アソシエーションの確立には、送信者に関するセキュリティ・ドキュメントの作成をKMCに求めるステップ404と、GMLCがそのセキュリティ・ドキュメントを受け取るステップ406とが含まれる。その後、セキュリティ・ドキュメントの中で与えられる少なくとも何らかの情報を用いて、セキュリティ・アソシエーションの確立が実行される。適切なデータ発信元認証を用いて保証された所在位置の探索要求を受け取るために、GMLCは、ステップ407で、送信者にその要求を再び(または、手順がステップ403から開始された場合は初めて)伝送するように求めることができる。

【0032】

少なくともデータ発信元認証情報が、所在位置の探索要求に関するデータパケット中に存在する場合、ステップ408で送信者の認証に成功した後で、所在位置情報を受け取るべく委任(authorize)されたことを、GMLCはステップ409でチェックすることができる。その後、GMLCはステップ410でGSM/GPRS所在位置探索手順を開始する。GSM/GPRS所在位置探索手順は、例えば、図2に示されるような手順となる場合もある。さらに、GMLCが暗号化された所在位置情報の伝送を望むこともある。この場合、GMLCからLSへ向けた第2のセキュリティ・アソシエーションも確立される。

【0033】

KMCによって発行されるセキュリティ・ドキュメントの内容は、秘密鍵暗号化法または公開鍵暗号化法のいずれを使用するかに依存する。公開鍵暗号化法が使用される場合、構成体Xに関するセキュリティ・ドキュメントは証明書(Certificate)C(PKX,IDX;SKMC)となる。この場合、PKXはXの公開鍵(Public Key)であり、IDXはXを示す識別子(通常そのIPアドレス)であり、SKMCは、証明書の真正性を証明するためKMCによって作成された暗号署名である。公開鍵証明書の中には通常このような暗号署名が存在するので、データ保全とデータ発信元認証を提供する方法を用いて、証明書を伝送する必要はない。秘密鍵暗号法を使用する場合には、KMCは通常、セキュリティ・アソシエーションの確立に関わるXおよびY構成体双方の同一性を知っている必要がある。KMCは鍵KX-Yを作成し、識別子IDXと共に、セキュリティ・ドキュメントの中へこの鍵を入れることができる。その後、KMCは、一般に、Yと共有する秘密鍵KKMC-Yを用いてセキュリティ・ドキュメントの暗号化を行う。Xに関し、かつ、Yへ配布されるセキュリティ・ドキュメント(Security Document)SDは、SD(IDX,KX-Y;KKMC-Y)となる。セキュリティ・ドキュメントSD内の、少なくとも鍵(Key)KX-Yは、最後の引数KKMC-Yを用いて暗号化される。KMCは、一般に、第2のセキュリティ・ドキュメントSD(IDY,KX-Y;KKMC-X)内に同一の秘密鍵KX-Yと識別子IDYとを配布する。鍵KKMC-Xは、XとKMCとの間で共有される秘密鍵である。

【0034】

図5は、秘密鍵暗号化法を用いて、本発明の第2の実施例に基づくセキュリティ・アソシエーションの確立を実行するためのメッセージ・シーケンス図を一例として示す。図5で、GMLCは、LSに対してセキュリティ・アソシエーションの確立要求501を送ることにより、手順を開始する。要求されたセキュリティ・アソシエーションは、GMLCへ向けたセキュリティ・アソシエーションであり、この図ではSA(GMLC)で印されている。要求501は、例えば、セキュリティ・アソシエーションのエンドポイントについて積極的に記述することができる。すなわち、受信者は、エンドポイントが要求501の送信者であることを推論することができる。LSは、要求501を受け取った後、要求502によって第2のセキュリティ・アソシエーションSA(LS)の確立を希望することを示すことができる。一般に、SA(LS)はデータの暗号化を求める。GMLCは、セキュリティ・アソシエーションSA(LS)を要求することもできる。その場合、メッセージ501と502とは単一のメッセージであってもよい。LSは、セキュリティ・ドキュメント要求503を用いて、GMLCに関するセキュリティ・ドキュメントをKMCに求め、次いで、KMCは、セキュリティ・ドキュメントSD(GMLC)(図5のメッセージ504)を配布する。セキュリティ・ドキュメントSD(GMLC)は、例えば、上述のようにSD(IDGMLC、KLS-GMLC;KKMC-LS)であってもよい。同様に、GMLCは、セキュリティ・ドキュメント要求505を用いて、LSに関するセキュリティ・ドキュメントをKMCに求め、次いで、KMCは、セキュリティ・ドキュメントSD(LS)(図5のメッセージ506)を配布する。セキュリティ・ドキュメントを受け取った後、GMLCとLSは、要求されたセキュリティ・アソシエーション(図5の矢印507)の確立を行うことができる。典型的には、セキュリティ・アソシエーションを確立するための別個のプロトコルが存在し、相互の認証は一般にセキュリティ・アソシエーション確立の中に含まれる。秘密鍵暗号化法を使用する場合、鍵KLS-GMLCについての知識が認証のときに通常テストされる。セキュリティ・アソシエーションがインターネット・セキュリティ・アソシエーションである場合には、そのセキュリティ・アソシエーションを確立するプロトコルは一般にISAKMPである。さらに、Oakley鍵決定プロトコルのような既存のプロトコル、あるいは、セキュリティ・アソシエーションを確立するためのその他の可能なプロトコルの中の1つの中に、メッセージ501〜506または同様のメッセージを含むことも可能である。

【0035】

図5に示されるメッセージの順序とメッセージ名は1つの例である。これらのメッセージは異なる順序で配布することができる。例えば、GMLCがLSによって送られてきた所在位置の探索要求を受け取るとすぐに、LSとGMLCは、互いの同一性を知る。LSとGMLCは、セキュリティ確立要求が送られる前に、セキュリティ・ドキュメントを配布するようにKMCに求めることができる。

【0036】

図6は、本発明の第3の実施例に基づくセキュリティ・アソシエーションの確立を、公開鍵暗号化法を用いて、実行するためのメッセージ・シーケンス図を一例として示すものである。公開鍵証明書を使用する場合、GMLCは、例えば、証明書C(PKGMLC,IDGMLC;SKMC)を配布し、セキュリティ・アソシエーション要求メッセージの中で、この証明書をLSへ配布するように、KMCに求めることができる。LSがKMCから証明書C(PKGMLC,IDGMLC;SKMC)をフェッチすることも可能である。図6で、GMLCは、証明書C(PKGMLC,IDGMLC;SKMC)を配布するようにKMCに求める。これは、図6のSD(GMLC)(メッセージ503)として印されている。KMCは証明書(メッセージ504)を配布し、その後、GMLCは、セキュリティ・アソシエーション(Security Association)SA(GMLC)確立要求601をLSへ送信する。この要求601には証明書も含まれる。LSは、要求601を受け取った後、GMLCの認証を行うことができる。この認証は、例えばチャレンジ−アンド−レスポンス(challenge-and-response)認証などを用いて実行することができる。あるいは、LSは、GMLCが要求601に入れた暗号署名の正当性のチェックを行うことができる。GMLCだけの認証で、セキュリティ・アソシエーションSA(GMCL)の確立にとって十分である場合、この時点でセキュリティ・アソシエーションを確立することができる(矢印602)。第2のセキュリティ・アソシエーションSA(LS)が要求された場合には、LSとKMCとの間(メッセージ505と506)、および、LSとGMLCとの間で(セキュリティ・アソシエーションSA(LS)要求603)、同様のメッセージが交換される。その後、セキュリティ・アソシエーションSA(LS)の確立を行うことができる(矢印604)。

【0037】

上述のように、一般に、セキュリティ・アソシエーションを確立するための別個のプロトコルが存在する。セキュリティ・アソシエーションを確立するための既存プロトコルが、メッセージ601と602あるいは同様のメッセージを含むこともできる。図6に示されるメッセージの順序とメッセージ名は1例である。これらのメッセージは異なる順序で配布することができる。一般に、KMCから(または、さらに正確に述べれば、証明エージェントCAから)、ある一定の手順の間はオンラインで、または、その手順の前ならばオフラインで、公開鍵証明書を求めることができる。もしLSとGMLCが、既に相手構成体の証明書を持っているならば、KMCから再度証明書を求める必要はない。

【0038】

本発明の第4の実施例では、所在位置が求められているIPデバイスは、所在位置情報がLSへ配布される前に、LSを認証することを望む。第4の実施例に基づく方法を示すフローチャートが図7に示されている。このフローチャートは図4のフローチャートの続きであり、セルラーネットワークの所在位置探索手順が開始されるステップ410から始まる。ステップ701で、所在位置探索手順が実行され、この手順のある時点で、移動局は、典型的には、その所在位置が要求されている旨の通知を受け取る。図7でこの通知はステップ702で行われる。移動局は、移動局と接続されたIPデバイスに、所在位置探索要求について通知することができる(ステップ703)。移動局へ送信されるこの通知には、LSの識別子が含まれ、例えば、事前に合意した共有秘密鍵を用いて、IPデバイスと位置探索サーバが相互に認証することが可能である。公開鍵を用いた認証も可能である。この認証はステップ704で示される。認証の成功後、IPデバイスと位置探索サーバは、所在位置情報の保護に使用する暗号化方法に合意することができる(ステップ705)。IPデバイスは、その所在位置を決定する何らかの手段、例えば全地球測位システム(GPS)用受信装置を持つことができ、自分自身の所在位置を見つけることができる。その後、IPデバイスは、ステップ707で、位置探索サーバに所在位置情報を送信することができる。

【0039】

また、図7にはまた、IPデバイスが位置探索サーバからIPデバイス自身へ向けたセキュリティ・アソシエーションの確立を望む選択ステップも示される(ステップ708)。GMLCが第3者として、このセキュリティ・アソシエーションの確立に含まれることもある(ステップ709)。これについてさらに詳細に以下解説する。IPデバイスから位置探索サーバへ向けて、例えばデータの暗号化等を指定した第2のセキュリティ・アソシエーションを確立することも可能である(ステップ710)。第1のセキュリティ・アソシエーションが、IPデバイスが位置探索サーバを認証することを許可する。IPデバイスが自分自身の所在位置を決定するとき(ステップ706)、典型的には第2のセキュリティ・アソシエーションが利用され、そしてこの第2のセキュリティ・アソシエーションは、IPデバイスが位置探索サーバへ極秘に所在位置情報の伝送を行うことを許可する(ステップ707)。IPデバイスが移動局に、位置探索サーバへの所在位置情報の伝送許可を与えることを一任することも可能である(ステップ711)。この場合、典型的には、ただ1つのセキュリティ・アソシエーションをIPデバイスへ向けるだけで十分である。認証を行った後、移動局は、セルラーネットワークへメッセージを送り、所在位置情報の伝送を許可する(ステップ712)。もし移動局の所在位置がまだ決定されていないならば、所在位置探索手順はこの時点で完了する。移動局はこのステップに関与し、自分自身の所在位置さえも決定し、セルラーネットワークを介してGMLCへその情報を伝送する場合もある。この所在位置情報は、ステップ713で、典型的にはGMLCから位置探索サーバへ伝送される。図7のステップのシーケンスは、図7に示される代替ステップと同様、本発明に基づく方法の一例に過ぎない。1つのさらなる選択ステップとして、例えば移動局がその所在位置を決定し、その後、IPデバイスが位置探索サーバへその情報を伝送するステップがある。

【0040】

このようにして、本発明に基づく方法では、位置探索サーバとIPデバイスは、もしそれらがインターネットの中に共通の鍵管理センターを持っているならば、付加的にあるいはオプションとして、これら2つ自身の間でセキュリティ・アソシエーションを確立することもできる。一旦IPデバイスがLSを認証したときは、IPデバイスは移動局に通知して、GMLC(またはセルラーネットワーク内の別のネットワーク構成体)にその所在位置情報を伝送する許可を送るようにすることができる。IPデバイスがLSを認証する1つの代替ステップとして、IPデバイス自身からLSへ向けたセキュリティ・アソシエーションの確立に関与させるステップがある。適切に選択されたセキュリティ・アソシエーションによって、LSとIPデバイスとが相互に認証することが可能になる。

【0041】

上述のように、IPデバイスまたはLSが、IPデバイスとLSとの間でセキュリティ・アソシエーションの確立を望む場合があり得るにもかかわらず、インターネットの中に、IPデバイスとLSのデータ発信元認証とペイロード暗号化について、IPデバイスとLSの双方が信頼できるような共通の鍵管理センターが存在しない場合がある。GMLCは、移動局がセルラーネットワークによって認証されているので、移動局を信頼する。移動局は、デフォルトによって、あるいは、GMLCと移動局間でのセキュリティ・アソシエーションを構築することによって、セルラーネットワークとGMLCとを信頼する。移動局のHRLは、必要な場合、MSとGMLCのための鍵管理センターとして機能することができる。さらにまた、移動局は、IPデバイスと相互認証を行うこともできる。これは、鍵管理センターとしてGMLCを用いてGMLCが、位置探索サーバを認証した後、位置探索サーバとIPデバイスとの間でセキュリティ・アソシエーションを確立する実行可能な方法である。位置探索サーバの認証は、例えば図5と図6に示される、位置探索サーバとGMLCとの間のセキュリティ・アソシエーションを確立するステップの一部分とすることができる。

図8は、IPデバイスとLSとの間の双方向セキュリティ・アソシエーションの確立に関するメッセージ・シーケンス図を示すものである(図7のステップ708〜710参照)。IPデバイスは、GMLCからLSへ向けたセキュリティ・アソシエーションの確立を求める(メッセージ801)。あるいは、位置探索サーバによってこのメッセージを送ることができる。もしGMLCが予め位置探索サーバを認証していないならば、GMLCは、典型的には、初めに位置探索サーバとセキュリティ・アソシエーションを確立する必要がある。GMLCは、この時点で図5または図6に示される手順を実行してもよい。例えば、位置探索サーバとGMLCとの間に、少なくともデータ発信元認証を可能にする双方向セキュリティ・アソシエーションが既に存在するならば、GMLCは、位置探索サーバに関するセキュリティ・ドキュメントをIPデバイスへ送信するステップへ進むことができる(メッセージ802)。このセキュリティ・ドキュメントは、典型的には、位置探索サーバへ送られる、セキュリティ・ドキュメントSD(IDLS,KLS-IPdevice;KGMLC-IPdevice)、および、同様のセキュリティ・ドキュメントSD(IDIPdevice,KLS-IPdevice;KGMLC-LS)である(メッセージ803)。あるいは、セキュリティ・ドキュメントは、もしGMLCが、位置探索サーバとIPデバイスの公開鍵を知っているならば、GMLCによって発行される公開鍵証明書であってもよい。セキュリティ・ドキュメント内に含まれる情報の助けを借りて、位置探索サーバとIPデバイスとは、これら2つの間の双方向セキュリティ・アソシエーションを確立することができる(矢印804)。もしこのセキュリティ・アソシエーションがインターネット・セキュリティ・アソシエーションであるならば、複数の単一方向インターネット・セキュリティ・アソシエーションを確立することができる。

【0042】

特にIPデバイス自身がIPデバイスの中に測位能力(例えば内蔵型GPS受信装置が存在する)を持っている場合、IPデバイスが、その地理的所在位置に関する情報を位置探索サーバと直接交換することを望む場合がある。この場合、移動局がLCS通知を受け取った後、IPデバイスと位置探索サーバが、これら2つの間でセキュリティ・アソシエーションを確立し、上述のように位置情報の交換を行うことが可能である。例えば、GMLCから位置探索サーバへの所在位置情報の伝送に加えて、この所在位置情報の交換を行うことができる。移動局が、セルラーネットワークに対して位置探索サーバへの情報の伝送を拒否し、位置探索サーバの認証後に、IPデバイスが、位置探索サーバへ所在位置情報を伝送することも可能である。

【0043】

図9は、本発明の1つの実施例に基づくセルラーネットワークのネットワーク・エレメント900と、移動局あるいは移動局の必須部分に対して装着可能な、本発明に基づくパケットデータ・デバイス950と、本発明に基づく移動局901とを概略的に例示する。ネットワーク・エレメント900と、パケットデータ・デバイス950と、移動局901は、本発明に基づくいずれの方法、好適には、本発明の実施例として説明した方法の1つをサポートすることができる。

【0044】

セルラーネットワークのネットワーク・エレメント900は、以下の手段すなわち:パケットデータ・ネットワークから、ある移動局に関する所在位置の探索要求を受け取る手段(910)、セルラーネットワークの中で所在位置探索手順を開始する手段(920)を有する。さらに、ネットワーク・エレメント900は、パケットデータ・ネットワークのあるネットワーク・エレメントからネットワーク・エレメント900へ向けて単一方向セキュリティ・アソシエーションを確立する手段(930)を有する。このセキュリティ・アソシエーションの確立には、典型的には、公衆パケットデータ・ネットワーク内の鍵管理センターが含まれる。さらに、ネットワーク・エレメント900は、パケットデータ・ネットワークから受け取るデータに対して、セキュリティ・アソシエーションによって指定されるセキュリティ機能の実行手段(931)と、所在位置の探索要求を行う送信者からネットワーク・エレメントへ向けた既存のセキュリティ・アソシエーションが存在するかどうかを判定するように構成される手段(932)と、所在位置の探索要求を行う送信者からネットワーク・エレメントへ向けたセキュリティ・アソシエーションが存在しない場合に、セキュリティ・アソシエーションを確立するように構成される、セキュリティ・アソシエーションの確立の開始手段(933)と、を有する。典型的には、上記手段はマイクロプロセッサとソフトウェアを用いて実現される。セキュリティ・ブロックに含まれる上記手段は、典型的には、インターネット・プロトコルと、IPSecプロトコルと、例えばISAKMPとOakleyを用いて実現される。

【0045】

ネットワーク・エレメント900は、パケットデータ・ネットワークのあるネットワーク・エレメントからネットワーク・エレメントへ向けたセキュリティ・アソシエーションに関する要求を、セルラーネットワークを介して、例えば着信可能なIPデバイスから受け取る手段(940)を追加して備えてもよい。ネットワーク・エレメント900は、要求されたセキュリティ・アソシエーションが存在するかどうかを判定する手段(932)と、要求されたセキュリティ・アソシエーションに関する情報を該デバイスへ伝送する手段(940)とを備えてもよい。また、ネットワーク・エレメント900は、該デバイスに関するセキュリティ・ドキュメントであって、所在位置の探索要求を行う送信者に関するセキュリティ・ドキュメントの作成要求を受信する手段(943)と、デバイスに関する第1のセキュリティ・ドキュメントと、所在位置情報を要求する送信者に関する第2のセキュリティ・ドキュメントとを作成する手段(944)と、を追加して備えてもよい。

【0046】

ネットワーク・エレメント900は、GSM/GPRSネットワークのネットワーク・エレメント、好適には、ゲートウェイ移動局所在位置探索センター、あるいは、UMTSネットワークのネットワーク・エレメントであってもよい。

【0047】

パケットデータ・デバイス950は、移動局の必須部分であるか、あるいは、移動局に装着可能な別個のデバイスのいずれかである。後者の場合、パケットデータ・デバイス950は例えばラップトップ・コンピュータや個人用情報機器であってもよい。パケットデータ・デバイス950は、所在位置の探索要求についての情報と、所在位置の探索要求を行う送信者についての情報とを移動局から受け取る手段(960)と、所在位置情報を要求する送信者からネットワーク・エレメントへ向けたセキュリティ・アソシエーションについての情報をセルラーネットワークと接続されたネットワーク・エレメントと交換する手段(970)とを有する。

【0048】

パケットデータ・デバイス950は、所在位置情報を要求する送信者からデバイスへ向けて、少なくともデータ発信元認証を指定する第2のセキュリティ・アソシエーション(図3に矢印302として示される)を確立する手段(980)を追加して有してもよい。パケットデータ・デバイス950は、セルラーネットワークのネットワーク・エレメントに対して、該デバイスに関する、および、図7と関連して説明したような、第2のセキュリティ・アソシエーションの確立のための情報要求を行う送信者に関する、セキュリティ・ドキュメントの作成を要求する手段をさらに有してもよい。

【0049】

さらに、パケットデータ・デバイス950は、所在位置情報を要求する送信者から例えばGMLCへ向けたセキュリティ・アソシエーションが存在する場合、所在位置情報を要求する送信者へ所在位置情報を送信する許可を移動局へ伝送する手段(990)を有してもよい。該デバイスは、GMLCが位置探索サーバを認証したことを一旦確認すると、所在位置情報の伝送を許可することができる。パケットデータ・デバイス950が、自身の所在位置を見つける手段(例えば内蔵型GPS受信装置995)を有することも可能である。

【0050】

移動局901は、セルラーネットワークから所在位置の探索要求についての通知を受け取る手段と、通知応答を用いてセルラーネットワークに応答する手段とを有する。移動局901は、移動局に装着されたデバイスに所在位置の探索要求について通知する手段をさらに有する。

【0051】

セルラーネットワークに対して応答する上記手段は、該デバイスが許可を与えることを予期することができ、この許可を受けた後にのみ、肯定応答がセルラーネットワークへ送られる。すなわち、セルラーネットワークへの該応答手段は、該デバイスによって送られた許可によって開始される。

【符号の説明】

【0052】

101 移動局

102 IPデバイス

110 GSM無線アクセス・ネットワーク(RAN)

130 パケットデータ・ネットワーク

131 LS(位置探索サーバ)

132 KMC(鍵管理センター)

150 集合体

154 GMLC(ゲートウェイ移動局所在位置探索センター)

301 セキュリティ・アソシエーション

302 所在位置情報の要求

【特許請求の範囲】

【請求項1】

セルラーネットワーク内の移動局に関する所在位置情報を処理する方法(400)であって、前記セルラーネットワークと接続された第1のネットワーク・エレメントが、パケットデータ・ネットワークと接続された第2のネットワーク・エレメントから、前記移動局に関する所在位置情報の探索要求(201)を受け取る(401)ステップを有する方法において、

前記パケットデータ・ネットワークと接続された第3のネットワーク・エレメントから、前記第2のネットワーク・エレメントに関するセキュリティ・ドキュメントを要求するステップ(404)と、

少なくとも1つのセキュリティ・アソシエーションの確立を開始するステップ(406)であって、前記セキュリティ・アソシエーションが、少なくともデータ発信元認証を指定し、前記第2のネットワーク・エレメントから前記第1のネットワーク・エレメントへ向けて、かつ、前記確立が、前記セキュリティ・ドキュメントの中に含まれる情報を使用するステップ(406)と、

前記セキュリティ・アソシエーションの確立が成功した後、前記所在位置探索サービス要求のデータ発信元を認証するステップ(408)と、

前記所在位置探索サービス要求のデータ発信元の認証が成功した場合、前記セルラーネットワーク内で前記移動局に関する所在位置探索手順を開始するステップ(410)と、をさらに有することを特徴とする方法。

【請求項2】

前記第2のネットワーク・エレメントに関する前記セキュリティ・ドキュメントが、前記第2のネットワーク・エレメントを指定する識別子と、前記第2のネットワーク・エレメントの公開鍵とを有する公開鍵証明書であって、前記第3のネットワーク・エレメントによって暗号署名された公開鍵証明書であることを特徴とする請求項1に記載の方法。

【請求項3】

前記第1のネットワーク・エレメントに関する第2のセキュリティ・ドキュメントを前記第3のネットワーク・エレメントから要求するステップをさらに有することを特徴とする請求項1に記載の方法。

【請求項4】

前記セキュリティ・ドキュメントが、前記第1のネットワーク・エレメントと前記第3のネットワーク・エレメントとの間で共有される第2の鍵を用いて暗号化される第1の鍵を有し、前記第2のセキュリティ・ドキュメントが、前記第2のネットワーク・エレメントと前記第3のネットワーク・エレメントとの間で共有される第3の鍵を用いて暗号化される前記第1の鍵を有することを特徴とする請求項3に記載の方法。

【請求項5】

前記第2のセキュリティ・ドキュメントの中に含まれる少なくとも情報を用いて、前記第1のネットワーク・エレメントから前記第2のネットワーク・エレメントへの前記第2のセキュリティ・アソシエーションの確立を開始するステップをさらに有することを特徴とする請求項3に記載の方法。

【請求項6】

前記セキュリティ・アソシエーションが、前記第2のネットワーク・エレメントから前記第1のネットワーク・エレメントへ向けた1組のインターネット・セキュリティ・アソシエーションであり、前記第2のセキュリティ・アソシエーションが、前記第1のネットワーク・エレメントから前記第2のネットワーク・エレメントへ向けた第2の組のインターネット・セキュリティ・アソシエーションであることを特徴とする請求項5に記載の方法。

【請求項7】

前記第2のセキュリティ・アソシエーションが少なくともデータの暗号化を指定することを特徴とする請求項5に記載の方法。

【請求項8】

前記セキュリティ・アソシエーションが、前記第2のネットワーク・エレメントから前記第1のネットワーク・エレメントへ向けた1組のインターネット・セキュリティ・アソシエーションであることを特徴とする請求項1に記載の方法。

【請求項9】

前記パケットデータ・ネットワークと接続された第3のネットワーク・エレメントが、前記セキュリティ・ドキュメントを作成するステップ(404)と、

少なくともデータ発信元認証を指定する少なくとも1つのセキュリティ・アソシエーションであって、前記第2のネットワーク・エレメントから前記第1のネットワーク・エレメントへ向けた少なくとも1つのセキュリティ・アソシエーションを、前記セキュリティ・ドキュメント内に含まれる少なくとも情報を用いて確立するステップ(406)と、

前記セキュリティ・アソシエーションの確立後、前記所在位置探索サービス要求のデータ発信元を認証するステップ(408)と、

前記セルラーネットワーク内の前記移動局に関する所在位置探索手順を実行するステップ(701)と、をさらに有することを特徴とする請求項1に記載の方法。

【請求項10】

前記第2のネットワーク・エレメントへ前記移動局に関する所在位置情報を伝送するステップ(707、713)をさらに有することを特徴とする請求項9に記載の方法。

【請求項11】

前記移動局に関する前記所在位置情報が、前記第1のネットワーク・エレメントから前記第2のネットワーク・エレメントへ伝送されることを特徴とする請求項10に記載の方法。

【請求項12】

前記第3のネットワーク・エレメントが前記第1のネットワーク・エレメントに関する第2のセキュリティ・ドキュメントを作成するステップと、

少なくともデータの暗号化を指定し、前記第1のネットワーク・エレメントから前記第2のネットワーク・エレメントへ向けた第2のセキュリティ・アソシエーションを、前記第2のセキュリティ・ドキュメントの中で指定された少なくとも前記情報を用いて確立するステップと、

をさらに有することを特徴とする請求項11に記載の方法。

【請求項13】

前記第2のネットワーク・エレメントへ前記所在位置情報を伝送する前に、少なくともデータ発信元認証を指定し、前記第2のネットワーク・エレメントから、前記移動局と接続されているか、あるいは、該移動局の必須部分であるかのいずれかであるパケットデータ・デバイスへ向けて第3のセキュリティ・アソシエーションを確立するステップ(708)と、をさらに有することを特徴とする請求項10に記載の方法。

【請求項14】

前記移動局と接続されているか、前記移動局の必須部分であるかのいずれかであるデバイスから、前記移動局に関する前記所在位置情報が伝送されることを特徴とする請求項10に記載の方法。

【請求項15】

前記第2のネットワーク・エレメントへ前記所在位置情報を伝送する前に、少なくともデータ発信元認証を指定し、前記第2のネットワーク・エレメントから、前記移動局と接続されているか、あるいは、該移動局の必須部分であるかのいずれかであるパケットデータ・デバイスへ向けて第3のセキュリティ・アソシエーションを確立するステップ(708)と、をさらに有することを特徴とする請求項14に記載の方法。

【請求項16】

所在位置情報の伝送の前に、少なくともデータの暗号化を指定する第4のセキュリティ・アソシエーションであって、前記パケットデータ・デバイスから前記第2のネットワーク・エレメントへ向けて第4のセキュリティ・アソシエーションを確立するステップ(710)をさらに有することを特徴とする請求項15に記載の方法。

【請求項17】

前記移動局が、該移動局に関する前記所在位置探索手順に関する通知を受け取るステップ(702)と、

前記移動局が、前記パケットデータ・デバイスに前記通知について通知するステップ(703)と、をさらに有することを特徴とする請求項14に記載の方法。

【請求項18】

前記第1のネットワーク・エレメントがGPRSネットワークのネットワーク・エレメントであることを特徴とする請求項1に記載の方法。

【請求項19】

前記第1のネットワーク・エレメントがゲートウェイ移動局所在位置探索センターであることを特徴とする請求項18に記載の方法。

【請求項20】

前記第1のネットワーク・エレメントがUMTSネットワークのネットワーク・エレメントであることを特徴とする請求項1に記載の方法。

【請求項21】

セルラーネットワークのネットワーク・エレメント(900)であって、

パケットデータ・ネットワークから、移動局に関する所在位置情報の探索要求を受け取る手段(910)と、

前記セルラーネットワークの中で所在位置探索手順を開始する手段(920)と、を有するネットワーク・エレメント(900)において、

前記パケットデータ・ネットワークのネットワーク・エレメントから前記ネットワーク・エレメントへ向けてセキュリティ・アソシエーションを確立する手段(930)と、

前記パケットデータ・ネットワークから受け取るデータに対して、前記セキュリティ・アソシエーションによって指定されるようなセキュリティ機能を実行する手段(931)と、

所在位置情報の探索要求を行う送信者から前記ネットワーク・エレメントへ向けた既存のセキュリティ・アソシエーションが存在するかどうかを判定する手段(932)と、

位置情報の探索要求を行う前記送信者から前記ネットワーク・エレメントへ向けたセキュリティ・アソシエーションが存在しない場合、セキュリティ・アソシエーションを確立するために、セキュリティ・アソシエーションの確立を開始する手段(933)と、を有することを特徴とするネットワーク・エレメント。

【請求項22】

前記パケットデータ・ネットワークの或るネットワーク・エレメントから前記ネットワーク・エレメントへ向けたセキュリティ・アソシエーションに関する要求を、セルラーネットワークを介して着信可能なデバイスから受け取る手段(940)と、

要求されたセキュリティ・アソシエーションが存在するかどうかを判定する手段(932)と、

前記要求されたセキュリティ・アソシエーションに関する情報を前記デバイスへ伝送する手段(940)と、をさらに有することを特徴とする請求項21に記載のネットワーク・エレメント。

【請求項23】

前記デバイスに関するセキュリティ・ドキュメントであって、所在位置情報の探索要求を行う前記送信者に関するセキュリティ・ドキュメントの作成要求を受け取る手段(943)と、

前記デバイスに関する第1のセキュリティ・ドキュメントと、前記所在位置情報を要求する前記送信者に関連する第2のセキュリティ・ドキュメントとを作成する手段(944)と、をさらに有することを特徴とする請求項21に記載のネットワーク・エレメント。

【請求項24】

前記ネットワーク・エレメントがGPRSネットワークのネットワーク・エレメントであることを特徴とする請求項21に記載のネットワーク・エレメント。

【請求項25】

前記ネットワーク・エレメントがゲートウェイ移動局所在位置探索センターであることを特徴とする請求項24に記載のネットワーク・エレメント。

【請求項26】

前記ネットワーク・エレメントがUMTSネットワークのネットワーク・エレメントであることを特徴とする請求項21に記載のネットワーク・エレメント。

【請求項27】

移動局の必須部分であるか、あるいは、該移動局に装着可能であるパケットデータ・デバイス(950)において、

所在位置情報の探索要求についての情報と、所在位置情報の探索要求を行う送信者についての情報とを前記移動局から受け取る手段(960)と、

セルラーネットワークに接続されたネットワーク・エレメントと、前記所在位置情報を要求する前記送信者から前記ネットワーク・エレメントへ向けたセキュリティ・アソシエーションに関する情報を交換する手段(970)とを有することを特徴とするパケットデータ・デバイス。

【請求項28】

前記所在位置情報を要求する前記送信者から前記パケットデータ・デバイスへ向けて、少なくともデータ発信元認証を指定する第2のセキュリティ・アソシエーションを確立する手段(980)をさらに有することを特徴とする請求項27に記載のパケットデータ・デバイス。

【請求項29】

前記パケットデータ・デバイスに関するセキュリティ・ドキュメントを作成するように前記セルラーネットワークのネットワーク・エレメントに要求する手段(980)をさらに有することを特徴とする請求項28に記載のパケットデータ・デバイス。

【請求項30】

前記位置情報を要求する前記送信者へ所在位置情報を送信する許可を前記移動局へ伝送する手段(990)を有し、前記セキュリティ・アソシエーションが存在する場合、該手段が前記許可を伝送することを特徴とする請求項27に記載のパケットデータ・デバイス。

【請求項31】

自身の所在位置を見つける手段をさらに有することを特徴とする請求項27に記載のパケットデータ・デバイス。

【請求項32】

前記パケットデータ・デバイスが全地球測位システム受信機を有することを特徴とする請求項31に記載のパケットデータ・デバイス。

【請求項33】

移動局(901)であって、セルラーネットワークから、所在位置情報の探索要求についての通知を受け取る手段と、前記セルラーネットワークに対して通知応答を用いて応答する手段とを有する移動局(901)において、前記移動局の必須部分であるか、前記移動局に装着されるかのいずれかであるパケットデータ・デバイスに対して、前記所在位置情報の探索要求について通知する手段をさらに有することを特徴とする移動局。

【請求項34】

前記セルラーネットワークに対して応答する前記手段が、前記パケットデータ・デバイスから送られる許可によって開始されることを特徴とする請求項33に記載の移動局。

【請求項1】

セルラーネットワーク内の移動局に関する所在位置情報を処理する方法(400)であって、前記セルラーネットワークと接続された第1のネットワーク・エレメントが、パケットデータ・ネットワークと接続された第2のネットワーク・エレメントから、前記移動局に関する所在位置情報の探索要求(201)を受け取る(401)ステップを有する方法において、

前記パケットデータ・ネットワークと接続された第3のネットワーク・エレメントから、前記第2のネットワーク・エレメントに関するセキュリティ・ドキュメントを要求するステップ(404)と、

少なくとも1つのセキュリティ・アソシエーションの確立を開始するステップ(406)であって、前記セキュリティ・アソシエーションが、少なくともデータ発信元認証を指定し、前記第2のネットワーク・エレメントから前記第1のネットワーク・エレメントへ向けて、かつ、前記確立が、前記セキュリティ・ドキュメントの中に含まれる情報を使用するステップ(406)と、

前記セキュリティ・アソシエーションの確立が成功した後、前記所在位置探索サービス要求のデータ発信元を認証するステップ(408)と、

前記所在位置探索サービス要求のデータ発信元の認証が成功した場合、前記セルラーネットワーク内で前記移動局に関する所在位置探索手順を開始するステップ(410)と、をさらに有することを特徴とする方法。

【請求項2】

前記第2のネットワーク・エレメントに関する前記セキュリティ・ドキュメントが、前記第2のネットワーク・エレメントを指定する識別子と、前記第2のネットワーク・エレメントの公開鍵とを有する公開鍵証明書であって、前記第3のネットワーク・エレメントによって暗号署名された公開鍵証明書であることを特徴とする請求項1に記載の方法。

【請求項3】

前記第1のネットワーク・エレメントに関する第2のセキュリティ・ドキュメントを前記第3のネットワーク・エレメントから要求するステップをさらに有することを特徴とする請求項1に記載の方法。

【請求項4】

前記セキュリティ・ドキュメントが、前記第1のネットワーク・エレメントと前記第3のネットワーク・エレメントとの間で共有される第2の鍵を用いて暗号化される第1の鍵を有し、前記第2のセキュリティ・ドキュメントが、前記第2のネットワーク・エレメントと前記第3のネットワーク・エレメントとの間で共有される第3の鍵を用いて暗号化される前記第1の鍵を有することを特徴とする請求項3に記載の方法。

【請求項5】

前記第2のセキュリティ・ドキュメントの中に含まれる少なくとも情報を用いて、前記第1のネットワーク・エレメントから前記第2のネットワーク・エレメントへの前記第2のセキュリティ・アソシエーションの確立を開始するステップをさらに有することを特徴とする請求項3に記載の方法。

【請求項6】

前記セキュリティ・アソシエーションが、前記第2のネットワーク・エレメントから前記第1のネットワーク・エレメントへ向けた1組のインターネット・セキュリティ・アソシエーションであり、前記第2のセキュリティ・アソシエーションが、前記第1のネットワーク・エレメントから前記第2のネットワーク・エレメントへ向けた第2の組のインターネット・セキュリティ・アソシエーションであることを特徴とする請求項5に記載の方法。

【請求項7】

前記第2のセキュリティ・アソシエーションが少なくともデータの暗号化を指定することを特徴とする請求項5に記載の方法。

【請求項8】

前記セキュリティ・アソシエーションが、前記第2のネットワーク・エレメントから前記第1のネットワーク・エレメントへ向けた1組のインターネット・セキュリティ・アソシエーションであることを特徴とする請求項1に記載の方法。

【請求項9】

前記パケットデータ・ネットワークと接続された第3のネットワーク・エレメントが、前記セキュリティ・ドキュメントを作成するステップ(404)と、

少なくともデータ発信元認証を指定する少なくとも1つのセキュリティ・アソシエーションであって、前記第2のネットワーク・エレメントから前記第1のネットワーク・エレメントへ向けた少なくとも1つのセキュリティ・アソシエーションを、前記セキュリティ・ドキュメント内に含まれる少なくとも情報を用いて確立するステップ(406)と、

前記セキュリティ・アソシエーションの確立後、前記所在位置探索サービス要求のデータ発信元を認証するステップ(408)と、

前記セルラーネットワーク内の前記移動局に関する所在位置探索手順を実行するステップ(701)と、をさらに有することを特徴とする請求項1に記載の方法。

【請求項10】

前記第2のネットワーク・エレメントへ前記移動局に関する所在位置情報を伝送するステップ(707、713)をさらに有することを特徴とする請求項9に記載の方法。

【請求項11】

前記移動局に関する前記所在位置情報が、前記第1のネットワーク・エレメントから前記第2のネットワーク・エレメントへ伝送されることを特徴とする請求項10に記載の方法。

【請求項12】

前記第3のネットワーク・エレメントが前記第1のネットワーク・エレメントに関する第2のセキュリティ・ドキュメントを作成するステップと、

少なくともデータの暗号化を指定し、前記第1のネットワーク・エレメントから前記第2のネットワーク・エレメントへ向けた第2のセキュリティ・アソシエーションを、前記第2のセキュリティ・ドキュメントの中で指定された少なくとも前記情報を用いて確立するステップと、

をさらに有することを特徴とする請求項11に記載の方法。

【請求項13】

前記第2のネットワーク・エレメントへ前記所在位置情報を伝送する前に、少なくともデータ発信元認証を指定し、前記第2のネットワーク・エレメントから、前記移動局と接続されているか、あるいは、該移動局の必須部分であるかのいずれかであるパケットデータ・デバイスへ向けて第3のセキュリティ・アソシエーションを確立するステップ(708)と、をさらに有することを特徴とする請求項10に記載の方法。

【請求項14】

前記移動局と接続されているか、前記移動局の必須部分であるかのいずれかであるデバイスから、前記移動局に関する前記所在位置情報が伝送されることを特徴とする請求項10に記載の方法。

【請求項15】

前記第2のネットワーク・エレメントへ前記所在位置情報を伝送する前に、少なくともデータ発信元認証を指定し、前記第2のネットワーク・エレメントから、前記移動局と接続されているか、あるいは、該移動局の必須部分であるかのいずれかであるパケットデータ・デバイスへ向けて第3のセキュリティ・アソシエーションを確立するステップ(708)と、をさらに有することを特徴とする請求項14に記載の方法。

【請求項16】

所在位置情報の伝送の前に、少なくともデータの暗号化を指定する第4のセキュリティ・アソシエーションであって、前記パケットデータ・デバイスから前記第2のネットワーク・エレメントへ向けて第4のセキュリティ・アソシエーションを確立するステップ(710)をさらに有することを特徴とする請求項15に記載の方法。

【請求項17】

前記移動局が、該移動局に関する前記所在位置探索手順に関する通知を受け取るステップ(702)と、

前記移動局が、前記パケットデータ・デバイスに前記通知について通知するステップ(703)と、をさらに有することを特徴とする請求項14に記載の方法。

【請求項18】

前記第1のネットワーク・エレメントがGPRSネットワークのネットワーク・エレメントであることを特徴とする請求項1に記載の方法。

【請求項19】

前記第1のネットワーク・エレメントがゲートウェイ移動局所在位置探索センターであることを特徴とする請求項18に記載の方法。

【請求項20】

前記第1のネットワーク・エレメントがUMTSネットワークのネットワーク・エレメントであることを特徴とする請求項1に記載の方法。

【請求項21】

セルラーネットワークのネットワーク・エレメント(900)であって、

パケットデータ・ネットワークから、移動局に関する所在位置情報の探索要求を受け取る手段(910)と、

前記セルラーネットワークの中で所在位置探索手順を開始する手段(920)と、を有するネットワーク・エレメント(900)において、

前記パケットデータ・ネットワークのネットワーク・エレメントから前記ネットワーク・エレメントへ向けてセキュリティ・アソシエーションを確立する手段(930)と、

前記パケットデータ・ネットワークから受け取るデータに対して、前記セキュリティ・アソシエーションによって指定されるようなセキュリティ機能を実行する手段(931)と、

所在位置情報の探索要求を行う送信者から前記ネットワーク・エレメントへ向けた既存のセキュリティ・アソシエーションが存在するかどうかを判定する手段(932)と、

位置情報の探索要求を行う前記送信者から前記ネットワーク・エレメントへ向けたセキュリティ・アソシエーションが存在しない場合、セキュリティ・アソシエーションを確立するために、セキュリティ・アソシエーションの確立を開始する手段(933)と、を有することを特徴とするネットワーク・エレメント。

【請求項22】

前記パケットデータ・ネットワークの或るネットワーク・エレメントから前記ネットワーク・エレメントへ向けたセキュリティ・アソシエーションに関する要求を、セルラーネットワークを介して着信可能なデバイスから受け取る手段(940)と、

要求されたセキュリティ・アソシエーションが存在するかどうかを判定する手段(932)と、

前記要求されたセキュリティ・アソシエーションに関する情報を前記デバイスへ伝送する手段(940)と、をさらに有することを特徴とする請求項21に記載のネットワーク・エレメント。

【請求項23】

前記デバイスに関するセキュリティ・ドキュメントであって、所在位置情報の探索要求を行う前記送信者に関するセキュリティ・ドキュメントの作成要求を受け取る手段(943)と、

前記デバイスに関する第1のセキュリティ・ドキュメントと、前記所在位置情報を要求する前記送信者に関連する第2のセキュリティ・ドキュメントとを作成する手段(944)と、をさらに有することを特徴とする請求項21に記載のネットワーク・エレメント。

【請求項24】

前記ネットワーク・エレメントがGPRSネットワークのネットワーク・エレメントであることを特徴とする請求項21に記載のネットワーク・エレメント。

【請求項25】

前記ネットワーク・エレメントがゲートウェイ移動局所在位置探索センターであることを特徴とする請求項24に記載のネットワーク・エレメント。

【請求項26】

前記ネットワーク・エレメントがUMTSネットワークのネットワーク・エレメントであることを特徴とする請求項21に記載のネットワーク・エレメント。

【請求項27】

移動局の必須部分であるか、あるいは、該移動局に装着可能であるパケットデータ・デバイス(950)において、

所在位置情報の探索要求についての情報と、所在位置情報の探索要求を行う送信者についての情報とを前記移動局から受け取る手段(960)と、

セルラーネットワークに接続されたネットワーク・エレメントと、前記所在位置情報を要求する前記送信者から前記ネットワーク・エレメントへ向けたセキュリティ・アソシエーションに関する情報を交換する手段(970)とを有することを特徴とするパケットデータ・デバイス。

【請求項28】

前記所在位置情報を要求する前記送信者から前記パケットデータ・デバイスへ向けて、少なくともデータ発信元認証を指定する第2のセキュリティ・アソシエーションを確立する手段(980)をさらに有することを特徴とする請求項27に記載のパケットデータ・デバイス。

【請求項29】

前記パケットデータ・デバイスに関するセキュリティ・ドキュメントを作成するように前記セルラーネットワークのネットワーク・エレメントに要求する手段(980)をさらに有することを特徴とする請求項28に記載のパケットデータ・デバイス。

【請求項30】

前記位置情報を要求する前記送信者へ所在位置情報を送信する許可を前記移動局へ伝送する手段(990)を有し、前記セキュリティ・アソシエーションが存在する場合、該手段が前記許可を伝送することを特徴とする請求項27に記載のパケットデータ・デバイス。

【請求項31】

自身の所在位置を見つける手段をさらに有することを特徴とする請求項27に記載のパケットデータ・デバイス。

【請求項32】

前記パケットデータ・デバイスが全地球測位システム受信機を有することを特徴とする請求項31に記載のパケットデータ・デバイス。

【請求項33】

移動局(901)であって、セルラーネットワークから、所在位置情報の探索要求についての通知を受け取る手段と、前記セルラーネットワークに対して通知応答を用いて応答する手段とを有する移動局(901)において、前記移動局の必須部分であるか、前記移動局に装着されるかのいずれかであるパケットデータ・デバイスに対して、前記所在位置情報の探索要求について通知する手段をさらに有することを特徴とする移動局。

【請求項34】

前記セルラーネットワークに対して応答する前記手段が、前記パケットデータ・デバイスから送られる許可によって開始されることを特徴とする請求項33に記載の移動局。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【公開番号】特開2012−10401(P2012−10401A)

【公開日】平成24年1月12日(2012.1.12)

【国際特許分類】

【出願番号】特願2011−198026(P2011−198026)

【出願日】平成23年9月12日(2011.9.12)

【分割の表示】特願2001−155632(P2001−155632)の分割

【原出願日】平成13年5月24日(2001.5.24)

【公序良俗違反の表示】

(特許庁注:以下のものは登録商標)

1.GSM

【出願人】(398012616)ノキア コーポレイション (1,359)

【Fターム(参考)】

【公開日】平成24年1月12日(2012.1.12)

【国際特許分類】

【出願日】平成23年9月12日(2011.9.12)

【分割の表示】特願2001−155632(P2001−155632)の分割

【原出願日】平成13年5月24日(2001.5.24)

【公序良俗違反の表示】

(特許庁注:以下のものは登録商標)

1.GSM

【出願人】(398012616)ノキア コーポレイション (1,359)

【Fターム(参考)】

[ Back to top ]