タグを用いたインタラクションにおけるセキュリティを高める方法

【課題】タグを使用したインタラクションにおけるセキュリティを高める。

【解決手段】アプリケーションサービスプロバイダから提供されるサービスに対応するタグ付きオブジェクトは移動デバイスによって読み取られるタグを有し、前記移動デバイスが、前記タグ付きオブジェクトから識別情報を読み取りセキュリティサーバに向けて転送し、前記セキュリティサーバはアプリケーションサービスを前記識別情報とともに登録するデータベースを有し、前記データベースは前記タグ付きオブジェクトに対応するアプリケーションサービスごとに一組のルールを保存する。更に、読み取られたタグ情報が前記一組のルールに合うかどうかを調べ、前記タグ情報が前記アプリケーションサービスを実行する際の有効なインタラクションに対応するかどうかを判断し、有効であることが確認された場合にのみ、前記タグ情報を前記アプリケーションサービスの入力として用いる。

【解決手段】アプリケーションサービスプロバイダから提供されるサービスに対応するタグ付きオブジェクトは移動デバイスによって読み取られるタグを有し、前記移動デバイスが、前記タグ付きオブジェクトから識別情報を読み取りセキュリティサーバに向けて転送し、前記セキュリティサーバはアプリケーションサービスを前記識別情報とともに登録するデータベースを有し、前記データベースは前記タグ付きオブジェクトに対応するアプリケーションサービスごとに一組のルールを保存する。更に、読み取られたタグ情報が前記一組のルールに合うかどうかを調べ、前記タグ情報が前記アプリケーションサービスを実行する際の有効なインタラクションに対応するかどうかを判断し、有効であることが確認された場合にのみ、前記タグ情報を前記アプリケーションサービスの入力として用いる。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、タグを用いたインタラクション(tag-based interaction)におけるセキュリティを高める方法に関し、具体的には移動デバイスとタグを用いたインターフェースとのインタラクションに関する。

【背景技術】

【0002】

手近にあるオブジェクト(object)に関して更なる情報を検索しようとすることがよくある。このような更なる情報への迅速なリンクをユーザに提供するために、QRコード(登録商標)、NFCタグといったマーカー(marker)及びタグ(tag)が広く用いられている。情報の検索以外にも、(ポスター、広告欄などの)オブジェクトをデジタルサービスに関連付けることもでき、それらのデジタルサービスを呼び出すために複数のタグを設けることができる。ユーザは様々なタグにタッチし、関連するサービスとインタラクト(interact)することができ、映画のチケットあるいは交通機関の乗車券を購入することなどができる。しかし、文書による情報とは異なり、ユーザはこのようなタグにどのようなデータが保存されているかを前もって知ることはできない。そのため、権限を与えられていない人がデータを変更し、ユーザがそれを検知できないということが容易に起こりうる。このようにして、ユーザは、全く関係がなく、かつ危険な可能性があるサービス又はインターネット上のロケーションに導かれる可能性がある。具体的には、以下のような問題が生じる。

・ユーザがだまされて、プロバイダが意図していなかったサービスを使用するか、又はインターネットページをブラウジングする可能性がある。

・意図されていないサービス又はインターネットページにリンクがなされることにより、プロバイダが信用を失う可能性がある。

・本来のプロバイダではなく、競合他社のサービス、製品、インターネットのページにタグがリンクしている場合には、そのプロバイダが利益を失う可能性がある。

タグ付きオブジェクトに関してありうる攻撃としては以下のものがある。

・タグの内容(content)を変更すること。

・タグを置き換えること。

・タグを複製すること。

・タグの順番を変えること。

・タグ上のオブジェクトの外観を変更すること。

・あるオブジェクトのタグを別のオブジェクトに配置すること。

・新たなタグを持つ新たなオブジェクトを作成すること。

【0003】

このことは、タグとのインタラクションに関して、現時点では解決策のないセキュリティ上のリスクがあることを意味する。

【0004】

タグを用いたインターフェースにおけるセキュリティに関する研究では、これまで、タグとリーダデバイスとの間のチャネルに重点が置かれ、すなわち、攻撃により、タグとリーダとの間のデータ転送の妨害、読み取り、又は変更に成功する可能性があるかどうか、そしてどのような攻撃がそれに成功する可能性があるかに重点が置かれてきた。しかし、インターフェースの周囲に能動的なデバイスが必要となり、かつある一定の労力が求められる。NFC関連のセキュリティ、あり得る攻撃、解決策に関する概要は、例えば非特許文献1に記載されている。

【0005】

しかし、タグ及びその内容(content)をオフラインで改ざん(tamper)することは極めて容易である。このようなセキュリティ上のリスクに関する解決策は存在していない。

【先行技術文献】

【非特許文献】

【0006】

【非特許文献1】Ernst Haselsteiner, Klemens Breitfuss: Security in near field communication (NFC), Philips Semiconductors, Printed handout of Workshop on RFID Security RFIDSec 06, July 2006

【発明の概要】

【0007】

一実施の形態によれば、ある移動デバイスと、あるアプリケーションサービスプロバイダから提供されるサービスに対応するタグ付きオブジェクトとの、タグを用いたインタラクションにおけるセキュリティを高める方法が提供される。前記タグ付きオブジェクトは前記移動デバイスによって読み取られるタグ情報を有する1つ以上のタグを有し、読み取られる前記タグ情報は、前記移動デバイス上で実行され、前記アプリケーションサービスプロバイダから提供されるアプリケーションサービスへの入力として少なくとも部分的に用いられるものである。本方法は、前記移動デバイスが、前記タグ付きオブジェクトから当該タグ付きオブジェクトを特定する識別情報を読み取るステップと、前記識別情報をセキュリティサーバに向けて転送するステップであって、前記アプリケーションサービスプロバイダが、当該アプリケーションサービスプロバイダのアプリケーションサービスを、該アプリケーションサービスに対応するタグ付きオブジェクト及び該タグ付きオブジェクトを特定する前記識別情報とともに登録するデータベースを前記セキュリティサーバが有する、ステップとを含む。ここで、前記セキュリティサーバ内の前記データベースは、タグ付きオブジェクト及び該タグ付きオブジェクトに対応するアプリケーションサービスごとに一組のルールを保存するものであり、前記一組のルールは、当該タグ付きオブジェクトに対応するアプリケーションサービスを実行するときに、該タグ付きオブジェクトに関して、前記1つ以上のタグについて許される動作又はその内容の少なくとも一方を定めるものである。更に本方法は、前記識別情報に基づいて、前記タグ付きオブジェクトと当該タグ付きオブジェクトに対応する一組のルールとを特定するステップと、1つ以上の前記タグに含まれるタグ情報を読み取るステップと、読み取られた前記タグ情報を前記アプリケーションサービスの入力として用いる前に、読み取られた前記データが前記タグ付きオブジェクトに対応する前記一組のルールに合うかどうかを調べ、前記タグ情報が、改ざん又は変更されている前記アプリケーションサービスを実行する際に有効なインタラクションに対応するかどうかを判断する有効性検査を行うステップと、前記タグ情報が有効であることが前記有効性検査により確認された場合にのみ、前記タグ情報を前記アプリケーションサービスの入力として用いるステップとを含む。

【0008】

識別情報及び一組のルールとともにサービスを登録し、読み取られたタグデータが、タグ付きオブジェクト及びそのサービスと対応する一組のルールに合うかどうかを調べることにより、タグを用いたインタラクションの有効性検査を行うことができる。このようにして、アプリケーションサービスの入力として、変更されていないか、又は改ざんされていないタグデータのみが許されるものとなるように、タグデータが変更又は改ざんされているかどうかを調べることができる。このようにして、タグを用いたインタラクションのセキュリティを向上させることができる。

【0009】

一実施形態によれば、前記識別情報は、前記移動デバイスにより取得された前記タグ付きオブジェクトの画像若しくはその一部を含むか、又は前記識別情報は、開始タグから読み取られた情報を含むことができる。

【0010】

タグ付きオブジェクトの画像又はその一部を使用することは、「識別情報」についての特に容易な実施の態様である。あるいは、開始タグから読み取られた情報を用いることができ、この場合、送信する必要のあるデータ量がより少ない。

【0011】

一実施形態によれば、前記識別情報を前記タグ付きオブジェクト内に透かしとして保存できる。

【0012】

これは、識別情報の特に安全な実施の態様である。

【0013】

一実施形態によれば、本方法は、前記セキュリティサーバに転送された前記タグ付きオブジェクトの画像又はその一部を、前記データベースにあらかじめ登録されている、対応する画像と照合して、その外観が改ざんされているかどうかをチェックするステップを含むことができる。

【0014】

このようにして、タグ付きオブジェクトの外観を変更又は改ざんすることによる攻撃があったかどうかを検知することができる。このような攻撃が検知された場合には、その攻撃を防ぐために、サービスの実行を中断することができる。

【0015】

一実施形態によれば、本方法は、読み取られた前記タグ情報又はそれから得られる情報を、前記データベースに保存されている、改ざんされておらず、かつ変更されていないタグ情報に対応する、前記アプリケーションサービスプロバイダによりあらかじめ登録された情報と比較するステップと、前記比較の結果、前記あらかじめ登録された情報が、読み取られた前記タグ情報又はそれから得られる情報と合う場合には、読み取られた前記タグ情報を前記アプリケーションサービスの入力として用いるステップとを含む。

【0016】

このようにして、アプリケーションサービスの入力として用いられることになるタグの変更に基づく攻撃を防ぐことができる。

【0017】

一実施の形態によれば、前記移動デバイスにより読み取られる前記タグ情報は、前記移動デバイスにより取得される画像と、QRコード(登録商標)のような視覚的なマーカーと、RFIDタグ又はNFCタグ上に保存されている情報と、バーコードのような視覚的なマーカーとのうちの1つ以上を含む。

【0018】

これらはタグ情報の特に適切な実施の態様である。

【0019】

一実施の形態によれば、前記一組のルールは、1つ以上の前記タグから読み取られた前記タグ情報がリンクすることを許される1つ以上のホストアドレスの組と、1つ以上の前記タグ上に存在することが許される内容のリストと、動作について許される全ての並べ替え(permutation)を表す状態図又はフローチャート又はワークフロー記述(workflow description)とのうちの1つ以上を含む。

【0020】

一組のルールの中に一組のリンクを含めることにより、ユーザが攻撃者により捏造されたリンクに導かれないようにすることができる。

【0021】

タグの内容のリストを含めることにより、タグから読み取られる、サービスへの入力が捏造されないようにすることができる。

【0022】

最後に、動作について許される全ての並べ替えを表す状態図又はフローチャート又はワークフロー記述を設けることにより、タグの並べ替えに基づいた(サービスプロバイダが見込んでいるか、又は定めるようなサービスの流れを変更する)攻撃を防ぐことができる。

【0023】

一実施の形態によれば、前記有効性検査は、前記移動デバイスにより読み取られたデータを、1つ以上のホストアドレスの組、又は1つ以上の前記タグ上に存在することが許される内容のリスト、又は前記状態図若しくは前記フローチャート若しくは前記ワークフロー記述と比較するステップと、前記比較の結果、前記アプリケーションサービスの入力として有効であることが判明した情報のみを用いるステップとを含むことができる。

【0024】

このようにして、有効なタグ内容だけを使用できるようにするために、読み取られたタグの内容を一組のルールと照合することができる。

【0025】

一実施の形態によれば、本方法は、読み取られた前記タグ情報を前記移動デバイスがネットワーク接続を通じて検証サーバへ送信するステップと、前記検証サーバが前記有効性検査を行うステップと、前記有効性検査の結果を前記移動デバイスに返送するステップと、前記有効性検査の結果に応じて、前記タグ情報が前記アプリケーションの入力として用いられるものであるかどうか及びその程度を前記移動デバイスが決定するステップとを含むことができる。

【0026】

このようにすれば、一組のルールを移動デバイスにダウンロードする必要はなく、有効性検査を行う検証サーバ上に保持される。一実施形態では、検証サーバは、上述したセキュリティサーバと同じデバイスにより実現することができる。

【0027】

一実施の形態によれば、本方法は、前記一組のルールの全て又はその一部を前記セキュリティサーバが前記移動デバイスに転送するステップと、転送された前記一組のルールに基づいて、前記移動デバイスが前記有効性検査の少なくとも一部を実行するステップとを含むことができる。

【0028】

このようにして、移動デバイスが有効性検査を実行することができる。

【0029】

一実施の形態によれば、前記タグ情報が暗号化されており、前記有効性検査は、該タグ情報を復号するステップを含むことができる。

【0030】

このようにして、本手法のセキュリティを更に高めることができる。復号のための鍵は、別のチャネルを通じて、復号を行うデバイスに送信することができる。この鍵は、例えばセキュリティサーバにより有効性検査が行われると、セキュリティサーバから移動デバイスへと送信することができる。あるいは、復号をセキュリティサーバにて行うことができる。復号されたタグ情報は、その後、移動デバイスに返送することができる。

【0031】

一実施の形態によれば、あるアプリケーションサービスプロバイダから提供されるサービスに対応するタグ付きオブジェクトとの、タグを用いたインタラクションにおけるセキュリティを高める移動デバイスが提供される。前記タグ付きオブジェクトは前記移動デバイスによって読み取られるタグ情報を有する1つ以上のタグを有し、読み取られる前記タグ情報は、前記移動デバイス上で実行され、前記アプリケーションサービスプロバイダから提供されるアプリケーションサービスへの入力として少なくとも部分的に用いられるものである。本移動デバイスは、前記移動デバイスが、前記タグ付きオブジェクトから当該タグ付きオブジェクトを特定する識別情報を読み取るためのモジュールと、前記識別情報をセキュリティサーバに向けて転送するモジュールであって、前記アプリケーションサービスプロバイダが、当該アプリケーションサービスプロバイダのアプリケーションサービスを、該アプリケーションサービスに対応するタグ付きオブジェクト及び該タグ付きオブジェクトを特定する前記識別情報とともに登録するデータベースを前記セキュリティサーバが有する、モジュールとを有する。ここで、前記セキュリティサーバ内の前記データベースは、タグ付きオブジェクト及び該タグ付きオブジェクトに対応するアプリケーションサービスごとに一組のルールを保存するものであり、前記一組のルールは、当該タグ付きオブジェクトに対応するアプリケーションサービスを実行するときに、該タグ付きオブジェクトに関して、前記1つ以上のタグについて許される動作又はその内容の少なくとも一方を定めるものであり、前記セキュリティサーバが前記識別情報に基づいて、前記タグ付きオブジェクトと当該タグ付きオブジェクトに対応する一組のルールとを特定するものである。更に本移動デバイスは、1つ以上の前記タグに含まれるタグ情報を読み取るモジュールと、読み取られた前記タグ情報を前記アプリケーションサービスの入力として用いる前に、読み取られた前記データが前記タグ付きオブジェクトに対応する前記一組のルールに合うかどうかを調べ、前記タグ情報が、前記アプリケーションサービスを実行する際の有効なインタラクションに対応するかどうかを判断する有効性検査を行うモジュールと、前記タグ情報が有効であることが前記有効性検査により確認された場合にのみ、前記タグ情報を前記アプリケーションサービスの入力として用いるモジュールとを有する。

【0032】

このようにして、本発明の一実施の形態による移動デバイスを実現することができる。

【0033】

一実施の形態によれば、ある移動デバイスと、あるアプリケーションサービスプロバイダから提供されるサービスに対応するタグ付きオブジェクトとの、タグを用いたインタラクションにおけるセキュリティを高めるセキュリティサーバが提供される。前記タグ付きオブジェクトは前記移動デバイスによって読み取られるタグ情報を有する1つ以上のタグを有し、読み取られる前記タグ情報は、前記移動デバイス上で実行され、前記アプリケーションサービスプロバイダから提供されるアプリケーションサービスへの入力として少なくとも部分的に用いられるものである。本セキュリティサーバは、前記移動デバイスが前記タグ付きオブジェクトから読み取った識別情報であって、当該タグ付きオブジェクトを特定する識別情報を前記移動デバイスから受信するモジュールと、前記アプリケーションサービスプロバイダが、当該アプリケーションサービスプロバイダのアプリケーションサービスを、該アプリケーションサービスに対応するタグ付きオブジェクト及び該タグ付きオブジェクトを特定する前記識別情報とともに登録するデータベースであって、前記セキュリティサーバ内の前記データベースが、タグ付きオブジェクト及び該タグ付きオブジェクトに対応するアプリケーションサービスごとに一組のルールを保存するものであり、前記一組のルールは、当該タグ付きオブジェクトに対応するアプリケーションサービスを実行するときに、該タグ付きオブジェクトに関して、前記1つ以上のタグについて許される動作又はその内容の少なくとも一方を定めるものである、データベースと、前記識別情報に基づいて、前記タグ付きオブジェクトと当該タグ付きオブジェクトに対応する一組のルールとを特定するモジュールと、読み取られた前記タグ情報が前記アプリケーションサービスの入力として用いられる前に、読み取られた前記データが前記タグ付きオブジェクトに対応する一組のルールに合うかどうかを調べ、前記タグ情報が、前記アプリケーションサービスを実行する際の有効なインタラクションに対応するかどうかを判断することにより、前記移動デバイスがタグから読み取った読取りデータの有効性検査を可能とするモジュールとを有する。

【0034】

このようにして、本発明の一実施の形態によるセキュリティサーバを実現することができる。

【0035】

一実施形態によれば、移動デバイス又はサーバは、本発明の実施形態のうちの1つに係る方法を実行するためのモジュールを更に有していてもよい。

【0036】

このようにして、本発明の別の実施の形態による装置を実現することができる。

【0037】

一実施の形態によれば、本発明の実施の形態のうちの1つに係る方法をコンピュータに実行させるか、又は本発明の実施の形態のうちの1つに係る装置としてコンピュータを機能させるコンピュータプログラムコードを有するコンピュータプログラムが提供される。

【図面の簡単な説明】

【0038】

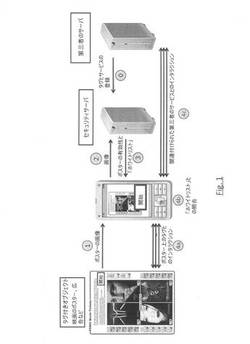

【図1】本発明の一実施形態に係るシステムの説明図である。

【図2】本発明の別の実施形態に係るシステムの説明図である。

【発明を実施するための形態】

【0039】

一例として、移動デバイスを用いてタグ付きオブジェクトとインタラクト(interact)する際に、タグを用いたインタラクション(tag-based interaction)のセキュリティ及び信頼性を高める実施形態を説明する。このようなタグ付きオブジェクトは、例えば、ポスター、新聞記事、消費者向け製品等である。これらのオブジェクトをインタラクティブなものとするために用いられるタグは、QRコード(登録商標)のような視覚的なマーカー又はNFCのようなRFを用いるタグなどの様々な形式で設けることができる。

【0040】

一実施形態によれば、本手法は以下を含む。

・ユーザが、専用の移動デバイスのアプリケーションとの安全な接続を用いて、タグ付きオブジェクトに関する情報(例えばオブジェクトの画像。これは透かしを読み取ることなどにより処理されうる。)を専用のサーバに送信する。

・タグ付きオブジェクトのプロバイダはそのタグ付きオブジェクトを専用のサーバに登録しているため、その専用のサーバはタグから読み取られたデータの有効性(validity)を検査することができる(あるいは、移動デバイスが自ら検査できるように、その移動デバイスに向けて情報を送信することができる)。この有効性の検査を行う専用サーバのことを、以下「セキュリティサーバ」とも呼ぶ。

【0041】

一実施形態では、ユーザは、専用の移動デバイスアプリケーションを用いてインタラクトしようとするタグ付きオブジェクトの写真を撮る。そのアプリケーションは、安全な接続を用いてセキュリティサーバにその画像を送信する。インターフェースプロバイダ又はサービスプロバイダは、自己のタグ付きインターフェース(すなわち、送信されたタグ付きオブジェクトの画像と、そのオブジェクトに関して許されるインタラクション・内容(content)を定める一組のルール)をセキュリティサーバに登録している。セキュリティサーバは、ユーザから画像を受信すると、そのオブジェクトが該サーバのデータベース内にあるかどうかをチェックする。セキュリティサーバは、潜在的に、そのオブジェクトに対する可視的な変更もチェックすることができる。

【0042】

オブジェクトが登録されている場合には、移動デバイスに通知される。セキュリティサーバは電話機に対して「ワークフロー記述(workflow description)」すなわち許されるタグの内容・動作のリストも送信する。そして、当該電話機は、ユーザがタグとインタラクトするたびに、これらのルールとの照合を行うことができる。

【0043】

このような手順を用いた手法は、既存のシステムに比べて、以下に示すいくつかの利点を有する。

・ここで示した手順によれば以下を回避することができる。

−ユーザが、登録されていないタグ付きオブジェクトとインタラクトすること。

−以下の理由で、ユーザが、オブジェクトプロバイダが意図したものではない、新たな若しくは別のサービスを使用してしまうこと、又は別のウェブページに導かれてしまうこと。

・タグの内容が変更されているため。

・タグが置き換えられているか、隠されている(pasted over)ため。

・(登録されていない内容を有する)タグが追加されているため。

−以下の理由で、ユーザが、予期したものとは別のサービスを使用してしまうこと、あるいは別のウェブページに導かれてしまうこと。

・あるオブジェクトの(有効な)タグが、別のオブジェクトとともに使用されるため。

・専用の開始タグ(start-tag)が改ざん又は削除されているため。

・ここで提案した手順によれば検知機能を高めることができるため、以下を回避するのに役立つ。

−以下の理由で、ユーザが、予期したものとは別のサービスを使用してしまうこと、あるいは別のウェブページに導かれてしまうこと。

・オブジェクトのかなりの部分が変更されているか、置き換えられているか、又は隠されている(pasted over)ため(実施形態D2b又はD3の場合)。

・有効なタグの複製が追加されているか、又はタグの配置が変更されているため(視覚的なタグを使用する場合、又はワークフロー記述に依存する場合)。

【0044】

専用の開始タグが改ざん若しくは削除されているか、タグ付きオブジェクトがセキュリティサーバに登録されていないか、外観が変更若しくは置き換えられているか、又は埋め込まれた透かしが変更若しくは削除されているがために、ユーザがサービスを利用できないということは回避できないものの、これらの攻撃を検知でき、別のサービスの呼出しは全て認められないため、ユーザはあらゆる損害から保護される。

【0045】

以下、別の実施形態を詳細に説明する。

【0046】

いくつかの変形例において用いることのできる実施形態によれば、ユーザは、タグ付きオブジェクトに関する情報を専用のサーバに送信する。この情報とは、そのタグ付きオブジェクトを識別するための識別情報である。そして、この識別情報を用いて、当該タグ付きオブジェクトとのそれ以降のインタラクションをチェックすることができる。

【0047】

比較的単純な実施形態では、ID(identification information、識別情報)は、タグ付きオブジェクトのプロバイダ又はタグ付きオブジェクトが置かれるスペースのプロバイダから与えられたタグ内に安全に保存される。一例として、広告スペースのプロバイダは、タグを用いたポスターの隣にある改ざん防止ボックス(tamper-proof)内に読取り専用のNFCタグを置くことができる。

【0048】

あるいは、IDを透かしとしてオブジェクト内に保存することもできる。このような手法を実施するために、透かしを画像内に組み込み、その透かしを取り込まれた画像から識別するための既存の技術を用いることができる。この手法に関しては、例えば、画像内の透かしを検出することによりリンクを特定するために用いられるNTTのCyberSquash技術(例えば、http://www.ntt.co.jp/news/news03e/0307/030707.html)を参照されたい。

【0049】

この実施形態では、2つの手法に区別することができる。第1の手法では、電話機上で透かしが直接に検出され、第2の手法では、セキュリティサーバ上で透かしが検出される。2つの手法の主な違いは、第2の手法では、画像全体をセキュリティサーバに転送する必要があるものの、第1の手法ではその必要がないということである。

【0050】

別の実施形態では、ユーザは、タグ付きオブジェクトの全体又は一部の写真を撮る。その後、その画像がセキュリティサーバへと転送され、セキュリティサーバはその画像を、該サーバの、あらかじめ登録されたオブジェクト及びその画像のデータベースと比較することができる。このような画像比較の具体的な実施態様に関しては、例えば、「Detection of non-identical duplicate consumer photographs”. A. Jaimes, S.-F. Chang, and A. C. Loui. In ACM Multimedia, 2003」を参照されたい。

【0051】

この手法は、外観に対する改ざんを検知できる可能性が高いという利点を有している。さらに、埋め込まれた透かしの検出、及びセキュリティサーバにおける画像の比較を行うにあたり、移動デバイスにおいて必要とされる計算コストも小さい。

【0052】

これらの手法に続いて、ユーザ確認を追加的に行うことができる。その目的で、例えば、セキュリティサーバは、該サーバ内のデータベースに保存されているタグ付きオブジェクトの画像を送信することができる。そして、ユーザは、このタグ付きオブジェクトが本当に、自らが現在インタラクトしているインターフェースであるかどうかを比較することができる。あるいは、そのような明示的な確認ではなく、セキュリティサーバは、ポスターの同一性(身元、identity)の暗黙的(implicit)な確認、例えば、そのポスターの(コーポレート)デザインに合うユーザインターフェースデザインを移動デバイスに向けて送信することができる。それに基づいて、ユーザは、自らがインタラクトしようとしている正しいインターフェースとインタラクトしていることを確認することができる。

【0053】

タグ付きポスターの同一性が検知されると(そしておそらく、それをユーザが確認した後に)、本手法は、タグを用いたインタラクションが有効(これは、そのインタラクションの実行を許可できることを意味する)であるか、又はそのインタラクションが無効(これは、そのインタラクションの実行を回避すべきであることを意味する)であるかをチェックする処理に進む。

【0054】

有効性検査の目的は、そのインタラクションが実際に有効であるかどうか、又はそのインタラクションが実際にはサービスプロバイダもユーザも意図していない結果を引き起こすものとなるように、タグ付きオブジェクトが改ざんされた可能性があるかどうかを検知することである。

【0055】

無効なインタラクションを検知するために、一実施形態によれば、タグ付きオブジェクトのプロバイダは、そのタグ付きオブジェクトに対応したサービスを実行する際に、タグ付きオブジェクト内の1つ以上のタグについて許される動作とそのタグの内容との少なくとも一方を定める一組のルールを提供する責任を負う。その一組のルールは、例えば、セキュリティサーバに対するワークフロー記述を定めることができる。これには、例えば、移動デバイスに対して許されるタグ内容、サービス、タグとのインタラクションに関する情報が含まれうる。許される動作・内容を定めるこれらのルールを数多くの形式で記述することができる。比較的簡単な記述は、それらのタグがリンクすることを許される1つ以上のホストアドレスを定めることである。更に限定的な手法は、例えば文字列のマッチング(string-matching)を用いて照合することのできる、タグ上に存在することが許される内容(content)の明示的なリストである。

【0056】

これらの手法あるいは類似した手法では、タグを並べ替える(reorder)ことによって起こり得る攻撃は避けられない。このようなタグの並べ替えに対処するために、一実施形態において、プロバイダは、動作に関して許される全ての並べ替え(permutation)を表す完全な状態図(state diagram)又はフローチャートのシリアライゼーション(serialisation)を提供することができる。そして、ユーザにより実行される任意のインタラクションを状態図又はフローチャートのシリアライゼーションと照合して、それが実際に許可できる(すなわち「有効な」)インタラクションであるかどうか、あるいは、実行されることになるサービスに関して許可できない(すなわち「無効である」)かどうかを識別することができる。

【0057】

一実施形態では、セキュリティサーバは、一組のルール又はワークフロー記述を電話機に送信する。そして、移動デバイスは、実際に読み取ったデータを前記ルールと比較して、適切な処理を行うことができる。ポスター上のタグから読み取ったデータが電話機にあるワークフロー記述に従って有効である場合には、当該電話機は、有効なタグの情報を用いて、ポスター及びタグのプロバイダによりポスターへと関連付けられているサービスとインタラクトすることができる。

【0058】

別の実施形態では、セキュリティサーバは、上記の情報を移動デバイスに提供しない。本実施形態では、タグとのその後の全てのインタラクション(すなわち、読み取った内容)がセキュリティサーバへと送信され、当該セキュリティサーバが有効性の検査を行う。本実施形態では、あらゆる第三者のサービスとの通信を受け持つのはセキュリティサーバであって、上述した実施形態とは異なり移動電話機ではない。

【0059】

これら2つの実施形態を組み合わせることもできる。そのように組み合わせた手法の1つによれば、例えば、ホストアドレスのリストが電話機に送信される一方で、ワークフローそのものは、セキュリティサーバとのインタラクションの際により詳細な記述と照合される。

【0060】

図1は、本発明の一実施形態に従って動作するシステムの概要を示している。この図は、関与する当事者、要素とやり取りされるデータとを示している。

【0061】

図1の左側にはタグ付きオブジェクトが示されている。これは例えば、NFCタグ若しくはQRコード(登録商標)又はその他の同様のものを有するポスターである。タグは、あるサービスを提供するサービスプロバイダへのハイパーリンクなどの情報を有することができるか、あるサービスとのインタラクションの際にユーザによりなされる選択操作、例えば、あるタグを選び、自己のデバイスのNFCリーダを当該タグに近づけることによる選択操作を特定する情報を有することができるかのいずれか又は両方とすることができる。

【0062】

ポスターは、あるサービスを提供するサービスプロバイダに対応しており、当該サービスのための「ユーザインターフェース」である。このようなサービスプロバイダは(図1にて「第三者のサーバ」として示されている)サーバを有しており、タグを用いたインタラクションを通じて移動電話機上でサービスを実行するために当該サーバとのインタラクションが必要となる。

【0063】

最初のステップ(図1のステップ0)において、サービスプロバイダは、あるタグ付きオブジェクトと関係のあるサービスプロバイダのタグ及びサービスをセキュリティサーバに登録する。このセキュリティサーバは、登録されたサービスと、それに対応するタグ付きオブジェクトと、タグ付きオブジェクトの識別情報と、有効なインタラクションを定めた、サービスのための一組のルールとを有するデータベースを有している。

【0064】

そしてステップ1では、タグ付きオブジェクトとのユーザインタラクションを開始することができる。その目的で、ユーザは、自己の移動デバイスを用いてタグ付きオブジェクト(ポスター)の写真を撮ることにより、あるいは(NFCタグ若しくはQRコード(登録商標)又はその他任意のタグである)開始タグの内容を読み取ることなどにより、ポスターから当該ポスターを特定する識別情報を「読み取る」ことができる。その後のステップ2では、識別情報(画像又はポスターID)が、移動デバイスからセキュリティサーバへと送信される。そして、セキュリティサーバが、データベースを検索して、ID情報を、登録されているポスター、サービスのうちの1つと合致させようと試みることにより、その識別情報が登録されているサービスと対応するかどうかを確認する有効性検査を行う。有効なサービスが見つかった場合には、このサービスのための一組のルールがセキュリティサーバのデータベース内に保存されていることになる。これは、タグ付きオブジェクトとサービス、移動デバイスとの間において許される、つまり「有効な」インタラクションを定める「ホワイトリスト」とみなすことができる。

【0065】

その後ステップ3にて、この情報(「ホワイトリスト」)は、ポスターが「有効である」という情報とともに、セキュリティサーバから移動デバイスへと返送される。

【0066】

ステップ4aでは、移動デバイスとポスターとの間でタグを用いたインタラクションが行われることにより、そのサービスとの実際のインタラクションが開始される。そして、ステップ4bでは、インタラクションのそれぞれが、一組のルール又はホワイトリストと照合される。一組のルール又はホワイトリストは、読み取られたタグについての許可可能つまり有効な内容、その許される順序等を定義する「ワークフロー記述」の形式とすることができる。

【0067】

移動電話機における有効性検査を受けて、移動デバイスはステップ4cにて第三者サービスのサーバに接続することにより、当該第三者のサービスとインタラクトして、当該サービスを実行することができる。

【0068】

ステップ4cは、それまでのインタラクションが有効性検査において有効であると判明した場合にのみ許されるものである。本実施形態では、この有効性検査は、セキュリティサーバから受信したホワイトリストに基づいて移動デバイスが行う。

【0069】

図2は、若干の変更を加えた手法を示している。この手法では、「ホワイトリスト」が、セキュリティサーバから移動デバイスへと送信されるのではなくセキュリティサーバ上に保持され、タグ付きオブジェクトが有効であるかどうかの情報のみがステップ3にて送信される。そのため本実施形態では、移動デバイスにて有効性検査を行うのではなく、インタラクションの有効性検査はセキュリティサーバにて行われる(ステップ4b)。したがって、本実施形態では、第三者サービスとのインタラクションもセキュリティサーバを通じて行われるのであって(ステップ4c)、移動デバイスから直接的に実行されるわけではない。

【0070】

この変更点以外は、図2に示した実施形態は、図1に示した実施形態と同じように動作する。

【0071】

本提案に係るシステム及び機構を用いることにより、いくつかの攻撃を軽減することができるか、若しくは安全に検知することができ、又は少なくとも検知の確率が高まる。具体的には、本方法は、以下の場合であっても、ユーザがタグ付きオブジェクトのプロバイダの意図していないサービスとインタラクトすることを回避することができる。

・ユーザが登録されていないタグ付きオブジェクトに遭遇した場合。

・タグの内容の変更、タグの置き換え、新たなタグの追加、又はタグ付きオブジェクトの可視部分の変更により新たな内容がもたらされた場合。

・(新たな内容を有する)追加的なタグが追加された場合。

・有効なタグ付きオブジェクトの有効なタグが別のオブジェクトに移動した場合。

・専用の開始タグが改ざん又は削除された場合。

【0072】

タグ付きオブジェクトの画像がセキュリティサーバへと送信される実施形態によれば、例えば以下の場合に、許可されていない変更を検知することができる。

・オブジェクトの一部が変更、置換、又は隠されている場合。

・有効なタグの複製が追加された場合。

・有効なタグの配置が変更された場合。

【0073】

ユーザ確認の要件を追加することにより、以下の場合に、意図しない影響を回避することもできる。

・有効なタグの配置が変更された場合、又は

・タグ付きオブジェクトの外観にわずかな変更が加えられた場合。

【0074】

本発明の実施形態に関連して説明した方法、構成要素、ユニット及び装置は、ハードウェア、ソフトウェア、又は両者の組み合わせにより実現できることは当業者に容易に明らかであろう。詳細には、本発明の実施形態、及びそれに関連して説明したモジュールの構成要素は、コンピュータ上で実行されるか、又はマイクロプロセッサによって実行される1つ以上のコンピュータプログラムによって実現できることが理解されよう。本発明を実施する任意の装置は、詳細には、サーバのようなネットワークエンティティ、又は移動電話機、スマートフォン、PDA、UE若しくはその他同様の機器のような移動デバイスの形をとることができる。

【技術分野】

【0001】

本発明は、タグを用いたインタラクション(tag-based interaction)におけるセキュリティを高める方法に関し、具体的には移動デバイスとタグを用いたインターフェースとのインタラクションに関する。

【背景技術】

【0002】

手近にあるオブジェクト(object)に関して更なる情報を検索しようとすることがよくある。このような更なる情報への迅速なリンクをユーザに提供するために、QRコード(登録商標)、NFCタグといったマーカー(marker)及びタグ(tag)が広く用いられている。情報の検索以外にも、(ポスター、広告欄などの)オブジェクトをデジタルサービスに関連付けることもでき、それらのデジタルサービスを呼び出すために複数のタグを設けることができる。ユーザは様々なタグにタッチし、関連するサービスとインタラクト(interact)することができ、映画のチケットあるいは交通機関の乗車券を購入することなどができる。しかし、文書による情報とは異なり、ユーザはこのようなタグにどのようなデータが保存されているかを前もって知ることはできない。そのため、権限を与えられていない人がデータを変更し、ユーザがそれを検知できないということが容易に起こりうる。このようにして、ユーザは、全く関係がなく、かつ危険な可能性があるサービス又はインターネット上のロケーションに導かれる可能性がある。具体的には、以下のような問題が生じる。

・ユーザがだまされて、プロバイダが意図していなかったサービスを使用するか、又はインターネットページをブラウジングする可能性がある。

・意図されていないサービス又はインターネットページにリンクがなされることにより、プロバイダが信用を失う可能性がある。

・本来のプロバイダではなく、競合他社のサービス、製品、インターネットのページにタグがリンクしている場合には、そのプロバイダが利益を失う可能性がある。

タグ付きオブジェクトに関してありうる攻撃としては以下のものがある。

・タグの内容(content)を変更すること。

・タグを置き換えること。

・タグを複製すること。

・タグの順番を変えること。

・タグ上のオブジェクトの外観を変更すること。

・あるオブジェクトのタグを別のオブジェクトに配置すること。

・新たなタグを持つ新たなオブジェクトを作成すること。

【0003】

このことは、タグとのインタラクションに関して、現時点では解決策のないセキュリティ上のリスクがあることを意味する。

【0004】

タグを用いたインターフェースにおけるセキュリティに関する研究では、これまで、タグとリーダデバイスとの間のチャネルに重点が置かれ、すなわち、攻撃により、タグとリーダとの間のデータ転送の妨害、読み取り、又は変更に成功する可能性があるかどうか、そしてどのような攻撃がそれに成功する可能性があるかに重点が置かれてきた。しかし、インターフェースの周囲に能動的なデバイスが必要となり、かつある一定の労力が求められる。NFC関連のセキュリティ、あり得る攻撃、解決策に関する概要は、例えば非特許文献1に記載されている。

【0005】

しかし、タグ及びその内容(content)をオフラインで改ざん(tamper)することは極めて容易である。このようなセキュリティ上のリスクに関する解決策は存在していない。

【先行技術文献】

【非特許文献】

【0006】

【非特許文献1】Ernst Haselsteiner, Klemens Breitfuss: Security in near field communication (NFC), Philips Semiconductors, Printed handout of Workshop on RFID Security RFIDSec 06, July 2006

【発明の概要】

【0007】

一実施の形態によれば、ある移動デバイスと、あるアプリケーションサービスプロバイダから提供されるサービスに対応するタグ付きオブジェクトとの、タグを用いたインタラクションにおけるセキュリティを高める方法が提供される。前記タグ付きオブジェクトは前記移動デバイスによって読み取られるタグ情報を有する1つ以上のタグを有し、読み取られる前記タグ情報は、前記移動デバイス上で実行され、前記アプリケーションサービスプロバイダから提供されるアプリケーションサービスへの入力として少なくとも部分的に用いられるものである。本方法は、前記移動デバイスが、前記タグ付きオブジェクトから当該タグ付きオブジェクトを特定する識別情報を読み取るステップと、前記識別情報をセキュリティサーバに向けて転送するステップであって、前記アプリケーションサービスプロバイダが、当該アプリケーションサービスプロバイダのアプリケーションサービスを、該アプリケーションサービスに対応するタグ付きオブジェクト及び該タグ付きオブジェクトを特定する前記識別情報とともに登録するデータベースを前記セキュリティサーバが有する、ステップとを含む。ここで、前記セキュリティサーバ内の前記データベースは、タグ付きオブジェクト及び該タグ付きオブジェクトに対応するアプリケーションサービスごとに一組のルールを保存するものであり、前記一組のルールは、当該タグ付きオブジェクトに対応するアプリケーションサービスを実行するときに、該タグ付きオブジェクトに関して、前記1つ以上のタグについて許される動作又はその内容の少なくとも一方を定めるものである。更に本方法は、前記識別情報に基づいて、前記タグ付きオブジェクトと当該タグ付きオブジェクトに対応する一組のルールとを特定するステップと、1つ以上の前記タグに含まれるタグ情報を読み取るステップと、読み取られた前記タグ情報を前記アプリケーションサービスの入力として用いる前に、読み取られた前記データが前記タグ付きオブジェクトに対応する前記一組のルールに合うかどうかを調べ、前記タグ情報が、改ざん又は変更されている前記アプリケーションサービスを実行する際に有効なインタラクションに対応するかどうかを判断する有効性検査を行うステップと、前記タグ情報が有効であることが前記有効性検査により確認された場合にのみ、前記タグ情報を前記アプリケーションサービスの入力として用いるステップとを含む。

【0008】

識別情報及び一組のルールとともにサービスを登録し、読み取られたタグデータが、タグ付きオブジェクト及びそのサービスと対応する一組のルールに合うかどうかを調べることにより、タグを用いたインタラクションの有効性検査を行うことができる。このようにして、アプリケーションサービスの入力として、変更されていないか、又は改ざんされていないタグデータのみが許されるものとなるように、タグデータが変更又は改ざんされているかどうかを調べることができる。このようにして、タグを用いたインタラクションのセキュリティを向上させることができる。

【0009】

一実施形態によれば、前記識別情報は、前記移動デバイスにより取得された前記タグ付きオブジェクトの画像若しくはその一部を含むか、又は前記識別情報は、開始タグから読み取られた情報を含むことができる。

【0010】

タグ付きオブジェクトの画像又はその一部を使用することは、「識別情報」についての特に容易な実施の態様である。あるいは、開始タグから読み取られた情報を用いることができ、この場合、送信する必要のあるデータ量がより少ない。

【0011】

一実施形態によれば、前記識別情報を前記タグ付きオブジェクト内に透かしとして保存できる。

【0012】

これは、識別情報の特に安全な実施の態様である。

【0013】

一実施形態によれば、本方法は、前記セキュリティサーバに転送された前記タグ付きオブジェクトの画像又はその一部を、前記データベースにあらかじめ登録されている、対応する画像と照合して、その外観が改ざんされているかどうかをチェックするステップを含むことができる。

【0014】

このようにして、タグ付きオブジェクトの外観を変更又は改ざんすることによる攻撃があったかどうかを検知することができる。このような攻撃が検知された場合には、その攻撃を防ぐために、サービスの実行を中断することができる。

【0015】

一実施形態によれば、本方法は、読み取られた前記タグ情報又はそれから得られる情報を、前記データベースに保存されている、改ざんされておらず、かつ変更されていないタグ情報に対応する、前記アプリケーションサービスプロバイダによりあらかじめ登録された情報と比較するステップと、前記比較の結果、前記あらかじめ登録された情報が、読み取られた前記タグ情報又はそれから得られる情報と合う場合には、読み取られた前記タグ情報を前記アプリケーションサービスの入力として用いるステップとを含む。

【0016】

このようにして、アプリケーションサービスの入力として用いられることになるタグの変更に基づく攻撃を防ぐことができる。

【0017】

一実施の形態によれば、前記移動デバイスにより読み取られる前記タグ情報は、前記移動デバイスにより取得される画像と、QRコード(登録商標)のような視覚的なマーカーと、RFIDタグ又はNFCタグ上に保存されている情報と、バーコードのような視覚的なマーカーとのうちの1つ以上を含む。

【0018】

これらはタグ情報の特に適切な実施の態様である。

【0019】

一実施の形態によれば、前記一組のルールは、1つ以上の前記タグから読み取られた前記タグ情報がリンクすることを許される1つ以上のホストアドレスの組と、1つ以上の前記タグ上に存在することが許される内容のリストと、動作について許される全ての並べ替え(permutation)を表す状態図又はフローチャート又はワークフロー記述(workflow description)とのうちの1つ以上を含む。

【0020】

一組のルールの中に一組のリンクを含めることにより、ユーザが攻撃者により捏造されたリンクに導かれないようにすることができる。

【0021】

タグの内容のリストを含めることにより、タグから読み取られる、サービスへの入力が捏造されないようにすることができる。

【0022】

最後に、動作について許される全ての並べ替えを表す状態図又はフローチャート又はワークフロー記述を設けることにより、タグの並べ替えに基づいた(サービスプロバイダが見込んでいるか、又は定めるようなサービスの流れを変更する)攻撃を防ぐことができる。

【0023】

一実施の形態によれば、前記有効性検査は、前記移動デバイスにより読み取られたデータを、1つ以上のホストアドレスの組、又は1つ以上の前記タグ上に存在することが許される内容のリスト、又は前記状態図若しくは前記フローチャート若しくは前記ワークフロー記述と比較するステップと、前記比較の結果、前記アプリケーションサービスの入力として有効であることが判明した情報のみを用いるステップとを含むことができる。

【0024】

このようにして、有効なタグ内容だけを使用できるようにするために、読み取られたタグの内容を一組のルールと照合することができる。

【0025】

一実施の形態によれば、本方法は、読み取られた前記タグ情報を前記移動デバイスがネットワーク接続を通じて検証サーバへ送信するステップと、前記検証サーバが前記有効性検査を行うステップと、前記有効性検査の結果を前記移動デバイスに返送するステップと、前記有効性検査の結果に応じて、前記タグ情報が前記アプリケーションの入力として用いられるものであるかどうか及びその程度を前記移動デバイスが決定するステップとを含むことができる。

【0026】

このようにすれば、一組のルールを移動デバイスにダウンロードする必要はなく、有効性検査を行う検証サーバ上に保持される。一実施形態では、検証サーバは、上述したセキュリティサーバと同じデバイスにより実現することができる。

【0027】

一実施の形態によれば、本方法は、前記一組のルールの全て又はその一部を前記セキュリティサーバが前記移動デバイスに転送するステップと、転送された前記一組のルールに基づいて、前記移動デバイスが前記有効性検査の少なくとも一部を実行するステップとを含むことができる。

【0028】

このようにして、移動デバイスが有効性検査を実行することができる。

【0029】

一実施の形態によれば、前記タグ情報が暗号化されており、前記有効性検査は、該タグ情報を復号するステップを含むことができる。

【0030】

このようにして、本手法のセキュリティを更に高めることができる。復号のための鍵は、別のチャネルを通じて、復号を行うデバイスに送信することができる。この鍵は、例えばセキュリティサーバにより有効性検査が行われると、セキュリティサーバから移動デバイスへと送信することができる。あるいは、復号をセキュリティサーバにて行うことができる。復号されたタグ情報は、その後、移動デバイスに返送することができる。

【0031】

一実施の形態によれば、あるアプリケーションサービスプロバイダから提供されるサービスに対応するタグ付きオブジェクトとの、タグを用いたインタラクションにおけるセキュリティを高める移動デバイスが提供される。前記タグ付きオブジェクトは前記移動デバイスによって読み取られるタグ情報を有する1つ以上のタグを有し、読み取られる前記タグ情報は、前記移動デバイス上で実行され、前記アプリケーションサービスプロバイダから提供されるアプリケーションサービスへの入力として少なくとも部分的に用いられるものである。本移動デバイスは、前記移動デバイスが、前記タグ付きオブジェクトから当該タグ付きオブジェクトを特定する識別情報を読み取るためのモジュールと、前記識別情報をセキュリティサーバに向けて転送するモジュールであって、前記アプリケーションサービスプロバイダが、当該アプリケーションサービスプロバイダのアプリケーションサービスを、該アプリケーションサービスに対応するタグ付きオブジェクト及び該タグ付きオブジェクトを特定する前記識別情報とともに登録するデータベースを前記セキュリティサーバが有する、モジュールとを有する。ここで、前記セキュリティサーバ内の前記データベースは、タグ付きオブジェクト及び該タグ付きオブジェクトに対応するアプリケーションサービスごとに一組のルールを保存するものであり、前記一組のルールは、当該タグ付きオブジェクトに対応するアプリケーションサービスを実行するときに、該タグ付きオブジェクトに関して、前記1つ以上のタグについて許される動作又はその内容の少なくとも一方を定めるものであり、前記セキュリティサーバが前記識別情報に基づいて、前記タグ付きオブジェクトと当該タグ付きオブジェクトに対応する一組のルールとを特定するものである。更に本移動デバイスは、1つ以上の前記タグに含まれるタグ情報を読み取るモジュールと、読み取られた前記タグ情報を前記アプリケーションサービスの入力として用いる前に、読み取られた前記データが前記タグ付きオブジェクトに対応する前記一組のルールに合うかどうかを調べ、前記タグ情報が、前記アプリケーションサービスを実行する際の有効なインタラクションに対応するかどうかを判断する有効性検査を行うモジュールと、前記タグ情報が有効であることが前記有効性検査により確認された場合にのみ、前記タグ情報を前記アプリケーションサービスの入力として用いるモジュールとを有する。

【0032】

このようにして、本発明の一実施の形態による移動デバイスを実現することができる。

【0033】

一実施の形態によれば、ある移動デバイスと、あるアプリケーションサービスプロバイダから提供されるサービスに対応するタグ付きオブジェクトとの、タグを用いたインタラクションにおけるセキュリティを高めるセキュリティサーバが提供される。前記タグ付きオブジェクトは前記移動デバイスによって読み取られるタグ情報を有する1つ以上のタグを有し、読み取られる前記タグ情報は、前記移動デバイス上で実行され、前記アプリケーションサービスプロバイダから提供されるアプリケーションサービスへの入力として少なくとも部分的に用いられるものである。本セキュリティサーバは、前記移動デバイスが前記タグ付きオブジェクトから読み取った識別情報であって、当該タグ付きオブジェクトを特定する識別情報を前記移動デバイスから受信するモジュールと、前記アプリケーションサービスプロバイダが、当該アプリケーションサービスプロバイダのアプリケーションサービスを、該アプリケーションサービスに対応するタグ付きオブジェクト及び該タグ付きオブジェクトを特定する前記識別情報とともに登録するデータベースであって、前記セキュリティサーバ内の前記データベースが、タグ付きオブジェクト及び該タグ付きオブジェクトに対応するアプリケーションサービスごとに一組のルールを保存するものであり、前記一組のルールは、当該タグ付きオブジェクトに対応するアプリケーションサービスを実行するときに、該タグ付きオブジェクトに関して、前記1つ以上のタグについて許される動作又はその内容の少なくとも一方を定めるものである、データベースと、前記識別情報に基づいて、前記タグ付きオブジェクトと当該タグ付きオブジェクトに対応する一組のルールとを特定するモジュールと、読み取られた前記タグ情報が前記アプリケーションサービスの入力として用いられる前に、読み取られた前記データが前記タグ付きオブジェクトに対応する一組のルールに合うかどうかを調べ、前記タグ情報が、前記アプリケーションサービスを実行する際の有効なインタラクションに対応するかどうかを判断することにより、前記移動デバイスがタグから読み取った読取りデータの有効性検査を可能とするモジュールとを有する。

【0034】

このようにして、本発明の一実施の形態によるセキュリティサーバを実現することができる。

【0035】

一実施形態によれば、移動デバイス又はサーバは、本発明の実施形態のうちの1つに係る方法を実行するためのモジュールを更に有していてもよい。

【0036】

このようにして、本発明の別の実施の形態による装置を実現することができる。

【0037】

一実施の形態によれば、本発明の実施の形態のうちの1つに係る方法をコンピュータに実行させるか、又は本発明の実施の形態のうちの1つに係る装置としてコンピュータを機能させるコンピュータプログラムコードを有するコンピュータプログラムが提供される。

【図面の簡単な説明】

【0038】

【図1】本発明の一実施形態に係るシステムの説明図である。

【図2】本発明の別の実施形態に係るシステムの説明図である。

【発明を実施するための形態】

【0039】

一例として、移動デバイスを用いてタグ付きオブジェクトとインタラクト(interact)する際に、タグを用いたインタラクション(tag-based interaction)のセキュリティ及び信頼性を高める実施形態を説明する。このようなタグ付きオブジェクトは、例えば、ポスター、新聞記事、消費者向け製品等である。これらのオブジェクトをインタラクティブなものとするために用いられるタグは、QRコード(登録商標)のような視覚的なマーカー又はNFCのようなRFを用いるタグなどの様々な形式で設けることができる。

【0040】

一実施形態によれば、本手法は以下を含む。

・ユーザが、専用の移動デバイスのアプリケーションとの安全な接続を用いて、タグ付きオブジェクトに関する情報(例えばオブジェクトの画像。これは透かしを読み取ることなどにより処理されうる。)を専用のサーバに送信する。

・タグ付きオブジェクトのプロバイダはそのタグ付きオブジェクトを専用のサーバに登録しているため、その専用のサーバはタグから読み取られたデータの有効性(validity)を検査することができる(あるいは、移動デバイスが自ら検査できるように、その移動デバイスに向けて情報を送信することができる)。この有効性の検査を行う専用サーバのことを、以下「セキュリティサーバ」とも呼ぶ。

【0041】

一実施形態では、ユーザは、専用の移動デバイスアプリケーションを用いてインタラクトしようとするタグ付きオブジェクトの写真を撮る。そのアプリケーションは、安全な接続を用いてセキュリティサーバにその画像を送信する。インターフェースプロバイダ又はサービスプロバイダは、自己のタグ付きインターフェース(すなわち、送信されたタグ付きオブジェクトの画像と、そのオブジェクトに関して許されるインタラクション・内容(content)を定める一組のルール)をセキュリティサーバに登録している。セキュリティサーバは、ユーザから画像を受信すると、そのオブジェクトが該サーバのデータベース内にあるかどうかをチェックする。セキュリティサーバは、潜在的に、そのオブジェクトに対する可視的な変更もチェックすることができる。

【0042】

オブジェクトが登録されている場合には、移動デバイスに通知される。セキュリティサーバは電話機に対して「ワークフロー記述(workflow description)」すなわち許されるタグの内容・動作のリストも送信する。そして、当該電話機は、ユーザがタグとインタラクトするたびに、これらのルールとの照合を行うことができる。

【0043】

このような手順を用いた手法は、既存のシステムに比べて、以下に示すいくつかの利点を有する。

・ここで示した手順によれば以下を回避することができる。

−ユーザが、登録されていないタグ付きオブジェクトとインタラクトすること。

−以下の理由で、ユーザが、オブジェクトプロバイダが意図したものではない、新たな若しくは別のサービスを使用してしまうこと、又は別のウェブページに導かれてしまうこと。

・タグの内容が変更されているため。

・タグが置き換えられているか、隠されている(pasted over)ため。

・(登録されていない内容を有する)タグが追加されているため。

−以下の理由で、ユーザが、予期したものとは別のサービスを使用してしまうこと、あるいは別のウェブページに導かれてしまうこと。

・あるオブジェクトの(有効な)タグが、別のオブジェクトとともに使用されるため。

・専用の開始タグ(start-tag)が改ざん又は削除されているため。

・ここで提案した手順によれば検知機能を高めることができるため、以下を回避するのに役立つ。

−以下の理由で、ユーザが、予期したものとは別のサービスを使用してしまうこと、あるいは別のウェブページに導かれてしまうこと。

・オブジェクトのかなりの部分が変更されているか、置き換えられているか、又は隠されている(pasted over)ため(実施形態D2b又はD3の場合)。

・有効なタグの複製が追加されているか、又はタグの配置が変更されているため(視覚的なタグを使用する場合、又はワークフロー記述に依存する場合)。

【0044】

専用の開始タグが改ざん若しくは削除されているか、タグ付きオブジェクトがセキュリティサーバに登録されていないか、外観が変更若しくは置き換えられているか、又は埋め込まれた透かしが変更若しくは削除されているがために、ユーザがサービスを利用できないということは回避できないものの、これらの攻撃を検知でき、別のサービスの呼出しは全て認められないため、ユーザはあらゆる損害から保護される。

【0045】

以下、別の実施形態を詳細に説明する。

【0046】

いくつかの変形例において用いることのできる実施形態によれば、ユーザは、タグ付きオブジェクトに関する情報を専用のサーバに送信する。この情報とは、そのタグ付きオブジェクトを識別するための識別情報である。そして、この識別情報を用いて、当該タグ付きオブジェクトとのそれ以降のインタラクションをチェックすることができる。

【0047】

比較的単純な実施形態では、ID(identification information、識別情報)は、タグ付きオブジェクトのプロバイダ又はタグ付きオブジェクトが置かれるスペースのプロバイダから与えられたタグ内に安全に保存される。一例として、広告スペースのプロバイダは、タグを用いたポスターの隣にある改ざん防止ボックス(tamper-proof)内に読取り専用のNFCタグを置くことができる。

【0048】

あるいは、IDを透かしとしてオブジェクト内に保存することもできる。このような手法を実施するために、透かしを画像内に組み込み、その透かしを取り込まれた画像から識別するための既存の技術を用いることができる。この手法に関しては、例えば、画像内の透かしを検出することによりリンクを特定するために用いられるNTTのCyberSquash技術(例えば、http://www.ntt.co.jp/news/news03e/0307/030707.html)を参照されたい。

【0049】

この実施形態では、2つの手法に区別することができる。第1の手法では、電話機上で透かしが直接に検出され、第2の手法では、セキュリティサーバ上で透かしが検出される。2つの手法の主な違いは、第2の手法では、画像全体をセキュリティサーバに転送する必要があるものの、第1の手法ではその必要がないということである。

【0050】

別の実施形態では、ユーザは、タグ付きオブジェクトの全体又は一部の写真を撮る。その後、その画像がセキュリティサーバへと転送され、セキュリティサーバはその画像を、該サーバの、あらかじめ登録されたオブジェクト及びその画像のデータベースと比較することができる。このような画像比較の具体的な実施態様に関しては、例えば、「Detection of non-identical duplicate consumer photographs”. A. Jaimes, S.-F. Chang, and A. C. Loui. In ACM Multimedia, 2003」を参照されたい。

【0051】

この手法は、外観に対する改ざんを検知できる可能性が高いという利点を有している。さらに、埋め込まれた透かしの検出、及びセキュリティサーバにおける画像の比較を行うにあたり、移動デバイスにおいて必要とされる計算コストも小さい。

【0052】

これらの手法に続いて、ユーザ確認を追加的に行うことができる。その目的で、例えば、セキュリティサーバは、該サーバ内のデータベースに保存されているタグ付きオブジェクトの画像を送信することができる。そして、ユーザは、このタグ付きオブジェクトが本当に、自らが現在インタラクトしているインターフェースであるかどうかを比較することができる。あるいは、そのような明示的な確認ではなく、セキュリティサーバは、ポスターの同一性(身元、identity)の暗黙的(implicit)な確認、例えば、そのポスターの(コーポレート)デザインに合うユーザインターフェースデザインを移動デバイスに向けて送信することができる。それに基づいて、ユーザは、自らがインタラクトしようとしている正しいインターフェースとインタラクトしていることを確認することができる。

【0053】

タグ付きポスターの同一性が検知されると(そしておそらく、それをユーザが確認した後に)、本手法は、タグを用いたインタラクションが有効(これは、そのインタラクションの実行を許可できることを意味する)であるか、又はそのインタラクションが無効(これは、そのインタラクションの実行を回避すべきであることを意味する)であるかをチェックする処理に進む。

【0054】

有効性検査の目的は、そのインタラクションが実際に有効であるかどうか、又はそのインタラクションが実際にはサービスプロバイダもユーザも意図していない結果を引き起こすものとなるように、タグ付きオブジェクトが改ざんされた可能性があるかどうかを検知することである。

【0055】

無効なインタラクションを検知するために、一実施形態によれば、タグ付きオブジェクトのプロバイダは、そのタグ付きオブジェクトに対応したサービスを実行する際に、タグ付きオブジェクト内の1つ以上のタグについて許される動作とそのタグの内容との少なくとも一方を定める一組のルールを提供する責任を負う。その一組のルールは、例えば、セキュリティサーバに対するワークフロー記述を定めることができる。これには、例えば、移動デバイスに対して許されるタグ内容、サービス、タグとのインタラクションに関する情報が含まれうる。許される動作・内容を定めるこれらのルールを数多くの形式で記述することができる。比較的簡単な記述は、それらのタグがリンクすることを許される1つ以上のホストアドレスを定めることである。更に限定的な手法は、例えば文字列のマッチング(string-matching)を用いて照合することのできる、タグ上に存在することが許される内容(content)の明示的なリストである。

【0056】

これらの手法あるいは類似した手法では、タグを並べ替える(reorder)ことによって起こり得る攻撃は避けられない。このようなタグの並べ替えに対処するために、一実施形態において、プロバイダは、動作に関して許される全ての並べ替え(permutation)を表す完全な状態図(state diagram)又はフローチャートのシリアライゼーション(serialisation)を提供することができる。そして、ユーザにより実行される任意のインタラクションを状態図又はフローチャートのシリアライゼーションと照合して、それが実際に許可できる(すなわち「有効な」)インタラクションであるかどうか、あるいは、実行されることになるサービスに関して許可できない(すなわち「無効である」)かどうかを識別することができる。

【0057】

一実施形態では、セキュリティサーバは、一組のルール又はワークフロー記述を電話機に送信する。そして、移動デバイスは、実際に読み取ったデータを前記ルールと比較して、適切な処理を行うことができる。ポスター上のタグから読み取ったデータが電話機にあるワークフロー記述に従って有効である場合には、当該電話機は、有効なタグの情報を用いて、ポスター及びタグのプロバイダによりポスターへと関連付けられているサービスとインタラクトすることができる。

【0058】

別の実施形態では、セキュリティサーバは、上記の情報を移動デバイスに提供しない。本実施形態では、タグとのその後の全てのインタラクション(すなわち、読み取った内容)がセキュリティサーバへと送信され、当該セキュリティサーバが有効性の検査を行う。本実施形態では、あらゆる第三者のサービスとの通信を受け持つのはセキュリティサーバであって、上述した実施形態とは異なり移動電話機ではない。

【0059】

これら2つの実施形態を組み合わせることもできる。そのように組み合わせた手法の1つによれば、例えば、ホストアドレスのリストが電話機に送信される一方で、ワークフローそのものは、セキュリティサーバとのインタラクションの際により詳細な記述と照合される。

【0060】

図1は、本発明の一実施形態に従って動作するシステムの概要を示している。この図は、関与する当事者、要素とやり取りされるデータとを示している。

【0061】

図1の左側にはタグ付きオブジェクトが示されている。これは例えば、NFCタグ若しくはQRコード(登録商標)又はその他の同様のものを有するポスターである。タグは、あるサービスを提供するサービスプロバイダへのハイパーリンクなどの情報を有することができるか、あるサービスとのインタラクションの際にユーザによりなされる選択操作、例えば、あるタグを選び、自己のデバイスのNFCリーダを当該タグに近づけることによる選択操作を特定する情報を有することができるかのいずれか又は両方とすることができる。

【0062】

ポスターは、あるサービスを提供するサービスプロバイダに対応しており、当該サービスのための「ユーザインターフェース」である。このようなサービスプロバイダは(図1にて「第三者のサーバ」として示されている)サーバを有しており、タグを用いたインタラクションを通じて移動電話機上でサービスを実行するために当該サーバとのインタラクションが必要となる。

【0063】

最初のステップ(図1のステップ0)において、サービスプロバイダは、あるタグ付きオブジェクトと関係のあるサービスプロバイダのタグ及びサービスをセキュリティサーバに登録する。このセキュリティサーバは、登録されたサービスと、それに対応するタグ付きオブジェクトと、タグ付きオブジェクトの識別情報と、有効なインタラクションを定めた、サービスのための一組のルールとを有するデータベースを有している。

【0064】

そしてステップ1では、タグ付きオブジェクトとのユーザインタラクションを開始することができる。その目的で、ユーザは、自己の移動デバイスを用いてタグ付きオブジェクト(ポスター)の写真を撮ることにより、あるいは(NFCタグ若しくはQRコード(登録商標)又はその他任意のタグである)開始タグの内容を読み取ることなどにより、ポスターから当該ポスターを特定する識別情報を「読み取る」ことができる。その後のステップ2では、識別情報(画像又はポスターID)が、移動デバイスからセキュリティサーバへと送信される。そして、セキュリティサーバが、データベースを検索して、ID情報を、登録されているポスター、サービスのうちの1つと合致させようと試みることにより、その識別情報が登録されているサービスと対応するかどうかを確認する有効性検査を行う。有効なサービスが見つかった場合には、このサービスのための一組のルールがセキュリティサーバのデータベース内に保存されていることになる。これは、タグ付きオブジェクトとサービス、移動デバイスとの間において許される、つまり「有効な」インタラクションを定める「ホワイトリスト」とみなすことができる。

【0065】

その後ステップ3にて、この情報(「ホワイトリスト」)は、ポスターが「有効である」という情報とともに、セキュリティサーバから移動デバイスへと返送される。

【0066】

ステップ4aでは、移動デバイスとポスターとの間でタグを用いたインタラクションが行われることにより、そのサービスとの実際のインタラクションが開始される。そして、ステップ4bでは、インタラクションのそれぞれが、一組のルール又はホワイトリストと照合される。一組のルール又はホワイトリストは、読み取られたタグについての許可可能つまり有効な内容、その許される順序等を定義する「ワークフロー記述」の形式とすることができる。

【0067】

移動電話機における有効性検査を受けて、移動デバイスはステップ4cにて第三者サービスのサーバに接続することにより、当該第三者のサービスとインタラクトして、当該サービスを実行することができる。

【0068】

ステップ4cは、それまでのインタラクションが有効性検査において有効であると判明した場合にのみ許されるものである。本実施形態では、この有効性検査は、セキュリティサーバから受信したホワイトリストに基づいて移動デバイスが行う。

【0069】

図2は、若干の変更を加えた手法を示している。この手法では、「ホワイトリスト」が、セキュリティサーバから移動デバイスへと送信されるのではなくセキュリティサーバ上に保持され、タグ付きオブジェクトが有効であるかどうかの情報のみがステップ3にて送信される。そのため本実施形態では、移動デバイスにて有効性検査を行うのではなく、インタラクションの有効性検査はセキュリティサーバにて行われる(ステップ4b)。したがって、本実施形態では、第三者サービスとのインタラクションもセキュリティサーバを通じて行われるのであって(ステップ4c)、移動デバイスから直接的に実行されるわけではない。

【0070】

この変更点以外は、図2に示した実施形態は、図1に示した実施形態と同じように動作する。

【0071】

本提案に係るシステム及び機構を用いることにより、いくつかの攻撃を軽減することができるか、若しくは安全に検知することができ、又は少なくとも検知の確率が高まる。具体的には、本方法は、以下の場合であっても、ユーザがタグ付きオブジェクトのプロバイダの意図していないサービスとインタラクトすることを回避することができる。

・ユーザが登録されていないタグ付きオブジェクトに遭遇した場合。

・タグの内容の変更、タグの置き換え、新たなタグの追加、又はタグ付きオブジェクトの可視部分の変更により新たな内容がもたらされた場合。

・(新たな内容を有する)追加的なタグが追加された場合。

・有効なタグ付きオブジェクトの有効なタグが別のオブジェクトに移動した場合。

・専用の開始タグが改ざん又は削除された場合。

【0072】

タグ付きオブジェクトの画像がセキュリティサーバへと送信される実施形態によれば、例えば以下の場合に、許可されていない変更を検知することができる。

・オブジェクトの一部が変更、置換、又は隠されている場合。

・有効なタグの複製が追加された場合。

・有効なタグの配置が変更された場合。

【0073】

ユーザ確認の要件を追加することにより、以下の場合に、意図しない影響を回避することもできる。

・有効なタグの配置が変更された場合、又は

・タグ付きオブジェクトの外観にわずかな変更が加えられた場合。

【0074】

本発明の実施形態に関連して説明した方法、構成要素、ユニット及び装置は、ハードウェア、ソフトウェア、又は両者の組み合わせにより実現できることは当業者に容易に明らかであろう。詳細には、本発明の実施形態、及びそれに関連して説明したモジュールの構成要素は、コンピュータ上で実行されるか、又はマイクロプロセッサによって実行される1つ以上のコンピュータプログラムによって実現できることが理解されよう。本発明を実施する任意の装置は、詳細には、サーバのようなネットワークエンティティ、又は移動電話機、スマートフォン、PDA、UE若しくはその他同様の機器のような移動デバイスの形をとることができる。

【特許請求の範囲】

【請求項1】

ある移動デバイスと、あるアプリケーションサービスプロバイダから提供されるサービスに対応するタグ付きオブジェクトとの、タグを用いたインタラクションにおけるセキュリティを高める方法であって、前記タグ付きオブジェクトは前記移動デバイスによって読み取られるタグ情報を有する1つ以上のタグを有し、読み取られる前記タグ情報は、前記移動デバイス上で実行され、前記アプリケーションサービスプロバイダから提供されるアプリケーションサービスへの入力として少なくとも部分的に用いられるものであり、

前記移動デバイスが、前記タグ付きオブジェクトから当該タグ付きオブジェクトを特定する識別情報を読み取るステップと、

前記識別情報をセキュリティサーバに向けて転送するステップであって、前記アプリケーションサービスプロバイダが、当該アプリケーションサービスプロバイダのアプリケーションサービスを、該アプリケーションサービスに対応するタグ付きオブジェクト及び該タグ付きオブジェクトを特定する前記識別情報とともに登録するデータベースを前記セキュリティサーバが有し、ここで、前記セキュリティサーバ内の前記データベースは、タグ付きオブジェクト及び該タグ付きオブジェクトに対応するアプリケーションサービスごとに一組のルールを保存するものであり、前記一組のルールは、当該タグ付きオブジェクトに対応するアプリケーションサービスを実行するときに、該タグ付きオブジェクトに関して、前記1つ以上のタグについて許される動作又はその内容の少なくとも一方を定めるものである、ステップと、

前記識別情報に基づいて、前記タグ付きオブジェクトと当該タグ付きオブジェクトに対応する一組のルールとを特定するステップと、

1つ以上の前記タグに含まれるタグ情報を読み取るステップと、

読み取られた前記タグ情報を前記アプリケーションサービスの入力として用いる前に、読み取られた前記データが前記タグ付きオブジェクトに対応する前記一組のルールに合うかどうかを調べ、前記タグ情報が、前記アプリケーションサービスを実行する際の有効なインタラクションに対応するかどうかを判断する有効性検査を行うステップと、

前記タグ情報が有効であることが前記有効性検査により確認された場合にのみ、前記タグ情報を前記アプリケーションサービスの入力として用いるステップと

を含む方法。

【請求項2】

前記識別情報が、前記移動デバイスにより取得された前記タグ付きオブジェクトの画像若しくはその一部を含むものであるか、又は

前記識別情報が、開始タグから読み取られた情報を含むものである、請求項1に記載の方法。

【請求項3】

前記識別情報は前記タグ付きオブジェクトに透かしとして保存されるものである、請求項1又は2に記載の方法。

【請求項4】

前記セキュリティサーバに転送された前記タグ付きオブジェクトの画像又はその一部を、前記データベースにあらかじめ登録されている、対応する画像と照合し、その外観が改ざんされているかどうかを調べるステップを更に含む請求項2又は3に記載の方法。

【請求項5】

前記有効性検査が、

読み取られた前記タグ情報又はそれから得られた情報を、前記データベースに保存されている、改ざんされていない、かつ変更されていないタグ情報に対応する、前記アプリケーションサービスプロバイダによりあらかじめ登録された情報と比較するステップと、

前記比較の結果、前記あらかじめ登録された情報が、読み取られた前記タグ情報又はそれから得られた情報と合う場合には、読み取られた前記タグ情報を前記アプリケーションサービスの入力として用いるステップと

を含むものである、請求項1〜4のいずれか一項に記載の方法。

【請求項6】

前記移動デバイスにより読み取られる前記タグ情報が、

前記移動デバイスにより取得された画像と、

QRコードなどの視覚的なマーカーと、

RFIDタグ又はNFCタグに保存されている情報と、

バーコードなどの視覚的なマーカーと

のうちの1つ以上を含むものである、請求項1〜5のいずれか一項に記載の方法。

【請求項7】

前記一組のルールが、

前記1つ以上のタグから読み取られた前記タグ情報がリンクすることを許される1つ以上のホストアドレスの組と、

前記1つ以上のタグ上に存在することが許される内容のリストと、

動作について許される全ての並べ替えを表す状態図、フローチャート又はワークフロー記述と

のうちの1つ以上を含むものである、請求項1〜6のいずれか一項に記載の方法。

【請求項8】

前記有効性検査は、

前記移動デバイスにより読み取られたデータを、1つ以上のホストアドレスの組か、前記1つ以上のタグ上に存在することが許される内容の前記リストか、前記状態図か、前記フローチャートか、前記ワークフロー記述かと比較するステップと、

前記比較の結果、前記アプリケーションサービスの入力として有効であることが判明した情報のみを用いるステップと

を含むものである、請求項7に記載の方法。

【請求項9】

読み取られた前記タグ情報を前記移動デバイスがネットワーク接続を通じて検証サーバへ送信するステップと、

前記検証サーバが前記有効性検査を行うステップと、

前記有効性検査の結果を前記移動デバイスに返送するステップと、

前記有効性検査の結果に応じて、前記タグ情報が前記アプリケーションの入力として用いられるものであるかどうか及びその程度を前記移動デバイスが判断するステップと

を含む請求項1〜8のいずれか一項に記載の方法。

【請求項10】

前記一組のルールの全て又はその一部を前記セキュリティサーバが前記移動デバイスに転送するステップと、

転送された前記一組のルールに基づいて、前記移動デバイスが前記有効性検査の少なくとも一部を行うステップと

を含む請求項1〜9のいずれか一項に記載の方法。

【請求項11】

前記タグ情報が暗号化されており、前記有効性検査が前記タグ情報を復号するステップを含むものである、請求項1〜10のいずれか一項に記載の方法。

【請求項12】

あるアプリケーションサービスプロバイダから提供されるサービスに対応するタグ付きオブジェクトとの、タグを用いたインタラクションにおけるセキュリティを高める移動デバイスであって、前記タグ付きオブジェクトは前記移動デバイスによって読み取られるタグ情報を有する1つ以上のタグを有し、読み取られる前記タグ情報は、前記移動デバイス上で実行され、前記アプリケーションサービスプロバイダから提供されるアプリケーションサービスへの入力として少なくとも部分的に用いられるものであり、

前記移動デバイスが、前記タグ付きオブジェクトから当該タグ付きオブジェクトを特定する識別情報を読み取るためのモジュールと、

前記識別情報をセキュリティサーバに向けて転送するモジュールであって、前記アプリケーションサービスプロバイダが、当該アプリケーションサービスプロバイダのアプリケーションサービスを、該アプリケーションサービスに対応するタグ付きオブジェクト及び該タグ付きオブジェクトを特定する前記識別情報とともに登録するデータベースを前記セキュリティサーバが有し、ここで、前記セキュリティサーバ内の前記データベースは、タグ付きオブジェクト及び該タグ付きオブジェクトに対応するアプリケーションサービスごとに一組のルールを保存するものであり、前記一組のルールは、当該タグ付きオブジェクトに対応するアプリケーションサービスを実行するときに、該タグ付きオブジェクトに関して、前記1つ以上のタグについて許される動作又はその内容の少なくとも一方を定めるものであり、前記セキュリティサーバが前記識別情報に基づいて、前記タグ付きオブジェクトと当該タグ付きオブジェクトに対応する一組のルールとを特定するものである、転送するモジュールと、

1つ以上の前記タグに含まれるタグ情報を読み取るモジュールと、

読み取られた前記タグ情報を前記アプリケーションサービスの入力として用いる前に、読み取られた前記データが前記タグ付きオブジェクトに対応する前記一組のルールに合うかどうかを調べ、前記タグ情報が、前記アプリケーションサービスを実行する際の有効なインタラクションに対応するかどうかを判断する有効性検査を行うモジュールと、

前記タグ情報が有効であることが前記有効性検査により確認された場合にのみ、前記タグ情報を前記アプリケーションサービスの入力として用いるモジュールと

を有する移動デバイス。

【請求項13】

ある移動デバイスと、あるアプリケーションサービスプロバイダから提供されるサービスに対応するタグ付きオブジェクトとの、タグを用いたインタラクションにおけるセキュリティを高めるセキュリティサーバであって、前記タグ付きオブジェクトは前記移動デバイスによって読み取られるタグ情報を有する1つ以上のタグを有し、読み取られる前記タグ情報は、前記移動デバイス上で実行され、前記アプリケーションサービスプロバイダから提供されるアプリケーションサービスへの入力として少なくとも部分的に用いられるものであり、

前記移動デバイスが前記タグ付きオブジェクトから読み取った識別情報であって、当該タグ付きオブジェクトを特定する識別情報を前記移動デバイスから受信するモジュールと、

前記アプリケーションサービスプロバイダが、当該アプリケーションサービスプロバイダのアプリケーションサービスを、該アプリケーションサービスに対応するタグ付きオブジェクト及び該タグ付きオブジェクトを特定する前記識別情報とともに登録するデータベースであって、前記セキュリティサーバ内の前記データベースが、タグ付きオブジェクト及び該タグ付きオブジェクトに対応するアプリケーションサービスごとに一組のルールを保存するものであり、前記一組のルールは、当該タグ付きオブジェクトに対応するアプリケーションサービスを実行するときに、該タグ付きオブジェクトに関して、前記1つ以上のタグについて許される動作又はその内容の少なくとも一方を定めるものである、データベースと、

前記識別情報に基づいて、前記タグ付きオブジェクトと当該タグ付きオブジェクトに対応する一組のルールとを特定するモジュールと、

読み取られた前記タグ情報が前記アプリケーションサービスの入力として用いられる前に、読み取られた前記データが前記タグ付きオブジェクトに対応する一組のルールに合うかどうかを調べ、前記タグ情報が、前記アプリケーションサービスを実行する際の有効なインタラクションに対応するかどうかを判断することにより、前記移動デバイスがタグから読み取った読取りデータの有効性検査を可能とするモジュールと

を有するセキュリティサーバ。

【請求項14】

請求項1〜11のいずれか一項に記載の方法を実行するモジュールを更に有する請求項12に記載の移動デバイス又は請求項13に記載のサーバ。

【請求項15】

請求項1〜11のいずれか一項に記載の方法をコンピュータに実行させるか、又は請求項12〜14のいずれか一項に記載の装置としてコンピュータを機能させるコンピュータプログラムコードを有するコンピュータプログラム。

【請求項1】

ある移動デバイスと、あるアプリケーションサービスプロバイダから提供されるサービスに対応するタグ付きオブジェクトとの、タグを用いたインタラクションにおけるセキュリティを高める方法であって、前記タグ付きオブジェクトは前記移動デバイスによって読み取られるタグ情報を有する1つ以上のタグを有し、読み取られる前記タグ情報は、前記移動デバイス上で実行され、前記アプリケーションサービスプロバイダから提供されるアプリケーションサービスへの入力として少なくとも部分的に用いられるものであり、

前記移動デバイスが、前記タグ付きオブジェクトから当該タグ付きオブジェクトを特定する識別情報を読み取るステップと、

前記識別情報をセキュリティサーバに向けて転送するステップであって、前記アプリケーションサービスプロバイダが、当該アプリケーションサービスプロバイダのアプリケーションサービスを、該アプリケーションサービスに対応するタグ付きオブジェクト及び該タグ付きオブジェクトを特定する前記識別情報とともに登録するデータベースを前記セキュリティサーバが有し、ここで、前記セキュリティサーバ内の前記データベースは、タグ付きオブジェクト及び該タグ付きオブジェクトに対応するアプリケーションサービスごとに一組のルールを保存するものであり、前記一組のルールは、当該タグ付きオブジェクトに対応するアプリケーションサービスを実行するときに、該タグ付きオブジェクトに関して、前記1つ以上のタグについて許される動作又はその内容の少なくとも一方を定めるものである、ステップと、

前記識別情報に基づいて、前記タグ付きオブジェクトと当該タグ付きオブジェクトに対応する一組のルールとを特定するステップと、

1つ以上の前記タグに含まれるタグ情報を読み取るステップと、

読み取られた前記タグ情報を前記アプリケーションサービスの入力として用いる前に、読み取られた前記データが前記タグ付きオブジェクトに対応する前記一組のルールに合うかどうかを調べ、前記タグ情報が、前記アプリケーションサービスを実行する際の有効なインタラクションに対応するかどうかを判断する有効性検査を行うステップと、

前記タグ情報が有効であることが前記有効性検査により確認された場合にのみ、前記タグ情報を前記アプリケーションサービスの入力として用いるステップと

を含む方法。

【請求項2】

前記識別情報が、前記移動デバイスにより取得された前記タグ付きオブジェクトの画像若しくはその一部を含むものであるか、又は

前記識別情報が、開始タグから読み取られた情報を含むものである、請求項1に記載の方法。

【請求項3】

前記識別情報は前記タグ付きオブジェクトに透かしとして保存されるものである、請求項1又は2に記載の方法。

【請求項4】

前記セキュリティサーバに転送された前記タグ付きオブジェクトの画像又はその一部を、前記データベースにあらかじめ登録されている、対応する画像と照合し、その外観が改ざんされているかどうかを調べるステップを更に含む請求項2又は3に記載の方法。

【請求項5】

前記有効性検査が、

読み取られた前記タグ情報又はそれから得られた情報を、前記データベースに保存されている、改ざんされていない、かつ変更されていないタグ情報に対応する、前記アプリケーションサービスプロバイダによりあらかじめ登録された情報と比較するステップと、

前記比較の結果、前記あらかじめ登録された情報が、読み取られた前記タグ情報又はそれから得られた情報と合う場合には、読み取られた前記タグ情報を前記アプリケーションサービスの入力として用いるステップと

を含むものである、請求項1〜4のいずれか一項に記載の方法。

【請求項6】

前記移動デバイスにより読み取られる前記タグ情報が、

前記移動デバイスにより取得された画像と、

QRコードなどの視覚的なマーカーと、

RFIDタグ又はNFCタグに保存されている情報と、

バーコードなどの視覚的なマーカーと

のうちの1つ以上を含むものである、請求項1〜5のいずれか一項に記載の方法。

【請求項7】

前記一組のルールが、

前記1つ以上のタグから読み取られた前記タグ情報がリンクすることを許される1つ以上のホストアドレスの組と、

前記1つ以上のタグ上に存在することが許される内容のリストと、

動作について許される全ての並べ替えを表す状態図、フローチャート又はワークフロー記述と

のうちの1つ以上を含むものである、請求項1〜6のいずれか一項に記載の方法。

【請求項8】

前記有効性検査は、

前記移動デバイスにより読み取られたデータを、1つ以上のホストアドレスの組か、前記1つ以上のタグ上に存在することが許される内容の前記リストか、前記状態図か、前記フローチャートか、前記ワークフロー記述かと比較するステップと、

前記比較の結果、前記アプリケーションサービスの入力として有効であることが判明した情報のみを用いるステップと

を含むものである、請求項7に記載の方法。

【請求項9】

読み取られた前記タグ情報を前記移動デバイスがネットワーク接続を通じて検証サーバへ送信するステップと、

前記検証サーバが前記有効性検査を行うステップと、

前記有効性検査の結果を前記移動デバイスに返送するステップと、

前記有効性検査の結果に応じて、前記タグ情報が前記アプリケーションの入力として用いられるものであるかどうか及びその程度を前記移動デバイスが判断するステップと

を含む請求項1〜8のいずれか一項に記載の方法。

【請求項10】

前記一組のルールの全て又はその一部を前記セキュリティサーバが前記移動デバイスに転送するステップと、

転送された前記一組のルールに基づいて、前記移動デバイスが前記有効性検査の少なくとも一部を行うステップと

を含む請求項1〜9のいずれか一項に記載の方法。

【請求項11】

前記タグ情報が暗号化されており、前記有効性検査が前記タグ情報を復号するステップを含むものである、請求項1〜10のいずれか一項に記載の方法。

【請求項12】

あるアプリケーションサービスプロバイダから提供されるサービスに対応するタグ付きオブジェクトとの、タグを用いたインタラクションにおけるセキュリティを高める移動デバイスであって、前記タグ付きオブジェクトは前記移動デバイスによって読み取られるタグ情報を有する1つ以上のタグを有し、読み取られる前記タグ情報は、前記移動デバイス上で実行され、前記アプリケーションサービスプロバイダから提供されるアプリケーションサービスへの入力として少なくとも部分的に用いられるものであり、

前記移動デバイスが、前記タグ付きオブジェクトから当該タグ付きオブジェクトを特定する識別情報を読み取るためのモジュールと、

前記識別情報をセキュリティサーバに向けて転送するモジュールであって、前記アプリケーションサービスプロバイダが、当該アプリケーションサービスプロバイダのアプリケーションサービスを、該アプリケーションサービスに対応するタグ付きオブジェクト及び該タグ付きオブジェクトを特定する前記識別情報とともに登録するデータベースを前記セキュリティサーバが有し、ここで、前記セキュリティサーバ内の前記データベースは、タグ付きオブジェクト及び該タグ付きオブジェクトに対応するアプリケーションサービスごとに一組のルールを保存するものであり、前記一組のルールは、当該タグ付きオブジェクトに対応するアプリケーションサービスを実行するときに、該タグ付きオブジェクトに関して、前記1つ以上のタグについて許される動作又はその内容の少なくとも一方を定めるものであり、前記セキュリティサーバが前記識別情報に基づいて、前記タグ付きオブジェクトと当該タグ付きオブジェクトに対応する一組のルールとを特定するものである、転送するモジュールと、

1つ以上の前記タグに含まれるタグ情報を読み取るモジュールと、

読み取られた前記タグ情報を前記アプリケーションサービスの入力として用いる前に、読み取られた前記データが前記タグ付きオブジェクトに対応する前記一組のルールに合うかどうかを調べ、前記タグ情報が、前記アプリケーションサービスを実行する際の有効なインタラクションに対応するかどうかを判断する有効性検査を行うモジュールと、

前記タグ情報が有効であることが前記有効性検査により確認された場合にのみ、前記タグ情報を前記アプリケーションサービスの入力として用いるモジュールと

を有する移動デバイス。

【請求項13】

ある移動デバイスと、あるアプリケーションサービスプロバイダから提供されるサービスに対応するタグ付きオブジェクトとの、タグを用いたインタラクションにおけるセキュリティを高めるセキュリティサーバであって、前記タグ付きオブジェクトは前記移動デバイスによって読み取られるタグ情報を有する1つ以上のタグを有し、読み取られる前記タグ情報は、前記移動デバイス上で実行され、前記アプリケーションサービスプロバイダから提供されるアプリケーションサービスへの入力として少なくとも部分的に用いられるものであり、

前記移動デバイスが前記タグ付きオブジェクトから読み取った識別情報であって、当該タグ付きオブジェクトを特定する識別情報を前記移動デバイスから受信するモジュールと、

前記アプリケーションサービスプロバイダが、当該アプリケーションサービスプロバイダのアプリケーションサービスを、該アプリケーションサービスに対応するタグ付きオブジェクト及び該タグ付きオブジェクトを特定する前記識別情報とともに登録するデータベースであって、前記セキュリティサーバ内の前記データベースが、タグ付きオブジェクト及び該タグ付きオブジェクトに対応するアプリケーションサービスごとに一組のルールを保存するものであり、前記一組のルールは、当該タグ付きオブジェクトに対応するアプリケーションサービスを実行するときに、該タグ付きオブジェクトに関して、前記1つ以上のタグについて許される動作又はその内容の少なくとも一方を定めるものである、データベースと、

前記識別情報に基づいて、前記タグ付きオブジェクトと当該タグ付きオブジェクトに対応する一組のルールとを特定するモジュールと、

読み取られた前記タグ情報が前記アプリケーションサービスの入力として用いられる前に、読み取られた前記データが前記タグ付きオブジェクトに対応する一組のルールに合うかどうかを調べ、前記タグ情報が、前記アプリケーションサービスを実行する際の有効なインタラクションに対応するかどうかを判断することにより、前記移動デバイスがタグから読み取った読取りデータの有効性検査を可能とするモジュールと

を有するセキュリティサーバ。

【請求項14】

請求項1〜11のいずれか一項に記載の方法を実行するモジュールを更に有する請求項12に記載の移動デバイス又は請求項13に記載のサーバ。

【請求項15】

請求項1〜11のいずれか一項に記載の方法をコンピュータに実行させるか、又は請求項12〜14のいずれか一項に記載の装置としてコンピュータを機能させるコンピュータプログラムコードを有するコンピュータプログラム。

【図1】

【図2】

【図2】

【公開番号】特開2012−243318(P2012−243318A)

【公開日】平成24年12月10日(2012.12.10)

【国際特許分類】

【外国語出願】

【出願番号】特願2012−111435(P2012−111435)

【出願日】平成24年5月15日(2012.5.15)

【出願人】(392026693)株式会社エヌ・ティ・ティ・ドコモ (5,876)

【Fターム(参考)】

【公開日】平成24年12月10日(2012.12.10)

【国際特許分類】

【出願番号】特願2012−111435(P2012−111435)

【出願日】平成24年5月15日(2012.5.15)

【出願人】(392026693)株式会社エヌ・ティ・ティ・ドコモ (5,876)

【Fターム(参考)】

[ Back to top ]