チャレンジ・レスポンスを保存するために一時的にSIMを提供される装置の認証のための方法、装置、ソフトウェア

【解決手段】 第1装置、例えばホーム・ネットワーク(1)のハブ装置(2)が、一時的にSIM(20)を提供されてチャレンジ・レスポンスを保存し、次いで、第1装置(2)が保存されているチャレンジ・レスポンスを用いて第2装置、例えば携帯電話(12)に応答指令信号を送信して第1装置が以前に提供されたSIMを今は第2装置が有していることを認証するプロセスが提供される。第2装置が、第1装置から第2装置に供給された1つ以上のチャレンジ・レスポンス対のうちのレスポンスが、第1装置から以前に受信したチャレンジ・レスポンス対のチャレンジを用いて第2装置がSIMに応答指令信号を送信した際にSIMから第2装置が受信したレスポンスと同じであることを確認することによって、第1装置が以前にSIMにアクセスしたことを認証するさらなるプロセスが提供される。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、通信装置の認証に関する。本発明は、特に(しかし限定的ではない)ローカル・ネットワーク、例えばホーム・ネットワークに関する。

【背景技術】

【0002】

ホーム・ネットワークのような比較的小規模なネットワークまたはローカル・ネットワークを含む通信ネットワークは、ますます広まっている。

【0003】

ホーム・ネットワークは、典型的には、1つのハブおよび1つ以上のいわゆるローカル装置を含んでいる。ハブは、3G/WiFi電話であるローカル装置を備えるWiFi対応の電話であり得る。別の例は、ハブ装置がブルートゥース対応の広帯域幅インターフェース装置であるとともに、ローカル装置が、ブルートゥースのリンクの範囲内に位置するときにハブ装置の広帯域インターフェースを介して通話を行い得るブルートゥース対応の携帯電話であることである。

【0004】

例えば小規模ネットワークまたはローカル・ネットワークでは、認証プロセスは、典型的には識別データを手動で入力することが要求される。例えば、コンピュータおよび(または)ルータの身元が、ユーザによってローカル・エリア・ネットワークまたはホーム・ワイヤレス・ネットワークの1台以上のコンピュータに入力される。

【0005】

ホーム・ネットワークとはだいぶ異なり、セルラ通信の分野では、集中管理された認証プロセスを実行することが知られている。この認証プロセスでは、ネットワーク運用者は、チャレンジ・レスポンス対を用いて、通信装置(例えば携帯電話)内に加入者識別モジュール(SIM)がある場合にSIMを認証する。このプロセスは、ネットワーク運用者が、ある所与のSIMに固有であるとともにSIM内にプログラムされている鍵を知っていることに依存している。このプロセスは、GAA(Generic Authentication Architecture)と呼ばれるプロトコルによって拡張される。このアーキテクチャは、TR33.919内の3GPPおよび関連する規格によって標準化されている。GAAによって、SIMの認証がネットワーク運用者以外のサービス・プロバイダにエクスポートされることが可能になっている。概して、チャレンジ・レスポンス対は、サービス・プロバイダが例えば後に用いてSIMを認証するためにネットワーク運用者によってサービス・プロバイダに提供される。したがって、最終的な認証ステップはネットワーク運用者自身によって行なわれないにも関わらず、ネットワーク運用者はこのプロセスの初期の段階で深く関わっている。これらのプロセスが、SIM自身がネットワーク運用者(またはネットワーク運用者の許可を得ているおよびネットワーク運用者に関与するサービス・プロバイダ)によって、チャレンジ・レスポンス機能(この特定の目的のためにネットワーク運用者によってSIMの中で提供されている鍵も含めて)を用いて認証されるプロセスであることが分かるであろう。

【0006】

他の別個の分野で、GB2,408,181は、SIMが第1の通信装置によって設定データが書き込まれるメモリとして事実上用いられる無線構成プロセスについて記述している。その後、SIMは、この設定データを読むことが可能な別の通信装置に挿入される。

【0007】

認証の分野で、US2003/204743は、集積回路の認証のための方法および装置について記述している。集積回路のような装置のグループは、共通デザインに基づいて製造されている。各装置は、このグループ内でこの装置に固有の、測定可能な特性の対応する組を有しているとともにこの測定可能な特性を測定するための測定モジュールを有している。認証ユニットによって装置のグループのうちの1つを認証することは、この装置の1つ以上の特性を選択的に測定することによって可能になる。チャレンジに対するレスポンスを測定する際に、認証ユニットそのものが、装置から受信されるはずのレスポンス(すなわち、正確な測定値)を提供される必要があることに留意されたい。

【0008】

スマート・カードの分野で、US6,549,912は、カード・メーカーによってプリインストールされた任意の数のロイヤルティー・ファイル(loyalty file)を含んでいるスマート・カード向けのロイヤルティー・ファイル構造について記述している。カード上のロイヤルティー・ファイルは、航空券のような購入されたチケットに関係する情報を保存するために、電子発券とともに用いられるかもしれない。後に航空会社の搭乗ゲートでカードを提示する際に、ロイヤルティー・ファイル内に格納されている情報が、航空会社のホスト・コンピュータからダウンロードされた同一の情報と比較される。両者の一致は有効な購入であることを示しており、そして搭乗券が発行され得る。やはり、搭乗ゲートにおけるユニットが、適切なチャレンジだけでなく、このチャレンジに応答して受信されたレスポンスも供給されることが必要であることに留意されたい。

【0009】

最後に、WO2005/048179は、チャレンジを受けるとともに光ビームを散乱させるための光散乱媒体を有する、複製の作成が不能な光識別子を格納している情報担体に関する。セキュアな情報担体を提供するために、この情報担体は、散乱された光ビームを集積(integrate)することによってレスポンス信号を得るための集積時間が延長されるように光ビームの強度を減ずるための光吸収手段をさらに有している。

【特許文献1】英国特許2,408,181号明細書

【特許文献2】米国特許出願公開第2003/204743号明細書

【特許文献3】米国特許第6,549,912号明細書

【特許文献4】国際公開第2005/048179号パンフレット

【発明の開示】

【0010】

1つの視点では、本発明によって、第1通信装置が第2通信装置を認証するための方法であって、自らが保持している鍵に依存するチャレンジに対するレスポンスを供給するチャレンジ・レスポンス手段への機能アクセスを第1通信装置に提供し、前記第1通信装置が前記チャレンジ・レスポンス手段にチャレンジを供給するとともに前記チャレンジ・レスポンス手段からの対応するレスポンスを受信してチャレンジ・レスポンス対を用意し、前記第1通信装置が前記チャレンジ・レスポンス対を保存し、前記チャレンジ・レスポンス手段への前記機能アクセスを前記第1通信装置から取り除き、前記チャレンジ・レスポンス手段への機能アクセスを第2通信装置に提供し、前記第1通信装置が前記保存されているチャレンジ・レスポンス対の前記チャレンジを前記第2通信装置に送信し、前記第2通信装置が前記保存されているチャレンジ・レスポンス対の前記チャレンジを前記チャレンジ・レスポンス手段に送信するとともに前記チャレンジ・レスポンス手段から対応するレスポンスを受信し、前記第2通信装置が前記受信したレスポンスを前記第1通信装置に送信し、前記第1通信装置が前記第2通信装置から受信した前記レスポンスが前記保存されているレスポンスと同じであることを確認する、ことを備える方法が提供される。

【0011】

チャレンジおよびレスポンスが、一般に、数または少なくともシンボル化された数であり、これによって本発明の実施形態が既存のSIMのようなチャレンジ・レスポンス手段のチャレンジ・レスポンス機能を利用することが可能になっていることが理解されるであろう。しかしながら、チャレンジおよび(または)レスポンスが数でない、本発明の実施形態も予測可能であることも理解されるであろう。

【0012】

前記方法が前記第2通信装置が前記第1通信装置を認証するための方法でもあって、前記方法が、前記第1装置が少なくとも1つのさらなるチャレンジを前記チャレンジ・レスポンス手段に供給するとともに前記チャレンジ・レスポンス手段から少なくとも1つのさらなる対応するレスポンスを受信して少なくとも計2組のチャレンジ・レスポンス対を用意する工程と、前記第1通信装置が前記少なくとも1つのチャレンジ・レスポンス対を保存して少なくとも計2組の保存されたチャレンジ・レスポンス対を用意する、工程をさらに具備し、前記方法が、前記第1通信装置が前記少なくとも2組の保存されているチャレンジ・レスポンス対の1つを前記第2通信装置に送信する工程と、前記第2通信装置が前記チャレンジ・レスポンス対を受信するとともに前記受信したチャレンジ・レスポンス対を保存する工程と、前記第2通信装置が前記受信したチャレンジ・レスポンス対の前記チャレンジを前記チャレンジ・レスポンス手段に送信するとともに前記チャレンジ・レスポンス手段から対応するさらなるレスポンスを受信する工程と、前記第2通信装置が前記チャレンジ・レスポンス手段から受信した前記さらなるレスポンスが前記保存されているチャレンジ・レスポンス対の前記保存されているレスポンスと同じであることを確認する工程と、をさらに具備する。

【0013】

さらなる視点では、本発明によって、第2通信装置が第1通信装置を認証するための方法であって、自らが保持している鍵に依存するチャレンジに対するレスポンスを供給するチャレンジ・レスポンス手段への機能アクセスを第1通信装置に提供し、前記第1通信装置が前記チャレンジ・レスポンス手段にチャレンジを供給するとともに前記チャレンジ・レスポンス手段からの対応するレスポンスを受信してチャレンジ・レスポンス対を用意し、前記第1通信装置が前記チャレンジ・レスポンス対を保存し、前記チャレンジ・レスポンス手段への前記機能アクセスを前記第1通信装置から取り除き、前記チャレンジ・レスポンス手段への機能アクセスを前記第2通信装置に提供し、前記第1通信装置が前記保存されているチャレンジ・レスポンス対を前記第2通信装置に送信し、前記第2通信装置が前記チャレンジ・レスポンス対を受信するとともに前記受信したチャレンジ・レスポンス対を保存し、前記第2通信装置が前記保存されているチャレンジを前記チャレンジ・レスポンス手段に送信するとともに前記チャレンジ・レスポンス手段から対応するレスポンスを受信し、前記第2通信装置が前記チャレンジ・レスポンス手段から受信した前記レスポンスが前記保存されているレスポンスと同じであることを確認する、ことを備える方法が提供される。

【0014】

上記の視点のいずれにおいても、前記第1通信装置がハブ装置であるとともに前記第2通信装置がローカル・ネットワークのローカル装置であってよい。

【0015】

上記の方法からなる視点のいずれにおいても、前記チャレンジ・レスポンス手段がセルラ通信ネットワークの加入者識別モジュールであってよい。

【0016】

上記の視点のいずれにおいても、前記第2通信装置に前記チャレンジ・レスポンス手段への機能アクセスを提供することが、前記チャレンジ・レスポンス手段を前記第2通信装置内に物理的に配置するか前記第2通信装置と接するように物理的に配置することを備えていてよい。

【0017】

上記の視点のいずれにおいても、前記第1通信装置に前記チャレンジ・レスポンス手段への機能アクセスを提供することが、前記チャレンジ・レスポンス手段を前記第1通信装置内に物理的に配置するか前記第1通信装置と接するように物理的に配置することを備えていてよい。

【0018】

上記の視点のいずれにおいても、前記第1通信装置に前記チャレンジ・レスポンス手段への機能アクセスを提供することが、前記第1通信装置を前記チャレンジ・レスポンス手段に接続することを備えていてよく、前記チャレンジ・レスポンス手段が前記第2通信装置内に物理的に位置しているか前記第2通信装置と接するように物理的に位置している。

【0019】

さらなる視点では、本発明によって、第2通信装置を認証するように適合されている第1通信装置であって、前記第1通信装置が、前記第1通信装置がチャレンジ・レスポンス手段への機能アクセスを有しているときに前記チャレンジ・レスポンス手段にチャレンジを供給するように適合されており、前記チャレンジ・レスポンス手段が前記チャレンジ・レスポンス手段によって保持されている鍵に依存するチャレンジに対するレスポンスを供給し、前記第1通信装置が前記チャレンジを保存するとともに前記チャレンジ・レスポンス手段から受信した前記チャレンジに対応するレスポンスを保存するようにさらに適合されており、前記第1通信装置が前記保存されているチャレンジを前記第2通信装置に送信するようにさらに適合されており、前記第1通信装置が前記第2通信装置からのレスポンスを受信するようにさらに適合されており、前記第1通信装置が前記第2通信装置から受信した前記レスポンスが前記保存されているレスポンスと同じであることを確認するようにさらに適合されている、第1通信装置が提供される。

【0020】

前記第1通信装置は前記第2通信装置によって認証されるようにさらに適合されていてよく、前記第1通信装置が、前記第1通信装置が前記チャレンジ・レスポンス手段への機能アクセスを有しているときに前記チャレンジ・レスポンス手段へさらなるチャレンジを供給するようにさらに適合されており、前記第1通信装置が、前記さらなるチャレンジを保存するとともに前記チャレンジ・レスポンス手段から受信した前記さらなるチャレンジに対応するさらなるレスポンスを保存するようにさらに適合されており、前記第1通信装置が、前記保存されているさらなるチャレンジおよび前記保存されているさらなるレスポンスを前記第2通信装置に送信するようにさらに適合されている。

【0021】

さらなる視点では、本発明によって、第2通信装置によって認証されるように適合されている第1通信装置であって、前記第1通信装置が、前記第1通信装置がチャレンジ・レスポンス手段への機能アクセスを有しているときに前記チャレンジ・レスポンス手段にチャレンジを供給するように適合されており、前記チャレンジ・レスポンス手段が前記チャレンジ・レスポンス手段によって保持されている鍵に依存するチャレンジに対するレスポンスを供給し、前記第1通信装置が前記チャレンジを保存するとともに前記チャレンジ・レスポンス手段から受信した前記チャレンジに対応するレスポンスを保存するようにさらに適合されており、前記第1通信装置が、前記保存されているチャレンジおよび前記保存されているレスポンスを前記第2通信装置に送信するように適合されている、第1通信装置が提供される。

【0022】

さらなる視点では、本発明によって、第1通信装置を認証するように適合されている第2通信装置であって、前記第2通信装置が、前記第1通信装置からチャレンジ・レスポンス対を受信するとともに保存するように適合されており、前記第2通信装置が、前記第2通信装置がチャレンジ・レスポンス手段への機能アクセスを有しているときに前記受信および保存したチャレンジ・レスポンス対のうちの前記チャレンジを前記チャレンジ・レスポンス手段に送信するように適合されており、前記チャレンジ・レスポンス手段が前記チャレンジ・レスポンス手段に保持されている鍵に依存するチャレンジに対するレスポンスを供給し、前記第2通信装置が、前記チャレンジ・レスポンス手段からのレスポンスを受信するように適合されており、前記第2通信装置が、前記チャレンジ・レスポンス手段から受信した前記レスポンスが前記保存されているレスポンスと同じであることを確認するように適合されている、第2通信装置が提供される。

【0023】

前記通信装置は、前記チャレンジ・レスポンス手段への機能アクセスを提供するために、前記チャレンジ・レスポンス手段を前記通信装置内に物理的に配置するか前記通信装置と接するように物理的に配置するための手段を備えていてよい。

【0024】

前記通信装置は、前記チャレンジ・レスポンス手段に接続する手段を具備する、前記チャレンジ・レスポンス手段への機能アクセスを達成するための手段をさらに具備していてよい。前記チャレンジ・レスポンス手段が異なる通信装置内に物理的に配置されているか異なる第2通信装置と接するように物理的に配置されている。

【0025】

上記の視点のいずれにおいても、前記チャレンジ・レスポンス手段はセルラ通信ネットワークの加入者識別モジュールであってよい。

【0026】

さらなる視点では、第1装置(例えばホーム・ネットワークのハブ装置)が一時的にSIMを提供されてチャレンジ・レスポンスを保存し、次いで前記第1装置が保存されているチャレンジ・レスポンスを用いて第2装置(例えば携帯電話)に応答指令信号を送信して前記第1装置が以前に提供されていたSIMを今は前記第2装置が有していることを認証するプロセスが提供される。さらなる視点では、前記第2装置が、前記第1装置から前記第2装置に提供された1つ以上のチャレンジ・レスポンス対のうちのレスポンスが、前記第1装置から以前に受信された複数のチャレンジ・レスポンス対のうちの1つの対応するチャレンジを用いて前記第2装置がSIMに応答指令信号を送信した際にSIMから第2装置が受信したレスポンスと同じであることを確認することによって、第1装置を認証するプロセスが提供される。

【0027】

このように、本発明の視点によって、SIMのチャレンジ・レスポンス機能が1つ以上の通信装置を認証する完全に新たな目的のために用いられ得る。例えば、SIMがもともと設けられた対象であるとともにチャレンジ・レスポンス機能が設けられた対象である認証プロセスを有するセルラ通信ネットワークと無関係なネットワークでの用途である。

【発明を実施するための最良の形態】

【0028】

次に、本発明の実施形態が、添付図面を参照して、あくまで例として記述される。

【0029】

図1は、本発明の実施形態が実現される通信・ネットワーク1の一部のブロック図である。この実施形態では、通信・ネットワーク1はローカル・ネットワークであり、特に、ハブ装置2および複数のローカル装置を含むホーム・ネットワークである。複数のローカル装置の1つである携帯電話12が、図1に示されている。

【0030】

ハブ装置2は、プロセッサ4と、プロセッサ4と接続されたSIMリーダ6と、プロセッサ4と接続された記憶媒体8と、を含んでいる。ハブ装置2は、プロセッサ4の制御の下で、また、命令および(または)記憶媒体8に保存されているデータを用いて適切な形で、携帯電話12のようなローカル装置に対するハブ装置として機能する役目をする。この実施形態では、ハブ装置2はホーム・ユーザの広帯域インターネット接続(図示せず)にインターフェースを提供し、また、携帯電話がハブ装置12のブルートゥースの範囲内にあるとき、すなわち実際的にはユーザが家にいる場合、この接続上で携帯電話12からのおよび携帯電話12への通信内容を転送する。

【0031】

ハブ装置2と携帯電話12の間の通信は、ブルートゥース・リンク22上で行なわれ、このリンクのハブ装置12における動作もプロセッサ4によって制御される。

【0032】

SIMリーダ6が、プロセッサ4の制御の下で、例えば従来のやり方で用いられて、ハブ装置と携帯電話との間で電話帳を共有および転送することが可能である。しかしながら、ハブ装置が動作している時間の多くの間、ハブ装置は、SIMリーダ6内に置かれるSIMを有していない。携帯電話12を認証するプロセスにおけるSIMリーダ6の新たな用途は後に記述される。このプロセスの最中、SIMリーダ6内に位置している点線によって位置していることが示されているSIM20によって図1において示されているように、携帯電話12内に通常位置しているSIM20は、代りに、ハブ装置2のSIMリーダ6内に一時的に位置する。

【0033】

携帯電話12は、プロセッサ14と、プロセッサ14と接続されたSIMリーダ16と、プロセッサ14と接続された記憶媒体18と、を含んでいる。携帯電話12は、プロセッサ14の制御の下で、また、命令および(または)記憶媒体18に保存されているデータを用いて適切な形で、ハブ装置2に対するローカル装置として機能する役目をする。この実施形態では、携帯電話12は、ハブ装置12のブルートゥース範囲内にあるとき、すなわち実際的にはユーザが家にいる場合、ユーザの広帯域インターネット・リンク上でのさらなる送信に向けて、ユーザのブルートゥース・リンク22上で、ハブ装置2へのおよびハブ装置2からの通話および他の通信内容を送受信する。

【0034】

携帯電話12がハブ装置2のブルートゥース範囲内にない場合、つまり実際的にはユーザが家にいない場合、プロセッサ14は、携帯電話12を、ユーザのセルラ通信ネットワーク運用者のセル構造を用いた通話および他の通信を行う従来の携帯電話として動作するように制御する。そのような動作は、GSM(Global Systems for Mobile Communications)規格に従ってSIM20を従来のように用いることを含めた従来の方法で実行される。SIM20は、SIMリーダ16に内に置かれているとともにSIMリーダ16によって読まれる。SIMリーダ16は、プロセッサ14に制御される。SIM20は、また、この実施形態ではハブ装置2のSIMリーダ6内に代わりに一時的に置かれる(後に詳述する)ので、SIMリーダ16内に置かれた破線の輪郭で示されている。

【0035】

ハブ装置2および携帯電話12が従来のホーム・ネットワークおよび携帯電話動作において用いられる多くの他の従来の要素および機能を含むこと、しかしながら、これらについてのさらなる説明は本発明を理解するために必要ではないことは、理解されるであろう。

【0036】

認証のプロセスの実施形態に従ったネットワーク1の動作が、図2を参照して以下に記述される。本プロセスでは、GSM規格において仕様が定められているようにセルラ通信システムにおいて従来用いられているチャレンジ・レスポンス手続きが用いられてSIMを認証する。チャレンジ・レスポンス手続きの実現の仕方の詳細は当業者にとって良く知られている。チャレンジ・レスポンス手続きの下では、ネットワーク運用者およびSIMは、各々、そのSIMに(他のSIMに対して)固有の共有される鍵についての知識を有している。

【0037】

ネットワーク運用者は、ランダムまたは与えられたフォーマットの作成された番号からなるチャレンジを、SIMに送信する。このSIMは、乱数および共有された鍵に基づいて、アルゴリズムを用いて、レスポンス番号を算出する。レスポンス番号はネットワーク運用者に送信される。ネットワーク運用者は、SIMから受け取ったレスポンス番号を、乱数および共有された鍵に基づいて自分自身で計算を実行することから期待される値と比較して、SIMからの正確なレスポンスを確認する。

【0038】

また、暗号鍵が認証の両側、すなわちネットワーク運用者および通信装置内のSIMで生成される。したがって、暗号鍵は、ネットワーク運用者および通信装置内のSIMの両方で保存されることになるとともに通信を暗号化するために使用され得る。

【0039】

このチャレンジ・レスポンス手続きが次の実施形態(および記述される他のGSM実施形態)において用いられる場合、詳細、例として数の形式や、鍵の形式や、アルゴリズムや、暗号鍵や、プロセスなどの詳細は、そうでないことが述べられる場合を除いて、GSM規格において仕様が定められている通りである。

【0040】

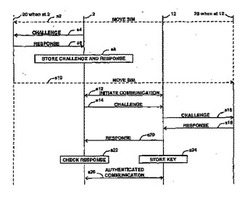

図2は、この実施形態の認証プロセスに関与する、あるメッセージおよびステップを示すハイブリッド・メッセージ・フロー図/プロセスのフローチャートである。次のエンティティー(entity)、すなわちハブ装置2、携帯電話12、SIM20が示されている。SIM20の2つの物理的な/接続されている位置、すなわち「(ハブ装置)2にある場合」および「(携帯電話)12にある場合」の各々を示す垂線が、SIM20がその位置にある場合は実線として、その位置にない場合な破線として示されている。

【0041】

この例において、プロセス全体の開始においては、SIM20が携帯電話12内にあると仮定されている。図2のプロセスは、第1に、ハブ装置が携帯電話12を認証することができるようにセット・アップされること、その後、第2に、モバイル装置が認証されることを含んでいる。

【0042】

ステップs2において、SIM20は、携帯電話12のSIMリーダ16からハブ装置2のSIMリーダ6へと物理的に移動される。

【0043】

ステップs4において、ハブ装置2のプロセッサ4は、チャレンジ(すなわち適切にフォーマットされたチャレンジ番号)を、SIMリーダ6を介してSIM20に送信する。

【0044】

ステップs6において、SIM20は、ハブ装置2にレスポンスを送信する。レスポンスは、受信されたチャレンジ番号について算出されたレスポンス番号から構成され、この例では暗号鍵の複製でもある。

【0045】

ステップs8において、ハブ装置2は、プロセッサ4の制御の下で、記憶媒体8にチャレンジ番号と、受信したレスポンス番号と、暗号鍵と、を保存する。すなわち、チャレンジ・レスポンス対(およびこの例では、暗号鍵)が保存される。

【0046】

複数のチャレンジ・レスポンス対および暗号鍵が保存されるようにステップs4乃至s8が繰り返されることが可能である。

【0047】

これで、ハブ装置2は携帯電話12を認証することができるようにセット・アップされている。したがって、ステップs10において、SIM20は、ハブ装置2のSIMリーダ6から携帯電話12のSIMリーダ16へと物理的に移動される。

【0048】

次に、ハブ装置2における携帯電話12の認証は、SIM20を含んでいる携帯電話12とハブ装置2の間の通信が開始される際に、実行され得る。この例では、通信の開始は、ステップs12において生じる。ステップs12において、携帯電話12はハブ装置2とハンドシェイク手続きを開始および実行する。通信を開始するステップs12は、様々な形式を取り得、ハブ装置2と携帯電話12との間の全体のシステム構成に依存する。したがって、図2では明確化のために1つの独立したステップとして示されているが、ステップs12は典型的には携帯電話12とハブ装置2との間で送受信される多くの通信を含み得る。また、例えば、ステップs12は、実際には、例えばポーリングを行なってどのローカル装置(この例では携帯電話12)が通信の範囲内にあるか、また(または)通信を望んでいるかを割り出すことによって、事実上、ハブ装置12によって開始される。

【0049】

そのような通信の開始に続いて、ステップs14において、ハブ装置は、保存されているチャレンジ番号(または、複数のチャレンジ番号が保存されている場合には複数のチャレンジ番号のうちの1つ)からなるチャレンジ番号を携帯電話12に送信する。

【0050】

ステップs16において、ハブ装置12のプロセッサ14は、このチャレンジをSIMリーダ16を介してSIM20に転送する。

【0051】

ステップs18において、SIM20は、ハブ装置2にレスポンスを送信する。このレスポンスは、受信されたチャレンジ番号について算出されたレスポンス番号からなっている。暗号鍵は、SIM20から読まれることも可能であるが、携帯電話12によって保持されている。

【0052】

ステップs20において、携帯電話12は、レスポンスをハブ装置2に転送する。

【0053】

ステップs22において、ハブ装置2のプロセッサ4は、受信したレスポンス番号を以前にステップs8において保存されたレスポンス番号と比較することにより、受信したレスポンスをチェックする。レスポンス番号同士が一致した場合、ハブ装置2は、正しいSIM20が携帯電話12中に存在していること、すなわちSIMがハブ装置2によって以前に処理されたのと同じSIMであることを認証したことになる。

【0054】

ステップs24において、携帯電話12は、プロセッサ14の制御の下で、記憶媒体18に暗号鍵を保存する。ステップs24は、ステップs22の前に実行されてもよいし、ステップs22と同時にあるいは一部同時に実行されてもよいし、ステップs22の後に実行されてもよい。

【0055】

こうして、認証が完了し、また、ステップs26において、ハブ装置2は、ハブ装置2と携帯電話12との間で認証された通信が生じることを許可する。

【0056】

この例では、暗号鍵がハブ装置2と携帯電話12との間で共有されたので、認証された通信も、この2つの装置がこの暗号鍵を利用する暗号化された通信の形態であり得る。しかしながら、通信をそのように暗号化すること、上記のステップs6およびステップs18でレスポンス・メッセージとともに暗号鍵を含めること、ステップs8およびステップs24の一部としてこの暗号鍵を保存することは、省略されてもよいことが理解されるであろう。この場合、認証は、行なわれるが、暗号化されない。

【0057】

ステップs26の認証された通信が終了した後、後にさらなる認証された通信が必要な場合、ステップs12乃至s26が繰り返される。このような、ステップs2乃至s8を繰り返すことによるセット・アップ段階で複数のチャレンジ・レスポンスが保存された状況では、相違するチャレンジ・レスポンス対が、ステップs12乃至s26の各繰り返しについて、すなわち全体のプロセスのうちの各認証段階について、用いられ得る。

【0058】

このように、この実施形態では、セット・アップ段階では第1装置(ハブ装置2)が一時的にSIM20を提供されて1つ以上のチャレンジ・レスポンスを保存し、その後の1つ以上の認証段階において、保存されている1つ以上のチャレンジ・レスポンスを有する第1装置が保存されているチャレンジ・レスポンスを用いて第2装置に応答指令信号を送信して第1装置が以前に提供されたSIM20を今は第2装置が有していることを認証するプロセスが提供される。

【0059】

第2実施形態(図3を参照するとともに上記と同じネットワーク構成部品を用いて以下により詳細に説明される)において、同じセット・アップ・プロセスが再び用いられる。すなわち、第1装置(ハブ装置2)はSIM20を一時的に提供されて1つ以上のチャレンジ・レスポンスを保存する。しかしながら、第2実施形態では、認証段階は、第1実施形態のそれと異なる。なぜなら、第2実施形態では、第2装置(携帯電話12)、すなわち次にSIMを挿入される(例えば上記の例におけるように戻される(これは必須ではない))さらなる装置が、第2装置に現在挿入されているSIMを第1装置が有していたことを示すことによって第1装置を認証するからである。よって、第2実施形態では、認証は、第1実施形態において認証が実行されるのと反対方向で実行される。

【0060】

上記のプロセスでは、両方の装置が認証を獲得するだけでなく、両者の間の通信を暗号化するのに用いられ得る鍵を生成することに留意されたい。

【0061】

図3は、この第2実施形態の認証プロセスに関与する、あるメッセージおよびステップを示すハイブリッド・メッセージ・フロー図/プロセスのフローチャートである。第1実施形態において用いられたのと同じエンティティーが示されている。すなわち、ハブ装置2、携帯電話12、SIM20である。やはり、SIM20の2つの物理的な/接続されている位置、すなわち、「(ハブ装置)2にある場合」および「(携帯電話)12にある場合」の各々を示す垂線が、SIM20がその位置にある場合は実線として、その位置にない場合は破線として示されている。

【0062】

この例において、やはり、プロセス全体の開始において、SIM20は携帯電話12内にあると仮定されている。図3のプロセスは、第1に、ハブ装置が携帯電話12によって認証されることが可能になるようにセット・アップされること、その後、第2に、モバイル装置がハブ装置2を認証することを含んでいる。

【0063】

ステップs32において、SIM20は、携帯電話12のSIMリーダ16からハブ装置2のSIMリーダ6へと物理的に移動される。

【0064】

ステップs34において、ハブ装置2のプロセッサ4は、チャレンジ(すなわち適切にフォーマットされたチャレンジ番号)を、SIMリーダ6を介してSIM20に送信する。

【0065】

ステップs36において、SIM20は、ハブ装置2にレスポンスを送信する。このレスポンスは、受信されたチャレンジ番号について算出されたレスポンス番号と、この例では暗号鍵の複製と、を含んでいる。しかしながら、この例において、これ以上、この暗号鍵は活用されない。

【0066】

ステップs38において、ハブ装置2は、プロセッサ4の制御の下で、チャレンジ番号および受信したレスポンス番号を記憶媒体8に保存する。すなわち、チャレンジ・レスポンス対が保存される。

【0067】

複数のチャレンジ・レスポンスを保存するためにステップs34乃至s38が繰り返されることが可能である。

【0068】

これで、ハブ装置2は、携帯電話12によって認証されるようにセット・アップされている。したがって、ステップs40において、SIM20は、ハブ装置2のSIMリーダ6から携帯電話12のSIMリーダ16へと物理的に移動される。

【0069】

次に、携帯電話12によるハブ装置2の認証は、SIM20を含んでいる携帯電話12とハブ装置2の間の通信が開始される際に、実行され得る。この例では、通信の開始はステップs42において生じる。ステップs42では、携帯電話12はハブ装置2とハンドシェイク手続きを開始および実行する。通信を開始するステップs42は、様々な形式を取り得、ハブ装置2と携帯電話12との間の全体のシステム構成に依存する。したがって、図3では明確化のために1つの独立したステップとして示されているが、ステップs42は典型的には携帯電話12とハブ装置2との間で送受信される多くの通信を含み得る。また、例えば、ステップs42は、実際には、例えばポーリングを行なってどのローカル装置(この例では携帯電話12)が通信の範囲内にあるか、また(または)通信を望んでいるかを割り出すことによって、事実上、ハブ装置12によって開始される。

【0070】

そのような通信の開始に続いて、ステップs44において、ハブ装置は、保存されているチャレンジ番号および対応する保存されているレスポンス番号(または、複数のチャレンジ・レスポンス対が保存されている場合には、複数のチャレンジ・レスポンス対のうちの1つ)を含むチャレンジ・レスポンス対を携帯電話12に送信する。

【0071】

ステップs45において、携帯電話12は、プロセッサ14の制御の下で、受信したチャレンジ番号および受信したレスポンス番号、すなわち受信したチャレンジ・レスポンス対を、記憶媒体18に保存する。

【0072】

ステップs46において、ハブ装置12のプロセッサ14は、受信および保存されているチャレンジ・レスポンス対のチャレンジの部分を、SIMリーダ16を介してSIM20に転送する。

【0073】

ステップs48において、SIM20は、ハブ装置2にレスポンスを送信する。このレスポンスは、受信されたチャレンジ番号について算出されたレスポンス番号からなっている。

【0074】

ステップs50において、携帯電話12のプロセッサ14は、SIM20から受信したレスポンス番号を以前にステップs50で保存されたレスポンス番号と比較することにより、SIM20から受信したレスポンス番号をチェックする。レスポンス番号同士が一致した場合、携帯電話12は、自身が通信しているハブ装置が、以前に正しいSIM20にアクセスしたこと、すなわち現在携帯電話の中にあるSIMが以前にハブ装置2によって処理されたことを認証したことになる。

【0075】

こうして、認証が完了し、また、ステップs52において、携帯電話12は、携帯電話12とハブ装置2との間で認証された通信が生じることを許可する。

【0076】

この例では、暗号鍵は、暗号化を行うために用いられていない。つまり、ステップs52で生じる通信は認証はされているが、暗号化されていない。他の例においては、通信が第1実施形態のように暗号鍵を用いることによって暗号化されてもよい。さらなる例においては、ハブ装置と携帯電話の間に既に設けられている完全に別個の暗号化プロセスによって、認証された通信に暗号化が行なわれてもよい。

【0077】

ステップs52の認証された通信が終了した後、後にさらなる認証された通信が必要な場合、ステップs42乃至s52が繰り返される。このような、ステップs32乃至s38を繰り返すことによるセット・アップ段階で複数のチャレンジ・レスポンスが保存された状況では、相違するチャレンジ・レスポンス対が、ステップs42乃至s52の各繰り返しについて、すなわち全体のプロセスのうちの各認証段階について、用いられ得る。

【0078】

このように、この第2実施形態では、セット・アップ段階では第1装置(ハブ装置2)が一時的にSIM20を提供されて1つ以上のチャレンジ・レスポンスを保存し、次いでSIM20が第2装置内に置かれ(この例では、第2装置に戻され)、次いで1つ以上の認証プロセスにおいて、第2装置が、第1装置から第2装置に提供された1つ以上のチャレンジ・レスポンス対のうちのレスポンスが、第2装置が第1装置から以前に受信した1つ以上のチャレンジ・レスポンス対のうちの対応するチャレンジを用いて第2装置がSIM20に応答指令信号を送信した際にSIM20から第2装置が受信したレスポンスと同じであることを確認することによって、第1装置を認証するプロセスが提供される。

【0079】

第3実施形態(図4を参照するとともに上記と同じネットワーク構成部品を用いて以下により詳細に説明される)において、同じセット・アップ・プロセスが再び用いられる。すなわち、第1装置(ハブ装置2)がSIM20を一時的に提供されて1つ以上のチャレンジ・レスポンスを保存する。その後、第3実施形態では、認証段階において、第1装置が第2装置(携帯電話12)、すなわちその後にSIMが挿入される(この場合、戻される)さらなる装置を認証し、また、第2装置が第1装置を認証する。よって、第3実施形態において、認証は、第1実施形態および第2実施形態の両方の方向で実行される。すなわち、ハブ装置2と携帯電話12との間の相互認証が実行される。

【0080】

図4は、この第3実施形態の認証プロセスに関与する、メッセージおよびステップを示すハイブリッド・メッセージ・フロー図/プロセスのフローチャートである。第1実施形態において用いられたのと同じエンティティーが示されている。すなわち、ハブ装置2、携帯電話12、SIM20である。やはり、SIM20の2つの物理的な/接続されている位置、すなわち、「(ハブ装置)2にある場合」および「(携帯電話)12にある場合」の各々を示す垂線が、SIM20がその位置にある場合は実線として、その位置にない場合は破線として示されている。

【0081】

この例において、やはり、プロセス全体の開始において、SIM20は携帯電話12内にあると仮定されている。図4のプロセスは、第1に、ハブ装置が携帯電話12を認証できるとともに携帯電話12によって認証されることが可能になるようにセット・アップされること、その後、第2に、ハブ装置2がモバイル装置12を認証すること、第3に、モバイル装置12がハブ装置2を認証することを含んでいる。

【0082】

ステップs62において、SIM20は、携帯電話12のSIMリーダ16からハブ装置2のSIMリーダ6へと物理的に移動される。

【0083】

ステップs64において、ハブ装置2のプロセッサ4は、第1のチャレンジ(すなわち適切にフォーマットされたチャレンジ番号)を、SIMリーダ6を介してSIM20に送信する。

【0084】

ステップs66において、SIM20は、ハブ装置2に第1のレスポンスを送信する。この第1のレスポンスは、受信された第1のチャレンジ番号について算出された第1のレスポンス番号と、この例では暗号鍵の複製と、を含んでいる。しかしながら、この例において、これ以上、この暗号鍵は活用されない。

【0085】

ステップs68において、ハブ装置2は、プロセッサ4の制御の下で、第1のチャレンジ番号および受信した第1のレスポンス番号を記憶媒体8に保存する。すなわち、第1のチャレンジ・レスポンス対が保存される。

【0086】

この実施形態において、少なくとも2組のチャレンジ・レスポンス対が必要であるので、さらなるステップs70乃至s74によるステップs64乃至s68は以下の通りである。

【0087】

ステップs70において、ハブ装置2のプロセッサ4は、第2のチャレンジ(すなわち適切にフォーマットされたチャレンジ番号)を、SIMリーダ6を介してSIM20に送信する。

【0088】

ステップs72において、SIM20は、ハブ装置2に第2のレスポンスを送信する。この第2のレスポンスは、受信された第2のチャレンジ番号について算出された第2のレスポンス番号と、この例では暗号鍵の複製と、を含んでいる。しかしながら、この例において、これ以上、この暗号鍵は活用されない。

【0089】

ステップs74において、ハブ装置2は、プロセッサ4の制御の下で、第2のチャレンジ番号および受信した第2のレスポンス番号を記憶媒体8に保存する。すなわち、第2のチャレンジ・レスポンス対が保存される。

【0090】

さらなるチャレンジ・レスポンスを保存するためにステップs70乃至s74が繰り返されることが可能である。

【0091】

これで、ハブ装置2は、携帯電話12を認証するとともに携帯電話12によって認証されようにセット・アップされている。したがって、ステップs76において、SIM20は、ハブ装置2のSIMリーダ6から携帯電話12のSIMリーダ16へと物理的に移動される。

【0092】

次に、ハブ装置2および携帯電話12による相互認証は、SIM20を含んでいる携帯電話12とハブ装置2との間の通信が開始される際に、実行され得る。この例では、通信の開始はステップs78において生じる。ステップs78では、携帯電話12はハブ装置2とハンドシェイク手続きを開始および実行する。通信を開始するステップs78は、様々な形式を取り得、ハブ装置2と携帯電話12との間の全体のシステム構成に依存する。したがって、図4では明確化のために1つの独立したステップとして示されているが、ステップs78は典型的には携帯電話12とハブ装置2との間で送受信される多くの通信を含み得る。また、例えば、ステップs78は、実際には、例えばポーリングを行なってどのローカル装置(この例では携帯電話12)が通信の範囲内にあるか、また(または)通信を望んでいるかを割り出すことによって、事実上、ハブ装置12によって開始される。

【0093】

そのような通信の開始に続いて、ステップs80において、ハブ装置12は、携帯電話12に第1の保存されたチャレンジ番号からなる第1のチャレンジを送信する。

【0094】

ステップs82において、ハブ装置12のプロセッサ14は、第1のチャレンジを、SIMリーダ16を介してSIM20に転送する。

【0095】

ステップs84において、SIM20は、ハブ装置2に第1のレスポンスを送信する。この第1のレスポンスは、受信された第1のチャレンジ番号について算出されたレスポンス番号からなっている。

【0096】

ステップs86において、携帯電話12は、第1のレスポンスをハブ装置2に転送する。

【0097】

ステップs88において、ハブ装置2のプロセッサ4は、受信した第1のレスポンス番号を以前にステップs74で保存された第1のレスポンス番号と比較することにより、受信した第1のレスポンス番号をチェックする。レスポンス番号同士が一致した場合、ハブ装置2は、正しいSIM20が携帯電話12内に存在していること、すなわちSIMがハブ装置2によって以前に処理されたものと同じSIMであることを認証したことになる。

【0098】

ハブ装置2による携帯電話12の認証に続いて、携帯電話12によるハブ装置2の認証が開始される。ステップs90において、ハブ装置は、第2の保存されたチャレンジ番号と対応する第2の保存されたレスポンス番号とからなる第2のチャレンジ・レスポンス対を携帯電話12に送信する。第1のチャレンジ・レスポンス対はこの手続には用いられることができないことに留意されたい。携帯電話12は、先のステップにおいてこのチャレンジ・レスポンス対を既に知っているからである。

【0099】

ステップs92において、携帯電話12は、プロセッサ14の制御の下で、受信した第2のチャレンジ番号および受信した第2のレスポンス番号、すなわち、受信した第2のチャレンジ・レスポンス対を記憶媒体18に保存する。

【0100】

ステップs94において、ハブ装置12のプロセッサ14は、受信および保存された第2のチャレンジ・レスポンス対のチャレンジの部分をSIMリーダ16を介してSIM20に転送する。

【0101】

ステップs96において、SIM20は、ハブ装置2にレスポンスを送信する。このレスポンスは、受信された第2のチャレンジ番号について算出された第2のレスポンス番号からなっている。

【0102】

ステップs98において、携帯電話12のプロセッサ14は、SIM20から受信した第2のレスポンス番号を以前にステップs92で保存された第2のレスポンス番号と比較することにより、SIM20から受信したレスポンスをチェックする。レスポンス番号同士が一致した場合、携帯電話12は、自身が通信しているハブ装置が、以前に正しいSIM20にアクセスしたこと、すなわち現在携帯電話12の中にあるSIMが以前にハブ装置2によって処理されたことを認証したことになる。

【0103】

こうして、認証が完了し、また、ステップs100において、ハブ装置2と携帯電話12の両方は、両者の間で認証された通信が生じることを許可する。

【0104】

この例において、暗号鍵は、暗号化を行うために用いられていない。他の例においては、通信は、第1実施形態のように暗号鍵を用いることによって暗号化されてもよい。さらなる例においては、ハブ装置と携帯電話との間に既に設けられている完全に別個の暗号化プロセスによって、認証された通信に暗号化が行なわれてもよい。

【0105】

ステップs100の相互認証された通信が終了した後、後にさらなる相互認証された通信が必要な場合、ステップs78乃至s100が繰り返される。このような、ステップs70乃至s74を繰り返すことによるセット・アップ段階で3つ以上のチャレンジ・レスポンスが保存された状況では、相違するチャレンジ・レスポンス対が、ステップs80乃至s88の各繰り返しについて用いられ得、また同様に相違するチャレンジ・レスポンス対がステップs90乃至s98の各繰り返しについて用いられ得る。

【0106】

このように、この第3実施形態では、セット・アップ段階では第1装置(ハブ装置2)が一時的にSIM20を提供されて少なくとも2組のチャレンジ・レスポンス対を保存し、次いでSIM20が第2装置内に置かれ(この例では、第2装置に戻され)、次いで第1の認証プロセスにおいて少なくとも2組の保存されたチャレンジ・レスポンス対を有する第1装置が保存されたチャレンジ・レスポンスを用いて第2装置(携帯電話12)に応答指令信号を送信して第1装置が以前に提供されたSIM20を今は第2装置が有していることを認証し、次いで第2の認証段階において第2装置が、第1装置から第2装置に提供された少なくとも2組のチャレンジ・レスポンス対のうちのレスポンスが、第2装置が第1装置から以前に受信した複数のチャレンジ・レスポンス対のうちの1つの対応するチャレンジを用いて第2装置がSIM20に応答指令信号を送信した際にSIM20から第2装置が受信したレスポンスと同じであることを確認することによって、第1装置を認証するプロセスが提供される。

【0107】

上記の第3実施形態において、認証段階での様々なステップの順序が変えられてもよいことが理解されるであろう。例えば、ステップs90乃至s98が、ステップs80乃至s88の前に行われてもよい。すなわち、携帯電話12によるハブ装置2の認証が、ハブ装置2による携帯電話12の認証の後の代わりにハブ装置2による携帯電話12の認証の前に行われてもよい。他には、2つの認証が同時にまたは一部が他と重なる形で実行されることが可能である。

【0108】

上の実施形態では、SIM20がハブ装置2へと物理的に移動されて、ハブ装置2が1つ以上のチャレンジ・レスポンス対を保存する。しかしながら、これはそのようであることが必須というわけではなく、別の実施形態では、ハブ装置2がSIMの機能にアクセスすることを条件に、上の実施形態において「ハブ装置にある」として示されているプロセス・ステップの最中に、SIMがハブ装置2から別の物理的な位置に置かれていることが可能である。このことは、使用の柔軟性、または取り扱いの観点から有利であり得る。このことは、上の実施形態においてSIMが「携帯電話にある」として示されているステップにおけるSIMおよび携帯電話に関しても当てはまる。しかしながら、これについての理由は、上の実施形態ではSIMがいずれにせよ携帯電話内で用いられるSIMであるゆえ、特にない。しかしながら、第2装置が携帯電話ではない他の実施形態では、このことは利点であり得る。

【0109】

次に、上の実施形態のうちのいずれかがハブ装置2とは異なる物理的な位置に留まっているSIMとともに実現されることが可能な構成の一例が、図5を参照して記述される。図5に示されている構成では、以下にそうではないことが明記されているものを除いて、各要素は図1に示されているものと同じものであり、また、同じ参照数字が同じ要素に対して用いられている。図5内のハブ装置2では、SIMリーダ6は物理的にSIM20を受け入れるように適合されていない。代わりに、SIMリーダ6は、リード30によってコネクタ32に接続されている。さらに、携帯電話のSIMリーダ16はさらなるコネクタ34に接続されている。ハブ装置2のコネクタ32およびハブ装置12のコネクタは、相互に接続されるように適合されている。図5の構成が、図2乃至図4に記述されているプロセスのうちのいずれを実行する場合も、SIM20がハブ装置2へと物理的に移動されてハブ装置2にSIM20への機能アクセスを提供するのではなく、代わりに、コネクタ32、34が相互に接続されてハブ装置2にSIM20へのアクセスを提供する。

【0110】

図5の構成が、SIMが必ずしも装置の中に物理的に移動されたり装置の中へと物理的に移動されたりすることなくこの装置がSIMへと機能アクセスすることが可能な単なる一例であることが分かるであろう。他には、別の物理的接続構成、および例えばさらなる無線リンク、赤外線リンク等を含めた非接触構成が可能である。

【0111】

さらに、上の実施形態において、認証手続きにおいて用いられているSIMは認証プロセスに関与する装置のうちの1つに通常置かれており、したがって、プロセスの最初においてこれらの装置のうちの1つの中に既に位置していたが、そうであることは必須ではない。例えば、SIMは、最初のハブ装置ステップのためにハブ装置に最初に入れられ、次に、初めてローカル装置にインストールされてもよい。さらなる例として、認証プロセスが、ともに標準的な動作のためにSIMを用いず、また保持する必要性を有さない2つの装置に適用されてもよい。この場合、一方の装置に関連付けされていないSIMが、本手続のために用いられて、本認証手続に必要なSIMが必要とされる段階のみにおいて各装置にインストールされるとともに保持され得る。したがって、上に記述されているプロセスにおいて用いられているSIMは、認証されている装置と関連付けされていない。すなわち、SIMは、関連付けされていない装置(SIMが役立つことを意図されていないタイプの装置を有していない装置を含む)のための認証ツールとして用いられ得る。すなわち、ハブ装置およびローカル装置は、携帯電話と、エンド・ユーザ機能をほとんどまたは全く共有しない。しかしながら、セルラ通信ネットワーク運用者によって発行されたSIMは、本発明の実施形態において2つの装置によって行なわれる認証プロセスにおけるツールとして用いられてもよい。

【0112】

上記の認証プロセスのいずれにおいても、SIMが装置に挿入されるかまたは各装置間で移動されるタイミングが変えられてもよい。例えば、図2に示されているプロセスにおいて、SIMを携帯電話12へと移動する(または他の実施形態ではSIM機能アクセスをローカル装置に提供する)ステップs10は、ステップs12、s14、s16のうちのいずれの後に行なわれてもよい。別の例として、図3に示されているプロセスにおいて、SIMを携帯電話12へと移動させる(または他の実施形態ではSIM機能アクセスをローカル装置に提供する)ステップs40は、ステップs42、s44、s45、s46のうちのいずれの後に行なわれてもよい。また別の例として、図4に示されるプロセスにおいて、SIMを携帯電話12へと移動させる(または他の実施形態ではSIM機能アクセスをローカル装置に提供する)ステップs76は、ステップs78、s80、s82のうちのいずれの後に行なわれてもよい。SIM(あるいはSIM機能)がプロセスのこのような後の段階で実行される場合、すなわち通信が開始された(それぞれステップs12、s42、s78)後、本プロセスは、ユーザがハブ装置2およびローカル装置に同時にアクセスを有していることを結果的に認証する傾向がある。したがって、本プロセスがこのように実行される場合、認証プロセスによって、1人のユーザが関与する認証が提供される。このことは、状況またはネットワーク構成によっては有利であり得る。

【0113】

上記の実施形態において、用いられているチャレンジ・レスポンス手続きは、GSMにおいて仕様が定められているものである。しかしながら、他の実施形態では、他のチャレンジ・レスポンス手続きが使用されてもよい。例えば、UMTS(Universal Mobile Telecommunication System)仕様において定められているチャレンジ・レスポンス手続き、例としてETSI(European Telecommunications Standards Institute)仕様書TS102.221、TS131.101、TS131.102および他の関連する仕様書において定められているようなものが用いられ得る。これはGSM仕様のそれに類似している。違いは、UMTSの下では、チャレンジは乱数だけでなく各認証において増加することになっている連続番号からも構成されることである。これは、例えば所与のSIMを本明細書に記述されているように認証の目的のためだけに用いることによって、または認証の回数を現在の連続番号の周囲の範囲に限定することによって、またはISIMのようなSIM内の派生的な機能をこの認証の目的で用いることによって、容易に適応され得る。

【0114】

上記の実施形態において用いられているSIM機能は、従来のSIMカード以外の物理的な形式で収容および配信されてもよい。例えば、この機能が、セキュア・ディジタル(SD)カードまたはマルチ・メディア・カード(MMC)カードで提供され得る。

【0115】

より一般に、チャレンジ手続きは、任意の適切なプロセスによって提供され得、例えばメッセージ・ダイジェスト機能を介して相違するチャレンジについての一意のレスポンスが供給される例えば携帯機器、スマート・カード等によって提供され得る。例えば、2つ以上の認証手段を有する(例えば同じ物理的なカードに埋め込まれた2つのSIM機能を有する)デュアルSIMが、本明細書において提示されているような認証が通常のネットワーク認証から完全に分離されたSIM機能によって実行され得るように、用いられることが可能である。

【0116】

上記の実施形態において、チャレンジ・レスポンス対は、1度認証プロセスにおいて用いられたら消去することが典型的には望ましい。そのような状況では、複数のチャレンジ・レスポンス対をハブ装置において保存するためにチャレンジ・レスポンス対を獲得および保存することに関与するステップを繰り返す上記の随意的なアプローチが、特に、用いられることが有益である。さらなる保存されたチャレンジ・レスポンス対が、最初に用いられたチャレンジ・レスポンス対を先に削除して後に再度認証が実行される場合に、用いられることが可能だからである。

【0117】

上記の実施形態では、ネットワークはローカル装置が携帯電話であるとともに、ハブ装置が、携帯電話がハブ装置のブルートゥース範囲内にあるときにホーム・ユーザの広帯域インターネット接続にインターフェースを提供し且つこの接続上で携帯電話からまたは携帯電話に通信内容を転送するハブ装置である。しかしながら、本発明は他の実施形態において他のタイプのネットワークに適用されてもよいし、また、他の多くのタイプのネットワークおよびローカル装置とともに適用されてもよい。例えば、ハブ装置は、3G/Wi−Fi電話を含むローカル装置を備えるWi−Fi対応のセット・トップ・ボックである得る。

【0118】

さらに、上記の実施形態ではブルートゥース無線リンクである双方向リンク22は、別の実施形態では、一般に、あらゆる双方向通信リンクであってよい。例えば、双方向通信リンクは、ブルートゥース以外のプロトコルの下の無線リンクであってもよいし、または赤外線リンクであってもよいし、配線で接続されたリンクさえも可能である。

【0119】

上記の実施形態では、本発明は、ハブ装置および複数のローカル装置を含むネットワークにおいて実現されている。しかしながら、他の実施形態では、本発明は、スタンド・アロン通信構成における2つの装置間で、またはピア・ツー・ピア・ネットワークにおける装置の複数の対の間で実行されてもよい。

【0120】

さらなる実施形態では、認証プロセスに関与する2つの装置のうちの一方のみにおいて提供されているような上記実施形態中で示されているあらゆる機能が、代りに、両方の装置において提供され得る。この場合、一方の装置は、上に記述されるような認証の一方の指示を行ない得る。これは、ピア・ツー・ピア・ネットワークにおいて特に有利かもしれない。

【0121】

上記の実施形態は、通信装置(例えばハブ装置およびローカル装置)の新しいデザインを提供することによって、または装置の以前のデザインを構成または適合させることによって実現され得る。記述されている機能は、ハードウェア、ファームウェア、ソフトウェア、またはこれらのあらゆる組合せによって提供され得る。例えば、既存のプロセッサ/記憶媒体が上記のプロセスを提供するように(例えば、記述された記憶媒体に保存されているデータによって)プログラムされてもよい。そのような記述されたプロセスは、記憶媒体に保存されている、プロセッサでの実行が可能な命令によって実行され得る。記憶媒体は、コンピュータ・メモリ、ROM、PROM等のあらゆる適切な記憶媒体であり得る。プロセッサは複数のプロセッサを含み得る。

【図面の簡単な説明】

【0122】

【図1】本発明の実施形態が実現されるホーム・ネットワークの一部のブロック図。

【図2】認証プロセスの実施形態に関与する、あるメッセージおよびステップを示すハイブリッド・メッセージ・フロー図/プロセスのフローチャート。

【図3】認証プロセスの別の実施形態に関与する、あるメッセージおよびステップを示すハイブリッド・メッセージ・フロー図/プロセスのフローチャート

【図4】認証プロセスのまた別の実施形態に関与する、あるメッセージおよびステップを示すハイブリッド・メッセージ・フロー図/プロセスのフローチャート

【図5】本発明の別の実施形態が実現されるホーム・ネットワークの一部のブロック図。

【技術分野】

【0001】

本発明は、通信装置の認証に関する。本発明は、特に(しかし限定的ではない)ローカル・ネットワーク、例えばホーム・ネットワークに関する。

【背景技術】

【0002】

ホーム・ネットワークのような比較的小規模なネットワークまたはローカル・ネットワークを含む通信ネットワークは、ますます広まっている。

【0003】

ホーム・ネットワークは、典型的には、1つのハブおよび1つ以上のいわゆるローカル装置を含んでいる。ハブは、3G/WiFi電話であるローカル装置を備えるWiFi対応の電話であり得る。別の例は、ハブ装置がブルートゥース対応の広帯域幅インターフェース装置であるとともに、ローカル装置が、ブルートゥースのリンクの範囲内に位置するときにハブ装置の広帯域インターフェースを介して通話を行い得るブルートゥース対応の携帯電話であることである。

【0004】

例えば小規模ネットワークまたはローカル・ネットワークでは、認証プロセスは、典型的には識別データを手動で入力することが要求される。例えば、コンピュータおよび(または)ルータの身元が、ユーザによってローカル・エリア・ネットワークまたはホーム・ワイヤレス・ネットワークの1台以上のコンピュータに入力される。

【0005】

ホーム・ネットワークとはだいぶ異なり、セルラ通信の分野では、集中管理された認証プロセスを実行することが知られている。この認証プロセスでは、ネットワーク運用者は、チャレンジ・レスポンス対を用いて、通信装置(例えば携帯電話)内に加入者識別モジュール(SIM)がある場合にSIMを認証する。このプロセスは、ネットワーク運用者が、ある所与のSIMに固有であるとともにSIM内にプログラムされている鍵を知っていることに依存している。このプロセスは、GAA(Generic Authentication Architecture)と呼ばれるプロトコルによって拡張される。このアーキテクチャは、TR33.919内の3GPPおよび関連する規格によって標準化されている。GAAによって、SIMの認証がネットワーク運用者以外のサービス・プロバイダにエクスポートされることが可能になっている。概して、チャレンジ・レスポンス対は、サービス・プロバイダが例えば後に用いてSIMを認証するためにネットワーク運用者によってサービス・プロバイダに提供される。したがって、最終的な認証ステップはネットワーク運用者自身によって行なわれないにも関わらず、ネットワーク運用者はこのプロセスの初期の段階で深く関わっている。これらのプロセスが、SIM自身がネットワーク運用者(またはネットワーク運用者の許可を得ているおよびネットワーク運用者に関与するサービス・プロバイダ)によって、チャレンジ・レスポンス機能(この特定の目的のためにネットワーク運用者によってSIMの中で提供されている鍵も含めて)を用いて認証されるプロセスであることが分かるであろう。

【0006】

他の別個の分野で、GB2,408,181は、SIMが第1の通信装置によって設定データが書き込まれるメモリとして事実上用いられる無線構成プロセスについて記述している。その後、SIMは、この設定データを読むことが可能な別の通信装置に挿入される。

【0007】

認証の分野で、US2003/204743は、集積回路の認証のための方法および装置について記述している。集積回路のような装置のグループは、共通デザインに基づいて製造されている。各装置は、このグループ内でこの装置に固有の、測定可能な特性の対応する組を有しているとともにこの測定可能な特性を測定するための測定モジュールを有している。認証ユニットによって装置のグループのうちの1つを認証することは、この装置の1つ以上の特性を選択的に測定することによって可能になる。チャレンジに対するレスポンスを測定する際に、認証ユニットそのものが、装置から受信されるはずのレスポンス(すなわち、正確な測定値)を提供される必要があることに留意されたい。

【0008】

スマート・カードの分野で、US6,549,912は、カード・メーカーによってプリインストールされた任意の数のロイヤルティー・ファイル(loyalty file)を含んでいるスマート・カード向けのロイヤルティー・ファイル構造について記述している。カード上のロイヤルティー・ファイルは、航空券のような購入されたチケットに関係する情報を保存するために、電子発券とともに用いられるかもしれない。後に航空会社の搭乗ゲートでカードを提示する際に、ロイヤルティー・ファイル内に格納されている情報が、航空会社のホスト・コンピュータからダウンロードされた同一の情報と比較される。両者の一致は有効な購入であることを示しており、そして搭乗券が発行され得る。やはり、搭乗ゲートにおけるユニットが、適切なチャレンジだけでなく、このチャレンジに応答して受信されたレスポンスも供給されることが必要であることに留意されたい。

【0009】

最後に、WO2005/048179は、チャレンジを受けるとともに光ビームを散乱させるための光散乱媒体を有する、複製の作成が不能な光識別子を格納している情報担体に関する。セキュアな情報担体を提供するために、この情報担体は、散乱された光ビームを集積(integrate)することによってレスポンス信号を得るための集積時間が延長されるように光ビームの強度を減ずるための光吸収手段をさらに有している。

【特許文献1】英国特許2,408,181号明細書

【特許文献2】米国特許出願公開第2003/204743号明細書

【特許文献3】米国特許第6,549,912号明細書

【特許文献4】国際公開第2005/048179号パンフレット

【発明の開示】

【0010】

1つの視点では、本発明によって、第1通信装置が第2通信装置を認証するための方法であって、自らが保持している鍵に依存するチャレンジに対するレスポンスを供給するチャレンジ・レスポンス手段への機能アクセスを第1通信装置に提供し、前記第1通信装置が前記チャレンジ・レスポンス手段にチャレンジを供給するとともに前記チャレンジ・レスポンス手段からの対応するレスポンスを受信してチャレンジ・レスポンス対を用意し、前記第1通信装置が前記チャレンジ・レスポンス対を保存し、前記チャレンジ・レスポンス手段への前記機能アクセスを前記第1通信装置から取り除き、前記チャレンジ・レスポンス手段への機能アクセスを第2通信装置に提供し、前記第1通信装置が前記保存されているチャレンジ・レスポンス対の前記チャレンジを前記第2通信装置に送信し、前記第2通信装置が前記保存されているチャレンジ・レスポンス対の前記チャレンジを前記チャレンジ・レスポンス手段に送信するとともに前記チャレンジ・レスポンス手段から対応するレスポンスを受信し、前記第2通信装置が前記受信したレスポンスを前記第1通信装置に送信し、前記第1通信装置が前記第2通信装置から受信した前記レスポンスが前記保存されているレスポンスと同じであることを確認する、ことを備える方法が提供される。

【0011】

チャレンジおよびレスポンスが、一般に、数または少なくともシンボル化された数であり、これによって本発明の実施形態が既存のSIMのようなチャレンジ・レスポンス手段のチャレンジ・レスポンス機能を利用することが可能になっていることが理解されるであろう。しかしながら、チャレンジおよび(または)レスポンスが数でない、本発明の実施形態も予測可能であることも理解されるであろう。

【0012】

前記方法が前記第2通信装置が前記第1通信装置を認証するための方法でもあって、前記方法が、前記第1装置が少なくとも1つのさらなるチャレンジを前記チャレンジ・レスポンス手段に供給するとともに前記チャレンジ・レスポンス手段から少なくとも1つのさらなる対応するレスポンスを受信して少なくとも計2組のチャレンジ・レスポンス対を用意する工程と、前記第1通信装置が前記少なくとも1つのチャレンジ・レスポンス対を保存して少なくとも計2組の保存されたチャレンジ・レスポンス対を用意する、工程をさらに具備し、前記方法が、前記第1通信装置が前記少なくとも2組の保存されているチャレンジ・レスポンス対の1つを前記第2通信装置に送信する工程と、前記第2通信装置が前記チャレンジ・レスポンス対を受信するとともに前記受信したチャレンジ・レスポンス対を保存する工程と、前記第2通信装置が前記受信したチャレンジ・レスポンス対の前記チャレンジを前記チャレンジ・レスポンス手段に送信するとともに前記チャレンジ・レスポンス手段から対応するさらなるレスポンスを受信する工程と、前記第2通信装置が前記チャレンジ・レスポンス手段から受信した前記さらなるレスポンスが前記保存されているチャレンジ・レスポンス対の前記保存されているレスポンスと同じであることを確認する工程と、をさらに具備する。

【0013】

さらなる視点では、本発明によって、第2通信装置が第1通信装置を認証するための方法であって、自らが保持している鍵に依存するチャレンジに対するレスポンスを供給するチャレンジ・レスポンス手段への機能アクセスを第1通信装置に提供し、前記第1通信装置が前記チャレンジ・レスポンス手段にチャレンジを供給するとともに前記チャレンジ・レスポンス手段からの対応するレスポンスを受信してチャレンジ・レスポンス対を用意し、前記第1通信装置が前記チャレンジ・レスポンス対を保存し、前記チャレンジ・レスポンス手段への前記機能アクセスを前記第1通信装置から取り除き、前記チャレンジ・レスポンス手段への機能アクセスを前記第2通信装置に提供し、前記第1通信装置が前記保存されているチャレンジ・レスポンス対を前記第2通信装置に送信し、前記第2通信装置が前記チャレンジ・レスポンス対を受信するとともに前記受信したチャレンジ・レスポンス対を保存し、前記第2通信装置が前記保存されているチャレンジを前記チャレンジ・レスポンス手段に送信するとともに前記チャレンジ・レスポンス手段から対応するレスポンスを受信し、前記第2通信装置が前記チャレンジ・レスポンス手段から受信した前記レスポンスが前記保存されているレスポンスと同じであることを確認する、ことを備える方法が提供される。

【0014】

上記の視点のいずれにおいても、前記第1通信装置がハブ装置であるとともに前記第2通信装置がローカル・ネットワークのローカル装置であってよい。

【0015】

上記の方法からなる視点のいずれにおいても、前記チャレンジ・レスポンス手段がセルラ通信ネットワークの加入者識別モジュールであってよい。

【0016】

上記の視点のいずれにおいても、前記第2通信装置に前記チャレンジ・レスポンス手段への機能アクセスを提供することが、前記チャレンジ・レスポンス手段を前記第2通信装置内に物理的に配置するか前記第2通信装置と接するように物理的に配置することを備えていてよい。

【0017】

上記の視点のいずれにおいても、前記第1通信装置に前記チャレンジ・レスポンス手段への機能アクセスを提供することが、前記チャレンジ・レスポンス手段を前記第1通信装置内に物理的に配置するか前記第1通信装置と接するように物理的に配置することを備えていてよい。

【0018】

上記の視点のいずれにおいても、前記第1通信装置に前記チャレンジ・レスポンス手段への機能アクセスを提供することが、前記第1通信装置を前記チャレンジ・レスポンス手段に接続することを備えていてよく、前記チャレンジ・レスポンス手段が前記第2通信装置内に物理的に位置しているか前記第2通信装置と接するように物理的に位置している。

【0019】

さらなる視点では、本発明によって、第2通信装置を認証するように適合されている第1通信装置であって、前記第1通信装置が、前記第1通信装置がチャレンジ・レスポンス手段への機能アクセスを有しているときに前記チャレンジ・レスポンス手段にチャレンジを供給するように適合されており、前記チャレンジ・レスポンス手段が前記チャレンジ・レスポンス手段によって保持されている鍵に依存するチャレンジに対するレスポンスを供給し、前記第1通信装置が前記チャレンジを保存するとともに前記チャレンジ・レスポンス手段から受信した前記チャレンジに対応するレスポンスを保存するようにさらに適合されており、前記第1通信装置が前記保存されているチャレンジを前記第2通信装置に送信するようにさらに適合されており、前記第1通信装置が前記第2通信装置からのレスポンスを受信するようにさらに適合されており、前記第1通信装置が前記第2通信装置から受信した前記レスポンスが前記保存されているレスポンスと同じであることを確認するようにさらに適合されている、第1通信装置が提供される。

【0020】

前記第1通信装置は前記第2通信装置によって認証されるようにさらに適合されていてよく、前記第1通信装置が、前記第1通信装置が前記チャレンジ・レスポンス手段への機能アクセスを有しているときに前記チャレンジ・レスポンス手段へさらなるチャレンジを供給するようにさらに適合されており、前記第1通信装置が、前記さらなるチャレンジを保存するとともに前記チャレンジ・レスポンス手段から受信した前記さらなるチャレンジに対応するさらなるレスポンスを保存するようにさらに適合されており、前記第1通信装置が、前記保存されているさらなるチャレンジおよび前記保存されているさらなるレスポンスを前記第2通信装置に送信するようにさらに適合されている。

【0021】

さらなる視点では、本発明によって、第2通信装置によって認証されるように適合されている第1通信装置であって、前記第1通信装置が、前記第1通信装置がチャレンジ・レスポンス手段への機能アクセスを有しているときに前記チャレンジ・レスポンス手段にチャレンジを供給するように適合されており、前記チャレンジ・レスポンス手段が前記チャレンジ・レスポンス手段によって保持されている鍵に依存するチャレンジに対するレスポンスを供給し、前記第1通信装置が前記チャレンジを保存するとともに前記チャレンジ・レスポンス手段から受信した前記チャレンジに対応するレスポンスを保存するようにさらに適合されており、前記第1通信装置が、前記保存されているチャレンジおよび前記保存されているレスポンスを前記第2通信装置に送信するように適合されている、第1通信装置が提供される。

【0022】

さらなる視点では、本発明によって、第1通信装置を認証するように適合されている第2通信装置であって、前記第2通信装置が、前記第1通信装置からチャレンジ・レスポンス対を受信するとともに保存するように適合されており、前記第2通信装置が、前記第2通信装置がチャレンジ・レスポンス手段への機能アクセスを有しているときに前記受信および保存したチャレンジ・レスポンス対のうちの前記チャレンジを前記チャレンジ・レスポンス手段に送信するように適合されており、前記チャレンジ・レスポンス手段が前記チャレンジ・レスポンス手段に保持されている鍵に依存するチャレンジに対するレスポンスを供給し、前記第2通信装置が、前記チャレンジ・レスポンス手段からのレスポンスを受信するように適合されており、前記第2通信装置が、前記チャレンジ・レスポンス手段から受信した前記レスポンスが前記保存されているレスポンスと同じであることを確認するように適合されている、第2通信装置が提供される。

【0023】

前記通信装置は、前記チャレンジ・レスポンス手段への機能アクセスを提供するために、前記チャレンジ・レスポンス手段を前記通信装置内に物理的に配置するか前記通信装置と接するように物理的に配置するための手段を備えていてよい。

【0024】

前記通信装置は、前記チャレンジ・レスポンス手段に接続する手段を具備する、前記チャレンジ・レスポンス手段への機能アクセスを達成するための手段をさらに具備していてよい。前記チャレンジ・レスポンス手段が異なる通信装置内に物理的に配置されているか異なる第2通信装置と接するように物理的に配置されている。

【0025】

上記の視点のいずれにおいても、前記チャレンジ・レスポンス手段はセルラ通信ネットワークの加入者識別モジュールであってよい。

【0026】

さらなる視点では、第1装置(例えばホーム・ネットワークのハブ装置)が一時的にSIMを提供されてチャレンジ・レスポンスを保存し、次いで前記第1装置が保存されているチャレンジ・レスポンスを用いて第2装置(例えば携帯電話)に応答指令信号を送信して前記第1装置が以前に提供されていたSIMを今は前記第2装置が有していることを認証するプロセスが提供される。さらなる視点では、前記第2装置が、前記第1装置から前記第2装置に提供された1つ以上のチャレンジ・レスポンス対のうちのレスポンスが、前記第1装置から以前に受信された複数のチャレンジ・レスポンス対のうちの1つの対応するチャレンジを用いて前記第2装置がSIMに応答指令信号を送信した際にSIMから第2装置が受信したレスポンスと同じであることを確認することによって、第1装置を認証するプロセスが提供される。

【0027】

このように、本発明の視点によって、SIMのチャレンジ・レスポンス機能が1つ以上の通信装置を認証する完全に新たな目的のために用いられ得る。例えば、SIMがもともと設けられた対象であるとともにチャレンジ・レスポンス機能が設けられた対象である認証プロセスを有するセルラ通信ネットワークと無関係なネットワークでの用途である。

【発明を実施するための最良の形態】

【0028】

次に、本発明の実施形態が、添付図面を参照して、あくまで例として記述される。

【0029】

図1は、本発明の実施形態が実現される通信・ネットワーク1の一部のブロック図である。この実施形態では、通信・ネットワーク1はローカル・ネットワークであり、特に、ハブ装置2および複数のローカル装置を含むホーム・ネットワークである。複数のローカル装置の1つである携帯電話12が、図1に示されている。

【0030】

ハブ装置2は、プロセッサ4と、プロセッサ4と接続されたSIMリーダ6と、プロセッサ4と接続された記憶媒体8と、を含んでいる。ハブ装置2は、プロセッサ4の制御の下で、また、命令および(または)記憶媒体8に保存されているデータを用いて適切な形で、携帯電話12のようなローカル装置に対するハブ装置として機能する役目をする。この実施形態では、ハブ装置2はホーム・ユーザの広帯域インターネット接続(図示せず)にインターフェースを提供し、また、携帯電話がハブ装置12のブルートゥースの範囲内にあるとき、すなわち実際的にはユーザが家にいる場合、この接続上で携帯電話12からのおよび携帯電話12への通信内容を転送する。

【0031】

ハブ装置2と携帯電話12の間の通信は、ブルートゥース・リンク22上で行なわれ、このリンクのハブ装置12における動作もプロセッサ4によって制御される。

【0032】

SIMリーダ6が、プロセッサ4の制御の下で、例えば従来のやり方で用いられて、ハブ装置と携帯電話との間で電話帳を共有および転送することが可能である。しかしながら、ハブ装置が動作している時間の多くの間、ハブ装置は、SIMリーダ6内に置かれるSIMを有していない。携帯電話12を認証するプロセスにおけるSIMリーダ6の新たな用途は後に記述される。このプロセスの最中、SIMリーダ6内に位置している点線によって位置していることが示されているSIM20によって図1において示されているように、携帯電話12内に通常位置しているSIM20は、代りに、ハブ装置2のSIMリーダ6内に一時的に位置する。

【0033】

携帯電話12は、プロセッサ14と、プロセッサ14と接続されたSIMリーダ16と、プロセッサ14と接続された記憶媒体18と、を含んでいる。携帯電話12は、プロセッサ14の制御の下で、また、命令および(または)記憶媒体18に保存されているデータを用いて適切な形で、ハブ装置2に対するローカル装置として機能する役目をする。この実施形態では、携帯電話12は、ハブ装置12のブルートゥース範囲内にあるとき、すなわち実際的にはユーザが家にいる場合、ユーザの広帯域インターネット・リンク上でのさらなる送信に向けて、ユーザのブルートゥース・リンク22上で、ハブ装置2へのおよびハブ装置2からの通話および他の通信内容を送受信する。

【0034】

携帯電話12がハブ装置2のブルートゥース範囲内にない場合、つまり実際的にはユーザが家にいない場合、プロセッサ14は、携帯電話12を、ユーザのセルラ通信ネットワーク運用者のセル構造を用いた通話および他の通信を行う従来の携帯電話として動作するように制御する。そのような動作は、GSM(Global Systems for Mobile Communications)規格に従ってSIM20を従来のように用いることを含めた従来の方法で実行される。SIM20は、SIMリーダ16に内に置かれているとともにSIMリーダ16によって読まれる。SIMリーダ16は、プロセッサ14に制御される。SIM20は、また、この実施形態ではハブ装置2のSIMリーダ6内に代わりに一時的に置かれる(後に詳述する)ので、SIMリーダ16内に置かれた破線の輪郭で示されている。

【0035】

ハブ装置2および携帯電話12が従来のホーム・ネットワークおよび携帯電話動作において用いられる多くの他の従来の要素および機能を含むこと、しかしながら、これらについてのさらなる説明は本発明を理解するために必要ではないことは、理解されるであろう。

【0036】

認証のプロセスの実施形態に従ったネットワーク1の動作が、図2を参照して以下に記述される。本プロセスでは、GSM規格において仕様が定められているようにセルラ通信システムにおいて従来用いられているチャレンジ・レスポンス手続きが用いられてSIMを認証する。チャレンジ・レスポンス手続きの実現の仕方の詳細は当業者にとって良く知られている。チャレンジ・レスポンス手続きの下では、ネットワーク運用者およびSIMは、各々、そのSIMに(他のSIMに対して)固有の共有される鍵についての知識を有している。

【0037】

ネットワーク運用者は、ランダムまたは与えられたフォーマットの作成された番号からなるチャレンジを、SIMに送信する。このSIMは、乱数および共有された鍵に基づいて、アルゴリズムを用いて、レスポンス番号を算出する。レスポンス番号はネットワーク運用者に送信される。ネットワーク運用者は、SIMから受け取ったレスポンス番号を、乱数および共有された鍵に基づいて自分自身で計算を実行することから期待される値と比較して、SIMからの正確なレスポンスを確認する。

【0038】

また、暗号鍵が認証の両側、すなわちネットワーク運用者および通信装置内のSIMで生成される。したがって、暗号鍵は、ネットワーク運用者および通信装置内のSIMの両方で保存されることになるとともに通信を暗号化するために使用され得る。

【0039】

このチャレンジ・レスポンス手続きが次の実施形態(および記述される他のGSM実施形態)において用いられる場合、詳細、例として数の形式や、鍵の形式や、アルゴリズムや、暗号鍵や、プロセスなどの詳細は、そうでないことが述べられる場合を除いて、GSM規格において仕様が定められている通りである。

【0040】

図2は、この実施形態の認証プロセスに関与する、あるメッセージおよびステップを示すハイブリッド・メッセージ・フロー図/プロセスのフローチャートである。次のエンティティー(entity)、すなわちハブ装置2、携帯電話12、SIM20が示されている。SIM20の2つの物理的な/接続されている位置、すなわち「(ハブ装置)2にある場合」および「(携帯電話)12にある場合」の各々を示す垂線が、SIM20がその位置にある場合は実線として、その位置にない場合な破線として示されている。

【0041】

この例において、プロセス全体の開始においては、SIM20が携帯電話12内にあると仮定されている。図2のプロセスは、第1に、ハブ装置が携帯電話12を認証することができるようにセット・アップされること、その後、第2に、モバイル装置が認証されることを含んでいる。

【0042】

ステップs2において、SIM20は、携帯電話12のSIMリーダ16からハブ装置2のSIMリーダ6へと物理的に移動される。

【0043】

ステップs4において、ハブ装置2のプロセッサ4は、チャレンジ(すなわち適切にフォーマットされたチャレンジ番号)を、SIMリーダ6を介してSIM20に送信する。

【0044】

ステップs6において、SIM20は、ハブ装置2にレスポンスを送信する。レスポンスは、受信されたチャレンジ番号について算出されたレスポンス番号から構成され、この例では暗号鍵の複製でもある。

【0045】

ステップs8において、ハブ装置2は、プロセッサ4の制御の下で、記憶媒体8にチャレンジ番号と、受信したレスポンス番号と、暗号鍵と、を保存する。すなわち、チャレンジ・レスポンス対(およびこの例では、暗号鍵)が保存される。

【0046】

複数のチャレンジ・レスポンス対および暗号鍵が保存されるようにステップs4乃至s8が繰り返されることが可能である。

【0047】

これで、ハブ装置2は携帯電話12を認証することができるようにセット・アップされている。したがって、ステップs10において、SIM20は、ハブ装置2のSIMリーダ6から携帯電話12のSIMリーダ16へと物理的に移動される。

【0048】

次に、ハブ装置2における携帯電話12の認証は、SIM20を含んでいる携帯電話12とハブ装置2の間の通信が開始される際に、実行され得る。この例では、通信の開始は、ステップs12において生じる。ステップs12において、携帯電話12はハブ装置2とハンドシェイク手続きを開始および実行する。通信を開始するステップs12は、様々な形式を取り得、ハブ装置2と携帯電話12との間の全体のシステム構成に依存する。したがって、図2では明確化のために1つの独立したステップとして示されているが、ステップs12は典型的には携帯電話12とハブ装置2との間で送受信される多くの通信を含み得る。また、例えば、ステップs12は、実際には、例えばポーリングを行なってどのローカル装置(この例では携帯電話12)が通信の範囲内にあるか、また(または)通信を望んでいるかを割り出すことによって、事実上、ハブ装置12によって開始される。

【0049】

そのような通信の開始に続いて、ステップs14において、ハブ装置は、保存されているチャレンジ番号(または、複数のチャレンジ番号が保存されている場合には複数のチャレンジ番号のうちの1つ)からなるチャレンジ番号を携帯電話12に送信する。

【0050】

ステップs16において、ハブ装置12のプロセッサ14は、このチャレンジをSIMリーダ16を介してSIM20に転送する。

【0051】

ステップs18において、SIM20は、ハブ装置2にレスポンスを送信する。このレスポンスは、受信されたチャレンジ番号について算出されたレスポンス番号からなっている。暗号鍵は、SIM20から読まれることも可能であるが、携帯電話12によって保持されている。

【0052】

ステップs20において、携帯電話12は、レスポンスをハブ装置2に転送する。

【0053】

ステップs22において、ハブ装置2のプロセッサ4は、受信したレスポンス番号を以前にステップs8において保存されたレスポンス番号と比較することにより、受信したレスポンスをチェックする。レスポンス番号同士が一致した場合、ハブ装置2は、正しいSIM20が携帯電話12中に存在していること、すなわちSIMがハブ装置2によって以前に処理されたのと同じSIMであることを認証したことになる。

【0054】

ステップs24において、携帯電話12は、プロセッサ14の制御の下で、記憶媒体18に暗号鍵を保存する。ステップs24は、ステップs22の前に実行されてもよいし、ステップs22と同時にあるいは一部同時に実行されてもよいし、ステップs22の後に実行されてもよい。

【0055】

こうして、認証が完了し、また、ステップs26において、ハブ装置2は、ハブ装置2と携帯電話12との間で認証された通信が生じることを許可する。

【0056】

この例では、暗号鍵がハブ装置2と携帯電話12との間で共有されたので、認証された通信も、この2つの装置がこの暗号鍵を利用する暗号化された通信の形態であり得る。しかしながら、通信をそのように暗号化すること、上記のステップs6およびステップs18でレスポンス・メッセージとともに暗号鍵を含めること、ステップs8およびステップs24の一部としてこの暗号鍵を保存することは、省略されてもよいことが理解されるであろう。この場合、認証は、行なわれるが、暗号化されない。

【0057】

ステップs26の認証された通信が終了した後、後にさらなる認証された通信が必要な場合、ステップs12乃至s26が繰り返される。このような、ステップs2乃至s8を繰り返すことによるセット・アップ段階で複数のチャレンジ・レスポンスが保存された状況では、相違するチャレンジ・レスポンス対が、ステップs12乃至s26の各繰り返しについて、すなわち全体のプロセスのうちの各認証段階について、用いられ得る。

【0058】

このように、この実施形態では、セット・アップ段階では第1装置(ハブ装置2)が一時的にSIM20を提供されて1つ以上のチャレンジ・レスポンスを保存し、その後の1つ以上の認証段階において、保存されている1つ以上のチャレンジ・レスポンスを有する第1装置が保存されているチャレンジ・レスポンスを用いて第2装置に応答指令信号を送信して第1装置が以前に提供されたSIM20を今は第2装置が有していることを認証するプロセスが提供される。

【0059】

第2実施形態(図3を参照するとともに上記と同じネットワーク構成部品を用いて以下により詳細に説明される)において、同じセット・アップ・プロセスが再び用いられる。すなわち、第1装置(ハブ装置2)はSIM20を一時的に提供されて1つ以上のチャレンジ・レスポンスを保存する。しかしながら、第2実施形態では、認証段階は、第1実施形態のそれと異なる。なぜなら、第2実施形態では、第2装置(携帯電話12)、すなわち次にSIMを挿入される(例えば上記の例におけるように戻される(これは必須ではない))さらなる装置が、第2装置に現在挿入されているSIMを第1装置が有していたことを示すことによって第1装置を認証するからである。よって、第2実施形態では、認証は、第1実施形態において認証が実行されるのと反対方向で実行される。

【0060】

上記のプロセスでは、両方の装置が認証を獲得するだけでなく、両者の間の通信を暗号化するのに用いられ得る鍵を生成することに留意されたい。

【0061】

図3は、この第2実施形態の認証プロセスに関与する、あるメッセージおよびステップを示すハイブリッド・メッセージ・フロー図/プロセスのフローチャートである。第1実施形態において用いられたのと同じエンティティーが示されている。すなわち、ハブ装置2、携帯電話12、SIM20である。やはり、SIM20の2つの物理的な/接続されている位置、すなわち、「(ハブ装置)2にある場合」および「(携帯電話)12にある場合」の各々を示す垂線が、SIM20がその位置にある場合は実線として、その位置にない場合は破線として示されている。

【0062】

この例において、やはり、プロセス全体の開始において、SIM20は携帯電話12内にあると仮定されている。図3のプロセスは、第1に、ハブ装置が携帯電話12によって認証されることが可能になるようにセット・アップされること、その後、第2に、モバイル装置がハブ装置2を認証することを含んでいる。

【0063】

ステップs32において、SIM20は、携帯電話12のSIMリーダ16からハブ装置2のSIMリーダ6へと物理的に移動される。

【0064】

ステップs34において、ハブ装置2のプロセッサ4は、チャレンジ(すなわち適切にフォーマットされたチャレンジ番号)を、SIMリーダ6を介してSIM20に送信する。

【0065】

ステップs36において、SIM20は、ハブ装置2にレスポンスを送信する。このレスポンスは、受信されたチャレンジ番号について算出されたレスポンス番号と、この例では暗号鍵の複製と、を含んでいる。しかしながら、この例において、これ以上、この暗号鍵は活用されない。

【0066】

ステップs38において、ハブ装置2は、プロセッサ4の制御の下で、チャレンジ番号および受信したレスポンス番号を記憶媒体8に保存する。すなわち、チャレンジ・レスポンス対が保存される。

【0067】

複数のチャレンジ・レスポンスを保存するためにステップs34乃至s38が繰り返されることが可能である。

【0068】

これで、ハブ装置2は、携帯電話12によって認証されるようにセット・アップされている。したがって、ステップs40において、SIM20は、ハブ装置2のSIMリーダ6から携帯電話12のSIMリーダ16へと物理的に移動される。

【0069】

次に、携帯電話12によるハブ装置2の認証は、SIM20を含んでいる携帯電話12とハブ装置2の間の通信が開始される際に、実行され得る。この例では、通信の開始はステップs42において生じる。ステップs42では、携帯電話12はハブ装置2とハンドシェイク手続きを開始および実行する。通信を開始するステップs42は、様々な形式を取り得、ハブ装置2と携帯電話12との間の全体のシステム構成に依存する。したがって、図3では明確化のために1つの独立したステップとして示されているが、ステップs42は典型的には携帯電話12とハブ装置2との間で送受信される多くの通信を含み得る。また、例えば、ステップs42は、実際には、例えばポーリングを行なってどのローカル装置(この例では携帯電話12)が通信の範囲内にあるか、また(または)通信を望んでいるかを割り出すことによって、事実上、ハブ装置12によって開始される。

【0070】

そのような通信の開始に続いて、ステップs44において、ハブ装置は、保存されているチャレンジ番号および対応する保存されているレスポンス番号(または、複数のチャレンジ・レスポンス対が保存されている場合には、複数のチャレンジ・レスポンス対のうちの1つ)を含むチャレンジ・レスポンス対を携帯電話12に送信する。

【0071】

ステップs45において、携帯電話12は、プロセッサ14の制御の下で、受信したチャレンジ番号および受信したレスポンス番号、すなわち受信したチャレンジ・レスポンス対を、記憶媒体18に保存する。

【0072】

ステップs46において、ハブ装置12のプロセッサ14は、受信および保存されているチャレンジ・レスポンス対のチャレンジの部分を、SIMリーダ16を介してSIM20に転送する。

【0073】

ステップs48において、SIM20は、ハブ装置2にレスポンスを送信する。このレスポンスは、受信されたチャレンジ番号について算出されたレスポンス番号からなっている。

【0074】

ステップs50において、携帯電話12のプロセッサ14は、SIM20から受信したレスポンス番号を以前にステップs50で保存されたレスポンス番号と比較することにより、SIM20から受信したレスポンス番号をチェックする。レスポンス番号同士が一致した場合、携帯電話12は、自身が通信しているハブ装置が、以前に正しいSIM20にアクセスしたこと、すなわち現在携帯電話の中にあるSIMが以前にハブ装置2によって処理されたことを認証したことになる。

【0075】

こうして、認証が完了し、また、ステップs52において、携帯電話12は、携帯電話12とハブ装置2との間で認証された通信が生じることを許可する。

【0076】

この例では、暗号鍵は、暗号化を行うために用いられていない。つまり、ステップs52で生じる通信は認証はされているが、暗号化されていない。他の例においては、通信が第1実施形態のように暗号鍵を用いることによって暗号化されてもよい。さらなる例においては、ハブ装置と携帯電話の間に既に設けられている完全に別個の暗号化プロセスによって、認証された通信に暗号化が行なわれてもよい。

【0077】

ステップs52の認証された通信が終了した後、後にさらなる認証された通信が必要な場合、ステップs42乃至s52が繰り返される。このような、ステップs32乃至s38を繰り返すことによるセット・アップ段階で複数のチャレンジ・レスポンスが保存された状況では、相違するチャレンジ・レスポンス対が、ステップs42乃至s52の各繰り返しについて、すなわち全体のプロセスのうちの各認証段階について、用いられ得る。

【0078】

このように、この第2実施形態では、セット・アップ段階では第1装置(ハブ装置2)が一時的にSIM20を提供されて1つ以上のチャレンジ・レスポンスを保存し、次いでSIM20が第2装置内に置かれ(この例では、第2装置に戻され)、次いで1つ以上の認証プロセスにおいて、第2装置が、第1装置から第2装置に提供された1つ以上のチャレンジ・レスポンス対のうちのレスポンスが、第2装置が第1装置から以前に受信した1つ以上のチャレンジ・レスポンス対のうちの対応するチャレンジを用いて第2装置がSIM20に応答指令信号を送信した際にSIM20から第2装置が受信したレスポンスと同じであることを確認することによって、第1装置を認証するプロセスが提供される。

【0079】

第3実施形態(図4を参照するとともに上記と同じネットワーク構成部品を用いて以下により詳細に説明される)において、同じセット・アップ・プロセスが再び用いられる。すなわち、第1装置(ハブ装置2)がSIM20を一時的に提供されて1つ以上のチャレンジ・レスポンスを保存する。その後、第3実施形態では、認証段階において、第1装置が第2装置(携帯電話12)、すなわちその後にSIMが挿入される(この場合、戻される)さらなる装置を認証し、また、第2装置が第1装置を認証する。よって、第3実施形態において、認証は、第1実施形態および第2実施形態の両方の方向で実行される。すなわち、ハブ装置2と携帯電話12との間の相互認証が実行される。

【0080】

図4は、この第3実施形態の認証プロセスに関与する、メッセージおよびステップを示すハイブリッド・メッセージ・フロー図/プロセスのフローチャートである。第1実施形態において用いられたのと同じエンティティーが示されている。すなわち、ハブ装置2、携帯電話12、SIM20である。やはり、SIM20の2つの物理的な/接続されている位置、すなわち、「(ハブ装置)2にある場合」および「(携帯電話)12にある場合」の各々を示す垂線が、SIM20がその位置にある場合は実線として、その位置にない場合は破線として示されている。

【0081】

この例において、やはり、プロセス全体の開始において、SIM20は携帯電話12内にあると仮定されている。図4のプロセスは、第1に、ハブ装置が携帯電話12を認証できるとともに携帯電話12によって認証されることが可能になるようにセット・アップされること、その後、第2に、ハブ装置2がモバイル装置12を認証すること、第3に、モバイル装置12がハブ装置2を認証することを含んでいる。

【0082】

ステップs62において、SIM20は、携帯電話12のSIMリーダ16からハブ装置2のSIMリーダ6へと物理的に移動される。

【0083】

ステップs64において、ハブ装置2のプロセッサ4は、第1のチャレンジ(すなわち適切にフォーマットされたチャレンジ番号)を、SIMリーダ6を介してSIM20に送信する。

【0084】

ステップs66において、SIM20は、ハブ装置2に第1のレスポンスを送信する。この第1のレスポンスは、受信された第1のチャレンジ番号について算出された第1のレスポンス番号と、この例では暗号鍵の複製と、を含んでいる。しかしながら、この例において、これ以上、この暗号鍵は活用されない。

【0085】

ステップs68において、ハブ装置2は、プロセッサ4の制御の下で、第1のチャレンジ番号および受信した第1のレスポンス番号を記憶媒体8に保存する。すなわち、第1のチャレンジ・レスポンス対が保存される。

【0086】

この実施形態において、少なくとも2組のチャレンジ・レスポンス対が必要であるので、さらなるステップs70乃至s74によるステップs64乃至s68は以下の通りである。

【0087】

ステップs70において、ハブ装置2のプロセッサ4は、第2のチャレンジ(すなわち適切にフォーマットされたチャレンジ番号)を、SIMリーダ6を介してSIM20に送信する。

【0088】

ステップs72において、SIM20は、ハブ装置2に第2のレスポンスを送信する。この第2のレスポンスは、受信された第2のチャレンジ番号について算出された第2のレスポンス番号と、この例では暗号鍵の複製と、を含んでいる。しかしながら、この例において、これ以上、この暗号鍵は活用されない。

【0089】

ステップs74において、ハブ装置2は、プロセッサ4の制御の下で、第2のチャレンジ番号および受信した第2のレスポンス番号を記憶媒体8に保存する。すなわち、第2のチャレンジ・レスポンス対が保存される。

【0090】

さらなるチャレンジ・レスポンスを保存するためにステップs70乃至s74が繰り返されることが可能である。

【0091】

これで、ハブ装置2は、携帯電話12を認証するとともに携帯電話12によって認証されようにセット・アップされている。したがって、ステップs76において、SIM20は、ハブ装置2のSIMリーダ6から携帯電話12のSIMリーダ16へと物理的に移動される。

【0092】

次に、ハブ装置2および携帯電話12による相互認証は、SIM20を含んでいる携帯電話12とハブ装置2との間の通信が開始される際に、実行され得る。この例では、通信の開始はステップs78において生じる。ステップs78では、携帯電話12はハブ装置2とハンドシェイク手続きを開始および実行する。通信を開始するステップs78は、様々な形式を取り得、ハブ装置2と携帯電話12との間の全体のシステム構成に依存する。したがって、図4では明確化のために1つの独立したステップとして示されているが、ステップs78は典型的には携帯電話12とハブ装置2との間で送受信される多くの通信を含み得る。また、例えば、ステップs78は、実際には、例えばポーリングを行なってどのローカル装置(この例では携帯電話12)が通信の範囲内にあるか、また(または)通信を望んでいるかを割り出すことによって、事実上、ハブ装置12によって開始される。

【0093】

そのような通信の開始に続いて、ステップs80において、ハブ装置12は、携帯電話12に第1の保存されたチャレンジ番号からなる第1のチャレンジを送信する。

【0094】

ステップs82において、ハブ装置12のプロセッサ14は、第1のチャレンジを、SIMリーダ16を介してSIM20に転送する。

【0095】

ステップs84において、SIM20は、ハブ装置2に第1のレスポンスを送信する。この第1のレスポンスは、受信された第1のチャレンジ番号について算出されたレスポンス番号からなっている。

【0096】

ステップs86において、携帯電話12は、第1のレスポンスをハブ装置2に転送する。

【0097】

ステップs88において、ハブ装置2のプロセッサ4は、受信した第1のレスポンス番号を以前にステップs74で保存された第1のレスポンス番号と比較することにより、受信した第1のレスポンス番号をチェックする。レスポンス番号同士が一致した場合、ハブ装置2は、正しいSIM20が携帯電話12内に存在していること、すなわちSIMがハブ装置2によって以前に処理されたものと同じSIMであることを認証したことになる。

【0098】

ハブ装置2による携帯電話12の認証に続いて、携帯電話12によるハブ装置2の認証が開始される。ステップs90において、ハブ装置は、第2の保存されたチャレンジ番号と対応する第2の保存されたレスポンス番号とからなる第2のチャレンジ・レスポンス対を携帯電話12に送信する。第1のチャレンジ・レスポンス対はこの手続には用いられることができないことに留意されたい。携帯電話12は、先のステップにおいてこのチャレンジ・レスポンス対を既に知っているからである。

【0099】

ステップs92において、携帯電話12は、プロセッサ14の制御の下で、受信した第2のチャレンジ番号および受信した第2のレスポンス番号、すなわち、受信した第2のチャレンジ・レスポンス対を記憶媒体18に保存する。

【0100】

ステップs94において、ハブ装置12のプロセッサ14は、受信および保存された第2のチャレンジ・レスポンス対のチャレンジの部分をSIMリーダ16を介してSIM20に転送する。

【0101】

ステップs96において、SIM20は、ハブ装置2にレスポンスを送信する。このレスポンスは、受信された第2のチャレンジ番号について算出された第2のレスポンス番号からなっている。

【0102】

ステップs98において、携帯電話12のプロセッサ14は、SIM20から受信した第2のレスポンス番号を以前にステップs92で保存された第2のレスポンス番号と比較することにより、SIM20から受信したレスポンスをチェックする。レスポンス番号同士が一致した場合、携帯電話12は、自身が通信しているハブ装置が、以前に正しいSIM20にアクセスしたこと、すなわち現在携帯電話12の中にあるSIMが以前にハブ装置2によって処理されたことを認証したことになる。

【0103】

こうして、認証が完了し、また、ステップs100において、ハブ装置2と携帯電話12の両方は、両者の間で認証された通信が生じることを許可する。

【0104】

この例において、暗号鍵は、暗号化を行うために用いられていない。他の例においては、通信は、第1実施形態のように暗号鍵を用いることによって暗号化されてもよい。さらなる例においては、ハブ装置と携帯電話との間に既に設けられている完全に別個の暗号化プロセスによって、認証された通信に暗号化が行なわれてもよい。

【0105】

ステップs100の相互認証された通信が終了した後、後にさらなる相互認証された通信が必要な場合、ステップs78乃至s100が繰り返される。このような、ステップs70乃至s74を繰り返すことによるセット・アップ段階で3つ以上のチャレンジ・レスポンスが保存された状況では、相違するチャレンジ・レスポンス対が、ステップs80乃至s88の各繰り返しについて用いられ得、また同様に相違するチャレンジ・レスポンス対がステップs90乃至s98の各繰り返しについて用いられ得る。

【0106】

このように、この第3実施形態では、セット・アップ段階では第1装置(ハブ装置2)が一時的にSIM20を提供されて少なくとも2組のチャレンジ・レスポンス対を保存し、次いでSIM20が第2装置内に置かれ(この例では、第2装置に戻され)、次いで第1の認証プロセスにおいて少なくとも2組の保存されたチャレンジ・レスポンス対を有する第1装置が保存されたチャレンジ・レスポンスを用いて第2装置(携帯電話12)に応答指令信号を送信して第1装置が以前に提供されたSIM20を今は第2装置が有していることを認証し、次いで第2の認証段階において第2装置が、第1装置から第2装置に提供された少なくとも2組のチャレンジ・レスポンス対のうちのレスポンスが、第2装置が第1装置から以前に受信した複数のチャレンジ・レスポンス対のうちの1つの対応するチャレンジを用いて第2装置がSIM20に応答指令信号を送信した際にSIM20から第2装置が受信したレスポンスと同じであることを確認することによって、第1装置を認証するプロセスが提供される。

【0107】

上記の第3実施形態において、認証段階での様々なステップの順序が変えられてもよいことが理解されるであろう。例えば、ステップs90乃至s98が、ステップs80乃至s88の前に行われてもよい。すなわち、携帯電話12によるハブ装置2の認証が、ハブ装置2による携帯電話12の認証の後の代わりにハブ装置2による携帯電話12の認証の前に行われてもよい。他には、2つの認証が同時にまたは一部が他と重なる形で実行されることが可能である。

【0108】

上の実施形態では、SIM20がハブ装置2へと物理的に移動されて、ハブ装置2が1つ以上のチャレンジ・レスポンス対を保存する。しかしながら、これはそのようであることが必須というわけではなく、別の実施形態では、ハブ装置2がSIMの機能にアクセスすることを条件に、上の実施形態において「ハブ装置にある」として示されているプロセス・ステップの最中に、SIMがハブ装置2から別の物理的な位置に置かれていることが可能である。このことは、使用の柔軟性、または取り扱いの観点から有利であり得る。このことは、上の実施形態においてSIMが「携帯電話にある」として示されているステップにおけるSIMおよび携帯電話に関しても当てはまる。しかしながら、これについての理由は、上の実施形態ではSIMがいずれにせよ携帯電話内で用いられるSIMであるゆえ、特にない。しかしながら、第2装置が携帯電話ではない他の実施形態では、このことは利点であり得る。

【0109】

次に、上の実施形態のうちのいずれかがハブ装置2とは異なる物理的な位置に留まっているSIMとともに実現されることが可能な構成の一例が、図5を参照して記述される。図5に示されている構成では、以下にそうではないことが明記されているものを除いて、各要素は図1に示されているものと同じものであり、また、同じ参照数字が同じ要素に対して用いられている。図5内のハブ装置2では、SIMリーダ6は物理的にSIM20を受け入れるように適合されていない。代わりに、SIMリーダ6は、リード30によってコネクタ32に接続されている。さらに、携帯電話のSIMリーダ16はさらなるコネクタ34に接続されている。ハブ装置2のコネクタ32およびハブ装置12のコネクタは、相互に接続されるように適合されている。図5の構成が、図2乃至図4に記述されているプロセスのうちのいずれを実行する場合も、SIM20がハブ装置2へと物理的に移動されてハブ装置2にSIM20への機能アクセスを提供するのではなく、代わりに、コネクタ32、34が相互に接続されてハブ装置2にSIM20へのアクセスを提供する。

【0110】

図5の構成が、SIMが必ずしも装置の中に物理的に移動されたり装置の中へと物理的に移動されたりすることなくこの装置がSIMへと機能アクセスすることが可能な単なる一例であることが分かるであろう。他には、別の物理的接続構成、および例えばさらなる無線リンク、赤外線リンク等を含めた非接触構成が可能である。

【0111】

さらに、上の実施形態において、認証手続きにおいて用いられているSIMは認証プロセスに関与する装置のうちの1つに通常置かれており、したがって、プロセスの最初においてこれらの装置のうちの1つの中に既に位置していたが、そうであることは必須ではない。例えば、SIMは、最初のハブ装置ステップのためにハブ装置に最初に入れられ、次に、初めてローカル装置にインストールされてもよい。さらなる例として、認証プロセスが、ともに標準的な動作のためにSIMを用いず、また保持する必要性を有さない2つの装置に適用されてもよい。この場合、一方の装置に関連付けされていないSIMが、本手続のために用いられて、本認証手続に必要なSIMが必要とされる段階のみにおいて各装置にインストールされるとともに保持され得る。したがって、上に記述されているプロセスにおいて用いられているSIMは、認証されている装置と関連付けされていない。すなわち、SIMは、関連付けされていない装置(SIMが役立つことを意図されていないタイプの装置を有していない装置を含む)のための認証ツールとして用いられ得る。すなわち、ハブ装置およびローカル装置は、携帯電話と、エンド・ユーザ機能をほとんどまたは全く共有しない。しかしながら、セルラ通信ネットワーク運用者によって発行されたSIMは、本発明の実施形態において2つの装置によって行なわれる認証プロセスにおけるツールとして用いられてもよい。

【0112】

上記の認証プロセスのいずれにおいても、SIMが装置に挿入されるかまたは各装置間で移動されるタイミングが変えられてもよい。例えば、図2に示されているプロセスにおいて、SIMを携帯電話12へと移動する(または他の実施形態ではSIM機能アクセスをローカル装置に提供する)ステップs10は、ステップs12、s14、s16のうちのいずれの後に行なわれてもよい。別の例として、図3に示されているプロセスにおいて、SIMを携帯電話12へと移動させる(または他の実施形態ではSIM機能アクセスをローカル装置に提供する)ステップs40は、ステップs42、s44、s45、s46のうちのいずれの後に行なわれてもよい。また別の例として、図4に示されるプロセスにおいて、SIMを携帯電話12へと移動させる(または他の実施形態ではSIM機能アクセスをローカル装置に提供する)ステップs76は、ステップs78、s80、s82のうちのいずれの後に行なわれてもよい。SIM(あるいはSIM機能)がプロセスのこのような後の段階で実行される場合、すなわち通信が開始された(それぞれステップs12、s42、s78)後、本プロセスは、ユーザがハブ装置2およびローカル装置に同時にアクセスを有していることを結果的に認証する傾向がある。したがって、本プロセスがこのように実行される場合、認証プロセスによって、1人のユーザが関与する認証が提供される。このことは、状況またはネットワーク構成によっては有利であり得る。

【0113】

上記の実施形態において、用いられているチャレンジ・レスポンス手続きは、GSMにおいて仕様が定められているものである。しかしながら、他の実施形態では、他のチャレンジ・レスポンス手続きが使用されてもよい。例えば、UMTS(Universal Mobile Telecommunication System)仕様において定められているチャレンジ・レスポンス手続き、例としてETSI(European Telecommunications Standards Institute)仕様書TS102.221、TS131.101、TS131.102および他の関連する仕様書において定められているようなものが用いられ得る。これはGSM仕様のそれに類似している。違いは、UMTSの下では、チャレンジは乱数だけでなく各認証において増加することになっている連続番号からも構成されることである。これは、例えば所与のSIMを本明細書に記述されているように認証の目的のためだけに用いることによって、または認証の回数を現在の連続番号の周囲の範囲に限定することによって、またはISIMのようなSIM内の派生的な機能をこの認証の目的で用いることによって、容易に適応され得る。

【0114】

上記の実施形態において用いられているSIM機能は、従来のSIMカード以外の物理的な形式で収容および配信されてもよい。例えば、この機能が、セキュア・ディジタル(SD)カードまたはマルチ・メディア・カード(MMC)カードで提供され得る。

【0115】

より一般に、チャレンジ手続きは、任意の適切なプロセスによって提供され得、例えばメッセージ・ダイジェスト機能を介して相違するチャレンジについての一意のレスポンスが供給される例えば携帯機器、スマート・カード等によって提供され得る。例えば、2つ以上の認証手段を有する(例えば同じ物理的なカードに埋め込まれた2つのSIM機能を有する)デュアルSIMが、本明細書において提示されているような認証が通常のネットワーク認証から完全に分離されたSIM機能によって実行され得るように、用いられることが可能である。

【0116】

上記の実施形態において、チャレンジ・レスポンス対は、1度認証プロセスにおいて用いられたら消去することが典型的には望ましい。そのような状況では、複数のチャレンジ・レスポンス対をハブ装置において保存するためにチャレンジ・レスポンス対を獲得および保存することに関与するステップを繰り返す上記の随意的なアプローチが、特に、用いられることが有益である。さらなる保存されたチャレンジ・レスポンス対が、最初に用いられたチャレンジ・レスポンス対を先に削除して後に再度認証が実行される場合に、用いられることが可能だからである。

【0117】

上記の実施形態では、ネットワークはローカル装置が携帯電話であるとともに、ハブ装置が、携帯電話がハブ装置のブルートゥース範囲内にあるときにホーム・ユーザの広帯域インターネット接続にインターフェースを提供し且つこの接続上で携帯電話からまたは携帯電話に通信内容を転送するハブ装置である。しかしながら、本発明は他の実施形態において他のタイプのネットワークに適用されてもよいし、また、他の多くのタイプのネットワークおよびローカル装置とともに適用されてもよい。例えば、ハブ装置は、3G/Wi−Fi電話を含むローカル装置を備えるWi−Fi対応のセット・トップ・ボックである得る。

【0118】

さらに、上記の実施形態ではブルートゥース無線リンクである双方向リンク22は、別の実施形態では、一般に、あらゆる双方向通信リンクであってよい。例えば、双方向通信リンクは、ブルートゥース以外のプロトコルの下の無線リンクであってもよいし、または赤外線リンクであってもよいし、配線で接続されたリンクさえも可能である。

【0119】

上記の実施形態では、本発明は、ハブ装置および複数のローカル装置を含むネットワークにおいて実現されている。しかしながら、他の実施形態では、本発明は、スタンド・アロン通信構成における2つの装置間で、またはピア・ツー・ピア・ネットワークにおける装置の複数の対の間で実行されてもよい。

【0120】

さらなる実施形態では、認証プロセスに関与する2つの装置のうちの一方のみにおいて提供されているような上記実施形態中で示されているあらゆる機能が、代りに、両方の装置において提供され得る。この場合、一方の装置は、上に記述されるような認証の一方の指示を行ない得る。これは、ピア・ツー・ピア・ネットワークにおいて特に有利かもしれない。

【0121】

上記の実施形態は、通信装置(例えばハブ装置およびローカル装置)の新しいデザインを提供することによって、または装置の以前のデザインを構成または適合させることによって実現され得る。記述されている機能は、ハードウェア、ファームウェア、ソフトウェア、またはこれらのあらゆる組合せによって提供され得る。例えば、既存のプロセッサ/記憶媒体が上記のプロセスを提供するように(例えば、記述された記憶媒体に保存されているデータによって)プログラムされてもよい。そのような記述されたプロセスは、記憶媒体に保存されている、プロセッサでの実行が可能な命令によって実行され得る。記憶媒体は、コンピュータ・メモリ、ROM、PROM等のあらゆる適切な記憶媒体であり得る。プロセッサは複数のプロセッサを含み得る。

【図面の簡単な説明】

【0122】

【図1】本発明の実施形態が実現されるホーム・ネットワークの一部のブロック図。

【図2】認証プロセスの実施形態に関与する、あるメッセージおよびステップを示すハイブリッド・メッセージ・フロー図/プロセスのフローチャート。

【図3】認証プロセスの別の実施形態に関与する、あるメッセージおよびステップを示すハイブリッド・メッセージ・フロー図/プロセスのフローチャート

【図4】認証プロセスのまた別の実施形態に関与する、あるメッセージおよびステップを示すハイブリッド・メッセージ・フロー図/プロセスのフローチャート

【図5】本発明の別の実施形態が実現されるホーム・ネットワークの一部のブロック図。

【特許請求の範囲】

【請求項1】

第1通信装置が第2通信装置を認証するための方法であって、

自らが保持している鍵に依存するチャレンジに対するレスポンスを供給するチャレンジ・レスポンス手段への機能アクセスを第1通信装置に提供し、

前記第1通信装置が前記チャレンジ・レスポンス手段にチャレンジを供給するとともに前記チャレンジ・レスポンス手段からの対応するレスポンスを受信してチャレンジ・レスポンス対を用意し、

前記第1通信装置が前記チャレンジ・レスポンス対を保存し、

前記チャレンジ・レスポンス手段への前記機能アクセスを前記第1通信装置から取り除き、

前記チャレンジ・レスポンス手段への機能アクセスを第2通信装置に提供し、

前記第1通信装置が前記保存されているチャレンジ・レスポンス対の前記チャレンジを前記第2通信装置に送信し、

前記第2通信装置が前記保存されているチャレンジ・レスポンス対の前記チャレンジを前記チャレンジ・レスポンス手段に送信するとともに前記チャレンジ・レスポンス手段から対応するレスポンスを受信し、

前記第2通信装置が前記受信したレスポンスを前記第1通信装置に送信し、

前記第1通信装置が前記第2通信装置から受信した前記レスポンスが前記保存されているレスポンスと同じであることを確認する、

ことを備える方法。

【請求項2】

前記方法が、前記第2通信装置が前記第1通信装置を認証するための方法でもあって、前記方法が、

前記第1装置が少なくとも1つのさらなるチャレンジを前記チャレンジ・レスポンス手段に供給するとともに前記チャレンジ・レスポンス手段から少なくとも1つのさらなる対応するレスポンスを受信して少なくとも計2組のチャレンジ・レスポンス対を用意する工程と、

前記第1通信装置が前記少なくとも1つのチャレンジ・レスポンス対を保存して少なくとも計2組の保存されたチャレンジ・レスポンス対を用意する、

工程をさらに具備し、

前記方法が、

前記第1通信装置が前記少なくとも2組の保存されているチャレンジ・レスポンス対の1つを前記第2通信装置に送信する工程と、

前記第2通信装置が前記チャレンジ・レスポンス対を受信するとともに前記受信したチャレンジ・レスポンス対を保存する工程と、

前記第2通信装置が前記受信したチャレンジ・レスポンス対の前記チャレンジを前記チャレンジ・レスポンス手段に送信するとともに前記チャレンジ・レスポンス手段から対応するさらなるレスポンスを受信する工程と、

前記第2通信装置が前記チャレンジ・レスポンス手段から受信した前記さらなるレスポンスが前記保存されているチャレンジ・レスポンス対の前記保存されているレスポンスと同じであることを確認する工程と、

をさらに具備する請求項1の方法。

【請求項3】

第2通信装置が第1通信装置を認証するための方法であって、

自らが保持している鍵に依存するチャレンジに対するレスポンスを供給するチャレンジ・レスポンス手段への機能アクセスを第1通信装置に提供し、

前記第1通信装置が前記チャレンジ・レスポンス手段にチャレンジを供給するとともに前記チャレンジ・レスポンス手段からの対応するレスポンスを受信してチャレンジ・レスポンス対を用意し、

前記第1通信装置が前記チャレンジ・レスポンス対を保存し、

前記チャレンジ・レスポンス手段への前記機能アクセスを前記第1通信装置から取り除き、

前記チャレンジ・レスポンス手段への機能アクセスを前記第2通信装置に提供し、

前記第1通信装置が前記保存されているチャレンジ・レスポンス対を前記第2通信装置に送信し、

前記第2通信装置が前記チャレンジ・レスポンス対を受信するとともに前記受信したチャレンジ・レスポンス対を保存し、

前記第2通信装置が前記保存されているチャレンジを前記チャレンジ・レスポンス手段に送信するとともに前記チャレンジ・レスポンス手段から対応するレスポンスを受信し、

前記第2通信装置が前記チャレンジ・レスポンス手段から受信した前記レスポンスが前記保存されているレスポンスと同じであることを確認する、

ことを備える方法。

【請求項4】

前記第1通信装置がハブ装置であるとともに前記第2通信装置がローカル・ネットワークのローカル装置である、請求項1乃至3のいずれか1項の方法。

【請求項5】

前記チャレンジ・レスポンス手段がセルラ通信ネットワークの加入者識別モジュールである、請求項1乃至4のいずれか1項の方法。

【請求項6】

前記第2通信装置に前記チャレンジ・レスポンス手段への機能アクセスを提供することが、前記チャレンジ・レスポンス手段を前記第2通信装置内に物理的に配置するか前記第2通信装置と接するように物理的に配置することを備える、請求項1乃至5のうちのいずれか1項の方法。

【請求項7】

前記第1通信装置に前記チャレンジ・レスポンス手段への機能アクセスを提供することが、前記チャレンジ・レスポンス手段を前記第1通信装置内に物理的に配置するか前記第1通信装置と接するように物理的に配置することを備える、請求項1乃至6のうちのいずれか1項の方法。

【請求項8】

前記第1通信装置に前記チャレンジ・レスポンス手段への機能アクセスを提供することが、前記第1通信装置を前記チャレンジ・レスポンス手段に接続することを備え、

前記チャレンジ・レスポンス手段が前記第2通信装置内に物理的に位置しているか前記第2通信装置と接するように物理的に位置している、

請求項6の方法。

【請求項9】

第2通信装置を認証するように適合されている第1通信装置であって、

前記第1通信装置が、前記第1通信装置がチャレンジ・レスポンス手段への機能アクセスを有しているときに前記チャレンジ・レスポンス手段にチャレンジを供給するように適合されており、前記チャレンジ・レスポンス手段が前記チャレンジ・レスポンス手段によって保持されている鍵に依存するチャレンジに対するレスポンスを供給し、

前記第1通信装置が前記チャレンジを保存するとともに前記チャレンジ・レスポンス手段から受信した前記チャレンジに対応するレスポンスを保存するようにさらに適合されており、

前記第1通信装置が前記保存されているチャレンジを前記第2通信装置に送信するようにさらに適合されており、

前記第1通信装置が前記第2通信装置からのレスポンスを受信するようにさらに適合されており、

前記第1通信装置が前記第2通信装置から受信した前記レスポンスが前記保存されているレスポンスと同じであることを確認するようにさらに適合されている、

第1通信装置。

【請求項10】

前記第1通信装置が、前記第1通信装置が前記チャレンジ・レスポンス手段への機能アクセスを有しているときに前記チャレンジ・レスポンス手段へさらなるチャレンジを供給するようにさらに適合されており、

前記第1通信装置が、前記さらなるチャレンジを保存するとともに前記チャレンジ・レスポンス手段から受信した前記さらなるチャレンジに対応するさらなるレスポンスを保存するようにさらに適合されており、

前記第1通信装置が、前記保存されているさらなるチャレンジおよび前記保存されているさらなるレスポンスを前記第2通信装置に送信するようにさらに適合されている、

前記第2通信装置によって認証されるようにさらに適合されている、請求項9の第1通信装置。

【請求項11】

第2通信装置によって認証されるように適合されている第1通信装置であって、

前記第1通信装置が、前記第1通信装置がチャレンジ・レスポンス手段への機能アクセスを有しているときに前記チャレンジ・レスポンス手段にチャレンジを供給するように適合されており、前記チャレンジ・レスポンス手段が前記チャレンジ・レスポンス手段によって保持されている鍵に依存するチャレンジに対するレスポンスを供給し、

前記第1通信装置が前記チャレンジを保存するとともに前記チャレンジ・レスポンス手段から受信した前記チャレンジに対応するレスポンスを保存するようにさらに適合されており、

前記第1通信装置が、前記保存されているチャレンジおよび前記保存されているレスポンスを前記第2通信装置に送信するように適合されている、

第1通信装置。

【請求項12】

第1通信装置を認証するように適合されている第2通信装置であって、

前記第2通信装置が、前記第1通信装置からチャレンジ・レスポンス対を受信するとともに保存するように適合されており、

前記第2通信装置が、前記第2通信装置がチャレンジ・レスポンス手段への機能アクセスを有しているときに前記受信および保存したチャレンジ・レスポンス対のうちの前記チャレンジを前記チャレンジ・レスポンス手段に送信するように適合されており、前記チャレンジ・レスポンス手段が前記チャレンジ・レスポンス手段に保持されている鍵に依存するチャレンジに対するレスポンスを供給し、

前記第2通信装置が、前記チャレンジ・レスポンス手段からのレスポンスを受信するように適合されており、

前記第2通信装置が、前記チャレンジ・レスポンス手段から受信した前記レスポンスが前記保存されているレスポンスと同じであることを確認するように適合されている、

第2通信装置。

【請求項13】

前記チャレンジ・レスポンス手段はセルラ通信ネットワークの加入者識別モジュールである、請求項9乃至12のいずれか1項の通信装置。

【請求項14】

前記チャレンジ・レスポンス手段への機能アクセスを提供するために、前記チャレンジ・レスポンス手段を前記通信装置内に物理的に配置するか前記通信装置と接するように物理的に配置するための手段を備える、請求項9乃至13のうちのいずれか1項の通信装置。

【請求項15】

前記チャレンジ・レスポンス手段に接続する手段を具備する、前記チャレンジ・レスポンス手段への機能アクセスを達成するための手段をさらに具備し、

前記チャレンジ・レスポンス手段が異なる通信装置内に物理的に配置されているか異なる第2通信装置と接するように物理的に配置されている、

請求項9乃至13のいずれか1項の通信装置。

【請求項16】

1つ以上のプロセッサに請求項1乃至8のいずれか1項の方法を実行させるように制御するための、プロセッサでの実行が可能な命令を格納している記憶媒体。

【請求項1】

第1通信装置が第2通信装置を認証するための方法であって、

自らが保持している鍵に依存するチャレンジに対するレスポンスを供給するチャレンジ・レスポンス手段への機能アクセスを第1通信装置に提供し、

前記第1通信装置が前記チャレンジ・レスポンス手段にチャレンジを供給するとともに前記チャレンジ・レスポンス手段からの対応するレスポンスを受信してチャレンジ・レスポンス対を用意し、

前記第1通信装置が前記チャレンジ・レスポンス対を保存し、

前記チャレンジ・レスポンス手段への前記機能アクセスを前記第1通信装置から取り除き、

前記チャレンジ・レスポンス手段への機能アクセスを第2通信装置に提供し、

前記第1通信装置が前記保存されているチャレンジ・レスポンス対の前記チャレンジを前記第2通信装置に送信し、

前記第2通信装置が前記保存されているチャレンジ・レスポンス対の前記チャレンジを前記チャレンジ・レスポンス手段に送信するとともに前記チャレンジ・レスポンス手段から対応するレスポンスを受信し、

前記第2通信装置が前記受信したレスポンスを前記第1通信装置に送信し、

前記第1通信装置が前記第2通信装置から受信した前記レスポンスが前記保存されているレスポンスと同じであることを確認する、

ことを備える方法。

【請求項2】

前記方法が、前記第2通信装置が前記第1通信装置を認証するための方法でもあって、前記方法が、

前記第1装置が少なくとも1つのさらなるチャレンジを前記チャレンジ・レスポンス手段に供給するとともに前記チャレンジ・レスポンス手段から少なくとも1つのさらなる対応するレスポンスを受信して少なくとも計2組のチャレンジ・レスポンス対を用意する工程と、

前記第1通信装置が前記少なくとも1つのチャレンジ・レスポンス対を保存して少なくとも計2組の保存されたチャレンジ・レスポンス対を用意する、

工程をさらに具備し、

前記方法が、

前記第1通信装置が前記少なくとも2組の保存されているチャレンジ・レスポンス対の1つを前記第2通信装置に送信する工程と、

前記第2通信装置が前記チャレンジ・レスポンス対を受信するとともに前記受信したチャレンジ・レスポンス対を保存する工程と、

前記第2通信装置が前記受信したチャレンジ・レスポンス対の前記チャレンジを前記チャレンジ・レスポンス手段に送信するとともに前記チャレンジ・レスポンス手段から対応するさらなるレスポンスを受信する工程と、

前記第2通信装置が前記チャレンジ・レスポンス手段から受信した前記さらなるレスポンスが前記保存されているチャレンジ・レスポンス対の前記保存されているレスポンスと同じであることを確認する工程と、

をさらに具備する請求項1の方法。

【請求項3】

第2通信装置が第1通信装置を認証するための方法であって、

自らが保持している鍵に依存するチャレンジに対するレスポンスを供給するチャレンジ・レスポンス手段への機能アクセスを第1通信装置に提供し、

前記第1通信装置が前記チャレンジ・レスポンス手段にチャレンジを供給するとともに前記チャレンジ・レスポンス手段からの対応するレスポンスを受信してチャレンジ・レスポンス対を用意し、

前記第1通信装置が前記チャレンジ・レスポンス対を保存し、

前記チャレンジ・レスポンス手段への前記機能アクセスを前記第1通信装置から取り除き、

前記チャレンジ・レスポンス手段への機能アクセスを前記第2通信装置に提供し、

前記第1通信装置が前記保存されているチャレンジ・レスポンス対を前記第2通信装置に送信し、

前記第2通信装置が前記チャレンジ・レスポンス対を受信するとともに前記受信したチャレンジ・レスポンス対を保存し、

前記第2通信装置が前記保存されているチャレンジを前記チャレンジ・レスポンス手段に送信するとともに前記チャレンジ・レスポンス手段から対応するレスポンスを受信し、

前記第2通信装置が前記チャレンジ・レスポンス手段から受信した前記レスポンスが前記保存されているレスポンスと同じであることを確認する、

ことを備える方法。

【請求項4】

前記第1通信装置がハブ装置であるとともに前記第2通信装置がローカル・ネットワークのローカル装置である、請求項1乃至3のいずれか1項の方法。

【請求項5】

前記チャレンジ・レスポンス手段がセルラ通信ネットワークの加入者識別モジュールである、請求項1乃至4のいずれか1項の方法。

【請求項6】

前記第2通信装置に前記チャレンジ・レスポンス手段への機能アクセスを提供することが、前記チャレンジ・レスポンス手段を前記第2通信装置内に物理的に配置するか前記第2通信装置と接するように物理的に配置することを備える、請求項1乃至5のうちのいずれか1項の方法。

【請求項7】

前記第1通信装置に前記チャレンジ・レスポンス手段への機能アクセスを提供することが、前記チャレンジ・レスポンス手段を前記第1通信装置内に物理的に配置するか前記第1通信装置と接するように物理的に配置することを備える、請求項1乃至6のうちのいずれか1項の方法。

【請求項8】

前記第1通信装置に前記チャレンジ・レスポンス手段への機能アクセスを提供することが、前記第1通信装置を前記チャレンジ・レスポンス手段に接続することを備え、

前記チャレンジ・レスポンス手段が前記第2通信装置内に物理的に位置しているか前記第2通信装置と接するように物理的に位置している、

請求項6の方法。

【請求項9】

第2通信装置を認証するように適合されている第1通信装置であって、

前記第1通信装置が、前記第1通信装置がチャレンジ・レスポンス手段への機能アクセスを有しているときに前記チャレンジ・レスポンス手段にチャレンジを供給するように適合されており、前記チャレンジ・レスポンス手段が前記チャレンジ・レスポンス手段によって保持されている鍵に依存するチャレンジに対するレスポンスを供給し、

前記第1通信装置が前記チャレンジを保存するとともに前記チャレンジ・レスポンス手段から受信した前記チャレンジに対応するレスポンスを保存するようにさらに適合されており、

前記第1通信装置が前記保存されているチャレンジを前記第2通信装置に送信するようにさらに適合されており、

前記第1通信装置が前記第2通信装置からのレスポンスを受信するようにさらに適合されており、

前記第1通信装置が前記第2通信装置から受信した前記レスポンスが前記保存されているレスポンスと同じであることを確認するようにさらに適合されている、

第1通信装置。

【請求項10】

前記第1通信装置が、前記第1通信装置が前記チャレンジ・レスポンス手段への機能アクセスを有しているときに前記チャレンジ・レスポンス手段へさらなるチャレンジを供給するようにさらに適合されており、

前記第1通信装置が、前記さらなるチャレンジを保存するとともに前記チャレンジ・レスポンス手段から受信した前記さらなるチャレンジに対応するさらなるレスポンスを保存するようにさらに適合されており、

前記第1通信装置が、前記保存されているさらなるチャレンジおよび前記保存されているさらなるレスポンスを前記第2通信装置に送信するようにさらに適合されている、

前記第2通信装置によって認証されるようにさらに適合されている、請求項9の第1通信装置。

【請求項11】

第2通信装置によって認証されるように適合されている第1通信装置であって、

前記第1通信装置が、前記第1通信装置がチャレンジ・レスポンス手段への機能アクセスを有しているときに前記チャレンジ・レスポンス手段にチャレンジを供給するように適合されており、前記チャレンジ・レスポンス手段が前記チャレンジ・レスポンス手段によって保持されている鍵に依存するチャレンジに対するレスポンスを供給し、

前記第1通信装置が前記チャレンジを保存するとともに前記チャレンジ・レスポンス手段から受信した前記チャレンジに対応するレスポンスを保存するようにさらに適合されており、

前記第1通信装置が、前記保存されているチャレンジおよび前記保存されているレスポンスを前記第2通信装置に送信するように適合されている、

第1通信装置。

【請求項12】

第1通信装置を認証するように適合されている第2通信装置であって、

前記第2通信装置が、前記第1通信装置からチャレンジ・レスポンス対を受信するとともに保存するように適合されており、

前記第2通信装置が、前記第2通信装置がチャレンジ・レスポンス手段への機能アクセスを有しているときに前記受信および保存したチャレンジ・レスポンス対のうちの前記チャレンジを前記チャレンジ・レスポンス手段に送信するように適合されており、前記チャレンジ・レスポンス手段が前記チャレンジ・レスポンス手段に保持されている鍵に依存するチャレンジに対するレスポンスを供給し、

前記第2通信装置が、前記チャレンジ・レスポンス手段からのレスポンスを受信するように適合されており、

前記第2通信装置が、前記チャレンジ・レスポンス手段から受信した前記レスポンスが前記保存されているレスポンスと同じであることを確認するように適合されている、

第2通信装置。

【請求項13】

前記チャレンジ・レスポンス手段はセルラ通信ネットワークの加入者識別モジュールである、請求項9乃至12のいずれか1項の通信装置。

【請求項14】

前記チャレンジ・レスポンス手段への機能アクセスを提供するために、前記チャレンジ・レスポンス手段を前記通信装置内に物理的に配置するか前記通信装置と接するように物理的に配置するための手段を備える、請求項9乃至13のうちのいずれか1項の通信装置。

【請求項15】

前記チャレンジ・レスポンス手段に接続する手段を具備する、前記チャレンジ・レスポンス手段への機能アクセスを達成するための手段をさらに具備し、

前記チャレンジ・レスポンス手段が異なる通信装置内に物理的に配置されているか異なる第2通信装置と接するように物理的に配置されている、

請求項9乃至13のいずれか1項の通信装置。

【請求項16】

1つ以上のプロセッサに請求項1乃至8のいずれか1項の方法を実行させるように制御するための、プロセッサでの実行が可能な命令を格納している記憶媒体。

【図1】

【図2】

【図3】

【図4】

【図5】

【図2】

【図3】

【図4】

【図5】

【公表番号】特表2009−530887(P2009−530887A)

【公表日】平成21年8月27日(2009.8.27)

【国際特許分類】

【出願番号】特願2008−558874(P2008−558874)

【出願日】平成19年3月7日(2007.3.7)

【国際出願番号】PCT/GB2007/000783

【国際公開番号】WO2007/104923

【国際公開日】平成19年9月20日(2007.9.20)

【出願人】(390028587)ブリティッシュ・テレコミュニケーションズ・パブリック・リミテッド・カンパニー (104)

【氏名又は名称原語表記】BRITISH TELECOMMUNICATIONS PUBLIC LIMITED COMPANY

【Fターム(参考)】

【公表日】平成21年8月27日(2009.8.27)

【国際特許分類】

【出願日】平成19年3月7日(2007.3.7)

【国際出願番号】PCT/GB2007/000783

【国際公開番号】WO2007/104923

【国際公開日】平成19年9月20日(2007.9.20)

【出願人】(390028587)ブリティッシュ・テレコミュニケーションズ・パブリック・リミテッド・カンパニー (104)

【氏名又は名称原語表記】BRITISH TELECOMMUNICATIONS PUBLIC LIMITED COMPANY

【Fターム(参考)】

[ Back to top ]