テンプレート配信型キャンセラブル生体認証システムおよびその方法

【課題】テンプレート配信型モデルにおいてテンプレートとパラメータの同時漏洩のリスクを低減し、安全なキャンセラブルバイオメトリクスを実現する。

【解決手段】登録されたユーザの生体情報の特徴量を所定のパラメータを用いて変換したテンプレートとパラメータとを保持する配信サーバ120、130と、ユーザを認証するクライアント端末110と、クライアント端末110に接続され認証時にユーザの生体情報を取得する認証装置140とを含む生体認証システムであって、配信サーバ120、130は、変換された配信用テンプレート及び配信用パラメータをクライアント端末110または認証装置140に配信し、認証装置140は、生体情報から特徴量を取得し、配信用パラメータを用いて変換した変換特徴量をクライアント端末110に送信し、クライアント端末110は、変換特徴量を配信用テンプレートと照合し一致/不一致を判定する。

【解決手段】登録されたユーザの生体情報の特徴量を所定のパラメータを用いて変換したテンプレートとパラメータとを保持する配信サーバ120、130と、ユーザを認証するクライアント端末110と、クライアント端末110に接続され認証時にユーザの生体情報を取得する認証装置140とを含む生体認証システムであって、配信サーバ120、130は、変換された配信用テンプレート及び配信用パラメータをクライアント端末110または認証装置140に配信し、認証装置140は、生体情報から特徴量を取得し、配信用パラメータを用いて変換した変換特徴量をクライアント端末110に送信し、クライアント端末110は、変換特徴量を配信用テンプレートと照合し一致/不一致を判定する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、個人の生体情報を用いて本人を認証する生体認証システムおよびその方法に関する。

【背景技術】

【0002】

生体情報に基づいて個人認証を行う生体認証は、カードやパスワードに基づく認証と比較して、なくさない、忘れない、盗まれないといった利点があり、利便性、なりすまし耐性の高い個人認証を実現することができる。一般的な生体認証システムは、初期の登録時にユーザの生体情報を取得し、特徴量と呼ばれる情報を抽出して登録する。この登録情報をテンプレートという。認証時には、再びユーザから生体情報を取得して特徴量を抽出し、先に登録されたテンプレートと照合して本人か否かを確認する。

【0003】

複数のユーザが利用する生体認証システムでは、テンプレートの保守・管理を一元化するために、1つないし少数のサーバで集中的にテンプレートを保持する場合がある。この場合、認証処理もサーバ側で一元的に実行するサーバ認証モデルと、あらかじめテンプレートを各クライアント端末に配信しておき、認証処理はクライアント端末内で行うテンプレート配信型認証モデルが存在する。後者は認証処理の負荷を分散できるとともに、一旦配信が完了していれば、ネットワークに接続していない(オフライン)環境においても認証処理を実行できるという利点がある。このためモバイル環境や、ネットワーク障害時でも可用性を保証する必要のあるドア管理などに適用することができる。

【0004】

しかし、テンプレートは個人を特定することのできる情報であるため、個人情報として厳密な管理が必要となる。また、一人の個人が持つ一種類の生体情報の数には限りがある(例えば指紋は10本の指のみ)ため、パスワードや暗号鍵のように容易にテンプレートを変更することができない。仮にテンプレートが漏洩して偽造の危険が生じた場合、その生体認証を使用することができなくなるという問題がある。さらに、異なるシステムに対して同じ生体情報を登録している場合には他のシステムまで脅威にさらされることになる。特にテンプレート配信型認証モデルにおいては、クライアント端末からテンプレートが漏洩するリスクが大きな問題となる。

【0005】

そこで、生体情報の特徴量を特殊な暗号化により保護したままの状態で登録・照合を行う、キャンセラブルバイオメトリクス技術が提案されている。具体的には登録時に秘密の変換パラメータ(暗号鍵に相当)を用いて登録用の特徴量を変換(暗号化に相当)し、これをテンプレートとして登録する。認証時にも認証用の特徴量を同じ変換パラメータで変換し、元に戻すことなくテンプレートと照合する。この技術によれば、照合処理を実行する主体は、元の特徴量を知ることなく、一致/不一致を判定することができ、元の特徴量の漏洩リスクを大幅に低減することができる。またテンプレートが漏洩した場合にも、変換パラメータを変更して再度テンプレートを作成、登録することで、安全性を保つことができる。更に異なるシステムに対して同じ生体情報を用いる場合に、各々異なるパラメータで変換したテンプレートを登録することで、一つのテンプレートが漏洩しても他のシステムの安全性が低下することを防止することができる。

【0006】

特許文献1は、サーバ認証モデルにおけるキャンセラブルバイオメトリクスの実現方法を示している。キャンセラブルバイオメトリクスにおける特徴量の変換・照合アルゴリズムの具体的な実現方法は、生体情報の種類や特徴量の形式に依存する。例えば特許文献2と特許文献3では、キャンセラブル指紋認証の実現方式が示されている。また非特許文献1と非特許文献2では、キャンセラブル虹彩認証の実現方法が示しされている。特許文献3では、特徴量が画像、特に輝度値(整数)の二次元配列で表現されるデータであって、2枚の画像の位置ずれを考慮した最大相関値に基づき一致/不一致を判定するような生体認証技術に対して適用可能な実現方法が示されている。

【先行技術文献】

【特許文献】

【0007】

【特許文献1】特開2010−146245号公報

【特許文献2】米国特許第6836554号明細書

【特許文献3】特開2006−158851号公報

【非特許文献】

【0008】

【非特許文献1】M. Braithwaite, U. Cahn von Seelen, J. Cambier, J. Daugman, R. Glass, R. Moore, and I. Scott. Application-specific biometric templates. In AutoID02, pp. 167-171, 2002.

【非特許文献2】太田陽基, 清本晋作, 田中俊昭. 虹彩コードを秘匿する虹彩認証方式の提案. 情報処理学会論文誌, Vol. 45, No. 8, pp. 1845-1855, 2004.

【非特許文献3】比良田真史 他、「画像マッチングに基づく生体認証に適用可能なキャンセラブルバイオメトリクスの提案」、電子情報通信学会技術報告 2006-07-ISEC-SITE-IPSJ-CSEC

【発明の概要】

【発明が解決しようとする課題】

【0009】

キャンセラブルバイオメトリクスを安全に実現するためには、パラメータとテンプレートが同時に漏洩しないよう、常に分散管理しつつ、認証処理を遂行する必要がある。このため特許文献1をはじめ、従来のキャンセラブルバイオメトリクスは、サーバ認証モデルを前提としている。

【0010】

しかし前述の通り、認証時にネットワーク環境が保証されないモバイル用途や、ネットワーク障害時にも可用性を必要のあるドア管理などへ適用する際は、テンプレート配信モデルが望ましい。テンプレート配信モデルにおいてキャンセラブルバイオメトリクスを実現しようとすると、クライアント側にパラメータとテンプレートを配信する必要があり、同時漏洩により特徴量が復元されるリスクが高まってしまうという問題がある。

【0011】

本発明の目的は、テンプレート配信型モデルにおいてテンプレートとパラメータの同時漏洩のリスクを低減し、安全なキャンセラブルバイオメトリクスを実現することにある。

【課題を解決するための手段】

【0012】

上述した課題を解決し、目的を達成するために、本発明にかかる生体認証システムは、登録されたユーザの生体情報の特徴量を所定のパラメータを用いて変換したテンプレートと前記パラメータとを保持する配信サーバと、前記配信サーバにネットワークで接続され前記ユーザを認証するクライアント端末と、前記クライアント端末に接続され認証時に前記ユーザの生体情報を取得する認証装置とを含む生体認証システムであって、前記配信サーバは、前記パラメータを変換して配信用パラメータを生成するパラメータ変換部と、前記テンプレートを変換して配信用テンプレートを生成するテンプレート変換部と、変換された前記配信用テンプレート及び前記配信用パラメータを前記クライアント端末または前記認証装置に配信する配信部とを有し、前記認証装置は、前記ユーザの生体情報を取得するセンサと、前記生体情報から特徴量を取得する特徴量取得部と、前記特徴量を前記配信用パラメータを用いて変換し変換特徴量を生成する特徴量変換部とを有し、前記クライアント端末は、前記変換特徴量を前記配信用テンプレートと照合し一致/不一致を判定する照合判定部とを有することを特徴とする。

【0013】

また、本発明は、上記生体認証システムで行われる生体認証方法である。

【発明の効果】

【0014】

本発明により、テンプレート配信型モデルにおいてテンプレートとパラメータの同時漏洩のリスクを低減し、安全なキャンセラブルバイオメトリクスを実現することができる。

【図面の簡単な説明】

【0015】

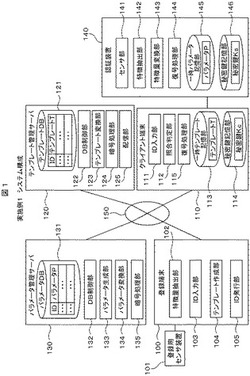

【図1】本発明の実施例の機能構成を示すブロック図である。

【図2】本発明の実施例における登録処理を示す流れ図である。

【図3】本発明の実施例における配信処理を示す流れ図である。

【図4】本発明の実施例における認証処理を示す流れ図である。

【図5】本発明の実施例における端末およびサーバのハードウェア構成を示すブロック図である。

【図6】本発明の実施例における認証装置のハードウェア構成を示すブロック図である。

【発明を実施するための形態】

【実施例1】

【0016】

以下に添付図面を参照して、本発明にかかるテンプレート配信型キャンセラブル生体認証システムおよびその方法の実施の形態を詳細に説明する。

【0017】

本実施例では、テンプレートをテンプレート管理サーバで一括管理しつつ、テンプレートの配信により、クライアント端末へのログインをキャンセラブル生体認証で実現するシステムを例に説明する。例えば企業内の従業員がクライアント端末(例えばノートPC)及び/又は認証装置(例えばモバイル型の指静脈認証装置)を共有しており、従業員(ユーザ)の出張時に任意のクライアント端末及び/又は認証装置を貸し出す運用を考える。貸し出しの際に前記ユーザのテンプレートおよびパラメータを配信することで、出張期間中はオフライン環境(ネットワーク通信が使えない環境)においても,キャンセラブル生体認証によりユーザを認証可能とする。

【0018】

図1に、本実施例における生体認証システムのシステム構成を示す。本システムは、ユーザの生体情報登録時に登録用生体情報を取得してテンプレートを作成する登録端末100と、テンプレートの管理を行なうテンプレート管理サーバ120と、キャンセラブル生体認証において登録用生体情報を変換(暗号化に相当)するためのパラメータ(暗号鍵に相当)を管理するパラメータ管理サーバ130と、認証時にユーザが利用するクライアント端末110と、これらを接続するネットワーク150と、クライアント端末110に接続してユーザの認証用生体情報取得および特徴量変換を行う認証装置140とを有して構成される。なお、以下では特に図示していないが、生体認証システムを構成するこれらの各装置は、互いに種々のデータを送受信するための通信部を有しているものとする。

【0019】

登録端末100は、指紋や静脈などの登録用生体情報を取得する登録用センサ装置(以下、単にセンサと呼ぶ。)101と接続され、取得した登録ユーザの登録用生体情報から登録用特徴量を抽出する特徴量抽出部102と、ユーザIDの入力を受け付けるID入力部103と、パラメータ管理サーバ130から受信したパラメータを用いて前記登録用特徴量を変換し、登録用変換特徴量(以下、テンプレートと呼ぶ)を作成するテンプレート作成部104と、ユーザIDを発行するID発行部とを有して構成される。

【0020】

テンプレート管理サーバ120は、前記ユーザIDと前記テンプレートを対応付けて管理するテンプレートDB121と、DBの検索やデータの登録・更新などを制御するDB制御部122と、テンプレートを変換して一時テンプレートを作成するテンプレート変換部123と、前記一時テンプレートを暗号化する暗号処理部124と、前記暗号化一時テンプレートおよび後述する暗号化一時パラメータを配信する配信部125とを有して構成される。

【0021】

パラメータ管理サーバ130は、前記ユーザIDと前記パラメータを対応付けて管理するパラメータDB131と、DB制御部132と、パラメータ生成部133と、パラメータを変換して一時パラメータを作成するパラメータ変換部134と、前記一時パラメータを暗号化する暗号処理部135とを有して構成される。

【0022】

認証装置140は、秘密鍵Ksを記憶する秘密鍵記憶部146と、前記テンプレート管理サーバからクライアント端末を介して配信される暗号化一時パラメータを、前記秘密鍵Ksを用いて復号化する復号処理部144と、前記一時パラメータを記憶する一時パラメータ記憶部145と、認証用生体情報を取得するセンサ部141と、特徴量抽出部142と、前記一時パラメータを用いて認証用特徴量を変換する特徴量変換部143とを有して構成される。ここで、少なくとも特徴量変換部143、復号処理部144、一時パラメータ記憶部145、秘密鍵記憶部146は、外部からの攻撃に対して安全な領域(例えば耐タンパ領域)に実装する。これにより一時パラメータの漏洩を防ぐ。

【0023】

クライアント端末110は、ユーザIDの入力を受け付けるID入力部111と、秘密鍵Kcを記憶する秘密鍵記憶部114と、前記テンプレート管理サーバから配信される暗号化一時テンプレートを前記秘密鍵Kcを用いて復号化する復号処理部115と、前記一時テンプレートを記憶する一時テンプレート記憶部113と、前記一時テンプレートと前記認証装置から送られる認証用変換特徴量をマッチングして距離(または類似度)を算出し一致(OK)/不一致(NG)を判定する照合判定部112とを有して構成される。

【0024】

なおテンプレート管理サーバ120とパラメータ管理サーバ130とは、一つのハードウェア(配信サーバ)上に実装してもよい。また以下説明する処理フローにおいて、全てあるいは一部の通信をSSLなどを用いて暗号化してもよい。

【0025】

図5に、本実施例における登録端末100、クライアント端末110、認証サーバ120、パラメータ管理サーバ130のハードウェア構成を示す。これらは図のようにCPU500、RAM501、HDD502、入力装置503、出力装置504、通信装置505を有して構成することができる。

【0026】

図6に、本実施例における認証装置140のハードウェア構成を示す。図のようにCPU600、RAM601、不揮発性メモリ602、センサ603、通信装置604を有して構成することができる。

【0027】

ここで、本実施例における特徴量の変換関数FおよびパラメータPが満たすべき数学的条件について説明する。いま特徴量の空間Sx、パラメータの空間をSpとする。変換関数Fは、以下の通り定義する。

F: Sx×Sp→Sx

条件:任意の2つのパラメータ P,Q∈Sp に対して、あるパラメータ R∈Sp が存在し、任意の特徴量 X∈Sx に対して以下の等式が成立する。

F(F(X,P),Q)=F(X,R)

つまりXをP,Qで続けて変換した特徴量(左辺)が、あるパラメータRでXを一回だけ変換した特徴量(右辺)と等しくなるような、パラメータRが存在するとする。このようなパラメータRを、

P+Q

と表現することにする。つまりパラメータ空間Spは、ある二項演算+に関して閉じている。

【0028】

なお、パラメータP,Q∈Spを固定し、

f(・)≡F(・,P)

g(・)≡F(・,Q)

をそれぞれ Sx→Sx なる関数とみなすと、P+Qは合成関数

f○g(・)≡f(g(・))

に対応するパラメータとみなすことができる。合成関数は結合法則

(f○g)○h=f○(g○h)

を満たすため、任意のパラメータP,Q,R∈Sp に対して結合法則

(P+Q)+R=P+(Q+R)

が成立する。これはつまり、パラメータ空間Spが、演算+に関して半群を成すことを意味する。

【0029】

特許文献2ないし3、非特許文献1ないし3に記載のキャンセラブル生体認証方式は、全てこの性質を満たす。例えば非特許文献1のキャンセラブル虹彩認証方式では、Sx,Spはともにn(例えば2048)ビット空間であり、

F(X,P):=X(+)P ((+)は排他的論理和)

で定義される。このとき、

F(F(X,P),Q)

=(X(+)P)(+)Q

=X(+)(P(+)Q)

なので、

R=P+Q:=P(+)Q

と定義すれば、

F(F(X,P),Q)=F(X,R)

となり、上記条件を満たすことがわかる。

【0030】

次に本実施例における登録処理フローを、図2を用いて説明する。まず、ID発行部105が、まだ使われていないID(例えば番号や文字列など)を一つ決定して登録ユーザに発行し、発行したIDをパラメータ管理サーバ130に送信する(S200)。パラメータ生成部103は、ランダムにパラメータP∈Spを生成し、前記IDとともに生成したパラメータPを登録端末100に送信する(S201)。

【0031】

パラメータPが生成されると、登録端末100の特徴量抽出部102が、センサ101を通して登録ユーザの登録用生体情報(指紋画像や静脈画像など)を取得する(S202)。そして、特徴量抽出部102が、前記登録用生体情報から登録用特徴量Xを抽出する(S203)。

【0032】

登録用特徴量Xが抽出されると、テンプレート作成部104が、前記登録用特徴量Xを前記パラメータPを用いて変換し、テンプレートT=F(X,P)を作成し、前記IDと前記テンプレートTとを紐付けてテンプレート管理サーバ120に送信する(S204)。テンプレート管理サーバ120は、登録端末100から前記IDと前記テンプレートTの組を受信し、これをDB制御部122がテンプレートDB121に登録する(S205)。

【0033】

そして、パラメータ管理サーバ130がS201で登録端末100から受信した前記IDと生成した前記パラメータPの組を、DB制御部132がテンプレートDB131に登録する(S206)。最後に、登録端末100の特徴量抽出部102が、メモリやHDDなどの記憶装置から前記登録用特徴量Xと前記パラメータPを消去する(S207)。なお、IDは公開してもよい情報で、暗証番号のようにユーザが秘密に記憶しておく必要はない。ユーザの氏名やメールアドレス、社員番号などをIDとしてもよい。

【0034】

次に本実施例における配信処理フローを、図3を用いて説明する。本フローは、例えば企業内で共有されているクライアント端末及び/又は認証装置を、あるユーザが借りて持ち出す際に実行する。本フローを一回実行した後は、有効期間中(例えば事前に設定された持ち出し期間中)は、ネットワークに接続できない環境においても、後で説明する認証フローを実行することができる。

【0035】

まず、クライアント端末110のID入力部112が、ユーザからIDの入力を受け付け、取得したIDを配信要求としてテンプレート管理サーバ120に送信する。テンプレート管理サーバは更に前記IDをパラメータ管理サーバ130へ送信する(S300)。

【0036】

パラメータ管理サーバのDB制御部132が、前記IDをキーとして、パラメータDB131からパラメータPを検索する(S301)。そして、パラメータ生成部133が、追加パラメータΔP∈Spをランダムに生成する(S302)。

【0037】

パラメータ変換部134が、前記パラメータPおよび前記追加パラメータΔPを用いて、一時パラメータ P’=P+ΔP を作成する。更に一時パラメータに対して有効期間を設定し、有効期間情報をP’に含める(S303)。

【0038】

暗号処理部135が、前記一時パラメータP’を暗号化して暗号化一時パラメータE(P’)を作成し、前記追加パラメータΔPとともにテンプレート管理サーバ120へ送信する(S304)。

【0039】

ここで暗号化は、認証装置140が記憶する秘密鍵Ksのみで復号化できるよう処理する。例えばあらかじめパラメータ管理サーバ130が前記秘密鍵Ksを認証装置140と共有しておいてもよいし、前記秘密鍵Ksに対応する公開鍵を認証装置から受け取り、これを用いて暗号化してもよい。またこのとき、改ざんされていないことを証明するための電子署名を付与してもよい。

【0040】

そして、テンプレート管理サーバ120のDB制御部122が、前記IDをキーとしてテンプレートDB121からテンプレートTを検索する(S305)。テンプレート変換部123が、前記追加パラメータΔPを用いて前記テンプレートTを変換し、一時テンプレートT’=F(T,ΔP)を作成する。更に一時テンプレートに対して有効期間を設定し、有効期間情報をT’に含める(S306)。

【0041】

暗号処理部124が、前記一時テンプレートT’を暗号化し、暗号化一時テンプレートE(T’)を作成する(S307)。ここで暗号化は、クライアント端末110が記憶する秘密鍵Kcのみで復号化できるよう処理する。またこのとき、改ざんされていないことを証明するための電子署名を付与してもよい。

【0042】

そして、テンプレート管理サーバ120の配信部125が、前記暗号化一時テンプレートE(T’)と前記暗号化一時パラメータE(P’)をクライアント端末110に配信する(S308)。

【0043】

クライアント端末110は、前記暗号化一時パラメータを認証装置140に送るとともに、復号処理部115が前記暗号化一時テンプレートE(T’)を前記秘密鍵Kcを用いて復号化し、前記一時テンプレートT’を得る。復号処理部115はこれを一時テンプレート記憶部113に保存する(S309)。ここでクライアント端末110は秘密鍵Ksを持たないため、一時パラメータP’を知ることはできないことに注意する。これにより、不正なクライアント端末利用者がT’とP’から元の登録用特徴量Xを復元する攻撃を防ぐことができる。

【0044】

そして、認証装置140は、復号処理部144が前記暗号化一時パラメータE(P’)を、前記秘密鍵Ksで復号化し、前記一時パラメータP’を得る。復号処理部144はこれを一時パラメータ記憶部145に保存する(S310)。

【0045】

以上のように本実施形態によれば、一時テンプレートT’と一時パラメータP’を安全に、それぞれクライアント端末110と認証装置140に分散して配信することができる。T’とP’を分散管理することにより、両者が同時漏洩して元の登録用特徴量Xが復元されるリスクを低減することができる。

【0046】

またテンプレートTおよびパラメータPを配信するのではなく、それらをランダムに生成した追加パラメータΔPで変換した一時テンプレートT’および一時パラメータP’を配信することにより、仮にT’やP’が漏洩したとしても、その影響を当該クライアント端末および認証装置140のみに留めることができる。

【0047】

なお、ステップS308において、暗号化一時パラメータE(P’)を認証装置140へ送信せず、クライアント端末110内に保存してもよい。その場合、以下で説明する認証フローでは、有効性検証ステップS402の後に、クライアント端末110から認証装置140へ暗号化一時パラメータE(P’)を送信し、認証装置がこれを秘密鍵Ksで復号化するステップを追加する。このようにすることで、認証装置140は書き込み可能な不揮発メモリを搭載する必要がなくなり、コストを低減できる。またこのようにすることで、認証時に任意の認証装置を用いることができるため、例えば出張時にクライアント端末110のみを持ち出し、出張先で認証装置140を借りて接続するといった柔軟な運用が可能になる。

【0048】

逆に、ステップS308において、暗号化一時パラメータE(P’)に加えて暗号化一時テンプレートE(T’)も認証装置140へ送信し、両方を認証装置140内に保存してもよい。その場合、以下で説明する認証フローでは、有効性検証ステップS402の後に、認証装置140からクライアント端末110へ暗号化一時テンプレートE(T’)を送信し、クライアント端末110がこれを秘密鍵Kcで復号化するステップを追加する。このようにすることで、ユーザは認証装置140のみを所持するだけで、任意のクライアント端末110に対して認証を行うことができる。

【0049】

次に本実施形態における認証処理フローを、図4を用いて説明する。まず、クライアント端末110と認証装置140のうち一方が他方を、あるいは双方に、機器認証を行う(S401)。これは秘密鍵あるいは公開鍵を用いた一般的な(機器)認証プロトコルを用いて実現することができる。これにより、不正なクライアント端末や不正な認証装置と接続されることによる、なりすましや情報漏洩などのリスクを低減することができる。

【0050】

クライアント端末110及び/又は認証装置140は、一時テンプレートT’及び/又は一時パラメータP’の有効性を検証し、有効でない場合には処理を中断する(S402)。有効でない場合は、更に当該一時テンプレートT’及び/又は一時パラメータP’を削除してもよい。有効性の検証は、具体的には有効期限内であることや、配信サーバ等により無効化(リボケーション)の指定を受けていないことを確認する。有効期間内であっても、漏洩の可能性がある場合などには、当該一時テンプレートT’や一時パラメータP’を無効化してもよく、この場合無効化された一時テンプレートT’や一時パラメータP’のリストを配信サーバ等で管理しておき、クライアント端末110に配信してもよい。

【0051】

有効性検証ステップS402が行われると、認証装置140のセンサ部141が、ユーザの認証用生体情報を取得する(S403)。そして、特徴抽出部142が、前記認証用生体情報から認証用特徴量Yを抽出する(S404)。その後、特徴量変換部143が、前記一時パラメータP’を用いて前記認証用特徴量Yを変換し、認証用変換特徴量U=F(Y,P’)を作成して、クライアント端末110に送信する(S405)。最後にクライアント端末110は、前記認証用変換特徴量Uと、前記一時テンプレートT’を照合して一致/不一致を判定する(S406)。

【0052】

以上のように本実施形態によれば、認証時に一時テンプレートT’および一時パラメータP’の有効性を検証することにより、仮にこれらが漏洩していたとしても、その影響を設定された有効期限のみに留めることができ、また必要に応じて有効期間内であっても無効化することにより、セキュリティのコントロールを容易とすることができる。

【0053】

また本実施形態によれば、ネットワークを介してサーバと通信を行うことなしに、キャンセラブルバイオメトリクスを実現することができる。これにより、オフライン環境においても元の登録用特徴量Xを一切復元することなしに認証処理を完了することができ、利便性を生体情報や特徴量の漏洩リスクを大幅に低減することができる。

【符号の説明】

【0054】

100 登録端末

101 登録用センサ装置(センサ)

102 特徴量抽出部

103 ID入力部

104 テンプレート作成部

110 クライアント

111 ID入力部

112 照合判定部

113 一時テンプレート記憶部

114 秘密鍵記憶部

115 復号処理部

120 管理サーバ

121 テンプレートDB

122 DB制御部

123 テンプレート変換部

124 暗号処理部

125 配信部

130 パラメータ管理サーバ

131 パラメータDB

132 DB制御部

133 パラメータ生成部

134 パラメータ変換部

135 暗号処理部

140 認証装置

141 センサ部

142 特徴抽出部

143 特徴量変換部

144 復号処理部

145 一時パラメータ記憶部

146 秘密鍵記憶部

150 ネットワーク。

【技術分野】

【0001】

本発明は、個人の生体情報を用いて本人を認証する生体認証システムおよびその方法に関する。

【背景技術】

【0002】

生体情報に基づいて個人認証を行う生体認証は、カードやパスワードに基づく認証と比較して、なくさない、忘れない、盗まれないといった利点があり、利便性、なりすまし耐性の高い個人認証を実現することができる。一般的な生体認証システムは、初期の登録時にユーザの生体情報を取得し、特徴量と呼ばれる情報を抽出して登録する。この登録情報をテンプレートという。認証時には、再びユーザから生体情報を取得して特徴量を抽出し、先に登録されたテンプレートと照合して本人か否かを確認する。

【0003】

複数のユーザが利用する生体認証システムでは、テンプレートの保守・管理を一元化するために、1つないし少数のサーバで集中的にテンプレートを保持する場合がある。この場合、認証処理もサーバ側で一元的に実行するサーバ認証モデルと、あらかじめテンプレートを各クライアント端末に配信しておき、認証処理はクライアント端末内で行うテンプレート配信型認証モデルが存在する。後者は認証処理の負荷を分散できるとともに、一旦配信が完了していれば、ネットワークに接続していない(オフライン)環境においても認証処理を実行できるという利点がある。このためモバイル環境や、ネットワーク障害時でも可用性を保証する必要のあるドア管理などに適用することができる。

【0004】

しかし、テンプレートは個人を特定することのできる情報であるため、個人情報として厳密な管理が必要となる。また、一人の個人が持つ一種類の生体情報の数には限りがある(例えば指紋は10本の指のみ)ため、パスワードや暗号鍵のように容易にテンプレートを変更することができない。仮にテンプレートが漏洩して偽造の危険が生じた場合、その生体認証を使用することができなくなるという問題がある。さらに、異なるシステムに対して同じ生体情報を登録している場合には他のシステムまで脅威にさらされることになる。特にテンプレート配信型認証モデルにおいては、クライアント端末からテンプレートが漏洩するリスクが大きな問題となる。

【0005】

そこで、生体情報の特徴量を特殊な暗号化により保護したままの状態で登録・照合を行う、キャンセラブルバイオメトリクス技術が提案されている。具体的には登録時に秘密の変換パラメータ(暗号鍵に相当)を用いて登録用の特徴量を変換(暗号化に相当)し、これをテンプレートとして登録する。認証時にも認証用の特徴量を同じ変換パラメータで変換し、元に戻すことなくテンプレートと照合する。この技術によれば、照合処理を実行する主体は、元の特徴量を知ることなく、一致/不一致を判定することができ、元の特徴量の漏洩リスクを大幅に低減することができる。またテンプレートが漏洩した場合にも、変換パラメータを変更して再度テンプレートを作成、登録することで、安全性を保つことができる。更に異なるシステムに対して同じ生体情報を用いる場合に、各々異なるパラメータで変換したテンプレートを登録することで、一つのテンプレートが漏洩しても他のシステムの安全性が低下することを防止することができる。

【0006】

特許文献1は、サーバ認証モデルにおけるキャンセラブルバイオメトリクスの実現方法を示している。キャンセラブルバイオメトリクスにおける特徴量の変換・照合アルゴリズムの具体的な実現方法は、生体情報の種類や特徴量の形式に依存する。例えば特許文献2と特許文献3では、キャンセラブル指紋認証の実現方式が示されている。また非特許文献1と非特許文献2では、キャンセラブル虹彩認証の実現方法が示しされている。特許文献3では、特徴量が画像、特に輝度値(整数)の二次元配列で表現されるデータであって、2枚の画像の位置ずれを考慮した最大相関値に基づき一致/不一致を判定するような生体認証技術に対して適用可能な実現方法が示されている。

【先行技術文献】

【特許文献】

【0007】

【特許文献1】特開2010−146245号公報

【特許文献2】米国特許第6836554号明細書

【特許文献3】特開2006−158851号公報

【非特許文献】

【0008】

【非特許文献1】M. Braithwaite, U. Cahn von Seelen, J. Cambier, J. Daugman, R. Glass, R. Moore, and I. Scott. Application-specific biometric templates. In AutoID02, pp. 167-171, 2002.

【非特許文献2】太田陽基, 清本晋作, 田中俊昭. 虹彩コードを秘匿する虹彩認証方式の提案. 情報処理学会論文誌, Vol. 45, No. 8, pp. 1845-1855, 2004.

【非特許文献3】比良田真史 他、「画像マッチングに基づく生体認証に適用可能なキャンセラブルバイオメトリクスの提案」、電子情報通信学会技術報告 2006-07-ISEC-SITE-IPSJ-CSEC

【発明の概要】

【発明が解決しようとする課題】

【0009】

キャンセラブルバイオメトリクスを安全に実現するためには、パラメータとテンプレートが同時に漏洩しないよう、常に分散管理しつつ、認証処理を遂行する必要がある。このため特許文献1をはじめ、従来のキャンセラブルバイオメトリクスは、サーバ認証モデルを前提としている。

【0010】

しかし前述の通り、認証時にネットワーク環境が保証されないモバイル用途や、ネットワーク障害時にも可用性を必要のあるドア管理などへ適用する際は、テンプレート配信モデルが望ましい。テンプレート配信モデルにおいてキャンセラブルバイオメトリクスを実現しようとすると、クライアント側にパラメータとテンプレートを配信する必要があり、同時漏洩により特徴量が復元されるリスクが高まってしまうという問題がある。

【0011】

本発明の目的は、テンプレート配信型モデルにおいてテンプレートとパラメータの同時漏洩のリスクを低減し、安全なキャンセラブルバイオメトリクスを実現することにある。

【課題を解決するための手段】

【0012】

上述した課題を解決し、目的を達成するために、本発明にかかる生体認証システムは、登録されたユーザの生体情報の特徴量を所定のパラメータを用いて変換したテンプレートと前記パラメータとを保持する配信サーバと、前記配信サーバにネットワークで接続され前記ユーザを認証するクライアント端末と、前記クライアント端末に接続され認証時に前記ユーザの生体情報を取得する認証装置とを含む生体認証システムであって、前記配信サーバは、前記パラメータを変換して配信用パラメータを生成するパラメータ変換部と、前記テンプレートを変換して配信用テンプレートを生成するテンプレート変換部と、変換された前記配信用テンプレート及び前記配信用パラメータを前記クライアント端末または前記認証装置に配信する配信部とを有し、前記認証装置は、前記ユーザの生体情報を取得するセンサと、前記生体情報から特徴量を取得する特徴量取得部と、前記特徴量を前記配信用パラメータを用いて変換し変換特徴量を生成する特徴量変換部とを有し、前記クライアント端末は、前記変換特徴量を前記配信用テンプレートと照合し一致/不一致を判定する照合判定部とを有することを特徴とする。

【0013】

また、本発明は、上記生体認証システムで行われる生体認証方法である。

【発明の効果】

【0014】

本発明により、テンプレート配信型モデルにおいてテンプレートとパラメータの同時漏洩のリスクを低減し、安全なキャンセラブルバイオメトリクスを実現することができる。

【図面の簡単な説明】

【0015】

【図1】本発明の実施例の機能構成を示すブロック図である。

【図2】本発明の実施例における登録処理を示す流れ図である。

【図3】本発明の実施例における配信処理を示す流れ図である。

【図4】本発明の実施例における認証処理を示す流れ図である。

【図5】本発明の実施例における端末およびサーバのハードウェア構成を示すブロック図である。

【図6】本発明の実施例における認証装置のハードウェア構成を示すブロック図である。

【発明を実施するための形態】

【実施例1】

【0016】

以下に添付図面を参照して、本発明にかかるテンプレート配信型キャンセラブル生体認証システムおよびその方法の実施の形態を詳細に説明する。

【0017】

本実施例では、テンプレートをテンプレート管理サーバで一括管理しつつ、テンプレートの配信により、クライアント端末へのログインをキャンセラブル生体認証で実現するシステムを例に説明する。例えば企業内の従業員がクライアント端末(例えばノートPC)及び/又は認証装置(例えばモバイル型の指静脈認証装置)を共有しており、従業員(ユーザ)の出張時に任意のクライアント端末及び/又は認証装置を貸し出す運用を考える。貸し出しの際に前記ユーザのテンプレートおよびパラメータを配信することで、出張期間中はオフライン環境(ネットワーク通信が使えない環境)においても,キャンセラブル生体認証によりユーザを認証可能とする。

【0018】

図1に、本実施例における生体認証システムのシステム構成を示す。本システムは、ユーザの生体情報登録時に登録用生体情報を取得してテンプレートを作成する登録端末100と、テンプレートの管理を行なうテンプレート管理サーバ120と、キャンセラブル生体認証において登録用生体情報を変換(暗号化に相当)するためのパラメータ(暗号鍵に相当)を管理するパラメータ管理サーバ130と、認証時にユーザが利用するクライアント端末110と、これらを接続するネットワーク150と、クライアント端末110に接続してユーザの認証用生体情報取得および特徴量変換を行う認証装置140とを有して構成される。なお、以下では特に図示していないが、生体認証システムを構成するこれらの各装置は、互いに種々のデータを送受信するための通信部を有しているものとする。

【0019】

登録端末100は、指紋や静脈などの登録用生体情報を取得する登録用センサ装置(以下、単にセンサと呼ぶ。)101と接続され、取得した登録ユーザの登録用生体情報から登録用特徴量を抽出する特徴量抽出部102と、ユーザIDの入力を受け付けるID入力部103と、パラメータ管理サーバ130から受信したパラメータを用いて前記登録用特徴量を変換し、登録用変換特徴量(以下、テンプレートと呼ぶ)を作成するテンプレート作成部104と、ユーザIDを発行するID発行部とを有して構成される。

【0020】

テンプレート管理サーバ120は、前記ユーザIDと前記テンプレートを対応付けて管理するテンプレートDB121と、DBの検索やデータの登録・更新などを制御するDB制御部122と、テンプレートを変換して一時テンプレートを作成するテンプレート変換部123と、前記一時テンプレートを暗号化する暗号処理部124と、前記暗号化一時テンプレートおよび後述する暗号化一時パラメータを配信する配信部125とを有して構成される。

【0021】

パラメータ管理サーバ130は、前記ユーザIDと前記パラメータを対応付けて管理するパラメータDB131と、DB制御部132と、パラメータ生成部133と、パラメータを変換して一時パラメータを作成するパラメータ変換部134と、前記一時パラメータを暗号化する暗号処理部135とを有して構成される。

【0022】

認証装置140は、秘密鍵Ksを記憶する秘密鍵記憶部146と、前記テンプレート管理サーバからクライアント端末を介して配信される暗号化一時パラメータを、前記秘密鍵Ksを用いて復号化する復号処理部144と、前記一時パラメータを記憶する一時パラメータ記憶部145と、認証用生体情報を取得するセンサ部141と、特徴量抽出部142と、前記一時パラメータを用いて認証用特徴量を変換する特徴量変換部143とを有して構成される。ここで、少なくとも特徴量変換部143、復号処理部144、一時パラメータ記憶部145、秘密鍵記憶部146は、外部からの攻撃に対して安全な領域(例えば耐タンパ領域)に実装する。これにより一時パラメータの漏洩を防ぐ。

【0023】

クライアント端末110は、ユーザIDの入力を受け付けるID入力部111と、秘密鍵Kcを記憶する秘密鍵記憶部114と、前記テンプレート管理サーバから配信される暗号化一時テンプレートを前記秘密鍵Kcを用いて復号化する復号処理部115と、前記一時テンプレートを記憶する一時テンプレート記憶部113と、前記一時テンプレートと前記認証装置から送られる認証用変換特徴量をマッチングして距離(または類似度)を算出し一致(OK)/不一致(NG)を判定する照合判定部112とを有して構成される。

【0024】

なおテンプレート管理サーバ120とパラメータ管理サーバ130とは、一つのハードウェア(配信サーバ)上に実装してもよい。また以下説明する処理フローにおいて、全てあるいは一部の通信をSSLなどを用いて暗号化してもよい。

【0025】

図5に、本実施例における登録端末100、クライアント端末110、認証サーバ120、パラメータ管理サーバ130のハードウェア構成を示す。これらは図のようにCPU500、RAM501、HDD502、入力装置503、出力装置504、通信装置505を有して構成することができる。

【0026】

図6に、本実施例における認証装置140のハードウェア構成を示す。図のようにCPU600、RAM601、不揮発性メモリ602、センサ603、通信装置604を有して構成することができる。

【0027】

ここで、本実施例における特徴量の変換関数FおよびパラメータPが満たすべき数学的条件について説明する。いま特徴量の空間Sx、パラメータの空間をSpとする。変換関数Fは、以下の通り定義する。

F: Sx×Sp→Sx

条件:任意の2つのパラメータ P,Q∈Sp に対して、あるパラメータ R∈Sp が存在し、任意の特徴量 X∈Sx に対して以下の等式が成立する。

F(F(X,P),Q)=F(X,R)

つまりXをP,Qで続けて変換した特徴量(左辺)が、あるパラメータRでXを一回だけ変換した特徴量(右辺)と等しくなるような、パラメータRが存在するとする。このようなパラメータRを、

P+Q

と表現することにする。つまりパラメータ空間Spは、ある二項演算+に関して閉じている。

【0028】

なお、パラメータP,Q∈Spを固定し、

f(・)≡F(・,P)

g(・)≡F(・,Q)

をそれぞれ Sx→Sx なる関数とみなすと、P+Qは合成関数

f○g(・)≡f(g(・))

に対応するパラメータとみなすことができる。合成関数は結合法則

(f○g)○h=f○(g○h)

を満たすため、任意のパラメータP,Q,R∈Sp に対して結合法則

(P+Q)+R=P+(Q+R)

が成立する。これはつまり、パラメータ空間Spが、演算+に関して半群を成すことを意味する。

【0029】

特許文献2ないし3、非特許文献1ないし3に記載のキャンセラブル生体認証方式は、全てこの性質を満たす。例えば非特許文献1のキャンセラブル虹彩認証方式では、Sx,Spはともにn(例えば2048)ビット空間であり、

F(X,P):=X(+)P ((+)は排他的論理和)

で定義される。このとき、

F(F(X,P),Q)

=(X(+)P)(+)Q

=X(+)(P(+)Q)

なので、

R=P+Q:=P(+)Q

と定義すれば、

F(F(X,P),Q)=F(X,R)

となり、上記条件を満たすことがわかる。

【0030】

次に本実施例における登録処理フローを、図2を用いて説明する。まず、ID発行部105が、まだ使われていないID(例えば番号や文字列など)を一つ決定して登録ユーザに発行し、発行したIDをパラメータ管理サーバ130に送信する(S200)。パラメータ生成部103は、ランダムにパラメータP∈Spを生成し、前記IDとともに生成したパラメータPを登録端末100に送信する(S201)。

【0031】

パラメータPが生成されると、登録端末100の特徴量抽出部102が、センサ101を通して登録ユーザの登録用生体情報(指紋画像や静脈画像など)を取得する(S202)。そして、特徴量抽出部102が、前記登録用生体情報から登録用特徴量Xを抽出する(S203)。

【0032】

登録用特徴量Xが抽出されると、テンプレート作成部104が、前記登録用特徴量Xを前記パラメータPを用いて変換し、テンプレートT=F(X,P)を作成し、前記IDと前記テンプレートTとを紐付けてテンプレート管理サーバ120に送信する(S204)。テンプレート管理サーバ120は、登録端末100から前記IDと前記テンプレートTの組を受信し、これをDB制御部122がテンプレートDB121に登録する(S205)。

【0033】

そして、パラメータ管理サーバ130がS201で登録端末100から受信した前記IDと生成した前記パラメータPの組を、DB制御部132がテンプレートDB131に登録する(S206)。最後に、登録端末100の特徴量抽出部102が、メモリやHDDなどの記憶装置から前記登録用特徴量Xと前記パラメータPを消去する(S207)。なお、IDは公開してもよい情報で、暗証番号のようにユーザが秘密に記憶しておく必要はない。ユーザの氏名やメールアドレス、社員番号などをIDとしてもよい。

【0034】

次に本実施例における配信処理フローを、図3を用いて説明する。本フローは、例えば企業内で共有されているクライアント端末及び/又は認証装置を、あるユーザが借りて持ち出す際に実行する。本フローを一回実行した後は、有効期間中(例えば事前に設定された持ち出し期間中)は、ネットワークに接続できない環境においても、後で説明する認証フローを実行することができる。

【0035】

まず、クライアント端末110のID入力部112が、ユーザからIDの入力を受け付け、取得したIDを配信要求としてテンプレート管理サーバ120に送信する。テンプレート管理サーバは更に前記IDをパラメータ管理サーバ130へ送信する(S300)。

【0036】

パラメータ管理サーバのDB制御部132が、前記IDをキーとして、パラメータDB131からパラメータPを検索する(S301)。そして、パラメータ生成部133が、追加パラメータΔP∈Spをランダムに生成する(S302)。

【0037】

パラメータ変換部134が、前記パラメータPおよび前記追加パラメータΔPを用いて、一時パラメータ P’=P+ΔP を作成する。更に一時パラメータに対して有効期間を設定し、有効期間情報をP’に含める(S303)。

【0038】

暗号処理部135が、前記一時パラメータP’を暗号化して暗号化一時パラメータE(P’)を作成し、前記追加パラメータΔPとともにテンプレート管理サーバ120へ送信する(S304)。

【0039】

ここで暗号化は、認証装置140が記憶する秘密鍵Ksのみで復号化できるよう処理する。例えばあらかじめパラメータ管理サーバ130が前記秘密鍵Ksを認証装置140と共有しておいてもよいし、前記秘密鍵Ksに対応する公開鍵を認証装置から受け取り、これを用いて暗号化してもよい。またこのとき、改ざんされていないことを証明するための電子署名を付与してもよい。

【0040】

そして、テンプレート管理サーバ120のDB制御部122が、前記IDをキーとしてテンプレートDB121からテンプレートTを検索する(S305)。テンプレート変換部123が、前記追加パラメータΔPを用いて前記テンプレートTを変換し、一時テンプレートT’=F(T,ΔP)を作成する。更に一時テンプレートに対して有効期間を設定し、有効期間情報をT’に含める(S306)。

【0041】

暗号処理部124が、前記一時テンプレートT’を暗号化し、暗号化一時テンプレートE(T’)を作成する(S307)。ここで暗号化は、クライアント端末110が記憶する秘密鍵Kcのみで復号化できるよう処理する。またこのとき、改ざんされていないことを証明するための電子署名を付与してもよい。

【0042】

そして、テンプレート管理サーバ120の配信部125が、前記暗号化一時テンプレートE(T’)と前記暗号化一時パラメータE(P’)をクライアント端末110に配信する(S308)。

【0043】

クライアント端末110は、前記暗号化一時パラメータを認証装置140に送るとともに、復号処理部115が前記暗号化一時テンプレートE(T’)を前記秘密鍵Kcを用いて復号化し、前記一時テンプレートT’を得る。復号処理部115はこれを一時テンプレート記憶部113に保存する(S309)。ここでクライアント端末110は秘密鍵Ksを持たないため、一時パラメータP’を知ることはできないことに注意する。これにより、不正なクライアント端末利用者がT’とP’から元の登録用特徴量Xを復元する攻撃を防ぐことができる。

【0044】

そして、認証装置140は、復号処理部144が前記暗号化一時パラメータE(P’)を、前記秘密鍵Ksで復号化し、前記一時パラメータP’を得る。復号処理部144はこれを一時パラメータ記憶部145に保存する(S310)。

【0045】

以上のように本実施形態によれば、一時テンプレートT’と一時パラメータP’を安全に、それぞれクライアント端末110と認証装置140に分散して配信することができる。T’とP’を分散管理することにより、両者が同時漏洩して元の登録用特徴量Xが復元されるリスクを低減することができる。

【0046】

またテンプレートTおよびパラメータPを配信するのではなく、それらをランダムに生成した追加パラメータΔPで変換した一時テンプレートT’および一時パラメータP’を配信することにより、仮にT’やP’が漏洩したとしても、その影響を当該クライアント端末および認証装置140のみに留めることができる。

【0047】

なお、ステップS308において、暗号化一時パラメータE(P’)を認証装置140へ送信せず、クライアント端末110内に保存してもよい。その場合、以下で説明する認証フローでは、有効性検証ステップS402の後に、クライアント端末110から認証装置140へ暗号化一時パラメータE(P’)を送信し、認証装置がこれを秘密鍵Ksで復号化するステップを追加する。このようにすることで、認証装置140は書き込み可能な不揮発メモリを搭載する必要がなくなり、コストを低減できる。またこのようにすることで、認証時に任意の認証装置を用いることができるため、例えば出張時にクライアント端末110のみを持ち出し、出張先で認証装置140を借りて接続するといった柔軟な運用が可能になる。

【0048】

逆に、ステップS308において、暗号化一時パラメータE(P’)に加えて暗号化一時テンプレートE(T’)も認証装置140へ送信し、両方を認証装置140内に保存してもよい。その場合、以下で説明する認証フローでは、有効性検証ステップS402の後に、認証装置140からクライアント端末110へ暗号化一時テンプレートE(T’)を送信し、クライアント端末110がこれを秘密鍵Kcで復号化するステップを追加する。このようにすることで、ユーザは認証装置140のみを所持するだけで、任意のクライアント端末110に対して認証を行うことができる。

【0049】

次に本実施形態における認証処理フローを、図4を用いて説明する。まず、クライアント端末110と認証装置140のうち一方が他方を、あるいは双方に、機器認証を行う(S401)。これは秘密鍵あるいは公開鍵を用いた一般的な(機器)認証プロトコルを用いて実現することができる。これにより、不正なクライアント端末や不正な認証装置と接続されることによる、なりすましや情報漏洩などのリスクを低減することができる。

【0050】

クライアント端末110及び/又は認証装置140は、一時テンプレートT’及び/又は一時パラメータP’の有効性を検証し、有効でない場合には処理を中断する(S402)。有効でない場合は、更に当該一時テンプレートT’及び/又は一時パラメータP’を削除してもよい。有効性の検証は、具体的には有効期限内であることや、配信サーバ等により無効化(リボケーション)の指定を受けていないことを確認する。有効期間内であっても、漏洩の可能性がある場合などには、当該一時テンプレートT’や一時パラメータP’を無効化してもよく、この場合無効化された一時テンプレートT’や一時パラメータP’のリストを配信サーバ等で管理しておき、クライアント端末110に配信してもよい。

【0051】

有効性検証ステップS402が行われると、認証装置140のセンサ部141が、ユーザの認証用生体情報を取得する(S403)。そして、特徴抽出部142が、前記認証用生体情報から認証用特徴量Yを抽出する(S404)。その後、特徴量変換部143が、前記一時パラメータP’を用いて前記認証用特徴量Yを変換し、認証用変換特徴量U=F(Y,P’)を作成して、クライアント端末110に送信する(S405)。最後にクライアント端末110は、前記認証用変換特徴量Uと、前記一時テンプレートT’を照合して一致/不一致を判定する(S406)。

【0052】

以上のように本実施形態によれば、認証時に一時テンプレートT’および一時パラメータP’の有効性を検証することにより、仮にこれらが漏洩していたとしても、その影響を設定された有効期限のみに留めることができ、また必要に応じて有効期間内であっても無効化することにより、セキュリティのコントロールを容易とすることができる。

【0053】

また本実施形態によれば、ネットワークを介してサーバと通信を行うことなしに、キャンセラブルバイオメトリクスを実現することができる。これにより、オフライン環境においても元の登録用特徴量Xを一切復元することなしに認証処理を完了することができ、利便性を生体情報や特徴量の漏洩リスクを大幅に低減することができる。

【符号の説明】

【0054】

100 登録端末

101 登録用センサ装置(センサ)

102 特徴量抽出部

103 ID入力部

104 テンプレート作成部

110 クライアント

111 ID入力部

112 照合判定部

113 一時テンプレート記憶部

114 秘密鍵記憶部

115 復号処理部

120 管理サーバ

121 テンプレートDB

122 DB制御部

123 テンプレート変換部

124 暗号処理部

125 配信部

130 パラメータ管理サーバ

131 パラメータDB

132 DB制御部

133 パラメータ生成部

134 パラメータ変換部

135 暗号処理部

140 認証装置

141 センサ部

142 特徴抽出部

143 特徴量変換部

144 復号処理部

145 一時パラメータ記憶部

146 秘密鍵記憶部

150 ネットワーク。

【特許請求の範囲】

【請求項1】

登録されたユーザの生体情報の特徴量を所定のパラメータを用いて変換したテンプレートと前記パラメータとを保持する配信サーバと、前記配信サーバにネットワークで接続され前記ユーザを認証するクライアント端末と、前記クライアント端末に接続され認証時に前記ユーザの生体情報を取得する認証装置とを含む生体認証システムであって、

前記配信サーバは、前記パラメータを変換して配信用パラメータを生成するパラメータ変換部と、前記テンプレートを変換して配信用テンプレートを生成するテンプレート変換部と、変換された前記配信用テンプレート及び前記配信用パラメータを前記クライアント端末または前記認証装置に配信する配信部とを有し、

前記認証装置は、前記ユーザの生体情報を取得するセンサと、前記生体情報から特徴量を取得する特徴量取得部と、前記特徴量を前記配信用パラメータを用いて変換し変換特徴量を生成する特徴量変換部とを有し、

前記クライアント端末は、前記変換特徴量を前記配信用テンプレートと照合し一致/不一致を判定する照合判定部とを有することを特徴とする生体認証システム。

【請求項2】

前記配信サーバは、前記テンプレートを管理するテンプレート管理サーバと、前記パラメータを管理するパラメータ管理サーバとから構成される、

ことを特徴とする、請求項1に記載の生体認証システム。

【請求項3】

前記生体認証システムは、前記ユーザの生体情報を登録するための登録端末を含み、

前記配信サーバまたはパラメータ管理サーバは、前記登録端末からのユーザ登録要求を受けて前記パラメータを生成するパラメータ生成部と、生成された前記パラメータを前記登録端末に送信するサーバ通信部とを有し、

前記登録端末は、登録されたユーザの生体情報である登録用生体情報を取得するセンサと、前記登録用生体情報から登録用特徴量を抽出する特徴量抽出部と、前記登録用特徴量を前記パラメータを用いて変換して前記テンプレートを作成するテンプレート作成部と、前記テンプレートを前記配信サーバまたは前記テンプレート管理サーバに送信する端末通信部とを有する、

ことを特徴とする、請求項1ないし2に記載の生体認証システム。

【請求項4】

前記配信用パラメータとして前記パラメータが配信され、

前記配信用テンプレートとして前記テンプレートが配信される、

ことを特徴とする、請求項1ないし3に記載の生体認証システム。

【請求項5】

前記配信サーバまたは前記パラメータ管理サーバは、前記パラメータに基づいて、配信の度に異なる一時パラメータを生成する一時パラメータ生成部を有し、

前記配信サーバまたは前記テンプレート管理サーバは、前記テンプレートに基づいて、配信の度に異なる一時テンプレートを生成する一時テンプレート生成部を有し、

前記配信用パラメータとして前記一時パラメータが配信され、

前記配信用テンプレートとして前記一時テンプレートが配信される、

ことを特徴とする、請求項1ないし3に記載の生体認証システム。

【請求項6】

前記配信サーバまたは前記パラメータ管理サーバは、前記配信用パラメータを、前記認証装置のみが復号化できるように暗号化する暗号処理部を有し、

前記認証装置は、前記配信サーバまたは前記パラメータ管理サーバにより暗号化された前記配信用パラメータを復号化する復号処理部を有する、

ことを特徴とする、請求項1ないし5に記載の生体認証システム。

【請求項7】

前記配信サーバまたは前記テンプレート管理サーバは、前記配信用テンプレートを、前記クライアント端末のみが復号化できるように暗号化する暗号処理部を有し、

前記クライアントは、前記配信サーバまたは前記テンプレート管理サーバにより暗号化された前記配信用テンプレートを復号化する復号処理部を有する、

ことを特徴とする、請求項1ないし5に記載の生体認証システム。

【請求項8】

登録されたユーザの生体情報の特徴量を所定のパラメータを用いて変換したテンプレートと前記パラメータとを保持する配信サーバと、前記配信サーバにネットワークで接続され前記ユーザを認証するクライアント端末と、前記クライアント端末に接続され認証時に前記ユーザの生体情報を取得する認証装置とを含む生体認証システムにおいて行われる生体認証方法であって、

前記パラメータを変換して配信用パラメータを生成するパラメータ変換ステップと、

前記テンプレートを変換して配信用テンプレートを生成するテンプレート変換ステップと、

変換された前記配信用テンプレート及び前記配信用パラメータを前記クライアント端末または前記認証装置に配信する配信ステップと、

前記ユーザの生体情報を取得するセンサから取得された前記生体情報から特徴量を取得する特徴量取得ステップと、

前記特徴量を前記配信用パラメータを用いて変換し変換特徴量を生成する特徴量変換ステップと、

前記変換特徴量を前記配信用テンプレートと照合し一致/不一致を判定する照合判定ステップとを含むことを特徴とする生体認証方法。

【請求項1】

登録されたユーザの生体情報の特徴量を所定のパラメータを用いて変換したテンプレートと前記パラメータとを保持する配信サーバと、前記配信サーバにネットワークで接続され前記ユーザを認証するクライアント端末と、前記クライアント端末に接続され認証時に前記ユーザの生体情報を取得する認証装置とを含む生体認証システムであって、

前記配信サーバは、前記パラメータを変換して配信用パラメータを生成するパラメータ変換部と、前記テンプレートを変換して配信用テンプレートを生成するテンプレート変換部と、変換された前記配信用テンプレート及び前記配信用パラメータを前記クライアント端末または前記認証装置に配信する配信部とを有し、

前記認証装置は、前記ユーザの生体情報を取得するセンサと、前記生体情報から特徴量を取得する特徴量取得部と、前記特徴量を前記配信用パラメータを用いて変換し変換特徴量を生成する特徴量変換部とを有し、

前記クライアント端末は、前記変換特徴量を前記配信用テンプレートと照合し一致/不一致を判定する照合判定部とを有することを特徴とする生体認証システム。

【請求項2】

前記配信サーバは、前記テンプレートを管理するテンプレート管理サーバと、前記パラメータを管理するパラメータ管理サーバとから構成される、

ことを特徴とする、請求項1に記載の生体認証システム。

【請求項3】

前記生体認証システムは、前記ユーザの生体情報を登録するための登録端末を含み、

前記配信サーバまたはパラメータ管理サーバは、前記登録端末からのユーザ登録要求を受けて前記パラメータを生成するパラメータ生成部と、生成された前記パラメータを前記登録端末に送信するサーバ通信部とを有し、

前記登録端末は、登録されたユーザの生体情報である登録用生体情報を取得するセンサと、前記登録用生体情報から登録用特徴量を抽出する特徴量抽出部と、前記登録用特徴量を前記パラメータを用いて変換して前記テンプレートを作成するテンプレート作成部と、前記テンプレートを前記配信サーバまたは前記テンプレート管理サーバに送信する端末通信部とを有する、

ことを特徴とする、請求項1ないし2に記載の生体認証システム。

【請求項4】

前記配信用パラメータとして前記パラメータが配信され、

前記配信用テンプレートとして前記テンプレートが配信される、

ことを特徴とする、請求項1ないし3に記載の生体認証システム。

【請求項5】

前記配信サーバまたは前記パラメータ管理サーバは、前記パラメータに基づいて、配信の度に異なる一時パラメータを生成する一時パラメータ生成部を有し、

前記配信サーバまたは前記テンプレート管理サーバは、前記テンプレートに基づいて、配信の度に異なる一時テンプレートを生成する一時テンプレート生成部を有し、

前記配信用パラメータとして前記一時パラメータが配信され、

前記配信用テンプレートとして前記一時テンプレートが配信される、

ことを特徴とする、請求項1ないし3に記載の生体認証システム。

【請求項6】

前記配信サーバまたは前記パラメータ管理サーバは、前記配信用パラメータを、前記認証装置のみが復号化できるように暗号化する暗号処理部を有し、

前記認証装置は、前記配信サーバまたは前記パラメータ管理サーバにより暗号化された前記配信用パラメータを復号化する復号処理部を有する、

ことを特徴とする、請求項1ないし5に記載の生体認証システム。

【請求項7】

前記配信サーバまたは前記テンプレート管理サーバは、前記配信用テンプレートを、前記クライアント端末のみが復号化できるように暗号化する暗号処理部を有し、

前記クライアントは、前記配信サーバまたは前記テンプレート管理サーバにより暗号化された前記配信用テンプレートを復号化する復号処理部を有する、

ことを特徴とする、請求項1ないし5に記載の生体認証システム。

【請求項8】

登録されたユーザの生体情報の特徴量を所定のパラメータを用いて変換したテンプレートと前記パラメータとを保持する配信サーバと、前記配信サーバにネットワークで接続され前記ユーザを認証するクライアント端末と、前記クライアント端末に接続され認証時に前記ユーザの生体情報を取得する認証装置とを含む生体認証システムにおいて行われる生体認証方法であって、

前記パラメータを変換して配信用パラメータを生成するパラメータ変換ステップと、

前記テンプレートを変換して配信用テンプレートを生成するテンプレート変換ステップと、

変換された前記配信用テンプレート及び前記配信用パラメータを前記クライアント端末または前記認証装置に配信する配信ステップと、

前記ユーザの生体情報を取得するセンサから取得された前記生体情報から特徴量を取得する特徴量取得ステップと、

前記特徴量を前記配信用パラメータを用いて変換し変換特徴量を生成する特徴量変換ステップと、

前記変換特徴量を前記配信用テンプレートと照合し一致/不一致を判定する照合判定ステップとを含むことを特徴とする生体認証方法。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図2】

【図3】

【図4】

【図5】

【図6】

【公開番号】特開2013−84034(P2013−84034A)

【公開日】平成25年5月9日(2013.5.9)

【国際特許分類】

【出願番号】特願2011−221704(P2011−221704)

【出願日】平成23年10月6日(2011.10.6)

【出願人】(000005108)株式会社日立製作所 (27,607)

【Fターム(参考)】

【公開日】平成25年5月9日(2013.5.9)

【国際特許分類】

【出願日】平成23年10月6日(2011.10.6)

【出願人】(000005108)株式会社日立製作所 (27,607)

【Fターム(参考)】

[ Back to top ]