デバイス検疫システム

【課題】

サーバクライアント方式のシステムにおいて、着脱可能なストレージデバイスからのデータの持ち込みを行う際に、事前にストレージデバイスの安全性を確認した上で利用させる。

【解決手段】

デバイスを計算機に接続すると、前記デバイスを強制的にあらかじめ定めた条件で検疫するサーバに接続させ、検疫が終了した後に元の計算機を変更して利用できるようにする手段を設ける。

サーバクライアント方式のシステムにおいて、着脱可能なストレージデバイスからのデータの持ち込みを行う際に、事前にストレージデバイスの安全性を確認した上で利用させる。

【解決手段】

デバイスを計算機に接続すると、前記デバイスを強制的にあらかじめ定めた条件で検疫するサーバに接続させ、検疫が終了した後に元の計算機を変更して利用できるようにする手段を設ける。

【発明の詳細な説明】

【技術分野】

【0001】

本明細書において開示される主題は、計算機に着脱可能なデバイスを検疫する技術に関する。

【背景技術】

【0002】

近年、USBメモリー等の着脱可能なデバイス(以下、デバイスと略記する)が普及し、計算機が具備するUSBインターフェースを介したデータの持ち出しや持ち込みが容易に行えるようになっている。

【0003】

また、DVD-ROMなどのリムーバブル光ディスク等のメディアによる大量データの持ち込みも行えるようになっている。

【0004】

しかし、これらデバイスを計算機に接続した際やデバイスから計算機内へデータを複製したり移動したりする際に、計算機内のデータがコンピュータウィルス(以下、ウィルスと略記する)に感染してしまう可能性があり、問題となっている。

【0005】

これに対しては、計算機内にウィルスを検知し駆除するソフトウェアを搭載し実行することにより問題を回避しようとしている。

【0006】

例えば後記特許文献1には、デバイスを計算機内の隔離された領域もしくは独立した装置に接続させ、データをデバイスから計算機へ移動もしくは複製する前に、ウィルスを検知し駆除するプログラムを実行しウィルスを駆除する技術が開示されている。

【0007】

しかし、本技術ではウィルスによる問題を完全に回避することができない。

【0008】

例えば、ウィルスを検知し駆除するソフトウェアはパターンデータと呼ばれるウィルスを認識するためのデータを更新し続ける必要があるが、ウィルスを検知し駆除するソフトウェアの導入不備や更新の失敗や更新の遅延といったウィルス対策が不備な状態では、新たに出現するウィルスが出現した場合に検知や駆除ができなくなる可能性がある。

【0009】

また、書き換え困難なDVD-ROMなどのリムーバブル光ディスク等はウィルスを駆除することができない。

【0010】

そこで、ウィルス対策等が不備である計算機を検知し、ウィルス対策等を最新の状態にするための検疫システムがある。

【0011】

検疫システムは、予め定めた条件を満足していない計算機が存在すれば当該計計算機の通信を制限する等して、条件を満足させるための処理を実施した後に、通信の制限を解除するという一連の処理を行うシステムであり、この処理によってパターンデータの更新の遅延といったセキュリティ対策の遅延を回避する(例えば、特許文献2)。

【0012】

また、計算機のウィルス対策の不備を回避するために、計算機をデータセンタ等の場所に集約し、遠隔から使用するシンクライアントシステムを導入する方法がある。シンクライアントシステムでは、計算機をデータセンタに集約することによってネットワークからの切り離しを回避でき、かつ、運用管理者が集中的に管理することによって、利用者によるセキュリティ対策の漏れを回避することが可能である(たとえば、特許文献3)。

【0013】

また、特許文献4には、デバイスが手元の計算機に直接接続する場合と同様に、当該デバイスを、データセンタ等に集約された遠隔にある計算機に仮想的に利用可能にする技術が開示されている。

【先行技術文献】

【特許文献】

【0014】

【特許文献1】特開2010−157161号公報(段落0027〜0036)

【特許文献2】特開2004−289260号公報(段落0017〜0023)

【特許文献3】米国特許出願公開第2007/0220120号明細書

【特許文献4】米国特許出願公開第2007/0288623号明細書

【発明の概要】

【発明が解決しようとする課題】

【0015】

特許文献1に記載の技術では、ウィルスを検知し駆除するソフトウェアがウィルスを誤って検知した際に、データを削除し、重要なデータが失われる可能性がある。

【0016】

特許文献2に記載の技術では、通信の制限が行われている間は、本来利用者が行いたい通信を行うことができず、たとえば計算機が業務用計算機であれば業務を継続することができなくなる。

【0017】

特許文献4に記載の技術は、運用管理者がセキュリティ対策を実施する場合でも対策の不備が発生する場合は問題を回避することは困難であり、特許文献に記載の技術を組み合わせた場合であっても、セキュリティ対策処理が終了するまでの間は業務を継続することができなくなる。

【課題を解決するための手段】

【0018】

開示されるデバイス検疫システムは、例えば、デバイスが計算機に装着され新たに認識された場合、当該デバイスを検疫サーバ以外の計算機で利用可能にする前に、検疫サーバに接続して、デバイス内のウィルスの検疫を行い、さらに、必要に応じてウィルスの駆除やウィルスに感染したデータの削除や隔離などの検疫結果に応じた処理を行い、その後、デバイスを検疫サーバ以外の計算機で利用可能にする。

【0019】

開示されるデバイス検疫システムは、デバイスを計算機に装着すると、デバイスあらかじめ定めた条件に基づいて検疫処理を実行するサーバに強制的に接続させ、検疫が終了した後に、検疫サーバ以外の計算機から利用できるようにする。

【0020】

開示されるデバイス検疫システムは、より具体的には、

デバイスを装着可能な端末と、サービスサーバと、検疫サーバと、がネットワークで接続されており、

端末は、当該端末に装着されたデバイスの新たな接続を認識したら、当該端末を含む、検疫サーバ以外の計算機によるデバイスの利用を禁止し、

デバイスを、検疫サーバに接続し、

検疫サーバは、端末に装着されたデバイスをあらかじめ定めた条件で検疫し、

端末は、検疫サーバによるデバイスの検疫が終了した後に、検疫サーバ以外の計算機によるデバイスの利用を可能にするデバイスの接続先変更処理を行う、という特徴を備える。

【0021】

さらに、デバイスの接続先を、初期値として検疫サーバのアドレスが設定された接続管理データにより、管理し、

デバイスの接続先変更処理として、

検疫が終了すると、接続管理データの現在値をデバイスを利用する検疫サーバ以外の計算機のアドレスを設定し、

検疫サーバとの接続を切断し、

アドレスが設定された検疫サーバ以外の計算機へ接続するように、端末を構成してもよい。

【0022】

さらに、デバイスが取り外されると、接続管理データの現在値に初期値を設定するように、端末を構成してもよい。

【0023】

さらに、接続管理データの初期値が設定されていない場合は、利用者からの初期値入力を受け付けるように、端末を構成してもよい。

【0024】

さらに、検疫サーバへ接続できない場合に、接続先変更処理を行わず、検疫サーバへの接続失敗を利用者に通知し、再度、検疫サーバへの接続を試みるように、端末を構成してもよい。

【0025】

なお、上記態様における、検疫の終了後にデバイスを利用する計算機とは、例えば、デバイスが装着された端末、または、端末とネットワークで接続されたサービスサーバである。

【0026】

また、端末とは、例えば、上述のシンクライアントシステムにおけるシンクライアント端末であり、サービスサーバとは、例えば、上述のシンクライアントシステムにおけるシンクライアントサーバである。

【発明の効果】

【0027】

開示によれば、デバイスを安全に利用することが可能になる。

【図面の簡単な説明】

【0028】

【図1】実施形態に係るデバイス検疫システムの構成を例示する図。

【図2】検疫サーバ104、端末101、シンクライアント端末102、TCサーバ103を実現する計算機のハードウェア構成を例示する図。

【図3】検疫クライアントPG300の構成を例示する図。

【図4】検疫クライアントPG300が管理する、接続管理テーブル400の構成を例示する図。

【図5】検疫サーバPG500の構成を例示する図。

【図6】接続元の端末101/102のIPアドレス等を記録するクライアント管理テーブル600の構成を例示する図。

【図7】ポリシー管理テーブル700の構成を例示する図。

【図8】検疫クライアントPG300の起動処理フローを例示する図。

【図9】検疫サーバPG500の起動処理フローを例示する図。

【図10】デバイス120が検疫サーバ104へ接続された際の処理フローを例示する図。

【図11】デバイス120が端末101/102に装着された場合の処理フローを例示する図。

【図12】デバイス120が端末101/102から取り外された場合の処理フローを例示する図。

【図13】デバイス120からのファイルの移動や複製を制限する処理フローを例示する図。

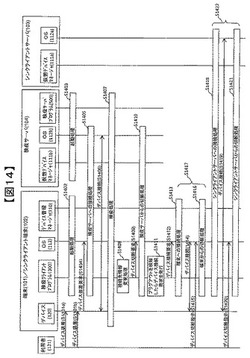

【図14】デバイス120の、端末101/102への装着から、端末101/102またはTCサーバ103からの切断までの処理シーケンスを例示する図。

【図15】端末101/102からTCサーバ103または検疫サーバ104へのリモート接続処理シーケンスを例示する図。

【図16】リモート接続処理が失敗または切断された場合の端末101/102での処理シーケンスを例示する図。

【図17】TCサーバ103または検疫サーバ104からのリモート接続の切断処理シーケンスを例示する図。

【図18】検疫サーバ104での検疫処理シーケンスを例示する図。

【発明を実施するための形態】

【0029】

以下、本発明に係る各実施形態について説明する。

【0030】

図1は、本発明の実施形態に係るデバイス検疫システムの構成図である。デバイス検疫システムは、検疫サーバ104、端末101、シンクライアント端末(TC端末という)102、シンクライアントサーバ(TCサーバという)103、ネットワーク100を備える。また、検疫サーバ104、端末101、ネットワーク100からなる構成であってもよいし、検疫サーバ104、TC端末102、TCサーバ103からなる構成であってもよい。なお、以下の説明では、端末101とTC端末102とをまとめて端末101/102と表すことがある。

【0031】

検疫サーバ104は、端末101、TCサーバ102に接続されるデバイス120の検疫を行うサーバで、ソフトウェアとしてオペレーティングシステム112d、仮想デバイスマネージャ111b、検疫サーバプログラム(以下、本明細書では、プログラムをPGと記す)500を備える。

【0032】

本実施例における、デバイス120は、たとえば不揮発性メモリや磁気ディスク等を使用した書き換え可能な記憶装置と、CD-ROMやDVD-ROM等の書き換え困難な記憶装置や媒体等である。

【0033】

本明細書における検疫とは、例えば、ポリシーと呼ばれる、あらかじめ定めた条件に基づいて記憶装置内の状態を検査し、検査結果に基づいてあらかじめ定めた処理を行うことであり、詳細について後述する。

【0034】

端末101は、オペレーティングシステム112a、デバイス管理マネージャ110a、検疫クライアントPG300a、ファイル持込監視PG113aを備える。

【0035】

TCサーバ103は、オペレーティングシステム112c、仮想デバイス管理マネージャ111a、ファイル持込監視PG113b、TCサーバPG115を備える。

【0036】

TC端末102は、オペレーティングシステム112b、デバイス管理マネージャ110b、検疫クライアントPG300b、 TCサーバ接続用PG114を備える。

【0037】

利用者121は、端末101およびシンクライアント端末102を操作する人物である。

【0038】

利用者121は、TCサーバPG115がネットワーク100を介してTCサーバ接続用PG114に対して送信し、TC端末102上に表示する画面情報に対して、TC端末102上で操作情報を入力することにより、TCサーバ103の処理をあたかもTC端末102上で実行しているようになる。

【0039】

管理者122は、検疫サーバに104を管理する人物である。

【0040】

管理とは、例えば、後述するポリシーの設定や検疫サーバ104の運転を行うことである。

【0041】

なお、デバイス管理マネージャ111、検疫クライアントPG300、仮想デバイスマネージャ111、検疫サーバPG500の詳細については後述する。

【0042】

図2は、検疫サーバ104、端末101、シンクライアント端末102、TCサーバ103を実現する計算機のハードウェア構成図である。

【0043】

ハードウェアは、RAMなどの一次記憶装置201とハードディスクやフラッシュメモリー等の二次記憶装置202と中央演算装置などのプロセッサ203、ネットワーク100を介して通信を行うための通信ハードウェア205とモニタやキーボードやマウスやデバイス120との通信やデータの入出力を行うためのI/Oハードウェア204とバスなどの内部通信線206を備える。

【0044】

I/Oハードウェア204は、例えば、ユニーバーサルシリアルバス(USB)、ワイヤレスUSB、近距離無線通信インターフェース、赤外線通信インターフェース、シリアルポートインターフェース、PS/インターフェース(登録商標)、オーディオインターフェースといったものがある。本実施例ではインターフェースがUSBである場合を例に挙げて説明するが、インターフェースはこれに限らない。

【0045】

なお、前記ソフトウェアおよびPGは、予め、二次記憶装置202に格納されてもよいし、必要に応じて、計算機が利用可能な、I/Oハードウェア204に着脱可能な記憶媒体や、通信媒体100206を介して遠隔にある装置から導入してもよい。通信媒体とは、通信ハードウェア205に接続する、有線、無線、光などのネットワーク100や、または当該ネットワーク100を伝搬する搬送波やディジタル信号を指す。

【0046】

前記ソフトウェアおよびプログラムは、一次記憶装置201に読み込まれ、プロセッサ203が主体となって実行されることにより、後述する各機能部を含め処理が実現される。また、本明細書における各処理は、プログラムが実行することにより具現化される各機能部、各機能部が実現するものであるが、説明の便宜上、各プログラムを実行主体として説明する。

【0047】

仮想デバイスマネージャ111は、検疫サーバ104やTCサーバ103にネットワーク100を介して接続されるデバイス120との間でデータ送受信を行うための制御ソフトウェアである。

【0048】

端末101やシンクライアント端末102に直接装着するデバイス120を、仮想的に検疫サーバ104やTCサーバ103へ直接装着する場合と同様に利用することを可能にする機能を実現するものであり、後述するデバイス管理マネージャ110と連携して動作する。

【0049】

デバイス管理マネージャ110は、端末101やシンクライアント端末102が、デバイス120を検疫サーバ104もしくはTCサーバ103の仮想デバイスとして利用するためのソフトウェアであり、前述のデバイス管理マネージャ110と連携して動作する。

【0050】

なお、デバイス管理マネージャ110と仮想デバイスマネージャ111の処理詳細については特開2008−4110号公報に詳しく記載されているが、本実施例では、検疫システムにおいて使用する場合に必要となる処理について後述する。

【0051】

図3は、検疫クライアントPG300の構成図である。

【0052】

検疫クライアントPG300は、実行されることにより、接続管理テーブル400、GUI機能部301、管理機能部302、デバイス切断監視機能部303を実現する。

【0053】

GUI機能部301は、利用者121に対して、検疫処理を成す検査処理や治療処理の進捗状況画面や結果画面や入力画面、後に記す接続管理テーブル400の初期値401を設定するための入力画面を表示する機能部である。

【0054】

管理機能部302は、接続管理テーブル400の管理、OS112に対するデバイス120の装着通知の処理、デバイス管理マネージャ110におけるプラグイン処理の失敗通知の検知、後述する切断監視機能部303の処理に応じた接続管理テーブル400の現在値402の書き換えを行う機能部である。

【0055】

デバイス切断監視機能部303は、端末101/102に装着するデバイス120が物理的に取り外されたことを検知した際に、管理機能部302に通知する機能部である。

【0056】

図4は、検疫クライアントPG300が管理する、接続管理テーブル400である。

【0057】

接続管理テーブル400は、デバイス120が端末101またはシンクライアント端末102に装着された後に、仮想的に接続する検疫サーバ104のIPアドレス保持する初期値401と、システム全体の処理状況に応じて管理機能部302によって値が書き換えられる現在値402を保持するテーブルである。

【0058】

図5は、検疫サーバPG500の構成図である。

【0059】

検疫サーバPG500は、実行されることにより、GUI機能部501、ポリシー管理機能部502、検査機能部503、治療機能部504、クライアント管理機能部505、ログ管理機能部506、クライアント管理テーブル600、ポリシー管理テーブル700を実現する。

【0060】

GUI機能部501は、管理者122が、検疫サーバ104に対してポリシーと呼ばれる、後述する検査機能部503と治療機能部504はそれぞれ検査処理と治療処理を開始する条件を設定するための画面と、検疫サーバ104に接続する機器の接続状況を確認するための画面と、後述するログ管理機能部506が管理する検疫サーバPG500の各機能部が出力するログを参照する画面を提供する機能部である。

【0061】

ポリシー管理機能部502は、後述するポリシー管理テーブル700を管理する機能部であり、設定されたポリシーに従い検査機能部503では検査処理が行われる。

【0062】

検査機能部503は、端末101/102に直接装着するデバイス120が仮想的に検疫サーバ104に接続した際に、当該デバイス120の内容をポリシー管理機能部502から通知されるポリシーにしたがって検査処理を行う機能部である。

【0063】

治療機能部504は、検査機能部503にて検査処理の後に、さらにポリシーに従って治療処理を行う機能部である。

【0064】

クライアント管理機能部505は、仮想的に接続してきたデバイス120が実際に物理的に装着されている端末101/102のIPアドレスを管理する機能部である。

【0065】

ログ管理機能部505は、検疫サーバPG500の各機能部が出力するログを記録や管理を行う機能である。

【0066】

次にポリシー管理テーブル700について説明する。

【0067】

図7はポリシー管理テーブル700の一例である。

【0068】

ポリシー管理テーブル700は、検査処理の内容と検査処理の結果を記載する列701と、検査処理の結果に応じて実施する治療処理の内容を記載する列702と、治療処理の後にデバイス120から端末102やTCサーバ103へのファイル等のデータの移動や複製を制限するか否かを記載する列703から成る。

【0069】

例えば、デバイス120内にウィルスの存在をチェックし、ウィルスに感染したファイルを発見した場合は、ウィルスに感染したファイルを強制的に削除するか、利用者からの指示や確認にしたがって削除や隔離や保留を行うか、治療処理を行わずに保留する。この3つの処理の一つをあらかじめ管理者が決定し、GUI管理機能部を通じて設定することで、治療処理を一意に行うことができる。また同時に、治療処理の後にデバイス120から端末101もしくはTCサーバ103へのファイルの移動や複製を制御するか否かも任意に設定する。

【0070】

検疫クライアントPG300の起動処理について説明する。

【0071】

図8は、検疫クライアントPG300の起動処理フローである。

【0072】

PGが開始(S801)されると、管理機能部302は、接続管理テーブル400の初期値401にIPアドレスが設定されているかを確認する(S802)、もしIPアドレスが設定されていない場合は、GUI機能部301が、デバイスを仮想的に接続させる計算機のIPアドレスとなるデバイス接続先IPアドレスの初期値401に値を入力させるための画面を表示し、利用者121が、管理者122からあらかじめ通知された検疫サーバ104のIPアドレスを手動で入力した後に再び、初期値401にIPアドレスが設定されているかを確認する(S802)。初期値401が設定されていなければ、S802、S803を繰り返す。実際にはあらかじめ繰り返す回数を定めることにより、処理の無限ループを回避する。

【0073】

一方で、もし初期値401にIPアドレスが設定されていれば、現在地402へコピーする(S804)。そして、検疫サーバ104との疎通確認など行い(S805)、疎通確認が終了すれば検疫サーバ104からの通知メッセージを待ち受ける(S806)と同時に、デバイス接続監視機能部は、前記通知メッセージを待ち受ける時点から端末101/102に装着されるデバイス120が取り外されることを監視する(S807)。

【0074】

S805において疎通確認ができない場合は処理を終了するか、例えばS803へ遷移しIPアドレスの確認や再入力を行わせる画面を表示させる。PGを停止する場合は、接続管理テーブル400の初期値401は二次記憶装置に記録され、次回起動時に再度利用する。

【0075】

次に、検疫サーバPG500の起動処理について説明する。

【0076】

図9は、検疫サーバPG500の起動処理フローである。

【0077】

PGが開始(S901)されると、ログ管理機能部506は、各機能部から通知されるログを記録する準備を行い、各機能部からの通知を待ち受ける(S902)。次にポリシー管理機能部502はポリシー管理テーブル700を生成し、ポリシーの登録や変更を待ち受ける。このときもしすでにポリシーが登録されていれば、ポリシーに記載された処理内容を検査機能部504へ通知する(S903)。検査機能部503は、クライアント管理機能部505から送付される検査処理開始通知待ち受ける(S904)。治療機能部504は検査機能部503からの治療処理開始通知を待ち受ける(S905)。次にGUI機能部501は登録されたポリシーを表示する画面を表示し、管理者122からのポリシーの変更や追加登録を待ち受ける画面を表示する(S906)。次にそして、クライアント管理機能部505は端末101/102からの仮想的なデバイス接続を待ち受け、接続してくる仮想的なデバイス、つまり、端末101/102に装着されるデバイス120の種別を判定する処理を開始し、接続を待ち受ける(S907)。

【0078】

次に、デバイス120が端末101/102に装着され仮想的なデバイスとして検疫サーバ104へ接続した際の処理について図10を用いて説明する。

【0079】

検疫サーバPG500のクライアント管理機能部505がデバイス120のリモート接続を待ち受けているとき(S1001)、デバイス120がリモート接続すると(S1002)、接続したリムーバブルデバイス120が、ファイルシステムとして認識可能なものか否かをする処理を行う(S1003)。例えばデバイス120がOS120で認識可能なファイル管理方式(例えばFAT、NTFS、EXT3、等といった方式)でフォーマットされているならば、ファイルシステムとして認識した場合は次のステップへ処理を進める。

【0080】

もしファイルシステムとして認識できない場合は、検疫対象外のデバイスであると判断し、検疫対処外メッセージを検疫クライアントPG300へ通知する(S1004)。ファイルシステムとして認識した場合は、クライアント管理テーブル600に、接続元の端末101/102のIPアドレス等を記録する(1006)。そして、検査機能部503は、起動時に通知されたポリシーに従い、リモート接続されたデバイス120内の検査を行う(S1007)。このとき検査処理の進捗状況は、検査進捗メッセージに格納され、検疫クライアントPG300へ送付され、検疫クライアントPG300のGUI機能部301を介して利用者121に通知される(S1008)。

【0081】

検査処理が終了した後は、ポリシーに記載される治療処理の記載内容を判断し(S1009)、治療処理を行わない場合は、検査機能部503の処理は終了し(S1010)、検査結果は検査結果メッセージに格納され、検疫クライアントPG300に通知され、検疫クライアントPG300のGUI機能部301を介して利用者121に通知される(S1011)。

【0082】

一方で治療処理を行う場合は、治療機能部504にてポリシーに記載された治療内容に従い治療処理を実施する(S1012)。このとき治療処理の進捗状況は、治療進捗メッセージに格納され、検疫クライアントPG300へ送付され、検疫クライアントPG300のGUI機能部301を介して利用者121に通知される(S1013)。

【0083】

また、治療処理が利用者121により確認や指示を受けながら行う場合は、利用者121は検疫クライアントPG300のGUI機能部301に表示される画面から指示や確認を行い対話的に処理を進める。治療処理が終了した後は、治療処理結果は、治療結果メッセージに格納され、検疫クライアントPG300へ送付され、検疫クライアントPG300のGUI機能部301を介して利用者121に通知される(S1013)。S1008、S1011、S1013、S1015の各処理においてメッセージを検疫クライアントPG300へ送付するが、メッセージを送付した後は、検疫クライアントからの確認メッセージを待ち受ける。

【0084】

次に、デバイス120が端末101/102に装着された場合の端末101/102におけるデバイス管理マネージャ110の処理について図11を用いて説明する。

【0085】

端末101/102への新たなデバイスの装着を認識したことを契機(S1101)に、端末101/102に搭載されるデバイス管理マネージャ110は、検疫クライアントPG300が保持する接続管理テーブル400の現在値402に格納される初期値401のIPアドレスがあて先となる検疫サーバ104の仮想デバイスマネージャとの間で通信路を確立し、リモート接続を行う(S1102)。これにより、検疫前の検疫サーバ104以外の端末101/102やシンクライアントサーバ103によるデバイス120の利用が禁止される。

【0086】

次に、デバイス120が端末101/102から取り外された場合の端末101/102におけるデバイス管理マネージャ110の処理について図12を用いて説明する。

【0087】

デバイスが端末101/102から取り外され契機で(S1201)、端末101/102に搭載される検疫クライアントPG300のデバイス切断監視機能部303は、検疫クライアントPG300が保持する接続管理テーブル400の現在値402を初期値401に格納されると同じ値を設定し(S1202)、遠隔のサーバ(本実施例では検疫サーバ104もしくはTCサーバ103)の仮想デバイスマネージャとの間で確立されている通信路を破棄することによりリモート接続を切断する(S1203)。

【0088】

次に、検査処理もしくは治療処理の後に、デバイス120から計算機102もしくはTCサーバ103へのファイルの移動や複製を制限するファイル持込監視PG113の処理フローについて図13を用いて説明する。

【0089】

検疫サーバPG500において検査処理もしくは治療処理が終了した後、検疫サーバPG500から検疫クライアントPG300の管理機能部302へ、デバイス120から端末101もしくはTCサーバ103への移動や複製を制限するファイルのリストを送付する(S1302)。そしてそのファイルを端末101もしくはTCサーバ103のファイル持込制限監視PG113へ送付する(S1303)。送付方法としては、PG間で独自の通信を確立して送付してもよいし、リストをファイル形式に変換してFTPなどのPGを用いてもよい。ファイル持込監視PG113は、受け取ったリストに記載されるファイルを対象として、デバイス120aから端末101へ、もしくは、デバイス120bからリモート接続されたTCサーバ104へのファイルの移動や複製を監視し、対象ファイルの移動や複製を検知した際には処理を中断させ、画面に処理を中断したことを利用者120に知らせる。

【0090】

次に、検疫クライアントPG300や検疫サーバPG500の起動処理からデバイスのリモート接続処理、検疫処理、リモート接続の切断処理、検疫処理終了後のローカル端末/への切り替え、リモート接続の処理、利用者121からのデバイスの利用停止指示、リモート接続の切断処理までの一連の流れを図14以降の図で説明する。

【0091】

検疫サーバ104の電源が投入され、OS112bや仮想デバイスマネージャ11bや検疫サーバPG500は図9に示す起動処理実行(S1403)を実行する。

【0092】

以降、図9に示す検疫サーバPG500の起動処理が終了しているものとして説明する。

【0093】

利用者121によりデバイス120が端末101/102に装着された状態(S1101a)で、端末101/102の電源を投入しOS112やデバイス管理マネージャ110や検疫クライアントPG300が図8に示す起動処理を開始(S1402)するか、これらのソフトウェアが図8に示す起動処理を開始(S1401)した後にデバイス120が端末101/102に装着(S1101b)された後にOS112はデバイス120の装着を認識する(S1404)。

【0094】

次に、図11で示した検疫サーバ104との間に通信路を確立しリモート接続処理(S1405)を行う。

【0095】

検疫サーバ104への接続処理が終了すると端末101/102に装着したデバイス120は、ネットワーク100を介して仮想的に検疫サーバ104に接続する(S1406)。

【0096】

デバイス120が検疫サーバ104に接続した後に図10で示した検疫処理(S1407)が開始される。

【0097】

検疫処理が終了した後は、検疫サーバ104にリモート接続しているデバイス120を端末102もしくはTCサーバ103で利用できるように、デバイス120の接続先変更処理を行う。具体的には、接続先情報の変更処理(S1408)、検疫サーバ104からのリモート接続の切断処理(S1409〜S1410)、デバイス120を装着している端末101/102におけるデバイスの再認識処理(S1411〜S1412)、端末101でのデバイス接続処理(S1413〜S1414)もしくはTCサーバ104へのリモート接続処理(S1418〜S1419)を行う。

【0098】

そして、端末101でのデバイス120aの利用を終了もしくはデバイス120を端末101から取り外した際の処理(S1415〜S146)、もしくは、シンクライアント端末102でのデバイス120bの利用終了もしくはデバイス120bをシンクライアント端末102から取り外した場合の処理(S1420からS1421)を行う。

【0099】

なお、端末101/102から検疫サーバ104やTCサーバ103へのリモート接続処理シーケンス(S1405、S1418)については後の図15を用いて説明する。

【0100】

また、リモート接続処理が失敗した場合もしくはリモート接続が切断された場合の端末101もしくはシンクライアント102側での処理シーケンスについては後の図16のS1601を用いて説明する。

【0101】

また、検疫処理の処理シーケンス(S1407)については、後の図18を用いて説明する。

【0102】

また、検疫サーバ104から端末101やTCサーバ103への切り替えのための処理(S1408)については、後の図18を用いて説明する。

【0103】

また、検疫サーバ104やTCサーバ103からのリモート接続の切断処理シーケンス(S1410やS1421)については、後の図17を用いて説明する。

【0104】

また、端末101/102でのデバイス120の利用停止やリム−バブルデバイス120を取り外した場合の処理シーケンス(S1416、S1421)のうち端末101/102での詳細な処理シーケンスを図16のS1610を用いて説明する。

【0105】

図15のS1501は、端末101/102とから検疫サーバ104やTCサーバ103へのリモート接続処理シーケンス(S1405)の詳細な処理シーケンスである。

【0106】

利用者121デバイス120を端末101/102に装着(S1501)された場合、もしくは、デバイス120が端末101/102に既に装着されており検疫クライアントPG300が、改めてデバイスを装着されたものとしてOS112に通知を発行する(S1502)ことにより、OS112はデバイスが装着されたことを検知し、デバイス管理マネージャ110にプラグインされたことが通知される(S1504)。

【0107】

デバイス管理マネージャ110は、OS112からのプラグイン通知を受け取ると、検疫クライアントPG300が保持する接続間管理にテーブル400の現在値402を読み込みリモート接続するサーバのIPアドレスを取得する(S1505)。

【0108】

その後、取得したIPアドレスをもつ検疫サーバ104もしくはTCサーバ103の仮想デバイスマネージャ111との間で通信チャネルの生成(S1506)、フィルタドライバにおけるフィルタの開始(S1507)、検疫サーバ104側でのデバイスオブジェクトの生成(S1509)、OS112に対するドライバのロード要求(S1510)、OS112におけるドライバのロード処理(S1511)、OS112においてドライバロード処理が終了したことを仮想デバイスマネージャ111に通知する処理(S1512)、仮想デバイスマネージャ11から端末101/102側のデバイス管理マネージャ110へのプラグイン処理の終了を通知する処理(S1513)、端末101/102におけるデバイス管理マネージャ110からOS112へのプラグイン終了を通知する処理(S1514)が行われた後に端末101/102に装着されたデバイス120が仮想的に検疫サーバ104もしくはTCサーバ103に接続され検疫サーバ104もしくはTCサーバ103に直接的にデバイス120を装着した場合と同様に利用することが可能となる(S1515)。

【0109】

先で取得したIPアドレスが端末101のIPアドレスと同一であればリモート接続は行わず、端末101内でデバイス120を利用できるようにするが、この処理について広く知られている処理であるため省略する。

【0110】

図16のシーケンスS1601は端末101/102からのリモート接続処理が失敗した場合もしくはリモート切断した場合の端末101/102側の処理シーケンスである。

【0111】

端末101/102のデバイス管理マネージャ110からチャネル生成処理が失敗した場合もしくは通信チャネルを破棄しプラグアウトが終了した場合(S1602)、デバイス管理マネージャ11がOS112に対してプラグイン失敗通知もしくはプラグアウト終了通知を発行する(S1603)し、OS112は、失敗通知を受け取った場合は、TCサーバ104にリモート接続できなかったことにより検疫処理ができないことや、TCサーバ103にリモート接続できなかったことによりTCサーバ103でデバイス120が利用できないことを、デバイス120を利用する利用者121へ知らせるために検疫クライアントPG300の管理機能部302はプラグイン処理の失敗を検知した(S1604)後にGUI機能部301は利用できないことを知らせるメッセージを端末101/102の画面に表示する(S1605〜S1606)。そして、検疫サーバ104以外への接続先情報変更処理(S1408)以降を行わずに、再度デバイス接続要求処理を行い接続を試みる(S1607)。

【0112】

図18のシーケンスS1801は、端末101/102が検疫サーバ104にリモート接続した後の検疫処理(S1407)の詳細な処理シーケンスである。

【0113】

端末101/102のデバイス120と検疫サーバ104との間でリモート接続が終了し検疫サーバでデバイス120が利用可能になった後、検疫サーバPG500のクライアント管理機能部505は図10のS100からS1006の処理ステップを実行する。

【0114】

ファイルシステムとして認識できないデバイスである場合は、検疫サーバPG500の管理機能部505は、検疫クライアントPG300の管理機能部303に対して検疫対象外メッセージを通知する(S1802)。検疫クライアントPG300の管理機能部303は検疫対象外メッセージを受信すると検疫クライアントPG300のGUI機能部301を通じて利用者121に対して検疫対象外のデバイスあることと確認入力を求める情報を通知し(S1803)、利用者121からの確認入力を待ち受ける。利用者121からの確認入力が終了(S1812)した後、検疫クライアントPG300は検疫サーバPG500に確認メッセージを通知する(S1813)。

【0115】

ファイルシステムとして認識するデバイスである場合は、検疫サーバPG500の検査機能部503は、図10のデバイス120の検査処理(S1007から1011の処理ステップ)を実行する(S1804)。そして、検疫サーバPG500の検査機能部503は、検疫クライアントPG300の管理機能部303に対して検査進捗メッセージや検査結果メッセージを通知する(S1805)。検疫クライアントPG300の管理機能部303は検査進捗メッセージや検査結果メッセージを受信すると検疫クライアントPG300のGUI機能部301を通じて利用者121に対して検査の進捗状況や結果の表示と、検査結果に対する指示入力を求める情報を通知し(S1806)、利用者121からの確認入力を待ち受ける。利用者121からの確認入力が終了(S1812)した後、検疫クライアントPG300は検疫サーバPG500に確認メッセージを通知する(S1813)。

【0116】

検査処理が終了した後、ポリシー管理テーブル700にしたがって治療処理を行う場合は、検疫サーバPG500の検査機能部503から治療機能部504へ処理を移す。

【0117】

検疫サーバPG500の治療機能部504は、図10のデバイス120の治療処理(S1012から1015の処理ステップ)を実行する(S1807)。そして、検疫サーバPG500の治療機能部504は、検疫クライアントPG300の管理機能部303に対して治療進捗メッセージや治療結果メッセージを通知する(S1810)。検疫クライアントPG300の管理機能部303は治療進捗メッセージや治療結果メッセージを受信すると検疫クライアントPG300のGUI機能部301を通じて利用者121に対して治療の進捗状況や結果の表示と、治療結果に対する指示入力を求める情報を通知し(S1811)、利用者121からの確認入力を待ち受ける。利用者121からの確認入力が終了(S1812)した後、検疫クライアントPG300は検疫サーバPG500に確認メッセージを通知する(S1813)。なお、ポリシーによっては治療処理中に治療指示を利用者121に行ってもらう必要があるため、その場合は検疫クライアントPG300のGUI機能部301を通じて管理機能部303と検疫サーバPG500の治療機能部504との間で治療内容の指示を行う(S1808〜S1809)。ここでいう指示とは、治療対象のファイルをデバイス120から削除する、デバイス120からファイルを検疫サーバ104に移動して隔離する、ウィルスを駆除してファイルの内容を更新する、治療処理を保留する、などである。

【0118】

そして、治療処理が終了を持って検疫処理が終了し、デバイス120の接続先を検疫サーバ104から端末101やTCサーバ103への切り替えのための処理(S1408)として、検疫処理シーケンス(S1801)の後に検疫クライアントPG300が保持する接続管理テーブル400の現在値402を変更する接続先情報変更処理(S1820)を行う。

【0119】

接続先情報変更処理は、デバイス120が装着される端末101、または、シンクライアント端末102が画面転送通信でリモート接続して利用するTCサーバ103への接続切り替え処理で、例えばデバイス120が端末101に装着している場合は、現在値402に端末101のIPアドレスを設定する。デバイス102がシンクライアント端末102に装着されている場合は、現在値402にTCサーバ103のIPアドレスを設定する。

【0120】

TCサーバのIPアドレスの取得方法としては、例えば画面転送通信を行うシンクライアント接続用PG114利用しているIPアドレスを取得するか、もし画面転送通信が行われている場合は通信のIPパケットを監視し解析しIPアドレスを取得するか、利用者121に対してIP入力を求める処理を実施してもよい。

【0121】

図17のシーケンスS1703は、検疫サーバ104やTCサーバ103からのリモート接続の切断処理シーケンス(S1410やS1421)の詳細なシーケンスである。

【0122】

OS122は利用者121からの指示によるデバイスの取外し指示(S1701)もしくは検疫クライアントPG300からの取外し要求(S1702)が行われると、デバイス管理マネージャ110にデバイスのプラグアウト処理を行うための通知を行う(S1704)。その後、デバイス管理マネージャ110は、仮想デバイスマネージャ111に対してプラグアウト通知を行う(S1705)。仮想デバイスマネージャ111は、プラグアウト通知を受信すると、OS112に対してドライバのアンロードを要求(S1706)する。OS112はドライバをアンロード(S1707)し、アンロードが終了すると仮想デバイスマネージャ111へドライバのアンロードが終了したことを通知する。仮想デバイスマネージャ111はデバイスオブジェクトを消し(S1709)、デバイス管理マネージャ110へプラグアウトが終了したことを通知する。(S1710)。デバイス管理マネージャ110はプラグアウトが終了したことを認識すると、通信チャネルを廃棄し(S1711)、フィルタドライバのフィルタを停止する(S1712)。そしてフィルタが停止すると、OS112ではデバイスがプラグアウトしたことを認識する(110)。

【符号の説明】

【0123】

100:ネットワーク、101:端末、102:シンクライアント端末、103:TCサーバ、104:検疫サーバ、110:デバイス管理マネージャ、111:仮想デバイスマネージャ、112:オペレーティングシステム(OS)、113:ファイル持込監視PG、114:TCサーバ接続用PG、115:シンクライアントPG、120:デバイス、121:利用者、122:管理者、201:一次記憶装置、202:二次記憶装置、203:プロセッサ、204:I/Oハードウェア、205:通信ハードウェア、300:検疫クライアントPG、301:GUI機能部、302:管理機能部、303:デバイス切断監視機能部、400:接続管理テーブル、401:デバイス接続先IPアドレスの初期値、402:デバイス接続先IPアドレスの現在値、500:検疫サーバPG、501:GUI機能部、502:ポリシー管理機能部、503:検査機能部、504:治療機能部、505:クライアント管理機能部、506:ログ管理機能部、600:クライアント管理テーブル、700:ポリシー管理テーブル。

【技術分野】

【0001】

本明細書において開示される主題は、計算機に着脱可能なデバイスを検疫する技術に関する。

【背景技術】

【0002】

近年、USBメモリー等の着脱可能なデバイス(以下、デバイスと略記する)が普及し、計算機が具備するUSBインターフェースを介したデータの持ち出しや持ち込みが容易に行えるようになっている。

【0003】

また、DVD-ROMなどのリムーバブル光ディスク等のメディアによる大量データの持ち込みも行えるようになっている。

【0004】

しかし、これらデバイスを計算機に接続した際やデバイスから計算機内へデータを複製したり移動したりする際に、計算機内のデータがコンピュータウィルス(以下、ウィルスと略記する)に感染してしまう可能性があり、問題となっている。

【0005】

これに対しては、計算機内にウィルスを検知し駆除するソフトウェアを搭載し実行することにより問題を回避しようとしている。

【0006】

例えば後記特許文献1には、デバイスを計算機内の隔離された領域もしくは独立した装置に接続させ、データをデバイスから計算機へ移動もしくは複製する前に、ウィルスを検知し駆除するプログラムを実行しウィルスを駆除する技術が開示されている。

【0007】

しかし、本技術ではウィルスによる問題を完全に回避することができない。

【0008】

例えば、ウィルスを検知し駆除するソフトウェアはパターンデータと呼ばれるウィルスを認識するためのデータを更新し続ける必要があるが、ウィルスを検知し駆除するソフトウェアの導入不備や更新の失敗や更新の遅延といったウィルス対策が不備な状態では、新たに出現するウィルスが出現した場合に検知や駆除ができなくなる可能性がある。

【0009】

また、書き換え困難なDVD-ROMなどのリムーバブル光ディスク等はウィルスを駆除することができない。

【0010】

そこで、ウィルス対策等が不備である計算機を検知し、ウィルス対策等を最新の状態にするための検疫システムがある。

【0011】

検疫システムは、予め定めた条件を満足していない計算機が存在すれば当該計計算機の通信を制限する等して、条件を満足させるための処理を実施した後に、通信の制限を解除するという一連の処理を行うシステムであり、この処理によってパターンデータの更新の遅延といったセキュリティ対策の遅延を回避する(例えば、特許文献2)。

【0012】

また、計算機のウィルス対策の不備を回避するために、計算機をデータセンタ等の場所に集約し、遠隔から使用するシンクライアントシステムを導入する方法がある。シンクライアントシステムでは、計算機をデータセンタに集約することによってネットワークからの切り離しを回避でき、かつ、運用管理者が集中的に管理することによって、利用者によるセキュリティ対策の漏れを回避することが可能である(たとえば、特許文献3)。

【0013】

また、特許文献4には、デバイスが手元の計算機に直接接続する場合と同様に、当該デバイスを、データセンタ等に集約された遠隔にある計算機に仮想的に利用可能にする技術が開示されている。

【先行技術文献】

【特許文献】

【0014】

【特許文献1】特開2010−157161号公報(段落0027〜0036)

【特許文献2】特開2004−289260号公報(段落0017〜0023)

【特許文献3】米国特許出願公開第2007/0220120号明細書

【特許文献4】米国特許出願公開第2007/0288623号明細書

【発明の概要】

【発明が解決しようとする課題】

【0015】

特許文献1に記載の技術では、ウィルスを検知し駆除するソフトウェアがウィルスを誤って検知した際に、データを削除し、重要なデータが失われる可能性がある。

【0016】

特許文献2に記載の技術では、通信の制限が行われている間は、本来利用者が行いたい通信を行うことができず、たとえば計算機が業務用計算機であれば業務を継続することができなくなる。

【0017】

特許文献4に記載の技術は、運用管理者がセキュリティ対策を実施する場合でも対策の不備が発生する場合は問題を回避することは困難であり、特許文献に記載の技術を組み合わせた場合であっても、セキュリティ対策処理が終了するまでの間は業務を継続することができなくなる。

【課題を解決するための手段】

【0018】

開示されるデバイス検疫システムは、例えば、デバイスが計算機に装着され新たに認識された場合、当該デバイスを検疫サーバ以外の計算機で利用可能にする前に、検疫サーバに接続して、デバイス内のウィルスの検疫を行い、さらに、必要に応じてウィルスの駆除やウィルスに感染したデータの削除や隔離などの検疫結果に応じた処理を行い、その後、デバイスを検疫サーバ以外の計算機で利用可能にする。

【0019】

開示されるデバイス検疫システムは、デバイスを計算機に装着すると、デバイスあらかじめ定めた条件に基づいて検疫処理を実行するサーバに強制的に接続させ、検疫が終了した後に、検疫サーバ以外の計算機から利用できるようにする。

【0020】

開示されるデバイス検疫システムは、より具体的には、

デバイスを装着可能な端末と、サービスサーバと、検疫サーバと、がネットワークで接続されており、

端末は、当該端末に装着されたデバイスの新たな接続を認識したら、当該端末を含む、検疫サーバ以外の計算機によるデバイスの利用を禁止し、

デバイスを、検疫サーバに接続し、

検疫サーバは、端末に装着されたデバイスをあらかじめ定めた条件で検疫し、

端末は、検疫サーバによるデバイスの検疫が終了した後に、検疫サーバ以外の計算機によるデバイスの利用を可能にするデバイスの接続先変更処理を行う、という特徴を備える。

【0021】

さらに、デバイスの接続先を、初期値として検疫サーバのアドレスが設定された接続管理データにより、管理し、

デバイスの接続先変更処理として、

検疫が終了すると、接続管理データの現在値をデバイスを利用する検疫サーバ以外の計算機のアドレスを設定し、

検疫サーバとの接続を切断し、

アドレスが設定された検疫サーバ以外の計算機へ接続するように、端末を構成してもよい。

【0022】

さらに、デバイスが取り外されると、接続管理データの現在値に初期値を設定するように、端末を構成してもよい。

【0023】

さらに、接続管理データの初期値が設定されていない場合は、利用者からの初期値入力を受け付けるように、端末を構成してもよい。

【0024】

さらに、検疫サーバへ接続できない場合に、接続先変更処理を行わず、検疫サーバへの接続失敗を利用者に通知し、再度、検疫サーバへの接続を試みるように、端末を構成してもよい。

【0025】

なお、上記態様における、検疫の終了後にデバイスを利用する計算機とは、例えば、デバイスが装着された端末、または、端末とネットワークで接続されたサービスサーバである。

【0026】

また、端末とは、例えば、上述のシンクライアントシステムにおけるシンクライアント端末であり、サービスサーバとは、例えば、上述のシンクライアントシステムにおけるシンクライアントサーバである。

【発明の効果】

【0027】

開示によれば、デバイスを安全に利用することが可能になる。

【図面の簡単な説明】

【0028】

【図1】実施形態に係るデバイス検疫システムの構成を例示する図。

【図2】検疫サーバ104、端末101、シンクライアント端末102、TCサーバ103を実現する計算機のハードウェア構成を例示する図。

【図3】検疫クライアントPG300の構成を例示する図。

【図4】検疫クライアントPG300が管理する、接続管理テーブル400の構成を例示する図。

【図5】検疫サーバPG500の構成を例示する図。

【図6】接続元の端末101/102のIPアドレス等を記録するクライアント管理テーブル600の構成を例示する図。

【図7】ポリシー管理テーブル700の構成を例示する図。

【図8】検疫クライアントPG300の起動処理フローを例示する図。

【図9】検疫サーバPG500の起動処理フローを例示する図。

【図10】デバイス120が検疫サーバ104へ接続された際の処理フローを例示する図。

【図11】デバイス120が端末101/102に装着された場合の処理フローを例示する図。

【図12】デバイス120が端末101/102から取り外された場合の処理フローを例示する図。

【図13】デバイス120からのファイルの移動や複製を制限する処理フローを例示する図。

【図14】デバイス120の、端末101/102への装着から、端末101/102またはTCサーバ103からの切断までの処理シーケンスを例示する図。

【図15】端末101/102からTCサーバ103または検疫サーバ104へのリモート接続処理シーケンスを例示する図。

【図16】リモート接続処理が失敗または切断された場合の端末101/102での処理シーケンスを例示する図。

【図17】TCサーバ103または検疫サーバ104からのリモート接続の切断処理シーケンスを例示する図。

【図18】検疫サーバ104での検疫処理シーケンスを例示する図。

【発明を実施するための形態】

【0029】

以下、本発明に係る各実施形態について説明する。

【0030】

図1は、本発明の実施形態に係るデバイス検疫システムの構成図である。デバイス検疫システムは、検疫サーバ104、端末101、シンクライアント端末(TC端末という)102、シンクライアントサーバ(TCサーバという)103、ネットワーク100を備える。また、検疫サーバ104、端末101、ネットワーク100からなる構成であってもよいし、検疫サーバ104、TC端末102、TCサーバ103からなる構成であってもよい。なお、以下の説明では、端末101とTC端末102とをまとめて端末101/102と表すことがある。

【0031】

検疫サーバ104は、端末101、TCサーバ102に接続されるデバイス120の検疫を行うサーバで、ソフトウェアとしてオペレーティングシステム112d、仮想デバイスマネージャ111b、検疫サーバプログラム(以下、本明細書では、プログラムをPGと記す)500を備える。

【0032】

本実施例における、デバイス120は、たとえば不揮発性メモリや磁気ディスク等を使用した書き換え可能な記憶装置と、CD-ROMやDVD-ROM等の書き換え困難な記憶装置や媒体等である。

【0033】

本明細書における検疫とは、例えば、ポリシーと呼ばれる、あらかじめ定めた条件に基づいて記憶装置内の状態を検査し、検査結果に基づいてあらかじめ定めた処理を行うことであり、詳細について後述する。

【0034】

端末101は、オペレーティングシステム112a、デバイス管理マネージャ110a、検疫クライアントPG300a、ファイル持込監視PG113aを備える。

【0035】

TCサーバ103は、オペレーティングシステム112c、仮想デバイス管理マネージャ111a、ファイル持込監視PG113b、TCサーバPG115を備える。

【0036】

TC端末102は、オペレーティングシステム112b、デバイス管理マネージャ110b、検疫クライアントPG300b、 TCサーバ接続用PG114を備える。

【0037】

利用者121は、端末101およびシンクライアント端末102を操作する人物である。

【0038】

利用者121は、TCサーバPG115がネットワーク100を介してTCサーバ接続用PG114に対して送信し、TC端末102上に表示する画面情報に対して、TC端末102上で操作情報を入力することにより、TCサーバ103の処理をあたかもTC端末102上で実行しているようになる。

【0039】

管理者122は、検疫サーバに104を管理する人物である。

【0040】

管理とは、例えば、後述するポリシーの設定や検疫サーバ104の運転を行うことである。

【0041】

なお、デバイス管理マネージャ111、検疫クライアントPG300、仮想デバイスマネージャ111、検疫サーバPG500の詳細については後述する。

【0042】

図2は、検疫サーバ104、端末101、シンクライアント端末102、TCサーバ103を実現する計算機のハードウェア構成図である。

【0043】

ハードウェアは、RAMなどの一次記憶装置201とハードディスクやフラッシュメモリー等の二次記憶装置202と中央演算装置などのプロセッサ203、ネットワーク100を介して通信を行うための通信ハードウェア205とモニタやキーボードやマウスやデバイス120との通信やデータの入出力を行うためのI/Oハードウェア204とバスなどの内部通信線206を備える。

【0044】

I/Oハードウェア204は、例えば、ユニーバーサルシリアルバス(USB)、ワイヤレスUSB、近距離無線通信インターフェース、赤外線通信インターフェース、シリアルポートインターフェース、PS/インターフェース(登録商標)、オーディオインターフェースといったものがある。本実施例ではインターフェースがUSBである場合を例に挙げて説明するが、インターフェースはこれに限らない。

【0045】

なお、前記ソフトウェアおよびPGは、予め、二次記憶装置202に格納されてもよいし、必要に応じて、計算機が利用可能な、I/Oハードウェア204に着脱可能な記憶媒体や、通信媒体100206を介して遠隔にある装置から導入してもよい。通信媒体とは、通信ハードウェア205に接続する、有線、無線、光などのネットワーク100や、または当該ネットワーク100を伝搬する搬送波やディジタル信号を指す。

【0046】

前記ソフトウェアおよびプログラムは、一次記憶装置201に読み込まれ、プロセッサ203が主体となって実行されることにより、後述する各機能部を含め処理が実現される。また、本明細書における各処理は、プログラムが実行することにより具現化される各機能部、各機能部が実現するものであるが、説明の便宜上、各プログラムを実行主体として説明する。

【0047】

仮想デバイスマネージャ111は、検疫サーバ104やTCサーバ103にネットワーク100を介して接続されるデバイス120との間でデータ送受信を行うための制御ソフトウェアである。

【0048】

端末101やシンクライアント端末102に直接装着するデバイス120を、仮想的に検疫サーバ104やTCサーバ103へ直接装着する場合と同様に利用することを可能にする機能を実現するものであり、後述するデバイス管理マネージャ110と連携して動作する。

【0049】

デバイス管理マネージャ110は、端末101やシンクライアント端末102が、デバイス120を検疫サーバ104もしくはTCサーバ103の仮想デバイスとして利用するためのソフトウェアであり、前述のデバイス管理マネージャ110と連携して動作する。

【0050】

なお、デバイス管理マネージャ110と仮想デバイスマネージャ111の処理詳細については特開2008−4110号公報に詳しく記載されているが、本実施例では、検疫システムにおいて使用する場合に必要となる処理について後述する。

【0051】

図3は、検疫クライアントPG300の構成図である。

【0052】

検疫クライアントPG300は、実行されることにより、接続管理テーブル400、GUI機能部301、管理機能部302、デバイス切断監視機能部303を実現する。

【0053】

GUI機能部301は、利用者121に対して、検疫処理を成す検査処理や治療処理の進捗状況画面や結果画面や入力画面、後に記す接続管理テーブル400の初期値401を設定するための入力画面を表示する機能部である。

【0054】

管理機能部302は、接続管理テーブル400の管理、OS112に対するデバイス120の装着通知の処理、デバイス管理マネージャ110におけるプラグイン処理の失敗通知の検知、後述する切断監視機能部303の処理に応じた接続管理テーブル400の現在値402の書き換えを行う機能部である。

【0055】

デバイス切断監視機能部303は、端末101/102に装着するデバイス120が物理的に取り外されたことを検知した際に、管理機能部302に通知する機能部である。

【0056】

図4は、検疫クライアントPG300が管理する、接続管理テーブル400である。

【0057】

接続管理テーブル400は、デバイス120が端末101またはシンクライアント端末102に装着された後に、仮想的に接続する検疫サーバ104のIPアドレス保持する初期値401と、システム全体の処理状況に応じて管理機能部302によって値が書き換えられる現在値402を保持するテーブルである。

【0058】

図5は、検疫サーバPG500の構成図である。

【0059】

検疫サーバPG500は、実行されることにより、GUI機能部501、ポリシー管理機能部502、検査機能部503、治療機能部504、クライアント管理機能部505、ログ管理機能部506、クライアント管理テーブル600、ポリシー管理テーブル700を実現する。

【0060】

GUI機能部501は、管理者122が、検疫サーバ104に対してポリシーと呼ばれる、後述する検査機能部503と治療機能部504はそれぞれ検査処理と治療処理を開始する条件を設定するための画面と、検疫サーバ104に接続する機器の接続状況を確認するための画面と、後述するログ管理機能部506が管理する検疫サーバPG500の各機能部が出力するログを参照する画面を提供する機能部である。

【0061】

ポリシー管理機能部502は、後述するポリシー管理テーブル700を管理する機能部であり、設定されたポリシーに従い検査機能部503では検査処理が行われる。

【0062】

検査機能部503は、端末101/102に直接装着するデバイス120が仮想的に検疫サーバ104に接続した際に、当該デバイス120の内容をポリシー管理機能部502から通知されるポリシーにしたがって検査処理を行う機能部である。

【0063】

治療機能部504は、検査機能部503にて検査処理の後に、さらにポリシーに従って治療処理を行う機能部である。

【0064】

クライアント管理機能部505は、仮想的に接続してきたデバイス120が実際に物理的に装着されている端末101/102のIPアドレスを管理する機能部である。

【0065】

ログ管理機能部505は、検疫サーバPG500の各機能部が出力するログを記録や管理を行う機能である。

【0066】

次にポリシー管理テーブル700について説明する。

【0067】

図7はポリシー管理テーブル700の一例である。

【0068】

ポリシー管理テーブル700は、検査処理の内容と検査処理の結果を記載する列701と、検査処理の結果に応じて実施する治療処理の内容を記載する列702と、治療処理の後にデバイス120から端末102やTCサーバ103へのファイル等のデータの移動や複製を制限するか否かを記載する列703から成る。

【0069】

例えば、デバイス120内にウィルスの存在をチェックし、ウィルスに感染したファイルを発見した場合は、ウィルスに感染したファイルを強制的に削除するか、利用者からの指示や確認にしたがって削除や隔離や保留を行うか、治療処理を行わずに保留する。この3つの処理の一つをあらかじめ管理者が決定し、GUI管理機能部を通じて設定することで、治療処理を一意に行うことができる。また同時に、治療処理の後にデバイス120から端末101もしくはTCサーバ103へのファイルの移動や複製を制御するか否かも任意に設定する。

【0070】

検疫クライアントPG300の起動処理について説明する。

【0071】

図8は、検疫クライアントPG300の起動処理フローである。

【0072】

PGが開始(S801)されると、管理機能部302は、接続管理テーブル400の初期値401にIPアドレスが設定されているかを確認する(S802)、もしIPアドレスが設定されていない場合は、GUI機能部301が、デバイスを仮想的に接続させる計算機のIPアドレスとなるデバイス接続先IPアドレスの初期値401に値を入力させるための画面を表示し、利用者121が、管理者122からあらかじめ通知された検疫サーバ104のIPアドレスを手動で入力した後に再び、初期値401にIPアドレスが設定されているかを確認する(S802)。初期値401が設定されていなければ、S802、S803を繰り返す。実際にはあらかじめ繰り返す回数を定めることにより、処理の無限ループを回避する。

【0073】

一方で、もし初期値401にIPアドレスが設定されていれば、現在地402へコピーする(S804)。そして、検疫サーバ104との疎通確認など行い(S805)、疎通確認が終了すれば検疫サーバ104からの通知メッセージを待ち受ける(S806)と同時に、デバイス接続監視機能部は、前記通知メッセージを待ち受ける時点から端末101/102に装着されるデバイス120が取り外されることを監視する(S807)。

【0074】

S805において疎通確認ができない場合は処理を終了するか、例えばS803へ遷移しIPアドレスの確認や再入力を行わせる画面を表示させる。PGを停止する場合は、接続管理テーブル400の初期値401は二次記憶装置に記録され、次回起動時に再度利用する。

【0075】

次に、検疫サーバPG500の起動処理について説明する。

【0076】

図9は、検疫サーバPG500の起動処理フローである。

【0077】

PGが開始(S901)されると、ログ管理機能部506は、各機能部から通知されるログを記録する準備を行い、各機能部からの通知を待ち受ける(S902)。次にポリシー管理機能部502はポリシー管理テーブル700を生成し、ポリシーの登録や変更を待ち受ける。このときもしすでにポリシーが登録されていれば、ポリシーに記載された処理内容を検査機能部504へ通知する(S903)。検査機能部503は、クライアント管理機能部505から送付される検査処理開始通知待ち受ける(S904)。治療機能部504は検査機能部503からの治療処理開始通知を待ち受ける(S905)。次にGUI機能部501は登録されたポリシーを表示する画面を表示し、管理者122からのポリシーの変更や追加登録を待ち受ける画面を表示する(S906)。次にそして、クライアント管理機能部505は端末101/102からの仮想的なデバイス接続を待ち受け、接続してくる仮想的なデバイス、つまり、端末101/102に装着されるデバイス120の種別を判定する処理を開始し、接続を待ち受ける(S907)。

【0078】

次に、デバイス120が端末101/102に装着され仮想的なデバイスとして検疫サーバ104へ接続した際の処理について図10を用いて説明する。

【0079】

検疫サーバPG500のクライアント管理機能部505がデバイス120のリモート接続を待ち受けているとき(S1001)、デバイス120がリモート接続すると(S1002)、接続したリムーバブルデバイス120が、ファイルシステムとして認識可能なものか否かをする処理を行う(S1003)。例えばデバイス120がOS120で認識可能なファイル管理方式(例えばFAT、NTFS、EXT3、等といった方式)でフォーマットされているならば、ファイルシステムとして認識した場合は次のステップへ処理を進める。

【0080】

もしファイルシステムとして認識できない場合は、検疫対象外のデバイスであると判断し、検疫対処外メッセージを検疫クライアントPG300へ通知する(S1004)。ファイルシステムとして認識した場合は、クライアント管理テーブル600に、接続元の端末101/102のIPアドレス等を記録する(1006)。そして、検査機能部503は、起動時に通知されたポリシーに従い、リモート接続されたデバイス120内の検査を行う(S1007)。このとき検査処理の進捗状況は、検査進捗メッセージに格納され、検疫クライアントPG300へ送付され、検疫クライアントPG300のGUI機能部301を介して利用者121に通知される(S1008)。

【0081】

検査処理が終了した後は、ポリシーに記載される治療処理の記載内容を判断し(S1009)、治療処理を行わない場合は、検査機能部503の処理は終了し(S1010)、検査結果は検査結果メッセージに格納され、検疫クライアントPG300に通知され、検疫クライアントPG300のGUI機能部301を介して利用者121に通知される(S1011)。

【0082】

一方で治療処理を行う場合は、治療機能部504にてポリシーに記載された治療内容に従い治療処理を実施する(S1012)。このとき治療処理の進捗状況は、治療進捗メッセージに格納され、検疫クライアントPG300へ送付され、検疫クライアントPG300のGUI機能部301を介して利用者121に通知される(S1013)。

【0083】

また、治療処理が利用者121により確認や指示を受けながら行う場合は、利用者121は検疫クライアントPG300のGUI機能部301に表示される画面から指示や確認を行い対話的に処理を進める。治療処理が終了した後は、治療処理結果は、治療結果メッセージに格納され、検疫クライアントPG300へ送付され、検疫クライアントPG300のGUI機能部301を介して利用者121に通知される(S1013)。S1008、S1011、S1013、S1015の各処理においてメッセージを検疫クライアントPG300へ送付するが、メッセージを送付した後は、検疫クライアントからの確認メッセージを待ち受ける。

【0084】

次に、デバイス120が端末101/102に装着された場合の端末101/102におけるデバイス管理マネージャ110の処理について図11を用いて説明する。

【0085】

端末101/102への新たなデバイスの装着を認識したことを契機(S1101)に、端末101/102に搭載されるデバイス管理マネージャ110は、検疫クライアントPG300が保持する接続管理テーブル400の現在値402に格納される初期値401のIPアドレスがあて先となる検疫サーバ104の仮想デバイスマネージャとの間で通信路を確立し、リモート接続を行う(S1102)。これにより、検疫前の検疫サーバ104以外の端末101/102やシンクライアントサーバ103によるデバイス120の利用が禁止される。

【0086】

次に、デバイス120が端末101/102から取り外された場合の端末101/102におけるデバイス管理マネージャ110の処理について図12を用いて説明する。

【0087】

デバイスが端末101/102から取り外され契機で(S1201)、端末101/102に搭載される検疫クライアントPG300のデバイス切断監視機能部303は、検疫クライアントPG300が保持する接続管理テーブル400の現在値402を初期値401に格納されると同じ値を設定し(S1202)、遠隔のサーバ(本実施例では検疫サーバ104もしくはTCサーバ103)の仮想デバイスマネージャとの間で確立されている通信路を破棄することによりリモート接続を切断する(S1203)。

【0088】

次に、検査処理もしくは治療処理の後に、デバイス120から計算機102もしくはTCサーバ103へのファイルの移動や複製を制限するファイル持込監視PG113の処理フローについて図13を用いて説明する。

【0089】

検疫サーバPG500において検査処理もしくは治療処理が終了した後、検疫サーバPG500から検疫クライアントPG300の管理機能部302へ、デバイス120から端末101もしくはTCサーバ103への移動や複製を制限するファイルのリストを送付する(S1302)。そしてそのファイルを端末101もしくはTCサーバ103のファイル持込制限監視PG113へ送付する(S1303)。送付方法としては、PG間で独自の通信を確立して送付してもよいし、リストをファイル形式に変換してFTPなどのPGを用いてもよい。ファイル持込監視PG113は、受け取ったリストに記載されるファイルを対象として、デバイス120aから端末101へ、もしくは、デバイス120bからリモート接続されたTCサーバ104へのファイルの移動や複製を監視し、対象ファイルの移動や複製を検知した際には処理を中断させ、画面に処理を中断したことを利用者120に知らせる。

【0090】

次に、検疫クライアントPG300や検疫サーバPG500の起動処理からデバイスのリモート接続処理、検疫処理、リモート接続の切断処理、検疫処理終了後のローカル端末/への切り替え、リモート接続の処理、利用者121からのデバイスの利用停止指示、リモート接続の切断処理までの一連の流れを図14以降の図で説明する。

【0091】

検疫サーバ104の電源が投入され、OS112bや仮想デバイスマネージャ11bや検疫サーバPG500は図9に示す起動処理実行(S1403)を実行する。

【0092】

以降、図9に示す検疫サーバPG500の起動処理が終了しているものとして説明する。

【0093】

利用者121によりデバイス120が端末101/102に装着された状態(S1101a)で、端末101/102の電源を投入しOS112やデバイス管理マネージャ110や検疫クライアントPG300が図8に示す起動処理を開始(S1402)するか、これらのソフトウェアが図8に示す起動処理を開始(S1401)した後にデバイス120が端末101/102に装着(S1101b)された後にOS112はデバイス120の装着を認識する(S1404)。

【0094】

次に、図11で示した検疫サーバ104との間に通信路を確立しリモート接続処理(S1405)を行う。

【0095】

検疫サーバ104への接続処理が終了すると端末101/102に装着したデバイス120は、ネットワーク100を介して仮想的に検疫サーバ104に接続する(S1406)。

【0096】

デバイス120が検疫サーバ104に接続した後に図10で示した検疫処理(S1407)が開始される。

【0097】

検疫処理が終了した後は、検疫サーバ104にリモート接続しているデバイス120を端末102もしくはTCサーバ103で利用できるように、デバイス120の接続先変更処理を行う。具体的には、接続先情報の変更処理(S1408)、検疫サーバ104からのリモート接続の切断処理(S1409〜S1410)、デバイス120を装着している端末101/102におけるデバイスの再認識処理(S1411〜S1412)、端末101でのデバイス接続処理(S1413〜S1414)もしくはTCサーバ104へのリモート接続処理(S1418〜S1419)を行う。

【0098】

そして、端末101でのデバイス120aの利用を終了もしくはデバイス120を端末101から取り外した際の処理(S1415〜S146)、もしくは、シンクライアント端末102でのデバイス120bの利用終了もしくはデバイス120bをシンクライアント端末102から取り外した場合の処理(S1420からS1421)を行う。

【0099】

なお、端末101/102から検疫サーバ104やTCサーバ103へのリモート接続処理シーケンス(S1405、S1418)については後の図15を用いて説明する。

【0100】

また、リモート接続処理が失敗した場合もしくはリモート接続が切断された場合の端末101もしくはシンクライアント102側での処理シーケンスについては後の図16のS1601を用いて説明する。

【0101】

また、検疫処理の処理シーケンス(S1407)については、後の図18を用いて説明する。

【0102】

また、検疫サーバ104から端末101やTCサーバ103への切り替えのための処理(S1408)については、後の図18を用いて説明する。

【0103】

また、検疫サーバ104やTCサーバ103からのリモート接続の切断処理シーケンス(S1410やS1421)については、後の図17を用いて説明する。

【0104】

また、端末101/102でのデバイス120の利用停止やリム−バブルデバイス120を取り外した場合の処理シーケンス(S1416、S1421)のうち端末101/102での詳細な処理シーケンスを図16のS1610を用いて説明する。

【0105】

図15のS1501は、端末101/102とから検疫サーバ104やTCサーバ103へのリモート接続処理シーケンス(S1405)の詳細な処理シーケンスである。

【0106】

利用者121デバイス120を端末101/102に装着(S1501)された場合、もしくは、デバイス120が端末101/102に既に装着されており検疫クライアントPG300が、改めてデバイスを装着されたものとしてOS112に通知を発行する(S1502)ことにより、OS112はデバイスが装着されたことを検知し、デバイス管理マネージャ110にプラグインされたことが通知される(S1504)。

【0107】

デバイス管理マネージャ110は、OS112からのプラグイン通知を受け取ると、検疫クライアントPG300が保持する接続間管理にテーブル400の現在値402を読み込みリモート接続するサーバのIPアドレスを取得する(S1505)。

【0108】

その後、取得したIPアドレスをもつ検疫サーバ104もしくはTCサーバ103の仮想デバイスマネージャ111との間で通信チャネルの生成(S1506)、フィルタドライバにおけるフィルタの開始(S1507)、検疫サーバ104側でのデバイスオブジェクトの生成(S1509)、OS112に対するドライバのロード要求(S1510)、OS112におけるドライバのロード処理(S1511)、OS112においてドライバロード処理が終了したことを仮想デバイスマネージャ111に通知する処理(S1512)、仮想デバイスマネージャ11から端末101/102側のデバイス管理マネージャ110へのプラグイン処理の終了を通知する処理(S1513)、端末101/102におけるデバイス管理マネージャ110からOS112へのプラグイン終了を通知する処理(S1514)が行われた後に端末101/102に装着されたデバイス120が仮想的に検疫サーバ104もしくはTCサーバ103に接続され検疫サーバ104もしくはTCサーバ103に直接的にデバイス120を装着した場合と同様に利用することが可能となる(S1515)。

【0109】

先で取得したIPアドレスが端末101のIPアドレスと同一であればリモート接続は行わず、端末101内でデバイス120を利用できるようにするが、この処理について広く知られている処理であるため省略する。

【0110】

図16のシーケンスS1601は端末101/102からのリモート接続処理が失敗した場合もしくはリモート切断した場合の端末101/102側の処理シーケンスである。

【0111】

端末101/102のデバイス管理マネージャ110からチャネル生成処理が失敗した場合もしくは通信チャネルを破棄しプラグアウトが終了した場合(S1602)、デバイス管理マネージャ11がOS112に対してプラグイン失敗通知もしくはプラグアウト終了通知を発行する(S1603)し、OS112は、失敗通知を受け取った場合は、TCサーバ104にリモート接続できなかったことにより検疫処理ができないことや、TCサーバ103にリモート接続できなかったことによりTCサーバ103でデバイス120が利用できないことを、デバイス120を利用する利用者121へ知らせるために検疫クライアントPG300の管理機能部302はプラグイン処理の失敗を検知した(S1604)後にGUI機能部301は利用できないことを知らせるメッセージを端末101/102の画面に表示する(S1605〜S1606)。そして、検疫サーバ104以外への接続先情報変更処理(S1408)以降を行わずに、再度デバイス接続要求処理を行い接続を試みる(S1607)。

【0112】

図18のシーケンスS1801は、端末101/102が検疫サーバ104にリモート接続した後の検疫処理(S1407)の詳細な処理シーケンスである。

【0113】

端末101/102のデバイス120と検疫サーバ104との間でリモート接続が終了し検疫サーバでデバイス120が利用可能になった後、検疫サーバPG500のクライアント管理機能部505は図10のS100からS1006の処理ステップを実行する。

【0114】

ファイルシステムとして認識できないデバイスである場合は、検疫サーバPG500の管理機能部505は、検疫クライアントPG300の管理機能部303に対して検疫対象外メッセージを通知する(S1802)。検疫クライアントPG300の管理機能部303は検疫対象外メッセージを受信すると検疫クライアントPG300のGUI機能部301を通じて利用者121に対して検疫対象外のデバイスあることと確認入力を求める情報を通知し(S1803)、利用者121からの確認入力を待ち受ける。利用者121からの確認入力が終了(S1812)した後、検疫クライアントPG300は検疫サーバPG500に確認メッセージを通知する(S1813)。

【0115】

ファイルシステムとして認識するデバイスである場合は、検疫サーバPG500の検査機能部503は、図10のデバイス120の検査処理(S1007から1011の処理ステップ)を実行する(S1804)。そして、検疫サーバPG500の検査機能部503は、検疫クライアントPG300の管理機能部303に対して検査進捗メッセージや検査結果メッセージを通知する(S1805)。検疫クライアントPG300の管理機能部303は検査進捗メッセージや検査結果メッセージを受信すると検疫クライアントPG300のGUI機能部301を通じて利用者121に対して検査の進捗状況や結果の表示と、検査結果に対する指示入力を求める情報を通知し(S1806)、利用者121からの確認入力を待ち受ける。利用者121からの確認入力が終了(S1812)した後、検疫クライアントPG300は検疫サーバPG500に確認メッセージを通知する(S1813)。

【0116】

検査処理が終了した後、ポリシー管理テーブル700にしたがって治療処理を行う場合は、検疫サーバPG500の検査機能部503から治療機能部504へ処理を移す。

【0117】

検疫サーバPG500の治療機能部504は、図10のデバイス120の治療処理(S1012から1015の処理ステップ)を実行する(S1807)。そして、検疫サーバPG500の治療機能部504は、検疫クライアントPG300の管理機能部303に対して治療進捗メッセージや治療結果メッセージを通知する(S1810)。検疫クライアントPG300の管理機能部303は治療進捗メッセージや治療結果メッセージを受信すると検疫クライアントPG300のGUI機能部301を通じて利用者121に対して治療の進捗状況や結果の表示と、治療結果に対する指示入力を求める情報を通知し(S1811)、利用者121からの確認入力を待ち受ける。利用者121からの確認入力が終了(S1812)した後、検疫クライアントPG300は検疫サーバPG500に確認メッセージを通知する(S1813)。なお、ポリシーによっては治療処理中に治療指示を利用者121に行ってもらう必要があるため、その場合は検疫クライアントPG300のGUI機能部301を通じて管理機能部303と検疫サーバPG500の治療機能部504との間で治療内容の指示を行う(S1808〜S1809)。ここでいう指示とは、治療対象のファイルをデバイス120から削除する、デバイス120からファイルを検疫サーバ104に移動して隔離する、ウィルスを駆除してファイルの内容を更新する、治療処理を保留する、などである。

【0118】

そして、治療処理が終了を持って検疫処理が終了し、デバイス120の接続先を検疫サーバ104から端末101やTCサーバ103への切り替えのための処理(S1408)として、検疫処理シーケンス(S1801)の後に検疫クライアントPG300が保持する接続管理テーブル400の現在値402を変更する接続先情報変更処理(S1820)を行う。

【0119】

接続先情報変更処理は、デバイス120が装着される端末101、または、シンクライアント端末102が画面転送通信でリモート接続して利用するTCサーバ103への接続切り替え処理で、例えばデバイス120が端末101に装着している場合は、現在値402に端末101のIPアドレスを設定する。デバイス102がシンクライアント端末102に装着されている場合は、現在値402にTCサーバ103のIPアドレスを設定する。

【0120】

TCサーバのIPアドレスの取得方法としては、例えば画面転送通信を行うシンクライアント接続用PG114利用しているIPアドレスを取得するか、もし画面転送通信が行われている場合は通信のIPパケットを監視し解析しIPアドレスを取得するか、利用者121に対してIP入力を求める処理を実施してもよい。

【0121】

図17のシーケンスS1703は、検疫サーバ104やTCサーバ103からのリモート接続の切断処理シーケンス(S1410やS1421)の詳細なシーケンスである。

【0122】

OS122は利用者121からの指示によるデバイスの取外し指示(S1701)もしくは検疫クライアントPG300からの取外し要求(S1702)が行われると、デバイス管理マネージャ110にデバイスのプラグアウト処理を行うための通知を行う(S1704)。その後、デバイス管理マネージャ110は、仮想デバイスマネージャ111に対してプラグアウト通知を行う(S1705)。仮想デバイスマネージャ111は、プラグアウト通知を受信すると、OS112に対してドライバのアンロードを要求(S1706)する。OS112はドライバをアンロード(S1707)し、アンロードが終了すると仮想デバイスマネージャ111へドライバのアンロードが終了したことを通知する。仮想デバイスマネージャ111はデバイスオブジェクトを消し(S1709)、デバイス管理マネージャ110へプラグアウトが終了したことを通知する。(S1710)。デバイス管理マネージャ110はプラグアウトが終了したことを認識すると、通信チャネルを廃棄し(S1711)、フィルタドライバのフィルタを停止する(S1712)。そしてフィルタが停止すると、OS112ではデバイスがプラグアウトしたことを認識する(110)。

【符号の説明】

【0123】

100:ネットワーク、101:端末、102:シンクライアント端末、103:TCサーバ、104:検疫サーバ、110:デバイス管理マネージャ、111:仮想デバイスマネージャ、112:オペレーティングシステム(OS)、113:ファイル持込監視PG、114:TCサーバ接続用PG、115:シンクライアントPG、120:デバイス、121:利用者、122:管理者、201:一次記憶装置、202:二次記憶装置、203:プロセッサ、204:I/Oハードウェア、205:通信ハードウェア、300:検疫クライアントPG、301:GUI機能部、302:管理機能部、303:デバイス切断監視機能部、400:接続管理テーブル、401:デバイス接続先IPアドレスの初期値、402:デバイス接続先IPアドレスの現在値、500:検疫サーバPG、501:GUI機能部、502:ポリシー管理機能部、503:検査機能部、504:治療機能部、505:クライアント管理機能部、506:ログ管理機能部、600:クライアント管理テーブル、700:ポリシー管理テーブル。

【特許請求の範囲】

【請求項1】

デバイスを装着可能な端末と、サービスサーバと、検疫サーバと、がネットワークで接続されたデバイス検疫システムにおいて、

前記端末は、

当該端末に装着されたデバイスの新たな接続を認識したら、当該端末を含む、前記検疫サーバ以外の計算機による前記デバイスの利用を禁止し、

前記デバイスを、前記検疫サーバに接続し、

前記検疫サーバは、前記端末に装着された前記デバイスをあらかじめ定めた条件で検疫し、

前記端末は、

前記検疫サーバによる前記デバイスの検疫が終了した後に、

前記検疫サーバ以外の計算機による前記デバイスの利用を可能にする前記デバイスの接続先変更処理を行う

ことを特徴とするデバイス検疫システム。

【請求項2】

請求項1に記載のデバイス検疫システムにおいて、

前記端末は、前記デバイスの接続先を、初期値として検疫サーバのアドレスが設定された接続管理データにより、管理し、

前記デバイスの接続先変更処理として、

前記検疫が終了すると、前記接続管理データの現在値を前記デバイスを利用する前記検疫サーバ以外の計算機のアドレスを設定し、

前記検疫サーバとの接続を切断し、

前記アドレスが設定された前記検疫サーバ以外の計算機へ接続する

ことを特徴とするデバイス検疫システム。

【請求項3】

請求項2に記載のデバイス検疫システムにおいて、

前記端末は、

前記デバイスが取り外されると、前記接続管理データの現在値に前記初期値を設定する

ことを特徴とするデバイス検疫システム。

【請求項4】

請求項3に記載のデバイス検疫システムにおいて、

前記端末は、前記接続管理データの初期値が設定されていない場合は、利用者からの初期値入力を受け付ける

ことを特徴とするデバイス検疫システム。

【請求項5】

請求項1から4のいずれか一に記載のデバイス検疫システムであって、

前記端末は、

前記検疫サーバへ接続できない場合に、

前記接続先変更処理を行わず、

前記検疫サーバへの接続失敗を利用者に通知し、

再度、前記検疫サーバへの接続を試みる

ことを特徴とするデバイス検疫システム。

【請求項6】

請求項1から5のいずれか一に記載のデバイス検疫システムにおいて、

前記検疫の終了後に前記デバイスを利用する計算機とは、前記デバイスが接続された端末、または、前記端末とネットワークで接続された前記サービスサーバである

ことを特徴とするデバイス検疫システム。

【請求項1】

デバイスを装着可能な端末と、サービスサーバと、検疫サーバと、がネットワークで接続されたデバイス検疫システムにおいて、

前記端末は、

当該端末に装着されたデバイスの新たな接続を認識したら、当該端末を含む、前記検疫サーバ以外の計算機による前記デバイスの利用を禁止し、

前記デバイスを、前記検疫サーバに接続し、

前記検疫サーバは、前記端末に装着された前記デバイスをあらかじめ定めた条件で検疫し、

前記端末は、

前記検疫サーバによる前記デバイスの検疫が終了した後に、

前記検疫サーバ以外の計算機による前記デバイスの利用を可能にする前記デバイスの接続先変更処理を行う

ことを特徴とするデバイス検疫システム。

【請求項2】

請求項1に記載のデバイス検疫システムにおいて、

前記端末は、前記デバイスの接続先を、初期値として検疫サーバのアドレスが設定された接続管理データにより、管理し、

前記デバイスの接続先変更処理として、

前記検疫が終了すると、前記接続管理データの現在値を前記デバイスを利用する前記検疫サーバ以外の計算機のアドレスを設定し、

前記検疫サーバとの接続を切断し、

前記アドレスが設定された前記検疫サーバ以外の計算機へ接続する

ことを特徴とするデバイス検疫システム。

【請求項3】

請求項2に記載のデバイス検疫システムにおいて、

前記端末は、

前記デバイスが取り外されると、前記接続管理データの現在値に前記初期値を設定する

ことを特徴とするデバイス検疫システム。

【請求項4】

請求項3に記載のデバイス検疫システムにおいて、

前記端末は、前記接続管理データの初期値が設定されていない場合は、利用者からの初期値入力を受け付ける

ことを特徴とするデバイス検疫システム。

【請求項5】

請求項1から4のいずれか一に記載のデバイス検疫システムであって、

前記端末は、

前記検疫サーバへ接続できない場合に、

前記接続先変更処理を行わず、

前記検疫サーバへの接続失敗を利用者に通知し、

再度、前記検疫サーバへの接続を試みる

ことを特徴とするデバイス検疫システム。

【請求項6】

請求項1から5のいずれか一に記載のデバイス検疫システムにおいて、

前記検疫の終了後に前記デバイスを利用する計算機とは、前記デバイスが接続された端末、または、前記端末とネットワークで接続された前記サービスサーバである

ことを特徴とするデバイス検疫システム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図18】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図17】

【図18】

【公開番号】特開2013−3690(P2013−3690A)

【公開日】平成25年1月7日(2013.1.7)

【国際特許分類】

【出願番号】特願2011−131805(P2011−131805)

【出願日】平成23年6月14日(2011.6.14)

【出願人】(000005108)株式会社日立製作所 (27,607)

【Fターム(参考)】

【公開日】平成25年1月7日(2013.1.7)

【国際特許分類】

【出願日】平成23年6月14日(2011.6.14)

【出願人】(000005108)株式会社日立製作所 (27,607)

【Fターム(参考)】

[ Back to top ]