デバイス装置およびその機能制御方法

【課題】ユーザに所定の行為を好適に促すことができるデバイス装置を提供する。

【解決手段】デバイス装置は、ホスト装置に接続するホスト接続インタフェースと、所定のプログラムを記憶する記憶部とデバイス装置の有する機能を制限する機能制限部とを備える。デバイス装置は、ホスト接続インタフェースを介して接続されたホスト装置によって所定のプログラムが所定の条件で実行されたことを取得した場合に、機能制限部による機能の制限を解除する。

【解決手段】デバイス装置は、ホスト装置に接続するホスト接続インタフェースと、所定のプログラムを記憶する記憶部とデバイス装置の有する機能を制限する機能制限部とを備える。デバイス装置は、ホスト接続インタフェースを介して接続されたホスト装置によって所定のプログラムが所定の条件で実行されたことを取得した場合に、機能制限部による機能の制限を解除する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、デバイス装置に関する。

【背景技術】

【0002】

IT技術の進展により、種々のデバイス装置が開発されている。例えば、可搬式の記憶装置としてのUSBメモリが広く普及している。USBメモリは、記憶機能を有し、コンパクトであることから、販促物として使用されることがある。例えば、USBメモリに広告画像データを予め記憶して、それを顧客に無償提供することが行われる。しかし、この顧客が、広告画像データを一度も閲覧することなくUSBメモリを使用したり、広告画像データを削除して使用したりすると、USBメモリは、販促物としての意味を失うこととなる。かかる問題は、USBメモリに限らず、販促物として使用するデバイス装置に共通する問題であった。また、かかる問題は、デバイス装置を促販物として使用する場合に限らず、ユーザに所定の行為を実行させてからデバイス装置を使用してもらいたい場合に共通する問題であった。

【先行技術文献】

【特許文献】

【0003】

【特許文献1】特開2004−318487号公報

【発明の概要】

【発明が解決しようとする課題】

【0004】

上述の問題の少なくとも一部を考慮し、本発明が解決しようとする課題は、ユーザに所定の行為を好適に促すことができるデバイス装置を提供することである。

【課題を解決するための手段】

【0005】

本発明は、上述の課題の少なくとも一部を解決することを目的とし、以下の形態又は適用例として実現することが可能である。

【0006】

[適用例1]デバイス装置であって、

ホスト装置に接続するホスト接続インタフェースと、

所定のプログラムを記憶する記憶部と、

前記デバイス装置の有する機能の少なくとも一部を制限する機能制限部と、

前記ホスト接続インタフェースを介して接続された前記ホスト装置によって前記所定のプログラムが所定の条件で実行されたことを取得した場合に、前記機能の制限を解除する制限解除部と

を備えたデバイス装置。

【0007】

かかる構成のデバイス装置は、デバイス装置に接続されたホスト装置によって、記憶部に記憶された所定のプログラムが所定の条件で実行されたことを取得した場合に、デバイス装置の機能の制限を解除する。このため、ユーザは、所定のプログラムを所定の条件で、デバイス装置に接続されたホスト装置に実行させて、デバイス装置の機能を解除し、デバイス装置の機能を利用することができる。したがって、所定のプログラムを、ユーザに行わせたい行為と関連させておけば、ユーザに所定の行為を好適に促すことができる。

【0008】

[適用例2]適用例1記載のデバイス装置であって、前記デバイス装置は、前記記憶部にデータを記録可能な記憶装置であり、前記機能制限部は、前記記憶装置の記憶関連機能を制限するデバイス装置。

【0009】

デバイス装置は、記憶装置としてもよい。この場合、機能制限は、記憶装置の本質的な機能である記憶関連機能としてもよい。こうすれば、ユーザに、所定の行為を実行することを好適に促すことができる。

【0010】

[適用例3]前記機能制限部は、前記記憶関連機能のうちの、前記記憶部への書き込みを行う機能を制限する適用例2記載のデバイス装置。

【0011】

記憶部への書き込みは、記憶装置にとって重要な機能の1つである。このため、書き込み機能を制限することは、ユーザに所定の行為を実行させる動機付けとなる。かかる構成によれば、ユーザに、所定の行為を実行することを好適に促すことができる。

【0012】

[適用例4]前記機能制限部は、前記記憶関連機能のうちの、前記記憶部の所定の記憶領域を前記ホスト接続インタフェースに接続された前記ホスト装置に認識させる機能を制限する適用例2または適用例3記載のデバイス装置。

【0013】

記憶部の所定の記憶領域をホスト装置が認識できなければ、ユーザは、所定の記憶領域を利用することができない。このため、認識機能を制限することは、ユーザに所定の行為を実行させる動機付けとなる。かかる構成によれば、ユーザに、所定の行為を実行することを好適に促すことができる。

【0014】

[適用例5]適用例1記載のデバイス装置であって、前記ホスト接続インタフェースは、該ホスト接続インタフェースに接続された前記ホスト装置が、前記記憶部を記憶領域として有する記憶装置として、該デバイス装置を認識可能に構成されたインタフェースであり、更に、前記機能制限部が前記機能の制限を行っている状態では、前記デバイス装置の属性を、前記記憶部を記憶領域として有する記憶装置として、前記ホスト接続インタフェースに接続された前記ホスト装置に認識させ、前記制限解除部が前記機能の制限を解除した状態では、前記デバイス装置の属性を、前記解除した機能に対応するデバイス装置として、前記ホスト接続インタフェースに接続された前記ホスト装置に認識させる属性認識制御部を備えたデバイス装置。

【0015】

かかる構成のデバイス装置によれば、機能制限を行っているデバイス装置をホスト装置に接続した際、ホスト装置は、接続されたデバイス装置を記憶装置として認識する。したがって、ユーザは、記憶部に記憶された所定のプログラムをホスト装置に容易に実行させることができる。そして、機能制限が解除された状態では、ホスト装置は、解除した機能に対応するデバイス装置として、接続されたデバイス装置を認識する。したがって、ユーザは、デバイス装置を有効に利用することができる。つまり、デバイス装置は、記憶装置以外のデバイス装置としても構成することができる。

【0016】

[適用例6]適用例5記載のデバイス装置であって、前記デバイス装置は、更に、前記デバイス装置以外の他のデバイス装置と接続する複数のデバイス接続インタフェースと、前記ホスト装置と前記他のデバイス装置との間の通信を中継する中継部とを備えるハブ装置であり、前記機能制限部は、前記中継部の中継機能を制限するデバイス装置。

【0017】

デバイス装置は、ハブ装置としてもよい。この場合、機能制限は、ハブ装置の中継機能としてもよい。中継機能は、ハブ装置の本質的な機能であるから、当該機能を制限することは、ユーザに所定の行為を実行させる動機付けとなる。こうすれば、ユーザに、所定の行為を実行することを好適に促すことができる。

【0018】

[適用例7]適用例5記載のデバイス装置であって、前記デバイス装置は、記憶媒体に接続する媒体接続インタフェースと、前記記憶媒体へのデータの書き込み、および、該記憶媒体に記憶されたデータの読み出しの少なくとも一方を行う記録制御部とを備えた記憶媒体制御装置であり、前記機能制限部は、前記記録制御部の機能を制限するデバイス装置。

【0019】

デバイス装置は、記憶媒体制御装置としてもよい。この場合、機能制限は、記憶媒体制御装置の記録制御機能としてもよい。記録制御機能は、記憶媒体制御装置の本質的な機能であるから、当該機能を制限することは、ユーザに所定の行為を実行させる動機付けとなる。こうすれば、ユーザに、所定の行為を実行することを好適に促すことができる。

【0020】

[適用例8]適用例1ないし適用例7のいずれか記載のデバイス装置であって、前記所定のプログラムは、前記ホスト装置が備えるディスプレイに所定の画像を表示させる機能を前記ホスト装置に実現させる表示プログラムを含み、前記制限解除部は、前記表示プログラムの実行によって、所定の表示条件を満たすまで、前記所定の画像が表示された場合に、前記機能の制限の解除を行うデバイス装置。

【0021】

かかる構成のデバイス装置によれば、ユーザは、デバイス装置に接続されたホスト装置に表示プログラムを所定の表示条件を満たすまで実行させて、デバイス装置の機能制限を解除することができる。したがって、ユーザに、所定の画像を所定の表示条件を満たすまで閲覧することを好適に促すことができる。

【0022】

[適用例9]前記所定の画像は、広告画像である適用例8記載のデバイス装置。

【0023】

かかる構成のデバイス装置によれば、ユーザに、広告画像を所定の表示条件を満たすまで閲覧することを好適に促すことができる。つまり、デバイス装置は、販促物として好適に利用することができる。

【0024】

[適用例10]適用例1ないし適用例9のいずれか記載のデバイス装置であって、前記所定のプログラムは、所定の認証情報を受け付けて認証を行う認証機能を前記ホスト装置に実現させる認証プログラムを含み、前記制限解除部は、前記認証プログラムの実行によって、前記認証に成功した場合に、前記機能の制限の解除を行うデバイス装置。

【0025】

かかる構成のデバイス装置によれば、ユーザは、デバイス装置に接続されたホスト装置に認証プログラムを実行させて、認証情報を入力することで、デバイス装置の機能制限を解除することができる。したがって、ユーザに、所定の認証情報を得るための行為を実行することを好適に促すことができる。

【0026】

[適用例11]前記記憶部は、更に、ユーザの所定の行為に基づいて前記認証情報を提供するネットワークサーバのネットワーク上の位置を表す位置情報が記述されたファイルを記憶した適用例10記載のデバイス装置。

【0027】

かかる構成のデバイス装置によれば、ユーザは、ファイルに記述されたサーバに端末からアクセスして、認証情報を容易に取得することができる。しかも、ユーザの認証情報を取得する負担が軽減されるので、ユーザに、所定の認証情報を得るための行為を実行することを好適に促すことができる。

【0028】

また、本発明は、上述したデバイス装置のほか、適用例12のデバイス装置としても実現することができる。勿論、この実現形態に対しても、適用例2〜適用例9,11の構成を付加することも可能である。

【0029】

[適用例12]デバイス装置であって、ホスト装置に接続するホスト接続インタフェースと、所定の認証情報を受け付けるための受付プログラムを記憶する記憶部と、前記デバイス装置の有する機能の少なくとも一部を制限する機能制限部と、前記受付プログラムによって受け付けた認証情報に基づいて認証を行う認証部と、前記ホスト接続インタフェースを介して接続された前記ホスト装置によって前記受付プログラムが実行され、該受付プログラムによって受け付けた認証情報に基づいて、前記認証部による認証に成功したことを取得した場合に、前記機能の制限を解除する制限解除部とを備えたデバイス装置。

【0030】

かかる構成のデバイス装置によれば、ユーザは、デバイス装置に接続されたホスト装置にプログラムを実行させて、取得した認証情報を入力することで、デバイス装置の機能制限を解除することができる。したがって、ユーザに、所定の認証情報を得るための行為を実行することを好適に促すことができる。しかも、認証処理がデバイス側で行われるので、セキュリティを強化することができる。

【0031】

また、本発明は、上述したデバイス装置のほか、適用例13のデバイス装置の機能制御方法としても実現することができる。勿論、この実現形態に対しても、適用例2〜適用例11の構成を付加することも可能である。

【0032】

[適用例13]デバイス装置が自機の機能の制限を制御する機能制御方法であって、前記デバイス装置の有する機能の少なくとも一部を制限しておき、前記デバイス装置が備える前記ホスト接続インタフェースを介して接続された前記ホスト装置によって、前記デバイス装置が備える記憶部に記憶された所定のプログラムが所定の条件で実行された場合に、前記機能の制限を解除する機能制御方法。

【図面の簡単な説明】

【0033】

【図1】本発明のデバイス装置の第1実施例としてのUSBメモリ20の概略構成を示す説明図である。

【図2】フラッシュROM40の内部領域の構成を示す説明図である。

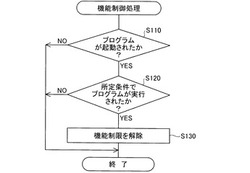

【図3】USBメモリ20における機能制御処理の流れを示すフローチャートである。

【図4】USBメモリ20の機能制限を解除するためのユーザの操作の第1の例を示すフローチャートである。

【図5】USBメモリ20の機能制限を解除するためのユーザの操作の第2の例を示すフローチャートである。

【図6】第2実施例としてのフラッシュROM40の内部領域を示す説明図である。

【図7】本発明のデバイス装置の第3実施例としてのUSBハブ420の概略構成を示す説明図である。

【図8】USBハブ420における機能制御処理の流れを示すフローチャートである。

【図9】本発明のデバイス装置の第3実施例としてのカードリーダ620の概略構成を示す説明図である。

【図10】カードリーダ620における機能制御処理の流れを示すフローチャートである。

【発明を実施するための形態】

【0034】

A.第1実施例:

本発明の第1実施例について説明する。

A−1.USBメモリ20の構成:

本発明のデバイス装置の第1実施例としてのUSBメモリ20の概略構成を図1に示す。USBメモリ20は、フラッシュROMを内蔵した可搬式の記憶装置である。本実施例では、USBメモリ20は、事業者が販促物としてユーザに配布するものである。図示するように、USBメモリ20は、メインコントローラ30とフラッシュROM40とホスト接続インタフェース60とを備えている。

【0035】

フラッシュROM40は、本実施例では、NAND型フラッシュメモリである。本実施例では、フラッシュROM40は、1つのメモリユニットから構成されるが、複数のメモリユニットで構成されてもよい。

【0036】

ホスト接続インタフェース60は、デバイス側のUSBインタフェースである。このホスト接続インタフェース60は、ホスト装置(図示省略)、例えば、パーソナルコンピュータのホスト側のUSBインタフェースに接続される。

【0037】

メインコントローラ30は、CPU、メモリを内蔵し、フラッシュROM40に記憶されたファームウェア等のプログラムを実行して、USBメモリ20の動作全般を制御する集積回路である。このメインコントローラ30は、フラッシュコントローラ31、カウンタ32を含んでいる。フラッシュコントローラ31は、ホスト接続インタフェース60を介して接続されたホスト装置からの指示に応じて、フラッシュROM40に対するデータの読み書きを制御する集積回路である。カウンタ32は、フラッシュROM40に記憶された所定のプログラムの実行状態をカウントする回路である。なお、カウンタ32の機能は、ソフトウェアによって実現してもよい。メインコントローラ30は、フラッシュROM40に記憶されたプログラムを実行することで、機能制限部33、解除部34としても機能する。これらの機能の詳細については後述する。

【0038】

フラッシュROM40の内部領域の構成を図2に示す。フラッシュROM40は、本実例では、隠し領域41と管理領域42とユーザデータ領域43とを備えている。隠し領域41は、メインコントローラ30が使用するファームウェア等のプログラムを記憶する領域である。隠し領域41にアクセスするためには、専用のプログラムを用いる必要がある。管理領域42は、USBフラッシュメモリ10の起動時に最初に読み出されるマスターブートレコード領域、パーティションテーブルを記憶するパーティション情報領域、ファイルやディレクトリを管理する情報を記憶するファイルシステム情報領域を含んでいる。

【0039】

ユーザデータ領域43は、ホスト接続インタフェース60を介して接続されたホスト装置を操作して、ユーザが任意のデータの読み書きを行える領域である。このユーザデータ領域43は、USBメモリ20がユーザに販促物として配布される時点では、機能制限がかけられている。すなわち、USBメモリ20は、ユーザデータ領域43に記憶されたデータの読み出しのみ行えるリードオンリー状態となっている。かかる構成は、本実施例では、メインコントローラ30が、機能制限部33の処理として、ホスト装置から送信される書き込みコマンドを無視することによって実現している。この機能制限が後述する機能制御処理によって解除されると、USBメモリ20の状態は、データの読み出しと書き込みとが行えるフルアクセス状態となる。

【0040】

このユーザデータ領域43には、表示プログラム51、認証プログラム52、アクセス情報ファイル53が予め記憶されている。表示プログラム51は、USBメモリ20が接続されたホスト装置が備えるディスプレイに所定の画像を表示させる機能を当該ホスト装置に実現させるためのプログラムである。本実施例においては、この表示プログラム51が表示させる画像は、広告画像である。また、本実施例においては、表示プログラム51は、複数の広告画像を含む実行ファイル形式で構成されている。なお、表示プログラム51は、ユーザデータ領域43に別途記憶された画像を表示させるプログラムとして構成されてもよい。また、画像表示機能に加えて、所定の音声を発生させる機能を含んでいてもよい。

【0041】

認証プログラム52は、所定の認証情報を受け付けて認証を行う認証機能をホスト装置に実現させるプログラムであり、本実施例では、実行ファイル形式で構成されている。認証プログラム52が受け付ける認証情報は、本実施例では、ユーザが、ホスト装置からインターネットに接続された所定のサーバにアクセスし、所定の操作を行うことによって取得することができる。

【0042】

アクセス情報ファイル53は、上述の認証情報を提供するサーバにアクセスするためのアクセス情報が記述されたデータファイルである。本実施例においては、アクセス情報ファイル53は、HTML(HyperText Markup Language)形式で構成されている。なお、アクセス情報ファイル53は、テキスト形式などであってもよい。このアクセス情報ファイル53には、サーバのインターネット上の位置を示すURL(Uniform Resource Locator)がアクセス情報として記載されている。なお、アクセス情報は、メールアドレスなどであってもよい。また、アクセス情報は、認証プログラム52によって表示させてもよい。この場合、アクセス情報は、認証プログラム52に含まれていてもよい。

【0043】

上述した表示プログラム51、認証プログラム52、アクセス情報ファイル53は、本実施例では、USBメモリ20の製造段階において、ユーザデータ領域43に記憶される。具体的には、製造者は、メモリ書き込み装置にUSBメモリ20を接続し、書き込みツールを起動させる。次に、製造者は、フラッシュタイプ「フラッシュ」を選択し、書き込みツールによって、隠し領域41にファームウェアをダウンロードした後、USBメモリ20をFAT32にフォーマットする。次に、製造者は、書き込みツールによって、ユーザデータ領域43の所定領域に表示プログラム51、認証プログラム52およびアクセス情報ファイル53をコピーする。コピーが適正に行われると、製造者は、書き込みツールを用いてメインコントローラ30に対して所定のコマンドを発行して、機能制限をかける。

【0044】

A−2.機能制御処理:

USBメモリ20において実行される機能制御処理について説明する。機能制御処理とは、ユーザの所定の行為に基づいて、USBメモリ20が記憶する所定のプログラムが所定の条件で実行された際に、USBメモリ20の機能制限を解除する処理である。機能制御処理の流れを図3に示す。この処理は、機能制限がかけられたUSBメモリ20がホスト装置に接続され、ホスト接続インタフェース60を介してホスト装置から電源供給を受けて、USBメモリ20が起動することによって開始される。機能制御処理が開始されると、USBメモリ20のメインコントローラ30は、まず、所定期間、所定のプログラムが起動されるまで待機する(ステップS110)。ここでの所定のプログラムとは、表示プログラム51または認証プログラム52である。

【0045】

そして、表示プログラム51または認証プログラム52が起動すると(ステップS110:YES)、メインコントローラ30は、所定期間、起動したプログラムが所定の条件を満たして実行されるまで待機する(ステップS120)。なお、所定の条件とは、USBメモリ20の提供者が所望するユーザの所定の行為が実行されたことを判断可能な条件である。この所定の条件の具体例については、後述する。

【0046】

そして、起動したプログラムが所定の条件を満たして実行されると(ステップS120:YES)、メインコントローラ30は、解除部34の処理として、機能制限、すなわち、書き込み制限を解除する(ステップS130)。これによって、USBメモリ20は、フルアクセス状態となる。こうして、機能制御処理は終了となる。なお、機能制限が解除されたことを表すフラグをフラッシュROM40に確保しておき、メインコントローラ30が起動時にこのフラグを参照する構成とすれば、機能が解除された後に、USBメモリ20をホスト装置に再接続しても、機能制御処理が開始されることはない。

【0047】

A−2−1.ユーザ操作の第1の具体例:

USBメモリ20の機能制限を解除するためのユーザの操作の第1の例について説明する。なお、併せて、概括的に説明した機能制御処理についても補足する。ユーザがUSBメモリ20の機能制限の解除を行う手順の第1の例を図4に示す。USBメモリ20の機能制限を解除するためには、ユーザは、まず、USBメモリ20をホスト装置に接続する(ステップS210)。これによって、ホスト装置は、USBメモリ20をマスストレージデバイスとして認識し、ホスト装置が備えるディスプレイに、ファイル管理用GUI(Graphical User Interface)を用いてUSBメモリ20のアイコンを表示する。

【0048】

次に、ユーザは、表示されたUSBメモリ20のアイコンをダブルクリックして、USBメモリ20を開く(ステップS220)。これによって、ユーザデータ領域43に記憶された表示プログラム51、認証プログラム52およびアクセス情報ファイル53のアイコンが表示される。次に、ユーザは、表示プログラム51のアイコンをダブルクリックして、ホスト装置に表示プログラム51を起動させる(ステップS230)。ここでの表示プログラム51は、上記ステップS120における所定のプログラムに該当する。これによって、ホスト装置は、表示プログラム51を用いてディスプレイに広告画像を表示する。本実施例では、表示プログラム51は、ディスプレイの画面をマウスで順次クリックすることによって、複数の広告画像がクリックに対応して順次表示されるように構成されている。このように、プログラムの実行過程の途中で、ユーザとのやり取りが必要な態様、換言すれば、ユーザ操作が必要となる態様で表示プログラム51を構成することにより、ユーザは、確実に表示プログラム51で表示される広告画像を閲覧することになる。つまり、表示プログラム51が起動した後、ユーザがホスト装置から離れている間に、表示プログラム51が最後まで実行されることがない。

【0049】

次に、ユーザは、ディスプレイに表示させる広告表示を、所定の表示条件を満たすまで閲覧し、USBメモリ20の機能制限を解除する(ステップS240)。ここでの表示条件とは、複数の広告画像の全てを、所定回数閲覧したことである。上述した機能制御処理で述べた所定の条件(ステップS120参照)は、この表示条件に対応している。つまり、ここでの所定の条件とは、表示条件を満たすまで表示プログラム51が実行されたことである。本実施例では、複数の広告画像の全てを1回閲覧する毎に、ホスト装置が、表示プログラム51によって、メインコントローラ30に所定の信号を送信する構成としている。メインコントローラ30は、カウンタ32を用いて、その信号の受信回数をカウントする。メインコントローラ30は、このカウント値を取得し、取得したカウント値が所定数に達している場合に、上記ステップS120において表示プログラム51が所定の条件を満たして実行されたと判断する。

【0050】

上述の表示条件は、複数の広告画像の全てを、所定回数閲覧したことに限らず、適宜設定することがでる。例えば、表示条件は、複数の広告画像のうちの所定数の広告画像を閲覧したこととしてもよいし、所定数の広告画像を所定時間閲覧したこととしてもよい。これらの構成とする場合、表示条件を満たした際に、ホスト装置が、表示プログラム51によって、メインコントローラ30に所定の信号を送信する構成としてもよい。こうすれば、メインコントローラ30は、所定の条件を満たしたことを容易に判断することができる。また、表示条件を、複数の広告画像のうちの所定数の広告画像を閲覧したこととする場合には、メインコントローラ30は、広告画像のデータが格納された所定のアドレスを指定した読み出しコマンドをホスト装置から取得した場合に、所定の条件を満たしたと判断してもよい。なお、表示プログラム51が表示させる広告画像の数は単数であってもよい。

【0051】

このようにして機能制限が解除されると、ユーザは、USBメモリ20をホスト装置から取り外す(ステップS250)。その後、ユーザは、USBメモリ20を、機能制限のない、すなわち、フルアクセス状態の通常のUSBメモリとして使用することができる(ステップS260)。ただし、ステップS250において、USBメモリ20を取り外すのは一例であり、必ずしも取り外す事が必要ではない。

【0052】

A−2−2.ユーザ操作の第2の具体例:

USBメモリ20の機能制限を解除するためのユーザの操作の第2の例について説明する。なお、併せて、概括的に説明した機能制御処理についても補足する。また、上述した第1の例と共通する点については、説明を簡略化する。ユーザがUSBメモリ20の機能制限の解除を行う手順の第2の例を図5に示す。USBメモリ20の機能制限を解除するためには、ユーザは、まず、USBメモリ20をホスト装置に接続し(ステップS310)、GUIで表示されたUSBメモリ20のアイコンをダブルクリックして、USBメモリ20を開く(ステップS320)。次に、ユーザは、GUIで表示されたアクセス情報ファイル53のアイコンをダブルクリックして、ホスト装置のWEBブラウザを用いてアクセス情報ファイル53を開く(ステップS330)。

【0053】

アクセス情報ファイル53を開くと、ユーザは、表示されたURLをクリックして、URLに対応するサーバにアクセスし、広告が表示されたWEBページを、表示条件を満たすまで閲覧して、認証情報としてのパスワードを取得する(ステップS340)。この説明からも明らかなように、サーバは、USBメモリ20の提供事業者がインターネット上に自社の広告を公開するサーバである。このサーバは、ユーザの所定の行為に基づいて認証情報を提供する。具体的には、サーバは、ユーザの所定の行為として、表示条件を満たすまで広告が表示されたWEBページが閲覧されると、WEBページ上にパスワードを表示するように構成されている。

【0054】

ユーザの所定の行為は、適宜設定すればよく、例えば、WEBページ上でアンケートに回答することであってもよいし、所定の登録行為、例えば、会員登録やメールマガジンの配信登録などであってもよい。また、サーバへのアクセス方法は、WEBブラウザに限らず、電子メールなどであってもよい。例えば、アクセス情報ファイル53にサーバのメールアドレスが記載されている場合には、ユーザは、記載されたメールアドレスを宛先としてホスト装置から電子メールを送信してもよい。この場合、例えば、サーバは、ホスト装置のメールアドレスをメールマガジンの配信先として登録し、当該メールアドレスにパスワードを含む電子メールを送信する構成としてもよい。もとより、パスワードの取得方法は、ネットワークを介して取得することに限らず、適宜設定すればよい。例えば、ユーザが来店した際に、事業者がパスワードをユーザに教えることとしてもよい。

【0055】

こうしてパスワードを取得すると、ユーザは、GUIで表示された認証プログラム52のアイコンをダブルクリックして、ホスト装置に認証プログラム52を起動させる(ステップS350)。ここでの認証プログラム52は、上記ステップS120における所定のプログラムに該当する。これによって、ホスト装置は、認証プログラム52を用いてディスプレイに認証用GUIを表示する。

【0056】

次に、ユーザは、認証用GUIに、取得したパスワードを入力し、USBメモリ20の機能制限を解除する(ステップS360)。この処理は、ホスト装置およびUSBメモリ20から見ると、以下のような処理で説明することができる。ホスト装置は、認証プログラム52によって、ユーザが入力したパスワードを受け付けて、認証を行う。そして、認証に成功すると、ホスト装置は、認証プログラム52によって、メインコントローラ30に所定の信号を送信する。メインコントローラ30は、所定の信号を受信すると、解除部34の処理として、機能制限を解除する。上述した機能制御処理で述べた所定の条件(ステップS120参照)は、この認証処理に対応している。つまり、ここでの所定の条件とは、ユーザの所定の行為に基づいて取得されたパスワードを用いて、認証に成功したことである。

【0057】

このようにして機能制限が解除されると、ユーザは、USBメモリ20をホスト装置から取り外し(ステップS370)、以後、USBメモリ20を通常のUSBメモリとして使用することができる(ステップS380)。

【0058】

上述の例では、USBメモリ20が、所定の条件で表示プログラム51が実行された場合に機能解除を行う構成(ユーザ操作の第1の具体例に対応)と、所定の条件で認証プログラム52が実行された場合に機能解除を行う構成(ユーザ操作の第2の具体例に対応)とについて示したが、これらの構成のうち、いずれか一方のみをUSBメモリ20が備えていてもよいことは勿論である。

【0059】

A−3.効果:

かかる構成のUSBメモリ20は、USBメモリ20に接続されたホスト装置によって、フラッシュROM40に記憶された表示プログラム51または認証プログラム52が所定の条件で実行されたことを取得した場合に、USBメモリ20の記録機能の制限を解除する。このため、ユーザは、USBメモリ20の機能を解除するために、USBメモリ20をホスト装置に接続し、当該ホスト装置に、表示プログラム51または認証プログラム52を所定の条件で実行させる必要がある。したがって、表示プログラム51または認証プログラム52を、ユーザに行わせたい行為と関連させておけば、ユーザのUSBメモリ20の使用に際して、事前にユーザに所定の行為を確実に実行させることができる。

【0060】

例えば、表示プログラム51を実行する操作をユーザに行わせて、ユーザが所定の画像を所定の表示条件を満たすまで閲覧することを促してもよい。表示プログラム51が広告画像を表示するものであれば、USBメモリ20を販促物として好適に利用することもできる。また、認証プログラム52を実行する操作をユーザに行わせて、認証情報を得るための行為を実行することを促してもよい。認証情報を得るための行為は、いかようにも設定することができるので、かかる構成によれば、USBメモリ20を用いて、種々の行為をユーザに促すことができる。

【0061】

B.第2実施例:

本発明のデバイス装置の第2実施例としてのUSBメモリ20について説明する。第2実施例としてのUSBメモリ20が第1実施例と異なる点は、フラッシュROM40の内部領域の構成と、機能制限の内容とである。以下、第1実施例と異なる点についてのみ説明する。第2実施例としてのUSBメモリ20が備えるフラッシュROM40の内部領域の構成を図6に示す。図示するように、フラッシュROM40の内部領域の構成が第1実施例と異なる点は、ユーザデータ領域43が2つのパーティションに分割されている点である。その他の点は、第1実施例と共通している。具体的には、ユーザデータ領域43は、第1のユーザデータ領域44と、第2のユーザデータ領域45とに分割されている。表示プログラム51、認証プログラム52およびアクセス情報ファイル53は、第1のユーザデータ領域44に記憶されている。なお、ユーザデータ領域43の分割数は、2つに限らず、3つ以上であってもよい。

【0062】

本実施例においては、第1のユーザデータ領域44は、表示プログラム51、認証プログラム52およびアクセス情報ファイル53を記憶可能なだけの記憶容量が確保されている。つまり、第1のユーザデータ領域44は、表示プログラム51、認証プログラム52およびアクセス情報ファイル53を削除しない限り、ユーザが所望のデータを記録することはできない。逆に言えば、ユーザが所望のデータを記録することができるのは、第2のユーザデータ領域45である。ただし、第1のユーザデータ領域44と、第2のユーザデータ領域45との記憶容量の配分は、適宜設定すればよい。

【0063】

第2実施例としてのUSBメモリ20の機能制限について説明する。本実施例においては、USBメモリ20がユーザに販促物として配布される時点では、第1のユーザデータ領域44は、リードオンリー状態に制限されている。また、第2のユーザデータ領域45は、ホスト装置から認識できない状態に制限されている。すなわち、ホスト装置のファイル管理用GUIを用いてUSBメモリ20を認識しても、第2のユーザデータ領域45は不可視化された状態となっている。かかる機能制限は、例えば、USBの複数LUN(Multiple Logical Unit Number)機能によって実現することができる。本実施例では、第1のユーザデータ領域44と第2のユーザデータ領域45とに異なるLUNを割り当てておき、メインコントローラ30の制御によって、第2のユーザデータ領域45に割り当てられたLUNのポートをdisable状態にすることとした。

【0064】

このように機能を制限されたUSBメモリ20のメインコントローラ30は、上述した機能制限解除処理(ステップS130)によって、第2のユーザデータ領域45をホスト装置から認識できる状態(可視化状態)に変更する。機能制限を解除するためには、メインコントローラ30は、第2のユーザデータ領域45に割り当てられたLUNのポートをenable状態にすればよい。このとき、認識された第2のユーザデータ領域45はフルアクセス状態となる。第1のユーザデータ領域44は、リードオンリー状態のままである。このように、表示プログラム51が記憶された第1のユーザデータ領域44をリードオンリー状態のままに保てば、USBメモリ20の機能が解除された後であっても、ユーザは、表示プログラム51をホスト装置に実行させて、広告画像を閲覧することができる。しかも、ユーザによって、表示プログラム51が第1のユーザデータ領域44から削除されることがない。

【0065】

上述したUSBメモリ20の機能制限と機能解除処理との内容は一例に過ぎず、種々の態様で設定することができる。例えば、機能解除処理では、第1のユーザデータ領域44を不可視化するとともに、第2のユーザデータ領域45を可視化してもよい。こうすれば、表示プログラム51等が記憶された、リードオンリー状態の第1のユーザデータ領域44がホスト装置から認識できなくなるので、ユーザの利便性が向上する。

【0066】

また、ユーザデータ領域43が3以上に分割された場合については、機能制限として、表示プログラム51等が記憶された記憶領域を含む少なくとも1つの記憶領域をリードオンリー状態とし、その他の記憶領域を不可視化された状態としてもよい。この場合、機能解除処理では、不可視化された全ての記憶領域を同時に可視化してもよい。あるいは、機能解除処理では、所定のプログラムが実行された程度、例えば、広告の閲覧回数や閲覧ページ数、アンケート回答数などに応じて、不可視化された複数の記憶領域が順次可視化されるように構成してもよい。こうすれば、USBメモリ20をより柔軟に運用することができる。

【0067】

また、機能解除処理では、第2のユーザデータ領域45を可視化すると共に、第1のユーザデータ領域44をフルアクセス状態に変更してもよい。こうすれば、ユーザは、第1のユーザデータ領域44に予め記憶された表示プログラム51等のデータを削除することが可能となる。そのため、USBメモリ20のユーザデータ領域43の記憶容量を最大限利用することが可能になる。

【0068】

あるいは、機能制限として、第1のユーザデータ領域44および第2のユーザデータ領域45の両方をリードオンリー状態に制限しておいてもよい。この場合、機能解除処理では、第1のユーザデータ領域44と第2のユーザデータ領域45とを同時にフルアクセス状態に変更してもよい。あるいは、機能解除処理では、所定のプログラムが実行された程度、例えば、広告の閲覧回数や閲覧ページ数、アンケート回答数などに応じて、第1のユーザデータ領域44と第2のユーザデータ領域45とが順次フルアクセス状態になるように構成してもよい。ユーザデータ領域43が3以上に分割された場合についても、同様に、同時に、あるいは、順次、フルアクセス状態に変更してもよい。

【0069】

上述の種々の例では、機能制限として、第1のユーザデータ領域44をリードオンリー状態とする構成とした。こうすれば、機能解除が行われる前にユーザが誤って、第1のユーザデータ領域44に記憶された表示プログラム51等を削除することがない。つまり、USBメモリ20が販促の目的を果たさず、かつ、USBメモリメモリ20がユーザに利用されずに無駄になることを回避できる。ただし、第1のユーザデータ領域44は、機能制限を行わず、フルアクセス状態であっても構わない。

【0070】

以上説明したように、USBメモリ20の機能制限は、USBメモリ20が備える記憶領域の少なくとも一部に対する書き込み機能の制限であってもよい。また、機能制限は、記憶領域への書き込み制限に限らず、フラッシュROM40の所定の記憶領域を、接続されたホスト装置に認識させる機能を制限するものであってもよい。このように、所定の記憶領域を、接続されたホスト装置に認識させる機能を制限する構成は、USBメモリ20の容量制限として捉えることもできる。あるいは、機能制限は、書き込みや読み込みの速度制限などであってもよい。以上の説明からも明らかなように、機能制限は、USBメモリ20の所定の記憶領域を認識し、所定の速度で書き込みや読み込みを行って、当該所定の記憶領域を利用するための記憶関連機能の少なくとも一部を制限するものであればよい。記憶関連機能は、所定の記憶領域を認識する機能、書き込み機能、読み込み機能、読み書きの速度制御機能、セキュリティ機能などを含む。換言すれば、制限する機能は、所定のプログラムが所定の条件で実行されるために必要な機能以外の種々の機能とすることができる。所定のプログラムが所定の条件で実行されるために必要な機能とは、USBメモリ20自体をホスト装置に認識させる機能と、表示プログラム51、認証プログラム52およびアクセス情報ファイル53が記憶された所定の記憶領域を読み込み可能に認識させる機とである。なお、機能制限は、2種類以上の機能制限を同時に行ってもよい。また、複数段階で機能制限の解除を行う場合は、各段階で解除する機能を異なる機能としてもよい。

【0071】

C.第3実施例:

本発明のデバイス装置の第3実施例としてのハブ420について説明する。なお、上述の実施形態と共通する点については、説明を簡略化する。ハブ420は、USBインタフェースを介してホスト装置と複数のデバイス装置とに接続され、ホスト装置と複数のデバイス装置の間の通信を中継するUSBハブ装置である。ハブ420の概略構成を図7に示す。図7では、第1実施例(図1)と同一または類似の構成については、各構成部に付した符号の下2桁の番号を図1と同一の番号で表示している。以下では、第1実施例と異なる点についてのみ説明する。図示するように、ハブ420は、メインコントローラ430とホスト接続インタフェース460とフラッシュROM470とデバイス接続インタフェース481〜483とを備えている。

【0072】

ホスト接続インタフェース460は、上流側のUSBインタフェースである。このホスト接続インタフェース460は、ホスト装置に接続される。デバイス接続インタフェース481〜483は、下流側のUSBインタフェースである。このデバイス接続インタフェース481〜483は、各々がデバイス装置に接続される。なお、デバイス接続インタフェースは、2以上であればよい。

【0073】

フラッシュROM470は、本実施例では、SPI(Serial Peripheral Interface)フラッシュROMである。このフラッシュROM470は、メインコントローラ430が使用するファームウェア等のプログラムを記憶する記憶領域である。このフラッシュROM470には、表示プログラム451、認証プログラム452、アクセス情報ファイル453が記憶されている(図示省略)。これらは、第1実施例の表示プログラム51、認証プログラム52、アクセス情報ファイル53と同一内容のファイルである。

【0074】

メインコントローラ430は、ハブ420の動作全般を制御する集積回路である。このメインコントローラ430は、HUBコントローラ431、カウンタ432を含んでいる。HUBコントローラ431は、ホスト接続インタフェース460に接続されたホスト装置と、デバイス接続インタフェース481〜483に接続されたデバイス装置の各々との間での通信を中継する。メインコントローラ430は、フラッシュROM470に記憶されたプログラムを実行することで、機能制限部433、解除部434、属性認識制御部435としても機能する。

【0075】

機能制限部433は、ハブ420の機能を制限する。具体的には、機能制限部433は、ハブ420のHUBコントローラ431の中継機能を制限する。本実施例においては、機能制限部433は、デバイス接続インタフェース481〜483に対応するポートの各々をdisable状態にすることで、中継機能を制限するものとした。解除部434は、ホスト装置から所定の信号を受信して、デバイス接続インタフェース481〜483に対応するポートの各々をenable状態にすることで、機能制限部433による機能制限を解除する。

【0076】

属性認識制御部435は、ホスト接続インタフェース460に接続されたホスト装置に、ハブ420の属性をどのように認識させるかを制御する。具体的には、属性認識制御部435は、ハブ420に定義されるUSBデバイスクラスを制御する。本実施例においては、ハブ420の促販物としての配布時、換言すれば、ハブ420の機能が制限されている状態では、属性認識制御部435は、ハブ420をマスストレージデバイスとして定義し、ホスト装置にフラッシュROM470を記憶領域として有する記憶装置として認識させる。また、属性認識制御部435は、ハブ420の機能制限が解除された状態では、ハブ420を解除した機能に対応するデバイスとしてホスト装置に認識させる。

【0077】

かかる構成のハブ420で実行される機能制御処理の流れを図8に示す。図8の説明において、第1実施例(図3)と同一内容の処理については、説明を簡略化する。この処理は、機能制限がかけられたハブ420がホスト装置に接続され、ハブ420が電源の供給を受けて起動することによって開始される。なお、ハブ420の電源は、バスパワー電源であってもよいし、セルフパワー電源であってもよい。機能制御処理が開始されると、ハブ420のメインコントローラ430は、まず、所定期間、表示プログラム51または認証プログラム52が起動されるまで待機し(ステップS510)、表示プログラム51または認証プログラム52が起動すると(ステップS510:YES)、所定期間、起動したプログラムが所定の条件を満たして実行されるまで待機する(ステップS520)。ステップS510,S520の処理は、第1実施例のステップS110,S120と同一内容の処理である。

【0078】

そして、起動したプログラムが所定の条件を満たして実行されると(ステップS520:YES)、メインコントローラ430は、解除部434の処理として、ホスト装置から所定の信号を受信して、機能制限を解除する(ステップS530)。機能制限を解除すると、メインコントローラ430は、属性認識制御部435の処理として、ハブ420に定義されたUSBデバイスクラスを、マスストレージクラスから、ハブを認識できるクラス、例えば、ハブクラスに変更する(ステップS540)。これによって、ハブ420は、中継機能が有効となる。こうして、機能制御処理は終了となる。

【0079】

かかる構成のハブ420は、ユーザがホスト接続インタフェース460を介してホスト装置に接続すると、ホスト装置がハブ420をマスストレージデバイスとして認識するので、第1実施例と同様の操作手順によって、ユーザは、ハブ420の機能制限を解除することができる。また、機能制限が解除された状態では、ホスト装置は、解除した機能に対応するデバイス装置、すなわち、ハブ装置として認識することが可能となる。したがって、ユーザは、ハブ420を有効に利用することができる。なお、機能制限の解除は、第2実施例で例示したように、所定のプログラムが実行された程度に応じて、デバイス接続インタフェース481〜483が順次、enable状態になるように構成してもよい。

【0080】

D.第4実施例:

本発明のデバイス装置の第4実施例としてのSDカードリーダ620について説明する。なお、上述の実施形態と共通する点については、説明を簡略化する。SDカードリーダ620は、記憶媒体の一種であるSD(Secure Digital)に接続して、当該記憶媒体へのデータの読み書きを制御する記憶媒体制御装置である。なお、データの読み書きの制御対象となる記憶媒体は、SDカードに限らず、種々の記憶媒体とすることができる。例えば、MMC(MultiMedia Card)、CF(CompactFlash)などであってもよい。SDカードリーダ620の概略構成を図9に示す。図9の説明において、第3実施例(図7)と同一または類似の構成については、各構成部に付した符号の下2桁の番号を、図7の各構成部に付した符号の下2桁の番号と同一の番号で表示している。以下では、第3実施例と異なる点についてのみ説明する。図示するように、SDカードリーダ620は、メインコントローラ630とホスト接続インタフェース660とフラッシュROM670と媒体接続インタフェース690とを備えている。

【0081】

ホスト接続インタフェース660は、ホスト装置に接続するデバイス側のUSBインタフェースである。フラッシュROM670は、メインコントローラ630が使用するファームウェア等のプログラムを記憶するSPIフラッシュROMである。このフラッシュROM670には、表示プログラム651、認証プログラム652、アクセス情報ファイル653が記憶されている(図示省略)。これらは、第1実施例の表示プログラム51、認証プログラム52、アクセス情報ファイル53と同一内容のファイルである。

【0082】

媒体接続インタフェース690は、SDカードと接続するためのインタフェースであり、SDカードを挿入するスロットを備えている。この媒体接続インタフェース690は、複数であってもよい。

【0083】

メインコントローラ630は、SDカードリーダ620の動作全般を制御する集積回路である。このメインコントローラ630は、SDホストコントローラ631、カウンタ632を含んでいる。SDホストコントローラ631は、ホスト接続インタフェース660に接続されたホスト装置からの指示に応じて、ホスト接続インタフェース660に接続されたSDカードへのデータの読み書きを行う。メインコントローラ630は、フラッシュROM670に記憶されたプログラムを実行することで、機能制限部633、解除部634、属性認識制御部635としても機能する。

【0084】

機能制限部633は、カードリーダ620の機能を制限する。具体的には、機能制限部633は、カードリーダ620のSDホストコントローラ631の読み書き機能を制限する。本実施例においては、機能制限部633は、媒体接続インタフェース690のポートをdisable状態にし、媒体接続インタフェース690に接続されたSDカードを不可視化することで、読み書き機能を制限するものとした。解除部634は、ホスト装置から所定の信号を受信して、媒体接続インタフェース690のポートをenable状態にすることで、機能制限部633による機能制限を解除する。

【0085】

属性認識制御部635は、ホスト接続インタフェース660に接続されたホスト装置に、SDカードリーダ620の属性をどのように認識させるかを制御する。ここでの属性とは、SDカードリーダ620が、フラッシュROM670を記憶媒体とするマスストレージであるのか、それとも、媒体接続インタフェース690に接続されたSDカードを記憶媒体とするマスストレージであるのかである。本実施例においては、SDカードリーダ620の促販物としての配布時、換言すれば、SDカードリーダ620の機能が制限されている場合には、属性認識制御部635は、フラッシュROM670のポートをenable状態にするとともに、媒体接続インタフェース690のポートをdisableにし、SDカードリーダ620を、フラッシュROM670を記憶媒体とするマスストレージとしてホスト装置に認識させる。そして、SDカードリーダ620の機能制限が解除された場合には、属性認識制御部635は、フラッシュROM670のポートをdisable状態にするとともに、媒体接続インタフェース690のポートをenable状態にし、SDカードリーダ620を、SDカードを記憶媒体とするマスストレージとしてホスト装置に認識させる。

【0086】

かかる構成のSDカードリーダ620で実行される機能制御処理の流れを図10に示す。図10の説明において、第3実施例(図8)と同一内容の処理については、説明を簡略化する。この処理は、機能制限がかけられたSDカードリーダ620がホスト装置に接続され、SDカードリーダ620が電源の供給を受けて起動することによって開始される。機能制御処理が開始されると、SDカードリーダ620のメインコントローラ630は、まず、表示プログラム51または認証プログラム52が起動されるまで待機し(ステップS710)、表示プログラム51または認証プログラム52が起動すると(ステップS710:YES)、起動したプログラムが所定の条件を満たして実行されるまで待機する(ステップS720)。ステップS710,S720の処理は、第1実施例のステップS510,S520と同一内容の処理である。

【0087】

そして、起動したプログラムが所定の条件を満たして実行されると(ステップS720:YES)、メインコントローラ630は、解除部634の処理として、ホスト装置から所定の信号を受信して、媒体接続インタフェース690のポートをenable状態にすることで、機能制限を解除する(ステップS730)。機能制限を解除すると、メインコントローラ630は、属性認識制御部635の処理として、フラッシュROM670のポートをdisable状態にして、ホスト装置に認識させる記憶媒体をフラッシュROM670からSDカードに変更する(ステップS740)。これによって、SDカードリーダ620は、SDカードへのデータの読み書きが可能になる。こうして、機能制御処理は終了となる。

【0088】

ユーザが、かかるSDカードリーダ620を、ホスト接続インタフェース660を介してホスト装置に接続すると、ホスト装置は、フラッシュROM670を記憶媒体とするマスストレージデバイスとしてSDカードリーダ620を認識するので、第1実施例と同様の操作手順によって、ユーザは、SDカードリーダ620の機能制限を解除することができる。なお、媒体接続インタフェース690が複数の場合、機能制限の解除は、第2実施例で例示したように、所定のプログラムが実行された程度に応じて、複数の媒体接続インタフェース690が順次、enable状態になるように構成してもよい。

【0089】

上述した実施形態の変形例について説明する。

E:変形例:

E−1.変形例1:

上述の実施形態においては、認証プログラムを用いてホスト装置側で認証を行う構成について示したが、認証処理は、デバイス装置側で実行する構成としてもよい。この場合、デバイス装置は、認証プログラムに代えて、パスワードを受け付ける受付プログラムとすることができる。

【0090】

例えば、ユーザがホスト装置に受付プログラムを起動させると、受付プログラムは、パスワードを受け付けるためのGUIをホスト装置のディスプレイに表示させる。ユーザがこのGUIを用いてパスワードを入力すると、受付プログラムは、受け付けたパスワードをメインコントローラ30に送信する。メインコントローラ30は、認証部の処理として、受信したパスワードを用いて認証を行い、認証に成功した場合に、機能制限を解除する。

【0091】

かかる構成とすれば、ホスト装置においてメモリ監視ツールなどを用いて認証プログラムを解析することが困難となる。したがって、ホスト装置側で認証プログラムを実行する場合と比べて、セキュリティが向上する。かかる場合、デバイス装置は、認証処理用のハードウェア回路を備える構成であってもよい。こうすれば、ソフトウェアを用いて認証処理を行うことが可能な性能の制御回路を備えていないデバイス装置に対しても、認証の成功によって機能を解除する構成を適用することができる。

【0092】

E−2.変形例2:

上述の実施形態においては、デバイス装置を販促物として用い、ユーザに表示プログラム51や認証プログラム52を実行させて、ユーザが販売促進に繋がる行為を実行した際に、デバイス装置の機能制限が解除できる態様について説明した。ただし、機能解除の契機となるユーザの行為は、適宜設定することができる。例えば、機能解除の契機となるユーザの行為は、ユーザが購入したデバイス装置に関して、その使用に先だって重要事項を確認する行為としてもよい。かかる場合、例えば、表示プログラム51を、デバイス装置の取扱説明書や契約内容などを表示するものとしてもよい。こうすれば、デバイス装置の使用に先だって、ユーザに確実に重要事項を確認させることができる。

【0093】

E−3.変形例3:

上述の実施形態においては、ユーザの手動操作によって、USBメモリ20のフラッシュROM40に記憶された表示プログラム51や認証プログラム52をホスト装置で起動させる構成について示したが、表示プログラム51や認証プログラム52の起動方法は、かかる構成に限るものではない。例えば、表示プログラム51や認証プログラム52は、ユーザがUSBメモリ20をホスト装置に接続した際に、オートラン機能によって自動的に起動する構成としてもよい。ただし、ユーザの利便性からは、ユーザの手動操作によって、表示プログラム51や認証プログラム52が起動することが望ましい。こうすれば、機能制限が解除された後のUSBメモリ20の使用に際して、USBメモリ20をホスト装置に接続するたびに、ユーザの意図に反して、表示プログラム51や認証プログラム52が起動することがないので、ユーザの利便性が向上する。

【0094】

あるいは、別の態様として、表示プログラム51または認証プログラム52を起動させるか否かをユーザに確認可能なGUIをホスト装置のディスプレイに表示するための確認プログラムをフラッシュROM40に予め記憶しておいてもよい。この場合、確認プログラムは、ユーザが、表示プログラム51または認証プログラム52の起動指示を入力した場合にのみ、対応する表示プログラム51または認証プログラム52を起動させる構成とすればよい。このような構成とする場合、オートラン機能によって、確認プログラムが自動起動する構成としてもよい。こうすれば、ユーザのプログラム起動に係る操作の負担を軽減することができ、しかも、ユーザの意図に反して、表示プログラム51や認証プログラム52が起動することがないので、ユーザの利便性がさらに向上する。

【0095】

E−4.変形例4:

上述の実施形態においては、デバイス装置は、一旦機能制限が解除されると、その後は、機能制限を行わない構成としたが、機能制限のタイミングは、適宜設定することができる。例えば、デバイス装置が、機能制限が解除された後の所定の期間を計測するタイマを備える場合には、タイマでの計測された期間が所定時間を経過すると、再度、機能制限を行う構成としてもよい。タイマで計測する期間は、例えば、デバイス装置が自己電源を備えている場合には、機能制限が解除された後の経過時間としてもよい。あるいは、タイマで計測する期間は、デバイス装置が自己電源を備えていない場合は、電源が投入された状態での累積経過時間としてもよい。

【0096】

こうすれば、複数回に亘って、ユーザに所定の行為を促すことができる。かかる構成は、認証プログラム52を用いて、サーバ上の広告画像を閲覧することで、ユーザが認証情報を取得できる場合に特に有効である。こうすれば、定期的にユーザに更新された広告画像を閲覧することを促すことができるからである。再度の機能制限の手法としては、例えば、第2実施例において、USBメモリ20は、所定期間が経過すると、第2のユーザデータ領域45を不可視化して、機能制限を行う構成とすることができる。

【0097】

E−5.変形例5:

上述の実施形態においては、デバイス装置は、ホスト装置と接続するためのインタフェースとしてUSBを例示した。ただし、当該インタフェースは、USBに限定されるものではない。デバイス装置が記憶装置である場合には、インタフェースは特に限定されない。また、デバイス装置が記憶装置以外のデバイス装置である場合には、デバイス装置が備えるインタフェースは、当該インタフェースに接続されたホスト装置が、デバイス装置が備える記憶媒体を記憶領域として有する記憶装置として、当該デバイス装置を認識可能に構成されたインタフェースであればよい。こうしたインタフェースとしては、例えば、IEEE1394を例示することができる。

【0098】

以上、本発明の実施形態について説明したが、上述した実施形態における構成要素のうち、独立クレームに記載された要素に対応する要素以外の要素は、付加的な要素であり、適宜省略、または、組み合わせが可能である。また、本発明はこうした実施形態に限られるものではなく、本発明の要旨を脱しない範囲において、種々なる態様で実施できることは勿論である。例えば、本発明は、デバイス装置としての構成のほか、デバイス装置の機能制御方法等としても実現することができる。

【符号の説明】

【0099】

20…USBメモリ

30,430,630…メインコントローラ

31…フラッシュコントローラ

32,432,632…カウンタ

33,433,633…機能制限部

34,434,634…解除部

40,470,670…フラッシュROM

41…隠し領域

42…管理領域

43…ユーザデータ領域

44…第1のユーザデータ領域

45…第2のユーザデータ領域

51…表示プログラム

52…認証プログラム

53…アクセス情報ファイル

60,460,660…ホスト接続インタフェース

420…ハブ

431…HUBコントローラ

435,635…属性認識制御部

481〜483…デバイス接続インタフェース

620…カードリーダ

631…SDホストコントローラ

690…媒体接続インタフェース

【技術分野】

【0001】

本発明は、デバイス装置に関する。

【背景技術】

【0002】

IT技術の進展により、種々のデバイス装置が開発されている。例えば、可搬式の記憶装置としてのUSBメモリが広く普及している。USBメモリは、記憶機能を有し、コンパクトであることから、販促物として使用されることがある。例えば、USBメモリに広告画像データを予め記憶して、それを顧客に無償提供することが行われる。しかし、この顧客が、広告画像データを一度も閲覧することなくUSBメモリを使用したり、広告画像データを削除して使用したりすると、USBメモリは、販促物としての意味を失うこととなる。かかる問題は、USBメモリに限らず、販促物として使用するデバイス装置に共通する問題であった。また、かかる問題は、デバイス装置を促販物として使用する場合に限らず、ユーザに所定の行為を実行させてからデバイス装置を使用してもらいたい場合に共通する問題であった。

【先行技術文献】

【特許文献】

【0003】

【特許文献1】特開2004−318487号公報

【発明の概要】

【発明が解決しようとする課題】

【0004】

上述の問題の少なくとも一部を考慮し、本発明が解決しようとする課題は、ユーザに所定の行為を好適に促すことができるデバイス装置を提供することである。

【課題を解決するための手段】

【0005】

本発明は、上述の課題の少なくとも一部を解決することを目的とし、以下の形態又は適用例として実現することが可能である。

【0006】

[適用例1]デバイス装置であって、

ホスト装置に接続するホスト接続インタフェースと、

所定のプログラムを記憶する記憶部と、

前記デバイス装置の有する機能の少なくとも一部を制限する機能制限部と、

前記ホスト接続インタフェースを介して接続された前記ホスト装置によって前記所定のプログラムが所定の条件で実行されたことを取得した場合に、前記機能の制限を解除する制限解除部と

を備えたデバイス装置。

【0007】

かかる構成のデバイス装置は、デバイス装置に接続されたホスト装置によって、記憶部に記憶された所定のプログラムが所定の条件で実行されたことを取得した場合に、デバイス装置の機能の制限を解除する。このため、ユーザは、所定のプログラムを所定の条件で、デバイス装置に接続されたホスト装置に実行させて、デバイス装置の機能を解除し、デバイス装置の機能を利用することができる。したがって、所定のプログラムを、ユーザに行わせたい行為と関連させておけば、ユーザに所定の行為を好適に促すことができる。

【0008】

[適用例2]適用例1記載のデバイス装置であって、前記デバイス装置は、前記記憶部にデータを記録可能な記憶装置であり、前記機能制限部は、前記記憶装置の記憶関連機能を制限するデバイス装置。

【0009】

デバイス装置は、記憶装置としてもよい。この場合、機能制限は、記憶装置の本質的な機能である記憶関連機能としてもよい。こうすれば、ユーザに、所定の行為を実行することを好適に促すことができる。

【0010】

[適用例3]前記機能制限部は、前記記憶関連機能のうちの、前記記憶部への書き込みを行う機能を制限する適用例2記載のデバイス装置。

【0011】

記憶部への書き込みは、記憶装置にとって重要な機能の1つである。このため、書き込み機能を制限することは、ユーザに所定の行為を実行させる動機付けとなる。かかる構成によれば、ユーザに、所定の行為を実行することを好適に促すことができる。

【0012】

[適用例4]前記機能制限部は、前記記憶関連機能のうちの、前記記憶部の所定の記憶領域を前記ホスト接続インタフェースに接続された前記ホスト装置に認識させる機能を制限する適用例2または適用例3記載のデバイス装置。

【0013】

記憶部の所定の記憶領域をホスト装置が認識できなければ、ユーザは、所定の記憶領域を利用することができない。このため、認識機能を制限することは、ユーザに所定の行為を実行させる動機付けとなる。かかる構成によれば、ユーザに、所定の行為を実行することを好適に促すことができる。

【0014】

[適用例5]適用例1記載のデバイス装置であって、前記ホスト接続インタフェースは、該ホスト接続インタフェースに接続された前記ホスト装置が、前記記憶部を記憶領域として有する記憶装置として、該デバイス装置を認識可能に構成されたインタフェースであり、更に、前記機能制限部が前記機能の制限を行っている状態では、前記デバイス装置の属性を、前記記憶部を記憶領域として有する記憶装置として、前記ホスト接続インタフェースに接続された前記ホスト装置に認識させ、前記制限解除部が前記機能の制限を解除した状態では、前記デバイス装置の属性を、前記解除した機能に対応するデバイス装置として、前記ホスト接続インタフェースに接続された前記ホスト装置に認識させる属性認識制御部を備えたデバイス装置。

【0015】

かかる構成のデバイス装置によれば、機能制限を行っているデバイス装置をホスト装置に接続した際、ホスト装置は、接続されたデバイス装置を記憶装置として認識する。したがって、ユーザは、記憶部に記憶された所定のプログラムをホスト装置に容易に実行させることができる。そして、機能制限が解除された状態では、ホスト装置は、解除した機能に対応するデバイス装置として、接続されたデバイス装置を認識する。したがって、ユーザは、デバイス装置を有効に利用することができる。つまり、デバイス装置は、記憶装置以外のデバイス装置としても構成することができる。

【0016】

[適用例6]適用例5記載のデバイス装置であって、前記デバイス装置は、更に、前記デバイス装置以外の他のデバイス装置と接続する複数のデバイス接続インタフェースと、前記ホスト装置と前記他のデバイス装置との間の通信を中継する中継部とを備えるハブ装置であり、前記機能制限部は、前記中継部の中継機能を制限するデバイス装置。

【0017】

デバイス装置は、ハブ装置としてもよい。この場合、機能制限は、ハブ装置の中継機能としてもよい。中継機能は、ハブ装置の本質的な機能であるから、当該機能を制限することは、ユーザに所定の行為を実行させる動機付けとなる。こうすれば、ユーザに、所定の行為を実行することを好適に促すことができる。

【0018】

[適用例7]適用例5記載のデバイス装置であって、前記デバイス装置は、記憶媒体に接続する媒体接続インタフェースと、前記記憶媒体へのデータの書き込み、および、該記憶媒体に記憶されたデータの読み出しの少なくとも一方を行う記録制御部とを備えた記憶媒体制御装置であり、前記機能制限部は、前記記録制御部の機能を制限するデバイス装置。

【0019】

デバイス装置は、記憶媒体制御装置としてもよい。この場合、機能制限は、記憶媒体制御装置の記録制御機能としてもよい。記録制御機能は、記憶媒体制御装置の本質的な機能であるから、当該機能を制限することは、ユーザに所定の行為を実行させる動機付けとなる。こうすれば、ユーザに、所定の行為を実行することを好適に促すことができる。

【0020】

[適用例8]適用例1ないし適用例7のいずれか記載のデバイス装置であって、前記所定のプログラムは、前記ホスト装置が備えるディスプレイに所定の画像を表示させる機能を前記ホスト装置に実現させる表示プログラムを含み、前記制限解除部は、前記表示プログラムの実行によって、所定の表示条件を満たすまで、前記所定の画像が表示された場合に、前記機能の制限の解除を行うデバイス装置。

【0021】

かかる構成のデバイス装置によれば、ユーザは、デバイス装置に接続されたホスト装置に表示プログラムを所定の表示条件を満たすまで実行させて、デバイス装置の機能制限を解除することができる。したがって、ユーザに、所定の画像を所定の表示条件を満たすまで閲覧することを好適に促すことができる。

【0022】

[適用例9]前記所定の画像は、広告画像である適用例8記載のデバイス装置。

【0023】

かかる構成のデバイス装置によれば、ユーザに、広告画像を所定の表示条件を満たすまで閲覧することを好適に促すことができる。つまり、デバイス装置は、販促物として好適に利用することができる。

【0024】

[適用例10]適用例1ないし適用例9のいずれか記載のデバイス装置であって、前記所定のプログラムは、所定の認証情報を受け付けて認証を行う認証機能を前記ホスト装置に実現させる認証プログラムを含み、前記制限解除部は、前記認証プログラムの実行によって、前記認証に成功した場合に、前記機能の制限の解除を行うデバイス装置。

【0025】

かかる構成のデバイス装置によれば、ユーザは、デバイス装置に接続されたホスト装置に認証プログラムを実行させて、認証情報を入力することで、デバイス装置の機能制限を解除することができる。したがって、ユーザに、所定の認証情報を得るための行為を実行することを好適に促すことができる。

【0026】

[適用例11]前記記憶部は、更に、ユーザの所定の行為に基づいて前記認証情報を提供するネットワークサーバのネットワーク上の位置を表す位置情報が記述されたファイルを記憶した適用例10記載のデバイス装置。

【0027】

かかる構成のデバイス装置によれば、ユーザは、ファイルに記述されたサーバに端末からアクセスして、認証情報を容易に取得することができる。しかも、ユーザの認証情報を取得する負担が軽減されるので、ユーザに、所定の認証情報を得るための行為を実行することを好適に促すことができる。

【0028】

また、本発明は、上述したデバイス装置のほか、適用例12のデバイス装置としても実現することができる。勿論、この実現形態に対しても、適用例2〜適用例9,11の構成を付加することも可能である。

【0029】

[適用例12]デバイス装置であって、ホスト装置に接続するホスト接続インタフェースと、所定の認証情報を受け付けるための受付プログラムを記憶する記憶部と、前記デバイス装置の有する機能の少なくとも一部を制限する機能制限部と、前記受付プログラムによって受け付けた認証情報に基づいて認証を行う認証部と、前記ホスト接続インタフェースを介して接続された前記ホスト装置によって前記受付プログラムが実行され、該受付プログラムによって受け付けた認証情報に基づいて、前記認証部による認証に成功したことを取得した場合に、前記機能の制限を解除する制限解除部とを備えたデバイス装置。

【0030】

かかる構成のデバイス装置によれば、ユーザは、デバイス装置に接続されたホスト装置にプログラムを実行させて、取得した認証情報を入力することで、デバイス装置の機能制限を解除することができる。したがって、ユーザに、所定の認証情報を得るための行為を実行することを好適に促すことができる。しかも、認証処理がデバイス側で行われるので、セキュリティを強化することができる。

【0031】

また、本発明は、上述したデバイス装置のほか、適用例13のデバイス装置の機能制御方法としても実現することができる。勿論、この実現形態に対しても、適用例2〜適用例11の構成を付加することも可能である。

【0032】

[適用例13]デバイス装置が自機の機能の制限を制御する機能制御方法であって、前記デバイス装置の有する機能の少なくとも一部を制限しておき、前記デバイス装置が備える前記ホスト接続インタフェースを介して接続された前記ホスト装置によって、前記デバイス装置が備える記憶部に記憶された所定のプログラムが所定の条件で実行された場合に、前記機能の制限を解除する機能制御方法。

【図面の簡単な説明】

【0033】

【図1】本発明のデバイス装置の第1実施例としてのUSBメモリ20の概略構成を示す説明図である。

【図2】フラッシュROM40の内部領域の構成を示す説明図である。

【図3】USBメモリ20における機能制御処理の流れを示すフローチャートである。

【図4】USBメモリ20の機能制限を解除するためのユーザの操作の第1の例を示すフローチャートである。

【図5】USBメモリ20の機能制限を解除するためのユーザの操作の第2の例を示すフローチャートである。

【図6】第2実施例としてのフラッシュROM40の内部領域を示す説明図である。

【図7】本発明のデバイス装置の第3実施例としてのUSBハブ420の概略構成を示す説明図である。

【図8】USBハブ420における機能制御処理の流れを示すフローチャートである。

【図9】本発明のデバイス装置の第3実施例としてのカードリーダ620の概略構成を示す説明図である。

【図10】カードリーダ620における機能制御処理の流れを示すフローチャートである。

【発明を実施するための形態】

【0034】

A.第1実施例:

本発明の第1実施例について説明する。

A−1.USBメモリ20の構成:

本発明のデバイス装置の第1実施例としてのUSBメモリ20の概略構成を図1に示す。USBメモリ20は、フラッシュROMを内蔵した可搬式の記憶装置である。本実施例では、USBメモリ20は、事業者が販促物としてユーザに配布するものである。図示するように、USBメモリ20は、メインコントローラ30とフラッシュROM40とホスト接続インタフェース60とを備えている。

【0035】

フラッシュROM40は、本実施例では、NAND型フラッシュメモリである。本実施例では、フラッシュROM40は、1つのメモリユニットから構成されるが、複数のメモリユニットで構成されてもよい。

【0036】

ホスト接続インタフェース60は、デバイス側のUSBインタフェースである。このホスト接続インタフェース60は、ホスト装置(図示省略)、例えば、パーソナルコンピュータのホスト側のUSBインタフェースに接続される。

【0037】

メインコントローラ30は、CPU、メモリを内蔵し、フラッシュROM40に記憶されたファームウェア等のプログラムを実行して、USBメモリ20の動作全般を制御する集積回路である。このメインコントローラ30は、フラッシュコントローラ31、カウンタ32を含んでいる。フラッシュコントローラ31は、ホスト接続インタフェース60を介して接続されたホスト装置からの指示に応じて、フラッシュROM40に対するデータの読み書きを制御する集積回路である。カウンタ32は、フラッシュROM40に記憶された所定のプログラムの実行状態をカウントする回路である。なお、カウンタ32の機能は、ソフトウェアによって実現してもよい。メインコントローラ30は、フラッシュROM40に記憶されたプログラムを実行することで、機能制限部33、解除部34としても機能する。これらの機能の詳細については後述する。

【0038】

フラッシュROM40の内部領域の構成を図2に示す。フラッシュROM40は、本実例では、隠し領域41と管理領域42とユーザデータ領域43とを備えている。隠し領域41は、メインコントローラ30が使用するファームウェア等のプログラムを記憶する領域である。隠し領域41にアクセスするためには、専用のプログラムを用いる必要がある。管理領域42は、USBフラッシュメモリ10の起動時に最初に読み出されるマスターブートレコード領域、パーティションテーブルを記憶するパーティション情報領域、ファイルやディレクトリを管理する情報を記憶するファイルシステム情報領域を含んでいる。

【0039】

ユーザデータ領域43は、ホスト接続インタフェース60を介して接続されたホスト装置を操作して、ユーザが任意のデータの読み書きを行える領域である。このユーザデータ領域43は、USBメモリ20がユーザに販促物として配布される時点では、機能制限がかけられている。すなわち、USBメモリ20は、ユーザデータ領域43に記憶されたデータの読み出しのみ行えるリードオンリー状態となっている。かかる構成は、本実施例では、メインコントローラ30が、機能制限部33の処理として、ホスト装置から送信される書き込みコマンドを無視することによって実現している。この機能制限が後述する機能制御処理によって解除されると、USBメモリ20の状態は、データの読み出しと書き込みとが行えるフルアクセス状態となる。

【0040】

このユーザデータ領域43には、表示プログラム51、認証プログラム52、アクセス情報ファイル53が予め記憶されている。表示プログラム51は、USBメモリ20が接続されたホスト装置が備えるディスプレイに所定の画像を表示させる機能を当該ホスト装置に実現させるためのプログラムである。本実施例においては、この表示プログラム51が表示させる画像は、広告画像である。また、本実施例においては、表示プログラム51は、複数の広告画像を含む実行ファイル形式で構成されている。なお、表示プログラム51は、ユーザデータ領域43に別途記憶された画像を表示させるプログラムとして構成されてもよい。また、画像表示機能に加えて、所定の音声を発生させる機能を含んでいてもよい。

【0041】

認証プログラム52は、所定の認証情報を受け付けて認証を行う認証機能をホスト装置に実現させるプログラムであり、本実施例では、実行ファイル形式で構成されている。認証プログラム52が受け付ける認証情報は、本実施例では、ユーザが、ホスト装置からインターネットに接続された所定のサーバにアクセスし、所定の操作を行うことによって取得することができる。

【0042】

アクセス情報ファイル53は、上述の認証情報を提供するサーバにアクセスするためのアクセス情報が記述されたデータファイルである。本実施例においては、アクセス情報ファイル53は、HTML(HyperText Markup Language)形式で構成されている。なお、アクセス情報ファイル53は、テキスト形式などであってもよい。このアクセス情報ファイル53には、サーバのインターネット上の位置を示すURL(Uniform Resource Locator)がアクセス情報として記載されている。なお、アクセス情報は、メールアドレスなどであってもよい。また、アクセス情報は、認証プログラム52によって表示させてもよい。この場合、アクセス情報は、認証プログラム52に含まれていてもよい。

【0043】

上述した表示プログラム51、認証プログラム52、アクセス情報ファイル53は、本実施例では、USBメモリ20の製造段階において、ユーザデータ領域43に記憶される。具体的には、製造者は、メモリ書き込み装置にUSBメモリ20を接続し、書き込みツールを起動させる。次に、製造者は、フラッシュタイプ「フラッシュ」を選択し、書き込みツールによって、隠し領域41にファームウェアをダウンロードした後、USBメモリ20をFAT32にフォーマットする。次に、製造者は、書き込みツールによって、ユーザデータ領域43の所定領域に表示プログラム51、認証プログラム52およびアクセス情報ファイル53をコピーする。コピーが適正に行われると、製造者は、書き込みツールを用いてメインコントローラ30に対して所定のコマンドを発行して、機能制限をかける。

【0044】

A−2.機能制御処理:

USBメモリ20において実行される機能制御処理について説明する。機能制御処理とは、ユーザの所定の行為に基づいて、USBメモリ20が記憶する所定のプログラムが所定の条件で実行された際に、USBメモリ20の機能制限を解除する処理である。機能制御処理の流れを図3に示す。この処理は、機能制限がかけられたUSBメモリ20がホスト装置に接続され、ホスト接続インタフェース60を介してホスト装置から電源供給を受けて、USBメモリ20が起動することによって開始される。機能制御処理が開始されると、USBメモリ20のメインコントローラ30は、まず、所定期間、所定のプログラムが起動されるまで待機する(ステップS110)。ここでの所定のプログラムとは、表示プログラム51または認証プログラム52である。

【0045】

そして、表示プログラム51または認証プログラム52が起動すると(ステップS110:YES)、メインコントローラ30は、所定期間、起動したプログラムが所定の条件を満たして実行されるまで待機する(ステップS120)。なお、所定の条件とは、USBメモリ20の提供者が所望するユーザの所定の行為が実行されたことを判断可能な条件である。この所定の条件の具体例については、後述する。

【0046】

そして、起動したプログラムが所定の条件を満たして実行されると(ステップS120:YES)、メインコントローラ30は、解除部34の処理として、機能制限、すなわち、書き込み制限を解除する(ステップS130)。これによって、USBメモリ20は、フルアクセス状態となる。こうして、機能制御処理は終了となる。なお、機能制限が解除されたことを表すフラグをフラッシュROM40に確保しておき、メインコントローラ30が起動時にこのフラグを参照する構成とすれば、機能が解除された後に、USBメモリ20をホスト装置に再接続しても、機能制御処理が開始されることはない。

【0047】

A−2−1.ユーザ操作の第1の具体例:

USBメモリ20の機能制限を解除するためのユーザの操作の第1の例について説明する。なお、併せて、概括的に説明した機能制御処理についても補足する。ユーザがUSBメモリ20の機能制限の解除を行う手順の第1の例を図4に示す。USBメモリ20の機能制限を解除するためには、ユーザは、まず、USBメモリ20をホスト装置に接続する(ステップS210)。これによって、ホスト装置は、USBメモリ20をマスストレージデバイスとして認識し、ホスト装置が備えるディスプレイに、ファイル管理用GUI(Graphical User Interface)を用いてUSBメモリ20のアイコンを表示する。

【0048】

次に、ユーザは、表示されたUSBメモリ20のアイコンをダブルクリックして、USBメモリ20を開く(ステップS220)。これによって、ユーザデータ領域43に記憶された表示プログラム51、認証プログラム52およびアクセス情報ファイル53のアイコンが表示される。次に、ユーザは、表示プログラム51のアイコンをダブルクリックして、ホスト装置に表示プログラム51を起動させる(ステップS230)。ここでの表示プログラム51は、上記ステップS120における所定のプログラムに該当する。これによって、ホスト装置は、表示プログラム51を用いてディスプレイに広告画像を表示する。本実施例では、表示プログラム51は、ディスプレイの画面をマウスで順次クリックすることによって、複数の広告画像がクリックに対応して順次表示されるように構成されている。このように、プログラムの実行過程の途中で、ユーザとのやり取りが必要な態様、換言すれば、ユーザ操作が必要となる態様で表示プログラム51を構成することにより、ユーザは、確実に表示プログラム51で表示される広告画像を閲覧することになる。つまり、表示プログラム51が起動した後、ユーザがホスト装置から離れている間に、表示プログラム51が最後まで実行されることがない。

【0049】

次に、ユーザは、ディスプレイに表示させる広告表示を、所定の表示条件を満たすまで閲覧し、USBメモリ20の機能制限を解除する(ステップS240)。ここでの表示条件とは、複数の広告画像の全てを、所定回数閲覧したことである。上述した機能制御処理で述べた所定の条件(ステップS120参照)は、この表示条件に対応している。つまり、ここでの所定の条件とは、表示条件を満たすまで表示プログラム51が実行されたことである。本実施例では、複数の広告画像の全てを1回閲覧する毎に、ホスト装置が、表示プログラム51によって、メインコントローラ30に所定の信号を送信する構成としている。メインコントローラ30は、カウンタ32を用いて、その信号の受信回数をカウントする。メインコントローラ30は、このカウント値を取得し、取得したカウント値が所定数に達している場合に、上記ステップS120において表示プログラム51が所定の条件を満たして実行されたと判断する。

【0050】

上述の表示条件は、複数の広告画像の全てを、所定回数閲覧したことに限らず、適宜設定することがでる。例えば、表示条件は、複数の広告画像のうちの所定数の広告画像を閲覧したこととしてもよいし、所定数の広告画像を所定時間閲覧したこととしてもよい。これらの構成とする場合、表示条件を満たした際に、ホスト装置が、表示プログラム51によって、メインコントローラ30に所定の信号を送信する構成としてもよい。こうすれば、メインコントローラ30は、所定の条件を満たしたことを容易に判断することができる。また、表示条件を、複数の広告画像のうちの所定数の広告画像を閲覧したこととする場合には、メインコントローラ30は、広告画像のデータが格納された所定のアドレスを指定した読み出しコマンドをホスト装置から取得した場合に、所定の条件を満たしたと判断してもよい。なお、表示プログラム51が表示させる広告画像の数は単数であってもよい。

【0051】

このようにして機能制限が解除されると、ユーザは、USBメモリ20をホスト装置から取り外す(ステップS250)。その後、ユーザは、USBメモリ20を、機能制限のない、すなわち、フルアクセス状態の通常のUSBメモリとして使用することができる(ステップS260)。ただし、ステップS250において、USBメモリ20を取り外すのは一例であり、必ずしも取り外す事が必要ではない。

【0052】

A−2−2.ユーザ操作の第2の具体例:

USBメモリ20の機能制限を解除するためのユーザの操作の第2の例について説明する。なお、併せて、概括的に説明した機能制御処理についても補足する。また、上述した第1の例と共通する点については、説明を簡略化する。ユーザがUSBメモリ20の機能制限の解除を行う手順の第2の例を図5に示す。USBメモリ20の機能制限を解除するためには、ユーザは、まず、USBメモリ20をホスト装置に接続し(ステップS310)、GUIで表示されたUSBメモリ20のアイコンをダブルクリックして、USBメモリ20を開く(ステップS320)。次に、ユーザは、GUIで表示されたアクセス情報ファイル53のアイコンをダブルクリックして、ホスト装置のWEBブラウザを用いてアクセス情報ファイル53を開く(ステップS330)。

【0053】

アクセス情報ファイル53を開くと、ユーザは、表示されたURLをクリックして、URLに対応するサーバにアクセスし、広告が表示されたWEBページを、表示条件を満たすまで閲覧して、認証情報としてのパスワードを取得する(ステップS340)。この説明からも明らかなように、サーバは、USBメモリ20の提供事業者がインターネット上に自社の広告を公開するサーバである。このサーバは、ユーザの所定の行為に基づいて認証情報を提供する。具体的には、サーバは、ユーザの所定の行為として、表示条件を満たすまで広告が表示されたWEBページが閲覧されると、WEBページ上にパスワードを表示するように構成されている。

【0054】

ユーザの所定の行為は、適宜設定すればよく、例えば、WEBページ上でアンケートに回答することであってもよいし、所定の登録行為、例えば、会員登録やメールマガジンの配信登録などであってもよい。また、サーバへのアクセス方法は、WEBブラウザに限らず、電子メールなどであってもよい。例えば、アクセス情報ファイル53にサーバのメールアドレスが記載されている場合には、ユーザは、記載されたメールアドレスを宛先としてホスト装置から電子メールを送信してもよい。この場合、例えば、サーバは、ホスト装置のメールアドレスをメールマガジンの配信先として登録し、当該メールアドレスにパスワードを含む電子メールを送信する構成としてもよい。もとより、パスワードの取得方法は、ネットワークを介して取得することに限らず、適宜設定すればよい。例えば、ユーザが来店した際に、事業者がパスワードをユーザに教えることとしてもよい。

【0055】

こうしてパスワードを取得すると、ユーザは、GUIで表示された認証プログラム52のアイコンをダブルクリックして、ホスト装置に認証プログラム52を起動させる(ステップS350)。ここでの認証プログラム52は、上記ステップS120における所定のプログラムに該当する。これによって、ホスト装置は、認証プログラム52を用いてディスプレイに認証用GUIを表示する。

【0056】

次に、ユーザは、認証用GUIに、取得したパスワードを入力し、USBメモリ20の機能制限を解除する(ステップS360)。この処理は、ホスト装置およびUSBメモリ20から見ると、以下のような処理で説明することができる。ホスト装置は、認証プログラム52によって、ユーザが入力したパスワードを受け付けて、認証を行う。そして、認証に成功すると、ホスト装置は、認証プログラム52によって、メインコントローラ30に所定の信号を送信する。メインコントローラ30は、所定の信号を受信すると、解除部34の処理として、機能制限を解除する。上述した機能制御処理で述べた所定の条件(ステップS120参照)は、この認証処理に対応している。つまり、ここでの所定の条件とは、ユーザの所定の行為に基づいて取得されたパスワードを用いて、認証に成功したことである。

【0057】

このようにして機能制限が解除されると、ユーザは、USBメモリ20をホスト装置から取り外し(ステップS370)、以後、USBメモリ20を通常のUSBメモリとして使用することができる(ステップS380)。

【0058】

上述の例では、USBメモリ20が、所定の条件で表示プログラム51が実行された場合に機能解除を行う構成(ユーザ操作の第1の具体例に対応)と、所定の条件で認証プログラム52が実行された場合に機能解除を行う構成(ユーザ操作の第2の具体例に対応)とについて示したが、これらの構成のうち、いずれか一方のみをUSBメモリ20が備えていてもよいことは勿論である。

【0059】

A−3.効果:

かかる構成のUSBメモリ20は、USBメモリ20に接続されたホスト装置によって、フラッシュROM40に記憶された表示プログラム51または認証プログラム52が所定の条件で実行されたことを取得した場合に、USBメモリ20の記録機能の制限を解除する。このため、ユーザは、USBメモリ20の機能を解除するために、USBメモリ20をホスト装置に接続し、当該ホスト装置に、表示プログラム51または認証プログラム52を所定の条件で実行させる必要がある。したがって、表示プログラム51または認証プログラム52を、ユーザに行わせたい行為と関連させておけば、ユーザのUSBメモリ20の使用に際して、事前にユーザに所定の行為を確実に実行させることができる。

【0060】

例えば、表示プログラム51を実行する操作をユーザに行わせて、ユーザが所定の画像を所定の表示条件を満たすまで閲覧することを促してもよい。表示プログラム51が広告画像を表示するものであれば、USBメモリ20を販促物として好適に利用することもできる。また、認証プログラム52を実行する操作をユーザに行わせて、認証情報を得るための行為を実行することを促してもよい。認証情報を得るための行為は、いかようにも設定することができるので、かかる構成によれば、USBメモリ20を用いて、種々の行為をユーザに促すことができる。

【0061】

B.第2実施例:

本発明のデバイス装置の第2実施例としてのUSBメモリ20について説明する。第2実施例としてのUSBメモリ20が第1実施例と異なる点は、フラッシュROM40の内部領域の構成と、機能制限の内容とである。以下、第1実施例と異なる点についてのみ説明する。第2実施例としてのUSBメモリ20が備えるフラッシュROM40の内部領域の構成を図6に示す。図示するように、フラッシュROM40の内部領域の構成が第1実施例と異なる点は、ユーザデータ領域43が2つのパーティションに分割されている点である。その他の点は、第1実施例と共通している。具体的には、ユーザデータ領域43は、第1のユーザデータ領域44と、第2のユーザデータ領域45とに分割されている。表示プログラム51、認証プログラム52およびアクセス情報ファイル53は、第1のユーザデータ領域44に記憶されている。なお、ユーザデータ領域43の分割数は、2つに限らず、3つ以上であってもよい。

【0062】

本実施例においては、第1のユーザデータ領域44は、表示プログラム51、認証プログラム52およびアクセス情報ファイル53を記憶可能なだけの記憶容量が確保されている。つまり、第1のユーザデータ領域44は、表示プログラム51、認証プログラム52およびアクセス情報ファイル53を削除しない限り、ユーザが所望のデータを記録することはできない。逆に言えば、ユーザが所望のデータを記録することができるのは、第2のユーザデータ領域45である。ただし、第1のユーザデータ領域44と、第2のユーザデータ領域45との記憶容量の配分は、適宜設定すればよい。

【0063】

第2実施例としてのUSBメモリ20の機能制限について説明する。本実施例においては、USBメモリ20がユーザに販促物として配布される時点では、第1のユーザデータ領域44は、リードオンリー状態に制限されている。また、第2のユーザデータ領域45は、ホスト装置から認識できない状態に制限されている。すなわち、ホスト装置のファイル管理用GUIを用いてUSBメモリ20を認識しても、第2のユーザデータ領域45は不可視化された状態となっている。かかる機能制限は、例えば、USBの複数LUN(Multiple Logical Unit Number)機能によって実現することができる。本実施例では、第1のユーザデータ領域44と第2のユーザデータ領域45とに異なるLUNを割り当てておき、メインコントローラ30の制御によって、第2のユーザデータ領域45に割り当てられたLUNのポートをdisable状態にすることとした。

【0064】

このように機能を制限されたUSBメモリ20のメインコントローラ30は、上述した機能制限解除処理(ステップS130)によって、第2のユーザデータ領域45をホスト装置から認識できる状態(可視化状態)に変更する。機能制限を解除するためには、メインコントローラ30は、第2のユーザデータ領域45に割り当てられたLUNのポートをenable状態にすればよい。このとき、認識された第2のユーザデータ領域45はフルアクセス状態となる。第1のユーザデータ領域44は、リードオンリー状態のままである。このように、表示プログラム51が記憶された第1のユーザデータ領域44をリードオンリー状態のままに保てば、USBメモリ20の機能が解除された後であっても、ユーザは、表示プログラム51をホスト装置に実行させて、広告画像を閲覧することができる。しかも、ユーザによって、表示プログラム51が第1のユーザデータ領域44から削除されることがない。

【0065】

上述したUSBメモリ20の機能制限と機能解除処理との内容は一例に過ぎず、種々の態様で設定することができる。例えば、機能解除処理では、第1のユーザデータ領域44を不可視化するとともに、第2のユーザデータ領域45を可視化してもよい。こうすれば、表示プログラム51等が記憶された、リードオンリー状態の第1のユーザデータ領域44がホスト装置から認識できなくなるので、ユーザの利便性が向上する。

【0066】

また、ユーザデータ領域43が3以上に分割された場合については、機能制限として、表示プログラム51等が記憶された記憶領域を含む少なくとも1つの記憶領域をリードオンリー状態とし、その他の記憶領域を不可視化された状態としてもよい。この場合、機能解除処理では、不可視化された全ての記憶領域を同時に可視化してもよい。あるいは、機能解除処理では、所定のプログラムが実行された程度、例えば、広告の閲覧回数や閲覧ページ数、アンケート回答数などに応じて、不可視化された複数の記憶領域が順次可視化されるように構成してもよい。こうすれば、USBメモリ20をより柔軟に運用することができる。

【0067】

また、機能解除処理では、第2のユーザデータ領域45を可視化すると共に、第1のユーザデータ領域44をフルアクセス状態に変更してもよい。こうすれば、ユーザは、第1のユーザデータ領域44に予め記憶された表示プログラム51等のデータを削除することが可能となる。そのため、USBメモリ20のユーザデータ領域43の記憶容量を最大限利用することが可能になる。

【0068】

あるいは、機能制限として、第1のユーザデータ領域44および第2のユーザデータ領域45の両方をリードオンリー状態に制限しておいてもよい。この場合、機能解除処理では、第1のユーザデータ領域44と第2のユーザデータ領域45とを同時にフルアクセス状態に変更してもよい。あるいは、機能解除処理では、所定のプログラムが実行された程度、例えば、広告の閲覧回数や閲覧ページ数、アンケート回答数などに応じて、第1のユーザデータ領域44と第2のユーザデータ領域45とが順次フルアクセス状態になるように構成してもよい。ユーザデータ領域43が3以上に分割された場合についても、同様に、同時に、あるいは、順次、フルアクセス状態に変更してもよい。

【0069】

上述の種々の例では、機能制限として、第1のユーザデータ領域44をリードオンリー状態とする構成とした。こうすれば、機能解除が行われる前にユーザが誤って、第1のユーザデータ領域44に記憶された表示プログラム51等を削除することがない。つまり、USBメモリ20が販促の目的を果たさず、かつ、USBメモリメモリ20がユーザに利用されずに無駄になることを回避できる。ただし、第1のユーザデータ領域44は、機能制限を行わず、フルアクセス状態であっても構わない。

【0070】

以上説明したように、USBメモリ20の機能制限は、USBメモリ20が備える記憶領域の少なくとも一部に対する書き込み機能の制限であってもよい。また、機能制限は、記憶領域への書き込み制限に限らず、フラッシュROM40の所定の記憶領域を、接続されたホスト装置に認識させる機能を制限するものであってもよい。このように、所定の記憶領域を、接続されたホスト装置に認識させる機能を制限する構成は、USBメモリ20の容量制限として捉えることもできる。あるいは、機能制限は、書き込みや読み込みの速度制限などであってもよい。以上の説明からも明らかなように、機能制限は、USBメモリ20の所定の記憶領域を認識し、所定の速度で書き込みや読み込みを行って、当該所定の記憶領域を利用するための記憶関連機能の少なくとも一部を制限するものであればよい。記憶関連機能は、所定の記憶領域を認識する機能、書き込み機能、読み込み機能、読み書きの速度制御機能、セキュリティ機能などを含む。換言すれば、制限する機能は、所定のプログラムが所定の条件で実行されるために必要な機能以外の種々の機能とすることができる。所定のプログラムが所定の条件で実行されるために必要な機能とは、USBメモリ20自体をホスト装置に認識させる機能と、表示プログラム51、認証プログラム52およびアクセス情報ファイル53が記憶された所定の記憶領域を読み込み可能に認識させる機とである。なお、機能制限は、2種類以上の機能制限を同時に行ってもよい。また、複数段階で機能制限の解除を行う場合は、各段階で解除する機能を異なる機能としてもよい。

【0071】

C.第3実施例:

本発明のデバイス装置の第3実施例としてのハブ420について説明する。なお、上述の実施形態と共通する点については、説明を簡略化する。ハブ420は、USBインタフェースを介してホスト装置と複数のデバイス装置とに接続され、ホスト装置と複数のデバイス装置の間の通信を中継するUSBハブ装置である。ハブ420の概略構成を図7に示す。図7では、第1実施例(図1)と同一または類似の構成については、各構成部に付した符号の下2桁の番号を図1と同一の番号で表示している。以下では、第1実施例と異なる点についてのみ説明する。図示するように、ハブ420は、メインコントローラ430とホスト接続インタフェース460とフラッシュROM470とデバイス接続インタフェース481〜483とを備えている。

【0072】

ホスト接続インタフェース460は、上流側のUSBインタフェースである。このホスト接続インタフェース460は、ホスト装置に接続される。デバイス接続インタフェース481〜483は、下流側のUSBインタフェースである。このデバイス接続インタフェース481〜483は、各々がデバイス装置に接続される。なお、デバイス接続インタフェースは、2以上であればよい。

【0073】

フラッシュROM470は、本実施例では、SPI(Serial Peripheral Interface)フラッシュROMである。このフラッシュROM470は、メインコントローラ430が使用するファームウェア等のプログラムを記憶する記憶領域である。このフラッシュROM470には、表示プログラム451、認証プログラム452、アクセス情報ファイル453が記憶されている(図示省略)。これらは、第1実施例の表示プログラム51、認証プログラム52、アクセス情報ファイル53と同一内容のファイルである。

【0074】

メインコントローラ430は、ハブ420の動作全般を制御する集積回路である。このメインコントローラ430は、HUBコントローラ431、カウンタ432を含んでいる。HUBコントローラ431は、ホスト接続インタフェース460に接続されたホスト装置と、デバイス接続インタフェース481〜483に接続されたデバイス装置の各々との間での通信を中継する。メインコントローラ430は、フラッシュROM470に記憶されたプログラムを実行することで、機能制限部433、解除部434、属性認識制御部435としても機能する。

【0075】

機能制限部433は、ハブ420の機能を制限する。具体的には、機能制限部433は、ハブ420のHUBコントローラ431の中継機能を制限する。本実施例においては、機能制限部433は、デバイス接続インタフェース481〜483に対応するポートの各々をdisable状態にすることで、中継機能を制限するものとした。解除部434は、ホスト装置から所定の信号を受信して、デバイス接続インタフェース481〜483に対応するポートの各々をenable状態にすることで、機能制限部433による機能制限を解除する。

【0076】

属性認識制御部435は、ホスト接続インタフェース460に接続されたホスト装置に、ハブ420の属性をどのように認識させるかを制御する。具体的には、属性認識制御部435は、ハブ420に定義されるUSBデバイスクラスを制御する。本実施例においては、ハブ420の促販物としての配布時、換言すれば、ハブ420の機能が制限されている状態では、属性認識制御部435は、ハブ420をマスストレージデバイスとして定義し、ホスト装置にフラッシュROM470を記憶領域として有する記憶装置として認識させる。また、属性認識制御部435は、ハブ420の機能制限が解除された状態では、ハブ420を解除した機能に対応するデバイスとしてホスト装置に認識させる。

【0077】

かかる構成のハブ420で実行される機能制御処理の流れを図8に示す。図8の説明において、第1実施例(図3)と同一内容の処理については、説明を簡略化する。この処理は、機能制限がかけられたハブ420がホスト装置に接続され、ハブ420が電源の供給を受けて起動することによって開始される。なお、ハブ420の電源は、バスパワー電源であってもよいし、セルフパワー電源であってもよい。機能制御処理が開始されると、ハブ420のメインコントローラ430は、まず、所定期間、表示プログラム51または認証プログラム52が起動されるまで待機し(ステップS510)、表示プログラム51または認証プログラム52が起動すると(ステップS510:YES)、所定期間、起動したプログラムが所定の条件を満たして実行されるまで待機する(ステップS520)。ステップS510,S520の処理は、第1実施例のステップS110,S120と同一内容の処理である。

【0078】

そして、起動したプログラムが所定の条件を満たして実行されると(ステップS520:YES)、メインコントローラ430は、解除部434の処理として、ホスト装置から所定の信号を受信して、機能制限を解除する(ステップS530)。機能制限を解除すると、メインコントローラ430は、属性認識制御部435の処理として、ハブ420に定義されたUSBデバイスクラスを、マスストレージクラスから、ハブを認識できるクラス、例えば、ハブクラスに変更する(ステップS540)。これによって、ハブ420は、中継機能が有効となる。こうして、機能制御処理は終了となる。

【0079】

かかる構成のハブ420は、ユーザがホスト接続インタフェース460を介してホスト装置に接続すると、ホスト装置がハブ420をマスストレージデバイスとして認識するので、第1実施例と同様の操作手順によって、ユーザは、ハブ420の機能制限を解除することができる。また、機能制限が解除された状態では、ホスト装置は、解除した機能に対応するデバイス装置、すなわち、ハブ装置として認識することが可能となる。したがって、ユーザは、ハブ420を有効に利用することができる。なお、機能制限の解除は、第2実施例で例示したように、所定のプログラムが実行された程度に応じて、デバイス接続インタフェース481〜483が順次、enable状態になるように構成してもよい。

【0080】

D.第4実施例:

本発明のデバイス装置の第4実施例としてのSDカードリーダ620について説明する。なお、上述の実施形態と共通する点については、説明を簡略化する。SDカードリーダ620は、記憶媒体の一種であるSD(Secure Digital)に接続して、当該記憶媒体へのデータの読み書きを制御する記憶媒体制御装置である。なお、データの読み書きの制御対象となる記憶媒体は、SDカードに限らず、種々の記憶媒体とすることができる。例えば、MMC(MultiMedia Card)、CF(CompactFlash)などであってもよい。SDカードリーダ620の概略構成を図9に示す。図9の説明において、第3実施例(図7)と同一または類似の構成については、各構成部に付した符号の下2桁の番号を、図7の各構成部に付した符号の下2桁の番号と同一の番号で表示している。以下では、第3実施例と異なる点についてのみ説明する。図示するように、SDカードリーダ620は、メインコントローラ630とホスト接続インタフェース660とフラッシュROM670と媒体接続インタフェース690とを備えている。

【0081】

ホスト接続インタフェース660は、ホスト装置に接続するデバイス側のUSBインタフェースである。フラッシュROM670は、メインコントローラ630が使用するファームウェア等のプログラムを記憶するSPIフラッシュROMである。このフラッシュROM670には、表示プログラム651、認証プログラム652、アクセス情報ファイル653が記憶されている(図示省略)。これらは、第1実施例の表示プログラム51、認証プログラム52、アクセス情報ファイル53と同一内容のファイルである。

【0082】

媒体接続インタフェース690は、SDカードと接続するためのインタフェースであり、SDカードを挿入するスロットを備えている。この媒体接続インタフェース690は、複数であってもよい。

【0083】

メインコントローラ630は、SDカードリーダ620の動作全般を制御する集積回路である。このメインコントローラ630は、SDホストコントローラ631、カウンタ632を含んでいる。SDホストコントローラ631は、ホスト接続インタフェース660に接続されたホスト装置からの指示に応じて、ホスト接続インタフェース660に接続されたSDカードへのデータの読み書きを行う。メインコントローラ630は、フラッシュROM670に記憶されたプログラムを実行することで、機能制限部633、解除部634、属性認識制御部635としても機能する。

【0084】

機能制限部633は、カードリーダ620の機能を制限する。具体的には、機能制限部633は、カードリーダ620のSDホストコントローラ631の読み書き機能を制限する。本実施例においては、機能制限部633は、媒体接続インタフェース690のポートをdisable状態にし、媒体接続インタフェース690に接続されたSDカードを不可視化することで、読み書き機能を制限するものとした。解除部634は、ホスト装置から所定の信号を受信して、媒体接続インタフェース690のポートをenable状態にすることで、機能制限部633による機能制限を解除する。

【0085】

属性認識制御部635は、ホスト接続インタフェース660に接続されたホスト装置に、SDカードリーダ620の属性をどのように認識させるかを制御する。ここでの属性とは、SDカードリーダ620が、フラッシュROM670を記憶媒体とするマスストレージであるのか、それとも、媒体接続インタフェース690に接続されたSDカードを記憶媒体とするマスストレージであるのかである。本実施例においては、SDカードリーダ620の促販物としての配布時、換言すれば、SDカードリーダ620の機能が制限されている場合には、属性認識制御部635は、フラッシュROM670のポートをenable状態にするとともに、媒体接続インタフェース690のポートをdisableにし、SDカードリーダ620を、フラッシュROM670を記憶媒体とするマスストレージとしてホスト装置に認識させる。そして、SDカードリーダ620の機能制限が解除された場合には、属性認識制御部635は、フラッシュROM670のポートをdisable状態にするとともに、媒体接続インタフェース690のポートをenable状態にし、SDカードリーダ620を、SDカードを記憶媒体とするマスストレージとしてホスト装置に認識させる。

【0086】

かかる構成のSDカードリーダ620で実行される機能制御処理の流れを図10に示す。図10の説明において、第3実施例(図8)と同一内容の処理については、説明を簡略化する。この処理は、機能制限がかけられたSDカードリーダ620がホスト装置に接続され、SDカードリーダ620が電源の供給を受けて起動することによって開始される。機能制御処理が開始されると、SDカードリーダ620のメインコントローラ630は、まず、表示プログラム51または認証プログラム52が起動されるまで待機し(ステップS710)、表示プログラム51または認証プログラム52が起動すると(ステップS710:YES)、起動したプログラムが所定の条件を満たして実行されるまで待機する(ステップS720)。ステップS710,S720の処理は、第1実施例のステップS510,S520と同一内容の処理である。

【0087】

そして、起動したプログラムが所定の条件を満たして実行されると(ステップS720:YES)、メインコントローラ630は、解除部634の処理として、ホスト装置から所定の信号を受信して、媒体接続インタフェース690のポートをenable状態にすることで、機能制限を解除する(ステップS730)。機能制限を解除すると、メインコントローラ630は、属性認識制御部635の処理として、フラッシュROM670のポートをdisable状態にして、ホスト装置に認識させる記憶媒体をフラッシュROM670からSDカードに変更する(ステップS740)。これによって、SDカードリーダ620は、SDカードへのデータの読み書きが可能になる。こうして、機能制御処理は終了となる。

【0088】

ユーザが、かかるSDカードリーダ620を、ホスト接続インタフェース660を介してホスト装置に接続すると、ホスト装置は、フラッシュROM670を記憶媒体とするマスストレージデバイスとしてSDカードリーダ620を認識するので、第1実施例と同様の操作手順によって、ユーザは、SDカードリーダ620の機能制限を解除することができる。なお、媒体接続インタフェース690が複数の場合、機能制限の解除は、第2実施例で例示したように、所定のプログラムが実行された程度に応じて、複数の媒体接続インタフェース690が順次、enable状態になるように構成してもよい。

【0089】

上述した実施形態の変形例について説明する。

E:変形例:

E−1.変形例1:

上述の実施形態においては、認証プログラムを用いてホスト装置側で認証を行う構成について示したが、認証処理は、デバイス装置側で実行する構成としてもよい。この場合、デバイス装置は、認証プログラムに代えて、パスワードを受け付ける受付プログラムとすることができる。

【0090】

例えば、ユーザがホスト装置に受付プログラムを起動させると、受付プログラムは、パスワードを受け付けるためのGUIをホスト装置のディスプレイに表示させる。ユーザがこのGUIを用いてパスワードを入力すると、受付プログラムは、受け付けたパスワードをメインコントローラ30に送信する。メインコントローラ30は、認証部の処理として、受信したパスワードを用いて認証を行い、認証に成功した場合に、機能制限を解除する。

【0091】

かかる構成とすれば、ホスト装置においてメモリ監視ツールなどを用いて認証プログラムを解析することが困難となる。したがって、ホスト装置側で認証プログラムを実行する場合と比べて、セキュリティが向上する。かかる場合、デバイス装置は、認証処理用のハードウェア回路を備える構成であってもよい。こうすれば、ソフトウェアを用いて認証処理を行うことが可能な性能の制御回路を備えていないデバイス装置に対しても、認証の成功によって機能を解除する構成を適用することができる。

【0092】

E−2.変形例2:

上述の実施形態においては、デバイス装置を販促物として用い、ユーザに表示プログラム51や認証プログラム52を実行させて、ユーザが販売促進に繋がる行為を実行した際に、デバイス装置の機能制限が解除できる態様について説明した。ただし、機能解除の契機となるユーザの行為は、適宜設定することができる。例えば、機能解除の契機となるユーザの行為は、ユーザが購入したデバイス装置に関して、その使用に先だって重要事項を確認する行為としてもよい。かかる場合、例えば、表示プログラム51を、デバイス装置の取扱説明書や契約内容などを表示するものとしてもよい。こうすれば、デバイス装置の使用に先だって、ユーザに確実に重要事項を確認させることができる。

【0093】

E−3.変形例3:

上述の実施形態においては、ユーザの手動操作によって、USBメモリ20のフラッシュROM40に記憶された表示プログラム51や認証プログラム52をホスト装置で起動させる構成について示したが、表示プログラム51や認証プログラム52の起動方法は、かかる構成に限るものではない。例えば、表示プログラム51や認証プログラム52は、ユーザがUSBメモリ20をホスト装置に接続した際に、オートラン機能によって自動的に起動する構成としてもよい。ただし、ユーザの利便性からは、ユーザの手動操作によって、表示プログラム51や認証プログラム52が起動することが望ましい。こうすれば、機能制限が解除された後のUSBメモリ20の使用に際して、USBメモリ20をホスト装置に接続するたびに、ユーザの意図に反して、表示プログラム51や認証プログラム52が起動することがないので、ユーザの利便性が向上する。

【0094】

あるいは、別の態様として、表示プログラム51または認証プログラム52を起動させるか否かをユーザに確認可能なGUIをホスト装置のディスプレイに表示するための確認プログラムをフラッシュROM40に予め記憶しておいてもよい。この場合、確認プログラムは、ユーザが、表示プログラム51または認証プログラム52の起動指示を入力した場合にのみ、対応する表示プログラム51または認証プログラム52を起動させる構成とすればよい。このような構成とする場合、オートラン機能によって、確認プログラムが自動起動する構成としてもよい。こうすれば、ユーザのプログラム起動に係る操作の負担を軽減することができ、しかも、ユーザの意図に反して、表示プログラム51や認証プログラム52が起動することがないので、ユーザの利便性がさらに向上する。

【0095】

E−4.変形例4:

上述の実施形態においては、デバイス装置は、一旦機能制限が解除されると、その後は、機能制限を行わない構成としたが、機能制限のタイミングは、適宜設定することができる。例えば、デバイス装置が、機能制限が解除された後の所定の期間を計測するタイマを備える場合には、タイマでの計測された期間が所定時間を経過すると、再度、機能制限を行う構成としてもよい。タイマで計測する期間は、例えば、デバイス装置が自己電源を備えている場合には、機能制限が解除された後の経過時間としてもよい。あるいは、タイマで計測する期間は、デバイス装置が自己電源を備えていない場合は、電源が投入された状態での累積経過時間としてもよい。

【0096】

こうすれば、複数回に亘って、ユーザに所定の行為を促すことができる。かかる構成は、認証プログラム52を用いて、サーバ上の広告画像を閲覧することで、ユーザが認証情報を取得できる場合に特に有効である。こうすれば、定期的にユーザに更新された広告画像を閲覧することを促すことができるからである。再度の機能制限の手法としては、例えば、第2実施例において、USBメモリ20は、所定期間が経過すると、第2のユーザデータ領域45を不可視化して、機能制限を行う構成とすることができる。

【0097】

E−5.変形例5:

上述の実施形態においては、デバイス装置は、ホスト装置と接続するためのインタフェースとしてUSBを例示した。ただし、当該インタフェースは、USBに限定されるものではない。デバイス装置が記憶装置である場合には、インタフェースは特に限定されない。また、デバイス装置が記憶装置以外のデバイス装置である場合には、デバイス装置が備えるインタフェースは、当該インタフェースに接続されたホスト装置が、デバイス装置が備える記憶媒体を記憶領域として有する記憶装置として、当該デバイス装置を認識可能に構成されたインタフェースであればよい。こうしたインタフェースとしては、例えば、IEEE1394を例示することができる。

【0098】

以上、本発明の実施形態について説明したが、上述した実施形態における構成要素のうち、独立クレームに記載された要素に対応する要素以外の要素は、付加的な要素であり、適宜省略、または、組み合わせが可能である。また、本発明はこうした実施形態に限られるものではなく、本発明の要旨を脱しない範囲において、種々なる態様で実施できることは勿論である。例えば、本発明は、デバイス装置としての構成のほか、デバイス装置の機能制御方法等としても実現することができる。

【符号の説明】

【0099】

20…USBメモリ

30,430,630…メインコントローラ

31…フラッシュコントローラ

32,432,632…カウンタ

33,433,633…機能制限部

34,434,634…解除部

40,470,670…フラッシュROM

41…隠し領域

42…管理領域

43…ユーザデータ領域

44…第1のユーザデータ領域

45…第2のユーザデータ領域

51…表示プログラム

52…認証プログラム

53…アクセス情報ファイル

60,460,660…ホスト接続インタフェース

420…ハブ

431…HUBコントローラ

435,635…属性認識制御部

481〜483…デバイス接続インタフェース

620…カードリーダ

631…SDホストコントローラ

690…媒体接続インタフェース

【特許請求の範囲】

【請求項1】

デバイス装置であって、

ホスト装置に接続するホスト接続インタフェースと、

所定のプログラムを記憶する記憶部と、

前記デバイス装置の有する機能の少なくとも一部を制限する機能制限部と、

前記ホスト接続インタフェースを介して接続された前記ホスト装置によって前記所定のプログラムが所定の条件で実行されたことを取得した場合に、前記機能の制限を解除する制限解除部と

を備えたデバイス装置。

【請求項2】

請求項1記載のデバイス装置であって、

前記デバイス装置は、前記記憶部にデータを記録可能な記憶装置であり、

前記機能制限部は、前記記憶装置の記憶関連機能を制限する

デバイス装置。

【請求項3】

前記機能制限部は、前記記憶関連機能のうちの、前記記憶部への書き込みを行う機能を制限する請求項2記載のデバイス装置。

【請求項4】

前記機能制限部は、前記記憶関連機能のうちの、前記記憶部の所定の記憶領域を前記ホスト接続インタフェースに接続された前記ホスト装置に認識させる機能を制限する請求項2または請求項3記載のデバイス装置。

【請求項5】

請求項1記載のデバイス装置であって、

前記ホスト接続インタフェースは、該ホスト接続インタフェースに接続された前記ホスト装置が、前記記憶部を記憶領域として有する記憶装置として、該デバイス装置を認識可能に構成されたインタフェースであり、

更に、前記機能制限部が前記機能の制限を行っている状態では、前記デバイス装置の属性を、前記記憶部を記憶領域として有する記憶装置として、前記ホスト接続インタフェースに接続された前記ホスト装置に認識させ、前記制限解除部が前記機能の制限を解除した状態では、前記デバイス装置の属性を、前記解除した機能に対応するデバイス装置として、前記ホスト接続インタフェースに接続された前記ホスト装置に認識させる属性認識制御部を備えた

デバイス装置。

【請求項6】

請求項5記載のデバイス装置であって、

前記デバイス装置は、更に、前記デバイス装置以外の他のデバイス装置と接続する複数のデバイス接続インタフェースと、前記ホスト装置と前記他のデバイス装置との間の通信を中継する中継部とを備えるハブ装置であり、

前記機能制限部は、前記中継部の中継機能を制限する

デバイス装置。

【請求項7】

請求項5記載のデバイス装置であって、

前記デバイス装置は、記憶媒体に接続する媒体接続インタフェースと、前記記憶媒体へのデータの書き込み、および、該記憶媒体に記憶されたデータの読み出しの少なくとも一方を行う記録制御部とを備えた記憶媒体制御装置であり、

前記機能制限部は、前記記録制御部の機能を制限する

デバイス装置。

【請求項8】

請求項1ないし請求項7のいずれか記載のデバイス装置であって、

前記所定のプログラムは、前記ホスト装置が備えるディスプレイに所定の画像を表示させる機能を前記ホスト装置に実現させる表示プログラムを含み、

前記制限解除部は、前記表示プログラムの実行によって、所定の表示条件を満たすまで、前記所定の画像が表示されたことを取得した場合に、前記機能の制限の解除を行う

デバイス装置。

【請求項9】

前記所定の画像は、広告画像である請求項8記載のデバイス装置。

【請求項10】

請求項1ないし請求項9のいずれか記載のデバイス装置であって、

前記所定のプログラムは、所定の認証情報を受け付けて認証を行う認証機能を前記ホスト装置に実現させる認証プログラムを含み、

前記制限解除部は、前記認証プログラムの実行によって、前記認証に成功したことを取得した場合に、前記機能の制限の解除を行う

デバイス装置。

【請求項11】

前記記憶部は、更に、ユーザの所定の行為に基づいて前記認証情報を提供するネットワークサーバにアクセスするためのアクセス情報が記述されたファイルを記憶した請求項10記載のデバイス装置。

【請求項12】

デバイス装置であって、

ホスト装置に接続するホスト接続インタフェースと、

所定の認証情報を受け付けるための受付プログラムを記憶する記憶部と、

前記デバイス装置の有する機能の少なくとも一部を制限する機能制限部と、

前記受付プログラムによって受け付けた認証情報に基づいて認証を行う認証部と、

前記ホスト接続インタフェースを介して接続された前記ホスト装置によって前記受付プログラムが実行され、該受付プログラムによって受け付けた認証情報に基づいて、前記認証部による認証に成功したことを取得した場合に、前記機能の制限を解除する制限解除部と

を備えたデバイス装置。

【請求項13】

デバイス装置が自機の機能の制限を制御する機能制御方法であって、

前記デバイス装置の有する機能の少なくとも一部を制限しておき、

前記デバイス装置が備える前記ホスト接続インタフェースを介して接続された前記ホスト装置によって、前記デバイス装置が備える記憶部に記憶された所定のプログラムが所定の条件で実行された場合に、前記機能の制限を解除する

機能制御方法。

【請求項1】

デバイス装置であって、

ホスト装置に接続するホスト接続インタフェースと、

所定のプログラムを記憶する記憶部と、

前記デバイス装置の有する機能の少なくとも一部を制限する機能制限部と、

前記ホスト接続インタフェースを介して接続された前記ホスト装置によって前記所定のプログラムが所定の条件で実行されたことを取得した場合に、前記機能の制限を解除する制限解除部と

を備えたデバイス装置。

【請求項2】

請求項1記載のデバイス装置であって、

前記デバイス装置は、前記記憶部にデータを記録可能な記憶装置であり、

前記機能制限部は、前記記憶装置の記憶関連機能を制限する

デバイス装置。

【請求項3】

前記機能制限部は、前記記憶関連機能のうちの、前記記憶部への書き込みを行う機能を制限する請求項2記載のデバイス装置。

【請求項4】

前記機能制限部は、前記記憶関連機能のうちの、前記記憶部の所定の記憶領域を前記ホスト接続インタフェースに接続された前記ホスト装置に認識させる機能を制限する請求項2または請求項3記載のデバイス装置。

【請求項5】

請求項1記載のデバイス装置であって、

前記ホスト接続インタフェースは、該ホスト接続インタフェースに接続された前記ホスト装置が、前記記憶部を記憶領域として有する記憶装置として、該デバイス装置を認識可能に構成されたインタフェースであり、

更に、前記機能制限部が前記機能の制限を行っている状態では、前記デバイス装置の属性を、前記記憶部を記憶領域として有する記憶装置として、前記ホスト接続インタフェースに接続された前記ホスト装置に認識させ、前記制限解除部が前記機能の制限を解除した状態では、前記デバイス装置の属性を、前記解除した機能に対応するデバイス装置として、前記ホスト接続インタフェースに接続された前記ホスト装置に認識させる属性認識制御部を備えた

デバイス装置。

【請求項6】

請求項5記載のデバイス装置であって、

前記デバイス装置は、更に、前記デバイス装置以外の他のデバイス装置と接続する複数のデバイス接続インタフェースと、前記ホスト装置と前記他のデバイス装置との間の通信を中継する中継部とを備えるハブ装置であり、

前記機能制限部は、前記中継部の中継機能を制限する

デバイス装置。

【請求項7】

請求項5記載のデバイス装置であって、

前記デバイス装置は、記憶媒体に接続する媒体接続インタフェースと、前記記憶媒体へのデータの書き込み、および、該記憶媒体に記憶されたデータの読み出しの少なくとも一方を行う記録制御部とを備えた記憶媒体制御装置であり、

前記機能制限部は、前記記録制御部の機能を制限する

デバイス装置。

【請求項8】

請求項1ないし請求項7のいずれか記載のデバイス装置であって、

前記所定のプログラムは、前記ホスト装置が備えるディスプレイに所定の画像を表示させる機能を前記ホスト装置に実現させる表示プログラムを含み、

前記制限解除部は、前記表示プログラムの実行によって、所定の表示条件を満たすまで、前記所定の画像が表示されたことを取得した場合に、前記機能の制限の解除を行う

デバイス装置。

【請求項9】

前記所定の画像は、広告画像である請求項8記載のデバイス装置。

【請求項10】

請求項1ないし請求項9のいずれか記載のデバイス装置であって、

前記所定のプログラムは、所定の認証情報を受け付けて認証を行う認証機能を前記ホスト装置に実現させる認証プログラムを含み、

前記制限解除部は、前記認証プログラムの実行によって、前記認証に成功したことを取得した場合に、前記機能の制限の解除を行う

デバイス装置。

【請求項11】

前記記憶部は、更に、ユーザの所定の行為に基づいて前記認証情報を提供するネットワークサーバにアクセスするためのアクセス情報が記述されたファイルを記憶した請求項10記載のデバイス装置。

【請求項12】

デバイス装置であって、

ホスト装置に接続するホスト接続インタフェースと、

所定の認証情報を受け付けるための受付プログラムを記憶する記憶部と、

前記デバイス装置の有する機能の少なくとも一部を制限する機能制限部と、

前記受付プログラムによって受け付けた認証情報に基づいて認証を行う認証部と、

前記ホスト接続インタフェースを介して接続された前記ホスト装置によって前記受付プログラムが実行され、該受付プログラムによって受け付けた認証情報に基づいて、前記認証部による認証に成功したことを取得した場合に、前記機能の制限を解除する制限解除部と

を備えたデバイス装置。

【請求項13】

デバイス装置が自機の機能の制限を制御する機能制御方法であって、

前記デバイス装置の有する機能の少なくとも一部を制限しておき、

前記デバイス装置が備える前記ホスト接続インタフェースを介して接続された前記ホスト装置によって、前記デバイス装置が備える記憶部に記憶された所定のプログラムが所定の条件で実行された場合に、前記機能の制限を解除する

機能制御方法。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【公開番号】特開2012−190293(P2012−190293A)

【公開日】平成24年10月4日(2012.10.4)

【国際特許分類】

【出願番号】特願2011−53777(P2011−53777)

【出願日】平成23年3月11日(2011.3.11)

【公序良俗違反の表示】

(特許庁注:以下のものは登録商標)

1.COMPACTFLASH

【出願人】(390040187)株式会社バッファロー (378)

【Fターム(参考)】

【公開日】平成24年10月4日(2012.10.4)

【国際特許分類】

【出願日】平成23年3月11日(2011.3.11)

【公序良俗違反の表示】

(特許庁注:以下のものは登録商標)

1.COMPACTFLASH

【出願人】(390040187)株式会社バッファロー (378)

【Fターム(参考)】

[ Back to top ]