データ復旧方法,データ復旧装置およびデータ復旧プログラム

【課題】情報漏洩が防止できる安全な状態で,消去されたデータの復旧を迅速に行うことが可能となる技術を提供する。

【解決手段】復旧装置50において,復旧要求受付部51は,別所にあるPCで消去されたデータの復旧要求を受け付ける。消去/解除制御部53は,復旧要求を受け付けた際に,復旧装置50に接続された,消去条件が満たされた際に記憶データを自動消去する機能を持つ復旧ディスク60に対して,復旧装置50からの復旧ディスク60の取り外しの検知を消去条件として設定する。この状態で,書出し部57は,復旧するデータを復旧ディスク60に書き出す。認証部59は,復旧装置50から復旧ディスク60を取り外すユーザの認証を行う。ユーザ認証に成功した場合,消去/解除制御部53は,復旧装置50からの復旧ディスク60の取り外しの検知の消去条件を解除する。

【解決手段】復旧装置50において,復旧要求受付部51は,別所にあるPCで消去されたデータの復旧要求を受け付ける。消去/解除制御部53は,復旧要求を受け付けた際に,復旧装置50に接続された,消去条件が満たされた際に記憶データを自動消去する機能を持つ復旧ディスク60に対して,復旧装置50からの復旧ディスク60の取り外しの検知を消去条件として設定する。この状態で,書出し部57は,復旧するデータを復旧ディスク60に書き出す。認証部59は,復旧装置50から復旧ディスク60を取り外すユーザの認証を行う。ユーザ認証に成功した場合,消去/解除制御部53は,復旧装置50からの復旧ディスク60の取り外しの検知の消去条件を解除する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は,消去したデータを復旧するデータ復旧方法,データ復旧装置およびデータ復旧プログラムに関するものである。

【背景技術】

【0002】

コンピュータにおいて,記憶装置から消去したデータを,そのデータのバックアップイメージを用いて復旧することが行われている。

【0003】

例えば,保護対象ファイルが変更された際に,変更された保護対象ファイルのバックアップファイルを時刻に対応付けて保存しておき,ユーザが所望する任意の時点の状態にファイルを復旧する技術が知られている。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特開2005−293272号公報

【発明の概要】

【発明が解決しようとする課題】

【0005】

例えば,誤ってデータを消去してしまった場合などに,そのデータを用いた業務の中断を最小限に留めるために,消去したデータの迅速な復旧が望まれる。上述の技術では,保護対象のデータとそのバックアップイメージとが同じコンピュータに存在するため,速やかにデータを復旧することが可能である。

【0006】

しかし,コンピュータからの情報漏洩を防ぎたい場合などには,復旧用のバックアップデータを,そのコンピュータ自身に持たせることは,避けたい。例えば,コンピュータからの情報漏洩の防止を目的にデータを消去する場合に,そのコンピュータ自身に消去するデータのバックアップイメージが存在すれば,そこから情報が漏洩する恐れがある。これに対して,データを使用するコンピュータと別の場所にバックアップイメージを保管する場合には,コンピュータで消去したデータを復旧する際に,大きな手間と時間とがかかるという問題がある。

【0007】

一側面では,本発明は,情報漏洩が防止できる安全な状態で,コンピュータで消去されたデータの復旧を迅速に行うことが可能となる技術を提供することを目的とする。

【課題を解決するための手段】

【0008】

1態様では,データ復旧方法は,第1のコンピュータが,第2のコンピュータで消去されたデータの復旧要求を受け付け,復旧要求を受け付けた際に,第1のコンピュータに接続された,消去条件が満たされた際に記憶データを自動消去する機能を持つ記憶装置に対して,第1のコンピュータからの記憶装置の取り外しの検知を消去条件として設定し,記憶装置に復旧するデータを書き出し,ユーザ認証を行い,ユーザ認証に成功した場合に,記憶装置に設定された第1のコンピュータからの記憶装置の取り外しの検知の消去条件を解除する過程を実行する。

【発明の効果】

【0009】

1態様では,情報漏洩が防止できる安全な状態で,消去されたデータの復旧を迅速に行うことが可能となる。

【図面の簡単な説明】

【0010】

【図1】本実施の形態によるデータ復旧が行われるシステムの例(1)を示す図である。

【図2】本実施の形態によるPC,PCディスク,端末管理サーバおよび携帯端末の機能構成の例を示す図である。

【図3】本実施の形態による消去ポリシの例を示す図である。

【図4】本実施の形態による消去レポートの例を示す図である。

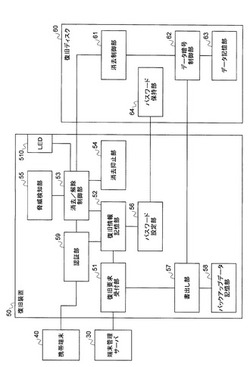

【図5】本実施の形態による復旧装置および復旧ディスクの機能構成の例を示す図である。

【図6】本実施の形態によるPCと復旧ディスクが接続された状態におけるPCおよび復旧ディスクの機能構成の例を示す図である。

【図7】本実施の形態によるデータ復旧が行われるシステムの各装置を実現するコンピュータのハードウェア構成例を示す図である。

【図8】本実施の形態によるデータの消去から復旧ディスクへのデータの復旧までの流れを示すシーケンス図である。

【図9】本実施の形態によるユーザ認証時の流れを示すシーケンス図である。

【図10】本実施の形態の復旧装置による認証処理フローチャートである。

【図11】本実施の形態によるPCへの復旧ディスク接続時の流れを示すシーケンス図である。

【図12】本実施の形態の復旧ディスクによるパスワードチェック処理フローチャートである。

【図13】本実施の形態によるデータ復旧が行われるシステムの例(2)を示す図である。

【発明を実施するための形態】

【0011】

以下,本実施の形態について,図を用いて説明する。

【0012】

図1は,本実施の形態によるデータ復旧が行われるシステムの例(1)を示す図である。

【0013】

図1に示すシステムでは,情報漏洩を防止するために,盗難・紛失の可能性が疑われるコンピュータのデータ消去が行われる。図1において,PC(Personal Computer )10は,情報漏洩防止対策の対象となるモバイル型のコンピュータである。

【0014】

モバイル型のPC10からの情報漏洩を防ぐための代表的な対策として,PC10の盗難・紛失やPC10への攻撃が検知された場合に,PC10のデータを消去する技術がある。PC10の盗難・紛失を検知する例としては,例えば,ユーザとPC10との位置関係をセンシングし,ユーザとPC10との距離が所定以上となったときに,PC10の盗難・紛失が検知されたと判断する例が考えられる。また,ユーザからの通報によって,PC10の盗難・紛失を検知する例が考えられる。PC10への攻撃を検知する例としては,例えば,認証時において設定されたパスワードと異なるパスワードが所定回数以上連続して入力された場合に,PC10への攻撃が検知されたと判断する例が考えられる。

【0015】

盗難・紛失や攻撃の検知によってPC10のデータ消去を行う情報漏洩の防止対策の有効度は,盗難・紛失や攻撃の検知精度にかかっている。しかし,PC10の盗難・紛失やPC10への攻撃を高精度に検知することは難しく,盗難・紛失や攻撃の有無を誤判断してしまう可能性が十分にある。例えば,単にユーザがPC10を置いた場所を思い出せないだけである場合に,紛失と誤認されてPC10のデータが消去される可能性がある。また,例えば,単にユーザのミスでパスワードの入力を間違えただけであるのに,PC10側には悪意ある攻撃と誤認されてデータが消去される可能性がある。

【0016】

誤判断を恐れて,PC10の盗難・紛失やPC10への攻撃をゆるい条件で検知すると,データの消去が遅れて情報が流出してしまう可能性がある。しかし,PC10の盗難・紛失やPC10への攻撃を厳しい条件で検知すると,誤判断によりデータが消去されるケースが増えてしまう。この場合,すみやかにデータの復旧を行わないと,ビジネスが大きく中断してしまうなどの問題が発生する。

【0017】

持ち運び可能なPC10からの情報漏洩の防止を考慮した場合,PC10のデータのバックアップイメージは,PC10以外の安全な場所に保管した方がよい。PC10の内部にバックアップイメージを保管すると,PC10が盗難された際にデータを消去しても,保管されたバックアップイメージから情報が流出する可能性がある。

【0018】

PC10のデータ復旧では,例えば,PC10を消去されたデータのバックアップイメージが保管された場所に持ち込み,リカバリディスクでPC10をブートし,PC10をバックアップイメージに接続して消去されたデータを復旧するなどの作業が行われる。このとき,リカバリディスクを探したり,大容量のデータの復旧を行うのに,長い時間がかかってしまう。そのため,データの消去から復旧までの間にビジネスが大きく中断してしまうことを考えると,安易にデータの消去を判断することはできない。

【0019】

本実施の形態では,このようなデータの復旧にかかる時間を短縮するための技術として,例えば,PC10のデータ消去と同時に,別の場所で,消去されたデータを復旧したディスクを自動生成する技術を提案する。しかし,この技術では,ユーザ不在の場所で生成されたディスクからデータが流出する可能性がある。

【0020】

以下では,迅速にかつ安全にPC10から消去されたデータを復旧することが可能となる本実施の形態によるデータ復旧の技術について,説明する。

【0021】

図1に示すシステムにおいて,上述したように,PC10は,情報漏洩防止対策の対象となるモバイル型のコンピュータである。データの消去後,消去されたデータを復旧する際には,PC10は,データを復旧する対象のコンピュータとなる。PC10には,着脱可能なPCディスク20がATA(Advanced Technology Attachment)等のインタフェースで接続されている。PCディスク20は,例えば,HDD(Hard Disk Drive )やSSD(Solid State Drive )などの記憶装置である。PC10では,情報漏洩防止の対象となるデータは,着脱可能なPCディスク20に記憶される。

【0022】

端末管理サーバ30は,複数のコンピュータの運用を管理するサーバである。例えば,図1に示すシステムがある企業についてのコンピュータシステムである場合に,端末管理サーバ30は,当該企業のすべてのコンピュータ端末を管理するサーバとなる。PC10は,端末管理サーバ30による管理対象のコンピュータの1つである。

【0023】

携帯端末40は,PC10のユーザが使用する携帯電話等の端末である。

【0024】

復旧装置50は,PC10のデータが消去された場合に,PC10のデータの復旧を行う。復旧装置50には,着脱可能な復旧ディスク60がATA等のインタフェースで接続されている。復旧ディスク60は,例えば,HDDやSSDなどの記憶装置である。復旧ディスク60は,設定された消去条件が満たされた際に,記憶データを自動消去する機能を持つ。復旧装置50は,PC10で消去されたデータを,復旧ディスク60に復旧する。なお,復旧ディスク60は,PC10に接続可能である。

【0025】

図1に示すシステムにおいて,破線で結ばれたコンピュータ同士は,有線または無線のネットワークで通信を行うことが可能である。

【0026】

図2は,本実施の形態によるPC,PCディスク,端末管理サーバおよび携帯端末の機能構成の例を示す図である。

【0027】

PC10は,データ消去処理部11,パスワード記憶部16を備える。PC10において,データ消去処理部11は,PCディスク20に記憶された情報漏洩防止の対象となるデータの消去を行う。データ消去処理部11は,消去命令受付部12,消去実行部13,復旧情報生成部14,消去レポート送信部15を備える。

【0028】

消去命令受付部12は,端末管理サーバ30からのデータの消去命令を受け付ける。消去実行部13は,消去対象のデータが記録されたPCディスク20に対して,データ消去のコマンドを発行する。復旧情報生成部14は,本実施の形態によるデータの復旧で用いる情報として,パスワード,消去ポリシ#1,消去ポリシ#2等の情報を生成する。消去レポート送信部15は,消去レポートを生成し,生成した消去レポートを,復旧情報生成部14により生成されたパスワード,消去ポリシ#1,消去ポリシ#2とともに端末管理サーバ30に送信する。

【0029】

復旧情報生成部14により生成されるパスワードは,復旧装置50でのユーザ認証で使用するパスワードと,復旧ディスク60に接続されたコンピュータの正当性のチェックで使用するパスワードとを兼ねた,ワンタイムパスワードである。復旧情報生成部14により生成されたパスワードは,パスワード記憶部16に記憶される。パスワード記憶部16は,パスワードを記憶する記憶部である。なお,復旧装置50でのユーザ認証で使用するパスワードと,復旧ディスク60に接続されたコンピュータの正当性のチェックで使用するパスワードとに,それぞれ異なるパスワードを生成するようにしてもよい。

【0030】

図3は,本実施の形態による消去ポリシの例を示す図である。

【0031】

図3に示す消去ポリシは,復旧情報生成部14により生成される消去ポリシの一例である。消去ポリシは,復旧ディスク60が記憶データを自動消去する条件を示すデータである。図3(A)は,復旧情報生成部14により生成される消去ポリシ#1の例を示し,図3(B)は,復旧情報生成部14により生成される消去ポリシ#2の例を示す。

【0032】

図3(A)に示す消去ポリシ#1は,パスワードチェックの失敗回数によって,復旧ディスクのデータの消去を判断する消去条件の例を示す。消去ポリシ#1は,消去トリガー,許容失敗回数等の情報を持つ。

【0033】

図3(A)に示す消去ポリシ#1における消去トリガーは,パスワードチェックの失敗によってデータ消去を行うことを示している。許容失敗回数は,連続して失敗が許される回数を示す。例えば,復旧情報生成部14は,許容失敗回数をランダムに決定した消去ポリシ#1を生成する。

【0034】

図3(A)に示す消去ポリシ#1は,例えば,ユーザ認証後に復旧装置50から取り外された復旧ディスク60が,いずれかのコンピュータに接続された際に行うパスワードチェックの失敗でデータ消去を行う場合の消去条件となる。

【0035】

図3(B)に示す消去ポリシ#2は,復旧装置50から復旧ディスク60が不正規に取り外しされた場合に復旧ディスク60のデータの消去を判断する消去条件の例を示す。ここでは,復旧ディスク60への電源の切断によって,復旧ディスク60のデータの消去を判断する消去条件の例が示されている。

【0036】

消去ポリシ#2は,消去トリガー,電源断から消去発動までの時間等の情報を持つ。図3(B)に示す消去ポリシ#2における消去トリガーは,復旧ディスク60への電源の切断によってデータ消去を行うことを示している。電源断から消去発動までの時間は,復旧ディスク60への電源の切断の検知からデータ消去の実行開始までの時間を示す。例えば,復旧情報生成部14は,電源断から消去発動までの時間をランダムに決定した消去ポリシ#2を生成する。

【0037】

図3(B)に示す消去ポリシ#2は,例えば,復旧装置50がデータの復旧要求を受けてからユーザ認証されるまでの間に,復旧装置50から復旧ディスク60が取り外されたときにデータ消去を行う場合の消去条件となる。

【0038】

図4は,本実施の形態による消去レポートの例を示す図である。

【0039】

図4に示す消去レポートは,消去レポート送信部15によって生成され,端末管理サーバ30に送信される消去レポートの一例である。消去レポートは,データの消去を端末管理サーバ30に通知する情報である。図4に示す消去レポートは,消去日時,ディスクのシリアル番号等の情報を持つ。消去日時は,データ消去を行った日時を示す。ディスクのシリアル番号は,データ消去を行った記憶装置のシリアル番号を示す。

【0040】

図2において,PCディスク20は,消去制御部21,データ暗号制御部22,データ記憶部23を備える。消去制御部21は,PC10から発行されたデータ消去のコマンドに従って,PCディスク20に記憶されたデータの消去を実行する。データ暗号制御部22は,PCディスク20に記憶されるデータの暗号化や,PCディスク20から読み出されるデータの復号を行う。データ暗号制御部22は,データの暗号化や復号で用いる暗号鍵を保持している。データ記憶部23は,データ暗号制御部22により暗号化されたデータを記憶する磁気ディスクなどの記憶媒体である。

【0041】

本実施の形態では,消去制御部21は,データ暗号制御部22が保持する暗号鍵を消去することにより,データ記憶部23に記憶された情報漏洩防止対象の暗号化データを復号できないようにする。復号できない暗号化データは,意味のないデータであるので,暗号鍵の消去が事実上のデータ消去となる。なお,意味のないデータを上書きしてデータを消去するなどの設計は任意である。

【0042】

端末管理サーバ30は,消去命令送信部31,復旧制御部32,復旧要求送信部33,パスワード通知部34を備える。消去命令送信部31は,ユーザの通報などによりPC10の盗難・紛失が検知されると,PC10に対してデータの消去命令を送信する。復旧制御部32は,PC10から消去レポート,パスワード,消去ポリシ#1,消去ポリシ#2を受け付け,PC10で消去されたデータの復旧に向けた制御を行う。復旧要求送信部33は,復旧装置50に対して,PC10で消去されたデータの復旧要求を,PC10から取得したパスワード,消去ポリシ#1,消去ポリシ#2とともに送信する。パスワード通知部34は,PC10のユーザの携帯端末40に,PC10から取得したパスワードを送信する。

【0043】

端末管理サーバ30において,復旧制御部32は,消去レポートの情報から,データ消去を行ったPC10のユーザや,PC10のデータ復旧を行う復旧装置50,消去データのバックアップイメージの保管場所,PC10のユーザの携帯端末40などを特定する。図示はされていないが,端末管理サーバ30は,例えば,消去レポートに含まれるディスクのシリアル番号等の情報と,ユーザ,復旧装置50,携帯端末40等との対応が記録された情報を保持している。

【0044】

携帯端末40は,パスワード記憶部41を備える。パスワード記憶部41は,端末管理サーバ30から受け付けたパスワードを記憶する記憶部である。

【0045】

図5は,本実施の形態による復旧装置および復旧ディスクの機能構成の例を示す図である。

【0046】

復旧装置50は,復旧要求受付部51,復旧情報記憶部52,消去/解除制御部53,消去抑止部54,脅威検知部55,パスワード設定部56,書出し部57,バックアップデータ記憶部58,認証部59,LED(Light Emitting Diode)510を備える。

【0047】

復旧要求受付部51は,端末管理サーバ30から,データ復旧対象のPC10で消去されたデータの復旧要求を受け付ける。このとき,復旧要求とともに受け取ったパスワード,消去ポリシ#1,消去ポリシ#2等の情報は,復旧情報記憶部52に記憶される。復旧情報記憶部52は,パスワード,消去ポリシ#1,消去ポリシ#2等の情報を記憶する記憶部である。

【0048】

消去/解除制御部53は,復旧ディスク60への消去条件の設定や解除,復旧ディスク60へのデータ消去の指示,復旧ディスク60に設定された消去条件に応じた復旧装置50の環境管理など,復旧ディスク60に復旧されたデータの安全性を管理する制御を行う。

【0049】

例えば,消去/解除制御部53は,復旧要求受付部51が復旧要求を受け付けた際に,復旧装置50に接続された復旧ディスク60に対して,復旧情報記憶部52に記憶された消去ポリシ#2に従った設定を行う。これにより,復旧ディスク60には,復旧装置50から復旧ディスク60への電源の切断の検知,すなわち復旧装置50からの復旧ディスク60の取り外しの検知が,消去条件として設定される。

【0050】

以降,認証部59によるユーザ認証に成功するまで,消去/解除制御部53は,消去ポリシ#2に対応した制御を行う。消去ポリシ#2に対応した制御では,例えば,消去抑止部54による復旧ディスク60に対する電源の制御や,脅威検知部55による脅威検知の制御等が行われる。

【0051】

消去/解除制御部53は,認証部59によるユーザ認証が成功した場合に,復旧装置50に接続された復旧ディスク60に対して,復旧情報記憶部52に記憶された消去ポリシ#1に従った設定を行う。消去ポリシ#1に従った設定によって,復旧ディスク60の消去条件が,所定以上連続したパスワードチェックの失敗に変更される。これにより,復旧ディスク60に設定されていた,復旧装置50からの復旧ディスク60の取り外しの検知の消去条件が解除される。また,消去抑止部54による復旧ディスク60に対する電源の制御や,脅威検知部55による脅威検知の制御も解除される。さらに,消去/解除制御部53は,LED510を点灯し,復旧ディスク60が取り外し可能となった旨を,ユーザに知らせる。

【0052】

消去抑止部54は,消去ポリシ#2に対応した制御状態において,例えば,復旧装置50の省電力モードなどによって復旧ディスク60への電源供給が断たれないように,復旧装置50の電源制御を行う。

【0053】

脅威検知部55は,消去ポリシ#2に対応した制御状態において,復旧装置50に対する脅威の検知を行う。例えば,復旧装置50に取り付けられたままで復旧ディスク60が持ち去られる脅威が考えられる。この脅威に対して,脅威検知部55は,復旧装置50の設置場所特有のキープアライブ信号の取得を行う。脅威検知部55は,そのキープアライブ信号が取得できなくなったときに,復旧装置50が設置場所から持ち去られた可能性があると判断する。脅威検知部55により脅威が検知された場合には,消去/解除制御部53から復旧ディスク60にデータの消去命令が送られ,復旧ディスク60に復旧されたデータの消去が行われる。

【0054】

パスワード設定部56は,復旧ディスク60に,復旧情報記憶部52に記憶されたパスワードを設定する。

【0055】

書出し部57は,復旧ディスク60に,復旧するデータを書き出す。例えば,復旧装置50が,復旧するデータすなわちPC10で消去されたデータのバックアップイメージを,バックアップデータ記憶部58で保管している場合には,書出し部57は,そのデータを取得して,復旧ディスク60に書き出す。バックアップデータ記憶部58は,復旧するデータすなわちPC10で消去されたデータのバックアップイメージを記憶する記憶部である。また,例えば,復旧装置50以外の場所で,PC10で消去されたデータのバックアップイメージを保管している場合には,書出し部57は,その外部の保管場所からバックアップイメージを取得し,復旧ディスク60に書き出す。

【0056】

認証部59は,ユーザ認証を行う。認証部59によるユーザ認証では,復旧装置50からの復旧ディスク60の取り外しを行うユーザが,正当なユーザであるかが判定される。本実施の形態では,携帯端末40から送られたパスワードの認証によって,ユーザ認証が行われる。例えば,認証部59は,赤外線通信などの近距離通信で携帯端末40から送られたパスワードと,復旧情報記憶部52に記憶されたパスワードとが一致する場合に,ユーザに認証に成功したと判定する。

【0057】

なお,本実施の形態の認証部59では,データの消去時に生成されたワンタイムパスワードを用いたユーザ認証が行われているが,他のユーザ認証であってもよい。例えば,復旧装置50がユーザ専用のコンピュータである場合などに,ユーザの指紋などの生体情報を保持しておき,生体認証でユーザ認証を行うようにしてもよい。

【0058】

復旧ディスク60は,消去制御部61,データ暗号制御部62,データ記憶部63,パスワード保持部64を備える。消去制御部61は,設定された消去条件が満たされた際に,復旧ディスク60に記憶されたデータの消去を実行する。その他,消去制御部61,データ暗号制御部62,データ記憶部63の動作は,PCディスク20における消去制御部21,データ暗号制御部22,データ記憶部23の動作と同様であるので,ここでは説明を省略する。パスワード保持部64は,復旧装置50により設定されたパスワードを記憶する記憶部である。

【0059】

例えば,設定された消去条件が消去ポリシ#2に従った消去条件である場合,消去制御部61は,復旧装置50からの復旧ディスク60への電源の切断の検知で,復旧ディスク60に復旧されたデータの自動消去を行う。具体的には,例えば,復旧装置50からの電源の切断を検知すると,消去制御部61は,データ暗号制御部62が持つ暗号鍵を消去することで,データ記憶部63に復旧されたデータを復号できないようにする。

【0060】

復旧装置50による復旧ディスク60にデータを復旧する一連の制御によって,情報漏洩が防止できる安全な状態で,迅速にPC10で消去されたデータを復旧した復旧ディスク60を用意することが可能となる。

【0061】

図6は,本実施の形態によるPCと復旧ディスクが接続された状態におけるPCおよび復旧ディスクの機能構成の例を示す図である。

【0062】

PC10は,図2に示すデータ消去処理部11,パスワード記憶部16に加えて,さらにデータ復旧処理部17を備える。データ復旧処理部17は,消去されたデータを復旧する処理,すなわち復旧ディスク60に復旧されたデータをPC10で使用可能にする処理を行う。データ復旧処理部17は,解除制御部18を備える。

【0063】

解除制御部18は,復旧ディスク60に設定されている消去ポリシ#1に従った消去条件を解除する制御を行う。例えば,解除制御部18は,パスワード記憶部16に記憶されたパスワードを復旧ディスク60に送る。復旧ディスク60からパスワードチェック成功の通知を受けると,データ復旧処理部17は,復旧ディスク60に対して,ユーザカスタマイズポリシに従った設定を行う。ユーザカスタマイズポリシに従った設定では,PC10から復旧ディスク60に記憶されたデータへの通常アクセス時において使用するパスワードの設定や,データの消去条件の設定などが行われる。

【0064】

復旧ディスク60において,消去制御部61は,復旧ディスク60が接続されたコンピュータから取得したパスワードと,パスワード保持部64に記憶された復旧装置50により設定されたパスワードとを比較するパスワードチェックを行う。

【0065】

消去制御部61は,双方のパスワードが一致する場合には,復旧ディスク60に接続されたコンピュータが,復旧ディスクに復旧したデータにアクセス可能なPC10であると判定する。このとき,消去制御部61は,PC10に対して,パスワードチェックの成功を通知する。その後,PC10からの制御によって,復旧ディスク60にユーザカスタマイズポリシに従った通常運用の設定がなされる。以降,復旧ディスク60は,PC10で使用するデータを記憶するPCディスクとなる。

【0066】

消去制御部61は,双方のパスワードが不一致となった場合には,復旧ディスク60に接続されたコンピュータが,復旧ディスクに復旧したデータにアクセス可能なPC10ではないと判定する。パスワードチェックで所定以上連続して不一致となった場合には,消去制御部61は,復旧ディスク60に復旧されたデータを消去する制御を行う。

【0067】

復旧装置50から取り外された復旧ディスク60がコンピュータに接続されたときの一連の制御によって,復旧ディスク60が不正にコンピュータに接続された際の復旧データの流出を防止することが可能となる。

【0068】

図7は,本実施の形態によるデータ復旧が行われるシステムの各装置を実現するコンピュータのハードウェア構成例を示す図である。

【0069】

図1に示すPC10,端末管理サーバ30,携帯端末40,復旧装置50等の各装置を実現するコンピュータ1は,例えば,CPU(Central Processing Unit )2,主記憶となるメモリ3,記憶装置4,通信装置5,媒体読取・書込装置6,入力装置7,出力装置8等を備える。記憶装置4は,例えばHDDなどである。記憶装置4には,PCディスク20や復旧ディスク60が含まれる。媒体読取・書込装置6は,例えばCD−R(Compact Disc Recordable )ドライブやDVD−R(Digital Versatile Disc Recordable )ドライブなどである。入力装置7は,例えばキーボード・マウスなどである。出力装置8は,例えばディスプレイ等の表示装置などである。

【0070】

図1に示す各装置や各装置が備える各機能部は,コンピュータ1が備えるCPU2,メモリ3等のハードウェアと,ソフトウェアプログラムとによって実現することが可能である。コンピュータ1が実行可能なプログラムは,記憶装置4に記憶され,その実行時にメモリ3に読み出され,CPU2により実行される。

【0071】

コンピュータ1は,可搬型記録媒体から直接プログラムを読み取り,そのプログラムに従った処理を実行することもできる。また,コンピュータ1は,サーバコンピュータからプログラムが転送されるごとに,逐次,受け取ったプログラムに従った処理を実行することもできる。さらに,このプログラムは,コンピュータ1で読み取り可能な記録媒体に記録しておくことができる。

【0072】

なお,本実施の形態において,PCディスク20や復旧ディスク60は,それぞれが備える各機能部を実現するためのCPUやメモリ等のハードウェアや,ソフトウェアプログラムを備えている。

【0073】

以下では,図8〜図12に示すシーケンス図やフローチャートを用いて,図1に示す本実施の形態によるデータ復旧が行われるシステムにおける,一連の処理の流れの例を説明する。

【0074】

図8は,本実施の形態によるデータの消去から復旧ディスクへのデータの復旧までの流れを示すシーケンス図である。

【0075】

PC10の盗難・紛失が検知されると,端末管理サーバ30は,PC10に対してデータの消去命令を送信する(ステップS10)。

【0076】

データの消去命令を受けたPC10は,PCディスク20のデータを消去する(ステップS11)。このとき,PC10は,消去ポリシ#1,消去ポリシ#2,パスワードを生成する(ステップS12)。PC10は,生成されたパスワードを保持しておく。PC10は,消去レポートを生成し,端末管理サーバ30に対して,消去レポート,消去ポリシ#1,消去ポリシ#2,パスワードを送信する(ステップS13)。

【0077】

端末管理サーバ30は,PC10のユーザの携帯端末40を特定して,特定された携帯端末40にパスワードを送信する(ステップS14)。また,端末管理サーバ30は,PC10で消去されたデータを復旧する復旧装置50を特定する(ステップS15)。例えば,端末管理サーバ30は,PC10で消去されたデータのバックアップイメージを保管する復旧装置50を特定する。端末管理サーバ30は,特定された復旧装置50に対して,PC10で消去されたデータの復旧要求,消去ポリシ#1,消去ポリシ#2,パスワードを送信する(ステップS16)。

【0078】

復旧装置50は,PC10で消去されたデータの復旧要求を受け付ける(ステップS16)。復旧装置50は,消去ポリシ#2に対応する制御を行う(ステップS17)。消去ポリシ#2に対応する制御では,例えば,消去抑止部54による復旧ディスク60に対する電源の制御や,脅威検知部55による脅威検知の制御等が行われる。復旧装置50は,復旧ディスク60に対して,消去ポリシ#2に従った消去条件や,パスワードを設定する(ステップS18)。消去ポリシ#2に従った消去条件としては,復旧装置50からの復旧ディスク60の取り外しの検知,ここでは,復旧装置50から復旧ディスク60への電源の切断の検知が設定される。復旧装置50は,復旧ディスク60に復旧するデータを書き出す(ステップS19)。

【0079】

以降,復旧装置50でユーザ認証に成功するまでは,復旧ディスク60は,復旧装置50からの電源の切断の検知で,復旧ディスク60に復旧されたデータの自動消去を行う状態となる。

【0080】

図9は,本実施の形態によるユーザ認証時の流れを示すシーケンス図である。

【0081】

復旧装置50の所在場所に来たユーザは,例えば無線LANや赤外線通信などの近距離通信を用いて,携帯端末40に記憶されたパスワードを復旧装置50に送信する(ステップS20)。

【0082】

携帯端末40からのパスワードを受け付けた復旧装置50は,認証処理を行う(ステップS21)。認証処理の詳細については,後述する。ここでは,ユーザ認証に成功したものとする。ユーザ認証に成功すると,復旧装置50は,復旧ディスク60に対して,消去ポリシ#1に従った消去条件を設定する(ステップS22)。これにより,復旧ディスク60に設定された復旧装置50からの復旧ディスク60の取り外しの検知の消去条件が解除される。復旧装置50は,LED510を点灯して(ステップS23),ユーザに復旧ディスク60が取り外し可能となったことを通知する。

【0083】

以降,復旧ディスク60では,消去ポリシ#1に従った動作が行われる。ユーザは,復旧ディスク60を復旧装置50から取り外す。

【0084】

図10は,本実施の形態の復旧装置による認証処理フローチャートである。

【0085】

復旧装置50の認証部59は,携帯端末40から送信されたパスワードを受け付ける(ステップS30)。認証部59は,パスワード認証によるユーザ認証を行う(ステップS31)。ここでは,携帯端末40から受け付けたパスワードと復旧情報記憶部52に記憶されたパスワードとの一致判定を行い,一致する場合にユーザ認証に成功したと判断し,一致しない場合にユーザ認証に失敗したと判断する。認証部59は,ユーザ認証に成功したかを判定する(ステップS32)。

【0086】

ユーザ認証に成功していれば(ステップS32のYES),消去/解除制御部53は,消去ポリシ#1に従った消去条件を復旧ディスク60に設定する(ステップS33)。このステップS33の処理は,図9に示すシーケンス図におけるステップS22の処理である。

【0087】

ユーザ認証に成功していなければ(ステップS32のNO),すなわちユーザ認証に失敗していれば,認証部59は,所定以上連続してユーザ認証に失敗したかを判定する(ステップS34)。例えば,消去ポリシ#1の許容失敗回数に従って判定する場合,認証部59は,消去ポリシ#1の許容失敗回数を超えた回数だけ連続してユーザ認証に失敗したかを判定する。

【0088】

まだ所定以上連続してユーザ認証に失敗していなければ(ステップS34のNO),認証部59は,復旧装置50の表示装置にNGを表示して(ステップS35),ユーザに対して認証に失敗した旨を提示する。

【0089】

所定以上連続してユーザ認証に失敗していれば(ステップS34のYES),消去/解除制御部53は,復旧ディスク60に対してデータの消去命令を発行する(ステップS36)。続けてユーザ認証に失敗する場合には,単なるパスワード入力の間違いではなく,不正なユーザのアクセスである可能性が高まるため,ここでは,復旧ディスク60に復旧されたデータからの情報漏洩を防止するために,復旧ディスク60に復旧されたデータの消去を行っている。

【0090】

図11は,本実施の形態によるPCへの復旧ディスク接続時の流れを示すシーケンス図である。

【0091】

ユーザは,PC10からデータが消去されたPCディスク20を取り外し,代わりに復旧装置50から取り外した復旧ディスク60をPC10に接続する。

【0092】

PC10は,復旧ディスク60が接続されると,保持していたパスワードを復旧ディスクに送信する(ステップS40)。

【0093】

PC10からパスワードを取得した復旧ディスク60は,パスワードチェック処理を行う(ステップS41)。パスワードチェック処理では,取得したパスワードと設定されたパスワードとの一致がチェックされる。パスワードチェック処理の詳細については,後述する。ここでは,PC10がデータ消去を行った正当なコンピュータであるので,パスワードチェックでパスワードが一致する。復旧ディスク60は,PC10に対して,パスワードチェックに成功した旨を通知する(ステップS42)。

【0094】

PC10は,復旧ディスク60に対して,ユーザカスタマイズポリシに従った設定を行う(ステップS43)。以降,PC10は,復旧ディスク60を自身のPCディスクとして扱い,復旧ディスク60に復旧されたデータを用いた処理を行うことが可能となる。

【0095】

図12は,本実施の形態の復旧ディスクによるパスワードチェック処理フローチャートである。

【0096】

復旧ディスク60の消去制御部61は,復旧ディスク60が接続されたコンピュータから送信されたパスワードを取得する(ステップS50)。消去制御部61は,取得したパスワードと,パスワード保持部64に保持された復旧装置50により設定されたパスワードとを比較する(ステップS51)。消去制御部61は,双方のパスワードが一致するかを判定する(ステップS52)。

【0097】

双方のパスワードが一致していれば(ステップS52のYES),消去制御部61は,復旧ディスク60が接続されたコンピュータが,復旧したデータにアクセス可能な正当なPC10であると判断する(ステップS53)。消去制御部61は,復旧ディスク60が接続されたPC10に対して,パスワードチェックに成功した旨を通知する(ステップS54)。このステップS54の処理は,図11に示すシーケンス図におけるステップS42の処理である。

【0098】

双方のパスワードが一致していなければ(ステップS52のNO),消去制御部61は,復旧ディスク60が接続されたコンピュータが,復旧したデータへのアクセスを許可できない不当なコンピュータの可能性があると判断する(ステップS55)。消去制御部61は,所定以上連続してパスワードが不一致であったかを判定する(ステップS56)。ここでは,消去制御部61は,消去ポリシ#1の許容失敗回数を超えた回数だけ連続してパスワードが不一致であったかを判定する。

【0099】

まだ所定以上連続してパスワードが不一致でなければ(ステップS56のNO),消去制御部61は,復旧ディスク60が接続されたコンピュータに対して,パスワードチェックに失敗した旨を通知する(ステップS57)。

【0100】

所定以上連続してパスワードが不一致であれば(ステップS56のYES),消去制御部61は,復旧ディスク60に復旧されたデータの消去を行う(ステップS58)。消去制御部61は,例えば,データ暗号制御部62が保持する暗号鍵を消去することで,データ記憶部63に記憶されたデータを復号できないようにする。続けてパスワードチェックに失敗する場合には,単なるパスワード入力の間違いではなく,復旧ディスク60を不正なコンピュータに接続した可能性が高まる。ここでは,復旧ディスク60に復旧されたデータからの情報漏洩を防止するために,復旧ディスク60に復旧されたデータの消去が行われる。

【0101】

ここまでは,図1に示すシステムにおけるデータ復旧の例を説明したが,図1に示すシステム以外でも,本実施の携帯のデータ復旧を行うことは,当然可能である。

【0102】

図13は,本実施の形態によるデータ復旧が行われるシステムの例(2)を示す図である。

【0103】

図13において,PC110,PCディスク120,端末管理サーバ130,携帯端末140,各復旧ディスク160a〜nは,それぞれ,図1に示すPC10,PCディスク20,端末管理サーバ30,携帯端末40,復旧ディスク60に相当する。その機能構成も,それぞれ図2,図5,図6に示す各装置の機能構成とほぼ同様である。

【0104】

各キオスク端末150a〜nは,図1に示す復旧装置50に相当し,その機能構成も図5に示す復旧装置50とほぼ同様である。キオスク端末150a〜nは,例えばコンビニエンスストアなどに設置された,チケットのオンライン販売やデジタルカメラの画像プリントなどの様々なサービスを行うコンピュータ端末である。

【0105】

図13に示すシステムでは,端末管理サーバ130管理下でデータ復旧サービスの対象となるコンピュータのデータのバックアップイメージが,バックアップサーバ170で集中管理されている。バックアップサーバ170は,復旧サービスの対象となるコンピュータのデータのバックアップイメージを管理するサーバである。

【0106】

図13に示す例では,例えば,PCディスク120に記憶されたPC110で利用するデータが消去されてその復旧を行う場合に,ユーザは,携帯端末140等を用いて,端末管理サーバ130に対してデータ復旧を行うキオスク端末150の指定を行う。ユーザは,最寄りのコンビニエンスストアに設置されたキオスク端末150など,任意のキオスク端末150を指定することができる。

【0107】

端末管理サーバ130は,バックアップサーバ170に対して,キオスク端末150を指定した復旧環境構築指示を送る。

【0108】

端末管理サーバ130からの復旧環境構築指示を受けたバックアップサーバ170は,指定されたキオスク端末150に対して,PC110で消去されたデータの復旧要求を送信し,PC110で消去されたデータのバックアップイメージの転送を行う。

【0109】

PC110で消去されたデータの復旧要求を受けたキオスク端末150は,バックアップサーバ170からPC110で消去されたデータのバックアップイメージを取得し,自身に接続された復旧ディスク160に復旧するデータを書き込む。このとき,キオスク端末150は,図1に示す復旧装置50と同様の制御を行い,復旧ディスク160に復旧されたデータの安全性を確保する。

【0110】

ユーザは,指定したキオスク端末150でユーザ認証を行い,認証成功後に,キオスク端末150から復旧ディスク160を取り外す。ユーザは,PC110からデータが消去されたPCディスク120を取り外し,データが復旧された復旧ディスク160をPC110に接続する。

【0111】

図13に示すようなデータ復旧のシステムを構築することにより,ユーザは,消去されたデータの復旧をより迅速に行うことが可能となり,例えば,データの消去によるビジネスの中断を最小限に抑えることが可能となる。また,上述の消去ポリシ#2に従った制御によって,ユーザがキオスク端末150に着くまでの間の復旧ディスク160に記憶されたデータの安全も確保される。

【0112】

以上,本実施の形態について説明したが,本発明はその主旨の範囲において種々の変形が可能であることは当然である。

【0113】

例えば,本実施の形態では,盗難・紛失の検知によるデータ消去をトリガとして,データの復旧を行う例を説明しているが,これに限るものではない。例えば,誤ってデータを消去してしまった場合や,データが壊れてしまった場合,更新で上書き消去した過去のデータを戻したい場合などに,PC10からその要求を行い,本実施の形態によるデータの復旧を行うようにしてもよい。

【0114】

また,例えば,本実施の形態では,PC10でのデータの削除に続く流れの中でデータの復旧を開始しているが,例えば,紛失したと思われたPC10が見つかった後など,任意のタイミングでデータの復旧を開始するようにしてもよい。

【0115】

また,例えば,図1に示すシステムにおいて,端末管理サーバ30がない構成である場合に,復旧装置50がPC10から直接に消去されたデータの復旧要求を受けるようにしてもよい。

【0116】

また,例えば,本実施の形態では,データを消去したPC10でパスワードを生成しているが,端末管理サーバ30や復旧装置50などの装置でパスワードを生成するようにしてもよい。

【0117】

また,例えば,本実施の形態では,データ消去が行われるたびに消去ポリシ#1,消去ポリシ#2を生成しているが,固定の消去ポリシ#1,消去ポリシ#2を復旧装置50が常時保持するようにしてもよい。

【符号の説明】

【0118】

10 PC

11 データ消去処理部

12 消去命令受付部

13 消去実行部

14 復旧情報生成部

15 消去レポート送信部

16 パスワード記憶部

17 データ復旧処理部

18 解除制御部

20 PCディスク

21 消去制御部

22 データ暗号制御部

23 データ記憶部

30 端末管理サーバ

31 消去命令送信部

32 復旧制御部

33 復旧要求送信部

34 パスワード通知部

40 携帯端末

41 パスワード記憶部

50 復旧装置

51 復旧要求受付部

52 復旧情報記憶部

53 消去/解除制御部

54 消去抑止部

55 脅威検知部

56 パスワード設定部

57 書出し部

58 バックアップデータ記憶部

59 認証部

510 LED

60 復旧ディスク

61 消去制御部

62 データ暗号制御部

63 データ記憶部

64 パスワード保持部

【技術分野】

【0001】

本発明は,消去したデータを復旧するデータ復旧方法,データ復旧装置およびデータ復旧プログラムに関するものである。

【背景技術】

【0002】

コンピュータにおいて,記憶装置から消去したデータを,そのデータのバックアップイメージを用いて復旧することが行われている。

【0003】

例えば,保護対象ファイルが変更された際に,変更された保護対象ファイルのバックアップファイルを時刻に対応付けて保存しておき,ユーザが所望する任意の時点の状態にファイルを復旧する技術が知られている。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特開2005−293272号公報

【発明の概要】

【発明が解決しようとする課題】

【0005】

例えば,誤ってデータを消去してしまった場合などに,そのデータを用いた業務の中断を最小限に留めるために,消去したデータの迅速な復旧が望まれる。上述の技術では,保護対象のデータとそのバックアップイメージとが同じコンピュータに存在するため,速やかにデータを復旧することが可能である。

【0006】

しかし,コンピュータからの情報漏洩を防ぎたい場合などには,復旧用のバックアップデータを,そのコンピュータ自身に持たせることは,避けたい。例えば,コンピュータからの情報漏洩の防止を目的にデータを消去する場合に,そのコンピュータ自身に消去するデータのバックアップイメージが存在すれば,そこから情報が漏洩する恐れがある。これに対して,データを使用するコンピュータと別の場所にバックアップイメージを保管する場合には,コンピュータで消去したデータを復旧する際に,大きな手間と時間とがかかるという問題がある。

【0007】

一側面では,本発明は,情報漏洩が防止できる安全な状態で,コンピュータで消去されたデータの復旧を迅速に行うことが可能となる技術を提供することを目的とする。

【課題を解決するための手段】

【0008】

1態様では,データ復旧方法は,第1のコンピュータが,第2のコンピュータで消去されたデータの復旧要求を受け付け,復旧要求を受け付けた際に,第1のコンピュータに接続された,消去条件が満たされた際に記憶データを自動消去する機能を持つ記憶装置に対して,第1のコンピュータからの記憶装置の取り外しの検知を消去条件として設定し,記憶装置に復旧するデータを書き出し,ユーザ認証を行い,ユーザ認証に成功した場合に,記憶装置に設定された第1のコンピュータからの記憶装置の取り外しの検知の消去条件を解除する過程を実行する。

【発明の効果】

【0009】

1態様では,情報漏洩が防止できる安全な状態で,消去されたデータの復旧を迅速に行うことが可能となる。

【図面の簡単な説明】

【0010】

【図1】本実施の形態によるデータ復旧が行われるシステムの例(1)を示す図である。

【図2】本実施の形態によるPC,PCディスク,端末管理サーバおよび携帯端末の機能構成の例を示す図である。

【図3】本実施の形態による消去ポリシの例を示す図である。

【図4】本実施の形態による消去レポートの例を示す図である。

【図5】本実施の形態による復旧装置および復旧ディスクの機能構成の例を示す図である。

【図6】本実施の形態によるPCと復旧ディスクが接続された状態におけるPCおよび復旧ディスクの機能構成の例を示す図である。

【図7】本実施の形態によるデータ復旧が行われるシステムの各装置を実現するコンピュータのハードウェア構成例を示す図である。

【図8】本実施の形態によるデータの消去から復旧ディスクへのデータの復旧までの流れを示すシーケンス図である。

【図9】本実施の形態によるユーザ認証時の流れを示すシーケンス図である。

【図10】本実施の形態の復旧装置による認証処理フローチャートである。

【図11】本実施の形態によるPCへの復旧ディスク接続時の流れを示すシーケンス図である。

【図12】本実施の形態の復旧ディスクによるパスワードチェック処理フローチャートである。

【図13】本実施の形態によるデータ復旧が行われるシステムの例(2)を示す図である。

【発明を実施するための形態】

【0011】

以下,本実施の形態について,図を用いて説明する。

【0012】

図1は,本実施の形態によるデータ復旧が行われるシステムの例(1)を示す図である。

【0013】

図1に示すシステムでは,情報漏洩を防止するために,盗難・紛失の可能性が疑われるコンピュータのデータ消去が行われる。図1において,PC(Personal Computer )10は,情報漏洩防止対策の対象となるモバイル型のコンピュータである。

【0014】

モバイル型のPC10からの情報漏洩を防ぐための代表的な対策として,PC10の盗難・紛失やPC10への攻撃が検知された場合に,PC10のデータを消去する技術がある。PC10の盗難・紛失を検知する例としては,例えば,ユーザとPC10との位置関係をセンシングし,ユーザとPC10との距離が所定以上となったときに,PC10の盗難・紛失が検知されたと判断する例が考えられる。また,ユーザからの通報によって,PC10の盗難・紛失を検知する例が考えられる。PC10への攻撃を検知する例としては,例えば,認証時において設定されたパスワードと異なるパスワードが所定回数以上連続して入力された場合に,PC10への攻撃が検知されたと判断する例が考えられる。

【0015】

盗難・紛失や攻撃の検知によってPC10のデータ消去を行う情報漏洩の防止対策の有効度は,盗難・紛失や攻撃の検知精度にかかっている。しかし,PC10の盗難・紛失やPC10への攻撃を高精度に検知することは難しく,盗難・紛失や攻撃の有無を誤判断してしまう可能性が十分にある。例えば,単にユーザがPC10を置いた場所を思い出せないだけである場合に,紛失と誤認されてPC10のデータが消去される可能性がある。また,例えば,単にユーザのミスでパスワードの入力を間違えただけであるのに,PC10側には悪意ある攻撃と誤認されてデータが消去される可能性がある。

【0016】

誤判断を恐れて,PC10の盗難・紛失やPC10への攻撃をゆるい条件で検知すると,データの消去が遅れて情報が流出してしまう可能性がある。しかし,PC10の盗難・紛失やPC10への攻撃を厳しい条件で検知すると,誤判断によりデータが消去されるケースが増えてしまう。この場合,すみやかにデータの復旧を行わないと,ビジネスが大きく中断してしまうなどの問題が発生する。

【0017】

持ち運び可能なPC10からの情報漏洩の防止を考慮した場合,PC10のデータのバックアップイメージは,PC10以外の安全な場所に保管した方がよい。PC10の内部にバックアップイメージを保管すると,PC10が盗難された際にデータを消去しても,保管されたバックアップイメージから情報が流出する可能性がある。

【0018】

PC10のデータ復旧では,例えば,PC10を消去されたデータのバックアップイメージが保管された場所に持ち込み,リカバリディスクでPC10をブートし,PC10をバックアップイメージに接続して消去されたデータを復旧するなどの作業が行われる。このとき,リカバリディスクを探したり,大容量のデータの復旧を行うのに,長い時間がかかってしまう。そのため,データの消去から復旧までの間にビジネスが大きく中断してしまうことを考えると,安易にデータの消去を判断することはできない。

【0019】

本実施の形態では,このようなデータの復旧にかかる時間を短縮するための技術として,例えば,PC10のデータ消去と同時に,別の場所で,消去されたデータを復旧したディスクを自動生成する技術を提案する。しかし,この技術では,ユーザ不在の場所で生成されたディスクからデータが流出する可能性がある。

【0020】

以下では,迅速にかつ安全にPC10から消去されたデータを復旧することが可能となる本実施の形態によるデータ復旧の技術について,説明する。

【0021】

図1に示すシステムにおいて,上述したように,PC10は,情報漏洩防止対策の対象となるモバイル型のコンピュータである。データの消去後,消去されたデータを復旧する際には,PC10は,データを復旧する対象のコンピュータとなる。PC10には,着脱可能なPCディスク20がATA(Advanced Technology Attachment)等のインタフェースで接続されている。PCディスク20は,例えば,HDD(Hard Disk Drive )やSSD(Solid State Drive )などの記憶装置である。PC10では,情報漏洩防止の対象となるデータは,着脱可能なPCディスク20に記憶される。

【0022】

端末管理サーバ30は,複数のコンピュータの運用を管理するサーバである。例えば,図1に示すシステムがある企業についてのコンピュータシステムである場合に,端末管理サーバ30は,当該企業のすべてのコンピュータ端末を管理するサーバとなる。PC10は,端末管理サーバ30による管理対象のコンピュータの1つである。

【0023】

携帯端末40は,PC10のユーザが使用する携帯電話等の端末である。

【0024】

復旧装置50は,PC10のデータが消去された場合に,PC10のデータの復旧を行う。復旧装置50には,着脱可能な復旧ディスク60がATA等のインタフェースで接続されている。復旧ディスク60は,例えば,HDDやSSDなどの記憶装置である。復旧ディスク60は,設定された消去条件が満たされた際に,記憶データを自動消去する機能を持つ。復旧装置50は,PC10で消去されたデータを,復旧ディスク60に復旧する。なお,復旧ディスク60は,PC10に接続可能である。

【0025】

図1に示すシステムにおいて,破線で結ばれたコンピュータ同士は,有線または無線のネットワークで通信を行うことが可能である。

【0026】

図2は,本実施の形態によるPC,PCディスク,端末管理サーバおよび携帯端末の機能構成の例を示す図である。

【0027】

PC10は,データ消去処理部11,パスワード記憶部16を備える。PC10において,データ消去処理部11は,PCディスク20に記憶された情報漏洩防止の対象となるデータの消去を行う。データ消去処理部11は,消去命令受付部12,消去実行部13,復旧情報生成部14,消去レポート送信部15を備える。

【0028】

消去命令受付部12は,端末管理サーバ30からのデータの消去命令を受け付ける。消去実行部13は,消去対象のデータが記録されたPCディスク20に対して,データ消去のコマンドを発行する。復旧情報生成部14は,本実施の形態によるデータの復旧で用いる情報として,パスワード,消去ポリシ#1,消去ポリシ#2等の情報を生成する。消去レポート送信部15は,消去レポートを生成し,生成した消去レポートを,復旧情報生成部14により生成されたパスワード,消去ポリシ#1,消去ポリシ#2とともに端末管理サーバ30に送信する。

【0029】

復旧情報生成部14により生成されるパスワードは,復旧装置50でのユーザ認証で使用するパスワードと,復旧ディスク60に接続されたコンピュータの正当性のチェックで使用するパスワードとを兼ねた,ワンタイムパスワードである。復旧情報生成部14により生成されたパスワードは,パスワード記憶部16に記憶される。パスワード記憶部16は,パスワードを記憶する記憶部である。なお,復旧装置50でのユーザ認証で使用するパスワードと,復旧ディスク60に接続されたコンピュータの正当性のチェックで使用するパスワードとに,それぞれ異なるパスワードを生成するようにしてもよい。

【0030】

図3は,本実施の形態による消去ポリシの例を示す図である。

【0031】

図3に示す消去ポリシは,復旧情報生成部14により生成される消去ポリシの一例である。消去ポリシは,復旧ディスク60が記憶データを自動消去する条件を示すデータである。図3(A)は,復旧情報生成部14により生成される消去ポリシ#1の例を示し,図3(B)は,復旧情報生成部14により生成される消去ポリシ#2の例を示す。

【0032】

図3(A)に示す消去ポリシ#1は,パスワードチェックの失敗回数によって,復旧ディスクのデータの消去を判断する消去条件の例を示す。消去ポリシ#1は,消去トリガー,許容失敗回数等の情報を持つ。

【0033】

図3(A)に示す消去ポリシ#1における消去トリガーは,パスワードチェックの失敗によってデータ消去を行うことを示している。許容失敗回数は,連続して失敗が許される回数を示す。例えば,復旧情報生成部14は,許容失敗回数をランダムに決定した消去ポリシ#1を生成する。

【0034】

図3(A)に示す消去ポリシ#1は,例えば,ユーザ認証後に復旧装置50から取り外された復旧ディスク60が,いずれかのコンピュータに接続された際に行うパスワードチェックの失敗でデータ消去を行う場合の消去条件となる。

【0035】

図3(B)に示す消去ポリシ#2は,復旧装置50から復旧ディスク60が不正規に取り外しされた場合に復旧ディスク60のデータの消去を判断する消去条件の例を示す。ここでは,復旧ディスク60への電源の切断によって,復旧ディスク60のデータの消去を判断する消去条件の例が示されている。

【0036】

消去ポリシ#2は,消去トリガー,電源断から消去発動までの時間等の情報を持つ。図3(B)に示す消去ポリシ#2における消去トリガーは,復旧ディスク60への電源の切断によってデータ消去を行うことを示している。電源断から消去発動までの時間は,復旧ディスク60への電源の切断の検知からデータ消去の実行開始までの時間を示す。例えば,復旧情報生成部14は,電源断から消去発動までの時間をランダムに決定した消去ポリシ#2を生成する。

【0037】

図3(B)に示す消去ポリシ#2は,例えば,復旧装置50がデータの復旧要求を受けてからユーザ認証されるまでの間に,復旧装置50から復旧ディスク60が取り外されたときにデータ消去を行う場合の消去条件となる。

【0038】

図4は,本実施の形態による消去レポートの例を示す図である。

【0039】

図4に示す消去レポートは,消去レポート送信部15によって生成され,端末管理サーバ30に送信される消去レポートの一例である。消去レポートは,データの消去を端末管理サーバ30に通知する情報である。図4に示す消去レポートは,消去日時,ディスクのシリアル番号等の情報を持つ。消去日時は,データ消去を行った日時を示す。ディスクのシリアル番号は,データ消去を行った記憶装置のシリアル番号を示す。

【0040】

図2において,PCディスク20は,消去制御部21,データ暗号制御部22,データ記憶部23を備える。消去制御部21は,PC10から発行されたデータ消去のコマンドに従って,PCディスク20に記憶されたデータの消去を実行する。データ暗号制御部22は,PCディスク20に記憶されるデータの暗号化や,PCディスク20から読み出されるデータの復号を行う。データ暗号制御部22は,データの暗号化や復号で用いる暗号鍵を保持している。データ記憶部23は,データ暗号制御部22により暗号化されたデータを記憶する磁気ディスクなどの記憶媒体である。

【0041】

本実施の形態では,消去制御部21は,データ暗号制御部22が保持する暗号鍵を消去することにより,データ記憶部23に記憶された情報漏洩防止対象の暗号化データを復号できないようにする。復号できない暗号化データは,意味のないデータであるので,暗号鍵の消去が事実上のデータ消去となる。なお,意味のないデータを上書きしてデータを消去するなどの設計は任意である。

【0042】

端末管理サーバ30は,消去命令送信部31,復旧制御部32,復旧要求送信部33,パスワード通知部34を備える。消去命令送信部31は,ユーザの通報などによりPC10の盗難・紛失が検知されると,PC10に対してデータの消去命令を送信する。復旧制御部32は,PC10から消去レポート,パスワード,消去ポリシ#1,消去ポリシ#2を受け付け,PC10で消去されたデータの復旧に向けた制御を行う。復旧要求送信部33は,復旧装置50に対して,PC10で消去されたデータの復旧要求を,PC10から取得したパスワード,消去ポリシ#1,消去ポリシ#2とともに送信する。パスワード通知部34は,PC10のユーザの携帯端末40に,PC10から取得したパスワードを送信する。

【0043】

端末管理サーバ30において,復旧制御部32は,消去レポートの情報から,データ消去を行ったPC10のユーザや,PC10のデータ復旧を行う復旧装置50,消去データのバックアップイメージの保管場所,PC10のユーザの携帯端末40などを特定する。図示はされていないが,端末管理サーバ30は,例えば,消去レポートに含まれるディスクのシリアル番号等の情報と,ユーザ,復旧装置50,携帯端末40等との対応が記録された情報を保持している。

【0044】

携帯端末40は,パスワード記憶部41を備える。パスワード記憶部41は,端末管理サーバ30から受け付けたパスワードを記憶する記憶部である。

【0045】

図5は,本実施の形態による復旧装置および復旧ディスクの機能構成の例を示す図である。

【0046】

復旧装置50は,復旧要求受付部51,復旧情報記憶部52,消去/解除制御部53,消去抑止部54,脅威検知部55,パスワード設定部56,書出し部57,バックアップデータ記憶部58,認証部59,LED(Light Emitting Diode)510を備える。

【0047】

復旧要求受付部51は,端末管理サーバ30から,データ復旧対象のPC10で消去されたデータの復旧要求を受け付ける。このとき,復旧要求とともに受け取ったパスワード,消去ポリシ#1,消去ポリシ#2等の情報は,復旧情報記憶部52に記憶される。復旧情報記憶部52は,パスワード,消去ポリシ#1,消去ポリシ#2等の情報を記憶する記憶部である。

【0048】

消去/解除制御部53は,復旧ディスク60への消去条件の設定や解除,復旧ディスク60へのデータ消去の指示,復旧ディスク60に設定された消去条件に応じた復旧装置50の環境管理など,復旧ディスク60に復旧されたデータの安全性を管理する制御を行う。

【0049】

例えば,消去/解除制御部53は,復旧要求受付部51が復旧要求を受け付けた際に,復旧装置50に接続された復旧ディスク60に対して,復旧情報記憶部52に記憶された消去ポリシ#2に従った設定を行う。これにより,復旧ディスク60には,復旧装置50から復旧ディスク60への電源の切断の検知,すなわち復旧装置50からの復旧ディスク60の取り外しの検知が,消去条件として設定される。

【0050】

以降,認証部59によるユーザ認証に成功するまで,消去/解除制御部53は,消去ポリシ#2に対応した制御を行う。消去ポリシ#2に対応した制御では,例えば,消去抑止部54による復旧ディスク60に対する電源の制御や,脅威検知部55による脅威検知の制御等が行われる。

【0051】

消去/解除制御部53は,認証部59によるユーザ認証が成功した場合に,復旧装置50に接続された復旧ディスク60に対して,復旧情報記憶部52に記憶された消去ポリシ#1に従った設定を行う。消去ポリシ#1に従った設定によって,復旧ディスク60の消去条件が,所定以上連続したパスワードチェックの失敗に変更される。これにより,復旧ディスク60に設定されていた,復旧装置50からの復旧ディスク60の取り外しの検知の消去条件が解除される。また,消去抑止部54による復旧ディスク60に対する電源の制御や,脅威検知部55による脅威検知の制御も解除される。さらに,消去/解除制御部53は,LED510を点灯し,復旧ディスク60が取り外し可能となった旨を,ユーザに知らせる。

【0052】

消去抑止部54は,消去ポリシ#2に対応した制御状態において,例えば,復旧装置50の省電力モードなどによって復旧ディスク60への電源供給が断たれないように,復旧装置50の電源制御を行う。

【0053】

脅威検知部55は,消去ポリシ#2に対応した制御状態において,復旧装置50に対する脅威の検知を行う。例えば,復旧装置50に取り付けられたままで復旧ディスク60が持ち去られる脅威が考えられる。この脅威に対して,脅威検知部55は,復旧装置50の設置場所特有のキープアライブ信号の取得を行う。脅威検知部55は,そのキープアライブ信号が取得できなくなったときに,復旧装置50が設置場所から持ち去られた可能性があると判断する。脅威検知部55により脅威が検知された場合には,消去/解除制御部53から復旧ディスク60にデータの消去命令が送られ,復旧ディスク60に復旧されたデータの消去が行われる。

【0054】

パスワード設定部56は,復旧ディスク60に,復旧情報記憶部52に記憶されたパスワードを設定する。

【0055】

書出し部57は,復旧ディスク60に,復旧するデータを書き出す。例えば,復旧装置50が,復旧するデータすなわちPC10で消去されたデータのバックアップイメージを,バックアップデータ記憶部58で保管している場合には,書出し部57は,そのデータを取得して,復旧ディスク60に書き出す。バックアップデータ記憶部58は,復旧するデータすなわちPC10で消去されたデータのバックアップイメージを記憶する記憶部である。また,例えば,復旧装置50以外の場所で,PC10で消去されたデータのバックアップイメージを保管している場合には,書出し部57は,その外部の保管場所からバックアップイメージを取得し,復旧ディスク60に書き出す。

【0056】

認証部59は,ユーザ認証を行う。認証部59によるユーザ認証では,復旧装置50からの復旧ディスク60の取り外しを行うユーザが,正当なユーザであるかが判定される。本実施の形態では,携帯端末40から送られたパスワードの認証によって,ユーザ認証が行われる。例えば,認証部59は,赤外線通信などの近距離通信で携帯端末40から送られたパスワードと,復旧情報記憶部52に記憶されたパスワードとが一致する場合に,ユーザに認証に成功したと判定する。

【0057】

なお,本実施の形態の認証部59では,データの消去時に生成されたワンタイムパスワードを用いたユーザ認証が行われているが,他のユーザ認証であってもよい。例えば,復旧装置50がユーザ専用のコンピュータである場合などに,ユーザの指紋などの生体情報を保持しておき,生体認証でユーザ認証を行うようにしてもよい。

【0058】

復旧ディスク60は,消去制御部61,データ暗号制御部62,データ記憶部63,パスワード保持部64を備える。消去制御部61は,設定された消去条件が満たされた際に,復旧ディスク60に記憶されたデータの消去を実行する。その他,消去制御部61,データ暗号制御部62,データ記憶部63の動作は,PCディスク20における消去制御部21,データ暗号制御部22,データ記憶部23の動作と同様であるので,ここでは説明を省略する。パスワード保持部64は,復旧装置50により設定されたパスワードを記憶する記憶部である。

【0059】

例えば,設定された消去条件が消去ポリシ#2に従った消去条件である場合,消去制御部61は,復旧装置50からの復旧ディスク60への電源の切断の検知で,復旧ディスク60に復旧されたデータの自動消去を行う。具体的には,例えば,復旧装置50からの電源の切断を検知すると,消去制御部61は,データ暗号制御部62が持つ暗号鍵を消去することで,データ記憶部63に復旧されたデータを復号できないようにする。

【0060】

復旧装置50による復旧ディスク60にデータを復旧する一連の制御によって,情報漏洩が防止できる安全な状態で,迅速にPC10で消去されたデータを復旧した復旧ディスク60を用意することが可能となる。

【0061】

図6は,本実施の形態によるPCと復旧ディスクが接続された状態におけるPCおよび復旧ディスクの機能構成の例を示す図である。

【0062】

PC10は,図2に示すデータ消去処理部11,パスワード記憶部16に加えて,さらにデータ復旧処理部17を備える。データ復旧処理部17は,消去されたデータを復旧する処理,すなわち復旧ディスク60に復旧されたデータをPC10で使用可能にする処理を行う。データ復旧処理部17は,解除制御部18を備える。

【0063】

解除制御部18は,復旧ディスク60に設定されている消去ポリシ#1に従った消去条件を解除する制御を行う。例えば,解除制御部18は,パスワード記憶部16に記憶されたパスワードを復旧ディスク60に送る。復旧ディスク60からパスワードチェック成功の通知を受けると,データ復旧処理部17は,復旧ディスク60に対して,ユーザカスタマイズポリシに従った設定を行う。ユーザカスタマイズポリシに従った設定では,PC10から復旧ディスク60に記憶されたデータへの通常アクセス時において使用するパスワードの設定や,データの消去条件の設定などが行われる。

【0064】

復旧ディスク60において,消去制御部61は,復旧ディスク60が接続されたコンピュータから取得したパスワードと,パスワード保持部64に記憶された復旧装置50により設定されたパスワードとを比較するパスワードチェックを行う。

【0065】

消去制御部61は,双方のパスワードが一致する場合には,復旧ディスク60に接続されたコンピュータが,復旧ディスクに復旧したデータにアクセス可能なPC10であると判定する。このとき,消去制御部61は,PC10に対して,パスワードチェックの成功を通知する。その後,PC10からの制御によって,復旧ディスク60にユーザカスタマイズポリシに従った通常運用の設定がなされる。以降,復旧ディスク60は,PC10で使用するデータを記憶するPCディスクとなる。

【0066】

消去制御部61は,双方のパスワードが不一致となった場合には,復旧ディスク60に接続されたコンピュータが,復旧ディスクに復旧したデータにアクセス可能なPC10ではないと判定する。パスワードチェックで所定以上連続して不一致となった場合には,消去制御部61は,復旧ディスク60に復旧されたデータを消去する制御を行う。

【0067】

復旧装置50から取り外された復旧ディスク60がコンピュータに接続されたときの一連の制御によって,復旧ディスク60が不正にコンピュータに接続された際の復旧データの流出を防止することが可能となる。

【0068】

図7は,本実施の形態によるデータ復旧が行われるシステムの各装置を実現するコンピュータのハードウェア構成例を示す図である。

【0069】

図1に示すPC10,端末管理サーバ30,携帯端末40,復旧装置50等の各装置を実現するコンピュータ1は,例えば,CPU(Central Processing Unit )2,主記憶となるメモリ3,記憶装置4,通信装置5,媒体読取・書込装置6,入力装置7,出力装置8等を備える。記憶装置4は,例えばHDDなどである。記憶装置4には,PCディスク20や復旧ディスク60が含まれる。媒体読取・書込装置6は,例えばCD−R(Compact Disc Recordable )ドライブやDVD−R(Digital Versatile Disc Recordable )ドライブなどである。入力装置7は,例えばキーボード・マウスなどである。出力装置8は,例えばディスプレイ等の表示装置などである。

【0070】

図1に示す各装置や各装置が備える各機能部は,コンピュータ1が備えるCPU2,メモリ3等のハードウェアと,ソフトウェアプログラムとによって実現することが可能である。コンピュータ1が実行可能なプログラムは,記憶装置4に記憶され,その実行時にメモリ3に読み出され,CPU2により実行される。

【0071】

コンピュータ1は,可搬型記録媒体から直接プログラムを読み取り,そのプログラムに従った処理を実行することもできる。また,コンピュータ1は,サーバコンピュータからプログラムが転送されるごとに,逐次,受け取ったプログラムに従った処理を実行することもできる。さらに,このプログラムは,コンピュータ1で読み取り可能な記録媒体に記録しておくことができる。

【0072】

なお,本実施の形態において,PCディスク20や復旧ディスク60は,それぞれが備える各機能部を実現するためのCPUやメモリ等のハードウェアや,ソフトウェアプログラムを備えている。

【0073】

以下では,図8〜図12に示すシーケンス図やフローチャートを用いて,図1に示す本実施の形態によるデータ復旧が行われるシステムにおける,一連の処理の流れの例を説明する。

【0074】

図8は,本実施の形態によるデータの消去から復旧ディスクへのデータの復旧までの流れを示すシーケンス図である。

【0075】

PC10の盗難・紛失が検知されると,端末管理サーバ30は,PC10に対してデータの消去命令を送信する(ステップS10)。

【0076】

データの消去命令を受けたPC10は,PCディスク20のデータを消去する(ステップS11)。このとき,PC10は,消去ポリシ#1,消去ポリシ#2,パスワードを生成する(ステップS12)。PC10は,生成されたパスワードを保持しておく。PC10は,消去レポートを生成し,端末管理サーバ30に対して,消去レポート,消去ポリシ#1,消去ポリシ#2,パスワードを送信する(ステップS13)。

【0077】

端末管理サーバ30は,PC10のユーザの携帯端末40を特定して,特定された携帯端末40にパスワードを送信する(ステップS14)。また,端末管理サーバ30は,PC10で消去されたデータを復旧する復旧装置50を特定する(ステップS15)。例えば,端末管理サーバ30は,PC10で消去されたデータのバックアップイメージを保管する復旧装置50を特定する。端末管理サーバ30は,特定された復旧装置50に対して,PC10で消去されたデータの復旧要求,消去ポリシ#1,消去ポリシ#2,パスワードを送信する(ステップS16)。

【0078】

復旧装置50は,PC10で消去されたデータの復旧要求を受け付ける(ステップS16)。復旧装置50は,消去ポリシ#2に対応する制御を行う(ステップS17)。消去ポリシ#2に対応する制御では,例えば,消去抑止部54による復旧ディスク60に対する電源の制御や,脅威検知部55による脅威検知の制御等が行われる。復旧装置50は,復旧ディスク60に対して,消去ポリシ#2に従った消去条件や,パスワードを設定する(ステップS18)。消去ポリシ#2に従った消去条件としては,復旧装置50からの復旧ディスク60の取り外しの検知,ここでは,復旧装置50から復旧ディスク60への電源の切断の検知が設定される。復旧装置50は,復旧ディスク60に復旧するデータを書き出す(ステップS19)。

【0079】

以降,復旧装置50でユーザ認証に成功するまでは,復旧ディスク60は,復旧装置50からの電源の切断の検知で,復旧ディスク60に復旧されたデータの自動消去を行う状態となる。

【0080】

図9は,本実施の形態によるユーザ認証時の流れを示すシーケンス図である。

【0081】

復旧装置50の所在場所に来たユーザは,例えば無線LANや赤外線通信などの近距離通信を用いて,携帯端末40に記憶されたパスワードを復旧装置50に送信する(ステップS20)。

【0082】

携帯端末40からのパスワードを受け付けた復旧装置50は,認証処理を行う(ステップS21)。認証処理の詳細については,後述する。ここでは,ユーザ認証に成功したものとする。ユーザ認証に成功すると,復旧装置50は,復旧ディスク60に対して,消去ポリシ#1に従った消去条件を設定する(ステップS22)。これにより,復旧ディスク60に設定された復旧装置50からの復旧ディスク60の取り外しの検知の消去条件が解除される。復旧装置50は,LED510を点灯して(ステップS23),ユーザに復旧ディスク60が取り外し可能となったことを通知する。

【0083】

以降,復旧ディスク60では,消去ポリシ#1に従った動作が行われる。ユーザは,復旧ディスク60を復旧装置50から取り外す。

【0084】

図10は,本実施の形態の復旧装置による認証処理フローチャートである。

【0085】

復旧装置50の認証部59は,携帯端末40から送信されたパスワードを受け付ける(ステップS30)。認証部59は,パスワード認証によるユーザ認証を行う(ステップS31)。ここでは,携帯端末40から受け付けたパスワードと復旧情報記憶部52に記憶されたパスワードとの一致判定を行い,一致する場合にユーザ認証に成功したと判断し,一致しない場合にユーザ認証に失敗したと判断する。認証部59は,ユーザ認証に成功したかを判定する(ステップS32)。

【0086】

ユーザ認証に成功していれば(ステップS32のYES),消去/解除制御部53は,消去ポリシ#1に従った消去条件を復旧ディスク60に設定する(ステップS33)。このステップS33の処理は,図9に示すシーケンス図におけるステップS22の処理である。

【0087】

ユーザ認証に成功していなければ(ステップS32のNO),すなわちユーザ認証に失敗していれば,認証部59は,所定以上連続してユーザ認証に失敗したかを判定する(ステップS34)。例えば,消去ポリシ#1の許容失敗回数に従って判定する場合,認証部59は,消去ポリシ#1の許容失敗回数を超えた回数だけ連続してユーザ認証に失敗したかを判定する。

【0088】

まだ所定以上連続してユーザ認証に失敗していなければ(ステップS34のNO),認証部59は,復旧装置50の表示装置にNGを表示して(ステップS35),ユーザに対して認証に失敗した旨を提示する。

【0089】

所定以上連続してユーザ認証に失敗していれば(ステップS34のYES),消去/解除制御部53は,復旧ディスク60に対してデータの消去命令を発行する(ステップS36)。続けてユーザ認証に失敗する場合には,単なるパスワード入力の間違いではなく,不正なユーザのアクセスである可能性が高まるため,ここでは,復旧ディスク60に復旧されたデータからの情報漏洩を防止するために,復旧ディスク60に復旧されたデータの消去を行っている。

【0090】

図11は,本実施の形態によるPCへの復旧ディスク接続時の流れを示すシーケンス図である。

【0091】

ユーザは,PC10からデータが消去されたPCディスク20を取り外し,代わりに復旧装置50から取り外した復旧ディスク60をPC10に接続する。

【0092】

PC10は,復旧ディスク60が接続されると,保持していたパスワードを復旧ディスクに送信する(ステップS40)。

【0093】

PC10からパスワードを取得した復旧ディスク60は,パスワードチェック処理を行う(ステップS41)。パスワードチェック処理では,取得したパスワードと設定されたパスワードとの一致がチェックされる。パスワードチェック処理の詳細については,後述する。ここでは,PC10がデータ消去を行った正当なコンピュータであるので,パスワードチェックでパスワードが一致する。復旧ディスク60は,PC10に対して,パスワードチェックに成功した旨を通知する(ステップS42)。

【0094】

PC10は,復旧ディスク60に対して,ユーザカスタマイズポリシに従った設定を行う(ステップS43)。以降,PC10は,復旧ディスク60を自身のPCディスクとして扱い,復旧ディスク60に復旧されたデータを用いた処理を行うことが可能となる。

【0095】

図12は,本実施の形態の復旧ディスクによるパスワードチェック処理フローチャートである。

【0096】

復旧ディスク60の消去制御部61は,復旧ディスク60が接続されたコンピュータから送信されたパスワードを取得する(ステップS50)。消去制御部61は,取得したパスワードと,パスワード保持部64に保持された復旧装置50により設定されたパスワードとを比較する(ステップS51)。消去制御部61は,双方のパスワードが一致するかを判定する(ステップS52)。

【0097】

双方のパスワードが一致していれば(ステップS52のYES),消去制御部61は,復旧ディスク60が接続されたコンピュータが,復旧したデータにアクセス可能な正当なPC10であると判断する(ステップS53)。消去制御部61は,復旧ディスク60が接続されたPC10に対して,パスワードチェックに成功した旨を通知する(ステップS54)。このステップS54の処理は,図11に示すシーケンス図におけるステップS42の処理である。

【0098】

双方のパスワードが一致していなければ(ステップS52のNO),消去制御部61は,復旧ディスク60が接続されたコンピュータが,復旧したデータへのアクセスを許可できない不当なコンピュータの可能性があると判断する(ステップS55)。消去制御部61は,所定以上連続してパスワードが不一致であったかを判定する(ステップS56)。ここでは,消去制御部61は,消去ポリシ#1の許容失敗回数を超えた回数だけ連続してパスワードが不一致であったかを判定する。

【0099】

まだ所定以上連続してパスワードが不一致でなければ(ステップS56のNO),消去制御部61は,復旧ディスク60が接続されたコンピュータに対して,パスワードチェックに失敗した旨を通知する(ステップS57)。

【0100】

所定以上連続してパスワードが不一致であれば(ステップS56のYES),消去制御部61は,復旧ディスク60に復旧されたデータの消去を行う(ステップS58)。消去制御部61は,例えば,データ暗号制御部62が保持する暗号鍵を消去することで,データ記憶部63に記憶されたデータを復号できないようにする。続けてパスワードチェックに失敗する場合には,単なるパスワード入力の間違いではなく,復旧ディスク60を不正なコンピュータに接続した可能性が高まる。ここでは,復旧ディスク60に復旧されたデータからの情報漏洩を防止するために,復旧ディスク60に復旧されたデータの消去が行われる。

【0101】

ここまでは,図1に示すシステムにおけるデータ復旧の例を説明したが,図1に示すシステム以外でも,本実施の携帯のデータ復旧を行うことは,当然可能である。

【0102】

図13は,本実施の形態によるデータ復旧が行われるシステムの例(2)を示す図である。

【0103】

図13において,PC110,PCディスク120,端末管理サーバ130,携帯端末140,各復旧ディスク160a〜nは,それぞれ,図1に示すPC10,PCディスク20,端末管理サーバ30,携帯端末40,復旧ディスク60に相当する。その機能構成も,それぞれ図2,図5,図6に示す各装置の機能構成とほぼ同様である。

【0104】

各キオスク端末150a〜nは,図1に示す復旧装置50に相当し,その機能構成も図5に示す復旧装置50とほぼ同様である。キオスク端末150a〜nは,例えばコンビニエンスストアなどに設置された,チケットのオンライン販売やデジタルカメラの画像プリントなどの様々なサービスを行うコンピュータ端末である。

【0105】

図13に示すシステムでは,端末管理サーバ130管理下でデータ復旧サービスの対象となるコンピュータのデータのバックアップイメージが,バックアップサーバ170で集中管理されている。バックアップサーバ170は,復旧サービスの対象となるコンピュータのデータのバックアップイメージを管理するサーバである。

【0106】

図13に示す例では,例えば,PCディスク120に記憶されたPC110で利用するデータが消去されてその復旧を行う場合に,ユーザは,携帯端末140等を用いて,端末管理サーバ130に対してデータ復旧を行うキオスク端末150の指定を行う。ユーザは,最寄りのコンビニエンスストアに設置されたキオスク端末150など,任意のキオスク端末150を指定することができる。

【0107】

端末管理サーバ130は,バックアップサーバ170に対して,キオスク端末150を指定した復旧環境構築指示を送る。

【0108】

端末管理サーバ130からの復旧環境構築指示を受けたバックアップサーバ170は,指定されたキオスク端末150に対して,PC110で消去されたデータの復旧要求を送信し,PC110で消去されたデータのバックアップイメージの転送を行う。

【0109】

PC110で消去されたデータの復旧要求を受けたキオスク端末150は,バックアップサーバ170からPC110で消去されたデータのバックアップイメージを取得し,自身に接続された復旧ディスク160に復旧するデータを書き込む。このとき,キオスク端末150は,図1に示す復旧装置50と同様の制御を行い,復旧ディスク160に復旧されたデータの安全性を確保する。

【0110】

ユーザは,指定したキオスク端末150でユーザ認証を行い,認証成功後に,キオスク端末150から復旧ディスク160を取り外す。ユーザは,PC110からデータが消去されたPCディスク120を取り外し,データが復旧された復旧ディスク160をPC110に接続する。

【0111】

図13に示すようなデータ復旧のシステムを構築することにより,ユーザは,消去されたデータの復旧をより迅速に行うことが可能となり,例えば,データの消去によるビジネスの中断を最小限に抑えることが可能となる。また,上述の消去ポリシ#2に従った制御によって,ユーザがキオスク端末150に着くまでの間の復旧ディスク160に記憶されたデータの安全も確保される。

【0112】

以上,本実施の形態について説明したが,本発明はその主旨の範囲において種々の変形が可能であることは当然である。

【0113】

例えば,本実施の形態では,盗難・紛失の検知によるデータ消去をトリガとして,データの復旧を行う例を説明しているが,これに限るものではない。例えば,誤ってデータを消去してしまった場合や,データが壊れてしまった場合,更新で上書き消去した過去のデータを戻したい場合などに,PC10からその要求を行い,本実施の形態によるデータの復旧を行うようにしてもよい。

【0114】

また,例えば,本実施の形態では,PC10でのデータの削除に続く流れの中でデータの復旧を開始しているが,例えば,紛失したと思われたPC10が見つかった後など,任意のタイミングでデータの復旧を開始するようにしてもよい。

【0115】

また,例えば,図1に示すシステムにおいて,端末管理サーバ30がない構成である場合に,復旧装置50がPC10から直接に消去されたデータの復旧要求を受けるようにしてもよい。

【0116】

また,例えば,本実施の形態では,データを消去したPC10でパスワードを生成しているが,端末管理サーバ30や復旧装置50などの装置でパスワードを生成するようにしてもよい。

【0117】

また,例えば,本実施の形態では,データ消去が行われるたびに消去ポリシ#1,消去ポリシ#2を生成しているが,固定の消去ポリシ#1,消去ポリシ#2を復旧装置50が常時保持するようにしてもよい。

【符号の説明】

【0118】

10 PC

11 データ消去処理部

12 消去命令受付部

13 消去実行部

14 復旧情報生成部

15 消去レポート送信部

16 パスワード記憶部

17 データ復旧処理部

18 解除制御部

20 PCディスク

21 消去制御部

22 データ暗号制御部

23 データ記憶部

30 端末管理サーバ

31 消去命令送信部

32 復旧制御部

33 復旧要求送信部

34 パスワード通知部

40 携帯端末

41 パスワード記憶部

50 復旧装置

51 復旧要求受付部

52 復旧情報記憶部

53 消去/解除制御部

54 消去抑止部

55 脅威検知部

56 パスワード設定部

57 書出し部

58 バックアップデータ記憶部

59 認証部

510 LED

60 復旧ディスク

61 消去制御部

62 データ暗号制御部

63 データ記憶部

64 パスワード保持部

【特許請求の範囲】

【請求項1】

第1のコンピュータが,

第2のコンピュータで消去されたデータの復旧要求を受け付け,

前記復旧要求を受け付けた際に,前記第1のコンピュータに接続された,消去条件が満たされた際に記憶データを自動消去する機能を持つ記憶装置に対して,前記第1のコンピュータからの前記記憶装置の取り外しの検知を消去条件として設定し,

前記記憶装置に復旧するデータを書き出し,

ユーザ認証を行い,

前記ユーザ認証に成功した場合に,前記記憶装置に設定された前記第1のコンピュータからの前記記憶装置の取り外しの検知の消去条件を解除する過程を実行する

ことを特徴とするデータ復旧方法。

【請求項2】

前記第1のコンピュータは,さらに,

前記記憶装置にパスワードを設定する過程を実行し,

前記第1のコンピュータから取り外され,その後にいずれかのコンピュータに接続された前記記憶装置が,

前記記憶装置が接続されたコンピュータからパスワードを取得し,

前記取得されたパスワードと前記設定されたパスワードとが一致する場合に,前記記憶装置に接続されたコンピュータが,前記記憶装置に復旧したデータにアクセス可能な前記第2のコンピュータであると判定する過程を実行する

ことを特徴とする請求項1に記載のデータ復旧方法。

【請求項3】

データの復旧要求を受け付ける復旧要求受付部と,

消去条件が満たされた際に記憶データを自動消去する機能を持つ記憶装置に,復旧するデータを書き出す書出し部と,

ユーザ認証を行う認証部と,

前記復旧要求を受け付けた際に,前記記憶装置に対して,前記記憶装置の取り外しの検知を消去条件として設定し,前記ユーザ認証に成功した場合に,前記記憶装置に設定された前記記憶装置の取り外しの検知の消去条件を解除する消去/解除制御部とを備える

ことを特徴とするデータ復旧装置。

【請求項4】

第1のコンピュータに,

第2のコンピュータで消去されたデータの復旧要求を受け付け,

前記復旧要求を受け付けた際に,前記第1のコンピュータに接続された,消去条件が満たされた際に記憶データを自動消去する機能を持つ記憶装置に対して,前記第1のコンピュータからの前記記憶装置の取り外しの検知を消去条件として設定し,

前記記憶装置に復旧するデータを書き出し,

ユーザ認証を行い,

前記ユーザ認証に成功した場合に,前記記憶装置に設定された前記第1のコンピュータからの前記記憶装置の取り外しの検知の消去条件を解除する

処理を実行させるためのデータ復旧プログラム。

【請求項1】

第1のコンピュータが,

第2のコンピュータで消去されたデータの復旧要求を受け付け,

前記復旧要求を受け付けた際に,前記第1のコンピュータに接続された,消去条件が満たされた際に記憶データを自動消去する機能を持つ記憶装置に対して,前記第1のコンピュータからの前記記憶装置の取り外しの検知を消去条件として設定し,

前記記憶装置に復旧するデータを書き出し,

ユーザ認証を行い,

前記ユーザ認証に成功した場合に,前記記憶装置に設定された前記第1のコンピュータからの前記記憶装置の取り外しの検知の消去条件を解除する過程を実行する

ことを特徴とするデータ復旧方法。

【請求項2】

前記第1のコンピュータは,さらに,

前記記憶装置にパスワードを設定する過程を実行し,

前記第1のコンピュータから取り外され,その後にいずれかのコンピュータに接続された前記記憶装置が,

前記記憶装置が接続されたコンピュータからパスワードを取得し,

前記取得されたパスワードと前記設定されたパスワードとが一致する場合に,前記記憶装置に接続されたコンピュータが,前記記憶装置に復旧したデータにアクセス可能な前記第2のコンピュータであると判定する過程を実行する

ことを特徴とする請求項1に記載のデータ復旧方法。

【請求項3】

データの復旧要求を受け付ける復旧要求受付部と,

消去条件が満たされた際に記憶データを自動消去する機能を持つ記憶装置に,復旧するデータを書き出す書出し部と,

ユーザ認証を行う認証部と,

前記復旧要求を受け付けた際に,前記記憶装置に対して,前記記憶装置の取り外しの検知を消去条件として設定し,前記ユーザ認証に成功した場合に,前記記憶装置に設定された前記記憶装置の取り外しの検知の消去条件を解除する消去/解除制御部とを備える

ことを特徴とするデータ復旧装置。

【請求項4】

第1のコンピュータに,

第2のコンピュータで消去されたデータの復旧要求を受け付け,

前記復旧要求を受け付けた際に,前記第1のコンピュータに接続された,消去条件が満たされた際に記憶データを自動消去する機能を持つ記憶装置に対して,前記第1のコンピュータからの前記記憶装置の取り外しの検知を消去条件として設定し,

前記記憶装置に復旧するデータを書き出し,

ユーザ認証を行い,

前記ユーザ認証に成功した場合に,前記記憶装置に設定された前記第1のコンピュータからの前記記憶装置の取り外しの検知の消去条件を解除する

処理を実行させるためのデータ復旧プログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【公開番号】特開2013−30052(P2013−30052A)

【公開日】平成25年2月7日(2013.2.7)

【国際特許分類】

【出願番号】特願2011−166619(P2011−166619)

【出願日】平成23年7月29日(2011.7.29)

【出願人】(000005223)富士通株式会社 (25,993)

【Fターム(参考)】

【公開日】平成25年2月7日(2013.2.7)

【国際特許分類】

【出願日】平成23年7月29日(2011.7.29)

【出願人】(000005223)富士通株式会社 (25,993)

【Fターム(参考)】

[ Back to top ]