データ記憶システムおよびデータ記憶方法

【課題】利用者端末のセキュリティを向上させる。

【解決手段】ICカード102は、アプリケーション配信サーバ117と相互認証を行うための秘密鍵109と、秘密鍵109を使用してアプリケーション配信サーバ117と相互認証したのちに、アプリケーション配信サーバ117から端末OS111と端末アプリケーション112とを取得するカードマネージャ114とを有し、利用者端末101は、ICカード102と相互認証を行うための鍵116を有する耐タンパ性の耐タンパモジュール115と、鍵116を使用してICカード102と相互認証したのちに、ICカード102から端末OS111と端末アプリケーション112とを取得し、端末OS111と端末アプリケーション112とを実行するCPU105とを有する。

【解決手段】ICカード102は、アプリケーション配信サーバ117と相互認証を行うための秘密鍵109と、秘密鍵109を使用してアプリケーション配信サーバ117と相互認証したのちに、アプリケーション配信サーバ117から端末OS111と端末アプリケーション112とを取得するカードマネージャ114とを有し、利用者端末101は、ICカード102と相互認証を行うための鍵116を有する耐タンパ性の耐タンパモジュール115と、鍵116を使用してICカード102と相互認証したのちに、ICカード102から端末OS111と端末アプリケーション112とを取得し、端末OS111と端末アプリケーション112とを実行するCPU105とを有する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、耐タンパ性を有するICカードに格納された情報を読み取り可能な利用者端末にデータを記憶するデータ記憶システムおよび上記データ記憶システムのデータ記憶方法に関するものである。

【背景技術】

【0002】

サービス提供者が、利用者にインターネット、携帯電話網等のネットワークを利用してサービスを提供することがある。この場合、利用者は端末(パーソナルコンピュータ、携帯電話機等)とICカードを利用して遠隔地にいながらサービスを受けることができる。

【0003】

従来のICカードでは、メモリ上の制約から、認証用の鍵や暗号処理用のアプリケーションを格納する利用形態であったが、メモリ容量の増加、USB等の高速通信インタフェース仕様が制定されてきたこと、Java(登録商標)カードのような高機能カードが登場してきたことにより、端末アプリケーションのような大容量の情報を格納することが可能となってきた。また、端末側のセキュリティを担保する方法として、ソフトウェアだけによる方法では困難になってきており、端末側のセキュリティを担保する手法が求められている。

【0004】

図4を用いて、従来技術に係るデータ記憶システムについて説明する。図4は、従来技術に係るデータ記憶システムの構成図である。図に示すように、このデータ記憶システムは、利用者端末401、ICカード402を備えている。利用者端末401は、RAM403、ROM404、CPU405、インタフェース406、EEPROM407を備えている。ROM404は、IPL(Initial Program Loader:初期アプリケーションローダ)408を有している。EEPROM407は、端末OS409(利用者端末401上のOS)、端末アプリケーション410(利用者端末401上のアプリケーション)、端末データ411(利用者端末401上のデータ)を有している。ICカード402は、秘密鍵412、カードOS413(ICカード402上のOS)を有している。

【0005】

このような従来技術に係るデータ記憶システムにおいては、認証用の秘密鍵を耐タンパデバイスであるICカード402内に格納することにより、不正な利用を防止している。

【0006】

続いて、図5を用いて、従来技術に係る他のデータ記憶システムについて説明する。図5は、従来技術に係る他のデータ記憶システムの構成図である。図に示すように、このデータ記憶システムは、利用者端末501を備えている。利用者端末501は、TPM(Trusted P1atform Modu1e)502、RAM503、ROM504、CPU505、インタフェース506、EEPROM507を備えている。TPM502は、秘密鍵512、実行環境513、端末アプリケーションの状態情報(ハッシュ)514を有している。ROM504は、IPL508を有している。EEPROM507は、端末OS509(利用者端末501上のOS)、端末アプリケーション510(利用者端末501上のアプリケーション)、端末データ511(利用者端末501上のデータ)を有している。

【0007】

このような従来技術に係るデータ記憶システム(たとえば非特許文献1、2、3に開示されたデータ記憶システム)においては、事前に耐タンパデバイスであるTPM502内に端末アプリケーションの状態情報(ハッシュ)を記憶しておくことにより、端末アプリケーションの改ざんを検出している。すなわち、端末アプリケーションの状態情報(ハッシュ)を計算し、TPM502内に格納されているハッシュ値と比較することにより、端末アプリケーションの改ざんを検出することが可能であり、また、端末アプリケーションの状態情報(ハッシュ)を不正に書き換えることが不可能である。

【0008】

続いて、図6を用いて、従来技術に係る他のデータ記憶システムについて説明する。図6は、従来技術に係る他のデータ記憶システムの構成図である。図に示すように、このデータ記憶システムは、利用者端末601、認証モジュール(耐タンパ領域を有するデバイス)602を備えている。利用者端末601は、RAM603、ROM604、CPU605、インタフェース606、EEPROM607を備えている。ROM604は、IPL608を有している。EEPROM607は、端末OS609(利用者端末601上のOS)、検証用公開鍵610、端末データ611(利用者端末601上のデータ)を有している。認証モジュール602は、端末アプリケーション612、ディジタル署名613、カードOS614を有している。

【0009】

このような従来技術に係るデータ記憶システム(たとえば特許文献1に開示されたデータ記憶システム)においては、耐タンパ性を有するモジュール内に、ディジタル署名付きの端末アプリケーションを格納し、端末アプリケーションの改ざんを防止することが可能であり、また、利用者端末で端末アプリケーションをダウンロードする際に、ディジタル署名の検証を行い、端末アプリケーションの改ざんを検出することが可能である。

【特許文献1】特開2003−118809号公報

【非特許文献1】https://www.trustedcomputinggroup.org/specs/TPM/mainP1DPrev103.zip

【非特許文献2】https://www.trustedcomputinggroup.org/specs/TPM/mainP2Structrev103.zip

【非特許文献3】https://www.trustedcomputinggroup.org/specs/TPM/mainP3Commandsrev103.zip

【発明の開示】

【発明が解決しようとする課題】

【0010】

しかしながら、図4、図5に示した従来技術においては、利用者端末401、501は、サービス提供者ではなく利用者によって管理されることが一般的であり、サービス提供者が要求するセキュリティ条件を満たさない場合があるため、端末アプリケーション(端末上のアプリケーション)の不正な改造が行われる可能性がある。

【0011】

すなわち、このような従来技術では、端末アプリケーションが、HDD、EEPROM等の利用者端末401、501内の耐タンパ性の低い(内部データの不正な読み出し、改ざんが容易である)記憶領域に格納されていたため、利用者端末401、501に搭載されているOSにセキュリティホールがあった場合、その脆弱性を利用して端末アプリケーションにアクセスし、改ざんすることが可能である。

【0012】

また、図6に示した従来技術においては、端末アプリケーション612が、耐タンパ性を有する認証モジュール602に格納されているものの、検証用公開鍵610が、利用者端末601内の耐タンパ性の低い(内部データの不正な読み出し、改ざんが容易である)記憶領域であるEEPROM607に格納されているため、検証用公開鍵610が安全に保護されず、セキュリティ上の耐攻撃性が低い。

【0013】

本発明は、上述の課題を解決するためになされたものであり、利用者端末のセキュリティを向上させることが可能なデータ記憶システムおよびデータ記憶方法を提供することを目的とする。

【課題を解決するための手段】

【0014】

この目的を達成するため、本発明においては、耐タンパ性を有するICカードに格納された情報を読み取り可能な利用者端末にデータを記憶するデータ記憶システムにおいて、上記ICカードは、上記利用者端末のOSとアプリケーションとを有し、上記利用者端末は、上記ICカードと相互認証を行うための第1の鍵を有する耐タンパ性の耐タンパモジュール部と、上記第1の鍵を使用して上記ICカードと相互認証したのちに、上記ICカードから上記OSと上記アプリケーションとを取得し、上記OSと上記アプリケーションとを実行する実行部とを備えたことを特徴とする。

【0015】

この場合、上記利用者端末は、上記OSと上記アプリケーションとを上記耐タンパモジュール部に格納することを特徴としてもよい。

【0016】

これらの場合、上記ICカードは、SIMカードであることを特徴としてもよい。

【0017】

また、耐タンパ性を有するICカードに格納された情報を読み取り可能な利用者端末にデータを記憶するデータ記憶方法において、上記ICカードが上記利用者端末のOSとアプリケーションとを記憶するステップと、上記利用者端末が、耐タンパ性の耐タンパモジュール部に格納された第1の鍵を使用して上記ICカードと相互認証を行うステップと、上記第1の鍵を使用して上記ICカードと相互認証したのちに、上記利用者端末が、上記ICカードから上記OSと上記アプリケーションとを取得し、上記OSと上記アプリケーションとを実行するステップとを有することを特徴とする。

【発明の効果】

【0018】

本発明に係るデータ記憶システム、データ記憶方法においては、ICカードと相互認証を行うための第1の鍵を耐タンパ性の耐タンパモジュール部に格納し、かつ耐タンパ性を有するICカードから利用者端末のOSとアプリケーションとを取得するから、第1の鍵、利用者端末のOS、アプリケーションの解析や改ざんに対するセキュリティを向上させることができる。

【0019】

また、利用者端末のOS、アプリケーションを耐タンパモジュール部に格納したときには、既存の耐タンパデバイスの運用管理技術を利用することができるから、利用者端末のOS、アプリケーションを安全に管理(登録、変更、照会、削除等)することができる。

【発明を実施するための最良の形態】

【0020】

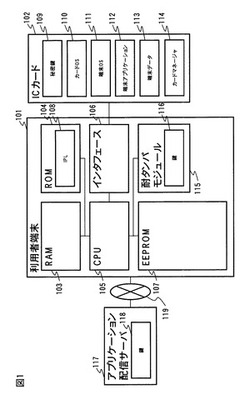

最初に、図1を用いて、本発明に係るデータ記憶システムについて説明する。図1は、本発明に係るデータ記憶システムの構成図である。図に示すように、このデータ記憶システムは、利用者端末101、耐タンパ性を有するICカード102、アプリケーション配信サーバ117(管理サーバ)、通信網119を備えている。利用者端末101は、通信網119を介して、アプリケーション配信サーバ117に接続されている。利用者端末101は、RAM103、ROM104、CPU105(実行部)、インタフェース106、EEPROM107、耐タンパモジュール115(耐タンパモジュール部)を備えている。ROM104は、IPL(Initial Program Loader:初期アプリケーションローダ)108を有している。耐タンパモジュール115は、第1の鍵116を有している。ICカード102は、秘密鍵109(アプリケーション配信サーバ117と相互認証を行うための鍵)、カードOS110、端末OS111、端末アプリケーション112、端末データ113、カードマネージャ114を有している。アプリケーション配信サーバ117は、鍵118を有している。

【0021】

利用者端末101は、たとえばパーソナルコンピュータ(PC)であり、CPU、ROM、RAM、EEPROM、ディスプレイ等を有し、特にEEPROMには、ブラウザアプリケーションが記憶されている。さらに、携帯端末、インターネット接続機能付携帯電話、PDA等も含まれる。また、利用者端末101は、ICカード102に格納された情報を読み取り可能である。

【0022】

ICカード102は、たとえば利用者端末101の利用者の契約情報が記録され、携帯電話会社によって発行されるSIMカード(Subscriber Identity Module card)である。また、このICカード102は、アプリケーション配信サーバ117に格納された情報を書き込み(ダウンロード)可能である。

【0023】

RAM103は揮発性メモリであり、一時的なデータを読み書きするためのメモリである。アプリケーション配信サーバ117は、ICカード102に対して、端末OS111、端末アプリケーション112を配信する。通信網119は、インターネット、公衆網、専用線、移動体通信網等の通信網である。

【0024】

ROM104は読み出し専用不揮発性メモリであり、データの読み出し専用のメモリである。CPU105は、中央処理装置であり、ROM104に格納されたメインアプリケーションや、RAM103等に展開されたアプリケーション、一時的に格納されたデータ等に基づき転送や演算処理を実行する。また、このCPU105は、ICカード102に格納された端末OS111と端末アプリケーション112とを耐タンパモジュール115に格納された鍵を用いて取得し、利用者端末101のOSとアプリケーションとを実行する。

【0025】

インタフェース106は、ICカード102とデータ交換を行う。EEPROM107は、読み出し書き込み可能不揮発性メモリであり、データを読み書きするためのメモリである。耐タンパモジュール115は、ICカード102と相互認証を行うための鍵116を有する耐タンパ性のモジュールである。また、この耐タンパモジュール115は、CPU105が取得した端末OS111と端末アプリケーション112とを格納するようにしてもよい。

【0026】

IPL108は、初期プログラム(利用者端末101の電源を入れた直後にOS等のシステムアプリケーションを読み込むために実行されるコンピュータ本体に予め組み込まれ、最初に実行されるプログラム)をロードするためのコードである。鍵116は、ICカード102とデータ交換を行うときに使用される認証用の鍵である。

【0027】

秘密鍵109は、利用者端末101とデータ交換を行うときに使用される認証用の鍵である。カードOS110は、ICカード102上のOSである。端末OS111は、利用者端末101上のOSである。端末アプリケーション112は、利用者端末101上のアプリケーションである。端末データ113は、利用者端末101上のデータである。

【0028】

カードマネージャ114は、ICカード102の管理を行うモジュールであり、ICカード102の発行者の権限によりICカード102のデータ(ICカード属性情報、鍵・証明書、リソース情報アプリケーション属性情報等)を管理する。また、このカードマネージャ114は、API(Application Programming Interface)の提供、各アプリケーションの分離・実行に関する機能を実行環境として定義する。また、このカードマネージャ114は、秘密鍵109を使用してアプリケーション配信サーバ117と相互認証したのちに、アプリケーション配信サーバ117から端末OS111と端末アプリケーション112とを取得する。

【0029】

鍵118は、ICカード102とデータ交換を行うときに使用される認証用の鍵である。

【0030】

続いて、図2、図3を用いて、図1に示したデータ記憶システムの動作すなわち本発明に係るデータ記憶方法について説明する。このデータ記憶方法は、データダウンロード方法とデータ読込方法とを有する。

【0031】

図2を用いて、本発明に係るデータダウンロード方法の動作について説明する。図2は、本発明に係るデータダウンロード方法の動作を示すシーケンス図である。

【0032】

まず、アプリケーション配信サーバ117が、利用者端末101に対して、ダウンロード要求情報を送信する。つぎに、アプリケーション配信サーバ117からダウンロード要求情報を受信した利用者端末101は、ICカード102のカードマネージャ114に対して、ATR(Answer To Reset:リセット応答)を実行することにより、ICカード102のリセットを行う。つぎに、利用者端末101によりATRを実行されたICカード102のカードマネージャ114は、ICカード102のリセットが正常に行われたとき、利用者端末101に対して、OKを送信する。ここで、利用者端末101によりATRを実行されたICカード102のカードマネージャ114は、ICカード102のリセットが正常に行われなかったとき、たとえば‘正しいカードを入れてください’というメッセージを利用者端末101に表示する。つぎに、ICカード102のカードマネージャ114からOKを受信した利用者端末101は、ICカード102のカードマネージャ114に対して、SELECT FILEコマンドを実行する。ここで、SELECT FILEコマンドは、SELECT FILE AID=’カードマネージャID’のようにカードマネージャID(カードマネージャ114を識別するための情報)を特定して実行される。つぎに、利用者端末101によりSELECT FILEコマンドを実行されたICカード102のカードマネージャ114は、SELECT FILEコマンドが実行されることにより、端末OS111、カードマネージャ114のAID(アプリケーションID:アプリケーションを識別するための情報)が選択されたとき、利用者端末101に対して、OKを送信する。つぎに、ICカード102のカードマネージャ114からOKを受信した利用者端末101は、ICカード102のカードマネージャ114に対して、SAC INITコマンドを実行する。ここで、SAC INITコマンドとは、利用者端末101とICカード102のカードマネージャ114間で、プロファイル情報、乱数、証明書(データ部)を交換することにより、相互認証の処理を行うためのコマンドである。つぎに、利用者端末101によりSELECT FILEコマンドを実行されたICカード102のカードマネージャ114は、SAC INITコマンドが実行されることにより、相互認証の処理が正常に行われたとき、利用者端末101に対して、OKを送信する。このOKの送信が完了することにより、利用者端末101とICカード102のカードマネージャ114間における相互認証が完了する。なお、この相互認証には、鍵116と秘密鍵109とが用いられる。つぎに、アプリケーション配信サーバ117とICカード102間における相互認証と暗号化通信路の確立とを行う。なお、この相互認証と暗号化通信路の確立には、鍵118と秘密鍵109とが用いられる。つぎに、アプリケーション配信サーバ117は、暗号化通信路によりICカード102のカードマネージャ114に対して、端末OS111のダウンロードを実行する。つぎに、アプリケーション配信サーバ117により端末OS111のダウンロードが正常に実行されたときには、ICカード102のカードマネージャ114は、利用者端末101に対して、OKを送信し、アプリケーション配信サーバ117に対して、OKを送信する。つぎに、ICカード102のカードマネージャ114からOKを受信したアプリケーション配信サーバ117は、暗号化通信路によりICカード102のカードマネージャ114に対して、端末アプリケーション112のダウンロードを実行する。つぎに、アプリケーション配信サーバ117により端末アプリケーション112のダウンロードが正常に実行されたときには、ICカード102のカードマネージャ114は、利用者端末101に対して、OKを送信し、アプリケーション配信サーバ117に対して、OKを送信する。

【0033】

図3を用いて、本発明に係るデータ読込方法の動作について説明する。図3は、本発明に係るデータ読込方法の動作を示すシーケンス図である。

【0034】

まず、利用者が利用者端末101の電源をONにする。つぎに、利用者端末101は、ROM104に記憶されたIPL108を読み込み、IPL108を実行する。つぎに、利用者端末101は、ICカード102に対して、ATRを実行することにより、ICカード102のリセットを行う。つぎに、利用者端末101によりATRを実行されたICカード102は、ICカード102のリセットが正常に行われたとき、利用者端末101に対して、OKを送信する。ここで、利用者端末101によりATRを実行されたICカード102のカードマネージャ114は、ICカード102のリセットが正常に行われなかったとき、たとえば‘正しいカードを入れてください’というメッセージを利用者端末101に表示する。つぎに、ICカード102からOKを受信した利用者端末101は、ICカード102に対して、SELECT FILEコマンドを実行する。ここで、SELECT FILEコマンドは、SELECT FILE AID=’端末OSID’のように端末OSID(端末OS111を識別するための情報)を特定して実行される。つぎに、利用者端末101によりSELECT FILEコマンドを実行されたICカード102は、SELECT FILEコマンドが実行されることにより、端末OS111のAIDが選択されたとき、利用者端末101に対して、OKを送信する。つぎに、ICカード102からOKを受信した利用者端末101は、利用者に対してPIN(Personal Identification Number)の入力を要求する。ここで、PINとは、広義的には、クレジットカード等で使用される暗証番号のことであり、ネットへの不正なアクセスを防止するため個人識別番号として使われるものである。また、PIN認証により、たとえば利用者端末101が携帯電話機の場合において、利用者以外の第三者が携帯電話機を拾ったときに携帯電話機を利用することを防止できる。また、ICカード102に記憶されたデータの読み出し、ICカード102へのデータの書き込みは、PIN認証が必要であり、予め定められたインタフェースでしかできないようになっている。つぎに、利用者端末101からPINの入力を要求された利用者は、利用者端末101によりPINを入力する。つぎに、利用者によりPINを入力された利用者端末101は、ICカード102に対して、PIN VERIFYコマンドを実行する。つぎに、利用者端末101によりPIN VERIFYコマンドを実行されたICカード102は、PIN VERIFYコマンドが実行されることにより、PINが照合される。つぎに、ICカード102は、このPINの照合が完了したとき、利用者端末101に対して、OKを送信する。つぎに、利用者端末101とICカード102間における相互認証と暗号化通信路の確立とを行う。なお、この相互認証と暗号化通信路の確立には、鍵116と秘密鍵109とが用いられる。この相互認証により、端末アプリケーション112を読み込むべきICカード102が正しく(偽造されていなく)、かつ利用者端末101が正しいか否かを確認することができる。つぎに、ICカード102からOKを受信した利用者端末101は、ICカード102に対して、READ BINARYコマンドを実行する。ここで、READ BINARYコマンドとは、ICカード102に記憶されたバイナリデータを読み出すためのコマンドである。すなわち、ここでは端末OS111のバイナリデータを読み出す。つぎに、利用者端末101によりREAD BINARYコマンドを実行されたICカード102は、READ BINARYコマンドが実行されることにより、利用者端末101により端末OS111が正常に読み込まれたとき、利用者端末101に対して、OKを送信する。この場合、CPU105は、端末OS111を耐タンパモジュール115に格納するようにしてもよい。つぎに、ICカード102からOKを受信した利用者端末101は、端末OS111を起動する。つぎに、この利用者端末101は、ICカード102に対して、SELECT FILEコマンドを実行する。ここで、SELECT FILEコマンドは、SELECT FILE AID=’端末アプリケーションID’のように端末アプリケーションID(端末アプリケーション112を識別するための情報)を特定して実行される。つぎに、利用者端末101によりSELECT FILEコマンドを実行されたICカード102は、SELECT FILEコマンドが実行されることにより、端末アプリケーション112のAIDが選択されたとき、利用者端末101に対して、OKを送信する。つぎに、ICカード102のカードマネージャ114からOKを受信した利用者端末101は、ICカード102に対して、READ BINARYコマンドを実行する。すなわち、ここでは端末アプリケーション112のバイナリデータを読み出す。つぎに、利用者端末101によりREAD BINARYコマンドを実行されたカード102は、READ BINARYコマンドが実行されることにより、利用者端末101により端末アプリケーション112が正常に読み込まれたとき、利用者端末101に対して、OKを送信する。この場合、CPU105は、端末アプリケーション112を耐タンパモジュール115に格納するようにしてもよい。つぎに、ICカード102からOKを受信した利用者端末101は、端末アプリケーション112を起動する。

【0035】

上述したデータ記憶システム、データ記憶方法においては、ICカード102と相互認証を行うための鍵116を耐タンパ性の耐タンパモジュール115に格納し、かつ耐タンパ性を有するICカード102から端末OS111と端末アプリケーション112とを取得するから、鍵116、端末OS111、端末アプリケーション112の解析や改ざんに対するセキュリティを向上させることができる。

【0036】

また、端末OS111、端末アプリケーション112を耐タンパモジュール115に格納するから、既存の耐タンパデバイスの運用管理技術を利用することができるから、端末OS111、端末アプリケーション112を安全に管理(登録、変更、照会、削除等)することができる。

【0037】

また、ICカード102がアプリケーション配信サーバ117と相互認証を行うための秘密鍵109を有するから、ICカード102とアプリケーション配信サーバ117との間の情報通信を安全に行うことができる。

【0038】

なお、本発明は以上の実施の形態に限定されるものではなく、また、本発明の要旨を逸脱しない範囲において種々の変更が可能であることは勿論である。

【図面の簡単な説明】

【0039】

【図1】本発明に係るデータ記憶システムの構成図である。

【図2】本発明に係るデータダウンロード方法の動作を示すシーケンス図である。

【図3】本発明に係るデータ読込方法の動作を示すシーケンス図である。

【図4】従来技術に係るデータ記憶システムの構成図である。

【図5】従来技術に係る他のデータ記憶システムの構成図である。

【図6】従来技術に係る他のデータ記憶システムの構成図である。

【符号の説明】

【0040】

101…利用者端末

102…ICカード

105…CPU

109…秘密鍵

111…端末OS

112…端末アプリケーション

114…カードマネージャ

115…耐タンパモジュール

116…鍵

117…アプリケーション配信サーバ

【技術分野】

【0001】

本発明は、耐タンパ性を有するICカードに格納された情報を読み取り可能な利用者端末にデータを記憶するデータ記憶システムおよび上記データ記憶システムのデータ記憶方法に関するものである。

【背景技術】

【0002】

サービス提供者が、利用者にインターネット、携帯電話網等のネットワークを利用してサービスを提供することがある。この場合、利用者は端末(パーソナルコンピュータ、携帯電話機等)とICカードを利用して遠隔地にいながらサービスを受けることができる。

【0003】

従来のICカードでは、メモリ上の制約から、認証用の鍵や暗号処理用のアプリケーションを格納する利用形態であったが、メモリ容量の増加、USB等の高速通信インタフェース仕様が制定されてきたこと、Java(登録商標)カードのような高機能カードが登場してきたことにより、端末アプリケーションのような大容量の情報を格納することが可能となってきた。また、端末側のセキュリティを担保する方法として、ソフトウェアだけによる方法では困難になってきており、端末側のセキュリティを担保する手法が求められている。

【0004】

図4を用いて、従来技術に係るデータ記憶システムについて説明する。図4は、従来技術に係るデータ記憶システムの構成図である。図に示すように、このデータ記憶システムは、利用者端末401、ICカード402を備えている。利用者端末401は、RAM403、ROM404、CPU405、インタフェース406、EEPROM407を備えている。ROM404は、IPL(Initial Program Loader:初期アプリケーションローダ)408を有している。EEPROM407は、端末OS409(利用者端末401上のOS)、端末アプリケーション410(利用者端末401上のアプリケーション)、端末データ411(利用者端末401上のデータ)を有している。ICカード402は、秘密鍵412、カードOS413(ICカード402上のOS)を有している。

【0005】

このような従来技術に係るデータ記憶システムにおいては、認証用の秘密鍵を耐タンパデバイスであるICカード402内に格納することにより、不正な利用を防止している。

【0006】

続いて、図5を用いて、従来技術に係る他のデータ記憶システムについて説明する。図5は、従来技術に係る他のデータ記憶システムの構成図である。図に示すように、このデータ記憶システムは、利用者端末501を備えている。利用者端末501は、TPM(Trusted P1atform Modu1e)502、RAM503、ROM504、CPU505、インタフェース506、EEPROM507を備えている。TPM502は、秘密鍵512、実行環境513、端末アプリケーションの状態情報(ハッシュ)514を有している。ROM504は、IPL508を有している。EEPROM507は、端末OS509(利用者端末501上のOS)、端末アプリケーション510(利用者端末501上のアプリケーション)、端末データ511(利用者端末501上のデータ)を有している。

【0007】

このような従来技術に係るデータ記憶システム(たとえば非特許文献1、2、3に開示されたデータ記憶システム)においては、事前に耐タンパデバイスであるTPM502内に端末アプリケーションの状態情報(ハッシュ)を記憶しておくことにより、端末アプリケーションの改ざんを検出している。すなわち、端末アプリケーションの状態情報(ハッシュ)を計算し、TPM502内に格納されているハッシュ値と比較することにより、端末アプリケーションの改ざんを検出することが可能であり、また、端末アプリケーションの状態情報(ハッシュ)を不正に書き換えることが不可能である。

【0008】

続いて、図6を用いて、従来技術に係る他のデータ記憶システムについて説明する。図6は、従来技術に係る他のデータ記憶システムの構成図である。図に示すように、このデータ記憶システムは、利用者端末601、認証モジュール(耐タンパ領域を有するデバイス)602を備えている。利用者端末601は、RAM603、ROM604、CPU605、インタフェース606、EEPROM607を備えている。ROM604は、IPL608を有している。EEPROM607は、端末OS609(利用者端末601上のOS)、検証用公開鍵610、端末データ611(利用者端末601上のデータ)を有している。認証モジュール602は、端末アプリケーション612、ディジタル署名613、カードOS614を有している。

【0009】

このような従来技術に係るデータ記憶システム(たとえば特許文献1に開示されたデータ記憶システム)においては、耐タンパ性を有するモジュール内に、ディジタル署名付きの端末アプリケーションを格納し、端末アプリケーションの改ざんを防止することが可能であり、また、利用者端末で端末アプリケーションをダウンロードする際に、ディジタル署名の検証を行い、端末アプリケーションの改ざんを検出することが可能である。

【特許文献1】特開2003−118809号公報

【非特許文献1】https://www.trustedcomputinggroup.org/specs/TPM/mainP1DPrev103.zip

【非特許文献2】https://www.trustedcomputinggroup.org/specs/TPM/mainP2Structrev103.zip

【非特許文献3】https://www.trustedcomputinggroup.org/specs/TPM/mainP3Commandsrev103.zip

【発明の開示】

【発明が解決しようとする課題】

【0010】

しかしながら、図4、図5に示した従来技術においては、利用者端末401、501は、サービス提供者ではなく利用者によって管理されることが一般的であり、サービス提供者が要求するセキュリティ条件を満たさない場合があるため、端末アプリケーション(端末上のアプリケーション)の不正な改造が行われる可能性がある。

【0011】

すなわち、このような従来技術では、端末アプリケーションが、HDD、EEPROM等の利用者端末401、501内の耐タンパ性の低い(内部データの不正な読み出し、改ざんが容易である)記憶領域に格納されていたため、利用者端末401、501に搭載されているOSにセキュリティホールがあった場合、その脆弱性を利用して端末アプリケーションにアクセスし、改ざんすることが可能である。

【0012】

また、図6に示した従来技術においては、端末アプリケーション612が、耐タンパ性を有する認証モジュール602に格納されているものの、検証用公開鍵610が、利用者端末601内の耐タンパ性の低い(内部データの不正な読み出し、改ざんが容易である)記憶領域であるEEPROM607に格納されているため、検証用公開鍵610が安全に保護されず、セキュリティ上の耐攻撃性が低い。

【0013】

本発明は、上述の課題を解決するためになされたものであり、利用者端末のセキュリティを向上させることが可能なデータ記憶システムおよびデータ記憶方法を提供することを目的とする。

【課題を解決するための手段】

【0014】

この目的を達成するため、本発明においては、耐タンパ性を有するICカードに格納された情報を読み取り可能な利用者端末にデータを記憶するデータ記憶システムにおいて、上記ICカードは、上記利用者端末のOSとアプリケーションとを有し、上記利用者端末は、上記ICカードと相互認証を行うための第1の鍵を有する耐タンパ性の耐タンパモジュール部と、上記第1の鍵を使用して上記ICカードと相互認証したのちに、上記ICカードから上記OSと上記アプリケーションとを取得し、上記OSと上記アプリケーションとを実行する実行部とを備えたことを特徴とする。

【0015】

この場合、上記利用者端末は、上記OSと上記アプリケーションとを上記耐タンパモジュール部に格納することを特徴としてもよい。

【0016】

これらの場合、上記ICカードは、SIMカードであることを特徴としてもよい。

【0017】

また、耐タンパ性を有するICカードに格納された情報を読み取り可能な利用者端末にデータを記憶するデータ記憶方法において、上記ICカードが上記利用者端末のOSとアプリケーションとを記憶するステップと、上記利用者端末が、耐タンパ性の耐タンパモジュール部に格納された第1の鍵を使用して上記ICカードと相互認証を行うステップと、上記第1の鍵を使用して上記ICカードと相互認証したのちに、上記利用者端末が、上記ICカードから上記OSと上記アプリケーションとを取得し、上記OSと上記アプリケーションとを実行するステップとを有することを特徴とする。

【発明の効果】

【0018】

本発明に係るデータ記憶システム、データ記憶方法においては、ICカードと相互認証を行うための第1の鍵を耐タンパ性の耐タンパモジュール部に格納し、かつ耐タンパ性を有するICカードから利用者端末のOSとアプリケーションとを取得するから、第1の鍵、利用者端末のOS、アプリケーションの解析や改ざんに対するセキュリティを向上させることができる。

【0019】

また、利用者端末のOS、アプリケーションを耐タンパモジュール部に格納したときには、既存の耐タンパデバイスの運用管理技術を利用することができるから、利用者端末のOS、アプリケーションを安全に管理(登録、変更、照会、削除等)することができる。

【発明を実施するための最良の形態】

【0020】

最初に、図1を用いて、本発明に係るデータ記憶システムについて説明する。図1は、本発明に係るデータ記憶システムの構成図である。図に示すように、このデータ記憶システムは、利用者端末101、耐タンパ性を有するICカード102、アプリケーション配信サーバ117(管理サーバ)、通信網119を備えている。利用者端末101は、通信網119を介して、アプリケーション配信サーバ117に接続されている。利用者端末101は、RAM103、ROM104、CPU105(実行部)、インタフェース106、EEPROM107、耐タンパモジュール115(耐タンパモジュール部)を備えている。ROM104は、IPL(Initial Program Loader:初期アプリケーションローダ)108を有している。耐タンパモジュール115は、第1の鍵116を有している。ICカード102は、秘密鍵109(アプリケーション配信サーバ117と相互認証を行うための鍵)、カードOS110、端末OS111、端末アプリケーション112、端末データ113、カードマネージャ114を有している。アプリケーション配信サーバ117は、鍵118を有している。

【0021】

利用者端末101は、たとえばパーソナルコンピュータ(PC)であり、CPU、ROM、RAM、EEPROM、ディスプレイ等を有し、特にEEPROMには、ブラウザアプリケーションが記憶されている。さらに、携帯端末、インターネット接続機能付携帯電話、PDA等も含まれる。また、利用者端末101は、ICカード102に格納された情報を読み取り可能である。

【0022】

ICカード102は、たとえば利用者端末101の利用者の契約情報が記録され、携帯電話会社によって発行されるSIMカード(Subscriber Identity Module card)である。また、このICカード102は、アプリケーション配信サーバ117に格納された情報を書き込み(ダウンロード)可能である。

【0023】

RAM103は揮発性メモリであり、一時的なデータを読み書きするためのメモリである。アプリケーション配信サーバ117は、ICカード102に対して、端末OS111、端末アプリケーション112を配信する。通信網119は、インターネット、公衆網、専用線、移動体通信網等の通信網である。

【0024】

ROM104は読み出し専用不揮発性メモリであり、データの読み出し専用のメモリである。CPU105は、中央処理装置であり、ROM104に格納されたメインアプリケーションや、RAM103等に展開されたアプリケーション、一時的に格納されたデータ等に基づき転送や演算処理を実行する。また、このCPU105は、ICカード102に格納された端末OS111と端末アプリケーション112とを耐タンパモジュール115に格納された鍵を用いて取得し、利用者端末101のOSとアプリケーションとを実行する。

【0025】

インタフェース106は、ICカード102とデータ交換を行う。EEPROM107は、読み出し書き込み可能不揮発性メモリであり、データを読み書きするためのメモリである。耐タンパモジュール115は、ICカード102と相互認証を行うための鍵116を有する耐タンパ性のモジュールである。また、この耐タンパモジュール115は、CPU105が取得した端末OS111と端末アプリケーション112とを格納するようにしてもよい。

【0026】

IPL108は、初期プログラム(利用者端末101の電源を入れた直後にOS等のシステムアプリケーションを読み込むために実行されるコンピュータ本体に予め組み込まれ、最初に実行されるプログラム)をロードするためのコードである。鍵116は、ICカード102とデータ交換を行うときに使用される認証用の鍵である。

【0027】

秘密鍵109は、利用者端末101とデータ交換を行うときに使用される認証用の鍵である。カードOS110は、ICカード102上のOSである。端末OS111は、利用者端末101上のOSである。端末アプリケーション112は、利用者端末101上のアプリケーションである。端末データ113は、利用者端末101上のデータである。

【0028】

カードマネージャ114は、ICカード102の管理を行うモジュールであり、ICカード102の発行者の権限によりICカード102のデータ(ICカード属性情報、鍵・証明書、リソース情報アプリケーション属性情報等)を管理する。また、このカードマネージャ114は、API(Application Programming Interface)の提供、各アプリケーションの分離・実行に関する機能を実行環境として定義する。また、このカードマネージャ114は、秘密鍵109を使用してアプリケーション配信サーバ117と相互認証したのちに、アプリケーション配信サーバ117から端末OS111と端末アプリケーション112とを取得する。

【0029】

鍵118は、ICカード102とデータ交換を行うときに使用される認証用の鍵である。

【0030】

続いて、図2、図3を用いて、図1に示したデータ記憶システムの動作すなわち本発明に係るデータ記憶方法について説明する。このデータ記憶方法は、データダウンロード方法とデータ読込方法とを有する。

【0031】

図2を用いて、本発明に係るデータダウンロード方法の動作について説明する。図2は、本発明に係るデータダウンロード方法の動作を示すシーケンス図である。

【0032】

まず、アプリケーション配信サーバ117が、利用者端末101に対して、ダウンロード要求情報を送信する。つぎに、アプリケーション配信サーバ117からダウンロード要求情報を受信した利用者端末101は、ICカード102のカードマネージャ114に対して、ATR(Answer To Reset:リセット応答)を実行することにより、ICカード102のリセットを行う。つぎに、利用者端末101によりATRを実行されたICカード102のカードマネージャ114は、ICカード102のリセットが正常に行われたとき、利用者端末101に対して、OKを送信する。ここで、利用者端末101によりATRを実行されたICカード102のカードマネージャ114は、ICカード102のリセットが正常に行われなかったとき、たとえば‘正しいカードを入れてください’というメッセージを利用者端末101に表示する。つぎに、ICカード102のカードマネージャ114からOKを受信した利用者端末101は、ICカード102のカードマネージャ114に対して、SELECT FILEコマンドを実行する。ここで、SELECT FILEコマンドは、SELECT FILE AID=’カードマネージャID’のようにカードマネージャID(カードマネージャ114を識別するための情報)を特定して実行される。つぎに、利用者端末101によりSELECT FILEコマンドを実行されたICカード102のカードマネージャ114は、SELECT FILEコマンドが実行されることにより、端末OS111、カードマネージャ114のAID(アプリケーションID:アプリケーションを識別するための情報)が選択されたとき、利用者端末101に対して、OKを送信する。つぎに、ICカード102のカードマネージャ114からOKを受信した利用者端末101は、ICカード102のカードマネージャ114に対して、SAC INITコマンドを実行する。ここで、SAC INITコマンドとは、利用者端末101とICカード102のカードマネージャ114間で、プロファイル情報、乱数、証明書(データ部)を交換することにより、相互認証の処理を行うためのコマンドである。つぎに、利用者端末101によりSELECT FILEコマンドを実行されたICカード102のカードマネージャ114は、SAC INITコマンドが実行されることにより、相互認証の処理が正常に行われたとき、利用者端末101に対して、OKを送信する。このOKの送信が完了することにより、利用者端末101とICカード102のカードマネージャ114間における相互認証が完了する。なお、この相互認証には、鍵116と秘密鍵109とが用いられる。つぎに、アプリケーション配信サーバ117とICカード102間における相互認証と暗号化通信路の確立とを行う。なお、この相互認証と暗号化通信路の確立には、鍵118と秘密鍵109とが用いられる。つぎに、アプリケーション配信サーバ117は、暗号化通信路によりICカード102のカードマネージャ114に対して、端末OS111のダウンロードを実行する。つぎに、アプリケーション配信サーバ117により端末OS111のダウンロードが正常に実行されたときには、ICカード102のカードマネージャ114は、利用者端末101に対して、OKを送信し、アプリケーション配信サーバ117に対して、OKを送信する。つぎに、ICカード102のカードマネージャ114からOKを受信したアプリケーション配信サーバ117は、暗号化通信路によりICカード102のカードマネージャ114に対して、端末アプリケーション112のダウンロードを実行する。つぎに、アプリケーション配信サーバ117により端末アプリケーション112のダウンロードが正常に実行されたときには、ICカード102のカードマネージャ114は、利用者端末101に対して、OKを送信し、アプリケーション配信サーバ117に対して、OKを送信する。

【0033】

図3を用いて、本発明に係るデータ読込方法の動作について説明する。図3は、本発明に係るデータ読込方法の動作を示すシーケンス図である。

【0034】

まず、利用者が利用者端末101の電源をONにする。つぎに、利用者端末101は、ROM104に記憶されたIPL108を読み込み、IPL108を実行する。つぎに、利用者端末101は、ICカード102に対して、ATRを実行することにより、ICカード102のリセットを行う。つぎに、利用者端末101によりATRを実行されたICカード102は、ICカード102のリセットが正常に行われたとき、利用者端末101に対して、OKを送信する。ここで、利用者端末101によりATRを実行されたICカード102のカードマネージャ114は、ICカード102のリセットが正常に行われなかったとき、たとえば‘正しいカードを入れてください’というメッセージを利用者端末101に表示する。つぎに、ICカード102からOKを受信した利用者端末101は、ICカード102に対して、SELECT FILEコマンドを実行する。ここで、SELECT FILEコマンドは、SELECT FILE AID=’端末OSID’のように端末OSID(端末OS111を識別するための情報)を特定して実行される。つぎに、利用者端末101によりSELECT FILEコマンドを実行されたICカード102は、SELECT FILEコマンドが実行されることにより、端末OS111のAIDが選択されたとき、利用者端末101に対して、OKを送信する。つぎに、ICカード102からOKを受信した利用者端末101は、利用者に対してPIN(Personal Identification Number)の入力を要求する。ここで、PINとは、広義的には、クレジットカード等で使用される暗証番号のことであり、ネットへの不正なアクセスを防止するため個人識別番号として使われるものである。また、PIN認証により、たとえば利用者端末101が携帯電話機の場合において、利用者以外の第三者が携帯電話機を拾ったときに携帯電話機を利用することを防止できる。また、ICカード102に記憶されたデータの読み出し、ICカード102へのデータの書き込みは、PIN認証が必要であり、予め定められたインタフェースでしかできないようになっている。つぎに、利用者端末101からPINの入力を要求された利用者は、利用者端末101によりPINを入力する。つぎに、利用者によりPINを入力された利用者端末101は、ICカード102に対して、PIN VERIFYコマンドを実行する。つぎに、利用者端末101によりPIN VERIFYコマンドを実行されたICカード102は、PIN VERIFYコマンドが実行されることにより、PINが照合される。つぎに、ICカード102は、このPINの照合が完了したとき、利用者端末101に対して、OKを送信する。つぎに、利用者端末101とICカード102間における相互認証と暗号化通信路の確立とを行う。なお、この相互認証と暗号化通信路の確立には、鍵116と秘密鍵109とが用いられる。この相互認証により、端末アプリケーション112を読み込むべきICカード102が正しく(偽造されていなく)、かつ利用者端末101が正しいか否かを確認することができる。つぎに、ICカード102からOKを受信した利用者端末101は、ICカード102に対して、READ BINARYコマンドを実行する。ここで、READ BINARYコマンドとは、ICカード102に記憶されたバイナリデータを読み出すためのコマンドである。すなわち、ここでは端末OS111のバイナリデータを読み出す。つぎに、利用者端末101によりREAD BINARYコマンドを実行されたICカード102は、READ BINARYコマンドが実行されることにより、利用者端末101により端末OS111が正常に読み込まれたとき、利用者端末101に対して、OKを送信する。この場合、CPU105は、端末OS111を耐タンパモジュール115に格納するようにしてもよい。つぎに、ICカード102からOKを受信した利用者端末101は、端末OS111を起動する。つぎに、この利用者端末101は、ICカード102に対して、SELECT FILEコマンドを実行する。ここで、SELECT FILEコマンドは、SELECT FILE AID=’端末アプリケーションID’のように端末アプリケーションID(端末アプリケーション112を識別するための情報)を特定して実行される。つぎに、利用者端末101によりSELECT FILEコマンドを実行されたICカード102は、SELECT FILEコマンドが実行されることにより、端末アプリケーション112のAIDが選択されたとき、利用者端末101に対して、OKを送信する。つぎに、ICカード102のカードマネージャ114からOKを受信した利用者端末101は、ICカード102に対して、READ BINARYコマンドを実行する。すなわち、ここでは端末アプリケーション112のバイナリデータを読み出す。つぎに、利用者端末101によりREAD BINARYコマンドを実行されたカード102は、READ BINARYコマンドが実行されることにより、利用者端末101により端末アプリケーション112が正常に読み込まれたとき、利用者端末101に対して、OKを送信する。この場合、CPU105は、端末アプリケーション112を耐タンパモジュール115に格納するようにしてもよい。つぎに、ICカード102からOKを受信した利用者端末101は、端末アプリケーション112を起動する。

【0035】

上述したデータ記憶システム、データ記憶方法においては、ICカード102と相互認証を行うための鍵116を耐タンパ性の耐タンパモジュール115に格納し、かつ耐タンパ性を有するICカード102から端末OS111と端末アプリケーション112とを取得するから、鍵116、端末OS111、端末アプリケーション112の解析や改ざんに対するセキュリティを向上させることができる。

【0036】

また、端末OS111、端末アプリケーション112を耐タンパモジュール115に格納するから、既存の耐タンパデバイスの運用管理技術を利用することができるから、端末OS111、端末アプリケーション112を安全に管理(登録、変更、照会、削除等)することができる。

【0037】

また、ICカード102がアプリケーション配信サーバ117と相互認証を行うための秘密鍵109を有するから、ICカード102とアプリケーション配信サーバ117との間の情報通信を安全に行うことができる。

【0038】

なお、本発明は以上の実施の形態に限定されるものではなく、また、本発明の要旨を逸脱しない範囲において種々の変更が可能であることは勿論である。

【図面の簡単な説明】

【0039】

【図1】本発明に係るデータ記憶システムの構成図である。

【図2】本発明に係るデータダウンロード方法の動作を示すシーケンス図である。

【図3】本発明に係るデータ読込方法の動作を示すシーケンス図である。

【図4】従来技術に係るデータ記憶システムの構成図である。

【図5】従来技術に係る他のデータ記憶システムの構成図である。

【図6】従来技術に係る他のデータ記憶システムの構成図である。

【符号の説明】

【0040】

101…利用者端末

102…ICカード

105…CPU

109…秘密鍵

111…端末OS

112…端末アプリケーション

114…カードマネージャ

115…耐タンパモジュール

116…鍵

117…アプリケーション配信サーバ

【特許請求の範囲】

【請求項1】

耐タンパ性を有するICカードに格納された情報を読み取り可能な利用者端末にデータを記憶するデータ記憶システムにおいて、

上記ICカードは、

上記利用者端末のOSとアプリケーションとを有し、

上記利用者端末は、

上記ICカードと相互認証を行うための第1の鍵を有する耐タンパ性の耐タンパモジュール部と、

上記第1の鍵を使用して上記ICカードと相互認証したのちに、上記ICカードから上記OSと上記アプリケーションとを取得し、上記OSと上記アプリケーションとを実行する実行部とを備えた

ことを特徴とするデータ記憶システム。

【請求項2】

上記利用者端末は、上記OSと上記アプリケーションとを上記耐タンパモジュール部に格納することを特徴とする請求項1に記載のデータ記憶システム。

【請求項3】

上記ICカードは、

SIMカードである

ことを特徴とする1または2に記載のデータ記憶システム。

【請求項4】

耐タンパ性を有するICカードに格納された情報を読み取り可能な利用者端末にデータを記憶するデータ記憶方法において、

上記ICカードが上記利用者端末のOSとアプリケーションとを記憶するステップと、

上記利用者端末が、耐タンパ性の耐タンパモジュール部に格納された第1の鍵を使用して上記ICカードと相互認証を行うステップと、

上記第1の鍵を使用して上記ICカードと相互認証したのちに、上記利用者端末が、上記ICカードから上記OSと上記アプリケーションとを取得し、上記OSと上記アプリケーションとを実行するステップとを有する

ことを特徴とするデータ記憶方法。

【請求項1】

耐タンパ性を有するICカードに格納された情報を読み取り可能な利用者端末にデータを記憶するデータ記憶システムにおいて、

上記ICカードは、

上記利用者端末のOSとアプリケーションとを有し、

上記利用者端末は、

上記ICカードと相互認証を行うための第1の鍵を有する耐タンパ性の耐タンパモジュール部と、

上記第1の鍵を使用して上記ICカードと相互認証したのちに、上記ICカードから上記OSと上記アプリケーションとを取得し、上記OSと上記アプリケーションとを実行する実行部とを備えた

ことを特徴とするデータ記憶システム。

【請求項2】

上記利用者端末は、上記OSと上記アプリケーションとを上記耐タンパモジュール部に格納することを特徴とする請求項1に記載のデータ記憶システム。

【請求項3】

上記ICカードは、

SIMカードである

ことを特徴とする1または2に記載のデータ記憶システム。

【請求項4】

耐タンパ性を有するICカードに格納された情報を読み取り可能な利用者端末にデータを記憶するデータ記憶方法において、

上記ICカードが上記利用者端末のOSとアプリケーションとを記憶するステップと、

上記利用者端末が、耐タンパ性の耐タンパモジュール部に格納された第1の鍵を使用して上記ICカードと相互認証を行うステップと、

上記第1の鍵を使用して上記ICカードと相互認証したのちに、上記利用者端末が、上記ICカードから上記OSと上記アプリケーションとを取得し、上記OSと上記アプリケーションとを実行するステップとを有する

ことを特徴とするデータ記憶方法。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図2】

【図3】

【図4】

【図5】

【図6】

【公開番号】特開2009−238155(P2009−238155A)

【公開日】平成21年10月15日(2009.10.15)

【国際特許分類】

【出願番号】特願2008−86644(P2008−86644)

【出願日】平成20年3月28日(2008.3.28)

【出願人】(000004226)日本電信電話株式会社 (13,992)

【Fターム(参考)】

【公開日】平成21年10月15日(2009.10.15)

【国際特許分類】

【出願日】平成20年3月28日(2008.3.28)

【出願人】(000004226)日本電信電話株式会社 (13,992)

【Fターム(参考)】

[ Back to top ]