データ転送保護方法及び装置

【課題】著作権等により保護されているコンテンツの無許可及び野放しのコピーを防止する。

【解決手段】一実施形態によれば、番組データをスクランブル、又はデスクランブルする方法が、製造者識別子を含むメイティング鍵ジェネレータメッセージの受信を含む。メイティング鍵ジェネレータメッセージは、製造者識別子により識別される第1のリモートソースに送信される。それに応じて、メイティング鍵を第1のリモートソースから受信する。次に、メイティング鍵は第2のリモートソースに提供され、番組データをスクランブルするために使用されるサービス鍵を暗号化するために後に使用される。

【解決手段】一実施形態によれば、番組データをスクランブル、又はデスクランブルする方法が、製造者識別子を含むメイティング鍵ジェネレータメッセージの受信を含む。メイティング鍵ジェネレータメッセージは、製造者識別子により識別される第1のリモートソースに送信される。それに応じて、メイティング鍵を第1のリモートソースから受信する。次に、メイティング鍵は第2のリモートソースに提供され、番組データをスクランブルするために使用されるサービス鍵を暗号化するために後に使用される。

【発明の詳細な説明】

【技術分野】

【0001】

[関連出願]

本出願は、1999年3月30日提出の米国特許仮出願第60/126,805号に基づく2000年2月3日提出の米国特許出願第09/497,393号の部分継続出願である。

【0002】

本発明の実施形態はデジタル装置に関する。詳細には、本発明の一実施形態はデジタルコンテンツをデジタル装置においてデスクランブルする装置及び方法に関する。

【背景技術】

【0003】

アナログ通信システムは急速にデジタル通信システムに移行しつつある。デジタルテレビを全国で視聴可能にする計画が進行中である。高品位テレビ(HDTV)放送も限定的基盤ではあるがほとんどの大都市ですでに始まっている。同様に、インターネットとワールドワイドウェブの爆発的成長の結果として、MP3フォーマットオーディオファイルやその他のコンテンツのようなダウンロード可能な視聴覚ファイルも相まって大幅に増加している。

【0004】

デジタル通信システムへのこの急速な移行と同時に、部分的にはそれが理由でもあるのだが、デジタル記録装置も飛躍的に進歩している。デジタル多用途ディスク(DVD)レコーダ、デジタルVHSビデオカセットレコーダ(D−VHS VTR)、CD−ROMレコーダ(例えば、CD−R及びCD−RW)、MP3記録装置、及びハードディスクベース記録ユニットは、同様のアナログ装置において公知の世代間劣化(すなわち、連続的複製による増大する劣化)なしに高品質の記録及びコピーを作成することのできるデジタル記録装置の代表的な例であるにすぎない。デジタル通信システムとデジタル記録装置への同時並行的移行は、著作権等により保護されているコンテンツの無許可及び野放しのコピーを防止したいと考えている映画及び音楽産業のようなコンテンツプロバイダにとって心配の種となっている。

【0005】

それに応じて、地上波放送会社、ケーブル放送会社、直接放送衛星(Direct Broadcast Satellite:DBS)会社、及びダウンロード可能なコンテンツを提供するインターネットサイトを有する会社に対して、コピープロテクトの仕組みの導入を求める動きがある。2つのかかるコピープロテクトの仕組みが、コピープロテクト技術作業グループ(Copy Protectin Technical Working Group:CPTWG)の業界委員会サブグループであるデータ隠ぺいサブグループ(Data Hiding Sub Group:DHSG)の5Cグループ(5Cは、ソニー、日立、東芝、松下及びインテルの代表者によって構成される)及びデータ伝送審議グループ(Data Transmission Discussion Group:DTDG)によりすでに提案されている。CPTWGはコンテンツプロバイダ、コンピュータ製造者及び家庭用電化製品製造者を代表している。

【0006】

DTDGのデジタル伝送コピープロテクト(Digital Transmission Copy Protection:DTCP)案は、IEEE1394シリアルバスのようなデジタル伝送媒体により接続されているデジタル装置間で伝送されるコピープロテクトされたデジタルコンテンツを保護することを目的とする。装置ベースで、この案は対応する装置のコンポーネントを符号化するために対称鍵暗号化技術を用いる。これにより、デジタル装置が対応しているかどうかを判断するために、デジタルコンテンツの伝送の前に、あらゆるデジタル装置の認証を行うことが可能になる。コンテンツを不正にコピーした場合は理解不能なフォーマットのコピーができるように、デジタルコンテンツ自体は伝送の前に符号化される。

【0007】

コンテンツを符号化する1つの方法がDHSGにより提案されており、この方法が透かし入れ技術に基づくものである。たしかにDHSG案の主眼は、特にDVDに対して適用されるように、デジタル映画及びビデオコンテンツのコピープロテクトに置かれているが、デジタル方法及びネットワークを通じて電子的に配信されるあらゆるデジタルコンテンツのコピープロテクトに適用可能になると期待されている。ユーザの目には見えない透かし入れ技術により、どのようにコンテンツが符号化されているかを正確に識別するのを極めて困難にする方法で、従って、コンテンツに損傷を与えずに透かしを除去又は変更することが極めて困難になるように、入ってくるコンテンツにマーキングを行うことが可能になる。DHSGは、この技術により実現される検出及び制御の3つの主要な事例、すなわち、再生、記録及び世代間コピー制御を決定する。透かし入れ技術により、コンテンツプロバイダが少なくともコンテンツを「コピー厳禁」、「コピー1回限り」及び「コピー自由」コンテンツに指定することが可能になることが予想される。「コピー厳禁」は、コンテンツのコピーが許されないことを示すマーキングをデジタルコンテンツに行うのに用いられ、一方、「コピー自由」は、コンテンツを自由にコピーすることができ、追加情報をマーキングすることもできることを示す。これは、マーキングされない素材とは異なる。最後に、「コピー1回限り」は、デジタルコンテンツのコピーが1回だけ許されることを示すのに用いられる。コピーの作成中に、オリジナルの「コピー1回限り」のコンテンツ及び新たにコピーされたコンテンツには「今後のコピー禁止」が再度マーキングされる。もちろん、その他の種類のコピー管理指令により、そのようなデジタルコンテンツの再生又は複製を、例えば、特定の期間、時間、又は再生又は視聴の回数に制限することもできる。

【0008】

従って、セットトップボックス、デジタルテレビ、デジタルオーディオプレーヤ、及びそのような類似のデジタル装置の機能は、リアルタイム視聴のためのコンテンツのCAクリアフォーマットへの単なるデスクランブルという、条件付アクセス(CA)の歴史的役割のみにとどまらず、今ではそのようなデジタルコンテンツの記録及び再生における制約及び条件を有する。例えば、現在では、後のデスクランブル及び視聴のためのスクランブルコンテンツのコピーを、適切なサービス及びコンテンツプロバイダの認証、又はデジタル装置に提供される鍵により許可することもできる。

【発明の開示】

【課題を解決するための手段】

【0009】

有料テレビ用の伝統的な条件付アクセスシステムは、バックチャンネルの利用が不可能な一方向放送システムにその起源を有する。例えば、セットトップボックスのような条件付アクセスユニットの中のスマートカードのような暗号化プロセッサには、一般的に番組へのアクセスを自動的に承認する情報及び機能が提供される。

【0010】

例えば、有料テレビアクセス制御アプリケーションを備えたスマートカードは、通常特定のサービス権を承認する権利付与管理メッセージ(Entitlement Management Messages:EMM)を受信する。通常は、サービス又はグループ鍵が同時に配信される。また、セットトップボックスがIPPV番組を視聴することを許可されている場合には、クレジット及びコスト限界情報を送信することができる。

【0011】

番組に合わせて選局する場合、スマートカードは、ショーへのアクセスを承認するためにスマートカードがどの権利付与を必要とするかを記載した権利付与制御メッセージ(Entitlement Control Messages:ECM)を受信する。ハッカーが必要な受信料を支払わずに番組を視聴するために、EMMとECMの双方を操作することがある。EMM及びECMが操作されるだけではなく、ハードウェアも攻撃される。このソフトウェアとハードウェアの攻撃の組合せは、スマートカードにスクランブルされた番組を番組のプロバイダからの認証なしで復号させるのに用いられる。

【0012】

いったん配備されると、スマートカードの機能を変更することは困難である。新しい暗号をスマートカードにダウンロードするメカニズムは、海賊版暗号をスマートカードにロードし、番組を盗むために、同様のメカニズムを用いるハッカーによる攻撃を受けやすい。アクセス制御システムをアップグレードする1つの「安全な」方法は、既存のスマートカードをフィールドから除去し、新しいスマートカードを提供することである。しかしながら、これはコストの面でも、その手配の面でも困難である。

【図面の簡単な説明】

【0013】

添付図面の各図に示した本発明の実施形態は例示を目的としたものであり、限定を目的としたものではなく、類似の参照符号は類似の要素を示している。

【図1】デジタル装置を含むエンターテインメントシステムの典型的実施形態である。

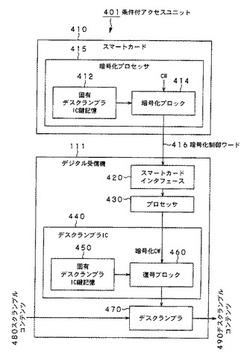

【図2】スマートカードによる作動に好適な条件付アクセスユニットを含むセキュアなコンテンツ配信システムの第1の典型的実施形態である。

【図3】制御ワードを図2のスマートカードから条件付アクセスユニットに安全に転送する方法の典型的実施形態である。

【図4】制御ワードを暗号化及び復号する方法の典型的実施形態である。

【図5】制御ワードを暗号化及び復号する方法の典型的実施形態である。

【図6】図2の条件付アクセスユニットの内部に実装されたデスクランブラ集積回路の典型的実施形態である。

【図7】ネットワーク接続によるヘッドエンドサーバに好適なデコーダを含むセキュアなコンテンツ配信システムの第2の典型的な実施形態である。

【図8】図7のヘッドエンドサーバに好適なデコーダのより詳細な図である。

【図9】図2の条件付アクセスユニット又は図7又は8のデコーダに配信することができるサービスの典型的実施形態である。

【図10】制御ワード又はサービス鍵を要求し、受信する方法の典型的実施形態である。

【図11A】セキュアなコンテンツ配信システムの第3の典型的実施形態である。

【図11B】セキュアなコンテンツ配信システムを通じて伝送されるメイティング鍵ジェネレータを形成するデータ構造の典型的実施形態である。

【図11C】図11Aのシステムのセットトップボックスに送られる権利付与管理メッセージ(EMM)の実施形態である。

【図12】図11Aのシステムのセットトップボックスのデコーダの内部に実装されたデスクランブラICの第1の典型的実施形態である。

【図13】セキュアなコンテンツ配信システムの第4の典型的実施形態である。

【図14A】セキュアなコンテンツ配信システムの第5の典型的実施形態である。

【図14B】図14Aのシステムのセットトップボックスに送られる権利付与管理メッセージ(EMM)の実施形態である。

【図15】図14Aのシステムのセットトップボックスに送られる電子番組案内(EPG)と関連付けられたメタデータの典型的実施形態である。

【図16】図14Aのセットトップボックスの内部に実装されたデスクランブラICの第1の典型的実施形態である。

【図17】セキュアなコンテンツ配信システムの第6の典型的実施形態の一部である。

【図18】デジタル装置がコピープロテクト機能を有するセキュアなコンテンツ配信システムの第7の典型的実施形態の一部である。

【図19】図18のデジタル装置の内部に実装されたデコーダの典型的な実施形態である。

【発明を実施するための形態】

【0014】

本発明の様々な実施形態は、データ転送保護装置、システム及び方法に関する。一実施形態においては、この保護はデジタル装置内の1つ以上のコンテンツプロバイダからのデジタルコンテンツのデスクランブル又は復号を含む。「コンテンツプロバイダ」の例としては、地上波放送業者、ケーブルテレビ業者、直接放送衛星(DBS)会社、インターネットを通じてのダウンロード用のコンテンツを提供する会社、又はあらゆる類似のコンテンツのソースが含まれるが、それらに限定されるわけではない。

【0015】

以下の説明においては、特定の用語が本発明の特徴を記述するために使用される。例えば、用語「コンポーネント」、「ブロック」又は「ロジック」は、1つ以上の機能を果たすように構成されたハードウェア及び/又はソフトウェアを表す。例えば、「ハードウェア」の例としては、プロセッサ(例えば、マイクロプロセッサ、アプリケーション固有集積回路、デジタル信号プロセッサ、マイクロコントローラ等)のような集積回路が含まれるが、それらに限定又は制限されるわけではない。もちろん、ハードウェアは有限状態機械又は組合せロジックとして実装することもできる。

【0016】

「ソフトウェア」の例としては、アプリケーション、アプレット、ルーチン又は一連の命令の形の実行可能な暗号がある。ソフトウェアは、プログラマブル電子回路のようなあらゆる種類の機械読取式媒体、揮発性メモリ(例えば、ランダムアクセスメモリ等)及び/又は不揮発性メモリ(例えば、あらゆる種類の読出し専用メモリ“ROM”、フラッシュメモリ)のような半導体メモリ装置、フロッピー(登録商標)ディスク、光ディスク(例えば、コンパクトディスク又はデジタルビデオディスク「DVD」)、ハードドライブディスク、テープ等に記憶される。

【0017】

用語「番組データ」は、一般的にセキュアなコンテンツ配信システムを通じて転送されるあらゆる種類の情報を表す。番組データの例としては、システム情報、1つ以上の権利付与制御メッセージ又は権利付与管理メッセージ、デジタルコンテンツ、及び/又はその他のデータがあり、それぞれについて以下で簡単に説明する。「メッセージ」は、ビットストリーム、パケット又は連続的パケットとして送信されるビットの集合体である。

【0018】

図1には、エンターテインメントシステム100の典型的な実施形態が示されている。エンターテインメントシステム100は、番組データを1つ以上のコンテンツプロバイダから受信するデジタル装置110を備える。番組データは、例えばデジタルビットストリームとして伝達される。デジタル装置110は、セットトップボックスのような多くの製品、又はテレビ、コンピュータ、オーディオ再生装置(例えば、デジタルラジオ)、オーディオ記録装置(例えば、MP3プレーヤ)、ビデオ録画装置(例えば、カリフォルニア州アルビソのTiVo Inc.製TIVO(登録商標)レコーダ)等に統合された1つ以上のコンポーネントとして作動する。

【0019】

例えば、デジタル装置110は、内蔵アーキテクチャ、分割セキュリティアーキテクチャ、又は外部セキュリティアーキテクチャによって構成される。一実施形態における内蔵アーキテクチャの場合、デジタル装置110は、権利付与管理操作とデスクランブル操作の双方を支援する固定された内部回路を含むセットトップボックスとして実装される。

【0020】

あるいは、分割セキュリティアーキテクチャの実施形態において、デジタル装置110は、権利付与管理を行う取出し可能なスマートカードを受信するのに適し、入ってくる番組データのデスクランブルは内部回路により制御される。

【0021】

さらに、外部セキュリティの実施形態において、デジタル装置110は、帯域外チャンネルを通じたメッセージの送受信により権利付与管理操作とデスクランブル操作の双方を行うPCMCIAカードを備えた「ポイント・オブ・デプロイメント(Point of Deployment:POD)」製品である。

【0022】

もちろん、もう1つの実施形態として、PCMCIAカードをデスクランブル操作を行うように構成し、権利付与管理を行うためにスマートカードとの通信にも対応するように、外部セキュリティタイプを分割することもできる。デジタル装置110のこれらの実施形態及びその他の実施形態は、本発明の精神及び範囲を逸脱することなく実現する。

【0023】

デジタル装置110は、入ってくる情報を処理し、そこから番組データを抽出し、番組データを知覚可能なフォーマット(例えば、視聴可能)で提供する受信機111を備える。上記のように、番組データは、システム情報、権利付与制御メッセージ、権利付与管理メッセージ、デジタルコンテンツ、及びその他のデータの少なくとも1つ以上を含む。

【0024】

ここで、「システム情報」は、番組名、放送時間、ソース、及び検索と復号の方法に関する情報、さらには、番組データを再生、再送信及び/又は記録する方法及び時間を制御する情報をデジタル受信機及びその他の装置に提供するコピー管理指令を含む。これらのコピー管理指令は、特定のチャンネル又はサービスへのアクセスを規制するために一般に使用される権利付与制御メッセージ(ECM)とともに送信することもできる。「権利付与管理メッセージ」(EMM)は権利付与(時には「特権」とも呼ばれる)をデジタル受信機111に配信するのに使用される。特定の権利付与の例としては、アクセス権、アクセスパラメータ、及び/又はデスクランブル鍵があるが、それらに限定されるわけではない。一般的に、デスクランブル鍵は、承認された権利付与に基づいてスクランブルされたフォーマットからスクランブル解除をしてクリアなデータを回復するためにデスクランブラロジックにより要求される暗号である。最後に、番組データストリーム内の「コンテンツ」は、画像、オーディオ、ビデオ又はそれらのあらゆる組合せを含む。コンテンツはスクランブルされたフォーマットでも、スクランブル解除されたクリアなフォーマットでもよい。

【0025】

図示したように、デジタル装置110は、セットトップボックスとして実装される場合、伝送媒体120を通じてエンターテインメントシステム100内のその他のコンポーネントに接続することができる。伝送媒体120は、制御情報及び番組データを含むデータをエンターテインメントシステム100内のデジタル装置110とその他のコンポーネントとの間で伝送するために作動することができる。伝送媒体120には、電線、光ファイバ、ケーブル、無線信号回路により構築される無線リンクが含まれるが、それらに限定されるわけではない。

【0026】

デジタル装置110に対応する製品の種類に応じて、エンターテインメントシステム100は、伝送媒体120に接続されたオーディオシステム130を備える。D−VHS VTRのようなデジタルVTR140も、伝送媒体120を通じてエンターテインメントシステム100のデジタル装置110及びその他のコンポーネントに接続することができる。

【0027】

ハードディスク記録ユニット150も伝送媒体120を通じてデジタル装置110及びその他のコンポーネントに接続することができる。表示装置160は、デジタルビデオ信号を処理することができる高品位テレビ表示装置、モニタ、又はその他の装置を含む。最後に、制御ユニット170は伝送媒体120に接続することができる。制御ユニット170は、エンターテインメントシステム100のいくつか又はそれぞれの動作を調整及び制御するために用いることができる。

【0028】

デジタル番組のコンテンツはスクランブルされた形式で伝送することができる。一実施形態においては、番組データの一部として、アクセス要件を、スクランブルコンテンツとともに、特にデジタル装置110がセットトップボックスとして作動する場合は条件付アクセスユニットとして機能する受信機111とともに実装されたデジタル装置110に伝送することができる。「アクセス要件」は、条件付アクセス機能とともに実装されているデジタル装置110(以下、「条件付アクセスユニット」と呼ぶ)が視聴目的でスクランブルコンテンツをデスクランブルする認証を受けているかどうかを判断するために使用される制限的パラメータである。例えば、アクセス要件は、コンテンツを知覚する(視聴する)のに必要な鍵、特定のコンテンツプロバイダと関連付けられたサービスタグ、又は特定のデスクランブルソフトウェアの暗号とすることができる。

【0029】

条件付アクセスユニット110がスクランブルされた番組を受信すると、番組についてのアクセス要件は、条件付アクセスユニット110が実際に有する権利付与と比較される。条件付アクセスユニット110がスクランブルコンテンツをスクランブル解除されたクリアな形式で表示することを可能にするために、一実施形態においては、番組についてのアクセス要件は、条件付アクセスユニット110の権利付与と比較される。権利付与は、条件付アクセスユニット110が例えばホームボックスオフィス(HBO)のような特定のコンテンツプロバイダからのコンテンツを視聴及び再生する資格を有することを明示することができる。権利付与は、コンテンツをデスクランブルするのに必要な1つ以上の鍵を含むこともできる。権利付与は、条件付アクセスユニット110がコンテンツをデスクランブルすることができる期間を定義することもできる。

【0030】

従って、一実施形態においては、条件付アクセスユニット又はデコーダが特定の番組の視聴の認証を受けているかどうかを判断するために、アクセス要件及び権利付与がアクセス制御ユニットの一部を形成する。以下の説明は、テレビ放送、購入映画等のような視聴覚コンテンツを回復するメカニズムに焦点を当てることを意図している。しかしながら、本発明を可聴コンテンツ(例えば、デジタル化音楽ファイル)のみのデスクランブルに適用することも意図している。

【0031】

アクセス要件及び権利付与は、コンテンツに対して料金を支払い、スクランブルコンテンツにアクセスする多種多様な選択肢を消費者に提供することができる。これらの選択肢には、ペイ・パー・プレイ(Pay Per Play:PPP)、ペイ・パー・ビュー(Pay Per View:PPV)、インパルス・ペイ・パー・ビュー(Impulse Pay Per View:IPPV)、時間基準ヒストリカル、ペイ・パー・タイム(Pay Per Time:PPT)、コピー厳禁映画の再購入、及び地域ペイ・パー・ビューが含まれる。「インパルス・ペイ・パー・ビュー」は、セットトップボックスに事前にダウンロードされているクレジットによりペイ・パー・ビュー映画を購入することを可能にする機能である。購入記録は記憶しておき、電話により料金請求センターに送ることができる。「時間基準ヒストリカル」の場合は、例えば1997年3月〜12月のような、過去の期間に配信されたコンテンツへのアクセスが可能である。アクセス要件及び権利付与は、スクランブルコンテンツを記憶するための異なる選択肢を消費者に提供することもできる。

【0032】

アクセス要件は、パケット識別子(Packet Identifiers:PID)を使用することにより、デジタル装置110の内部に配置するか、又は伝送媒体120を通じてそれに接続された条件付アクセスユニットに配信することができる。各PIDは、特定のサービス又は機能と関連付けられたアクセス要件を含むこともできる。条件付アクセスユニットに配信されるコンテンツは、数多くのPIDを含むこともでき、従って、特別な収入機能、技術機能、又はその他の特別な機能を局部的に実施することが可能になる。

【0033】

コンテンツを受信する前に、顧客には、メディアに記憶されるコンテンツへのアクセスの多数の選択肢を与えることができる。顧客は、コンテンツへのアクセス及び視聴権の購入を求められる。従って、もし顧客が将来の検索及び視聴のためにコンテンツを記録することを希望する場合は、購入したアクセス要件もコンテンツとともに記憶しておく必要がある。

【0034】

それに加えて、図18及び19に示したように、デスクランブルコンテンツ(例えば、トランスポートストリーム)にコピープロテクトを適用することができる。コピープロテクトされたコンテンツは、宛先インタフェース(例えば、NRSS−A、NRSS−B又はPODモジュールインタフェース)とソースとを接続するインタフェースの全域において再度スクランブルされることになる。ソース及び宛先インタフェースは、このコンテンツを再度暗号化するために用いられる鍵について一致する必要がある。このコピープロテクト鍵は、デジタル装置と関連付けられた固有鍵により暗号化することができる。固有鍵は、例えばファクトリロードプロシージャのような、EMM又はその他の方法により受信することができる。

【0035】

図2に見られるように、スマートカードインタフェース420とともに作動するようになっている条件付アクセスユニット401を含むセキュアなコンテンツ配信システムの第1の典型的実施形態が示されている。この実施形態は分割セキュリティアーキテクチャ及び外部セキュリティアーキテクチャとの整合性を有する。分割セキュリティアーキテクチャ実装においては、デジタル装置110は条件付アクセスユニット401(例えば、図1の条件付アクセスユニット110と同等)として作動するが、セットトップボックス又はその他の種類のデジタル装置として実装されている。外部セキュリティアーキテクチャ実装においては、条件付アクセスユニット401は、NRSS−B条件付アクセスユニットである。

【0036】

スマートカードインタフェース420は、デジタル受信機111に組み込むこともできるが、スマートカードインタフェース420を補完するスマートカード410、又は装置を受信するために、例えばPCMCIAスロット又はユニバーサルサービスバス(Universal Services Bus:USB)スロットのような拡張スロットを有することが予想される。この実施形態の場合、デジタル受信機111は光プロセッサ430及びデスクランブラ集積回路(Integrated Circuit:IC)440を含む。

【0037】

スマートカードインタフェース420は、スクランブルされた番組コンテンツをデスクランブルするための1つ以上の暗号化制御ワードを含むスマートカード410を受信する。スマートカード410は制御ワードを暗号化形式でスマートカードインタフェース420に伝送することができる。“CW”と呼ばれる制御ワードがスマートカード410とスマートカードインタフェース420との間の通信をハッカーが傍受することにより不正に抽出されるのを防ぐために、条件付アクセスユニット401に固有のCW暗号化鍵を使用することができる。これにより、条件付アクセスユニット401がCWを安全な方法で復号し、番組コンテンツのデスクランブルのためにクリア制御ワードを使用することが可能になる。

【0038】

詳細には、一実施形態によれば、ISO7816スマートカードの外部の暗号化プロセッサ415が、コンテンツのデスクランブルのために必要なCWを受信する。記憶素子412(例えば、レジスタ又はその他の揮発性又は不揮発性メモリ)にはCWの暗号化のための1つ以上の鍵が事前にロードされる。かかるロードは、スマートカード410の製造中、又は記憶素子412が暗号化プロセッサ415のワンチップメモリである場合は、記憶素子412又は暗号化プロセッサ415の製造中に、又は条件付アクセスユニットを通る通信路を経由しスマートカードインタフェース420(図示せず)を通じて行うことができる。スマートカード410(例えば、暗号化プロセッサにより実行されるソフトウェア又はファームウェア、専用ハードウェア等)の暗号化ブロック414は、デスクランブラIC440に固有の1つ以上の鍵によりCWを暗号化する。

【0039】

この実施形態の場合は、暗号化CWを復号ブロック460(例えば、状態機械又は専用回路)に直接送ることができるにもかかわらず、スマートカード410はスマートカードインタフェース420を通じて暗号化CWをプロセッサ430に配信する。プロセッサ430は、デスクランブラIC440に記憶された鍵と同一の鍵又はその派生物を使用する暗号化以外のCWに対して行われる追加的曖昧化技術に対抗する追加的操作を行うように実装することができる。デスクランブラIC440により処理されるまでは、CWが暗号化フォーマットで保持されることが注目される。従って、プロセッサ430とデスクランブラIC440との間の通信は安全である。

【0040】

条件付アクセスユニット401内のデスクランブラIC440は、記憶素子450に記憶された1つ以上の固有鍵を使用してCWを復号することになる。一実施形態においては、記憶素子450は、製造時又は条件付アクセスユニット401に伝送された初期番組データを通じて条件付アクセスユニット401内に実装された後にロードされた1つ以上の鍵レジスタを含む。

【0041】

次に、一実施形態によれば、復号ブロック460は、デスクランブラIC440内に置かれたデスクランブラロジック470の奇数及び偶数鍵記憶素子(図示せず)に復号CWを交互に書き込む。デスクランブラロジック470は、次に奇数及び偶数 CWを入ってくるスクランブルコンテンツ480に適当な時に適用し、デスクランブルされたクリアな番組コンテンツ490を出力する。もちろん、入ってくるスクランブルコンテンツ480のデスクランブルのために、奇数及び偶数鍵記憶素子へのロードの代替策を用いることもできる。

【0042】

従って、CWは暗号化形式で転送されるので、スマートカード410から条件付アクセスユニット401へのCWの転送は安全である。CWは非セキュアなプロセッサ430により復号されることがないので、CWは条件付アクセスユニット401内においてはその安全性を維持する。CWは、CWを実際に使用するデスクランブラIC440内でしか復号されず、従って、CWがクリアな状態で露出されることは決してなく、ハッカーがCWを入手することはできない。

【0043】

さらに、CWの復号に使用される鍵は、デスクランブラIC440のハードウェア(例えば、記憶素子450)内に記憶される。記憶素子450のシリコンを精査しない限りは、記憶素子450をハッキングすることはできない。IC440内の記憶素子450に記憶された鍵を徹底的に試用する試みを行うことができる。しかしながら、もしその鍵の大きさが十分なものであれば、その攻撃手段には勝ち目がないと考えられるであろう。関連の条件付アクセスユニット401に、固有の鍵又はCWを使用するスマートカード410によりCWは暗号化されるので、鍵を1つの特定の条件付アクセスユニットについてだけ有効なものとすることができ、その他のユニットがCW復号のためにその鍵を使用することはできない。従って、スマートカード410から条件付アクセスユニット401への暗号化制御ワードの伝送は安全であり、制御ワードはハッカーによる窃盗に対して脆弱ではない。

【0044】

デスクランブラIC440は、制御ワードの安全な処理を行う。このデスクランブラIC440は、CPUもファームウェアもソフトウェアも有さない。複雑な鍵階層構造は存在しない。基礎となるプロセッサなしのデスクランブラIC440が暗号化CWを受信し、固有鍵を適用し、その復号を行う。復号ブロック460に命令や暗号やハッシュ方法やソフトウェアがロードされることはない。復号は、単一の鍵機能だけを使用するデスクランブラIC440のハードウェア回路又は状態機械によりその全てが行われる。

【0045】

ここでは一般的には「固有鍵」と呼ばれる1つ以上の固有鍵は製造中に記憶素子450内にプログラミングすることができる。例えば、一実施形態においては、デスクランブラIC440は、1回だけしか書込みのできない不揮発性固有鍵記憶素子を有する。セットトップボックス、テレビ、又はNRSS−Bモジュールの製造時に、記憶素子450はプログラミングされる。この実施形態においては、記憶素子450に元々ロードされていた固有鍵の不正な読取り又は上書きの方法は存在しない。条件付アクセスユニット401のシリアル番号と条件付アクセスユニット401のデスクランブラICにロードされた固有鍵との関連付けを記録することができる。

【0046】

条件付アクセスユニット401の製造時及びスマートカード410の挿入時に、スマートカード410は、ペアリングの際に条件付アクセスユニット401と関連付けられた固有鍵を受信することができる。その時から、スマートカードはその特定のホスト(例えば、条件付アクセスユニット401)に「ペアリング」される。後に、スマートカード410が交換されたり、新しいホストに移動させられたりした場合は、新しいホストに関連付けられた固有鍵を権利付与管理メッセージ(EMM)を通じて受信するようにスマートカードを適応させることができる。もちろん、代替策として、新たにプログラミングされた固有鍵を有する新しいスマートカードをユーザに配信することもできる。

【0047】

CWをスマートカード410から条件付アクセスユニットに転送する典型的な方法が図3に示されている。その不揮発性メモリ内に記憶された鍵を使用するスマートカード410内において、制御ワードが暗号化される(ブロック40)。スマートカード内に記憶された鍵は、デスクランブラICの記憶素子内に記憶された鍵と関連付けられる。暗号化制御ワードはスマートカードから受信する(ブロック41)。

【0048】

この方法は、番組データを含むデジタルビットストリームをデスクランブラIC内で受信することを含み、ここで、番組データはシステム情報及びスクランブルされたデジタルコンテンツを含む(ブロック42)。暗号化制御ワードは、デスクランブラICの記憶素子内に記憶された鍵を使用して復号される(ブロック44)。スクランブルされたデジタルコンテンツは、復号制御ワードを使用して、デスクランブラIC内でデスクランブルされ(ブロック45)、デスクランブルデジタルコンテンツは出力される。

【0049】

暗号化ブロック414及び復号ブロック460により行われる暗号化及び復号機能の実施形態が図4、5及び6に示されている。これらの操作は、記憶素子412及び450内に記憶された固有鍵に基いてCWを変換する。DES、M6、又はDVB共通スクランブル用アルゴリズムのような暗号化アルゴリズムを使用することができる。図4、5及び6に示された実施形態においては、トリプルDESが使用されている。図6に示されたように、CWを復号ブロック460内で復号するために、デスクランブラIC440はトリプルDESを使用する。次に、スクランブルされた番組コンテンツ480をデスクランブルし、クリアな番組コンテンツ490を出力するために、デスクランブラロジック470が復号CWを使用する。

【0050】

しかしながら、制御ワードの暗号化及び復号はセットトップボックスに対して局部的であるので、より強力な暗号化の配置を段階的に行うことが可能である。例えば、シングルDESは初期に配置することができ、後に、すでに配備されているセットトップボックスとスマートカードとのペアリングユニットへ影響を与えることなく、ダブル又はトリプルDESを段階的に使用することができる。固有鍵に対するハッカーの攻撃を減らすために、固有鍵の長さは少なくともデスクランブルCWと同じにすることができる。

【0051】

図2の条件付アクセスユニット実装の別の実施形態においては、スマートカードの代わりに、図7に示されたような一方向又は双方向ネットワーク720のヘッドエンド710を使用することができる。ヘッドエンド710は、図2のローカル暗号化プロセッサに対するアクセス権を維持するのではなく、デコーダとして作動するデジタル装置(「デコーダ701」と呼ぶ)に対するアクセス権を維持する。デスクランブラIC740に基づき、ヘッドエンド710は1つ以上のサービス鍵(一般的には「サービス鍵」と呼ぶ)を配信することができる。1つのチャンネルから別のチャンネルへの移行を容易にするために、暗号化サービス鍵はデコーダ701内に局地的に記憶することができる。サービス鍵が暗号化形式で記憶され、必要に応じてデスクランブラIC740にロードされる。デスクランブラIC740のメモリ750内に記憶された1つ以上の固有鍵を使用することにより、サービス鍵はデスクランブラIC740内においてのみ復号される。一実施形態においては、サービス鍵はコンテンツを直接デスクランブルするための制御ワードとして使用される。別の実施形態においては、サービス鍵は1つ以上の制御ワードを復号するために使用され、この制御ワードはスクランブルコンテンツとともに帯域内で受信され、後にデスクランブルの目的で使用される。

【0052】

上記の図2、4、5及び6の実施形態において制御ワードに対して使用されているアルゴリズムの1つを使用して、サービス鍵を暗号化及び復号することができる。サービス鍵の暗号化及び復号に使用されるアルゴリズムは、番組コンテンツのスクランブル及びデスクランブルに使用されるアルゴリズムとは異なるものにすることができる。例えば、スマートカードであれ、ヘッドエンド鍵サーバであれ、ソフトウェアにおいてはM6の方が簡単に使用することができる。さらに、異なる公開暗号化アルゴリズム及びプロプライエタリ暗号化アルゴリズムを使用して、各サービス鍵を暗号化することができる。これらの異なるプロプライエタリアルゴリズムは、クローンハードウェアを無効にする海賊対策であると考えることができる。

【0053】

ヘッドエンド710は、EMM内にチャンネル又は、サービスの層に基づいて1つ以上のサービス鍵を配信することができる。サービス鍵は暗号化され、デコーダ701内に局部的に記憶され、異なるチャンネルの選局の際に、必要に応じてプロセッサ730により使用される。セットトップボックスはヘッドエンド710に比べて高容量で配備されるので、スマートカード(及び対応する暗号化プロセッサ)をセットトップボックスから取り除くことにより、ネットワーク内における有料テレビシステム実現のコストを大幅に下げることができる。

【0054】

この実施形態は一方向(非IPPV)放送ネットワークにおいて機能するものであるが、双方向対話型ネットワークにおいて機能し、その場合は、IPPV又はVOD購入又はその他のあらゆる非受信契約サービスのような、特定のサービス用の鍵が要求される。新しいサービスへのアクセスを承認する能力を有するのは、ローカル制御暗号化プロセッサではなくヘッドエンド710なので、帰路チャンネルがサービス鍵を要求するのに使用される。

【0055】

IPPVの多数の同時衝動買いが原因のヘッドエンド710におけるオーバロードの問題を避けるために、フリープレビュー期間を定めることができ、IPPV番組を実際の視聴の前に販売することができる。この実施形態においては、個々のショー又は映画用のサービス鍵はデコーダ701により要求し、前もって配信することができる。例えば、DOCSISモデム又は帯域外トランスミッタや受信機のような帰路チャンネル721を有する対話型ネットワークは番組鍵要求(PPK)メッセージをデコーダ701からヘッドエンド710に配信することができる。あるいは、デコーダ701はアクセスする各番組についてリアルタイムでサービス鍵を要求することもできる。

【0056】

ネットワークヘッドエンドサーバ710上のコントローラ(図示せず)がPPKメッセージを処理する。PPKメッセージはデコーダ701のアドレスと、さらには、視聴すべきチャンネルを識別するのに必要な情報(その全ては映画専門家グループ(MPEG)システム及び非セキュアなプロセッサによりすでに処理された番組情報から得ることができる)を含むことができる。例えばIPPV又はVOD要求のような要求は、必要に応じて、サービス攻撃の拒絶の否認防止及び防止のために暗号化することができる。

【0057】

メッセージを受信すると、ヘッドエンド710はアクセス制御リストのエントリにアクセスし(デコーダ701の各権利付与のリスティング)、デコーダが特定のサービス鍵を受信する認証を受けているかどうかを検証する。認証を受けている場合は、ヘッドエンドサーバ710は(デスクランブラIC内に配置されたデコーダ701の固有鍵を使用して暗号化された)サービス鍵をデコーダ701に送る。

【0058】

図8は、1つ以上のサービス鍵の要求及び受信のためのヘッドエンドサーバ710に適合した図7のデコーダ701をより詳細に示したものである。一実施形態によれば、権利付与制御メッセージ(ECM)のような番組データ800又は電子番組案内と関連付けられた(EPG)メタデータがコンテンツプロバイダからデコーダに提供される。番組データ800は少なくとも所望のチャンネル又はサービスの識別子(「チャンネル又はサービスID」と呼ぶ)を送るようになっている。番組データがIPPV又はVOD番組である場合は、番組データはさらに番組識別子(PID)を含むことができる。これは、メモリからの適正な暗号化鍵を識別することと、デスクランブラIC740の適正な記憶素子(又はレジスタ)への書込みのためにその鍵を使用する以外には、ECM処理を行う必要がないからである。

【0059】

番組データ内での検出時にチャンネル又はサービスIDを抽出するために、MPEGデマルチプレクサ810がメッセージプロセッサの役割を果たす。チャンネル又はサービスIDはプロセッサ730に送られ、トランスミッタ及び受信機ロジック820と組み合されたプロセッサ730は、図7のヘッドエンドサーバ710に送るために、チャンネル721を通じてサービス鍵要求(Request for Service Key:RSK)メッセージを生成する。

【0060】

それに応じて、デコーダ701の認証があると、ヘッドエンドサーバ710は要求されたサービス鍵(Service Key:SK)を暗号化フォーマットでトランスミッタ及び受信機ロジック820に提供し、トランスミッタ及び受信機ロジック820はSKをプロセッサ730に提供する。プロセッサ730はSKをメモリ735内に記憶し、及び/又は入っているスクランブルコンテンツをリアルタイムでデスクランブルするためにSKをデスクランブラIC740に提供することができる。例えば、メモリ735は、SKを局部的に記憶することが所望される場合に用いるオプションのコンポーネントである。SKが局部的に記憶されずに、必要に応じてヘッドエンドサーバ710からアクセスされる場合は、メモリ735はデコーダ701から取り外すことができる。

【0061】

番組データのスクランブルコンテンツを受信すると、デスクランブラIC740はかかるコンテンツをデスクランブルし、もしこのコンテンツがMPEGフォーマットにより圧縮されている場合は、MPEGデコーダ830に送られる。MPEGデコーダ830はデジタルコンテンツを解凍し、解凍されたデジタルコンテンツをテレビ表示用デジタル及びアナログ(D/A)変換器、デジタルビデオインタフェース(Digital Video Interface:DVI)リンク又はネットワークインタフェース(例えば、IEEE1394リンク)に送る。

【0062】

図示したように、プロセッサ730、メモリ735、デスクランブラIC740、MPEGデマルチプレクサ810、トランスミッタ及び受信機ロジック820及びMPEGデコーダ830は、バストレース又は別の通信方式(例えば、ワイヤ、光ファイバ等)により相互接続された2つ以上の集積回路上に実装することができる。あるいは、これらのコンポーネントを単一の集積回路上に実装することもできる。

【0063】

この実施形態においては、SKは一定の期間について有効とすることができる。メモリ735はSKをメモリ735内に記憶することができ、それにより、SKがまだ有効で、そのサービス鍵を再度要求する必要がない場合は、デコーダ701がそのサービスに再アクセスすることが可能になる。この実施形態においては、SKはネットワークを通じてヘッドエンドから出てくるので、暗号化形式でメモリ735内に記憶される。

【0064】

SKは番組の放送時間について有効とすることもできるし、一定期間について、例えば6時間有効とすることもできる。それよりも長い期間鍵を使用した場合は、デコーダ701とヘッドエンドサーバとの間のトランザクションの総数が減少することになるが、その理由は、いったん鍵がデコーダ701のメモリ735内に記憶されると、その鍵が直ちに利用可能になるからである。現在のサービス鍵(例えば、SK)の有効期間に応じて、次のサービス鍵(SKnext)をSKとともに配信することができる。あるいは、デコーダ701はSKの有効エポック(例えば、SKの有効期間)の終了の検出の後にSKnextを要求することができる。一実施形態においては、サービス鍵はユーザの受信契約期間について有効である。

【0065】

選局されるチャンネルに適用するように、サービス鍵は適切に識別される。デコーダ701があるチャンネルを選局する場合は、デコーダ701は適切な暗号化サービス鍵をメモリ735から探し、デスクランブラIC740の奇数偶数MPEG鍵レジスタに書き込む。図2の実施形態のように、デコーダ701の製造時に、秘密の固有鍵情報をデスクランブラIC740に書き込むことができる。

【0066】

一実施形態においては、サービス鍵は56ビット、112ビット又は168ビット鍵を含むことができる。表1は異なるサイズの鍵についての記憶要件を示したものである。

【0067】

【表1】

【0068】

サービスはアラカルトで販売することもできるし、ブーケ又はパッケージで販売することもできる。サービスIDにより識別されるいくつかのサービスの層が存在する。例えば、図9に示されたように、基本サービス層、より多くのサービスを提供する中間層、及び異なるプレミアムサービスを提供する高等層が存在する。この実施形態においては、サービスの各増長分の層に別々の鍵が与えられる。

【0069】

上の表1から、顧客が20種類のサービスの層の受信契約を希望した場合は、60バイトのID記憶、320バイトの現在有効なサービス鍵の記憶、次のエポック(又は支払請求周期)についてサービス鍵の記憶、総数700バイトの記憶が必要になる。

【0070】

図10は、サービス鍵を要求し、受信するための方法の典型的実施形態である。番組情報はヘッドエンドからデコーダに連続的に送られる(ブロック1010及び1015)。視聴者が視聴すべきチャンネルを次に選択する(ブロック1020)。ヘッドエンドはデコーダの受信契約状態をチェックする(ブロック1030)。デコーダが受信契約している場合は、ヘッドエンドはサービス鍵をデコーダに提供する(ブロック1055)。デコーダが受信契約をしていない場合は、デコーダは視聴者に受信契約を求める(ブロック1035)。視聴者は受信契約を決定する(ブロック1040)。デコーダは購入要求をヘッドエンドに送る(ブロック1045)。ヘッドエンドは暗号化サービス鍵をデコーダに送る(ブロック1050)。

【0071】

従って、図7のデコーダ701は、固有鍵を有するデスクランブラIC440を含む。サービス鍵はデコーダ701に配信され、固有鍵により暗号化され、暗号化形式でデコーダ701内に記憶される。あるいは、サービス鍵を局部的に記憶せずにチャンネルを選局する度毎に、デコーダ701がサービス鍵を要求することもできる。

【0072】

通常は図2のセキュアな暗号化プロセッサにより保持される権利付与は、例えば図7のヘッドエンド710内の鍵サーバのような制御オーソリティにより保持される。デコーダ701内のプロセッサ730は、視聴の選択肢を視聴者に対して適切に表示することができるように何をデスクランブルする認証が与えられているのかを伝えるメッセージ(例えば、ECM又はEMM)を受信することができる。プロセッサ730は選択されたチャンネルについてのサービス鍵を次に要求することができる。

【0073】

この実施形態においては、内蔵の「セキュアな」ファームウェア又はソフトウェアは存在しない。上記のハードウェア復号回路を使用するので、暗号化機能を有する内蔵プロセッサコア又はファームウェアは不要である。これにより、多数の条件付アクセスアプリケーションの使用が可能になり、これらのアプリケーションは非セキュアなプロセッサにダウンロードすることができる。サービス鍵は暗号化されたユニット鍵である。この鍵は公開非対称鍵とすることもできるし、秘密対称鍵とすることもできる。

【0074】

さらなる効果としては、デスクランブラIC740を有するデコーダ701にIC740内に組み込まれた固有鍵を提供することにより暗号化プロセッサを使用しない有料テレビアプリケーションが含まれる。デコーダ701はネットワークプロバイダからのサービス鍵又は制御ワードを要求することができる。決定的に重要な「セキュアな」機能はデスクランブラIC740内に隔離されているので、局部アクセス制御はプロセッサ730により行われる。

【0075】

図11Aには、セキュアなコンテンツ配信システム1100の第3の典型的実施形態が示されている。セキュアなコンテンツ配信システム1100は、受信契約者管理装置1110、条件付アクセス(CA)制御装置1120、異なるセットトップボックス製造者と関連付けられた複数のメイティング鍵サーバ11301〜1130N(N≧2)、及びスマートカード1150を受信するようになっているセットトップボックス1140を含む。スマートカード1150は、セットトップボックス1140の固有鍵(「固有鍵」)1190を記憶するように設定されたローカルメモリ1170を含むデスクランブラIC1160と通信する。

【0076】

セットトップボックス1140のユーザが特定の番組データを受信することを所望するとすぐに、セットトップボックスは、要求された番組データと関連付けられた権利付与がすでに内部に記憶されているかどうかを判断する。権利付与が記憶されていない場合は、画面表示によりユーザに通知し、受信契約者管理装置1110に要求1111を伝えるように促すことができる。ユーザは、(i)帯域外通信路(例えば、インターネットによる電子メール、ユーザからの電話等)又は(ii)図示したようなセットトップボックス1140と通信するCA制御装置1120への帯域内通信路により、要求を伝えることができる。あるいは、要求1111は自動的に送信することもできるし、ほぼリアルタイムでユーザを認証するために情報の調査を行うCA制御装置1120に送ることもできる。

【0077】

一実施形態においては、要求1111は、要求されたコンテンツの識別子(例えば、英数字又は数字の暗号)、セットトップボックスのシリアル番号(「STBシリアル番号」と呼ぶ)及び/又はスマートカード1150の識別子(「スマートカードID」と呼ぶ)を含むメッセージである。いずれかの情報処理システム(例えば、サービスプロバイダ又はコンテンツプロバイダにより制御されるサーバ、リレーステーション又はその他の装置)として実装されているので、受信契約者管理装置1110は要求を処理し、どんな権利付与をセットトップボックス1140に提供すべきかを判断する。図示されてはいないが、セットトップボックス又はスマートカードIDのシリアル番号を含むデータベースの調査を行うようにCA制御装置1120を設定し、それにより、受信契約者管理装置1110へのアクセスをなくすことができるということも考えられる。

【0078】

STBシリアル番号及びおそらくはグローバル鍵(例えば、コンテンツとともに帯域内送信されるECMを復号するために用いられる鍵)を含む認証(authorization:AUTH)メッセージ1112を受信契約者管理装置1110から受信すると、CA制御装置1120はSTBシリアル番号1141及びメイティング鍵ジェネレータ1121をメイティング鍵サーバ11301、...、又は1130N(一般的にはメイティング鍵サーバ1130iと呼ぶ、ここで、i≧1)のうち少なくとも1つに送信する。CA制御装置1120は、ダウンロードされたスクランブルされた情報から要求された番組データを抽出するために用いられるメイティング鍵1122の配信を調整する手段として作動する。CA制御装置1120は、ヘッドエンドサーバ、放送局、衛星アップリンク等として提供される。

【0079】

あるいは、そのような情報を信頼できる第三者機関に送信し、その第三者がメイティング鍵を含むデータベースへのアクセスを維持及び制御するということも考えられる。メイティング鍵ジェネレータ1121及び/又はSTBシリアル番号1141と関連付けられた数値は、メイティング鍵1122を検索するために使用される。「信頼できる第三者機関」としては、政府機関、あらゆるセットトップボックス製造者から独立して経営されている会社等があるが、それらに限定されるわけではない。

【0080】

STBシリアル番号1141及びメイティング鍵ジェネレータ1121の伝送の前に、セッション鍵をCA制御装置1120とメイティング鍵サーバ11301との間に確立するために、CA制御装置1120は、サーバ11301のような選択されたメイティング鍵サーバにより認証スキームを実施することができる。もちろん、メイティング鍵サーバ11301の代わりに実装されているのであれば、認証スキームは信頼できる第三者機関により実施されることになる。セッション鍵は、関係者の間で交換される情報を暗号化し、関係者の間にセキュアなリンクを提供するために使用することができる。様々な種類の認証スキームの例としては、デジタル証明書、デジタル署名、ハッシュ値等が含まれる。

【0081】

図11Bに示されたように、メイティング鍵ジェネレータ1121は、以下のもの、すなわち、セットトップボックス製造者識別子(STB製造者ID)1123、サービスプロバイダID1124、条件付アクセス(CA)プロバイダID1125及びメイティング鍵シーケンス番号1126のうち1つ以上を含むメッセージである。この実施形態の場合は、「STB製造者ID」1123は、セットトップボックス1140の製造者を識別する所定の数値である。もちろん、STBシリアル番号1141の当該の配列に応じて、STB製造者ID1123をオプションとすることも考えられる。「サービスプロバイダID」1124は、通信システムプロバイダ及び選択された配信メカニズムを識別する数値(例えば、16ビットのような1以上のビット)である。例えば、サービスプロバイダID1124は、どのケーブルテレビ、衛星、地上波又はインターネット会社が要求された番組データ及び/又はその会社の当該のヘッドエンドサーバを提供しているのかを識別することができる。「CAプロバイダID」1125はCA制御装置1120のプロバイダを表示している。「メイティング鍵シーケンス番号」1126は、メイティング鍵1122の長さが1パケット以上である場合は、情報のパケットを再順序付けするために使用され、特定のシステムにおいては、メイティング鍵ジェネレータ1121の期限切れを示すために使用することもできる。

【0082】

再び図11Aによれば、アクセス対象であるメイティング鍵サーバ11301、...、又は1130N(又は信頼できる第三者機関1135のデータベース)を識別するために、STBシリアル番号1141は各STB製造者IDについて固有の部分を有することができる。あるいは、STBシリアル番号1141は、セットトップボックス1140のシリアル番号及びそのセットトップボックス1140の製造者を識別する暗号を含めるために拡張することができる。もちろん、ビットの数は設計上の選択である。

【0083】

メイティング鍵ジェネレータ1121及びSTBシリアル番号1141を受信すると、適切なメイティング鍵サーバ(例えば、サーバ1130i、ここで、i≧1)はメイティング鍵1122を返信する。この実施形態においては、メイティング鍵1122は、セットトップボックス1140に送信中のスクランブルコンテンツをデスクランブルするのに必要な制御ワードを暗号化するのに使用される。詳細には、メイティング鍵サーバ1130iは、サーバ1130i内に事前に記憶されている固有鍵1180の同一コピーである鍵にアクセスし、アクセスした鍵を使用してメイティング鍵ジェネレータ1121を暗号化する。これにより、メイティング鍵1122と等価の鍵が作成される。あるいは、メイティング鍵ジェネレータ1121を一方向ハッシュ操作できることも考えられ、このハッシュ操作においては、結果は暗号化されるか、又は暗号化中の全メッセージ1122の代わりに暗号化されたメッセージ1122の一部となる。

【0084】

メイティング鍵1122を受信すると、CA制御装置1120は、スマートカード1140に送られた1つ以上のECM1142とともに、権利付与管理メッセージ(EMM)1148を生成する。EMM1148の一実施形態が図11Cに示されている。

【0085】

図11Cに示されたように、EMM1148は以下のもの、すなわち、スマートカードID1143、長さフィールド1144、メイティング鍵ジェネレータ1122、“M”(M≧1)鍵識別子11451〜1145M、及び鍵識別子11451〜1145Mに関連付けられたグローバル鍵11461〜1146Mのうち少なくとも2つを含む。もちろん、その他の権利付与1147をEMM1148に含めることもできる。さらに、メイティング鍵ジェネレータ1121をEMM1148から除外し、別個に、一般的にはEMM1148と同時に送ることができることも考えられる。

【0086】

スマートカードID1143は、特定のセットトップボックス及びおそらくはそのセットトップボックスの製造者を表示するのに使用されるビット値である。「EMM長さフィールド」1144は、EMM1148の長さを表示するのに使用されるビット値である。メイティング鍵ジェネレータ1121は、図示されているように、図11Bに示されたパラメータを含むビット値である。各「鍵識別子」11451〜1145Mは、グローバル鍵11461〜1146Mが不正に変更されていないかどうかをチェックする際に使用するために署名される16ビット権利付与タグ値である。グローバル鍵11461〜1146Mは、アクセス判定基準要件及び少なくとも1つの制御ワードを暗号化フォーマットで配信するために使用されるECM1142を復号するのに用いられる。これらの数値及びフィールドのサイズ(ビット数)は変えることができる。

【0087】

図12に説明されているように、スマートカード1150はEMM1148を受信し、メイティング鍵ジェネレータ1121及びECMから回復された暗号化制御ワード1151をセットトップボックス1140のデスクランブラIC1160に送る。

【0088】

図12は、図11Aのセットトップボックス1140の内部に実装されたデスクランブラIC1160の第1の典型的実施形態である。メイティング鍵ジェネレータ1121及び暗号化制御ワード1151をスマートカード1150から受信すると、デスクランブラIC1160は、デスクランブラIC1160内に事前に記憶されている固有鍵1162を使用して暗号化操作をメイティング鍵ジェネレータ1121に対して行う第1のプロセスブロック1161を含む。暗号化操作は、DES、AES、IDEA、3DES等のような対称鍵暗号化機能に準拠したものとすることができる。説明のために、“DES”操作について示してある。

【0089】

メイティング鍵ジェネレータ1121に対する暗号化操作により、メイティング鍵1122と同一の鍵1163が作成され、この鍵1163は、制御ワード1165を作成するのに使用される暗号化制御ワード1151を復号するのに使用される第2のプロセスブロック1164にロードされる。制御ワード1165は、セットトップボックス1140及び特にデスクランブラIC1160にロードされたスクランブルコンテンツをデスクランブルするのに使用される。デスクランブルは、スクランブルコンテンツ1166に対する3DES操作の実施を含むことができる。その結果はクリアなフォーマットのコンテンツであり、このコンテンツはデスクランブラIC1160から伝送し、その後に図8に示したようなMPEGデコーダにロードすることもできるし、オプションでD/A変換器、DVIインタフェース又はIEEE1394インタフェースにロードすることもできる。

【0090】

メイティング鍵1122がどのように形成されているかに応じて、復号及び暗号化をそれぞれ支援するために、プロセスブロック1161及び1164を変更することができることも考えられる。

【0091】

図13には、セキュアなコンテンツ配信システム1200の第4の典型的実施形態が示されている。セキュアなコンテンツ配信システム1200は、受信契約者管理装置1110、条件付アクセス(CA)制御装置1120、メイティング鍵ゲートウェイ1210、メイティング鍵サーバ11301〜1130N、及びセットトップボックス1140を含む。図11Aに示したようにメイティング鍵ジェネレータ1121及びSTBシリアル番号1141をCA制御装置1120から選択されたメイティング鍵サーバ11301のうち1つに伝送する代わりに、その情報はメイティング鍵ゲートウェイ1210に送ることができる。メイティング鍵ゲートウェイ1210はメイティング鍵ジェネレータ1121からSTB製造者IDにアクセスし、メイティング鍵ジェネレータ1121及びSTBシリアル番号1141を選択されたメイティング鍵サーバ11301に適切に送る。これにより、メイティング鍵1122を回復するためのCA制御装置1120又はサーバ11301〜1130Nによる処理時間が短縮される。

【0092】

あるいは、メイティング鍵ジェネレータ1121及びSTBシリアル番号1141を選択されたメイティング鍵サーバ11301に送るメイティング鍵ゲートウェイ1210の代わりに、その情報を信頼できる第三者機関1135に送ることができ、この信頼できる第三者機関がメイティング鍵の検索のためにデータベースにアクセスすることも考えられる。メイティング鍵は、メイティング鍵ジェネレータ1121及び/又はSTBシリアル番号1141に関連付けられた数値に基づいたものである。各データベースにはある範囲の数値を割り当てることができ、そこでは、メイティング鍵1122にアクセスする目標のデータデースを識別するために、メイティング鍵ジェネレータ1121及び/又はSTBシリアル番号1141の内部で関連付けられた数値を使用することができる。

【0093】

図14Aはセキュアなコンテンツ配信システム1300の第5の典型的実施形態である。セキュアなコンテンツ配信システム1300は、受信契約者管理装置1310、CA制御装置1320、異なるセットトップボックス製造者と関連付けられた複数のメイティング鍵サーバ13301〜1330N、セットトップボックス1340、メイティング鍵ゲートウェイ1350(ゲートウェイ1213に類似)、及びネットワークインタフェース1355(例えば、DOCSIS CMTS)を含む。セットトップボックス1340は、セットトップボックス1340の固有鍵1380を記憶するように設定されているローカルメモリ1370を備えるデスクランブラIC1360を含む。

【0094】

セットトップボックス1340は電子番組案内(EPG)をスクランブルされていないフォーマットで、デジタルコンテンツ1348をスクランブルされたフォーマットで受信する。一実施形態においては、EPGメタデータ1400はCA制御装置1320により帯域外に提供される。図15に示されたように、EPGメタデータの一実施形態は、コンテンツプロバイダにより提供される異なる種類のコンテンツ用に多重タグエントリ14101〜1410S(S≧1)を含む。各タグエントリ1410jは少なくとも1つのチャンネル名1420、コンテンツの名前1430、及びチャンネルと関連付けられたサービスの層を表示する鍵識別子1440を含む。それに加えて、各タグエントリ1410jはさらに番組識別子(PID)1450及びメイティング鍵ジェネレータ(MKG)1460を含む。

【0095】

再び図14Aによれば、セットトップボックス1340のユーザが特定の種類のコンテンツ(例えば、PPV映画、放送チャンネル等)を受信することを所望するとすぐに、セットトップボックス1340は、要求されたコンテンツと関連付けられた権利付与が内部に記憶されているかどうかを判断する。権利付与が記憶されていない場合は、(1)ユーザに画面表示又は音声再生によりその旨を直接通知し、受信契約者管理装置1310(又はCA制御装置1320)に要求1311を出すように促すこともできるし、(2)要求1311を自動的に送ることもできる。要求1311は帯域外(例えば、電話又はインターネットを通じての電子メール)で出すこともできるし、帯域内(CA制御装置1320を通じての受信契約者管理装置1310への伝送のための遠隔注文ボタンの利用)で出すこともできる。

【0096】

ここで、要求1311は、セットトップボックスのシリアル番号(「STBシリアル番号」と呼ぶ)及び要求されたコンテンツの識別子(例えば、英数字又は数字データ)を含むメッセージとすることができる。受信契約者管理装置1310は要求1311を処理し、どのような権利付与をセットトップボックス1340に提供すべきかを決定する。

【0097】

STBシリアル番号1341及び権利付与を含む(又はSTBシリアル番号1341をCA制御装置1320において調査する)認証(AUTH)メッセージ1312を受信契約者管理装置1310から受信すると、CA制御装置1320はSTBシリアル番号1341及びメイティング鍵ジェネレータ1321をメイティング鍵ゲートウェイ1350に送る。メイティング鍵ゲートウェイ1350は、要求されたコンテンツをダウンロードされたスクランブルされた情報から抽出するために使用されるメイティング鍵1322の配信を調整する手段として作動する。上記のように、CA制御装置1320はヘッドエンドサーバ、放送局、衛星リンク等として実装することができる。

【0098】

上の図11A〜11Cに記載されたこれらのメッセージの要素であるSTBシリアル番号1341及びメイティング鍵ジェネレータ1321の伝送の前に、CA制御装置1320とメイティング鍵ゲートウェイ1350との間でセキュアな通信を可能にするセッション鍵を確立するために、CA制御装置1320はメイティング鍵ゲートウェイ1350とともに認証スキームを実施することができる。

【0099】

メイティング鍵1322を受信すると、CA制御装置1320は1つ以上の権利付与管理メッセージ(EMM)1342を生成する。EMMの一実施形態が図14Bに説明されている。

【0100】

図14Bに示されたように、EMM1342は以下のもの、すなわち、STBシリアル番号1341、EMMの長さフィールド1343、メイティング鍵ジェネレータ1321、“M”(M≧1)鍵識別子13441〜1344M、及び鍵識別子13441〜1344Mに関連付けられた暗号化サービス鍵13451〜1345Mのうち少なくとも2つを含む。もちろん、これらの数値のサイズ(ビット数)は変えることができ、識別子又はサービス鍵とともにその他の種類の権利付与1346をEMM1342に含めることもできる。さらに、メイティング鍵ジェネレータ1321をEMM1342から除外し、別個に、一般的にはEMM1342と同時に送ることができることも考えられる。もちろん、これらの数値及びフィールドのサイズ(ビット数)は変えることができる。

【0101】

STBシリアル番号1341は、特定のセットトップボックス及びおそらくはそのセットトップボックスの製造者を表示するために使用されるビット値である。「EMMの長さフィールド」1343は、EMM1342の長さを表示するために使用されるビット値である。メイティング鍵ジェネレータ1321は、図示されているように、図11Bに示されたパラメータを含むビット値である。各「鍵識別子」13441〜1344Mは、対応する暗号化サービス鍵13451〜1345Mと関連付けられたサービスの層を表示する16ビット値である。暗号化サービス鍵13451〜1345Mは、図16に示されたようなメイティング鍵1322と同一であるデスクランブラIC1360内部で作成された鍵により復号される。

【0102】

図16は、図14Aのセットトップボックス1340内部に実装されたデスクランブラIC1360の第1の典型的実施形態である。EMM1342内に含まれたメイティング鍵ジェネレータ1321及び暗号化サービス鍵1345j(1≦j≦)を受信すると、デスクランブラIC1360は、デスクランブラIC1360内に事前に記憶されている固有鍵1362を使用して暗号化操作をメイティング鍵ジェネレータ1321に対して行う第1のプロセスブロック1361を含む。暗号化操作は、DES、AES、IDEA、3DES等のような対称鍵暗号化機能に準拠したものとすることができる。もちろん、暗号化機能の代わりにハッシュ機能を行うために、そのプロセスブロック1361を変えることができることも考えられる。

【0103】

メイティング鍵ジェネレータ1321に対する暗号化操作により、メイティング鍵1322と同一の鍵1363が作成され、この鍵1363は、暗号化サービス鍵1345jを復号することにより、セットトップボックス1340及び特にデスクランブラIC1360にロードされたスクランブルコンテンツ1365をデスクランブルするために使用されるサービス鍵を回復するために使用される第2のプロセスブロック1364にロードされる。デスクランブルはスクランブルコンテンツに対する3DES操作の実施を含むことができる。その結果はクリアなフォーマットのコンテンツであり、このコンテンツはデスクランブラIC1360から伝送し、その後に図8に示したようなMPEGデコーダにロードすることもできるし、オプションでD/A変換器、DVIインタフェース又はIEEE1394インタフェースにロードすることもできる。

【0104】

図17には、セキュアなコンテンツ配信システム1500の第6の典型的実施形態の一部が示されている。図14Aの受信契約者管理装置1310及びCA制御装置1320の代わりに、メイティング鍵ゲートウェイ1350を、それぞれが異なるコンテンツプロバイダと関連付けられた複数の受信契約者管理装置15101〜1510K(K≧1)と通信を行うようにすることができる。これらの受信契約者管理装置15101〜1510Kのそれぞれはメイティング鍵ジェネレータ及びSTBシリアル番号15201〜1520Kをメイティング鍵ゲートウェイ1350に提供し、その代わりに、対応するメイティング鍵15301〜1530Kを受信する。これらのメイティング鍵15301〜1530Kは、1つ以上の目的のセットトップボックス(図示せず)に提供されるサービス鍵を暗号化するために使用される。あるいは、図11A、13及び14に示されたように、信頼できる第三者機関1135を利用することもできる。

【0105】

例えば、この図示された実施形態の場合は、受信契約者管理装置15101及び15102は地上波放送業者であり、それぞれがメイティング鍵ジェネレータ及びSTBシリアル番号15201〜1520Kをメイティング鍵ゲートウェイ1350に提供し、対応するメイティング鍵15301、15302を受信する。その働きは類似しているのであるが、受信契約者管理装置15103及び15104はケーブル事業者であり、受信契約者管理装置15105は直接放送衛星(DBS)会社であり、受信契約者管理装置1510K-1及び1510Kはインターネットコンテンツソースである。

【0106】

図18には、セキュアなコンテンツ配信システム1600の第7の実施形態の一部が示されている。セキュアなコンテンツ配信システム1600のセットトップボックス1610はスクランブル又は暗号化コンテンツ1620を第1のソースから受信し、権利付与管理メッセージ(EMM)1640を第2のソースから受信する。第2のソースはスマートカード又はCA制御装置とすることができる。

【0107】

本発明の一実施形態によれば、EMM1640はユーザ鍵ジェネレータ1642及び暗号化ユーザ鍵1641を含む。図18及び19に示されたように、暗号化ユーザ鍵1641は、固有鍵1631又はその派生物により復号される場合にデスクランブラIC1630内に特定の数値を生成するために計算される数値である。それは、それを共有するための特定の数値である。支払い及びCAデスクランブルの後に、ユーザ鍵1633に基づくコピープロテクト鍵1635を使用して、コンテンツを再びスクランブルすることができる。コピープロテクト鍵1635は、復号の目的で、別のセットトップボックス1670、ポータブルコンピュータ(例えば、PDA)1671、又はポータブルジュークボックス1672のようなその他の装置と共有される。

【0108】

さらに図19に示されたように、デスクランブラIC1630の一実施形態は暗号化ユーザ鍵(Ekey)1641、ユーザ鍵ジェネレータ(User Key Generator:UKG)及び暗号化制御ワード1643を第2のソースから受信する。デスクランブラIC1630は、DES、AES、IDEA、3DES等のような対称鍵暗号化機能により固有鍵1631を使用してEkeyを復号する第1のプロセスブロック1632を含む。

【0109】

Ekeyに対する復号操作はユーザ鍵1633を回復し、ユーザ鍵1633は、コピープロテクト鍵1635を作成するためにUKG1642を暗号化するのに使用される第2のプロセスブロック1634にロードされる。セットトップボックス1610及び特にデスクランブラIC1630にロードされた暗号化コンテンツ1620のデスクランブル及び/又は復号用に制御ワードをクリアなフォーマットで回復するために、暗号化制御ワード1643は固有鍵1631(又はその派生物)を使用して復号される。デスクランブル及び/又は復号は3DES操作の実施を含むことができる。

【0110】

結果として、コンテンツは一時的にクリアなフォーマットにされるが、低レベル暗号化ロジック1660に送られ、この低レベル暗号化ロジック1660が、送信先デジタル装置のいずれか又は全てと関連付けられたコピープロテクト鍵1635によりデスクランブルコンテンツを暗号化する。結果として、コンテンツは以降の伝送時には安全である。

【0111】

上記の説明においては、本発明は特定の典型的実施形態との関連で説明されている。しかしながら、添付の特許請求の範囲に示されたように、本発明のより幅広い精神及び範囲から逸脱することなく様々な修正及び変更が可能であることが明らかである。従って、明細書及び添付図面は限定的な意味のものではなく、説明的な意味のものであると理解されたい。

【符号の説明】

【0112】

100 エンターテインメントシステム、110 デジタル装置(条件付アクセスユニット)、111 受信機、120 伝送媒体、130 オーディオシステム、140 デジタルVTR、150 ハードディスク記録ユニット、160 表示装置、170 制御ユニット、401 条件付アクセスユニット、410 スマートカード、412 記憶素子、414 暗号化ブロック、415 暗号化プロセッサ、420 スマートカードインタフェース、430 光プロセッサ、440 デスクランブラ集積回路(IC)、450 記憶素子、460 復号ブロック、470 デスクランブラロジック、480 スクランブルコンテンツ、490 デスクランブル番組コンテンツ、701 デコーダ、710 ヘッドエンド(ヘッドエンドサーバ)、720 一方向又は双方向ネットワーク、721 チャンネル、730 プロセッサ、735,750 メモリ、740 デスクランブラIC、800 番組データ、810 MPEGデマルチプレクサ、820 トランスミッタ/受信機ロジック、830 MPEGデコーダ、1110 受信契約者管理装置、1111 要求、1112 認証(AUTH)メッセージ、1120 条件付アクセス(CA)管理装置、1121 メイティング鍵ジェネレータ、1122 メイティング鍵、1123 セットトップボックス製造者識別子(STB製造者ID)、1124 サービスプロバイダID、1125 条件付アクセス(CA)プロバイダID、1126 メイティング鍵シーケンス番号、11301〜1130N メイティング鍵サーバ、1135 信頼できる第三者機関、1140 セットトップボックス、1141 STBシリアル番号、1142 ECM、1144 EMMの長さフィールド、11451〜1145M “M”(M≧1)鍵識別子グローバル鍵、11461〜1146M グローバル鍵、1147 権利付与、1148 権利付与管理メッセージ(EMM)、1150 スマートカード、1151 暗号化制御ワード、1160 デスクランブラIC、1161 第1のプロセスブロック、1162,1180,1362,1380,1631 固有鍵、1163 鍵、1164 第2のプロセスブロック、1165 制御ワード、1166 スクランブルのかかったコンテンツ、1170 ローカルメモリ、1190 固有鍵(「固有鍵」)、1200 セキュアなコンテンツ配信システム、1210 メイティング鍵ゲートウェイ、1300 セキュアなコンテンツ配信システム、1310 受信契約者管理装置、1311 要求、1312 認証(AUTH)メッセージ、1320 CA制御装置、1321 メイティング鍵ジェネレータ、1322 メイティング鍵、13301〜1330N メイティング鍵サーバ、1340 セットトップボックス、1341 STBシリアル番号、1342 権利付与管理メッセージ(EMM)、1343 EMMの長さフィールド、13441〜1344M “M”(M≧1)鍵識別子、13451〜1345M 暗号化サービス鍵、1345j 暗号化サービス鍵、1346 権利付与、1350 メイティング鍵ゲートウェイ、1355 ネットワークインタフェース、1360 デスクランブラIC、1361 第1のプロセスブロック、1363 鍵、1364 第2のプロセスブロック、1370 ローカルメモリ、1400 EPGメタデータ、14101〜1410S 多重タグエントリ、1410j 各タグエントリ、1420 チャンネル名、1430 コンテンツの名前、1440 鍵識別子、1450 番組識別子(PID)、1460 メイティング鍵ジェネレータ(MKG)、1500 セキュアなコンテンツ配信システム、15101〜1510K 受信契約者管理装置、15201〜1520K メイティング鍵ジェネレータ及びSTBシリアル番号、15301〜1530K 対応するメイティング鍵、15101,2,3,4,5 受信契約者管理装置、15201,2 メイティング鍵ジェネレータ及びSTBシリアル番号、15301,2 対応するメイティング鍵、1600 セキュアなコンテンツ配信システム、1610 セットトップボックス、1620 スクランブルのかかった又は暗号化コンテンツ、1630 デスクランブラIC、1632 第1のプロセスブロック、1633 ユーザ鍵、1634 第2のプロセスブロック、1635 コピープロテクト鍵、1640 権利付与管理メッセージ(EMM)、1641 暗号化ユーザ鍵(Ekey)、1642 ユーザ鍵ジェネレータ(UKG)、1643 暗号化制御ワード、1660 低レベル暗号化ロジック、1670 セットトップボックス、1671 ポータブルコンピュータ、1672 ポータブルジュークボックス

【技術分野】

【0001】

[関連出願]

本出願は、1999年3月30日提出の米国特許仮出願第60/126,805号に基づく2000年2月3日提出の米国特許出願第09/497,393号の部分継続出願である。

【0002】

本発明の実施形態はデジタル装置に関する。詳細には、本発明の一実施形態はデジタルコンテンツをデジタル装置においてデスクランブルする装置及び方法に関する。

【背景技術】

【0003】

アナログ通信システムは急速にデジタル通信システムに移行しつつある。デジタルテレビを全国で視聴可能にする計画が進行中である。高品位テレビ(HDTV)放送も限定的基盤ではあるがほとんどの大都市ですでに始まっている。同様に、インターネットとワールドワイドウェブの爆発的成長の結果として、MP3フォーマットオーディオファイルやその他のコンテンツのようなダウンロード可能な視聴覚ファイルも相まって大幅に増加している。

【0004】

デジタル通信システムへのこの急速な移行と同時に、部分的にはそれが理由でもあるのだが、デジタル記録装置も飛躍的に進歩している。デジタル多用途ディスク(DVD)レコーダ、デジタルVHSビデオカセットレコーダ(D−VHS VTR)、CD−ROMレコーダ(例えば、CD−R及びCD−RW)、MP3記録装置、及びハードディスクベース記録ユニットは、同様のアナログ装置において公知の世代間劣化(すなわち、連続的複製による増大する劣化)なしに高品質の記録及びコピーを作成することのできるデジタル記録装置の代表的な例であるにすぎない。デジタル通信システムとデジタル記録装置への同時並行的移行は、著作権等により保護されているコンテンツの無許可及び野放しのコピーを防止したいと考えている映画及び音楽産業のようなコンテンツプロバイダにとって心配の種となっている。

【0005】

それに応じて、地上波放送会社、ケーブル放送会社、直接放送衛星(Direct Broadcast Satellite:DBS)会社、及びダウンロード可能なコンテンツを提供するインターネットサイトを有する会社に対して、コピープロテクトの仕組みの導入を求める動きがある。2つのかかるコピープロテクトの仕組みが、コピープロテクト技術作業グループ(Copy Protectin Technical Working Group:CPTWG)の業界委員会サブグループであるデータ隠ぺいサブグループ(Data Hiding Sub Group:DHSG)の5Cグループ(5Cは、ソニー、日立、東芝、松下及びインテルの代表者によって構成される)及びデータ伝送審議グループ(Data Transmission Discussion Group:DTDG)によりすでに提案されている。CPTWGはコンテンツプロバイダ、コンピュータ製造者及び家庭用電化製品製造者を代表している。

【0006】

DTDGのデジタル伝送コピープロテクト(Digital Transmission Copy Protection:DTCP)案は、IEEE1394シリアルバスのようなデジタル伝送媒体により接続されているデジタル装置間で伝送されるコピープロテクトされたデジタルコンテンツを保護することを目的とする。装置ベースで、この案は対応する装置のコンポーネントを符号化するために対称鍵暗号化技術を用いる。これにより、デジタル装置が対応しているかどうかを判断するために、デジタルコンテンツの伝送の前に、あらゆるデジタル装置の認証を行うことが可能になる。コンテンツを不正にコピーした場合は理解不能なフォーマットのコピーができるように、デジタルコンテンツ自体は伝送の前に符号化される。

【0007】

コンテンツを符号化する1つの方法がDHSGにより提案されており、この方法が透かし入れ技術に基づくものである。たしかにDHSG案の主眼は、特にDVDに対して適用されるように、デジタル映画及びビデオコンテンツのコピープロテクトに置かれているが、デジタル方法及びネットワークを通じて電子的に配信されるあらゆるデジタルコンテンツのコピープロテクトに適用可能になると期待されている。ユーザの目には見えない透かし入れ技術により、どのようにコンテンツが符号化されているかを正確に識別するのを極めて困難にする方法で、従って、コンテンツに損傷を与えずに透かしを除去又は変更することが極めて困難になるように、入ってくるコンテンツにマーキングを行うことが可能になる。DHSGは、この技術により実現される検出及び制御の3つの主要な事例、すなわち、再生、記録及び世代間コピー制御を決定する。透かし入れ技術により、コンテンツプロバイダが少なくともコンテンツを「コピー厳禁」、「コピー1回限り」及び「コピー自由」コンテンツに指定することが可能になることが予想される。「コピー厳禁」は、コンテンツのコピーが許されないことを示すマーキングをデジタルコンテンツに行うのに用いられ、一方、「コピー自由」は、コンテンツを自由にコピーすることができ、追加情報をマーキングすることもできることを示す。これは、マーキングされない素材とは異なる。最後に、「コピー1回限り」は、デジタルコンテンツのコピーが1回だけ許されることを示すのに用いられる。コピーの作成中に、オリジナルの「コピー1回限り」のコンテンツ及び新たにコピーされたコンテンツには「今後のコピー禁止」が再度マーキングされる。もちろん、その他の種類のコピー管理指令により、そのようなデジタルコンテンツの再生又は複製を、例えば、特定の期間、時間、又は再生又は視聴の回数に制限することもできる。

【0008】

従って、セットトップボックス、デジタルテレビ、デジタルオーディオプレーヤ、及びそのような類似のデジタル装置の機能は、リアルタイム視聴のためのコンテンツのCAクリアフォーマットへの単なるデスクランブルという、条件付アクセス(CA)の歴史的役割のみにとどまらず、今ではそのようなデジタルコンテンツの記録及び再生における制約及び条件を有する。例えば、現在では、後のデスクランブル及び視聴のためのスクランブルコンテンツのコピーを、適切なサービス及びコンテンツプロバイダの認証、又はデジタル装置に提供される鍵により許可することもできる。

【発明の開示】

【課題を解決するための手段】

【0009】

有料テレビ用の伝統的な条件付アクセスシステムは、バックチャンネルの利用が不可能な一方向放送システムにその起源を有する。例えば、セットトップボックスのような条件付アクセスユニットの中のスマートカードのような暗号化プロセッサには、一般的に番組へのアクセスを自動的に承認する情報及び機能が提供される。

【0010】

例えば、有料テレビアクセス制御アプリケーションを備えたスマートカードは、通常特定のサービス権を承認する権利付与管理メッセージ(Entitlement Management Messages:EMM)を受信する。通常は、サービス又はグループ鍵が同時に配信される。また、セットトップボックスがIPPV番組を視聴することを許可されている場合には、クレジット及びコスト限界情報を送信することができる。

【0011】

番組に合わせて選局する場合、スマートカードは、ショーへのアクセスを承認するためにスマートカードがどの権利付与を必要とするかを記載した権利付与制御メッセージ(Entitlement Control Messages:ECM)を受信する。ハッカーが必要な受信料を支払わずに番組を視聴するために、EMMとECMの双方を操作することがある。EMM及びECMが操作されるだけではなく、ハードウェアも攻撃される。このソフトウェアとハードウェアの攻撃の組合せは、スマートカードにスクランブルされた番組を番組のプロバイダからの認証なしで復号させるのに用いられる。

【0012】

いったん配備されると、スマートカードの機能を変更することは困難である。新しい暗号をスマートカードにダウンロードするメカニズムは、海賊版暗号をスマートカードにロードし、番組を盗むために、同様のメカニズムを用いるハッカーによる攻撃を受けやすい。アクセス制御システムをアップグレードする1つの「安全な」方法は、既存のスマートカードをフィールドから除去し、新しいスマートカードを提供することである。しかしながら、これはコストの面でも、その手配の面でも困難である。

【図面の簡単な説明】

【0013】

添付図面の各図に示した本発明の実施形態は例示を目的としたものであり、限定を目的としたものではなく、類似の参照符号は類似の要素を示している。

【図1】デジタル装置を含むエンターテインメントシステムの典型的実施形態である。

【図2】スマートカードによる作動に好適な条件付アクセスユニットを含むセキュアなコンテンツ配信システムの第1の典型的実施形態である。

【図3】制御ワードを図2のスマートカードから条件付アクセスユニットに安全に転送する方法の典型的実施形態である。

【図4】制御ワードを暗号化及び復号する方法の典型的実施形態である。

【図5】制御ワードを暗号化及び復号する方法の典型的実施形態である。

【図6】図2の条件付アクセスユニットの内部に実装されたデスクランブラ集積回路の典型的実施形態である。

【図7】ネットワーク接続によるヘッドエンドサーバに好適なデコーダを含むセキュアなコンテンツ配信システムの第2の典型的な実施形態である。

【図8】図7のヘッドエンドサーバに好適なデコーダのより詳細な図である。

【図9】図2の条件付アクセスユニット又は図7又は8のデコーダに配信することができるサービスの典型的実施形態である。

【図10】制御ワード又はサービス鍵を要求し、受信する方法の典型的実施形態である。

【図11A】セキュアなコンテンツ配信システムの第3の典型的実施形態である。

【図11B】セキュアなコンテンツ配信システムを通じて伝送されるメイティング鍵ジェネレータを形成するデータ構造の典型的実施形態である。

【図11C】図11Aのシステムのセットトップボックスに送られる権利付与管理メッセージ(EMM)の実施形態である。

【図12】図11Aのシステムのセットトップボックスのデコーダの内部に実装されたデスクランブラICの第1の典型的実施形態である。

【図13】セキュアなコンテンツ配信システムの第4の典型的実施形態である。

【図14A】セキュアなコンテンツ配信システムの第5の典型的実施形態である。

【図14B】図14Aのシステムのセットトップボックスに送られる権利付与管理メッセージ(EMM)の実施形態である。

【図15】図14Aのシステムのセットトップボックスに送られる電子番組案内(EPG)と関連付けられたメタデータの典型的実施形態である。

【図16】図14Aのセットトップボックスの内部に実装されたデスクランブラICの第1の典型的実施形態である。

【図17】セキュアなコンテンツ配信システムの第6の典型的実施形態の一部である。

【図18】デジタル装置がコピープロテクト機能を有するセキュアなコンテンツ配信システムの第7の典型的実施形態の一部である。

【図19】図18のデジタル装置の内部に実装されたデコーダの典型的な実施形態である。

【発明を実施するための形態】

【0014】

本発明の様々な実施形態は、データ転送保護装置、システム及び方法に関する。一実施形態においては、この保護はデジタル装置内の1つ以上のコンテンツプロバイダからのデジタルコンテンツのデスクランブル又は復号を含む。「コンテンツプロバイダ」の例としては、地上波放送業者、ケーブルテレビ業者、直接放送衛星(DBS)会社、インターネットを通じてのダウンロード用のコンテンツを提供する会社、又はあらゆる類似のコンテンツのソースが含まれるが、それらに限定されるわけではない。

【0015】

以下の説明においては、特定の用語が本発明の特徴を記述するために使用される。例えば、用語「コンポーネント」、「ブロック」又は「ロジック」は、1つ以上の機能を果たすように構成されたハードウェア及び/又はソフトウェアを表す。例えば、「ハードウェア」の例としては、プロセッサ(例えば、マイクロプロセッサ、アプリケーション固有集積回路、デジタル信号プロセッサ、マイクロコントローラ等)のような集積回路が含まれるが、それらに限定又は制限されるわけではない。もちろん、ハードウェアは有限状態機械又は組合せロジックとして実装することもできる。

【0016】

「ソフトウェア」の例としては、アプリケーション、アプレット、ルーチン又は一連の命令の形の実行可能な暗号がある。ソフトウェアは、プログラマブル電子回路のようなあらゆる種類の機械読取式媒体、揮発性メモリ(例えば、ランダムアクセスメモリ等)及び/又は不揮発性メモリ(例えば、あらゆる種類の読出し専用メモリ“ROM”、フラッシュメモリ)のような半導体メモリ装置、フロッピー(登録商標)ディスク、光ディスク(例えば、コンパクトディスク又はデジタルビデオディスク「DVD」)、ハードドライブディスク、テープ等に記憶される。

【0017】

用語「番組データ」は、一般的にセキュアなコンテンツ配信システムを通じて転送されるあらゆる種類の情報を表す。番組データの例としては、システム情報、1つ以上の権利付与制御メッセージ又は権利付与管理メッセージ、デジタルコンテンツ、及び/又はその他のデータがあり、それぞれについて以下で簡単に説明する。「メッセージ」は、ビットストリーム、パケット又は連続的パケットとして送信されるビットの集合体である。

【0018】

図1には、エンターテインメントシステム100の典型的な実施形態が示されている。エンターテインメントシステム100は、番組データを1つ以上のコンテンツプロバイダから受信するデジタル装置110を備える。番組データは、例えばデジタルビットストリームとして伝達される。デジタル装置110は、セットトップボックスのような多くの製品、又はテレビ、コンピュータ、オーディオ再生装置(例えば、デジタルラジオ)、オーディオ記録装置(例えば、MP3プレーヤ)、ビデオ録画装置(例えば、カリフォルニア州アルビソのTiVo Inc.製TIVO(登録商標)レコーダ)等に統合された1つ以上のコンポーネントとして作動する。

【0019】

例えば、デジタル装置110は、内蔵アーキテクチャ、分割セキュリティアーキテクチャ、又は外部セキュリティアーキテクチャによって構成される。一実施形態における内蔵アーキテクチャの場合、デジタル装置110は、権利付与管理操作とデスクランブル操作の双方を支援する固定された内部回路を含むセットトップボックスとして実装される。

【0020】

あるいは、分割セキュリティアーキテクチャの実施形態において、デジタル装置110は、権利付与管理を行う取出し可能なスマートカードを受信するのに適し、入ってくる番組データのデスクランブルは内部回路により制御される。

【0021】

さらに、外部セキュリティの実施形態において、デジタル装置110は、帯域外チャンネルを通じたメッセージの送受信により権利付与管理操作とデスクランブル操作の双方を行うPCMCIAカードを備えた「ポイント・オブ・デプロイメント(Point of Deployment:POD)」製品である。

【0022】

もちろん、もう1つの実施形態として、PCMCIAカードをデスクランブル操作を行うように構成し、権利付与管理を行うためにスマートカードとの通信にも対応するように、外部セキュリティタイプを分割することもできる。デジタル装置110のこれらの実施形態及びその他の実施形態は、本発明の精神及び範囲を逸脱することなく実現する。

【0023】

デジタル装置110は、入ってくる情報を処理し、そこから番組データを抽出し、番組データを知覚可能なフォーマット(例えば、視聴可能)で提供する受信機111を備える。上記のように、番組データは、システム情報、権利付与制御メッセージ、権利付与管理メッセージ、デジタルコンテンツ、及びその他のデータの少なくとも1つ以上を含む。

【0024】

ここで、「システム情報」は、番組名、放送時間、ソース、及び検索と復号の方法に関する情報、さらには、番組データを再生、再送信及び/又は記録する方法及び時間を制御する情報をデジタル受信機及びその他の装置に提供するコピー管理指令を含む。これらのコピー管理指令は、特定のチャンネル又はサービスへのアクセスを規制するために一般に使用される権利付与制御メッセージ(ECM)とともに送信することもできる。「権利付与管理メッセージ」(EMM)は権利付与(時には「特権」とも呼ばれる)をデジタル受信機111に配信するのに使用される。特定の権利付与の例としては、アクセス権、アクセスパラメータ、及び/又はデスクランブル鍵があるが、それらに限定されるわけではない。一般的に、デスクランブル鍵は、承認された権利付与に基づいてスクランブルされたフォーマットからスクランブル解除をしてクリアなデータを回復するためにデスクランブラロジックにより要求される暗号である。最後に、番組データストリーム内の「コンテンツ」は、画像、オーディオ、ビデオ又はそれらのあらゆる組合せを含む。コンテンツはスクランブルされたフォーマットでも、スクランブル解除されたクリアなフォーマットでもよい。

【0025】

図示したように、デジタル装置110は、セットトップボックスとして実装される場合、伝送媒体120を通じてエンターテインメントシステム100内のその他のコンポーネントに接続することができる。伝送媒体120は、制御情報及び番組データを含むデータをエンターテインメントシステム100内のデジタル装置110とその他のコンポーネントとの間で伝送するために作動することができる。伝送媒体120には、電線、光ファイバ、ケーブル、無線信号回路により構築される無線リンクが含まれるが、それらに限定されるわけではない。

【0026】

デジタル装置110に対応する製品の種類に応じて、エンターテインメントシステム100は、伝送媒体120に接続されたオーディオシステム130を備える。D−VHS VTRのようなデジタルVTR140も、伝送媒体120を通じてエンターテインメントシステム100のデジタル装置110及びその他のコンポーネントに接続することができる。

【0027】

ハードディスク記録ユニット150も伝送媒体120を通じてデジタル装置110及びその他のコンポーネントに接続することができる。表示装置160は、デジタルビデオ信号を処理することができる高品位テレビ表示装置、モニタ、又はその他の装置を含む。最後に、制御ユニット170は伝送媒体120に接続することができる。制御ユニット170は、エンターテインメントシステム100のいくつか又はそれぞれの動作を調整及び制御するために用いることができる。

【0028】

デジタル番組のコンテンツはスクランブルされた形式で伝送することができる。一実施形態においては、番組データの一部として、アクセス要件を、スクランブルコンテンツとともに、特にデジタル装置110がセットトップボックスとして作動する場合は条件付アクセスユニットとして機能する受信機111とともに実装されたデジタル装置110に伝送することができる。「アクセス要件」は、条件付アクセス機能とともに実装されているデジタル装置110(以下、「条件付アクセスユニット」と呼ぶ)が視聴目的でスクランブルコンテンツをデスクランブルする認証を受けているかどうかを判断するために使用される制限的パラメータである。例えば、アクセス要件は、コンテンツを知覚する(視聴する)のに必要な鍵、特定のコンテンツプロバイダと関連付けられたサービスタグ、又は特定のデスクランブルソフトウェアの暗号とすることができる。

【0029】

条件付アクセスユニット110がスクランブルされた番組を受信すると、番組についてのアクセス要件は、条件付アクセスユニット110が実際に有する権利付与と比較される。条件付アクセスユニット110がスクランブルコンテンツをスクランブル解除されたクリアな形式で表示することを可能にするために、一実施形態においては、番組についてのアクセス要件は、条件付アクセスユニット110の権利付与と比較される。権利付与は、条件付アクセスユニット110が例えばホームボックスオフィス(HBO)のような特定のコンテンツプロバイダからのコンテンツを視聴及び再生する資格を有することを明示することができる。権利付与は、コンテンツをデスクランブルするのに必要な1つ以上の鍵を含むこともできる。権利付与は、条件付アクセスユニット110がコンテンツをデスクランブルすることができる期間を定義することもできる。

【0030】

従って、一実施形態においては、条件付アクセスユニット又はデコーダが特定の番組の視聴の認証を受けているかどうかを判断するために、アクセス要件及び権利付与がアクセス制御ユニットの一部を形成する。以下の説明は、テレビ放送、購入映画等のような視聴覚コンテンツを回復するメカニズムに焦点を当てることを意図している。しかしながら、本発明を可聴コンテンツ(例えば、デジタル化音楽ファイル)のみのデスクランブルに適用することも意図している。

【0031】

アクセス要件及び権利付与は、コンテンツに対して料金を支払い、スクランブルコンテンツにアクセスする多種多様な選択肢を消費者に提供することができる。これらの選択肢には、ペイ・パー・プレイ(Pay Per Play:PPP)、ペイ・パー・ビュー(Pay Per View:PPV)、インパルス・ペイ・パー・ビュー(Impulse Pay Per View:IPPV)、時間基準ヒストリカル、ペイ・パー・タイム(Pay Per Time:PPT)、コピー厳禁映画の再購入、及び地域ペイ・パー・ビューが含まれる。「インパルス・ペイ・パー・ビュー」は、セットトップボックスに事前にダウンロードされているクレジットによりペイ・パー・ビュー映画を購入することを可能にする機能である。購入記録は記憶しておき、電話により料金請求センターに送ることができる。「時間基準ヒストリカル」の場合は、例えば1997年3月〜12月のような、過去の期間に配信されたコンテンツへのアクセスが可能である。アクセス要件及び権利付与は、スクランブルコンテンツを記憶するための異なる選択肢を消費者に提供することもできる。

【0032】

アクセス要件は、パケット識別子(Packet Identifiers:PID)を使用することにより、デジタル装置110の内部に配置するか、又は伝送媒体120を通じてそれに接続された条件付アクセスユニットに配信することができる。各PIDは、特定のサービス又は機能と関連付けられたアクセス要件を含むこともできる。条件付アクセスユニットに配信されるコンテンツは、数多くのPIDを含むこともでき、従って、特別な収入機能、技術機能、又はその他の特別な機能を局部的に実施することが可能になる。

【0033】

コンテンツを受信する前に、顧客には、メディアに記憶されるコンテンツへのアクセスの多数の選択肢を与えることができる。顧客は、コンテンツへのアクセス及び視聴権の購入を求められる。従って、もし顧客が将来の検索及び視聴のためにコンテンツを記録することを希望する場合は、購入したアクセス要件もコンテンツとともに記憶しておく必要がある。

【0034】

それに加えて、図18及び19に示したように、デスクランブルコンテンツ(例えば、トランスポートストリーム)にコピープロテクトを適用することができる。コピープロテクトされたコンテンツは、宛先インタフェース(例えば、NRSS−A、NRSS−B又はPODモジュールインタフェース)とソースとを接続するインタフェースの全域において再度スクランブルされることになる。ソース及び宛先インタフェースは、このコンテンツを再度暗号化するために用いられる鍵について一致する必要がある。このコピープロテクト鍵は、デジタル装置と関連付けられた固有鍵により暗号化することができる。固有鍵は、例えばファクトリロードプロシージャのような、EMM又はその他の方法により受信することができる。

【0035】

図2に見られるように、スマートカードインタフェース420とともに作動するようになっている条件付アクセスユニット401を含むセキュアなコンテンツ配信システムの第1の典型的実施形態が示されている。この実施形態は分割セキュリティアーキテクチャ及び外部セキュリティアーキテクチャとの整合性を有する。分割セキュリティアーキテクチャ実装においては、デジタル装置110は条件付アクセスユニット401(例えば、図1の条件付アクセスユニット110と同等)として作動するが、セットトップボックス又はその他の種類のデジタル装置として実装されている。外部セキュリティアーキテクチャ実装においては、条件付アクセスユニット401は、NRSS−B条件付アクセスユニットである。

【0036】

スマートカードインタフェース420は、デジタル受信機111に組み込むこともできるが、スマートカードインタフェース420を補完するスマートカード410、又は装置を受信するために、例えばPCMCIAスロット又はユニバーサルサービスバス(Universal Services Bus:USB)スロットのような拡張スロットを有することが予想される。この実施形態の場合、デジタル受信機111は光プロセッサ430及びデスクランブラ集積回路(Integrated Circuit:IC)440を含む。

【0037】

スマートカードインタフェース420は、スクランブルされた番組コンテンツをデスクランブルするための1つ以上の暗号化制御ワードを含むスマートカード410を受信する。スマートカード410は制御ワードを暗号化形式でスマートカードインタフェース420に伝送することができる。“CW”と呼ばれる制御ワードがスマートカード410とスマートカードインタフェース420との間の通信をハッカーが傍受することにより不正に抽出されるのを防ぐために、条件付アクセスユニット401に固有のCW暗号化鍵を使用することができる。これにより、条件付アクセスユニット401がCWを安全な方法で復号し、番組コンテンツのデスクランブルのためにクリア制御ワードを使用することが可能になる。

【0038】

詳細には、一実施形態によれば、ISO7816スマートカードの外部の暗号化プロセッサ415が、コンテンツのデスクランブルのために必要なCWを受信する。記憶素子412(例えば、レジスタ又はその他の揮発性又は不揮発性メモリ)にはCWの暗号化のための1つ以上の鍵が事前にロードされる。かかるロードは、スマートカード410の製造中、又は記憶素子412が暗号化プロセッサ415のワンチップメモリである場合は、記憶素子412又は暗号化プロセッサ415の製造中に、又は条件付アクセスユニットを通る通信路を経由しスマートカードインタフェース420(図示せず)を通じて行うことができる。スマートカード410(例えば、暗号化プロセッサにより実行されるソフトウェア又はファームウェア、専用ハードウェア等)の暗号化ブロック414は、デスクランブラIC440に固有の1つ以上の鍵によりCWを暗号化する。

【0039】

この実施形態の場合は、暗号化CWを復号ブロック460(例えば、状態機械又は専用回路)に直接送ることができるにもかかわらず、スマートカード410はスマートカードインタフェース420を通じて暗号化CWをプロセッサ430に配信する。プロセッサ430は、デスクランブラIC440に記憶された鍵と同一の鍵又はその派生物を使用する暗号化以外のCWに対して行われる追加的曖昧化技術に対抗する追加的操作を行うように実装することができる。デスクランブラIC440により処理されるまでは、CWが暗号化フォーマットで保持されることが注目される。従って、プロセッサ430とデスクランブラIC440との間の通信は安全である。

【0040】

条件付アクセスユニット401内のデスクランブラIC440は、記憶素子450に記憶された1つ以上の固有鍵を使用してCWを復号することになる。一実施形態においては、記憶素子450は、製造時又は条件付アクセスユニット401に伝送された初期番組データを通じて条件付アクセスユニット401内に実装された後にロードされた1つ以上の鍵レジスタを含む。

【0041】

次に、一実施形態によれば、復号ブロック460は、デスクランブラIC440内に置かれたデスクランブラロジック470の奇数及び偶数鍵記憶素子(図示せず)に復号CWを交互に書き込む。デスクランブラロジック470は、次に奇数及び偶数 CWを入ってくるスクランブルコンテンツ480に適当な時に適用し、デスクランブルされたクリアな番組コンテンツ490を出力する。もちろん、入ってくるスクランブルコンテンツ480のデスクランブルのために、奇数及び偶数鍵記憶素子へのロードの代替策を用いることもできる。

【0042】

従って、CWは暗号化形式で転送されるので、スマートカード410から条件付アクセスユニット401へのCWの転送は安全である。CWは非セキュアなプロセッサ430により復号されることがないので、CWは条件付アクセスユニット401内においてはその安全性を維持する。CWは、CWを実際に使用するデスクランブラIC440内でしか復号されず、従って、CWがクリアな状態で露出されることは決してなく、ハッカーがCWを入手することはできない。

【0043】

さらに、CWの復号に使用される鍵は、デスクランブラIC440のハードウェア(例えば、記憶素子450)内に記憶される。記憶素子450のシリコンを精査しない限りは、記憶素子450をハッキングすることはできない。IC440内の記憶素子450に記憶された鍵を徹底的に試用する試みを行うことができる。しかしながら、もしその鍵の大きさが十分なものであれば、その攻撃手段には勝ち目がないと考えられるであろう。関連の条件付アクセスユニット401に、固有の鍵又はCWを使用するスマートカード410によりCWは暗号化されるので、鍵を1つの特定の条件付アクセスユニットについてだけ有効なものとすることができ、その他のユニットがCW復号のためにその鍵を使用することはできない。従って、スマートカード410から条件付アクセスユニット401への暗号化制御ワードの伝送は安全であり、制御ワードはハッカーによる窃盗に対して脆弱ではない。

【0044】

デスクランブラIC440は、制御ワードの安全な処理を行う。このデスクランブラIC440は、CPUもファームウェアもソフトウェアも有さない。複雑な鍵階層構造は存在しない。基礎となるプロセッサなしのデスクランブラIC440が暗号化CWを受信し、固有鍵を適用し、その復号を行う。復号ブロック460に命令や暗号やハッシュ方法やソフトウェアがロードされることはない。復号は、単一の鍵機能だけを使用するデスクランブラIC440のハードウェア回路又は状態機械によりその全てが行われる。

【0045】

ここでは一般的には「固有鍵」と呼ばれる1つ以上の固有鍵は製造中に記憶素子450内にプログラミングすることができる。例えば、一実施形態においては、デスクランブラIC440は、1回だけしか書込みのできない不揮発性固有鍵記憶素子を有する。セットトップボックス、テレビ、又はNRSS−Bモジュールの製造時に、記憶素子450はプログラミングされる。この実施形態においては、記憶素子450に元々ロードされていた固有鍵の不正な読取り又は上書きの方法は存在しない。条件付アクセスユニット401のシリアル番号と条件付アクセスユニット401のデスクランブラICにロードされた固有鍵との関連付けを記録することができる。

【0046】

条件付アクセスユニット401の製造時及びスマートカード410の挿入時に、スマートカード410は、ペアリングの際に条件付アクセスユニット401と関連付けられた固有鍵を受信することができる。その時から、スマートカードはその特定のホスト(例えば、条件付アクセスユニット401)に「ペアリング」される。後に、スマートカード410が交換されたり、新しいホストに移動させられたりした場合は、新しいホストに関連付けられた固有鍵を権利付与管理メッセージ(EMM)を通じて受信するようにスマートカードを適応させることができる。もちろん、代替策として、新たにプログラミングされた固有鍵を有する新しいスマートカードをユーザに配信することもできる。

【0047】

CWをスマートカード410から条件付アクセスユニットに転送する典型的な方法が図3に示されている。その不揮発性メモリ内に記憶された鍵を使用するスマートカード410内において、制御ワードが暗号化される(ブロック40)。スマートカード内に記憶された鍵は、デスクランブラICの記憶素子内に記憶された鍵と関連付けられる。暗号化制御ワードはスマートカードから受信する(ブロック41)。

【0048】

この方法は、番組データを含むデジタルビットストリームをデスクランブラIC内で受信することを含み、ここで、番組データはシステム情報及びスクランブルされたデジタルコンテンツを含む(ブロック42)。暗号化制御ワードは、デスクランブラICの記憶素子内に記憶された鍵を使用して復号される(ブロック44)。スクランブルされたデジタルコンテンツは、復号制御ワードを使用して、デスクランブラIC内でデスクランブルされ(ブロック45)、デスクランブルデジタルコンテンツは出力される。

【0049】

暗号化ブロック414及び復号ブロック460により行われる暗号化及び復号機能の実施形態が図4、5及び6に示されている。これらの操作は、記憶素子412及び450内に記憶された固有鍵に基いてCWを変換する。DES、M6、又はDVB共通スクランブル用アルゴリズムのような暗号化アルゴリズムを使用することができる。図4、5及び6に示された実施形態においては、トリプルDESが使用されている。図6に示されたように、CWを復号ブロック460内で復号するために、デスクランブラIC440はトリプルDESを使用する。次に、スクランブルされた番組コンテンツ480をデスクランブルし、クリアな番組コンテンツ490を出力するために、デスクランブラロジック470が復号CWを使用する。

【0050】

しかしながら、制御ワードの暗号化及び復号はセットトップボックスに対して局部的であるので、より強力な暗号化の配置を段階的に行うことが可能である。例えば、シングルDESは初期に配置することができ、後に、すでに配備されているセットトップボックスとスマートカードとのペアリングユニットへ影響を与えることなく、ダブル又はトリプルDESを段階的に使用することができる。固有鍵に対するハッカーの攻撃を減らすために、固有鍵の長さは少なくともデスクランブルCWと同じにすることができる。

【0051】

図2の条件付アクセスユニット実装の別の実施形態においては、スマートカードの代わりに、図7に示されたような一方向又は双方向ネットワーク720のヘッドエンド710を使用することができる。ヘッドエンド710は、図2のローカル暗号化プロセッサに対するアクセス権を維持するのではなく、デコーダとして作動するデジタル装置(「デコーダ701」と呼ぶ)に対するアクセス権を維持する。デスクランブラIC740に基づき、ヘッドエンド710は1つ以上のサービス鍵(一般的には「サービス鍵」と呼ぶ)を配信することができる。1つのチャンネルから別のチャンネルへの移行を容易にするために、暗号化サービス鍵はデコーダ701内に局地的に記憶することができる。サービス鍵が暗号化形式で記憶され、必要に応じてデスクランブラIC740にロードされる。デスクランブラIC740のメモリ750内に記憶された1つ以上の固有鍵を使用することにより、サービス鍵はデスクランブラIC740内においてのみ復号される。一実施形態においては、サービス鍵はコンテンツを直接デスクランブルするための制御ワードとして使用される。別の実施形態においては、サービス鍵は1つ以上の制御ワードを復号するために使用され、この制御ワードはスクランブルコンテンツとともに帯域内で受信され、後にデスクランブルの目的で使用される。

【0052】

上記の図2、4、5及び6の実施形態において制御ワードに対して使用されているアルゴリズムの1つを使用して、サービス鍵を暗号化及び復号することができる。サービス鍵の暗号化及び復号に使用されるアルゴリズムは、番組コンテンツのスクランブル及びデスクランブルに使用されるアルゴリズムとは異なるものにすることができる。例えば、スマートカードであれ、ヘッドエンド鍵サーバであれ、ソフトウェアにおいてはM6の方が簡単に使用することができる。さらに、異なる公開暗号化アルゴリズム及びプロプライエタリ暗号化アルゴリズムを使用して、各サービス鍵を暗号化することができる。これらの異なるプロプライエタリアルゴリズムは、クローンハードウェアを無効にする海賊対策であると考えることができる。

【0053】

ヘッドエンド710は、EMM内にチャンネル又は、サービスの層に基づいて1つ以上のサービス鍵を配信することができる。サービス鍵は暗号化され、デコーダ701内に局部的に記憶され、異なるチャンネルの選局の際に、必要に応じてプロセッサ730により使用される。セットトップボックスはヘッドエンド710に比べて高容量で配備されるので、スマートカード(及び対応する暗号化プロセッサ)をセットトップボックスから取り除くことにより、ネットワーク内における有料テレビシステム実現のコストを大幅に下げることができる。

【0054】

この実施形態は一方向(非IPPV)放送ネットワークにおいて機能するものであるが、双方向対話型ネットワークにおいて機能し、その場合は、IPPV又はVOD購入又はその他のあらゆる非受信契約サービスのような、特定のサービス用の鍵が要求される。新しいサービスへのアクセスを承認する能力を有するのは、ローカル制御暗号化プロセッサではなくヘッドエンド710なので、帰路チャンネルがサービス鍵を要求するのに使用される。

【0055】

IPPVの多数の同時衝動買いが原因のヘッドエンド710におけるオーバロードの問題を避けるために、フリープレビュー期間を定めることができ、IPPV番組を実際の視聴の前に販売することができる。この実施形態においては、個々のショー又は映画用のサービス鍵はデコーダ701により要求し、前もって配信することができる。例えば、DOCSISモデム又は帯域外トランスミッタや受信機のような帰路チャンネル721を有する対話型ネットワークは番組鍵要求(PPK)メッセージをデコーダ701からヘッドエンド710に配信することができる。あるいは、デコーダ701はアクセスする各番組についてリアルタイムでサービス鍵を要求することもできる。

【0056】

ネットワークヘッドエンドサーバ710上のコントローラ(図示せず)がPPKメッセージを処理する。PPKメッセージはデコーダ701のアドレスと、さらには、視聴すべきチャンネルを識別するのに必要な情報(その全ては映画専門家グループ(MPEG)システム及び非セキュアなプロセッサによりすでに処理された番組情報から得ることができる)を含むことができる。例えばIPPV又はVOD要求のような要求は、必要に応じて、サービス攻撃の拒絶の否認防止及び防止のために暗号化することができる。

【0057】

メッセージを受信すると、ヘッドエンド710はアクセス制御リストのエントリにアクセスし(デコーダ701の各権利付与のリスティング)、デコーダが特定のサービス鍵を受信する認証を受けているかどうかを検証する。認証を受けている場合は、ヘッドエンドサーバ710は(デスクランブラIC内に配置されたデコーダ701の固有鍵を使用して暗号化された)サービス鍵をデコーダ701に送る。

【0058】

図8は、1つ以上のサービス鍵の要求及び受信のためのヘッドエンドサーバ710に適合した図7のデコーダ701をより詳細に示したものである。一実施形態によれば、権利付与制御メッセージ(ECM)のような番組データ800又は電子番組案内と関連付けられた(EPG)メタデータがコンテンツプロバイダからデコーダに提供される。番組データ800は少なくとも所望のチャンネル又はサービスの識別子(「チャンネル又はサービスID」と呼ぶ)を送るようになっている。番組データがIPPV又はVOD番組である場合は、番組データはさらに番組識別子(PID)を含むことができる。これは、メモリからの適正な暗号化鍵を識別することと、デスクランブラIC740の適正な記憶素子(又はレジスタ)への書込みのためにその鍵を使用する以外には、ECM処理を行う必要がないからである。

【0059】

番組データ内での検出時にチャンネル又はサービスIDを抽出するために、MPEGデマルチプレクサ810がメッセージプロセッサの役割を果たす。チャンネル又はサービスIDはプロセッサ730に送られ、トランスミッタ及び受信機ロジック820と組み合されたプロセッサ730は、図7のヘッドエンドサーバ710に送るために、チャンネル721を通じてサービス鍵要求(Request for Service Key:RSK)メッセージを生成する。

【0060】

それに応じて、デコーダ701の認証があると、ヘッドエンドサーバ710は要求されたサービス鍵(Service Key:SK)を暗号化フォーマットでトランスミッタ及び受信機ロジック820に提供し、トランスミッタ及び受信機ロジック820はSKをプロセッサ730に提供する。プロセッサ730はSKをメモリ735内に記憶し、及び/又は入っているスクランブルコンテンツをリアルタイムでデスクランブルするためにSKをデスクランブラIC740に提供することができる。例えば、メモリ735は、SKを局部的に記憶することが所望される場合に用いるオプションのコンポーネントである。SKが局部的に記憶されずに、必要に応じてヘッドエンドサーバ710からアクセスされる場合は、メモリ735はデコーダ701から取り外すことができる。

【0061】

番組データのスクランブルコンテンツを受信すると、デスクランブラIC740はかかるコンテンツをデスクランブルし、もしこのコンテンツがMPEGフォーマットにより圧縮されている場合は、MPEGデコーダ830に送られる。MPEGデコーダ830はデジタルコンテンツを解凍し、解凍されたデジタルコンテンツをテレビ表示用デジタル及びアナログ(D/A)変換器、デジタルビデオインタフェース(Digital Video Interface:DVI)リンク又はネットワークインタフェース(例えば、IEEE1394リンク)に送る。

【0062】

図示したように、プロセッサ730、メモリ735、デスクランブラIC740、MPEGデマルチプレクサ810、トランスミッタ及び受信機ロジック820及びMPEGデコーダ830は、バストレース又は別の通信方式(例えば、ワイヤ、光ファイバ等)により相互接続された2つ以上の集積回路上に実装することができる。あるいは、これらのコンポーネントを単一の集積回路上に実装することもできる。

【0063】

この実施形態においては、SKは一定の期間について有効とすることができる。メモリ735はSKをメモリ735内に記憶することができ、それにより、SKがまだ有効で、そのサービス鍵を再度要求する必要がない場合は、デコーダ701がそのサービスに再アクセスすることが可能になる。この実施形態においては、SKはネットワークを通じてヘッドエンドから出てくるので、暗号化形式でメモリ735内に記憶される。

【0064】

SKは番組の放送時間について有効とすることもできるし、一定期間について、例えば6時間有効とすることもできる。それよりも長い期間鍵を使用した場合は、デコーダ701とヘッドエンドサーバとの間のトランザクションの総数が減少することになるが、その理由は、いったん鍵がデコーダ701のメモリ735内に記憶されると、その鍵が直ちに利用可能になるからである。現在のサービス鍵(例えば、SK)の有効期間に応じて、次のサービス鍵(SKnext)をSKとともに配信することができる。あるいは、デコーダ701はSKの有効エポック(例えば、SKの有効期間)の終了の検出の後にSKnextを要求することができる。一実施形態においては、サービス鍵はユーザの受信契約期間について有効である。

【0065】

選局されるチャンネルに適用するように、サービス鍵は適切に識別される。デコーダ701があるチャンネルを選局する場合は、デコーダ701は適切な暗号化サービス鍵をメモリ735から探し、デスクランブラIC740の奇数偶数MPEG鍵レジスタに書き込む。図2の実施形態のように、デコーダ701の製造時に、秘密の固有鍵情報をデスクランブラIC740に書き込むことができる。

【0066】

一実施形態においては、サービス鍵は56ビット、112ビット又は168ビット鍵を含むことができる。表1は異なるサイズの鍵についての記憶要件を示したものである。

【0067】

【表1】

【0068】

サービスはアラカルトで販売することもできるし、ブーケ又はパッケージで販売することもできる。サービスIDにより識別されるいくつかのサービスの層が存在する。例えば、図9に示されたように、基本サービス層、より多くのサービスを提供する中間層、及び異なるプレミアムサービスを提供する高等層が存在する。この実施形態においては、サービスの各増長分の層に別々の鍵が与えられる。

【0069】

上の表1から、顧客が20種類のサービスの層の受信契約を希望した場合は、60バイトのID記憶、320バイトの現在有効なサービス鍵の記憶、次のエポック(又は支払請求周期)についてサービス鍵の記憶、総数700バイトの記憶が必要になる。

【0070】

図10は、サービス鍵を要求し、受信するための方法の典型的実施形態である。番組情報はヘッドエンドからデコーダに連続的に送られる(ブロック1010及び1015)。視聴者が視聴すべきチャンネルを次に選択する(ブロック1020)。ヘッドエンドはデコーダの受信契約状態をチェックする(ブロック1030)。デコーダが受信契約している場合は、ヘッドエンドはサービス鍵をデコーダに提供する(ブロック1055)。デコーダが受信契約をしていない場合は、デコーダは視聴者に受信契約を求める(ブロック1035)。視聴者は受信契約を決定する(ブロック1040)。デコーダは購入要求をヘッドエンドに送る(ブロック1045)。ヘッドエンドは暗号化サービス鍵をデコーダに送る(ブロック1050)。

【0071】

従って、図7のデコーダ701は、固有鍵を有するデスクランブラIC440を含む。サービス鍵はデコーダ701に配信され、固有鍵により暗号化され、暗号化形式でデコーダ701内に記憶される。あるいは、サービス鍵を局部的に記憶せずにチャンネルを選局する度毎に、デコーダ701がサービス鍵を要求することもできる。

【0072】

通常は図2のセキュアな暗号化プロセッサにより保持される権利付与は、例えば図7のヘッドエンド710内の鍵サーバのような制御オーソリティにより保持される。デコーダ701内のプロセッサ730は、視聴の選択肢を視聴者に対して適切に表示することができるように何をデスクランブルする認証が与えられているのかを伝えるメッセージ(例えば、ECM又はEMM)を受信することができる。プロセッサ730は選択されたチャンネルについてのサービス鍵を次に要求することができる。

【0073】

この実施形態においては、内蔵の「セキュアな」ファームウェア又はソフトウェアは存在しない。上記のハードウェア復号回路を使用するので、暗号化機能を有する内蔵プロセッサコア又はファームウェアは不要である。これにより、多数の条件付アクセスアプリケーションの使用が可能になり、これらのアプリケーションは非セキュアなプロセッサにダウンロードすることができる。サービス鍵は暗号化されたユニット鍵である。この鍵は公開非対称鍵とすることもできるし、秘密対称鍵とすることもできる。

【0074】

さらなる効果としては、デスクランブラIC740を有するデコーダ701にIC740内に組み込まれた固有鍵を提供することにより暗号化プロセッサを使用しない有料テレビアプリケーションが含まれる。デコーダ701はネットワークプロバイダからのサービス鍵又は制御ワードを要求することができる。決定的に重要な「セキュアな」機能はデスクランブラIC740内に隔離されているので、局部アクセス制御はプロセッサ730により行われる。

【0075】

図11Aには、セキュアなコンテンツ配信システム1100の第3の典型的実施形態が示されている。セキュアなコンテンツ配信システム1100は、受信契約者管理装置1110、条件付アクセス(CA)制御装置1120、異なるセットトップボックス製造者と関連付けられた複数のメイティング鍵サーバ11301〜1130N(N≧2)、及びスマートカード1150を受信するようになっているセットトップボックス1140を含む。スマートカード1150は、セットトップボックス1140の固有鍵(「固有鍵」)1190を記憶するように設定されたローカルメモリ1170を含むデスクランブラIC1160と通信する。

【0076】

セットトップボックス1140のユーザが特定の番組データを受信することを所望するとすぐに、セットトップボックスは、要求された番組データと関連付けられた権利付与がすでに内部に記憶されているかどうかを判断する。権利付与が記憶されていない場合は、画面表示によりユーザに通知し、受信契約者管理装置1110に要求1111を伝えるように促すことができる。ユーザは、(i)帯域外通信路(例えば、インターネットによる電子メール、ユーザからの電話等)又は(ii)図示したようなセットトップボックス1140と通信するCA制御装置1120への帯域内通信路により、要求を伝えることができる。あるいは、要求1111は自動的に送信することもできるし、ほぼリアルタイムでユーザを認証するために情報の調査を行うCA制御装置1120に送ることもできる。

【0077】

一実施形態においては、要求1111は、要求されたコンテンツの識別子(例えば、英数字又は数字の暗号)、セットトップボックスのシリアル番号(「STBシリアル番号」と呼ぶ)及び/又はスマートカード1150の識別子(「スマートカードID」と呼ぶ)を含むメッセージである。いずれかの情報処理システム(例えば、サービスプロバイダ又はコンテンツプロバイダにより制御されるサーバ、リレーステーション又はその他の装置)として実装されているので、受信契約者管理装置1110は要求を処理し、どんな権利付与をセットトップボックス1140に提供すべきかを判断する。図示されてはいないが、セットトップボックス又はスマートカードIDのシリアル番号を含むデータベースの調査を行うようにCA制御装置1120を設定し、それにより、受信契約者管理装置1110へのアクセスをなくすことができるということも考えられる。

【0078】

STBシリアル番号及びおそらくはグローバル鍵(例えば、コンテンツとともに帯域内送信されるECMを復号するために用いられる鍵)を含む認証(authorization:AUTH)メッセージ1112を受信契約者管理装置1110から受信すると、CA制御装置1120はSTBシリアル番号1141及びメイティング鍵ジェネレータ1121をメイティング鍵サーバ11301、...、又は1130N(一般的にはメイティング鍵サーバ1130iと呼ぶ、ここで、i≧1)のうち少なくとも1つに送信する。CA制御装置1120は、ダウンロードされたスクランブルされた情報から要求された番組データを抽出するために用いられるメイティング鍵1122の配信を調整する手段として作動する。CA制御装置1120は、ヘッドエンドサーバ、放送局、衛星アップリンク等として提供される。

【0079】

あるいは、そのような情報を信頼できる第三者機関に送信し、その第三者がメイティング鍵を含むデータベースへのアクセスを維持及び制御するということも考えられる。メイティング鍵ジェネレータ1121及び/又はSTBシリアル番号1141と関連付けられた数値は、メイティング鍵1122を検索するために使用される。「信頼できる第三者機関」としては、政府機関、あらゆるセットトップボックス製造者から独立して経営されている会社等があるが、それらに限定されるわけではない。

【0080】

STBシリアル番号1141及びメイティング鍵ジェネレータ1121の伝送の前に、セッション鍵をCA制御装置1120とメイティング鍵サーバ11301との間に確立するために、CA制御装置1120は、サーバ11301のような選択されたメイティング鍵サーバにより認証スキームを実施することができる。もちろん、メイティング鍵サーバ11301の代わりに実装されているのであれば、認証スキームは信頼できる第三者機関により実施されることになる。セッション鍵は、関係者の間で交換される情報を暗号化し、関係者の間にセキュアなリンクを提供するために使用することができる。様々な種類の認証スキームの例としては、デジタル証明書、デジタル署名、ハッシュ値等が含まれる。

【0081】

図11Bに示されたように、メイティング鍵ジェネレータ1121は、以下のもの、すなわち、セットトップボックス製造者識別子(STB製造者ID)1123、サービスプロバイダID1124、条件付アクセス(CA)プロバイダID1125及びメイティング鍵シーケンス番号1126のうち1つ以上を含むメッセージである。この実施形態の場合は、「STB製造者ID」1123は、セットトップボックス1140の製造者を識別する所定の数値である。もちろん、STBシリアル番号1141の当該の配列に応じて、STB製造者ID1123をオプションとすることも考えられる。「サービスプロバイダID」1124は、通信システムプロバイダ及び選択された配信メカニズムを識別する数値(例えば、16ビットのような1以上のビット)である。例えば、サービスプロバイダID1124は、どのケーブルテレビ、衛星、地上波又はインターネット会社が要求された番組データ及び/又はその会社の当該のヘッドエンドサーバを提供しているのかを識別することができる。「CAプロバイダID」1125はCA制御装置1120のプロバイダを表示している。「メイティング鍵シーケンス番号」1126は、メイティング鍵1122の長さが1パケット以上である場合は、情報のパケットを再順序付けするために使用され、特定のシステムにおいては、メイティング鍵ジェネレータ1121の期限切れを示すために使用することもできる。

【0082】

再び図11Aによれば、アクセス対象であるメイティング鍵サーバ11301、...、又は1130N(又は信頼できる第三者機関1135のデータベース)を識別するために、STBシリアル番号1141は各STB製造者IDについて固有の部分を有することができる。あるいは、STBシリアル番号1141は、セットトップボックス1140のシリアル番号及びそのセットトップボックス1140の製造者を識別する暗号を含めるために拡張することができる。もちろん、ビットの数は設計上の選択である。

【0083】

メイティング鍵ジェネレータ1121及びSTBシリアル番号1141を受信すると、適切なメイティング鍵サーバ(例えば、サーバ1130i、ここで、i≧1)はメイティング鍵1122を返信する。この実施形態においては、メイティング鍵1122は、セットトップボックス1140に送信中のスクランブルコンテンツをデスクランブルするのに必要な制御ワードを暗号化するのに使用される。詳細には、メイティング鍵サーバ1130iは、サーバ1130i内に事前に記憶されている固有鍵1180の同一コピーである鍵にアクセスし、アクセスした鍵を使用してメイティング鍵ジェネレータ1121を暗号化する。これにより、メイティング鍵1122と等価の鍵が作成される。あるいは、メイティング鍵ジェネレータ1121を一方向ハッシュ操作できることも考えられ、このハッシュ操作においては、結果は暗号化されるか、又は暗号化中の全メッセージ1122の代わりに暗号化されたメッセージ1122の一部となる。

【0084】

メイティング鍵1122を受信すると、CA制御装置1120は、スマートカード1140に送られた1つ以上のECM1142とともに、権利付与管理メッセージ(EMM)1148を生成する。EMM1148の一実施形態が図11Cに示されている。

【0085】

図11Cに示されたように、EMM1148は以下のもの、すなわち、スマートカードID1143、長さフィールド1144、メイティング鍵ジェネレータ1122、“M”(M≧1)鍵識別子11451〜1145M、及び鍵識別子11451〜1145Mに関連付けられたグローバル鍵11461〜1146Mのうち少なくとも2つを含む。もちろん、その他の権利付与1147をEMM1148に含めることもできる。さらに、メイティング鍵ジェネレータ1121をEMM1148から除外し、別個に、一般的にはEMM1148と同時に送ることができることも考えられる。

【0086】

スマートカードID1143は、特定のセットトップボックス及びおそらくはそのセットトップボックスの製造者を表示するのに使用されるビット値である。「EMM長さフィールド」1144は、EMM1148の長さを表示するのに使用されるビット値である。メイティング鍵ジェネレータ1121は、図示されているように、図11Bに示されたパラメータを含むビット値である。各「鍵識別子」11451〜1145Mは、グローバル鍵11461〜1146Mが不正に変更されていないかどうかをチェックする際に使用するために署名される16ビット権利付与タグ値である。グローバル鍵11461〜1146Mは、アクセス判定基準要件及び少なくとも1つの制御ワードを暗号化フォーマットで配信するために使用されるECM1142を復号するのに用いられる。これらの数値及びフィールドのサイズ(ビット数)は変えることができる。

【0087】

図12に説明されているように、スマートカード1150はEMM1148を受信し、メイティング鍵ジェネレータ1121及びECMから回復された暗号化制御ワード1151をセットトップボックス1140のデスクランブラIC1160に送る。

【0088】

図12は、図11Aのセットトップボックス1140の内部に実装されたデスクランブラIC1160の第1の典型的実施形態である。メイティング鍵ジェネレータ1121及び暗号化制御ワード1151をスマートカード1150から受信すると、デスクランブラIC1160は、デスクランブラIC1160内に事前に記憶されている固有鍵1162を使用して暗号化操作をメイティング鍵ジェネレータ1121に対して行う第1のプロセスブロック1161を含む。暗号化操作は、DES、AES、IDEA、3DES等のような対称鍵暗号化機能に準拠したものとすることができる。説明のために、“DES”操作について示してある。

【0089】

メイティング鍵ジェネレータ1121に対する暗号化操作により、メイティング鍵1122と同一の鍵1163が作成され、この鍵1163は、制御ワード1165を作成するのに使用される暗号化制御ワード1151を復号するのに使用される第2のプロセスブロック1164にロードされる。制御ワード1165は、セットトップボックス1140及び特にデスクランブラIC1160にロードされたスクランブルコンテンツをデスクランブルするのに使用される。デスクランブルは、スクランブルコンテンツ1166に対する3DES操作の実施を含むことができる。その結果はクリアなフォーマットのコンテンツであり、このコンテンツはデスクランブラIC1160から伝送し、その後に図8に示したようなMPEGデコーダにロードすることもできるし、オプションでD/A変換器、DVIインタフェース又はIEEE1394インタフェースにロードすることもできる。

【0090】

メイティング鍵1122がどのように形成されているかに応じて、復号及び暗号化をそれぞれ支援するために、プロセスブロック1161及び1164を変更することができることも考えられる。

【0091】

図13には、セキュアなコンテンツ配信システム1200の第4の典型的実施形態が示されている。セキュアなコンテンツ配信システム1200は、受信契約者管理装置1110、条件付アクセス(CA)制御装置1120、メイティング鍵ゲートウェイ1210、メイティング鍵サーバ11301〜1130N、及びセットトップボックス1140を含む。図11Aに示したようにメイティング鍵ジェネレータ1121及びSTBシリアル番号1141をCA制御装置1120から選択されたメイティング鍵サーバ11301のうち1つに伝送する代わりに、その情報はメイティング鍵ゲートウェイ1210に送ることができる。メイティング鍵ゲートウェイ1210はメイティング鍵ジェネレータ1121からSTB製造者IDにアクセスし、メイティング鍵ジェネレータ1121及びSTBシリアル番号1141を選択されたメイティング鍵サーバ11301に適切に送る。これにより、メイティング鍵1122を回復するためのCA制御装置1120又はサーバ11301〜1130Nによる処理時間が短縮される。

【0092】

あるいは、メイティング鍵ジェネレータ1121及びSTBシリアル番号1141を選択されたメイティング鍵サーバ11301に送るメイティング鍵ゲートウェイ1210の代わりに、その情報を信頼できる第三者機関1135に送ることができ、この信頼できる第三者機関がメイティング鍵の検索のためにデータベースにアクセスすることも考えられる。メイティング鍵は、メイティング鍵ジェネレータ1121及び/又はSTBシリアル番号1141に関連付けられた数値に基づいたものである。各データベースにはある範囲の数値を割り当てることができ、そこでは、メイティング鍵1122にアクセスする目標のデータデースを識別するために、メイティング鍵ジェネレータ1121及び/又はSTBシリアル番号1141の内部で関連付けられた数値を使用することができる。

【0093】

図14Aはセキュアなコンテンツ配信システム1300の第5の典型的実施形態である。セキュアなコンテンツ配信システム1300は、受信契約者管理装置1310、CA制御装置1320、異なるセットトップボックス製造者と関連付けられた複数のメイティング鍵サーバ13301〜1330N、セットトップボックス1340、メイティング鍵ゲートウェイ1350(ゲートウェイ1213に類似)、及びネットワークインタフェース1355(例えば、DOCSIS CMTS)を含む。セットトップボックス1340は、セットトップボックス1340の固有鍵1380を記憶するように設定されているローカルメモリ1370を備えるデスクランブラIC1360を含む。

【0094】

セットトップボックス1340は電子番組案内(EPG)をスクランブルされていないフォーマットで、デジタルコンテンツ1348をスクランブルされたフォーマットで受信する。一実施形態においては、EPGメタデータ1400はCA制御装置1320により帯域外に提供される。図15に示されたように、EPGメタデータの一実施形態は、コンテンツプロバイダにより提供される異なる種類のコンテンツ用に多重タグエントリ14101〜1410S(S≧1)を含む。各タグエントリ1410jは少なくとも1つのチャンネル名1420、コンテンツの名前1430、及びチャンネルと関連付けられたサービスの層を表示する鍵識別子1440を含む。それに加えて、各タグエントリ1410jはさらに番組識別子(PID)1450及びメイティング鍵ジェネレータ(MKG)1460を含む。

【0095】

再び図14Aによれば、セットトップボックス1340のユーザが特定の種類のコンテンツ(例えば、PPV映画、放送チャンネル等)を受信することを所望するとすぐに、セットトップボックス1340は、要求されたコンテンツと関連付けられた権利付与が内部に記憶されているかどうかを判断する。権利付与が記憶されていない場合は、(1)ユーザに画面表示又は音声再生によりその旨を直接通知し、受信契約者管理装置1310(又はCA制御装置1320)に要求1311を出すように促すこともできるし、(2)要求1311を自動的に送ることもできる。要求1311は帯域外(例えば、電話又はインターネットを通じての電子メール)で出すこともできるし、帯域内(CA制御装置1320を通じての受信契約者管理装置1310への伝送のための遠隔注文ボタンの利用)で出すこともできる。

【0096】

ここで、要求1311は、セットトップボックスのシリアル番号(「STBシリアル番号」と呼ぶ)及び要求されたコンテンツの識別子(例えば、英数字又は数字データ)を含むメッセージとすることができる。受信契約者管理装置1310は要求1311を処理し、どのような権利付与をセットトップボックス1340に提供すべきかを決定する。

【0097】

STBシリアル番号1341及び権利付与を含む(又はSTBシリアル番号1341をCA制御装置1320において調査する)認証(AUTH)メッセージ1312を受信契約者管理装置1310から受信すると、CA制御装置1320はSTBシリアル番号1341及びメイティング鍵ジェネレータ1321をメイティング鍵ゲートウェイ1350に送る。メイティング鍵ゲートウェイ1350は、要求されたコンテンツをダウンロードされたスクランブルされた情報から抽出するために使用されるメイティング鍵1322の配信を調整する手段として作動する。上記のように、CA制御装置1320はヘッドエンドサーバ、放送局、衛星リンク等として実装することができる。

【0098】

上の図11A〜11Cに記載されたこれらのメッセージの要素であるSTBシリアル番号1341及びメイティング鍵ジェネレータ1321の伝送の前に、CA制御装置1320とメイティング鍵ゲートウェイ1350との間でセキュアな通信を可能にするセッション鍵を確立するために、CA制御装置1320はメイティング鍵ゲートウェイ1350とともに認証スキームを実施することができる。

【0099】

メイティング鍵1322を受信すると、CA制御装置1320は1つ以上の権利付与管理メッセージ(EMM)1342を生成する。EMMの一実施形態が図14Bに説明されている。

【0100】

図14Bに示されたように、EMM1342は以下のもの、すなわち、STBシリアル番号1341、EMMの長さフィールド1343、メイティング鍵ジェネレータ1321、“M”(M≧1)鍵識別子13441〜1344M、及び鍵識別子13441〜1344Mに関連付けられた暗号化サービス鍵13451〜1345Mのうち少なくとも2つを含む。もちろん、これらの数値のサイズ(ビット数)は変えることができ、識別子又はサービス鍵とともにその他の種類の権利付与1346をEMM1342に含めることもできる。さらに、メイティング鍵ジェネレータ1321をEMM1342から除外し、別個に、一般的にはEMM1342と同時に送ることができることも考えられる。もちろん、これらの数値及びフィールドのサイズ(ビット数)は変えることができる。

【0101】

STBシリアル番号1341は、特定のセットトップボックス及びおそらくはそのセットトップボックスの製造者を表示するために使用されるビット値である。「EMMの長さフィールド」1343は、EMM1342の長さを表示するために使用されるビット値である。メイティング鍵ジェネレータ1321は、図示されているように、図11Bに示されたパラメータを含むビット値である。各「鍵識別子」13441〜1344Mは、対応する暗号化サービス鍵13451〜1345Mと関連付けられたサービスの層を表示する16ビット値である。暗号化サービス鍵13451〜1345Mは、図16に示されたようなメイティング鍵1322と同一であるデスクランブラIC1360内部で作成された鍵により復号される。

【0102】

図16は、図14Aのセットトップボックス1340内部に実装されたデスクランブラIC1360の第1の典型的実施形態である。EMM1342内に含まれたメイティング鍵ジェネレータ1321及び暗号化サービス鍵1345j(1≦j≦)を受信すると、デスクランブラIC1360は、デスクランブラIC1360内に事前に記憶されている固有鍵1362を使用して暗号化操作をメイティング鍵ジェネレータ1321に対して行う第1のプロセスブロック1361を含む。暗号化操作は、DES、AES、IDEA、3DES等のような対称鍵暗号化機能に準拠したものとすることができる。もちろん、暗号化機能の代わりにハッシュ機能を行うために、そのプロセスブロック1361を変えることができることも考えられる。

【0103】

メイティング鍵ジェネレータ1321に対する暗号化操作により、メイティング鍵1322と同一の鍵1363が作成され、この鍵1363は、暗号化サービス鍵1345jを復号することにより、セットトップボックス1340及び特にデスクランブラIC1360にロードされたスクランブルコンテンツ1365をデスクランブルするために使用されるサービス鍵を回復するために使用される第2のプロセスブロック1364にロードされる。デスクランブルはスクランブルコンテンツに対する3DES操作の実施を含むことができる。その結果はクリアなフォーマットのコンテンツであり、このコンテンツはデスクランブラIC1360から伝送し、その後に図8に示したようなMPEGデコーダにロードすることもできるし、オプションでD/A変換器、DVIインタフェース又はIEEE1394インタフェースにロードすることもできる。

【0104】

図17には、セキュアなコンテンツ配信システム1500の第6の典型的実施形態の一部が示されている。図14Aの受信契約者管理装置1310及びCA制御装置1320の代わりに、メイティング鍵ゲートウェイ1350を、それぞれが異なるコンテンツプロバイダと関連付けられた複数の受信契約者管理装置15101〜1510K(K≧1)と通信を行うようにすることができる。これらの受信契約者管理装置15101〜1510Kのそれぞれはメイティング鍵ジェネレータ及びSTBシリアル番号15201〜1520Kをメイティング鍵ゲートウェイ1350に提供し、その代わりに、対応するメイティング鍵15301〜1530Kを受信する。これらのメイティング鍵15301〜1530Kは、1つ以上の目的のセットトップボックス(図示せず)に提供されるサービス鍵を暗号化するために使用される。あるいは、図11A、13及び14に示されたように、信頼できる第三者機関1135を利用することもできる。

【0105】

例えば、この図示された実施形態の場合は、受信契約者管理装置15101及び15102は地上波放送業者であり、それぞれがメイティング鍵ジェネレータ及びSTBシリアル番号15201〜1520Kをメイティング鍵ゲートウェイ1350に提供し、対応するメイティング鍵15301、15302を受信する。その働きは類似しているのであるが、受信契約者管理装置15103及び15104はケーブル事業者であり、受信契約者管理装置15105は直接放送衛星(DBS)会社であり、受信契約者管理装置1510K-1及び1510Kはインターネットコンテンツソースである。

【0106】

図18には、セキュアなコンテンツ配信システム1600の第7の実施形態の一部が示されている。セキュアなコンテンツ配信システム1600のセットトップボックス1610はスクランブル又は暗号化コンテンツ1620を第1のソースから受信し、権利付与管理メッセージ(EMM)1640を第2のソースから受信する。第2のソースはスマートカード又はCA制御装置とすることができる。

【0107】

本発明の一実施形態によれば、EMM1640はユーザ鍵ジェネレータ1642及び暗号化ユーザ鍵1641を含む。図18及び19に示されたように、暗号化ユーザ鍵1641は、固有鍵1631又はその派生物により復号される場合にデスクランブラIC1630内に特定の数値を生成するために計算される数値である。それは、それを共有するための特定の数値である。支払い及びCAデスクランブルの後に、ユーザ鍵1633に基づくコピープロテクト鍵1635を使用して、コンテンツを再びスクランブルすることができる。コピープロテクト鍵1635は、復号の目的で、別のセットトップボックス1670、ポータブルコンピュータ(例えば、PDA)1671、又はポータブルジュークボックス1672のようなその他の装置と共有される。

【0108】

さらに図19に示されたように、デスクランブラIC1630の一実施形態は暗号化ユーザ鍵(Ekey)1641、ユーザ鍵ジェネレータ(User Key Generator:UKG)及び暗号化制御ワード1643を第2のソースから受信する。デスクランブラIC1630は、DES、AES、IDEA、3DES等のような対称鍵暗号化機能により固有鍵1631を使用してEkeyを復号する第1のプロセスブロック1632を含む。

【0109】

Ekeyに対する復号操作はユーザ鍵1633を回復し、ユーザ鍵1633は、コピープロテクト鍵1635を作成するためにUKG1642を暗号化するのに使用される第2のプロセスブロック1634にロードされる。セットトップボックス1610及び特にデスクランブラIC1630にロードされた暗号化コンテンツ1620のデスクランブル及び/又は復号用に制御ワードをクリアなフォーマットで回復するために、暗号化制御ワード1643は固有鍵1631(又はその派生物)を使用して復号される。デスクランブル及び/又は復号は3DES操作の実施を含むことができる。

【0110】

結果として、コンテンツは一時的にクリアなフォーマットにされるが、低レベル暗号化ロジック1660に送られ、この低レベル暗号化ロジック1660が、送信先デジタル装置のいずれか又は全てと関連付けられたコピープロテクト鍵1635によりデスクランブルコンテンツを暗号化する。結果として、コンテンツは以降の伝送時には安全である。

【0111】

上記の説明においては、本発明は特定の典型的実施形態との関連で説明されている。しかしながら、添付の特許請求の範囲に示されたように、本発明のより幅広い精神及び範囲から逸脱することなく様々な修正及び変更が可能であることが明らかである。従って、明細書及び添付図面は限定的な意味のものではなく、説明的な意味のものであると理解されたい。

【符号の説明】

【0112】

100 エンターテインメントシステム、110 デジタル装置(条件付アクセスユニット)、111 受信機、120 伝送媒体、130 オーディオシステム、140 デジタルVTR、150 ハードディスク記録ユニット、160 表示装置、170 制御ユニット、401 条件付アクセスユニット、410 スマートカード、412 記憶素子、414 暗号化ブロック、415 暗号化プロセッサ、420 スマートカードインタフェース、430 光プロセッサ、440 デスクランブラ集積回路(IC)、450 記憶素子、460 復号ブロック、470 デスクランブラロジック、480 スクランブルコンテンツ、490 デスクランブル番組コンテンツ、701 デコーダ、710 ヘッドエンド(ヘッドエンドサーバ)、720 一方向又は双方向ネットワーク、721 チャンネル、730 プロセッサ、735,750 メモリ、740 デスクランブラIC、800 番組データ、810 MPEGデマルチプレクサ、820 トランスミッタ/受信機ロジック、830 MPEGデコーダ、1110 受信契約者管理装置、1111 要求、1112 認証(AUTH)メッセージ、1120 条件付アクセス(CA)管理装置、1121 メイティング鍵ジェネレータ、1122 メイティング鍵、1123 セットトップボックス製造者識別子(STB製造者ID)、1124 サービスプロバイダID、1125 条件付アクセス(CA)プロバイダID、1126 メイティング鍵シーケンス番号、11301〜1130N メイティング鍵サーバ、1135 信頼できる第三者機関、1140 セットトップボックス、1141 STBシリアル番号、1142 ECM、1144 EMMの長さフィールド、11451〜1145M “M”(M≧1)鍵識別子グローバル鍵、11461〜1146M グローバル鍵、1147 権利付与、1148 権利付与管理メッセージ(EMM)、1150 スマートカード、1151 暗号化制御ワード、1160 デスクランブラIC、1161 第1のプロセスブロック、1162,1180,1362,1380,1631 固有鍵、1163 鍵、1164 第2のプロセスブロック、1165 制御ワード、1166 スクランブルのかかったコンテンツ、1170 ローカルメモリ、1190 固有鍵(「固有鍵」)、1200 セキュアなコンテンツ配信システム、1210 メイティング鍵ゲートウェイ、1300 セキュアなコンテンツ配信システム、1310 受信契約者管理装置、1311 要求、1312 認証(AUTH)メッセージ、1320 CA制御装置、1321 メイティング鍵ジェネレータ、1322 メイティング鍵、13301〜1330N メイティング鍵サーバ、1340 セットトップボックス、1341 STBシリアル番号、1342 権利付与管理メッセージ(EMM)、1343 EMMの長さフィールド、13441〜1344M “M”(M≧1)鍵識別子、13451〜1345M 暗号化サービス鍵、1345j 暗号化サービス鍵、1346 権利付与、1350 メイティング鍵ゲートウェイ、1355 ネットワークインタフェース、1360 デスクランブラIC、1361 第1のプロセスブロック、1363 鍵、1364 第2のプロセスブロック、1370 ローカルメモリ、1400 EPGメタデータ、14101〜1410S 多重タグエントリ、1410j 各タグエントリ、1420 チャンネル名、1430 コンテンツの名前、1440 鍵識別子、1450 番組識別子(PID)、1460 メイティング鍵ジェネレータ(MKG)、1500 セキュアなコンテンツ配信システム、15101〜1510K 受信契約者管理装置、15201〜1520K メイティング鍵ジェネレータ及びSTBシリアル番号、15301〜1530K 対応するメイティング鍵、15101,2,3,4,5 受信契約者管理装置、15201,2 メイティング鍵ジェネレータ及びSTBシリアル番号、15301,2 対応するメイティング鍵、1600 セキュアなコンテンツ配信システム、1610 セットトップボックス、1620 スクランブルのかかった又は暗号化コンテンツ、1630 デスクランブラIC、1632 第1のプロセスブロック、1633 ユーザ鍵、1634 第2のプロセスブロック、1635 コピープロテクト鍵、1640 権利付与管理メッセージ(EMM)、1641 暗号化ユーザ鍵(Ekey)、1642 ユーザ鍵ジェネレータ(UKG)、1643 暗号化制御ワード、1660 低レベル暗号化ロジック、1670 セットトップボックス、1671 ポータブルコンピュータ、1672 ポータブルジュークボックス

【特許請求の範囲】

【請求項1】

セキュアなコンテンツ配信システムにおいて、

番組データの要求を開始するセットトップボックスと、

上記セットトップボックスと通信する条件付アクセス制御装置とを備え、

上記条件付アクセス制御装置は、情報をリモートソースに送信し、それに応じて、上記リモートソースから送信されてくる情報に基づくメイティング鍵を受信し、

上記メイティング鍵は、上記セットトップボックスへの伝送の前に上記番組データをスクランブルするために使用される制御ワードを暗号化するために用いられることを特徴とするセキュアなコンテンツ配信システム。

【請求項2】

上記リモートソースは、上記セットトップボックスの製造者とそれぞれが関連付けられている複数のサーバであることを特徴とする請求項1記載のセキュアなコンテンツ配信システム。

【請求項3】

上記送信されてくる情報は、上記メイティング鍵を検索するために上記セットトップボックスの製造者と関連付けられている上記複数のサーバのうちの1つを識別する製造者識別子を含むことを特徴とする請求項2記載のセキュアなコンテンツ配信システム。

【請求項4】

上記送信されてくる情報は、上記メイティング鍵の長さが1パケット以上である場合は該メイティング鍵を形成するパケットを再順序付けするために使用されるメイティング鍵シーケンス番号を含むことを特徴とする請求項1記載のセキュアなコンテンツ配信システム。

【請求項5】

上記送信されてくる情報は、上記番組データの提供者を識別する識別子を含み、上記提供者がケーブルプロバイダ、衛星ベースプロバイダ、地上波ベースプロバイダ、及びインターネットサービスプロバイダのうちの1つであることを特徴とする請求項1記載のセキュアなコンテンツ配信システム。

【請求項6】

上記送信されてくる情報は、上記条件付アクセス制御装置のプロバイダを識別する識別子を含むことを特徴とする請求項1記載のセキュアなコンテンツ配信システム。

【請求項7】

上記リモートソースは、上記条件付アクセス制御装置によりアクセス可能な複数のデータベースを備える信頼できる第三者機関であることを特徴とする請求項1記載のセキュアなコンテンツ配信システム。

【請求項8】

上記条件付アクセス制御装置は、上記メイティング鍵の受信の後に、権利付与制御メッセージ及び権利付与管理メッセージを生成し、上記セットトップボックスに提供し、上記権利付与制御メッセージは、上記権利付与制御メッセージを復号するための少なくとも1つのグローバル鍵、及び該グローバル鍵が不正に変更されていないかどうかをチェックするのに使用する電子署名された数値である対応鍵識別子を含むことを特徴とする請求項1記載のセキュアなコンテンツ配信システム。

【請求項9】

上記条件付アクセス制御装置は、上記メイティング鍵の受信の後に、権利付与制御メッセージ及び権利付与管理メッセージを生成し、上記セットトップボックスに提供し、該権利付与制御メッセージは、上記制御ワードを暗号化フォーマットで含み、該権利付与管理メッセージがメイティング鍵ジェネレータを備えることを特徴とする請求項1記載のセキュアなコンテンツ配信システム。

【請求項10】

上記セットトップボックスは、スマートカード及びデスクランブラコンポーネントを備えることを特徴とする請求項9記載のセキュアなコンテンツ配信システム。

【請求項11】

上記セットトップボックスの上記スマートカードは、上記権利付与管理メッセージを受信し、上記権利付与管理メッセージからの上記メイティング鍵ジェネレータ及び上記権利付与制御メッセージから回復された暗号化制御ワードを上記セットトップボックスの上記デスクランブラコンポーネントに転送することを特徴とする請求項10記載のセキュアなコンテンツ配信システム。

【請求項12】

上記デスクランブラコンポーネントは、上記メイティング鍵と同一の鍵を作成するために該デスクランブラコンポーネントの中に事前に記憶されている固有鍵を使用して上記メイティング鍵ジェネレータメッセージに対して暗号化操作を行う第1のプロセスブロックを備え、上記鍵は、上記暗号化制御ワードを復号し、スクランブルされた番組データをデスクランブルするために使用される上記制御ワードを作成するために使用される第2のプロセスブロックにロードされることを特徴とする請求項11記載のセキュアなコンテンツ配信システム。

【請求項13】

製造者識別子を含むメイティング鍵ジェネレータメッセージを受信するステップと、

上記メイティング鍵ジェネレータメッセージを、上記製造者識別子により識別される第1のリモートソースに送信するステップと、

メイティング鍵を上記第1のリモートソースから受信するステップと、

上記メイティング鍵を第2のリモートソースに提供するステップを有し、

上記メイティング鍵は、番組データをスクランブルするのに使用されるサービス鍵を暗号化するために後に使用されることを特徴とするコンテンツ配信方法。

【請求項14】

上記メイティング鍵は、該メイティング鍵の長さが1パケット以上である場合は該メイティング鍵を形成するパケットを記録するために使用されるメイティング鍵シリアル番号を更に含むことを特徴とする請求項13記載のコンテンツ配信方法。

【請求項15】

上記メイティング鍵ジェネレータメッセージは、上記番組データの提供者を識別する識別子を更に含み、上記提供者はケーブルプロバイダ、衛星ベースプロバイダ、地上波ベースプロバイダ、及びインターネットサービスプロバイダのうちの1つであることを特徴とする請求項13記載のコンテンツ配信方法。

【請求項16】

上記第2のリモートソースへの上記メイティング鍵の提供は、セットトップボックスと通信する条件付アクセス制御装置へ上記メイティング鍵を提供するステップを備えることを特徴とする請求項13記載のコンテンツ配信方法。

【請求項17】

上記第2のリモートソースへの上記メイティング鍵の提供は、上記暗号化サービス鍵及び上記メイティング鍵ジェネレータメッセージを上記セットトップボックスのデスクランブラコンポーネントに提供するステップを有することを特徴とする請求項16記載のコンテンツ配信方法。

【請求項18】

上記第2のリモートソースへの上記メイティング鍵の提供は、上記メイティング鍵ジェネレータメッセージ、上記暗号化サービス鍵、及び該暗号化サービス鍵と関連付けられたサービスの層を示す数値である鍵識別子を含む権利付与管理メッセージを作成するステップと、

上記権利付与管理メッセージを上記セットトップボックスに提供するステップとを有する請求項16記載のコンテンツ配信方法。

【請求項19】

上記第2のリモートソースへの上記メイティング鍵の提供は、非スクランブルフォーマットの電子番組案内を含むメタデータを上記条件付アクセス制御装置から上記セットトップボックスに提供し、上記メタデータは、チャンネル名、番組データの名前、及び上記チャンネルと関連付けられたサービスの層を示す鍵識別子をそれぞれが含む複数のタグエントリを含み、

上記メイティング鍵ジェネレータメッセージを上記条件付アクセス制御装置から上記セットトップボックスに提供することを特徴とする請求項16記載のコンテンツ配信方法。

【請求項20】

上記メタデータは、上記メイティング鍵ジェネレータメッセージを含むことを特徴とする請求項19記載のコンテンツ配信方法。

【請求項21】

異なるコンテンツプロバイダとそれぞれが関連付けられた複数の受信契約者管理装置と通信するメイティング鍵ゲートウェイにおいて、

番組データ及び上記メイティング鍵ジェネレータを受信することを目的としたセットトップボックスと関連付けられたシリアル番号の少なくとも1つに基づき該メイティング鍵を検索する手段と、

上記メイティング鍵を上記複数の受信契約者管理装置の上記1つに伝送する手段とを備え、

上記メイティング鍵は、上記セットトップボックスに提供された少なくとも1つのサービス鍵を暗号化するために使用されることを特徴とするメイティング鍵ゲートウェイ。

【請求項22】

操作を少なくとも2つの受信契約者管理装置から同時に支援することを特徴とする請求項21記載のメイティング鍵ゲートウェイ。

【請求項23】

少なくとも2つの受信契約者管理装置は、ケーブルプロバイダ、衛星ベースプロバイダ、地上波ベースプロバイダ及びインターネットプロバイダからなるグループの少なくとも2つを備えることを特徴とする請求項22記載のメイティング鍵ゲートウェイ。

【請求項24】

スクランブルされたコンテンツを受信し、該スクランブルコンテンツをデスクランブルするコンテンツ受信装置において、

(i)暗号化制御ワード及び(ii)メイティング鍵ジェネレータメッセージを受信するようになっているリムーバブルスマートカードと、

上記暗号化制御ワード及び上記メイティング鍵ジェネレータを受信するデスクランブラコンポーネントとを備え、

上記デスクランブラコンポーネントは、上記セットトップボックスにロードされたスクランブルコンテンツをデスクランブルするために使用される制御ワードを回復するために上記暗号化制御ワードを復号する能力を有する鍵を作成するために、メイティング鍵ジェネレータに対して暗号化操作を行うことを特徴とするコンテンツ受信装置。

【請求項25】

上記スマートカードは、上記暗号化制御ワードを含むエンハンスメント制御メッセージを受信し、上記エンハンスメント制御メッセージは、上記スクランブルコンテンツが伝送される特定のチャンネルへのアクセス基準を含むことを特徴とする請求項24記載のコンテンツ受信装置。

【請求項26】

上記デスクランブラコンポーネントが集積回路であることを特徴とする請求項25記載のコンテンツ受信装置。

【請求項27】

上記デスクランブラコンポーネントが受信した上記メイティング鍵ジェネレータは、上記暗号化制御ワードを上記デスクランブラコンポーネントの内部で完全に回復するために、上記エンハンスメント制御メッセージを復号するための少なくとも1つの鍵を備えることを特徴とする請求項26記載のコンテンツ受信装置。

【請求項28】

上記スクランブルコンテンツを受信するコンテンツ受信装置において、

ネットワークインタフェースと、

メイティング鍵ジェネレータメッセージ、少なくとも1つの暗号化サービス鍵、及び上記ネットワークインタフェース全体にわたって上記暗号化サービス鍵と関連付けられたサービスの層を示すための対応鍵識別子を受信するためのデスクランブラコンポーネントと、上記デスクランブラコンポーネントは、上記スクランブルコンテンツをデスクランブルするために使用されるサービス鍵を作成するために、該メイティング鍵ジェネレータに対して暗号化操作を行うことと

を特徴とするコンテンツ受信装置。

【請求項29】

上記メイティング鍵ジェネレータメッセージ、上記暗号化サービス鍵及び上記対応鍵識別子が単一のエンハンスメント管理メッセージの中に含まれることを特徴とする請求項28記載のコンテンツ受信装置。

【請求項30】

上記メイティング鍵ジェネレータメッセージは、電子番組案内と関連付けられたメタデータにより提供され、一方、上記暗号化サービス鍵及び上記対応鍵コンテンツがエンハンスメント管理メッセージの中に含まれることを特徴とする請求項28記載のコンテンツ受信装置。

【請求項31】

上記メイティング鍵ジェネレータメッセージ及び上記対応鍵識別子の双方は、電子番組案内と関連付けられたメタデータにより提供され、一方、上記暗号化サービス鍵がエンハンスメント管理メッセージの中に含まれることを特徴とする請求項28記載のコンテンツ受信装置。

【請求項1】

セキュアなコンテンツ配信システムにおいて、

番組データの要求を開始するセットトップボックスと、

上記セットトップボックスと通信する条件付アクセス制御装置とを備え、

上記条件付アクセス制御装置は、情報をリモートソースに送信し、それに応じて、上記リモートソースから送信されてくる情報に基づくメイティング鍵を受信し、

上記メイティング鍵は、上記セットトップボックスへの伝送の前に上記番組データをスクランブルするために使用される制御ワードを暗号化するために用いられることを特徴とするセキュアなコンテンツ配信システム。

【請求項2】

上記リモートソースは、上記セットトップボックスの製造者とそれぞれが関連付けられている複数のサーバであることを特徴とする請求項1記載のセキュアなコンテンツ配信システム。

【請求項3】

上記送信されてくる情報は、上記メイティング鍵を検索するために上記セットトップボックスの製造者と関連付けられている上記複数のサーバのうちの1つを識別する製造者識別子を含むことを特徴とする請求項2記載のセキュアなコンテンツ配信システム。

【請求項4】

上記送信されてくる情報は、上記メイティング鍵の長さが1パケット以上である場合は該メイティング鍵を形成するパケットを再順序付けするために使用されるメイティング鍵シーケンス番号を含むことを特徴とする請求項1記載のセキュアなコンテンツ配信システム。

【請求項5】

上記送信されてくる情報は、上記番組データの提供者を識別する識別子を含み、上記提供者がケーブルプロバイダ、衛星ベースプロバイダ、地上波ベースプロバイダ、及びインターネットサービスプロバイダのうちの1つであることを特徴とする請求項1記載のセキュアなコンテンツ配信システム。

【請求項6】

上記送信されてくる情報は、上記条件付アクセス制御装置のプロバイダを識別する識別子を含むことを特徴とする請求項1記載のセキュアなコンテンツ配信システム。

【請求項7】

上記リモートソースは、上記条件付アクセス制御装置によりアクセス可能な複数のデータベースを備える信頼できる第三者機関であることを特徴とする請求項1記載のセキュアなコンテンツ配信システム。

【請求項8】

上記条件付アクセス制御装置は、上記メイティング鍵の受信の後に、権利付与制御メッセージ及び権利付与管理メッセージを生成し、上記セットトップボックスに提供し、上記権利付与制御メッセージは、上記権利付与制御メッセージを復号するための少なくとも1つのグローバル鍵、及び該グローバル鍵が不正に変更されていないかどうかをチェックするのに使用する電子署名された数値である対応鍵識別子を含むことを特徴とする請求項1記載のセキュアなコンテンツ配信システム。

【請求項9】

上記条件付アクセス制御装置は、上記メイティング鍵の受信の後に、権利付与制御メッセージ及び権利付与管理メッセージを生成し、上記セットトップボックスに提供し、該権利付与制御メッセージは、上記制御ワードを暗号化フォーマットで含み、該権利付与管理メッセージがメイティング鍵ジェネレータを備えることを特徴とする請求項1記載のセキュアなコンテンツ配信システム。

【請求項10】

上記セットトップボックスは、スマートカード及びデスクランブラコンポーネントを備えることを特徴とする請求項9記載のセキュアなコンテンツ配信システム。

【請求項11】

上記セットトップボックスの上記スマートカードは、上記権利付与管理メッセージを受信し、上記権利付与管理メッセージからの上記メイティング鍵ジェネレータ及び上記権利付与制御メッセージから回復された暗号化制御ワードを上記セットトップボックスの上記デスクランブラコンポーネントに転送することを特徴とする請求項10記載のセキュアなコンテンツ配信システム。

【請求項12】

上記デスクランブラコンポーネントは、上記メイティング鍵と同一の鍵を作成するために該デスクランブラコンポーネントの中に事前に記憶されている固有鍵を使用して上記メイティング鍵ジェネレータメッセージに対して暗号化操作を行う第1のプロセスブロックを備え、上記鍵は、上記暗号化制御ワードを復号し、スクランブルされた番組データをデスクランブルするために使用される上記制御ワードを作成するために使用される第2のプロセスブロックにロードされることを特徴とする請求項11記載のセキュアなコンテンツ配信システム。

【請求項13】

製造者識別子を含むメイティング鍵ジェネレータメッセージを受信するステップと、

上記メイティング鍵ジェネレータメッセージを、上記製造者識別子により識別される第1のリモートソースに送信するステップと、

メイティング鍵を上記第1のリモートソースから受信するステップと、

上記メイティング鍵を第2のリモートソースに提供するステップを有し、

上記メイティング鍵は、番組データをスクランブルするのに使用されるサービス鍵を暗号化するために後に使用されることを特徴とするコンテンツ配信方法。

【請求項14】

上記メイティング鍵は、該メイティング鍵の長さが1パケット以上である場合は該メイティング鍵を形成するパケットを記録するために使用されるメイティング鍵シリアル番号を更に含むことを特徴とする請求項13記載のコンテンツ配信方法。

【請求項15】

上記メイティング鍵ジェネレータメッセージは、上記番組データの提供者を識別する識別子を更に含み、上記提供者はケーブルプロバイダ、衛星ベースプロバイダ、地上波ベースプロバイダ、及びインターネットサービスプロバイダのうちの1つであることを特徴とする請求項13記載のコンテンツ配信方法。

【請求項16】

上記第2のリモートソースへの上記メイティング鍵の提供は、セットトップボックスと通信する条件付アクセス制御装置へ上記メイティング鍵を提供するステップを備えることを特徴とする請求項13記載のコンテンツ配信方法。

【請求項17】

上記第2のリモートソースへの上記メイティング鍵の提供は、上記暗号化サービス鍵及び上記メイティング鍵ジェネレータメッセージを上記セットトップボックスのデスクランブラコンポーネントに提供するステップを有することを特徴とする請求項16記載のコンテンツ配信方法。

【請求項18】

上記第2のリモートソースへの上記メイティング鍵の提供は、上記メイティング鍵ジェネレータメッセージ、上記暗号化サービス鍵、及び該暗号化サービス鍵と関連付けられたサービスの層を示す数値である鍵識別子を含む権利付与管理メッセージを作成するステップと、

上記権利付与管理メッセージを上記セットトップボックスに提供するステップとを有する請求項16記載のコンテンツ配信方法。

【請求項19】

上記第2のリモートソースへの上記メイティング鍵の提供は、非スクランブルフォーマットの電子番組案内を含むメタデータを上記条件付アクセス制御装置から上記セットトップボックスに提供し、上記メタデータは、チャンネル名、番組データの名前、及び上記チャンネルと関連付けられたサービスの層を示す鍵識別子をそれぞれが含む複数のタグエントリを含み、

上記メイティング鍵ジェネレータメッセージを上記条件付アクセス制御装置から上記セットトップボックスに提供することを特徴とする請求項16記載のコンテンツ配信方法。

【請求項20】

上記メタデータは、上記メイティング鍵ジェネレータメッセージを含むことを特徴とする請求項19記載のコンテンツ配信方法。