データ通信方法および無線通信ネットワーク

【課題】無線ネットワークにおいて送信機と受信機との間でデータをセキュアかつ確実に通信する方法を提供する。

【解決手段】送信機101は、該送信機において一つの受信機102と該送信機との間の第1のチャネル応答を推定し、第1のチャネル応答に基づいて第1の鍵を生成する。データは、レート適応符号を用いて送信機で符号化され、符号化データが生成される。符号化データは、ブロードキャスト前に、第1の鍵を用いてスクランブルされる。その後、受信機102は、第2のチャネル応答を推定して、ブロードキャストされたデータをデスクランブルするのに用いられる第2の鍵を生成することができる。

【解決手段】送信機101は、該送信機において一つの受信機102と該送信機との間の第1のチャネル応答を推定し、第1のチャネル応答に基づいて第1の鍵を生成する。データは、レート適応符号を用いて送信機で符号化され、符号化データが生成される。符号化データは、ブロードキャスト前に、第1の鍵を用いてスクランブルされる。その後、受信機102は、第2のチャネル応答を推定して、ブロードキャストされたデータをデスクランブルするのに用いられる第2の鍵を生成することができる。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、包括的には、無線通信に関し、より詳細には、無線ネットワークにおけるセキュア通信に関する。

【背景技術】

【0002】

有線通信ネットワークでは、信号エネルギーは、大部分が、導線又は光ファイバ等の物理媒体内に閉じ込められている。したがって、信号は、媒体に物理的に付着することによってしかアクセスすることができない。

【0003】

無線ネットワークでは、送信機の範囲内のいずれの受信機も、信号を傍受することができる。したがって、従来、セキュア通信は、通常、送信機及び受信機において、暗号化技術並びに非対称な公開鍵及び私有鍵を用いている。公開鍵基盤(PKI)は、公開鍵を生成、配布、及び維持する。公開鍵基盤では、トラステッド認証局(CA)が、全ての公開鍵をそれぞれのユーザー識別情報とバインドし、公開鍵証明書をそれぞれのユーザーに発行する。セキュア通信を確立するために、送信機は、まず受信機の公開鍵証明書を検証する。公開鍵が検証された後、メッセージが受信機の公開鍵を用いて暗号化され、そのメッセージは、対応する私有鍵を用いてのみ解読することができる。公開鍵の生成には、かなり大きな計算オーバーヘッドを要する。

【0004】

アドホックネットワーク等の多くの無線ネットワークにとって、PKIへのアクセスは困難又は利用不能である。無線ノードは、公開鍵を生成する計算能力も有しない。そのような場合、そのような無線ネットワークでのセキュリティ通信が課題となる。このことを考慮すると、無線通信ネットワークでセキュリティを実現することは非常に重要である。

【0005】

近年、物理レイヤのセキュリティが、無線ネットワークについて研究されている。情報理論に基づくと、チャネル容量よりも高いビットレートで送信されるメッセージは、正しく復号することができない。したがって、送信機と対象受信機との間のチャネルが、送信機と盗聴者との間のチャネルよりも大きな容量を有するのであれば、対象ユーザーにメッセージをセキュアに送信することが可能である。しかしながら、実際には、そのような条件が満たされることを保証することは困難である。

【0006】

別の手法は、無線ノードにおいて秘密セッション鍵を生成するものである。無線チャネルの相互作用によって、2つのノードが、チャネルのパラメーターを量子化することにより同一となる秘密鍵の対を生成することが可能である。一致する鍵の対が各ノードによって生成された後、それらの鍵を用いて、それらのノード間のメッセージを暗号化することができる。盗聴者は、2つのノードとは異なる無線チャネルを有するので、同じ鍵を作成することができず、セキュア通信が保証される。この手法の場合、独立に生成された鍵が完全に一致することが必須である。しかしながら、雑音、干渉、及びハードウェア障害に起因して、無線ノードの対によって生成された鍵が正確に同じであることは常に保証されるとは限らない。

【0007】

低密度パリティ検査(LDPC)符号を前方エラー訂正(FEC)符号に用いることができ、このLDPC符号は、チャネル雑音及び鍵の不一致を低減するのに広く用いられている。チャネル統計が与えられると、チャネル容量の非常に近くで動作する良好なLDPC符号を設計することができる。しかしながら、現実には、チャネルパラメーターは、常に正確に取得できるとは限らない。その上、チャネルは時間変動する可能性がある。したがって、符号レートは動的に求められるべきである。

【発明の概要】

【発明が解決しようとする課題】

【0008】

本発明は、送信機と受信機との間、包括的には本発明の実施態様による送受信機又はノード間でデータをセキュアかつ確実に通信する方法を記述する。

【課題を解決するための手段】

【0009】

送信機は、レート適応符号を用いてデータを符号化し、符号化データのビットストリームを生成する。レート適応符号は、レートレス符号、レート互換LDPC、又は畳み込み符号等、冗長性を増分的に追加する能力を有する任意の符号とすることができる。レートレス符号は、符号が無限個の符号化ビットからなる列を潜在的に生成することができるので、一定の符号レートを示さない一方、レート互換LDPC符号は、パリティ検査ビットを「パンクチャ」することによって符号レートを調整する。双方の符号は、慎重に設計された構造を有する。この設計では、符号化データが増分的に送信されて、さまざまなレベルのエラー訂正能力が達成される。

【0010】

送信機は、符号化データを鍵Kaを用いて暗号化し、符号化データの小さなセグメントを送信する。送信機が受信機から否定応答(NACK)を受信した場合又はタイムアウトした場合、符号化ビットストリームの追加セグメントが送信される。送信機は、肯定応答(ACK)が受信されるまで、セグメントをさらに追加して送信し続ける。

【0011】

受信機は、まず、受信ビットストリームを鍵Kbを用いて解読する。この鍵Kbは、鍵Kaと高い相関を有するが、常に正確に同じであるとは限らない。受信機は、すべての受信データを用いてメッセージの復号を試みる。受信機は、復号に成功した場合、符号化データの送信機にACKを送信する。受信機は、復号に成功しなかった場合、NACKを送信するか又は何もしないことによってさらに追加のセグメントを送信するように送信機にシグナリングする。

【発明の効果】

【0012】

本発明は、固定レート送信と比較して、無線通信ネットワークのセキュリティレベルを改善することができる。本発明は、特に、時間変動チャネルにおいて特に有効である。

【図面の簡単な説明】

【0013】

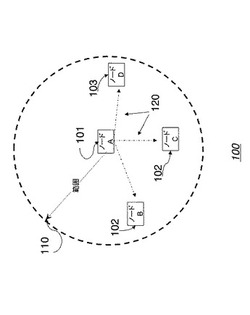

【図1】本発明の実施形態を用いる無線ネットワークの概略図である。

【図2】図1の無線ネットワークにおける2つのノード間をチャネルの概略図である。

【図3】本発明の実施形態による送信機及び受信機のブロック図である。

【図4】本発明の実施形態による送信機及び受信機の別の実施形態の概略図である。

【図5】本発明の実施形態による送信プロトコルの概略図である。

【図6】従来技術の固定送信レートを用いたレート及びチャネル容量のタイミング図である。

【図7】本発明の実施形態によるレート適応符号を用いたレート及びチャネル容量のタイミング図である。

【発明を実施するための形態】

【0014】

鍵生成

図1は、送信ノードA101、並びに該送信ノードの受信範囲110内にある受信ノードB、C102及び受信ノードD103を含む実施形態による無線通信ネットワーク100を示している。受信範囲内にあるいずれのノードも、チャネル120を介したブロードキャスト信号を傍受することができる。例えば、ノードD103は盗聴者となることができる。

【0015】

オープン媒体のため、潜在的にいずれの受信機も無線ブロードキャストを傍受することができるので、無線送信は盗聴に対して非常に脆弱である。したがって、セキュリティは、無線通信において極めて重要な問題である。

【0016】

図2は、送信機101と、1つの正当な受信機(ノードB)102及び1つの盗聴者ノード(ノードD)103との間のチャネル200を示している。正当なノード及び盗聴者の双方の受信信号は、それぞれのチャネル応答H211を乗算し、多少の雑音W212が加えられた送信信号としてモデル化することができる。

【0017】

2つの無線ノード(A及びB)は、そのノードと他方のノードとの間のチャネルを推定することによって独立して鍵の対を生成することができる。雑音及び他のハードウェア障害がない場合、Hab及びHbaとしてそれぞれ表記されるノードAのチャネル推定値及びノードBのチャネル推定値は、理論的には同一である。すなわち、Hab=Hba=Hである。しかしながら、環境雑音及びハードウェア障害のために、各ノードによって推定された実際のチャネルは、多くの場合、正確には同一でないが、高い相関を有している。推定されたチャネルは、

【0018】

【数1】

【0019】

及び

【0020】

【数2】

【0021】

と表すことができる。ここで、Za及びZbは、それぞれノードA及びノードBによって観測された雑音である。

【0022】

ノードAは、チャネル推定値

【0023】

【数3】

【0024】

に基づいて鍵Kaを生成することができ、ノードBは、チャネル推定値

【0025】

【数4】

【0026】

に基づいて鍵Kbを生成する。

【0027】

【数5】

【0028】

であるとすると、Ka及びKbは、常に同一であるとは限らないが、高い相関を有する。

【0029】

盗聴者ノードD103も、チャネル

【0030】

【数6】

【0031】

又は

【0032】

【数7】

【0033】

を推定することができ、いずれかのチャネル推定値又は双方のチャネル推定値を組み合わせたものに基づいて鍵Kdを生成することができる。しかしながら、盗聴者のチャネルとHとの間の相関は低く、したがって、鍵Kdを用いた不一致レートは、鍵Ka及びKbを用いて得られるレートよりもはるかに高い。ここで、不一致レートの所定のしきい値は、第2(又は第1)の鍵の全ビット数に対する不一致ビット数の比として定義される。

【0034】

暗号化技術を用いた従来のセキュア通信は、鍵Ka及びKbが完全に一致していることを要する。すなわち、受信機は、鍵の対Ka及びKb間に不一致ビットがある場合、データを正しく復号することができない。

【0035】

これとは対照的に、本発明の実施形態は、完全には一致していないが相関している鍵の対を用いてデータをセキュアに送信する方法を記述する。

【0036】

図3は、本発明の一実施形態を示している。送信機101は、レート適応エンコーダー381を用いてkビットのデータベクトルX=[x1,x2,...,xk]301を符号化し、シンボルの符号化されたビットストリームY371を生成する。レート適応エンコーダー381は、ルビー変換(Luby transform:LT)符号、ラプター符号、レート互換LDPC符号等を用いることができる。Yの長さは、潜在的に非常に長くなる可能性がある。ストリームY371の長さが長いほど、送信レートは低くなり、符号のエラー訂正能力は高くなる。

【0037】

送信機は、受信機102からのフィードバック330に従って送信符号のエラー訂正能力を徐々に調整する。フィードバックが復号の際の失敗(NACK)を示す場合、送信機は、Y371の追加シンボルを送信することによってエラー訂正能力を向上させ、受信機のビットストリームの復号を助ける。

【0038】

また、送信機101は、鍵Kaを用いて符号化データY371をスクランブル(SCBL)して(382)、スクランブルされたデータZ372にする。送信機101は、Z(1:n)と表記されるZの最初のnビットをブロードキャストする。ビットZ(1:n)は、対象受信機ノードB102でVb(1:n)として受信される。

【0039】

受信機は、鍵の最初のnビットKb(1:n)を用いてビットVb(1:n)をデスクランブルする(392)。鍵の長さがn未満である場合、反復鍵(repeated key)が用いられる。

【0040】

デスクランブルされたデータはSb(1:n)である。受信機内の復号器391は、Sb(1:n)を用いてデータ(メッセージ)Xの復号を試みる。受信機は、復号結果に従って送信機にフィードバック330を送信する。データの復号に成功した場合、受信機はACKを送信機に送信する。復号に失敗した場合、受信機は、NACKを明示的に送信することもできるし、何も送信しないことによって暗黙的にNACKを送信(すなわち、復号に失敗したことを通知)することもできる。

【0041】

送信機101は、Zのt番目のセグメント、すなわちZ((t−1)n+1:tn)をブロードキャストした後、ACKメッセージを受信した場合、Zの追加のシンボルの送信を停止し、次の入力データ(メッセージ)の準備をする。

【0042】

送信機101が、Zのt番目のセグメント、すなわちZ((t−1)n+1:tn)をブロードキャストした後、NACKを受信した場合、又は、暗黙的なNACKを送信した場合にはタイムアウトした場合、Zの追加のnビット、すなわち、Z(tn+1:tn+n)を送信することによって(送信を)継続する。

【0043】

スクランブル382は、シンボル単位の操作を実行する。各出力シンボルz(m)は、入力シンボルy(m)及び鍵シンボルka(m)を用いて生成される。一例として、y(m)及びka(m)が2進数である場合、スクランブルは、符号化データ及び第1の鍵に対して排他的OR(XOR)を適用すること、すなわちz(m)=y(m)XORka(m)によって行うことができる。シンボルの位相を回転させる等の他の方法も用いることができる。鍵の長さqがm未満である場合、反復鍵が用いられ、すなわち、z(m)=y(m)XORka(m mod q)となる。

【0044】

受信機102は、個別のデスクランブルブロック392及びデコーダーブロック391を含むことができる。デスクランブルブロック392は、受信シンボルvb(m)及び鍵kb(m)を取り込み、デスクランブルされたシンボルsb(m)を生成する。vb(m)及びkb(m)が共に2進数である場合、XOR演算をデスクランブラーで用いることができる。

【0045】

vb(m)若しくはkb(m)又はその両方の信頼性情報が知られている場合、高度なソフトデスクランブリング(soft descrambling)スキームを用いることができる。観測値rが与えられたとして、ビットsの信頼性をL=log(Pr(s=0|r)/Pr(s=1|r))によって示すことにする。この場合、受信データの信頼性はLc(m)=log(Pr(z(m)=0|vb(m))/Pr(z(m)=1|vb(m)))である。鍵Lk(m)の個々のビットの信頼性は、鍵生成プロセスから得ることができる。鍵が知られていない場合、Kbは、エラーがないものとして扱うことができ、すなわち、Lk(m)の値を無限大とみなすことができる。鍵Lk(m)が知られているとき、デスクランブル後のm番目のシンボルの軟出力情報Ld(m)は、

【0046】

【数8】

【0047】

に従って求めることができる。

【0048】

そうではなく、鍵Lk(m)が知られていない場合、

【0049】

【数9】

【0050】

である。

【0051】

軟入力を受け取ることができるデコーダーを用いることができ、Ldは、復号プロセスを初期化するのに用いることができる。

【0052】

盗聴者ノード103が、図3に示すような正当な受信機と同じ構造を有する場合、盗聴者は、鍵列Kdを用いて入力データVdをデスクランブルする。KdとKaとの間の相関が低いものとすると、盗聴者は、データを正しく復号することができない。すなわちXdH≠Xである。したがって、本発明の方法によって、対象の受信機にのみデータをセキュアに送信することが可能になる。

【0053】

図4は、連結されたレート適応符号、例えばラプター符号が用いられる本発明の別の実施形態を示している。連結されたレート適応符号の送信機101は、内符号(inner code)エンコーダー401及び外符号(outer code)エンコーダー402を含み、図3のように外エンコーダーの出力ではなく、2つのエンコーダーの間でスクランブルする(403)。代替的に、スクランブル403’は、代わりに、外デコーダーの出力に対して実行される。

【0054】

送信機101は、最初に、内符号を用いて入力データX301を符号化する(401)。次に、内エンコーダーの出力Yin411は、Kaを用いてスクランブルされ(403)、スクランブル列Zin412が生成される。外エンコーダー402は、入力としてZinを取り込み、Zoutを出力する。Zoutはブロードキャストされる。

【0055】

受信機102は、サイド情報Kbを用いて、受信された符号化信号Vbを復号する。受信機は、復号に成功しない場合、暗黙的又は明示的なNACKを送信機101に送信する。一方、受信機は、復号に成功した場合、ACKを送信機101に送信する。ブロードキャスト中、送信機101内の外符号エンコーダー402は、ACKが受信機102から受信されるまで、追加のビットを連続的に生成する。

【0056】

図5は、プロトコルの概要を示している。ノードA101は、新たな入力データを受信すると、そのデータを符号化してスクランブルし、スクランブルされた符号化データの一部504を送信する(501)。スクランブルされたデータを復号することができない場合、NACK505がノードB102によって送信され(502)、スクランブルされたデータの別の部分が送信される。すなわち、送信機は、データの復号が成功するまでレート適応エンコーダーによって生成されたスクランブルされたデータのブロードキャストを続ける。

【0057】

メッセージが正しく復号された場合、ノードB102は、ACK506を送信し(502)、ブロードキャストは終了する(507)。

【0058】

発明の効果

本発明は、固定レート送信と比較して、無線通信ネットワークのセキュリティレベルを改善することができる。本発明は、特に、時間変動チャネルにおいて特に有効である。

【0059】

図6は、固定レート(破線)が用いられている従来技術の送信を示している。データ699は、送信の時点におけるチャネル容量にかかわらず、所定のレートRab601で送信される。そのような方法は、2つの欠点を有する。すなわち、

1)対象ユーザーのチャネル容量(実線)Cab602が所定のレートRab601よりも低いとき、送信は成功せず、

2)盗聴者のチャネル容量(破線)Cad603がRab601よりも高いとき、盗聴者ノード103は、データを復号することができ、これによって、送信が非セキュアなものになる。

【0060】

図7は、本発明の実施形態を用いた送信を示している。鍵を用いて送信データをスクランブルすることによって、実効正当チャネル容量Cab602及び盗聴者チャネル容量Cad603との間の分離間隔700が増加する。データ699のセグメントごとに、送信機は、レートRinit701で送信を開始し、このレートは、最も高い可能な送信レートであり、例えばRinitは、1等の高さに設定することができる。各追加の送信では、実効レート710はそれよりも低い。

【0061】

レートがチャネル容量Cab602(実線)よりも低く、受信機がデータを正しく復号できる場合、送信は停止する。これによって、瞬時チャネル容量にレートを適応させることが可能になり、対象受信機のみが、メッセージの受信に成功することができ、データが盗聴者によって復号される確率が最小になる。

【0062】

好ましい実施形態を例として本発明を説明してきたが、本発明の趣旨及び範囲内において他のさまざまな適応及び変更を行うことができることが理解されるべきである。したがって、添付の特許請求の範囲の目的は、本発明の真の趣旨及び範囲内に入るすべての変形及び変更を包含することである。

【技術分野】

【0001】

本発明は、包括的には、無線通信に関し、より詳細には、無線ネットワークにおけるセキュア通信に関する。

【背景技術】

【0002】

有線通信ネットワークでは、信号エネルギーは、大部分が、導線又は光ファイバ等の物理媒体内に閉じ込められている。したがって、信号は、媒体に物理的に付着することによってしかアクセスすることができない。

【0003】

無線ネットワークでは、送信機の範囲内のいずれの受信機も、信号を傍受することができる。したがって、従来、セキュア通信は、通常、送信機及び受信機において、暗号化技術並びに非対称な公開鍵及び私有鍵を用いている。公開鍵基盤(PKI)は、公開鍵を生成、配布、及び維持する。公開鍵基盤では、トラステッド認証局(CA)が、全ての公開鍵をそれぞれのユーザー識別情報とバインドし、公開鍵証明書をそれぞれのユーザーに発行する。セキュア通信を確立するために、送信機は、まず受信機の公開鍵証明書を検証する。公開鍵が検証された後、メッセージが受信機の公開鍵を用いて暗号化され、そのメッセージは、対応する私有鍵を用いてのみ解読することができる。公開鍵の生成には、かなり大きな計算オーバーヘッドを要する。

【0004】

アドホックネットワーク等の多くの無線ネットワークにとって、PKIへのアクセスは困難又は利用不能である。無線ノードは、公開鍵を生成する計算能力も有しない。そのような場合、そのような無線ネットワークでのセキュリティ通信が課題となる。このことを考慮すると、無線通信ネットワークでセキュリティを実現することは非常に重要である。

【0005】

近年、物理レイヤのセキュリティが、無線ネットワークについて研究されている。情報理論に基づくと、チャネル容量よりも高いビットレートで送信されるメッセージは、正しく復号することができない。したがって、送信機と対象受信機との間のチャネルが、送信機と盗聴者との間のチャネルよりも大きな容量を有するのであれば、対象ユーザーにメッセージをセキュアに送信することが可能である。しかしながら、実際には、そのような条件が満たされることを保証することは困難である。

【0006】

別の手法は、無線ノードにおいて秘密セッション鍵を生成するものである。無線チャネルの相互作用によって、2つのノードが、チャネルのパラメーターを量子化することにより同一となる秘密鍵の対を生成することが可能である。一致する鍵の対が各ノードによって生成された後、それらの鍵を用いて、それらのノード間のメッセージを暗号化することができる。盗聴者は、2つのノードとは異なる無線チャネルを有するので、同じ鍵を作成することができず、セキュア通信が保証される。この手法の場合、独立に生成された鍵が完全に一致することが必須である。しかしながら、雑音、干渉、及びハードウェア障害に起因して、無線ノードの対によって生成された鍵が正確に同じであることは常に保証されるとは限らない。

【0007】

低密度パリティ検査(LDPC)符号を前方エラー訂正(FEC)符号に用いることができ、このLDPC符号は、チャネル雑音及び鍵の不一致を低減するのに広く用いられている。チャネル統計が与えられると、チャネル容量の非常に近くで動作する良好なLDPC符号を設計することができる。しかしながら、現実には、チャネルパラメーターは、常に正確に取得できるとは限らない。その上、チャネルは時間変動する可能性がある。したがって、符号レートは動的に求められるべきである。

【発明の概要】

【発明が解決しようとする課題】

【0008】

本発明は、送信機と受信機との間、包括的には本発明の実施態様による送受信機又はノード間でデータをセキュアかつ確実に通信する方法を記述する。

【課題を解決するための手段】

【0009】

送信機は、レート適応符号を用いてデータを符号化し、符号化データのビットストリームを生成する。レート適応符号は、レートレス符号、レート互換LDPC、又は畳み込み符号等、冗長性を増分的に追加する能力を有する任意の符号とすることができる。レートレス符号は、符号が無限個の符号化ビットからなる列を潜在的に生成することができるので、一定の符号レートを示さない一方、レート互換LDPC符号は、パリティ検査ビットを「パンクチャ」することによって符号レートを調整する。双方の符号は、慎重に設計された構造を有する。この設計では、符号化データが増分的に送信されて、さまざまなレベルのエラー訂正能力が達成される。

【0010】

送信機は、符号化データを鍵Kaを用いて暗号化し、符号化データの小さなセグメントを送信する。送信機が受信機から否定応答(NACK)を受信した場合又はタイムアウトした場合、符号化ビットストリームの追加セグメントが送信される。送信機は、肯定応答(ACK)が受信されるまで、セグメントをさらに追加して送信し続ける。

【0011】

受信機は、まず、受信ビットストリームを鍵Kbを用いて解読する。この鍵Kbは、鍵Kaと高い相関を有するが、常に正確に同じであるとは限らない。受信機は、すべての受信データを用いてメッセージの復号を試みる。受信機は、復号に成功した場合、符号化データの送信機にACKを送信する。受信機は、復号に成功しなかった場合、NACKを送信するか又は何もしないことによってさらに追加のセグメントを送信するように送信機にシグナリングする。

【発明の効果】

【0012】

本発明は、固定レート送信と比較して、無線通信ネットワークのセキュリティレベルを改善することができる。本発明は、特に、時間変動チャネルにおいて特に有効である。

【図面の簡単な説明】

【0013】

【図1】本発明の実施形態を用いる無線ネットワークの概略図である。

【図2】図1の無線ネットワークにおける2つのノード間をチャネルの概略図である。

【図3】本発明の実施形態による送信機及び受信機のブロック図である。

【図4】本発明の実施形態による送信機及び受信機の別の実施形態の概略図である。

【図5】本発明の実施形態による送信プロトコルの概略図である。

【図6】従来技術の固定送信レートを用いたレート及びチャネル容量のタイミング図である。

【図7】本発明の実施形態によるレート適応符号を用いたレート及びチャネル容量のタイミング図である。

【発明を実施するための形態】

【0014】

鍵生成

図1は、送信ノードA101、並びに該送信ノードの受信範囲110内にある受信ノードB、C102及び受信ノードD103を含む実施形態による無線通信ネットワーク100を示している。受信範囲内にあるいずれのノードも、チャネル120を介したブロードキャスト信号を傍受することができる。例えば、ノードD103は盗聴者となることができる。

【0015】

オープン媒体のため、潜在的にいずれの受信機も無線ブロードキャストを傍受することができるので、無線送信は盗聴に対して非常に脆弱である。したがって、セキュリティは、無線通信において極めて重要な問題である。

【0016】

図2は、送信機101と、1つの正当な受信機(ノードB)102及び1つの盗聴者ノード(ノードD)103との間のチャネル200を示している。正当なノード及び盗聴者の双方の受信信号は、それぞれのチャネル応答H211を乗算し、多少の雑音W212が加えられた送信信号としてモデル化することができる。

【0017】

2つの無線ノード(A及びB)は、そのノードと他方のノードとの間のチャネルを推定することによって独立して鍵の対を生成することができる。雑音及び他のハードウェア障害がない場合、Hab及びHbaとしてそれぞれ表記されるノードAのチャネル推定値及びノードBのチャネル推定値は、理論的には同一である。すなわち、Hab=Hba=Hである。しかしながら、環境雑音及びハードウェア障害のために、各ノードによって推定された実際のチャネルは、多くの場合、正確には同一でないが、高い相関を有している。推定されたチャネルは、

【0018】

【数1】

【0019】

及び

【0020】

【数2】

【0021】

と表すことができる。ここで、Za及びZbは、それぞれノードA及びノードBによって観測された雑音である。

【0022】

ノードAは、チャネル推定値

【0023】

【数3】

【0024】

に基づいて鍵Kaを生成することができ、ノードBは、チャネル推定値

【0025】

【数4】

【0026】

に基づいて鍵Kbを生成する。

【0027】

【数5】

【0028】

であるとすると、Ka及びKbは、常に同一であるとは限らないが、高い相関を有する。

【0029】

盗聴者ノードD103も、チャネル

【0030】

【数6】

【0031】

又は

【0032】

【数7】

【0033】

を推定することができ、いずれかのチャネル推定値又は双方のチャネル推定値を組み合わせたものに基づいて鍵Kdを生成することができる。しかしながら、盗聴者のチャネルとHとの間の相関は低く、したがって、鍵Kdを用いた不一致レートは、鍵Ka及びKbを用いて得られるレートよりもはるかに高い。ここで、不一致レートの所定のしきい値は、第2(又は第1)の鍵の全ビット数に対する不一致ビット数の比として定義される。

【0034】

暗号化技術を用いた従来のセキュア通信は、鍵Ka及びKbが完全に一致していることを要する。すなわち、受信機は、鍵の対Ka及びKb間に不一致ビットがある場合、データを正しく復号することができない。

【0035】

これとは対照的に、本発明の実施形態は、完全には一致していないが相関している鍵の対を用いてデータをセキュアに送信する方法を記述する。

【0036】

図3は、本発明の一実施形態を示している。送信機101は、レート適応エンコーダー381を用いてkビットのデータベクトルX=[x1,x2,...,xk]301を符号化し、シンボルの符号化されたビットストリームY371を生成する。レート適応エンコーダー381は、ルビー変換(Luby transform:LT)符号、ラプター符号、レート互換LDPC符号等を用いることができる。Yの長さは、潜在的に非常に長くなる可能性がある。ストリームY371の長さが長いほど、送信レートは低くなり、符号のエラー訂正能力は高くなる。

【0037】

送信機は、受信機102からのフィードバック330に従って送信符号のエラー訂正能力を徐々に調整する。フィードバックが復号の際の失敗(NACK)を示す場合、送信機は、Y371の追加シンボルを送信することによってエラー訂正能力を向上させ、受信機のビットストリームの復号を助ける。

【0038】

また、送信機101は、鍵Kaを用いて符号化データY371をスクランブル(SCBL)して(382)、スクランブルされたデータZ372にする。送信機101は、Z(1:n)と表記されるZの最初のnビットをブロードキャストする。ビットZ(1:n)は、対象受信機ノードB102でVb(1:n)として受信される。

【0039】

受信機は、鍵の最初のnビットKb(1:n)を用いてビットVb(1:n)をデスクランブルする(392)。鍵の長さがn未満である場合、反復鍵(repeated key)が用いられる。

【0040】

デスクランブルされたデータはSb(1:n)である。受信機内の復号器391は、Sb(1:n)を用いてデータ(メッセージ)Xの復号を試みる。受信機は、復号結果に従って送信機にフィードバック330を送信する。データの復号に成功した場合、受信機はACKを送信機に送信する。復号に失敗した場合、受信機は、NACKを明示的に送信することもできるし、何も送信しないことによって暗黙的にNACKを送信(すなわち、復号に失敗したことを通知)することもできる。

【0041】

送信機101は、Zのt番目のセグメント、すなわちZ((t−1)n+1:tn)をブロードキャストした後、ACKメッセージを受信した場合、Zの追加のシンボルの送信を停止し、次の入力データ(メッセージ)の準備をする。

【0042】

送信機101が、Zのt番目のセグメント、すなわちZ((t−1)n+1:tn)をブロードキャストした後、NACKを受信した場合、又は、暗黙的なNACKを送信した場合にはタイムアウトした場合、Zの追加のnビット、すなわち、Z(tn+1:tn+n)を送信することによって(送信を)継続する。

【0043】

スクランブル382は、シンボル単位の操作を実行する。各出力シンボルz(m)は、入力シンボルy(m)及び鍵シンボルka(m)を用いて生成される。一例として、y(m)及びka(m)が2進数である場合、スクランブルは、符号化データ及び第1の鍵に対して排他的OR(XOR)を適用すること、すなわちz(m)=y(m)XORka(m)によって行うことができる。シンボルの位相を回転させる等の他の方法も用いることができる。鍵の長さqがm未満である場合、反復鍵が用いられ、すなわち、z(m)=y(m)XORka(m mod q)となる。

【0044】

受信機102は、個別のデスクランブルブロック392及びデコーダーブロック391を含むことができる。デスクランブルブロック392は、受信シンボルvb(m)及び鍵kb(m)を取り込み、デスクランブルされたシンボルsb(m)を生成する。vb(m)及びkb(m)が共に2進数である場合、XOR演算をデスクランブラーで用いることができる。

【0045】

vb(m)若しくはkb(m)又はその両方の信頼性情報が知られている場合、高度なソフトデスクランブリング(soft descrambling)スキームを用いることができる。観測値rが与えられたとして、ビットsの信頼性をL=log(Pr(s=0|r)/Pr(s=1|r))によって示すことにする。この場合、受信データの信頼性はLc(m)=log(Pr(z(m)=0|vb(m))/Pr(z(m)=1|vb(m)))である。鍵Lk(m)の個々のビットの信頼性は、鍵生成プロセスから得ることができる。鍵が知られていない場合、Kbは、エラーがないものとして扱うことができ、すなわち、Lk(m)の値を無限大とみなすことができる。鍵Lk(m)が知られているとき、デスクランブル後のm番目のシンボルの軟出力情報Ld(m)は、

【0046】

【数8】

【0047】

に従って求めることができる。

【0048】

そうではなく、鍵Lk(m)が知られていない場合、

【0049】

【数9】

【0050】

である。

【0051】

軟入力を受け取ることができるデコーダーを用いることができ、Ldは、復号プロセスを初期化するのに用いることができる。

【0052】

盗聴者ノード103が、図3に示すような正当な受信機と同じ構造を有する場合、盗聴者は、鍵列Kdを用いて入力データVdをデスクランブルする。KdとKaとの間の相関が低いものとすると、盗聴者は、データを正しく復号することができない。すなわちXdH≠Xである。したがって、本発明の方法によって、対象の受信機にのみデータをセキュアに送信することが可能になる。

【0053】

図4は、連結されたレート適応符号、例えばラプター符号が用いられる本発明の別の実施形態を示している。連結されたレート適応符号の送信機101は、内符号(inner code)エンコーダー401及び外符号(outer code)エンコーダー402を含み、図3のように外エンコーダーの出力ではなく、2つのエンコーダーの間でスクランブルする(403)。代替的に、スクランブル403’は、代わりに、外デコーダーの出力に対して実行される。

【0054】

送信機101は、最初に、内符号を用いて入力データX301を符号化する(401)。次に、内エンコーダーの出力Yin411は、Kaを用いてスクランブルされ(403)、スクランブル列Zin412が生成される。外エンコーダー402は、入力としてZinを取り込み、Zoutを出力する。Zoutはブロードキャストされる。

【0055】

受信機102は、サイド情報Kbを用いて、受信された符号化信号Vbを復号する。受信機は、復号に成功しない場合、暗黙的又は明示的なNACKを送信機101に送信する。一方、受信機は、復号に成功した場合、ACKを送信機101に送信する。ブロードキャスト中、送信機101内の外符号エンコーダー402は、ACKが受信機102から受信されるまで、追加のビットを連続的に生成する。

【0056】

図5は、プロトコルの概要を示している。ノードA101は、新たな入力データを受信すると、そのデータを符号化してスクランブルし、スクランブルされた符号化データの一部504を送信する(501)。スクランブルされたデータを復号することができない場合、NACK505がノードB102によって送信され(502)、スクランブルされたデータの別の部分が送信される。すなわち、送信機は、データの復号が成功するまでレート適応エンコーダーによって生成されたスクランブルされたデータのブロードキャストを続ける。

【0057】

メッセージが正しく復号された場合、ノードB102は、ACK506を送信し(502)、ブロードキャストは終了する(507)。

【0058】

発明の効果

本発明は、固定レート送信と比較して、無線通信ネットワークのセキュリティレベルを改善することができる。本発明は、特に、時間変動チャネルにおいて特に有効である。

【0059】

図6は、固定レート(破線)が用いられている従来技術の送信を示している。データ699は、送信の時点におけるチャネル容量にかかわらず、所定のレートRab601で送信される。そのような方法は、2つの欠点を有する。すなわち、

1)対象ユーザーのチャネル容量(実線)Cab602が所定のレートRab601よりも低いとき、送信は成功せず、

2)盗聴者のチャネル容量(破線)Cad603がRab601よりも高いとき、盗聴者ノード103は、データを復号することができ、これによって、送信が非セキュアなものになる。

【0060】

図7は、本発明の実施形態を用いた送信を示している。鍵を用いて送信データをスクランブルすることによって、実効正当チャネル容量Cab602及び盗聴者チャネル容量Cad603との間の分離間隔700が増加する。データ699のセグメントごとに、送信機は、レートRinit701で送信を開始し、このレートは、最も高い可能な送信レートであり、例えばRinitは、1等の高さに設定することができる。各追加の送信では、実効レート710はそれよりも低い。

【0061】

レートがチャネル容量Cab602(実線)よりも低く、受信機がデータを正しく復号できる場合、送信は停止する。これによって、瞬時チャネル容量にレートを適応させることが可能になり、対象受信機のみが、メッセージの受信に成功することができ、データが盗聴者によって復号される確率が最小になる。

【0062】

好ましい実施形態を例として本発明を説明してきたが、本発明の趣旨及び範囲内において他のさまざまな適応及び変更を行うことができることが理解されるべきである。したがって、添付の特許請求の範囲の目的は、本発明の真の趣旨及び範囲内に入るすべての変形及び変更を包含することである。

【特許請求の範囲】

【請求項1】

無線ネットワークにおける送信機と受信機との間のデータ通信方法であって、

前記送信機において、該送信機と前記受信機との間の第1のチャネル応答を推定すること、

前記第1のチャネル応答に基づいて第1の鍵を生成すること、

前記送信機において、レート適応符号を用い前記データを符号化して、符号化データを生成すること、

前記符号化データを前記第1の鍵を用いてスクランブルして、スクランブルされたデータを生成すること、及び

前記スクランブルされたデータをブロードキャストすること、

を含む、方法。

【請求項2】

前記受信機において、前記送信機と該受信機との間の第2のチャネル応答を推定すること、

前記第2のチャネル応答に基づいて第2の鍵を生成すること、

前記受信機によって受信された前記スクランブルされたデータを前記第2の鍵を用いてデスクランブルして、デスクランブルされたデータを生成すること、及び

前記デスクランブルされたデータを復号すること、

をさらに含む、請求項1に記載の方法。

【請求項3】

前記第1の鍵及び前記第2の鍵は、高い相関を有しているが同一ではない、請求項2に記載の方法。

【請求項4】

前記スクランブルすることは、2進データの排他的ORおよび複素数値の位相回転等の一方向関数である、請求項1に記載の方法。

【請求項5】

前記符号化することは、エンコーダーを用いて実行され、該エンコーダーは、内エンコーダー及び外エンコーダーを備え、前記スクランブルすることは、該外エンコーダーの出力に対して実行される、請求項1に記載の方法。

【請求項6】

前記符号化することは、エンコーダーを用いて実行され、該エンコーダーは、内エンコーダー及び外エンコーダーを備え、前記スクランブルすることは、該外エンコーダーの入力を生成するために、該内エンコーダーの出力に対して実行される、請求項1に記載の方法。

【請求項7】

前記受信機は、信頼性情報が利用可能であるとき、ソフトデスクランブル法を用いる、請求項2に記載の方法。

【請求項8】

前記信頼性情報は、前記第1の鍵及び前記第2の鍵のためのものである、請求項7に記載の方法。

【請求項9】

前記信頼性情報は、前記デスクランブルされたデータのためのものである、請求項7に記載の方法。

【請求項10】

前記受信機で受信された前記スクランブルされたデータの復号が成功するまで、前記送信機は、前記スクランブルされたデータのブロードキャストを続ける、請求項1に記載の方法。

【請求項11】

前記レート適応符号は、レートレス符号、レート互換低密度パリティ検査符号、又は畳み込み符号である、請求項1に記載の方法。

【請求項12】

無線通信ネットワークであって、

レート適応符号によって符号化され、次いで、送信機において該送信機と受信機との間で推定された第1のチャネル応答に基づく第1の鍵によってスクランブルされたデータを、ブロードキャストする送信機を備え、

前記受信機は、該受信機において前記送信機と該受信機との間で推定された第2のチャネル応答に基づく第2の鍵を用いて、受信したデータをデスクランブルする、

無線通信ネットワーク。

【請求項1】

無線ネットワークにおける送信機と受信機との間のデータ通信方法であって、

前記送信機において、該送信機と前記受信機との間の第1のチャネル応答を推定すること、

前記第1のチャネル応答に基づいて第1の鍵を生成すること、

前記送信機において、レート適応符号を用い前記データを符号化して、符号化データを生成すること、

前記符号化データを前記第1の鍵を用いてスクランブルして、スクランブルされたデータを生成すること、及び

前記スクランブルされたデータをブロードキャストすること、

を含む、方法。

【請求項2】

前記受信機において、前記送信機と該受信機との間の第2のチャネル応答を推定すること、

前記第2のチャネル応答に基づいて第2の鍵を生成すること、

前記受信機によって受信された前記スクランブルされたデータを前記第2の鍵を用いてデスクランブルして、デスクランブルされたデータを生成すること、及び

前記デスクランブルされたデータを復号すること、

をさらに含む、請求項1に記載の方法。

【請求項3】

前記第1の鍵及び前記第2の鍵は、高い相関を有しているが同一ではない、請求項2に記載の方法。

【請求項4】

前記スクランブルすることは、2進データの排他的ORおよび複素数値の位相回転等の一方向関数である、請求項1に記載の方法。

【請求項5】

前記符号化することは、エンコーダーを用いて実行され、該エンコーダーは、内エンコーダー及び外エンコーダーを備え、前記スクランブルすることは、該外エンコーダーの出力に対して実行される、請求項1に記載の方法。

【請求項6】

前記符号化することは、エンコーダーを用いて実行され、該エンコーダーは、内エンコーダー及び外エンコーダーを備え、前記スクランブルすることは、該外エンコーダーの入力を生成するために、該内エンコーダーの出力に対して実行される、請求項1に記載の方法。

【請求項7】

前記受信機は、信頼性情報が利用可能であるとき、ソフトデスクランブル法を用いる、請求項2に記載の方法。

【請求項8】

前記信頼性情報は、前記第1の鍵及び前記第2の鍵のためのものである、請求項7に記載の方法。

【請求項9】

前記信頼性情報は、前記デスクランブルされたデータのためのものである、請求項7に記載の方法。

【請求項10】

前記受信機で受信された前記スクランブルされたデータの復号が成功するまで、前記送信機は、前記スクランブルされたデータのブロードキャストを続ける、請求項1に記載の方法。

【請求項11】

前記レート適応符号は、レートレス符号、レート互換低密度パリティ検査符号、又は畳み込み符号である、請求項1に記載の方法。

【請求項12】

無線通信ネットワークであって、

レート適応符号によって符号化され、次いで、送信機において該送信機と受信機との間で推定された第1のチャネル応答に基づく第1の鍵によってスクランブルされたデータを、ブロードキャストする送信機を備え、

前記受信機は、該受信機において前記送信機と該受信機との間で推定された第2のチャネル応答に基づく第2の鍵を用いて、受信したデータをデスクランブルする、

無線通信ネットワーク。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【公開番号】特開2012−129985(P2012−129985A)

【公開日】平成24年7月5日(2012.7.5)

【国際特許分類】

【外国語出願】

【出願番号】特願2011−248483(P2011−248483)

【出願日】平成23年11月14日(2011.11.14)

【出願人】(597067574)ミツビシ・エレクトリック・リサーチ・ラボラトリーズ・インコーポレイテッド (484)

【住所又は居所原語表記】201 BROADWAY, CAMBRIDGE, MASSACHUSETTS 02139, U.S.A.

【Fターム(参考)】

【公開日】平成24年7月5日(2012.7.5)

【国際特許分類】

【出願番号】特願2011−248483(P2011−248483)

【出願日】平成23年11月14日(2011.11.14)

【出願人】(597067574)ミツビシ・エレクトリック・リサーチ・ラボラトリーズ・インコーポレイテッド (484)

【住所又は居所原語表記】201 BROADWAY, CAMBRIDGE, MASSACHUSETTS 02139, U.S.A.

【Fターム(参考)】

[ Back to top ]