ネットワークシステム及びその制御方法、並びにプログラム

【課題】 本発明は、特定エリア内に設置されたネットワーク等に対する不正なアクセスを防止し、当該ネットワークのセキュリティを向上させることができるネットワークシステムを提供する。

【解決手段】 本ネットワークシステムは、ユーザ103のセキュリティエリア101への入室許可を、携帯するIDカード104内の非接触ICから入退室管理装置106により読み取られたセキュリティ情報(ユーザID)に応じて行い、ユーザ103が入室時に携帯しているノートパソコン102のMACアドレスをユーザIDに対応する識別情報として管理サーバ108に登録し、入退室管理装置106を介してユーザの退出要求を受信したときは、登録した識別情報を削除し、管理サーバ108への識別情報の登録状況に基づいてノートパソコン102とネットワーク107との接続を制限する。

【解決手段】 本ネットワークシステムは、ユーザ103のセキュリティエリア101への入室許可を、携帯するIDカード104内の非接触ICから入退室管理装置106により読み取られたセキュリティ情報(ユーザID)に応じて行い、ユーザ103が入室時に携帯しているノートパソコン102のMACアドレスをユーザIDに対応する識別情報として管理サーバ108に登録し、入退室管理装置106を介してユーザの退出要求を受信したときは、登録した識別情報を削除し、管理サーバ108への識別情報の登録状況に基づいてノートパソコン102とネットワーク107との接続を制限する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、ネットワークシステム及びその制御方法、並びにプログラムに関し、特に、特定のエリア内に設置されたネットワークシステムに対して、無線通信機能を備えた携帯端末等の情報処理装置からの不正アクセスを防止するネットワークシステム及びその制御方法、並びにプログラムに関する。

【背景技術】

【0002】

近年、無線通信機能を備えたノートパソコンやPDA(Personal Digital Assistance)、携帯電話等の携帯可能な情報処理装置の普及により、これら装置をユーザが特定のエリア内に持ち込んで、当該エリア内に設置された有線または無線LANに接続し、データ通信が行われるようになっている。そのため、情報処理装置からネットワークへの不正な通信参加を防止するためにセキュリティ技術が提案されている(例えば、特許文献1参照)。

【0003】

具体的には、DHCPサーバをアウトソーシングセンターに配設し、予めMACアドレスが登録されていない限り、DHCPサーバによるIPアドレスの取得を不可とするもので、MACアドレスが登録されていないコンピュータ等の情報処理装置をネットワーク接続する際は、認証サーバで企業、団体の特定化を行った後、MACアドレスを登録するMACアドレス登録画面を用意し、DHCPサーバに対して、MACアドレスと使用するIPアドレスとの対応情報を生成し、DHCPサーバのデータベースに登録されているMACアドレスとIPアドレスの対応情報からIPアドレスを動的に探索して、利用者のコンピュータ用のIPアドレスを発行する技術が開示されている。

【特許文献1】特開2002−232449号公報

【発明の開示】

【発明が解決しようとする課題】

【0004】

しかしながら、上記従来の技術では、例えば、特定のエリア内のネットワークに通信参加した情報処理装置をユーザが外出先で紛失し、第三者が利用して当該ネットワークに不正アクセスを行った場合、特定エリア内へのユーザの入退室にセキュリティ対策を施しているにも関わらず、特定エリア内でのみ管理されている機密情報等が漏洩するおそれがある。

【0005】

例えば、図1に示すように、113を正規のユーザ103が機密情報の保護されたセキュリティエリア101内で普段使用している無線通信端末であって外出先で紛失したものであり、112を通信端末113を利用してセキュリティエリア101内のネットワークに不正アクセスを試みる第三者とすると、上記特許文献1に開示されたセキュリティ対策技術では、十分な機密情報の保護を行うことが困難である。

【0006】

本発明は、上記問題に鑑みて成されたものであり、特定エリア内に設置されたネットワーク等に対する不正なアクセスを防止し、当該ネットワークのセキュリティを向上させることができるネットワークシステム及びその制御方法、並びにプログラムを提供することを目的とする。

【課題を解決するための手段】

【0007】

上記目的を達成するために、請求項1記載のネットワークシステムは、ユーザ認証を行うためのセキュリティ情報を読み取る読取装置と、前記読み取られたセキュリティ情報を管理するサーバと、ネットワークに通信可能な少なくとも1つの通信端末とを備えるネットワークシステムにおいて、前記サーバは、前記通信端末の識別情報を受信する受信手段と、前記受信した識別情報を前記セキュリティ情報に対応して登録する登録手段と、前記登録された識別情報を前記読み取られたセキュリティ情報に応じて削除する削除手段と、前記識別情報の登録状況に基づいて前記通信端末と前記ネットワークとの通信を制御する制御手段とを有することを特徴とする。

【0008】

上記目的を達成するために、請求項13記載のネットワークシステムの制御方法は、ユーザ認証を行うためのセキュリティ情報を読み取る読取装置と、前記読み取られたセキュリティ情報を管理するサーバと、ネットワークに通信可能な少なくとも1つの通信端末とを備えるネットワークシステムの制御方法において、前記通信端末の識別情報を受信する受信工程と、前記受信した識別情報を前記セキュリティ情報に対応して登録する登録工程と、前記登録された識別情報を前記読み取られたセキュリティ情報に応じて削除する削除工程と、前記識別情報の登録状況に基づいて前記通信端末と前記ネットワークとの通信を制御する制御工程とを有することを特徴とする。

【発明の効果】

【0009】

本発明によれば、通信端末の識別情報を受信し、受信した識別情報をセキュリティ情報に対応して登録し、登録された識別情報を読み取られたセキュリティ情報に応じて削除し、登録された識別情報の登録状況に基づいて通信端末とネットワークとの通信を制御するので、例えば、ユーザが特定エリア内のネットワークに接続して使用していたノートパソコン等の情報処理装置を外出先で紛失した場合であっても、当該情報処理装置を利用した第三者の当該ネットワークに対する不正なアクセスを防止し、当該ネットワークのセキュリティを向上させることができる。

【発明を実施するための最良の形態】

【0010】

以下、本発明の実施の形態を図面を参照して詳細に説明する。

【0011】

[第1の実施の形態]

図1は、本発明の第1の実施の形態に係るネットワークシステムの全体構成を示す図である。

【0012】

図1において、101は外部から遮断され、機密情報を保護するために設けられたセキュリティエリアである。103は、セキュリティエリア101への入退室を行うことが可能な正規のユーザである。102は、ユーザ103が所有し、セキュリティエリア101内で利用されるノートパソコンである。ノートパソコン102は、有線及び/又は無線通信機能を有する通信端末であり、無線LANや有線LAN等に接続することが可能である。

【0013】

ノートパソコン102には、RFID(Radio Frequency Identification)タグ又はデータキャリアとも呼ばれる非接触IC(Integral Circuit)チップが内蔵又は装着可能とされている。この非接触ICには、ノートパソコン102を他の装置と識別するための識別情報として、例えば、内蔵又は装着されているLANコントローラ(不図示)のMAC(Media Access Control)アドレスが格納されている。

【0014】

104は、セキュリティエリア101への入退室に必要なユーザ認証用のID(Identification)カードである。IDカード104の一例としては、ノートパソコン102と同様の非接触ICチップが内蔵されている。この非接触ICには、セキュリティ情報としてユーザ103を識別するためのユーザIDが格納されている。105はセキュリティエリア101の入退室口である。ユーザ103は、この入退室口105からセキュリティエリア101への入退室を行う。なお、IDカード104は必ずしも非接触方式を採用したものである必要性はなく、接触方式を採用したものでも構わない。以下では、IDカード104に非接触方式を採用した場合を想定して説明を行うこととする。

【0015】

106は、入退室口105に設置された入退室管理装置である。入退室管理装置106は、セキュリティエリア101に入退室する者の管理を行うものである。例えば、ユーザ103がセキュリティエリア101へ入退室する際に、入退室管理装置106にIDカード104をかざすことにより、当該IDカード104に内蔵された非接触ICから自動的にユーザIDが読み取られ、入退室口105の解錠、施錠、及び開閉が制御される。

【0016】

107はセキュリティエリア101内に設置されたネットワークである。ネットワーク107は、有線通信又は無線通信でデータの送受信が可能なLAN(Local Area Network)であり、入退室管理装置106や管理サーバ108が接続されている。管理サーバ108は、ネットワーク107を介して入退室管理装置106との間でデータの送受信を行うことが可能で、セキュリティエリア101へのユーザの入退室を管理する。

【0017】

109はゲートウェイであり、ネットワーク107とセキュリティエリア101の外部に設置されたネットワーク110とを接続し、ネットワーク107とネットワーク110との間のデータパケットの転送を制御する装置である。111は、ネットワーク110に接続されているサーバである。ネットワーク110は、LANであってもインターネットであってもよい。

【0018】

IDカード104内の非接触ICには、ユーザ103のユーザIDの他にユーザ103がセキュリティエリア101内で使用する目的で所有するノートパソコン102の識別情報が格納されていてもよく、ノートパソコン102内の非接触ICには、ノートパソコン102の識別情報の他にユーザ103のユーザIDが格納されていてもよい。

【0019】

次に、図1のシステムにおける情報処理装置、すなわちノートパソコン102、入退室管理装置106、管理サーバ108、ゲートウェイ109、及びサーバ111の基本的なハードウェア構成について図2を参照して説明する。

【0020】

図2は、図1のネットワークシステムにおける情報処理装置の基本的なハードウェア構成を示すブロック図である。

【0021】

図2において、201はCPU、202は各種プログラムなどが格納されているROM、203はアプリケーション動作時に演算領域として活用されるRAM、204はアプリケーションや処理データが格納されるハードディスク(HDD)、205は基本的な設定情報を保持するための不揮発性RAM(NVRAM)、206はネットワークに接続するための通信制御部(Network I/F)である。これら各部がバス207を介して互いに接続されている。

【0022】

次に、図1の入退室管理装置106に内蔵されたICリーダ/ライタのハードウェア構成について説明する。本ICリーダ/ライタは、非接触ICに格納された情報(データ)を無線通信により読み取ったり、データを非接触ICに書き込んだりすることが可能な機器である。

【0023】

図3は、図1の入退室管理装置106に内蔵されたICリーダ/ライタのハードウェア構成を示すブロック図である。

【0024】

図3において、ICリーダ/ライタ300は、電波信号を送信するための送信アンテナ部401と、送信アンテナ部401から送信するデータ信号を変調する変調回路402と、電波信号を受信する受信アンテナ部403と、受信アンテナ部403より受信した電波信号を復調する復調回路404と、非接触IC以外の機器等との通信を行うI/F部406と、制御部405とを有する。送信アンテナ部401には、上述した電力生成用の電波を常時発信するための交流電源407が接続されている。

【0025】

制御部405は、送信アンテナ部401、変調回路402、受信アンテナ部403、復調回路404、及びI/F部406を制御する。制御部405は、外部からの指示に応じて、電力を供給するための電波及び送信するデータを変調回路402により変調して、送信アンテナ部401を介して電波を発信させる。また、制御部405は、受信アンテナ部403で受信した電波信号を復調回路404により復調させた後、データ信号として扱えるように変換することができる。

【0026】

次に、図1のノートパソコン102やIDカード104に内蔵された非接触ICのハードウェア構成について説明する。

【0027】

図4は、非接触ICのハードウェア構成を示すブロック図である。

【0028】

図4において、非接触IC500は、不揮発性メモリ501と、電波を送受信するためのアンテナ部502と、共振コンデンサ部503と、電流の整流・平滑を行うための電力形成部504と、電波の復調・変調を行うための復変調回路505と、制御部506とを有する。この非接触IC500は、バッテリ等の電源を内蔵しておらず、ICリーダ/ライタ300から供給される電波に基づいて電力を誘電している。すなわち、アンテナ部502は、共振コンデンサ部503との組み合わせで共振回路を形成している。

【0029】

ICリーダ/ライタ300は、常時、電力生成用の電波(交流磁界)を発しているので、このICリーダ/ライタ300に非接触IC500をかざすと、非接触IC500内の共振回路には電磁誘導作用により誘導電流が発生する。この誘導電流は電力形成部504に出力される。電力形成部504は、入力された誘導電流を整流・平滑して所定電圧の電力を生成し、不揮発性メモリ501、制御部506、及び復変調回路505に供給する。

【0030】

また、ICリーダ/ライタ300は、電力生成用の電波信号の他に各種のデータに係る電波信号も同時に送信しており、このデータに係る電波信号は、復変調回路505によって復調され、制御部506の制御の下に不揮発性メモリ501に書き込まれる。制御部506は、不揮発性メモリ501からデータを読み出し、復変調回路505によって変調してアンテナ部502を介して電波信号として発信する。

【0031】

図5は、入退室管理装置106の基本的な機能構成を示すブロック図である。本図では、図2に示したハードウェア構成に基づき、ROM202又はHDD204に格納されるプログラムを実行するCPU201の処理により実現される機能を示す。

【0032】

図5において、301は認証インターフェース部である。認証インターフェース部301は、ノートパソコン102やIDカード104に内蔵された非接触ICから、ノートパソコン102の識別情報やユーザIDを読み取る入出力手段に相当する。そのため、認証インターフェース部301にはICリーダ/ライタ300が含まれる。

【0033】

302は制御部であり、認証インターフェース部301を介して識別情報の入力、入力された識別情報をネットワークインターフェース部303へ受け渡す処理などを司る。ネットワークインターフェース部303は、ネットワーク上の外部装置との情報の入出力手段に相当し、例えば、管理サーバ108との通信を行う際に動作する。

【0034】

図6(a)は、図1のゲートウェイ109の基本的な機能構成を示すブロック図であり、図6(b)は、図1の管理サーバ108の基本的な機能構成を示すブロック図である。本図では、図2に示したハードウェア構成に基づき、ROM202又はHDD204に格納されるプログラムを実行するCPU201の処理により実現される機能を示す。

【0035】

図6(a)において、601は、インターフェース部であり、管理サーバ108やサーバ111との通信処理を司る。インターフェース部601は、後述する図10の処理や図11の処理を実行する機能を有する。

【0036】

602は、データベースアクセス部であり、後述する図8のステップS708で管理サーバ108に登録された識別情報へのアクセスを司る。603は、通信許容問い合わせ部であり、後述する図10のステップS903で識別情報の問い合わせを実行する機能を有する。

【0037】

図6(b)において、604は、インターフェース部であり、ノートパソコン102や入退室管理装置106、ゲートウェイ109との間の通信処理を司る。604は、データベース検索部であり、管理サーバ108に登録されたデータへの検索を司る部分である。

【0038】

606は、通信許容判定部であり、ゲートウェイ109の通信許容問い合わせ部603からの問い合わせに応じて通信の許可判定を行う。この判定結果が、例えば、図8のステップS705において管理サーバ108により参照される。607は、登録/削除制御部であり、図8のステップS708における識別情報の登録、ステップS711における識別情報の削除を行う。

【0039】

次に、ユーザ103がセキュリティエリア101へ入室する際の入退室管理装置106及び管理サーバ108の動作について説明する。

【0040】

図7は、図1の入退室管理装置106によるユーザ入室処理を示すフローチャートである。本処理は、認証インターフェース部301、制御部302、及びネットワークインターフェース部303が協働して動作することにより実行されるものである。

【0041】

図7において、ステップS701では、セキュリティ情報を含むユーザ入室要求を受信したか否かを判別する。この判別の結果、入室要求を受信すると、セキュリティ情報の読み取りを行う(ステップS702)。ここでは、セキュリティエリア101へ入室するユーザ103がユーザ入室要求としてIDカード104を入退室管理装置106へかざすと、入退室管理装置106内のICリーダ/ライタ300によりIDカード104内の非接触ICからセキュリティ情報としてユーザIDを読み取る。このとき、IDカード104内の非接触IC内にユーザ103が携帯しているノートパソコン102のMACアドレスが格納されている場合は、そのMACアドレスをも読み取る。

【0042】

次に、読み取ったセキュリティ情報のチェックを行う(ステップS703)。ここでは、読み取ったセキュリティ情報を管理サーバ108に送信して、ユーザ103がセキュリティエリア101内への入室が許可されているか否かを管理サーバ108に判定させる。この結果、入室が許可されていないときは、入退室口105を施錠したまま開かず、入退室管理装置106の表示部(不図示)に入室が許可されていない旨の警告を表示する。一方、入室が許可されているときは、入退室口105を解錠して開く。なお、ユーザの入室許可/不許可の判定は、管理サーバ108ではなく、入退室管理装置106が行ってもよい。この場合、入退室管理装置106内にセキュリティエリア101への入室を許可するユーザのユーザIDが登録されていることになる。

【0043】

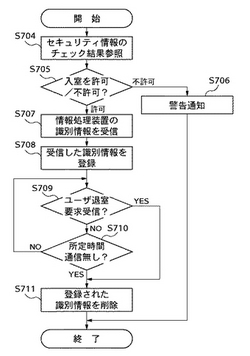

図8は、図1の管理サーバ108によるユーザ入退室処理を示すフローチャートである。本処理は、インターフェース部604、データベース検索部605、及び登録/削除制御部607が協働して動作することにより実行されるものである。

【0044】

図8において、ステップS704では、セキュリティ情報のチェック結果を参照する。ここでは、入退室管理装置106から受信したユーザIDと管理サーバ108内に予め登録されているユーザIDとを照合する。

【0045】

次に、ステップS704のチェック結果に応じて入室を許可するか否かを判別する(ステップS705)。この結果、入室不許可であるときは、入退室管理装置106に警告を通知する(ステップS706)。入退室管理装置106では、警告通知を受けると、上述したように入退室口105を施錠したまま開かず、表示部に警告表示を行ったり、警告音を発生させる。

【0046】

一方、ステップS705の判別の結果、入室を許可するときは、ユーザ103がセキュリティエリア101内に入室する際に携帯しているノートパソコン102(情報処理装置)のMACアドレスを識別情報として受信し(ステップS707)、受信した識別情報を登録する(ステップS708)。この識別情報は、図7のステップS702の処理において、入退室管理装置106内のICリーダ/ライタ300によりノートパソコン102(又はIDカード104)内の非接触ICから読み取られ、入退室管理装置106からセキュリティ情報と共に送信されたものであるが、他の読取装置から読み取られたものであってもよい。他の読取装置としては、例えばIDカード104に記録されるユーザID及びユーザが携帯するノートパソコン102に記録された通信端末の識別情報(情報処理装置の識別情報)を読み取り、該読み取られた情報を管理サーバ108に通知できるものであればよい。受信した識別情報は、ユーザIDと共に後述するデータベースに登録される。

【0047】

次に、入退室管理装置106からユーザ退出要求を受信したか否かを判別する(ステップS709)。ここでは、セキュリティエリア101から退室するユーザ103がユーザ退室要求としてIDカード104を入退室管理装置106へかざすと、入退室管理装置106内のICリーダ/ライタ300によりIDカード104内の非接触ICからセキュリティ情報としてユーザIDを読み取る。

【0048】

ステップS709の判別の結果、ユーザ退室要求を受信したときは、ステップS708でユーザ103のユーザIDに対応して登録された識別情報、すなわちMACアドレスを削除する(ステップS711)。一方、ユーザ退室要求を受信していないときは、ノートパソコン102との間で有線又は無線による通信が所定時間行われていないかを判別する(ステップS710)。この判別の結果、通信が所定時間行われていないときは、ステップS711へ移行して、本処理を終了する。

【0049】

次に、管理サーバ108内のハードディスク204等にデータベースとして格納され、図8のステップS708,S711で識別情報が登録及び削除されるネットワーク接続許可テーブルについて図9を参照して説明する。

【0050】

図9は、管理サーバ108により管理されるネットワーク接続許可テーブルの一例を示す図である。

【0051】

図9において、ネットワーク接続許可テーブルは、ID管理領域801と入室管理領域802とに分けられる。ID管理領域801には、セキュリティエリア101への入室を許可するユーザのユーザID(ユーザID1,ユーザID2,ユーザID3,・・・)が登録されている。また、各ユーザIDに対応して、それぞれのユーザがセキュリティエリア101内で利用するノートパソコン等の通信端末の識別情報(MACアドレス1,MACアドレス2,・・・)が登録されている。ID管理領域801に登録された情報は、予めネットワークシステムの管理者等によりネットワーク接続許可テーブルに登録されたものであり、上述した図8のステップS708,S711における識別情報の登録/削除の対象とはならない。

【0052】

入室管理領域802には、入退室管理装置106から受信したセキュリティ情報として、入退室管理装置106で入室が確認されたユーザID(ユーザID1,ユーザID2,・・・)と、入室が確認されたユーザが携帯する通信端末の識別情報(MACアドレス1,MACアドレス2,・・・)とが登録されている。これらの情報は、図8のステップS708で登録されたものである。

【0053】

また、入室管理領域802には、ネットワークと通信端末との間の連続不通信時間(連続不通信時間1,連続不通信時間2,・・・)がユーザIDに対応して登録されている。連続不通信時間は、ユーザによりセキュリティエリア101内に持ち込まれたノートパソコン102等とネットワーク107との間で通信が行われていない時間を示すもので、その値は常時更新される。この連続不通信時間は、図8のステップS710で参照され、予め設定された所定時間を超えたときに、ネットワーク接続許可テーブルに登録されたユーザID、識別情報と共に削除される。

【0054】

次に、ノートパソコン102から送信したデータパケットのゲートウェイ109による転送許可/不許可処理について図10を参照して説明する。

【0055】

図10は、図1のゲートウェイ109によるデータパケット転送の許可/不許可処理を示すフローチャートである。本処理は、インターフェース部601、データベースアクセス部602、及び通信許容問い合わせ部603が協働して動作することにより実行されるものである。

【0056】

図10において、ゲートウェイ109は、ノートパソコン102から無線通信等によりデータパケットを受信すると(ステップS901でYES)、受信したパケットデータからノートパソコン102のMACアドレスを識別情報として取得する(ステップS902)。

【0057】

次に、取得した識別情報を管理サーバ108に送信し、登録されている識別情報か否かの問い合わせを行う(ステップS903)。このとき、管理サーバ108は、図9に示したネットワーク接続許可テーブルの入室管理領域802を参照し、該当する識別情報(MACアドレス)を検索して、検索結果をゲートウェイ109へ返信する。

【0058】

次に、ゲートウェイ109は、管理サーバ108から検索結果を受信し、転送が許可されているか否かを判別する(ステップS904)。この結果、転送が許可されていないとき、すなわち入室管理領域802に識別情報が登録されていないときは(ステップS904で不許可)、ステップS906でフィルタリング処理を実行し、ノートパソコン102から任意のタイミングで受信したデータパケットを破棄して、本処理を終了する。

【0059】

一方、ステップS904の判別の結果、転送が許可されているとき、すなわち入室管理領域802に識別情報が登録されているときは(ステップS904で許可)、受信したデータパケットの転送を行い(ステップS905)、本処理を終了する。

【0060】

このように、例えば、ユーザ103がノートパソコン102を外出先で紛失し、紛失したノートパソコン102を用いて第三者がセキュリティエリア101外からネットワークにアクセスした場合、本処理により管理サーバ108に登録されていたノートパソコン102の識別情報が削除されているので、ゲートウェイ109を介したデータパケットの転送を行うことができず、ノートパソコン102を利用した第三者による不正アクセスを容易に防止することができる。

【0061】

また、他の実施形態として、上記処理は、図11に示すように、ノートパソコン102から認証情報を受信したか否かを判別(ステップS1101)した後、ステップS1102〜S1104で図10のステップS902〜S904の処理を行って、転送が許可されているときは、データパケットの受信を許可して転送を行う(ステップS1105)一方、転送が許可されていないときは、データパケットの受信を拒否する(ステップS1106)ようにしてもよい。

【0062】

また、上記処理は、ゲートウェイ109にて実行されているが、管理サーバ108にて実行されるものであってもよい。これにより、有線/無線を問わず、セキュリティエリア101外からノートパソコン102を利用した第三者による不正アクセスを容易に防止することができる。

【0063】

上記第1の実施の形態によれば、ユーザ103のセキュリティエリア101への入室許可を、携帯するIDカード104から入退室管理装置106により読み取られたセキュリティ情報(ユーザID)に応じて行い、ユーザ103が入室時に携帯しているノートパソコン102のMACアドレスをユーザIDに対応する識別情報として管理サーバ108に登録し、入退室管理装置106を介してユーザの退出要求を受信したときは、登録した識別情報を削除する一方、ユーザの退室要求を受信せず、且つノートパソコン102とネットワーク107との間の通信が所定時間行われていないときも同様に識別情報を削除し、管理サーバ108に識別情報が登録されているときはノートパソコン102から送信されたデータパケットをゲートウェイ109により通過させる一方、登録されていないものから送信されたデータパケットを破棄するので、特定エリア内に設置されたネットワークに対する不正なアクセスを防止し、当該ネットワークのセキュリティを向上させることができる。

【0064】

例えば、セキュリティエリア101内のネットワーク107に通信参加したノートパソコン102をユーザ103が外出先で紛失し、セキュリティエリア101外からノートパソコン102を第三者が利用してネットワーク107に不正アクセスした場合、ネットワーク間のデータ転送ができず、不正にネットワークを使用することを防止することができる。

【0065】

また、セキュリティエリア101に不正に持ち込まれたノートパソコンやPDA等の携帯可能な通信端末によるネットワークの不正使用を防止し、セキュリティを向上させることが可能となる。

【0066】

さらに、通信端末を携帯しているユーザが特定エリア内に存在していることを検出できないと、通信端末からのデータパケットに対してゲートウェイ109を通過させないようにでき、第三者が不正にネットワークを使用するのを防ぎ、第三者が他のユーザの通信端末を不正に使用してネットワークに接続することを防止でき、セキュリティを向上させることが可能となる。

【0067】

[第2の実施の形態]

次に、本発明の第2の実施の形態に係るネットワークシステムについて説明する。本ネットワークシステムは、上記第1の実施の形態で説明したネットワークシステムと構成が同じであり、その説明を省略する。以下に、上記第1の実施の形態と異なる点を中心に説明する。

【0068】

図12は、本発明の第2の実施の形態の管理サーバ108によるユーザ入退室処理を示すフローチャートである。本処理は、インターフェース部604、データベース検索部605、及び登録/削除制御部607が協働して動作することにより実行されるものである。

【0069】

図12において、ステップS1204では、図8のステップS704と同様に、セキュリティ情報のチェック結果を参照する。ここでは、入退室管理装置106から受信したユーザIDと管理サーバ108に予め登録されているユーザIDとを照合する。

【0070】

次に、ステップS1204のチェック結果に応じて入室を許可するか否かを判別する(ステップS1205)。この結果、入室不許可であるときは、図8のステップS706と同様に、入退室管理装置106に警告を通知する(ステップS1206)。

【0071】

一方、ステップS1205の判別の結果、入室を許可するときは、入退室管理装置106により、ユーザ103が携帯しているノートパソコン102から当該ノートパソコン102のMACアドレスを識別情報として読み取る(ステップS1207)。読み取られたMACアドレスは、管理サーバ108に送信される。

【0072】

次に、管理サーバ108は、入退室管理装置106から識別情報を受信すると共に、受信した識別情報に対してIPアドレスの割り当てを行う(ステップS1208)。管理サーバ108は、予め固定又は動的に作成したIPアドレスを複数取得して記憶しており、入退室管理装置106からの要求に応じて、複数のIPアドレスのうち一つを割り当てて返信する(ステップS1209)。入退室管理装置106は、管理サーバ108からIPアドレスが返信されると、当該IPアドレスをICリーダ/ライタ300によりノートパソコン102内の非接触ICに書き込む。そして、非接触ICへのIPアドレスの書き込みが終了した時点で、入退室口105の解錠を行い、ユーザ103がセキュリティエリア101へ入室することが可能となる。

【0073】

次に、入退室管理装置106から受信した識別情報を登録する(ステップS1210)。ここでは、図13に示すように、入室管理領域1302にユーザ103のユーザID、MACアドレス、及びIPアドレスが登録される。

【0074】

ステップS1211〜S1213では、図8のステップS709〜S711と同様の処理を行う。

【0075】

次に、ノートパソコン102から受信したデータパケットのゲートウェイ109による転送許可/不許可について図14を参照して説明する。

【0076】

図14は、ゲートウェイ109によるデータパケット転送の許可/不許可処理を示すフローチャートである。本処理は、インターフェース部601、データベースアクセス部602、及び通信許容問い合わせ部603が協働して動作することにより実行されるものである。

【0077】

本処理では、ノートパソコン102が起動した際、当該ノートパソコン102上で動作するドライバが、上述した図12の処理において入退室管理装置106により書き込まれた固定のIPアドレスを非接触ICから読み取り、この固定IPアドレスを使用してネットワーク107上へのデータパケットの送受信を行うものである。

【0078】

図14において、ゲートウェイ109は、例えば、セキュリティエリア101外にあるノートパソコン102から無線通信等によりデータパケットを受信すると(ステップS1401でYES)、受信したパケットデータからノートパソコン102のIPアドレスを識別情報として取得する(ステップS1402)。

【0079】

次に、取得したIPアドレスを管理サーバ108に送信し、登録されているIPアドレスか否かの問い合わせを行う(ステップS1403)。このとき、管理サーバ108は、図13に示した入室管理領域1302を参照し、該当するIPアドレスを検索して、検索結果をゲートウェイ109へ返信する。

【0080】

次に、図10のステップS904〜S906と同様に、ゲートウェイ109は、管理サーバ108から検索結果を受信して、転送が許可されているか否かを判別する(ステップS1404)。この結果、転送が許可されていないとき、すなわち入室管理領域1302にIPアドレスが登録されていないときは(ステップS1404で不許可)、ステップS1406でフィルタリング処理を実行し、データパケットを破棄して、本処理を終了する。

【0081】

一方、ステップS1404の判別の結果、転送が許可されているとき、すなわち入室管理領域1302にIPアドレスが登録されているときは(ステップS1404で許可)、データパケットの転送を行い(ステップS1405)、本処理を終了する。

【0082】

上記第2の実施の形態によれば、ユーザ103のセキュリティエリア101への入室許可を、携帯するIDカード104内の非接触ICから入退室管理装置106により読み取られたセキュリティ情報(ユーザID)に応じて行い、管理サーバ108に予め割り当てられている固定IPアドレスがユーザ103が入室時に携帯しているノートパソコン102内の非接触ICに書き込まれ、ノートパソコン102のMACアドレス及びIPアドレスをユーザIDに対応する識別情報として管理サーバ108に登録し、入退室管理装置106を介してユーザの退出要求を受信したときは、登録した識別情報を削除する一方、ユーザの退室要求を受信せず、且つノートパソコン102とネットワーク107との間の通信が所定時間行われていないときも同様に識別情報を削除し、管理サーバ108に識別情報が登録されているときはノートパソコン102から送信されたデータパケットをゲートウェイ109により通過させる一方、登録されていないものから送信されたデータパケットを破棄するので、特定エリア内に設置されたネットワークに対する不正なアクセスを防止し、当該ネットワークのセキュリティを向上させることができる。

【0083】

また、例えば、セキュリティエリア101内のネットワーク107に通信参加したノートパソコン102をユーザ103が外出先で紛失し、セキュリティエリア101外からノートパソコン102を第三者が利用してネットワーク107に不正アクセスした場合、ネットワーク間のデータ転送ができず、不正にネットワークを使用することを防止することができる。

【0084】

また、ユーザがセキュリティエリア101内に持ち込んだ通信端末等と共に退室した場合は、当該端末に付加されている非接触ICから入退室管理装置106によってIPアドレス情報を削除すると共に、管理サーバ108に登録された識別情報を削除するので、当該端末に割り当てられた固定IPアドレスを他のユーザに割り当てることが可能となる。

【0085】

[第3の実施の形態]

次に、本発明の第3の実施の形態に係るネットワークシステムについて説明する。本ネットワークシステムは、上記第1及び第2の実施の形態で説明したネットワークシステムと基本的に構成が同じであり、その説明を省略する。以下に、上記第1及び第2の実施の形態と異なる点のみを説明する。

【0086】

図15は、本発明の第3の実施の形態におけるゲートウェイの基本的な機能構成を示すブロック図であり、図16は、本発明の第3の実施の形態の管理サーバ108による入退室処理を示すフローチャートである。本処理は、インターフェース部604、データベース検索部605、及び通信許容判定部606が協働して動作することにより実行されるものである。

【0087】

図15において、ゲートウェイ1500は、インターフェース部601、データベースアクセス部602、通信許容問い合わせ部603に加えて、フィルタリングルール情報1501を備える。

【0088】

図16において、管理サーバ108は、入退室管理装置106からセキュリティ情報の問い合わせを受信すると(ステップS1601)、入室を許可するか否かを判別する(ステップS1602)。ここでは、ユーザ103がセキュリティエリア101内への入室を要求した際に、ユーザ103が携帯するIDカード104から入退室管理装置106により読み取られたユーザIDをセキュリティ情報として受信する。

【0089】

管理サーバ108は、ネットワーク接続許可テーブルのID管理領域801からユーザIDの検索を行い、セキュリティ情報として受信したユーザIDがID管理領域801に登録されていない場合は、入室不許可を入退室管理装置106に通知して(ステップS1603)、本処理を終了する。

【0090】

一方、ステップS1602の判別の結果、入室が許可されているとき、すなわちセキュリティ情報として受信したユーザIDがID管理領域801に登録されているときは、入室許可を入退室管理装置106に通知する(ステップS1604)。入退室管理装置106は、管理サーバ108から入室許可の通知を受けると、管理サーバ108に登録するためのノートパソコン102の識別情報を登録要求として管理サーバ108に送信する。

【0091】

次に、管理サーバ108は、入退室管理装置106から識別情報の登録要求を受信し(ステップS1605)、識別情報を受信したか否かを判別する。ここでは、入退室管理装置106は、ユーザ103がセキュリティエリア101内に入室する際に、ノートパソコン102等の通信端末を携帯しているかを判定するため、ノートパソコン102内の非接触ICから当該ノートパソコン102の識別情報(例えば、MACアドレスやIPアドレス等)を読み取る一方、IDカード104内の非接触ICからノートパソコン102に関する識別情報を読み取り、これらの識別情報が一致した場合、ユーザ103が通信端末を携帯していると判定して管理サーバ108に対して識別情報を通知する。管理サーバ108は、入退室管理装置106から識別情報を受信すると、ステップS1607へ進む。

【0092】

一方、ユーザ103がセキュリティエリア101内に入室する際にノートパソコン102等の通信端末を携帯していないときは、入退室管理装置106から管理サーバ108への通信端末の識別情報の通知がないため、本処理を終了する。

【0093】

管理サーバ108は、入退室管理装置106から受信した識別情報を登録する(ステップS1607)。ここでは、識別情報として受信したMACアドレス又はIPアドレス等がネットワーク接続許可テーブルの入室管理領域802又は1302に登録される。管理サーバ108は、識別情報が新しく登録されると、ゲートウェイ109に対して識別情報が登録されたことを通知する。

【0094】

ゲートウェイ109は、管理サーバ108から通知を受けると、新しく登録された識別情報をフィルタリングルール情報1501に登録し、フィルタリングルールを更新して(ステップS1608)、本処理を終了する。

【0095】

上記第3の実施の形態によれば、ゲートウェイ109のフィルタリングルール情報1501に、新しく登録された通信端末のMACアドレスやIPアドレスなどを保持することにより、例えば、ノートパソコン102がネットワーク107に接続してデータパケットを送出した際、ゲートウェイ109によりデータパケット内のMACアドレスやIPアドレスを検証し、フィルタリングルール情報1501で保持されているものと一致した場合にのみ、ネットワーク間でパケットを送受信できるようにするので、ゲートウェイ109がパケットごとに管理サーバ108へ問い合わせを行うことなく、高速にパケット送受信が可能となる。

【0096】

上記第1〜第3の実施の形態では、管理サーバ108とゲートウェイ109とを別個に設置しているが、これらが有する機能を統合した管理サーバ108(又はゲートウェイ109)のみを設置するようにしてもよい。また、管理サーバ108で実行する処理をゲートウェイ109で実行するようにしても、ゲートウェイ109で実行する処理を管理サーバ108で実行するようにしてもよい。

【0097】

また、上記第1〜第3の実施の形態において、セキュリティ情報の読み取りタイミングと識別情報の読み取りタイミングとが所定時間内に行われない場合は、ノートパソコン102の識別情報をネットワーク接続許可テーブルに登録しないように制御してもよい。例えば、図8のステップS707、図12のステップS1207、及び図16のステップS1607において、ユーザ認証のタイミングと情報処理装置の識別情報の入力のタイミングとの関係が所定時間前後(例えば、30秒以内)でなければ、情報処理装置の識別情報の管理サーバ108への登録を制限するというものが想定される。これにより、システムのセキュリティを向上させることができる。 また、上記第1〜第3の実施の形態において、識別情報が登録されていない又は識別情報が削除されているノートパソコン102からネットワークへのアクセスがあったときは、データパケットの転送を行わず、当該ノートパソコン102に対して警告メッセージを表示させるようにしてもよい。

【0098】

[第4の実施の形態]

上記第1〜第3の実施の形態においては、セキュリティ情報として非接触ICに記録されたユーザ103を識別するためのユーザIDを例に説明してきたが、さらなる応用例として、このユーザIDをユーザの身体から読み取られる生体情報としてもよい。

【0099】

生体情報としては、例えば、指紋情報、声紋情報、角膜情報、音声情報等、各ユーザを個別に識別できるものが想定される。この場合には、図7のステップS702で生体情報が入退室管理装置106により読み取られ、読み取られた生体情報に基づくユーザ認証が、入退室管理装置106或いは管理サーバ108により認証処理されることとなる。なお、図8のステップS705、図12のステップS1205、及び図16のステップS1602において生体情報に基づくユーザ認証処理が行われた後の処理は、上記第1〜第3の実施の形態と同様とするので詳しい説明は省略する。

【0100】

さらに、生体情報に代えて、キーボードやタッチパネル液晶などの入力手段を介してパスワードを入力させ、該入力されたパスワードを上記第1〜第3の実施の形態で説明してきたセキュリティ情報としてもよい。この場合も、図8のステップS705、図12のステップS1205、及び図16のステップS1602においてパスワード入力に基づくユーザ認証処理が行われた後の処理は、上記第1〜第3の実施の形態と同様とするので詳しい説明は省略する。

【0101】

本発明の目的は、上記実施の形態の機能を実現するソフトウェアのプログラムコードを記録した記憶媒体を、システム或いは装置に供給し、そのシステム或いは装置のコンピュータ(またはCPUやMPU等)が記憶媒体に格納されたプログラムコードを読み出して実行することによっても達成される。

【0102】

この場合、記憶媒体から読み出されたプログラムコード自体が上述した実施の形態の機能を実現することになり、そのプログラムコードを記憶した記憶媒体は本発明を構成することになる。

【0103】

また、プログラムコードを供給するための記憶媒体としては、例えば、フロッピー(登録商標)ディスク、ハードディスク、光磁気ディスク、CD−ROM、CD−R、CD−RW、DVD−ROM、DVD−RAM、DVD−RW、DVD+RW、磁気テープ、不揮発性のメモリカード、ROM等を用いることができる。

【0104】

また、コンピュータが読み出したプログラムコードを実行することにより、上記実施の形態の機能が実現されるだけでなく、そのプログラムコードの指示に基づき、コンピュータ上で稼動しているOS(オペレーティングシステム)等が実際の処理の一部または全部を行い、その処理によって上述した実施の形態の機能が実現される場合も含まれる。

【0105】

さらに、記憶媒体から読み出されたプログラムコードが、コンピュータに挿入された機能拡張ボードやコンピュータに接続された機能拡張ユニットに備わるメモリに書き込まれた後、そのプログラムコードの指示に基づき、その機能拡張ボードや機能拡張ユニットに備わるCPU等が実際の処理の一部または全部を行い、その処理によって上述した実施の形態の機能が実現される場合も含まれる。

【図面の簡単な説明】

【0106】

【図1】本発明の第1の実施の形態に係るネットワークシステムの全体構成を示す図である。

【図2】図1のネットワークシステムにおける情報処理装置の基本的なハードウェア構成を示すブロック図である。

【図3】図1の入退室管理装置106に内蔵されたICリーダ/ライタのハードウェア構成を示すブロック図である。

【図4】非接触ICのハードウェア構成を示すブロック図である。

【図5】入退室管理装置106の基本的な機能構成を示すブロック図である。

【図6】(a)は図1のゲートウェイ109の基本的な機能構成を示すブロック図、(b)は図1の管理サーバ108の基本的な機能構成を示すブロック図である。

【図7】入退室管理装置106によるユーザ入室処理を示すフローチャートである。

【図8】図1の管理サーバ108によるユーザ入退室処理を示すフローチャートである。

【図9】管理サーバ108により管理されるネットワーク接続許可テーブルの一例を示す図である。

【図10】図1のゲートウェイ109によるデータパケット転送の許可/不許可処理を示すフローチャートである。

【図11】図10の処理の他の一例を示すフローチャートである。

【図12】本発明の第2の実施の形態の管理サーバ108によるユーザ入退室処理を示すフローチャートである。

【図13】管理サーバ108により管理されるネットワーク接続許可テーブルの一例を示す図である。

【図14】ゲートウェイ109によるデータパケット転送の許可/不許可処理を示すフローチャートである。

【図15】本発明の第3の実施の形態におけるゲートウェイの基本的な機能構成を示すブロック図である。

【図16】管理サーバ108の入退室処理を示すフローチャートである。

【符号の説明】

【0107】

101 セキュリティエリア

102 ノートパソコン

104 IDカード

105 入退室口

106 入退室管理装置

107,110 ネットワーク

108 管理サーバ

109 ゲートウェイ

111 サーバ

【技術分野】

【0001】

本発明は、ネットワークシステム及びその制御方法、並びにプログラムに関し、特に、特定のエリア内に設置されたネットワークシステムに対して、無線通信機能を備えた携帯端末等の情報処理装置からの不正アクセスを防止するネットワークシステム及びその制御方法、並びにプログラムに関する。

【背景技術】

【0002】

近年、無線通信機能を備えたノートパソコンやPDA(Personal Digital Assistance)、携帯電話等の携帯可能な情報処理装置の普及により、これら装置をユーザが特定のエリア内に持ち込んで、当該エリア内に設置された有線または無線LANに接続し、データ通信が行われるようになっている。そのため、情報処理装置からネットワークへの不正な通信参加を防止するためにセキュリティ技術が提案されている(例えば、特許文献1参照)。

【0003】

具体的には、DHCPサーバをアウトソーシングセンターに配設し、予めMACアドレスが登録されていない限り、DHCPサーバによるIPアドレスの取得を不可とするもので、MACアドレスが登録されていないコンピュータ等の情報処理装置をネットワーク接続する際は、認証サーバで企業、団体の特定化を行った後、MACアドレスを登録するMACアドレス登録画面を用意し、DHCPサーバに対して、MACアドレスと使用するIPアドレスとの対応情報を生成し、DHCPサーバのデータベースに登録されているMACアドレスとIPアドレスの対応情報からIPアドレスを動的に探索して、利用者のコンピュータ用のIPアドレスを発行する技術が開示されている。

【特許文献1】特開2002−232449号公報

【発明の開示】

【発明が解決しようとする課題】

【0004】

しかしながら、上記従来の技術では、例えば、特定のエリア内のネットワークに通信参加した情報処理装置をユーザが外出先で紛失し、第三者が利用して当該ネットワークに不正アクセスを行った場合、特定エリア内へのユーザの入退室にセキュリティ対策を施しているにも関わらず、特定エリア内でのみ管理されている機密情報等が漏洩するおそれがある。

【0005】

例えば、図1に示すように、113を正規のユーザ103が機密情報の保護されたセキュリティエリア101内で普段使用している無線通信端末であって外出先で紛失したものであり、112を通信端末113を利用してセキュリティエリア101内のネットワークに不正アクセスを試みる第三者とすると、上記特許文献1に開示されたセキュリティ対策技術では、十分な機密情報の保護を行うことが困難である。

【0006】

本発明は、上記問題に鑑みて成されたものであり、特定エリア内に設置されたネットワーク等に対する不正なアクセスを防止し、当該ネットワークのセキュリティを向上させることができるネットワークシステム及びその制御方法、並びにプログラムを提供することを目的とする。

【課題を解決するための手段】

【0007】

上記目的を達成するために、請求項1記載のネットワークシステムは、ユーザ認証を行うためのセキュリティ情報を読み取る読取装置と、前記読み取られたセキュリティ情報を管理するサーバと、ネットワークに通信可能な少なくとも1つの通信端末とを備えるネットワークシステムにおいて、前記サーバは、前記通信端末の識別情報を受信する受信手段と、前記受信した識別情報を前記セキュリティ情報に対応して登録する登録手段と、前記登録された識別情報を前記読み取られたセキュリティ情報に応じて削除する削除手段と、前記識別情報の登録状況に基づいて前記通信端末と前記ネットワークとの通信を制御する制御手段とを有することを特徴とする。

【0008】

上記目的を達成するために、請求項13記載のネットワークシステムの制御方法は、ユーザ認証を行うためのセキュリティ情報を読み取る読取装置と、前記読み取られたセキュリティ情報を管理するサーバと、ネットワークに通信可能な少なくとも1つの通信端末とを備えるネットワークシステムの制御方法において、前記通信端末の識別情報を受信する受信工程と、前記受信した識別情報を前記セキュリティ情報に対応して登録する登録工程と、前記登録された識別情報を前記読み取られたセキュリティ情報に応じて削除する削除工程と、前記識別情報の登録状況に基づいて前記通信端末と前記ネットワークとの通信を制御する制御工程とを有することを特徴とする。

【発明の効果】

【0009】

本発明によれば、通信端末の識別情報を受信し、受信した識別情報をセキュリティ情報に対応して登録し、登録された識別情報を読み取られたセキュリティ情報に応じて削除し、登録された識別情報の登録状況に基づいて通信端末とネットワークとの通信を制御するので、例えば、ユーザが特定エリア内のネットワークに接続して使用していたノートパソコン等の情報処理装置を外出先で紛失した場合であっても、当該情報処理装置を利用した第三者の当該ネットワークに対する不正なアクセスを防止し、当該ネットワークのセキュリティを向上させることができる。

【発明を実施するための最良の形態】

【0010】

以下、本発明の実施の形態を図面を参照して詳細に説明する。

【0011】

[第1の実施の形態]

図1は、本発明の第1の実施の形態に係るネットワークシステムの全体構成を示す図である。

【0012】

図1において、101は外部から遮断され、機密情報を保護するために設けられたセキュリティエリアである。103は、セキュリティエリア101への入退室を行うことが可能な正規のユーザである。102は、ユーザ103が所有し、セキュリティエリア101内で利用されるノートパソコンである。ノートパソコン102は、有線及び/又は無線通信機能を有する通信端末であり、無線LANや有線LAN等に接続することが可能である。

【0013】

ノートパソコン102には、RFID(Radio Frequency Identification)タグ又はデータキャリアとも呼ばれる非接触IC(Integral Circuit)チップが内蔵又は装着可能とされている。この非接触ICには、ノートパソコン102を他の装置と識別するための識別情報として、例えば、内蔵又は装着されているLANコントローラ(不図示)のMAC(Media Access Control)アドレスが格納されている。

【0014】

104は、セキュリティエリア101への入退室に必要なユーザ認証用のID(Identification)カードである。IDカード104の一例としては、ノートパソコン102と同様の非接触ICチップが内蔵されている。この非接触ICには、セキュリティ情報としてユーザ103を識別するためのユーザIDが格納されている。105はセキュリティエリア101の入退室口である。ユーザ103は、この入退室口105からセキュリティエリア101への入退室を行う。なお、IDカード104は必ずしも非接触方式を採用したものである必要性はなく、接触方式を採用したものでも構わない。以下では、IDカード104に非接触方式を採用した場合を想定して説明を行うこととする。

【0015】

106は、入退室口105に設置された入退室管理装置である。入退室管理装置106は、セキュリティエリア101に入退室する者の管理を行うものである。例えば、ユーザ103がセキュリティエリア101へ入退室する際に、入退室管理装置106にIDカード104をかざすことにより、当該IDカード104に内蔵された非接触ICから自動的にユーザIDが読み取られ、入退室口105の解錠、施錠、及び開閉が制御される。

【0016】

107はセキュリティエリア101内に設置されたネットワークである。ネットワーク107は、有線通信又は無線通信でデータの送受信が可能なLAN(Local Area Network)であり、入退室管理装置106や管理サーバ108が接続されている。管理サーバ108は、ネットワーク107を介して入退室管理装置106との間でデータの送受信を行うことが可能で、セキュリティエリア101へのユーザの入退室を管理する。

【0017】

109はゲートウェイであり、ネットワーク107とセキュリティエリア101の外部に設置されたネットワーク110とを接続し、ネットワーク107とネットワーク110との間のデータパケットの転送を制御する装置である。111は、ネットワーク110に接続されているサーバである。ネットワーク110は、LANであってもインターネットであってもよい。

【0018】

IDカード104内の非接触ICには、ユーザ103のユーザIDの他にユーザ103がセキュリティエリア101内で使用する目的で所有するノートパソコン102の識別情報が格納されていてもよく、ノートパソコン102内の非接触ICには、ノートパソコン102の識別情報の他にユーザ103のユーザIDが格納されていてもよい。

【0019】

次に、図1のシステムにおける情報処理装置、すなわちノートパソコン102、入退室管理装置106、管理サーバ108、ゲートウェイ109、及びサーバ111の基本的なハードウェア構成について図2を参照して説明する。

【0020】

図2は、図1のネットワークシステムにおける情報処理装置の基本的なハードウェア構成を示すブロック図である。

【0021】

図2において、201はCPU、202は各種プログラムなどが格納されているROM、203はアプリケーション動作時に演算領域として活用されるRAM、204はアプリケーションや処理データが格納されるハードディスク(HDD)、205は基本的な設定情報を保持するための不揮発性RAM(NVRAM)、206はネットワークに接続するための通信制御部(Network I/F)である。これら各部がバス207を介して互いに接続されている。

【0022】

次に、図1の入退室管理装置106に内蔵されたICリーダ/ライタのハードウェア構成について説明する。本ICリーダ/ライタは、非接触ICに格納された情報(データ)を無線通信により読み取ったり、データを非接触ICに書き込んだりすることが可能な機器である。

【0023】

図3は、図1の入退室管理装置106に内蔵されたICリーダ/ライタのハードウェア構成を示すブロック図である。

【0024】

図3において、ICリーダ/ライタ300は、電波信号を送信するための送信アンテナ部401と、送信アンテナ部401から送信するデータ信号を変調する変調回路402と、電波信号を受信する受信アンテナ部403と、受信アンテナ部403より受信した電波信号を復調する復調回路404と、非接触IC以外の機器等との通信を行うI/F部406と、制御部405とを有する。送信アンテナ部401には、上述した電力生成用の電波を常時発信するための交流電源407が接続されている。

【0025】

制御部405は、送信アンテナ部401、変調回路402、受信アンテナ部403、復調回路404、及びI/F部406を制御する。制御部405は、外部からの指示に応じて、電力を供給するための電波及び送信するデータを変調回路402により変調して、送信アンテナ部401を介して電波を発信させる。また、制御部405は、受信アンテナ部403で受信した電波信号を復調回路404により復調させた後、データ信号として扱えるように変換することができる。

【0026】

次に、図1のノートパソコン102やIDカード104に内蔵された非接触ICのハードウェア構成について説明する。

【0027】

図4は、非接触ICのハードウェア構成を示すブロック図である。

【0028】

図4において、非接触IC500は、不揮発性メモリ501と、電波を送受信するためのアンテナ部502と、共振コンデンサ部503と、電流の整流・平滑を行うための電力形成部504と、電波の復調・変調を行うための復変調回路505と、制御部506とを有する。この非接触IC500は、バッテリ等の電源を内蔵しておらず、ICリーダ/ライタ300から供給される電波に基づいて電力を誘電している。すなわち、アンテナ部502は、共振コンデンサ部503との組み合わせで共振回路を形成している。

【0029】

ICリーダ/ライタ300は、常時、電力生成用の電波(交流磁界)を発しているので、このICリーダ/ライタ300に非接触IC500をかざすと、非接触IC500内の共振回路には電磁誘導作用により誘導電流が発生する。この誘導電流は電力形成部504に出力される。電力形成部504は、入力された誘導電流を整流・平滑して所定電圧の電力を生成し、不揮発性メモリ501、制御部506、及び復変調回路505に供給する。

【0030】

また、ICリーダ/ライタ300は、電力生成用の電波信号の他に各種のデータに係る電波信号も同時に送信しており、このデータに係る電波信号は、復変調回路505によって復調され、制御部506の制御の下に不揮発性メモリ501に書き込まれる。制御部506は、不揮発性メモリ501からデータを読み出し、復変調回路505によって変調してアンテナ部502を介して電波信号として発信する。

【0031】

図5は、入退室管理装置106の基本的な機能構成を示すブロック図である。本図では、図2に示したハードウェア構成に基づき、ROM202又はHDD204に格納されるプログラムを実行するCPU201の処理により実現される機能を示す。

【0032】

図5において、301は認証インターフェース部である。認証インターフェース部301は、ノートパソコン102やIDカード104に内蔵された非接触ICから、ノートパソコン102の識別情報やユーザIDを読み取る入出力手段に相当する。そのため、認証インターフェース部301にはICリーダ/ライタ300が含まれる。

【0033】

302は制御部であり、認証インターフェース部301を介して識別情報の入力、入力された識別情報をネットワークインターフェース部303へ受け渡す処理などを司る。ネットワークインターフェース部303は、ネットワーク上の外部装置との情報の入出力手段に相当し、例えば、管理サーバ108との通信を行う際に動作する。

【0034】

図6(a)は、図1のゲートウェイ109の基本的な機能構成を示すブロック図であり、図6(b)は、図1の管理サーバ108の基本的な機能構成を示すブロック図である。本図では、図2に示したハードウェア構成に基づき、ROM202又はHDD204に格納されるプログラムを実行するCPU201の処理により実現される機能を示す。

【0035】

図6(a)において、601は、インターフェース部であり、管理サーバ108やサーバ111との通信処理を司る。インターフェース部601は、後述する図10の処理や図11の処理を実行する機能を有する。

【0036】

602は、データベースアクセス部であり、後述する図8のステップS708で管理サーバ108に登録された識別情報へのアクセスを司る。603は、通信許容問い合わせ部であり、後述する図10のステップS903で識別情報の問い合わせを実行する機能を有する。

【0037】

図6(b)において、604は、インターフェース部であり、ノートパソコン102や入退室管理装置106、ゲートウェイ109との間の通信処理を司る。604は、データベース検索部であり、管理サーバ108に登録されたデータへの検索を司る部分である。

【0038】

606は、通信許容判定部であり、ゲートウェイ109の通信許容問い合わせ部603からの問い合わせに応じて通信の許可判定を行う。この判定結果が、例えば、図8のステップS705において管理サーバ108により参照される。607は、登録/削除制御部であり、図8のステップS708における識別情報の登録、ステップS711における識別情報の削除を行う。

【0039】

次に、ユーザ103がセキュリティエリア101へ入室する際の入退室管理装置106及び管理サーバ108の動作について説明する。

【0040】

図7は、図1の入退室管理装置106によるユーザ入室処理を示すフローチャートである。本処理は、認証インターフェース部301、制御部302、及びネットワークインターフェース部303が協働して動作することにより実行されるものである。

【0041】

図7において、ステップS701では、セキュリティ情報を含むユーザ入室要求を受信したか否かを判別する。この判別の結果、入室要求を受信すると、セキュリティ情報の読み取りを行う(ステップS702)。ここでは、セキュリティエリア101へ入室するユーザ103がユーザ入室要求としてIDカード104を入退室管理装置106へかざすと、入退室管理装置106内のICリーダ/ライタ300によりIDカード104内の非接触ICからセキュリティ情報としてユーザIDを読み取る。このとき、IDカード104内の非接触IC内にユーザ103が携帯しているノートパソコン102のMACアドレスが格納されている場合は、そのMACアドレスをも読み取る。

【0042】

次に、読み取ったセキュリティ情報のチェックを行う(ステップS703)。ここでは、読み取ったセキュリティ情報を管理サーバ108に送信して、ユーザ103がセキュリティエリア101内への入室が許可されているか否かを管理サーバ108に判定させる。この結果、入室が許可されていないときは、入退室口105を施錠したまま開かず、入退室管理装置106の表示部(不図示)に入室が許可されていない旨の警告を表示する。一方、入室が許可されているときは、入退室口105を解錠して開く。なお、ユーザの入室許可/不許可の判定は、管理サーバ108ではなく、入退室管理装置106が行ってもよい。この場合、入退室管理装置106内にセキュリティエリア101への入室を許可するユーザのユーザIDが登録されていることになる。

【0043】

図8は、図1の管理サーバ108によるユーザ入退室処理を示すフローチャートである。本処理は、インターフェース部604、データベース検索部605、及び登録/削除制御部607が協働して動作することにより実行されるものである。

【0044】

図8において、ステップS704では、セキュリティ情報のチェック結果を参照する。ここでは、入退室管理装置106から受信したユーザIDと管理サーバ108内に予め登録されているユーザIDとを照合する。

【0045】

次に、ステップS704のチェック結果に応じて入室を許可するか否かを判別する(ステップS705)。この結果、入室不許可であるときは、入退室管理装置106に警告を通知する(ステップS706)。入退室管理装置106では、警告通知を受けると、上述したように入退室口105を施錠したまま開かず、表示部に警告表示を行ったり、警告音を発生させる。

【0046】

一方、ステップS705の判別の結果、入室を許可するときは、ユーザ103がセキュリティエリア101内に入室する際に携帯しているノートパソコン102(情報処理装置)のMACアドレスを識別情報として受信し(ステップS707)、受信した識別情報を登録する(ステップS708)。この識別情報は、図7のステップS702の処理において、入退室管理装置106内のICリーダ/ライタ300によりノートパソコン102(又はIDカード104)内の非接触ICから読み取られ、入退室管理装置106からセキュリティ情報と共に送信されたものであるが、他の読取装置から読み取られたものであってもよい。他の読取装置としては、例えばIDカード104に記録されるユーザID及びユーザが携帯するノートパソコン102に記録された通信端末の識別情報(情報処理装置の識別情報)を読み取り、該読み取られた情報を管理サーバ108に通知できるものであればよい。受信した識別情報は、ユーザIDと共に後述するデータベースに登録される。

【0047】

次に、入退室管理装置106からユーザ退出要求を受信したか否かを判別する(ステップS709)。ここでは、セキュリティエリア101から退室するユーザ103がユーザ退室要求としてIDカード104を入退室管理装置106へかざすと、入退室管理装置106内のICリーダ/ライタ300によりIDカード104内の非接触ICからセキュリティ情報としてユーザIDを読み取る。

【0048】

ステップS709の判別の結果、ユーザ退室要求を受信したときは、ステップS708でユーザ103のユーザIDに対応して登録された識別情報、すなわちMACアドレスを削除する(ステップS711)。一方、ユーザ退室要求を受信していないときは、ノートパソコン102との間で有線又は無線による通信が所定時間行われていないかを判別する(ステップS710)。この判別の結果、通信が所定時間行われていないときは、ステップS711へ移行して、本処理を終了する。

【0049】

次に、管理サーバ108内のハードディスク204等にデータベースとして格納され、図8のステップS708,S711で識別情報が登録及び削除されるネットワーク接続許可テーブルについて図9を参照して説明する。

【0050】

図9は、管理サーバ108により管理されるネットワーク接続許可テーブルの一例を示す図である。

【0051】

図9において、ネットワーク接続許可テーブルは、ID管理領域801と入室管理領域802とに分けられる。ID管理領域801には、セキュリティエリア101への入室を許可するユーザのユーザID(ユーザID1,ユーザID2,ユーザID3,・・・)が登録されている。また、各ユーザIDに対応して、それぞれのユーザがセキュリティエリア101内で利用するノートパソコン等の通信端末の識別情報(MACアドレス1,MACアドレス2,・・・)が登録されている。ID管理領域801に登録された情報は、予めネットワークシステムの管理者等によりネットワーク接続許可テーブルに登録されたものであり、上述した図8のステップS708,S711における識別情報の登録/削除の対象とはならない。

【0052】

入室管理領域802には、入退室管理装置106から受信したセキュリティ情報として、入退室管理装置106で入室が確認されたユーザID(ユーザID1,ユーザID2,・・・)と、入室が確認されたユーザが携帯する通信端末の識別情報(MACアドレス1,MACアドレス2,・・・)とが登録されている。これらの情報は、図8のステップS708で登録されたものである。

【0053】

また、入室管理領域802には、ネットワークと通信端末との間の連続不通信時間(連続不通信時間1,連続不通信時間2,・・・)がユーザIDに対応して登録されている。連続不通信時間は、ユーザによりセキュリティエリア101内に持ち込まれたノートパソコン102等とネットワーク107との間で通信が行われていない時間を示すもので、その値は常時更新される。この連続不通信時間は、図8のステップS710で参照され、予め設定された所定時間を超えたときに、ネットワーク接続許可テーブルに登録されたユーザID、識別情報と共に削除される。

【0054】

次に、ノートパソコン102から送信したデータパケットのゲートウェイ109による転送許可/不許可処理について図10を参照して説明する。

【0055】

図10は、図1のゲートウェイ109によるデータパケット転送の許可/不許可処理を示すフローチャートである。本処理は、インターフェース部601、データベースアクセス部602、及び通信許容問い合わせ部603が協働して動作することにより実行されるものである。

【0056】

図10において、ゲートウェイ109は、ノートパソコン102から無線通信等によりデータパケットを受信すると(ステップS901でYES)、受信したパケットデータからノートパソコン102のMACアドレスを識別情報として取得する(ステップS902)。

【0057】

次に、取得した識別情報を管理サーバ108に送信し、登録されている識別情報か否かの問い合わせを行う(ステップS903)。このとき、管理サーバ108は、図9に示したネットワーク接続許可テーブルの入室管理領域802を参照し、該当する識別情報(MACアドレス)を検索して、検索結果をゲートウェイ109へ返信する。

【0058】

次に、ゲートウェイ109は、管理サーバ108から検索結果を受信し、転送が許可されているか否かを判別する(ステップS904)。この結果、転送が許可されていないとき、すなわち入室管理領域802に識別情報が登録されていないときは(ステップS904で不許可)、ステップS906でフィルタリング処理を実行し、ノートパソコン102から任意のタイミングで受信したデータパケットを破棄して、本処理を終了する。

【0059】

一方、ステップS904の判別の結果、転送が許可されているとき、すなわち入室管理領域802に識別情報が登録されているときは(ステップS904で許可)、受信したデータパケットの転送を行い(ステップS905)、本処理を終了する。

【0060】

このように、例えば、ユーザ103がノートパソコン102を外出先で紛失し、紛失したノートパソコン102を用いて第三者がセキュリティエリア101外からネットワークにアクセスした場合、本処理により管理サーバ108に登録されていたノートパソコン102の識別情報が削除されているので、ゲートウェイ109を介したデータパケットの転送を行うことができず、ノートパソコン102を利用した第三者による不正アクセスを容易に防止することができる。

【0061】

また、他の実施形態として、上記処理は、図11に示すように、ノートパソコン102から認証情報を受信したか否かを判別(ステップS1101)した後、ステップS1102〜S1104で図10のステップS902〜S904の処理を行って、転送が許可されているときは、データパケットの受信を許可して転送を行う(ステップS1105)一方、転送が許可されていないときは、データパケットの受信を拒否する(ステップS1106)ようにしてもよい。

【0062】

また、上記処理は、ゲートウェイ109にて実行されているが、管理サーバ108にて実行されるものであってもよい。これにより、有線/無線を問わず、セキュリティエリア101外からノートパソコン102を利用した第三者による不正アクセスを容易に防止することができる。

【0063】

上記第1の実施の形態によれば、ユーザ103のセキュリティエリア101への入室許可を、携帯するIDカード104から入退室管理装置106により読み取られたセキュリティ情報(ユーザID)に応じて行い、ユーザ103が入室時に携帯しているノートパソコン102のMACアドレスをユーザIDに対応する識別情報として管理サーバ108に登録し、入退室管理装置106を介してユーザの退出要求を受信したときは、登録した識別情報を削除する一方、ユーザの退室要求を受信せず、且つノートパソコン102とネットワーク107との間の通信が所定時間行われていないときも同様に識別情報を削除し、管理サーバ108に識別情報が登録されているときはノートパソコン102から送信されたデータパケットをゲートウェイ109により通過させる一方、登録されていないものから送信されたデータパケットを破棄するので、特定エリア内に設置されたネットワークに対する不正なアクセスを防止し、当該ネットワークのセキュリティを向上させることができる。

【0064】

例えば、セキュリティエリア101内のネットワーク107に通信参加したノートパソコン102をユーザ103が外出先で紛失し、セキュリティエリア101外からノートパソコン102を第三者が利用してネットワーク107に不正アクセスした場合、ネットワーク間のデータ転送ができず、不正にネットワークを使用することを防止することができる。

【0065】

また、セキュリティエリア101に不正に持ち込まれたノートパソコンやPDA等の携帯可能な通信端末によるネットワークの不正使用を防止し、セキュリティを向上させることが可能となる。

【0066】

さらに、通信端末を携帯しているユーザが特定エリア内に存在していることを検出できないと、通信端末からのデータパケットに対してゲートウェイ109を通過させないようにでき、第三者が不正にネットワークを使用するのを防ぎ、第三者が他のユーザの通信端末を不正に使用してネットワークに接続することを防止でき、セキュリティを向上させることが可能となる。

【0067】

[第2の実施の形態]

次に、本発明の第2の実施の形態に係るネットワークシステムについて説明する。本ネットワークシステムは、上記第1の実施の形態で説明したネットワークシステムと構成が同じであり、その説明を省略する。以下に、上記第1の実施の形態と異なる点を中心に説明する。

【0068】

図12は、本発明の第2の実施の形態の管理サーバ108によるユーザ入退室処理を示すフローチャートである。本処理は、インターフェース部604、データベース検索部605、及び登録/削除制御部607が協働して動作することにより実行されるものである。

【0069】

図12において、ステップS1204では、図8のステップS704と同様に、セキュリティ情報のチェック結果を参照する。ここでは、入退室管理装置106から受信したユーザIDと管理サーバ108に予め登録されているユーザIDとを照合する。

【0070】

次に、ステップS1204のチェック結果に応じて入室を許可するか否かを判別する(ステップS1205)。この結果、入室不許可であるときは、図8のステップS706と同様に、入退室管理装置106に警告を通知する(ステップS1206)。

【0071】

一方、ステップS1205の判別の結果、入室を許可するときは、入退室管理装置106により、ユーザ103が携帯しているノートパソコン102から当該ノートパソコン102のMACアドレスを識別情報として読み取る(ステップS1207)。読み取られたMACアドレスは、管理サーバ108に送信される。

【0072】

次に、管理サーバ108は、入退室管理装置106から識別情報を受信すると共に、受信した識別情報に対してIPアドレスの割り当てを行う(ステップS1208)。管理サーバ108は、予め固定又は動的に作成したIPアドレスを複数取得して記憶しており、入退室管理装置106からの要求に応じて、複数のIPアドレスのうち一つを割り当てて返信する(ステップS1209)。入退室管理装置106は、管理サーバ108からIPアドレスが返信されると、当該IPアドレスをICリーダ/ライタ300によりノートパソコン102内の非接触ICに書き込む。そして、非接触ICへのIPアドレスの書き込みが終了した時点で、入退室口105の解錠を行い、ユーザ103がセキュリティエリア101へ入室することが可能となる。

【0073】

次に、入退室管理装置106から受信した識別情報を登録する(ステップS1210)。ここでは、図13に示すように、入室管理領域1302にユーザ103のユーザID、MACアドレス、及びIPアドレスが登録される。

【0074】

ステップS1211〜S1213では、図8のステップS709〜S711と同様の処理を行う。

【0075】

次に、ノートパソコン102から受信したデータパケットのゲートウェイ109による転送許可/不許可について図14を参照して説明する。

【0076】

図14は、ゲートウェイ109によるデータパケット転送の許可/不許可処理を示すフローチャートである。本処理は、インターフェース部601、データベースアクセス部602、及び通信許容問い合わせ部603が協働して動作することにより実行されるものである。

【0077】

本処理では、ノートパソコン102が起動した際、当該ノートパソコン102上で動作するドライバが、上述した図12の処理において入退室管理装置106により書き込まれた固定のIPアドレスを非接触ICから読み取り、この固定IPアドレスを使用してネットワーク107上へのデータパケットの送受信を行うものである。

【0078】

図14において、ゲートウェイ109は、例えば、セキュリティエリア101外にあるノートパソコン102から無線通信等によりデータパケットを受信すると(ステップS1401でYES)、受信したパケットデータからノートパソコン102のIPアドレスを識別情報として取得する(ステップS1402)。

【0079】

次に、取得したIPアドレスを管理サーバ108に送信し、登録されているIPアドレスか否かの問い合わせを行う(ステップS1403)。このとき、管理サーバ108は、図13に示した入室管理領域1302を参照し、該当するIPアドレスを検索して、検索結果をゲートウェイ109へ返信する。

【0080】

次に、図10のステップS904〜S906と同様に、ゲートウェイ109は、管理サーバ108から検索結果を受信して、転送が許可されているか否かを判別する(ステップS1404)。この結果、転送が許可されていないとき、すなわち入室管理領域1302にIPアドレスが登録されていないときは(ステップS1404で不許可)、ステップS1406でフィルタリング処理を実行し、データパケットを破棄して、本処理を終了する。

【0081】

一方、ステップS1404の判別の結果、転送が許可されているとき、すなわち入室管理領域1302にIPアドレスが登録されているときは(ステップS1404で許可)、データパケットの転送を行い(ステップS1405)、本処理を終了する。

【0082】

上記第2の実施の形態によれば、ユーザ103のセキュリティエリア101への入室許可を、携帯するIDカード104内の非接触ICから入退室管理装置106により読み取られたセキュリティ情報(ユーザID)に応じて行い、管理サーバ108に予め割り当てられている固定IPアドレスがユーザ103が入室時に携帯しているノートパソコン102内の非接触ICに書き込まれ、ノートパソコン102のMACアドレス及びIPアドレスをユーザIDに対応する識別情報として管理サーバ108に登録し、入退室管理装置106を介してユーザの退出要求を受信したときは、登録した識別情報を削除する一方、ユーザの退室要求を受信せず、且つノートパソコン102とネットワーク107との間の通信が所定時間行われていないときも同様に識別情報を削除し、管理サーバ108に識別情報が登録されているときはノートパソコン102から送信されたデータパケットをゲートウェイ109により通過させる一方、登録されていないものから送信されたデータパケットを破棄するので、特定エリア内に設置されたネットワークに対する不正なアクセスを防止し、当該ネットワークのセキュリティを向上させることができる。

【0083】

また、例えば、セキュリティエリア101内のネットワーク107に通信参加したノートパソコン102をユーザ103が外出先で紛失し、セキュリティエリア101外からノートパソコン102を第三者が利用してネットワーク107に不正アクセスした場合、ネットワーク間のデータ転送ができず、不正にネットワークを使用することを防止することができる。

【0084】

また、ユーザがセキュリティエリア101内に持ち込んだ通信端末等と共に退室した場合は、当該端末に付加されている非接触ICから入退室管理装置106によってIPアドレス情報を削除すると共に、管理サーバ108に登録された識別情報を削除するので、当該端末に割り当てられた固定IPアドレスを他のユーザに割り当てることが可能となる。

【0085】

[第3の実施の形態]

次に、本発明の第3の実施の形態に係るネットワークシステムについて説明する。本ネットワークシステムは、上記第1及び第2の実施の形態で説明したネットワークシステムと基本的に構成が同じであり、その説明を省略する。以下に、上記第1及び第2の実施の形態と異なる点のみを説明する。

【0086】

図15は、本発明の第3の実施の形態におけるゲートウェイの基本的な機能構成を示すブロック図であり、図16は、本発明の第3の実施の形態の管理サーバ108による入退室処理を示すフローチャートである。本処理は、インターフェース部604、データベース検索部605、及び通信許容判定部606が協働して動作することにより実行されるものである。

【0087】

図15において、ゲートウェイ1500は、インターフェース部601、データベースアクセス部602、通信許容問い合わせ部603に加えて、フィルタリングルール情報1501を備える。

【0088】

図16において、管理サーバ108は、入退室管理装置106からセキュリティ情報の問い合わせを受信すると(ステップS1601)、入室を許可するか否かを判別する(ステップS1602)。ここでは、ユーザ103がセキュリティエリア101内への入室を要求した際に、ユーザ103が携帯するIDカード104から入退室管理装置106により読み取られたユーザIDをセキュリティ情報として受信する。

【0089】

管理サーバ108は、ネットワーク接続許可テーブルのID管理領域801からユーザIDの検索を行い、セキュリティ情報として受信したユーザIDがID管理領域801に登録されていない場合は、入室不許可を入退室管理装置106に通知して(ステップS1603)、本処理を終了する。

【0090】

一方、ステップS1602の判別の結果、入室が許可されているとき、すなわちセキュリティ情報として受信したユーザIDがID管理領域801に登録されているときは、入室許可を入退室管理装置106に通知する(ステップS1604)。入退室管理装置106は、管理サーバ108から入室許可の通知を受けると、管理サーバ108に登録するためのノートパソコン102の識別情報を登録要求として管理サーバ108に送信する。

【0091】

次に、管理サーバ108は、入退室管理装置106から識別情報の登録要求を受信し(ステップS1605)、識別情報を受信したか否かを判別する。ここでは、入退室管理装置106は、ユーザ103がセキュリティエリア101内に入室する際に、ノートパソコン102等の通信端末を携帯しているかを判定するため、ノートパソコン102内の非接触ICから当該ノートパソコン102の識別情報(例えば、MACアドレスやIPアドレス等)を読み取る一方、IDカード104内の非接触ICからノートパソコン102に関する識別情報を読み取り、これらの識別情報が一致した場合、ユーザ103が通信端末を携帯していると判定して管理サーバ108に対して識別情報を通知する。管理サーバ108は、入退室管理装置106から識別情報を受信すると、ステップS1607へ進む。

【0092】

一方、ユーザ103がセキュリティエリア101内に入室する際にノートパソコン102等の通信端末を携帯していないときは、入退室管理装置106から管理サーバ108への通信端末の識別情報の通知がないため、本処理を終了する。

【0093】

管理サーバ108は、入退室管理装置106から受信した識別情報を登録する(ステップS1607)。ここでは、識別情報として受信したMACアドレス又はIPアドレス等がネットワーク接続許可テーブルの入室管理領域802又は1302に登録される。管理サーバ108は、識別情報が新しく登録されると、ゲートウェイ109に対して識別情報が登録されたことを通知する。

【0094】

ゲートウェイ109は、管理サーバ108から通知を受けると、新しく登録された識別情報をフィルタリングルール情報1501に登録し、フィルタリングルールを更新して(ステップS1608)、本処理を終了する。

【0095】

上記第3の実施の形態によれば、ゲートウェイ109のフィルタリングルール情報1501に、新しく登録された通信端末のMACアドレスやIPアドレスなどを保持することにより、例えば、ノートパソコン102がネットワーク107に接続してデータパケットを送出した際、ゲートウェイ109によりデータパケット内のMACアドレスやIPアドレスを検証し、フィルタリングルール情報1501で保持されているものと一致した場合にのみ、ネットワーク間でパケットを送受信できるようにするので、ゲートウェイ109がパケットごとに管理サーバ108へ問い合わせを行うことなく、高速にパケット送受信が可能となる。

【0096】

上記第1〜第3の実施の形態では、管理サーバ108とゲートウェイ109とを別個に設置しているが、これらが有する機能を統合した管理サーバ108(又はゲートウェイ109)のみを設置するようにしてもよい。また、管理サーバ108で実行する処理をゲートウェイ109で実行するようにしても、ゲートウェイ109で実行する処理を管理サーバ108で実行するようにしてもよい。

【0097】

また、上記第1〜第3の実施の形態において、セキュリティ情報の読み取りタイミングと識別情報の読み取りタイミングとが所定時間内に行われない場合は、ノートパソコン102の識別情報をネットワーク接続許可テーブルに登録しないように制御してもよい。例えば、図8のステップS707、図12のステップS1207、及び図16のステップS1607において、ユーザ認証のタイミングと情報処理装置の識別情報の入力のタイミングとの関係が所定時間前後(例えば、30秒以内)でなければ、情報処理装置の識別情報の管理サーバ108への登録を制限するというものが想定される。これにより、システムのセキュリティを向上させることができる。 また、上記第1〜第3の実施の形態において、識別情報が登録されていない又は識別情報が削除されているノートパソコン102からネットワークへのアクセスがあったときは、データパケットの転送を行わず、当該ノートパソコン102に対して警告メッセージを表示させるようにしてもよい。

【0098】

[第4の実施の形態]

上記第1〜第3の実施の形態においては、セキュリティ情報として非接触ICに記録されたユーザ103を識別するためのユーザIDを例に説明してきたが、さらなる応用例として、このユーザIDをユーザの身体から読み取られる生体情報としてもよい。

【0099】

生体情報としては、例えば、指紋情報、声紋情報、角膜情報、音声情報等、各ユーザを個別に識別できるものが想定される。この場合には、図7のステップS702で生体情報が入退室管理装置106により読み取られ、読み取られた生体情報に基づくユーザ認証が、入退室管理装置106或いは管理サーバ108により認証処理されることとなる。なお、図8のステップS705、図12のステップS1205、及び図16のステップS1602において生体情報に基づくユーザ認証処理が行われた後の処理は、上記第1〜第3の実施の形態と同様とするので詳しい説明は省略する。

【0100】

さらに、生体情報に代えて、キーボードやタッチパネル液晶などの入力手段を介してパスワードを入力させ、該入力されたパスワードを上記第1〜第3の実施の形態で説明してきたセキュリティ情報としてもよい。この場合も、図8のステップS705、図12のステップS1205、及び図16のステップS1602においてパスワード入力に基づくユーザ認証処理が行われた後の処理は、上記第1〜第3の実施の形態と同様とするので詳しい説明は省略する。

【0101】

本発明の目的は、上記実施の形態の機能を実現するソフトウェアのプログラムコードを記録した記憶媒体を、システム或いは装置に供給し、そのシステム或いは装置のコンピュータ(またはCPUやMPU等)が記憶媒体に格納されたプログラムコードを読み出して実行することによっても達成される。

【0102】

この場合、記憶媒体から読み出されたプログラムコード自体が上述した実施の形態の機能を実現することになり、そのプログラムコードを記憶した記憶媒体は本発明を構成することになる。

【0103】

また、プログラムコードを供給するための記憶媒体としては、例えば、フロッピー(登録商標)ディスク、ハードディスク、光磁気ディスク、CD−ROM、CD−R、CD−RW、DVD−ROM、DVD−RAM、DVD−RW、DVD+RW、磁気テープ、不揮発性のメモリカード、ROM等を用いることができる。

【0104】

また、コンピュータが読み出したプログラムコードを実行することにより、上記実施の形態の機能が実現されるだけでなく、そのプログラムコードの指示に基づき、コンピュータ上で稼動しているOS(オペレーティングシステム)等が実際の処理の一部または全部を行い、その処理によって上述した実施の形態の機能が実現される場合も含まれる。

【0105】

さらに、記憶媒体から読み出されたプログラムコードが、コンピュータに挿入された機能拡張ボードやコンピュータに接続された機能拡張ユニットに備わるメモリに書き込まれた後、そのプログラムコードの指示に基づき、その機能拡張ボードや機能拡張ユニットに備わるCPU等が実際の処理の一部または全部を行い、その処理によって上述した実施の形態の機能が実現される場合も含まれる。

【図面の簡単な説明】

【0106】

【図1】本発明の第1の実施の形態に係るネットワークシステムの全体構成を示す図である。

【図2】図1のネットワークシステムにおける情報処理装置の基本的なハードウェア構成を示すブロック図である。

【図3】図1の入退室管理装置106に内蔵されたICリーダ/ライタのハードウェア構成を示すブロック図である。

【図4】非接触ICのハードウェア構成を示すブロック図である。

【図5】入退室管理装置106の基本的な機能構成を示すブロック図である。

【図6】(a)は図1のゲートウェイ109の基本的な機能構成を示すブロック図、(b)は図1の管理サーバ108の基本的な機能構成を示すブロック図である。

【図7】入退室管理装置106によるユーザ入室処理を示すフローチャートである。

【図8】図1の管理サーバ108によるユーザ入退室処理を示すフローチャートである。

【図9】管理サーバ108により管理されるネットワーク接続許可テーブルの一例を示す図である。

【図10】図1のゲートウェイ109によるデータパケット転送の許可/不許可処理を示すフローチャートである。

【図11】図10の処理の他の一例を示すフローチャートである。

【図12】本発明の第2の実施の形態の管理サーバ108によるユーザ入退室処理を示すフローチャートである。

【図13】管理サーバ108により管理されるネットワーク接続許可テーブルの一例を示す図である。

【図14】ゲートウェイ109によるデータパケット転送の許可/不許可処理を示すフローチャートである。

【図15】本発明の第3の実施の形態におけるゲートウェイの基本的な機能構成を示すブロック図である。

【図16】管理サーバ108の入退室処理を示すフローチャートである。

【符号の説明】

【0107】

101 セキュリティエリア

102 ノートパソコン

104 IDカード

105 入退室口

106 入退室管理装置

107,110 ネットワーク

108 管理サーバ

109 ゲートウェイ

111 サーバ

【特許請求の範囲】

【請求項1】

ユーザ認証を行うためのセキュリティ情報を読み取る読取装置と、前記読み取られたセキュリティ情報を管理するサーバと、ネットワークに通信可能な少なくとも1つの通信端末とを備えるネットワークシステムにおいて、

前記サーバは、前記通信端末の識別情報を受信する受信手段と、

前記受信した識別情報を前記セキュリティ情報に対応して登録する登録手段と、

前記登録された識別情報を前記読み取られたセキュリティ情報に応じて削除する削除手段と、

前記識別情報の登録状況に基づいて前記通信端末と前記ネットワークとの通信を制御する制御手段とを有することを特徴とするネットワークシステム。

【請求項2】

前記制御手段は、前記識別情報が登録されているときは前記通信を許可する一方、当該登録された識別情報が削除されているときは前記通信を許可しないことを特徴とする請求項1記載のネットワークシステム。

【請求項3】

前記削除手段は、前記通信が所定時間行われないときは、前記登録された識別情報を削除することを特徴とする請求項1又は2記載のネットワークシステム。

【請求項4】

前記受信手段は、前記認証されたユーザが携帯する前記通信端末から前記識別情報を受信することを特徴とする請求項1乃至3のいずれか1項に記載のネットワークシステム。

【請求項5】

前記受信手段は、前記認証されたユーザの携帯物から前記識別情報を受信することを特徴とする請求項1乃至3のいずれか1項に記載のネットワークシステム。

【請求項6】

前記制御手段は、前記セキュリティ情報が読み取られるタイミングと前記識別情報が登録されるタイミングとが所定時間内でなければ、当該受信した識別情報の登録を行わないことを特徴とする請求項1乃至5のいずれか1項に記載のネットワークシステム。

【請求項7】

前記制御手段は、前記識別情報が登録されていない通信端末から前記ネットワークにアクセスがあったときは、当該通信端末の表示部に表示させる警告メッセージを生成して出力することを特徴とする請求項1乃至6のいずれか1項に記載のネットワークシステム。

【請求項8】

前記識別情報には、前記通信端末のMACアドレス及びIPアドレスの少なくとも1つが含まれることを特徴とする請求項1乃至7のいずれか1項に記載のネットワークシステム。

【請求項9】

前記読取装置は、非接触方式により前記セキュリティ情報及び前記識別情報を読み取ることを特徴とする請求項1乃至8のいずれか1項に記載のネットワークシステム。

【請求項10】

前記セキュリティ情報は、少なくともユーザの携帯物から読み取られることを特徴とする請求項1乃至9のいずれか1項に記載のネットワークシステム。

【請求項11】

前記携帯物は、少なくともRFIDタグを有するIDカード又は携帯電話が含まれることを特徴とする請求項5乃至10のいずれか1項に記載のネットワークシステム。

【請求項12】

前記携帯物は、少なくともRFIDタグを有する通信端末が含まれることを特徴とする請求項5乃至10のいずれか1項に記載のネットワークシステム。

【請求項13】

ユーザ認証を行うためのセキュリティ情報を読み取る読取装置と、前記読み取られたセキュリティ情報を管理するサーバと、ネットワークに通信可能な少なくとも1つの通信端末とを備えるネットワークシステムの制御方法において、

前記通信端末の識別情報を受信する受信工程と、

前記受信した識別情報を前記セキュリティ情報に対応して登録する登録工程と、

前記登録された識別情報を前記読み取られたセキュリティ情報に応じて削除する削除工程と、

前記識別情報の登録状況に基づいて前記通信端末と前記ネットワークとの通信を制御する制御工程とを有することを特徴とするネットワークシステムの制御方法。

【請求項14】

前記制御工程は、前記識別情報が登録されているときは前記通信を許可する一方、当該登録された識別情報が削除されているときは前記通信を許可しないことを特徴とする請求項13記載のネットワークシステムの制御方法。

【請求項15】

前記削除工程は、前記通信が所定時間行われないときは、前記登録された識別情報を削除することを特徴とする請求項13又は14記載のネットワークシステムの制御方法。

【請求項16】

前記受信工程は、前記認証されたユーザが携帯する前記通信端末から前記識別情報を受信することを特徴とする請求項13乃至15のいずれか1項に記載のネットワークシステムの制御方法。

【請求項17】

前記受信工程は、前記認証されたユーザの携帯物から前記識別情報を受信することを特徴とする請求項13乃至15のいずれか1項に記載のネットワークシステムの制御方法。

【請求項18】

前記制御工程は、前記セキュリティ情報が読み取られるタイミングと前記識別情報が登録されるタイミングとが所定時間内でなければ、当該受信した識別情報の登録を行わないことを特徴とする請求項13乃至17のいずれか1項に記載のネットワークシステムの制御方法。

【請求項19】

前記制御工程は、前記識別情報が登録されていない通信端末から前記ネットワークにアクセスがあったときは、当該通信端末の表示部に表示させる警告メッセージを生成して出力することを特徴とする請求項13乃至18のいずれか1項に記載のネットワークシステムの制御方法。

【請求項20】

前記識別情報は、前記通信端末のMACアドレス及びIPアドレスの少なくとも1つが含まれることを特徴とする請求項13乃至19のいずれか1項に記載のネットワークシステムの制御方法。

【請求項21】

前記読取装置は、非接触方式により前記セキュリティ情報及び前記識別情報を読み取ることを特徴とする請求項13乃至20のいずれか1項に記載のネットワークシステムの制御方法。

【請求項22】

前記セキュリティ情報は、少なくともユーザの携帯物から読み取られることを特徴とする請求項13乃至21のいずれか1項に記載のネットワークシステムの制御方法。

【請求項23】

前記携帯物は、少なくともRFIDタグを有するIDカード又は携帯電話が含まれることを特徴とする請求項17乃至22のいずれか1項に記載のネットワークシステムの制御方法。

【請求項24】

前記携帯物は、少なくともRFIDタグを有する通信端末が含まれることを特徴とする請求項17乃至22のいずれか1項に記載のネットワークシステムの制御方法。

【請求項25】

請求項13乃至24のいずれか1項に記載の制御方法をコンピュータに実行させるためのコンピュータに読み取り可能なプログラム。

【請求項1】

ユーザ認証を行うためのセキュリティ情報を読み取る読取装置と、前記読み取られたセキュリティ情報を管理するサーバと、ネットワークに通信可能な少なくとも1つの通信端末とを備えるネットワークシステムにおいて、

前記サーバは、前記通信端末の識別情報を受信する受信手段と、

前記受信した識別情報を前記セキュリティ情報に対応して登録する登録手段と、

前記登録された識別情報を前記読み取られたセキュリティ情報に応じて削除する削除手段と、

前記識別情報の登録状況に基づいて前記通信端末と前記ネットワークとの通信を制御する制御手段とを有することを特徴とするネットワークシステム。

【請求項2】

前記制御手段は、前記識別情報が登録されているときは前記通信を許可する一方、当該登録された識別情報が削除されているときは前記通信を許可しないことを特徴とする請求項1記載のネットワークシステム。

【請求項3】

前記削除手段は、前記通信が所定時間行われないときは、前記登録された識別情報を削除することを特徴とする請求項1又は2記載のネットワークシステム。

【請求項4】

前記受信手段は、前記認証されたユーザが携帯する前記通信端末から前記識別情報を受信することを特徴とする請求項1乃至3のいずれか1項に記載のネットワークシステム。

【請求項5】

前記受信手段は、前記認証されたユーザの携帯物から前記識別情報を受信することを特徴とする請求項1乃至3のいずれか1項に記載のネットワークシステム。

【請求項6】

前記制御手段は、前記セキュリティ情報が読み取られるタイミングと前記識別情報が登録されるタイミングとが所定時間内でなければ、当該受信した識別情報の登録を行わないことを特徴とする請求項1乃至5のいずれか1項に記載のネットワークシステム。

【請求項7】

前記制御手段は、前記識別情報が登録されていない通信端末から前記ネットワークにアクセスがあったときは、当該通信端末の表示部に表示させる警告メッセージを生成して出力することを特徴とする請求項1乃至6のいずれか1項に記載のネットワークシステム。

【請求項8】

前記識別情報には、前記通信端末のMACアドレス及びIPアドレスの少なくとも1つが含まれることを特徴とする請求項1乃至7のいずれか1項に記載のネットワークシステム。

【請求項9】

前記読取装置は、非接触方式により前記セキュリティ情報及び前記識別情報を読み取ることを特徴とする請求項1乃至8のいずれか1項に記載のネットワークシステム。

【請求項10】

前記セキュリティ情報は、少なくともユーザの携帯物から読み取られることを特徴とする請求項1乃至9のいずれか1項に記載のネットワークシステム。

【請求項11】

前記携帯物は、少なくともRFIDタグを有するIDカード又は携帯電話が含まれることを特徴とする請求項5乃至10のいずれか1項に記載のネットワークシステム。

【請求項12】

前記携帯物は、少なくともRFIDタグを有する通信端末が含まれることを特徴とする請求項5乃至10のいずれか1項に記載のネットワークシステム。

【請求項13】

ユーザ認証を行うためのセキュリティ情報を読み取る読取装置と、前記読み取られたセキュリティ情報を管理するサーバと、ネットワークに通信可能な少なくとも1つの通信端末とを備えるネットワークシステムの制御方法において、

前記通信端末の識別情報を受信する受信工程と、

前記受信した識別情報を前記セキュリティ情報に対応して登録する登録工程と、

前記登録された識別情報を前記読み取られたセキュリティ情報に応じて削除する削除工程と、

前記識別情報の登録状況に基づいて前記通信端末と前記ネットワークとの通信を制御する制御工程とを有することを特徴とするネットワークシステムの制御方法。

【請求項14】

前記制御工程は、前記識別情報が登録されているときは前記通信を許可する一方、当該登録された識別情報が削除されているときは前記通信を許可しないことを特徴とする請求項13記載のネットワークシステムの制御方法。

【請求項15】

前記削除工程は、前記通信が所定時間行われないときは、前記登録された識別情報を削除することを特徴とする請求項13又は14記載のネットワークシステムの制御方法。

【請求項16】

前記受信工程は、前記認証されたユーザが携帯する前記通信端末から前記識別情報を受信することを特徴とする請求項13乃至15のいずれか1項に記載のネットワークシステムの制御方法。

【請求項17】

前記受信工程は、前記認証されたユーザの携帯物から前記識別情報を受信することを特徴とする請求項13乃至15のいずれか1項に記載のネットワークシステムの制御方法。

【請求項18】

前記制御工程は、前記セキュリティ情報が読み取られるタイミングと前記識別情報が登録されるタイミングとが所定時間内でなければ、当該受信した識別情報の登録を行わないことを特徴とする請求項13乃至17のいずれか1項に記載のネットワークシステムの制御方法。

【請求項19】

前記制御工程は、前記識別情報が登録されていない通信端末から前記ネットワークにアクセスがあったときは、当該通信端末の表示部に表示させる警告メッセージを生成して出力することを特徴とする請求項13乃至18のいずれか1項に記載のネットワークシステムの制御方法。

【請求項20】

前記識別情報は、前記通信端末のMACアドレス及びIPアドレスの少なくとも1つが含まれることを特徴とする請求項13乃至19のいずれか1項に記載のネットワークシステムの制御方法。

【請求項21】

前記読取装置は、非接触方式により前記セキュリティ情報及び前記識別情報を読み取ることを特徴とする請求項13乃至20のいずれか1項に記載のネットワークシステムの制御方法。

【請求項22】

前記セキュリティ情報は、少なくともユーザの携帯物から読み取られることを特徴とする請求項13乃至21のいずれか1項に記載のネットワークシステムの制御方法。

【請求項23】

前記携帯物は、少なくともRFIDタグを有するIDカード又は携帯電話が含まれることを特徴とする請求項17乃至22のいずれか1項に記載のネットワークシステムの制御方法。

【請求項24】

前記携帯物は、少なくともRFIDタグを有する通信端末が含まれることを特徴とする請求項17乃至22のいずれか1項に記載のネットワークシステムの制御方法。

【請求項25】

請求項13乃至24のいずれか1項に記載の制御方法をコンピュータに実行させるためのコンピュータに読み取り可能なプログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【公開番号】特開2006−127135(P2006−127135A)

【公開日】平成18年5月18日(2006.5.18)

【国際特許分類】

【出願番号】特願2004−314215(P2004−314215)

【出願日】平成16年10月28日(2004.10.28)

【出願人】(000001007)キヤノン株式会社 (59,756)

【Fターム(参考)】

【公開日】平成18年5月18日(2006.5.18)

【国際特許分類】

【出願日】平成16年10月28日(2004.10.28)

【出願人】(000001007)キヤノン株式会社 (59,756)

【Fターム(参考)】

[ Back to top ]