ネットワークシステム及びネットワークシステムにおける端末機器の認証情報集約方法

【課題】 暗号鍵管理方法を備えたネットワークシステムにおいて、当該ネットワークシステムへ設置された端末機器からの認証情報を、情報量を圧縮しながら集約できるようにする。

【解決手段】 ネットワークシステムは、端末機器やサーバがそれら属性に基づいた鍵の構成を使って暗号化した通信メッセージをマルチキャストで実現する暗号鍵管理機能を備える。本ネットワークシステムにおいてはまた、最上位サーバ(1−1−1)を除くサーバに、当該ネットワークシステムへ設置された端末機器からの認証情報を、情報量を圧縮しながら集約する認証情報集約部(1−1−2−1、1−1−4−1)を備え、これら認証情報を最後に受け取った前記最上位サーバは、集約された認証情報から端末機器の認証結果の是非を判断する認証検証部(1−1−1−1)を備える。

【解決手段】 ネットワークシステムは、端末機器やサーバがそれら属性に基づいた鍵の構成を使って暗号化した通信メッセージをマルチキャストで実現する暗号鍵管理機能を備える。本ネットワークシステムにおいてはまた、最上位サーバ(1−1−1)を除くサーバに、当該ネットワークシステムへ設置された端末機器からの認証情報を、情報量を圧縮しながら集約する認証情報集約部(1−1−2−1、1−1−4−1)を備え、これら認証情報を最後に受け取った前記最上位サーバは、集約された認証情報から端末機器の認証結果の是非を判断する認証検証部(1−1−1−1)を備える。

【発明の詳細な説明】

【技術分野】

【0001】

本発明はネットワークシステム及びネットワークシステムにおける端末機器の認証情報集約方法に関する。

【背景技術】

【0002】

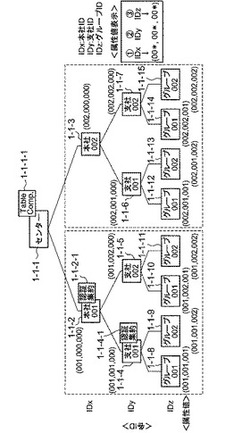

図8を参照して、暗号鍵管理方法を備えたネットワークシステムの一例について説明する。

【0003】

図8は、端末機器やサーバがそれら属性に基づいた鍵の構成を使って暗号化した通信メッセージをマルチキャストで実現する暗号鍵管理方法を備えたネットワークシステムを示す。

【0004】

図8において、[センター]、[本社]、[支社]、[グループ]は属性を示す。これら各属性を結ぶネットワークで構成されている組織は、[センター]を先頭に[本社]、[支社]、[グループ]の属性順にピラミッド構造を成している。

【0005】

[グループ]には、一つ以上の端末機器が接続されている。[グループ]の中にある端末機器は、端末機器が接続された装置のステータス情報をネットワークへ送信し、各属性は、それぞれが持つ受信権限の範囲内でそれらステータス情報を受信できる。受信権限は、例えば、暗号や認証において復号できるか否か、あるいは認証できるか否かで区別されても良い。

【0006】

センターサーバ1−1−1は、ネットワークで構成される組織、即ち配下にある各属性のサーバと[グループ]の中にある端末機器を管理できる。異なる本社サーバ1−1−2、1−1−3はそれぞれ、その配下にある支社サーバとグループサーバ、そして[グループ]の中にある端末機器を管理できる。異なる支社サーバ1−1−4〜1−1−7はそれぞれ、その配下にあるグループサーバ、そして[グループ]の中にある端末機器を管理できる。グループサーバ1−1−8〜1−1−15はそれぞれ、その配下にある[グループ]の中にある端末機器を管理できる。

【0007】

ここで、[グループ]にある端末機器は、属性値で表現することができる。例えば、グループサーバ1−1−8の中にある端末機器の属性値(IDx,IDy,IDz)は、(001,001,001)と表すことができる。また、グループサーバ1−1−13の中にある端末機器の属性値(IDx,IDy,IDz)は、(002,001,002)と表すことができる。

【0008】

以上のように、ネットワークの各ブランチが末広がりになる構造を段階的に属性値で表し、ブランチ構造の末端にある端末機器に属性値を与えることにより、簡潔に又機械的に端末機器へ属性値をアサインできる方法が提案されている。また、それら端末機器の属性値を連接したうえでHash演算を行うなどを施すことにより、端末機器の暗号鍵や認証鍵に用いる提案もされている(例えば特許文献1)。

【0009】

これらの提案によると、IPマルチキャスト方式を用いることにより、属性値を知っているセンターサーバが、マルチキャストパケットを送信するだけで、ある[グループ]の複数の端末機器に対して、同じ暗号鍵を使った秘匿通信を行うことができる。一方、認証においては、IPマルチキャスト方式を用いることにより、これまでは各属性数の積の回数だけパケット送信が必要であるのに対し、各属性数の和の回数だけのパケット送信回数で済むという特徴を有している。例えば、図1の場合、これまでは8回(=2×2×2)のパケット送信が必要であったところ、6回(=2+2+2)のパケット送信で済むということになる。

【先行技術文献】

【特許文献】

【0010】

【特許文献1】特開2008−124884号公報

【発明の概要】

【発明が解決しようとする課題】

【0011】

しかしながら、実際の運用面を考えた場合、これまでの属性値により管理されるネットワークシステムの各属性においては、以下のような課題がある。

【0012】

図8のような構成によるネットワークシステムの場合、ネットワークシステム全体を統括しているセンターから、ネットワークシステムの末端部に想定される膨大な数の端末機器に向けて、全数認証などを実行する際、同じく膨大な数のレスポンスがセンターへ返信されてくる。従って、このまま全端末機器からの情報を収集していては、ネットワークシステムの上層へ向かう度に、ネットワークが混雑しスタック状態に陥る可能性がある。また、センターでの認証情報の処理に時間を要することも必須と考えられる。更に、これらを原因として、ネットワークシステム内で実行されようとしている他の重要なデータ通信を阻害することも十分に考えられる。

【0013】

本発明の企図するところは、暗号鍵管理方法を備えたネットワークシステムにおいて、当該ネットワークシステムへ設置された端末機器からの認証情報を、情報量を圧縮しながら集約できるようにすることにある。

【課題を解決するための手段】

【0014】

本発明の態様によるネットワークシステムは、端末機器やサーバがそれら属性に基づいた鍵の構成を使って暗号化した通信メッセージをマルチキャストで実現する暗号鍵管理機能を備えるほか、当該ネットワークシステムへ設置された端末機器からの認証情報を、情報量を圧縮しながら集約する手段として認証情報集約部を備え、更に、これら認証情報を最後に受け取ったサーバにおいて、集約された認証情報から端末機器の認証結果(MAC演算値に基づいてMAC演算を行った結果)の是非を判断する認証検証部を備える。

【0015】

本発明の態様によるネットワークシステムにおいては、前記サーバとして通信情報の重要度に応じた鍵が当該ネットワークシステムへ階層的に設けられる複数のサーバを含み、前記端末機器として前記複数のサーバのいずれかの配下にあるもので正規なものか否かを認証できる端末機器を含み、あるサーバを起点に端末機器の認証を実行した際に、当該サーバの前記認証情報集約部は、当該サーバ配下の各端末機器から当該端末機器の認証出力(属性値,固有番号,認証結果)と当該認証出力を認証鍵でMAC演算したMAC演算値とを連接した第一の認証情報(その認証情報の送信者が、受信者に自己(送信者)を認証してもらうために送信したMAC演算値のデータが含まれている情報、および認証結果)を生成して直上位のサーバへ送り、当該直上位のサーバの前記認証情報集約部は、下位のサーバを経由して得た1つ以上の前記第一の認証情報からMAC演算値部分を全て連接したうえでそのHash演算値を求め、更に当該Hash演算値に前記第一の認証情報の各認証出力をすべて連接した第二の認証情報を生成して直上位のサーバへ送り、これを順次繰り返し上位のサーバが第三の認証情報、第四の認証情報、・・・、第(n−1)の認証情報として受信する都度、各サーバの前記認証情報集約部において認証情報を生成する。

【0016】

本発明の態様によるネットワークシステムにおいてはまた、前記第nの認証情報を受信する最終サーバ、即ち端末機器の認証を実行した起点となる前記最上位サーバの前記認証検証部は、最後に連接された状態で得られた第nの認証情報の認証出力から認証鍵を使用してMAC演算値を求め、当該MAC演算値が最後に収集できた第nの認証情報のMAC演算値と等しくなるか否かで認証出力の真偽性を確認し、且つ認証出力(属性値,固有番号,認証結果)を得る。

【0017】

本発明の態様によるネットワークシステムにおいては更に、前記最上位サーバの前記認証検証部は、認証を実行する端末機器の既知である属性値と固有番号から、認証結果を組み合わせの範囲で想定し、更に認証鍵で前記組み合わせ分のMAC演算値を算出しておき、前記組み合わせ分のMAC演算値と前記第nの認証情報のMAC演算値を比較して、認証結果の真偽性を短時間で知ることができる。

【0018】

本発明の態様によるネットワークシステムにおいては更に、前記最上位サーバの前記認証検証部は、前記認証を実行する端末機器の既知である属性値と固有番号から、認証結果を組み合わせの範囲で想定する他に、属性値、固有番号、認証結果が改ざんされた場合を想定し、更に認証鍵で前記組み合わせ分のMAC演算値を算出しておき、前記組み合わせ分のMAC演算値と第nの認証情報のMAC演算値を比較して、いずれかの組み合わせでMAC演算値が合うことが確認された場合、どこの端末機器で認証出力のどこに改ざんがあったかを判断する。

【0019】

本発明の他の態様によれば、端末機器やサーバがそれら属性に基づいた鍵の構成を使って暗号化した通信メッセージをマルチキャストで実現する暗号鍵管理機能を備えたネットワークシステムにおける端末機器の認証情報集約方法であって、最上位サーバを除くサーバにおいて、当該ネットワークシステムへ設置された端末機器からの認証情報を、情報量を圧縮しながら集約し、これら認証情報を最後に受け取った前記最上位サーバは、集約された認証情報から端末機器の認証結果の是非を判断することを特徴とするネットワークシステムにおける端末機器の認証情報集約方法が提供される。

【0020】

本発明の他の態様による認証情報集約方法においては、前記サーバとして通信情報の重要度に応じた鍵が当該ネットワークシステムへ階層的に設けられる複数のサーバを含み、前記端末機器として前記複数のサーバのいずれかの配下にあるもので正規なものか否かを認証できる端末機器を含み、あるサーバを起点に端末機器の認証を実行した際に、当該サーバは、当該サーバ配下の各端末機器から当該端末機器の認証出力(属性値,固有番号,認証結果)と当該認証出力を認証鍵でMAC演算したMAC演算値とを連接した第一の認証情報を生成して直上位のサーバへ送り、当該直上位のサーバは、下位のサーバを経由して得た1つ以上の前記第一の認証情報からMAC演算値部分を全て連接したうえでそのHash演算値を求め、更に当該Hash演算値に前記第一の認証情報の各認証出力をすべて連接した第二の認証情報を生成して直上位のサーバへ送り、これを順次繰り返し上位のサーバが第三の認証情報、第四の認証情報、・・・、第(n−1)の認証情報として受信する都度、各サーバにおいて認証情報を生成する。

【0021】

本発明の他の態様による認証情報集約方法においてはまた、前記第nの認証情報を受信する最終サーバ、即ち端末機器の認証を実行した起点となる前記最上位サーバは、最後に連接された状態で得られた第nの認証情報の認証出力から認証鍵を使用してMAC演算値を求め、当該MAC演算値が最後に収集できた第nの認証情報のMAC演算値と等しくなるか否かで認証出力の真偽性を確認し、且つ認証出力(属性値,固有番号,認証結果)を得る。

【0022】

本発明の他の態様による認証情報集約方法においては更に、前記最上位サーバは、認証を実行する端末機器の既知である属性値と固有番号から、認証結果を組み合わせの範囲で想定し、更に認証鍵で前記組み合わせ分のMAC演算値を算出しておき、前記組み合わせ分のMAC演算値と前記第nの認証情報のMAC演算値を比較して、認証結果の真偽性を短時間で知ることができる。

【0023】

本発明の他の態様による認証情報集約方法においては更に、前記最上位サーバは、前記認証を実行する端末機器の既知である属性値と固有番号から、認証結果を組み合わせの範囲で想定する他に、属性値、固有番号、認証結果が改ざんされた場合を想定し、更に認証鍵で前記組み合わせ分のMAC演算値を算出しておき、前記組み合わせ分のMAC演算値と第nの認証情報のMAC演算値を比較して、いずれかの組み合わせでMAC演算値が合うことが確認された場合、どこの端末機器で認証出力のどこに改ざんがあったかを判断する。

【発明の効果】

【0024】

本発明によれば、ネットワークシステムへ設置された端末機器からの認証情報を、情報量を抑えながら最上位サーバにおいて集約することができる。

【図面の簡単な説明】

【0025】

【図1】本発明を適用した、暗号鍵管理方法を備えたネットワークシステムの構成を説明するための図である。

【図2】図1に示された複数の[グループ]のそれぞれを構成している端末機器について説明するための図である。

【図3】図1における[センター]方向へ端末機器の認証情報の収集集約を実現するため、図1に示された支社サーバに搭載されている認証情報集約部の基本構成を示す図である。

【図4】図1における[センター]方向へ端末機器の認証情報の収集集約を実現するため、図1に示された本社サーバに搭載されている認証情報集約部の基本構成を示す図である。

【図5】支社、本社と集約してきた全端末機器の認証情報を検証するため、センターサーバに搭載されている認証検証部の基本構成を示す図である。

【図6】本発明の第1の実施例のシーケンスについて説明するための図である。

【図7】本発明の第2の実施例のシーケンスについて説明するための図である。

【図8】暗号鍵管理方法を備えたネットワークシステムの提案例を説明するための図である。

【発明を実施するための形態】

【0026】

図1〜図7を参照して、本発明の実施形態をいくつかの実施例に基づいて説明する。

【0027】

図8を参照して説明したように、端末機器やサーバがそれら属性に基づいた鍵の構成を使って暗号化した通信メッセージをマルチキャストで実現する暗号鍵管理方法に関する提案が成されている。

【0028】

図1は、図8で説明した構成によるネットワークシステムに本発明を適用した場合のネットワークシステム構成を示す。それゆえ、図8で説明した要素と同じ要素には同じ参照符号を付している。

【0029】

図1において、本発明の実施形態にかかるネットワークシステムは、図8で説明したネットワークシステム構成に加え、認証情報集約部1−1−2−1、1−1−4−1、およびセンターにおいて集約された認証情報から端末機器の認証結果の是非を判断する認証検証部1−1−1−1を備える。

【0030】

なお、認証情報集約部1−1−2−1、1−1−4−1は、他の本社や支社、グループの各属性にも同様に備えられている機能であるが、図1では、便宜上、一つの代表例として本社サーバ1−1−2や支社サーバ1−1−4にのみ付随するように示し、他は図示を省略している。それゆえ、図示されない認証情報集約部も以降で説明される認証情報集約部と同じ構成、作用を有する。また、以降では、例えば本社サーバ1−1−2については同じ参照番号を付して[本社]1−1−2と呼び、例えば支社サーバ1−1−4については同じ参照番号を付して[支社]1−1−4と呼ぶことがある。

【0031】

図1において、[センター]、[本社]、[支社]、[グループ]は属性を示す。これら各属性を結ぶネットワークで構成されている組織は、[センター]を先頭に[本社]、[支社]、[グループ]の属性順にピラミッド構造を成している。

【0032】

[グループ]には、一つ以上の端末機器が接続されている。[グループ]の中にある端末機器は、端末機器が接続された装置のステータス情報をネットワークへ送信し、各属性は、それぞれが持つ受信権限の範囲内でそれらステータス情報を受信できる。受信権限は、例えば、暗号や認証において復号できるか否か、あるいは認証できるか否かで区別されても良い。

【0033】

センターサーバ1−1−1は、ネットワークで構成される組織、即ち配下にある各属性のサーバと[グループ]の中にある端末機器を管理できる。異なる本社サーバ1−1−2、1−1−3はそれぞれ、それらの配下にある支社サーバとグループサーバ、そして[グループ]の中にある端末機器を管理できる。異なる支社サーバ1−1−4〜1−1−7はそれぞれ、それらの配下にあるグループサーバ、そして[グループ]の中にある端末機器を管理できる。グループサーバ1−1−8〜1−1−15はそれぞれ、それらの配下にある[グループ]の中にある端末機器を管理できる。

【0034】

前述したように、[グループ]の中にある複数の端末機器は、属性値で表現することができる。例えば、グループサーバ1−1−8のグループの中にある端末機器の属性値(IDx,IDy,IDz)は、(001,001,001)と表すことができる。また、グループサーバ1−1−12のグループの中にある端末機器の属性値(IDx,IDy,IDz)は、(002,001,001)と表すことができる。

【0035】

同様に、各サーバも属性値で表現することができる。例えば、本社サーバ1−1−2の属性値(IDx,IDy,IDz)は、(001,000,000)と表すことができる。また、支社サーバ1−1−7の属性値(IDx,IDy,IDz)は、(002,002,000)と表すことができる。

【0036】

図2を参照して、各属性値のグループ下にある端末機器について説明する。

【0037】

図2は、図1に示された[グループ]1−1−8から[グループ]1−1−15までのそれぞれを構成している端末機器を示す。図2には、8個ある属性値(IDx,IDy,IDz)の各[グループ]下にある端末機器について、それぞれが固有番号を持っていることが分かる。固有番号とは唯一無二の識別子であり、例えばベンダー名に製造番号を連接したもの等を示す。図2では、各[グループ]に4台ずつの端末機器が接続されていることが分かる。つまり、属性値(IDx,IDy,IDz)=(001,001,001)を例に挙げると、その中の端末機器は、端末機器(N001)1−2−1、端末機器(N002)1−2−2、端末機器(N003)1−2−3、端末機器(N004)1−2−4の4台ある。

【0038】

本実施形態では、以上の構成に加え、各属性、例えば図1の本社サーバ1−1−2は、図4に示す認証情報集約部1−1−2−1を構成要素として有し、図1の支社サーバ1−1−4は、図4と同じ構成を成す図3に示す認証情報集約部1−1−4−1を構成要素として有する。更に、図1のセンターサーバ1−1−1は、図5に示す認証検証部1−1−1−1を構成要素として有している。

【0039】

図3は、[センター]1−1−1方向へ端末機器の認証情報の収集集約を実現するため、図1に示された支社サーバ1−1−4に搭載されている認証情報集約部1−1−4−1の基本構成を示す。

【0040】

図3は、何らかの必要性に応じて、支社サーバ1−1−4からブランチ状に広がったネットワークの末端にある、図2に示される端末機器1−2−1〜1−2−8の認証情報を収集する機能を有している。認証情報入力1−3−1は、図1のグループ1−1−8やグループ1−1−9から集められた端末機器の認証情報を示している。

【0041】

<端末機器⇒支社>

ここで、認証情報入力1−3−1は、例えば次式で表記される。

【0042】

E( key1,[count] || MAC( key2, [count]) || Acki )

【0043】

なお、E( key1, ○○○)は、○○○をデータ鍵key1で暗号化することを意味する実行式を示す。

【0044】

記号||は、その記号の両側にある式を単純に連接することを示す。

【0045】

MACとは、Message Authentication Codeを意味し、MAC(key3,△△△)は、△△△に認証鍵Key3を使ってMAC演算する実行式を示す。

【0046】

Ackiは、端末機器が正しい端末機器であることをセンターで認証してもらうための認証情報を意味し、以下の式(0)のように表記される。

【0047】

Acki = {MAC(Ki, Mi)} || Mi 式(0)

【0048】

式(0)中の意味は次の通りである。

【0049】

Ki:認証鍵acx^afy^afz、^は排他的論理和を意味する。

【0050】

Mi :メッセージを意味する。本メッセージは、「端末機器の属性ID」、「端末機器の固有番号」と「端末機器の認証結果」を連接したものである。

【0051】

Mi = IDx || IDy || IDz || i || [端末機器の認証結果]

【0052】

認証情報入力1−3−1は暗号化された情報であるため、正しいデータ鍵(key1)1−3−3を選択した上で復号演算器1−3−2により復号結果1−3−4のように復号され、復号結果は次式で表記される。

【0053】

[count] || MAC( key2, [count]) || Acki

【0054】

この復号結果1−3−4は、その目的により次の2つに大別できる。

【0055】

[count] || MAC( key2, [count]) 式(1)

【0056】

Acki 式(2)

【0057】

式(1)は、図1のグループ1−1−8やグループ1−1−9の各端末機器が、端末機器自身を支社サーバ1−1−4において正しい端末機器であることを認証してもらうために送られてきた認証情報である。一方、式(2)は、端末機器が正しい端末機器であることをセンターで認証してもらうための認証情報である。つまり、支社で認証してもらう認証情報と、センターで認証してもらう認証情報が異なることを意味している。

【0058】

式(1)は、認証を行なうためにMAC演算器1−3−5でMAC演算が実行される。即ち、MAC演算器1−3−5は、送られてきた[count]値と、支社サーバ1−1−4が知っている認証鍵(key2)1−3−6を用いてMAC演算を実行する。続いて、判断器1−3−7は、MAC演算結果が、送られてきた演算値MAC( key2, [count])と同じ結果になるか否かを判断し、判断結果を認証結果返信出力1−3−8として各端末機器に返信する。

【0059】

式(2)は、そのまま一旦認証情報テーブル1−3−17に格納され、少なくとも各端末機器からの認証情報が出揃うまで蓄積される。これらの認証結果は、認証情報集約部1−1−4−1の特徴である認証情報集約演算部1−3−12において、次のような手順によりデータ量を削減され、本社サーバ1−1−2に送出される準備を整える。

【0060】

各端末機器から認証情報テーブル1−3−17に集められた各Ackiの全集合「∀Acki 」は、次の通りである。

【0061】

∀Acki = Ack1、Ack2、Ack3、・・・、Ackn

【0062】

これらAcki をすべて連接した「|| Acki 」は、次の式(3)で表すことができる。

【0063】

|| Acki = {MAC(K1, M1)} || M1, {MAC(K2, M2)} || M2, {MAC(K3, M3)} || M3, ・・・, {MAC(Kn ,Mn)} || Mn 式(3)

【0064】

ここで、これら1支社分の認証情報を集約するため、本実施形態の特徴である図3の認証情報集約演算部1−3−12において、以下の式(4)、(5)のように並べ替えや演算が実施される。なお、式中のnは、集まった端末機器の数を示す。

【0065】

||Acki = {MAC(K1, M1)} || {MAC(K2, M2)} || {MAC(K3, M3)} || ・・・ || {MAC(Kn, Mn)} || M1 || M2 || M3 || ・・・ || Mn 式(4)

【0066】

次に、各認証結果を生のまま送るのではなく、認証情報の{MAC(Ki, Mi)}を一塊のデータとしてHash演算を施す。つまり、

h [ {MAC(K1, M1)} || {MAC(K2, M2)} || {MAC(K3, M3)} || ・・・ || {MAC(Kn, Mn)}] || M1 || M2 || M3 || ・・・ || Mn

= h [ || (MAC(Ki, Mi)) ] || [ || Mi ] 式(5)

= Ackxy0

【0067】

ここで得られたAckxy0 は、支社(IDx, IDy)から本社(IDx)へ送る端末機器の認証情報を集約した情報を示す。

【0068】

ここで、“Ackxy0“の右下に記した”xy0“においてIDz=0としたのは、支社(IDx、IDy)の属性では、IDzを定義できないため“0”とした。

【0069】

続いて、支社サーバ1−1−4が本社サーバ1−1−2において正しい支社サーバからの情報を受け取っていることを認証してもらうため、次の認証情報式(6)を支社サーバ1−1−4において作成する。

【0070】

[count] || MAC( key3, [count] ) 式(6)

【0071】

式(6)は、図3のカウンタ1−3−9で生成した数値[count]と、認証鍵(key3)1−3−11のkey3をMAC演算器1−3−10でMAC演算した値を連接した認証情報1−3−16を示している。

【0072】

以上の認証情報集約演算部1−3−12と認証情報1−3−16を、本社サーバ1−1−2へ暗号化して送出するため、暗号演算器1−3−14はデータ鍵(key4)1−3−13のkey4を用いて暗号化を行い、次の式(7)で表記される暗号化した出力を認証情報集約出力1−3−15として送出する。

【0073】

E( key4, [count] || MAC( key3, [count]) || Ackxy0 ) 式(7)

【0074】

図4は、[センター]1−1−1方向へ端末機器の認証情報の収集集約を実現するため、図1に示された本社サーバ1−1−2に搭載されている認証情報集約部1−1−2−1の基本構成を示す。認証情報集約部1−1−2−1は、図3で説明した認証情報集約部1−1−4−1と同じ構成を有しているが、まったく同じというわけではないので、参照符号は中間の値を”3”から”4”に変更することで図3の要素と区別できるようにしている。簡単に説明すると、暗号化された認証情報入力1−4−1は、正しいデータ鍵(key4)1−4−3を選択した上で復号演算器1−4−2により復号結果1−4−4のように復号される。MAC演算器1−4−5は、認証を行なうためにMAC演算を実行する。即ち、MAC演算器1−4−5は、送られてきた演算値と、本社サーバ1−1−2が知っている認証鍵(key3)1−4−6を用いてMAC演算を実行する。続いて、判断器1−4−7は、MAC演算結果が、送られてきた演算値と同じ結果になるか否かを判断し、判断結果を認証結果返信出力1−4−8として返信する。そのほか、認証情報集約部1−1−2−1は、認証情報テーブル1−4−17、認証情報集約部1−1−2−1の特徴である認証情報集約演算部1−4−12及び認証情報1−4−16、カウンタ1−4−9、認証鍵(key5)1−4−11、MAC演算器1−4−10、データ鍵(key4)1−4−13、暗号演算器1−4−14を有している。暗号演算器1−4−14はデータ鍵(key6)1−4−13のkey6を用いて暗号化を行い、暗号化した出力を認証情報集約出力1−4−15として送出する。

【0075】

<支社⇒本社>

上記式(7)は、[本社]1−1−2で図3と同様の構成を成す図4の認証情報集約部1−1−2−1において、<端末機器⇒支社>で記述した内容と同様の演算処理が行われることにより、[支社]1−1−4と[支社]1−1−5の認証情報が次のように集約される。

【0076】

まず、各支社からは、次のような各Ackxy0が集められる。なお、式中のmは、集まった支社の数を示す。

【0077】

支社1 Ackx10 = h [ || {MAC(Ki, Mi)} ] x10 || [ || Mi ] x10 式(8)

支社2 Ackx20 = h [ || {MAC(Ki, Mi)} ] x20 || [ || Mi ] x20

支社3 Ackx30 = h [ || {MAC(Ki, Mi)} ] x30 || [ || Mi ] x30

:

支社m Ackxm0 = h [ || {MAC(Ki, Mi)} ] xm0 || [ || Mi ] xm0

【0078】

ここで、これら本社(IDx)分の認証情報を集約するため、本実施形態の特徴である図4の認証情報集約演算部1−4−12において、以下の式(10)、(11)の様に並べ替えや演算が実施される。

【0079】

|| Ackxy0 = h[ || {MAC(Ki, Mi)} ] x10 || h[ || {MAC(Ki, Mi)} ] x20 || h[ || {MAC(Ki, Mi)} ] x30 || ・・・ || h[ || {MAC(Ki, Mi)} ] xm0 || [ || Mi ] x10 || [ || Mi ] x20 || [ || Mi ] x30 || ・・・ || [ || Mi ] xm0 式(10)

【0080】

次に、前述した支社で実行したことと同様に、認証情報の”h[ || {MAC(Ki, Mi)} ]xy0”を一塊のデータとしてHash演算を掛ける。つまり、

h 〔 h[ || {MAC(K1, M1)} ] x10 ||h[ || {MAC(K2, M2)} ] x20 ||h[ || {MAC(K3, M3)} ] x30 || ・・・ ||h[ || {MAC(Kn, Mn)}] xm0 〕 || [ || Mi ] x10 || [ || Mi ] x20 || [ || Mi ] x30 || ・・・ || [ || Mi ] xm0

= h〔 h[ || {MAC(Ki, Mi)} ] xy0 〕 || [ || Mi ] xy0 式(11)

= Ackx00

【0081】

ここで得られたAckx00 は、本社(IDx)から[センター]1−1−1へ送る端末機器の認証情報を集約した情報を示す。

【0082】

ここで、“Ackx00“の右下に記した”x00“においてIDy=0、IDz=0としたのは、本社(IDx)の属性では、IDyとIDzを定義できないため“0”とした。

【0083】

続いて、本社サーバ1−1−2がセンターサーバ1−1−1において正しい本社サーバからの情報を受け取っていることを認証してもらうための認証情報式を作成するが、図3の場合と同じ構成と手順のため説明を割愛する。

【0084】

図5は、支社、本社と集約してきた全端末機器の認証情報を検証するため、センターサーバ1−1−1に搭載されている認証検証部1−1−1−1の基本構成を示す。認証検証部1−1−1−1は、図3で説明した認証情報集約部1−1−4−1の一部と同じ構成を有しているが、まったく同じというわけではないので、参照符号は中間の値を”3”から”5”に変更することで図3、図4の要素と区別できるようにしている。簡単に説明すると、暗号化された認証情報入力1−5−1は、正しいデータ鍵(key6)1−5−3を選択した上で復号演算器1−5−2により復号結果1−5−4のように復号される。MAC演算器1−5−5は、認証を行なうためにMAC演算を実行する。即ち、MAC演算器1−5−5は、送られてきた演算値と、センターサーバ1−1−1が知っている認証鍵(key5)1−5−6を用いてMAC演算を実行する。続いて、判断器1−5−7は、MAC演算結果が、送られてきた演算値と同じ結果になるか否かを判断し、判断結果を認証結果返信出力1−5−8として返信する。そのほか、認証検証部1−1−1−1は、認証情報テーブル1−5−9、認証検証部1−1−1−1の特徴である認証検証演算部1−5−10及び収集テーブル1−5−11を有している。

【0085】

<本社⇒センター>

[センター]1−1−1には、復号結果1−5−4に各本社からAck100,Ack200,Ack300,・・・,Ackm00の認証集約情報が集まる。

【0086】

例えば、本社(IDx=1)から認証情報を集約した情報Ack100から、認証の結果を得ることができる。

【0087】

Ack100 = h 〔 h[ || {MAC(Ki, Mi)} ] x10 〕 || [ || Mi ] x10 式(12)

【0088】

この式(12)の末尾に連接された[ || Mi ] x10は、次式へ展開できる。

【0089】

[ || Mi ] x10 = [ || Mi ] x10 || [ || Mi ] x20 || [ || Mi ] x30 || ・・・ || [ || Mi ] xm0 式(13)

= ( M1 || M2 || M3 || ,・・・, || Ma ) x10 || ←支店(IDy=1)にa個ある端末機器の属性値/固有番号/認証結果

( M1 || M2 || M3 || ・・・・・ || Mb ) x20 || ←支店(IDy=2)にb個ある端末機器の属性値/固有番号/認証結果

( M1 || M2 || M3 || ・・・・・ || Mc ) x30 || ←支店(IDy=3)にc個ある端末機器の属性値/固有番号/認証結果

:

( M1 || M2 || M3 || ・・・・・ || Mg ) xm0 ←支店(IDy=m)にg個ある端末機器の属性値/固有番号/認証結果

【0090】

ここで、Mi は、「端末機器の属性ID」、「端末機器の固有番号」と「端末機器の認証結果」を連接したものであることから、図5の収集テーブル1−5−11に示すように、その本社の配下にある全端末機器の認証結果を知ることができる。

【0091】

更に、これら「端末機器の属性ID」、「端末機器の固有番号」と「端末機器の認証結果」が改ざんされていたり、第三者による成り済ましから発せられた認証結果等ではないかを認証するために、認証検証演算部1−5−10において次の演算が行なわれる。

【0092】

h 〔 h[ || {MAC(Ki, Mi )}] x10 〕

Ki:認証鍵acx ^afy ^afz

【0093】

このMAC演算の結果が等しくなれば、「端末機器の属性ID」、「端末機器の固有番号」と「端末機器の認証結果」が正しく受信できたことが証明されたことになる。

【0094】

以上説明してきたように、本実施形態は、その主な特徴となるHash演算と認証鍵を基本とした認証情報集約機能、およびセンターにおいて集約された認証情報から端末機器の認証結果の是非を判断する認証検証機能を備えることにより、ネットワークシステムの端末機器からセンターに集まる情報を削減でき、またその情報の真偽を認証鍵により確認ができる。

【0095】

[第1の実施例]

図6にセンターを頂点とした組織下にあるすべての端末機器の属性認証を行う第1の実施例をシーケンスで示す。

【0096】

第1の実施例では、[センター]以下の属性を[本社]:IDx,[支社]:IDy,[グループ]:IDzの3つに定義している。但し、動作説明を簡素化するため、各属性のサーバのうち[グループ]には、サーバを設けない。その代わり、ゲートウェイなどの通信機器でサブネットワークを構築し、そのサブネットワークをある端末機器の属性群IDzとする。従って、実質的に[グループ]の属性IDzは、支社サーバが担うこととなる。

【0097】

第1の実施例のシーケンスは、

(1)各属性と端末機器における属性IDx, IDy, IDzの認証

(2)支社における端末機器の認証と集約

(3)本社における支社の認証と集約

(4)センターにおける本社の認証と検証、

に分けて説明することができる。

【0098】

[第1の実施例の構成]

基本構成は、図1と同じである。

【0099】

[センター]1−1−1、[本社]1−1−2、1−1−3、[支社]1−1−4〜1−1−7、[グループ]1−1−8〜1−1−15における既存の保有情報を次のように定義する。

[センター]秘密シード:s ,属性鍵:acx, afy, asz ,端末機器の固有番号と各属性値IDx,IDy, IDzを既知とする。

[本 社]データ鍵dcx ,属性鍵:acz, af0, as0

[支 社]データ鍵dfxy ,属性鍵:acx, afy,as0

[グループ]データ鍵dsxyz ,属性鍵:acx, afy,asz

[端末機器]秘密シ−ド:s,データ鍵dcx,dfxy, dsxyz ,属性鍵:acx, afy, asz ,自己の固有番号と属性値IDx,IDy,IDzは既知。ただし、[グループ]の属性サーバに相当するものは、支社サーバが管理する。

【0100】

[第1の実施例の動作の説明]

図6を参照して、第1の実施例のシーケンスについて説明する。

【0101】

前述の通り、第1の実施例のシーケンスは、次の4つに分かれている。

【0102】

(1)各属性と端末機器における属性IDx, IDy, IDzの認証

(2)支社における端末機器の認証と集約

(3)本社における支社の認証と集約

(4)センターにおける本社の認証と検証

上記(1)〜(4)のそれぞれについて説明する。

【0103】

(1)各属性と端末機器における属性IDx, IDy, IDzの認証

図6のシーケンス2−1、2−4、2−7が示すように、各属性およびすべての端末機器に対し、本社の属性を示すIDxの認証を次の実行式で実行する。なお、本実施例において認証の命令を発信するのは[センター]である。

【0104】

[auth_mlti_x] || ( random || MAC(acx, random )

上記実行式において、[auth_mlti_x]は実行コマンドを示す。randomは、乱数を示す。このまま[auth_mlti_x]以下を暗号化せずにマルチキャスト送信を行う。

【0105】

[auth_mlti_x]以下は、送信先の属性IDxが正しいか否かを認証するための実行式を示す。即ち、端末機器や各属性において、randomのMAC値を属性IDxの認証鍵acxで計算し、同じMAC値になる、即ち各端末機器や属性における属性IDxがセンターと同じ認証鍵acxを持っていることを確認する。

【0106】

次に、図6のシーケンス2−2、2−5、2−8が示すように、各属性およびすべての端末機器に対し、支社の属性を示すIDyの認証を次の実行式で実行する。

【0107】

[auth_mlti_y] || ( random || MAC(afy, random )

[auth_mlti_y]は実行コマンドを示す。このまま[auth_mlti_y]以下を暗号化せずにマルチキャスト送信を行う。

【0108】

[auth_mlti_y]以下は、送信先の属性IDyが正しいか否かを認証するための実行式を示す。即ち、端末機器や各属性において、randomのMAC値を属性IDyの認証鍵afyで計算し、同じMAC値になる、即ち各端末機器や属性における属性IDyがセンターと同じ認証鍵afyを持っていることを確認する。

【0109】

次に、シーケンス2−3、2−6、2−9が示すように、各属性およびすべての端末機器に対し、グループの属性を示すIDzの認証を次の実行式で実行する。

【0110】

[auth_mlti_z] || ( random || MAC(asz, random )

[auth_mlti_z]は実行コマンドを示す。このまま[auth_mlti_z]以下を暗号化せずにマルチキャスト送信を行う。

【0111】

[auth_mlti_z]以下は、送信先の属性IDzが正しいか否かを認証するための実行式を示す。即ち、端末機器や各属性において、randomのMAC値を属性IDzの認証鍵aszで計算し、同じMAC値になる、即ち各端末機器や属性における属性IDzがセンターと同じ認証鍵aszを持っていることを確認する。

【0112】

(2)支社における端末機器の認証と集約

図6のシーケンス2−10が示すように、端末機器においてセンターからの認証がOKであった場合、支社は次の実行式をレスポンスとして受け取る。

【0113】

[auth_mlti_res] || E (dsxyz, ni || Acki )

但し、ni = random || MAC ( acx^afy , random )

Acki は、前述した式(0)で説明した通りであり、センターにおける端末機器の認証検証で用いられる。

【0114】

[auth_mlti_res]はレスポンスを示す。^はacxとafyの排他的論理和を示す。

【0115】

このまま[auth_mlti_res]以下をレスポンスとして支社へユニキャスト送信する。

【0116】

ni は、端末機器が支社に自分(端末機器)を認証してもらう実行コマンドを示す。支社において、認証鍵acx^afyを用いてrandom を計算し、同じMAC値になる、即ち支社が各端末機器と同じ認証鍵acx^afyを持っていることで認証OKを確認できる。

【0117】

最後に、E (dsxyz, は、これらをデータ鍵dsxyzで暗号化することを示す。

【0118】

図6のシーケンス2−10−1が示すように、支社は、端末機器が支社に自分(端末機器)を認証してもらう実行コマンドni を演算した認証結果を、次の実行式を用いて端末機器へ送り返す。

【0119】

auth_ok ⇒ [auth_mlti_res] || E (dsxyz, [auth_ok] || i )

[auth_mlti_res]はレスポンスを示す。このまま[auth_mlti_res]以下をレスポンスとして端末機器へユニキャスト送信する。

【0120】

[auth_ok]は、支社において端末機器を認証した結果を示す。また i は、端末機器の固有番号を示す。最後に、E (dsxyz, は、これらをデータ鍵dsxyzで暗号化することを示す。

【0121】

(3)本社における支社の認証と集約

図6のシーケンス2−11が示すように、本社は、各支社単位で集約した端末機器の認証情報を、次の実行式をレスポンスとして受け取る。

【0122】

[auth_mlti_res] || E (dfxy, pi || Ackxy0 )

但し、pi = random || MAC (MAC(acx, random )

Ackxy0は、前述した式(5)で説明した通りである。

【0123】

[auth_mlti_res]はレスポンスを示す。このまま[auth_mlti_res]以下をレスポンスとして本社へユニキャスト送信する。

【0124】

pi は、支社が本社に自分(支社)を認証してもらう実行コマンドを示す。本社において、認証鍵acxを用いてrandom を計算し、同じMAC値になる、即ち本社が各支社と同じ認証鍵acxを持っていることで認証OKを確認できる。

【0125】

最後に、E (dfxy, は、これらをデータ鍵dfxyで暗号化することを示す。

【0126】

図6のシーケンス2−11−1が示すように、本社は、支社が本社に自分(支社)を認証してもらう実行コマンドpi を演算した認証結果を、次の実行式を用いて支社へ送り返す。

【0127】

[auth_mlti_res] || E (dfxy, [auth_ok] || IDy )

[auth_mlti_res]はレスポンスを示す。このまま[auth_mlti_res]以下をレスポンスとして支社へユニキャスト送信する。

【0128】

[auth_ok]は、本社において支社を認証した結果を示す。またIDy は、認証した支社の属性を示す。最後に、E (dfxy, は、これらをデータ鍵dfxyで暗号化することを示す。

【0129】

(4)センターにおける本社の認証と検証

図6のシーケンス2−12が示すように、センターは、各本社単位で集約した端末機器の認証情報を、次の実行式をレスポンスとして受け取る。

【0130】

[auth_mlti_res] || E (dcx, qi ||Ackx00 )

但し、qi = random || MAC (acx^af0^as0, random )

[auth_mlti_res]はレスポンスを示す。このまま[auth_mlti_res]以下をレスポンスとしてセンターへユニキャスト送信する。

【0131】

qi は、本社がセンターに自分(本社)を認証してもらう実行コマンドを示す。センターにおいて、認証鍵acx^af0^as0を用いてrandom を計算し、同じMAC値になる、即ちセンターが各本社と同じ認証鍵acx^af0^as0を持っていることで認証OKを確認できる。最後に、E (dcx, は、これらをデータ鍵dcxで暗号化することを示す。

【0132】

図6のシーケンス2−12−1が示すように、センターは、本社がセンターに自分(本社)を認証してもらう実行コマンドqi を演算した認証結果を、次の実行式を用いて本社へ送り返す。

【0133】

[auth_mlti_res] || E (dcx, [auth_ok] || IDx )

[auth_mlti_res]はレスポンスを示す。このまま[auth_mlti_res]以下をレスポンスとして本社へユニキャスト送信する。

【0134】

[auth_ok]は、センターにおいて本社を認証した結果を示す。またIDx は、認証した本社の属性を示す。最後に、E (dcx, は、これらをデータ鍵dcxで暗号化することを示す。

【0135】

以上説明したように、端末機器やサーバがそれら属性に基づいた鍵の構成を使って暗号化した通信メッセージをマルチキャストで実現する暗号鍵管理方法を備えたネットワークシステムを具体的に実現する際、本実施例は、以下のような効果を奏する。

【0136】

第1の効果は、認証情報集約部1−1−2−1や1−1−4−1を構成要素として有していることにより、当該ネットワークへ設置された端末機器の認証情報に含まれる情報量を削減しながらセンターへ集約することができる。

【0137】

第2の効果は、センターには認証検証部1−1−1−1が設けられていることにより、センターで受信する認証情報を最小限に抑えながら、送付されてきた端末機器の認証情報の真偽性について認証鍵を用いて判断できる。

【0138】

第3の効果は、認証を実行したセンターにおいて、認証を実行する対象の端末機器の属性値と固有番号は既知であることから、認証結果を組み合わせの範囲で想定し、更に認証鍵で組み合わせ分のMAC演算値を算出しておくことができる。これにより、集約した認証情報の認証結果の内容を個々にサーバへ検証記憶しなくても、あらかじめ用意した組み合わせ分のMAC演算値とセンターで受信した認証情報のMAC演算値を比較すれば、短い時間で認証出力を知ることができ、更に受信した認証結果をサーバへ記憶する時間を省略できる。

【0139】

[第2の実施例]

図7をも参照して、本発明の第2の実施例について説明する。第2の実施例のシーケンスでは、センターからではなく本社からの認証を例に取り上げる。従って、第2の実施例のシーケンスは次の3つに分かれている。

【0140】

(1)各属性と端末機器における属性IDx, IDy, IDzの認証

(2)支社における端末機器の認証と集約

(3)本社における支社の認証と検証

上記(1)〜(3)のそれぞれについて説明する。

【0141】

(1)各属性と端末機器における属性IDx, IDy, IDzの認証

図7のシーケンス3−1、3−4が示すように、各属性およびすべての端末機器に対し、本社の属性を示すIDxの認証を次の実行式で実行する。なお、第2の実施例において認証の命令を発信するのは[本社]である。

【0142】

[auth_hdq_mlti_x] || ( random || MAC(acx, random )

[auth_hdq_mlti_x]は実行コマンドを示す。randomは乱数を示す。このまま[auth_hdq_mlti_x]以下を暗号化せずにマルチキャスト送信を行う。

【0143】

[auth_hdq_mlti_x]以下は、送信先の属性IDxが正しいか否かを認証するための実行式を示す。即ち、端末機器や各属性において、randomのMAC値を属性IDxの認証鍵acxで計算し、同じMAC値になる、即ち各端末機器や属性における属性IDxがセンターと同じ認証鍵acxを持っていることを確認する。

【0144】

次に、図7のシーケンス3−2、3−5が示すように、各属性およびすべての端末機器に対し、支社の属性を示すIDyの認証を次の実行式で実行する。

【0145】

[auth_hdq_mlti_y] || ( random || MAC(afy, random )

[auth_hdq_mlti_y]は実行コマンドを示す。このまま[auth_hdq_mlti_y]以下を暗号化せずにマルチキャスト送信を行う。

【0146】

[auth_hdq_mlti_y]以下は、送信先の属性IDyが正しいか否かを認証するための実行式を示す。即ち、端末機器や各属性において、randomのMAC値を属性IDyの認証鍵afyで計算し、同じMAC値になる、即ち各端末機器や属性における属性IDyがセンターと同じ認証鍵afyを持っていることを確認する。

【0147】

次に、図7のシーケンス3−3、3−6が示すように、各属性およびすべての端末機器に対し、グループの属性を示すIDzの認証を次の実行式で実行する。

【0148】

[auth_hdq_mlti_z] || ( random || MAC(asz, random )

[auth_hdq_mlti_z]は実行コマンドを示す。このまま[auth_hdq_mlti_z]以下を暗号化せずにマルチキャスト送信を行う。

【0149】

[auth_hdq_mlti_z]以下は、送信先の属性IDzが正しいか否かを認証するための実行式を示す。即ち、端末機器や各属性において、randomのMAC値を属性IDzの認証鍵aszで計算し、同じMAC値になる、即ち各端末機器や属性における属性IDzがセンターと同じ認証鍵aszを持っていることを確認する。

【0150】

(2)支社における端末機器の認証と集約

図7のシーケンス3−7が示すように、端末機器において本社からの認証がOKであった場合、支社は次の実行式をレスポンスとして受け取る。

【0151】

[auth_hdq_mlti_res] || E (dsxyz, ni || Acki )

但し、ni = random || MAC ( acx^afy , random )

Acki は、前述した式(0)で説明した通りであり、本社における端末機器の認証検証で用いられる。[auth_hdq_mlti_res]はレスポンスを示す。^はacxとafyの排他的論理和を示す。このまま[auth_hdq_mlti_res]以下をレスポンスとして支社へユニキャスト送信する。

【0152】

ni は、端末機器が支社に自分(端末機器)を認証してもらう実行コマンドを示す。支社において、認証鍵acx^afyを用いてrandom を計算し、同じMAC値になる、即ち支社が各端末機器と同じ認証鍵acx^afyを持っていることで認証OKを確認できる。最後に、E (dsxyz, は、これらをデータ鍵dsxyzで暗号化することを示す。

【0153】

図7のシーケンス3−7−1が示すように、支社は、端末機器が支社に自分(端末機器)を認証してもらう実行コマンドni を演算した認証結果を、次の実行式を用いて端末機器へ送り返す。

【0154】

auth_ok ⇒ [auth_hdq_mlti_res] || E (dsxyz, [auth_ok] || i )

[auth_hdq_mlti_res]はレスポンスを示す。このまま[auth_hdq_mlti_res]以下をレスポンスとして端末機器へユニキャスト送信する。

【0155】

[auth_ok]は、支社において端末機器を認証した結果を示す。また i は、端末機器の固有番号を示す。最後に、E (dsxyz, は、これらをデータ鍵dsxyzで暗号化することを示す。

【0156】

(3)本社における支社の認証と集約

図7のシーケンス3−8が示すように、本社は、各支社単位で集約した端末機器の認証情報を、次の実行式をレスポンスとして受け取る。

【0157】

[auth_hdq_mlti_res] || E (dfxy, pi || Ackxy0 )

但し、pi = random || MAC (MAC(acx, random )

Ackxy0は、前述した式(5)で説明した通りである。

【0158】

[auth_hdq_mlti_res]はレスポンスを示す。このまま[auth_hdq_mlti_res]以下をレスポンスとして本社へユニキャスト送信する。

【0159】

pi は、支社が本社に自分(支社)を認証してもらう実行コマンドを示す。本社において、認証鍵acxを用いてrandom を計算し、同じMAC値になる、即ち本社が各支社と同じ認証鍵acxを持っていることで認証OKを確認できる。最後に、E (dfxy, は、これらをデータ鍵dfxyで暗号化することを示す。

【0160】

図7のシーケンス3−8−1が示すように、本社は、支社が本社に自分(支社)を認証してもらう実行コマンドpi を演算した認証結果を、次の実行式を用いて支社へ送り返す。

【0161】

[auth_hdq_mlti_res] || E (dfxy, [auth_ok] || IDy )

[auth_hdq_mlti_res]はレスポンスを示す。このまま[auth_hdq_mlti_res]以下をレスポンスとして支社へユニキャスト送信する。

【0162】

[auth_ok]は、本社において支社を認証した結果を示す。またIDy は、認証した支社の属性を示す。最後に、E (dfxy, は、これらをデータ鍵dfxyで暗号化することを示す。

【0163】

ここで、本社で得た認証情報Ackxy0を元にMAC演算を行った結果が、本社で受信した認証情報のMAC演算値と同じにならなかった場合、様々な原因は考えられるが、その中にMAC演算値の算出後にMiを改ざんした可能性があることを推測できる。

【0164】

そこで、Ackiつまり“{MAC(Ki, Mi)} || Mi“の改ざんパターンを全て想定したHash演算値h [ || {MAC(Ki, Mi)} ] をあらかじめ作成しておくことにより、どこのビット、即ちどこの端末機器のMiに改ざんがあるかを突き止めることができる。例えば、Hash演算の結果、Ackxy0が正しい演算値にならずにAckxy0(err2) になった場合、次のMi に改ざんがある全パターンの計算値を求めておき、演算値の検索をおこなう。なお、次式中の#印付きのMは改ざんした数値を示す。

【0165】

Ackxy0(err1) = h [ {MAC(K1, M1)} || {MAC(K2, M2)} || {MAC(K3, M3)} || ・・・ || {MAC(Kn, Mn)}] || #M1 || M2 || M3 || ・・・ || Mn

Ackxy0(err2) = h [ {MAC(K1, M1)} || {MAC(K2, M2)} || {MAC(K3, M3)} || ・・・ || {MAC(Kn, Mn)}] || M1 || #M2 || M3 || ・・・ || Mn

Ackxy0(err3) = h [ {MAC(K1, M1)} || {MAC(K2, M2)} || {MAC(K3, M3)} || ・・・ || {MAC(Kn, Mn)}] || M1 || M2 || #M3 || ・・・ || Mn

: : :

Ackxy0(errm) = h [ {MAC(K1, M1)} || {MAC(K2, M2)} || {MAC(K3, M3)} || ・・・ || {MAC(Kn, Mn)}] || M1 || M2 || M3 || ・・・ || #Mn

【0166】

但し、Miの改ざんは常に1つとは限らない。

【0167】

これらの計算結果の中にAckxy0(err2) と同じになるものを検索すれば、原因の端末機器を突き止めることができる。この例では#M2の端末機器ということになる。

【0168】

以上、本発明を、複数の実施例を参照して説明したが、本発明は上記実施例に限定されるものではない。本発明の構成や詳細には、請求項に記載された本発明の精神や範囲内で当業者が理解し得る様々な変更をすることができる。

【符号の説明】

【0169】

1−1−1 センターサーバ

1−1−2、1−1−3 本社サーバ

1−1−4〜1−1−7 支社サーバ

1−1−8〜1−1−15 グループサーバ

1−1−1−1 認証検証部

1−1−2−1、1−1−4−1 認証情報集約部

【技術分野】

【0001】

本発明はネットワークシステム及びネットワークシステムにおける端末機器の認証情報集約方法に関する。

【背景技術】

【0002】

図8を参照して、暗号鍵管理方法を備えたネットワークシステムの一例について説明する。

【0003】

図8は、端末機器やサーバがそれら属性に基づいた鍵の構成を使って暗号化した通信メッセージをマルチキャストで実現する暗号鍵管理方法を備えたネットワークシステムを示す。

【0004】

図8において、[センター]、[本社]、[支社]、[グループ]は属性を示す。これら各属性を結ぶネットワークで構成されている組織は、[センター]を先頭に[本社]、[支社]、[グループ]の属性順にピラミッド構造を成している。

【0005】

[グループ]には、一つ以上の端末機器が接続されている。[グループ]の中にある端末機器は、端末機器が接続された装置のステータス情報をネットワークへ送信し、各属性は、それぞれが持つ受信権限の範囲内でそれらステータス情報を受信できる。受信権限は、例えば、暗号や認証において復号できるか否か、あるいは認証できるか否かで区別されても良い。

【0006】

センターサーバ1−1−1は、ネットワークで構成される組織、即ち配下にある各属性のサーバと[グループ]の中にある端末機器を管理できる。異なる本社サーバ1−1−2、1−1−3はそれぞれ、その配下にある支社サーバとグループサーバ、そして[グループ]の中にある端末機器を管理できる。異なる支社サーバ1−1−4〜1−1−7はそれぞれ、その配下にあるグループサーバ、そして[グループ]の中にある端末機器を管理できる。グループサーバ1−1−8〜1−1−15はそれぞれ、その配下にある[グループ]の中にある端末機器を管理できる。

【0007】

ここで、[グループ]にある端末機器は、属性値で表現することができる。例えば、グループサーバ1−1−8の中にある端末機器の属性値(IDx,IDy,IDz)は、(001,001,001)と表すことができる。また、グループサーバ1−1−13の中にある端末機器の属性値(IDx,IDy,IDz)は、(002,001,002)と表すことができる。

【0008】

以上のように、ネットワークの各ブランチが末広がりになる構造を段階的に属性値で表し、ブランチ構造の末端にある端末機器に属性値を与えることにより、簡潔に又機械的に端末機器へ属性値をアサインできる方法が提案されている。また、それら端末機器の属性値を連接したうえでHash演算を行うなどを施すことにより、端末機器の暗号鍵や認証鍵に用いる提案もされている(例えば特許文献1)。

【0009】

これらの提案によると、IPマルチキャスト方式を用いることにより、属性値を知っているセンターサーバが、マルチキャストパケットを送信するだけで、ある[グループ]の複数の端末機器に対して、同じ暗号鍵を使った秘匿通信を行うことができる。一方、認証においては、IPマルチキャスト方式を用いることにより、これまでは各属性数の積の回数だけパケット送信が必要であるのに対し、各属性数の和の回数だけのパケット送信回数で済むという特徴を有している。例えば、図1の場合、これまでは8回(=2×2×2)のパケット送信が必要であったところ、6回(=2+2+2)のパケット送信で済むということになる。

【先行技術文献】

【特許文献】

【0010】

【特許文献1】特開2008−124884号公報

【発明の概要】

【発明が解決しようとする課題】

【0011】

しかしながら、実際の運用面を考えた場合、これまでの属性値により管理されるネットワークシステムの各属性においては、以下のような課題がある。

【0012】

図8のような構成によるネットワークシステムの場合、ネットワークシステム全体を統括しているセンターから、ネットワークシステムの末端部に想定される膨大な数の端末機器に向けて、全数認証などを実行する際、同じく膨大な数のレスポンスがセンターへ返信されてくる。従って、このまま全端末機器からの情報を収集していては、ネットワークシステムの上層へ向かう度に、ネットワークが混雑しスタック状態に陥る可能性がある。また、センターでの認証情報の処理に時間を要することも必須と考えられる。更に、これらを原因として、ネットワークシステム内で実行されようとしている他の重要なデータ通信を阻害することも十分に考えられる。

【0013】

本発明の企図するところは、暗号鍵管理方法を備えたネットワークシステムにおいて、当該ネットワークシステムへ設置された端末機器からの認証情報を、情報量を圧縮しながら集約できるようにすることにある。

【課題を解決するための手段】

【0014】

本発明の態様によるネットワークシステムは、端末機器やサーバがそれら属性に基づいた鍵の構成を使って暗号化した通信メッセージをマルチキャストで実現する暗号鍵管理機能を備えるほか、当該ネットワークシステムへ設置された端末機器からの認証情報を、情報量を圧縮しながら集約する手段として認証情報集約部を備え、更に、これら認証情報を最後に受け取ったサーバにおいて、集約された認証情報から端末機器の認証結果(MAC演算値に基づいてMAC演算を行った結果)の是非を判断する認証検証部を備える。

【0015】

本発明の態様によるネットワークシステムにおいては、前記サーバとして通信情報の重要度に応じた鍵が当該ネットワークシステムへ階層的に設けられる複数のサーバを含み、前記端末機器として前記複数のサーバのいずれかの配下にあるもので正規なものか否かを認証できる端末機器を含み、あるサーバを起点に端末機器の認証を実行した際に、当該サーバの前記認証情報集約部は、当該サーバ配下の各端末機器から当該端末機器の認証出力(属性値,固有番号,認証結果)と当該認証出力を認証鍵でMAC演算したMAC演算値とを連接した第一の認証情報(その認証情報の送信者が、受信者に自己(送信者)を認証してもらうために送信したMAC演算値のデータが含まれている情報、および認証結果)を生成して直上位のサーバへ送り、当該直上位のサーバの前記認証情報集約部は、下位のサーバを経由して得た1つ以上の前記第一の認証情報からMAC演算値部分を全て連接したうえでそのHash演算値を求め、更に当該Hash演算値に前記第一の認証情報の各認証出力をすべて連接した第二の認証情報を生成して直上位のサーバへ送り、これを順次繰り返し上位のサーバが第三の認証情報、第四の認証情報、・・・、第(n−1)の認証情報として受信する都度、各サーバの前記認証情報集約部において認証情報を生成する。

【0016】

本発明の態様によるネットワークシステムにおいてはまた、前記第nの認証情報を受信する最終サーバ、即ち端末機器の認証を実行した起点となる前記最上位サーバの前記認証検証部は、最後に連接された状態で得られた第nの認証情報の認証出力から認証鍵を使用してMAC演算値を求め、当該MAC演算値が最後に収集できた第nの認証情報のMAC演算値と等しくなるか否かで認証出力の真偽性を確認し、且つ認証出力(属性値,固有番号,認証結果)を得る。

【0017】

本発明の態様によるネットワークシステムにおいては更に、前記最上位サーバの前記認証検証部は、認証を実行する端末機器の既知である属性値と固有番号から、認証結果を組み合わせの範囲で想定し、更に認証鍵で前記組み合わせ分のMAC演算値を算出しておき、前記組み合わせ分のMAC演算値と前記第nの認証情報のMAC演算値を比較して、認証結果の真偽性を短時間で知ることができる。

【0018】

本発明の態様によるネットワークシステムにおいては更に、前記最上位サーバの前記認証検証部は、前記認証を実行する端末機器の既知である属性値と固有番号から、認証結果を組み合わせの範囲で想定する他に、属性値、固有番号、認証結果が改ざんされた場合を想定し、更に認証鍵で前記組み合わせ分のMAC演算値を算出しておき、前記組み合わせ分のMAC演算値と第nの認証情報のMAC演算値を比較して、いずれかの組み合わせでMAC演算値が合うことが確認された場合、どこの端末機器で認証出力のどこに改ざんがあったかを判断する。

【0019】

本発明の他の態様によれば、端末機器やサーバがそれら属性に基づいた鍵の構成を使って暗号化した通信メッセージをマルチキャストで実現する暗号鍵管理機能を備えたネットワークシステムにおける端末機器の認証情報集約方法であって、最上位サーバを除くサーバにおいて、当該ネットワークシステムへ設置された端末機器からの認証情報を、情報量を圧縮しながら集約し、これら認証情報を最後に受け取った前記最上位サーバは、集約された認証情報から端末機器の認証結果の是非を判断することを特徴とするネットワークシステムにおける端末機器の認証情報集約方法が提供される。

【0020】

本発明の他の態様による認証情報集約方法においては、前記サーバとして通信情報の重要度に応じた鍵が当該ネットワークシステムへ階層的に設けられる複数のサーバを含み、前記端末機器として前記複数のサーバのいずれかの配下にあるもので正規なものか否かを認証できる端末機器を含み、あるサーバを起点に端末機器の認証を実行した際に、当該サーバは、当該サーバ配下の各端末機器から当該端末機器の認証出力(属性値,固有番号,認証結果)と当該認証出力を認証鍵でMAC演算したMAC演算値とを連接した第一の認証情報を生成して直上位のサーバへ送り、当該直上位のサーバは、下位のサーバを経由して得た1つ以上の前記第一の認証情報からMAC演算値部分を全て連接したうえでそのHash演算値を求め、更に当該Hash演算値に前記第一の認証情報の各認証出力をすべて連接した第二の認証情報を生成して直上位のサーバへ送り、これを順次繰り返し上位のサーバが第三の認証情報、第四の認証情報、・・・、第(n−1)の認証情報として受信する都度、各サーバにおいて認証情報を生成する。

【0021】

本発明の他の態様による認証情報集約方法においてはまた、前記第nの認証情報を受信する最終サーバ、即ち端末機器の認証を実行した起点となる前記最上位サーバは、最後に連接された状態で得られた第nの認証情報の認証出力から認証鍵を使用してMAC演算値を求め、当該MAC演算値が最後に収集できた第nの認証情報のMAC演算値と等しくなるか否かで認証出力の真偽性を確認し、且つ認証出力(属性値,固有番号,認証結果)を得る。

【0022】

本発明の他の態様による認証情報集約方法においては更に、前記最上位サーバは、認証を実行する端末機器の既知である属性値と固有番号から、認証結果を組み合わせの範囲で想定し、更に認証鍵で前記組み合わせ分のMAC演算値を算出しておき、前記組み合わせ分のMAC演算値と前記第nの認証情報のMAC演算値を比較して、認証結果の真偽性を短時間で知ることができる。

【0023】

本発明の他の態様による認証情報集約方法においては更に、前記最上位サーバは、前記認証を実行する端末機器の既知である属性値と固有番号から、認証結果を組み合わせの範囲で想定する他に、属性値、固有番号、認証結果が改ざんされた場合を想定し、更に認証鍵で前記組み合わせ分のMAC演算値を算出しておき、前記組み合わせ分のMAC演算値と第nの認証情報のMAC演算値を比較して、いずれかの組み合わせでMAC演算値が合うことが確認された場合、どこの端末機器で認証出力のどこに改ざんがあったかを判断する。

【発明の効果】

【0024】

本発明によれば、ネットワークシステムへ設置された端末機器からの認証情報を、情報量を抑えながら最上位サーバにおいて集約することができる。

【図面の簡単な説明】

【0025】

【図1】本発明を適用した、暗号鍵管理方法を備えたネットワークシステムの構成を説明するための図である。

【図2】図1に示された複数の[グループ]のそれぞれを構成している端末機器について説明するための図である。

【図3】図1における[センター]方向へ端末機器の認証情報の収集集約を実現するため、図1に示された支社サーバに搭載されている認証情報集約部の基本構成を示す図である。

【図4】図1における[センター]方向へ端末機器の認証情報の収集集約を実現するため、図1に示された本社サーバに搭載されている認証情報集約部の基本構成を示す図である。

【図5】支社、本社と集約してきた全端末機器の認証情報を検証するため、センターサーバに搭載されている認証検証部の基本構成を示す図である。

【図6】本発明の第1の実施例のシーケンスについて説明するための図である。

【図7】本発明の第2の実施例のシーケンスについて説明するための図である。

【図8】暗号鍵管理方法を備えたネットワークシステムの提案例を説明するための図である。

【発明を実施するための形態】

【0026】

図1〜図7を参照して、本発明の実施形態をいくつかの実施例に基づいて説明する。

【0027】

図8を参照して説明したように、端末機器やサーバがそれら属性に基づいた鍵の構成を使って暗号化した通信メッセージをマルチキャストで実現する暗号鍵管理方法に関する提案が成されている。

【0028】

図1は、図8で説明した構成によるネットワークシステムに本発明を適用した場合のネットワークシステム構成を示す。それゆえ、図8で説明した要素と同じ要素には同じ参照符号を付している。

【0029】

図1において、本発明の実施形態にかかるネットワークシステムは、図8で説明したネットワークシステム構成に加え、認証情報集約部1−1−2−1、1−1−4−1、およびセンターにおいて集約された認証情報から端末機器の認証結果の是非を判断する認証検証部1−1−1−1を備える。

【0030】

なお、認証情報集約部1−1−2−1、1−1−4−1は、他の本社や支社、グループの各属性にも同様に備えられている機能であるが、図1では、便宜上、一つの代表例として本社サーバ1−1−2や支社サーバ1−1−4にのみ付随するように示し、他は図示を省略している。それゆえ、図示されない認証情報集約部も以降で説明される認証情報集約部と同じ構成、作用を有する。また、以降では、例えば本社サーバ1−1−2については同じ参照番号を付して[本社]1−1−2と呼び、例えば支社サーバ1−1−4については同じ参照番号を付して[支社]1−1−4と呼ぶことがある。

【0031】

図1において、[センター]、[本社]、[支社]、[グループ]は属性を示す。これら各属性を結ぶネットワークで構成されている組織は、[センター]を先頭に[本社]、[支社]、[グループ]の属性順にピラミッド構造を成している。

【0032】

[グループ]には、一つ以上の端末機器が接続されている。[グループ]の中にある端末機器は、端末機器が接続された装置のステータス情報をネットワークへ送信し、各属性は、それぞれが持つ受信権限の範囲内でそれらステータス情報を受信できる。受信権限は、例えば、暗号や認証において復号できるか否か、あるいは認証できるか否かで区別されても良い。

【0033】

センターサーバ1−1−1は、ネットワークで構成される組織、即ち配下にある各属性のサーバと[グループ]の中にある端末機器を管理できる。異なる本社サーバ1−1−2、1−1−3はそれぞれ、それらの配下にある支社サーバとグループサーバ、そして[グループ]の中にある端末機器を管理できる。異なる支社サーバ1−1−4〜1−1−7はそれぞれ、それらの配下にあるグループサーバ、そして[グループ]の中にある端末機器を管理できる。グループサーバ1−1−8〜1−1−15はそれぞれ、それらの配下にある[グループ]の中にある端末機器を管理できる。

【0034】

前述したように、[グループ]の中にある複数の端末機器は、属性値で表現することができる。例えば、グループサーバ1−1−8のグループの中にある端末機器の属性値(IDx,IDy,IDz)は、(001,001,001)と表すことができる。また、グループサーバ1−1−12のグループの中にある端末機器の属性値(IDx,IDy,IDz)は、(002,001,001)と表すことができる。

【0035】

同様に、各サーバも属性値で表現することができる。例えば、本社サーバ1−1−2の属性値(IDx,IDy,IDz)は、(001,000,000)と表すことができる。また、支社サーバ1−1−7の属性値(IDx,IDy,IDz)は、(002,002,000)と表すことができる。

【0036】

図2を参照して、各属性値のグループ下にある端末機器について説明する。

【0037】

図2は、図1に示された[グループ]1−1−8から[グループ]1−1−15までのそれぞれを構成している端末機器を示す。図2には、8個ある属性値(IDx,IDy,IDz)の各[グループ]下にある端末機器について、それぞれが固有番号を持っていることが分かる。固有番号とは唯一無二の識別子であり、例えばベンダー名に製造番号を連接したもの等を示す。図2では、各[グループ]に4台ずつの端末機器が接続されていることが分かる。つまり、属性値(IDx,IDy,IDz)=(001,001,001)を例に挙げると、その中の端末機器は、端末機器(N001)1−2−1、端末機器(N002)1−2−2、端末機器(N003)1−2−3、端末機器(N004)1−2−4の4台ある。

【0038】

本実施形態では、以上の構成に加え、各属性、例えば図1の本社サーバ1−1−2は、図4に示す認証情報集約部1−1−2−1を構成要素として有し、図1の支社サーバ1−1−4は、図4と同じ構成を成す図3に示す認証情報集約部1−1−4−1を構成要素として有する。更に、図1のセンターサーバ1−1−1は、図5に示す認証検証部1−1−1−1を構成要素として有している。

【0039】

図3は、[センター]1−1−1方向へ端末機器の認証情報の収集集約を実現するため、図1に示された支社サーバ1−1−4に搭載されている認証情報集約部1−1−4−1の基本構成を示す。

【0040】

図3は、何らかの必要性に応じて、支社サーバ1−1−4からブランチ状に広がったネットワークの末端にある、図2に示される端末機器1−2−1〜1−2−8の認証情報を収集する機能を有している。認証情報入力1−3−1は、図1のグループ1−1−8やグループ1−1−9から集められた端末機器の認証情報を示している。

【0041】

<端末機器⇒支社>

ここで、認証情報入力1−3−1は、例えば次式で表記される。

【0042】

E( key1,[count] || MAC( key2, [count]) || Acki )

【0043】

なお、E( key1, ○○○)は、○○○をデータ鍵key1で暗号化することを意味する実行式を示す。

【0044】

記号||は、その記号の両側にある式を単純に連接することを示す。

【0045】

MACとは、Message Authentication Codeを意味し、MAC(key3,△△△)は、△△△に認証鍵Key3を使ってMAC演算する実行式を示す。

【0046】

Ackiは、端末機器が正しい端末機器であることをセンターで認証してもらうための認証情報を意味し、以下の式(0)のように表記される。

【0047】

Acki = {MAC(Ki, Mi)} || Mi 式(0)

【0048】

式(0)中の意味は次の通りである。

【0049】

Ki:認証鍵acx^afy^afz、^は排他的論理和を意味する。

【0050】

Mi :メッセージを意味する。本メッセージは、「端末機器の属性ID」、「端末機器の固有番号」と「端末機器の認証結果」を連接したものである。

【0051】

Mi = IDx || IDy || IDz || i || [端末機器の認証結果]

【0052】

認証情報入力1−3−1は暗号化された情報であるため、正しいデータ鍵(key1)1−3−3を選択した上で復号演算器1−3−2により復号結果1−3−4のように復号され、復号結果は次式で表記される。

【0053】

[count] || MAC( key2, [count]) || Acki

【0054】

この復号結果1−3−4は、その目的により次の2つに大別できる。

【0055】

[count] || MAC( key2, [count]) 式(1)

【0056】

Acki 式(2)

【0057】

式(1)は、図1のグループ1−1−8やグループ1−1−9の各端末機器が、端末機器自身を支社サーバ1−1−4において正しい端末機器であることを認証してもらうために送られてきた認証情報である。一方、式(2)は、端末機器が正しい端末機器であることをセンターで認証してもらうための認証情報である。つまり、支社で認証してもらう認証情報と、センターで認証してもらう認証情報が異なることを意味している。

【0058】

式(1)は、認証を行なうためにMAC演算器1−3−5でMAC演算が実行される。即ち、MAC演算器1−3−5は、送られてきた[count]値と、支社サーバ1−1−4が知っている認証鍵(key2)1−3−6を用いてMAC演算を実行する。続いて、判断器1−3−7は、MAC演算結果が、送られてきた演算値MAC( key2, [count])と同じ結果になるか否かを判断し、判断結果を認証結果返信出力1−3−8として各端末機器に返信する。

【0059】

式(2)は、そのまま一旦認証情報テーブル1−3−17に格納され、少なくとも各端末機器からの認証情報が出揃うまで蓄積される。これらの認証結果は、認証情報集約部1−1−4−1の特徴である認証情報集約演算部1−3−12において、次のような手順によりデータ量を削減され、本社サーバ1−1−2に送出される準備を整える。

【0060】

各端末機器から認証情報テーブル1−3−17に集められた各Ackiの全集合「∀Acki 」は、次の通りである。

【0061】

∀Acki = Ack1、Ack2、Ack3、・・・、Ackn

【0062】

これらAcki をすべて連接した「|| Acki 」は、次の式(3)で表すことができる。

【0063】

|| Acki = {MAC(K1, M1)} || M1, {MAC(K2, M2)} || M2, {MAC(K3, M3)} || M3, ・・・, {MAC(Kn ,Mn)} || Mn 式(3)

【0064】

ここで、これら1支社分の認証情報を集約するため、本実施形態の特徴である図3の認証情報集約演算部1−3−12において、以下の式(4)、(5)のように並べ替えや演算が実施される。なお、式中のnは、集まった端末機器の数を示す。

【0065】

||Acki = {MAC(K1, M1)} || {MAC(K2, M2)} || {MAC(K3, M3)} || ・・・ || {MAC(Kn, Mn)} || M1 || M2 || M3 || ・・・ || Mn 式(4)

【0066】

次に、各認証結果を生のまま送るのではなく、認証情報の{MAC(Ki, Mi)}を一塊のデータとしてHash演算を施す。つまり、

h [ {MAC(K1, M1)} || {MAC(K2, M2)} || {MAC(K3, M3)} || ・・・ || {MAC(Kn, Mn)}] || M1 || M2 || M3 || ・・・ || Mn

= h [ || (MAC(Ki, Mi)) ] || [ || Mi ] 式(5)

= Ackxy0

【0067】

ここで得られたAckxy0 は、支社(IDx, IDy)から本社(IDx)へ送る端末機器の認証情報を集約した情報を示す。

【0068】

ここで、“Ackxy0“の右下に記した”xy0“においてIDz=0としたのは、支社(IDx、IDy)の属性では、IDzを定義できないため“0”とした。

【0069】

続いて、支社サーバ1−1−4が本社サーバ1−1−2において正しい支社サーバからの情報を受け取っていることを認証してもらうため、次の認証情報式(6)を支社サーバ1−1−4において作成する。

【0070】

[count] || MAC( key3, [count] ) 式(6)

【0071】

式(6)は、図3のカウンタ1−3−9で生成した数値[count]と、認証鍵(key3)1−3−11のkey3をMAC演算器1−3−10でMAC演算した値を連接した認証情報1−3−16を示している。

【0072】

以上の認証情報集約演算部1−3−12と認証情報1−3−16を、本社サーバ1−1−2へ暗号化して送出するため、暗号演算器1−3−14はデータ鍵(key4)1−3−13のkey4を用いて暗号化を行い、次の式(7)で表記される暗号化した出力を認証情報集約出力1−3−15として送出する。

【0073】

E( key4, [count] || MAC( key3, [count]) || Ackxy0 ) 式(7)

【0074】

図4は、[センター]1−1−1方向へ端末機器の認証情報の収集集約を実現するため、図1に示された本社サーバ1−1−2に搭載されている認証情報集約部1−1−2−1の基本構成を示す。認証情報集約部1−1−2−1は、図3で説明した認証情報集約部1−1−4−1と同じ構成を有しているが、まったく同じというわけではないので、参照符号は中間の値を”3”から”4”に変更することで図3の要素と区別できるようにしている。簡単に説明すると、暗号化された認証情報入力1−4−1は、正しいデータ鍵(key4)1−4−3を選択した上で復号演算器1−4−2により復号結果1−4−4のように復号される。MAC演算器1−4−5は、認証を行なうためにMAC演算を実行する。即ち、MAC演算器1−4−5は、送られてきた演算値と、本社サーバ1−1−2が知っている認証鍵(key3)1−4−6を用いてMAC演算を実行する。続いて、判断器1−4−7は、MAC演算結果が、送られてきた演算値と同じ結果になるか否かを判断し、判断結果を認証結果返信出力1−4−8として返信する。そのほか、認証情報集約部1−1−2−1は、認証情報テーブル1−4−17、認証情報集約部1−1−2−1の特徴である認証情報集約演算部1−4−12及び認証情報1−4−16、カウンタ1−4−9、認証鍵(key5)1−4−11、MAC演算器1−4−10、データ鍵(key4)1−4−13、暗号演算器1−4−14を有している。暗号演算器1−4−14はデータ鍵(key6)1−4−13のkey6を用いて暗号化を行い、暗号化した出力を認証情報集約出力1−4−15として送出する。

【0075】

<支社⇒本社>

上記式(7)は、[本社]1−1−2で図3と同様の構成を成す図4の認証情報集約部1−1−2−1において、<端末機器⇒支社>で記述した内容と同様の演算処理が行われることにより、[支社]1−1−4と[支社]1−1−5の認証情報が次のように集約される。

【0076】

まず、各支社からは、次のような各Ackxy0が集められる。なお、式中のmは、集まった支社の数を示す。

【0077】

支社1 Ackx10 = h [ || {MAC(Ki, Mi)} ] x10 || [ || Mi ] x10 式(8)

支社2 Ackx20 = h [ || {MAC(Ki, Mi)} ] x20 || [ || Mi ] x20

支社3 Ackx30 = h [ || {MAC(Ki, Mi)} ] x30 || [ || Mi ] x30

:

支社m Ackxm0 = h [ || {MAC(Ki, Mi)} ] xm0 || [ || Mi ] xm0

【0078】

ここで、これら本社(IDx)分の認証情報を集約するため、本実施形態の特徴である図4の認証情報集約演算部1−4−12において、以下の式(10)、(11)の様に並べ替えや演算が実施される。

【0079】

|| Ackxy0 = h[ || {MAC(Ki, Mi)} ] x10 || h[ || {MAC(Ki, Mi)} ] x20 || h[ || {MAC(Ki, Mi)} ] x30 || ・・・ || h[ || {MAC(Ki, Mi)} ] xm0 || [ || Mi ] x10 || [ || Mi ] x20 || [ || Mi ] x30 || ・・・ || [ || Mi ] xm0 式(10)

【0080】

次に、前述した支社で実行したことと同様に、認証情報の”h[ || {MAC(Ki, Mi)} ]xy0”を一塊のデータとしてHash演算を掛ける。つまり、

h 〔 h[ || {MAC(K1, M1)} ] x10 ||h[ || {MAC(K2, M2)} ] x20 ||h[ || {MAC(K3, M3)} ] x30 || ・・・ ||h[ || {MAC(Kn, Mn)}] xm0 〕 || [ || Mi ] x10 || [ || Mi ] x20 || [ || Mi ] x30 || ・・・ || [ || Mi ] xm0

= h〔 h[ || {MAC(Ki, Mi)} ] xy0 〕 || [ || Mi ] xy0 式(11)

= Ackx00

【0081】

ここで得られたAckx00 は、本社(IDx)から[センター]1−1−1へ送る端末機器の認証情報を集約した情報を示す。

【0082】

ここで、“Ackx00“の右下に記した”x00“においてIDy=0、IDz=0としたのは、本社(IDx)の属性では、IDyとIDzを定義できないため“0”とした。

【0083】

続いて、本社サーバ1−1−2がセンターサーバ1−1−1において正しい本社サーバからの情報を受け取っていることを認証してもらうための認証情報式を作成するが、図3の場合と同じ構成と手順のため説明を割愛する。

【0084】

図5は、支社、本社と集約してきた全端末機器の認証情報を検証するため、センターサーバ1−1−1に搭載されている認証検証部1−1−1−1の基本構成を示す。認証検証部1−1−1−1は、図3で説明した認証情報集約部1−1−4−1の一部と同じ構成を有しているが、まったく同じというわけではないので、参照符号は中間の値を”3”から”5”に変更することで図3、図4の要素と区別できるようにしている。簡単に説明すると、暗号化された認証情報入力1−5−1は、正しいデータ鍵(key6)1−5−3を選択した上で復号演算器1−5−2により復号結果1−5−4のように復号される。MAC演算器1−5−5は、認証を行なうためにMAC演算を実行する。即ち、MAC演算器1−5−5は、送られてきた演算値と、センターサーバ1−1−1が知っている認証鍵(key5)1−5−6を用いてMAC演算を実行する。続いて、判断器1−5−7は、MAC演算結果が、送られてきた演算値と同じ結果になるか否かを判断し、判断結果を認証結果返信出力1−5−8として返信する。そのほか、認証検証部1−1−1−1は、認証情報テーブル1−5−9、認証検証部1−1−1−1の特徴である認証検証演算部1−5−10及び収集テーブル1−5−11を有している。

【0085】

<本社⇒センター>

[センター]1−1−1には、復号結果1−5−4に各本社からAck100,Ack200,Ack300,・・・,Ackm00の認証集約情報が集まる。

【0086】

例えば、本社(IDx=1)から認証情報を集約した情報Ack100から、認証の結果を得ることができる。

【0087】

Ack100 = h 〔 h[ || {MAC(Ki, Mi)} ] x10 〕 || [ || Mi ] x10 式(12)

【0088】

この式(12)の末尾に連接された[ || Mi ] x10は、次式へ展開できる。

【0089】

[ || Mi ] x10 = [ || Mi ] x10 || [ || Mi ] x20 || [ || Mi ] x30 || ・・・ || [ || Mi ] xm0 式(13)

= ( M1 || M2 || M3 || ,・・・, || Ma ) x10 || ←支店(IDy=1)にa個ある端末機器の属性値/固有番号/認証結果

( M1 || M2 || M3 || ・・・・・ || Mb ) x20 || ←支店(IDy=2)にb個ある端末機器の属性値/固有番号/認証結果

( M1 || M2 || M3 || ・・・・・ || Mc ) x30 || ←支店(IDy=3)にc個ある端末機器の属性値/固有番号/認証結果

:

( M1 || M2 || M3 || ・・・・・ || Mg ) xm0 ←支店(IDy=m)にg個ある端末機器の属性値/固有番号/認証結果

【0090】

ここで、Mi は、「端末機器の属性ID」、「端末機器の固有番号」と「端末機器の認証結果」を連接したものであることから、図5の収集テーブル1−5−11に示すように、その本社の配下にある全端末機器の認証結果を知ることができる。

【0091】

更に、これら「端末機器の属性ID」、「端末機器の固有番号」と「端末機器の認証結果」が改ざんされていたり、第三者による成り済ましから発せられた認証結果等ではないかを認証するために、認証検証演算部1−5−10において次の演算が行なわれる。

【0092】

h 〔 h[ || {MAC(Ki, Mi )}] x10 〕

Ki:認証鍵acx ^afy ^afz

【0093】

このMAC演算の結果が等しくなれば、「端末機器の属性ID」、「端末機器の固有番号」と「端末機器の認証結果」が正しく受信できたことが証明されたことになる。

【0094】

以上説明してきたように、本実施形態は、その主な特徴となるHash演算と認証鍵を基本とした認証情報集約機能、およびセンターにおいて集約された認証情報から端末機器の認証結果の是非を判断する認証検証機能を備えることにより、ネットワークシステムの端末機器からセンターに集まる情報を削減でき、またその情報の真偽を認証鍵により確認ができる。

【0095】

[第1の実施例]

図6にセンターを頂点とした組織下にあるすべての端末機器の属性認証を行う第1の実施例をシーケンスで示す。

【0096】

第1の実施例では、[センター]以下の属性を[本社]:IDx,[支社]:IDy,[グループ]:IDzの3つに定義している。但し、動作説明を簡素化するため、各属性のサーバのうち[グループ]には、サーバを設けない。その代わり、ゲートウェイなどの通信機器でサブネットワークを構築し、そのサブネットワークをある端末機器の属性群IDzとする。従って、実質的に[グループ]の属性IDzは、支社サーバが担うこととなる。

【0097】

第1の実施例のシーケンスは、

(1)各属性と端末機器における属性IDx, IDy, IDzの認証

(2)支社における端末機器の認証と集約

(3)本社における支社の認証と集約

(4)センターにおける本社の認証と検証、

に分けて説明することができる。

【0098】

[第1の実施例の構成]

基本構成は、図1と同じである。

【0099】

[センター]1−1−1、[本社]1−1−2、1−1−3、[支社]1−1−4〜1−1−7、[グループ]1−1−8〜1−1−15における既存の保有情報を次のように定義する。

[センター]秘密シード:s ,属性鍵:acx, afy, asz ,端末機器の固有番号と各属性値IDx,IDy, IDzを既知とする。

[本 社]データ鍵dcx ,属性鍵:acz, af0, as0

[支 社]データ鍵dfxy ,属性鍵:acx, afy,as0

[グループ]データ鍵dsxyz ,属性鍵:acx, afy,asz

[端末機器]秘密シ−ド:s,データ鍵dcx,dfxy, dsxyz ,属性鍵:acx, afy, asz ,自己の固有番号と属性値IDx,IDy,IDzは既知。ただし、[グループ]の属性サーバに相当するものは、支社サーバが管理する。

【0100】

[第1の実施例の動作の説明]

図6を参照して、第1の実施例のシーケンスについて説明する。

【0101】

前述の通り、第1の実施例のシーケンスは、次の4つに分かれている。

【0102】

(1)各属性と端末機器における属性IDx, IDy, IDzの認証

(2)支社における端末機器の認証と集約

(3)本社における支社の認証と集約

(4)センターにおける本社の認証と検証

上記(1)〜(4)のそれぞれについて説明する。

【0103】

(1)各属性と端末機器における属性IDx, IDy, IDzの認証

図6のシーケンス2−1、2−4、2−7が示すように、各属性およびすべての端末機器に対し、本社の属性を示すIDxの認証を次の実行式で実行する。なお、本実施例において認証の命令を発信するのは[センター]である。

【0104】

[auth_mlti_x] || ( random || MAC(acx, random )

上記実行式において、[auth_mlti_x]は実行コマンドを示す。randomは、乱数を示す。このまま[auth_mlti_x]以下を暗号化せずにマルチキャスト送信を行う。

【0105】

[auth_mlti_x]以下は、送信先の属性IDxが正しいか否かを認証するための実行式を示す。即ち、端末機器や各属性において、randomのMAC値を属性IDxの認証鍵acxで計算し、同じMAC値になる、即ち各端末機器や属性における属性IDxがセンターと同じ認証鍵acxを持っていることを確認する。

【0106】

次に、図6のシーケンス2−2、2−5、2−8が示すように、各属性およびすべての端末機器に対し、支社の属性を示すIDyの認証を次の実行式で実行する。

【0107】

[auth_mlti_y] || ( random || MAC(afy, random )

[auth_mlti_y]は実行コマンドを示す。このまま[auth_mlti_y]以下を暗号化せずにマルチキャスト送信を行う。

【0108】

[auth_mlti_y]以下は、送信先の属性IDyが正しいか否かを認証するための実行式を示す。即ち、端末機器や各属性において、randomのMAC値を属性IDyの認証鍵afyで計算し、同じMAC値になる、即ち各端末機器や属性における属性IDyがセンターと同じ認証鍵afyを持っていることを確認する。

【0109】

次に、シーケンス2−3、2−6、2−9が示すように、各属性およびすべての端末機器に対し、グループの属性を示すIDzの認証を次の実行式で実行する。

【0110】

[auth_mlti_z] || ( random || MAC(asz, random )

[auth_mlti_z]は実行コマンドを示す。このまま[auth_mlti_z]以下を暗号化せずにマルチキャスト送信を行う。

【0111】

[auth_mlti_z]以下は、送信先の属性IDzが正しいか否かを認証するための実行式を示す。即ち、端末機器や各属性において、randomのMAC値を属性IDzの認証鍵aszで計算し、同じMAC値になる、即ち各端末機器や属性における属性IDzがセンターと同じ認証鍵aszを持っていることを確認する。

【0112】

(2)支社における端末機器の認証と集約

図6のシーケンス2−10が示すように、端末機器においてセンターからの認証がOKであった場合、支社は次の実行式をレスポンスとして受け取る。

【0113】

[auth_mlti_res] || E (dsxyz, ni || Acki )

但し、ni = random || MAC ( acx^afy , random )

Acki は、前述した式(0)で説明した通りであり、センターにおける端末機器の認証検証で用いられる。

【0114】

[auth_mlti_res]はレスポンスを示す。^はacxとafyの排他的論理和を示す。

【0115】

このまま[auth_mlti_res]以下をレスポンスとして支社へユニキャスト送信する。

【0116】

ni は、端末機器が支社に自分(端末機器)を認証してもらう実行コマンドを示す。支社において、認証鍵acx^afyを用いてrandom を計算し、同じMAC値になる、即ち支社が各端末機器と同じ認証鍵acx^afyを持っていることで認証OKを確認できる。

【0117】

最後に、E (dsxyz, は、これらをデータ鍵dsxyzで暗号化することを示す。

【0118】

図6のシーケンス2−10−1が示すように、支社は、端末機器が支社に自分(端末機器)を認証してもらう実行コマンドni を演算した認証結果を、次の実行式を用いて端末機器へ送り返す。

【0119】

auth_ok ⇒ [auth_mlti_res] || E (dsxyz, [auth_ok] || i )

[auth_mlti_res]はレスポンスを示す。このまま[auth_mlti_res]以下をレスポンスとして端末機器へユニキャスト送信する。

【0120】

[auth_ok]は、支社において端末機器を認証した結果を示す。また i は、端末機器の固有番号を示す。最後に、E (dsxyz, は、これらをデータ鍵dsxyzで暗号化することを示す。

【0121】

(3)本社における支社の認証と集約

図6のシーケンス2−11が示すように、本社は、各支社単位で集約した端末機器の認証情報を、次の実行式をレスポンスとして受け取る。

【0122】

[auth_mlti_res] || E (dfxy, pi || Ackxy0 )

但し、pi = random || MAC (MAC(acx, random )

Ackxy0は、前述した式(5)で説明した通りである。

【0123】

[auth_mlti_res]はレスポンスを示す。このまま[auth_mlti_res]以下をレスポンスとして本社へユニキャスト送信する。

【0124】

pi は、支社が本社に自分(支社)を認証してもらう実行コマンドを示す。本社において、認証鍵acxを用いてrandom を計算し、同じMAC値になる、即ち本社が各支社と同じ認証鍵acxを持っていることで認証OKを確認できる。

【0125】

最後に、E (dfxy, は、これらをデータ鍵dfxyで暗号化することを示す。

【0126】

図6のシーケンス2−11−1が示すように、本社は、支社が本社に自分(支社)を認証してもらう実行コマンドpi を演算した認証結果を、次の実行式を用いて支社へ送り返す。

【0127】

[auth_mlti_res] || E (dfxy, [auth_ok] || IDy )

[auth_mlti_res]はレスポンスを示す。このまま[auth_mlti_res]以下をレスポンスとして支社へユニキャスト送信する。

【0128】

[auth_ok]は、本社において支社を認証した結果を示す。またIDy は、認証した支社の属性を示す。最後に、E (dfxy, は、これらをデータ鍵dfxyで暗号化することを示す。

【0129】

(4)センターにおける本社の認証と検証

図6のシーケンス2−12が示すように、センターは、各本社単位で集約した端末機器の認証情報を、次の実行式をレスポンスとして受け取る。

【0130】

[auth_mlti_res] || E (dcx, qi ||Ackx00 )

但し、qi = random || MAC (acx^af0^as0, random )

[auth_mlti_res]はレスポンスを示す。このまま[auth_mlti_res]以下をレスポンスとしてセンターへユニキャスト送信する。

【0131】

qi は、本社がセンターに自分(本社)を認証してもらう実行コマンドを示す。センターにおいて、認証鍵acx^af0^as0を用いてrandom を計算し、同じMAC値になる、即ちセンターが各本社と同じ認証鍵acx^af0^as0を持っていることで認証OKを確認できる。最後に、E (dcx, は、これらをデータ鍵dcxで暗号化することを示す。

【0132】

図6のシーケンス2−12−1が示すように、センターは、本社がセンターに自分(本社)を認証してもらう実行コマンドqi を演算した認証結果を、次の実行式を用いて本社へ送り返す。

【0133】

[auth_mlti_res] || E (dcx, [auth_ok] || IDx )

[auth_mlti_res]はレスポンスを示す。このまま[auth_mlti_res]以下をレスポンスとして本社へユニキャスト送信する。

【0134】

[auth_ok]は、センターにおいて本社を認証した結果を示す。またIDx は、認証した本社の属性を示す。最後に、E (dcx, は、これらをデータ鍵dcxで暗号化することを示す。

【0135】

以上説明したように、端末機器やサーバがそれら属性に基づいた鍵の構成を使って暗号化した通信メッセージをマルチキャストで実現する暗号鍵管理方法を備えたネットワークシステムを具体的に実現する際、本実施例は、以下のような効果を奏する。

【0136】

第1の効果は、認証情報集約部1−1−2−1や1−1−4−1を構成要素として有していることにより、当該ネットワークへ設置された端末機器の認証情報に含まれる情報量を削減しながらセンターへ集約することができる。

【0137】

第2の効果は、センターには認証検証部1−1−1−1が設けられていることにより、センターで受信する認証情報を最小限に抑えながら、送付されてきた端末機器の認証情報の真偽性について認証鍵を用いて判断できる。

【0138】

第3の効果は、認証を実行したセンターにおいて、認証を実行する対象の端末機器の属性値と固有番号は既知であることから、認証結果を組み合わせの範囲で想定し、更に認証鍵で組み合わせ分のMAC演算値を算出しておくことができる。これにより、集約した認証情報の認証結果の内容を個々にサーバへ検証記憶しなくても、あらかじめ用意した組み合わせ分のMAC演算値とセンターで受信した認証情報のMAC演算値を比較すれば、短い時間で認証出力を知ることができ、更に受信した認証結果をサーバへ記憶する時間を省略できる。

【0139】

[第2の実施例]

図7をも参照して、本発明の第2の実施例について説明する。第2の実施例のシーケンスでは、センターからではなく本社からの認証を例に取り上げる。従って、第2の実施例のシーケンスは次の3つに分かれている。

【0140】

(1)各属性と端末機器における属性IDx, IDy, IDzの認証

(2)支社における端末機器の認証と集約

(3)本社における支社の認証と検証

上記(1)〜(3)のそれぞれについて説明する。

【0141】

(1)各属性と端末機器における属性IDx, IDy, IDzの認証

図7のシーケンス3−1、3−4が示すように、各属性およびすべての端末機器に対し、本社の属性を示すIDxの認証を次の実行式で実行する。なお、第2の実施例において認証の命令を発信するのは[本社]である。

【0142】

[auth_hdq_mlti_x] || ( random || MAC(acx, random )

[auth_hdq_mlti_x]は実行コマンドを示す。randomは乱数を示す。このまま[auth_hdq_mlti_x]以下を暗号化せずにマルチキャスト送信を行う。

【0143】

[auth_hdq_mlti_x]以下は、送信先の属性IDxが正しいか否かを認証するための実行式を示す。即ち、端末機器や各属性において、randomのMAC値を属性IDxの認証鍵acxで計算し、同じMAC値になる、即ち各端末機器や属性における属性IDxがセンターと同じ認証鍵acxを持っていることを確認する。

【0144】

次に、図7のシーケンス3−2、3−5が示すように、各属性およびすべての端末機器に対し、支社の属性を示すIDyの認証を次の実行式で実行する。

【0145】

[auth_hdq_mlti_y] || ( random || MAC(afy, random )

[auth_hdq_mlti_y]は実行コマンドを示す。このまま[auth_hdq_mlti_y]以下を暗号化せずにマルチキャスト送信を行う。

【0146】

[auth_hdq_mlti_y]以下は、送信先の属性IDyが正しいか否かを認証するための実行式を示す。即ち、端末機器や各属性において、randomのMAC値を属性IDyの認証鍵afyで計算し、同じMAC値になる、即ち各端末機器や属性における属性IDyがセンターと同じ認証鍵afyを持っていることを確認する。

【0147】

次に、図7のシーケンス3−3、3−6が示すように、各属性およびすべての端末機器に対し、グループの属性を示すIDzの認証を次の実行式で実行する。

【0148】

[auth_hdq_mlti_z] || ( random || MAC(asz, random )

[auth_hdq_mlti_z]は実行コマンドを示す。このまま[auth_hdq_mlti_z]以下を暗号化せずにマルチキャスト送信を行う。

【0149】

[auth_hdq_mlti_z]以下は、送信先の属性IDzが正しいか否かを認証するための実行式を示す。即ち、端末機器や各属性において、randomのMAC値を属性IDzの認証鍵aszで計算し、同じMAC値になる、即ち各端末機器や属性における属性IDzがセンターと同じ認証鍵aszを持っていることを確認する。

【0150】

(2)支社における端末機器の認証と集約

図7のシーケンス3−7が示すように、端末機器において本社からの認証がOKであった場合、支社は次の実行式をレスポンスとして受け取る。

【0151】

[auth_hdq_mlti_res] || E (dsxyz, ni || Acki )

但し、ni = random || MAC ( acx^afy , random )

Acki は、前述した式(0)で説明した通りであり、本社における端末機器の認証検証で用いられる。[auth_hdq_mlti_res]はレスポンスを示す。^はacxとafyの排他的論理和を示す。このまま[auth_hdq_mlti_res]以下をレスポンスとして支社へユニキャスト送信する。

【0152】

ni は、端末機器が支社に自分(端末機器)を認証してもらう実行コマンドを示す。支社において、認証鍵acx^afyを用いてrandom を計算し、同じMAC値になる、即ち支社が各端末機器と同じ認証鍵acx^afyを持っていることで認証OKを確認できる。最後に、E (dsxyz, は、これらをデータ鍵dsxyzで暗号化することを示す。

【0153】

図7のシーケンス3−7−1が示すように、支社は、端末機器が支社に自分(端末機器)を認証してもらう実行コマンドni を演算した認証結果を、次の実行式を用いて端末機器へ送り返す。

【0154】

auth_ok ⇒ [auth_hdq_mlti_res] || E (dsxyz, [auth_ok] || i )

[auth_hdq_mlti_res]はレスポンスを示す。このまま[auth_hdq_mlti_res]以下をレスポンスとして端末機器へユニキャスト送信する。

【0155】

[auth_ok]は、支社において端末機器を認証した結果を示す。また i は、端末機器の固有番号を示す。最後に、E (dsxyz, は、これらをデータ鍵dsxyzで暗号化することを示す。

【0156】

(3)本社における支社の認証と集約

図7のシーケンス3−8が示すように、本社は、各支社単位で集約した端末機器の認証情報を、次の実行式をレスポンスとして受け取る。

【0157】

[auth_hdq_mlti_res] || E (dfxy, pi || Ackxy0 )

但し、pi = random || MAC (MAC(acx, random )

Ackxy0は、前述した式(5)で説明した通りである。

【0158】

[auth_hdq_mlti_res]はレスポンスを示す。このまま[auth_hdq_mlti_res]以下をレスポンスとして本社へユニキャスト送信する。

【0159】

pi は、支社が本社に自分(支社)を認証してもらう実行コマンドを示す。本社において、認証鍵acxを用いてrandom を計算し、同じMAC値になる、即ち本社が各支社と同じ認証鍵acxを持っていることで認証OKを確認できる。最後に、E (dfxy, は、これらをデータ鍵dfxyで暗号化することを示す。

【0160】

図7のシーケンス3−8−1が示すように、本社は、支社が本社に自分(支社)を認証してもらう実行コマンドpi を演算した認証結果を、次の実行式を用いて支社へ送り返す。

【0161】

[auth_hdq_mlti_res] || E (dfxy, [auth_ok] || IDy )

[auth_hdq_mlti_res]はレスポンスを示す。このまま[auth_hdq_mlti_res]以下をレスポンスとして支社へユニキャスト送信する。

【0162】

[auth_ok]は、本社において支社を認証した結果を示す。またIDy は、認証した支社の属性を示す。最後に、E (dfxy, は、これらをデータ鍵dfxyで暗号化することを示す。

【0163】

ここで、本社で得た認証情報Ackxy0を元にMAC演算を行った結果が、本社で受信した認証情報のMAC演算値と同じにならなかった場合、様々な原因は考えられるが、その中にMAC演算値の算出後にMiを改ざんした可能性があることを推測できる。

【0164】

そこで、Ackiつまり“{MAC(Ki, Mi)} || Mi“の改ざんパターンを全て想定したHash演算値h [ || {MAC(Ki, Mi)} ] をあらかじめ作成しておくことにより、どこのビット、即ちどこの端末機器のMiに改ざんがあるかを突き止めることができる。例えば、Hash演算の結果、Ackxy0が正しい演算値にならずにAckxy0(err2) になった場合、次のMi に改ざんがある全パターンの計算値を求めておき、演算値の検索をおこなう。なお、次式中の#印付きのMは改ざんした数値を示す。

【0165】

Ackxy0(err1) = h [ {MAC(K1, M1)} || {MAC(K2, M2)} || {MAC(K3, M3)} || ・・・ || {MAC(Kn, Mn)}] || #M1 || M2 || M3 || ・・・ || Mn

Ackxy0(err2) = h [ {MAC(K1, M1)} || {MAC(K2, M2)} || {MAC(K3, M3)} || ・・・ || {MAC(Kn, Mn)}] || M1 || #M2 || M3 || ・・・ || Mn

Ackxy0(err3) = h [ {MAC(K1, M1)} || {MAC(K2, M2)} || {MAC(K3, M3)} || ・・・ || {MAC(Kn, Mn)}] || M1 || M2 || #M3 || ・・・ || Mn

: : :

Ackxy0(errm) = h [ {MAC(K1, M1)} || {MAC(K2, M2)} || {MAC(K3, M3)} || ・・・ || {MAC(Kn, Mn)}] || M1 || M2 || M3 || ・・・ || #Mn

【0166】

但し、Miの改ざんは常に1つとは限らない。

【0167】

これらの計算結果の中にAckxy0(err2) と同じになるものを検索すれば、原因の端末機器を突き止めることができる。この例では#M2の端末機器ということになる。

【0168】

以上、本発明を、複数の実施例を参照して説明したが、本発明は上記実施例に限定されるものではない。本発明の構成や詳細には、請求項に記載された本発明の精神や範囲内で当業者が理解し得る様々な変更をすることができる。

【符号の説明】

【0169】

1−1−1 センターサーバ

1−1−2、1−1−3 本社サーバ

1−1−4〜1−1−7 支社サーバ

1−1−8〜1−1−15 グループサーバ

1−1−1−1 認証検証部

1−1−2−1、1−1−4−1 認証情報集約部

【特許請求の範囲】

【請求項1】

端末機器やサーバがそれら属性に基づいた鍵の構成を使って暗号化した通信メッセージをマルチキャストで実現する暗号鍵管理機能を備えたネットワークシステムにおいて、

最上位サーバを除くサーバに、当該ネットワークシステムへ設置された端末機器からの認証情報を、情報量を圧縮しながら集約する認証情報集約部を備え、

これら認証情報を最後に受け取った前記最上位サーバは、集約された認証情報から端末機器の認証結果の是非を判断する認証検証部を備えることを特徴とするネットワークシステム。

【請求項2】

請求項1に記載のネットワークシステムにおいて、

前記サーバとして通信情報の重要度に応じた鍵が当該ネットワークシステムへ階層的に設けられる複数のサーバを含み、前記端末機器として前記複数のサーバのいずれかの配下にあるもので正規なものか否かを認証できる端末機器を含み、

あるサーバを起点に端末機器の認証を実行した際に、当該サーバの前記認証情報集約部は、当該サーバ配下の各端末機器から当該端末機器の認証出力(属性値,固有番号,認証結果)と当該認証出力を認証鍵でMAC演算したMAC演算値とを連接した第一の認証情報を生成して直上位のサーバへ送り、

当該直上位のサーバの前記認証情報集約部は、下位のサーバを経由して得た1つ以上の前記第一の認証情報からMAC演算値部分を全て連接したうえでそのHash演算値を求め、更に当該Hash演算値に前記第一の認証情報の各認証出力をすべて連接した第二の認証情報を生成して直上位のサーバへ送り、

これを順次繰り返し上位のサーバが第三の認証情報、第四の認証情報、・・・、第(n−1)の認証情報として受信する都度、各サーバの前記認証情報集約部において集約された認証情報を生成することを特徴とするネットワークシステム。

【請求項3】

請求項2に記載のネットワークシステムにおいて、

前記第nの認証情報を受信する最終サーバ、即ち端末機器の認証を実行した起点となる前記最上位サーバの前記認証検証部は、最後に連接された状態で得られた第nの認証情報の認証出力から認証鍵を使用してMAC演算値を求め、当該MAC演算値が最後に収集できた第nの認証情報のMAC演算値と等しくなるか否かで認証出力の真偽性を確認し、且つ認証出力(属性値,固有番号,認証結果)を得ることを特徴とするネットワークシステム。

【請求項4】

請求項3に記載のネットワークシステムにおいて、

前記最上位サーバの前記認証検証部は、認証を実行する端末機器の既知である属性値と固有番号から、認証結果を組み合わせの範囲で想定し、更に認証鍵で前記組み合わせ分のMAC演算値を算出しておき、前記組み合わせ分のMAC演算値と前記第nの認証情報のMAC演算値を比較して、認証結果の真偽性を知ることを特徴とするネットワークシステム。

【請求項5】

請求項4に記載のネットワークシステムにおいて、

前記最上位サーバの前記認証検証部は、前記認証を実行する端末機器の既知である属性値と固有番号から、認証結果を組み合わせの範囲で想定する他に、属性値、固有番号、認証結果が改ざんされた場合を想定し、更に認証鍵で前記組み合わせ分のMAC演算値を算出しておき、前記組み合わせ分のMAC演算値と第nの認証情報のMAC演算値を比較して、いずれかの組み合わせでMAC演算値が合うことが確認された場合、どこの端末機器で認証出力のどこに改ざんがあったかを判断することを特徴とするネットワークシステム。

【請求項6】

端末機器やサーバがそれら属性に基づいた鍵の構成を使って暗号化した通信メッセージをマルチキャストで実現する暗号鍵管理機能を備えたネットワークシステムにおける端末機器の認証情報集約方法であって、

最上位サーバを除くサーバにおいて、当該ネットワークシステムへ設置された端末機器からの認証情報を、情報量を圧縮しながら集約し、

これら認証情報を最後に受け取った前記最上位サーバは、集約された認証情報から端末機器の認証結果の是非を判断することを特徴とするネットワークシステムにおける端末機器の認証情報集約方法。

【請求項7】

請求項6に記載の認証情報集約方法において、

前記サーバとして通信情報の重要度に応じた鍵が当該ネットワークシステムへ階層的に設けられる複数のサーバを含み、前記端末機器として前記複数のサーバのいずれかの配下にあるもので正規なものか否かを認証できる端末機器を含み、

あるサーバを起点に端末機器の認証を実行した際に、当該サーバは、当該サーバ配下の各端末機器から当該端末機器の認証出力(属性値,固有番号,認証結果)と当該認証出力を認証鍵でMAC演算したMAC演算値とを連接した第一の認証情報を生成して直上位のサーバへ送り、

当該直上位のサーバは、下位のサーバを経由して得た1つ以上の前記第一の認証情報からMAC演算値部分を全て連接したうえでそのHash演算値を求め、更に当該Hash演算値に前記第一の認証情報の各認証出力をすべて連接した第二の認証情報を生成して直上位のサーバへ送り、

これを順次繰り返し上位のサーバが第三の認証情報、第四の認証情報、・・・、第(n−1)の認証情報として受信する都度、各サーバにおいて集約された認証情報を生成することを特徴とするネットワークシステムにおける端末機器の認証情報集約方法。

【請求項8】

請求項7に記載の認証情報集約方法において、

前記第nの認証情報を受信する最終サーバ、即ち端末機器の認証を実行した起点となる前記最上位サーバは、最後に連接された状態で得られた第nの認証情報の認証出力から認証鍵を使用してMAC演算値を求め、当該MAC演算値が最後に収集できた第nの認証情報のMAC演算値と等しくなるか否かで認証出力の真偽性を確認し、且つ認証出力(属性値,固有番号,認証結果)を得ることを特徴とするネットワークシステムにおける端末機器の認証情報集約方法。

【請求項9】

請求項8に記載の認証情報集約方法において、

前記最上位サーバは、認証を実行する端末機器の既知である属性値と固有番号から、認証結果を組み合わせの範囲で想定し、更に認証鍵で前記組み合わせ分のMAC演算値を算出しておき、前記組み合わせ分のMAC演算値と前記第nの認証情報のMAC演算値を比較して、認証結果の真偽性を知ることを特徴とするネットワークシステムにおける端末機器の認証情報集約方法。

【請求項10】

請求項9に記載の認証情報集約方法において、

前記最上位サーバは、前記認証を実行する端末機器の既知である属性値と固有番号から、認証結果を組み合わせの範囲で想定する他に、属性値、固有番号、認証結果が改ざんされた場合を想定し、更に認証鍵で前記組み合わせ分のMAC演算値を算出しておき、前記組み合わせ分のMAC演算値と第nの認証情報のMAC演算値を比較して、いずれかの組み合わせでMAC演算値が合うことが確認された場合、どこの端末機器で認証出力のどこに改ざんがあったかを判断することを特徴とするネットワークシステムにおける端末機器の認証情報集約方法。

【請求項1】

端末機器やサーバがそれら属性に基づいた鍵の構成を使って暗号化した通信メッセージをマルチキャストで実現する暗号鍵管理機能を備えたネットワークシステムにおいて、

最上位サーバを除くサーバに、当該ネットワークシステムへ設置された端末機器からの認証情報を、情報量を圧縮しながら集約する認証情報集約部を備え、

これら認証情報を最後に受け取った前記最上位サーバは、集約された認証情報から端末機器の認証結果の是非を判断する認証検証部を備えることを特徴とするネットワークシステム。

【請求項2】

請求項1に記載のネットワークシステムにおいて、

前記サーバとして通信情報の重要度に応じた鍵が当該ネットワークシステムへ階層的に設けられる複数のサーバを含み、前記端末機器として前記複数のサーバのいずれかの配下にあるもので正規なものか否かを認証できる端末機器を含み、

あるサーバを起点に端末機器の認証を実行した際に、当該サーバの前記認証情報集約部は、当該サーバ配下の各端末機器から当該端末機器の認証出力(属性値,固有番号,認証結果)と当該認証出力を認証鍵でMAC演算したMAC演算値とを連接した第一の認証情報を生成して直上位のサーバへ送り、

当該直上位のサーバの前記認証情報集約部は、下位のサーバを経由して得た1つ以上の前記第一の認証情報からMAC演算値部分を全て連接したうえでそのHash演算値を求め、更に当該Hash演算値に前記第一の認証情報の各認証出力をすべて連接した第二の認証情報を生成して直上位のサーバへ送り、

これを順次繰り返し上位のサーバが第三の認証情報、第四の認証情報、・・・、第(n−1)の認証情報として受信する都度、各サーバの前記認証情報集約部において集約された認証情報を生成することを特徴とするネットワークシステム。

【請求項3】

請求項2に記載のネットワークシステムにおいて、

前記第nの認証情報を受信する最終サーバ、即ち端末機器の認証を実行した起点となる前記最上位サーバの前記認証検証部は、最後に連接された状態で得られた第nの認証情報の認証出力から認証鍵を使用してMAC演算値を求め、当該MAC演算値が最後に収集できた第nの認証情報のMAC演算値と等しくなるか否かで認証出力の真偽性を確認し、且つ認証出力(属性値,固有番号,認証結果)を得ることを特徴とするネットワークシステム。

【請求項4】

請求項3に記載のネットワークシステムにおいて、

前記最上位サーバの前記認証検証部は、認証を実行する端末機器の既知である属性値と固有番号から、認証結果を組み合わせの範囲で想定し、更に認証鍵で前記組み合わせ分のMAC演算値を算出しておき、前記組み合わせ分のMAC演算値と前記第nの認証情報のMAC演算値を比較して、認証結果の真偽性を知ることを特徴とするネットワークシステム。

【請求項5】

請求項4に記載のネットワークシステムにおいて、

前記最上位サーバの前記認証検証部は、前記認証を実行する端末機器の既知である属性値と固有番号から、認証結果を組み合わせの範囲で想定する他に、属性値、固有番号、認証結果が改ざんされた場合を想定し、更に認証鍵で前記組み合わせ分のMAC演算値を算出しておき、前記組み合わせ分のMAC演算値と第nの認証情報のMAC演算値を比較して、いずれかの組み合わせでMAC演算値が合うことが確認された場合、どこの端末機器で認証出力のどこに改ざんがあったかを判断することを特徴とするネットワークシステム。

【請求項6】

端末機器やサーバがそれら属性に基づいた鍵の構成を使って暗号化した通信メッセージをマルチキャストで実現する暗号鍵管理機能を備えたネットワークシステムにおける端末機器の認証情報集約方法であって、

最上位サーバを除くサーバにおいて、当該ネットワークシステムへ設置された端末機器からの認証情報を、情報量を圧縮しながら集約し、

これら認証情報を最後に受け取った前記最上位サーバは、集約された認証情報から端末機器の認証結果の是非を判断することを特徴とするネットワークシステムにおける端末機器の認証情報集約方法。

【請求項7】

請求項6に記載の認証情報集約方法において、

前記サーバとして通信情報の重要度に応じた鍵が当該ネットワークシステムへ階層的に設けられる複数のサーバを含み、前記端末機器として前記複数のサーバのいずれかの配下にあるもので正規なものか否かを認証できる端末機器を含み、

あるサーバを起点に端末機器の認証を実行した際に、当該サーバは、当該サーバ配下の各端末機器から当該端末機器の認証出力(属性値,固有番号,認証結果)と当該認証出力を認証鍵でMAC演算したMAC演算値とを連接した第一の認証情報を生成して直上位のサーバへ送り、

当該直上位のサーバは、下位のサーバを経由して得た1つ以上の前記第一の認証情報からMAC演算値部分を全て連接したうえでそのHash演算値を求め、更に当該Hash演算値に前記第一の認証情報の各認証出力をすべて連接した第二の認証情報を生成して直上位のサーバへ送り、

これを順次繰り返し上位のサーバが第三の認証情報、第四の認証情報、・・・、第(n−1)の認証情報として受信する都度、各サーバにおいて集約された認証情報を生成することを特徴とするネットワークシステムにおける端末機器の認証情報集約方法。

【請求項8】

請求項7に記載の認証情報集約方法において、

前記第nの認証情報を受信する最終サーバ、即ち端末機器の認証を実行した起点となる前記最上位サーバは、最後に連接された状態で得られた第nの認証情報の認証出力から認証鍵を使用してMAC演算値を求め、当該MAC演算値が最後に収集できた第nの認証情報のMAC演算値と等しくなるか否かで認証出力の真偽性を確認し、且つ認証出力(属性値,固有番号,認証結果)を得ることを特徴とするネットワークシステムにおける端末機器の認証情報集約方法。

【請求項9】

請求項8に記載の認証情報集約方法において、

前記最上位サーバは、認証を実行する端末機器の既知である属性値と固有番号から、認証結果を組み合わせの範囲で想定し、更に認証鍵で前記組み合わせ分のMAC演算値を算出しておき、前記組み合わせ分のMAC演算値と前記第nの認証情報のMAC演算値を比較して、認証結果の真偽性を知ることを特徴とするネットワークシステムにおける端末機器の認証情報集約方法。

【請求項10】

請求項9に記載の認証情報集約方法において、

前記最上位サーバは、前記認証を実行する端末機器の既知である属性値と固有番号から、認証結果を組み合わせの範囲で想定する他に、属性値、固有番号、認証結果が改ざんされた場合を想定し、更に認証鍵で前記組み合わせ分のMAC演算値を算出しておき、前記組み合わせ分のMAC演算値と第nの認証情報のMAC演算値を比較して、いずれかの組み合わせでMAC演算値が合うことが確認された場合、どこの端末機器で認証出力のどこに改ざんがあったかを判断することを特徴とするネットワークシステムにおける端末機器の認証情報集約方法。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【公開番号】特開2010−219908(P2010−219908A)

【公開日】平成22年9月30日(2010.9.30)

【国際特許分類】

【出願番号】特願2009−64627(P2009−64627)

【出願日】平成21年3月17日(2009.3.17)

【出願人】(000197366)NECアクセステクニカ株式会社 (1,236)

【出願人】(591107481)株式会社エルイーテック (37)

【Fターム(参考)】

【公開日】平成22年9月30日(2010.9.30)

【国際特許分類】

【出願日】平成21年3月17日(2009.3.17)

【出願人】(000197366)NECアクセステクニカ株式会社 (1,236)

【出願人】(591107481)株式会社エルイーテック (37)

【Fターム(参考)】

[ Back to top ]