ネットワークシステム及び盗難抑止方法

【課題】ネットワークから不正に取外された電子機器の再利用を抑止することができ、不正取り外しの誤検出を引き起こし難いネットワークシステムを提供する。

【解決手段】公開鍵暗号方式で用いる固有の公開鍵とその署名を電子機器に持たせ、装着者秘密情報を保持していない電子機器は起動時に装着者秘密情報を保持し、当該電子機器及び相互認証相手の電子機器は相互に公開鍵とその署名を交換することによと、所要の動作を継続可能にされる。装着者秘密情報を保持する電子機器は起動時に相互認証相手の別の電子機器との間で公開鍵を用いた相互認証を行って相手の正当性を確認することを条件に所要の動作を継続可能にされる。電子機器をネットワークから取外すときは、取外し作業者が正当であることを確認してから、取外し対象の電子機器から装着者秘密情報と相互認証のための他の電子機器の公開鍵をクリアして、取り外しが正当化される。

【解決手段】公開鍵暗号方式で用いる固有の公開鍵とその署名を電子機器に持たせ、装着者秘密情報を保持していない電子機器は起動時に装着者秘密情報を保持し、当該電子機器及び相互認証相手の電子機器は相互に公開鍵とその署名を交換することによと、所要の動作を継続可能にされる。装着者秘密情報を保持する電子機器は起動時に相互認証相手の別の電子機器との間で公開鍵を用いた相互認証を行って相手の正当性を確認することを条件に所要の動作を継続可能にされる。電子機器をネットワークから取外すときは、取外し作業者が正当であることを確認してから、取外し対象の電子機器から装着者秘密情報と相互認証のための他の電子機器の公開鍵をクリアして、取り外しが正当化される。

【発明の詳細な説明】

【技術分野】

【0001】

本発明はネットワークに電子機器が接続されたネットワークシステムにおける電子機器の盗難を抑制するセキュリティ技術に関し、例えば自動車に搭載された車載機器の盗難抑止に適用して有効な技術に関する。

【背景技術】

【0002】

特許文献1には、機器装着時に車内バスのマスタとユーザを認証専用機により結びつけ、認証専用機を介したマスタのみ取り外しが可能とし、それ以外の方法で取り外された場合は機器が動作しないようにする技術が記載される。

【0003】

特許文献2,3には、機器へ与える振動、機器とユーザの物理的距離、車の平均移動速度、車の移動経路等を分析し不正に取り外されたことを検知したら機器が動作しないようにする技術が記載される。

【0004】

上記何れの文献に記載の技術も、車載機器を車内から不正に取り外されたら動作しないようにする事により、車載機器の盗難を防止しようとするものである。

【先行技術文献】

【特許文献】

【0005】

【特許文献1】特開2002−144970号公報

【特許文献2】特開2009−54091号公報

【特許文献3】特開2003−250181号公報

【発明の概要】

【発明が解決しようとする課題】

【0006】

しかしながら、特許文献1に記載の技術では、機器が偽者のマスタにより不正取り外し防止機能が無効にされ、不正取り外し後でも動作可能になる可能性が高い。

【0007】

特許文献2,3の技術では、不正取り外し検知方法が難しいため、機器が不正取り外しを誤って検知し動作不能となってしまう可能性がある。

【0008】

本発明の目的は、ネットワークから不正に取外された電子機器の再利用を強固に抑止することができると共に不正取り外しの誤検出を引き起こし難いネットワークシステムを提供することにある。

【0009】

本発明の前記並びにその他の目的と新規な特徴は本明細書の記述及び添付図面から明らかになるであろう。

【課題を解決するための手段】

【0010】

本願において開示される発明のうち代表的なものの概要を簡単に説明すれば下記の通りである。

【0011】

ネットワークに接続されている複数の電子機器が相互に認証情報を交換し、所定のタイミングでそれらの複数の電子機器が相互に認証通信を行い、最前の認証通信との差異が認められることに応じて電子機器の不正な取り外し又は取り付けがあったことを検出する。

【0012】

更には、夫々の電子機器は不正な読出し改竄ができない不揮発メモリを各電子機器に搭載し、信頼できる機関から配布された秘密鍵、署名付公開鍵及び信頼できる機関の公開鍵を不揮発メモリ内に保持する。装着者を認証する為の情報を保持していない電子機器は起動時に装着者を認証するための情報を受け取り不揮発メモリ内に保持し、ネットワークに接続されている他の電子機器と署名付公開鍵を交換し信頼できる機関の公開鍵で署名の正当性確認後不揮発メモリにこれらを保持する。装着者を認証するための情報を保持している電子機器は起動時にネットワークに接続されている他の電子機器と既に交換済みの公開鍵を用いて相互認証しネットワークに接続されている電子機器の構成に変化が無い事を確認することを条件に所要の動作が可能にされる。電子機器をネットワークから取り外す時は、不揮発メモリ内に保持している装着者認証のための情報と取り外し要求者が電子機器に与える情報を照合し、取り外し要求者が正当である事が確認できれば、装着者認証情報及び他の電子機器の公開鍵を不揮発メモリから消去して電子機器の取り外し可能とする。

【0013】

不当な取り外し要求者が電子機器を取り外し、他のネットワークに接続しようとすると、その電子機器の不揮発メモリには装着者認証情報及び取り外し前のネットワークに接続されていた電子機器の公開鍵が残っているので、新たに接続したネットワーク上で取り外し前のネットワークに接続されている電子機器と相互認証しようとすることになる。当然、新たに接続したネットワーク上での相互認証は失敗するので電子機器は正しく動作しない。すなわち、盗難等により不当に取り外された電子機器が動作しないことになり、電子機器の盗難を抑止する事が出来る。

【発明の効果】

【0014】

本願において開示される発明のうち代表的なものによって得られる効果を簡単に説明すれば下記のとおりである。

【0015】

すなわち、本発明に係るネットワークシステムによれば、不正取り外しの誤検出を引き起こし難く、且つ、ネットワークから不正に取外された電子機器の再利用を強固に抑止することができる。

【図面の簡単な説明】

【0016】

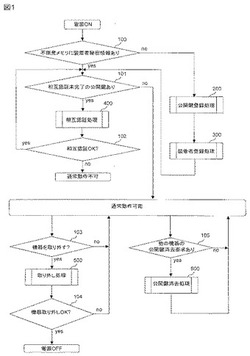

【図1】図1は実施の形態1のネットワークシステムにおける電子機器の電源オンから電源オフに至るまでの全体的な動作シーケンスを例示するフローチャートである。

【図2】図2は実施の形態1のネットワークシステムの概略的な構成が例示するブロック図である。

【図3】図3は電子機器Xの構成における装着者認証、他の電子機器の認証及び他の電子機器との間のメッセージ認証などを行うための構成を例示するブロック図である。

【図4】図4は公開鍵登録処理の具体例を示すフローチャートである。

【図5】図5は装着者登録処理の具体例を示すフローチャートである。

【図6】図6は共有鍵を共有するために電子機器が相互に行う認証動作を例示するフローチャートである。

【図7】図7は取外し処理の動作手順を全体的に例示するフローチャートである。

【図8】図8は取外し対象の電子機器と他の電子機器との間で簡略処理によって共有鍵を共有する処理を行なった後に消去要求を発行する処理手順を例示するフローチャートである。

【図9】図9は公開鍵消去取り消し処理の一例を示すフローチャートである。

【図10】図10は階層ネットワークシステムに適用した実施の形態2に係るネットワークシステムの構成を例示するブロック図である。

【図11】図11は図10の階層ネットワークに用いる電子機器の構成を例示するブロック図である。

【図12】図12は車載機器リストを生成する実施の形態3に係るネットワークシステムを例示するブロック図である。

【図13】図13はシステム内で署名付き公開鍵を作成する実施の形態4に係るネットワークシステムの概略的な構成を例示するブロック図である。

【図14】図14はネットワークに装着される電子機器のためのネットワーク上の制御機器が署名付き公開鍵を生成する動作手順を示すブロック図である。

【図15】図15は図14で生成された公開鍵を電子機器の間で交換する動作手順を示すブロック図である。

【図16】図16は電子機器をネットワークから取外す際に取得すべき取り外し許可の取得動作手順を示すブロック図である。

【発明を実施するための形態】

【0017】

1.実施の形態の概要

先ず、本願において開示される発明の代表的な実施の形態について概要を説明する。代表的な実施の形態についての概要説明で括弧を付して参照する図面中の参照符号はそれが付された構成要素の概念に含まれるものを例示するに過ぎない。

【0018】

〔1〕<認証局の署名を用いた装着認証、相互認証、取外し認証>

本発明の代表的な実施の形態に係るネットワークシステム(図2、図11)は、ネットワークに接続される電子機器(1〜3,X,1A〜3A,XA)を備える。前記電子機器は、自らの電子機器に固有の秘密鍵(22)及び公開鍵(21)と、認証局による前記公開鍵の署名(23)と、認証局の公開鍵(24)とを保持する揮発性記憶装置および書換え可能な不揮発性記憶装置を含む記憶部(20)を有する。相互認証の対象とされる別の電子機器との間で前記公開鍵及び前記公開鍵の署名を交換して入力し、入力した公開鍵の正当性を確認することを条件に当該公開鍵を自らの不揮発性記憶装置に格納する(300)認証通信を行った後、所要の動作を継続可能にされる。かかる認証通信に際し、当該電子機器が装着者を認証するための情報を保持していない場合は、認証通信に先立って、装着者を認証するための情報を入力して自らの不揮発性記憶装置に格納する(200、図5)。当該電子機器に装着者を認証するための情報の入力装置がない場合、そのような入力装置を持つ他の電子機器との間で相互認証を完了した後に、入力装置を持つ他の電子機器から装着者認証情報の入力を行い、当該電子機器にネットワークを介して転送する。前記公開鍵とその署名を交換して入力した前記別の電子機器は、入力した前記公開鍵の正当性を確認することを条件に当該公開鍵を自らの不揮発性記憶装置に格納する。前記装着者を認証するための情報を保持している電子機器は、起動時に相互認証の対象とされる別の電子機器との間で互いに保有する他の電子機器の公開鍵を用いた相互認証を行って相手の電子機器の正当性を確認することを条件に所要の動作を継続可能にされる。(図4)

上記より、電子機器をネットワークに接続しようとする装着者とその電子機器とは装着者を認証するための情報によって結びつけられる。更に、新たにネットワークに接続された電子機器が既にネットワークに接続されている電子機器と公開鍵を交換する事により夫々の電子機器がネットワーク上で結びつけられる。公開鍵に対してはその署名により当該公開鍵の正当性を検証することが可能である。

【0019】

電子機器をネットワークから取り外す場合(図7)、ネットワークからの取外しが指示された電子機器は、前記装着者を認証するための情報を用いて取外し作業者が正当であることを確認した後、当該電子機器がネットワークに装着されたときに他の電子機器との間で交換した公開鍵を消去するための認証通信を行い(図8)、取り外しが正当化される。一方で取り外し作業者が正当であることの確認に失敗した場合、ネットワークに接続される他の電子機器との間で交換した公開鍵を消去するための認証通信がおこなわれず、当該電子機器および他の電子機器の双方共に相手方電子機器の公開鍵が残ることとなる。

【0020】

またネットワークに接続される他の電子機器が取り外し対象となる場合は、当該取り外し対象の他の電子機器からの公開鍵を消去するための前記認証通信に応じて、当該取り外し対象の他の電子機器との間で交換した公開鍵を消去する。

【0021】

当該電子機器と他の電子機器とは、所定のタイミングで夫々の電子機器が保有する公開鍵を用いて相互認証通信を行うことにより、ネットワークに接続されている電子機器に変更がないことによって確認することができる。当該電子機器が保有する全ての公開鍵の夫々を用いた相互認証の結果が全て正当でない場合は、当該電子機器が接続されるネットワークは当該電子機器が予定するネットワークとは構成が変化したことになるので、当該電子機器が不正に取り外されたと想定される。電子機器の不正取り外しが検出されたとき当該電子機器は動作しなくなる。

【0022】

このように、正当ではない者がネットワークから電子機器を外すと、ネットワークから外す処理が正しく行われていない為、その電子機器には取り外されたネットワーク環境下にある別の電子機器の公開鍵がそのまま残ることになり、別のネットワークに当該電子機器を接続して起動した時には相互認証が異常になって、正常動作しなくなる。従って、盗難した電子機器は正しく動作せず、電子機器の盗難を抑止することができる。

【0023】

正当な公開鍵を使用して電子機器の相互認証を行うから、偽の機器との相互認証により不正取り外し防止機能が無効にされる事は無い。

【0024】

公開鍵による相互認証で容易に不正取り外しの検知が可能だから、誤って不正取り外しを検知し動作不能になるという事が起こらない。

【0025】

〔2〕<取外される機器の公開鍵消去指示>

項1のネットワークシステムにおいて、前記電子機器は、自らの不揮発性記憶装置に格納されている相互認証相手の公開鍵と装着者秘密情報を消去するとき、当該相互認証相手の電子機器に自らの公開鍵の消去を指示するコマンドを発行する(図8)。

【0026】

これにより、電子機器の取り外し処理が行われたときそのネットワーク環許下に残った電子機器を相互に結びつける公開鍵の整合化を容易に指示することができる。

【0027】

〔3〕<取外される機器の公開鍵消去>

項2のネットワークシステムにおいて、前記電子機器は、前記消去コマンドに応答して、自らの不揮発性記憶装置から、当該コマンド要求元の電子機器の公開鍵を消去する(図8)。

【0028】

これにより、上記公開鍵の整合化を容易に実現することができる。

【0029】

〔4〕<相互認証>

項1乃至3の何れかのネットワークシステムにおいて、前記相互認証は、前記電子機器が、相互認証の対象とする電子機器との間で、相互に相手の公開鍵を用いて暗号化した情報をやり取りして得られる所定の情報を共有鍵として取得し、取得した共有鍵を用いて所定の情報を暗号化した情報を相手の電子機器に送り、相手の電子機器から返信された暗号化情報を前記共有鍵を用いて復号し、これによって得られる情報が前記所定の情報に一致するとき認証結果を正当とする処理である(図6)。

【0030】

これにより、相互認証を行った電子機器の間では共有鍵を用いたメッセージの交換を行うことができる。

【0031】

〔5〕<不揮発性記憶装置の改竄抑止>

項1乃至4の何れかのネットワークシステムにおいて、前記電子機器は、自らの不揮発性記憶装置が前記秘密情報を保持しているとき、相互認証の対象とされる全ての電子機器との間で相互認証による正当な認証結果が得られるまで前記不揮発性記憶装置を書き換え禁止にする。

【0032】

不正に取り外された電子機器の不揮発性記憶装置が保有する公開鍵の改竄が困難になる。

【0033】

〔6〕<並列関係の電子機器>

項1乃至5の何れかのネットワークシステムにおいて、前記ネットワークに接続された電子機器は相互に一の電子機器が他の全ての電子機器を相互認証の対象とする(図2)。

【0034】

小規模なネットワーク構成に好適である。

【0035】

〔7〕<階層関係の電子機器>

項1乃至5の何れかのネットワークシステムにおいて、前記電子機器は、上位電子機器と、前記上記電子機器に対する下位電子機器とを含み、前記下位電子機器は上位電子機器を相互認証対象とする(図10)。

【0036】

前記下位電子機器は上位電子機器を相互認証対象に限定できるから、大規模なネットワーク構成に好適である。更に相互認証の対象が限定されるから公開鍵などを格納する不揮発性記憶装置の記憶容量を小さくすることが可能になる。

【0037】

〔8〕<公開鍵リスト>

項7のネットワークシステムにおいて、前記上位電子機器は、前記ネットワークに接続されている下位電子機器の公開鍵リストを所定のタイミングで作成し、今回作成した公開鍵リストと前回作成した公開鍵リストとの比較によってネットワークに接続する機器の変化を検知し、その結果を外部ネットワークへの通信機器に供給する(図12)。

【0038】

通信機器はその接続機器の変化情報を外部ネットワーク経由で盗難機器の追跡機関などに送信することによって不正取り外しされた電子機器の捜索も可能になる。所定に認証局が発行した公開鍵を用いるシステムにおいて特に好適である。

【0039】

〔9〕<認証局の利用>

項1乃至8の何れかのネットワークシステムにおいて、前記電子機器は車載機器であり、前記電子機器に固有の秘密鍵、公開鍵、認証局による前記公開鍵の署名、及び認証局の公開鍵は夫々認証局から発行された情報であり、前記装着者を認証するための情報は、電子機器の装着者が保有する秘密情報である。

【0040】

〔10〕<私的署名を用いた装着認証、相互認証、取外し認証>

本発明の別の実施の形態に係るネットワークシステム(図13)は、電子機器(1B,XB)のネットワークへの接続及び取り外しを制御する制御機器(2B)と電子機器とを有する。項1乃至9のネットワークシステムにおいては、認証局により認証された公開鍵の署名を用いることにより不適切な公開鍵を有する電子機器がネットワークに接続されることを抑止するのに対し、項10のネットワークシステムにおいては、ネットワークに接続されるいずれか1の電子機器(制御機器)が、他の電子機器が有する公開鍵の署名を生成し、ネットワークシステム内のみで有効な認証を可能とする(私的署名と称する)。

【0041】

前記電子機器は、書き換え可能な不揮発性記憶装置(20_1B,20_XB)を有する。前記制御機器は、ネットワークに接続される電子機器に与えるための署名の生成に用いる特定秘密鍵及び特定公開鍵を保持する不揮発性記憶装置(20_2B)を有する。前記制御機器は、自らの不揮発性記憶装置に保持されていない装着者を認証するための情報が入力されたとき、これを自らの不揮発性記憶装置に格納すると共に、当該装着者を認証するための情報に基づいて対応する電子機器の公開鍵及び秘密鍵を生成すると共に当該公開鍵の署名を前記特定秘密鍵を用いて生成し、生成した公開鍵と公開鍵の署名及び特定公開鍵を前記装着者を認証するための情報に対応する電子機器に与える(図13)。前記制御機器から前記公開鍵と公開鍵の署名及び特定公開鍵が新たに与えられた電子機器は、前記公開鍵の署名を前記特定公開鍵で復号して得られる公開鍵と当該公開鍵の署名を自らの不揮発性記憶装置に保持すると共に(図14)、相互認証の対象とされる別の電子機器との間で前記公開鍵及び前記公開鍵の署名を交換して入力し(図15)、入力した公開鍵の正当性を確認することを条件に当該公開鍵を自らの不揮発性記憶装置に格納して所要の動作を継続可能にされる。前記公開鍵とその署名を交換して入力した前記別の電子機器は相手から入力した前記公開鍵の正当性を確認することを条件に当該公開鍵を自らの不揮発性記憶装置に格納する。前記制御機器から与えられた自らの公開鍵と公開鍵の署名を保持している電子機器は、起動時に相互認証の対象とされる別の電子機器との間で互いに保有する他の電子機器の公開鍵を用いた相互認証を行って相手の電子機器の正当性を確認することを条件に所要の動作を継続可能にされる。

【0042】

電子機器をネットワークから取り外す場合、ネットワークから電子機器の取外しが指示された電子機器は、前記装着者を認証するための情報を用いて取外し作業者が正当であることを確認した後、前記制御機器に対して取外し要求を送信する。前記制御機器は、入力された装着者秘密情報が自らの不揮発性記憶装置に格納されている装着者秘密情報に一致することを条件に、取外し対象の電子機器に取外し許可を与え(図16)、自らの不揮発性記憶装置に保持されている取り外し対象の電子機器に関する情報(装着者認証情報、公開鍵、秘密鍵、公開鍵の署名)を消去する。取外し許可が与えられた電子機器は、自らの不揮発性記憶装置に格納されている相互認証相手に対して交換した公開鍵を消去するための認証通信を行い、相互認証相手の公開鍵とその署名を消去した後に、前記制御機器から与えられた公開鍵と公開鍵の署名、および特定公開鍵を消去する。

【0043】

上記によれば、電子機器のネットワークへの装着に応じて制御機器がその装着者を認証するためのパスワードのような情報に基づいて当該電子機器のための公開鍵、秘密鍵、及びその公開鍵の署名を生成する。生成された署名つき公開鍵と署名認証のための前記制御機器の公開鍵とが当該電子機器及びこれと相互認証の対象にされる電子機器に分配されて保持される。よって、電子機器は項1のように予め公開鍵、秘密鍵、公開鍵の署名、及び認証局の公開鍵を持っていることを要しない。したがって、電子機器に持たせておく公開鍵や公開鍵の署名などを予め発行する認証局が介在することなく、ネットワーク上における私的署名を用いて電子機器の不正取り外しを抑止する機能を実現することができる。その他の作用効果は請1と同様である。

【0044】

〔11〕<取外される機器の公開鍵消去指示>

項10のネットワークシステムにおいて、前記電子機器は、自らの不揮発性記憶装置に格納されている相互認証相手の公開鍵とその署名を消去するとき、当該相互認証相手の電子機器に自らの公開鍵とその署名の消去を指示するコマンドを発行する(図8)。

【0045】

これにより、電子機器の取り外し処理が行われたときそのネットワーク環許下に残った電子機器を相互に結びつける公開鍵の整合化を容易に指示することができる。

【0046】

〔12〕<取外される機器の公開鍵消去>

項11のネットワークシステムにおいて、前記電子機器は、前記消去コマンドに応答して、自らの不揮発性記憶装置から、当該コマンド要求元の電子機器の公開鍵とその署名を消去する(図8)。

【0047】

これにより、上記公開鍵の整合化を容易に実現することができる。

【0048】

〔13〕<相互認証>

項10乃至12の何れかのネットワークシステムにおいて、前記相互認証は、前記電子機器が相互認証の対象とされる別の電子機器との間で、相互に相手の公開鍵を用いて暗号化した情報をやり取りして得られる所定の情報を共有鍵として取得し、取得した共有鍵を用いて所定の情報を暗号化した情報を相手の電子機器に送り、相手の電子機器から返信された暗号化情報を前記共有鍵を用いて復号し、これによって得られる情報が前記所定の情報に一致するとき認証結果を正当とする処理である(図6)。

【0049】

これにより、相互認証を行った電子機器の間では共有鍵を用いたメッセージの交換を行うことができる。

【0050】

〔14〕<不揮発性記憶装置の改竄抑止>

項10乃至13の何れかのネットワークシステムにおいて、前記電子機器は、自らの不揮発性記憶装置が他の電子機器の公開鍵及びその署名を保持しているとき、相互認証の対象とされる全ての電子機器との間で相互認証による正当な認証結果が得られるまで前記不揮発性記憶装置を書き換え禁止にする。

【0051】

不正に取り外された電子機器の不揮発性記憶装置が保有する公開鍵の改竄が困難になる。

【0052】

〔15〕<並列関係の電子機器>

項10乃至14の何れかのネットワークシステムにおいて、前記ネットワークに接続された電子機器は相互に一の電子機器が他の全ての電子機器を相互認証の対象とする。

【0053】

小規模なネットワーク構成に好適である。

【0054】

〔16〕<階層関係の電子機器>

項10乃至14の何れかのネットワークシステムにおいて、前記電子機器は、上位電子機器と、前記上記電子機器に対する下位電子機器とを含み、前記下位電子機器は上位電子機器を相互認証対象とする。

【0055】

前記下位電子機器は上位電子機器を相互認証対象に限定できるから、大規模なネットワーク構成に好適である。更に相互認証の対象が限定されるから公開鍵などを格納する不揮発性記憶装置の記憶容量を小さくすることが可能になる。また前記上位電子機器は、前記制御機器または別の電子機器のどちらであっても問題ない。

【0056】

〔17〕<在外登録機器リスト>

項16のネットワークシステムにおいて、前記上位電子機器は、前記ネットワークに接続されている下位電子機器の公開鍵リストを所定のタイミングで作成し、今回作成した公開鍵リストと前回作成した公開鍵リストとの比較によってネットワークに接続する機器の変化を検知する。前記上記電子機器は、外部ネットワークの通信機器にネットワークに接続されている機器リストとして供給し、公開鍵リストの比較を行う毎にその結果を登録する。

【0057】

通信機器はその接続機器の変化情報を外部ネットワーク経由で盗難機器の追跡機関などに送信することによって不正取り外しされた電子機器の捜索も可能になる。

【0058】

〔18〕<私的署名の採用>

項10乃至17の何れかのネットワークシステムにおいて、前記電子機器及び制御機器は車載機器であり、前記特定公開鍵及び特定秘密鍵は認証局の署名のない鍵情報であり、前記装着者を認証するための情報は、電子機器の装着者が保有する秘密情報である。

【0059】

〔19〕<認証局の署名を用いた盗難抑止方法>

本発明の別の実施の形態に係る盗難抑止方法は、ネットワークに接続されていて、固有の秘密鍵、公開鍵、前記公開鍵の署名、及び前記署名の復号に用いる認証局の公開鍵を保有する電子機器の盗難を抑止する方法であり、電子機器の装着認証制御処理、電子機器間の相互認証制御処理、及び電子機器の取外し認証制御処理と、を含む。

【0060】

前記電子機器の装着認証制御処理は、装着者を認証する為の情報を保持していない電子機器がその起動時に装着者を認証する為の情報を保持し、当該電子機器及びこれと相互認証の対象とされる電子機器が相互に自分の公開鍵とその署名を交換して相手の正当な公開鍵を保持し、これによって当該電子機器を所要の動作を継続可能な状態とする処理である。

【0061】

前記相互認証制御処理は、装着者を認証するための情報を保持している電子機器が起動時に相互認証の対象とされる別の電子機器との間で互いに保有する他の電子機器の公開鍵を用いた相互認証を行って相手の電子機器の正当性を確認することを条件に、当該電子機器を所要の動作を継続可能な状態とする処理である。

【0062】

前記取外し認証制御処理は、電子機器をネットワークから取外すとき、外部から与えられる情報が内部に保持されている装着者を認証する為の情報に一致するか否かによって装着者の認証を行うことにより、作業者が正当であることを確認してから、取外し対象の電子機器から装着者認証のための情報と相互認証のための他の電子機器の公開鍵の情報を無効にする処理である。

【0063】

この方法によれば、予め電子機器が持っている電子機器が署名付き公開鍵及び認証局の公開鍵などを用いて認証を行うことにより、項1で説明したのと同様に、不正取り外しされた電子機器を別のネットワークに接続しても正常動作しなくなるから、ネットワークに接続された電子機器の盗難を抑止することができる。更に、偽の機器との相互認証により不正取り外し防止機能が無効にされる事も無く、また、誤って不正取り外しを検知して動作不能になる虞もない。

【0064】

〔20〕<私的署名を用いた盗難抑止方法>

本発明の別の実施の形態に係る盗難抑止方法は、ネットワークに接続される電子機器に与えるための署名の生成に用いる特定秘密鍵及び特定公開鍵を保持する制御機器を用いて、電子機器の盗難を抑止する方法であって、電子機器の装着認証制御処理、電子機器間の相互認証制御処理、及び電子機器の取外し認証制御処理と、を含む。

【0065】

前記装着認証制御処理は、前記制御機器に保持されてない装着者を認証するための情報が入力されたとき、前記制御機器がこれを保持すると共に、当該装着者を認証するための情報に基づいて対応する電子機器の公開鍵及び秘密鍵を生成し且つ当該公開鍵の署名を前記特定秘密鍵を用いて生成し、生成した公開鍵と公開鍵の署名及び特定公開鍵を前記装着者を認証するための情報に対応する電子機器に与える第1装着認証制御処理と、前記制御機器から前記公開鍵と公開鍵の署名及び特定公開鍵が新たに与えられた電子機器が、前記公開鍵の署名を前記特定公開鍵で復号して得られる公開鍵と当該公開鍵の署名を自らの不揮発性記憶装置に保持すると共に、相互認証の対象とされる別の電子機器との間で前記公開鍵及び前記公開鍵の署名を交換して入力し、入力した公開鍵の正当性を確認することを条件に当該公開鍵を自らの不揮発性記憶装置に格納して、所要の動作を継続可能にされる第2装着認証制御処理と、前記公開鍵とその署名を交換して入力した前記別の電子機器が相手から入力した前記公開鍵の正当性を確認することを条件に当該公開鍵を自らの不揮発性記憶装置に格納する第3装着認証制御処理とを含む。

【0066】

前記相互認証制御処理は、前記制御機器から与えられた自らの公開鍵と公開鍵の署名を保持している電子機器が、起動時に相互認証の対象とされる別の電子機器との間で互いに保有する他の電子機器の公開鍵を用いた相互認証を行って相手の電子機器の正当性を確認することを条件に所要の動作を継続可能にされる処理である。

【0067】

前記取外し認証制御処理は、ネットワークから電子機器の取外しが指示された前記制御機器は、入力された装着者秘密情報が自ら保持している装着者秘密情報に一致することを条件に、取外し対象の電子機器に取外し許可を与える第1取外し認証制御処理と、取外し許可が与えられた電子機器が、自らの不揮発性記憶装置に格納されている相互認証相手の公開鍵とその署名を消去する第2取外し認証制御処理とを含む。

【0068】

この方法によれば、電子機器は認証局などから発行された署名付き公開鍵などを予め持っていることを要しないから、ネットワーク上における私的署名を用いて項19と同様に電子機器の不正取り外しを抑止する機能を実現することができる。

【0069】

2.実施の形態の詳細

実施の形態について更に詳述する。

【0070】

《実施の形態1》

実施の形態1では、認証局の署名を用いた装着認証、相互認証、取り外し認証を行う車載ネットワークのシステムを一例として説明する。

【0071】

[1階層ネットワークシステム]

図2には本発明の一実施の形態に係るネットワークシステムの概略的な構成が例示される。ここではネットワーク4に複数の電子機器1,2,3、Xが並列に接続される1階層型のネットワーク構成を一例とする。ネットワーク4は、特に制限されないが、例えば自動車に搭載されたECU(Electric Control Unit)が接続されるCAN(Controller Area Network)である。電子機器1,2,3、XはECUであってもよいし、カーナビゲーション機器、オーディオ機器、電話セット等の機器であってもよい。

【0072】

図3には電子機器Xの構成として当該機器Xの装着者認証、他の電子機器の認証及び他の電子機器との間のメッセージ認証などを行うための構成が例示され、カーナビゲーション機器やオーディオ機器等の電子機器Xの機能または用途に応じて異なる構成については図示を省略してある。図3において電子機器Xはデータ処理装置10、SRAMのような揮発性メモリと電気的に書き換え可能なフラッシュメモリのような不揮発性メモリとを含むメモリ部20、及びネットワーク4に接続されるネットワーク用インタフェース部30を備え、その他、機能または用途に応じた表示部や音声再生部を有する。

【0073】

不揮発性メモリ20は、予め所定の認証局から発行された電子機器Xに固有の公開鍵21、秘密鍵22、前記公開鍵の署名23、及び認証局の公開鍵24を記憶領域25に保持している。公開鍵の署名23は認証局の秘密鍵によって前記公開鍵が暗号化された情報であり、認証局の公開鍵24を用いて復号可能にされる。認証局の公開鍵24は当然全ての電子機器1,2,3、Xの間で共通である。

【0074】

前記不揮発性メモリ20はその他に、後述する相互認証対象とされる別の電子機器と交換した公開鍵などを記憶する領域26、電子機器Xの装着者から受け取った秘密情報を保持する記憶領域27、及びデータ処理装置10が実行するプログラムを格納した記憶領域28などを備える。

【0075】

不揮発性メモリ20は不正な読み出し及び改竄が防止され、例えば領域20に格納されるプログラムによって制御される。

【0076】

データ処理装置10は例えばCPU(中央処理装置)、アクセラレータ、RAM(ランダムアクセスメモリ)などを有するプログラム処理装置として構成され、例えばアクセラレータとして装着者認証用演算部11及び認証処理用演算部12を有し、それらはCPUの制御に基づいて、電子機器の装着認証制御処理、電子機器間の相互認証制御処理、及び電子機器の取り外し認証制御処理などを行う。

【0077】

尚、他の電子機についてもその本来機能以外の認証機能などの構成は図3と基本的に同じであるからその詳細な構成は図示を省略する。

【0078】

図1には電子機器が車載ネットワークに接続されてから車載ネットワークから取外されるまでの動作シーケンスが例示される。電子機器が車載ネットワークに接続され装着者認証処理と相互認証処理を完了して通常動作可能となった後、電子機器を車載ネットワークから取外しの指定がされるまでは、電子機器は図示する通常動作可能の状態で電源OFFされる。

【0079】

電子機器が起動されたとき、ステップ100で不揮発性メモリ20の記憶領域27に装着者秘密情報が格納されているか否かを判別する。電子機器が車載ネットワークに最初に接続された際は装着者秘密情報が格納されていないためステップ200、300に進み、装着者秘密情報及び他の電子機器の公開鍵を登録する。電子機器が車載ネットワークに接続されて2回目以降の起動である場合は装着者秘密情報が格納されているためステップ101、400、102に進み、不揮発メモリ20の記憶領域26に格納されている全ての公開鍵に対応する機器と相互認証処理をする。

【0080】

[装着者登録処理及び公開鍵登録処理]

ステップ100で不揮発性メモリ20の記憶領域27に装着者秘密情報が格納されていなければ、装着者登録処理200及び公開鍵登録処理300が行われる。

【0081】

図4には公開鍵登録処理の具体例が示される。例えば今回、電子機器Xが新たにネットワーク4に接続されるものとすれば、電子機器Xはネットワーク上の他の電子機器1,2,3と相互に公開鍵を交換する。図4には電子機器1と電子機器2との間で公開鍵を交換する処理が例示される。電子機器1は自らの公開鍵#1と公開鍵#1の署名とを電子機器2へ送り、これを受取った電子機器2は認証局の公開鍵で公開鍵#1の署名を検証し、その公開鍵#1が正当であれば当該公開鍵#1を自らの不揮発性メモリの領域26に電子機器1のIDと一緒に格納する。今度は、電子機器2が自らの公開鍵#2と公開鍵#2の署名とを電子機器1へ送り、これを受取った電子機器1は認証局の公開鍵で公開鍵#2の署名を検証し、その公開鍵#2が正当であれば当該公開鍵#2鍵を自らの不揮発性メモリ20の領域26に電子機器2のIDと一緒に格納する。

【0082】

図5には装着者登録処理の具体例が示される。先ず、装着対象とされる電子機器に装着者秘密情報の入力手段例えばテンキー等が備えられている場合には(ステップ201の“yes”)、これを利用して装着者秘密情報が入力され(202)、入力された装着者秘密情報が不揮発性メモリ20の記憶領域27に格納される。特に図示はしないが。データ処理装置10は記憶領域27に装着者秘密情報を書込むときその一部のビットは当該情報の書き込み済みを示すための書込み状態フラグとされ、フラグステップ100における判別では書込み状態フラグが参照される。

【0083】

上記入力手段がないときは、ステップ200の装着者登録処理としては終了する。続いて図4で説明をした公開鍵登録処理を行って電子機器をネットワーク4に接続し、相互認証を完了した入力手段を備えた他の電子機器から入力された装着者秘密情報を、当該他の電子機器に送った共有鍵による暗号化通信によって受取り、受取った装着者秘密情報が不揮発性メモリ20の記憶領域27に格納される。

[各機器との相互認証処理]

図6には、公開鍵登録処理300で共有した前記共有鍵を用いて電子機器が相互に行う認証動作の例が示される。ここでは電子機器1と電子機器2が相互に認証を行う場合の例を示す。電子機器1は乱数#1を生成し、これを公開鍵#2で暗号化し、暗号化された乱数#1を電子機器2に送信する(TR1)。電子機器2は暗号化された乱数#1を秘密鍵#2で復号して乱数#1を取り出す。更に電子機器2は乱数2を生成し、これを公開鍵#1で暗号化し、暗号化された乱数#2を電子機器1に送信する(TR2)。このとき電子機器2は乱数1及び乱数2を一つの共有鍵#1#2としてワーク領域に保持する。

【0084】

暗号化された乱数#2を受取った電子機器1はこれを秘密鍵1で復号して乱数#2を取り出し、電子機器2と同じく、乱数1及び乱数2を一つの共有鍵#1#2として自らのワーク領域に保持する。更に電子機器1は乱数#3を生成し、これを共有鍵#1#2で暗号化して電子機器2に送信する(TR3)。

【0085】

電子機器2は共有鍵#1#2で暗号化された乱数#3を取り出して電子機器1に送り返す(TR4)と共に、乱数#4を生し、これを共有鍵#1#2で暗号化して電子機器1に送信する(TR5)。

【0086】

電子機器1は乱数#3が送り返されたことを確認して、ワーク領域の共有鍵#1#2を自らの記憶領域26および対応するRAM領域に電子機器2のIDに対応させて書込み、更に乱数#4を復号して電子機器2に送り返す。

【0087】

電子機器2は乱数#4が送り返されたことを確認して、ワーク領域の共有鍵#1#2を自らの記憶領域26および対応するRAM領域に電子機器1のIDに対応させて書込む。

【0088】

これによって、電子機器1と電子機器2は相互に相手のIDを特定して共有鍵#1#2を共有することができる。

【0089】

既にネットワーク4に接続されている電子機器は装着者秘密情報を保持し、公開鍵登録処理300で交換した公開鍵を保有している。相互認証制御処理では、装着者を認証するための情報を保持している電子機器が起動時に相互認証の対象とされる別の電子機器との間で互いに保有する他の電子機器の公開鍵を用いた相互認証を行って相手の電子機器の正当性を確認することを条件に、当該電子機器がカーナビゲーションなどのような本来機能による動作(通常動作)可能な状態になる処理である。図1に従えば、ネットワーク4に接続されている全ての電子機器は、相互認証処理が未完了の公開鍵がなくなるまで(ステップ101の“no”)、相互認証処理(400)を繰り返し、他の電子機器との間で相互認証が全て正当であることが成就して初めて通常動作可能になり(ステップ102の“yes”)、一つでも相互認証結果が不当であれば通常動作不可能にされる(ステップ102の“no”)。

【0090】

ステップ400の相互認証処理は例えば図6で説明した処理になる。ステップ101における相互認証未完了の公開鍵があるか否かは、例えば相互認証相手の電子機器のIDに対応して公開鍵が記憶領域26に、共有鍵が対応するRAM領域に保持されているか否かによって判別すればよい。相互認証処理は電子機器に電源投入される毎に実行され、ネットワーク4に接続されている電子機器に変化が生じたかを判定するものであり、電源投入毎に共有鍵は再生成されるため、RAM領域に保持することが好適である。

【0091】

[取外し認証制御処理]

ネットワーク4から電子機器が取外される場合に取外し認証制御処理が行なわれる。取外し認証制御処理では、電子機器をネットワークから取外すとき、外部から与えられる情報が記憶量器27に保持されている装着者秘密情報に一致するか否かによって装着者の認証を行うことにより、取外し作業者が正当であることを確認してから、取外し対象の電子機器から装着者秘密情報と相互認証のための他の電子機器の公開鍵の情報を消去して、取り外しを許可する。図1に従えば、たとえば電子機器の取外しボタンが操作されたかなどによって自らの機器が取り外しの対象になっているかが判別され(103)、取外し対象の場合には相互認証相手と交換して保持している公開鍵の無効化などを行なう取外し処理500が行なわれ、取り外しの承認(取り外しOK)を待って(104)、当該電子機器の動作電源が遮断される。これと共に、取外した対象の電子機器を相互認証相手とする他の電子機器においては、取外し対象とされる電子機器からの消去要求を待って(ステップ105の“yes”)、自らが保有している取外し対象になった電子機器の公開鍵を無効化する公開鍵消去処理600が行なわれる。

【0092】

図7には取外し処理500の具体例が示される。先ず、図5で説明した動作同様の処理を行なうステップ501乃至504を経て取外し作業者の装着者秘密情報を入力する。入力された装着者秘密情報は、当該取外し対象機器の記憶領域27に保持されている装着者秘密情報に一致するか否かが判別される(506)。

【0093】

両者が一致するときは、公開鍵を交換した他の電子機器との間で公開鍵消去処理508が未完了になっている電子機器がなくなるまで公開鍵消去処理508を繰り返す(507)。

【0094】

図8には公開鍵消去処理508の具体例が示される。先ず、公開鍵を交換した他の電子機器との間で図6と同様または簡略化して共有鍵を取得する。続いて、取外し対象の電子機器が公開鍵を交換した他の電子機器の夫々との間で、対応する共有鍵で消去要求を暗号化して当該他の電子機器に与え、当該他の電子機器はそれを共有鍵で復号して消去要求を受取り取外し対象の電子機器の公開鍵を不揮発性メモリから消去すると共に、消去要求受け取り通知を共有鍵で暗号化して取外し対象の電子機器に返し、取外し対象の電子機器は共有鍵で消去要求受け取り通知を復号して受取る。その後に取外し対象機器の不揮発性メモリ26に格納されている当該他の電子機器の公開鍵を消去し、当該他の電子機器に対して消去処理通知を送信する、という処理によって構成される。

【0095】

取外し対象の電子機器1と他の電子機器2との間で簡略処理によって共有鍵#1#2を共有する処理を行なった後に、電子機器1から電子機器2に消去要求を発行する処理が例示されている。公開鍵を交換した他の電子機器との間で相互に共有鍵を保有している電子機器との間では改めて共有鍵を生成する処理を重ねて行なう必要はない。公開鍵消去処理508で共有鍵の生成を行わなければならない場合とは、ネットワーク4に装着してから一度も動作電源の遮断を行なわずに取外し対象にされる電子機器の場合だけである。

【0096】

取外し対象の電子機器と公開鍵を共有し公開鍵消去処理508が行なわれた他の電子機器には消去要求が発行されることになる。

【0097】

公開鍵消去処理508において公開鍵を共有する電子機器から所定時間を経過しても消去要求受取り通知をうけとることができないときは、何らかの異常が有ると看做し、当該他の電子機器に対する公開鍵消去処理を中断して、既に発行した消去要求に対してこれを取り消すための公開鍵消去取り消し処理(512)を発行して、取外し対象の電子機器の取り外しを不適とする。図9には公開鍵消去取り消し処理(512)の一例として電子機器1が電子機器2に公開鍵消去取り消しを指示する例が示される。即ち、電子機器1は消去取り消しコマンドを共有鍵で暗号化して電子機器2に送信し、電子機器2はこれを共有鍵で復号して消去取り消しコマンドを受取る。これによって電子機器2は既に発行された消去要求を受取っている場合には消去取り消しコマンドによってその要求を打ち消す。

【0098】

公開鍵を交換した他の電子機器との間で公開鍵消去処理508が未完了になっている電子機器がなくなるまで公開鍵消去処理508を繰り返す(ステップ507“no”)。

【0099】

最後に、取外し対象の電子機器において不揮発性メモリ20からそのときの装着者の秘密情報を消去して、取外し処理を完了する(ステップ511)。

【0100】

これにより、取外し処理を適切に行っていない電子機器を無理にネットワークから取外すと、その不揮発性記憶装置20には装着者秘密情報と共に、相互認証の相手とされる電子機器と交換した公開鍵が残ったままになる。よって、取外し適合と判別されることなくネットワークから取外された電子機器、即ち、不正に取外された電子機器が、別のネットワーク4に再度接続されても、不正取り外しに係る電子機器が保有する公開鍵は、新たなネットワーク上で相互認証処理の対象にされる電子機器が実際に持つ公開鍵と完全一致せず、通常動作不能にされ、結果として、不正取り外しに係る電子機器を別のシステムに搭載しても動作させることはできない。不正に取外された電子機器は装着者秘密情報も保持しているので、図1の新たな公開鍵登録処理300に進むこともできない。また、不揮発性メモリ20は相互認証が完了されなければ公開鍵や装着者秘密情報の格納エリアに対する書き換えが不可能にされているので、それらを不正に改竄することも阻まれる。したがって、正当ではない者がネットワークから電子機器を外すと、ネットワークから外す処理が正しく行われていない為、その電子機器には取り外されたネットワーク環境下にある別の電子機器の公開鍵がそのまま残ることになり、別のネットワークに当該電子機器を接続して起動した時には相互認証が異常になって、正常動作しなくなる。盗難した電子機器は正しく動作せず、電子機器の盗難を抑止することができる。

【0101】

正当な公開鍵を使用して電子機器の相互認証を行うから、偽の機器との相互認証により不正取り外し防止機能が無効にされる事は無い。

【0102】

公開鍵による相互認証で容易に不正取り外しの検知が可能だから、誤って不正取り外しを検知し動作不能になるという事が起こらない。

【0103】

《実施の形態2》

[多重階層ネットワークシステム]

実施の形態1による認証局の署名を用いた装着認証、相互認証、取り外し認証を行う1階層ネットワークのシステムを多重階層ネットワークシステムに適用した場合について説明する。

【0104】

図10には多重階層ネットワークシステムに適用した場合のシステム構成が例示される。この場合、ネットワーク4Aに接続される電子機器は、例えば上位電子機器1Aと、前記上記電子機器1Aに対する下位電子機器2A,3A、XAとを含み、前記下位電子機器2A,3A、XAは上位電子機器1Aを相互認証対象とする。この構成は、実施の形態1に対して、ネットワーク4Aに接続された電子機器は、一の電子機器が他の全ての電子機器を相互認証の対象とし、他の全ての電子機器相互間での相互認証を対象としない点が相違される。電子機器2Aは電子機器1Aを相互認証処理400の対象とし、電子機器3Aは電子機器1Aを相互認証処理400の対象とし、電子機器XAは電子機器1Aを相互認証処理400の対象とし、電子機器1Aは他の全ての電子機器2A,3A,XAを相互認証処理400の対象とする。そして、電子機器1Aは他の全ての電子機器2A,3A,XAと公開鍵を交換してそれらの公開鍵#2、#3,#Xを保有するが、電子機器2A,3A,XAの夫々は電子機器1Aと公開鍵を交換してその公開鍵#1を保有すればよく電子機器2A,3A,XA相互間での公開鍵の交換と保有は必要としない。電子機器1Aは認証マストとして機能する。この相違点を除けば、実施例2においても、前述の装着認証制御処理、電子機器間の相互認証制御処理、及び電子機器の取り外し認証制御処理を適用すればよく、その内容に変わりはないから、ここではその詳細な説明を省略する。特に、下位階層で電子機器に接続する相対的な上位階層の電子機器は自分よりも下位階層の電子機器に対して取外し処理500を行なう。

【0105】

図10では階層ネットワークの階層数を2階層とした場合を図示するが、階層数は3階層以上であってもよい。図11の電子機器1A,2A,3A,XAは図1に対して下位側の階層に接続する下位ネットワーク用インタフェース部(LIF)30Lと、上位側の階層に接続する上位ネットワーク用インタフェース部(UIF)30Uとの双方を備える点が相違される。図11には代表的に電子機器XAの構成を示す。下位ネットワーク用インタフェース部30L及び上位ネットワーク用インタフェース部30Uはデータ処理装置10に接続されて制御される。

【0106】

1階層ネットワークシステムに適用した実施形態1の構成は小規模なネットワーク構成に好適である。これに対して多重階層ネットワークシステムにおいて電子機器に階層関係を持たせた構成では、前記下位電子機器は上位電子機器を相互認証対象に限定できるから、大規模なネットワーク構成に好適である。更に相互認証の対象が限定されるから公開鍵などを格納する不揮発性メモリ20の記憶容量を小さくすることが可能になる。

【0107】

《実施の形態3》

[在外登録機器リスト]

図12には本発明の実施の形態3に係るネットワークシステムが示される。ここに示されるネットワークシステムは実施の形態2で説明した多重階層ネットワークシステムを例として説明する。前記上位電子機器1Aは、前記ネットワークに接続されている下位電子機器2Aの公開鍵リストを車載機器リストとして所定のタイミングで作成し、今回作成した車載機器リストと前回作成した車載機器リストとの比較によってネットワークに接続する電子機器の変化などを検知し、盗難された電子機器があると判断した場合、その結果を外部ネットワークへの通信機器5に供給する。通信機器5は車載機器リストの変化情報を外部ネットワーク経由で盗難機器の追跡機関6などに送信することによって不正取り外しされた電子機器の捜索も可能になる。所定の認証局が発行した公開鍵を用いるシステムにおいて特に好適である。信頼できる機関6は公開鍵に基づいて、盗難された電子機器の所在を検索することも可能となる。

【0108】

本実施の形態の説明を多重階層ネットワークシステムに基づき説明を行ったが、実施の形態1の1階層型のネットワークシステムであっても、いずれか1の電子機器が前記外部ネットワークの通信機器5と通信する機能を有すればよい。

【0109】

《実施の形態4》

実施の形態4では、私的署名を用いた装着認証、相互認証、取外し認証を行うネットワークシステムについて説明する。

【0110】

図13には本発明の実施の形態4に係るネットワークシステムの概略的な構成が例示される。ここではネットワーク4Bに複数の電子機器1B,2B,XBが並列に接続される構成を一例とする。実施の形態1と相違点は予め認証機関が発行した秘密鍵、公開鍵、公開鍵の署名、及び認証機関の公開鍵を用いず、特定の一つの電子機器が制御機器として、ネットワークに接続される他の電子機器のための公開鍵、秘密鍵、及びその公開鍵の署名を生成する。これによって生成された公開鍵、秘密鍵、及びその公開鍵の署名の利用方法や電子機器による当該公開鍵の交換による認証方式などは実施の形態1で説明した内容と同じである。以下では、実施の形態1と相違する点を主に詳述する。理解を容易にするために、ネットワークに接続された電子機器2Bを制御機器とし、ネットワーク4Bに既に電子機器1Bが接続されていて、今回電子機器XBが新たに接続される場合に着目する。

【0111】

[秘密鍵、公開鍵及び署名の作成]

制御機器2Bは、ネットワーク4Bに接続される電子機器1B,XBに与えるための署名の生成に用いる特定秘密鍵(機器2B秘密鍵)及び特定公開鍵(機器2B公開鍵)を保持する電気的に書き換え可能な不揮発性メモリを有する。この不揮発性メモリも上記同様に不正読出し及び記憶情報の改竄防止が考慮されている。既にネットワークに接続された電子機器1Bは、制御機器2Bで生成された電子機器1Bのための秘密鍵(機器1B秘密鍵)、制御機器2Bで生成された電子機器1Bのための公開鍵(機器1B公開鍵)、制御機器2Bが機器2B秘密鍵を用いて生成した機器1B公開鍵の署名、及び署名検証のために用いる機器2B公開鍵を不揮発性メモリ20_1Bに保有する。新たにネットワークに接続する電子機器XBはその不揮発性メモリ20_XBに機器XBだけで定められた機器XBベースの公開鍵と機器XBベースの秘密鍵を保有する。

【0112】

制御機器2Bは装着者を認証するための情報(装着者秘密情報)を入力する入力部700を有する。機器XBをネットワークに装着する際に装着者は制御機器2Bに装着者秘密情報を入力する(ST1)。前記制御機器2Bは不揮発性メモリ20_2Bに保持されてない装着者秘密情報が入力されたとき、これを不揮発性メモリ20_2Bに保持すると共に、当該装着者秘密情報に基づいて対応する電子機器の公開鍵(機器XB公開鍵)及び秘密鍵(機器XB秘密鍵)を生成する(ST2)。制御機器2Bは機器2B秘密鍵を用いて機器XB公開鍵の署名を生成し、この署名を機器XB公開鍵に付加する(ST3)。ST2の鍵生成及びST3の署名生成の各処理はデータ処理装置10_2Bが行なう。

【0113】

次に、図14に例示されるように、制御機器23Bは電子機器XBから機器XBベース公開鍵を受取る(ST4)。制御機器2Bは受取った電子機器XBの機器XBベース公開鍵を用いて前記署名付き機器XB公開鍵、機器XB秘密鍵、及び機器2B公開鍵を暗号化し(ST5)、暗号化した情報をネットワーク4B経由で電子機器XBに送る。電子機器XBは受取った暗号化情報を機器XBベース秘密鍵を用いて復号し(ST6)、これによって得られた機器2B公開鍵、署名付き機器XB公開鍵、及び機器XB秘密鍵を不揮発性メモリ20_XBに格納する。ST4の鍵の受取り、ST5の暗号化は制御機器2Bのデータ処理装置10_2Bが行い、STの復号は電子機器XBのデータ処理装置10_XBが行う。

【0114】

[公開鍵の交換]

次に、図15に例示されるように、電子機器XBは機器1Bに署名付き機器XB公開鍵を送付し(ST7)、機器1Bは機器2B公開鍵を用いてその署名を検証し、署名付き機器XB公開鍵が信頼できる機器2Bが生成した鍵であること、すなわち、署名付き機器XB公開鍵に添付された機器XB公開鍵の正当性を確認する(ST8)。正当性が確認されたとき当該機器XB公開鍵とその署名を不揮発性メモリ20_1Bに格納する。今度は逆に、電子機器1Bが電子機器XBに署名付き機器1B公開鍵を送付し(ST9)、機器XBは機器2B公開鍵を用いてその署名を検証し、署名付き機器1B公開鍵が信頼できる機器2Bが生成した鍵であること、すなわち、署名付き機器1B公開鍵に添付された機器1B公開鍵の正当性を確認する(ST10)。正当性が確認されたとき当該機器1B公開鍵とその署名を不揮発性メモリ20_XBに格納する。

【0115】

これによって既にネットワーク4Bに接続されていた電子機器1Bと新たに接続された電子機器XBとは制御機器2Bにより正当性が保証された互いの機器1B公開鍵と機器XB公開鍵を交換して保持することができる。ここまでの処理は図1の300,200に対応され、公開鍵交換までの装着認証制御処理を完了する。したがって、電子機器1BとXBはそれら公開鍵を用いて図6で説明した相互認証を行うことによって前述と同様の相互認証制御処理を行うことができる。

【0116】

[電子機器取り外しの許可]

図16には電子機器をネットワークから取外す際に取得すべき取り外し許可の取得動作手順が例示される。取得許可は図7のステップ506の判別結果に対応される。

【0117】

ネットワーク4Bから電子機器XBを取り外す場合、装着者は制御機器2Bに装着者秘密情報を入力する(ST11)。制御機器2Bは入力された秘密情報が正しいか否かを照合し(ST12)、正しければ電子機器2Bに取り外し要求を送信する(ST13)。

【0118】

電子機器XBは取り外し要求を受けると乱数(機器XB乱数)を生成し(ST14)、生成した機器XB乱数を制御機器2Bに送信する(ST15)。制御機器2Bは受取った機器XB乱数を機器2B秘密鍵で暗号化し(ST16)、暗号化された機器XB暗号化乱数を電子機器XBへ送信する(ST17)。電子機器XBは機器XB暗号化乱数を機器2B公開鍵で復号し(ST8)、復号された情報が機器XB乱数と一致するか否かを判別し、一致すれば取り外しを許可を発生する。この取り外し許可は図7のステップ506における判別一致に対応する。したがって、この判別結果を用いることにより、図7などによる前述と同様の取外し制御処理を行うことができる。

【0119】

この実施の形態4によれば、電子機器のネットワークへの装着に応じて制御機器2Bがその装着者を認証するための装着者認証情報に基づいて当該電子機器のための公開鍵、秘密鍵、及びその公開鍵の署名を生成する。生成された署名付き公開鍵と署名認証のための前記制御機器の公開鍵(機器2B公開鍵)とが当該電子機器XB及びこれと相互認証の対象にされる電子機器1Bに分配されて保持される。よって、ネットワーク4Bに接続されるに電子機器は実施形態1のように予め公開鍵、秘密鍵、公開鍵の署名、及び認証局の公開鍵を持っていることを要しない。したがって、電子機器に持たせておく公開鍵や公開鍵の署名などを予め発行する認証局が介在することなく、ネットワーク上における私的署名を用いて電子機器の不正取り外しを抑止する機能を実現することができる。その他、他の実施の形態と同様の作用効果を得ることができる。

【0120】

また制御機器2Bのみ認証局による署名を得ておき、下位電子機器の署名の作成の際に認証局より得た署名を用いることで、夫々の下位電子機器毎に与える署名の信頼度を高めることが可能となる。

【0121】

以上本発明者によってなされた発明を実施形態に基づいて具体的に説明したが、本発明はそれに限定されるものではなく、その要旨を逸脱しない範囲において種々変更可能であることは言うまでもない。

【0122】

例えば、電子機器は自動者に搭載される機器に限定されず、電車、船、航空機など全ての交通機関の車両に搭載される電子機、更には生産設備などに搭載される機器であっても本発明の対象となる。

【符号の説明】

【0123】

1,2,3,X 電子機器

4 ネットワーク

10 データ処理装置

20 不揮発性メモリ

30 ネットワーク用インタフェース部

21 公開鍵

22 秘密鍵

23 公開鍵の署名

24 認証極の公開鍵

1A 上位電子機器

2A,3A,XA 下位電子機器

4A 階層ネットワーク

30U 上位ネットワーク用インタフェース部

30L 下位ネットワーク用インタフェース部

5 ネットワーク外との通信機

2B 制御機器

1A,3A,XA 電子機器

4B ネットワーク

10_1B,10_2B,10_XB データ処理装置

20_1B,20_2B,20_XB 不揮発性メモリ

4A 階層ネットワーク

【技術分野】

【0001】

本発明はネットワークに電子機器が接続されたネットワークシステムにおける電子機器の盗難を抑制するセキュリティ技術に関し、例えば自動車に搭載された車載機器の盗難抑止に適用して有効な技術に関する。

【背景技術】

【0002】

特許文献1には、機器装着時に車内バスのマスタとユーザを認証専用機により結びつけ、認証専用機を介したマスタのみ取り外しが可能とし、それ以外の方法で取り外された場合は機器が動作しないようにする技術が記載される。

【0003】

特許文献2,3には、機器へ与える振動、機器とユーザの物理的距離、車の平均移動速度、車の移動経路等を分析し不正に取り外されたことを検知したら機器が動作しないようにする技術が記載される。

【0004】

上記何れの文献に記載の技術も、車載機器を車内から不正に取り外されたら動作しないようにする事により、車載機器の盗難を防止しようとするものである。

【先行技術文献】

【特許文献】

【0005】

【特許文献1】特開2002−144970号公報

【特許文献2】特開2009−54091号公報

【特許文献3】特開2003−250181号公報

【発明の概要】

【発明が解決しようとする課題】

【0006】

しかしながら、特許文献1に記載の技術では、機器が偽者のマスタにより不正取り外し防止機能が無効にされ、不正取り外し後でも動作可能になる可能性が高い。

【0007】

特許文献2,3の技術では、不正取り外し検知方法が難しいため、機器が不正取り外しを誤って検知し動作不能となってしまう可能性がある。

【0008】

本発明の目的は、ネットワークから不正に取外された電子機器の再利用を強固に抑止することができると共に不正取り外しの誤検出を引き起こし難いネットワークシステムを提供することにある。

【0009】

本発明の前記並びにその他の目的と新規な特徴は本明細書の記述及び添付図面から明らかになるであろう。

【課題を解決するための手段】

【0010】

本願において開示される発明のうち代表的なものの概要を簡単に説明すれば下記の通りである。

【0011】

ネットワークに接続されている複数の電子機器が相互に認証情報を交換し、所定のタイミングでそれらの複数の電子機器が相互に認証通信を行い、最前の認証通信との差異が認められることに応じて電子機器の不正な取り外し又は取り付けがあったことを検出する。

【0012】

更には、夫々の電子機器は不正な読出し改竄ができない不揮発メモリを各電子機器に搭載し、信頼できる機関から配布された秘密鍵、署名付公開鍵及び信頼できる機関の公開鍵を不揮発メモリ内に保持する。装着者を認証する為の情報を保持していない電子機器は起動時に装着者を認証するための情報を受け取り不揮発メモリ内に保持し、ネットワークに接続されている他の電子機器と署名付公開鍵を交換し信頼できる機関の公開鍵で署名の正当性確認後不揮発メモリにこれらを保持する。装着者を認証するための情報を保持している電子機器は起動時にネットワークに接続されている他の電子機器と既に交換済みの公開鍵を用いて相互認証しネットワークに接続されている電子機器の構成に変化が無い事を確認することを条件に所要の動作が可能にされる。電子機器をネットワークから取り外す時は、不揮発メモリ内に保持している装着者認証のための情報と取り外し要求者が電子機器に与える情報を照合し、取り外し要求者が正当である事が確認できれば、装着者認証情報及び他の電子機器の公開鍵を不揮発メモリから消去して電子機器の取り外し可能とする。

【0013】

不当な取り外し要求者が電子機器を取り外し、他のネットワークに接続しようとすると、その電子機器の不揮発メモリには装着者認証情報及び取り外し前のネットワークに接続されていた電子機器の公開鍵が残っているので、新たに接続したネットワーク上で取り外し前のネットワークに接続されている電子機器と相互認証しようとすることになる。当然、新たに接続したネットワーク上での相互認証は失敗するので電子機器は正しく動作しない。すなわち、盗難等により不当に取り外された電子機器が動作しないことになり、電子機器の盗難を抑止する事が出来る。

【発明の効果】

【0014】

本願において開示される発明のうち代表的なものによって得られる効果を簡単に説明すれば下記のとおりである。

【0015】

すなわち、本発明に係るネットワークシステムによれば、不正取り外しの誤検出を引き起こし難く、且つ、ネットワークから不正に取外された電子機器の再利用を強固に抑止することができる。

【図面の簡単な説明】

【0016】

【図1】図1は実施の形態1のネットワークシステムにおける電子機器の電源オンから電源オフに至るまでの全体的な動作シーケンスを例示するフローチャートである。

【図2】図2は実施の形態1のネットワークシステムの概略的な構成が例示するブロック図である。

【図3】図3は電子機器Xの構成における装着者認証、他の電子機器の認証及び他の電子機器との間のメッセージ認証などを行うための構成を例示するブロック図である。

【図4】図4は公開鍵登録処理の具体例を示すフローチャートである。

【図5】図5は装着者登録処理の具体例を示すフローチャートである。

【図6】図6は共有鍵を共有するために電子機器が相互に行う認証動作を例示するフローチャートである。

【図7】図7は取外し処理の動作手順を全体的に例示するフローチャートである。

【図8】図8は取外し対象の電子機器と他の電子機器との間で簡略処理によって共有鍵を共有する処理を行なった後に消去要求を発行する処理手順を例示するフローチャートである。

【図9】図9は公開鍵消去取り消し処理の一例を示すフローチャートである。

【図10】図10は階層ネットワークシステムに適用した実施の形態2に係るネットワークシステムの構成を例示するブロック図である。

【図11】図11は図10の階層ネットワークに用いる電子機器の構成を例示するブロック図である。

【図12】図12は車載機器リストを生成する実施の形態3に係るネットワークシステムを例示するブロック図である。

【図13】図13はシステム内で署名付き公開鍵を作成する実施の形態4に係るネットワークシステムの概略的な構成を例示するブロック図である。

【図14】図14はネットワークに装着される電子機器のためのネットワーク上の制御機器が署名付き公開鍵を生成する動作手順を示すブロック図である。

【図15】図15は図14で生成された公開鍵を電子機器の間で交換する動作手順を示すブロック図である。

【図16】図16は電子機器をネットワークから取外す際に取得すべき取り外し許可の取得動作手順を示すブロック図である。

【発明を実施するための形態】

【0017】

1.実施の形態の概要

先ず、本願において開示される発明の代表的な実施の形態について概要を説明する。代表的な実施の形態についての概要説明で括弧を付して参照する図面中の参照符号はそれが付された構成要素の概念に含まれるものを例示するに過ぎない。

【0018】

〔1〕<認証局の署名を用いた装着認証、相互認証、取外し認証>

本発明の代表的な実施の形態に係るネットワークシステム(図2、図11)は、ネットワークに接続される電子機器(1〜3,X,1A〜3A,XA)を備える。前記電子機器は、自らの電子機器に固有の秘密鍵(22)及び公開鍵(21)と、認証局による前記公開鍵の署名(23)と、認証局の公開鍵(24)とを保持する揮発性記憶装置および書換え可能な不揮発性記憶装置を含む記憶部(20)を有する。相互認証の対象とされる別の電子機器との間で前記公開鍵及び前記公開鍵の署名を交換して入力し、入力した公開鍵の正当性を確認することを条件に当該公開鍵を自らの不揮発性記憶装置に格納する(300)認証通信を行った後、所要の動作を継続可能にされる。かかる認証通信に際し、当該電子機器が装着者を認証するための情報を保持していない場合は、認証通信に先立って、装着者を認証するための情報を入力して自らの不揮発性記憶装置に格納する(200、図5)。当該電子機器に装着者を認証するための情報の入力装置がない場合、そのような入力装置を持つ他の電子機器との間で相互認証を完了した後に、入力装置を持つ他の電子機器から装着者認証情報の入力を行い、当該電子機器にネットワークを介して転送する。前記公開鍵とその署名を交換して入力した前記別の電子機器は、入力した前記公開鍵の正当性を確認することを条件に当該公開鍵を自らの不揮発性記憶装置に格納する。前記装着者を認証するための情報を保持している電子機器は、起動時に相互認証の対象とされる別の電子機器との間で互いに保有する他の電子機器の公開鍵を用いた相互認証を行って相手の電子機器の正当性を確認することを条件に所要の動作を継続可能にされる。(図4)

上記より、電子機器をネットワークに接続しようとする装着者とその電子機器とは装着者を認証するための情報によって結びつけられる。更に、新たにネットワークに接続された電子機器が既にネットワークに接続されている電子機器と公開鍵を交換する事により夫々の電子機器がネットワーク上で結びつけられる。公開鍵に対してはその署名により当該公開鍵の正当性を検証することが可能である。

【0019】

電子機器をネットワークから取り外す場合(図7)、ネットワークからの取外しが指示された電子機器は、前記装着者を認証するための情報を用いて取外し作業者が正当であることを確認した後、当該電子機器がネットワークに装着されたときに他の電子機器との間で交換した公開鍵を消去するための認証通信を行い(図8)、取り外しが正当化される。一方で取り外し作業者が正当であることの確認に失敗した場合、ネットワークに接続される他の電子機器との間で交換した公開鍵を消去するための認証通信がおこなわれず、当該電子機器および他の電子機器の双方共に相手方電子機器の公開鍵が残ることとなる。

【0020】

またネットワークに接続される他の電子機器が取り外し対象となる場合は、当該取り外し対象の他の電子機器からの公開鍵を消去するための前記認証通信に応じて、当該取り外し対象の他の電子機器との間で交換した公開鍵を消去する。

【0021】

当該電子機器と他の電子機器とは、所定のタイミングで夫々の電子機器が保有する公開鍵を用いて相互認証通信を行うことにより、ネットワークに接続されている電子機器に変更がないことによって確認することができる。当該電子機器が保有する全ての公開鍵の夫々を用いた相互認証の結果が全て正当でない場合は、当該電子機器が接続されるネットワークは当該電子機器が予定するネットワークとは構成が変化したことになるので、当該電子機器が不正に取り外されたと想定される。電子機器の不正取り外しが検出されたとき当該電子機器は動作しなくなる。

【0022】

このように、正当ではない者がネットワークから電子機器を外すと、ネットワークから外す処理が正しく行われていない為、その電子機器には取り外されたネットワーク環境下にある別の電子機器の公開鍵がそのまま残ることになり、別のネットワークに当該電子機器を接続して起動した時には相互認証が異常になって、正常動作しなくなる。従って、盗難した電子機器は正しく動作せず、電子機器の盗難を抑止することができる。

【0023】

正当な公開鍵を使用して電子機器の相互認証を行うから、偽の機器との相互認証により不正取り外し防止機能が無効にされる事は無い。

【0024】

公開鍵による相互認証で容易に不正取り外しの検知が可能だから、誤って不正取り外しを検知し動作不能になるという事が起こらない。

【0025】

〔2〕<取外される機器の公開鍵消去指示>

項1のネットワークシステムにおいて、前記電子機器は、自らの不揮発性記憶装置に格納されている相互認証相手の公開鍵と装着者秘密情報を消去するとき、当該相互認証相手の電子機器に自らの公開鍵の消去を指示するコマンドを発行する(図8)。

【0026】

これにより、電子機器の取り外し処理が行われたときそのネットワーク環許下に残った電子機器を相互に結びつける公開鍵の整合化を容易に指示することができる。

【0027】

〔3〕<取外される機器の公開鍵消去>

項2のネットワークシステムにおいて、前記電子機器は、前記消去コマンドに応答して、自らの不揮発性記憶装置から、当該コマンド要求元の電子機器の公開鍵を消去する(図8)。

【0028】

これにより、上記公開鍵の整合化を容易に実現することができる。

【0029】

〔4〕<相互認証>

項1乃至3の何れかのネットワークシステムにおいて、前記相互認証は、前記電子機器が、相互認証の対象とする電子機器との間で、相互に相手の公開鍵を用いて暗号化した情報をやり取りして得られる所定の情報を共有鍵として取得し、取得した共有鍵を用いて所定の情報を暗号化した情報を相手の電子機器に送り、相手の電子機器から返信された暗号化情報を前記共有鍵を用いて復号し、これによって得られる情報が前記所定の情報に一致するとき認証結果を正当とする処理である(図6)。

【0030】

これにより、相互認証を行った電子機器の間では共有鍵を用いたメッセージの交換を行うことができる。

【0031】

〔5〕<不揮発性記憶装置の改竄抑止>

項1乃至4の何れかのネットワークシステムにおいて、前記電子機器は、自らの不揮発性記憶装置が前記秘密情報を保持しているとき、相互認証の対象とされる全ての電子機器との間で相互認証による正当な認証結果が得られるまで前記不揮発性記憶装置を書き換え禁止にする。

【0032】

不正に取り外された電子機器の不揮発性記憶装置が保有する公開鍵の改竄が困難になる。

【0033】

〔6〕<並列関係の電子機器>

項1乃至5の何れかのネットワークシステムにおいて、前記ネットワークに接続された電子機器は相互に一の電子機器が他の全ての電子機器を相互認証の対象とする(図2)。

【0034】

小規模なネットワーク構成に好適である。

【0035】

〔7〕<階層関係の電子機器>

項1乃至5の何れかのネットワークシステムにおいて、前記電子機器は、上位電子機器と、前記上記電子機器に対する下位電子機器とを含み、前記下位電子機器は上位電子機器を相互認証対象とする(図10)。

【0036】

前記下位電子機器は上位電子機器を相互認証対象に限定できるから、大規模なネットワーク構成に好適である。更に相互認証の対象が限定されるから公開鍵などを格納する不揮発性記憶装置の記憶容量を小さくすることが可能になる。

【0037】

〔8〕<公開鍵リスト>

項7のネットワークシステムにおいて、前記上位電子機器は、前記ネットワークに接続されている下位電子機器の公開鍵リストを所定のタイミングで作成し、今回作成した公開鍵リストと前回作成した公開鍵リストとの比較によってネットワークに接続する機器の変化を検知し、その結果を外部ネットワークへの通信機器に供給する(図12)。

【0038】

通信機器はその接続機器の変化情報を外部ネットワーク経由で盗難機器の追跡機関などに送信することによって不正取り外しされた電子機器の捜索も可能になる。所定に認証局が発行した公開鍵を用いるシステムにおいて特に好適である。

【0039】

〔9〕<認証局の利用>

項1乃至8の何れかのネットワークシステムにおいて、前記電子機器は車載機器であり、前記電子機器に固有の秘密鍵、公開鍵、認証局による前記公開鍵の署名、及び認証局の公開鍵は夫々認証局から発行された情報であり、前記装着者を認証するための情報は、電子機器の装着者が保有する秘密情報である。

【0040】

〔10〕<私的署名を用いた装着認証、相互認証、取外し認証>

本発明の別の実施の形態に係るネットワークシステム(図13)は、電子機器(1B,XB)のネットワークへの接続及び取り外しを制御する制御機器(2B)と電子機器とを有する。項1乃至9のネットワークシステムにおいては、認証局により認証された公開鍵の署名を用いることにより不適切な公開鍵を有する電子機器がネットワークに接続されることを抑止するのに対し、項10のネットワークシステムにおいては、ネットワークに接続されるいずれか1の電子機器(制御機器)が、他の電子機器が有する公開鍵の署名を生成し、ネットワークシステム内のみで有効な認証を可能とする(私的署名と称する)。

【0041】

前記電子機器は、書き換え可能な不揮発性記憶装置(20_1B,20_XB)を有する。前記制御機器は、ネットワークに接続される電子機器に与えるための署名の生成に用いる特定秘密鍵及び特定公開鍵を保持する不揮発性記憶装置(20_2B)を有する。前記制御機器は、自らの不揮発性記憶装置に保持されていない装着者を認証するための情報が入力されたとき、これを自らの不揮発性記憶装置に格納すると共に、当該装着者を認証するための情報に基づいて対応する電子機器の公開鍵及び秘密鍵を生成すると共に当該公開鍵の署名を前記特定秘密鍵を用いて生成し、生成した公開鍵と公開鍵の署名及び特定公開鍵を前記装着者を認証するための情報に対応する電子機器に与える(図13)。前記制御機器から前記公開鍵と公開鍵の署名及び特定公開鍵が新たに与えられた電子機器は、前記公開鍵の署名を前記特定公開鍵で復号して得られる公開鍵と当該公開鍵の署名を自らの不揮発性記憶装置に保持すると共に(図14)、相互認証の対象とされる別の電子機器との間で前記公開鍵及び前記公開鍵の署名を交換して入力し(図15)、入力した公開鍵の正当性を確認することを条件に当該公開鍵を自らの不揮発性記憶装置に格納して所要の動作を継続可能にされる。前記公開鍵とその署名を交換して入力した前記別の電子機器は相手から入力した前記公開鍵の正当性を確認することを条件に当該公開鍵を自らの不揮発性記憶装置に格納する。前記制御機器から与えられた自らの公開鍵と公開鍵の署名を保持している電子機器は、起動時に相互認証の対象とされる別の電子機器との間で互いに保有する他の電子機器の公開鍵を用いた相互認証を行って相手の電子機器の正当性を確認することを条件に所要の動作を継続可能にされる。

【0042】

電子機器をネットワークから取り外す場合、ネットワークから電子機器の取外しが指示された電子機器は、前記装着者を認証するための情報を用いて取外し作業者が正当であることを確認した後、前記制御機器に対して取外し要求を送信する。前記制御機器は、入力された装着者秘密情報が自らの不揮発性記憶装置に格納されている装着者秘密情報に一致することを条件に、取外し対象の電子機器に取外し許可を与え(図16)、自らの不揮発性記憶装置に保持されている取り外し対象の電子機器に関する情報(装着者認証情報、公開鍵、秘密鍵、公開鍵の署名)を消去する。取外し許可が与えられた電子機器は、自らの不揮発性記憶装置に格納されている相互認証相手に対して交換した公開鍵を消去するための認証通信を行い、相互認証相手の公開鍵とその署名を消去した後に、前記制御機器から与えられた公開鍵と公開鍵の署名、および特定公開鍵を消去する。

【0043】

上記によれば、電子機器のネットワークへの装着に応じて制御機器がその装着者を認証するためのパスワードのような情報に基づいて当該電子機器のための公開鍵、秘密鍵、及びその公開鍵の署名を生成する。生成された署名つき公開鍵と署名認証のための前記制御機器の公開鍵とが当該電子機器及びこれと相互認証の対象にされる電子機器に分配されて保持される。よって、電子機器は項1のように予め公開鍵、秘密鍵、公開鍵の署名、及び認証局の公開鍵を持っていることを要しない。したがって、電子機器に持たせておく公開鍵や公開鍵の署名などを予め発行する認証局が介在することなく、ネットワーク上における私的署名を用いて電子機器の不正取り外しを抑止する機能を実現することができる。その他の作用効果は請1と同様である。

【0044】

〔11〕<取外される機器の公開鍵消去指示>

項10のネットワークシステムにおいて、前記電子機器は、自らの不揮発性記憶装置に格納されている相互認証相手の公開鍵とその署名を消去するとき、当該相互認証相手の電子機器に自らの公開鍵とその署名の消去を指示するコマンドを発行する(図8)。

【0045】

これにより、電子機器の取り外し処理が行われたときそのネットワーク環許下に残った電子機器を相互に結びつける公開鍵の整合化を容易に指示することができる。

【0046】

〔12〕<取外される機器の公開鍵消去>

項11のネットワークシステムにおいて、前記電子機器は、前記消去コマンドに応答して、自らの不揮発性記憶装置から、当該コマンド要求元の電子機器の公開鍵とその署名を消去する(図8)。

【0047】

これにより、上記公開鍵の整合化を容易に実現することができる。

【0048】

〔13〕<相互認証>

項10乃至12の何れかのネットワークシステムにおいて、前記相互認証は、前記電子機器が相互認証の対象とされる別の電子機器との間で、相互に相手の公開鍵を用いて暗号化した情報をやり取りして得られる所定の情報を共有鍵として取得し、取得した共有鍵を用いて所定の情報を暗号化した情報を相手の電子機器に送り、相手の電子機器から返信された暗号化情報を前記共有鍵を用いて復号し、これによって得られる情報が前記所定の情報に一致するとき認証結果を正当とする処理である(図6)。

【0049】

これにより、相互認証を行った電子機器の間では共有鍵を用いたメッセージの交換を行うことができる。

【0050】

〔14〕<不揮発性記憶装置の改竄抑止>

項10乃至13の何れかのネットワークシステムにおいて、前記電子機器は、自らの不揮発性記憶装置が他の電子機器の公開鍵及びその署名を保持しているとき、相互認証の対象とされる全ての電子機器との間で相互認証による正当な認証結果が得られるまで前記不揮発性記憶装置を書き換え禁止にする。

【0051】

不正に取り外された電子機器の不揮発性記憶装置が保有する公開鍵の改竄が困難になる。

【0052】

〔15〕<並列関係の電子機器>

項10乃至14の何れかのネットワークシステムにおいて、前記ネットワークに接続された電子機器は相互に一の電子機器が他の全ての電子機器を相互認証の対象とする。

【0053】

小規模なネットワーク構成に好適である。

【0054】

〔16〕<階層関係の電子機器>

項10乃至14の何れかのネットワークシステムにおいて、前記電子機器は、上位電子機器と、前記上記電子機器に対する下位電子機器とを含み、前記下位電子機器は上位電子機器を相互認証対象とする。

【0055】

前記下位電子機器は上位電子機器を相互認証対象に限定できるから、大規模なネットワーク構成に好適である。更に相互認証の対象が限定されるから公開鍵などを格納する不揮発性記憶装置の記憶容量を小さくすることが可能になる。また前記上位電子機器は、前記制御機器または別の電子機器のどちらであっても問題ない。

【0056】

〔17〕<在外登録機器リスト>

項16のネットワークシステムにおいて、前記上位電子機器は、前記ネットワークに接続されている下位電子機器の公開鍵リストを所定のタイミングで作成し、今回作成した公開鍵リストと前回作成した公開鍵リストとの比較によってネットワークに接続する機器の変化を検知する。前記上記電子機器は、外部ネットワークの通信機器にネットワークに接続されている機器リストとして供給し、公開鍵リストの比較を行う毎にその結果を登録する。

【0057】

通信機器はその接続機器の変化情報を外部ネットワーク経由で盗難機器の追跡機関などに送信することによって不正取り外しされた電子機器の捜索も可能になる。

【0058】

〔18〕<私的署名の採用>

項10乃至17の何れかのネットワークシステムにおいて、前記電子機器及び制御機器は車載機器であり、前記特定公開鍵及び特定秘密鍵は認証局の署名のない鍵情報であり、前記装着者を認証するための情報は、電子機器の装着者が保有する秘密情報である。

【0059】

〔19〕<認証局の署名を用いた盗難抑止方法>

本発明の別の実施の形態に係る盗難抑止方法は、ネットワークに接続されていて、固有の秘密鍵、公開鍵、前記公開鍵の署名、及び前記署名の復号に用いる認証局の公開鍵を保有する電子機器の盗難を抑止する方法であり、電子機器の装着認証制御処理、電子機器間の相互認証制御処理、及び電子機器の取外し認証制御処理と、を含む。

【0060】

前記電子機器の装着認証制御処理は、装着者を認証する為の情報を保持していない電子機器がその起動時に装着者を認証する為の情報を保持し、当該電子機器及びこれと相互認証の対象とされる電子機器が相互に自分の公開鍵とその署名を交換して相手の正当な公開鍵を保持し、これによって当該電子機器を所要の動作を継続可能な状態とする処理である。

【0061】

前記相互認証制御処理は、装着者を認証するための情報を保持している電子機器が起動時に相互認証の対象とされる別の電子機器との間で互いに保有する他の電子機器の公開鍵を用いた相互認証を行って相手の電子機器の正当性を確認することを条件に、当該電子機器を所要の動作を継続可能な状態とする処理である。

【0062】

前記取外し認証制御処理は、電子機器をネットワークから取外すとき、外部から与えられる情報が内部に保持されている装着者を認証する為の情報に一致するか否かによって装着者の認証を行うことにより、作業者が正当であることを確認してから、取外し対象の電子機器から装着者認証のための情報と相互認証のための他の電子機器の公開鍵の情報を無効にする処理である。

【0063】

この方法によれば、予め電子機器が持っている電子機器が署名付き公開鍵及び認証局の公開鍵などを用いて認証を行うことにより、項1で説明したのと同様に、不正取り外しされた電子機器を別のネットワークに接続しても正常動作しなくなるから、ネットワークに接続された電子機器の盗難を抑止することができる。更に、偽の機器との相互認証により不正取り外し防止機能が無効にされる事も無く、また、誤って不正取り外しを検知して動作不能になる虞もない。

【0064】

〔20〕<私的署名を用いた盗難抑止方法>

本発明の別の実施の形態に係る盗難抑止方法は、ネットワークに接続される電子機器に与えるための署名の生成に用いる特定秘密鍵及び特定公開鍵を保持する制御機器を用いて、電子機器の盗難を抑止する方法であって、電子機器の装着認証制御処理、電子機器間の相互認証制御処理、及び電子機器の取外し認証制御処理と、を含む。

【0065】

前記装着認証制御処理は、前記制御機器に保持されてない装着者を認証するための情報が入力されたとき、前記制御機器がこれを保持すると共に、当該装着者を認証するための情報に基づいて対応する電子機器の公開鍵及び秘密鍵を生成し且つ当該公開鍵の署名を前記特定秘密鍵を用いて生成し、生成した公開鍵と公開鍵の署名及び特定公開鍵を前記装着者を認証するための情報に対応する電子機器に与える第1装着認証制御処理と、前記制御機器から前記公開鍵と公開鍵の署名及び特定公開鍵が新たに与えられた電子機器が、前記公開鍵の署名を前記特定公開鍵で復号して得られる公開鍵と当該公開鍵の署名を自らの不揮発性記憶装置に保持すると共に、相互認証の対象とされる別の電子機器との間で前記公開鍵及び前記公開鍵の署名を交換して入力し、入力した公開鍵の正当性を確認することを条件に当該公開鍵を自らの不揮発性記憶装置に格納して、所要の動作を継続可能にされる第2装着認証制御処理と、前記公開鍵とその署名を交換して入力した前記別の電子機器が相手から入力した前記公開鍵の正当性を確認することを条件に当該公開鍵を自らの不揮発性記憶装置に格納する第3装着認証制御処理とを含む。

【0066】

前記相互認証制御処理は、前記制御機器から与えられた自らの公開鍵と公開鍵の署名を保持している電子機器が、起動時に相互認証の対象とされる別の電子機器との間で互いに保有する他の電子機器の公開鍵を用いた相互認証を行って相手の電子機器の正当性を確認することを条件に所要の動作を継続可能にされる処理である。

【0067】

前記取外し認証制御処理は、ネットワークから電子機器の取外しが指示された前記制御機器は、入力された装着者秘密情報が自ら保持している装着者秘密情報に一致することを条件に、取外し対象の電子機器に取外し許可を与える第1取外し認証制御処理と、取外し許可が与えられた電子機器が、自らの不揮発性記憶装置に格納されている相互認証相手の公開鍵とその署名を消去する第2取外し認証制御処理とを含む。

【0068】

この方法によれば、電子機器は認証局などから発行された署名付き公開鍵などを予め持っていることを要しないから、ネットワーク上における私的署名を用いて項19と同様に電子機器の不正取り外しを抑止する機能を実現することができる。

【0069】

2.実施の形態の詳細

実施の形態について更に詳述する。

【0070】

《実施の形態1》

実施の形態1では、認証局の署名を用いた装着認証、相互認証、取り外し認証を行う車載ネットワークのシステムを一例として説明する。

【0071】

[1階層ネットワークシステム]

図2には本発明の一実施の形態に係るネットワークシステムの概略的な構成が例示される。ここではネットワーク4に複数の電子機器1,2,3、Xが並列に接続される1階層型のネットワーク構成を一例とする。ネットワーク4は、特に制限されないが、例えば自動車に搭載されたECU(Electric Control Unit)が接続されるCAN(Controller Area Network)である。電子機器1,2,3、XはECUであってもよいし、カーナビゲーション機器、オーディオ機器、電話セット等の機器であってもよい。

【0072】

図3には電子機器Xの構成として当該機器Xの装着者認証、他の電子機器の認証及び他の電子機器との間のメッセージ認証などを行うための構成が例示され、カーナビゲーション機器やオーディオ機器等の電子機器Xの機能または用途に応じて異なる構成については図示を省略してある。図3において電子機器Xはデータ処理装置10、SRAMのような揮発性メモリと電気的に書き換え可能なフラッシュメモリのような不揮発性メモリとを含むメモリ部20、及びネットワーク4に接続されるネットワーク用インタフェース部30を備え、その他、機能または用途に応じた表示部や音声再生部を有する。

【0073】

不揮発性メモリ20は、予め所定の認証局から発行された電子機器Xに固有の公開鍵21、秘密鍵22、前記公開鍵の署名23、及び認証局の公開鍵24を記憶領域25に保持している。公開鍵の署名23は認証局の秘密鍵によって前記公開鍵が暗号化された情報であり、認証局の公開鍵24を用いて復号可能にされる。認証局の公開鍵24は当然全ての電子機器1,2,3、Xの間で共通である。

【0074】

前記不揮発性メモリ20はその他に、後述する相互認証対象とされる別の電子機器と交換した公開鍵などを記憶する領域26、電子機器Xの装着者から受け取った秘密情報を保持する記憶領域27、及びデータ処理装置10が実行するプログラムを格納した記憶領域28などを備える。

【0075】

不揮発性メモリ20は不正な読み出し及び改竄が防止され、例えば領域20に格納されるプログラムによって制御される。

【0076】

データ処理装置10は例えばCPU(中央処理装置)、アクセラレータ、RAM(ランダムアクセスメモリ)などを有するプログラム処理装置として構成され、例えばアクセラレータとして装着者認証用演算部11及び認証処理用演算部12を有し、それらはCPUの制御に基づいて、電子機器の装着認証制御処理、電子機器間の相互認証制御処理、及び電子機器の取り外し認証制御処理などを行う。

【0077】

尚、他の電子機についてもその本来機能以外の認証機能などの構成は図3と基本的に同じであるからその詳細な構成は図示を省略する。

【0078】

図1には電子機器が車載ネットワークに接続されてから車載ネットワークから取外されるまでの動作シーケンスが例示される。電子機器が車載ネットワークに接続され装着者認証処理と相互認証処理を完了して通常動作可能となった後、電子機器を車載ネットワークから取外しの指定がされるまでは、電子機器は図示する通常動作可能の状態で電源OFFされる。

【0079】

電子機器が起動されたとき、ステップ100で不揮発性メモリ20の記憶領域27に装着者秘密情報が格納されているか否かを判別する。電子機器が車載ネットワークに最初に接続された際は装着者秘密情報が格納されていないためステップ200、300に進み、装着者秘密情報及び他の電子機器の公開鍵を登録する。電子機器が車載ネットワークに接続されて2回目以降の起動である場合は装着者秘密情報が格納されているためステップ101、400、102に進み、不揮発メモリ20の記憶領域26に格納されている全ての公開鍵に対応する機器と相互認証処理をする。

【0080】

[装着者登録処理及び公開鍵登録処理]

ステップ100で不揮発性メモリ20の記憶領域27に装着者秘密情報が格納されていなければ、装着者登録処理200及び公開鍵登録処理300が行われる。

【0081】

図4には公開鍵登録処理の具体例が示される。例えば今回、電子機器Xが新たにネットワーク4に接続されるものとすれば、電子機器Xはネットワーク上の他の電子機器1,2,3と相互に公開鍵を交換する。図4には電子機器1と電子機器2との間で公開鍵を交換する処理が例示される。電子機器1は自らの公開鍵#1と公開鍵#1の署名とを電子機器2へ送り、これを受取った電子機器2は認証局の公開鍵で公開鍵#1の署名を検証し、その公開鍵#1が正当であれば当該公開鍵#1を自らの不揮発性メモリの領域26に電子機器1のIDと一緒に格納する。今度は、電子機器2が自らの公開鍵#2と公開鍵#2の署名とを電子機器1へ送り、これを受取った電子機器1は認証局の公開鍵で公開鍵#2の署名を検証し、その公開鍵#2が正当であれば当該公開鍵#2鍵を自らの不揮発性メモリ20の領域26に電子機器2のIDと一緒に格納する。

【0082】

図5には装着者登録処理の具体例が示される。先ず、装着対象とされる電子機器に装着者秘密情報の入力手段例えばテンキー等が備えられている場合には(ステップ201の“yes”)、これを利用して装着者秘密情報が入力され(202)、入力された装着者秘密情報が不揮発性メモリ20の記憶領域27に格納される。特に図示はしないが。データ処理装置10は記憶領域27に装着者秘密情報を書込むときその一部のビットは当該情報の書き込み済みを示すための書込み状態フラグとされ、フラグステップ100における判別では書込み状態フラグが参照される。

【0083】

上記入力手段がないときは、ステップ200の装着者登録処理としては終了する。続いて図4で説明をした公開鍵登録処理を行って電子機器をネットワーク4に接続し、相互認証を完了した入力手段を備えた他の電子機器から入力された装着者秘密情報を、当該他の電子機器に送った共有鍵による暗号化通信によって受取り、受取った装着者秘密情報が不揮発性メモリ20の記憶領域27に格納される。

[各機器との相互認証処理]

図6には、公開鍵登録処理300で共有した前記共有鍵を用いて電子機器が相互に行う認証動作の例が示される。ここでは電子機器1と電子機器2が相互に認証を行う場合の例を示す。電子機器1は乱数#1を生成し、これを公開鍵#2で暗号化し、暗号化された乱数#1を電子機器2に送信する(TR1)。電子機器2は暗号化された乱数#1を秘密鍵#2で復号して乱数#1を取り出す。更に電子機器2は乱数2を生成し、これを公開鍵#1で暗号化し、暗号化された乱数#2を電子機器1に送信する(TR2)。このとき電子機器2は乱数1及び乱数2を一つの共有鍵#1#2としてワーク領域に保持する。

【0084】

暗号化された乱数#2を受取った電子機器1はこれを秘密鍵1で復号して乱数#2を取り出し、電子機器2と同じく、乱数1及び乱数2を一つの共有鍵#1#2として自らのワーク領域に保持する。更に電子機器1は乱数#3を生成し、これを共有鍵#1#2で暗号化して電子機器2に送信する(TR3)。

【0085】

電子機器2は共有鍵#1#2で暗号化された乱数#3を取り出して電子機器1に送り返す(TR4)と共に、乱数#4を生し、これを共有鍵#1#2で暗号化して電子機器1に送信する(TR5)。

【0086】

電子機器1は乱数#3が送り返されたことを確認して、ワーク領域の共有鍵#1#2を自らの記憶領域26および対応するRAM領域に電子機器2のIDに対応させて書込み、更に乱数#4を復号して電子機器2に送り返す。

【0087】

電子機器2は乱数#4が送り返されたことを確認して、ワーク領域の共有鍵#1#2を自らの記憶領域26および対応するRAM領域に電子機器1のIDに対応させて書込む。

【0088】

これによって、電子機器1と電子機器2は相互に相手のIDを特定して共有鍵#1#2を共有することができる。

【0089】

既にネットワーク4に接続されている電子機器は装着者秘密情報を保持し、公開鍵登録処理300で交換した公開鍵を保有している。相互認証制御処理では、装着者を認証するための情報を保持している電子機器が起動時に相互認証の対象とされる別の電子機器との間で互いに保有する他の電子機器の公開鍵を用いた相互認証を行って相手の電子機器の正当性を確認することを条件に、当該電子機器がカーナビゲーションなどのような本来機能による動作(通常動作)可能な状態になる処理である。図1に従えば、ネットワーク4に接続されている全ての電子機器は、相互認証処理が未完了の公開鍵がなくなるまで(ステップ101の“no”)、相互認証処理(400)を繰り返し、他の電子機器との間で相互認証が全て正当であることが成就して初めて通常動作可能になり(ステップ102の“yes”)、一つでも相互認証結果が不当であれば通常動作不可能にされる(ステップ102の“no”)。

【0090】

ステップ400の相互認証処理は例えば図6で説明した処理になる。ステップ101における相互認証未完了の公開鍵があるか否かは、例えば相互認証相手の電子機器のIDに対応して公開鍵が記憶領域26に、共有鍵が対応するRAM領域に保持されているか否かによって判別すればよい。相互認証処理は電子機器に電源投入される毎に実行され、ネットワーク4に接続されている電子機器に変化が生じたかを判定するものであり、電源投入毎に共有鍵は再生成されるため、RAM領域に保持することが好適である。

【0091】

[取外し認証制御処理]

ネットワーク4から電子機器が取外される場合に取外し認証制御処理が行なわれる。取外し認証制御処理では、電子機器をネットワークから取外すとき、外部から与えられる情報が記憶量器27に保持されている装着者秘密情報に一致するか否かによって装着者の認証を行うことにより、取外し作業者が正当であることを確認してから、取外し対象の電子機器から装着者秘密情報と相互認証のための他の電子機器の公開鍵の情報を消去して、取り外しを許可する。図1に従えば、たとえば電子機器の取外しボタンが操作されたかなどによって自らの機器が取り外しの対象になっているかが判別され(103)、取外し対象の場合には相互認証相手と交換して保持している公開鍵の無効化などを行なう取外し処理500が行なわれ、取り外しの承認(取り外しOK)を待って(104)、当該電子機器の動作電源が遮断される。これと共に、取外した対象の電子機器を相互認証相手とする他の電子機器においては、取外し対象とされる電子機器からの消去要求を待って(ステップ105の“yes”)、自らが保有している取外し対象になった電子機器の公開鍵を無効化する公開鍵消去処理600が行なわれる。

【0092】

図7には取外し処理500の具体例が示される。先ず、図5で説明した動作同様の処理を行なうステップ501乃至504を経て取外し作業者の装着者秘密情報を入力する。入力された装着者秘密情報は、当該取外し対象機器の記憶領域27に保持されている装着者秘密情報に一致するか否かが判別される(506)。

【0093】

両者が一致するときは、公開鍵を交換した他の電子機器との間で公開鍵消去処理508が未完了になっている電子機器がなくなるまで公開鍵消去処理508を繰り返す(507)。

【0094】

図8には公開鍵消去処理508の具体例が示される。先ず、公開鍵を交換した他の電子機器との間で図6と同様または簡略化して共有鍵を取得する。続いて、取外し対象の電子機器が公開鍵を交換した他の電子機器の夫々との間で、対応する共有鍵で消去要求を暗号化して当該他の電子機器に与え、当該他の電子機器はそれを共有鍵で復号して消去要求を受取り取外し対象の電子機器の公開鍵を不揮発性メモリから消去すると共に、消去要求受け取り通知を共有鍵で暗号化して取外し対象の電子機器に返し、取外し対象の電子機器は共有鍵で消去要求受け取り通知を復号して受取る。その後に取外し対象機器の不揮発性メモリ26に格納されている当該他の電子機器の公開鍵を消去し、当該他の電子機器に対して消去処理通知を送信する、という処理によって構成される。

【0095】

取外し対象の電子機器1と他の電子機器2との間で簡略処理によって共有鍵#1#2を共有する処理を行なった後に、電子機器1から電子機器2に消去要求を発行する処理が例示されている。公開鍵を交換した他の電子機器との間で相互に共有鍵を保有している電子機器との間では改めて共有鍵を生成する処理を重ねて行なう必要はない。公開鍵消去処理508で共有鍵の生成を行わなければならない場合とは、ネットワーク4に装着してから一度も動作電源の遮断を行なわずに取外し対象にされる電子機器の場合だけである。

【0096】

取外し対象の電子機器と公開鍵を共有し公開鍵消去処理508が行なわれた他の電子機器には消去要求が発行されることになる。

【0097】

公開鍵消去処理508において公開鍵を共有する電子機器から所定時間を経過しても消去要求受取り通知をうけとることができないときは、何らかの異常が有ると看做し、当該他の電子機器に対する公開鍵消去処理を中断して、既に発行した消去要求に対してこれを取り消すための公開鍵消去取り消し処理(512)を発行して、取外し対象の電子機器の取り外しを不適とする。図9には公開鍵消去取り消し処理(512)の一例として電子機器1が電子機器2に公開鍵消去取り消しを指示する例が示される。即ち、電子機器1は消去取り消しコマンドを共有鍵で暗号化して電子機器2に送信し、電子機器2はこれを共有鍵で復号して消去取り消しコマンドを受取る。これによって電子機器2は既に発行された消去要求を受取っている場合には消去取り消しコマンドによってその要求を打ち消す。

【0098】

公開鍵を交換した他の電子機器との間で公開鍵消去処理508が未完了になっている電子機器がなくなるまで公開鍵消去処理508を繰り返す(ステップ507“no”)。

【0099】

最後に、取外し対象の電子機器において不揮発性メモリ20からそのときの装着者の秘密情報を消去して、取外し処理を完了する(ステップ511)。

【0100】

これにより、取外し処理を適切に行っていない電子機器を無理にネットワークから取外すと、その不揮発性記憶装置20には装着者秘密情報と共に、相互認証の相手とされる電子機器と交換した公開鍵が残ったままになる。よって、取外し適合と判別されることなくネットワークから取外された電子機器、即ち、不正に取外された電子機器が、別のネットワーク4に再度接続されても、不正取り外しに係る電子機器が保有する公開鍵は、新たなネットワーク上で相互認証処理の対象にされる電子機器が実際に持つ公開鍵と完全一致せず、通常動作不能にされ、結果として、不正取り外しに係る電子機器を別のシステムに搭載しても動作させることはできない。不正に取外された電子機器は装着者秘密情報も保持しているので、図1の新たな公開鍵登録処理300に進むこともできない。また、不揮発性メモリ20は相互認証が完了されなければ公開鍵や装着者秘密情報の格納エリアに対する書き換えが不可能にされているので、それらを不正に改竄することも阻まれる。したがって、正当ではない者がネットワークから電子機器を外すと、ネットワークから外す処理が正しく行われていない為、その電子機器には取り外されたネットワーク環境下にある別の電子機器の公開鍵がそのまま残ることになり、別のネットワークに当該電子機器を接続して起動した時には相互認証が異常になって、正常動作しなくなる。盗難した電子機器は正しく動作せず、電子機器の盗難を抑止することができる。

【0101】

正当な公開鍵を使用して電子機器の相互認証を行うから、偽の機器との相互認証により不正取り外し防止機能が無効にされる事は無い。

【0102】

公開鍵による相互認証で容易に不正取り外しの検知が可能だから、誤って不正取り外しを検知し動作不能になるという事が起こらない。

【0103】

《実施の形態2》

[多重階層ネットワークシステム]

実施の形態1による認証局の署名を用いた装着認証、相互認証、取り外し認証を行う1階層ネットワークのシステムを多重階層ネットワークシステムに適用した場合について説明する。

【0104】

図10には多重階層ネットワークシステムに適用した場合のシステム構成が例示される。この場合、ネットワーク4Aに接続される電子機器は、例えば上位電子機器1Aと、前記上記電子機器1Aに対する下位電子機器2A,3A、XAとを含み、前記下位電子機器2A,3A、XAは上位電子機器1Aを相互認証対象とする。この構成は、実施の形態1に対して、ネットワーク4Aに接続された電子機器は、一の電子機器が他の全ての電子機器を相互認証の対象とし、他の全ての電子機器相互間での相互認証を対象としない点が相違される。電子機器2Aは電子機器1Aを相互認証処理400の対象とし、電子機器3Aは電子機器1Aを相互認証処理400の対象とし、電子機器XAは電子機器1Aを相互認証処理400の対象とし、電子機器1Aは他の全ての電子機器2A,3A,XAを相互認証処理400の対象とする。そして、電子機器1Aは他の全ての電子機器2A,3A,XAと公開鍵を交換してそれらの公開鍵#2、#3,#Xを保有するが、電子機器2A,3A,XAの夫々は電子機器1Aと公開鍵を交換してその公開鍵#1を保有すればよく電子機器2A,3A,XA相互間での公開鍵の交換と保有は必要としない。電子機器1Aは認証マストとして機能する。この相違点を除けば、実施例2においても、前述の装着認証制御処理、電子機器間の相互認証制御処理、及び電子機器の取り外し認証制御処理を適用すればよく、その内容に変わりはないから、ここではその詳細な説明を省略する。特に、下位階層で電子機器に接続する相対的な上位階層の電子機器は自分よりも下位階層の電子機器に対して取外し処理500を行なう。

【0105】

図10では階層ネットワークの階層数を2階層とした場合を図示するが、階層数は3階層以上であってもよい。図11の電子機器1A,2A,3A,XAは図1に対して下位側の階層に接続する下位ネットワーク用インタフェース部(LIF)30Lと、上位側の階層に接続する上位ネットワーク用インタフェース部(UIF)30Uとの双方を備える点が相違される。図11には代表的に電子機器XAの構成を示す。下位ネットワーク用インタフェース部30L及び上位ネットワーク用インタフェース部30Uはデータ処理装置10に接続されて制御される。

【0106】

1階層ネットワークシステムに適用した実施形態1の構成は小規模なネットワーク構成に好適である。これに対して多重階層ネットワークシステムにおいて電子機器に階層関係を持たせた構成では、前記下位電子機器は上位電子機器を相互認証対象に限定できるから、大規模なネットワーク構成に好適である。更に相互認証の対象が限定されるから公開鍵などを格納する不揮発性メモリ20の記憶容量を小さくすることが可能になる。

【0107】

《実施の形態3》

[在外登録機器リスト]

図12には本発明の実施の形態3に係るネットワークシステムが示される。ここに示されるネットワークシステムは実施の形態2で説明した多重階層ネットワークシステムを例として説明する。前記上位電子機器1Aは、前記ネットワークに接続されている下位電子機器2Aの公開鍵リストを車載機器リストとして所定のタイミングで作成し、今回作成した車載機器リストと前回作成した車載機器リストとの比較によってネットワークに接続する電子機器の変化などを検知し、盗難された電子機器があると判断した場合、その結果を外部ネットワークへの通信機器5に供給する。通信機器5は車載機器リストの変化情報を外部ネットワーク経由で盗難機器の追跡機関6などに送信することによって不正取り外しされた電子機器の捜索も可能になる。所定の認証局が発行した公開鍵を用いるシステムにおいて特に好適である。信頼できる機関6は公開鍵に基づいて、盗難された電子機器の所在を検索することも可能となる。

【0108】

本実施の形態の説明を多重階層ネットワークシステムに基づき説明を行ったが、実施の形態1の1階層型のネットワークシステムであっても、いずれか1の電子機器が前記外部ネットワークの通信機器5と通信する機能を有すればよい。

【0109】

《実施の形態4》

実施の形態4では、私的署名を用いた装着認証、相互認証、取外し認証を行うネットワークシステムについて説明する。

【0110】

図13には本発明の実施の形態4に係るネットワークシステムの概略的な構成が例示される。ここではネットワーク4Bに複数の電子機器1B,2B,XBが並列に接続される構成を一例とする。実施の形態1と相違点は予め認証機関が発行した秘密鍵、公開鍵、公開鍵の署名、及び認証機関の公開鍵を用いず、特定の一つの電子機器が制御機器として、ネットワークに接続される他の電子機器のための公開鍵、秘密鍵、及びその公開鍵の署名を生成する。これによって生成された公開鍵、秘密鍵、及びその公開鍵の署名の利用方法や電子機器による当該公開鍵の交換による認証方式などは実施の形態1で説明した内容と同じである。以下では、実施の形態1と相違する点を主に詳述する。理解を容易にするために、ネットワークに接続された電子機器2Bを制御機器とし、ネットワーク4Bに既に電子機器1Bが接続されていて、今回電子機器XBが新たに接続される場合に着目する。

【0111】

[秘密鍵、公開鍵及び署名の作成]

制御機器2Bは、ネットワーク4Bに接続される電子機器1B,XBに与えるための署名の生成に用いる特定秘密鍵(機器2B秘密鍵)及び特定公開鍵(機器2B公開鍵)を保持する電気的に書き換え可能な不揮発性メモリを有する。この不揮発性メモリも上記同様に不正読出し及び記憶情報の改竄防止が考慮されている。既にネットワークに接続された電子機器1Bは、制御機器2Bで生成された電子機器1Bのための秘密鍵(機器1B秘密鍵)、制御機器2Bで生成された電子機器1Bのための公開鍵(機器1B公開鍵)、制御機器2Bが機器2B秘密鍵を用いて生成した機器1B公開鍵の署名、及び署名検証のために用いる機器2B公開鍵を不揮発性メモリ20_1Bに保有する。新たにネットワークに接続する電子機器XBはその不揮発性メモリ20_XBに機器XBだけで定められた機器XBベースの公開鍵と機器XBベースの秘密鍵を保有する。

【0112】

制御機器2Bは装着者を認証するための情報(装着者秘密情報)を入力する入力部700を有する。機器XBをネットワークに装着する際に装着者は制御機器2Bに装着者秘密情報を入力する(ST1)。前記制御機器2Bは不揮発性メモリ20_2Bに保持されてない装着者秘密情報が入力されたとき、これを不揮発性メモリ20_2Bに保持すると共に、当該装着者秘密情報に基づいて対応する電子機器の公開鍵(機器XB公開鍵)及び秘密鍵(機器XB秘密鍵)を生成する(ST2)。制御機器2Bは機器2B秘密鍵を用いて機器XB公開鍵の署名を生成し、この署名を機器XB公開鍵に付加する(ST3)。ST2の鍵生成及びST3の署名生成の各処理はデータ処理装置10_2Bが行なう。

【0113】

次に、図14に例示されるように、制御機器23Bは電子機器XBから機器XBベース公開鍵を受取る(ST4)。制御機器2Bは受取った電子機器XBの機器XBベース公開鍵を用いて前記署名付き機器XB公開鍵、機器XB秘密鍵、及び機器2B公開鍵を暗号化し(ST5)、暗号化した情報をネットワーク4B経由で電子機器XBに送る。電子機器XBは受取った暗号化情報を機器XBベース秘密鍵を用いて復号し(ST6)、これによって得られた機器2B公開鍵、署名付き機器XB公開鍵、及び機器XB秘密鍵を不揮発性メモリ20_XBに格納する。ST4の鍵の受取り、ST5の暗号化は制御機器2Bのデータ処理装置10_2Bが行い、STの復号は電子機器XBのデータ処理装置10_XBが行う。

【0114】

[公開鍵の交換]

次に、図15に例示されるように、電子機器XBは機器1Bに署名付き機器XB公開鍵を送付し(ST7)、機器1Bは機器2B公開鍵を用いてその署名を検証し、署名付き機器XB公開鍵が信頼できる機器2Bが生成した鍵であること、すなわち、署名付き機器XB公開鍵に添付された機器XB公開鍵の正当性を確認する(ST8)。正当性が確認されたとき当該機器XB公開鍵とその署名を不揮発性メモリ20_1Bに格納する。今度は逆に、電子機器1Bが電子機器XBに署名付き機器1B公開鍵を送付し(ST9)、機器XBは機器2B公開鍵を用いてその署名を検証し、署名付き機器1B公開鍵が信頼できる機器2Bが生成した鍵であること、すなわち、署名付き機器1B公開鍵に添付された機器1B公開鍵の正当性を確認する(ST10)。正当性が確認されたとき当該機器1B公開鍵とその署名を不揮発性メモリ20_XBに格納する。

【0115】

これによって既にネットワーク4Bに接続されていた電子機器1Bと新たに接続された電子機器XBとは制御機器2Bにより正当性が保証された互いの機器1B公開鍵と機器XB公開鍵を交換して保持することができる。ここまでの処理は図1の300,200に対応され、公開鍵交換までの装着認証制御処理を完了する。したがって、電子機器1BとXBはそれら公開鍵を用いて図6で説明した相互認証を行うことによって前述と同様の相互認証制御処理を行うことができる。

【0116】

[電子機器取り外しの許可]

図16には電子機器をネットワークから取外す際に取得すべき取り外し許可の取得動作手順が例示される。取得許可は図7のステップ506の判別結果に対応される。

【0117】

ネットワーク4Bから電子機器XBを取り外す場合、装着者は制御機器2Bに装着者秘密情報を入力する(ST11)。制御機器2Bは入力された秘密情報が正しいか否かを照合し(ST12)、正しければ電子機器2Bに取り外し要求を送信する(ST13)。

【0118】

電子機器XBは取り外し要求を受けると乱数(機器XB乱数)を生成し(ST14)、生成した機器XB乱数を制御機器2Bに送信する(ST15)。制御機器2Bは受取った機器XB乱数を機器2B秘密鍵で暗号化し(ST16)、暗号化された機器XB暗号化乱数を電子機器XBへ送信する(ST17)。電子機器XBは機器XB暗号化乱数を機器2B公開鍵で復号し(ST8)、復号された情報が機器XB乱数と一致するか否かを判別し、一致すれば取り外しを許可を発生する。この取り外し許可は図7のステップ506における判別一致に対応する。したがって、この判別結果を用いることにより、図7などによる前述と同様の取外し制御処理を行うことができる。

【0119】

この実施の形態4によれば、電子機器のネットワークへの装着に応じて制御機器2Bがその装着者を認証するための装着者認証情報に基づいて当該電子機器のための公開鍵、秘密鍵、及びその公開鍵の署名を生成する。生成された署名付き公開鍵と署名認証のための前記制御機器の公開鍵(機器2B公開鍵)とが当該電子機器XB及びこれと相互認証の対象にされる電子機器1Bに分配されて保持される。よって、ネットワーク4Bに接続されるに電子機器は実施形態1のように予め公開鍵、秘密鍵、公開鍵の署名、及び認証局の公開鍵を持っていることを要しない。したがって、電子機器に持たせておく公開鍵や公開鍵の署名などを予め発行する認証局が介在することなく、ネットワーク上における私的署名を用いて電子機器の不正取り外しを抑止する機能を実現することができる。その他、他の実施の形態と同様の作用効果を得ることができる。

【0120】

また制御機器2Bのみ認証局による署名を得ておき、下位電子機器の署名の作成の際に認証局より得た署名を用いることで、夫々の下位電子機器毎に与える署名の信頼度を高めることが可能となる。

【0121】

以上本発明者によってなされた発明を実施形態に基づいて具体的に説明したが、本発明はそれに限定されるものではなく、その要旨を逸脱しない範囲において種々変更可能であることは言うまでもない。

【0122】

例えば、電子機器は自動者に搭載される機器に限定されず、電車、船、航空機など全ての交通機関の車両に搭載される電子機、更には生産設備などに搭載される機器であっても本発明の対象となる。

【符号の説明】

【0123】

1,2,3,X 電子機器

4 ネットワーク

10 データ処理装置

20 不揮発性メモリ

30 ネットワーク用インタフェース部

21 公開鍵

22 秘密鍵

23 公開鍵の署名

24 認証極の公開鍵

1A 上位電子機器

2A,3A,XA 下位電子機器

4A 階層ネットワーク

30U 上位ネットワーク用インタフェース部

30L 下位ネットワーク用インタフェース部

5 ネットワーク外との通信機

2B 制御機器

1A,3A,XA 電子機器

4B ネットワーク

10_1B,10_2B,10_XB データ処理装置

20_1B,20_2B,20_XB 不揮発性メモリ

4A 階層ネットワーク

【特許請求の範囲】

【請求項1】

ネットワークに接続される電子機器を備えたネットワークシステムであって、

前記電子機器は、自らの電子機器に固有の秘密鍵及び公開鍵と、認証局による前記公開鍵の署名と、認証局の公開鍵とを保持する書換え可能な不揮発性記憶装置を有し、

装着者を認証するための情報を保持していない電子機器は、起動時に装着者を認証するための情報を入力して自らの不揮発性記憶装置に格納すると共に、相互認証の対象とされる別の電子機器との間で前記公開鍵及び前記公開鍵の署名を交換して入力し、入力した公開鍵の正当性を確認することを条件に当該公開鍵を自らの不揮発性記憶装置に格納して、所要の動作を継続可能にされ、

前記公開鍵とその署名を交換して入力した前記別の電子機器は、入力した前記公開鍵の正当性を確認することを条件に当該公開鍵を自らの不揮発性記憶装置に格納し、

前記装着者を認証するための情報を保持している電子機器は、起動時に相互認証の対象とされる別の電子機器との間で互いに保有する他の電子機器の公開鍵を用いた相互認証を行って相手の電子機器の正当性を確認することを条件に、所要の動作を継続可能にされ、

ネットワークからの取外しが指示された電子機器は、入力された装着者秘密情報が自らの不揮発性記憶装置に格納されている装着者秘密情報に一致することを条件に、当該不揮発性記憶装置に格納されている相互認証相手の公開鍵と装着者秘密情報を消去する、ネットワークシステム。

【請求項2】

前記電子機器は、自らの不揮発性記憶装置に格納されている相互認証相手の公開鍵と装着者秘密情報を消去するとき、当該相互認証相手の電子機器に自らの公開鍵の消去を指示するコマンドを発行する、請求項1記載のネットワークシステム。

【請求項3】

前記電子機器は、前記消去コマンドに応答して、自らの不揮発性記憶装置から、当該コマンド要求元の電子機器の公開鍵を消去する、請求項2記載のネットワークシステム。

【請求項4】

前記相互認証は、前記電子機器が、相互認証の対象とする電子機器との間で、相互に相手の公開鍵を用いて暗号化した情報をやり取りして得られる所定の情報を共有鍵として取得し、取得した共有鍵を用いて所定の情報を暗号化した情報を相手の電子機器に送り、相手の電子機器から返信された暗号化情報を前記共有鍵を用いて復号し、これによって得られる情報が前記所定の情報に一致するとき認証結果を正当とする処理である、請求項1記載のネットワークシステム。

【請求項5】

前記電子機器は、自らの不揮発性記憶装置が前記秘密情報を保持しているとき、相互認証の対象とされる全ての電子機器との間で相互認証による正当な認証結果が得られるまで前記不揮発性記憶装置を書き換え禁止にする、請求項1記載のネットワークシステム。

【請求項6】

前記ネットワークに接続された電子機器は相互に一の電子機器が他の全ての電子機器を相互認証の対象とする、請求項1記載のネットワークシステム。

【請求項7】

前記電子機器は、上位電子機器と、前記上記電子機器に対する下位電子機器とを含み、

前記下位電子機器は上位電子機器を相互認証対象とする、請求項1記載のネットワークシステム。

【請求項8】

前記上位電子機器は、前記ネットワークに接続されている下位電子機器の公開鍵リストを所定のタイミングで作成し、今回作成した公開鍵リストと前回作成した公開鍵リストとの比較によってネットワークに接続する機器の変化を検知し、その結果を外部ネットワークへの通信機器に供給する、請求項7記載のネットワークシステム。

【請求項9】

前記電子機器は車載機器であり、

前記電子機器に固有の秘密鍵、公開鍵、認証局による前記公開鍵の署名、及び認証局の公開鍵は夫々認証局から発行された情報であり、

前記装着者を認証するための情報は、電子機器の装着者が保有する秘密情報である、請求項1記載のネットワークシステム。

【請求項10】

電子機器のネットワークへの接続及び取り外しを制御する制御機器と電子機器とを有するネットワークシステムであって、

前記電子機器は、書き換え可能な不揮発性記憶装置を有し、

前記制御機器は、ネットワークに接続される電子機器に与えるための署名の生成に用いる特定秘密鍵及び特定公開鍵を保持する不揮発性記憶装置を有し、

前記制御機器は、自らの不揮発性記憶装置に保持されていない装着者を認証するための情報が入力されたとき、これを自らの不揮発性記憶装置に格納すると共に、当該装着者を認証するための情報に基づいて対応する電子機器の公開鍵及び秘密鍵を生成すると共に当該公開鍵の署名を前記特定秘密鍵を用いて生成し、生成した公開鍵と公開鍵の署名及び特定公開鍵を前記装着者を認証するための情報に対応する電子機器に与え、

前記制御機器から前記公開鍵と公開鍵の署名及び特定公開鍵が新たに与えられた電子機器は、前記公開鍵の署名を前記特定公開鍵で復号して得られる公開鍵と当該公開鍵の署名を自らの不揮発性記憶装置に保持すると共に、相互認証の対象とされる別の電子機器との間で前記公開鍵及び前記公開鍵の署名を交換して入力し、入力した公開鍵の正当性を確認することを条件に当該公開鍵を自らの不揮発性記憶装置に格納して、所要の動作を継続可能にされ、

前記公開鍵とその署名を交換して入力した前記別の電子機器は相手から入力した前記公開鍵の正当性を確認することを条件に当該公開鍵を自らの不揮発性記憶装置に格納し、

前記制御機器から与えられた自らの公開鍵と公開鍵の署名を保持している電子機器は、起動時に相互認証の対象とされる別の電子機器との間で互いに保有する他の電子機器の公開鍵を用いた相互認証を行って相手の電子機器の正当性を確認することを条件に所要の動作を継続可能にされ、

ネットワークから電子機器の取外しが指示された前記制御機器は、入力された装着者秘密情報が自らの不揮発性記憶装置に格納されている装着者秘密情報に一致することを条件に、取外し対象の電子機器に取外し許可を与え、

取外し許可が与えられた電子機器は、自らの不揮発性記憶装置に格納されている相互認証相手の公開鍵とその署名を消去する、ネットワークシステム。

【請求項11】

前記電子機器は、自らの不揮発性記憶装置に格納されている相互認証相手の公開鍵とその署名を消去するとき、当該相互認証相手の電子機器に自らの公開鍵とその署名の消去を指示するコマンドを発行する、請求項10記載のネットワークシステム。

【請求項12】

前記電子機器は、前記消去コマンドに応答して、自らの不揮発性記憶装置から、当該コマンド要求元の電子機器の公開鍵とその署名を消去する、請求項11記載のネットワークシステム。

【請求項13】

前記相互認証は、前記電子機器が相互認証の対象とされる別の電子機器との間で、相互に相手の公開鍵を用いて暗号化した情報をやり取りして得られる所定の情報を共有鍵として取得し、取得した共有鍵を用いて所定の情報を暗号化した情報を相手の電子機器に送り、相手の電子機器から返信された暗号化情報を前記共有鍵を用いて復号し、これによって得られる情報が前記所定の情報に一致するとき認証結果を正当とする処理である、請求項10記載のネットワークシステム。

【請求項14】

前記電子機器は、自らの不揮発性記憶装置が他の電子機器の公開鍵及びその署名を保持しているとき、相互認証の対象とされる全ての電子機器との間で相互認証による正当な認証結果が得られるまで前記不揮発性記憶装置を書き換え禁止にする、請求項10記載のネットワークシステム。

【請求項15】

前記ネットワークに接続された電子機器は相互に一の電子機器が他の全ての電子機器を相互認証の対象とする、請求項10記載のネットワークシステム。

【請求項16】

前記電子機器は、上位電子機器と、前記上記電子機器に対する下位電子機器とを含み、

前記下位電子機器は上位電子機器を相互認証対象とする、請求項10記載のネットワークシステム。

【請求項17】

前記上位電子機器は、前記ネットワークに接続されている下位電子機器のリストを所定のタイミングで作成し、今回作成した公開鍵リストと前回作成した公開鍵リストとの比較によってネットワークに接続する機器の変化を検知し、その結果を外部ネットワークへの通信機器に供給する、請求項16記載のネットワークシステム。

【請求項18】

前記電子機器及び制御機器は車載機器であり、

前記特定公開鍵及び特定秘密鍵は認証局の署名のない鍵情報であり、

前記装着者を認証するための情報は、電子機器の装着者が保有する秘密情報である、請求項10記載のネットワークシステム。

【請求項19】

ネットワークに接続されていて、固有の秘密鍵、公開鍵、前記公開鍵の署名、及び前記署名の復号に用いる認証局の公開鍵を保有する電子機器の盗難を抑止する方法であって、

電子機器の装着認証制御処理、電子機器間の相互認証制御処理、及び電子機器の取外し認証制御処理と、を含み、

前記電子機器の装着認証制御処理は、装着者を認証する為の情報を保持していない電子機器がその起動時に装着者を認証する為の情報を保持し、当該電子機器及びこれと相互認証の対象とされる電子機器が相互に自分の公開鍵とその署名を交換して相手の正当な公開鍵を保持し、これによって当該電子機器を所要の動作を継続可能な状態とする処理であり、

前記相互認証制御処理は、装着者を認証するための情報を保持している電子機器が起動時に相互認証の対象とされる別の電子機器との間で互いに保有する他の電子機器の公開鍵を用いた相互認証を行って相手の電子機器の正当性を確認することを条件に、当該電子機器を所要の動作を継続可能な状態とする処理であり、

前記取外し認証制御処理は、電子機器をネットワークから取外すとき、外部から与えられる情報が内部に保持されている装着者を認証する為の情報に一致するか否かによって装着者の認証を行うことにより、作業者が正当であることを確認してから、取外し対象の電子機器から装着者認証のための情報と相互認証のための他の電子機器の公開鍵の情報を無効にする、盗難抑止方法。

【請求項20】

ネットワークに接続される電子機器に与えるための署名の生成に用いる特定秘密鍵及び特定公開鍵を保持する制御機器を用いて、電子機器の盗難を抑止する方法であって、

電子機器の装着認証制御処理、電子機器間の相互認証制御処理、及び電子機器の取外し認証制御処理と、を含み、

前記装着認証制御処理は、前記制御機器に保持されてない装着者を認証するための情報が入力されたとき、前記制御機器がこれを保持すると共に、当該装着者を認証するための情報に基づいて対応する電子機器の公開鍵及び秘密鍵を生成し且つ当該公開鍵の署名を前記特定秘密鍵を用いて生成し、生成した公開鍵と公開鍵の署名及び特定公開鍵を前記装着者を認証するための情報に対応する電子機器に与える第1装着認証制御処理と、

前記制御機器から前記公開鍵と公開鍵の署名及び特定公開鍵が新たに与えられた電子機器が、前記公開鍵の署名を前記特定公開鍵で復号して得られる公開鍵と当該公開鍵の署名を自らの不揮発性記憶装置に保持すると共に、相互認証の対象とされる別の電子機器との間で前記公開鍵及び前記公開鍵の署名を交換して入力し、入力した公開鍵の正当性を確認することを条件に当該公開鍵を自らの不揮発性記憶装置に格納して、所要の動作を継続可能にされる第2装着認証制御処理と、

前記公開鍵とその署名を交換して入力した前記別の電子機器が相手から入力した前記公開鍵の正当性を確認することを条件に当該公開鍵を自らの不揮発性記憶装置に格納する第3装着認証制御処理とを含み、

前記相互認証制御処理は、前記制御機器から与えられた自らの公開鍵と公開鍵の署名を保持している電子機器が、起動時に相互認証の対象とされる別の電子機器との間で互いに保有する他の電子機器の公開鍵を用いた相互認証を行って相手の電子機器の正当性を確認することを条件に所要の動作を継続可能にされる処理であり、

前記取外し認証制御処理は、ネットワークから電子機器の取外しが指示された前記制御機器は、入力された装着者秘密情報が自ら保持している装着者秘密情報に一致することを条件に、取外し対象の電子機器に取外し許可を与える第1取外し認証制御処理と、

取外し許可が与えられた電子機器が、自らの不揮発性記憶装置に格納されている相互認証相手の公開鍵とその署名を消去する第2取外し認証制御処理とを含む、盗難抑止方法。

【請求項1】

ネットワークに接続される電子機器を備えたネットワークシステムであって、

前記電子機器は、自らの電子機器に固有の秘密鍵及び公開鍵と、認証局による前記公開鍵の署名と、認証局の公開鍵とを保持する書換え可能な不揮発性記憶装置を有し、

装着者を認証するための情報を保持していない電子機器は、起動時に装着者を認証するための情報を入力して自らの不揮発性記憶装置に格納すると共に、相互認証の対象とされる別の電子機器との間で前記公開鍵及び前記公開鍵の署名を交換して入力し、入力した公開鍵の正当性を確認することを条件に当該公開鍵を自らの不揮発性記憶装置に格納して、所要の動作を継続可能にされ、

前記公開鍵とその署名を交換して入力した前記別の電子機器は、入力した前記公開鍵の正当性を確認することを条件に当該公開鍵を自らの不揮発性記憶装置に格納し、

前記装着者を認証するための情報を保持している電子機器は、起動時に相互認証の対象とされる別の電子機器との間で互いに保有する他の電子機器の公開鍵を用いた相互認証を行って相手の電子機器の正当性を確認することを条件に、所要の動作を継続可能にされ、

ネットワークからの取外しが指示された電子機器は、入力された装着者秘密情報が自らの不揮発性記憶装置に格納されている装着者秘密情報に一致することを条件に、当該不揮発性記憶装置に格納されている相互認証相手の公開鍵と装着者秘密情報を消去する、ネットワークシステム。

【請求項2】

前記電子機器は、自らの不揮発性記憶装置に格納されている相互認証相手の公開鍵と装着者秘密情報を消去するとき、当該相互認証相手の電子機器に自らの公開鍵の消去を指示するコマンドを発行する、請求項1記載のネットワークシステム。

【請求項3】

前記電子機器は、前記消去コマンドに応答して、自らの不揮発性記憶装置から、当該コマンド要求元の電子機器の公開鍵を消去する、請求項2記載のネットワークシステム。

【請求項4】

前記相互認証は、前記電子機器が、相互認証の対象とする電子機器との間で、相互に相手の公開鍵を用いて暗号化した情報をやり取りして得られる所定の情報を共有鍵として取得し、取得した共有鍵を用いて所定の情報を暗号化した情報を相手の電子機器に送り、相手の電子機器から返信された暗号化情報を前記共有鍵を用いて復号し、これによって得られる情報が前記所定の情報に一致するとき認証結果を正当とする処理である、請求項1記載のネットワークシステム。

【請求項5】

前記電子機器は、自らの不揮発性記憶装置が前記秘密情報を保持しているとき、相互認証の対象とされる全ての電子機器との間で相互認証による正当な認証結果が得られるまで前記不揮発性記憶装置を書き換え禁止にする、請求項1記載のネットワークシステム。

【請求項6】

前記ネットワークに接続された電子機器は相互に一の電子機器が他の全ての電子機器を相互認証の対象とする、請求項1記載のネットワークシステム。

【請求項7】

前記電子機器は、上位電子機器と、前記上記電子機器に対する下位電子機器とを含み、

前記下位電子機器は上位電子機器を相互認証対象とする、請求項1記載のネットワークシステム。

【請求項8】

前記上位電子機器は、前記ネットワークに接続されている下位電子機器の公開鍵リストを所定のタイミングで作成し、今回作成した公開鍵リストと前回作成した公開鍵リストとの比較によってネットワークに接続する機器の変化を検知し、その結果を外部ネットワークへの通信機器に供給する、請求項7記載のネットワークシステム。

【請求項9】

前記電子機器は車載機器であり、

前記電子機器に固有の秘密鍵、公開鍵、認証局による前記公開鍵の署名、及び認証局の公開鍵は夫々認証局から発行された情報であり、

前記装着者を認証するための情報は、電子機器の装着者が保有する秘密情報である、請求項1記載のネットワークシステム。

【請求項10】

電子機器のネットワークへの接続及び取り外しを制御する制御機器と電子機器とを有するネットワークシステムであって、

前記電子機器は、書き換え可能な不揮発性記憶装置を有し、

前記制御機器は、ネットワークに接続される電子機器に与えるための署名の生成に用いる特定秘密鍵及び特定公開鍵を保持する不揮発性記憶装置を有し、

前記制御機器は、自らの不揮発性記憶装置に保持されていない装着者を認証するための情報が入力されたとき、これを自らの不揮発性記憶装置に格納すると共に、当該装着者を認証するための情報に基づいて対応する電子機器の公開鍵及び秘密鍵を生成すると共に当該公開鍵の署名を前記特定秘密鍵を用いて生成し、生成した公開鍵と公開鍵の署名及び特定公開鍵を前記装着者を認証するための情報に対応する電子機器に与え、

前記制御機器から前記公開鍵と公開鍵の署名及び特定公開鍵が新たに与えられた電子機器は、前記公開鍵の署名を前記特定公開鍵で復号して得られる公開鍵と当該公開鍵の署名を自らの不揮発性記憶装置に保持すると共に、相互認証の対象とされる別の電子機器との間で前記公開鍵及び前記公開鍵の署名を交換して入力し、入力した公開鍵の正当性を確認することを条件に当該公開鍵を自らの不揮発性記憶装置に格納して、所要の動作を継続可能にされ、

前記公開鍵とその署名を交換して入力した前記別の電子機器は相手から入力した前記公開鍵の正当性を確認することを条件に当該公開鍵を自らの不揮発性記憶装置に格納し、

前記制御機器から与えられた自らの公開鍵と公開鍵の署名を保持している電子機器は、起動時に相互認証の対象とされる別の電子機器との間で互いに保有する他の電子機器の公開鍵を用いた相互認証を行って相手の電子機器の正当性を確認することを条件に所要の動作を継続可能にされ、

ネットワークから電子機器の取外しが指示された前記制御機器は、入力された装着者秘密情報が自らの不揮発性記憶装置に格納されている装着者秘密情報に一致することを条件に、取外し対象の電子機器に取外し許可を与え、

取外し許可が与えられた電子機器は、自らの不揮発性記憶装置に格納されている相互認証相手の公開鍵とその署名を消去する、ネットワークシステム。

【請求項11】

前記電子機器は、自らの不揮発性記憶装置に格納されている相互認証相手の公開鍵とその署名を消去するとき、当該相互認証相手の電子機器に自らの公開鍵とその署名の消去を指示するコマンドを発行する、請求項10記載のネットワークシステム。

【請求項12】

前記電子機器は、前記消去コマンドに応答して、自らの不揮発性記憶装置から、当該コマンド要求元の電子機器の公開鍵とその署名を消去する、請求項11記載のネットワークシステム。

【請求項13】

前記相互認証は、前記電子機器が相互認証の対象とされる別の電子機器との間で、相互に相手の公開鍵を用いて暗号化した情報をやり取りして得られる所定の情報を共有鍵として取得し、取得した共有鍵を用いて所定の情報を暗号化した情報を相手の電子機器に送り、相手の電子機器から返信された暗号化情報を前記共有鍵を用いて復号し、これによって得られる情報が前記所定の情報に一致するとき認証結果を正当とする処理である、請求項10記載のネットワークシステム。

【請求項14】

前記電子機器は、自らの不揮発性記憶装置が他の電子機器の公開鍵及びその署名を保持しているとき、相互認証の対象とされる全ての電子機器との間で相互認証による正当な認証結果が得られるまで前記不揮発性記憶装置を書き換え禁止にする、請求項10記載のネットワークシステム。

【請求項15】

前記ネットワークに接続された電子機器は相互に一の電子機器が他の全ての電子機器を相互認証の対象とする、請求項10記載のネットワークシステム。

【請求項16】

前記電子機器は、上位電子機器と、前記上記電子機器に対する下位電子機器とを含み、

前記下位電子機器は上位電子機器を相互認証対象とする、請求項10記載のネットワークシステム。

【請求項17】

前記上位電子機器は、前記ネットワークに接続されている下位電子機器のリストを所定のタイミングで作成し、今回作成した公開鍵リストと前回作成した公開鍵リストとの比較によってネットワークに接続する機器の変化を検知し、その結果を外部ネットワークへの通信機器に供給する、請求項16記載のネットワークシステム。

【請求項18】

前記電子機器及び制御機器は車載機器であり、

前記特定公開鍵及び特定秘密鍵は認証局の署名のない鍵情報であり、

前記装着者を認証するための情報は、電子機器の装着者が保有する秘密情報である、請求項10記載のネットワークシステム。

【請求項19】

ネットワークに接続されていて、固有の秘密鍵、公開鍵、前記公開鍵の署名、及び前記署名の復号に用いる認証局の公開鍵を保有する電子機器の盗難を抑止する方法であって、

電子機器の装着認証制御処理、電子機器間の相互認証制御処理、及び電子機器の取外し認証制御処理と、を含み、

前記電子機器の装着認証制御処理は、装着者を認証する為の情報を保持していない電子機器がその起動時に装着者を認証する為の情報を保持し、当該電子機器及びこれと相互認証の対象とされる電子機器が相互に自分の公開鍵とその署名を交換して相手の正当な公開鍵を保持し、これによって当該電子機器を所要の動作を継続可能な状態とする処理であり、

前記相互認証制御処理は、装着者を認証するための情報を保持している電子機器が起動時に相互認証の対象とされる別の電子機器との間で互いに保有する他の電子機器の公開鍵を用いた相互認証を行って相手の電子機器の正当性を確認することを条件に、当該電子機器を所要の動作を継続可能な状態とする処理であり、

前記取外し認証制御処理は、電子機器をネットワークから取外すとき、外部から与えられる情報が内部に保持されている装着者を認証する為の情報に一致するか否かによって装着者の認証を行うことにより、作業者が正当であることを確認してから、取外し対象の電子機器から装着者認証のための情報と相互認証のための他の電子機器の公開鍵の情報を無効にする、盗難抑止方法。

【請求項20】

ネットワークに接続される電子機器に与えるための署名の生成に用いる特定秘密鍵及び特定公開鍵を保持する制御機器を用いて、電子機器の盗難を抑止する方法であって、

電子機器の装着認証制御処理、電子機器間の相互認証制御処理、及び電子機器の取外し認証制御処理と、を含み、

前記装着認証制御処理は、前記制御機器に保持されてない装着者を認証するための情報が入力されたとき、前記制御機器がこれを保持すると共に、当該装着者を認証するための情報に基づいて対応する電子機器の公開鍵及び秘密鍵を生成し且つ当該公開鍵の署名を前記特定秘密鍵を用いて生成し、生成した公開鍵と公開鍵の署名及び特定公開鍵を前記装着者を認証するための情報に対応する電子機器に与える第1装着認証制御処理と、

前記制御機器から前記公開鍵と公開鍵の署名及び特定公開鍵が新たに与えられた電子機器が、前記公開鍵の署名を前記特定公開鍵で復号して得られる公開鍵と当該公開鍵の署名を自らの不揮発性記憶装置に保持すると共に、相互認証の対象とされる別の電子機器との間で前記公開鍵及び前記公開鍵の署名を交換して入力し、入力した公開鍵の正当性を確認することを条件に当該公開鍵を自らの不揮発性記憶装置に格納して、所要の動作を継続可能にされる第2装着認証制御処理と、

前記公開鍵とその署名を交換して入力した前記別の電子機器が相手から入力した前記公開鍵の正当性を確認することを条件に当該公開鍵を自らの不揮発性記憶装置に格納する第3装着認証制御処理とを含み、

前記相互認証制御処理は、前記制御機器から与えられた自らの公開鍵と公開鍵の署名を保持している電子機器が、起動時に相互認証の対象とされる別の電子機器との間で互いに保有する他の電子機器の公開鍵を用いた相互認証を行って相手の電子機器の正当性を確認することを条件に所要の動作を継続可能にされる処理であり、

前記取外し認証制御処理は、ネットワークから電子機器の取外しが指示された前記制御機器は、入力された装着者秘密情報が自ら保持している装着者秘密情報に一致することを条件に、取外し対象の電子機器に取外し許可を与える第1取外し認証制御処理と、

取外し許可が与えられた電子機器が、自らの不揮発性記憶装置に格納されている相互認証相手の公開鍵とその署名を消去する第2取外し認証制御処理とを含む、盗難抑止方法。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【公開番号】特開2011−217037(P2011−217037A)

【公開日】平成23年10月27日(2011.10.27)

【国際特許分類】

【出願番号】特願2010−81906(P2010−81906)

【出願日】平成22年3月31日(2010.3.31)

【出願人】(302062931)ルネサスエレクトロニクス株式会社 (8,021)

【Fターム(参考)】

【公開日】平成23年10月27日(2011.10.27)

【国際特許分類】

【出願日】平成22年3月31日(2010.3.31)

【出願人】(302062931)ルネサスエレクトロニクス株式会社 (8,021)

【Fターム(参考)】

[ Back to top ]