ネットワーク中継装置

【課題】セキュリティの向上と利便性を両立させたネットワーク中継装置を提供する。

【解決手段】ネットワーク中継装置は、利用者がネットワーク中継装置へ接続する権限を保持しているか否かを判定するための認証処理を実行する認証処理部と、認証処理において、利用者の権限を照合するために使用される情報である認証情報を記憶する認証情報記憶部と、認証処理において利用者がネットワーク中継装置へ接続する権限を保持すると判定された場合に、利用者の端末との間のフレームを中継する中継処理部と、予め定められたトリガの発生に応じて、認証情報記憶部に格納された認証情報を、ネットワーク中継装置に接続された他のネットワーク中継装置へ送信する認証情報送信部と、を備える。

【解決手段】ネットワーク中継装置は、利用者がネットワーク中継装置へ接続する権限を保持しているか否かを判定するための認証処理を実行する認証処理部と、認証処理において、利用者の権限を照合するために使用される情報である認証情報を記憶する認証情報記憶部と、認証処理において利用者がネットワーク中継装置へ接続する権限を保持すると判定された場合に、利用者の端末との間のフレームを中継する中継処理部と、予め定められたトリガの発生に応じて、認証情報記憶部に格納された認証情報を、ネットワーク中継装置に接続された他のネットワーク中継装置へ送信する認証情報送信部と、を備える。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、ネットワーク中継装置に関する。

【背景技術】

【0002】

ICT(Information and Communication Technology)技術の進展に伴い、インテリジェントスイッチと呼ばれるスイッチ製品が登場している。このようなインテリジェントスイッチは、一般的なスイッチと比較して高機能なスイッチのことを意味する。インテリジェントスイッチは様々な機能、例えば、VLAN(Virtual Local Area Network)機能や、セキュリティ機能や、QoSサービス品質機能等を備えている(例えば、特許文献1)。このような機能の中でも、近年では、ネットワーク内部における脅威を重要視したセキュリティ機能の向上が求められている。

【0003】

このような背景から、従来、接続される利用者の認証を行うことが可能なRADIUS(Remote Authentication Dial-In User Service)機能を内蔵したインテリジェントスイッチが知られている。RADIUS機能を内蔵したインテリジェントスイッチは、独立したRADIUSサーバを設ける必要がない点において手軽である。しかし、例えば、あるインテリジェントスイッチに接続され、RADIUS機能を使用していた特定の利用者の端末が、他のインテリジェントスイッチに接続されるような場合(すなわち、ネットワークの構成に変化が生じた場合)、当該端末が新たに接続されたインテリジェントスイッチにおいて、RADIUS機能を有効にするための設定が再び必要となり、煩雑であるという問題があった。

【0004】

また、このような問題は、インテリジェントスイッチに限らず、セキュリティ機能を備えるネットワーク中継装置全般に共通する問題であった。

【先行技術文献】

【特許文献】

【0005】

【特許文献1】特開2006−025065号公報

【特許文献2】特開平09−269930号公報

【発明の概要】

【発明が解決しようとする課題】

【0006】

本発明は、セキュリティの向上と利便性を両立させたネットワーク中継装置を提供することを目的とする。

【課題を解決するための手段】

【0007】

本発明は、上述の課題の少なくとも一部を解決するためになされたものであり、以下の形態又は適用例として実現することが可能である。

【0008】

[適用例1]

ネットワーク中継装置であって、

利用者が前記ネットワーク中継装置へ接続する権限を保持しているか否かを判定するための認証処理を実行する認証処理部と、

前記認証処理において、前記利用者の権限を照合するために使用される情報である認証情報を記憶する認証情報記憶部と、

前記認証処理において前記利用者が前記ネットワーク中継装置へ接続する権限を保持すると判定された場合に、前記利用者の端末との間のフレームを中継する中継処理部と、

予め定められたトリガの発生に応じて、前記認証情報記憶部に格納された前記認証情報を、前記ネットワーク中継装置に接続された他のネットワーク中継装置へ送信する認証情報送信部と、

を備える、ネットワーク中継装置。

このような構成にすれば、認証情報送信部は、予め定められたトリガの発生に応じて、利用者の権限を照合するために使用される情報である認証情報を他のネットワーク中継装置へ送信するため、他のネットワーク中継装置においても、この認証情報を用いて認証処理を実行することができる。この結果、セキュリティの向上と利便性を両立させたネットワーク中継装置を提供することができる。

【0009】

[適用例2]

適用例1記載のネットワーク中継装置であって、さらに、

前記他のネットワーク中継装置から前記認証情報を受信した際に、受信した前記認証情報を前記認証情報記憶部へ格納する認証情報更新部を備える、ネットワーク中継装置。

このような構成にすれば、認証情報更新部は、他のネットワーク中継装置から認証情報を受信した際に、受信した認証情報を認証情報記憶部へ格納するため、この認証情報を用いて認証処理を実行することができる。

【0010】

[適用例3]

適用例2記載のネットワーク中継装置であって、さらに、

前記利用者から前記認証情報を受け付けると共に、受け付けた前記認証情報を前記認証情報記憶部へ格納する認証情報登録部を備え、

前記認証情報登録部は、受け付けた前記認証情報を前記認証情報記憶部へ格納する際に、前記ネットワーク中継装置の外部から取得した日時に依拠した登録日時を併せて格納し、

前記認証情報送信部は、前記認証情報と、前記登録日時とを併せて前記他のネットワーク中継装置へ送信し、

前記認証情報更新部は、前記認証情報と併せて受信した前記登録日時を用いることによって、前記認証情報記憶部内の一貫性を保持するように、前記認証情報を前記認証情報記憶部へ格納する、ネットワーク中継装置。

このような構成にすれば、認証情報登録部は、受け付けた認証情報を格納する際にネットワーク中継装置の外部から取得した日時に依拠した登録日時を併せて格納し、認証情報送信部は、認証情報と登録日時とを併せて送信し、認証情報更新部は、認証情報と併せて受信した登録日時を用いることによって、認証情報記憶部内の一貫性を保持するように認証情報を認証情報記憶部へ格納するため、認証情報記憶部に格納された認証情報の一貫性を向上させることができる。

【0011】

[適用例4]

適用例1ないし3のいずれか一項記載のネットワーク中継装置であって、

前記認証情報送信部は、

前記ネットワーク中継装置に接続された他のネットワーク中継装置のうち、予め定められた特定の中継装置に対して前記認証情報を送信する、ネットワーク中継装置。

このような構成にすれば、認証情報送信部は、他のネットワーク中継装置のうち、予め定められた特定の中継装置に対して認証情報を送信することができる。この結果、利便性を向上させることができる。

【0012】

[適用例5]

適用例1ないし4のいずれか一項記載のネットワーク中継装置であって、

前記予め定められたトリガは、前記認証情報記憶部の更新と、所定のスケジュールに従った日時の到来と、のいずれかである、ネットワーク中継装置。

このような構成にすれば、認証情報送信部は、認証情報記憶部の更新と、所定のスケジュールに従った日時の到来と、のいずれかのトリガの発生に応じて、認証情報を送信することができる。この結果、利便性を向上させることができる。

【0013】

[適用例6]

適用例1ないし5のいずれか一項記載のネットワーク中継装置であって、

前記認証情報は、前記利用者を識別するためのユーザIDと、前記利用者によって設定されるパスワードとの組、もしくは、前記利用者の電子証明書の信頼性を判断するための電子証明書の少なくともいずれか一方を含む、ネットワーク中継装置。

このような構成にすれば、認証情報は、利用者を識別するためのユーザIDと、利用者によって設定されるパスワードとの組、もしくは、利用者の電子証明書の信頼性を判断するための電子証明書の少なくともいずれか一方を含むことができるため、認証処理部の認証処理において幅広い認証方式を用いることが可能となる。

【0014】

[適用例7]

適用例1ないし6のいずれか一項記載のネットワーク中継装置であって、

前記認証情報記憶部は、ハードディスクドライブ内に設けられる、ネットワーク中継装置。

このような構成にすれば、認証情報記憶部はハードディスクドライブ内に設けられるため、認証情報記憶部の記憶容量を大きくすることができる。

【0015】

なお、本発明は、種々の態様で実現することが可能である。例えば、本発明は、ネットワーク中継装置、ネットワーク中継装置の制御方法、ネットワーク中継装置を用いたネットワークシステム、および、それらの方法または装置の機能を実現するためのコンピュータプログラム、そのコンピュータプログラムを記憶した記憶媒体等の形態で実現することができる。

【図面の簡単な説明】

【0016】

【図1】本発明の一実施例としてのネットワーク中継装置および端末の機能の概略構成を示す説明図である。

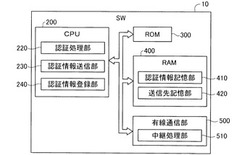

【図2】スイッチの構成を概略的に示す説明図である。

【図3】認証情報記憶部に格納されているデータの一例を示す説明図である。

【図4】送信先記憶部に格納されているデータの一例を示す説明図である。

【図5】スイッチの構成を概略的に示す説明図である。

【図6】認証情報登録処理の手順を示すフローチャートである。

【図7】認証情報送信処理の流れを示すシーケンス図である。

【図8】認証情報更新処理の手順を示すフローチャートである。

【図9】認証情報の伝播が行われる様子を示す説明図である。

【図10】第2実施例におけるスイッチの構成を概略的に示す説明図である。

【図11】第2実施例において認証情報の伝播が行われる様子を示す説明図である。

【図12】第3実施例におけるスイッチの構成を概略的に示す説明図である。

【0017】

次に、本発明の実施の形態を実施例に基づいて以下の順序で説明する。

【発明を実施するための形態】

【0018】

A.第1実施例:

(A−1)装置構成:

図1は、本発明の一実施例としてのネットワーク中継装置および端末の機能の概略構成を示す説明図である。ネットワーク中継装置(以降、単に「スイッチ」とも呼ぶ。)10、20、20Xは、いわゆるレイヤ2スイッチである。スイッチ10は、MACアドレスがMAC_SW10であり、回線を通じてパーソナルコンピュータ(以降、「端末」、「PC」とも呼ぶ。)50と接続されている。スイッチ20は、MACアドレスがMAC_SW20であり、回線を通じてPC60と接続されている。スイッチ20Xは、MACアドレスがMAC_SW20Xである。スイッチ10と、スイッチ20と、スイッチ20Xとは、ローカルエリアネットワーク(LAN)等のネットワークを通じて互いに接続されている。なお、図1では便宜上、説明上必要としない、他のネットワーク中継装置、回線、端末、およびネットワーク中継装置内の構成部については図示を省略している。このことは、後述する図においても同様である。

【0019】

スイッチ10、20、20Xは、MACアドレスによるフレームの中継を行う中継機能を備えている。さらに、スイッチ10、20、20Xは、スイッチに接続される端末の利用者が、スイッチへ接続する権限を保持するか否かを判定する(認証を行う)ことが可能なRADIUS(Remote Authentication Dial-In User Service)機能を備えている。

【0020】

RADIUS機能とは、具体的には、802.1X認証や、MACアドレス認証、Web認証等に基づいた認証処理を実現する機能である。802.1X認証、MACアドレス認証、Web認証に基づいた認証処理では、例えば、PAP(Password Authentication Protocol)、CHAP(Challenge Handshake Authentication Protocol)、EAP−MD5(Extensible Authentication Protocol-Message Digest version 5)、EAP−TLS(Extensible Authentication Protocol-Transport Layer Security)、PEAP(Protected Extensible Authentication Protocol)等の種々の認証方式を使用することができる。

【0021】

上述の認証処理においては、利用者の権限を照合するために、予め各スイッチ内に格納されている認証情報が使用される。本実施例では、認証情報は、スイッチ10に接続されたPC50を介して、スイッチ10の記憶部内に登録される。また、スイッチ20、20X内の認証情報は、スイッチ10から送信される。すなわち、本実施例では、スイッチ10がマスタとなり、スイッチ20、20Xをスレーブとして、認証情報を伝播させる。

【0022】

上述のように、スイッチ10、20、20Xは、それぞれRADIUS機能を内蔵している。このため、独立したRADIUSサーバを設ける必要がなく手軽である。さらに、独立したRADIUSサーバを設けた場合は、RADIUSサーバが、例えば、サーバのダウンやサーバまでの経路障害の発生等により認証処理のサービスが不能となった場合、当該RADIUSサーバを利用する全ての端末における利用者の認証処理が不可能となる問題がある。これに対し、本実施例におけるスイッチ10、20、20Xは、仮に1つのスイッチのRADIUS機能が、例えば、スイッチのダウン等により認証処理のサービスが不能となった場合であっても、他のスイッチでは認証処理のサービスを継続することができる。このため、影響範囲を小さくすることができる。

【0023】

図2は、スイッチ10の構成を概略的に示す説明図である。スイッチ10は、CPU200と、ROM300と、RAM400と、有線通信部500とを備えている。スイッチ10の各構成要素は、バスを介して互いに接続されている。

【0024】

CPU200は、ROM300に格納されているコンピュータプログラムをRAM400に展開して実行することにより、スイッチ10の各部を制御する。また、CPU200は、認証処理部220、認証情報送信部230、認証情報登録部240としても機能する。

【0025】

認証処理部220は、RADIUS機能(802.1X認証、MACアドレス認証、Web認証)に基づいた認証処理を実行する。認証情報送信部230は、認証処理において使用される認証情報を、他のスイッチ(スイッチ20、20X:図1)へ送信する認証情報送信処理(図6、ステップS20、図7)を実行する機能を有する。認証情報登録部240は、認証処理に先立って、利用者から認証情報を受け付け、認証情報を登録する認証情報登録処理(図6)を実行する機能を有する。これら各機能の詳細は後述する。

【0026】

RAM400には、認証情報記憶部410と、送信先記憶部420とが含まれている。これら各記憶部の内容についての詳細は後述する。有線通信部500は、中継処理部510と、図示しない有線通信インタフェースとを含む物理チップ(ASIC:Application Specific Integrated Circuit)である。中継処理部510は、有線通信インタフェースを介して受信したフレームであって、認証処理部220の認証処理において許可された利用者から受信したフレームを中継する機能を有する。

【0027】

(A−2)記憶部内の構成:

図3は、認証情報記憶部410に格納されているデータの一例を示す説明図である。認証情報記憶部410には、ユーザIDと、パスワードと、登録日時とが関連付けて記憶されている。ユーザIDは、スイッチ10に接続される端末の利用者を識別するために付与される一意な識別子である。パスワードは、ユーザIDと関連付けて任意に設定される文字列である。登録日時は、認証情報(ユーザIDとパスワードの組)が認証情報記憶部410内に登録された日時である。なお、ユーザIDと関連付けられて記憶される情報には、図示以外のものも含むことができる。例えば、スイッチ10に接続される端末の利用者を証明するために提示される電子証明書(以降、「ユーザ証明書」とも呼ぶ。)を含んでもよい。

【0028】

認証情報記憶部410には、さらに、スイッチ10が信頼する認証局から発行されているルート証明書が格納されている。このルート証明書は、認証処理において、ユーザ証明書の信頼性を判断するために用いられる。ルート証明書は、スイッチ10の管理者により予め格納される。なお、ユーザIDとパスワードとの組と、ルート証明書とを総称して「認証情報」とも呼ぶ。

【0029】

図3の例では、ユーザID「user01」によって識別される利用者のパスワードは「abc123456」であり、ユーザID「user01」の利用者の認証情報が認証情報記憶部410に登録されたのは「2010年8月23日 17時54分0秒」である。また、ユーザID「user02」の利用者のパスワードは「abcdefghi」であり、認証情報が登録されたのは「2010年8月25日 10時15分2秒」である。また、スイッチ10には、スイッチ10が信頼する2つの認証局から発行されたルート証明書RC1が格納されている。

【0030】

図4は、送信先記憶部420に格納されているデータの一例を示す説明図である。送信先記憶部420には、予め、送信先と、認証情報の種類とが関連付けて記憶されている。送信先は、後述の認証情報送信処理において、認証情報送信部230が認証情報を送信する際の宛先となるスイッチを識別するための情報が格納されている。本実施例では、送信先スイッチを識別するための情報として、送信先スイッチのMACアドレスを格納するものとしているが、他の情報(例えば、スイッチ10内の出力ポートの識別子)等を採用してもよい。認証情報の種類は、後述の認証情報送信処理において、認証情報送信部230が送信する認証情報の種類が格納されている。

【0031】

図5は、スイッチ20の構成を概略的に示す説明図である。図2に示したスイッチ10との違いは、CPU200の代わりにCPU200aを備える点と、RAM400の代わりにRAM400aを備える点のみであり、他の構成や動作はスイッチ10と同じである。なお、図1に示したスイッチ20Xの構成は、スイッチ20と同じである。

【0032】

CPU200aは、ROM300に格納されているコンピュータプログラムをRAM400aに展開して実行することにより、スイッチ20の各部を制御する。また、CPU200aは、認証処理部220、認証情報更新部250としても機能する。認証処理部220については、図2で説明した通りである。認証情報更新部250は、他のスイッチ(例えば、スイッチ10)から認証情報を受信した際に、受信した認証情報をRAM400a内の認証情報記憶部410へ格納する認証情報更新処理を行う。詳細は後述する。また、RAM400aは、送信先記憶部420を備えない点を除いては、RAM400と同じである。

【0033】

(A−3)認証情報登録処理:

図6は、認証情報登録処理の手順を示すフローチャートである。認証情報登録処理は、利用者から受け付けた認証情報(ユーザID、パスワード)を、認証情報記憶部410へ登録する処理である。まず、認証情報登録部240(図2)は、利用者からの登録要求を受け付ける(ステップS10)。具体的には、例えば、スイッチ10の設定画面(ブラウザ等を用いて提供されるスイッチ10の一般的な設定を行うための画面)に設けたリンクの押下により、登録要求がされたものと扱うことができる。

【0034】

登録要求受け付け後、認証情報登録部240は、スイッチ10の設定画面上に、認証情報登録画面を表示させる(ステップS12)。認証情報登録画面には、例えば、ユーザID入力フィールドと、パスワード入力フィールドと、登録ボタンとを含むことができる。利用者は、これら各フィールドに、任意のユーザID、任意のパスワードを入力し、登録ボタンを押下する。登録ボタン押下により、認証情報登録部240は、設定画面上の各フィールドで指定されたユーザID、パスワードを取得する(ステップS14)。

【0035】

その後、認証情報登録部240は、スイッチ10の外部から時刻を取得する(ステップS16)。具体的には、例えば、認証情報登録部240は、インターネットを介してネットワーク上に存在する時刻管理サーバにアクセスし、時刻管理サーバが提供している時刻の情報を取得する。なお、時刻管理サーバとは、NTP(Network Time Protocol)プロトコルに準拠し、協定世界時(UTC:Universal Time, Coordinated)に基づいた時刻の情報を提供するためのサーバである。時刻管理サーバとしては、例えば、大学や研究機関、大手ISP(Internet Services Provider)により提供されるサーバを利用することができる。

【0036】

時刻取得後、認証情報登録部240は、ステップS14で取得したユーザID、パスワードと、ステップS16で取得した時刻の情報とを関連付けて認証情報記憶部410に格納する(ステップS18)。認証情報記憶部410の更新後、認証情報送信部230は、認証情報を他のスイッチへ送信する認証情報送信処理を行う(ステップS20)。

【0037】

このようにすれば、認証情報登録部240は、利用者から受け付けた認証情報と、スイッチ10の外部から取得した時刻とを関連付けて認証情報記憶部410に格納するため、認証情報記憶部410内に格納されている認証情報がいつ登録されたものであるかを正確な時刻を用いて管理することが可能となる。

【0038】

さらに、認証情報登録部240が認証情報を更新した後、認証情報送信部230は認証情報送信処理を行うため、複数のスイッチが存在するネットワークシステムにおいて、最新の認証情報を共有することが可能となる。

【0039】

(A−4)認証情報送信処理:

図7は、認証情報送信処理の流れを示すシーケンス図である。認証情報送信部230(図2)は、送信先記憶部420を検索し、送信先(すなわち、宛先スイッチのMACアドレス)と、送信すべき認証情報の種類との1つの組を検索し、検索内容に応じた更新要求を生成する(ステップS100)。具体的には、ステップS100において認証情報送信部230は、図4のエントリE01(送信先:MAC_SW20、認証情報の種類:ID/パスワード)を検索する。認証情報送信部230は、宛先MACアドレスをMAC_SW20として、ペイロード内にスイッチ20の認証情報記憶部410の更新を要求する旨のコマンドと、スイッチ10の認証情報記憶部410に格納されている各ユーザ(user01〜03)のユーザID、パスワード、登録日時の組を格納したフレーム(更新要求フレーム)を生成する。なお、セキュリティの観点から、更新要求フレームは暗号化されることが好ましい。また、なりすまし防止のための技術を適用してもよい。

【0040】

そして、認証情報送信部230は、生成した更新要求フレームをスイッチ20へ送信する(ステップS102)。更新要求フレームを受信したスイッチ20の認証情報更新部250(図5)は、スイッチ20内の認証情報記憶部410に格納された認証情報を更新するための認証情報更新処理を行う(ステップS104)。認証情報更新処理の詳細は後述する。認証情報更新処理の終了後、スイッチ20の認証情報更新部250は、認証情報更新処理の結果を含んだ応答フレームをスイッチ10へ送信する(ステップS106)。

【0041】

また、スイッチ10の認証情報送信部230(図2)は、認証情報登録部240を検索し、送信先と、送信すべき認証情報の種類との他の組を検索し、検索内容に応じた更新要求を生成する(ステップS108)。具体的には、ステップS108において認証情報送信部230は、図4のエントリE02(送信先:MAC_SW20X、認証情報の種類:ID/パスワード/ルート証明書)を検索する。認証情報送信部230は、宛先MACアドレスをMAC_SW20Xとして、ペイロード内にスイッチ20Xの認証情報記憶部410の更新を要求する旨のコマンドと、スイッチ10の認証情報記憶部410に格納されている各ユーザ(user01〜03)のユーザID、パスワード、登録日時の組と、スイッチ10の認証情報記憶部410に格納されているルート証明書とを格納したフレーム(更新要求フレーム)を生成する。

【0042】

そして、認証情報送信部230は、生成した更新要求フレームをスイッチ20Xへ送信する(ステップS110)。更新要求フレームを受信したスイッチ20Xの認証情報更新部250(図5)は、認証情報更新処理を行う(ステップS112)。詳細は、ステップS104と同様である。認証情報更新処理の終了後、スイッチ20Xの認証情報更新部250は、認証情報更新処理の結果を含んだ応答フレームをスイッチ10へ送信する(ステップS114)。

【0043】

認証情報送信部230は、送信先記憶部420に格納されている全ての送信先について、上述のような更新要求フレームを送信した後、各送信先からの応答フレームの受信を待機する。各送信先からの応答フレーム受信後、認証情報送信部230は、応答フレームの内容を用いて送信結果のログを生成し、処理を終了する(ステップS118)。

【0044】

このようにすれば、認証情報送信部230は、スイッチ10に接続されている他のスイッチのうち、送信先記憶部420によって予め定められた特定のスイッチに対してのみ認証情報を送信することができるため、利便性を向上させることができる。

【0045】

さらに、認証情報送信部230は、送信先記憶部420に定められている送信先と、送信すべき認証情報の種類とに応じた更新要求フレームを送信する。従って、例えば、電子証明書を使用する認証方式をサポートしていないスイッチ20に対してはユーザIDとパスワードのみ送信し、全ての認証方式をサポートしているスイッチ20Xに対してはユーザID、パスワード、ルート証明書を送信するといった処理を行うことができる。すなわち、送信先スイッチがサポートしている認証方式に応じた認証情報の送信が可能となり、利便性を向上させることができるほか、通信トラフィックの軽減と、不要な認証情報の送信しないことに伴うセキュリティの向上をも図ることができる。

【0046】

(A−5)認証情報更新処理:

図8は、認証情報更新処理の手順を示すフローチャートである。認証情報更新処理は、更新要求フレームを受信したスイッチの認証情報更新部が、受信フレームの内容に応じて自装置内の認証情報記憶部を更新する処理である。まず、認証情報更新部250(図5)は、自装置内の認証情報記憶部410を検索する(ステップS50)。具体的には、認証情報更新部250は、受信したフレームのペイロードに含まれる各ユーザ(user01〜03)のユーザID、パスワード、登録日時の組を取り出し、取り出した各組について、ユーザIDをキーとして認証情報記憶部410を検索する。

【0047】

次に、認証情報更新部250は、認証情報記憶部410の検索の結果、受信したデータのユーザIDと同じIDを有する認証情報があるか否かを判定する(ステップS52)。同じIDを有する認証情報がない場合(ステップS52:NO)処理はステップS58へ遷移する。一方、同じIDを有する認証情報がある場合(ステップS52:YES)、認証情報更新部250は、受信したデータのユーザIDに関連付けられた登録日時と、認証情報記憶部410の検索の結果一致したデータの登録日時とを比較する(ステップS54、S55)。

【0048】

比較の結果、受信したデータのユーザIDに関連付けられた登録日時の方が新しい場合(ステップS55:YES)、認証情報更新部250は、認証情報記憶部410の検索の結果一致したデータを、受信したデータの組(ユーザID、パスワード、登録日時)を用いて更新する。また、認証情報更新部250は、認証情報記憶部410に格納されたルート証明書を、受信したフレームのペイロードに含まれるルート証明書を用いて更新する。認証情報記憶部410の更新後、処理を終了する(ステップS58)。一方、比較の結果、受信したデータのユーザIDに関連付けられた登録日時と認証情報記憶部410の検索の結果一致したデータの登録日時とが同じ、または、認証情報記憶部410の検索の結果一致したデータの登録日時の方が新しい場合(ステップS55:NO)、処理を終了する。

【0049】

なお、ステップS54、S56の処理では、ルート証明書の発行日時の比較を併せて行い、更新要求フレームに含まれるルート証明書の発行日時が新しい場合にのみ、ルート証明書の更新(ステップS58)を行うものとしてもよい。この場合、認証情報送信処理(図7)において生成する更新要求フレームには、ルート証明書の発行日時を含める。

【0050】

このようにすれば、スイッチ10の認証情報送信部230は、認証情報と、スイッチ10の外部から取得した日時に依拠した登録日時とを含む更新要求フレームを送信し、スイッチ20(スイッチ20X)の認証情報更新部250は、受信した更新要求フレームに含まれるデータのユーザIDに関連付けられた登録日時が新しい場合のみ(換言すれば、登録日時を用いて)、自装置内の認証情報記憶部を更新するため、認証情報記憶部に格納された認証情報の一貫性を向上させることができる。

【0051】

図9は、認証情報の伝播が行われる様子を示す説明図である。スイッチ10に対して、PC50を介してユーザAの認証情報登録処理が行われる場合について考える。認証情報登録処理(図6)のステップS10〜S18が実行されることにより、ユーザAの認証情報は、スイッチ10の認証情報記憶部410に格納される。また、認証情報登録処理のステップS20(認証情報送信処理:図7)が実行されることにより、ユーザAの認証情報と、スイッチ10に予め登録されているルート証明書RC1とを含む更新要求フレームがスイッチ20に、ユーザAの認証情報を含む更新要求フレームがスイッチ20Xに、それぞれ送信される。更新要求フレームを受信したスイッチ20と、スイッチ20Xとにおいて、認証情報更新処理(図8)が実行されることにより、スイッチ20の認証情報記憶部410と、スイッチ20Xの認証情報記憶部410とには、認証情報がそれぞれ格納される。

【0052】

なお、スイッチ20およびスイッチ20Xは、認証情報登録部240を含まないため(図5)、スイッチ20およびスイッチ20Xに対して認証情報を登録することはできない。すなわち、第1実施例においては、スイッチ10がマスタとなり、スイッチ20、20Xをスレーブとして、認証情報を伝播させる構成である。

【0053】

以上のように、第1実施例によれば、スイッチ10の認証情報送信部230は、予め定められたトリガ(本実施例においては、認証情報登録処理による認証情報記憶部の更新)の発生に応じて、スイッチ10への接続を要求する利用者の権限を照合するために使用される情報である認証情報(ユーザIDとパスワードとの組、ルート証明書)を、他のスイッチへ送信する。認証情報を受信したスイッチの認証情報更新部250は、受信した認証情報を自装置内の認証情報記憶部410へ格納する。従って、他のスイッチの認証処理部220は、認証情報記憶部410に格納された認証情報を用いて認証処理を実行することができる。この結果、セキュリティの向上と利便性とを両立させたスイッチを提供することができる。

【0054】

さらに、認証情報には、利用者を識別するためのユーザIDと、利用者によって設定されるパスワードとの組、もしくは、利用者の電子証明書の信頼性を判断するための電子証明書(ルート証明書)の少なくともいずれか一方を含むことができるため、各スイッチの認証処理部220において、幅広い認証方式を用いることが可能となる。

【0055】

B.第2実施例:

本発明の第2実施例では、複数のスイッチが接続された場合であっても、マスタ−スレーブ関係を持たずに、相互に認証情報の伝播が可能な構成について説明する。以下では、第1実施例と異なる構成および動作を有する部分についてのみ説明する。なお、図中において第1実施例と同様の構成部分については先に説明した第1実施例と同様の符号を付し、その詳細な説明を省略する。

【0056】

(B−1)装置構成:

図10は、第2実施例におけるスイッチ30の構成を概略的に示す説明図である。図2示した第1実施例との違いは、CPU200の代わりにCPU200bを備える点のみであり、他の構成や動作は第1実施例と同じである。

【0057】

CPU200bは、図2で説明した認証処理部220と、認証情報送信部230と、認証情報登録部240に加えて、さらに、図5で説明した認証情報更新部250を備えている。なお、認証情報登録部240の動作は(A−3)認証情報登録処理、認証情報送信部230の動作は(A−4)認証情報送信処理、認証情報更新部250の動作は(A−5)認証情報更新処理、においてそれぞれ説明したものと同様である。

【0058】

図11は、第2実施例において、認証情報の伝播が行われる様子を示す説明図である。第2実施例では、スイッチ30(図10)が回線を通じてPC50と接続され、スイッチ30X(図10)が回線を通じてPC60と接続されている。また、スイッチ30と、スイッチ30Xと、スイッチ30Y(図10)とは、LAN等のネットワークを通じて互いに接続されている。

【0059】

スイッチ30に対してPC50を介して登録されたユーザAの認証情報、および、スイッチ30に予め登録されているルート証明書RC1は、スイッチ30X、スイッチ30Yへ送信される。このことは、図9で説明した通りである。さらに、第2実施例において、図示のように、スイッチ30Xに対してPC60を介してユーザBの認証情報登録処理が行われる場合について考える。

【0060】

スイッチ30Xの認証情報登録部240(図10)において認証情報登録処理(図6)のステップS10〜S18が実行されることにより、ユーザBの認証情報は、スイッチ30Xの認証情報記憶部410に格納される。また、認証情報登録処理のステップS20(認証情報送信処理:図7)が実行されることにより、ユーザBの認証情報と、スイッチ30Xに予め登録されているルート証明書RC2とを含む更新要求フレームがスイッチ30に、ユーザBの認証情報を含む更新要求フレームがスイッチ30Yに、それぞれ送信される。更新要求フレームを受信したスイッチ30と、スイッチ30Yとにおいて、認証情報更新処理(図8)が実行されることにより、スイッチ30の認証情報記憶部410と、スイッチ30Yの認証情報記憶部410とには、認証情報がそれぞれ格納される。すなわち、第2実施例においては、各スイッチは、マスタ、スレーブの区別なく、動作することが可能である。

【0061】

以上のように、第2実施例によれば、各スイッチは、認証情報送信部230と、認証情報登録部240と、認証情報更新部250とを備えるため、利用者は、全てのスイッチに対して認証情報の登録を行うことが可能となる。また、登録された認証情報は、他のスイッチへ送信され、当該スイッチにおける認証処理に使用されるため、セキュリティの向上と利便性とを両立させたスイッチを提供することができる。

【0062】

C.第3実施例:

本発明の第3実施例では、認証情報記憶部410と、送信先記憶部420とを、スイッチ内に備えるハードディスクに格納する構成について説明する。以下では、第1実施例と異なる構成および動作を有する部分についてのみ説明する。なお、図中において第1実施例と同様の構成部分については先に説明した第1実施例と同様の符号を付し、その詳細な説明を省略する。

【0063】

(C−1)装置構成:

図12は、第3実施例におけるスイッチ40の構成を概略的に示す説明図である。図2に示した第1実施例との違いは、CPU200の代わりにCPU200cを備える点と、RAM400の代わりにRAM400cを備える点と、さらに、ハードディスク600と、USBインタフェース(USB I/F)700とを備える点のみであり、他の構成や動作は第1実施例と同じである。

【0064】

RAM400cは、認証情報記憶部(図3)と、送信先記憶部(図4)とを含まない。これらの記憶部は、ハードディスク600内に認証情報記憶部610、送信先記憶部620として格納されている。認証情報記憶部610と、送信先記憶部620との内容は、図3、図4で説明した通りである。USBインタフェース700は、スイッチ40に対して種々の周辺機器を接続するためのインタフェースである。本実施例では、USBインタフェース700を介して、USBインタフェースを用いた記憶装置(例えば、USBフラッシュメモリや、USB接続されるハードディスク等)が接続される。

【0065】

CPU200cは、図2で説明した認証処理部220と、認証情報送信部230と、認証情報登録部240に加えて、さらに、認証情報出力部260を備えている。認証情報登録部240の動作は(A−3)認証情報登録処理、認証情報送信部230の動作は(A−4)認証情報送信処理、認証情報更新部250の動作は(A−5)認証情報更新処理、においてそれぞれ説明したものと同様である。認証情報出力部260は、利用者からの要求(例えば、スイッチ40の設定画面に設けたリンクの押下)をトリガとして、ハードディスク600に格納されている認証情報記憶部610の内容を、USBインタフェース700を介して接続される記憶装置に出力する機能を有する。

【0066】

以上のように、第3実施例によっても、第1実施例と同様の効果を得ることができる。また、第3実施例によれば、認証情報記憶部610はハードディスクドライブ内に設けられるため、認証情報記憶部の記憶容量を大きくすることができる。

【0067】

さらに、スイッチ40は、認証情報記憶部610の内容を、USBインタフェース700を介して接続される記憶装置に出力する認証情報出力部260を備えるため、利用者が登録した認証情報を容易にエクスポートすることができる。この結果、利便性をさらに向上させることができる。

【0068】

D.変形例:

なお、この発明は上記の実施例や実施形態に限られるものではなく、その要旨を逸脱しない範囲で種々の構成を採ることができる。例えば、ソフトウェアによって実現した機能は、ハードウェアによって実現するものとしてもよい。そのほか、以下のような変形が可能である。

【0069】

D1.変形例1:

上記実施例では、ネットワーク中継装置の構成について説明した。しかし、上記実施例で示したネットワーク中継装置の構成はあくまで一例であり、任意の構成を採用することができる。例えば、その構成要素の一部を省略したり、更なる構成要素を付加したりする変形が可能である。

【0070】

例えば、上記実施例におけるスイッチは、MACアドレスによるフレームの中継を行うレイヤ2スイッチであるものとした。しかし、MACアドレスによるフレームの中継に加えてIPアドレスによるパケットの中継を行うことも可能な、いわゆるレイヤ3スイッチであるものとしてもよい。また、無線通信インタフェースを備え、無線通信におけるパケットの中継が可能な、いわゆるアクセスポイントであるものとしてもよい。

【0071】

上記実施例におけるスイッチでは、CPUは、認証処理部と、認証情報送信部と、認証情報登録部と、認証情報更新部と、認証情報出力部とを含むものとして記載した。また、各処理部において実行される機能について説明した。しかし、これら各処理部の配置および各処理部が果たす機能の内容についてはあくまで例示であり、スイッチの構成に応じて任意に変更することが可能である。

【0072】

例えば、有線通信部を構成する物理チップの内部に、認証処理部と、認証情報送信部と、認証情報登録部と、認証情報更新部と、認証情報出力部との全ての機能を備えるものとしてもよい。

【0073】

D2.変形例2:

上記実施例では、認証情報登録処理(図6)の手順の中で、外部のNTPサーバから時刻を取得した上で、認証情報と関連付けて認証情報記憶部に格納するものとした(ステップS16、S17)。しかし、上記実施例における態様はあくまで一例であり、任意の方法を採用することができる。

【0074】

例えば、時刻の情報は、スイッチの外部から取得すれば足り、NTPサーバに限らない。具体的には、スイッチが接続されるPCから時刻を取得するものとしてもよい。

【0075】

例えば、スイッチは、タイマ処理等を行うことによって定期的に外部から時刻を取得し、取得した時刻をスイッチの内部時計に反映させた上で、認証情報登録処理のステップS16においては、当該内部時計の時刻を取得することとしてもよい。

【0076】

D3.変形例3:

上記実施例では、認証情報登録処理(図6)において、認証情報登録部が認証情報記憶部の更新を行った後、認証情報送信処理(図7)を行うものとした。しかし、認証情報送信処理を行うトリガは、任意に定めることができ、上記の態様に限られない。

【0077】

例えば、スイッチ内部に予めスケジュールを指定しておき、このスケジュールに従った日時が到来した際に認証情報送信処理を行ってもよい。そうすれば、例えば、スイッチの負荷の少ない時間帯(深夜等)に認証情報送信処理を実行するように設定しておくことで、煩雑時間帯におけるスイッチのCPUへの負荷を抑制しつつ、認証情報の伝播を行うことが可能となる。また、認証情報送信処理を実行するスケジュールを、送信先記憶部内に指定可能な構成とすれば、送信先スイッチごとに、更新要求フレームを送信する時間を可変とすることができるため、利便性が向上する。

【0078】

例えば、マスタとなるスイッチが定期的に認証情報記憶部の更新時刻をスレーブとなるスイッチへ通知(マルチキャスト)する。スレーブとなるスイッチは、自身の認証情報記憶部の更新時刻と通知された更新時刻を比較し、通知された更新時刻が新しいと判断した場合に、マスタとなるスイッチへ認証情報含んだフレームの送信を要求することとしてもよい。

【0079】

D4.変形例4:

上記実施例では、認証情報送信処理(図7)において、送信先記憶部(図4)に指定された内容に従って更新要求フレームを生成し、送信先記憶部に指定された送信先へ送信するものとした。しかし、送信先記憶部は省略可能である。例えば、送信先記憶部を省略した場合、認証情報送信部は、認証情報記憶部の更新を要求する旨のコマンドと、認証情報(ユーザIDとパスワードと登録日時の組、および、ルート証明書)を格納したフレームを、自装置が接続されている全てのスイッチに対してマルチキャストすることができる。

【0080】

D5.変形例5:

上記実施例では、認証情報更新処理(図8)において、認証情報更新部は、受信した更新要求フレームに含まれるデータのユーザIDに関連付けられた登録日時が新しい場合のみ、自装置内の認証情報記憶部を更新することとした。しかし、上記処理はあくまで一例であり、認証情報更新部は、更新要求フレームに含まれる登録日時を用いて、データベースの一貫性保持のために一般的に知られた種々の方法を採用することによる種々の更新方法を採用することができる。

【0081】

D6.変形例6:

上記第1実施例では、スレーブとなるスイッチに対しては、利用者は認証情報を登録することはできないものとして記載した。しかし、スイッチの管理者による認証情報の登録/変更/削除等の処理を別途設けることも可能である。

【0082】

上記第2実施例では、各スイッチは、マスタ−スレーブの区別なく動作することが可能であるものとした。しかし、第2実施例の構成において、スイッチ間にマスタ−スレーブ関係を持たせても良い。具体的には、例えば、スイッチの管理者が手動でマスタ−スレーブの設定を行ってもよいし、LLDP等を用いて行ってもよい。

【符号の説明】

【0083】

10…スイッチ

20,20X…スイッチ

30,30X,30Y…スイッチ

40…スイッチ

200,200a,200b,200c…CPU

220…認証処理部

230…認証情報送信部

240…認証情報登録部

250…認証情報更新部

260…認証情報出力部

410…認証情報記憶部

420…送信先記憶部

500…有線通信部

510…中継処理部

600…ハードディスク

610…認証情報記憶部

620…送信先記憶部

700…USBインタフェース

【技術分野】

【0001】

本発明は、ネットワーク中継装置に関する。

【背景技術】

【0002】

ICT(Information and Communication Technology)技術の進展に伴い、インテリジェントスイッチと呼ばれるスイッチ製品が登場している。このようなインテリジェントスイッチは、一般的なスイッチと比較して高機能なスイッチのことを意味する。インテリジェントスイッチは様々な機能、例えば、VLAN(Virtual Local Area Network)機能や、セキュリティ機能や、QoSサービス品質機能等を備えている(例えば、特許文献1)。このような機能の中でも、近年では、ネットワーク内部における脅威を重要視したセキュリティ機能の向上が求められている。

【0003】

このような背景から、従来、接続される利用者の認証を行うことが可能なRADIUS(Remote Authentication Dial-In User Service)機能を内蔵したインテリジェントスイッチが知られている。RADIUS機能を内蔵したインテリジェントスイッチは、独立したRADIUSサーバを設ける必要がない点において手軽である。しかし、例えば、あるインテリジェントスイッチに接続され、RADIUS機能を使用していた特定の利用者の端末が、他のインテリジェントスイッチに接続されるような場合(すなわち、ネットワークの構成に変化が生じた場合)、当該端末が新たに接続されたインテリジェントスイッチにおいて、RADIUS機能を有効にするための設定が再び必要となり、煩雑であるという問題があった。

【0004】

また、このような問題は、インテリジェントスイッチに限らず、セキュリティ機能を備えるネットワーク中継装置全般に共通する問題であった。

【先行技術文献】

【特許文献】

【0005】

【特許文献1】特開2006−025065号公報

【特許文献2】特開平09−269930号公報

【発明の概要】

【発明が解決しようとする課題】

【0006】

本発明は、セキュリティの向上と利便性を両立させたネットワーク中継装置を提供することを目的とする。

【課題を解決するための手段】

【0007】

本発明は、上述の課題の少なくとも一部を解決するためになされたものであり、以下の形態又は適用例として実現することが可能である。

【0008】

[適用例1]

ネットワーク中継装置であって、

利用者が前記ネットワーク中継装置へ接続する権限を保持しているか否かを判定するための認証処理を実行する認証処理部と、

前記認証処理において、前記利用者の権限を照合するために使用される情報である認証情報を記憶する認証情報記憶部と、

前記認証処理において前記利用者が前記ネットワーク中継装置へ接続する権限を保持すると判定された場合に、前記利用者の端末との間のフレームを中継する中継処理部と、

予め定められたトリガの発生に応じて、前記認証情報記憶部に格納された前記認証情報を、前記ネットワーク中継装置に接続された他のネットワーク中継装置へ送信する認証情報送信部と、

を備える、ネットワーク中継装置。

このような構成にすれば、認証情報送信部は、予め定められたトリガの発生に応じて、利用者の権限を照合するために使用される情報である認証情報を他のネットワーク中継装置へ送信するため、他のネットワーク中継装置においても、この認証情報を用いて認証処理を実行することができる。この結果、セキュリティの向上と利便性を両立させたネットワーク中継装置を提供することができる。

【0009】

[適用例2]

適用例1記載のネットワーク中継装置であって、さらに、

前記他のネットワーク中継装置から前記認証情報を受信した際に、受信した前記認証情報を前記認証情報記憶部へ格納する認証情報更新部を備える、ネットワーク中継装置。

このような構成にすれば、認証情報更新部は、他のネットワーク中継装置から認証情報を受信した際に、受信した認証情報を認証情報記憶部へ格納するため、この認証情報を用いて認証処理を実行することができる。

【0010】

[適用例3]

適用例2記載のネットワーク中継装置であって、さらに、

前記利用者から前記認証情報を受け付けると共に、受け付けた前記認証情報を前記認証情報記憶部へ格納する認証情報登録部を備え、

前記認証情報登録部は、受け付けた前記認証情報を前記認証情報記憶部へ格納する際に、前記ネットワーク中継装置の外部から取得した日時に依拠した登録日時を併せて格納し、

前記認証情報送信部は、前記認証情報と、前記登録日時とを併せて前記他のネットワーク中継装置へ送信し、

前記認証情報更新部は、前記認証情報と併せて受信した前記登録日時を用いることによって、前記認証情報記憶部内の一貫性を保持するように、前記認証情報を前記認証情報記憶部へ格納する、ネットワーク中継装置。

このような構成にすれば、認証情報登録部は、受け付けた認証情報を格納する際にネットワーク中継装置の外部から取得した日時に依拠した登録日時を併せて格納し、認証情報送信部は、認証情報と登録日時とを併せて送信し、認証情報更新部は、認証情報と併せて受信した登録日時を用いることによって、認証情報記憶部内の一貫性を保持するように認証情報を認証情報記憶部へ格納するため、認証情報記憶部に格納された認証情報の一貫性を向上させることができる。

【0011】

[適用例4]

適用例1ないし3のいずれか一項記載のネットワーク中継装置であって、

前記認証情報送信部は、

前記ネットワーク中継装置に接続された他のネットワーク中継装置のうち、予め定められた特定の中継装置に対して前記認証情報を送信する、ネットワーク中継装置。

このような構成にすれば、認証情報送信部は、他のネットワーク中継装置のうち、予め定められた特定の中継装置に対して認証情報を送信することができる。この結果、利便性を向上させることができる。

【0012】

[適用例5]

適用例1ないし4のいずれか一項記載のネットワーク中継装置であって、

前記予め定められたトリガは、前記認証情報記憶部の更新と、所定のスケジュールに従った日時の到来と、のいずれかである、ネットワーク中継装置。

このような構成にすれば、認証情報送信部は、認証情報記憶部の更新と、所定のスケジュールに従った日時の到来と、のいずれかのトリガの発生に応じて、認証情報を送信することができる。この結果、利便性を向上させることができる。

【0013】

[適用例6]

適用例1ないし5のいずれか一項記載のネットワーク中継装置であって、

前記認証情報は、前記利用者を識別するためのユーザIDと、前記利用者によって設定されるパスワードとの組、もしくは、前記利用者の電子証明書の信頼性を判断するための電子証明書の少なくともいずれか一方を含む、ネットワーク中継装置。

このような構成にすれば、認証情報は、利用者を識別するためのユーザIDと、利用者によって設定されるパスワードとの組、もしくは、利用者の電子証明書の信頼性を判断するための電子証明書の少なくともいずれか一方を含むことができるため、認証処理部の認証処理において幅広い認証方式を用いることが可能となる。

【0014】

[適用例7]

適用例1ないし6のいずれか一項記載のネットワーク中継装置であって、

前記認証情報記憶部は、ハードディスクドライブ内に設けられる、ネットワーク中継装置。

このような構成にすれば、認証情報記憶部はハードディスクドライブ内に設けられるため、認証情報記憶部の記憶容量を大きくすることができる。

【0015】

なお、本発明は、種々の態様で実現することが可能である。例えば、本発明は、ネットワーク中継装置、ネットワーク中継装置の制御方法、ネットワーク中継装置を用いたネットワークシステム、および、それらの方法または装置の機能を実現するためのコンピュータプログラム、そのコンピュータプログラムを記憶した記憶媒体等の形態で実現することができる。

【図面の簡単な説明】

【0016】

【図1】本発明の一実施例としてのネットワーク中継装置および端末の機能の概略構成を示す説明図である。

【図2】スイッチの構成を概略的に示す説明図である。

【図3】認証情報記憶部に格納されているデータの一例を示す説明図である。

【図4】送信先記憶部に格納されているデータの一例を示す説明図である。

【図5】スイッチの構成を概略的に示す説明図である。

【図6】認証情報登録処理の手順を示すフローチャートである。

【図7】認証情報送信処理の流れを示すシーケンス図である。

【図8】認証情報更新処理の手順を示すフローチャートである。

【図9】認証情報の伝播が行われる様子を示す説明図である。

【図10】第2実施例におけるスイッチの構成を概略的に示す説明図である。

【図11】第2実施例において認証情報の伝播が行われる様子を示す説明図である。

【図12】第3実施例におけるスイッチの構成を概略的に示す説明図である。

【0017】

次に、本発明の実施の形態を実施例に基づいて以下の順序で説明する。

【発明を実施するための形態】

【0018】

A.第1実施例:

(A−1)装置構成:

図1は、本発明の一実施例としてのネットワーク中継装置および端末の機能の概略構成を示す説明図である。ネットワーク中継装置(以降、単に「スイッチ」とも呼ぶ。)10、20、20Xは、いわゆるレイヤ2スイッチである。スイッチ10は、MACアドレスがMAC_SW10であり、回線を通じてパーソナルコンピュータ(以降、「端末」、「PC」とも呼ぶ。)50と接続されている。スイッチ20は、MACアドレスがMAC_SW20であり、回線を通じてPC60と接続されている。スイッチ20Xは、MACアドレスがMAC_SW20Xである。スイッチ10と、スイッチ20と、スイッチ20Xとは、ローカルエリアネットワーク(LAN)等のネットワークを通じて互いに接続されている。なお、図1では便宜上、説明上必要としない、他のネットワーク中継装置、回線、端末、およびネットワーク中継装置内の構成部については図示を省略している。このことは、後述する図においても同様である。

【0019】

スイッチ10、20、20Xは、MACアドレスによるフレームの中継を行う中継機能を備えている。さらに、スイッチ10、20、20Xは、スイッチに接続される端末の利用者が、スイッチへ接続する権限を保持するか否かを判定する(認証を行う)ことが可能なRADIUS(Remote Authentication Dial-In User Service)機能を備えている。

【0020】

RADIUS機能とは、具体的には、802.1X認証や、MACアドレス認証、Web認証等に基づいた認証処理を実現する機能である。802.1X認証、MACアドレス認証、Web認証に基づいた認証処理では、例えば、PAP(Password Authentication Protocol)、CHAP(Challenge Handshake Authentication Protocol)、EAP−MD5(Extensible Authentication Protocol-Message Digest version 5)、EAP−TLS(Extensible Authentication Protocol-Transport Layer Security)、PEAP(Protected Extensible Authentication Protocol)等の種々の認証方式を使用することができる。

【0021】

上述の認証処理においては、利用者の権限を照合するために、予め各スイッチ内に格納されている認証情報が使用される。本実施例では、認証情報は、スイッチ10に接続されたPC50を介して、スイッチ10の記憶部内に登録される。また、スイッチ20、20X内の認証情報は、スイッチ10から送信される。すなわち、本実施例では、スイッチ10がマスタとなり、スイッチ20、20Xをスレーブとして、認証情報を伝播させる。

【0022】

上述のように、スイッチ10、20、20Xは、それぞれRADIUS機能を内蔵している。このため、独立したRADIUSサーバを設ける必要がなく手軽である。さらに、独立したRADIUSサーバを設けた場合は、RADIUSサーバが、例えば、サーバのダウンやサーバまでの経路障害の発生等により認証処理のサービスが不能となった場合、当該RADIUSサーバを利用する全ての端末における利用者の認証処理が不可能となる問題がある。これに対し、本実施例におけるスイッチ10、20、20Xは、仮に1つのスイッチのRADIUS機能が、例えば、スイッチのダウン等により認証処理のサービスが不能となった場合であっても、他のスイッチでは認証処理のサービスを継続することができる。このため、影響範囲を小さくすることができる。

【0023】

図2は、スイッチ10の構成を概略的に示す説明図である。スイッチ10は、CPU200と、ROM300と、RAM400と、有線通信部500とを備えている。スイッチ10の各構成要素は、バスを介して互いに接続されている。

【0024】

CPU200は、ROM300に格納されているコンピュータプログラムをRAM400に展開して実行することにより、スイッチ10の各部を制御する。また、CPU200は、認証処理部220、認証情報送信部230、認証情報登録部240としても機能する。

【0025】

認証処理部220は、RADIUS機能(802.1X認証、MACアドレス認証、Web認証)に基づいた認証処理を実行する。認証情報送信部230は、認証処理において使用される認証情報を、他のスイッチ(スイッチ20、20X:図1)へ送信する認証情報送信処理(図6、ステップS20、図7)を実行する機能を有する。認証情報登録部240は、認証処理に先立って、利用者から認証情報を受け付け、認証情報を登録する認証情報登録処理(図6)を実行する機能を有する。これら各機能の詳細は後述する。

【0026】

RAM400には、認証情報記憶部410と、送信先記憶部420とが含まれている。これら各記憶部の内容についての詳細は後述する。有線通信部500は、中継処理部510と、図示しない有線通信インタフェースとを含む物理チップ(ASIC:Application Specific Integrated Circuit)である。中継処理部510は、有線通信インタフェースを介して受信したフレームであって、認証処理部220の認証処理において許可された利用者から受信したフレームを中継する機能を有する。

【0027】

(A−2)記憶部内の構成:

図3は、認証情報記憶部410に格納されているデータの一例を示す説明図である。認証情報記憶部410には、ユーザIDと、パスワードと、登録日時とが関連付けて記憶されている。ユーザIDは、スイッチ10に接続される端末の利用者を識別するために付与される一意な識別子である。パスワードは、ユーザIDと関連付けて任意に設定される文字列である。登録日時は、認証情報(ユーザIDとパスワードの組)が認証情報記憶部410内に登録された日時である。なお、ユーザIDと関連付けられて記憶される情報には、図示以外のものも含むことができる。例えば、スイッチ10に接続される端末の利用者を証明するために提示される電子証明書(以降、「ユーザ証明書」とも呼ぶ。)を含んでもよい。

【0028】

認証情報記憶部410には、さらに、スイッチ10が信頼する認証局から発行されているルート証明書が格納されている。このルート証明書は、認証処理において、ユーザ証明書の信頼性を判断するために用いられる。ルート証明書は、スイッチ10の管理者により予め格納される。なお、ユーザIDとパスワードとの組と、ルート証明書とを総称して「認証情報」とも呼ぶ。

【0029】

図3の例では、ユーザID「user01」によって識別される利用者のパスワードは「abc123456」であり、ユーザID「user01」の利用者の認証情報が認証情報記憶部410に登録されたのは「2010年8月23日 17時54分0秒」である。また、ユーザID「user02」の利用者のパスワードは「abcdefghi」であり、認証情報が登録されたのは「2010年8月25日 10時15分2秒」である。また、スイッチ10には、スイッチ10が信頼する2つの認証局から発行されたルート証明書RC1が格納されている。

【0030】

図4は、送信先記憶部420に格納されているデータの一例を示す説明図である。送信先記憶部420には、予め、送信先と、認証情報の種類とが関連付けて記憶されている。送信先は、後述の認証情報送信処理において、認証情報送信部230が認証情報を送信する際の宛先となるスイッチを識別するための情報が格納されている。本実施例では、送信先スイッチを識別するための情報として、送信先スイッチのMACアドレスを格納するものとしているが、他の情報(例えば、スイッチ10内の出力ポートの識別子)等を採用してもよい。認証情報の種類は、後述の認証情報送信処理において、認証情報送信部230が送信する認証情報の種類が格納されている。

【0031】

図5は、スイッチ20の構成を概略的に示す説明図である。図2に示したスイッチ10との違いは、CPU200の代わりにCPU200aを備える点と、RAM400の代わりにRAM400aを備える点のみであり、他の構成や動作はスイッチ10と同じである。なお、図1に示したスイッチ20Xの構成は、スイッチ20と同じである。

【0032】

CPU200aは、ROM300に格納されているコンピュータプログラムをRAM400aに展開して実行することにより、スイッチ20の各部を制御する。また、CPU200aは、認証処理部220、認証情報更新部250としても機能する。認証処理部220については、図2で説明した通りである。認証情報更新部250は、他のスイッチ(例えば、スイッチ10)から認証情報を受信した際に、受信した認証情報をRAM400a内の認証情報記憶部410へ格納する認証情報更新処理を行う。詳細は後述する。また、RAM400aは、送信先記憶部420を備えない点を除いては、RAM400と同じである。

【0033】

(A−3)認証情報登録処理:

図6は、認証情報登録処理の手順を示すフローチャートである。認証情報登録処理は、利用者から受け付けた認証情報(ユーザID、パスワード)を、認証情報記憶部410へ登録する処理である。まず、認証情報登録部240(図2)は、利用者からの登録要求を受け付ける(ステップS10)。具体的には、例えば、スイッチ10の設定画面(ブラウザ等を用いて提供されるスイッチ10の一般的な設定を行うための画面)に設けたリンクの押下により、登録要求がされたものと扱うことができる。

【0034】

登録要求受け付け後、認証情報登録部240は、スイッチ10の設定画面上に、認証情報登録画面を表示させる(ステップS12)。認証情報登録画面には、例えば、ユーザID入力フィールドと、パスワード入力フィールドと、登録ボタンとを含むことができる。利用者は、これら各フィールドに、任意のユーザID、任意のパスワードを入力し、登録ボタンを押下する。登録ボタン押下により、認証情報登録部240は、設定画面上の各フィールドで指定されたユーザID、パスワードを取得する(ステップS14)。

【0035】

その後、認証情報登録部240は、スイッチ10の外部から時刻を取得する(ステップS16)。具体的には、例えば、認証情報登録部240は、インターネットを介してネットワーク上に存在する時刻管理サーバにアクセスし、時刻管理サーバが提供している時刻の情報を取得する。なお、時刻管理サーバとは、NTP(Network Time Protocol)プロトコルに準拠し、協定世界時(UTC:Universal Time, Coordinated)に基づいた時刻の情報を提供するためのサーバである。時刻管理サーバとしては、例えば、大学や研究機関、大手ISP(Internet Services Provider)により提供されるサーバを利用することができる。

【0036】

時刻取得後、認証情報登録部240は、ステップS14で取得したユーザID、パスワードと、ステップS16で取得した時刻の情報とを関連付けて認証情報記憶部410に格納する(ステップS18)。認証情報記憶部410の更新後、認証情報送信部230は、認証情報を他のスイッチへ送信する認証情報送信処理を行う(ステップS20)。

【0037】

このようにすれば、認証情報登録部240は、利用者から受け付けた認証情報と、スイッチ10の外部から取得した時刻とを関連付けて認証情報記憶部410に格納するため、認証情報記憶部410内に格納されている認証情報がいつ登録されたものであるかを正確な時刻を用いて管理することが可能となる。

【0038】

さらに、認証情報登録部240が認証情報を更新した後、認証情報送信部230は認証情報送信処理を行うため、複数のスイッチが存在するネットワークシステムにおいて、最新の認証情報を共有することが可能となる。

【0039】

(A−4)認証情報送信処理:

図7は、認証情報送信処理の流れを示すシーケンス図である。認証情報送信部230(図2)は、送信先記憶部420を検索し、送信先(すなわち、宛先スイッチのMACアドレス)と、送信すべき認証情報の種類との1つの組を検索し、検索内容に応じた更新要求を生成する(ステップS100)。具体的には、ステップS100において認証情報送信部230は、図4のエントリE01(送信先:MAC_SW20、認証情報の種類:ID/パスワード)を検索する。認証情報送信部230は、宛先MACアドレスをMAC_SW20として、ペイロード内にスイッチ20の認証情報記憶部410の更新を要求する旨のコマンドと、スイッチ10の認証情報記憶部410に格納されている各ユーザ(user01〜03)のユーザID、パスワード、登録日時の組を格納したフレーム(更新要求フレーム)を生成する。なお、セキュリティの観点から、更新要求フレームは暗号化されることが好ましい。また、なりすまし防止のための技術を適用してもよい。

【0040】

そして、認証情報送信部230は、生成した更新要求フレームをスイッチ20へ送信する(ステップS102)。更新要求フレームを受信したスイッチ20の認証情報更新部250(図5)は、スイッチ20内の認証情報記憶部410に格納された認証情報を更新するための認証情報更新処理を行う(ステップS104)。認証情報更新処理の詳細は後述する。認証情報更新処理の終了後、スイッチ20の認証情報更新部250は、認証情報更新処理の結果を含んだ応答フレームをスイッチ10へ送信する(ステップS106)。

【0041】

また、スイッチ10の認証情報送信部230(図2)は、認証情報登録部240を検索し、送信先と、送信すべき認証情報の種類との他の組を検索し、検索内容に応じた更新要求を生成する(ステップS108)。具体的には、ステップS108において認証情報送信部230は、図4のエントリE02(送信先:MAC_SW20X、認証情報の種類:ID/パスワード/ルート証明書)を検索する。認証情報送信部230は、宛先MACアドレスをMAC_SW20Xとして、ペイロード内にスイッチ20Xの認証情報記憶部410の更新を要求する旨のコマンドと、スイッチ10の認証情報記憶部410に格納されている各ユーザ(user01〜03)のユーザID、パスワード、登録日時の組と、スイッチ10の認証情報記憶部410に格納されているルート証明書とを格納したフレーム(更新要求フレーム)を生成する。

【0042】

そして、認証情報送信部230は、生成した更新要求フレームをスイッチ20Xへ送信する(ステップS110)。更新要求フレームを受信したスイッチ20Xの認証情報更新部250(図5)は、認証情報更新処理を行う(ステップS112)。詳細は、ステップS104と同様である。認証情報更新処理の終了後、スイッチ20Xの認証情報更新部250は、認証情報更新処理の結果を含んだ応答フレームをスイッチ10へ送信する(ステップS114)。

【0043】

認証情報送信部230は、送信先記憶部420に格納されている全ての送信先について、上述のような更新要求フレームを送信した後、各送信先からの応答フレームの受信を待機する。各送信先からの応答フレーム受信後、認証情報送信部230は、応答フレームの内容を用いて送信結果のログを生成し、処理を終了する(ステップS118)。

【0044】

このようにすれば、認証情報送信部230は、スイッチ10に接続されている他のスイッチのうち、送信先記憶部420によって予め定められた特定のスイッチに対してのみ認証情報を送信することができるため、利便性を向上させることができる。

【0045】

さらに、認証情報送信部230は、送信先記憶部420に定められている送信先と、送信すべき認証情報の種類とに応じた更新要求フレームを送信する。従って、例えば、電子証明書を使用する認証方式をサポートしていないスイッチ20に対してはユーザIDとパスワードのみ送信し、全ての認証方式をサポートしているスイッチ20Xに対してはユーザID、パスワード、ルート証明書を送信するといった処理を行うことができる。すなわち、送信先スイッチがサポートしている認証方式に応じた認証情報の送信が可能となり、利便性を向上させることができるほか、通信トラフィックの軽減と、不要な認証情報の送信しないことに伴うセキュリティの向上をも図ることができる。

【0046】

(A−5)認証情報更新処理:

図8は、認証情報更新処理の手順を示すフローチャートである。認証情報更新処理は、更新要求フレームを受信したスイッチの認証情報更新部が、受信フレームの内容に応じて自装置内の認証情報記憶部を更新する処理である。まず、認証情報更新部250(図5)は、自装置内の認証情報記憶部410を検索する(ステップS50)。具体的には、認証情報更新部250は、受信したフレームのペイロードに含まれる各ユーザ(user01〜03)のユーザID、パスワード、登録日時の組を取り出し、取り出した各組について、ユーザIDをキーとして認証情報記憶部410を検索する。

【0047】

次に、認証情報更新部250は、認証情報記憶部410の検索の結果、受信したデータのユーザIDと同じIDを有する認証情報があるか否かを判定する(ステップS52)。同じIDを有する認証情報がない場合(ステップS52:NO)処理はステップS58へ遷移する。一方、同じIDを有する認証情報がある場合(ステップS52:YES)、認証情報更新部250は、受信したデータのユーザIDに関連付けられた登録日時と、認証情報記憶部410の検索の結果一致したデータの登録日時とを比較する(ステップS54、S55)。

【0048】

比較の結果、受信したデータのユーザIDに関連付けられた登録日時の方が新しい場合(ステップS55:YES)、認証情報更新部250は、認証情報記憶部410の検索の結果一致したデータを、受信したデータの組(ユーザID、パスワード、登録日時)を用いて更新する。また、認証情報更新部250は、認証情報記憶部410に格納されたルート証明書を、受信したフレームのペイロードに含まれるルート証明書を用いて更新する。認証情報記憶部410の更新後、処理を終了する(ステップS58)。一方、比較の結果、受信したデータのユーザIDに関連付けられた登録日時と認証情報記憶部410の検索の結果一致したデータの登録日時とが同じ、または、認証情報記憶部410の検索の結果一致したデータの登録日時の方が新しい場合(ステップS55:NO)、処理を終了する。

【0049】

なお、ステップS54、S56の処理では、ルート証明書の発行日時の比較を併せて行い、更新要求フレームに含まれるルート証明書の発行日時が新しい場合にのみ、ルート証明書の更新(ステップS58)を行うものとしてもよい。この場合、認証情報送信処理(図7)において生成する更新要求フレームには、ルート証明書の発行日時を含める。

【0050】

このようにすれば、スイッチ10の認証情報送信部230は、認証情報と、スイッチ10の外部から取得した日時に依拠した登録日時とを含む更新要求フレームを送信し、スイッチ20(スイッチ20X)の認証情報更新部250は、受信した更新要求フレームに含まれるデータのユーザIDに関連付けられた登録日時が新しい場合のみ(換言すれば、登録日時を用いて)、自装置内の認証情報記憶部を更新するため、認証情報記憶部に格納された認証情報の一貫性を向上させることができる。

【0051】

図9は、認証情報の伝播が行われる様子を示す説明図である。スイッチ10に対して、PC50を介してユーザAの認証情報登録処理が行われる場合について考える。認証情報登録処理(図6)のステップS10〜S18が実行されることにより、ユーザAの認証情報は、スイッチ10の認証情報記憶部410に格納される。また、認証情報登録処理のステップS20(認証情報送信処理:図7)が実行されることにより、ユーザAの認証情報と、スイッチ10に予め登録されているルート証明書RC1とを含む更新要求フレームがスイッチ20に、ユーザAの認証情報を含む更新要求フレームがスイッチ20Xに、それぞれ送信される。更新要求フレームを受信したスイッチ20と、スイッチ20Xとにおいて、認証情報更新処理(図8)が実行されることにより、スイッチ20の認証情報記憶部410と、スイッチ20Xの認証情報記憶部410とには、認証情報がそれぞれ格納される。

【0052】

なお、スイッチ20およびスイッチ20Xは、認証情報登録部240を含まないため(図5)、スイッチ20およびスイッチ20Xに対して認証情報を登録することはできない。すなわち、第1実施例においては、スイッチ10がマスタとなり、スイッチ20、20Xをスレーブとして、認証情報を伝播させる構成である。

【0053】

以上のように、第1実施例によれば、スイッチ10の認証情報送信部230は、予め定められたトリガ(本実施例においては、認証情報登録処理による認証情報記憶部の更新)の発生に応じて、スイッチ10への接続を要求する利用者の権限を照合するために使用される情報である認証情報(ユーザIDとパスワードとの組、ルート証明書)を、他のスイッチへ送信する。認証情報を受信したスイッチの認証情報更新部250は、受信した認証情報を自装置内の認証情報記憶部410へ格納する。従って、他のスイッチの認証処理部220は、認証情報記憶部410に格納された認証情報を用いて認証処理を実行することができる。この結果、セキュリティの向上と利便性とを両立させたスイッチを提供することができる。

【0054】

さらに、認証情報には、利用者を識別するためのユーザIDと、利用者によって設定されるパスワードとの組、もしくは、利用者の電子証明書の信頼性を判断するための電子証明書(ルート証明書)の少なくともいずれか一方を含むことができるため、各スイッチの認証処理部220において、幅広い認証方式を用いることが可能となる。

【0055】

B.第2実施例:

本発明の第2実施例では、複数のスイッチが接続された場合であっても、マスタ−スレーブ関係を持たずに、相互に認証情報の伝播が可能な構成について説明する。以下では、第1実施例と異なる構成および動作を有する部分についてのみ説明する。なお、図中において第1実施例と同様の構成部分については先に説明した第1実施例と同様の符号を付し、その詳細な説明を省略する。

【0056】

(B−1)装置構成:

図10は、第2実施例におけるスイッチ30の構成を概略的に示す説明図である。図2示した第1実施例との違いは、CPU200の代わりにCPU200bを備える点のみであり、他の構成や動作は第1実施例と同じである。

【0057】

CPU200bは、図2で説明した認証処理部220と、認証情報送信部230と、認証情報登録部240に加えて、さらに、図5で説明した認証情報更新部250を備えている。なお、認証情報登録部240の動作は(A−3)認証情報登録処理、認証情報送信部230の動作は(A−4)認証情報送信処理、認証情報更新部250の動作は(A−5)認証情報更新処理、においてそれぞれ説明したものと同様である。

【0058】

図11は、第2実施例において、認証情報の伝播が行われる様子を示す説明図である。第2実施例では、スイッチ30(図10)が回線を通じてPC50と接続され、スイッチ30X(図10)が回線を通じてPC60と接続されている。また、スイッチ30と、スイッチ30Xと、スイッチ30Y(図10)とは、LAN等のネットワークを通じて互いに接続されている。

【0059】

スイッチ30に対してPC50を介して登録されたユーザAの認証情報、および、スイッチ30に予め登録されているルート証明書RC1は、スイッチ30X、スイッチ30Yへ送信される。このことは、図9で説明した通りである。さらに、第2実施例において、図示のように、スイッチ30Xに対してPC60を介してユーザBの認証情報登録処理が行われる場合について考える。

【0060】

スイッチ30Xの認証情報登録部240(図10)において認証情報登録処理(図6)のステップS10〜S18が実行されることにより、ユーザBの認証情報は、スイッチ30Xの認証情報記憶部410に格納される。また、認証情報登録処理のステップS20(認証情報送信処理:図7)が実行されることにより、ユーザBの認証情報と、スイッチ30Xに予め登録されているルート証明書RC2とを含む更新要求フレームがスイッチ30に、ユーザBの認証情報を含む更新要求フレームがスイッチ30Yに、それぞれ送信される。更新要求フレームを受信したスイッチ30と、スイッチ30Yとにおいて、認証情報更新処理(図8)が実行されることにより、スイッチ30の認証情報記憶部410と、スイッチ30Yの認証情報記憶部410とには、認証情報がそれぞれ格納される。すなわち、第2実施例においては、各スイッチは、マスタ、スレーブの区別なく、動作することが可能である。

【0061】

以上のように、第2実施例によれば、各スイッチは、認証情報送信部230と、認証情報登録部240と、認証情報更新部250とを備えるため、利用者は、全てのスイッチに対して認証情報の登録を行うことが可能となる。また、登録された認証情報は、他のスイッチへ送信され、当該スイッチにおける認証処理に使用されるため、セキュリティの向上と利便性とを両立させたスイッチを提供することができる。

【0062】

C.第3実施例:

本発明の第3実施例では、認証情報記憶部410と、送信先記憶部420とを、スイッチ内に備えるハードディスクに格納する構成について説明する。以下では、第1実施例と異なる構成および動作を有する部分についてのみ説明する。なお、図中において第1実施例と同様の構成部分については先に説明した第1実施例と同様の符号を付し、その詳細な説明を省略する。

【0063】

(C−1)装置構成:

図12は、第3実施例におけるスイッチ40の構成を概略的に示す説明図である。図2に示した第1実施例との違いは、CPU200の代わりにCPU200cを備える点と、RAM400の代わりにRAM400cを備える点と、さらに、ハードディスク600と、USBインタフェース(USB I/F)700とを備える点のみであり、他の構成や動作は第1実施例と同じである。

【0064】

RAM400cは、認証情報記憶部(図3)と、送信先記憶部(図4)とを含まない。これらの記憶部は、ハードディスク600内に認証情報記憶部610、送信先記憶部620として格納されている。認証情報記憶部610と、送信先記憶部620との内容は、図3、図4で説明した通りである。USBインタフェース700は、スイッチ40に対して種々の周辺機器を接続するためのインタフェースである。本実施例では、USBインタフェース700を介して、USBインタフェースを用いた記憶装置(例えば、USBフラッシュメモリや、USB接続されるハードディスク等)が接続される。

【0065】

CPU200cは、図2で説明した認証処理部220と、認証情報送信部230と、認証情報登録部240に加えて、さらに、認証情報出力部260を備えている。認証情報登録部240の動作は(A−3)認証情報登録処理、認証情報送信部230の動作は(A−4)認証情報送信処理、認証情報更新部250の動作は(A−5)認証情報更新処理、においてそれぞれ説明したものと同様である。認証情報出力部260は、利用者からの要求(例えば、スイッチ40の設定画面に設けたリンクの押下)をトリガとして、ハードディスク600に格納されている認証情報記憶部610の内容を、USBインタフェース700を介して接続される記憶装置に出力する機能を有する。

【0066】

以上のように、第3実施例によっても、第1実施例と同様の効果を得ることができる。また、第3実施例によれば、認証情報記憶部610はハードディスクドライブ内に設けられるため、認証情報記憶部の記憶容量を大きくすることができる。

【0067】

さらに、スイッチ40は、認証情報記憶部610の内容を、USBインタフェース700を介して接続される記憶装置に出力する認証情報出力部260を備えるため、利用者が登録した認証情報を容易にエクスポートすることができる。この結果、利便性をさらに向上させることができる。

【0068】

D.変形例:

なお、この発明は上記の実施例や実施形態に限られるものではなく、その要旨を逸脱しない範囲で種々の構成を採ることができる。例えば、ソフトウェアによって実現した機能は、ハードウェアによって実現するものとしてもよい。そのほか、以下のような変形が可能である。

【0069】

D1.変形例1:

上記実施例では、ネットワーク中継装置の構成について説明した。しかし、上記実施例で示したネットワーク中継装置の構成はあくまで一例であり、任意の構成を採用することができる。例えば、その構成要素の一部を省略したり、更なる構成要素を付加したりする変形が可能である。

【0070】

例えば、上記実施例におけるスイッチは、MACアドレスによるフレームの中継を行うレイヤ2スイッチであるものとした。しかし、MACアドレスによるフレームの中継に加えてIPアドレスによるパケットの中継を行うことも可能な、いわゆるレイヤ3スイッチであるものとしてもよい。また、無線通信インタフェースを備え、無線通信におけるパケットの中継が可能な、いわゆるアクセスポイントであるものとしてもよい。

【0071】

上記実施例におけるスイッチでは、CPUは、認証処理部と、認証情報送信部と、認証情報登録部と、認証情報更新部と、認証情報出力部とを含むものとして記載した。また、各処理部において実行される機能について説明した。しかし、これら各処理部の配置および各処理部が果たす機能の内容についてはあくまで例示であり、スイッチの構成に応じて任意に変更することが可能である。

【0072】

例えば、有線通信部を構成する物理チップの内部に、認証処理部と、認証情報送信部と、認証情報登録部と、認証情報更新部と、認証情報出力部との全ての機能を備えるものとしてもよい。

【0073】

D2.変形例2:

上記実施例では、認証情報登録処理(図6)の手順の中で、外部のNTPサーバから時刻を取得した上で、認証情報と関連付けて認証情報記憶部に格納するものとした(ステップS16、S17)。しかし、上記実施例における態様はあくまで一例であり、任意の方法を採用することができる。

【0074】

例えば、時刻の情報は、スイッチの外部から取得すれば足り、NTPサーバに限らない。具体的には、スイッチが接続されるPCから時刻を取得するものとしてもよい。

【0075】

例えば、スイッチは、タイマ処理等を行うことによって定期的に外部から時刻を取得し、取得した時刻をスイッチの内部時計に反映させた上で、認証情報登録処理のステップS16においては、当該内部時計の時刻を取得することとしてもよい。

【0076】

D3.変形例3:

上記実施例では、認証情報登録処理(図6)において、認証情報登録部が認証情報記憶部の更新を行った後、認証情報送信処理(図7)を行うものとした。しかし、認証情報送信処理を行うトリガは、任意に定めることができ、上記の態様に限られない。

【0077】

例えば、スイッチ内部に予めスケジュールを指定しておき、このスケジュールに従った日時が到来した際に認証情報送信処理を行ってもよい。そうすれば、例えば、スイッチの負荷の少ない時間帯(深夜等)に認証情報送信処理を実行するように設定しておくことで、煩雑時間帯におけるスイッチのCPUへの負荷を抑制しつつ、認証情報の伝播を行うことが可能となる。また、認証情報送信処理を実行するスケジュールを、送信先記憶部内に指定可能な構成とすれば、送信先スイッチごとに、更新要求フレームを送信する時間を可変とすることができるため、利便性が向上する。

【0078】

例えば、マスタとなるスイッチが定期的に認証情報記憶部の更新時刻をスレーブとなるスイッチへ通知(マルチキャスト)する。スレーブとなるスイッチは、自身の認証情報記憶部の更新時刻と通知された更新時刻を比較し、通知された更新時刻が新しいと判断した場合に、マスタとなるスイッチへ認証情報含んだフレームの送信を要求することとしてもよい。

【0079】

D4.変形例4:

上記実施例では、認証情報送信処理(図7)において、送信先記憶部(図4)に指定された内容に従って更新要求フレームを生成し、送信先記憶部に指定された送信先へ送信するものとした。しかし、送信先記憶部は省略可能である。例えば、送信先記憶部を省略した場合、認証情報送信部は、認証情報記憶部の更新を要求する旨のコマンドと、認証情報(ユーザIDとパスワードと登録日時の組、および、ルート証明書)を格納したフレームを、自装置が接続されている全てのスイッチに対してマルチキャストすることができる。

【0080】

D5.変形例5:

上記実施例では、認証情報更新処理(図8)において、認証情報更新部は、受信した更新要求フレームに含まれるデータのユーザIDに関連付けられた登録日時が新しい場合のみ、自装置内の認証情報記憶部を更新することとした。しかし、上記処理はあくまで一例であり、認証情報更新部は、更新要求フレームに含まれる登録日時を用いて、データベースの一貫性保持のために一般的に知られた種々の方法を採用することによる種々の更新方法を採用することができる。

【0081】

D6.変形例6:

上記第1実施例では、スレーブとなるスイッチに対しては、利用者は認証情報を登録することはできないものとして記載した。しかし、スイッチの管理者による認証情報の登録/変更/削除等の処理を別途設けることも可能である。

【0082】

上記第2実施例では、各スイッチは、マスタ−スレーブの区別なく動作することが可能であるものとした。しかし、第2実施例の構成において、スイッチ間にマスタ−スレーブ関係を持たせても良い。具体的には、例えば、スイッチの管理者が手動でマスタ−スレーブの設定を行ってもよいし、LLDP等を用いて行ってもよい。

【符号の説明】

【0083】

10…スイッチ

20,20X…スイッチ

30,30X,30Y…スイッチ

40…スイッチ

200,200a,200b,200c…CPU

220…認証処理部

230…認証情報送信部

240…認証情報登録部

250…認証情報更新部

260…認証情報出力部

410…認証情報記憶部

420…送信先記憶部

500…有線通信部

510…中継処理部

600…ハードディスク

610…認証情報記憶部

620…送信先記憶部

700…USBインタフェース

【特許請求の範囲】

【請求項1】

ネットワーク中継装置であって、

利用者が前記ネットワーク中継装置へ接続する権限を保持しているか否かを判定するための認証処理を実行する認証処理部と、

前記認証処理において、前記利用者の権限を照合するために使用される情報である認証情報を記憶する認証情報記憶部と、

前記認証処理において前記利用者が前記ネットワーク中継装置へ接続する権限を保持すると判定された場合に、前記利用者の端末との間のフレームを中継する中継処理部と、

予め定められたトリガの発生に応じて、前記認証情報記憶部に格納された前記認証情報を、前記ネットワーク中継装置に接続された他のネットワーク中継装置へ送信する認証情報送信部と、

を備える、ネットワーク中継装置。

【請求項2】

請求項1記載のネットワーク中継装置であって、さらに、

前記他のネットワーク中継装置から前記認証情報を受信した際に、受信した前記認証情報を前記認証情報記憶部へ格納する認証情報更新部を備える、ネットワーク中継装置。

【請求項3】

請求項2記載のネットワーク中継装置であって、さらに、

前記利用者から前記認証情報を受け付けると共に、受け付けた前記認証情報を前記認証情報記憶部へ格納する認証情報登録部を備え、

前記認証情報登録部は、受け付けた前記認証情報を前記認証情報記憶部へ格納する際に、前記ネットワーク中継装置の外部から取得した日時に依拠した登録日時を併せて格納し、

前記認証情報送信部は、前記認証情報と、前記登録日時とを併せて前記他のネットワーク中継装置へ送信し、

前記認証情報更新部は、前記認証情報と併せて受信した前記登録日時を用いることによって、前記認証情報記憶部内の一貫性を保持するように、前記認証情報を前記認証情報記憶部へ格納する、ネットワーク中継装置。

【請求項4】

請求項1ないし3のいずれか一項記載のネットワーク中継装置であって、

前記認証情報送信部は、

前記ネットワーク中継装置に接続された他のネットワーク中継装置のうち、予め定められた特定の中継装置に対して前記認証情報を送信する、ネットワーク中継装置。

【請求項5】

請求項1ないし4のいずれか一項記載のネットワーク中継装置であって、

前記予め定められたトリガは、前記認証情報記憶部の更新と、所定のスケジュールに従った日時の到来と、のいずれかである、ネットワーク中継装置。

【請求項6】

請求項1ないし5のいずれか一項記載のネットワーク中継装置であって、

前記認証情報は、前記利用者を識別するためのユーザIDと、前記利用者によって設定されるパスワードとの組、もしくは、前記利用者の電子証明書の信頼性を判断するための電子証明書の少なくともいずれか一方を含む、ネットワーク中継装置。

【請求項7】

請求項1ないし6のいずれか一項記載のネットワーク中継装置であって、

前記認証情報記憶部は、ハードディスクドライブ内に設けられる、ネットワーク中継装置。

【請求項1】

ネットワーク中継装置であって、

利用者が前記ネットワーク中継装置へ接続する権限を保持しているか否かを判定するための認証処理を実行する認証処理部と、

前記認証処理において、前記利用者の権限を照合するために使用される情報である認証情報を記憶する認証情報記憶部と、

前記認証処理において前記利用者が前記ネットワーク中継装置へ接続する権限を保持すると判定された場合に、前記利用者の端末との間のフレームを中継する中継処理部と、

予め定められたトリガの発生に応じて、前記認証情報記憶部に格納された前記認証情報を、前記ネットワーク中継装置に接続された他のネットワーク中継装置へ送信する認証情報送信部と、

を備える、ネットワーク中継装置。

【請求項2】

請求項1記載のネットワーク中継装置であって、さらに、

前記他のネットワーク中継装置から前記認証情報を受信した際に、受信した前記認証情報を前記認証情報記憶部へ格納する認証情報更新部を備える、ネットワーク中継装置。

【請求項3】

請求項2記載のネットワーク中継装置であって、さらに、

前記利用者から前記認証情報を受け付けると共に、受け付けた前記認証情報を前記認証情報記憶部へ格納する認証情報登録部を備え、

前記認証情報登録部は、受け付けた前記認証情報を前記認証情報記憶部へ格納する際に、前記ネットワーク中継装置の外部から取得した日時に依拠した登録日時を併せて格納し、

前記認証情報送信部は、前記認証情報と、前記登録日時とを併せて前記他のネットワーク中継装置へ送信し、

前記認証情報更新部は、前記認証情報と併せて受信した前記登録日時を用いることによって、前記認証情報記憶部内の一貫性を保持するように、前記認証情報を前記認証情報記憶部へ格納する、ネットワーク中継装置。

【請求項4】

請求項1ないし3のいずれか一項記載のネットワーク中継装置であって、

前記認証情報送信部は、

前記ネットワーク中継装置に接続された他のネットワーク中継装置のうち、予め定められた特定の中継装置に対して前記認証情報を送信する、ネットワーク中継装置。

【請求項5】

請求項1ないし4のいずれか一項記載のネットワーク中継装置であって、

前記予め定められたトリガは、前記認証情報記憶部の更新と、所定のスケジュールに従った日時の到来と、のいずれかである、ネットワーク中継装置。

【請求項6】

請求項1ないし5のいずれか一項記載のネットワーク中継装置であって、

前記認証情報は、前記利用者を識別するためのユーザIDと、前記利用者によって設定されるパスワードとの組、もしくは、前記利用者の電子証明書の信頼性を判断するための電子証明書の少なくともいずれか一方を含む、ネットワーク中継装置。

【請求項7】

請求項1ないし6のいずれか一項記載のネットワーク中継装置であって、

前記認証情報記憶部は、ハードディスクドライブ内に設けられる、ネットワーク中継装置。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【公開番号】特開2012−65142(P2012−65142A)

【公開日】平成24年3月29日(2012.3.29)

【国際特許分類】

【出願番号】特願2010−207724(P2010−207724)

【出願日】平成22年9月16日(2010.9.16)

【出願人】(390040187)株式会社バッファロー (378)

【Fターム(参考)】

【公開日】平成24年3月29日(2012.3.29)

【国際特許分類】

【出願日】平成22年9月16日(2010.9.16)

【出願人】(390040187)株式会社バッファロー (378)

【Fターム(参考)】

[ Back to top ]