ネットワーク基盤のDVRシステムにおけるDVRサーバー及びモニタリング対象端末接近制御方法

【課題】ネットワーク基盤のDVR(Digital Video Record)システムにおいてDVRサーバー及びモニタリング対象端末接近制御方法を提供する。

【解決手段】使用者認証のみがDVRサーバーで行われるようにし、認証手順で獲得された認証トークンを用いて映像提供手段に直接接近するようにすることによって、DVRサーバーに集中するトラフィックを低減させ、保安を維持しながらも円滑なモニタリングサービスを提供するようにする。

【解決手段】使用者認証のみがDVRサーバーで行われるようにし、認証手順で獲得された認証トークンを用いて映像提供手段に直接接近するようにすることによって、DVRサーバーに集中するトラフィックを低減させ、保安を維持しながらも円滑なモニタリングサービスを提供するようにする。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、ネットワーク基盤のDVR(Digital Video Record)システムにおけるDVRサーバー及びモニタリング対象端末接近制御方法に関する。

【背景技術】

【0002】

図1は、従来のモニタリングシステムを説明するための図である。図1を参照すると、第1世代のモニタリングシステムは、CCTV(Closed Circuit TV)などを用いるのが大部分であった。しかし、CCTVを用いるモニタリングシステムは、基本的に同軸ケーブルを通してカメラより撮影した映像を受け取り、これをディスプレイ手段を介して出力する方式で動作するので、実質的に遠隔モニタリングシステムとはいえない問題点がある。また、映像を記録するために磁気テープなどの記録媒体を使用するので、録画を繰り返すにつれて画質が落ちるだけでなく、所定の映像を検索するのに時間がかかってしまう。また、モニタリングシステムに常駐している人員がいないと、磁気テープの交換など全般的なシステム管理が非常に難しいという問題点がある。

【0003】

このようなアナログ方式に基づくCCTVモニタリングシステムの代案として、第2世代のDVR(Digital Video Recorder)システムが案出された。DVRシステムは、撮影された映像データをデジタルデータに変換してこれをハードディスクなどに保存するので、録画及び再生時の撮影された映像の画質変化がなく、保存媒体の管理が容易である。また、DVRシステムは、インターネットを用いて遠隔地からも特定の場所をビデオ及びオーディオでモニタリングすると共に、その映像及び音声を保存しておき、以降正確な分析ができるようになっている。この点から、DVRシステムは、保安のための非常に重要な応用として採択されている。

【0004】

一方、最近では、上記DVRシステムに保存される映像データの容量が大きくなるに伴い、これに対する効率的な管理のために多数のカメラで撮影された複数の映像データを数十テラバイト(Tera byte)以上の大容量ストレージ(記憶装置)に保存し、中央のDVRサーバーで該大容量ストレージに保存された映像データへの接近を制御することによってモニタリングサービスを提供する第3世代のネットワーク基盤のDVRシステムが開示されている。

【0005】

しかしながら、上記のようなネットワーク基盤のDVRシステムは、単に既存のDVRシステムにネットワーキング機能を追加したもので、次に説明するようにDVRサーバーに多いネットワーク負荷が集中するだけでなく、保安に脆弱であるという問題点を抱えているが、これについてより詳細に説明すると、次の通りである。

【0006】

第一、ネットワーク基盤のDVRシステムは、中央のDVRサーバーで権限の認証された使用者に限ってカメラにより撮影された映像データに接近できるようにし、映像データのモニタリング及び保安を集中的に統制するのが一般的である。

【0007】

しかし、このようなDVRサーバー中心の映像データ接近方式は、使用者の認証管理が容易であるという長所はあるが、DVRサーバーが全てのカメラで撮影される映像データへの接近を制御しなければならず、次に説明するように、DVRサーバーに多くのネットワーク負荷が集中するという問題点がある。

【0008】

例えば、使用者がクライアント端末を介してDVRサーバーに接続し、09:00〜18:00まで1階廊下をモニタリングする場合、1階廊下のカメラで撮影された映像データはDVRサーバーを通してクライアント端末に転送されるが、この時、DVRサーバーは単に1階廊下のカメラより撮影された映像データの転送のみを担当するにもかかわらず、すなわち、クライアント端末は実質的に1階廊下のカメラから映像データを受け取るにもかかわらず、クライアント端末とDVRサーバー間には不要な接続セッション維持及び映像データのストリーミングサービスのための資源割当がなされ、これによってDVRサーバーに不要なネットワーク負荷が発生することとなる。

【0009】

また、使用者がクライアント端末を介してDVRサーバーに接続し、1階の廊下をモニタリングしてから屋上をモニタリングしようとする場合、すなわち、モニタリング対象が変更される場合、クライアント端末⇔屋上のカメラ間のメッセージ送受信によってモニタリング対象変更が可能であるにもかかわらず、既存のネットワーク基盤のDVRシステムではクライアント端末⇔DVRサーバー⇔屋上カメラ間のメッセージ送受信を通じてモニタリング対象が変更され、結果としてDVRサーバーに不要なネットワーク負荷が発生するという問題点がある。

【0010】

特に、DVRシステムではその特性の上、モニタリング対象端末の変更が頻繁に発生するが、上記のようなDVRサーバー中心の映像データ接近方式はこのようなモニタリング対象変更において過負荷の要素を含んでいるため、DVRサーバーの効率性側面で好ましくない。

【0011】

第二、上記のようなネットワーク基盤のDVRシステムは、通常、パスワード基盤の使用者認証メカニズムで使用者認証を行うが、パスワードを用いた使用者認証技術は大部分の実際認証システムで採択しているメカニズムではあるものの、外部露出、推測、盗聴、再演などに特に脆弱なため、万一ネットワーク上でパスワードが露出されると、個人プライバシーの含まれた映像データが悪用される恐れがあり、しかも、DVRサーバーに接続する度に使用者IDとPWを入力するようになっているため、使用者にとっては非常に面度であるという問題点がある。

【0012】

このような問題点を補完するためのものとして、パスワードを用いずに公開キーを暗号化しこれを交換する方式で使用者認証を行う方法が開示されているが、使用者の秘密キーや認証書を記憶しているスマートカードなどを使用者が所持しなければならないという不便さがあり、実際システム具現においてシステムの複雑性によって多くの努力と費用がかかるという点から、一般的に使用されていない実情である。

【0013】

また、上記のようなネットワーク基盤のDVRシステムでは、内部ネットワーク網を通じて連結されたローカルクライアント端末の場合、不特定多数の使用者のIPアドレス及びMACアドレス管理の複雑さと、端末認証のためのローカルクライアント別の個別のキー管理の複雑さによって、ローカルクライアント端末に対する認証手順は省略するのが一般的であるが、このような認証政策は、認証された使用者にのみ制限的にモニタリングサービスを提供できなければならないという保安側面で好ましくないという問題点がある。

【0014】

要するに、ネットワーク基盤のDVRシステムにおいて、DVRサーバーに集中するネットワーク負荷を分散させ、大きい過負荷なしで円滑なモニタリングサービスを支援しながらも、複雑で面倒な使用者認証手順無しで保安を維持できる方案が要求される。

【発明の開示】

【発明が解決しようとする課題】

【0015】

本発明の目的は、ネットワーク基盤のDVRシステムでネットワーク及びDVRサーバーへの負荷を低減するための使用者のモニタリング対象端末接近制御方法を提供することにある。

【0016】

本発明の他の目的は、実時間マルチメディアモニタリングサービスを、モニタリング対象端末から直接受けることを可能にする使用者のモニタリング対象端末接近制御方法を提供することにある。

【0017】

本発明のさらに他の目的は、認可された使用者のみをモニタリング対象端末に接近するようにする効率的な保安が可能な使用者のモニタリング対象端末接近制御方法を提供することにある。

【0018】

本発明のさらに他の目的は、ネットワーク基盤のDVRシステムでネットワーク及びDVRサーバーへの負荷を低減するための使用者のモニタリング対象端末への接近を制御するためのDVRサーバーを提供することにある。

【0019】

本発明のさらに他の目的は、実時間マルチメディアモニタリングサービスをモニタリング対象端末から直接受けることを可能にする、使用者のモニタリング対象端末への接近を制御するためのDVRサーバーを提供することにある。

【0020】

本発明のさらに他の目的は、認証された使用者のみをモニタリング対象端末に接近するようにし、効率的な保安を可能にする、使用者のモニタリング対象端末への接近を制御するためのDVRサーバーを提供することにある。

【課題を解決するための手段】

【0021】

上記目的を達成するために本発明によるモニタリング対象端末接近制御方法は、ネットワークを通じてDVRサーバーに接続されたクライアント端末を介してモニタリング対象端末への接近を制御する方法であって、(a)前記クライアント端末使用者に対する認証を行う段階と、(b)前記クライアント端末使用者に対する認証に成功すると、サーバー認証トークンを提供するサーバー認証トークン提供段階と、(c)前記クライアント端末に、前記モニタリング対象端末接続に必要な端末認証トークンを提供する端末認証トークン提供段階と、(d)前記提供された端末認証トークンを用いて該当のモニタリング対象端末に接続する段階と、を含むことを特徴とする。

【0022】

また、上記目的を達成するために本発明によるモニタリング対象端末接近制御方法は、ネットワークを通じてDVRサーバーに接続されたクライアント端末を介してモニタリング対象端末への接近を制御する方法であって、(a)前記クライアント端末使用者に対する認証を行う段階と、(b)前記クライアント端末使用者に対する認証に成功すると、前記クライアント端末にサーバー認証トークンを提供するサーバー認証トークン提供段階と、(c)前記提供されたサーバー認証トークンを用いて該当のモニタリング対象端末に接続する段階と、を含むことを特徴とする。

【0023】

また、上記目的を達成するために本発明によるモニタリング対象端末接近制御方法は、ネットワークを通じて互いに連結された少なくとも一つのモニタリング対象端末、少なくとも一つのクライアント端末及びDVRサーバーを含むDVRシステムにおいて、前記クライアント端末を用いてモニタリング対象端末またはマルチメディア保存手段に接近するための方法であって、前記DVRサーバーで前記クライアント端末使用者に対する認証を要求する段階と、前記DVRサーバーから、前記クライアント端末使用者に対する認証成功時に、サーバー認証トークンを受信する段階と、選択された前記モニタリング対象端末または前記マルチメディア保存手段接続に必要な端末認証トークンを要求して端末認証トークンを受信する段階と、前記端末認証トークンを用いて該当のモニタリング対象端末に接続要請する段階と、を含むことを特徴とする。

【0024】

一方、上記目的を達成するために本発明によるDVRサーバーは、外部との通信のための通信部と、使用者認証及び保安を制御するための認証及び保安制御部と、前記認証及び保安制御部の制御によって前記クライアント端末使用者が正当な使用者であることを証明するサーバー認証トークン及び前記モニタリング対象端末に接近可能な使用者であることを証明する端末認証トークンを生成するための認証トークン生成部と、前記認証及び保安制御部の制御によって前記クライアント端末使用者から提示されたサーバー認証トークン及び端末認証トークンの有効性を検証するための認証トークン検証部と、を含むことを特徴とする。

【発明の効果】

【0025】

本発明によれば、ネットワーク基盤のDVRシステムにおいて実質的なマルチメディアモニタリングサービスを、DVRサーバーを介さずに各モニタリング対象端末から直接受けるようにしたため、DVRサーバーに集中するトラフィックを最小化し、大きい過負荷なしに円滑なモニタリングサービスを支援しながらも保安を維持することが可能になる。

【0026】

また、本発明によれば、使用者からDVRサーバーまたはモニタリング対象端末への接続が要請されると、使用者の保有しているサーバー認証トークンまたは端末認証トークンを確認してその接続認可処理を行うので、複雑で面倒な使用者認証手順なしにも保安を維持することが可能になる。

【発明を実施するための最良の形態】

【0027】

以下、添付の図面を参照しつつ、本発明の好適な実施例について詳細に説明する。

【0028】

図2は、本発明が適用されるネットワーク基盤のDVRシステムの構成を概略的に示す図である。

【0029】

図2に示すように、ネットワーク基盤のDVRシステムは、様々な地域に設置された複数のアナログCCTVカメラ210または複数のネットワークカメラ220と、複数のカメラ210,220で撮影されたマルチメディアデータ(映像データ)をストレージ230に保存して管理するDVRサーバー240と、内部ネットワーク網を通じてDVRサーバー240に接続可能なローカルクライアント端末250と、インターネット網を通じてDVRサーバー240に接続可能なPDA、携帯電話、PCなどのウェブクライアント端末260と、を含む。

【0030】

ここで、CCTVカメラ210で撮影された映像データを圧縮してDVRサーバー240に転送するための映像圧縮転送装置211がさらに含まれることが好ましく、この映像圧縮転送装置211には、複数のアナログCCTVカメラ210(例えば、4個のアナログCCTVカメラ)が同軸ケーブルを通じて連結されることが好ましい。

【0031】

ネットワークカメラ220は、ウェブカメラまたはインターネットカメラのように一般CCTVカメラにサーバー機能が含まれたカメラで、有無線IPネットワークを介してDVRサーバー240に連結される。

【0032】

ストレージ230は、数十テラバイト(Tera byte)以上の大容量記憶能力を持つ記憶装置とすることが好ましい。

【0033】

本実施例において、ローカルクライアント端末250またはウェブクライアント端末260はいずれも‘クライアント端末’と総称され、モニタリング対象となる複数のアナログCCTVカメラ210または複数のネットワークカメラ220、及び複数のカメラ210,220で撮影されたマルチメディアデータが保存されるストレージ230を‘モニタリング対象端末’と総称する。

【0034】

一方、図2のように構成されたネットワーク基盤のDVRシステムにおいて、前述のように、中央のDVRサーバー240でモニタリング及び保安を集中的に統制する方式は、DVRサーバー240に多いネットワーク負荷が集中するから非効率的であるだけでなく、面倒なログイン手順及び保安側面で好ましくないという問題点がある。

【0035】

そこで、本発明では、次に説明するように、DVRサーバー240では使用者認証のみが行われるようにし、直接的なモニタリングサービスは認証手順で獲得された認証トークンを用いて各アナログCCTVカメラ210またはネットワークカメラ220から直接受けるようにすることによって、DVRサーバー240に集中するトラフィックを最小化し、大きな過負荷なしで円滑なモニタリングサービスを支援しながらも面倒なログイン手順無しで保安を維持できるようにする。次に、本発明によるDVRサーバーの接近制御装置についてより詳細に説明する。

【0036】

図3は、本発明によるDVRサーバーの接近制御装置を示すブロック図である。

【0037】

図3に示すように、本発明によるDVRサーバーの接近制御装置300は、外部との通信のための通信部310と、使用者認証及び保安を制御するための認証及び保安制御部320と、認証及び保安制御部320の制御によって認証された使用者であることを証明できるサーバー認証トークン及びモニタリング対象端末に接近可能な使用者であることを証明できる端末認証トークンを生成するための認証トークン生成部330と、認証及び保安制御部320の制御によって、使用者から提示されたサーバー認証トークン及び端末認証トークンの有効性を検証するための認証トークン検証部340と、使用者情報及び認証トークン生成部330により生成された認証トークンに関する各種情報が保存されているメモリー部350と、で構成されている。

【0038】

ここで、接近制御装置300は、図2に示すDVRサーバー240に含まれることが好ましく、本実施例では説明の便宜上接近制御装置300がDVRサーバー240に含まれているとして説明する。

【0039】

次に、本発明によるDVRサーバー240の動作について、図4を参照しつつより詳細に説明する。

【0040】

図4は、本発明によるDVRサーバーの動作を説明するための図である。

【0041】

図4を参照すると、まず使用者がクライアント端末250,260を介してDVRサーバー240に接続すると、DVRサーバー240は、使用者に使用者のID(Identification)とPW(Password)を入力するように要求する。

【0042】

その後、使用者がクライアント端末250,260を介してIDとPWを入力すると、入力されたID及びPW情報はネットワーク網またはインターネット網を通じてDVRサーバー240に転送され、これにより、DVRサーバー240は、認証及び保安制御部320を介して使用者のIDとPW情報をメモリー部350の使用者認証テーブル351から検索することで使用者認証を行う。

【0043】

この時、使用者認証テーブル351には、使用者のID、PW、権限情報などの使用者登録情報が記録されていることが好ましく、使用者認証方式としては、挑戦・応答方式のパスワード基盤使用者認証を行うことが好ましい。ここで、挑戦・応答方式のパスワード基盤使用者認証が行われる場合、パスワードのハッシュコード(Hashed Code)が使用者認証テーブルに記録されることができる。

【0044】

続いて、DVRサーバー240は、使用者の認証に成功すると、認証トークン生成部330を介して、使用者がDVRサーバー240に接続できる認証された使用者であるということを証明するサーバー認証トークン(Auth_token_Server)を生成するが、このサーバー認証トークン(Auth_token_Server)は、下記の式1により生成される。

【0045】

Auth_token_Server=EncATK(Mac_addr_Server||Timestamp_Server)

【0046】

上記の式1において、EncATKは認証トークン生成及び検証のための暗号化/復号化キーを、Mac_addr_ServerはDVRサーバー240を識別できる固有情報、例えばDVRサーバー240のMACアドレスを、Timestamp_Serverはサーバー認証トークンの生成時刻を、||は連結(concatenation)をそれぞれを表す。

【0047】

すなわち、上記式1は、DVRサーバー240のMACアドレス(Mac_addr_Server)とサーバー認証トークンの生成時刻情報(Timestamp_Server)をEncATKで暗号化することを示すもので、このような暗号化により、使用者がDVRサーバー240に接続できる認証された使用者であるということを証明できるサーバー認証トークン(Auth_token_Server)が生成される。

【0048】

上記のような手順を経てサーバー認証トークン(Auth_token_Server)が生成されると、DVRサーバー240は、生成されたサーバー認証トークン(Auth_token_Server)を認証成功メッセージに含めてクライアント端末250,260の使用者に転送する。

【0049】

一方、DVRサーバー240は、上記生成されたサーバー認証トークン(Auth_token_Server)に関する情報をメモリー部350のサーバー認証トークンテーブル352に保存する。このサーバー認証トークンテーブル352について図5Aを参照してより詳細に説明すると、下記の通りである。しかし、DVRサーバー動作のために上記情報はサーバー認証テーブルに保存されなくても良い。

【0050】

図5Aは、図3においてメモリー部350に保存されたサーバー認証トークンテーブル352の一例を示す図である。

【0051】

図5Aに示すように、サーバー認証トークンテーブル352にはサーバー認証トークン(Auth_token_Server)がインデックス別に記録されており、その他にも、DVRサーバー240のMACアドレス(Mac_addr_Server)、サーバー認証トークンの生成時刻(Timestamp_Server)、サーバー認証トークンの寿命(Lifetime_Server)、使用者のチャネル権限情報(Authority_Channel)、認証トークン生成及び検証のための暗号化/復号化キー(EncATK)などに関する情報が保存されている。

【0052】

再び図4を参照すると、クライアント端末250,260は、DVRサーバー240から認証成功メッセージを受信すると、受信した認証成功メッセージからサーバー認証トークン(Auth_token_Server)を抽出して保存するが、この時、受信したサーバー認証トークン(Auth_token_Server)の無欠性(integrity)を検証した後に保存することが好ましい。

【0053】

その後、使用者がクライアント端末250,260を介してモニタリング対象端末(例えば、1階廊下のカメラ、3階休憩室のカメラ、屋上のカメラ等)を選択すると、クライアント端末250,260では、選択されたモニタリング対象端末接続に必要な権限、すなわち、端末認証トークンを要請するメッセージ(Auth_token_request)をDVRサーバー240に伝達する。この端末認証トークン要請メッセージ(Auth_token_request)は、下記の式2で示されることができる。

【0054】

Auth_token_request(User_ID, Mac_addr_client, Auth_token_Server, N, List_Mac, MAC(KEK||List_Mac))

【0055】

上記の式2において、User_IDは使用者IDを、Mac_addr_clientはクライアント端末のMACアドレスを、Auth_token_Serverは、クライアント端末使用者が保有しているサーバー認証トークンを、Nはモニタリング対象端末の個数を、List_Macはモニタリング対象端末のMACアドレスリストをそれぞれ表し、MAC(KEK||List_Mac)は、モニタリング対象端末のMACアドレスリスト(List_Mac)をDVRサーバー240とクライアント端末250,260間の共有秘密キーであるKEK(Key Encryption Key)で暗号化して生成されたメッセージ認証コード(Message authentication code)を表す。

【0056】

一方、DVRサーバー240は、クライアント端末250,260から上記の式2のような端末認証トークン要請メッセージ(Auth_token_request)を受信すると、認証トークン検証部340を介して当該端末認証トークン要請メッセージに含まれたサーバー認証トークン(Auth_token_Server)の寿命確認及び検証を行う。このサーバー認証トークン(Auth_token_Server)の寿命確認及び検証についてより詳細に説明すると、下記の通りである。

【0057】

まず、上記受信したサーバー認証トークン(Auth_token_Server)は暗号化されている状態であるから、認証トークン検証部340は、上記の式1を逆にしてサーバー認証トークン(Auth_token_Server)をEncATKで復号化し、これにより、DVRサーバー240のMACアドレス(Mac_addr_Server)とサーバー認証トークン(Auth_token_Server)の生成時刻(Timestamp_Server)情報が抽出される。

【0058】

その後、DVRサーバー240は、上記抽出されたサーバー認証トークンの生成時刻(Timestamp_Server)情報に基づいてサーバー認証トークン(Auth_token_Server)の寿命を確認し、該サーバー認証トークン(Auth_token_Server)が有効か否かを判断するが、この時、抽出されたDVRサーバー240のMACアドレス(Mac_addr_Server)が一致するか否かも一緒に確認することが好ましい。

【0059】

その後、認証トークン検証部340は、抽出されたサーバー認証トークンの生成時刻(Timestamp_Server)情報に基づいてサーバー認証トークンテーブル352よりサーバー認証トークンの寿命情報(Lifetime_Server)を確認し、該サーバー認証トークン(Auth_token_Server)が有効か否かを判断する。

【0060】

すなわち、現在確認時刻<サーバー認証トークンの生成時刻(Timestamp_Server)+サーバー認証トークンの寿命(Lifetime_Server)であれば、サーバー認証トークン(Auth_token_Server)が有効であると判断し、その逆の場合にはサーバー認証トークン(Auth_token_Server)が有効でないと判断する。

【0061】

この時、抽出されたDVRサーバー240のMACアドレス(Mac_addr_Server)が一致するか否かも共に確認することが好ましい。

【0062】

その後、当該サーバー認証トークン(Auth_token_Server)が有効であると判断されると、認証トークン検証部340は、端末認証トークン要請メッセージ(Auth_token_request)に含まれたメッセージ認証コード(Message authentication code)を確認し、当該サーバー認証トークン(Auth_token_Server)の無欠性を検証する。これについてより詳細に説明すると、下記の通りである。

【0063】

まず、認証トークン検証部340は、端末認証トークン要請メッセージ(Auth_token_request)に含まれたモニタリング対象端末のMACアドレスリスト(List_Mac)をDVRサーバー240の共有秘密キーであるKEKで暗号化し、メッセージ認証コード(Message authentication code)を生成する。

【0064】

ここで、KEKは、DVRサーバー240とクライアント端末250,260間の共有秘密キーであることが好ましい。

【0065】

その後、認証トークン検証部340は、生成されたメッセージ認証コード(Message authentication code)が、端末認証トークン要請メッセージ(Auth_token_request)に含まれたメッセージ認証コード(Message authentication code)と一致する場合には、サーバー認証トークン(Auth_token_Server)が無欠であると判断し、一致しないと変調可能性のあるものと判断する。

【0066】

ここで、サーバー認証トークン(Auth_token_Server)の寿命が満了して有効でないサーバー認証トークンであると判断されたり、または、サーバー認証トークン(Auth_token_Server)が変調可能性のあるものと判断されると、DVRサーバー240は、クライアント端末使用者が再び使用者IDとPWを入力するようにし、サーバー認証トークン(Auth_token_Server)を再発給する。

【0067】

一方、上記のようなサーバー認証トークン(Auth_token_Server)の寿命確認及び検証手順によってサーバー認証トークン(Auth_token_Server)が有効で無欠なものと判断されると、DVRサーバー240は、認証トークン生成部330を介してそれぞれのモニタリング対象端末別に該当のモニタリング対象端末接続に必要な端末認証トークン(Auth_token_Terminal)をそれぞれ生成する。この端末認証トークン(Auth_token_Terminal)は、下記の式3によって生成される。

【0068】

Auth_token_Terminal

=EncATK(Mac_addr_Terminal||Timestamp_Terminal||Authority_Channel)

【0069】

上記の式3において、EncATKは認証トークン生成及び検証のための暗号化/復号化キーを、Mac_addr_Terminalはモニタリング対象端末のMACアドレスを、Timestamp_Terminalは端末認証トークンの生成時刻を、Authority_Channelは使用者が接近可能なカメラのチャネル権限情報をそれぞれ表し、||は連結(concatenation)を表す。

【0070】

すなわち、上記の式3は、モニタリング対象端末のMACアドレス(Mac_addr_Terminal)、端末認証トークンの生成時刻(Timestamp_Terminal)、及びチャネル権限情報(Authority_Channel)をEncATKで暗号化することを示し、このような暗号化によって、使用者が該当のモニタリング対象端末からモニタリングサービスを受けることができる使用者であるということを証明できる端末認証トークン(Auth_token_Terminal)が生成される。

【0071】

ここで、モニタリング対象端末がストレージ230である場合、すなわち、使用者がストレージ230にアクセスし、ストレージ230に保存されたマルチメディアデータを検索しようとする場合、この場合にはチャネル権限情報が必要でないので、上記の式3でチャネル権限情報はNullと設定されることが好ましい。

【0072】

言い換えると、上記の式3は、上記の式1に比べて、接続の要請された対象がDVRサーバー240ではなくモニタリング対象端末である複数のカメラ210,220またはストレージ230であるという点と、これによって暗号化対象情報のうちチャネル権限情報が追加された点以外は、同一の方式によって認証トークンを生成するものと理解すれば良い。

【0073】

一方、DVRサーバー240は、生成された端末認証トークン(Auth_token_Terminal)に関する情報をメモリー部350の端末認証トークンテーブル353に保存するが、この端末認証トークンテーブル353について図5Bを参照しつつより詳細に説明すると、下記の通りである。しかし、DVRサーバー動作のために上記情報は端末認証トークンテーブルに保存されなくても良い。

【0074】

図5Bは、図3においてメモリー部350に保存された端末認証トークンテーブル353の一例を示す図である。

【0075】

図5Bに示すように、端末認証トークンテーブル353には、端末認証トークン(Auth_token_Terminal)がインデックス別に記録されており、その他にも、モニタリング対象端末のMACアドレス(Mac_addr_Terminal)、端末認証トークンの生成時刻(Timestamp_Terminal)、端末認証トークンの寿命(Lifetime_Terminal)、使用者のチャネル権限情報(Authority_Channel)、認証トークン生成及び検証のための暗号化/復号化キー(EncATK)などに関する情報が保存されている。

【0076】

ここで、使用者のチャネル権限情報(Authority_Channel)は、使用者が接近可能なカメラのチャネルリストを意味するもので、このチャネル権限情報を通じて使用者が接近可能なカメラがどのカメラなのかを把握でき、DVRサーバー240やストレージ230のようにカメラ以外の装置に対するチャネル権限情報は、Nullに設定されることが好ましい。

【0077】

一方、上記のような手順によってそれぞれのモニタリング対象端末接続に必要な端末認証トークンが生成されると、これによってDVRサーバー240は端末認証トークン転送メッセージ(Auth_token_reply)に、生成された各端末認証トークンを含めてクライアント端末の使用者に伝達する。この端末認証トークン転送メッセージ(Auth_token_reply)は、下記の式4で示される。

【0078】

Auth_token_reply(User_ID, Timestamp_Terminal, N, List_Mac, List_Auth_token_Terminal, MAC(KEK||List_Auth_token_Terminal))

【0079】

上記の式4において、User_IDは使用者IDを、Timestamp_Terminalは端末認証トークンの生成時刻を、Nはモニタリング対象端末の個数を、List_Macはモニタリング対象端末のMACアドレスリストを、List_Auth_token_Terminalは端末認証トークンリストをそれぞれ表し、MAC(KEK||List_Auth_token_Terminal)は、端末認証トークンリスト(List_Auth_token_Terminal)をDVRサーバー240とクライアント端末250,260間の共有秘密キーであるKEKで暗号化して生成されたメッセージ認証コード(Message authentication code)を表す。

【0080】

すなわち、端末認証トークン転送メッセージ(Auth_token_reply)には、使用者ID、端末認証トークンの生成時刻、モニタリング対象端末の個数、モニタリング対象端末のMACアドレスリスト、端末認証トークンリスト、及び端末認証トークンリストに関する認証コード情報が含まれる。

【0081】

一方、クライアント端末250,260は、DVRサーバー240から端末認証トークン転送メッセージ(Auth_token_reply)を受信すると、受信した端末認証トークン転送メッセージ(Auth_token_reply)から端末認証トークン(Auth_token_Terminal)を抽出して保存するが、この時、端末認証トークン(Auth_token_Terminal)の寿命確認及び検証を行うことが好ましい。この端末認証トークン(Auth_token_Terminal)の寿命確認及び検証は、上記のサーバー認証トークン(Auth_token_Server)の寿命確認及び検証と同一方式で行われるが、これについての詳細詳細は省略される。

【0082】

その後、使用者がモニタリング対象端末(例えば、1階廊下のカメラ)への接続を要請すると、クライアント端末250,260では該当のモニタリング対象端末に接続要請メッセージを伝達する。この時、接続要請メッセージには、該当のモニタリング対象端末接続に必要な端末認証トークンが含まれることが好ましい。

【0083】

すなわち、クライアント端末の使用者は、該当のモニタリング対象端末に自分の保有している端末認証トークン(Auth_token_Terminal)を提示して接続を要請し、これによって接続要請されたモニタリング対象端末は、提示された端末認証トークンの寿命確認及び検証を行い、提示された端末認証トークンが有効で無欠なものと判断されると、使用者の接続を認可し、使用者にモニタリングサービスを提供する。

【0084】

ここで、端末認証トークン(Auth_token_Terminal)の寿命が満了して有効でない端末認証トークンであると判断されたり、または、端末認証トークン(Auth_token_Terminal)が変調可能性のあるものと判断されると、DVRサーバー240を介して端末認証トークン(Auth_token_Terminal)の再発給を受けるようにすることが好ましい。

【0085】

このように、本発明によるDVRサーバー240は、認証された使用者にサーバー接続に必要なサーバー認証トークン及びモニタリング対象端末接続に必要な端末認証トークンを提供し、使用者からモニタリング対象端末への接近が要請されると、接近の要請されたモニタリング対象端末では使用者の保有している端末認証トークンを確認し、その接続認可処理を行うようにすることによって、実質的なマルチメディアモニタリングサービスは、DVRサーバー240を介さずに各モニタリング対象端末から受けることとなり、よって、DVRサーバー240に集中するトラフィックを最小化し、大きい過負荷なしで円滑なモニタリングサービスを支援しながらも保安を維持することが可能になる。

【0086】

また、本発明によれば、使用者からDVRサーバーまたはモニタリング対象端末への接続が要請されると、使用者の保有しているサーバー認証トークンまたは端末認証トークンを確認してその接続認可処理を行うことによって、複雑で面倒な使用者認証手順なしにも保安を維持することが可能になる。

【0087】

以下、本発明によるモニタリング対象端末接近制御方法について、添付の図面を参照しつつ詳細に説明する。

【0088】

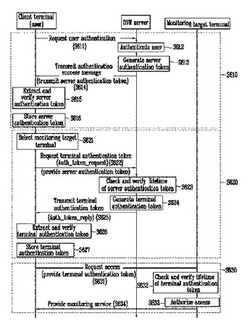

図6は、本発明の第1実施例によるモニタリング対象端末接近制御方法を説明するためのフローチャートである。

【0089】

図6を参照すると、本発明のモニタリング対象端末接近制御方法は、クライアント端末使用者に、認証された使用者であることを証明できるサーバー認証トークンを提供するサーバー認証トークン提供段階(S610)と、クライアント端末使用者に、モニタリング対象端末に接近可能な使用者であることを証明できる端末認証トークンを提供する端末認証トークン提供段階(S620)と、提供された端末認証トークンを用いて該当のモニタリング対象端末に接続し、モニタリングサービスを受けるモニタリングサービス提供段階(S630)と、からなる。これらの各段階についてより詳細に説明すると、下記の通りである。

【0090】

(1)サーバー認証トークン提供段階(S610)

【0091】

まず、使用者がクライアント端末上でIDとPWを入力すると、これに応答してクライアント端末はDVRサーバー240に使用者認証を要請し(S611)、これに応じてDVRサーバー240はあらかじめ設定された認証及び保安政策によって使用者認証を行う(S612)。

【0092】

その後、DVRサーバー240は、使用者の認証に成功すると、自分のMACアドレス(DVRサーバー240のMACアドレス)と現在時刻(サーバー認証トークンの生成時刻)情報を認証トークン生成及び検証のための暗号化/復号化キーであるEncATKで暗号化し、サーバー認証トークン(Auth_token_Server)を生成する(S613)。

【0093】

ここで、サーバー認証トークン(Auth_token_Server)は、使用者がDVRサーバー240に接続できる認証された使用者ということを証明するためのもので、このサーバー認証トークン(Auth_token_Server)の生成方法については、上記の式1に関る説明で詳細に説明したので、その詳細は省略する。

【0094】

その後、DVRサーバー240は、生成されたサーバー認証トークン(Auth_token_Server)を認証成功メッセージに含めて使用者に転送する(S614)。

【0095】

この時、生成されたサーバー認証トークン(Auth_token_Server)に関する情報は、図5Aに示すように、サーバー認証トークンテーブル352に保存されることが好ましい。しかし、生成されたサーバー認証トークンに関する情報は、サーバー認証トークンテーブルに保存されなくても良い。

【0096】

一方、クライアント端末250,260は、DVRサーバー240から認証成功メッセージを受信すると、受信した認証成功メッセージからサーバー認証トークン(Auth_token_Server)を抽出した後、抽出されたサーバー認証トークン(Auth_token_Server)の無欠性を検証する(S615)。

【0097】

ここで、サーバー認証トークン(Auth_token_Server)の無欠性検証方法は、MAC(Message authentication code)アルゴリズムを用いたデータ無欠性検証方法とすることが好ましい。

【0098】

その後、サーバー認証トークン(Auth_token_Server)が無欠なものと確認されると、クライアント端末250,260は、サーバー認証トークン(Auth_token_Server)を自分の内部メモリーに保存する(S616)。

【0099】

(2)端末認証トークン提供段階(S620)

【0100】

まず、使用者がクライアント端末250,260を介してモニタリング対象端末(例えば、1階廊下のカメラ、3階休憩室のカメラ、屋上のカメラ等)を選択すると(S621)、クライアント端末250,260では、当該選択されたモニタリング対象端末接続に必要な端末認証トークンを要請する端末認証トークン要請メッセージ(Auth_token_request)(上記の式2参照)をDVRサーバー240に伝達する(S622)。

【0101】

この時、端末認証トークン要請メッセージ(Auth_token_request)には、上記の式2のように、使用者ID(User_ID)、クライアント端末のMACアドレス(Mac_addr_client)、クライアント端末使用者が保有しているサーバー認証トークン(Auth_token_Server)、モニタリング対象端末の個数(N)、モニタリング対象端末のMACアドレスリスト(List_Mac)、及びモニタリング対象端末のMACアドレスリスト(List_Mac)をDVRサーバー240とクライアント端末250,260間の共有秘密キーであるKEKで暗号化して生成されたメッセージ認証コード(Message authentication code)(MAC(KEK||List_Mac)などが含まれることが好ましい。

【0102】

その後、DVRサーバー240は、クライアント端末250,260から端末認証トークン要請メッセージ(Auth_token_request)を受信すると、この端末認証トークン要請メッセージ(Auth_token_request)に含まれたサーバー認証トークン(Auth_token_Server)の寿命確認及び検証を行う(S623)。このサーバー認証トークン(Auth_token_Server)の寿命確認及び検証について簡略に説明すると、下記の通りである。

【0103】

まず、DVRサーバー240は、上記の式1を逆にしてサーバー認証トークン(Auth_token_Server)をEncATKで復号化し、これによってDVRサーバー240のMACアドレス(Mac_addr_Server)とサーバー認証トークンの生成時刻(Timestamp_Server)情報が抽出される。

【0104】

その後、DVRサーバー240は、抽出されたサーバー認証トークンの生成時刻(Timestamp_Server)情報に基づいてサーバー認証トークンテーブル352よりサーバー認証トークンの寿命(Lifetime_Server)情報を確認し、このサーバー認証トークン(Auth_token_Server)が有効か否かを判断するが、この時、抽出されたDVRサーバー240のMACアドレス(Mac_addr_Server)が一致するか否かも共に確認することが好ましい。

【0105】

その後、DVRサーバー240は、サーバー認証トークン(Auth_token_Server)が有効であると判断されると、端末認証トークン要請メッセージ(Auth_token_request)に含まれたモニタリング対象端末のMACアドレスリスト(List_Mac)を、DVRサーバー240の共有秘密キーであるKEKで暗号化してメッセージ認証コード(Message authentication code)を生成した後、この生成されたメッセージ認証コード(Message authentication code)が、端末認証トークン要請メッセージ(Auth_token_request)に含まれたメッセージ認証コード(Message authentication code)と一致すると、該サーバー認証トークン(Auth_token_Server)が無欠なものと判断し、一致しないと変調可能性があるものと判断する。

【0106】

ここで、サーバー認証トークン(Auth_token_Server)の寿命が満了して有効でないサーバー認証トークンであると判断されたり、または、サーバー認証トークン(Auth_token_Server)が変調可能性のあるものと判断されると、DVRサーバー240は、クライアント端末使用者が再び使用者IDとPWを入力するようにし、サーバー認証トークン(Auth_token_Server)を再発給するようにする。

【0107】

一方、上記のようなサーバー認証トークン(Auth_token_Server)の寿命確認及び検証手順によって該サーバー認証トークン(Auth_token_Server)が有効で無欠なものと判断されると、DVRサーバー240は、それぞれのモニタリング対象端末別にモニタリング対象端末接続に必要な権限、すなわち、端末認証トークン(Auth_token_Terminal)をそれぞれ生成する。

【0108】

ここで、端末認証トークン(Auth_token_Terminal)は、使用者が該当のモニタリング対象端末からモニタリングサービスを受けることができる使用者であるということを証明するためのもので、モニタリング対象端末のMACアドレス、現在時刻(端末認証トークンの生成時刻)及び使用者が接近可能なカメラのチャネル権限情報を、認証トークン生成及び検証のための暗号化/復号化キーであるEncATKで暗号化することにより生成され、この端末認証トークン(Auth_token_Terminal)生成方法については、上記の式3に関る説明で詳細に説明したので、その詳細は省略する。

【0109】

その後、上記のような手順によって各モニタリング対象端末接続に必要な端末認証トークンが生成されると、DVRサーバー240は、端末認証トークン転送メッセージ(Auth_token_reply)に当該生成された複数の端末認証トークンを含めてクライアント端末の使用者に伝達する(S625)。

【0110】

この時、端末認証トークン転送メッセージ(Auth_token_reply)には、上記の式4のように、使用者ID、端末認証トークンの生成時刻、モニタリング対象端末の個数、モニタリング対象端末のMACアドレスリスト、端末認証トークンリスト、及びこの端末認証トークンリストに関する認証コード情報などが含まれることが好ましい。

【0111】

一方、生成された端末認証トークン(Auth_token_Terminal)に関する情報は、図5Bに示すように、端末認証トークンテーブル353に保存されることが好ましいが、端末認証トークンテーブルに保存されなくても良い。

【0112】

その後、クライアント端末250,260は、DVRサーバー240から端末認証トークン転送メッセージ(Auth_token_reply)を受信すると、受信した端末認証トークン転送メッセージ(Auth_token_reply)から端末認証トークン(Auth_token_Terminal)を抽出した後、該抽出された端末認証トークン(Auth_token_Terminal)の無欠性を検証する(S626)。このとき、端末認証トークン(Auth_token_Terminal)の無欠性検証方法は、上記したサーバー認証トークン(Auth_token_Server)の無欠性検証と同一の方式とすれば良いので、その詳細説明は省略する。

【0113】

その後、端末認証トークン(Auth_token_Terminal)が無欠なものと確認されると、クライアント端末250,260は、この端末認証トークン(Auth_token_Terminal)を自分の内部メモリーに保存する(S627)。

【0114】

(3)モニタリングサービス提供段階(S630)

【0115】

まず、上記のような端末認証トークン提供段階(S620)を経てクライアント端末使用者に、該当のモニタリング対象端末に接続できる端末認証トークンが提供された状態で、使用者からモニタリング対象端末(例えば、1階廊下のカメラ)が選択されると、これに応じてクライアント端末250,260は該当のモニタリング対象端末に接続要請メッセージを伝達する(S631)。この時、接続要請メッセージには、該当のモニタリング対象端末接続に必要な端末認証トークンが含まれていることが好ましい。

【0116】

その後、モニタリング対象端末は、クライアント端末250,260から当該接続要請メッセージを受信すると、この接続要請メッセージに含まれた端末認証トークン(Auth_token_Terminal)の寿命確認及び検証を行った後(S632)、端末認証トークンが有効で無欠なものと判断されると、クライアント端末に対する接続を認可し、クライアント端末使用者にモニタリングサービスを提供する(S633〜S634)。

【0117】

ここで、端末認証トークン(Auth_token_Terminal)の寿命が満了して有効でない端末認証トークンであると判断されたり、または、端末認証トークン(Auth_token_Terminal)が変調可能性のあるものと判断されると、モニタリング対象端末はDVRサーバー240を介して端末認証トークン(Auth_token_Terminal)の再発給を受けるようにする。

【0118】

上記では、クライアント端末使用者がモニタリング対象端末に接続できる端末認証トークンを保有している状態で、使用者から該当のモニタリング対象端末が選択された場合を挙げて説明したが、使用者が端末認証トークンを保有していなかったりまたはモニタリング対象端末が変更された場合には、まず、端末認証トークン提供段階(S610)を通じて使用者に端末認証トークンを提供し、提供された端末認証トークンを用いて該当のモニタリング対象端末に接続するようにすることが好ましい。

【0119】

一方、上記では、使用者にサーバー認証トークンと端末認証トークンをそれぞれ個別に提供し、DVRサーバー240に接続する時にはサーバー認証トークンを用いるようにし、モニタリング対象端末に接続する時には端末認証トークンを用いるようにする場合を挙げて説明したが、サーバー認証トークンのみを用いてモニタリング対象端末に接続することも可能であり、これについて図7を参照しつつより詳細に説明すると、下記の通りである。

【0120】

図7は、本発明の第2実施例によるモニタリング対象端末接近制御方法を説明するためのフローチャートである。

【0121】

図7を参照すると、本発明のモニタリング対象端末接近制御方法は、クライアント端末使用者に、認証された使用者であることを証明できるサーバー認証トークンを提供するサーバー認証トークン提供段階(S710)と、提供されたサーバー認証トークンを用いて該当のモニタリング対象端末に接続し、モニタリングサービスを受けるモニタリングサービス提供段階(S720)とからなることができる。

【0122】

サーバー認証トークン提供段階(S710)は、図6で説明されたサーバー認証トークン提供段階(S610)と同一であるので、その詳細な説明は省略され、以下では、モニタリングサービス提供段階(S720)についてより詳細に説明する。

【0123】

まず、サーバー認証トークン提供段階(S710)を経てクライアント端末使用者にサーバー認証トークンが提供された状態で、使用者からモニタリング対象端末(例えば、1階廊下のカメラ、3階休憩室のカメラ、屋上のカメラ等)が選択されると(S721)、これに応じてクライアント端末250,260ではDVRサーバー240に接続要請メッセージを伝達する(S722)。この時、接続要請メッセージにはサーバー認証トークンが含まれることが好ましい。

【0124】

その後、DVRサーバー240は、クライアント端末250,260から接続要請メッセージを受信すると、この接続要請メッセージに含まれたサーバー認証トークン(Auth_token_Server)の寿命を確認する(S723)。このサーバー認証トークン(Auth_token_Server)の寿命確認について簡略に説明すると、下記の通りである。

【0125】

まず、DVRサーバー240は、上記の式1を逆にして上記サーバー認証トークン(Auth_token_Server)をEncATKで復号化し、これによってDVRサーバー240のMACアドレス(Mac_addr_Server)とサーバー認証トークン(Auth_token_Server)の生成時刻(Timestamp_Server)情報が抽出される。

【0126】

その後、DVRサーバー240は、抽出されたサーバー認証トークンの生成時刻(Timestamp_Server)情報に基づいてサーバー認証トークンテーブル352からサーバー認証トークンの寿命(Lifetime_Server)情報を確認し、このサーバー認証トークン(Auth_token_Server)が有効か否かを判断する。この時、抽出されたDVRサーバー240のMACアドレス(Mac_addr_Server)が一致するか否かも共に確認することが好ましい。

【0127】

ここで、サーバー認証トークン(Auth_token_Server)の寿命が満了して有効でないサーバー認証トークンであると判断されると、DVRサーバー240は、クライアント端末使用者が再び使用者IDとPWを入力するようにし、サーバー認証トークンを再発給するようにする。

【0128】

その後、DVRサーバー240は、サーバー認証トークン(Auth_token_Server)が有効であると判断されると、該当のモニタリング対象端末に接続認可要請メッセージを伝達する(S724)。

【0129】

続いて、該当のモニタリング対象端末は、DVRサーバー240から接続認可要請メッセージを受信すると、クライアント端末に対する接続を認可し、クライアント端末使用者にモニタリングサービスを提供する(S725)。

【0130】

上記の如く、本発明によるモニタリング対象端末接近制御方法によれば、実質的なマルチメディアモニタリングサービスを、DVRサーバー240を介さずに各モニタリング対象端末から直接受けるので、DVRサーバー240に集中するトラフィックを最小化し、大きい過負荷なしで円滑なモニタリングサービスを支援可能になる。

【0131】

また、本発明によるモニタリング対象端末接近制御方法によれば、使用者からDVRサーバーまたはモニタリング対象端末への接続が要請されると、使用者の保有しているサーバー認証トークンまたは端末認証トークンを確認してその接続認可処理を行うことによって、複雑で面倒な使用者認証手順なしにも保安を維持することが可能になる。

【0132】

一方、上記した本発明の各実施例は、コンピュータで実行可能なプログラムとして作成可能であり、コンピュータで読み取り可能な記録媒体を用いて該プログラムを動作させる汎用デジタルコンピューターで具現されることができる。

【0133】

以上では好適な実施例に挙げて本発明を説明してきたが、本発明の本質的な特性を逸脱しない範囲内で様々な形態に本発明を変形実施できるということが、本発明の属する技術分野における通常の知識を持つ者にとっては明らかである。したがって、開示された実施例は限定的な観点ではなく説明的な観点で考慮されなければならず、よって、本発明の範囲は、上記の説明ではなく特許請求の範囲に表されており、これと同等な範囲内にある差異点はいずれも本発明に含まれるものと解析されるべきである。

【図面の簡単な説明】

【0134】

【図1】従来のモニタリングシステムを説明するための図である。

【図2】本発明が適用されるネットワーク基盤のDVRシステムの構成を概略的に示す図である。

【図3】本発明によるDVRサーバーの接近制御装置のブロック図である。

【図4】本発明によるDVRサーバーの動作を説明するための図である。

【図5A】図3においてメモリー部に保存されたサーバー認証トークンテーブルの一例を示す図である。

【図5B】図3においてメモリー部に保存された端末認証トークンテーブルの一例を示す図である。

【図6】本発明の第1実施例によるモニタリング対象端末接近制御方法を説明するためのフローチャートである。

【図7】本発明の第2実施例によるモニタリング対象端末接近制御方法を説明するためのフローチャートである。

【符号の説明】

【0135】

210 アナログCCTVカメラ

211 映像圧縮転送装置

220 ネットワークカメラ

230 ストレージ

240 DVRサーバー

250 ローカルクライアント端末

260 ウェブクライアント端末

300 DVRサーバーの接近制御装置

310 通信部

320 認証及び保安制御部

330 認証トークン生成部

340 認証トークン検証部

350 メモリー部

351 使用者認証テーブル

352 サーバー認証トークンテーブル

353 端末認証トークンテーブル

【技術分野】

【0001】

本発明は、ネットワーク基盤のDVR(Digital Video Record)システムにおけるDVRサーバー及びモニタリング対象端末接近制御方法に関する。

【背景技術】

【0002】

図1は、従来のモニタリングシステムを説明するための図である。図1を参照すると、第1世代のモニタリングシステムは、CCTV(Closed Circuit TV)などを用いるのが大部分であった。しかし、CCTVを用いるモニタリングシステムは、基本的に同軸ケーブルを通してカメラより撮影した映像を受け取り、これをディスプレイ手段を介して出力する方式で動作するので、実質的に遠隔モニタリングシステムとはいえない問題点がある。また、映像を記録するために磁気テープなどの記録媒体を使用するので、録画を繰り返すにつれて画質が落ちるだけでなく、所定の映像を検索するのに時間がかかってしまう。また、モニタリングシステムに常駐している人員がいないと、磁気テープの交換など全般的なシステム管理が非常に難しいという問題点がある。

【0003】

このようなアナログ方式に基づくCCTVモニタリングシステムの代案として、第2世代のDVR(Digital Video Recorder)システムが案出された。DVRシステムは、撮影された映像データをデジタルデータに変換してこれをハードディスクなどに保存するので、録画及び再生時の撮影された映像の画質変化がなく、保存媒体の管理が容易である。また、DVRシステムは、インターネットを用いて遠隔地からも特定の場所をビデオ及びオーディオでモニタリングすると共に、その映像及び音声を保存しておき、以降正確な分析ができるようになっている。この点から、DVRシステムは、保安のための非常に重要な応用として採択されている。

【0004】

一方、最近では、上記DVRシステムに保存される映像データの容量が大きくなるに伴い、これに対する効率的な管理のために多数のカメラで撮影された複数の映像データを数十テラバイト(Tera byte)以上の大容量ストレージ(記憶装置)に保存し、中央のDVRサーバーで該大容量ストレージに保存された映像データへの接近を制御することによってモニタリングサービスを提供する第3世代のネットワーク基盤のDVRシステムが開示されている。

【0005】

しかしながら、上記のようなネットワーク基盤のDVRシステムは、単に既存のDVRシステムにネットワーキング機能を追加したもので、次に説明するようにDVRサーバーに多いネットワーク負荷が集中するだけでなく、保安に脆弱であるという問題点を抱えているが、これについてより詳細に説明すると、次の通りである。

【0006】

第一、ネットワーク基盤のDVRシステムは、中央のDVRサーバーで権限の認証された使用者に限ってカメラにより撮影された映像データに接近できるようにし、映像データのモニタリング及び保安を集中的に統制するのが一般的である。

【0007】

しかし、このようなDVRサーバー中心の映像データ接近方式は、使用者の認証管理が容易であるという長所はあるが、DVRサーバーが全てのカメラで撮影される映像データへの接近を制御しなければならず、次に説明するように、DVRサーバーに多くのネットワーク負荷が集中するという問題点がある。

【0008】

例えば、使用者がクライアント端末を介してDVRサーバーに接続し、09:00〜18:00まで1階廊下をモニタリングする場合、1階廊下のカメラで撮影された映像データはDVRサーバーを通してクライアント端末に転送されるが、この時、DVRサーバーは単に1階廊下のカメラより撮影された映像データの転送のみを担当するにもかかわらず、すなわち、クライアント端末は実質的に1階廊下のカメラから映像データを受け取るにもかかわらず、クライアント端末とDVRサーバー間には不要な接続セッション維持及び映像データのストリーミングサービスのための資源割当がなされ、これによってDVRサーバーに不要なネットワーク負荷が発生することとなる。

【0009】

また、使用者がクライアント端末を介してDVRサーバーに接続し、1階の廊下をモニタリングしてから屋上をモニタリングしようとする場合、すなわち、モニタリング対象が変更される場合、クライアント端末⇔屋上のカメラ間のメッセージ送受信によってモニタリング対象変更が可能であるにもかかわらず、既存のネットワーク基盤のDVRシステムではクライアント端末⇔DVRサーバー⇔屋上カメラ間のメッセージ送受信を通じてモニタリング対象が変更され、結果としてDVRサーバーに不要なネットワーク負荷が発生するという問題点がある。

【0010】

特に、DVRシステムではその特性の上、モニタリング対象端末の変更が頻繁に発生するが、上記のようなDVRサーバー中心の映像データ接近方式はこのようなモニタリング対象変更において過負荷の要素を含んでいるため、DVRサーバーの効率性側面で好ましくない。

【0011】

第二、上記のようなネットワーク基盤のDVRシステムは、通常、パスワード基盤の使用者認証メカニズムで使用者認証を行うが、パスワードを用いた使用者認証技術は大部分の実際認証システムで採択しているメカニズムではあるものの、外部露出、推測、盗聴、再演などに特に脆弱なため、万一ネットワーク上でパスワードが露出されると、個人プライバシーの含まれた映像データが悪用される恐れがあり、しかも、DVRサーバーに接続する度に使用者IDとPWを入力するようになっているため、使用者にとっては非常に面度であるという問題点がある。

【0012】

このような問題点を補完するためのものとして、パスワードを用いずに公開キーを暗号化しこれを交換する方式で使用者認証を行う方法が開示されているが、使用者の秘密キーや認証書を記憶しているスマートカードなどを使用者が所持しなければならないという不便さがあり、実際システム具現においてシステムの複雑性によって多くの努力と費用がかかるという点から、一般的に使用されていない実情である。

【0013】

また、上記のようなネットワーク基盤のDVRシステムでは、内部ネットワーク網を通じて連結されたローカルクライアント端末の場合、不特定多数の使用者のIPアドレス及びMACアドレス管理の複雑さと、端末認証のためのローカルクライアント別の個別のキー管理の複雑さによって、ローカルクライアント端末に対する認証手順は省略するのが一般的であるが、このような認証政策は、認証された使用者にのみ制限的にモニタリングサービスを提供できなければならないという保安側面で好ましくないという問題点がある。

【0014】

要するに、ネットワーク基盤のDVRシステムにおいて、DVRサーバーに集中するネットワーク負荷を分散させ、大きい過負荷なしで円滑なモニタリングサービスを支援しながらも、複雑で面倒な使用者認証手順無しで保安を維持できる方案が要求される。

【発明の開示】

【発明が解決しようとする課題】

【0015】

本発明の目的は、ネットワーク基盤のDVRシステムでネットワーク及びDVRサーバーへの負荷を低減するための使用者のモニタリング対象端末接近制御方法を提供することにある。

【0016】

本発明の他の目的は、実時間マルチメディアモニタリングサービスを、モニタリング対象端末から直接受けることを可能にする使用者のモニタリング対象端末接近制御方法を提供することにある。

【0017】

本発明のさらに他の目的は、認可された使用者のみをモニタリング対象端末に接近するようにする効率的な保安が可能な使用者のモニタリング対象端末接近制御方法を提供することにある。

【0018】

本発明のさらに他の目的は、ネットワーク基盤のDVRシステムでネットワーク及びDVRサーバーへの負荷を低減するための使用者のモニタリング対象端末への接近を制御するためのDVRサーバーを提供することにある。

【0019】

本発明のさらに他の目的は、実時間マルチメディアモニタリングサービスをモニタリング対象端末から直接受けることを可能にする、使用者のモニタリング対象端末への接近を制御するためのDVRサーバーを提供することにある。

【0020】

本発明のさらに他の目的は、認証された使用者のみをモニタリング対象端末に接近するようにし、効率的な保安を可能にする、使用者のモニタリング対象端末への接近を制御するためのDVRサーバーを提供することにある。

【課題を解決するための手段】

【0021】

上記目的を達成するために本発明によるモニタリング対象端末接近制御方法は、ネットワークを通じてDVRサーバーに接続されたクライアント端末を介してモニタリング対象端末への接近を制御する方法であって、(a)前記クライアント端末使用者に対する認証を行う段階と、(b)前記クライアント端末使用者に対する認証に成功すると、サーバー認証トークンを提供するサーバー認証トークン提供段階と、(c)前記クライアント端末に、前記モニタリング対象端末接続に必要な端末認証トークンを提供する端末認証トークン提供段階と、(d)前記提供された端末認証トークンを用いて該当のモニタリング対象端末に接続する段階と、を含むことを特徴とする。

【0022】

また、上記目的を達成するために本発明によるモニタリング対象端末接近制御方法は、ネットワークを通じてDVRサーバーに接続されたクライアント端末を介してモニタリング対象端末への接近を制御する方法であって、(a)前記クライアント端末使用者に対する認証を行う段階と、(b)前記クライアント端末使用者に対する認証に成功すると、前記クライアント端末にサーバー認証トークンを提供するサーバー認証トークン提供段階と、(c)前記提供されたサーバー認証トークンを用いて該当のモニタリング対象端末に接続する段階と、を含むことを特徴とする。

【0023】

また、上記目的を達成するために本発明によるモニタリング対象端末接近制御方法は、ネットワークを通じて互いに連結された少なくとも一つのモニタリング対象端末、少なくとも一つのクライアント端末及びDVRサーバーを含むDVRシステムにおいて、前記クライアント端末を用いてモニタリング対象端末またはマルチメディア保存手段に接近するための方法であって、前記DVRサーバーで前記クライアント端末使用者に対する認証を要求する段階と、前記DVRサーバーから、前記クライアント端末使用者に対する認証成功時に、サーバー認証トークンを受信する段階と、選択された前記モニタリング対象端末または前記マルチメディア保存手段接続に必要な端末認証トークンを要求して端末認証トークンを受信する段階と、前記端末認証トークンを用いて該当のモニタリング対象端末に接続要請する段階と、を含むことを特徴とする。

【0024】

一方、上記目的を達成するために本発明によるDVRサーバーは、外部との通信のための通信部と、使用者認証及び保安を制御するための認証及び保安制御部と、前記認証及び保安制御部の制御によって前記クライアント端末使用者が正当な使用者であることを証明するサーバー認証トークン及び前記モニタリング対象端末に接近可能な使用者であることを証明する端末認証トークンを生成するための認証トークン生成部と、前記認証及び保安制御部の制御によって前記クライアント端末使用者から提示されたサーバー認証トークン及び端末認証トークンの有効性を検証するための認証トークン検証部と、を含むことを特徴とする。

【発明の効果】

【0025】

本発明によれば、ネットワーク基盤のDVRシステムにおいて実質的なマルチメディアモニタリングサービスを、DVRサーバーを介さずに各モニタリング対象端末から直接受けるようにしたため、DVRサーバーに集中するトラフィックを最小化し、大きい過負荷なしに円滑なモニタリングサービスを支援しながらも保安を維持することが可能になる。

【0026】

また、本発明によれば、使用者からDVRサーバーまたはモニタリング対象端末への接続が要請されると、使用者の保有しているサーバー認証トークンまたは端末認証トークンを確認してその接続認可処理を行うので、複雑で面倒な使用者認証手順なしにも保安を維持することが可能になる。

【発明を実施するための最良の形態】

【0027】

以下、添付の図面を参照しつつ、本発明の好適な実施例について詳細に説明する。

【0028】

図2は、本発明が適用されるネットワーク基盤のDVRシステムの構成を概略的に示す図である。

【0029】

図2に示すように、ネットワーク基盤のDVRシステムは、様々な地域に設置された複数のアナログCCTVカメラ210または複数のネットワークカメラ220と、複数のカメラ210,220で撮影されたマルチメディアデータ(映像データ)をストレージ230に保存して管理するDVRサーバー240と、内部ネットワーク網を通じてDVRサーバー240に接続可能なローカルクライアント端末250と、インターネット網を通じてDVRサーバー240に接続可能なPDA、携帯電話、PCなどのウェブクライアント端末260と、を含む。

【0030】

ここで、CCTVカメラ210で撮影された映像データを圧縮してDVRサーバー240に転送するための映像圧縮転送装置211がさらに含まれることが好ましく、この映像圧縮転送装置211には、複数のアナログCCTVカメラ210(例えば、4個のアナログCCTVカメラ)が同軸ケーブルを通じて連結されることが好ましい。

【0031】

ネットワークカメラ220は、ウェブカメラまたはインターネットカメラのように一般CCTVカメラにサーバー機能が含まれたカメラで、有無線IPネットワークを介してDVRサーバー240に連結される。

【0032】

ストレージ230は、数十テラバイト(Tera byte)以上の大容量記憶能力を持つ記憶装置とすることが好ましい。

【0033】

本実施例において、ローカルクライアント端末250またはウェブクライアント端末260はいずれも‘クライアント端末’と総称され、モニタリング対象となる複数のアナログCCTVカメラ210または複数のネットワークカメラ220、及び複数のカメラ210,220で撮影されたマルチメディアデータが保存されるストレージ230を‘モニタリング対象端末’と総称する。

【0034】

一方、図2のように構成されたネットワーク基盤のDVRシステムにおいて、前述のように、中央のDVRサーバー240でモニタリング及び保安を集中的に統制する方式は、DVRサーバー240に多いネットワーク負荷が集中するから非効率的であるだけでなく、面倒なログイン手順及び保安側面で好ましくないという問題点がある。

【0035】

そこで、本発明では、次に説明するように、DVRサーバー240では使用者認証のみが行われるようにし、直接的なモニタリングサービスは認証手順で獲得された認証トークンを用いて各アナログCCTVカメラ210またはネットワークカメラ220から直接受けるようにすることによって、DVRサーバー240に集中するトラフィックを最小化し、大きな過負荷なしで円滑なモニタリングサービスを支援しながらも面倒なログイン手順無しで保安を維持できるようにする。次に、本発明によるDVRサーバーの接近制御装置についてより詳細に説明する。

【0036】

図3は、本発明によるDVRサーバーの接近制御装置を示すブロック図である。

【0037】

図3に示すように、本発明によるDVRサーバーの接近制御装置300は、外部との通信のための通信部310と、使用者認証及び保安を制御するための認証及び保安制御部320と、認証及び保安制御部320の制御によって認証された使用者であることを証明できるサーバー認証トークン及びモニタリング対象端末に接近可能な使用者であることを証明できる端末認証トークンを生成するための認証トークン生成部330と、認証及び保安制御部320の制御によって、使用者から提示されたサーバー認証トークン及び端末認証トークンの有効性を検証するための認証トークン検証部340と、使用者情報及び認証トークン生成部330により生成された認証トークンに関する各種情報が保存されているメモリー部350と、で構成されている。

【0038】

ここで、接近制御装置300は、図2に示すDVRサーバー240に含まれることが好ましく、本実施例では説明の便宜上接近制御装置300がDVRサーバー240に含まれているとして説明する。

【0039】

次に、本発明によるDVRサーバー240の動作について、図4を参照しつつより詳細に説明する。

【0040】

図4は、本発明によるDVRサーバーの動作を説明するための図である。

【0041】

図4を参照すると、まず使用者がクライアント端末250,260を介してDVRサーバー240に接続すると、DVRサーバー240は、使用者に使用者のID(Identification)とPW(Password)を入力するように要求する。

【0042】

その後、使用者がクライアント端末250,260を介してIDとPWを入力すると、入力されたID及びPW情報はネットワーク網またはインターネット網を通じてDVRサーバー240に転送され、これにより、DVRサーバー240は、認証及び保安制御部320を介して使用者のIDとPW情報をメモリー部350の使用者認証テーブル351から検索することで使用者認証を行う。

【0043】

この時、使用者認証テーブル351には、使用者のID、PW、権限情報などの使用者登録情報が記録されていることが好ましく、使用者認証方式としては、挑戦・応答方式のパスワード基盤使用者認証を行うことが好ましい。ここで、挑戦・応答方式のパスワード基盤使用者認証が行われる場合、パスワードのハッシュコード(Hashed Code)が使用者認証テーブルに記録されることができる。

【0044】

続いて、DVRサーバー240は、使用者の認証に成功すると、認証トークン生成部330を介して、使用者がDVRサーバー240に接続できる認証された使用者であるということを証明するサーバー認証トークン(Auth_token_Server)を生成するが、このサーバー認証トークン(Auth_token_Server)は、下記の式1により生成される。

【0045】

Auth_token_Server=EncATK(Mac_addr_Server||Timestamp_Server)

【0046】

上記の式1において、EncATKは認証トークン生成及び検証のための暗号化/復号化キーを、Mac_addr_ServerはDVRサーバー240を識別できる固有情報、例えばDVRサーバー240のMACアドレスを、Timestamp_Serverはサーバー認証トークンの生成時刻を、||は連結(concatenation)をそれぞれを表す。

【0047】

すなわち、上記式1は、DVRサーバー240のMACアドレス(Mac_addr_Server)とサーバー認証トークンの生成時刻情報(Timestamp_Server)をEncATKで暗号化することを示すもので、このような暗号化により、使用者がDVRサーバー240に接続できる認証された使用者であるということを証明できるサーバー認証トークン(Auth_token_Server)が生成される。

【0048】

上記のような手順を経てサーバー認証トークン(Auth_token_Server)が生成されると、DVRサーバー240は、生成されたサーバー認証トークン(Auth_token_Server)を認証成功メッセージに含めてクライアント端末250,260の使用者に転送する。

【0049】

一方、DVRサーバー240は、上記生成されたサーバー認証トークン(Auth_token_Server)に関する情報をメモリー部350のサーバー認証トークンテーブル352に保存する。このサーバー認証トークンテーブル352について図5Aを参照してより詳細に説明すると、下記の通りである。しかし、DVRサーバー動作のために上記情報はサーバー認証テーブルに保存されなくても良い。

【0050】

図5Aは、図3においてメモリー部350に保存されたサーバー認証トークンテーブル352の一例を示す図である。

【0051】

図5Aに示すように、サーバー認証トークンテーブル352にはサーバー認証トークン(Auth_token_Server)がインデックス別に記録されており、その他にも、DVRサーバー240のMACアドレス(Mac_addr_Server)、サーバー認証トークンの生成時刻(Timestamp_Server)、サーバー認証トークンの寿命(Lifetime_Server)、使用者のチャネル権限情報(Authority_Channel)、認証トークン生成及び検証のための暗号化/復号化キー(EncATK)などに関する情報が保存されている。

【0052】

再び図4を参照すると、クライアント端末250,260は、DVRサーバー240から認証成功メッセージを受信すると、受信した認証成功メッセージからサーバー認証トークン(Auth_token_Server)を抽出して保存するが、この時、受信したサーバー認証トークン(Auth_token_Server)の無欠性(integrity)を検証した後に保存することが好ましい。

【0053】

その後、使用者がクライアント端末250,260を介してモニタリング対象端末(例えば、1階廊下のカメラ、3階休憩室のカメラ、屋上のカメラ等)を選択すると、クライアント端末250,260では、選択されたモニタリング対象端末接続に必要な権限、すなわち、端末認証トークンを要請するメッセージ(Auth_token_request)をDVRサーバー240に伝達する。この端末認証トークン要請メッセージ(Auth_token_request)は、下記の式2で示されることができる。

【0054】

Auth_token_request(User_ID, Mac_addr_client, Auth_token_Server, N, List_Mac, MAC(KEK||List_Mac))

【0055】

上記の式2において、User_IDは使用者IDを、Mac_addr_clientはクライアント端末のMACアドレスを、Auth_token_Serverは、クライアント端末使用者が保有しているサーバー認証トークンを、Nはモニタリング対象端末の個数を、List_Macはモニタリング対象端末のMACアドレスリストをそれぞれ表し、MAC(KEK||List_Mac)は、モニタリング対象端末のMACアドレスリスト(List_Mac)をDVRサーバー240とクライアント端末250,260間の共有秘密キーであるKEK(Key Encryption Key)で暗号化して生成されたメッセージ認証コード(Message authentication code)を表す。

【0056】

一方、DVRサーバー240は、クライアント端末250,260から上記の式2のような端末認証トークン要請メッセージ(Auth_token_request)を受信すると、認証トークン検証部340を介して当該端末認証トークン要請メッセージに含まれたサーバー認証トークン(Auth_token_Server)の寿命確認及び検証を行う。このサーバー認証トークン(Auth_token_Server)の寿命確認及び検証についてより詳細に説明すると、下記の通りである。

【0057】

まず、上記受信したサーバー認証トークン(Auth_token_Server)は暗号化されている状態であるから、認証トークン検証部340は、上記の式1を逆にしてサーバー認証トークン(Auth_token_Server)をEncATKで復号化し、これにより、DVRサーバー240のMACアドレス(Mac_addr_Server)とサーバー認証トークン(Auth_token_Server)の生成時刻(Timestamp_Server)情報が抽出される。

【0058】

その後、DVRサーバー240は、上記抽出されたサーバー認証トークンの生成時刻(Timestamp_Server)情報に基づいてサーバー認証トークン(Auth_token_Server)の寿命を確認し、該サーバー認証トークン(Auth_token_Server)が有効か否かを判断するが、この時、抽出されたDVRサーバー240のMACアドレス(Mac_addr_Server)が一致するか否かも一緒に確認することが好ましい。

【0059】

その後、認証トークン検証部340は、抽出されたサーバー認証トークンの生成時刻(Timestamp_Server)情報に基づいてサーバー認証トークンテーブル352よりサーバー認証トークンの寿命情報(Lifetime_Server)を確認し、該サーバー認証トークン(Auth_token_Server)が有効か否かを判断する。

【0060】

すなわち、現在確認時刻<サーバー認証トークンの生成時刻(Timestamp_Server)+サーバー認証トークンの寿命(Lifetime_Server)であれば、サーバー認証トークン(Auth_token_Server)が有効であると判断し、その逆の場合にはサーバー認証トークン(Auth_token_Server)が有効でないと判断する。

【0061】

この時、抽出されたDVRサーバー240のMACアドレス(Mac_addr_Server)が一致するか否かも共に確認することが好ましい。

【0062】

その後、当該サーバー認証トークン(Auth_token_Server)が有効であると判断されると、認証トークン検証部340は、端末認証トークン要請メッセージ(Auth_token_request)に含まれたメッセージ認証コード(Message authentication code)を確認し、当該サーバー認証トークン(Auth_token_Server)の無欠性を検証する。これについてより詳細に説明すると、下記の通りである。

【0063】

まず、認証トークン検証部340は、端末認証トークン要請メッセージ(Auth_token_request)に含まれたモニタリング対象端末のMACアドレスリスト(List_Mac)をDVRサーバー240の共有秘密キーであるKEKで暗号化し、メッセージ認証コード(Message authentication code)を生成する。

【0064】

ここで、KEKは、DVRサーバー240とクライアント端末250,260間の共有秘密キーであることが好ましい。

【0065】

その後、認証トークン検証部340は、生成されたメッセージ認証コード(Message authentication code)が、端末認証トークン要請メッセージ(Auth_token_request)に含まれたメッセージ認証コード(Message authentication code)と一致する場合には、サーバー認証トークン(Auth_token_Server)が無欠であると判断し、一致しないと変調可能性のあるものと判断する。

【0066】

ここで、サーバー認証トークン(Auth_token_Server)の寿命が満了して有効でないサーバー認証トークンであると判断されたり、または、サーバー認証トークン(Auth_token_Server)が変調可能性のあるものと判断されると、DVRサーバー240は、クライアント端末使用者が再び使用者IDとPWを入力するようにし、サーバー認証トークン(Auth_token_Server)を再発給する。

【0067】

一方、上記のようなサーバー認証トークン(Auth_token_Server)の寿命確認及び検証手順によってサーバー認証トークン(Auth_token_Server)が有効で無欠なものと判断されると、DVRサーバー240は、認証トークン生成部330を介してそれぞれのモニタリング対象端末別に該当のモニタリング対象端末接続に必要な端末認証トークン(Auth_token_Terminal)をそれぞれ生成する。この端末認証トークン(Auth_token_Terminal)は、下記の式3によって生成される。

【0068】

Auth_token_Terminal

=EncATK(Mac_addr_Terminal||Timestamp_Terminal||Authority_Channel)

【0069】

上記の式3において、EncATKは認証トークン生成及び検証のための暗号化/復号化キーを、Mac_addr_Terminalはモニタリング対象端末のMACアドレスを、Timestamp_Terminalは端末認証トークンの生成時刻を、Authority_Channelは使用者が接近可能なカメラのチャネル権限情報をそれぞれ表し、||は連結(concatenation)を表す。

【0070】

すなわち、上記の式3は、モニタリング対象端末のMACアドレス(Mac_addr_Terminal)、端末認証トークンの生成時刻(Timestamp_Terminal)、及びチャネル権限情報(Authority_Channel)をEncATKで暗号化することを示し、このような暗号化によって、使用者が該当のモニタリング対象端末からモニタリングサービスを受けることができる使用者であるということを証明できる端末認証トークン(Auth_token_Terminal)が生成される。

【0071】

ここで、モニタリング対象端末がストレージ230である場合、すなわち、使用者がストレージ230にアクセスし、ストレージ230に保存されたマルチメディアデータを検索しようとする場合、この場合にはチャネル権限情報が必要でないので、上記の式3でチャネル権限情報はNullと設定されることが好ましい。

【0072】

言い換えると、上記の式3は、上記の式1に比べて、接続の要請された対象がDVRサーバー240ではなくモニタリング対象端末である複数のカメラ210,220またはストレージ230であるという点と、これによって暗号化対象情報のうちチャネル権限情報が追加された点以外は、同一の方式によって認証トークンを生成するものと理解すれば良い。

【0073】

一方、DVRサーバー240は、生成された端末認証トークン(Auth_token_Terminal)に関する情報をメモリー部350の端末認証トークンテーブル353に保存するが、この端末認証トークンテーブル353について図5Bを参照しつつより詳細に説明すると、下記の通りである。しかし、DVRサーバー動作のために上記情報は端末認証トークンテーブルに保存されなくても良い。

【0074】

図5Bは、図3においてメモリー部350に保存された端末認証トークンテーブル353の一例を示す図である。

【0075】

図5Bに示すように、端末認証トークンテーブル353には、端末認証トークン(Auth_token_Terminal)がインデックス別に記録されており、その他にも、モニタリング対象端末のMACアドレス(Mac_addr_Terminal)、端末認証トークンの生成時刻(Timestamp_Terminal)、端末認証トークンの寿命(Lifetime_Terminal)、使用者のチャネル権限情報(Authority_Channel)、認証トークン生成及び検証のための暗号化/復号化キー(EncATK)などに関する情報が保存されている。

【0076】

ここで、使用者のチャネル権限情報(Authority_Channel)は、使用者が接近可能なカメラのチャネルリストを意味するもので、このチャネル権限情報を通じて使用者が接近可能なカメラがどのカメラなのかを把握でき、DVRサーバー240やストレージ230のようにカメラ以外の装置に対するチャネル権限情報は、Nullに設定されることが好ましい。

【0077】

一方、上記のような手順によってそれぞれのモニタリング対象端末接続に必要な端末認証トークンが生成されると、これによってDVRサーバー240は端末認証トークン転送メッセージ(Auth_token_reply)に、生成された各端末認証トークンを含めてクライアント端末の使用者に伝達する。この端末認証トークン転送メッセージ(Auth_token_reply)は、下記の式4で示される。

【0078】

Auth_token_reply(User_ID, Timestamp_Terminal, N, List_Mac, List_Auth_token_Terminal, MAC(KEK||List_Auth_token_Terminal))

【0079】

上記の式4において、User_IDは使用者IDを、Timestamp_Terminalは端末認証トークンの生成時刻を、Nはモニタリング対象端末の個数を、List_Macはモニタリング対象端末のMACアドレスリストを、List_Auth_token_Terminalは端末認証トークンリストをそれぞれ表し、MAC(KEK||List_Auth_token_Terminal)は、端末認証トークンリスト(List_Auth_token_Terminal)をDVRサーバー240とクライアント端末250,260間の共有秘密キーであるKEKで暗号化して生成されたメッセージ認証コード(Message authentication code)を表す。

【0080】

すなわち、端末認証トークン転送メッセージ(Auth_token_reply)には、使用者ID、端末認証トークンの生成時刻、モニタリング対象端末の個数、モニタリング対象端末のMACアドレスリスト、端末認証トークンリスト、及び端末認証トークンリストに関する認証コード情報が含まれる。

【0081】

一方、クライアント端末250,260は、DVRサーバー240から端末認証トークン転送メッセージ(Auth_token_reply)を受信すると、受信した端末認証トークン転送メッセージ(Auth_token_reply)から端末認証トークン(Auth_token_Terminal)を抽出して保存するが、この時、端末認証トークン(Auth_token_Terminal)の寿命確認及び検証を行うことが好ましい。この端末認証トークン(Auth_token_Terminal)の寿命確認及び検証は、上記のサーバー認証トークン(Auth_token_Server)の寿命確認及び検証と同一方式で行われるが、これについての詳細詳細は省略される。

【0082】

その後、使用者がモニタリング対象端末(例えば、1階廊下のカメラ)への接続を要請すると、クライアント端末250,260では該当のモニタリング対象端末に接続要請メッセージを伝達する。この時、接続要請メッセージには、該当のモニタリング対象端末接続に必要な端末認証トークンが含まれることが好ましい。

【0083】

すなわち、クライアント端末の使用者は、該当のモニタリング対象端末に自分の保有している端末認証トークン(Auth_token_Terminal)を提示して接続を要請し、これによって接続要請されたモニタリング対象端末は、提示された端末認証トークンの寿命確認及び検証を行い、提示された端末認証トークンが有効で無欠なものと判断されると、使用者の接続を認可し、使用者にモニタリングサービスを提供する。

【0084】

ここで、端末認証トークン(Auth_token_Terminal)の寿命が満了して有効でない端末認証トークンであると判断されたり、または、端末認証トークン(Auth_token_Terminal)が変調可能性のあるものと判断されると、DVRサーバー240を介して端末認証トークン(Auth_token_Terminal)の再発給を受けるようにすることが好ましい。

【0085】

このように、本発明によるDVRサーバー240は、認証された使用者にサーバー接続に必要なサーバー認証トークン及びモニタリング対象端末接続に必要な端末認証トークンを提供し、使用者からモニタリング対象端末への接近が要請されると、接近の要請されたモニタリング対象端末では使用者の保有している端末認証トークンを確認し、その接続認可処理を行うようにすることによって、実質的なマルチメディアモニタリングサービスは、DVRサーバー240を介さずに各モニタリング対象端末から受けることとなり、よって、DVRサーバー240に集中するトラフィックを最小化し、大きい過負荷なしで円滑なモニタリングサービスを支援しながらも保安を維持することが可能になる。

【0086】

また、本発明によれば、使用者からDVRサーバーまたはモニタリング対象端末への接続が要請されると、使用者の保有しているサーバー認証トークンまたは端末認証トークンを確認してその接続認可処理を行うことによって、複雑で面倒な使用者認証手順なしにも保安を維持することが可能になる。

【0087】

以下、本発明によるモニタリング対象端末接近制御方法について、添付の図面を参照しつつ詳細に説明する。

【0088】

図6は、本発明の第1実施例によるモニタリング対象端末接近制御方法を説明するためのフローチャートである。

【0089】

図6を参照すると、本発明のモニタリング対象端末接近制御方法は、クライアント端末使用者に、認証された使用者であることを証明できるサーバー認証トークンを提供するサーバー認証トークン提供段階(S610)と、クライアント端末使用者に、モニタリング対象端末に接近可能な使用者であることを証明できる端末認証トークンを提供する端末認証トークン提供段階(S620)と、提供された端末認証トークンを用いて該当のモニタリング対象端末に接続し、モニタリングサービスを受けるモニタリングサービス提供段階(S630)と、からなる。これらの各段階についてより詳細に説明すると、下記の通りである。

【0090】

(1)サーバー認証トークン提供段階(S610)

【0091】

まず、使用者がクライアント端末上でIDとPWを入力すると、これに応答してクライアント端末はDVRサーバー240に使用者認証を要請し(S611)、これに応じてDVRサーバー240はあらかじめ設定された認証及び保安政策によって使用者認証を行う(S612)。

【0092】

その後、DVRサーバー240は、使用者の認証に成功すると、自分のMACアドレス(DVRサーバー240のMACアドレス)と現在時刻(サーバー認証トークンの生成時刻)情報を認証トークン生成及び検証のための暗号化/復号化キーであるEncATKで暗号化し、サーバー認証トークン(Auth_token_Server)を生成する(S613)。

【0093】

ここで、サーバー認証トークン(Auth_token_Server)は、使用者がDVRサーバー240に接続できる認証された使用者ということを証明するためのもので、このサーバー認証トークン(Auth_token_Server)の生成方法については、上記の式1に関る説明で詳細に説明したので、その詳細は省略する。

【0094】

その後、DVRサーバー240は、生成されたサーバー認証トークン(Auth_token_Server)を認証成功メッセージに含めて使用者に転送する(S614)。

【0095】

この時、生成されたサーバー認証トークン(Auth_token_Server)に関する情報は、図5Aに示すように、サーバー認証トークンテーブル352に保存されることが好ましい。しかし、生成されたサーバー認証トークンに関する情報は、サーバー認証トークンテーブルに保存されなくても良い。

【0096】

一方、クライアント端末250,260は、DVRサーバー240から認証成功メッセージを受信すると、受信した認証成功メッセージからサーバー認証トークン(Auth_token_Server)を抽出した後、抽出されたサーバー認証トークン(Auth_token_Server)の無欠性を検証する(S615)。

【0097】

ここで、サーバー認証トークン(Auth_token_Server)の無欠性検証方法は、MAC(Message authentication code)アルゴリズムを用いたデータ無欠性検証方法とすることが好ましい。

【0098】

その後、サーバー認証トークン(Auth_token_Server)が無欠なものと確認されると、クライアント端末250,260は、サーバー認証トークン(Auth_token_Server)を自分の内部メモリーに保存する(S616)。

【0099】

(2)端末認証トークン提供段階(S620)

【0100】

まず、使用者がクライアント端末250,260を介してモニタリング対象端末(例えば、1階廊下のカメラ、3階休憩室のカメラ、屋上のカメラ等)を選択すると(S621)、クライアント端末250,260では、当該選択されたモニタリング対象端末接続に必要な端末認証トークンを要請する端末認証トークン要請メッセージ(Auth_token_request)(上記の式2参照)をDVRサーバー240に伝達する(S622)。

【0101】

この時、端末認証トークン要請メッセージ(Auth_token_request)には、上記の式2のように、使用者ID(User_ID)、クライアント端末のMACアドレス(Mac_addr_client)、クライアント端末使用者が保有しているサーバー認証トークン(Auth_token_Server)、モニタリング対象端末の個数(N)、モニタリング対象端末のMACアドレスリスト(List_Mac)、及びモニタリング対象端末のMACアドレスリスト(List_Mac)をDVRサーバー240とクライアント端末250,260間の共有秘密キーであるKEKで暗号化して生成されたメッセージ認証コード(Message authentication code)(MAC(KEK||List_Mac)などが含まれることが好ましい。

【0102】

その後、DVRサーバー240は、クライアント端末250,260から端末認証トークン要請メッセージ(Auth_token_request)を受信すると、この端末認証トークン要請メッセージ(Auth_token_request)に含まれたサーバー認証トークン(Auth_token_Server)の寿命確認及び検証を行う(S623)。このサーバー認証トークン(Auth_token_Server)の寿命確認及び検証について簡略に説明すると、下記の通りである。

【0103】

まず、DVRサーバー240は、上記の式1を逆にしてサーバー認証トークン(Auth_token_Server)をEncATKで復号化し、これによってDVRサーバー240のMACアドレス(Mac_addr_Server)とサーバー認証トークンの生成時刻(Timestamp_Server)情報が抽出される。

【0104】

その後、DVRサーバー240は、抽出されたサーバー認証トークンの生成時刻(Timestamp_Server)情報に基づいてサーバー認証トークンテーブル352よりサーバー認証トークンの寿命(Lifetime_Server)情報を確認し、このサーバー認証トークン(Auth_token_Server)が有効か否かを判断するが、この時、抽出されたDVRサーバー240のMACアドレス(Mac_addr_Server)が一致するか否かも共に確認することが好ましい。

【0105】

その後、DVRサーバー240は、サーバー認証トークン(Auth_token_Server)が有効であると判断されると、端末認証トークン要請メッセージ(Auth_token_request)に含まれたモニタリング対象端末のMACアドレスリスト(List_Mac)を、DVRサーバー240の共有秘密キーであるKEKで暗号化してメッセージ認証コード(Message authentication code)を生成した後、この生成されたメッセージ認証コード(Message authentication code)が、端末認証トークン要請メッセージ(Auth_token_request)に含まれたメッセージ認証コード(Message authentication code)と一致すると、該サーバー認証トークン(Auth_token_Server)が無欠なものと判断し、一致しないと変調可能性があるものと判断する。

【0106】

ここで、サーバー認証トークン(Auth_token_Server)の寿命が満了して有効でないサーバー認証トークンであると判断されたり、または、サーバー認証トークン(Auth_token_Server)が変調可能性のあるものと判断されると、DVRサーバー240は、クライアント端末使用者が再び使用者IDとPWを入力するようにし、サーバー認証トークン(Auth_token_Server)を再発給するようにする。

【0107】

一方、上記のようなサーバー認証トークン(Auth_token_Server)の寿命確認及び検証手順によって該サーバー認証トークン(Auth_token_Server)が有効で無欠なものと判断されると、DVRサーバー240は、それぞれのモニタリング対象端末別にモニタリング対象端末接続に必要な権限、すなわち、端末認証トークン(Auth_token_Terminal)をそれぞれ生成する。

【0108】

ここで、端末認証トークン(Auth_token_Terminal)は、使用者が該当のモニタリング対象端末からモニタリングサービスを受けることができる使用者であるということを証明するためのもので、モニタリング対象端末のMACアドレス、現在時刻(端末認証トークンの生成時刻)及び使用者が接近可能なカメラのチャネル権限情報を、認証トークン生成及び検証のための暗号化/復号化キーであるEncATKで暗号化することにより生成され、この端末認証トークン(Auth_token_Terminal)生成方法については、上記の式3に関る説明で詳細に説明したので、その詳細は省略する。

【0109】

その後、上記のような手順によって各モニタリング対象端末接続に必要な端末認証トークンが生成されると、DVRサーバー240は、端末認証トークン転送メッセージ(Auth_token_reply)に当該生成された複数の端末認証トークンを含めてクライアント端末の使用者に伝達する(S625)。

【0110】

この時、端末認証トークン転送メッセージ(Auth_token_reply)には、上記の式4のように、使用者ID、端末認証トークンの生成時刻、モニタリング対象端末の個数、モニタリング対象端末のMACアドレスリスト、端末認証トークンリスト、及びこの端末認証トークンリストに関する認証コード情報などが含まれることが好ましい。

【0111】

一方、生成された端末認証トークン(Auth_token_Terminal)に関する情報は、図5Bに示すように、端末認証トークンテーブル353に保存されることが好ましいが、端末認証トークンテーブルに保存されなくても良い。

【0112】

その後、クライアント端末250,260は、DVRサーバー240から端末認証トークン転送メッセージ(Auth_token_reply)を受信すると、受信した端末認証トークン転送メッセージ(Auth_token_reply)から端末認証トークン(Auth_token_Terminal)を抽出した後、該抽出された端末認証トークン(Auth_token_Terminal)の無欠性を検証する(S626)。このとき、端末認証トークン(Auth_token_Terminal)の無欠性検証方法は、上記したサーバー認証トークン(Auth_token_Server)の無欠性検証と同一の方式とすれば良いので、その詳細説明は省略する。

【0113】

その後、端末認証トークン(Auth_token_Terminal)が無欠なものと確認されると、クライアント端末250,260は、この端末認証トークン(Auth_token_Terminal)を自分の内部メモリーに保存する(S627)。

【0114】

(3)モニタリングサービス提供段階(S630)

【0115】

まず、上記のような端末認証トークン提供段階(S620)を経てクライアント端末使用者に、該当のモニタリング対象端末に接続できる端末認証トークンが提供された状態で、使用者からモニタリング対象端末(例えば、1階廊下のカメラ)が選択されると、これに応じてクライアント端末250,260は該当のモニタリング対象端末に接続要請メッセージを伝達する(S631)。この時、接続要請メッセージには、該当のモニタリング対象端末接続に必要な端末認証トークンが含まれていることが好ましい。

【0116】

その後、モニタリング対象端末は、クライアント端末250,260から当該接続要請メッセージを受信すると、この接続要請メッセージに含まれた端末認証トークン(Auth_token_Terminal)の寿命確認及び検証を行った後(S632)、端末認証トークンが有効で無欠なものと判断されると、クライアント端末に対する接続を認可し、クライアント端末使用者にモニタリングサービスを提供する(S633〜S634)。

【0117】

ここで、端末認証トークン(Auth_token_Terminal)の寿命が満了して有効でない端末認証トークンであると判断されたり、または、端末認証トークン(Auth_token_Terminal)が変調可能性のあるものと判断されると、モニタリング対象端末はDVRサーバー240を介して端末認証トークン(Auth_token_Terminal)の再発給を受けるようにする。

【0118】

上記では、クライアント端末使用者がモニタリング対象端末に接続できる端末認証トークンを保有している状態で、使用者から該当のモニタリング対象端末が選択された場合を挙げて説明したが、使用者が端末認証トークンを保有していなかったりまたはモニタリング対象端末が変更された場合には、まず、端末認証トークン提供段階(S610)を通じて使用者に端末認証トークンを提供し、提供された端末認証トークンを用いて該当のモニタリング対象端末に接続するようにすることが好ましい。

【0119】

一方、上記では、使用者にサーバー認証トークンと端末認証トークンをそれぞれ個別に提供し、DVRサーバー240に接続する時にはサーバー認証トークンを用いるようにし、モニタリング対象端末に接続する時には端末認証トークンを用いるようにする場合を挙げて説明したが、サーバー認証トークンのみを用いてモニタリング対象端末に接続することも可能であり、これについて図7を参照しつつより詳細に説明すると、下記の通りである。

【0120】

図7は、本発明の第2実施例によるモニタリング対象端末接近制御方法を説明するためのフローチャートである。

【0121】

図7を参照すると、本発明のモニタリング対象端末接近制御方法は、クライアント端末使用者に、認証された使用者であることを証明できるサーバー認証トークンを提供するサーバー認証トークン提供段階(S710)と、提供されたサーバー認証トークンを用いて該当のモニタリング対象端末に接続し、モニタリングサービスを受けるモニタリングサービス提供段階(S720)とからなることができる。

【0122】

サーバー認証トークン提供段階(S710)は、図6で説明されたサーバー認証トークン提供段階(S610)と同一であるので、その詳細な説明は省略され、以下では、モニタリングサービス提供段階(S720)についてより詳細に説明する。

【0123】

まず、サーバー認証トークン提供段階(S710)を経てクライアント端末使用者にサーバー認証トークンが提供された状態で、使用者からモニタリング対象端末(例えば、1階廊下のカメラ、3階休憩室のカメラ、屋上のカメラ等)が選択されると(S721)、これに応じてクライアント端末250,260ではDVRサーバー240に接続要請メッセージを伝達する(S722)。この時、接続要請メッセージにはサーバー認証トークンが含まれることが好ましい。

【0124】

その後、DVRサーバー240は、クライアント端末250,260から接続要請メッセージを受信すると、この接続要請メッセージに含まれたサーバー認証トークン(Auth_token_Server)の寿命を確認する(S723)。このサーバー認証トークン(Auth_token_Server)の寿命確認について簡略に説明すると、下記の通りである。

【0125】

まず、DVRサーバー240は、上記の式1を逆にして上記サーバー認証トークン(Auth_token_Server)をEncATKで復号化し、これによってDVRサーバー240のMACアドレス(Mac_addr_Server)とサーバー認証トークン(Auth_token_Server)の生成時刻(Timestamp_Server)情報が抽出される。

【0126】

その後、DVRサーバー240は、抽出されたサーバー認証トークンの生成時刻(Timestamp_Server)情報に基づいてサーバー認証トークンテーブル352からサーバー認証トークンの寿命(Lifetime_Server)情報を確認し、このサーバー認証トークン(Auth_token_Server)が有効か否かを判断する。この時、抽出されたDVRサーバー240のMACアドレス(Mac_addr_Server)が一致するか否かも共に確認することが好ましい。

【0127】

ここで、サーバー認証トークン(Auth_token_Server)の寿命が満了して有効でないサーバー認証トークンであると判断されると、DVRサーバー240は、クライアント端末使用者が再び使用者IDとPWを入力するようにし、サーバー認証トークンを再発給するようにする。

【0128】

その後、DVRサーバー240は、サーバー認証トークン(Auth_token_Server)が有効であると判断されると、該当のモニタリング対象端末に接続認可要請メッセージを伝達する(S724)。

【0129】

続いて、該当のモニタリング対象端末は、DVRサーバー240から接続認可要請メッセージを受信すると、クライアント端末に対する接続を認可し、クライアント端末使用者にモニタリングサービスを提供する(S725)。

【0130】

上記の如く、本発明によるモニタリング対象端末接近制御方法によれば、実質的なマルチメディアモニタリングサービスを、DVRサーバー240を介さずに各モニタリング対象端末から直接受けるので、DVRサーバー240に集中するトラフィックを最小化し、大きい過負荷なしで円滑なモニタリングサービスを支援可能になる。

【0131】

また、本発明によるモニタリング対象端末接近制御方法によれば、使用者からDVRサーバーまたはモニタリング対象端末への接続が要請されると、使用者の保有しているサーバー認証トークンまたは端末認証トークンを確認してその接続認可処理を行うことによって、複雑で面倒な使用者認証手順なしにも保安を維持することが可能になる。

【0132】

一方、上記した本発明の各実施例は、コンピュータで実行可能なプログラムとして作成可能であり、コンピュータで読み取り可能な記録媒体を用いて該プログラムを動作させる汎用デジタルコンピューターで具現されることができる。

【0133】

以上では好適な実施例に挙げて本発明を説明してきたが、本発明の本質的な特性を逸脱しない範囲内で様々な形態に本発明を変形実施できるということが、本発明の属する技術分野における通常の知識を持つ者にとっては明らかである。したがって、開示された実施例は限定的な観点ではなく説明的な観点で考慮されなければならず、よって、本発明の範囲は、上記の説明ではなく特許請求の範囲に表されており、これと同等な範囲内にある差異点はいずれも本発明に含まれるものと解析されるべきである。

【図面の簡単な説明】

【0134】

【図1】従来のモニタリングシステムを説明するための図である。

【図2】本発明が適用されるネットワーク基盤のDVRシステムの構成を概略的に示す図である。

【図3】本発明によるDVRサーバーの接近制御装置のブロック図である。

【図4】本発明によるDVRサーバーの動作を説明するための図である。

【図5A】図3においてメモリー部に保存されたサーバー認証トークンテーブルの一例を示す図である。

【図5B】図3においてメモリー部に保存された端末認証トークンテーブルの一例を示す図である。

【図6】本発明の第1実施例によるモニタリング対象端末接近制御方法を説明するためのフローチャートである。

【図7】本発明の第2実施例によるモニタリング対象端末接近制御方法を説明するためのフローチャートである。

【符号の説明】

【0135】

210 アナログCCTVカメラ

211 映像圧縮転送装置

220 ネットワークカメラ

230 ストレージ

240 DVRサーバー

250 ローカルクライアント端末

260 ウェブクライアント端末

300 DVRサーバーの接近制御装置

310 通信部

320 認証及び保安制御部

330 認証トークン生成部

340 認証トークン検証部

350 メモリー部

351 使用者認証テーブル

352 サーバー認証トークンテーブル

353 端末認証トークンテーブル

【特許請求の範囲】

【請求項1】

ネットワークを通じてDVRサーバーに接続されたクライアント端末を介してモニタリング対象端末への接近を制御する方法において、

(a)前記クライアント端末使用者に対する認証を行う段階と、

(b)前記クライアント端末使用者に対する認証に成功すると、サーバー認証トークンを提供するサーバー認証トークン提供段階と、

(c)前記クライアント端末に、前記モニタリング対象端末接続に必要な端末認証トークンを提供する端末認証トークン提供段階と、

(d)前記提供された端末認証トークンを用いて該当のモニタリング対象端末に接続する段階と、

を含むことを特徴とする、ネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項2】

前記モニタリング対象端末が、映像転送装置またはデジタル映像保存装置であることを特徴とする、請求項1に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項3】

前記サーバー認証トークン提供段階が、

前記DVRサーバーで自分のMACアドレスと現在時刻情報に基づいて前記サーバー認証トークンを生成する第1段階と、

前記DVRサーバーで前記生成されたサーバー認証トークンを認証成功メッセージに含めて前記クライアント端末に転送する第2段階と、

前記クライアント端末で前記認証成功メッセージを受信し、前記サーバー認証トークンを抽出して保存する第3段階と、

をさらに含むことを特徴とする、請求項1に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項4】

前記DVRサーバーのMACアドレスと前記サーバー認証トークンの生成時刻情報を定められた暗号化キーで暗号化し、前記サーバー認証トークンを生成することを特徴とする、請求項3に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項5】

前記第3段階において、

前記抽出されたサーバー認証トークンの無欠性を検証する段階をさらに含むことを特徴とする、請求項3に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項6】

前記端末認証トークン提供段階が、

前記モニタリング対象端末が選択される第1段階と、

前記クライアント端末で前記(b)段階を通じて提供されたサーバー認証トークンを端末認証トークン要請メッセージに含めて前記DVRサーバーに伝達する第2段階と、

前記DVRサーバーで前記端末認証トークン要請メッセージを受信し、前記端末認証トークン要請メッセージに含まれたサーバー認証トークンの寿命確認及び検証を行う第3段階と、

前記第3段階で前記サーバー認証トークンが有効で無欠なものと判断されると、前記DVRサーバーで各モニタリング対象端末別に前記モニタリング対象端末接続に必要な端末認証トークンを生成する第4段階と、

前記DVRサーバーで前記生成された各端末認証トークンを端末認証トークン転送メッセージに含めて前記クライアント端末使用者に伝達する第5段階と、

前記クライアント端末で前記端末認証トークン転送メッセージを受信し、前記端末認証トークン転送メッセージから前記端末認証トークンを抽出して保存する第6段階と、をさらに含むことを特徴とする、請求項1に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項7】

前記端末認証トークン要請メッセージが、使用者ID、前記クライアント端末のMACアドレス、前記サーバー認証トークン、モニタリング対象端末の個数、モニタリング対象端末のMACアドレスリスト、前記モニタリング対象端末のMACアドレスリストに対するメッセージ認証コードを含むことを特徴とする、請求項6に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項8】

前記第3段階において、

前記サーバー認証トークンを復号化し、前記DVRサーバーのMACアドレスと前記サーバー認証トークンの生成時刻情報を抽出する段階と、

前記抽出されたDVRサーバーのMACアドレス確認及び前記抽出されたサーバー認証トークンの生成時刻情報と前記サーバー認証トークンの寿命情報に基づいて前記サーバー認証トークンが有効か否かを判断する段階と、

前記サーバー認証トークンが有効であると判断されると、前記モニタリング対象端末のMACアドレスリストに対するメッセージ認証コードを用いて無欠性を検証する段階と、

をさらに含むことを特徴とする、請求項6に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項9】

前記第4段階において、

前記サーバー認証トークンが有効でないか、変調されたものと判断されると、前記クライアント端末使用者に対する認証を再び行う段階をさらに含むことを特徴とする、請求項6に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項10】

前記第4段階において、

前記モニタリング対象端末のMACアドレス、前記端末認証トークンの生成時刻、及び使用者のチャネル権限情報を定められた暗号化キーで暗号化して前記端末認証トークンを生成することを特徴とする、請求項6に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項11】

前記端末認証トークン転送メッセージが、使用者ID、端末認証トークンの生成時刻、モニタリング対象端末の個数、モニタリング対象端末のMACアドレスリスト、端末認証トークンリスト、前記端末認証トークンリストに関する認証コード情報を含むことを特徴とする、請求項6に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項12】

前記第6段階において、

前記抽出された端末認証トークンの無欠性を検証する段階をさらに含むことを特徴とする、請求項6に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項13】

前記(d)段階が、

前記クライアント端末使用者から前記モニタリング対象端末への接続が要請される第1段階と、

前記クライアント端末で前記(c)段階を通じて提供された端末認証トークンを接続要請メッセージに含めて該当のモニタリング対象端末に伝達する第2段階と、

前記モニタリング対象端末が前記接続要請メッセージを受信し、前記接続要請メッセージに含まれた前記端末認証トークンの寿命確認及び検証を行う第3段階と、

前記端末認証トークンが有効で無欠なものと判断されると、前記モニタリング対象端末で前記クライアント端末に対する接続を認可する第4段階と、

をさらに含むことを特徴とする、請求項1に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項14】

前記端末認証トークンが有効でないか、変調されたものと判断されると、前記(c)段階を通じて端末認証トークンを再び生成して提供する段階をさらに含むことを特徴とする、請求項13に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項15】

ネットワークを通じてDVRサーバーに接続されたクライアント端末を介してモニタリング対象端末への接近を制御する方法において、

(a)前記クライアント端末使用者に対する認証を行う段階と、

(b)前記クライアント端末使用者に対する認証に成功すると、前記クライアント端末にサーバー認証トークンを提供するサーバー認証トークン提供段階と、

(c)前記提供されたサーバー認証トークンを用いて該当のモニタリング対象端末に接続する段階と、

を含むことを特徴とする、ネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項16】

前記モニタリング対象端末が、映像転送装置またはデジタル映像保存装置であることを特徴とする、請求項15に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項17】

前記サーバー認証トークン提供段階が、

前記DVRサーバーで自分のMACアドレスと現在時刻情報に基づいて前記サーバー認証トークンを生成する第1段階と、

前記DVRサーバーで前記生成されたサーバー認証トークンを認証成功メッセージに含めて前記クライアント端末使用者に転送する第2段階と、

前記クライアント端末で前記認証成功メッセージを受信し、受信した認証成功メッセージから前記サーバー認証トークンを抽出して保存する第3段階と、

をさらに含むことを特徴とする、請求項15に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項18】

前記第1段階において、

前記DVRサーバーのMACアドレスと前記サーバー認証トークンの生成時刻情報を定められた暗号化キーで暗号化し、前記サーバー認証トークンを生成することを特徴とする、請求項17に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項19】

前記(c)段階が、

前記クライアント端末使用者から前記モニタリング対象端末への接続が要請される第1段階と、

前記クライアント端末で前記(b)段階を通じて提供されたサーバー認証トークンを接続要請メッセージに含めて前記DVRサーバーに伝達する第2段階と、

前記DVRサーバーで前記接続要請メッセージを受信し、前記接続要請メッセージに含まれた前記サーバー認証トークンの寿命を確認する第3段階と、

前記サーバー認証トークンが有効であると判断されると、前記DVRサーバーで該当のモニタリング対象端末に接続認可要請メッセージを伝達する第4段階と、

前記該当のモニタリング対象端末で前記クライアント端末に対する接続を認可する第5段階と、

をさらに含むことを特徴とする、請求項15に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項20】

前記第3段階において、

前記サーバー認証トークンを復号化し、前記DVRサーバーのMACアドレスと前記サーバー認証トークンの生成時刻情報を抽出する段階と、

前記抽出されたサーバー認証トークンの生成時刻情報と前記サーバー認証トークンの寿命情報に基づいて前記サーバー認証トークンが有効か否かを判断する段階と、

前記サーバー認証トークンが有効であると判断されると、前記モニタリング対象端末のMACアドレスリストに対するメッセージ認証コードを用いて無欠性を検証する段階と、

をさらに含むことを特徴とする、請求項19に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項21】

ネットワークを通じて互いに連結された少なくとも一つのモニタリング対象端末、少なくとも一つのクライアント端末及びDVRサーバーを含むDVRシステムで、前記クライアント端末を介してモニタリング対象端末またはマルチメディア保存手段に接近するための方法において、

前記DVRサーバーに前記クライアント端末使用者に対する認証を要求する段階と、

前記DVRサーバーから、前記クライアント端末使用者に対する認証成功時に、サーバー認証トークンを受信する段階と、

選択された前記モニタリング対象端末または前記マルチメディア保存手段接続に必要な端末認証トークンを要求して端末認証トークンを受信する段階と、

前記端末認証トークンを用いて該当のモニタリング対象端末に接続要請する段階と、を含むことを特徴とする、ネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項22】

前記モニタリング対象端末が、映像転送装置またはデジタル映像保存装置であることを特徴とする、請求項21に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項23】

前記モニタリング対象端末と前記クライアント端末が、無線で前記ネットワークに連結されることを特徴とする、請求項21に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項24】

前記DVRサーバーのMACアドレスと前記サーバー認証トークンの生成時刻情報を定められた暗号化キーで暗号化し、前記サーバー認証トークンを生成することを特徴とする、請求項21に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項25】

前記モニタリング対象端末または前記マルチメディア保存手段のMACアドレス、前記端末認証トークンの生成時刻、前記モニタリング対象端末または前記マルチメディア保存手段の接近権限情報を定められた暗号化キーで暗号化し、前記端末認証トークンを生成することを特徴とする、請求項21に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項26】

ネットワークを通じて互いに連結された少なくとも一つのモニタリング対象端末、少なくとも一つのクライアント端末及びDVRサーバーを含むネットワーク基盤のDVRシステムにおいて、

前記DVRサーバーは、

外部との通信のための通信部と、

使用者認証及び保安を制御するための認証及び保安制御部と、

前記認証及び保安制御部の制御によって前記クライアント端末使用者が正当な使用者であることを証明するサーバー認証トークン及び前記モニタリング対象端末に接近可能な使用者であることを証明する端末認証トークンを生成するための認証トークン生成部と、

前記認証及び保安制御部の制御によって前記クライアント端末使用者から提示されたサーバー認証トークン及び端末認証トークンの有効性を検証するための認証トークン検証部と、

を含むことを特徴とする、ネットワーク基盤のDVRシステムにおけるDVRサーバー。

【請求項27】

前記生成されたサーバー認証トークンに関する情報が、

前記サーバー認証トークン、DVRサーバーのMACアドレス、サーバー認証トークンの生成時刻、サーバー認証トークンの寿命、使用者のチャネル権限情報、認証トークン生成及び検証のための暗号化/復号化キー情報を含むことを特徴とする、請求項26に記載のネットワーク基盤のDVRシステムにおけるDVRサーバー。

【請求項28】

前記生成された端末認証トークンに関する情報が、

前記端末認証トークン、モニタリング対象端末のMACアドレス、端末認証トークンの生成時刻、端末認証トークンの寿命、使用者のチャネル権限情報、認証トークン生成及び検証のための暗号化/復号化キー情報を含むことを特徴とする、請求項26に記載のネットワーク基盤のDVRシステムにおけるDVRサーバー。

【請求項29】

前記サーバー認証トークンが、

前記DVRサーバーのMACアドレスと前記サーバー認証トークンの生成時刻情報を定められた暗号化キーで暗号化して生成されたことを特徴とする、請求項26に記載のネットワーク基盤のDVRシステムにおけるDVRサーバー。

【請求項30】

前記サーバー認証トークンが、

前記DVRサーバーのMACアドレスと前記サーバー認証トークンの生成時刻情報を定められた暗号化キーで暗号化して生成されたことを特徴とする、請求項27に記載のネットワーク基盤のDVRシステムにおけるDVRサーバー。

【請求項31】

前記端末認証トークンが、

前記モニタリング対象端末のMACアドレス、前記端末認証トークンの生成時刻、及びチャネル権限情報を定められた暗号化キーで暗号化して生成されたことを特徴とする、請求項26に記載のネットワーク基盤のDVRシステムにおけるDVRサーバー。

【請求項32】

前記端末認証トークンが、

前記モニタリング対象端末のMACアドレス、前記端末認証トークンの生成時刻、及びチャネル権限情報を定められた暗号化キーで暗号化して生成されたことを特徴とする、請求項28に記載のネットワーク基盤のDVRシステムにおけるDVRサーバー。

【請求項33】

前記認証トークン検証部が、

前記クライアント端末使用者から提示されたサーバー認証トークンから得られた、サーバー認証トークンの生成時刻情報と前記生成されたサーバー認証トークンに関する情報のうちのサーバー認証トークンの寿命情報に基づいて前記サーバー認証トークンが有効であるか否かを判断する判断部と、

前記サーバー認証トークンが有効であると判断されると、前記モニタリング対象端末のMACアドレスリストに対するメッセージ認証コードを用いて無欠性を検証する検証部と、

を含むことを特徴とする、請求項26に記載のネットワーク基盤のDVRシステムにおけるDVRサーバー。

【請求項1】

ネットワークを通じてDVRサーバーに接続されたクライアント端末を介してモニタリング対象端末への接近を制御する方法において、

(a)前記クライアント端末使用者に対する認証を行う段階と、

(b)前記クライアント端末使用者に対する認証に成功すると、サーバー認証トークンを提供するサーバー認証トークン提供段階と、

(c)前記クライアント端末に、前記モニタリング対象端末接続に必要な端末認証トークンを提供する端末認証トークン提供段階と、

(d)前記提供された端末認証トークンを用いて該当のモニタリング対象端末に接続する段階と、

を含むことを特徴とする、ネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項2】

前記モニタリング対象端末が、映像転送装置またはデジタル映像保存装置であることを特徴とする、請求項1に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項3】

前記サーバー認証トークン提供段階が、

前記DVRサーバーで自分のMACアドレスと現在時刻情報に基づいて前記サーバー認証トークンを生成する第1段階と、

前記DVRサーバーで前記生成されたサーバー認証トークンを認証成功メッセージに含めて前記クライアント端末に転送する第2段階と、

前記クライアント端末で前記認証成功メッセージを受信し、前記サーバー認証トークンを抽出して保存する第3段階と、

をさらに含むことを特徴とする、請求項1に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項4】

前記DVRサーバーのMACアドレスと前記サーバー認証トークンの生成時刻情報を定められた暗号化キーで暗号化し、前記サーバー認証トークンを生成することを特徴とする、請求項3に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項5】

前記第3段階において、

前記抽出されたサーバー認証トークンの無欠性を検証する段階をさらに含むことを特徴とする、請求項3に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項6】

前記端末認証トークン提供段階が、

前記モニタリング対象端末が選択される第1段階と、

前記クライアント端末で前記(b)段階を通じて提供されたサーバー認証トークンを端末認証トークン要請メッセージに含めて前記DVRサーバーに伝達する第2段階と、

前記DVRサーバーで前記端末認証トークン要請メッセージを受信し、前記端末認証トークン要請メッセージに含まれたサーバー認証トークンの寿命確認及び検証を行う第3段階と、

前記第3段階で前記サーバー認証トークンが有効で無欠なものと判断されると、前記DVRサーバーで各モニタリング対象端末別に前記モニタリング対象端末接続に必要な端末認証トークンを生成する第4段階と、

前記DVRサーバーで前記生成された各端末認証トークンを端末認証トークン転送メッセージに含めて前記クライアント端末使用者に伝達する第5段階と、

前記クライアント端末で前記端末認証トークン転送メッセージを受信し、前記端末認証トークン転送メッセージから前記端末認証トークンを抽出して保存する第6段階と、をさらに含むことを特徴とする、請求項1に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項7】

前記端末認証トークン要請メッセージが、使用者ID、前記クライアント端末のMACアドレス、前記サーバー認証トークン、モニタリング対象端末の個数、モニタリング対象端末のMACアドレスリスト、前記モニタリング対象端末のMACアドレスリストに対するメッセージ認証コードを含むことを特徴とする、請求項6に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項8】

前記第3段階において、

前記サーバー認証トークンを復号化し、前記DVRサーバーのMACアドレスと前記サーバー認証トークンの生成時刻情報を抽出する段階と、

前記抽出されたDVRサーバーのMACアドレス確認及び前記抽出されたサーバー認証トークンの生成時刻情報と前記サーバー認証トークンの寿命情報に基づいて前記サーバー認証トークンが有効か否かを判断する段階と、

前記サーバー認証トークンが有効であると判断されると、前記モニタリング対象端末のMACアドレスリストに対するメッセージ認証コードを用いて無欠性を検証する段階と、

をさらに含むことを特徴とする、請求項6に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項9】

前記第4段階において、

前記サーバー認証トークンが有効でないか、変調されたものと判断されると、前記クライアント端末使用者に対する認証を再び行う段階をさらに含むことを特徴とする、請求項6に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項10】

前記第4段階において、

前記モニタリング対象端末のMACアドレス、前記端末認証トークンの生成時刻、及び使用者のチャネル権限情報を定められた暗号化キーで暗号化して前記端末認証トークンを生成することを特徴とする、請求項6に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項11】

前記端末認証トークン転送メッセージが、使用者ID、端末認証トークンの生成時刻、モニタリング対象端末の個数、モニタリング対象端末のMACアドレスリスト、端末認証トークンリスト、前記端末認証トークンリストに関する認証コード情報を含むことを特徴とする、請求項6に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項12】

前記第6段階において、

前記抽出された端末認証トークンの無欠性を検証する段階をさらに含むことを特徴とする、請求項6に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項13】

前記(d)段階が、

前記クライアント端末使用者から前記モニタリング対象端末への接続が要請される第1段階と、

前記クライアント端末で前記(c)段階を通じて提供された端末認証トークンを接続要請メッセージに含めて該当のモニタリング対象端末に伝達する第2段階と、

前記モニタリング対象端末が前記接続要請メッセージを受信し、前記接続要請メッセージに含まれた前記端末認証トークンの寿命確認及び検証を行う第3段階と、

前記端末認証トークンが有効で無欠なものと判断されると、前記モニタリング対象端末で前記クライアント端末に対する接続を認可する第4段階と、

をさらに含むことを特徴とする、請求項1に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項14】

前記端末認証トークンが有効でないか、変調されたものと判断されると、前記(c)段階を通じて端末認証トークンを再び生成して提供する段階をさらに含むことを特徴とする、請求項13に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項15】

ネットワークを通じてDVRサーバーに接続されたクライアント端末を介してモニタリング対象端末への接近を制御する方法において、

(a)前記クライアント端末使用者に対する認証を行う段階と、

(b)前記クライアント端末使用者に対する認証に成功すると、前記クライアント端末にサーバー認証トークンを提供するサーバー認証トークン提供段階と、

(c)前記提供されたサーバー認証トークンを用いて該当のモニタリング対象端末に接続する段階と、

を含むことを特徴とする、ネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項16】

前記モニタリング対象端末が、映像転送装置またはデジタル映像保存装置であることを特徴とする、請求項15に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項17】

前記サーバー認証トークン提供段階が、

前記DVRサーバーで自分のMACアドレスと現在時刻情報に基づいて前記サーバー認証トークンを生成する第1段階と、

前記DVRサーバーで前記生成されたサーバー認証トークンを認証成功メッセージに含めて前記クライアント端末使用者に転送する第2段階と、

前記クライアント端末で前記認証成功メッセージを受信し、受信した認証成功メッセージから前記サーバー認証トークンを抽出して保存する第3段階と、

をさらに含むことを特徴とする、請求項15に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項18】

前記第1段階において、

前記DVRサーバーのMACアドレスと前記サーバー認証トークンの生成時刻情報を定められた暗号化キーで暗号化し、前記サーバー認証トークンを生成することを特徴とする、請求項17に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項19】

前記(c)段階が、

前記クライアント端末使用者から前記モニタリング対象端末への接続が要請される第1段階と、

前記クライアント端末で前記(b)段階を通じて提供されたサーバー認証トークンを接続要請メッセージに含めて前記DVRサーバーに伝達する第2段階と、

前記DVRサーバーで前記接続要請メッセージを受信し、前記接続要請メッセージに含まれた前記サーバー認証トークンの寿命を確認する第3段階と、

前記サーバー認証トークンが有効であると判断されると、前記DVRサーバーで該当のモニタリング対象端末に接続認可要請メッセージを伝達する第4段階と、

前記該当のモニタリング対象端末で前記クライアント端末に対する接続を認可する第5段階と、

をさらに含むことを特徴とする、請求項15に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項20】

前記第3段階において、

前記サーバー認証トークンを復号化し、前記DVRサーバーのMACアドレスと前記サーバー認証トークンの生成時刻情報を抽出する段階と、

前記抽出されたサーバー認証トークンの生成時刻情報と前記サーバー認証トークンの寿命情報に基づいて前記サーバー認証トークンが有効か否かを判断する段階と、

前記サーバー認証トークンが有効であると判断されると、前記モニタリング対象端末のMACアドレスリストに対するメッセージ認証コードを用いて無欠性を検証する段階と、

をさらに含むことを特徴とする、請求項19に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項21】

ネットワークを通じて互いに連結された少なくとも一つのモニタリング対象端末、少なくとも一つのクライアント端末及びDVRサーバーを含むDVRシステムで、前記クライアント端末を介してモニタリング対象端末またはマルチメディア保存手段に接近するための方法において、

前記DVRサーバーに前記クライアント端末使用者に対する認証を要求する段階と、

前記DVRサーバーから、前記クライアント端末使用者に対する認証成功時に、サーバー認証トークンを受信する段階と、

選択された前記モニタリング対象端末または前記マルチメディア保存手段接続に必要な端末認証トークンを要求して端末認証トークンを受信する段階と、

前記端末認証トークンを用いて該当のモニタリング対象端末に接続要請する段階と、を含むことを特徴とする、ネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項22】

前記モニタリング対象端末が、映像転送装置またはデジタル映像保存装置であることを特徴とする、請求項21に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項23】

前記モニタリング対象端末と前記クライアント端末が、無線で前記ネットワークに連結されることを特徴とする、請求項21に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項24】

前記DVRサーバーのMACアドレスと前記サーバー認証トークンの生成時刻情報を定められた暗号化キーで暗号化し、前記サーバー認証トークンを生成することを特徴とする、請求項21に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項25】

前記モニタリング対象端末または前記マルチメディア保存手段のMACアドレス、前記端末認証トークンの生成時刻、前記モニタリング対象端末または前記マルチメディア保存手段の接近権限情報を定められた暗号化キーで暗号化し、前記端末認証トークンを生成することを特徴とする、請求項21に記載のネットワーク基盤のDVRシステムにおけるモニタリング対象端末接近制御方法。

【請求項26】

ネットワークを通じて互いに連結された少なくとも一つのモニタリング対象端末、少なくとも一つのクライアント端末及びDVRサーバーを含むネットワーク基盤のDVRシステムにおいて、

前記DVRサーバーは、

外部との通信のための通信部と、

使用者認証及び保安を制御するための認証及び保安制御部と、

前記認証及び保安制御部の制御によって前記クライアント端末使用者が正当な使用者であることを証明するサーバー認証トークン及び前記モニタリング対象端末に接近可能な使用者であることを証明する端末認証トークンを生成するための認証トークン生成部と、

前記認証及び保安制御部の制御によって前記クライアント端末使用者から提示されたサーバー認証トークン及び端末認証トークンの有効性を検証するための認証トークン検証部と、

を含むことを特徴とする、ネットワーク基盤のDVRシステムにおけるDVRサーバー。

【請求項27】

前記生成されたサーバー認証トークンに関する情報が、

前記サーバー認証トークン、DVRサーバーのMACアドレス、サーバー認証トークンの生成時刻、サーバー認証トークンの寿命、使用者のチャネル権限情報、認証トークン生成及び検証のための暗号化/復号化キー情報を含むことを特徴とする、請求項26に記載のネットワーク基盤のDVRシステムにおけるDVRサーバー。

【請求項28】

前記生成された端末認証トークンに関する情報が、

前記端末認証トークン、モニタリング対象端末のMACアドレス、端末認証トークンの生成時刻、端末認証トークンの寿命、使用者のチャネル権限情報、認証トークン生成及び検証のための暗号化/復号化キー情報を含むことを特徴とする、請求項26に記載のネットワーク基盤のDVRシステムにおけるDVRサーバー。

【請求項29】

前記サーバー認証トークンが、

前記DVRサーバーのMACアドレスと前記サーバー認証トークンの生成時刻情報を定められた暗号化キーで暗号化して生成されたことを特徴とする、請求項26に記載のネットワーク基盤のDVRシステムにおけるDVRサーバー。

【請求項30】

前記サーバー認証トークンが、

前記DVRサーバーのMACアドレスと前記サーバー認証トークンの生成時刻情報を定められた暗号化キーで暗号化して生成されたことを特徴とする、請求項27に記載のネットワーク基盤のDVRシステムにおけるDVRサーバー。

【請求項31】

前記端末認証トークンが、

前記モニタリング対象端末のMACアドレス、前記端末認証トークンの生成時刻、及びチャネル権限情報を定められた暗号化キーで暗号化して生成されたことを特徴とする、請求項26に記載のネットワーク基盤のDVRシステムにおけるDVRサーバー。

【請求項32】

前記端末認証トークンが、

前記モニタリング対象端末のMACアドレス、前記端末認証トークンの生成時刻、及びチャネル権限情報を定められた暗号化キーで暗号化して生成されたことを特徴とする、請求項28に記載のネットワーク基盤のDVRシステムにおけるDVRサーバー。

【請求項33】

前記認証トークン検証部が、

前記クライアント端末使用者から提示されたサーバー認証トークンから得られた、サーバー認証トークンの生成時刻情報と前記生成されたサーバー認証トークンに関する情報のうちのサーバー認証トークンの寿命情報に基づいて前記サーバー認証トークンが有効であるか否かを判断する判断部と、

前記サーバー認証トークンが有効であると判断されると、前記モニタリング対象端末のMACアドレスリストに対するメッセージ認証コードを用いて無欠性を検証する検証部と、

を含むことを特徴とする、請求項26に記載のネットワーク基盤のDVRシステムにおけるDVRサーバー。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【公表番号】特表2009−539172(P2009−539172A)

【公表日】平成21年11月12日(2009.11.12)

【国際特許分類】

【出願番号】特願2009−513068(P2009−513068)

【出願日】平成19年6月29日(2007.6.29)

【国際出願番号】PCT/KR2007/003183

【国際公開番号】WO2008/002102

【国際公開日】平成20年1月3日(2008.1.3)

【出願人】(508190908)ポスデータ カンパニー リミテッド (5)

【Fターム(参考)】

【公表日】平成21年11月12日(2009.11.12)

【国際特許分類】

【出願日】平成19年6月29日(2007.6.29)

【国際出願番号】PCT/KR2007/003183

【国際公開番号】WO2008/002102

【国際公開日】平成20年1月3日(2008.1.3)

【出願人】(508190908)ポスデータ カンパニー リミテッド (5)

【Fターム(参考)】

[ Back to top ]