ネットワーク機器、ネットワーク機器の制御方法、および、ネットワーク機器制御プログラム

【課題】複数のユーザによって共有される場合であってもセキュリティを確保することが可能なネットワーク機器を提供すること。

【解決手段】証明書を生成する生成手段(証明書管理部126)と、生成手段によって生成された証明書に対して、所定の秘密鍵により署名を行う署名手段(証明書管理部126)と、署名手段によって署名が施された証明書を格納する格納手段(証明書格納部121)と、本装置に対して着脱可能な記憶媒体に対して、所定の秘密鍵に対応する公開鍵を少なくとも書き込む書き込み手段(書き込み制御部128)と、本装置に対し、ネットワークを介して他のネットワーク機器からアクセスがなされた場合には、格納手段に格納されている署名が施された証明書を当該他のネットワーク機器に対して送信する送信手段(通信部104)と、を有する。ことができる。

【解決手段】証明書を生成する生成手段(証明書管理部126)と、生成手段によって生成された証明書に対して、所定の秘密鍵により署名を行う署名手段(証明書管理部126)と、署名手段によって署名が施された証明書を格納する格納手段(証明書格納部121)と、本装置に対して着脱可能な記憶媒体に対して、所定の秘密鍵に対応する公開鍵を少なくとも書き込む書き込み手段(書き込み制御部128)と、本装置に対し、ネットワークを介して他のネットワーク機器からアクセスがなされた場合には、格納手段に格納されている署名が施された証明書を当該他のネットワーク機器に対して送信する送信手段(通信部104)と、を有する。ことができる。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、ネットワーク機器、ネットワーク機器の制御方法、および、ネットワーク機器制御プログラムに関する。

【背景技術】

【0002】

特許文献1には、ブランクメディア・ストッカに収納されているブランクCDなどのメディアを内蔵のCDドライブに供給して、そこに所定のデータを書き込み、つぎに、内蔵のレーベルプリンタによってCDレーベル面に印刷を施し、この結果得られる作成済みメディアをメディア・ストッカに保管し、あるいは、排出口から発行するメディア処理装置に関する技術が開示されている。

【0003】

【特許文献1】特開2006−331534号公報

【発明の開示】

【発明が解決しようとする課題】

【0004】

ところで、このようなメディア処理装置が、例えば、LAN等のネットワークに接続され、複数のユーザ端末装置によって共有される場合、組織内の情報をメディアに記録して持ち出すことが可能になってしまうという問題点がある。

【0005】

また、ユーザ端末装置からメディア処理装置に対して送信された情報が、盗まれたり、改ざんされたりする場合も想定される。さらに、メディア処理装置が他の装置によってなりすましを受け、メディア処理装置に対して送信したつもりの情報を盗まれたりする場合が生じるという問題点もある。

【0006】

本発明は、上記の事情に基づきなされたもので、その目的とするところは、複数のユーザによって共有される場合であってもセキュリティを確保することが可能な、ネットワーク機器、ネットワーク機器の制御方法、および、ネットワーク機器制御プログラムを提供しよう、とするものである。

【課題を解決するための手段】

【0007】

上述の目的を達成するため、本発明のネットワーク機器は、証明書を生成する生成手段と、生成手段によって生成された証明書に対して、所定の秘密鍵により署名を行う署名手段と、署名手段によって署名が施された証明書を格納する格納手段と、本装置に着脱可能な記憶媒体に対して、少なくとも所定の秘密鍵に対応する公開鍵を書き込む書き込み手段と、本装置に対し、ネットワークを介して他のネットワーク機器からアクセスがなされた場合には、格納手段に格納されている署名が施された証明書を当該他のネットワーク機器に対して送信する送信手段と、を有する。このため、複数のユーザによって共有される場合であってもセキュリティを確保することが可能なネットワーク機器を提供することができる。

【0008】

また、他の発明のネットワーク機器は、前述の発明に加えて、秘密鍵と、これと対になる公開鍵とを発生する発生手段をさらに有し、署名手段は、発生手段によって発生された秘密鍵によって証明書に対して署名を行い、書き込み手段は、発生手段によって発生された公開鍵を少なくとも着脱可能な記憶媒体に書き込む。これにより、証明書に自己署名することにより、ユーザがブラウザを使用してアクセスした際に、ブラウザにセキュリティ警告が表示されることを防止できる。

【0009】

また、他の発明のネットワーク機器は、前述の発明に加えて、他のネットワーク機器との間で、証明書に基づいて暗号化通信を行う暗号化通信手段をさらに有し、書き込み手段は、暗号化通信手段を介して受信した情報を、着脱可能な記憶媒体に書き込む。これにより、ユーザは、ネットワークを介して安全に情報を記憶媒体に書き込むことができる。

【0010】

また、他の発明のネットワーク機器は、前述の発明に加えて、書き込み手段は、公開鍵とともに、署名が施された証明書を着脱可能な記憶媒体に記憶する。このため、例えば、公開鍵のみならず証明書を必要とするブラウザにも対応することができる。

【0011】

また、他の発明のネットワーク機器は、前述の発明に加えて、生成手段は、入力部に対して所定の操作がなされた場合に、証明書を生成するようにしている。このため、管理者から所定の操作がなされた場合に限って証明書を生成することで、証明書が第三者に不正に取得されることを防止できる。

【0012】

また、他の発明のネットワーク機器は、前述の発明に加えて、着脱可能な記憶媒体は、光ディスクであり、光ディスクを複数貯留する貯留手段と、貯留手段に貯留された光ディスクを1枚ずつ取り出して搬送し、書き込み手段に載置する搬送手段と、をさらに有し、書き込み手段は、光ディスクに対して、公開鍵を少なくとも書き込むようにしている。このため、複数の光ディスクに大量の情報を複製して持ち出される潜在的な危険性を有しているネットワーク機器のセキュリティを高めることができる。

【0013】

また、他の発明のネットワーク機器は、前述の発明に加えて、書き込み手段によって書き込みがなされた光ディスクを排出する排出手段と、ユーザ認証を行う認証手段と、をさらに有し、排出手段は、認証手段によって認証に成功した所定のユーザからの指示があった場合に、書き込みがなされた光ディスクを排出する。これにより、第三者に公開鍵が不正に取得されることを防止できる。

【0014】

また、他の発明のネットワーク機器は、前述の発明に加えて、他のネットワーク機器との間で、証明書に基づいて暗号化通信を行う暗号化通信手段と、他のネットワーク機器から暗号化通信手段を介して、新たな証明書が送信されてきた場合には、格納手段に格納されている証明書を、当該新たな証明書によって置換する置換手段と、をさらに有する。これにより、組織内の認証局によって署名が施された証明書を新たな証明書として利用することにより、各ユーザが証明書または公開鍵を各自のネットワーク機器に取り込む手間を省略することができる。

【0015】

また、本発明のネットワーク機器の制御方法は、前述の発明に加えて、証明書を生成し、生成された証明書に対して、所定の秘密鍵により署名を行い、署名が施された証明書を格納し、本装置に着脱可能な記憶媒体に対して、少なくとも所定の秘密鍵に対応する公開鍵を書き込み、本装置に対し、ネットワークを介して他のネットワーク機器からアクセスがなされた場合には、格納されている署名が施された証明書を当該他のネットワーク機器に対して送信する。このため、複数のユーザによって共有される場合であってもセキュリティを確保することが可能なネットワーク機器の制御方法を提供することができる。

【0016】

また、本発明のネットワーク機器制御プログラムは、証明書を生成する生成手段、生成手段によって生成された証明書に対して、所定の秘密鍵により署名を行う署名手段、署名手段によって署名が施された証明書を格納する格納手段、本装置に着脱可能な記憶媒体に対して、少なくとも所定の秘密鍵に対応する公開鍵を書き込む書き込み手段、本装置に対し、ネットワークを介して他のネットワーク機器からアクセスがなされた場合には、格納手段に格納されている署名が施された証明書を当該他のネットワーク機器に対して送信する送信手段、としてコンピュータを機能させる。このため、複数のユーザによって共有される場合であってもセキュリティを確保することが可能なネットワーク機器の制御プログラムを提供することができる。

【発明を実施するための最良の形態】

【0017】

以下、本発明の一実施の形態について、図面を参照して説明する。なお、以下では、(A)第1の実施の形態の構成例、(B)第1の実施の形態の動作の概略、(C)第1の実施の形態の動作の詳細、(D)第2の実施の形態の構成例、(E)第2の実施の形態の動作の概略、(F)第2の実施の形態の動作の詳細、(G)変形実施の態様の順に説明する。

【0018】

(A)第1の実施の形態の構成例

【0019】

図1は、本発明の第1の実施の形態に係るCD/DVDパブリッシャを含むネットワークシステムの構成例を示す図である。この図に示すように、ネットワークシステムは、CD/DVD(Compact Disk/Digital Versatile Disk)パブリッシャ10、管理者用端末装置20、ユーザ用端末装置30〜50、および、ネットワーク60を主要な構成要素としている。

【0020】

ここで、CD/DVDパブリッシャ10は、ストッカに格納されている光ディスクとしてのCDまたはDVDのブランクメディアを、1枚ずつ取り出して情報を記録するとともに、レーベル面に所定のイメージを印刷して排出する。

【0021】

管理者用端末装置20は、ネットワークの管理者が使用する端末装置で、例えば、パーソナルコンピュータ等によって構成されている。ユーザ用端末装置30〜50は、一般のユーザが使用する端末装置で、例えば、パーソナルコンピュータ等によって構成される。

【0022】

なお、本発明のネットワーク機器は、CD/DVDパブリッシャ10を例に挙げて説明する。また、本発明のネットワーク機器の制御方法、および、ネットワーク機器制御プログラムは、CD/DVDパブリッシャ10の動作を例に挙げて説明する。

【0023】

図2は、図1に示すCD/DVDパブリッシャ10の外観斜視図である。CD/DVDパブリッシャ10は、略直方体形状の筐体11を備え、この筐体11の前面には、左右に開閉可能な開閉扉12,13が取り付けられている。開閉扉12,13の下側左端部には、表示ランプ、操作ボタンなどが配列された操作面14が形成されており、当該操作面14の隣には、CDまたはDVD等のメディアMを排出するためのメディア排出口15が開口している。

【0024】

図3は、CD/DVDパブリッシャ10の電気的な構成を示すブロック図である。この図に示すように、CD/DVDパブリッシャ10は、CPU(Central Processing Unit)、ROM(Read Only Memory)、RAM(Random Access Memory)102、表示部103、通信部104、印刷部105、排出機構106、CD/DVD書き込み部107、搬送機構108、入力部110、および、バス111を主要な構成要素としている。なお、搬送機構108の近傍には、ブランクメディアMを複数格納可能なストッカ109が配置されている。

【0025】

ここで、CPU100は、ROM101に格納されているプログラム(不図示)に基づいて、装置の各部を制御する中央制御装置である。

【0026】

ROM101は、例えば、EEPROM(Electrically Erasable Programmable Read-Only Memory)によって構成され、CPU100が実行する基本的なプログラムや、各種データを格納する半導体メモリである。RAM102は、CPU100が実行するプログラムや、計算途中のデータを一時的に格納する半導体メモリである。

【0027】

表示部103は、図2に示す操作面14に配置された、LED(Light Emitting Diode)またはLCD(Liquid Crystal Display)等によって構成されており、CPU100の制御に応じて点灯/消灯したり、各種情報を表示したりする。

【0028】

送信手段および暗号化通信手段としての通信部104は、いわゆるネットワークカード等によって構成され、例えば、IEEE802.3規格に基づいて、他の機器との間でデータを送受信する際の制御を行う。

【0029】

印刷部105は、例えば、ピエゾ電歪によってインク滴を放出し、メディアMのレーベル面に画像を印刷するインクジェット印刷部である。

【0030】

排出手段としての排出機構106は、CPU100の制御に基づいて、情報の書き込みおよび画像の印刷が完了したメディアMをメディア排出口15から外部へ排出する機構部である。

【0031】

CD/DVD書き込み部107は、CPU100から供給された情報をメディアMの情報記録面にディジタルデータとして書き込む。

【0032】

搬送手段としての搬送機構108は、ストッカ109に蓄えられているメディアMを1枚ずつ取り出して搬出し、CD/DVD書き込み部107のスピンドルに装着する。

【0033】

貯留手段としてのストッカ109は、ブランクのメディアMを複数蓄えている。なお、ストッカ109は、図2に示す開閉扉12,13を左右に開くことにより、その内部にメディアMを補充することができる。

【0034】

入力部110は、図2に示す操作面14に配置された、操作ボタン等によって構成されており、ユーザの操作に応じて各種の情報を生成して出力する。

【0035】

バス111は、CPU100、ROM101、RAM102、表示部103、通信部104、印刷部105、排出機構106、CD/DVD書き込み部107、搬送機構108、および、入力部110を相互に電気的に接続し、これらの間で情報の授受を可能にする信号線群である。

【0036】

図4は、図1に示す管理者用端末装置20の電気的な構成を示すブロック図である。なお、ユーザ用端末装置30〜50も管理者用端末装置20と同様の構成であるので、管理者用端末装置20を例に挙げて説明し、ユーザ用端末装置30〜50の説明は省略する。

【0037】

管理者用端末装置20は、図4に示すように、CPU140、ROM141、RAM142、HDD(Hard Disk Drive)143、グラフィック処理部144、入力部145、通信部146、CD/DVD再生部147、表示装置148、および、バス149を主要な構成要素としている。

【0038】

ここで、CPU140は、HDD143およびROM141に格納されているプログラム(不図示)に基づいて、装置の各部を制御する中央制御装置である。

【0039】

ROM141は、CPU140が実行する基本的なプログラムや、各種のデータを格納する半導体メモリである。RAM142は、CPU140が実行するプログラムや、計算途中のデータを一時的に格納する半導体メモリである。

【0040】

HDD143は、磁気記憶媒体であるハードディスクに情報を書き込んだり、読み出したりする装置であり、CPU140が実行するプログラムや、各種データを格納している。

【0041】

グラフィック処理部144は、CPU140から供給された描画命令に基づいて描画処理を実行し、得られた画像を映像信号に変換して表示装置148に供給して表示させる。

【0042】

入力部145は、例えば、キーボードまたはマウス等の入力デバイスによって構成され、管理者の操作に基づいた情報を生成して出力する。

【0043】

通信部146は、いわゆるネットワークカード等によって構成され、例えば、IEEE802.3規格に基づいて、他の機器との間でデータを送受信する際の制御を行う。

【0044】

CD/DVD再生部147は、CD/DVD等のメディアに書き込まれている情報を読み出す装置である。

【0045】

表示装置148は、LCDまたはCRT(Cathode Ray Tube)モニタ等によって構成され、グラフィック処理部144から供給された映像信号を図示せぬ表示部に表示する。

【0046】

バス149は、CPU140、ROM141、RAM142、HDD143、グラフィック処理部144、入力部145、通信部146、CD/DVD再生部147を相互に接続し、これらの間で情報の授受を可能にする信号線群である。

【0047】

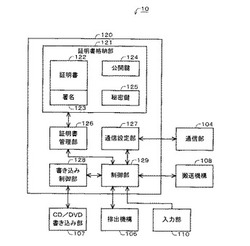

図5は、図3に示すCD/DVDパブリッシャ10のROM101に格納されている不図示のプログラムが実行された際に、CPU100を始めとするハードウエア資源と、プログラムとしてのソフトウエア資源が協働することにより実現される機能ブロックである。実現される機能ブロック120としては、証明書格納部121、証明書管理部126、通信設定部127、書き込み制御部128、制御部129が主に存在する。

【0048】

ここで、格納手段としての証明書格納部121は、署名123が付された証明書122、公開鍵124、および、秘密鍵125を格納している。なお、証明書122は、証明書管理部126によって生成されたものである。署名123は、後述するように、証明書122のメッセージダイジェストを秘密鍵125によって暗号化したものである。公開鍵124は、秘密鍵125に対応する暗号鍵であり、秘密鍵125によって暗号化された情報を、復号することができる。秘密鍵125は、公開鍵124に対応する暗号鍵である。なお、公開鍵124および秘密鍵125は、CD/DVDパブリッシャ10がネットワーク60に接続された際に、管理者が入力部110を操作することによって入力された情報または乱数に基づいて生成されたものである。

【0049】

生成手段、署名手段、および、発生手段としての証明書管理部126は、証明書格納部121に格納されている情報を生成および管理する管理部であり、証明書122、公開鍵124、および、秘密鍵125を生成するとともに、証明書122から生成されたメッセージダイジェストを秘密鍵125によって暗号化することにより、署名123を生成する。また、必要に応じてこれらの情報を取り出したり、書き換えたりする。

【0050】

通信設定部127は、制御部129の制御に基づいて、通信部104の通信パラメータ等の設定を行う設定部である。

【0051】

書き込み手段としての書き込み制御部128は、制御部129の制御に基づいて、CD/DVD書き込み部107を制御し、メディアMに対して各種情報を書き込む制御を行う。

【0052】

認証手段および置換手段としての制御部129は、入力部110から入力された情報に基づいて、搬送機構108、排出機構106、証明書管理部126、通信設定部127、および、書き込み制御部128その他を制御する制御部である。

【0053】

図6は、図4に示す管理者用端末装置20のHDD143に格納されている不図示のプログラムが実行された際に、CPU140を始めとするハードウエア資源と、プログラムとしてのソフトウエア資源が協働することにより実現される機能ブロックである。実現される機能ブロック150としては、格納部151、UI(User Interface)部154、制御部155が主に存在する。

【0054】

ここで、格納部151は、ブラウザプログラム152および公開鍵群153を主に格納している。ブラウザプログラム152は、ネットワーク60上のリソースに格納されているHTML(Hyper Text Markup Language)文書その他をダウンロードして表示するプログラムである。公開鍵群153は、認証局によって認証がなされたネットワーク機器に対応する公開鍵が複数格納されている。なお、後述するように、本発明の実施の形態では、CD/DVDパブリッシャ10によって発行された証明書に対応する公開鍵が、公開鍵群153のひとつとして格納される。

【0055】

UI部154は、ブラウザプログラム152によって取得されたHTML文書に対して所定の処理を施し、グラフィック処理部144に供給して表示装置148に表示させる処理を行う。

【0056】

制御部155は、入力部145から入力された情報に基づいて、CD/DVD再生部147、UI部154、通信部146、および、格納部151その他を制御する。

【0057】

(B)第1の実施の形態の動作の概略

【0058】

第1の実施の形態の動作の概略について、図7を参照しながら説明する。

【0059】

図7は、本発明の第1の実施の形態の動作の概略を説明するための図である。この図において、左側に示す列はCD/DVDパブリッシャ10において実行される処理または手続きを示し、右側に示す列は管理者用端末装置20において実行される処理または手続きを示している。

【0060】

図7に示すように、第1の実施の形態では、CD/DVDパブリッシャ10がネットワーク60に接続され、例えば、IP(Internet Protocol)アドレス等の設定がなされた後、所定の操作が入力部110に対してなされると、CD/DVDパブリッシャ10は、証明書を発行する(ST1)。ここで、証明書とは、ネットワーク上において、自己の正当性を保証するための電子データである。

【0061】

証明書を発行したCD/DVDパブリッシャ10は、つぎに、証明書に対してハッシュ関数による処理を施し、メッセージダイジェストを作成する(ST2)。ここで、ハッシュ関数とは、不定長の入力から固定長のデータを出力する関数で、出力から入力のデータを推測できないこと、同じ出力を持つ入力データを容易に作成できないこと、同じ出力データとなる可能性が非常に低いことを特徴とする関数である。

【0062】

メッセージダイジェストを作成したCD/DVDパブリッシャ10は、つづいて、公開鍵と秘密鍵のペアを生成する。これらの鍵は、一方の鍵で暗号化されたものは、他方の鍵でしか復号できない関係を有している。そして、CD/DVDパブリッシャ10は、先に生成したメッセージダイジェストに対して、秘密鍵によって暗号化を施し、電子署名を作成し(ST3)、先に生成した証明書と合成する(ST4)。なお、このようにして秘密鍵によって暗号化された署名は、ペアとなる公開鍵によってしか復号できない。

【0063】

CD/DVDパブリッシャ10は、以上のようにして生成した署名付きの証明書と、公開鍵とをブランクのメディアMにデータとして書き込む(ST5)。このようにして署名付き証明書と公開鍵とが書き込まれたメディアは、管理者によって、管理者用端末装置20のCD/DVD再生部147に装着され、書き込まれた公開鍵が読み出されて公開鍵群のひとつとして格納される(ST6)。

【0064】

つぎに、管理者用端末装置20の入力部145が操作されて、ネットワーク60を介してCD/DVDパブリッシャ10にアクセスがなされると、CD/DVDパブリッシャ10は、ST4において生成された署名付きの証明書を、管理者用端末装置20に対して送信する。管理者用端末装置20では、受信した署名付きの証明書から署名を抽出し、ST6で読み出した公開鍵によって署名を復号する。また、管理者用端末装置20は、受信した証明書に対してハッシュ関数による処理を施してメッセージダイジェストを生成し、復号された署名と比較する。これらが一致した場合には、正当性が保証された公開鍵に対応する秘密鍵で暗号化されたデータであることが証明できるので、CD/DVDパブリッシャ10の認証に成功したと判断する(ST7)。

【0065】

そして、これ以降は、CD/DVDパブリッシャ10と管理者用端末装置20との間で、SSL(Secure Socket Layer)に基づく通信が確立され、これらの間で安全に情報の授受を行うことが可能になる。このような状態において、管理者は、管理者用端末装置20を操作して、CD/DVDパブリッシャ10に対して、各ユーザのアカウントを作成し、他のユーザに対してもCD/DVDパブリッシャ10に対するアクセスが可能な状態にする。

【0066】

つぎに、管理者は、公開鍵が書き込まれたメディアMを、他のユーザにも配布し、公開鍵をそれぞれのユーザ用端末装置30〜50にも読み込ませる。その結果、ユーザ用端末装置30〜50も管理者用端末装置20の場合と同様に、SSL通信を確立し、安全に情報の授受を行うことができる。

【0067】

このように、本発明の第1の実施の形態では、CD/DVDパブリッシャ10が証明書を発行して署名し、署名に係る公開鍵をメディアMに書き込む。メディアMに書き込まれた公開鍵は、管理者用端末装置20およびユーザ用端末装置30〜50に読み込まれる。これにより、CD/DVDパブリッシャ10は、SSLによる通信を確立することができるので安全に通信を行うことができる。つまり、CD/DVDパブリッシャ10は、証明書を発行するとともに、これに自己署名することにより、ネットワーク60上において正当性を確保することができる。

【0068】

(C)第1の実施の形態の動作の詳細

【0069】

つぎに、図8を参照して、第1の実施の形態の詳細な動作について説明する。

【0070】

まず、管理者は、CD/DVDパブリッシャ10をネットワーク60に接続する。すなわち、例えば、LANケーブル等によって、通信部104とネットワーク60とを接続する。

【0071】

つづいて、管理者は、入力部110を操作し、ネットワークに関する設定を行う(S10)。例えば、管理者は、入力部110に設けられているテンキー(不図示)を操作することにより、IPアドレスおよびサブネットマスク等の設定を行う。その結果、入力部110から入力された情報は、制御部129を介して通信設定部127に供給され、通信部104が有するIPアドレスおよびサブネットマスクの設定が行われる。なお、これらの情報を、DHCP(Dynamic Host Configuration Protocol)によって自動的に設定するようにしてもよい。

【0072】

管理者が入力部110を操作して、所定の操作を行うと、CD/DVDパブリッシャ10は、証明書を発行する(S11)。例えば、管理者が管理者用のパスワードを入力すると、CD/DVDパブリッシャ10の証明書管理部126は、例えば、ITU−T(国際電気通信連合―電気通信標準化部門)が定めたX.509規格に基づく証明書を発行する。より具体的には、証明書管理部126は、バージョン情報、シリアル番号、署名アルゴリズム情報、発行認証局名、有効期限、被発行者名、および、公開鍵情報等を有する証明書を発行する。そして、このようにして発行された証明書は、証明書格納部121に証明書122として格納される。また、証明書管理部126は、例えば、管理者から入力された情報(例えば、パスワード)または乱数に基づいて1組の公開鍵と秘密鍵とを発生する。なお、公開鍵と秘密鍵を発生するアルゴリズムとしては、RSA(Rivest Shamir Adleman)を利用することができる。このようにして発生された公開鍵および秘密鍵とは公開鍵124および秘密鍵125として証明書格納部121に格納される。

【0073】

つづいて、証明書管理部126は、証明書122に対してハッシュ関数による処理を施し、メッセージダイジェストを生成し、得られたメッセージダイジェストに対して秘密鍵125によって暗号化を施し、署名を得る。このようにして得られた署名は、署名123として、証明書格納部121に、証明書122と合わせて格納される。

【0074】

証明書の発行が完了すると、CD/DVDパブリッシャ10は、証明書122、署名123、および、公開鍵124をメディアMに対して格納する(S12)。すなわち、CD/DVDパブリッシャ10の証明書管理部126は、発行した証明書122、署名123、および、公開鍵124を、証明書格納部121から読み出し、制御部129に渡す。制御部129は、これらのデータを書き込み制御部128に渡すとともに、搬送機構108を制御して、ストッカ109からブランクのメディアMを1枚取り出させ、CD/DVD書き込み部107に装着させる。その結果、CD/DVD書き込み部107は、制御部129から供給されたこれらのデータを、ブランクのメディアMに書き込む。

【0075】

以上のようにして、証明書122、署名123、および、公開鍵124が格納されたメディアMは、例えば、管理者が入力部110に対して所定の操作をすることにより、CD/DVDパブリッシャ10のメディア排出口15から取り出すことができる。すなわち、入力部110に対して所定の操作がなされると、制御部129は、排出機構106に対して所定の制御信号を送る。排出機構106は、制御部129からの送られた制御信号に基づき、CD/DVD書き込み部107に装着されているメディアMを取り外し、メディア排出口15から外部へ排出する。これにより、管理者は、上述した情報が書き込まれたメディアMを入手することができる。なお、メディアMを取り出す際には、例えば、管理者用のパスワードの入力が必須であるようにしてもよい。これにより、証明書等の情報が格納されたメディアMが、管理者以外が取得することを防止できる。

【0076】

つぎに、管理者は、証明書122、署名123、および、公開鍵124が格納されたメディアMを、管理者用端末装置20のCD/DVD再生部147に装着し、入力部145を操作することにより、公開鍵124を読み込む(S13)。このようにして読み取られた公開鍵124は、格納部151に公開鍵群153のひとつとして格納される。なお、ブラウザプログラム152の種類によっては、公開鍵124のみならず証明書122および署名123についても併せて読み込むようにしてもよい。

【0077】

公開鍵124の読み込みが完了すると、管理者は、管理者用端末装置20の入力部145を操作して、ブラウザプログラム152を起動し、起動したブラウザに対して、CD/DVDパブリッシャ10のIPアドレス(S10で設定したIPアドレス)を入力し、CD/DVDパブリッシャ10にアクセスする(S14)。この結果、通信部146は、ネットワーク60を介して、CD/DVDパブリッシャ10の通信部104に対してアクセスする。

【0078】

管理者用端末装置20からのアクセスを受けたCD/DVDパブリッシャ10の制御部129は、証明書管理部126に対して署名123付きの証明書122を取得するように要求し、得られた署名123付きの証明書122を、通信部104を介して、管理者用端末装置20に送付する(S15)。その結果、管理者用端末装置20は、署名123付きの証明書122を取得する。

【0079】

署名123付きの証明書122を受信した管理者用端末装置20は、認証処理を実行する(S16)。すなわち、制御部155は、署名123を抽出し、S13において読み込んだ公開鍵124によって復号する。また、管理者用端末装置20は、受信した証明書122に対してハッシュ関数による処理を施してメッセージダイジェストを生成し、復号された署名と比較する。そして、これらが一致した場合には、メディアMに格納され、正当性が保証された公開鍵124に対応する秘密鍵125で暗号化されたデータであることが証明できるので、CD/DVDパブリッシャ10の認証に成功したと判断する。

【0080】

つぎに、管理者用端末装置20のブラウザプログラム152は、このセッションの通信で利用する共通鍵暗号の秘密鍵(以下、「セッション用秘密鍵」と称する)を生成し、公開鍵124で暗号化して送信する。CD/DVDパブリッシャ10は、受信したセッション用秘密鍵(暗号化されている)を、公開鍵124によって復号し、セッション用秘密鍵を得る。これにより、CD/DVDパブリッシャ10と管理者用端末装置20の双方が秘密鍵を有することになるので、これ以降は、双方が当該秘密鍵を用いて情報を暗号化して送信(SSL通信)することで、安全な通信が可能になる(S17)。

【0081】

セキュアな通信路が確保できると、CD/DVDパブリッシャ10の通信部104は、認証用画面を表示するための情報を、管理者用端末装置20に対して送信する。その結果、管理者用端末装置20の表示装置148の表示部には、認証用画面が表示される。管理者は、認証用画面において、管理者用のパスワードとIDを入力する。これにより、認証処理が実行され(S18)、認証に成功するとアクセスが正式に受け付けられる。このとき、CD/DVDパブリッシャ10と、管理者用端末装置20の間では、SSLによる通信が実行されているので、管理者用のパスワードとIDが盗難されたり、改ざんされたりすることはない。

【0082】

認証に成功すると、管理者は、管理者用端末装置20の入力部145を操作し、CD/DVDパブリッシャ10に対して、CD/DVDパブリッシャ10の使用を許可するユーザのそれぞれのアカウントを作成を指示する(S19)。具体的には、CD/DVDパブリッシャ10の利用を許可するユーザのそれぞれのID(Identification)およびパスワード等を設定する(S20)。このようにして設定されたIDとパスワードは、ROM101に格納される。前述したように、ROM101は、EEPROMによって構成されているので、格納された情報は、電源が遮断された後も保持し続けることができる。このとき、CD/DVDパブリッシャ10と、管理者用端末装置20の間では、SSLによる通信が実行されているので、ユーザのパスワードとIDは盗難されたり、改ざんされたりすることはない。

【0083】

アカウントの設定が完了すると、管理者は、CD/DVDパブリッシャ10の使用を許可するユーザに対して、証明書122等が格納されたメディアMを回覧し、公開鍵124をそれぞれのユーザ用端末装置に取り込ませる(S21)。例えば、ユーザ用端末装置30,40を使用するユーザのみに対して、CD/DVDパブリッシャ10の使用を許可する場合には、ユーザ用端末装置30,40を使用するユーザに対して、メディアMを回覧し、S13と同様の手続きにより、公開鍵124をユーザ用端末装置30,40にそれぞれ取り込ませる。この結果、ユーザ用端末装置30,40の図示せぬ格納部の公開鍵群には、公開鍵124が含まれることになる。なお、以下では、ユーザ用端末装置30を例に挙げて説明する。

【0084】

公開鍵124の取り込みが完了したユーザは、ユーザ用端末装置30の入力部を操作して、CD/DVDパブリッシャ10にアクセスする(S22)。ユーザ用端末装置30からのアクセスを受けたCD/DVDパブリッシャ10の制御部129は、証明書管理部126を介して証明書格納部121から証明書122および署名123を取得し、ユーザ用端末装置30に対して送信する(S23)。

【0085】

署名123付きの証明書122を受信したユーザ用端末装置30は、認証処理を実行する(S24)。すなわち、ユーザ用端末装置30は、署名123を抽出し、S21において読み込んだ公開鍵124によって復号する。また、ユーザ用端末装置30は、受信した証明書122に対してハッシュ関数による処理を施してメッセージダイジェストを生成し、復号された署名と比較する。そして、これらが一致した場合には、メディアMに格納され、正当性が保証された公開鍵124に対応する秘密鍵125で暗号化されたデータであることが証明できるので、CD/DVDパブリッシャ10の認証に成功したと判断する。

【0086】

つぎに、ユーザ用端末装置30のブラウザプログラムは、このセッションの通信で利用する共通鍵暗号の秘密鍵(以下、「セッション用秘密鍵」と称する)を生成し、公開鍵124で暗号化して送信する。CD/DVDパブリッシャ10は、受信したセッション用秘密鍵(暗号化されている)を、秘密鍵125によって復号し、セッション用秘密鍵を得る。これにより、CD/DVDパブリッシャ10とユーザ用端末装置30の双方が秘密鍵を有することになるので、これ以降は、双方が当該秘密鍵を用いて情報を暗号化して送信(SSL通信)するので、安全な通信が可能になる(S25)。

【0087】

セキュアな通信路が確立されると、CD/DVDパブリッシャ10は、認証用画面を表示させるための情報をユーザ用端末装置30に送信し、表示装置の表示部(不図示)に認証画面を表示させる。ユーザは、認証画面において、S19,S20の処理において設定されたIDとパスワードを入力する。その結果、認証処理が実行され(S26)、認証に成功するとアクセスが正式に許可される。なお、このとき、SSLによる通信路が確立されているので、入力されたIDとパスワードは、盗難されることはない。

【0088】

このようにしてアクセスが許可されると、ユーザ用端末装置30は、例えば、ユーザ用端末装置30の図示せぬHDDに格納されている情報を、当該セキュアな通信路を介して、CD/DVDパブリッシャ10に送信し、ブランクのメディアMに記録させることができる。なお、記録がなされたメディアMは、ユーザ本人のIDおよびパスワードが、CD/DVDパブリッシャ10の入力部110から入力された場合に限って、排出されるようにしてもよい。そのような構成によれば、情報が書き込まれたメディアMが第三者に取得されることを防止できる。

【0089】

以上に説明したように、本発明の第1の実施の形態によれば、CD/DVDパブリッシャ10が、証明書を発行し、当該証明書に基づいてSSL通信を行うようにしたので、CD/DVDパブリッシャ10に送信されるデータの盗難および改ざんを防ぐとともに、他のネットワーク機器がCD/DVDパブリッシャ10になりすまして、データが盗難されたり、改ざんされたりすることを防止できる。

【0090】

また、本発明の第1の実施の形態では、CD/DVDパブリッシャ10によって生成された公開鍵124(および署名123付き証明書122)をメディアMに書き込み、メディアMを配布(または回覧)することによって、公開鍵124等を使用を許可する端末装置に読み込むようにした。これにより、ネットワーク60を介して配布する場合のように、経路の途中において公開鍵124および署名123付きの証明書122が盗難されることを防止できる。

【0091】

また、本発明の第1の実施の形態では、CD/DVDパブリッシャ10によって、公開鍵124および秘密鍵125を生成し、これらに基づいて証明書122に署名を行うとともに、当該公開鍵124を各端末装置に読み込むようにした。一般的に、ブラウザプログラムは、アクセス対象であるネットワーク機器に対応する公開鍵が当該端末装置内に格納されている場合には、正当性が保証できるとして、セキュリティに関する警告表示を行わない。したがって、ユーザは、セキュリティに関する警告表示を見ることなく、安心してCD/DVDパブリッシャ10を利用することができる。また、証明書に対する署名は、第三者機関である認証局に依頼する場合が多いが、これらの認証局は民間の団体であるため、署名に費用が必要となることが一般的である。しかしながら、本発明の実施の形態では、CD/DVDパブリッシャ10が自ら署名するため、これらの費用を削減することができ、コストダウンを図ることができる。

【0092】

(D)第2の実施の形態の構成例

【0093】

つぎに、第2の実施の形態について説明する。第2の実施の形態の構成は、図1の場合と略同じであるが、CD/DVDパブリッシャ10に格納される証明書および署名の種類が第1の実施の形態とは異なり、また、管理者用端末装置20およびユーザ用端末装置30〜50の格納部の公開鍵群に、組織内の認証局に対応した公開鍵(後述する公開鍵B)が格納されている点が異なる。それ以外は、第1の実施の形態の場合と略同じである。

【0094】

(E)第2の実施の形態の動作の概略

【0095】

第1の実施の形態では、CD/DVDパブリッシャ10が証明書を発行して署名し、署名を行った公開鍵をメディアMに記録して各ユーザに回覧するようにした。しかしながら、このような実施の形態の場合、ユーザの数が多い場合には、公開鍵の取り込み作業が、ユーザの数だけ発生し、効率的でない。

【0096】

一般的に、複数のユーザを有する組織では、プライベートな認証局を配置し、当該認証局によって証明書が発行される場合が多い。そして、そのような組織内のユーザの端末には、認証局の公開鍵が予めインストールされている。そこで、第2の実施の形態では、CD/DVDパブリッシャ10が発行した証明書の署名を、当該認証局の公開鍵によって行う。そして、SSL通信を行う場合には、認証局の公開鍵を使用して認証処理を実行する。これにより、公開鍵を各ユーザの端末装置に取り込む手間を省略できる。

【0097】

図9および図10は、第2の実施の形態の動作の概略を説明するための図である。なお、以下では、図7に示す第1の実施の形態と異なる部分に重点を置いて説明を行う。

【0098】

第2の実施の形態では、CD/DVDパブリッシャ10がネットワーク60に接続され、例えば、IPアドレス等の設定がなされると、CD/DVDパブリッシャ10は、証明書を発行する(ST20)。この証明書は、第1の実施の形態の場合と同様である。なお、管理者から所定の指示が入力部110になされた場合に、証明書を発行するようにしてもよい。

【0099】

証明書を発行したCD/DVDパブリッシャ10は、つぎに、証明書に対してハッシュ関数による処理を施し、メッセージダイジェストを作成する(ST21)。メッセージダイジェストについても第1の実施の形態の場合と同様である。

【0100】

メッセージダイジェストを作成したCD/DVDパブリッシャ10は、つづいて、公開鍵Aと秘密鍵Aのペアを生成する。そして、CD/DVDパブリッシャ10は、先に生成したメッセージダイジェストに対して、秘密鍵Aによって暗号化を施し、署名Aを作成し(ST22)、先に生成した証明書に添付する(ST23)。

【0101】

CD/DVDパブリッシャ10は、以上のようにして生成した署名A付きの証明書と、公開鍵AとをブランクのメディアMにデータとして書き込む(ST24)。このようにして署名A付き証明書と公開鍵Aとが書き込まれたメディアMは、管理者によって、管理者用端末装置20のCD/DVD再生部147に装着され、書き込まれた公開鍵Aと、署名A付きの証明書が読み出されて格納される(ST25)。

【0102】

つぎに、管理者は、ST25で管理者用端末装置20に取り込んだ証明書に対してハッシュ関数を適用することにより、メッセージダイジェストを生成する(図10のST26)。つづいて、管理者は、ST26で生成したメッセージダイジェストに対して、組織内の認証局が管理する秘密鍵Bにより、メッセージダイジェストを暗号化し、署名Bを生成する(ST27)。そして、管理者は、生成された署名Bを証明書に添付し、署名B付きの証明書を生成する(ST28)。なお、必要に応じて証明書の一部を書き換えたり、あるいは、新たな証明書を発行し、それらの証明書に対して秘密鍵Bによって署名を行ったりするようにしてもよい。

【0103】

つづいて、管理者は、管理者用端末装置20の入力部145を操作して、ブラウザプログラム152を起動し、CD/DVDパブリッシャ10にアクセスする。管理者用端末装置20からのアクセスを受けたCD/DVDパブリッシャ10は、ST23で生成した署名A付きの証明書を管理者用端末装置20に対して送信する。管理者用端末装置20では、受信した証明書に対してハッシュ関数を適用してメッセージダイジェストを生成するとともに、ST25で取り込んだ公開鍵Aによって署名Aを復号する。そして、これらが一致するか否かを判定することにより、認証処理を実行する(ST29)。認証に成功した場合には、CD/DVDパブリッシャ10と管理者用端末装置20との間でSSL通信が確立される(ST30)。

【0104】

SSL通信が確立されると、管理者は、入力部145を操作し、ST28において生成された署名B付きの証明書を、CD/DVDパブリッシャ10に対して送信し、CD/DVDパブリッシャ10に格納されている署名A付きの証明書と置換させる(ST31)。なお、この作業は、SSL通信が確立された後に実行されるので、安全に作業を行うことができる。

【0105】

このようにして、署名B付きの証明書がCD/DVDパブリッシャ10に配置された後に、例えば、管理者用端末装置20がCD/DVDパブリッシャ10に対してアクセスすると、CD/DVDパブリッシャ10は、証明書格納部121に格納されている署名B付きの証明書(ST31で置換された署名付き証明書)を、管理者用端末装置20に対して送信する。秘密鍵Bに対応する公開鍵Bは組織内の公開鍵として、管理者用端末装置20に予め格納されているので、これらの装置は、公開鍵Bによって認証処理を実行することができる(ST32)。そして、認証に成功した場合には、これらの装置と、CD/DVDパブリッシャ10との間でSSL通信を確立する(ST33)。

【0106】

つづいて、管理者は、CD/DVDパブリッシャ10に対してユーザのアカウントを生成し、生成したアカウントを、各ユーザに通知する。各ユーザが、自己のユーザ端末装置を操作することにより、CD/DVDパブリッシャ10にアクセスすると、署名B付きの証明書がCD/DVDパブリッシャ10から送信されるが、公開鍵Bが予めユーザ用端末装置に格納されているので、認証処理を実行し、認証処理に成功した場合には、SSL通信を確立し、セキュアな通信を行うことができる。

【0107】

以上の処理によれば、組織内の認証局の発行する秘密鍵(秘密鍵B)により署名を行い、予めユーザに配布されている公開鍵(公開鍵B)によって認証を行うことで、各ユーザがメディアMから公開鍵をインストールする必要がなくなる。

【0108】

(F)第2の実施の形態の動作の詳細

【0109】

つぎに、図11を参照して、本発明の第2の実施の形態の詳細な動作について説明する。なお、以下では、第1の実施の形態と異なる部分に重点を置いて説明を行う。

【0110】

管理者が、CD/DVDパブリッシャ10をネットワーク60に接続し、ネットワークに関する設定を行う手続き(S40)は、第1の実施の形態の場合と同様である。

【0111】

つぎに、管理者が、入力部110を操作して、所定の操作を行うと、CD/DVDパブリッシャ10は、証明書を発行する。なお、証明書の詳細は、第1の実施の形態の場合と同様である。そして、このようにして発行された証明書は、証明書格納部121に証明書122として格納される。また、証明書管理部126は、例えば、管理者から入力された情報(例えば、パスワード)または乱数に基づいて1組の公開鍵Aと秘密鍵Aとを発生する。つづいて、証明書管理部126は、証明書122に対してハッシュ関数による処理を施し、メッセージダイジェストを生成し、得られたメッセージダイジェストに対して秘密鍵Aによって暗号化を施し、署名Aを得る。このようにして得られた署名Aは、証明書と合成され、署名A付き証明書(以下、単に「証明書A」と称する)となる(S41)。

【0112】

証明書Aの発行が完了すると、CD/DVDパブリッシャ10は、証明書Aおよび公開鍵AをメディアMに対して格納する(S42)。なお、書き込みの手順は、第1の実施の形態の場合と同様である。

【0113】

以上のようにして、証明書Aおよび公開鍵Aが格納されたメディアMは、例えば、管理者が入力部110に対して所定の操作をすることにより、CD/DVDパブリッシャ10のメディア排出口15から取り出すことができる。なお、取り出す手順も、第1の実施の形態の場合と同様である。また、メディアMを取り出す際に、管理者用のパスワードの入力が必須であるようにしてもよいのは、第1の実施の形態の場合と同様である。

【0114】

つぎに、管理者は、証明書Aおよび公開鍵Aが格納されたメディアMをCD/DVD再生部147に装着し、入力部145を操作することにより、公開鍵Aと証明書Aを取り込む(S43)。

【0115】

公開鍵Aおよび証明書Aの読み込みが完了すると、管理者は、証明書Aの証明書部分に対して組織内認証局(CA:Certificate Authority)の署名をする。すなわち、管理者は、S43で管理者用端末装置20に取り込んだ証明書に対してハッシュ関数を適用することにより、メッセージダイジェストを生成する。つぎに、管理者は、生成したメッセージダイジェストに対して、組織内認証局が管理する秘密鍵Bにより、メッセージダイジェストを暗号化し、署名Bを生成する。そして、管理者は、生成された署名Bを証明書に添付し、署名B付きの証明書(以下、単に「証明書B」と称する)を生成する。なお、前述したように、必要に応じて証明書の一部を書き換えたり、あるいは、新たな証明書を発行し、それらの証明書に対して秘密鍵Bによって署名を行ったりするようにしてもよい。

【0116】

つぎに、管理者は、管理者用端末装置20の入力部145を操作して、ブラウザプログラム152を起動し、起動したブラウザに対して、CD/DVDパブリッシャ10のIPアドレス(S40で設定したIPアドレス)を入力し、CD/DVDパブリッシャ10にアクセスする(S45)。

【0117】

管理者用端末装置20からのアクセスを受けたCD/DVDパブリッシャ10は、証明書Aを管理者用端末装置20に対して送信する(S46)。管理者用端末装置20には、S43において、公開鍵Aが取り込まれているので、公開鍵Aを用いて署名Aを復号し、メッセージダイジェストと比較することにより、認証処理を行う(S47)。認証処理に成功した場合には、管理者用端末装置20とCD/DVDパブリッシャ10との間でSSL通信が確立される(S48)。

【0118】

SSL通信が確立されると、CD/DVDパブリッシャ10は、認証用画面を表示するための情報を管理者用端末装置20に対して送信し、表示装置に認証用画面を表示させる。管理者がIDおよびパスワードを認証用画面に入力すると、認証処理が実行され(S49)、認証処理に成功すると、アクセスが正式に受け付けられる。

【0119】

つづいて、管理者は、管理者用端末装置20の入力部145を操作し、CD/DVDパブリッシャ10に格納されている証明書Aを、S44において生成した証明書B(署名B付きの証明書)に置換する(S50)。このとき、CD/DVDパブリッシャ10と管理者用端末装置20との間ではセキュアな通信路が確保されているので、この処理は安全に行うことができる。証明書の置換が完了すると、管理者は、CD/DVDパブリッシャ10との接続を遮断する。

【0120】

つぎに、管理者が、管理者用端末装置20の入力部145を操作し、CD/DVDパブリッシャ10に再度アクセスすると(S51)、CD/DVDパブリッシャ10は、証明書Bを送付する(S52)。証明書Bを受信した管理者用端末装置20は、予め格納されている、組織の認証局の公開鍵Bを用いて認証処理を実行する(S53)。すなわち、署名Bを公開鍵Bによって復号するとともに、証明書Bの証明書部分に対してハッシュ関数を適用することにより、メッセージダイジェストを生成し、これらが一致する場合には認証に成功したと判定し、SSL通信を確立する(S54)。

【0121】

SSL通信が確立されると、CD/DVDパブリッシャ10は、認証用画面を表示するための情報を管理者用端末装置20に対して送信し、表示装置の表示部に認証用画面を表示させる。認証用画面において、管理者用のIDとパスワードが入力されると、認証処理が実行され(S55)、認証に成功した場合には、管理者用端末装置20からのアクセスが正式に許可される。

【0122】

つぎに、管理者は、管理者用端末装置20の入力部145を操作し、CD/DVDパブリッシャ10の使用を許可するユーザのアカウントの作成を指示する(S56)。この結果、CD/DVDパブリッシャ10にユーザのアカウントが作成される(S57)。

【0123】

つづいて、管理者は、S57において作成したアカウントを、各ユーザに対して通知する(S58)。具体的には、例えば、暗号化メール等を利用して、各ユーザのIDおよびパスワードを通知する。なお、電子メールではなく、書面等によって通知することも可能である。

【0124】

アカウントの通知を受けたユーザ(例えば、ユーザ用端末装置30のユーザ)は、ユーザ用端末装置30の入力部を操作し、CD/DVDパブリッシャ10にアクセスする(S59)。すると、CD/DVDパブリッシャ10は、証明書Bをユーザ用端末装置30に送信する(S60)。ユーザ用端末装置30は、組織内で使用されている公開鍵B(予めユーザ用端末装置30にインストールされている)を用いて、受信した証明書Bの認証を行う(S61)。その結果、認証に成功した場合には、SSL通信を確立する(S62)。つづいて、CD/DVDパブリッシャ10は認証画面を表示するための情報をユーザ用端末装置30に送信し、表示装置の表示部に認証画面を表示させる。認証用画面において、ユーザがS56,S57において作成されたIDおよびパスワードを入力すると、認証処理が実行される(S63)。そして、認証に成功した場合には、CD/DVDパブリッシャ10へのアクセスが正式に許可されるので、ユーザは、CD/DVDパブリッシャ10に対して情報を送信し、ブランクのメディアMに対して情報を書き込むことが可能になる。なお、情報が書き込まれたメディアMについては、CD/DVDパブリッシャ10の入力部110を操作して、当該ユーザのIDとパスワードが入力された場合にのみ排出されるようにすることでセキュリティを向上できる。

【0125】

以上に説明したように、本発明の第2の実施の形態によれば、第1の実施の形態と同様に、CD/DVDパブリッシャ10が証明書を発行し、当該証明書に基づいてSSL通信を行うようにしたので、CD/DVDパブリッシャ10に送信されるデータの盗難および改ざんを防ぐとともに、他のネットワーク機器がCD/DVDパブリッシャ10になりすまして、データが盗難されたり、改ざんされたりすることを防止できる。

【0126】

また、本発明の第2の実施の形態では、CD/DVDパブリッシャ10によって生成された公開鍵AをメディアMに書き込み、管理者用端末装置20に読み込むようにした。これにより、ネットワーク60を介して取得する場合に比較して、経路の途中において公開鍵および証明書が盗難されることを防止できる。

【0127】

また、本発明の第2の実施の形態では、組織内の認証局により署名された証明書Bを作成し、これを証明書Aと置換して用いるようにしたので、各ユーザが公開鍵を取り込む手間を省くことができる。また、置換する際には、証明書Aによって確立されたSSL通信の元で作業を行うことから、安全に作業を行うことができる。

【0128】

また、本発明の第2の実施の形態では、組織内の認証局により署名された証明書Bを利用するようにしたので、第1の実施の形態の場合と同様に、ユーザは、セキュリティに関する警告表示を見ることなく、安心してCD/DVDパブリッシャ10を利用することができる。

【0129】

(G)変形実施の態様

【0130】

なお、以上の各実施の形態は、一例であって、これ以外にも種々の変形実施態様が存在する。例えば、以上の実施の形態では、ネットワーク機器としては、CD/DVDパブリッシャ10を例に挙げて説明を行ったが、本発明は、ネットワークに接続可能であって、着脱可能な記憶媒体に情報を記録可能な装置であれば適用することができる。着脱可能な記録媒体としては、例えば、フラッシュメモリ、フレキシブルディスク、および、MO(magneto-optic)ディスク等がある。なお、これら以外であってもよい。

【0131】

また、以上の各実施の形態では、ネットワーク60に接続される機器がピアトゥピアで通信する場合を想定したが、例えば、ネットワーク60にドメインコントローラを設け、当該ドメインコントローラによって、ネットワーク上の資源を一元的に管理するようにしてもよい。そのような場合には、ドメインコントローラによって、CD/DVDパブリッシャ10へのアクセス権(アカウント)を一元的に管理することが可能になるので、管理者の負担を軽減することができる。また、アクセス権だけでなく、ユーザ毎に異なる権限を与えることも可能である。例えば、あるユーザに対しては、ブランクメディアMに対して情報を書き込むだけの権限を与え、他のユーザには、ブランクメディアMに対して情報を書き込むとともに、情報が書き込まれたメディアMを排出できる権限を与えるといったことができる。

【0132】

また、各ユーザ毎にCD/DVDパブリッシャ10に対するアクセスログを生成するようにしてもよい。そのような実施の形態によれば、各ユーザがいつ、どこから、どのような情報をメディアMに書き込んだかを知ることができる。これにより、重要な情報が不用意に組織外に持ち出されることを抑制することができる。また、そのようなアクセスログを生成し、例えば、個人単位、または、部署単位で集計するようにすれば、個人毎または部署毎のメディアMの使用量を知ることができる。これによりコスト管理を行うことができる。

【0133】

また、以上の各実施の形態では、管理者用端末装置20およびユーザ用端末装置30〜50には、証明書の公開鍵のみを取り込むようにしたが、公開鍵のみならず証明書も併せて取り込むようにしてもよい。具体的には、ブラウザプログラムの種類によっては、証明書が必要になるので、そのような場合にも対応することができる。

【0134】

また、以上の各実施の形態では、CD/DVDパブリッシャ10をネットワーク60に接続した後に、証明書を発行し、メディアMに記録して、管理者用端末装置20に取り込むようにしたが、例えば、管理者用端末装置20への公開鍵の取り込みが完了した時点で、CD/DVDパブリッシャ10をネットワーク60に接続するようにしてもよい。このような方法によれば、CD/DVDパブリッシャ10にアカウントが作成されていない状態でネットワーク60に接続されている時間を短くし、第三者によるCD/DVDパブリッシャ10に対する不正なアクセスを防止できる。

【0135】

また、第1および第2の実施の形態における証明書の発行(S11,S41)および、第2の実施の形態における証明書の置換(S50)の回数を所定の回数(例えば、1回)に制限するようにしてもよい。そのような方法によれば、図8または図11の処理が正常に行われた後に、第三者によって証明書が不正に生成されたり、置換されたりすることを防止できる。

【0136】

なお、上記の処理機能は、コンピュータによって実現することができる。その場合、ネットワーク機器が有すべき機能の処理内容を記述したプログラムが提供される。そのプログラムをコンピュータで実行することにより、上記処理機能がコンピュータ上で実現される。処理内容を記述したプログラムは、コンピュータで読み取り可能な記録媒体に記録しておくことができる。コンピュータで読み取り可能な記録媒体としては、磁気記録装置、光ディスク、光磁気記録媒体、半導体メモリなどがある。磁気記録装置には、ハードディスク装置(HDD)、フレキシブルディスク(FD)、磁気テープなどがある。光ディスクには、DVD(Digital Versatile Disk)、DVD−RAM(Random Access Memory)、CD−ROM(Compact Disk Read Only Memory)、CD−R(Recordable)/RW(ReWritable)などがある。光磁気記録媒体には、MO(Magneto-Optical disk)などがある。

【0137】

プログラムを流通させる場合には、例えば、そのプログラムが記録されたDVD、CD−ROMなどの可搬型記録媒体が販売される。また、プログラムをサーバコンピュータの記憶装置に格納しておき、ネットワークを介して、サーバコンピュータから他のコンピュータにそのプログラムを転送することもできる。

【0138】

プログラムを実行するコンピュータは、例えば、可搬型記録媒体に記録されたプログラムもしくはサーバコンピュータから転送されたプログラムを、自己の記憶装置に格納する。そして、コンピュータは、自己の記憶装置からプログラムを読み取り、プログラムに従った処理を実行する。なお、コンピュータは、可搬型記録媒体から直接プログラムを読み取り、そのプログラムに従った処理を実行することもできる。また、コンピュータは、サーバコンピュータからプログラムが転送される毎に、逐次、受け取ったプログラムに従った処理を実行することもできる。

【図面の簡単な説明】

【0139】

【図1】本発明の実施の形態に係るネットワーク機器を含むシステム構成例である。

【図2】図1に示すCD/DVDパブリッシャの外観図である。

【図3】図1に示すCD/DVDパブリッシャの電気的な構成例である。

【図4】図1に示す管理者用端末装置の電気的な構成例である。

【図5】図1に示すCD/DVDパブリッシャの機能ブロックである。

【図6】図1に示す管理者用端末装置の機能ブロックである。

【図7】本発明の第1の実施の形態の動作の概略を説明する図である。

【図8】本発明の第1の実施の形態の動作の詳細を説明する図である。

【図9】本発明の第2の実施の形態の動作の概略を説明する図である。

【図10】本発明の第2の実施の形態の動作の概略を説明する図である。

【図11】本発明の第2の実施の形態の動作の詳細を説明する図である。

【符号の説明】

【0140】

M メディア(光ディスク)、104 通信部(送信手段、暗号化通信手段)、106 排出機構(排出手段)、108 搬送機構(搬送手段)、109 ストッカ(貯留手段)、110 入力部、121 証明書格納部(格納手段)、126 証明書管理部(生成手段、署名手段、発生手段)、128 書き込み制御部(書き込み手段)、129 制御部(認証手段、置換手段)

【技術分野】

【0001】

本発明は、ネットワーク機器、ネットワーク機器の制御方法、および、ネットワーク機器制御プログラムに関する。

【背景技術】

【0002】

特許文献1には、ブランクメディア・ストッカに収納されているブランクCDなどのメディアを内蔵のCDドライブに供給して、そこに所定のデータを書き込み、つぎに、内蔵のレーベルプリンタによってCDレーベル面に印刷を施し、この結果得られる作成済みメディアをメディア・ストッカに保管し、あるいは、排出口から発行するメディア処理装置に関する技術が開示されている。

【0003】

【特許文献1】特開2006−331534号公報

【発明の開示】

【発明が解決しようとする課題】

【0004】

ところで、このようなメディア処理装置が、例えば、LAN等のネットワークに接続され、複数のユーザ端末装置によって共有される場合、組織内の情報をメディアに記録して持ち出すことが可能になってしまうという問題点がある。

【0005】

また、ユーザ端末装置からメディア処理装置に対して送信された情報が、盗まれたり、改ざんされたりする場合も想定される。さらに、メディア処理装置が他の装置によってなりすましを受け、メディア処理装置に対して送信したつもりの情報を盗まれたりする場合が生じるという問題点もある。

【0006】

本発明は、上記の事情に基づきなされたもので、その目的とするところは、複数のユーザによって共有される場合であってもセキュリティを確保することが可能な、ネットワーク機器、ネットワーク機器の制御方法、および、ネットワーク機器制御プログラムを提供しよう、とするものである。

【課題を解決するための手段】

【0007】

上述の目的を達成するため、本発明のネットワーク機器は、証明書を生成する生成手段と、生成手段によって生成された証明書に対して、所定の秘密鍵により署名を行う署名手段と、署名手段によって署名が施された証明書を格納する格納手段と、本装置に着脱可能な記憶媒体に対して、少なくとも所定の秘密鍵に対応する公開鍵を書き込む書き込み手段と、本装置に対し、ネットワークを介して他のネットワーク機器からアクセスがなされた場合には、格納手段に格納されている署名が施された証明書を当該他のネットワーク機器に対して送信する送信手段と、を有する。このため、複数のユーザによって共有される場合であってもセキュリティを確保することが可能なネットワーク機器を提供することができる。

【0008】

また、他の発明のネットワーク機器は、前述の発明に加えて、秘密鍵と、これと対になる公開鍵とを発生する発生手段をさらに有し、署名手段は、発生手段によって発生された秘密鍵によって証明書に対して署名を行い、書き込み手段は、発生手段によって発生された公開鍵を少なくとも着脱可能な記憶媒体に書き込む。これにより、証明書に自己署名することにより、ユーザがブラウザを使用してアクセスした際に、ブラウザにセキュリティ警告が表示されることを防止できる。

【0009】

また、他の発明のネットワーク機器は、前述の発明に加えて、他のネットワーク機器との間で、証明書に基づいて暗号化通信を行う暗号化通信手段をさらに有し、書き込み手段は、暗号化通信手段を介して受信した情報を、着脱可能な記憶媒体に書き込む。これにより、ユーザは、ネットワークを介して安全に情報を記憶媒体に書き込むことができる。

【0010】

また、他の発明のネットワーク機器は、前述の発明に加えて、書き込み手段は、公開鍵とともに、署名が施された証明書を着脱可能な記憶媒体に記憶する。このため、例えば、公開鍵のみならず証明書を必要とするブラウザにも対応することができる。

【0011】

また、他の発明のネットワーク機器は、前述の発明に加えて、生成手段は、入力部に対して所定の操作がなされた場合に、証明書を生成するようにしている。このため、管理者から所定の操作がなされた場合に限って証明書を生成することで、証明書が第三者に不正に取得されることを防止できる。

【0012】

また、他の発明のネットワーク機器は、前述の発明に加えて、着脱可能な記憶媒体は、光ディスクであり、光ディスクを複数貯留する貯留手段と、貯留手段に貯留された光ディスクを1枚ずつ取り出して搬送し、書き込み手段に載置する搬送手段と、をさらに有し、書き込み手段は、光ディスクに対して、公開鍵を少なくとも書き込むようにしている。このため、複数の光ディスクに大量の情報を複製して持ち出される潜在的な危険性を有しているネットワーク機器のセキュリティを高めることができる。

【0013】

また、他の発明のネットワーク機器は、前述の発明に加えて、書き込み手段によって書き込みがなされた光ディスクを排出する排出手段と、ユーザ認証を行う認証手段と、をさらに有し、排出手段は、認証手段によって認証に成功した所定のユーザからの指示があった場合に、書き込みがなされた光ディスクを排出する。これにより、第三者に公開鍵が不正に取得されることを防止できる。

【0014】

また、他の発明のネットワーク機器は、前述の発明に加えて、他のネットワーク機器との間で、証明書に基づいて暗号化通信を行う暗号化通信手段と、他のネットワーク機器から暗号化通信手段を介して、新たな証明書が送信されてきた場合には、格納手段に格納されている証明書を、当該新たな証明書によって置換する置換手段と、をさらに有する。これにより、組織内の認証局によって署名が施された証明書を新たな証明書として利用することにより、各ユーザが証明書または公開鍵を各自のネットワーク機器に取り込む手間を省略することができる。

【0015】

また、本発明のネットワーク機器の制御方法は、前述の発明に加えて、証明書を生成し、生成された証明書に対して、所定の秘密鍵により署名を行い、署名が施された証明書を格納し、本装置に着脱可能な記憶媒体に対して、少なくとも所定の秘密鍵に対応する公開鍵を書き込み、本装置に対し、ネットワークを介して他のネットワーク機器からアクセスがなされた場合には、格納されている署名が施された証明書を当該他のネットワーク機器に対して送信する。このため、複数のユーザによって共有される場合であってもセキュリティを確保することが可能なネットワーク機器の制御方法を提供することができる。

【0016】

また、本発明のネットワーク機器制御プログラムは、証明書を生成する生成手段、生成手段によって生成された証明書に対して、所定の秘密鍵により署名を行う署名手段、署名手段によって署名が施された証明書を格納する格納手段、本装置に着脱可能な記憶媒体に対して、少なくとも所定の秘密鍵に対応する公開鍵を書き込む書き込み手段、本装置に対し、ネットワークを介して他のネットワーク機器からアクセスがなされた場合には、格納手段に格納されている署名が施された証明書を当該他のネットワーク機器に対して送信する送信手段、としてコンピュータを機能させる。このため、複数のユーザによって共有される場合であってもセキュリティを確保することが可能なネットワーク機器の制御プログラムを提供することができる。

【発明を実施するための最良の形態】

【0017】

以下、本発明の一実施の形態について、図面を参照して説明する。なお、以下では、(A)第1の実施の形態の構成例、(B)第1の実施の形態の動作の概略、(C)第1の実施の形態の動作の詳細、(D)第2の実施の形態の構成例、(E)第2の実施の形態の動作の概略、(F)第2の実施の形態の動作の詳細、(G)変形実施の態様の順に説明する。

【0018】

(A)第1の実施の形態の構成例

【0019】

図1は、本発明の第1の実施の形態に係るCD/DVDパブリッシャを含むネットワークシステムの構成例を示す図である。この図に示すように、ネットワークシステムは、CD/DVD(Compact Disk/Digital Versatile Disk)パブリッシャ10、管理者用端末装置20、ユーザ用端末装置30〜50、および、ネットワーク60を主要な構成要素としている。

【0020】

ここで、CD/DVDパブリッシャ10は、ストッカに格納されている光ディスクとしてのCDまたはDVDのブランクメディアを、1枚ずつ取り出して情報を記録するとともに、レーベル面に所定のイメージを印刷して排出する。

【0021】

管理者用端末装置20は、ネットワークの管理者が使用する端末装置で、例えば、パーソナルコンピュータ等によって構成されている。ユーザ用端末装置30〜50は、一般のユーザが使用する端末装置で、例えば、パーソナルコンピュータ等によって構成される。

【0022】

なお、本発明のネットワーク機器は、CD/DVDパブリッシャ10を例に挙げて説明する。また、本発明のネットワーク機器の制御方法、および、ネットワーク機器制御プログラムは、CD/DVDパブリッシャ10の動作を例に挙げて説明する。

【0023】

図2は、図1に示すCD/DVDパブリッシャ10の外観斜視図である。CD/DVDパブリッシャ10は、略直方体形状の筐体11を備え、この筐体11の前面には、左右に開閉可能な開閉扉12,13が取り付けられている。開閉扉12,13の下側左端部には、表示ランプ、操作ボタンなどが配列された操作面14が形成されており、当該操作面14の隣には、CDまたはDVD等のメディアMを排出するためのメディア排出口15が開口している。

【0024】

図3は、CD/DVDパブリッシャ10の電気的な構成を示すブロック図である。この図に示すように、CD/DVDパブリッシャ10は、CPU(Central Processing Unit)、ROM(Read Only Memory)、RAM(Random Access Memory)102、表示部103、通信部104、印刷部105、排出機構106、CD/DVD書き込み部107、搬送機構108、入力部110、および、バス111を主要な構成要素としている。なお、搬送機構108の近傍には、ブランクメディアMを複数格納可能なストッカ109が配置されている。

【0025】

ここで、CPU100は、ROM101に格納されているプログラム(不図示)に基づいて、装置の各部を制御する中央制御装置である。

【0026】

ROM101は、例えば、EEPROM(Electrically Erasable Programmable Read-Only Memory)によって構成され、CPU100が実行する基本的なプログラムや、各種データを格納する半導体メモリである。RAM102は、CPU100が実行するプログラムや、計算途中のデータを一時的に格納する半導体メモリである。

【0027】

表示部103は、図2に示す操作面14に配置された、LED(Light Emitting Diode)またはLCD(Liquid Crystal Display)等によって構成されており、CPU100の制御に応じて点灯/消灯したり、各種情報を表示したりする。

【0028】

送信手段および暗号化通信手段としての通信部104は、いわゆるネットワークカード等によって構成され、例えば、IEEE802.3規格に基づいて、他の機器との間でデータを送受信する際の制御を行う。

【0029】

印刷部105は、例えば、ピエゾ電歪によってインク滴を放出し、メディアMのレーベル面に画像を印刷するインクジェット印刷部である。

【0030】

排出手段としての排出機構106は、CPU100の制御に基づいて、情報の書き込みおよび画像の印刷が完了したメディアMをメディア排出口15から外部へ排出する機構部である。

【0031】

CD/DVD書き込み部107は、CPU100から供給された情報をメディアMの情報記録面にディジタルデータとして書き込む。

【0032】

搬送手段としての搬送機構108は、ストッカ109に蓄えられているメディアMを1枚ずつ取り出して搬出し、CD/DVD書き込み部107のスピンドルに装着する。

【0033】

貯留手段としてのストッカ109は、ブランクのメディアMを複数蓄えている。なお、ストッカ109は、図2に示す開閉扉12,13を左右に開くことにより、その内部にメディアMを補充することができる。

【0034】

入力部110は、図2に示す操作面14に配置された、操作ボタン等によって構成されており、ユーザの操作に応じて各種の情報を生成して出力する。

【0035】

バス111は、CPU100、ROM101、RAM102、表示部103、通信部104、印刷部105、排出機構106、CD/DVD書き込み部107、搬送機構108、および、入力部110を相互に電気的に接続し、これらの間で情報の授受を可能にする信号線群である。

【0036】

図4は、図1に示す管理者用端末装置20の電気的な構成を示すブロック図である。なお、ユーザ用端末装置30〜50も管理者用端末装置20と同様の構成であるので、管理者用端末装置20を例に挙げて説明し、ユーザ用端末装置30〜50の説明は省略する。

【0037】

管理者用端末装置20は、図4に示すように、CPU140、ROM141、RAM142、HDD(Hard Disk Drive)143、グラフィック処理部144、入力部145、通信部146、CD/DVD再生部147、表示装置148、および、バス149を主要な構成要素としている。

【0038】

ここで、CPU140は、HDD143およびROM141に格納されているプログラム(不図示)に基づいて、装置の各部を制御する中央制御装置である。

【0039】

ROM141は、CPU140が実行する基本的なプログラムや、各種のデータを格納する半導体メモリである。RAM142は、CPU140が実行するプログラムや、計算途中のデータを一時的に格納する半導体メモリである。

【0040】

HDD143は、磁気記憶媒体であるハードディスクに情報を書き込んだり、読み出したりする装置であり、CPU140が実行するプログラムや、各種データを格納している。

【0041】

グラフィック処理部144は、CPU140から供給された描画命令に基づいて描画処理を実行し、得られた画像を映像信号に変換して表示装置148に供給して表示させる。

【0042】

入力部145は、例えば、キーボードまたはマウス等の入力デバイスによって構成され、管理者の操作に基づいた情報を生成して出力する。

【0043】

通信部146は、いわゆるネットワークカード等によって構成され、例えば、IEEE802.3規格に基づいて、他の機器との間でデータを送受信する際の制御を行う。

【0044】

CD/DVD再生部147は、CD/DVD等のメディアに書き込まれている情報を読み出す装置である。

【0045】

表示装置148は、LCDまたはCRT(Cathode Ray Tube)モニタ等によって構成され、グラフィック処理部144から供給された映像信号を図示せぬ表示部に表示する。

【0046】

バス149は、CPU140、ROM141、RAM142、HDD143、グラフィック処理部144、入力部145、通信部146、CD/DVD再生部147を相互に接続し、これらの間で情報の授受を可能にする信号線群である。

【0047】

図5は、図3に示すCD/DVDパブリッシャ10のROM101に格納されている不図示のプログラムが実行された際に、CPU100を始めとするハードウエア資源と、プログラムとしてのソフトウエア資源が協働することにより実現される機能ブロックである。実現される機能ブロック120としては、証明書格納部121、証明書管理部126、通信設定部127、書き込み制御部128、制御部129が主に存在する。

【0048】

ここで、格納手段としての証明書格納部121は、署名123が付された証明書122、公開鍵124、および、秘密鍵125を格納している。なお、証明書122は、証明書管理部126によって生成されたものである。署名123は、後述するように、証明書122のメッセージダイジェストを秘密鍵125によって暗号化したものである。公開鍵124は、秘密鍵125に対応する暗号鍵であり、秘密鍵125によって暗号化された情報を、復号することができる。秘密鍵125は、公開鍵124に対応する暗号鍵である。なお、公開鍵124および秘密鍵125は、CD/DVDパブリッシャ10がネットワーク60に接続された際に、管理者が入力部110を操作することによって入力された情報または乱数に基づいて生成されたものである。

【0049】

生成手段、署名手段、および、発生手段としての証明書管理部126は、証明書格納部121に格納されている情報を生成および管理する管理部であり、証明書122、公開鍵124、および、秘密鍵125を生成するとともに、証明書122から生成されたメッセージダイジェストを秘密鍵125によって暗号化することにより、署名123を生成する。また、必要に応じてこれらの情報を取り出したり、書き換えたりする。

【0050】

通信設定部127は、制御部129の制御に基づいて、通信部104の通信パラメータ等の設定を行う設定部である。

【0051】

書き込み手段としての書き込み制御部128は、制御部129の制御に基づいて、CD/DVD書き込み部107を制御し、メディアMに対して各種情報を書き込む制御を行う。

【0052】

認証手段および置換手段としての制御部129は、入力部110から入力された情報に基づいて、搬送機構108、排出機構106、証明書管理部126、通信設定部127、および、書き込み制御部128その他を制御する制御部である。

【0053】

図6は、図4に示す管理者用端末装置20のHDD143に格納されている不図示のプログラムが実行された際に、CPU140を始めとするハードウエア資源と、プログラムとしてのソフトウエア資源が協働することにより実現される機能ブロックである。実現される機能ブロック150としては、格納部151、UI(User Interface)部154、制御部155が主に存在する。

【0054】

ここで、格納部151は、ブラウザプログラム152および公開鍵群153を主に格納している。ブラウザプログラム152は、ネットワーク60上のリソースに格納されているHTML(Hyper Text Markup Language)文書その他をダウンロードして表示するプログラムである。公開鍵群153は、認証局によって認証がなされたネットワーク機器に対応する公開鍵が複数格納されている。なお、後述するように、本発明の実施の形態では、CD/DVDパブリッシャ10によって発行された証明書に対応する公開鍵が、公開鍵群153のひとつとして格納される。

【0055】

UI部154は、ブラウザプログラム152によって取得されたHTML文書に対して所定の処理を施し、グラフィック処理部144に供給して表示装置148に表示させる処理を行う。

【0056】

制御部155は、入力部145から入力された情報に基づいて、CD/DVD再生部147、UI部154、通信部146、および、格納部151その他を制御する。

【0057】

(B)第1の実施の形態の動作の概略

【0058】

第1の実施の形態の動作の概略について、図7を参照しながら説明する。

【0059】

図7は、本発明の第1の実施の形態の動作の概略を説明するための図である。この図において、左側に示す列はCD/DVDパブリッシャ10において実行される処理または手続きを示し、右側に示す列は管理者用端末装置20において実行される処理または手続きを示している。

【0060】

図7に示すように、第1の実施の形態では、CD/DVDパブリッシャ10がネットワーク60に接続され、例えば、IP(Internet Protocol)アドレス等の設定がなされた後、所定の操作が入力部110に対してなされると、CD/DVDパブリッシャ10は、証明書を発行する(ST1)。ここで、証明書とは、ネットワーク上において、自己の正当性を保証するための電子データである。

【0061】

証明書を発行したCD/DVDパブリッシャ10は、つぎに、証明書に対してハッシュ関数による処理を施し、メッセージダイジェストを作成する(ST2)。ここで、ハッシュ関数とは、不定長の入力から固定長のデータを出力する関数で、出力から入力のデータを推測できないこと、同じ出力を持つ入力データを容易に作成できないこと、同じ出力データとなる可能性が非常に低いことを特徴とする関数である。

【0062】

メッセージダイジェストを作成したCD/DVDパブリッシャ10は、つづいて、公開鍵と秘密鍵のペアを生成する。これらの鍵は、一方の鍵で暗号化されたものは、他方の鍵でしか復号できない関係を有している。そして、CD/DVDパブリッシャ10は、先に生成したメッセージダイジェストに対して、秘密鍵によって暗号化を施し、電子署名を作成し(ST3)、先に生成した証明書と合成する(ST4)。なお、このようにして秘密鍵によって暗号化された署名は、ペアとなる公開鍵によってしか復号できない。

【0063】

CD/DVDパブリッシャ10は、以上のようにして生成した署名付きの証明書と、公開鍵とをブランクのメディアMにデータとして書き込む(ST5)。このようにして署名付き証明書と公開鍵とが書き込まれたメディアは、管理者によって、管理者用端末装置20のCD/DVD再生部147に装着され、書き込まれた公開鍵が読み出されて公開鍵群のひとつとして格納される(ST6)。

【0064】

つぎに、管理者用端末装置20の入力部145が操作されて、ネットワーク60を介してCD/DVDパブリッシャ10にアクセスがなされると、CD/DVDパブリッシャ10は、ST4において生成された署名付きの証明書を、管理者用端末装置20に対して送信する。管理者用端末装置20では、受信した署名付きの証明書から署名を抽出し、ST6で読み出した公開鍵によって署名を復号する。また、管理者用端末装置20は、受信した証明書に対してハッシュ関数による処理を施してメッセージダイジェストを生成し、復号された署名と比較する。これらが一致した場合には、正当性が保証された公開鍵に対応する秘密鍵で暗号化されたデータであることが証明できるので、CD/DVDパブリッシャ10の認証に成功したと判断する(ST7)。

【0065】

そして、これ以降は、CD/DVDパブリッシャ10と管理者用端末装置20との間で、SSL(Secure Socket Layer)に基づく通信が確立され、これらの間で安全に情報の授受を行うことが可能になる。このような状態において、管理者は、管理者用端末装置20を操作して、CD/DVDパブリッシャ10に対して、各ユーザのアカウントを作成し、他のユーザに対してもCD/DVDパブリッシャ10に対するアクセスが可能な状態にする。

【0066】

つぎに、管理者は、公開鍵が書き込まれたメディアMを、他のユーザにも配布し、公開鍵をそれぞれのユーザ用端末装置30〜50にも読み込ませる。その結果、ユーザ用端末装置30〜50も管理者用端末装置20の場合と同様に、SSL通信を確立し、安全に情報の授受を行うことができる。

【0067】

このように、本発明の第1の実施の形態では、CD/DVDパブリッシャ10が証明書を発行して署名し、署名に係る公開鍵をメディアMに書き込む。メディアMに書き込まれた公開鍵は、管理者用端末装置20およびユーザ用端末装置30〜50に読み込まれる。これにより、CD/DVDパブリッシャ10は、SSLによる通信を確立することができるので安全に通信を行うことができる。つまり、CD/DVDパブリッシャ10は、証明書を発行するとともに、これに自己署名することにより、ネットワーク60上において正当性を確保することができる。

【0068】

(C)第1の実施の形態の動作の詳細

【0069】

つぎに、図8を参照して、第1の実施の形態の詳細な動作について説明する。

【0070】

まず、管理者は、CD/DVDパブリッシャ10をネットワーク60に接続する。すなわち、例えば、LANケーブル等によって、通信部104とネットワーク60とを接続する。

【0071】

つづいて、管理者は、入力部110を操作し、ネットワークに関する設定を行う(S10)。例えば、管理者は、入力部110に設けられているテンキー(不図示)を操作することにより、IPアドレスおよびサブネットマスク等の設定を行う。その結果、入力部110から入力された情報は、制御部129を介して通信設定部127に供給され、通信部104が有するIPアドレスおよびサブネットマスクの設定が行われる。なお、これらの情報を、DHCP(Dynamic Host Configuration Protocol)によって自動的に設定するようにしてもよい。

【0072】

管理者が入力部110を操作して、所定の操作を行うと、CD/DVDパブリッシャ10は、証明書を発行する(S11)。例えば、管理者が管理者用のパスワードを入力すると、CD/DVDパブリッシャ10の証明書管理部126は、例えば、ITU−T(国際電気通信連合―電気通信標準化部門)が定めたX.509規格に基づく証明書を発行する。より具体的には、証明書管理部126は、バージョン情報、シリアル番号、署名アルゴリズム情報、発行認証局名、有効期限、被発行者名、および、公開鍵情報等を有する証明書を発行する。そして、このようにして発行された証明書は、証明書格納部121に証明書122として格納される。また、証明書管理部126は、例えば、管理者から入力された情報(例えば、パスワード)または乱数に基づいて1組の公開鍵と秘密鍵とを発生する。なお、公開鍵と秘密鍵を発生するアルゴリズムとしては、RSA(Rivest Shamir Adleman)を利用することができる。このようにして発生された公開鍵および秘密鍵とは公開鍵124および秘密鍵125として証明書格納部121に格納される。

【0073】

つづいて、証明書管理部126は、証明書122に対してハッシュ関数による処理を施し、メッセージダイジェストを生成し、得られたメッセージダイジェストに対して秘密鍵125によって暗号化を施し、署名を得る。このようにして得られた署名は、署名123として、証明書格納部121に、証明書122と合わせて格納される。

【0074】

証明書の発行が完了すると、CD/DVDパブリッシャ10は、証明書122、署名123、および、公開鍵124をメディアMに対して格納する(S12)。すなわち、CD/DVDパブリッシャ10の証明書管理部126は、発行した証明書122、署名123、および、公開鍵124を、証明書格納部121から読み出し、制御部129に渡す。制御部129は、これらのデータを書き込み制御部128に渡すとともに、搬送機構108を制御して、ストッカ109からブランクのメディアMを1枚取り出させ、CD/DVD書き込み部107に装着させる。その結果、CD/DVD書き込み部107は、制御部129から供給されたこれらのデータを、ブランクのメディアMに書き込む。

【0075】

以上のようにして、証明書122、署名123、および、公開鍵124が格納されたメディアMは、例えば、管理者が入力部110に対して所定の操作をすることにより、CD/DVDパブリッシャ10のメディア排出口15から取り出すことができる。すなわち、入力部110に対して所定の操作がなされると、制御部129は、排出機構106に対して所定の制御信号を送る。排出機構106は、制御部129からの送られた制御信号に基づき、CD/DVD書き込み部107に装着されているメディアMを取り外し、メディア排出口15から外部へ排出する。これにより、管理者は、上述した情報が書き込まれたメディアMを入手することができる。なお、メディアMを取り出す際には、例えば、管理者用のパスワードの入力が必須であるようにしてもよい。これにより、証明書等の情報が格納されたメディアMが、管理者以外が取得することを防止できる。

【0076】

つぎに、管理者は、証明書122、署名123、および、公開鍵124が格納されたメディアMを、管理者用端末装置20のCD/DVD再生部147に装着し、入力部145を操作することにより、公開鍵124を読み込む(S13)。このようにして読み取られた公開鍵124は、格納部151に公開鍵群153のひとつとして格納される。なお、ブラウザプログラム152の種類によっては、公開鍵124のみならず証明書122および署名123についても併せて読み込むようにしてもよい。

【0077】

公開鍵124の読み込みが完了すると、管理者は、管理者用端末装置20の入力部145を操作して、ブラウザプログラム152を起動し、起動したブラウザに対して、CD/DVDパブリッシャ10のIPアドレス(S10で設定したIPアドレス)を入力し、CD/DVDパブリッシャ10にアクセスする(S14)。この結果、通信部146は、ネットワーク60を介して、CD/DVDパブリッシャ10の通信部104に対してアクセスする。

【0078】

管理者用端末装置20からのアクセスを受けたCD/DVDパブリッシャ10の制御部129は、証明書管理部126に対して署名123付きの証明書122を取得するように要求し、得られた署名123付きの証明書122を、通信部104を介して、管理者用端末装置20に送付する(S15)。その結果、管理者用端末装置20は、署名123付きの証明書122を取得する。

【0079】

署名123付きの証明書122を受信した管理者用端末装置20は、認証処理を実行する(S16)。すなわち、制御部155は、署名123を抽出し、S13において読み込んだ公開鍵124によって復号する。また、管理者用端末装置20は、受信した証明書122に対してハッシュ関数による処理を施してメッセージダイジェストを生成し、復号された署名と比較する。そして、これらが一致した場合には、メディアMに格納され、正当性が保証された公開鍵124に対応する秘密鍵125で暗号化されたデータであることが証明できるので、CD/DVDパブリッシャ10の認証に成功したと判断する。

【0080】

つぎに、管理者用端末装置20のブラウザプログラム152は、このセッションの通信で利用する共通鍵暗号の秘密鍵(以下、「セッション用秘密鍵」と称する)を生成し、公開鍵124で暗号化して送信する。CD/DVDパブリッシャ10は、受信したセッション用秘密鍵(暗号化されている)を、公開鍵124によって復号し、セッション用秘密鍵を得る。これにより、CD/DVDパブリッシャ10と管理者用端末装置20の双方が秘密鍵を有することになるので、これ以降は、双方が当該秘密鍵を用いて情報を暗号化して送信(SSL通信)することで、安全な通信が可能になる(S17)。

【0081】

セキュアな通信路が確保できると、CD/DVDパブリッシャ10の通信部104は、認証用画面を表示するための情報を、管理者用端末装置20に対して送信する。その結果、管理者用端末装置20の表示装置148の表示部には、認証用画面が表示される。管理者は、認証用画面において、管理者用のパスワードとIDを入力する。これにより、認証処理が実行され(S18)、認証に成功するとアクセスが正式に受け付けられる。このとき、CD/DVDパブリッシャ10と、管理者用端末装置20の間では、SSLによる通信が実行されているので、管理者用のパスワードとIDが盗難されたり、改ざんされたりすることはない。

【0082】

認証に成功すると、管理者は、管理者用端末装置20の入力部145を操作し、CD/DVDパブリッシャ10に対して、CD/DVDパブリッシャ10の使用を許可するユーザのそれぞれのアカウントを作成を指示する(S19)。具体的には、CD/DVDパブリッシャ10の利用を許可するユーザのそれぞれのID(Identification)およびパスワード等を設定する(S20)。このようにして設定されたIDとパスワードは、ROM101に格納される。前述したように、ROM101は、EEPROMによって構成されているので、格納された情報は、電源が遮断された後も保持し続けることができる。このとき、CD/DVDパブリッシャ10と、管理者用端末装置20の間では、SSLによる通信が実行されているので、ユーザのパスワードとIDは盗難されたり、改ざんされたりすることはない。

【0083】

アカウントの設定が完了すると、管理者は、CD/DVDパブリッシャ10の使用を許可するユーザに対して、証明書122等が格納されたメディアMを回覧し、公開鍵124をそれぞれのユーザ用端末装置に取り込ませる(S21)。例えば、ユーザ用端末装置30,40を使用するユーザのみに対して、CD/DVDパブリッシャ10の使用を許可する場合には、ユーザ用端末装置30,40を使用するユーザに対して、メディアMを回覧し、S13と同様の手続きにより、公開鍵124をユーザ用端末装置30,40にそれぞれ取り込ませる。この結果、ユーザ用端末装置30,40の図示せぬ格納部の公開鍵群には、公開鍵124が含まれることになる。なお、以下では、ユーザ用端末装置30を例に挙げて説明する。

【0084】

公開鍵124の取り込みが完了したユーザは、ユーザ用端末装置30の入力部を操作して、CD/DVDパブリッシャ10にアクセスする(S22)。ユーザ用端末装置30からのアクセスを受けたCD/DVDパブリッシャ10の制御部129は、証明書管理部126を介して証明書格納部121から証明書122および署名123を取得し、ユーザ用端末装置30に対して送信する(S23)。

【0085】

署名123付きの証明書122を受信したユーザ用端末装置30は、認証処理を実行する(S24)。すなわち、ユーザ用端末装置30は、署名123を抽出し、S21において読み込んだ公開鍵124によって復号する。また、ユーザ用端末装置30は、受信した証明書122に対してハッシュ関数による処理を施してメッセージダイジェストを生成し、復号された署名と比較する。そして、これらが一致した場合には、メディアMに格納され、正当性が保証された公開鍵124に対応する秘密鍵125で暗号化されたデータであることが証明できるので、CD/DVDパブリッシャ10の認証に成功したと判断する。

【0086】

つぎに、ユーザ用端末装置30のブラウザプログラムは、このセッションの通信で利用する共通鍵暗号の秘密鍵(以下、「セッション用秘密鍵」と称する)を生成し、公開鍵124で暗号化して送信する。CD/DVDパブリッシャ10は、受信したセッション用秘密鍵(暗号化されている)を、秘密鍵125によって復号し、セッション用秘密鍵を得る。これにより、CD/DVDパブリッシャ10とユーザ用端末装置30の双方が秘密鍵を有することになるので、これ以降は、双方が当該秘密鍵を用いて情報を暗号化して送信(SSL通信)するので、安全な通信が可能になる(S25)。

【0087】

セキュアな通信路が確立されると、CD/DVDパブリッシャ10は、認証用画面を表示させるための情報をユーザ用端末装置30に送信し、表示装置の表示部(不図示)に認証画面を表示させる。ユーザは、認証画面において、S19,S20の処理において設定されたIDとパスワードを入力する。その結果、認証処理が実行され(S26)、認証に成功するとアクセスが正式に許可される。なお、このとき、SSLによる通信路が確立されているので、入力されたIDとパスワードは、盗難されることはない。

【0088】

このようにしてアクセスが許可されると、ユーザ用端末装置30は、例えば、ユーザ用端末装置30の図示せぬHDDに格納されている情報を、当該セキュアな通信路を介して、CD/DVDパブリッシャ10に送信し、ブランクのメディアMに記録させることができる。なお、記録がなされたメディアMは、ユーザ本人のIDおよびパスワードが、CD/DVDパブリッシャ10の入力部110から入力された場合に限って、排出されるようにしてもよい。そのような構成によれば、情報が書き込まれたメディアMが第三者に取得されることを防止できる。

【0089】

以上に説明したように、本発明の第1の実施の形態によれば、CD/DVDパブリッシャ10が、証明書を発行し、当該証明書に基づいてSSL通信を行うようにしたので、CD/DVDパブリッシャ10に送信されるデータの盗難および改ざんを防ぐとともに、他のネットワーク機器がCD/DVDパブリッシャ10になりすまして、データが盗難されたり、改ざんされたりすることを防止できる。

【0090】

また、本発明の第1の実施の形態では、CD/DVDパブリッシャ10によって生成された公開鍵124(および署名123付き証明書122)をメディアMに書き込み、メディアMを配布(または回覧)することによって、公開鍵124等を使用を許可する端末装置に読み込むようにした。これにより、ネットワーク60を介して配布する場合のように、経路の途中において公開鍵124および署名123付きの証明書122が盗難されることを防止できる。

【0091】

また、本発明の第1の実施の形態では、CD/DVDパブリッシャ10によって、公開鍵124および秘密鍵125を生成し、これらに基づいて証明書122に署名を行うとともに、当該公開鍵124を各端末装置に読み込むようにした。一般的に、ブラウザプログラムは、アクセス対象であるネットワーク機器に対応する公開鍵が当該端末装置内に格納されている場合には、正当性が保証できるとして、セキュリティに関する警告表示を行わない。したがって、ユーザは、セキュリティに関する警告表示を見ることなく、安心してCD/DVDパブリッシャ10を利用することができる。また、証明書に対する署名は、第三者機関である認証局に依頼する場合が多いが、これらの認証局は民間の団体であるため、署名に費用が必要となることが一般的である。しかしながら、本発明の実施の形態では、CD/DVDパブリッシャ10が自ら署名するため、これらの費用を削減することができ、コストダウンを図ることができる。

【0092】

(D)第2の実施の形態の構成例

【0093】

つぎに、第2の実施の形態について説明する。第2の実施の形態の構成は、図1の場合と略同じであるが、CD/DVDパブリッシャ10に格納される証明書および署名の種類が第1の実施の形態とは異なり、また、管理者用端末装置20およびユーザ用端末装置30〜50の格納部の公開鍵群に、組織内の認証局に対応した公開鍵(後述する公開鍵B)が格納されている点が異なる。それ以外は、第1の実施の形態の場合と略同じである。

【0094】

(E)第2の実施の形態の動作の概略

【0095】

第1の実施の形態では、CD/DVDパブリッシャ10が証明書を発行して署名し、署名を行った公開鍵をメディアMに記録して各ユーザに回覧するようにした。しかしながら、このような実施の形態の場合、ユーザの数が多い場合には、公開鍵の取り込み作業が、ユーザの数だけ発生し、効率的でない。

【0096】

一般的に、複数のユーザを有する組織では、プライベートな認証局を配置し、当該認証局によって証明書が発行される場合が多い。そして、そのような組織内のユーザの端末には、認証局の公開鍵が予めインストールされている。そこで、第2の実施の形態では、CD/DVDパブリッシャ10が発行した証明書の署名を、当該認証局の公開鍵によって行う。そして、SSL通信を行う場合には、認証局の公開鍵を使用して認証処理を実行する。これにより、公開鍵を各ユーザの端末装置に取り込む手間を省略できる。

【0097】

図9および図10は、第2の実施の形態の動作の概略を説明するための図である。なお、以下では、図7に示す第1の実施の形態と異なる部分に重点を置いて説明を行う。

【0098】

第2の実施の形態では、CD/DVDパブリッシャ10がネットワーク60に接続され、例えば、IPアドレス等の設定がなされると、CD/DVDパブリッシャ10は、証明書を発行する(ST20)。この証明書は、第1の実施の形態の場合と同様である。なお、管理者から所定の指示が入力部110になされた場合に、証明書を発行するようにしてもよい。

【0099】

証明書を発行したCD/DVDパブリッシャ10は、つぎに、証明書に対してハッシュ関数による処理を施し、メッセージダイジェストを作成する(ST21)。メッセージダイジェストについても第1の実施の形態の場合と同様である。

【0100】

メッセージダイジェストを作成したCD/DVDパブリッシャ10は、つづいて、公開鍵Aと秘密鍵Aのペアを生成する。そして、CD/DVDパブリッシャ10は、先に生成したメッセージダイジェストに対して、秘密鍵Aによって暗号化を施し、署名Aを作成し(ST22)、先に生成した証明書に添付する(ST23)。

【0101】

CD/DVDパブリッシャ10は、以上のようにして生成した署名A付きの証明書と、公開鍵AとをブランクのメディアMにデータとして書き込む(ST24)。このようにして署名A付き証明書と公開鍵Aとが書き込まれたメディアMは、管理者によって、管理者用端末装置20のCD/DVD再生部147に装着され、書き込まれた公開鍵Aと、署名A付きの証明書が読み出されて格納される(ST25)。

【0102】

つぎに、管理者は、ST25で管理者用端末装置20に取り込んだ証明書に対してハッシュ関数を適用することにより、メッセージダイジェストを生成する(図10のST26)。つづいて、管理者は、ST26で生成したメッセージダイジェストに対して、組織内の認証局が管理する秘密鍵Bにより、メッセージダイジェストを暗号化し、署名Bを生成する(ST27)。そして、管理者は、生成された署名Bを証明書に添付し、署名B付きの証明書を生成する(ST28)。なお、必要に応じて証明書の一部を書き換えたり、あるいは、新たな証明書を発行し、それらの証明書に対して秘密鍵Bによって署名を行ったりするようにしてもよい。

【0103】

つづいて、管理者は、管理者用端末装置20の入力部145を操作して、ブラウザプログラム152を起動し、CD/DVDパブリッシャ10にアクセスする。管理者用端末装置20からのアクセスを受けたCD/DVDパブリッシャ10は、ST23で生成した署名A付きの証明書を管理者用端末装置20に対して送信する。管理者用端末装置20では、受信した証明書に対してハッシュ関数を適用してメッセージダイジェストを生成するとともに、ST25で取り込んだ公開鍵Aによって署名Aを復号する。そして、これらが一致するか否かを判定することにより、認証処理を実行する(ST29)。認証に成功した場合には、CD/DVDパブリッシャ10と管理者用端末装置20との間でSSL通信が確立される(ST30)。

【0104】

SSL通信が確立されると、管理者は、入力部145を操作し、ST28において生成された署名B付きの証明書を、CD/DVDパブリッシャ10に対して送信し、CD/DVDパブリッシャ10に格納されている署名A付きの証明書と置換させる(ST31)。なお、この作業は、SSL通信が確立された後に実行されるので、安全に作業を行うことができる。

【0105】

このようにして、署名B付きの証明書がCD/DVDパブリッシャ10に配置された後に、例えば、管理者用端末装置20がCD/DVDパブリッシャ10に対してアクセスすると、CD/DVDパブリッシャ10は、証明書格納部121に格納されている署名B付きの証明書(ST31で置換された署名付き証明書)を、管理者用端末装置20に対して送信する。秘密鍵Bに対応する公開鍵Bは組織内の公開鍵として、管理者用端末装置20に予め格納されているので、これらの装置は、公開鍵Bによって認証処理を実行することができる(ST32)。そして、認証に成功した場合には、これらの装置と、CD/DVDパブリッシャ10との間でSSL通信を確立する(ST33)。

【0106】

つづいて、管理者は、CD/DVDパブリッシャ10に対してユーザのアカウントを生成し、生成したアカウントを、各ユーザに通知する。各ユーザが、自己のユーザ端末装置を操作することにより、CD/DVDパブリッシャ10にアクセスすると、署名B付きの証明書がCD/DVDパブリッシャ10から送信されるが、公開鍵Bが予めユーザ用端末装置に格納されているので、認証処理を実行し、認証処理に成功した場合には、SSL通信を確立し、セキュアな通信を行うことができる。

【0107】

以上の処理によれば、組織内の認証局の発行する秘密鍵(秘密鍵B)により署名を行い、予めユーザに配布されている公開鍵(公開鍵B)によって認証を行うことで、各ユーザがメディアMから公開鍵をインストールする必要がなくなる。

【0108】

(F)第2の実施の形態の動作の詳細

【0109】

つぎに、図11を参照して、本発明の第2の実施の形態の詳細な動作について説明する。なお、以下では、第1の実施の形態と異なる部分に重点を置いて説明を行う。

【0110】

管理者が、CD/DVDパブリッシャ10をネットワーク60に接続し、ネットワークに関する設定を行う手続き(S40)は、第1の実施の形態の場合と同様である。

【0111】

つぎに、管理者が、入力部110を操作して、所定の操作を行うと、CD/DVDパブリッシャ10は、証明書を発行する。なお、証明書の詳細は、第1の実施の形態の場合と同様である。そして、このようにして発行された証明書は、証明書格納部121に証明書122として格納される。また、証明書管理部126は、例えば、管理者から入力された情報(例えば、パスワード)または乱数に基づいて1組の公開鍵Aと秘密鍵Aとを発生する。つづいて、証明書管理部126は、証明書122に対してハッシュ関数による処理を施し、メッセージダイジェストを生成し、得られたメッセージダイジェストに対して秘密鍵Aによって暗号化を施し、署名Aを得る。このようにして得られた署名Aは、証明書と合成され、署名A付き証明書(以下、単に「証明書A」と称する)となる(S41)。

【0112】

証明書Aの発行が完了すると、CD/DVDパブリッシャ10は、証明書Aおよび公開鍵AをメディアMに対して格納する(S42)。なお、書き込みの手順は、第1の実施の形態の場合と同様である。

【0113】

以上のようにして、証明書Aおよび公開鍵Aが格納されたメディアMは、例えば、管理者が入力部110に対して所定の操作をすることにより、CD/DVDパブリッシャ10のメディア排出口15から取り出すことができる。なお、取り出す手順も、第1の実施の形態の場合と同様である。また、メディアMを取り出す際に、管理者用のパスワードの入力が必須であるようにしてもよいのは、第1の実施の形態の場合と同様である。

【0114】

つぎに、管理者は、証明書Aおよび公開鍵Aが格納されたメディアMをCD/DVD再生部147に装着し、入力部145を操作することにより、公開鍵Aと証明書Aを取り込む(S43)。

【0115】

公開鍵Aおよび証明書Aの読み込みが完了すると、管理者は、証明書Aの証明書部分に対して組織内認証局(CA:Certificate Authority)の署名をする。すなわち、管理者は、S43で管理者用端末装置20に取り込んだ証明書に対してハッシュ関数を適用することにより、メッセージダイジェストを生成する。つぎに、管理者は、生成したメッセージダイジェストに対して、組織内認証局が管理する秘密鍵Bにより、メッセージダイジェストを暗号化し、署名Bを生成する。そして、管理者は、生成された署名Bを証明書に添付し、署名B付きの証明書(以下、単に「証明書B」と称する)を生成する。なお、前述したように、必要に応じて証明書の一部を書き換えたり、あるいは、新たな証明書を発行し、それらの証明書に対して秘密鍵Bによって署名を行ったりするようにしてもよい。

【0116】

つぎに、管理者は、管理者用端末装置20の入力部145を操作して、ブラウザプログラム152を起動し、起動したブラウザに対して、CD/DVDパブリッシャ10のIPアドレス(S40で設定したIPアドレス)を入力し、CD/DVDパブリッシャ10にアクセスする(S45)。

【0117】

管理者用端末装置20からのアクセスを受けたCD/DVDパブリッシャ10は、証明書Aを管理者用端末装置20に対して送信する(S46)。管理者用端末装置20には、S43において、公開鍵Aが取り込まれているので、公開鍵Aを用いて署名Aを復号し、メッセージダイジェストと比較することにより、認証処理を行う(S47)。認証処理に成功した場合には、管理者用端末装置20とCD/DVDパブリッシャ10との間でSSL通信が確立される(S48)。

【0118】

SSL通信が確立されると、CD/DVDパブリッシャ10は、認証用画面を表示するための情報を管理者用端末装置20に対して送信し、表示装置に認証用画面を表示させる。管理者がIDおよびパスワードを認証用画面に入力すると、認証処理が実行され(S49)、認証処理に成功すると、アクセスが正式に受け付けられる。

【0119】

つづいて、管理者は、管理者用端末装置20の入力部145を操作し、CD/DVDパブリッシャ10に格納されている証明書Aを、S44において生成した証明書B(署名B付きの証明書)に置換する(S50)。このとき、CD/DVDパブリッシャ10と管理者用端末装置20との間ではセキュアな通信路が確保されているので、この処理は安全に行うことができる。証明書の置換が完了すると、管理者は、CD/DVDパブリッシャ10との接続を遮断する。

【0120】

つぎに、管理者が、管理者用端末装置20の入力部145を操作し、CD/DVDパブリッシャ10に再度アクセスすると(S51)、CD/DVDパブリッシャ10は、証明書Bを送付する(S52)。証明書Bを受信した管理者用端末装置20は、予め格納されている、組織の認証局の公開鍵Bを用いて認証処理を実行する(S53)。すなわち、署名Bを公開鍵Bによって復号するとともに、証明書Bの証明書部分に対してハッシュ関数を適用することにより、メッセージダイジェストを生成し、これらが一致する場合には認証に成功したと判定し、SSL通信を確立する(S54)。

【0121】

SSL通信が確立されると、CD/DVDパブリッシャ10は、認証用画面を表示するための情報を管理者用端末装置20に対して送信し、表示装置の表示部に認証用画面を表示させる。認証用画面において、管理者用のIDとパスワードが入力されると、認証処理が実行され(S55)、認証に成功した場合には、管理者用端末装置20からのアクセスが正式に許可される。

【0122】

つぎに、管理者は、管理者用端末装置20の入力部145を操作し、CD/DVDパブリッシャ10の使用を許可するユーザのアカウントの作成を指示する(S56)。この結果、CD/DVDパブリッシャ10にユーザのアカウントが作成される(S57)。

【0123】

つづいて、管理者は、S57において作成したアカウントを、各ユーザに対して通知する(S58)。具体的には、例えば、暗号化メール等を利用して、各ユーザのIDおよびパスワードを通知する。なお、電子メールではなく、書面等によって通知することも可能である。

【0124】

アカウントの通知を受けたユーザ(例えば、ユーザ用端末装置30のユーザ)は、ユーザ用端末装置30の入力部を操作し、CD/DVDパブリッシャ10にアクセスする(S59)。すると、CD/DVDパブリッシャ10は、証明書Bをユーザ用端末装置30に送信する(S60)。ユーザ用端末装置30は、組織内で使用されている公開鍵B(予めユーザ用端末装置30にインストールされている)を用いて、受信した証明書Bの認証を行う(S61)。その結果、認証に成功した場合には、SSL通信を確立する(S62)。つづいて、CD/DVDパブリッシャ10は認証画面を表示するための情報をユーザ用端末装置30に送信し、表示装置の表示部に認証画面を表示させる。認証用画面において、ユーザがS56,S57において作成されたIDおよびパスワードを入力すると、認証処理が実行される(S63)。そして、認証に成功した場合には、CD/DVDパブリッシャ10へのアクセスが正式に許可されるので、ユーザは、CD/DVDパブリッシャ10に対して情報を送信し、ブランクのメディアMに対して情報を書き込むことが可能になる。なお、情報が書き込まれたメディアMについては、CD/DVDパブリッシャ10の入力部110を操作して、当該ユーザのIDとパスワードが入力された場合にのみ排出されるようにすることでセキュリティを向上できる。

【0125】

以上に説明したように、本発明の第2の実施の形態によれば、第1の実施の形態と同様に、CD/DVDパブリッシャ10が証明書を発行し、当該証明書に基づいてSSL通信を行うようにしたので、CD/DVDパブリッシャ10に送信されるデータの盗難および改ざんを防ぐとともに、他のネットワーク機器がCD/DVDパブリッシャ10になりすまして、データが盗難されたり、改ざんされたりすることを防止できる。

【0126】

また、本発明の第2の実施の形態では、CD/DVDパブリッシャ10によって生成された公開鍵AをメディアMに書き込み、管理者用端末装置20に読み込むようにした。これにより、ネットワーク60を介して取得する場合に比較して、経路の途中において公開鍵および証明書が盗難されることを防止できる。

【0127】

また、本発明の第2の実施の形態では、組織内の認証局により署名された証明書Bを作成し、これを証明書Aと置換して用いるようにしたので、各ユーザが公開鍵を取り込む手間を省くことができる。また、置換する際には、証明書Aによって確立されたSSL通信の元で作業を行うことから、安全に作業を行うことができる。

【0128】

また、本発明の第2の実施の形態では、組織内の認証局により署名された証明書Bを利用するようにしたので、第1の実施の形態の場合と同様に、ユーザは、セキュリティに関する警告表示を見ることなく、安心してCD/DVDパブリッシャ10を利用することができる。

【0129】

(G)変形実施の態様

【0130】

なお、以上の各実施の形態は、一例であって、これ以外にも種々の変形実施態様が存在する。例えば、以上の実施の形態では、ネットワーク機器としては、CD/DVDパブリッシャ10を例に挙げて説明を行ったが、本発明は、ネットワークに接続可能であって、着脱可能な記憶媒体に情報を記録可能な装置であれば適用することができる。着脱可能な記録媒体としては、例えば、フラッシュメモリ、フレキシブルディスク、および、MO(magneto-optic)ディスク等がある。なお、これら以外であってもよい。

【0131】

また、以上の各実施の形態では、ネットワーク60に接続される機器がピアトゥピアで通信する場合を想定したが、例えば、ネットワーク60にドメインコントローラを設け、当該ドメインコントローラによって、ネットワーク上の資源を一元的に管理するようにしてもよい。そのような場合には、ドメインコントローラによって、CD/DVDパブリッシャ10へのアクセス権(アカウント)を一元的に管理することが可能になるので、管理者の負担を軽減することができる。また、アクセス権だけでなく、ユーザ毎に異なる権限を与えることも可能である。例えば、あるユーザに対しては、ブランクメディアMに対して情報を書き込むだけの権限を与え、他のユーザには、ブランクメディアMに対して情報を書き込むとともに、情報が書き込まれたメディアMを排出できる権限を与えるといったことができる。

【0132】

また、各ユーザ毎にCD/DVDパブリッシャ10に対するアクセスログを生成するようにしてもよい。そのような実施の形態によれば、各ユーザがいつ、どこから、どのような情報をメディアMに書き込んだかを知ることができる。これにより、重要な情報が不用意に組織外に持ち出されることを抑制することができる。また、そのようなアクセスログを生成し、例えば、個人単位、または、部署単位で集計するようにすれば、個人毎または部署毎のメディアMの使用量を知ることができる。これによりコスト管理を行うことができる。

【0133】

また、以上の各実施の形態では、管理者用端末装置20およびユーザ用端末装置30〜50には、証明書の公開鍵のみを取り込むようにしたが、公開鍵のみならず証明書も併せて取り込むようにしてもよい。具体的には、ブラウザプログラムの種類によっては、証明書が必要になるので、そのような場合にも対応することができる。

【0134】

また、以上の各実施の形態では、CD/DVDパブリッシャ10をネットワーク60に接続した後に、証明書を発行し、メディアMに記録して、管理者用端末装置20に取り込むようにしたが、例えば、管理者用端末装置20への公開鍵の取り込みが完了した時点で、CD/DVDパブリッシャ10をネットワーク60に接続するようにしてもよい。このような方法によれば、CD/DVDパブリッシャ10にアカウントが作成されていない状態でネットワーク60に接続されている時間を短くし、第三者によるCD/DVDパブリッシャ10に対する不正なアクセスを防止できる。

【0135】

また、第1および第2の実施の形態における証明書の発行(S11,S41)および、第2の実施の形態における証明書の置換(S50)の回数を所定の回数(例えば、1回)に制限するようにしてもよい。そのような方法によれば、図8または図11の処理が正常に行われた後に、第三者によって証明書が不正に生成されたり、置換されたりすることを防止できる。

【0136】

なお、上記の処理機能は、コンピュータによって実現することができる。その場合、ネットワーク機器が有すべき機能の処理内容を記述したプログラムが提供される。そのプログラムをコンピュータで実行することにより、上記処理機能がコンピュータ上で実現される。処理内容を記述したプログラムは、コンピュータで読み取り可能な記録媒体に記録しておくことができる。コンピュータで読み取り可能な記録媒体としては、磁気記録装置、光ディスク、光磁気記録媒体、半導体メモリなどがある。磁気記録装置には、ハードディスク装置(HDD)、フレキシブルディスク(FD)、磁気テープなどがある。光ディスクには、DVD(Digital Versatile Disk)、DVD−RAM(Random Access Memory)、CD−ROM(Compact Disk Read Only Memory)、CD−R(Recordable)/RW(ReWritable)などがある。光磁気記録媒体には、MO(Magneto-Optical disk)などがある。

【0137】

プログラムを流通させる場合には、例えば、そのプログラムが記録されたDVD、CD−ROMなどの可搬型記録媒体が販売される。また、プログラムをサーバコンピュータの記憶装置に格納しておき、ネットワークを介して、サーバコンピュータから他のコンピュータにそのプログラムを転送することもできる。

【0138】

プログラムを実行するコンピュータは、例えば、可搬型記録媒体に記録されたプログラムもしくはサーバコンピュータから転送されたプログラムを、自己の記憶装置に格納する。そして、コンピュータは、自己の記憶装置からプログラムを読み取り、プログラムに従った処理を実行する。なお、コンピュータは、可搬型記録媒体から直接プログラムを読み取り、そのプログラムに従った処理を実行することもできる。また、コンピュータは、サーバコンピュータからプログラムが転送される毎に、逐次、受け取ったプログラムに従った処理を実行することもできる。

【図面の簡単な説明】

【0139】

【図1】本発明の実施の形態に係るネットワーク機器を含むシステム構成例である。

【図2】図1に示すCD/DVDパブリッシャの外観図である。

【図3】図1に示すCD/DVDパブリッシャの電気的な構成例である。

【図4】図1に示す管理者用端末装置の電気的な構成例である。

【図5】図1に示すCD/DVDパブリッシャの機能ブロックである。

【図6】図1に示す管理者用端末装置の機能ブロックである。

【図7】本発明の第1の実施の形態の動作の概略を説明する図である。

【図8】本発明の第1の実施の形態の動作の詳細を説明する図である。

【図9】本発明の第2の実施の形態の動作の概略を説明する図である。

【図10】本発明の第2の実施の形態の動作の概略を説明する図である。

【図11】本発明の第2の実施の形態の動作の詳細を説明する図である。

【符号の説明】

【0140】

M メディア(光ディスク)、104 通信部(送信手段、暗号化通信手段)、106 排出機構(排出手段)、108 搬送機構(搬送手段)、109 ストッカ(貯留手段)、110 入力部、121 証明書格納部(格納手段)、126 証明書管理部(生成手段、署名手段、発生手段)、128 書き込み制御部(書き込み手段)、129 制御部(認証手段、置換手段)

【特許請求の範囲】

【請求項1】

証明書を生成する生成手段と、

上記生成手段によって生成された証明書に対して、所定の秘密鍵により署名を行う署名手段と、

上記署名手段によって署名が施された証明書を格納する格納手段と、

本装置に着脱可能な記憶媒体に対して、少なくとも上記所定の秘密鍵に対応する公開鍵を少なくとも書き込む書き込み手段と、

本装置に対し、ネットワークを介して他のネットワーク機器からアクセスがなされた場合には、上記格納手段に格納されている上記署名が施された証明書を当該他のネットワーク機器に対して送信する送信手段と、

を有することを特徴とするネットワーク機器。

【請求項2】

前記秘密鍵と、これと対になる公開鍵とを発生する発生手段をさらに有し、

前記署名手段は、上記発生手段によって発生された秘密鍵によって前記証明書に対して署名を行い、

前記書き込み手段は、上記発生手段によって発生された公開鍵を少なくとも前記着脱可能な記憶媒体に書き込む、

ことを特徴とする請求項1記載のネットワーク機器。

【請求項3】

前記他のネットワーク機器との間で、前記証明書に基づいて暗号化通信を行う暗号化通信手段をさらに有し、

前記書き込み手段は、上記暗号化通信手段を介して受信した情報を、前記着脱可能な記憶媒体に書き込むことを特徴とする請求項1記載のネットワーク機器。

【請求項4】

前記書き込み手段は、前記公開鍵とともに、前記署名が施された前記証明書を前記着脱可能な記憶媒体に記憶することを特徴とする請求項1記載のネットワーク機器。

【請求項5】

前記生成手段は、入力部に対して所定の操作がなされた場合に、前記証明書を生成することを特徴とする請求項1記載のネットワーク機器。

【請求項6】

前記着脱可能な記憶媒体は、光ディスクであり、

上記光ディスクを複数貯留する貯留手段と、

上記貯留手段に貯留された上記光ディスクを1枚ずつ取り出して搬送し、前記書き込み手段に載置する搬送手段と、をさらに有し、

前記書き込み手段は、上記光ディスクに対して、前記公開鍵を少なくとも書き込む、

ことを特徴とする請求項1記載のネットワーク機器。

【請求項7】

前記書き込み手段によって書き込みがなされた前記光ディスクを排出する排出手段と、

ユーザ認証を行う認証手段と、をさらに有し、

前記排出手段は、上記認証手段によって認証に成功した所定のユーザからの指示があった場合に、前記書き込みがなされた前記光ディスクを排出することを特徴とする請求項6記載のネットワーク機器。

【請求項8】

前記他のネットワーク機器との間で、前記証明書に基づいて暗号化通信を行う暗号化通信手段と、

前記他のネットワーク機器から上記暗号化通信手段を介して、新たな証明書が送信されてきた場合には、前記格納手段に格納されている証明書を、当該新たな証明書によって置換する置換手段と、

をさらに有することを特徴とする請求項1記載のネットワーク機器。

【請求項9】

証明書を生成し、

生成された証明書に対して、所定の秘密鍵により署名を行い、

署名が施された証明書を格納し、

本装置に着脱可能な記憶媒体に対して、少なくとも上記所定の秘密鍵に対応する公開鍵を書き込み、

本装置に対し、ネットワークを介して他のネットワーク機器からアクセスがなされた場合には、格納されている上記署名が施された証明書を当該他のネットワーク機器に対して送信する、

ことを特徴とするネットワーク機器の制御方法。

【請求項10】

証明書を生成する生成手段、

上記生成手段によって生成された証明書に対して、所定の秘密鍵により署名を行う署名手段、

上記署名手段によって署名が施された証明書を格納する格納手段、

本装置に着脱可能な記憶媒体に対して、少なくとも上記所定の秘密鍵に対応する公開鍵を書き込む書き込み手段、

本装置に対し、ネットワークを介して他のネットワーク機器からアクセスがなされた場合には、上記格納手段に格納されている上記署名が施された証明書を当該他のネットワーク機器に対して送信する送信手段、

としてコンピュータを機能させるコンピュータ読取可能なネットワーク機器制御プログラム。

【請求項1】

証明書を生成する生成手段と、

上記生成手段によって生成された証明書に対して、所定の秘密鍵により署名を行う署名手段と、

上記署名手段によって署名が施された証明書を格納する格納手段と、

本装置に着脱可能な記憶媒体に対して、少なくとも上記所定の秘密鍵に対応する公開鍵を少なくとも書き込む書き込み手段と、

本装置に対し、ネットワークを介して他のネットワーク機器からアクセスがなされた場合には、上記格納手段に格納されている上記署名が施された証明書を当該他のネットワーク機器に対して送信する送信手段と、

を有することを特徴とするネットワーク機器。

【請求項2】

前記秘密鍵と、これと対になる公開鍵とを発生する発生手段をさらに有し、

前記署名手段は、上記発生手段によって発生された秘密鍵によって前記証明書に対して署名を行い、

前記書き込み手段は、上記発生手段によって発生された公開鍵を少なくとも前記着脱可能な記憶媒体に書き込む、

ことを特徴とする請求項1記載のネットワーク機器。

【請求項3】

前記他のネットワーク機器との間で、前記証明書に基づいて暗号化通信を行う暗号化通信手段をさらに有し、

前記書き込み手段は、上記暗号化通信手段を介して受信した情報を、前記着脱可能な記憶媒体に書き込むことを特徴とする請求項1記載のネットワーク機器。

【請求項4】

前記書き込み手段は、前記公開鍵とともに、前記署名が施された前記証明書を前記着脱可能な記憶媒体に記憶することを特徴とする請求項1記載のネットワーク機器。

【請求項5】

前記生成手段は、入力部に対して所定の操作がなされた場合に、前記証明書を生成することを特徴とする請求項1記載のネットワーク機器。

【請求項6】

前記着脱可能な記憶媒体は、光ディスクであり、

上記光ディスクを複数貯留する貯留手段と、

上記貯留手段に貯留された上記光ディスクを1枚ずつ取り出して搬送し、前記書き込み手段に載置する搬送手段と、をさらに有し、

前記書き込み手段は、上記光ディスクに対して、前記公開鍵を少なくとも書き込む、

ことを特徴とする請求項1記載のネットワーク機器。

【請求項7】

前記書き込み手段によって書き込みがなされた前記光ディスクを排出する排出手段と、

ユーザ認証を行う認証手段と、をさらに有し、

前記排出手段は、上記認証手段によって認証に成功した所定のユーザからの指示があった場合に、前記書き込みがなされた前記光ディスクを排出することを特徴とする請求項6記載のネットワーク機器。

【請求項8】

前記他のネットワーク機器との間で、前記証明書に基づいて暗号化通信を行う暗号化通信手段と、

前記他のネットワーク機器から上記暗号化通信手段を介して、新たな証明書が送信されてきた場合には、前記格納手段に格納されている証明書を、当該新たな証明書によって置換する置換手段と、

をさらに有することを特徴とする請求項1記載のネットワーク機器。

【請求項9】

証明書を生成し、

生成された証明書に対して、所定の秘密鍵により署名を行い、

署名が施された証明書を格納し、

本装置に着脱可能な記憶媒体に対して、少なくとも上記所定の秘密鍵に対応する公開鍵を書き込み、

本装置に対し、ネットワークを介して他のネットワーク機器からアクセスがなされた場合には、格納されている上記署名が施された証明書を当該他のネットワーク機器に対して送信する、

ことを特徴とするネットワーク機器の制御方法。

【請求項10】

証明書を生成する生成手段、

上記生成手段によって生成された証明書に対して、所定の秘密鍵により署名を行う署名手段、

上記署名手段によって署名が施された証明書を格納する格納手段、

本装置に着脱可能な記憶媒体に対して、少なくとも上記所定の秘密鍵に対応する公開鍵を書き込む書き込み手段、

本装置に対し、ネットワークを介して他のネットワーク機器からアクセスがなされた場合には、上記格納手段に格納されている上記署名が施された証明書を当該他のネットワーク機器に対して送信する送信手段、

としてコンピュータを機能させるコンピュータ読取可能なネットワーク機器制御プログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【公開番号】特開2008−228004(P2008−228004A)

【公開日】平成20年9月25日(2008.9.25)

【国際特許分類】

【出願番号】特願2007−64535(P2007−64535)

【出願日】平成19年3月14日(2007.3.14)

【出願人】(000002369)セイコーエプソン株式会社 (51,324)

【Fターム(参考)】

【公開日】平成20年9月25日(2008.9.25)

【国際特許分類】

【出願日】平成19年3月14日(2007.3.14)

【出願人】(000002369)セイコーエプソン株式会社 (51,324)

【Fターム(参考)】

[ Back to top ]