ネットワーク機器

【課題】ネットワーク機器の管理者が使用する情報処理装置に備えられたWebブラウザから、ネットワークを介して、ネットワーク機器が提供する管理者設定用のWebユーザインタフェースにアクセスすることによってのみ、ネットワーク機器の管理者設定を行うことが可能なネットワーク機器において、上記Webブラウザから上記Webインタフェースにアクセスができなくなった場合に、セキュリティを確保しつつ、管理者設定の内容を初期化する技術を提供する。

【解決手段】ネットワーク機器としてのWebスマートスイッチ100は、USBインタフェース70に接続されたUSBデバイスから、管理者の認証情報を取得し、認証処理によって、その認証情報が正当な認証情報であると判定した場合に、設定情報の内容を工場出荷時の内容に初期化する。

【解決手段】ネットワーク機器としてのWebスマートスイッチ100は、USBインタフェース70に接続されたUSBデバイスから、管理者の認証情報を取得し、認証処理によって、その認証情報が正当な認証情報であると判定した場合に、設定情報の内容を工場出荷時の内容に初期化する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、ネットワーク機器に関し、詳しくは、ネットワーク機器の管理者が使用する情報処理装置に備えられたWebブラウザから、ネットワークを介して、ネットワーク機器が提供する管理者設定用のWebユーザインタフェースにアクセスすることによってのみ、ネットワーク機器の管理者設定を行うことが可能なネットワーク機器に関するものである。

【背景技術】

【0002】

従来、スイッチングハブや、ルータや、アクセスポイント等、ネットワークに接続される種々のネットワーク機器が普及している。このネットワーク機器では、ネットワーク機器の管理者によって、ネットワーク接続等、ネットワーク機器の動作に関する種々の設定項目について、管理者設定が行われる。

【0003】

近年では、ネットワーク機器の管理者が使用する情報処理装置に備えられたWebブラウザから、ネットワークを介して、ネットワーク機器が提供する管理者設定用のWebユーザインタフェースにアクセスすることによって、ネットワーク機器の管理者設定を行うことが可能なネットワーク機器が普及している。このようなネットワーク機器は、上記管理者設定を、Webブラウザ上に表示された設定画面で行うことが可能であり、上記管理者設定を行うために、比較的高度な知識を要するコマンド入力を行う必要がないので、利便性が高い。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特開2010−61579号公報

【発明の概要】

【発明が解決しようとする課題】

【0005】

ところで、上記Webブラウザから上記Webユーザインタフェースにアクセスすることによってのみ、ネットワーク機器の管理者設定を行うことが可能なネットワーク機器では、上記管理者の不注意によって、上記Webブラウザから上記Webユーザインタフェースにアクセスできなくなる不具合が生じることがあった。例えば、上記ネットワーク機器としてのWebスマートスイッチでは、上記管理者が、ネットワーク機器のIPアドレスを忘れてしまったり、管理者設定の設定時や変更時に、設定ミスにより、全ポート認証機能を有効にしてしまったり、全ポートタグVLAN(Virtual Local Area Network)を有効にしてしまったりして、Webユーザインタフェースにアクセスできなくなる不具合が生じていた。

【0006】

そして、上述した不具合が生じた場合には、専門知識を有する修理作業者が、ネットワーク機器の管理者設定を工場出荷時の設定に初期化し、上記管理者が、管理者設定を再度設定する必要があった。このような煩雑さを解消するためには、ネットワーク機器に、例えば、リセットボタンを設けて、このリセットボタンが押下されたときに、ネットワーク機器の管理者設定を工場出荷時の設定に初期化する構成を採用することが考えられる。

【0007】

しかし、上記リセットボタンは、ネットワーク機器の管理者以外の第三者も容易に押下することができる。このため、上記リセットボタンを備えるネットワーク機器では、上記リセットボタンが、上記第三者によって、不正の目的で押下されるおそれがあり、セキュリティを確保することができないという新たな課題を招く。

【0008】

本発明は、上述の課題を解決するためになされたものであり、ネットワーク機器の管理者が使用する情報処理装置に備えられたWebブラウザから、ネットワークを介して、ネットワーク機器が提供する管理者設定用のWebユーザインタフェースにアクセスすることによってのみ、ネットワーク機器の管理者設定を行うことが可能なネットワーク機器において、上記Webブラウザから上記Webインタフェースにアクセスができなくなった場合に、セキュリティを確保しつつ、管理者設定の内容を初期化する技術を提供することを目的とする。

【課題を解決するための手段】

【0009】

本発明は、上述の課題の少なくとも一部を解決するためになされたものであり、以下の形態又は適用例として実現することが可能である。

【0010】

[適用例1]

ネットワーク機器の管理者が使用する情報処理装置に備えられたWebブラウザから、ネットワークを介して、前記ネットワーク機器が提供する管理者設定用のWebユーザインタフェースにアクセスすることによってのみ、前記ネットワーク機器の管理者設定を行うことが可能な前記ネットワーク機器であって、

前記管理者設定の内容を記憶する管理者設定記憶部と、

前記ネットワーク機器の外部から、前記管理者の認証情報を取得する認証情報取得部と、

前記認証情報取得部によって取得された前記認証情報を用いて認証処理を行う認証処理部と、

前記認証処理部による前記認証処理によって、前記認証情報が正当な認証情報であると判定された場合に、前記管理者設定記憶部に記憶された前記管理者設定の内容を初期化する初期化処理部と、

を備えるネットワーク機器。

【0011】

適用例1のネットワーク機器では、ネットワーク機器の外部から、ネットワーク機器の管理者の認証情報を取得し、その認証情報が正当な認証情報である場合に、上記管理者設定の初期化を行う。したがって、上記Webブラウザから上記Webインタフェースにアクセスができなくなった場合に、セキュリティを確保しつつ、上記管理者設定の内容を初期化することができる。

【0012】

また、適用例1のネットワーク機器では、上記管理者設定の内容を初期化するために、比較的高度な知識を要するコマンド入力を行う必要がないので、利便性が高いという利点もある。

【0013】

[適用例2]

適用例1記載のネットワーク機器であって、

前記認証情報取得部は、

USB(Universal Serial Bus)インタフェースを含み、

前記USBインタフェースに接続されたUSB入力装置から入力された前記認証情報を取得する、

ネットワーク機器。

【0014】

適用例2のネットワーク機器では、上記USBインタフェースに接続されたUSB入力装置から、上記認証情報を取得することができる。なお、上記USB入力装置としては、後述するUSBキーボードの他に、例えば、USBタッチパネルや、USBバーコードリーダや、USBカードリーダ等、USBインタフェースに接続可能な種々の入力装置を用いることができる。上記USBインタフェースとして、USBバーコードリーダや、USBカードリーダ等、記録媒体から情報を読み取る装置を適用する場合には、その記録媒体に、上記認証情報を記憶しておけばよい。そして、この記録媒体は、第三者に盗難されないように、上記管理者によって、厳重に保管される。

【0015】

[適用例3]

適用例2記載のネットワーク機器であって、

前記USB入力装置は、USBキーボードであり、

前記認証情報は、前記管理者のパスワードである、

ネットワーク機器。

【0016】

適用例3のネットワーク機器では、上記管理者が、上記USBキーボードによって、上記管理者しか知りえない正当なパスワードを、上記認証情報として入力することができる。

【0017】

[適用例4]

適用例3記載のネットワーク機器であって、さらに、

前記USBインタフェースに前記USBキーボードが接続されて、該USBキーボードからの前記パスワードの入力の受け付けが可能な状態になったときに、該パスワードの入力の受け付けが可能な状態になった旨の報知を行うための第1の報知部を備える、

ネットワーク機器。

【0018】

適用例4のネットワーク機器では、上記管理者は、上記USBキーボードがネットワーク機器によって認識され、上記パスワードの入力が可能な状態になったことを認知した後に、上記USBキーボードを操作して、上記パスワードの入力を行うようにすることができる。そして、上記パスワードの入力が可能となる前に、上記パスワードの入力が行われることを抑制することができる。

【0019】

[適用例5]

適用例1ないし4のいずれかに記載のネットワーク機器であって、

前記認証情報取得部は、

USB(Universal Serial Bus)インタフェースを含み、

前記USBインタフェースに接続されたUSBフラッシュメモリに記憶された前記認証情報を取得する、

ネットワーク機器。

【0020】

適用例5のネットワーク機器では、上記USBインタフェースに接続されたUSBフラッシュメモリから、上記認証情報を取得することができる。なお、上記USBフラッシュメモリは、第三者に盗難されないように、上記管理者によって、厳重に保管される。

【0021】

[適用例6]

適用例5記載のネットワーク機器であって、

前記認証情報は、テキストファイルに記述された前記管理者のパスワードと、セキュリティ証明書ファイルに記述された電子証明書とのうちの少なくとも一方を含む、

ネットワーク機器。

【0022】

適用例6のネットワーク機器では、USBフラッシュメモリに記憶されたテキストファイルに記述された管理者のパスワードや、USBフラッシュメモリに記憶されたセキュリティ証明書ファイルに記述された電子証明書を、認証情報として利用することができる。

【0023】

なお、適用例2ないし6のいずれかに記載のネットワーク機器では、上記認証情報取得部は、USBインタフェースを介して、上記認証情報を取得するものとしたが、本発明は、これに限られない。ネットワーク機器が、無線通信装置を備えるようにし、上記認証情報取得部は、近距離無線通信(例えば、Bluetooth(登録商標))や非接触IC(例えば、RFID(Radio Frequency IDentification))等、無線通信によって、上記認証情報を取得するようにしてもよい。また、ネットワーク機器が、例えば、赤外線通信装置等の光通信装置を備えるようにし、上記認証情報取得部は、赤外線通信等の光通信によって、上記認証情報を取得するようにしてもよい。また、ネットワーク機器が、カードリーダを備えるようにし、上記認証情報取得部は、SDメモリカードや磁気カード等の記録媒体から、上記認証情報を取得するようにしてもよい。

【0024】

また、上記認証処理部は、上記認証処理として、上述した管理者のパスワードや電子証明書を用いた認証処理を行うものとしたが、本発明は、これに限られない。上記認証処理部は、例えば、指紋認証等の生体認証を行うようにしてもよい。また、上記認証処理部は、複数種類の認証処理を行うようにしてもよい。

【0025】

[適用例7]

適用例5または6記載のネットワーク機器であって、さらに、

前記認証情報取得部による前記認証情報の取得指示を入力するためのスイッチを備え、

前記認証情報取得部は、前記USBインタフェースに前記USBフラッシュメモリが接続された後、前記スイッチによって、前記認証情報の取得指示が入力されたときに、前記USBフラッシュメモリに記憶された前記認証情報を取得する、

ネットワーク機器。

【0026】

適用例7のネットワーク機器では、上記認証情報取得部は、上記USBインタフェースにUSBフラッシュメモリが接続されても、上記初期化スイッチによって、上記認証情報の取得指示が入力されるまでは、USBフラッシュメモリから上記認証情報を取得しない。したがって、上記管理者によって、上記認証情報が記憶されたUSBフラッシュメモリが、例えば、誤って、上記USBインタフェースに接続された場合に、すぐに、そのUSBフラッシュメモリから上記認証情報が取得されて上記初期化が実行されてしまうことを防止することができる。

【0027】

[適用例8]

適用例1ないし7のいずれかに記載のネットワーク機器であって、さらに、

前記認証処理部によって、前記認証情報が正当な認証情報ではないと判定されたときに、該認証情報が正当な認証情報ではないと判定された旨の報知を行うための第2の報知部を備える、

ネットワーク機器。

【0028】

適用例8のネットワーク機器では、上記管理者は、認証処理部によって、上記認証情報が正当な認証情報でないと判定されたことを認知することができる。そして、例えば、上記管理者は、ネットワーク装置に、上記認証情報の取得をやり直させるようにすることができる。したがって、ネットワーク機器の利便性をさらに向上させることができる。

【0029】

[適用例9]

適用例1ないし8のいずれかに記載のネットワーク機器であって、さらに、

前記初期化処理部による前記管理者設定の内容の初期化中に、該初期化中である旨の報知を行うための第3の報知部を備える、

ネットワーク機器。

【0030】

適用例9のネットワーク機器では、上記管理者は、上記初期化処理部による上記管理者設定の内容の初期化中に、上記管理者設定の内容が正常に初期化されていることを認知することができる。したがって、ネットワーク機器の利便性をさらに向上させることができる。

【0031】

なお、上述した第1ないし第3の報知部としては、例えば、発光ダイオードや、ブザーや、液晶パネル等を用いることが可能であり、これらによって、視覚的、あるいは、聴覚的に、上記管理者への各種報知を行うようにすることができる。報知部として、例えば、発光ダイオードを用いる場合には、点灯・点滅等の発光態様や、発光色を変更することによって、報知内容を変更することができる。また、報知部として、例えば、ブザーを用いる場合には、発信音の種類や長さを変更することによって、報知内容を変更することができる。また、報知部として、例えば、液晶パネルを用いる場合には、液晶パネルに表示するメッセージを変更することによって、報知内容を変更することができる。

【0032】

本発明は、上述のネットワーク機器としての構成の他、ネットワーク機器の制御方法の発明として構成することもできる。また、これらを実現するコンピュータプログラム、およびそのプログラムを記録した記録媒体、そのプログラムを含み搬送波内に具現化されたデータ信号など種々の態様で実現することが可能である。なお、それぞれの態様において、先に示した種々の付加的要素を適用することが可能である。

【0033】

本発明をコンピュータプログラムまたはそのプログラムを記録した記録媒体等として構成する場合には、ネットワーク機器の動作を制御するプログラム全体として構成するものとしてもよいし、本発明の機能を果たす部分のみを構成するものとしてもよい。また、記録媒体としては、フレキシブルディスクやCD−ROM、DVD−ROM、光磁気ディスク、ICカード、ROMカートリッジ、バーコードなどの符号が印刷された印刷物、コンピュータの内部記憶装置(RAMやROMなどのメモリ)および外部記憶装置などコンピュータが読み取り可能な種々の媒体を利用できる。

【図面の簡単な説明】

【0034】

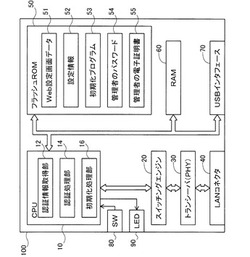

【図1】本発明のネットワーク機器の一実施例としてのWebスマートスイッチ100の概略構成を示す説明図である。

【図2】初期化処理の流れを示すフローチャートである。

【図3】初期化処理の流れを示すフローチャートである。

【図4】変形例としてのWebスマートスイッチ100Aの概略構成を示す説明図である。

【図5】Webスマートスイッチ100Aにおける初期化処理の一部を示すフローチャートである。

【発明を実施するための形態】

【0035】

以下、本発明の実施の形態について、実施例に基づき説明する。

A.ネットワーク機器の構成:

図1は、本発明のネットワーク機器の一実施例としてのWebスマートスイッチ100の概略構成を示す説明図である。本実施例のWebスマートスイッチ100は、Webスマートスイッチ100の管理者が使用するパーソナルコンピュータに備えられたWebブラウザから、ネットワークを介して、Webスマートスイッチ100が提供する管理者設定用のWebユーザインタフェースにアクセスすることによってのみ、Webスマートスイッチ100の管理者設定を行うことが可能なWebスマートスイッチである。したがって、Webスマートスイッチ100では、例えば、RS232C等を用いたコマンド入力による管理者設定を行うことはできない。なお、管理者設定には、Webスマートスイッチ100の動作に関する種々の設定項目が含まれる。

【0036】

図示するように、Webスマートスイッチ100は、CPU10と、スイッチングエンジン20と、トランシーバ30と、複数のLANポート(図示省略)を有するLANコネクタ40と、フラッシュROM50と、RAM60と、USBインタフェース70と、を備えている。そして、これらは、バスを介して互いに接続されている。また、Webスマートスイッチ100は、初期化スイッチ(SW)80と、発光ダイオード(LED)90と、を備えている。

【0037】

フラッシュROM50には、CPU10が読み出して実行することによって、Webスマートスイッチ100の全体の制御を行うためのファームウェアが記憶されている。このファームウェアには、スイッチングエンジン20を制御するためのコンピュータプログラム(図示省略)や、Web設定画面データ51や、設定情報52や、初期化プログラム53や、管理者のパスワード54や、管理者の電子証明書55等が含まれる。

【0038】

Web設定画面データ51は、Webスマートスイッチ100の管理者が使用するパーソナルコンピュータに備えられたWebブラウザの画面上に表示され、管理者設定用のWebユーザインタフェースとして機能する。設定情報52は、Webスマートスイッチ100の動作に関する設定情報であり、管理者設定と工場出荷時設定とを含む。初期化プログラム53は、後述する初期化処理時に、設定情報52における管理者設定を工場出荷時設定に初期化する。管理者のパスワード54、および、管理者の電子証明書55は、後述する初期化処理時の認証処理に用いられる。フラッシュROM50は、[課題を解決するための手段]における管理者設定記憶部に相当する。

【0039】

CPU10は、フラッシュROM50に記憶されているファームウェア(図示省略)を読み出して、RAM60に展開して実行することによって、スイッチングエンジン20の制御等、Webスマートスイッチ100の全体の制御を行う。また、CPU10は、フラッシュROM50に記憶されているファームウェアに含まれるコンピュータプログラム(初期化プログラム53)を読み出して、RAM60に展開して実行することによって、認証情報取得部12と、認証処理部14と、初期化処理部16として機能し、後述する初期化処理を実行する。

【0040】

認証情報取得部12は、後述するように、USBインタフェース70に接続されたUSBキーボードから入力されたパスワード、あるいは、USBインタフェース70に接続されたUSBフラッシュメモリに記憶されたパスワード、あるいは、USBインタフェース70に接続されたUSBフラッシュメモリに記憶された電子証明書を、認証情報として取得する。

【0041】

認証処理部14は、認証情報取得部12によって取得された認証情報を用いて認証処理を行う。具体的には、認証処理部14は、認証情報取得部12が、USBインタフェース70に接続されたUSBキーボードによって入力されたパスワードを取得した場合には、その取得したパスワードと、フラッシュROM50に記憶されている管理者のパスワード54とを照合し、両者が一致するか否かを判定する。すなわち、認証処理部14は、USBキーボードから入力されたパスワードが正当な管理者のパスワードであるか否かを判定する。また、認証処理部14は、認証情報取得部12が、USBインタフェース70に接続されたUSBフラッシュメモリに記憶されたパスワードを取得した場合には、その取得したパスワードと、フラッシュROM50に記憶されている管理者のパスワード54とを照合し、両者が一致するか否かを判定する。すなわち、認証処理部14は、USBフラッシュメモリに記憶されたパスワードが正当な管理者のパスワードであるか否かを判定する。また、認証処理部14は、認証情報取得部12が、USBインタフェース70に接続されたUSBフラッシュメモリに記憶された電子証明書を取得した場合には、その取得した電子証明書と、フラッシュROM50に記憶されている管理者の電子証明書55とを照合し、両者が一致するか否かを判定する。すなわち、認証処理部14は、USBフラッシュメモリに記憶された電子証明書が正当な管理者の電子証明書であるか否かを判定する。

【0042】

初期化処理部16は、認証処理部14による認証処理によって、認証情報が正当な認証情報であると判定された場合に、フラッシュROM50に記憶された設定情報52における管理者設定の内容を工場出荷時設定の内容に初期化する。

【0043】

初期化スイッチ80は、Webスマートスイッチ100の管理者が、USBインタフェース70にUSBフラッシュメモリを接続した後に、USBフラッシュメモリからの認証情報の取得指示を入力するためのスイッチである。また、発光ダイオード90は、点灯・点滅等の発光態様や、発光色を変更することによって、Webスマートスイッチ100の動作状況等を、視覚的に、Webスマートスイッチ100の管理者に報知するためのものである。発光ダイオード90は、[課題を解決するための手段]における報知部に相当する。

【0044】

スイッチングエンジン20、トランシーバ30、LANコネクタ40は、スイッチングハブの一般的な機能を実現する。すなわち、スイッチングエンジン20は、LANコネクタ40に接続されたある端末から、トランシーバ30を介して受信したデータの送信先の端末を解析し、その送信先の端末にデータの送信を行う。

【0045】

B.初期化処理:

先に説明したように、本実施例のWebスマートスイッチ100は、Webスマートスイッチ100の管理者が使用するパーソナルコンピュータに備えられたWebブラウザから、ネットワークを介して、Webスマートスイッチ100が提供する管理者設定用のWebユーザインタフェース(Web設定画面)にアクセスすることによってのみ、Webスマートスイッチ100の管理者設定を行うことが可能なWebスマートスイッチである。したがって、Webスマートスイッチ100では、Webスマートスイッチ100の管理者が、例えば、Webスマートスイッチ100のIPアドレスを忘れてしまったり、管理者設定の設定時や変更時に、設定ミスにより、全ポート認証機能を有効にしてしまったり、全ポートタグVLAN(Virtual Local Area Network)を有効にしてしまったりして、Webユーザインタフェースにアクセスできなくなる場合がある。そこで、このような不具合が生じた場合に、本実施例のWebスマートスイッチ100では、以下に説明する初期化処理を実行することによって、上記不具合を解消できるようにしている。

【0046】

図2,3は、初期化処理の流れを示すフローチャートである。この処理は、USBインタフェース70に、USBデバイスが接続されたときに、CPU10(認証情報取得部12、認証処理部14、初期化処理部16)が実行する処理である。

【0047】

まず、CPU10は、USBインタフェース70に接続されたUSBデバイスが、USBキーボードであるか否かを判断する(ステップS100)。USBインタフェース70に接続されたUSBデバイスが、USBキーボードである場合には(ステップS100:YES)、CPU10は、USBキーボードからのパスワードの入力の受け付けが可能な状態になったときに、発光ダイオード90によって、USBキーボードによるパスワードの入力の受け付けが可能な状態になった旨の表示を行う(ステップS110)。こうすることによって、Webスマートスイッチ100の管理者は、USBキーボードがWebスマートスイッチ100によって認識され、パスワードの入力が可能な状態になったことを視認した後に、USBキーボードを操作して、パスワードの入力を行うようにすることができる。そして、パスワードの入力が可能となる前に、パスワードの入力が行われることを抑制することができる。なお、正当な管理者のパスワードは、管理者しか知りえない。

【0048】

その後、CPU10は、USBキーボードによってパスワードが入力され、リターンキーが押下されるまで待機する(ステップS120:NO)。そして、USBキーボードによってパスワードが入力され、リターンキーが押下されると(ステップS120:YES)、CPU10は、USBキーボードによって入力されたパスワードを取得して、そのパスワードと、フラッシュROM50に記憶されている管理者のパスワード54とを照合し(ステップS130)、両者が一致するか否かを判定する(ステップS132)。両者が一致した場合には(ステップS140:YES)、CPU10は、フラッシュROM50に記憶された設定情報52における管理者設定を工場出荷時設定に初期化する(ステップS140)。この初期化中、CPU10は、発光ダイオード90によって、初期化中である旨の表示を行う。こうすることによって、Webスマートスイッチ100の管理者は、管理者情報が正常に初期化されていることを視認することができる。

【0049】

ステップS132において、両者が一致しなかった場合には(ステップS132:NO)、CPU10は、発光ダイオード90によって、入力されたパスワードが不当であるため、管理者情報を初期化不能である旨の表示を行う(ステップS150)。こうすることによって、Webスマートスイッチ100の管理者は、入力したパスワードが正当なパスワードでないと判定されたことを視認することができる。そして、管理者は、Webスマートスイッチ100に、パスワード(認証情報)の取得をやり直させるようにすることができる。その後、CPU10は、初期化処理を終了する。

【0050】

ステップS100において、USBインタフェース70に接続されたUSBデバイスが、USBキーボードでない場合には(ステップS100:NO)、CPU10は、USBインタフェース70に接続されたUSBデバイスが、USBフラッシュメモリであるか否かを判断する(ステップS160)。USBインタフェース70に接続されたUSBデバイスが、USBフラッシュメモリでない場合には(ステップS160:NO)、CPU10は、発光ダイオード90によって、認証情報を取得できず、認証処理を行うことができないため、管理者情報を初期化不能である旨の表示を行う(ステップS150)。

【0051】

一方、USBインタフェース70に接続されたUSBデバイスが、USBフラッシュメモリである場合には(ステップS160:YES)、CPU10は、初期化スイッチ80が押下されるまで待機する(ステップS170:NO)。そして、初期化スイッチ80が押下されると(ステップS170:YES)、CPU10は、USBフラッシュメモリに記憶されたファイルを検索する(ステップS180)。本実施例では、パスワードが記述されたテキストファイルである「password.txt」、および、電子証明書が記述されたセキュリティ証明書ファイルである「password.crt」を検索する。

【0052】

そして、CPU10は、テキストファイル「password.txt」を発見すると(ステップS182:YES)、テキストファイル「password.txt」に記述されたパスワードを取得して、そのパスワードと、フラッシュROM50に記憶されている管理者のパスワード54とを照合し(ステップS184)、両者が一致するか否かを判定する(ステップS186)。両者が一致した場合には(ステップS186:YES)、CPU10は、フラッシュROM50に記憶された設定情報52における管理者設定を工場出荷時設定に初期化する(ステップS140)。

【0053】

ステップS186において、両者が一致しなかった場合には(ステップS186:NO)、CPU10は、発光ダイオード90によって、取得したパスワードが不当であるため、管理者情報を初期化不能である旨の表示を行う(ステップS150)。その後、CPU10は、初期化処理を終了する。

【0054】

ステップS182において、テキストファイル「password.txt」が発見されず(ステップS182:NO)、セキュリティ証明書ファイル「password.crt」が発見された場合には(ステップS190:YES)、CPU10は、セキュリティ証明書ファイル「password.crt」に記述された電子証明書を取得して、その電子証明書と、フラッシュROM50に記憶されている管理者の電子証明書55とを照合し(ステップS192)、両者が一致するか否かを判定する(ステップS194)。両者が一致した場合には(ステップS194:YES)、CPU10は、フラッシュROM50に記憶された設定情報52における管理者設定を工場出荷時設定に初期化する(ステップS140)。

【0055】

ステップS194において、両者が一致しなかった場合には(ステップS194:NO)、CPU10は、発光ダイオード90によって、取得した電子証明書が不当であるため、管理者情報を初期化不能である旨の表示を行う(ステップS150)。その後、CPU10は、初期化処理を終了する。

【0056】

以上説明した本実施例のWebスマートスイッチ100によれば、Webスマートスイッチ100の管理者が使用するパーソナルコンピュータに備えられたWebブラウザから、Webスマートスイッチ100が提供する管理者設定用のWebユーザインタフェースにアクセスすることができなくなった場合に、セキュリティを確保しつつ、管理者設定の内容を初期化することができる。

【0057】

また、本実施例のWebスマートスイッチ100では、管理者設定の内容を初期化するために、比較的高度な知識を要するコマンド入力を行う必要がないので、利便性が高いという利点もある。

【0058】

C.変形例:

以上、本発明の実施の形態について説明したが、本発明はこのような実施の形態になんら限定されるものではなく、その要旨を逸脱しない範囲内において種々なる態様での実施が可能である。例えば、以下のような変形が可能である。

【0059】

C1.変形例1:

上記実施例のWebスマートスイッチ100では、初期化処理時の認証処理の一部において、USBデバイスから取得したセキュリティ証明書ファイルに記述された電子証明書が、自らが保持する管理者の電子証明書55と一致するか否かの判断を行うものとしたが、本発明は、これに限られない。

【0060】

図4は、変形例としてのWebスマートスイッチ100Aの概略構成を示す説明図である。Webスマートスイッチ100Aでは、初期化処理時の認証処理の一部が、Webスマートスイッチ100と異なっている。このため、Webスマートスイッチ100Aは、Webスマートスイッチ100におけるCPU10の代わりに、CPU10Aを備える。そして、CPU10Aは、Webスマートスイッチ100における認証処理部14の代わりに、認証処理部14Aを備える。また、Webスマートスイッチ100Aは、Webスマートスイッチ100におけるフラッシュROM50の代わりに、フラッシュROM50Aを備える。そして、フラッシュROM50Aは、Webスマートスイッチ100における管理者の電子証明書55の代わりに、特定の認証局から発行されたルート証明書56を記憶している。これ以外のWebスマートスイッチ100Aの構成は、Webスマートスイッチ100の構成と同じである。

【0061】

図5は、Webスマートスイッチ100Aにおける初期化処理の一部を示すフローチャートである。ここでは、図2,3に示したWebスマートスイッチ100における初期化処理と異なる処理についてのみ説明する。

【0062】

Webスマートスイッチ100Aにおける初期化処理では、ステップS190において、セキュリティ証明書ファイル「password.crt」が発見された場合には(ステップS190:YES)、CPU10Aは、セキュリティ証明書ファイル「password.crt」に記述された認証局に関する情報を取得して、フラッシュROM50Aに記憶されているルート証明書56を発行した認証局との照合を行い(ステップSa192)、両者が一致するか否かを判定する(ステップSa194)。両者が一致しなかった場合には(ステップSa194:NO)、CPU10Aは、発光ダイオード90によって、取得した電子証明書が不当であるため、管理者情報を初期化不能である旨の表示を行う(ステップS150)。その後、CPU10Aは、初期化処理を終了する。

【0063】

ステップSa194において、両者が一致した場合には(ステップSa194:YES)、CPU10Aは、ルート証明書56に含まれている認証局の公開鍵を用いて、セキュリティ証明書ファイルに含まれる電子証明書を復号し、電子証明書の内容を検証する(ステップSa196)。そして、CPU10Aは、検証が成功したか否かを判定する(ステップSa198)。検証が成功した場合には(ステップSa198:YES)、CPU10Aは、フラッシュROM50Aに記憶された設定情報52における管理者設定を工場出荷時設定に初期化する(ステップS140)。

【0064】

ステップSa198において、電子証明書の署名が不正である等、検証が成功しなかった場合には(ステップSa198:NO)、CPU10Aは、発光ダイオード90によって、取得した電子証明書が不当であるため、管理者情報を初期化不能である旨の表示を行う(ステップS150)。その後、CPU10は、初期化処理を終了する。

【0065】

以上説明した変形例のWebスマートスイッチ100Aによっても、Webスマートスイッチ100と同様に、Webスマートスイッチ100Aの管理者が使用するパーソナルコンピュータに備えられたWebブラウザから、Webスマートスイッチ100Aが提供する管理者設定用のWebユーザインタフェースにアクセスすることができなくなった場合に、セキュリティを確保しつつ、管理者設定の内容を初期化することができる。

【0066】

C2.変形例2:

上記実施例、あるいは、変形例1では、初期化処理において、認証情報として、USBキーボードから入力されたパスワードと、USBフラッシュメモリに記憶されたテキストファイルに記述されたパスワードと、USBフラッシュメモリに記憶されたセキュリティ証明書ファイルに記述された電子証明書とを利用可能としたが、本発明は、これに限られない。認証情報として、これらのうちのいずれか1つ、または、2つを利用可能としてもよい。

【0067】

<認証処理態様1>例えば、認証情報として、USBキーボードから入力されたパスワードのみを利用可能とする場合には、図2,3に示した初期化処理におけるステップS160以降の処理を省略すればよい。そして、ステップS100において、USBインタフェース70に接続されたUSBデバイスがUSBキーボードでない場合には(ステップS100:NO)、CPU10は、処理をステップS150に進めるようにすればよい。

【0068】

<認証処理態様2>また、認証情報として、USBフラッシュメモリに記憶されたテキストファイルに記述されたパスワードのみを利用可能とする場合には、図2,3に示した初期化処理において、ステップS100〜S132,S190〜S194の処理を省略すればよい。そして、ステップS182において、テキストファイル「password.txt」が発見されなかった場合には(ステップS182:NO)、CPU10は、処理をステップS150に進めるようにすればよい。

【0069】

<認証処理態様3>また、認証情報として、USBフラッシュメモリに記憶されたセキュリティ証明書ファイルに記述された電子証明書のみを利用可能とする場合には、図2,3に示した初期化処理において、ステップS100〜S132,S182〜186の処理を省略すればよい。

【0070】

<他の認証処理態様>また、上述した認証処理態様1〜3のいずれか2つを組み合わせるようにしてもよい。

【0071】

C3.変形例3:

上記実施例では、Webスマートスイッチ100は、初期化スイッチ80を備えており、図2,3に示した初期化処理において、ステップS170の処理を行うものとしたが、これらを省略するようにしてもよい。ただし、上記実施例のWebスマートスイッチ100によれば、USBインタフェース70にUSBフラッシュメモリが接続されても、初期化スイッチ80によって、認証情報の取得指示が入力されるまでは、USBフラッシュメモリから認証情報を取得しない。したがって、Webスマートスイッチ100の管理者によって、認証情報が記憶されたUSBフラッシュメモリが、例えば、誤って、USBインタフェース70に接続された場合に、すぐに、そのUSBフラッシュメモリから認証情報が取得されて、設定情報52の初期化が実行されてしまうことを防止することができる。

【0072】

C4.変形例4:

上記実施例では、Webスマートスイッチ100は、報知部として、発光ダイオード90を備えており、図2,3に示した初期化処理において、ステップS110,S140,S150の表示を行うものとしたが、これらを省略するようにしてもよい。

【0073】

C5.変形例5:

上記実施例では、報知部として、発光ダイオード90を用いるものとしたが、本発明は、これに限られない。報知部として、例えば、ブザーや、液晶パネル等を用いるようにしてもよい。また、報知部として、発光ダイオード90や、ブザーや、液晶パネル等を併用するようにしてもよい。

【0074】

C6.変形例6:

上記実施例では、USBインタフェース70に接続されるUSB入力装置として、USBキーボードを用いるものとしたが、本発明は、これに限られない。USBキーボードの代わりに、例えば、USBタッチパネルや、USBバーコードリーダや、USBカードリーダ等、USBインタフェース70に接続可能な種々の入力装置を用いるようにしてもよい。

【0075】

C7.変形例7:

上記実施例では、認証情報取得部は、USBインタフェース70を介して、認証情報を取得するものとしたが、本発明は、これに限られない。Webスマートスイッチ100が、無線通信装置を備えるようにし、認証情報取得部は、近距離無線通信(例えば、Bluetooth(登録商標))や非接触IC(例えば、RFID(Radio Frequency IDentification))等、無線通信によって、認証情報を取得するようにしてもよい。また、Webスマートスイッチ100が、赤外線通信装置等の光通信装置を備えるようにし、認証情報取得部は、赤外線通信等の光通信によって、認証情報を取得するようにしてもよい。また、Webスマートスイッチ100が、カードリーダを備えるようにし、認証情報取得部は、SDメモリカードや磁気カード等の記録媒体から、認証情報を取得するようにしてもよい。

【0076】

C8.変形例8:

上記実施例では、認証処理部は、認証処理として、管理者のパスワードや電子証明書を用いた認証処理を行うものとしたが、本発明は、これに限られない。認証処理部は、例えば、指紋認証等の生体認証を行うようにしてもよい。また、認証処理部は、複数種類の認証処理を行うようにしてもよい。

【0077】

C9.変形例9:

上記実施例では、本発明のネットワーク機器をWebスマートスイッチに適用した場合について説明したが、本発明は、これに限られない。本発明は、ルータや、アクセスポイント等、他のネットワーク機器に適用することもできる。

【0078】

C10.変形例10:

上記実施例のWebスマートスイッチ100において、ソフトウェアによって実現されていた構成の一部をハードウェアに置き換えるようにしてもよく、逆に、ハードウェアによって実現されていた構成の一部をソフトウェアに置き換えるようにしてもよい。

【符号の説明】

【0079】

100,100A…Webスマートスイッチ

10,10A…CPU

12…認証情報取得部

14,14A…認証処理部

16…初期化処理部

20…スイッチングエンジン

30…トランシーバ

40…LANコネクタ

50,50A…フラッシュROM

51…Web設定画面データ

52…設定情報

53…初期化プログラム

54…管理者のパスワード

55…管理者の電子証明書

56…ルート証明書

60…RAM

70…USBインタフェース

80…初期化スイッチ(SW)

90…発光ダイオード(LED)

【技術分野】

【0001】

本発明は、ネットワーク機器に関し、詳しくは、ネットワーク機器の管理者が使用する情報処理装置に備えられたWebブラウザから、ネットワークを介して、ネットワーク機器が提供する管理者設定用のWebユーザインタフェースにアクセスすることによってのみ、ネットワーク機器の管理者設定を行うことが可能なネットワーク機器に関するものである。

【背景技術】

【0002】

従来、スイッチングハブや、ルータや、アクセスポイント等、ネットワークに接続される種々のネットワーク機器が普及している。このネットワーク機器では、ネットワーク機器の管理者によって、ネットワーク接続等、ネットワーク機器の動作に関する種々の設定項目について、管理者設定が行われる。

【0003】

近年では、ネットワーク機器の管理者が使用する情報処理装置に備えられたWebブラウザから、ネットワークを介して、ネットワーク機器が提供する管理者設定用のWebユーザインタフェースにアクセスすることによって、ネットワーク機器の管理者設定を行うことが可能なネットワーク機器が普及している。このようなネットワーク機器は、上記管理者設定を、Webブラウザ上に表示された設定画面で行うことが可能であり、上記管理者設定を行うために、比較的高度な知識を要するコマンド入力を行う必要がないので、利便性が高い。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特開2010−61579号公報

【発明の概要】

【発明が解決しようとする課題】

【0005】

ところで、上記Webブラウザから上記Webユーザインタフェースにアクセスすることによってのみ、ネットワーク機器の管理者設定を行うことが可能なネットワーク機器では、上記管理者の不注意によって、上記Webブラウザから上記Webユーザインタフェースにアクセスできなくなる不具合が生じることがあった。例えば、上記ネットワーク機器としてのWebスマートスイッチでは、上記管理者が、ネットワーク機器のIPアドレスを忘れてしまったり、管理者設定の設定時や変更時に、設定ミスにより、全ポート認証機能を有効にしてしまったり、全ポートタグVLAN(Virtual Local Area Network)を有効にしてしまったりして、Webユーザインタフェースにアクセスできなくなる不具合が生じていた。

【0006】

そして、上述した不具合が生じた場合には、専門知識を有する修理作業者が、ネットワーク機器の管理者設定を工場出荷時の設定に初期化し、上記管理者が、管理者設定を再度設定する必要があった。このような煩雑さを解消するためには、ネットワーク機器に、例えば、リセットボタンを設けて、このリセットボタンが押下されたときに、ネットワーク機器の管理者設定を工場出荷時の設定に初期化する構成を採用することが考えられる。

【0007】

しかし、上記リセットボタンは、ネットワーク機器の管理者以外の第三者も容易に押下することができる。このため、上記リセットボタンを備えるネットワーク機器では、上記リセットボタンが、上記第三者によって、不正の目的で押下されるおそれがあり、セキュリティを確保することができないという新たな課題を招く。

【0008】

本発明は、上述の課題を解決するためになされたものであり、ネットワーク機器の管理者が使用する情報処理装置に備えられたWebブラウザから、ネットワークを介して、ネットワーク機器が提供する管理者設定用のWebユーザインタフェースにアクセスすることによってのみ、ネットワーク機器の管理者設定を行うことが可能なネットワーク機器において、上記Webブラウザから上記Webインタフェースにアクセスができなくなった場合に、セキュリティを確保しつつ、管理者設定の内容を初期化する技術を提供することを目的とする。

【課題を解決するための手段】

【0009】

本発明は、上述の課題の少なくとも一部を解決するためになされたものであり、以下の形態又は適用例として実現することが可能である。

【0010】

[適用例1]

ネットワーク機器の管理者が使用する情報処理装置に備えられたWebブラウザから、ネットワークを介して、前記ネットワーク機器が提供する管理者設定用のWebユーザインタフェースにアクセスすることによってのみ、前記ネットワーク機器の管理者設定を行うことが可能な前記ネットワーク機器であって、

前記管理者設定の内容を記憶する管理者設定記憶部と、

前記ネットワーク機器の外部から、前記管理者の認証情報を取得する認証情報取得部と、

前記認証情報取得部によって取得された前記認証情報を用いて認証処理を行う認証処理部と、

前記認証処理部による前記認証処理によって、前記認証情報が正当な認証情報であると判定された場合に、前記管理者設定記憶部に記憶された前記管理者設定の内容を初期化する初期化処理部と、

を備えるネットワーク機器。

【0011】

適用例1のネットワーク機器では、ネットワーク機器の外部から、ネットワーク機器の管理者の認証情報を取得し、その認証情報が正当な認証情報である場合に、上記管理者設定の初期化を行う。したがって、上記Webブラウザから上記Webインタフェースにアクセスができなくなった場合に、セキュリティを確保しつつ、上記管理者設定の内容を初期化することができる。

【0012】

また、適用例1のネットワーク機器では、上記管理者設定の内容を初期化するために、比較的高度な知識を要するコマンド入力を行う必要がないので、利便性が高いという利点もある。

【0013】

[適用例2]

適用例1記載のネットワーク機器であって、

前記認証情報取得部は、

USB(Universal Serial Bus)インタフェースを含み、

前記USBインタフェースに接続されたUSB入力装置から入力された前記認証情報を取得する、

ネットワーク機器。

【0014】

適用例2のネットワーク機器では、上記USBインタフェースに接続されたUSB入力装置から、上記認証情報を取得することができる。なお、上記USB入力装置としては、後述するUSBキーボードの他に、例えば、USBタッチパネルや、USBバーコードリーダや、USBカードリーダ等、USBインタフェースに接続可能な種々の入力装置を用いることができる。上記USBインタフェースとして、USBバーコードリーダや、USBカードリーダ等、記録媒体から情報を読み取る装置を適用する場合には、その記録媒体に、上記認証情報を記憶しておけばよい。そして、この記録媒体は、第三者に盗難されないように、上記管理者によって、厳重に保管される。

【0015】

[適用例3]

適用例2記載のネットワーク機器であって、

前記USB入力装置は、USBキーボードであり、

前記認証情報は、前記管理者のパスワードである、

ネットワーク機器。

【0016】

適用例3のネットワーク機器では、上記管理者が、上記USBキーボードによって、上記管理者しか知りえない正当なパスワードを、上記認証情報として入力することができる。

【0017】

[適用例4]

適用例3記載のネットワーク機器であって、さらに、

前記USBインタフェースに前記USBキーボードが接続されて、該USBキーボードからの前記パスワードの入力の受け付けが可能な状態になったときに、該パスワードの入力の受け付けが可能な状態になった旨の報知を行うための第1の報知部を備える、

ネットワーク機器。

【0018】

適用例4のネットワーク機器では、上記管理者は、上記USBキーボードがネットワーク機器によって認識され、上記パスワードの入力が可能な状態になったことを認知した後に、上記USBキーボードを操作して、上記パスワードの入力を行うようにすることができる。そして、上記パスワードの入力が可能となる前に、上記パスワードの入力が行われることを抑制することができる。

【0019】

[適用例5]

適用例1ないし4のいずれかに記載のネットワーク機器であって、

前記認証情報取得部は、

USB(Universal Serial Bus)インタフェースを含み、

前記USBインタフェースに接続されたUSBフラッシュメモリに記憶された前記認証情報を取得する、

ネットワーク機器。

【0020】

適用例5のネットワーク機器では、上記USBインタフェースに接続されたUSBフラッシュメモリから、上記認証情報を取得することができる。なお、上記USBフラッシュメモリは、第三者に盗難されないように、上記管理者によって、厳重に保管される。

【0021】

[適用例6]

適用例5記載のネットワーク機器であって、

前記認証情報は、テキストファイルに記述された前記管理者のパスワードと、セキュリティ証明書ファイルに記述された電子証明書とのうちの少なくとも一方を含む、

ネットワーク機器。

【0022】

適用例6のネットワーク機器では、USBフラッシュメモリに記憶されたテキストファイルに記述された管理者のパスワードや、USBフラッシュメモリに記憶されたセキュリティ証明書ファイルに記述された電子証明書を、認証情報として利用することができる。

【0023】

なお、適用例2ないし6のいずれかに記載のネットワーク機器では、上記認証情報取得部は、USBインタフェースを介して、上記認証情報を取得するものとしたが、本発明は、これに限られない。ネットワーク機器が、無線通信装置を備えるようにし、上記認証情報取得部は、近距離無線通信(例えば、Bluetooth(登録商標))や非接触IC(例えば、RFID(Radio Frequency IDentification))等、無線通信によって、上記認証情報を取得するようにしてもよい。また、ネットワーク機器が、例えば、赤外線通信装置等の光通信装置を備えるようにし、上記認証情報取得部は、赤外線通信等の光通信によって、上記認証情報を取得するようにしてもよい。また、ネットワーク機器が、カードリーダを備えるようにし、上記認証情報取得部は、SDメモリカードや磁気カード等の記録媒体から、上記認証情報を取得するようにしてもよい。

【0024】

また、上記認証処理部は、上記認証処理として、上述した管理者のパスワードや電子証明書を用いた認証処理を行うものとしたが、本発明は、これに限られない。上記認証処理部は、例えば、指紋認証等の生体認証を行うようにしてもよい。また、上記認証処理部は、複数種類の認証処理を行うようにしてもよい。

【0025】

[適用例7]

適用例5または6記載のネットワーク機器であって、さらに、

前記認証情報取得部による前記認証情報の取得指示を入力するためのスイッチを備え、

前記認証情報取得部は、前記USBインタフェースに前記USBフラッシュメモリが接続された後、前記スイッチによって、前記認証情報の取得指示が入力されたときに、前記USBフラッシュメモリに記憶された前記認証情報を取得する、

ネットワーク機器。

【0026】

適用例7のネットワーク機器では、上記認証情報取得部は、上記USBインタフェースにUSBフラッシュメモリが接続されても、上記初期化スイッチによって、上記認証情報の取得指示が入力されるまでは、USBフラッシュメモリから上記認証情報を取得しない。したがって、上記管理者によって、上記認証情報が記憶されたUSBフラッシュメモリが、例えば、誤って、上記USBインタフェースに接続された場合に、すぐに、そのUSBフラッシュメモリから上記認証情報が取得されて上記初期化が実行されてしまうことを防止することができる。

【0027】

[適用例8]

適用例1ないし7のいずれかに記載のネットワーク機器であって、さらに、

前記認証処理部によって、前記認証情報が正当な認証情報ではないと判定されたときに、該認証情報が正当な認証情報ではないと判定された旨の報知を行うための第2の報知部を備える、

ネットワーク機器。

【0028】

適用例8のネットワーク機器では、上記管理者は、認証処理部によって、上記認証情報が正当な認証情報でないと判定されたことを認知することができる。そして、例えば、上記管理者は、ネットワーク装置に、上記認証情報の取得をやり直させるようにすることができる。したがって、ネットワーク機器の利便性をさらに向上させることができる。

【0029】

[適用例9]

適用例1ないし8のいずれかに記載のネットワーク機器であって、さらに、

前記初期化処理部による前記管理者設定の内容の初期化中に、該初期化中である旨の報知を行うための第3の報知部を備える、

ネットワーク機器。

【0030】

適用例9のネットワーク機器では、上記管理者は、上記初期化処理部による上記管理者設定の内容の初期化中に、上記管理者設定の内容が正常に初期化されていることを認知することができる。したがって、ネットワーク機器の利便性をさらに向上させることができる。

【0031】

なお、上述した第1ないし第3の報知部としては、例えば、発光ダイオードや、ブザーや、液晶パネル等を用いることが可能であり、これらによって、視覚的、あるいは、聴覚的に、上記管理者への各種報知を行うようにすることができる。報知部として、例えば、発光ダイオードを用いる場合には、点灯・点滅等の発光態様や、発光色を変更することによって、報知内容を変更することができる。また、報知部として、例えば、ブザーを用いる場合には、発信音の種類や長さを変更することによって、報知内容を変更することができる。また、報知部として、例えば、液晶パネルを用いる場合には、液晶パネルに表示するメッセージを変更することによって、報知内容を変更することができる。

【0032】

本発明は、上述のネットワーク機器としての構成の他、ネットワーク機器の制御方法の発明として構成することもできる。また、これらを実現するコンピュータプログラム、およびそのプログラムを記録した記録媒体、そのプログラムを含み搬送波内に具現化されたデータ信号など種々の態様で実現することが可能である。なお、それぞれの態様において、先に示した種々の付加的要素を適用することが可能である。

【0033】

本発明をコンピュータプログラムまたはそのプログラムを記録した記録媒体等として構成する場合には、ネットワーク機器の動作を制御するプログラム全体として構成するものとしてもよいし、本発明の機能を果たす部分のみを構成するものとしてもよい。また、記録媒体としては、フレキシブルディスクやCD−ROM、DVD−ROM、光磁気ディスク、ICカード、ROMカートリッジ、バーコードなどの符号が印刷された印刷物、コンピュータの内部記憶装置(RAMやROMなどのメモリ)および外部記憶装置などコンピュータが読み取り可能な種々の媒体を利用できる。

【図面の簡単な説明】

【0034】

【図1】本発明のネットワーク機器の一実施例としてのWebスマートスイッチ100の概略構成を示す説明図である。

【図2】初期化処理の流れを示すフローチャートである。

【図3】初期化処理の流れを示すフローチャートである。

【図4】変形例としてのWebスマートスイッチ100Aの概略構成を示す説明図である。

【図5】Webスマートスイッチ100Aにおける初期化処理の一部を示すフローチャートである。

【発明を実施するための形態】

【0035】

以下、本発明の実施の形態について、実施例に基づき説明する。

A.ネットワーク機器の構成:

図1は、本発明のネットワーク機器の一実施例としてのWebスマートスイッチ100の概略構成を示す説明図である。本実施例のWebスマートスイッチ100は、Webスマートスイッチ100の管理者が使用するパーソナルコンピュータに備えられたWebブラウザから、ネットワークを介して、Webスマートスイッチ100が提供する管理者設定用のWebユーザインタフェースにアクセスすることによってのみ、Webスマートスイッチ100の管理者設定を行うことが可能なWebスマートスイッチである。したがって、Webスマートスイッチ100では、例えば、RS232C等を用いたコマンド入力による管理者設定を行うことはできない。なお、管理者設定には、Webスマートスイッチ100の動作に関する種々の設定項目が含まれる。

【0036】

図示するように、Webスマートスイッチ100は、CPU10と、スイッチングエンジン20と、トランシーバ30と、複数のLANポート(図示省略)を有するLANコネクタ40と、フラッシュROM50と、RAM60と、USBインタフェース70と、を備えている。そして、これらは、バスを介して互いに接続されている。また、Webスマートスイッチ100は、初期化スイッチ(SW)80と、発光ダイオード(LED)90と、を備えている。

【0037】

フラッシュROM50には、CPU10が読み出して実行することによって、Webスマートスイッチ100の全体の制御を行うためのファームウェアが記憶されている。このファームウェアには、スイッチングエンジン20を制御するためのコンピュータプログラム(図示省略)や、Web設定画面データ51や、設定情報52や、初期化プログラム53や、管理者のパスワード54や、管理者の電子証明書55等が含まれる。

【0038】

Web設定画面データ51は、Webスマートスイッチ100の管理者が使用するパーソナルコンピュータに備えられたWebブラウザの画面上に表示され、管理者設定用のWebユーザインタフェースとして機能する。設定情報52は、Webスマートスイッチ100の動作に関する設定情報であり、管理者設定と工場出荷時設定とを含む。初期化プログラム53は、後述する初期化処理時に、設定情報52における管理者設定を工場出荷時設定に初期化する。管理者のパスワード54、および、管理者の電子証明書55は、後述する初期化処理時の認証処理に用いられる。フラッシュROM50は、[課題を解決するための手段]における管理者設定記憶部に相当する。

【0039】

CPU10は、フラッシュROM50に記憶されているファームウェア(図示省略)を読み出して、RAM60に展開して実行することによって、スイッチングエンジン20の制御等、Webスマートスイッチ100の全体の制御を行う。また、CPU10は、フラッシュROM50に記憶されているファームウェアに含まれるコンピュータプログラム(初期化プログラム53)を読み出して、RAM60に展開して実行することによって、認証情報取得部12と、認証処理部14と、初期化処理部16として機能し、後述する初期化処理を実行する。

【0040】

認証情報取得部12は、後述するように、USBインタフェース70に接続されたUSBキーボードから入力されたパスワード、あるいは、USBインタフェース70に接続されたUSBフラッシュメモリに記憶されたパスワード、あるいは、USBインタフェース70に接続されたUSBフラッシュメモリに記憶された電子証明書を、認証情報として取得する。

【0041】

認証処理部14は、認証情報取得部12によって取得された認証情報を用いて認証処理を行う。具体的には、認証処理部14は、認証情報取得部12が、USBインタフェース70に接続されたUSBキーボードによって入力されたパスワードを取得した場合には、その取得したパスワードと、フラッシュROM50に記憶されている管理者のパスワード54とを照合し、両者が一致するか否かを判定する。すなわち、認証処理部14は、USBキーボードから入力されたパスワードが正当な管理者のパスワードであるか否かを判定する。また、認証処理部14は、認証情報取得部12が、USBインタフェース70に接続されたUSBフラッシュメモリに記憶されたパスワードを取得した場合には、その取得したパスワードと、フラッシュROM50に記憶されている管理者のパスワード54とを照合し、両者が一致するか否かを判定する。すなわち、認証処理部14は、USBフラッシュメモリに記憶されたパスワードが正当な管理者のパスワードであるか否かを判定する。また、認証処理部14は、認証情報取得部12が、USBインタフェース70に接続されたUSBフラッシュメモリに記憶された電子証明書を取得した場合には、その取得した電子証明書と、フラッシュROM50に記憶されている管理者の電子証明書55とを照合し、両者が一致するか否かを判定する。すなわち、認証処理部14は、USBフラッシュメモリに記憶された電子証明書が正当な管理者の電子証明書であるか否かを判定する。

【0042】

初期化処理部16は、認証処理部14による認証処理によって、認証情報が正当な認証情報であると判定された場合に、フラッシュROM50に記憶された設定情報52における管理者設定の内容を工場出荷時設定の内容に初期化する。

【0043】

初期化スイッチ80は、Webスマートスイッチ100の管理者が、USBインタフェース70にUSBフラッシュメモリを接続した後に、USBフラッシュメモリからの認証情報の取得指示を入力するためのスイッチである。また、発光ダイオード90は、点灯・点滅等の発光態様や、発光色を変更することによって、Webスマートスイッチ100の動作状況等を、視覚的に、Webスマートスイッチ100の管理者に報知するためのものである。発光ダイオード90は、[課題を解決するための手段]における報知部に相当する。

【0044】

スイッチングエンジン20、トランシーバ30、LANコネクタ40は、スイッチングハブの一般的な機能を実現する。すなわち、スイッチングエンジン20は、LANコネクタ40に接続されたある端末から、トランシーバ30を介して受信したデータの送信先の端末を解析し、その送信先の端末にデータの送信を行う。

【0045】

B.初期化処理:

先に説明したように、本実施例のWebスマートスイッチ100は、Webスマートスイッチ100の管理者が使用するパーソナルコンピュータに備えられたWebブラウザから、ネットワークを介して、Webスマートスイッチ100が提供する管理者設定用のWebユーザインタフェース(Web設定画面)にアクセスすることによってのみ、Webスマートスイッチ100の管理者設定を行うことが可能なWebスマートスイッチである。したがって、Webスマートスイッチ100では、Webスマートスイッチ100の管理者が、例えば、Webスマートスイッチ100のIPアドレスを忘れてしまったり、管理者設定の設定時や変更時に、設定ミスにより、全ポート認証機能を有効にしてしまったり、全ポートタグVLAN(Virtual Local Area Network)を有効にしてしまったりして、Webユーザインタフェースにアクセスできなくなる場合がある。そこで、このような不具合が生じた場合に、本実施例のWebスマートスイッチ100では、以下に説明する初期化処理を実行することによって、上記不具合を解消できるようにしている。

【0046】

図2,3は、初期化処理の流れを示すフローチャートである。この処理は、USBインタフェース70に、USBデバイスが接続されたときに、CPU10(認証情報取得部12、認証処理部14、初期化処理部16)が実行する処理である。

【0047】

まず、CPU10は、USBインタフェース70に接続されたUSBデバイスが、USBキーボードであるか否かを判断する(ステップS100)。USBインタフェース70に接続されたUSBデバイスが、USBキーボードである場合には(ステップS100:YES)、CPU10は、USBキーボードからのパスワードの入力の受け付けが可能な状態になったときに、発光ダイオード90によって、USBキーボードによるパスワードの入力の受け付けが可能な状態になった旨の表示を行う(ステップS110)。こうすることによって、Webスマートスイッチ100の管理者は、USBキーボードがWebスマートスイッチ100によって認識され、パスワードの入力が可能な状態になったことを視認した後に、USBキーボードを操作して、パスワードの入力を行うようにすることができる。そして、パスワードの入力が可能となる前に、パスワードの入力が行われることを抑制することができる。なお、正当な管理者のパスワードは、管理者しか知りえない。

【0048】

その後、CPU10は、USBキーボードによってパスワードが入力され、リターンキーが押下されるまで待機する(ステップS120:NO)。そして、USBキーボードによってパスワードが入力され、リターンキーが押下されると(ステップS120:YES)、CPU10は、USBキーボードによって入力されたパスワードを取得して、そのパスワードと、フラッシュROM50に記憶されている管理者のパスワード54とを照合し(ステップS130)、両者が一致するか否かを判定する(ステップS132)。両者が一致した場合には(ステップS140:YES)、CPU10は、フラッシュROM50に記憶された設定情報52における管理者設定を工場出荷時設定に初期化する(ステップS140)。この初期化中、CPU10は、発光ダイオード90によって、初期化中である旨の表示を行う。こうすることによって、Webスマートスイッチ100の管理者は、管理者情報が正常に初期化されていることを視認することができる。

【0049】

ステップS132において、両者が一致しなかった場合には(ステップS132:NO)、CPU10は、発光ダイオード90によって、入力されたパスワードが不当であるため、管理者情報を初期化不能である旨の表示を行う(ステップS150)。こうすることによって、Webスマートスイッチ100の管理者は、入力したパスワードが正当なパスワードでないと判定されたことを視認することができる。そして、管理者は、Webスマートスイッチ100に、パスワード(認証情報)の取得をやり直させるようにすることができる。その後、CPU10は、初期化処理を終了する。

【0050】

ステップS100において、USBインタフェース70に接続されたUSBデバイスが、USBキーボードでない場合には(ステップS100:NO)、CPU10は、USBインタフェース70に接続されたUSBデバイスが、USBフラッシュメモリであるか否かを判断する(ステップS160)。USBインタフェース70に接続されたUSBデバイスが、USBフラッシュメモリでない場合には(ステップS160:NO)、CPU10は、発光ダイオード90によって、認証情報を取得できず、認証処理を行うことができないため、管理者情報を初期化不能である旨の表示を行う(ステップS150)。

【0051】

一方、USBインタフェース70に接続されたUSBデバイスが、USBフラッシュメモリである場合には(ステップS160:YES)、CPU10は、初期化スイッチ80が押下されるまで待機する(ステップS170:NO)。そして、初期化スイッチ80が押下されると(ステップS170:YES)、CPU10は、USBフラッシュメモリに記憶されたファイルを検索する(ステップS180)。本実施例では、パスワードが記述されたテキストファイルである「password.txt」、および、電子証明書が記述されたセキュリティ証明書ファイルである「password.crt」を検索する。

【0052】

そして、CPU10は、テキストファイル「password.txt」を発見すると(ステップS182:YES)、テキストファイル「password.txt」に記述されたパスワードを取得して、そのパスワードと、フラッシュROM50に記憶されている管理者のパスワード54とを照合し(ステップS184)、両者が一致するか否かを判定する(ステップS186)。両者が一致した場合には(ステップS186:YES)、CPU10は、フラッシュROM50に記憶された設定情報52における管理者設定を工場出荷時設定に初期化する(ステップS140)。

【0053】

ステップS186において、両者が一致しなかった場合には(ステップS186:NO)、CPU10は、発光ダイオード90によって、取得したパスワードが不当であるため、管理者情報を初期化不能である旨の表示を行う(ステップS150)。その後、CPU10は、初期化処理を終了する。

【0054】

ステップS182において、テキストファイル「password.txt」が発見されず(ステップS182:NO)、セキュリティ証明書ファイル「password.crt」が発見された場合には(ステップS190:YES)、CPU10は、セキュリティ証明書ファイル「password.crt」に記述された電子証明書を取得して、その電子証明書と、フラッシュROM50に記憶されている管理者の電子証明書55とを照合し(ステップS192)、両者が一致するか否かを判定する(ステップS194)。両者が一致した場合には(ステップS194:YES)、CPU10は、フラッシュROM50に記憶された設定情報52における管理者設定を工場出荷時設定に初期化する(ステップS140)。

【0055】

ステップS194において、両者が一致しなかった場合には(ステップS194:NO)、CPU10は、発光ダイオード90によって、取得した電子証明書が不当であるため、管理者情報を初期化不能である旨の表示を行う(ステップS150)。その後、CPU10は、初期化処理を終了する。

【0056】

以上説明した本実施例のWebスマートスイッチ100によれば、Webスマートスイッチ100の管理者が使用するパーソナルコンピュータに備えられたWebブラウザから、Webスマートスイッチ100が提供する管理者設定用のWebユーザインタフェースにアクセスすることができなくなった場合に、セキュリティを確保しつつ、管理者設定の内容を初期化することができる。

【0057】

また、本実施例のWebスマートスイッチ100では、管理者設定の内容を初期化するために、比較的高度な知識を要するコマンド入力を行う必要がないので、利便性が高いという利点もある。

【0058】

C.変形例:

以上、本発明の実施の形態について説明したが、本発明はこのような実施の形態になんら限定されるものではなく、その要旨を逸脱しない範囲内において種々なる態様での実施が可能である。例えば、以下のような変形が可能である。

【0059】

C1.変形例1:

上記実施例のWebスマートスイッチ100では、初期化処理時の認証処理の一部において、USBデバイスから取得したセキュリティ証明書ファイルに記述された電子証明書が、自らが保持する管理者の電子証明書55と一致するか否かの判断を行うものとしたが、本発明は、これに限られない。

【0060】

図4は、変形例としてのWebスマートスイッチ100Aの概略構成を示す説明図である。Webスマートスイッチ100Aでは、初期化処理時の認証処理の一部が、Webスマートスイッチ100と異なっている。このため、Webスマートスイッチ100Aは、Webスマートスイッチ100におけるCPU10の代わりに、CPU10Aを備える。そして、CPU10Aは、Webスマートスイッチ100における認証処理部14の代わりに、認証処理部14Aを備える。また、Webスマートスイッチ100Aは、Webスマートスイッチ100におけるフラッシュROM50の代わりに、フラッシュROM50Aを備える。そして、フラッシュROM50Aは、Webスマートスイッチ100における管理者の電子証明書55の代わりに、特定の認証局から発行されたルート証明書56を記憶している。これ以外のWebスマートスイッチ100Aの構成は、Webスマートスイッチ100の構成と同じである。

【0061】

図5は、Webスマートスイッチ100Aにおける初期化処理の一部を示すフローチャートである。ここでは、図2,3に示したWebスマートスイッチ100における初期化処理と異なる処理についてのみ説明する。

【0062】

Webスマートスイッチ100Aにおける初期化処理では、ステップS190において、セキュリティ証明書ファイル「password.crt」が発見された場合には(ステップS190:YES)、CPU10Aは、セキュリティ証明書ファイル「password.crt」に記述された認証局に関する情報を取得して、フラッシュROM50Aに記憶されているルート証明書56を発行した認証局との照合を行い(ステップSa192)、両者が一致するか否かを判定する(ステップSa194)。両者が一致しなかった場合には(ステップSa194:NO)、CPU10Aは、発光ダイオード90によって、取得した電子証明書が不当であるため、管理者情報を初期化不能である旨の表示を行う(ステップS150)。その後、CPU10Aは、初期化処理を終了する。

【0063】

ステップSa194において、両者が一致した場合には(ステップSa194:YES)、CPU10Aは、ルート証明書56に含まれている認証局の公開鍵を用いて、セキュリティ証明書ファイルに含まれる電子証明書を復号し、電子証明書の内容を検証する(ステップSa196)。そして、CPU10Aは、検証が成功したか否かを判定する(ステップSa198)。検証が成功した場合には(ステップSa198:YES)、CPU10Aは、フラッシュROM50Aに記憶された設定情報52における管理者設定を工場出荷時設定に初期化する(ステップS140)。

【0064】

ステップSa198において、電子証明書の署名が不正である等、検証が成功しなかった場合には(ステップSa198:NO)、CPU10Aは、発光ダイオード90によって、取得した電子証明書が不当であるため、管理者情報を初期化不能である旨の表示を行う(ステップS150)。その後、CPU10は、初期化処理を終了する。

【0065】

以上説明した変形例のWebスマートスイッチ100Aによっても、Webスマートスイッチ100と同様に、Webスマートスイッチ100Aの管理者が使用するパーソナルコンピュータに備えられたWebブラウザから、Webスマートスイッチ100Aが提供する管理者設定用のWebユーザインタフェースにアクセスすることができなくなった場合に、セキュリティを確保しつつ、管理者設定の内容を初期化することができる。

【0066】

C2.変形例2:

上記実施例、あるいは、変形例1では、初期化処理において、認証情報として、USBキーボードから入力されたパスワードと、USBフラッシュメモリに記憶されたテキストファイルに記述されたパスワードと、USBフラッシュメモリに記憶されたセキュリティ証明書ファイルに記述された電子証明書とを利用可能としたが、本発明は、これに限られない。認証情報として、これらのうちのいずれか1つ、または、2つを利用可能としてもよい。

【0067】

<認証処理態様1>例えば、認証情報として、USBキーボードから入力されたパスワードのみを利用可能とする場合には、図2,3に示した初期化処理におけるステップS160以降の処理を省略すればよい。そして、ステップS100において、USBインタフェース70に接続されたUSBデバイスがUSBキーボードでない場合には(ステップS100:NO)、CPU10は、処理をステップS150に進めるようにすればよい。

【0068】

<認証処理態様2>また、認証情報として、USBフラッシュメモリに記憶されたテキストファイルに記述されたパスワードのみを利用可能とする場合には、図2,3に示した初期化処理において、ステップS100〜S132,S190〜S194の処理を省略すればよい。そして、ステップS182において、テキストファイル「password.txt」が発見されなかった場合には(ステップS182:NO)、CPU10は、処理をステップS150に進めるようにすればよい。

【0069】

<認証処理態様3>また、認証情報として、USBフラッシュメモリに記憶されたセキュリティ証明書ファイルに記述された電子証明書のみを利用可能とする場合には、図2,3に示した初期化処理において、ステップS100〜S132,S182〜186の処理を省略すればよい。

【0070】

<他の認証処理態様>また、上述した認証処理態様1〜3のいずれか2つを組み合わせるようにしてもよい。

【0071】

C3.変形例3:

上記実施例では、Webスマートスイッチ100は、初期化スイッチ80を備えており、図2,3に示した初期化処理において、ステップS170の処理を行うものとしたが、これらを省略するようにしてもよい。ただし、上記実施例のWebスマートスイッチ100によれば、USBインタフェース70にUSBフラッシュメモリが接続されても、初期化スイッチ80によって、認証情報の取得指示が入力されるまでは、USBフラッシュメモリから認証情報を取得しない。したがって、Webスマートスイッチ100の管理者によって、認証情報が記憶されたUSBフラッシュメモリが、例えば、誤って、USBインタフェース70に接続された場合に、すぐに、そのUSBフラッシュメモリから認証情報が取得されて、設定情報52の初期化が実行されてしまうことを防止することができる。

【0072】

C4.変形例4:

上記実施例では、Webスマートスイッチ100は、報知部として、発光ダイオード90を備えており、図2,3に示した初期化処理において、ステップS110,S140,S150の表示を行うものとしたが、これらを省略するようにしてもよい。

【0073】

C5.変形例5:

上記実施例では、報知部として、発光ダイオード90を用いるものとしたが、本発明は、これに限られない。報知部として、例えば、ブザーや、液晶パネル等を用いるようにしてもよい。また、報知部として、発光ダイオード90や、ブザーや、液晶パネル等を併用するようにしてもよい。

【0074】

C6.変形例6:

上記実施例では、USBインタフェース70に接続されるUSB入力装置として、USBキーボードを用いるものとしたが、本発明は、これに限られない。USBキーボードの代わりに、例えば、USBタッチパネルや、USBバーコードリーダや、USBカードリーダ等、USBインタフェース70に接続可能な種々の入力装置を用いるようにしてもよい。

【0075】

C7.変形例7:

上記実施例では、認証情報取得部は、USBインタフェース70を介して、認証情報を取得するものとしたが、本発明は、これに限られない。Webスマートスイッチ100が、無線通信装置を備えるようにし、認証情報取得部は、近距離無線通信(例えば、Bluetooth(登録商標))や非接触IC(例えば、RFID(Radio Frequency IDentification))等、無線通信によって、認証情報を取得するようにしてもよい。また、Webスマートスイッチ100が、赤外線通信装置等の光通信装置を備えるようにし、認証情報取得部は、赤外線通信等の光通信によって、認証情報を取得するようにしてもよい。また、Webスマートスイッチ100が、カードリーダを備えるようにし、認証情報取得部は、SDメモリカードや磁気カード等の記録媒体から、認証情報を取得するようにしてもよい。

【0076】

C8.変形例8:

上記実施例では、認証処理部は、認証処理として、管理者のパスワードや電子証明書を用いた認証処理を行うものとしたが、本発明は、これに限られない。認証処理部は、例えば、指紋認証等の生体認証を行うようにしてもよい。また、認証処理部は、複数種類の認証処理を行うようにしてもよい。

【0077】

C9.変形例9:

上記実施例では、本発明のネットワーク機器をWebスマートスイッチに適用した場合について説明したが、本発明は、これに限られない。本発明は、ルータや、アクセスポイント等、他のネットワーク機器に適用することもできる。

【0078】

C10.変形例10:

上記実施例のWebスマートスイッチ100において、ソフトウェアによって実現されていた構成の一部をハードウェアに置き換えるようにしてもよく、逆に、ハードウェアによって実現されていた構成の一部をソフトウェアに置き換えるようにしてもよい。

【符号の説明】

【0079】

100,100A…Webスマートスイッチ

10,10A…CPU

12…認証情報取得部

14,14A…認証処理部

16…初期化処理部

20…スイッチングエンジン

30…トランシーバ

40…LANコネクタ

50,50A…フラッシュROM

51…Web設定画面データ

52…設定情報

53…初期化プログラム

54…管理者のパスワード

55…管理者の電子証明書

56…ルート証明書

60…RAM

70…USBインタフェース

80…初期化スイッチ(SW)

90…発光ダイオード(LED)

【特許請求の範囲】

【請求項1】

ネットワーク機器の管理者が使用する情報処理装置に備えられたWebブラウザから、ネットワークを介して、前記ネットワーク機器が提供する管理者設定用のWebユーザインタフェースにアクセスすることによってのみ、前記ネットワーク機器の管理者設定を行うことが可能な前記ネットワーク機器であって、

前記管理者設定の内容を記憶する管理者設定記憶部と、

前記ネットワーク機器の外部から、前記管理者の認証情報を取得する認証情報取得部と、

前記認証情報取得部によって取得された前記認証情報を用いて認証処理を行う認証処理部と、

前記認証処理部による前記認証処理によって、前記認証情報が正当な認証情報であると判定された場合に、前記管理者設定記憶部に記憶された前記管理者設定の内容を初期化する初期化処理部と、

を備えるネットワーク機器。

【請求項2】

請求項1記載のネットワーク機器であって、

前記認証情報取得部は、

USB(Universal Serial Bus)インタフェースを含み、

前記USBインタフェースに接続されたUSB入力装置から入力された前記認証情報を取得する、

ネットワーク機器。

【請求項3】

請求項2記載のネットワーク機器であって、

前記USB入力装置は、USBキーボードであり、

前記認証情報は、前記管理者のパスワードである、

ネットワーク機器。

【請求項4】

請求項3記載のネットワーク機器であって、さらに、

前記USBインタフェースに前記USBキーボードが接続されて、該USBキーボードからの前記パスワードの入力の受け付けが可能な状態になったときに、該パスワードの入力の受け付けが可能な状態になった旨の報知を行うための第1の報知部を備える、

ネットワーク機器。

【請求項5】

請求項1ないし4のいずれかに記載のネットワーク機器であって、

前記認証情報取得部は、

USB(Universal Serial Bus)インタフェースを含み、

前記USBインタフェースに接続されたUSBフラッシュメモリに記憶された前記認証情報を取得する、

ネットワーク機器。

【請求項6】

請求項5記載のネットワーク機器であって、

前記認証情報は、テキストファイルに記述された前記管理者のパスワードと、セキュリティ証明書ファイルに記述された電子証明書とのうちの少なくとも一方を含む、

ネットワーク機器。

【請求項7】

請求項5または6記載のネットワーク機器であって、さらに、

前記認証情報取得部による前記認証情報の取得指示を入力するためのスイッチを備え、

前記認証情報取得部は、前記USBインタフェースに前記USBフラッシュメモリが接続された後、前記スイッチによって、前記認証情報の取得指示が入力されたときに、前記USBフラッシュメモリに記憶された前記認証情報を取得する、

ネットワーク機器。

【請求項8】

請求項1ないし7のいずれかに記載のネットワーク機器であって、さらに、

前記認証処理部によって、前記認証情報が正当な認証情報ではないと判定されたときに、該認証情報が正当な認証情報ではないと判定された旨の報知を行うための第2の報知部を備える、

ネットワーク機器。

【請求項9】

請求項1ないし8のいずれかに記載のネットワーク機器であって、さらに、

前記初期化処理部による前記管理者設定の内容の初期化中に、該初期化中である旨の報知を行うための第3の報知部を備える、

ネットワーク機器。

【請求項1】

ネットワーク機器の管理者が使用する情報処理装置に備えられたWebブラウザから、ネットワークを介して、前記ネットワーク機器が提供する管理者設定用のWebユーザインタフェースにアクセスすることによってのみ、前記ネットワーク機器の管理者設定を行うことが可能な前記ネットワーク機器であって、

前記管理者設定の内容を記憶する管理者設定記憶部と、

前記ネットワーク機器の外部から、前記管理者の認証情報を取得する認証情報取得部と、

前記認証情報取得部によって取得された前記認証情報を用いて認証処理を行う認証処理部と、

前記認証処理部による前記認証処理によって、前記認証情報が正当な認証情報であると判定された場合に、前記管理者設定記憶部に記憶された前記管理者設定の内容を初期化する初期化処理部と、

を備えるネットワーク機器。

【請求項2】

請求項1記載のネットワーク機器であって、

前記認証情報取得部は、

USB(Universal Serial Bus)インタフェースを含み、

前記USBインタフェースに接続されたUSB入力装置から入力された前記認証情報を取得する、

ネットワーク機器。

【請求項3】

請求項2記載のネットワーク機器であって、

前記USB入力装置は、USBキーボードであり、

前記認証情報は、前記管理者のパスワードである、

ネットワーク機器。

【請求項4】

請求項3記載のネットワーク機器であって、さらに、

前記USBインタフェースに前記USBキーボードが接続されて、該USBキーボードからの前記パスワードの入力の受け付けが可能な状態になったときに、該パスワードの入力の受け付けが可能な状態になった旨の報知を行うための第1の報知部を備える、

ネットワーク機器。

【請求項5】

請求項1ないし4のいずれかに記載のネットワーク機器であって、

前記認証情報取得部は、

USB(Universal Serial Bus)インタフェースを含み、

前記USBインタフェースに接続されたUSBフラッシュメモリに記憶された前記認証情報を取得する、

ネットワーク機器。

【請求項6】

請求項5記載のネットワーク機器であって、

前記認証情報は、テキストファイルに記述された前記管理者のパスワードと、セキュリティ証明書ファイルに記述された電子証明書とのうちの少なくとも一方を含む、

ネットワーク機器。

【請求項7】

請求項5または6記載のネットワーク機器であって、さらに、

前記認証情報取得部による前記認証情報の取得指示を入力するためのスイッチを備え、

前記認証情報取得部は、前記USBインタフェースに前記USBフラッシュメモリが接続された後、前記スイッチによって、前記認証情報の取得指示が入力されたときに、前記USBフラッシュメモリに記憶された前記認証情報を取得する、

ネットワーク機器。

【請求項8】

請求項1ないし7のいずれかに記載のネットワーク機器であって、さらに、

前記認証処理部によって、前記認証情報が正当な認証情報ではないと判定されたときに、該認証情報が正当な認証情報ではないと判定された旨の報知を行うための第2の報知部を備える、

ネットワーク機器。

【請求項9】

請求項1ないし8のいずれかに記載のネットワーク機器であって、さらに、

前記初期化処理部による前記管理者設定の内容の初期化中に、該初期化中である旨の報知を行うための第3の報知部を備える、

ネットワーク機器。

【図1】

【図2】

【図3】

【図4】

【図5】

【図2】

【図3】

【図4】

【図5】

【公開番号】特開2012−118757(P2012−118757A)

【公開日】平成24年6月21日(2012.6.21)

【国際特許分類】

【出願番号】特願2010−267958(P2010−267958)

【出願日】平成22年12月1日(2010.12.1)

【出願人】(390040187)株式会社バッファロー (378)

【Fターム(参考)】

【公開日】平成24年6月21日(2012.6.21)

【国際特許分類】

【出願日】平成22年12月1日(2010.12.1)

【出願人】(390040187)株式会社バッファロー (378)

【Fターム(参考)】

[ Back to top ]