ネットワーク監視システムおよびネットワーク監視サーバならびにネットワーク監視プログラム

【課題】効率よくネットワークを監視し、不正に持ち込まれてネットワークに接続されている端末装置を監視し、その不正接続端末装置の使用を制限する。

【解決手段】ネットワークに接続された端末装置120,121と、前記ネットワークに接続されており、前記端末装置の該ネットワーク内のIPアドレスに応じてMACアドレスを取得するパケットを送信し、前記パケットに応じた前記端末装置からの応答により該端末装置のMACアドレスを取得し、前記MACアドレスが前記ネットワーク内で登録済みであるかを確認し、未登録である場合には前記端末装置の前記IPアドレスを名乗るブロードキャストを実行するネットワーク監視サーバ111と、を有する。

【解決手段】ネットワークに接続された端末装置120,121と、前記ネットワークに接続されており、前記端末装置の該ネットワーク内のIPアドレスに応じてMACアドレスを取得するパケットを送信し、前記パケットに応じた前記端末装置からの応答により該端末装置のMACアドレスを取得し、前記MACアドレスが前記ネットワーク内で登録済みであるかを確認し、未登録である場合には前記端末装置の前記IPアドレスを名乗るブロードキャストを実行するネットワーク監視サーバ111と、を有する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、ネットワークにおいて未登録の端末装置を監視し、その未登録端末装置の動作を制限するネットワーク監視システムおよびネットワーク監視サーバならびにネットワーク監視プログラムに関する。

【背景技術】

【0002】

オフィスなどでのネットワーク環境の整備により、コンピュータを持ち込み、有線あるいは無線のLANに接続することでネットワークを利用できる環境が各所で整っている。

また、これらのネットワークではDHCPなどにより、自動的にIPアドレスを割り当てるような設定がなされていることが一般的であり、複雑な設定無しにネットワークを使用できるようになっている。

【0003】

このような状況では、不正に持ち込んだ端末装置を監視する必要が生じる。このようなネットワークにおける端末監視に関しては、以下の特許文献1に記載がなされている。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特開2008-269195

【発明の概要】

【発明が解決しようとする課題】

【0005】

以上の特許文献1記載の手法では、端末装置のIPアドレスと、中継サーバのIPアドレスとの比較により、正規の端末装置が正規の場所から接続されているか否かを確認することができる。

【0006】

しかし、中継サーバなどを有しない小規模のLANなどのネットワーク内部では、このような手法の監視を用いることができない。

すなわち、一般的に使用されているネットワークでは、接続時には認証やアクセス制限ができないものであり、接続すれば誰でも自由にネットワークに接続できてしまうものであった。

【0007】

このため、正規に接続されている端末装置と不正に持ち込まれた端末装置との区別がつかない状態になっていた。

本発明は、このような課題に鑑み創案されたもので、効率よくネットワークを監視し、不正に持ち込まれてネットワークに接続されている端末装置を監視し、その不正接続端末装置の使用を制限可能なネットワーク監視システムおよびネットワーク監視サーバ並びにネットワーク監視プログラムを実現することを目的としている。

【課題を解決するための手段】

【0008】

上記目的を達成するために、本発明では、以下に記載するネットワーク監視システムおよびネットワーク監視サーバならびにネットワーク監視プログラムを用いる。

(1)請求項1記載の発明は、ネットワークに接続された端末装置と、前記ネットワークに接続されており、前記端末装置の該ネットワーク内のIPアドレスに応じてMACアドレスを取得するパケットを送信し、前記パケットに応じた前記端末装置からの応答により該端末装置のMACアドレスを取得し、前記MACアドレスが前記ネットワーク内で登録済みであるかを確認し、未登録である場合には前記端末装置の前記IPアドレスを名乗

るブロードキャストを実行するネットワーク監視サーバと、を有することを特徴とするネットワーク監視システムである。

【0009】

(2)請求項2記載の発明は、前記ネットワーク監視サーバは、ARPパケットを送信することで、前記ネットワークに接続されている前記端末装置のMACアドレスを取得する、ことを特徴とする請求項1記載のネットワーク監視システムである。

【0010】

(3)請求項3記載の発明は、前記ネットワーク監視サーバは、ネットワーク内のセグメント毎に配置される、該セグメント内で前記ネットワークに接続されている端末装置の監視を行う、ことを特徴とする請求項1または請求項2に記載のネットワーク監視システムである。

【0011】

(4)請求項4記載の発明は、端末装置が接続されているネットワークに接続されており、前記端末装置の該ネットワーク内のIPアドレスに応じてMACアドレスを取得するパケットを送信し、前記パケットに応じた前記端末装置からの応答により該端末装置のMACアドレスを取得し、前記MACアドレスが前記ネットワーク内で登録済みであるかを確認し、未登録である場合には前記端末装置の前記IPアドレスを名乗るブロードキャストを実行する、ことを特徴とするネットワーク監視サーバである。

【0012】

(5)請求項5記載の発明は、ARPパケットを送信することで、前記ネットワークに接続されている前記端末装置のMACアドレスを取得する、ことを特徴とする請求項4記載のネットワーク監視サーバである。

【0013】

(6)請求項6記載の発明は、ネットワーク内のセグメント毎に配置され、該セグメント内で前記ネットワークに接続されている端末装置の監視を行う、ことを特徴とする請求項4または請求項5に記載のネットワーク監視サーバである。

【0014】

(7)請求項7記載の発明は、端末装置が接続されているネットワークにて、前記端末装置の該ネットワーク内のIPアドレスに応じてMACアドレスを取得するパケットを送信するアドレス取得パケット送信手段、前記パケットに応じた前記端末装置からの応答により該端末装置のMACアドレスを取得するアドレス取得手段、前記MACアドレスが前記ネットワーク内で登録済みであるかを確認するアドレス確認手段、前記MACアドレスが未登録である場合に前記端末装置の前記IPアドレスを名乗るブロードキャストを実行するブロードキャスト実行手段、としてネットワーク監視サーバのコンピュータを機能させることを特徴とするネットワーク監視プログラムである。

【0015】

(8)以上の(1)〜(7)において、ネットワーク監視サーバは、前記端末装置からの応答による前記MACアドレスが前記ネットワーク内で未登録である場合には、前記端末装置の前記IPアドレスに加え、該ネットワーク内で重複しない仮のMACアドレスを用いて、ブロードキャストを実行する、ことを特徴とする。

【発明の効果】

【0016】

上述した本発明のネットワーク監視システム,管理サーバおよびネットワーク監視プログラムによれば、以下のような効果を得ることができる。

(1)請求項1記載のネットワーク監視システムの発明では、端末装置の該ネットワーク内のIPアドレスに応じてMACアドレスを取得するパケットを送信し、パケットに応じた端末装置からの応答により該端末装置のMACアドレスを取得し、MACアドレスがネットワーク内で登録済みであるかを確認する。

【0017】

これにより、該端末装置がネットワーク内で正規に登録されている端末装置であるか、

不正に持ち込まれた未登録端末装置であるかを判別しつつ、効率よくネットワーク内を監視することができる。

【0018】

そして、端末装置からの応答によってMACアドレスが未登録であると判明すれば、この端末装置(未登録端末装置)のIPアドレスを名乗るブロードキャストをネットワーク監視サーバが実行する。これにより、未登録端末装置は、該ネットワーク内での通信ができない状態になる。

【0019】

このため、許可無く不正に持ち込まれてネットワークに接続されている未登録端末装置を監視するだけでなく、その未登録端末装置の使用を制限できるようになる。

さらに、ネットワーク監視サーバが、未登録端末装置のIPアドレスに加え、該ネットワーク内で重複しない仮のMACアドレスを用いて、ブロードキャストを実行することで、未登録端末装置の通信を一層確実に制限できるようになる。

【0020】

(2)請求項2記載のネットワーク監視システムの発明においてネットワーク監視サーバは、ARPパケットを送信することで、ネットワークに接続されている端末装置のMACアドレスを取得している。すなわち、ネットワーク監視サーバは、ネットワーク内のIPアドレスを指定してARP要求としてパケットを送信し、該ARP要求を受けた端末装置からのMACアドレスを含むARP応答を受信する。これにより、ネットワーク内の端末装置あるいは機器が、登録されたものであるか、否かを確実に把握することが可能になる。

【0021】

(3)請求項3記載のネットワーク監視システムの発明では、

以上のように端末装置のIPアドレスに応じたMACアドレスを取得するパケットは異なるセグメントには到達できないため、ネットワーク監視サーバを、ネットワーク内のセグメント毎に配置することで、不正に持ち込まれてネットワークに接続されている未登録端末装置を監視するだけでなく、その未登録端末装置の使用を制限できるようになる。

【0022】

(4)請求項4記載のネットワーク監視サーバの発明では、端末装置の該ネットワーク内のIPアドレスに応じてMACアドレスを取得するパケットを送信し、パケットに応じた端末装置からの応答により該端末装置のMACアドレスを取得し、MACアドレスがネットワーク内で登録済みであるかを確認する。

【0023】

これにより、該端末装置がネットワーク内で正規に登録されている端末装置であるか、不正に持ち込まれた未登録端末装置であるかを判別しつつ、効率よくネットワーク内を監視することができる。

【0024】

そして、端末装置からの応答によってMACアドレスが未登録であると判明すれば、この端末装置(未登録端末装置)のIPアドレスを名乗るブロードキャストをネットワーク監視サーバが実行する。これにより、未登録端末装置は、該ネットワーク内での通信ができない状態になる。

【0025】

このため、不正に持ち込まれてネットワークに接続されている未登録端末装置を監視するだけでなく、その未登録端末装置の使用を制限できるようになる。

さらに、ネットワーク監視サーバが、未登録端末装置のIPアドレスに加え、該ネットワーク内で重複しない仮のMACアドレスを用いて、ブロードキャストを実行することで、未登録端末装置の通信を一層確実に制限できるようになる。

【0026】

(5)請求項5記載のネットワーク監視サーバの発明は、ARPパケットを送信することで、ネットワークに接続されている端末装置のMACアドレスを取得している。すなわ

ち、ネットワーク監視サーバは、ネットワーク内のIPアドレスを指定してARP要求としてパケットを送信し、該ARP要求を受けた端末装置からのMACアドレスを含むARP応答を受信する。これにより、ネットワーク内の端末装置あるいは機器が、登録されたものであるか、否かを確実に把握することが可能になる。

【0027】

(6)請求項3記載のネットワーク監視サーバの発明では、以上のように端末装置のIPアドレスに応じたMACアドレスを取得するパケットは異なるセグメントには到達できないため、ネットワーク監視サーバを、ネットワーク内のセグメント毎に配置することで、不正に持ち込まれてネットワークに接続されている未登録端末装置を監視するだけでなく、その未登録端末装置の使用を制限できるようになる。

【0028】

(7)請求項7記載のネットワーク監視プログラムの発明では、端末装置の該ネットワーク内のIPアドレスに応じてMACアドレスを取得するパケットを送信するアドレス取得パケット送信手段、パケットに応じた端末装置からの応答により該端末装置のMACアドレスを取得するアドレス取得手段、MACアドレスがネットワーク内で登録済みであるかを確認するアドレス確認手段、MACアドレスが未登録である場合に端末装置のIPアドレスを名乗るブロードキャストを実行するブロードキャスト実行手段、を備えることで、端末装置の該ネットワーク内のIPアドレスに応じてMACアドレスを取得するパケットを送信し、パケットに応じた端末装置からの応答により該端末装置のMACアドレスを取得し、MACアドレスがネットワーク内で登録済みであるかを確認する。

【0029】

これにより、該端末装置がネットワーク内で正規に登録されている端末装置であるか、不正に持ち込まれた未登録端末装置であるかを判別しつつ、効率よくネットワーク内を監視することができる。

【0030】

そして、端末装置からの応答によってMACアドレスが未登録であると判明すれば、この端末装置(未登録端末装置)のIPアドレスを名乗るブロードキャストをネットワーク監視サーバが実行する。これにより、未登録端末装置は、該ネットワーク内での通信ができない状態になる。

【0031】

このため、不正に持ち込まれてネットワークに接続されている未登録端末装置を監視するだけでなく、その未登録端末装置の使用を制限できるようになる。

さらに、ネットワーク監視サーバが、未登録端末装置のIPアドレスに加え、該ネットワーク内で重複しない仮のMACアドレスを用いて、ブロードキャストを実行することで、未登録端末装置の通信を一層確実に制限できるようになる。

【図面の簡単な説明】

【0032】

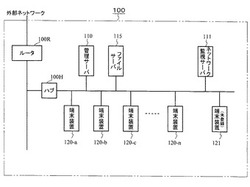

【図1】本発明の一実施形態のネットワーク監視システムの構成を示すブロック図である。

【図2】本発明の一実施形態のネットワーク監視システムの構成を示すブロック図である。

【図3】本発明の一実施形態のネットワーク監視システムの動作を示すフローチャートである。

【図4】本発明の一実施形態のネットワーク監視システムの構成を示すブロック図である。

【発明を実施するための形態】

【0033】

以下、図面を参照して本発明の実施の形態を説明する。

〔1〕本実施形態のネットワーク監視システムの構成(1):

図1は本発明の一実施形態としてのネットワーク監視システムが既存のネットワークシ

ステム100において構成された状態を示すブロック図である。

【0034】

この図1において、ネットワークシステム100は、LAN(Local Area Network)などのネットワークシステムである。

このネットワークシステム100では、ルータ100Rが外部ネットワークとネットワークシステム100間を相互接続する通信機器である。

【0035】

ハブ100Hはスイッチングハブなどで構成され、複数の機器をネットワーク接続するネットワーク機器である。

管理サーバ110は、ネットワークシステム100における各種制御や各種管理を行うものであり、後述する端末装置のIPアドレスとMACアドレスとの管理も行っている。

【0036】

ネットワーク監視サーバ111は、端末装置の該ネットワーク内のIPアドレスに応じてMACアドレスを取得するパケットを送信し、パケットに応じた端末装置からの応答により該端末装置のMACアドレスを取得し、MACアドレスがネットワーク内で登録済みであるかを確認する。

【0037】

そして、ネットワーク監視サーバ111は、端末装置からの応答によってMACアドレスが未登録であると判明すれば、この端末装置(未登録端末装置)のIPアドレスを名乗るブロードキャストをが実行する。

【0038】

ここで、IPアドレス(Internet Protocol Address )とは、IPネットワークにおいて、パケットの宛先や送信元を特定するために利用される識別子である。なお、この実施形態で用いられるのは、LAN内で利用できる「プライベートアドレス」である。また、MACアドレス(Media Access Control address)は、ネットワーク上で、各ノードを識別するために設定されているLANカードなどのネットワーク機器のハードウェア固有の物

理アドレスである。

【0039】

そして、、ネットワーク監視サーバ111は、図2に示されるように、端末装置の該ネットワーク内のIPアドレスに応じてMACアドレスを取得するパケットを送信するアドレス取得パケット送信手段、パケットに応じた端末装置からの応答により該端末装置のMACアドレスを取得する端末アドレス取得手段、MACアドレスがネットワーク内で登録済みであるかを確認する端末アドレス確認手段、MACアドレスが未登録である場合に端末装置のIPアドレスを名乗るブロードキャストを実行するブロードキャスト実行手段、を備える。

【0040】

ファイルサーバ115はネットワークに接続されており、各種ファイルや各種データが格納されているネットワーク上のファイル格納手段である。

端末装置120-a〜端末装置120-nは、ネットワークに接続されたコンピュータ装置などの情報処理端末装置である。なお、ここでは、a〜nまでのn台の端末装置がネットワークに接続された状態を示しているが、台数は1台であっても複数台であっても構わない。

【0041】

なお、この端末装置120-a〜端末装置120-nは、一般的なコンピュータ装置だけでなく、ネットワークに接続可能なプリンタ、スキャナ、複写機、ファクシミリ装置なども含まれる。

【0042】

また、この端末装置120-a〜端末装置120-nは、IPアドレスとMACアドレスとの組合せが、管理サーバ110により管理され、登録されているものとする。

また、端末装置121は、管理者の許可無く不正に持ち込まれてネットワークシステム

100に接続され、DHCPなどによって自動的にIPアドレスを割り当てるられて、使用可能になっている情報処理端末装置である。なお、この端末装置121は、一般的なコンピュータ装置だけでなく、ネットワークに接続可能なプリンタ、スキャナ、複写機、ファクシミリ装置などの場合も含まれる。なお、ここでは、1台の端末装置121がネットワークに接続された状態を示しているが、台数は1台であっても複数台であっても構わない。

【0043】

〔2〕本実施形態のネットワーク監視システムの動作:

以下、図3のフローチャートを参照して、本実施形態のネットワーク監視システムの動作を説明する。

【0044】

ここでは、ネットワーク監視サーバ111においてネットワーク監視プログラムが動作しており、ネットワークに許可無く接続された端末装置121を発見し、その端末装置121の動作を阻害する動作について説明する。

【0045】

なお、このネットワーク監視サーバ111のネットワーク監視機能については、管理サーバ110において実現することも可能である。また、このネットワーク監視サーバ111のネットワーク監視機能については、端末装置120-a〜端末装置120-nのいずれかにおいて実現することも可能である。以下の説明では、ネットワーク監視サーバ111がネットワーク監視プログラムを実行するものとして説明を続ける。

【0046】

ネットワーク監視サーバ111は所定の監視タイミングに達すると(図3中のステップS101でYES)、アドレス取得パケット送信手段111aが、該ネットワークシステム100内の各端末装置120-a〜120-nや端末装置121の各IPアドレスに応じてMACアドレスを取得するパケット(ARPパケット)を送信する(図5中のステップS102)。

【0047】

ここで、許可を得て登録されている端末装置120-a〜120-nだけでなく、未知の端末装置121のIPアドレスの可能性にも配慮し、ネットワークシステム100においてDHCPによって割り当てられる可能性のある全てのIPアドレスに対してアドレス取得パケット送信手段111aがARPパケットを送信する。

【0048】

あるいは、ここで、未知の端末装置121のIPアドレスの可能性にも配慮し、ネットワークシステム100において動作可能な全てのIPアドレスに対してアドレス取得パケット送信手段111aがARPパケットを送信する。

【0049】

このARPパケットの送信は、ARP要求とも呼ばれており、このARP要求を受けた端末装置は、自分のIPアドレスとMACアドレスとをARP応答として、ARP要求の送信元に対して返信を行う。

【0050】

ここで、アドレス取得パケット送信手段111aが1つのIPアドレスに対してARPパケットを送信する(図3中のステップS102)毎に、いずれかの端末装置(端末装置120-a〜120-n、未知の端末装置121のいずれか)からのARP応答を、端末アドレス取得手段111bが受信すべく待機する(図3中のステップS103)。

【0051】

ここで、ARP応答があれば(図3中のステップS103)、そのARP応答に含まれるMACアドレスについて、端末アドレス確認手段111cは、管理サーバ110が管理している所定の管理テーブルを参照し、このMACアドレスがネットワークシステム100内で既に登録済みであるかを確認する(図3中のステップS105)。

【0052】

この端末装置からのARP応答により得られたMACアドレスが登録済みであれば(図3中のステップS105でNO)、ステップ102に戻り、別なIPアドレスに対してARP要求を繰り返す(図3中のステップS102)。

【0053】

一方、端末装置からのARP応答によって得られたMACアドレスが、本ネットワークシステム100内において未登録であると判明すれば(図3中のステップS105でYES)、このARP応答をした端末装置(この場合、未登録端末装置121)のIPアドレスを名乗るブロードキャストをネットワーク監視サーバ111内のブロードキャスト実行手段111dが実行する(図3中のステップS106)。

なお、この際に、ブロードキャスト実行手段111dは、未登録端末装置のIPアドレスに加え、該ネットワークシステム100内で重複しない仮のMACアドレスを用いて、ブロードキャストを実行することで、未登録端末装置の通信を一層確実に制限できるようになる。

【0054】

そして、ネットワークシステム100内で割り当て可能なIPアドレス、あるいは、ネットワークシステム100内で使用可能なIPアドレスの全てについて以上のARP要求、ARP応答の受信、未登録か否かの判断、未登録アドレスに対してIPアドレスを名乗ったブロードキャスト実行、を繰り返す(図3中のステップS107でNO、S102)。

【0055】

これにより、ネットワークシステム100内では、未登録端末装置121のIPアドレスは監視サーバ111に乗っ取られた状態になり、未登録端末装置121はネットワークシステム100内での通信が行えない状態になる。

【0056】

あるいは、ネットワークシステム100内では、未登録端末装置121のIPアドレスが、重複して存在するため、アドレスの衝突が検出され、その未登録端末装置121が持っていたIPアドレスそのものが使用不能な状態に陥る。

【0057】

さらに、ネットワーク監視サーバ111が、未登録端末装置121のIPアドレスに加え、該ネットワーク内で重複しない仮のMACアドレスを用いてブロードキャストを実行することで、未登録端末装置121のIPアドレスとMACアドレスとの組み合わせによる通信が、一層確実に制限される。

【0058】

以上のように、端末装置の該ネットワーク内のIPアドレスに応じてMACアドレスを取得するパケットを送信し、パケットに応じた端末装置からの応答により該端末装置のMACアドレスを取得し、MACアドレスがネットワーク内で登録済みであるかを確認することで、該端末装置がネットワーク内で正規に登録されている端末装置であるか、許可を得ずに不正に持ち込まれた未登録端末装置であるかを判別しつつ、効率よくネットワーク内を監視することができる。そして、端末装置からの応答によってMACアドレスが未登録であると判明すれば、この端末装置(未登録端末装置)のIPアドレスを名乗るブロードキャストをネットワーク監視サーバが実行する。これにより、未登録端末装置は、該ネットワーク内での通信ができない状態になる。このため、許可無く不正に持ち込まれてネットワークに接続されている未登録端末装置を監視するだけでなく、その未登録端末装置の使用を制限できるようになる。

【0059】

さらに、ネットワーク監視サーバが、未登録端末装置のIPアドレスに加え、該ネットワーク内で重複しない仮のMACアドレスを用いて、ブロードキャストを実行することで、未登録端末装置の通信を一層確実に制限できるようになる。

【0060】

〔3〕本実施形態のネットワーク監視システムの構成(2):

図4は本発明の実施形態としてのネットワーク監視システムが既存のネットワークシステム100において構成された状態の他の例を示すブロック図である。

【0061】

ここで、図1と同一物には同一番号を付すことで重複した説明を省略する。

この図4では、ネットワークシステム100内にスイッチングハブ100H1とスイッチングハブ100H2とが存在しており、それぞれのスイッチングハブに端末装置が接続されている。

【0062】

すなわち、ルータ100Rに接続されたスイッチングハブ100H1には、端末装置120-a〜端末装置120-mと、管理サーバ110と、ファイルサーバ115Aと、未登録端末装置121とが接続されている。

【0063】

なお、ここでは、a〜mまでの複数台の端末装置がネットワークに接続された状態を示しているが、台数は1台であっても複数台であっても構わない。

また、ルータ100Rに接続されたスイッチングハブ100H2には、端末装置120-n〜端末装置120-zと、ファイルサーバ115Bと、未登録端末装置122とが接続されている。なお、ここでは、n〜zまでの複数台の端末装置がネットワークに接続された状態を示しているが、台数は1台であっても複数台であっても構わない。

【0064】

ここで、各スイッチングハブ以下の各装置のまとまりが、1セグメントを構成している。すなわち、図4の場合には、2つのセグメントが存在している。そして、ネットワーク監視サーバ111AによるARP要求は、スイッチングハブ100H1のセグメント内だけであり、スイッチングハブ100H1を超えることができない。

【0065】

このため、スイッチングハブ100H2のセグメント内にも、監視サーバ111Aと同等な監視サーバ111Bを配置している。従って、スイッチングハブ100H2のセグメント内に、未登録端末装置122が存在する場合には、監視サーバ111Bが図3に示した手順で、未登録端末装置122の監視と動作制限とを実行すればよい。

【0066】

以上のように端末装置120,121のIPアドレスに応じたMACアドレスを取得するパケットは異なるセグメントには到達できないため、ネットワーク監視サーバ111を、ネットワーク内のセグメント毎に配置することで、不正に持ち込まれてネットワークに接続されている未登録端末装置121,122を監視するだけでなく、その未登録端末装置121,122の使用を制限できるようになる。

【0067】

〔4〕本実施形態のネットワーク監視システムの構成(3):

以上の説明では、未登録端末装置121,122は、情報処理端末装置(PC)である場合を具体例にしてきた。これ以外に、許可無くネットワークに接続したプリンタ、スキャナ、ネットワーク接続可能なハードディスク装置などであっても、以上の場合と同様に監視と動作制限とが可能になる。

【0068】

〔5〕本実施形態のネットワーク監視システムの応用:

以上説明したように、既存のネットワークシステム100に対して、ネットワーク監視プログラムを搭載したネットワーク監視サーバ111を設けることにより、以上説明したように、不正に持ち込まれてネットワークに接続されている未登録端末装置121,122を監視するだけでなく、その未登録端末装置121,122の使用を制限できるようになる。

【0069】

このため、本実施形態を適用しようとする場合に、そのネットワークシステム100が本実施形態に対応可能か否かを事前に検討するのであれば、監視サーバ111をネットワ

ークシステム100に接続してARP要求を送信し、その反応としてARP応答があるか否かを調べればよい。すなわち、ARP要求に対してARP応答があるネットワークシステム100であれば、本実施形態を適用することが可能であり、不正に持ち込まれてネットワークに接続されている未登録端末装置を監視するだけでなく、その未登録端末装置の使用を制限できるようになる。

【0070】

〔5〕実施形態の変形例:

以上の各実施形態の説明で使用してきたIPアドレス、MACアドレス、ARP要求/応答などに限定されず、同様のアドレスや要求/応答を用いて、同様の動作を実現することが可能である。この場合も、本実施形態の変形例として良好な結果を得ることが可能である。

【符号の説明】

【0071】

100 ネットワーク監視システム

100R ルータ

100H ハブ

110 管理サーバ

111 ネットワーク監視サーバ

115 ファイルサーバ

120 端末装置

121 未登録端末装置

【技術分野】

【0001】

本発明は、ネットワークにおいて未登録の端末装置を監視し、その未登録端末装置の動作を制限するネットワーク監視システムおよびネットワーク監視サーバならびにネットワーク監視プログラムに関する。

【背景技術】

【0002】

オフィスなどでのネットワーク環境の整備により、コンピュータを持ち込み、有線あるいは無線のLANに接続することでネットワークを利用できる環境が各所で整っている。

また、これらのネットワークではDHCPなどにより、自動的にIPアドレスを割り当てるような設定がなされていることが一般的であり、複雑な設定無しにネットワークを使用できるようになっている。

【0003】

このような状況では、不正に持ち込んだ端末装置を監視する必要が生じる。このようなネットワークにおける端末監視に関しては、以下の特許文献1に記載がなされている。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特開2008-269195

【発明の概要】

【発明が解決しようとする課題】

【0005】

以上の特許文献1記載の手法では、端末装置のIPアドレスと、中継サーバのIPアドレスとの比較により、正規の端末装置が正規の場所から接続されているか否かを確認することができる。

【0006】

しかし、中継サーバなどを有しない小規模のLANなどのネットワーク内部では、このような手法の監視を用いることができない。

すなわち、一般的に使用されているネットワークでは、接続時には認証やアクセス制限ができないものであり、接続すれば誰でも自由にネットワークに接続できてしまうものであった。

【0007】

このため、正規に接続されている端末装置と不正に持ち込まれた端末装置との区別がつかない状態になっていた。

本発明は、このような課題に鑑み創案されたもので、効率よくネットワークを監視し、不正に持ち込まれてネットワークに接続されている端末装置を監視し、その不正接続端末装置の使用を制限可能なネットワーク監視システムおよびネットワーク監視サーバ並びにネットワーク監視プログラムを実現することを目的としている。

【課題を解決するための手段】

【0008】

上記目的を達成するために、本発明では、以下に記載するネットワーク監視システムおよびネットワーク監視サーバならびにネットワーク監視プログラムを用いる。

(1)請求項1記載の発明は、ネットワークに接続された端末装置と、前記ネットワークに接続されており、前記端末装置の該ネットワーク内のIPアドレスに応じてMACアドレスを取得するパケットを送信し、前記パケットに応じた前記端末装置からの応答により該端末装置のMACアドレスを取得し、前記MACアドレスが前記ネットワーク内で登録済みであるかを確認し、未登録である場合には前記端末装置の前記IPアドレスを名乗

るブロードキャストを実行するネットワーク監視サーバと、を有することを特徴とするネットワーク監視システムである。

【0009】

(2)請求項2記載の発明は、前記ネットワーク監視サーバは、ARPパケットを送信することで、前記ネットワークに接続されている前記端末装置のMACアドレスを取得する、ことを特徴とする請求項1記載のネットワーク監視システムである。

【0010】

(3)請求項3記載の発明は、前記ネットワーク監視サーバは、ネットワーク内のセグメント毎に配置される、該セグメント内で前記ネットワークに接続されている端末装置の監視を行う、ことを特徴とする請求項1または請求項2に記載のネットワーク監視システムである。

【0011】

(4)請求項4記載の発明は、端末装置が接続されているネットワークに接続されており、前記端末装置の該ネットワーク内のIPアドレスに応じてMACアドレスを取得するパケットを送信し、前記パケットに応じた前記端末装置からの応答により該端末装置のMACアドレスを取得し、前記MACアドレスが前記ネットワーク内で登録済みであるかを確認し、未登録である場合には前記端末装置の前記IPアドレスを名乗るブロードキャストを実行する、ことを特徴とするネットワーク監視サーバである。

【0012】

(5)請求項5記載の発明は、ARPパケットを送信することで、前記ネットワークに接続されている前記端末装置のMACアドレスを取得する、ことを特徴とする請求項4記載のネットワーク監視サーバである。

【0013】

(6)請求項6記載の発明は、ネットワーク内のセグメント毎に配置され、該セグメント内で前記ネットワークに接続されている端末装置の監視を行う、ことを特徴とする請求項4または請求項5に記載のネットワーク監視サーバである。

【0014】

(7)請求項7記載の発明は、端末装置が接続されているネットワークにて、前記端末装置の該ネットワーク内のIPアドレスに応じてMACアドレスを取得するパケットを送信するアドレス取得パケット送信手段、前記パケットに応じた前記端末装置からの応答により該端末装置のMACアドレスを取得するアドレス取得手段、前記MACアドレスが前記ネットワーク内で登録済みであるかを確認するアドレス確認手段、前記MACアドレスが未登録である場合に前記端末装置の前記IPアドレスを名乗るブロードキャストを実行するブロードキャスト実行手段、としてネットワーク監視サーバのコンピュータを機能させることを特徴とするネットワーク監視プログラムである。

【0015】

(8)以上の(1)〜(7)において、ネットワーク監視サーバは、前記端末装置からの応答による前記MACアドレスが前記ネットワーク内で未登録である場合には、前記端末装置の前記IPアドレスに加え、該ネットワーク内で重複しない仮のMACアドレスを用いて、ブロードキャストを実行する、ことを特徴とする。

【発明の効果】

【0016】

上述した本発明のネットワーク監視システム,管理サーバおよびネットワーク監視プログラムによれば、以下のような効果を得ることができる。

(1)請求項1記載のネットワーク監視システムの発明では、端末装置の該ネットワーク内のIPアドレスに応じてMACアドレスを取得するパケットを送信し、パケットに応じた端末装置からの応答により該端末装置のMACアドレスを取得し、MACアドレスがネットワーク内で登録済みであるかを確認する。

【0017】

これにより、該端末装置がネットワーク内で正規に登録されている端末装置であるか、

不正に持ち込まれた未登録端末装置であるかを判別しつつ、効率よくネットワーク内を監視することができる。

【0018】

そして、端末装置からの応答によってMACアドレスが未登録であると判明すれば、この端末装置(未登録端末装置)のIPアドレスを名乗るブロードキャストをネットワーク監視サーバが実行する。これにより、未登録端末装置は、該ネットワーク内での通信ができない状態になる。

【0019】

このため、許可無く不正に持ち込まれてネットワークに接続されている未登録端末装置を監視するだけでなく、その未登録端末装置の使用を制限できるようになる。

さらに、ネットワーク監視サーバが、未登録端末装置のIPアドレスに加え、該ネットワーク内で重複しない仮のMACアドレスを用いて、ブロードキャストを実行することで、未登録端末装置の通信を一層確実に制限できるようになる。

【0020】

(2)請求項2記載のネットワーク監視システムの発明においてネットワーク監視サーバは、ARPパケットを送信することで、ネットワークに接続されている端末装置のMACアドレスを取得している。すなわち、ネットワーク監視サーバは、ネットワーク内のIPアドレスを指定してARP要求としてパケットを送信し、該ARP要求を受けた端末装置からのMACアドレスを含むARP応答を受信する。これにより、ネットワーク内の端末装置あるいは機器が、登録されたものであるか、否かを確実に把握することが可能になる。

【0021】

(3)請求項3記載のネットワーク監視システムの発明では、

以上のように端末装置のIPアドレスに応じたMACアドレスを取得するパケットは異なるセグメントには到達できないため、ネットワーク監視サーバを、ネットワーク内のセグメント毎に配置することで、不正に持ち込まれてネットワークに接続されている未登録端末装置を監視するだけでなく、その未登録端末装置の使用を制限できるようになる。

【0022】

(4)請求項4記載のネットワーク監視サーバの発明では、端末装置の該ネットワーク内のIPアドレスに応じてMACアドレスを取得するパケットを送信し、パケットに応じた端末装置からの応答により該端末装置のMACアドレスを取得し、MACアドレスがネットワーク内で登録済みであるかを確認する。

【0023】

これにより、該端末装置がネットワーク内で正規に登録されている端末装置であるか、不正に持ち込まれた未登録端末装置であるかを判別しつつ、効率よくネットワーク内を監視することができる。

【0024】

そして、端末装置からの応答によってMACアドレスが未登録であると判明すれば、この端末装置(未登録端末装置)のIPアドレスを名乗るブロードキャストをネットワーク監視サーバが実行する。これにより、未登録端末装置は、該ネットワーク内での通信ができない状態になる。

【0025】

このため、不正に持ち込まれてネットワークに接続されている未登録端末装置を監視するだけでなく、その未登録端末装置の使用を制限できるようになる。

さらに、ネットワーク監視サーバが、未登録端末装置のIPアドレスに加え、該ネットワーク内で重複しない仮のMACアドレスを用いて、ブロードキャストを実行することで、未登録端末装置の通信を一層確実に制限できるようになる。

【0026】

(5)請求項5記載のネットワーク監視サーバの発明は、ARPパケットを送信することで、ネットワークに接続されている端末装置のMACアドレスを取得している。すなわ

ち、ネットワーク監視サーバは、ネットワーク内のIPアドレスを指定してARP要求としてパケットを送信し、該ARP要求を受けた端末装置からのMACアドレスを含むARP応答を受信する。これにより、ネットワーク内の端末装置あるいは機器が、登録されたものであるか、否かを確実に把握することが可能になる。

【0027】

(6)請求項3記載のネットワーク監視サーバの発明では、以上のように端末装置のIPアドレスに応じたMACアドレスを取得するパケットは異なるセグメントには到達できないため、ネットワーク監視サーバを、ネットワーク内のセグメント毎に配置することで、不正に持ち込まれてネットワークに接続されている未登録端末装置を監視するだけでなく、その未登録端末装置の使用を制限できるようになる。

【0028】

(7)請求項7記載のネットワーク監視プログラムの発明では、端末装置の該ネットワーク内のIPアドレスに応じてMACアドレスを取得するパケットを送信するアドレス取得パケット送信手段、パケットに応じた端末装置からの応答により該端末装置のMACアドレスを取得するアドレス取得手段、MACアドレスがネットワーク内で登録済みであるかを確認するアドレス確認手段、MACアドレスが未登録である場合に端末装置のIPアドレスを名乗るブロードキャストを実行するブロードキャスト実行手段、を備えることで、端末装置の該ネットワーク内のIPアドレスに応じてMACアドレスを取得するパケットを送信し、パケットに応じた端末装置からの応答により該端末装置のMACアドレスを取得し、MACアドレスがネットワーク内で登録済みであるかを確認する。

【0029】

これにより、該端末装置がネットワーク内で正規に登録されている端末装置であるか、不正に持ち込まれた未登録端末装置であるかを判別しつつ、効率よくネットワーク内を監視することができる。

【0030】

そして、端末装置からの応答によってMACアドレスが未登録であると判明すれば、この端末装置(未登録端末装置)のIPアドレスを名乗るブロードキャストをネットワーク監視サーバが実行する。これにより、未登録端末装置は、該ネットワーク内での通信ができない状態になる。

【0031】

このため、不正に持ち込まれてネットワークに接続されている未登録端末装置を監視するだけでなく、その未登録端末装置の使用を制限できるようになる。

さらに、ネットワーク監視サーバが、未登録端末装置のIPアドレスに加え、該ネットワーク内で重複しない仮のMACアドレスを用いて、ブロードキャストを実行することで、未登録端末装置の通信を一層確実に制限できるようになる。

【図面の簡単な説明】

【0032】

【図1】本発明の一実施形態のネットワーク監視システムの構成を示すブロック図である。

【図2】本発明の一実施形態のネットワーク監視システムの構成を示すブロック図である。

【図3】本発明の一実施形態のネットワーク監視システムの動作を示すフローチャートである。

【図4】本発明の一実施形態のネットワーク監視システムの構成を示すブロック図である。

【発明を実施するための形態】

【0033】

以下、図面を参照して本発明の実施の形態を説明する。

〔1〕本実施形態のネットワーク監視システムの構成(1):

図1は本発明の一実施形態としてのネットワーク監視システムが既存のネットワークシ

ステム100において構成された状態を示すブロック図である。

【0034】

この図1において、ネットワークシステム100は、LAN(Local Area Network)などのネットワークシステムである。

このネットワークシステム100では、ルータ100Rが外部ネットワークとネットワークシステム100間を相互接続する通信機器である。

【0035】

ハブ100Hはスイッチングハブなどで構成され、複数の機器をネットワーク接続するネットワーク機器である。

管理サーバ110は、ネットワークシステム100における各種制御や各種管理を行うものであり、後述する端末装置のIPアドレスとMACアドレスとの管理も行っている。

【0036】

ネットワーク監視サーバ111は、端末装置の該ネットワーク内のIPアドレスに応じてMACアドレスを取得するパケットを送信し、パケットに応じた端末装置からの応答により該端末装置のMACアドレスを取得し、MACアドレスがネットワーク内で登録済みであるかを確認する。

【0037】

そして、ネットワーク監視サーバ111は、端末装置からの応答によってMACアドレスが未登録であると判明すれば、この端末装置(未登録端末装置)のIPアドレスを名乗るブロードキャストをが実行する。

【0038】

ここで、IPアドレス(Internet Protocol Address )とは、IPネットワークにおいて、パケットの宛先や送信元を特定するために利用される識別子である。なお、この実施形態で用いられるのは、LAN内で利用できる「プライベートアドレス」である。また、MACアドレス(Media Access Control address)は、ネットワーク上で、各ノードを識別するために設定されているLANカードなどのネットワーク機器のハードウェア固有の物

理アドレスである。

【0039】

そして、、ネットワーク監視サーバ111は、図2に示されるように、端末装置の該ネットワーク内のIPアドレスに応じてMACアドレスを取得するパケットを送信するアドレス取得パケット送信手段、パケットに応じた端末装置からの応答により該端末装置のMACアドレスを取得する端末アドレス取得手段、MACアドレスがネットワーク内で登録済みであるかを確認する端末アドレス確認手段、MACアドレスが未登録である場合に端末装置のIPアドレスを名乗るブロードキャストを実行するブロードキャスト実行手段、を備える。

【0040】

ファイルサーバ115はネットワークに接続されており、各種ファイルや各種データが格納されているネットワーク上のファイル格納手段である。

端末装置120-a〜端末装置120-nは、ネットワークに接続されたコンピュータ装置などの情報処理端末装置である。なお、ここでは、a〜nまでのn台の端末装置がネットワークに接続された状態を示しているが、台数は1台であっても複数台であっても構わない。

【0041】

なお、この端末装置120-a〜端末装置120-nは、一般的なコンピュータ装置だけでなく、ネットワークに接続可能なプリンタ、スキャナ、複写機、ファクシミリ装置なども含まれる。

【0042】

また、この端末装置120-a〜端末装置120-nは、IPアドレスとMACアドレスとの組合せが、管理サーバ110により管理され、登録されているものとする。

また、端末装置121は、管理者の許可無く不正に持ち込まれてネットワークシステム

100に接続され、DHCPなどによって自動的にIPアドレスを割り当てるられて、使用可能になっている情報処理端末装置である。なお、この端末装置121は、一般的なコンピュータ装置だけでなく、ネットワークに接続可能なプリンタ、スキャナ、複写機、ファクシミリ装置などの場合も含まれる。なお、ここでは、1台の端末装置121がネットワークに接続された状態を示しているが、台数は1台であっても複数台であっても構わない。

【0043】

〔2〕本実施形態のネットワーク監視システムの動作:

以下、図3のフローチャートを参照して、本実施形態のネットワーク監視システムの動作を説明する。

【0044】

ここでは、ネットワーク監視サーバ111においてネットワーク監視プログラムが動作しており、ネットワークに許可無く接続された端末装置121を発見し、その端末装置121の動作を阻害する動作について説明する。

【0045】

なお、このネットワーク監視サーバ111のネットワーク監視機能については、管理サーバ110において実現することも可能である。また、このネットワーク監視サーバ111のネットワーク監視機能については、端末装置120-a〜端末装置120-nのいずれかにおいて実現することも可能である。以下の説明では、ネットワーク監視サーバ111がネットワーク監視プログラムを実行するものとして説明を続ける。

【0046】

ネットワーク監視サーバ111は所定の監視タイミングに達すると(図3中のステップS101でYES)、アドレス取得パケット送信手段111aが、該ネットワークシステム100内の各端末装置120-a〜120-nや端末装置121の各IPアドレスに応じてMACアドレスを取得するパケット(ARPパケット)を送信する(図5中のステップS102)。

【0047】

ここで、許可を得て登録されている端末装置120-a〜120-nだけでなく、未知の端末装置121のIPアドレスの可能性にも配慮し、ネットワークシステム100においてDHCPによって割り当てられる可能性のある全てのIPアドレスに対してアドレス取得パケット送信手段111aがARPパケットを送信する。

【0048】

あるいは、ここで、未知の端末装置121のIPアドレスの可能性にも配慮し、ネットワークシステム100において動作可能な全てのIPアドレスに対してアドレス取得パケット送信手段111aがARPパケットを送信する。

【0049】

このARPパケットの送信は、ARP要求とも呼ばれており、このARP要求を受けた端末装置は、自分のIPアドレスとMACアドレスとをARP応答として、ARP要求の送信元に対して返信を行う。

【0050】

ここで、アドレス取得パケット送信手段111aが1つのIPアドレスに対してARPパケットを送信する(図3中のステップS102)毎に、いずれかの端末装置(端末装置120-a〜120-n、未知の端末装置121のいずれか)からのARP応答を、端末アドレス取得手段111bが受信すべく待機する(図3中のステップS103)。

【0051】

ここで、ARP応答があれば(図3中のステップS103)、そのARP応答に含まれるMACアドレスについて、端末アドレス確認手段111cは、管理サーバ110が管理している所定の管理テーブルを参照し、このMACアドレスがネットワークシステム100内で既に登録済みであるかを確認する(図3中のステップS105)。

【0052】

この端末装置からのARP応答により得られたMACアドレスが登録済みであれば(図3中のステップS105でNO)、ステップ102に戻り、別なIPアドレスに対してARP要求を繰り返す(図3中のステップS102)。

【0053】

一方、端末装置からのARP応答によって得られたMACアドレスが、本ネットワークシステム100内において未登録であると判明すれば(図3中のステップS105でYES)、このARP応答をした端末装置(この場合、未登録端末装置121)のIPアドレスを名乗るブロードキャストをネットワーク監視サーバ111内のブロードキャスト実行手段111dが実行する(図3中のステップS106)。

なお、この際に、ブロードキャスト実行手段111dは、未登録端末装置のIPアドレスに加え、該ネットワークシステム100内で重複しない仮のMACアドレスを用いて、ブロードキャストを実行することで、未登録端末装置の通信を一層確実に制限できるようになる。

【0054】

そして、ネットワークシステム100内で割り当て可能なIPアドレス、あるいは、ネットワークシステム100内で使用可能なIPアドレスの全てについて以上のARP要求、ARP応答の受信、未登録か否かの判断、未登録アドレスに対してIPアドレスを名乗ったブロードキャスト実行、を繰り返す(図3中のステップS107でNO、S102)。

【0055】

これにより、ネットワークシステム100内では、未登録端末装置121のIPアドレスは監視サーバ111に乗っ取られた状態になり、未登録端末装置121はネットワークシステム100内での通信が行えない状態になる。

【0056】

あるいは、ネットワークシステム100内では、未登録端末装置121のIPアドレスが、重複して存在するため、アドレスの衝突が検出され、その未登録端末装置121が持っていたIPアドレスそのものが使用不能な状態に陥る。

【0057】

さらに、ネットワーク監視サーバ111が、未登録端末装置121のIPアドレスに加え、該ネットワーク内で重複しない仮のMACアドレスを用いてブロードキャストを実行することで、未登録端末装置121のIPアドレスとMACアドレスとの組み合わせによる通信が、一層確実に制限される。

【0058】

以上のように、端末装置の該ネットワーク内のIPアドレスに応じてMACアドレスを取得するパケットを送信し、パケットに応じた端末装置からの応答により該端末装置のMACアドレスを取得し、MACアドレスがネットワーク内で登録済みであるかを確認することで、該端末装置がネットワーク内で正規に登録されている端末装置であるか、許可を得ずに不正に持ち込まれた未登録端末装置であるかを判別しつつ、効率よくネットワーク内を監視することができる。そして、端末装置からの応答によってMACアドレスが未登録であると判明すれば、この端末装置(未登録端末装置)のIPアドレスを名乗るブロードキャストをネットワーク監視サーバが実行する。これにより、未登録端末装置は、該ネットワーク内での通信ができない状態になる。このため、許可無く不正に持ち込まれてネットワークに接続されている未登録端末装置を監視するだけでなく、その未登録端末装置の使用を制限できるようになる。

【0059】

さらに、ネットワーク監視サーバが、未登録端末装置のIPアドレスに加え、該ネットワーク内で重複しない仮のMACアドレスを用いて、ブロードキャストを実行することで、未登録端末装置の通信を一層確実に制限できるようになる。

【0060】

〔3〕本実施形態のネットワーク監視システムの構成(2):

図4は本発明の実施形態としてのネットワーク監視システムが既存のネットワークシステム100において構成された状態の他の例を示すブロック図である。

【0061】

ここで、図1と同一物には同一番号を付すことで重複した説明を省略する。

この図4では、ネットワークシステム100内にスイッチングハブ100H1とスイッチングハブ100H2とが存在しており、それぞれのスイッチングハブに端末装置が接続されている。

【0062】

すなわち、ルータ100Rに接続されたスイッチングハブ100H1には、端末装置120-a〜端末装置120-mと、管理サーバ110と、ファイルサーバ115Aと、未登録端末装置121とが接続されている。

【0063】

なお、ここでは、a〜mまでの複数台の端末装置がネットワークに接続された状態を示しているが、台数は1台であっても複数台であっても構わない。

また、ルータ100Rに接続されたスイッチングハブ100H2には、端末装置120-n〜端末装置120-zと、ファイルサーバ115Bと、未登録端末装置122とが接続されている。なお、ここでは、n〜zまでの複数台の端末装置がネットワークに接続された状態を示しているが、台数は1台であっても複数台であっても構わない。

【0064】

ここで、各スイッチングハブ以下の各装置のまとまりが、1セグメントを構成している。すなわち、図4の場合には、2つのセグメントが存在している。そして、ネットワーク監視サーバ111AによるARP要求は、スイッチングハブ100H1のセグメント内だけであり、スイッチングハブ100H1を超えることができない。

【0065】

このため、スイッチングハブ100H2のセグメント内にも、監視サーバ111Aと同等な監視サーバ111Bを配置している。従って、スイッチングハブ100H2のセグメント内に、未登録端末装置122が存在する場合には、監視サーバ111Bが図3に示した手順で、未登録端末装置122の監視と動作制限とを実行すればよい。

【0066】

以上のように端末装置120,121のIPアドレスに応じたMACアドレスを取得するパケットは異なるセグメントには到達できないため、ネットワーク監視サーバ111を、ネットワーク内のセグメント毎に配置することで、不正に持ち込まれてネットワークに接続されている未登録端末装置121,122を監視するだけでなく、その未登録端末装置121,122の使用を制限できるようになる。

【0067】

〔4〕本実施形態のネットワーク監視システムの構成(3):

以上の説明では、未登録端末装置121,122は、情報処理端末装置(PC)である場合を具体例にしてきた。これ以外に、許可無くネットワークに接続したプリンタ、スキャナ、ネットワーク接続可能なハードディスク装置などであっても、以上の場合と同様に監視と動作制限とが可能になる。

【0068】

〔5〕本実施形態のネットワーク監視システムの応用:

以上説明したように、既存のネットワークシステム100に対して、ネットワーク監視プログラムを搭載したネットワーク監視サーバ111を設けることにより、以上説明したように、不正に持ち込まれてネットワークに接続されている未登録端末装置121,122を監視するだけでなく、その未登録端末装置121,122の使用を制限できるようになる。

【0069】

このため、本実施形態を適用しようとする場合に、そのネットワークシステム100が本実施形態に対応可能か否かを事前に検討するのであれば、監視サーバ111をネットワ

ークシステム100に接続してARP要求を送信し、その反応としてARP応答があるか否かを調べればよい。すなわち、ARP要求に対してARP応答があるネットワークシステム100であれば、本実施形態を適用することが可能であり、不正に持ち込まれてネットワークに接続されている未登録端末装置を監視するだけでなく、その未登録端末装置の使用を制限できるようになる。

【0070】

〔5〕実施形態の変形例:

以上の各実施形態の説明で使用してきたIPアドレス、MACアドレス、ARP要求/応答などに限定されず、同様のアドレスや要求/応答を用いて、同様の動作を実現することが可能である。この場合も、本実施形態の変形例として良好な結果を得ることが可能である。

【符号の説明】

【0071】

100 ネットワーク監視システム

100R ルータ

100H ハブ

110 管理サーバ

111 ネットワーク監視サーバ

115 ファイルサーバ

120 端末装置

121 未登録端末装置

【特許請求の範囲】

【請求項1】

ネットワークに接続された端末装置と、

前記ネットワークに接続されており、前記端末装置の該ネットワーク内のIPアドレスに応じてMACアドレスを取得するパケットを送信し、前記パケットに応じた前記端末装置からの応答により該端末装置のMACアドレスを取得し、前記MACアドレスが前記ネットワーク内で登録済みであるかを確認し、未登録である場合には前記端末装置の前記IPアドレスを名乗るブロードキャストを実行するネットワーク監視サーバと、

を有することを特徴とするネットワーク監視システム。

【請求項2】

前記ネットワーク監視サーバは、ARPパケットを送信することで、前記ネットワークに接続されている前記端末装置のMACアドレスを取得する、

ことを特徴とする請求項1記載のネットワーク監視システム。

【請求項3】

前記ネットワーク監視サーバは、ネットワーク内のセグメント毎に配置される、該セグメント内で前記ネットワークに接続されている端末装置の監視を行う、

ことを特徴とする請求項1または請求項2に記載のネットワーク監視システム。

【請求項4】

端末装置が接続されているネットワークに接続されており、前記端末装置の該ネットワーク内のIPアドレスに応じてMACアドレスを取得するパケットを送信し、前記パケットに応じた前記端末装置からの応答により該端末装置のMACアドレスを取得し、前記MACアドレスが前記ネットワーク内で登録済みであるかを確認し、未登録である場合には前記端末装置の前記IPアドレスを名乗るブロードキャストを実行する、

ことを特徴とするネットワーク監視サーバ。

【請求項5】

ARPパケットを送信することで、前記ネットワークに接続されている前記端末装置のMACアドレスを取得する、

ことを特徴とする請求項4記載のネットワーク監視サーバ。

【請求項6】

ネットワーク内のセグメント毎に配置され、該セグメント内で前記ネットワークに接続されている端末装置の監視を行う、

ことを特徴とする請求項4または請求項5に記載のネットワーク監視サーバ。

【請求項7】

端末装置が接続されているネットワークにて、前記端末装置の該ネットワーク内のIPアドレスに応じてMACアドレスを取得するパケットを送信するアドレス取得パケット送信手段、

前記パケットに応じた前記端末装置からの応答により該端末装置のMACアドレスを取得するアドレス取得手段、

前記MACアドレスが前記ネットワーク内で登録済みであるかを確認するアドレス確認手段、

前記MACアドレスが未登録である場合に前記端末装置の前記IPアドレスを名乗るブロードキャストを実行するブロードキャスト実行手段、

としてネットワーク監視サーバのコンピュータを機能させることを特徴とするネットワーク監視プログラム。

【請求項1】

ネットワークに接続された端末装置と、

前記ネットワークに接続されており、前記端末装置の該ネットワーク内のIPアドレスに応じてMACアドレスを取得するパケットを送信し、前記パケットに応じた前記端末装置からの応答により該端末装置のMACアドレスを取得し、前記MACアドレスが前記ネットワーク内で登録済みであるかを確認し、未登録である場合には前記端末装置の前記IPアドレスを名乗るブロードキャストを実行するネットワーク監視サーバと、

を有することを特徴とするネットワーク監視システム。

【請求項2】

前記ネットワーク監視サーバは、ARPパケットを送信することで、前記ネットワークに接続されている前記端末装置のMACアドレスを取得する、

ことを特徴とする請求項1記載のネットワーク監視システム。

【請求項3】

前記ネットワーク監視サーバは、ネットワーク内のセグメント毎に配置される、該セグメント内で前記ネットワークに接続されている端末装置の監視を行う、

ことを特徴とする請求項1または請求項2に記載のネットワーク監視システム。

【請求項4】

端末装置が接続されているネットワークに接続されており、前記端末装置の該ネットワーク内のIPアドレスに応じてMACアドレスを取得するパケットを送信し、前記パケットに応じた前記端末装置からの応答により該端末装置のMACアドレスを取得し、前記MACアドレスが前記ネットワーク内で登録済みであるかを確認し、未登録である場合には前記端末装置の前記IPアドレスを名乗るブロードキャストを実行する、

ことを特徴とするネットワーク監視サーバ。

【請求項5】

ARPパケットを送信することで、前記ネットワークに接続されている前記端末装置のMACアドレスを取得する、

ことを特徴とする請求項4記載のネットワーク監視サーバ。

【請求項6】

ネットワーク内のセグメント毎に配置され、該セグメント内で前記ネットワークに接続されている端末装置の監視を行う、

ことを特徴とする請求項4または請求項5に記載のネットワーク監視サーバ。

【請求項7】

端末装置が接続されているネットワークにて、前記端末装置の該ネットワーク内のIPアドレスに応じてMACアドレスを取得するパケットを送信するアドレス取得パケット送信手段、

前記パケットに応じた前記端末装置からの応答により該端末装置のMACアドレスを取得するアドレス取得手段、

前記MACアドレスが前記ネットワーク内で登録済みであるかを確認するアドレス確認手段、

前記MACアドレスが未登録である場合に前記端末装置の前記IPアドレスを名乗るブロードキャストを実行するブロードキャスト実行手段、

としてネットワーク監視サーバのコンピュータを機能させることを特徴とするネットワーク監視プログラム。

【図1】

【図2】

【図3】

【図4】

【図2】

【図3】

【図4】

【公開番号】特開2011−4135(P2011−4135A)

【公開日】平成23年1月6日(2011.1.6)

【国際特許分類】

【出願番号】特願2009−145240(P2009−145240)

【出願日】平成21年6月18日(2009.6.18)

【出願人】(592112938)クオリティ株式会社 (121)

【Fターム(参考)】

【公開日】平成23年1月6日(2011.1.6)

【国際特許分類】

【出願日】平成21年6月18日(2009.6.18)

【出願人】(592112938)クオリティ株式会社 (121)

【Fターム(参考)】

[ Back to top ]