ネットワーク統合監視装置、ネットワーク統合監視方法及びネットワーク統合監視システム

【課題】既存の設備を利用して不正アクセスによる攻撃を監視し、感染コンピュータから他のコンピュータへの攻撃を防ぐネットワーク統合監視装置を提供する。

【解決手段】 不正アクセスによる攻撃を受けた感染コンピュータを特定するIPアドレスを含む感染情報を受信する受信部11と、記憶装置107からコンピュータのIPアドレスとコンピュータが接続されたルータの識別子が関連付けられたネットワークデータベース12を読み出すとともに、感染情報に含まれる感染コンピュータのIPアドレスに基づいて、感染コンピュータが接続されたルータの識別子を検索する検索部13と、この検索部13で検索されたルータに感染コンピュータのIPアドレスを通知する通知部14とを備える。

【解決手段】 不正アクセスによる攻撃を受けた感染コンピュータを特定するIPアドレスを含む感染情報を受信する受信部11と、記憶装置107からコンピュータのIPアドレスとコンピュータが接続されたルータの識別子が関連付けられたネットワークデータベース12を読み出すとともに、感染情報に含まれる感染コンピュータのIPアドレスに基づいて、感染コンピュータが接続されたルータの識別子を検索する検索部13と、この検索部13で検索されたルータに感染コンピュータのIPアドレスを通知する通知部14とを備える。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、コンピュータウィルスや不正アクセスによる攻撃を受けた感染コンピュータから他のコンピュータへの攻撃を防ぐネットワーク統合監視装置、ネットワーク統合監視方法及びネットワーク統合監視システムに関する。

【背景技術】

【0002】

近年のコンピュータネットワークの発達に伴い、コンピュータワーム、ウィルス、ハッキングなどの不正アクセスも増加し、コンピュータネットワークを介して機密情報が流出したりサービス不能攻撃を受けたりする場合がある。コンピュータワームは、例えばNimda、Code Red等が挙げられ、コンピュータにインストールされるオペレーションシステムやソフトウェアのセキュリティホールと呼ばれるバグを狙ってコンピュータを攻撃する。感染速度が早く危険度も高いコンピュータワームが度々発生され、莫大な損害を与える場合もある。

【0003】

しかし、ネットワークの利便性を享受しながら安全性も確保するためには、適切なセキュリティ対策が不可欠である。特に企業や団体などの組織においては、この様に不正アクセスに対して、ファイアウォールを設ける方法や、ウィルス対策ソフトウェアをインストールすることにより不正アクセスを防御する対策が求められている。

【0004】

しかし、TCP/IPを採用したコンピュータネットワークにおいてファイアウォールは、送信元のIPアドレスやポート番号によって通信を許可するか否かを判定しているので、ファイアウォールのみによるセキュリティ対策は安全性の確保が困難になっている。

【0005】

このような攻撃に対応すべく、従来のネットワーク統合監視システムにおいては、図9に示すように、不正アクセスの侵入を検知するIDS(Intrusion Detection System)装置52や更に保護対象となるサーバを侵入から保護するIDP(Intrusion Detection and Prevention)装置53を備えることで、感染コンピュータ71からの攻撃を検知し、感染を防いでいる。

【0006】

このような従来のシステムとして、例えば、一方側の通信路との接続とを排他的に選択して不正行為からデータを守るために、外部ネットワークと内部ネットワークとを目的に応じたアクセス要求の制御信号によって切り離す制御端末を利用した技術がある(例えば、特許文献1)。

【0007】

また、パケットの内容で不正か否かを判断することにより、正規な要求元からの攻撃を検知する技術もある(例えば、特許文献2)。

【0008】

さらに、特異データを収集することで、コンピュータウィルスの種別やその仕組みが明らかとなり、そのワクチン等の対策データが提供される以前の状態でその発生を検出して感染を防止する技術もある(例えば、特許文献3)。

【特許文献1】特開2003−152806号公報

【特許文献2】特開2002−73433号公報

【特許文献3】特開2003−241989号公報

【発明の開示】

【発明が解決しようとする課題】

【0009】

しかしながら、IDPは保護対象となるサーバを保護するものであるので、社内イントラネットなどの通信ネットワークに存在する全ての情報機器をIDP装置によって保護することは不可能である。

【0010】

例えば、コンピュータは、ウィルス対策ソフトウェアについて常に最新のウィルスパターンファイルを取得し、セキュリティホールを修正する修正ファイルを適用することにより、不正アクセスから防御する場合も多い。しかし、組織の通信ネットワーク上に存在する全てのコンピュータを防御するためには、多大なコストと労力とを引換に厳密に管理しなければならない。従ってウィルスパターンファイルの管理や修正ファイルの管理によって全てのコンピュータを不正アクセスから防御することは事実上不可能で、管理されないコンピュータの脆弱性が高くなってしまう。

【0011】

従って、通信ネットワークに不正アクセスが侵入してコンピュータに感染してしまうと、脆弱性の高いコンピュータが狙われ、更に被害が拡大してしまう問題がある。

【0012】

そのため、上記の問題を解決するためにネットワーク内で感染コンピュータからの脆弱コンピュータへの連鎖的な感染を防止するシステムが求められている。

【0013】

また、上述した特許文献1に記載のシステムにおいては、制御端末を外部のネットワークと内部のネットワークとの通信を切断する制御端末を設置することで、外部ネットワークの攻撃から内部ネットワークを守る技術が記載されているが、社内ネットワークなど、同一のネットワーク環境における防御については考慮されていない。

【0014】

さらに、上述した特許文献2に記載の発明においては、侵入を検知し、攻撃に対応するためのパケット分析部等を有する侵入検知装置を備える必要がある。また、感染コンピュータではなく予め定義されている不正なパケットのデータのみに基づいて通信の遮断をしているため、感染コンピュータの通信を確立させる可能性がある。

【0015】

また、特許文献3に記載の発明においても、外部との通信を切断する技術が記載されており、同一ネットワーク内における攻撃については考慮されていない。

【0016】

従って、本発明は、既存の設備を利用して不正アクセスによる攻撃を監視し、感染コンピュータから他のコンピュータへの攻撃を防ぐネットワーク統合監視装置を提供することを目的とする。

【課題を解決するための手段】

【0017】

上記課題を解決するために、本発明の第1の特徴に係るネットワーク統合監視装置は、不正アクセスによる攻撃を受けた感染コンピュータを特定するIPアドレスを含む感染情報を受信する受信部と、記憶装置からコンピュータのIPアドレスとコンピュータが接続されたルータの識別子が関連付けられたネットワークデータベースを読み出すとともに、感染情報に含まれる感染コンピュータのIPアドレスに基づいて、感染コンピュータが接続されたルータの識別子を検索する検索部と、この検索部で検索されたルータに感染コンピュータのIPアドレスを通知する通知部とを備えることを特徴としている。

【0018】

上記構成の本発明によれば、既存の設備を利用して不正アクセスによる攻撃を監視し、攻撃がされていることを受信すると、感染コンピュータの通信を遮断させるためにルータに感染コンピュータを特定するIPアドレスをルータに送信して、感染コンピュータから他のコンピュータへの攻撃を防ぐネットワーク統合監視装置を提供することを可能とする。

【0019】

本発明の第2の特徴に係るネットワーク統合監視装置は、感染情報は、更に攻撃の属性を含み、感染情報に基づいたフィルタリングルールに適合する通信制御命令をネットワークデータベースに登録されたルータに送信するか否かを判定する判定部を備え、判定部によって送信すると判定されると、通知部は、ネットワークデータベースに登録されたルータに通信制御命令を送信することが好ましい。

【0020】

上記構成の本発明によれば、感染情報に基づいて通信制御命令をルータに送信することで感染の蔓延を防止することを可能とする。

【0021】

本発明の第3の特徴に係るネットワーク統合監視方法は、不正アクセスによる攻撃を受けた感染コンピュータを特定するIPアドレスを含む感染情報を受信し、記憶装置からコンピュータのIPアドレスとコンピュータが接続されたルータの識別子が関連付けられたネットワークデータベースを読み出すとともに、感染情報に含まれる感染コンピュータのIPアドレスに基づいて、感染コンピュータが接続されたルータの識別子を検索し、検索されたルータに感染コンピュータのIPアドレスを通知することを特徴としている。

【0022】

上記構成の本発明によれば、既存の設備を利用して不正アクセスによる攻撃を監視し、攻撃がされている場合には、ルータの制御によりIPアドレスで特定される感染コンピュータから他のコンピュータへの攻撃を防ぐネットワーク統合監視方法を提供することを可能とする。

【0023】

本発明の第4の特徴に係るネットワーク統合監視システムは、不正アクセスによる攻撃を受けた感染コンピュータを特定するIPアドレスを含む感染情報を受信する第1の受信部と、記憶装置からコンピュータのIPアドレスとコンピュータが接続されたルータの識別子が関連付けられたネットワークデータベースを読み出すとともに、感染情報に含まれる感染コンピュータのIPアドレスに基づいて、感染コンピュータが接続されたルータの識別子を検索する検索部と、この検索部で検索されたルータに感染コンピュータのIPアドレスを含む切断命令を通知する通知部とを有するネットワーク統合監視装置と、 ネットワーク統合監視装置から送信された切断命令及び接続される各コンピュータから送信されるデータを受信する第2の受信部と、第2の受信部で受信した切断命令に含まれる感染コンピュータのIPアドレスを感染リストとして記憶する感染リスト記憶部と、第2の受信部で送信データを受信したとき、この送信データに記述されている送信元IPアドレスまたは宛先IPアドレスが感染リスト記憶部で記憶されているリストに存在するか否かを比較する比較部と、この比較部で送信データが、感染コンピュータから送信された送信データまたは、感染コンピュータに対して送信された送信データであることが判断された場合、この送信データをフィルタリングする攻撃パケットフィルタリング部とを有するルータとを備えることを特徴としている。

【0024】

上記構成の本発明によれば、既存の設備を利用して不正アクセスによる攻撃を監視し、感染コンピュータの攻撃がされると、IPアドレスに基づいて感染コンピュータを特定してルータの制御によって感染コンピュータから他のコンピュータへの攻撃を防ぐネットワーク統合監視システムを提供することを可能とする。

【発明の効果】

【0025】

本発明によれば、不正アクセスによる攻撃を受けた感染コンピュータからの攻撃を検出すると、この感染コンピュータの通信を切断するネットワーク統合監視装置及びネットワーク統合監視システムを提供することができる。

【発明を実施するための最良の形態】

【0026】

次に、図面を参照して、本発明の実施の形態を説明する。

【0027】

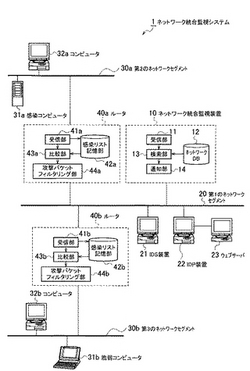

図1に、本発明の最良の実施の形態に係るネットワーク統合監視装置10が接続されるネットワーク統合監視システム1を示す。

【0028】

[ネットワーク統合監視システム]

図1に示す例は、例えば、社内ネットワークなどのネットワーク環境などが想定される。図1に示す例では、本発明に係るネットワーク統合監視装置10は第1のネットワークセグメント20に接続されている。この第1のネットワークセグメント20は、ルータ40aを介して第2のネットワークセグメント30aと相互に接続されている。また、第1のネットワークセグメント20は、ルータ40bを介して第3のネットワークセグメント30bと相互に接続されている。

【0029】

第1のネットワークセグメント20は、ネットワーク統合監視装置10、第1のネットワークセグメント20への不正アクセスの侵入を検知するIDS装置21及びIDP装置22が接続されている。また、IDP装置22には、IDP装置22によって保護されるウェブサーバ23が接続されている。

【0030】

第2のネットワークセグメント30aは、侵入したコンピュータワームによって感染された感染コンピュータ31a及びコンピュータ32aが接続されている。

【0031】

第3のネットワークセグメント30bは、セキュリティパッチやウィルスパターンファイルの管理が不十分な脆弱コンピュータ31b及びコンピュータ32bが接続されている。

【0032】

[ネットワーク統合監視装置]

本発明の最良の実施の形態に係るネットワーク統合監視装置10は、図2に示すように、中央処理制御装置101、ROM(Read Only Memory)102、RAM(Random Access Memory)103及び入出力インタフェース109が、バス110を介して接続されている。入出力インタフェース109には、入力装置104、表示装置105、通信制御装置106、記憶装置107及びリムーバブルディスク108が接続されている。

【0033】

中央処理制御装置101は、入力装置104からの入力信号に基づいてROM102からネットワーク統合監視装置10を起動するためのブートプログラムを読み出して実行し、更に記憶装置107に記憶されたオペレーティングシステムを読み出す。更に中央処理制御装置101は、入力装置104や通信制御装置106などの入力信号に基づいて、各種装置の制御を行ったり、RAM103や記憶装置107などに記憶されたプログラム及びデータを読み出してRAM103にロードするとともに、RAM103から読み出されたプログラムのコマンドに基づいて、データの計算又は加工など、後述する一連の処理を実現する処理装置である。

【0034】

入力装置104は、操作者が各種の操作を入力するキーボード、マウスなどの入力デバイスにより構成されており、操作者の操作に基づいて入力信号を作成し、入出力インタフェース109及びバス110を介して中央処理制御装置101に送信される。表示装置105は、CRT(Cathode Ray Tube)ディスプレイや液晶ディスプレイなどであり、中央処理制御装置101からバス110及び入出力インタフェース109を介して表示装置105において表示させる出力信号を受信し、例えば中央処理制御装置101の処理結果などを表示する装置である。通信制御装置106は、LANカードやモデムなどの装置であり、ネットワーク統合監視装置10をインターネットやLANなどの通信ネットワークに接続する装置である。通信制御装置106を介して通信ネットワークと送受信したデータは入力信号又は出力信号として、入出力インタフェース及びバス110を介して中央処理制御装置101に送受信される。

【0035】

記憶装置107は半導体記憶装置又は磁気ディスク装置等であって、中央処理制御装置101で実行されるプログラムやデータが記憶されている。リムーバブルディスク108は、光ディスクやフレキシブルディスクのことであり、ディスクドライブによって読み書きされた信号は、入出力インタフェース109及びバス110を介して中央処理制御装置101に送受信される。

【0036】

本発明の第1の実施の形態に係るネットワーク統合監視装置10の記憶装置107には、通信切断プログラムが記憶されるとともに、ネットワークデータベース12が記憶される。また、この通信妨害プログラムがネットワーク統合監視装置10の中央処理制御装置101に読み込まれて実行されることによって、受信部11、検索部13及び通知部14が実装される。

【0037】

上述したように、記憶装置107に実装された本発明に係るネットワーク統合監視装置10は、図1に示すように、受信部11と、ネットワークデータベース12と、検索部13及び通知部14を有している。

【0038】

受信部11は、不正アクセスによる攻撃を受けた感染コンピュータ31aのIPアドレスを受信し、感染コンピュータ31aを特定する少なくともIPアドレスを含む感染情報を受信する。この感染情報は、例えば、第1のネットワークセグメント20を介して接続されるIDS装置21やIDP装置22から送信される。また、感染情報には、攻撃プロトコル、ポート番号、アプリケーションの重要度又は危険度のいずれか1つ以上の情報を含んでいる。

【0039】

ネットワークデータベース12は、ネットワーク統合監視装置10によって管理されるコンピュータのIPアドレスと、各コンピュータが接続されたルータの識別子が関連付けられたデータを備えて記憶装置107に記憶している。ネットワークデータベース12は、例えば、図5に示す様に、ルータ、ルータが接続されているネットワークセグメント、ネットワークセグメントに接続されているコンピュータのIPアドレス等の関係が関連付けられている。

【0040】

検索部13は、ネットワークデータベース12を記憶装置107から読み出すとともに、感染情報に含まれる感染コンピュータ31aのIPアドレスに基づいて、感染コンピュータ31aが接続されたルータ40aの識別子を検索する。

【0041】

通知部14は、検索部13で検索された感染コンピュータ31aが接続されるルータ40aに対して感染コンピュータ31aのIPアドレスを含む切断命令を送信する。

【0042】

[ルータ]

本発明に係るネットワーク統合監視システム1で使用されるルータ40aには、受信部41aと、感染リスト記憶部42aと、比較部43a及び攻撃パケットフィルタリング部44aを有している。

【0043】

受信部41aは、ネットワーク統合監視装置10から送信された切断命令及び接続される各コンピュータから送信されるデータを受信する。

【0044】

感染リスト記憶部42aは、受信部41aで受信した切断命令に記述される感染コンピュータ31aのIPアドレスを感染リストとして記憶する。

【0045】

比較部43aは、ルータ40aの受信部41aで通信データを受信したとき、この通信データに記述されている送信元IPアドレスまたは宛先IPアドレスが感染リスト記憶部42aで記憶されているリストに存在するか否かを比較する。

【0046】

攻撃パケットフィルタリング部44aは、比較部43aでリストに存在する感染コンピュータ31aから送信された通信データまたは、感染コンピュータ31aに対して送信された通信データを受信したことが判断された場合、この通信データを破棄する。また、受信した通信データが感染コンピュータ31aから送信された通信データまたは、感染コンピュータ31aに対して送信された通信データではないことが判断された場合、この通信データは通過させる。

【0047】

本発明に係るネットワーク統合監視システム1で使用されるルータ40bも、上述したルータ40aと同様の構成を備えている。

【0048】

本発明に係るネットワーク統合監視システムの一例として、ルータを例として説明しているが、ルータにはレイヤ3スイッチも含み、このようなIPアドレスを元にパケットの宛先を決定することのできる通信制御装置であれば、実現することができる。

【0049】

[ネットワーク統合監視装置における通知処理]

次に、図4に示すフローチャートを参照して、図1で示した本発明の最良の実施の形態に係るネットワーク統合監視システム1における処理の流れを説明する。

【0050】

ネットワーク統合監視システム1は、IDS装置21やIDP装置22によって感染コンピュータ31aからの攻撃を監視している。この監視は、例えば、IDS装置21内に予め記憶されている攻撃を特定する攻撃データと第1のネットワークセグメント20を介して入力されるデータとのパターンマッチングを行なうことで、感染コンピュータ31aからの攻撃を検出する。

【0051】

このネットワーク統合監視システム1に接続されるネットワーク統合監視装置10では、受信部11において、例えばIDS装置21から送信される攻撃に関する感染情報を待機している(S01)。受信部11に入力される感染情報は、感染コンピュータ31aを特定するために送信元IPアドレスを有するデータである。

【0052】

ステップS01で受信部11で感染情報を受信したことを確認すると、検索部13は、ネットワークデータベース12を参照して取得した感染情報に記述される送信元IPアドレスに基づいて、感染コンピュータ31aを特定する(S02)。

【0053】

また、検索部13は、特定された感染コンピュータ31aが属しているネットワークセグメント30aを判別するとともに、判別されたネットワークセグメント30aに接続されるルータ40aを検索する(S03)。

【0054】

続いて、ネットワーク統合監視装置10の通知部14は、ステップS03で検索されたルータ40aに感染コンピュータ31aの通信を切断することを指示する切断命令を送信する(S04)。この切断命令には、感染コンピュータ31aを特定するために、例えば、感染コンピュータ31aのIPアドレスが記述されている。

【0055】

[ルータにおける切断処理]

続いて、図5に示すフローチャートを用いて、ルータ40aにおける切断処理の流れについて説明する。具体的には、ネットワーク統合監視装置10から切断命令を受信したルータ40aが、切断命令で対象とされるIPアドレスの感染コンピュータ31aに関する通信を切断する処理の流れである。

【0056】

ルータ40aの受信部41aは、ネットワーク統合監視装置10から送信された切断命令を受信すると、この切断命令に記述されている感染コンピュータ31aのIPアドレスを感染リスト記憶部42aとして記憶し、ルータ40aでは切断処理が開始される。

【0057】

まず、受信部41aは、通信データの受信を待機している(S11)。ここで、ルータ40aの受信部41aで通信データが受信されると(S11でYES)、比較部43aにおいて、受信した通信データに記述された宛先IPアドレス又は宛先IPアドレスを感染リスト記憶部42aで記憶される感染コンピュータ31aのIPアドレスと比較する(S12)。ここで、一致する場合には攻撃パケットフィルタリング部44aの処理により、通知データが破棄され(S13)、一致しなかった場合には宛先IPアドレスあてに通知データを送信する(S14)。

【0058】

具体的には、ステップS12における比較により、受信した通知データの送信元IPアドレスまたは宛先IPアドレスが感染リストにある場合には(S12でYES)、この通知データを送信すると感染コンピュータ31aから脆弱コンピュータ31bへのネットワークの接続が確立される恐れがあるため、これを防止するためにステップS13で攻撃パケットフィルタリング部44aにおいて感染コンピュータ31aに関する通信を切断する。

【0059】

また、ステップS12における比較において、一致しないとされた場合には(S12でNO)、この通知データでは感染の恐れがないと判断されたことにより、破棄されることなく、宛先IPアドレスあてに通信データを送信し、通常の通信が行われる。

【0060】

ステップS13における第1の切断の方法として、例えば、ネットワーク統合監視装置10の通知部14から通信を切断される命令が通知されると、通知されたIPアドレスのデータに関して通信を切断するパケットフィルタリングを利用する方法が考えられる。

【0061】

また、ステップS13における第2の切断の方法として、ポートをダウンする方法も考えられる。例えば、該当するIPアドレスのデータを破棄する。

【0062】

さらに、ステップS13における第3の切断の方法として、ポートを別のVLANを設定して感染コンピュータ31aを独立したセグメントに設定する方法も考えられる。

【0063】

このように、感染コンピュータ31aに関する通信を切断して、感染コンピュータ31aは、ルータ40aを介して他のネットワークセグメント30bに接続される脆弱コンピュータ31bと通信が確立されないため、感染コンピュータ31aによる二次感染を防ぐことができる。例えば、図1に示すネットワーク統合監視システム1の例では、第2のセグメントに属する感染コンピュータ31aから送信された攻撃は、第3のセグメントに属する脆弱コンピュータ31bに受信されることはない。

【0064】

上述したように、本発明に係るネットワーク統合監視装置10を利用することで、社内ネットワーク等のネットワーク環境において、感染コンピュータの攻撃から脆弱コンピュータを保護することが可能になる。

【0065】

また、本発明に係るネットワーク統合監視システム1は、IDS装置やIDP装置を備える既存のシステムを利用して容易に実現することができる。

【0066】

(変形例)

以下に、本発明の変形例として、感染が確認された際の感染の蔓延を防止するための処理について説明する。

【0067】

図6に示すのは、本発明の変形例に係るネットワーク統合監視システム1aを説明する図である。図6に示すネットワーク統合監視システム1aは、図1と比較して、ネットワーク統合監視装置10aに判定部15を備える点で異なる。

【0068】

判定部15は、感染情報に基づいたフィルタリングルールに適合する通信制御命令をネットワークデータベース12に登録されたルータ40a,40bに送信するか否かを判定する。通信制御命令とは例えば、感染情報に含まれる攻撃プロトコル、ポート番号、アプリケーションの重要度又は危険度などの攻撃の属性に基づいて通信の許可がされる命令である。

【0069】

また、このとき通知部14は、判定部15によって通信制御命令を送信すると判定されると、ネットワークデータベース12に登録されたルータ40a,40bに通信制御命令を送信する。

【0070】

[ルータを用いた感染蔓延の防止処理]

ネットワーク統合監視装置10aは、感染情報を受信すると、ルータ40a,40bを用いて、感染の蔓延を防止するための処理を行う。図7に示すフローチャートを参照して、ネットワーク統合監視装置10aにおける感染の蔓延を防止するための処理について説明する。

【0071】

変形例に係るネットワーク統合監視装置10aの受信部11は、ステップS21において、IDS装置21からの感染情報を待機している(S21)。

【0072】

ネットワーク統合監視装置10aの判定部15の判定に基づいた結果により、通知部14は、受信部11で感染情報を受信すると、接続される各ルータ40a,40bに対して通信制御命令として、非常時用のフィルタリングルールにしたがって通信を遮断する遮断命令を送信する(S22)。

【0073】

この非常時用のフィルタリングルールとは、通信データの送受信が行われる際、予め決められている重要な通信データに関しては破棄せずに通過させ、定められていない通信データについては破棄するものである。

【0074】

攻撃に使用されているプロトコルで記述された通信データは、攻撃である可能性が高いため、これらの通信データを破棄することで予め感染を防いでいる。

【0075】

判定部15では、ステップS22で設定したフィルタリングルールの対象となる通信データの送信がされていないことが確認されている(S24)。この判定部15において、攻撃がないことが確認されると(ステップS24でYES)、ステップS22で設定されたフィルタリングルールを解除する解除命令が送信される(S25)。その後、ステップS21に戻り、再び新たな感染コンピュータ31aからの攻撃を監視する。

【0076】

ここで、ステップS24で、攻撃がないことを確認するためには、例えば、一定時間が経過する間に、再びステップS21で検出された攻撃と同一種類の攻撃が検出されない場合に攻撃がないと確認できたと判断することができる。

【0077】

また、他の方法として図8のフローチャートの処理に示すように、感染を防止することも可能である。図8に示すフローチャートでは、上述した図7の感染蔓延の防止処理と比較して、ステップS22の処理に替えて、ステップS23の処理を備えている点で異なる。

【0078】

ステップS23の処理においては、通信制御命令として、攻撃対象となるプロトコル及びポート番号の通信を遮断する命令を送信する。具体的には、現在検出された攻撃に使用されているプロトコル及びポート番号の通信データについては通過させないように破棄する遮断命令をルータ40a,40bに送信する。

【0079】

上述した図7及び図8に示す例では、ステップS22における廃棄処理と、ステップS23における廃棄処理との2つの廃棄処理方法を別々に用いて感染を防止しているが、これら両者の廃棄処理を用いて感染蔓延の防止処理を行っても良い。

【0080】

本発明はここでは記載していない様々な実施の形態等を含むことは勿論である。従って、本発明の技術的範囲は上記の説明から妥当な特許請求の範囲に係る発明特定事項によってのみ定められるものである。

【図面の簡単な説明】

【0081】

【図1】本発明に係るネットワーク統合監視装置を含むネットワーク統合監視システムを説明する図である。

【図2】本発明に係るネットワーク統合監視装置を説明する図である。

【図3】本発明に係るネットワーク統合監視装置で備えるネットワークデータベースの一例を説明する図である。

【図4】本発明に係るネットワーク統合監視装置における攻撃検出時の通信の切断の処理の流れを説明するフローチャートである。

【図5】ルータにおけるデータ受信時のフィルタリングの処理の流れを説明するフローチャートである。

【図6】本発明の変形例に係るネットワーク統合監視装置を含むネットワーク統合監視システムを説明する図である。

【図7】本発明の変形例に係るネットワーク統合監視装置における感染の蔓延を防止する処理の流れを説明するフローチャートである。

【図8】本発明の変形例に係るネットワーク統合監視装置における感染の蔓延を防止する処理の流れを説明するフローチャートである。

【図9】従来のネットワーク統合監視システムを説明する図である。

【符号の説明】

【0082】

1,1a…ネットワーク統合監視システム

10,10a…ネットワーク統合監視装置

11…受信部

12…ネットワークデータベース

13…検索部

14…通知部

15…判定部

20,30a,30b…ネットワークセグメント

21…IDS装置

22…IDP装置

23…ウェブサーバ

31a…感染コンピュータ

31b…脆弱コンピュータ

32a,32b…コンピュータ

40a,40b…ルータ

41a…受信部

42a…感染リスト記憶部

43a…比較部

44a…攻撃パケットフィルタリング部

101…中央処理制御装置

102…ROM

103…RAM

104…入力装置

105…表示装置

106…通信制御装置

107…記憶装置

108…リムーバブルディスク

109…入出力インタフェース

110…バス

【技術分野】

【0001】

本発明は、コンピュータウィルスや不正アクセスによる攻撃を受けた感染コンピュータから他のコンピュータへの攻撃を防ぐネットワーク統合監視装置、ネットワーク統合監視方法及びネットワーク統合監視システムに関する。

【背景技術】

【0002】

近年のコンピュータネットワークの発達に伴い、コンピュータワーム、ウィルス、ハッキングなどの不正アクセスも増加し、コンピュータネットワークを介して機密情報が流出したりサービス不能攻撃を受けたりする場合がある。コンピュータワームは、例えばNimda、Code Red等が挙げられ、コンピュータにインストールされるオペレーションシステムやソフトウェアのセキュリティホールと呼ばれるバグを狙ってコンピュータを攻撃する。感染速度が早く危険度も高いコンピュータワームが度々発生され、莫大な損害を与える場合もある。

【0003】

しかし、ネットワークの利便性を享受しながら安全性も確保するためには、適切なセキュリティ対策が不可欠である。特に企業や団体などの組織においては、この様に不正アクセスに対して、ファイアウォールを設ける方法や、ウィルス対策ソフトウェアをインストールすることにより不正アクセスを防御する対策が求められている。

【0004】

しかし、TCP/IPを採用したコンピュータネットワークにおいてファイアウォールは、送信元のIPアドレスやポート番号によって通信を許可するか否かを判定しているので、ファイアウォールのみによるセキュリティ対策は安全性の確保が困難になっている。

【0005】

このような攻撃に対応すべく、従来のネットワーク統合監視システムにおいては、図9に示すように、不正アクセスの侵入を検知するIDS(Intrusion Detection System)装置52や更に保護対象となるサーバを侵入から保護するIDP(Intrusion Detection and Prevention)装置53を備えることで、感染コンピュータ71からの攻撃を検知し、感染を防いでいる。

【0006】

このような従来のシステムとして、例えば、一方側の通信路との接続とを排他的に選択して不正行為からデータを守るために、外部ネットワークと内部ネットワークとを目的に応じたアクセス要求の制御信号によって切り離す制御端末を利用した技術がある(例えば、特許文献1)。

【0007】

また、パケットの内容で不正か否かを判断することにより、正規な要求元からの攻撃を検知する技術もある(例えば、特許文献2)。

【0008】

さらに、特異データを収集することで、コンピュータウィルスの種別やその仕組みが明らかとなり、そのワクチン等の対策データが提供される以前の状態でその発生を検出して感染を防止する技術もある(例えば、特許文献3)。

【特許文献1】特開2003−152806号公報

【特許文献2】特開2002−73433号公報

【特許文献3】特開2003−241989号公報

【発明の開示】

【発明が解決しようとする課題】

【0009】

しかしながら、IDPは保護対象となるサーバを保護するものであるので、社内イントラネットなどの通信ネットワークに存在する全ての情報機器をIDP装置によって保護することは不可能である。

【0010】

例えば、コンピュータは、ウィルス対策ソフトウェアについて常に最新のウィルスパターンファイルを取得し、セキュリティホールを修正する修正ファイルを適用することにより、不正アクセスから防御する場合も多い。しかし、組織の通信ネットワーク上に存在する全てのコンピュータを防御するためには、多大なコストと労力とを引換に厳密に管理しなければならない。従ってウィルスパターンファイルの管理や修正ファイルの管理によって全てのコンピュータを不正アクセスから防御することは事実上不可能で、管理されないコンピュータの脆弱性が高くなってしまう。

【0011】

従って、通信ネットワークに不正アクセスが侵入してコンピュータに感染してしまうと、脆弱性の高いコンピュータが狙われ、更に被害が拡大してしまう問題がある。

【0012】

そのため、上記の問題を解決するためにネットワーク内で感染コンピュータからの脆弱コンピュータへの連鎖的な感染を防止するシステムが求められている。

【0013】

また、上述した特許文献1に記載のシステムにおいては、制御端末を外部のネットワークと内部のネットワークとの通信を切断する制御端末を設置することで、外部ネットワークの攻撃から内部ネットワークを守る技術が記載されているが、社内ネットワークなど、同一のネットワーク環境における防御については考慮されていない。

【0014】

さらに、上述した特許文献2に記載の発明においては、侵入を検知し、攻撃に対応するためのパケット分析部等を有する侵入検知装置を備える必要がある。また、感染コンピュータではなく予め定義されている不正なパケットのデータのみに基づいて通信の遮断をしているため、感染コンピュータの通信を確立させる可能性がある。

【0015】

また、特許文献3に記載の発明においても、外部との通信を切断する技術が記載されており、同一ネットワーク内における攻撃については考慮されていない。

【0016】

従って、本発明は、既存の設備を利用して不正アクセスによる攻撃を監視し、感染コンピュータから他のコンピュータへの攻撃を防ぐネットワーク統合監視装置を提供することを目的とする。

【課題を解決するための手段】

【0017】

上記課題を解決するために、本発明の第1の特徴に係るネットワーク統合監視装置は、不正アクセスによる攻撃を受けた感染コンピュータを特定するIPアドレスを含む感染情報を受信する受信部と、記憶装置からコンピュータのIPアドレスとコンピュータが接続されたルータの識別子が関連付けられたネットワークデータベースを読み出すとともに、感染情報に含まれる感染コンピュータのIPアドレスに基づいて、感染コンピュータが接続されたルータの識別子を検索する検索部と、この検索部で検索されたルータに感染コンピュータのIPアドレスを通知する通知部とを備えることを特徴としている。

【0018】

上記構成の本発明によれば、既存の設備を利用して不正アクセスによる攻撃を監視し、攻撃がされていることを受信すると、感染コンピュータの通信を遮断させるためにルータに感染コンピュータを特定するIPアドレスをルータに送信して、感染コンピュータから他のコンピュータへの攻撃を防ぐネットワーク統合監視装置を提供することを可能とする。

【0019】

本発明の第2の特徴に係るネットワーク統合監視装置は、感染情報は、更に攻撃の属性を含み、感染情報に基づいたフィルタリングルールに適合する通信制御命令をネットワークデータベースに登録されたルータに送信するか否かを判定する判定部を備え、判定部によって送信すると判定されると、通知部は、ネットワークデータベースに登録されたルータに通信制御命令を送信することが好ましい。

【0020】

上記構成の本発明によれば、感染情報に基づいて通信制御命令をルータに送信することで感染の蔓延を防止することを可能とする。

【0021】

本発明の第3の特徴に係るネットワーク統合監視方法は、不正アクセスによる攻撃を受けた感染コンピュータを特定するIPアドレスを含む感染情報を受信し、記憶装置からコンピュータのIPアドレスとコンピュータが接続されたルータの識別子が関連付けられたネットワークデータベースを読み出すとともに、感染情報に含まれる感染コンピュータのIPアドレスに基づいて、感染コンピュータが接続されたルータの識別子を検索し、検索されたルータに感染コンピュータのIPアドレスを通知することを特徴としている。

【0022】

上記構成の本発明によれば、既存の設備を利用して不正アクセスによる攻撃を監視し、攻撃がされている場合には、ルータの制御によりIPアドレスで特定される感染コンピュータから他のコンピュータへの攻撃を防ぐネットワーク統合監視方法を提供することを可能とする。

【0023】

本発明の第4の特徴に係るネットワーク統合監視システムは、不正アクセスによる攻撃を受けた感染コンピュータを特定するIPアドレスを含む感染情報を受信する第1の受信部と、記憶装置からコンピュータのIPアドレスとコンピュータが接続されたルータの識別子が関連付けられたネットワークデータベースを読み出すとともに、感染情報に含まれる感染コンピュータのIPアドレスに基づいて、感染コンピュータが接続されたルータの識別子を検索する検索部と、この検索部で検索されたルータに感染コンピュータのIPアドレスを含む切断命令を通知する通知部とを有するネットワーク統合監視装置と、 ネットワーク統合監視装置から送信された切断命令及び接続される各コンピュータから送信されるデータを受信する第2の受信部と、第2の受信部で受信した切断命令に含まれる感染コンピュータのIPアドレスを感染リストとして記憶する感染リスト記憶部と、第2の受信部で送信データを受信したとき、この送信データに記述されている送信元IPアドレスまたは宛先IPアドレスが感染リスト記憶部で記憶されているリストに存在するか否かを比較する比較部と、この比較部で送信データが、感染コンピュータから送信された送信データまたは、感染コンピュータに対して送信された送信データであることが判断された場合、この送信データをフィルタリングする攻撃パケットフィルタリング部とを有するルータとを備えることを特徴としている。

【0024】

上記構成の本発明によれば、既存の設備を利用して不正アクセスによる攻撃を監視し、感染コンピュータの攻撃がされると、IPアドレスに基づいて感染コンピュータを特定してルータの制御によって感染コンピュータから他のコンピュータへの攻撃を防ぐネットワーク統合監視システムを提供することを可能とする。

【発明の効果】

【0025】

本発明によれば、不正アクセスによる攻撃を受けた感染コンピュータからの攻撃を検出すると、この感染コンピュータの通信を切断するネットワーク統合監視装置及びネットワーク統合監視システムを提供することができる。

【発明を実施するための最良の形態】

【0026】

次に、図面を参照して、本発明の実施の形態を説明する。

【0027】

図1に、本発明の最良の実施の形態に係るネットワーク統合監視装置10が接続されるネットワーク統合監視システム1を示す。

【0028】

[ネットワーク統合監視システム]

図1に示す例は、例えば、社内ネットワークなどのネットワーク環境などが想定される。図1に示す例では、本発明に係るネットワーク統合監視装置10は第1のネットワークセグメント20に接続されている。この第1のネットワークセグメント20は、ルータ40aを介して第2のネットワークセグメント30aと相互に接続されている。また、第1のネットワークセグメント20は、ルータ40bを介して第3のネットワークセグメント30bと相互に接続されている。

【0029】

第1のネットワークセグメント20は、ネットワーク統合監視装置10、第1のネットワークセグメント20への不正アクセスの侵入を検知するIDS装置21及びIDP装置22が接続されている。また、IDP装置22には、IDP装置22によって保護されるウェブサーバ23が接続されている。

【0030】

第2のネットワークセグメント30aは、侵入したコンピュータワームによって感染された感染コンピュータ31a及びコンピュータ32aが接続されている。

【0031】

第3のネットワークセグメント30bは、セキュリティパッチやウィルスパターンファイルの管理が不十分な脆弱コンピュータ31b及びコンピュータ32bが接続されている。

【0032】

[ネットワーク統合監視装置]

本発明の最良の実施の形態に係るネットワーク統合監視装置10は、図2に示すように、中央処理制御装置101、ROM(Read Only Memory)102、RAM(Random Access Memory)103及び入出力インタフェース109が、バス110を介して接続されている。入出力インタフェース109には、入力装置104、表示装置105、通信制御装置106、記憶装置107及びリムーバブルディスク108が接続されている。

【0033】

中央処理制御装置101は、入力装置104からの入力信号に基づいてROM102からネットワーク統合監視装置10を起動するためのブートプログラムを読み出して実行し、更に記憶装置107に記憶されたオペレーティングシステムを読み出す。更に中央処理制御装置101は、入力装置104や通信制御装置106などの入力信号に基づいて、各種装置の制御を行ったり、RAM103や記憶装置107などに記憶されたプログラム及びデータを読み出してRAM103にロードするとともに、RAM103から読み出されたプログラムのコマンドに基づいて、データの計算又は加工など、後述する一連の処理を実現する処理装置である。

【0034】

入力装置104は、操作者が各種の操作を入力するキーボード、マウスなどの入力デバイスにより構成されており、操作者の操作に基づいて入力信号を作成し、入出力インタフェース109及びバス110を介して中央処理制御装置101に送信される。表示装置105は、CRT(Cathode Ray Tube)ディスプレイや液晶ディスプレイなどであり、中央処理制御装置101からバス110及び入出力インタフェース109を介して表示装置105において表示させる出力信号を受信し、例えば中央処理制御装置101の処理結果などを表示する装置である。通信制御装置106は、LANカードやモデムなどの装置であり、ネットワーク統合監視装置10をインターネットやLANなどの通信ネットワークに接続する装置である。通信制御装置106を介して通信ネットワークと送受信したデータは入力信号又は出力信号として、入出力インタフェース及びバス110を介して中央処理制御装置101に送受信される。

【0035】

記憶装置107は半導体記憶装置又は磁気ディスク装置等であって、中央処理制御装置101で実行されるプログラムやデータが記憶されている。リムーバブルディスク108は、光ディスクやフレキシブルディスクのことであり、ディスクドライブによって読み書きされた信号は、入出力インタフェース109及びバス110を介して中央処理制御装置101に送受信される。

【0036】

本発明の第1の実施の形態に係るネットワーク統合監視装置10の記憶装置107には、通信切断プログラムが記憶されるとともに、ネットワークデータベース12が記憶される。また、この通信妨害プログラムがネットワーク統合監視装置10の中央処理制御装置101に読み込まれて実行されることによって、受信部11、検索部13及び通知部14が実装される。

【0037】

上述したように、記憶装置107に実装された本発明に係るネットワーク統合監視装置10は、図1に示すように、受信部11と、ネットワークデータベース12と、検索部13及び通知部14を有している。

【0038】

受信部11は、不正アクセスによる攻撃を受けた感染コンピュータ31aのIPアドレスを受信し、感染コンピュータ31aを特定する少なくともIPアドレスを含む感染情報を受信する。この感染情報は、例えば、第1のネットワークセグメント20を介して接続されるIDS装置21やIDP装置22から送信される。また、感染情報には、攻撃プロトコル、ポート番号、アプリケーションの重要度又は危険度のいずれか1つ以上の情報を含んでいる。

【0039】

ネットワークデータベース12は、ネットワーク統合監視装置10によって管理されるコンピュータのIPアドレスと、各コンピュータが接続されたルータの識別子が関連付けられたデータを備えて記憶装置107に記憶している。ネットワークデータベース12は、例えば、図5に示す様に、ルータ、ルータが接続されているネットワークセグメント、ネットワークセグメントに接続されているコンピュータのIPアドレス等の関係が関連付けられている。

【0040】

検索部13は、ネットワークデータベース12を記憶装置107から読み出すとともに、感染情報に含まれる感染コンピュータ31aのIPアドレスに基づいて、感染コンピュータ31aが接続されたルータ40aの識別子を検索する。

【0041】

通知部14は、検索部13で検索された感染コンピュータ31aが接続されるルータ40aに対して感染コンピュータ31aのIPアドレスを含む切断命令を送信する。

【0042】

[ルータ]

本発明に係るネットワーク統合監視システム1で使用されるルータ40aには、受信部41aと、感染リスト記憶部42aと、比較部43a及び攻撃パケットフィルタリング部44aを有している。

【0043】

受信部41aは、ネットワーク統合監視装置10から送信された切断命令及び接続される各コンピュータから送信されるデータを受信する。

【0044】

感染リスト記憶部42aは、受信部41aで受信した切断命令に記述される感染コンピュータ31aのIPアドレスを感染リストとして記憶する。

【0045】

比較部43aは、ルータ40aの受信部41aで通信データを受信したとき、この通信データに記述されている送信元IPアドレスまたは宛先IPアドレスが感染リスト記憶部42aで記憶されているリストに存在するか否かを比較する。

【0046】

攻撃パケットフィルタリング部44aは、比較部43aでリストに存在する感染コンピュータ31aから送信された通信データまたは、感染コンピュータ31aに対して送信された通信データを受信したことが判断された場合、この通信データを破棄する。また、受信した通信データが感染コンピュータ31aから送信された通信データまたは、感染コンピュータ31aに対して送信された通信データではないことが判断された場合、この通信データは通過させる。

【0047】

本発明に係るネットワーク統合監視システム1で使用されるルータ40bも、上述したルータ40aと同様の構成を備えている。

【0048】

本発明に係るネットワーク統合監視システムの一例として、ルータを例として説明しているが、ルータにはレイヤ3スイッチも含み、このようなIPアドレスを元にパケットの宛先を決定することのできる通信制御装置であれば、実現することができる。

【0049】

[ネットワーク統合監視装置における通知処理]

次に、図4に示すフローチャートを参照して、図1で示した本発明の最良の実施の形態に係るネットワーク統合監視システム1における処理の流れを説明する。

【0050】

ネットワーク統合監視システム1は、IDS装置21やIDP装置22によって感染コンピュータ31aからの攻撃を監視している。この監視は、例えば、IDS装置21内に予め記憶されている攻撃を特定する攻撃データと第1のネットワークセグメント20を介して入力されるデータとのパターンマッチングを行なうことで、感染コンピュータ31aからの攻撃を検出する。

【0051】

このネットワーク統合監視システム1に接続されるネットワーク統合監視装置10では、受信部11において、例えばIDS装置21から送信される攻撃に関する感染情報を待機している(S01)。受信部11に入力される感染情報は、感染コンピュータ31aを特定するために送信元IPアドレスを有するデータである。

【0052】

ステップS01で受信部11で感染情報を受信したことを確認すると、検索部13は、ネットワークデータベース12を参照して取得した感染情報に記述される送信元IPアドレスに基づいて、感染コンピュータ31aを特定する(S02)。

【0053】

また、検索部13は、特定された感染コンピュータ31aが属しているネットワークセグメント30aを判別するとともに、判別されたネットワークセグメント30aに接続されるルータ40aを検索する(S03)。

【0054】

続いて、ネットワーク統合監視装置10の通知部14は、ステップS03で検索されたルータ40aに感染コンピュータ31aの通信を切断することを指示する切断命令を送信する(S04)。この切断命令には、感染コンピュータ31aを特定するために、例えば、感染コンピュータ31aのIPアドレスが記述されている。

【0055】

[ルータにおける切断処理]

続いて、図5に示すフローチャートを用いて、ルータ40aにおける切断処理の流れについて説明する。具体的には、ネットワーク統合監視装置10から切断命令を受信したルータ40aが、切断命令で対象とされるIPアドレスの感染コンピュータ31aに関する通信を切断する処理の流れである。

【0056】

ルータ40aの受信部41aは、ネットワーク統合監視装置10から送信された切断命令を受信すると、この切断命令に記述されている感染コンピュータ31aのIPアドレスを感染リスト記憶部42aとして記憶し、ルータ40aでは切断処理が開始される。

【0057】

まず、受信部41aは、通信データの受信を待機している(S11)。ここで、ルータ40aの受信部41aで通信データが受信されると(S11でYES)、比較部43aにおいて、受信した通信データに記述された宛先IPアドレス又は宛先IPアドレスを感染リスト記憶部42aで記憶される感染コンピュータ31aのIPアドレスと比較する(S12)。ここで、一致する場合には攻撃パケットフィルタリング部44aの処理により、通知データが破棄され(S13)、一致しなかった場合には宛先IPアドレスあてに通知データを送信する(S14)。

【0058】

具体的には、ステップS12における比較により、受信した通知データの送信元IPアドレスまたは宛先IPアドレスが感染リストにある場合には(S12でYES)、この通知データを送信すると感染コンピュータ31aから脆弱コンピュータ31bへのネットワークの接続が確立される恐れがあるため、これを防止するためにステップS13で攻撃パケットフィルタリング部44aにおいて感染コンピュータ31aに関する通信を切断する。

【0059】

また、ステップS12における比較において、一致しないとされた場合には(S12でNO)、この通知データでは感染の恐れがないと判断されたことにより、破棄されることなく、宛先IPアドレスあてに通信データを送信し、通常の通信が行われる。

【0060】

ステップS13における第1の切断の方法として、例えば、ネットワーク統合監視装置10の通知部14から通信を切断される命令が通知されると、通知されたIPアドレスのデータに関して通信を切断するパケットフィルタリングを利用する方法が考えられる。

【0061】

また、ステップS13における第2の切断の方法として、ポートをダウンする方法も考えられる。例えば、該当するIPアドレスのデータを破棄する。

【0062】

さらに、ステップS13における第3の切断の方法として、ポートを別のVLANを設定して感染コンピュータ31aを独立したセグメントに設定する方法も考えられる。

【0063】

このように、感染コンピュータ31aに関する通信を切断して、感染コンピュータ31aは、ルータ40aを介して他のネットワークセグメント30bに接続される脆弱コンピュータ31bと通信が確立されないため、感染コンピュータ31aによる二次感染を防ぐことができる。例えば、図1に示すネットワーク統合監視システム1の例では、第2のセグメントに属する感染コンピュータ31aから送信された攻撃は、第3のセグメントに属する脆弱コンピュータ31bに受信されることはない。

【0064】

上述したように、本発明に係るネットワーク統合監視装置10を利用することで、社内ネットワーク等のネットワーク環境において、感染コンピュータの攻撃から脆弱コンピュータを保護することが可能になる。

【0065】

また、本発明に係るネットワーク統合監視システム1は、IDS装置やIDP装置を備える既存のシステムを利用して容易に実現することができる。

【0066】

(変形例)

以下に、本発明の変形例として、感染が確認された際の感染の蔓延を防止するための処理について説明する。

【0067】

図6に示すのは、本発明の変形例に係るネットワーク統合監視システム1aを説明する図である。図6に示すネットワーク統合監視システム1aは、図1と比較して、ネットワーク統合監視装置10aに判定部15を備える点で異なる。

【0068】

判定部15は、感染情報に基づいたフィルタリングルールに適合する通信制御命令をネットワークデータベース12に登録されたルータ40a,40bに送信するか否かを判定する。通信制御命令とは例えば、感染情報に含まれる攻撃プロトコル、ポート番号、アプリケーションの重要度又は危険度などの攻撃の属性に基づいて通信の許可がされる命令である。

【0069】

また、このとき通知部14は、判定部15によって通信制御命令を送信すると判定されると、ネットワークデータベース12に登録されたルータ40a,40bに通信制御命令を送信する。

【0070】

[ルータを用いた感染蔓延の防止処理]

ネットワーク統合監視装置10aは、感染情報を受信すると、ルータ40a,40bを用いて、感染の蔓延を防止するための処理を行う。図7に示すフローチャートを参照して、ネットワーク統合監視装置10aにおける感染の蔓延を防止するための処理について説明する。

【0071】

変形例に係るネットワーク統合監視装置10aの受信部11は、ステップS21において、IDS装置21からの感染情報を待機している(S21)。

【0072】

ネットワーク統合監視装置10aの判定部15の判定に基づいた結果により、通知部14は、受信部11で感染情報を受信すると、接続される各ルータ40a,40bに対して通信制御命令として、非常時用のフィルタリングルールにしたがって通信を遮断する遮断命令を送信する(S22)。

【0073】

この非常時用のフィルタリングルールとは、通信データの送受信が行われる際、予め決められている重要な通信データに関しては破棄せずに通過させ、定められていない通信データについては破棄するものである。

【0074】

攻撃に使用されているプロトコルで記述された通信データは、攻撃である可能性が高いため、これらの通信データを破棄することで予め感染を防いでいる。

【0075】

判定部15では、ステップS22で設定したフィルタリングルールの対象となる通信データの送信がされていないことが確認されている(S24)。この判定部15において、攻撃がないことが確認されると(ステップS24でYES)、ステップS22で設定されたフィルタリングルールを解除する解除命令が送信される(S25)。その後、ステップS21に戻り、再び新たな感染コンピュータ31aからの攻撃を監視する。

【0076】

ここで、ステップS24で、攻撃がないことを確認するためには、例えば、一定時間が経過する間に、再びステップS21で検出された攻撃と同一種類の攻撃が検出されない場合に攻撃がないと確認できたと判断することができる。

【0077】

また、他の方法として図8のフローチャートの処理に示すように、感染を防止することも可能である。図8に示すフローチャートでは、上述した図7の感染蔓延の防止処理と比較して、ステップS22の処理に替えて、ステップS23の処理を備えている点で異なる。

【0078】

ステップS23の処理においては、通信制御命令として、攻撃対象となるプロトコル及びポート番号の通信を遮断する命令を送信する。具体的には、現在検出された攻撃に使用されているプロトコル及びポート番号の通信データについては通過させないように破棄する遮断命令をルータ40a,40bに送信する。

【0079】

上述した図7及び図8に示す例では、ステップS22における廃棄処理と、ステップS23における廃棄処理との2つの廃棄処理方法を別々に用いて感染を防止しているが、これら両者の廃棄処理を用いて感染蔓延の防止処理を行っても良い。

【0080】

本発明はここでは記載していない様々な実施の形態等を含むことは勿論である。従って、本発明の技術的範囲は上記の説明から妥当な特許請求の範囲に係る発明特定事項によってのみ定められるものである。

【図面の簡単な説明】

【0081】

【図1】本発明に係るネットワーク統合監視装置を含むネットワーク統合監視システムを説明する図である。

【図2】本発明に係るネットワーク統合監視装置を説明する図である。

【図3】本発明に係るネットワーク統合監視装置で備えるネットワークデータベースの一例を説明する図である。

【図4】本発明に係るネットワーク統合監視装置における攻撃検出時の通信の切断の処理の流れを説明するフローチャートである。

【図5】ルータにおけるデータ受信時のフィルタリングの処理の流れを説明するフローチャートである。

【図6】本発明の変形例に係るネットワーク統合監視装置を含むネットワーク統合監視システムを説明する図である。

【図7】本発明の変形例に係るネットワーク統合監視装置における感染の蔓延を防止する処理の流れを説明するフローチャートである。

【図8】本発明の変形例に係るネットワーク統合監視装置における感染の蔓延を防止する処理の流れを説明するフローチャートである。

【図9】従来のネットワーク統合監視システムを説明する図である。

【符号の説明】

【0082】

1,1a…ネットワーク統合監視システム

10,10a…ネットワーク統合監視装置

11…受信部

12…ネットワークデータベース

13…検索部

14…通知部

15…判定部

20,30a,30b…ネットワークセグメント

21…IDS装置

22…IDP装置

23…ウェブサーバ

31a…感染コンピュータ

31b…脆弱コンピュータ

32a,32b…コンピュータ

40a,40b…ルータ

41a…受信部

42a…感染リスト記憶部

43a…比較部

44a…攻撃パケットフィルタリング部

101…中央処理制御装置

102…ROM

103…RAM

104…入力装置

105…表示装置

106…通信制御装置

107…記憶装置

108…リムーバブルディスク

109…入出力インタフェース

110…バス

【特許請求の範囲】

【請求項1】

不正アクセスによる攻撃を受けた感染コンピュータを特定するIPアドレスを含む感染情報を受信する受信部と、

記憶装置からコンピュータのIPアドレスと前記コンピュータが接続されたルータの識別子が関連付けられたネットワークデータベースを読み出すとともに、前記感染情報に含まれる前記感染コンピュータのIPアドレスに基づいて、前記感染コンピュータが接続されたルータの識別子を検索する検索部と、

この検索部で検索されたルータに前記感染コンピュータのIPアドレスを通知する通知部と、

を備えることを特徴とするネットワーク統合監視装置。

【請求項2】

請求項1に記載のネットワーク統合監視装置において、

前記感染情報は、更に前記攻撃の属性を含み、前記感染情報に基づいたフィルタリングルールに適合する通信制御命令を前記ネットワークデータベースに登録されたルータに送信するか否かを判定する判定部を備え、

前記判定部によって送信すると判定されると、前記通知部は、前記ネットワークデータベースに登録されたルータに前記通信制御命令を送信する

ことを特徴とするネットワーク統合監視装置。

【請求項3】

不正アクセスによる攻撃を受けた感染コンピュータを特定するIPアドレスを含む感染情報を受信し、

記憶装置からコンピュータのIPアドレスと前記コンピュータが接続されたルータの識別子が関連付けられたネットワークデータベースを読み出すとともに、前記感染情報に含まれる前記感染コンピュータのIPアドレスに基づいて、前記感染コンピュータが接続されたルータの識別子を検索し、

検索されたルータに前記感染コンピュータのIPアドレスを通知する、

ことを特徴とするネットワーク統合監視方法。

【請求項4】

不正アクセスによる攻撃を受けた感染コンピュータを特定するIPアドレスを含む感染情報を受信する第1の受信部と、

記憶装置からコンピュータのIPアドレスと前記コンピュータが接続されたルータの識別子が関連付けられたネットワークデータベースを読み出すとともに、前記感染情報に含まれる前記感染コンピュータのIPアドレスに基づいて、前記感染コンピュータが接続されたルータの識別子を検索する検索部と、

この検索部で検索されたルータに前記感染コンピュータのIPアドレスを含む切断命令を通知する通知部と、

を有するネットワーク統合監視装置と、

前記ネットワーク統合監視装置から送信された切断命令及び接続される各コンピュータから送信されるデータを受信する第2の受信部と、

前記第2の受信部で受信した切断命令に含まれる感染コンピュータのIPアドレスを感染リストとして記憶する感染リスト記憶部と、

前記第2の受信部で送信データを受信したとき、この送信データに記述されている送信元IPアドレスまたは宛先IPアドレスが感染リスト記憶部で記憶されているリストに存在するか否かを比較する比較部と、

この比較部で前記送信データが、前記感染コンピュータから送信された送信データまたは、前記感染コンピュータに対して送信された送信データであることが判断された場合、この送信データをフィルタリングする攻撃パケットフィルタリング部と、

を有するルータと、

を備えることを特徴とするネットワーク統合監視システム。

【請求項1】

不正アクセスによる攻撃を受けた感染コンピュータを特定するIPアドレスを含む感染情報を受信する受信部と、

記憶装置からコンピュータのIPアドレスと前記コンピュータが接続されたルータの識別子が関連付けられたネットワークデータベースを読み出すとともに、前記感染情報に含まれる前記感染コンピュータのIPアドレスに基づいて、前記感染コンピュータが接続されたルータの識別子を検索する検索部と、

この検索部で検索されたルータに前記感染コンピュータのIPアドレスを通知する通知部と、

を備えることを特徴とするネットワーク統合監視装置。

【請求項2】

請求項1に記載のネットワーク統合監視装置において、

前記感染情報は、更に前記攻撃の属性を含み、前記感染情報に基づいたフィルタリングルールに適合する通信制御命令を前記ネットワークデータベースに登録されたルータに送信するか否かを判定する判定部を備え、

前記判定部によって送信すると判定されると、前記通知部は、前記ネットワークデータベースに登録されたルータに前記通信制御命令を送信する

ことを特徴とするネットワーク統合監視装置。

【請求項3】

不正アクセスによる攻撃を受けた感染コンピュータを特定するIPアドレスを含む感染情報を受信し、

記憶装置からコンピュータのIPアドレスと前記コンピュータが接続されたルータの識別子が関連付けられたネットワークデータベースを読み出すとともに、前記感染情報に含まれる前記感染コンピュータのIPアドレスに基づいて、前記感染コンピュータが接続されたルータの識別子を検索し、

検索されたルータに前記感染コンピュータのIPアドレスを通知する、

ことを特徴とするネットワーク統合監視方法。

【請求項4】

不正アクセスによる攻撃を受けた感染コンピュータを特定するIPアドレスを含む感染情報を受信する第1の受信部と、

記憶装置からコンピュータのIPアドレスと前記コンピュータが接続されたルータの識別子が関連付けられたネットワークデータベースを読み出すとともに、前記感染情報に含まれる前記感染コンピュータのIPアドレスに基づいて、前記感染コンピュータが接続されたルータの識別子を検索する検索部と、

この検索部で検索されたルータに前記感染コンピュータのIPアドレスを含む切断命令を通知する通知部と、

を有するネットワーク統合監視装置と、

前記ネットワーク統合監視装置から送信された切断命令及び接続される各コンピュータから送信されるデータを受信する第2の受信部と、

前記第2の受信部で受信した切断命令に含まれる感染コンピュータのIPアドレスを感染リストとして記憶する感染リスト記憶部と、

前記第2の受信部で送信データを受信したとき、この送信データに記述されている送信元IPアドレスまたは宛先IPアドレスが感染リスト記憶部で記憶されているリストに存在するか否かを比較する比較部と、

この比較部で前記送信データが、前記感染コンピュータから送信された送信データまたは、前記感染コンピュータに対して送信された送信データであることが判断された場合、この送信データをフィルタリングする攻撃パケットフィルタリング部と、

を有するルータと、

を備えることを特徴とするネットワーク統合監視システム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【公開番号】特開2006−100996(P2006−100996A)

【公開日】平成18年4月13日(2006.4.13)

【国際特許分類】

【出願番号】特願2004−282284(P2004−282284)

【出願日】平成16年9月28日(2004.9.28)

【出願人】(000003078)株式会社東芝 (54,554)

【出願人】(301063496)東芝ソリューション株式会社 (1,478)

【Fターム(参考)】

【公開日】平成18年4月13日(2006.4.13)

【国際特許分類】

【出願日】平成16年9月28日(2004.9.28)

【出願人】(000003078)株式会社東芝 (54,554)

【出願人】(301063496)東芝ソリューション株式会社 (1,478)

【Fターム(参考)】

[ Back to top ]