ハードウェアリソース管理システム、コンピュータシステム、ハードウェアリソース管理方法およびプログラム

【課題】アクティベーションキーを用いて、組み込み許可を受けていない不正なHWリソース及びコンピュータシステムに悪影響を与えるおそれのある不適合なHWリソースの組み込みを防止する。

【解決手段】ソケット(X)の増設時、第1のHWリソース認証手段が、ソケット(X)の認証キーとアクティベーションキーとを比較することにより、ソケット(X)が不正なHWリソースであるか否かを判定する(S805)。不正なものでなければ、第2の追加HWリソース認証手段が、管理サーバにソケット(X)の手配を要求した際に送信した動的組み込み認証キーとアクティベーションキーとを比較することにより、ソケット(X)がコンピュータシステムに不適合なHWリソースであるか否かを判定する(S810)。不適合なHWリソースでないと判定した場合は、ソケット(X)をコンピュータシステムに組み込む(S816)。

【解決手段】ソケット(X)の増設時、第1のHWリソース認証手段が、ソケット(X)の認証キーとアクティベーションキーとを比較することにより、ソケット(X)が不正なHWリソースであるか否かを判定する(S805)。不正なものでなければ、第2の追加HWリソース認証手段が、管理サーバにソケット(X)の手配を要求した際に送信した動的組み込み認証キーとアクティベーションキーとを比較することにより、ソケット(X)がコンピュータシステムに不適合なHWリソースであるか否かを判定する(S810)。不適合なHWリソースでないと判定した場合は、ソケット(X)をコンピュータシステムに組み込む(S816)。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、コンピュータシステムに組み込まれるハードウェアリソース(HWリソース)を管理するハードウェアリソース管理技術に関する。

【背景技術】

【0002】

コンピュータシステムに組み込まれるHWリソースを管理する技術の一例が特許文献1に記載されている。特許文献1では、コンピュータシステムのユーザがデータ記憶装置の容量不足を認識したとき、所有者に対してディスク装置の増設を依頼し、この依頼に応答して所有者がディスク装置を増設するようにしている。

【0003】

ところで、特許文献1では言及されていないが、コンピュータシステムにHWリソースを組み込む場合、所有者や管理者等によって許可されていないHWリソースの組み込みを防止することが重要になる。例えば、コンピュータシステムの運用形態が組み込まれたHWリソース量に応じた課金を行うものである場合、所有者によって組み込みが許可されていないHWリソース(不正なHWリソース)が組み込まれると、課金金額が正当な課金金額よりも少なくなってしまうため、不正なHWリソースの組み込みを防止することは重要である。不正なHWリソースの組み込みを防止するためには、例えば、コンピュータシステムのユーザに対して新たに組み込むHWリソースを提供する際、上記HWリソースの利用を許可するアクティベーションキー(例えば、上記HWリソースの属性情報が含まれている)も提供し、HWリソースの組み込み時には、所有者から提供されたアクティベーションキーと、上記HWリソースの属性情報とを比較し、両者が一致した場合のみ、HWリソースの組み込みを許可するという方法を採用することが考えられる。

【0004】

【特許文献1】特開2002−312689号公報

【発明の開示】

【発明が解決しようとする課題】

【0005】

上述した方法によれば、不正なHWリソースの組み込みを防止することができる。しかし、上述した方法では、まだ、次のような問題点が残る。すなわち、新たなHWリソースをコンピュータシステムに組み込んだ場合、コンピュータシステムとHWリソースとの組み合わせによっては、HWリソースが誤動作し、コンピュータシステムに悪影響を及ぼす場合があるが、上述した方法は、アクティベーションキーと組み込み対象HWリソースの属性情報を比較するだけなので、コンピュータシステムに悪影響を及ぼすHWリソース(不適切なHWリソース)の組み込みを防止することができないという問題がある。

【0006】

〔発明の目的〕

そこで、本発明の目的は、アクティベーションキーを利用して、不正なHWリソースの組み込みだけでなく、不適合なHWリソースの組み込みも防止できるHWリソース管理システムを提供することにある。

【課題を解決するための手段】

【0007】

本発明にかかる第1のハードウェアリソース管理システムは、

コンピュータシステムと管理サーバとを備え、

前記コンピュータシステムは、

自コンピュータシステムに搭載されたハードウェアリソースを検出し、該検出したハードウェアリソース毎に、当該ハードウェアリソースが前記コンピュータシステムに組み込み可能か否かを判定するための認証キーであって当該ハードウェアリソースの属性情報を含んだ認証キーを生成する静的認証キー生成手段と、

自コンピュータシステムに組み込まれているハードウェアリソースの認証キーの集合であるシステム認証キーから、追加指示によって指示された種類のハードウェアリソースに関する認証キーを抽出し、該抽出した認証キーに含まれている属性情報を含んだ動的組み込み認証キーを生成して前記管理サーバへ送信することにより、前記管理サーバに対してハードウェアリソースの手配およびアクティベーションキーの送信を要求する動的認証キー生成手段と、

新たなハードウェアリソースの増設時、前記静的認証キー生成手段で生成された前記新たなハードウェアリソースの認証キーと、前記管理サーバから送られてきたアクティベーションキーとを比較することにより、前記新たなハードウェアリソースが組み込みを許可されていない不正なハードウェアリソースであるか否かを判定する第1のハードウェアリソース認証手段と、

前記新たなハードウェアリソースの増設時、前記動的認証キー生成手段によって生成された前記動的組み込み認証キーと、前記管理サーバから送られてきたアクティベーションキーとを比較することにより、前記新たなハードウェアリソースが前記コンピュータシステムに悪影響を与えるおそれがある不適合なハードウェアリソースであるか否かを判定する第2の追加ハードウェアリソース認証手段とを備え、

前記管理サーバは、

前記コンピュータシステムから送られてきた動的組み込み認証キーに含まれている属性情報を含んだアクティベーションキーを前記コンピュータシステムに送信するアクティベーションキー生成手段を備える。

【0008】

本発明にかかる第1のコンピュータシステムは、

自コンピュータシステムに搭載されたハードウェアリソースを検出し、該検出したハードウェアリソース毎に、当該ハードウェアリソースが前記コンピュータシステムに組み込み可能か否かを判定するための認証キーであって当該ハードウェアリソースの属性情報を含んだ認証キーを生成する静的認証キー生成手段と、

自コンピュータシステムに組み込まれているハードウェアリソースの認証キーの集合であるシステム認証キーから、追加指示によって指示された種類のハードウェアリソースに関する認証キーを抽出し、該抽出した認証キーに含まれている属性情報を含んだ動的組み込み認証キーを生成して管理サーバへ送信することにより、前記管理サーバに対してハードウェアリソースの手配およびアクティベーションキーの送信を要求する動的認証キー生成手段と、

新たなハードウェアリソースの増設時、前記静的認証キー生成手段で生成された前記新たなハードウェアリソースの認証キーと、前記管理サーバから送られてきたアクティベーションキーとを比較することにより、前記新たなハードウェアリソースが組み込みを許可されていない不正なハードウェアリソースであるか否かを判定する第1のハードウェアリソース認証手段と、

前記新たなハードウェアリソースの増設時、前記動的認証キー生成手段によって生成された前記動的組み込み認証キーと、前記管理サーバから送られてきたアクティベーションキーとを比較することにより、前記新たなハードウェアリソースが前記コンピュータシステムに悪影響を与えるおそれがある不適合なハードウェアリソースであるか否かを判定する第2の追加ハードウェアリソース認証手段とを備える。

【0009】

本発明にかかる第1のハードウェアリソース管理方法は、

コンピュータシステムが、自コンピュータシステムの立ち上げ時に自コンピュータシステムに搭載されたハードウェアリソースを検出し、該検出したハードウェアリソース毎に、当該ハードウェアリソースが前記コンピュータシステムに組み込み可能か否かを判定するための認証キーであって当該ハードウェアリソースの属性情報を含んだ認証キーを生成する第1のステップと、

前記コンピュータシステムが、自コンピュータシステムに組み込まれているハードウェアリソースの認証キーの集合であるシステム認証キーから、追加指示によって指示された種類のハードウェアリソースに関する認証キーを抽出し、該抽出した認証キーに含まれている属性情報を含んだ動的組み込み認証キーを生成して管理サーバへ送信することにより、前記管理サーバに対してハードウェアリソースの手配およびアクティベーションキーの送信を要求する第2のステップと、

前記管理サーバが、前記コンピュータシステムから送られてきた動的組み込み認証キーに含まれている属性情報を含んだアクティベーションキーを前記コンピュータシステムに送信する第3のステップと、

前記コンピュータシステムが、新たなハードウェアリソースの増設時、前記新たなハードウェアリソースの認証キーと、前記管理サーバから送られてきたアクティベーションキーとを比較することにより、前記新たなハードウェアリソースが組み込みを許可されていない不正なハードウェアリソースであるか否かを判定する第4のステップと、

前記新たなハードウェアリソースの増設時、前記動的組み込み認証キーと、前記管理サーバから送られてきたアクティベーションキーとを比較することにより、前記新たなハードウェアリソースが前記コンピュータシステムに悪影響を与えるおそれがある不適合なハードウェアリソースであるか否かを判定する第5のステップを含む。

【0010】

本発明にかかる第1のプログラムは、

コンピュータをハードウェアリソース管理システムの一部として機能させるためのプログラムであって、前記コンピュータを、

コンピュータシステムに搭載されたハードウェアリソースを検出し、該検出したハードウェアリソース毎に、当該ハードウェアリソースが前記コンピュータシステムに組み込み可能か否かを判定するための認証キーであって当該ハードウェアリソースの属性情報を含んだ認証キーを生成する静的認証キー生成手段、

前記コンピュータシステムに組み込まれているハードウェアリソースの認証キーの集合であるシステム認証キーから、追加指示によって指示された種類のハードウェアリソースに関する認証キーを抽出し、該抽出した認証キーに含まれている属性情報を含んだ動的組み込み認証キーを生成して前記管理サーバへ送信することにより、前記管理サーバに対してハードウェアリソースの手配およびアクティベーションキーの送信を要求する動的認証キー生成手段、

新たなハードウェアリソースの増設時、前記静的認証キー生成手段で生成された前記新たなハードウェアリソースの認証キーと、前記管理サーバから送られてきたアクティベーションキーとを比較することにより、前記新たなハードウェアリソースが組み込みを許可されていない不正なハードウェアリソースであるか否かを判定する第1のハードウェアリソース認証手段、

前記新たなハードウェアリソースの増設時、前記動的認証キー生成手段によって生成された前記動的組み込み認証キーと、前記管理サーバから送られてきたアクティベーションキーとを比較することにより、前記新たなハードウェアリソースが前記コンピュータシステムに悪影響を与えるおそれがある不適合なハードウェアリソースであるか否かを判定する第2の追加ハードウェアリソース認証手段として機能させる

【発明の効果】

【0011】

本発明によれば、アクティベーションキーを利用して、不正なHWリソースの組み込みだけでなく、不適合なHWリソースの組み込みも防止できるHWリソース管理システムを提供することができる。

【発明を実施するための最良の形態】

【0012】

次に、本発明を実施するための最良の形態について図面を参照して詳細に説明する。

【0013】

〔本発明の実施の形態〕

図1を参照すると、本発明にかかるハードウェアリソース管理システムの実施の形態は、コンピュータシステム1と、管理サーバ2とから構成され、両者はインターネット等のネットワーク3を介して相互に接続されている。

【0014】

コンピュータシステム1は、複数枚のボード101−1〜101−nと、NVRAM(Non Volatile RAM)108と、送受信部110と、キーボード等の入力部111と、LCD等の表示部112とを備えている。

【0015】

送受信部110は、ネットワーク3を介して管理サーバ2とデータを送受信する機能を有する。NVRAM108には、HWリソース認証テーブル109が登録されている。HWリソース認証テーブル109には、図16に示すように、コンピュータシステム1が備えているHWリソース(ソケット、CPU、メモリ)毎に、そのHWリソースの認証キーと、課金済みであるか否かを示す課金フラグとが登録されている。更に、HWリソース認証テーブル109には、後述するシステム認証キー生成手段が生成したシステム認証キーが登録される。

【0016】

1枚のボード(例えば、ボード101−1)には、複数のソケット102−1〜102−mが搭載されている。各ソケット102−1〜102−mには、それぞれ複数のCPU103−1−1〜103−1−k、…、103−m−1〜103−m−kと、ROM104−1〜104−mと、メモリ107−1〜107−mとが装備されている。なお、ソケットは、コンピュータシステム1にHWリソースを増設する際の増設単位である。

【0017】

ROM104−1〜104−mには、BIOS(Basic input/output system)105−1〜105−mが搭載されている。また、ROM104−1には、コンピュータシステム1全体のHWリソースを管理する、コンピュータシステム1で唯一のシステムBIOS106が搭載されている。メモリ107−1〜107−mは、それぞれ複数枚のDIMM(Dual In-line Memory Module)によって構成されている。なお、他のボードもボード101−1と同様の構成を有する。但し、ボード101−1上のROM104−1のみにシステムBIOS106が搭載されている。

【0018】

図2を参照すると、BIOS105−1は、静的認証キー生成手段1051と、認証キー取り出し手段1052と、第1の追加HWリソース認証手段1053と、認証キー伝達手段1054とを備えている。なお、他のBIOSもBIOS105−1と同様の構成を有している。

【0019】

静的認証キー生成手段1051は、自身が搭載されているソケット102−1およびソケット102−1に搭載されているHWリソース(CPU103−1−1〜103−1−k、メモリ107−1)を検出し、検出したHWリソース毎に、当該HWリソースがコンピュータシステム1に組み込み可能か否かを判定するための認証キーであって、当該HWリソースの属性情報を含んだ認証キーを生成する。

【0020】

認証キー取り出し手段1052は、ユーザによって入力された、コンピュータシステムへの組み込みを許可するHWリソースの認証キーを含んだアクティベーションキー(管理サーバ2から送られてくる)から、上記認証キーを取り出す。

【0021】

第1の追加HWリソース認証手段1053は、自ソケット102−1がコンピュータシステム1に増設された際、静的認証キー生成手段1051によって生成された認証キーと、認証キー取り出し手段1052によってアクティベーションキーから取り出された認証キーとを比較することにより、自ソケット102−1がコンピュータシステム1への組み込みが許可されているHWリソースであるか否かを判定する。

【0022】

認証キー伝達手段1054は、静的認証キー生成手段1051によって生成された認証キーと、認証キー取り出し手段1052が取り出した認証キーを、システムBIOS106に渡す。

【0023】

図3を参照すると、システムBIOS106は、立ち上げ用HWリソース認証手段1061と、システム認証キー生成手段1062と、動的認証キー生成手段1063と、第2の追加HWリソース認証手段1064と、第3の追加HWリソース認証手段1065と、認証キー追加登録手段1066と、HWリソース課金キー生成手段1067とを備えている。

【0024】

立ち上げ用HWリソース認証手段1061は、コンピュータシステム1の立ち上げ時に、静的認証キー生成手段1051で生成された認証キーと、HWリソース認証テーブル109に登録されている認証キーおよび課金フラグとを利用して、静的認証キー生成手段1051で検出されたHWリソースがコンピュータシステム1に組み込み可能か否かを判定する。

【0025】

システム認証キー生成手段1062は、立ち上げ用HWリソース認証手段1061でコンピュータシステム1への組み込みが可能であると判定されたHWリソースの認証キーの集合であるシステム認証キーを生成し、HWリソース認証テーブル109に登録する。

【0026】

動的認証キー生成手段1063は、ユーザが入力した追加指示によって指示された種類のHWリソースに関する認証キーを1つシステム認証キーから抽出する。そして、上記種類のHWリソースの中に、HWリソース認証テーブル109に登録されている課金フラグが未課金になっているHWリソースが存在しない場合は、上記抽出した認証キーと、HWリソースの手配が必要であることを示す新規手配有無フラグとを含んだ動的組み込み認証キーを生成して管理サーバへ送信する。これに対して、未課金になっているHWリソースが存在する場合は、そのHWリソースの認証キーとHWリソースの手配が不要であることを示す新規手配有無フラグとを含んだ動的組み込み認証キーを生成して管理サーバ2へ送信する。

【0027】

第2の追加HWリソース認証手段1064は、増設されたソケット上の認証キー伝達手段1054から送られてきたアクティベーションキー中の認証キーと、動的認証キー生成手段1063で生成しておいた動的組み込み認証キーとを比較することにより、管理サーバ2によってコンピュータシステム1への組み込みが許可されたHWリソースが管理サーバ2に対して手配を要求したHWリソースと同じ種類のHWリソースであるか否かを判定する。

【0028】

第3の追加HWリソース認証手段1065は、増設されたソケット上の認証キー伝達手段1054から送られてきた上記ソケットの認証キーと、システム認証キーとを比較することにより、増設されたソケットがコンピュータシステムに組み込み可能なHWリソースであるか否かを判定する。

【0029】

認証キー追加登録手段1066は、コンピュータシステム1に新たに組み込んだHWリソースの認証キーおよび課金済みを示す課金フラグをHWリソース認証テーブル109に登録する。

【0030】

HWリソース課金キー生成手段1067は、コンピュータシステム1に新たに組み込んだHWリソースの認証キーと同じ属性情報およびコンピュータシステム1固有のシリアル番号を含んだHWリソース課金キーを生成し、管理サーバ2へ送信する。

【0031】

なお、上述した各手段1051〜1054、1061〜1067は、ファームウェアやプログラムによって実現可能である。

【0032】

図4を参照すると、管理サーバ2は、送受信部201と、手配発注手段202と、アクティベーションキー生成手段203と、課金手段204とを備えている。

【0033】

送受信部201は、ネットワーク3を介してコンピュータシステム1とデータをやり取りする機能を有する。

【0034】

手配発注手段202は、コンピュータシステム1から送られてきた動的組み込み認証キー中の新規手配有無フラグがHWリソースの手配を要求するものであった場合、コンピュータシステム1から手配要求のあったHWリソースをコンピュータシステムのユーザに配送するための処理(例えば、担当部署に上記動的組み込み認証キーを転送する等の処理)を行う。

【0035】

アクティベーションキー生成手段203は、コンピュータシステム1から送られてきた動的組み込み認証キー中の新規手配有無フラグを、組み込みを許可するか否かを示す組み込み認知フラグに置き換えたアクティベーションキーを生成し、コンピュータシステムに送信する機能を有する。

【0036】

課金手段204は、コンピュータシステム1から課金キーが送られてくることにより、このキーによって特定されるHWリソースに対する課金を開始する。

【0037】

なお、管理サーバ2の各手段201〜204は、ファームウェアやプログラムにより実現可能である。

【0038】

〔実施の形態の動作の説明〕

次に、本実施の形態の動作について詳細に説明する。

【0039】

先ず、図5のフローチャートを参照してコンピュータシステム1の立ち上げ時の動作について説明する。

【0040】

コンピュータシステム1の立ち上げ時、各ソケット102−1〜102−m上のBIOS105−1〜105−mは、それぞれ自BIOS内の静的認証キー生成手段1051を用いて自BIOSが搭載されているソケットおよび当該ソケットに搭載されているCPU及びメモリを検出し、検出したHWリソース毎にコンピュータシステム1に組み込む際に使用する認証キーを生成する(ステップS501)。

【0041】

具体的には、図9で示されるソケット認証キーと、図10で示されるCPU認証キーと、図11で示されるメモリ認証キーの3種類の認証キーを生成する。

【0042】

図9を参照すると、ソケット認証キーには、ソケット認証キーがどのソケットについてのものなのかを示すソケット認証キー固有ID、BIOSのレビジョン(Revision)、ソケットの種類、ステッピングと呼ばれるソケットのRevision、ソケット固有のID、ソケットの動作周波数、ソケットが保持するキャッシュサイズ、ソケットの物理位置番号およびソケットに割り当てた論理番号が含まれている。また、本実施の形態では、ソケット認証キーは、秘密鍵などによって暗号化する。

【0043】

図10を参照すると、CPU認証キーには、そのCPUが搭載されているソケットのソケット認証キー固有ID、CPU認証キーであることを示すCPU認証キー固有ID、そのCPUが搭載されているソケット内CPUコア番号、およびそのCPUが搭載されているCPUコア内CPUスレッド番号が含まれている。また、本実施の形態では、CPU認証キーは、秘密鍵などによって暗号化する。

【0044】

図11を参照すると、メモリ認証キーには、そのメモリが搭載されているソケットのソケット認証キー固有ID、メモリ認証キーであることを示すメモリ認証キー固有ID、そのメモリを構成しているDIMMのタイプ、スピード、製造元ベンダ名、シリアルナンバーが含まれている。また、本実施の形態では、メモリ認証キーは秘密鍵などによって暗号化する。

【0045】

ここで、ソケット認証キーとメモリ認証キーとは、ソケット内の代表CPU上で動作する1つのBIOSにより生成される。また、CPU認証キーは、ソケット内のCPUコアおよびCPUコア内のCPUスレッドで動作するBIOSにより生成される。

【0046】

その後、システムBIOS106内の立ち上げ用HWリソース認証手段1061が、HWリソース認証テーブル109と、ステップS501において各BIOS105−1〜105−mが生成した認証キーとを比較し、認証キーが一致し且つ課金フラグが課金済みになっているHWリソースをコンピュータシステム1に組み込む(ステップS502、S503)。なお、本実施の形態では、各種類のソケット毎に、課金済みになっているソケットが少なくとも1つは存在するとする。

【0047】

その後、システムBIOS106内のシステム認証キー生成手段1062が、コンピュータシステム1に組み込まれたHWリソースの認証キーの集合であるシステム認証キーを生成し、HWリソース認証テーブル109に登録する(ステップS504)。

【0048】

図12を参照するとシステム認証キーには、システム認証キーであることを示すシステム認証キー固有IDと、コンピュータシステム1固有のシリアル番号と、コンピュータシステム1に組み込まれたソケット、CPU及びメモリの認証キーと、コンピュータシステム1に組み込まれたソケットの物理位置番号のビットマップと、論理番号のビットマップが含まれている。なお、本実施の形態では、システム認証キーは秘密鍵などにより暗号化されている。

【0049】

次に、図6のフローチャートを参照して、コンピュータシステム1が動作している状態において、ユーザがシステムBIOS106に対してHWリソースの追加を指示した場合の動作について説明する。なお、以下の説明では、種類「k1」のソケットを追加する場合を例に挙げて説明する。

【0050】

まず、ユーザが図示を省略したサービスプロセッサ上のファームウェアによって提供されているコンソールから追加するHWリソースの種類を含んだHWリソース追加指示をシステムBIOS106に対して入力する(ステップS601)。この例の場合、ユーザは、ソケット種類「k1」を含んだHWリソース追加指示をシステムBIOS106に入力する。

【0051】

これにより、システムBIOS106内の動的認証キー生成手段1063は、HWリソース認証テーブル109に登録されているシステム認証キーを復号化し、復号化したシステム認証キーからコンピュータシステム1固有のシリアル番号を取り出すと共に、HWリソース追加指示によって指示された種類のHWリソースに関するキー要素を取り出す(ステップS602)。この例では、HWリソース追加指示によって指示されたソケットの種類が「k1」であるので、システム認証キーの中から、種類が「k1」のソケットに関する属性情報(BIOS Revision、ソケットの種類、ステッピング、ソケット固有のID、ソケットの動作周波数、ソケットが保持するキャッシュサイズ)と、コンピュータシステム1に組み込み済みのソケットの物理位置番号を示すビットマップと、コンピュータシステム1に組み込み済みのソケットに割り当てた論理番号を示すビットマップを取り出す。

【0052】

次に、動的認証キー生成手段1063は、HWリソース認証テーブル109から、未課金のソケットであって、且つその認証キー中のBIOS Revision、ソケットの種類、ステッピング、ソケットの動作周波数、ソケットが保持するキャッシュサイズが、ステップS602でシステム認証キーで取り出したBIOSRevision、ソケットの種類、ステッピング、ソケットの動作周波数、ソケットが保持するキャッシュサイズと一致するソケットを1つ検索する(ステップS603、S604)。

【0053】

そして、上記条件を満たすソケットを検索できた場合(ステップS604がYes)は、検索したソケットをコンピュータシステム1に動的に組み込むためのソケット動的組み込み認証キーを生成する(ステップS605)。具体的には、ソケット動的組み込み認証キーであることを示す固有IDと、コンピュータシステム1固有のシリアル番号と、検索したソケットの認証キー(BIOS Revision、ソケットの種類、ステッピング、ソケットの動作周波数、ソケットが保持するキャッシュサイズ、ソケットの物理位置番号、ソケットに割り当てられている論理番号)と、新規手配が不要なことを示す新規手配有無フラグOFF(0)とを含んだソケット動的組み込み認証キーを生成し、生成したソケット動的組み込み認証キーを暗号化する(図13参照)。更に、ステップS605では、上記検索したソケットを特定する情報(例えば、属性情報)および管理サーバ2から通知されたアクティベーションキーキーをコンピュータシステム1に投入することにより上記ソケットをコンピュータシステム1に組み込むことができる旨のメッセージを表示部112に表示する。

【0054】

これに対して、上記条件を満たすソケットを検索できなかった場合(ステップS604がNo)は、ステップS602においてシステム認証キーから抽出した情報に基づいて、ソケットの手配を要求する、ソケット動的組み込み認証キーを生成する(ステップS606)。具体的には、ソケット動的組み込み認証キーであることを示す固有IDと、コンピュータシステム1固有のシリアル番号と、BIOS Revisionと、ソケットの種類と、ステッピング、ソケットの動作周波数と、ソケットが保持するキャッシュサイズと、増設するソケットの物理位置番号と、増設するソケットに割り当てる予定の論理番号と、新規手配が必要なことを示す新規手配有無フラグON(1)とを含んだソケット動的組み込み認証キーを生成し、生成したソケット動的組み込み認証キーを暗号化する(図13参照)。ここで、増設するソケットの物理位置番号には、システム性能を最適にすることができるソケットの増設位置を示す物理位置番号を設定する。例えば、コンピュータシステム1に複数本のバスがある場合は、ステップS602でシステム認証キーから取り出したソケットの物理位置番号のビットマップに基づいて、各バスに実装されるソケットの数が均等になるように、ソケットの増設位置を決定し、その位置を示す物理位置番号を設定する。また、増設するソケットに割り当てる予定の論理番号には、例えば、ステップS602でシステム認証キーから取り出したソケットの論理番号のビットマップに基づいて、未割り当ての論理番号の内の最も小さなものを求め、この論理番号を設定する。更に、ステップS606では、上記ビットマップに基づいて求めた物理位置番号およびベンダから送付されてくるソケットを上記物理位置番号によって示される位置に実装し、ベンダから送られてくるアクティベーションキーをコンピュータシステム1に投入することにより上記ソケットをコンピュータシステム1に組み込むことができる旨のメッセージを表示部112に表示する。

【0055】

ステップS605或いはステップS606の処理が終了すると、動的認証キー生成手段1063は、生成したソケット動的組み込み認証キーをユーザに返却する(ステップS607)。そして、ユーザは、コンピュータシステム1を提供しているベンダの管理サーバ2へソケット動的組み込み認証キーを送信する(ステップS608)。

【0056】

次に、図7のフローチャートを参照して、管理サーバ2がコンピュータシステム1からの動的組み込み認証キーを受信した場合の動作を説明する。

【0057】

管理サーバ2内の手配発注手段202は、送受信部201を介してコンピュータシステム1からの動的組み込み認証キーを受信すると、公開鍵などを使って上記認証キーを復号化する(ステップS701)。その後、手配発注手段202は、復号化した動的組み込み認証キー中の新規手配有無フラグに基づいて、HWリソースの手配が必要であるか否かを判定する(ステップS702)。具体的には、新規手配有無フラグがOFF(0)となっている場合は手配が不要と判定し、ON(1)となっている場合は手配が必要と判定する。

【0058】

そして、手配が必要であると判定した場合(ステップS702がYes)は、受信した動的組み込み認証キーをアクティベーションキー生成手段203に渡してアクティベーションキーの生成を依頼する(ステップS703)。この依頼を受けたアクティベーションキー生成手段203は、動的組み込み認証キー中の新規手配有無フラグを、組み込み認知フラグで置き換えたアクティベーションキーを生成し、手配発注手段203に返却する。例えば、図13に示すソケット動的組み込み認証キーが渡された場合には、図14に示すアクティベーションキーを生成する。ここで、組み込み認知フラグは、HWリソースの組み込みを許可することを示す値ON(1)になっている。その後、手配発注手段202は、例えば、動的組み込み認証キーおよびアクティベーションキーを、担当部署に送信するなどの、手配発注処理を行う(ステップS704)。担当部署では、送られてきた動的組み込み認証キーに基づいて手配するHWリソースを認識し、認識したHWリソースをコンピュータシステム1のユーザに送付する。その際、アクティベーションキーを記録したCDROMなども併せて送付する。

【0059】

これに対して、HWリソースの手配が不要であると判定した場合(ステップS702がNo)は、アクティベーションキー生成手段203にアクティベーションキーの生成を依頼し(ステップS705)、この依頼に応答してアクティベーションキー生成手段203から返却されたアクティベーションキーをコンピュータシステム1のユーザへ送信する(ステップS706)。

【0060】

次に、図8のフローチャートを参照して、コンピュータシステム1のユーザが、HWリソースを増設する場合の動作について説明する。なお、以下の説明では、管理サーバ2を管理しているベンダから送付されてきたソケット(X)を増設する場合の動作を例に挙げて説明を行う。なお、ソケット(X)は、他のソケット102−1〜102−mと同様の構成を有している。

【0061】

先ず始めに、ユーザは、コンピュータシステム1を停止することなく、ベンダから送付されたソケット(X)を増設する(ステップS801)。なお、ソケットの実装位置は、前述したステップS606において表示部112に表示された位置とする。その後、ユーザは、図示を省略したサービスプロセッサ上のファームウェアが提供するコンソールから、ソケット(X)上のBIOS(X)に対して立ち上げを指示するコマンドを投入する。その際、ユーザは、コマンドに付随するパラメータとして、ベンダから送られてきたアクティベーションキーも投入する(ステップS802)。これにより、上記ファームウェアは、ソケット(X)に搭載されているCPU上のレジスタにアクティベーションキーをセットする等してBIOS(X)にアクティベーションキーを渡すと同時に、ソケット(X)上のCPUに対するリセット信号をアサートする。

【0062】

BIOS(X)は他のBIOSと同様の構成を有しており、静的認証キー生成手段1051を用いてソケット(X)と、ソケットに搭載されているCPU及びメモリに関する認証キーを生成する(ステップS803)。具体的には、図9で示されるソケット認証キーと、図10で示される示されるCPU認証キーと、図11で示されるメモリ認証キーとの3種類の認証キーを生成する。

【0063】

その後、BIOS(X)は、認証キー取り出し手段1052を用いてアクティベーションキーを解読し(例えば、秘密鍵を用いた復号化)、コンピュータシステム1への組み込みが許可されているHWリソースの認証キー(属性情報)と組み込み認知フラグとを取り出す(ステップS804)。

【0064】

更に、BIOS(X)は、第1の追加HWリソース認証手段1053を用いて、ステップS803で生成した認証キーとステップS804でアクティベーションキーから取り出した認証キーとを比較する(ステップS805)。この例は、ソケットの組み込みについてのものであるので、ステップS803で生成した3種類の認証キーの内のソケット認証キーと、アクティベーションキーから取り出した認証キーとを比較する。具体的には、両認証キーに含まれているBIOSのレビジョン、ソケットの種類、ソケットのステッピング、ソケットの動作周波数、ソケットが保持するキャッシュサイズ、ソケットの物理位置番号、ソケットに割り当てられる論理番号を比較する。

【0065】

認証キーが一致している場合(ステップS806がYes)は、更に、組み込み認知フラグを確認し、HWリソースの組み込みが認知(許可)されているか否かを判定する(ステップS807)。

【0066】

そして、認証キーが一致していない場合(ステップS806がNo)や、組み込みが認知されていない場合(ステップS808がNo)は、表示部112にエラー表示を行う等のエラー処理を行った後(ステップS819)、その処理を終了する。

【0067】

これに対して、認証キーが一致し且つ組み込みが認知されている場合(ステップS806、S808が共にYes)は、ソケット(X)は不正なHWリソースでないことが認証されたことになるので、BIOS(X)は認証キー伝達手段1054を用いて、ステップS803で生成した3種類の認証キーと、ステップS804でアクティベーションキーから取り出した認証キーとをシステムBIOS106に渡す(ステップS809)。

【0068】

これにより、システムBIOS106は、第2の追加HWリソース認証手段1064を用いて、動的認証キー生成手段1063で生成しておいた動的組み込み認証キーと、BIOS(X)から渡された、アクティベーションキーから取り出した認証キーとを比較する(ステップS810)。具体的には両認証キーに含まれているコンピュータシステム1固有のシリアル番号とソケットの属性情報とを比較する。比較する属性情報は、BIOSのレビジョン、ソケットの種類、ソケットのステッピング、ソケットの動作周波数、ソケットが保持するキャッシュサイズ、ソケットの物理位置番号、ソケットに割り当てられる論理番号である。

【0069】

認証キーが一致している場合(ステップS811がYes)は、更に、アクティベーションキーから取り出した組み込み認知フラグに基づいて、コンピュータシステム1への組み込みが認知されているか否かを判定する(ステップS812、S813)。

【0070】

そして、認証キーが不一致の場合(ステップS811がNo)や、組み込みが認知されていない場合(ステップS813がNo)は、エラー処理を行った後(ステップS819)、処理を終了する。

【0071】

これに対して、認証キーが一致し且つ組み込みが認知されている場合は、ソケット(X)は不適合なHWリソースでないことが認証されたことになる。すなわち、動的組み込み認証キーは、コンピュータシステム1に既に組み込まれているHWリソースの認証キーの集合であるシステム認証キーに基づいて生成したものであり、アクティベーションキーと動的組み込み認証キーとが一致するということは、ベンダから送られてきたソケット(X)と同じ種類のソケットが正規のHWリソースとして既にコンピュータシステム1に組み込まれていることになるので、ソケット(X)は不適合なソケットではないと言える。

【0072】

そこで、システムBIOS106は、第3の追加HWリソース認証手段1065を用いて、システム認証キー生成手段1062がステップS504で生成しておいたシステム認証キーと、BIOS(X)から渡された認証キー(静的認証キー生成手段1051によって生成された認証キー)とを比較する(ステップS814)。この例は、ソケットを組み込む場合についてのものであるので、静的認証キー生成手段1051で生成された3種類の認証キーの内のソケット認証キーとシステム認証キーとを比較する。より具体的には、システム認証キー中に、上記ソケット認証キーとBIOSのレビジョン、ソケットの種類、ソケットのステッピング、ソケットの動作周波数、ソケットが保持するキャッシュサイズが同じ認証キーが存在すれば一致していると判定し、存在しなければ一致していないと判定する。

【0073】

そして、不一致の場合(ステップS815がNo)は、エラー処理を行った後(ステップS819)、処理を終了する。

【0074】

これに対して、一致している場合(ステップS815がYes)は、ソケット(X)は不適合なHWリソースではないと判断し、ソケット(X)の組み込みを行う。すなわち、システム認証キーとBIOS(X)が生成した認証キーとが一致するということは、ソケット(X)と同じ種類のソケットが正規のHWリソースとして既にコンピュータシステム1の組み込まれていることになるので、ソケット(X)は不適合なHWリソースでなはないと言える。なお、ソケット(X)を組み込む際、ソケット(X)上に搭載されているCPUおよびメモリもコンピュータシステム1に組み込む(ステップS816)。

【0075】

その後、システムBIOS106は、認証キー追加登録手段1066を用いて、増設したソケット(X)、CPUおよびメモリの認証キーを図16に示したHWリソース認証テーブル109に登録し、更に、上記各認証キーに対応する課金フラグを課金済みを示す値ON(1)にする(ステップS817)。

【0076】

更に、システムBIOS106は、HWリソース課金キー生成手段1067を用いて課金キーを生成して管理サーバ2へ送信する(ステップS818)。より具体的には、ソケット(X)、ソケット(X)に搭載されている各CPU、およびソケット(X)に搭載されている各メモリについての認証キーを生成し、管理サーバ2へ送信する。例えば、ソケット(X)についての課金キー(ソケット課金キー)は、図15に示すように、ソケット課金キーであることを示すソケット課金キー固有ID、コンピュータシステム1固有のシリアル番号、ソケット(X)の属性情報と、課金開始を示す値ON(1)が設定された課金開始フラグを含む。ここで、ソケット(X)の属性情報には、BIOSのレビジョン、ソケットの種類、ソケットのステッピング、ソケット固有のID、ソケットの動作周波数、ソケットが保持するキャッシュサイズ、新規に追加したソケットの物理位置番号、ソケットに割り当てた論理番号が含まれる。また、本実施の形態では、課金キーは、秘密鍵などによって暗号化して管理サーバ2へ送信する。

【0077】

管理サーバ2の課金手段204は、コンピュータシステム1から送られてきた課金キーを送受信部201を介して受信すると、その課金キーによって特定されるHWリソースに対する課金を開始する。

【0078】

次に、コンピュータシステム1に既に搭載されている未課金のHWリソースをコンピュータシステム1に組み込む場合の動作について説明する。ここでは、コンピュータシステム1に既に搭載されている未課金のソケット(Y)をコンピュータシステム1に組み込む場合を例に上げて動作を説明する。なお、ソケット(Y)をコンピュータシステム1に組み込む際の動作は、図8のフローチャートを用いて説明したソケット(X)をコンピュータシステム1に組み込む際の動作とほぼ同様であるので、ここでは、相違点についてのみ説明する。

【0079】

ソケット(Y)は、既にコンピュータシステム1に搭載されているので、HWリソースをコンピュータシステム1に増設する処理(ステップS801の処理)は、不要となる。ステップS802では、ユーザが図示を省略したサービスプロセッサ上のファームウェアが提供するコンソールから、ソケット(Y)上のBIOS(Y)に対して立ち上げを指示するコマンドを投入する。その際、管理サーバ2から送られてきているアクティベーションキーも投入する。また、ステップS803〜809の処理は、ソケット(Y)についての処理であるので、ソケット(X)上のBIOS(X)ではなく、ソケット(Y)上のBIOS(Y)が実行する。また、ソケット(Y)およびソケット(Y)上のCPU、メモリに関する認証キーは、既にHWリソース認証テーブル109に登録されているので、ステップS817では、認証キーの登録処理は行わない。また、上記各認証キーに対応付けて未課金であることを示す課金フラグが登録されているので、上記各課金フラグを課金済みを示す値ON(1)に変更する。これ以外の動作は、ソケット(X)をコンピュータシステム1に組み込んだときの動作と同じである。

【0080】

なお、上述した説明では、第1の追加HWリソース認証手1064が図8のステップS810で、動的組み込み認証キーと、アクティベーションキーから取り出した認証キーとを比較することにより、増設したソケット(X)がコンピュータシステム1に不適合なHWリソースであるか否かを判定したが、動的組み込み認証キーと、増設したソケット(X)上のBIOS(X)が生成したソケット認証キーとを比較することにより、ソケット(X)が不適合なHWリソースであるか否かを判定するようにしても良い。また、上述した説明では、第3の追加HWリソース認証手段1065が図8のステップS814でシステム認証キーとBIOS(X)が生成した認証キーとを比較するようにしたが、この処理は省略することができ、ステップS813の判断結果がYesとなった場合、直ちにHWリソースの組み込み処理(ステップS816)を行うようにしても良い。

【0081】

〔実施の形態の効果〕

本実施の形態によれば、アクティベーションキーを利用して、不正なHWリソースの組み込みだけでなく、不適合なHWリソースの組み込みも防止できる。その理由は、第1の追加HWリソース認証手段1053において、管理サーバ2から送られてきたアクティベーションキーと静的認証キー生成手段1051で生成された組み込み対象HWリソースの認証キーとを比較することにより、組み込み対象HWリソースが不正なHWリソースであるか否かを判定した上で、第2の追加HWリソース認証手段1064において、そのアクティベーションキーと動的認証キー生成手段1063で生成された動的組み込み認証キーとを比較することにより、組み込み対象HWリソースが不適合なHWリソースであるか否かを判定するようにしているからである。つまり、動的組み込み認証キーは、コンピュータシステム1に既に組み込まれているHWリソースの認証キーの集合であるシステム認証キーに基づいて生成したものであり、アクティベーションキーと動的組み込み認証キーとが一致するということは、ベンダから送られてきた追加対象HWリソースと同じ種類のHWリソースが正規のHWリソースとして既にコンピュータシステム1に組み込まれていることになるので、追加対象HWリソースは不適合なソケットではないと言える。

【0082】

また、本実施の形態では、第3の追加HWリソース認証手段1065において、システム認証キーと追加対象HWリソース上の静的認証キー生成手段1051が生成した認証キーとを比較しているので、追加対象HWリソースがコンピュータシステム1に不適合なHWリソースであるか否かを、この第3の追加HWリソース認証手段1065と前記第2の追加HWリソース認証手段1064とで二重に認証するものとなり、不適合なHWリソースが組み込まれる危険性を極めて少なくすることができる。

【0083】

また、本実施の形態では、追加指示によって追加するHWリソースの種類が指示された場合、動的認証キー生成手段1063が、システム認証キーから上記指示された種類のHWリソースに関する認証キーを抽出し、抽出した認証キーに含まれている属性情報を含んだ動的組み込み認証キーを生成して管理サーバ2へ送信することにより、管理サーバ2に対してHWリソースの手配およびアクティベーションキーの送信を要求するようにしているので、コンピュータシステム1のユーザは、追加するHWリソースの種類を指定するだけて、HWリソースの発注を行うことができる。

【0084】

また、本実施の形態では、増設したHWリソースをコンピュータシステム1に組み込んだ際、HWリソース課金キー生成手段1067が管理サーバ2に対して課金キーを送信し、課金サーバ2内の課金手段204がこれを契機にして上記HWリソースに対する課金を開始するので、新たなHWリソースの組み込み後、直ちに上記HWリソースに対する課金を開始することができる。

【産業上の利用可能性】

【0085】

本発明は、コンピュータシステムのHWリソースを増設する際に課金を行う課金システムなどに適用すると好適である。

【図面の簡単な説明】

【0086】

【図1】本発明にかかるハードウェアリソース管理システムの実施の形態の構成例を示すブロック図である。

【図2】BIOS105−1の構成例を示すブロック図である。

【図3】システムBIOS106の構成例を示すブロック図である。

【図4】管理サーバ2の構成例を示すブロック図である。

【図5】コンピュータシステム1の立ち上げ時の処理例を示すフローチャートである。

【図6】コンピュータシステム1のHWリソース追加指示が入力された際の処理例を示すフローチャートである。

【図7】管理サーバ2の処理例を示すフローチャートである。

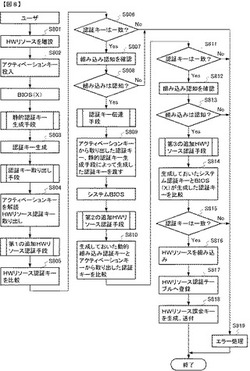

【図8】コンピュータシステム1にHWリソースを増設した際の処理例を示すフローチャートである。

【図9】ソケット認証キーの一例を示す図である。

【図10】CPU認証キーの一例を示す図である。

【図11】メモリ認証キーの一例を示す図である。

【図12】システム認証キーの一例を示す図である。

【図13】ソケット動的組み込み認証キーの一例を示す図である。

【図14】アクティベーションキーの一例を示す図である。

【図15】ソケット課金キーの一例を示す図である。

【図16】HWリソース認証テーブル109の一例を示す図である。

【符号の説明】

【0087】

1…コンピュータシステム

101−1〜101−n…ボード

102−1〜102−m…ソケット

103−1−1〜103−m−k…CPU

104−1〜104−m…ROM

105−1〜105−m…BIOS

1051…静的認証キー生成手段

1052…認証キー取り出し手段

1053…第1の追加HWリソース認証手段

1054…認証キー伝達手段

106…システムBIOS

1061…立ち上げ用HWリソース認証手段

1062…システム認証キー生成手段

1063…動的認証キー生成手段

1064…第2の追加HWリソース認証手段

1065…第3の追加HWリソース認証手段

1066…認証キー追加登録手段

1067…HWリソース課金キー生成手段

107−1〜107−m…メモリ

108…NVRAM

109…HWリソース認証テーブル

110…送受信部

111…入力部

112…表示部

2…管理サーバ

201…送受信部

202…手配発注手段

203…アクティベーションキー生成手段

204…課金手段

3…ネットワーク

【技術分野】

【0001】

本発明は、コンピュータシステムに組み込まれるハードウェアリソース(HWリソース)を管理するハードウェアリソース管理技術に関する。

【背景技術】

【0002】

コンピュータシステムに組み込まれるHWリソースを管理する技術の一例が特許文献1に記載されている。特許文献1では、コンピュータシステムのユーザがデータ記憶装置の容量不足を認識したとき、所有者に対してディスク装置の増設を依頼し、この依頼に応答して所有者がディスク装置を増設するようにしている。

【0003】

ところで、特許文献1では言及されていないが、コンピュータシステムにHWリソースを組み込む場合、所有者や管理者等によって許可されていないHWリソースの組み込みを防止することが重要になる。例えば、コンピュータシステムの運用形態が組み込まれたHWリソース量に応じた課金を行うものである場合、所有者によって組み込みが許可されていないHWリソース(不正なHWリソース)が組み込まれると、課金金額が正当な課金金額よりも少なくなってしまうため、不正なHWリソースの組み込みを防止することは重要である。不正なHWリソースの組み込みを防止するためには、例えば、コンピュータシステムのユーザに対して新たに組み込むHWリソースを提供する際、上記HWリソースの利用を許可するアクティベーションキー(例えば、上記HWリソースの属性情報が含まれている)も提供し、HWリソースの組み込み時には、所有者から提供されたアクティベーションキーと、上記HWリソースの属性情報とを比較し、両者が一致した場合のみ、HWリソースの組み込みを許可するという方法を採用することが考えられる。

【0004】

【特許文献1】特開2002−312689号公報

【発明の開示】

【発明が解決しようとする課題】

【0005】

上述した方法によれば、不正なHWリソースの組み込みを防止することができる。しかし、上述した方法では、まだ、次のような問題点が残る。すなわち、新たなHWリソースをコンピュータシステムに組み込んだ場合、コンピュータシステムとHWリソースとの組み合わせによっては、HWリソースが誤動作し、コンピュータシステムに悪影響を及ぼす場合があるが、上述した方法は、アクティベーションキーと組み込み対象HWリソースの属性情報を比較するだけなので、コンピュータシステムに悪影響を及ぼすHWリソース(不適切なHWリソース)の組み込みを防止することができないという問題がある。

【0006】

〔発明の目的〕

そこで、本発明の目的は、アクティベーションキーを利用して、不正なHWリソースの組み込みだけでなく、不適合なHWリソースの組み込みも防止できるHWリソース管理システムを提供することにある。

【課題を解決するための手段】

【0007】

本発明にかかる第1のハードウェアリソース管理システムは、

コンピュータシステムと管理サーバとを備え、

前記コンピュータシステムは、

自コンピュータシステムに搭載されたハードウェアリソースを検出し、該検出したハードウェアリソース毎に、当該ハードウェアリソースが前記コンピュータシステムに組み込み可能か否かを判定するための認証キーであって当該ハードウェアリソースの属性情報を含んだ認証キーを生成する静的認証キー生成手段と、

自コンピュータシステムに組み込まれているハードウェアリソースの認証キーの集合であるシステム認証キーから、追加指示によって指示された種類のハードウェアリソースに関する認証キーを抽出し、該抽出した認証キーに含まれている属性情報を含んだ動的組み込み認証キーを生成して前記管理サーバへ送信することにより、前記管理サーバに対してハードウェアリソースの手配およびアクティベーションキーの送信を要求する動的認証キー生成手段と、

新たなハードウェアリソースの増設時、前記静的認証キー生成手段で生成された前記新たなハードウェアリソースの認証キーと、前記管理サーバから送られてきたアクティベーションキーとを比較することにより、前記新たなハードウェアリソースが組み込みを許可されていない不正なハードウェアリソースであるか否かを判定する第1のハードウェアリソース認証手段と、

前記新たなハードウェアリソースの増設時、前記動的認証キー生成手段によって生成された前記動的組み込み認証キーと、前記管理サーバから送られてきたアクティベーションキーとを比較することにより、前記新たなハードウェアリソースが前記コンピュータシステムに悪影響を与えるおそれがある不適合なハードウェアリソースであるか否かを判定する第2の追加ハードウェアリソース認証手段とを備え、

前記管理サーバは、

前記コンピュータシステムから送られてきた動的組み込み認証キーに含まれている属性情報を含んだアクティベーションキーを前記コンピュータシステムに送信するアクティベーションキー生成手段を備える。

【0008】

本発明にかかる第1のコンピュータシステムは、

自コンピュータシステムに搭載されたハードウェアリソースを検出し、該検出したハードウェアリソース毎に、当該ハードウェアリソースが前記コンピュータシステムに組み込み可能か否かを判定するための認証キーであって当該ハードウェアリソースの属性情報を含んだ認証キーを生成する静的認証キー生成手段と、

自コンピュータシステムに組み込まれているハードウェアリソースの認証キーの集合であるシステム認証キーから、追加指示によって指示された種類のハードウェアリソースに関する認証キーを抽出し、該抽出した認証キーに含まれている属性情報を含んだ動的組み込み認証キーを生成して管理サーバへ送信することにより、前記管理サーバに対してハードウェアリソースの手配およびアクティベーションキーの送信を要求する動的認証キー生成手段と、

新たなハードウェアリソースの増設時、前記静的認証キー生成手段で生成された前記新たなハードウェアリソースの認証キーと、前記管理サーバから送られてきたアクティベーションキーとを比較することにより、前記新たなハードウェアリソースが組み込みを許可されていない不正なハードウェアリソースであるか否かを判定する第1のハードウェアリソース認証手段と、

前記新たなハードウェアリソースの増設時、前記動的認証キー生成手段によって生成された前記動的組み込み認証キーと、前記管理サーバから送られてきたアクティベーションキーとを比較することにより、前記新たなハードウェアリソースが前記コンピュータシステムに悪影響を与えるおそれがある不適合なハードウェアリソースであるか否かを判定する第2の追加ハードウェアリソース認証手段とを備える。

【0009】

本発明にかかる第1のハードウェアリソース管理方法は、

コンピュータシステムが、自コンピュータシステムの立ち上げ時に自コンピュータシステムに搭載されたハードウェアリソースを検出し、該検出したハードウェアリソース毎に、当該ハードウェアリソースが前記コンピュータシステムに組み込み可能か否かを判定するための認証キーであって当該ハードウェアリソースの属性情報を含んだ認証キーを生成する第1のステップと、

前記コンピュータシステムが、自コンピュータシステムに組み込まれているハードウェアリソースの認証キーの集合であるシステム認証キーから、追加指示によって指示された種類のハードウェアリソースに関する認証キーを抽出し、該抽出した認証キーに含まれている属性情報を含んだ動的組み込み認証キーを生成して管理サーバへ送信することにより、前記管理サーバに対してハードウェアリソースの手配およびアクティベーションキーの送信を要求する第2のステップと、

前記管理サーバが、前記コンピュータシステムから送られてきた動的組み込み認証キーに含まれている属性情報を含んだアクティベーションキーを前記コンピュータシステムに送信する第3のステップと、

前記コンピュータシステムが、新たなハードウェアリソースの増設時、前記新たなハードウェアリソースの認証キーと、前記管理サーバから送られてきたアクティベーションキーとを比較することにより、前記新たなハードウェアリソースが組み込みを許可されていない不正なハードウェアリソースであるか否かを判定する第4のステップと、

前記新たなハードウェアリソースの増設時、前記動的組み込み認証キーと、前記管理サーバから送られてきたアクティベーションキーとを比較することにより、前記新たなハードウェアリソースが前記コンピュータシステムに悪影響を与えるおそれがある不適合なハードウェアリソースであるか否かを判定する第5のステップを含む。

【0010】

本発明にかかる第1のプログラムは、

コンピュータをハードウェアリソース管理システムの一部として機能させるためのプログラムであって、前記コンピュータを、

コンピュータシステムに搭載されたハードウェアリソースを検出し、該検出したハードウェアリソース毎に、当該ハードウェアリソースが前記コンピュータシステムに組み込み可能か否かを判定するための認証キーであって当該ハードウェアリソースの属性情報を含んだ認証キーを生成する静的認証キー生成手段、

前記コンピュータシステムに組み込まれているハードウェアリソースの認証キーの集合であるシステム認証キーから、追加指示によって指示された種類のハードウェアリソースに関する認証キーを抽出し、該抽出した認証キーに含まれている属性情報を含んだ動的組み込み認証キーを生成して前記管理サーバへ送信することにより、前記管理サーバに対してハードウェアリソースの手配およびアクティベーションキーの送信を要求する動的認証キー生成手段、

新たなハードウェアリソースの増設時、前記静的認証キー生成手段で生成された前記新たなハードウェアリソースの認証キーと、前記管理サーバから送られてきたアクティベーションキーとを比較することにより、前記新たなハードウェアリソースが組み込みを許可されていない不正なハードウェアリソースであるか否かを判定する第1のハードウェアリソース認証手段、

前記新たなハードウェアリソースの増設時、前記動的認証キー生成手段によって生成された前記動的組み込み認証キーと、前記管理サーバから送られてきたアクティベーションキーとを比較することにより、前記新たなハードウェアリソースが前記コンピュータシステムに悪影響を与えるおそれがある不適合なハードウェアリソースであるか否かを判定する第2の追加ハードウェアリソース認証手段として機能させる

【発明の効果】

【0011】

本発明によれば、アクティベーションキーを利用して、不正なHWリソースの組み込みだけでなく、不適合なHWリソースの組み込みも防止できるHWリソース管理システムを提供することができる。

【発明を実施するための最良の形態】

【0012】

次に、本発明を実施するための最良の形態について図面を参照して詳細に説明する。

【0013】

〔本発明の実施の形態〕

図1を参照すると、本発明にかかるハードウェアリソース管理システムの実施の形態は、コンピュータシステム1と、管理サーバ2とから構成され、両者はインターネット等のネットワーク3を介して相互に接続されている。

【0014】

コンピュータシステム1は、複数枚のボード101−1〜101−nと、NVRAM(Non Volatile RAM)108と、送受信部110と、キーボード等の入力部111と、LCD等の表示部112とを備えている。

【0015】

送受信部110は、ネットワーク3を介して管理サーバ2とデータを送受信する機能を有する。NVRAM108には、HWリソース認証テーブル109が登録されている。HWリソース認証テーブル109には、図16に示すように、コンピュータシステム1が備えているHWリソース(ソケット、CPU、メモリ)毎に、そのHWリソースの認証キーと、課金済みであるか否かを示す課金フラグとが登録されている。更に、HWリソース認証テーブル109には、後述するシステム認証キー生成手段が生成したシステム認証キーが登録される。

【0016】

1枚のボード(例えば、ボード101−1)には、複数のソケット102−1〜102−mが搭載されている。各ソケット102−1〜102−mには、それぞれ複数のCPU103−1−1〜103−1−k、…、103−m−1〜103−m−kと、ROM104−1〜104−mと、メモリ107−1〜107−mとが装備されている。なお、ソケットは、コンピュータシステム1にHWリソースを増設する際の増設単位である。

【0017】

ROM104−1〜104−mには、BIOS(Basic input/output system)105−1〜105−mが搭載されている。また、ROM104−1には、コンピュータシステム1全体のHWリソースを管理する、コンピュータシステム1で唯一のシステムBIOS106が搭載されている。メモリ107−1〜107−mは、それぞれ複数枚のDIMM(Dual In-line Memory Module)によって構成されている。なお、他のボードもボード101−1と同様の構成を有する。但し、ボード101−1上のROM104−1のみにシステムBIOS106が搭載されている。

【0018】

図2を参照すると、BIOS105−1は、静的認証キー生成手段1051と、認証キー取り出し手段1052と、第1の追加HWリソース認証手段1053と、認証キー伝達手段1054とを備えている。なお、他のBIOSもBIOS105−1と同様の構成を有している。

【0019】

静的認証キー生成手段1051は、自身が搭載されているソケット102−1およびソケット102−1に搭載されているHWリソース(CPU103−1−1〜103−1−k、メモリ107−1)を検出し、検出したHWリソース毎に、当該HWリソースがコンピュータシステム1に組み込み可能か否かを判定するための認証キーであって、当該HWリソースの属性情報を含んだ認証キーを生成する。

【0020】

認証キー取り出し手段1052は、ユーザによって入力された、コンピュータシステムへの組み込みを許可するHWリソースの認証キーを含んだアクティベーションキー(管理サーバ2から送られてくる)から、上記認証キーを取り出す。

【0021】

第1の追加HWリソース認証手段1053は、自ソケット102−1がコンピュータシステム1に増設された際、静的認証キー生成手段1051によって生成された認証キーと、認証キー取り出し手段1052によってアクティベーションキーから取り出された認証キーとを比較することにより、自ソケット102−1がコンピュータシステム1への組み込みが許可されているHWリソースであるか否かを判定する。

【0022】

認証キー伝達手段1054は、静的認証キー生成手段1051によって生成された認証キーと、認証キー取り出し手段1052が取り出した認証キーを、システムBIOS106に渡す。

【0023】

図3を参照すると、システムBIOS106は、立ち上げ用HWリソース認証手段1061と、システム認証キー生成手段1062と、動的認証キー生成手段1063と、第2の追加HWリソース認証手段1064と、第3の追加HWリソース認証手段1065と、認証キー追加登録手段1066と、HWリソース課金キー生成手段1067とを備えている。

【0024】

立ち上げ用HWリソース認証手段1061は、コンピュータシステム1の立ち上げ時に、静的認証キー生成手段1051で生成された認証キーと、HWリソース認証テーブル109に登録されている認証キーおよび課金フラグとを利用して、静的認証キー生成手段1051で検出されたHWリソースがコンピュータシステム1に組み込み可能か否かを判定する。

【0025】

システム認証キー生成手段1062は、立ち上げ用HWリソース認証手段1061でコンピュータシステム1への組み込みが可能であると判定されたHWリソースの認証キーの集合であるシステム認証キーを生成し、HWリソース認証テーブル109に登録する。

【0026】

動的認証キー生成手段1063は、ユーザが入力した追加指示によって指示された種類のHWリソースに関する認証キーを1つシステム認証キーから抽出する。そして、上記種類のHWリソースの中に、HWリソース認証テーブル109に登録されている課金フラグが未課金になっているHWリソースが存在しない場合は、上記抽出した認証キーと、HWリソースの手配が必要であることを示す新規手配有無フラグとを含んだ動的組み込み認証キーを生成して管理サーバへ送信する。これに対して、未課金になっているHWリソースが存在する場合は、そのHWリソースの認証キーとHWリソースの手配が不要であることを示す新規手配有無フラグとを含んだ動的組み込み認証キーを生成して管理サーバ2へ送信する。

【0027】

第2の追加HWリソース認証手段1064は、増設されたソケット上の認証キー伝達手段1054から送られてきたアクティベーションキー中の認証キーと、動的認証キー生成手段1063で生成しておいた動的組み込み認証キーとを比較することにより、管理サーバ2によってコンピュータシステム1への組み込みが許可されたHWリソースが管理サーバ2に対して手配を要求したHWリソースと同じ種類のHWリソースであるか否かを判定する。

【0028】

第3の追加HWリソース認証手段1065は、増設されたソケット上の認証キー伝達手段1054から送られてきた上記ソケットの認証キーと、システム認証キーとを比較することにより、増設されたソケットがコンピュータシステムに組み込み可能なHWリソースであるか否かを判定する。

【0029】

認証キー追加登録手段1066は、コンピュータシステム1に新たに組み込んだHWリソースの認証キーおよび課金済みを示す課金フラグをHWリソース認証テーブル109に登録する。

【0030】

HWリソース課金キー生成手段1067は、コンピュータシステム1に新たに組み込んだHWリソースの認証キーと同じ属性情報およびコンピュータシステム1固有のシリアル番号を含んだHWリソース課金キーを生成し、管理サーバ2へ送信する。

【0031】

なお、上述した各手段1051〜1054、1061〜1067は、ファームウェアやプログラムによって実現可能である。

【0032】

図4を参照すると、管理サーバ2は、送受信部201と、手配発注手段202と、アクティベーションキー生成手段203と、課金手段204とを備えている。

【0033】

送受信部201は、ネットワーク3を介してコンピュータシステム1とデータをやり取りする機能を有する。

【0034】

手配発注手段202は、コンピュータシステム1から送られてきた動的組み込み認証キー中の新規手配有無フラグがHWリソースの手配を要求するものであった場合、コンピュータシステム1から手配要求のあったHWリソースをコンピュータシステムのユーザに配送するための処理(例えば、担当部署に上記動的組み込み認証キーを転送する等の処理)を行う。

【0035】

アクティベーションキー生成手段203は、コンピュータシステム1から送られてきた動的組み込み認証キー中の新規手配有無フラグを、組み込みを許可するか否かを示す組み込み認知フラグに置き換えたアクティベーションキーを生成し、コンピュータシステムに送信する機能を有する。

【0036】

課金手段204は、コンピュータシステム1から課金キーが送られてくることにより、このキーによって特定されるHWリソースに対する課金を開始する。

【0037】

なお、管理サーバ2の各手段201〜204は、ファームウェアやプログラムにより実現可能である。

【0038】

〔実施の形態の動作の説明〕

次に、本実施の形態の動作について詳細に説明する。

【0039】

先ず、図5のフローチャートを参照してコンピュータシステム1の立ち上げ時の動作について説明する。

【0040】

コンピュータシステム1の立ち上げ時、各ソケット102−1〜102−m上のBIOS105−1〜105−mは、それぞれ自BIOS内の静的認証キー生成手段1051を用いて自BIOSが搭載されているソケットおよび当該ソケットに搭載されているCPU及びメモリを検出し、検出したHWリソース毎にコンピュータシステム1に組み込む際に使用する認証キーを生成する(ステップS501)。

【0041】

具体的には、図9で示されるソケット認証キーと、図10で示されるCPU認証キーと、図11で示されるメモリ認証キーの3種類の認証キーを生成する。

【0042】

図9を参照すると、ソケット認証キーには、ソケット認証キーがどのソケットについてのものなのかを示すソケット認証キー固有ID、BIOSのレビジョン(Revision)、ソケットの種類、ステッピングと呼ばれるソケットのRevision、ソケット固有のID、ソケットの動作周波数、ソケットが保持するキャッシュサイズ、ソケットの物理位置番号およびソケットに割り当てた論理番号が含まれている。また、本実施の形態では、ソケット認証キーは、秘密鍵などによって暗号化する。

【0043】

図10を参照すると、CPU認証キーには、そのCPUが搭載されているソケットのソケット認証キー固有ID、CPU認証キーであることを示すCPU認証キー固有ID、そのCPUが搭載されているソケット内CPUコア番号、およびそのCPUが搭載されているCPUコア内CPUスレッド番号が含まれている。また、本実施の形態では、CPU認証キーは、秘密鍵などによって暗号化する。

【0044】

図11を参照すると、メモリ認証キーには、そのメモリが搭載されているソケットのソケット認証キー固有ID、メモリ認証キーであることを示すメモリ認証キー固有ID、そのメモリを構成しているDIMMのタイプ、スピード、製造元ベンダ名、シリアルナンバーが含まれている。また、本実施の形態では、メモリ認証キーは秘密鍵などによって暗号化する。

【0045】

ここで、ソケット認証キーとメモリ認証キーとは、ソケット内の代表CPU上で動作する1つのBIOSにより生成される。また、CPU認証キーは、ソケット内のCPUコアおよびCPUコア内のCPUスレッドで動作するBIOSにより生成される。

【0046】

その後、システムBIOS106内の立ち上げ用HWリソース認証手段1061が、HWリソース認証テーブル109と、ステップS501において各BIOS105−1〜105−mが生成した認証キーとを比較し、認証キーが一致し且つ課金フラグが課金済みになっているHWリソースをコンピュータシステム1に組み込む(ステップS502、S503)。なお、本実施の形態では、各種類のソケット毎に、課金済みになっているソケットが少なくとも1つは存在するとする。

【0047】

その後、システムBIOS106内のシステム認証キー生成手段1062が、コンピュータシステム1に組み込まれたHWリソースの認証キーの集合であるシステム認証キーを生成し、HWリソース認証テーブル109に登録する(ステップS504)。

【0048】

図12を参照するとシステム認証キーには、システム認証キーであることを示すシステム認証キー固有IDと、コンピュータシステム1固有のシリアル番号と、コンピュータシステム1に組み込まれたソケット、CPU及びメモリの認証キーと、コンピュータシステム1に組み込まれたソケットの物理位置番号のビットマップと、論理番号のビットマップが含まれている。なお、本実施の形態では、システム認証キーは秘密鍵などにより暗号化されている。

【0049】

次に、図6のフローチャートを参照して、コンピュータシステム1が動作している状態において、ユーザがシステムBIOS106に対してHWリソースの追加を指示した場合の動作について説明する。なお、以下の説明では、種類「k1」のソケットを追加する場合を例に挙げて説明する。

【0050】

まず、ユーザが図示を省略したサービスプロセッサ上のファームウェアによって提供されているコンソールから追加するHWリソースの種類を含んだHWリソース追加指示をシステムBIOS106に対して入力する(ステップS601)。この例の場合、ユーザは、ソケット種類「k1」を含んだHWリソース追加指示をシステムBIOS106に入力する。

【0051】

これにより、システムBIOS106内の動的認証キー生成手段1063は、HWリソース認証テーブル109に登録されているシステム認証キーを復号化し、復号化したシステム認証キーからコンピュータシステム1固有のシリアル番号を取り出すと共に、HWリソース追加指示によって指示された種類のHWリソースに関するキー要素を取り出す(ステップS602)。この例では、HWリソース追加指示によって指示されたソケットの種類が「k1」であるので、システム認証キーの中から、種類が「k1」のソケットに関する属性情報(BIOS Revision、ソケットの種類、ステッピング、ソケット固有のID、ソケットの動作周波数、ソケットが保持するキャッシュサイズ)と、コンピュータシステム1に組み込み済みのソケットの物理位置番号を示すビットマップと、コンピュータシステム1に組み込み済みのソケットに割り当てた論理番号を示すビットマップを取り出す。

【0052】

次に、動的認証キー生成手段1063は、HWリソース認証テーブル109から、未課金のソケットであって、且つその認証キー中のBIOS Revision、ソケットの種類、ステッピング、ソケットの動作周波数、ソケットが保持するキャッシュサイズが、ステップS602でシステム認証キーで取り出したBIOSRevision、ソケットの種類、ステッピング、ソケットの動作周波数、ソケットが保持するキャッシュサイズと一致するソケットを1つ検索する(ステップS603、S604)。

【0053】

そして、上記条件を満たすソケットを検索できた場合(ステップS604がYes)は、検索したソケットをコンピュータシステム1に動的に組み込むためのソケット動的組み込み認証キーを生成する(ステップS605)。具体的には、ソケット動的組み込み認証キーであることを示す固有IDと、コンピュータシステム1固有のシリアル番号と、検索したソケットの認証キー(BIOS Revision、ソケットの種類、ステッピング、ソケットの動作周波数、ソケットが保持するキャッシュサイズ、ソケットの物理位置番号、ソケットに割り当てられている論理番号)と、新規手配が不要なことを示す新規手配有無フラグOFF(0)とを含んだソケット動的組み込み認証キーを生成し、生成したソケット動的組み込み認証キーを暗号化する(図13参照)。更に、ステップS605では、上記検索したソケットを特定する情報(例えば、属性情報)および管理サーバ2から通知されたアクティベーションキーキーをコンピュータシステム1に投入することにより上記ソケットをコンピュータシステム1に組み込むことができる旨のメッセージを表示部112に表示する。

【0054】

これに対して、上記条件を満たすソケットを検索できなかった場合(ステップS604がNo)は、ステップS602においてシステム認証キーから抽出した情報に基づいて、ソケットの手配を要求する、ソケット動的組み込み認証キーを生成する(ステップS606)。具体的には、ソケット動的組み込み認証キーであることを示す固有IDと、コンピュータシステム1固有のシリアル番号と、BIOS Revisionと、ソケットの種類と、ステッピング、ソケットの動作周波数と、ソケットが保持するキャッシュサイズと、増設するソケットの物理位置番号と、増設するソケットに割り当てる予定の論理番号と、新規手配が必要なことを示す新規手配有無フラグON(1)とを含んだソケット動的組み込み認証キーを生成し、生成したソケット動的組み込み認証キーを暗号化する(図13参照)。ここで、増設するソケットの物理位置番号には、システム性能を最適にすることができるソケットの増設位置を示す物理位置番号を設定する。例えば、コンピュータシステム1に複数本のバスがある場合は、ステップS602でシステム認証キーから取り出したソケットの物理位置番号のビットマップに基づいて、各バスに実装されるソケットの数が均等になるように、ソケットの増設位置を決定し、その位置を示す物理位置番号を設定する。また、増設するソケットに割り当てる予定の論理番号には、例えば、ステップS602でシステム認証キーから取り出したソケットの論理番号のビットマップに基づいて、未割り当ての論理番号の内の最も小さなものを求め、この論理番号を設定する。更に、ステップS606では、上記ビットマップに基づいて求めた物理位置番号およびベンダから送付されてくるソケットを上記物理位置番号によって示される位置に実装し、ベンダから送られてくるアクティベーションキーをコンピュータシステム1に投入することにより上記ソケットをコンピュータシステム1に組み込むことができる旨のメッセージを表示部112に表示する。

【0055】

ステップS605或いはステップS606の処理が終了すると、動的認証キー生成手段1063は、生成したソケット動的組み込み認証キーをユーザに返却する(ステップS607)。そして、ユーザは、コンピュータシステム1を提供しているベンダの管理サーバ2へソケット動的組み込み認証キーを送信する(ステップS608)。

【0056】

次に、図7のフローチャートを参照して、管理サーバ2がコンピュータシステム1からの動的組み込み認証キーを受信した場合の動作を説明する。

【0057】

管理サーバ2内の手配発注手段202は、送受信部201を介してコンピュータシステム1からの動的組み込み認証キーを受信すると、公開鍵などを使って上記認証キーを復号化する(ステップS701)。その後、手配発注手段202は、復号化した動的組み込み認証キー中の新規手配有無フラグに基づいて、HWリソースの手配が必要であるか否かを判定する(ステップS702)。具体的には、新規手配有無フラグがOFF(0)となっている場合は手配が不要と判定し、ON(1)となっている場合は手配が必要と判定する。

【0058】

そして、手配が必要であると判定した場合(ステップS702がYes)は、受信した動的組み込み認証キーをアクティベーションキー生成手段203に渡してアクティベーションキーの生成を依頼する(ステップS703)。この依頼を受けたアクティベーションキー生成手段203は、動的組み込み認証キー中の新規手配有無フラグを、組み込み認知フラグで置き換えたアクティベーションキーを生成し、手配発注手段203に返却する。例えば、図13に示すソケット動的組み込み認証キーが渡された場合には、図14に示すアクティベーションキーを生成する。ここで、組み込み認知フラグは、HWリソースの組み込みを許可することを示す値ON(1)になっている。その後、手配発注手段202は、例えば、動的組み込み認証キーおよびアクティベーションキーを、担当部署に送信するなどの、手配発注処理を行う(ステップS704)。担当部署では、送られてきた動的組み込み認証キーに基づいて手配するHWリソースを認識し、認識したHWリソースをコンピュータシステム1のユーザに送付する。その際、アクティベーションキーを記録したCDROMなども併せて送付する。

【0059】

これに対して、HWリソースの手配が不要であると判定した場合(ステップS702がNo)は、アクティベーションキー生成手段203にアクティベーションキーの生成を依頼し(ステップS705)、この依頼に応答してアクティベーションキー生成手段203から返却されたアクティベーションキーをコンピュータシステム1のユーザへ送信する(ステップS706)。

【0060】

次に、図8のフローチャートを参照して、コンピュータシステム1のユーザが、HWリソースを増設する場合の動作について説明する。なお、以下の説明では、管理サーバ2を管理しているベンダから送付されてきたソケット(X)を増設する場合の動作を例に挙げて説明を行う。なお、ソケット(X)は、他のソケット102−1〜102−mと同様の構成を有している。

【0061】

先ず始めに、ユーザは、コンピュータシステム1を停止することなく、ベンダから送付されたソケット(X)を増設する(ステップS801)。なお、ソケットの実装位置は、前述したステップS606において表示部112に表示された位置とする。その後、ユーザは、図示を省略したサービスプロセッサ上のファームウェアが提供するコンソールから、ソケット(X)上のBIOS(X)に対して立ち上げを指示するコマンドを投入する。その際、ユーザは、コマンドに付随するパラメータとして、ベンダから送られてきたアクティベーションキーも投入する(ステップS802)。これにより、上記ファームウェアは、ソケット(X)に搭載されているCPU上のレジスタにアクティベーションキーをセットする等してBIOS(X)にアクティベーションキーを渡すと同時に、ソケット(X)上のCPUに対するリセット信号をアサートする。

【0062】

BIOS(X)は他のBIOSと同様の構成を有しており、静的認証キー生成手段1051を用いてソケット(X)と、ソケットに搭載されているCPU及びメモリに関する認証キーを生成する(ステップS803)。具体的には、図9で示されるソケット認証キーと、図10で示される示されるCPU認証キーと、図11で示されるメモリ認証キーとの3種類の認証キーを生成する。

【0063】

その後、BIOS(X)は、認証キー取り出し手段1052を用いてアクティベーションキーを解読し(例えば、秘密鍵を用いた復号化)、コンピュータシステム1への組み込みが許可されているHWリソースの認証キー(属性情報)と組み込み認知フラグとを取り出す(ステップS804)。

【0064】

更に、BIOS(X)は、第1の追加HWリソース認証手段1053を用いて、ステップS803で生成した認証キーとステップS804でアクティベーションキーから取り出した認証キーとを比較する(ステップS805)。この例は、ソケットの組み込みについてのものであるので、ステップS803で生成した3種類の認証キーの内のソケット認証キーと、アクティベーションキーから取り出した認証キーとを比較する。具体的には、両認証キーに含まれているBIOSのレビジョン、ソケットの種類、ソケットのステッピング、ソケットの動作周波数、ソケットが保持するキャッシュサイズ、ソケットの物理位置番号、ソケットに割り当てられる論理番号を比較する。

【0065】

認証キーが一致している場合(ステップS806がYes)は、更に、組み込み認知フラグを確認し、HWリソースの組み込みが認知(許可)されているか否かを判定する(ステップS807)。

【0066】

そして、認証キーが一致していない場合(ステップS806がNo)や、組み込みが認知されていない場合(ステップS808がNo)は、表示部112にエラー表示を行う等のエラー処理を行った後(ステップS819)、その処理を終了する。

【0067】

これに対して、認証キーが一致し且つ組み込みが認知されている場合(ステップS806、S808が共にYes)は、ソケット(X)は不正なHWリソースでないことが認証されたことになるので、BIOS(X)は認証キー伝達手段1054を用いて、ステップS803で生成した3種類の認証キーと、ステップS804でアクティベーションキーから取り出した認証キーとをシステムBIOS106に渡す(ステップS809)。

【0068】

これにより、システムBIOS106は、第2の追加HWリソース認証手段1064を用いて、動的認証キー生成手段1063で生成しておいた動的組み込み認証キーと、BIOS(X)から渡された、アクティベーションキーから取り出した認証キーとを比較する(ステップS810)。具体的には両認証キーに含まれているコンピュータシステム1固有のシリアル番号とソケットの属性情報とを比較する。比較する属性情報は、BIOSのレビジョン、ソケットの種類、ソケットのステッピング、ソケットの動作周波数、ソケットが保持するキャッシュサイズ、ソケットの物理位置番号、ソケットに割り当てられる論理番号である。

【0069】

認証キーが一致している場合(ステップS811がYes)は、更に、アクティベーションキーから取り出した組み込み認知フラグに基づいて、コンピュータシステム1への組み込みが認知されているか否かを判定する(ステップS812、S813)。

【0070】

そして、認証キーが不一致の場合(ステップS811がNo)や、組み込みが認知されていない場合(ステップS813がNo)は、エラー処理を行った後(ステップS819)、処理を終了する。

【0071】

これに対して、認証キーが一致し且つ組み込みが認知されている場合は、ソケット(X)は不適合なHWリソースでないことが認証されたことになる。すなわち、動的組み込み認証キーは、コンピュータシステム1に既に組み込まれているHWリソースの認証キーの集合であるシステム認証キーに基づいて生成したものであり、アクティベーションキーと動的組み込み認証キーとが一致するということは、ベンダから送られてきたソケット(X)と同じ種類のソケットが正規のHWリソースとして既にコンピュータシステム1に組み込まれていることになるので、ソケット(X)は不適合なソケットではないと言える。

【0072】

そこで、システムBIOS106は、第3の追加HWリソース認証手段1065を用いて、システム認証キー生成手段1062がステップS504で生成しておいたシステム認証キーと、BIOS(X)から渡された認証キー(静的認証キー生成手段1051によって生成された認証キー)とを比較する(ステップS814)。この例は、ソケットを組み込む場合についてのものであるので、静的認証キー生成手段1051で生成された3種類の認証キーの内のソケット認証キーとシステム認証キーとを比較する。より具体的には、システム認証キー中に、上記ソケット認証キーとBIOSのレビジョン、ソケットの種類、ソケットのステッピング、ソケットの動作周波数、ソケットが保持するキャッシュサイズが同じ認証キーが存在すれば一致していると判定し、存在しなければ一致していないと判定する。

【0073】

そして、不一致の場合(ステップS815がNo)は、エラー処理を行った後(ステップS819)、処理を終了する。

【0074】

これに対して、一致している場合(ステップS815がYes)は、ソケット(X)は不適合なHWリソースではないと判断し、ソケット(X)の組み込みを行う。すなわち、システム認証キーとBIOS(X)が生成した認証キーとが一致するということは、ソケット(X)と同じ種類のソケットが正規のHWリソースとして既にコンピュータシステム1の組み込まれていることになるので、ソケット(X)は不適合なHWリソースでなはないと言える。なお、ソケット(X)を組み込む際、ソケット(X)上に搭載されているCPUおよびメモリもコンピュータシステム1に組み込む(ステップS816)。

【0075】

その後、システムBIOS106は、認証キー追加登録手段1066を用いて、増設したソケット(X)、CPUおよびメモリの認証キーを図16に示したHWリソース認証テーブル109に登録し、更に、上記各認証キーに対応する課金フラグを課金済みを示す値ON(1)にする(ステップS817)。

【0076】

更に、システムBIOS106は、HWリソース課金キー生成手段1067を用いて課金キーを生成して管理サーバ2へ送信する(ステップS818)。より具体的には、ソケット(X)、ソケット(X)に搭載されている各CPU、およびソケット(X)に搭載されている各メモリについての認証キーを生成し、管理サーバ2へ送信する。例えば、ソケット(X)についての課金キー(ソケット課金キー)は、図15に示すように、ソケット課金キーであることを示すソケット課金キー固有ID、コンピュータシステム1固有のシリアル番号、ソケット(X)の属性情報と、課金開始を示す値ON(1)が設定された課金開始フラグを含む。ここで、ソケット(X)の属性情報には、BIOSのレビジョン、ソケットの種類、ソケットのステッピング、ソケット固有のID、ソケットの動作周波数、ソケットが保持するキャッシュサイズ、新規に追加したソケットの物理位置番号、ソケットに割り当てた論理番号が含まれる。また、本実施の形態では、課金キーは、秘密鍵などによって暗号化して管理サーバ2へ送信する。

【0077】

管理サーバ2の課金手段204は、コンピュータシステム1から送られてきた課金キーを送受信部201を介して受信すると、その課金キーによって特定されるHWリソースに対する課金を開始する。

【0078】

次に、コンピュータシステム1に既に搭載されている未課金のHWリソースをコンピュータシステム1に組み込む場合の動作について説明する。ここでは、コンピュータシステム1に既に搭載されている未課金のソケット(Y)をコンピュータシステム1に組み込む場合を例に上げて動作を説明する。なお、ソケット(Y)をコンピュータシステム1に組み込む際の動作は、図8のフローチャートを用いて説明したソケット(X)をコンピュータシステム1に組み込む際の動作とほぼ同様であるので、ここでは、相違点についてのみ説明する。

【0079】

ソケット(Y)は、既にコンピュータシステム1に搭載されているので、HWリソースをコンピュータシステム1に増設する処理(ステップS801の処理)は、不要となる。ステップS802では、ユーザが図示を省略したサービスプロセッサ上のファームウェアが提供するコンソールから、ソケット(Y)上のBIOS(Y)に対して立ち上げを指示するコマンドを投入する。その際、管理サーバ2から送られてきているアクティベーションキーも投入する。また、ステップS803〜809の処理は、ソケット(Y)についての処理であるので、ソケット(X)上のBIOS(X)ではなく、ソケット(Y)上のBIOS(Y)が実行する。また、ソケット(Y)およびソケット(Y)上のCPU、メモリに関する認証キーは、既にHWリソース認証テーブル109に登録されているので、ステップS817では、認証キーの登録処理は行わない。また、上記各認証キーに対応付けて未課金であることを示す課金フラグが登録されているので、上記各課金フラグを課金済みを示す値ON(1)に変更する。これ以外の動作は、ソケット(X)をコンピュータシステム1に組み込んだときの動作と同じである。

【0080】

なお、上述した説明では、第1の追加HWリソース認証手1064が図8のステップS810で、動的組み込み認証キーと、アクティベーションキーから取り出した認証キーとを比較することにより、増設したソケット(X)がコンピュータシステム1に不適合なHWリソースであるか否かを判定したが、動的組み込み認証キーと、増設したソケット(X)上のBIOS(X)が生成したソケット認証キーとを比較することにより、ソケット(X)が不適合なHWリソースであるか否かを判定するようにしても良い。また、上述した説明では、第3の追加HWリソース認証手段1065が図8のステップS814でシステム認証キーとBIOS(X)が生成した認証キーとを比較するようにしたが、この処理は省略することができ、ステップS813の判断結果がYesとなった場合、直ちにHWリソースの組み込み処理(ステップS816)を行うようにしても良い。

【0081】

〔実施の形態の効果〕

本実施の形態によれば、アクティベーションキーを利用して、不正なHWリソースの組み込みだけでなく、不適合なHWリソースの組み込みも防止できる。その理由は、第1の追加HWリソース認証手段1053において、管理サーバ2から送られてきたアクティベーションキーと静的認証キー生成手段1051で生成された組み込み対象HWリソースの認証キーとを比較することにより、組み込み対象HWリソースが不正なHWリソースであるか否かを判定した上で、第2の追加HWリソース認証手段1064において、そのアクティベーションキーと動的認証キー生成手段1063で生成された動的組み込み認証キーとを比較することにより、組み込み対象HWリソースが不適合なHWリソースであるか否かを判定するようにしているからである。つまり、動的組み込み認証キーは、コンピュータシステム1に既に組み込まれているHWリソースの認証キーの集合であるシステム認証キーに基づいて生成したものであり、アクティベーションキーと動的組み込み認証キーとが一致するということは、ベンダから送られてきた追加対象HWリソースと同じ種類のHWリソースが正規のHWリソースとして既にコンピュータシステム1に組み込まれていることになるので、追加対象HWリソースは不適合なソケットではないと言える。

【0082】

また、本実施の形態では、第3の追加HWリソース認証手段1065において、システム認証キーと追加対象HWリソース上の静的認証キー生成手段1051が生成した認証キーとを比較しているので、追加対象HWリソースがコンピュータシステム1に不適合なHWリソースであるか否かを、この第3の追加HWリソース認証手段1065と前記第2の追加HWリソース認証手段1064とで二重に認証するものとなり、不適合なHWリソースが組み込まれる危険性を極めて少なくすることができる。

【0083】

また、本実施の形態では、追加指示によって追加するHWリソースの種類が指示された場合、動的認証キー生成手段1063が、システム認証キーから上記指示された種類のHWリソースに関する認証キーを抽出し、抽出した認証キーに含まれている属性情報を含んだ動的組み込み認証キーを生成して管理サーバ2へ送信することにより、管理サーバ2に対してHWリソースの手配およびアクティベーションキーの送信を要求するようにしているので、コンピュータシステム1のユーザは、追加するHWリソースの種類を指定するだけて、HWリソースの発注を行うことができる。

【0084】

また、本実施の形態では、増設したHWリソースをコンピュータシステム1に組み込んだ際、HWリソース課金キー生成手段1067が管理サーバ2に対して課金キーを送信し、課金サーバ2内の課金手段204がこれを契機にして上記HWリソースに対する課金を開始するので、新たなHWリソースの組み込み後、直ちに上記HWリソースに対する課金を開始することができる。

【産業上の利用可能性】

【0085】

本発明は、コンピュータシステムのHWリソースを増設する際に課金を行う課金システムなどに適用すると好適である。

【図面の簡単な説明】

【0086】

【図1】本発明にかかるハードウェアリソース管理システムの実施の形態の構成例を示すブロック図である。

【図2】BIOS105−1の構成例を示すブロック図である。

【図3】システムBIOS106の構成例を示すブロック図である。

【図4】管理サーバ2の構成例を示すブロック図である。

【図5】コンピュータシステム1の立ち上げ時の処理例を示すフローチャートである。

【図6】コンピュータシステム1のHWリソース追加指示が入力された際の処理例を示すフローチャートである。

【図7】管理サーバ2の処理例を示すフローチャートである。

【図8】コンピュータシステム1にHWリソースを増設した際の処理例を示すフローチャートである。

【図9】ソケット認証キーの一例を示す図である。

【図10】CPU認証キーの一例を示す図である。

【図11】メモリ認証キーの一例を示す図である。

【図12】システム認証キーの一例を示す図である。

【図13】ソケット動的組み込み認証キーの一例を示す図である。

【図14】アクティベーションキーの一例を示す図である。

【図15】ソケット課金キーの一例を示す図である。

【図16】HWリソース認証テーブル109の一例を示す図である。

【符号の説明】

【0087】

1…コンピュータシステム

101−1〜101−n…ボード

102−1〜102−m…ソケット

103−1−1〜103−m−k…CPU

104−1〜104−m…ROM

105−1〜105−m…BIOS

1051…静的認証キー生成手段

1052…認証キー取り出し手段

1053…第1の追加HWリソース認証手段

1054…認証キー伝達手段

106…システムBIOS

1061…立ち上げ用HWリソース認証手段

1062…システム認証キー生成手段

1063…動的認証キー生成手段

1064…第2の追加HWリソース認証手段

1065…第3の追加HWリソース認証手段

1066…認証キー追加登録手段

1067…HWリソース課金キー生成手段

107−1〜107−m…メモリ

108…NVRAM

109…HWリソース認証テーブル

110…送受信部

111…入力部

112…表示部

2…管理サーバ

201…送受信部

202…手配発注手段

203…アクティベーションキー生成手段

204…課金手段

3…ネットワーク

【特許請求の範囲】

【請求項1】

コンピュータシステムと管理サーバとを備え、

前記コンピュータシステムは、

自コンピュータシステムに搭載されたハードウェアリソースを検出し、該検出したハードウェアリソース毎に、当該ハードウェアリソースが前記コンピュータシステムに組み込み可能か否かを判定するための認証キーであって当該ハードウェアリソースの属性情報を含んだ認証キーを生成する静的認証キー生成手段と、

自コンピュータシステムに組み込まれているハードウェアリソースの認証キーの集合であるシステム認証キーから、追加指示によって指示された種類のハードウェアリソースに関する認証キーを抽出し、該抽出した認証キーに含まれている属性情報を含んだ動的組み込み認証キーを生成して前記管理サーバへ送信することにより、前記管理サーバに対してハードウェアリソースの手配およびアクティベーションキーの送信を要求する動的認証キー生成手段と、

新たなハードウェアリソースの増設時、前記静的認証キー生成手段で生成された前記新たなハードウェアリソースの認証キーと、前記管理サーバから送られてきたアクティベーションキーとを比較することにより、前記新たなハードウェアリソースが組み込みを許可されていない不正なハードウェアリソースであるか否かを判定する第1のハードウェアリソース認証手段と、

前記新たなハードウェアリソースの増設時、前記動的認証キー生成手段によって生成された前記動的組み込み認証キーと、前記管理サーバから送られてきたアクティベーションキーとを比較することにより、前記新たなハードウェアリソースが前記コンピュータシステムに悪影響を与えるおそれがある不適合なハードウェアリソースであるか否かを判定する第2の追加ハードウェアリソース認証手段とを備え、

前記管理サーバは、

前記コンピュータシステムから送られてきた動的組み込み認証キーに含まれている属性情報を含んだアクティベーションキーを前記コンピュータシステムに送信するアクティベーションキー生成手段を備えることを特徴とするハードウェアリソース管理システム。

【請求項2】

請求項1記載のハードウェアリソース管理システムにおいて、

前記コンピュータシステムは、

前記新たなハードウェアリソースの増設時、前記静的認証キー生成手段によって生成された前記新たなハードウェアリソースの認証キーと、前記システム認証キーとを比較することにより、前記新たなハードウェアリソースが前記コンピュータシステムに悪影響を与えるおそれがある不適合なハードウェアリソースであるか否かを判定する第3の追加ハードウェアリソース認証手段を備えることを特徴とするハードウェアリソース管理システム。

【請求項3】

請求項2記載のハードウェアリソース管理システムにおいて、

前記コンピュータシステムは、

前記コンピュータシステムの立ち上げ時に、前記静的認証キー生成手段で検出されたハードウェアリソース毎に、前記静的認証キー生成手段で生成された認証キーを用いて前記コンピュータシステムに組み込み可能か否かを判定する立ち上げ用ハードウェアリソース認証手段と、

該立ち上げ用ハードウェアリソース認証手段で組み込み可能と判定されたハードウェアリソースの認証キーの集合であるシステム認証キーを生成するシステム認証キー生成手段とを備えたことを特徴とするハードウェアリソース管理システム。

【請求項4】

請求項3記載のハードウェアリソース管理システムにおいて、

前記コンピュータシステムは、自コンピュータシステムに搭載されているハードウェアリソース毎に、そのハードウェアリソースの認証キーが登録されたハードウェアリソース認証テーブルを更に備え、且つ、

前記立ち上げ用ハードウェアリソース認証手段は、自コンピュータシステムに搭載されているハードウェアリソースの内、前記静的認証キー生成手段によって生成された認証キーが前記ハードウェアリソース認証テーブルに登録されているハードウェアリソースを組み込み可能と判定することを特徴とするハードウェアリソース管理システム。

【請求項5】

請求項4記載のハードウェアリソース管理システムにおいて、

前記コンピュータシステムは、前記新たなハードウェアリソースの増設時、

前記新たなハードウェアリソースが、前記第1の追加ハードウェアリソース認証手段によって不正なハードウェアリソースでないと判定され、且つ前記第2及び第3の追加ハードウェアリソース認証手段によって不適合なハードウェアリソースでないと判定された場合、前記新たなハードウェアリソースを前記コンピュータシステムに組み込むと共に、前記静的認証キー生成手段によって生成された前記新たなハードウェアリソースの認証キーを前記ハードウェアリソース認証テーブルに登録する認証キー追加登録手段を備えることを特徴とするハードウェアリソース管理システム。

【請求項6】

請求項5記載のハードウェアリソース管理システムにおいて、

前記ハードウェアリソース認証テーブルには、更に、前記コンピュータシステムに搭載されているハードウェアリソース毎に、そのハードウェアリソースが課金済みであるか否かを示す課金情報が登録され、

前記立ち上げ用ハードウェアリソース認証手段は、自コンピュータシステムに搭載されているハードウェアリソースの内、前記ハードウェアリソース認証テーブルに登録されている課金情報が課金済みになっているハードウェアリソースを組み込み可能と判定し、

前記動的認証キー生成手段は、前記追加指示によって指示された種類のハードウェアリソースの中に、前記ハードウェアリソース認証テーブルに登録されている課金情報が未課金になっているハードウェアが存在しない場合は、前記システム認証キーから抽出した認証キーに含まれている属性情報とハードウェアリソースの手配が必要であることを示す新規手配有無情報とを含んだ動的組み込み認証キーを生成して前記管理サーバへ送信することにより、前記管理サーバに対してハードウェアリソースの手配およびアクティベーションキーの送信を要求し、未課金のハードウェアリソースが存在する場合は該ハードウェアリソースの認証キーに含まれている属性情報とハードウェアリソースの手配が不要であることを示す新規手配有無情報とを含んだ動的組み込み認証キーを生成して前記管理サーバへ送信することにより前記管理サーバに対してアクティベーションキーの送信を要求することを特徴とするハードウェアリソース管理システム。

【請求項7】

請求項請求項6記載のハードウェアリソース管理システムにおいて、

前記認証キー追加登録手段は、前記ハードウェアリソース認証テーブルに認証キーを登録する際、該認証キーに関連付けて課金済みを示す課金情報を登録することを特徴とするハードウェアリソース管理システム。

【請求項8】

請求項7記載のハードウェアリソース管理システムにおいて、

前記コンピュータシステムは、前記認証キー追加登録手段が前記ハードウェアリソース認証テーブルに登録した認証キーと同じ属性情報を含んだ課金キーを生成して前記管理サーバへ送信する課金キー生成手段を備え、

前記管理サーバは、前記コンピュータシステムから課金キーが送られてくることを契機にして該課金キーに含まれている属性情報によって特定されるハードウェアリソースの課金を開始する課金手段を備えることを特徴とするハードウェアリソース管理システム。

【請求項9】

請求項1乃至8の何れか1項に記載のハードウェアリソース管理システムにおいて、

前記動的認証キー生成手段は、前記追加指示によって指示された種類のハードウェアリソースを搭載可能な物理位置の中からシステム性能上最適な物理位置を特定し、該特定した物理位置を示す物理位置情報を更に含んだ動的組み込み認証キーを生成することを特徴とするハードウェアリソース管理システム。

【請求項10】

請求項1乃至9の何れか1項に記載のハードウェアリソース管理システムにおいて、

前記第2の追加ハードウェアリソース認証手段は、新たなハードウェアリソースの増設時、前記動的認証キー生成手段によって生成された前記動的組み込み認証キーと、前記静的認証キー生成手段によって生成された前記新たなハードウェアリソースの認証キーとを比較することにより、前記新たなハードウェアリソースが前記コンピュータシステムに不適合なハードウェアリソースであるか否かを判定することを特徴とするハードウェアリソース管理システム。

【請求項11】

請求項1乃至10の何れか1項に記載のハードウェアリソース管理システムにおいて、

前記静的認証キー生成手段は、前記検出したハードウェアリソースがソケットの場合は、該ソケット上のBIOSのレビジョンと、該ソケットの種類と、該ソケットのステッピングと、該ソケット固有のIDと、該ソケットの動作周波数と、該ソケットが保持するキャッシュサイズと、該ソケットの物理位置番号と、該ソケットに割り当てられた論理番号とを含むソケット認証キーを生成し、前記検出したハードウェアリソースがメモリの場合は、該メモリを構成しているDIMMのタイプ、スピード、製造元ベンダ名、シリアルナンバーとを含むメモリ認証キーを生成し、前記検出したハードウェアリソースがCPUの場合は、該CPUが対応するソケット内CPUコア番号と、該CPUが対応するCPUコア内CPUスレッド番号とを含むCPU認証キーを生成することを特徴とするハードウェアリソース管理システム。

【請求項12】

自コンピュータシステムに搭載されたハードウェアリソースを検出し、該検出したハードウェアリソース毎に、当該ハードウェアリソースが前記コンピュータシステムに組み込み可能か否かを判定するための認証キーであって当該ハードウェアリソースの属性情報を含んだ認証キーを生成する静的認証キー生成手段と、

自コンピュータシステムに組み込まれているハードウェアリソースの認証キーの集合であるシステム認証キーから、追加指示によって指示された種類のハードウェアリソースに関する認証キーを抽出し、該抽出した認証キーに含まれている属性情報を含んだ動的組み込み認証キーを生成して管理サーバへ送信することにより、前記管理サーバに対してハードウェアリソースの手配およびアクティベーションキーの送信を要求する動的認証キー生成手段と、

新たなハードウェアリソースの増設時、前記静的認証キー生成手段で生成された前記新たなハードウェアリソースの認証キーと、前記管理サーバから送られてきたアクティベーションキーとを比較することにより、前記新たなハードウェアリソースが組み込みを許可されていない不正なハードウェアリソースであるか否かを判定する第1のハードウェアリソース認証手段と、

前記新たなハードウェアリソースの増設時、前記動的認証キー生成手段によって生成された前記動的組み込み認証キーと、前記管理サーバから送られてきたアクティベーションキーとを比較することにより、前記新たなハードウェアリソースが前記コンピュータシステムに悪影響を与えるおそれがある不適合なハードウェアリソースであるか否かを判定する第2の追加ハードウェアリソース認証手段とを備えることを特徴とするコンピュータシステム。

【請求項13】

請求項12記載のコンピュータシステムにおいて、

前記新たなハードウェアリソースの増設時、前記静的認証キー生成手段によって生成された前記新たなハードウェアリソースの認証キーと、前記システム認証キーとを比較することにより、前記新たなハードウェアリソースが前記コンピュータシステムに悪影響を与えるおそれがある不適合なハードウェアリソースであるか否かを判定する第3の追加ハードウェアリソース認証手段を備えることを特徴とするコンピュータシステム。

【請求項14】

コンピュータシステムが、自コンピュータシステムの立ち上げ時に自コンピュータシステムに搭載されたハードウェアリソースを検出し、該検出したハードウェアリソース毎に、当該ハードウェアリソースが前記コンピュータシステムに組み込み可能か否かを判定するための認証キーであって当該ハードウェアリソースの属性情報を含んだ認証キーを生成する第1のステップと、

前記コンピュータシステムが、自コンピュータシステムに組み込まれているハードウェアリソースの認証キーの集合であるシステム認証キーから、追加指示によって指示された種類のハードウェアリソースに関する認証キーを抽出し、該抽出した認証キーに含まれている属性情報を含んだ動的組み込み認証キーを生成して管理サーバへ送信することにより、前記管理サーバに対してハードウェアリソースの手配およびアクティベーションキーの送信を要求する第2のステップと、

前記管理サーバが、前記コンピュータシステムから送られてきた動的組み込み認証キーに含まれている属性情報を含んだアクティベーションキーを前記コンピュータシステムに送信する第3のステップと、

前記コンピュータシステムが、新たなハードウェアリソースの増設時、前記新たなハードウェアリソースの認証キーと、前記管理サーバから送られてきたアクティベーションキーとを比較することにより、前記新たなハードウェアリソースが組み込みを許可されていない不正なハードウェアリソースであるか否かを判定する第4のステップと、

前記新たなハードウェアリソースの増設時、前記動的組み込み認証キーと、前記管理サーバから送られてきたアクティベーションキーとを比較することにより、前記新たなハードウェアリソースが前記コンピュータシステムに悪影響を与えるおそれがある不適合なハードウェアリソースであるか否かを判定する第5のステップを含むことを特徴とするハードウェアリソース管理方法。

【請求項15】

請求項14記載のハードウェアリソース管理方法において、

前記コンピュータシステムが、前記新たなハードウェアリソースの増設時、前記新たなハードウェアリソースの認証キーと、前記システム認証キーとを比較することにより、前記新たなハードウェアリソースが前記コンピュータシステムに不適合なハードウェアリソースであるか否かを判定する第6のステップを含むことを特徴とするハードウェアリソース管理方法。

【請求項16】

コンピュータをハードウェアリソース管理システムの一部として機能させるためのプログラムであって、前記コンピュータを、

コンピュータシステムに搭載されたハードウェアリソースを検出し、該検出したハードウェアリソース毎に、当該ハードウェアリソースが前記コンピュータシステムに組み込み可能か否かを判定するための認証キーであって当該ハードウェアリソースの属性情報を含んだ認証キーを生成する静的認証キー生成手段、

前記コンピュータシステムに組み込まれているハードウェアリソースの認証キーの集合であるシステム認証キーから、追加指示によって指示された種類のハードウェアリソースに関する認証キーを抽出し、該抽出した認証キーに含まれている属性情報を含んだ動的組み込み認証キーを生成して前記管理サーバへ送信することにより、前記管理サーバに対してハードウェアリソースの手配およびアクティベーションキーの送信を要求する動的認証キー生成手段、

新たなハードウェアリソースの増設時、前記静的認証キー生成手段で生成された前記新たなハードウェアリソースの認証キーと、前記管理サーバから送られてきたアクティベーションキーとを比較することにより、前記新たなハードウェアリソースが組み込みを許可されていない不正なハードウェアリソースであるか否かを判定する第1のハードウェアリソース認証手段、

前記新たなハードウェアリソースの増設時、前記動的認証キー生成手段によって生成された前記動的組み込み認証キーと、前記管理サーバから送られてきたアクティベーションキーとを比較することにより、前記新たなハードウェアリソースが前記コンピュータシステムに悪影響を与えるおそれがある不適合なハードウェアリソースであるか否かを判定する第2の追加ハードウェアリソース認証手段として機能させるためのプログラム。

【請求項17】

請求項16記載のプログラムにおいて、

前記コンピュータを、

前記新たなハードウェアリソースの増設時、前記静的認証キー生成手段によって生成された前記新たなハードウェアリソースの認証キーと、前記システム認証キーとを比較することにより、前記新たなハードウェアリソースが前記コンピュータシステムに不適合なハードウェアリソースであるか否か判定する第3の追加ハードウェアリソース認証手段として機能させるプログラム。

【請求項1】

コンピュータシステムと管理サーバとを備え、

前記コンピュータシステムは、

自コンピュータシステムに搭載されたハードウェアリソースを検出し、該検出したハードウェアリソース毎に、当該ハードウェアリソースが前記コンピュータシステムに組み込み可能か否かを判定するための認証キーであって当該ハードウェアリソースの属性情報を含んだ認証キーを生成する静的認証キー生成手段と、

自コンピュータシステムに組み込まれているハードウェアリソースの認証キーの集合であるシステム認証キーから、追加指示によって指示された種類のハードウェアリソースに関する認証キーを抽出し、該抽出した認証キーに含まれている属性情報を含んだ動的組み込み認証キーを生成して前記管理サーバへ送信することにより、前記管理サーバに対してハードウェアリソースの手配およびアクティベーションキーの送信を要求する動的認証キー生成手段と、

新たなハードウェアリソースの増設時、前記静的認証キー生成手段で生成された前記新たなハードウェアリソースの認証キーと、前記管理サーバから送られてきたアクティベーションキーとを比較することにより、前記新たなハードウェアリソースが組み込みを許可されていない不正なハードウェアリソースであるか否かを判定する第1のハードウェアリソース認証手段と、

前記新たなハードウェアリソースの増設時、前記動的認証キー生成手段によって生成された前記動的組み込み認証キーと、前記管理サーバから送られてきたアクティベーションキーとを比較することにより、前記新たなハードウェアリソースが前記コンピュータシステムに悪影響を与えるおそれがある不適合なハードウェアリソースであるか否かを判定する第2の追加ハードウェアリソース認証手段とを備え、

前記管理サーバは、

前記コンピュータシステムから送られてきた動的組み込み認証キーに含まれている属性情報を含んだアクティベーションキーを前記コンピュータシステムに送信するアクティベーションキー生成手段を備えることを特徴とするハードウェアリソース管理システム。

【請求項2】

請求項1記載のハードウェアリソース管理システムにおいて、

前記コンピュータシステムは、

前記新たなハードウェアリソースの増設時、前記静的認証キー生成手段によって生成された前記新たなハードウェアリソースの認証キーと、前記システム認証キーとを比較することにより、前記新たなハードウェアリソースが前記コンピュータシステムに悪影響を与えるおそれがある不適合なハードウェアリソースであるか否かを判定する第3の追加ハードウェアリソース認証手段を備えることを特徴とするハードウェアリソース管理システム。

【請求項3】

請求項2記載のハードウェアリソース管理システムにおいて、

前記コンピュータシステムは、

前記コンピュータシステムの立ち上げ時に、前記静的認証キー生成手段で検出されたハードウェアリソース毎に、前記静的認証キー生成手段で生成された認証キーを用いて前記コンピュータシステムに組み込み可能か否かを判定する立ち上げ用ハードウェアリソース認証手段と、

該立ち上げ用ハードウェアリソース認証手段で組み込み可能と判定されたハードウェアリソースの認証キーの集合であるシステム認証キーを生成するシステム認証キー生成手段とを備えたことを特徴とするハードウェアリソース管理システム。

【請求項4】

請求項3記載のハードウェアリソース管理システムにおいて、

前記コンピュータシステムは、自コンピュータシステムに搭載されているハードウェアリソース毎に、そのハードウェアリソースの認証キーが登録されたハードウェアリソース認証テーブルを更に備え、且つ、

前記立ち上げ用ハードウェアリソース認証手段は、自コンピュータシステムに搭載されているハードウェアリソースの内、前記静的認証キー生成手段によって生成された認証キーが前記ハードウェアリソース認証テーブルに登録されているハードウェアリソースを組み込み可能と判定することを特徴とするハードウェアリソース管理システム。

【請求項5】

請求項4記載のハードウェアリソース管理システムにおいて、

前記コンピュータシステムは、前記新たなハードウェアリソースの増設時、

前記新たなハードウェアリソースが、前記第1の追加ハードウェアリソース認証手段によって不正なハードウェアリソースでないと判定され、且つ前記第2及び第3の追加ハードウェアリソース認証手段によって不適合なハードウェアリソースでないと判定された場合、前記新たなハードウェアリソースを前記コンピュータシステムに組み込むと共に、前記静的認証キー生成手段によって生成された前記新たなハードウェアリソースの認証キーを前記ハードウェアリソース認証テーブルに登録する認証キー追加登録手段を備えることを特徴とするハードウェアリソース管理システム。

【請求項6】

請求項5記載のハードウェアリソース管理システムにおいて、

前記ハードウェアリソース認証テーブルには、更に、前記コンピュータシステムに搭載されているハードウェアリソース毎に、そのハードウェアリソースが課金済みであるか否かを示す課金情報が登録され、

前記立ち上げ用ハードウェアリソース認証手段は、自コンピュータシステムに搭載されているハードウェアリソースの内、前記ハードウェアリソース認証テーブルに登録されている課金情報が課金済みになっているハードウェアリソースを組み込み可能と判定し、

前記動的認証キー生成手段は、前記追加指示によって指示された種類のハードウェアリソースの中に、前記ハードウェアリソース認証テーブルに登録されている課金情報が未課金になっているハードウェアが存在しない場合は、前記システム認証キーから抽出した認証キーに含まれている属性情報とハードウェアリソースの手配が必要であることを示す新規手配有無情報とを含んだ動的組み込み認証キーを生成して前記管理サーバへ送信することにより、前記管理サーバに対してハードウェアリソースの手配およびアクティベーションキーの送信を要求し、未課金のハードウェアリソースが存在する場合は該ハードウェアリソースの認証キーに含まれている属性情報とハードウェアリソースの手配が不要であることを示す新規手配有無情報とを含んだ動的組み込み認証キーを生成して前記管理サーバへ送信することにより前記管理サーバに対してアクティベーションキーの送信を要求することを特徴とするハードウェアリソース管理システム。

【請求項7】

請求項請求項6記載のハードウェアリソース管理システムにおいて、

前記認証キー追加登録手段は、前記ハードウェアリソース認証テーブルに認証キーを登録する際、該認証キーに関連付けて課金済みを示す課金情報を登録することを特徴とするハードウェアリソース管理システム。

【請求項8】

請求項7記載のハードウェアリソース管理システムにおいて、

前記コンピュータシステムは、前記認証キー追加登録手段が前記ハードウェアリソース認証テーブルに登録した認証キーと同じ属性情報を含んだ課金キーを生成して前記管理サーバへ送信する課金キー生成手段を備え、

前記管理サーバは、前記コンピュータシステムから課金キーが送られてくることを契機にして該課金キーに含まれている属性情報によって特定されるハードウェアリソースの課金を開始する課金手段を備えることを特徴とするハードウェアリソース管理システム。

【請求項9】

請求項1乃至8の何れか1項に記載のハードウェアリソース管理システムにおいて、

前記動的認証キー生成手段は、前記追加指示によって指示された種類のハードウェアリソースを搭載可能な物理位置の中からシステム性能上最適な物理位置を特定し、該特定した物理位置を示す物理位置情報を更に含んだ動的組み込み認証キーを生成することを特徴とするハードウェアリソース管理システム。

【請求項10】

請求項1乃至9の何れか1項に記載のハードウェアリソース管理システムにおいて、

前記第2の追加ハードウェアリソース認証手段は、新たなハードウェアリソースの増設時、前記動的認証キー生成手段によって生成された前記動的組み込み認証キーと、前記静的認証キー生成手段によって生成された前記新たなハードウェアリソースの認証キーとを比較することにより、前記新たなハードウェアリソースが前記コンピュータシステムに不適合なハードウェアリソースであるか否かを判定することを特徴とするハードウェアリソース管理システム。

【請求項11】

請求項1乃至10の何れか1項に記載のハードウェアリソース管理システムにおいて、

前記静的認証キー生成手段は、前記検出したハードウェアリソースがソケットの場合は、該ソケット上のBIOSのレビジョンと、該ソケットの種類と、該ソケットのステッピングと、該ソケット固有のIDと、該ソケットの動作周波数と、該ソケットが保持するキャッシュサイズと、該ソケットの物理位置番号と、該ソケットに割り当てられた論理番号とを含むソケット認証キーを生成し、前記検出したハードウェアリソースがメモリの場合は、該メモリを構成しているDIMMのタイプ、スピード、製造元ベンダ名、シリアルナンバーとを含むメモリ認証キーを生成し、前記検出したハードウェアリソースがCPUの場合は、該CPUが対応するソケット内CPUコア番号と、該CPUが対応するCPUコア内CPUスレッド番号とを含むCPU認証キーを生成することを特徴とするハードウェアリソース管理システム。

【請求項12】

自コンピュータシステムに搭載されたハードウェアリソースを検出し、該検出したハードウェアリソース毎に、当該ハードウェアリソースが前記コンピュータシステムに組み込み可能か否かを判定するための認証キーであって当該ハードウェアリソースの属性情報を含んだ認証キーを生成する静的認証キー生成手段と、

自コンピュータシステムに組み込まれているハードウェアリソースの認証キーの集合であるシステム認証キーから、追加指示によって指示された種類のハードウェアリソースに関する認証キーを抽出し、該抽出した認証キーに含まれている属性情報を含んだ動的組み込み認証キーを生成して管理サーバへ送信することにより、前記管理サーバに対してハードウェアリソースの手配およびアクティベーションキーの送信を要求する動的認証キー生成手段と、

新たなハードウェアリソースの増設時、前記静的認証キー生成手段で生成された前記新たなハードウェアリソースの認証キーと、前記管理サーバから送られてきたアクティベーションキーとを比較することにより、前記新たなハードウェアリソースが組み込みを許可されていない不正なハードウェアリソースであるか否かを判定する第1のハードウェアリソース認証手段と、

前記新たなハードウェアリソースの増設時、前記動的認証キー生成手段によって生成された前記動的組み込み認証キーと、前記管理サーバから送られてきたアクティベーションキーとを比較することにより、前記新たなハードウェアリソースが前記コンピュータシステムに悪影響を与えるおそれがある不適合なハードウェアリソースであるか否かを判定する第2の追加ハードウェアリソース認証手段とを備えることを特徴とするコンピュータシステム。

【請求項13】

請求項12記載のコンピュータシステムにおいて、

前記新たなハードウェアリソースの増設時、前記静的認証キー生成手段によって生成された前記新たなハードウェアリソースの認証キーと、前記システム認証キーとを比較することにより、前記新たなハードウェアリソースが前記コンピュータシステムに悪影響を与えるおそれがある不適合なハードウェアリソースであるか否かを判定する第3の追加ハードウェアリソース認証手段を備えることを特徴とするコンピュータシステム。

【請求項14】

コンピュータシステムが、自コンピュータシステムの立ち上げ時に自コンピュータシステムに搭載されたハードウェアリソースを検出し、該検出したハードウェアリソース毎に、当該ハードウェアリソースが前記コンピュータシステムに組み込み可能か否かを判定するための認証キーであって当該ハードウェアリソースの属性情報を含んだ認証キーを生成する第1のステップと、

前記コンピュータシステムが、自コンピュータシステムに組み込まれているハードウェアリソースの認証キーの集合であるシステム認証キーから、追加指示によって指示された種類のハードウェアリソースに関する認証キーを抽出し、該抽出した認証キーに含まれている属性情報を含んだ動的組み込み認証キーを生成して管理サーバへ送信することにより、前記管理サーバに対してハードウェアリソースの手配およびアクティベーションキーの送信を要求する第2のステップと、

前記管理サーバが、前記コンピュータシステムから送られてきた動的組み込み認証キーに含まれている属性情報を含んだアクティベーションキーを前記コンピュータシステムに送信する第3のステップと、

前記コンピュータシステムが、新たなハードウェアリソースの増設時、前記新たなハードウェアリソースの認証キーと、前記管理サーバから送られてきたアクティベーションキーとを比較することにより、前記新たなハードウェアリソースが組み込みを許可されていない不正なハードウェアリソースであるか否かを判定する第4のステップと、

前記新たなハードウェアリソースの増設時、前記動的組み込み認証キーと、前記管理サーバから送られてきたアクティベーションキーとを比較することにより、前記新たなハードウェアリソースが前記コンピュータシステムに悪影響を与えるおそれがある不適合なハードウェアリソースであるか否かを判定する第5のステップを含むことを特徴とするハードウェアリソース管理方法。

【請求項15】

請求項14記載のハードウェアリソース管理方法において、

前記コンピュータシステムが、前記新たなハードウェアリソースの増設時、前記新たなハードウェアリソースの認証キーと、前記システム認証キーとを比較することにより、前記新たなハードウェアリソースが前記コンピュータシステムに不適合なハードウェアリソースであるか否かを判定する第6のステップを含むことを特徴とするハードウェアリソース管理方法。

【請求項16】

コンピュータをハードウェアリソース管理システムの一部として機能させるためのプログラムであって、前記コンピュータを、

コンピュータシステムに搭載されたハードウェアリソースを検出し、該検出したハードウェアリソース毎に、当該ハードウェアリソースが前記コンピュータシステムに組み込み可能か否かを判定するための認証キーであって当該ハードウェアリソースの属性情報を含んだ認証キーを生成する静的認証キー生成手段、

前記コンピュータシステムに組み込まれているハードウェアリソースの認証キーの集合であるシステム認証キーから、追加指示によって指示された種類のハードウェアリソースに関する認証キーを抽出し、該抽出した認証キーに含まれている属性情報を含んだ動的組み込み認証キーを生成して前記管理サーバへ送信することにより、前記管理サーバに対してハードウェアリソースの手配およびアクティベーションキーの送信を要求する動的認証キー生成手段、

新たなハードウェアリソースの増設時、前記静的認証キー生成手段で生成された前記新たなハードウェアリソースの認証キーと、前記管理サーバから送られてきたアクティベーションキーとを比較することにより、前記新たなハードウェアリソースが組み込みを許可されていない不正なハードウェアリソースであるか否かを判定する第1のハードウェアリソース認証手段、

前記新たなハードウェアリソースの増設時、前記動的認証キー生成手段によって生成された前記動的組み込み認証キーと、前記管理サーバから送られてきたアクティベーションキーとを比較することにより、前記新たなハードウェアリソースが前記コンピュータシステムに悪影響を与えるおそれがある不適合なハードウェアリソースであるか否かを判定する第2の追加ハードウェアリソース認証手段として機能させるためのプログラム。

【請求項17】

請求項16記載のプログラムにおいて、

前記コンピュータを、

前記新たなハードウェアリソースの増設時、前記静的認証キー生成手段によって生成された前記新たなハードウェアリソースの認証キーと、前記システム認証キーとを比較することにより、前記新たなハードウェアリソースが前記コンピュータシステムに不適合なハードウェアリソースであるか否か判定する第3の追加ハードウェアリソース認証手段として機能させるプログラム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図9】

【図10】

【図11】

【図12】

【図13】

【図14】

【図15】

【図16】

【公開番号】特開2010−39904(P2010−39904A)

【公開日】平成22年2月18日(2010.2.18)

【国際特許分類】

【出願番号】特願2008−204160(P2008−204160)

【出願日】平成20年8月7日(2008.8.7)

【出願人】(000004237)日本電気株式会社 (19,353)

【Fターム(参考)】

【公開日】平成22年2月18日(2010.2.18)

【国際特許分類】

【出願日】平成20年8月7日(2008.8.7)

【出願人】(000004237)日本電気株式会社 (19,353)

【Fターム(参考)】

[ Back to top ]